Active Directory является ключевым элементом в методах аутентификации для пользователей в системах Microsoft. Он также управляет проверкой компьютеров и устройств, подключенных к сети, а также может быть развернут как часть системы разрешений файлов.

Microsoft все больше полагается на систему Active Directory для обеспечения управления учетными записями пользователей для ряда своих продуктов. Например, AD лежит в основе методологии аутентификации пользователей для Exchange Server.

Мы подробно расскажем об инструментах, представленных ниже, но если у вас есть время только для краткого изложения, вот наш список из пяти Лучшие инструменты для управления лесами и доменами Active Directory:

- SolarWinds Access Rights Manager (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ) Контролирует реализации AD для Windows, SharePoint, Exchange Server и Windows File Share.

- Пакет администрирования SolarWinds для Active Directory (БЕСПЛАТНЫЙ ИНСТРУМЕНТ) Три бесплатных инструмента, которые помогут вам управлять правами доступа в AD.

- ManageEngine ADManager Plus (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ) Привлекательный интерфейс Active Directory, который будет управлять разрешениями для Office 365, G-Suite, Exchange и Skype, а также стандартными правами доступа к утилитам Windows.

- Paessler Active Directory Мониторинг с помощью PRTG Инструмент для мониторинга системы «три в одном», охватывающий сети, серверы и приложения. Включает монитор AD для управления репликацией AD.

- Диаграмма топологии Microsoft Active Directory Хороший бесплатный инструмент, который генерирует структуру вашей структуры AD для интерпретации через Visio.

Contents

- 1 Домены, деревья и леса

- 2 Распространение и тиражирование

- 3 Преимущества тиражирования

- 4 Определение леса

- 5 Глобальный каталог

- 6 Несколько лесов

- 7 Службы федерации Active Directory

- 8 Управление AD лесами и доменами

- 9 Лучшие инструменты управления Active Directory

- 9.1 1. SolarWinds Access Rights Manager (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

- 9.2 2. Пакет администрирования SolarWinds для Active Directory (БЕСПЛАТНЫЙ ИНСТРУМЕНТ)

- 9.3 3. ManageEngine ADManager Plus (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

- 9.4 4. Мониторинг Paessler Active Directory с помощью PRTG (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

- 9.5 5. Диаграмма топологии Microsoft Active Directory

- 10 Управление Active Directory

Домены, деревья и леса

Концепция домена обычно понимается сетевым сообществом. Веб-сайт является доменом и идентифицируется во Всемирной паутине по доменному имени. Другое использование этого термина заключается в адресации в сети, где все компьютеры находятся в одном адресном пространстве, или ‘сфера.»

В терминологии Active Directory домен – это область сети, охватываемая единой базой данных аутентификации. Хранилище этой базы данных называется контроллер домена.

Все знают, что такое лес в реальном мире – это территория, покрытая деревьями. Итак, где находятся деревья в Active Directory?

Несколько доменов могут быть связаны вместе в древовидная структура. Таким образом, вы можете иметь родительский домен с дочерние домены связано с этим. Дочерние домены наследуют адресное пространство родителя, поэтому дочерний домен является поддоменом. Вершина древовидной структуры является корневой домен. Вся группа родителей и детей образует дерево. Дочерний по отношению к одному домену также может быть родительским по отношению к другим доменам.

Итак, представьте себе группу доменов, которые имеют тот же адрес корневого домена, что и дерево. Как только вы увидите деревья, вы сможете понять, что такое лес: это коллекция деревьев.

Распространение и тиражирование

Понятие леса немного усложняется тем фактом, что это коллекция уникальных деревьев. В больших сетях это обычная практика реплицировать контроллер домена и иметь несколько копий на разных серверах по всей системе – это ускоряет доступ.

Если вы работаете в многосайтовой сети WAN, вам нужна единая система доступа к сети для всей организации. Расположение контроллера домена может иметь серьезное влияние на производительность, пользователям в удаленных местах приходится дольше ждать, чтобы войти в сеть. Наличие копий контроллера домена локально решает эту проблему.

Если у вас есть несколько копий одного контроллера домена в разных местах, у вас нет леса.

Модуль центрального администрирования Active Directory необходимо согласовать все копии чтобы убедиться, что все базы данных одинаковы. Это требует процесса репликации. Хотя база данных разрешений Active Directory распределена по сети, это не то, что официально считается ‘распределенная база данных.В распределенной базе данных коллекция записей разделена между несколькими серверами. Таким образом, вам нужно будет посетить каждый сервер, чтобы собрать полную базу данных. Это не относится к Active Directory, потому что каждый сервер (контроллер домена) имеет точная и полная копия базы данных.

Преимущества тиражирования

Реплицированный контроллер домена имеет несколько дополнительные преимущества для безопасности. Если один контроллер домена был случайно поврежден, вы можете заменить все исходные записи, скопировав базу данных с другого сайта. Если хакер получает учетные данные от одного из пользователей в сети, он может попытаться изменить разрешения, хранящиеся в локальном контроллере домена, чтобы получить высокие привилегии или более широкий доступ к ресурсам в сети. Эти изменения могут быть отменены после обнаружения.

Постоянное сравнение баз данных контроллеров домена обеспечивает ключевую меру безопасности. Процесс репликации также может помочь вам закрыть взломанный аккаунт по всей системе. Однако восстановление исходной базы данных и развертывание обновленных записей требует очень регулярных системных проверок и проверок целостности, чтобы быть эффективными.

Управление репликацией является ключевой задачей для сетевых администраторов, работающих с Active Directory. Дело в том, что может быть много локальных контроллеров домена может дать злоумышленникам возможность обойти сегмент сети и украсть или изменить данные прежде чем быть обнаруженным и заблокированным. Координация между копиями контроллеров домена может вскоре стать очень сложной и трудоемкой задачей. Это не может быть выполнено вручную в течение разумного периода времени. Вам необходимо использовать автоматизированные методы для частых проверок на всех контроллерах домена и обновления всех серверов при изменении разрешений, которые они содержат..

Определение леса

Чтобы иметь лес, вам нужно иметь несколько доменных деревьев. Этот сценарий может существовать, если вы хотите иметь разные разрешения для разных областей вашей сети. Таким образом, у вас может быть отдельный домен для каждого сайта, или вы можете захотеть оставить разрешения для определенных ресурсов или служб в вашей сети полностью отделенными от обычной системы сетевой аутентификации. Таким образом, домены могут перекрываться географически.

Сеть вашей компании может содержать много контроллеров домена и некоторые из них будут содержать одну и ту же базу данных, в то время как другие содержат разные разрешения.

Представьте, что ваша компания предоставляет услуги для пользователей в своей сети и хочет держите эти разрешения отдельно из ресурсов, доступных сотрудникам. Это создаст два отдельных домена. Если вы также используете Exchange Server для системы электронной почты вашей компании, у вас будет другой домен AD.

Хотя система электронной почты персонала, вероятно, будет иметь такое же доменное имя, что и веб-сайт, вы НЕ ДОЛЖНЫ хранить все домены с одинаковым корнем домена в одном и том же дереве. Таким образом, система электронной почты может иметь дерево одного домена, а пользовательская сеть может иметь отдельное дерево одного домена. Итак, в этом сценарии вы имеете дело с тремя отдельными доменами, которые образуют лес.

Домен Exchange вполне может иметь только один контроллер домена, потому что реальный сервер для системы электронной почты находится только в одном месте, и поэтому ему нужен только один доступ к базе данных аутентификации. Пользовательский домен может находиться только в одном месте – на сервере шлюза. тем не мение, Вы могли бы реализовать экземпляр контроллера домена вашего персонала для каждого из сайтов вашей компании. Таким образом, у вас может быть семь контроллеров домена, пять для домена персонала, один для домена пользователя и один для домена электронной почты.

Возможно, вы захотите разделить внутреннюю сеть на подразделы по офисным функциям, поэтому у вас будет раздел с учетными записями и отдел продаж без возможности взаимодействия. Это будут два дочерних домена родительского домена персонала, образующие дерево.

Одна из причин отделять сеть персонала от сети пользователя – это безопасность. Необходимость конфиденциальности во внутренней системе может даже распространяться на создание отдельного доменного имени для этой сети сотрудников, который не должен быть доведен до сведения широкой общественности. Этот шаг заставляет создавать отдельное дерево, потому что вы не можете иметь разные доменные имена, включенные в одно дерево. Хотя система электронной почты и система доступа пользователей имеют только один домен каждый, они также представляют дерево. Точно так же, если вы решили создать новый сайт с другое доменное имя, это не может быть объединено с администрацией первого сайта, потому что у него другое доменное имя.

Разделение домена персонала для создания дочерних доменов требует большего количества контроллеров домена. Вместо одного контроллера домена на сайт для сети сотрудников, теперь у вас есть три на сайт, что составляет 15 на пять сайтов.

Эти 15 штатных контроллеров домена должны быть реплицированы и скоординированы с отношениями древовидной структуры между тремя исходными доменами, сохраненными на каждом из пяти сайтов. Каждый из двух других контроллеров домена отличается и не будет частью процедур репликации домена персонала. На участке есть три дерева и один лес.

Как видно из этого относительно простого примера, сложность управления доменами, деревьями и лесами может быстро стать неуправляемой без комплексного инструмента мониторинга..

Глобальный каталог

Хотя разделение ресурсов на домены, субдомены и деревья может повысить безопасность, оно не устраняет автоматически видимость ресурсов в сети. Система называется Глобальный каталог (GC) перечисляет все ресурсы в лесу, и он реплицируется на каждый контроллер домена, который является членом этого леса.

Протокол, лежащий в основе GC, называется ‘транзитивная иерархия доверия.Это означает, что все элементы системы предполагаются добросовестными и не наносят ущерба безопасности сети в целом. Следовательно, записи аутентификации, введенные в одном домене, можно доверять для предоставления доступа к ресурсу, который зарегистрирован в другом домене..

Пользователи, получившие разрешения на ресурсы в одном домене, не получают автоматически доступ ко всем ресурсам, даже в пределах одного домена. Функция GC, которая делает ресурсы видимыми для все не означает, что все пользователи могут получить доступ ко всем ресурсам во всех доменах одного леса. Все, что GC перечисляет, является именем всех объектов в лесу. Члены других доменов не могут запрашивать даже атрибуты этих объектов в других деревьях и доменах..

Несколько лесов

Лес – это не просто описание всех деревьев, управляемых одной и той же группой администрирования, это общие элементы для всех доменов, которые находятся на уровне леса. Эти общие черты описаны как ‘схема.Схема содержит схему леса и всех баз данных контроллера домена в нем. Это имеет объединяющий эффект, который выражается в общем GC, который реплицируется на все контроллеры в одном лесу.

Есть несколько сценариев, в которых вам может понадобиться более одного леса для вашего бизнеса. Из-за GC, если есть ресурсы, которые вы хотите сохранить в тайне от членов доменов, вам придется создать для них отдельный лес.

Другая причина, по которой вам может потребоваться настроить отдельный лес, – это если вы устанавливаете программное обеспечение для управления AD. Хорошей идеей может быть создание изолированной копии вашей системы AD, чтобы опробовать конфигурацию вашего нового программного обеспечения, прежде чем выпустить его в вашей действующей системе..

Если ваша компания приобретает другой бизнес, который уже использует Active Directory в своей сети, вы столкнетесь с рядом вариантов. То, как ваш бизнес взаимодействует с новой компанией, будет определять, как вы будете управлять сетью этого нового подразделения. Если ваша организация перейдет к бизнесу новой компании, а название и личность этой компании будут удалены, то вам нужно будет перенести всех пользователей и ресурсы приобретенного бизнеса на существующие домены, деревья и леса.

Если приобретенная компания будет вести торговлю под своим существующим названием, то это будет продолжаться с его текущими доменными именами, который не может быть интегрирован в ваши существующие домены и деревья. Вы можете перенести деревья этого нового подразделения в ваш существующий лес. Однако более простой способ – оставить эту приобретенную сеть такой, какая она есть, и связать вместе леса. Можно создать транзитивный доверительный орган между двумя независимыми лесами. Это действие должно быть выполнено вручную, и оно расширит доступность и видимость ресурсов, чтобы эффективно объединить два леса на логическом уровне. Вы по-прежнему можете поддерживать два леса отдельно, и эта трастовая связь позаботится о взаимной доступности для вас..

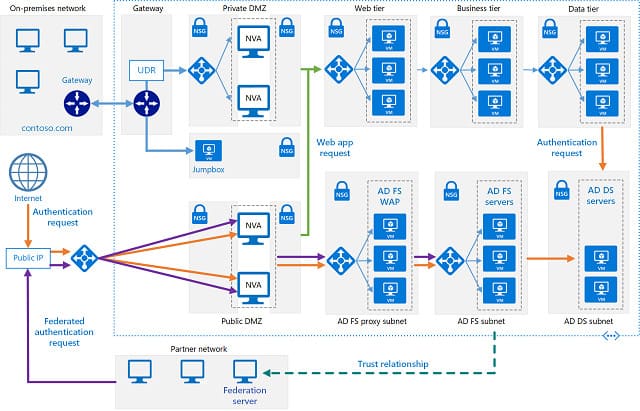

Active Directory запускает ряд служб, которые аутентифицировать различные аспекты вашей системы или помочь сплоченности между доменами. Одним из примеров услуги является Службы сертификатов Active Directory (AD CS), которая контролирует сертификаты открытых ключей для систем шифрования, таких как безопасность транспортного уровня. Служба, которая имеет отношение к доменам и лесам, является Службы федерации Active Directory (AD FS).

AD FS – это система единого входа, которая распространяет аутентификацию вашей сети на службы, управляемые другими организациями. Примерами систем, которые могут быть включены в этот сервис, являются средства Google G-Suite и Office 365..

система единого входа обменивается токенами аутентификации между вашей реализацией AD и удаленной службой, поэтому, как только пользователи войдут в вашу сеть, им не нужно будет снова входить в участвующую удаленную службу единого входа.

Управление AD лесами и доменами

Относительно простая структура Active Directory может быстро стать неуправляемой, как только вы начнете создавать поддомены и несколько лесов.

Обычно, лучше ошибиться, чтобы получить как можно меньше доменов. Хотя разделение ресурсов на разные домены и поддомены имеет преимущества для безопасности, повышенная сложность архитектуры с несколькими экземплярами может затруднить отслеживание вторжений..

Если вы начинаете новую реализацию Active Directory с нуля, рекомендуется начать с одного домена в одном дереве, все содержится в одном лесу. Выберите инструмент управления AD, чтобы помочь вам в установке. Как только вы освоите управление доменом с помощью выбранного вами инструмента, вы можете рассмотреть возможность разделения вашего домена на поддомены, а также добавления большего количества деревьев или даже лесов..

Лучшие инструменты управления Active Directory

Не пытайтесь управлять своей системой аутентификации без помощи инструментов. Вы очень быстро ошеломитесь, если попытаетесь обойтись без специальных инструментов. к счастью, многие инструменты управления и мониторинга Active Directory бесплатны, таким образом, у вас нет проблемы с бюджетом, сдерживающей вас от попытки.

В настоящее время на рынке представлено много инструментов AD, поэтому вы потратите много времени на оценку программного обеспечения, если попытаетесь просмотреть все из них. Просто выбрать первый инструмент, который появляется на странице результатов поисковой системы, также является ошибкой. Чтобы облегчить ваш квест, мы составили список рекомендуемых инструментов для AD.

Связанный: Вы можете прочитать больше об этих опциях в следующих разделах этого руководства. Более длинный список программного обеспечения AD можно найти в разделе 12 лучших инструментов и программного обеспечения Active Directory..

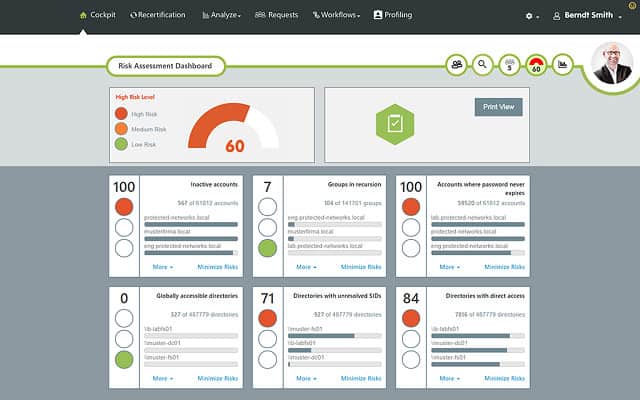

1. SolarWinds Access Rights Manager (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

верхняя часть линии инструмента для управления AD является SolarWinds Access Rights Manager. Этот инструмент устанавливается на все версии Windows Server. Этот инструмент управления Active Directory способен контролировать реализации AD, которые работают для SharePoint, Exchange Server, и Windows File Share а также общий доступ к операционной системе.

Этот инструмент включает в себя большую автоматизацию, которая может помочь вам выполнить стандартные задачи без особых усилий. Эта категория задач включает в себя создание пользователя и есть также портал самообслуживания чтобы позволить существующим пользователям изменять свои собственные пароли.

Access Rights Manager круглосуточно отслеживает активность пользователей и доступ к ресурсам через система регистрации. Это позволяет вам обнаружить любое вторжение, даже если это происходит в нерабочее время или когда вы находитесь вне своего рабочего стола.

Утилита также имеет особенность анализа это может помочь вам решить, как оптимизировать реализацию AD. Access Rights Manager выделит неактивные учетные записи и поможет привести в порядок контроллеры домена, отсеяв оставленные учетные записи пользователей..

Инструменты отчетности в Access Rights Manager согласованы с требованиями органов по стандартам безопасности данных, поэтому вы можете применять правила и демонстрировать соответствие с помощью этого помощника AD.

Вы можете получить 30-дневную бесплатную пробную версию Access Rights Manager. Вырубленная версия инструмента доступна бесплатно. Это называется Анализатор разрешений SolarWinds для Active Directory.

SolarWinds Access Rights ManagerЗагрузить 30-дневную бесплатную пробную версию

Анализатор разрешений SolarWinds для Active DirectoryСкачать 100% БЕСПЛАТНЫЙ инструмент

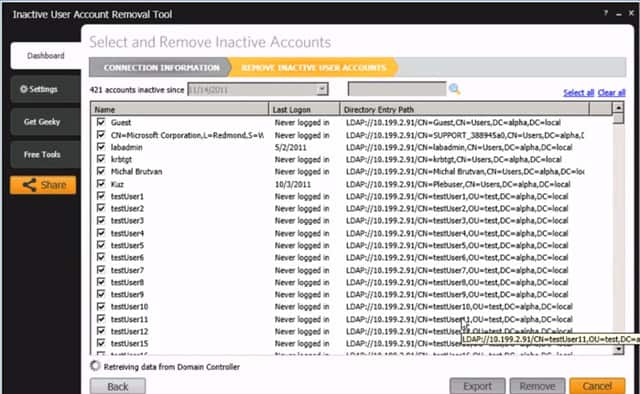

2. Пакет администрирования SolarWinds для Active Directory (БЕСПЛАТНЫЙ ИНСТРУМЕНТ)

SolarWinds производит еще один вариант мониторинга Active Directory с их Пакет Admin для Active Directory. Этот пакет инструментов включает в себя:

- Инструмент удаления неактивной учетной записи пользователя

- Средство удаления неактивной учетной записи компьютера

- Инструмент импорта пользователя

User Import Tool дает вам возможность создавать учетные записи пользователей оптом из файла CSV. Утилита удаления неактивной учетной записи пользователя поможет вам идентифицировать и закрыть неиспользуемые учетные записи пользователей. С помощью инструмента удаления неактивной учетной записи компьютера вы можете идентифицировать несуществующие записи устройства в ваших контроллерах домена Active Directory. Эта бесплатный инструмент расслоение работает на Windows Server.

Пакет администрирования SolarWinds для Active DirectoryСкачать пакет инструментов бесплатно на 100%

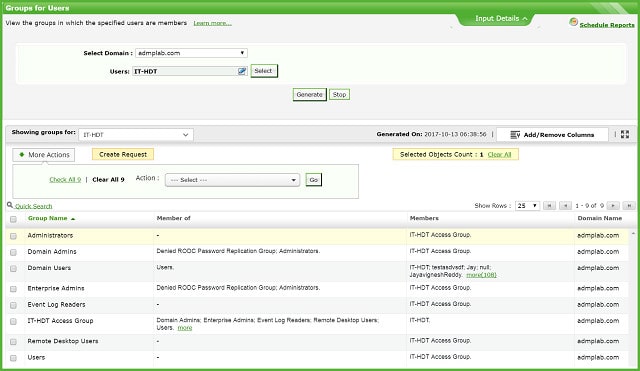

3. ManageEngine ADManager Plus (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

ManageEngine производит системы мониторинга ресурсов, и этот комплексный инструмент управления AD соответствует высокому стандарту компании. Вы можете управлять реализациями Active Directory для управления разрешениями для Офис 365, G-люкс, обмен, и Skype а также ваши права доступа к сети.

ADManager Plus имеет веб-интерфейс, поэтому он может работать в любой операционной системе. Вы можете создавать, редактировать и удалять объекты с вашего контроллера домена, включая массовые действия. Инструмент контролирует использование учетной записи так что вы можете обнаружить мертвые учетные записи и ряд инструментов управления AD можно автоматизировать с помощью утилиты.

Функция аудита и отчетности ADManager Plus поможет вам продемонстрировать соответствие SOX и HIPAA и другие стандарты безопасности данных.

Эта система доступна в стандартной и профессиональной версиях. Вы можете получить 30-дневную бесплатную пробную версию инструмента. Если вы решите не покупать после окончания пробного периода, программное обеспечение будет работать как ограниченная бесплатная версия.

ManageEngine ADManager Plus Скачать 30-дневную бесплатную пробную версию

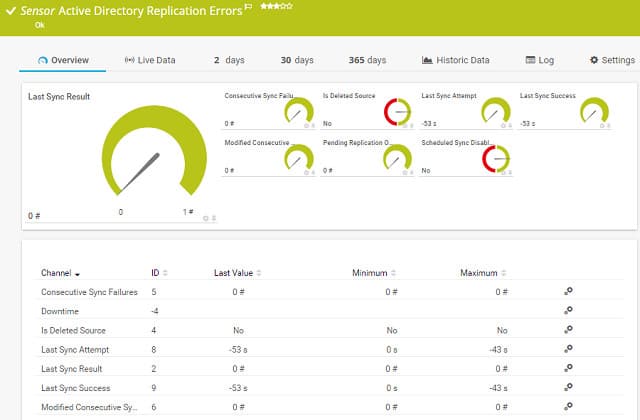

4. Мониторинг Paessler Active Directory с помощью PRTG (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

Песслера PRTG представляет собой набор инструментов, каждый из которых называется ‘датчик.Утилита включает в себя датчики Active Directory, которые помогают отслеживать реализацию AD. PRTG работает Windows Server и ты можешь используйте это бесплатно если вы активируете только 100 датчиков. Цена платного инструмента зависит от того, сколько датчиков вы активируете.

Датчики AD в PRTG отслеживают систему репликации Active Directory. Это гарантирует, что вся база данных будет скопирована во все версии контроллера домена, расположенные в вашей сети. Инструмент также регистрирует активность пользователей, чтобы помочь вам обнаружить неактивные учетные записи пользователей. Вы можете получить 30-дневную бесплатную пробную версию всей системы с неограниченным количеством датчиков..

Paessler Active Directory Мониторинг PRTGСкачать 30-дневную бесплатную пробную версию

5. Диаграмма топологии Microsoft Active Directory

Этот инструмент отображения от Microsoft является действительно полезным бесплатным помощником, когда вы управляете сложной реализацией AD. Создает карту в Visio это показывает отношения между всеми вашими доменами, деревьями и лесами. К сожалению, последняя версия Windows, на которой она может быть установлена, Windows 7 и последняя версия Windows Server который может запустить инструмент Windows Server 2008 R2. Вам также нужно установить Visio, чтобы использовать этот инструмент.

Управление Active Directory

Теперь, когда вы понимаете основы конфигураций Active Directory, вам следует рассмотреть возможность использования инструмента, который поможет вам управлять своей реализацией. Надеемся, что наше руководство поможет вам эффективнее использовать AD.

Используете ли вы какие-либо инструменты для управления Active Directory? Используете ли вы какие-либо инструменты из нашего списка? Оставьте сообщение в Комментарии раздел ниже, чтобы поделиться своим опытом с сообществом.

В Windows Server Active Directory является службой, обеспечивающей управление ресурсами компьютерных сетей. Одним из ключевых понятий в Active Directory является лес. Лес представляет собой набор доменов, объединенных в единую структуру. Каждый домен в лесу является независимым узлом сети, имеющим уникальное имя и учетные записи для доступа к ресурсам.

Основная цель использования леса в Windows Server заключается в упрощении и централизации управления сетью. Лес позволяет создавать центральные правила доступа к ресурсам, обеспечивает возможность автоматического обновления учетных данных, а также обеспечивает довольно высокий уровень безопасности. Благодаря поддержке классификации пользователей и групп, лес позволяет найти единое решение даже в самых сложных ситуациях.

В процессе работы леса все домены внутри него могут обмениваться данными и использовать общие ресурсы. При необходимости внутри леса можно создавать доверительные отношения между доменами, чтобы обеспечить доступ к ресурсам и пользователям в других доменах. Кроме того, лес позволяет обеспечить синхронизацию данных между доменами, так что изменения, внесенные в одном домене, автоматически распространяются на все остальные.

Важно отметить, что создание и управление лесом требует достаточно высокой квалификации и знаний в области компьютерных сетей и системного администрирования. Поэтому рекомендуется обратиться к специалисту, если у вас возникнут вопросы или потребуется помощь в создании и настройке леса в Windows Server.

В заключение, использование леса в Windows Server представляет собой мощный и эффективный инструмент для организации и управления компьютерными сетями. Лес обеспечивает централизованное управление доступом к ресурсам, упрощает администрирование и обеспечивает надежность сети. При правильной настройке и использовании лес позволяет минимизировать риски и обеспечивает гибкость и масштабируемость системы.

Содержание

- Сущность и функциональность леса в Windows Server

- Понятие леса и его роль в Windows Server

- Архитектура и организация леса в Windows Server

- Работа с объектами в лесу Windows Server

- Преимущества и особенности использования леса в Windows Server

Сущность и функциональность леса в Windows Server

Лес в Windows Server представляет собой логическую структуру, которая объединяет несколько доменов в одну единую сеть. Он представляет собой иерархическую структуру, где корневой домен называется корневым лесом, а все остальные домены, которые входят в этот лес, называются дочерними доменами.

Основная функциональность леса заключается в обеспечении единого каталога, хранящего информацию о пользователях, группах, компьютерах и других объектах в сети. Этот каталог называется Active Directory и предоставляет доступ к данным и возможность управления ими. Лес позволяет участникам сети авторизоваться и аутентифицироваться в рамках всего леса, а не только в пределах отдельного домена.

В лесу Windows Server могут использоваться различные функции, такие как репликация данных между доменами, которая позволяет синхронизировать информацию между контроллерами домена для обеспечения доступности и надежности данных. Лес также предоставляет возможность настройки единого политики безопасности и управления групповыми политиками для всех доменов в лесу.

Благодаря лесу пользователи имеют доступ ко всем ресурсам сети, находясь в любом домене леса. Это упрощает управление сетью и повышает ее безопасность. Кроме того, лес позволяет организовывать домены в структуры, отражающие организационные единицы в компании, что облегчает управление правами доступа и обеспечивает удобство пользователей при работе в сети.

- Объединяет несколько доменов в один логический отдел

- Предоставляет единую структуру каталога Active Directory

- Обеспечивает авторизацию и аутентификацию пользователей в рамках всего леса

- Позволяет синхронизировать данные между доменами

- Предоставляет единую политику безопасности и управление групповыми политиками

- Упрощает доступ к ресурсам сети и повышает безопасность

- Облегчает управление правами доступа и обеспечивает удобство пользователей

Понятие леса и его роль в Windows Server

Роль леса в Windows Server заключается в следующем:

- Централизованное управление базовыми настройками и политиками: Лес позволяет администраторам настраивать и применять политики безопасности, группы безопасности и другие параметры на уровне леса. Это обеспечивает единообразие и контроль в рамках всей сети.

- Упрощение аутентификации и авторизации: Лес предлагает единую точку входа для пользователей и учетных записей в сети Windows Server. Это упрощает управление учетными данными и обеспечивает безопасность доступа к ресурсам.

- Оптимизация работы сети: Лес позволяет объединять домены в иерархическую структуру, что облегчает административное управление и позволяет оптимизировать работу сети.

Леса в Windows Server создаются для разделения сети на логические части в соответствии с требованиями организации. Леса обеспечивают безопасное и эффективное функционирование сетевой инфраструктуры.

Архитектура и организация леса в Windows Server

Лес в Windows Server представляет собой структуру, в которой объединены несколько доменов, образующих единую иерархическую сеть. Он служит для управления и аутентификации пользователей, ресурсов и политик безопасности в сетевой среде.

Организация леса строится на основе двух основных компонентов: домена и контроллера домена. Домен представляет собой логическую группу пользователей, компьютеров, ресурсов и политик безопасности. Контроллер домена является сервером, на котором хранятся данные о пользователях, ресурсах и политиках безопасности.

Архитектура леса включает в себя такие элементы:

1. Концепция доверия:

Леса в Windows Server могут взаимодействовать друг с другом через контроллеры домена, используя механизмы доверия. Доверие может быть односторонним или взаимным, что позволяет обеспечивать доступ к ресурсам и аутентификацию пользователей между различными доменами леса.

2. Глобальное имя пользователя:

Каждый пользователь в лесу имеет глобальное уникальное имя, которое обеспечивает его уникальную идентификацию внутри всего леса. Глобальное имя пользователя позволяет управлять доступом пользователей к ресурсам и применять политики безопасности на уровне леса.

3. Группы и политики безопасности:

Лес позволяет создавать группы пользователей и компьютеров для упрощения управления правами доступа и применения политик безопасности. Группам можно назначать различные разрешения и роли, чтобы ограничить доступ к ресурсам и данных в лесу.

4. Репликация данных:

В лесу каждая операция, связанная с обновлением данных о пользователях, ресурсах и политиках безопасности, автоматически реплицируется между контроллерами домена. Это позволяет обеспечивать высокую доступность данных и снижать риск потери информации.

Архитектура и организация леса в Windows Server предоставляют мощные инструменты для управления сетевой инфраструктурой и обеспечения безопасности данных и ресурсов. Правильное настройка и использование леса позволяют создать эффективную и надежную сетевую среду.

Работа с объектами в лесу Windows Server

Лес в Windows Server представляет собой иерархическую структуру, которая состоит из объектов. Объекты могут быть различных типов, таких как пользователи, компьютеры, группы и другие.

Для работы с объектами в лесу Windows Server необходимо использовать Active Directory Domain Services (AD DS). AD DS предоставляет инструменты для управления объектами и их атрибутами.

Основной инструмент для работы с объектами в лесу Windows Server — это Active Directory Users and Computers (ADUC). С его помощью можно создавать, удалять, перемещать и изменять свойства объектов в лесу.

Для создания нового объекта необходимо выбрать соответствующий контейнер или OU (Organizational Unit) в ADUC и выбрать опцию «Новый». Затем следует выбрать тип объекта из списка, например «Пользователь». После этого нужно заполнить необходимые атрибуты объекта, такие как имя, фамилия, логин и пароль.

Для изменения свойств объекта необходимо щелкнуть правой кнопкой мыши на нем в ADUC и выбрать опцию «Свойства». Откроется окно, в котором можно изменить значения атрибутов объекта.

Удаление объекта происходит аналогично — нужно выбрать его в ADUC, щелкнуть правой кнопкой мыши и выбрать опцию «Удалить». После этого будет предложено подтвердить удаление.

Перемещение объекта в другой контейнер или OU также происходит через ADUC. Для этого нужно выбрать объект, щелкнуть правой кнопкой мыши и выбрать опцию «Переместить». Затем следует выбрать новый контейнер или OU, в который будет перемещен объект.

Работа с объектами в лесу Windows Server требует административных прав и доступа к инструментам управления (например, ADUC). Без необходимых прав пользователь не сможет создавать, изменять или удалять объекты в лесу.

Преимущества и особенности использования леса в Windows Server

Преимущества использования леса в Windows Server:

- Централизованное управление: Лес позволяет централизованно управлять доменами и ресурсами внутри сети. Администраторы могут создавать, удалять и настраивать объекты Active Directory, а также управлять правами доступа к ресурсам, необходимым пользователям, на всех уровнях леса. Это упрощает администрирование сети и повышает безопасность данных.

- Масштабируемость и гибкость: Лес позволяет добавлять новые домены и расширять сеть по мере необходимости. Упрощенное добавление и удаление доменов позволяет адаптироваться к изменяющимся потребностям бизнеса и поддерживать эффективное управление сетью.

- Распределение нагрузки: Лес позволяет распределить нагрузку на несколько серверов, что повышает производительность и устойчивость сети. Объекты Active Directory и данные о пользователях могут быть хранены и реплицированы на разных серверах внутри леса, что обеспечивает более быстрый доступ и повышает отказоустойчивость.

- Организация структуры сети: Лес позволяет организовать сеть в виде иерархии доменов и поддоменов. Это позволяет лучше структурировать данные, управлять доступом и настройками по разным группам пользователей, а также легко вносить изменения в структуру сети. Например, добавление нового домена или поддомена для определенного отдела или филиала компании.

- Централизованное аутентификация и авторизация: Лес позволяет централизованно управлять аутентификацией и авторизацией пользователей в рамках всей сети. Это упрощает процесс входа в систему для пользователей и обеспечивает единые права доступа к ресурсам.

Использование леса в Windows Server предоставляет широкий набор возможностей для организации и управления сетью. Эти преимущества делают лес важным инструментом для сетевого администратора и позволяют эффективно управлять сетью в современных бизнес-средах.

У многих, кто впервые сталкивается с Active Directory возникает вопрос “что это такое”. Ответим на этот вопрос, а также разберемся с терминологией и структурой хранилища.

Терминология

| Сервер | Компьютер, выполняющий одну или несколько ролей в домене. |

| Контроллер домена | Сервер, на котором расположен каталог. Задача контроллера – обслуживание запросов пользователей к каталогу. Также, контроллер домена может выступать в качестве одной из FSMO-ролей (Владелец схемы, владелец доменных имен и прочее) |

| Домен | Минимальная структурная единица Active Directory (состоит из пользователей, принтеров, компьютеров и прочих ресурсов) |

| Дерево доменов | Иерархическая система доменов с единым корнем – корневой домен. |

| Лес доменов | Множество деревьев доменов, находящихся в различной форме доверительных отношений. |

Что же такое AD?

Зачастую технология Active Directory используется системными администраторами для хранения и организации объектов сети в защищенную логическую иерархическую структуру, например, пользователей, принтеров, компьютеров, внешних хранилищ и прочих ресурсов.

Домены и леса – основа логической структуры. Для обеспечения независимости данных и сервисов (но не их изоляция), а также оптимизации и репликации, домены можно структурировать в деревья, а затем и в леса. Разделение логических структур от физических может улучшить управляемость системы, снизив затраты на администрирование. Это связано с тем, что на изменения в физическом устройстве не влияют на логическую структуру. В свою очередь, логическая структура используется для контроля к блокам данных.

Хранимые в AD данные могут поступать из различных источников. Для поддержания целостности хранящейся информации, большое количество различных источников данных, а также множество их различных типов, требуют от Active Directory использования некого стандартизированного механизма хранения.

Для хранения информации, объекты в AD используют каталоги. Все объекты определены в схеме. Определения объектов содержат информацию, такую как тип данных и синтаксис. Данную информацию использует каталог, чтобы гарантировать достоверность хранения. Данные сохраняются в каталоге только после определения в схеме. По умолчанию, схема содержит все определения и описания объектов, необходимые для корректной работы AD.

При доступе к каталогу через логическую структуру, состоящую из доменов и леса, реализация каталога происходит через физическую структуру, которая состоит из базы данных. База данных хранится на всех контроллерах домена леса.

Хранилище AD обрабатывает весь доступ к базе данных. В свою очередь, хранилище данных состоит из физических файлов и служб, которые управляют правами доступа, процессами чтения и записи данных внутри БД на жестком диске каждого контроллера.

Архитектура хранилища и структура Active Directory

Домены и леса

Организационные единицы (OU – Organization Unit), домены и леса являются основными элементами логической структуры AD. Лес определяет единый каталог и обозначает границу безопасности. Домены входят в состав Лесов.

DNS

DNS применяется для разрешения имен в иерархической архитектуре, которую использует AD.

СХЕМА (SCHEMA)

Схема содержит определения объектов, которые используются для их создания, хранящихся в каталоге.

Хранилище данных (Data Store)

Хранилище данных является частью каталога, который управляет хранением и извлечением данных на каждом контроллере домена.

Более подробно вы можете ознакомиться с материалами на официальном сайте.

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

The Active Directory forest is a critical — but often underappreciated — element of the IT infrastructure for many organizations. Let’s explore exactly what an Active Directory forest is and why having a solid Active Directory forest recovery strategy is vital for protecting your business.

As you may know, Active Directory (AD) is a database and set of services that help users get their work done in a Microsoft IT environment. The database (or directory) contains critical information about your environment, including what users and computers there are and who’s allowed to do what. The services control much of the activity that goes on; in particular, they make sure each person is who they claim to be (authentication) and allow them to access only the data they’re allowed to use (authorization).

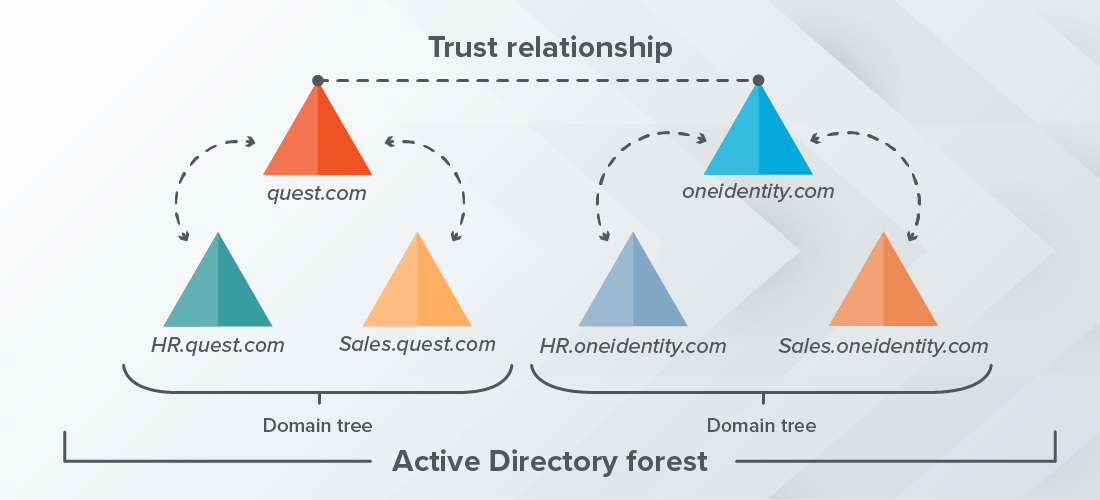

Active Directory has three main tiers: domains, domain trees and forests:

- A domain is a group of users, computers and other Active Directory objects that share the same AD database, such as all the AD objects for your company’s Chicago office.

- A domain tree is a collection of one or multiple domains grouped together in a hierarchical parent-child structure with a contiguous namespace and transitive trust relationships between the domains. For example, the domains Quest.com and Sales.Quest.com would be considered part of the Quest.com domain tree.

- A forest is a group of multiple trees with shared directory schemas, catalogs, application information and domain configurations. The schema defines an object’s class and attributes in a forest, and the global catalog servers provide a listing of all the objects in an AD forest.

Beyond the structural differences, it’s important to understand the differences in purpose between an Active Directory domain and an Active Directory forest:

- The domain is a management boundary — The objects for a particular single domain are stored in a single Active Directory database and can be managed together.

- The forest is a security boundary — Objects in different Active Directory forests are not able to interact with each other unless the administrators of each forest create a trust between them.

How many forests are required?

Every Active Directory has at least one forest. Organizations can choose to have two or more Active Directory forests, or they might end up with multiple forests due to merger and acquisition (M&A) deals.

A single forest is the most cost-effective option, primarily because it requires the least amount of administrative overhead. It also enables maximum collaboration among users since all objects in the forest are listed in a single global catalog.

Multiple forests can be desirable or even necessary, depending on the data isolation and data autonomy requirements for the groups in your organization. However, having multiple forests does not in and of itself enhance security; you need to properly manage and secure each forest. Therefore, be sure to balance the costs of having multiple forests against the benefits. In particular, best practices require separate IT management teams for each forest to ensure proper segregation of duties.

Typically, only the largest and most complex organizations have multiple Active Directory forests. Most organizations create a single forest with multiple child domains, each of which has its own Active Directory database with its own resources, permissions, Group Policy objects (GPOs) and so on.

What are the forest design models?

There are three Active Directory forest design models: organizational, resource and restricted access. Large organizations may need to use a combination of models to meet the needs of their various business units or other groups.

Organizational forest model

Every Active Directory design includes at least one organizational forest. In this model, user accounts and resources are contained in the forest and managed independently.

The organization forest model is particularly valuable when you need service autonomy, service isolation or data isolation since the forest can be configured to deny access to anyone outside the forest. Still, trust relationships can be established between an organizational forest and other forests, which makes it possible for administrators in either forest to grant access to resources in the other forest.

Resource forest model

A resource forest, as its name implies, is devoted to resources; resource forests do not contain user accounts (other than those required for service administration and other specific purposes). Forest trusts are used to enable users from other forests to access the resources in a resource forest.

This model is no longer common, but it can be useful when service isolation is required to protect areas of the network that need to maintain a state of high availability, such manufacturing or other mission-critical resources.

Restricted access forest model

A restricted access forest is a separate forest that contains user accounts and data that must be isolated from the rest of the organization. Users have a separate account and a separate workstation for accessing data in a restricted access forest. No trusts exist, so users from other forests cannot be granted access to the restricted data.

This model is used in situations that require utmost security, such as classified government projects. For additional security, the restricted access forest can be on a separate physical network.

What is a Red Forest?

Red Forest is the common nickname for Microsoft’s Enhanced Security Administrative Environment (ESAE). Basically, ESAE is a layered security approach that involves creating a special administrative forest (called a Red Forest) to manage all privileged identities in Active Directory and better protect them against compromise.

The ESAE model promises valuable benefits, but it is not practical for most organizations because it requires an extremely complex and costly architecture, and the implementation process is cumbersome and can increase the risk of downtime.

Microsoft is retiring the Red Forest model for most scenarios in favor of a modern Enterprise Access model, which incorporates a cloud-based privileged access strategy that offers the same or better security and which can be implemented using Microsoft’s rapid modernization plan (RAMP).

Active Directory forest best practices

Strategies for designing, managing, and securing your Active Directory forests could easily be multiple separate blog posts. But here are some of the top best practices:

- If possible, use just one forest. This approach simplifies management tasks while reducing costs and complexity.

- If you have multiple forests, pay particular attention to the trusts you establish between them.

- Following Microsoft guidance for selecting the root domain of your Active Directory forest. The forest root domain contains the Enterprise Admins and Schema Admins groups, which are used to manage critical forest-level operations such as adding and removing domains and changing the schema.

- Set the domain and forest functional levels to the highest values that your environment can support (by default, they are both set to Windows Server 2012 since Windows Server 2008 reached its end of support in 2020). Functional levels determine the available Active Directory Domain Services (AD DS) capabilities, as well as which Windows Server operating systems you can run on domain controllers in the domain or forest. Note that the functional level cannot be downgraded, but it can be raised.

- For high availability in distributed environments, configure all domain controllers to provide DNS and global catalog services.

Creating an Active Directory forest recovery plan

One final best practice merits fuller discussion. As we have seen, your Active Directory forest is a dynamic, complex, and sophisticated ecosystem that provides vital authentication and authorization services for your organization. Indeed, a healthy, functioning forest is essential for just about any core business process today.

At the same time, your Active Directory forest is also a top target of cyberattacks and is vulnerable to natural disasters, failures, and human mistakes. For example, a ransomware attack can bring down your Active Directory forest in minutes or even seconds. And the longer your Active Directory remains down, the longer your business is down. Indeed, every second counts: 40% of enterprises say that a single hour of downtime costs $1 million to over $5 million, and in worst-case scenarios, losses can reach millions of dollars per minute.

The best way to minimize this downtime — and the inevitable damage to your business — is to have a comprehensive Active Directory forest recovery strategy backed by the right tools. Native approaches are not enough. Indeed, when performed manually with Microsoft tools, AD forest recovery is a difficult, time-consuming, and error-prone process. Microsoft’s Active Directory Forest Recovery Guide outlines 18 high-level steps (each comprising myriad sub-steps) that must be performed correctly and in the proper sequence — on each DC and coordinated across all DCs you restore from backup. Moreover, many of the steps aren’t operations that AD administrators are familiar with; they are tedious, often command-line-based actions, so it’s very easy to make mistakes that can re-corrupt your directory and require you to start over.

Therefore, it’s a best practice to look for a backup and recovery solution that offers all the following:

- Reliable AD backups that make the process more efficient and minimize the places where malware can hide

- Phased recovery to enable you to get the business back on its feet quickly

- Flexible restore options, including not just phased recovery but also restoring to a clean OS and bare metal recovery (BMR)

- Clean OS recovery to the cloud so you can quickly recover AD to a readily available, secure and cost-effective virtual machine that you create on the spot

- Malware detection that regularly checks files for viruses after the backup file is created, during storage when updates are added and before a restore is started with integrated Microsoft’s Defender capabilities

- Secure storage — a hardened server that is isolated according to IPSec rules with regular checks to confirm backup integrity

- Operating system recovery to quickly restore a domain controller’s operating system without depending on other DCs

- A virtual test lab where you can demonstrate and validate your Active Directory disaster recovery plan with production data

- Hybrid recovery that restores cloud-only objects and properties like Azure AD groups, Azure B2B and B2C accounts, and Conditional Access policies

Conclusion

Active Directory provides the vital authentication and authorization services required to keep your business running and your data and systems secure. By following the best practices detailed here, you can establish and maintain an effective Active Directory forest structure. Still, no organization is immune to cyberattacks, mistakes and disasters that can take down their entire forest, so it’s also crucial to create a comprehensive forest recovery plan, thoroughly test it, and practice it on a regular basis.