Администрирование корпоративной сети на основе Windows Server

ФЕДЕРАЛЬНОЕ АГЕНСТВО ЖЕЛЕЗНОДОРОЖНОГО ТРАНСПОРТА

Федеральное государственное бюджетное образовательное учреждение

высшего профессионального образования

«Уральский государственные университет путей сообщения»

(ФГБОУ ВПО УрГУПС)

КАФЕДРА: «Информационные технологии и защита информации»

КУРСОВАЯ РАБОТА

По дисциплине: «Администрирование в

информационных системах»

Тема: «Администрирование

корпоративной сети на основе Windows Server»

Студента

Бирюкова

Николая Анатольевичакурса

группы ИТ-410

факультет ЭТФ

Специальности

(шифр) 230201

Руководитель:

ассистент Гузенкова Елена Алексеевна

Екатеринбург

2014г.

ЗАДАНИЕ НА КУРСОВУЮ РАБОТУ

Студент: Бирюков Николай Анатольевич, Электротехнический факультет,

группа ИТ-410

Тема работы «Администрирование корпоративной сети на основе

WindowsServer»

Срок сдачи работы: 30.04.14

Перечень вопросов, подлежащих исследованию или разработке:

а) Проектирование корпоративной сети на предприятии;

б) Проектирование доменных служб предприятия;

в) Планирование управления данными;

г)

Разработка централизованной системы хранения данных на предприятии;

д)

Аспекты администрирования: Установка, настройка и сопровождение серверных

технологий на предприятии;

е)

Анализ политики безопасности на предприятии;

Исходные данные прилагаются.

Руководитель

Задание принял к исполнению

ИСХОДНЫЕ ДАННЫЕ

. Предметная область: предприятие по предоставлению сетевых услуг.

. Количество подразделений в головном предприятии: ≥5.

. Количество филиалов: 3.

. Расстояние между головным подразделением и филиалами: ≥10.

. Количество подразделений в филиалах: ≥2.

. Число рабочих станций в организации — min/ max: 1400.

. Наличие беспроводной связи в головном офисе: нет.

. Количество серверов: 5+n.

. Сервера:

.1. Файловые: 2.

.2. Базы данных: 2.

.3. Терминальные: 1.

.4. Proxy: 4.

.5. Лицензирования: 1.

.6. Приложений: 1.

.7. Мультимедийные: 1.

. Индивидуальное задание: разработка стратегии виртуализации операционных

систем.

ВВЕДЕНИЕ

Интернет-провайдер «Сети Тагила» — довольной крупная организация с

большим количеством сотрудников и небольшим числом филиалов, однако, в связи с

обширной клиентской базой и необходимостью ведения отчетности и круглосуточного

контроля за состоянием предоставления сетевых услуг возникает нужда в создании

корпоративной сети предприятия.

Создание корпоративной сети в организации «Сети Тагила» позволит повысить

эффективность управления компанией, создать эффективную систему

документооборота, контролировать информационно-финансовые потоки организации.

Целью данной курсовой работы является разработка корпоративной сети

предприятия на основе WindowsServer. Для достижения поставленной цели

необходимо рассмотреть основные этапы создания корпоративной сети, произвести

анализ структуры административной организации, составить проектный план в

соответствии с родом деятельности предприятия, произвести выбор необходимого

оборудования и обосновать этот выбор.

1. ПРОЕКТИРОВАНИЕ КОРПОРАТИВНОЙ СЕТИ НА ПРЕДПРИЯТИИ

1.1 Цели и задачи разработки корпоративной сети на уровне

предприятия

Наша организация «Сети Тагила» является одним из наиболее популярных

интернет-провайдеров в городе Нижнем Тагиле. Естественно, так было не всегда,

вначале компания была небольшая и предоставляла услуги лишь в одном районе,

однако, с ростом популярности из-за высокого качества обслуживания, компания

динамично развивалась, росла и обзавелась несколькими филиалами (а именно,

тремя) в разных частях города. Темпы заявок на подключение услуг продолжают

расти, поэтому, в связи с обширной клиентской базой и необходимостью ведения

отчетности и круглосуточного контроля за состоянием предоставления сетевых

услуг, необходимо организовать корпоративную сеть.

Современные IT-технологии позволяют создавать корпоративные сети на

основе высоко надежных и защищенных сетей передачи данных.

Что получит предприятие при создании корпоративной сети или объединении

офисных площадок:

· Единое информационное пространство;

· Оперативность получения информации и возможность формирования

консолидированных отчетов уровня предприятия;

· Централизация финансовых и информационных потоков данных;

· Возможность оперативного сбора и обработки информации;

· Снижение затрат при использовании серверных решений. Переход

от решений для рабочих групп на решения уровня предприятия;

· Возможность обработки мультимедиа потоков данных между

офисными площадками;

· Снижение затрат на связь между подразделениями фирмы,

организация единого номерного пространства.

1.2 Структура административных подразделений предприятия

Первоочередной задачей в проектировании корпоративной сети предприятия

является анализ структурных подразделений предприятия. Для компании «Сети

Тагила» необходимо построить схему распределения головного офиса и филиалов

предприятия с точки зрения административного устройства предприятия.

Организационная структура предприятия:

· Головной офис предприятия, находящийся в центре города;

· Распределенные по разным районам города три филиала (филиал

№1, филиал №2, филиал №3).

Подразделения головного офиса:

· Бухгалтерия;

· Рекламный отдел;

· Отдел кадров;

· Отдел приема платежей;

· Отдел технической поддержки.

Подразделения филиалов:

· Отдел работы с клиентами;

· Отдел приема платежей.

Рис.1 Структура предприятия «Сети Тагила»

1.3 Анализ требований к сетевой инфраструктуре

С точки зрения организационной структуры предприятия связи головной офис

и филиалы должны представлять единую организацию. Клиент может обратиться в

любой филиал или головной офис для совершения необходимых операций. Даже при

переезде в другой район, информация об пользователе должна быть доступна по

всей территории распространения предприятия. Таким образом доступ к информации

пользователей должна быть в любом филиале и головном офисе.

В сети обеспечивается надежность ее функционирования и мощные системы

защиты информации. То есть, гарантируется безотказная работа системы как при

ошибках персонала, так и в случае попытки несанкционированного доступа.

Функционально сетевая структура должна представлять собой единую закрытую сеть,

в которой будут передаваться данные. Любой доступ в сеть должен блокироваться,

так как данные передаваемые внутри организации носят конфиденциальный характер

и не должны быть доступны другим лицам. Филиалы и головной офис будут связаны

LAN-сетью.

Для управления сетью «Сети Тагила» необходимо определить ответственных

лиц отвечающих за: администрирование сети предприятия, администрирование

серверов, отвечать за организацию политик безопасности.

Сетевая инфраструктура будет представлять единую сеть передачи данных

между головным офисом и филиалами, и для этого будет созданы: базы данных,

содержащие информацию о пользователях, файловые сервера, терминальный сервер,

proxy-сервера, мультимедийный сервер, сервер лицензирования, сервер приложений.

2.

ПРОЕКТИРОВАНИЕ ДОМЕННЫХ СЛУЖБ ПРЕДПРИЯТИЯ

2.1 Определение роли ADDS в организации, сбор требований к сети на

предприятии, безопасность сети

Проектирование ADDS на основе Windows Server начинается с лесов и

доменов, которые играют роль границы безопасности, администрирования и репликации

ADDS. Их следует проектировать до начала разработки физической топологии.может

применяться для решения самых разных задач. Например, ADDS можно использовать в

качестве сетевой ОС (NOS), как каталог предприятия или Интернет-каталог. ADDS

может служить нескольким целям сразу: как каталог NOS и предприятия. От того,

как будет использоваться ADDS на предприятии, зависит структура леса.

В нашем случае ADDS планируется использовать в качестве каталога

предприятия, в котором будут храниться только данные клиентов.

Администрирование ADDS будет вестись из головного офиса учреждения. Контроллер

NOS будет располагаться в головном офисе.

Доступ ко всем серверам учреждения будет разрешён только для сотрудников

компании.

2.2 Проектирование структуры лесов

Лес — это группа из одного или нескольких деревьев доменов, которые не

образуют единое пространство имен, но используют общие схему, конфигурацию

каталогов, глобальный каталог и автоматически устанавливают двусторонние

транзитивные доверительные отношения между доменами.

Модель одного леса является простейшей моделью леса и считается

низкоуровневой, так как все объекты каталога принадлежат одному лесу и все

сетевые ресурсы контролирует одна централизованная ИТ-группа. Такой проект

требует минимальных административных расходов и считается самым рентабельным

среди всех моделей. Модель одного леса является удачным выбором для малых и

средних организаций, где действует лишь одна ИТ-группа и все ее филиалы

управляются этой группой из центрального офиса.

Мы будем использовать вышеописанную модель леса на нашем предприятии.

Рис. 2 Модель одного леса

2.3 Проектирование доменной структуры

Домены ADDS используются для разбиения больших лесов на меньшие

составляющие, чтобы облегчить администрирование и репликацию.

В нашем случае целесообразно будут использовать модель с одиночным

доменом. Любой контроллер домена сможет выполнить проверку подлинности любого

пользователя и все контроллеры могут быть серверами глобального каталога. В

данной модели все данные каталога будут реплицироваться на добавочный

контроллер домена, расположенный в головном офисе компании.

Рис. 3 Модель с одиночным доменом

.4 Разработка структуры IPv4-адресов предприятия

В соответствии с заданием необходимо определить адресное пространство

предприятия и разбить его на подсети, количество подсетей будет определять

количеством подразделений в головном офисе и филиалах, контроллер домена и

сервера должны входить в группу адресов с масками подсети, которые будут видеть

весь диапазон своих адресов.

· Подразделений в головном офисе — 6; рабочих станций — 934∙1,5

≈ 1400;

· Подразделений в филиалах — по 2 в каждом; рабочих станций —

467∙1,5 ≈ 700;

· Число филиалов — 3;

Необходимо создать для головного офиса 6 подсетей со 234 узлами, для

филиалов 6 подсетей с 117 узлами, выделить адреса с маской подсети,

охватывающей весь диапазон своих адресов для 12 серверов. Распределение

IP-адресов локальной сети компании представлено в таблице 1.

Таблица 1 Распределение IP-адресов

|

Необходимое число адресов |

Размер блока |

Первый адрес |

Последний адрес |

Маска подсети |

|

|

Все адресное пространство |

п/а |

1024 |

192.168.0.0 |

192.168.9.255 |

/22 255.255.252.0 |

|

Головной офис |

|||||

|

Контр. домена |

2 |

— |

192.168.0.1 |

192.168.0.2 |

/22 255.255.252.0 |

|

Файловый сервер |

2 |

— |

192.168.0.3 |

192.168.0.4 |

/22 255.255.252.0 |

|

База данных |

2 |

— |

192.168.0.5 |

192.168.0.6 |

/22 255.255.252.0 |

|

Лицензирования |

1 |

— |

192.168.0.7 |

— |

/22 255.255.252.0 |

|

Терминальный |

1 |

— |

192.168.0.8 |

— |

|

|

Proxy |

4 |

— |

192.168.0.9 |

192.168.0.12 |

/22 255.255.252.0 |

|

Мультимедийный |

1 |

— |

192.168.0.13 |

— |

/22 255.255.252.0 |

|

Приложений |

1 |

— |

192.168.0.14 |

— |

/22 255.255.252.0 |

|

Бухгалтерия |

234 |

256 |

192.168.1.0 |

192.168.1.255 |

/26 255.255.255.192 |

|

Рекламный отдел |

234 |

256 |

192.168.2.0 |

192.168.2.255 |

/26 255.255.255.192 |

|

Отдел кадров |

234 |

256 |

192.168.3.0 |

192.168.3.255 |

/26 255.255.255.192 |

|

Отдел тех. поддержки |

234 |

256 |

192.168.4.0 |

192.168.4.255 |

/26 255.255.255.192 |

|

Отдел работы с клиентами |

234 |

256 |

192.168.5.0 |

192.168.5.255 |

/26 255.255.255.192 |

|

Отдел приема платежей |

234 |

256 |

192.168.6.0 |

192.168.6.255 |

/26 255.255.255.192 |

|

Филиал №1 |

|||||

|

Отдел приема платежей |

84 |

128 |

192.168.7.0 |

192.168.7.127 |

/26 255.255.255.192 |

|

Отдел работы с клиентами |

84 |

128 |

192.168.7.128 |

192.168.7.255 |

/26 255.255.255.192 |

|

Филиал №2 |

|||||

|

Отдел приема платежей |

84 |

192.168.8.0 |

192.168.8.127 |

/26 255.255.255.192 |

|

|

Отдел работы с клиентами |

84 |

128 |

192.168.8.128 |

192.168.8.255 |

/26 255.255.255.192 |

|

Филиал №3 |

|||||

|

Отдел приема платежей |

84 |

128 |

192.168.9.0 |

192.168.9.127 |

/26 255.255.255.192 |

|

Отдел работы с клиентами |

84 |

128 |

192.168.9.128 |

192.168.9.255 |

/26 255.255.255.192 |

2.5 Планирование DNS

Так как защита данных сотрудников и клиентов является приоритетной

задачей, пространство имён DNS будет использоваться только для внутренних нужд

компании. В компании используются следующие виды сервисов:

· FTP-сервер;

· MSQL;

· Proxy;

· терминальный сервер;

· сервер приложений;

· сервер лицензирования;

· мультимедийный сервер.

База данных внутренней зоны setitagila.ru представлена в таблице 2:

Таблица 2 База данных внутренней зоны

|

Имя узла |

Тип записи ресурсов |

Разрешение |

|

pdc |

CNAME |

pdc.setitagila.ru |

|

sdc |

CNAME |

sdc.setitagila.ru |

|

ftp1 |

CNAME |

ftpserver1.setitagila.ru |

|

aplication |

ap.setitagila.ru |

|

|

proxy1 |

CNAME |

proxy1.setitagila.ru |

|

proxy2 |

CNAME |

proxy2.setitagila.ru |

|

proxy3 |

CNAME |

proxy3.setitagila.ru |

|

proxy4 |

CNAME |

proxy4.setitagila.ru |

|

terminal |

term.setitagila.ru |

|

|

db1 |

CNAME |

db1.setitagila.ru |

|

db2 |

CNAME |

db2.setitagila.ru |

|

multi |

CNAME |

multi.setitagila.ru |

|

licenz |

licenz.setitagila.ru |

|

|

pdc |

A |

192.168.0.1 |

|

sdc |

A |

192.168.0.2 |

|

ftp1 |

A |

192.168.0.3 |

|

aplication |

А |

192.168.0.14 |

|

proxy1 |

A |

192.168.0.9 |

|

proxy2 |

A |

192.168.0.10 |

|

proxy3 |

A |

192.168.0.11 |

|

proxy4 |

A |

192.168.0.12 |

|

terminal |

A |

192.168.0.8 |

|

db1 |

A |

192.168.0.5 |

|

db2 |

A |

192.168.0.6 |

|

multi |

A |

192.168.0.13 |

|

licenz |

А |

192.168.0.7 |

Таблица 3 База данных внешней зоны

|

Имя узла |

Тип записи ресурсов |

Разрешение |

|

ftp2 |

CNAME |

ftp2.setitagila.ru |

|

ftp2 |

A |

192.168.0.4 |

2.6 Визуализация структуры предприятия

Рис. 4 Организационная структура предприятия со схемой расположения

филиалов и каналов, связывающих их, а также распределение IP-адресов и DNS

3. ПРОЕКТИРОВАНИЕ МОДЕЛИ АДМИНИСТРИРОВАНИЯ ГРУППОВЫХ ПОЛИТИК

3.1 Требования к организационной структуре

Так как провайдер «Сети Тагила» является большой организацией с малым

количеством удаленных филиалов, то требования по администрированию ADDS

каталога будут следующие:

· Администратору головного офиса будут предоставлены полные

права на независимое управление всеми службами и данными ADDS.

· Политикой безопасности компании на некоторые каталоги и

службы будут налагаться ограничения прав доступа и управления.

Сеть периметра — это частично защищенная брандмауэром периметра область,

в которой располагаются следующие службы: общедоступные web-серверы, способные

обращаться к внутренним SQL-серверам и другим серверам приложений.

Рис. 5 Сеть периметра компании

3.2 Определение модели администрирования

На предприятии будет определена централизованная модель

администрирования. Все критически важные сервера расположены в одном месте, что

обеспечивает централизованное резервное копирование, и доступность

IT-специалистов в случае возникновения неполадок.

3.3 Планирование управления данными

В сети предприятия будут циркулировать следующие виды данных: отчётная

документация, данные содержащие личную информацию сотрудников, данные по

клиентской базе. Доступ к просмотру и/или управлению каждого из типа данных

будет определяться в зависимости от групп пользователей и их прав доступа.

Таблица 4 Доступ к данным

|

Бухгалтерия |

Рекламный отдел |

Отдел кадров |

Отдел тех. поддержки |

Отдел приема платежей |

Отдел по работе с клиентами |

|

|

Данные клиентов |

— |

— |

ALL |

RW |

ALL |

|

|

Данные сотрудников |

RW |

— |

RW |

— |

— |

R |

|

Документация |

ALL |

— |

ALL |

— |

— |

RW |

|

Пиар-кампании |

R |

ALL |

— |

— |

— |

R |

3.4 Стратегии групповых политик предприятия

Чтобы сократить время, необходимое для обработки объекта групповой

политики, можно воспользоваться одной из приведенных ниже стратегий.

Если в объекте групповой политики содержатся только параметры

конфигурации компьютера или параметры конфигурации пользователя, можно

отключить неиспользуемые параметры политики. После этого конечный компьютер не

будет сканировать отключенные разделы объекта групповой политики, а время

обработки сократится. Если возможно, объединить несколько маленьких объектов

групповой политики в один большой. При этом уменьшится количество объектов

групповой политики, применяемых к пользователю или компьютеру. Чем меньше

объектов групповой политики применяется к пользователю или компьютеру, тем

меньше время запуска и входа в систему и тем проще устранять неполадки,

связанные со структурой политики. Изменения, вносимые в объекты групповой

политики, реплицируются на контроллеры домена, что приводит к необходимости

загрузки новых данных на клиентские и иные компьютеры. При наличии больших или

сложных объектов групповой политики, требующих частых изменений, необходимо

рассмотреть возможность создания нового объекта групповой политики, содержащего

только постоянно обновляемые разделы. Внедрить процесс управления изменениями

групповой политики и записывать в журнал все изменения, вносимые в объекты

групповой политики. Это позволит выявлять и устранять проблемы, связанные с

объектами групповой политики. Это также позволит обеспечить соответствие

соглашениям об уровне обслуживания, в рамках которых требуется вести журналы.

Основные рекомендации по настройке групповой политики:

. Отключить автозапуск;

. Запретить изменение пароля;

. Запретить изменение параметров панели задач и меню «Пуск»;

. Запретить доступ к контекстному меню для панели задач;

. Зафиксировать положение панели задач;

. Запретить пользователям играть в стандартные игры.

3.5 Защита серверного и клиентского ПО посредством групповой

политики безопасности

Групповая политика обеспечивает инфраструктуру, в которой можно

централизованно определять и развертывать пользователей и компьютеры на

предприятии. Вся конфигурация определяется, внедряется и обновляется с помощью

параметров объектов групповой политики GPO (Group Policy Object), которые

управляют структурами предприятия, как, например, сайты, домены, а также

отдельные подразделения и группы.

Групповая политика также может применяться для выполнения конкретных

задач управления, таких как настройка безопасности, развертывание программного

обеспечения, политика паролей, аудит.

Параметры политики определяют конкретную конфигурацию для применения.

Например, существует параметр политики, запрещающий пользователю доступ к

средствам редактирования реестра. Если определить этот параметр политики и

применить его к пользователю, то пользователь не сможет запускать такие

инструменты, как редактор реестра Regedit.exe.

Некоторые политики влияют на пользователя независимо от компьютера, на

котором пользователь входит в сеть, а другие параметры политики влияют на

компьютер независимо от пользователя, который входит на этот компьютер. Запрет

доступа к редактированию реестра относится к параметрам конфигурации

пользователей, а отключение локальной записи администратора к параметрам

конфигурации компьютеров.

Объекты GPO можно создавать в Active Directory с помощью консоли

«Управление групповой политикой». Они отображаются в контейнере «Объекты

групповой политики». Параметр групповой политики может пребывать в трех

состояниях: «Не задан», «Включен», «Отключен».

Если указан параметр «Не задан» — это означает, что объект GPO не

модифицирует существующую конфигурацию данного конкретного параметра

пользователя или компьютера. Если указан параметр «Включен» или «Отключен», в

конфигурацию пользователей и компьютеров, к которым применяется GPO может быть

внесено изменение.

3.6 Разработка стратегии сетевого доступа

Информация касательно сотрудников и клиентов компании будет храниться непосредственно

на сервере головного офиса, доступ к ней будет ограничен в соответствии с

политикой безопасности компании.

Данные по сотрудникам будут доступны только отелу кадров, а данные по

клиентам операторам, бухгалтерам, и рекламному отделу.

4. РАЗРАБОТКА

ЦЕНТРАЛИЗОВАННОЙ СИСТЕМЫ ХРАНЕНИЯ ДАННЫХ НА ПРЕДПРИЯТИИ

Для централизованной системы хранения данных на предприятии будем

использовать систему хранения данных подключенных к сети (NAS). Данный выбор

обоснован тем, что основным видом данных используемых в сети предприятия

являются различные виды отчётности, большие объёмы таких данных требуют

обеспечения большого объема памяти для клиентов и серверов локальной сети, но

не высокая скорость доступа к которым не является критичной.

Неотъемлемой частью централизованной системы хранения данных является

технология RAID — это использование наборов (два и более) жестких дисков,

доступных операционной системе как один том.

В нашем случае мы будем использовать RAID-5 — дисковый массив с

чередованием данных и вычислением контрольных сумм для записываемых данных.

Основным достоинством данной технологии является высокая скорость чтения и

записи данных, высокий коэффициент использования дискового пространства. К

недостаткам можно отнести высокое влияние, оказываемое на производительность,

выхода из строя одного из дисков.

Рис. 6 Модель хранения данных с использованием RAID-5

У нашей компании имеется 2 файловых сервера. На файловом сервере

локальной сети хранятся рабочие столы пользователей, файлы установки

разрешённого ПО, методические материалы.

Так как провайдер «Сети Тагила» является довольно крупной организацией,

соответственно необходимо подобрать такое аппаратное обеспечение, чтобы оно

полностью удовлетворяло запросам организации. Аппаратным обеспечением файлового

сервера будет являться SL1500/4U24R. Сервер выполнен в 4U корпусе глубиной 660

мм. Эти серверы основаны на многоядерных процессорах линейки Xeon E5,

обладающих высокой производительностью. Сервер поддерживает до 128 GB

оперативной памяти с коррекцией ошибок, двадцать четыре жестких диска SAS/SATA

форм-фактора 3,5″, 4 полнопрофильных слота PCI-E 8x и 3 полнопрофильных

PCI-E 4x для установки аппаратных Raid-контроллеров, дополнительных сетевых

адаптеров и прочих карт расширений. Сервер предусматривает расширение дисковой

системы с помощью дисковых полок. Штатно установлен блок питания с

резервированием, так же имеет встроенный мониторинг с поддержкой IP-KVM, что

позволяет управлять сервером в любой точке мира.

5. АСПЕКТЫ

АДМИНИСТРИРОВАНИЯ: УСТАНОВКА, НАСТРОЙКА И СОПРОВОЖДЕНИЕ СЕРВЕРНЫХ ТЕХНОЛОГИЙ НА

ПРЕДПРИЯТИИ

5.1 Планирование внедрения баз данных

База данных — совокупность данных, организованных в соответствии с

концептуальной структурой, описывающей характеристики этих данных и

взаимоотношения между ними, причём такое собрание данных, которое поддерживает

одну или более областей применения.

На предприятии будут использоваться база данных, в которой будут

храниться данные о клиентах компании.

Клиентская баз данных будет содержать в себе наименование клиентов

компании, оказываемые им услуги и их стоимость.

Аппаратно база данных будет располагаться на файловом сервере компании.

В качестве программного обеспечения базы данных будет использоваться SQL

Server 2008 и технологическая платформа «1С:Предприятие» разработанная под

потребности компании .

5.2 Развертывание служб терминалов и приложений

Терминальный сервер — сервер, предоставляющий клиентам вычислительные

ресурсы (процессорное время, память, дисковое пространство) для решения задач.

Технически, терминальный сервер представляет собой очень мощный компьютер (либо

кластер или «терминальную ферму»), соединенный по сети с

терминальными клиентами — которые, как правило, представляют собой маломощные

или устаревшие рабочие станции или специализированные терминалы для доступа к

терминальному серверу.

В нашей компании в качестве тонкого клиента будет использоваться

терминальный доступ, доступ к информационной системе организованный так, что

локальная машина-терминал не выполняет вычислительной работы, а лишь

осуществляет перенаправление ввода информации (от мыши и клавиатуры) на

центральную машину (терминальный сервер) и отображает графическую информацию на

монитор. Причем вся вычислительная работа в терминальной системе выполняется на

центральной машине. На терминальном сервере будут храниться рабочие столы

сотрудников.

Сервер приложений будет использоваться для работы со специализированным

ПО, предназначенным для учета денежных средств, отслеживании предоставления

услуг и работы с клиентами.

Рис. 7 Работа терминального сервера предприятия

5.3 Организация доступа в сеть Internet на базе сервисного

оборудования

Доступ в сеть интернет будет производиться через ISA Server — Forefront

Threat Management Gateway (TMG) 2010.Server за свою долгую историю завоевал

широкую популярность среди IT-специалистов и стал стандартом де-факто как

решение для предоставления безопасного доступа к ресурсам Интернет сотрудникам

организации и публикации бизнес-приложений (Exchange, SharePoint и т.д.). Но

жизнь не стоит на месте и предъявляет новые требования к продуктам

информационной безопасности. Вот и для ISA Server пришло время меняться. На

смену ISA Server 2006 приходит Forefront Threat Management Gateway (TMG) 2010 —

новое поколение решений для комплексной защиты периметра сети.

Возможности Forefront TMG:

· Скрытие расположения серверов Exchange. При публикации

приложения с помощью ISA Server сервер защищается от прямого внешнего доступа,

так как пользователи не могут узнать имя и IP-адрес сервера. Пользователи

получают доступ к компьютеру с ISA Server. Этот сервер переадресует запрос

серверу в соответствии с условиями правила публикации сервера.

· Мост SSL и проверка.Мост SSL защищает от атак, которые скрыты

в подключениях с шифрованием SSL. Если веб-приложение поддерживает SSL, после

того как ISA Server получает запрос клиента, он расшифровывает и проверяет его,

а затем завершает SSL-подключение к клиентскому компьютеру. Правило

веб-публикации определяет, как ISA Server передает запрос объекта

опубликованному веб-серверу. Если настроено правило безопасной веб-публикации

для переадресации запроса с использованием HTTPS, ISA Server инициирует новое

SSL-подключение к опубликованному серверу. Так как компьютер с ISA Server

теперь является SSL-клиентом, он требует от опубликованного веб-сервера

предоставления сертификата сервера.

· Категоризация веб-ресурсов: Позволяет контролировать доступ

пользователей к ресурсам Интернет на основе непрерывно обновляемой категоризированной

базы URL (свыше 80 категорий). Например, одним махом запретить всем сотрудникам

организации посещать сайты социальных сетей и разрешить только определенным

пользователям.

· Защита от вредоносного кода: Фильтрация всего входящего

HTTP/HTTPS траффика “на лету” на периметре еще до того, как он достигнет

конечного компьютера пользователя.

· Система предотвращения сетевых вторжений (Network Inspection

System, NIS): Обнаруживает и предотвращает сетевые атаки, использующие

определенные уязвимости, тем самым сужая окно с момента обнаружения уязвимости

до установки “заплатки”.

А так же масса других:

· Проверка почтового трафика;

· Проверка зашифрованного траффика;

· Поддержка работы с двумя интернет-каналами в режиме

отказоустойчивости и балансировки сетевой нагрузки;

· Интеграция с Network Access Protection (NAP);

· Поддержка 64-разрядных ОС Windows Server 2008 SR2 и Windows

Server 2008 R2.

Сервер лицензий будет размещён на одном сервере с файловым сервером.

5.4 Организация управления лицензиями

Управление лицензиями — это технология, позволяющая компаниям эффективно

управлять программным обеспечением.

При всей важности качества программного обеспечения, недостаточно

внимания уделяется управлению им. Управление лицензиями на ПО (Software Asset

Management — SAM) как активами защищает программное обеспечение вашей

организации и позволяет вам определять наличие программного обеспечения и места

его использования, а также возможные избытки лицензий на него. SAM необходим в

сегодняшнем мире бизнеса.помогает вам определить какое программное обеспечение

есть в организации, где именно оно установлено, как наиболее оптимально его

можно использовать, есть ли излишки в лицензиях и что необходимо для

подтверждения лицензионности используемого ПО.

Управление лицензиями помогает определить, насколько выгодны те или иные

вложения в программное обеспечение, а также выявить потребности в модернизации

и в приобретении новых продуктов.

Нарушение условий использования программного обеспечения (незаконное

копирование) чревато штрафами и расходами на возмещение ущерба правообладателю.

Кроме того, руководители могут нести персональную гражданскую и даже уголовную

ответственность за нарушение авторских и смежных прав в своей компании.

Управление лицензиями поможет компании пользоваться только подлинными

продуктами и правильно за это платить. И руководство, и сотрудники, и акционеры

могут быть абсолютно уверены — работа организации не будет неожиданно

парализована проверкой правоохранительных органов.

Отсутствие управления лицензиями в организации часто приводит к

самостоятельной, хаотичной и несанкционированной установке сотрудниками

произвольных программ с компакт-дисков или прямо из Интернета. Это один из

путей проникновения в информационную систему вирусов, которые могут повредить

отдельные компьютеры или всю локальную сеть. Вирусы могут привести к частичной

или полной потере данных, а также проникнуть к партнерам и клиентам, что

нанесет прямой ущерб вашей деловой репутации. Лицензионное ПО, распространяемое

по авторизованным каналам, не содержит вирусов, работает надежно и обеспечивает

безопасность и секретность данных.

Правильно поставленное управление лицензиями на ПО увеличивает рыночную

стоимость компании, делает ее более привлекательной для инвесторов, защищает

организацию от многочисленных рисков. Управление лицензиями избавляет

работников от необходимости тратить время на решение множества описанных выше

проблем. В результате они смогут посвятить все свое рабочее время основной

деятельности, что повышает эффективность и продуктивность деятельности

организации.

5.5 Выбор средств для обеспечения мультимедийных технологий в

организации

Медиа-сервер Accustic Arts Streamer ES black

Потоковый плеер премиум класса. Воспроизводимые форматы HD audio files in

WAV and FLAC up to 24 bit/192 kHz. Интуитивно понятный интерфейс для управления

UPnP media player with internet radio (vTuner®). 2 USB порта для подключения

внешних накопителей USB flash drives and certain hard disks. Подключение к сети

Ethernet, Wi-Fi. Дисплей 3.5″ TFT colour display. Аудиофильский ЦАП 24

bit/192 kHz technology. Digital input (coaxial): HD audio files up to 24

bit/192 kHz. Digital output (coaxial): HD audio files up to 24 bit/192 kHz.

Высококачественный мощный источник питания емкостью свыше 100,000 µF.

Рис. 8 Медиа-сервер Accustic Arts Streamer ES

О системе DNLA:(Digital Living Network Alliance) — это стандарт, который

предназначен для подключения цифровых устройств (например, компьютеров,

цифровых проигрывателей и телевизоров) к сети и совместного использования

данных от других подключенных и совместимых с DLNA устройств.совместимые

устройства выполняют две различные функции. “Серверы” служат для

распространения мультимедийных данных, например, файлов изображений, аудио- и

видеофайлов, а «клиенты» — для воспроизведения таких данных,

полученных от «серверов». Используя систему PS3™ в качестве клиента,

можно просматривать изображения, а также воспроизводить музыкальные и

видеофайлы, сохраненные в сетевом устройстве с функциями мультимедийного

сервера DLNA.

6. АНАЛИЗ

ПОЛИТИКИ БЕЗОПАСНОСТИ НА ПРЕДПРИЯТИИ

В соответствии с политикой безопасности компании необходимо

спроектировать средства сетевой защиты организации. Входящий трафик должен

проходить пункт контроля, прежде чем попасть в сеть периметра получить доступ к

развернутой в ней службам и безопасной среде. Администратор предприятия должен

определить трафик допустимый в сети периметра и трафик, разрешенный в

защищенной сети.

Наиболее подходящей является архитектура сетевой среды, состоящей из двух

зон, где задействовано два брандмауэра с использованием ISA-сервера. Во

внутренней сети будет располагаться локальная сеть предприятия с локальным

сервером базы данных, терминальным сервером и сервером приложений.

Рис. 9 Организация межсетевого взаимодействия

7. РАЗРАБОТКА СТРАТЕГИИ ВИРТУАЛИЗАЦИИ ОПЕРАЦИОННЫХ СИСТЕМ

В настоящее время все большую популярность набирают технологии

виртуализации. И это не случайно — вычислительные мощности компьютеров растут.

В результате развития технологий, появляются шести-, восьми-,

шестнадцатиядерные процессоры (и это еще не предел). Растет пропускная

способность интерфейсов компьютеров, а также емкость и отзывчивость систем

хранения данных. В результате возникает такая ситуация, что имея такие мощности

на одном физическом сервере, можно перенести в виртуальную среду все серверы,

функционирующие в организации (на предприятии). Это возможно сделать с помощью

современной технологии виртуализации.

Технологии виртуализации в настоящее время становятся одним из ключевых

компонентов современной ИТ-инфраструктуры крупных предприятий (организаций).

Сейчас уже сложно представить построение нового серверного узла компании без

использования технологии виртуализации. Определяющими факторами такой

популярности, несмотря на некоторые недостатки, можно назвать экономию денег и

времени, а также высокий уровень безопасности и обеспечение непрерывности

бизнес-процессов.

В настоящее время существует множество причин использования

виртуализации. Возможно, что самой важной причиной является, так называемая,

серверная консолидация. Проще говоря, возможность виртуализировать множество

систем на отдельном сервере. Это дает возможность предприятию (организации)

сэкономить на мощности, месте, охлаждении и администрировании из-за наличия

меньшего количества серверов. При этом немаловажным фактором является

абстрагирование от оборудования. Например, сервера иногда выходят из строя. При

этом есть возможность перераспределить нагрузку на оборудование. Отсутствие

привязки, к какому либо «железу» существенно облегчает жизнь IT-отделу и

снижает риск простоя предприятия.

Другая возможность использования виртуализации заключается в том, что

бывает изначально трудно определить нагрузку на сервер. При этом процедура

виртуализации поддерживает так называемую живую миграцию (live migration).

Живая миграция позволяет ОС, которая перемещается на новый сервер, и ее

приложениям сбалансировать нагрузку на доступном оборудовании.

Используя возможности современных ПК можно легко развернуть любой

виртуальный сервер даже на домашнем компьютере, а затем легко перенести его на

другое оборудование. Виртуализация также важна для разработчиков. Например,

виртуализация позволяет управлять несколькими операционными системами, и если

одна из них терпит крах из-за ошибки, то гипервизор и другие операционные

системы продолжают работать. Это позволяет сделать отладку ядра подобной

отладке пользовательских приложений.

Условно системы виртуализации можно разделить на два больших семейства —

системы виртуализации на уровне ОС (сюда можно отнести популярный в хостинговой

среде OpenVZ и FreeBSD jail) и системы полной виртуализации (VMWare, Xen, KVM).

Первое семейство характеризуется обычно простотой установки и очень

эффективным использованием памяти физического сервера, но есть у подобных

систем коварные недостатки. Коварные потому, что они проявляются под нагрузкой,

например — когда на разрекламированный продукт пришли десятки и сотни

пользователей, а качество услуг внезапно стало резко снижаться. Происходит

подобное именно из-за ключевой особенности подобных систем — использования

одного ядра для всех виртуальных машин, именуемых “контейнерами” (CT). Именно

высокая нагрузка на сетевую подсистему и функции ввода-вывода приводит к

деградации производительности, а возможность оверселлинга памяти дополнительно

усугубляет проблему. Отдельно стоит заметить невозможность широкого выбора

операционных систем — подобные системы виртуализации дают возможность

использовать, фактически, только пользовательскую часть (userland) — никаких

возможностей по использованию собственного ядра, ключевых библиотек и т.п.

Поэтому системы на базе OpenVZ или jail стоит использовать лишь в том случае,

если требования к производительности невелики, а отказы в получении ресурсов не

являются критичными для приложений.

Системы полной виртуализации (KVM, VMWare, Xen и проч.) эмулируют

аппаратный компьютер — включая BIOS, видеокарту, клавиатуру и жесткий диск. С

одной стороны, появляется дополнительные элементы, влияющие на

производительность — вместо прямого доступа к, например, сетевой подсистеме,

ядро в виртуальной машине обращается к эмулируемому сетевому адаптеру (отложим

в сторону новые технологии типа VT-d). Однако есть несколько аспектов, которые

превращают некоторое снижение абсолютной производительности в идеальных

условиях в существенное повышение эффективности работы нагруженной системы.

Во-первых — все ресурсы выделяются сразу. Это означает, что часть памяти

физического сервера или часть дисковой подсистемы будет выделена сразу, при

запуске виртуальной машины — вероятность отказа в выделении ресурсов в процессе

работы практически отсутствует. То есть виртуальная машина работает, как

настоящий, существующий в реальном мире компьютер.

Во-вторых — разгружается ядро хост-машины. Вместо многих тысяч процессов,

которые обслуживаются одним ядром, виртуальная машина выглядит для ОС

хост-машины как один процесс. Выгода — в огромном снижении затрат на

диспетчеризацию, в минимизации влияния “соседей” по хост-машине друг на друга.

В-третьих — можно выбрать любую операционную систему (или почти любую).

На одной хост-машине могут находится виртуальные серверы с Linux, FreeBSD,

Windows разных версий и разрядности. Потрясающие возможности для массы

применений!

Напоследок — четвертый пункт, взаимная безопасность хост-машины и

виртуальных серверов. Грубо говоря, из хост-машины затруднен простой доступ к

данным, расположенным в памяти или на виртуальном диске (а ведь есть

возможность воспользоваться еще и шифрованием). А сама виртуальная машина

работает в изолированном окружении, на другом аппаратном уровне.

ЗАКЛЮЧЕНИЕ

В данном курсовом проекте была спроектирована сеть предприятия,

соответствующая запросам предметной области данного предприятия.

Корпоративная сеть предприятия была спроектирована в несколько этапов. На

первом этапе были рассмотрены основные требования предметной области и на

основе их анализа спроектирована административная структура предприятия.

На втором этапе производилось проектирование доменных служб предприятия:

определение роли ADDS в организации, сбор требований к сети на предприятии,

безопасность сети; проектирование структуры лесов; проектирование доменной

структуры; разработка структуры IPv4-адресов предприятия; планирование DNS.

На третьем этапе была спроектирована модель администрирования групповых

политик. Были поставлены основные требования к организационной структуре,

определена модель администрирования, спланировано управление данными,

разработаны стратегии групповых политик университета.

На четвёртом этапе производилась разработка централизованной системы

хранения данных на предприятии.

На пятом этапе рассматривались аспекты администрирования серверов

предприятия: установка, настройка и сопровождение серверных технологий.

На шестом этапе был произведён анализ политики безопасности на

предприятии и спроектирована структура средств сетевой защиты.

операционный

система доменный терминал

СПИСОК ИСПОЛЬЗУЕМЫХ ИСТОЧНИКОВ

1. Олифер

В.Г., Олифер Н.А. Компьютерные принципы, технологии, протоколы. СПб.:Изд-во

“Питер”, 1999.-672 с.

. МайклНоэл,

РэндМоримото, КентонГардиньер,ОмарДраубиперевод: Ю. И. Корниенко,А. А.

Моргунов,С. А. ШестаковMicrosoftWindowsServer 2003. Полноеруководство

[2-еиздание], 2006 г.

. Издательство

Microsoft. Администрирование сетей на основе MicrosoftWindows 2000 учебный курс

MCSE. M.: Издательско-торговый дом “Русская редакция”.

ПРИЛОЖЕНИЕ

Схема корпоративной сети компании

Время на прочтение

6 мин

Количество просмотров 129K

История Windows Server насчитывает уже более 25 лет: Windows NT 3.1 Advanced Server был выпущен 27 июля 1993 года. В октябре 2018 года, через три года после предыдущего большого релиза, был выпущен Windows Server 2019. Windows Server 2019 развивает и улучшает возможности, заложенные в предыдущих релизах. Подробности об этом — под катом!

Начиная с Windows Server 2016 был принят новый цикл выхода релизов. Сейчас есть два канала распространения: LTSC (Long-term servicing channel) – релиз, выходящий через 2-3 года, с 5-летней основной и 5-летней расширенной поддержкой, а также Semi-Annual Channel – релизы, которые выходят каждые полгода, имеют основной цикл поддержки в течение 6 месяцев и расширенную поддержку в течение 18 месяцев. Для чего необходимы эти два канала? Microsoft активно внедряет новшества в свою облачную платформу Azure. Это поддержка виртуальных машин Linux, контейнеры с Linux и Windows, и многие другие технологии.

Заказчики, использующие эти технологии в облаке, также хотят их использовать и в своих датацентрах. Semi-Annual Channel сокращает разрыв в возможностях между Azure и локальными датацентрами. Полугодовые релизы предназначены для динамичных в развитии компаний, которые перешли к гибкой сервисной модели предоставления ИТ-услуг бизнесу. Релизы LTSC предназначены для компаний, которые используют устоявшиеся приложения с длительным циклом поддержки, например, Exchange Server, SharePoint Server, SQL Server, а также инфраструктурные роли, программно-определяемые датацентры и гиперконвергентную инфраструктуру.

Windows Server 2019 – это именно релиз в канале LTSC. Он включает в себя все обновления функционала с Windows Server 2016 и последующих полугодовых релизов.

Основные усилия разработчиков Windows Server 2019 были направлены на четыре ключевые области:

- Гибридное облако – Windows Server 2019 и новый центр администрирования Windows Admin Center позволяют легко использовать совместно с серверной операционной системой облачные службы Azure: Azure Backup, Azure Site Recovery, управление обновлениями Azure, Azure AD Authentication и другими.

- Безопасность – является одним из самых важных приоритетов для заказчиков. Windows Server 2019 имеет встроенные возможности для затруднения злоумышленникам проникнуть и закрепиться в системе. Это известные по Windows 10 технологии Defender ATP и Defender Exploit Guard.

- Платформа приложений – контейнеры становятся современным трендом для упаковки и доставки приложений в различные системы. При этом Windows Server может выполнять не только родные для Windows приложения, но и приложения Linux. Для этого в Windows Server 2019 есть контейнеры Linux, подсистема Windows для Linux (WSL), а также значительно снижены объемы образов контейнеров.

- Гиперконвергентная инфраструктура – позволяет совместить в рамках одного сервера стандартной архитектуры и вычисления, и хранилище. Этот подход значительно снижает стоимость инфраструктуры, при этом обеспечивая отличную производительность и масштабируемость.

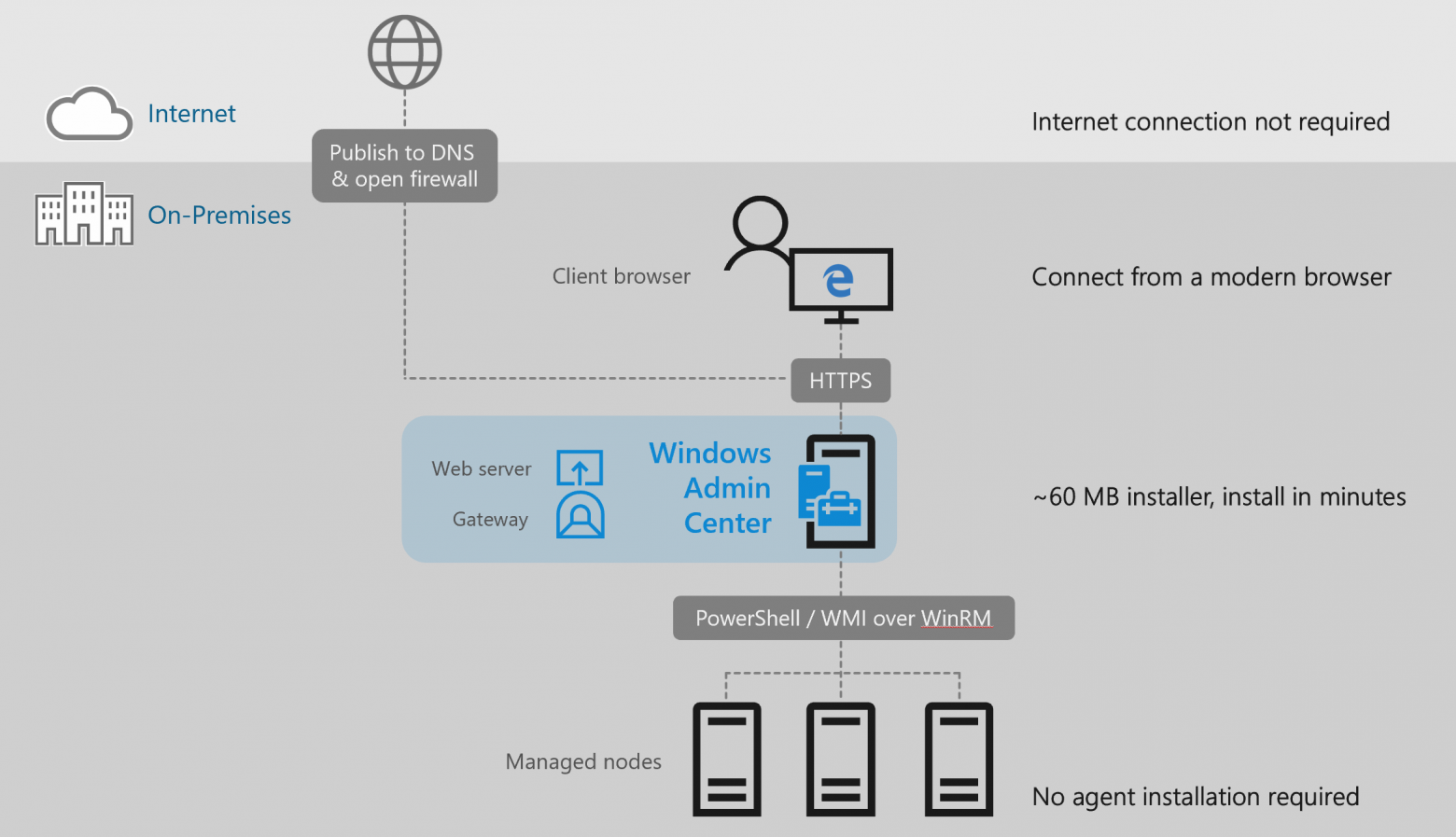

Windows Admin Center

Windows Admin Center (WAC) – это новое средство администрирования серверов. Устанавливается локально в инфраструктуре и позволяет администрировать локальные и облачные экземпляры Windows Server, компьютеры Windows 10, кластеры и гиперконвергентную инфраструктуру.

WAC дополняет, а не заменяет существующие средства администрирования, такие как консоли mmc, Server Manager. Подключение к WAC осуществляется из браузера.

Для выполнения задач используются технологии удаленного управления WinRM, WMI и скрипты PowerShell.

Можно опубликовать WAC и администрировать серверы извне периметра организации. Службы многофакторной аутентификации и прокси приложений Azure AD помогут защитить такой доступ извне, а использование решения Microsoft Enterprise Mobility + Security (EMS) позволит предоставлять или отказывать в доступе в зависимости от соответствия устройства политикам, рискам, местоположению и другим факторам. Использование веб-приложения вместо доступа к удаленному рабочему для администрирования, по моему мнению, это правильная стратегия для обеспечения безопасности.

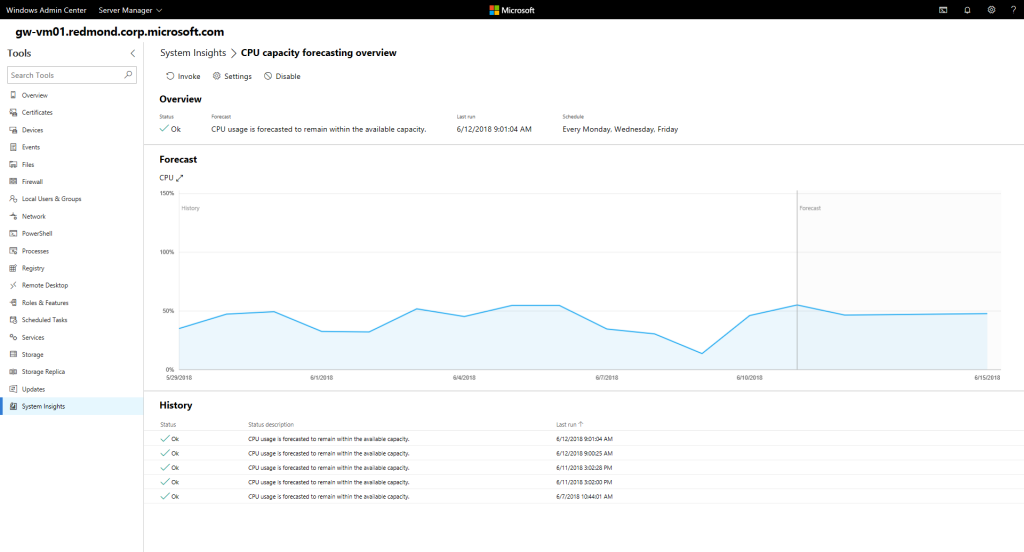

Системная аналитика

Windows Server 2019 стал интеллектуальнее. С помощью новой функции System Insights реализуется прогнозная аналитика, позволяющая перейти от реактивного к проактивному управлению парком серверов. Модель машинного обучения учитывает счетчики производительности и события для точного предсказания проблем со свободным местом на дисковой подсистеме, определение трендов для процессорных вычислений, сетевому взаимодействию и производительности хранилища.

Новинки в подсистеме хранения

Storage Migration Service

В Windows Server 2019 появилась новая технология для миграции данных со старых серверов на новые – Storage Migration Service.

Миграция происходит в несколько этапов:

- Инвентаризация данных на различных серверах

- Быстрый перенос файлов, сетевых папок и конфигураций безопасности с исходных серверов

- Захват управления и подмена идентификатора сервера и настроек сети со старого сервера на новый

Управление процессами миграции происходит с помощью Windows Admin Center.

Azure File Sync

Azure File Sync трансформирует традиционные файловые серверы и расширяет объём хранения до практически недостижимых в реальной жизни объёмов. Данные распределяются по нескольким уровням: горячий кэш – это данные, хранящиеся на дисках файлового сервера и доступные с максимальной скоростью для пользователей. По мере остывания данные незаметно перемещаются в Azure. Azure File Sync можно использовать совместно с любыми протоколами для доступа к файлам: SMB, NFS и FTPS.

Storage Replica

Эта технология защиты от катастроф впервые появилась в Windows Server 2016. В версии 2019 появилась ограниченная поддержка редакции Windows Server Standard. Сейчас и небольшие компании могут делать автоматическую копию (реплику) хранилища в виртуальные машины Azure, если в инфраструктуре компании нет второго удаленного датацентра.

Storage Spaces Direct

Локальные дисковые пространства – это необходимый компонент для построения гиперконвергентной инфраструктуры и масштабируемого файл-сервера. В Windows Server 2019 появилась встроенная поддержка энергонезависимой памяти, улучшенные алгоритмы дедупликации, в том числе на томах с файловой системой ReFS, масштабируемость до 4ПБ на кластер, улучшения в производительности.

Изменения в отказоустойчивой кластеризации

Появились наборы кластеров (Cluster sets), увеличивающие масштабируемость до сотен узлов.

Для обеспечения кворума в кластерах с четным количеством узлов используется специальный ресурс – диск-свидетель. Во времена Windows Server 2012 R2 для диска-свидетеля необходимо было выделять диск на хранилище, в Windows Server 2016 стало возможно использовать сетевую папку или облачный диск-свидетель. Улучшения в Windows Server 2019 связаны с сокращением требований к инфраструктуре для малых предприятий. В качестве диска-свидетеля может выступать USB-диск, подключенный, например, к роутеру.

Появилась миграция кластеров между доменами и другие улучшения в службе отказоустойчивой кластеризации.

Что нового в платформе приложений

Теперь можно запускать контейнеры на основе Windows и Linux на одном и том же узле контейнера с помощью одинаковой управляющей программы Docker. Это позволяет работать в разнородной среде узлов контейнеров и предоставить разработчикам гибкость в создании приложений.

Контейнеры получили улучшенную совместимость приложений, значительно был уменьшен размер образов Server Core и Nano Server, повысилась производительность.

Windows Server 2019 получил множество других улучшений. Подробнее ознакомиться с ними можно в разделе Windows Server на официальном сайте документации docs.microsoft.com.

Системные требования

Документация описывает минимальные требования к установке Windows Server 2019. Надо понимать, что в зависимости от ролей и компонентов, от запущенных приложений, требования к серверу могут быть повышены.

- 64-разрядный процессор с тактовой частотой 1,4 ГГц

- Совместимый с набором инструкций для архитектуры х64

- Поддержка технологий NX и DEP

- Поддержка CMPXCHG16b, LAHF/SAHF и PrefetchW

- Поддержка преобразования адресов второго уровня (EPT или NPT)

Минимальные требования к ОЗУ:

- 512МБ (2ГБ для варианта установки «Сервер с рабочим столом»)

Требования к устройствам хранения:

Windows Server 2019 не поддерживает ATA/PATA/IDE и EIDE для загрузки, файла подкачки или дисков с данными. Минимальный объём – 32 ГБ.

Сетевые адаптеры:

- Адаптер Ethernet с пропускной способностью не менее 1ГБ.

- Совместимость со спецификацией архитектуры PCI Express.

- Поддержка протокола удаленной загрузки PXE.

Сравнение выпусков Windows Server 2019 Standard и Datacenter

Windows Server 2019 поставляется в двух редакциях: Standard и Datacenter.

Редакция для датацентров обладает расширенными возможностями: поддержка гиперконвергентной инфраструктуры, локальных дисковых пространств, расширенными лицензионными правами при использовании виртуализации.

Приглашение на вебинар

Подробнее с возможностями Windows Server 2019, сценариях использования, вариантах лицензирования можно будет ознакомиться на вебинаре «Windows Server 2019 для современного датацентра».

Спикер — Дмитрий Узлов, сертифицированный эксперт по решениям Майкрософт с многолетним опытом.

- Microsoft Certified Solutions Expert: Cloud Platform and Infrastructure

- Microsoft Certified Solutions Expert: Productivity

Специалист по кибербезопасности, руководитель направления проектов золотого партнера Майкрософт – компании Технополис

Вебинар пройдет 6 декабря в 11.00, после вебинара вы сможете сделать практические работы по развертыванию виртуальной инфраструктуры Windows Server и настройке типовых сценариев гибридного датацентра. Успешно справившиеся с заданиями практической работы получат электронный сертификат о прохождении тренинга.

Запись вебинара можно посмотреть по ссылке.

С развитием информационных технологий и телекоммуникаций, компьютеры все чаще входят в нашу жизнь, как на работе, так и дома. В связи с реформированием экономики Российской Федерации, с соблюдением курса на инновационное развитие экономики, все чаще в повседневной работе на большинстве предприятий и организаций используются различные средства информационных и компьютерных технологий. Это позволяет снизить затраты, а также увеличить скорость обработки создания и обращения документов. Также благодаря компьютерам значительно повышается безопасность и надежность документооборота. Сейчас сложно представить жизнь офиса без компьютерной техники. В связи с этим возникает потребность не только в персональных компьютерах сотрудников, но и в создании корпоративных серверов. В крупных корпорациях они занимают целые комнаты и этажи и построены на специальных серверных платформах. В малых и средних организациях достаточно 1-2 серверов на базе стандартного компьютера.

СОДЕРЖАНИЕ

ВВЕДЕНИЕ 4

I. ОСНОВНЫЕ ПОНЯТИЯ ОРГАНИЗАЦИИ АДМИНИСТРИРОВАНИЯ КОМПЬТЕРНОЙ СЕТИ 7

1.1 Понятия о сетевых устройствах 7

1.2 Windows server 12

1.3 Администрирование сети предприятия 13

1.4 Особенности проектирования корпоративных сетей 14

1.5 Этапы проектирования корпоративных сетей 15

1.6 Что такое администрирование сети 17

Программы для удаленного администрирования 19

1.8 Построение технической модели 20

Выводы к первой главе 22

II. НАСТРОЙКА СЕТИ WINDOWS SERVER 2019 23

2.1. Постановка задачи 23

2.2 Установка Windows server на виртуальную машину VMware 23

2.3 Первоначальная настройка Windows Server 2019 37

2.4 Локальная настройка сети 46

2.6 Проблемы которые могут возникнуть при работе 53

Выводы к второй главе 55

ЗАКЛЮЧЕНИЕ 56

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ 57

Предложите, как улучшить StudyLib

(Для жалоб на нарушения авторских прав, используйте

другую форму

)

Ваш е-мэйл

Заполните, если хотите получить ответ

Оцените наш проект

1

2

3

4

5

Практическая работа 1:

Установка Windows Server Backup на сервер

Откройте панель управления сервером

Windows и найдите Add roles and features.

В качестве типа установки

укажите Role-based or feature-based installation.

Выберите ваш сервер из пула серверов.

Отметьте галочкой Windows

Server Backup.

Для установки нажмите кнопку Install.

Начнется процесс установки

компонента.

Настройка.

Чтобы открыть систему архивации

Windows зайдите в Диспетчер серверов, в правом верхнем углу нажмите Tools

и выберите Windows Server Backup. Найти компонент можно также в панели

управления в разделе Администрирование.

В открывшемся окне в меню слева нажмите

Local Server. В горизонтальном меню справа появится вертикальное меню, в

котором можно настроить расписание резервного копирования, одноразовое создание

копии и восстановление.

Для настройки расписания нажмите

кнопку Backup Schedule. У вас есть возможность создать резервные копии

целой системы, отдельных дисков или разделов или даже приложений. Рассмотрим

резервирование целой системы, для этого отметьте Full server.

Примечание: если вам необходимо создать резервные копии

отдельных файлов, выберите Custom.

На следующем шаге нужно задать

частоту создания резервной копии и время. Укажите время из предложенного

списка.

Примечание:

минимальная частота создания резервной копии — 1 день.

Выберите место для сохранения вашей

резервной копии. В примере мы создадим резервную копию на выделенный

виртуальный жесткий диск. Также можно использовать отдельный том файловой

системы или общую сетевую папку.

Примечание: использование выделенного жесткого диска возможно

только при его наличии.

На следующем шаге необходимо выбрать

нужный диск для хранения копии. Нажмите Show All Available Disks.

Отметьте доступный диск галочкой и

нажмите OK.

Выберите диск.

На системный вопрос об удалении

данного диска из резервной копии нажмите OK.

На системный вопрос о форматировании

данного диска нажмите Yes. Примечание: не забудьте

перенести все нужные данные.

Проверьте настройки.

Начнется форматирование диска, на

котором будут храниться резервные копии.

В итоге вы увидите статус настройки

расписания резервного копирования.

После того как в указанное время

будет запущен компонент бекапирования, в главном меню вы увидите количество

копий, статус и время последнего резервирования.

Восстановление из резервной копии

В окне компонента Server Backup в

меню слева нажмите Local Server и нажмите опцию Recover.

Для восстановления системы выберите

источник резервной копии, он может находиться на этом севере или в сетевой

папке.

На

следующем шаге выберите нужную точку для восстановления — дату и время.

Далее нужно указать, что именно

требует восстановления: файлы и каталоги, тома файловой системы, приложения,

состояние системы.

Выберем для восстановления все

каталоги диска C:\.

Укажите дополнительные опции для

восстановления.

Обратите внимание на второй пункт

данного окна, в нем необходимо выбрать действие, которое будет выполняться,

если нужный файл существует.

Проверьте выбранные файлы и каталоги

для восстановления.

Процесс восстановления займет

некоторое время.

Практическая работа 2. Установка и настройка SMTP сервера на Windows

Server

Вы можете установить SMTP

сервер с помощью встроенных средств во всех версиях Windows Server. Такой

SMTP сервер внутри организации может работать в качестве почтового релея,

который должен принимать и пересылать через себя SMTP сообщения от различных

устройств (к примеру, сендеров, сканеров, устройств СКД и пр.) и приложений

(веб приложения, SQL Reporting Services, SharePoint), которым необходимо иметь

возможность отправлять почту через SMTP сервер. Такой релей может пересылать

сообщения на полноценные Exchange сервер или на публичные почтовые сервисы в

Интернет типа Gmail, Mail.ru, Office 365 и т.д (ведь не всегда целесообразно

разворачивать полноценную внутреннюю почтовую инфраструктуру на базе Microsoft

Exchange Server или других почтовых служб).

В этой статье мы

покажем, как установить, настроить и протестировать работу SMTP сервера на

Windows Server 2012 R2, 2016 и 2019, который будет функционировать в

качестве mail релея. Такой SMTP сервер не хранит почтовые сообщения и на

нем отсутствуют почтовые ящики, он сможет только отправлять или пересылать

почту.

Содержание:

Установка службы SMTP на Windows Server

SMTP сервер – это один из компонентов Windows Server, который можно

установить через Server Manager. Для этого откройте консоль Server Manager

Dashboard

(servermanager.exe), перейдите в режим Add

roles and features и на этапе выбора функций отметьте чекбокс у пункта SMTP

Server. Для управления службой SMTP нужно установить консоли управления,

которые входят в комплект роли Web Server IIS (вам будет предложено установить

IIS Management Tools).

Оставьте все предлагаемые опции роли Web

Server (IIS) и запустите установку.

Также вы можете

установить компонент SMTP сервера с помощью одной команды PowerShell:

Install-WindowsFeature smtp-server

После окончания установки компонентов может потребоваться

перезагрузка системы.

Настройка SMTP сервера на Windows Server

Управляется SMTP сервер

консоль управления Internet Information Services (IIS) Manager 6.

Открыть эту консоль можно через Server Manager: Tools-> Internet Information

Services (IIS) 6.0 Manager или командой inetmgr6.exe.

В консоли IIS 6 Manager

разверните ветку с именем сервера, щѐлкните ПКМ по SMTP Virtual Server и

откройте его свойства.

На вкладке General, если необходимо, выберите IP адрес,

на котором должен отвечать

SMTP сервер (если у сервера несколько IP

адресов), и включите ведение логов Enable logging (чтобы сохранялась информация

обо всех полученных письмах).

Затем перейдите на вкладку Access.

Здесь нажмите на кнопку

Authentication и убедитесь, что разрешен анонимный доступ (Anonymous

access).

Вернитесь на вкладку Access

и нажмите кнопку Connection. Здесь вы можете указать IP адреса

устройств, которым разрешено отправлять почту через наш SMTP релей. Нужно

выбрать опцию Only the list below и указать список IP адресов, не забыв

самого себя (127.0.0.1).

Аналогичным образом

настройте список разрешенных IP в настройках Relay (нажмите соответствующую

кнопку). В этой секции указано каким IP адресам (или подсетям) можно пересылать

почту через ваш SMTP сервер.

Перейдите на вкладку Delivery:

Затем нажмите на кнопку

Outbound Security. Здесь указывается, как нужно авторизоваться на почтовом

сервере, на который ваш SMTP-сервере будет пересылать (relay) всю почту. К

примеру, если вся почта будет отправляться на почтовый сервер Gmail и уже с

него пересылаться адресатам, вам нужно выбрать тип аутентификации Basic

authentication, указав в качестве пользователя и пароля данные для доступа

к почтовому ящику на сервисе Gmail (в настройках аккаунта Google нужно

разрешить отправку через smtp сервера gmail).

Затем нажмите на кнопку Advanced.

Здесь указывается FQDN

имя вашего SMTP сервера. Нажмите кнопку Check DNS, чтобы проверить

корректность записи в DNS.

Если сервер должен

пересылать почту внешнему smtp серверу, нужно указать его имя в поле Smart host

(к примеру smtp.gmail.com или smtp.office365.com).

внешние почтовые сервера принимает почту только при использовании защищенного

SMTP соединения с помощью TLS Encryption (используется порт TCP 587). Это

настраивается в разделе Delivery-> Outbound Security и Outbound Connections.

Ознакомитесь с документацией вашего почтового провайдера.

Сохраните настройки

SMTP сервера и перезапустите ваш виртуальный SMTP сервер для применения

изменений.

|

Примечание. |

|

|

1. Настройки DNS критичны с точки зрения работоспособности 2. |

|

|

Автозапуск службы SMTPSVC |

Осталось настроить

автозапуск службы SMTP сервера. Быстрее всего это сделать из командной строки

PowerShell:

|

set-service smtpsvc -StartupType Automatic |

||||

|

Запустим службу: |

||||

|

start-service smtpsvc |

||||

|

Проверим, что запущена служба SMTPSVC : |

||||

|

get-service smtpsvc |

||||

|

Status Name |

DisplayName |

|||

|

—— —- Running smtpsvc |

———— MTP) |

|||

|

|

||||

Проверка работы SMTP

сервера на Windows Server Ну и последнее, что осталось сделать, проверить

работу созданного SMTP сервера. Проще всего это сделать, создав на рабочем

столе текстовый файл smtp-test-email.txt и скопировав в него следующий

текст, заменив имя отправителя и получателя на ваши.

|

From: server@localdomain.com |

||||

|

To: admin@localdomain.com |

||||

|

Subject: Email test |

||||

|

|

||||

Скопируйте файл

smtp-test-email.txt в каталог C:\inetpub\mailroot\Pickup. SMTP сервер

следит за появлением файлов в этой каталоге и при обнаружении файла прочтет его

содержимое и попытается отправить письмо с данной темой и текстом адресату,

указанному в разделе To:.

Проверьте ящик получателя, в него должно

прийти такое письмо.

|

Совет. Протестировать работу SMTP сервера |

||

|

Send-MailMessage -SMTPServer localhost -To |

||

|

server@localdomain.com -Subject «Email |

||

|

Если вы хотите, чтобы вы |

||

|

подлинности) |

||

|

Также |

||

удаленном подключении (локальным

файерволом, антивирусом или межсетевым экраном). Проще всего это сделать с

компьютера Windows, IP адрес которого добавлен в разрешенные.

Проверку доступности порта можно

выполнить с помощью командлета Test-NetConnection:

Test-NetConnection

smtpsrv1.name.local –port 25

Если 25 порт

блокируется, проверьте настройки Windows Firewall, антивируса и аппаратных

межсетевых экранов.

Итак, вы настроили собственный почтовый SMTP релей на Windows

Server и

протестировали отправку писем через

него.

Практическая работа 3. Установка файлового

сервера с помощью мастера

Запускаем «Диспетчер серверов»,

например, из меню пуск.

После этого запускаем «Мастер добавления ролей и компонентов»,

для этого выбираем пункт меню «Управление ->Добавить роли и компоненты».

На первом окне мастера сразу нажимаем «Далее».

Затем

выбираем тип «Установка ролей или компонентов», жмем «Далее».

Если у Вас несколько

серверов выбирайте нужный, у меня он всего один, поэтому я сразу жму «Далее».

И вот, наконец, мы

дошли до выбора ролей. Находим раздел «Файловые службы и службы хранилища»

и ставим галочки напротив ролей, которые нужно установить, в нашем случае это «Файловый

сервер» и «Диспетчер ресурсов файлового сервера».

После того как Вы

поставите галочку напротив роли «Диспетчер ресурсов файлового сервера» у

Вас появится окно, в котором Вам предложат сразу выбрать компонент управления

данной ролью, т.е. «Средства диспетчера ресурсов файлового сервера», а

нам как раз нужен этот компонент, поэтому жмем кнопку «Добавить компоненты».

Необходимые роли

выбраны, теперь жмем «Далее», в итоге мастер перейдет к выбору

компонентов, но нужный нам компонент уже будет отмечен (в разделе средства

удаленного администрирования сервера), поэтому мы сразу можем нажимать «Далее».

Все готово для

установки, проверяем и подтверждаем параметры установки, а именно правильность

выбора ролей и компонентов, жмем «Установить».

Процесс установки будет завершен, когда

появится соответствующее сообщение.

После установки Вы

можете предоставлять общий доступ к файлам и папкам на данном сервере, а также

с помощью «Диспетчера ресурсов файлового сервера» настраивать квоты,

блокировки файлов, создавать и генерировать отчеты, данную оснастку можно

запустить, например, из меню диспетчера серверов «Средства».

Установка файлового сервера с помощью Windows

PowerShell

В Windows PowerShell

для установки ролей и компонентов есть специальный командлет Install-WindowsFeature,

именно его мы и будем использовать. Запускаем оболочку Windows PowerShell и

выполняем следующие команды.

Для установки файлового сервера

Install-WindowsFeature -Name «FS-FileServer»

Для установки «Диспетчера ресурсов файлового сервера»

Install-WindowsFeature -Name «FS-Resource-Manager»

Для установки компонента «Средства диспетчера ресурсов файлового

сервера»

Install-WindowsFeature -Name «RSAT-FSRM-Mgmt»

Все, установка

завершена, мы только что установили файловый сервер, диспетчер ресурсов

файлового сервера и средства диспетчера ресурсов файлового сервера.

Удаление файлового сервера с помощью мастера

Перед удалением

файлового сервера необходимо убрать общий доступ со всех файлов и папок, иначе

удалить не получится, в самом начале процесса возникнет ошибка.

Примечание! После удаления файлового сервера требуется перезагрузка

сервера.

Запускаем диспетчер

серверов и в меню «Управление» выбираем «Удалить роли и компоненты».

В итоге запустится «Мастер

удаления ролей и компонентов», где Вы делаете практически то же самое, что

и при установке, только мы не ставим галочки, а наоборот убираем их, после того

как Вы уберете галочку с «Диспетчера ресурсов файлового сервера», Вам

также сразу предложат удалить компонент «Средства диспетчера ресурсов

файлового сервера». Затем жмем «Далее», если хотим удалить еще

какие-нибудь компоненты, то также снимаем галочки, и снова жмем «Далее».

На заключительном шаге

мастера проверяем выбранные роли и компоненты, и жмем «Удалить». После

завершения процесса удаления, как я уже говорил, перезагружаем сервер.

Удаление файлового сервера с помощью Windows

PowerShell

Для того чтобы удалить

файловый сервер с помощью Windows PowerShell, запускаем оболочку PowerShell и

выполняем перечисленные ниже команды. В данном случае нам также сначала

необходимо убрать общий доступ со всех файлов и папок и не забывать о том, что

после удаления нам нужно будет перезагрузить сервер.

Для удаления компонента «Средства диспетчера ресурсов файлового

сервера»

Uninstall-WindowsFeature -Name «RSAT-FSRM-Mgmt»

Для удаления «Диспетчера ресурсов файлового сервера»

Uninstall-WindowsFeature -Name «FS-Resource-Manager»

Для удаления «Файлового сервера»

Uninstall-WindowsFeature

-Name «FS-FileServer»

Практическая работа 4.

Windows Server 2019 – установка контроллера домена

Установим роль контроллера домена на

Windows Server 2019. На контроллере домена работает служба Active Directory (AD

DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019

предоставляет службу каталогов для централизованного хранения и управления

пользователями, группами, компьютерами, а также для безопасного доступ к

сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

Нам понадобится компьютер с

операционной системой Windows Server 2019. У меня контроллер домена будет

находиться на виртуальной машине:

Установка Windows Server 2019 на виртуальную машину VMware

После установки операционной системы

нужно выполнить первоначальную настройку Windows Server 2019:

Первоначальная настройка Windows Server 2019

Хочется отметить обязательные пункты,

которые нужно выполнить.

Выполните настройку сети. Укажите

статический IP адрес. DNS сервер указывать не обязательно, при установке

контроллера домена вместе с ним установится служба DNS. В настройках сети DNS

сменится автоматически. Отключите IPv6, сделать это можно и после установки

контроллера домена.

Укажите имя сервера.

Было бы неплохо установить последние

обновления, драйвера. Указать региональные настройки, время. На этом подготовка

завершена.

Установка роли Active Directory

Domain Services

Работаем под учѐтной записью

локального администратора Administrator (или Администратор), данный

пользователь станет администратором домена.

Дополнительно будет установлена роль

DNS.

Следующий

шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add

Roles and Features.

Запускается мастер добавления ролей.

Раздел Before You Begin нас не

интересует. Next.

В разделе Installation Type

выбираем Role-based or feature-based installation. Next.

В разделе Server Selection

выделяем текущий сервер. Next.

В разделе Server Roles находим

роль Active Directory Domain Services, отмечаем галкой.

Для роли контроллера домена нам

предлагают установить дополнительные опции:

•

[Tools]

Group Policy Management

•

Active

Directory module for Windows PowerShell

•

[Tools]

Active Directory Administrative Center [Tools]

AD DS Snap-Ins and Command-Line Tools Всѐ это не помешает. Add Features.

Теперь роль Active Directory

Domain Services отмечена галкой. Next.

В разделе Features нам не

нужно отмечать дополнительные опции. Next.

У нас появился раздел AD DS.

Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

Раздел Confirmation.

Подтверждаем установку компонентов кнопкой Install.

Начинается установка компонентов,

ждѐм.

Configuration required. Installation

succeeded on servername. Установка компонентов завершена, переходим к основной

части, повышаем роль текущего сервера до контроллера домена. В разделе Results

есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении

основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль

сервера до контроллера домена.

Запускается мастер конфигурации AD DS

— Active Directory Domain Service Configuration Wizard. В разделе Deployment

Configuration нужно выбрать один из трѐх вариантов:

•

Add

a domain controller to an existing domain

•

Add

a new domain to an existing forest

•

Add

a new forest

Первый вариант нам не подходит, у нас

нет текущего домена, мы создаѐм новый. По той же причине второй вариант тоже не

подходит. Выбираем Add a new forest. Будем создавать новый лес.

Укажем в Root domain name

корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

Попадаем в раздел Doman

Controller Options.

В Forest functional level и Domain

functional level нужно указать минимальную версию серверной операционной

системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с

Windows Server 2019, Windows Server 2016 и

Windows Server 2012, более ранних

версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level

также выбираю Windows Server 2012.

Оставляю

галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory

Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с

паролем локального администратора. Он может пригодиться для восстановления

службы каталогов в случае сбоя. Next.

Не обращаем внимание на

предупреждение «A delegation for this DNS server cannot be created because

the authoritative parent zone cannot be found…». Нам не нужно делать

делегирование, у нас DNS сервер будет на контроллере домена. Next.

В разделе Additional Options

нужно указать NetBIOS name для нашего домена, я указываю

«ILAB». Next.

В разделе Paths можно изменить

пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их

не рекомендуется. По умолчанию:

•

Database

folder: C:\Windows\NTDS

•

Log

files folder: C:\Windows\NTDS

•

SYSVOL

folder: C:\Windows\SYSVOL

Next.

В разделе Review Options проверяем

параметры установки. Обратите внимание на кнопку View script. Если еѐ

нажать, то сгенерируется tmp файл с PowerShell скриптом для установки

контроллера домена.

Сейчас нам этот скрипт не нужен, но

он может быть полезен системным администраторам для автоматизации установки

роли контроллера домена с помощью

PowerShell. Next.

Попадаем в раздел Prerequisites

Check, начинаются проверки предварительных требований.