Время на прочтение

4 мин

Количество просмотров 8.2K

Подобные атаки не имеют каких-то технически сложных элементов, да и цель у злоумышленников простая — заработать денег на рекламе и, если получится, украсть пароли доступа к банковским системам и платным интернет-сервисам. Если коротко: атакующие сканировали сеть для поиска уязвимых роутеров (в основном — неновых моделей производства D-Link). Обнаружив такой роутер, они меняли в нем записи DNS, перенаправляя трафик на собственные серверы. Уязвимости при этом использовались тривиальные, доступ к настройкам у непропатченных устройств происходил без авторизации. Самым старым устройствам в списке целей больше 10 лет, но несмотря на это, теоретически киберпреступники могли атаковать больше 15 тысяч жертв.

Специалисты Bad Packets зафиксировали три атаки с общими признаками в конце декабря прошлого года, а также в феврале и конце марта 2019-го. Во всех случаях для первого этапа атаки использовался сервис Google Cloud Platform: создавался виртуальный сервер, который производил «обзвон» сетевых устройств.

Сканирование было направлено на поиск устройств с известными уязвимостями, в основном это были не самые современные роутеры производства D-Link. Позднее с помощью сервиса BinaryEdge, собирающего информацию о параметрах сетевых устройств, удалось прикинуть, сколько устройств в принципе было уязвимо для такой атаки. Из десятка моделей, которые точно атаковались в ходе этой кампании, только для одной было зафиксировано несколько тысяч «попаданий».

Это ADSL-роутер D-Link DSL-2640B. Стомегабитный Ethernet, поддержка WiFi 802.11g — в целом неплохо для модели, которая была доступна начиная с 2007 года. Прочие модели (например, D-Link 2740R, 526B и другие, всего около десятка версий) если и приносили выгоду злоумышленникам, то в небольшом масштабе — таких устройств в сети доступно всего несколько сотен.

У модели 2640B в 2012 году была обнаружена традиционная для сетевых устройств уязвимость: если залогиненного в веб-интерфейсе роутера пользователя заставить нажать на подготовленную ссылку, можно получить контроль над устройством. А в 2017 году в том же роутере была обнаружена более серьезная проблема: выяснилось, что подменить записи DNS-серверов можно без авторизации. Естественно, в том случае, если веб-интерфейс роутера доступен снаружи, чего в нормальных условиях происходить не должно.

Последствия подмены DNS-серверов очевидны: у злоумышленников появляется возможность подменять рекламные баннеры своими, показывать пользователям фальшивые сайты по «правильному» адресу, атаковать непосредственно компьютеры, подключенные к роутеру с использованием вредоносного ПО.

We’ve been tracking the DNS hijacking attacks reported by @bad_packets yesterday. Here’s an updated list of targeted domains, along with the new IP hosting the phishing sites. Paypal, Google, Netflix are targeted, along with Brazilian banks and hosting services. HT @_mihaiv_ pic.twitter.com/C4tym5dN3H

— Stefan Tanase (@stefant) April 5, 2019

Что именно происходит с атакованным роутером, выяснили в компании Ixia. Сделано это было так: на тестовой системе в качестве DNS-сервера устанавливался сервер злоумышленников, затем прогонялся список из 10 тысяч доменных имен самых популярных сайтов (по версии сервиса Alexa). Нужно было выяснить, для каких доменов поддельный DNS-сервер пытается увести жертв на собственные версии сайтов. Подмена сайтов была зафиксирована для четырех глобальных сервисов: Paypal, GMail, Uber и Netflix. Другие домены (всего больше десяти) представляли собой локальные сервисы банков и сетевых провайдеров в Бразилии.

Копия банковского сервиса выглядит достоверно, на подделку указывает только отсутствие соединения по HTTPS. Часть редиректов злоумышленники, видимо, не успели должным образом подготовить: вместо сайта cetelem.com, например, показывалась стандартная заглушка веб-сервера Apache. В случае конкретной атаки в марте этого года и поддельные веб-сайты, и сам DNS-сервер также хостились на облачной платформе Google. В ответ на запрос сайта Arstechnica в Google сообщили, что вредоносные сервисы заблокированы и приняты меры по автоматическому блокированию таких операций в будущем. Впрочем, дело тут не в Google: другие волны атаки использовали серверы в Канаде и России.

В общем, в данном конкретном случае речь не идет о масштабной атаке. Поражаются устройства, которым много лет, с достаточно давно известными уязвимостями, и которые по каким-то причинам (ошибочная конфигурация, небезопасные дефолтные настройки) в принципе позволяют открывать веб-интерфейс при доступе из интернета, а не только из локальной сети. В данном случае уже вряд ли стоит надеяться на патч для древней прошивки, проще сделать апгрейд. Почему злоумышленники атакуют даже такие относительно немногочисленные виды устройств? Это достаточно просто и выгодно.

Масштабные атаки с подменой DNS фиксируются последние десять лет, были и более креативные методы, например атака на роутеры с помощью вредоносного приложения, после подключения к Wi-Fi. Дальше масса способов нечестного отъема денег: фишинг с последующей перепродажей паролей на черном рынке (в последнее время ходовым товаром стали оплаченные учетные записи сервисов для стриминга музыки и видео), прямая кража средств через банковские и платежные службы, распространение вредоносного ПО. В той же Бразилии подобные атаки приняли характер эпидемии, счет идет на сотни тысяч атакованных устройств. Так что сегодня перед нами достаточно хорошо документированный, но небольшой эпизод бурной деятельности киберкриминала.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.

Один из самых распространенных — и самых важных — советов по кибербезопасности звучит так: никогда не вводите логины, пароли, данные кредитных карт и так далее, если с адресом ссылки что-то не так. Это опасно. Если вместо facebook.com вы видите, например, fasebook.com или что-то в таком духе, ничего хорошего от такой страницы ждать не стоит.

Но что, если поддельная страница содержится по настоящему адресу? Оказывается, такой неприятный вариант тоже возможен, и для этого злодеям даже не надо взламывать сервер, на котором хранится заветная страница. Вот как это работает.

Перехват и подмена DNS-запросов

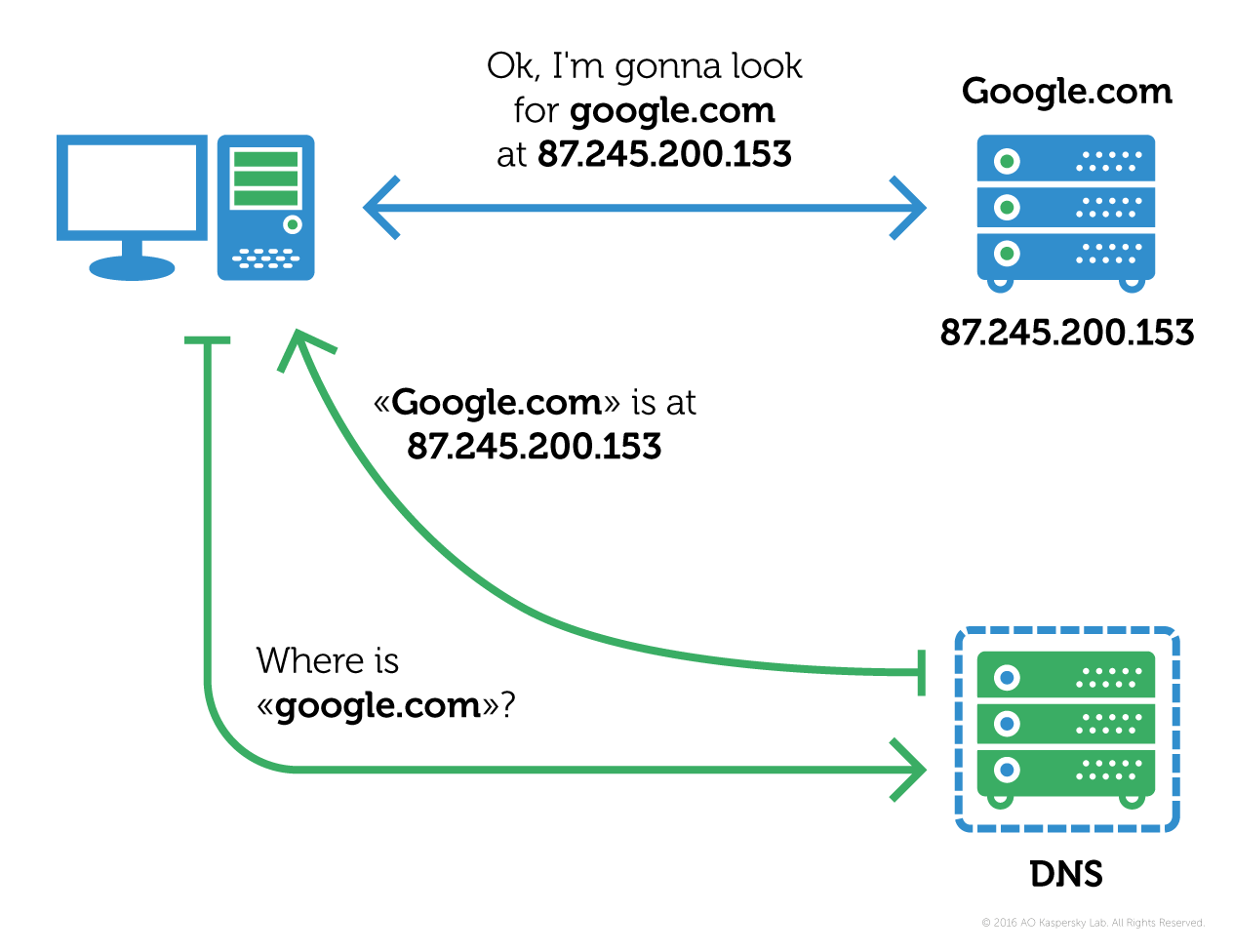

Дело в том, что привычные нам «человеческие» адреса страниц являются надстройкой над настоящими IP-адресами, с которыми на самом деле и работает Сеть. Эта надстройка называется DNS — Domain Name System, система доменных имен. Каждый раз, когда вы вводите в строке браузера адрес сайта в привычном вам формате, компьютер посылает запрос специальному DNS-серверу, который возвращает IP-адрес нужного вам домена.

Например, если ввести в строке браузера google.com, то DNS-сервер вернет вам адрес 87.245.200.153 — и именно по этому адресу вы и перейдете на самом деле. Происходит это примерно так:

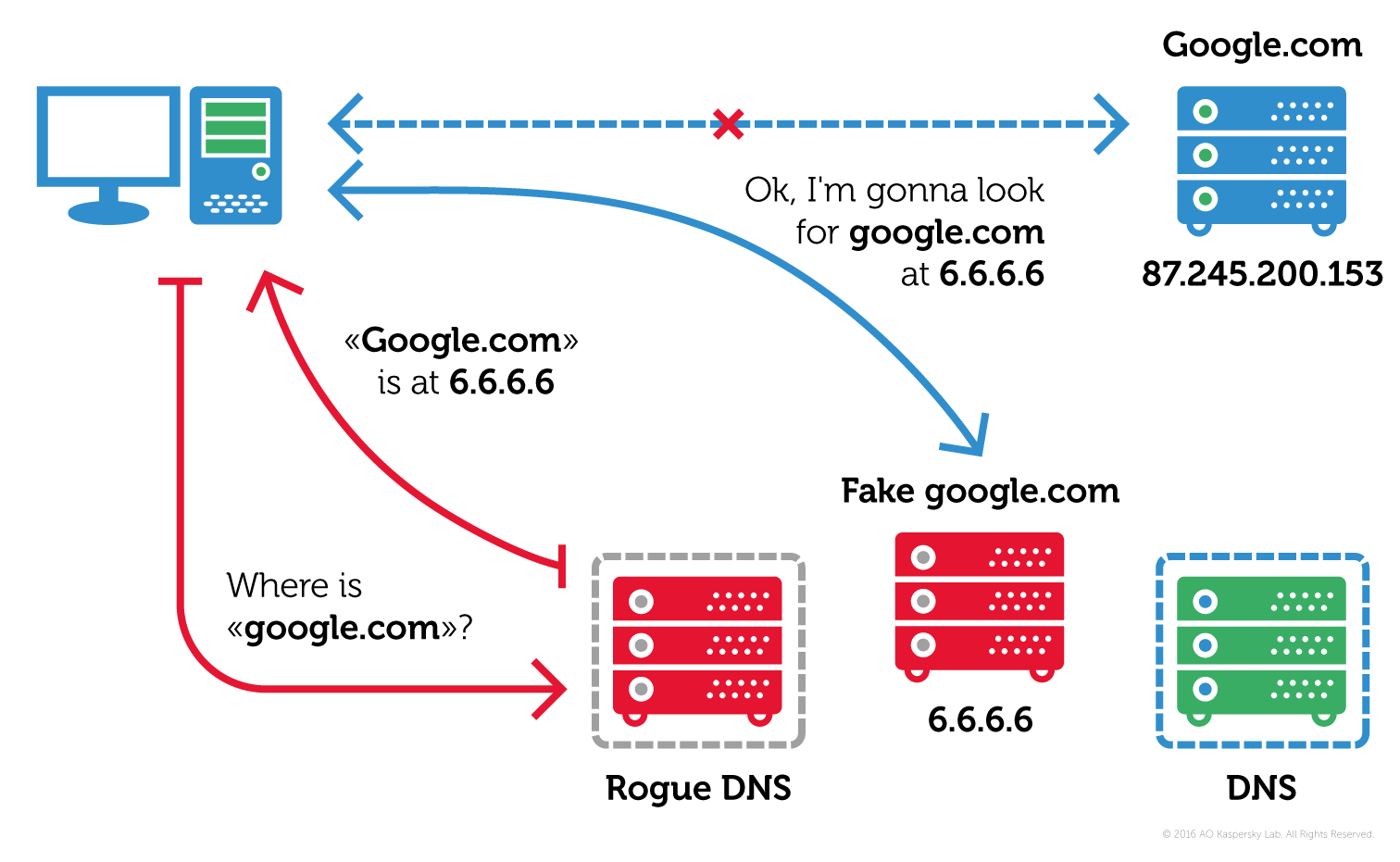

Штука в том, что злоумышленники могут создать свой собственный DNS-сервер, который будет превращать запрос google.com в какой-то другой IP-адрес — например, 6.6.6.6, по которому вместо настоящего сайта будет размещен поддельный. Этот метод называется подмена DNS (DNS hijacking).

Дело за малым: остается каким-то образом обмануть пользователя, чтобы он вместо настоящего DNS-сервера использовал вредоносный, перенаправляющий на поддельный сайт. Вот как данную задачу решили создатели трояна Switcher.

Как действует троян Switcher

Они создали пару программ для Android, одна из которых имитирует приложение поисковой системы Baidu (это такой китайский Google), а вторая — также достаточно популярную в Китае утилиту для поиска паролей к Wi-Fi-сетям, которыми обмениваются пользователи.

После того как приложение попадает на смартфон, подключенный к Wi-Fi, оно связывается с командным сервером злоумышленников и сообщает, что троян активирован в Wi-Fi-сети с таким-то идентификатором.

Затем Switcher приступает к взлому Wi-Fi-роутера: он по очереди проверяет различные пароли администратора для входа в веб-интерфейс настройки маршрутизатора. Если судить по тому, как устроена эта часть трояна, на данный момент он умеет работать только с роутерами TP-Link.

После того как трояну удается угадать пароль, он заходит на страницу сетевых настроек роутера и прописывает в них адрес одного из вредоносных DNS-серверов в качестве используемого по умолчанию. А в качестве запасного DNS-сервера троян указывает настоящий DNS-сервер Google 8.8.8.8 — чтобы пользователь не заметил сбоев в случае отказа DNS-сервера злоумышленников.

Поскольку в большинстве беспроводных сетей все устройства получают сетевые настройки, и в том числе адреса DNS-серверов, от роутера, то все пользователи, подключившиеся к уже захваченной злоумышленниками Wi-Fi-сети, автоматически будут использовать вредоносный DNS.

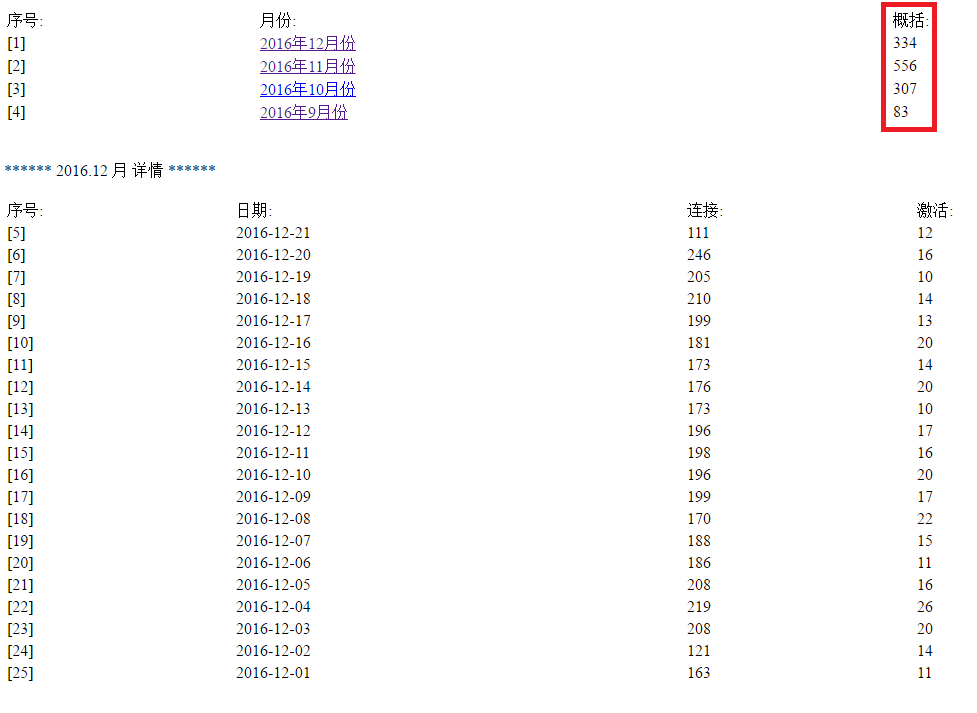

Об успехе операции троян сообщает на командный сервер. На нем нашим экспертам помимо всего прочего удалось обнаружить статистику успешных атак, которую злоумышленники по неосторожности оставили в открытой части сайта.

Если верить этой статистике, за неполные четыре месяца работы им удалось захватить уже 1280 беспроводных сетей, и трафик всех пользователей этих сетей может быть перенаправлен по команде злоумышленников.

Как защититься

1. Чтобы защитить свою беспроводную сеть от подобных атак, следует правильно настроить роутер. В первую очередь — на странице настроек сменить пароль по умолчанию на сложный и надежный.

2. Не стоит устанавливать подозрительные приложения на свои Android-устройства. К сожалению, даже в официальных магазинах нередко встречаются трояны.

3. Для полной уверенности лучше всего использовать на всех устройствах надежный антивирус. Кстати, можете установить его прямо сейчас — вот ссылка на бесплатную версию Kaspersky Antivirus & Security для Android: он определяет этого троянца как Trojan.AndroidOS.Switcher и не позволяет ему захватить вашу Wi-Fi-сеть.

|

Как правило социальные сети склонны блокировать вход с подозрительных адресов. При инфицировании компьютера вирусом трояном подменяющим адрес DNS-сервера именно это и происходит. Часто именно это причина, почему не открываются социальные сети вконтакте, одноклассники на устройствах. DNS — это адресная книга интернета, где указан цифровой адрес каждого сайта. Левый DNS-адрес перенаправляет трафик на сервер злоумышленников, а вот уже этот сервер анализирует ваш трафик, чтобы выявить пароли от социальных сетей, кредитных карт, и всего, что может принести прибыль. В редких случаях появляется страница c рекламой или с откровенным вымогательством денег за разблокировку доступа к социальным сетям. Конечно же, никакой разблокировки не произойдёт. Закончим страшилки тем, что, если злоумышленники ликвидировали данный прокси сервер или это сделали правохранители, то на компьютере не откроются ни одноклассники, ни вконтакте, ни любой другой сайт.

То, почему не открываются одноклассники на компьютере, исправить довольно легко. К счастью ситуация не нова. В 2015-2016 рунет сообщество столкнулось с уже шестой волной подобных вирусов за последние пару года.

Наиболее частой встречающейся проблемой явилась подмена DNS-адресов на роутере. Да-да именно роутере. В этом случае, проблема наблюдается на всех подключённых к роутеру устройствах. Если же одноклассники не открываются только на одном компьютере, то, и искать вредоносное ПО (вирус троян) нужно, в первую очередь именно на этом устройстве. Как правило это стационарный компьютер или ноутбук с системой Windows. Подмена каких либо параметров на компьютере успешно блокируется практически любой антивирусной программой. Однако, не смотря на редкость ситуации, подмену DNS-адресов на компьютере мы всё же рассмотрим во второй части статьи Почему не открываются одноклассники на компьютере, блокируются социальные сети. Часть 2.

Подмена DNS-адресов на домашнем роутере

Среди роутеров в 2015-м жертвами подмены DNS, свиделем чего был автор, стали роутеры фирм D-LINK, TP-LINK, ASUS, Tenda. Следует заметить, что это были, либо роутеры, которые уже не поддерживаются производителем, либо содержащие устаревшие прошивки. Т.е. были использованы не закрытые в старых прошивках уязвимости. И действительно этот подход намного быстрее даёт трояну доступ к настройкам роутера, чем метод эвристического подбора пароля к роутеру, который может занять месяцы (помним, левый прокси сервер недолговечен). В настройках роутера меняются адреса, сам же вирус в роутере не сохраняется (пока что).

|

| Страницы настроек роутеров различных производителей с изменёнными DNS-адресами без ведома владельца. Скрины сделаны с роутеров людей реально столкнувшихся с этой проблемой |

Довольно теории. Приступим !

Проверка компьютера антивирусной программой

Скачиваем актуальную версию антивируса(можно даже временную или бесплатную, главное, чтобы лечила). Устанавливаем, сканируем систему и диски. Если антивирус уже есть, то обновляем антивирусные базы, и сканируем систему и диски. Даже если нет возможности обновить антивирус проверяем, чем есть. После завершения сканирования не зависимо, от того найден ли вирус или нет переходим к следующему пункту.

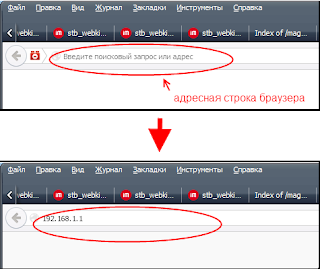

Проверка и замена DNS на роутере

Для смены DNS в роутере требуется зайти в настройки роутера и проверить какие DNS-адреса там вписаны, и заменить их на DNS-адреса вашего провайдера интернет. Если вы их не знаете, то можно заменить на DNS google (8.8.8.8) и yandex (77.88.8.88).

Замена DNS на доверенные в роутере ASUS

Попасть в настройки роутера ASUS просще простого. Соедините компьютер с роутером LAN кабелем ( витая пара ), т.е. соедините интернет разъём компьютера с любым из LAN разъёмом роутера, у ASUS они желтого цвета. LAN кабель идёт в комплекте к любому роутеру. Можно соединиться через Wi-Fi, если нет возможности кабельного соединения, но этот способ не рекомендуется производителем для прошивки роутера, а нам скорее всего придётся это делать. После того как мы подсоединились к роутеру, открываем браузер (Chrome, Opera, Mozilla, IE) и вводим в адресную строку адрес роутера ASUS, у асусов это 192.168.1.1, на открывшейся странице надо будет ввести логин и пароль для входа в настройки роутера. Логин: admin, Пароль: admin. Если логин и пароль не подходят, то спрашивайте у того кто настраивал вам роутер, очевидно он их сменил.

|

| Адресная строка браузера Mozilla FireFox |

Попав на страницу настроек роутера нужно открыть вкладку WAN и найти поля DNS-сервер 1 и DNS-сервер 2, стереть прописанные значения DNS и вписать на их место адреса DNS google и yandex указанные выше. Нажимаем Применить. Проверяем открываются ли одноклассники, вконтакте и другие соцсети. Если не открылись удаляем кэш браузера (как сделать смотрим в интернете) .

|

| Замена DNS на доверенные в роутере ASUS |

Если на роутер ASUS есть более новая прошивка советую прошить её, затем сбросить настройки, и настроить заново. Однако, сразу предостерегу от прошивки роутеров RT-N10E, RT-N10LX, RT-N12E, RT-N12LX. В их прошивке исправлена уязвимость infosvr, но по отзывам, последние прошивки плохо работают с отдельными протоколами. Если такой роутер нормально работал до вмешательства трояна, прошивку не трогаем, меняем только настройки. Также поскольку в прошивке роутера уязвимость сохранилась, если троян с компьютера не будет удалён, то адреса DNS в роутере будут меняться обратно на вредоносные. Так что, повторюсь, первым делом проверка компьютера антивирусом. Как прошить роутер можно прочитать в интернете, там этого добра куча.

Замена DNS на доверенные в роутере TP-LINK

На роутерах фирмы TP-LINK левые DNS-адреса, ваш покорный слуга, встречал только на моделях TL-WR741v1 и TL-WR340g, но не исключаю, что они могут быть не одиноки. Роутеры были изначально прошиты прошивками 2011 года, после перепрошивки и перенастройки судьба этих роутеров неизвестна. Однако, повторное изменение DNS-адресов не происходило в течении месяца. Будем считать, что помогло. Прошиваем.

Изменить DNS-адреса на правильные можно зайдя на страницу настроек роутера. Соедините компьютер с роутером LAN кабелем, т.е. соедините интернет разъём компьютера с любым из жёлтых LAN разъёмом роутера. Можно выполнить соединение и через Wi-Fi, но этот способ не рекомендуется производителем для прошивки роутера, и усложнит его последующую настройку (Как настроить роутер с планшета или телефона). Любой браузер Chrome, Opera, Mozilla, IE подойдёт для отображения страницы настроек роутера. Требуется ввести в адресную строку браузера адрес роутера TP-LINK, у TP-LINK-ов это 192.168.0.1, на открывшейся странице надо будет ввести логин и пароль для входа в настройки роутера. Логин: admin, Пароль: admin. Если логин и пароль не подходят, то интересуйтесь у того кто настраивал этот роутер, возможно он их сменил. Адрес роутера как и логин с паролем по умолчанию, написаны с обратной стороны роутера на его днище.

Попав на страницу настроек роутера нужно открыть вкладку DHCP в открывшемся меню выберите пункт Настройки DHCP и найти поля

Предпочтительный DNS-сервер(Primary DNS)

и

Альтернативный DNS-сервер(Secondary DNS)

, стереть прописанные адреса DNS и вписать на их место адреса DNS google и yandex указанные выше, или вашего провайдера интернет.

|

| Замена DNS на доверенные в роутере TP-LINK |

Нажимаем Сохранить. Открываем одноклассники, вконтакте и другие соцсети. Если не открылись удаляем кэш браузера (как сделать смотрим в интернете) .

Замена DNS на доверенные в роутере Tenda

Речь пойдёт о Tenda w316r и Tenda w308r, но подозреваю, что эти модели могут быть не одиноки. Учитывая, что последняя прошивка на этот роутер 2012 года, не удивительно, что прошивка ничего не решила. DNS-ы продолжиль меняться, пока роутер не переехал по другому адресу.

|

| Замена DNS на доверенные в роутере Tenda |

И так, как поменять адреса DNS на Tenda. Вход на страницу настроек роутера Tenda, аналогичен с TP-LINK. На странице настроек нвыберите пункт установка DNS, и впишите в поля Адрес первичного DNS и Адрес альтернативного DNS адреса DNS googlе и yandex указанные выше.

Замена DNS на доверенные в роутере D-LINK

На роутерах этой фирмы сталкивался с такой проблемой только на самых старых DIR-300. Вэб-интерфейс таких роутеров выполнен в чёрно-оранжевых цветах. Тут остаётся только заходить на роутер и менять адреса вручную. Вход на страницу настроек роутера D-LINK, аналогичен с TP-LINK. А на открывшейся странице настроек выбираем в боковом меню пункт INTERNET меняем поля Primary DNS Address (первичный) и Secondary DNS Address (вторичный) по аналогии с предыдущими роутерами. Пусть вас не пугает цвет веб-интерфейса, пункты везде одинаковы.

|

| Замена DNS на доверенные в роутере D-LINK |

Надеюсь вам помог этот маленький мануал. Буду рад замечаниям и предложениям в комментариях.

Ранее мы писали о подмене DNS, вследствие чего на компьютере появлялась реклама и баннеры-вымогатели. В ряде случаев, DNS-сервера были изменены не только в Windows, но и на роутере. Если выражаться технически корректно, то подмена ДНС — это конечно же не вирус в классическом смысле слова, а вредоносная настройка, которая тем не менее приносит немало неудобств.

ДНС сервер отвечает за сопоставление доменных имен с IP-адресами. Мошеннические DNS-серверы способны сопоставлять имя любого порядочного сайта с другим — неверным адресом, и загружать подменное содержимое вместо подлинного. Если прописать такие «неправильные» ДНС на роутере, то все устройства, подключенные к нему, будут в опасности.

Выглядит это так. Во время просмотра сайтов вдруг открывается страница с предложением обновить флеш-плеер, java, установить бесплатный антивирус, скачать программу якобы для ускорения работы и оптимизации ПК или любую другую на первый взгляд безобидную вещь. Немаловажно, что при этом в адресной строке может отображаться имя знакомого и проверенного сайта. Если пользователь скачает и запустит предложенный файл, то скорее всего в скором будущем у него начнутся большие проблемы с ПК:

- На компьютере может начаться показ рекламных объявлений.

- Файлы могут быть зашифрованы.

- При попытке открыть любой сайт может появляться требование оплатить штраф.

- Рабочий стол может быть заблокирован винлокером опять же с требованием перечислить деньги за разблокировку.

- Компьютер может использоваться для осуществления интернет-атак на сайты и серверы, взлома других компьютеров (ботнет) и других нехороших дел.

При этом, как правило, снижается быстродействие ПК, идут постоянные обращения к жесткому диску, загрузка процессора достигает 100% в состоянии простоя.

Как происходит заражение роутера

Как правило, вначале происходит заражение одного из компьютеров в локальной сети. Вирус проникает на компьютер при скачивании какого-либо файла из Интернета. Затем, он посылает запросы на стандартные для сетевого оборудования адреса, может сканировать файлы cookies, скачивать вспомогательное вредоносное ПО (троян) и в результате попадает в настройки роутера или ADSL-модема.

Вирусы и трояны могут изменить настройки маршрутизатора (в частности, подменить DNS), если:

1. Для входа на веб-интерфейс используются стандартные реквизиты — IP, логин и пароль (например, 192.168.1.1, admin/admin)

2. Адрес, логин и пароль роутера сохранены в браузере.

Признаки заражения роутера

(могут встречаться как все вместе, так и отдельные признаки)

1. На устройствах, которые подключены к маршрутизатору, выскакивает реклама, в браузерах самостоятельно открываются левые вкладки/всплывающие окна, может появиться баннер-вымогатель на весь экран.

2. Часть сайтов не открывается. Вместо них отображаются веб-страницы со странным содержимым либо ошибка «404».

3. Нет доступа к Интернету, хотя индикатор WAN/Internet светится.

4. Компьютер получает IP-адрес из диапазона 169.254.*.*

Как удалить вирус с роутера

1. Войдите в настройки маршрутизатора (модема, точки доступа).

2. Откройте настройки WAN (т.е. соединения с Интернет-провайдером)

Настройте соединение согласно инструкции оператора. Она должна быть на сайте провайдера. Иногда процедура настрйоки Интернета может быть описана прямо в договоре.

Иногда вредоносное ПО пытается сбить пользователя с толку и прописывает зловредный DNS первичным, но тут же в качестве вторичного указывает IP публичного DNS компании Google. Фокус заключается в том, что ко вторичному сервер идет запрос только тогда, если первичный не смог найти сайт в своей базе, что на деле случается редко.

3. Откройте настройки LAN (т.е. локальной сети).

В большинстве случаев, должна быть активирована функция DNS Relay и никаких особенных адресов DNS роутер раздавать не должен.

Не во всех роутерах (на стандартных прошивках) есть возможность редактировать DNS, раздаваемые в LAN. Как правило, в качестве сервера разрешения имен для клиентов указывается локальный IP маршрутизатора.

Вот типичная правильная настройка локальной сети в маршрутизаторе Tp-Link:

Если у вас не получается исправить настройки, сделайте сброс настроек роутера и настройте его заново.

4. После этого обязательно проверьте все компьютеры и устройства в сети на вирусы с помощью MBAM и CureIt.

Как защитить роутер от вирусов

1. Обновить прошивку до последней

Зайдите на сайт производителя, введите свою модель, аппаратную версию и скачайте самую свежую прошивку. Читайте как обновить прошивку роутера на примере оборудования TP-Link.

2. Установить нестандартный пароль на веб-интерфейс

Не все маршрутизаторы позволяют изменить логин. Но если вы установите сложный пароль, этого будет достаточно.

3. Запретить вход в интерфейс маршрутизатора из Интернета

4. Изменить IP-адрес роутера в локальной сети

Даже не сомневайтесь, что первым делом вирус-взломщик роутеров будет обращаться к самым популярным адресам: 192.168.0.1 и 192.168.1.1. Поэтому мы вам советуем изменить третий и четвертый октет локального IP-адреса в настройках LAN. Задайте например:

192.168.83.254

После этого все устройства в сети будут получать IP из диапазона 192.168.83.*

После изменения локального IP роутера, для входа на веб-интерфейс нужно будет вводить http://[новый адрес]

5. Установить надежный антивирус на компьютер

Даже если вредоносное ПО проникнет на компьютер, оно будет нейтрализовано и не успеет заразить роутер.

6. Не сохранять пароли в браузере

Думаю, вы в состоянии запомнить пароль от веб-интерфейса маршрутизатора. Или как минимум его записать на бумаге.

Если у вас возникли проблемы с подключением к Интернету, медленная загрузка страниц или появились всплывающие окна, возможно кто-то изменил DNS на вашем роутере. DNS (Domain Name System) – это служба, которая переводит доменные имена в IP-адреса компьютеров и серверов.

Если вы подозреваете, что ваши DNS были изменены, есть несколько способов проверить это. Первым делом, вы можете открыть настроек своего роутера и проверить, какие DNS-серверы указаны в настройках. Если их значения отличаются от тех, которые вы обычно используете, значит, кто-то изменил DNS.

Другим способом является использование командной строки на вашем компьютере. Введите команду «ipconfig /all» в командной строке и найдите раздел «DNS-сервер». Если серверы значительно отличаются от предыдущих значений, значит, кто-то изменил DNS на вашем роутере.

Если вы уверены, что DNS были изменены злоумышленником, вам следует принять несколько мер для восстановления безопасности вашей сети. В первую очередь, смените пароль на ваш роутер и используйте сложный, надежный пароль, чтобы предотвратить несанкционированный доступ.

Содержание

- Признаки изменения DNS на роутере и возможные последствия

- Что делать, если DNS на роутере был изменен без вашего ведома?

- Методы определения, кто изменил DNS на роутере

- Защита роутера от несанкционированного доступа к настройкам

- Советы по восстановлению DNS на роутере

Признаки изменения DNS на роутере и возможные последствия

Изменение DNS на роутере может иметь серьезные последствия для сетевой безопасности и конфиденциальности данных. Вот несколько признаков, которые могут указывать на то, что DNS был изменен на роутере:

1. Непонятное перенаправление: Если при вводе веб-адреса в адресную строку браузера вы перенаправляетесь на другой сайт или страницу без вашего согласия, это может быть признаком измененных DNS.

2. Измененные поисковые результаты: Если вы замечаете, что поисковые результаты отличаются от обычных или содержат странные и подозрительные ссылки, это может свидетельствовать об измененных DNS.

3. Ошибка «Сайт недоступен»: Если вы не можете получить доступ к некоторым веб-сайтам, которые ранее были доступны, и видите сообщение «Сайт недоступен» или другие сообщения об ошибках, это может быть связано с измененными DNS.

4. Медленная загрузка или переадресация: Если вы замечаете, что веб-страницы загружаются медленнее обычного или перенаправляются на другие сайты, это может быть признаком проблем с DNS.

5. Необычные всплывающие окна и реклама: Если всплывающие окна или рекламные баннеры на веб-сайтах стали более раздражающими и необычными, это может быть результатом измененных DNS, которые перенаправляют вас на подозрительные рекламные платформы.

Изменение DNS на роутере может привести к следующим последствиям:

1. Потеря личных данных: Злоумышленники могут перенаправить вас на фальшивые веб-сайты, где они пытаются получить доступ к вашим личным данным, таким как пароли, номера кредитных карт или паспортные данные.

2. Мошенничество: Измененные DNS могут использоваться для мошенничества, например, для перенаправления на фальшивые банковские сайты или платежные страницы.

3. Вредоносное программное обеспечение: Злоумышленники могут использовать измененные DNS для перенаправления на веб-сайты, содержащие вредоносное программное обеспечение, которое может заразить ваш компьютер или устройство.

4. Утечка конфиденциальной информации: Измененные DNS могут быть использованы для перенаправления сетевого трафика через серверы злоумышленников, что может привести к утечке конфиденциальной информации, передаваемой через интернет.

Если вы заметили признаки измененных DNS, важно немедленно принять меры для защиты своей сети и данных. В следующем разделе статьи мы рассмотрим, что можно сделать в случае изменения DNS на роутере.

Что делать, если DNS на роутере был изменен без вашего ведома?

Если вы обнаружили, что DNS на вашем роутере был изменен без вашего ведома, необходимо принять немедленные меры для восстановления настроек и обеспечения безопасности вашей сети.

Вот несколько шагов, которые вы можете предпринять:

1. Измените пароль роутера: В первую очередь убедитесь, что пароль для доступа к роутеру безопасный и надежный. Измените пароль на новый, состоящий из комбинации букв, цифр и специальных символов. Также рекомендуется периодически менять пароль для дополнительной защиты.

2. Восстановите оригинальные DNS-настройки: Откройте настройки роутера веб-браузером, введите адрес роутера и войдите в административную панель. Найдите секцию «DNS» и убедитесь, что настройки DNS соответствуют оригинальным значениям, предоставленным вашим интернет-провайдером. Если значения были изменены, восстановите их на оригинальные.

3. Сканируйте компьютеры на вирусы: Изменение DNS-настроек может быть следствием вредоносной программы, установленной на одном из компьютеров в вашей сети. Запустите антивирусное программное обеспечение на всех компьютерах в вашей сети и выполните полное сканирование, чтобы обнаружить и удалить возможные угрозы.

4. Обновите программное обеспечение роутера: Проверьте наличие обновлений программного обеспечения вашего роутера. Установите все доступные обновления, чтобы обеспечить максимальную безопасность и исправить возможные уязвимости.

5. Невозможность восстановления настроек: Если не получается вернуть оригинальные DNS-настройки или вы подозреваете, что ваш роутер был скомпрометирован, рекомендуется обратиться в техническую поддержку вашего интернет-провайдера. Опишите проблему и попросите помощи в восстановлении настроек или замене роутера, если это необходимо.

В случае изменения DNS-настроек без вашего ведома, необходимо немедленно принять меры для обеспечения безопасности вашей сети. Следуйте указанным шагам, чтобы восстановить оригинальные настройки, проверить компьютеры на наличие вирусов и обратиться к провайдеру в случае неудачи.

Методы определения, кто изменил DNS на роутере

В случае подозрений на изменение DNS на роутере, существуют несколько методов, которые помогут определить, кто именно сделал это действие. Некоторые из этих методов включают в себя следующее:

1. Просмотр истории изменений конфигурации роутера: Некоторые модели роутеров сохраняют информацию о всех изменениях конфигурации, включая изменения DNS. Попробуйте зайти в настройки роутера и просмотреть историю изменений, чтобы узнать, кто и когда менял DNS.

2. Проверка логов доступа: Роутеры могут записывать логи доступа, которые содержат информацию о всех подключениях к роутеру, включая изменения настроек. Просмотрите логи доступа и обратите внимание на любые подозрительные записи или подключения с незнакомых устройств.

3. Изменение пароля роутера: Если вы сомневаетесь, что кто-то другой имеет доступ к роутеру и может изменять его настройки, попробуйте изменить пароль для доступа к роутеру. После этого только вы сможете изменять настройки и исключить возможность изменения DNS другими лицами.

4. Использование сетевых инструментов: Если вы имеете достаточные навыки в работе с сетевыми инструментами, такими как Wireshark или TCPdump, вы можете использовать эти инструменты для анализа сетевого трафика и определения, кто изменяет DNS на роутере.

Учитывая все указанные методы, следует отметить, что они требуют определенных знаний и навыков. В случае неуверенности или отсутствия опыта, рекомендуется обратиться к специалисту по компьютерной безопасности или провайдеру интернет-услуги для получения помощи и консультации.

Защита роутера от несанкционированного доступа к настройкам

1. Изменение пароля администратора

Первым и наиболее важным шагом в защите роутера является изменение пароля администратора по умолчанию. Злоумышленники могут легко получить доступ к роутеру, если необходимость изменения пароля не была выполнена. Для обеспечения максимальной безопасности, пароль должен быть достаточно сложным, чтобы предотвратить его угадывание.

2. Обновление прошивки роутера

Периодически производите проверку наличия обновлений прошивки для роутера. Обновления прошивки часто включают патчи, которые исправляют обнаруженные уязвимости и улучшают безопасность роутера. Установка последней версии прошивки поможет устранить известные уязвимости и защитить роутер от атак.

3. Включение брандмауэра

Брандмауэр является важной составляющей безопасности роутера. Эта функция помогает блокировать нежелательный трафик и предотвращает вторжение в сеть. Убедитесь, что брандмауэр на вашем роутере включен и настроен правильно, чтобы обеспечить оптимальную защиту от внешних атак.

4. Ограничение доступа к настройкам роутера

Ограничение доступа к настройкам роутера может быть достигнуто путем настройки разрешений для входа в административный интерфейс. Задавание сложного пароля и ограничение доступа только определенным пользователям поможет предотвратить несанкционированный доступ к настройкам роутера.

5. Отключение удаленного доступа

Если роутер поддерживает удаленный доступ и этот функционал вам не нужен, рекомендуется отключить его. Удаленный доступ может стать уязвимостью, так как злоумышленники могут использовать его для вторжения в вашу сеть. Отключение удаленного доступа поможет усилить безопасность вашего роутера.

Соблюдение этих рекомендаций поможет обеспечить безопасность роутера и защитить его настройки от несанкционированного доступа. Помните, что безопасность сети является постоянным процессом, поэтому регулярное обновление и анализ мер безопасности роутера являются необходимыми шагами для поддержания высокого уровня безопасности.

Советы по восстановлению DNS на роутере

Если вы обнаружили, что DNS на вашем роутере был изменен без вашего согласия, следуйте этим советам, чтобы восстановить нормальную работу:

- Проверьте все сетевые подключения: убедитесь, что кабели правильно подключены и нет никаких физических повреждений.

- Перезагрузите роутер: иногда простое перезапуск устройства может решить проблему с DNS.

- Сбросьте настройки роутера: если перезагрузка не помогла, попробуйте выполнить сброс настроек вашего роутера к заводским значениям. Обратитесь к руководству пользователя по вашей модели роутера для получения инструкций по сбросу.

- Обновите прошивку роутера: устаревшая прошивка роутера может быть уязвимой для атак и изменения DNS. Проверьте официальный сайт производителя роутера для получения последней версии прошивки и следуйте инструкциям по ее установке.

- Измените пароль администратора: если злоумышленники получили доступ к вашему роутеру, измените пароль администратора на что-то сложное и уникальное. Это поможет предотвратить повторное вмешательство.

- Настройте DNS-серверы вручную: вместо того, чтобы полагаться на DNS-серверы по умолчанию, вы можете вручную указать надежные DNS-серверы, такие как серверы от Google (8.8.8.8 и 8.8.4.4) или Cloudflare (1.1.1.1 и 1.0.0.1).

- Сканируйте свою сеть на наличие вредоносных программ: использование антивирусного программного обеспечения и программ для обнаружения вредоносных программ может помочь выявить и удалить любые зараженные устройства в вашей сети.

Если после выполнения этих советов проблема с DNS на роутере не устраняется, рекомендуется обратиться за помощью к специалисту или связаться с технической поддержкой производителя вашего роутера.