Отмечу, что редактор локальной групповой политики недоступен в Windows 7 Домашняя и Windows 8 (8.1) SL, которые предустановлены на многие компьютеры и ноутбуки (однако, можно установить Редактор локальной групповой политики и в домашней версии Windows). Вам потребуется версия начиная с Профессиональной.

Дополнительно на тему администрирования Windows

- Администрирование Windows для начинающих

- Редактор реестра

- Редактор локальной групповой политики (эта статья)

- Работа со службами Windows

- Управление дисками

- Диспетчер задач

- Просмотр событий

- Планировщик заданий

- Монитор стабильности системы

- Системный монитор

- Монитор ресурсов

- Брандмауэр Windows в режиме повышенной безопасности

Как запустить редактор локальной групповой политики

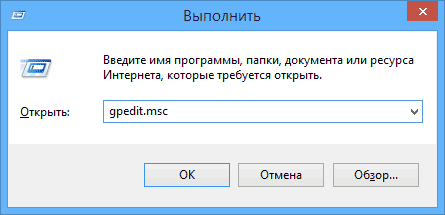

Первый и один из самых быстрых способов запуска редактора локальной групповой политики — нажать клавиши Win + R на клавиатуре и ввести gpedit.msc — этот способ будет работать в Windows 8.1 и в Windows 7.

Также можно воспользоваться поиском — на начальном экране Windows 8 или в меню пуск, если вы используете предыдущую версию ОС.

Где и что находится в редакторе

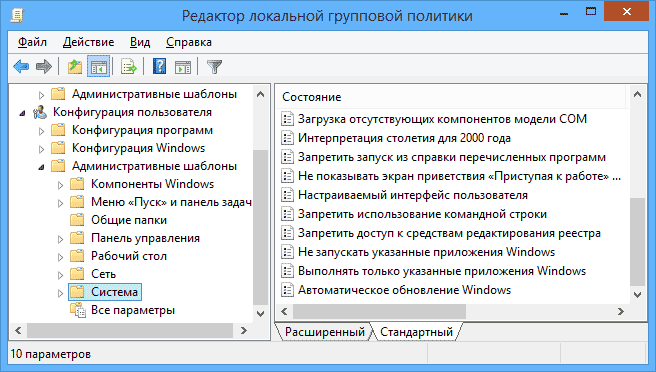

Интерфейс редактора локальной групповой политики напоминает другие инструменты администрирования — та же структура папок в левой панели и основная часть программы, в которой можно получить информацию по выбранному разделу.

Слева настройки разделены на две части: Конфигурация компьютера (те параметры, которые задаются для системы в целом, вне зависимости от того, под каким пользователем был совершен вход) и Конфигурация пользователя (настройки, относящиеся к конкретным пользователям ОС).

Каждая из этих частей содержит следующие три раздела:

- Конфигурация программ — параметры, касающиеся приложений на компьютере.

- Конфигурация Windows — настройки системы и безопасности, другие параметры Windows.

- Административные шаблоны — содержит конфигурацию из реестра Windows, то есть эти же параметры вы можете изменить с помощью редактора реестра, но использование редактора локальной групповой политики может быть более удобным.

Примеры использования

Перейдем к использованию редактора локальной групповой политики. Я покажу несколько примеров, которые позволят увидеть, как именно производятся настройки.

Разрешение и запрет запуска программ

Если вы пройдете в раздел Конфигурация пользователя — Административные шаблоны — Система, то там вы обнаружите следующие интересные пункты:

- Запретить доступ к средствам редактирования реестра

- Запретить использование командной строки

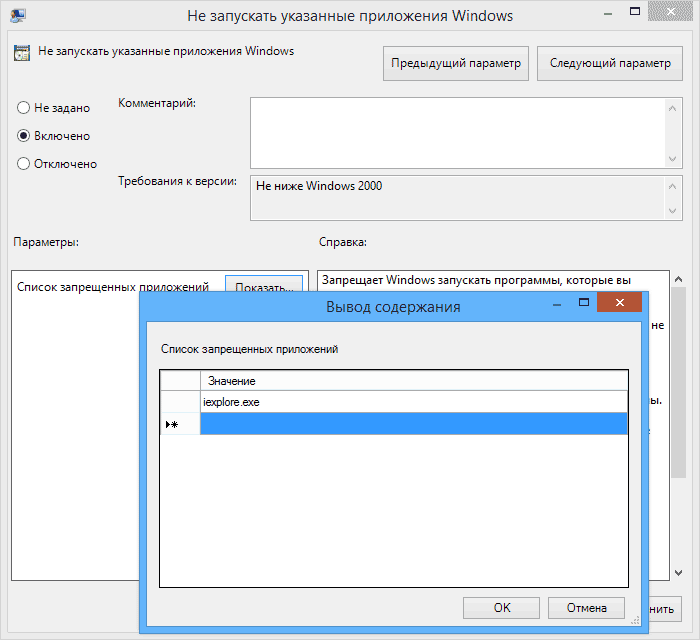

- Не запускать указанные приложения Windows

- Выполнять только указанные приложения Windows

Два последних параметра могут быть полезными даже обычному пользователю, далекому от системного администрирования. Кликните дважды по одному из них.

В появившемся окне установите «Включено» и нажмите по кнопке «Показать» около надписи «Список запрещенных приложений» или «Список разрешенных приложений», в зависимости от того, какой из параметров меняется.

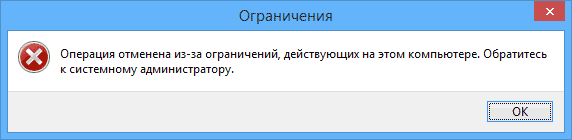

Укажите в строчках имена исполняемых файлов программ, запуск которых нужно разрешить или запретить и примените настройки. Теперь, при запуске программы, которая не разрешена, пользователь будет видеть следующее сообщение об ошибке «Операция отменена из-за ограничений, действующих на этом компьютере».

Изменение параметров контроля учетных записей UAC

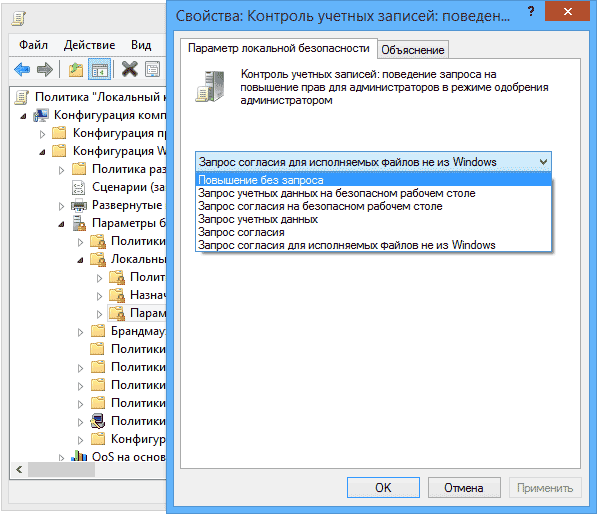

В разделе Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности имеется несколько полезных настроек, одну из которых можно и рассмотреть.

Выберите параметр «Контроль учетных записей: поведение запроса на повышение прав для администратора» и дважды кликните по нему. Откроется окно с параметрами этой опции, где по умолчанию стоит «Запрос согласия для исполняемых файлов не из Windows» (Как раз поэтому, всякий раз, при запуске программы, которая хочет изменить что-то на компьютере, у вас запрашивают согласие).

Вы можете вообще убрать подобные запросы, выбрав параметр «Повышение без запроса» (только этого лучше не делать, это опасно) или же, напротив, установить параметр «Запрос учетных данных на безопасном рабочем столе». В этом случае, при запуске программы, которая может внести изменения в системе (а также для установки программ) каждый раз потребуется вводить пароль учетной записи.

Сценарии загрузки, входа в систему и завершения работы

Еще одна вещь, которая может оказать полезной — скрипты загрузки и выключения, которые вы можете заставить выполняться с помощью редактора локальной групповой политики.

Это может пригодиться, например, для запуска раздачи Wi-Fi с ноутбука при включении компьютера (если вы реализовывали ее без сторонних программ, а создав Wi-Fi сеть Ad-Hoc) или выполнения операций резервного копирования при выключении компьютера.

В качестве скриптов можно использовать командные файлы .bat или же файлы сценариев PowerShell.

Сценарии загрузки и выключения находятся в Конфигурация компьютера — Конфигурация Windows — Сценарии.

Сценарии входа в систему и выхода — в аналогичном разделе в папке «Конфигурация пользователя».

Например, мне нужно создать сценарий, выполняемый при загрузке: я дважды кликаю по «Автозагрузка» в сценариях конфигурации компьютера, нажимаю «Добавить» и указываю имя файла .bat, который следует выполнить. Сам файл должен находится в папке C:\WINDOWS\System32\GroupPolicy\Machine\Scripts\Startup (этот путь можно увидеть по нажатию кнопки «Показать файлы»).

В случае, если сценарий требует ввода каких-то данных пользователем, то на время его исполнения дальнейшая загрузка Windows будет приостановлена, до завершения работы скрипта.

В заключение

Это лишь несколько простых примеров использования редактора локальной групповой политики, для того, чтобы показать, что такое вообще присутствует на вашем компьютере. Если вдруг захочется разобраться подробнее — в сети есть масса документации на тему.

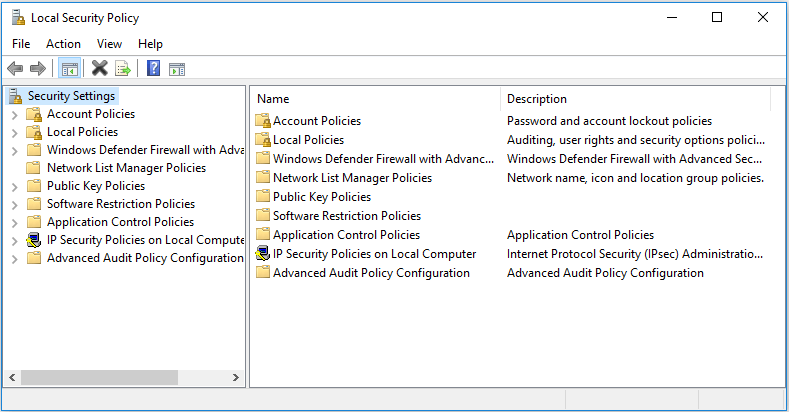

Локальная политика безопасности (Local Security Policy) — мощный инструмент, который позволяет контролировать различные параметры безопасности на вашем компьютере в операционной системе Windows. Локальная политика безопасности Windows позволяет ограничить использование некоторых функций или разрешить доступ к ним только определенным пользователям.

Вы можете использовать функции локальной политики безопасности для повышения безопасности своего локального компьютера с операционной системой Windows. Оснастка «Локальная политика безопасности» позволяет пользователю управлять политиками паролей, учетных записей, прав пользователей, аудита, управления приложениями и так далее.

Содержание:

- Как открыть локальную политику безопасности через поиск Windows

- Запуск локальной политики безопасности с помощью команды «Выполнить»

- Открытие локальной политики безопасности с помощью меню «Пуск»

- Вход в локальную политику безопасности через Панель управления

- Как открыть локальную политику безопасности с помощью Диспетчера задач

- Переход к локальной политики безопасности из адресной строки Проводника

- Как запустить локальную политику безопасности из системной папки Windows

- Как запустить утилиту локальная политика безопасности с помощью командной строки или PowerShell

- Запуск локальной политику безопасности с помощью редактора локальной групповой политики

- Как закрепить локальною политику безопасности на панели задач

- Выводы статьи

- Как открыть локальную политику безопасности Windows (видео)

Перед пользователем встает вопрос, где находится локальная политика безопасности, чтобы воспользоваться функциями этого инструмента. Существует несколько способов для получения доступа к политикам безопасности локального компьютера.

Вы можете столкнуться с тем, что локальная политика безопасности отсутствует на вашем компьютере. В этом случае непонятно, где локальные политики безопасности находятся на данном ПК.

Необходимо учитывать, что локальная политика безопасности используется только в старших версиях операционной системы Windows: Корпоративной, Профессиональной и для образовательных учреждений. В Домашних версиях Windows этого инструмента нет, поэтому вы не сможете войти в управление локальными политиками безопасности.

Для выполнения настройки локальных политик безопасности необходимо войти в Windows с учетной записью администратора или у вас должны быть права администратора.

В этом руководстве перечислены способы открыть локальную политику безопасности в Windows 10 или Windows 11, используя разные методы системного средства.

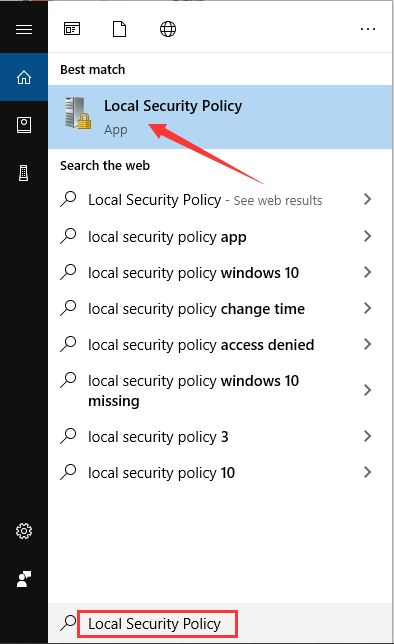

Как открыть локальную политику безопасности через поиск Windows

Панель поиска Windows помогает найти нужные файлы, папки и приложения на вашем устройстве, в том числе и системные инструменты.

Выполните следующие действия:

- Щелкните по значку поиска на панели задач, чтобы открыть поиск Windows.

- В строке поиска ведите выражение «локальная политика безопасности».

- Откройте локальную политику безопасности.

- На экране вашего компьютера откроется редактор локальной политики безопасности, в котором вносятся необходимые изменения в параметрах безопасности компьютера.

Запуск локальной политики безопасности с помощью команды «Выполнить»

С помощью выполнения команд в окне «Выполнить» вы можете быстро открывать программы или системные средства на вашем компьютере. Вызывает приложение «Локальная политика безопасности» команда «secpol.msc», которую мы будем использовать в разных методах из этой статьи.

Проделайте следующее:

- Нажмите на клавиатуре «Win» + «R».

- В диалоговое окно «Выполнить» введите команду «msc», а затем нажмите «Enter».

Это действие запустит локальную политику безопасности.

Открытие локальной политики безопасности с помощью меню «Пуск»

В меню «Пуск» в Windows вы можете найти большинство программ на вашем компьютере, включая системные средства Windows.

Локальная политика безопасности Windows 11 запускается следующим образом:

- Откройте меню «Пуск», нажмите на кнопку «Все приложения» в правом верхнем углу.

- Прокрутите страницу вниз, а затем щелкните по «Инструменты Windows».

- В окне «Инструменты Windows» найдите «Локальная политика безопасности» и дважды щелкните по ней.

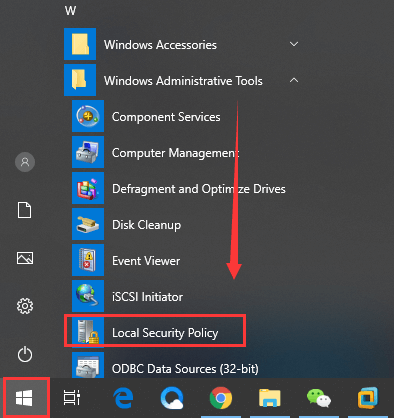

Локальная политика безопасности Windows 10 открывается из меню «Пуск» таким способом:

- Войдите в меню «Пуск».

- В списке программ найдите папку «Средства администрирования Windows».

- Щелкните по значку «Локальная политика безопасности».

Вход в локальную политику безопасности через Панель управления

Панель управления Windows обеспечивает доступ к различным системным инструментам и настройкам операционной системы.

Сделайте следующее:

- Нажимайте на клавиши «Win» + «R»,

- Введите «control panel» в диалоговом окне «Выполнить» и нажмите кнопку «ОК».

- В окне «Все элементы панели управления» выберите представление для просмотра крупными или мелкими значками.

- Нажмите на «Инструменты Windows».

- В окне «Инструменты Windows» дважды щелкните по значку «Локальная политика безопасности».

Как открыть локальную политику безопасности с помощью Диспетчера задач

Диспетчер задач Windows предоставляет сведения об активных процессах и программах, запущенных на компьютере, другую полезную информацию. Этот инструмент можно использовать не только для завершения или остановки процессов и служб, но и для запуска программ на вашем компьютере.

Воспользуйтесь этими рекомендациями:

- Щелкните правой кнопкой мыши по меню «Пуск».

- В контекстном меню выберите «Диспетчер задач».

- Во вкладке «Процессы» нажмите «Запустить новую задачу» на верхней панели в Windows В Windows 10 откройте меню «Файл», а там кликните «Запустить новую задачу».

- В открывшемся окне, в поле «Открыть:» введите «secpol.msc».

- Нажмите «ОК».

Переход к локальной политики безопасности из адресной строки Проводника

Проводник Windows имеет адресную строку, которую можно использовать для доступа к локальной политике безопасности.

Выполните инструкцию:

- Откройте Проводник Windows.

- Щелкните по адресной строке, введите «secpol.msc».

- Нажмите «Enter» или на стрелку справа от адресной строки.

Как запустить локальную политику безопасности из системной папки Windows

Вы можете запустить локальную политика безопасности непосредственно из папки «Windows», в которой располагается операционная система на компьютере.

Пройдите шаги:

- Откройте окно Проводника.

- Перейдите в следующую папку:

C:\Windows\System32

- Найдите и дважды щелкните по файлу «secpol» для запуска системного средства.

Как запустить утилиту локальная политика безопасности с помощью командной строки или PowerShell

Если вам более удобно, вы можете применить методы командной строки для запуска локальной политики безопасности на своем ПК. С этой целью можно использовать командную строку или Windows PowerShell, в обоих средствах выполняется одинаковая команда.

Выполните следующее:

- В поле поиска Windows введите «cmd» или «powershell».

- Откройте командную строку или Windows PowerShell.

- В окне системного средства введите «secpol», а затем нажмите на «Enter».

На экране вашего компьютера появится окно «Локальная политика безопасности».

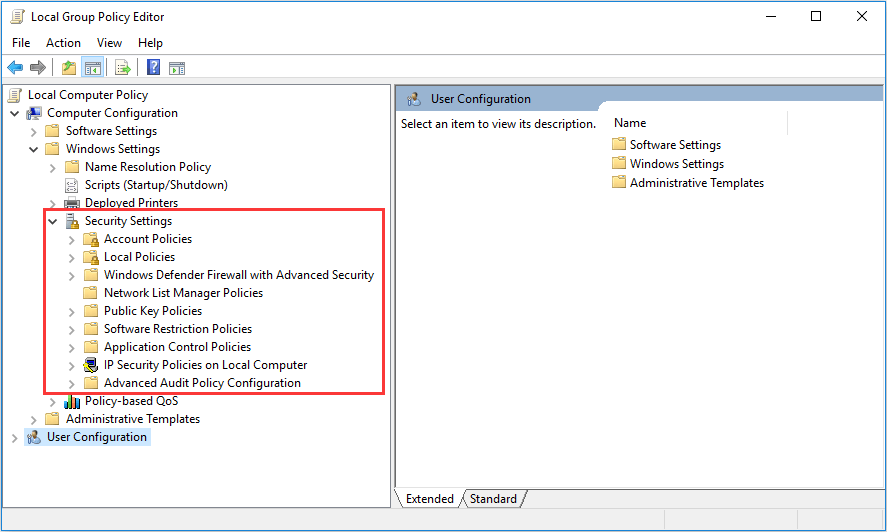

Запуск локальной политику безопасности с помощью редактора локальной групповой политики

Вы можете использовать редактор локальной групповой политики для запуска локальной политики безопасности.

Пройдите следующие шаги:

- В поле поиска Windows введите «gpedit.msc».

- Откройте окно «Редактор локальной групповой политики».

- Перейдите по пути:

Конфигурация компьютера ➜ Конфигурация Windows ➜ Параметры безопасности

- Здесь вы найдете все модули локальной политики безопасности.

Как закрепить локальною политику безопасности на панели задач

Вы можете открыть локальную политику безопасности, используя любой из перечисленных выше методов. Намного проще получить доступ к политикам безопасности прямо из панели задач. Для этого значок инструмента локальной политики безопасности необходимо закрепить на панели задач.

Необходимо выполнить следующее:

- Нажмите на клавиши «Win» + «S».

- В поле поиска введите «локальная политика безопасности».

- В результатах поиска отобразится нужное приложение, выберите «Закрепить на панели задач».

Теперь вы можете запускать локальную политику безопасности непосредственно с панели задач Windows.

Потом можно открепить этот значок от панели задач, если вам больше не нужно, чтобы локальная политика безопасности находилась на этом элементе интерфейса системы.

Выводы статьи

В операционной системе Windows используется локальная политика безопасности, с помощью которой пользователь может управлять некоторыми параметрами безопасности компьютера. Этот инструмент доступен в версиях Windows Корпоративная, Профессиональная и для образовательных учреждений. Вы можете воспользоваться несколькими способами, чтобы открыть локальную политику безопасности на своем компьютере.

Как открыть локальную политику безопасности Windows (видео)

Похожие публикации:

- Как установить пароль на папку в Windows — 3 способа

- Как перенести панель задач Windows 11 — 2 способа

- Как включить и использовать сенсорную клавиатуру Windows 11

- Как в Windows 11 вернуть меню «Пуск» Windows 10

- Исправление ошибки восстановления системы 0x81000203 в Windows

Время на прочтение

3 мин

Количество просмотров 21K

Раз мы более — менее разобрались с тем, как важны пароли и логины (ссылка на первую часть ЗДЕСЬ), предлагаю ещё больше обезопасить наш открыто висящий RDP в сети Интернет буквально за полчаса максимум.

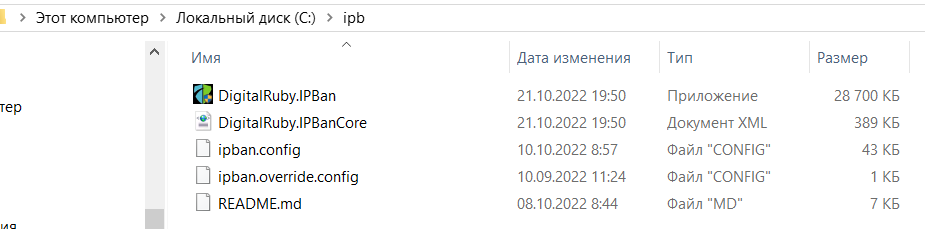

В поисках самого простого и бесплатного (или максимально дешевого) способа защиты RDP предлагаю добавить известный многим IPBAN от Jeff Johnson: https://github.com/jjxtra. Единственный замеченный минус — у меня, почему-то, не зависимо от того указываю я 3 попытки для блокировки или 5 — всё равно начинает блокировать где-то с пятой попытки (а может это проблема используемой мной версии — 1.8.0), хотя потом я решил, может это и к лучшему — если предположить что у нас до блокировки учетной записи даётся 3 попытки, то оставшиеся две вполне сгодятся для звонка системному администратору с просьбой сбросить пароль. В общем, для начала нужно скачать саму программу в соответствии с используемой у вас ОС:

https://github.com/DigitalRuby/IPBan/releases

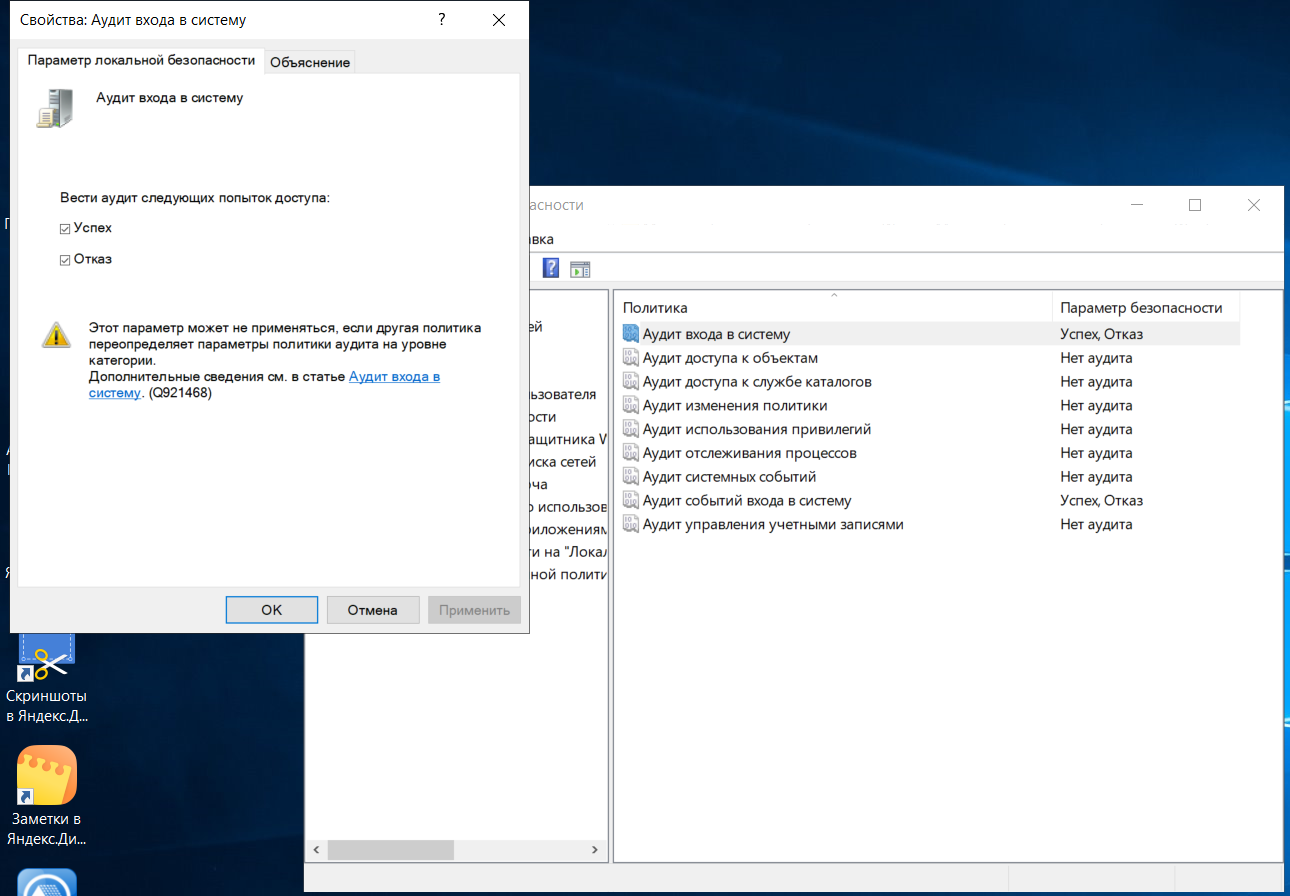

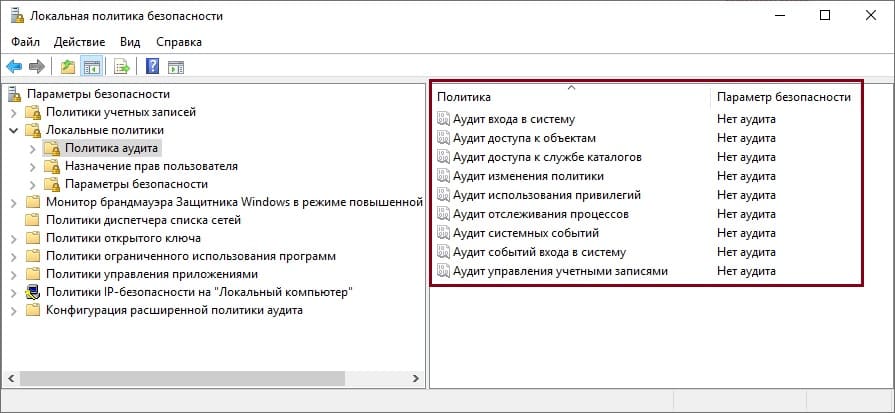

Пока скачивается архив надо настроить локальную политику безопасности: щелкаем на значок поиска в панели задач так и вводим «локаль…» или «secpol.msc» (если нет значка поиска жмем WIN+R,вводим secpol.msc и жмем Enter), затем переходим во вкладку Локальная политика и Политика аудита. В локальных политиках включаем аудит входа в систему и аудит СОБЫТИЙ входа в систему, ставим галки как на скрине — Успех и Отказ для обеих политик и нажимаем ОК:

Архив уже должен скачаться, разахивируем его на любой диск, лучше в корень диска чтобы был проще путь к установке, я извлек в папку ipb на диск C:

Теперь запускаем командную строку от имени администратора вставляем команду:

sc.exe create IPBAN type=own start=delayed-auto binPath=c:\ipb\DigitalRuby.IPBan.exe DisplayName=IPBAN

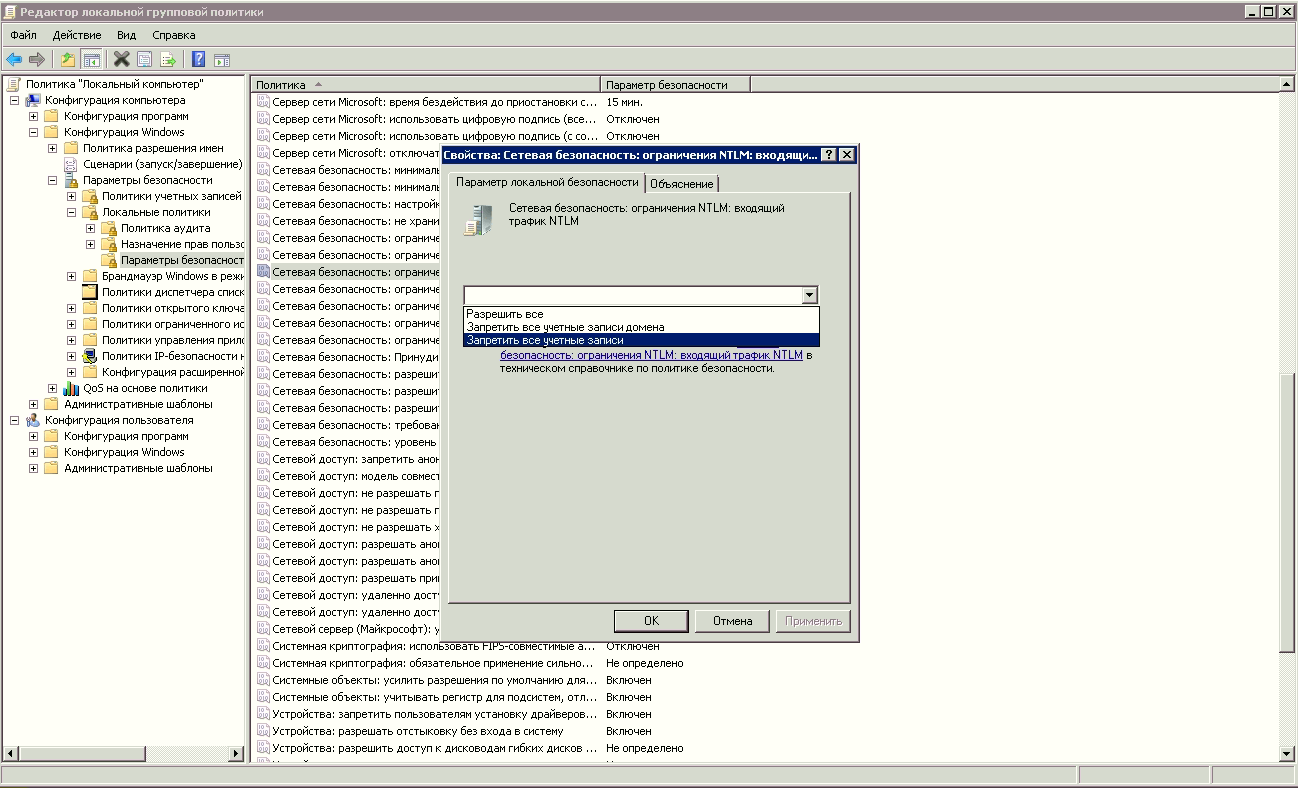

! Я настраивал на Windows Server 2019, IPBAN корректно работает на Server 2012 и новее, если у вас 2008/2008R2, то всё сложнее, да и вообще на 2008 оно работает не всегда адекватно, но если сильно хочется… (и ещё кое-что: я проверить это не могу, так как самый старый сервер у меня на 2012, так что на свой страх и риск. Ах, да, на старых клиентах с XP и не обновлённой семеркой пропадёт путь к сетевым папкам после запрета NTLM, так что ещё раз: IPBAN ставим на 2008 если только очень хочется)

! ещё раз, текст ниже курсивом — ЭТО ТОЛЬКО ДЛЯ 2008/2008R2, не вздумайте запрещать NTLM на новых версиях ОС Windows Server !

! перед тем как начать вносить изменения настоятельно рекомендую или иметь физический доступ к серверу или проверить работоспособность сторонних программ для удаленного подключения — Anydesk, Rudesktop и т.д.

В командной строке от администратора вводим команду:

sc create IPBAN binPath= c:\ipb\DigitalRuby.IPBan.exe DisplayName= «IPBAN»

Дальше нужно запретить всё NTLM (а заодно и доступ к общим папкам на сервере для WinXp и Win7):

Открываем редактор групповых политик (gpedit.msc) и идём по пути:

Конфигурация компьютера > Конфигурация Windows > Политики безопасности > Локальные политики > Параметры безопасности > Сетевая безопасность: ограничения NTLM: входящий трафик

Выбираем Запретить все учетные записи и надеемся что ничего не отвалится.

Всё, возвращаемся к более «свежим ОС» или продолжаем настройку «старого» сервера:

и жмем Enter, должно выйти так (не забываем путь указать свой, у меня C:\ipb):

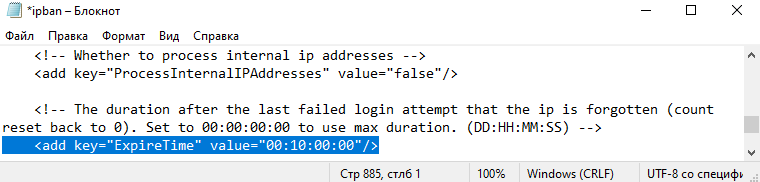

Теперь надо сконфигурировать настройки IPBAN под наши нужды, открываем в текстовом редакторе файл ipban.config (C:\ipb\ipban.config), нажимаем CTRL+F5 и по порядку:

1) добавим в исключения нашу локальную сеть (например, у нас сеть 192.168.1.*), ищем <add key=»Whitelist» value= и пишем:

<add key="Whitelist" value="192.168.1.0/24"/>

2) указываем количество попыток залогиниться — я указал 3 попытки (почему-то у меня по факту 6, но кто любит четкость работы — всегда есть идеально работающие платные программы с хорошей тех. поддержкой), ищем FailedLoginAttemptsBeforeBan и пишем число попыток 3 до блокировки:

<add key="FailedLoginAttemptsBeforeBanUserNameWhitelist" value="3"/>

3) По умолчанию продолжительность бана сутки, но если хочется изменить эту настройку ищем ExpireTime и пишем нужный период времени на блокировку, я указал ради примера 10 часов:

<add key="ExpireTime" value="00:10:00:00"/>

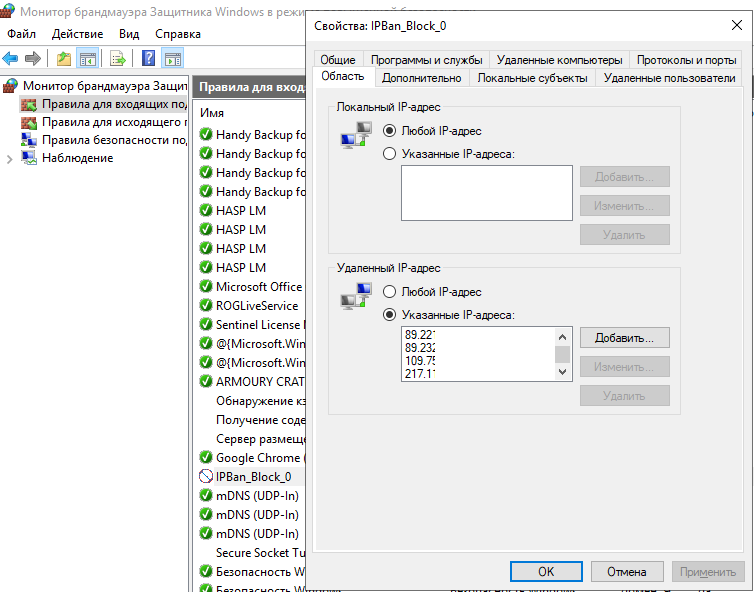

Сохраняем наш файл, осталось запустить нашу службу и при необходимости добавить её в автозапуск. Перед запуском убедитесь что у вас работает именно брандмауэр Windows, если используется сторонний, например от антивируса, то работать IPBAN не будет.

Открываем службы, находим службу IPBan и для первого раза я рекомендую её просто запустить, и проверить всё ли работает как надо, если за несколько дней проблем не будет можно выбрать автозапуск:

После успешного запуска автоматически создадутся правила в брандмауэре Windows. Там можно просмотреть заблокированные IP адреса и удалить ненужный на случай «особого работника», чтобы не ждать пока снимется блокировка:

Надеюсь, эта статья поможет Вам избавиться от многих проблем с не очень хорошими людьми, которые любят жить за ваш счёт.

-

Home

-

Partition Magic

- Local Security Policy Windows 10: What is It & How to Open It

By Amanda |

Last Updated

Local Security Policy is useful tool built-in your Windows computer. In this article, MiniTool provides a brief introduction about Local Security Policy Windows 10 and shows you how to open Local Security Policy using 4 different methods.

About Local Security Policy Windows 10

The Local Security Policy (secpol.msc) of a system is a set of information about the security of a local computer. It allows you to control various security policies and settings on your Windows 10 computer, functioning like the Group Policy editor (gpedit.msc) that is designed to control settings on multiple computers in a domain from a central location.

According to Microsoft, the Local Security Policy information includes:

- The domains trusted to authenticate logon attempts

- User accounts may access the system and how

- The rights and privileges assigned to accounts

- The security auditing policy

After you open Local Security Policy, you can see different categories of security settings in the left pane. And you can choose an option from the right pane to configure as your needs. Unfortunately, some users still have problems opening this tool. Don’t worry if you have the same problem, as there are 4 methods for you to open or access Local Security Policy.

4 Methods to Open Local Security Policy

After learning about the Local Security Policy, you may want to open it and configure a certain security policy setting by yourself. How to open Local Security Policy? Here are 4 ways. Let’s see them one by one.

Note: Local Security Policy utility is not available in Windows 10 Home and you can access it in Windows 10 Enterprise, Pro, and other higher editions. Besides, it requires administrative privileges to open Local Security Policy Windows 10.

#1. Use Windows Search

The easiest method to find a certain application is using Windows Search. You can also find Local Security Policy in this way and open it.

Just press Windows + S to open Search and type local security policy in the editable box. When the application appears in the search results, you can open it by clicking it.

#2. Use Start Menu

Alternatively, you can also find Local Security Policy in the Start menu.

You need to click the Start button to invoke the menu where all the applications on your computer are listed here. Then, scroll down to locate Windows Administrative Tools. Expand it and you will see the Local Security Policy. Just click it to open it.

#3. Use Secpol.msc Command

There’s a command secpol.msc that you can use to open Local Security Policy Windows 10 quickly.

Just press Windows + R to open Run window, input secpol.msc and click OK to open the console of Local Security Policy directly.

Besides, you can also use this command in Command Prompt or Windows PowerShell to open the application.

#4. Use Local Group Policy Editor

If you cannot open Local Security Policy using the methods below, you can try accessing it in Local Group Policy Editor. This doesn’t open a standalone console of the application but can allow you edit all the provided security settings.

To do that, you just need to invoke Run window, input gpedit.msc and click OK to open Local Group Policy Editor. Go to Computer Configuration > Windows Settings > Security Settings. Now, you can configure local security policies in this module.

About The Author

Position: Columnist

Amanda has been working as English editor for the MiniTool team since she was graduated from university. She enjoys sharing effective solutions and her own experience to help readers fix various issues with computers, dedicated to make their tech life easier and more enjoyable.

Amanda has published many articles, covering fields of data recovery, partition management, disk backup, and etc. In order to provide more useful tips and information, she is still committed to expand her technical knowledge.

Как настроить политики аудита Windows таким образом, чтобы охват мониторинга SOC был полноценным? Рассмотрим оптимальный список политик, а также выделим самое необходимое, отсеяв лишнее.

- Введение

- Знакомство с расширенным аудитом Windows

- Настройка политик аудита

- Усиление цифровой обороны

- Выводы

Введение

Все мы любим заворожённо читать про очередное расследование инцидента, где шаг за шагом распутывается клубок: как проник злоумышленник, какие инструменты он использовал и когда, что за процессы создавались на скомпрометированном хосте, что происходило в сети и, конечно же, кто виноват и что делать.

На практике ответы на эти вопросы находятся не всегда. Зачастую при расследовании специалисты отделов ИБ сталкиваются с тем, что аудит не настроен, логи перезаписались, отсутствует единая система хранения и анализа журналов, «перезалит» заражённый хост (популярное решение всех проблем).

Ниже мы разберём один из самых важных этапов, который нужен для того, чтобы расследование не завершилось ещё в самом начале: сбор и хранение журналов аудита. Будут рассмотрены возможности расширенного аудита ОС Windows и его настройка.

Знакомство с расширенным аудитом Windows

Речь пойдёт о настройках для систем Microsoft Windows Vista / Server 2008 и выше. Начиная с указанных операционных систем компания Microsoft сделала шаг вперёд в понимании аудита и управления им. Так появился расширенный аудит. Теперь администраторы и специалисты по информационной безопасности могут управлять аудитом на уровне не только категорий, но и подкатегорий.

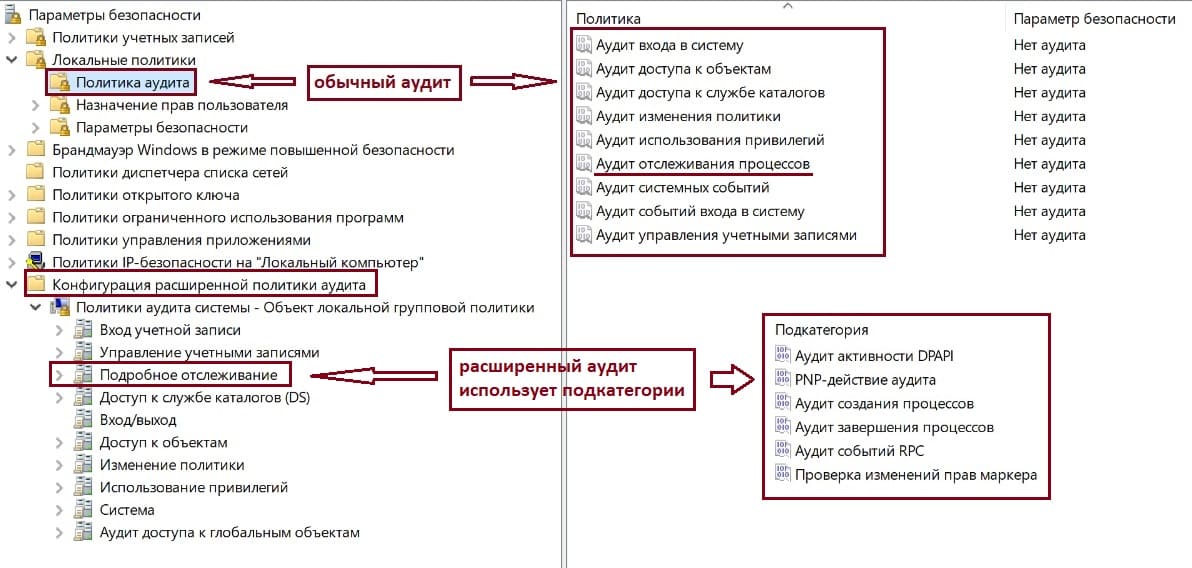

Давайте подробнее остановимся на них. Откроем оснастку локальной групповой политики, используя команду «gpedit.msc» (или через «secpol.msc»). Для групповых политик всё будет аналогично, только все действия будут выполняться через «gpmc.msc».

Полный путь к настройкам аудита выглядит следующим образом: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Политика аудита (Computer Configuration / Windows Settings / Security Settings / Local Policies / Audit Policy).

Рисунок 1. Политика аудита

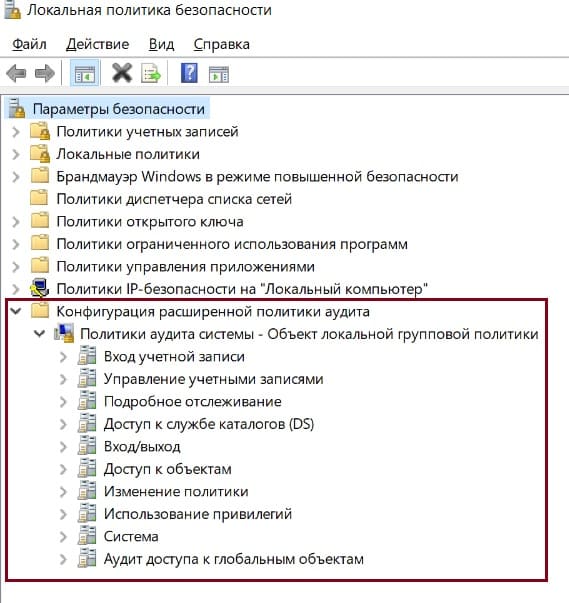

Расширенный аудит, в свою очередь, находится здесь: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Конфигурация расширенной политики аудита (Computer Configuration / Windows Settings / Security Settings / Advanced Audit Policy Configuration).

Рисунок 2. Конфигурация расширенной политики аудита

Ниже на рисунке видно, как они коррелируют между собой.

Рисунок 3. Корреляция аудита и расширенного аудита

В общей сложности нам доступны 10 политик и 60 подкатегорий.

Таблица 1. Категории и подкатегории аудита

| Категория (Category) | Подкатегория (Subcategory) | |

| Вход учётной записи (Account Logon) | Аудит проверки учётных данных (Audit Credential Validation) | |

| Аудит службы проверки подлинности Kerberos (Audit Kerberos Authentication Service) | ||

| Аудит операций с билетами службы Kerberos (Audit Kerberos Service Ticket Operations) | ||

| Аудит других событий входа учётных записей (Audit Other Account Logon Events) | ||

| Управление учётными записями (Account Management) | Аудит управления группами приложений (Audit Application Group Management) | |

| Аудит управления учётными записями компьютеров (Audit Computer Account Management) | ||

| Аудит управления группами распространения (Audit Distribution Group Management) | ||

| Аудит других событий управления учётными записями (Audit Other Account Management Events) | ||

| Аудит управления группами безопасности (Audit Security Group Management) | ||

| Аудит управления учётными записями пользователей (Audit User Account Management) | ||

| Подробное отслеживание (Detailed Tracking) | Аудит активности DPAPI (Audit DPAPI Activity) | |

| PNP-действие аудита (Audit PNP Activity) | ||

| Аудит создания процессов (Audit Process Creation) | ||

| Аудит завершения процессов (Audit Process Termination) | ||

| Аудит событий RPC (Audit RPC Events) | ||

| Проверка изменений прав маркера (Audit Token Right Adjusted) [Windows 10 / Server 2016 и выше] | ||

| Доступ к службе каталогов DS (DS Access) | Аудит подробной репликации службы каталогов (Audit Detailed Directory Service Replication) | |

| Аудит доступа к службе каталогов (Audit Directory Service Access) | ||

| Аудит изменения службы каталогов (Audit Directory Services Changes) | ||

| Аудит репликации службы каталогов (Audit Directory Service Replication) | ||

| Вход / выход (Logon / Logoff) | Аудит блокировки учётных записей (Audit Account Lockout) | |

| Аудит заявок пользователей или устройств на доступ (Audit User / Device Claims) | ||

| Аудит расширенного режима IPsec (Audit IPsec Extended Mode) | ||

| Аудит основного режима IPsec (Audit IPsec Main Mode) | ||

| Аудит быстрого режима IPsec (Audit IPsec Quick Mode) | ||

| Аудит выхода из системы (Audit Logoff) | ||

| Аудит входа в систему (Audit Logon) | ||

| Аудит сервера политики сети (Audit Network Policy Server) | ||

| Аудит других событий входа и выхода (Audit Other Logon / Logoff Events) | ||

| Аудит специального входа (Audit Special Logon) | ||

| Доступ к объектам (Object Access) | Аудит событий, создаваемых приложениями (Audit Application Generated) | |

| Аудит служб сертификации (Audit Certification Services) | ||

| Аудит сведений об общем файловом ресурсе (Audit Detailed File Share) | ||

| Аудит общего файлового ресурса (Audit File Share) | ||

| Аудит файловой системы (Audit File System) | ||

| Аудит подключения платформы фильтрации (Audit Filtering Platform Connection) | ||

| Аудит отбрасывания пакетов платформой фильтрации (Audit Filtering Platform Packet Drop) | ||

| Аудит работы с дескрипторами (Audit Handle Manipulation) | ||

| Аудит объектов ядра (Audit Kernel Object) | ||

| Аудит других событий доступа к объектам (Audit Other Object Access Events) | ||

| Аудит реестра (Audit Registry) | ||

| Аудит съёмного носителя (Audit Removable Storage) | ||

| Аудит диспетчера учётных записей безопасности (Audit SAM) | ||

| Аудит сверки с централизованной политикой доступа (Audit Central Access Policy Staging) | ||

| Изменение политики (Policy Change) | Аудит изменения политики аудита (Audit Policy Change) | |

| Аудит изменения политики проверки подлинности (Audit Authentication Policy Change) | ||

| Аудит изменения политики авторизации (Audit Authorization Policy Change) | ||

| Аудит изменения политики платформы фильтрации (Audit Filtering Platform Policy Change) | ||

| Аудит изменения политики на уровне правил MPSSVC (Audit MPSSVC Rule-Level Policy Change) | ||

| Аудит других событий изменения политики (Audit Other Policy Change Events) | ||

| Использование привилегий (Privilege Use) | Аудит использования привилегий, не затрагивающих конфиденциальные данные (Audit Non Sensitive Privilege Use) | |

| Аудит других событий использования привилегий (Audit Other Privilege Use Events) | ||

| Аудит использования привилегий, затрагивающих конфиденциальные данные (Audit Sensitive Privilege Use) | ||

| Система (System) | Аудит драйвера IPsec (Audit IPsec Driver) | |

| Аудит других системных событий (Audit Other System Events) | ||

| Аудит изменения состояния безопасности (Audit Security State Change) | ||

| Аудит расширения системы безопасности (Audit Security System Extension) | ||

| Аудит целостности системы (Audit System Integrity) | ||

| Аудит доступа к глобальным объектам (Global Object Access Auditing) | Файловая система (File system) | |

| Реестр (Registry) |

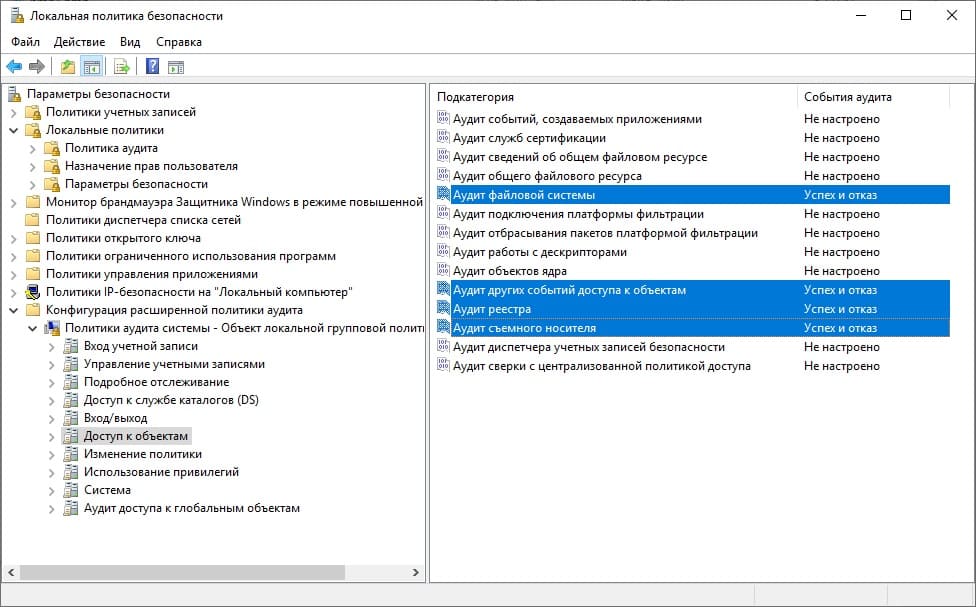

Теперь вместо включения аудита «Доступ к объектам» мы можем очень тонко настроить его по подкатегориям. Например, мы не будем включать аудит событий «платформы фильтрации Windows», потому что он генерирует крайне большое количество событий (всё сетевое взаимодействие хоста), которые к тому же лучше отслеживать на специализированном оборудовании, таком как межсетевые экраны, маршрутизаторы, прокси- и DNS-серверы.

Включим аудит файловой системы, реестра, съёмного носителя и других событий доступа к объектам, а всё остальное оставим в выключенном состоянии (параметр «Не настроено»).

Рисунок 4. Пример настройки аудита доступа к объектам через подкатегории

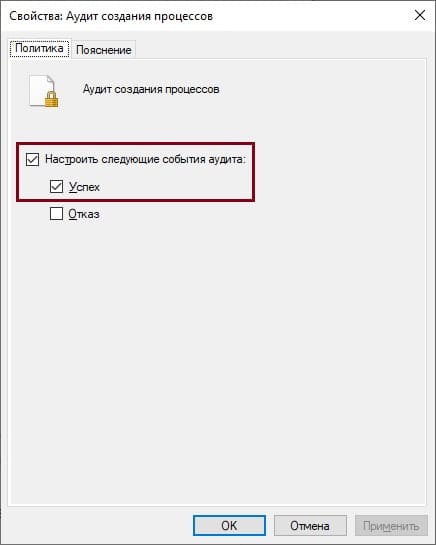

События аудита могут иметь значение «Успех и отказ», изображённое на рис. 4, или поддерживать только одно из двух состояний. Например, аудит создания процессов (Event ID 4688: A new process has been created) может быть только «успешным» (рис. 5).

Рисунок 5. Аудит создания процессов регистрирует успешные события

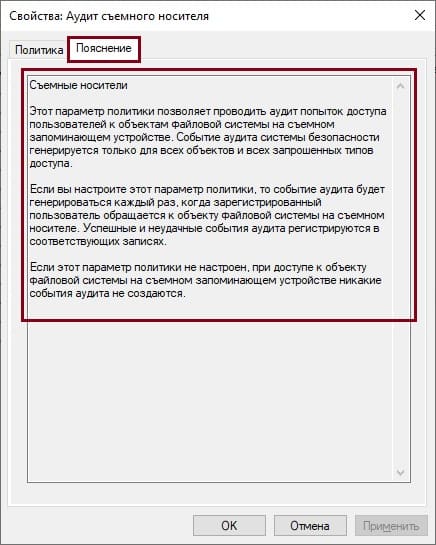

Если вы не знаете, нужна ли вам та или иная политика аудита, то ознакомиться с их описанием тоже очень легко. Оно есть на вкладке «Пояснение» соответствующей политики.

Рисунок 6. Вкладка с описанием политики

Для некоторых политик аудита дополнительно нужно настраивать системные списки управления доступом (SACL). Это в первую очередь касается файлового аудита и аудита реестра (альтернатива — использовать весьма специфичную политику «Аудит доступа к глобальным объектам»).

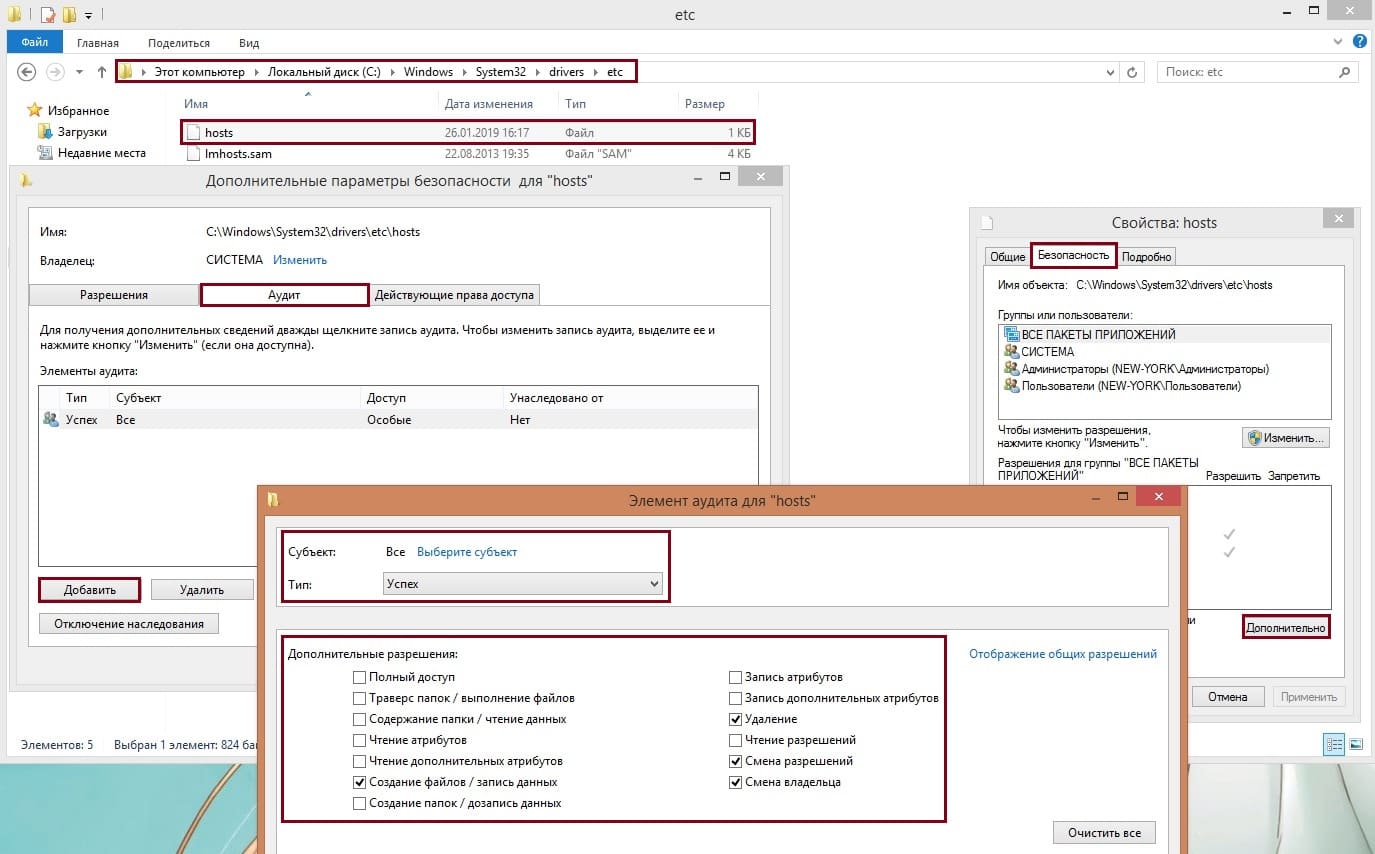

Например, чтобы отслеживать изменения в файле «hosts», откроем его свойства и перейдём в настройки аудита: «Безопасность» -> «Дополнительно» -> «Аудит». Добавим субъект аудита: выбираем группу «Все». Тип аудита — «Успех». Ставим галочки напротив записи данных, удаления, смены разрешений и смены владельца.

Рисунок 7. Настройка SACL

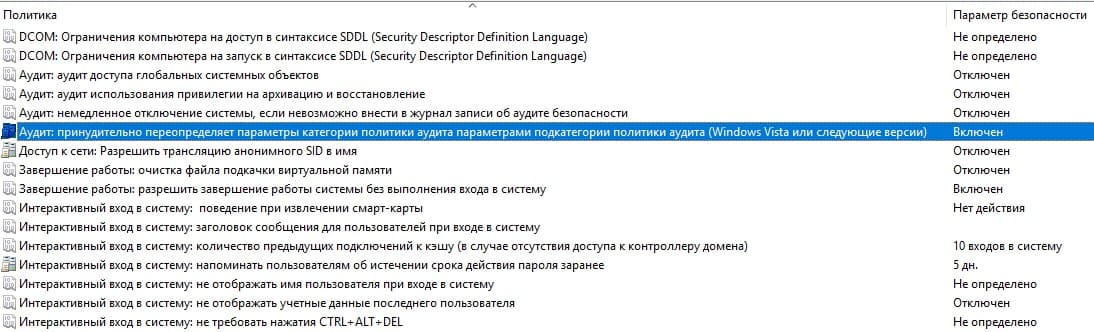

Если в вашей компании уже существуют различные групповые политики с настройками аудита, но вы хотите начать использовать расширенный аудит и подкатегории, то для этого случая Microsoft учла и ввела новую политику, которая называется «Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Vista или следующие версии)» (Audit: Force audit policy subcategory settings (Windows Vista or later) to override audit policy category settings). По умолчанию она включена. Проверить состояние политики можно здесь: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Параметры безопасности (Computer Configuration / Windows Settings / Security Settings / Local Policies / Security Options).

Рисунок 8. Принудительное переопределение параметров политики аудита

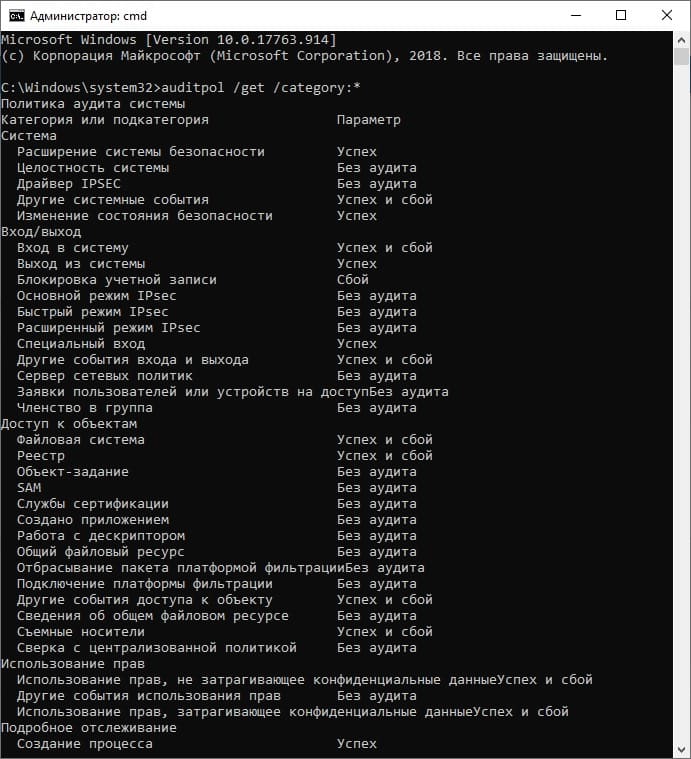

Дополнительно вы можете управлять политиками аудита через инструмент командной строки «auditpol.exe».

Рисунок 9. Использование инструмента auditpol

Настройка политик аудита

Очень часто можно услышать совет: «давайте включим все политики». Это, конечно, — «путь джедая», но, как показывает практика, не все джедаи добрались до финала.

Для большинства сценариев мониторинга нет острой необходимости включать всё. Это излишне. Включая все политики, вы можете получить гигантский поток событий, в котором очень легко «утонуть». В большой инфраструктуре с несколькими тысячами Windows-хостов поток событий может исчисляться десятками тысяч EPS (событий в секунду). Это порождает другую, не менее сложную задачу: как этим управлять, где это хранить, как обрабатывать.

Предлагаем рассмотреть оптимальный список политик, который может вам понадобиться. Также стоит обратить внимание на то, что фактически настроек две (и, соответственно, существуют две различные GPO). Первая — исключительно для контроллеров домена, так как часть событий (например, ID 4768: A Kerberos authentication ticket (TGT) was requested) фиксируется исключительно на них. Вторая — для рядовых серверов и АРМ пользователей.

Таблица 2. Рекомендуемые настройки аудита Windows

| Категория | Подкатегория | Включить | Хост (DC, сервер, АРМ) | Категория (успех / отказ) |

| Account Logon | Audit Credential Validation | + | DC, сервер, АРМ | Успех и отказ |

| Audit Kerberos Authentication Service | + | DC | Успех и отказ | |

| Audit Kerberos Service Ticket Operations | + | DC | Успех и отказ | |

| Audit Other Account Logon Events | — | |||

| Account Management | Audit Application Group Management | + | DC | Успех и отказ |

| Audit Computer Account Management | + | DC | Успех | |

| Audit Distribution Group Management | + | DC | Успех | |

| Audit Other Account Management Events | + | DC, сервер, АРМ | Успех | |

| Audit Security Group Management | + | DC, сервер, АРМ | Успех | |

| Audit User Account Management | + | DC, сервер, АРМ | Успех и отказ | |

| Detailed Tracking | Audit DPAPI Activity | + | DC, сервер, АРМ | Успех и отказ |

| Audit PNP Activity | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Process Creation | + | DC, сервер, АРМ | Успех | |

| Audit Process Termination | — | |||

| Audit RPC Events | — | |||

| Audit Token Right Adjusted | — | |||

| DS Access | Audit Detailed Directory Service Replication | + | DC | Успех и отказ |

| Audit Directory Service Access | + | DC | Успех и отказ | |

| Audit Directory Services Changes | + | DC | Успех и отказ | |

| Audit Directory Service Replication | + | DC | Успех и отказ | |

| Logon/Logoff | Audit Account Lockout | + | DC, сервер, АРМ | Отказ |

| Audit User / Device Claims | — | |||

| Audit IPsec Extended Mode | — | |||

| Audit IPsec Main Mode | — | |||

| Audit IPsec Quick Mode | — | |||

| Audit Logoff | + | DC, сервер, АРМ | Успех | |

| Audit Logon | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Network Policy Server | — | |||

| Audit Other Logon / Logoff Events | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Special Logon | + | DC, сервер, АРМ | Успех | |

| Object Access | Audit Application Generated | — | ||

| Audit Certification Services | — | |||

| Audit Detailed File Share | — | |||

| Audit File Share | — | |||

| Audit File System | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Filtering Platform Connection | — | |||

| Audit Filtering Platform Packet Drop | — | |||

| Audit Handle Manipulation | — | |||

| Audit Kernel Object | — | |||

| Audit Other Object Access Events | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Registry | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Removable Storage | + | DC, сервер, АРМ | Успех и отказ | |

| Audit SAM | — | |||

| Audit Central Access Policy Staging | — | |||

| Policy Change | Audit Policy Change | + | DC, сервер, АРМ | Успех |

| Audit Authentication Policy Change | + | DC, сервер, АРМ | Успех | |

| Audit Authorization Policy Change | + | DC, сервер, АРМ | Успех | |

| Audit Filtering Platform Policy Change | — | |||

| Audit MPSSVC Rule-Level Policy Change | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Other Policy Change Events | — | |||

| Privilege Use | Audit Non Sensitive Privilege Use | + | DC, сервер, АРМ | Успех и отказ |

| Audit Other Privilege Use Events | — | |||

| Audit Sensitive Privilege Use | + | DC, сервер, АРМ | Успех и отказ | |

| System | Audit IPsec Driver | — | ||

| Audit Other System Events | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Security State Change | + | DC, сервер, АРМ | Успех | |

| Audit Security System Extension | + | DC, сервер, АРМ | Успех | |

| Audit System Integrity | — | |||

| Global Object Access Auditing | File system | — | ||

| Registry | — |

После включения описанных политик у вас будут все необходимые события для мониторинга и расследования инцидентов.

Усиление цифровой обороны

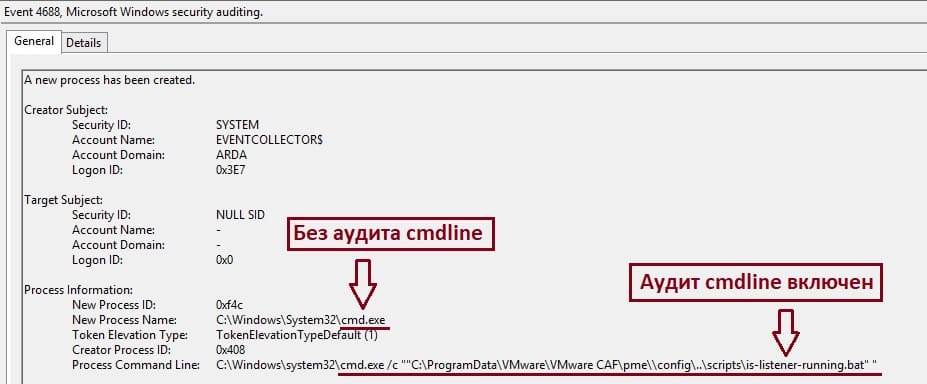

Для максимальной отдачи необходимо выполнить ещё одну настройку — включить логирование «командной строки процесса». Тогда на рабочих станциях и серверах, к которым применяется этот параметр политики, сведения из командной строки будут заноситься в журнал событий «Безопасность» (Security) с ID 4688.

Рисунок 10. Журналирование командной строки процесса

Требования к версии ОС: не ниже Windows Server 2012 R2, Windows 8.1. Данная функциональность также доступна и на ОС Windows 7, Windows Server 2008 R2, Windows 8, Windows Server 2012 после установки обновления KB 3004375.

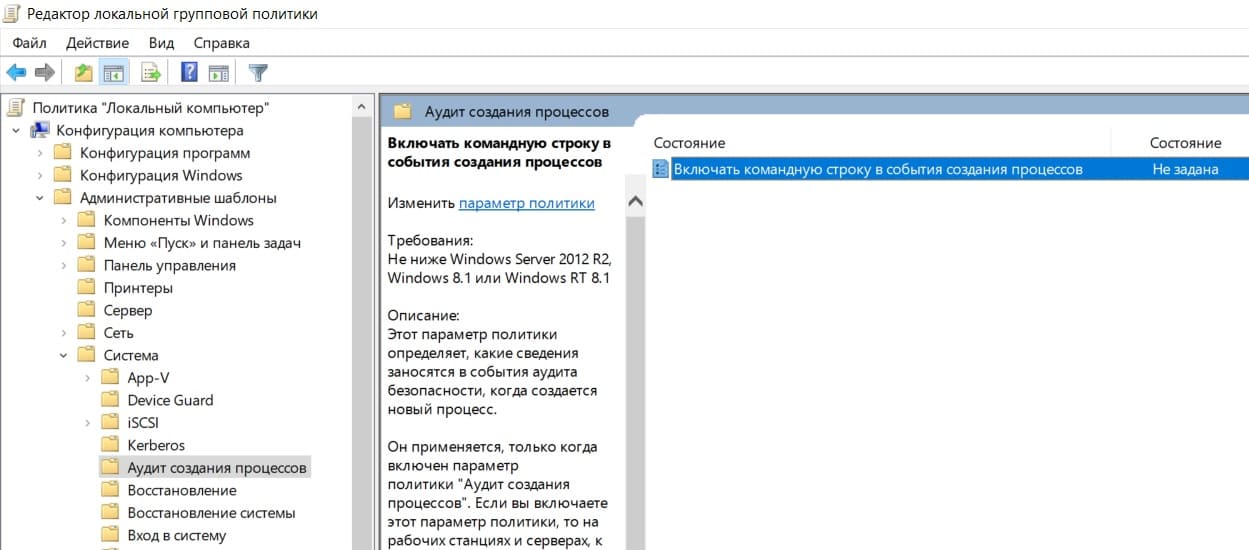

Путь к политике: Конфигурация компьютера / Административные шаблоны / Система / Аудит создания процессов (Computer Configuration / Administrative Templates / System / Audit Process Creation). Имя: «Включать командную строку в события создания процессов» (Include command line in process creation events).

Рисунок 11. Путь к аудиту создания процессов

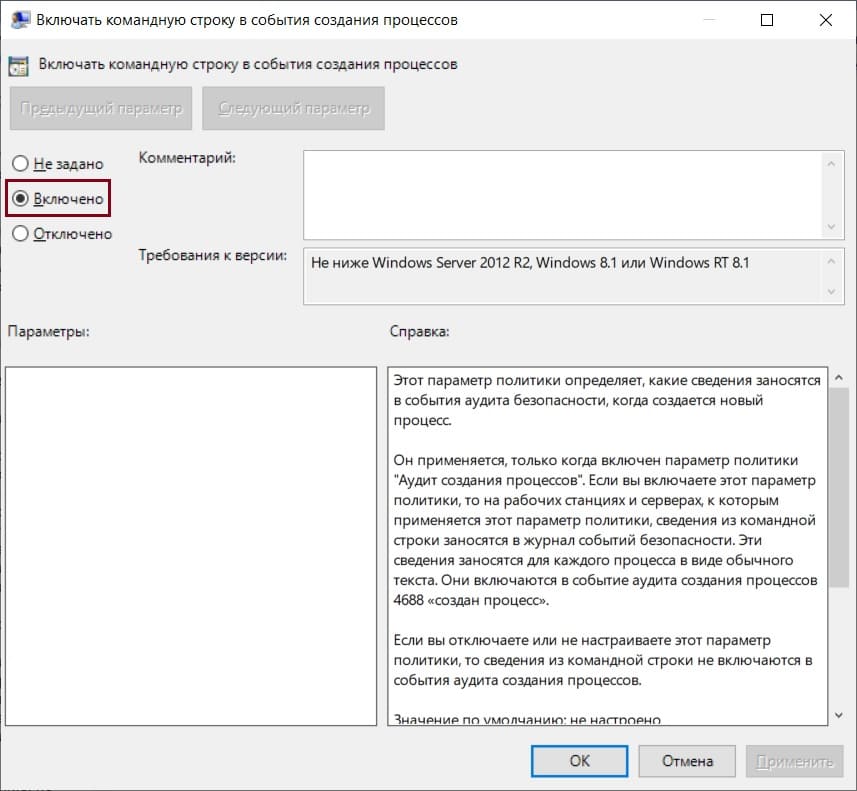

Включаем политику, выставив соответствующее значение, и нажимаем «Применить» (Apply).

Рисунок 12. Настройка «Включать командную строку в события создания процессов»

После включения этой политики в журнале событий «Безопасность» (Security) в событиях с кодом 4688 появится дополнительное значение «Командная строка процесса» (Process Command Line), где будет отображаться тело исполняемой команды.

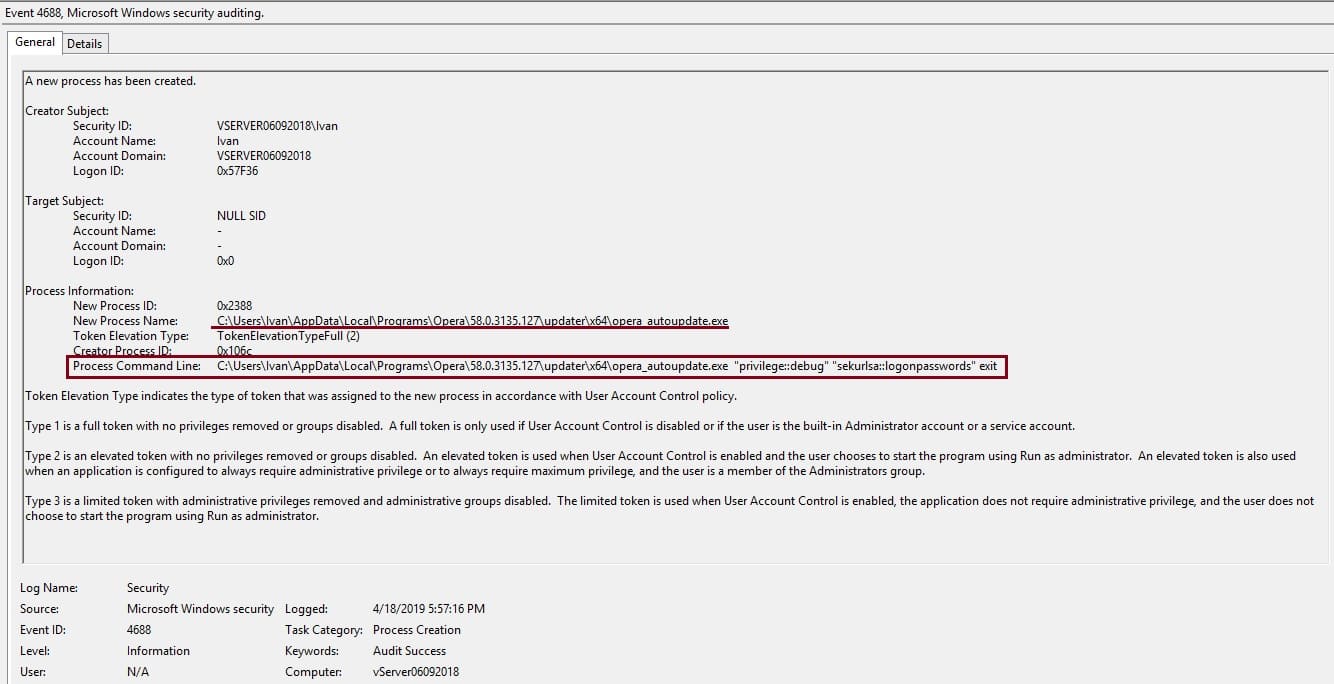

В примере ниже демонстрируется, как это поможет заглянуть чуть глубже. На первый взгляд в событии происходит запуск легитимного процесса «opera_autoupdate.exe», но вот строка «Process Command Line» больше похожа на запуск утилиты «mimikatz». Без активированной политики «Включать командную строку в события создания процессов» мы этого не зафиксируем.

Рисунок 13. Детектирование mimikatz

Укрепим нашу оборону и полным журналированием работы самого мощного инструмента ОС Windows — PowerShell. Для этого необходима версия PowerShell 5.0 или выше.

PowerShell 5.0 / 5.1 предустановлен в Windows 10, Windows Server 2016 и Windows Server 2019. Для остальных операционных систем необходимо обновить модуль Windows Management Framework.

Список поддерживаемых ОС:

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2 SP1

- Windows 8.1

- Windows 8

- Windows 7 SP1

Скачайте с сайта Microsoft соответствующую версию, выполните установку и перезагрузку хоста. Также обязательным требованием является наличие Microsoft .NET Framework 4.5 или выше.

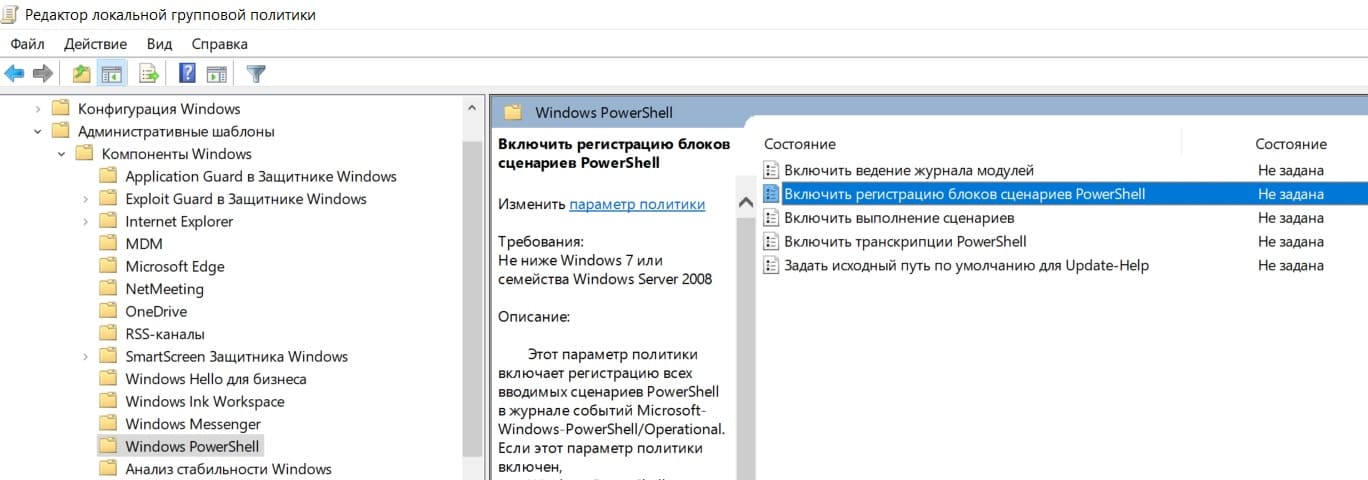

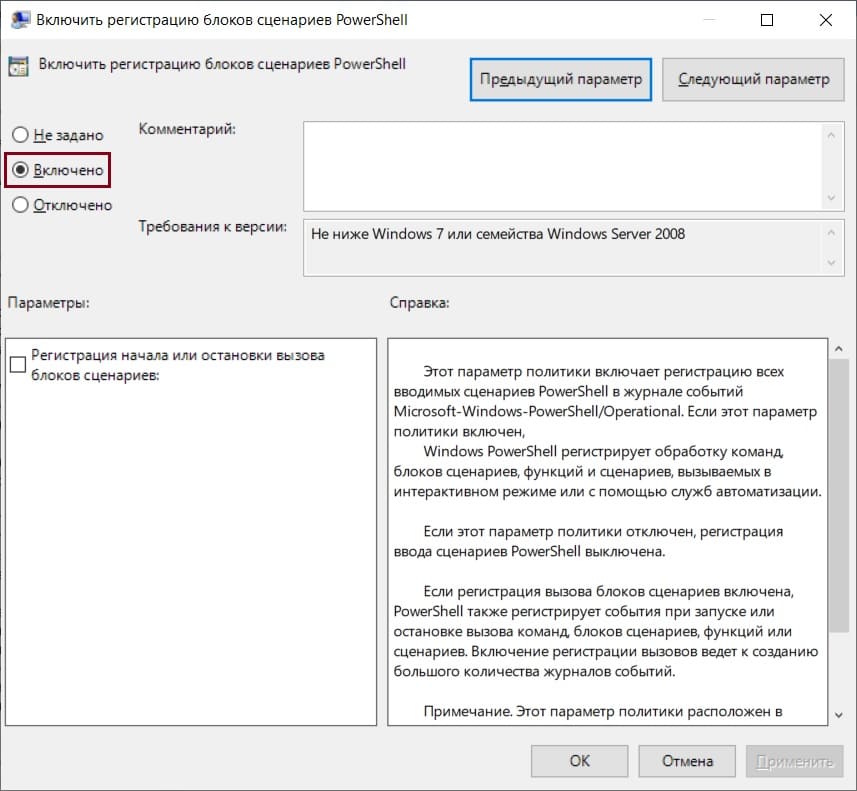

Включим регистрацию блоков сценариев PowerShell через соответствующую политику. Она находится по следующему пути: Административные шаблоны / Компоненты Windows / Windows PowerShell (Administrative Templates / Windows Components / Windows PowerShell). Имя: «Включить регистрацию блоков сценариев PowerShell» (Turn on PowerShell Script Block Logging)

Рисунок 14. Путь к аудиту Windows PowerShell

Включаем политику и нажимаем «Применить» (Apply). При этом устанавливать галочку напротив поля «Регистрация начала или остановки вызова блоков сценариев» (Log script block invocation start / stop events) не нужно. Данная функция увеличивает количество регистрируемых событий, которые не несут полезной информации.

Рисунок 15. Включить регистрацию блоков сценариев PowerShell

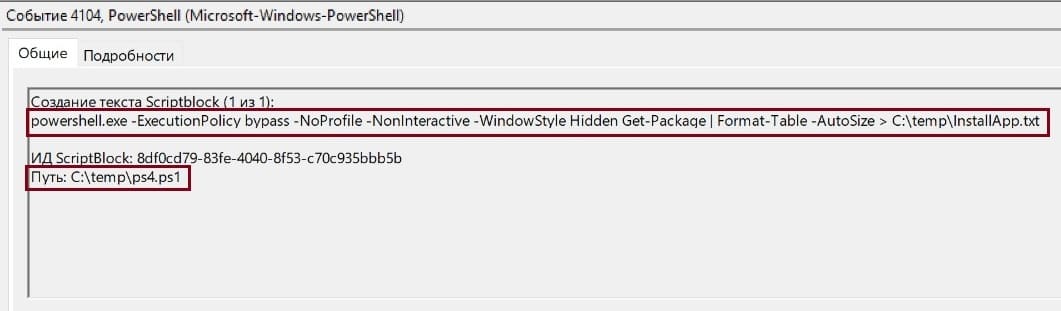

После включения этой политики PowerShell будет регистрировать в журнале событий трассировки Microsoft-Windows-PowerShell/Operational с кодом события 4104 все блоки сценариев, в том числе — путь, тело скрипта и все используемые командлеты.

Рисунок 16. Пример регистрируемого события 4104

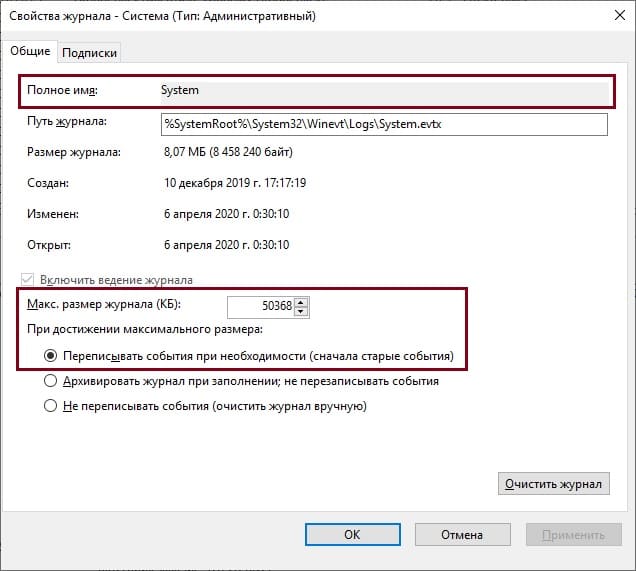

Хорошей практикой является увеличение размера самих журналов, даже если вы используете SIEM или сервер сборщика событий (Windows Event Collector). Например, журнал «Безопасность» (Security) по умолчанию имеет размер 20 МБ. При настроенном аудите на типичном АРМ этого объёма хватит на журналирование нескольких дней, на сервере — нескольких часов, а на контроллере домена 20 МБ не хватит ни на что.

Рекомендуем для всех основных журналов следующие объёмы:

- журнал «Установка» (Setup) — не менее 10 МБ,

- журнал «Система» (System) — не менее 50 МБ,

- журнал «Приложение» (Application) — не менее 50 МБ,

- журнал «Безопасность» (Security) — не менее 200 МБ (для контроллера домена — не менее 500 МБ).

При этом оставляем функцию перезаписи старых событий (по умолчанию она активирована).

Рисунок 17. Настройка хранения журналов аудита

Выводы

Настройка необходимых для мониторинга политик аудита, локальное долговременное хранение журналов, протоколирование запуска процессов и команд PowerShell позволит не упустить важные события безопасности и тщательно расследовать инциденты. Это — один из ключевых этапов в построении процессов непрерывного мониторинга, снижения рисков ИБ и повышения уровня защищённости.

В дальнейшем важно будет обеспечить централизованный сбор и хранение журналов в SIEM-системе, настройку корреляционных правил, киберразведку (Threat Intelligence), проведение активных испытаний безопасности в формате Red / Blue Team.