Иногда требуется выяснить причину перезагрузки Windows сервера, который не должен был перезагружаться, но всё же сделал это.

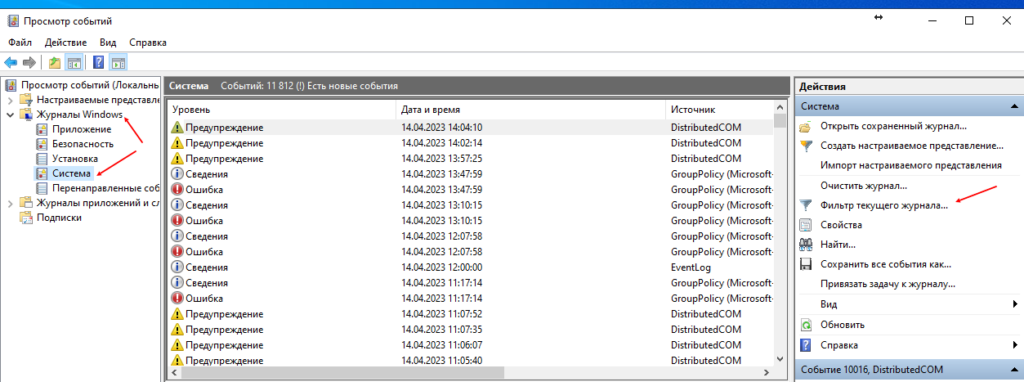

В меню «Пуск» найдите приложение: «Просмотр событий» или «Eventvwr«, и запустите его. Дальше перейдите в «Журналы Windows / Система«. Затем справа нажмите «Фильтр текущего журнала«.

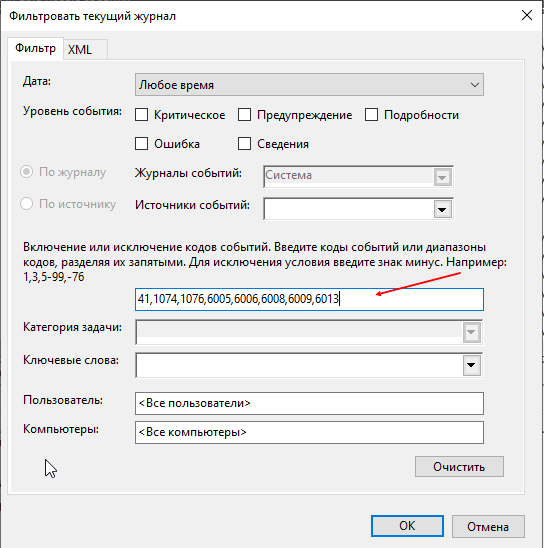

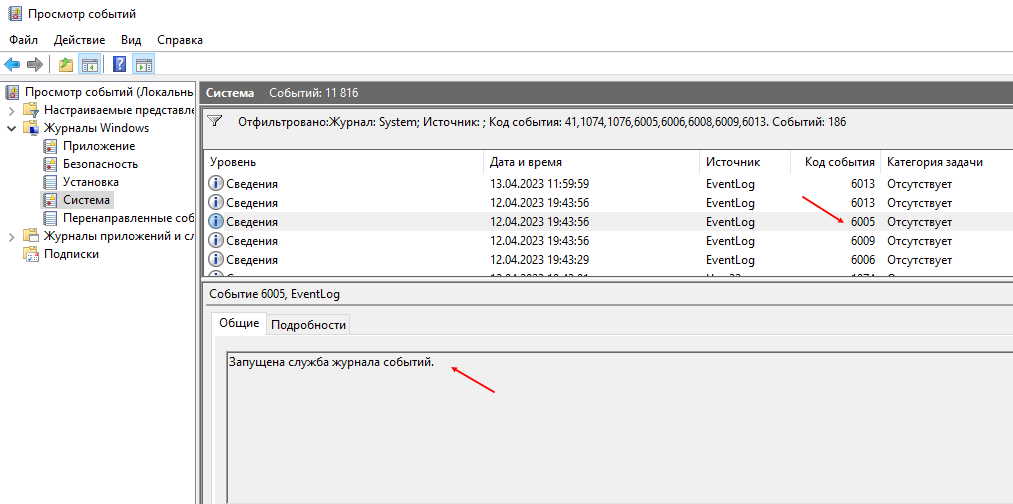

В открывшемся окне, в поле «Все коды событий» впишите следующие коды: 41,1074,1076,6005,6006,6008,6009,6013. Ниже я напишу что они означают.

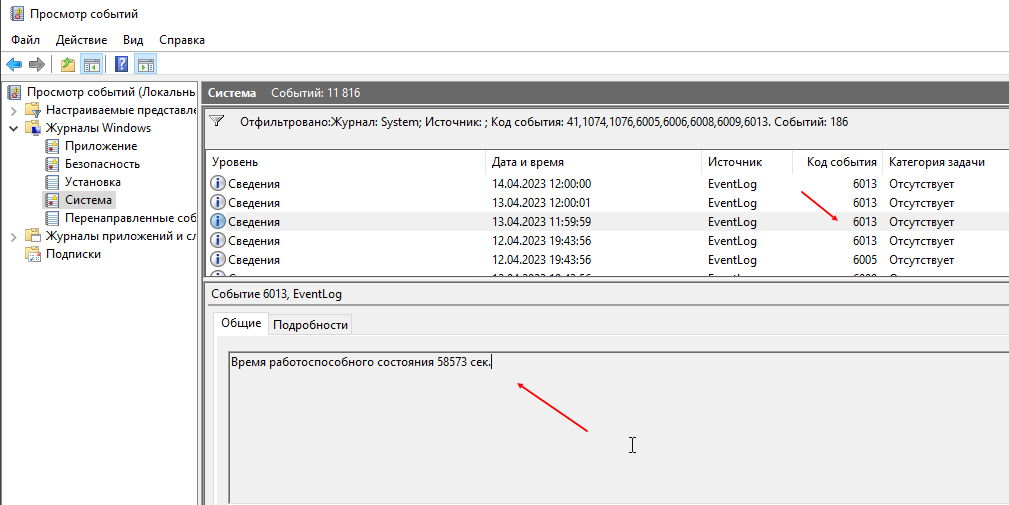

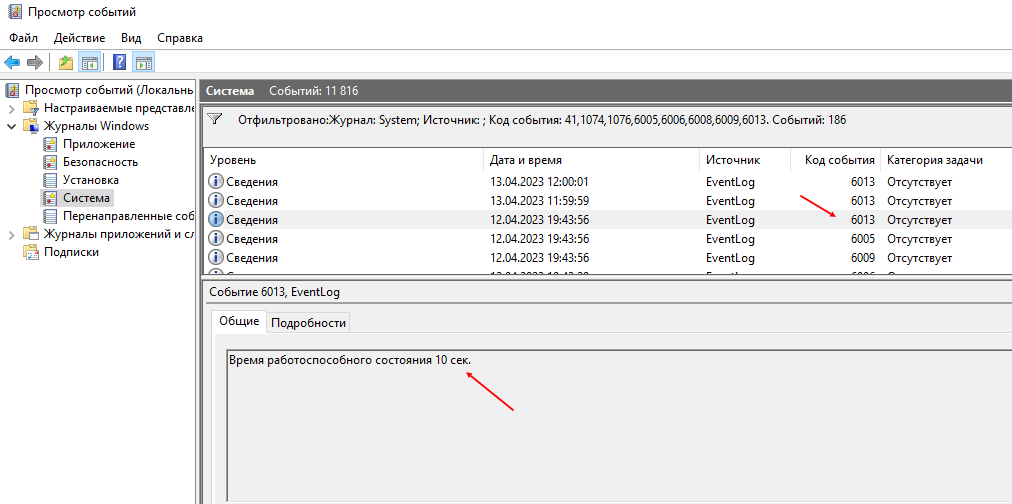

После нажатия на OK, журнал сократится и вы будите видеть только те события, которые связаны с перезагрузкой или выключением компьютера.

Используемые коды событий

| 41 | Система была перезагружена без корректного завершения работы. |

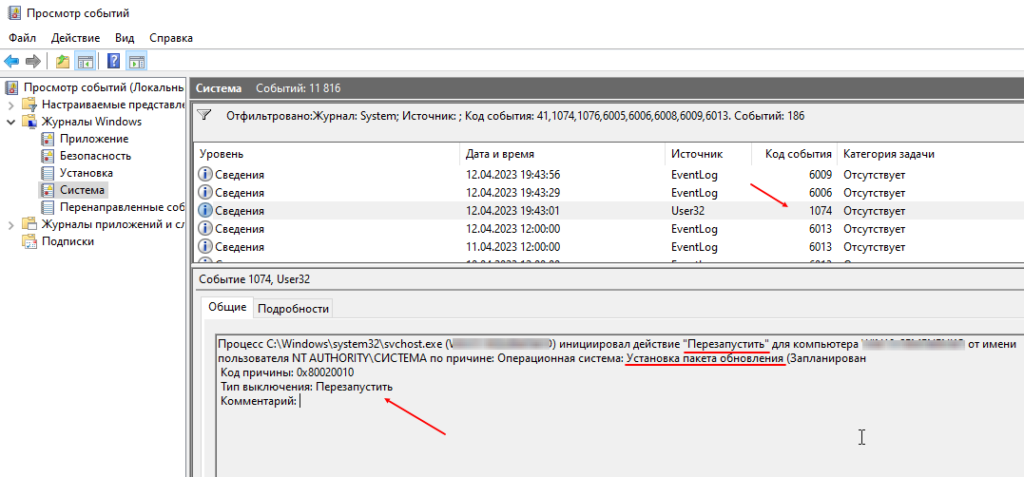

| 1074 | Система была корректного выключена пользователем или процессом. |

| 1076 | Следует за Event ID 6008 и означает, что первый пользователь (с правом выключения системы) подключившийся к серверу после неожиданной перезагрузки или выключения, указал причину этого события. |

| 6005 | Запуск «Журнала событий». Указывает на включение системы. |

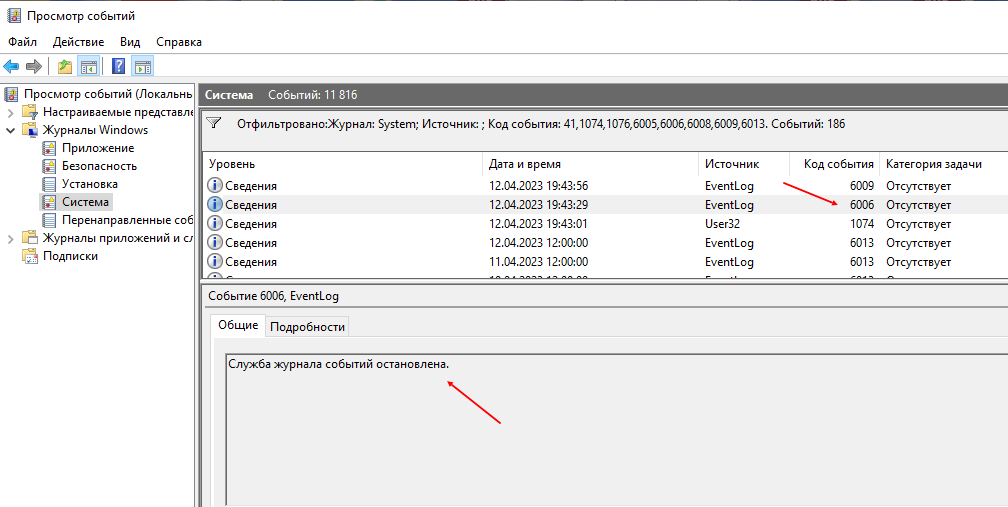

| 6006 | Остановка «Журнала событий». Указывает на выключение системы. |

| 6008 | Предыдущее выключение системы было неожиданным. |

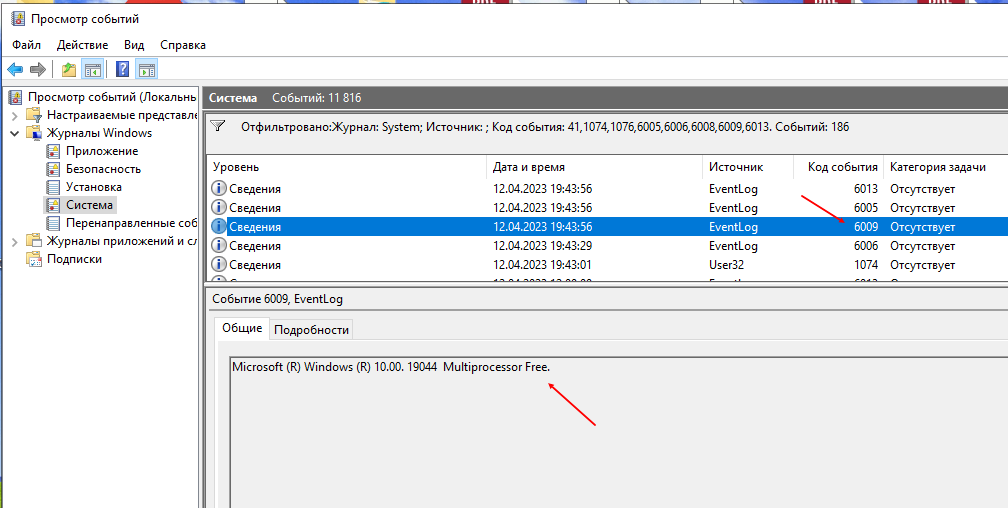

| 6009 | Версия операционной системы, зафиксированная при загрузке системы. |

| 6013 | Время работы системы в секундах. |

Узнаём причину перезагрузки Windows на моём примере

Итак, начинаем листать события сверху вниз.

Вам может быть интересно: Бесплатные утилиты для Windows

30 марта 2019

При диагностики проблемы, которая вызывает неожиданные перезагрузки или выключения машины под управлением Windows, важно знать, какие события могут быть с этим связаны, коды этих событий (англ. event ID) и как найти соответствующие логи.

В этой заметке я публикую коды событий, связанных с выключением/перезагрузкой системы.

Я также показываю, как просмотреть историю включений/выключений с помощью стандартного приложения «Просмотр событий» (англ. Event Viewer) или из командной строки с помощью PowerShell.

Коды Событий Выключения

Список кодов в журнале событий Windows, связанных с выключением или перезагрузкой системы:

| Event ID | Описание |

|---|---|

| 41 | Система была перезагружена без корректного завершения работы. |

| 1074 | Система была корректного выключена пользователем или процессом. |

| 1076 | Следует за Event ID 6008 и означает, что первый пользователь (с правом выключения системы) подключившийся к серверу после неожиданной перезагрузки или выключения, указал причину этого события. |

| 6005 | Запуск «Журнала событий Windows» (англ. Event Log). Указывает на включение системы. |

| 6006 | Остановка «Журнала событий Windows» (англ. Event Log). Указывает на выключение системы. |

| 6008 | Предыдущее выключение системы было неожиданным. |

| 6009 | Версия операционной системы, зафиксированная при загрузке системы. |

| 6013 | Время работы системы (англ. system uptime) в секундах. |

«Просмотр событий» — История Выключений

События связанные с выключениями системы (включая дату и время) могут быть просмотрены с помощью программы «Просмотр событий».

Запустить «Просмотр событий» и найти события связанные с выключениями:

- Нажмите клавишу Win, наберите eventvwr и запустите Просмотр событий

- В панели слева разверните Журналы Windows и перейдите в Система

- Щелкните правой кнопкой мыши на Система и выберите Фильтр текущего журнала...

- Введите следующие коды в поле <Все коды событий> и нажмите OK:41,1074,1076,6005,6006,6008,6009,6013

Логи Выключений в PowerShell

Журналы выключения/перезагрузки в Windows также можно получить из командной строки с помощью команды

Например, чтобы отфильтровать

|

Get-EventLog System -Newest 10000 | Where EventId -in 41,1074,1076,6005,6006,6008,6009,6013 | Format-Table TimeGenerated,EventId,UserName,Message -AutoSize -wrap |

Опубликовано 30.03.2019 от evgeniyalf в категории «Windows

Account and Group Enumeration

4798: A user’s local group membership was enumerated

4799: A security-enabled local group membership was enumerated

4780: The ACL was set on accounts which are members of administrators groups

4624: Account Logon

4672: Admin Logon

4768: Kerberos TGS Request

4624: Account Logon

4634: Account Logoff

4672: Admin Logon

4624: Account Logon

4672: Admin Logon

4103: Script Block Logging

400: Engine Lifecycle

403: Engine Lifecycle

4103: Module Logging

600: Provider Lifecycle

4742: A computer account was changed

5137: A directory service object was created

5141: A directory service object was deleted

4929: An Active Directory replica source naming context was removed

4673: A privileged service was called

4611: A trusted logon process has been registered with the Local Security Authority

4688: A new process has been created

4689: A new process has exited

4672: Admin Logon

4624: Account Logon

4768: Kerberos TGS Request

4769: A Kerberos ticket was requested

4769: A Kerberos ticket was requested

4688: A new process has been created

4689: A process has exited

4624: An account was successfully logged on

4625: An account failed to log on

770: DNS Server plugin DLL has been loaded

541: The setting serverlevelplugindll on scope . has been set to <dll path>

150: DNS Server could not load or initialize the plug-in DLL

4662: An operation was performed on an object

4625: An account failed to log on

4771: Kerberos pre-authentication failed

4648: A logon was attempted using explicit credentials

Время на прочтение

4 мин

Количество просмотров 262K

Рэнди Франклин Смит (CISA, SSCP, Security MVP) имеет в своем арсенале очень полезный документ, рассказывающий о том, какие события (event IDs) обязательно должны отслеживаться в рамках обеспечения информационной безопасности Windows. В этом документе изложена крайне полезная информация, которая позволит Вам “выжать” максимум из штатной системы аудита. Мы подготовили перевод этого материала. Заинтересованных приглашаем под кат.

О том, как настроить аудит, мы уже обстоятельно писали в одном из наших постов. Но из всех event id, которые встречаются в журналах событий, необходимо остановить свое внимание на нескольких критических важных. На каких именно – решать каждому. Однако Рэнди Франклин Смит предлагает сосредоточить внимание на 10 важных событиях безопасности в Windows.

Контроллеры доменов

Event ID — (Категория) — Описание

1) 675 или 4771

(Аудит событий входа в систему)

Событие 675/4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. Обычно причиной этого является несоответствующий пароль, но код ошибки указывает, почему именно аутентификация была неудачной. Таблица кодов ошибок Kerberos приведена ниже.

2) 676, или Failed 672 или 4768

(Аудит событий входа в систему)

Событие 676/4768 логгируется для других типов неудачной аутентификации. Таблица кодов Kerberos приведена ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 672 вместо 676.

3) 681 или Failed 680 или 4776

(Аудит событий входа в систему)

Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через

NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной.

Коды ошибок NTLM приведены ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 680 вместо 681.

4) 642 или 4738

(Аудит управления учетными записями)

Событие 642/4738 указывает на изменения в указанной учетной записи, такие как сброс пароля или активация деактивированной до этого учетной записи. Описание события уточняется в соответствие с типом изменения.

5) 632 или 4728; 636 или 4732; 660 или 4756

(Аудит управления учетными записями)

Все три события указывают на то, что указанный пользователь был добавлен в определенную группу. Обозначены Глобальная (Global), Локальная (Local) и Общая (Universal) соответственно для каждого ID.

6) 624 или 4720

(Аудит управления учетными записями)

Была создана новая учетная запись пользователя

7) 644 или 4740

(Аудит управления учетными записями)

Учетная запись указанного пользователя была заблокирована после нескольких попыток входа

(Аудит системных событий)

Указанный пользователь очистил журнал безопасности

Вход и выход из системы (Logon/Logoff)

Event Id — Описание

528 или 4624 — Успешный вход в систему

529 или 4625 — Отказ входа в систему – Неизвестное имя пользователя или неверный пароль

530 или 4625 Отказ входа в систему – Вход в систему не был осуществлен в течение обозначенного периода времени

531 или 4625 — Отказ входа в систему – Учетная запись временно деактивирована

532 или 4625 — Отказ входа в систему – Срок использования указанной учетной записи истек

533 или 4625 — Отказ входа в систему – Пользователю не разрешается осуществлять вход в систему на данном компьютере

534 или 4625 или 5461 — Отказ входа в систему – Пользователь не был разрешен запрашиваемый тип входа на данном компьютере

535 или 4625 — Отказ входа в систему – Срок действия пароля указанной учетной записи истек

539 или 4625 — Отказ входа в систему – Учетная запись заблокирована

540 или 4624 — Успешный сетевой вход в систему (Только Windows 2000, XP, 2003)

Типы входов в систему (Logon Types)

Тип входа в систему — Описание

2 — Интерактивный (вход с клавиатуры или экрана системы)

3 — Сетевой (например, подключение к общей папке на этом компьютере из любого места в сети или IIS вход — Никогда не заходил 528 на Windows Server 2000 и выше. См. событие 540)

4 — Пакет (batch) (например, запланированная задача)

5 — Служба (Запуск службы)

7 — Разблокировка (например, необслуживаемая рабочая станция с защищенным паролем скринсейвером)

8 — NetworkCleartext (Вход с полномочиями (credentials), отправленными в виде простого текст. Часто обозначает вход в IIS с “базовой аутентификацией”)

9 — NewCredentials

10 — RemoteInteractive (Терминальные службы, Удаленный рабочий стол или удаленный помощник)

11 — CachedInteractive (вход с кешированными доменными полномочиями, например, вход на рабочую станцию, которая находится не в сети)

Коды отказов Kerberos

Код ошибки — Причина

6 — Имя пользователя не существует

12 — Ограничение рабочей машины; ограничение времени входа в систему

18 — Учетная запись деактивирована, заблокирована или истек срок ее действия

23 — Истек срок действия пароля пользователя

24 — Предварительная аутентификация не удалась; обычно причиной является неверный пароль

32 — Истек срок действия заявки. Это нормальное событие, которое логгируется учетными записями компьютеров

37 — Время на рабочей машины давно не синхронизировалось со временем на контроллере домена

Коды ошибок NTLM

Код ошибки (десятичная система) — Код ошибки (16-ричная система) — Описание

3221225572 — C0000064 — Такого имени пользователя не существует

3221225578 — C000006A — Верное имя пользователя, но неверный пароль

3221226036 — C0000234 — Учетная запись пользователя заблокирована

3221225586 — C0000072 — Учетная запись деактивирована

3221225583 — C000006F — Пользователь пытается войти в систему вне обозначенного периода времени (рабочего времени)

3221225584 — C0000070 — Ограничение рабочей станции

3221225875 — C0000193 — Истек срок действия учетной записи

3221225585 — C0000071 — Истек срок действия пароля

3221226020 — C0000224 — Пользователь должен поменять пароль при следующем входе в систему

Еще раз продублируем ссылку на скачивание документа на сайте Рэнди Франклина Смита www.ultimatewindowssecurity.com/securitylog/quickref/Default.aspx. Нужно будет заполнить небольшую форму, чтобы получить к нему доступ.

P.S. Хотите полностью автоматизировать работу с журналами событий? Попробуйте новую версию NetWrix Event Log Manager 4.0, которая осуществляет сбор и архивирование журналов событий, строит отчеты и генерирует оповещения в режиме реального времени. Программа собирает данные с многочисленных компьютеров сети, предупреждает Вас о критических событиях и централизованно хранит данные обо всех событиях в сжатом формате для удобства анализа архивных данных журналов. Доступна бесплатная версия программы для 10 контроллеров доменов и 100 компьютеров.

Name already in use

A tag already exists with the provided branch name. Many Git commands accept both tag and branch names, so creating this branch may cause unexpected behavior. Are you sure you want to create this branch?

1

branch

0

tags

Code

-

Use Git or checkout with SVN using the web URL.

-

Open with GitHub Desktop

-

Download ZIP

Latest commit

Files

Permalink

Failed to load latest commit information.

Type

Name

Latest commit message

Commit time

Windows-Event-ID-List

Appendix L: Events to Monitor >Applies to: Windows Server 2022, Windows Server 2019, Windows Server The following table lists events that you should monitor in your environment, according to the recommendations provided in Monitoring Active Directory for Signs of Compromise. In the following table, the «Current Windows Event ID» column lists the event ID as it is implemented in versions of Windows and Windows Server that are currently in mainstream support. The «Legacy Windows Event ID» column lists the corresponding event ID in legacy versions of Windows such as client computers running Windows XP or earlier and servers running Windows Server 2003 or earlier. The «Potential Criticality» column identifies whether the event should be considered of low, medium, or high criticality in detecting attacks, and the «Event Summary» column provides a brief description of the event. A potential criticality of High means that one occurrence of the event should be investigated. Potential criticality of Medium or Low means that these events should only be investigated if they occur unexpectedly or in numbers that significantly exceed the expected baseline in a measured period of time. All organizations should test these recommendations in their environments before creating alerts that require mandatory investigative responses. Every environment is different, and some of the events ranked with a potential criticality of High may occur due to other harmless events.

About

Appendix L: Events to Monitor >Applies to: Windows Server 2022, Windows Server 2019, Windows Server The following table lists events that you should monitor in your environment, according to the recommendations provided in [Monitoring Active Directory for Signs of Compromise](../../ad-ds/plan/security-best-practices/Monitoring-Active-Directory-f…

Resources

Readme

Activity

Stars

0

stars

Watchers

2

watching

Forks

0

forks