Сводка

Средство удаления вредоносных программ Windows (MSRT) помогает удалять вредоносные программы с компьютеров под управлением любой из следующих операционных систем:

-

Windows 10

-

Windows Server 2019

-

Windows Server 2016

-

Windows 8.1

-

Windows Server 2012 R2

-

Windows Server 2012

-

Windows Server 2008 R2

-

Windows 7

-

Windows Server 2008

Корпорация Майкрософт выпускает MSRT ежемесячно в рамках клиентский компонент Центра обновления Windows или как автономное средство. Используйте это средство для поиска и удаления конкретных распространенных угроз и отмены внесенных изменений (см. сведения о семействах вредоносных программ). Для комплексного обнаружения и удаления вредоносных программ рассмотрите возможность использования автономного Защитника Windows или средства проверки безопасности Майкрософт.

Эта статья содержит сведения о том, чем средство отличается от антивирусного или антивредоносного продукта, как скачать и запустить средство, что происходит, когда средство находит вредоносные программы, и сведения о выпуске средства. Он также содержит сведения для администраторов и опытных пользователей, включая сведения о поддерживаемых параметрах командной строки.

Примечания:

-

В соответствии с политикой жизненного цикла служба поддержки Майкрософт MSRT больше не поддерживается на платформах Windows Vista и более ранних версий. Дополнительные сведения см. в статье Жизненный цикл служба поддержки Майкрософт.

-

Если у вас возникли проблемы с обновлением MSRT в клиентский компонент Центра обновления Windows, см. статью Устранение неполадок с обновлением Windows 10.

Дополнительные сведения

MSRT не заменяет антивирусный продукт. Это строго пост-инфекционное средство удаления. Поэтому мы настоятельно рекомендуем установить и использовать актуальный антивирусный продукт.

MSRT отличается от антивирусного продукта тремя важными способами:

-

Средство удаляет вредоносное программное обеспечение с уже зараженного компьютера. Антивирусные продукты блокируют запуск вредоносных программ на компьютере. Гораздо более желательно блокировать запуск вредоносного программного обеспечения на компьютере, чем удалять его после заражения.

-

Средство удаляет только определенные распространенные вредоносные программы. Конкретные распространенные вредоносные программы — это небольшое подмножество всех вредоносных программ, которые существуют сегодня.

-

Средство фокусируется на обнаружении и удалении активных вредоносных программ. Активное вредоносное программное обеспечение — это вредоносное программное обеспечение, которое в настоящее время выполняется на компьютере. Средство не может удалить не запущенное вредоносное программное обеспечение. Однако эту задачу может выполнять антивирусный продукт.

Дополнительные сведения о том, как защитить компьютер, см. на веб-сайте Центра безопасности & безопасности Майкрософт .

Примечание MSRT фокусируется только на обнаружении и удалении вредоносных программ, таких как вирусы, черви и троянские кони. Он не удаляет шпионское ПО.

Вам не нужно отключать или удалять антивирусную программу при установке MSRT. Однако если на компьютере распространено вредоносное программное обеспечение, антивирусная программа может обнаружить это вредоносное программное обеспечение и помешать средству удаления удалить его при запуске средства удаления. В этом случае для удаления вредоносных программ можно использовать антивирусную программу.

Так как MSRT не содержит вирус или червь, средство удаления само по себе не должно активировать антивирусную программу. Однако если вредоносные программы заразили компьютер перед установкой актуальной антивирусной программы, антивирусная программа может не обнаружить это вредоносное программное обеспечение, пока средство не попытается удалить его.

Самый простой способ скачать и запустить MSRT — включить автоматическую Обновления. Включение автоматического Обновления гарантирует, что средство будет получено автоматически. Если у вас включен автоматический Обновления, вы уже получаете новые версии этого средства. Средство работает в режиме «Тихий», если не обнаруживает инфекцию. Если вы не получили уведомления о заражении, не было найдено вредоносного программного обеспечения, требующего вашего внимания.

Включение автоматических обновлений

Чтобы включить автоматическую Обновления себя, выполните действия, описанные в следующей таблице для операционной системы, на котором работает компьютер.

|

Если компьютер работает: |

Сделайте вот что. |

|---|---|

|

Windows 10 |

Примечание Windows 10 — это служба. Это означает, что автоматические обновления включены по умолчанию, и на компьютере всегда есть последние и лучшие функции. |

|

Windows 8.1 |

|

|

Windows 7 |

|

Скачайте MSRT. Необходимо принять условия лицензионного соглашения на использование программного обеспечения Майкрософт. Условия лицензии отображаются только при первом доступе к автоматическому Обновления.

Примечание После принятия одноразовых условий лицензии вы можете получать будущие версии MSRT без входа на компьютер в качестве администратора.

MSRT работает в тихом режиме. При обнаружении вредоносного программного обеспечения на компьютере при следующем входе на компьютер с правами администратора в области уведомлений появится всплывающее сообщение, чтобы вы знали об обнаружении.

Выполнение полной проверки

Если средство находит вредоносное программное обеспечение, может потребоваться выполнить полную проверку. Мы рекомендуем выполнить эту проверку. При полной проверке выполняется быстрая проверка, а затем полная проверка компьютера независимо от того, обнаружено ли вредоносное программное обеспечение во время быстрой проверки. Эта проверка может занять несколько часов, так как она будет проверять все фиксированные и съемные диски. Однако сопоставленные сетевые диски не сканируются.

Удаление вредоносных файлов

Если вредоносные программы изменили (заразили) файлы на вашем компьютере, средство предложит удалить вредоносные программы из этих файлов. Если вредоносные программы изменили параметры браузера, ваша домашняя страница может быть автоматически изменена на страницу с инструкциями по восстановлению этих параметров.

Вы можете очистить определенные файлы или все зараженные файлы, которые находит средство. Имейте в виду, что во время этого процесса возможна потеря некоторых данных. Кроме того, имейте в виду, что средство может не восстановить некоторые файлы до исходного состояния, предшествующего заражению.

Средство удаления может запросить перезагрузку компьютера, чтобы завершить удаление некоторых вредоносных программ, или может предложить выполнить действия вручную для завершения удаления вредоносного программного обеспечения. Чтобы завершить удаление, следует использовать актуальный антивирусный продукт.

Сообщает сведения о заражении в Майкрософт. MSRT отправляет основные сведения в корпорацию Майкрософт, если средство обнаруживает вредоносное программное обеспечение или обнаруживает ошибку. Эта информация будет использоваться для отслеживания распространенности вирусов. Вместе с этим отчетом не отправляются идентифицируемые персональные данные, связанные с вами или компьютером.

MSRT не использует установщик. Как правило, при запуске MSRT создается временный каталог со случайным именем на корневом диске компьютера. Этот каталог содержит несколько файлов и содержит файл Mrtstub.exe. В большинстве случаев эта папка автоматически удаляется после завершения работы средства или после следующего запуска компьютера. Однако эта папка не всегда может быть автоматически удалена. В таких случаях эту папку можно удалить вручную, и это не оказывает негативного влияния на компьютер.

Получение поддержки

Защита компьютера под управлением Windows от вирусов и вредоносных программ: Центр решения и безопасности для вирусов

Справка по установке обновлений: поддержка Центра обновления Майкрософт

Локальная поддержка в соответствии с вашей страной: международная поддержка.

Центр загрузки Майкрософт

MsRT можно скачать вручную из Центра загрузки Майкрософт. В Центре загрузки Майкрософт доступны следующие файлы:

Для 32-разрядных систем на базе x86:

Скачайте пакет MSRT для x86.

Для 64-разрядных систем на базе x64:

Скачайте пакет MSRT x64.

Дата выпуска: 12 сентября 2023 г.

Дополнительные сведения о том, как скачать файлы поддержки Майкрософт, см. в статье Как получить файлы поддержки Майкрософт из веб-службы.

Корпорация Майкрософт проверила этот файл на наличие вирусов. Корпорация Майкрософт использовала самое последнее программное обеспечение для обнаружения вирусов, доступное на дату публикации файла. Файл хранится на серверах с повышенной безопасностью, которые помогают предотвратить любые несанкционированные изменения файла.

Развертывание MSRT в корпоративной среде

Если вы являетесь ИТ-администратором, которому нужны дополнительные сведения о развертывании средства в корпоративной среде, см. статью Развертывание средства удаления вредоносных программ Windows в корпоративной среде.

В этой статье содержатся сведения о Microsoft Systems Management Server (SMS), службах Microsoft Software Update Services (MSUS) и Microsoft Baseline Security Analyzer (MBSA).

Если не указано, сведения в этом разделе относятся ко всем способам загрузки и запуска MSRT:

-

Центр обновления Майкрософт

-

Центр обновления Windows

-

Автоматическое Обновления

-

Центр загрузки Майкрософт

-

Веб-сайт MSRT на Microsoft.com

Для запуска MSRT требуются следующие условия:

-

На компьютере должна быть установлена поддерживаемая версия Windows.

-

Необходимо войти на компьютер с помощью учетной записи, которая является членом группы администраторов. Если у вашей учетной записи входа нет необходимых разрешений, средство завершает работу. Если средство не работает в тихом режиме, отображается диалоговое окно с описанием сбоя.

-

Если срок действия средства превышает 215 дней (7 месяцев), средство отображает диалоговое окно, в котором рекомендуется скачать последнюю версию средства.

Поддержка параметров командной строки

MSRT поддерживает следующие параметры командной строки.

|

Перейти |

Цель |

|---|---|

|

/Q или /quiet |

Используется тихий режим. Этот параметр подавляет пользовательский интерфейс средства. |

|

/? |

Отображает диалоговое окно со списком параметров командной строки. |

|

/N |

Выполняется в режиме только обнаружения. В этом режиме пользователю будет сообщено о вредоносном программном обеспечении, но оно не будет удалено. |

|

/F |

Принудительное расширенное сканирование компьютера. |

|

/F:Y |

Принудительное расширенное сканирование компьютера и автоматически очищает все обнаруженные инфекции. |

Сведения об использовании и выпуске

Если скачать средство из Центра обновления Майкрософт или из автоматического Обновления и на компьютере не будет обнаружено вредоносных программ, средство в следующий раз будет работать в спокойном режиме. Если на компьютере обнаружено вредоносное программное обеспечение, то при следующем входе администратора в систему в области уведомлений появится всплывающее окно, уведомляющее вас об обнаружении. Для получения дополнительных сведений об обнаружении щелкните всплывающее меню.

При скачивании средства из Центра загрузки Майкрософт средство отображает пользовательский интерфейс при запуске. Однако если указать параметр командной строки /Q, он будет работать в тихом режиме.

Сведения о выпуске

MSRT выпускается во второй вторник каждого месяца. Каждый выпуск средства помогает обнаруживать и удалять текущие распространенные вредоносные программы. Это вредоносное программное обеспечение включает вирусы, червей и троянских коней. Корпорация Майкрософт использует несколько метрик для определения распространенности семейства вредоносных программ и ущерба, который может быть связан с ним.

Эта статья базы знаний Майкрософт будет обновлена с информацией о каждом выпуске, чтобы номер соответствующей статьи остался прежним. Имя файла будет изменено в соответствии с версией средства. Например, имя файла версии за февраль 2020 г. — Windows-KB890830-V5.80.exe, а имя файла за май 2020 г. — Windows-KB890830-V5.82-ENU.exe.

В следующей таблице перечислены вредоносные программы, которые может удалить средство. Средство также может удалить все известные варианты на момент выпуска. В таблице также указана версия средства, которая сначала включала обнаружение и удаление для семейства вредоносных программ.

|

Семейство вредоносных программ |

Дата и номер версии средства |

|---|---|

|

ShinnyShield |

Сентябрь 2023 г. (версия 5.117) |

|

TrojanDownloader:Win32/BulbSoup.A!dha |

Май 2023 г. (версия 5.113) |

|

Змея |

Май 2023 г. (версия 5.113) |

|

SamScissors |

Май 2023 г. (версия 5.113) |

|

Trojan:Win32/SystemBC.D! MTB |

Апрель 2023 г. (версия 5.112) |

|

Trojan:Win32/Bumblebee |

Апрель 2023 г. (версия 5.112) |

|

Trojan:Win64/Blister.A |

Март 2023 г. (версия 5.111) |

|

Trojan:Win32/IcedId! MSR |

Март 2023 г. (версия 5.111) |

|

Backdoor:Win64/Vankul.ZA |

Март 2023 г. (версия 5.111) |

|

Backdoor:MSIL/DCRat! MTB |

Март 2023 г. (версия 5.111) |

|

Backdoor:Win32/RewriteHttp.A |

Ноябрь 2022 г. (версия 5.107) |

|

Backdoor:APS/Webshell.Y |

Ноябрь 2022 г. (версия 5.107) |

|

Backdoor:JS/SimChocexShell.A!dha |

Ноябрь 2022 г. (версия 5.107) |

|

Trojan:Win32/Dopdekaf.A |

Сентябрь 2022 г. (версия 5.105) |

|

SiennaPurple |

Сентябрь 2022 г. (версия 5.105) |

|

SiennaBlue |

Сентябрь 2022 г. (версия 5.105) |

|

Cryptpu |

Июль 2022 г. (версия 5.103) |

|

CreepyBox |

Июль 2022 г. (версия 5.103) |

|

CreepyRing |

Июль 2022 г. (версия 5.103) |

|

BassBreaker |

Июль 2022 г. (версия 5.103) |

|

Птеродо |

Май 2022 г. (версия 5.101) |

|

Decimec |

Апрель 2022 г. (версия 5.100) |

|

SonicVote |

Апрель 2022 г. (версия 5.100) |

|

FoxBlade |

Апрель 2022 г. (версия 5.100) |

|

DesertBlade |

Апрель 2022 г. (версия 5.100) |

|

WhisperGate |

Апрель 2022 г. (версия 5.100) |

|

LasainWpr |

Апрель 2022 г. (версия 5.100) |

|

DynamicOverload |

Апрель 2022 г. (версия 5.100) |

|

Неправильное развертывание |

Апрель 2022 г. (версия 5.100) |

|

Головокружение |

Апрель 2022 г. (версия 5.100) |

|

Win32/DinoTrain |

Март 2022 г. (версия 5.99) |

|

Trojan:MSIL/QuietSieve |

Март 2022 г. (версия 5.99) |

|

Win32/DilongTrash |

Март 2022 г. (версия 5.99) |

|

Win32/PterodoGen |

Март 2022 г. (версия 5.99) |

|

VBS/ObfuMerry |

Март 2022 г. (версия 5.99) |

|

TrojanDropper:Win32/SiBrov.A. |

Февраль 2022 г. (версия 5.98) |

|

Каспетлод |

Июль 2021 г. (версия 5.91) |

|

CobaltStrike |

Июль 2021 г. (версия 5.91) |

|

CobaltStrikeLoader |

Июль 2021 г. (версия 5.91) |

|

TurtleLoader |

Июль 2021 г. (версия 5.91) |

|

TurtleSimple |

Июль 2021 г. (версия 5.91) |

|

Квампиры |

Апрель 2021 г. (версия 5.88) |

|

SiBot |

Апрель 2021 г. (версия 5.88) |

|

GoldMax |

Апрель 2021 г. (версия 5.88) |

|

GoldFinder |

Апрель 2021 г. (версия 5.88) |

|

Exmann |

Апрель 2021 г. (версия 5.88) |

|

Вертолет |

Апрель 2021 г. (версия 5.88) |

|

DoejoCrypt |

Апрель 2021 г. (версия 5.88) |

|

SecChecker |

Апрель 2021 г. (версия 5.88) |

|

Trojan:Win32/CalypsoDropper.A!ibt |

Апрель 2021 г. (версия 5.88) |

|

Trojan:Win32/ShadowPad.A!ibt |

Апрель 2021 г. (версия 5.88) |

|

Webshell |

Апрель 2021 г. (версия 5.88) |

|

TwoFaceVar |

Апрель 2021 г. (версия 5.88) |

|

Exploit:Script/SSNewman.A!dha |

Апрель 2021 г. (версия 5.88) |

|

Exploit:Script/SSNewman.C!dha |

Апрель 2021 г. (версия 5.88) |

|

CVE-2021-27065 |

Апрель 2021 г. (версия 5.88) |

|

CVE-2021-26855 |

Апрель 2021 г. (версия 5.88) |

|

CVE-2021-16855 |

Апрель 2021 г. (версия 5.88) |

|

Trojan:Win32/IISExchgSpawnCMD.A |

Апрель 2021 г. (версия 5.88) |

|

Trojan:Win32/CobaltLoader.A |

Апрель 2021 г. (версия 5.88) |

|

Trojan:BAT/CobaltLauncher.A |

Апрель 2021 г. (версия 5.88) |

|

CoinMiner |

Апрель 2021 г. (версия 5.88) |

|

Trojan:PowerShell/PoshExecEnc.A |

Апрель 2021 г. (версия 5.88) |

|

MinerDom |

Апрель 2021 г. (версия 5.88) |

|

Думок |

Апрель 2021 г. (версия 5.88) |

|

Chopdrop |

Апрель 2021 г. (версия 5.88) |

|

Jscript.EvalASPNET |

Апрель 2021 г. (версия 5.88) |

|

Backdoor:Win32/Toksor.A |

Апрель 2021 г. (версия 5.88) |

|

Timestomp |

Апрель 2021 г. (версия 5.88) |

|

Ggey |

Апрель 2021 г. (версия 5.88) |

|

Trojan:Win64/Shamian.A!dha |

Апрель 2021 г. (версия 5.88) |

|

Trojan:Win32/Shellcloader.A |

Апрель 2021 г. (версия 5.88) |

|

VirTool:Win32/Positu.A |

Апрель 2021 г. (версия 5.88) |

|

HackTool:PowerShell/LoadHandler.A |

Апрель 2021 г. (версия 5.88) |

|

Solorigate |

Февраль 2021 г. (версия 5.86) |

|

AnchorBot |

Январь 2021 г. (версия 5.85) |

|

AnchorDNS |

Январь 2021 г. (версия 5.85) |

|

AnchorLoader |

Январь 2021 г. (версия 5.85) |

|

BazaarLoader |

Январь 2021 г. (версия 5.85) |

|

BazaLoder |

Январь 2021 г. (версия 5.85) |

|

Базар |

Январь 2021 г. (версия 5.85) |

|

BazarBackdoor |

Январь 2021 г. (версия 5.85) |

|

Bazarcrypt |

Январь 2021 г. (версия 5.85) |

|

BazarLdr |

Январь 2021 г. (версия 5.85) |

|

BazarldrCrypt |

Январь 2021 г. (версия 5.85) |

|

Bazzarldr |

Январь 2021 г. (версия 5.85) |

|

Ротадерп |

Январь 2021 г. (версия 5.85) |

|

Rotocrypt |

Январь 2021 г. (версия 5.85) |

|

TrickBotCrypt |

Январь 2021 г. (версия 5.85) |

|

Ватет |

Январь 2021 г. (версия 5.85) |

|

Zload |

Январь 2021 г. (версия 5.85) |

|

ZLoader |

Январь 2021 г. (версия 5.85) |

|

ZloaderCrypt |

Январь 2021 г. (версия 5.85) |

|

ZloaderTeams |

Январь 2021 г. (версия 5.85) |

|

ZloaderVbs |

Январь 2021 г. (версия 5.85) |

|

Trojan.Win32/Ammyrat |

Сентябрь 2020 г. (версия 5.83) |

|

Cipduk |

Сентябрь 2020 г. (версия 5.83) |

|

Badaxis |

Сентябрь 2020 г. (версия 5.83) |

|

Basicape |

Сентябрь 2020 г. (версия 5.83) |

|

Маклер |

Сентябрь 2020 г. (версия 5.83) |

|

Стриликс |

Сентябрь 2020 г. (версия 5.83) |

|

НедостаткиAmmyy |

Март 2020 г. (5.81) |

|

Littlemetp |

Март 2020 г. (5.81) |

|

Ватет |

Январь 2020 г. (5,79) |

|

Триларк |

Январь 2020 г. (5,79) |

|

Dopplepaymer |

Январь 2020 г. (5,79) |

|

Trickbot |

Октябрь 2019 г. (5,76) |

|

ShadowHammer |

Май 2019 г. (5.72) |

|

Криптомикс |

Апрель 2019 г. (5.71) |

|

Win32/GraceWire |

Март 2019 г. (5.70) |

|

Win32/ChChes |

Декабрь 2018 г. (5,67) |

|

Win32/RedLeaves |

Декабрь 2018 г. (5,67) |

|

Win32/RedPlug |

Декабрь 2018 г. (5,67) |

|

Win32/RazerPitch |

Декабрь 2018 г. (5,67) |

|

Win32/UpperCider |

Декабрь 2018 г. (5,67) |

|

PowerShell/Wemaeye |

Октябрь 2018 г. (5.65) |

|

PowerShell/Wanascan.A |

Октябрь 2018 г. (5.65) |

|

PowerShell/Wannamine |

Октябрь 2018 г. (5.65) |

|

PowerShell/Lonit |

Октябрь 2018 г. (5.65) |

|

Win32/Plutruption! ARXep |

Июнь 2018 г. (5.61) |

|

Win32/Plutruption! ARXbxep |

Июнь 2018 г. (5.61) |

|

Win32/Adposhel |

Май 2018 г. (5.60) |

|

Win32/CoinMiner |

Май 2018 г. (5.60) |

|

PowerShell/Xurito |

Май 2018 г. (5.60) |

|

Win32/Modimer |

Апрель 2018 г. (5,59) |

|

Win64/Detrahere |

Март 2018 г. (5,58) |

|

Win32/Detrahere |

Март 2018 г. (5,58) |

|

Win32/Floxif |

Декабрь 2017 г. (5,55) |

|

Win32/SilverMob |

Декабрь 2017 г. (5,55) |

|

Win32/PhantomStar |

Декабрь 2017 г. (5,55) |

|

Win32/Autophyte |

Декабрь 2017 г. (5,55) |

|

Win32/FoggyBrass |

Декабрь 2017 г. (5,55) |

|

MSIL/DarkNeuron |

Декабрь 2017 г. (5,55) |

|

Win32/TangentCobra |

Декабрь 2017 г. (5,55) |

|

Win32/Wingbird |

Ноябрь 2017 г. (5.54) |

|

Win32/ShadowPad |

Октябрь 2017 г. (5.53) |

|

Win32/Xeelyak |

Октябрь 2017 г. (5.53) |

|

Win32/Xiazai |

Июнь 2017 г. (5,49) |

|

Win32/WannaCrypt |

Май 2017 г. (5.48) |

|

Win32/Chuckenit |

Февраль 2017 г. (5,45) |

|

Win32/Clodaconas |

Декабрь 2016 г. (5.43) |

|

Win32/Soctuseer |

Ноябрь 2016 г. (5.42) |

|

Win32/Barlaiy |

Ноябрь 2016 г. (5.42) |

|

Win32/Sasquor |

Октябрь 2016 г. (5.41) |

|

Win32/SupTab |

Октябрь 2016 г. (5.41) |

|

Win32/Ghokswa |

Октябрь 2016 г. (5.41) |

|

Win32/Xadupi |

Сентябрь 2016 г. (5.40) |

|

Win32/Suweezy |

Сентябрь 2016 г. (5.40) |

|

Win32/Prifou |

Сентябрь 2016 г. (5.40) |

|

Win32/NightClick |

Сентябрь 2016 г. (5.40) |

|

Win32/Rovnix |

Август 2016 г. (5.39) |

|

Win32/Neobar |

Август 2016 г. (5.39) |

|

Win32/Cerber |

Июль 2016 г. (5.38) |

|

Win32/Ursnif |

Июнь 2016 г. (5.37) |

|

Win32/Locky |

Май 2016 г. (5.36) |

|

Win32/Kovter |

Май 2016 г. (5.36) |

|

Win32/Samas |

Апрель 2016 г. (5.35) |

|

Win32/Bedep |

Апрель 2016 г. (5.35) |

|

Win32/Upatre |

Апрель 2016 г. (5.35) |

|

Win32/Vonteera |

Март 2016 г. (5.34) |

|

Win32/Fynloski |

Март 2016 г. (5.34) |

|

Win32/Winsec |

Декабрь 2015 г. (5.31) |

|

Win32/Drixed |

Октябрь 2015 г. (5.29) |

|

Win32/Brambul |

Октябрь 2015 г. (5.29) |

|

Win32/Escad |

Октябрь 2015 г. (5.29) |

|

Win32/Joanap |

Октябрь 2015 г. (5.29) |

|

Win32/Diplugem |

Октябрь 2015 г. (5.29) |

|

Win32/Blakamba |

Октябрь 2015 г. (5.29) |

|

Win32/Tescrypt |

Октябрь 2015 г. (5.29) |

|

Win32/Teerac |

Сентябрь 2015 г. (5.28) |

|

Win32/Kasidet |

Август 2015 г. (5.27) |

|

Win32/Critroni |

Август 2015 г. (5.27) |

|

Win32/Vawtrak |

Август 2015 г. (5.27) |

|

Win32/Crowti |

Июль 2015 г. (5.26) |

|

Win32/Reveton |

Июль 2015 г. (5.26) |

|

Win32/Enterak |

Июль 2015 г. (5.26) |

|

Win32/Bagopos |

Июнь 2015 г. (5.25) |

|

Win32/BrobanDel |

Июнь 2015 г. (5.25) |

|

Win32/OnlineGames |

Июнь 2015 г. (5.25) |

|

Win32/Gatak |

Июнь 2015 г. (5.25) |

|

Win32/IeEnablerCby |

Апрель 2015 г. (5.23) |

|

Win32/Dexter |

Апрель 2015 г. (5.23) |

|

Win32/Unskal |

Апрель 2015 г. (5.23) |

|

Win32/Saluchtra |

Апрель 2015 г. (5.23) |

|

Win32/CompromisedCert |

Март 2015 г. (5.22) |

|

Win32/Alinaos |

Март 2015 г. (5.22) |

|

Win32/NukeSped |

Февраль 2015 г. (5.21) |

|

Win32/Jinupd |

Февраль 2015 г. (5.21) |

|

Win32/Escad |

Февраль 2015 г. (5.21) |

|

Win32/Dyzap |

Январь 2015 г. (5.20) |

|

Win32/Emotet |

Январь 2015 г. (5.20) |

|

Win32/Zoxpng |

Ноябрь 2014 г. (5.18) |

|

Win32/Winnti |

Ноябрь 2014 г. (5.18) |

|

Win32/Tofsee |

Ноябрь 2014 г. (5.18) |

|

Win32/Derusbi |

Октябрь 2014 г. (5.17) |

|

Win32/Sensode |

Октябрь 2014 г. (5.17) |

|

Win32/Plugx |

Октябрь 2014 г. (5.17) |

|

Win32/Moudoor |

Октябрь 2014 г. (5.17) |

|

Win32/Mdmbot |

Октябрь 2014 г. (5.17) |

|

Win32/Hikiti |

Октябрь 2014 г. (5.17) |

|

Win32/Zemot |

Сентябрь 2014 г. (5.16) |

|

Win32/Lecpetex |

Август 2014 г. (5.15) |

|

Win32/Bepush |

Июль 2014 г. (5.14) |

|

Win32/Caphaw |

Июль 2014 г. (5.14) |

|

Win32/Necurs |

Июнь 2014 г. (5.13) |

|

Win32/Filcout |

Май 2014 г. (5.12) |

|

Win32/Miuref |

Май 2014 г. (5.12) |

|

Win32/Kilim |

Апрель 2014 г. (5.11) |

|

Win32/Ramdo |

Апрель 2014 г. (5.11) |

|

MSIL/Spacekito |

Март 2014 г. (5.10) |

|

Win32/Wysotot |

Март 2014 г. (5.10) |

|

VBS/Jenxcus |

Февраль 2014 г. (5.9) |

|

MSIL/Bladabindi |

Январь 2014 г. (5.8) |

|

Win32/Rotbrow |

Декабрь 2013 г. (5.7) |

|

Win32/Napolar |

Ноябрь 2013 г. (5.6) |

|

Win32/Deminnix |

Ноябрь 2013 г. (5.6) |

|

Win32/Foidan |

Октябрь 2013 г. (5.5) |

|

Win32/Shiotob |

Октябрь 2013 г. (5.5) |

|

Win32/Simda |

Сентябрь 2013 г. (5.4) |

|

Win32/Tupym |

Июнь 2013 г. (4.21) |

|

Win32/Kexqoud |

Май 2013 г. (4.20) |

|

Win32/Vicenor |

Май 2013 г. (4.20) |

|

Win32/fakedef |

Май 2013 г. (4.20) |

|

Win32/Vesenlosow |

Апрель 2013 г. (4.19) |

|

Win32/Redyms |

Апрель 2013 г. (4.19) |

|

Win32/Babonock |

Апрель 2013 г. (4.19) |

|

Win32/Wecykler |

Март 2013 г. (4.18) |

|

Win32/Sirefef |

Февраль 2013 г. (4.17) |

|

Win32/Lefgroo |

Январь 2013 г. (4.16) |

|

Win32/Ganelp |

Январь 2013 г. (4.16) |

|

Win32/Phdet |

Декабрь 2012 г. (4.15) |

|

Win32/Phorpiex |

Ноябрь 2012 г. (4.14) |

|

Win32/Weelsof |

Ноябрь 2012 г. (4.14) |

|

Win32/Folstart |

Ноябрь 2012 г. (4.14) |

|

Win32/OneScan |

Октябрь 2012 г. (4.13) |

|

Win32/Nitol |

Октябрь 2012 г. (4.13) |

|

Win32/Medfos |

Сентябрь 2012 г. (4.12) |

|

Win32/Matsnu |

Август 2012 г. (4.11) |

|

Win32/Bafruz |

Август 2012 г. (4.11) |

|

Win32/Kuluoz |

Июнь 2012 г. (4.9) |

|

Win32/Cleaman |

Июнь 2012 г. (4.9) |

|

Win32/Dishigy |

Май 2012 г. (4.8) |

|

Win32/Unruy |

Май 2012 г. (4.8) |

|

Win32/Gamarue |

Апрель 2012 г. (4.7) |

|

Win32/Bocinex |

Апрель 2012 г. (4.7) |

|

Win32/Claretore |

Апрель 2012 г. (4.7) |

|

Win32/Pluzoks.A |

Март 2012 г. (4.6) |

|

Win32/Yeltminky |

Март 2012 г. (4.6) |

|

Win32/Hioles |

Март 2012 г. (4.6) |

|

Win32/Dorkbot |

Март 2012 г. (4.6) |

|

Win32/Fareit |

Февраль 2012 г. (4.5) |

|

Win32/Pramro |

Февраль 2012 г. (4.5) |

|

Win32/Sefnit |

Январь 2012 г. (4.4) |

|

Win32/Helompy |

Декабрь 2011 г. (4.3) |

|

Win32/Cridex |

Ноябрь 2011 г. (4.2) |

|

Win32/Carberp |

Ноябрь 2011 г. (4.2) |

|

Win32/Dofoil |

Ноябрь 2011 г. (4.2) |

|

Win32/Poison |

Октябрь 2011 г. (4.1) |

|

Win32/EyeStye |

Октябрь 2011 г. (4.1) |

|

Win32/Kelihos |

Сентябрь 2011 г. (4.0) |

|

Win32/Bamital |

Сентябрь 2011 г. (4.0) |

|

Win32/Hiloti |

Август 2011 г. (3.22) |

|

Win32/FakeSysdef |

Август 2011 г. (3.22) |

|

Win32/Dursg |

Июль 2011 г. (3.21) |

|

Win32/Tracur |

Июль 2011 г. (3.21) |

|

Win32/Nuqel |

Июнь 2011 г. (3.20) |

|

Win32/Yimfoca |

Июнь 2011 г. (3.20) |

|

Win32/Rorpian |

Июнь 2011 г. (3.20) |

|

Win32/Ramnit |

Май 2011 г. (3.19) |

|

Win32/Afcore |

Апрель 2011 г. (3.18) |

|

Win32/Renocide |

Март 2011 г. (3.17) |

|

Win32/Cycbot |

Февраль 2011 г. (3.16) |

|

Win32/Lethic |

Январь 2011 г. (3.15) |

|

Win32/Qakbot |

Декабрь 2010 г. (3.14) |

|

Вирус:Win32/Sality.AT |

Ноябрь 2010 г. (3.13) |

|

Worm:Win32/Sality.AT |

Ноябрь 2010 г. (3.13) |

|

Win32/FakePAV |

Ноябрь 2010 г. (3.13) |

|

Win32/Zbot |

Октябрь 2010 г. (3.12) |

|

Win32/Vobfus |

Сентябрь 2010 г. (3.11) |

|

Win32/FakeCog |

Сентябрь 2010 г. (3.11) |

|

Trojan:WinNT/Sality |

Август 2010 г. (3.10) |

|

Вирус:Win32/Sality.AU |

Август 2010 г. (3.10) |

|

Worm:Win32/Sality.AU |

Август 2010 г. (3.10) |

|

Worm:Win32/Vobfus!dll |

Август 2010 г. (3.10) |

|

Worm:Win32/Vobfus.gen! C |

Август 2010 г. (3.10) |

|

Worm:Win32/Vobfus.gen! B |

Август 2010 г. (3.10) |

|

Worm:Win32/Vobfus.gen! A |

Август 2010 г. (3.10) |

|

Win32/CplLnk |

Август 2010 г. (3.10) |

|

Win32/Stuxnet |

Август 2010 г. (3.10) |

|

Win32/Bubnix |

Июль 2010 г. (3.9) |

|

Win32/FakeInit |

Июнь 2010 г. (3.8) |

|

Win32/Oficla |

Май 2010 г. (3.7) |

|

Win32/Magania |

Апрель 2010 г. (3.6) |

|

Win32/Helpud |

Март 2010 г. (3.5) |

|

Win32/Pushbot |

Февраль 2010 г. (3.4) |

|

Win32/Rimecud |

Январь 2010 г. (3.3) |

|

Win32/Hamweq |

Декабрь 2009 г. (3.2) |

|

Win32/PrivacyCenter |

Ноябрь 2009 г. (3.1) |

|

Win32/FakeVimes |

Ноябрь 2009 г. (3.1) |

|

Win32/FakeScanti |

Октябрь 2009 г. (3.0) |

|

Win32/Daurso |

Сентябрь 2009 г. (2.14) |

|

Win32/Bredolab |

Сентябрь 2009 г. (2.14) |

|

Win32/FakeRean |

Август 2009 г. (2.13) |

|

Win32/FakeSpypro |

Июль 2009 г. (2.12) |

|

Win32/InternetAntivirus |

Июнь 2009 г. (2.11) |

|

Win32/Winwebsec |

Май 2009 г. (2.10) |

|

Win32/Waledac |

Апрель 2009 г. (2.9) |

|

Win32/Koobface |

Март 2009 г. (2.8) |

|

Win32/Srizbi |

Февраль 2009 г. (2.7 ) |

|

Win32/Conficker |

Январь 2009 г. (2.6) |

|

Win32/Banload |

Январь 2009 г. (2.6) |

|

Win32/Yektel |

Декабрь 2008 г. (2.5) |

|

Win32/FakeXPA |

Декабрь 2008 г. (2.5) |

|

Win32/Gimmiv |

Ноябрь 2008 г. (2.4) |

|

Win32/FakeSecSen |

Ноябрь 2008 г. (2.4 ) |

|

Win32/Rustock |

Октябрь 2008 г. (2.3) |

|

Win32/Slenfbot |

Сентябрь 2008 г. (2.2) |

|

Win32/Matcash |

Август 2008 г. (2.1) |

|

Win32/Horst |

Июль 2008 г. (2.0) |

|

Win32/Lolyda |

Июнь 2008 г. (1.42) |

|

Win32/Ceekat |

Июнь 2008 г. (1.42) |

|

Win32/Zuten |

Июнь 2008 г. (1.42) |

|

Win32/Tilcun |

Июнь 2008 г. (1.42) |

|

Win32/Storark |

Июнь 2008 г. (1.42) |

|

Win32/Taterf |

Июнь 2008 г. (1.42) |

|

Win32/Frethog |

Июнь 2008 г. (1.42) |

|

Win32/Corripio |

Июнь 2008 г. (1.42) |

|

Win32/Captiya |

Май 2008 г. (1.41) |

|

Win32/Oderoor |

Май 2008 г. (1.41) |

|

Win32/Newacc |

Март 2008 г. (1.39) |

|

Win32/Vundo |

Март 2008 г. (1.39) |

|

Win32/Virtumonde |

Март 2008 г. (1.39) |

|

Win32/Ldpinch |

Февраль 2008 г. (1.38) |

|

Win32/Cutwail |

Январь 2008 г. (1.37) |

|

Win32/Fotomoto |

Декабрь 2007 г. (1.36) |

|

Win32/ConHook |

Ноябрь 2007 г. (1.35) |

|

Win32/RJump |

Октябрь 2007 г. (1.34) |

|

Win32/Nuwar |

Сентябрь 2007 г. (1.33) |

|

Win32/Zonebac |

Август 2007 г. (1.32) |

|

Win32/Virut.B |

Август 2007 г. (1.32) |

|

Win32/Virut.A |

Август 2007 г. (1.32) |

|

Win32/Busky |

Июль 2007 г. (1.31) |

|

Win32/Allaple |

Июнь 2007 г. (1.30) |

|

Win32/Renos |

Май 2007 г. (1.29) |

|

Win32/Funner |

Апрель 2007 г. (1.28) |

|

Win32/Alureon |

Март 2007 г. (1.27) |

|

Win32/Mitglieder |

Февраль 2007 г. (1.25) |

|

Win32/Stration |

Февраль 2007 г. (1.25) |

|

WinNT/Haxdoor |

Январь 2007 г. (1.24) |

|

Win32/Haxdoor |

Январь 2007 г. (1.24) |

|

Win32/Beenut |

Декабрь 2006 г. (1.23) |

|

Win32/Бронток |

Ноябрь 2006 г. (1.22) |

|

Win32/Tibs |

Октябрь 2006 г. (1.21) |

|

Win32/Passalert |

Октябрь 2006 г. (1.21) |

|

Win32/Harnig |

Октябрь 2006 г. (1.21) |

|

Win32/Sinowal |

Сентябрь 2006 г. (1.20) |

|

Win32/Bancos |

Сентябрь 2006 г. (1.20) |

|

Win32/Jeefo |

Август 2006 г. (1.19) |

|

Win32/Banker |

Август 2006 г. (1.19) |

|

Win32/Nsag |

Июль 2006 г. (1.18) |

|

Win32/Hupigon |

Июль 2006 г. (1.18) |

|

Win32/Chir |

Июль 2006 г. (1.18) |

|

Win32/Alemod |

Июль 2006 г. (1.18) |

|

Win32/Fizzer |

Июнь 2006 г. (1.17) |

|

Win32/Cissi |

Июнь 2006 г. (1.17) |

|

Win32/Plexus |

Май 2006 г. (1.16) |

|

Win32/Ganda |

Май 2006 г. (1.16) |

|

Win32/Evaman |

Май 2006 г. (1.16) |

|

Win32/Valla |

Апрель 2006 г. (1.15) |

|

Win32/Reatle |

Апрель 2006 г. (1.15) |

|

Win32/Locksky |

Апрель 2006 г. (1.15) |

|

Win32/Zlob |

Март 2006 г. (1.14) |

|

Win32/Torvil |

Март 2006 г. (1.14) |

|

Win32/Atak |

Март 2006 г. (1.14) |

|

Win32/Magistr |

Февраль 2006 г. (1.13) |

|

Win32/Eyeveg |

Февраль 2006 г. (1.13) |

|

Win32/Badtrans |

Февраль 2006 г. (1.13) |

|

Win32/Alcan |

Февраль 2006 г. (1.13) |

|

Win32/Parite |

Январь 2006 г. (1.12) |

|

Win32/Maslan |

Январь 2006 г. (1.12) |

|

Win32/Bofra |

Январь 2006 г. (1.12) |

|

WinNT/F4IRootkit |

Декабрь 2005 г. (1.11) |

|

Win32/Ryknos |

Декабрь 2005 г. (1.11) |

|

Win32/IRCBot |

Декабрь 2005 г. (1.11) |

|

Win32/Swen |

Ноябрь 2005 г. (1.10) |

|

Win32/Opaserv |

Ноябрь 2005 г. (1.10) |

|

Win32/Mabutu |

Ноябрь 2005 г. (1.10) |

|

Win32/Codbot |

Ноябрь 2005 г. (1.10) |

|

Win32/Bugbear |

Ноябрь 2005 г. (1.10) |

|

Win32/Wukill |

Октябрь 2005 г. (1.9) |

|

Win32/Mywife |

Октябрь 2005 г. (1.9) |

|

Win32/Gibe |

Октябрь 2005 г. (1.9) |

|

Win32/Antinny |

Октябрь 2005 г. (1.9) |

|

Win32/Zotob |

Сентябрь 2005 г. (1.8) |

|

Win32/Yaha |

Сентябрь 2005 г. (1.8) |

|

Win32/Gael |

Сентябрь 2005 г. (1.8) |

|

Win32/Esbot |

Сентябрь 2005 г. (1.8) |

|

Win32/Bobax |

Сентябрь 2005 г. (1.8) |

|

Win32/Rbot.MC |

Август 2005 A (1.7.1) |

|

Win32/Rbot.MB |

Август 2005 A (1.7.1) |

|

Win32/Rbot.MA |

Август 2005 A (1.7.1) |

|

Win32/Esbot.A |

Август 2005 A (1.7.1) |

|

Win32/Bobax.O |

Август 2005 A (1.7.1) |

|

Win32/Zotob.E |

Август 2005 A (1.7.1) |

|

Win32/Zotob.D |

Август 2005 A (1.7.1) |

|

Win32/Zotob.C |

Август 2005 A (1.7.1) |

|

Win32/Zotob.B |

Август 2005 A (1.7.1) |

|

Win32/Zotob.A |

Август 2005 A (1.7.1) |

|

Win32/Spyboter |

Август 2005 г. (1.7) |

|

Win32/Дюмару |

Август 2005 г. (1.7) |

|

Win32/Bagz |

Август 2005 г. (1.7) |

|

Win32/Wootbot |

Июль 2005 г. (1.6) |

|

Win32/Purstiu |

Июль 2005 г. (1.6) |

|

Win32/Optixpro |

Июль 2005 г. (1.6) |

|

Win32/Optix |

Июль 2005 г. (1.6) |

|

Win32/Hacty |

Июль 2005 г. (1.6) |

|

Win32/Spybot |

Июнь 2005 г. (1.5) |

|

Win32/Mytob |

Июнь 2005 г. (1.5) |

|

Win32/Lovgate |

Июнь 2005 г. (1.5) |

|

Win32/Kelvir |

Июнь 2005 г. (1.5) |

|

WinNT/FURootkit |

Май 2005 г. (1.4) |

|

WinNT/Ispro |

Май 2005 г. (1.4) |

|

Win32/Sdbot |

Май 2005 г. (1.4) |

|

Win32/Rbot |

Апрель 2005 г. (1.3) |

|

Win32/Mimail |

Апрель 2005 г. (1.3) |

|

Win32/Hackdef** |

Апрель 2005 г. (1.3) |

|

Win32/Sobig |

Март 2005 г. (1.2) |

|

Win32/Трезвый |

Март 2005 г. (1.2) |

|

Win32/Goweh |

Март 2005 г. (1.2) |

|

Win32/Bropia |

Март 2005 г. (1.2) |

|

Win32/Bagle |

Март 2005 г. (1.2) |

|

Win32/Zafi |

Февраль 2005 г. (1.1) |

|

Win32/Randex |

Февраль 2005 г. (1.1) |

|

Win32/Netsky |

Февраль 2005 г. (1.1) |

|

Win32/Korgo |

Февраль 2005 г. (1.1) |

|

Win32/Zindos |

Январь 2005 г. (1.0) |

|

Win32/Sasser |

Январь 2005 г. (1.0) |

|

Win32/Nachi |

Январь 2005 г. (1.0) |

|

Win32/Mydoom |

Январь 2005 г. (1.0) |

|

Win32/MSBlast |

Январь 2005 г. (1.0) |

|

Win32/Gaobot |

Январь 2005 г. (1.0) |

|

Win32/Doomjuice |

Январь 2005 г. (1.0) |

|

Win32/Berbew |

Январь 2005 г. (1.0) |

Мы максимизируем защиту клиентов, регулярно проверяя и приоритизируя наши подписи. Мы добавляем или удаляем обнаружения по мере развития ландшафта угроз.

Примечание: Для непрерывной защиты рекомендуется установить актуальный антивредоносный продукт следующего поколения.

Компонент отчетов

MSRT отправляет сведения в корпорацию Майкрософт, если обнаруживает вредоносное программное обеспечение или обнаруживает ошибку. Конкретная информация, отправляемая в корпорацию Майкрософт, состоит из следующих элементов:

-

Имя обнаруженного вредоносного программного обеспечения

-

Результат удаления вредоносных программ

-

Версия операционной системы

-

Языковой стандарт операционной системы

-

Архитектура процессора

-

Номер версии средства

-

Индикатор, указывающий, запускается ли средство Центром обновления Майкрософт, клиентский компонент Центра обновления Windows, автоматическим Обновления, Центром загрузки или с веб-сайта.

-

Анонимный GUID

-

Криптографический односторонний хэш (MD5) пути и имени файла каждого файла вредоносного программного обеспечения, который удаляется с компьютера.

Если на компьютере обнаружена вредоносная программа, средство предложит вам отправить информацию в корпорацию Майкрософт за пределами перечисленных здесь. Вам будет предложено в каждом из этих экземпляров, и эта информация отправляется только с вашего согласия. К дополнительным сведениям относятся следующие:

-

Файлы, которые, как предполагается, являются вредоносными программами. Средство определит нужные файлы.

-

Криптографический односторонний хэш (MD5) всех обнаруженных подозрительных файлов.

Вы можете отключить функцию создания отчетов. Сведения о том, как отключить компонент отчетов и как запретить отправку этой информации в корпорацию Майкрософт, см. в статье Развертывание средства удаления вредоносных программ Windows в корпоративной среде.

Возможные результаты сканирования

После запуска средства есть четыре main результатов, о которых средство удаления может сообщить пользователю:

-

Инфекции не обнаружено.

-

По крайней мере одна инфекция была обнаружена и удалена.

-

Инфекция была обнаружена, но не была удалена.

Примечание Этот результат отображается, если на компьютере обнаружены подозрительные файлы. Чтобы удалить эти файлы, следует использовать актуальный антивирусный продукт.

-

Инфекция была обнаружена и частично удалена.

Примечание Чтобы завершить это удаление, следует использовать актуальный антивирусный продукт.

Часто задаваемые вопросы о MSRT

A3: Да. В соответствии с условиями лицензионного соглашения этого средства средство можно распространить. Однако убедитесь, что вы распространяете последнюю версию средства.

A4: Если вы являетесь пользователем Windows 7, используйте Центр обновления Майкрософт или функцию автоматического Обновления Центра обновления Майкрософт, чтобы проверить, используете ли вы последнюю версию средства. Если вы решили не использовать Центр обновления Майкрософт и являетесь пользователем Windows 7, используйте клиентский компонент Центра обновления Windows. Или используйте функцию клиентский компонент Центра обновления Windows Автоматическое Обновления, чтобы проверить, используете ли вы последнюю версию средства. Кроме того, вы можете посетить Центр загрузки Майкрософт. Кроме того, если средство устарело более чем на 60 дней, средство напоминает вам о необходимости поиска новой версии средства.

A5: Нет. В будущих версиях средства номер статьи базы знаний Майкрософт останется как 890830. Имя файла средства при его загрузке из Центра загрузки Майкрософт будет меняться с каждым выпуском в соответствии с месяцем и годом выпуска этой версии средства.

A6: В настоящее время нет. Вредоносное программное обеспечение, предназначенное в средстве, основано на метриках, которые отслеживают распространенность и ущерб вредоносных программ.

A8: Некоторые сценарии могут помешать просмотру средства в Центре обновления Майкрософт, клиентский компонент Центра обновления Windows или автоматическом Обновления:

-

Если текущая версия средства уже запущена из клиентский компонент Центра обновления Windows, Центра обновления Майкрософт, автоматического Обновления или из любого из двух других механизмов выпуска, оно не будет повторно выпущено в клиентский компонент Центра обновления Windows или автоматически. Обновления.

-

Для автоматического Обновления при первом запуске средства необходимо войти в систему как член группы администраторов, чтобы принять условия лицензии.

A9: Средство предлагается для всех поддерживаемых версий Windows и Windows Server, перечисленных в разделе «Сводка», если выполняются следующие условия:

-

Пользователи используют последнюю версию клиентский компонент Центра обновления Windows или клиентский компонент Центра обновления Windows автоматический Обновления.

-

Пользователи еще не запускали текущую версию средства.

A11: Да. Даже если нет новых бюллетеней по безопасности за определенный месяц, средство удаления вредоносных программ будет повторно выпуском с поддержкой обнаружения и удаления последних распространенных вредоносных программ.

A12: Когда вам впервые предлагается средство удаления вредоносных программ из Центра обновления Майкрософт, клиентский компонент Центра обновления Windows или автоматического Обновления, вы можете отказаться от скачивания и запуска средства, отклонив условия лицензии. Это действие может применяться только к текущей версии средства или к текущей версии средства и к любым последующим версиям в зависимости от выбранного варианта. Если вы уже приняли условия лицензии и предпочитаете не устанавливать средство через клиентский компонент Центра обновления Windows, снимите флажок, соответствующий средству в пользовательском интерфейсе клиентский компонент Центра обновления Windows.

A13: Если он скачан из Центра обновления Майкрософт или из клиентский компонент Центра обновления Windows, средство запускается только один раз в месяц. Чтобы вручную запускать средство несколько раз в месяц, скачайте его из Центра загрузки или посетите веб-сайт Центра безопасности & безопасности Майкрософт .

Чтобы проверить систему в Интернете с помощью средства проверки безопасности Windows Live OneCare, перейдите на веб-сайт Microsoft Safety Scanner .

A14: В настоящее время средство удаления вредоносных программ не поддерживается на компьютере Windows Embedded.

A15: Нет. В отличие от большинства предыдущих более чистых средств, созданных корпорацией Майкрософт, MSRT не имеет необходимых компонентов для обновления системы безопасности. Однако мы настоятельно рекомендуем установить все критические обновления перед использованием средства, чтобы предотвратить повторное обнаружение вредоносным программным обеспечением, использующее уязвимости системы безопасности.

A18: Да. Вы можете использовать группу новостей microsoft.public.security.virus.

A19: В некоторых случаях при обнаружении определенных вирусов в системе средство очистки пытается восстановить зараженные системные файлы Windows. Хотя это действие удаляет вредоносное программное обеспечение из этих файлов, оно также может активировать функцию защиты файлов Windows. Если вы видите окно Защита файлов Windows, настоятельно рекомендуется следовать инструкциям и вставить компакт-диск Microsoft Windows. При этом очищенные файлы будут восстановлены в исходном, прединфекционном состоянии.

A20: Да, средство доступно на 24 языках.

A21: Средство использует файл с именем Mrtstub.exe для определенных операций. Если вы убедитесь, что файл подписан корпорацией Майкрософт, он является допустимым компонентом средства.

A22: Да. Если вы выполнили MSRT перед запуском компьютера в безопасный режим, доступ к MSRT можно получить по адресу %windir%\system32\mrt.exe. Дважды щелкните файл Mrt.exe, чтобы запустить MSRT, а затем следуйте инструкциям на экране.

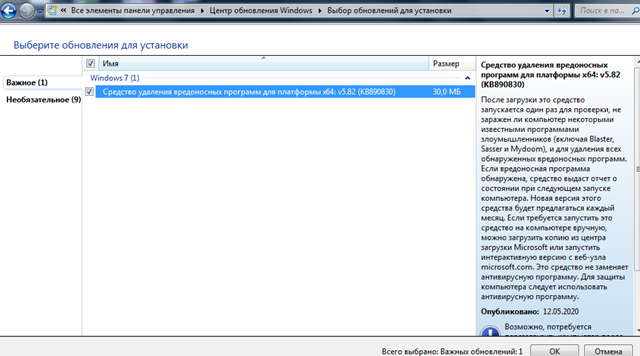

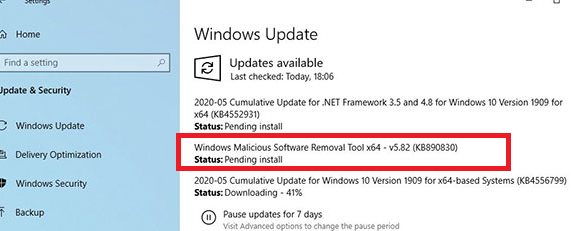

Если вы внимательно следите за обновлениями, которые ежемесячно устанавливаются на ваш компьютер через Windows Update, вы вероятно заметили критическое обновление KB890830 (Windows Malicious Software Removal Tool). Это обновление содержит последнюю версию бесплатного средства удаления вредоносных программ от Microsoft (MSRT). Windows Malicious Software Removal Tool это утилита для сканирования и лечения компьютера от вирусов, троянов и червей. MSRT выпускается для всех поддерживаемых версий Windows (в том числе для снятой с поддержки Windows 7).

Средство удаления вредоносных программ Microsoft – не является антивирусом и не защищает компьютер в реальном времени от всех угроз. Область применения утилиты – быстрое сканирование компьютера на предмет наличия ограниченного списка наиболее опасных вредоносных программ и угроз (по мнению Microsoft) и их удаление.

Вы можете установить/обновить MSRT автоматически через Windows Update, или можете скачать и установить Windows Malicious Software Removal Tool (KB890830) вручную из каталога обновлений Microsoft (https://www.catalog.update.microsoft.com/Search.aspx?q=KB890830).

Начиная с мая 2020 года обновление утилиты MSRT выпускается раз в квартал (ранее – ежемесячно).

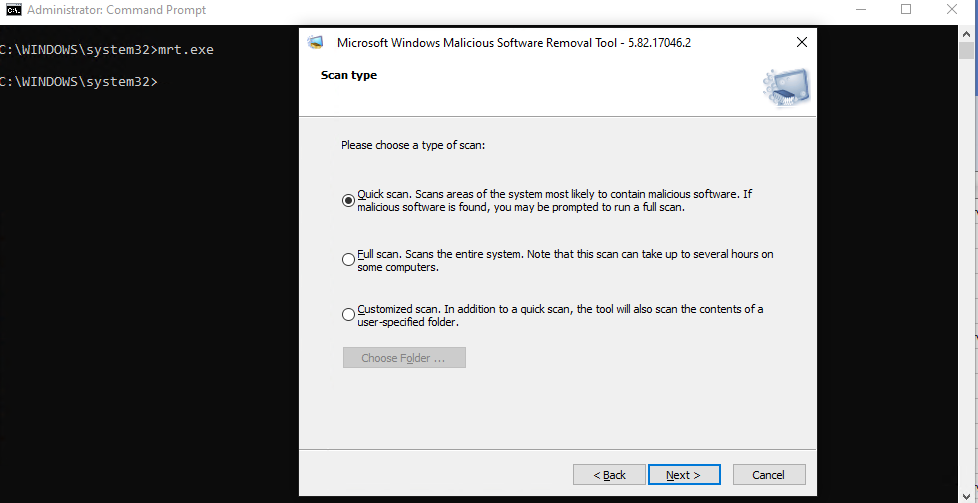

Чтобы запустить средство удаления вредоносных программ Windows, выполните команду:

mrt.exe

Доступны 3 режима сканирования компьютера:

- Quick scan – быстрая проверки памяти и системных файлов, которые чаще всего бывают заражены. При обнаружении вируса или трояна, утилита предложит выполнить полное сканирование;

- Full scan – полное сканирование компьютера (может занять до нескольких часов, в зависимости от количества файлов на диске);

- Customized scan – в этом режиме можно указать конкретную папку, которую нужно просканировать.

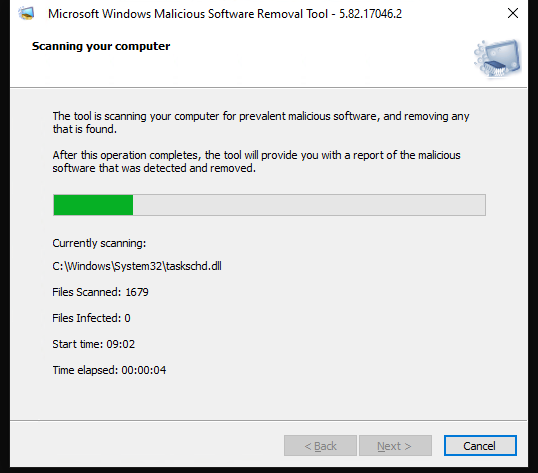

Выберите нужный режим сканирования компьютера и дождитесь окончания проверки.

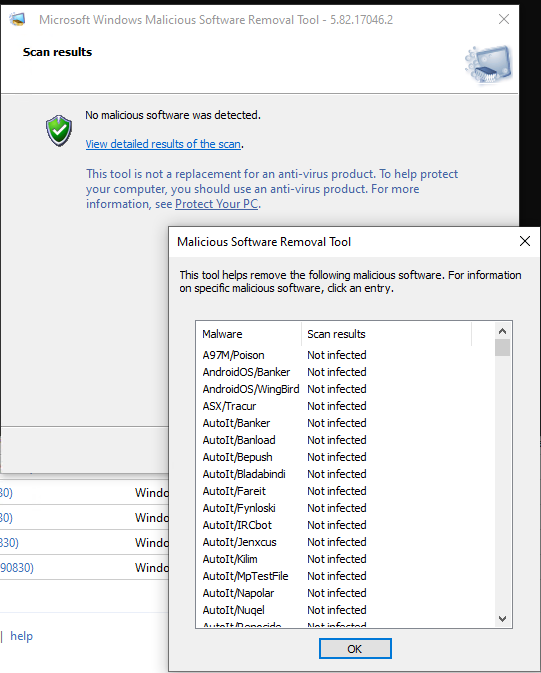

Если зараженные файлы не обнаружены, утилита выдаст сообщение “No malicious software was detected”. Если нажать на кнопку “View detailed results of the scan”, появится список вредоносных программ, сигнатуры которых искались и статус проверки для каждой из них.

Если вредоносная программ обнаружена, утилита выдаст один из следующих статусов:

- Обнаружено и было удалено по крайней мере одно заражение;

- Обнаружено заражение, но оно не было удалено. Этот результат отображается в том случае, если на компьютере обнаружены подозрительные файлы. Для удаления этих файлов следует использовать антивирус;

- Обнаружено и частично удалено заражение. Чтобы завершить удаление, следует использовать антивирус.

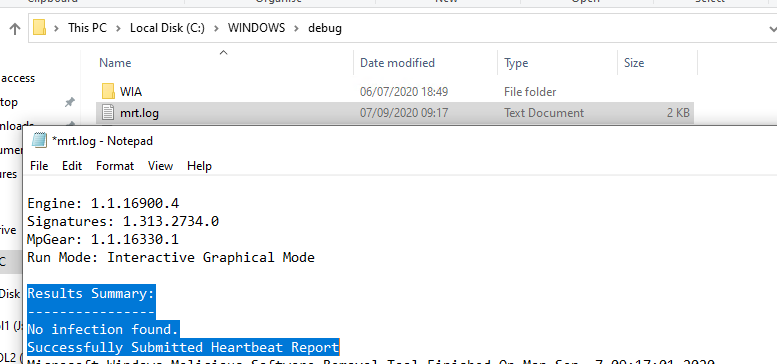

Утилита MSRT сохраняет подробный лог сканирования в файл

%WinDir%\Debug\mrt.log

.

Microsoft Windows Malicious Software Removal Tool v5.82, (build 5.82.17046.2) Started On Mon Sep 7 08:50:39 2020 Engine: 1.1.16900.4 Signatures: 1.313.2734.0 MpGear: 1.1.16330.1 Results Summary: ---------------- No infection found. Successfully Submitted Heartbeat Report

Обратите внимание на последнюю строку лога (Heartbeat Report). Как вы видите, утилита Malicious Software Removal Tool отправляет некий отчет в Microsoft (MSFT говорит, что этот отчет анонимный). Вы можете отключить отправку отчетов о сканировании в Microsoft через реестр. Создайте в ветке реестра HKLM\SOFTWARE\Policies\Microsoft\MRT параметр тип REG_DWORD с именем DontReportInfectionInformation и значением 1.

reg add "HKLM\SOFTWARE\Policies\Microsoft\MRT" /v DontReportInfectionInformation /t REG_DWORD /d 1 /f

Если вы хотите отключить автоматическое получение средства удаления вредоносных программ Windows через Windows Update, выполните команду

reg add "HKLM\SOFTWARE\Policies\Microsoft\MRT" /v DontOfferThroughWUAU /t REG_DWORD /d 1 /f

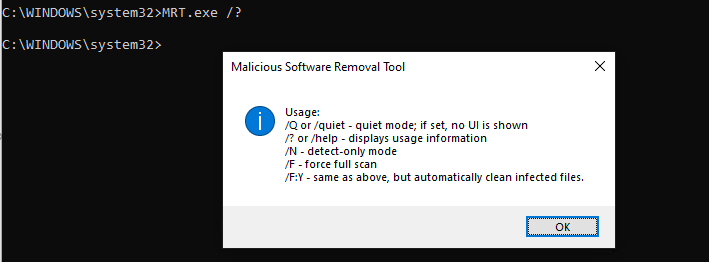

У утилиты MRT.exe есть несколько опций командной строки, которые можно использовать для сканирования компьютеров в корпоративной сети (с помощью SCCM, групповых политик или подобных средств).

-

/Q

– запуск в фоновом режиме (без графического интерфейса); -

/N

– режим детектирования (выполняется только проверка, без удаления обнаруженных зловредов); -

/F

– полная проверка компьютера; -

/F:Y

– полная проверка и автоматическое удаление заражённых файлов.

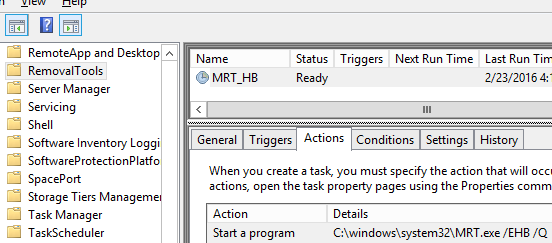

Для автоматической проверки компьютера используется специальное задание

MRT_HB

в Task Scheduler (Task Scheduler Library -> Microsoft -> Windows -> RemovalTools).

Это задание запускает утилиту mrt.exe с параметрами

/EHB /Q

(что, интересно параметры /EHB не документированы, в справке их нет).

#1

snav

-

- Posters

- 134 Сообщений:

Member

Отправлено 21 Июль 2010 — 07:43

Каждый раз при включении компьютера Windows 7 предлагает установить средство удаления вредоносных программ (KB890830). Насколько я понимаю, смысла в этом нет, если стоит DrWeb (или я ошибаюсь?). Но я не знаю, как заткнуть этому обновлению глотку.

Уже хотел было его установить, лишь бы оно не надоедало, но оказалось, что вдобавок оно еще собирает информацию обо мне и передает Майкрософту. Это меня совсем уже не устраивает.

Расскажите, кто как борется с этой штукой и надо ли с ней бороться?

Система: Windows 7 Домашняя расширенная.

- Наверх

#2

Hael

Hael

-

- Posters

- 219 Сообщений:

Member

Отправлено 21 Июль 2010 — 07:45

Установи, вреда не будет. А вообще в Windows 7 обновления можно скрывать. ПКМ на обновлении.

Глаза боятся, а руки… крюки!

- Наверх

#3

PAUK

PAUK

-

- Posters

- 3 236 Сообщений:

Guru

Отправлено 21 Июль 2010 — 08:23

Насколько я понимаю, смысла в этом нет, если стоит DrWeb (или я ошибаюсь?).

Плохо понимаете, однако . Двойная бесплатная проверка еще никому не вредила. уже написали — можно отключить и в XP тоже.

Передача сведения о заражениях в корпорацию Майкрософт

Создание отчетов

При обнаружении вредоносных программ или возникновении ошибки средство удаления вредоносных программ отправляет сведения об этом в корпорацию Майкрософт. Отчет содержит следующие сведения:

* Название обнаруженной вредоносной программы

* Результат удаления вредоносной программы

* Версия операционной системы

* Язык операционной системы

* Архитектура процессора

* Номер версии средства

* Индикатор, показывающий, каким образом было запущено средство (с веб-узла Центра обновления Windows, с помощью автоматического обновления, из Центра загрузки или с веб-узла корпорации Майкрософт)

* Идентификатор GUID анонимного пользователя

* Контрольная сумма пути и имени каждого удаленного файла с вредоносной программой, вычисленная по одностороннему алгоритму MD5

Если на компьютере обнаружены потенциально вредоносные программы, средство предложит отправить в корпорацию Майкрософт сведения, не указанные в приведенном выше списке. Запрос на подтверждение появляется при каждом таком обнаружении, эти сведения передаются только с вашего разрешения. Ниже представлено содержимое таких дополнительных сведений.

* Файлы, которые, возможно, являются вредоносными программами. Средство определяет эти файлы за вас.

* Контрольная сумма обнаруженных подозрительных файлов, вычисленная по одностороннему алгоритму MD5.

Отправку отчетов можно отключить. Дополнительные сведения об отключении отправки отчетов и передачи данных в корпорацию Майкрософт см. в следующей статье базы знаний Майкрософт:

Вопрос 3. Что предпринять, чтобы данное средство не отправляло отчеты в корпорацию Майкрософт?

Ответ 3. Чтобы отключить отправление отчетов в корпорацию Майкрософт, пользователю с правами администратора необходимо добавить в системный реестр указанный ниже параметр. Если этот параметр установлен, то средство не будет отправлять отчеты в корпорацию Майкрософт.

Раздел: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\MRT

Имя элемента: \DontReportInfectionInformation

Тип: REG_DWORD

Значение: 1

«объективность» – понятие глубоко субъективное

— Мы здесь все сумасшедшие. Я сумасшедший. Ты сумасшедшая.

— Откуда вы знаете, что я сумасшедшая? — спросила Алиса.

— Ты безусловно должна быть сумасшедшей, — ответил Кот, — иначе ты не попала-бы сюда.

- Наверх

#4

snav

snav

-

- Posters

- 134 Сообщений:

Member

Отправлено 21 Июль 2010 — 12:51

А что сейчас Майкрософт называет вредоносными программами: те, которые причиняют вред пользователю, или те, которые уменьшают доходы самой компании Майкрософт?

- Наверх

#5

PAUK

PAUK

-

- Posters

- 3 236 Сообщений:

Guru

Отправлено 21 Июль 2010 — 12:56

«объективность» – понятие глубоко субъективное

— Мы здесь все сумасшедшие. Я сумасшедший. Ты сумасшедшая.

— Откуда вы знаете, что я сумасшедшая? — спросила Алиса.

— Ты безусловно должна быть сумасшедшей, — ответил Кот, — иначе ты не попала-бы сюда.

- Наверх

#6

snav

snav

-

- Posters

- 134 Сообщений:

Member

Отправлено 21 Июль 2010 — 12:59

PAUK, мне этот список ни о чем не говорит.

- Наверх

#7

PAUK

PAUK

-

- Posters

- 3 236 Сообщений:

Guru

Отправлено 21 Июль 2010 — 13:02

PAUK, мне этот список ни о чем не говорит. Мой коллега на работе рассказывал, как его виста автоматически и без предупреждения стирала, например, кейгены и кряки. (Хотя не знаю, может это и не виста делала, а антивирус).

Я р е а л ь н о р а д!!! Если у вашего друга весь софт ворованный — это НЕ показатель и это НЕ есть хорошо и гордо.

«объективность» – понятие глубоко субъективное

— Мы здесь все сумасшедшие. Я сумасшедший. Ты сумасшедшая.

— Откуда вы знаете, что я сумасшедшая? — спросила Алиса.

— Ты безусловно должна быть сумасшедшей, — ответил Кот, — иначе ты не попала-бы сюда.

- Наверх

#8

snav

snav

-

- Posters

- 134 Сообщений:

Member

Отправлено 21 Июль 2010 — 13:19

Не передергивайте. Вы всё прекрасно понимаете.

- Наверх

#9

Pavel Plotnikov

Pavel Plotnikov

-

- Guests

- 5 276 Сообщений:

Отправлено 21 Июль 2010 — 13:21

Не передергивайте. Вы всё прекрасно понимаете.

Я чего-то уже не понимаю. В чём суть разговора?

GUI/Android/iOS/WP8/волейбол

- Наверх

#10

basid

basid

-

- Posters

- 4 429 Сообщений:

Guru

Отправлено 21 Июль 2010 — 13:55

Каждый раз при включении компьютера Windows 7 предлагает установить средство удаления вредоносных программ (KB890830). Насколько я понимаю, смысла в этом нет, если стоит DrWeb (или я ошибаюсь?).

В нём и без антивируса смысла нет.

Но я не знаю, как заткнуть этому обновлению глотку.

Переходите на WUS

Уже хотел было его установить, лишь бы оно не надоедало

Не поможет. Это средство ежемесячно обновляется.

но оказалось, что вдобавок оно еще собирает информацию обо мне и передает Майкрософту. Это меня совсем уже не устраивает.

В статье базы знаний этого обновления есть ссылка на вторую статью, где, в частности, объясняется, как отключить отправку отчётов.

- Наверх

#11

Sc@RpioIIIK@

Sc@RpioIIIK@

-

- Posters

- 695 Сообщений:

Advanced Member

Отправлено 21 Июль 2010 — 13:56

В чём суть разговора?

Юзеру нужно отключить обновление, и он его боится ставить, а паук разъяснил, что ничего страшного тут нет. А юзер всё равно не догоняет, что ему тут написали

пыщ-пыщ

- Наверх

#12

Pavel Plotnikov

Pavel Plotnikov

-

- Guests

- 5 276 Сообщений:

Отправлено 21 Июль 2010 — 13:59

В чём суть разговора?

Юзеру нужно отключить обновление, и он его боится ставить, а паук разъяснил, что ничего страшного тут нет. А юзер всё равно не догоняет, что ему тут написали

Ту би ар нот ту би? (С)

GUI/Android/iOS/WP8/волейбол

- Наверх

#13

Алексей.

Алексей.

-

- Posters

- 680 Сообщений:

Advanced Member

Отправлено 21 Июль 2010 — 14:01

Я чего-то уже не понимаю. В чём суть разговора?

-Микрософт собирает конфиденциальную информацию!

-Нет, он просто хочет удалить червей!

- Наверх

#14

basid

basid

-

- Posters

- 4 429 Сообщений:

Guru

Отправлено 21 Июль 2010 — 14:05

-Микрософт собирает конфиденциальную информацию!

-Нет, он просто хочет удалить червей!

Мелкомягкие делают три вещи:

1. Проверяют отсутствие «длинный и, возможно, неактуальный список вредоносного софта»;

2. Собирают данные о результатах проверки;

3. Делают эти две вещи ежемесячно.

- Наверх

#15

Sc@RpioIIIK@

Sc@RpioIIIK@

-

- Posters

- 695 Сообщений:

Advanced Member

Отправлено 21 Июль 2010 — 14:15

Ту би ар нот ту би? (С)

пыщ-пыщ

- Наверх

#16

Borka

Borka

-

- Members

- 19 512 Сообщений:

Забанен за флуд

Отправлено 21 Июль 2010 — 14:17

-Микрософт собирает конфиденциальную информацию!

-Нет, он просто хочет удалить червей!Мелкомягкие делают три вещи:

1. Проверяют отсутствие «длинный и, возможно, неактуальный список вредоносного софта»;

2. Собирают данные о результатах проверки;

3. Делают эти две вещи ежемесячно.

И неотключаемо (собственно, по первому пункту)? http://forum.drweb.com/public/style_emoticons/default/unsure.png

С уважением,

Борис А. Чертенко aka Borka.

- Наверх

#17

mrbelyash

mrbelyash

-

- Members

- 25 897 Сообщений:

Беляш

Отправлено 21 Июль 2010 — 14:17

Ту би ар нот ту би? (С)

http://forum.drweb.com/public/style_emoticons/default/huh.png

Шекспир?

- Наверх

#18

Borka

Borka

-

- Members

- 19 512 Сообщений:

Забанен за флуд

Отправлено 21 Июль 2010 — 14:18

Ту би ар нот ту би? (С)

http://forum.drweb.com/public/style_emoticons/default/huh.png

В переводе с вражеского «а не выпить ли нам по два пива (two beer)?»

С уважением,

Борис А. Чертенко aka Borka.

- Наверх

#19

Алексей.

Алексей.

-

- Posters

- 680 Сообщений:

Advanced Member

Отправлено 21 Июль 2010 — 14:19

В чём суть разговора?

Юзеру нужно отключить обновление, и он его боится ставить, а паук разъяснил, что ничего страшного тут нет. А юзер всё равно не догоняет, что ему тут написали

Ту би ар нот ту би? (С)

Two beer оr not two beer. http://forum.drweb.com/public/style_emoticons/default/laugh.png

- Наверх

#20

Sc@RpioIIIK@

Sc@RpioIIIK@

-

- Posters

- 695 Сообщений:

Advanced Member

Отправлено 21 Июль 2010 — 14:47

Ту би ар нот ту би? (С)

«а не выпить ли нам по два пива (two beer)?»

Я не совершенно летний, и я не пью http://forum.drweb.com/public/style_emoticons/default/dry.png А вот бутылочку…..гранатового сока давайте…

пыщ-пыщ

- Наверх

Rolling back and removing the Windows Malicious Software Removal Tool update

To begin with, open System Restore, and check whether a restore point was created before the Malicious Software Removal Tool was installed. Restore points are usually created by Windows automatically just before updates are installed, although it’s possible it may not have done so.

If you do have the restore point

-

Restore to it, and wait for Windows to restart.

-

Open Windows Update, and click on Change Settings in the sidebar. In the dropdown that appears, select the option to «Check for updates but let me choose whether to install them«. Click OK to return to Windows Update.

-

WU should have detected that at least 1 «important update is available». This is the MSRT update that you just rolled back. Click on this, and in the screen that follows, uncheck it and any other updates labeled KB890830 that you notice. Then, right click on each update you just unchecked, and click Hide Update.

The final step should be enough to ensure that Windows doesn’t attempt to force that MSRT update down your throat again. Note that you may need to do this for any future steps, which is also why I recommend you disable automatic updates as in Step 2, and carefully ensure you avoid installing any updates labelled KB890830.

You can also optionally follow the steps below to ensure MSRT is well and truly dead, but I haven’t personally needed to as of yet because the restore point undid most of the damage. If, in the future, MSRT should ever rear its head again, feel free to put the final nail in its coffin by continuing on from this point.

If you don’t have the restore point, or restoring to it was unsuccessful

- Open the Task Scheduler. In the left pane, click on Task Scheduler Library, then drill down in the directory tree to

Microsoft\Windows\Removal Tools.

If MSRT is set up to run on your machine, the centre pane should show a task called MTR_HB within the Removal Tools folder, as illustrated above. As far as I’ve been able to tell, this is the scheduled task that initialises MSRT to be run right after it’s updated. Left-click on the task, and click Disable to prevent it from running in the future.

-

Create a text file using Notepad, and paste the following into it.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\MRT] "DontOfferThroughWUAU"=dword:00000001 -

Save the file with a

.regextension, then double-click on it to apply it to your system, confirming any dialogues that appear.

Congratulations. You should now be totally MSRT-free.

Keeping the Malicious Software Removal Tool while disabling its telemetry services

On some versions of Windows, namely 10, MSRT also sends telemetry data back to Microsoft via something called Heartbeart Telemetry. If you’re happy with relying on MSRT’s anti-virus efforts but want to prevent it from phoning home, here’s how.

-

Create a text file using Notepad, and paste the following into it.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\MRT] "DontReportInfectionInformation"=dword:1 -

Save the file with a «.reg» extension, then double-click on it to apply it to your system, confirming any dialogues that appear.

-

Open the Task Scheduler. In the left pane, click on Task Scheduler Library, then drill down in the directory tree to

Microsoft\Windows\Removal Tools.

-

The centre pane will show a task called

MTR_HBwithin the Removal Tools folder, as illustrated above. Double-click on the task. -

In the window that appears, navigate to the Actions tab, and double-click on the action ending in

/EHB /Q./EHBand/Qare command-line switches that serve to customise how the Task Scheduler runs a program. In this case, the/EHBswitch is what tells it to run the the Malicious Software Removal Tool with Heartbeat Telemetry enabled. -

In the Add arguments (optional) field, remove the

/EHBswitch from the field entirely, taking care to leave a space between the MSRT program path and the/Qswitch. Click OK, then OK again on the previous window, before exiting Task Scheduler. You should now have a version of MSRT running that’s dead inside — that is, no Heartbeat.

N.B. Note that due to the aggressive nature of Windows’ telemetry services — read: how badly Microsoft wants you to report data back to them — this may only be a temporary solution that is done away with in future Windows updates. The only guaranteed method to ensure MSRT won’t ever be sending telemetry data back to Microsoft is to use the steps in the first part of this guide to prevent updates from it entirely.

Перейти к содержанию

Отключить средство удаления вредоносных программ из установки

На чтение 2 мин Просмотров 227 Опубликовано

Средство удаления вредоносных программ для Windows (MRT) – это бесплатное приложение, которое Microsoft распространяет через службу Windows Update. Приложение также можно загрузить отдельно с веб-сайта Microsoft. Известно, что этот инструмент занимает много времени для завершения сканирования и потребляет системные ресурсы во время этих сканирований, поэтому вы можете предотвратить его установку в Windows 10. Вот как это сделать.

Отключение средства удаления вредоносных программ Microsoft от установки , сделайте следующее.

- Откройте редактор реестра.

- Перейдите к следующему ключу реестра:

HKEY_LOCAL_MACHINE SOFTWARE Policies Microsoft MRT

Если у вас нет этого ключа реестра, просто создайте его. Ключ MRT может отсутствовать.

Совет: как перейти к нужному разделу реестра одним щелчком мыши. - Затем создайте новое 32-битное значение DWORD с именем DontOfferThroughWUAU . Установите его значение data равным 1.

Примечание. Даже если вы используете 64-разрядную версию Windows, вам все равно понадобится для создания 32-битного значения DWORD. - Перезагрузите Windows 10.

Вы можете сэкономить свое время и загрузить готовые файлы реестра. Настройка отмены включена.

Загрузить файлы реестра

Если в Windows 10 было установлено средство удаления вредоносных программ Microsoft, вы можете легко удалить его сейчас.

Откройте командную строку с повышенными привилегиями и выполните следующую команду:

wusa/uninstall/kb: 890830/quiet/norestart

Вы можете сохранить свой время и используйте вместо этого Winaero Tweaker. Он имеет следующую функцию:

Вы можете скачать его здесь: Загрузите Winaero Tweaker.

, наведите указатель на пункт Все программы и выберите клиентский компонент Центра обновления Windows.

, наведите указатель на пункт Все программы и выберите клиентский компонент Центра обновления Windows.