По умолчанию во всех операционных системах Windows для подключения по протоколу RDP (Remote Desktop Protocol / Удаленный рабочий стол) использует порт TCP 3389. После того, как вы включили RDP доступ в Windows, служба TermService (Remote Desktop Services) начинает слушать на порту 3389. В этой статье мы покажем, как изменить стандартный номер RDP порта в дестопных редакциях Windows (7/8/10/11) и Windows Server.

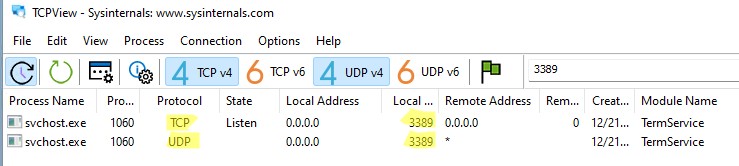

Обратите внимание, что в современных версиях Windows для удаленного рабочего стола используется также протокол UDP с тем же номером порта 3389.

Вы можете изменить номер стандартного порта RDP в Windows с 3389 на любой другой. Чаще всего это используется, когда нужно спрятать ваш RDP/RDS хост от автоматических сканеров портов, которые ищут в сети хосты Windows с открытым стандартным RDP портом 3389. Смена RDP порта позволит уменьшить вероятность эксплуатации RDP уязвимостей (последняя критическая уязвимость в RDP BlueKeep описана в CVE-2019-0708), уменьшить количество попыток удалённого подбора паролей по RDP (не забывает периодически анализировать логи RDP подключений), SYN и других типов атак (особенно при отключенном NLA). Чаще всего RDP порт меняют на компьютерах с прямым подключением к интернету (VPS/VDS), или в сетях, где пограничный маршрутизатор перенаправляет порт 3389/RDP в локальную сеть на компьютер/сервер с Windows.

Несмотря на смену порта, нежелательно выставлять открытый RDP порт в интернет. Сканеры портов позволяют по сигнатуре понять, что на новом порту находится RDP Listener. Если вы хотите открыть RDP доступ к компьютеру в своей сети, лучше использовать такие технологии подключения, как VPN, RD Web Access, RD Gateway и другие

Если вы решили использовать нестандартный номер порта для RDP, обратите внимание, что нежелательно использовать номера портов в диапазоне от 1 до 1023 (известные порты). Используйте динамический порт из RPC диапазона (от 49152 до 65535), или любой портов в диапазоне от 1024 до 49151, который не используется другим сервисом или приложением.

Изменить номер RDP порта по-умолчанию в Windows

В нашем примере мы изменим номер порта, на котором ожидает подключения служба Remote Desktop на 1350. Для этого:

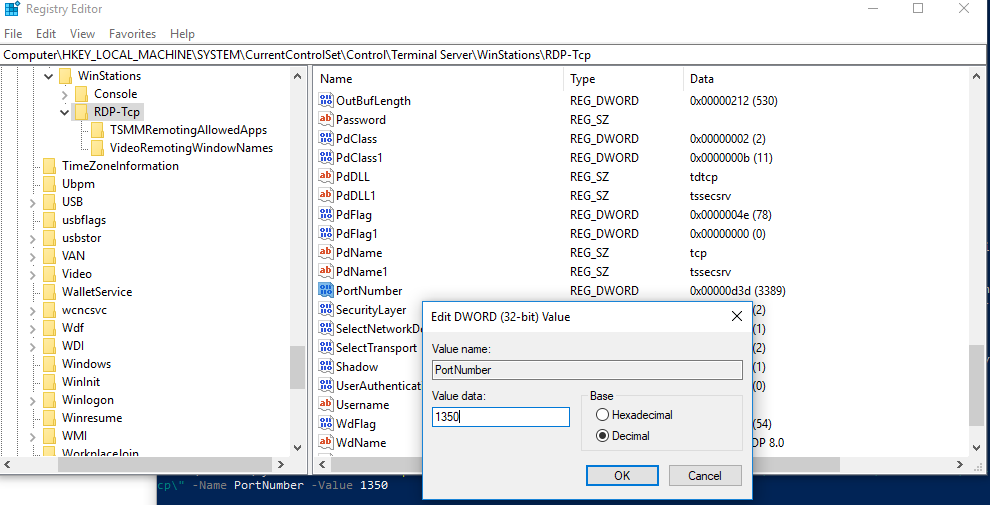

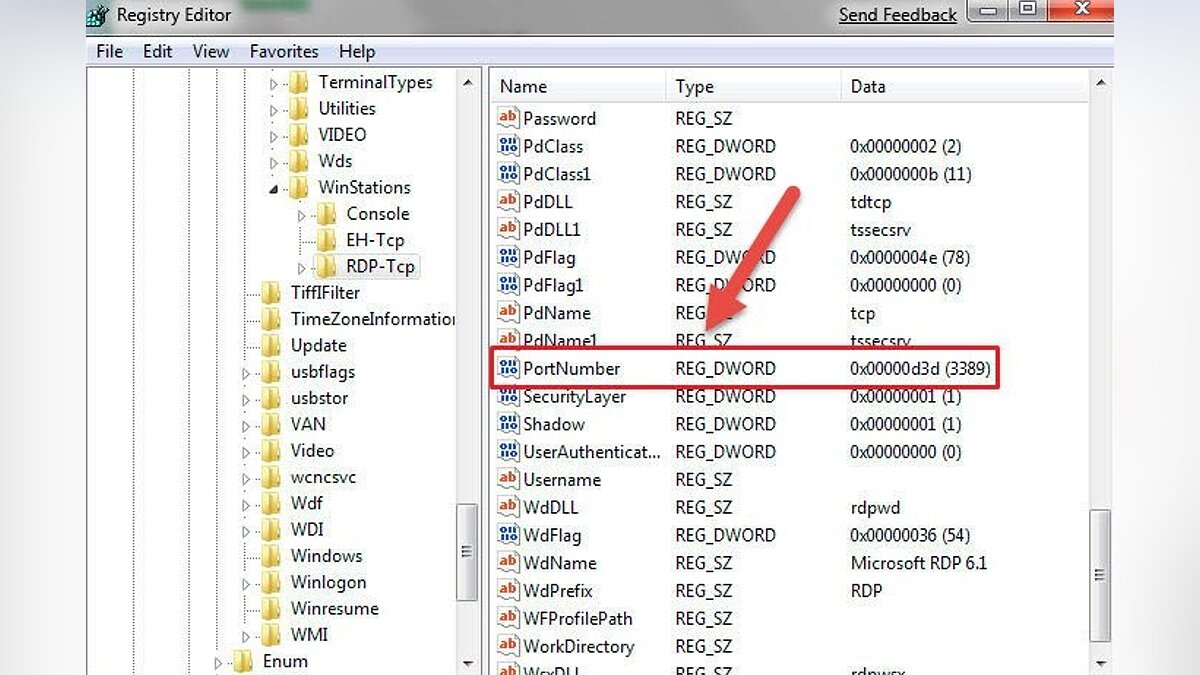

- Откройте редактор реестра (regedit.exe) и перейдите в ветку HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp;

- Найдите DWORD параметр реестра с именем PortNumber.. В этом параметре указан порт, на котором ожидает подключения служба Remote Desktop. Значение по умолчанию – 3389 (decimal);

- Измените значение этого порта. Я изменил RDP порт на 1350 в десятичном значении (Deciamal);

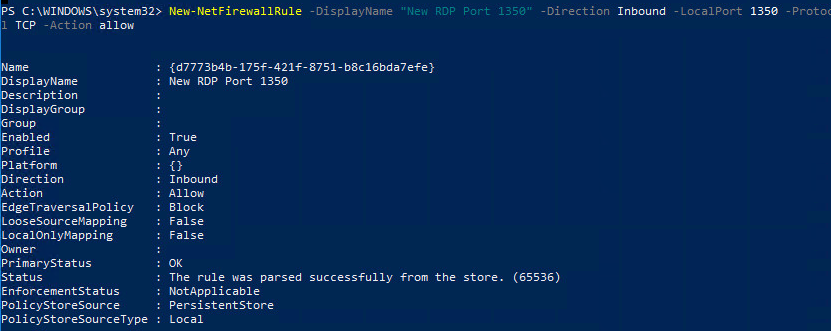

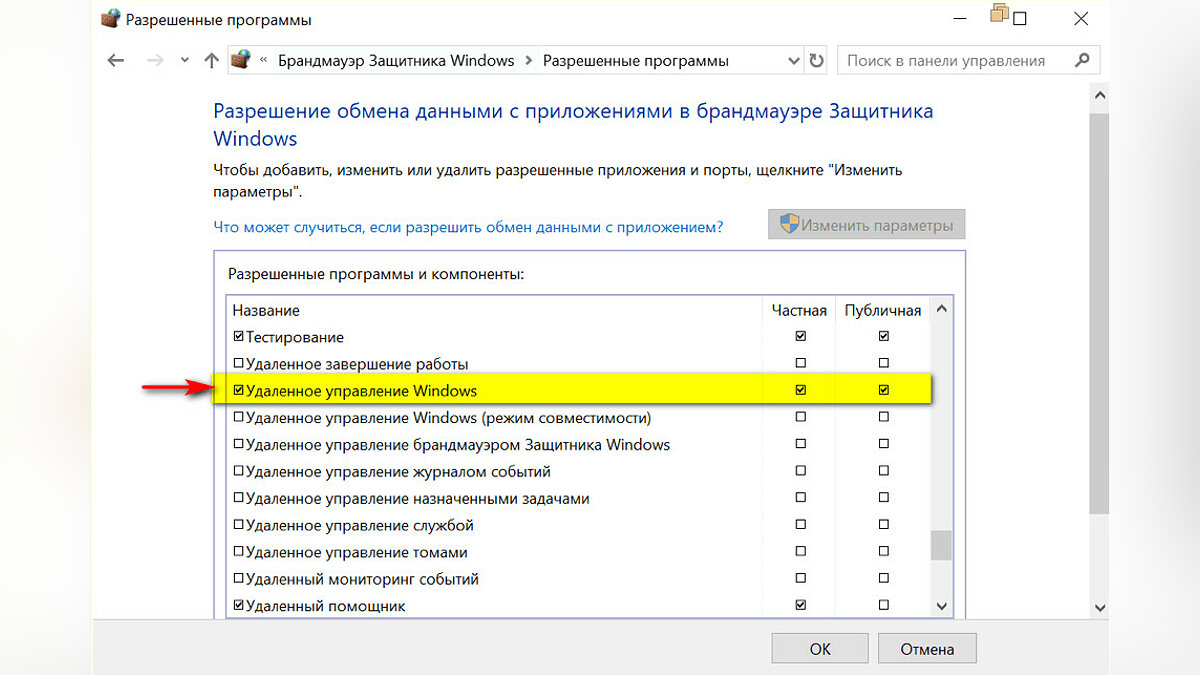

- Если на вашем компьютере включен Windows Firewall, вы должны создать новое правило, разрешающее входящие подключения на новый RDP порт (если вы перенастраиваете удаленный сервер через RDP, создайте разрешающее правило в файерволе до перезапуска службы TermService, иначе вы потеряете доступ к серверу). Вы можете создать разрешающее входящее правило для нового TCP/UDP порта RDP вручную из консоли ‘Брандмауэр Защитника Windows’ (firewall.cpl) или с помощью PowerShell команд:

New-NetFirewallRule -DisplayName "NewRDPPort-TCP-In" -Direction Inbound -LocalPort 1350 -Protocol TCP -Action allow

И:

New-NetFirewallRule -DisplayName "NewRDPPort-UDP-In" -Direction Inbound -LocalPort 1350 -Protocol UDP -Action allow

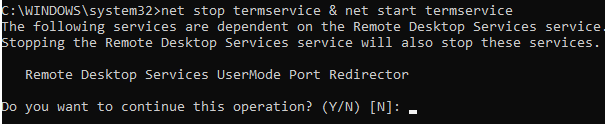

- Перезагрузите компьютер или перезапустите службу удаленных рабочих столов командой:

net stop termservice & net start termservice

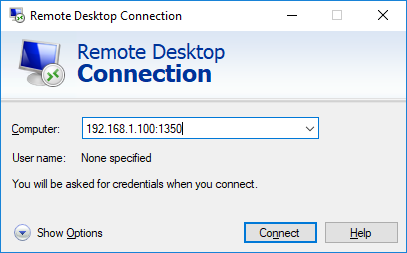

- Теперь для подключения к данному Windows компьютеру по RDP, в клиенте mstsc.exe нужно указывать порт RDP подключения через двоеточие следующим образом:

Your_Computer_Name:1350

или по IP адресу

192.168.1.100:1350

или из командной строки:

mstsc.exe /v 192.168.1.100:1350

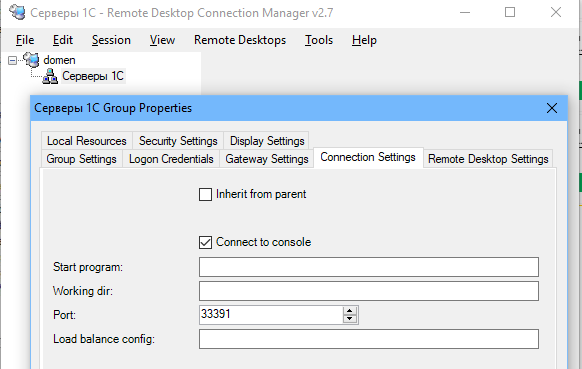

Если для управления множеством RDP подключений вы используете менеджер RDP подключений RDCMan, новый номер RDP порта подключения можно указать на вкладке “Connection Settings”.

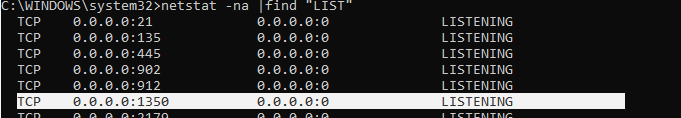

- В результате вы успешно подключитесь к рабочему столу удаленного компьютера через новый номер RDP порта (с помощью команды

nenstat –na | Find “LIST”

убедитесь, что служба RDP теперь слушает на другом порту).

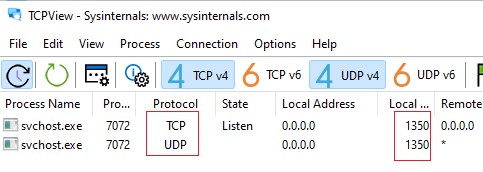

Обратите внимание, что номер UDP порта RDP также изменился на 1350 (проще всего проверить это с помощью утилиты TCPView).

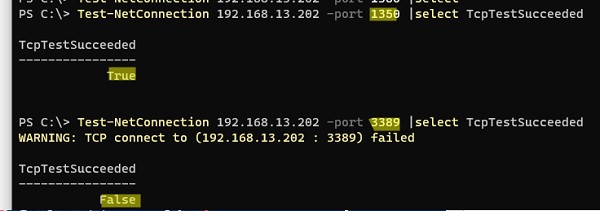

С помощью команды Test-NetConnection, проверьте что старый RDP порт теперь закрыт (

TcpTestSucceeded : False

):

Test-NetConnection 192.168.13.202 -port 3389 |select TcpTestSucceeded

И для RDP подключения теперь нужно использовать новый порт 1350.

Если вы хотите изменить номер RDP порта на компьютерах в домене, можно воспользоваться групповыми политиками. Создайте новую GPO, которая распространит параметр реестра PortNumber с новым значением RDP порта на компьютеры домена.

PowerShell скрипт для смены номера RDP порта в Windows

Полный код PowerShell скрипт для смены номера RDP порта, создания правила в брандмауэре и перезапуска службы RDP может выглядеть так:

Write-host "Укажите номер нового RDP порта: " -ForegroundColor Yellow -NoNewline;$RDPPort = Read-Host

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP\" -Name PortNumber -Value $RDPPort

New-NetFirewallRule -DisplayName "NewRDPPort-TCP-In-$RDPPort" -Direction Inbound –LocalPort $RDPPort -Protocol TCP -Action Allow

New-NetFirewallRule -DisplayName "NewRDPPort-UDP-In-$RDPPort" -Direction Inbound –LocalPort $RDPPort -Protocol UDP -Action Allow

Restart-Service termservice -force

Write-host "Номер RDP порта изменен на $RDPPort " -ForegroundColor Magenta

Вы можете удаленно изменить номер порта на компьютере. Для этого на удаленном компьютере должен быть настроен WinRM, тогда для подключения к компьютеру можно использовать командлет Invoke-Command:

Invoke-Command -ComputerName PC1name -ScriptBlock {Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP\" -Name PortNumber -Value 1350}

Если нужно изменить номер RDP на нескольких компьютерах в домене AD (определенной OU), используйте такой скрипт (список компьютеров в OU можно получить с помощью Get-ADComputer):

Write-host "Укажите номер нового RDP порта: " -ForegroundColor Yellow -NoNewline;$RDPPort = Read-Host

$PCs = Get-ADComputer -Filter * -SearchBase "CN=DMZ,CN=Computers,DC=winitpro,DC=ru"

Foreach ($PC in $PCs) {

Invoke-Command -ComputerName $PC.Name -ScriptBlock {

param ($RDPPort)

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP\" -Name PortNumber -Value $RDPPort

New-NetFirewallRule -DisplayName "New RDP Port $RDPPort" -Direction Inbound –LocalPort $RDPPort -Protocol TCP -Action Allow

New-NetFirewallRule -DisplayName "New RDP Port $RDPPort" -Direction Inbound –LocalPort $RDPPort -Protocol TCP -Action Allow

Restart-Service termservice -force

}

Это инструкция по смене стандартного RDP порта подойдёт для любой версии Windows, начиная с Windows XP (Windows Server 2003) и заканчивая Windows 11 (Windows Server 2022).

From Wikipedia, the free encyclopedia

Remote Desktop Protocol (RDP) is a proprietary protocol developed by Microsoft Corporation which provides a user with a graphical interface to connect to another computer over a network connection.[1] The user employs RDP client software for this purpose, while the other computer must run RDP server software.

Clients exist for most versions of Microsoft Windows (including Windows Mobile but the support has ended), Linux (for example Remmina), Unix, macOS, iOS, Android, and other operating systems. RDP servers are built into Windows operating systems; an RDP server for Unix and OS X also exists (for example xrdp). By default, the server listens on TCP port 3389[2] and UDP port 3389.[3]

Microsoft currently refers to their official RDP client software as Remote Desktop Connection, formerly «Terminal Services Client».

The protocol is an extension of the ITU-T T.128 application sharing protocol. Microsoft makes some specifications public on their website.[4]

History[edit]

Every version of Microsoft Windows from Windows XP onward[5] includes an installed Remote Desktop Connection (RDC) («Terminal Services») client (mstsc.exe) whose version is determined by that of the operating system or by the last applied Windows Service Pack. The Terminal Services server is supported as an official feature on Windows NT 4.0 Terminal Server Edition, released in 1998, Windows 2000 Server, all editions of Windows XP except Windows XP Home Edition, Windows Server 2003, Windows Home Server, on Windows Fundamentals for Legacy PCs, in Windows Vista Ultimate, Enterprise and Business editions, Windows Server 2008 and Windows Server 2008 R2 and on Windows 7 Professional and above.

Microsoft provides the client required for connecting to newer RDP versions for downlevel operating systems. Since the server improvements are not available downlevel, the features introduced with each newer RDP version only work on downlevel operating systems when connecting to a higher version RDP server from these older operating systems, and not when using the RDP server in the older operating system.[clarification needed]

Version 4.0[edit]

Based on the ITU-T T.128 application sharing protocol (during draft also known as «T.share») from the T.120 recommendation series, the first version of RDP (named version 4.0) was introduced by Microsoft with «Terminal Services», as a part of their product Windows NT 4.0 Server, Terminal Server Edition.[1] The Terminal Services Edition of NT 4.0 relied on Citrix’s MultiWin technology, previously provided as a part of Citrix WinFrame atop Windows NT 3.51, in order to support multiple users and login sessions simultaneously. Microsoft required Citrix to license their MultiWin technology to Microsoft in order to be allowed to continue offering their own terminal-services product, then named Citrix MetaFrame, atop Windows NT 4.0. The Citrix-provided DLLs included in Windows NT 4.0 Terminal Services Edition still carry a Citrix copyright rather than a Microsoft copyright. Later versions of Windows integrated the necessary support directly. The T.128 application sharing technology was acquired by Microsoft from UK software developer Data Connection Limited.[6]

Version 5.0[edit]

This version was introduced with Windows 2000 Server, added support for a number of features, including printing to local printers, and aimed to improve network bandwidth usage.

Version 5.1[edit]

This version was introduced with Windows XP Professional and included support for 24-bit color and sound. It is supported on Windows 2000, Windows 9x, and Windows NT 4.0.[7] With this version, the name of the client was changed from Terminal Services Client to Remote Desktop Connection; the heritage remains to this day, however, as the underlying executable is still named mstsc.exe.

Version 5.2[edit]

This version was introduced with Windows Server 2003, included support for console mode connections, a session directory, and local resource mapping. It also introduces Transport Layer Security (TLS) 1.0 for server authentication, and to encrypt terminal server communications.[8] This version is built into Windows XP Professional x64 Edition and Windows Server 2003 x64 & x86 Editions, and also available for Windows XP as a download.

Version 6.0[edit]

This version was introduced with Windows Vista and incorporated support for Windows Presentation Foundation applications, Network Level Authentication, multi-monitor spanning and large desktop support, and TLS 1.0 connections.[9] Version 6.0 client is available for Windows XP SP2, Windows Server 2003 SP1/SP2 (x86 and x64 editions) and Windows XP Professional x64 Edition. Microsoft Remote Desktop Connection Client for Macintosh OS X is also available with support for Intel and PowerPC Mac OS versions 10.4.9 and greater.

Version 6.1[edit]

This version was released in February 2008 and is included with Windows Server 2008, Windows Vista with Service Pack 1 and Windows XP with Service Pack 3, and also made available for Windows XP SP2, Windows Server 2003 SP1/SP2 (x86 and (x64 editions) and Windows XP Professional x64 Edition as a download.[10] In addition to changes related to how a remote administrator connects to the «console»,[11] this version has new functionality introduced in Windows Server 2008, such as connecting remotely to individual programs and a new client-side printer redirection system that makes the client’s print capabilities available to applications running on the server, without having to install print drivers on the server[12][13] also on the other hand, remote administrator can freely install, add/remove any software or setting at the client’s end. However, to start a remote administration session, one must be a member of the Administrators group on the server to which one is trying to get connected.[14]

Version 7.0[edit]

This version was released to manufacturing in July 2009 and is included with Windows Server 2008 R2, as well as with Windows 7.[15] With this release, also changed from Terminal Services to Remote Desktop Services. This version has new functions such as Windows Media Player redirection, bidirectional audio, multi-monitor support, Aero glass support, enhanced bitmap acceleration, Easy Print redirection,[16] Language Bar docking. The RDP 7.0 client is available on Windows XP SP3 and Windows Vista SP1/SP2 through KB969084.[17] The RDP 7.0 client is not officially supported on Windows Server 2003 x86 and Windows Server 2003 / Windows XP Professional x64 editions.

Most RDP 7.0 features like Aero glass remote use, bidirectional audio, Windows Media Player redirection, multiple monitor support and Remote Desktop Easy Print are only available in Windows 7 Enterprise or Ultimate editions.[18][19]

Version 7.1[edit]

Release 7.1 of RDP was included with Windows 7 Service Pack 1 and Windows Server 2008 R2 SP1 in 2010. It introduced RemoteFX, which provides virtualized GPU support and host-side encoding.

Version 8.0[edit]

This version was released in Windows 8 and Windows Server 2012. This version has new functions such as Adaptive Graphics (progressive rendering and related techniques), automatic selection of TCP or UDP as transport protocol, multi touch support, DirectX 11 support for vGPU, USB redirection supported independently of vGPU support, etc.[20][21] A «connection quality» button is displayed in the RDP client connection bar for RDP 8.0 connections; clicking on it provides further information about connection, including whether UDP is in use or not.[22]

The RDP 8.0 client and server components are also available as an add-on for Windows 7 SP1. The RDP 8.0 client is also available for Windows Server 2008 R2 SP1, but the server components are not. The add-on requires the DTLS protocol to be installed as prerequisite.[22] After installing the updates, for the RDP 8.0 protocol to be enabled between Windows 7 machines, an extra configuration step is needed using the Group Policy editor.[23]

A new feature in RDP 8.0 is limited support for RDP session nesting; it only works for Windows 8 and Server 2012 though, Windows 7 and Server 2008 R2 (even with the RDP 8.0 update) do not support this feature.[24]

The «shadow» feature from RDP 7, which allowed an administrator to monitor (snoop) on a RDP connection has been removed in RDP 8. The Aero Glass remoting feature (applicable to Windows 7 machines connecting to each other) has also been removed in RDP 8.[21][22]

Version 8.1[edit]

This version was released with Windows 8.1 and Windows Server 2012 R2. A RDP 8.1 client update exists for Windows 7 SP1 as well, but unlike the RDP 8.0 update for Windows 7, it does not add a RDP 8.1 server component to Windows 7. Furthermore, if RDP 8.0 server function is desired on Windows 7, the KB 2592687 (RDP 8.0 client and server components) update must be installed before installing the RDP 8.1 update.[25][26]

Support for session shadowing was added back in RDP version 8.1. This version also fixes some visual glitches with Microsoft Office 2013 when running as a RemoteApp.[25]

Version 8.1 of the RDP also enables a «restricted admin» mode. Logging into this mode only requires knowledge of the hashed password, rather than of its plaintext, therefore making a pass the hash attack possible.[27] Microsoft has released an 82-page document explaining how to mitigate this type of attack.[28]

Version 10.0[edit]

Version 10.0 of the RDP was introduced with Windows 10 and includes the following new features: AutoSize zoom (useful for HiDPI clients).

In addition graphics compression improvements were included utilizing H.264/AVC.[29]

Features[edit]

- 32-bit color support. 8-, 15-, 16-, and 24-bit color are also supported.

- Encryption: option of legacy 56-bit or 128-bit RC4 and modern MITM-resistant TLS since version 5.2[8]

- Audio Redirection allows users to process audio on a remote desktop and have the sound redirected to their local computer.

- File System Redirection allows users to use their local files on a remote desktop within the terminal session.

- Printer Redirection allows users to use their local printer within the terminal session as they would with a locally- or network-shared printer.

- Port Redirection allows applications running within the terminal session to access local serial and parallel ports directly.

- The remote computer and the local computer can share the clipboard.

- Compression goes beyond a framebuffer and takes advantage of font knowledge and tracking of window states (inherited from T.128); later extensions add more content-aware features (e.g MS-RDPCR2).

Microsoft introduced the following features with the release of RDP 6.0 in 2006:

- Seamless Windows: remote applications can run on a client machine that is served by a Remote Desktop connection. It is available since RDP 6.[30]

- Remote Programs: application publishing with client-side file-type associations.

- Terminal Services Gateway: enables the ability to use a front-end IIS server to accept connections (over port 443) for back-end Terminal Services servers via an https connection, similar to how RPC over https allows Outlook clients to connect to a back-end Exchange 2003 server. Requires Windows Server 2008.

- Network Level Authentication

- Support for remoting the Aero Glass Theme (or Composed Desktop), including ClearType font-smoothing technology.

- Support for remoting Windows Presentation Foundation applications: compatible clients that have .NET Framework 3.0 support can display full Windows Presentation Foundation effects on a local machine.

- Rewrite of device redirection to be more general-purpose, allowing a greater variety of devices to be accessed.

- Fully configurable and scriptable via Windows Management Instrumentation.

- Improved bandwidth tuning for RDP clients.[citation needed]

- Support for Transport Layer Security (TLS) 1.0 on both server and client ends (can be negotiated if both parties agree, but not mandatory in a default configuration of any version of Windows).

- Multiple monitor support for allowing one session to use multiple monitors on the client (disables desktop composition)

Release 7.1 of RDP in 2010 introduced the following feature:

- RemoteFX: RemoteFX provides virtualized GPU support and host-side encoding; it ships as part of Windows Server 2008 R2 SP1.

Security issues[edit]

Version 5.2 of the RDP in its default configuration is vulnerable to a man-in-the-middle attack. Administrators can enable transport layer encryption to mitigate this risk.[31][32]

RDP sessions are also susceptible to in-memory credential harvesting, which can be used to launch pass the hash attacks.[33]

In March 2012, Microsoft released an update for a critical security vulnerability in the RDP. The vulnerability allowed a Windows computer to be compromised by unauthenticated clients and computer worms.[34]

RDP client version 6.1 can be used to reveal the names and pictures of all users on the RDP Server (no matter which Windows version) in order to pick one, if no username is specified for the RDP connection.[citation needed]

In March 2018 Microsoft released a patch for CVE-2018-0886, a remote code execution vulnerability in CredSSP, which is a Security Support Provider involved in the Microsoft Remote Desktop and Windows Remote Management, discovered by Preempt.[35][36]

In May 2019 Microsoft issued a security patch for CVE-2019-0708 («BlueKeep»), a vulnerability which allows for the possibility of remote code execution and which Microsoft warned was «wormable», with the potential to cause widespread disruption. Unusually, patches were also made available for several versions of Windows that had reached their end-of-life, such as Windows XP. No immediate malicious exploitation followed, but experts were unanimous that this was likely, and could cause widespread harm based on the number of systems that appeared to have remained exposed and unpatched.[37][38][39]

In July 2019, Microsoft issued a security patch for CVE-2019-0887, a RDP vulnerability that affects Hyper-V.[40]

Non-Microsoft implementations[edit]

|

|

This section is missing information about Microsoft use of modified FreeRDP in WSLg. Please expand the section to include this information. Further details may exist on the talk page. (August 2021) |

There are numerous non-Microsoft implementations of RDP clients and servers that implement subsets of the Microsoft functionality. For instance, the open-source command-line client rdesktop is available for Linux/Unix and Microsoft Windows operating systems. There are many GUI clients, like tsclient and KRDC, that are built on top of rdesktop.[4]

In 2009, rdesktop was forked as FreeRDP, a new project aiming at modularizing the code, addressing various issues, and implementing new features. FreeRDP comes with its own command-line-client xfreerdp, which supports Seamless Windows in RDP6.[41] Around 2011, the project decided to abandon forking and instead rewrite under Apache License, adding more features like RemoteFX, RemoteApp, and NTLMv2.[42] A commercial distribution called Thincast was started in 2019.[43] A multi-platform client based on FreeRDP including Vulkan/H.264 support followed in summer 2020. There’s a GTK-based client named Remmina also based on FreeRDP.

FreeRDP offers server implementations for macOS and Windows. On other systems including Linux, software packages may build upon FreeRDP to implement a complete server. Weston, the compositor in Wayland, uses FreeRDP to implement an rdp server it terms «rdp-backend».[44] This server is in turn used by Microsoft to provide graphics support (WSLg) in its Windows Subsystem for Linux. [45]

Open-source RDP servers on Unix include FreeRDP (see above), ogon project and xrdp. The Windows Remote Desktop Connection client can be used to connect to such a server.

Proprietary RDP client solutions such as rdpclient are available as a stand-alone application or embedded with client hardware. A new access paradigm, browser-based access, has enabled users to access Windows desktops and applications on any RDP hosts, such as Microsoft Remote Desktop (RDS) Session Hosts (Terminal Services) and virtual desktops, as well as remote physical PCs.

There is also a VirtualBox Remote Display Protocol (VRDP) used in the VirtualBox virtual machine implementation by Oracle.[46] This protocol is compatible with all RDP clients, such as that provided with Windows but, unlike the original RDP, can be configured to accept unencrypted and password unprotected connections, which may be useful in secure and trusted networks, such as home or office LANs. By default, Microsoft’s RDP server refuses connections to user accounts with empty passwords (but this can be changed with the Group Policy Editor[47]). External and guest authorization options are provided by VRDP as well. It does not matter which operating system is installed as a guest because VRDP is implemented on the virtual machine (host) level, not in the guest system. The proprietary VirtualBox Extension Pack is required.

Patents[edit]

Microsoft requires third-party implementations to license the relevant RDP patents.[48] As of February 2014, the extent to which open-source clients meet this requirement remains unknown.

Use in cybercrime[edit]

Security researchers have reported that cybercriminals are selling compromised RDP servers on underground forums as well as specialized illicit RDP shops.[49][50] These compromised RDPs may be used as a «staging ground» for conducting other types of fraud or to access sensitive personal or corporate data.[51] Researchers further report instances of cybercriminals using RDPs to directly drop malware on computers.[52]

See also[edit]

- BlueKeep (security vulnerability)

- Comparison of remote desktop software

- Desktop virtualization

- SPICE and RFB protocol – other desktop remoting protocols

- Virtual private server

- Secure Shell

References[edit]

- ^ a b Deland-Han. «Understanding Remote Desktop Protocol (RDP) – Windows Server». docs.microsoft.com. Archived from the original on October 17, 2020. Retrieved October 12, 2020.

- ^ «How to change the listening port for Remote Desktop». Microsoft. January 31, 2007. Archived from the original on November 4, 2007. Retrieved November 2, 2007. Microsoft KB article 306759, revision 2.2.

- ^ «Service Name and Transport Protocol Port Number Registry». Internet Assigned Numbers Authority. January 9, 2015. Retrieved January 13, 2015.

- ^ a b «rdesktop: A Remote Desktop Protocol Client». www.rdesktop.org. Archived from the original on December 1, 2008. Retrieved November 29, 2008.

- ^ Microsoft. «Connecting to another computer Remote Desktop Connection». Archived from the original on January 16, 2013. Retrieved December 22, 2012.

- ^ Implementing Collaboration Technologies in Industry, Bjørn Erik Munkvold, 2003; Chapter 7

- ^ «Windows XP Remote Desktop Connection software [XPSP2 5.1.2600.2180]». Microsoft.com. August 27, 2012. Archived from the original on September 8, 2010. Retrieved March 11, 2014.

- ^ a b «Configuring authentication and encryption». January 21, 2005. Archived from the original on March 18, 2009. Retrieved March 30, 2009. Microsoft Technet article

- ^ «Remote Desktop Connection (Terminal Services Client 6.0)». June 8, 2007. Archived from the original on July 17, 2007. Retrieved June 20, 2007. Microsoft KB article 925876, revision 7.0.

- ^ «Description of the Remote Desktop Connection 6.1 client update for Terminal Services in Windows XP Service Pack 2». microsoft. Archived from the original on August 29, 2008. Retrieved March 11, 2014.

- ^ «Changes to Remote Administration in Windows Server 2008». Terminal Services Team Blog. Microsoft. December 17, 2007. Archived from the original on March 5, 2009. Retrieved February 10, 2008.

- ^ «Terminal Services Printing». TechNet – Windows Server 2008 Technical Library. Agozik-Microsoft. January 10, 2008. Archived from the original on January 21, 2014. Retrieved February 10, 2008.

- ^ «Introducing Terminal Services Easy Print: Part 1 – Remote Desktop Services (Terminal Services) Team Blog – Site Home – MSDN Blogs». Blogs.msdn.com. Archived from the original on February 13, 2014. Retrieved February 13, 2014.

- ^ «Securing Remote Desktop (RDP) for System Administrators | Information Security Office». security.berkeley.edu. Archived from the original on October 12, 2020. Retrieved October 12, 2020.

- ^ «Remote Desktop Connection 7 for Windows 7, Windows XP & Windows Vista». Terminal Services Team Blog. Microsoft. August 21, 2009. Archived from the original on August 27, 2009. Retrieved August 21, 2009.

- ^ «Using Remote Desktop Easy Print in Windows 7 and Windows Server 2008 R2». Blogs.msdn.com. Archived from the original on May 8, 2010. Retrieved March 11, 2014.

- ^ «Announcing the availability of Remote Desktop Connection 7.0 for Windows XP SP3, Windows Vista SP1, and Windows Vista SP2». Blogs.msdn.com. Archived from the original on March 8, 2010. Retrieved March 11, 2014.

- ^ «Aero Glass Remoting in Windows Server 2008 R2». Blogs.msdn.com. Archived from the original on June 27, 2009. Retrieved March 11, 2014.

- ^ «Remote Desktop Connection 7 for Windows 7, Windows XP & Windows Vista». Blogs.msdn.com. Archived from the original on August 27, 2009. Retrieved March 11, 2014.

- ^ «Windows Server 2012 Remote Desktop Services (RDS) – Windows Server Blog – Site Home – TechNet Blogs». Blogs.technet.com. May 8, 2012. Archived from the original on October 5, 2013. Retrieved February 13, 2014.

- ^ a b «How Microsoft RDP 8.0 addresses WAN, graphics shortcomings». Searchvirtualdesktop.techtarget.com. Archived from the original on February 9, 2014. Retrieved February 13, 2014.

- ^ a b c «Remote Desktop Protocol (RDP) 8.0 update for Windows 7 and Windows Server 2008 R2». Support.microsoft.com. Archived from the original on October 25, 2012. Retrieved February 13, 2014.

- ^ «Get the best RDP 8.0 experience when connecting to Windows 7: What you need to know – Remote Desktop Services (Terminal Services) Team Blog – Site Home – MSDN Blogs». Blogs.msdn.com. Archived from the original on February 12, 2014. Retrieved February 13, 2014.

- ^ «Running a Remote Desktop Connection session within another Remote Desktop Connection session is supported with Remote Desktop Protocol 8.0 for specific scenarios». Support.microsoft.com. November 2, 2012. Archived from the original on January 17, 2014. Retrieved February 13, 2014.

- ^ a b «Update for RemoteApp and Desktop Connections feature is available for Windows». Support.microsoft.com. February 11, 2014. Archived from the original on February 9, 2014. Retrieved March 11, 2014.

- ^ «Remote Desktop Protocol 8.1 Update for Windows 7 SP1 released to web – Remote Desktop Services (Terminal Services) Team Blog – Site Home – MSDN Blogs». Blogs.msdn.com. Archived from the original on February 22, 2014. Retrieved February 13, 2014.

- ^ «New «Restricted Admin» feature of RDP 8.1 allows pass-the-hash». Labs.portcullis.co.uk. October 20, 2013. Archived from the original on February 10, 2014. Retrieved March 11, 2014.

- ^ «Mitigating Pass-the-Hash (PtH) Attacks and Other Credential Theft Techniques». Microsoft.com. Archived from the original on April 21, 2014. Retrieved March 11, 2014.

- ^ «Remote Desktop Protocol (RDP) 10 AVC/H.264 improvements in Windows 10 and Windows Server 2016 Technical Preview». Microsoft.com. Archived from the original on August 17, 2016. Retrieved January 12, 2016.

- ^ «[MS-RDPERP]: Remote Desktop Protocol: Remote Programs Virtual Channel Extension». Msdn.microsoft.com. Archived from the original on April 14, 2012. Retrieved February 13, 2014.

- ^ «National Vulnerability Database (NVD) National Vulnerability Database (CVE-2005-1794)». Web.nvd.nist.gov. July 19, 2011. Archived from the original on September 14, 2011. Retrieved February 13, 2014.

- ^ «Configuring Terminal Servers for Server Authentication to Prevent «Man in the Middle» Attacks». Microsoft. July 12, 2008. Archived from the original on November 6, 2011. Retrieved November 9, 2011.

- ^ «Mimikatz and Windows RDP: An Attack Case Study». SentinelOne. June 6, 2019. Archived from the original on October 16, 2020. Retrieved October 12, 2020.

- ^ «Microsoft Security Bulletin MS12-020 – Critical». Microsoft. March 13, 2012. Archived from the original on February 13, 2014. Retrieved March 16, 2012.

- ^ «CVE-2018-0886 – CredSSP Remote Code Execution Vulnerability». microsoft.com. Archived from the original on March 23, 2018. Retrieved March 23, 2018.

- ^ Karni, Eyal. «From Public Key to Exploitation: How We Exploited the Authentication in MS-RDP». Archived from the original on March 23, 2018. Retrieved March 23, 2018.

- ^ Cimpanu, Catalin. «Even the NSA is urging Windows users to patch BlueKeep (CVE-2019-0708)». ZDNet. Archived from the original on September 6, 2019. Retrieved June 20, 2019.

- ^ Goodin, Dan (May 31, 2019). «Microsoft practically begs Windows users to fix wormable BlueKeep flaw». Ars Technica. Archived from the original on July 22, 2019. Retrieved May 31, 2019.

- ^ Warren, Tom (May 14, 2019). «Microsoft warns of major WannaCry-like Windows security exploit, releases XP patches». The Verge. Archived from the original on September 2, 2019. Retrieved June 20, 2019.

- ^ Ilascu, Ionut (7 August 2019). «Microsoft Ignored RDP Vulnerability Until it Affected Hyper-V». Bleeping Computer. Archived from the original on 8 August 2019. Retrieved 8 August 2019.

- ^ «FreeRDP-old README». GitHub. 2010. Archived from the original on November 22, 2020. Retrieved February 27, 2020.

FreeRDP is a successor to rdesktop, a longtime-favored application for use on *nix systems to access Windows servers and workstations. The goal of FreeRDP is twofold: …

- ^ «FreeRDP/FreeRDP». GitHub. FreeRDP. February 27, 2020. Archived from the original on February 27, 2020. Retrieved February 27, 2020.

- ^ «Hi! – The Thincast Workstation». www.freerdp.com. Archived from the original on February 27, 2020. Retrieved February 27, 2020.

- ^

weston-rdp(7)– Linux Miscellanea Manual - ^ «WSLg Architecture». Windows Command Line. April 20, 2021. Retrieved May 7, 2022.

- ^ «VirtualBox Manual: 7.1. Remote Display (VRDP Support)». VirtualBox. Archived from the original on November 21, 2019. Retrieved February 27, 2020.

- ^ Bens, Jelle (January 31, 2010). «Jelle Bens: Windows 7 RDP with blank password». Jellebens.blogspot.ru. Archived from the original on May 8, 2013. Retrieved March 11, 2014.

- ^ «Remote Desktop Protocol Licensing Available for RDP 8». Blogs.msdn.com. December 11, 2014. Archived from the original on February 8, 2018. Retrieved February 8, 2018.

- ^ GReAT (June 15, 2016). «xDedic – the shady world of hacked servers for sale». SecureList. Archived from the original on December 15, 2018. Retrieved December 15, 2018.

- ^ Kremez, Vitali; Rowley, Liv (October 24, 2017). ««Ultimate Anonymity Services» Shop Offers Cybercriminals International RDP Servers». Archived from the original on December 15, 2018. Retrieved December 15, 2018.

- ^ Bisson, David (July 19, 2018). «Dark Web ‘RDP Shops’ Offer Access to Vulnerable Systems for as Little as $3». Security Intelligence. Archived from the original on December 15, 2018. Retrieved December 15, 2018.

- ^ Ragan, Steve (July 19, 2018). «Samsam infected thousands of LabCorp systems via brute force RDP». CSO Online. Archived from the original on December 15, 2018. Retrieved December 15, 2018.

External links[edit]

- Remote Desktop Protocol – from Microsoft’s Developer Network

- Understanding the Remote Desktop Protocol – from support.microsoft.com

- MS-RDPBCGR: Remote Desktop Protocol: Basic Connectivity and Graphics Remoting Specification – from Microsoft’s Developer Network

Содержание

- 1. Как удаленно настроить рабочий стол в Windows 7

- 2. Как изменить порт RDP

- 3. Как удаленно настроить рабочий стол в Windows 10

- 4. Как решить ошибку с подключением на Windows XP

Иногда у владельцев компьютеров появляется необходимость настроить рабочий стол своей домашней системы, находясь вне дома. Или же, к примеру, поручить работу профессионалу, который, используя свой ПК, может подключиться к вашему устройству, не выходя из офиса. В этом гайде мы расскажем, как подключиться и настроить удаленно рабочий стол на компьютерах под управлением ОС Windows 7 и Windows 10.

На компьютерах под управлением Win7 есть функция, называемая «Удаленный рабочий стол» (или RDP Windows 7). Этот функционал позволит установить связь между двумя системами, позволив удаленно производить настройки на одной из них, используя другую.

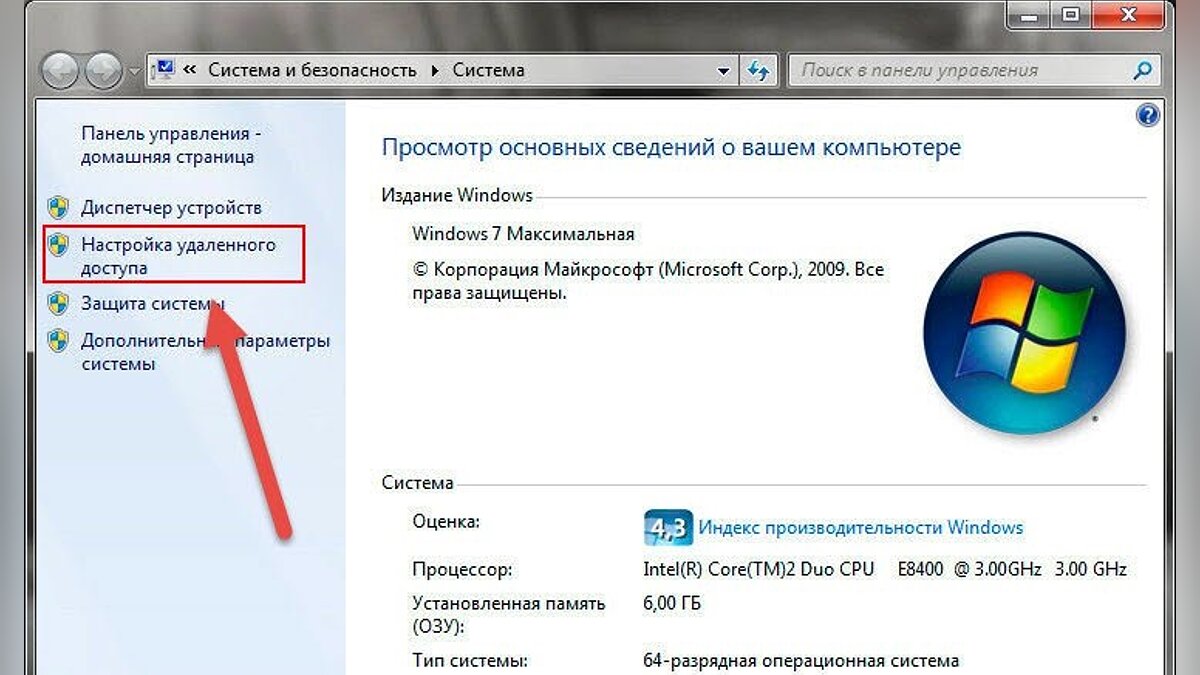

Чтобы включить эту функцию, вам необходимо выполнить следующие действия:

- Установить пароль для учетной записи (без него подключиться к системе не выйдет).

- Настроить RDP сервер.

Для этого вам нужно:

- Зайти в меню «Пуск», кликнуть правой кнопкой на «Компьютер» и перейти в «Свойства»;

- Выбрать пункт «Настройка удаленного доступа»;

- Поставить галочку напротив пункта «Разрешить подключение удаленного помощника»;

- Поставить галочку напротив пункта «Разрешить удаленное управление этим компьютером» в закладке «Дополнительно» (там же можно установить время, в течение которого приглашение к удаленному подключению будет действительно).

Далее вам необходимо во вкладке «Выбрать пользователей» отметить тех людей, которым вы разрешите подключиться к вашему ПК (у каждого из них должен быть установлен пароль к учетной записи). Если у вас официальная операционная система Windows 7, то одновременно подключиться может только один человек.

Теперь нам нужно установить соединение по RDP, для чего потребуется узнать IP-адрес компьютера, к которому вы планируете подключиться. Для этого переходим в командную строку (в закладке «Выполнить» нужно прописать команду «cmd» без кавычек), в открывшемся окне прописать «ipconfig» без кавычек и отыскать строку с параметром IPv4. Указанные через точку цифры и будут нужным IP-адресом, который необходимо вбить в окне подключения.

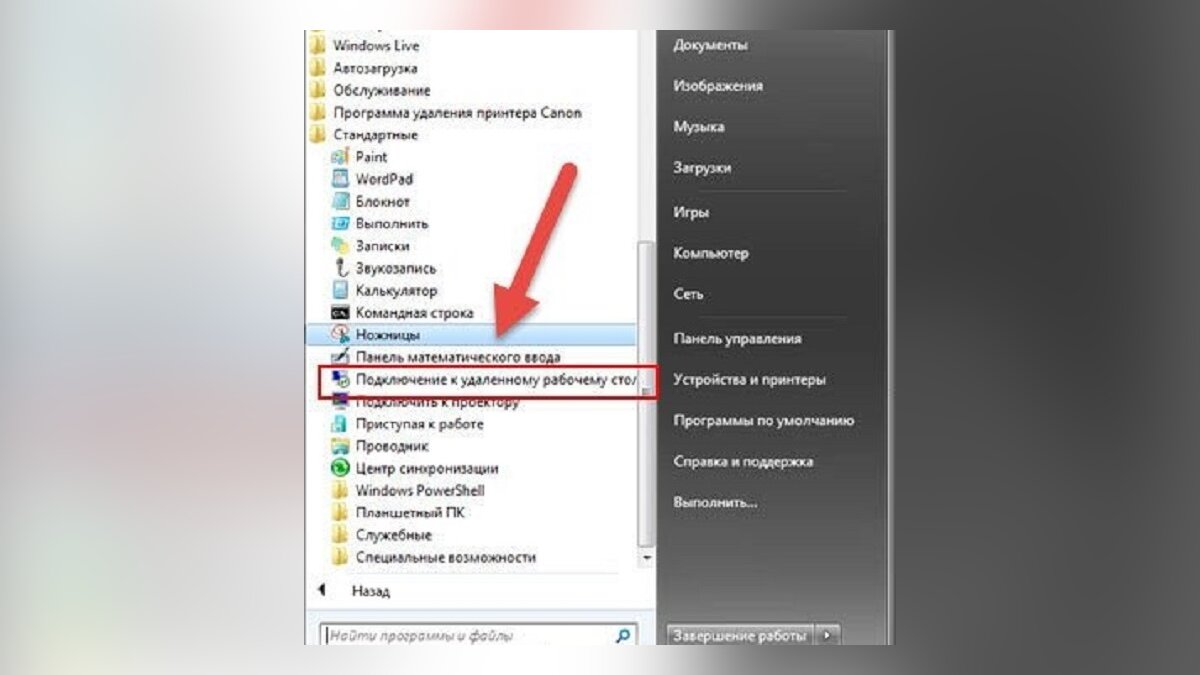

Следующий шаг — отправляемся в «Пуск», выбираем пункт «Стандартные» и находим в нем «Подключение к удаленному рабочему столу». В появившимся окне в пункте «Компьютер» вставляем полученный ранее IP-адрес, после чего нажимаем «Подключить». Если все сделано верно, вы увидите новое окно, в котором потребуется прописать логин и пароль от учетной записи для установки соединения.

Как изменить порт RDP

По умолчанию для удаленного подключения к рабочему столу через RDP на компьютере используется TCP протокол и порт 3389. В некоторых ситуациях для повышения уровня безопасности системы предусмотрена возможность изменить порт, чтобы предупредить проникновение на компьютер лиц, использующих софт с автоматической генерацией паролей.

Чтобы изменить порт, вам нужно выполнить следующие действия:

- Зайти в меню «Пуск», далее кликнуть по пункту «Выполнить» и вбить комбинацию клавиш «regedit» без кавычек;

- В появившемся окне вам нужно найти каталоги «HKEY_LOCAL_MACHINE», «CurrentControlSet»;

- После этого переходим в «Control», «Terminal Server», «WinStations» и ищем папку «RDP-Tcp»;

- В правой части экрана необходимо отыскать файл под названием PortNumber, кликнуть по нему правой кнопкой мышки и отыскать значение «00000D3D».

Рядом с ним в скобках будет указан номер порта, который используется при удаленном подключении (как мы говорили выше, по умолчанию это порт 3389). Чтобы его изменить, вам нужно удалить текущее значение, поставить галочку напротив пункта «Десятичное» и ввести нужный номер порта, состоящий из четырех цифр.

Когда все будет готово, выйдите из настроек с сохранением и перезагрузите ПК — изменения вступят в силу после следующей входа в систему.

Как удаленно настроить рабочий стол в Windows 10

В ОС Win10 удаленное подключение также осуществляется через протокол RDP, по умолчанию, как и раньше, используется порт 3389. Сам RDP уже по умолчанию включен в операционную систему, пользователю нужно просто включить функцию Remote Desktop Connection (исполняющий файл mstsc.exe расположен на диске С:/Windows/System32) на целевом компьютере.

Стоит также сказать, что пользоваться данным функционалом и взаимодействовать с компьютером, на котором установлена версия ОС Windows 10, могут:

- Пользователи с Windows 7 в редакциях Professional, Enterprise, Ultimate;

- Пользователи с Windows XP всех редакций, кроме Home;

- Пользователи с Windows 8/8.1/10 в редакциях Pro и Enterprise.

По умолчанию подключаться к ПК удаленно в системе Win10 могут Администраторы и Пользователи удаленного рабочего стола.

Чтобы подключиться к удаленной системе, на которой установлена операционная система Windows 10, вам нужно:

- Отключить режим автоматического перехода в спящий режим, если он активен (перейти в раздел «Параметры системы», «Система», «Питание и спящий режим», в разделе «Сон» выбрать пункт «Никогда).

- Настроить встроенный брандмауэр (по умолчанию система не позволяет подключаться к ПК удаленно).

Чтобы настроить брандмауэр правильно, вам нужно:

- Перейти в «Панель управления», далее в «Брандмауэр Windows»;

- Выбрать «Разрешение взаимодействия с приложением или компонентом в брандмауэре Защитника Windows»;

- Переходим в «Разрешенные программы» и кликаем на пункт «Изменить параметры»;

- Поставить галочку напротив пункта «Удаленное управление Windows».

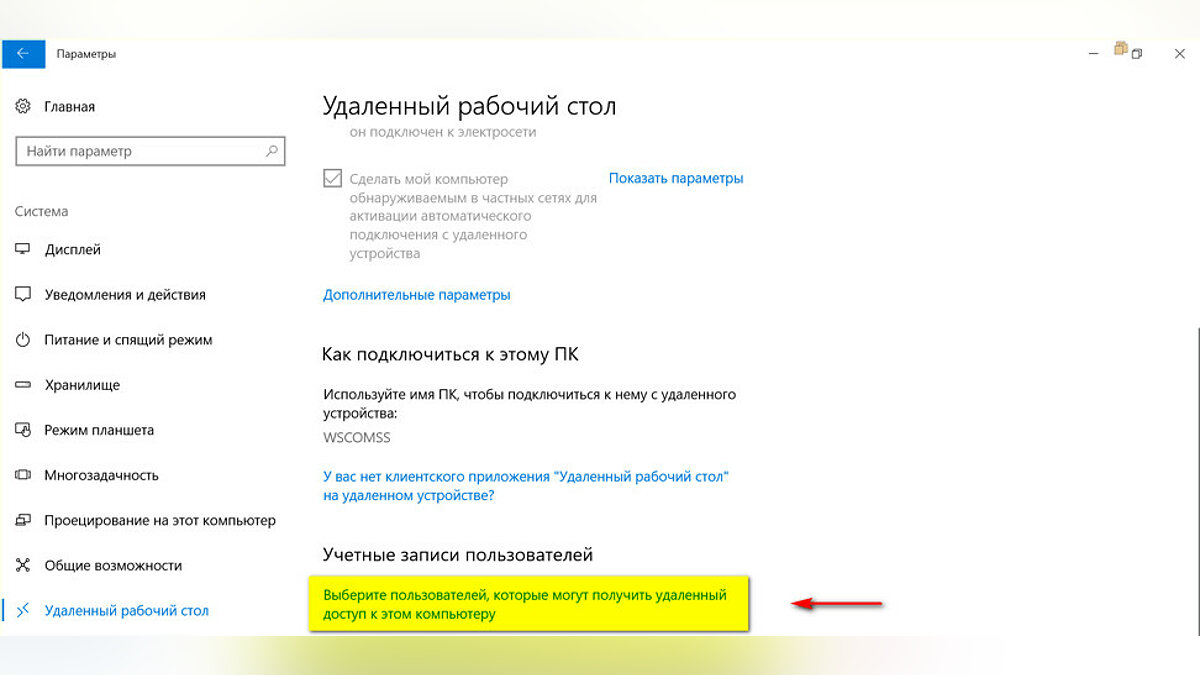

Завершив предыдущие шаги, необходимо активировать удаленный рабочий стол (заходим в раздел «Параметры», «Система», «Удаленный рабочий стол», переключаем ползунок в режим «Вкл»).

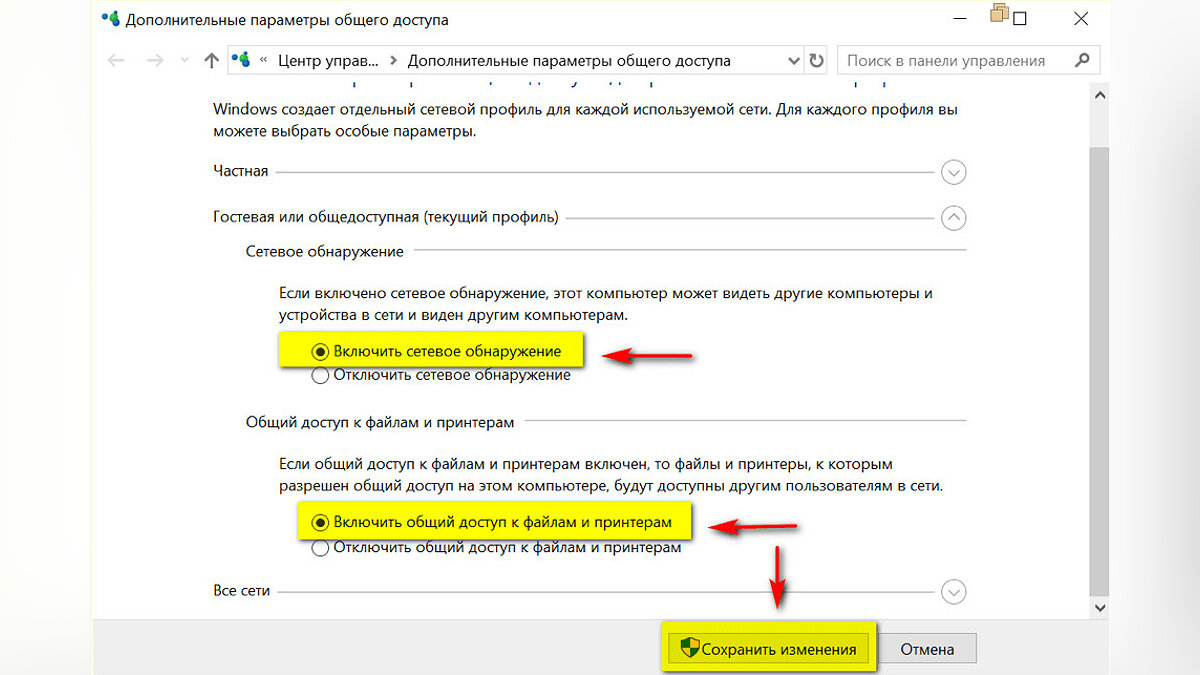

Далее настраиваем параметры сетевого обнаружения (нужно включить сетевое обнаружение и доступ к принтерам и файлам, перейдя в раздел «Панель управления», «Центр управления сетями и общим доступом», «Изменить дополнительные параметры общего доступа»).

После всех этих манипуляций нам остается разрешить удаленный доступ к рабочему столу нашего компьютера для определенных пользователей. Если вы хотите обезопасить себя от лишних рисков, то придется вручную добавлять определенных людей в список доверенных лиц, имеющих право выполнять какие-либо манипуляции на вашем ПК.

Для этого вам нужно перейти в «Параметры», «Система», «Удаленный рабочий доступ», проследовать в раздел «Учетные записи пользователей» и выбрать тех, кому будет разрешен доступ в систему.

После этого можно переходить к установке соединения между двумя компьютерами.

Шаг 1 — в поле «Выполнить» ввести команду «mstsc» без кавычек и нажать Enter.

Шаг 2 — в появившемся окне «Подключение к удаленному столу» вставьте IP-адрес целевого ПК (как узнать IP-адрес системы, читайте в разделе про подключение на Windows 7) и нажмите «Подключить».

Шаг 3 — ввести логин и пароль от учетной записи, чтобы получить доступ к компьютеру.

Если все сделано правильно, появится окно, в котором система уточнит ваше решение подключиться к ПК. Нажмите «Да», после чего можно приступать к управлению удаленным рабочим столом.

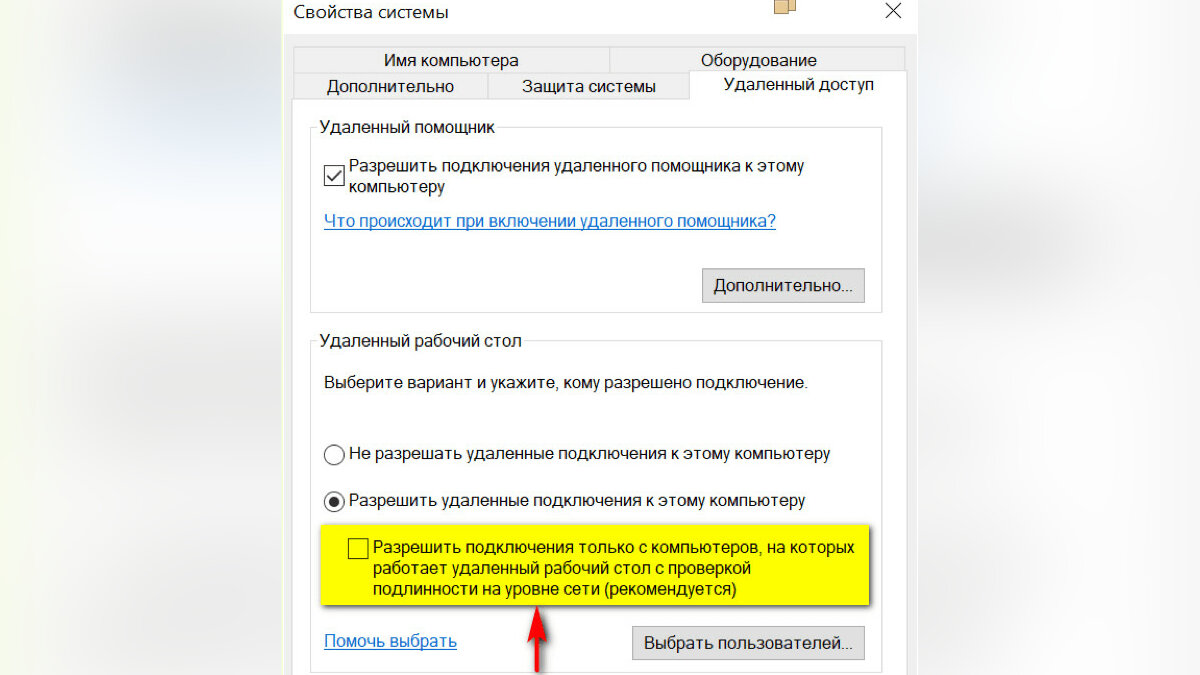

Как решить ошибку с подключением на Windows XP

Иногда, если пользователь с ПК, на котором установлена ОС WinXP, пытается получить доступ к машине с более современной версией программного обеспечения, может выскакивать ошибка, указывающая на то, что удаленный компьютер не может пройти проверку подлинности на уровне сети. Чтобы решить эту проблему, вам нужно:

- Зайти в «Панель управления», раздел «Система» и далее «Настройка удаленного доступа»;

- Убрать флажок напротив пункта «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется)».

Когда все манипуляции закончатся, рекомендуем вернуть данный параметр на место для обеспечения более качественной защиты от проникновения в систему сторонних лиц.

Надеемся, что наш гайд помог вам решить все вопросы, связанные с подключением и настройкой рабочего стола через удаленный доступ.

- Microsoft изменила в Windows 11 функцию, которая существовала со времён Windows 95. Вот что там произошло

- Переход с Windows 7 и 8.1 на Windows 11 возможен, но пользователей ждёт неприятный сюрприз

- Microsoft готовит сразу 7 версий Windows 11. В том числе одну с расчётом на будущее

Включение порта 3389 на операционной системе Windows 10 может быть полезно, если вы планируете использовать удаленное подключение к компьютеру. Порт 3389 используется для протокола Remote Desktop Protocol (RDP), который позволяет удаленно управлять компьютером и работать с ним, даже находясь в другом месте. В этой статье мы предоставим вам простую инструкцию о том, как включить порт 3389 на Windows 10.

Шаг 1: Откройте Панель управления, нажав на значок «Пуск» в левом нижнем углу экрана и выбрав в выпадающем меню «Панель управления».

Шаг 2: В Панели управления выберите «Система и безопасность», а затем «Брандмауэр Windows».

Шаг 3: В окне Брандмауэра Windows выберите «Разрешить приложение или функцию через Брандмауэр Windows».

Шаг 4: Нажмите на кнопку «Изменить настройки» и найдите в списке «Remote Desktop». Поставьте галочку перед «Доменная сеть» и «Частная сеть» для включения порта 3389 на Windows 10.

Шаг 5: Нажмите «ОК» для сохранения изменений. Теперь порт 3389 будет разрешен в брандмауэре Windows 10, и вы сможете использовать удаленное подключение к компьютеру.

Надеемся, что эта инструкция помогла вам включить порт 3389 на Windows 10 и теперь вы сможете использовать удаленное подключение к компьютеру без проблем. Удачи в работе!

Включение порта 3389 на Windows 10

Порт 3389 является стандартным портом для удаленного рабочего стола (Remote Desktop Protocol, RDP) на операционной системе Windows 10. Если порт 3389 закрыт, вы не сможете удаленно подключиться к компьютеру.

Для включения порта 3389 на Windows 10 нужно выполнить несколько простых шагов:

- Откройте меню «Пуск» и перейдите в «Параметры».

- Выберите «Сеть и интернет», а затем «Центр управления сетями и общим доступом».

- На левой панели выберите «Изменение параметров адаптера».

- Найдите ваше сетевое подключение и щелкните правой кнопкой мыши, выберите «Свойства».

- В списке доступных компонентов прокрутите вниз и найдите «Протокол управления удаленным рабочим столом».

- Убедитесь, что флажок рядом с ним отмечен, и нажмите «OK».

После выполнения этих шагов порт 3389 будет включен, и вы сможете использовать удаленный рабочий стол на вашем компьютере с операционной системой Windows 10.

Важно помнить, что открытие порта 3389 может представлять потенциальную угрозу безопасности. Поэтому рекомендуется использовать сильные пароли и не делиться доступом к удаленному рабочему столу с ненадежными источниками.

Разрешение удаленного доступа к компьютеру

Удаленный доступ к компьютеру — это возможность управлять компьютером из другого места с использованием сети. Это может быть полезно, если вы хотите получить доступ к файлам или программам на компьютере, находясь в другом месте.

Для разрешения удаленного доступа к компьютеру на Windows 10 необходимо включить порт 3389. Порт 3389 является стандартным портом для удаленного рабочего стола (RDP) и используется для установления соединения между удаленным компьютером и управляющим устройством.

Для включения порта 3389 на Windows 10 следуйте следующим инструкциям:

- Откройте «Панель управления» и перейдите в раздел «Система и безопасность».

- Выберите «Брандмауэр Windows» и нажмите на ссылку «Разрешение входящих соединений».

- Установите галочку напротив «Разрешить входящие подключения» и нажмите на кнопку «ОК».

- Далее, откройте «Параметры системы» и перейдите на вкладку «Удаленный доступ».

- Установите галочку напротив «Разрешить удаленные подключения к этому компьютеру» и нажмите на кнопку «ОК».

После выполнения этих шагов, порт 3389 будет разрешен и вы сможете получить удаленный доступ к компьютеру через удаленный рабочий стол. Обратите внимание, что для удаленного доступа вам может потребоваться знать IP-адрес или имя компьютера, к которому вы хотите подключиться.

Открытие порта 3389 в брандмауэре

Для включения порта 3389 на Windows 10 необходимо выполнить несколько простых шагов. Открытие этого порта позволит осуществлять подключение к компьютеру удаленно через службу Remote Desktop.

1. Откройте меню «Пуск» и введите в поисковой строке «Windows Defender Firewall». Нажмите на соответствующий результат.

2. В левой части окна «Windows Defender Firewall» найдите ссылку «Разрешение приложений через брандмауэр». Нажмите на неё.

3. В открывшемся окне кликните на кнопку «Изменение настроек» в верхней части окна. Возможно, для выполнения этого действия потребуется ввод администраторского пароля.

4. Пролистайте список до нахождения пункта «Remote Desktop». Если он отсутствует, то нажмите на кнопку «Дополнительные разрешения» и найдите в списке «Remote Desktop».

5. В таблице найдите порт «3389» и установите галочку в столбце «Домен», «Частная» и «Общественная» сеть для этого порта.

6. Сохраните изменения, нажав на кнопку «ОК».

Теперь порт 3389 открыт в брандмауэре Windows 10 и готов к использованию для удаленного подключения к компьютеру через службу Remote Desktop.

Установка статического IP-адреса

Для обеспечения стабильного подключения к сети и настройки сетевых служб необходимо установить статический IP-адрес. Статический IP-адрес — это постоянный адрес компьютера в сети, который не меняется при каждом подключении.

Чтобы установить статический IP-адрес на компьютере с операционной системой Windows 10, выполните следующие шаги:

- Откройте «Панель управления» и выберите «Сеть и интернет».

- Выберите «Сетевые подключения» и найдите нужное подключение (Ethernet или Wi-Fi).

- Щелкните правой кнопкой мыши на выбранном подключении и выберите «Свойства».

- В списке доступных протоколов выберите «Протокол интернета версии 4 (TCP/IPv4)» и нажмите кнопку «Свойства».

- В открывшемся окне выберите «Использовать следующий IP-адрес» и введите нужные значения для IP-адреса, маски подсети и шлюза по умолчанию.

- Нажмите кнопку «OK», чтобы сохранить изменения.

После завершения этих шагов компьютер будет использовать указанный статический IP-адрес при подключении к сети. Это упростит настройку служб, таких как удаленный доступ к компьютеру через порт 3389.

Необходимо отметить, что при использовании статического IP-адреса нужно быть внимательным при работе с сетью, так как изменение настроек может привести к потере подключения к сети или конфликтам IP-адресов. Рекомендуется записать настройки статического IP-адреса для последующего использования.

Переход в настройки маршрутизатора

Для включения порта 3389 на Windows 10 необходимо выполнить несколько простых шагов. Первым этапом является переход в настройки маршрутизатора.

1. Откройте любой веб-браузер и введите IP-адрес вашего маршрутизатора в адресную строку. Обычно этот адрес указан в инструкции к устройству или может быть найден с помощью команды «ipconfig» в командной строке.

2. После ввода IP-адреса маршрутизатора нажмите клавишу «Enter» или кликните на кнопку «Перейти». Вам будет предложено ввести логин и пароль для доступа к настройкам маршрутизатора. Если вы не знаете эти данные, обратитесь к документации или к поставщику услуг интернета.

3. После успешного входа в настройки маршрутизатора откройте раздел «Порты» или «Настройки безопасности». Возможно, название раздела может отличаться в зависимости от модели маршрутизатора.

4. В разделе настройки портов найдите раздел, отвечающий за перенаправление портов или открытие портов. Обычно он называется «Port Forwarding» или «Port Forwarding Settings».

5. В этом разделе создайте новое правило перенаправления портов. Введите номер порта 3389 и выберите протокол TCP или UDP (обычно для RDP используется протокол TCP).

6. Укажите локальный IP-адрес компьютера, на который будет перенаправлен порт 3389. Чтобы узнать IP-адрес компьютера, откройте командную строку и выполните команду «ipconfig». IP-адрес будет указан рядом с параметром «IPv4-адрес».

7. После внесения всех настроек сохраните изменения и перезапустите маршрутизатор, чтобы применить новые настройки.

Теперь порт 3389 будет доступен для использования на вашей операционной системе Windows 10. Это позволит вам удаленно подключаться к компьютеру с помощью протокола RDP.

Проверка доступности порта 3389

Порт 3389 используется для удаленного доступа к компьютеру через протокол RDP (Remote Desktop Protocol). Проверка доступности этого порта может быть полезной для установки удаленного соединения или для проверки работоспособности RDP-сервера.

Для проверки доступности порта 3389 можно воспользоваться различными инструментами. Один из самых простых способов — использовать команду «telnet». Она позволяет установить соединение с удаленным хостом по указанному порту и проверить, открыт ли этот порт.

Для использования команды «telnet» необходимо открыть командную строку. Введите команду «telnet [IP-адрес] 3389″, где [IP-адрес] — это IP-адрес компьютера, на котором проверяется доступность порта 3389.

Если порт 3389 открыт, вы увидите сообщение «Соединение установлено» или что-то похожее. Если порт закрыт или недоступен, вы получите сообщение об ошибке или просто не увидите никаких ответов от удаленного хоста.

Также существуют специальные онлайн-сервисы и программы для проверки доступности портов. Они позволяют быстро и удобно проверить открытость порта 3389 и получить дополнительную информацию о состоянии удаленного хоста.

Вывод: проверка доступности порта 3389 — важный шаг при настройке удаленного доступа к компьютеру. Она помогает убедиться, что порт открыт и готов к приему соединений. При необходимости можно использовать команду «telnet» или специальные сервисы для проверки доступности порта 3389.

Время на прочтение

10 мин

Количество просмотров 125K

Как известно, протокол удаленного рабочего стола (Remote Desktop Protocol или RDP) позволяет удаленно подключаться к компьютерам под управлением Windows и доступен любому пользователю Windows, если у него не версия Home, где есть только клиент RDP, но не хост. Это удобное, эффективное и практичное средство для удаленного доступа для целей администрирования или повседневной работы. В последнее время оно приглянулось майнерам, которые используют RDP для удаленного доступа к своим фермам. Поддержка RDP включена в ОС Windows, начиная еще с NT 4.0 и XP, однако далеко не все знают, как ею пользоваться. Между тем можно открывать удаленный рабочий стол Microsoft с компьютеров под Windows, Mac OS X, а также с мобильных устройств с ОС Android или с iPhone и iPad.

Если должным образом разбираться в настройках, то RDP будет хорошим средством удаленного доступа. Он дает возможность не только видеть удаленный рабочий стол, но и пользоваться ресурсами удаленного компьютера, подключать к нему локальные диски или периферийные устройства. При этом компьютер должен иметь внешний IP, (статический или динамический), или должна быть возможность «пробросить» порт с маршрутизатора с внешним IP-адресом.

Серверы RDP нередко применяют для совместной работы в системе 1С, или на них разворачивают рабочие места пользователей, позволяя им подключаться к своему рабочему месту удаленно. Клиент RDP позволяет дает возможность работать с текстовыми и графическими приложениями, удаленно получать какие-то данные с домашнего ПК. Для этого на роутере нужно пробросить порт 3389, чтобы через NAT получить доступ к домашней сети. Тоже относится к настройке RDP-сервера в организации.

RDP многие считают небезопасным способом удаленного доступа по сравнению с использованием специальных программ, таких как RAdmin, TeamViewer, VNC и пр. Другой предрассудок – большой трафик RDP. Однако на сегодня RDP не менее безопасен, чем любое другое решение для удаленного доступа (к вопросу безопасности мы еще вернемся), а с помощью настроек можно добиться высокой скорости реакции и небольшой потребности в полосе пропускания.

Как защитить RDP и настроить его производительность

| Шифрование и безопасность | Нужно открыть gpedit.msc, в «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность» задать параметр «Требовать использования специального уровня безопасности для удаленных подключений по методу RDP» и в «Уровень безопасности» выбрать «SSL TLS». В «Установить уровень шифрования для клиентских подключений» выберите «Высокий». Чтобы включить использование FIPS 140-1, нужно зайти в «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности» и выбрать «Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания». Параметр «Конфигурация компьютера — Параметры Windows — Параметры безопасности — Локальные политики — Параметры безопасности» параметр «Учетные записи: разрешать использование пустых паролей только при консольном входе» должен быть включен. Проверьте список пользователей, которые могут подключаться по RDP. |

| Оптимизация | Откройте «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Среда удаленных сеансов». В «Наибольшая глубина цвета» выберите 16 бит, этого достаточно. Снимите флажок «Принудительная отмена фонового рисунка удаленного рабочего стола». В «Задание алгоритма сжатия RDP» установите «Оптимизация использования полосы пропускания. В «Оптимизировать визуальные эффекты для сеансов служб удаленных рабочих столов» установите значение «Текст». Отключите «Сглаживание шрифтов». |

Базовая настройка выполнена. Как подключиться к удаленному рабочему столу?

Подключение к удаленному рабочему столу

Для подключения по RDP необходимо, на удаленном компьютере была учетная запись с паролем, в системе должны быть разрешены удаленные подключения, а чтобы не менять данные доступа при постоянно меняющемся динамическом IP-адресе, в настройках сети можно присвоить статический IP-адрес. Удаленный доступ возможен только на компьютерах с Windows Pro, Enterprise или Ultimate.

Для удаленного подключения к компьютеру нужно разрешить подключение в «Свойствах Системы» и задать пароль для текущего пользователя, либо создать для RDP нового пользователя. Пользователи обычных аккаунтов не имеют права самостоятельно предоставлять компьютер для удаленного управления. Такое право им может дать администратор. Препятствием использования протокола RDP может стать его блокировка антивирусами. В таком случае RDP нужно разрешить в настройках антивирусных программ.

Стоит отметить особенность некоторых серверных ОС: если один и тот же пользователь попытается зайти на сервер локально и удаленно, то локальный сеанс закроется и на том же месте откроется удаленный. И наоборот, при локальном входе закроется удаленный сеанс. Если же зайти локально под одним пользователем, а удаленно — под другим, то система завершит локальный сеанс.

Подключение по протоколу RDP осуществляется между компьютерами, находящимися в одной локальной сети, или по интернету, но для этого потребуются дополнительные действия – проброс порта 3389 на роутере, либо соединение с удаленным компьютером по VPN.

Чтобы подключиться к удаленному рабочему столу в Windows 10, можно разрешить удаленное подключение в «Параметры — Система — Удаленный рабочий стол» и указать пользователей, которым нужно предоставить доступ, либо создать отдельного пользователя для подключения. По умолчанию доступ имеют текущий пользователь и администратор. На удаленной системе запустите утилиту для подключения.

Нажмите Win+R, введите MSTSC и нажмите Enter. В окне введите IP-адрес или имя компьютера, выберите «Подключить», введите имя пользователя и пароль. Появится экран удаленного компьютера.

При подключении к удаленному рабочему столу через командную строку (MSTSC) можно задать дополнительные параметры RDP:

| Параметр | Значение |

| /v:<сервер[: порт]> | Удаленный компьютер, к которому выполняется подключение. |

| /admin | Подключение к сеансу для администрирования сервера. |

| /edit | Редактирование RDP-файла. |

| /f | Запуск удаленного рабочего стола на полном экране. |

| /w:<ширина> | Ширина окна удаленного рабочего стола. |

| /h:<высота> | Высота окна удаленного рабочего стола. |

| /public | Запуск удаленного рабочего стола в общем режиме. |

| /span | Сопоставление ширины и высоты удаленного рабочего стола с локальным виртуальным рабочим столом и развертывание на несколько мониторов. |

| /multimon | Настраивает размещение мониторов сеанса RDP в соответствии с текущей конфигурацией на стороне клиента. |

| /migrate | Миграция файлов подключения прежних версий в новые RDP-файлы. |

Для Mac OS компания Microsoft выпустила официальный RDP-клиент, который стабильно работает при подключении к любым версиям ОС Windows. В Mac OS X для подключения к компьютеру Windows нужно скачать из App Store приложение Microsoft Remote Desktop. В нем кнопкой «Плюс» можно добавить удаленный компьютер: введите его IP-адрес, имя пользователя и пароль. Двойной щелчок на имени удаленного рабочего стола в списке для подключения откроет рабочий стол Windows.

На смартфонах и планшетах под Android и iOS нужно установить приложение Microsoft Remote Desktop («Удаленный рабочий стол Майкрософт») и запустить его. Выберите «Добавить» введите параметры подключения — IP-адрес компьютера, логин и пароль для входа в Windows. Еще один способ — проброс на роутере порта 3389 на IP-адрес компьютера и подключение к публичному адресу роутера с указанием данного порта. Это делается с помощью опции Port Forwarding роутера. Выберите Add и введите:

Name: RDP

Type: TCP & UDP

Start port: 3389

End port: 3389

Server IP: IP-адрес компьютера для подключения.А что насчет Linux? RDP –закрытый протокол Microsoft, она не выпускает RDP-клиентов для ОС Linux, но можно воспользоваться клиентом Remmina. Для пользователей Ubuntu есть специальные репозитории с Remmina и RDP.

Протокол RDP также используется для подключения к виртуальным машинам Hyper-V. В отличие от окна подключения гипервизора, при подключении по RDP виртуальная машина видит различные устройства, подсоединенных к физическому компьютеру, поддерживает работу со звуком, дает более качественное изображение рабочего стола гостевой ОС и т.д.

У провайдеров виртуального хостинга серверы VPS под Windows по умолчанию обычно также доступны для подключения по стандартному протоколу RDP. При использовании стандартной операционной системы Windows для подключения к серверу достаточно выбрать: «Пуск — Программы — Стандартные — Подключение к удаленному рабочему столу» или нажать Win+R и в открывшемся окне набрать MSTSC. В окне вводится IP-адрес VPS-сервера.

Нажав кнопку «Подключить», вы увидите окно с полями авторизации.

Чтобы серверу были доступны подключенные к вашему ПК USB-устройства и сетевые принтеры, при первом подключении к серверу выберите «Показать параметры» в левом нижнем углу. В окне откройте вкладку «Локальные ресурсы» и выберите требуемые параметры.

С помощью опции сохранения данных авторизации на удаленном компьютере параметры подключения (IP-адрес, имя пользователя и пароль) можно сохранить в отдельном RDP-файлом и использовать его на другом компьютере.

RDP также можно использовать для подключения к виртуальным машинам Azure.

Настройка другой функциональности удаленного доступа

В окне подключения к удаленному компьютеру есть вкладки с настраиваемыми параметрами.

| Вкладка | Назначение |

| «Экран» | Задает разрешение экрана удаленного компьютера, то есть окна утилиты после подключения. Можно установить низкое разрешение и пожертвовать глубиной цвета. |

| «Локальные ресурсы» | Для экономии системных ресурсов можно отключить воспроизведение звука на удаленном компьютере. В разделе локальных устройств и можно выбрать принтер и другие устройства основного компьютера, которые будут доступны на удаленном ПК, например, USB-устройства, карты памяти, внешние диски. |

Подробности настройки удаленного рабочего стола в Windows 10 – в этом видео. А теперь вернемся к безопасности RDP.

Как «угнать» сеанс RDP?

Можно ли перехватывать сеансы RDS? И как от этого защищаться? Про возможность угона RDP-сессии в Microsoft Windows известно с 2011 года, а год назад исследователь Александр Корзников в своем блоге детально описал методики угона. Оказывается, существует возможность подключиться к любой запущенной сессии в Windows (с любыми правами), будучи залогиненным под какой-либо другой.

Некоторые приемы позволяют перехватить сеанс без логина-пароля. Нужен лишь доступ к командной строке NT AUTHORITY/SYSTEM. Если вы запустите tscon.exe в качестве пользователя SYSTEM, то сможете подключиться к любой сессии без пароля. RDP не запрашивает пароль, он просто подключает вас к рабочему столу пользователя. Вы можете, например, сделать дамп памяти сервера и получить пароли пользователей. Простым запуском tscon.exe с номером сеанса можно получить рабочий стол указанного пользователя — без внешних инструментов. Таким образом, с помощью одной команды имеем взломанный сеанс RDP. Можно также использовать утилиту psexec.exe, если она была предварительно установлена:

psexec -s \\localhost cmdИли же можно создать службу, которая будет подключать атакуемую учетную запись, и запустить ее, после чего ваша сессия будет заменена целевой. Вот некоторые замечания о том, как далеко это позволяет зайти:

- Вы можете подключиться к отключенным сеансам. Поэтому, если кто-то вышел из системы пару дней назад, вы можете просто подключиться прямо к его сеансу и начать использовать его.

- Можно разблокировать заблокированные сеансы. Поэтому, пока пользователь находится вдали от своего рабочего места, вы входите в его сеанс, и он разблокируется без каких-либо учетных данных. Например, сотрудник входит в свою учетную запись, затем отлучается, заблокировав учетную запись (но не выйдя из нее). Сессия активна и все приложения останутся в прежнем состоянии. Если системный администратор входит в свою учетную запись на этом же компьютере, то получает доступ к учетной записи сотрудника, а значит, ко всем запущенным приложениям.

- Имея права локального администратора, можно атаковать учетную запись с правами администратора домена, т.е. более высокими, чем права атакующего.

- Можно подключиться к любой сессии. Если, например, это Helpdesk, вы можете подключиться к ней без какой-либо аутентификации. Если это администратор домена, вы станете админом. Благодаря возможности подключаться к отключенным сеансам вы получаете простой способ перемещения по сети. Таким образом, злоумышленники могут использовать эти методы как для проникновения, так и для дальнейшего продвижения внутри сети компании.

- Вы можете использовать эксплойты win32k, чтобы получить разрешения SYSTEM, а затем задействовать эту функцию. Если патчи не применяются должным образом, это доступно даже обычному пользователю.

- Если вы не знаете, что отслеживать, то вообще не будете знать, что происходит.

- Метод работает удаленно. Вы можете выполнять сеансы на удаленных компьютерах, даже если не зашли на сервер.

Этой угрозе подвержены многие серверные ОС, а количество серверов, использующих RDP, постоянно увеличивается. Оказались уязвимы Windows 2012 R2, Windows 2008, Windows 10 и Windows 7. Чтобы не допустить угона RDP-сессий, рекомендуется использовать двухфакторную аутентификацию. Обновленные Sysmon Framework для ArcSight и Sysmon Integration Framework для Splunk предупреждают администратора о запуске вредоносных команд с целью угнать RDP-сессию. Также можно воспользоваться утилитой Windows Security Monitor для мониторинга событий безопасности.

Наконец, рассмотрим, как удалить подключение к удаленному рабочему столу. Это полезная мера нужна, если необходимость в удаленном доступе пропала, или требуется запретить подключение посторонних к удаленному рабочему столу. Откройте «Панель управления – Система и безопасность – Система». В левой колонке кликните «Настройка удаленного доступа». В разделе «Удаленный рабочий стол» выберите «Не разрешать подключения к этому компьютеру». Теперь никто не сможет подключиться к вам через удаленный рабочий стол.

В завершение – еще несколько лайфхаков, которые могут пригодиться при работе с удаленным рабочим столом Windows 10, да и просто при удаленном доступе.

- Для доступа к файлам на удаленном компьютере можно использовать OneDrive:

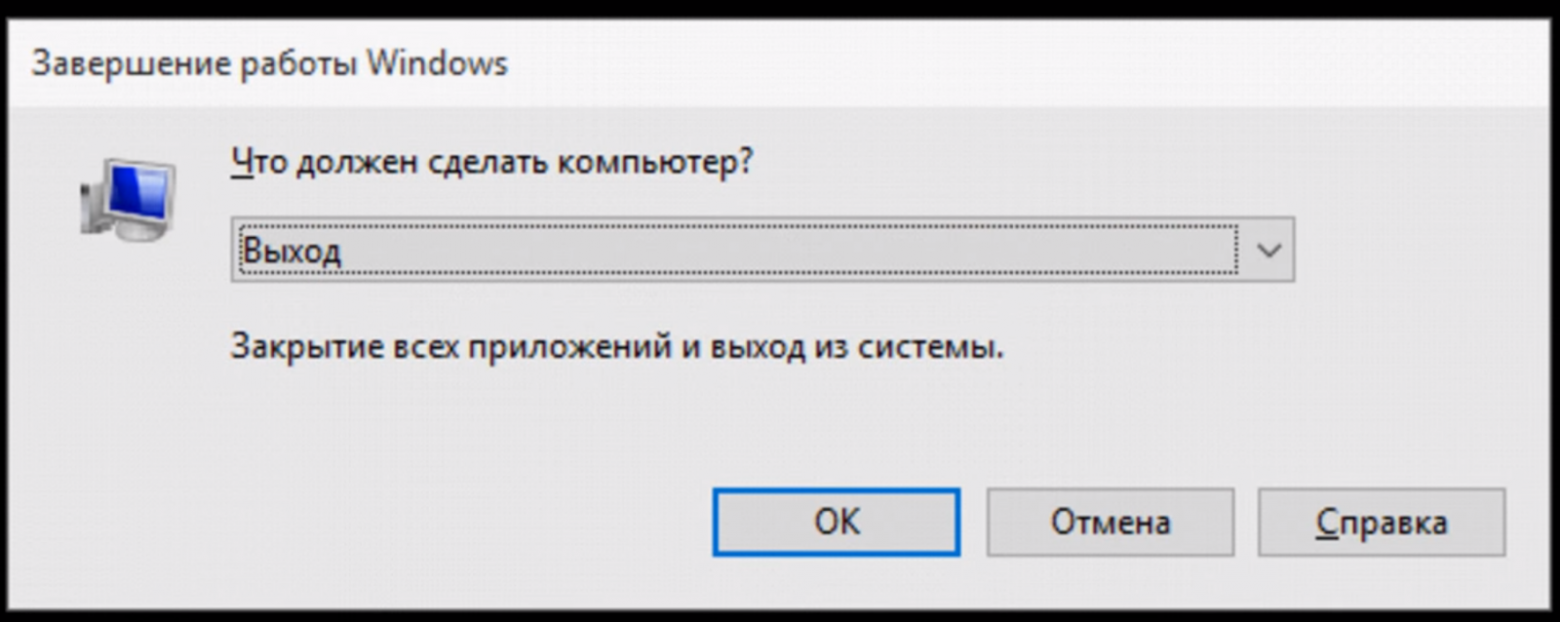

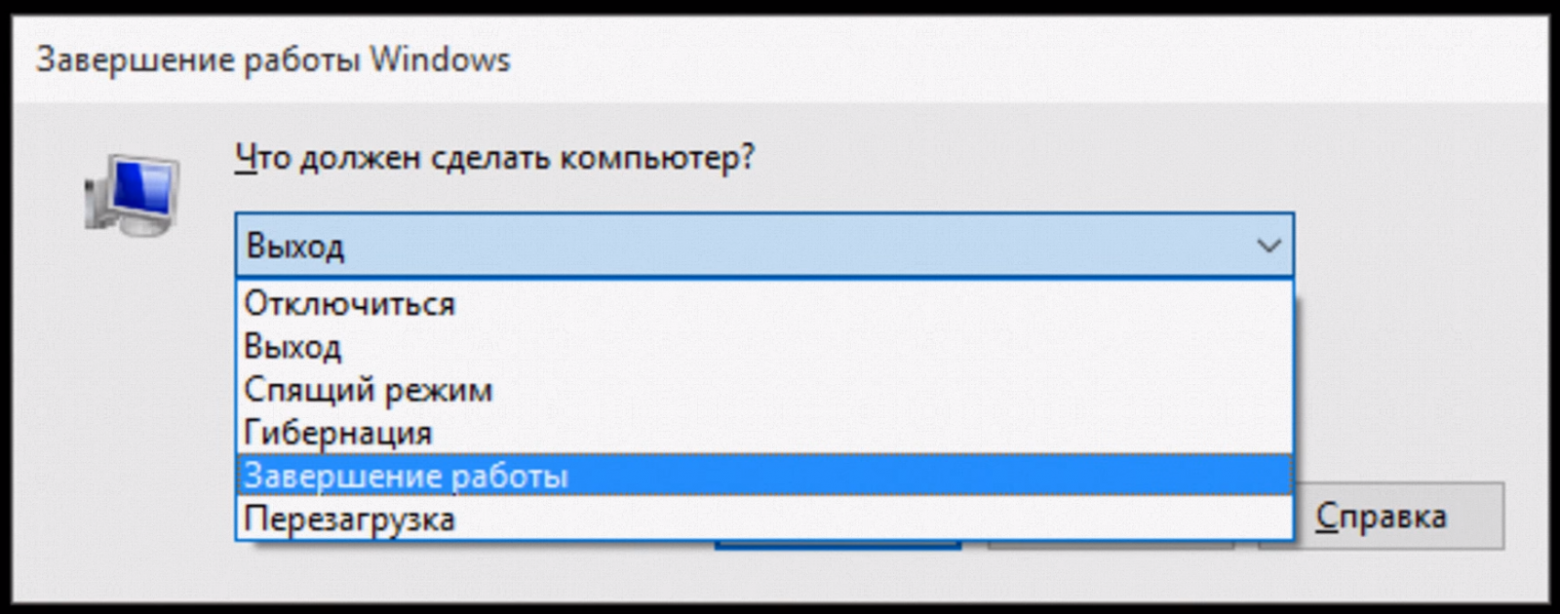

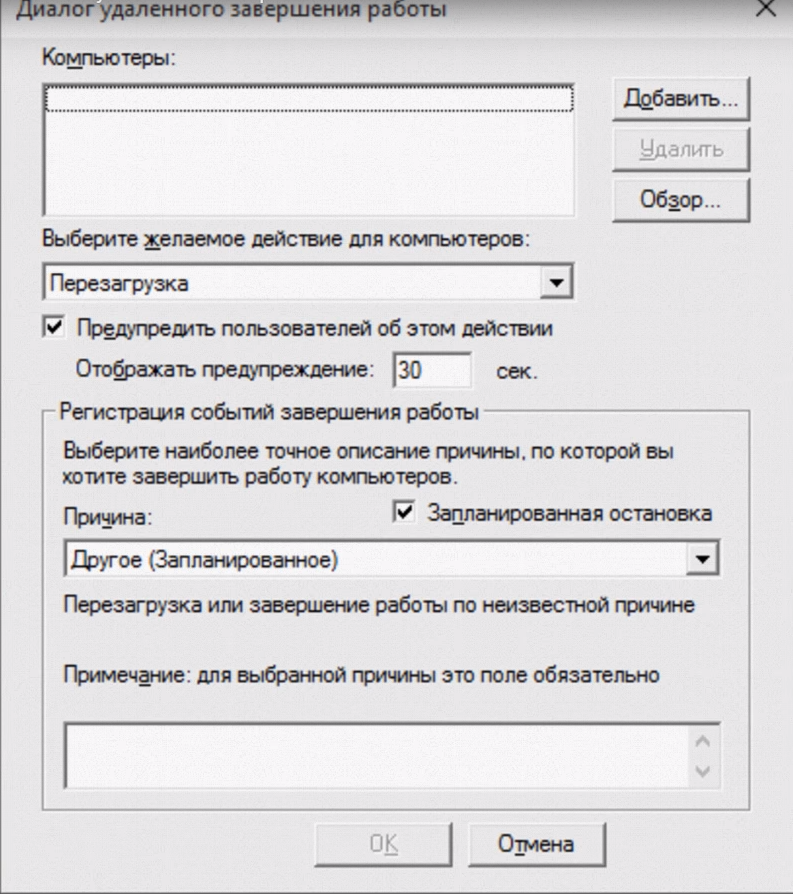

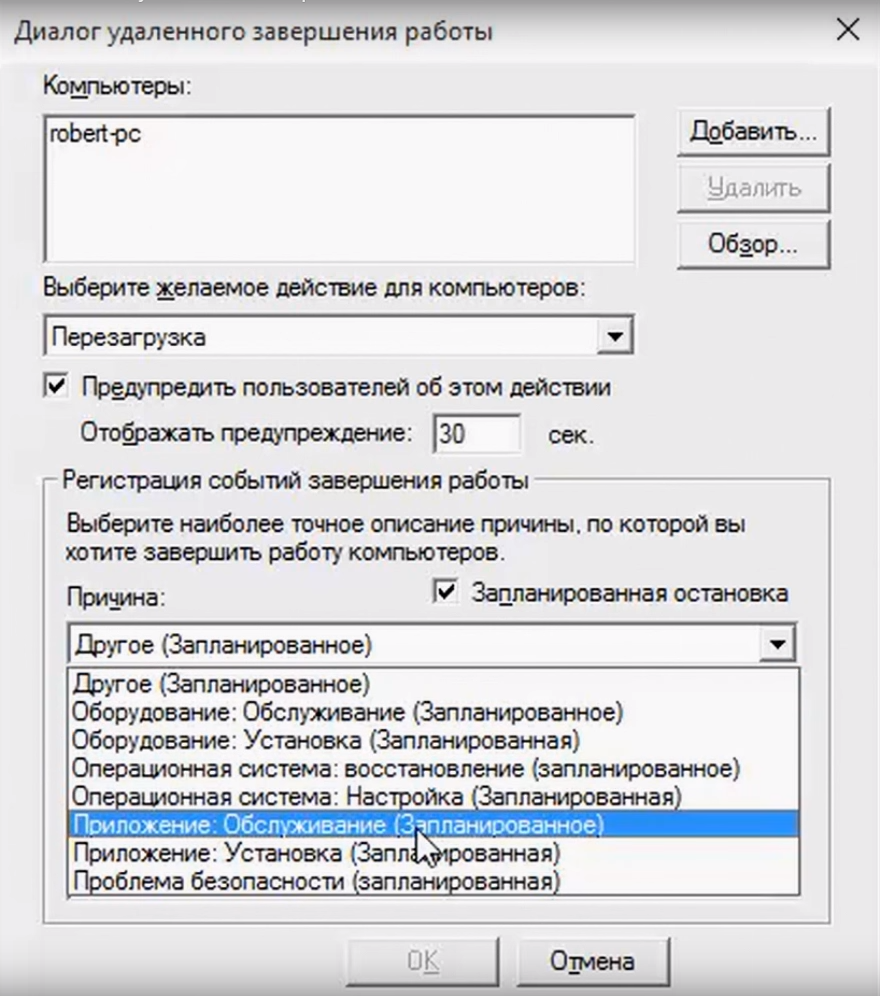

- Как перезагрузить удаленный ПК в Win10? Нажмите Alt+F4. Откроется окно:

Альтернативный вариант — командная строка и команда shutdown.

Если в команде shutdown указать параметр /i, то появится окно:

- В Windows 10 Creators Update раздел «Система» стал богаче на еще один подраздел, где реализована возможность активации удаленного доступа к компьютеру с других ОС, в частности, с мобильных посредством приложения Microsoft Remote Desktop:

- По разным причинам может не работать подключение по RDP к виртуальной машине Windows Azure. Проблема может быть с сервисом удаленного рабочего стола на виртуальной машине, сетевым подключением или клиентом удаленного рабочего стола клиента на вашем компьютере. Некоторые из самых распространенных методов решения проблемы RDP-подключения приведены здесь.

- Из обычной версии Windows 10 вполне возможно сделать терминальный сервер, и тогда к обычному компьютеру смогут подключаться несколько пользователей по RDP и одновременно работать с ним. Как уже отмечалось выше, сейчас популярна работа нескольких пользователей с файловой базой 1С. Превратить Windows 10 в сервер терминалов поможет средство, которое хорошо себя зарекомендовало в Windows 7 — RDP Wrapper Library by Stas’M.

- В качестве «RDP с человеческим лицом» можно использовать Parallels Remote Application Server (RAS), но некоторые его особенности должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете).

Как видите, решений и возможностей, которые открывает удаленный доступ к компьютеру, множество. Не случайно им пользуется большинство предприятий, организаций, учреждений и офисов. Этот инструмент полезен не только системным администраторам, но и руководителям организаций, да и простым пользователям удаленный доступ тоже весьма полезен. Можно помочь починить или оптимизировать систему человеку, который в этом не разбирается, не вставая со стула, передавать данные или получить доступ к нужным файлам находясь в командировке или в отпуске в любой точке мира, работать за офисным компьютером из дома, управлять своим виртуальным сервером и т.д.

Удачи!

P.S. Мы ищем авторов для нашего блога на Хабрахабре.

Если у вас есть технические знания по работе с виртуальными серверами, вы умеете объяснить сложные вещи простыми словами, тогда команда RUVDS будет рада работать с вами, чтобы опубликовать ваш пост на Хабрахабре. Подробности по ссылке.