Служба DNS: домены и зоны

Как уже говорилось выше, каждый DNS-сервер отвечает за обслуживание определенной части пространства имен DNS. Информация о доменах, хранящаяся в БД сервера DNS, организуется в особые единицы, называемые зонами (zones). Зона — основная единица репликации данных между серверами DNS. Каждая зона содержит определенное количество ресурсных записей для соответствующего домена и, быть может, его поддоменов.

Системы семейства Windows Server поддерживают следующие типы зон:

- Стандартная основная (standard primary) — главная копия стандартной зоны; только в данном экземпляре зоны допускается производить какие-либо изменения, которые затем реплицируются на серверы, хранящие дополнительные зоны;

-

Стандартная дополнительная (standard secondary) — копия основной зоны, доступная в режиме «только-чтение», предназначена для повышения отказоустойчивости и распределения нагрузки между серверами, отвечающими за определенную зону; процесс репликации изменений в записях зон называется «передачей зоны» ( zone transfer )

(информация в стандартных зонах хранится в текстовых файлах, файлы создаются в папке «%system root%\system32\dns», имя файла, как правило, образуется из имени зоны с добавлением расширения файла «.dns»; термин «стандартная» используется только в системах семейства Windows); - Интегрированная в Active Directory (Active Directory–integrated) — вся информация о зоне хранится в виде одной записи в базе данных Active Directory (такие типы зон могут существовать только на серверах Windows, являющихся контроллерами доменов Active Directory; в интегрированных зонах можно более жестко управлять правами доступа к записям зоны; изменения в записях зоны между разными экземплярами интегрированной зоны производятся не по технологии передачи зоны службой DNS, а механизмами репликации службы Active Directory);

- Зона-заглушка ( stub ; только в Windows 2003) — особый тип зоны, которая для данной части пространства имен DNS содержит самый минимальный набор ресурсных записей (начальная запись зоны SOA, список серверов имен, отвечающих за данную зону, и несколько записей типа A для ссылок на серверы имен для данной зоны).

Рассмотрим на примере соотношение между понятиями домена и зоны. Проанализируем информацию, представленную на рис. 4.9.

Рис.

4.9.

В данном примере пространство имен DNS начинается с домена microsoft.com, который содержит 3 поддомена: sales.microsoft.com, it.microsoft.com и edu.microsoft.com (домены на рисунке обозначены маленькими горизонтальными овалами). Домен — понятие чисто логическое, относящееся только к распределению имен. Понятие домена никак не связано с технологией хранения информации о домене. Зона — это способ представления информации о домене и его поддоменах в хранилище тех серверов DNS, которые отвечают за данный домен и поддомены. В данной ситуации, если для хранения выбрана технология стандартных зон, то размещение информации о доменах может быть реализовано следующим образом:

- записи, относящиеся к доменам microsoft.com и edu.microsoft.com, хранятся в одной зоне в файле «microsoft.com.dns» (на рисунке зона обозначена большим наклонным овалом);

- управление доменами sales.microsoft.com и it.microsoft.com делегировано другим серверам DNS, для этих доменов на других серверах созданы соответствующие файлы «sales.microsoft.com.dns» и «it.microsoft.com.dns» (данные зоны обозначены большими вертикальными овалами).

Делегирование управления — передача ответственности за часть пространства имен другим серверам DNS.

Зоны прямого и обратного просмотра

Зоны, рассмотренные в предыдущем примере, являются зонами прямого просмотра (forward lookup zones). Данные зоны служат для разрешения имен узлов в IP-адреса. Наиболее часто используемые для этого типы записей: A, CNAME, SRV.

Для определения имени узла по его IP-адресу служат зоны обратного просмотра (reverse lookup zones), основной тип записи в «обратных» зонах — PTR. Для решения данной задачи создан специальный домен с именем in-addr.arpa. Для каждой IP-сети в таком домене создаются соответствующие поддомены, образованные из идентификатора сети, записанного в обратном порядке. Записи в такой зоне будут сопоставлять идентификатору узла полное FQDN-имя данного узла. Например, для IP-сети 192.168.0.0/24 необходимо создать зону с именем «0.168.192.in-addr.arpa». Для узла с IP-адресом 192.168.0.10 и именем host.company.ru в данной зоне должна быть создана запись «10 PTR host.company.ru».

Алгоритмы работы итеративных и рекурсивных запросов DNS

Все запросы, отправляемые DNS-клиентом DNS-серверу для разрешения имен, делятся на два типа:

- итеративные запросы (клиент посылает серверу DNS запрос, в котором требует дать наилучший ответ без обращений к другим DNS-серверам);

- рекурсивные запросы (клиент посылает серверу DNS запрос, в котором требует дать окончательный ответ даже если DNS-серверу придется отправить запросы другим DNS-серверам; посылаемые в этом случае другим DNS-серверам запросы будут итеративными).

Обычные DNS-клиенты (например, рабочие станции пользователей), как правило, посылают рекурсивные запросы.

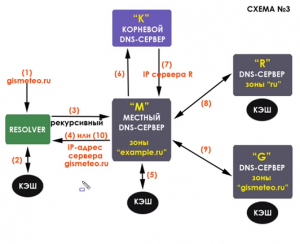

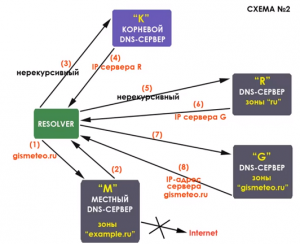

Рассмотрим на примерах, как происходит взаимодействие DNS-клиента и DNS-сервера при обработке итеративных и рекурсивных запросов.

Допустим, что пользователь запустил программу Обозреватель Интернета и ввел в адресной строке адрес http://www.microsoft.com. Прежде чем Обозреватель установит сеанс связи с веб-сайтом по протоколу HTTP, клиентский компьютер должен определить IP-адрес веб-сервера. Для этого клиентская часть протокола TCP/IP рабочей станции пользователя (так называемый resolver ) сначала просматривает свой локальный кэш разрешенных ранее имен в попытке найти там имя www.microsoft.com. Если имя не найдено, то клиент посылает запрос DNS-серверу, указанному в конфигурации TCP/IP данного компьютера (назовем данный DNS-сервер «локальным DNS-сервером» ), на разрешение имени www.microsoft.com в IP-адрес данного узла. Далее DNS-сервер обрабатывает запрос в зависимости от типа запроса.

Вариант 1 (итеративный запрос).

Если клиент отправил серверу итеративный запрос (напомним, что обычно клиенты посылают рекурсивные запросы), то обработка запроса происходит по следующей схеме:

-

сначала локальный DNS-сервер ищет среди зон, за которые он отвечает, зону microsoft.com;

если такая зона найдена, то в ней ищется запись для узла www ; если запись найдена, то результат поиска сразу же возвращается клиенту;

в противном случае локальный DNS-сервер ищет запрошенное имя www.microsoft.com в своем кэше разрешенных ранее DNS-запросов;

если искомое имя есть в кэше, то результат поиска возвращается клиенту; если локальный DNS-сервер не нашел в своей базе данных искомую запись, то клиенту посылается IP-адрес одного из корневых серверов DNS;

-

клиент получает IP-адрес корневого сервера и повторяет ему запрос на разрешение имени www.microsoft.com;

корневой сервер не содержит в своей БД зоны «microsoft.com», но ему известны DNS-серверы, отвечающие за зону «com», и корневой сервер посылает клиенту IP-адрес одного из серверов, отвечающих за эту зону;

-

клиент получает IP-адрес сервера, отвечающего за зону «com», и посылает ему запрос на разрешение имени www.microsoft.com;

сервер, отвечающий за зону com, не содержит в своей БД зоны microsoft.com, но ему известны DNS-серверы, отвечающие за зону microsoft.com, и данный DNS-сервер посылает клиенту IP-адрес одного из серверов, отвечающих уже за зону microsoft.com;

-

клиент получает IP-адрес сервера, отвечающего за зону microsoft.com, и посылает ему запрос на разрешение имени www.microsoft.com;

сервер, отвечающий за зону microsoft.com, получает данный запрос, находит в своей базе данных IP-адрес узла www, расположенного в зоне microsoft.com, и посылает результат клиенту;

клиент получает искомый IP-адрес, сохраняет разрешенный запрос в своем локальном кэше и передает IP-адрес веб-сайта программе Обозреватель Интернета (после чего Обозреватель устанавливает связь с веб-сайтом по протоколу HTTP).

Вариант 2 (рекурсивный запрос).

Если клиент отправил серверу рекурсивный запрос, то обработка запроса происходит по такой схеме:

-

сначала локальный DNS-сервер ищет среди зон, за которые он отвечает, зону microsoft.com; если такая зона найдена, то в ней ищется запись для узла www ; если запись найдена, то результат поиска сразу же возвращается клиенту;

в противном случае локальный DNS-сервер ищет запрошенное имя www.microsoft.com в своем кэше разрешенных ранее DNS-запросов; если искомое имя есть в кэше, то результат поиска возвращается клиенту;

-

если локальный DNS-сервер не нашел в своей базе данных искомую запись, то сам локальный DNS-сервер выполняет серию итеративных запросов на разрешение имени www.microsoft.com, и клиенту посылается либо найденный IP-адрес, либо сообщение об ошибке.

Реализация службы DNS в системах семейства Windows Server

Главная особенность службы DNS в системах семейства Windows Server заключается в том, что служба DNS разрабатывалась для поддержки службы каталогов Active Directory. Для выполнения этой функции требуются обеспечение двух условий:

- поддержка службой DNS динамической регистрации (dynamic updates);

- поддержка службой DNS записей типа SRV.

Служба DNS систем Windows Server удовлетворяет обоим условиям, и реализация служб каталогов Active Directory может быть обеспечена только серверами на базе систем Windows Server.

Рассмотрим несколько простых примеров управления службой DNS:

- установка службы DNS;

- создание основной и дополнительной зоны прямого просмотра;

- создание зоны обратного просмотра;

- выполнение динамической регистрации узлов в зоне.

Все рассматриваемые далее в пособии примеры были выполнены в следующей конфигурации:

- сеть состоит из двух серверов Windows 2003 Server;

- операционная система — ограниченная по времени 120-дневная русская версия Windows 2003 Server Enterprise Edition;

- первый сервер установлен на ПК с процессором Intel Pentium-4 3Ггц и оперативной памятью 512 МБ, имя сервера — DC1, IP-адрес — 192.168.0.1/24 ;

- второй сервер работает в качестве виртуальной системы с помощью Microsoft VirtualPC 2004, имя сервера -DC2, IP-адрес — 192.168.0.2/24 ;

- имя домена в пространстве DNS и соответствующее имя в службе каталогов Active Directory — world.ru (сеть полностью изолирована от других сетей, поэтому в данном примере авторы были свободны в выборе имени домена; в реальной обстановке конкретного учебного заведения преподавателю нужно скорректировать данную информацию).

Подробные рекомендации по организации сети для изучения данного курса (как под руководством преподавателя в организованной группе, так и при самостоятельном изучении) изложены в указаниях к выполнению упражнений лабораторных работ в конце пособия.

Историческая

справка:

Систему доменных имен разработал в 1983

году Пол Мокапетрис. Тогда же было

проведено первое успешное тестирование

DNS, ставшей позже одним из базовых

компонентов сети Internet. С помощью DNS стало

возможным реализовать масштабируемый

распределенный механизм, устанавливающий

соответствие между иерархическими

именами сайтов и числовыми IP-адресами.

В

1983 году Пол Мокапетрис работал научным

сотрудником института информатики

(Information Sciences Institute, ISI),

входящего в состав инженерной школы

университета Южной Калифорнии (USC).

Его руководитель, Джон Постел, предложил

Полу придумать новый механизм,

устанавливающий связи между именами

компьютеров и адресами Internet, — взамен

использовавшемуся тогда централизованному

каталогу имен и адресов хостов, который

поддерживала калифорнийская компания

SRI International.

«Все

понимали, что старая схема не сможет

работать вечно, — вспоминает Мокапетрис.

— Рост Internet становился лавинообразным.

К сети, возникшей на основе проекта

ARPANET, инициированного Пентагоном,

присоединялись все новые и новые компании

и исследовательские институты».

Предложенное

Мокапетрисом решение — DNS — представляло

собой распределенную базу данных,

которая позволяла организациям,

присоединившимся к Internet, получить свой

домен.

«Как

только организация подключалась к сети,

она могла использовать сколь угодно

много компьютеров и сама назначать им

имена», — подчеркнул Мокапетрис.

Названия доменов компаний получили

суффикс .com,

университетов — .edu и

так далее.

Первоначально

DNS была рассчитана на поддержку 50 млн.

записей и допускала безопасное расширение

до нескольких сотен миллионов записей.

По оценкам Мокапетриса, сейчас

насчитывается около 1 млрд. имен DNS, в

том числе почти 20 млн. общедоступных

имен. Остальные принадлежат системам,

расположенным за межсетевыми экранами.

Их имена неизвестны обычным

Internet-пользователям.

Новая

система внедрялась постепенно, в течение

нескольких лет. В это время ряд

исследователей экспериментировали с

ее возможностями, а Мокапетрис занимался

в ISI обслуживанием

и поддержанием стабильной работы

«корневого сервера», построенного

на мэйнфреймах компании Digital Equipment. Копии

таблиц хостов хранились на каждом

компьютере, подключенном к Internet, еще

примерно до 1986 года. Затем начался

массовый переход на использование DNS.

Необходимость

отображения имен сетевых узлов в

IP-адреса

Компьютеры

и другие сетевые устройства, отправляя

друг другу пакеты по сети, используют

IP-адреса. Однако пользователю (человеку)

гораздо проще и удобнее запомнить

некоторое символические имена сетевых

узлов, чем четыре бессодержательных

для него числа. Однако, если люди в своих

операциях с сетевыми ресурсами будут

использовать имена узлов, а не IP-адреса,

тогда должен существовать механизм,

сопоставляющий именам узлов их IP-адреса.

Есть

два таких механизма — локальный для

каждого компьютера файл hosts и

централизованная иерархическая служба

имен DNS.

Использование

локального файла hosts и системы доменных

имен DNS для разрешения имен сетевых

узлов

На

начальном этапе развития сетей, когда

количество узлов в каждой сети было

небольшое, достаточно было на каждом

компьютере хранить и поддерживать

актуальное состояние простого текстового

файла, в котором содержался список

сетевых узлов данной сети. Список устроен

очень просто — в каждой строке текстового

файла содержится пара «IP-адрес — имя

сетевого узла». В системах семейства

Windows данный файл расположен в папке %system

root%system32driversetc (где %system

root% обозначает

папку, в которой установлена операционная

система). Сразу после установки системы

Windows создается файл hosts с

одной записью 127.0.0.1

localhost.

С

ростом сетей поддерживать актуальность

и точность информации в файле hosts становится

все труднее. Для этого надо постоянно

обновлять содержимое этого файла на

всех узлах сети. Кроме того, такая

простая технология не

позволяет организовать пространство

имен в какую-либо структуру. Поэтому

появилась необходимость в централизованной

базе данных имен, позволяющей производить

преобразование имен в IP-адреса

без хранения списка

соответствия на каждом компьютере.

Такой базой стала DNS (Domain Name System) — система

именования доменов, которая начала

массовую работу в 1987 году.

Заметим,

что с появлением службы DNS актуальность

использования файла host совсем не исчезла,

в ряде случаев использование этого

файла оказывается очень эффективным.

Служба

DNS: пространство имен, домены

DNS

— это иерархическая

база данных,

сопоставляющая имена сетевых узлов и

их сетевых служб IP-адресам узлов.

Содержимое этой базы, с одной стороны,

распределено по большому количеству

серверов службы DNS, а с другой стороны,

является централизованно управляемым.

В основе иерархической

структуры базы данных DNS

лежит доменное пространство имен (domain

namespace), основной структурной единицей

которого является домен, объединяющий

сетевые узлы (хосты), а также поддомены.

Процесс поиска в БД службы DNS имени

некоего сетевого узла и сопоставления

этому имени IP-адреса называется

«разрешением имени узла в пространстве

имен DNS».

Служба

DNS состоит из трех основных компонент:

-

Пространство

имен DNS и соответствующие ресурсные

записи (RR, resource record) —

это сама распределенная база данных

DNS; -

Серверы

имен DNS —

компьютеры, хранящие базу данных DNS и

отвечающие на запросы DNS-клиентов; -

DNS-клиенты

(DNS-clients, DNS-resolvers) -компьютеры,

посылающие запросы серверам DNS для

получения ресурсных записей.

Пространство

имен.

Пространство

имен DNS — иерархическая древовидная

структура, начинающаяся с корня, не

имеющего имени и обозначаемого точкой

«.». Схему построения пространства

имен DNS лучше всего проиллюстрировать

на примере сети Интернет (рис.

4.8).

Рис.

4.8.

Для

доменов 1-го уровня различают 3 категории

имен:

-

ARPA —

специальное имя, используемое для

обратного разрешения DNS (из IP-адреса в

полное имя узла); -

Общие

(generic) имена 1-го уровня —

16 (на данный момент) имен, назначение

которых приведено в табл.

4.4; -

Двухбуквенные

имена для стран —

имена для доменов, зарегистрированных

в соответствующих странах (например, ru —

для России, ua —

для Украины, uk —

для Великобритании и т.д.).

|

Таблица |

|

|

Имя |

Назначение |

|

aero |

Сообщества |

|

biz |

Компании |

|

com |

Коммерческие |

|

coop |

Кооперативы |

|

edu |

Образовательные |

|

gov |

Правительственные |

|

info |

Домен |

|

int |

международные |

|

mil |

Военные |

|

museum |

Музеи |

|

name |

Глобальный |

|

net |

Домен |

|

org |

Некоммерческие |

|

pro |

Домен |

|

job |

Кадровые |

|

travel |

Туроператоры |

Для

непосредственного отображения

пространства имен в пространство

IP-адресов служат т.н. ресурсные записи

(RR, resource record). Каждый сервер DNS содержит

ресурсные записи для той части пространства

имен, за которую он несет ответственность

(authoritative). табл.

4.5 содержит

описание наиболее часто используемых

типов ресурсных записей.

|

Таблица |

||

|

Тип |

Функция |

Описание |

|

A |

Host |

Отображает |

|

CNAME |

Canonical |

Отображает |

|

MX |

Mail |

Управляет |

|

NS |

Name |

Указывает |

|

PTR |

Pointer |

Используется |

|

SOA |

Start |

Используется |

|

SRV |

Service |

Используется |

Полное

имя узла (FQDN, fully qualified domain name) состоит из

нескольких имен, называемых метками

(label) и разделенных точкой. Самая левая

метка относится непосредственно к узлу,

остальные метки — список доменов от

домена первого уровня до того домена,

в котором находится узел (данный список

просматривается справа налево).

Серверы

имен DNS.

Серверы

имен DNS (или DNS-серверы) — это компьютеры,

на которых хранятся те части БД

пространства имен DNS, за которые данные

серверы отвечают, и функционирует

программное обеспечение, которое

обрабатывает запросы DNS-клиентов на

разрешение имен и выдает ответы на

полученные запросы.

DNS-клиенты.

DNS-клиент

— это любой сетевой узел, который обратился

к DNS-серверу для разрешения имени узла

в IP-адрес или, обратно, IP-адреса в имя

узла.

Служба

DNS: домены и зоны

Как

уже говорилось выше, каждый DNS-сервер

отвечает за обслуживание определенной

части пространства имен DNS. Информация

о доменах, хранящаяся в БД сервера DNS,

организуется в особые единицы, называемые

зонами (zones). Зона — основная единица

репликации данных между серверами DNS.

Каждая зона содержит определенное

количество ресурсных записей для

соответствующего домена и, быть может,

его поддоменов.

Системы

семейства Windows Server поддерживают следующие

типы зон:

-

Стандартная

основная (standard primary) —

главная копия стандартной зоны; только

в данном экземпляре зоны допускается

производить какие-либо изменения,

которые затем реплицируются на серверы,

хранящие дополнительные зоны; -

Стандартная

дополнительная (standard secondary) —

копия основной зоны, доступная в режиме

«только-чтение», предназначена

для повышения отказоустойчивости и

распределения нагрузки между серверами,

отвечающими за определенную зону;

процесс репликации изменений в записях

зон называется «передачей зоны»

( zone

transfer )

(информация в стандартных зонах хранится

в текстовых файлах, файлы создаются в

папке «%system root%system32dns», имя файла,

как правило, образуется из имени зоны

с добавлением расширения файла «.dns»;

термин «стандартная» используется

только в системах семейства Windows); -

Интегрированная

в Active Directory (Active Directory–integrated) —

вся информация о зоне хранится в виде

одной записи в базе данных Active Directory

(такие типы зон могут существовать

только на серверах Windows, являющихся

контроллерами доменов Active Directory; в

интегрированных зонах можно более

жестко управлять правами доступа к

записям зоны; изменения в записях зоны

между разными экземплярами интегрированной

зоны производятся не потехнологии передачи

зоны службой DNS, а механизмами репликации

службы Active Directory); -

Зона-заглушка ( stub ;

только в Windows 2003) — особый тип зоны,

которая для данной части пространства

имен DNS содержит самый минимальный

набор ресурсных записей (начальная

запись зоны SOA, список серверов имен,

отвечающих за данную зону, и несколько

записей типа A для ссылок на серверы

имен для данной зоны).

Рассмотрим

на примере соотношение между понятиями

домена и зоны. Проанализируем информацию,

представленную на рис.

4.9.

Рис.

4.9.

В

данном примере пространство имен DNS

начинается с домена microsoft.com,

который содержит 3

поддомена: sales.microsoft.com, it.microsoft.com иedu.microsoft.com (домены

на рисунке обозначены маленькими

горизонтальными овалами). Домен — понятие

чисто логическое, относящееся только

к распределению имен. Понятие домена

никак не связано с технологией хранения информации

о домене.

Зона —

это способ представления информации о

домене и его поддоменах в хранилище тех

серверов DNS, которые отвечают за данный

домен и поддомены. В данной ситуации,

если для хранения выбрана технология

стандартных зон, то размещение информации

о доменах может быть реализовано

следующим образом:

-

записи,

относящиеся к доменам microsoft.com и edu.microsoft.com,

хранятся в одной зоне в

файле «microsoft.com.dns» (на

рисунке зона обозначена большим

наклонным овалом); -

управление

доменами sales.microsoft.com и it.microsoft.com делегировано

другим серверам DNS, для этих доменов на

других серверах созданы соответствующие

файлы «sales.microsoft.com.dns» и «it.microsoft.com.dns» (данные

зоны обозначены большими вертикальными

овалами).

Делегирование

управления — передача ответственности

за часть пространства имен другим

серверам DNS.

Зоны

прямого и обратного просмотра

Зоны,

рассмотренные в предыдущем примере,

являются зонами

прямого просмотра (forward lookup zones).

Данные зоны служат для разрешения имен

узлов в IP-адреса. Наиболее часто

используемые для этого типы

записей: A, CNAME, SRV.

Для

определения имени узла по его IP-адресу

служат зоны обратного просмотра (reverse

lookup zones),

основной тип записи в «обратных»

зонах — PTR. Для решения данной задачи

создан специальный домен с

именем in-addr.arpa.

Для каждой IP-сети в таком домене создаются

соответствующие поддомены, образованные

из идентификатора сети, записанного в

обратном порядке. Записи в такой зоне

будут сопоставлять идентификатору узла

полное FQDN-имя данного узла. Например,

для IP-сети 192.168.0.0/24 необходимо

создать зону с именем «0.168.192.in-addr.arpa».

Для узла с IP-адресом 192.168.0.10 и

именем host.company.ru в

данной зоне должна быть создана запись «10

PTR host.company.ru».

Алгоритмы

работы итеративных и рекурсивных

запросов DNS

Все запросы,

отправляемые DNS-клиентом DNS-серверу для

разрешения имен, делятся на два типа:

-

итеративные

запросы (клиент посылает серверу

DNS запрос,

в котором требует дать наилучший ответ

без обращений к другим DNS-серверам); -

рекурсивные

запросы (клиент посылает серверу DNS

запрос, в котором требует дать

окончательный ответ даже если DNS-серверу

придется отправить запросы другим

DNS-серверам; посылаемые в этом случае

другим DNS-серверам запросы будут

итеративными).

Обычные

DNS-клиенты (например, рабочие станции

пользователей), как правило, посылают

рекурсивные запросы.

Рассмотрим

на примерах, как происходит взаимодействие

DNS-клиента и DNS-сервера при обработке

итеративных и рекурсивных запросов.

Допустим,

что пользователь запустил программу

Обозреватель Интернета и ввел в адресной

строке адрес http://www.microsoft.com.

Прежде чем Обозреватель установит сеанс

связи с веб-сайтом по протоколу HTTP,

клиентский компьютер должен определить

IP-адрес веб-сервера. Для этого клиентская

часть протокола TCP/IP рабочей станции

пользователя (так называемый resolver )

сначала просматривает свой локальный

кэш разрешенных ранее имен в попытке

найти там имяwww.microsoft.com.

Если имя не найдено, то клиент посылает

запрос DNS-серверу, указанному в конфигурации

TCP/IP данного компьютера (назовем данный

DNS-сервер «локальным

DNS-сервером» ),

на разрешение имени www.microsoft.com в

IP-адрес данного узла. Далее DNS-сервер

обрабатывает запрос в зависимости от

типа запроса.

Вариант

1 (итеративный запрос).

Если

клиент отправил серверу итеративный

запрос (напомним, что обычно клиенты

посылают рекурсивные запросы), то

обработка запроса происходит по следующей

схеме:

-

сначала

локальный DNS-сервер ищет среди зон, за

которые он отвечает, зону microsoft.com;

если

такая зона найдена, то в ней ищется

запись для узла www ;

если запись найдена, то результат поиска

сразу же возвращается клиенту;

в

противном случае локальный DNS-сервер

ищет запрошенное имя www.microsoft.com в

своем кэше разрешенных ранее DNS-запросов;

если

искомое имя есть в кэше, то результат

поиска возвращается клиенту; если

локальный DNS-сервер не нашел в своей

базе данных искомую запись, то клиенту

посылается IP-адрес одного из корневых

серверов DNS;

-

клиент

получает IP-адрес корневого сервера и

повторяет ему запрос на разрешение

имени www.microsoft.com;

корневой

сервер не содержит в своей БД зоны

«microsoft.com», но ему известны DNS-серверы,

отвечающие за зону «com», и корневой

сервер посылает клиенту IP-адрес одного

из серверов, отвечающих за эту зону;

-

клиент

получает IP-адрес сервера, отвечающего

за зону «com», и посылает ему запрос

на разрешение имени www.microsoft.com;

сервер,

отвечающий за зону com,

не содержит в своей БД зоны microsoft.com,

но ему известны DNS-серверы, отвечающие

за зону microsoft.com,

и данный DNS-сервер посылает клиенту

IP-адрес одного из серверов, отвечающих

уже за зону microsoft.com;

-

клиент

получает IP-адрес сервера, отвечающего

за зону microsoft.com,

и посылает ему запрос на разрешение

имени www.microsoft.com;

сервер,

отвечающий за зону microsoft.com,

получает данный запрос, находит в своей

базе данных IP-адрес узла www,

расположенного в зоне microsoft.com,

и посылает результат клиенту;

клиент

получает искомый IP-адрес, сохраняет

разрешенный запрос в своем локальном

кэше и передает IP-адрес веб-сайта

программе Обозреватель Интернета (после

чего Обозреватель устанавливает связь

с веб-сайтом по протоколу HTTP).

Вариант

2 (рекурсивный

запрос).

Если

клиент отправил серверу рекурсивный

запрос,

то обработка запроса происходит по

такой схеме:

-

сначала

локальный DNS-сервер ищет среди зон, за

которые он отвечает, зону microsoft.com;

если такая зона найдена, то в ней ищется

запись для узла www ;

если запись найдена, то результат поиска

сразу же возвращается клиенту;

в

противном случае локальный DNS-сервер

ищет запрошенное имя www.microsoft.com в

своем кэше разрешенных ранее DNS-запросов;

если искомое имя есть в кэше, то результат

поиска возвращается клиенту;

-

если

локальный DNS-сервер не нашел в своей

базе данных искомую запись, то сам

локальный DNS-сервер выполняет серию

итеративных запросов на разрешение

имени www.microsoft.com,

и клиенту посылается либо найденный

IP-адрес, либо сообщение об ошибке.

Реализация

службы DNS в системах семейства Windows

Server

Главная

особенность службы DNS в системах семейства

Windows Server заключается в том, что служба

DNS разрабатывалась для поддержки службы

каталогов Active Directory. Для выполнения этой

функции требуются обеспечение двух

условий:

-

поддержка

службой DNS динамической регистрации

(dynamic updates); -

поддержка

службой DNS записей типа SRV.

Служба

DNS систем Windows Server удовлетворяет обоим

условиям, и реализация служб каталогов

Active Directory может быть обеспечена только

серверами на базе систем Windows Server.

Рассмотрим

несколько простых примеров управления

службой DNS:

-

установка

службы DNS; -

создание

основной и дополнительной зоны прямого

просмотра; -

создание

зоны обратного просмотра; -

выполнение

динамической регистрации узлов в зоне.

Все

рассматриваемые далее в пособии примеры

были выполнены в следующей конфигурации:

-

сеть

состоит из двух серверов Windows 2003 Server; -

операционная

система — ограниченная по времени

120-дневная русская версия Windows 2003 Server

Enterprise Edition; -

первый

сервер установлен на ПК с процессором

Intel Pentium-4 3Ггц и оперативной памятью 512

МБ, имя сервера — DC1, IP-адрес — 192.168.0.1/24 ; -

второй

сервер работает в качестве виртуальной

системы с помощью Microsoft VirtualPC 2004, имя

сервера -DC2, IP-адрес — 192.168.0.2/24 ; -

имя

домена в пространстве DNS и соответствующее

имя в службе каталогов Active Directory —

world.ru (сеть полностью изолирована от

других сетей, поэтому в данном примере

авторы были свободны в выборе имени

домена; в реальной обстановке конкретного

учебного заведения преподавателю нужно

скорректировать данную информацию).

Подробные

рекомендации по организации сети для

изучения данного курса (как под

руководством преподавателя в организованной

группе, так и при самостоятельном

изучении) изложены в указаниях к

выполнению упражнений лабораторных

работ в конце пособия.

Установка

службы DNS

Установка

службы DNS (как и других компонент системы)

производится достаточно просто с помощью

мастера установки компонент Windows:

-

Откройте Панель

управления. -

Выберите

пункт «Установка

и удаление программ». -

Нажмите

кнопку «Установка

компонентов Windows». -

Выберите «Сетевые

службы» —

кнопка «Дополнительно» (ни

в коем случае не снимайте галочку у

названия «Сетевые

службы» ). -

Отметьте

службу DNS.

Рис.

4.10.

-

Кнопка «ОК»,

кнопка «Далее»,

кнопка «Готово».

Если

система попросит указать путь к

дистрибутиву системы, введите путь к

папке с дистрибутивом.

Выполним

данное действие на обоих серверах.

Создание

основной зоны прямого просмотра.

На

сервере DC1 создадим стандартную основную

зону с именем world.ru.

-

Откроем

консоль DNS. -

Выберем

раздел «Зоны

прямого просмотра». -

Запустим

мастер создания зоны (тип зоны

— «Основная»,

динамические обновления — разрешить,

остальные параметры — по умолчанию). -

Введем

имя зоны — world.ru. -

Разрешим

передачу данной зоны на любой сервер

DNS ( Консоль

DNS —

зона world.ru — Свойства —

Закладка «Передачи

зон» —

Отметьте «Разрешить

передачи» и«На

любой сервер» ).

Создание

дополнительной зоны прямого просмотра.

На

сервере DC2 создадим стандартную

дополнительную зону с именем world.ru.

-

Откроем

консоль DNS. -

Выберем

раздел «Зоны

прямого просмотра» -

Запустим

мастер создания зоны (выбрать: тип зоны

— «Дополнительная»,

IP-адрес master-сервера (с которого будет

копироваться зона) — адрес сервера DC1,

остальные параметры — по умолчанию) -

Введем

имя зоны — world.ru. -

Проверим

в консоли DNS появление зоны.

Настройка

узлов для выполнения динамической

регистрации на сервер DNS.

Для

выполнения данной задачи нужно выполнить

ряд действий как на сервере DNS, так и в

настройках клиента DNS.

Сервер

DNS.

-

Создать

соответствующую зону. -

Разрешить

динамические обновления.

Это

нами уже выполнено.

Клиент

DNS.

-

Указать

в настройках протокола TCP/IP адрес

предпочитаемого DNS-сервера — тот сервер,

на котором разрешены динамические

обновления (в нашем примере — сервер

DC1). -

В

полном имени компьютера указать

соответствующий DNS-суффикс (в нашем

примере — world.ru ).

Для этого — «Мой

компьютер» — «Свойства» —

Закладка«Имя

компьютера» —

Кнопка «Изменить» —

Кнопка «Дополнительно» —

в пустом текстовом поле впишем название

домена world.ru —

кнопка «ОК» (3

раза)).

Рис.

4.11.

После

этого система предложит перезагрузить

компьютер. После выполнения перезагрузки

на сервер DNS в зоне world.ru автоматически

создадутся записи типаA для

наших серверов (рис.

4.12).

Рис.

4.12.

Создание

зоны обратного просмотра.

-

Откроем

консоль DNS. -

Выберем

раздел «Зоны

обратного просмотра». -

Запустим

мастер создания зоны (выбрать: тип зоны

— «Основная»,

динамические обновления — разрешить,

остальные параметры — по умолчанию) -

В

поле «Код

сети (ID)» введем

параметры идентификатора сети

— 192.168.0. -

Выполним

команду принудительной регистрации

клиента на сервере DNS — ipconfig

/registerdns.

Наши

серверы зарегистрируются в обратной

зоне DNS

(рис.

4.13):

Рис.

4.13.

Служба DNS: домены и зоны

Как уже говорилось выше, каждый DNS-сервер отвечает за обслуживание определенной части пространства имен DNS. Информация о доменах, хранящаяся в БД сервера DNS, организуется в особые единицы, называемые зонами (zones). Зона — основная единица репликации данных между серверами DNS. Каждая зона содержит определенное количество ресурсных записей для соответствующего домена и, быть может, его поддоменов.

Системы семейства Windows Server поддерживают следующие типы зон:

- Стандартная основная (standard primary) — главная копия стандартной зоны; только в данном экземпляре зоны допускается производить какие-либо изменения, которые затем реплицируются на серверы, хранящие дополнительные зоны;

-

Стандартная дополнительная (standard secondary) — копия основной зоны, доступная в режиме «только-чтение», предназначена для повышения отказоустойчивости и распределения нагрузки между серверами, отвечающими за определенную зону; процесс репликации изменений в записях зон называется «передачей зоны» ( zone transfer )

(информация в стандартных зонах хранится в текстовых файлах, файлы создаются в папке «%system root%system32dns», имя файла, как правило, образуется из имени зоны с добавлением расширения файла «.dns»; термин «стандартная» используется только в системах семейства Windows); - Интегрированная в Active Directory (Active Directory–integrated) — вся информация о зоне хранится в виде одной записи в базе данных Active Directory (такие типы зон могут существовать только на серверах Windows, являющихся контроллерами доменов Active Directory; в интегрированных зонах можно более жестко управлять правами доступа к записям зоны; изменения в записях зоны между разными экземплярами интегрированной зоны производятся не по технологии передачи зоны службой DNS, а механизмами репликации службы Active Directory);

- Зона-заглушка ( stub ; только в Windows 2003) — особый тип зоны, которая для данной части пространства имен DNS содержит самый минимальный набор ресурсных записей (начальная запись зоны SOA, список серверов имен, отвечающих за данную зону, и несколько записей типа A для ссылок на серверы имен для данной зоны).

Рассмотрим на примере соотношение между понятиями домена и зоны. Проанализируем информацию, представленную на рис. 4.9.

Рис.

4.9.

В данном примере пространство имен DNS начинается с домена microsoft.com, который содержит 3 поддомена: sales.microsoft.com, it.microsoft.com и edu.microsoft.com (домены на рисунке обозначены маленькими горизонтальными овалами). Домен — понятие чисто логическое, относящееся только к распределению имен. Понятие домена никак не связано с технологией хранения информации о домене. Зона — это способ представления информации о домене и его поддоменах в хранилище тех серверов DNS, которые отвечают за данный домен и поддомены. В данной ситуации, если для хранения выбрана технология стандартных зон, то размещение информации о доменах может быть реализовано следующим образом:

- записи, относящиеся к доменам microsoft.com и edu.microsoft.com, хранятся в одной зоне в файле «microsoft.com.dns» (на рисунке зона обозначена большим наклонным овалом);

- управление доменами sales.microsoft.com и it.microsoft.com делегировано другим серверам DNS, для этих доменов на других серверах созданы соответствующие файлы «sales.microsoft.com.dns» и «it.microsoft.com.dns» (данные зоны обозначены большими вертикальными овалами).

Делегирование управления — передача ответственности за часть пространства имен другим серверам DNS.

Зоны прямого и обратного просмотра

Зоны, рассмотренные в предыдущем примере, являются зонами прямого просмотра (forward lookup zones). Данные зоны служат для разрешения имен узлов в IP-адреса. Наиболее часто используемые для этого типы записей: A, CNAME, SRV.

Для определения имени узла по его IP-адресу служат зоны обратного просмотра (reverse lookup zones), основной тип записи в «обратных» зонах — PTR. Для решения данной задачи создан специальный домен с именем in-addr.arpa. Для каждой IP-сети в таком домене создаются соответствующие поддомены, образованные из идентификатора сети, записанного в обратном порядке. Записи в такой зоне будут сопоставлять идентификатору узла полное FQDN-имя данного узла. Например, для IP-сети 192.168.0.0/24 необходимо создать зону с именем «0.168.192.in-addr.arpa». Для узла с IP-адресом 192.168.0.10 и именем host.company.ru в данной зоне должна быть создана запись «10 PTR host.company.ru».

Алгоритмы работы итеративных и рекурсивных запросов DNS

Все запросы, отправляемые DNS-клиентом DNS-серверу для разрешения имен, делятся на два типа:

- итеративные запросы (клиент посылает серверу DNS запрос, в котором требует дать наилучший ответ без обращений к другим DNS-серверам);

- рекурсивные запросы (клиент посылает серверу DNS запрос, в котором требует дать окончательный ответ даже если DNS-серверу придется отправить запросы другим DNS-серверам; посылаемые в этом случае другим DNS-серверам запросы будут итеративными).

Обычные DNS-клиенты (например, рабочие станции пользователей), как правило, посылают рекурсивные запросы.

Рассмотрим на примерах, как происходит взаимодействие DNS-клиента и DNS-сервера при обработке итеративных и рекурсивных запросов.

Допустим, что пользователь запустил программу Обозреватель Интернета и ввел в адресной строке адрес http://www.microsoft.com. Прежде чем Обозреватель установит сеанс связи с веб-сайтом по протоколу HTTP, клиентский компьютер должен определить IP-адрес веб-сервера. Для этого клиентская часть протокола TCP/IP рабочей станции пользователя (так называемый resolver ) сначала просматривает свой локальный кэш разрешенных ранее имен в попытке найти там имя www.microsoft.com. Если имя не найдено, то клиент посылает запрос DNS-серверу, указанному в конфигурации TCP/IP данного компьютера (назовем данный DNS-сервер «локальным DNS-сервером» ), на разрешение имени www.microsoft.com в IP-адрес данного узла. Далее DNS-сервер обрабатывает запрос в зависимости от типа запроса.

Вариант 1 (итеративный запрос).

Если клиент отправил серверу итеративный запрос (напомним, что обычно клиенты посылают рекурсивные запросы), то обработка запроса происходит по следующей схеме:

-

сначала локальный DNS-сервер ищет среди зон, за которые он отвечает, зону microsoft.com;

если такая зона найдена, то в ней ищется запись для узла www ; если запись найдена, то результат поиска сразу же возвращается клиенту;

в противном случае локальный DNS-сервер ищет запрошенное имя www.microsoft.com в своем кэше разрешенных ранее DNS-запросов;

если искомое имя есть в кэше, то результат поиска возвращается клиенту; если локальный DNS-сервер не нашел в своей базе данных искомую запись, то клиенту посылается IP-адрес одного из корневых серверов DNS;

-

клиент получает IP-адрес корневого сервера и повторяет ему запрос на разрешение имени www.microsoft.com;

корневой сервер не содержит в своей БД зоны «microsoft.com», но ему известны DNS-серверы, отвечающие за зону «com», и корневой сервер посылает клиенту IP-адрес одного из серверов, отвечающих за эту зону;

-

клиент получает IP-адрес сервера, отвечающего за зону «com», и посылает ему запрос на разрешение имени www.microsoft.com;

сервер, отвечающий за зону com, не содержит в своей БД зоны microsoft.com, но ему известны DNS-серверы, отвечающие за зону microsoft.com, и данный DNS-сервер посылает клиенту IP-адрес одного из серверов, отвечающих уже за зону microsoft.com;

-

клиент получает IP-адрес сервера, отвечающего за зону microsoft.com, и посылает ему запрос на разрешение имени www.microsoft.com;

сервер, отвечающий за зону microsoft.com, получает данный запрос, находит в своей базе данных IP-адрес узла www, расположенного в зоне microsoft.com, и посылает результат клиенту;

клиент получает искомый IP-адрес, сохраняет разрешенный запрос в своем локальном кэше и передает IP-адрес веб-сайта программе Обозреватель Интернета (после чего Обозреватель устанавливает связь с веб-сайтом по протоколу HTTP).

Вариант 2 (рекурсивный запрос).

Если клиент отправил серверу рекурсивный запрос, то обработка запроса происходит по такой схеме:

-

сначала локальный DNS-сервер ищет среди зон, за которые он отвечает, зону microsoft.com; если такая зона найдена, то в ней ищется запись для узла www ; если запись найдена, то результат поиска сразу же возвращается клиенту;

в противном случае локальный DNS-сервер ищет запрошенное имя www.microsoft.com в своем кэше разрешенных ранее DNS-запросов; если искомое имя есть в кэше, то результат поиска возвращается клиенту;

-

если локальный DNS-сервер не нашел в своей базе данных искомую запись, то сам локальный DNS-сервер выполняет серию итеративных запросов на разрешение имени www.microsoft.com, и клиенту посылается либо найденный IP-адрес, либо сообщение об ошибке.

Реализация службы DNS в системах семейства Windows Server

Главная особенность службы DNS в системах семейства Windows Server заключается в том, что служба DNS разрабатывалась для поддержки службы каталогов Active Directory. Для выполнения этой функции требуются обеспечение двух условий:

- поддержка службой DNS динамической регистрации (dynamic updates);

- поддержка службой DNS записей типа SRV.

Служба DNS систем Windows Server удовлетворяет обоим условиям, и реализация служб каталогов Active Directory может быть обеспечена только серверами на базе систем Windows Server.

Рассмотрим несколько простых примеров управления службой DNS:

- установка службы DNS;

- создание основной и дополнительной зоны прямого просмотра;

- создание зоны обратного просмотра;

- выполнение динамической регистрации узлов в зоне.

Все рассматриваемые далее в пособии примеры были выполнены в следующей конфигурации:

- сеть состоит из двух серверов Windows 2003 Server;

- операционная система — ограниченная по времени 120-дневная русская версия Windows 2003 Server Enterprise Edition;

- первый сервер установлен на ПК с процессором Intel Pentium-4 3Ггц и оперативной памятью 512 МБ, имя сервера — DC1, IP-адрес — 192.168.0.1/24 ;

- второй сервер работает в качестве виртуальной системы с помощью Microsoft VirtualPC 2004, имя сервера -DC2, IP-адрес — 192.168.0.2/24 ;

- имя домена в пространстве DNS и соответствующее имя в службе каталогов Active Directory — world.ru (сеть полностью изолирована от других сетей, поэтому в данном примере авторы были свободны в выборе имени домена; в реальной обстановке конкретного учебного заведения преподавателю нужно скорректировать данную информацию).

Подробные рекомендации по организации сети для изучения данного курса (как под руководством преподавателя в организованной группе, так и при самостоятельном изучении) изложены в указаниях к выполнению упражнений лабораторных работ в конце пособия.

Секция: 01_Задачи сетевого администрирования

1)Какие компоненты из нижеперечисленных относятся к сетевым службам?

Кабельная система

Активное сетевое оборудование

Сетевые протоколы

+Служба DNS

+Служба DHCP

+Служба файлов и печати

+Служба каталогов

2)Какие компоненты из нижеперечисленных формируют сетевую инфраструктуру организации?

+Служба файлов и печати

+Сетевые протоколы

+Активное сетевое оборудование

Кабельная система

Служба каталогов

+Служба DNS

+Служба DHCP

3)На каком протоколе базируется работа сети Интернет?

+AppleTalk

IPX/SPX

TCP/IP

DLC

4)Что такое «Локальная Вычислительная Сеть» (ЛВС)?

+Кабельная система + Сетевое оборудование + Сетевые узлы (компьютеры)

Снасть для ловли рыбы в локальных водоёмах вашего региона

5)Какие элементы из нижеперечисленных являются уровнями сетевой модели OSI?

+Физический (Physical)

+Канальный (Data link)

+Сетевой (Network)

+Транспортный (Transport)

+Сеансовый (Session)

+Уровень представлений (Presentation)

+Уровень приложений (Application)

Кабельная система (Cabling system)

Сетевое оборудование (Network devices)

Сетевые протоколы (Network protocols)

6) Какие элементы из нижеперечисленных являются уровнями сетевой модели Министерства обороны США?

+Физический (Physical)

+Межсетевого обмена (Internetwork)

+Транспортный (Transport)

+Прикладной (Application)

Кабельная система (Cabling system)

Уровень презентаций (Presentation)

Секция: 02_Сетевые операционные системы (семейство Windows Server)

1)Назовите имя исполняемого файла, который инициирует процесс установки системы Windows Server (при запуске из-под 32-разрядной ОС семейства Windows)

+winnt32.exe

i386.exe

ntoskernel.exe

winsowssetup.exe

2)Под какие файловые системы можно отформатировать раздел жесткого диска, на который устанавливается система Windows Server?

+FAT

+NTFS

NFS

CDFS

FreeBSD

3)Какие операции выполняются во время текстового этапа установки системы Windows Server?

+Создание, выбор, форматирование раздела жесткого диска

+Изучение лицензионного соглашения на использование продукта

+Копирование установочных файлов

Установка драйвера сетевого адаптера

Установка драйвера видеоадаптера

Настройка сетевых параметров

4)Какие операции выполняются во время графического этапа установки системы Windows Server?

Создание, выбор, форматирование раздела жесткого диска

Загрузка драйвера дискового контроллера

+Установка драйвера сетевого адаптера

+Установка драйвера видеоадаптера

+Настройка сетевых параметров

+Назначение имени компьютера

+Назначение пароля администратора

5)На каких носителях может находиться дистрибутив операционной системы Windows Server?

+Сетевая папка

+Жесткий диск компьютера

+CD/DVD

Флоппи-диск

Магнитная лента

6)Укажите технологии, которые являются базовыми для систем семейства Windows Server

+TCP/IP (версия 4)

TCP/IP (версия 6)

+Протокол LDAP

+Служба DNS

Служба WINS

+Протокол аутентификации Kerberos

Динамические диски

Групповые политики

Секция: 03_Сетевая инфраструктура Windows Server

1)Какие типы зон DNS поддерживаются службой DNS систем семейства Wndows Server?

+Стандартная основная

+Стандартная дополнительная

+Интегрированная с Active Directory

Изолированная

2)Какие существуют типы запросов DNS?

+Рекурсивный

Ассоциативный

+Итеративный

Итеративный

3)Какая команда Windows отображает конфигурацию протокола TCP/IP?

+ipconfig

ping

netstat

tracert

nbtstat

format

4)Назначение службы DNS

+Разрешение имён узлов (хостов)

Разрешение имён NetBIOS

Настройка конфигурации протокола TCP/IP

5)Какое из данных чисел может быть IP-адресом сетевого узла?

+192.168.0.5

+11000000101010000000000000000101

-348

777.12.88.369

6)Какое число является двоичной формой записи маски подсети 255.255.255.0?

+11111111111111111111111100000000

10

00000000000000000000000011111111

7)Укажите минимальный набор параметров протокола TCP/IP для любого сетевого узла

+IP-адрес

+Маска подсети

Основной шлюз

Список серверов DNS

Один из сетевых узлов вашей компании имеет IP-адрес 180.10.254.36 и маску подсети 255.255.240.0 Каково значение идентификатора сети (Network ID) у данного узла?

10110100.00001001.11110000

10110100.00001010.11100000

10110110.00001010.1111

+10110100.00001010.1111

9) Если сетевой узел может обмениваться сетевыми пакетами с другими узлами в той же подсети, но не может обмениваться пакетами с узлами в других подсетях, то какой параметр данного узла вероятнее всего задан неверно?

IP-адрес

Маска подсети

+Основной шлюз

Предпочитаемый сервер DNS

10)Какие утверждения об использовании широковещательных запросов для разрешения сетевых имен верны?

+Широковещательные запросы порождают больший трафик, чем запросы к серверам DNS и WINS

+Широковещательные запросы могут разрешать ТОЛЬКО имена компьютеров, расположенных в той же IP-сети

Для использования широковещательных запросов компьютер должен иметь файл Lmhosts

Широковещательные запросы работают быстрее, чем запросы к серверам DNS и WINS

11)Укажите назначение ключа /flushdns команды ipconfig

+Очистка локального кэша разрешения имен DNS

Регистрация компьютера на сервере DNS

Очистка записей на сервере DNS

Репликация зон между серверами DNS

12)Укажите назначение ключа /registerdns команды ipconfig

Очистка локального кэша разрешения имен DNS

+Регистрация компьютера на сервере DNS

Очистка записей на сервере DNS

Репликация зон между серверами DNS

13)Опишите назначение команды netstat

+Отображение активных сетевых подключений по протоколу TCP/IP и «слушающих» портов компьютера

Отображение статистики обмена сетевых пакетов на сетевом адаптере

Отображение статистики разрешения запросов службой DNS

Настройка параметров TCP/IP на сетевом адаптере

Секция: 04_Служба каталогов Active Directory

1)Укажите элементы логической структуры Active Directory

+Лес

+Дерево

+Организационное подразделение (OU)

IP-сеть

+Домен

Сайт

2)Укажите элементы физической структуры Active Directory

Лес

Дерево

Организационное подразделение (OU)

+IP-сеть

Домен

+Сайт

3)Укажите назначение Организационных Подразделений (OU)

Назначение прав доступа к файловым ресурсам

+Делегирование административных полномочий

+Применение групповых политик

Управление репликацией в домене

4) Назовите назначение сайтов Active Directory

Оптимизация трафика репликации Active Directory

+Оптимизация доступа к веб-сайту организации

+Оптимизация процесса регистрации в домене (logon/logoff)

5)Какой командой производится повышение роли простого сервера до контроллера домена?

+dcpromo

ipconfig

nbtstat

netstat

6)Какой командой производится понижение роли контроллера домена до простого сервера?

+dcpromo

nbtstat

tracert

format

7)Какие типы Хозяев Операций функционируют только в масштабе всего леса Active Directory?

RID master

PDC emulator

+Domain Naming Master

+Schema Master

Infrastructure Master

Global Catalog

Какие типы Хозяев Операций функционируют в каждом домене Active Directory?

+RID master

+Infrastructure Master

Domain Naming Master

Schema Master

+PDC emulator

Global Catalog

9)Как называется процесс синхронизации экземпляров Active Directory на контроллерах доменов?

+Репликация

Перенос зоны

Регистрация

Экспорт/импорт данных

10)В каком порядке применяются групповые политики?

Локальная

Сайт

Домен

Организационные подразделения

11) Какая консоль позволяет выполнить принудительную репликацию контроллеров домена?

+Active Directory — Сайты и службы

Active Directory — Домены и доверия

Active Directory — Пользователи и компьютеры

DNS

DHCP

WINS

12)Из каких частей состоит каждая групповая политика?

+Компьютер

+Пользователь

Сервер

Сеть

Домен

Организационное подразделение

13)Какой тип зоны DNS для обслуживания Active Directory создается в результате работы программы dcpromo?

+Интегрированная в Active Directory

Стандартная основная

Стандартная дополнительная

Динамическая

14)На томе с какой файловой системой размещается системный том Active Directory (SYSVOL)?

FAT12

FAT16

FAT32

+NTFS

CDFS

15) Укажите особенности, характерные для доменной модели безопасности

Более простое администрирование

+Более сложное администрирование

+Централизованная БД учётных записей

Распределённая БД учётных записей

+Централизованное управление ресурсами

16)Укажите особенности, характерные для модели безопасности «Рабочая группа»

+Более простое администрирование

Более сложное администрирование

Централизованная БД учётных записей

+Распределённая БД учётных записей

Централизованное управление ресурсами

17)Какова роль службы DNS для функционирования службы каталогов Active Directory?

+Служба DNS используется для поиска компонент Active Directory

Служба DNS используется для поиска веб-сайтов

Служба DNS используется для регистрации пользователей в домене Active Directory

Служба DNS используется для репликации экземпляров БД Active Directory

Секция: 05_Управление файловыми ресурсами

1)Какие типы томов обеспечивают защиту от сбоев?

Простой том

Составной том

+Зеркальный том

+Том RAID-5

Чередующийся том

2)Какой тип тома обеспечивает максимальную производительность выполнения дисковых операций?

Чередующийся том

Простой том

Составной том

Зеркальный том

+Том RAID-5

3)Укажите минимальное количество дисков, необходимое для создания тома RAID-5

2

+3

4

5

4)Какой тип диска требуется для создания отказоустойчивых томов?

Базовый

+Динамический

SCSI

IDE

5)Какие особенности НЕ являются свойствами исключительно файловой системы NTFS?

Локальные права доступа

+Сетевые права доступа

Квоты

Сжатие

Шифрование

Аудит доступа

+Дефрагментация

6) Какая команда производит преобразование файловой системы FAT в систему NTFS с сохранением данных на разделе?

+convert

format

copy

tracert

7) Какие типы томов можно создавать на динамическом диске в системах семейства Windows Server?

+Простой

+Составной

+Зеркальный

+Чередующийся

+Том RAID-5

Многостраничный

По какому принципу строится управление квотами?

+На диск, на пользователя

На диск, на группу пользователей

На папку, на пользователя

На папку, на группу пользователей

Все указанные варианты

9)С какой целью в системе Windows Server используются динамические диски?

+Для создания отказоустойчивых и высокопроизводительных дисковых конфигураций

Для создания резервных копий файловых хранилищ и баз данных

Для более оптимального управления доступом к файловым ресурсам

Для оптимального распределения нагрузки на дисковую подсистему сервера

10) По каким атрибутам файла определяется объем использованной квоты для пользователя?

+Владелец файла

+Размер файла

Дата создания файла

Дата последней модификации файла

Список управления доступом к файлу

11) С каким максимальным размером кластера на разделе/томе работает механизм сжатия данных?

+4 КБ

1 КБ

2 КБ

1 МБ

512 байт

Секция: 06_Сетевые протоколы и службы

1)Назначение протокола DHCP

Разрешение имён узлов (хостов)

Разрешение имён NetBIOS

+Настройка конфигурации протокола TCP/IP сетевых узлов

2)Назначение службы WINS

Разрешение имён узлов (хостов)

+Регистрация и разрешение имён NetBIOS

Настройка конфигурации протокола TCP/IP

Перенос DNS-зон

3)Какие функции может выполнять Служба маршрутизации и удаленного доступа?

+Подключение мобильных и домашних пользователей к корпоративной сети по коммутируемым телефонным линиям

+Создание защищенных VPN-подключений

+Маршрутизация IP-сетей

Основные сведения о DNS

Служба DNS (Domain Name System) предназначена для преобразования имен хостов в IP-адреса. Для ее функционирования используется два компонента: DNS-клиент и DNS-сервер. В Windows 2000 первый является частью стека протоколов TCP/IP и устанавливается на любой компьютер, сконфигурированный для использования этого протокола.

Правила именования доменов

При планировании пространства имен домена старайтесь придерживаться следующих правил.

- Ограничивайте количество уровней домена. Обычно записи узлов должны содержать не более пяти уровней иерархии DNS. При увеличении их количества увеличивается объем задач администрирования и усложняется понимание структуры домена.

- Используйте уникальные имена. Пространство имен домена не должно содержать поддомены с одинаковыми именами.

- Используйте простые имена. Простые и точные имена доменов легче запоминаются и делают возможным интуитивный поиск компьютеров и сервисов, как в Интернете, так и в локальной сети. Используйте устоявшиеся имена для основных сервисов (например, www — для Web-серверов или ftp — для FTP-серверов).

- Избегайте длинных имен. Компонент доменного имени не должен содержать больше 63 символов. Общая длина полного доменного имени не может превышать 255 символов. Регистр символов в доменных именах не учитывается.

- Используйте в DNS-именах стандартные символы. По стандарту RFC 1035 допустимо использование следующих символов: A-Z, a-z, 0-9 и дефис (-).

Внимание!

DNS-сервер Microsoft поддерживает в доменных именах символы Unicode (согласно RFC 2044). Это позволяет использовать символы национальных алфавитов. Однако прибегнуть к этой возможности можно только в том случае, если все серверы и клиенты вашей сети поддерживают в доменных именах Unicode-символы.

Зоны и домены

Зона (zone) — отдельная непрерывная часть пространства имен домена (например, зона может содержать иерархически связанные домены fio.ru и center.fio.ru, но не center.fio.ru и net.fio.ru, т. к. эти домены не связаны друг с другом).

Зоны позволяют разделить пространство имен домена на отдельные управляемые секции, например, чтобы разместить зону на нескольких серверах или распределить его администрирование

Типы зон

Все DNS-зоны можно разделить на зоны прямого и обратного просмотра. Кроме того, каждая из них может быть:

- основной;

- дополнительной (резервная копия основной);

- интегрированной в Active Directory (специальный тип зоны, рекомендованный для обслуживания доменов Windows 2000).

Зона прямого просмотра

Зоны прямого просмотра (forward lookup zone) служат для преобразования доменных имен в IP-адреса. Для работы службы DNS-сервера на Windows 2000 необходимо наличие на нем как минимум одной такой зоны.

Зона обратного просмотра

Зоны обратного просмотра (reverse lookup zone) позволяют генерировать обратные запросы на поиск имени по IP-адресу. Эти зоны необязательны для функционирования системы DNS, но нужны для нормальной работы различных диагностических утилит (например, ping, tracert и т. п.). Зоны обратного просмотра регистрируются в домене in-addr.arpa. Поддоменам присваиваются имена, соответствующие IP-адресам сетей, причем порядок октетов в адресе изменяется на противоположный. То есть сети 192.168.0.0 соответствует домен 0.168.192.in-addr.arpa.

Основная зона

Стандартный тип зоны. Основные зоны хранятся в виде простого текстового файла, полностью совместимого с BIND (Berkeley Internet Name Daemon — стандарт DNS, использующийся на многих платформах, в том числе и на UNIX). Это позволяет легко переносить данные зоны с одного сервера на другой и вручную редактировать файлы зон.

Дополнительная зона

Резервная копия существующей зоны. Для создания дополнительной зоны необходим сервер, обслуживающий основную зону. Дополнительные зоны также хранятся в текстовых файлах, но ими нельзя управлять, т. к. они являются автоматическими копиями основной зоны.

Зона, интегрированная в Active Directory

Данные интегрированной зоны хранятся в Active Directory (AD), что обеспечивает максимальной уровень надежности Active Directory и DNS — внесение массовых изменений в зону затруднено, совмещение таких зон с расположенными на серверах под управлением UNIX проблематично, зоны теряются только при уничтожении AD.

Этот тип зоны недоступен, если компьютер не является членом домена Windows 2000.

Динамическое обновление зоны

Функция динамического обновления позволяет клиентам вносить изменения в зоны путем посылки определенных запросов DNS-серверу. В Windows 2000 динамическое обновление зон необходимо для нормальной работы Active Directory и автоматической регистрации DHCP-хостов в DNS. Динамические обновления должны поддерживаться обслуживающим зону сервером. Согласно стандарту RFC 2136, возможно изменение зоны не только вручную администратором сервера, но и автоматически приложениями, поддерживающими этот стандарт. DNS-сервер из состава Windows 2000 поддерживает Dynamic DNS (DDNS).

Файл зоны — это обычный текстовый файл, который хранится в папке %systemroot%system32DNS и может быть изменен при помощи любого текстового редактора. Ниже приведен пример файла зоны сразу после ее создания.

;

; Database file test.fio.ru.dns for test.fio.ru zone.

; Zone version: 1

;

@ IN SOA mcio-08kwa653t4.fio.ru. admin.fio.ru. (

1 ; serial number

900 ; refresh

600 ; retry

86400 ; expire

3600 ) ; minimum TTL

;

; Zone NS records

;

@ NS mcio-08kwa653t4.fio.ru.

;

; Zone records

;

Файл зоны состоит из множества записей, причем одна запись обычно занимает одну строку. Строки, начинающиеся с точки с запятой, являются комментариями и не анализируются DNS-сервером.

Любой файл зоны должен содержать как минимум следующее:

- одну запись Start Of Authority (SOA), содержащую параметры зоны;

- не менее одной записи Name Server (NS), содержащей адреса DNS-серверов, ответственных за хранение и обслуживание зоны;

- не менее одной записи Host (A), содержащей информацию о соответствии имени DNS-сервера, указанного в каждой записи NS, его IP-адресу.

При создании и изменении зоны вы чаще всего будете использовать следующие типы записей:

| Тип записи | Для чего используется |

| Start Of Authority (SOA) | Описывает зону и ее параметры. В файле зоны встречается однократно и не требует редактирования вручную |

| Name Server (NS) | Описывает один DNS-сервер |

| Host (A) | Описывает соответствие имени хоста его IP-адресу. Используется часто |

| Canonical Name (CNAME) | Описывает альтернативное имя для уже существующего хоста |

| Mail Exchanger (MX) | Описывает почтовый хост, обрабатывающий электронную почту домена |

| Pointer (PTR) | Описывает соответствие IP-адреса имени хоста. Используется в зонах обратного просмотра |

| Service Location (SRV) | Описывает сервисы, предоставляемые хостами |

Для создания и изменения записей зон можно использовать как инструменты с графическим интерфейсом, так и редактировать файл зоны вручную в любом текстовом редакторе.

Внимание!

После внесения изменений в файл зоны в текстовом редакторе перезапустите службу DNS-сервера, чтобы загрузить новый файл зоны в память.

Общий синтаксис записей зон

Любая DNS-запись имеет следующий вид:

владелец [класс] [TTL] тип данные Описание полей DNS-записи приведено в таблице.

| Поле | Описание |

| владелец | Относительное или полное имя записи. Если значение этого поля совпадает с именем зоны, то вы можете использовать символ @ вместо полного имени зоны |

| класс | Определяет класс, к которому принадлежит запись. Например, IN указывает, что запись принадлежит к классу записей Интернет-ресурсов. Это единственный класс записей, поддерживаемых DNS-сервером, входящим в состав Windows 2000. В связи с этим в любой записи поле класса может быть опущено, хотя стандарт DNS требует обязательного указания класса записи |

| TTL | Определяет время жизни конкретной записи в кэше других DNS-серверов. Является необязательным для большинства типов записей. Если поле TTL у записи опущено, то берется соответствующее значение из параметров зоны (запись SOA). Для того, чтобы предотвратить кэширование записи указывайте значение 0 в качестве TTL |

| тип | Обязательное поле, содержащее один из стандартных текстовых идентификаторов, определяющих тип записи |

| данные | Обязательное поле, содержащее данные переменной длины. Формат данных определяется типом записи |

Поля записи разделяются любым количеством пробелов или символов табуляции.

Служебные записи (SOA и NS)

Каждый файл зоны должен содержать запись SOA, которая описывает зону, параметры ее синхронизации и параметры устаревания ее записей. Кроме того, зона должна содержать не менее одной записи NS, описывающей DNS-сервер [в нотации DNS они называются серверами имен (name server)], обслуживающий зону. Если серверов два или более, то один из них является основным, а все остальные — дополнительными. Все изменения в зоне производятся на основном сервере, после чего дополнительные самостоятельно получают ее измененную копию.

Большинство организаций, регистрирующих доменные имена, требуют наличия не менее двух обслуживающих зону DNS-серверов. Кроме того, для надежности эти серверы должны быть расположены в разных IP-сетях класса C.

Синтаксис записи NS

| Название | Name Server |

| Определена в | RFC 1035 |

| Описание | Запись, указывающая один из серверов, обслуживающих зону. В виде NS-записей указываются все сервера (основной и дополнительные). Тот сервер, который указан в SOA-записи, считается основным, все остальные — дополнительными. |

| Синтаксис | владелец [класс] [TTL] NS хост |

| Параметры | Полное DNS-имя сервера, который должен быть определен в DNS. Допускается определение серверов в той же зоне, которую они обслуживают. |

| Пример | @ NS mcio-08kwa653t4.fio.ru @ NS host1.test.fio.ru |

| Название | Start Of Authority |

| Определена в | RFC 1035 |

| Описание | Запись, описывающая зону ответственности. |

| Синтаксис | владелец класс SOA первичный_сервер ответственный (редакция обновление повтор устаревание TTL) |

| Параметры | Первичный сервер — полное имя сервера, содержащего основную копию зоны. |

Ответственный — почтовый адрес лица, ответственного за управление зоной. Символ @ в почтовом адресе заменяется на точку.

Редакция — число, указывающее порядковый номер редакции зоны. При внесении любых изменений вручную необходимо увеличивать это число, т. к. дополнительные DNS-серверы определяют необходимость копирования зоны именно по этому параметру. При изменении зоны через Консоль управления это число увеличивается автоматически.

Обновление — интервал в секундах, в течение которого дополнительные DNS-серверы ожидают, прежде чем отправить запрос об изменении зоны. По истечении этого интервала дополнительный DNS-сервер запрашивает запись SOA с основного, проверяет в ней поле Редакция и определяет необходимость загрузки файла зоны. По умолчанию — 900 секунд (15 минут).

Повтор — интервал в секундах, в течение которого дополнительные DNS-серверы ожидают, прежде чем произвести повторную попытку обновления зоны с основного сервера в случае неудачи предыдущей попытки. По умолчанию — 600 секунд (10 минут).

Устаревание — интервал в секундах, по истечении которого информация зоны считается устаревшей. Этот параметр используется дополнительными серверами, которые перестают отвечать на запросы после того, как пройдет указанное количество времени с момента последнего успешного обновления. По умолчанию — 86 400 секунд (24 часа).

TTL — минимальное время жизни записей зоны, для которых не указано индивидуальное значение. Используется для указания другим DNS-серверам и DNS-клиентам, в течение какого периода времени они могут кэшировать записи зоны. По умолчанию — 3 600 секунд (1 час). Пример

@ IN SOA mcio-08kwa653t4.fio.ru. admin.fio.ru. ( 1 900 600 86400 3600)

Пример служебных записей зоны:

; Database file test.fio.ru.dns for test.fio.ru zone.

; Zone version: 2541744385

;

@ IN SOA ns1.test.fio.ru. admin.fio.ru. (

2541744385 ; serial number

10800 ; refresh

3600 ; retry

604800 ; expire

86400 ) ; minimum TTL

;

; Zone NS records

;

@ NS ns1.test.fio.ru.

@ NS ns2.test.fio.ru.

@ NS ns2.fio.ru.

;

; Zone records

;

ns1 A 195.34.17.1

ns2 A 213.128.193.119

Записи хостов (A и PTR)

Для установления соответствия между именем хоста и его IP-адресом используется запись A, для обратного соответствия — запись PTR. Для одного и того же IP-адреса допустимо использование нескольких имен хостов, однако для одного IP-адреса рекомендуется использовать только одну запись PTR. Записи A используются в зонах прямого просмотра, PTR — в зонах обратного просмотра.

Синтаксис записи A

| Название | Host Address |

| Определена в | RFC 1035 |

| Описание | Запись, устанавливающая соответствие имени определенному IP-адресу. |

| Синтаксис | владелец [класс] [TTL] A IP_адрес |

| Параметры | IP-адрес хоста. |

| Пример | host1 IN A 192.168.0.1 |

| Название | IPv6 Host Address |

| Определена в | RFC 1886 |

| Описание | Запись, устанавливающая соответствие имени определенному IP-адресу версии 6. |

| Синтаксис | владелец [класс] [TTL] AААА IP_адрес_v6 |

| Параметры | IP-адрес версии 6 хоста. |

| Пример | host2 IN AAAA 4321:0:1:2:3:4:567:89ab |

| Название | Pointer |

| Определена в | RFC 1035 |

| Описание | Запись, устанавливающая соответствие IP-адреса доменному имени. Используется в зонах обратного просмотра |

| Синтаксис | владелец [класс] [TTL] PTR имя |

| Параметры | Полное DNS-имя хоста, соответствующего указанному IP-адресу. |

| Пример | 1.0.168.192.in-addr.arpa PTR host1.test.fio.ru |

Записи A и PTR могут быть добавлены в зону следующим образом:

- можно вручную создать необходимые записи (A и PTR) для компьютеров со статическими IP-адресами;

- компьютеры, работающие под управлением Windows 2000 и использующие динамические IP-адреса, самостоятельно добавляют или изменяют необходимые записи (A и PTR) в зоне;

- для компьютеров, работающих под управлением более ранних версий Windows и использующих динамические IP-адреса, добавление или изменение необходимых записей (A и PTR) осуществляется DHCP-сервером из состава Windows 2000 Server.

Примечание

Записи A и PTR не требуются для всех компьютеров. Они необходимы только для компьютеров, предоставляющих свои ресурсы в совместное использование. Тем не менее при использовании домена Active Directory Windows 2000 создает запись A для каждого компьютера в домене.

Записи альтернативных имен (CNAME)

Записи альтернативных имен позволяют использовать два или более имен для одного хоста. Использование альтернативных имен отличается от использования нескольких записей A для одного IP-адреса.

| Название | Canonical Name |

| Определена в | RFC 1035 |

| Описание | Указывает, что владелец записи является альтернативным именем, для DNS-имени, указываемого как параметр. |

| Синтаксис | владелец [класс] [TTL] CNAME имя |

| Параметры | Полное или относительное DNS-имя хоста. |

| Пример | alias CNAME host1.test.fio.ru alias2 CNAME host2 |

Альтернативные имена используются для:

- изменения имени хоста, определенного при помощи записи A;

- задания привычных имен для хостов, предоставляющих определенные сервисы;

- распределения нагрузки между серверами, предоставляющими один и тот же сервис.

При изменении имени хоста, которое использовалось для обращения по сети, придерживайтесь следующей последовательности.

- cоздайте запись A с новым именем, указывающую на IP-адрес хоста;

- cоздайте запись CNAME со старым именем, указывающую на новое имя хоста;

- удалить запись A хоста со старым именем.

Придерживаясь этой практики, вы позволите обращаться к хосту и по старому, и по новому имени, а когда надобность в старом имени отпадет, достаточно удалить запись CNAME.

Использование записей CNAME для задания привычных имен хостов позволяет осуществлять прозрачное перемещение сервисов с одного хоста на другой, балансировку нагрузки между хостами, прозрачно для пользователей изменять IP-адреса хостов, предоставляющих сервисы.

Рассмотрим это на примере.

Изначально в сети существовал хост, предоставляющий Web- и FTP-сервисы. Соответствующие записи зоны имели следующий вид:

host-a IN A 10.0.0.20

www IN CNAME host-a

ftp IN CNAME host-a

Со временем было принято решение переместить FTP-сервер на отдельный хост. За счет использования записей CNAME это было сделано прозрачно для пользователей:

host-a IN A 10.0.0.20

host-b IN A 10.0.0.21

www IN CNAME host-a

ftp IN CNAME host-b

Со временем нагрузка на Web-сервер возросла, и было принято решение установить дополнительный Web-сервер, разделяя нагрузку между ними, что было сделано прозрачно для пользователей за счет записей CNAME:

host-a IN A 10.0.0.20

host-b IN A 10.0.0.21

host-c IN A 10.0.0.22

www IN CNAME host-a

www IN CNAME host-c

ftp IN CNAME host-b

Внимание!