VPN использует различные конкретные порты при туннелировании вашего трафика через интернет. Обычно эти порты связаны с используемым протоколом VPN.

Таким образом, каждый протокол VPN имеет разный порт, который VPN использует при установлении соединения через интернет.

В этой статье вы узнаете, что такое порт, обычно используемые порты VPN, номера портов VPN и связанные протоколы VPN, порты VPN, которых следует избегать, и переадресацию портов.

Давайте начнем!

Что такое порты VPN?

Порты, в сетевых технологиях, являются виртуальными коммуникационными каналами между подключенными устройствами или сервисами.

Каждый порт имеет уникальный номер, который сервисы или устройства используют для определения типа обрабатываемого портом трафика и его пункта назначения. Этот номер назначается Интернет-администрацией номеров (IANA).

Номера портов используют протоколы связи и IP-адрес хоста для коммуникации. Таким образом, устройство может общаться, используя установленный протокол и номер порта для передачи определенного типа данных в определенный пункт назначения.

Протоколы связи: TCP против UDP

Протокол управления передачей (TCP) и протокол пользовательских датаграмм (UDP) — это протоколы связи, связанные с номерами портов. Они определяют все аспекты обмена информацией портами.

Эти протоколы связи имеют различные сильные и слабые стороны, поэтому протоколы VPN могут выбирать один или оба во время туннелирования.

Посмотрим, как они сравниваются:

| Transmission Control Protocol (TCP) | User Datagram Protocol (UDP) |

| TCP является ориентированным на соединение протоколом, который должен установить соединение между двумя конечными точками перед началом обмена данными. | UDP — это без соединения протокол, которому не требуется установка постоянного соединения между конечными точками для начала обмена данными. |

| TCP надежен. Он гарантирует доставку данных до пункта назначения с помощью повторной передачи данных или разрыва соединения. Данные не потеряются. | UDP ненадежен. После отправки данных нет гарантии, что они дойдут до пункта назначения. Повторная передача потерянных данных не осуществляется. |

| TCP тяжелый и имеет большую переменную длину заголовка. | UDP легкий и имеет фиксированную длину заголовка. |

| Данные приходят так, как они были отправлены, последовательно, например, в порядке поступления. | Данные не приходят в последовательности. Любые данные, пришедшие первыми, будут получены получателем. |

| TCP не может транслировать и может отправлять данные только в обе стороны. | UDP может транслировать и отправлять данные всем доступным получателям. |

| TCP имеет развернутые механизмы проверки ошибок для подтверждения данных. | UDP не подтверждает данные и, следовательно, требует минимальной проверки ошибок. |

Вышеперечисленные характеристики делают каждый протокол связи уникальным в своей функциональности.

TCP всегда гарантирует доставку данных, что замедляет процесс из-за необходимости подтверждения. Таким образом, TCP используется для обеспечения надежности, когда скорость не является приоритетом.

UDP легкий, не требует подтверждения, и данные приходят в любой последовательности. Эти характеристики делают UDP быстрым протоколом. Он используется, когда скорость имеет приоритет над надежностью.

Общие номера портов VPN

VPN-ы используют номера портов, определенные используемым протоколом VPN. Каждый протокол VPN может иметь один или несколько номеров портов.

Чем больше протоколов VPN у провайдера, тем больше номеров портов. Однако во время туннелирования может быть использован только один набор протоколов VPN.

Таким образом, протокол автоматически выберет номера портов для использования. Некоторые провайдеры VPN позволяют пользователям выбирать номер порта, особенно для протокола Open VPN.

Вот стандартные протоколы VPN и их номера портов:

- OpenVPN: этот протокол использует TCP порт 443 и UDP порт 1194. Это золотой стандарт протоколов VPN с быстротой и надежностью.

- WireGuard: этот протокол по умолчанию использует UDP порт 51820. Это новый протокол, который быстрее и безопаснее.

- SoftEther: протокол SoftEther VPN (Ethernet через HTTPS) использует TCP порты 443, 992 и 5555. В основном этот протокол используется в SoftEther VPN.

- IKEv2: протокол Internet Key Exchange версии 2 использует UDP порты 500 и 4500. Этот протокол в основном используется для мобильных VPN-соединений.

- IPsec: протокол безопасности интернет-протокола использует UDP порт 500 и порт 4500. Этот протокол предлагает шифрование другим протоколам туннелирования.

- SSTP: протокол туннелирования через защищенный сокет использует TCP порт 443. Хотя сейчас он не предлагается, SSTP обходит ограничения.

- L2TP: протокол туннелирования уровня два использует номера портов, такие как TCP порт 1701, UDP порт 500 и порт 4500.

IKev2 и L2TP используют те же порты, что и IPsec. Это связано с тем, что IPsec обычно используется в паре с одним из этих протоколов.

Кроме общих номеров портов VPN, некоторые из лучших VPN-провайдеров могут предлагать конфигурации, использующие другие номера портов. Это сделано для ускорения или обхода блокировок VPN.

Почему VPN предпочитают UDP-порт 500 и TCP-порт 443?

Большинство протоколов VPN связаны с UDP-портом 500 или TCP-портом 443. Эти номера портов известны своей скоростью и надежностью и редко блокируются.

UDP-порт 500 не имеет соединения и быстрее, но не имеет лучших настроек безопасности. Протоколы IKev2 и L2TP обычно используют этот порт, что объясняет, почему они быстрые.

UDP-порт 500 также разрешен для прохождения через межсетевые экраны и маршрутизаторы. Этот порт важен для обеспечения ключей безопасности, используемых для защищенных коммуникаций.

TCP-порт 443 используется для HTTPS-трафика. Он создает безопасные соединения через Интернет и опирается на другие шифрования, такие как Transport Layer Security (TLS).

Протоколы VPN, использующие этот порт, известны своей надежностью и безопасностью. Кроме того, этот порт также разрешен на большинстве межсетевых экранов и маршрутизаторов.

Блокировка этого порта также блокирует HTTPS-трафик; по сути, никто не будет иметь доступа к безопасной сети (Интернет).

Порты VPN, которые следует избегать

Порты могут использоваться киберпреступниками и другими заинтересованными сторонами для анализа трафика, взлома и эксплуатации других уязвимостей в системе или сервисе.

Наиболее распространенные порты VPN, используемые премиум-VPN, настроены с некоторыми конфигурациями для обеспечения защиты от атак.

Однако некоторые подозрительные VPN, особенно бесплатные и некачественные VPN, могут реализовывать соединения с использованием новых протоколов или даже непроверенных фреймворков с уязвимостями.

Обычно эти протоколы используют небезопасные порты. Эти провайдеры VPN делают это для снижения затрат или обеспечения легкого доступа к вашей информации.

Кроме того, если вы любите открывать порты в своей системе, вы также должны избегать этих портов. Они включают:

- TCP-порт 21: Используется для FTP. Уязвим из-за нешифрованной природы передачи.

- TCP-порт 23: Используется для удаленных операций Telnet. Текстовые коммуника ции нешифрованы

- TCP/UDP-порт 53: Используется для передачи зон для поддержания базы данных DNS. Хакеры могут использовать его для атаки уязвимостей в базе данных DNS.

- TCP-порт 80: Используется для HTTP, который не является безопасным.

- TCP-порт 1080: Используется для прокси-серверов SOCKS. Хакеры могут использовать прокси для своих злонамеренных действий.

- TCP-порт 4444: Это порт прослушивания для Metasploit — проекта, используемого для тестирования на проникновение. Он также может использоваться для взлома.

Если вы не являетесь технически подкованным, то будет трудно узнать, используют ли некоторые VPN вышеупомянутые порты. Чтобы быть в безопасности, всегда используйте премиум и надежный VPN.

Что такое перенаправление портов?

Перенаправление портов позволяет перенаправлять трафик на другой порт. Это обычно делается для обхода межсетевых экранов или улучшения скорости соединения.

Большинство VPN позволяют перенаправление портов для использования других приложений или сервисов через VPN-соединения. Обычно перенаправление портов используется для удаленного доступа, торрентов и онлайн-игр.

Перенаправление портов предлагает удобство за счет вашей безопасности — оно делает ваше соединение уязвимым для кибератак.

В некоторых случаях это может не улучшить скорость вашего соединения. При перенаправлении портов всегда отдавайте приоритет безопасности.

Несколько минут ради скорости или удобства могут поставить под угрозу вашу конфиденциальность и безопасность.

Заключение

Порты VPN играют важную роль в том, как VPN безопасно туннелирует ваши соединения и трафик через Интернет.

Если они настроены неправильно, они могут нанести ущерб вашей онлайн-безопасности и конфиденциальности. Таким образом, если вы не являетесь технически подкованным, позвольте своему премиум-VPN автоматически выбирать правильные порты.

Основатель и генеральный директор Privacy Affairs

Миклош Золтан является основателем и генеральным директором Privacy Affairs. У Миклоша большой опыт работы в области кибербезопасности и защиты данных, так как он работал с международными командами более 10 лет в проектах, связанных с тестированием на проникновение, сетевой безопасностью и криптографией.

Миклош основал Privacy Affairs в 2018 году, чтобы предоставить образование в области кибербезопасности и защиты данных обычным аудиториям, переводя технические и «ботанические» темы на понятный язык в виде руководств и учебников.

by Vlad Constantinescu

Vlad might have a degree in Animal Husbandry and Livestock Management, but he’s currently rocking anything software related, ranging from testing programs to writing in-depth reviews about them…. read more

Updated on

- If you’re serious about setting up a VPN on Windows 10 using the OS built-in feature, you must understand that the setup involves a certain amount of technical knowledge.

- For instance, if you have no idea about which ports need to be open to accept incoming VPN connections, your configuration might fail.

- Check out our best VPNs for Windows 10 that can save you from manual configurations.

- Visit the How-To Hub to learn more about troubleshooting common and uncommon VPN issues.

If you’re serious about setting up a VPN on Windows 10 using the OS built-in feature, you must understand that the setup involves a certain amount of technical knowledge.

Consumer VPN clients usually require a minimum amount of configuration. You just install them on the target computer, log into your account, and connect to the server of your choice.

Unfortunately, Windows 10-configured VPNs don’t come as easily and require a bit of elbow grease to get them working. Furthermore, you can’t select a VPN server from a different location.

One of the most important pieces of knowledge you need to acquire when it comes to Windows 10 VPN configuration is the port you need to forward to accept incoming connections.

We could just give you the answer here and you’d be on your way. The answer’s 1723; that’s the default port you need to open to accept an incoming connection.

But, for the sake of making sure nothing goes wrong, we’ll give you the full rundown.

How to configure a VPN on Windows 10?

- Make sure incoming connections are accepted on your PC

- Create a new incoming connection on your PC

- Configure the user accounts that can access your PC remotely

- Activate the Through the Internet option

- Enable port forwarding on your router

- Make sure you select the PPTP protocol for the VPN server

- Use ipconfig to detect and use the correct IP address

- Forward port 1723 to accept incoming and outgoing connections

- Enable PPTP passthrough

- Allow TCP traffic on port 1723 using firewall rules

If you need more detailed steps on setting up a VPN on your Windows 10 home PC, check out our full guide.

Make sure to forward the right port

All things considered, configuring a VPN efficiently on your Windows 10 computer requires a bit of technical know-how. Setting up a Windows 10 VPN server/client connection is not exactly difficult, but it’s no walk in the park, either.

Even something as little as not knowing which port you need to forward can mess up your whole configuration. However, as long as you follow our instructions carefully, everything should be a-ok.

We earn commissions using affiliate links.

To protect your Internet activity, many people around the world use various VPN services. These services encrypt the traffic you send or receive on your device and let you hide your Internet activity and bypass some local restrictions.

Each service uses a bunch of common security protocols and ports. But what is a port? Is there any difference between them? What ports are typically used by the VPN apps? Find out about all these in this article.

What is a port?

A network port is a system resource identified by a number and dedicated to an application running on some network host for communication with applications running on other network hosts (including other applications on the same host).

Typically, the port is written as a 16-bit number from 1 to 65535. Each of the TCP and UDP protocols can use the set of 65536 numbers simultaneously.

Why are network ports used?

A computer connected to the Internet can send and receive various data packets: transfer files via FTP, get browser data, receive and send emails, etc. Network ports sort this data flow and distribute the traffic to the right addresses.

How a network port works

To avoid confusion between simultaneously running network applications on the same computer, the system uses the ports that distribute incoming and outgoing traffic. To do this, a network application needs to know:

- the protocol — a set of rules for data exchange in a network — for example, TCP, UDP;

- the IP address of the sender’s device and IP address of the recipient’s device;

- the port of the sender’s device and the port of the recipient’s device.

Many popular protocols have standard port values assigned to them. The IANA organization regulates and approves standards of actions with ports. This distribution significantly reduces the time for data exchange.

A set of IP addresses and network port numbers is called a socket. The socket is often called a transport layer address and looks like 81.143.28.57:2039, where 81.143.28.57 is an IP address with the port number 2039.

What is the difference between UDP and TCP ports?

TCP ports: when using the TCP protocol (Transmission Control Protocol), before sending data, a port establishes a connection, which makes it more reliable.

UDP ports: when using the UDP protocol (User Datagram Protocol), data packets are sent without a previously established connection, which increases the data transfer speed.

Why do you need to know the port numbers?

Certain programs may use different types of ports, so when setting up firewalls or giving applications certain permissions, it may be useful to scan port numbers. In addition, some applications, such as VPN clients, can use multiple ports simultaneously.

List of ports used by VPNs

Different VPN providers can use these specific network ports. It is almost impossible to list all of them. However, some ports are commonly used by most services. Their numbers depend on the VPN protocol you currently use. Let’s see the list of common ports and protocols.

| Port | Description |

|

1194 UDP 443 TCP |

These ports are used to establish the OpenVPN connections. OpenVPN is an open-source VPN protocol that is widely used by many providers. 443 TCP is also used by SSTP — a protocol created by Microsoft with native Windows support — for data and control path. |

|

1723 TCP 47 GRE |

PPTP uses 1723 TCP to instantiate a VPN tunnel, while the 47 port is the best for GRE (Generic Routing Encapsulation). In other words, the 1723 port is utilized for the PPTP control path, while the 47 port for the PPTP data path. PPTP is one of the oldest protocols on the market and is not always supported by the latest operating systems. |

|

500, 4500 UDP 50 ESP 1701 UDP |

L2TP uses 500 and 4500 UDP ports to negotiate IPsec keys, and the 50 port for ESP (Encapsulating Security Payload). If the protocol uses IPsec encryption, it is connected via the 1701 UDP port. The L2TP protocol was designed to set up VPN connections and being paired with IPsec, it guarantees a high-security level. Also, these ports are used by IKEv2 — a VPN encryption protocol that also supports IPsec to provide powerful encryption. It was created by Microsoft in cooperation with Cisco. |

| 51820 UDP | WireGuard establishes incoming connections via this port |

This is a list of common ports to establish a VPN connection by the majority of providers. If you are not sure, please contact technical support to find out which port is used and how to open it.

| VPN Service |

|---|

www.nordvpn.com

NordVPN |

| Price: $11.95 $3.71/month Servers: 5500+ in 59 countries Simultaneous connections: 6 Jurisdiction: Panama Payment: PayPal, AmazonPay, Crypto, Google Pay, Klarna Torrenting: OK Unblocks US Netflix: Yes Dedicated IP: $70/yr TrustPilot Score: 4,7/5 Money-back: 30 days Extra: Double VPN, Obfuscated servers Visit NordVPN » |

| www.expressvpn.com

ExpressVPN |

| Price: $12.95 $8.32/month Servers: 3300+ in 94 countries Simultaneous connections: 5 Jurisdiction: British Virgin Islands Payment: PayPal, Crypto, AliPay, Klarna, Torrenting: OK Unblocks US Netflix: Yes Dedicated IP: Not provided TrustPilot Score: 4,7/5 Money-back: 30 days Visit ExpressVPN » |

www.cyberghostvpn.com

CyberGhost |

| Price: $11.99 $2.25/month Servers: 6600+ in 89 coutrines Simultaneous connections: 7 Jurisdiction: Romania Payment: PayPal, Crypto Torrenting: OK Unblocks US Netflix: Yes Dedicated IP: $51/yr TrustPilot Score: 4,8/5 Money-back: 45 days Visit CyberGhost » |

www.surfshark.com Surfshark |

| Price: $11.95 $2.49/month Servers: 3200+ in 65 coutrines Simultaneous connections: Unlimited Jurisdiction: British Virgin Islands Payment: PayPal, Crypto, Google Pay, Amazon Pay Torrenting: OK Unblocks US Netflix: Yes Dedicated IP: Not provided TrustPilot Score: 4,3/5 Money-back: 30 days Visit Surfshark » |

www.purevpn.com

PureVPN |

| Price: $9.60 $3.33/month Servers: 6500+ in 140 coutrines Simultaneous connections: 10 Jurisdiction: Hong Kong Payment: PayPal, Credit Cards Torrenting: OK Unblocks US Netflix: Yes Dedicated IP: $35.88/yr TrustPilot Score: 4,7/5 Money-back: 31 days Visit PureVPN » |

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Почему именно эти типы подключения? Потому что они наиболее просты в реализации и поддерживаются широким спектром клиентов что называется «из коробки». Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

Оптимальным вариантом будет использование L2TP/IPsec подключения, которое сочетает в себе простоту, поддержку практически любыми клиентскими ОС и устройствами вместе с неплохим уровнем безопасности, обеспечиваемым IPsec. А так как настройка сервера для этих видов подключений практически идентична, то мы решили объединить их в одну статью.

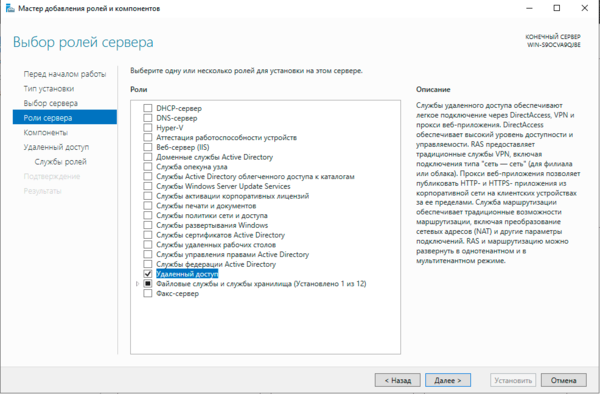

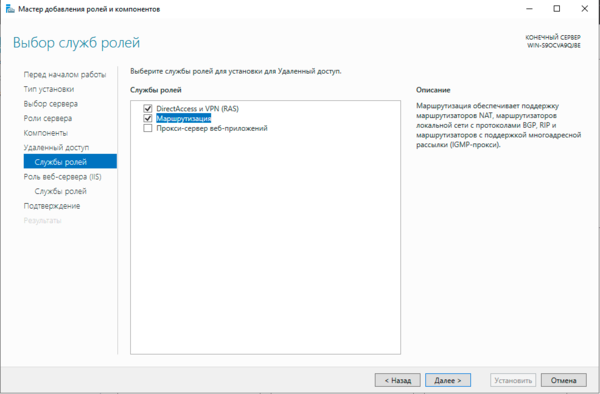

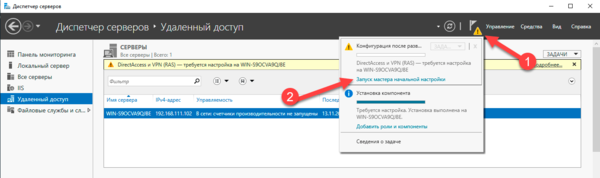

Установка и настройка службы маршрутизации и удаленного доступа

Для начала работы с VPN в среде Windows Server вам потребуется установить роль Удаленный доступ, это делается стандартными средствами и не должно вызвать затруднений.

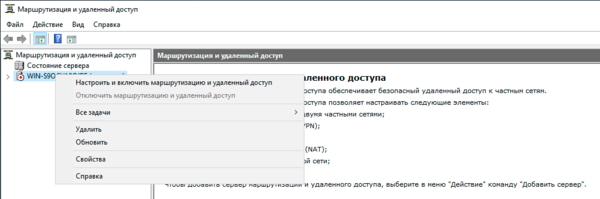

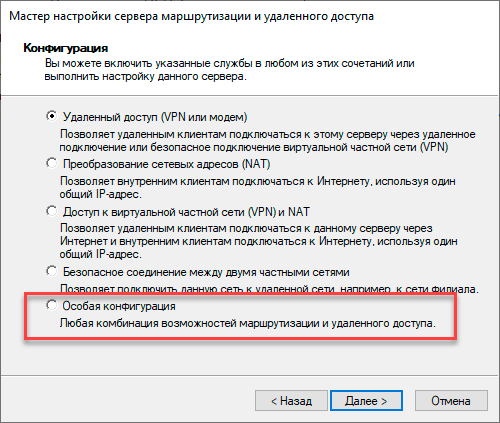

Затем в оснастке Маршрутизация и удаленный доступ щелкаем правой кнопкой мыши по строке с сервером и выбираем в выпадающем меню Настроить и включить маршрутизацию и удаленный доступ.

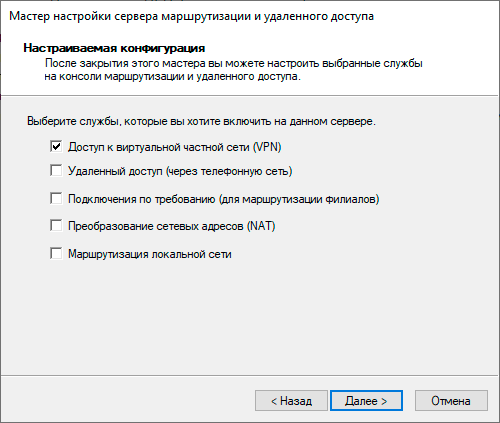

Настройка PPTP и/или L2TP сервера удаленного доступа

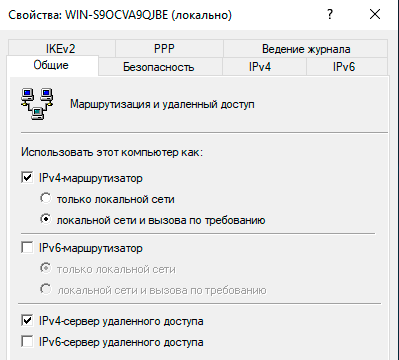

Настройка PPTP и/или L2TP сервера удаленного доступа

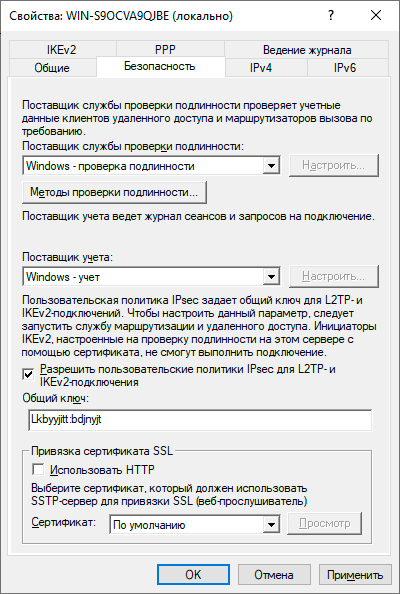

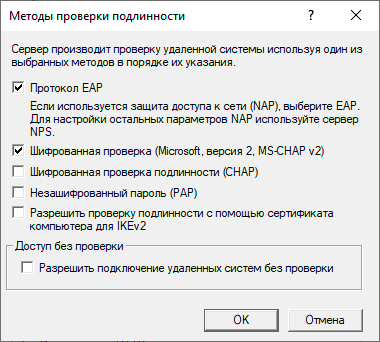

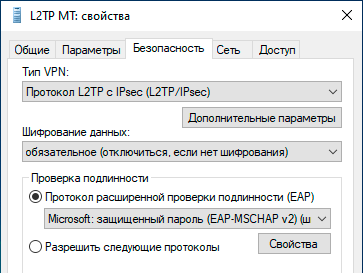

Откроем оснастку Маршрутизация и удаленный доступ и перейдем к свойствам сервера через одноименный пункт в меню правой кнопки мыши, прежде всего убедимся, что настройки на закладке Общие соответствуют приведенным на скриншоте выше. Затем переключимся на закладку Безопасность и убедимся, что в качестве Поставщика службы проверки подлинности стоит Windows — проверка подлинности, а Поставщик учета — Windows-учет, еще ниже установим флаг Разрешить пользовательские политики IPsec для L2TP- и IKEv2-подключения и в поле Общий ключ укажите парольную фразу для предварительного ключа.

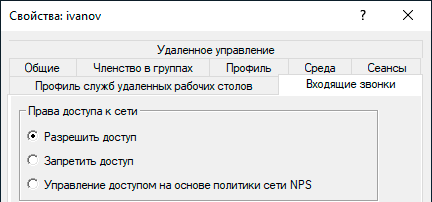

На этом настройка сервера может считаться законченной, следующим шагом следует разрешить подключения нужным пользователям, для этого в свойствах пользователя перейдем на закладку Входящие звонки и в блоке Права доступа к сети укажем Разрешить доступ. Теперь указанный пользователь может подключаться к нашему серверу используя свои учетные данные.

Proxy ARP

Proxy ARP

Сетевое взаимодействие в пределах одной IP-сети осуществляется на канальном (L2) уровне, в сетях Ethernet для этого используются MAC-адреса устройств. Для того, чтобы выяснить MAC-адрес узла по его IP применяется протокол ARP (Address Resolution Protocol), использующий широковещательные запросы, на которые отвечает только обладатель указанного IP-адреса. Выдавая удаленным клиентам адреса из диапазона основной сети мы как бы помещаем их в общую IP-сеть, но так как VPN — это соединение точка-точка, ARP-запросы от удаленных клиентов в сеть попадать не будут, единственный узел который их получит — сам VPN-сервер.

Для решения данной проблемы используется технология Proxy ARP, которая, как понятно из названия, представляет прокси-сервер для ARP-запросов, позволяя удаленным клиентам работать так, как будто бы они действительно находились в одной сети, без каких-либо дополнительных настроек. При использовании RRAS никаких дополнительных действий делать не нужно, Proxy ARP работает по умолчанию.

VPN-сервер за NAT

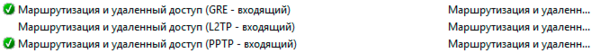

Так как мы используем Windows Server, то с большой долей вероятности он будет находиться внутри сетевого периметра и нам понадобится настроить проброс портов на маршрутизаторе. Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

Начнем с PPTP, прежде всего клиент устанавливает управляющее TCP-соединение на порт 1723, затем, после успешной аутентификации создается соединение для передачи данных с использованием протокола GRE.

Таким образом для работы PPTP-сервера за NAT нужно:

- пробросить порт 1723 TCP

- разрешить прохождение GRE-трафика

С первым понятно, а вот с GRE могут возникнуть затруднения. Если вы используете маршрутизатор на базе Linux, то обратитесь к следующей нашей статье, если оборудование Mikrotik, настроенное по нашей инструкции, то достаточно пробросить только 1723 TCP, прохождение GRE будет разрешено конфигурацией брандмауэра, в остальных случаях следует обратиться к документации на свою модель маршрутизатора.

С L2TP сложнее, точнее не с ним самим, а с IPsec, который не поддерживает NAT. Для обхода этих ограничений используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP, позволяя успешно проходить через NAT. Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgentИ создайте в ней параметр DWORD c именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

Это можно быстро сделать при помощи PowerShell:

Set-ItemProperty -Path "HKLM:SYSTEM\CurrentControlSet\Services\PolicyAgent" -Name "AssumeUDPEncapsulationContextOnSendRule" -Type DWORD -Value 2 -ForceПосле чего систему следует перезагрузить. Данные изменения нужно внести как на сервере, так и на клиенте.

При установлении L2TP/IPsec соединения между узлами прежде всего создается зашифрованный IPsec-канал, для этого используется протокол обмена ключами IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), затем уже внутри безопасного IPsec-соединения поднимается L2TP-туннель на порт 1701 UDP и происходит аутентификация пользователя.

Обратите внимание, аутентификация пользователя в L2TP, в отличии от PPTP, происходит внутри защищенного IPsec-канала, что делает данный тип соединения более безопасным.

Таким образом для работы L2TP/IPsec сервера за NAT нужно:

- пробросить порт 500 UDP

- пробросить порт 4500 UDP

- внести изменения в реестр для включения NAT-T как на сервере, так и на клиенте (только для Windows)

Вопреки распространенному заблуждению порт 1701 UDP пробрасывать не нужно.

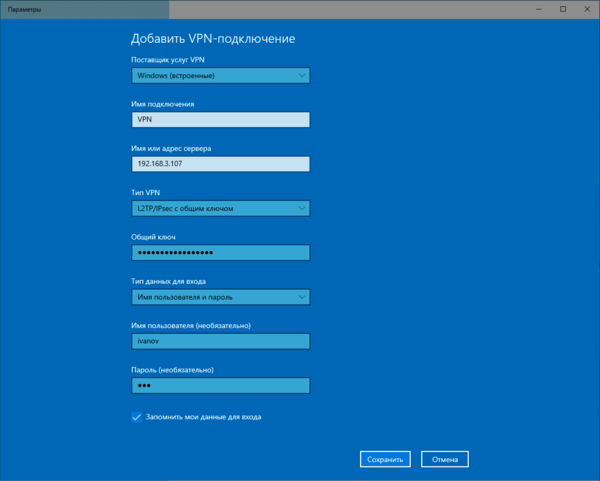

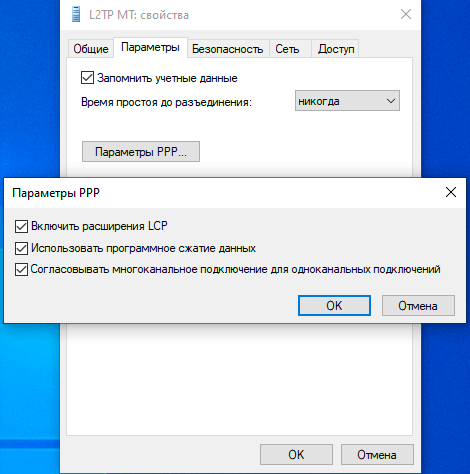

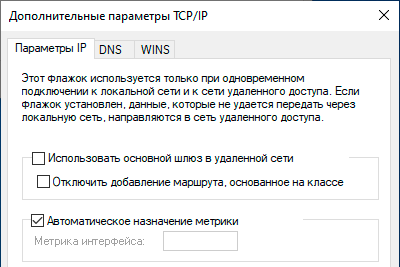

Настройка VPN-подключения в Windows

С одной стороны это простой вопрос, с другой — имеются определенные тонкости, на которые мы как раз и обратим внимание. В Windows 10 для первичной настройки VPN-подключения служит современное приложение, которое предельно простое и не охватывает дополнительных настроек.

Настройка VPN-подключения в Linux

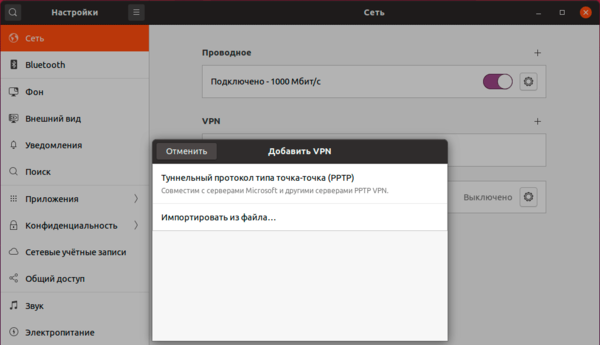

В данной части нашего материала мы будем рассматривать настройку клиентских Linux-систем при помощи графического окружения и Network Manager, настройка серверных систем выходит за рамки текущей статьи. В качестве примера мы будем использовать Ubuntu, но все сказанное будет справедливо для любых основанных на Debian систем, а с некоторыми уточнениями — для любых дистрибутивов.

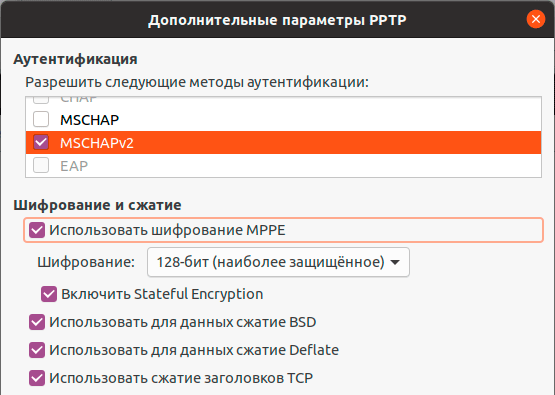

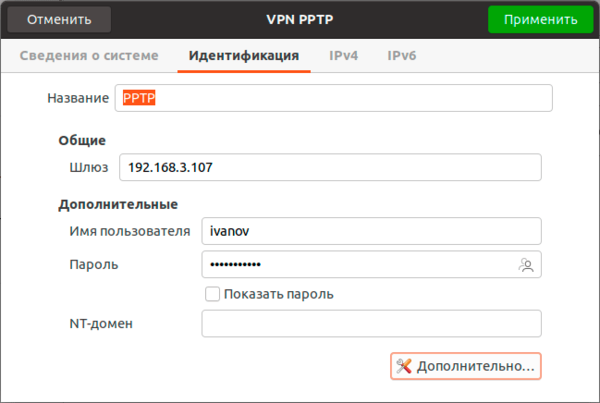

Поддержка PPTP присутствует практически в любом дистрибутиве по умолчанию. Достаточно перейти в Настройки — Сеть и добавить новое VPN-подключение.

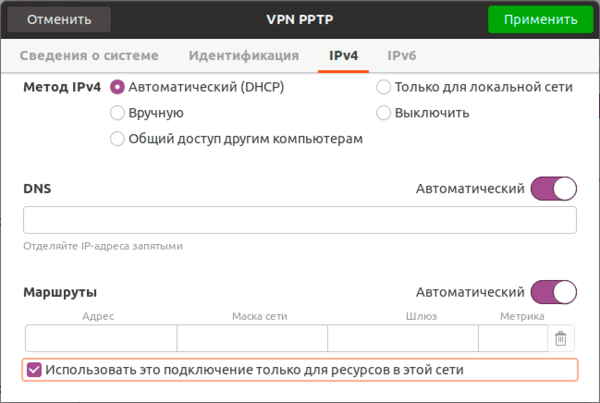

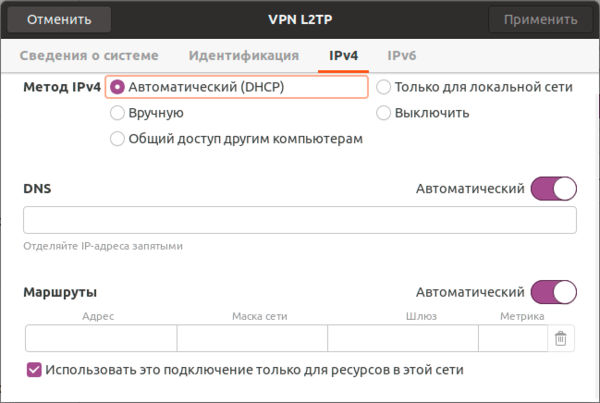

Закрываем данное окно с сохранением данных и переходим на закладку IPv4, где в разделе Маршрутизация устанавливаем флаг Использовать это подключение только для ресурсов этой сети, в противном случае в туннель пойдет весь трафик узла.

На этом настройка подключения завершена, можно подключаться.

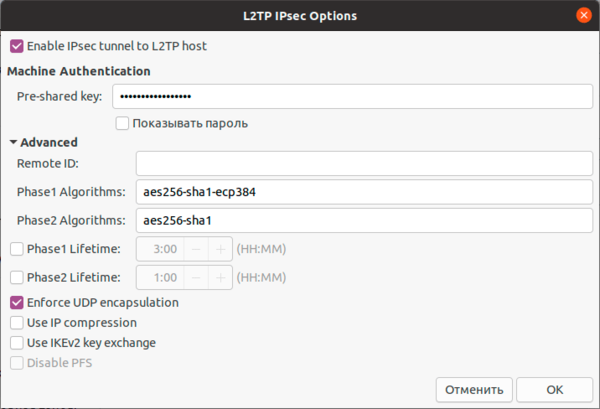

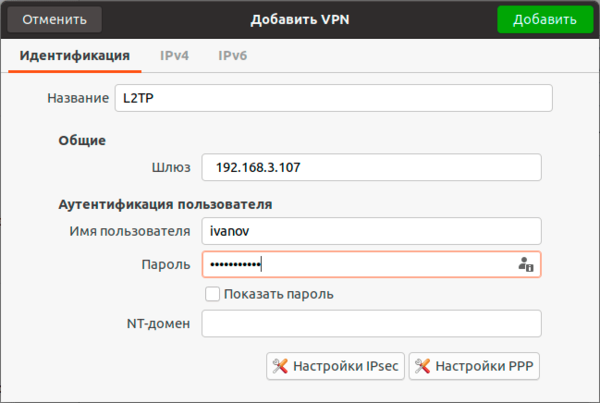

Для работы с L2TP потребуется установить дополнительные пакеты:

apt install network-manager-l2tp-gnomeПосле чего в доступных типах подключения появится L2TP. Основные настройки ничем не отличаются от PPTP, также адрес сервера, имя и пароль пользователя.

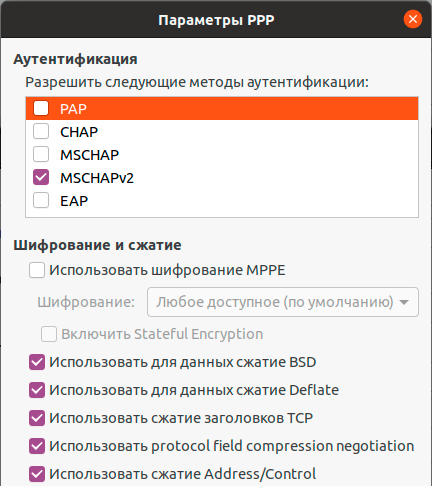

Также имеет смысл установка флага Enforce UDP Encapsulation, который принудительно включает NAT-T, в случае если вы точно знаете, что ваш сервер находится за NAT, без этой опции протокол включается автоматически при обнаружении первого устройства с NAT.

Сохраняем настройки и переходим на вкладку IPv4, где также в разделе Маршрутизация ставим флаг Использовать это подключение только для ресурсов этой сети, чтобы направить в туннель только трафик для сети офиса.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

VPN (Virtual Private Network) — это технология, которая обеспечивает безопасную и защищенную передачу данных между удаленными компьютерами или сетями через общедоступную сеть, такую как Интернет. Важной частью настройки VPN является указание порта, через который будет происходить передача данных. В данной статье мы рассмотрим основные порты, используемые для работы VPN.

Один из самых распространенных протоколов VPN — это PPTP (Point-to-Point Tunneling Protocol). Он использует порт 1723 для установления соединения и порт 47 для протокола GRE (Generic Routing Encapsulation), который обеспечивает передачу данных. Данный протокол поддерживается практически на всех операционных системах.

Другим популярным протоколом VPN является L2TP (Layer 2 Tunneling Protocol), который также использует порт 1723 для установления соединения. Однако для передачи данных он использует протокол UDP (User Datagram Protocol) на другом порту, часто на порту 1701.

Еще один распространенный протокол VPN — это OpenVPN. Он может использовать различные порты для передачи данных, в зависимости от настроек. Но наиболее часто используется порт 1194 для протокола UDP и порт 443 для протокола TCP.

И, наконец, почти все протоколы VPN могут использовать порт 500 для протокола IPsec (Internet Protocol Security), который обеспечивает защиту передаваемых данных. Также может использоваться порт 4500 для протокола IPsec-NAT Traversal.

Итак, при настройке VPN очень важно указать правильный порт, через который будут передаваться данные. Указанные выше порты являются основными, но не исчерпывающими. Поэтому, перед настройкой VPN, всегда рекомендуется уточнить информацию о протоколах и портах, поддерживаемых вашим VPN-сервером или VPN-клиентом.

Основные порты VPN

Некоторые из основных портов, используемых VPN, включают:

- UDP 500: Этот порт используется для протокола IPsec, который является одним из самых широко используемых протоколов VPN. Он отвечает за установление безопасной связи между клиентом и сервером.

- TCP 443: Данный порт используется для протокола SSL/TLS, который часто используется для обеспечения безопасного соединения с веб-сайтами. Он может быть использован и для VPN соединений, чтобы обеспечить защищенную передачу данных.

- TCP 1723: Этот порт используется для протокола PPTP (Point-to-Point Tunneling Protocol), который является одним из самых популярных протоколов VPN. Он обеспечивает поддержку шифрования для безопасной передачи данных.

- UDP 1194: Данный порт обычно используется для протокола OpenVPN, который является одним из самых гибких и надежных протоколов VPN. Он позволяет устанавливать безопасное соединение с использованием как UDP, так и TCP.

Это только некоторые из основных портов, используемых VPN. В зависимости от протокола и конкретной настройки сети, могут быть использованы и другие порты. При настройке VPN рекомендуется ознакомиться с документацией или обратиться к поставщику услуг VPN для получения информации о конкретных портах, которые следует использовать.

VPN-подключение через TCP и UDP

Одним из ключевых параметров настройки VPN является выбор протокола передачи данных. Два наиболее распространенных протокола, используемых для VPN-соединения, это TCP (Transmission Control Protocol) и UDP (User Datagram Protocol).

1. TCP (Transmission Control Protocol)

TCP – это протокол, который обеспечивает гарантированную доставку данных, подтверждение и управление потоком. Подключение через TCP более надежно, так как данные будут доставлены в правильном порядке и без потерь. Однако, из-за особенностей протокола, скорость передачи данных может быть немного медленнее в сравнении с UDP.

Преимущества TCP:

- Гарантированная доставка данных;

- Контроль над потоком данных;

- Подходит для надежных соединений;

- Используется для приложений, где важна безопасность и точность передачи данных, например, для передачи файлов или электронной почты.

Пример порта для подключения через TCP: 443.

2. UDP (User Datagram Protocol)

UDP – это протокол, который обеспечивает быструю и не гарантированную доставку данных. Он более эффективен в передаче данных в потоках реального времени, таких как потоковое видео или голосовые вызовы. Подключение через UDP может быть несколько менее надежным из-за возможности потери данных или их прихода в неправильном порядке.

Преимущества UDP:

- Более высокая скорость передачи данных;

- Низкая задержка передачи данных;

- Подходит для приложений, где важна скорость передачи данных, а точность доставки второстепенна, например, для онлайн-игр или видеоконференций.

Пример порта для подключения через UDP: 1194.

При настройке VPN-подключения необходимо учитывать требования вашей сети и выбрать наиболее подходящий протокол – TCP или UDP. В некоторых случаях, лучшим вариантом может быть использование обоих протоколов для разных типов соединений.

Настройка PPTP и/или L2TP сервера удаленного доступа

Настройка PPTP и/или L2TP сервера удаленного доступа

Proxy ARP

Proxy ARP