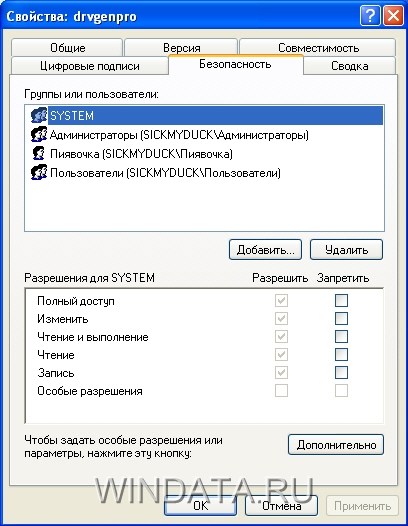

Настройка разрешений для файлов и папок.Настройка разрешений задает тип доступа, разрешенный пользователю или группе. Например, всему финансовому отделу предоставляется разрешение на запись и чтение файла payroll.dat, содержащего данные платежной ведомости организации. При настройке разрешений устанавливается уровень доступа для групп и пользователей. Например, одному из пользователей разрешается читать содержимое файла, другому — вносить изменения в файл, а всем остальным пользователям запрещается любой доступ к файлу. Для принтеров устанавливаются аналогичные разрешения, позволяющие некоторым пользователям настраивать принтеры, а остальным — только печатать на них. Изменить разрешения, связанные с файлом или папкой, может только их владелец или тот, кому предоставлено соответствующее разрешение.

Разрешения для группы.

Лучше присваивать разрешения не пользователям, а группам, поскольку при этом исчезает необходимость управлять доступом для каждого отдельного пользователя. Если это возможно, следует вместо отдельных разрешений предоставлять разрешение Full control (Полный контроль). Настройка Deny (Запретить) применяется, чтобы исключить какую-либо подгруппу той группы, для которой установлено разрешение Allowed (Разрешено), или отменить отдельное разрешение для группы или пользователя, которым уже предоставлен полный контроль.

Вид предоставляемого разрешения зависит от типа объекта. Например, для файла и для раздела реестра предоставляются разные разрешения. Однако существуют общие виды разрешений, в т. ч. на следующие операции:

Как настроить, просмотреть, изменить или удалить разрешения для файла и папки.

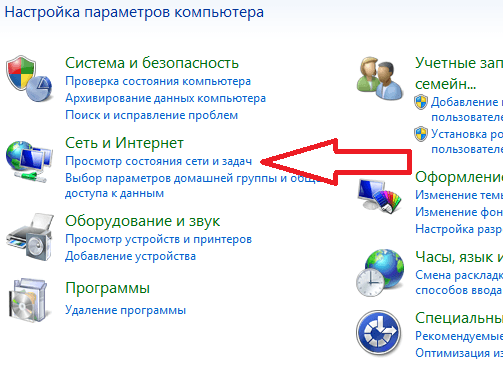

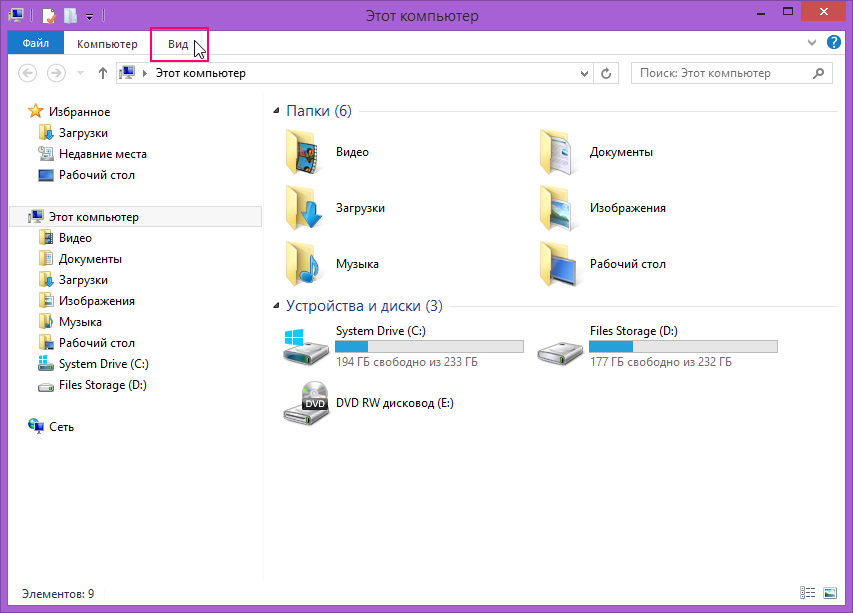

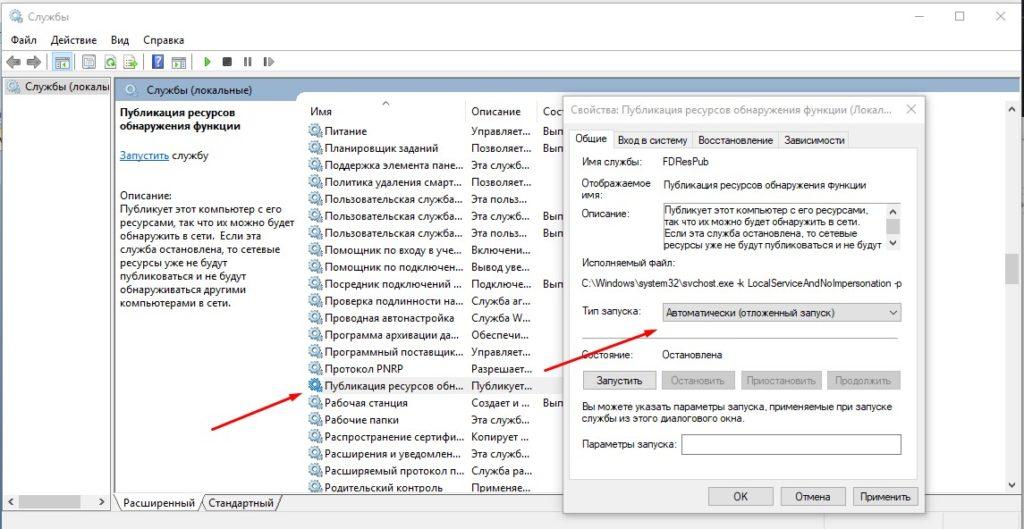

1. Откройте проводник Windows, для этого нажмите кнопку Start (Пуск), выберите последовательно пункты All Programs (Все программы), Accessories (Стандартные) и щелкните Windows Explorer (Проводник).

2. Найдите файл или папку, для которых требуется настроить разрешения.

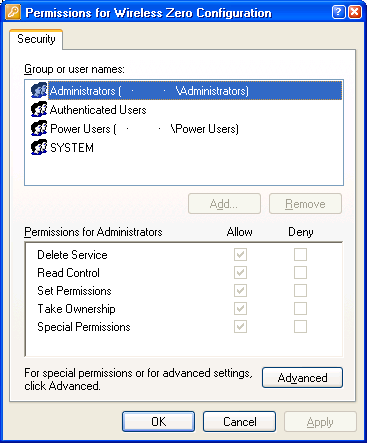

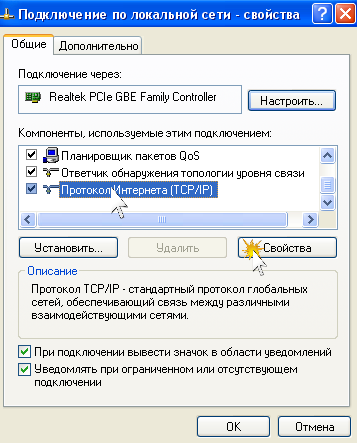

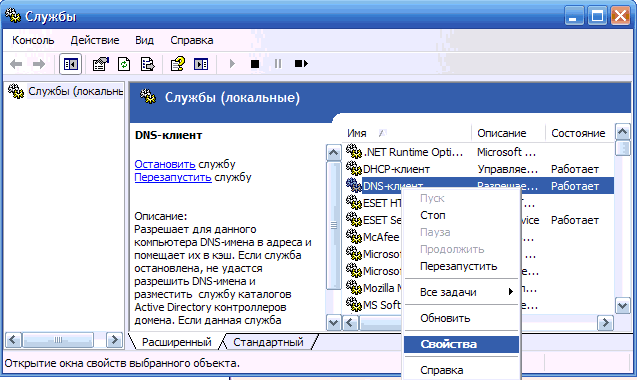

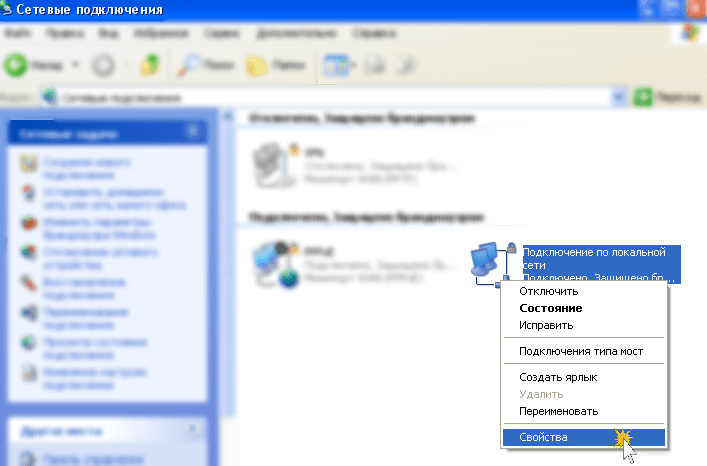

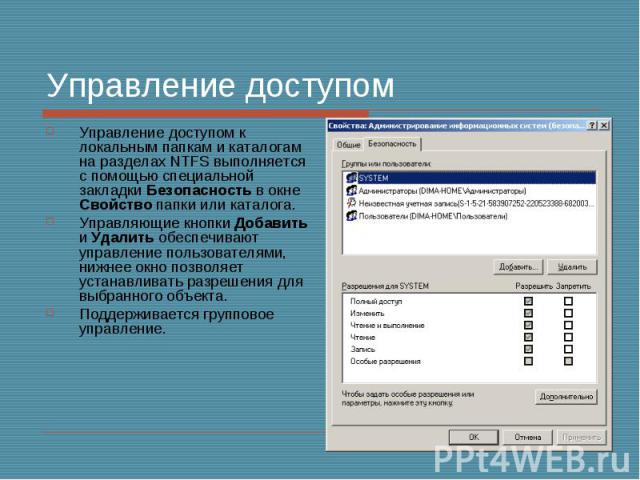

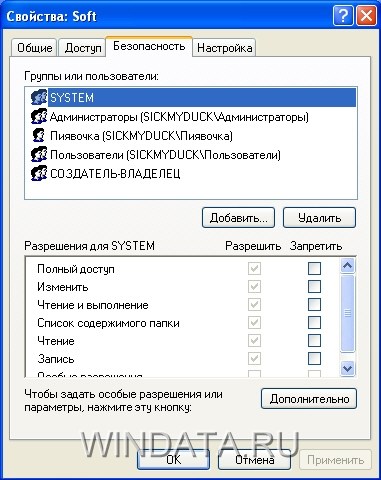

3. Щелкните файл или папку правой кнопкой мыши, выберите пункт Properties (Свойства) и щелкните вкладку Security (Безопасность). (Если вкладка Security (Безопасность) не видна, это может означать, что компьютер не подключен к домену).

4. Выполните одно из следующих действий:

5. Выполните одно из следующих действий:

6. Если флажки в поле Permissions for user or group (Разрешения для пользователя или группы) затенены или кнопка Remove (Удалить) недоступна, то файл или папка унаследовали разрешения, установленные для родительской папки.

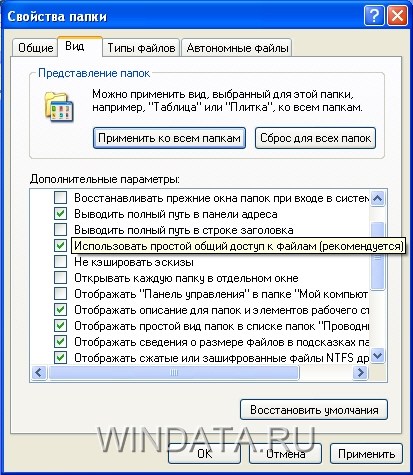

Как вывести на экран вкладку Security.

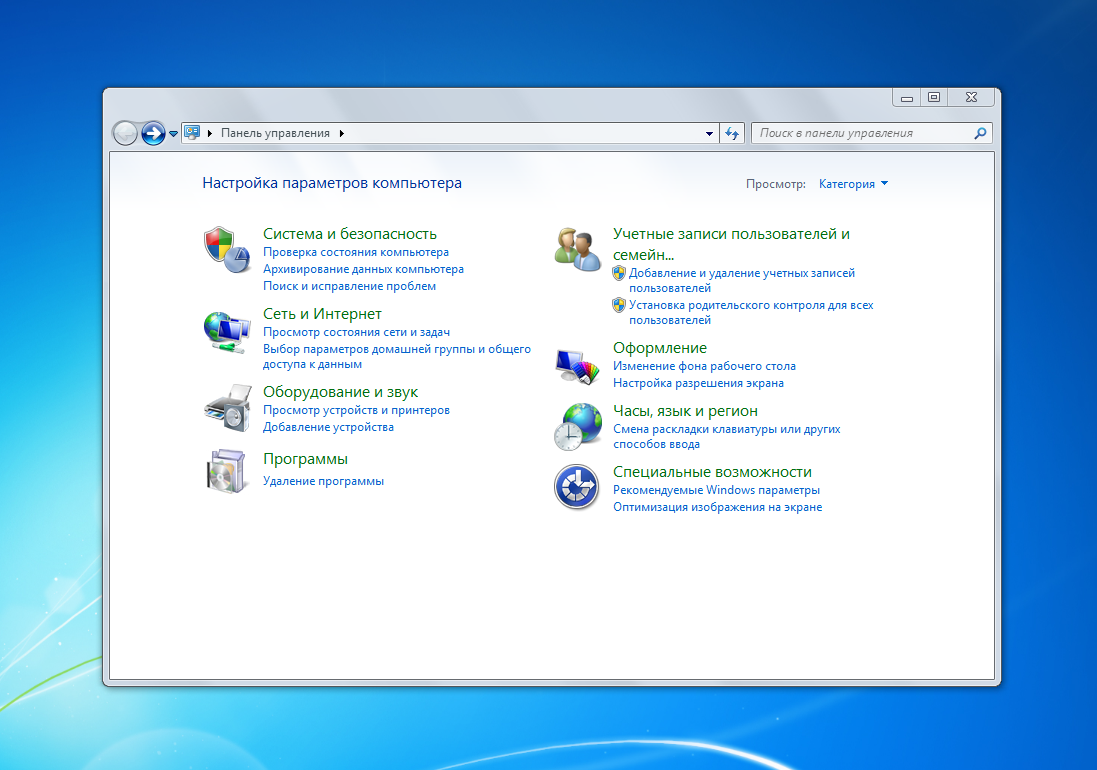

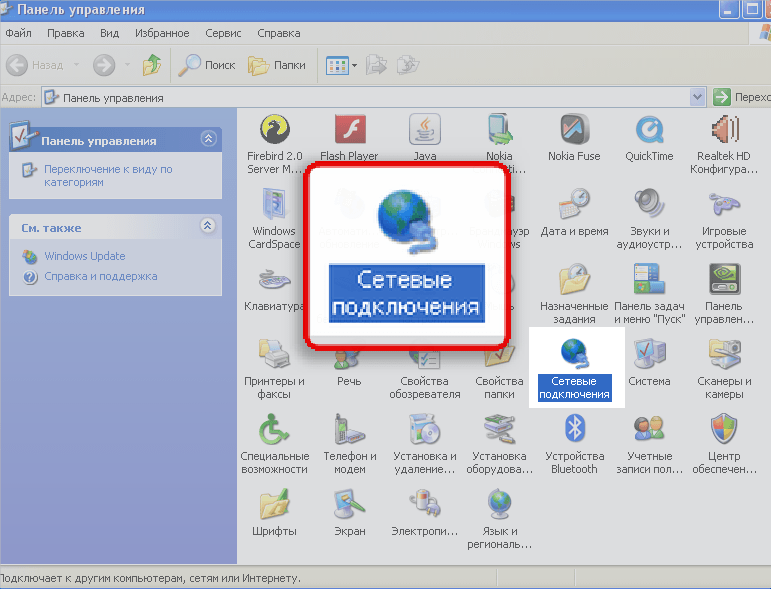

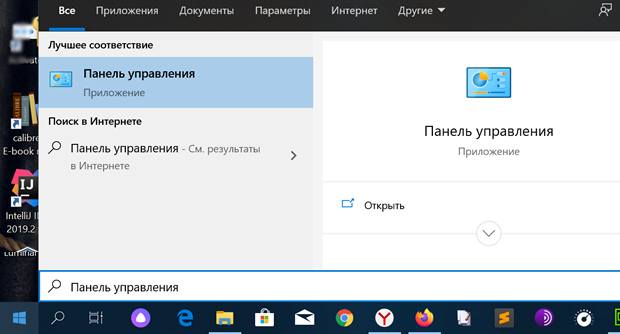

Откройте на панели управления окно Folder Options (Свойства папки).

На вкладке View (Вид) в группе Advanced settings (Дополнительные параметры) снимите флажок Use simple file sharing [Recommended] (Использовать простой общий доступ к файлам (рекомендуется)).

По материалам сайта www.microsoft.com

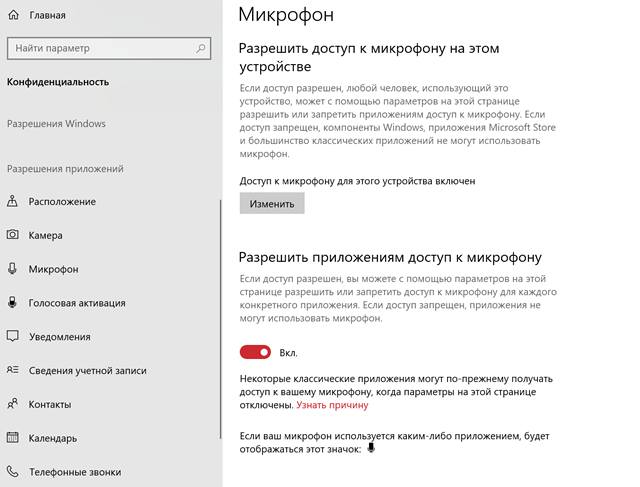

В этом разделе для ИТ-специалистов описывается управление доступом в Windows, который является процессом разрешения пользователям, группам и компьютерам доступа к объектам в сети или на компьютере. Ключевыми понятиями, которые составляют управление доступом, являются разрешения, владение объектами, наследование разрешений, права пользователей и аудит объектов.

Описание компонента

Компьютеры с поддерживаемой версией Windows могут управлять использованием системных и сетевых ресурсов с помощью взаимосвязанных механизмов проверки подлинности и авторизации. После проверки подлинности пользователя операционная система Windows использует встроенные технологии авторизации и управления доступом для реализации второго этапа защиты ресурсов: определения того, имеет ли пользователь с проверкой подлинности правильные разрешения на доступ к ресурсу.

Общие ресурсы доступны пользователям и группам, кроме владельца ресурса, и они должны быть защищены от несанкционированного использования. В модели управления доступом пользователи и группы (также именуемые директорами безопасности) представлены уникальными идентификаторами безопасности (SID). Им назначены права и разрешения, которые информируют операционную систему о том, что может сделать каждый пользователь и группа. У каждого ресурса есть владелец, который предоставляет разрешения директорам безопасности. Во время проверки контроля доступа эти разрешения проверяются, чтобы определить, какие принципы безопасности могут получить доступ к ресурсу и каким образом они могут получить к нему доступ.

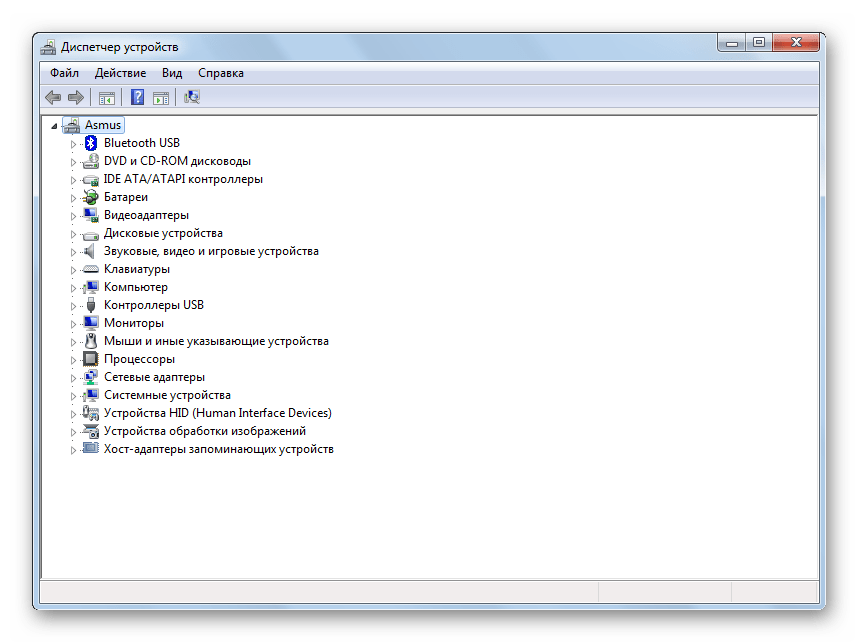

Принципы безопасности выполняют действия (в том числе чтение, записи, изменение или полный контроль) на объектах. Объекты включают файлы, папки, принтеры, ключи реестра и объекты служб домена Active Directory (AD DS). Общие ресурсы используют списки управления доступом (ACLs) для назначения разрешений. Это позволяет руководителям ресурсов применять управление доступом следующими способами:

Отказ в доступе к несанкционированным пользователям и группам

Установите четко определенные ограничения доступа, предоставляемого уполномоченным пользователям и группам

Владельцы объектов обычно выдают разрешения группам безопасности, а не отдельным пользователям. Пользователи и компьютеры, добавленные в существующие группы, принимают разрешения этой группы. Если объект (например, папка) может удерживать другие объекты (например, подмостки и файлы), он называется контейнером. В иерархии объектов связь между контейнером и его контентом выражается, ссылаясь на контейнер в качестве родительского. Объект в контейнере называется ребенком, и ребенок наследует параметры управления доступом родителя. Владельцы объектов часто определяют разрешения для контейнерных объектов, а не отдельных детских объектов, чтобы облегчить управление управлением доступом.

Методы управления доступом

Дискреционное управление доступом

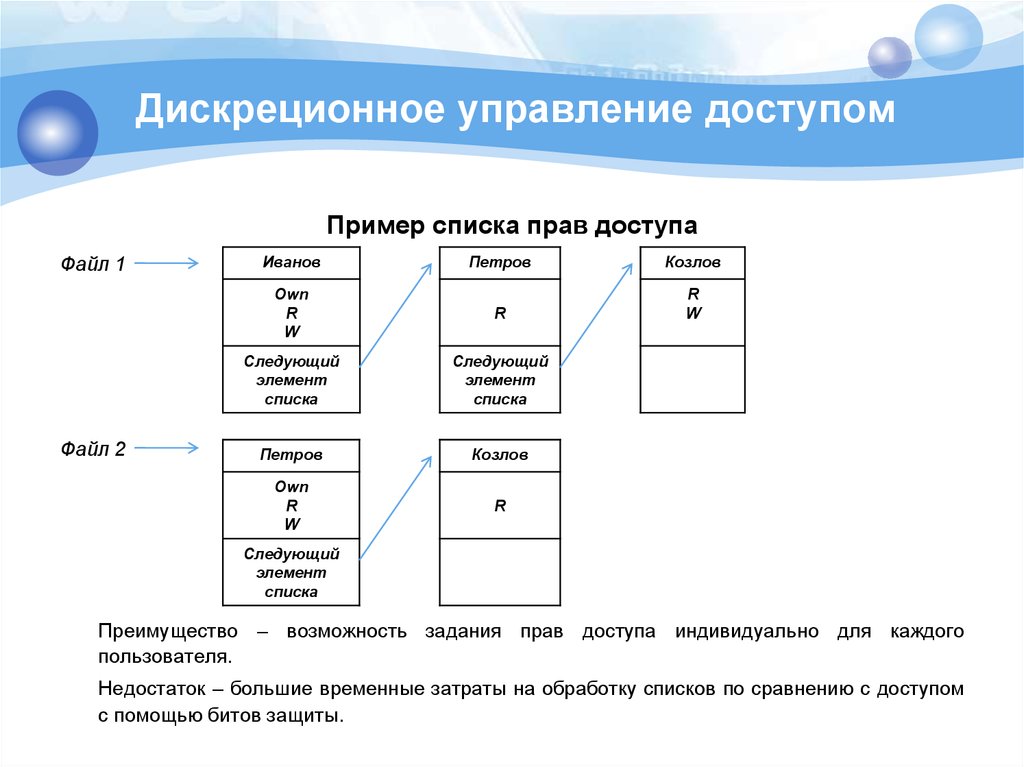

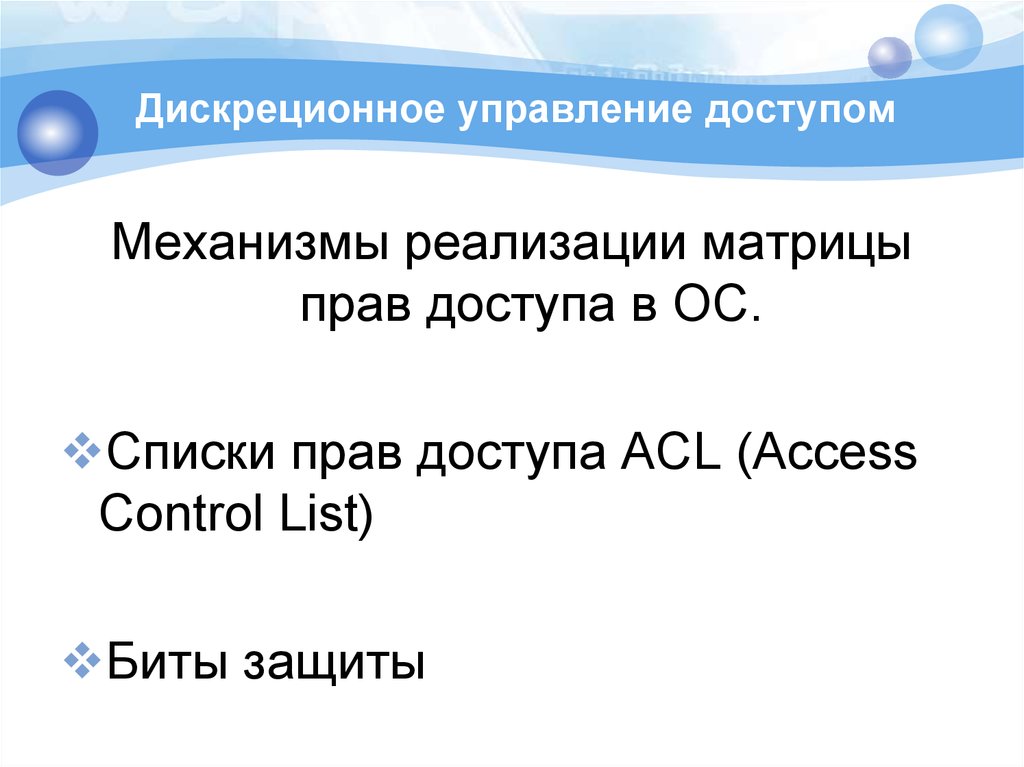

При дискреционном управлении доступа в системе некоторым образом задается матрица прав доступа, определяющая для каждого субъекта его права доступа к каждому объекту.

| О1 | О2 | … | S1 | S2 |

| S1 | r | wr | ||

| S2 | — | wr | w | |

| … | ||||

| Sn |

Субъект может передавать свои права другим субъектам.

На практике матрица прав доступа задается с помощью либо списков возможностей, либо в виде списков прав управления доступом.

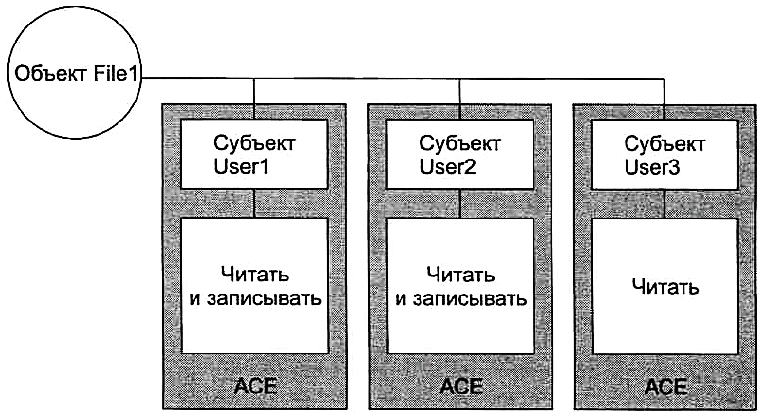

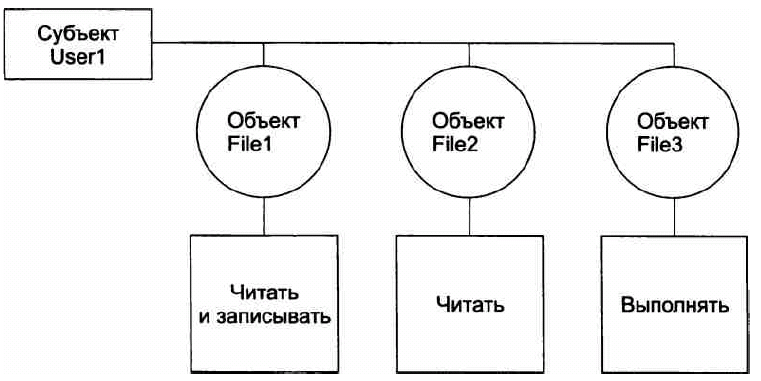

Cписок возможностей связывается с субъектом и определяет его права доступа к различным объектам. Список управления доступом связывается с объектом и определяет, какие субъекты имеют доступ к данному объекту и права доступа.

Дискреционный метод управления доступом очень широко распространён и реализован практически в любой современной операционной системе (Windows 2008 server, Windows XP, Free BSD).

Однако, данный метод имеет ряд недостатков:

1. При большом числе объектов сложно поддерживать списки управления доступом в актуальном состоянии.

2. Субъект может передавать свои права доступа другому субъекту, при этом он теряет контроль над распространением информации. Например, если пользователь А имеет файл О и хочет предоставить Б возможность просмотреть файл О, но не хочет чтобы этот файл мог просмотреть кто-то ещё кроме Б, метод дискреционного управления доступом не может предоставить средств для этого. Если Б получает право на чтение, то он может передать информацию любому другому субъекту без ведома А.

3. Кража информации с помощью программ под названием троянский конь.

Предположим что субъект С1 имеет доступ к файлу О1, а субъект С2 доступа к этому файлу не имеет, но хочет его получить. Он может написать программу О2 и дать С1 доступ на чтение и запись О2. Если С1 запустит эту программу, то созданный в результате процесс будет иметь те же самые права что и С1,в частности он сможет прочитать содержимое О1 и переписать его в О2, к которому у С2 имеется доступ. Таким доступом происходит утечка информации.

Для того чтобы минимизировать возможный ущерб от вредоносных программ при использовании дискреционного управления доступом необходимо разрешать пользователю только те виды доступа, которые необходимы ему для нормальной работы. В частности, никогда не следует использовать для обычной работы учетную запись с правами администратора системы.

Мандатное управление доступом

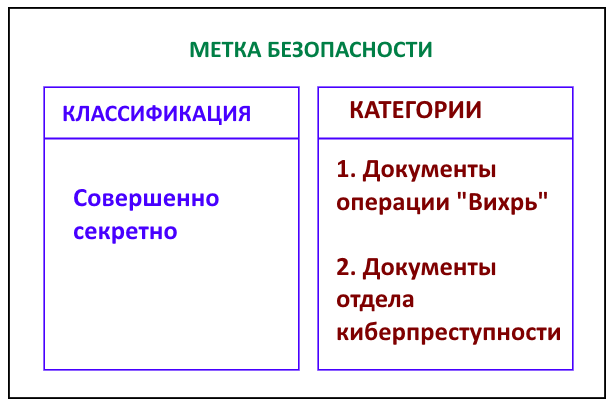

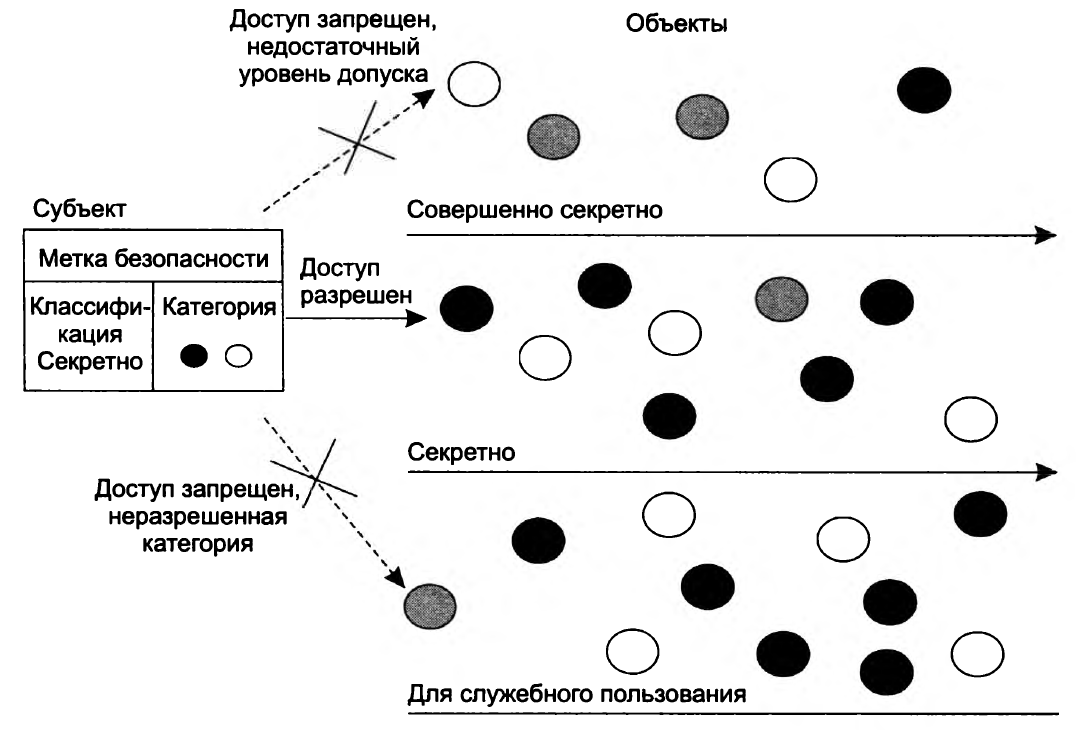

Каждому субъекту и объекту присваивается метка конфиденциальности, которая определяет уровень доступа для субъектов и степень конфиденциальности для объектов. Метка конфиденциальности представляет собой совокупность из множества неиерархических категорий доступа и иерархического уровня конфиденциальности для субъектов и объектов. Неиерархические категории определяют области, к которым относится информация, а иерархические уровни конфиденциальности определяют степень важности этой информации. Любой документ может относиться к одной или нескольким неиерархическим категориям, но имеет только один иерархический уровень.

Степень конфиденциальности документов в РФ различается следующим образом:

1. ОВ – документ особой важности

2. СС – совершенно секретно

4. ДСП – для служебного пользования

Главный бухгалтер и главный инженер – один уровень конфиденциальности, но разные категории. Соответственно, для того чтобы субъект мог ознакомиться с объектом, его степень конфиденциальности должна быть выше или равна степени конфиденциальности документа и кроме того это субъект должен иметь право доступа к неиерархическим категориям, к которым относится документ. Когда субъект запрашивает доступ к объекту, его метка конфиденциальности сравнивается с меткой объекта и в зависимости от результата доступ разрешается или запрещается. Существует несколько различных политик мандатного управления доступом, которые используются для обеспечения различных аспектов защиты данных.

MLS – модель многоуровневой безопасности. Обеспечивает сохранение конфиденциальности информации. Обозначим T – неиерархические категории, буквой C – уровни конфиденциальности, S – субъект, O – объект. В соответствии с политикой MLS, доступ субъекта S к объекту O разрешается: чтение – если уровень конфиденциальности субъекта больше уровня конфиденциальности объекта, а неиерархическая категория субъекта находится в неиерархической категории объекта.

Политика MLS обеспечивает конфиденциальность данных, но не защищает их целостность.

Biba – используется для обеспечения целостности. В соответствии с политикой Biba доступ субъекта S к объекту O разрешается: на запись и на чтение.

Совместное использование политик Biba и MLS позволяет обеспечивать конфиденциальность и целостность информации. Следует заметить, что в случае совместного использования обеих политик метки конфиденциальности назначаются раздельно, то есть у объекта имеется две метки конфиденциальности, одна из которых используется политикой Biba другая политикой MLS. Использование мандатного управления доступом предполагает наличие в системе специального объекта администратора безопасности который может изменять метки конфиденциальности субъектов и объектов.

Lomac – данная политика предназначена для защиты целостности системных объектов. Метки данной политики состоят только из иерархического уровня целостности. Доступ субъекта S к объекту O только в том случае L(S)>=L(O), где L – уровень доступа. Причем, если субъект осуществляет чтение из объекта, то его уровень автоматически понижается до уровня целостности объекта. Таким образом, субъект получающий данные из ненадёжного источника не может после этого обращаться к объектам более высокого уровня доступа.

Классификация средств вычислительной техники

по уровню защищенности от несанкционированного доступа

При этом выполняются следующие условия:

1. Множество f образуют Абелеву группу относительно операции сложения

2. Множество всех элементов f за вычетом единичного элемента, относительно операции сложения (например, число 0), называемого так же нулевым элементом образуют Абелеву группу относительно операции умножения

3. Выполняется свойство дистрибутивности (раскрытие скобок)

Для поля выполняются следующие свойства:

1. Для любых A и B принадлежащих полю f существует единственное решение уравнения x=b-a называемое разностью

2. Для любого A принадлежащего полю при умножении A на 0, получим 0

3. Для любых пар элементов A и B где A не равно нулевому элементу, существует единственное решение уравнения, где X = B/A

если поле содержит конечное число элементов, то оно называется конечным полем, или полем галуа. количество элементов в поле галуа, называется порядком этого поля

характеристикой поля называется наименьшее целое значение М большее 0 такое, что сумма m единичных элементов в результате даёт значение 0. Если такого М не существует, то говорят, что поле имеет характеристику 0

Эллиптической кривой называется кривая задаваемая уравнением y 2 =x 3 + a * x + b. График такой кривой выглядит следующим образом.

Над точками эллиптической кривой можно определить операцию сложения, использующуюся в российском алгоритме ГОСТ, и операцию умножения в западной. Пусть P(xp,yp), Q(xq,yq), тогда сумма точек может определятся следующим образом:

3. Если координаты двух точек совпадают, то есть необходимо сложить точку саму с собой, то необходимо провести касательную

Группа точек эллиптической кривой называется простым конечным полем – это множество точек с координатами (x,y) принадлежащи множеству Zр, где Р простое число больше 3, которое удовлетворяет условию что y сравнимо (x 3 + a * x +b)modP.

Принят в 2001 году. Построен на основе эллиптической кривой, заданной уравнением y (x 3 + a * x +b), где числа x,y,a,b целые числа от 0 до Р-1. Эллиптическая кривая может задаваться коэффициентами А и B или инвариантом, который равен J(E)= 1728 * 4a 3 /4a 3 +27b 2

Коэффициенты A и B если известен инвариант можно определить по формуле, где А = 3*kmodP, B = 2*kmodP. K = J(E)/1728-J(E)

Над точками эллиптической кривой определена операция сложения следующим образом:

Предположим что имеется две точки: p1(x1,y1); p2(x2,y2)

x3=(s 2 – x1 – x2)modp, y3 = (S(x1-x3)-y1)modp

2) Если x1 = x2, а y1 сравнимо с –y2(modp), тогда P1+P2=O(x0,y0)

3) Если x1 = x2, а y1=y2, то S = (3*x12+a/2y1)modp

6) Хэш-функция от сообщения М длиной 256 бит, используется ГОСТ Р34.11-94

Каждый пользователь схемы цифровой подписи имеет пару ключей:

3.Задаваемый инвариант не должен быть равен 0 и 1728

Алгоритм вычисления подписи

Для того чтобы вычислить подпись сообщения М, выполняются следующие шаги:

1. Вычисляется хэш-значение от сообщения

2. Вычисляется значение Е равное hmodq, если Е получилось = 0, то Е присваивается 1

3. Генерируется случайное число К

4. Вычисляется точка эллиптической кривой С = К*Р, и вычисляется R = xcmodq, C(Xc, Yc), елси при этом R = 0 то генерится новое значение К, и значения вычисляются заново

5. Вычисляется число S = (r*d + k*e)modq, если S = 0 то возвращаемся к генерации К

6. Пара чисел R и S используется в качестве подписи сообщения М

Алгоритм проверки подписи:

1. Нужно убедится что R и S больше 0, но меньше Q, если это условие не выполняется то подпись отвергается

2. Вычисляется хэш-значение H от полученного сообщения М

3. Вычисляется число Е = hmodq; e=0=>e=1

Если R совпадает с вновь вычисленным R’, тогда подпись верна, в противном случае подпись отвергается.

Нормативная база аудита информационной безопасности

Нам важно ваше мнение! Был ли полезен опубликованный материал? Да | Нет

Информационная безопасность и защита информации (архив ИПМ бакалавры 2010-2021г, Богомолов)

9 Лекция. Управление доступом

Основные модели управления доступом:

управление доступом субъектов к объектам на основе списков управления доступом или матрицы доступа. Субъект с определенным правом доступа может передать это право любому другому субъекту.

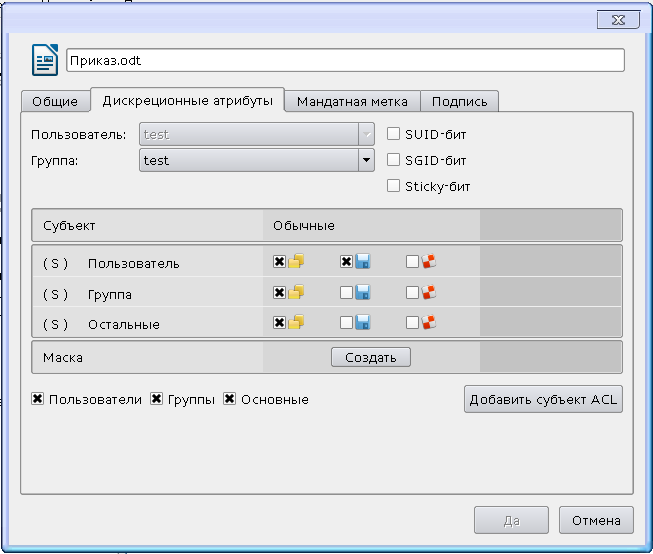

На курсе «Операционные системы» вы работали с этой моделью доступа.

Пример: когда вы расписываете доступ к файлу, вы указываете

Рис. Дискреционное управление доступом

Пример дискреционного управления доступом к файлам в LINUX.

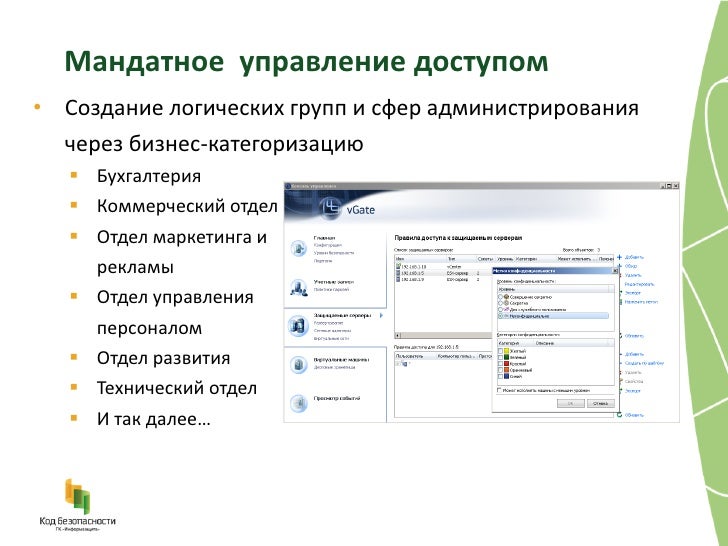

Мандатное управление доступом ( Mandatory access control, MAC )

Разграничение доступа субъектов к объектам, основанное на назначении метки (мандата) конфиденциальности для информации, содержащейся в объектах, и выдаче официальных разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности.

Рис. Мандатное управление доступом

Мандатная модель не реализована в Windows, но можно поставить дополнительные средства защиты (например: Secret Net, Аккорд и т.д.).

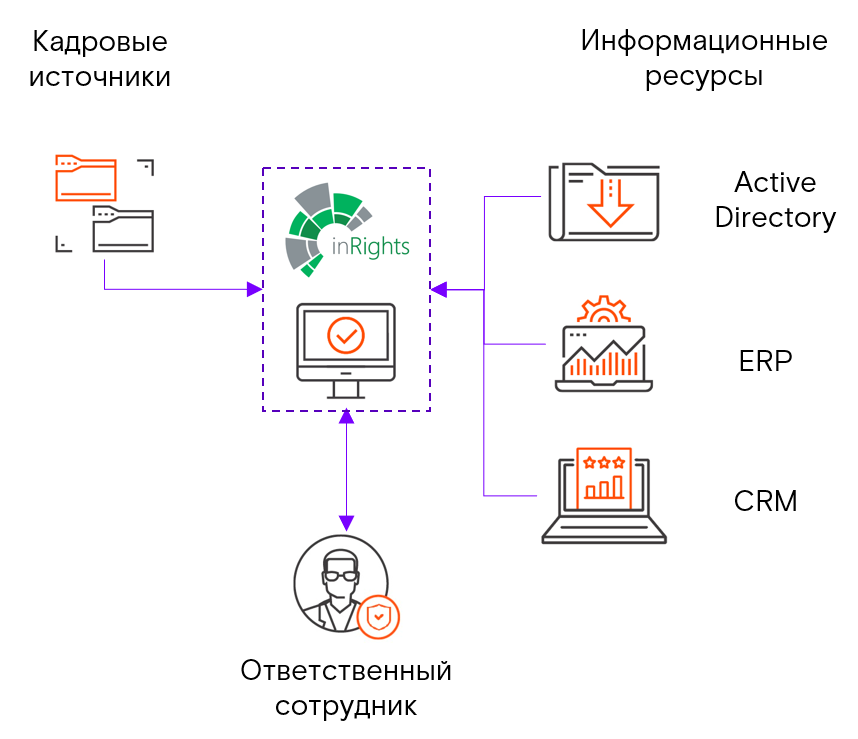

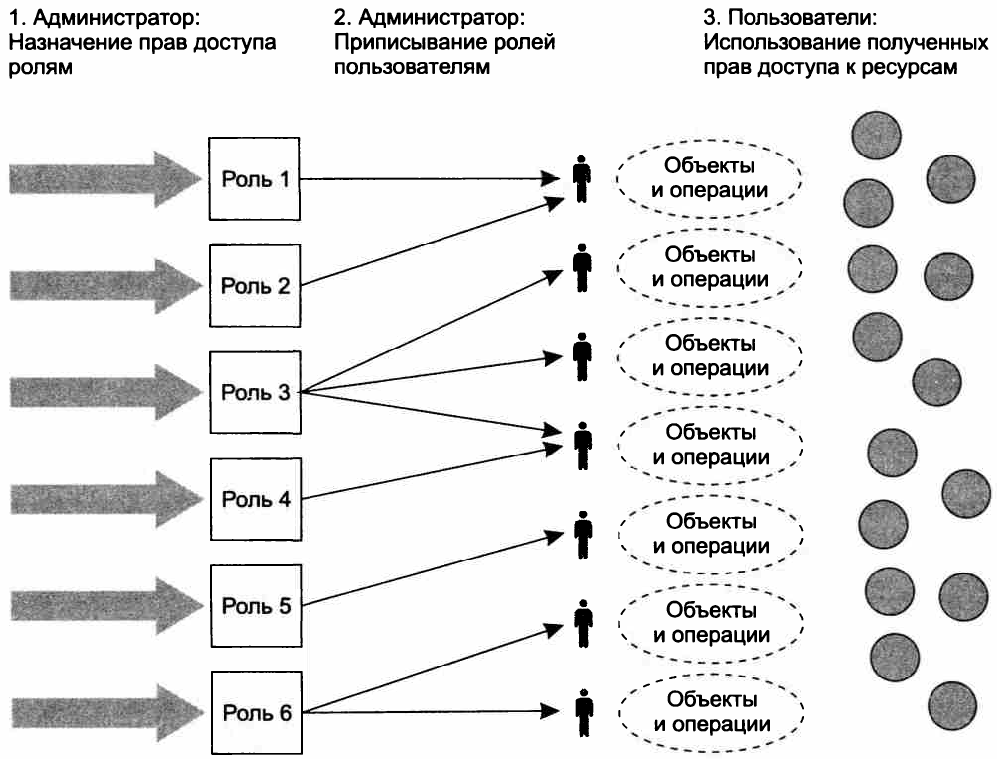

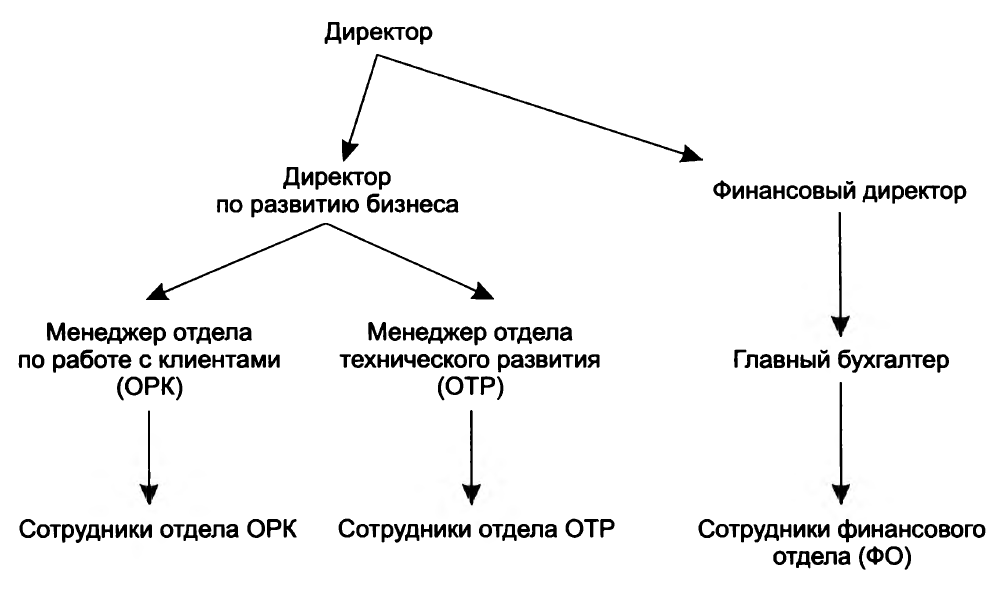

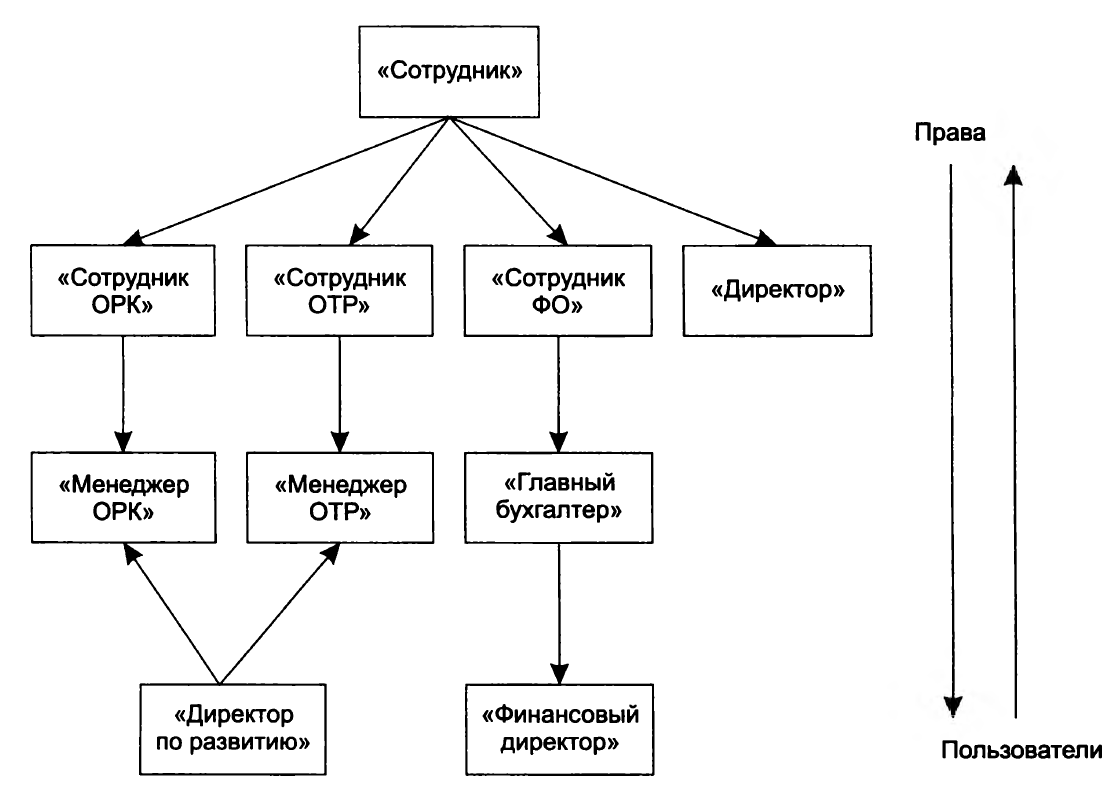

Ролевое управление доступом (Role Based Access Control, RBAC)

развитие политики избирательного управления доступом, при этом права доступа субъектов системы на объекты группируются с учетом специфики их применения, образуя роли.

В модели присутствуют:

Рассмотрим модель на примере MOODLE.

Роли могут быть глобальными или «локальными».

Типы контекста, где роли могут быть назначены:

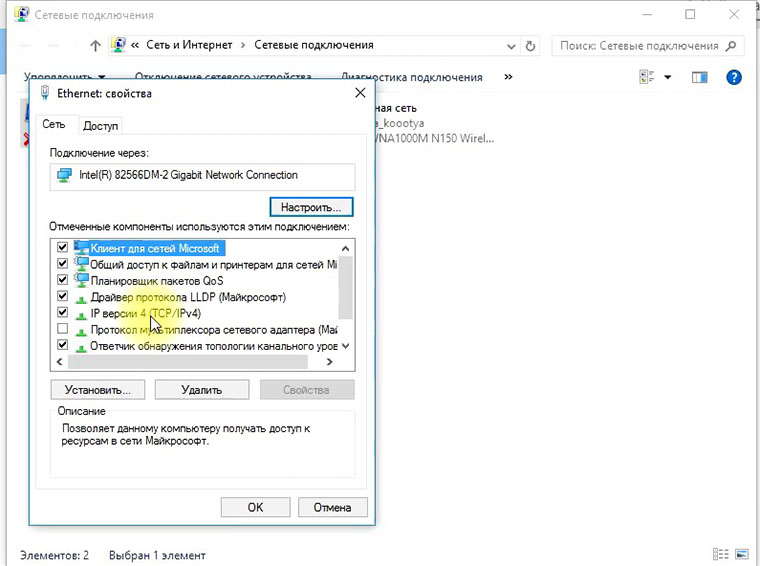

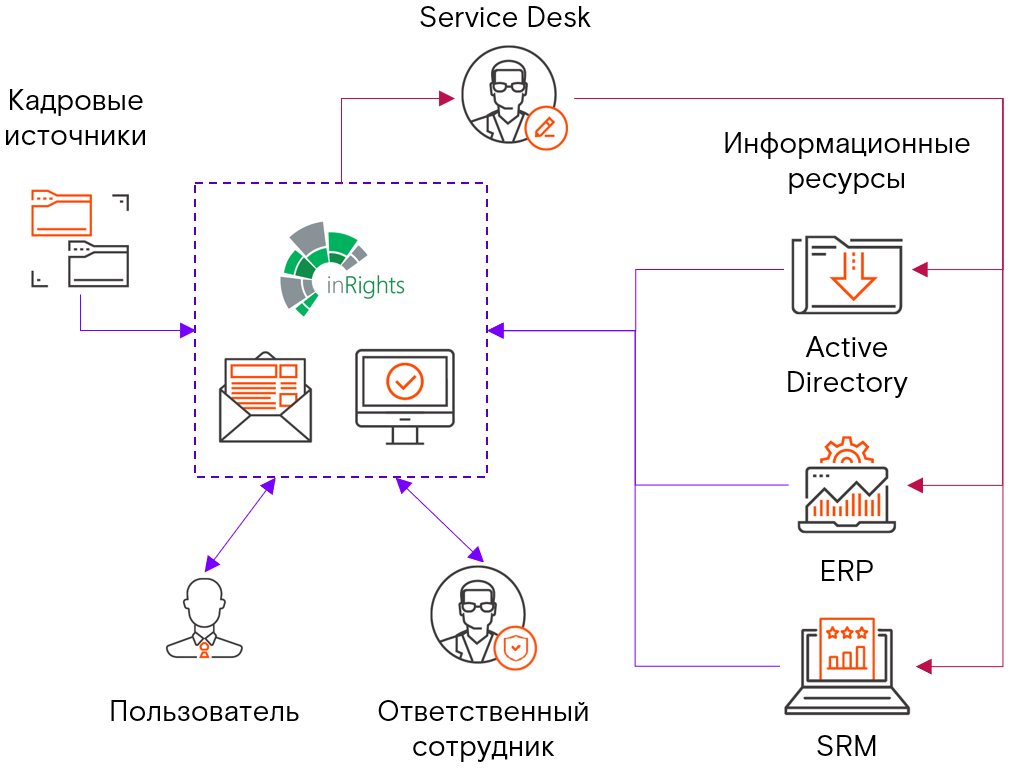

Стандарт управления правами доступа к корпоративным файловым информационным ресурсам

Стандарт управления правами доступа к корпоративным файловым информационным ресурсам (далее – Стандарт) регламентирует процессы предоставления доступа к файловым информационным ресурсам, размещенным на компьютерах, работающих под управлением операционных систем семейства Microsoft Windows. Стандарт распространяется на случаи, когда в качестве файловой системы используется NTFS, а в качестве сетевого протокола для совместного доступа к файлам SMB/CIFS.

Информационный ресурс – поименованная совокупность данных, к которой применяются методы и средства обеспечения информационной безопасности (например, разграничение доступа).

Файловый информационный ресурс – совокупность файлов и папок, хранящихся в каталоге файловой системы (который называется корневым каталогом файлового информационного ресурса), доступ к которой разграничивается.

Составной файловый информационный ресурс – это файловый информационный ресурс, содержащий в себе один или несколько вложенных файловых информационных ресурсов, отличающихся от данного ресурса правами доступа.

Вложенный файловый информационный ресурс – это файловый информационный ресурс, входящий в составной информационный ресурс.

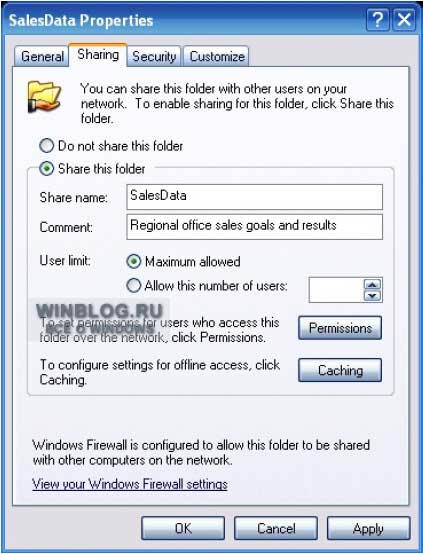

Точка входа в файловый информационный ресурс – каталог файловой системы, к которому предоставляется сетевой доступ (shared folder) и который используется для обеспечения доступа к файловому информационному ресурсу. Данный каталог обычно совпадает с корневым каталогом файлового информационного ресурса, но может быть и вышестоящим.

Промежуточный каталог – каталог файловой системы, находящийся на пути от точки входа в файловый информационной ресурс к корневому каталогу файлового информационного ресурса. Если точка входа в файловый информационный ресурс является вышестоящим каталогом по отношению к корневому каталогу файлового информационного ресурса, то она также будет являться промежуточным каталогом.

Группа доступа пользователей – локальная или доменная группа безопасности, содержащая в конечном счете учетные записи пользователей, наделенные одним из вариантов полномочий доступа к файловому информационному ресурсу.

Доступ пользователей к файловому информационному ресурсу предоставляется путем наделения их одним из вариантов полномочий:

Правила именования групп доступа пользователей

Имена групп доступа пользователей формируются по шаблону:

FILE-Имя файлового информационного ресурса–аббревиатура полномочий

Имя файлового информационного ресурса

должно совпадать с UNC именем ресурса или состоять из имени сервера и локального пути (если сетевой доступ к ресурсу не предоставляется). При необходимости в данном поле допускаются сокращения. Символы «\\» опускаются, а «\» и «:» заменяются на «-».

Пример 2

Имя группы доступа пользователей, имеющих полномочия «Чтение и запись» для файлового информационного ресурса, размещенного на сервере TERMSRV по пути D:\UsersData, будет:

FILE-TERMSRV-D-UsersData-RW

Шаблон прав доступа к каталогам файлового информационного ресурса

Таблица 1 – Шаблон NTFS-прав доступа для корневого каталога файлового информационного ресурса.

| Субъекты | Права | Режим наследования |

| Наследование прав доступа от вышестоящих каталогов отключено | ||

| А) Обязательные права | ||

| Специальная учетная запись: «СИСТЕМА (SYSTEM)» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Локальная группа безопасности: «Администраторы (Administrators)» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.1) Полномочия «Только чтение (Read Only)» | ||

| Группа доступа пользователей: «FILE-Имя ресурса-RO» |

Базовые права: а) чтение и выполнение (read & execute); б) список содержимого папки (list folder contents); в) чтение (read); |

Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.2) Полномочия «Чтение и запись (Read & Write)» | ||

| Группа доступа пользователей: «FILE-Имя ресурса-RW» |

Базовые права: а) изменение (modify); б) чтение и выполнение (read & execute); в) список содержимого папки (list folder contents); г) чтение (read); д) запись (write); |

Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.3) Другие полномочия при их наличии | ||

| Группа доступа пользователей: «FILE-Имя ресурса-аббревиатура полномочий» |

Согласно полномочиям | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

Табилца 2 – Шаблон NTFS-прав доступа для промежуточных каталогов файлового информационного ресурса.

| Субъекты | Права | Режим наследования |

| Наследование прав доступа от вышестоящих каталогов включено, но если данный каталог является вышестоящим по отношению к файловым информационным ресурсам и не входит ни в один другой файловый информационный ресурс, то наследование отключено | ||

| А) Обязательные права | ||

| Специальная учетная запись: «СИСТЕМА (SYSTEM)» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Локальная группа безопасности: «Администраторы» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.1) Полномочия «Проход через каталог (TRAVERSE)» | ||

| Группы доступа пользователей информационных ресурсов, для которых этот каталог является промежуточным | Дополнительные параметры безопасности: а) траверс папок / выполнение файлов (travers folder / execute files); б) содержимое папки / чтение данных (list folder / read data); в) чтение атрибутов (read attributes); в) чтение дополнительных атрибутов (read extended attributes); г) чтение разрешений (read permissions); |

Только для этой папки (This folder only) |

Бизнес процессы управления доступом к файловым информационным ресурсам

В. Изменение доступа пользователя к файловому информационному ресурсу

Учетная запись пользователя перемещается в другую группу доступа пользователей в зависимости от указанных полномочий.

Г. Блокирование доступа пользователя к файловому информационному ресурсу

Учетная запись пользователя удаляется из групп доступа пользователей файлового информационного ресурса. Если работник увольняется, то членство в группах не меняется, а блокируется учетная запись целиком.

Примеры

Рассмотрим применение данного стандарта на примере гипотетической организации ООО «ИнфоКриптоСервис», где для централизованного хранения файловых информационных ресурсов выделен сервер с именем «FILESRV». Сервер работает под управлением операционной системы Microsoft Windows Server 2008 R2 и является членом домена Active Directory с FQDN именем «domain.ics» и NetBIOS именем «ICS».

Подготовка файлового сервера

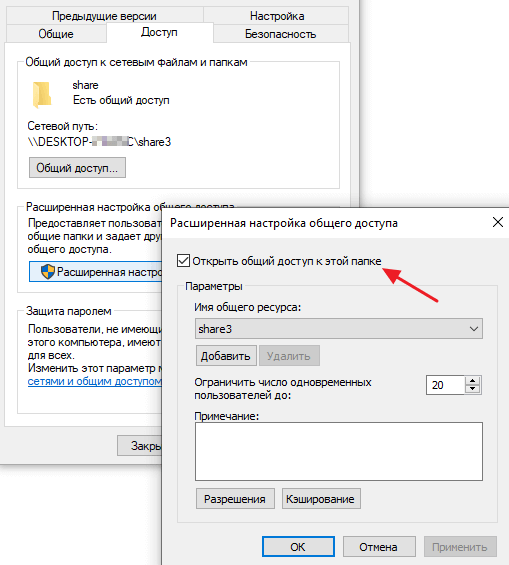

На диске «D:» сервера «FILESRV» создаем каталог «D:\SHARE\». Этот каталог будет единой точкой входа во все файловые информационные ресурсы, размещенные на данном сервере. Организуем сетевой доступ к данной папке (используем апплет «Share and Storage Management»):

Создание файлового информационного ресурса

Постановка задачи.

Пусть в составе организации ООО «ИнфоКриптоСервис» имеется Отдел разработки информационных систем в составе: начальника отдела Иванова Сергея Леонидовича (SL.Ivanov@domain.ics), специалиста Маркина Льва Борисовича (LB.Markin@domain.ics), и для них нужно организовать файловый информационный ресурс для хранения данных подразделения. Обоим работникам требуется доступ на чтение и запись к данному ресурсу.

Предоставление доступа пользователю к файловому информационному ресурсу

Постановка задачи.

Предположим, в отдел разработки приняли еще одного работника – специалиста Егорова Михаила Владимировича (MB.Egorov@domain.ics), и ему, как и остальным работникам отдела, требуется доступ на чтение и запись к файловому информационному ресурсу отдела.

Решение.

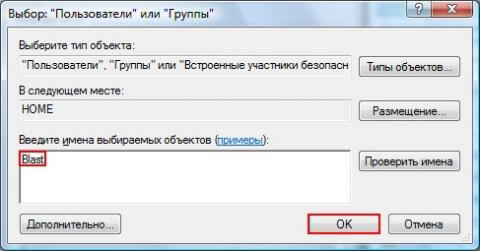

Учетную запись работника необходимо добавить в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

Создание вложенного информационного ресурса. Расширение доступа

Постановка задачи.

Предположим, Отдел разработки информационных систем решил улучшить качество взаимодействия с Отделом маркетинга и предоставить руководителю последнего — Кругликовой Наталье Евгеньевне (NE.Kruglikova@domain.ics) — доступ на чтение к актуальной документации на продукты, хранящейся в папке «Документация» файлового информационного ресурса Отдела разработки информационных систем.

Решение.

Для решения данной задачи необходимо сделать вложенный ресурс «\\FILESRV\share\Отдел разработки информационных систем\Документация», доступ к которому на чтение и запись должен быть (остаться) у всех пользователей, имевших доступ к «\\FILESRV\share\Отдел разработки информационных систем\ и добавиться доступ на чтение для пользователя Кругликовой Натальи Евгеньевне (NE.Kruglikova@domain.ics)

Теперь, если Кругликова Наталья Евгеньевна (NE.Kruglikova@domain.ics) обратится по ссылке «\\FILESRV\share\Отдел разработки информационных систем\Документация», то она сможет попасть в интересующую ее папку, но обращаться по полному пути не всегда удобно, поэтому настроим сквозной проход к данной паке от точки входа «\\FILESRV\share\» («D:\SHARE\»). Для этого настроим права доступа на промежуточные каталоги «D:\SHARE\» и «D:\SHARE\Отдел разработки информационных систем\».

Проведем настройку «D:\SHARE\»:

Дамп NTFS разрешений, полученных командой cacls:

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RO:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RW:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

NT AUTHORITY\SYSTEM:(OI)(CI)F

BUILTIN\Administrators:(OI)(CI)F

и «D:\SHARE\Отдел разработки информационных систем»:

Дамп NTFS разрешений, полученных командой cacls:

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R

ICS\FILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C

NT AUTHORITY\SYSTEM:(OI)(CI)F

BUILTIN\Administrators:(OI)(CI)F

Создание вложенного информационного ресурса. Сужение доступа

Постановка задачи

В целях организации резервного копирования наработок Отдела разработки информационных систем начальнику отдела Иванову Сергею Леонидовичу (SL.Ivanov@domain.ics), в рамках файлового информационного ресурса отдела, понадобилась сетевая папка «Архив», доступ к которой был бы только у него.

Решение.

Для решения данной задачи в файловом информационном ресурсе отдела требуется сделать вложенный ресурс «Архив» («\\FILESRV\share\Отдел разработки информационных систем\Архив»), доступ к которому предоставить только начальнику отдела.

Содержание

- Средства управления доступом в Windows XP

- Какие методы управления доступом вам известны windows xp

- Дискретное разграничение прав доступа

- Основные права доступа к папкам

- Элементы разрешений на доступ

- Владелец файла

- Наследование прав доступа

- Запреты

- Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

- Настройка субъектов

- Настройка объектов

- Контроль потоков данных

- 1 Введение

- 1.1 Цели и область применения

- 1.2 Используемые термины

- 2 Методы управления доступом

- 2.1 Общее описание

- 2.2 Модель дискреционного контроля за доступом

- 2.2.1 Общее описание

- 2.2.2 Формальное определение

- 2.3 Модель обязательного контроля за доступом

- 2.3.1 Общее описание

- 2.3.1.1 Обеспечение безопасности информации

- 2.3.1.2 Обеспечение достоверности информации

- 2.3.2 Формальное определение

- 2.4 Ролевая модель контроля за доступом

- 2.4.1 Общее описание

- 2.4.1.1 Простота администрирования

- 2.4.1.2 Иерархия ролей

- 2.4.1.3 Принцип наименьшей привилегии

- 2.4.1.4 Разделение обязанностей

- 2.4.2 Формальное определение

- 3 Анализ существующих моделей

- 3.1 Области применения

- 3.2 Фундаментальное различие

- 4 Заключение

- 5 Список литературы

Размещено 27/02/2007

Настройка разрешений для файлов и папок.

Настройка разрешений задает тип доступа, разрешенный пользователю или группе. Например, всему финансовому отделу предоставляется разрешение на запись и чтение файла payroll.dat, содержащего данные платежной ведомости организации. При настройке разрешений устанавливается уровень доступа для групп и пользователей. Например, одному из пользователей разрешается читать содержимое файла, другому — вносить изменения в файл, а всем остальным пользователям запрещается любой доступ к файлу. Для принтеров устанавливаются аналогичные разрешения, позволяющие некоторым пользователям настраивать принтеры, а остальным — только печатать на них. Изменить разрешения, связанные с файлом или папкой, может только их владелец или тот, кому предоставлено соответствующее разрешение.

Разрешения для группы.

Лучше присваивать разрешения не пользователям, а группам, поскольку при этом исчезает необходимость управлять доступом для каждого отдельного пользователя. Если это возможно, следует вместо отдельных разрешений предоставлять разрешение Full control (Полный контроль). Настройка Deny (Запретить) применяется, чтобы исключить какую-либо подгруппу той группы, для которой установлено разрешение Allowed (Разрешено), или отменить отдельное разрешение для группы или пользователя, которым уже предоставлен полный контроль.

Вид предоставляемого разрешения зависит от типа объекта. Например, для файла и для раздела реестра предоставляются разные разрешения. Однако существуют общие виды разрешений, в т. ч. на следующие операции:

Как настроить, просмотреть, изменить или удалить разрешения для файла и папки.

1. Откройте проводник Windows, для этого нажмите кнопку Start (Пуск), выберите последовательно пункты All Programs (Все программы), Accessories (Стандартные) и щелкните Windows Explorer (Проводник).

2. Найдите файл или папку, для которых требуется настроить разрешения.

3. Щелкните файл или папку правой кнопкой мыши, выберите пункт Properties (Свойства) и щелкните вкладку Security (Безопасность). (Если вкладка Security (Безопасность) не видна, это может означать, что компьютер не подключен к домену).

4. Выполните одно из следующих действий:

5. Выполните одно из следующих действий:

6. Если флажки в поле Permissions for user or group (Разрешения для пользователя или группы) затенены или кнопка Remove (Удалить) недоступна, то файл или папка унаследовали разрешения, установленные для родительской папки.

Как вывести на экран вкладку Security.

На вкладке View (Вид) в группе Advanced settings (Дополнительные параметры) снимите флажок Use simple file sharing [Recommended] (Использовать простой общий доступ к файлам (рекомендуется)).

Источник

Какие методы управления доступом вам известны windows xp

Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Дискретное разграничение прав доступа

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

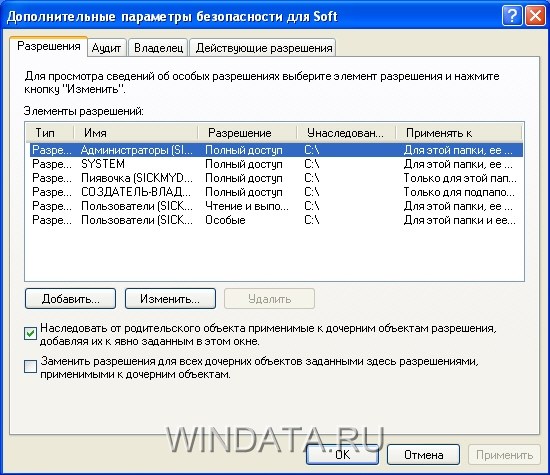

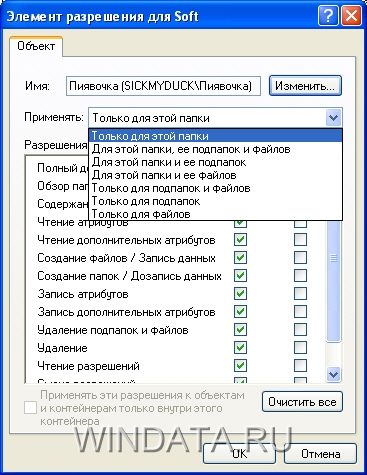

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

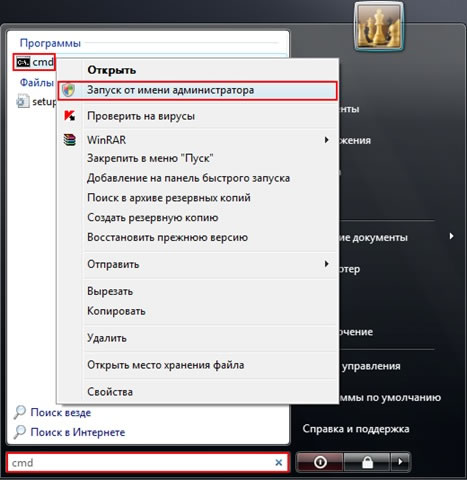

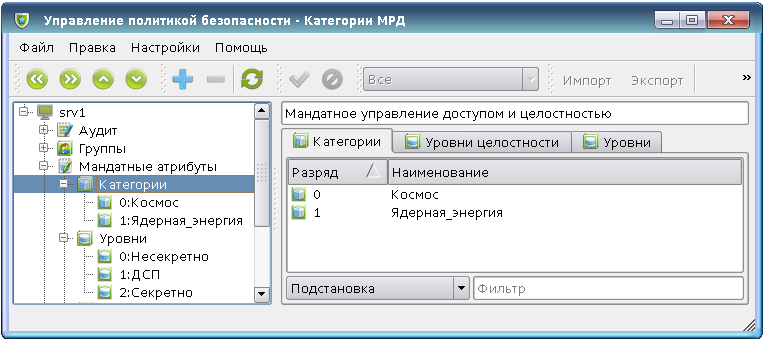

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

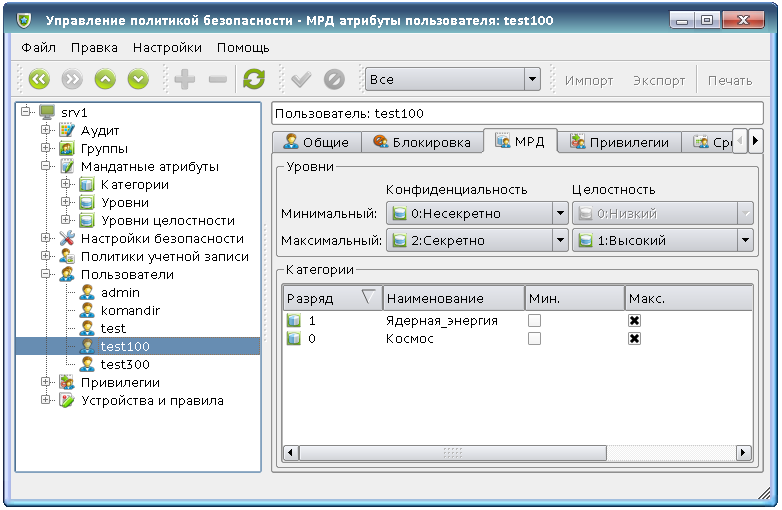

Настройка субъектов

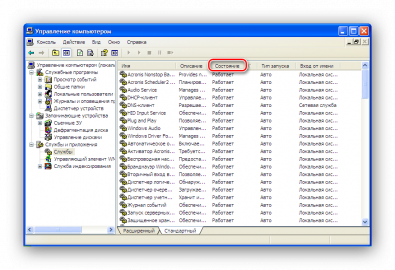

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

Источник

1 Введение

1.1 Цели и область применения

Цель управления доступом это ограничение операций которые может проводить легитимный пользователь (зарегистрировавшийся в системе). Управление доступом указывает что конкретно пользователь имеет право делать в системе, а так же какие операции разрешены для выполнения приложениями, выступающими от имени пользователя.

Таким образом управление доступом предназначено для предотвращения действий пользователя, которые могут нанести вред системе, например нарушить безопасность системы.

1.2 Используемые термины

Доступ субъекта к объекту для определенных операций.

Контейнер информации в системе

Сущность определяющая пользователя при работе в системе

Человек выполняющий действия в системе или приложение выступающее от его имени.

2 Методы управления доступом

2.1 Общее описание

Управление доступом это определение возможности субъекта оперировать над объектом. В общем виде описывается следующей диаграммой:

На данный момент существует три различных метода для управления доступом к объектам в системе:

Заранее отметим, что эти методы не обязательно применяются отдельно друг от друга, а могут комбинироваться для удовлетворения различных требований к безопасности системы см Диаграмму 1.

Диаграмма 1: Системы контроля доступа

При этом комбинирование различных моделей может быть довольно простым, если они не противоречат друг другу. Т.е. если не существует ситуаций когда исходя из одной модели субъект имеет доступ к объекту, а из другой не имеет. Эти конфликты должны разрешаться на уровне администрирования системы.

2.2 Модель дискреционного контроля за доступом

2.2.1 Общее описание

Дискреционный контроль доступа управляет доступом субъектов к объектам базируясь на идентификационной информации субъекта и списка доступа объекта, содержащего набор субъектов (или групп субъектов) и ассоциированных с ними типов доступа (например чтение, запись). При запросе доступа к объекту, система ищет субъекта в списке прав доступа объекта и разрешает доступ если субъект присутствует в списке и разрешенный тип доступа включает требуемый тип. Иначе доступ не предоставляется.

Гибкость DAC позволяет использовать его в большом количестве систем и приложений. Благодаря этому этот метод очень распространен, особенно в коммерческих приложениях. Очевидным примером использования DAC является система Windows NT/2k/XP (см. Диаграмму 2).

Диаграмма 2: Дискреционная модель контроля доступа Windows XP.

Однако DAC имеет существенный недостаток. Он заключается в том, что он не предоставляет полной гарантии того, что информация не станет доступна субъектам не имеющим к ней доступа. Это проявляется в том, что субъект имеющий право на чтение информации может передать ее другим субъектам, которые этого права не имеют, без уведомления владельца объекта. Система DAC не устанавливает никаких ограничений на распространение информации после того как субъект ее получил.

Еще одной особенностью DAC, которую можно отнести к недостаткам, является то, что все объекты в системе принадлежат субъектам, которые настраивают доступ к ним для других. На практике оказывается, что в большинстве случаев данные в системе не принадлежат отдельным субъектам, а всей системе. Наиболее распространенным примером такой системы является информационная система.

Классическая система дискреционного контроля доступа называется «закрытой» в том смысле, что изначально объект не доступен никому, и в списке прав доступа описывается список разрешений. Также существуют «открытые» системы, в которых по умолчанию все имеют полный доступ к объектам, а в списке доступа описывается список ограничений.

2.2.2 Формальное определение

2.3 Модель обязательного контроля за доступом

2.3.1 Общее описание

Обязательный контроль доступа управляет доступом на основе классификации объектов и субъектов системы. Каждому субъекту и объекту системы назначается некоторый уровень безопасности (УБ). Уровень безопасности объекта, как правило, описывает важность этого объекта и возможный ущерб, который может быть причинен при разглашении информации содержащейся в объекте. Уровень безопасности субъекта является уровнем доверия к нему. В простейшем случае все уровни безопасности являются членами некоторой иерархии. Например: Совершенно Секретно (СС), Секретно (С), Конфиденциально (К) и Рассекречено (Р), при этом верно следующее: СС > C > K > P, т.е. каждый уровень включает сам себя и все уровни находящиеся ниже в иерархии.

2.3.1.1 Обеспечение безопасности информации

Доступ субъекта к объекту предоставляется если выполнено некоторое условие отношения (которое зависит от типа доступа) между уровнями безопасности объекта и субъекта. В частности, должны выполняться следующие условия:

Выполнение этих условий, гарантирует, что данные высокоуровневых объектов (например Совершенно Секретно) не попадут в низкоуровневые объекта (например Рассекреченный) см. Диаграмму 3.

Диаграмма 3: Управление потоками информации для обеспечения безопасности данных

В этой модели важно различать понятия пользователь и субъект. Уровни безопасности назначаются субъектам. А пользователи могут выступать от имени субъекта в тот или иной момент. При этом в различных ситуациях один пользователь может выступать от имени различных субъектов. При этом важно, чтобы в каждый конкретный момент, пользователь выступал от имени только одного субъекта. Это обеспечивает невозможность передачи информации от высокого уровня к более низкому.

В описанной выше модели существует два неочевидных момента, которые ставят под вопрос непротиворечивость модели.

1. Пользователь нижнего уровня имеет право записывать в объекты всех верхних уровней. Таким образом он может переписать существующий объект своим собственным, что равносильно удалению. Этот недостаток может быть устранен путем запрета записи на более верхние уровни. При такой схеме правила будут выглядеть так:

2. Из диаграммы видно, что пользователи с более высоки уровнем доверия не могут изменять объекты с более низким уровнем безопасности. Эта проблема разрешается тем, что пользователь при доступе к различным документам может выступать от имени субъектов с различными уровнями доверия. Т.е. пользователь с уровнем доверия «С» может выступать от имени субъектов с уровнем доверия «С», «К» и «Р».

2.3.1.2 Обеспечение достоверности информации

Кроме обеспечения безопасности информации, часто требуется обеспечение ее достоверности. Т.е. чем выше уровень доверия объекта, тем выше его достоверность, и чем выше уровень безопасности субъекта, тем более достоверную информацию он может вносить в систему. Для такой модели, описанные выше правила следует видоизменить следующим образом:

Видно что критерии правил просто поменялись местами.

Диаграмма 4: Управление потоками информации для обеспечения надежности данных.

Наряду с использованием уровней безопасности, в Обязательного Контроля за Доступом можно использовать категории. В таком случае каждому объекту и субъекту, кроме уровня безопасности можно назначить список категорий к которым он (субъект или объект) относится. Категории объекта используются для описания областей где этот объект используется, а категории субъекта описывают в каких областях субъект работает. Такая система позволяет более детально управлять доступом в системе.

2.3.2 Формальное определение

Определение 1 (Сетка уровней безопасности)

Существует конечная сетка уровней доступа

Определение 2 (Уровень безопасности)

Существуют наборы объектов и субъектов системы:

Для каждого объекта

Определение 3 (право на чтение)

Субъект

Определение 4 (нестрогое право на запись)

Субъект

Определение 5 (строгое право на запись)

Субъект

2.4 Ролевая модель контроля за доступом

2.4.1 Общее описание

Ролевой метод управления доступом контролирует доступ пользователей к информации на основе типов их активностей в системе. Применение данного метода подразумевает определение ролей в системе. Понятие роль можно определить как совокупность действий и обязанностей, связанных с определенным видом деятельности. Таким образом, вместо того, чтобы указывать все типы доступа для каждого пользователя к каждому объекту, достаточно указать тип доступа к объектам для роли. А пользователям, в свою очередь, указать их роли. Пользователь, «выполняющий» роль, имеет доступ определенный для роли.

Вообще говоря, пользователь может выполнять различные роли в разных ситуациях. Одна и та же роль может использоваться несколькими различными пользователями, причем иногда даже одновременно. В некоторых системах пользователю разрешается выполнять несколько ролей одновременно, в других есть ограничение на одну или несколько не противоречащих друг другу ролей в каждый момент времени.

Основными достоинствами ролевой модели управления доступом являются:

2.4.1.1 Простота администрирования

В классических моделях разграничения доступа, права на выполнение определенных операций над объектом прописываются для каждого пользователя или группы пользователей. В ролевой модели разделение понятий роль и пользователь позволяет разбить задачу на две части: определение роли пользователя и определение прав доступа к объекту для роли. Такой подход сильно упрощает процесс администрирования, поскольку при изменении области ответственности пользователя, достаточно убрать у него старые роли и назначить другие соответствующие его новым обязанностям. В случае когда права доступа определяются напрямую между пользователями и объектами, эта же процедура потребует массу усилия по переназначению новых прав пользователя.

2.4.1.2 Иерархия ролей

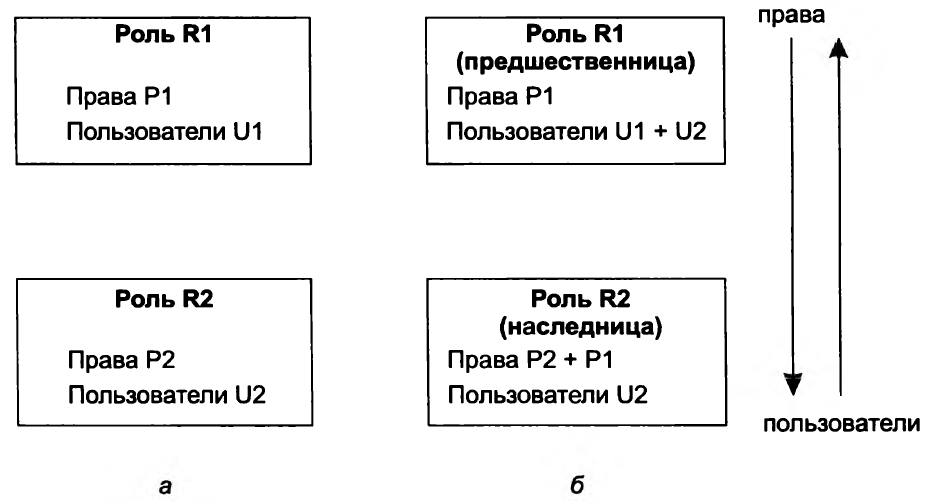

Систему ролей можно настроить таким образом, чтобы она намного ближе отражала реальные бизнес процессы посредством построения иерархии ролей. Каждая роль наряду со своими собственными привилегиями может наследовать привилегии других ролей. Такой подход также существенно упрощает администрирование системы.

2.4.1.3 Принцип наименьшей привилегии

Ролевая модель позволяет пользователю регистрироваться в системе с наименьшей ролью позволяющей ему выполнять требуемые задачи. Пользователям имеющим множество ролей, не всегда требуются все их привилегии для выполнения конкретной задачи

Принцип наименьшей привилегии очень важен для обеспечения достоверности данных в системе. Он требует, чтобы пользователь давали только те из разрешенных ему привилегий, которые ему нужны для выполнения конкретной задачи. Для этого требуется выяснить цели задачи, набор привилегий требуемых для ее выполнения и ограничить привилегии пользователя этим набором. Запрещение привилегий пользователя не требуемых для выполнения текущей задачи позволяет избежать возможности обойти политику безопасности системы.

2.4.1.4 Разделение обязанностей

Еще одним важным принципом в системе управления доступом является разделение обязанностей. Довольно распространены ситуации, в которых ряд определенных действий не может выполняться одним человеком во избежание мошенничеств. Примером этому могут служить операции по созданию платежа и его подтверждению. Очевидно что эти операции не могут выполняться одним и тем же человеком. Система ролевого управления доступом помогает решить эту задачу с максимальной простотой.

Формально ролевую модель управления доступом можно изобразить следующим образом:

Диаграмма 5: Ролевая модель управления доступом.

Модель состоит из следующих сущностей: пользователи, роли и привилегии. Интуитивно понятно, что пользователь это либо человек, либо программа работающая от имени пользователя. Роль это вид деятельности пользователя в организации, а привилегия это разрешение на определенный доступ к одному или нескольким объектам системы.

Сессия относит пользователя к множеству ролей. Интуитивно понятно, что пользователь активизирует сессию для выполнения некоторой задачи. В этот момент система может определить те роли и привилегии, которые требуются пользователю для выполнения задачи и запретить остальные.

2.4.2 Формальное определение

Сессия

3 Анализ существующих моделей

3.1 Области применения

Сразу оговоримся, что нельзя сказать какая из существующих моделей лучше или хуже. Каждая из описанных моделей служит для выполнения определенных задач и выбор одной или нескольких моделей обуславливается спецификой области применения.

Различные организации имеют свои специфичные требования к политике безопасности. Система дискреционного управления доступом подразумевает, что все ресурсы системы принадлежат пользователям системы, а значит следить за доступом к ресурсу должен его владелец, т.е. пользователь. Такие системы в основном рассчитаны на небольшое количество пользователей. При росте числа пользователей, количество работ по администрированию системы возрастает многократно.

Для организаций в которых требуется четкая централизованная система управления доступа, при которой каждый пользователь имеет ровно столько информации сколько ему требуется, и безопасность или надежность данных является основным приоритетом, уместно использовать систему обязательного контроля за доступом. Обычно это большие организации, где функции всех ее членов строго регламентированы. К ним в основном относятся военные институты.

Также довольно часто требуется совместить гибкость настройки с централизованным управлением. Тогда использование комбинации обязательного и дискреционного контроля за доступом представляется вполне целесообразным. Такая комбинация позволяет централизованно ограничить доступ к наиболее критичным ресурсам на самом верхнем уровне, и в то же время позволить пользователям управлять доступом к менее важным данным.

Системы с ролевым управлением доступом целесообразно использовать в больших организациях, со сложной иерархией и большим количеством разделяемых операций. В такой системе данные обычно принадлежат не пользователю а системе. И управление доступом к ресурсам основывается не на принадлежности ресурса, а на функциях пользователя в организации. Вообще говоря, ролевой метод управления доступом является модификацией модели обязательного, но он не основан на многоуровневой системе требований к безопасности. Также важно понимать, что RBAC больше связан с управлением доступом к операциям над объектами, а не к самим объектам.

3.2 Фундаментальное различие

Модель дискреционного контроля за доступом и модель обязательного контроля за доступом имеют одно фундаментальное отличие от ролевой модели. Оно заключается в том что первые две модели заранее определяют политику безопасности системы и позволяют ее настраивать для каждой конкретной ситуации. В тоже время ролевая модель ни в коей мере не предопределяет политику безопасности, а позволяет ее настроить в том виде в каком это требуется организации. Таким образом настройка системы безопасности системы на основе ролевой модели контроля за доступом производится в две стадии.

1. Настройка политики безопасности системы.

2. Определение прав доступа для субъектов и объектов в системе.

В то время как для первых двух моделей политика безопасности системы уже предопределена.

Такое различие позволяет создавать дискреционную модель и модель обязательного контроля на основе ролевой модели. Далее мы приведем метод настройки ролевой модели под модели обязательного и дискреционного контроля за доступом.

4 Заключение

В этой статье мы рассмотрели различные методы управления доступом:

Выяснили, что с помощью ролевой модели мы можем построить любую другую модель доступа, что означает, что ролевая модель является моделью или методом построения для любой модели управления доступом.

5 Список литературы

[1]. Ravi S. Sandhu, Pierangela Samarati: Access Control: Principles and Practice. IEEE Comunication Magazine 1994

[2]. Osborn, S., Sandhu, R., and Nunawer, Q. Configuring Role-Based Access Control To Enforce Mandatory And Discretionary Access Control Policies. ACM Trans. Info. Syst. Security, 3, 2, 2000.

[3]. Steve Demurjian: Implementation of Mandatory Access Control in Role-based Security System. 2001

Источник

1 Введение

1.1 Цели и область применения

Цель управления доступом это ограничение операций которые может проводить легитимный пользователь (зарегистрировавшийся в системе). Управление доступом указывает что конкретно пользователь имеет право делать в системе, а так же какие операции разрешены для выполнения приложениями, выступающими от имени пользователя.

Таким образом управление доступом предназначено для предотвращения действий пользователя, которые могут нанести вред системе, например нарушить безопасность системы.

1.2 Используемые термины

Доступ субъекта к объекту для определенных операций.

Контейнер информации в системе

Сущность определяющая пользователя при работе в системе

Человек выполняющий действия в системе или приложение выступающее от его имени.

2 Методы управления доступом

2.1 Общее описание

Управление доступом это определение возможности субъекта оперировать над объектом. В общем виде описывается следующей диаграммой:

На данный момент существует три различных метода для управления доступом к объектам в системе:

Заранее отметим, что эти методы не обязательно применяются отдельно друг от друга, а могут комбинироваться для удовлетворения различных требований к безопасности системы см Диаграмму 1.

Диаграмма 1: Системы контроля доступа

При этом комбинирование различных моделей может быть довольно простым, если они не противоречат друг другу. Т.е. если не существует ситуаций когда исходя из одной модели субъект имеет доступ к объекту, а из другой не имеет. Эти конфликты должны разрешаться на уровне администрирования системы.

2.2 Модель дискреционного контроля за доступом

2.2.1 Общее описание

Дискреционный контроль доступа управляет доступом субъектов к объектам базируясь на идентификационной информации субъекта и списка доступа объекта, содержащего набор субъектов (или групп субъектов) и ассоциированных с ними типов доступа (например чтение, запись). При запросе доступа к объекту, система ищет субъекта в списке прав доступа объекта и разрешает доступ если субъект присутствует в списке и разрешенный тип доступа включает требуемый тип. Иначе доступ не предоставляется.

Гибкость DAC позволяет использовать его в большом количестве систем и приложений. Благодаря этому этот метод очень распространен, особенно в коммерческих приложениях. Очевидным примером использования DAC является система Windows NT/2k/XP (см. Диаграмму 2).

Диаграмма 2: Дискреционная модель контроля доступа Windows XP.

Однако DAC имеет существенный недостаток. Он заключается в том, что он не предоставляет полной гарантии того, что информация не станет доступна субъектам не имеющим к ней доступа. Это проявляется в том, что субъект имеющий право на чтение информации может передать ее другим субъектам, которые этого права не имеют, без уведомления владельца объекта. Система DAC не устанавливает никаких ограничений на распространение информации после того как субъект ее получил.

Еще одной особенностью DAC, которую можно отнести к недостаткам, является то, что все объекты в системе принадлежат субъектам, которые настраивают доступ к ним для других. На практике оказывается, что в большинстве случаев данные в системе не принадлежат отдельным субъектам, а всей системе. Наиболее распространенным примером такой системы является информационная система.

Классическая система дискреционного контроля доступа называется «закрытой» в том смысле, что изначально объект не доступен никому, и в списке прав доступа описывается список разрешений. Также существуют «открытые» системы, в которых по умолчанию все имеют полный доступ к объектам, а в списке доступа описывается список ограничений.

2.2.2 Формальное определение

2.3 Модель обязательного контроля за доступом

2.3.1 Общее описание

Обязательный контроль доступа управляет доступом на основе классификации объектов и субъектов системы. Каждому субъекту и объекту системы назначается некоторый уровень безопасности (УБ). Уровень безопасности объекта, как правило, описывает важность этого объекта и возможный ущерб, который может быть причинен при разглашении информации содержащейся в объекте. Уровень безопасности субъекта является уровнем доверия к нему. В простейшем случае все уровни безопасности являются членами некоторой иерархии. Например: Совершенно Секретно (СС), Секретно (С), Конфиденциально (К) и Рассекречено (Р), при этом верно следующее: СС > C > K > P, т.е. каждый уровень включает сам себя и все уровни находящиеся ниже в иерархии.

2.3.1.1 Обеспечение безопасности информации

Доступ субъекта к объекту предоставляется если выполнено некоторое условие отношения (которое зависит от типа доступа) между уровнями безопасности объекта и субъекта. В частности, должны выполняться следующие условия:

Выполнение этих условий, гарантирует, что данные высокоуровневых объектов (например Совершенно Секретно) не попадут в низкоуровневые объекта (например Рассекреченный) см. Диаграмму 3.

Диаграмма 3: Управление потоками информации для обеспечения безопасности данных

В этой модели важно различать понятия пользователь и субъект. Уровни безопасности назначаются субъектам. А пользователи могут выступать от имени субъекта в тот или иной момент. При этом в различных ситуациях один пользователь может выступать от имени различных субъектов. При этом важно, чтобы в каждый конкретный момент, пользователь выступал от имени только одного субъекта. Это обеспечивает невозможность передачи информации от высокого уровня к более низкому.

В описанной выше модели существует два неочевидных момента, которые ставят под вопрос непротиворечивость модели.

1. Пользователь нижнего уровня имеет право записывать в объекты всех верхних уровней. Таким образом он может переписать существующий объект своим собственным, что равносильно удалению. Этот недостаток может быть устранен путем запрета записи на более верхние уровни. При такой схеме правила будут выглядеть так:

2. Из диаграммы видно, что пользователи с более высоки уровнем доверия не могут изменять объекты с более низким уровнем безопасности. Эта проблема разрешается тем, что пользователь при доступе к различным документам может выступать от имени субъектов с различными уровнями доверия. Т.е. пользователь с уровнем доверия «С» может выступать от имени субъектов с уровнем доверия «С», «К» и «Р».

2.3.1.2 Обеспечение достоверности информации

Кроме обеспечения безопасности информации, часто требуется обеспечение ее достоверности. Т.е. чем выше уровень доверия объекта, тем выше его достоверность, и чем выше уровень безопасности субъекта, тем более достоверную информацию он может вносить в систему. Для такой модели, описанные выше правила следует видоизменить следующим образом:

Видно что критерии правил просто поменялись местами.

Диаграмма 4: Управление потоками информации для обеспечения надежности данных.

Наряду с использованием уровней безопасности, в Обязательного Контроля за Доступом можно использовать категории. В таком случае каждому объекту и субъекту, кроме уровня безопасности можно назначить список категорий к которым он (субъект или объект) относится. Категории объекта используются для описания областей где этот объект используется, а категории субъекта описывают в каких областях субъект работает. Такая система позволяет более детально управлять доступом в системе.

2.3.2 Формальное определение

Определение 1 (Сетка уровней безопасности)

Существует конечная сетка уровней доступа

Определение 2 (Уровень безопасности)

Существуют наборы объектов и субъектов системы:

Для каждого объекта

Определение 3 (право на чтение)

Субъект

Определение 4 (нестрогое право на запись)

Субъект

Определение 5 (строгое право на запись)

Субъект

2.4 Ролевая модель контроля за доступом

2.4.1 Общее описание

Ролевой метод управления доступом контролирует доступ пользователей к информации на основе типов их активностей в системе. Применение данного метода подразумевает определение ролей в системе. Понятие роль можно определить как совокупность действий и обязанностей, связанных с определенным видом деятельности. Таким образом, вместо того, чтобы указывать все типы доступа для каждого пользователя к каждому объекту, достаточно указать тип доступа к объектам для роли. А пользователям, в свою очередь, указать их роли. Пользователь, «выполняющий» роль, имеет доступ определенный для роли.

Вообще говоря, пользователь может выполнять различные роли в разных ситуациях. Одна и та же роль может использоваться несколькими различными пользователями, причем иногда даже одновременно. В некоторых системах пользователю разрешается выполнять несколько ролей одновременно, в других есть ограничение на одну или несколько не противоречащих друг другу ролей в каждый момент времени.

Основными достоинствами ролевой модели управления доступом являются:

2.4.1.1 Простота администрирования

В классических моделях разграничения доступа, права на выполнение определенных операций над объектом прописываются для каждого пользователя или группы пользователей. В ролевой модели разделение понятий роль и пользователь позволяет разбить задачу на две части: определение роли пользователя и определение прав доступа к объекту для роли. Такой подход сильно упрощает процесс администрирования, поскольку при изменении области ответственности пользователя, достаточно убрать у него старые роли и назначить другие соответствующие его новым обязанностям. В случае когда права доступа определяются напрямую между пользователями и объектами, эта же процедура потребует массу усилия по переназначению новых прав пользователя.

2.4.1.2 Иерархия ролей

Систему ролей можно настроить таким образом, чтобы она намного ближе отражала реальные бизнес процессы посредством построения иерархии ролей. Каждая роль наряду со своими собственными привилегиями может наследовать привилегии других ролей. Такой подход также существенно упрощает администрирование системы.

2.4.1.3 Принцип наименьшей привилегии

Ролевая модель позволяет пользователю регистрироваться в системе с наименьшей ролью позволяющей ему выполнять требуемые задачи. Пользователям имеющим множество ролей, не всегда требуются все их привилегии для выполнения конкретной задачи

Принцип наименьшей привилегии очень важен для обеспечения достоверности данных в системе. Он требует, чтобы пользователь давали только те из разрешенных ему привилегий, которые ему нужны для выполнения конкретной задачи. Для этого требуется выяснить цели задачи, набор привилегий требуемых для ее выполнения и ограничить привилегии пользователя этим набором. Запрещение привилегий пользователя не требуемых для выполнения текущей задачи позволяет избежать возможности обойти политику безопасности системы.

2.4.1.4 Разделение обязанностей

Еще одним важным принципом в системе управления доступом является разделение обязанностей. Довольно распространены ситуации, в которых ряд определенных действий не может выполняться одним человеком во избежание мошенничеств. Примером этому могут служить операции по созданию платежа и его подтверждению. Очевидно что эти операции не могут выполняться одним и тем же человеком. Система ролевого управления доступом помогает решить эту задачу с максимальной простотой.

Формально ролевую модель управления доступом можно изобразить следующим образом:

Диаграмма 5: Ролевая модель управления доступом.

Модель состоит из следующих сущностей: пользователи, роли и привилегии. Интуитивно понятно, что пользователь это либо человек, либо программа работающая от имени пользователя. Роль это вид деятельности пользователя в организации, а привилегия это разрешение на определенный доступ к одному или нескольким объектам системы.

Сессия относит пользователя к множеству ролей. Интуитивно понятно, что пользователь активизирует сессию для выполнения некоторой задачи. В этот момент система может определить те роли и привилегии, которые требуются пользователю для выполнения задачи и запретить остальные.

2.4.2 Формальное определение

Сессия

3 Анализ существующих моделей

3.1 Области применения

Сразу оговоримся, что нельзя сказать какая из существующих моделей лучше или хуже. Каждая из описанных моделей служит для выполнения определенных задач и выбор одной или нескольких моделей обуславливается спецификой области применения.

Различные организации имеют свои специфичные требования к политике безопасности. Система дискреционного управления доступом подразумевает, что все ресурсы системы принадлежат пользователям системы, а значит следить за доступом к ресурсу должен его владелец, т.е. пользователь. Такие системы в основном рассчитаны на небольшое количество пользователей. При росте числа пользователей, количество работ по администрированию системы возрастает многократно.

Для организаций в которых требуется четкая централизованная система управления доступа, при которой каждый пользователь имеет ровно столько информации сколько ему требуется, и безопасность или надежность данных является основным приоритетом, уместно использовать систему обязательного контроля за доступом. Обычно это большие организации, где функции всех ее членов строго регламентированы. К ним в основном относятся военные институты.

Также довольно часто требуется совместить гибкость настройки с централизованным управлением. Тогда использование комбинации обязательного и дискреционного контроля за доступом представляется вполне целесообразным. Такая комбинация позволяет централизованно ограничить доступ к наиболее критичным ресурсам на самом верхнем уровне, и в то же время позволить пользователям управлять доступом к менее важным данным.

Системы с ролевым управлением доступом целесообразно использовать в больших организациях, со сложной иерархией и большим количеством разделяемых операций. В такой системе данные обычно принадлежат не пользователю а системе. И управление доступом к ресурсам основывается не на принадлежности ресурса, а на функциях пользователя в организации. Вообще говоря, ролевой метод управления доступом является модификацией модели обязательного, но он не основан на многоуровневой системе требований к безопасности. Также важно понимать, что RBAC больше связан с управлением доступом к операциям над объектами, а не к самим объектам.

3.2 Фундаментальное различие

Модель дискреционного контроля за доступом и модель обязательного контроля за доступом имеют одно фундаментальное отличие от ролевой модели. Оно заключается в том что первые две модели заранее определяют политику безопасности системы и позволяют ее настраивать для каждой конкретной ситуации. В тоже время ролевая модель ни в коей мере не предопределяет политику безопасности, а позволяет ее настроить в том виде в каком это требуется организации. Таким образом настройка системы безопасности системы на основе ролевой модели контроля за доступом производится в две стадии.

1. Настройка политики безопасности системы.

2. Определение прав доступа для субъектов и объектов в системе.

В то время как для первых двух моделей политика безопасности системы уже предопределена.

Такое различие позволяет создавать дискреционную модель и модель обязательного контроля на основе ролевой модели. Далее мы приведем метод настройки ролевой модели под модели обязательного и дискреционного контроля за доступом.

4 Заключение

В этой статье мы рассмотрели различные методы управления доступом:

Выяснили, что с помощью ролевой модели мы можем построить любую другую модель доступа, что означает, что ролевая модель является моделью или методом построения для любой модели управления доступом.

5 Список литературы

[1]. Ravi S. Sandhu, Pierangela Samarati: Access Control: Principles and Practice. IEEE Comunication Magazine 1994

[2]. Osborn, S., Sandhu, R., and Nunawer, Q. Configuring Role-Based Access Control To Enforce Mandatory And Discretionary Access Control Policies. ACM Trans. Info. Syst. Security, 3, 2, 2000.

[3]. Steve Demurjian: Implementation of Mandatory Access Control in Role-based Security System. 2001

Источник

Семинар №2

Доклад 1. Формы представления ограничений доступа

После того как пользователь, пройдя аутентификацию, доказал свою легальность, ему предоставляется некоторый набор прав по отношению к защищаемым системой ресурсам.

Наделение легальных пользователей правами доступа к ресурсам называется авторизацией.

Процедура приведения авторизации в действие называется управлением доступом (access control).

Если, например, субъект пытается использовать ресурс с запрещенным для него типом доступа, то механизм управления доступом должен отклонить эту попытку и, возможно, уведомить систему об этом инциденте с целью генерации сигнала тревоги.

При решении задачи управления доступом необходимо руководствоваться принципом минимальных привилегий. В соответствии с ним каждому субъекту в системе должен быть назначен минимально возможный набор прав, достаточный для решения ровно тех задач, на которые он уполномочен. Применение этого принципа ограничивает те возможные потери, которые могут быть понесены в результате неумышленных ошибок или неавторизованных действий.

Решение о наделении пользователей правами (или, что одно и то же, об ограничении их прав на доступ к ресурсам) основывается на политике безопасности предприятия и может формулироваться в разных формах.

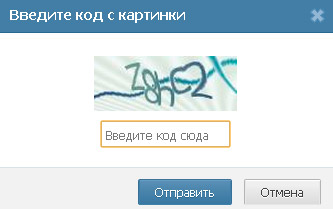

Ограничение доступа может задаваться в форме правил. На основании правила система управления доступом в любой момент времени динамически решает вопрос о предоставлении или непредоставлении доступа. Правило может строиться с учетом различных факторов, в том числе длительности сеанса связи (ограничение доступа по времени использования ресурса), возраста человека (ограничение для детей на доступ к некоторым сайтам), времени суток (разрешение на использование ресурсов и сервисов Интернета только в рабочие часы). Популярной мерой ограничения доступа в Интернет является капча (capcher), в этом случае субъекту, обратившемуся с запросом к ресурсу, предлагается ввести символы, выведенные на экран в таком искаженном виде, в котором их сможет распознать только человек — таким образом исключается доступ к ресурсам искусственных субъектов (программных систем). Другим распространенным правилом является правило, которое носит специальное название — необходимо знать (need-to-know). В соответствии с этим правилом каждый сотрудник имеет право доступа только к тем информационным ресурсам, которые ему необходимы для выполнения его служебных обязанностей.

Для ограничения доступа используются также контентно- и контекстно-зависимые правила. Например, в компании может быть принято правило, что некоторым категориям пользователей запрещается доступ к документам, содержащим те или иные ключевые слова или фразы, такие как «для ограниченного использования», «секретно» или кодовое название проекта. Ограничения могут быть наложены на доступ к ресурсам, содержащим текст на иностранном языке. Это были примеры контентно-зависимых правил. В контекстно-зависимых правилах принимаются во внимание некоторые факторы, характеризующие текущее состояние среды и/или предысторию (контекст) запроса. Простейшим правилом такого рода является отказ в доступе пользователю, который сделал подряд три безуспешных попытки аутентификации. Или доступ к некоторому сетевому ресурсу предприятия может быть запрещен, если к моменту текущего обращения пользователь выполнил несколько обращений к внешнему сайту, содержимое которого не связано напрямую с его профессиональными интересами.

Эффективным средством ограничения доступа является конфигурирование пользовательского интерфейса. Таким путем пользователь может быть лишен не только возможности обращаться к тем или иным каталогам и файлам, но и возможности видеть на своем экране часть структуры файловой системы, доступ к которой ему запрещен. Администратор может настроить систему меню пользовательского интерфейса так, что некоторые пункты этих меню не будут выводиться на экран, что исключит принципиальную возможность запуска пользователем части функций.

Матрица прав доступа является универсальной и наиболее гранулированной (то есть тонко дифференцированной) формой представления политики контроля доступа, она прямо «в лоб» описывает для каждого пользователя набор конкретных операций, которые ему разрешается выполнять по отношению к каждому объекту (Рис. 1).

ОбъектыUser 1User 2User 3File 1Читать и записыватьЧитать и записыватьЧитатьFile 2Читать и записыватьНет доступаЧитатьFile 3ЗаписыватьНет доступаЧитать

Рис. 1. Матрица прав доступа.

Матричный способ описания прав доступа теоретически дает возможность отразить все многообразие отношений субъектов и объектов системы для всех возможных сочетаний <субъект, объект, назначенные права>. Однако этот универсальный способ представления, как правило, очень сложно реализовать на практике из-за громоздкости матрицы, учитывая огромное число элементов — как субъектов, так и объектов — в вычислительной системе.

Особенностью матрицы прав доступа является не только ее большая размерность, но и наличие большого числа нулевых элементов. Такой вид матриц в математике называют разряженными. Нулевое значение здесь говорит о том, что для данного сочетания <субъект, объект>права доступа не определены, а именно такие сочетания составляют большинство в реальных системах. Свойство разреженности матрицы может быть использовано для более компактного представления правил доступа.