Следующая пошаговая инструкция поможет пользователям операционной системы Windows 7 настроить VPN-подключение по протоколу OpenVPN. Ничего сложного, просто выполните все действия в точности как показано на картинках, и уже через несколько минут вы сможете анонимно посещать любимые сайты, разблокировать доступ к Вконтакте и пользоваться бесплатным Wi-Fi, не опасаясь что хакеры смогут отследить ваши действия в Интернете.

1

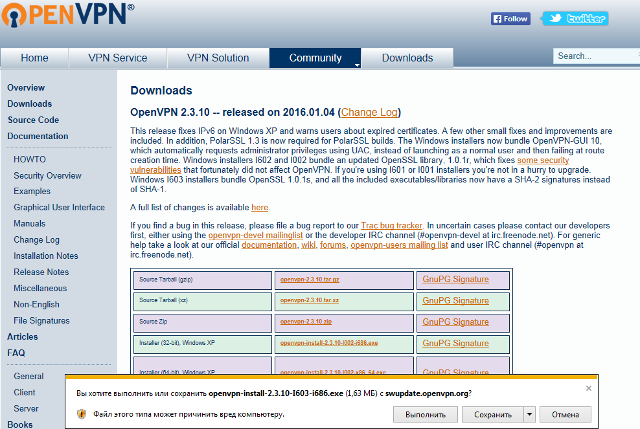

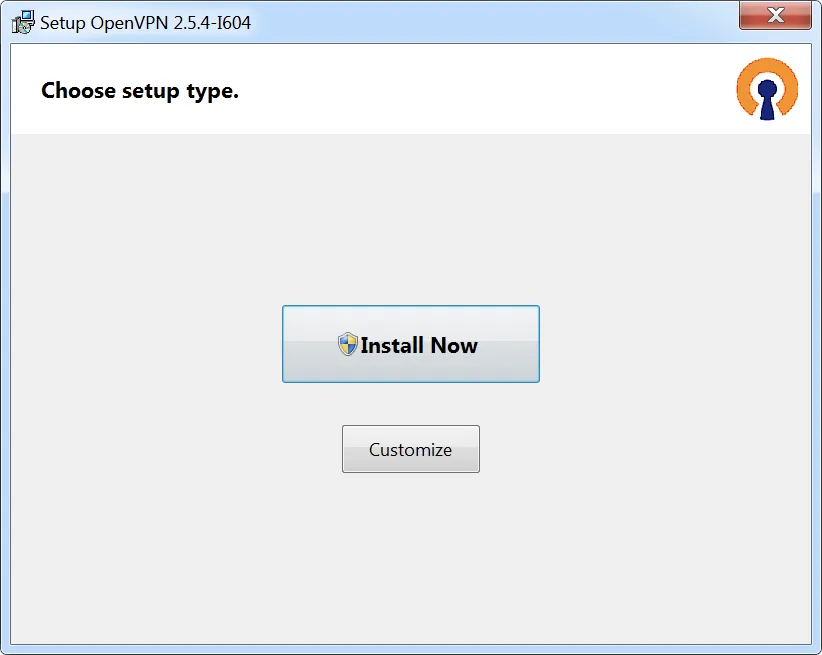

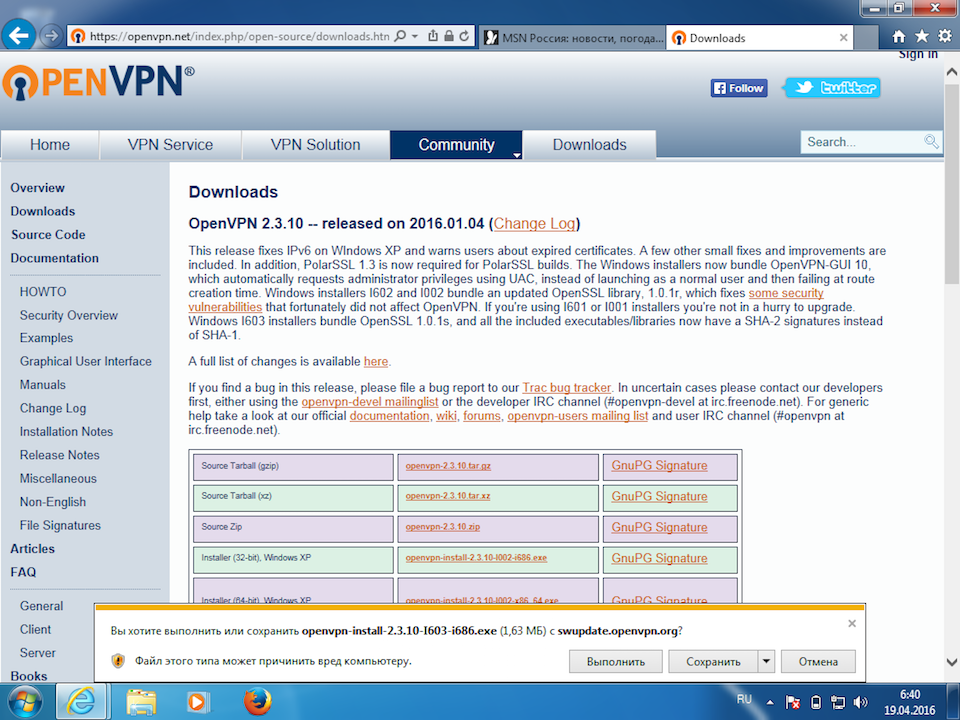

Загрузить последнюю версию клиента OpenVPN с официального сайта openvpn.net. Запустить установку программы.

Далее

2

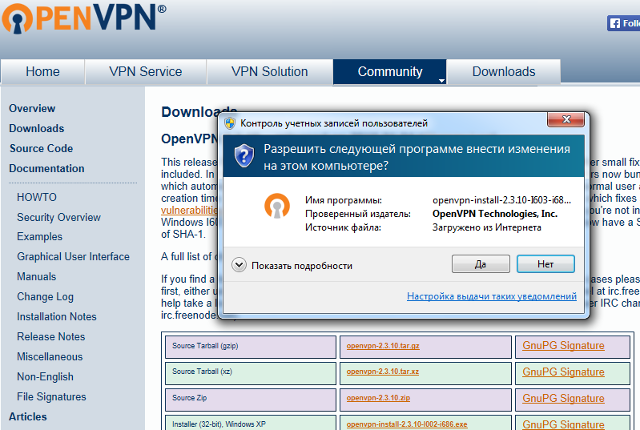

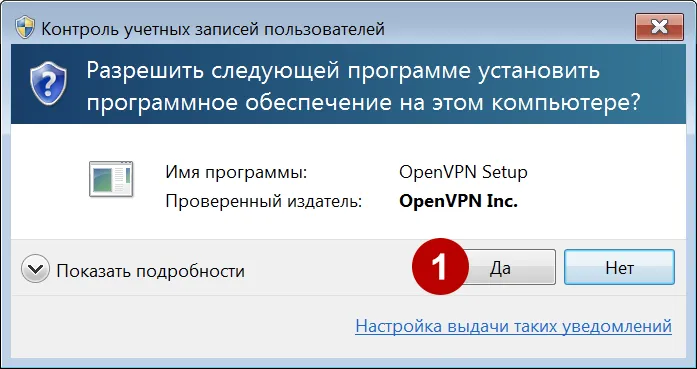

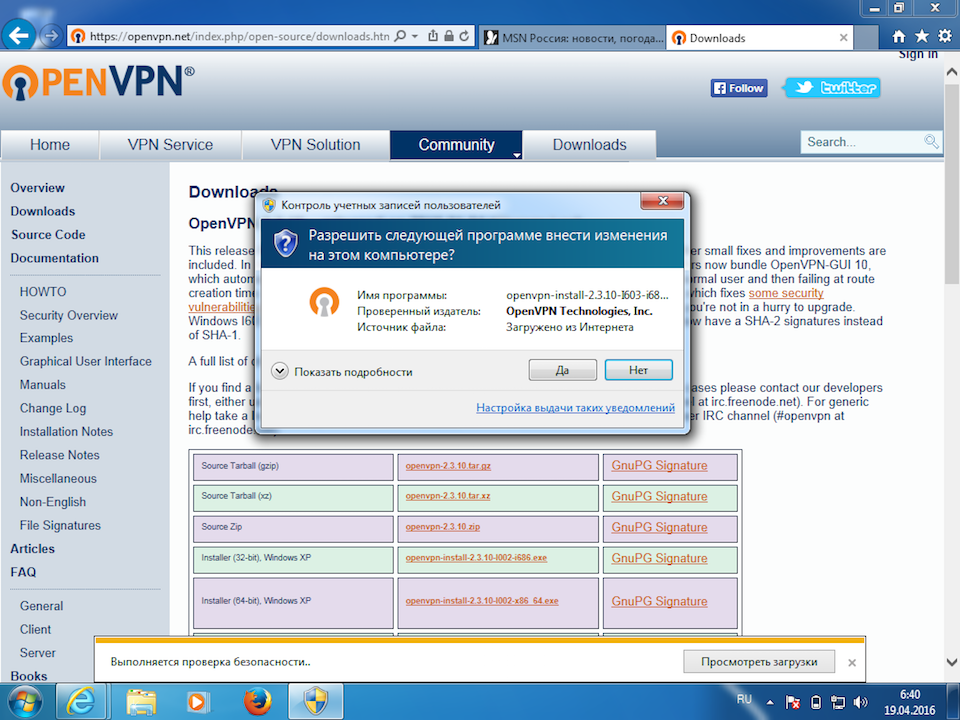

На запрос системы безопасности нажать кнопку Да.

Далее

3

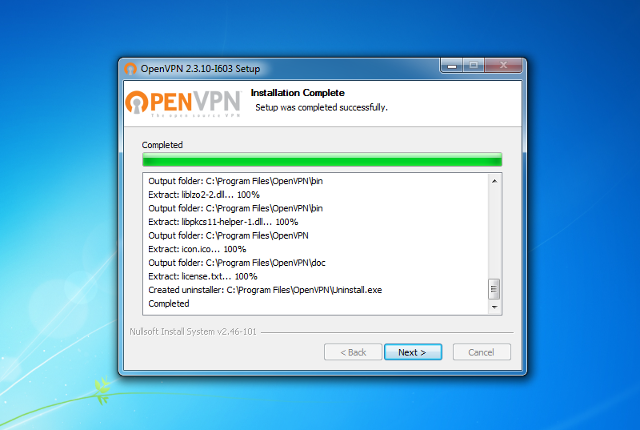

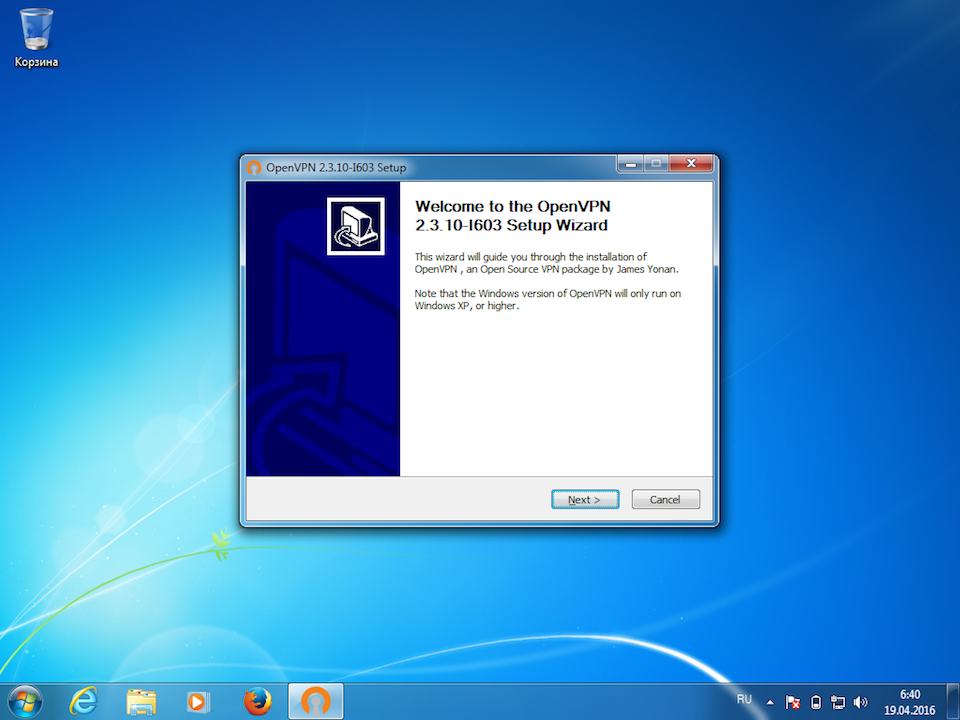

Для начала установки нажать кнопку Next.

Далее

4

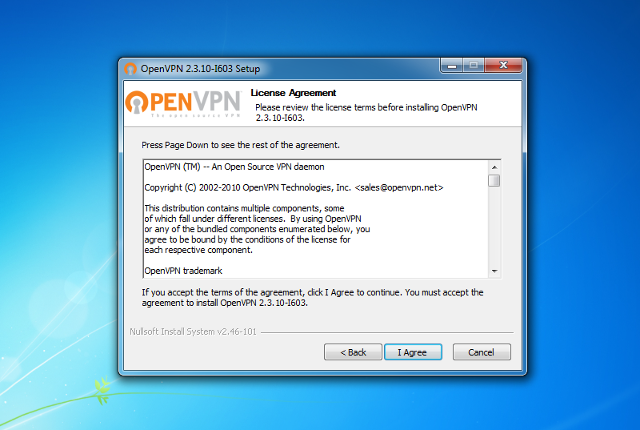

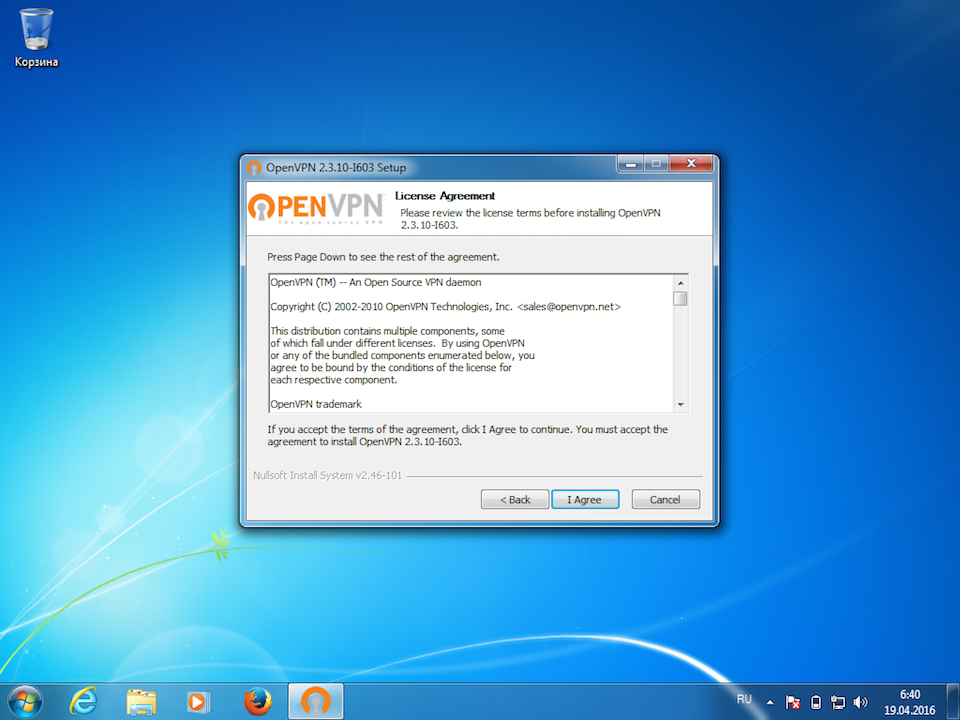

Принять лицензионное соглашение, нажав на кнопку I Agree.

Далее

5

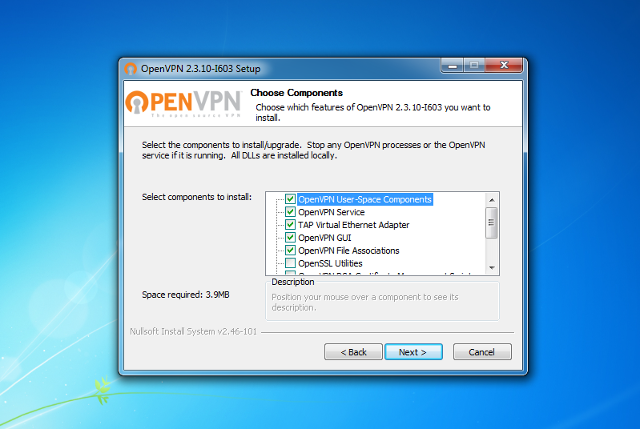

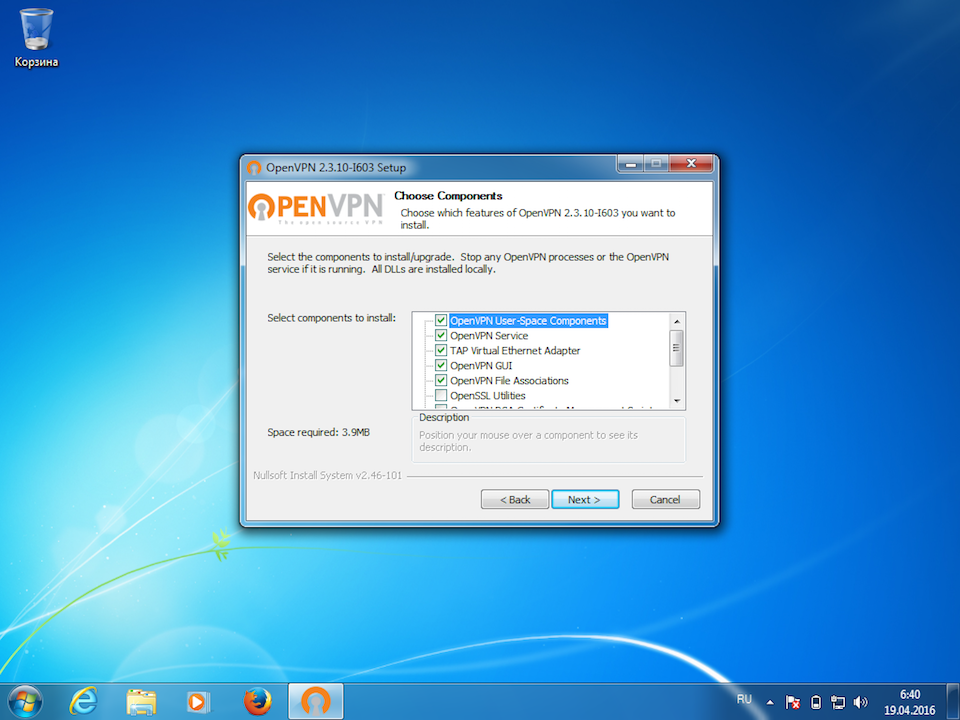

В окне выбора компонентов нажать кнопку Next для установки стандартного набора возможностей.

Далее

6

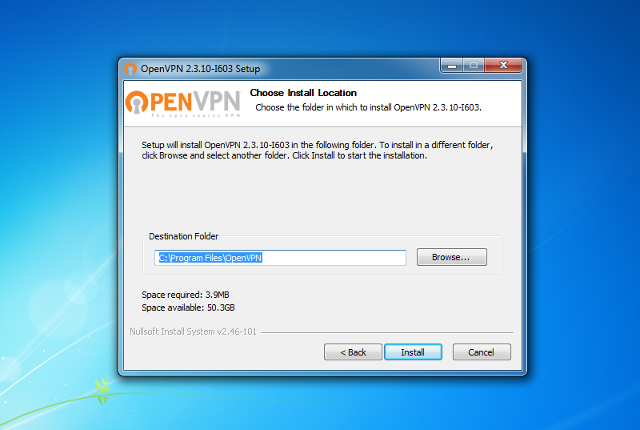

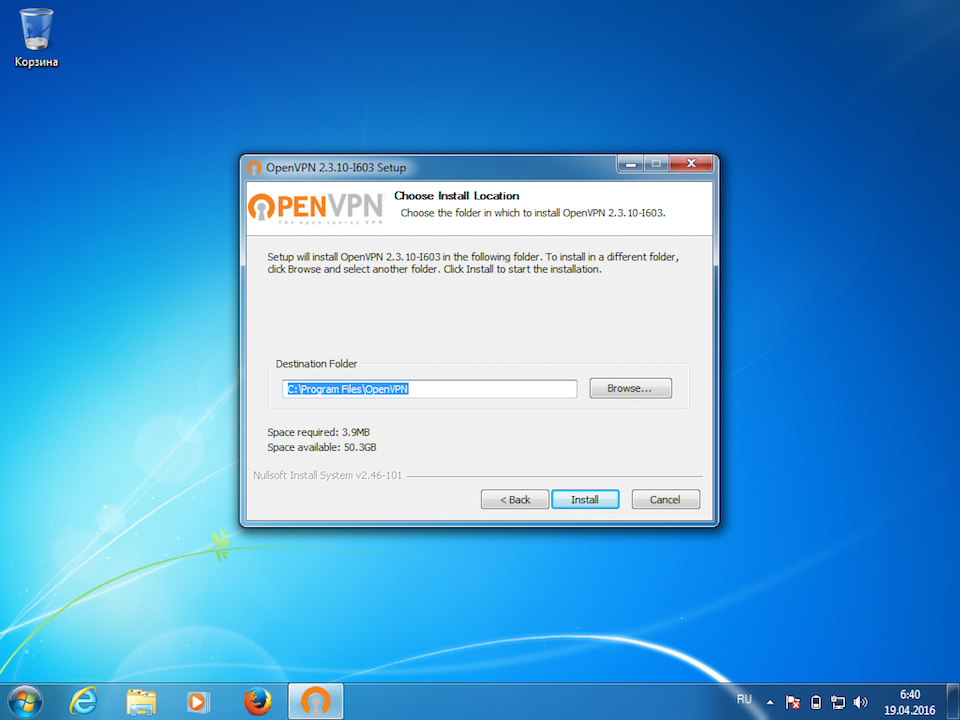

Выбрать папку для установки программы и нажать кнопку Install. Рекомендуется установить программу в папку по умолчанию.

Далее

7

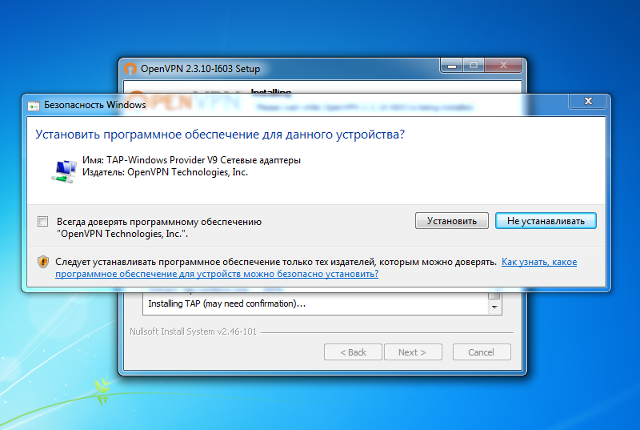

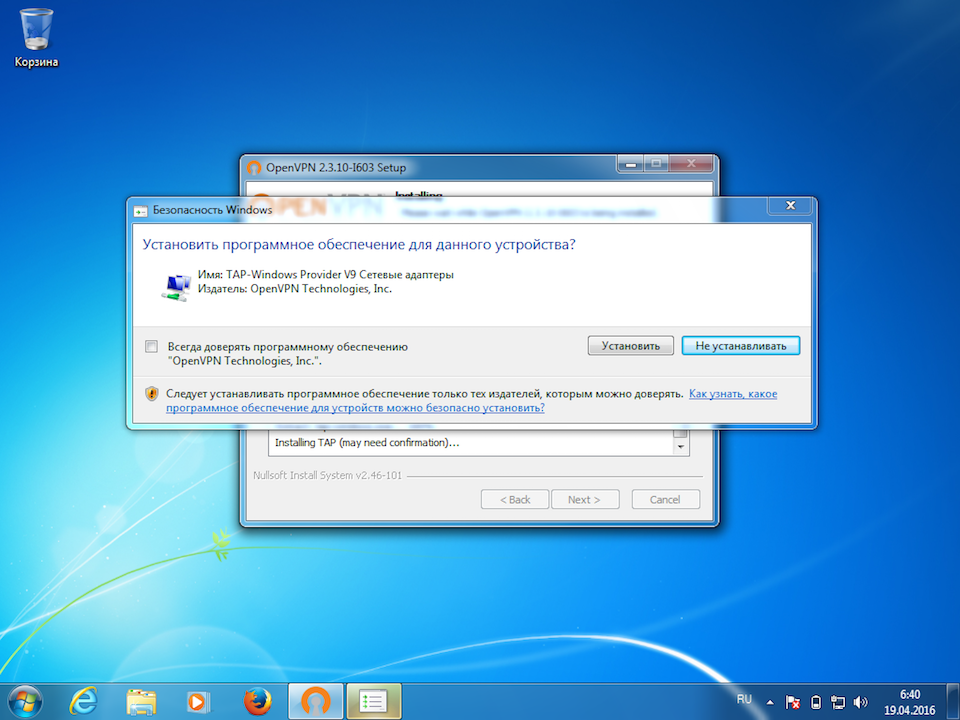

На запрос системы безопасности об установке драйвера сетевого адаптера нажать Установить.

Далее

9

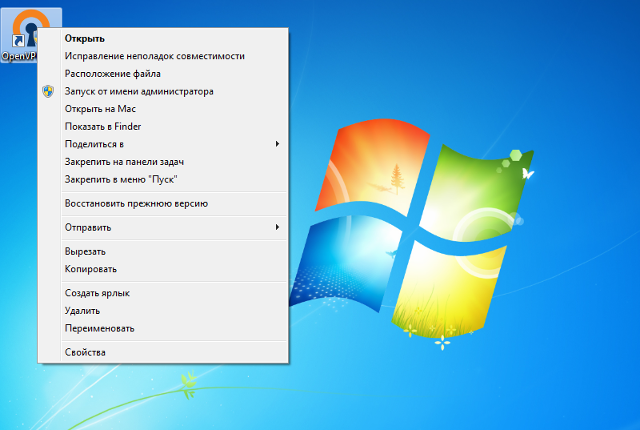

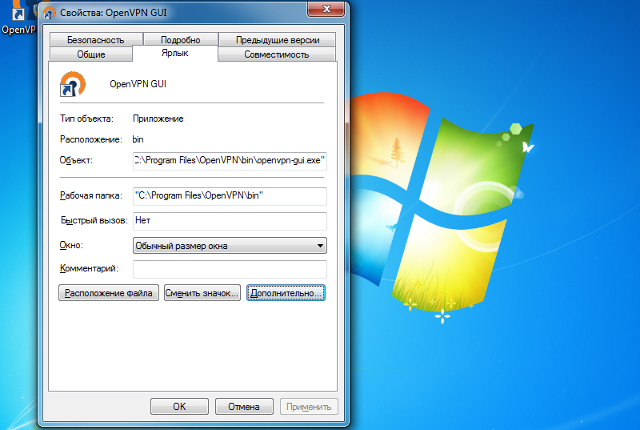

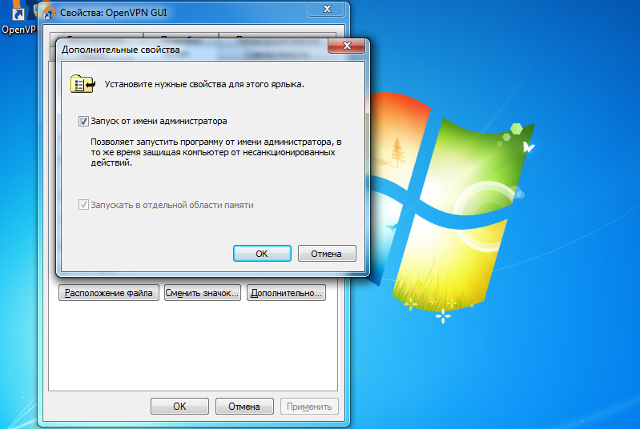

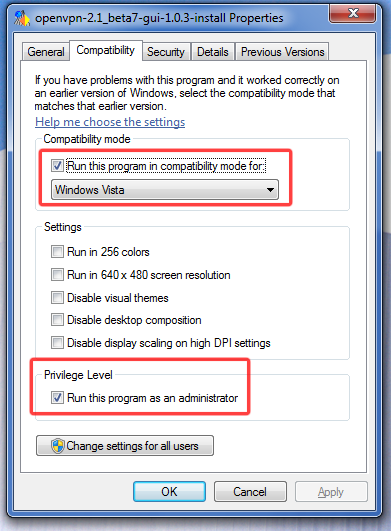

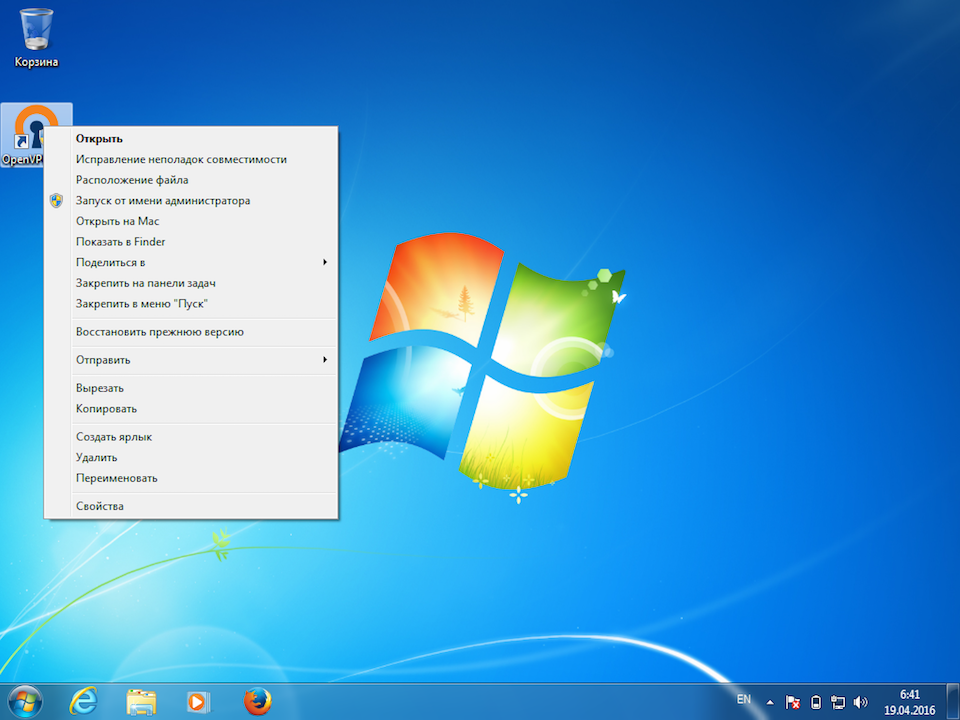

На рабочем столе щелкнуть правой кнопкой мыши на иконке клиента OpenVPN и выбрать пункт меню Свойства.

Далее

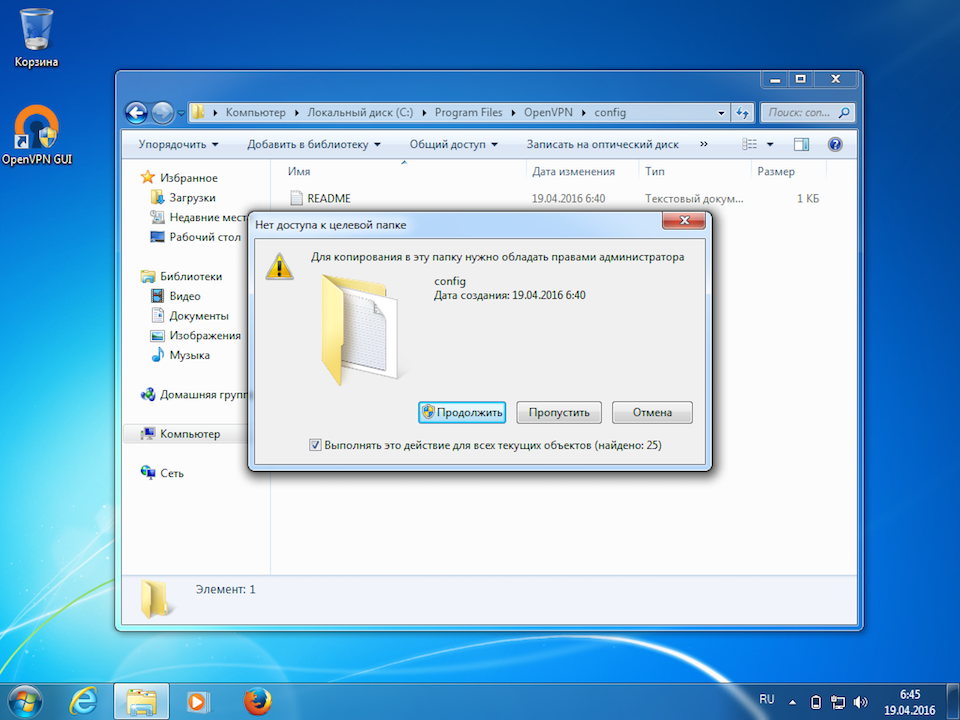

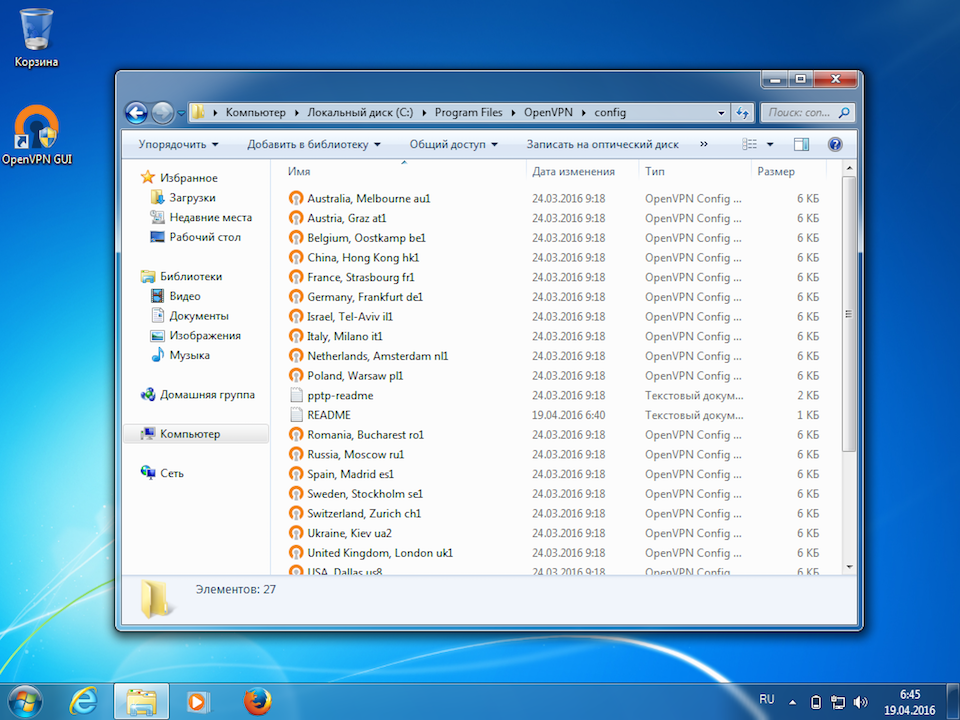

13

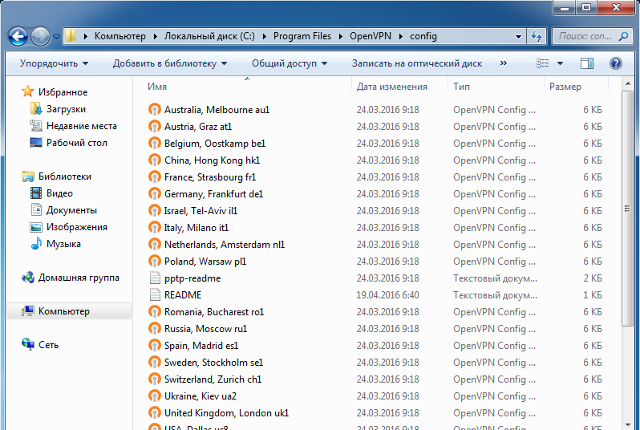

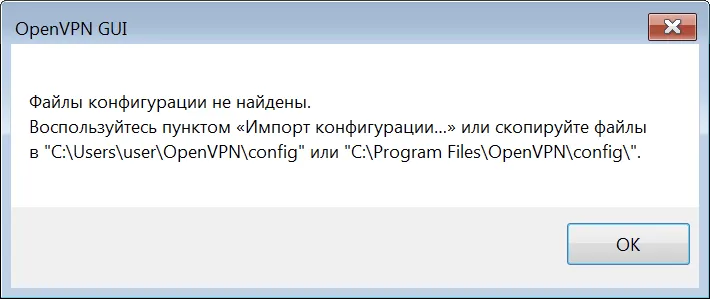

Из полученного на почту при покупке подписки, либо скачанного из личного кабинета архива извлечь файлы с расширением .ovpn и поместить их в папку config основной папки программы (по умолчанию это C:\Program Files\OpenVPN).

Далее

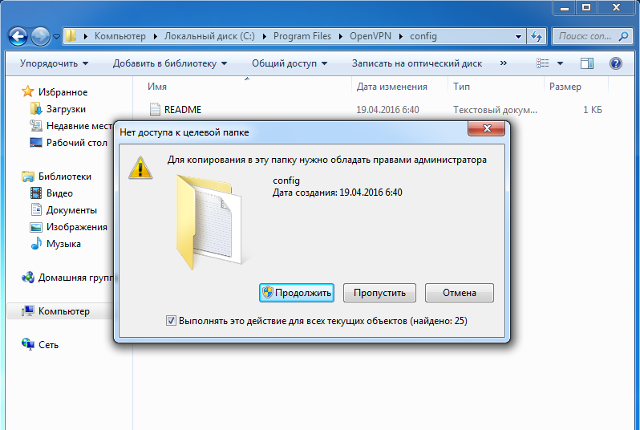

14

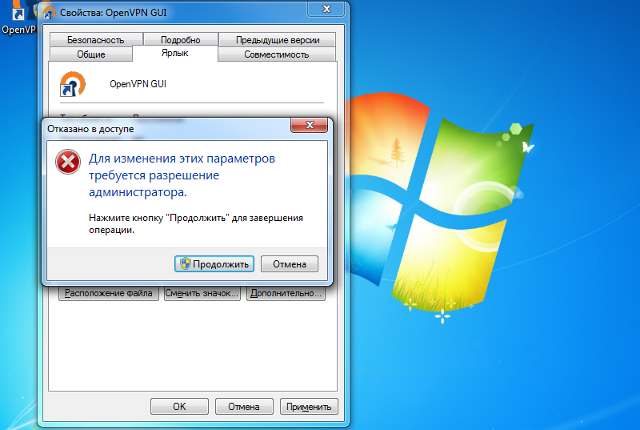

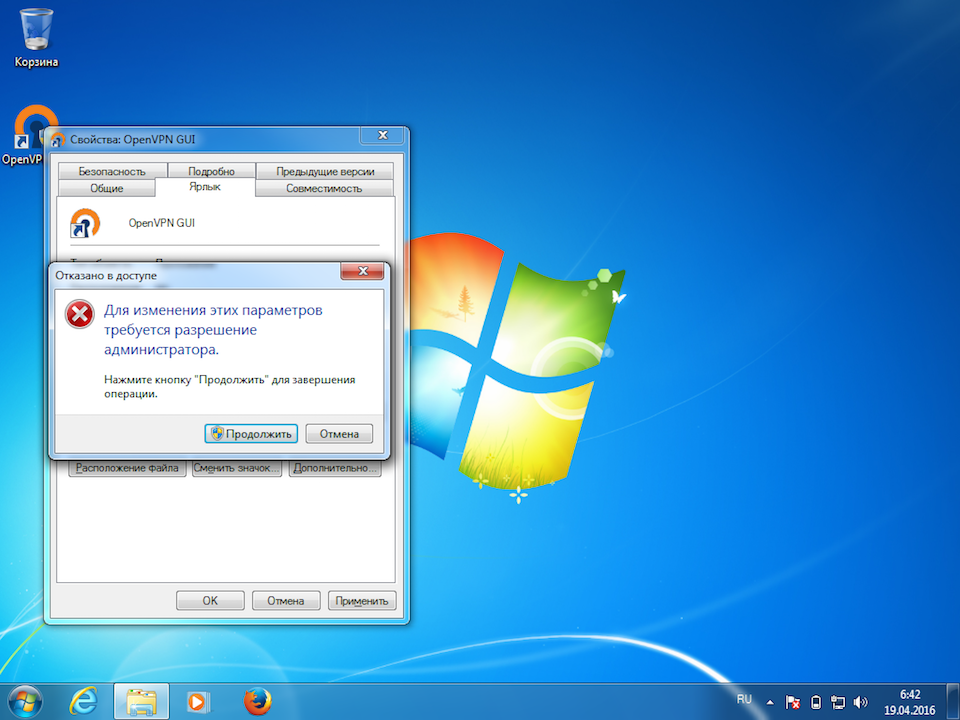

На запрос системы безопасности об отсутствии прав к целевой папке нажать кнопку Продолжить.

Далее

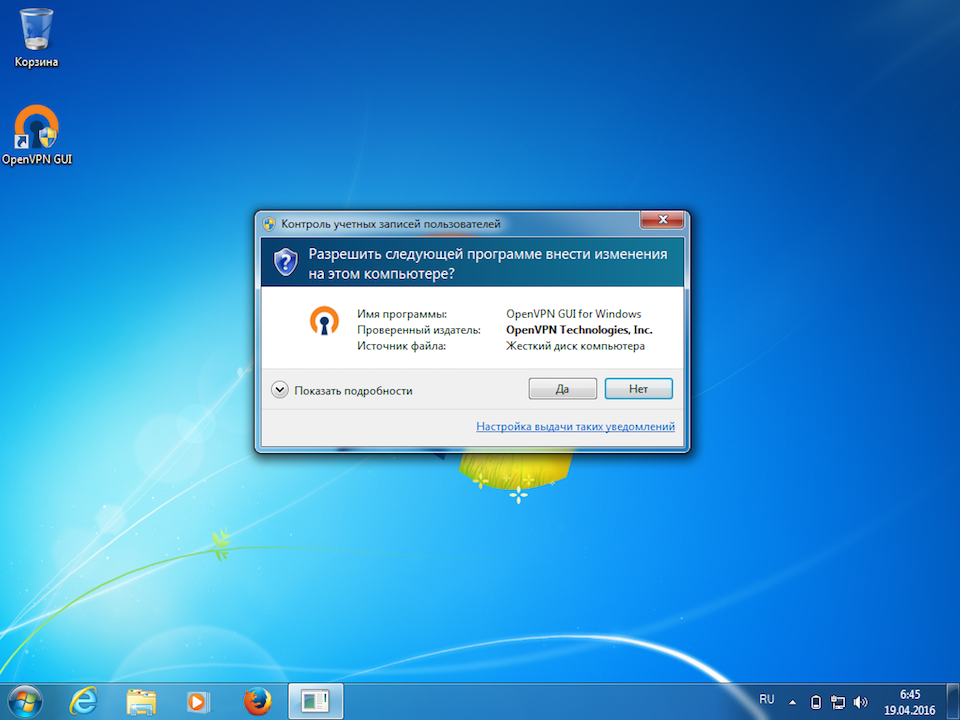

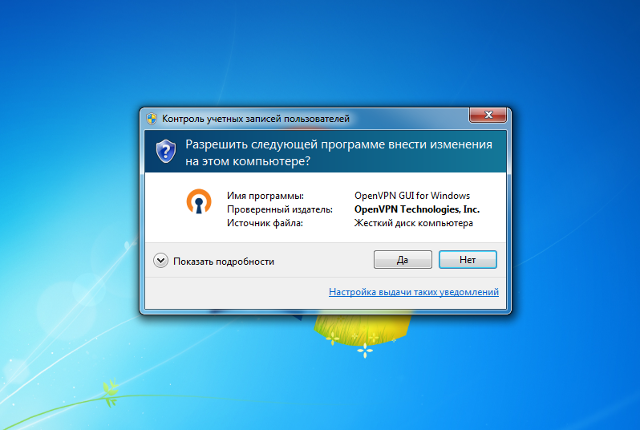

15

Запустить клиент OpenVPN. На запрос системы о внесении изменений нажать Да.

Далее

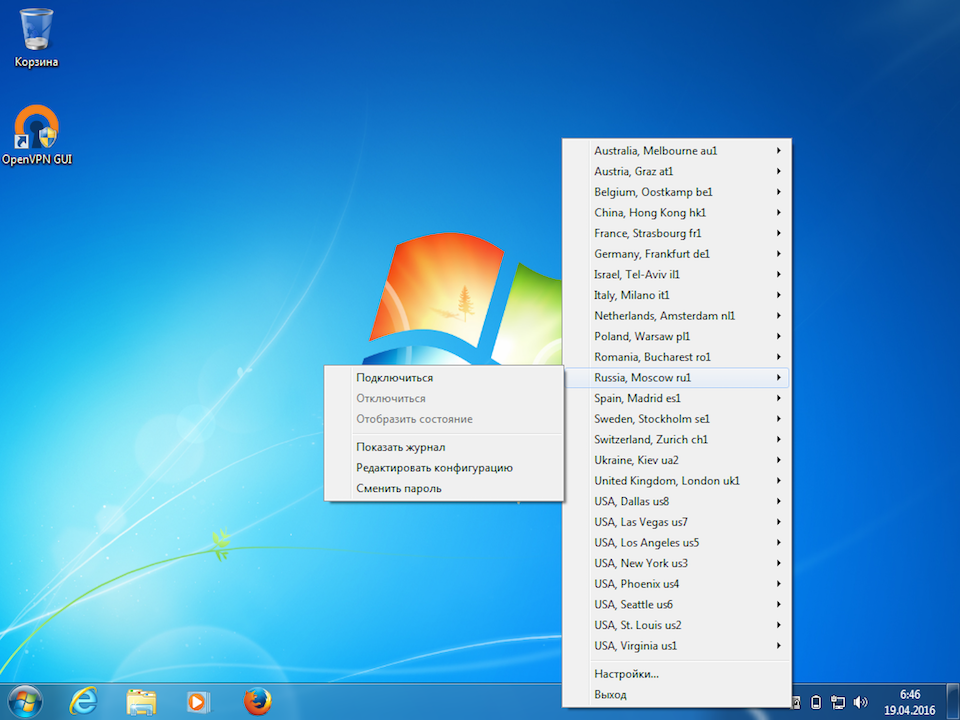

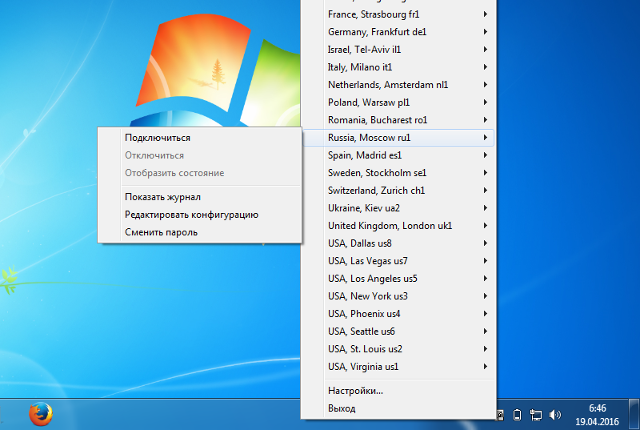

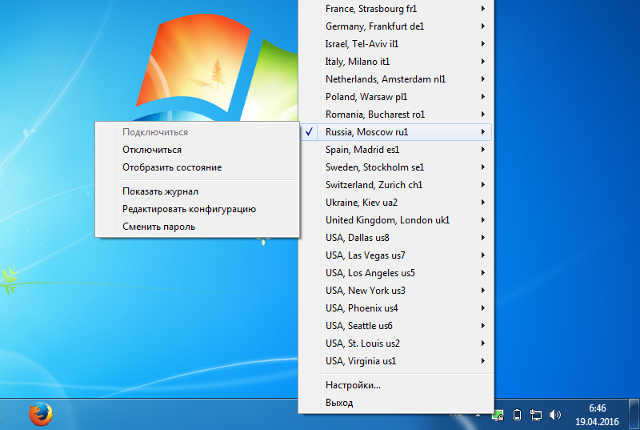

16

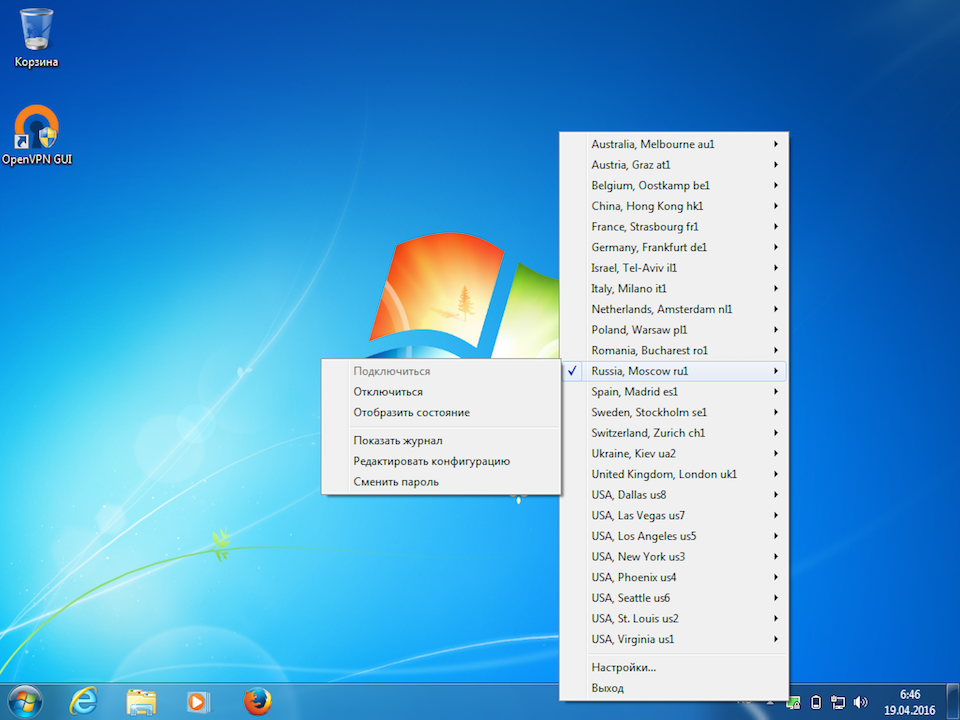

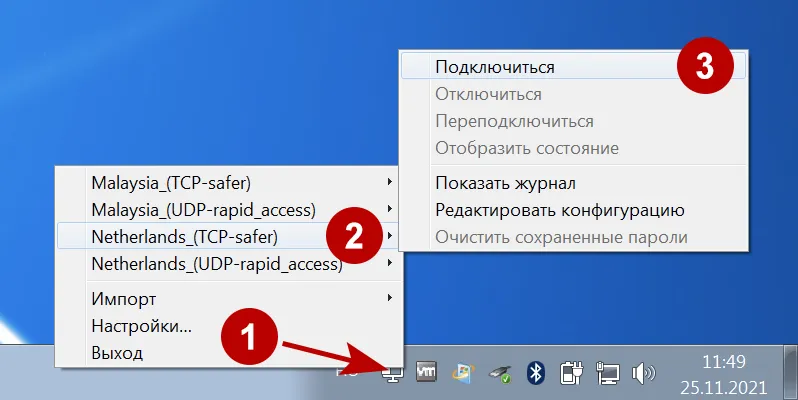

Кликнуть правой кнопкой мыши на иконке клиента OpenVPN в системном трее, в появившемся меню выбрать нужный сервер и нажать Подключиться.

Далее

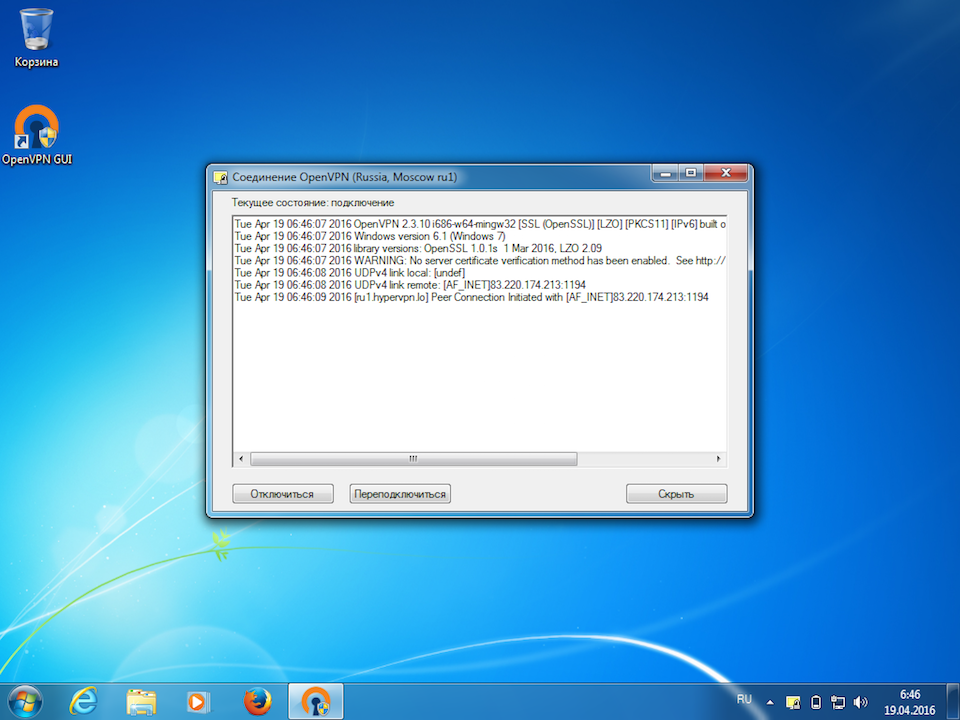

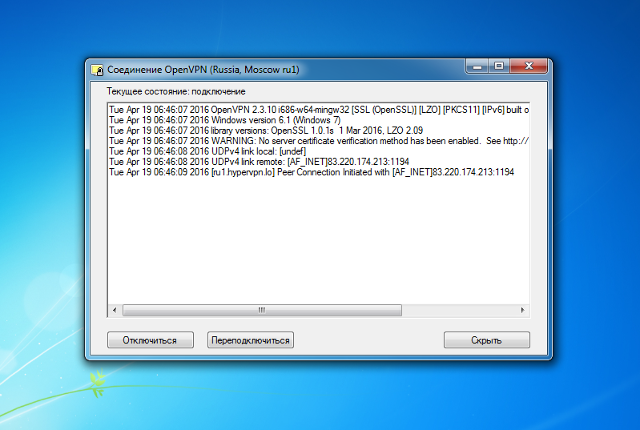

17

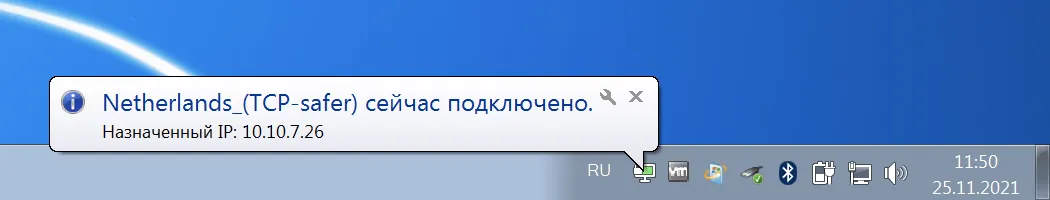

Отобразится окно с информацией о ходе подключения.

Далее

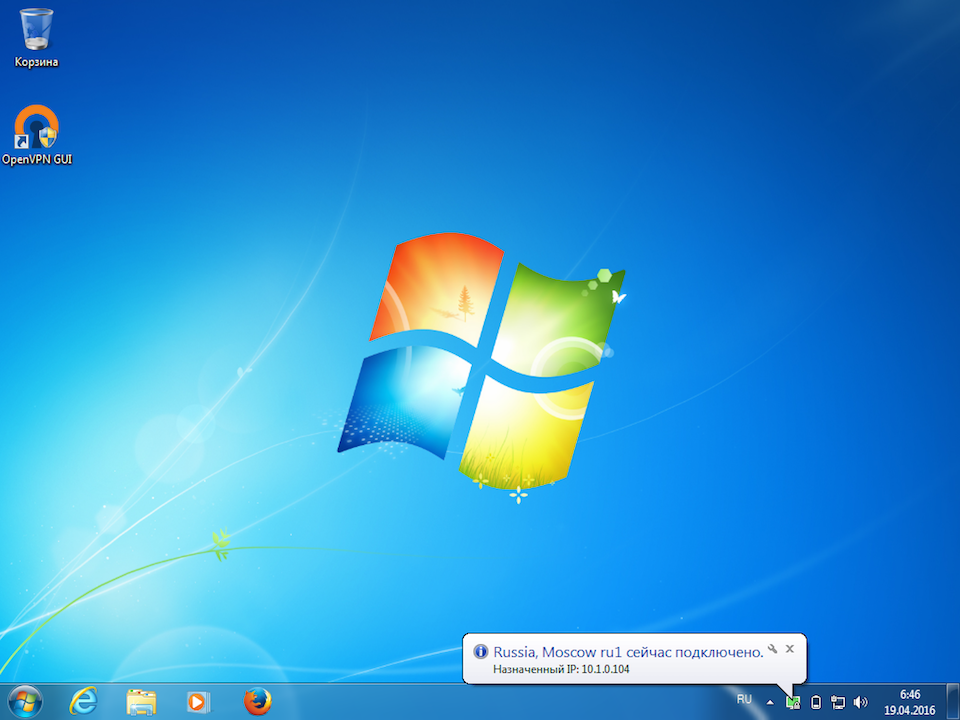

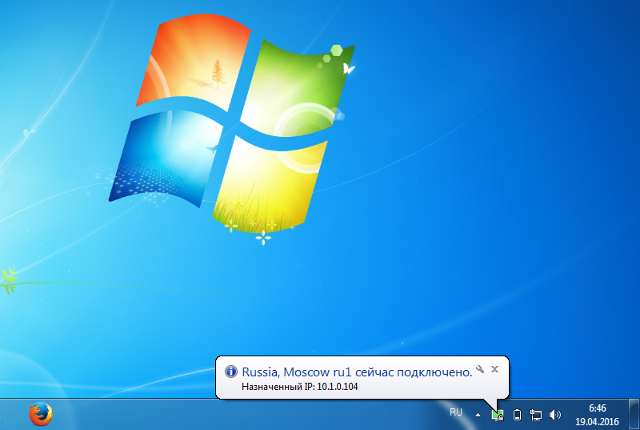

18

После успешного подключения изображение иконки клиента OpenVPN будет отображаться зелёным цветом.

Далее

19

Для отключения кликнуть правой кнопкой мыши на иконке клиента OpenVPN, в появившемся меню выбрать Отключится.

В начало

OpenVPN – тип частной виртуальной сети, позволяющий создать зашифрованный канал для обмена файлами между ее участниками и точку подключения для их выхода в интернет, используя общий шлюз. Чтобы создать VPN server или подключиться в качестве клиента к существующей сети понадобятся:

- ОС Windows 7, Server 2008 r2 или новее;

- администраторские привилегии для запуска клиента;

- программа OpenVPN;

- файл конфигурации, полученный от провайдера, для подключения до сервера;

- доступ к роутеру – возможно потребуется его настройка (переброс портов).

Технология, используемая в данной программе, позволяет создавать подключения «точка-точка» или клиента до сервера, даже расположенного за сетевым экраном. Причем никакая настройка последнего не потребуется.

Основные преимущества приложения для Windows 7 и Server 2008 r2:

- простая настройка в Windows – новичок после прочтения инструкции сможет поднять server самостоятельно или подключиться в качестве клиента к уже созданному;

- повышенная безопасность – разработчик предлагает 3 метода аутентификации для пользователя;

- нет нужды в покупке дополнительного оборудования;

- практически не влияет на скорость подключения и отличается высокой стабильностью.

Инструкция по установке и настройке

- Заходим на официальный ресурс разработчика и загружаем редакцию приложения, подходящую под разрядность вашей Windows.

- Запускаем инсталлятор, чтобы началась установка программы.

- Жмем на кнопку «Next».

- Знакомимся с условиями лицензии, после чего жмем «I Agree».

- Отмечаем галочками все компоненты для установки и кликаем по кнопке «Далее».

- Задаем каталог установки, если стандартные настройки не устраивают, и жмем «Установить».

Установку выполняем в каталог «OpenVPN», расположенный в корневой папке системного раздела.

- Подтверждаем установку драйвера.

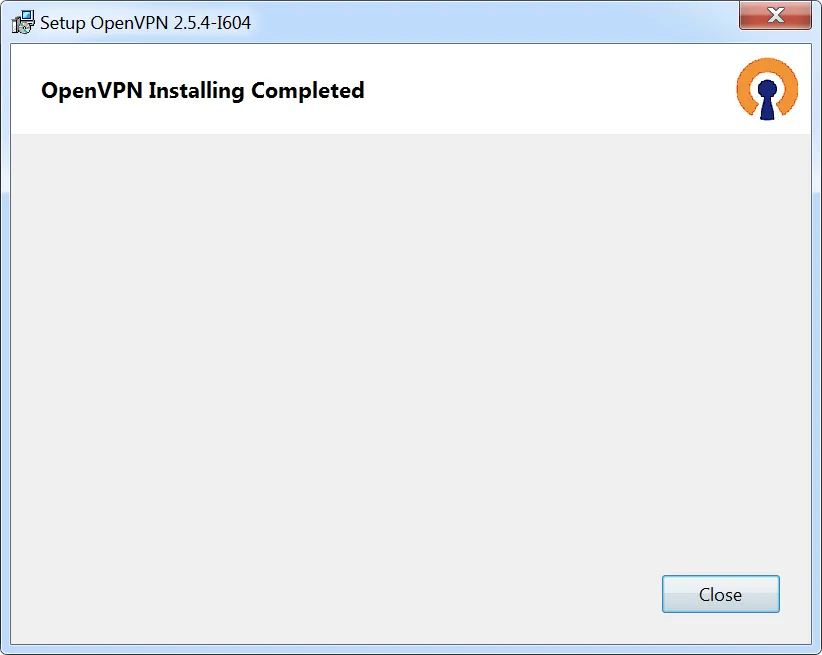

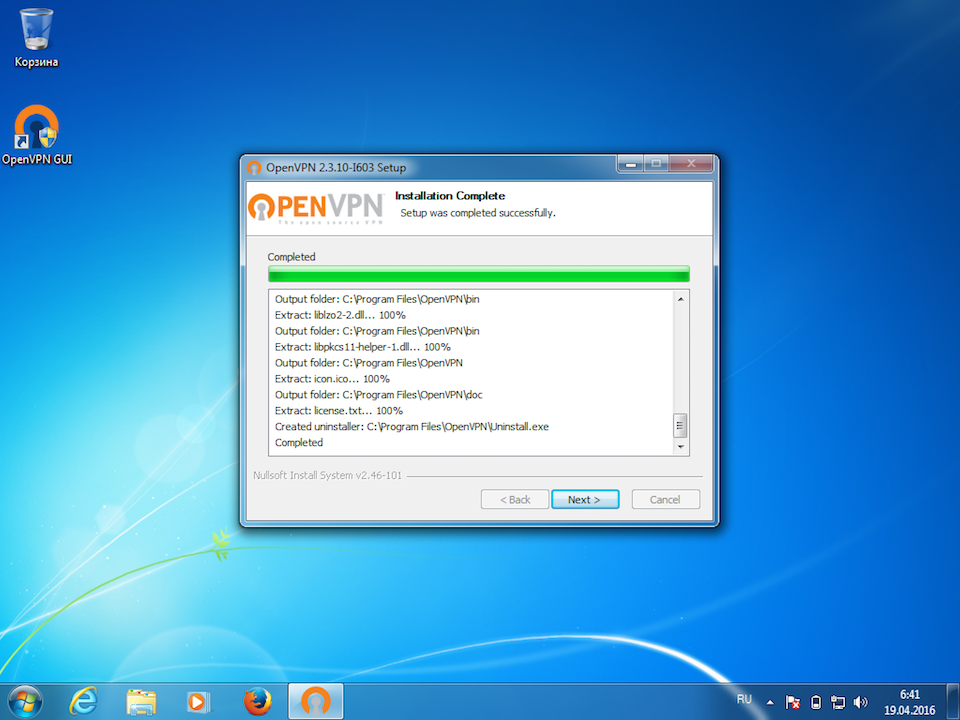

- По окончании инсталляции жмем «Next».

- По завершению установки сервера для создания VPN жмем «Finish».

- Полученный у провайдера конфигурационный файл размещаем в каталоге «config».

Чтобы server правильно функционировал, его необходимо запускать с администраторскими привилегиями.

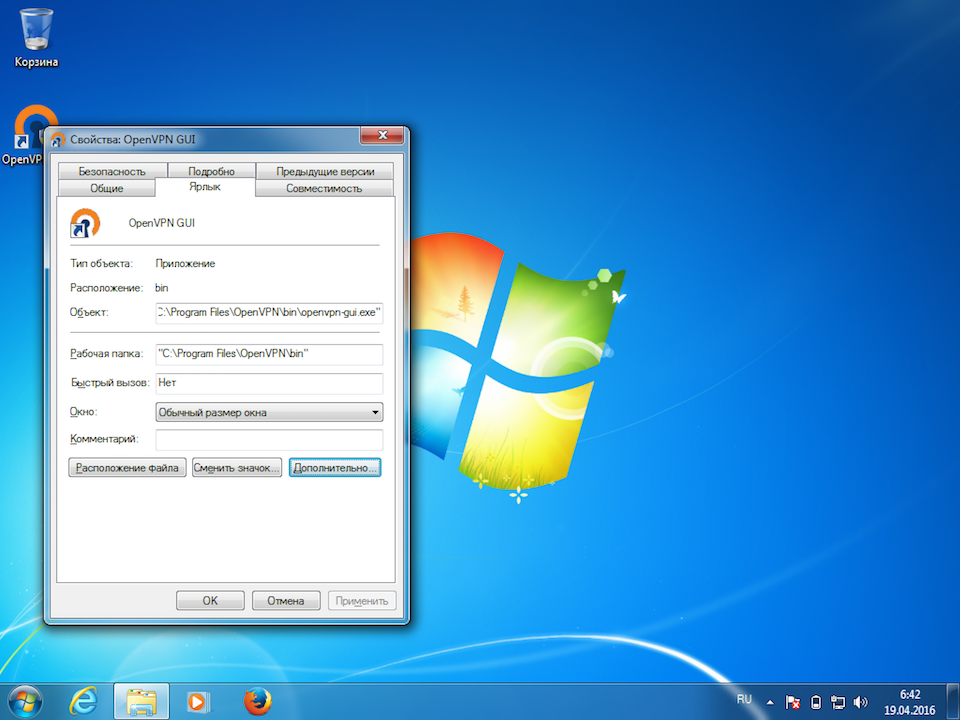

- Вызываем «Свойства» ярлыка OpenVPNGUI.

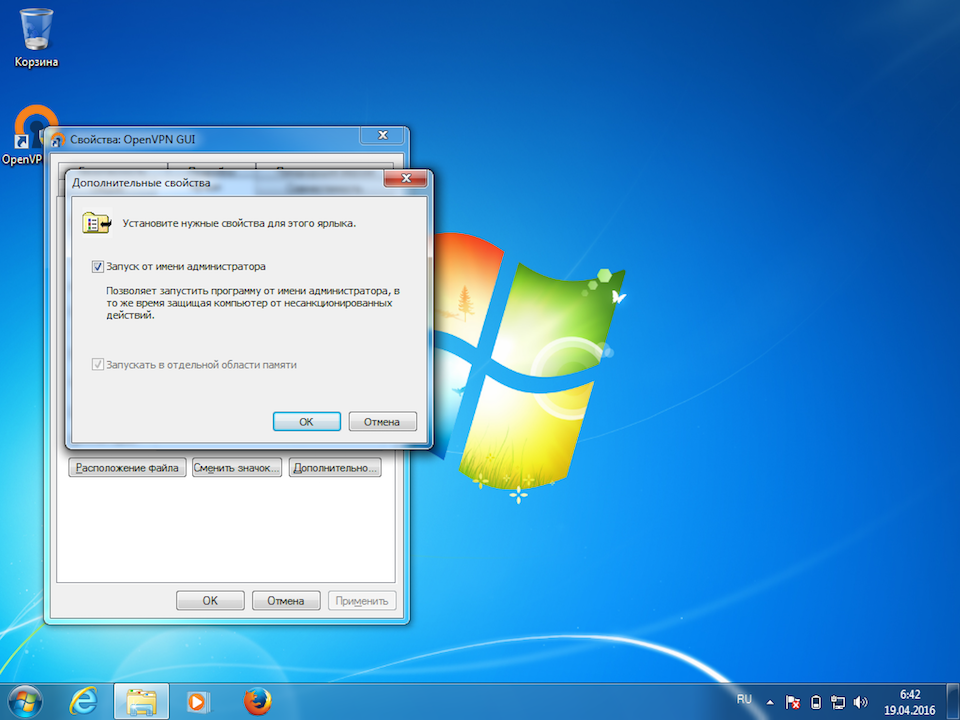

- Во вкладке «Совместимость» ставим флажок возле опции, как показано на скриншоте.

- Запускаем client.

- В трее вызываем контекстное меню приложения и жмем «Connect».

Установка OpenVPN на Windows завершена.

Конфигурируем сервер

Настроить server немногим сложнее, чем клиента, потому выполняйте инструкции очень внимательно.

- Создаем каталог «SSL», где будут сохраняться сертификаты с ключами для аутентификации и шифрования данных, в папке с программой.

- Создаем текстовый файл в блокноте и помещаем в него следующий код (Ссылка на копирование):

- Сохраняем документ с указанными параметрами.

Если Windows не позволяет сохранить файл в указанную папку, запускаем текстовый редактор с администраторскими привилегиями и повторяем процедуру.

- Аналогичным способом создаем bat-ник с «vars.bat» в «easy-rsa», расположенной в каталоге с программой, чтобы настроить client.

В него помещаем следующий код (Ссылка на копирование):

- Там же создаем текстовый документ «openssl.cnf» со следующим содержимым (Ссылка на копирование):

Конфигурируем клиент

Дабы настроить client необходимо выполнить всего несколько действий, по сравнению с конфигурированием сервера, ведь не нужно генерировать сертификаты и ключи.

- Создаем каталог «SSL» в директории с приложением и перемещаем в него файлы ca.crt, ta.key, client 1.crt и client1.key.

- Создаем в этой папке файл «Clientovpn» следующего содержания (Ссылка на копирование):

Здесь x.x –доменное имя или IP-адрес сервера OpenVPN, к которому подключается client, а 777 – порт сервера.

- Пишем «services.msc» в строке командного интерпретатора (Win+R) и запускаем службу OpenVPN.

- При успешном выполнении операции вызываем диалог свойств и изменяем тип запуска на «Авто».

- Заходим в «Свойства» отображенного ниже подключения через «Центр управления сетями» в Windows и проверяем, получил ли ваш client IP-адрес от сервера.

Обращаем внимание на строку «Адрес IPv4».

Время на прочтение

1 мин

Количество просмотров 16K

На днях понадобилось мне настроить клиентскую часть OpenVPN на компьютере с установленной Windows 7.

Я предвидел проблемы и потому сразу погуглил на эту тему. Нашел несколько советов, суть которых сводилась к тому, что отличий от установки на Vista мало, и главное из них — в свойствах инсталятора предварительно установить режим совместимости с Vista, а также запуск от имени администратора.

Сразу оговорюсь — в силу своей ленности использую вариант OpenVPN GUI, который мне очень полюбился по практике использования на Windows XP/2003.

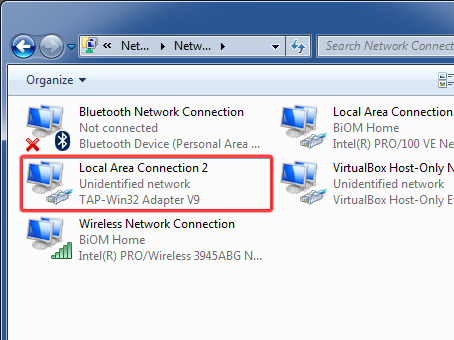

Сделал предлагаемые действия и начал установку. На первый взгляд всё нормально, но не работает :(. Полез разбираться — Windows 7 не может запустить драйвер виртуальной сетевой карты TAP/TUN v8 необходимый для работы OpenVPN

А вот про это Гугль уже молчал. Путем нехитрых логических построений пришел к решению накатать поверх установки OpenVPN GUI оригинальную версию OpenVPN. Потому как поглядев на содержимое инсталятора OpenVPN увидел что там идет более новая версия этого драйвера v9.

Собственно на этом и сказочке конец — после установки OpenVPN поверх OpenVPN GUI все завелось с пол-оборота и радует стабильной работой и по сей день.

Надеюсь этот краткий рассказ сохранит чьи-нибудь нервы

Ссылки:

OpenVPN GUI: openvpn.se/files/install_packages/openvpn-2.1_beta7-gui-1.0.3-install.exe

OpenVPN: openvpn.net/release/openvpn-2.1_rc15-install.exe

OpenVPN позволяет настроить VPN-сервер как на платформе Windows Server, так и версии для рабочего компьютера (Windows 10, 8, 7).

Установка сервера

Создание сертификатов

Настройка OpenVPN

Настройка клиента

Доступ к локальной сети

Решение проблем

Установка OpenVPN Server

Переходим на официальный сайт OpenVPN и скачиваем последнюю версию программы для соответствующей версии Windows:

Запускаем скачанный файл — нажимаем Next — I Agree — и выставляем галочку EasyRSA 2/3 Certificate Management Scripts (нужен для возможности сгенерировать сертификаты):

* интерфейсы для старой версии OpenVPN и новой немного различаются. Нам нужно выбрать для установки все пункты.

… снова Next и Install — начнется установка. В процессе мастер может выдать запрос на подтверждение установки виртуального сетевого адаптера — соглашаемся (Install/Установить).

После завершения нажимаем Next — снимаем галочку Show Readme — Finish.

Создание сертификатов

Новая версия OpenVPN позволяет создавать сертификаты на основе Easy RSA 3, старая работает на базе 2-й версии. Наши действия будут различаться в зависимости от данной версии. Рассмотрим процесс формирования сертификата с использованием как RSA3, так и RSA2.

а) Создание сертификатов с RSA 3

1. Переходим в папку установки OpenVPN (по умолчанию, C:\Program Files\OpenVPN) и создаем каталог ssl.

2. После переходим в папку C:\Program Files\OpenVPN\easy-rsa, переименовываем файл vars.example в vars, открываем его на редактирование и правим одну строку:

set_var EASYRSA_TEMP_DIR «$EASYRSA_PKI/temp»

* мы снимаем комментарий и добавляем temp в конце $EASYRSA_PKI. Если это не сделать, то при попытке сформировать корневого сертификата мы получим ошибку Failed create CA private key.

3. Запускаем командную строку от имени администратора:

4. Переходим в каталог easy-rsa:

cd %ProgramFiles%\OpenVPN\easy-rsa

5. Запускаем команду:

EasyRSA-Start.bat

Мы окажемся в среде EasyRSA Shell.

6. Инициализируем PKI:

./easyrsa init-pki

Если система вернет ошибку, выходим из оболочки EasyRSA Shell:

exit

И заходим снова:

EasyRSA-Start.bat

Мы должны увидеть:

init-pki complete; you may now create a CA or requests.

Your newly created PKI dir is: C:/Program Files/OpenVPN/easy-rsa/pki

7. Генерируем корневой сертификат (CA):

./easyrsa build-ca

… после ввода Enter обязательно задаем пароль дважды. На запрос ввести Common Name можно просто нажать ввод или написать свое имя:

Common Name (eg: your user, host, or server name) [Easy-RSA CA]:

8. Создаем ключ Диффи-Хеллмана:

./easyrsa gen-dh

9. Для создания сертификата сервера необходимо сначала создать файл запроса:

./easyrsa gen-req cert nopass

* на запрос ввода Common Name просто вводим Enter.

… и на его основе — сам сертификат:

./easyrsa sign-req server cert

После ввода команды подтверждаем правильность данных, введя yes:

Confirm request details: yes

… и вводим пароль, который указывали при создании корневого сертификата.

10. Сертификаты сервера готовы и находятся в каталоге pki. Переносим в C:\Program Files\OpenVPN\ssl следующие файлы:

- ca.crt

- issued/cert.crt

- private/cert.key

- dh.pem

б) Создание сертификатов с RSA 2 (для старых версий OpenVPN)

1. Переходим в папку установки OpenVPN (по умолчанию, C:\Program Files\OpenVPN) и создаем каталог ssl.

2. После переходим в папку C:\Program Files\OpenVPN\easy-rsa, создаем файл vars.bat, открываем его на редактирование и приводим к следующему виду:

set «PATH=%PATH%;%ProgramFiles%\OpenVPN\bin»

set HOME=%ProgramFiles%\OpenVPN\easy-rsa

set KEY_CONFIG=openssl-1.0.0.cnf

set KEY_DIR=keys

set KEY_SIZE=2048

set KEY_COUNTRY=RU

set KEY_PROVINCE=Sankt-Petersburg

set KEY_CITY=Sankt-Petersburg

set KEY_ORG=Organization

set KEY_EMAIL=master@dmosk.ru

set KEY_CN=DMOSK

set KEY_OU=DMOSK

set KEY_NAME=server.domain.ru

set PKCS11_MODULE_PATH=DMOSK

set PKCS11_PIN=12345678

* в каталоге easy-rsa уже есть файл vars.bat.sample — можно переименовать и использовать его.

** значение HOME не меняем, если оставили путь установки программы по умолчанию; KEY_DIR — каталог, куда будут генерироваться сертификаты; KEY_CONFIG может быть разным — его лучше посмотреть в файле vars.bat.sample или по названию соответствующего файла в папке easy-rsa; KEY_NAME желательно, чтобы соответствовал полному имени VPN-сервера; остальные опции можно заполнить произвольно.

3. Запускаем командную строку от имени администратора:

4. Переходим в каталог easy-rsa:

cd %ProgramFiles%\OpenVPN\easy-rsa

4. Запускаем vars.bat:

vars.bat

5. Чистим каталоги от устаревшей информации:

clean-all.bat

* данная команда выполняется один раз, когда на сервере нет информации по ранее созданным сертификатам.

6. Снова запускаем vars.bat (после clean переопределяются некоторые переменные):

vars.bat

Переходим к созданию ключей.

7. Генерируем последовательность центра сертификации:

build-ca.bat

На все запросы нажимаем Enter.

8. Запускаем build-dh.bat (сертификат с использованием алгоритма Диффи-Хеллмана):

openssl dhparam -out keys\dh.pem 2048

* команда может выполняться долго — это нормально.

9. Генерируем сертификат для сервера:

build-key-server.bat cert

* где cert — имя сертификата; на все запросы нажимаем Enter. В конце подтверждаем два раза корректность информации вводом y.

10. После переносим из папки C:\Program Files\OpenVPN\easy-rsa\keys в C:\Program Files\OpenVPN\ssl следующие файлы:

- ca.crt

- cert.crt

- cert.key

- dh.pem

Настройка сервера

Переходим в папку C:\Program Files\OpenVPN\config-auto (или для старой версии C:\Program Files\OpenVPN\config) и создаем файл server.ovpn. Открываем его на редактирование и приводим к следующему виду:

port 443

proto udp

dev tun

dev-node «VPN Server»

dh «C:\\Program Files\\OpenVPN\\ssl\\dh.pem»

ca «C:\\Program Files\\OpenVPN\\ssl\\ca.crt»

cert «C:\\Program Files\\OpenVPN\\ssl\\cert.crt»

key «C:\\Program Files\\OpenVPN\\ssl\\cert.key»

server 172.16.10.0 255.255.255.0

max-clients 32

keepalive 10 120

client-to-client

compress

fast-io

cipher AES-256-GCM

persist-key

persist-tun

status «C:\\Program Files\\OpenVPN\\log\\status.log»

log «C:\\Program Files\\OpenVPN\\log\\openvpn.log»

verb 4

mute 20

* где port — сетевой порт (443 позволит избежать проблем при использовании Интернета в общественных местах, но может быть любым из свободных, например 1194, занятые порты в Windows можно посмотреть командой netstat -a); dev-node — название сетевого интерфейса; server — подсеть, в которой будут работать как сам сервер, так и подключенные к нему клиенты.

** так как в некоторых путях есть пробелы, параметр заносится в кавычках.

*** при использовании другого порта необходимо проверить, что он открыт в брандмауэре или на время тестирования отключить его.

В сетевых подключениях Windows открываем управление адаптерами — TAP-адаптер переименовываем в «VPN Server» (как у нас указано в конфигурационном файле, разделе dev-node):

Теперь открываем службы Windows и находим «OpenVpnService». Открываем ее, настраиваем на автозапуск и включаем:

Если служба в запущенном состоянии, то перезапускаем ее.

Ранее переименованный сетевой интерфейс должен включиться:

VPN-сервер работает. Проверьте, что сетевой адаптер VPN Server получил IP 172.16.10.1. Если он получает что-то, на подобие, 169.254…, выключаем сетевой адаптер — перезапускаем службу OpenVpnService и снова включаем сетевой адаптер.

Если в нашей системе включен брандмауэр, необходимо открыть порт для OpenVPN. Это быстрее всего сделать из командной строки — открываем ее от администратора и вводим:

netsh advfirewall firewall add rule name=»ALLOW OpenVPN» dir=in action=allow protocol=UDP localport=443

* где 443 — наш порт, который мы решили задействовать под OpenVPN; UDP — протокол, который мы настроили в конфигурационном файле сервера.

Настройка клиента

На сервере

На сервере генерируем сертификат для клиента. Для этого сначала чистим файл index.txt в папке C:\Program Files\OpenVPN\easy-rsa\keys.

Затем запускаем командную строку от имени администратора:

Переходим в каталог easy-rsa:

cd %ProgramFiles%\OpenVPN\easy-rsa

Далее наши действия зависят от версии RSA.

а) Создание сертификатов с RSA 3

Запускаем команду:

EasyRSA-Start.bat

Мы окажемся в среде EasyRSA Shell.

Создаем клиентский сертификат:

./easyrsa gen-req client1 nopass

./easyrsa sign-req client client1

Мы должны увидеть запрос на подтверждение намерения выпустить сертификат — вводим yes:

Confirm request details: yes

* в данном примере будет создан сертификат для client1.

После вводим пароль, который указывали при создании корневого сертификата.

Теперь из папки pki копируем файлы:

- issued/client1.crt

- private/client1.key

- ca.crt

- dh.pem

… и переносим их на клиентский компьютер.

б) Создание сертификатов с RSA 2 (для очень старых версий OpenVPN)

Запускаем vars.bat:

vars.bat

И генерируем сертификат первого пользователя:

build-key.bat client1

* на все запросы наживаем Enter, кроме Common Name — в данном поле вводим имя клиента (в нашем случае, просто client1). В конце подтверждаем введенную информацию — y.

** На каждого клиента нужно сгенерировать свой сертификат, в противном случае, им будет присваиваться один и тот же IP-адрес, что будет приводить к конфликту.

Получиться, что-то на подобие:

Country Name (2 letter code) [RU]:

State or Province Name (full name) [Sankt-Petersburg]:

Locality Name (eg, city) [Sankt-Petersburg]:

Organization Name (eg, company) [Organization]:

Organizational Unit Name (eg, section) [DMOSK]:

Common Name (eg, your name or your server’s hostname) [DMOSK]:client1

Name [server.domain.ru]:

Email Address [master@dmosk.ru]:

По умолчанию, для Common Name будет подставляться значение из vars.bat — но с ним сертификат не будет создаваться. Необходимо при создании каждого ключа подставлять значение, равное имени сертификата. Например, как выше — подставлено client1.

Теперь из папки keys копируем файлы:

- client1.crt

- client1.key

- ca.crt

- dh.pem

… и переносим их на клиентский компьютер.

На клиенте

Заходим на официальную страницу загрузки openvpn и скачиваем клиента для Windows:

* по сути, это тот же файл, который скачивался для сервера.

Запускаем скачанный файл и устанавливаем программу, нажимая «Далее».

Переходим в папку C:\Program Files\OpenVPN\config. И копируем в нее сертификаты, которые перенесли с сервера.

Теперь открываем блокнот от имени администратора и вставляем следующие строки:

client

resolv-retry infinite

nobind

remote 192.168.0.15 443

proto udp

dev tun

compress

fast-io

cipher AES-256-GCM

ca ca.crt

cert client1.crt

key client1.key

dh dh.pem

float

keepalive 10 120

persist-key

persist-tun

verb 0

* где 192.168.0.15 443 — IP-адрес OpenVPN-сервера и порт, на котором он принимает запросы. Для боевой среды это будет внешний адрес.

Сохраняем файл с именем config.ovpn в папке C:\Program Files\OpenVPN\config.

Запускаем с рабочего стола программу «OpenVPN GUI» от имени администратора (это важно).

Нажимаем правой кнопкой по появившемуся в трее значку и выбираем «Подключиться»:

Произойдет подключение и значок поменяет цвет с серого/желтого на зеленый.

Доступ к локальной сети

По инструкции выше мы сможем получить доступ только к серверу, на котором установлен OpenVPN. Для получения доступа ко всей внутренней сети, выполним следующие шаги.

1. Настройка реестра

Для включения IP маршрутизации в Windows необходимо в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters найти параметр IPEnableRouter и задать ему значение 1. Это можно сделать в утилите редактирования реестра (regedit) или командой:

reg add «HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters» /v IPEnableRouter /t REG_DWORD /d 1 /f

* командную строку необходимо запускать от администратора.

2. Настройка OpenVPN Server

В конфигурационный файл OpenVPN добавим:

push «route 172.16.10.0 255.255.255.0»

push «route 192.168.2.0 255.255.255.0»

* где 172.16.10.0 — VPN сеть; 192.168.2.0 — локальная сеть, в которую необходимо «попасть» пользователям openvpn.

При необходимости использовать DNS внутренней сети также добавим:

push «dhcp-option DNS 192.168.0.15»

push «dhcp-option DNS 192.168.0.16»

push «dhcp-option DOMAIN dmosk.local»

* где 192.168.0.15 и 192.168.0.16 — внутренние DNS-серверы; dmosk.local — домен, который будет добавляться к узлам, обращение к которым идет по неполному имени.

Если нам нужно, чтобы все запросы клиента (в том числе, Интернет) ходили через сервер OpenVPN, добавляем:

push «redirect-gateway def1»

* в таком случае, нам не обязательно добавлять push route, который мы использовали выше.

Перезагружаем службу OpenVpnService.

3. Разрешаем доступ к локальной сети

Заходим в управление сетевыми подключениями (Панель управления\Сеть и Интернет\Сетевые подключения). Кликаем правой кнопкой мыши по адаптеру локальной сети — Свойства:

На вкладке Доступ ставим галочку Разрешить другим пользователям сети использовать подключение к Интернету данного компьютера:

… и сохраняем настройки.

Возможные проблемы

Большая часть проблем решается при помощи логов, которые находятся в папке C:\Program Files\OpenVPN\log. Уровень детализации лога контролируется параметром verb в конфигурационном файле сервера или клиента.

Также возможны следующие часто возникающие проблемы:

- Проблема: клиент постоянно пытается подключиться к серверу, но соединения не происходит или подключение зависает.

Причина: сервер блокирует подключения по настроенному порту VPN (в нашем примере, 443).

Решение: на сервере необходимо добавить 443 порт в исключения брандмауэра или отключить последний.

- Проблема: при попытке подключиться к серверу выскакивает ошибка «Не удалось подключиться к config».

Причина: ошибка в настройках.

Решение: перепроверьте каждую строчку файла конфигурации. Проверьте наличие всех файлов, на которые ссылаетесь в настройках.

- Проблема: клиенты получают одинаковые IP-адреса.

Причина: подключение выполняется под одним и тем же пользователем.

Решение: сервер выдает одинаковые адреса одинаковым клиентам. Необходимо настроить авторизацию на сервере и выдать каждому клиенту индивидуальные настройки.

- Проблема: соединение происходит, но через несколько минут связь прерывается.

Причина: дублирование IP-адресов.

Решение: данная проблема описана выше (пункт 3).

Возможно, Вы это тоже захотите попробовать

- Настройка OpenVPN-сервера с аутентификацией через LDAP (Active Directory) на Ubuntu Server

- Установка и настройка OpenVPN на Linux CentOS 7

Настройка OpenVPN в Windows 11

Настройка OpenVPN в Windows 10

Настройка OpenVPN в Windows 8

Настройка OpenVPN в Windows XP

Скачайте приложение OpenVPN последней версии (файл Installer с расширением .msi).

Скачать OpenVPN

Установите программу по умолчанию.

Разрешите приложению вносить изменения.

Завершите установку OpenVPN в Windows 7.

Запустите программу OpenVPN.

После запуска создается папка для конфигурационных файлов.

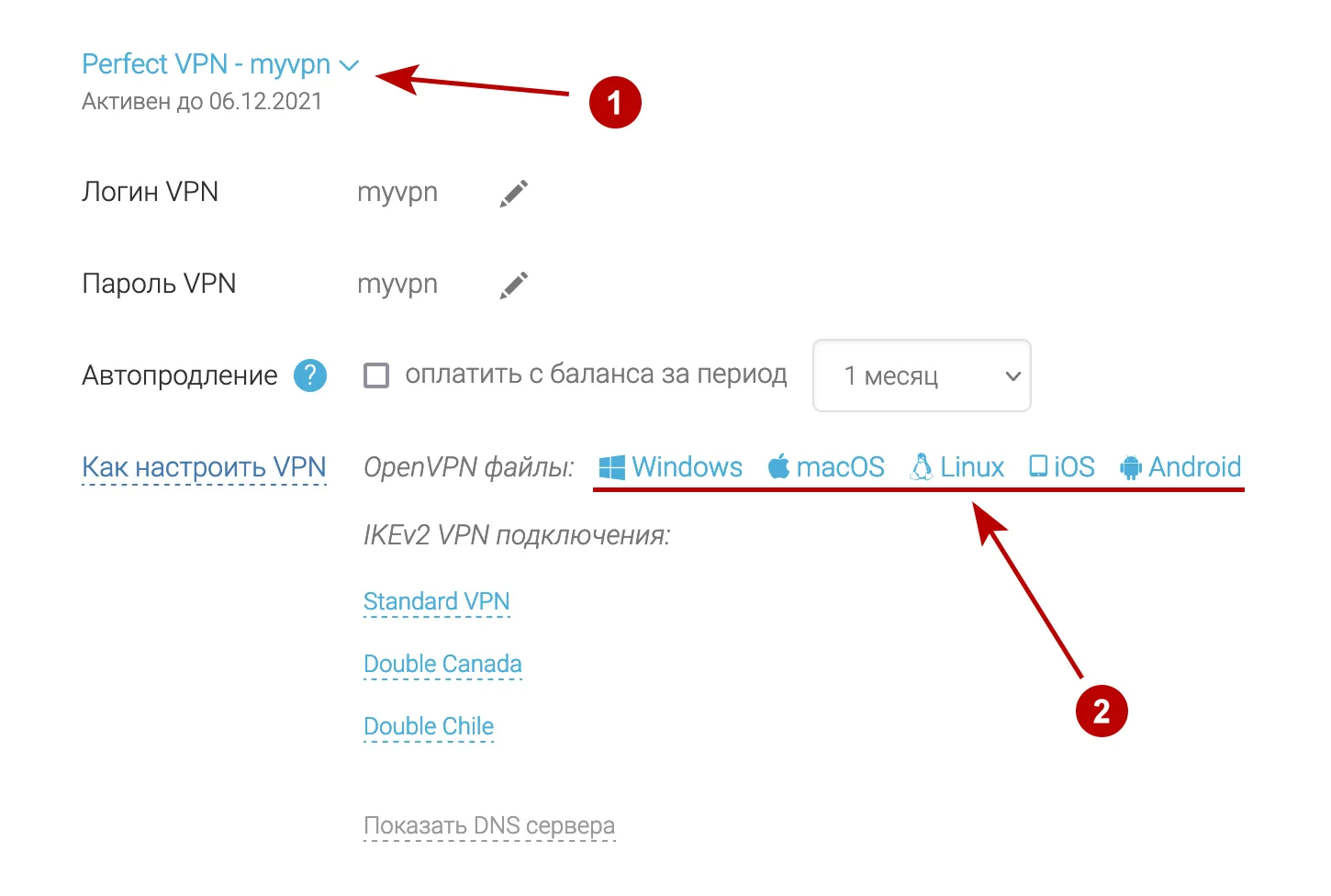

В разделе Подписки скачайте OpenVPN файлы для Windows и распакуйте Zip архив на Рабочий стол.

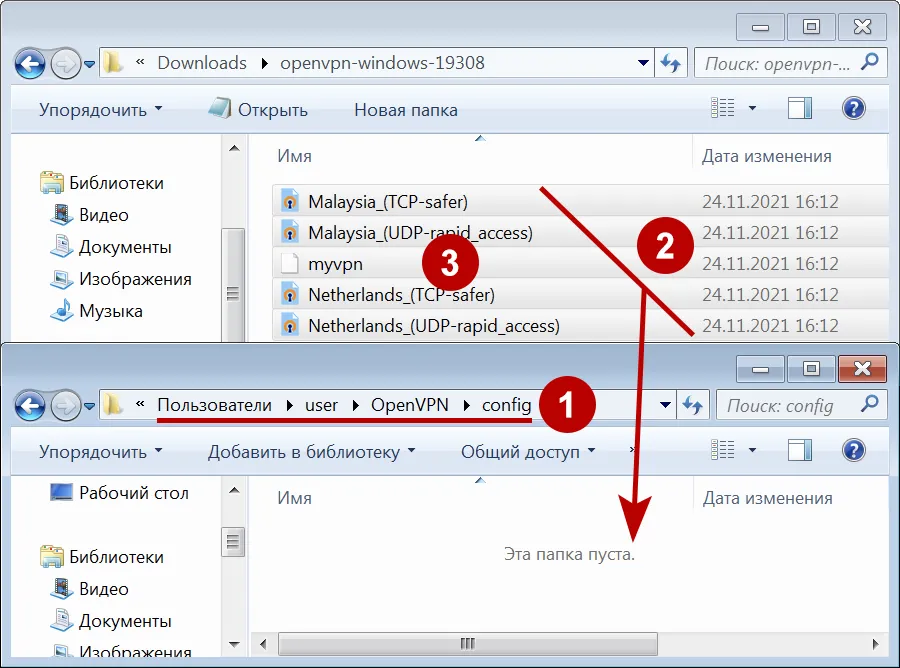

Скопируйте OpenVPN файлы с Рабочего стола в папку:

C:| Users (Пользователи) | (Имя пользователя) | OpenVPN | config

- Откройте папку (Имя пользователя) | OpenVPN | config

- Скопируйте все файлы

- Убедитесь, что скопирован файл с именем (Логин VPN). Этот файл отвечает за автоматическую авторизацию на VPN серверах.

Подключитесь к OpenVPN серверу в Windows 7.

Подключение успешно установлено.