Время на прочтение

6 мин

Количество просмотров 37K

Многие современные домашние роутеры по сути представляют собой мини-компьютер — у которого разве что нет монитора и мыши/клавиатуры. Впрочем, учитывая назначение этих самых железяк, последнее — вовсе не проблема.

Как правило, в базовой прошивке роутер умеет раздавать интернет на один или несколько LAN-портов, а также обслуживать собственную беспроводную сеть. Более продвинутые модели зачастую включают один или несколько портов USB, куда можно подключить, например, принтер или флэшку с файлами.

Однако всё богатство возможностей этого железа открывается при использовании открытых прошивок. Для новичков — dd-wrt, для более продвинутых — серия open-wrt и прочие wrt-based.

В настоящей статье речь пойдёт о настройке анонимизированной wifi-точки на базе роутера Asus RT-N16 с прошивкой dd-wrt и optware.

Изначальная идея не нова — она давно витает в воздухе, и одна из реализаций даже как-то анонсировалась на Хабре. Тем не менее, что касается деталей — то их, как правило, не найти. В рядовых «how-to» я этого не нашёл, а явно знающим гуру, видимо, не до написания подобных инструкций. Поэтому пришлось во всём разбираться самому. Ну и заодно фиксировать сделанное — на будущее.

Итак, имеем роутер с прошитым dd-wrt. У этой специфической модели, увы, нет поддержки Open-wrt (или, по крайней мере, не было на тот момент, когда это потребовалось. Сейчас уже появилась бета, но она пока что не претендует на стабильность).

Что потребуется ещё? Если ограничиться только лишь tor, то, возможно, ничего. Можно обойтись без всего optware и даже без внешней флэшки. Нужно лишь найти, куда упихать в роутер около 1,5Мб бинарника. Я, тем не менее, поднимал у себя не только лишь точку доступа, а полноценный домашний сервер, основной задачей которого было поддерживать сеть (основные службы — DNS, DHCP), раздавать интернет, содержать небольшую (гигабайт этак на 500) файлопомойку с доступом по NFS (ну, звиняйте. Windows не использую, поэтому SAMBA не нужна), самостоятельно пополнять эту файлопомойку свежими торрентами, хостить несколько веб-морд для разных поделок (весь фарш: — lighttpd, php, mysql и даже sphinx), служить failsafe-сервером для загрузки Ubuntu по сети (чтобы при надобности в «мёртвое тело» вставлять не флэшку с образом, а сетевой кабель). И, видимо, всё (а может и забыл чего). Для того, чтобы внешне всё было красиво и с минимумом проводов — жёсткий диск на 640гб для всего задуманного был помещён прямо внутрь роутера, и свободного места тем самым существенно прибавилось. А tor на роутере ставился, скорее, из любопытства. Однако — прижился и стабильно работает.

Для установки и настройки необходим доступ к роутеру через telnet или (что гораздо безопаснее) через ssh. Доступ можно устроить (или подсмотреть) в веб-интерфейсе dd-wrt.

Сперва устанавливаем tor:

root@DD-WRT:~# ipkg install tor

Затем правим его конфиг. В случае с optware он располагается в /opt/etc/torrc. Опять же, замечу, что путь к конфигу по умолчанию вовсе не является обязательным. Программу всегда можно запустить с другим файлом конфигурации, но его придётся явно указывать в опциях запуска. В этом плане путь по умолчанию всё же проще, покуда делает запуск программы более лаконичным.

Конфиг по умолчанию хорошо прокомментирован, и основную настройку можно произвести, просто читая эти комментарии, без всяких сторонних руководств. В моём случае роутер обслуживает домашнюю сеть 192.168.1.0/24. В ней я решил сделать классический tor с доступом как через прокси socks5 на порту 9100. Помимо этого я решил сделать анонимизированную точку доступа, которая пустит пользователей в сеть 192.168.2.0/24, где вся связь с внешним миром будет лишь через tor (прозрачный прокси), либо просто обрублена. Иными словами — мы имеем wifi-точку, подключившись к которой мы никак не попадём ни к соседям из той же сети (192.168.2.0/24), ни в мою домашнюю сеть (192.168.1.0/24), ни на локальные сервисы роутера. А можем попасть только в интернет, причём только анонимным образом (через tor).

Для этого в конфиге прописаны следующие локальные параметры:

Для домашней сети:

SockListenAddress 192.168.1.5:9100

По сути это означает, что для того, чтобы попасть анонимно в интернет я должен настроить браузер на подключение через socks5-прокси с указанным адресом (это внутренний адрес роутера).

Для анонимной сети:

TransPort 9040

TransListenAddress 192.168.2.1

DNSPort 9053

DNSListenAddress 192.168.2.1

В анонимной сети клиенты никуда подключаться не будут, а указанные порты и адрес нужны лишь для настройки правил iptables.

Помимо этих настроек также имеет смысл назначить адрес виртуальной сети:

VirtualAddrNetwork 10.192.0.0/10

Этот адрес необходим в случае перехода по внутренним анонимным сервисам (т.н. ‘hidden service’) тор-сети. Это адреса сайтов, располагающиеся в домене .onion. Такого домена в реальной жизни нет; однако будучи в tor, их собственный DNS распознаёт такие адреса и выводит вас к нужному ресурсу, спрятанному где-то в глубине сети. При этом фактический ip-адрес такого сайта скрыт, и узнать его невозможно. В этом случае для программ, которые сперва разрешают адрес узла через DNS, а потом подключаются к полученному ip-адресу, tor-демон создаёт временный адрес из указанной маски виртуальной сети. Иными словами, при попытке подключиться к какому-нибудь узлу superpuper.onion он «разрешится» в адрес, например, 10.192.0.1. И программа, подключаясь к этому адресу, будет через «луковые слои» tor-шифрования достигать нужного ресурса.

Что касается настройки «публичной» части конфига — там всё, согласно комментариям в самом файле.

В результате этих настроек мы получим демона, который

1) является proxy-socks с адресом 192.168.1.5:9100

2) является прозрачным proxy с адресом 192.168.2.1, причём помимо tcp-трафика умеет обрабатывать DNS-запросы.

С локальным socks-прокси всё ясно. Просто настраиваем любой браузер в домашней сети на выход в интернет через указанный прокси — и всё работает.

Ничуть не сложнее доступ с удалённой машины (у нас же есть ssh-консоль на роутер — значит, ничего не мешает просто пробросить порт:

ssh -L localhost:9100:192.168.1.5:9100 homerouter

— и после этого на той машине заработает Socks5 по адресу localhost:9100.

Теперь настраиваем точку доступа.

Для этого в gui dd-wrt заходим во вкладку wireless и там добавляем виртуальный интерфейс. Имя придумайте сами (я назвал бесхитростно: tor_network). Конфигурация сети — unbridged (т.е. точка не имеет связи с другими интерфейсами и как бы образует свой собственный замкнутый мирок). Запрещаем там же маскарадинг и мультикаст и назначаем адрес сети: 192.168.2.1/255.255.255.0. Затем на вкладке wireless security настраиваем, если нужно, доступ к точке. Я в своём случае поставил «disabled», т.е. создал открытую точку.

Таким образом у нас на роутере работают одновременно две разные сети: домашняя (защищённая WPA2) и вновь созданная tor_network, которая изначально открыта. Впрочем, это не даёт никому никаких привилегий, поскольку подключившись к этой открытой сети мы никуда не попадём

Двигаемся дальше. На вкладке Setup/Networking ищем в самом низу раздел DHCPD и добавляем запись для интерфейса wl0.1 (это, собственно, и есть железячное имя нового виртуального wifi-интерфейса), чтобы он назначал адреса из подсети 192.168.2.0/24. Скажем, 50 адресов начиная со 100 вполне хватит.

Теперь подключаясь к нашей открытой точке мы получим внутренний ip-адрес.

Осталось лишь подключить эту точку к прозрачному tor.

Это делается с помощью iptables:

CRNET="192.168.2.0/24"

TORCMD="iptables -t nat -A PREROUTING -i wl0.1"

TORPORT="9040"

TORDNS="9053"

# transparent tor for tor_network wireless

$TORCMD -p udp --dport 53 -j REDIRECT --to-ports $TORDNS

$TORCMD -p udp --dport 67 -j RETURN

$TORCMD -d $CRNET -j DROP

$TORCMD -p tcp --syn -j REDIRECT --to-ports $TORPORT

$TORCMD -j DROP

Что делаем?

1. Редиректим весь udp-трафик на 53-й порт (dns) на порт нашего демона.

2. Пропускаем спокойно весь udp-трафик на 67-й порт (там висит dhcp)

3. Весь остальной трафик во внутреннюю открытую сеть, откуда бы он ни был, отсекаем.

4. Редиректим весь tcp-трафик на порт прозрачного прокси нашего демона.

5. Весь остальной трафик открытой сети отсекаем.

Этот скрипт можно вставить в Administration/commands и сохранить как firewall-скрипт.

Проверяем работу: подключаемся к точке tor_network и открываем адрес check.torproject.org/. Мы должны увидеть зелёную луковицу и поздравления с успешной настройкой. Далее — пробуем открыть адрес duskgytldkxiuqc6.onion/. Если всё в порядке — то после некоторой задержки адрес откроется. При этом совершенно никаких настроек со стороны клиента не требуется; мы просто подключаемся к открытой wifi-сети ‘tor_network’ и тем самым автоматически оказываемся скрыты за многослойным прокси-анонимайзером.

В качестве дополнительного бонуса — изначально повышенная анонимность, поскольку демон, работающий на железячном роутере по умолчанию не пишет никуда никаких логов и не оставляет следов в системе

В современном цифровом мире безопасность и конфиденциальность в сети становятся все более важными. Большинство людей ежедневно обмениваются информацией онлайн, но при этом не задумываются о том, насколько их данные защищены от посторонних глаз. Роутер Tor (The Onion Router) — это инструмент, который может помочь вам обеспечить анонимное и безопасное интернет-соединение.

Роутер Tor — это сеть узлов, которые маршрутизируют ваш трафик через несколько серверов, шифруя его в процессе. Это позволяет сохранить вашу конфиденциальность и анонимность в сети, делая практически невозможным отследить вашу активность. Настройка роутера Tor на вашем устройстве может стать первым шагом к защите вашей приватности в интернете.

В этой статье мы предоставим вам пошаговую инструкцию о том, как настроить роутер Tor, чтобы обеспечить свою конфиденциальность и безопасность в сети. Мы рассмотрим различные аспекты настройки, включая выбор устройства, скачивание и установку программного обеспечения Tor, а также настройку соединения с помощью необходимых настроек в вашем роутере.

Содержание

- Как настроить Роутер Tor?

- Подготовка роутера

- Установка программного обеспечения

- Конфигурация Роутера

- Проверка работоспособности

Как настроить Роутер Tor?

Настройка роутера Tor позволяет обеспечить анонимное и безопасное соединение с интернетом. В данной инструкции представлены пошаговые указания по настройке роутера Tor.

- Убедитесь, что ваш роутер поддерживает прошивку, которая позволяет установить Tor. Если вы не уверены, обратитесь к документации вашего роутера или свяжитесь с его производителем.

- Скачайте последнюю версию Tor для вашего роутера с официального сайта Tor Project.

- Перейдите в веб-интерфейс вашего роутера, введя его IP-адрес в адресной строке браузера.

- Войдите в настройки роутера с помощью своего логина и пароля.

- Найдите раздел настроек, связанный с установкой прошивки.

- Загрузите прошивку Tor, которую вы скачали на предыдущем шаге.

- Следуйте инструкции на экране для установки прошивки Tor на ваш роутер.

- После установки прошивки перезагрузите роутер.

- Подключите свои устройства к сети Wi-Fi вашего роутера.

- Проверьте, что ваше соединение с интернетом работает через Tor, посетив сайт проверки анонимности, например, «https://check.torproject.org/». В случае успеха, вы увидите сообщение о том, что ваш браузер работает через Tor.

Поздравляем! Вы успешно настроили роутер Tor и теперь можете пользоваться анонимным и безопасным интернет-соединением. Будьте внимательны при обращении с персональными данными и не забывайте обновлять прошивку вашего роутера и Tor-браузера для обеспечения максимальной безопасности.

Подготовка роутера

Перед настройкой роутера Тоr необходимо выполнить несколько подготовительных шагов:

- Выбор роутера: Обратите внимание, что не все модели роутеров поддерживают установку и настройку Tor. Проверьте совместимость выбранной модели с Tor перед покупкой.

- Обновление прошивки: Перед установкой Tor обновите прошивку вашего роутера до последней версии. Это позволит избежать возможных ошибок и проблем в процессе установки.

- Резервное копирование настроек: Прежде чем начать настройку роутера Tor, рекомендуется создать резервную копию текущих настроек роутера. Это поможет восстановить предыдущую конфигурацию, если что-то пойдет не так.

- Создание аккаунта администратора: Убедитесь, что у вас есть аккаунт администратора роутера, чтобы иметь доступ ко всем функциям устройства во время настройки Tor.

- Подключение к интернету: Убедитесь, что ваш роутер подключен к интернету и имеет стабильное соединение перед началом настройки Tor.

После выполнения этих шагов вы готовы к установке и настройке роутера Тоr.

Установка программного обеспечения

Перед тем, как установить программное обеспечение для роутера Tor, убедитесь, что ваш компьютер соответствует минимальным требованиям системы и имеет достаточный объем свободного места на жестком диске.

Шаги по установке программного обеспечения для роутера Tor:

- Посетите официальный сайт проекта Tor и скачайте последнюю версию программного пакета для вашей операционной системы.

- После завершения загрузки откройте установочный файл и следуйте инструкциям на экране. Обычно вам будет предложено выбрать язык интерфейса, принять лицензионное соглашение и указать путь для установки программы.

- После завершения установки запустите программу Tor Browser.

- В настройках программы выберите нужный вам язык интерфейса и настройки безопасности.

- Теперь вы готовы использовать роутер Tor для анонимного и безопасного интернет-соединения.

Пожалуйста, обратите внимание, что установка программного обеспечения Tor может занять некоторое время, в зависимости от производительности вашего компьютера и скорости интернет-соединения.

Также не забывайте проверять наличие обновлений для программы Tor и регулярно их устанавливать, чтобы быть всегда защищенным от новых уязвимостей и улучшений в безопасности.

Конфигурация Роутера

После установки и запуска Tor на компьютере, необходимо настроить подключение к нему через маршрутизатор. Это позволит расширить защиту и анонимность в интернете для всех устройств, подключенных к роутеру.

- Первым шагом необходимо найти IP-адрес роутера. Обычно он указан на его корпусе или в документации. Если вы не можете найти IP-адрес роутера, откройте командную строку на компьютере, подключенном к роутеру, и запустите команду «ipconfig». В столбце «Шлюз по умолчанию» будет указан IP-адрес роутера.

- Откройте веб-браузер и введите найденный IP-адрес роутера в адресную строку. Появится страница администрирования роутера.

- Войдите в систему администрирования роутера, используя логин и пароль, указанные на его корпусе или в документации. Если данные не найдены, посмотрите инструкцию по вашей модели роутера.

- На странице администрирования роутера найдите раздел «Настройки сети» или подобный по названию. В этом разделе должна быть возможность изменить настройки DHCP.

- В разделе настроек DHCP найдите поле «Предоставлять IP-адрес клиентам» или подобное по названию. Введите IP-адрес компьютера, на котором установлен Tor. Как правило, это адрес, который был указан при настройке Tor на компьютере. Если вы не помните адрес, откройте виджет Tor на компьютере и перейдите на вкладку «Настройки». IP-адрес будет указан в разделе «Сетевая информация».

- Сохраните изменения и перезагрузите роутер. Это позволит применить новые настройки.

После перезагрузки роутера все подключенные устройства будут автоматически получать IP-адрес от компьютера с установленным Tor. Теперь все интернет-соединения будут проходить через Tor, обеспечивая анонимность и безопасность.

Проверка работоспособности

После настройки роутера Tor важно убедиться, что все правильно сработало и соединение через Tor работает стабильно. Для этого можно провести несколько проверок.

1. Проверьте IP-адрес

Первое, что стоит сделать, – это убедиться, что ваш IP-адрес был изменен и соответствует адресу, сгенерированному роутером Tor. Для этого можно воспользоваться специальными онлайн-сервисами, которые отображают текущий IP-адрес. Запустите браузер и откройте один из таких сервисов, например, https://www.whatismyip.com/ или https://www.myip.com/. Проверьте IP-адрес и сравните его с адресом, который должен был быть сгенерирован роутером Tor.

2. Проверьте соединение с сайтами .onion

Роутер Tor предназначен для работы с сетью сайтов .onion, которая является скрытой и доступной только через Tor. Попробуйте открыть несколько сайтов .onion, чтобы убедиться, что соединение с такими сайтами работает. Например, вы можете посетить сайт http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page, который является скрытой версией Википедии.

3. Проверьте скорость соединения

Скорость соединения через Tor может быть ниже, чем при обычном интернет-соединении. Однако, если скорость слишком низкая, это может быть признаком проблем в настройке или нестабильного соединения. Для проверки скорости соединения можно воспользоваться сервисами, такими как Speedtest (https://www.speedtest.net/) или Fast.com (https://fast.com/). Запустите тест скорости и сравните полученные результаты с вашим обычным интернет-соединением.

Если ваш IP-адрес изменился, вы можете успешно открывать сайты .onion и скорость соединения не вызывает существенных проблем, значит, роутер Tor был успешно настроен и готов к использованию.

Since I’ve been using the Tor Browser, I am unable to access my router at http://192.168.1.254. Is this merely a coincidence or an unfortunate side effect of using the Tor Browser. I’d like to avoid doing a «factory reset» to access my router. Any suggestions?

asked Apr 29, 2018 at 18:43

1

When you access a site via the Tor Browser it sends you traffic through different servers to ensure your anonymity. This means that you cannot access any computers on your local network — including your router as it tries to send the data via Tor.

To fix this simply use another browser for accessing your local network.

Hope it helps!

answered Apr 29, 2018 at 19:39

You can use Tor to access your router.

In Tor go to Options > Advanced > Network > Settings, at «No proxy for:» you should add the local address of your router.

The Tor proxy will just ignore your router address, and you will connect direct to it only.

answered May 18, 2018 at 16:57

You must log in to answer this question.

Not the answer you’re looking for? Browse other questions tagged

.

Not the answer you’re looking for? Browse other questions tagged

.

Настройка Tor в OpenWRT (GLe роутер)

Chipollino Onion ClubВ данной статье, я хотел бы максимально просто и доступно описать процесс настройки вашего роутера для обхода блокировок и анонимной работы в интернете.

К плюсам данного метода можно отнести то, что он не требует никаких настроек в операционной системе вашего компьютера, чтобы весь ваш интернет трафик проходил через сеть тор.

Для реализации данного метода вам понадобится любой роутер, работающий под управлением OpenWrt(Важно, чтобы на роутере хватало памяти для установки необходимых пакетов).

OpenWrt — встраиваемая операционная система, основанная на ядре Linux, предназначенная, в первую очередь, для домашних маршрутизаторов.

Процесс установки OpenWrt на конкретный роутер вы можете найти на различных специализироваанных форумах, в данной статье я не могу описать процесс установки, т.к. он может отличаться на разных типах роутеров.

После того, как вы установили OpenWrt на свой роутер, вам необходимо подключить его к интернету (лично я использую роутер на OpenWrt, в качестве моста).

После подлючения роутера к интернету, вам необходимо подключиться к нему по SSH с вашего компьютера.

Подключение по SSH:

На ОС Windows:

Подкючить по SSH на Windows, можно с помощью программы PuTTY:

Скачиваем её, и в окне программы вводим IP-адрес и ssh-логин(root по стандарту) вашего роутера.

На UNIX-подобных системах

На таких системах как: Linux, macOS и BSD системах всё намного проще

Для подключения по SSH необходимо ввести в терминале команду

ssh ssh_логин@ip-адрес_роутера

Для примера:

ssh root@192.168.1.1

После ввода команды, система попросит вас ввести пароль, который вы указали при входе в web-панель роутера.

Если всё было введено верно, вы увидете в своём терминале нечто подобное:

Теперь приступим к установке Tor:

Т.к. данная статья написана с целью максимально быстрой настройки, использовать будем скрипт для автоматической установки и настройки Tor.

В терминале последовательно вводим эти команды(для упрощения понимания выделю отдельные команды разным цветом):

opkg update

opkg install libustream-mbedtls

URL=»https://openwrt.org/_export/code/docs/guide-user/services/tor»

cat << EOF > tor-client.sh

$(uclient-fetch -O — «${URL}/client?codeblock=0»)

$(uclient-fetch -O — «${URL}/client?codeblock=1»)

$(uclient-fetch -O — «${URL}/client?codeblock=2»)

$(uclient-fetch -O — «${URL}/client?codeblock=3»)

$(uclient-fetch -O — «${URL}/client?codeblock=4»)

EOF

sh tor-client.sh

После выполнения этих команд, перезагрузите роутер, теперь ваш роутер перенаправляет весь трафик в сеть тор.

Проверить логи тор можно помощью данной команды:

logread -e Tor

На этом настройка роутера завершена.

Таким образом вы получаете отличное аппаратное решение для анонимизации вашего трафика и обхода блокировок, помните, что тор это не панацея от всех видов деанонимизации, если вы хотите заниматься чем-либо незаконным, используя данный метод, то вам стоит так же установить и настроить obfs4proxy на ваш роутер.

Для того, чтобы зайти на сайты, блокирующие тор-соединения, вам стоит настроить в вашем браузере подключение к SOCKS5 прокси.

Все эти действия были произведены на роутере ASUS RT-N14U на прошивке OpenWrt 19.07.

+

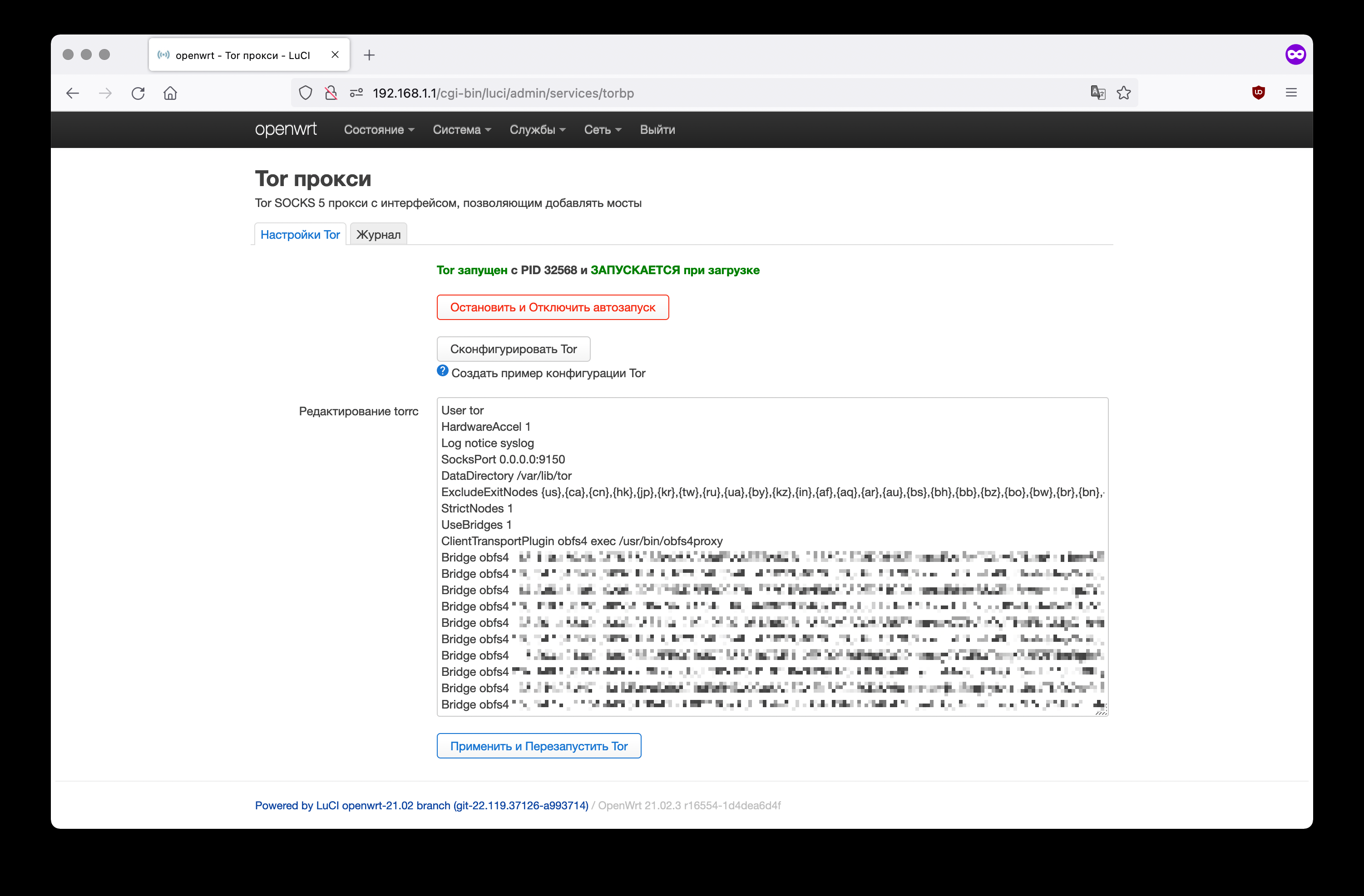

Tor Bridges Proxy — OpenWrt LuCI модуль

Решил вынести на роутер часть служб, которые были в docker-контейнерах на домашнем сервере. Tor не стал исключением. Одна незадача, готового LuCI модуля с минимальным функционалом под данную задачу в репозитории нет. Что ж, исправим этот недостаток, ниже представляю OpenWrt LuCI модуль для Tor с SOCKS 5 proxy сервером и возможностью работы с мостами. Без функции выходного узла, только SOCKS 5 proxy.

Установка зависимостей

opkg install wget-ssl tor tor-geoip obfs4proxy

Установка luci-app-torbp

cd /tmp wget https://github.com/zerolabnet/luci-app-torbp/releases/download/1.0/luci-app-torbp_1.0-1_all.ipk opkg install luci-app-torbp_1.0-1_all.ipk rm *.ipk

Порты по умолчанию

9150 - порт SOCKS 5 proxy для трафика через сеть Tor

Можем использовать в OpenClash:

- name: "Tor"

type: socks5

server: ROUTER_IP

port: 9150

Источники:

1) BDF Club

2) https://zerolab.net/luci-app-torbp/

Onion Market — свободный р2р-обменник в Telegram. У нас есть XMR, BTC, USDT.TRC20

прим.: варианты между собой молосовместимые

Вариант 1

Заходим по ssh на Keenetic и выполняем следующие команды:

opkg update opkg install tor polipo

Редактируем файл /opt/etc/tor/torrc (пример базовой настройки)

SOCKSPort 9050 # Default: Bind to localhost:9050 for local connections. SOCKSPort 192.168.1.1:9100 # Bind to this address:port too. RunAsDaemon 1 DataDirectory /opt/var/lib/tor #User tor

Редактируем файл /opt/etc/polipo/config (пример базовой настройки)

proxyAddress = "0.0.0.0" # IPv4 only allowedClients = 127.0.0.1, 192.168.1.0/24 socksParentProxy = "localhost:9050" socksProxyType = socks5 dnsQueryIPv6 = no dnsUseGethostbyname = yes

Стартуем сервисы

/opt/etc/init.d/S28polipo /opt/etc/init.d/S35tor

Настраиваем браузер (в примере FireFox)

Для проверки идем по адресу. Должны увидеть нечто подобное

И вместо этого

наблюдаем

Вариант 2. за-tor-енная точка доступа

прим.:

TOR — имя интерфейса (произвольное, задаем любое свое)

pass-tor — пароль доступа к сети (мин. 8 символов, задаем любой свой, если надо)

tor-net — имя Wi-Fi сети (произвольное, задаем любое свое)

172.16.2.1 — IP-адрес точки доступа (произвольный, задаем любой свой, не должен пересекаться с существующими)

Подключаемся к CLI Keenetic`a

Выбираем интерфейс беспроводной сети

interface WifiMaster0/AccessPoint2

Переименовываем интерфейс в TOR

name TOR

Устанавливаем уровень безопасности сети — private

security-level private

Устанавливаем алгоритм безопасности WPA2 (если надо)

encryption wpa2

Включаем шифрование Wi-Fi-трафика (если установили алгоритм безопасности)

encryption enable

Устанавливаем ключ доступа к сети (если выполнили 2 предыдущих комманды, что выше)

authentication wpa-psk pass-tor

Устанавливаем ip-адрес точки доступа

ip address 172.16.2.1 255.255.255.0

Устанавливаем SSID беспроводной сети

ssid tor-net

Активация интерфейса TOR

up

Для автоматической раздачи IP создаем DHCP pool и привязываем его к интерфейсу TOR. Создаем DHCP-пул

ip dhcp pool TOR

Устанавливаем диапазон IP адресов

range 172.16.2.50 172.16.2.100

Привязываем созданный пул к интерфейсу TOR

bind TOR

Для применения всех настроек нужно отключить и включить модуль Wi-Fi

Отключить

interface WifiMaster0 down

Включить

interface WifiMaster0 up

Сохраняем

system configuration save

Заходим по ssh на Keenetic и выполняем следующие команды:

opkg update opkg install tor iptables

Редактируем файл /opt/etc/tor/torrc:

SOCKSPort 9050 SOCKSPort 192.168.1.1:9100 RunAsDaemon 1 DataDirectory /opt/var/lib/tor #User tor AutomapHostsOnResolve 1 DNSListenAddress 172.16.2.1 DNSPort 9053 TransListenAddress 172.16.2.1 TransPort 9040 VirtualAddrNetwork 10.192.0.0/10

Создаем файл /opt/etc/ndm/netfilter.d/010-tor-net.sh со следующим содержанием:

#!/opt/bin/sh iptables -t nat -A PREROUTING -i ra2 -p udp --dport 53 -j REDIRECT --to-ports 9053 iptables -t nat -A PREROUTING -i ra2 -p tcp --syn -j REDIRECT --to-ports 9040

прим.: ra2 — имя созданного интерфейса (просмотреть можно командой ifconfig)

Делаем файл исполняемым

chmod +x /opt/etc/ndm/netfilter.d/010-tor-net.sh

Перезагружаем Keenetic и пробуем…

to be continued…