Интернет, наполненный духом свободы, становится все более и более контролируемым — провайдеры блокируют все подряд на свое усмотрение, поисковые системы следят за каждым вашим шагом, да и злоумышленники не дремлют. Неудивительно, что многие задумываются о том, чтобы обойти ограничения, вернувшись во времена «свободного Интернета». И VPN — один из таких способов.

Что такое VPN и зачем он нужен

VPN (Virtual Private Network, виртуальная частная сеть) — технология, позволяющая организовать локальную сеть поверх другой сети (чаще всего интернета). Чтобы пояснить, приведем такой пример. Допустим, вы военнослужащий срочной службы и хотите написать письмо девушке. Вы не собираетесь выдавать каких-либо секретов, но вам наверняка будет неприятно, что вашу переписку будут читать военные цензоры. Поэтому вы идете к прапорщику Семенову и договариваетесь с ним, что он будет отправлять ваши письма с городского почтового ящика. Семенов предлагает также, чтобы девушка писала ответы на адрес его городской квартиры, а он будет носить эти письма вам. Таким образом, прапорщик организовал виртуальную частную почту поверх обычной почты.

VPN-сервисы делают то же самое, подменяя ваш IP-адрес адресом своего сервера, зачастую расположенного в другой стране. Трафик между вами и VPN-сервером зашифрован, поэтому никто, даже ваш провайдер, не сможет определить, на какие сайты вы ходили и что там делали. Минус такой схемы в том, что бесплатные VPN-сервисы не отличаются высокой скоростью, да и уровень предоставляемой ими конфиденциальности зачастую сомнителен. А надежные и высокоскоростные VPN-сервисы требуют хоть и небольшой, но регулярной оплаты — в среднем, 2-5 долларов в месяц. Ну, так ведь и прапорщик Семенов вряд ли будет носить чужие письма «за спасибо».

Зачем подключать роутер к VPN

Подключить компьютер к VPN несложно. Вам не нужно разбираться, «как все устроено», достаточно скачать с сайта провайдера VPN-сервиса специальную утилиту, запустить ее, ввести полученные при регистрации логин/пароль — и все. Но при этом «свободный Интернет» будет только на этом компьютере. Все остальные устройства — пусть даже и подключенные к тому же роутеру — будут по-прежнему «под колпаком». Можно, конечно, установить ту же утилиту на все остальные компьютеры, а на смартфоны — аналогичные мобильные приложения (которые тоже можно скачать с сайта провайдера сервиса). Но это слишком хлопотно, намного удобнее подключить через VPN сам роутер. Правда, тут уже потребуется немного разобраться.

Во-первых, не всякий роутер в принципе может работать VPN-клиентом. Если настроить подключение не удается, то вполне возможно, что прошивка вашего роутера просто не позволяет подключаться к VPN-серверу поверх обычного интернета. В этом случае можно воспользоваться альтернативной прошивкой для роутеров DD-wrt или Tomato, но это потребует определенных знаний и навыков.

Во-вторых, многие, способные подключаться к VPN, роутеры предлагают небольшой выбор протоколов для подключения (OpenVPN, PPTP, L2TP и т.д.), а иногда выбора нет вообще и доступный протокол только один. Если вы подсоединяетесь к определенному VPN-серверу, убедитесь, что у него найдется хотя бы один общий протокол с вашим роутером.

Как подключить роутер к VPN

Зайдите в веб-интерфейс роутера, как это описано в руководстве по эксплуатации (обычно он находится по адресу 192.168.0.1 или 192.168.1.1). Если в меню найдется раздел «VPN-клиент», воспользоваться следует именно им — ваш роутер подготовлен для работы с VPN, и никаких проблем не предвидится.

Если такого раздела нет, попробуйте создать новое WAN-подключение. Для этого надо найти пункт меню «WAN» или «Internet». Иногда этот пункт расположен в корневом меню, иногда — в разделах «Connections», «Network» или «Settings». На открывшейся странице следует создать новое подключение и выбрать необходимый протокол.

Если вариантов выбора больше одного (и VPN-сервер, и роутер имеют несколько общих протоколов), то имейте в виду, что OpenVPN считается более безопасным, но он довольно сильно нагружает процессор роутера и может снижать скорость соединения.

При выборе PPTP и L2TP вам потребуется ввести данные, полученные от VPN-сервиса при регистрации: адрес сервера, пароль и логин. Иногда также требуется ввести IP-адреса DNS-серверов. Также следует задать получение IP-адреса от сервера (Dynamic IP).

Поищите на сайте VPN-сервиса описание настроек роутеров — даже если вашей модели там нет, посмотрите какие именно параметры требуется ввести.

При выборе OpenVPN вам может потребоваться загрузить конфигурационный файл с расширением .ovpn — он содержит настройки, относящиеся к конкретному серверу. Этот файл также можно загрузить с сайта VPN-сервиса.

Сохраните настройки и дождитесь подключения к WAN (возможно, потребуется перезагрузка роутера). Если подключения не происходит, попробуйте отключить в настройках роутера IPv6, найти опцию VPN Passthrough и убедиться, что она включена или отключить NAT для клиентов.

Время на прочтение

4 мин

Количество просмотров 176K

Полный и подробный туториал как поднять VPN-сервер на роутере, реализовать автоподключение к нему в системе Windows и разрешить выход в интернет только через VPN.

Статья написана достаточно подробно, с расчетом даже на тех людей, кто впервые зашел в раздел Windows «Сетевые подключения».

Для чего это может пригодиться:

- Вы фрилансер на сайтах вроде freelancer.com, upwork.com и т.д. И вы часто путешествуете. Есть большая вероятность, что вас забанят при заходе в аккаунт с другого IP. В этой статье описано одно из решений данной проблемы.

- Иная необходимость удаленно использовать определенный IP.

- Предоставление кому-либо в любой точке мира именно вашего IP.

Содержание:

- Настройка VPN-сервера на роутере

- Подключение к VPN через Windows

- Автоподключение к VPN при включении ПК

- Блокировка доступа к интернету кроме VPN-соединения (блокировка интернета без VPN)

1. Настройка VPN-сервера на роутере

Сразу хочу сказать, что не все роутеры поддерживают функцию VPN. Буду показывать на примере роутера Tenda. Для других процедура аналогична. Так же необходим статический (белый) IP. Обычно его можно приобрести у вашего провайдера за небольшую плату или вовсе бесплатно.

1. Подключаемся к роутеру. Вводим локальный IP роутера в адресную строку браузера. В моем случае это 192.168.0.1. Посмотреть его можно на наклейке на нижней части роутера, либо в интернете.

2. Вводим логин/пароль. Обычно логин и пароль одинаковы: admin. Если нет, смотрите в инструкции к своему роутеру или в интернете.

3. Переходим во вкладку «VPN/PPTP сервер». На других роутерах это может быть сразу вкладка «VPN-сервер». Если ничего подобного нет, скорее всего, ваш роутер не поддерживает VPN.

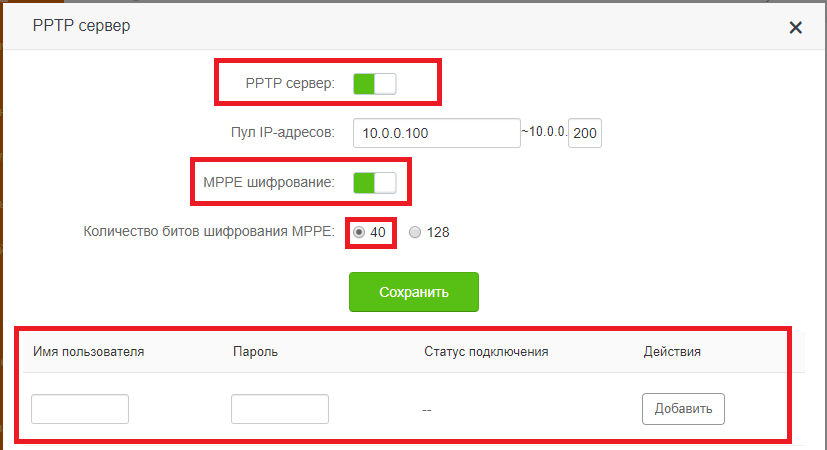

4. Включаем сервер PPTP, включаем шифрование. Добавляем Имя пользователя (Логин) и Пароль для подключение к этому серверу. Сохраняем.

Настройка сервера VPN на роутере закончена. Переходим к настройкам Windows.

2. Подключение к VPN через Windows

Настройка будет проводиться на примере чистой Windows 7. На более старших версиях процедура отличается не сильно.

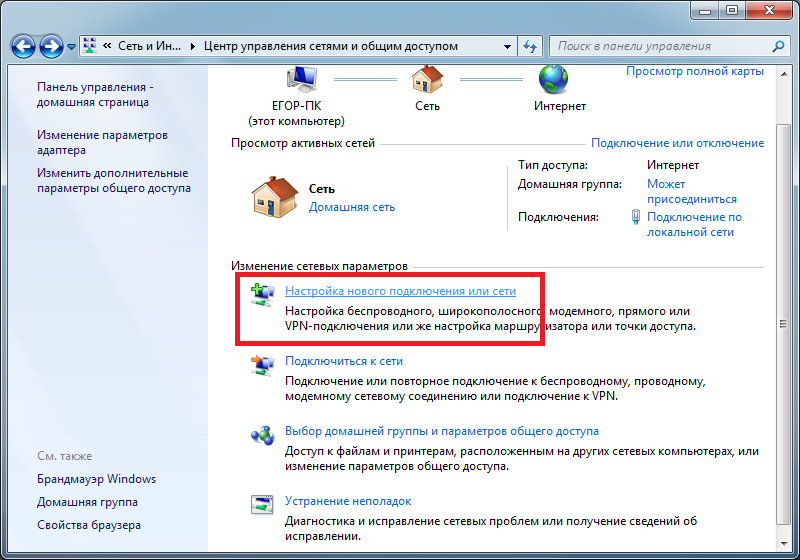

1. Переходим в «Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом». Нажимаем «Настройка нового подключения или сети».

2. Выбираем поочередно «Подключение к рабочему месту/Нет, создать новое сетевое подключение/Использовать мое подключение к интернету (VPN)».

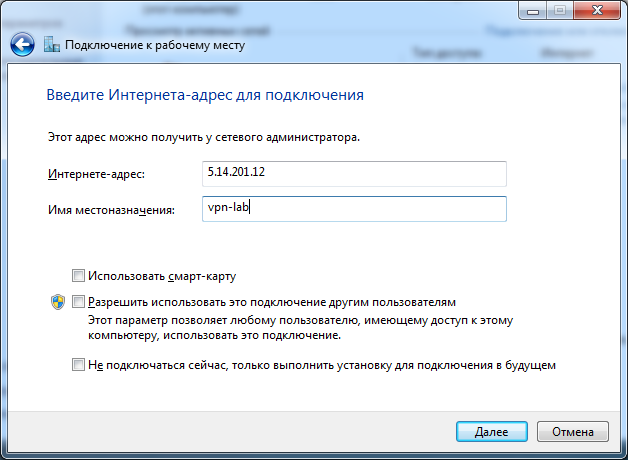

3. В следующем окне в поле «Интернет-адрес» вводим IP нашего VPN-сервера. В поле «Имя местоназначения» указываем любое название на английском без пробелов (например vpn-lab).

Чтобы узнать внешний IP ранее настроенного роутера, нужно зайти с любого устройства, подключенного к роутеру-VPN-серверу, на сайт 2ip.ru. Вписываем указанный там IP в поле.

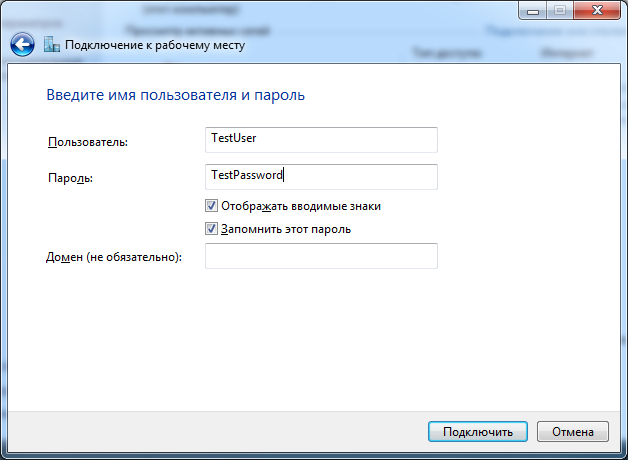

4. Вводим Логин и Пароль для подключения к сети VPN, которые добавлялись ранее. Нажимаем «Подключиться».

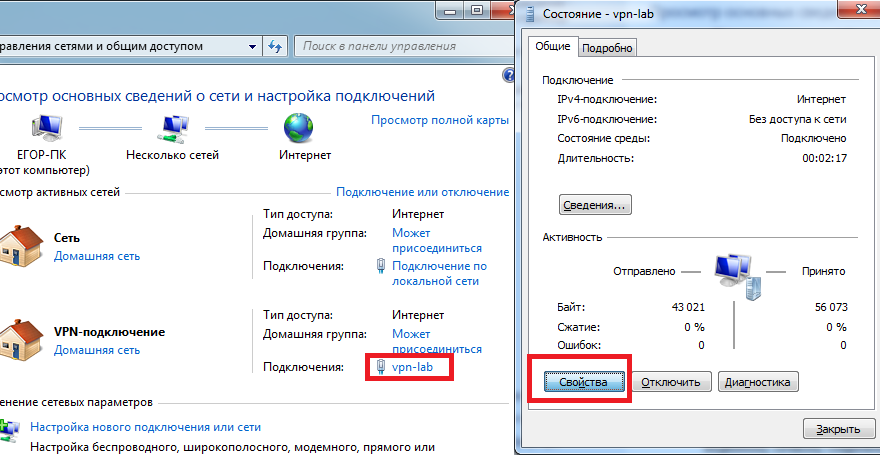

5. Если все сделано правильно, в списке подключений отобразится созданное VPN-подключение. Открываем свойства этого подключения.

6. Настраиваем пункты во вкладках как показано на рисунках ниже. Нажимаем ОК.

7. Проверяем работоспособность. Теперь при проверке внешнего IP (например, через сайт 2ip.ru) должен отображаться IP-адрес роутера-сервера, а не ваш.

3. Автоподключение к VPN при включении ПК

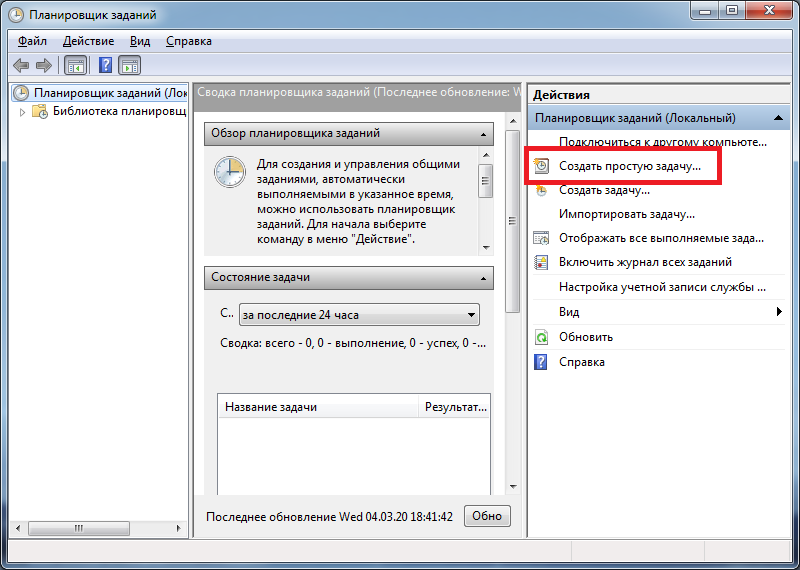

1. Запускаем «Планировщик заданий».

2. Выбираем «Создать простую задачу».

3. В поле «Имя» вводим любое имя (Например AutoVPNConncet).

4. В поле «Триггер» выбираем «При входе в Windows».

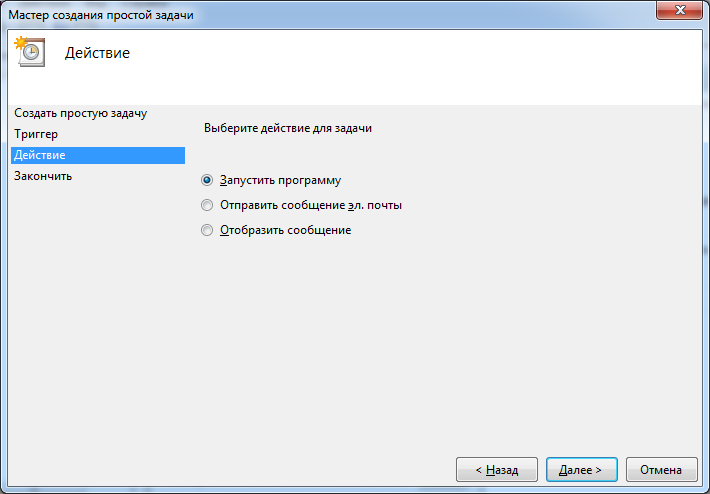

5. Действие — «Запустить программу».

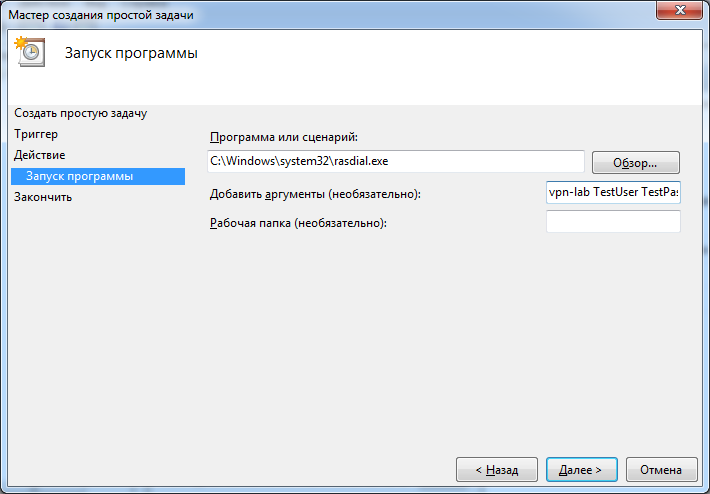

6. Далее в поле «Программа или сценарий» вводим «C:\Windows\system32\rasdial.exe». В поле «Добавить аргументы» вводим «<имя VPN-соединения в списке сетевых подключений> <Логин> <Пароль>» без кавычек. В моем случае это было «vpn-lab TestUser TestPassword».

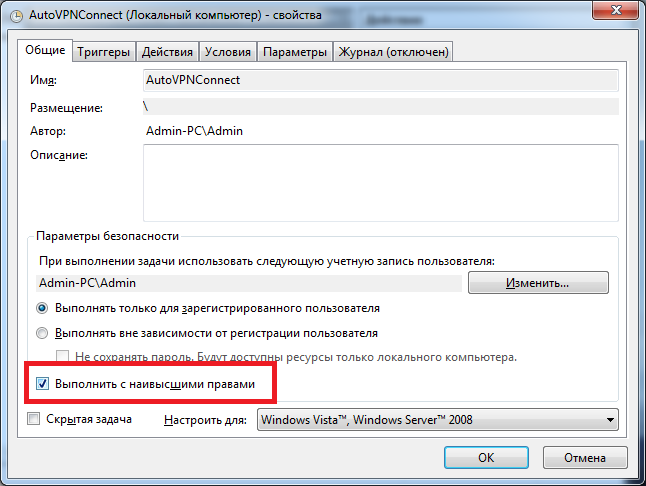

7. Ставим галочку на «Открыть окно „Свойства“ после нажатия кнопки „Готово“». Нажимаем «Готово».

8. В открывшемся окне ставим галочку на «Выполнить с наивысшими правами». Нажать ОК.

9. Готово. Осталось проверить. Перезагрузите компьютер. После этого проверьте свой IP в сети (например на 2ip.ru). Он должен совпадать с VPN-адресом.

4. Блокировка доступа к интернету кроме VPN-соединения (блокировка интернета без VPN)

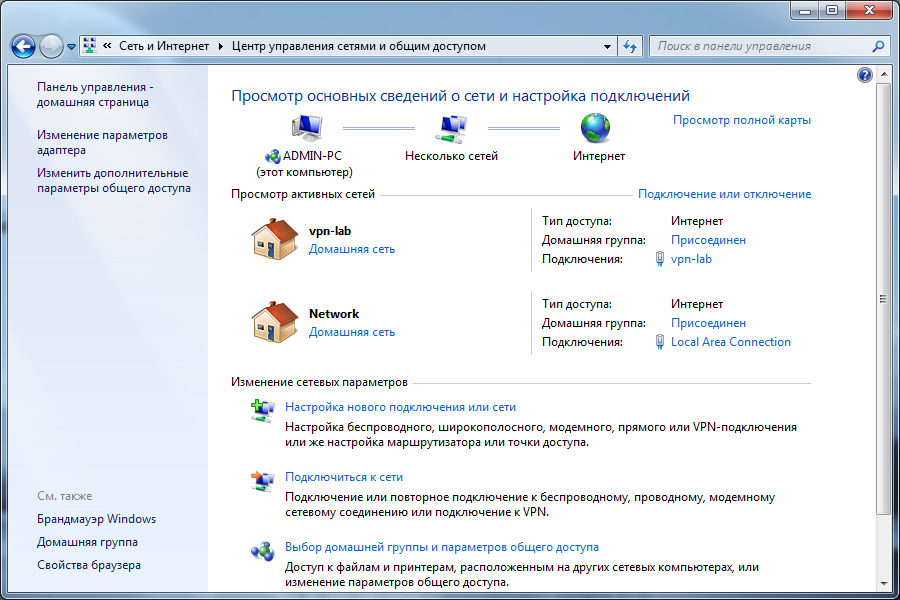

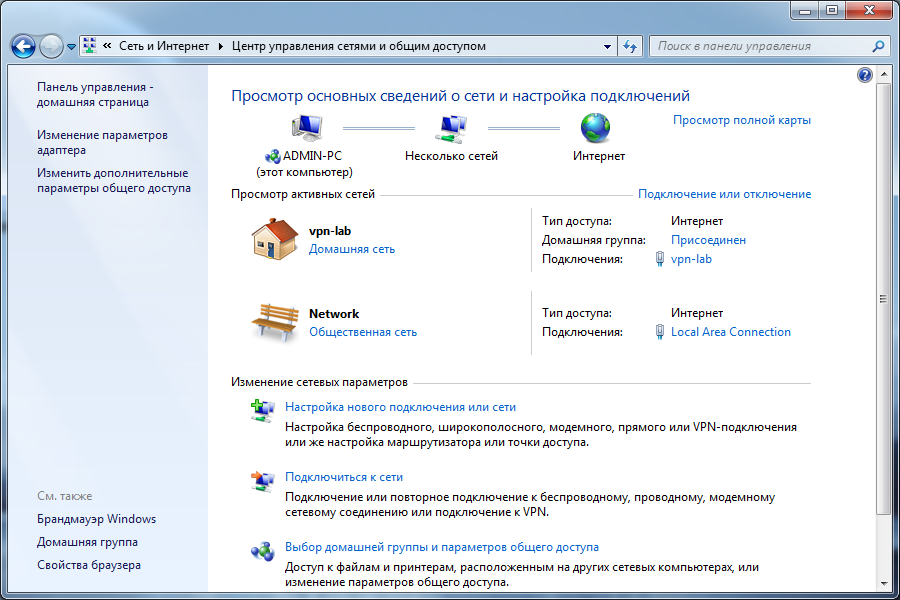

1. Переходим в «Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом».

2. VPN-подключение определяем как «Домашняя сеть», сетевое подключение как «Общественная сеть».

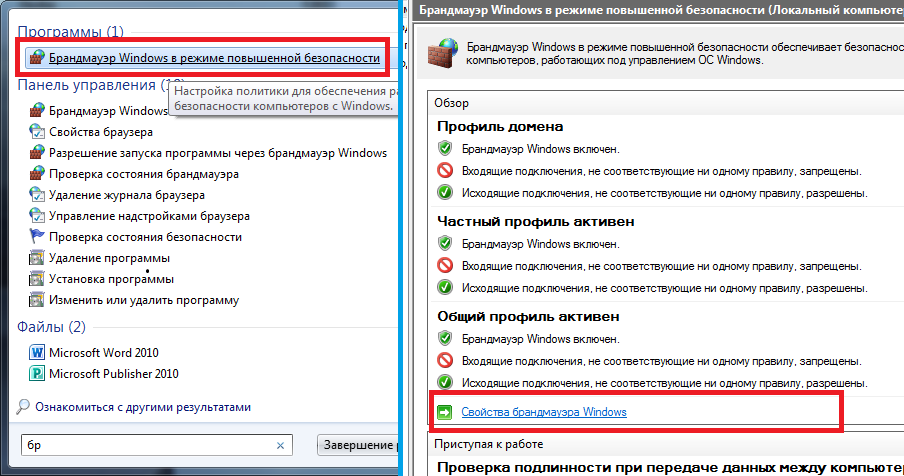

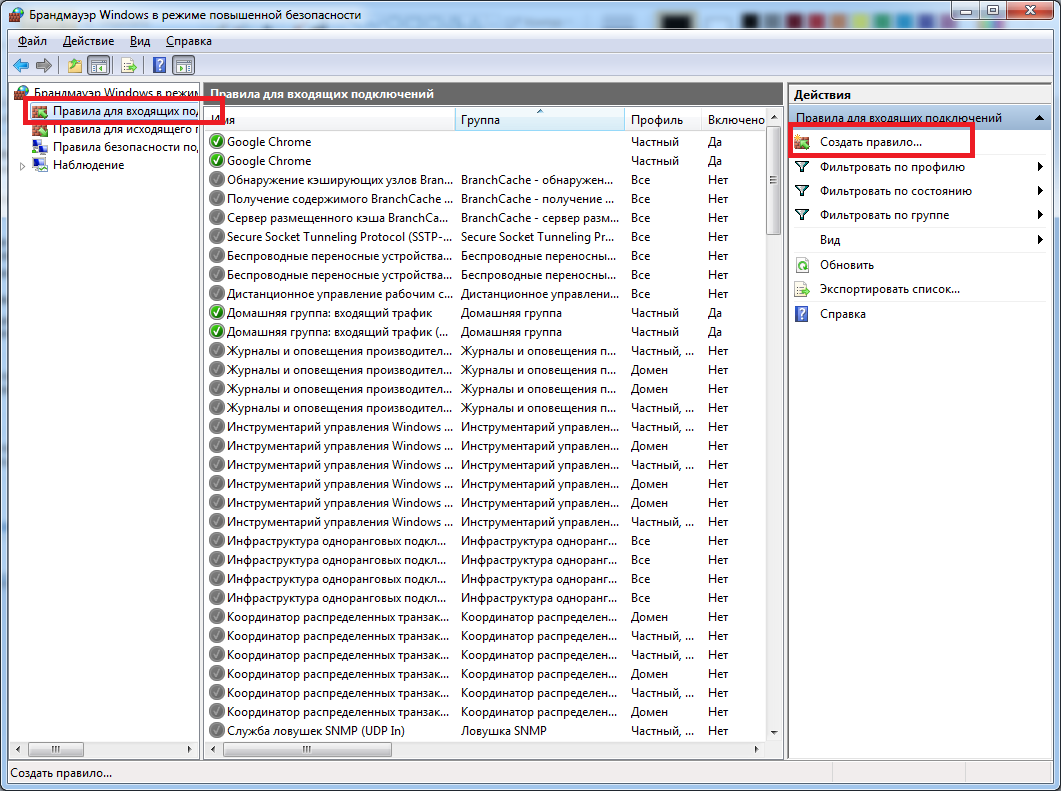

3. Открываем «Брандмауэр Windows в режиме повышенной безопасности» и нажимаем на «Свойства брандмауэра Windows».

4. Во вкладке «Общий профиль» блокируем Входящие и Исходящие соединения. В «Защищенные сетевые подключения» выбрать все.

5. Переходим во вкладку «Правила для входящих соединений». Нажимаем «Создать правило».

6. Далее выбираем:

- Тип правила: «Настраиваемые»

- Программа: «Все программы»

- Протокол и порты: «Тип протокола: Любой»

- Область: «Локальные IP: Любой; Удаленные IP: Указанный IP» и здесь добавляем IP вашего VPN (как на скрине ниже).

- Действие: «Разрешить подключение»

- Профиль: ТОЛЬКО «Публичный»

- Имя: (любое) «VPN1»

Нажимаем «Готово».

7. Переходим во вкладку «Правила для исходящих соединений». Нажимаем «Создать правило» и делаем все как в предыдущем пункте.

8. Проверяем работоспособность. Теперь при отключенном VPN должен отсутствовать доступ в интернет.

Буду благодарен всем за конструктивные замечания и предложения.

В наше время в каждом доме есть компьютеры, смартфоны, умные телевизоры и другая электроника с возможностью выхода в интернет. И обеспечение безопасности всего этого оборудования полностью лежит на ваших плечах. Это было актуально и раньше, а во времена повального перехода на удаленную работу и вовсе превратилось в насущную необходимость. А одним из наиболее действенных способов защиты считается технология VPN (Virtual Private Network, виртуальная частная сеть).

Что такое VPN

Если говорить простым языком, VPN — это посредник, который обеспечивает обмен информацией между вами и адресатом, принимая на себя удар злоумышленников. Благодаря этому пытающийся отследить вашу активность злоумышленник наткнется не на ваш ПК, а на гораздо более серьезно защищенный VPN-сервер.

Но дело не только в злоумышленниках. VPN виртуально переместит ваш компьютер практически в любую точку мира, дав возможность получить доступ к информации, доступной только жителям какого-то региона или недоступной конкретно в вашей стране. Это может быть специфический сервис, заблокированный по любым причинам сайт или любой другой ресурс.

Но VPN делает больше, чем просто анонимизируют ваш сеанс. Технология шифрует ваш трафик. Для этого используются разные методы, но наиболее распространенные среди них — 128- или 256-разрядное шифрование AES. Объедините это с анонимизацией, и у вас получится сценарий, при котором ваше местоположение скрыто, а ваш трафик зашифрован, вливаясь в тысячи ничем не отличимых потоков интернет-трафика VPN-сервера.

Зачем нужен VPN на роутере

Настроить VPN на компьютере или смартфоне можно буквально в несколько кликов. Но какой в этом смысл? Мы уже говорили, что в каждом доме есть немало техники с выходом в интернет, и в этом случае вам придется по отдельности настраивать каждый гаджет.

Гораздо проще и удобнее настроить VPN непосредственно на роутере, тем самым обеспечив надежную защиту всего проходящего через него трафика.

Впрочем, совсем откидывать эту возможность не стоит. В первую очередь, из-за портативных устройств, которым нужно обеспечить безопасность не только внутри дома, в зоне покрытия Wi-Fi, но и на улице. Это могут быть всевозможные смартфоны, планшеты или ноутбуки. В общем, все те гаджеты, с которыми вы работаете вне дома.

Конечно, даже в этом случае вы можете обойтись настройкой VPN на одном единственном устройстве — смартфоне. Он всегда с собой и легко может использоваться в качестве портативной точки доступа, раздающей интернет всем доверенным устройствам. Тем более, что многие ноутбуки и некоторые планшеты не имеют возможности самостоятельного выхода в интернет, и без такого помощника им просто не обойтись, а использовать публичный Wi-Fi — занятие весьма небезопасное.

Настраиваем VPN на роутере

В этой статье мы не будем конкретно останавливаться на каких-то отдельных VPN-сервисах. Они поддерживают разные протоколы, имеют разную скорость подключения, которая часто зависит от того, насколько далеко сервер от вас, и предлагают разные настройки безопасности. И именно из-за того, что все очень индивидуально, описывать какой-то один из них нет никакого смысла.

Скажем лишь, что вы не только можете подключиться к какому-то VPN-сервису, но и в состоянии создать собственный. Это, например, пригодится для работы с чувствительными к IP сервисами, которые могут забанить вас, если вы будете «скакать» по всей стране. Ну и, конечно, собственный VPN незаменим, когда вы хотите удаленно подключиться к домашней сети, независимо от того, нужно ли это для управления компьютером или контроля за устройствами умного дома. Без VPN смотрящая в интернет домашняя сеть окажется слишком уязвима.

Настройку VPN на роутере нужно начать со входа в его админку. Для этого обычно используется IP-адрес 192.168.0.1 или 192.168.1.1. После ввода логина и пароля, посмотрите есть ли в админке пункты меню с надписью VPN или VPN-клиент. Скажем сразу, это есть далеко не у всех потребительских роутеров. Но, если вам все-таки повезло, процесс настройки VPN многократно упрощается. По сути, для этого потребуется знать лишь адрес выбранного VPN-сервиса и нужную связку логин/пароль. Единственное в чем стоит убедиться, это в наличии у маршрутизатора поддерживаемых сервером протоколов. В большинстве случаев — это PPTP или OpenVPN.

Если же в интерфейсе админки такой опции нет, то вам придется установить на роутер альтернативную прошивку. Мы рекомендуем воспользоваться DD-WRT или Tomato, в случае если ваш роутер построен на базе Broadcom. Соответствующие прошивки DD-WRT есть для многих моделей роутеров, как старых, так и новых. Причем установка такой прошивки не только позволит подключиться к VPN, но и заметно расширит возможности самого роутера. Главный минус — гарантия на него может быть аннулирована. Так что вам придется действовать на свой страх и риск.

После установки прошивки и базовой настройки маршрутизатора необходимо перейти на вкладку VPN в разделе Службы и установить флажок рядом с надписью «Запустить клиент Open VPN». Дальнейшая настройка подключения полностью зависит от выбранного вами VPN-провайдера, а соответствующие инструкции есть на их официальных сайтах.

Отметим лишь, что в DD-WRT есть очень полезная опция, с помощью которой вы можете проверить статус подключения к VPN. С ее помощью вы сможете наглядно убедиться в том, что теперь ваш трафик находится под надежной защитой.

Как мы и писали, в сети есть огромное число VPN-сервисов со своими достоинствами и недостатками. Некоторые из них стоят денег, а другие предоставляют свои услуги без дополнительной оплаты. Но помните, бесплатный сыр бывает только в мышеловке. Ну а о том, чем опасны бесплатные VPN, вы можете почитать здесь. О том же, зачем он может пригодиться владельцам Xbox, можно узнать в этой статье.

Редактор направлений «Компьютерное железо» и «Технологии»

Перейти к содержанию

Настройка VPN Сервера На Роутере TP-Link Для Удаленного Подключения

На чтение 3 мин Просмотров 30.6к. Опубликовано

Обновлено

Настройка VPN на роутере позволит напрямую через интернет подключаться с удаленного компьютера или смартфона к ресурсам вашей домашней или рабочей локальной сети — почтовому серверу, принтеру, базам данных, FTP серверу и так далее. Сегодня подробно разберем, как бесплатно настроить соединение на обычном маршрутизаторе на примере модели от TP-Link, а также как к нему подключиться с ПК или телефона.

Условия для настройки VPN через роутер

Для того, чтобы создать VPN сервер на роутере, необходимо одно условие

у вас должен быть прямой удаленный доступ к маршрутизатору из интернета.

Его можно организовать двумя способами:

- Заказать у провайдера внешний белый IP адрес, который не меняется и всегда постоянен

- Использовать на роутере сервис DDNS, который будет подменять меняющийся IP на постоянный веб-адрес

Еще недавно я бы сказал, что лучше всего использовать второй вариант, поскольку он бесплатный. Но на сегодняшний день, халявных сервисов DDNS уже не осталось, поэтому в обоих случаях придется платить. Я, например, использую DDNS от NO-IP, о котором уже писал. Так что решать вам, что именно использовать — постоянный белый IP через провайдера выйдет дороже, но зато будет более стабилен в настройке и работе.

Open VPN на роутере TP-Link

На роутере TP-Link для поднятия VPN сервера мы можем воспользоваться готовой технологией OpenVPN. Для ее активации открываем вкладку «Дополнительные настройки» и заходим в раздел «VPN сервер — OpenVPN».

- Прежде всего ставим флажок на «Запустить VPN сервер».

- Далее выбираем тип — UDP или TCP — выбирайте любой

- Следующий параметр — сервисный порт. Стандартное значения для VPN сервера на роутере TP-Link — «1194» — впишите его и не ошибетесь. Но в принципе можно указать любое число от 1024 до 65535.

- Подсеть/маска подсети VPN — это диапазон IP адресов, которые будут выдаваться для клиентов, подключаемых к VPN серверу маршрутизатора. При этом он не должен быт идентичным с совпадать с используемыми в локальной сети статическими IP-адресами. Например, если в основных настройках DHCP сервера указывается, что диапазон раздаваемых адресов от 192.168.0.2 до 192.168.0.50, то можно поставить от 192.168.0.51 до 192.168.0.100.

- Клиентский доступ — здесь есть два варианта для выбора. Если указать «Только домашняя сеть», то у VPN клиентов будет возможность подключиться только к внутренним ресурсам вашей локальной сети — FTP или медиа серверу, принтеру и т.д. Если же активировать «Интернет и домашняя сеть», то те, кто подклюится к VPN серверу смогут также выходить через роутер TP-Link в интернет.

- После этого нажмите на кнопку «Создать» в блоке «Создать сертификат» для последующей идентификации компьютера

- Наконец, экспортируйте файл конфигурации на свой компьютер, скачайте и установите программу OpenVPN-клиент на ПК, импортируйте эти настройки в программу и подключайтесь к VPN серверу TP-Link — здесь вы узнаете подробно, как это сделать на компьютере, а вот тут — через телефон.

Актуальные предложения:

Задать вопрос

- 10 лет занимается подключением и настройкой беспроводных систем

- Выпускник образовательного центра при МГТУ им. Баумана по специальностям «Сетевые операционные системы Wi-Fi», «Техническое обслуживание компьютеров», «IP-видеонаблюдение»

- Автор видеокурса «Все секреты Wi-Fi»

( 147 оценок, среднее 3 из 5 )

Уровень сложности конфигурации – 4,5 из 5. / Время на прочтение и реализацию – 1-2 часа.

Иногда бывает нужно обеспечить выход в Интернет для всех своих устройств через единую точку. Например, домашний маршрутизатор.

Для чего?

Во-первых, в этом случае, вы сможете контролировать трафик своих устройств на одном маршрутизаторе. Сможете создавать единые правила в одном месте.

Во-вторых, для тех, кто интересуется вашим IP адресом, ситуацию будет запутана. Ваш трафик всегда будет исходить из домашней сети. Как будто вы дома.

В-третьих, вы сможете пользоваться услугами вашего домашнего провайдера так, как будто находитесь в его сети. И вам могут удаленно стать доступны его услуги, которые обычно доступны только из дома – всякие игровые серверы, серверы SIP телефонии и прочее.

Для этого нам предстоит сделать следующее:

- Настроить туннели VPNKI.

- Настроить устройство, например Android или компьютер с Windows.

- Настроить домашний маршрутизатор.

- Проверить что все работет.

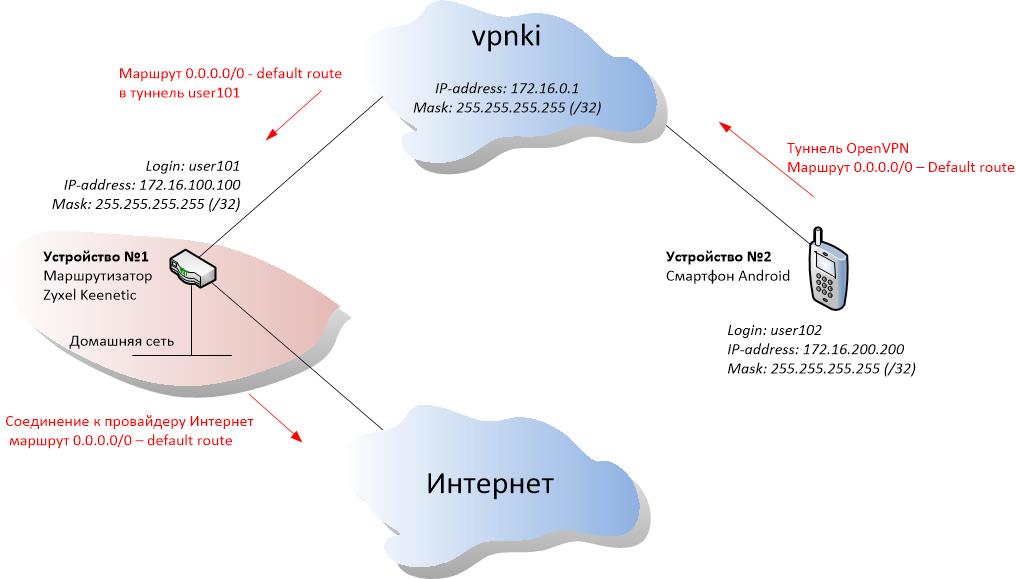

Представим себе следующую схему – у вас есть подключение к домашнему провайдеру и туннель к VPNKI, установленный с домашнего маршрутизатора.

Второй туннель у вас установлен с компьютера или смартфона Android. Допустим с них вы хотите выходить в Интернет через домашний маршрутизатор.

Самое важное в этой схеме — показать где и как должны быть настроены «маршруты по умолчанию». Вот они – выделены красным цветом.

Что же, начнем …

Шаг 1. Настроим VPN туннели VPNKI

Отключите все соединения.

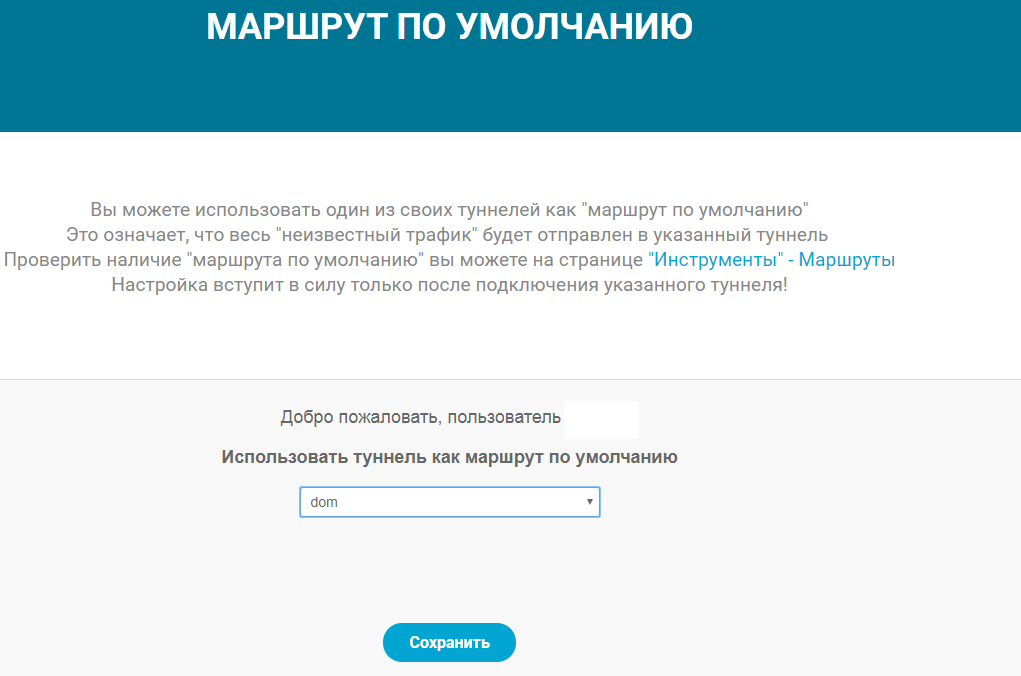

В разделе «Мои настройки» — «Дополнительно» — «Маршрут по умолчанию» выберите туннель, который будет вести к вашему домашнему маршрутизатору. Речь идет о туннеле user101. Теперь этот туннель будет являться «маршрутом по умолчанию» для всего вашего трафика сети VPN. Эта установка будет применяться на сервере VPNKI в тот момент, когда туннель user101 будет подключаться. Эта настройка будет удаляться с сервера VPNKI тогда, когда туннель user101 разрвет свое соединение.

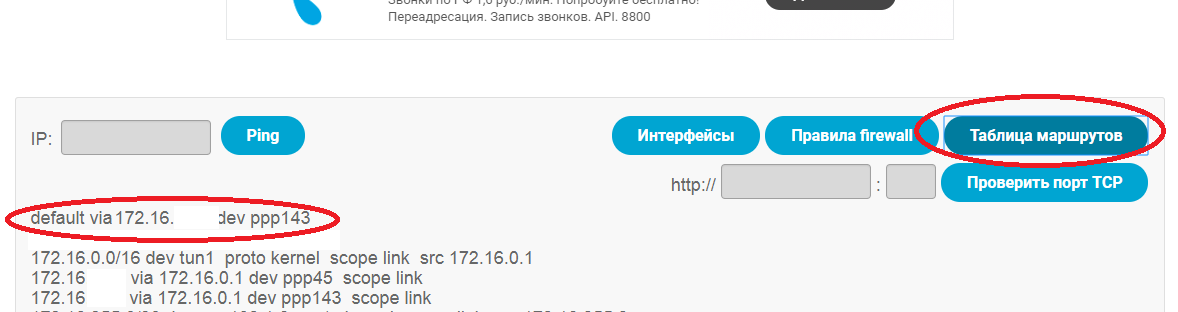

После выбора «маршрута по умолчанию» на сайте VPNKI установите VPN соединение с вашего домашнего маршрутизатора. Затем зайдите на страницу «Инструменты» — «Инструменты» и нажмите там кнопку «Таблица маршрутов».

Вы должны будете увидеть новый маршрут, который звучит как default via 172.16.100.100 dev ppp143. Этот маршрут прописывается в системе автоматически, как только осуществляется подключение указанного туннеля.

Что же, теперь весь «неизвестный» трафик пойдет в этот туннель.

Под словом «неизвестный» мы имеем ввиду «явно не указанный» в таблице маршрутов сервера VPNKI. Это означает, что весь трафик, направляющийся внутри ваших туннелей в сеть Интернет, будет смаршрутизирован в ваш домашний туннель user101.

Теперь давайте перейдем к настройке вашего домашнего устройства.

Шаг 2. Настройка Android или компьютера с OpenVPN

Мы будем использовать подключение OpenVPN и здесь вам нужно будет сделать две вещи.

Скачайте файл-профиль .ovpn со страницы сайта VPNKI и настроить соединение. Это можнос делать по основной инструкции настройки соединения OpenVPN. Однако, предстоит внести некоторые коррективы в этот файл для того чтобы.

— настроить VPN туннель как «маршрут по умолчанию» для вашего устройства.

— так как мы планируем выходить в Интернет через этот VPN туннель, то необходимо указать новые адреса DNS серверов для разрешения доменных имен.

Для этого внесите две новые строки в файл .ovpn и добавьте туда две строки непосредственно перед тегом <cа>.

dhcp-option DNS 8.8.8.8 redirect-gateway autolocal

Первая строка заставит ваше устройство обращаться к DNS серверу Google для разрешения имени сайта. Вторая строка указывает на создание маршрута по умолчанию при поднятии туннеля к VPNKI.

Теперь давайте проверим. Установите соединение с Android и … у вас должен будет пропасть доступ в Интернет. Точнее, теперь ваш смартфон будет искать Интернет внутри сети VPNKI. Однако это будет неуспешно, так как мы не выполнили шаг №3.

В дополнение, вы можете выполнить команду traceroute 8.8.8.8 с вашего Андроида и увидеть, что пакеты доходят лишь до адреса 172.16.0.1 (сервер VPNKI). Или (см.схему в начале статьи) до адреса 172.16.100.100, который принадлежит вашему домашнему маршрутизатору.

Теперь можно приступить к шагу №3 – выпустить трафик из туннеля VPN через домашний маршрутизатор к вашему провайдеру. Это, пожалуй, самый сложный шаг.

Шаг 3. Настройка маршрутизатора

Реализация этого пункта существенно зависит от типа вашего домашнего маршрутизатора.

В статье я покажу реализацию функционала на примере устройства Dlink DIR-825 (c утилитами busybox). Этот маршрутизатор один из множества, но я уверен, что вы справитесь с любым, если поймете оcновные принципы.

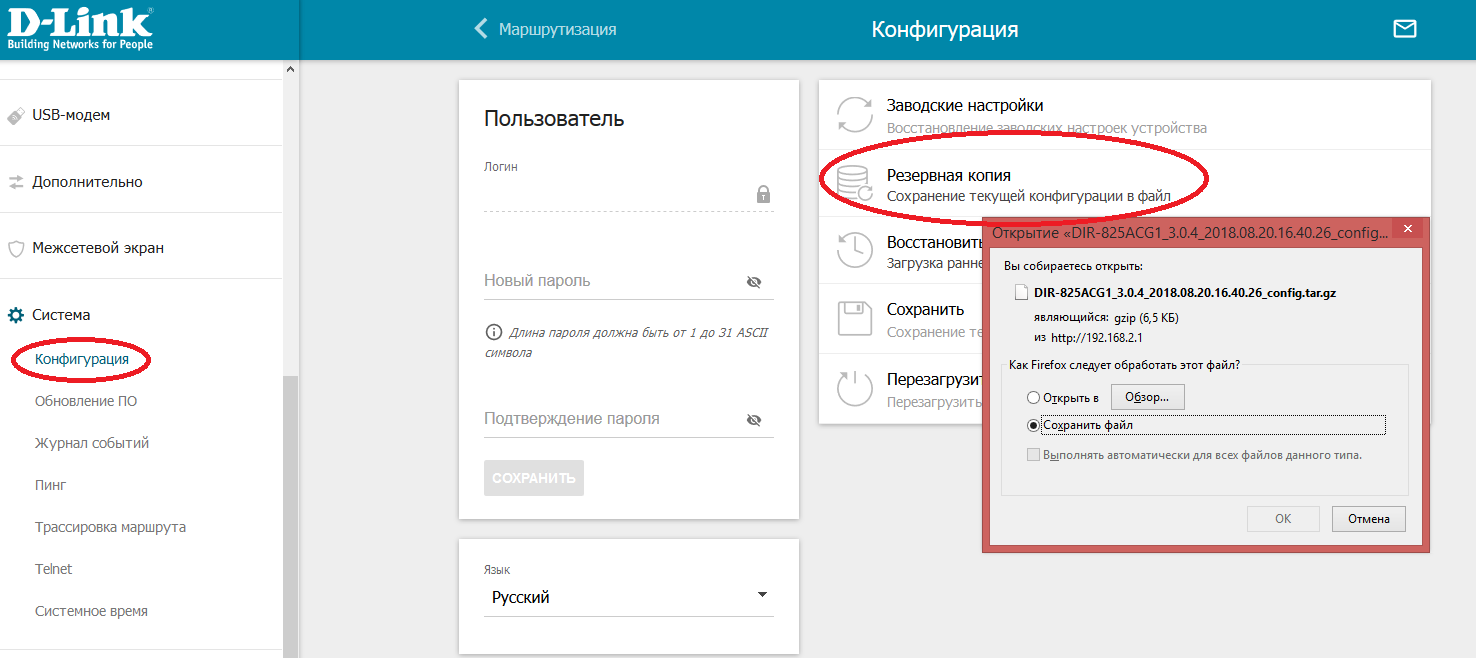

Начать стоит с сохранения конфигурации устройства на локальный компьютер. Ведь мы будем вносить существенные изменения и необходимость отката назад вполне вероятна.

Если вы настраиваете Dlink, то сохраните «Резервную копию» на компьютер в разделе «Конфигурация».

Итак, сделать нам нужно три вещи:

- настроить маршрутизацию.

- создать разрешения на передачу трафика из VPN интерфейса в сеть провайдера.

- выполнить NAT для этого трафика.

Давайте подробнее пройдем по этим пунктам.

Шаг 3.1. Настройка маршрутизации

На самом деле, вероятнее всего, все маршруты уже есть в вашем домашнем маршрутизаторе… Ведь ваше устройство работает.

Нужно только проверить.

Домашняя сеть – на WiFi или на проводном интерфейсе.

VPN сеть VPNKI – на интерфейсе PPTP, L2TP или Tun (в зависимости от протокола подключения – PPTP, L2TP, OpenVPN).

Соединение к провайдеру и «маршрут по умолчанию» у вас ведут к Интернет провайдеру.

Необходимо убедиться, что все эти маршруты имеются и двигаться дальше.

Как убедиться?

Подключитесь при помощи telnet на адрес Dlink. Порт стандартный — 23. Логин и пароль, такие же, как и на Web интерфейсе.

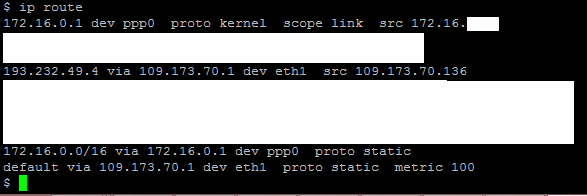

Выполните команду ifconfig. В ней вы увидите длинное перечисление всех сетевых интерфейсов устройства. По их адресам вы вполне поймете назначение. В моем случае.

- eth1 – это интерфейс к провайдеру.

- br0 – объединенный интерфейс домашней сети, который включает в себя проводную и беспроводную домашнюю сеть.

- ppp0 – интерфейс к сети VPNKI.

Теперь выполните команду ip route и просто посмотрите на маршруты в вашем устройстве. При корректной настройке соединения к VPNKI у вас должен быть маршрут к адресу 172.16.0.1 (первая строка) и маршрут к сети 172.16.0.0/32 (предпоследняя строка). Оба эти маршрута должны вести в туннельный интерфейс ppp0.

Шаг 3.2. Создание разрешения на передачу трафика из VPN интерфейса в сеть провайдера

Это непростой пункт, но, с другой стороны, может быть ничего и не потребуется делать.

Тем не менее, сначала нужно кое-что пояснить.

Вероятнее всего, в вашем домашнем маршрутизаторе функционирует какая-то версия *nix системы. Наиболее часто встречается busybox – максимально обрезанный линукс. Он заточен под задачи маршрутизации. Обычно, в таких системах функцию межсетевого экрана выполняет программа iptables. Это мощное и гибкое средство, однако, для новичка это сущий ужас. Увы, нам без него никак не обойтись, но я постараюсь изложить очень немного и максимально просто.

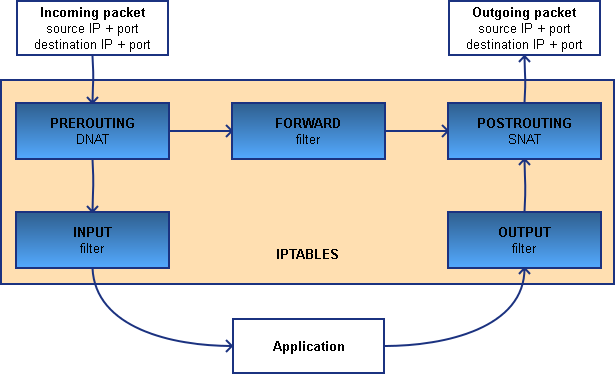

Немного про iptables.

Когда ваше устройство получает сетевой пакет на любом из интерфейсов, то в дело вступает iptables. Очень приблизительно схема его работы приведена здесь.

Входящий пакет обрабатывается правилами PREROUTING.

Затем, если пакет должен быть смаршрутизирован, то его отдают в набор правил под названием FORWARD. Затем пакет обрабатывается правилами POSTROUTING и выходит в сетевой интерфейс. Уже обработанным так, как нам надо.

Если пакет должен быть обработан какой-либо программой самого устройства. Например какая-то локальная служба или сервис, то пакет поступает в набор правил INPUT. Затем пакет поступает приложению, а на выходе обрабатывается правилами OUTPUT.

В реальности все немного сложнее, да и наборов правил может быть больше. Однако для наших целей этого знания достаточно.

Стоит отметить, что пакет, подвергаемый обработке NAT на приеме (например, когда вы «выставляете наружу порты устройства»), называется Destination NAT (Destination IP address translation), эта функция транслирует адрес и порт получателя (адрес провайдера на внешнем интерфейсе вашего маршрутизатора) в ваш внутренний адрес и порт. Это осуществляется в наборе правил PREROUTING.

А в трафике, выходящем к провайдеру, обычно транслируется адрес источника – он заменяется на адрес провайдерского интерфейса. Эта процедура называется SNAT (Source IP address translation) и выполняется она в наборе правил POSTROUTING.

Теперь давайте посмотрим, как все это устроено в вашем маршрутизаторе.

Для этого подключимся к Dlink по telnet и выполнить команду:

iptables -n -L -v --line-numbers

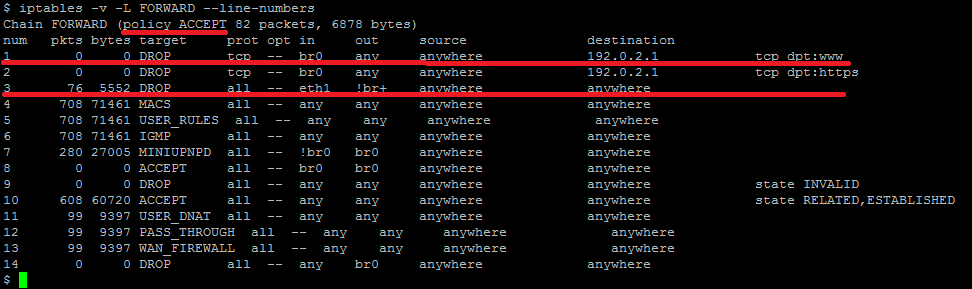

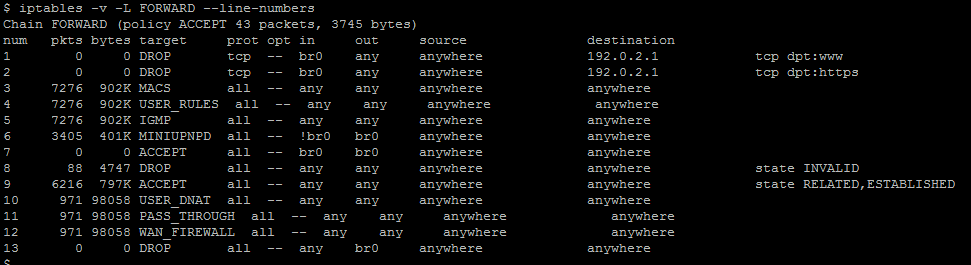

В выводе вы увидите много различных строк. В частности, там будут фигурировать ранее перечисленные нами группы правил INPUT, PREROUTING, FORWARD, POSTROUTING и куча других. На данный момент времени нас будет интересовать группа правил FORWARD. Давайте выведем только их командой.

iptables -L FORWARD -v --line-numbers

В результате мы увидим следующую картину:

Здесь важны два момента.

Первый момент, это режим работы (политика) группы правил, именуемый policy. Этот режим может быть ACCEPT, а может быть DROP. В нашем случае, во второй строке картинки мы видим policy ACCEPT, что означает, что трафик, который не попал ни в одно из описанных в группе правил, будет пропущен. Если бы policy был бы DROP, то трафик, не описанный правилами ниже, будет сброшен. Ну и стоит отдельно упомянуть, что правила применяются к пакету по порядку, начиная с самого верхнего правила.

В качестве примера, давайте взглянем на самое первое правило с номером 1.

В нем сказано:

- сбрасывать трафик (DROP),

- протокола tcp,

- поступившего с входного интерфейса (in) — br0,

- следующего в любой выходной интерфейс (out) – any,

- c любым IP адресом источника (source) – anywhere,

- с IP адресом назначения (destination) – 192.0.2.1,

- если порт получателя равен 80 (tcp dpt:www)

Небольшой комментарий. Как мы помним, интерфейс br0 это общий интерфейс домашней сети (bridge0). В нее входит ваше проводное подключение и ваш домашний WiFi. То есть фактически, это правило сбросит трафик если вы, находясь в домашней сети, наберете в строке браузера http://192.0.2.1 .

Ну и обратите внимание на счетчики трафика. В первом правиле счетчики пакетов равны 0, что означает, что межсетевой экран не зафиксировал трафик, который бы попадал под это правило.

Надеюсь, что вам стало понятнее.

Второй момент касается правила №3. Это правило, которое мешает нашему DLink быть настоящим маршрутизатором. В нем счетчик пакетов равен 76 и это означает, что это правило уже что-то не пропустило через себя. Вот что в нем написано:

- сбрасывать трафик (DROP),

- любого протокола (any),

- поступившего с входного интерфейса (in) – eth1,

- следующего в любой выходной интерфейс, кроме br+ (out) – !br+, (плюс означает любой br…)

- c любым IP адресом источника (source) – anywhere,

- с IP адресом назначения (destination) – anywhere

То есть это правило говорит о том, что трафик, идущий из сети провайдера (eth1) попадет в домашнюю сеть (br0), но НЕ попадет в интерфейс ppp0. Вот какая засада. Это дело нужно исправить.

Нужно удалить это правило. Если его удалить, то вроде бы никакие правила ниже не должны влиять на прохождение трафика между интерфейсами ppp0, br0 и eth1. А как мы помним, если никакие правила трафику не мешают, то согласно политике ACCEPT для всей группы, трафик будет передан.

Удаляем это чудесное правило №3 командой.

iptables -D FORWARD 3

И вновь посмотрим на результат:

iptables -L FORWARD -v --line-numbers

Что же, теперь старое правило 3 исчезло. Хочется верить, что все заработает, но остался последний пункт нашей настройки.

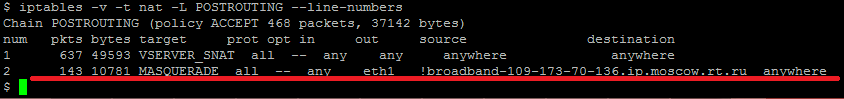

Шаг 3.3. Настройка трансляции NAT

Это самый последний пункт. Дело в том, что ваш маршрутизатор настроен так, чтобы делать трансляцию адресов домашней сети. Это его базовый функционал и, вероятнее, всего он делает это при помощи того же самого функционала iptables. На этот раз, подобная функция будет называться MASQUERADE (маскарадинг). Маскарадинг делает трансляцию адресов источника (SNAT) в адрес внешнего интерфейса к провайдеру. Только вот для трафика от каких адресов это происходит? Это происходит для трафика с адресов домашней сети. Но будет ли это происходить для трафика с адресов сети VPNKI?

Давайте посмотрим, как трансляция настроена у нас.

iptables -v -t nat -L POSTROUTING --line-numbers

О чудо, вторая строка говорит о том, что:

- Будем менять адрес источника (MASQUERADE).

- Для трафика, поступившего с любого интерфейса (any).

- Следующего в интерфейс к оператору связи (eth1).

- Если адрес источника трафика любой, кроме 109.173.70.136.

- Если адрес получателя трафика любой (anywhere).

То есть наш трафик, который идет из домашней сети br0 или из интерфейса VPNKI ppp0 будет подвергаться трансляции адресов и уходить в Интернет.

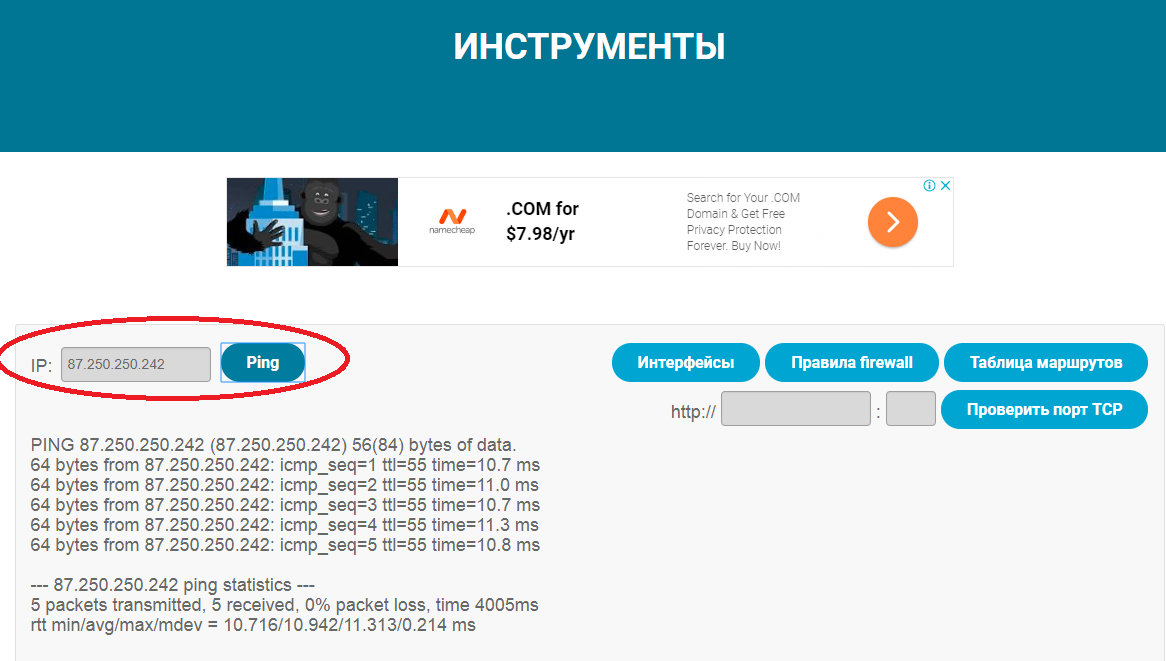

Шаг 4. Проверка

Зайдите на сайт VPNKI в раздел «Инструменты» — «Инструменты» и выполните пинг адреса 87.250.250.242 (ya.ru) . Если все настроено верно, то вы увидите успешный пинг, который теперь идет через ваш домашний маршрутизатор.

Осталась последняя проверка

Выполните подключение со смартфона Android при помощи соединения OpenVPN и зайдите на сайт https://www.whatismyip.com/.

Вы должны увидеть, что сейчас ваш IP адрес — это адрес вашего домашнего провайдера услуг Интернет.

Ура, я надеюсь, что у вас все получилось.

Если что-то не получилось или что-то неверно описано, то задавайте вопросы на форуме https://vpnki.ru/questions/support-forum/blog-news.