В некоторых случаях требуется на компьютере, который включен в домен Active Directory войти не под доменной, а под локальной учетной записью. Большинству администраторов этот трюк знаком, но пользователи зачастую о нем не знают.

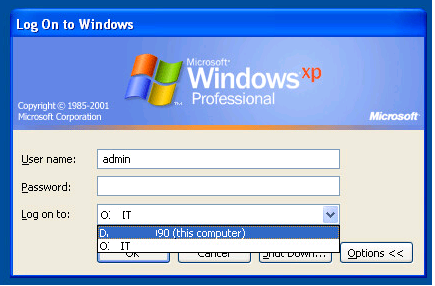

Немного предыстории. После того, как компьютер добавлен в домен Active Directory, вы можете войти в него под учетной записью домена или локального пользователя (если конечно локальная учетная запись не отключена и вход под ней не заблокирован через групповые политики). В Windows XP и Windows Server 2003 на экране входа в систему имелся раскрывающийся список «Вход в систему», в котором можно было выбрать в какой домен вы хотите войти, либо, если нужно зайти под локальной учетной, для этого нужно выбрать пункт «Этот компьютер» - @Computer_Name (this computer).

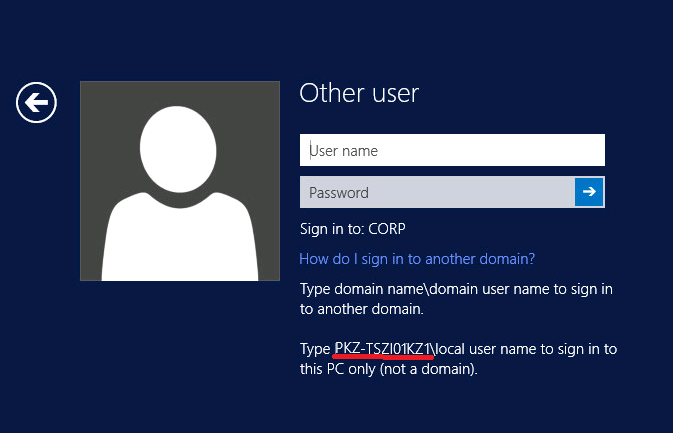

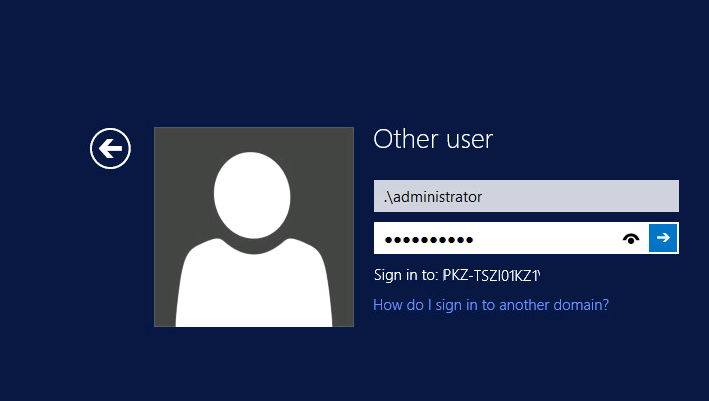

Однако в последующих версиях Windows это раскрывающийся список из интерфейса входа в систему убрали. Вместо этого списка на экране входа в систему, появилась небольшая кнопка «Как я могу войти в другой домен» (How to log on to another domain). Если вы нажмете эту кнопку, появится следующий совет.

Type domain name\domain user name to sign in to another domain.)

Type РKZ-ТZI01K1\local user name to sign in to this PC only (not a domain

Чтобы войти в другой домен, введите имя_домена\имя_пользователя_домена

Чтобы войти только на этот компьютер (не в домен), введите РKZ-ТZI01K1\локальное_имя_пользователя

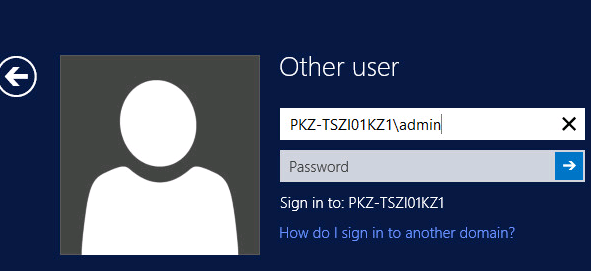

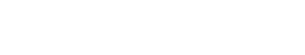

Как вы видите, в тексте сообщения присутствует имя данного компьютера (в нашем примере РKZ-ТZI01K1). И если вы хотите войти под локальной учетной записью, в поле с именем пользователя нужно указать имя локального пользователя в следующем формате РKZ-ТZI01K1\Administrator. Естественно, если имя компьютера довольно длинное и не несет смысловой нагрузки, его набор с клавиатуры может стать настоящим испытанием.

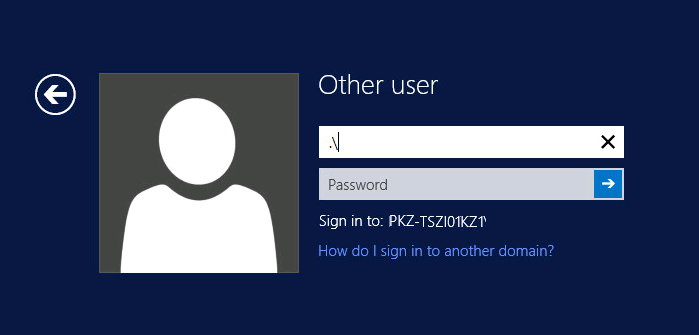

К счастью, есть простой способ, который позволит вам войти в систему под локальной учеткой без указания имени компьютера.

Секрет в том, что Windows использует символ точки (.) в качестве псевдонима для локального компьютера. Поэтому, если в поле с именем пользователя поставить .\, то система будет считать, что вы хотите авторизоваться под локальной учеткой. Соответственно изменится поле Sign in to, вместо имени домена там уже будет указано имя данного компьютера.

Теперь после .\ осталось набрать имя локальной учетной записи и пароль.

Этот небольшой трюк может использоваться для входа на доменный компьютер под локальной учетной записью во всех поддерживаемых версиях Windows, начиная с Windows Vista и заканчивая Windows 10 и Windows Server 2016.

Совет. Аналогичным образом можно авторизоваться на удаленном компьютере в рабочей группе под локальной учетной запись при доступе к общим файлам по протоколу SMB.

В некоторых случаях появляется необходимость в добавление доменного пользователя в группу локальных администратор. Это нужно потому что некоторые программы для запуска требуют права администратора локального либо доменного. Например, программа IMS300 для видеонаблюдения при запуске требует ввода пароля администратора. Добавление локальных прав нужно делать в том случае года доменный пользователь не включен в группу администраторов в домене. Можно конечно его туда добавить, но это неправильно.

Как добавить пользователя в локальные администраторы Windows 10

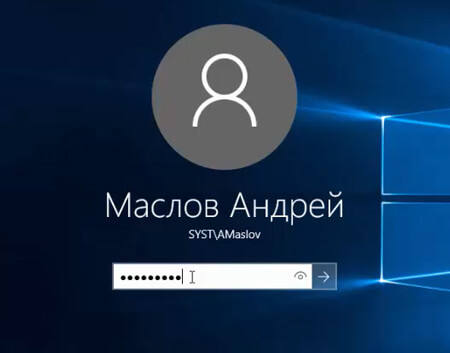

И так что нужно сделать для добавления доменного пользователя в группу локальных администраторов. Заходим в компьютер под доменной учет необходимого пользователя ( в этом случае необходимо знать логин и пароль администратора домена так при добавление понадобиться соответствующие права) или администратора домена. Я буду добавлять под учеткой доменного администратора. Заходим в пуск ищем пункт Этот компьютер кликаем на нем правой кнопкой и выбираем пункт Управление.

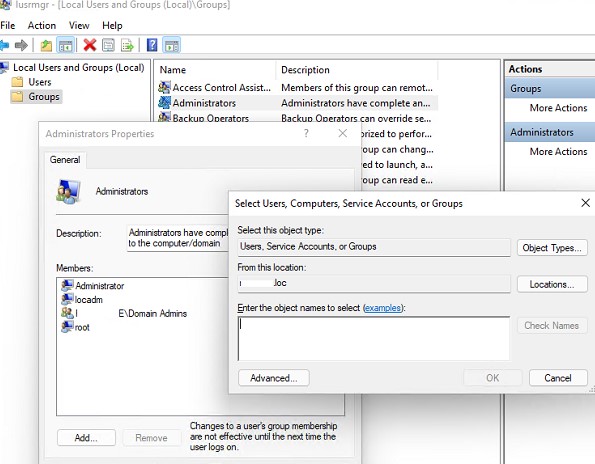

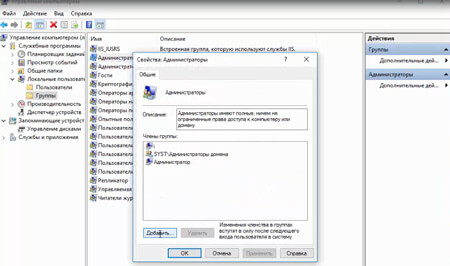

Откроется окно Управление компьютером. В нем слева ищем пункт Локальные пользователе и группы. Далее выбираем Группы и справа ищем группу Администраторы. Кликаем на ней правой кнопкой и выбираем пункт Добавить в группу.

В окне Свойств группы администраторы кликаем добавить.

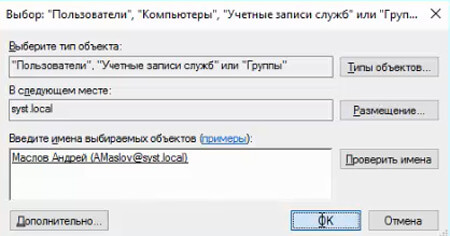

Далее кликаем Типы объектов.

В типах объектов отмечаем только Пользователей. Можно конечно этого и не делать, но так будет проще найти нужного пользователя.

Далее открываем Дополнительно.

Кликаем пункт Поиск и снизу ищем нужного пользователя после чего нажимаем ОК. Закрываем все окна перезагружаем компьютер входим под пользователем которого добавили в локальные администраторы и проверяем настройку прав.

Можно пропустить несколько шагов начиная с выбора типа объектов. Просто в поле Введите имена… вписываем нужного пользователя и кликаем ОК.

Таким образом вы сможете добавить доменного пользователя в локальные администраторы компьютера.

Вход под локальным пользователем в доменный компьютер

Раздел: Советы

Написано: 9.04.2020

Автор: Antonio

Бывает что нужно зайти в локальный компьютер, который подключен в домен под локальным пользователем, любым, не обязательно Администратором.

Это делается очень просто.

Перед именем пользователя нужно поставить точку и косую.

Например, входим под локальным админом

.\Admin

и пароль

Конечно указанный пользователь уже должен быть в системе Windows.

Фразы: вход под админом без домена в доменный компьютер, локальный пользователь в доменном компьютере

Для предоставления прав локального администратора на компьютерах домена сотрудникам техподдержки, службе HelpDesk, определенным пользователям и другим привилегированным аккаунтам, вам нужно добавить необходимых пользователей или группы Active Directory в локальную группу администраторов на серверах или рабочих станциях. В этой статье мы покажем несколько способов управления членами локальной группы администраторов на компьютерах домена вручную и через GPO.

Содержание:

- Добавляем пользователя в локальные администраторы компьютера вручную

- Добавляем пользователей в локальную группу администраторов через Group Policy Preferences

- Предоставление прав администратора на конкретном компьютере

- Управление локальными администраторами через Restricted Groups

Добавляем пользователя в локальные администраторы компьютера вручную

Самый простой способ предоставить пользователю или группе права локального администратора на конкретном компьютере — добавить его в локальную группу Administrators с помощью оснастки “Локальные пользователи и группы” (Local users and groups — lusrmgr.msc).

После того, как вы добавили компьютер в домен AD, в локальную группу Administrators компьютера автоматически добавляется группы Domain Admins, а группа Domain User добавляется в локальную Users. Остальных пользователей вы можете добавить в группу администраторов вручную или с помощью GPO.

Нажмите кнопку Add и укажите имя пользователя, группы, компьютера или сервисного аккаунта (gMSA), которому вы хотите предоставить права локального администратора. С помощью кнопки Location вы можете переключать между поиском принципалов в домене или на локальном компьютере.

Также вы можете вывести список пользователей с правами локального администратора компьютера из командной строки:

net localgroup administrators

Или для русской версии Windows:

net localgroup администраторы

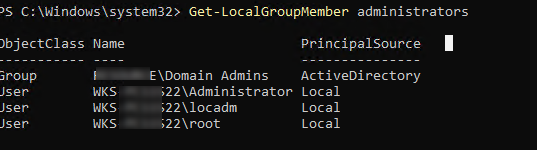

Для получения списка пользователей в локальной группе можно использовать следующую команду PowerShell (используется встроенный модуль LocalAccounts для управления локальными пользователями и группами):

Get-LocalGroupMember administrators

Данная команда показывает класс объекта, которому предоставлены права администратора (ObjectClass = User, Group или Computer) и источник учетной записи или группы (ActiveDirectory, Azure AD или локальные пользователи/группы).

Чтобы добавить доменную группу (или пользователя) spbWksAdmins в локальные администраторы, выполните команду

net localgroup administrators /add spbWksAdmins /domain

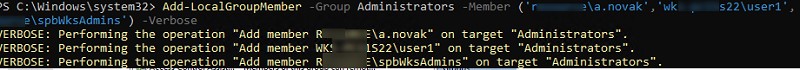

Через PowerShell можно добавить пользователя в администраторы так:

Add-LocalGroupMember -Group Administrators -Member ('winitpro\a.novak', 'winitpro\spbWksAdmins','wks-pc11s22\user1') –Verbose

В этом примере мы добавили в администраторы компьютеры пользователя и группу из домена winitpro и локального пользователя wks-pc11s22\user1.

Можно добавить пользователей в группу администраторов на нескольких компьютерах сразу. В этом случая для доступа к удаленного компьютерам можно использовать командлет Invoke-Command из PowerShell Remoting:

$WKSs = @("wks1","wks2","wks3")

Invoke-Command -ComputerName $WKSs –ScriptBlock { Add-LocalGroupMember -Group Administrators -Member 'winitpro\spbWksAdmins'}

Также вы можете полностью отказаться от предоставления прав администратора для доменных пользователей и групп. Для выполнения разовых задач администрирования на компьютерах (установка программ, настройка системных параметров Windows можно использовать встроенного локального администратора с паролем, хранящимся в AD (реализуется с помощью Local Administrator Password Solution (LAPS)).

В доменной среде Active Directory предоставления прав локального администратора на компьютерах домена лучше использовать возможности групповых политик. Это намного проще, удобнее и безопаснее, чем ручное добавление пользователей в локальную группу администраторов на каждом компьютере. В групповых политиках AD есть два способа управления группой администраторов на компьютерах домена:

- Ограниченные группы (Restricted Groups)

- Управление локальным группами через предпочтения групповых политик (Group Policy Preferences)

Добавляем пользователей в локальную группу администраторов через Group Policy Preferences

Допустим, вам нужно предоставить группе сотрудников техподдержки и HelpDesk права локального админа на компьютерах в конкретном OU Active Directory. Создайте в домене новую группу безопасности с помощью PowerShell и добавьте в нее учетные записи сотрудников техподдержки:

New-ADGroup "mskWKSAdmins" -path 'OU=Groups,OU=Moscow,DC=winitpro,DC=ru' -GroupScope Global –PassThru

Add-AdGroupMember -Identity mskWKSAdmins -Members user1, user2, user3

Откройте консоль редактирования доменных групповых политик (GPMC.msc), cоздайте новую политику AddLocaAdmins и назначьте ее на OU с компьютерами (в моем примере это ‘OU=Computers,OU=Moscow,dc=winitpro,DC=ru’).

Предпочтения групповых политик (Group Policy Preferences, GPP) предоставляют наиболее гибкий и удобный способ предоставления прав локальных администраторов на компьютерах домена через GPO.

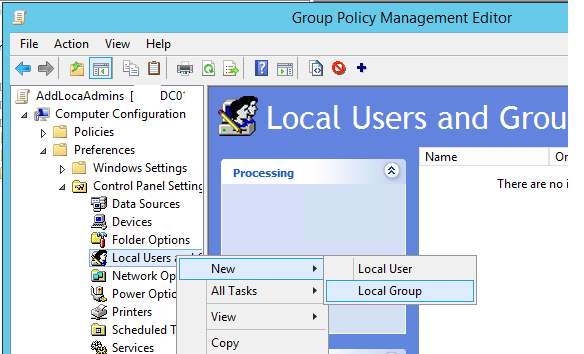

- ткройте созданную ранее политику AddLocaAdmins в режиме редактирования;

- Перейдите в секцию GPO: Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups;

- Щелкните ПКМ по правому окну и добавите новое правило (New -> Local Group);

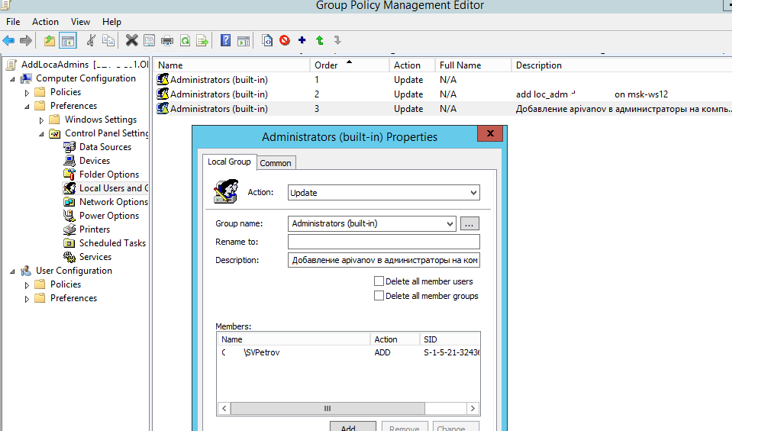

- В поле Action выберите Update (это важная опция!);

- В выпадающем списке Group Name выберите Administrators (Built-in). Даже если эта группа была переименована на компьютере, настройки будут применены к группе локальных администраторов по ее SID —

S-1-5-32-544

; - Нажмите кнопку Add и укажите группы, которые нужно добавить в локальную группу администраторов (в нашем случае это mskWKSAdmins).

Вы можете удалить из группы администраторов компьютера всех пользователей и группы, добавленных вручную. Для этого включите опции опции “Delete all member users” и “Delete all member groups”. В большинстве случае это целесообразно, т.к. вы гарантируете, что на всех компьютерах права администратора будут только у назначенной доменной группы. Теперь если на компьютере вручную добавить пользователя в группу администраторов, при следующем применении политики он будет автоматически удален.

- Сохраните политику и дождитесь ее применения на клиентах. Чтобы немедленно обновить параметры групповой политики, выполните команду

gpupdate /force - Откройте оснастку lusrmgr.msc на любом компьютере и проверьте членов локальной группы Adminstrators. В группу должна быть добавлена только группа mskWKSAdmins, все остальные пользователи и группы (кроме встроенного администратора Windows) будут удалены.

Если политика не применилась на клиенте, для диагностики воспользуйтесь командой gpresult. Также убедитесь что компьютер находится в OU, на которое нацелена политика, а также проверьте рекомендации из статьи “Почему не применяются политики в домене AD?”.

.

Предоставление прав администратора на конкретном компьютере

Иногда нужно предоставить определенному пользователю права администратора на конкретном компьютере. Например, у вас есть несколько разработчиков, которым периодически необходимы повышенные привилегии для тестирования драйверов, отладки, установки на своих компьютерах. Нецелесообразно добавлять их в группу администраторов рабочих станций с правами на всех компьютерах.

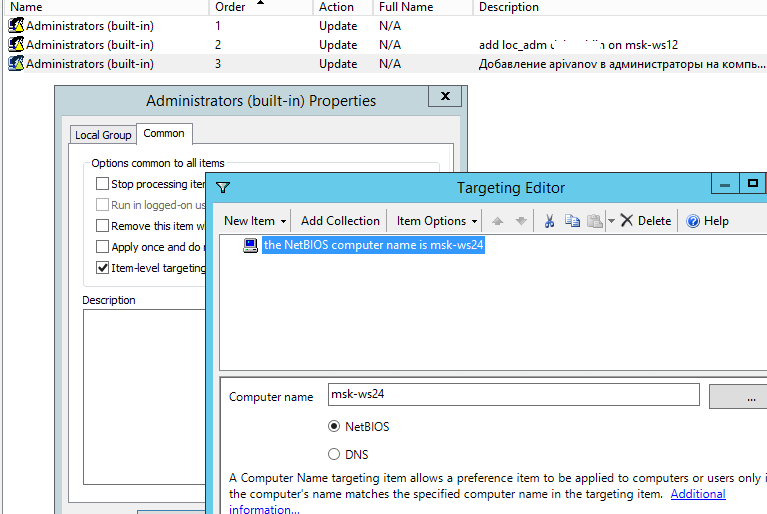

Чтобы предоставить права лок. админа на одном конкретном компьютере можно использовать WMI фильтры GPO или Item-level Targeting.

Прямо в созданной ранее политике AddLocalAdmins в секции предпочтений (Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups) создайте новую запись для группы Administrators со следующими настройками:

- Action: Update

- Group Name: Administrators (Built-in)

- Description: “Добавление apivanov в лок. администраторы на компьютере msk-ws24”

- Members: Add -> apivanov

- На вкладке Common -> Targeting указать правило: “the NETBIOS computer name is msk-ws24”. Т.е. данная политика будет применяться только на указанном здесь компьютере.

Также обратите внимание на порядок применения групп на компьютере – Order. Настройки локальных групп применяются сверху вниз (начиная с политики с Order 1).

Первая политика GPP (с настройками “Delete all member users” и “Delete all member groups” как описано выше), удаляет всех пользователей/группы из группы локальных администраторов и добавляет указанную доменную группу. Затем применится дополнительная политика для конкретного компьютера и добавит в группу вашего пользователя. Если нужно изменить порядок применения членства в группе Администраторы, воспользуйтесь кнопками вверху консоли редактора GPO.

Управление локальными администраторами через Restricted Groups

Политика групп с ограниченным доступом (Restricted Groups) также позволяет добавить доменные группы/пользователей в локальные группы безопасности на компьютерах. Это более старый способ предоставления прав локального администратора и сейчас используется реже (способ менее гибкий, чем способ с Group Policy Preferences).

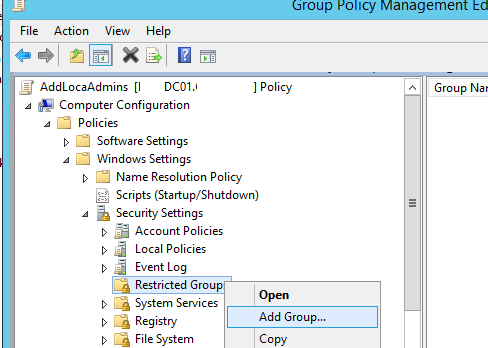

- Перейдите в режим редактирования политики;

- Разверните секцию Computer Configuration -> Policies -> Security Settings -> Restrictred Groups (Конфигурация компьютера -> Политики -> Параметры безопасности -> Ограниченные группы);

- В контекстном меню выберите Add Group;

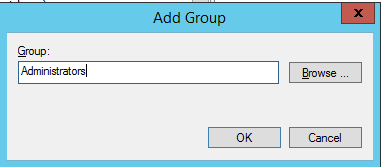

- В открывшемся окне укажите Administrators -> Ok;

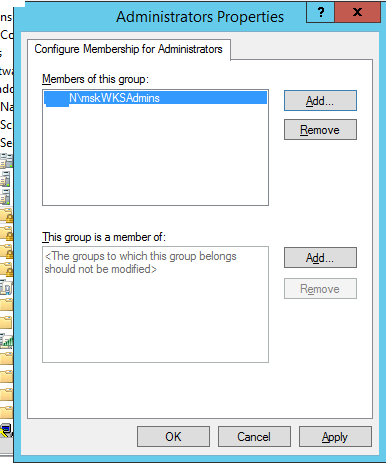

- В секции “Members of this group” нажмите Add и укажите группу, которую вы хотите добавить в локальные админы;

- Сохраните изменения, примените политику на компьютеры пользователей и проверьте локальную групп Administrators. В ней должна остаться только указанная в политике группа.

Данная политика всегда (!) удаляет всех имеющихся членов в группе локальных администраторов (добавленных вручную, другими политиками или скриптами).

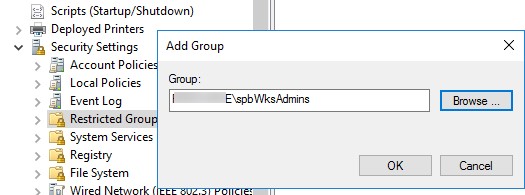

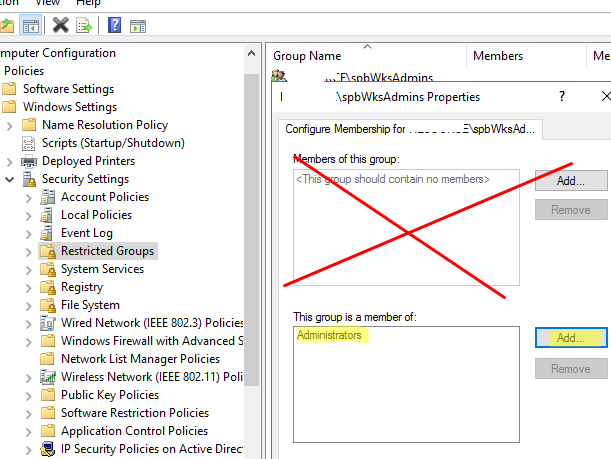

Если вам нужно оставить текущий список группы Administrators и добавить в нее дополнительную группу нужно:

- Создать новый элемент в Restricted Groups и указать в качестве имени группу безопасности AD, которую вы хотите добавить в локальные админы;

- Затем в разделе This group is a member of нужно добавить группу Administrators;

- Обновите настройки GPO на клиенте и убедитесь, что ваша группа была добавлена в локальную группу Administrator. При этом текущие принципалы в локальной группе остаются неторонутыми (не удаляются из группы).

В конце статьи оставлю базовые рекомендации по управлению правами администраторов на компьютерах пользователей AD:

В классических рекомендациях по безопасности Microsoft рекомендуется использовать следующие группы для разделения полномочиями администраторов в домене:

- Domain Admins – администраторы домена, используются только на контроллерах домена;

С точки зрения безопасности привилегированных аккаунтов администраторов не рекомендуется выполнять повседневные задачи администрирования рабочих станций и серверов под учетной записью с правами администратора домена. Такие учётные записи нужно использовать только для задач администрирования AD (добавление новых контроллеров домена, управление репликацией, модификация схемы и т.д.). Большинство задач управления пользователями, компьютерами и политиками в домене можно делегировать для обычных учетных записей администраторов. Не используйте аккаунты из группы Domain Admins для входа на любые рабочие станции и сервера хроме контроллеров домена.

- Server Admins – группа для управления на рядовыми Windows Server домена. Не должна состоять в группе Domain Admins и не должна включаться в группу локальных администраторов на рабочих станциях;

- Workstation Admins – группа только для администрирования компьютеров. Не должна входить или содержать группы Domain Admins и Server Admins;

- Domain Users – обычные учетные записи пользователей для выполнения типовых офисных операций. Не должны иметь прав администратора на серверах или рабочих станциях;

- Не рекомендуется добавлять в администраторы индивидуальные аккаунты пользователей, лучше использовать доменные группы безопасности. В этом случае, чтобы предоставить права администраторов очередному сотруднику тех. поддержки, вам достаточно добавить его в доменную группу (не придется редактировать GPO).

- Информация о материале

- Категория: Система

Для доменного пользователя возможно дать права локального администратора на компьютере. Сделать это не сложно.

Заходим под доменным пользователем на компьютере, где мы будем давать права локального администратора.

Правой клавишей мыши на «Этот компьютер» и в появившемся меню выбираем «Управление»

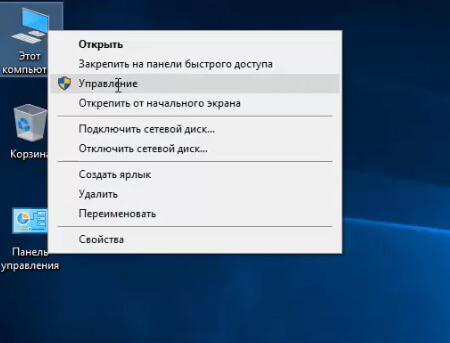

Далее вводим логин и пароль администратора домена

В появившемся окне выбираем «Локальные пользователи», далее «Группы» и в меню справа выбираем «Администраторы».

Далее нажимаем «Добавить» и добавляем доменного пользователя.

Нажимаем «ОК» и перезагружаем компьютер для применения изменений. Таким образом мы добавляем доменного пользователя в локальные администраторы компьютера. Теперь он может делать на компьютере такие же действия, как и локальный администратор.

Что и как делать можно также посмотреть здесь:

Также читайте:

- Установка Windows server 2012

- Windows server 2012 — установка роли Active Directory

- Архивирование и восстановление GPO Windows Server 2012

- Создание пользователя в домене Windows Server 2012

- WSUS — удаление ненужных обновлений

- Создание архива сервера Windows 2012

- Создание и подключение общего сетевого ресурса в домене Windows Server 2012

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — создание и удаление пользователя, группы, подразделения в домене

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

©

2015 — 2023

Все права защищены. Копирование материала без ссылки на сайт запрещено.