Как зайти в настройки роутера? Открываем страницу с настройками любого роутера

Если вы хотите самостоятельно настроить Wi-Fi роутер, сменить пароль, название своей беспроводной сети, или другие настройки, то в любом случае, вам сначала нужно будет зайти в настройки роутера. В панель управления, где можно будет задать нужные параметры. Сразу хочу сказать, что это совсем не сложно. Не важно, какая у вас модель роутера и какой производитель (Tp-Link, D-Link, Asus, Linksys, Zyxel, и т. д.), по этой инструкции вы сможете зайти в панель управления. Принцип работы всех роутеров практически одинаковый, а это значит, что доступ к настройкам мы можем получить по одной и той же инструкции. Да, там есть некоторые нюансы, мы их обязательно рассмотрим.

Роутер, это такое себе самостоятельное устройство, которое работает на своем программном обеспечении. И доступ к нему можно пучить только по сетевому кабелю (в большинстве случаев). У многих возникает вопрос, что же за диск идет в комплекте с роутером, драйвера? Нет, там не драйвера. Для роутера вообще не нужны драйвера. На диске как правило находится специальная утилита, с помощью которой можно провести быструю настройку маршрутизатора. Но, я бы советовал настраивать роутер через настройки, в которые можно зайти через браузер. И как я уже писал выше, сделать это очень просто.

Мы рассмотрим два способа: доступ к панели управления по сетевому кабелю, с компьютера, или ноутбука, и доступ к настройкам по Wi-Fi с мобильных устройств (или так же с компьютера). Я советую для этого дела использовать сетевой кабель и компьютер. Но, если такой возможности нет, то сменить какие-то настройки, или даже полностью настроить маршрутизатор можно и с телефона, планшета, или ноутбука по Wi-Fi. Если же вы хотите обновить прошивку, то по Wi-Fi этого делать нельзя.

Как зайти в настройки роутера с компьютера

Видел много статей, где описывают какие-то сложные действия, которые нужно выполнить с самого начала (проверка настроек сети, получение IP адреса роутера через командную строку). Это делать не нужно, по крайней мере пока. Сначала нужно попробовать зайти в настройки. Если не получится, то тогда уже будем смотреть возможные причины. Зачем забивать себе голову ненужной ерундой.

Подключаем компьютер к роутеру

Берем сетевой кабель, который как правило идет в комплекте с роутером (можно использовать свой кабель) и подключаем один конец в сетевой разъем вашего стационарного компьютера, или ноутбука. Фото для наглядности:

Второй конец сетевого кабеля подключаем к роутеру в один из 4 (как правило) LAN разъемов. Они желтые. Для примера:

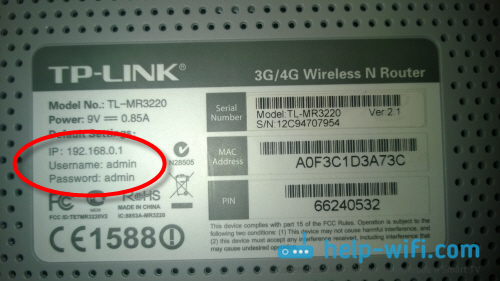

Как правило, доступ к настройкам можно получить по адресу 192.168.1.1, или 192.168.0.1. Адрес конкретно вашего роутера и логин с паролем, которые понадобятся дальше, можно посмотреть на самом роутере. Обычно, они написаны снизу на наклейке. Так же там может быть указан адрес типа tplinkwifi.net. Для примера:

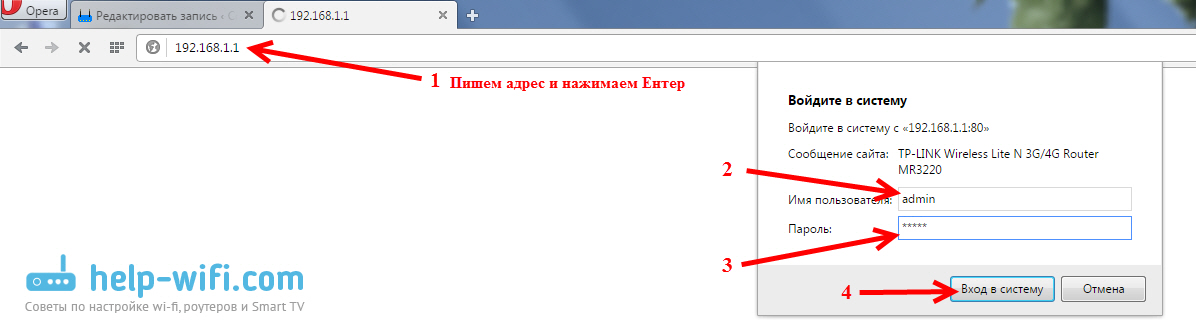

Роутер должен быть включен. Дальше на компьютере открываем любой браузер. Можно даже Internet Explorer, у меня Opera. Что бы зайти в настройки, нам в адресной строке браузера нужно написать IP-адрес роутера 192.168.1.1, или 192.168.0.1, и перейти по нему нажав кнопку Enter. Появится окно с запросом имени пользователя и пароля. Снова же, по умолчанию, как правило, используется admin и admin. Эту информацию вы так же можете увидеть снизу устройства.

Если вы меняли логин и пароль для входа в настройки (не путать с паролем на Wi-Fi сеть), то нужно указывать их. А если вы их забыли, то придется делать сброс настроек роутера (статья на примере Tp-Link), и настраивать его заново.

Если вы не можете найти IP-адрес, логин и пароль своего роутера, то пробуйте перейти сначала по адресу 192.168.1.1, а затем по 192.168.0.1. Логин пробуйте admin, как и пароль. Еще, поле пароль попробуйте оставить пустым, или указать 1234.

Задали нужные параметры и нажимаем кнопку Вход в систему, или просто Вход, не важно. Само окно у вас может выглядеть иначе, это так же не важно.

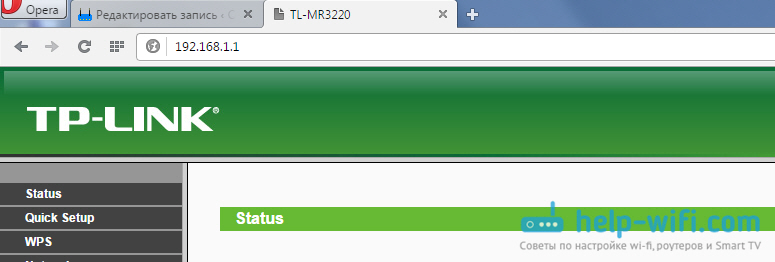

Если все хорошо, то вы увидите настройки своего роутера.

Если нет, то сейчас постараемся выяснить в чем может быть проблема. Пролистайте страницу ниже.

Заходим в панель управления по Wi-Fi: с телефона, планшета, ноутбука

Если у вас например нет сетевого кабеля, или под рукой нет ни одного компьютера, а нужно зайти в настройки маршрутизатора, то можно использовать для этого подключение по Wi-Fi.

Один важный момент: при соединении по Wi-Fi, а не по сетевому кабелю, можно абсолютно так же внести какие-то настройки, или даже настроить новый маршрутизатор. Но, ни в коем случае не обновляйте программное обеспечение вашего маршрутизатора. Этим вы можете просто его сломать. Прошивайте только при подключении по кабелю. Инструкции для Tp-Link и для D-Link.

В принципе, все делаем так же как я описывал выше, начиная с момента, когда запускаем браузер, переходим по IP-адресу роутера и т. д. Отличие только в том, что подключаемся мы к Wi-Fi сети роутера, который нам нужно настроить, а не по кабелю. Берем наш телефон, ноутбук, или планшет, и подключаем его к Wi-Fi (если он не подключен). Если вы например хотите подключится к новому роутеру, то есть будет иметь стандартное название, и будет незащищенной.

Я покажу на примере входа в панель управления с планшета. Точно так же, как и на компьютере, открываем любой браузер и переходим по IP вашего рутера (192.168.0.1, или 192.168.1.1). Указываем данные для входа.

Должны открыться настройки.

Вот и все, как видите, все очень просто. Если что-то не получается, задавайте вопросы в комментариях.

Не заходит в настройки: возможные причины и решения

Более подробно об этой проблеме я писал в статье Что делать, если не заходит в настройки роутера на 192.168.0.1 или 192.168.1.1?. Но, так как проблема, когда настройки роутера не открываются и не получается зайти на адрес 192.168.0.1 и 192.168.1.1 очень популярная, то думаю, что эта информация лишней точно не будет. Давайте рассмотрим самые популярные проблемы:

При попытке перейти на IP-адрес 192.168.0.1, или 192.168.1.1 появляется ошибка страница не доступа, или не удалось открыть страницу.

Это значит, что компьютер не может соединится с роутером. Не важно, по кабелю, или по Wi-Fi. В первую очередь проверьте, есть ли подключение. Посмотрите на панель уведомлений (в правом нижнем углу), на статус соединения. Если вы подключены по кабелю, то там должен быть нарисован компьютер, он может быть с желтым значком, это нормально. Если подключаетесь по Wi-Fi, то там должна быть просто белая сеть (уровень сети). Она так же может быть с желтым восклицательным значком.

Способы решения:

- Нужно проверить сетевые настройки на компьютере. Возможно, у вас там в настройках локальной сети (при подключению по кабелю), или беспроводной (подключение по Wi-Fi), заданы какие-то статические настройки IP, или других параметров. Нужно выставить автоматическое получение IP и DNS. Об этом я уже подробно писал в статье проверка настроек локальной и беспроводной сети в Windows.

- Если подключение по кабелю, то нужно попробовать заменить его. Уже не раз встречал случаи, когда проблема была именно в кабеле. Или подключитесь по Wi-Fi.

- Если у вас на компьютере есть Wi-Fi, а вы соединяетесь по кабелю, то нужно полностью отключить Wi-Fi. И наоборот при подключении по беспроводной сети, кабель отключаем.

- В случае, если ничего не помогает, делайте сброс настроек роутера к заводским, возможно, в нем заданы каике-то нестандартные настройки соединения.

- Так же, не нужно исключать поломку самого маршрутизатора. Бывает и такое.

Неверный логин/пароль. Или ничего не происходит после нажатия кнопки Войти.

Может быть и такая проблема. Перешли по адресу, появилось окно с запросом данных, вы их указали, но появляется ошибка, что неверно указаны данные для входа, или страница просто перезагружается.

Способы решения:

- Попробуйте разные варианты пары логин/пароль. Admin и admin, попробуйте оставить оба поля пустыми, или только пароль. Попробует указать пароль 1234.

- Попробуйте зайти с другого браузера.

- Скорее всего придется делать сброс настроек маршрутизатора (ссылку давал выше).

Послесловие

Есть очень много производителей, и еще больше моделей разных роутеров. И практически у каждого свои нюансы касательно настроек. Но, сам процесс входа в панель управления у всех практически одинаковый. Надеюсь, что эта инструкция помогла вам попасть в настройки своего роутера. Если возникли какие-то проблемы, пишите в комментариях, будем разбираться вместе.

Время на прочтение

12 мин

Количество просмотров 615K

Тематику cisco на хабре нельзя назвать популярной, зачастую интересные статьи остаются почти незамеченными. Но нас приятно удивил ажиотаж вокруг нашей предыдущей публикации. Больше тысячи человек добавили её в избранное, и это определённо говорит о том, что продолжение необходимо.

Кроме того, много людей, имеющих опыт реального планирования и строительства сетей, делали очень правильные замечания по резервированию. Дело в том, что предложенная в прошлый раз схема сети — это макет, лаборатория, на который мы будем отрабатывать и понимать технологии, поэтому такими вещами мы не озадачивались. В реальной же жизни, особенно, если вы оператор связи/провайдер, необходимы различные схемы резервирования: VRRP, STP, Link Aggregation, протоколы динамической маршрутизации.

Все замечания мы постараемся учесть и в конце цикла, вероятно, рассмотрим то, как сеть должна строиться, чтобы через полгода после запуска инженеру не было мучительно больно.

Сегодня же мы обратимся к части немного скучной, но важной для начинающих: как подключиться, поставить или сбросить пароль, войти по telnet. Также рассмотрим существующие программы — эмуляторы ciscо и интерфейс оборудования.

Как и обещали, в этот раз всё по-взрослому: с видео.

Под катом то же в текстовой и чуть более подробной форме.

Итак, вот они приехали — заветные коробки с надписью Cisco на борту.

Среда

Начнём с того, в какой среде будем работать.

В данный момент есть два известных пакета программ, позволяющих моделировать сеть, построенную на оборудовании Cisco:

а) Цисковский же продукт Packet Tracer, который по идее свободно не распространяется. Это эмулятор и имеет лишь некоторые функции Cisco IOS. Вообще говоря, он сильно ограничен и многие вещи в нём реализованы лишь отчасти. Никаких тонких настроек. С другой стороны к настоящему моменту версия 5.3.2 поддерживает создание GRE-туннелей, протоколов динамической маршрутизации (и в их числе даже BGP!). Притом он очень прост в освоении и имеет в своём арсенале сервера (FTP, TFTP, DHCP, DNS, HTTP, NTP, RADIUS, SMTP, POP3), рабочие станции и свичи. Сейчас уже есть под Linux, хотя в былые времени он прекрасно запускался и из-под Wine.

б) Распространяемый по лицензии GNU GPL симулятор GNS3. В этом пакете необходимо загружать настоящие образы Cisco IOS. С одной стороны это плюс – вы работаете с настоящим интерфейсом cisco и ограничены лишь своей фантазией, существующими стандартами и производительностью рабочей станции, с другой, во-первых, эти IOS ещё нужно суметь достать, во-вторых, это более сложный продукт для понимания, и в-третьих, в нём есть только маршрутизаторы и «типа» коммутаторы.

Я считаю, что для знакомства с принципами лучше начать всё же с Packet Tracer’a, а потом переходить на тяжёлую артиллерию по мере надобности. Все мы не дети малые, где взять то, что нам нужно, рассказывать не будем.

Способы подключения

В Packet Tracer’e управлять оборудованием можно следующими способами:

- GUI

- CLI в окне управления

- Терминальное подключение с рабочей станции через консольный кабель

- telnet

Интерфейс последних трёх идентичный – отличается лишь способ подключения. Разумеется, GUI – не наш метод.

В реальной же жизни доступны:

- Telnet/ssh

- Терминальное подключение с рабочей станции через консольный кабель

- Web-интерфейс (Cisco SDM).

Последний вариант даже не упоминайте в приличном обществе. Даже если вы адепт мыши и браузера, очень не советую.

На своём примере при работе с другим оборудованием я сталкивался с тем, что настроенное через веб не работает. Хоть ты тресни, но не работает. А у того же длинка вообще был баг в одной версии прошивки для свичей: если изменить настройки VLAN в веб-интерфейсе из под линукс, то свич становится недоступным для управления. Это официально признанная проблема).Телнет – стандартная, всем известная утилита, как и ssh. Для доступа к cisco по этим протоколам нужно настроить пароли доступа, об этом позже. Возможность использования ssh зависит от лицензии IOS.

Управление по консоли

Ну вот принесли вы маршрутизатор, распечатали, питание на него дали. Он томно зашумел кулерами, подмигивает вам светодиодами своих портов. А чего дальше-то делать?

Воспользуемся один из древнейших и нестареющих способов управления практически любым умным устройством: консоль. Для этого вам нужен компьютер, само устройство и подходящий кабель.

Тут каждый вендор на что горазд. Какие только разъёмы они не используют: RJ-45, DB-9 папа, DB-9 мама, DB-9 с нестандартной распиновкой, DB-25.

У циски используется разъём RJ-45 на стороне устройства и DB-9 мама (для подключения к COM-порту) на стороне ПК.

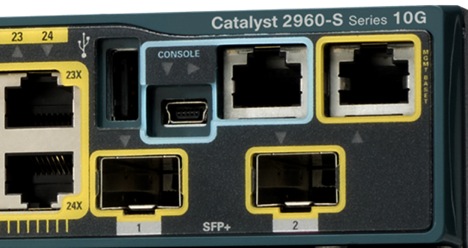

Консольный порт выглядит так:

Всегда выделен голубым цветом. С недавних пор стало возможным управление по USB.

А это консольный кабель cisco:

Раньше он поставлялся в каждой коробке, теперь зачастую стоит отдельных денег. В принципе подходит аналогичный кабель от HP.

Проблема в том, что современные ПК зачастую не имеют COM-порта. На выручку приходят частоиспользуемые конвертеры USB-to-COM:

Либо редкоиспользуемые для этих целей конвертеры RS232-Ethernet

После того, как вы воткнули кабель, определили номер COM-порта, для подключения можно использовать Hyperterminal или Putty в Виндоус и Minicom в Линукс.

Управление через консоль доступно сразу, а вот для телнета нужно установить пароль. Как это сделать?

Обратимся к PT.

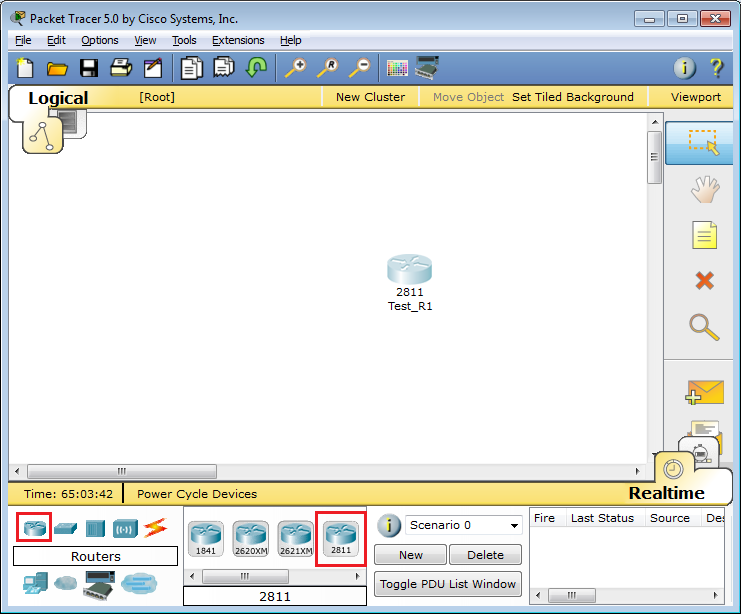

Начнём с создания маршрутизатора: выбираем его на панели внизу и переносим на рабочее пространство. Даём какое-нибудь название

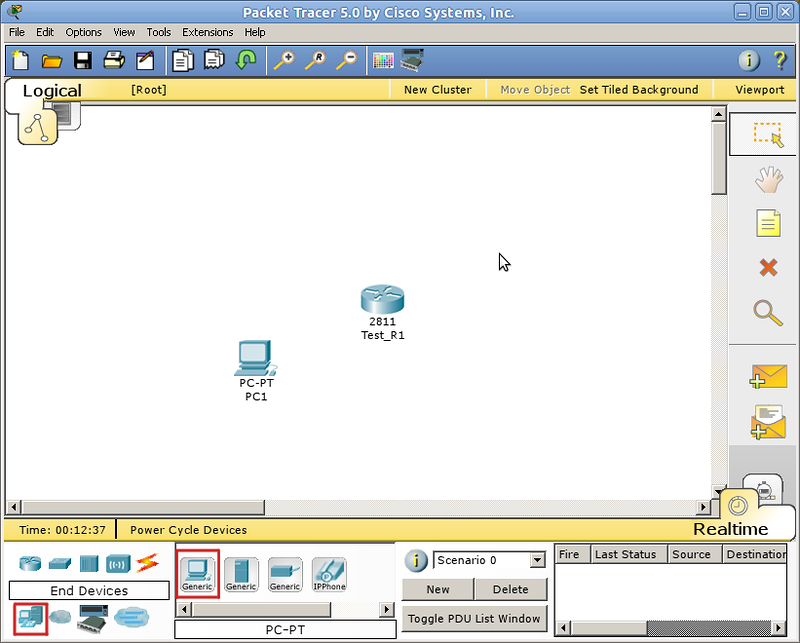

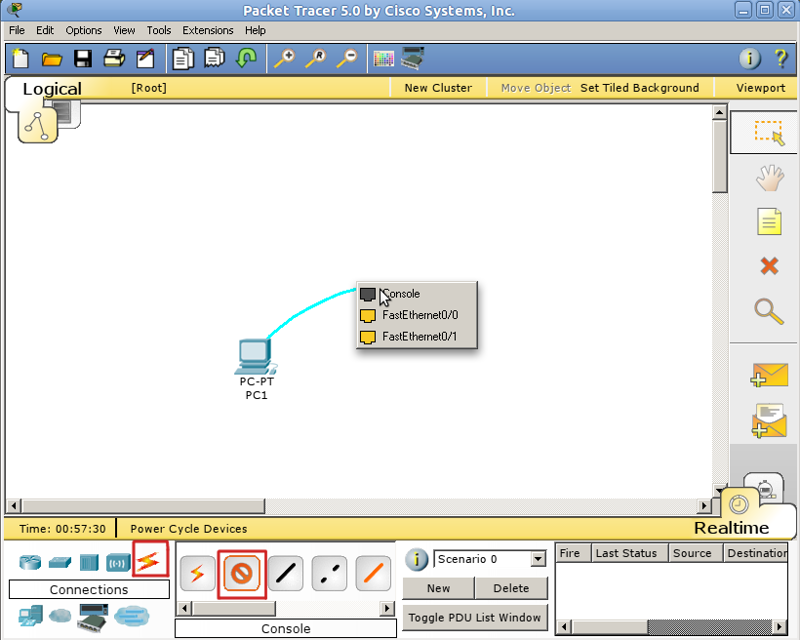

Что бы вы делали, если бы это был самый взаправдашний железный маршрутизатор? Взяли бы консольный кабель и подключились им в него и в компьютер. То же самое сделаем и тут:

Кликом по компьютеру вызываем окно настройки, в котором нас интересует вкладка Desktop. Далее выбираем Terminal, где нам даётся выбор параметров

Впрочем, все параметры по умолчанию нас устраивают, и менять их особо смысла нет.

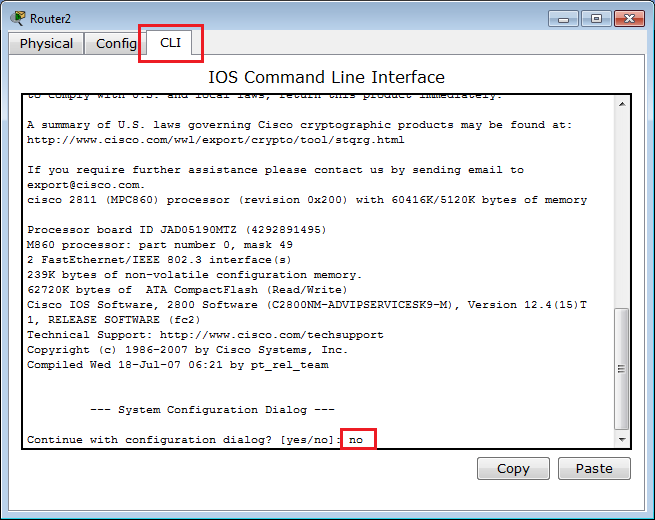

Если в энергонезависимой памяти устройства отсутствует конфигурационный файл (startup-config), а так оно и будет при первом включении нового железа, нас встретит Initial Configuration Dialog prompt:

Вкратце, это такой визард, позволяющий шаг за шагом настроить основные параметры устройства (hostname, пароли, интерфейсы). Но это неинтересно, поэтому отвечаем no и видим приглашение

Router>Это стандартное совершенно для любой линейки cisco приглашение, которое характеризует пользовательский режим, в котором можно просматривать некоторую статистику и проводить самые простые операции вроде пинга. Ввод знака вопроса покажет список доступных команд:

Грубо говоря, это режим для сетевого оператора, инженера первой линии техподдержки, чтобы он ничего там не повредил, не напортачил и лишнего не узнал.

Гораздо большие возможности предоставляет режим с говорящим названием привилегированный. Попасть в него можно, введя команду >enable. Теперь приглашение выглядит так:

Router#Здесь список операций гораздо обширнее, например, можно выполнить одну из наиболее часто используемых команд, демонстрирующую текущие настройки устройства ака “конфиг” #show running-config. В привилегированном режиме вы можете просмотреть всю информацию об устройстве.

Прежде, чем приступать к настройке, упомянем несколько полезностей при работе с cisco CLI, которые могут сильно упростить жизнь:

— Все команды в консоли можно сокращать. Главное, чтобы сокращение однозначно указывало на команду. Например, show running-config сокращается до sh run. Почему не до s r? Потому, что s (в пользовательском режиме) может означать как команду show, так и команду ssh, и мы получим сообщение об ошибке % Ambiguous command: «s r» (неоднозначная команда).

— Используйте клавишу Tab и знак вопроса. По нажатию Tab сокращенная команда дописывается до полной, а знак вопроса, следующий за командой, выводит список дальнейших возможностей и небольшую справку по ним (попробуйте сами в PT).

— Используйте горячие клавиши в консоли:

Ctrl+A — Передвинуть курсор на начало строки

Ctrl+E — Передвинуть курсор на конец строки

Курсорные Up, Down — Перемещение по истории команд

Ctrl+W — Стереть предыдущее слово

Ctrl+U — Стереть всю линию

Ctrl+C — Выход из режима конфигурирования

Ctrl+Z — Применить текущую команду и выйти из режима конфигурирования

Ctrl+Shift+6 — Остановка длительных процессов (так называемый escape sequence)

— Используйте фильтрацию вывода команды. Бывает, что команда выводит много информации, в которой нужно долго копаться, чтобы найти определённое слово, например.

Облегчаем работу с помощью фильтрации: после команды ставим |, пишем вид фильтрации и, собственно, искомое слово(или его часть). Виды фильтрации (ака модификаторы вывода):

begin — вывод всех строк, начиная с той, где нашлось слово,

section — вывод секций конфигурационного файла, в которых встречается слово,

include — вывод строк, где встречается слово,

exclude — вывод строк, где НЕ встречается слово.

Но вернемся к режимам. Третий главный режим, наряду с пользовательским и привилегированным: режим глобальной конфигурации. Как понятно из названия, он позволяет нам вносить изменения в настройки устройства. Активируется командой #configure terminal из привилегированного режима и демонстрирует такое приглашение:

Router(config)#В режиме глобальной конфигурации не выполняются довольно нужные порой команды других режимов (тот же show running-config, ping, etc.). Но есть такая полезная штука, как do. Благодаря ей мы можем, не выходя из режима конфигурирования, выполнять эти самые команды, просто добавляя перед ними do. Примерно так:

Router(config)#do show running-configНастройка доступа по Telnet

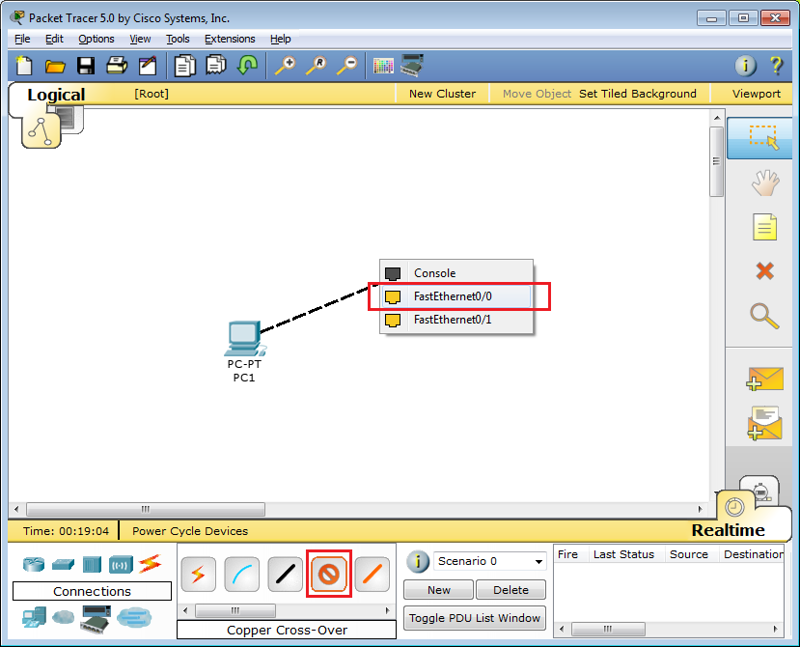

Из этого-то режима мы и настроим интерфейс для подключения компьютера через telnet:

Команда для перехода в режим конфигурации интерфейса FastEthernet 0/0:

# Router(config)# interface fa0/0По умолчанию все интерфейсы отключены (состояние administratively down). Включаем интерфейс:

Router(config-if)#no shutdownНастроим IP-адрес:

Router(config-if)#ip address 192.168.1.1 255.255.255.0shutdown — означает “выключить интерфейс”. Соответственно, если вы хотите отменить действие команды, то используйте слово no перед ней. Это правило общее для CLI и применимо к большинству команд.

Подключаемся. Для этого надо использовать кроссоверный кабель. (Хотя в реальной жизни это зачастую уже необязательно – все карточки умеют понимать приём/передачу, однако встречаются ещё маршрутизаторы, порты которых не поднимаются при использовании неправильного типа кабеля — так что будьте внимательны)

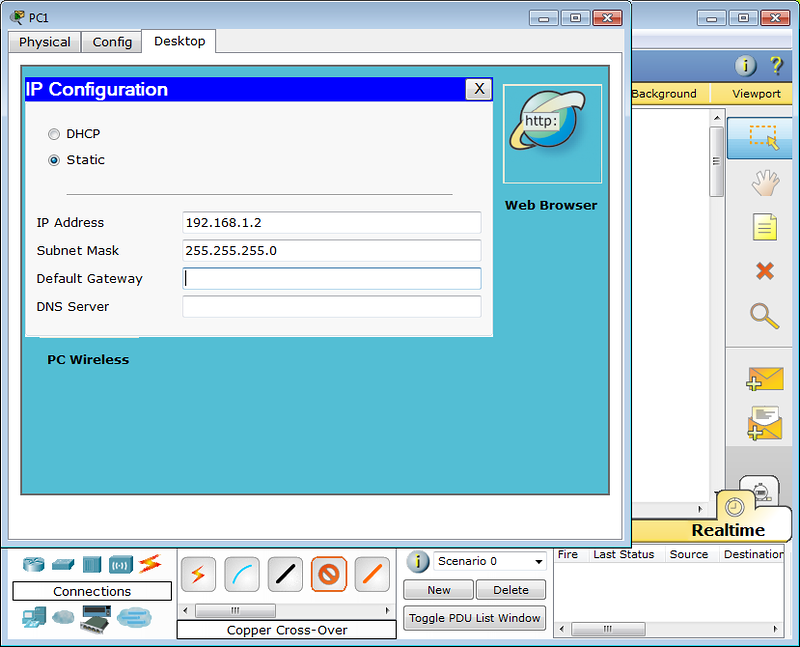

Настраиваем IP-адрес компьютера через Desktop.

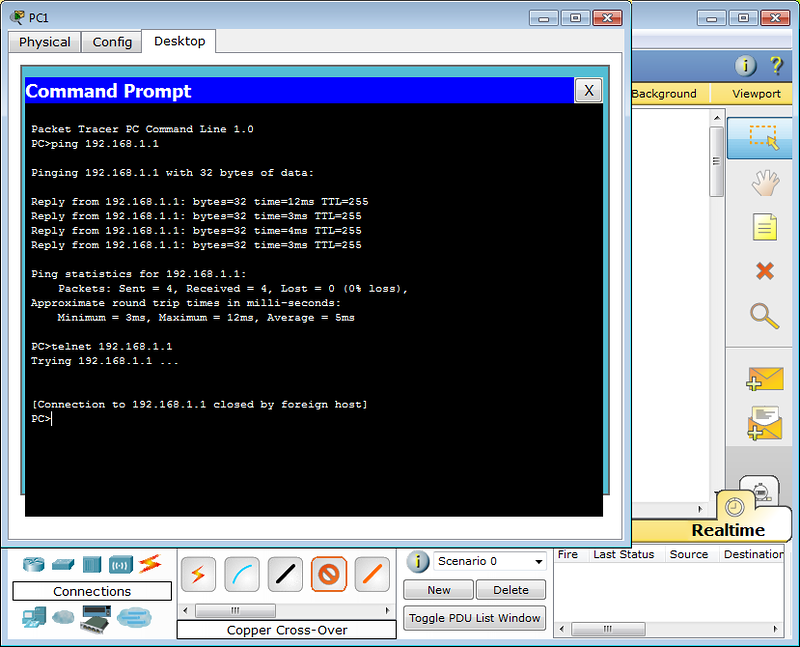

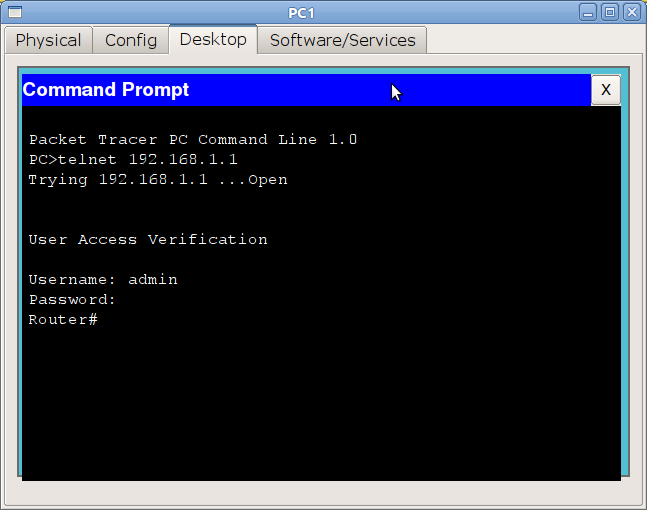

И пробуем подключиться, выбрав Command Prompt в панели Desktop:

Как и ожидалось, циска не пускает без пароля. В реальной жизни обычно выдаёт фразу “Password required, but none set”

Пароли

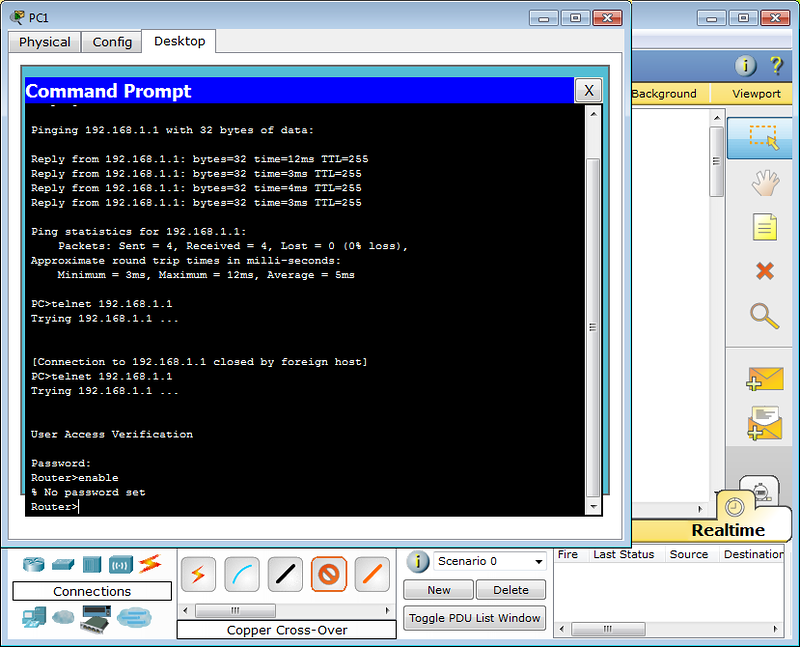

Подключение по telnet или ssh называется виртуальным терминалом (vt) и настраивается следующим образом:

Router(config)#line vty 0 4

Router(config-line)#password <i>cisco</i>

Router(config-line)#login

0 4 — это 5 пользовательских виртуальных терминалов=telnet сессий.

Этого уже достаточно, чтобы попасть в пользовательский режим, но недостаточно для привилегированного:

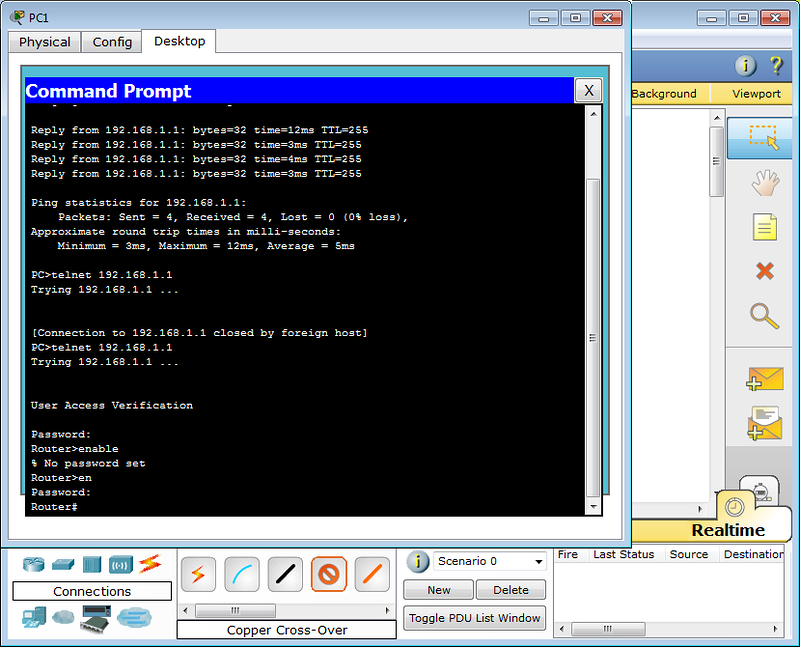

Настроим пароль для enable-режима:

Router(config)#enable secret <i>test</i>

Чем отличается secret от password? Примерно тем же, чем ssh от telnet. При настройке secret пароль хранится в зашифрованном виде в конфигурационном файле, а password – в открытом. Поэтому рекомендуется использование secret.

Если вы всё-таки задаёте пароль командой password, то следует применить так же service password-encryption, тогда ваш пароль в конфигурационном файле будет зашифрован:

line vty 0 4

password 7 08255F4A0F0A0111

Один мой знакомый рассказал мне историю:

Стоял он как-то курил возле одного из своих узлов, находящемся в жилом доме. С сумкой для инструментов, ноутбук в руках. Вдруг подходит двое алкашей с пакетом и предлагают купить, раскрывая пакет и показывая какой-то свич. Просят 500 рублей. Ну он купил. По меткам и модели свича парень сделал вывод какому провайдеру он принадлежит. Пришёл домой, начал ковырять — телнет закрыт, консоль запаролена. Слил конфиг по snmp. Пароли в открытом виде хранятся, имя с головой выдаёт провайдера. С их админом он знаком лично, позвонил ему вместо “Здрасьти” выдал логин и пароль в трубку. Слышно было, как скрипел мозг первые секунд 20: везде аксес-листы, авторизация, привязка к мак-адресу. Как?! В общем, всё хорошо, что хорошо кончается.

Немного об этом можно почитать здесь. Ну или чуть более по-русски, тут.

Хотим обратить ваше внимание:

сейчас принятно настраивать доступы не через виртуальные терминалы, а командами #username и #aaa new-model. В версии PT 5.3.2 они уже есть и вполне работают.

Для этого нужно выполнить:

Router(config)#aaa new-model

Router(config)#username admin password 1234

Первая команда служит для активации новой модели

ААА (Authentication, Authorization, Accounting). Это нужно для того, чтобы была возможность использовать для аунтетификации на устройстве RADIUS или TACACS сервер. Если отдельно это не настроено, то будет использоваться локальная база пользователей, задаваемая командой username.

Будьте внимательны: приоритет команды aaa new-model выше, чем команд виртуальных терминалов и поэтому даже несмотря на то, что у вас настроен password в режиме line vty, если у вас не будет пользователей в локальной базе, зайти на устройство удалённо уже не получится.

Теперь при подключении маршрутизатор запросит имя пользователя и соответствующий ему пароль.

При более глубокой настройке line vty существует одна опасность.

Есть такой параметр: access-class. Его настройка позволяет ограничить IP-адреса, с которых возможно подключение. И вот однажды я, как умная маша, решил заняться безопасностью в сети и на всём почти оборудование понаставил эти аксес-листы, чтобы комар не пролетел. В один прекрасный момент пришлось выехать в поле и в тот день я проклял свою аккуратность – никуда не мог достучаться – малейшей лазейки не оставил. В общем будьте с этой командой внимательны или оставляйте для себя лазейки.

При работе с access-list'ами и прочими опасными вещами, неправильная настройка которых может лишить вас доступа к устройству, можно использовать замечательную команду reload in min, где min время в минутах. Эта команда перезагрузит устройство по истечении указанного времени, если ее не прервать командой reload cancel. Т.е. схема работы такова: вы удаленно копаете что-то, что может в теории (закон Мерфи не забываем) прервать ваш сеанс связи с устройством. Сохраняем текущий (рабочий) конфиг в startup-config (он используется при загрузке), ставим reload in 15, вводим ключевую команду, относительно которой у нас сомнения ;-), и получаем обрыв связи, худшие опасения оправдались. Ждем 15 минут, устройство перегружается с рабочим конфигом, коннект — вуаля, связь есть. Либо (если связь не прервалась) проверяем, что все работает, и делаем reload cancel.

Если вы хотите ограничить паролем доступ через консольный порт, вам понадобятся команды

Router(config)#line console 0

Router(config-line)#login

Router(config-line)#password <i>cisco</i>

Privilege Level

Ещё один важный момент, которому в статьях уделяют мало внимания: privelege level.

Как понятно из латинского звучания — это уровень прав пользователя. Всего существует 16 уровней: 0-15.

privilege level 0 — это команды disable, enable, exit, help и logout, которые работают во всех режимах

privilege level 1 — Это команды пользовательского режима, то есть как только вы попадаете на циску и увидите приглашение Router> вы имеете уровень 1.

privilege level 15 — Это команды привилегированного режима, вроде, как root в Unix’ах

Пример1

Router(config)#line vty 0 4

Router(config-line)privilege level 15

После входа на маршрутизатор при такой настройке вы сразу увидите Router# со всеми вытекающими правами.

Все уровни со 2 по 14 настраиваются вручную. То есть, например, вы можете дать добро пользователю с privelege level 2 на выполнение команды show running-config

Пример2

Настроить права для конкретного пользователя поможет уже упомянутая прежде команда username

Router(config)#username pooruser privilege 2 secret poorpass

Router(config)#privilege exec level 2 show running-config

Router(config)#enable secret level 2 l2poorpass

В первой строке назначаем уровень прав пользователю, во второй команду, разрешенную для этого уровня, в третьей задаём пароль для входа в привилегированный режим с этим уровнем.

После этого из пользовательского режима вы можете выполнить команду enable 2 и введя пароль l2poorpass попасть в привилегированный режим, в котором будут доступны все команды уровня 1 + команды уровня 2.

Для чего это может быть нужно? В российских реалиях практически ни для чего, потому что обычно на устройство нужно заходить инженерам сразу с полными правами. Ну разве что 15-й уровень ставят, чтобы двойную аутентификацию не проходить. А все другие уровни опять же для того, чтобы персонал младшего состава (техподдержка, например) мог зайти и промониторить какие-то параметры или настроить некритичную функцию.

SSH

Нельзя не упомянуть о том, что telnet — протокол незащищённый и передаёт пароль и данные в открытом виде. С помощью любого анализатора пакетов можно вычислить пароль.

Поэтому крайне рекомендуем использовать ssh — любые устройства cisco с не самой урезанной прошивкой способны выступать ssh-сервером.

Следующий набор команд позволит вам включить ssh и отключить доступ по telnet:

Router(config)#hostname R0

Router(config)#ip domain-name cisco-dmn

Router(config)#crypto key generate rsa

Router(config)#line vty 0 4

Router(config-line)#transport input ssh

Имя хоста должно отличаться от Router, обязательно должно быть задано имя домена. Третьей строкой генерируется ключ и далее разрешается только ssh. Длина ключа должна быть более 768 бит, если вы желаете использовать ssh версии 2, а вы желаете этого. Всё.

Ещё одно финальное внимание новичкам: не забывайте о команде write memory — это сохранение текущей конфигурации. Впрочем, достаточно два раза обжечься, забыв сохранить, чтобы навсегда заработать иммунитет к этому — кто кодил по ночам или писал курсовую, тот поймёт.

Используя PT, мы будем настраивать оборудование не через терминал или телнет, а непосредственно через CLI устройства, которое вызывается кликом по иконке роутера — так удобнее:

Ну и на сладенькое: сброс пароля

Так, а что же делать, если на стол легла вам бушная циска с неизвестным паролем или вы очень невовремя забыли его? Вообще-то это многократно

описано и легко гуглится, но повторить это необходимо.

Практически на любом сетевом устройстве есть возможность сбросить пароль, имея физический доступ. Если сделать это невозможно или это отдельная платная услуга, то скорее всего в ваших руках находится какая-то русская поделка (не в обиду, конечно, нашим производителям, но дважды я такие строки читал в документации:))

Итак, cisco:

1) Подключаетесь к устройству консольным кабелем,

2) Отправляете его в ребут (хоть по питанию, хоть командой #reload)

3) Когда на экране побежит такая строчка ########…###, означающая загрузку образа (40-60 секунд после включения), необходимо отправить сигнал Break. Как это сделать в разных программах читать тут. Вы попадаете в режим ROMMON.

4) В этом режиме введите команду: confreg 0x2142, она заставит устройство игнорировать startup-config при загрузке.

5) Введите reset для перезагрузки

6) После загрузки running-config будет девственно чистым, а startup-config содержит по-прежнему последнюю сохранённую конфигурацию. Сейчас самое время поменять пароль или слить конфиг.

7) Самое важное: верните обратно регистры:

Router(config)#config-register 0x2102Если вы этого не сделаете, то вся ваша конфигурация будет актуальна до первого ребута) И хорошо, если это устройство стоит рядом, и вы вспомните, что накосячили. Мне не повезло)

В следующей статье мы обратимся к вланам и локальной сети. Обязательно к прочтению:

OSI.

VLAN

Незарегистрированные читатели Хабрахабра могут задать свои вопросы в ЖЖ.

Хочу поблагодарить пользователя thegluck за помощь в написании этой статьи.

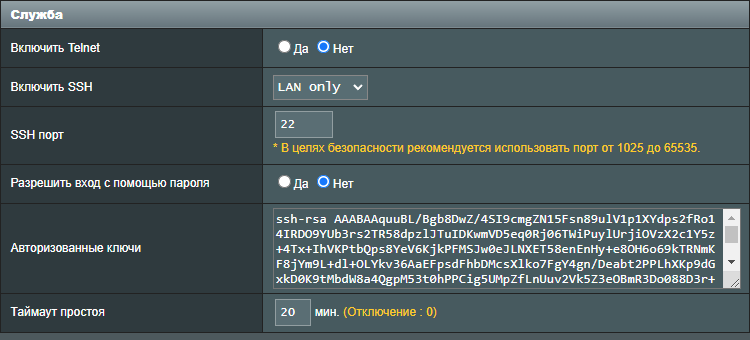

Web-интерфейс ориентирован для быстрого и простого запуска устройства в несколько кликов. Для получения больших возможностей по настройке и диагностике устройства необходим доступ к консоли.

Как получить доступ

Для настройка доступа к консоли устройства нужно всего пара минут и несколько кликов мышкой.

- Перейдите в раздел Администрирование -> Система

- >> В блоке Служба

- Включить SSH – в зависимости от устройства и установленной прошивки, значения могут быть следующие:

- Включить/Выключить или Да/Нет

- LAN Only / LAN + WAN / Нет (установите нужный тип доступа, обычно для доступа из локальной сети LAN Only, а LAN + WAN разрешает доступ из вне, не рекомендуется для постоянного доступа )

- SSH порт – по умолчанию службой SSH используется 22 порт, но вы можете указать любой из свободного диапазона

- Разрешить вход с помощью пароля – данное поле указывает будите ли вы использовать в качестве авторизации логин и пароль или же логин и SSH key

- Авторизованные ключи – указываются ключи доступа SSH key

- Таймаут простоя – время ожидания неактивного SSH сеанса до его автоматического завершения

- Включить SSH – в зависимости от устройства и установленной прошивки, значения могут быть следующие:

- >> Нажмите кнопку Применить, (в крайне редких случаях необходима перезагрузка устройства)

Самыми распространенными клиентами для ОС Windows являются

- PuTTY – Самый известный SSH-клиент для Windows. Пожалуй, единственный, что на слуху у всех. Официальный сайт https://www.putty.org/

- KiTTY – Базируется на PuTTY, но обладает массой преимуществ. Официальный сайт http://www.9bis.net/kitty/

- MobaXterm – Многофункциональный SSH-клиент. Официальный сайт: http://mobaxterm.mobatek.net/

- SmarTTY – Многофункциональный SSH-клиент. Официальный сайт: http://smartty.sysprogs.com/

Как пользоваться

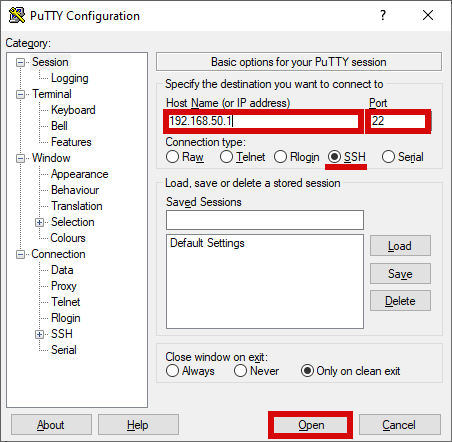

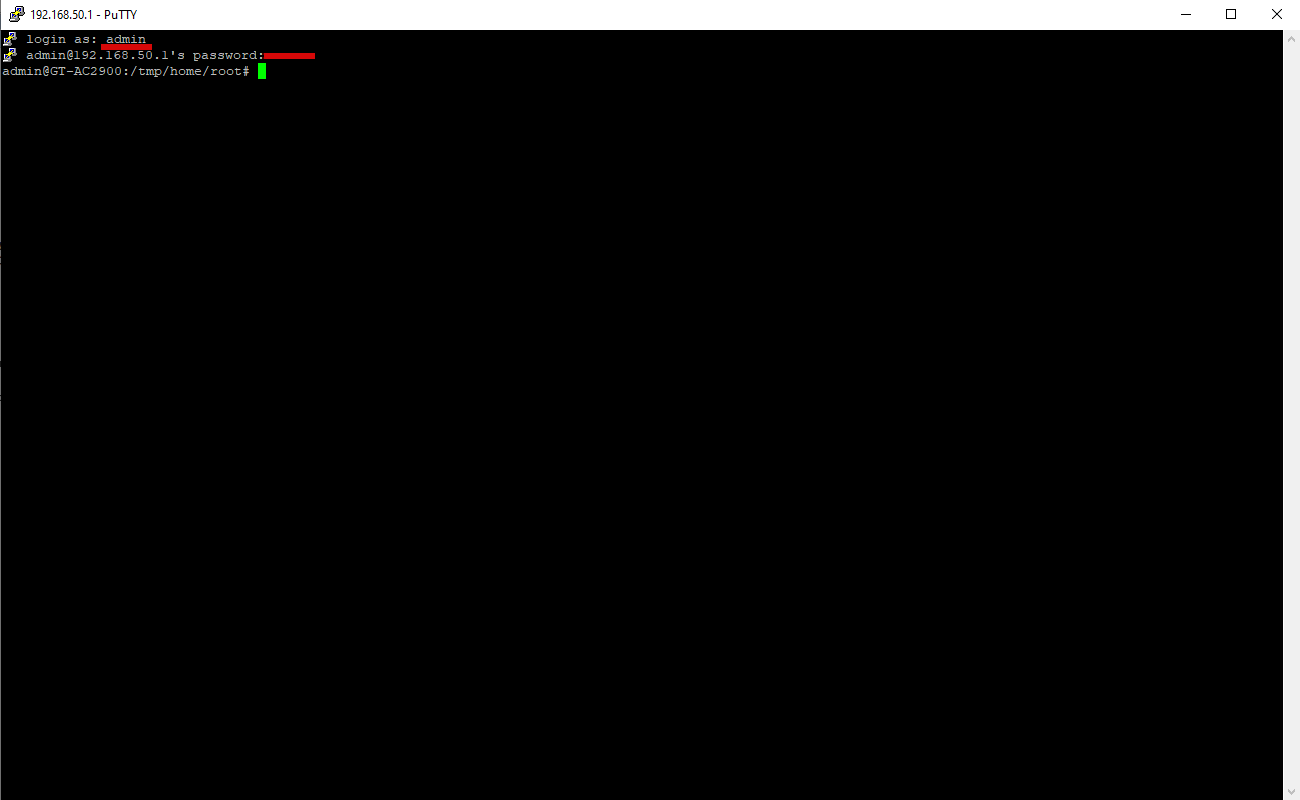

Все примеры будут рассматривается на примере PuTTY

- Проверьте правильно заполняемых полей

- >> Первой закладке Session

- Поле Host Name (or IP address) укажите IP адрес вашего устройства, в данном случае это: 192.168.50.1

- Поле Port укажите SSH службы который указали ранее, в данном случае это: 22

- Проверьте что переключатель в Connection type: SSH

- >> Нажмите кнопку Open

- Если вы открываете соединение в первые программа уточнит желаете ли вы подключится к указанному устройству с указанным отпечатком, то нажмите Yes

- После подключения вы увидите основное консольное окно

- Первой строкой которого будет login as: введите имя пользователя, обычно оно совпадает с тем что используется для входа в веб интерфейс устройства, в данном случае это: admin

- Затем будет запрошен пароль указанного пользователя и IP адреса устройства ранее, [email protected]’s password:, при вводе пароля никакие символы не отображаются в целях безопасности, после окончания ввода пароля нажмите Enter

- После вы увидите приглашение для ввода команд admin@GT-AC2900:/tmp/home/root#

- Теперь вы можете вводить необходимые команды для выполнения нужных задач

Ограничения

*

Дополнительная информация

- Wiki: SSH

Как получить полный контроль, над роутером ASUS с установленной оригинальной (заводской) прошивкой, через командную строку с помощью Telnet протокола доступа.

Для получения больших возможностей по настройке роутера многие тут-же прошивают роутер альтернативной прошивкой, такой как DDWRT, OpenWRT и другие. Но не всегда это оправдано. Вэб-интерфейс оригинальной прошивки может не содержать каких-то триггеров но в самой прошивки есть многие необходимые утилиты.

Значит, мы можем проделать все манипуляции над роутером с оригинальной (заводской) прошивкой, через командную строку с помощью Telnet протокола доступа.

Самый безопасный и мощный способ это использовать SSH протокол, но можно воспользоваться не безопасным Telnet так, как он имеется во всех роутерах ASUS.

Если вэб-интерфейс вашего роутера не имеет триггера для включения Telnet, то вам необходимо прочитать эту статью: «Как включить Telnet сервер на роутере ASUS».

Получение доступа к командной строке

Прежде всего вам нужно подключиться к роутеру используя любой Telnet клиент, например PuTTY или консольный клиент.

Домен, IP-адрес, логин и пароль такие же как в вэб-интерфейсе роутера.

- IP-адрес —

192.168.1.1(или тот который вы установили). - Домен —

router.asus.com(стандартный для ASUS роутеров) - Порт —

23(стандартный для Telnet протокола). - Имя пользователя (логин) —

admin(стандартный для ASUS роутеров). - Пароль — тот который вы установили (стандартный для ASUS роутеров —

admin).

Для подключения с помощью консольного клиента:

Откройте терминал.

Подключитесь к роутеру по протоколу доступа Telnet:

Для авторизации используйте логин и пароль такие же как в вэб-интерфейсе роутера:

Trying 192.168.1.1... Connected to 192.168.1.1. Escape character is '^]'. # |

Поздравляю, теперь вы в командной строке Linux роутер!

В роутере

Теперь вы в командной строке Linux роутера ASUS.

В общем, Linux роутер очень похож на Debian но имеет некоторые особенности. Начну с общего.

Показать информацию о железе и прошивке роутера можно так:

Linux version 2.6.30.9 (root@wireless-desktop) (gcc version 3.4.6-1.3.6) #4 Thu Jan 15 17:40:33 CST 2015

и так:

system type : RTL8196C processor : 0 cpu model : 52481 BogoMIPS : 389.12 tlb_entries : 32 mips16 implemented : yes

и так:

RTL8196C v1.0 -- 1 15 17:38:00 CST 2015 The SDK version is: Realtek SDK v2.5-r Ethernet driver version is: - Wireless driver version is: - Fastpath source version is: - Feature support version is: -

Показать все примонтированные разделы, можно так:

rootfs on / type rootfs (rw) /dev/root on / type squashfs (ro,relatime) proc on /proc type proc (rw,relatime) ramfs on /var type ramfs (rw,relatime)

Как вы видите squashfs раздел примонтирован с параметром ro то есть только на чтение. Но, ramfs (/var) примонтирован с параметром rw то есть чтение и запись. Значит, мы можем создавать и удалять файлы в этой директории. Но после перезагрузки всё будет как раньше, а новые файлы будут удалены.

Все загрузочные скрипты находятся в директории /etc/init.d/.

rcS rcS_16M

Это место находится на разделе подключённом в режиме только чтения, поэтому вы не можете добавлять свои скрипты сюда.

На роутере установлен BusyBox. BusyBox — это набор UNIX утилит командной строки, который используется в качестве основного интерфейса во встраиваемых операционных систем. В различных версиях и сборках он содержит различное количество утилит.

Для того, чтобы получить список команд, поддерживаемых данным экземпляром BusyBox, запустите его без каких-либо аргументов или используйте опцию --list:

BusyBox v1.13.4 (2015-01-15 17:36:18 CST) multi-call binary

Copyright (C) 1998-2008 Erik Andersen, Rob Landley, Denys Vlasenko

and others. Licensed under GPLv2.

See source distribution for full notice.

Usage: busybox [function] [arguments]...

or: function [arguments]...

BusyBox is a multi-call binary that combines many common Unix

utilities into a single executable. Most people will create a

link to busybox for each function they wish to use and BusyBox

will act like whatever it was invoked as!

Currently defined functions:

arp, ash, bunzip2, bzcat, cat, cp, cut, date, echo, expr, false,

free, grep, gzip, halt, head, hostname, ifconfig, init, ip, kill,

killall, klogd, ln, ls, mkdir, mount, ping, poweroff, ps, reboot,

renice, rm, route, sh, sleep, sync, syslogd, tail, telnetd, top,

true, umount, vconfig, wc, zcip

Для того, что бы узнать о том, что делают отдельные команды, используйте опцию --help в сочетании с этой командой:

Но не все программы в прошивке являются частью BusyBox. Поэтому может потребоваться просмотреть список всех программ:

lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_BootLoaderVersion -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_FWVersion -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_FwReadyStatus -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_MacAddr_2G -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_PINCode -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_RegulationDomain -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_ResetButtonStatus -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_SWMode -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_WanLanStatus -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_WpsButtonStatus -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_AllLedOff -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_AllLedOn -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_MacAddr_2G -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_PINCode -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_RegulationDomain -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_RestoreDefault -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_StartATEMode -> ate -rwxrwxrwx 1 root root 8476 Jan 15 12:38 acltd -rwxrwxrwx 1 root root 13540 Jan 15 12:38 acs lrwxrwxrwx 1 root root 7 Jan 15 12:38 arp -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 ash -> busybox -rwxrwxrwx 1 root root 21876 Jan 15 12:38 ate -rwxrwxrwx 1 root root 3324 Jan 15 12:38 atewatchdog -rwxrwxrwx 1 root root 177296 Jan 15 12:38 auth -rwxrwxrwx 1 root root 22836 Jan 15 12:38 brctl lrwxrwxrwx 1 root root 7 Jan 15 12:38 bunzip2 -> busybox -rwxrwxrwx 1 root root 284072 Jan 15 12:38 busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 bzcat -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 cat -> busybox -rwxrwxrwx 1 root root 37 Jan 15 12:38 connect.sh lrwxrwxrwx 1 root root 7 Jan 15 12:38 cp -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 cut -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 date -> busybox -rwxrwxrwx 1 root root 5096 Jan 15 12:38 ddns_inet -rwxrwxrwx 1 root root 12772 Jan 15 12:38 detectWAN -rwxrwxrwx 1 root root 28 Jan 15 12:38 disconnect.sh -rwxrwxrwx 1 root root 44260 Jan 15 12:38 dnrd -rwxrwxrwx 1 root root 207 Jan 15 12:38 dw lrwxrwxrwx 1 root root 7 Jan 15 12:38 echo -> busybox -rwxrwxrwx 1 root root 123 Jan 15 12:38 ew lrwxrwxrwx 1 root root 7 Jan 15 12:38 expr -> busybox -rwxrwxrwx 1 root root 110292 Jan 15 12:38 ez-ipupdate lrwxrwxrwx 1 root root 7 Jan 15 12:38 false -> busybox -rwxrwxrwx 1 root root 29 Jan 15 12:38 firewall.sh -rwxrwxrwx 1 root root 84720 Jan 15 12:38 flash lrwxrwxrwx 1 root root 7 Jan 15 12:38 free -> busybox -rwxrwxrwx 1 root root 7656 Jan 15 12:38 fwupgrade -rwxrwxrwx 1 root root 98 Jan 15 12:38 getmib -rwxrwxrwx 1 root root 98 Jan 15 12:38 getmib1 lrwxrwxrwx 1 root root 7 Jan 15 12:38 grep -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 gzip -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 halt -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 head -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 hostname -> busybox -rwxrwxrwx 1 root root 481996 Jan 15 12:38 httpd -rwxrwxrwx 1 root root 7592 Jan 15 12:38 httpdcheck -rwxrwxrwx 1 root root 104 Jan 15 12:38 ib -rwxrwxrwx 1 root root 104 Jan 15 12:38 ib1 -rwxrwxrwx 1 root root 105 Jan 15 12:38 id1 -rwxrwxrwx 1 root root 105 Jan 15 12:38 idd -rwxrwxrwx 1 root root 105 Jan 15 12:38 idd1 lrwxrwxrwx 1 root root 7 Jan 15 12:38 ifconfig -> busybox -rwxrwxrwx 1 root root 25264 Jan 15 12:38 igmpproxy -rwxrwxrwx 1 root root 16852 Jan 15 12:38 infosvr lrwxrwxrwx 1 root root 7 Jan 15 12:38 init -> busybox -rwxrwxrwx 1 root root 116 Jan 15 12:38 init.sh lrwxrwxrwx 1 root root 7 Jan 15 12:38 ip -> busybox -rwxrwxrwx 1 root root 72 Jan 15 12:38 ip_qos.sh -rwxrwxrwx 1 root root 321088 Jan 15 12:38 iptables lrwxrwxrwx 1 root root 13 Jan 15 12:38 iptables-restore -> /bin/iptables -rwxrwxrwx 1 root root 111 Jan 15 12:38 irf -rwxrwxrwx 1 root root 111 Jan 15 12:38 irf1 -rwxrwxrwx 1 root root 104 Jan 15 12:38 iw -rwxrwxrwx 1 root root 104 Jan 15 12:38 iw1 -rwxrwxrwx 1 root root 37424 Jan 15 12:38 iwcontrol -rwxrwxrwx 1 root root 27076 Jan 15 12:38 iwpriv lrwxrwxrwx 1 root root 7 Jan 15 12:38 kill -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 killall -> busybox -rwxrwxrwx 1 root root 301 Jan 15 12:38 killsh.sh lrwxrwxrwx 1 root root 7 Jan 15 12:38 klogd -> busybox -rwxrwxrwx 1 root root 27 Jan 15 12:38 l2tp.sh -rwxrwxrwx 1 root root 113968 Jan 15 12:38 l2tpd -rwxrwxrwx 1 root root 64352 Jan 15 12:38 lld2d lrwxrwxrwx 1 root root 7 Jan 15 12:38 ln -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 ls -> busybox -rwxrwxrwx 1 root root 97348 Jan 15 12:38 miniigd lrwxrwxrwx 1 root root 7 Jan 15 12:38 mkdir -> busybox -rwxrwxrwx 1 root root 182 Jan 15 12:38 mmd_cmdr -rwxrwxrwx 1 root root 196 Jan 15 12:38 mmd_cmdw lrwxrwxrwx 1 root root 7 Jan 15 12:38 mount -> busybox -rwxrwxrwx 1 root root 589 Jan 15 12:38 mp.sh -rwxrwxrwx 1 root root 31004 Jan 15 12:38 networkmap -rwxrwxrwx 1 root root 9156 Jan 15 12:38 notify_service -rwxrwxrwx 1 root root 6912 Jan 15 12:38 ntp_inet -rwxrwxrwx 1 root root 25084 Jan 15 12:38 ntpclient -rwxrwxrwx 1 root root 115 Jan 15 12:38 ob -rwxrwxrwx 1 root root 115 Jan 15 12:38 ob1 -rwxrwxrwx 1 root root 116 Jan 15 12:38 od -rwxrwxrwx 1 root root 116 Jan 15 12:38 od1 -rwxrwxrwx 1 root root 122 Jan 15 12:38 orf -rwxrwxrwx 1 root root 122 Jan 15 12:38 orf1 -rwxrwxrwx 1 root root 115 Jan 15 12:38 ow -rwxrwxrwx 1 root root 115 Jan 15 12:38 ow1 -rwxrwxrwx 1 root root 184 Jan 15 12:38 phyr -rwxrwxrwx 1 root root 151 Jan 15 12:38 phyw lrwxrwxrwx 1 root root 7 Jan 15 12:38 ping -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 poweroff -> busybox -rwxrwxrwx 1 root root 6520 Jan 15 12:38 ppp_inet -rwxrwxrwx 1 root root 276552 Jan 15 12:38 pppd -rwxrwxrwx 1 root root 30 Jan 15 12:38 pppoe.sh -rwxrwxrwx 1 root root 49 Jan 15 12:38 pppoe_conn_patch.sh -rwxrwxrwx 1 root root 87 Jan 15 12:38 pppoe_disc_patch.sh -rwxrwxrwx 1 root root 63784 Jan 15 12:38 pptp -rwxrwxrwx 1 root root 29 Jan 15 12:38 pptp.sh lrwxrwxrwx 1 root root 7 Jan 15 12:38 ps -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 reboot -> busybox -rwxrwxrwx 1 root root 11699 Jan 15 12:38 reload lrwxrwxrwx 1 root root 7 Jan 15 12:38 renice -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 rm -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 route -> busybox -rwxrwxrwx 1 root root 53887 Jan 15 12:38 routed -rwxrwxrwx 1 root root 48 Jan 15 12:38 rssi -rwxrwxrwx 1 root root 48 Jan 15 12:38 rssi1 -rwxrwxrwx 1 root root 108 Jan 15 12:38 setmib -rwxrwxrwx 1 root root 108 Jan 15 12:38 setmib1 lrwxrwxrwx 1 root root 7 Jan 15 12:38 sh -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 sleep -> busybox -rwxrwxrwx 1 root root 2406 Jan 15 12:38 snmpd.sh -rwxrwxrwx 1 root root 8492 Jan 15 12:38 start_mac_clone -rwxrwxrwx 1 root root 656 Jan 15 12:38 startup.sh lrwxrwxrwx 1 root root 7 Jan 15 12:38 sync -> busybox -rwxrwxrwx 1 root root 198664 Jan 15 12:38 sysconf lrwxrwxrwx 1 root root 7 Jan 15 12:38 syslogd -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 tail -> busybox -rwxrwxrwx 1 root root 259828 Jan 15 12:38 tc -rwxrwxrwx 1 root root 7592 Jan 15 12:38 tcpcheck lrwxrwxrwx 1 root root 7 Jan 15 12:38 telnetd -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 top -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 true -> busybox lrwxrwxrwx 1 root root 6 Jan 15 12:38 udhcpc -> udhcpd -rwxrwxrwx 1 root root 43595 Jan 15 12:38 udhcpd -rwxrwxrwx 1 root root 62408 Jan 15 12:38 udpxy lrwxrwxrwx 1 root root 7 Jan 15 12:38 umount -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 vconfig -> busybox -rwxrwxrwx 1 root root 38144 Jan 15 12:38 wanduck lrwxrwxrwx 1 root root 7 Jan 15 12:38 wc -> busybox -rwxrwxrwx 1 root root 31 Jan 15 12:38 wlanapp.sh -rwxrwxrwx 1 root root 281752 Jan 15 12:38 wscd lrwxrwxrwx 1 root root 7 Jan 15 12:38 zcip -> busybox -rwxrwxrwx 1 root root 100 Jan 15 12:38 zcip.sh

Если в списке вы видите что-то похожее на […] -> busybox то эта программа является частью BusyBox.

Если нет нужной вам программы, то вы можете скачать её из интернета (или создать его путем кросс-компиляции) и положить в временный каталог (/tmp/). Также вы можете скачать полную версию BusyBox с официального сайта (http://www.busybox.net) и поместить его в временный каталог (/tmp/). Но, как я писал выше, после перезагрузки всё будет как раньше и новые файлы будут удалены.

К примеру, в моём роутере, встроенный BusyBox (v1.13.4) не содержит редактор vi или nano.

NVRAM

А теперь про особенности о которых Я писал выше. Все настройки роутера (настройки изменяемые через веб-интерфейс, пользовательские настройки, загрузочные скрипты) хранятся в энергонезависимый памяти — NVRAM (Non Volatile Random Access Memory). Существует специальная команда для работы с этой памятью — flash и она уже установлена в оригинальную прошивку.

Его можно запустить без аргументов для того, чтобы увидеть все опции:

Usage: flash cmd

option:

cmd:

default -- write all flash parameters from hard code.

get [wlan interface-index] mib-name -- get a specific mib from flash

memory.

set [wlan interface-index] mib-name mib-value -- set a specific mib into

flash memory.

all -- dump all flash parameters.

gethw hw-mib-name -- get a specific mib from flash

memory.

sethw hw-mib-name mib-value -- set a specific mib into

flash memory.

allhw -- dump all hw flash parameters.

reset -- reset current setting to default.

set_mib -- get mib from flash and set to wlan interface.

Как вы можете видеть есть несколько опций. Аббревиатура hw означает — оборудование (железо).

Все настройки хранятся в переменных.

Показать все переменные:

DEF_IP_ADDR=192.168.1.1 DEF_SUBNET_MASK=255.255.255.0 DEF_DEFAULT_GATEWAY=0.0.0.0 DEF_DHCP=2 DEF_DHCP_CLIENT_START=192.168.1.2 DEF_DHCP_CLIENT_END=192.168.1.254 DEF_DHCP_LEASE_TIME=0 DEF_DHCP_LEASE=86400 DEF_ELAN_MAC_ADDR=000000000000 DEF_DNS1=0.0.0.0 DEF_DNS2=0.0.0.0 DEF_DNS3=0.0.0.0 DEF_STP_ENABLED=0 DEF_DEVICE_NAME="RTL8196c" ....

И многие другие переменные.

Примечание: Все переменные начинающиеся с префикса

DEF_имеют значение по умолчанию (исходная конфигурация). Она включается при нажатии кнопкиResetна корпусе роутера или из веб-интерфейса роутера или с помощью командыflashв терминале.

Примечание: Не все из перечисленных переменных работают.Такие переменные как

SAMBA_ENABLED=0не работают, из-за того, что Samba не установлен.

Для того, чтобы найти переменные с словом NAME, используйте команду flash совместно с grep:

DEF_DEVICE_NAME="RTL8196c" DEF_DOMAIN_NAME="ASUS" DEF_SUPER_NAME="admin" DEF_USER_NAME="" DEF_PPP_USER_NAME="" DEF_PPTP_USER_NAME="" DEF_L2TP_USER_NAME="" DEF_DDNS_DOMAIN_NAME="" DEF_DDNS_SUGGEST_NAME="" DEF_HOST_NAME="" DEF_PPP_SERVICE_NAME="" DEF_PPTPD_USERNAME="" DEVICE_NAME="RT-N12LX" DOMAIN_NAME="asus.loc" SUPER_NAME="admin" USER_NAME="" PPP_USER_NAME="*****" PPTP_USER_NAME="" L2TP_USER_NAME="" DDNS_DOMAIN_NAME="" DDNS_SUGGEST_NAME="" HOST_NAME="" PPP_SERVICE_NAME="" PPTPD_USERNAME="" Aborted

Примечание: Имена всех переменных записываются в верхнем регистре.

Показать значение определенной переменной (например, имя администратора):

SUPER_NAME="admin"

Установить новое значение переменной (например, имя администратора):

flash set SUPER_NAME superadmin

Теперь у вас есть новое имя администратора (логин), а это повышает безопасность.

Но для того, что бы изменения вступили в силу необходимо перезагрузить роутер:

Если необходимо вернуть все заводские параметры (сброс к изначальным настройкам):

P.S. Если вы не нашли в этой статье нужную вам информацию, то может быть вы сможете найти её в комментариях ниже. В английской версии статьи комментариев больше.

Если эта статья помогла вам, пожалуйста, оставьте комментарий

Спасибо за прочтение!

Read the article CONNECTING TO CISCO DEVICES in English

Для того, чтобы приступить к настройке оборудования Cisco, в первую очередь необходимо подключиться к консоли управления устройством. Рассмотрим случай, когда есть возможность осуществлять настройку с рабочей станции администратора в непосредственной близости от оборудования, а также имеется консольный или rollover кабель.

1) Настройка с помощью консольного кабеля

Настройка оборудования Cisco осуществляется с помощью консольного кабеля голубого цвета, который присутствует в комплекте с каждым устройством. Следует соединить COM порт рабочей станции администратора c консольным интерфейсом на устройстве Cisco (на нем будет написано CONSOLE или CON).

На современных персональных компьютерах и ноутбуках COM порт часто отсутствует. В этом случае можно приобрести переходник USB – COM (RS 232).

Для настройки я советую использовать простую и бесплатную программу Putty (Скачать с официального сайта)

После скачивания просто запустите ее и переставьте точку с «SSH» на «Serial» (как на картинке ниже), после чего нажмите кнопку «Open».

Важно!

Если вы используете переходник USB-COM, то номер порта может отличаться от 1. Проверить это можно в «диспетчере устройств» Windows в разделе Порты (COM и LPT). Если номер порта будет отличаться (Например COM7), то поменяйте значение COM1 на COM7 или иное.

Если вы подключили консольный кабель и питание устройства включено, то после нажатия кнопки «Open» должна открыться консоль управления. Если окно пустое, нажмите клавишу «Enter». Устройство должно выдать приветственную надпись, запрос логина и пароля или сразу же открыть консоль управления.

Router>

2) Настройка с помощью Rollover кабеля через другой маршрутизатор

В некоторых случаях получить доступ на оборудование можно, используя другой маршрутизатор Cisco, к которому уже есть доступ и специальный rollover кабель. Для понимания буду называть новым тот маршрутизатор, к которому нужно получить доступ, а старым тот, к которому уже организовано подключение (например удаленно через Telnet или SSH).

Rollover кабель не поставляется вместе с оборудованием Cisco, но его просто сделать своими руками из обычного патч корда, обрезав любой из наконечников и «переобжав» его клещами в той же последовательности проводов, но с перевернутым коннектором RJ 45.

Чтобы было понятно, что значит «с перевернутым коннектором», прилагаю схему:

Важно!

Последовательность проводов должна быть зеркальной.

Для подключения к консоли нового маршрутизатора необходимо соединить этим проводом AUX порт (черного цвета) старого маршрутизатора, к которому есть доступ, с CONSOLE портом (голубого цвета) нового маршрутизатора.

На старом маршрутизаторе, к которому есть доступ, из привилегированного режима (Знак # после имени устройства. Подробнее о режимах конфигурирования читайте в этой статье) необходимо добавить строки

R-DELTACONFIG#conf t

line aux 0

modem InOut

no exec

transport input all

stopbits 1

flowcontrol hardware

exit

После этого ввести команду

telnet х.х.х.х 2001

Где х.х.х.х – адрес любого собственного интерфейса старого маршрутизатора

Например, у маршрутизатора есть интерфейс с адресом 192.168.1.1. Тогда доступ к консоли соседнего маршрутизатора можно получить, введя команду

telnet 192.168.1.1 2001

Далее могут быть запрошены пароли

- к старому маршрутизатору, с которого осуществляется вход (пароль к самому себе, если установлен)

- к новому маршрутизатору, к которому осуществляется доступ (опять же, если есть)

После ввода пароля вы попадете в консоль управления новым маршрутизатором и можете приступать к его настройке.

3) Удаленный доступ

Удобнее всего настраивать оборудование все-таки удаленно, сидя в кресле за своим рабочим местом. О том, как это сделать быстро и безопасно читайте в статье «Доступ по протоколу SSH на Cisco«.