На чтение 10 мин Просмотров 12.4к.

Илья Кондрашов

Работает в IT сфере, занимается программированием и тестированием банковских систем.

Даже у владельцев качественных исправных устройств бывают ситуации, когда не получается зайти в настройки роутера. Причина может быть как в ПК, так и в самом маршрутизаторе. В личном кабинете от роутера настраиваются параметры интернета и беспроводных сетей, поэтому потеря доступа к нему чревата неприятными последствиями.

Прочитайте статью о том, как зайти в настройки роутера. Возможно, вы действовали неправильно, и проблема сразу будет снята. Если же нет, мы поможем ее решить.

Если я не могу зайти в настройки роутера, я перебираю все варианты решения проблем, от наиболее простых и очевидных, до более специфичных, встречающихся достаточно редко. О них будет рассказано ниже.

Содержание

- Экспресс-способы

- Мешает антивирус или файервол

- Неправильный IP адрес

- Соединение с роутером не установлено

- Неправильное имя пользователя и пароль

- Вход с другого устройства

- Статический IP адрес в настройках

- Неудачная прошивка роутера

- Системные проблемы

Экспресс-способы

Существуют универсальные способы решения проблем с настройками маршрутизатора.

- Перезагрузка устройства. Она выполняется путём простого включения и выключения устройства. Кнопка питания, как правило, находится на задней стороне роутера. Либо выдёргивание штекера блока питания на минуту, если кнопки включения на устройстве нет, или она сломана.

- Можно попробовать зайти в админ-панель роутера через другой браузер. Нередки случаи, когда браузер может быть настроен особым образом и не пропускает некоторые адреса, по которым переходит юзер.

- Если я не могу зайти в интерфейс роутера со своего ПК, то пытаюсь выполнить вход с другого устройства. Например, с телефона или ноутбука, если они были подключены к сети. Либо физически подключая Ethernet кабель маршрутизатора к ноутбуку или другому компьютеру.

- Интерфейс роутера может банально зависать при обращении к себе. Виной тому может быть множество причин, от прошивки устройства, до авторизации в момент получения данных о подключении со стороны провайдера.

Мешает антивирус или файервол

Самая простая и банальной причина блокировки доступа к настройкам – сбой настроек файервола, встроенного в Windows, либо используемого антивирусом. К примеру, для проверки настроек антивируса ESET необходимо перейти в главный экран программы, в раздел «Настройки» и нажать на «Дополнительные настройки».

В дополнительных настройках необходимо перейти в «Защита сети» – «Файервол» и на вкладку «Дополнительно». На ней нажать на «Настроить» напротив «Правила».

Если не получается зайти в админпанель роутера, вероятно, в правилах стоит запрет на доступ к IP адресу настройки. В случае, если такое правило есть, его необходимо удалить и подтвердить изменения.

Если не хочется заниматься долгими настройками, то можно просто отключить антивирус, или встроенный firewall на время конфигурации сети.

Неправильный IP адрес

Бывает такое, что при входе в ЛК роутера указывается некорректный IP адрес, или указывается неверный промежуточный адрес в сети. Каждый из производителей ставит 2 точки входа для в входа в настройки. По дефолту 98% роутеров имеют точку входа через 192.168.1.1 или 192.168.0.1, но бывают и исключения из правил.

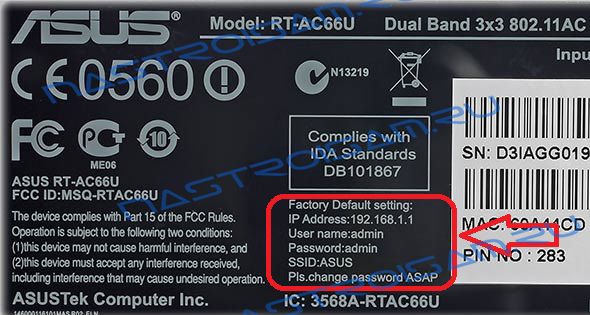

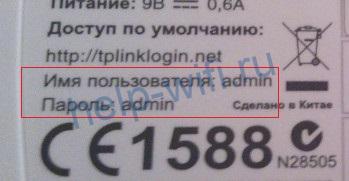

Найти точные адреса и «мосты» для авторизации можно на нижней части вашего аппарата. Они пропечатаны вместе с маркой, моделью, серийным номером и прочей сопутствующей информацией.

Ниже приведен список производителей устройств и их точек входа:

- Зайти в настройки роутера от tp-link можно через IP 192.168.0.1 либо по адресу tplinkwifi.net. Для этого необязательно подключение к интернету.

- В интерфейс установок маршрутизаторов от ASUS можно по IP 192.168.1.1 или через router.asus.com.

- Для Xiaomi нужно использовать адрес 192.168.31.1, производитель ставит его как дефолтный. Либо можно перейти по miwifi.com.

- У Zyxel или Keenetic страница для входа my.keenetic.net.

- Для настроек устройств от Tenda можно использовать tendawifi.com.

- У роутеров Belkin используется IP 192.168.2.1 внутренней ссылкой служит адрес http://router

- В настройки оптических терминалов Huawei вход выполняется через адрес 192.168.100.1

- Если используется маршрутизатор от Mercusys, то можно перейти по адресу mwlogin.net

Многие производители устройств пишут адреса для входа в личный кабинет и на нижней части самого роутера, там же указываются данные для авторизации. В случае, если после всех попыток у вас не получилось зайти на роутер, воспользуйтесь другими способами решения проблемы.

Соединение с роутером не установлено

Иногда проблема в ошибочной работе встроенного ПО роутера. К примеру, модели от IskraTel при работе через PPPoE получают полный пул данных для подключения от провайдера. То есть бывают ситуации, когда устройство полностью настроено, а проводной интернет не работает, это случается в моменты, когда данные от поставщика услуг ещё не получены.

Если начать заходить в меню в этом время, устройство может «отвалиться», то есть соединение с роутером не будет установлено, так как запросы до него просто не дойдут. В меню устройства можно будет зайти только тогда, когда вся конфигурация от провайдера будет получена.

Глюки прошивки из-за слабого процессора – далеко не редкость, и избавиться от них можно только сменой устройства.

Неправильное имя пользователя и пароль

Если не удается войти в веб-интерфейс, следует проверить, корректно ли используются логин и пароль. Те данные, которые были вшиты производителем, можно найти на нижней части роутера или модема, на наклейке с информацией об устройстве. Входить нужно, соблюдая регистр, то есть если данные указана с заглавных букв, вводить в страничку авторизации нужно именно так.

Нередко бывает и так, что логин и пароль от роутера изменили, а авторизация проводится под старыми данными. К сожалению, сбросить эти учетные данные можно только сбросом маршрутизатора до заводских настроек.

Если не удается войти при помощи точных логина и пароля, вероятно, проблема кроется уже в предыдущих настройках роутера.

Вход с другого устройства

Иногда зайти на сайт роутера не получается из-за того, что вы вошли в личный кабинет с другого устройства – компьютера или телефона. Даже если вы уже закрыли настройки, это может помешать входу. Тогда вы увидите надпись «К маршрутизатору возможно только одно подключение с правами администратора».

В этом случае нужно вспомнить, с какого устройства в последний раз осуществлялся вход, снова зайти там в админ-панель и нажать «Выйти». Теперь вы сможете подключаться к интерфейсу маршрутизатора с любого устройства.

Статический IP адрес в настройках

Менее тривиальная проблема – это неудачная настройка IP адреса самого устройства. Внутри каждого веб-интерфейса можно сменить адрес, по которому будет проводиться доступ к настройкам устройства. И если проделать это один раз, без доступа к ЛК роутера сменить это настройку не получится. Для примера возьмём настройки роутера ISkraTel G74.

Нам нужно авторизоваться в настройках по стандартному, заводскому адресу.

Далее нужно перейти к настройкам сети и перейти к конфигурации LAN портов. Внутри будет блок настройки «Существующий IP-интерфейс» с текущим адресом, который используется для авторизации.

При клике на «Изменить» мы попадем на страницу с конфигурацией, где и меняется нужный нам адрес.

После изменения и сохранения параметров устройство быстро перезапустится с применением изменений и предыдущий IP более не будет доступен для входа, а производиться настройка будет уже с нового адреса. Соответственно, вернуть исходный адрес можно только сбросом устройства к заводским настройкам.

Аналогичная ситуация бывает и при некорректной настройке сетевого адаптера ПК. В этом случае может перестать работать и интернет.

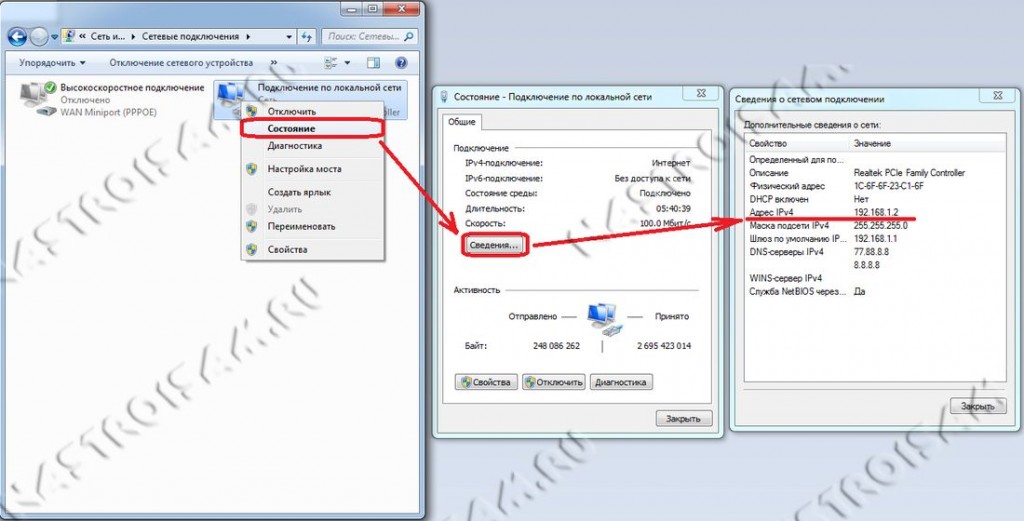

Для того, чтобы понять, что это именно наш случай, нужно открыть «Панель управления», найти там пункт «Центр управления сетями и общим доступом». В открывшемся окне, в левой его части, перейти в «Изменение параметров адаптера».

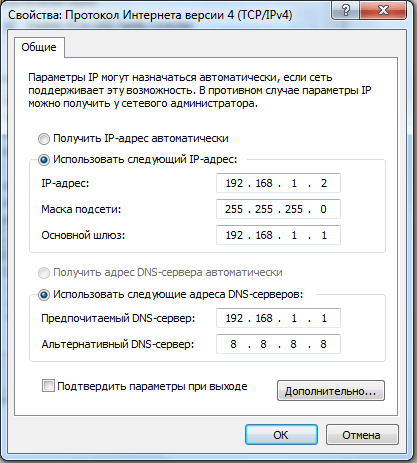

В открывшемся окне нужно выбрать используемый компьютером сетевой адаптер. Как правило он называется «Ethernet». Нужно щелчком правой кнопкой мыши перейти в его свойства. В открывшемся окне выбирается параметр с именем «IP версия 4». И если стоит галочка на «Использовать следующий IP-адрес», а параметр «IP-адрес» заполнен значением, значит именно это и не пускает пользователя в настройки роутера и «режет» подключение.

В данном кейсе нужно просто сместить выбор на «Получить IP-адрес автоматически» и сохранить изменения. Либо попытаться установить адрес, который точно не используется в системе, к примеру 192.168.1. и цифры от 2 до 99, маска должна установиться автоматически, а шлюз трогать не нужно, он может остаться пустым.

Неудачная прошивка роутера

Менее распространенная, но не менее сложная проблема, результатом которой становится невозможность войти в настройки роутера – неудачное обновление прошивки.

Случай весьма специфичный и, если он произошел, как правило, пользователь в курсе, что именно повлияло на работу его устройства и как всё вернуть обратно. Вернуть всё на свои места поможет или откат прошивки, если обновление выполнялось официальным, то есть фирменным ПО. Либо нужно установить другую версию ПО. Может быть, производилась установка не от вашей ревизии роутера, или от модели для другого региона.

В случае, если есть уверенность в том, что и прошивка, и модель устройства совпадают и образ для прошивки был скачан из официального источника, можно попробовать сбросить настройки роутера. Бывает, что в ПЗУ устройства по ошибке сохранились какие-то временные данные от предыдущей версии, которые мешают корректной работе.

Если же пользователь устанавливал кастомные прошивки, которые были собраны сообществом и выложены в свободный доступ, то проблема может быть именно в этом. Далеко не все «кастомки» отличаются стабильной работой, бывает, что они не работают вовсе. Все эти нюансы лучше узнавать на форумах, в профильных ветках устройств.

Системные проблемы

Последний пункт – проблемы из-за вирусов, стороннего ПО или блокировки настроек от провайдера.

Если не открывается страница настроек устройства, можно попробовать проверить ПК на вирусы. Это можно сделать любым удобным для пользователя способом. Но лучше всего использовать утилиту Dr.Web CureIt!. Для лучшего результата ПК нужно запустить в безопасном режиме, а после запуска запустить приложение. Оно просканирует ПК, а ввиду того, что безопасный режим запускает минимальный набор сервисов и процессов, вирусное приложение не сможет повлиять на процесс лечения.

Проблема может заключаться и в стороннем ПО, настройки которого могут проходить в веб-интерфейсе. В качестве примера, можно описать роутер с измененным адресом для входа в настройки, и программой CMS, для управления IP-камерами. Измененный адрес и адрес веб-настройки ПО могут совпасть, и настройки CMS просто перекроют доступ к конфигурации маршрутизатора. Ситуация очень редко, но встречается.

Нередко с проблемой того, что не открываются настойки роутеров, обращаются пользователи базовых станций или оптических терминалов. Выше описывался роутер IskaTel G74 и устройства от Huawei. Их конфигурирует интернет-провайдер, он может заблокировать доступ пользователям. Настройка таких терминалов проводится либо удаленно, сотрудниками провайдера, либо на месте, у клиента, при помощи специально настроенного оборудования.

Время на прочтение

23 мин

Количество просмотров 121K

Прошло почти 3 месяца с моей предыдущей статьи, я решил написать ещё одну. Она частично будет повторять мою предыдущую статью и статью, на основе которой она была написана. Исходя из различных комментариев на форумах и под этими статьями, я попытался в этой инструкции показать, как можно использовать различные обходы блокировок. Для большинства специалистов по этой теме ничего нового тут не будет. А для остальных, думаю, будет что почитать и чем заняться на досуге. Сильно страшного в этой инструкции, как и в предыдущих, ничего нет, нужно просто двигаться по ней, не пропуская ни одного шага.

Версия бота: 2.0 от 15.02.2023

Итак, зачем нужен этот обход блокировок:

-

Для захода на необходимые сайты, которые блокируются в любой конкретной стране.

-

Для «обмана» сайтов из других стран, которые не хотят работать для граждан конкретной страны.

С помощью действий, описанных в этой статье, Вы сможете подключить все устройства домашней сети (телефоны, смарт-тв, компьютеры и ноутбуки и другие «домашние» устройства) к данному обходу блокировок, а также подключаться к Вашему роутеру не из дома и пользоваться его обходом блокировок для доступа к любимым сайтам и приложениям. Кроме того, из обеих этих сетей (домашней и через подключение к роутеру), из любого браузера можно будет пользоваться onion-сайтами.

В данной статье будет описана работа телеграм-бота, написанного на python. С его помощью будет возможна установка данного обхода с небольшими предварительными настройками, а также работа со списками блокировок.

Для каждого конкретного обхода блокировок, мы будем устанавливать свой список сайтов и ip адресов для обхода. Изменять любой из этих списков будет достаточно легко (через телеграм бот, либо вручную, но тоже несложно), потому не пугайтесь. Частью функционала Вы можете и не пользоваться — Ваше право. Весь код будет в открытом доступе, информация о Ваших данных будет храниться на локальном роутере.

Статья разбита на 2 части. Первая для тех, кому «побыстрее чтоб работало», и для тех, кто хочет покопаться в настройках и понять как это всё работает. Так что не пугайтесь размеров статьи

Необходимо

-

Любой Keenetic с поддержкой USB;

-

Актуальная версия KeeneticOs (на данный момент 3.8.3);

-

Flash-накопитель размером от 1Гб;

-

Не побояться прочитать инструкцию;

-

Около 30 минут времени, попивая кофе. Основная часть работы это будет время ожидания установки.

Подготовка Flash-накопителя, роутера и установка Entware

-

Используем инструкцию на сайте Keenetic. Для корректной работы телеграм-бота нам необходим будет файл подкачки. Возможно на «старших» моделях роутера это будет и необязательно, тогда можно воспользоваться предыдущей инструкцией (без файла подкачки), но на моём Keenetic Extra 1711 файл подкачки необходим. На флешке необходимо создать два раздела, один Linux Swap, второй — Ext4. Можно вместо Ext4 использовать NTFS, но для этого необходимо будет установить соответствующий компонент. Для работы с разделами в данной статье используется MiniTool Partition Wizard. Если что на всем известных сайтах можно найти взломанную версию, хотя, может, и бесплатная сработает.

-

Для установки Entware воспользуемся инструкцией на официальном сайте Keenetic.

-

Скачиваем mipsel.

-

Вставляем отформатированную флешку в роутер.

-

Заходим в раздел Управление – Приложения и выбираем нашу флешку.

В настройках роутера предварительно должно быть включено приложение «Сервер SMB» для доступа к подключаемым USB-дискам по сети.

-

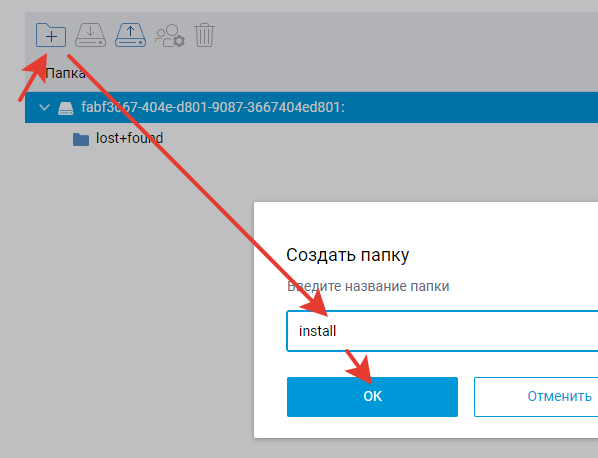

Создаём папку install:

-

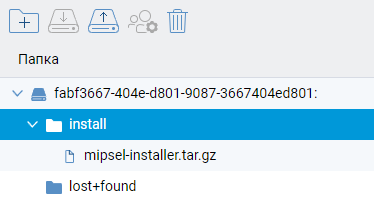

Ставим курсор на новую папку и импортируем туда файл mipsel с компьютера с помощью третьей иконки:

-

В настройках роутера заходим в раздел Управление – OPKG, выбираем нашу флешку и удаляем сценарий, если он есть и нажимаем кнопку Сохранить:

-

Примерно спустя минуту заходим обратно в Управление – Приложения и выбираем нашу флешку. Видим, что у нас установился entware по наличию некоторого количества папок. Можно также в Диагностике посмотреть ход установки:

-

Установим необходимые компоненты роутера. В настройках роутера заходим в Общие настройки -> Изменить набор компоненты:

-

Поиском ищем следующие компоненты «Прокси-сервер DNS-over-TLS», «Прокси-сервер DNS-over-HTTPS», «Протокол IPv6», «SSTP VPN-сервер», «Подготовка открытых пакетов OPKG» и «Сервер SSH» затем, после обновления и перезагрузки роутера ещё следующие компоненты: «Модули ядра подсистемы Netfilter», «Пакет расширения Xtables-addons для Netfilter» и ещё раз перезагружаем роутер.

-

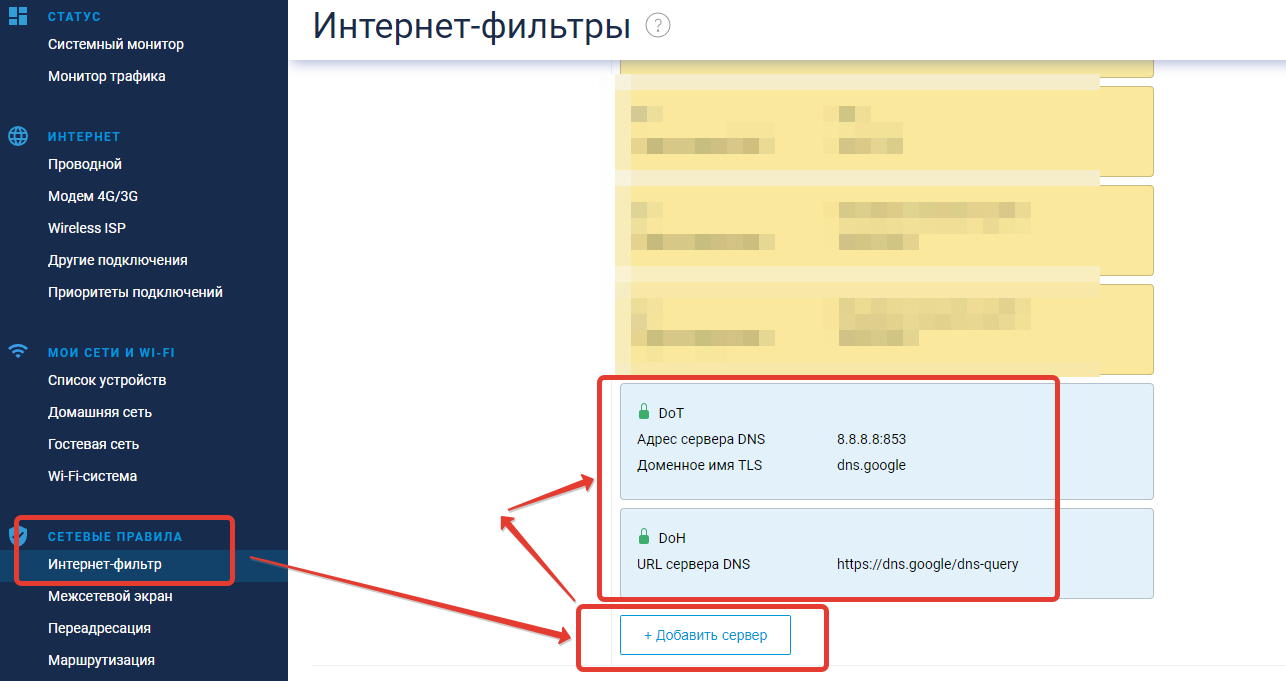

Заходим в «Сетевые правила» —> «Интернет-фильтр» и добавляем серверы DNS-over-TLS и DNS-over-HTTPS. У TLS адрес сервера 8.8.8.8:853, доменное имя TLS dns.google. У HTTPS сервер dns https://dns.google/dns-query. Должно получиться как на картинке:

-

UPD 02.01.2022: я рекомендую добавить все dns-over-http и *-tls, указанные в этой статье

-

Скачиваем Putty (на данный момент актуально putty-64bit-0.76-installer.msi) и запускаем её. Простенькие настроечки (если что их можно сохранить кнопкой Save):

При возможных предупреждениях соглашаемся (кнопка Accept).

-

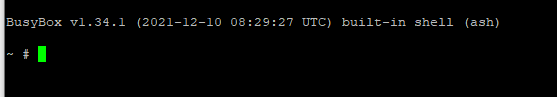

Вводим логин «root» (без кавычек), нажимаем Enter, пароль «keenetic» (также без кавычек) (при вводе пароля курсор не двигается – это нормально), также Enter. Должно отобразиться:

P.S. здесь и далее — для копирование команды в командную строку необходимо скопировать текст на этом сайте и вставить в командную строку с помощью правой кнопкой мыши

-

Вводим команду:

passwdи дважды вводим пароль. Курсор при вводе пароля также не двигается.

-

Обновим opkg:

opkg updateУстановка необходимых компонентов

-

Начинаем установку необходимых компонентов.

-

Вводим команду для установки необходимых компонентов Entware.

Сначала устанавливаем необходимые пакеты opkg, затем скачиваем pip для python’a (почему-то он не устанавливается корректно через opkg) и устанавливаем с помощью скрипта. Некоторое время у Вас это займёт, дождитесь. В конце установим три пакета расширения python.

opkg install mc tor tor-geoip bind-dig cron dnsmasq-full ipset iptables wget wget-ssl obfs4 shadowsocks-libev-ss-redir shadowsocks-libev-config python3 python3-pip v2ray trojan

wget https://bootstrap.pypa.io/get-pip.py --no-check-certificate

python get-pip.py

pip install pyTelegramBotAPI

pip install telethon-

Устанавливаем и настраиваем бота. Он будет скачан с сайта гитхаба, это сделано для простоты обновления. Если что, там всегда будет крайняя версия скрипта. Внутри установочника некоторые файлы будут также скачиваться с сайта (по той же причине), но об этом позже.

wget https://raw.githubusercontent.com/tas-unn/bypass_keenetic/master/bot.py --no-check-certificate -O /opt/etc/bot.py

mcedit /opt/etc/bot_config.py -

В редакторе нашего бота нам необходимо:

-

Установить api ключ, который даст вам бот BotFather (в поиске телеграма его можно найти), спросить его команду /newbot, выбрать свободное имя и скопировать необходимый ключ в поле token

-

Копируем Username (логин) телеграма. Он будет использоваться для администрирования. Можно добавить несколько администраторов:

-

И последние две обязательные настроечки берутся с сайта https://my.telegram.org/apps:

-

Обратите внимание, все свои настройки Вы вбиваете и сохраняете на своём роутере. В конце концов код можете посмотреть сами, если умеете это делать.

-

Все данные записываем в файл в нужные места:

-

Это были необходимые минимальные настройки. Дело в том, что бот за Вас будет запрашивать мосты для ТОРа. Вам в телеграм будут лишь приходить уведомления (отключите звук и другие оповещения, чтоб они Вас не раздражали).

-

Ключи для Shadowsocks, Vmess и Trojan необходимо устанавливать будет вручную

-

Чуть ниже этих строк есть настройки, которые можно оставить по умолчанию, но на всякий случай просмотрите их.

-

Запускаем бота:

python /opt/etc/bot.py-

Заходим в свой телеграм-бот, если необходимо нажимаем /start и выбираем сначала Установку и удаление, а затем Установку \ переустановку:

-

В программе Putty можете наблюдать внутренние команды, а в телеграм-боте ход установки, а также полученные ключи от двух ботов. ВНИМАНИЕ: при включенной двухфакторной авторизации телеграма, Вам необходимо будет ввести данные в Putty. Не пугайтесь, всё работает исключительно на Вашем роутере.

-

После фразы, что установка завершена нам необходимо чуть-чуть донастроить роутер.

5. Отключение штатного DNS-сервера и перезагрузка маршрутизатора.

-

Запускаем командную строку в Windows (открываем пуск и начинаем писать «Командная строка» или «cmd»).

-

Пишем (ip роутера поменяете если другой).

telnet 192.168.1.1 -

Логин с паролем вводим от роутера, а не entware (скорее всего admin, а пароль лично Ваш).

-

Вписываем поочерёдно 3 команды:

opkg dns-override

system configuration save

system reboot-

Роутер перезагрузится и Вы сможете пользоваться ботом работы.

-

Внимание: если захотите переустановить флешку с нуля, то Вам необходимо в Putty ввести следующие команды и после перезагрузки роутера приступать к созданию флешки:

no opkg dns-override

system configuration save

system rebootОписание работы телеграм-бота

-

При старте бот имеет 3 кнопки «Установка и удаление», «Ключи и мосты «и «Списки обхода».

-

Первой кнопкой мы частично пользовались при установке.

-

Кнопка «Ключи и мосты» переустанавливает\устанавливает ключи Shadowsocks, Vmess, Trojan, а также мосты Tor. Для мостов Tor существует получение в автоматическом режиме с помощью телеграм.

-

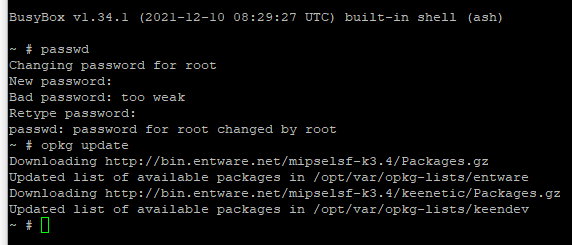

В пункте меню «Списки обхода» создаются кнопки, соответствующие названием файла и папки /opt/etc/unblock/. При изначальной установке там находятся 4 файла shadowsocks.txt, trojan.txt, vmess.txt и tor.txt, поэтому у нас будет 4 кнопки

-

При нажатии на любую из них будет возможность показать конкретный список разблокировок, добавить сайт или ip адрес в список, либо его удалить оттуда.

-

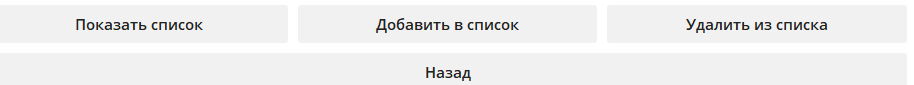

При добавлении существует возможность ЛИБО добавить обход блокировок соцсетей (скачивается вот отсюда и может редактироваться в случае необходимости), ЛИБО написать доменное имя сайта, либо IP-адрес боту:

-

Для удаления просто вписываете необходимый адрес и отправляете его боту.

Подключение к своему роутеру, используя его как собственный VPN

-

На устройствах из дома (wifi, по проводу) всё уже работает, но существует возможность подключаться к вашему роутеру и пользоваться теми же сайтами, которые Вы указали в списках разблокировок.

-

Для этого нужно воспользоваться вот этой инструкцией на сайте Keenetic.

-

А потом можно подключаться через Android, Windows, MacOS, IOs (только платный).

Установка обхода завершена! Можете пользоваться на здоровье!

-

Донаты приветствуются) куда переводить — можно найти в первых строчках бота в комментариях) но всё, естественно, по желанию.

-

Пишите в комментариях чего Вы хотите в следующих версиях.

О чём будет следующая часть статьи:

-

Рассказ о внутренних особенностях установленной системы. Если кто-то хочет покопаться, либо дать совет в настройке — милости просим.

-

Данный обход блокировок сейчас настроен на 2 сервиса — один Hi!Load VPN с помощью технологии Shadowsocks, второй — Тор, но Вы можете сами настроить необходимые Вам сервисы вручную, подключив их к своему телеграм-боту и он также сможет работать!

-

Те люди, которые не хотят тратить на это время, могут этого не делать. Остальные — welcome

-

Для тех, кто до сих пор пользуется программой teamviewer, есть способ чтобы он продолжил работать.

Детальная настройка и всё что с этим связано

-

Для установки VPN сервисов, которые поддерживаются роутером Keenetic (OpenVPN, Wireguard, IpSec, PPTP, L2TP воспользуйтесь инструкциями на официальном сайте Keenetic. Shadowsocks и Tor уже были настроены с помощью установочника телеграм-бота, здесь будет лишь отписание.

-

Через Putty заходим по SSH (см самое начало статьи).

-

Инициализируем ipset, создание множества IP-адресов unblock (100-ipset.sh).

-

Проверьте, что в системе вашего маршрутизатора есть поддержка множества hash:net:

ipset create test hash:net-

Если команда никаких ошибок и сообщений не выдала, значит поддержка есть, и просто следуйте инструкции дальше. В противном случае (есть ошибка) в следующем скрипте вам нужно заменить hash:net на hash:ip. При этом вы потеряете возможность разблокировки по диапазону и CIDR.

Скорее всего ошибок не будет у Вас.

-

Создайте пустое множество адресов с именем unblock при загрузке маршрутизатора. Для этого создайте файл /opt/etc/ndm/fs.d/100-ipset.sh:

mcedit /opt/etc/ndm/fs.d/100-ipset.sh-

Вставляем содержимое с помощью сочетания клавиш Shift+Insert. Далее в этой инструкции мы также будем использовать это сочетания клавиш.

-

Внимание: в данном файле мы создаём ровно столько множеств для обхода блокировок, сколько нам надо. В инструкции показано 3 обхода (shadowsocks, tor и какой-то VPN, подключенный исходя из инструкций на официальном сайте), но их может быть бесконечное множество. Если Вам нужно добавить ещё один обход VPN, то Вам нужно добавить ещё одну строку в следующем файле (по аналогии с 3-5 строками). Также можно удалить 1-2 строки, если будете использовать меньшее количество обходов.

#!/bin/sh [ "$1" != "start" ] && exit 0 ipset create unblocksh hash:net -exist ipset create unblocktor hash:net -exist ipset create unblocktroj hash:net -exist ipset create unblockvmess hash:net -exist #ipset create unblockvpn hash:net -exist #если нужно раскомментируем exit 0

-

Ссылка на скачивание (там будет храниться всегда актуальная информация).

-

После этого нажимаем сохранить (клавиша F2), соглашаемся (Enter) и выход (клавиша F10). Эти сочетания также будут использоваться далее.

-

Дайте права на исполнение:

chmod +x /opt/etc/ndm/fs.d/100-ipset.sh-

Настройка Shadowsocks на примере Highload-VPN. Не является рекламой. Пока там всё бесплатно, они обещают бесплатный доступ с небольшими ограничениями, а есть также платный доступ, доступ к российскому vpn (если например Вы из-за границы и хотите воспользоваться госуслугами или подобными сервисами). Вы можете использовать любой другой сервис, либо настроить самостоятельно Shadowsocks на своём сервере, например по этой инструкции. За основу этого пункта взята эта инструкция.

-

Используем телеграм-бота для получения ключа

-

Через некоторое время Вам в телеграм придёт ключ вида:

ss:/password@serverip:port/?outline=1Есть 2 способа создать файл настроек. Первый через python, вставив полученный ключ в переменную k. Второй «ручками»:

-

В данном ключе есть 3 позиции, которые нам интересны: первая часть до значка собачки (красная), вторая — после собачки до двоеточия (синяя), третья цифры после двоеточия (зелёная).

-

Первая часть это пароль, который закодирован в кодировке base64, поэтому нам нужно её раскодировать. Можем использовать этот сайт. В верхнее поле вставляем первую («красную») часть нашей ссылки и нажимаем кнопку Decode. Появится декодированная строка. Нас будет интересовать пароль, который находится после двоеточия.

-

Возвращаемся в Putty и выполняем команду:

mcedit /opt/etc/shadowsocks.json-

Редактируем наш файл. Изменяем строку server (в моём случае 5.5.5.5) на ip адрес (или доменное имя) из ключа, который мы получили на сайте (см вторую картинку наверх). Это «синяя» часть нашего ключа. «Зелёную» часть нашего ключа копируем в server_port (в моём случае 666). В поле password мы копируем пароль из декодированной строки. local_port изменяем на любой свободный порт. Можно оставить этот:

{

"server":["5.5.5.5"],

"mode":"tcp_and_udp",

"server_port":666,

"password":"mypass",

"timeout":86400,

"method":"chacha20-ietf-poly1305",

"local_address": "::",

"local_port": 1082,

"fast_open": false,

"ipv6_first": true

}Сохраняем и выходим (напомню F2,F10).

-

Редактируем исполняемый файл Shadowsocks:

mcedit /opt/etc/init.d/S22shadowsocks-

Меняем ss-local на ss-redir:

Сохраняем и выходим.

-

Настройка Tor. Эта часть инструкции взята вот отсюда, включая саму статью и комментарии.

-

Удаляем содержимое конфигурационного файла:

cat /dev/null > /opt/etc/tor/torrc-

Ищем мосты для Тора. Их можно найти вот тут или вот тут.

-

Открываем файл конфигурации Тор. Актуальный (только без актуальных мостов) можно всегда скачать отсюда.

mcedit /opt/etc/tor/torrc-

Вставьте (Shift+Insert) содержимое (сразу не закрывайте, дочитайте ещё один пункт):

User root

PidFile /opt/var/run/tor.pid

ExcludeExitNodes {RU},{UA},{AM},{KG},{BY}

StrictNodes 1

TransPort 0.0.0.0:9141

ExitRelay 0

ExitPolicy reject *:*

ExitPolicy reject6 *:*

GeoIPFile /opt/share/tor/geoip

GeoIPv6File /opt/share/tor/geoip6

DataDirectory /opt/tmp/tor

VirtualAddrNetwork 10.254.0.0/16

DNSPort 127.0.0.1:9053

AutomapHostsOnResolve 1

UseBridges 1

ClientTransportPlugin obfs4 exec /opt/sbin/obfs4proxy managed-

В конец этого файла вставляем мосты, полученные через сайт или через телеграм-бот. Перед каждым мостом (строкой) нужно написать слово «Bridge» и поставить пробел. Например:

Bridge obfs4 15.18.22.16:123 C06700D83A2D cert=q34/VfQ+hrUTBto/WhJnwB+BO9jFwBZhNfA iat-mode=0

Bridge obfs4 19.9.1.9:56789 CAF61C9210E5B7638ED00092CD cert=qMUhCi4u/80ecbInGRKAUvGU0cmsiaruHbhaA iat-mode=0-

Сохраняем и выходим.

-

Установочником бота создана папка /opt/etc/unblock. Там располагаются файлы со списками для наших различных обходов. Если Вы устанавливаете вручную, то нужна следующая команда для создания папки:

mkdir /opt/etc/unblock-

Создаём сами списки. Их должно быть ровно столько, сколько обходов мы собираемся создавать. Именно их названия будут использоваться в телеграм-боте для создания списков разблокировок. Напомню, в нашем случае их 3 (вводим последовательно):

mcedit /opt/etc/unblock/shadowsocks.txt

mcedit /opt/etc/unblock/tor.txt

mcedit /opt/etc/unblock/trojan.txt

mcedit /opt/etc/unblock/vmess.txt

mcedit /opt/etc/unblock/vpn1.txt-

В разные файлы мы можем вносить разные домены и ip-адреса. Предлагаю два из них заполнить только одним сайтом, который будет отображать ip адрес, а один из них наполнить основным списком адресов. В моём случае первый файл будет основным, а тор и vpn будет «запасными». В основной вводим свои сайты примерно в таком виде:

rutracker.org

kinozal.tv

2ip.ru

chess.com

#facebooktwitterinstagram

facebook.com

twitter.com

instagram.com

cdninstagram.com

cdnfacebook.com

facebook.net

ads-twitter.com

static.ads-twitter.com

###Пример разблокировки по IP (убрать # в начале строки)

#195.82.146.214

###Пример разблокировки по CIDR (убрать # в начале строки)

#103.21.244.0/22

###Пример разблокировки по диапазону (убрать # в начале строки)

#100.100.100.200-100.100.100.210-

В таком виде фейсубокотвиттероинстаграммы должны открываться через браузер, как и другие сайты из этого списка. Если что мой актуальный список будет тут.

Пока нет способа, который будет работать по маске. Кстати, чтобы узнать какие конкретные домены должны быть внесены в этот список, проще всего зайти через обычный тор-браузер, нажать F12 и зайти на нужный сайт. Во вкладке Network будет список различных доменов, которые используются. Это нужно для тех сайтов, где используется различные другие домены внутри основного сайта.

-

В другие два для проверки добавим по одному сайту: myip.ru и whatismyipaddress.com, а для тора ещё сайт check.torproject.org. В конце концов, изменить списки вы сможете всегда по Вашему желанию либо через Putty, либо через телеграм-бот.

-

Кстати для обхода teamviewer в любой из списков обхода добавить следующие адреса (актуальные взял вот отсюда, предварительно добавив в список обхода основной сайт teamviewer.com, чтоб данный список можно было посмотреть ):

teamviewer.com

217.146.28.192/27

37.252.239.128/27

213.227.180.128/27

188.172.221.96/27

131.100.3.192/27

162.250.7.160/27

188.172.251.192/27

162.220.222.192/27

188.172.214.128/27

162.250.2.192/27

162.220.223.160/27

94.16.21.192/27

185.228.150.128/27

188.172.245.32/27

188.172.192.160/27

213.227.162.64/27

217.146.23.96/27

37.252.227.128/27

185.116.99.128/27

37.252.230.160/27

178.255.155.224/27

213.227.181.64/27

188.172.222.0/27

188.172.223.160/27

217.146.13.96/27

94.16.102.128/27

213.227.178.128/27

94.16.26.64/27

213.227.185.192/27

188.172.235.192/27

37.252.245.96/27

213.227.167.160/27

188.172.201.160/27

217.146.11.128/27

37.252.229.192/27

188.172.203.64/27

37.252.244.192/27

37.252.243.160/27Сохраняем списки и выходим. Создайте хотя бы пустые списки, иначе телеграм-бот их не увидит.

-

Скрипт для заполнения множества unblock IP-адресами заданного списка доменов (unblock_ipset.sh) и дополнительного конфигурационного файла dnsmasq из заданного списка доменов (unblock_dnsmasq.sh).

-

Создадим скрипт /opt/bin/unblock_ipset.sh:

mcedit /opt/bin/unblock_ipset.sh-

Обратите внимание, здесь код разделён на 4 части, т.к. у нас 4 обхода блокировок. Если что добавляем ещё подобные строки, заменяя названия ipset’ов и файлов со списком адресов:

#!/bin/sh

until ADDRS=$(dig +short google.com @localhost -p 40500) && [ -n "$ADDRS" ] > /dev/null 2>&1; do sleep 5; done

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

cidr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}/[0-9]{1,2}')

if [ ! -z "$cidr" ]; then

ipset -exist add unblocksh $cidr

continue

fi

range=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}-[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$range" ]; then

ipset -exist add unblocksh $range

continue

fi

addr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$addr" ]; then

ipset -exist add unblocksh $addr

continue

fi

dig +short $line @localhost -p 40500 | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' | awk '{system("ipset -exist add unblocksh "$1)}'

done < /opt/etc/unblock/shadowsocks.txt

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

cidr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}/[0-9]{1,2}')

if [ ! -z "$cidr" ]; then

ipset -exist add unblocktor $cidr

continue

fi

range=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}-[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$range" ]; then

ipset -exist add unblocktor $range

continue

fi

addr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$addr" ]; then

ipset -exist add unblocktor $addr

continue

fi

dig +short $line @localhost -p 40500 | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' | awk '{system("ipset -exist add unblocktor "$1)}'

done < /opt/etc/unblock/tor.txt

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

cidr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}/[0-9]{1,2}')

if [ ! -z "$cidr" ]; then

ipset -exist add unblockvmess $cidr

continue

fi

range=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}-[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$range" ]; then

ipset -exist add unblockvmess $range

continue

fi

addr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$addr" ]; then

ipset -exist add unblockvmess $addr

continue

fi

dig +short $line @localhost -p 40500 | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' | awk '{system("ipset -exist add unblockvmess "$1)}'

done < /opt/etc/unblock/vmess.txt

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

cidr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}/[0-9]{1,2}')

if [ ! -z "$cidr" ]; then

ipset -exist add unblocktroj $cidr

continue

fi

range=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}-[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$range" ]; then

ipset -exist add unblocktroj $range

continue

fi

addr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$addr" ]; then

ipset -exist add unblocktroj $addr

continue

fi

dig +short $line @localhost -p 40500 | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' | awk '{system("ipset -exist add unblocktroj "$1)}'

done < /opt/etc/unblock/trojan.txt

#script0-

В конце файла я оставил место под скрипты для доп. обходов (нашего vpn1), их нужно вставлять например вместо строки #script0, #script1 итд в зависимости от количества обходов. Актуальную часть скрипта можно отсюда, а на данный момент:

# unblockvpn - множество

# vpn1.txt - название файла со списком обхода

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

cidr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}/[0-9]{1,2}')

if [ ! -z "$cidr" ]; then

ipset -exist add unblockvpn $cidr

continue

fi

range=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}-[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$range" ]; then

ipset -exist add unblockvpn $range

continue

fi

addr=$(echo $line | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}')

if [ ! -z "$addr" ]; then

ipset -exist add unblockvpn $addr

continue

fi

dig +short $line @localhost -p 40500 | grep -Eo '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' | awk '{system("ipset -exist add unblockvpn "$1)}'

done < /opt/etc/unblock/vpn1.txt-

Даём права на использование:

chmod +x /opt/bin/unblock_ipset.sh-

Создадим скрипт /opt/bin/unblock_dnsmasq.sh:

mcedit /opt/bin/unblock_dnsmasq.sh#!/bin/sh

cat /dev/null > /opt/etc/unblock.dnsmasq

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

echo $line | grep -Eq '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' && continue

echo "ipset=/$line/unblocktor" >> /opt/etc/unblock.dnsmasq

echo "server=/$line/127.0.0.1#40500" >> /opt/etc/unblock.dnsmasq

done < /opt/etc/unblock/tor.txt

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

echo $line | grep -Eq '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' && continue

echo "ipset=/$line/unblocksh" >> /opt/etc/unblock.dnsmasq

echo "server=/$line/127.0.0.1#40500" >> /opt/etc/unblock.dnsmasq

done < /opt/etc/unblock/shadowsocks.txt

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

echo $line | grep -Eq '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' && continue

echo "ipset=/$line/unblockvmess" >> /opt/etc/unblock.dnsmasq

echo "server=/$line/127.0.0.1#40500" >> /opt/etc/unblock.dnsmasq

done < /opt/etc/unblock/vmess.txt

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

echo $line | grep -Eq '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' && continue

echo "ipset=/$line/unblocktroj" >> /opt/etc/unblock.dnsmasq

echo "server=/$line/127.0.0.1#40500" >> /opt/etc/unblock.dnsmasq

done < /opt/etc/unblock/trojan.txt

#script0

#script1

#script2

#script3

#script4

#script5

#script6

#script7

#script8

#script9-

Здесь аналогичная картина — код разбит на 4 частиDYBVF. При необходимости увеличиваем за счёт #script0 и т.д пока так (актуальную знаете где взять):

#vpn1 и unblockvpn меняем

while read line || [ -n "$line" ]; do

[ -z "$line" ] && continue

[ "${line:0:1}" = "#" ] && continue

echo $line | grep -Eq '[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}\.[0-9]{1,3}' && continue

echo "ipset=/$line/unblockvpn" >> /opt/etc/unblock.dnsmasq

echo "server=/$line/127.0.0.1#40500" >> /opt/etc/unblock.dnsmasq

done < /opt/etc/unblock/vpn1.txtСохраняем и выходим.

-

Даём права на использование:

chmod +x /opt/bin/unblock_dnsmasq.sh-

Запускаем скрипт и затем проверяем создался ли файл. Здесь 2 команды, вводим последовательно:

unblock_dnsmasq.sh

cat /opt/etc/unblock.dnsmasqКартина будет примерно такая:

-

Скрипт ручного принудительного обновления системы после редактирования списка доменов (unblock_update.sh). Создаём его:

mcedit /opt/bin/unblock_update.sh-

Записываем содержимое, сохраняем и закрываем:

#!/bin/sh

ipset flush unblocktor

ipset flush unblocksh

ipset flush unblockttroj

ipset flush unblockvmess

#ipset flush unblockvpn # добавляем столько сколько надо и раскомментируем

/opt/bin/unblock_dnsmasq.sh

/opt/etc/init.d/S56dnsmasq restart

/opt/bin/unblock_ipset.sh &-

Даём права на использование:

chmod +x /opt/bin/unblock_update.sh-

Скрипт автоматического заполнения множества unblock при загрузке маршрутизатора (S99unblock). Создаём его:

mcedit /opt/etc/init.d/S99unblock-

Записываем содержимое, сохраняем и закрываем:

#!/bin/sh

[ "$1" != "start" ] && exit 0

/opt/bin/unblock_ipset.sh

cd /opt/etc

python /opt/etc/bot.py &-

Даём права на использование:

chmod +x /opt/etc/init.d/S99unblock-

Перенаправление пакетов с адресатами.

-

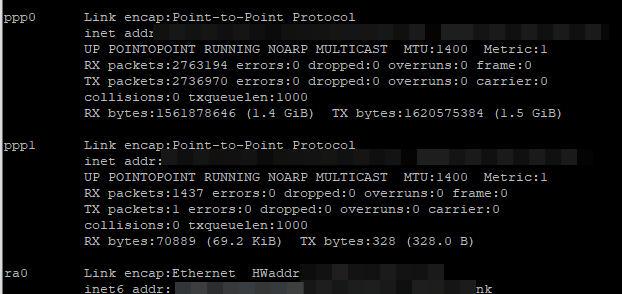

ВНИМАНИЕ! Эта часть кода сейчас не работает, если есть спецы в iptables, то милости просим! Если кроме тора, trojan, vmess и shadowsocks мы используем другие VPN, то нам нужно узнать их имена. Вводим команду:

ifconfig-

Список будет большим (может потребоваться прокрутка), но по тем параметрам, которые видны, Вы должны догадаться какой выбрать. У меня это ppp1, поэтому в следующем файле будем использовать его.

-

Здесь будут отображаться все созданные Вами vpn (кроме shadowsocks и tor).

-

Создаём ещё один файл, который будет перенаправлять пакеты с адресатами:

mcedit /opt/etc/ndm/netfilter.d/100-redirect.sh#!/bin/sh

[ "$type" == "ip6tables" ] && exit 0

ip4t() {

if ! iptables -C "$@" &>/dev/null; then

iptables -A "$@"

fi

}

if [ -z "$(iptables-save 2>/dev/null | grep unblocksh)" ]; then

ipset create unblocksh hash:net -exist

iptables -I PREROUTING -w -t nat -i br0 -p tcp -m set --match-set unblocksh dst -j REDIRECT --to-port 1082

iptables -I PREROUTING -w -t nat -i br0 -p udp -m set --match-set unblocksh dst -j REDIRECT --to-port 1082

iptables -I PREROUTING -w -t nat -i sstp0 -p tcp -m set --match-set unblocksh dst -j REDIRECT --to-port 1082

iptables -I PREROUTING -w -t nat -i sstp0 -p udp -m set --match-set unblocksh dst -j REDIRECT --to-port 1082

iptables -t nat -A OUTPUT -p tcp -m set --match-set unblocksh dst -j REDIRECT --to-port 1082

fi

if [ -z "$(iptables-save 2>/dev/null | grep "udp \-\-dport 53 \-j DNAT")" ]; then

iptables -w -t nat -I PREROUTING -i br0 -p udp --dport 53 -j DNAT --to 192.168.1.1

iptables -w -t nat -I PREROUTING -i sstp0 -p udp --dport 53 -j DNAT --to 192.168.1.1

fi

if [ -z "$(iptables-save 2>/dev/null | grep "tcp \-\-dport 53 \-j DNAT")" ]; then

iptables -w -t nat -I PREROUTING -i br0 -p tcp --dport 53 -j DNAT --to 192.168.1.1

iptables -w -t nat -I PREROUTING -i sstp0 -p tcp --dport 53 -j DNAT --to 192.168.1.1

fi

if [ -z "$(iptables-save 2>/dev/null | grep unblocktor)" ]; then

ipset create unblocktor hash:net -exist

iptables -I PREROUTING -w -t nat -i br0 -p tcp -m set --match-set unblocktor dst -j REDIRECT --to-port 9141

iptables -I PREROUTING -w -t nat -i br0 -p udp -m set --match-set unblocktor dst -j REDIRECT --to-port 9141

iptables -t nat -A PREROUTING -i br0 -p tcp -m set --match-set unblocktor dst -j REDIRECT --to-port 9141

iptables -t nat -A OUTPUT -p tcp -m set --match-set unblocktor dst -j REDIRECT --to-port 9141

iptables -I PREROUTING -w -t nat -i sstp0 -p tcp -m set --match-set unblocktor dst -j REDIRECT --to-port 9141

iptables -I PREROUTING -w -t nat -i sstp0 -p udp -m set --match-set unblocktor dst -j REDIRECT --to-port 9141

iptables -t nat -A PREROUTING -i sstp0 -p tcp -m set --match-set unblocktor dst -j REDIRECT --to-port 9141

fi

if [ -z "$(iptables-save 2>/dev/null | grep unblockvmess)" ]; then

ipset create unblockvmess hash:net -exist

iptables -I PREROUTING -w -t nat -i br0 -p tcp -m set --match-set unblockvmess dst -j REDIRECT --to-port 10810

iptables -I PREROUTING -w -t nat -i br0 -p udp -m set --match-set unblockvmess dst -j REDIRECT --to-port 10810

iptables -t nat -A PREROUTING -i br0 -p tcp -m set --match-set unblockvmess dst -j REDIRECT --to-port 10810

iptables -t nat -A OUTPUT -p tcp -m set --match-set unblockvmess dst -j REDIRECT --to-port 10810

iptables -I PREROUTING -w -t nat -i sstp0 -p tcp -m set --match-set unblockvmess dst -j REDIRECT --to-port 10810

iptables -I PREROUTING -w -t nat -i sstp0 -p udp -m set --match-set unblockvmess dst -j REDIRECT --to-port 10810

iptables -t nat -A PREROUTING -i sstp0 -p tcp -m set --match-set unblockvmess dst -j REDIRECT --to-port 10810

fi

if [ -z "$(iptables-save 2>/dev/null | grep unblocktroj)" ]; then

ipset create unblocktroj hash:net -exist

iptables -I PREROUTING -w -t nat -i br0 -p tcp -m set --match-set unblocktroj dst -j REDIRECT --to-port 10829

iptables -I PREROUTING -w -t nat -i br0 -p udp -m set --match-set unblocktroj dst -j REDIRECT --to-port 10829

iptables -t nat -A PREROUTING -i br0 -p tcp -m set --match-set unblocktroj dst -j REDIRECT --to-port 10829

iptables -t nat -A OUTPUT -p tcp -m set --match-set unblocktroj dst -j REDIRECT --to-port 10829

iptables -I PREROUTING -w -t nat -i sstp0 -p tcp -m set --match-set unblocktroj dst -j REDIRECT --to-port 10829

iptables -I PREROUTING -w -t nat -i sstp0 -p udp -m set --match-set unblocktroj dst -j REDIRECT --to-port 10829

iptables -t nat -A PREROUTING -i sstp0 -p tcp -m set --match-set unblocktroj dst -j REDIRECT --to-port 10829

fi

#script0-

По аналогии внизу (вместо #script0 и т.д.) нам необходимо вставить дополнительный код (актуальный всегда тут). ВНИМАНИЕ! Эта часть кода сейчас не работает, если есть спецы в iptables, то милости просим! Тут аккуратненько) вместо ppp1 вставляем нужное нам название интерфейса (чуть повыше я писал):

if [ -z "$(iptables-save 2>/dev/null | grep unblockvpn)" ]; then

ipset create unblockvpn hash:net -exist

iptables -I PREROUTING -w -t nat -i br0 -p tcp -m set --match-set unblockvpn dst -j MASQUERADE -o ppp1

iptables -I PREROUTING -w -t nat -i br0 -p udp -m set --match-set unblockvpn dst -j MASQUERADE -o ppp1

iptables -t nat -A PREROUTING -i br0 -p tcp -m set --match-set unblockvpn dst -j MASQUERADE -o ppp1

iptables -t nat -A OUTPUT -p tcp -m set --match-set unblockvpn dst -j MASQUERADE -o ppp1

iptables -I PREROUTING -w -t nat -i sstp0 -p tcp -m set --match-set unblockvpn dst -j MASQUERADE -o ppp1

iptables -I PREROUTING -w -t nat -i sstp0 -p udp -m set --match-set unblockvpn dst -j MASQUERADE -o ppp1

iptables -t nat -A PREROUTING -i sstp0 -p tcp -m set --match-set unblockvpn dst -j MASQUERADE -o ppp1

fi

exit 0Сохраняем и даём права на использование:

chmod +x /opt/etc/ndm/netfilter.d/100-redirect.sh-

Настройка dnsmasq и подключение дополнительного конфигурационного файла к dnsmasq.

-

Удалим содержимое конфигурационного файла dnsmasq и создадим вновь (команды вводим последовательно):

cat /dev/null > /opt/etc/dnsmasq.conf

mcedit /opt/etc/dnsmasq.conf-

Записываем содержимое. При необходимости меняем ip роутера. Сохраняем и закрываем.

user=nobody

bogus-priv

no-negcache

clear-on-reload

bind-dynamic

listen-address=192.168.1.1

listen-address=127.0.0.1

min-port=4096

cache-size=1536

expand-hosts

log-async

conf-file=/opt/etc/unblock.dnsmasq

no-resolv

server=127.0.0.1#40500

server=127.0.0.1#40508

server=/onion/127.0.0.1#9053

ipset=/onion/unblocktor-

Добавление задачи в cron для периодического обновления содержимого множества unblock.

-

Откроем файл:

mcedit /opt/etc/crontab-

В конец добавляем строку:

00 06 * * * root /opt/bin/unblock_ipset.sh-

При желании остальные строчки можно закомментировать, поставив решётку в начале. Затем сохраняем и закрываем:

SHELL=/bin/sh

PATH=/sbin:/bin:/usr/sbin:/usr/bin:/opt/bin:/opt/sbin

MAILTO=""

HOME=/

# ---------- ---------- Default is Empty ---------- ---------- #

#*/1 * * * * root /opt/bin/run-parts /opt/etc/cron.1min

#*/5 * * * * root /opt/bin/run-parts /opt/etc/cron.5mins

#01 * * * * root /opt/bin/run-parts /opt/etc/cron.hourly

#02 4 * * * root /opt/bin/run-parts /opt/etc/cron.daily

#22 4 * * 0 root /opt/bin/run-parts /opt/etc/cron.weekly

#42 4 1 * * root /opt/bin/run-parts /opt/etc/cron.monthly

00 06 * * * root /opt/bin/unblock_ipset.sh-

После перезагрузки роутера у меня почему-то пропал доступ по 222 порту через putty по ssh. В итоге я подключаюсь по 22 порту через тот же putty, ввожу логин с паролем от роутера, пишу команду:

exec shа затем:

su - rootи можно использовать любые команды Entware по типу тех, которые мы вводили в данной инструкции.

Заключение

Надеюсь Вам всё понравилось) Пишите в комментариях что бы Вы хотели улучшить, Ваши замечания. «Спасибки» и прочее также приветствуются).

История версий

Версия 1.1

1) С помощью бота можно добавлять и удалять не один сайт, а несколько (каждый новый сайт с новой строки)

2) При показе списка бот выдаёт список в алфавитном порядке и в одном сообщении

3) Добавлен вывод ошибки в файл при зависании бота. Если будет ошибка — пришлите разработчику содержимое файла /opt/etc/error.log, но, возможно, ошибка исправлена

4) Исправлено создание файла /opt/etc/crontab. Раньше при повторной установки добавлялись дополнительные ненужные строки

Версия 1.2

Добавлена возможность вручную устанавливать ключи для Shadowsocks и мосты для Тора

Версия 1.3

1) Обновлена немного работа с ботом Highload’a (shadowsocks) из-за изменений их бота

2) Добавлена возможность получать ключи через бот с помощью сайта https://hi-l.im/. Для этого пункта необходимо однократно ещё ввести команду «pip install beautifulsoup4» перед запуском бота.

3) Немного доработан скрипт S99unblock

4) Доработан бот в части установочника. Теперь при установке запускается скрипт, создающий пустые множества. Иначе иногда переставал работать интернет полностью

5) В статье есть описание добавления DNS-over-HTTPS и DNS-over-TLS. Там есть небольшой апдейт от 02.10.2022. Рекомендую проделать действия из этого раздела

6) В боте есть обработка ошибок. Ошибки, связанные с работой, можно посмотреть в файле /opt/etc/error.log

Версия 2.0

1) Добавлена поддержка trojan и vmess

2) Удалён способ получение ключей Shadowsocks через телеграм. Это связано с тем, что я не успеваю следить за изменением их бота. Проще вручную получить ключ. Получение мостов Tor осталось на месте

3) Удалён способ получение ключа с помощью сайта H!Load-VPN так как на сайте больше нет это поддержки

4) Исправлен баг

Правило обновления до версии 2.0 с версий 1.*:

1) Скопировать весь код бота, который идёт после строки

# следующие настройки могут быть оставлены по умолчанию, но можно будет что-то поменять2) Нажать запустить установку заново. ИЛИ!!!!!! с помощью Putty сделать следующие действия:

-

Установить два пакета

opkg install v2ray trojan

-

Создать 2 файла в папке unblock, например командами. Их содержимое можно оставить пустым

mcedit /opt/etc/unblock/trojan.txt

mcedit /opt/etc/unblock/vmess.txt-

Обновить файлы unblock.dnsmasq, unblock_ipset.sh, 100-redirect.sh, 100-ipset.sh, unblock_update.sh с гита

В статье с общей информацией по входу в настройки роутера я коротко написал о самых популярных проблемах и их решениях, которые встречаются в процессе входа в настройки Wi-Fi роутеров. Самая популярная проблема, это когда не открывается страница настроек по адресу 192.168.0.1, или 192.168.1.1 (в зависимости от роутера). В этой статье я хочу подробно рассмотреть все возможные причины, по которым у вас может не открыться страница с настройками маршрутизатора. Конечно же, я расскажу как можно решить эти проблемы и как определить в чем дело.

Начнем мы с самой популярной ошибки, когда при попытке получить доступ к настройкам маршрутизатора, после перехода по адресу 192.168.0.1 (192.168.1.1) появляется надпись, что невозможно открыть страницу, или страница недоступна. Примерно вот так:

Рассмотрим решения при подключении по кабелю и по Wi-Fi. Это будет общая статья, поэтому, подойдет она для роутеров и всех производителей.

Прежде чем искать решение вашей проблемы, советую попробовать зайти в настройки вашего роутера по подробной инструкции. Возможно, вы просто что-то делаете не так.

Если вы все делаете правильно, но в настройки не заходит, то сейчас будем разбираться.

Не открываются настройки роутера по адресу 192.168.0.1 или 192.168.1.1

Это основная, самая популярная проблема. Вы все подключили, набираете IP-адрес роутера, а в браузере появляется ошибка: «Страница не доступна», «Невозможно отобразить страницу», «Страница не найдена» и т. д. Текст ошибки зависит от браузера, с которого вы пробуете зайти в настройки.

Честно говоря, такая проблема может появиться из-за множества разных проблем:

- Нет соединения с роутером (плохой кабель, нет драйверов на сетевую карту/Wi-Fi адаптер, не установлено Wi-Fi соединение, неправильное подключение и т. д.)

- Неправильные настройки соединения (не выставлено автоматическое получение IP)

- Попытка получить доступ к настройкам по неправильному IP-адресу

- Адрес 192.168.1.1, или 192.168.0.1 может не открываться из-за того, что изменен IP-адрес роутера, или роутер не исправен.

Прежде, чем перейти к конкретным решениям, и забивать себе голову какими-то сложными настройками, я советую выполнить такие несложные действия:

- Попробуйте открыть настройки с другого браузера.

- Убедитесь в том, что питание роутера включено.

- Перезагрузите компьютер и Wi-Fi роутер.

- Если есть возможность, попробуйте зайти на адрес 192.168.0.1 или 192.168.1.1 с другого устройства. Можно даже с планшета, или телефона подключившись по Wi-Fi.

- Можно попробовать отключить антивирус и брандмауэр.

Если это не помогло, то будем применять другие решения.

Определяем IP-адрес роутера: 192.168.0.1 или 192.168.1.1

Первым делом, я советую убедиться в том, что в браузере вы пытаетесь открыть правильный IP-адрес. Разные производители маршрутизаторов используют разные адреса для доступа к настройкам. Как правило, этот адрес указан снизу маршрутизатора, на наклейке. Выглядит это примерно вот так:

Посмотрите на своем роутере, там должна быть эта информация. Если нет, то посмотрите статьи по доступу к настройкам на устройствах разных производителей (ссылки я давал в начале этой статьи). Или просто попробуйте 192.168.1.1 и 192.168.0.1. Так же, адрес может быть вида tplinkwifi.net, http://netis.cc и т. п.

Если у вас роутер Xiaomi Mi WiFi, и вы не можете зайти в его настройки, то это скорее всего потому, что у них адрес 192.168.31.1. Или miwifi.com.

Проверяем, установлено ли соединение с роутером

Все очень просто. Что бы зайти в настройки, нужно подключится к маршрутизатору. Если подключения нет, то и настройки не будут открываться.

Если подключение по сетевому кабелю (LAN), то сразу же после подключения компьютера к роутеру, статус соединения с интернетом должен выглядеть так (если «без доступа к интернету», то это нормально):

Если вы видите другой статус соединения после подключения (компьютер с красным крестиком, и т. д.), при том, что в настройки хотите зайти по кабелю, то у вас не установлено соединение с Wi-Fi роутером.

Возможные решения

Проверьте, правильно ли все подключено. На роутере сетевой кабель должен быть подключен в LAN разъем, а на компьютере, или ноутбуке, в сетевую карту. Вот так:

Если там все хорошо, то проблема еще может быть в плохом кабеле, если есть возможность, попробуйте его заменить. Так же, если статус соединения отличается от тех, которые я показывал на скриншоте выше, то возможно, что у вас не установлен драйвер на сетевую карту, или она сломана. В таких случая, я бы посоветовал при возможности попробовать зайти на адрес 192.168.1.1 (192.168.0.1) с другого устройства.

Если подключение у вас по Wi-Fi (с компьютера, ноутбука), то статус соединения после подключения к вашей сети должен выглядеть вот так:

Если он у вас другой, значит соединения нет. Снова же, возможно проблемы с драйверами беспроводного адаптера. Подробно о подключении компьютера к Wi-Fi сети, я писал в этой статье: как подключить ноутбук (компьютер) к интернету по Wi-Fi? Проблемы с подключением к Wi-Fi.

Напомню, что статус «Без доступа к интернету», это нормально. Возможно, интернет на роутере еще не настроен. Для того, чтобы получить доступ к панели управления вашим маршрутизатором, соединения с интернетом не нужно.

Проверяем настройки получения IP-адреса, если не заходит в настройки роутера

Если на вашем компьютере, в свойствах подключения (по кабелю, или по Wi-Fi) задан какой-то статический IP-адрес, то скорее всего, компьютер не может установить соединение с роутером. Нужно выставить автоматическое получение IP-адреса, для соединения, через которое вы подключаетесь.

Подробно о том, как проверить настройки IP на Windows 7 и Windows 8, я писал в статье: проверка настроек локальной и беспроводной сети в Windows перед настройкой Wi-Fi роутера. Для Windows 11 подойдет эта статья: автоматическое получение IP и DNS адресов в Windows 11. Там все очень подробно расписано.

Обратите внимание, если у вас не получается зайти в настройки при подключении по кабелю, то проверяйте настройки «Подключение по локальной сети» (Ethernet). А если пытаетесь зайти по Wi-Fi, то «Беспроводное сетевое соединение» (Беспроводная сеть в Windows 10 и Windows 11)

Сейчас быстренько все продемонстрирую.

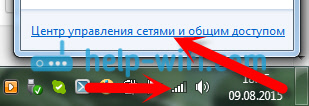

Нажмите на значок соединения с интернетом (он у вас может отличатся) и выберите Центр управления сетями и общим доступом.

В новом окне, слева выбираем Изменение параметров адаптера.

Дальше внимание, нажимаем правой кнопкой мыши на соединение, через которое вы подключены к роутеру (писал об этом выше) и выбираем Свойства (я показываю на примере подключения по Wi-Fi).

Выделяем пункт Протокол Интернета версии 4 (TCP/IPv4) и нажимаем кнопку Свойства. Проверяем, выставлено ли автоматическое получение IP и DNS. Если нет — выставляем. Нажимаем Ok.

Если вы сменили параметры, то компьютер желательно перезагрузить.

Еще один способ (обновление)

Зайдите в «Мой компьютер» («Этот компьютер» в Windows 10 или Windows 11), или просто откройте проводник и перейдите на вкладку «Сеть». В разделе «Сетевая инфраструктура» должен появиться ваш роутер.

Дальше просто нажимаем на него правой кнопкой мыши и выбираем «Просмотр веб-страницы устройства».

Откроется браузер и автоматически загрузится страница маршрутизатора.

Такой способ сработает, если, например, изменен IP-адрес роутера, и по этой причине не удавалось зайти в веб-интерфейс.

В настройки заходит, но неверное имя пользователя и пароль

По этой проблеме я подготовил отдельную статью: не подходит пароль admin по адресу 192.168.1.1 (192.168.0.1). Проблема в том, что страница с настройками открывается, точнее открывается страница авторизации, а при вводе имени пользователя и пароля, роутер пишет что они неверные, или страница просто перезагружется.

В таких случаях, нужно попробовать указать стандартные данные, которые скорее всего указаны снизу роутера на наклейке. Как правило, используется имя пользователя — admin и пароль — admin (пустое поле, 1234).

Если эти данные не подходят, то скорее всего, имя пользователя и/или пароль изменены, и если вы их не знаете, то придется делать сброс настроек роутера к заводским. Вот для примера, как это сделать на Tp-Link. У нас так же есть инструкции и для других производителей. Возможно, вам просто кто-то другой настраивал маршрутизатор и пароли вам не сообщил.

Может быть и такое, что ваш роутер «окирпичился». Например, после неудачной прошивки, после грозы или перепадов напряжения в сети. Можно попробовать восстановить его. Смотрите эту инструкцию. Только для роутеров Tp-Link (и не для всех моделей).

Проверка IP-адреса роутера

Выполните команду ipconfig /all, чтобы узнать IP-адрес роутера и использовать его для входа в веб-интерфейс.

- Запустите командную строку или терминал (Windows PowerShell). Терминал можно запустить из меню, которое появляется после нажатия правой кнопкой мыши на меню пуск.

- Выполните команду pconfig /all. Просто введите ее в командной строке или терминале (или скопируйте) и нажмите Enter.

- Вы увидите информацию о всех адаптерах. Найдите там адаптер, через который у вас установлено подключение к роутеру (если по Wi-Fi, то это адаптер Беспроводная сеть, а если по кабелю, то Ethernet) и посмотрите IP-адрес в поле Основной шлюз.

Это IP-адрес вашего роутера.

Не нужно исключать поломку роутера. Обратите внимание на работу индикаторов, если они мигают не как обычно, то возможно, что ваше устройство вышло из строя. Если вы перепробовали все советы, а в настройки так и не получается зайти, тогда описывайте свою проблему в комментариях, будем разбираться.

Keenetic — это роутер, который широко используется в России. Он имеет множество возможностей, но часто пользователи сталкиваются с проблемой блокировки некоторых интернет-ресурсов. В этой статье будет рассказано, как разблокировать интернет на Keenetic.

Шаг 1: Войти в настройки роутера

- Откройте браузер и введите адрес роутера в строке поиска. Обычно это 192.168.1.1.

- Введите логин и пароль (если вы не меняли их раньше, то логин admin, а пароль без пароля).

Шаг 2: Перейдите в настройки DNS

- Найдите в меню настроек Keenetic пункт «Сеть».

- Выберите «DHCP и DNS».

- Нажмите на «Основной DNS-сервер» и введите адрес Google DNS: 8.8.8.8.

- Нажмите на «Дополнительный DNS-сервер» и введите адрес OpenDNS: 208.67.222.222.

- Сохраните настройки.

Шаг 3: Проверьте, работает ли разблокировка

- Откройте браузер и попробуйте зайти на произвольный заблокированный сайт.

- Если вы все сделали правильно, сайт должен быть доступен.

Вывод

Разблокировка интернета на Keenetic очень проста и быстра. Следуя этой инструкции, вы сможете разблокировать интернет и получить доступ ко всем интернет-ресурсам, которые вам нужны.

Что делать когда роутер не пускает в веб-интерфейс настройки?!

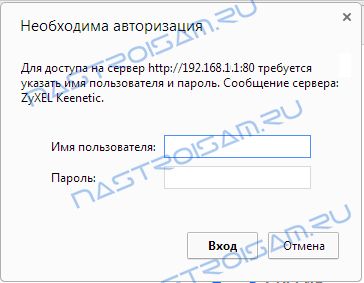

Для настройки любого современного домашнего WiFi-роутера нужно зайти в его веб-интерфейс по IP-адресу — как правило, это 192.168.1.1, 192.168.0.1 или 192.168.10.1. То есть, ввести этот адрес в адресной строке браузера, например: http://192.168.1.1

После этого должен появится запрос авторизации. Вам надо ввести логин и пароль на доступ в веб-интерфейс маршрутизатора. Стандартный логин доступа у 99% роутеров — admin, реже встречается логин root. Пароль по умолчанию — как правило admin, 1234, или password.

Вроде бы все просто! Но иногда и с этим возникают проблемы.

Давайте рассмотрим наиболее частые причины недоступности веб-интерфейса роутера.

1. По 192.168.1.1 или 192.168.0.1 роутер не доступен, запрос авторизации не появляется.

В браузере при этом ошибка — страница не найдена.

Проверяем какой IP-адрес у роутера по-умолчанию. Для этого устройство надо перевернуть и на наклейке прочитать его IP-адрес.

Затем надо проверить какой IP-адрес прописан на сетевой карте компьютера. Чтобы это сделать, надо зайти в Сетевые подключения. Для этого нажимаем комбинацию клавиш Win+R и в строку Открыть пишем команду ncpa.cpl и нажимаем кнопку ОК.

В открывшемся окне находи нужное подключение и кликаем на нем правой кнопкой мыши. В контекстном меню надо выбрать пункт Состояние, затем, в открывшемся окне Состояние подключения по локальной сети надо нажать кнопку Сведения.

Смотрим на поле IP-адрес и адрес шлюза. В поле адрес шлюза у Вас должен отображаться тот же адрес, что и на наклейке, а в поле IP-адрес у Вас должен быть прописан адрес из той же подсети. Например, у Вас IP-адрес модема 192.168.1.1, тогда IP-адрес компьютера может быть любым из диапазона 192.168.1.2 — 192.168.1.254.

Если в поле IP-адрес отображается адрес вида 169.254.Х.Х — это значит, что у Вас на компьютере в настройках Протокола Интернета TCP/IPv4 стоит автоматическое получение адресов, но DHCP-сервер на роутере по какой-то причине не работает или недоступен.

Если в поле IP-адрес стоят нули — 0.0.0.0 , или вообще ничего нет — это значит, что IP-адрес выставлен вручную, но не прописан. В этом случае IP-адрес надо прописать вручную.

Кликаем на подключении правой кнопкой мыши и выбираем пункт меню Свойства.

Затем в меню компонентов выбираем Протокол Интернета версии 4 (TCP/IPv4).

Далее, прописываем IP-адрес.

Пример для роутера c IP-адресом 192.168.1.1:

IP-адрес 192.168.1.2

маска 255.255.255.0

шлюз 192.168.1.1

Предпочитаемый DNS-сервер — 192.168.1.1

Нажимаем кнопку ОК и пробуем зайти на роутер.

Примечание: Если веб-интерфейс роутера по-преждему недоступен — остается только сбрасывать его настройки кнопкой Reset и настраивать его заново, с нуля. Подробнее, см. как правильно сбросить Wi-Fi роутер к заводским настройкам.

2. По 192.168.1.1 или 192.168.0.1 роутер доступен, но ругается на неправильный ввод логина и пароля.

Такой вариант развития событий встречается как правило тогда, когда роутер абонент настраивал не сам, а делал это посторонний человек — специалист провайдера, друг, сосед и пр. Он изменил пароль со стандартного на какой-либо свой. И теперь у Вас 2 возможных варианта действий:

Вариант 1. Искать того, кто изначально настраивал роутер и узнавать пароль у него.

Вариант 2. Сбрасывать настройки к заводским с помощью кнопки Reset и настраивать роутер заново с нуля.

Примечание: Стандартный логин и пароль на доступ в веб-интерфейс маршрутизатора Вы можете посмотреть на наклейке, которая приклеена на задней части корпуса устройства.

Это IP-адрес вашего роутера.

Это IP-адрес вашего роутера.