Как получить полный контроль, над роутером ASUS с установленной оригинальной (заводской) прошивкой, через командную строку с помощью Telnet протокола доступа.

Для получения больших возможностей по настройке роутера многие тут-же прошивают роутер альтернативной прошивкой, такой как DDWRT, OpenWRT и другие. Но не всегда это оправдано. Вэб-интерфейс оригинальной прошивки может не содержать каких-то триггеров но в самой прошивки есть многие необходимые утилиты.

Значит, мы можем проделать все манипуляции над роутером с оригинальной (заводской) прошивкой, через командную строку с помощью Telnet протокола доступа.

Самый безопасный и мощный способ это использовать SSH протокол, но можно воспользоваться не безопасным Telnet так, как он имеется во всех роутерах ASUS.

Если вэб-интерфейс вашего роутера не имеет триггера для включения Telnet, то вам необходимо прочитать эту статью: «Как включить Telnet сервер на роутере ASUS».

Получение доступа к командной строке

Прежде всего вам нужно подключиться к роутеру используя любой Telnet клиент, например PuTTY или консольный клиент.

Домен, IP-адрес, логин и пароль такие же как в вэб-интерфейсе роутера.

- IP-адрес —

192.168.1.1(или тот который вы установили). - Домен —

router.asus.com(стандартный для ASUS роутеров) - Порт —

23(стандартный для Telnet протокола). - Имя пользователя (логин) —

admin(стандартный для ASUS роутеров). - Пароль — тот который вы установили (стандартный для ASUS роутеров —

admin).

Для подключения с помощью консольного клиента:

Откройте терминал.

Подключитесь к роутеру по протоколу доступа Telnet:

Для авторизации используйте логин и пароль такие же как в вэб-интерфейсе роутера:

Trying 192.168.1.1... Connected to 192.168.1.1. Escape character is '^]'. # |

Поздравляю, теперь вы в командной строке Linux роутер!

В роутере

Теперь вы в командной строке Linux роутера ASUS.

В общем, Linux роутер очень похож на Debian но имеет некоторые особенности. Начну с общего.

Показать информацию о железе и прошивке роутера можно так:

Linux version 2.6.30.9 (root@wireless-desktop) (gcc version 3.4.6-1.3.6) #4 Thu Jan 15 17:40:33 CST 2015

и так:

system type : RTL8196C processor : 0 cpu model : 52481 BogoMIPS : 389.12 tlb_entries : 32 mips16 implemented : yes

и так:

RTL8196C v1.0 -- 1 15 17:38:00 CST 2015 The SDK version is: Realtek SDK v2.5-r Ethernet driver version is: - Wireless driver version is: - Fastpath source version is: - Feature support version is: -

Показать все примонтированные разделы, можно так:

rootfs on / type rootfs (rw) /dev/root on / type squashfs (ro,relatime) proc on /proc type proc (rw,relatime) ramfs on /var type ramfs (rw,relatime)

Как вы видите squashfs раздел примонтирован с параметром ro то есть только на чтение. Но, ramfs (/var) примонтирован с параметром rw то есть чтение и запись. Значит, мы можем создавать и удалять файлы в этой директории. Но после перезагрузки всё будет как раньше, а новые файлы будут удалены.

Все загрузочные скрипты находятся в директории /etc/init.d/.

rcS rcS_16M

Это место находится на разделе подключённом в режиме только чтения, поэтому вы не можете добавлять свои скрипты сюда.

На роутере установлен BusyBox. BusyBox — это набор UNIX утилит командной строки, который используется в качестве основного интерфейса во встраиваемых операционных систем. В различных версиях и сборках он содержит различное количество утилит.

Для того, чтобы получить список команд, поддерживаемых данным экземпляром BusyBox, запустите его без каких-либо аргументов или используйте опцию --list:

BusyBox v1.13.4 (2015-01-15 17:36:18 CST) multi-call binary

Copyright (C) 1998-2008 Erik Andersen, Rob Landley, Denys Vlasenko

and others. Licensed under GPLv2.

See source distribution for full notice.

Usage: busybox [function] [arguments]...

or: function [arguments]...

BusyBox is a multi-call binary that combines many common Unix

utilities into a single executable. Most people will create a

link to busybox for each function they wish to use and BusyBox

will act like whatever it was invoked as!

Currently defined functions:

arp, ash, bunzip2, bzcat, cat, cp, cut, date, echo, expr, false,

free, grep, gzip, halt, head, hostname, ifconfig, init, ip, kill,

killall, klogd, ln, ls, mkdir, mount, ping, poweroff, ps, reboot,

renice, rm, route, sh, sleep, sync, syslogd, tail, telnetd, top,

true, umount, vconfig, wc, zcip

Для того, что бы узнать о том, что делают отдельные команды, используйте опцию --help в сочетании с этой командой:

Но не все программы в прошивке являются частью BusyBox. Поэтому может потребоваться просмотреть список всех программ:

lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_BootLoaderVersion -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_FWVersion -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_FwReadyStatus -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_MacAddr_2G -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_PINCode -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_RegulationDomain -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_ResetButtonStatus -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_SWMode -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_WanLanStatus -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Get_WpsButtonStatus -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_AllLedOff -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_AllLedOn -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_MacAddr_2G -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_PINCode -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_RegulationDomain -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_RestoreDefault -> ate lrwxrwxrwx 1 root root 3 Jan 15 12:38 ATE_Set_StartATEMode -> ate -rwxrwxrwx 1 root root 8476 Jan 15 12:38 acltd -rwxrwxrwx 1 root root 13540 Jan 15 12:38 acs lrwxrwxrwx 1 root root 7 Jan 15 12:38 arp -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 ash -> busybox -rwxrwxrwx 1 root root 21876 Jan 15 12:38 ate -rwxrwxrwx 1 root root 3324 Jan 15 12:38 atewatchdog -rwxrwxrwx 1 root root 177296 Jan 15 12:38 auth -rwxrwxrwx 1 root root 22836 Jan 15 12:38 brctl lrwxrwxrwx 1 root root 7 Jan 15 12:38 bunzip2 -> busybox -rwxrwxrwx 1 root root 284072 Jan 15 12:38 busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 bzcat -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 cat -> busybox -rwxrwxrwx 1 root root 37 Jan 15 12:38 connect.sh lrwxrwxrwx 1 root root 7 Jan 15 12:38 cp -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 cut -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 date -> busybox -rwxrwxrwx 1 root root 5096 Jan 15 12:38 ddns_inet -rwxrwxrwx 1 root root 12772 Jan 15 12:38 detectWAN -rwxrwxrwx 1 root root 28 Jan 15 12:38 disconnect.sh -rwxrwxrwx 1 root root 44260 Jan 15 12:38 dnrd -rwxrwxrwx 1 root root 207 Jan 15 12:38 dw lrwxrwxrwx 1 root root 7 Jan 15 12:38 echo -> busybox -rwxrwxrwx 1 root root 123 Jan 15 12:38 ew lrwxrwxrwx 1 root root 7 Jan 15 12:38 expr -> busybox -rwxrwxrwx 1 root root 110292 Jan 15 12:38 ez-ipupdate lrwxrwxrwx 1 root root 7 Jan 15 12:38 false -> busybox -rwxrwxrwx 1 root root 29 Jan 15 12:38 firewall.sh -rwxrwxrwx 1 root root 84720 Jan 15 12:38 flash lrwxrwxrwx 1 root root 7 Jan 15 12:38 free -> busybox -rwxrwxrwx 1 root root 7656 Jan 15 12:38 fwupgrade -rwxrwxrwx 1 root root 98 Jan 15 12:38 getmib -rwxrwxrwx 1 root root 98 Jan 15 12:38 getmib1 lrwxrwxrwx 1 root root 7 Jan 15 12:38 grep -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 gzip -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 halt -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 head -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 hostname -> busybox -rwxrwxrwx 1 root root 481996 Jan 15 12:38 httpd -rwxrwxrwx 1 root root 7592 Jan 15 12:38 httpdcheck -rwxrwxrwx 1 root root 104 Jan 15 12:38 ib -rwxrwxrwx 1 root root 104 Jan 15 12:38 ib1 -rwxrwxrwx 1 root root 105 Jan 15 12:38 id1 -rwxrwxrwx 1 root root 105 Jan 15 12:38 idd -rwxrwxrwx 1 root root 105 Jan 15 12:38 idd1 lrwxrwxrwx 1 root root 7 Jan 15 12:38 ifconfig -> busybox -rwxrwxrwx 1 root root 25264 Jan 15 12:38 igmpproxy -rwxrwxrwx 1 root root 16852 Jan 15 12:38 infosvr lrwxrwxrwx 1 root root 7 Jan 15 12:38 init -> busybox -rwxrwxrwx 1 root root 116 Jan 15 12:38 init.sh lrwxrwxrwx 1 root root 7 Jan 15 12:38 ip -> busybox -rwxrwxrwx 1 root root 72 Jan 15 12:38 ip_qos.sh -rwxrwxrwx 1 root root 321088 Jan 15 12:38 iptables lrwxrwxrwx 1 root root 13 Jan 15 12:38 iptables-restore -> /bin/iptables -rwxrwxrwx 1 root root 111 Jan 15 12:38 irf -rwxrwxrwx 1 root root 111 Jan 15 12:38 irf1 -rwxrwxrwx 1 root root 104 Jan 15 12:38 iw -rwxrwxrwx 1 root root 104 Jan 15 12:38 iw1 -rwxrwxrwx 1 root root 37424 Jan 15 12:38 iwcontrol -rwxrwxrwx 1 root root 27076 Jan 15 12:38 iwpriv lrwxrwxrwx 1 root root 7 Jan 15 12:38 kill -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 killall -> busybox -rwxrwxrwx 1 root root 301 Jan 15 12:38 killsh.sh lrwxrwxrwx 1 root root 7 Jan 15 12:38 klogd -> busybox -rwxrwxrwx 1 root root 27 Jan 15 12:38 l2tp.sh -rwxrwxrwx 1 root root 113968 Jan 15 12:38 l2tpd -rwxrwxrwx 1 root root 64352 Jan 15 12:38 lld2d lrwxrwxrwx 1 root root 7 Jan 15 12:38 ln -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 ls -> busybox -rwxrwxrwx 1 root root 97348 Jan 15 12:38 miniigd lrwxrwxrwx 1 root root 7 Jan 15 12:38 mkdir -> busybox -rwxrwxrwx 1 root root 182 Jan 15 12:38 mmd_cmdr -rwxrwxrwx 1 root root 196 Jan 15 12:38 mmd_cmdw lrwxrwxrwx 1 root root 7 Jan 15 12:38 mount -> busybox -rwxrwxrwx 1 root root 589 Jan 15 12:38 mp.sh -rwxrwxrwx 1 root root 31004 Jan 15 12:38 networkmap -rwxrwxrwx 1 root root 9156 Jan 15 12:38 notify_service -rwxrwxrwx 1 root root 6912 Jan 15 12:38 ntp_inet -rwxrwxrwx 1 root root 25084 Jan 15 12:38 ntpclient -rwxrwxrwx 1 root root 115 Jan 15 12:38 ob -rwxrwxrwx 1 root root 115 Jan 15 12:38 ob1 -rwxrwxrwx 1 root root 116 Jan 15 12:38 od -rwxrwxrwx 1 root root 116 Jan 15 12:38 od1 -rwxrwxrwx 1 root root 122 Jan 15 12:38 orf -rwxrwxrwx 1 root root 122 Jan 15 12:38 orf1 -rwxrwxrwx 1 root root 115 Jan 15 12:38 ow -rwxrwxrwx 1 root root 115 Jan 15 12:38 ow1 -rwxrwxrwx 1 root root 184 Jan 15 12:38 phyr -rwxrwxrwx 1 root root 151 Jan 15 12:38 phyw lrwxrwxrwx 1 root root 7 Jan 15 12:38 ping -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 poweroff -> busybox -rwxrwxrwx 1 root root 6520 Jan 15 12:38 ppp_inet -rwxrwxrwx 1 root root 276552 Jan 15 12:38 pppd -rwxrwxrwx 1 root root 30 Jan 15 12:38 pppoe.sh -rwxrwxrwx 1 root root 49 Jan 15 12:38 pppoe_conn_patch.sh -rwxrwxrwx 1 root root 87 Jan 15 12:38 pppoe_disc_patch.sh -rwxrwxrwx 1 root root 63784 Jan 15 12:38 pptp -rwxrwxrwx 1 root root 29 Jan 15 12:38 pptp.sh lrwxrwxrwx 1 root root 7 Jan 15 12:38 ps -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 reboot -> busybox -rwxrwxrwx 1 root root 11699 Jan 15 12:38 reload lrwxrwxrwx 1 root root 7 Jan 15 12:38 renice -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 rm -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 route -> busybox -rwxrwxrwx 1 root root 53887 Jan 15 12:38 routed -rwxrwxrwx 1 root root 48 Jan 15 12:38 rssi -rwxrwxrwx 1 root root 48 Jan 15 12:38 rssi1 -rwxrwxrwx 1 root root 108 Jan 15 12:38 setmib -rwxrwxrwx 1 root root 108 Jan 15 12:38 setmib1 lrwxrwxrwx 1 root root 7 Jan 15 12:38 sh -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 sleep -> busybox -rwxrwxrwx 1 root root 2406 Jan 15 12:38 snmpd.sh -rwxrwxrwx 1 root root 8492 Jan 15 12:38 start_mac_clone -rwxrwxrwx 1 root root 656 Jan 15 12:38 startup.sh lrwxrwxrwx 1 root root 7 Jan 15 12:38 sync -> busybox -rwxrwxrwx 1 root root 198664 Jan 15 12:38 sysconf lrwxrwxrwx 1 root root 7 Jan 15 12:38 syslogd -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 tail -> busybox -rwxrwxrwx 1 root root 259828 Jan 15 12:38 tc -rwxrwxrwx 1 root root 7592 Jan 15 12:38 tcpcheck lrwxrwxrwx 1 root root 7 Jan 15 12:38 telnetd -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 top -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 true -> busybox lrwxrwxrwx 1 root root 6 Jan 15 12:38 udhcpc -> udhcpd -rwxrwxrwx 1 root root 43595 Jan 15 12:38 udhcpd -rwxrwxrwx 1 root root 62408 Jan 15 12:38 udpxy lrwxrwxrwx 1 root root 7 Jan 15 12:38 umount -> busybox lrwxrwxrwx 1 root root 7 Jan 15 12:38 vconfig -> busybox -rwxrwxrwx 1 root root 38144 Jan 15 12:38 wanduck lrwxrwxrwx 1 root root 7 Jan 15 12:38 wc -> busybox -rwxrwxrwx 1 root root 31 Jan 15 12:38 wlanapp.sh -rwxrwxrwx 1 root root 281752 Jan 15 12:38 wscd lrwxrwxrwx 1 root root 7 Jan 15 12:38 zcip -> busybox -rwxrwxrwx 1 root root 100 Jan 15 12:38 zcip.sh

Если в списке вы видите что-то похожее на […] -> busybox то эта программа является частью BusyBox.

Если нет нужной вам программы, то вы можете скачать её из интернета (или создать его путем кросс-компиляции) и положить в временный каталог (/tmp/). Также вы можете скачать полную версию BusyBox с официального сайта (http://www.busybox.net) и поместить его в временный каталог (/tmp/). Но, как я писал выше, после перезагрузки всё будет как раньше и новые файлы будут удалены.

К примеру, в моём роутере, встроенный BusyBox (v1.13.4) не содержит редактор vi или nano.

NVRAM

А теперь про особенности о которых Я писал выше. Все настройки роутера (настройки изменяемые через веб-интерфейс, пользовательские настройки, загрузочные скрипты) хранятся в энергонезависимый памяти — NVRAM (Non Volatile Random Access Memory). Существует специальная команда для работы с этой памятью — flash и она уже установлена в оригинальную прошивку.

Его можно запустить без аргументов для того, чтобы увидеть все опции:

Usage: flash cmd

option:

cmd:

default -- write all flash parameters from hard code.

get [wlan interface-index] mib-name -- get a specific mib from flash

memory.

set [wlan interface-index] mib-name mib-value -- set a specific mib into

flash memory.

all -- dump all flash parameters.

gethw hw-mib-name -- get a specific mib from flash

memory.

sethw hw-mib-name mib-value -- set a specific mib into

flash memory.

allhw -- dump all hw flash parameters.

reset -- reset current setting to default.

set_mib -- get mib from flash and set to wlan interface.

Как вы можете видеть есть несколько опций. Аббревиатура hw означает — оборудование (железо).

Все настройки хранятся в переменных.

Показать все переменные:

DEF_IP_ADDR=192.168.1.1 DEF_SUBNET_MASK=255.255.255.0 DEF_DEFAULT_GATEWAY=0.0.0.0 DEF_DHCP=2 DEF_DHCP_CLIENT_START=192.168.1.2 DEF_DHCP_CLIENT_END=192.168.1.254 DEF_DHCP_LEASE_TIME=0 DEF_DHCP_LEASE=86400 DEF_ELAN_MAC_ADDR=000000000000 DEF_DNS1=0.0.0.0 DEF_DNS2=0.0.0.0 DEF_DNS3=0.0.0.0 DEF_STP_ENABLED=0 DEF_DEVICE_NAME="RTL8196c" ....

И многие другие переменные.

Примечание: Все переменные начинающиеся с префикса

DEF_имеют значение по умолчанию (исходная конфигурация). Она включается при нажатии кнопкиResetна корпусе роутера или из веб-интерфейса роутера или с помощью командыflashв терминале.

Примечание: Не все из перечисленных переменных работают.Такие переменные как

SAMBA_ENABLED=0не работают, из-за того, что Samba не установлен.

Для того, чтобы найти переменные с словом NAME, используйте команду flash совместно с grep:

DEF_DEVICE_NAME="RTL8196c" DEF_DOMAIN_NAME="ASUS" DEF_SUPER_NAME="admin" DEF_USER_NAME="" DEF_PPP_USER_NAME="" DEF_PPTP_USER_NAME="" DEF_L2TP_USER_NAME="" DEF_DDNS_DOMAIN_NAME="" DEF_DDNS_SUGGEST_NAME="" DEF_HOST_NAME="" DEF_PPP_SERVICE_NAME="" DEF_PPTPD_USERNAME="" DEVICE_NAME="RT-N12LX" DOMAIN_NAME="asus.loc" SUPER_NAME="admin" USER_NAME="" PPP_USER_NAME="*****" PPTP_USER_NAME="" L2TP_USER_NAME="" DDNS_DOMAIN_NAME="" DDNS_SUGGEST_NAME="" HOST_NAME="" PPP_SERVICE_NAME="" PPTPD_USERNAME="" Aborted

Примечание: Имена всех переменных записываются в верхнем регистре.

Показать значение определенной переменной (например, имя администратора):

SUPER_NAME="admin"

Установить новое значение переменной (например, имя администратора):

flash set SUPER_NAME superadmin

Теперь у вас есть новое имя администратора (логин), а это повышает безопасность.

Но для того, что бы изменения вступили в силу необходимо перезагрузить роутер:

Если необходимо вернуть все заводские параметры (сброс к изначальным настройкам):

P.S. Если вы не нашли в этой статье нужную вам информацию, то может быть вы сможете найти её в комментариях ниже. В английской версии статьи комментариев больше.

Если эта статья помогла вам, пожалуйста, оставьте комментарий

Спасибо за прочтение!

Router and Switches are the Networking devices that are used to create a wide variety of Networks. To harness the functionalities they provide, these Networking Devices (Routers and Switches) needs to be configured according to the requirements and situations. To configure the device, you need to connect to it first via Telnet, SSH, HTTP, HTTPS. To know more about how to Connect Router using Telnet, SSH/ HTTP/HTTPS, keep reading this article till the end.

While at the first time login or in case of network outages it may be essential to connect via Console or Auxiliary port, for normal day to day configuration ad management related activities it makes no sense to reach out to the physical port and connecting to Routers/ Switches over the network is a breeze, and is the usual practice followed by most of the Network Administrators. Major methods providing which can provide connectivity to the Routers/ Switches over Network are telnet, SSH, HTTP, HTTPS, and VPN. Here We would discuss in detail how you connect to the Routers/ Switches using these methods.

To connect to the Router/ Switch using a particular method, the Router/ Switch needs to be configured priorly to accept connections using the corresponding protocols. The Router/ Switch Configuration, in this case, ranges from configuring tty, vty to configuring a local web server, sometimes it involves complex configurations in order keep the operation smooth and without introducing any vulnerabilities, clear understanding of the methods is vital for the Network Administrators.

Covering Router side configurations for each of the methods demand a separate article, hence in this article, we would be assuming that the Router has been configured to accept connections, and we would be providing instructions for connecting to the Router/ Switch from your Computer. Assuming you have already done Router side Configurations, the first thing you need is the I.P. Address configured on the Router/ Switch.

Connecting to Router/ Switch using Telnet and SSH

If you are on Linux based systems, you need to open the terminal where you normally execute the Linux commands. Then you need to enter the below command to Connecting to Router/ Switch using Telnet and SSH:

telnet w.x.y.z 23

where w.x.y.z is the I.P. Address of configured on the Router/ Switch.

To connect to Router/ Switch using SSH use below commands

ssh w.x.y.z

After executing the above commands, you will be greeted by the Router/ Switch Banner message followed by asking for username and then passwords, you need to enter the correct username and password and then you would get the Connection to your Router/ Switch.

If the router has been configured to use other than default port for ssh you may enter below command

ssh -p new_port w.x.y.z

If you are on windows you may need to use a tool for connecting to the Router/ Switch. Putty is the most popular tool and could be obtained for free from (https://www.putty.org/). Follow below instructions to use Putty.

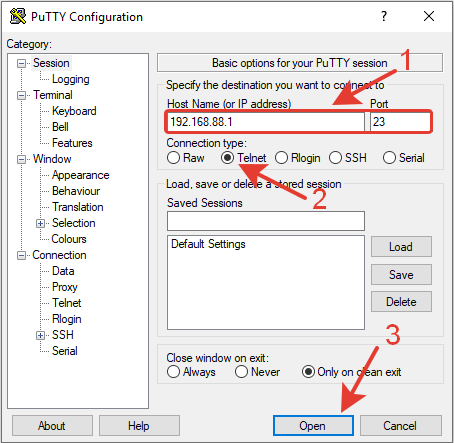

Open Putty (it looks like the figure below)

In the “Host Name (or IP Address)“ enter the IP. Address of the Router and using the radio button option select telnet if you need a telnet connection, and select SSH if you need SSH Connection to the Router/ Switch.

Then click on the open button, you will be greeted by the Router/ Switch Banner message followed by asking for username and then passwords, you need to enter the correct username and password and then you would get the Connection to your Router/ Switch.

In the latest Windows Desktop Operating Systems you may use Windows Power Shell Similar to the Linux Terminal for connecting to the Router /Switches.

All Cisco router has built-in Web-based Setup pages that allow the user to customize settings and set up advanced properties. If properly configured in the Routing Device, a user in the Network can access its Configuration interface using web Browser, Simply open Web browser such as Mozilla Firefox and enter the IP address of the router in the address bar, you would be asked to enter the username and password, after successful authentication you would get access to the Configuration Interface from where you would be able to configure your device.

Secure vs Insecure

Only and the huge difference in HTTP, HTTPS and Telnet, SSH is that HTTP is insecure, HTTPS is secured, Telnet is insecure and SSH is Secured Protocol. Insecure means if the traffic has is intercepted since all the authentication strings are exchanged in plaintext without encryption, they are having these credentials without any need of cracking them.

Also, read…

- Different Types of Network Address Translation (NAT) | Static, Dynamic, PAT

- How to Connect to Router Using Console Auxiliary and Protocols

Download Connect Router/Switch using Telnet/ SSH/ HTTP/HTTPS in pdf – Click here

Web-интерфейс ориентирован для быстрого и простого запуска устройства в несколько кликов. Для получения больших возможностей по настройке и диагностике устройства необходим доступ к консоли.

Как получить доступ

Для настройка доступа к консоли устройства нужно всего пара минут и несколько кликов мышкой.

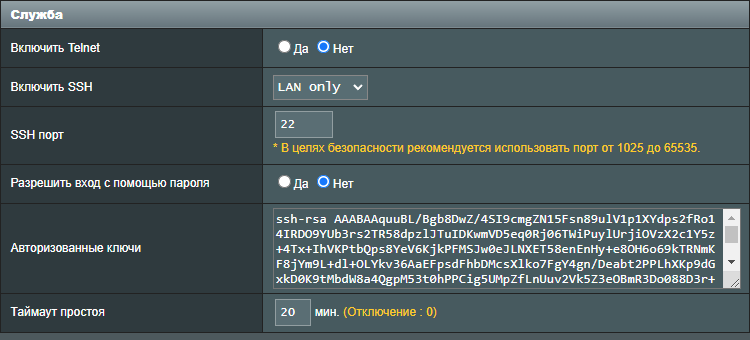

- Перейдите в раздел Администрирование -> Система

- >> В блоке Служба

- Включить SSH – в зависимости от устройства и установленной прошивки, значения могут быть следующие:

- Включить/Выключить или Да/Нет

- LAN Only / LAN + WAN / Нет (установите нужный тип доступа, обычно для доступа из локальной сети LAN Only, а LAN + WAN разрешает доступ из вне, не рекомендуется для постоянного доступа )

- SSH порт – по умолчанию службой SSH используется 22 порт, но вы можете указать любой из свободного диапазона

- Разрешить вход с помощью пароля – данное поле указывает будите ли вы использовать в качестве авторизации логин и пароль или же логин и SSH key

- Авторизованные ключи – указываются ключи доступа SSH key

- Таймаут простоя – время ожидания неактивного SSH сеанса до его автоматического завершения

- Включить SSH – в зависимости от устройства и установленной прошивки, значения могут быть следующие:

- >> Нажмите кнопку Применить, (в крайне редких случаях необходима перезагрузка устройства)

Самыми распространенными клиентами для ОС Windows являются

- PuTTY – Самый известный SSH-клиент для Windows. Пожалуй, единственный, что на слуху у всех. Официальный сайт https://www.putty.org/

- KiTTY – Базируется на PuTTY, но обладает массой преимуществ. Официальный сайт http://www.9bis.net/kitty/

- MobaXterm – Многофункциональный SSH-клиент. Официальный сайт: http://mobaxterm.mobatek.net/

- SmarTTY – Многофункциональный SSH-клиент. Официальный сайт: http://smartty.sysprogs.com/

Как пользоваться

Все примеры будут рассматривается на примере PuTTY

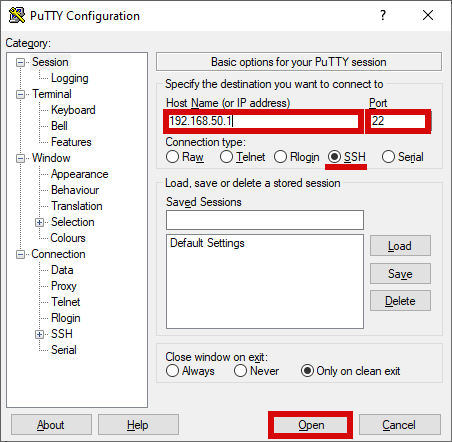

- Проверьте правильно заполняемых полей

- >> Первой закладке Session

- Поле Host Name (or IP address) укажите IP адрес вашего устройства, в данном случае это: 192.168.50.1

- Поле Port укажите SSH службы который указали ранее, в данном случае это: 22

- Проверьте что переключатель в Connection type: SSH

- >> Нажмите кнопку Open

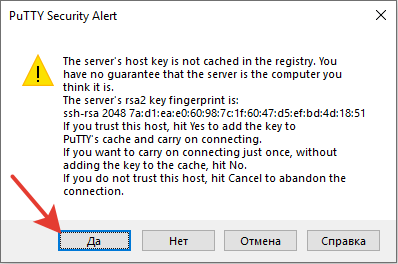

- Если вы открываете соединение в первые программа уточнит желаете ли вы подключится к указанному устройству с указанным отпечатком, то нажмите Yes

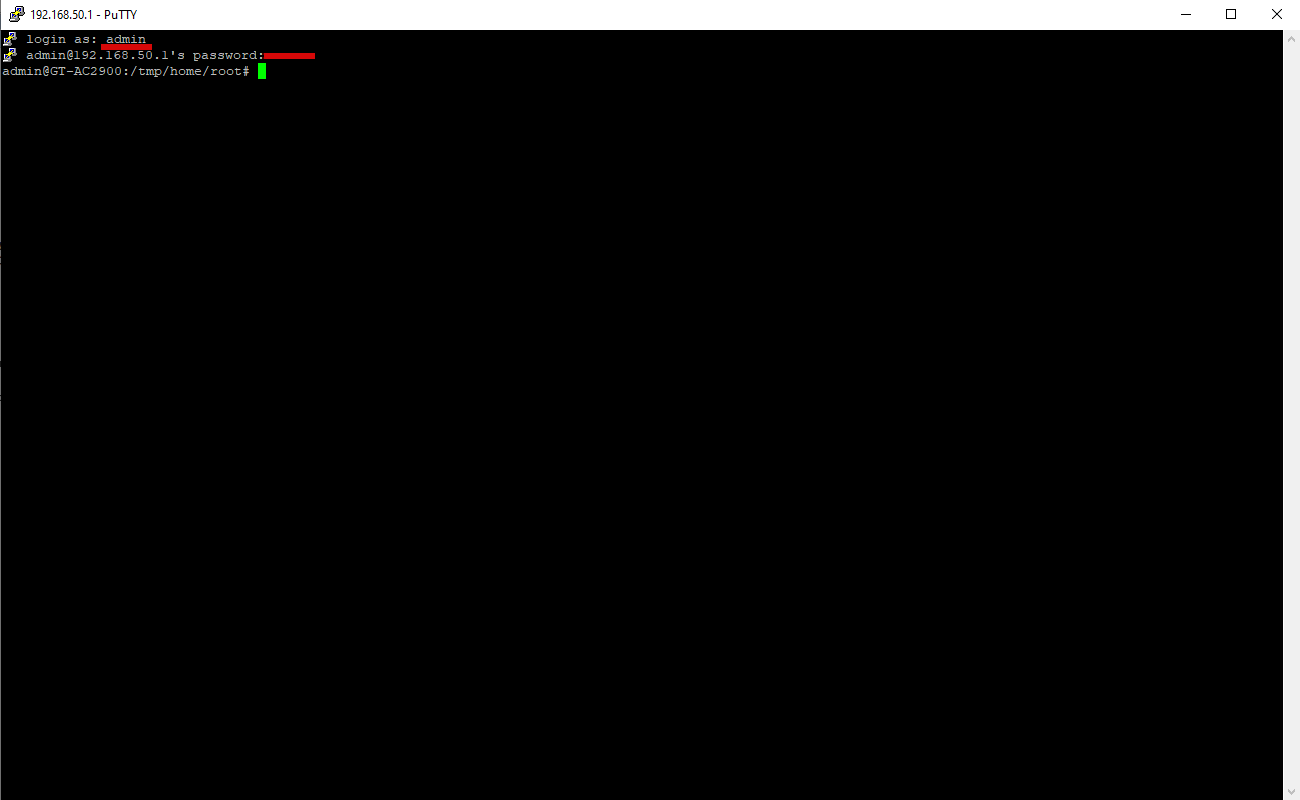

- После подключения вы увидите основное консольное окно

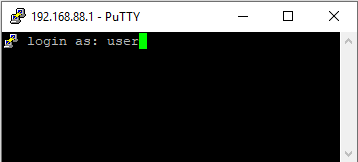

- Первой строкой которого будет login as: введите имя пользователя, обычно оно совпадает с тем что используется для входа в веб интерфейс устройства, в данном случае это: admin

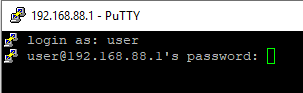

- Затем будет запрошен пароль указанного пользователя и IP адреса устройства ранее, [email protected]’s password:, при вводе пароля никакие символы не отображаются в целях безопасности, после окончания ввода пароля нажмите Enter

- После вы увидите приглашение для ввода команд admin@GT-AC2900:/tmp/home/root#

- Теперь вы можете вводить необходимые команды для выполнения нужных задач

Ограничения

*

Дополнительная информация

- Wiki: SSH

Материал из MikroTik Wiki

В статье рассматриваются варианты подключения к устройствам MikroTik: WinBox, WebFig и консольный доступ. Разбираются преимущества и недостатки каждого из способов подключения.

Первое подключение

После того как вы установили операционную систему RouterOS на ПК либо включили роутер, у вас будет несколько способов для подключения к нему:

- Доступ через интерфейс командной строки (CLI или консоль) посредством SSH, Telnet, кабеля для подключения к серийному порту или через клавиатуру, мышь и монитор если в вашем устройстве (в случае установки RouterOS на компьютер) имеется VGA карта.

- Доступ через программу управления WinBox.

- Доступ через веб интерфейс (WebFig).

На каждом роутере по умолчанию для внутренней сети используется IP-сеть 192.168.88.0/24. На некоторых моделях порт ether1 в начальной конфигурации является внешним (WAN) портом, настроен как DHCP-клиент и подключение через него невозможно. Более подробно о настройках по умолчанию для каждой модели вы можете узнать на странице настройки оборудования по умолчанию .

Как правило, по умолчанию, используются следующие настройки:

IP-адрес: 192.168.88.1

Логин: admin

Пароль: отсутствует

Подключение с помощью MAC-Telnet описано здесь.

Варианты подключения к маршрутизатору

Существует три основных способа подключения к устройству MikroTik:

- WebFig — веб-интерфейс

- WinBox — подключение с помощью специально утилиты

- Консольное подключение — подключение с помощью протоколов SSH или Telnet

Web интерфейс (WebFig)

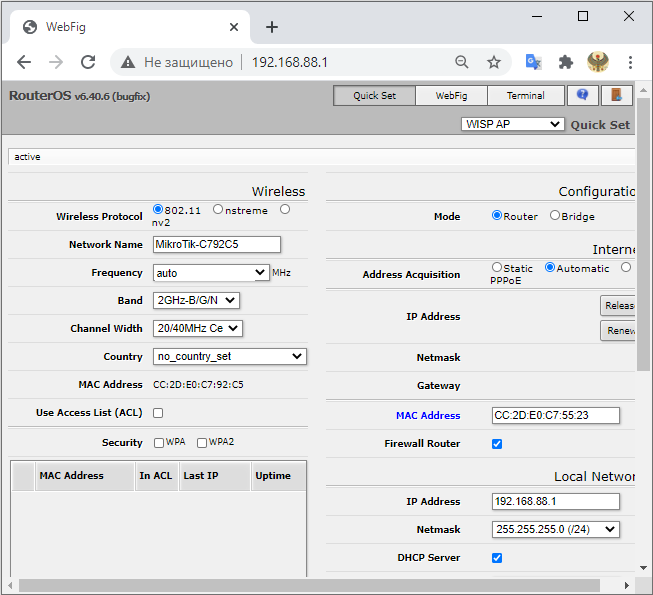

Утилита осуществляющая управление RouterOS через web-интерфейс называется WebFig. С помощью нее вы можете просматривать, управлять и диагностировать состояние маршрутизатора. Доступ осуществляется через обычный Интернет-браузер. Вам необходимо ввести адрес маршрутизатора, далее ввести учетные данные и вы попадете на страницу быстрой настройки. Общий вид интерфейса представлен на изображении ниже. Смена вариантов оформления доступна только в этом способе управления.

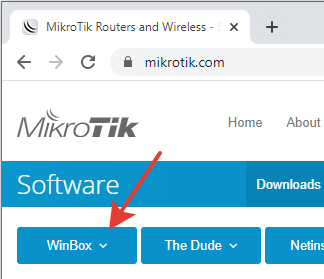

Приложение (Winbox)

Winbox — это утилита позволяющая управлять Mikrotik RouterOS используя простой и доступный графический интерфейс. Это оригинальное Win32 приложение, поэтому под Linux или MacOS оно может быть запущено только с использованием Wine. Приложение может быть загружено как с раздела загрузок сайта разработчика http://www.mikrotik.com/download , так и с самого маршрутизатора (если вы перейдете в браузере по его IP адресу — ссылка на загрузку будет на странице приветствия и внутри web интерфейса). Подключиться к маршрутизатору вы можете используя IP адрес, а также mac адрес. Подключение с помощью MAC-адреса чаще всего используется, если IP-адрес маршрутизатора не известен либо он отсутствует.

Консоль

Доступ к консоли может осуществляться средствами — серийного порта, telnet, SSH или окна терминала в приложении Winbox. Подключиться к консоли через серийный порт, telnet или SSH можно с помощью клиента Putty.

Параметры для подключения через серийный порт(для всех моделей кроме RouterBOARD 230):

115200bit/s, 8 data bits, 1 stop bit, no parity, flow control=none by default.

Параметры для подключения через серийный порт(для модели RouterBOARD 230):

9600bit/s, 8 data bits, 1 stop bit, no parity, hardware (RTS/CTS) flow control by default.

Способы настройки

Вручную

Вы можете настраивать роутер через через графический интерфейс c помощью веб-интерфейса WebFig или приложения Winbox. Либо через через консоль, подключившись к маршрутизатору с помощью SSH, Telnet и т. д. либо запустив окно терминала из WinBox.

Начинающим специалистам в процессе освоения, как правило, удобнее работать с графическим интерфейсом, но по мере накопления опыта приходит понимание того, что настройка через командную строку происходит на много быстрее.

С помощью файлов конфигурации

Вы можете использовать заранее настроенный конфигурационный файл для быстрой настройки маршрутизатора.

Полезные материалы по MikroTik

Видеоуроки

Загрузить видео

Загрузить видео

Загрузить видео

Загрузить видео

Загрузить видео

Подключение будет осуществляться к роутеру MikroTik 951Ui 2HnD, который находится в работе в локальной сети нашей организации и лежит за подвесным потолком. Кабель ЛВС подключен во второй порт роутера. Настройки роутера временно сброшены на заводские.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

По умолчанию IP-адрес для внутренней сети большинства роутеров MikroTik – 192.168.88.1 (2-5 порты).

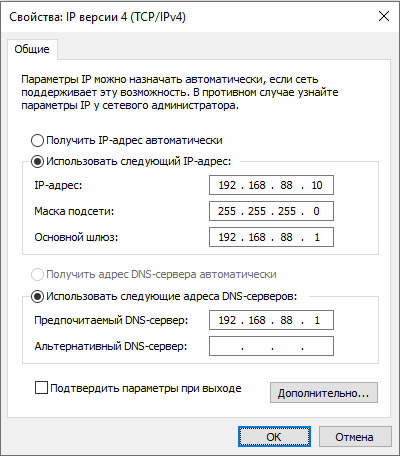

Компьютер с которого выполняется подключение находится под управлением ОС Windows. Он должен быть в одном IP-диапазоне с роутером. Для этого в сетевом адаптере ПК указываем 192.168.88.10.

Выполним подключение следующими способами:

1.Web-браузер.

2.WinBox.

3.TelNet.

4.SSH.

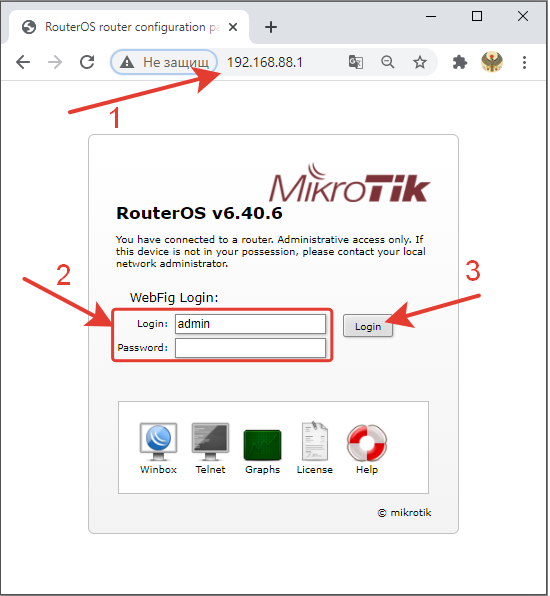

1.Web-браузер. Самый простой способ подключения к MikroTik.

1.Вводим в адресной строке любого браузера IP-адрес роутера: 192.168.88.1 (нажимаем Ввод)

2.На открывшейся странице авторизации вводим логин и пароль.

Логин: admin

Пароль: (пароля нет)

3.Нажимаем кнопку Login.

После выполнения авторизации видим основное меню RouterOS. На первой вкладке Quick Set выполняется быстрая настройка. Для подробной настройки в графическом интерфейсе нужно перейти на вкладку WebFig. На вкладке Terminal откроется командная строка, для выполнения настроек с помощью ввода текстовых команд.

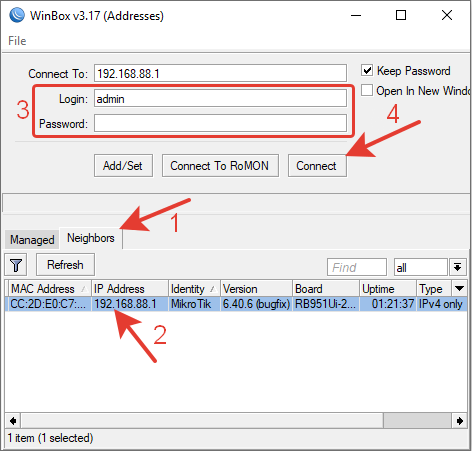

2.WinBox

Настройки роутера и компьютера как в предыдущем разделе: роутер сброшен на заводскую конфигурацию, в ПК IP-адрес 192.168.88.10.

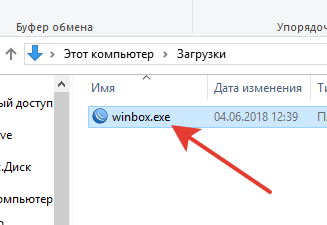

Скачиваем актуальную версию WinBox с официального сайта.

Запускаем скаченное приложение из папки загрузок или оттуда, где файл был сохранен.

В открывшемся окне WinBox:

1.Переходим на вкладку Neighbors.

2.Выбираем нужный роутер из списка.

3.Вводим логин admin (пароля нет).

4.Нажимаем кнопку Connect.

При нажатии на ячейку с IP-адресом, соединение будет выполнятся по IP. Если нажать на MAC-адрес, то подключение к роутеру выполнится по MAC-адресу соответственно.

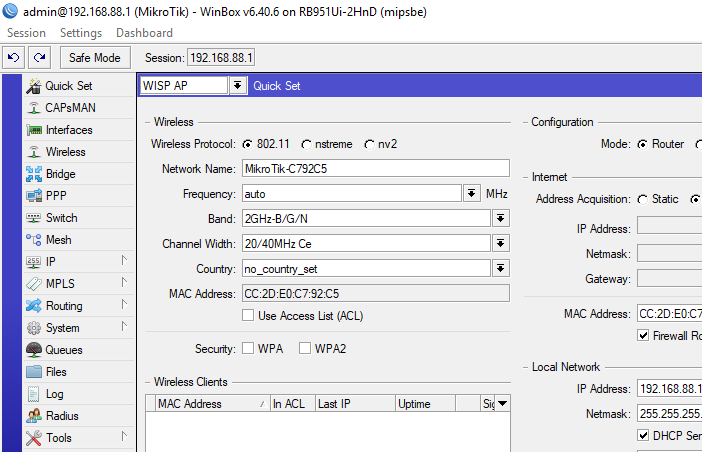

После выполнения авторизации видим основное меню RouterOS.

На левой боковой панели первая вкладка Quick Set. Из неё можно выполнить быстрые настройки. Более детальная настройка во всех остальных вкладках.

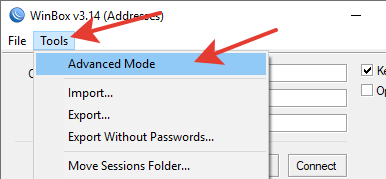

Доп.

В выпадающем меню вкладки Tools основного окна WinBox можно перейти в расширенный режим – Advanced Mode. В этом режиме появляется несколько дополнительных полей.

Полезность расширенного режима становится понятной после некоторого времени регулярного использования WinBox.

3.TelNet

TelNet – сетевой протокол для реализации текстового терминального интерфейса по сети wiki.

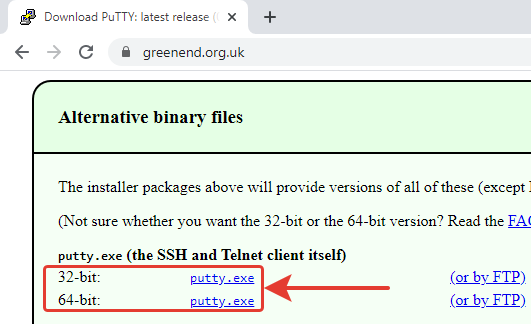

Подключение будем выполнять через клиента PuTTy.

1.Скачиваем PuTTy в соответствии с разрядностью Windows с сайта разработчика.

2.Запускаем putty.exe из папки загрузок. В открывшемся окне указываем:

— IP-адрес роутера (по умолчанию 2-5 порты 192.168.88.1);

— тип подключения – Telnet;

— нажимаем кнопку Open.

Порт изменится сам, в зависимости от выбранного типа подключения. Или если номер порта изменен на ответной стороне, указываем его вручную.

Для удобства можно сохранить сессию подключения написав понятное имя в поле Saved Sessions и нажать кнопку Save.

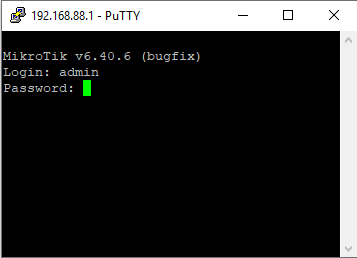

3.Вводим учетные данные. По умолчанию у MikroTik логин admin, пароля нет. Нажимаем кнопку Вввод на клавиатуре.

*при вводе пароля введенные значения не отображаются

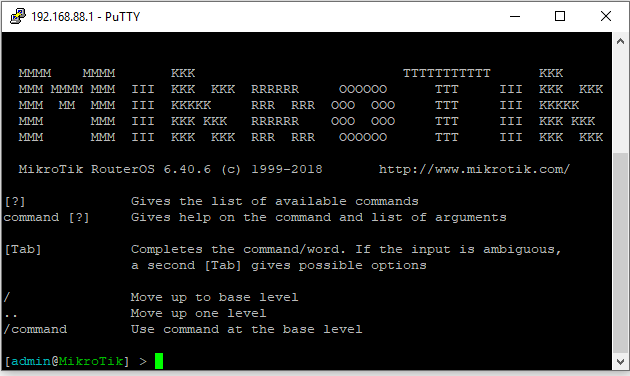

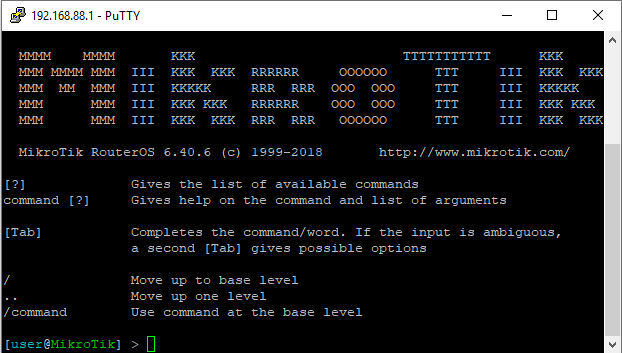

После правильного ввода учетных данных произойдет подключение. Далее управляем роутером через командную строку.

В качестве теста можно вывести список всех настроек, которые выполнены в MikroTik с помощью команды:

4.SSH.

SSH (англ. Secure Shell – безопасная оболочка) – сетевой протокол для удаленного администрирования через терминал, такой же как и TelNet, с отличием в повышенной безопасности в виде полного шифрования передаваемых данных. wiki

Порядок действий в данном случае следующий.

1.Создаем пару ключей шифрования.

2.Импортируем публичный ключ в MikroTik.

3.Подключаемся к MikroTik через PuTTy используя приватный ключ.

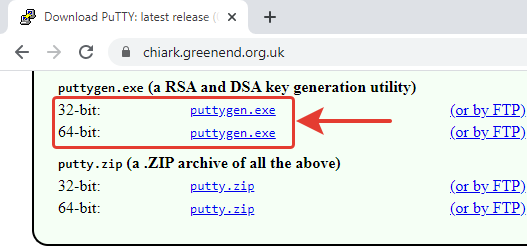

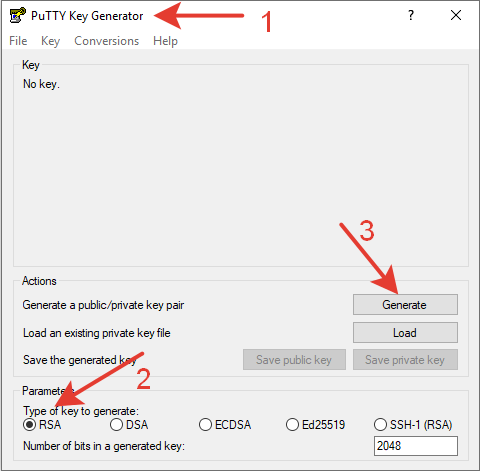

1.Создадим пару ключей. Сделать это можно в генераторе ключей PuTTY. Скачиваем puttygen.exe в соответствии с разрядностью Windows с сайта разработчика.

Запускаем PuTTy Key Generator.

Отмечаем тип ключа – RSA.

Нажимаем кнопку Generate.

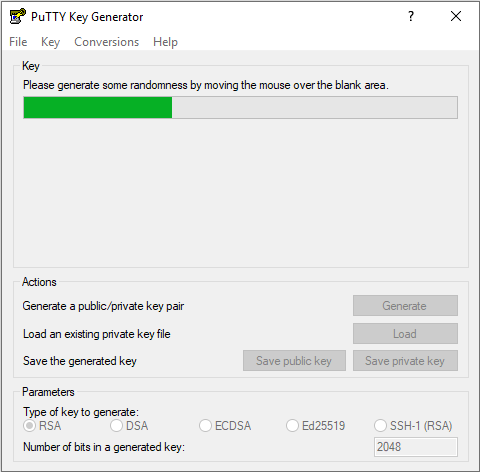

Для генерации случайных вероятностей нужно возить мышкой по центру окна программы. В это время будет набираться зеленая полоска.

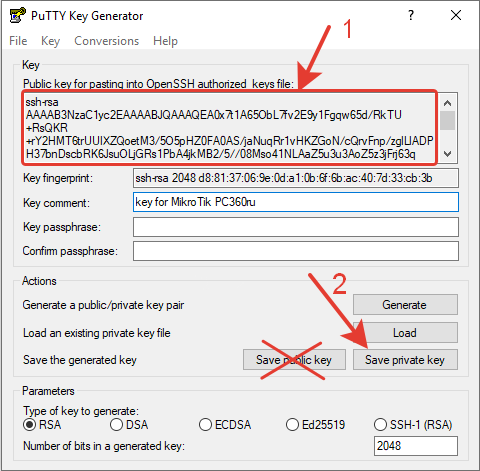

После завершения генерации:

-сохраняем публичный ключ, скопировав содержимое верхнего поля в отдельный файл (можно без расширения или .txt);

-сохраняем приватный ключ нажав кнопку Save private key.

*при сохранении ключей может появится сообщение о необходимости ввести passphrase (парольную фразу), в целях безопасности можно ввести, в этом примере оставим поле пустым

**кнопка Save public key создает файл ключа, но при импорте в MikroTik возникает ошибка

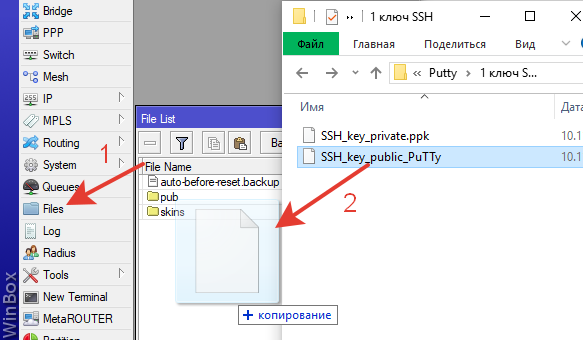

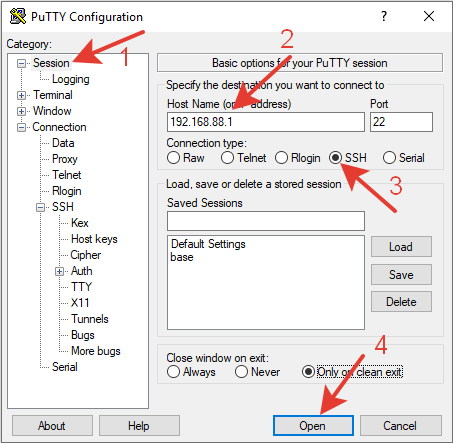

2.Импортируем публичный ключ в MikroTik.

Перетягиваем ключ из папки на компьютере в окошко File List роутера.

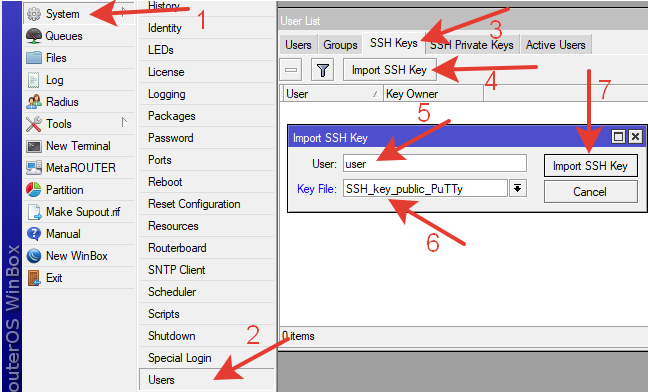

Привяжем ключ к учетной записи. Переходим через боковое меню RouterOS по следующему пути.

System >> Users >>SSH Key >> Import SSH Key.

В окне Import SSH Key указываем требуемого пользователя (для теста создан user).

Из выпадающего списка поля Key File выбираем нужный ключ.

Нажимаем кнопку Import SSH Key.

Ключ появится в списке.

3.Подключаемся к MikroTik через PuTTy используя приватный ключ.

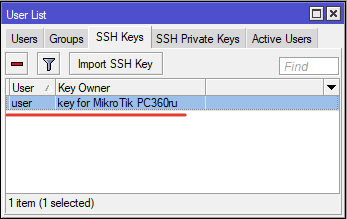

Запускаем PuTTY, в боковом меню переходим по пути: Connection >> SSH >> Auth.

В поле Privte key file for authentication выбираем созданный ранее приватный SSH ключ кнопкой Browse.

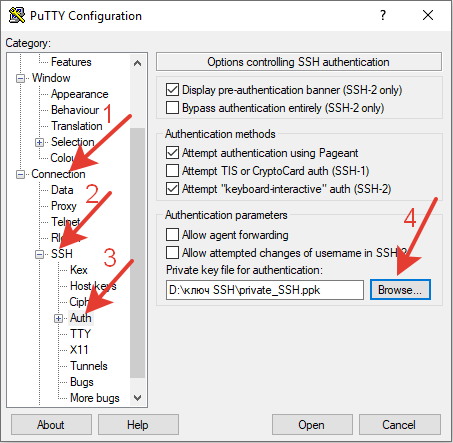

Переходим в пункт меню Session.

Вводим IP-адрес роутера 192.168.88.1

Указываем протокол подключениия SSH

Нажимаем кнопку Open.

Появится сообщение о том, что ключ не внесен в кэш. Нажимаем кнопку ДА.

Вводим имя пользователя, которому добавляли ключ SSH. Нажимаем кнопку Ввод. Пароль вводить не требуется.

В результате произойдет подключение, далее можно вводить терминальные команды для выполнения настроек роутера.

Завершается сеанс командой:

Замеченные лаги.

При вводе пользователя выезжает запрос на ввод пароля. Ситуация возникает при смене SSH ключа.

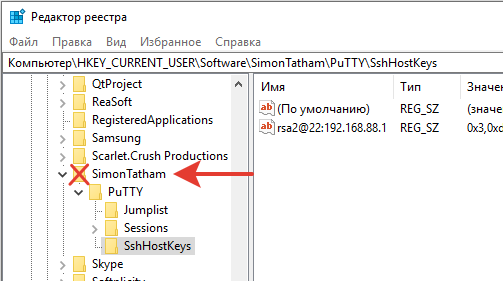

В таком случае удаляем в реестре всю ветку каталогов, связанную с PuTTY.

Запускаем PuTTY и добавляем SSH ключ еще раз. Подключаемся к роутеру.

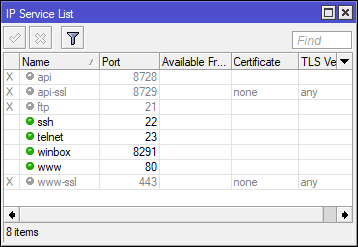

Для использования любого из способов, описанных выше, в MikroTik должны быть активированы доступы к указанным сервисам. По заводской конфигурации в роутере это именно так и есть. Если роутер уже находится в работе, то следует убедиться, что требуемые сервисы активированы. Сделать это можно через боковое меню IP >> Services.

Неиспользуемые сервисы нужно отключить в целях безопасности.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.