/

/

WiFiKill для Android. Забери весь трафик себе

11.03.2019

В современном мире всё большую и большую популярность и распространение обретают Wi-Fi сети. Но с гораздо большими темпами растёт количество пользователей, которые ищут открытые точки доступа. А так как таких (точек доступа, а не халявщиков) намного меньше, чем искателей бесплатного сыра, то в конечном итоге, скорость доступа в Интернет для одного отдельно взятого человека оказывается обидно маленькой.

Восстанавливаем справедливость

Итак, приступаем. Инструменты

Для задуманного вам понадобятся две вещи. Это:

- Android-устройство с встроенным Wi-Fi и разлоченной прошивкой.

- Программа WiFiKill.

Наши действия:

Запускаем программу. Кстати, хотелось бы отдельно отметить, что ваше Android-устройство обязательно должно быть рутированным! Иначе ничего не получится. WiFiKill попросит у нас доступ к некоторым функциям аппарата. Смело предоставляем их и дожидаемся открытия программы. Нажимаем кнопочку «Play» и программа начинает сканировать все устройства, которые подключены к той же точке доступа, что и ваш девайс.

После того, как эти устройства будут найдены – просто ставим напротив них галочки и нажимаем «Grab» и «Kill». Всё. Роутер перестаёт передавать на отмеченные аппараты трафик. Хочется заметить, что на отключенных устройствах подключение к Wi-Fi останется активным. Просто скорость соединения упадёт до 1 кб/сек. Профит! Вы имеете отличную скорость для того, чтобы сделать все свои дела в Интернете. Единственное – не забудьте дать доступ отключенным устройствам после того, как завершите.

Интерфейс и настройки

Интерфейс программы, равно как и настройки, по-спартански прост. На чёрном фоне отображается список ip-адресов, каждый из которых имеет пару подписей, в которых будет написано марка и модель устройства и скорость его входящего и выходящего трафика. В настройках вы можете включить и отключить показ тех или иных информативных полей.

Роутер является ключевым устройством в домашней сети. Он ответственен за передачу сигнала интернета от провайдера к устройствам, подключенным к сети. Однако, иногда возникает необходимость забрать весь трафик с роутера для проведения отладки, анализа сетевой активности или просто построения дополнительной сети. В этой статье мы рассмотрим несколько простых и эффективных способов, как это сделать.

Один из самых простых способов забрать весь трафик с роутера — это использовать функцию моста. Мост позволяет объединить несколько сетей в одну, перенаправляя весь трафик через выбранное устройство. Для этого необходимо настроить роутер в режиме моста и подключить к нему другой роутер или компьютер, который будет обрабатывать весь трафик.

Еще одним способом является настройка прокси-сервера. Прокси-сервер работает в качестве посредника между вашим компьютером и серверами, с которыми вы обмениваетесь данными. Он принимает запросы с вашего компьютера, а затем пересылает их на удаленный сервер. Настройка прокси-сервера позволит вам перехватывать и анализировать весь трафик, проходящий через роутер.

Также можно использовать специальное программное обеспечение для перехвата трафика. Например, существуют программы Wireshark и Tcpdump, которые позволяют записывать и анализировать сетевой трафик. Для этого необходимо установить одну из этих программ на компьютер, который подключен к роутеру, и запустить программу. Она будет записывать весь проходящий через роутер трафик, который вы сможете проанализировать.

Содержание

- Определение цели: увеличение трафика с роутера

- Анализ текущей ситуации: как узнать объем трафика

- Персонализирование настроек роутера для увеличения трафика

- Применение дополнительных методов для привлечения трафика

Определение цели: увеличение трафика с роутера

Целью данной статьи является рассмотрение простых и эффективных способов увеличения трафика с роутера. Это поможет пользователю получить большую скорость и объем передаваемых данных, что особенно важно при работе с интерактивными приложениями, потоковым видео или загрузке больших файлов.

Для достижения данной цели стоит рассмотреть следующие методы:

- Использование провайдера с более высокой скоростью интернета

- Настройка роутера для оптимальной передачи данных

- Оптимизация сетевых настроек компьютера

- Использование специальных программ и сервисов для управления трафиком

- Мониторинг и анализ трафика для выявления проблемных зон и оптимизации соединения

Следуя этим рекомендациям, пользователь сможет увеличить трафик с роутера и насладиться быстрой и стабильной интернет-связью в любое время работы.

Анализ текущей ситуации: как узнать объем трафика

Перед тем, как начать забирать весь трафик с роутера, необходимо проанализировать текущую ситуацию и узнать объем трафика, который проходит через него. Это поможет определить, насколько эффективными будут применяемые способы и какие изменения необходимо внести.

Существуют различные методы и инструменты для анализа трафика на роутере. Один из наиболее распространенных и удобных способов — использование программы Wireshark. Эта программа позволяет перехватывать и анализировать сетевой трафик, а также отслеживать активность устройств в сети.

Для использования Wireshark необходимо установить его на компьютер, который подключен к роутеру. После установки запустите программу и выберите интерфейс, через который проходит трафик (обычно это будет Ethernet). После этого программа начнет перехватывать пакеты данных.

Wireshark предоставляет множество фильтров и возможностей анализа данных. Вы можете анализировать трафик по различным параметрам, таким как источник и назначение пакета, протокол, порт и т.д. Используйте эти фильтры, чтобы получить максимально полную картину об объеме трафика на роутере.

Еще один способ узнать объем трафика — использовать встроенный в роутер функционал. Многие современные роутеры предоставляют возможность просмотреть статистику по трафику, которая проходит через них. Для этого обычно необходимо войти в настройки роутера и выбрать соответствующую вкладку или раздел. Здесь вы сможете увидеть данные о входящем и исходящем трафике, распределение по протоколам и другую полезную информацию.

Анализ текущей ситуации и узнание объема трафика являются важными шагами перед началом забирания всего трафика с роутера. Это поможет определить, насколько эффективными будут применяемые способы и на какие изменения необходимо обратить внимание. Используйте программу Wireshark или встроенные функции роутера, чтобы получить детальную информацию о трафике и сделать осознанный выбор дальнейших действий.

Персонализирование настроек роутера для увеличения трафика

Увеличение трафика на роутере может быть достигнуто путем настройки различных параметров и функций. Персонализация настроек роутера позволяет оптимизировать его работу и увеличить пропускную способность сети. В этом разделе мы рассмотрим несколько простых и эффективных способов персонализации настроек роутера для увеличения трафика.

1. Обновление прошивки роутера

Периодическое обновление прошивки роутера может улучшить его производительность и функциональность. Обновление прошивки позволяет получить последние исправления ошибок и новые возможности, которые могут повысить пропускную способность роутера. Проверьте наличие обновлений на официальном сайте производителя и следуйте инструкциям по обновлению прошивки.

2. Изменение канала Wi-Fi

Канал Wi-Fi может быть перегружен из-за наличия других беспроводных устройств, работающих на том же канале. Изменение канала Wi-Fi на менее загруженный может повысить скорость и стабильность сигнала. Воспользуйтесь настройками роутера для выбора оптимального канала Wi-Fi.

3. Активация качества обслуживания (QoS)

Функция качества обслуживания (QoS) позволяет приоритетно обрабатывать определенный тип трафика. Настройка QoS позволяет установить приоритеты для различных типов трафика, таких как видео, голосовые вызовы или игры. Это позволяет обеспечить более стабильную работу приложений, требующих большой пропускной способности, и увеличить скорость передачи данных.

4. Использование более мощного антенного оборудования

Если сигнал Wi-Fi часто теряет свою силу или не дотягивает до определенных устройств, можно рассмотреть возможность использования более мощного антенного оборудования. Лучшие антенны и усилители сигнала помогут расширить покрытие сети и увеличить скорость передачи данных.

5. Ограничение использования ресурсов

Ограничение использования ресурсов для отдельных устройств или приложений может помочь увеличить общую скорость и пропускную способность сети. Воспользуйтесь функцией ограничения скорости для устройств или приложений, потребляющих большой объем трафика, чтобы предотвратить их негативное влияние на другие устройства в сети.

Все перечисленные выше способы являются простыми и доступными для настройки на большинстве роутеров. Персонализация настроек роутера позволяет увеличить трафик, обеспечить более стабильный и быстрый интернет и повысить качество работы сети.

Применение дополнительных методов для привлечения трафика

Кроме основных методов привлечения трафика с роутера, существует ряд дополнительных методов, которые помогут увеличить его объем. Эти методы включают в себя:

1. Оптимизация контента. Создание интересного, полезного и уникального контента может привлечь новых пользователей и удержать уже существующих. Качественный контент часто распространяется через социальные сети и другие каналы связи, что может привести к увеличению трафика.

2. Использование SEO. Оптимизация сайта под поисковые системы (SEO) поможет улучшить его видимость в поисковых результатах. Это может привести к привлечению большего количества органического трафика.

3. Рекламные кампании. Запуск рекламных кампаний может быть эффективным способом привлечения трафика с роутера. Реклама может быть размещена на различных платформах, таких как поисковые системы, социальные сети, контекстная реклама и другие каналы.

4. Участие в социальных сетях и форумах. Активное участие в социальных сетях и форумах позволяет привлечь внимание потенциальных пользователей и создать сообщество вокруг своего роутера. Регулярное общение с пользователями и предоставление полезной информации способствуют увеличению трафика.

5. Партнерские программы. Участие в партнерских программах или создание собственной партнерской сети может быть эффективным способом привлечения трафика с роутера. Партнеры могут размещать ссылки на ваш роутер на своих ресурсах, что приведет к увеличению посещаемости.

Применение дополнительных методов для привлечения трафика может оказаться очень полезным и помочь вам получить максимальный эффект от использования своего роутера.

|

0 / 0 / 0 Регистрация: 08.10.2010 Сообщений: 11 |

|

|

1 |

|

|

21.10.2010, 15:36. Показов 22737. Ответов 6

Доброго времени суток господа, у меня такая проблема — мой компютер пользуется бесплатным Wi-Fi доступом к интернету, и из за того что много пользователей скорость у меня на компе очень низкая. Кто то ставит на закачку какой то файл, и сиди жди полчаса пока загрузится страничка. В чем вопрос: можна ли сделать как то так хитро чтобы основной поток интернета был у меня на компе? Я понимаю что это эгоистично выглядет в моем описании, но на самом деле это нет так и плохо. Если есть такая возможность, подскажите плиз, буду благодарен)

0 |

|

12923 / 7331 / 782 Регистрация: 09.09.2009 Сообщений: 28,647 |

|

|

21.10.2010, 15:42 |

2 |

|

с клиентской стороны нет такой возможности.

1 |

|

0 / 0 / 0 Регистрация: 08.10.2010 Сообщений: 11 |

|

|

21.10.2010, 15:44 [ТС] |

3 |

|

а не с клиентской?у меня есть доступ к роутеру, который рассеивает Wi-F…мне нужна любая возможность…

0 |

|

12923 / 7331 / 782 Регистрация: 09.09.2009 Сообщений: 28,647 |

|

|

21.10.2010, 15:51 |

4 |

|

в роутере нужно найти управление трафиком — шейпер (shaper). если там такое имеется (а имеется такое далеко не во всех роутерах), то тогда можно попробовать. а вообще — поставьте себе торрент и качайте как и все всего и побольше. и тогда хором уложите ваш роутер…

1 |

|

0 / 0 / 0 Регистрация: 08.10.2010 Сообщений: 11 |

|

|

21.10.2010, 15:57 [ТС] |

5 |

|

«а вообще — поставьте себе торрент и качайте как и все всего и побольше»…до этого я уже додумался)))…что то не совсем понятно какие настройки в роутере поставить?Нету никаого програмного решение этой проблемы?, типа юзергейт для вай-фай?

0 |

|

12923 / 7331 / 782 Регистрация: 09.09.2009 Сообщений: 28,647 |

|

|

21.10.2010, 16:08 |

6 |

|

програмное решение — да хоть и тот же юзергейт, но он должен стоять на компе перед точкой доступа (ротером).

1 |

|

7175 / 3234 / 81 Регистрация: 17.06.2009 Сообщений: 14,164 |

|

|

21.10.2010, 19:25 |

7 |

|

Что за модель роутера Wifi ? Надеюсь роутер заблокирован на протокол 802.11g ?

0 |

Привет! Эта статья будет про перехват трафика Wi-Fi роутера в целях выявления утечек в личной сети. Узнаем, как всякие злодеи пытаются проводить такие атаки, посмотрим на методы защиты, просто послушаем ерундовые истории. В общем, кратко и по сути.

Статья, наш портал WiFiGid и автор не призывают к нарушающим закон действиям. Все описанное применяется исключительно в сети, где у вас имеется разрешение на подобные деяния, в целях повышения безопасности этой сети. Все злодеи идут лесом.

Содержание

- Очень мало теории

- Методы защиты

- Cain&Abel

- Airodump и Wireshark

- Intercepter-NG

- А что для Android?

- Fern Wifi Wireless Cracker

- Задать вопрос автору статьи

Очень мало теории

Все технологии перехвата трафика базируются на технике MITM – Man In The Middle – Человек Посередине. Т.е. атакующее устройство внедряется между отправителем и получателем, транслирую весь трафик через себя. Подобное в локальной сети возможно из-за уязвимости ARP протокола. Вы можете подделать широковещательный ответ, а все подключенные устройства в рамках одного сегмента сети будут думать, что вы, например, роутер.

На этом ARP-спуфинге и построены многие программы и скрипты. Конечно же, все доступно открыто и безвозмездно, при условии использования для тестирования безопасности своей сети. Техники применения нескольких из них мы и рассмотрим ниже.

Предупреждение. Пользуясь общественными сетями, вы подвергаете себя опасности эксплуатации этой уязвимости. Будьте осторожны, не пользуйтесь в таких сетях ресурсами, которые могут привести к утечкам ваших паролей.

Методы защиты

На любую атаку есть свои методы защиты, иначе бы и не было возможности скрыться от всего этого. Вот основные фронты обороны:

- Специальные ARP-мониторы. Например, arpwatch и BitCometAntiARP. Их суть – установить соответствие между IP и MAC, а в случае подмены принять решение (заблокировать).

- Создание виртуальных сетей VLAN. Т.е. можно выделить доверенные сегменты сети и «гостевые». В рамках сегмента проведение атаки будет возможным.

- VPN подключения – PPTP и PPPoE.

- Шифрование трафика. Например, используя IPSec.

Cain&Abel

Cain&Abel (Каин и Авель) – классический инструмент для проведения ARP-атак. Упоминается во всех учебниках безопасников очень долгие годы (и даже в последней редакции EC-Council). Графический инструмент, Windows, все интуитивно понятно. Ниже будет пример использования.

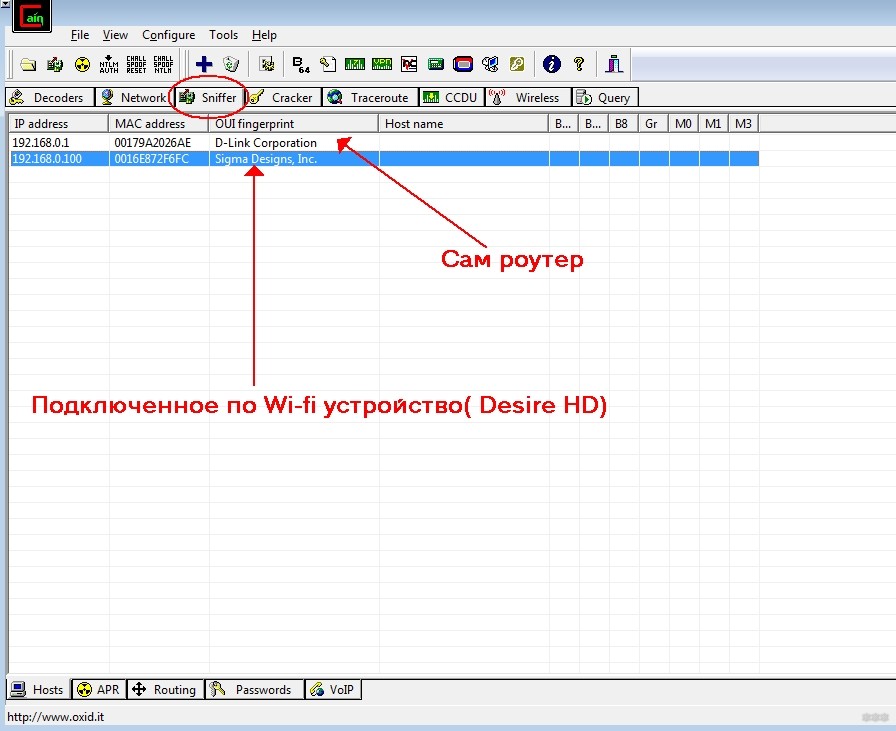

- Запускаем программу и переходим на вкладку Сниффера:

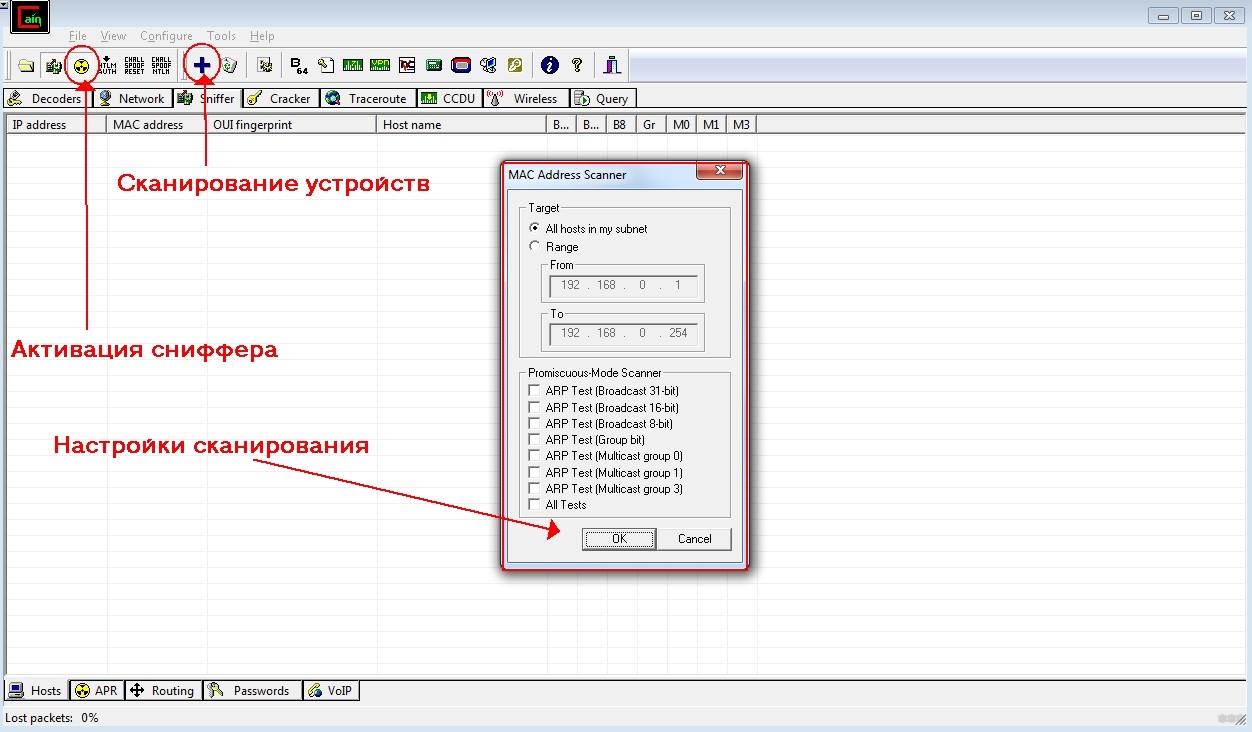

- Нужно, чтобы здесь отобразились устройства сети. Если их нет, нажимаем на значок плюса:

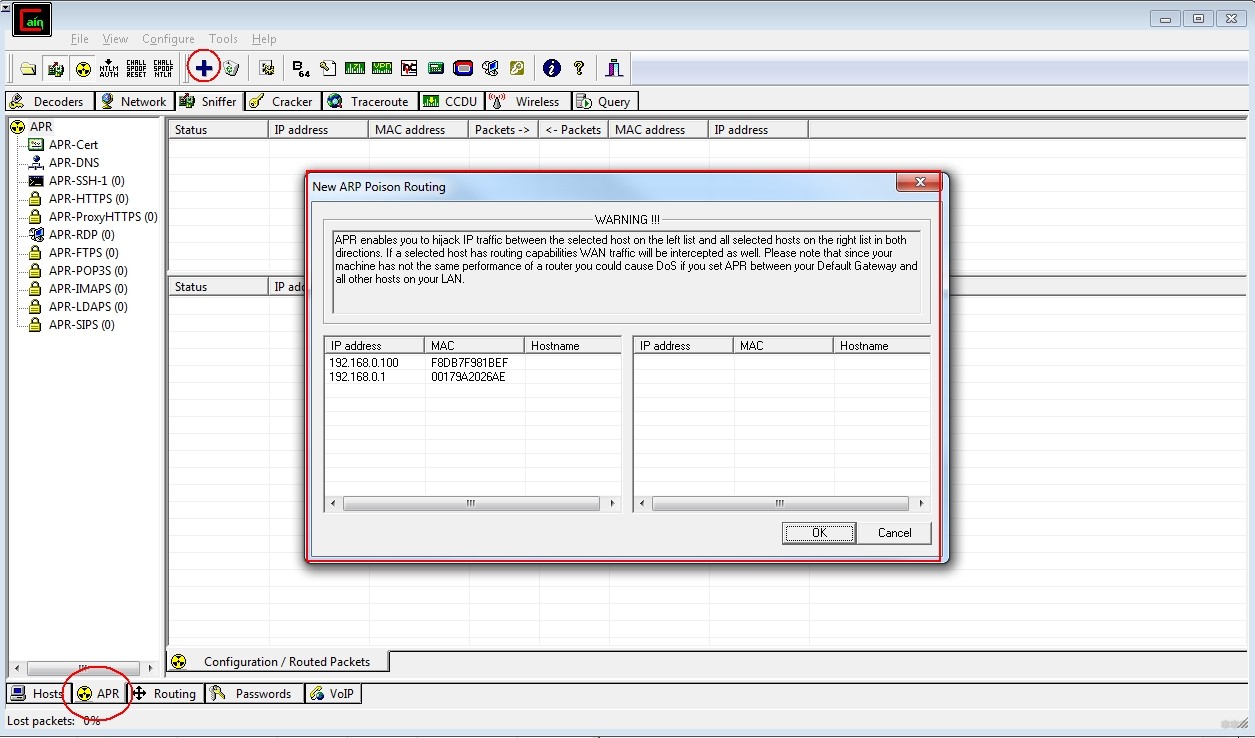

- Теперь идем в ARP и снова нажимаем на плюс:

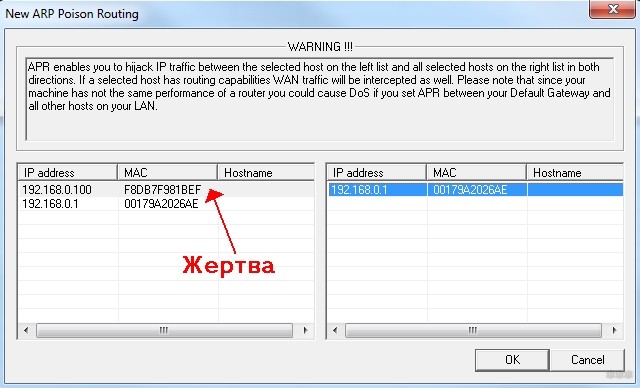

- Выбираем подмену – слева адрес жертвы, справа другое устройства (будем маскироваться под роутер):

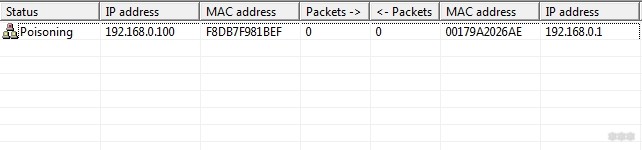

- Смотрим статус. Poisoning означает, что перехват начался, подмена выполнена успешно:

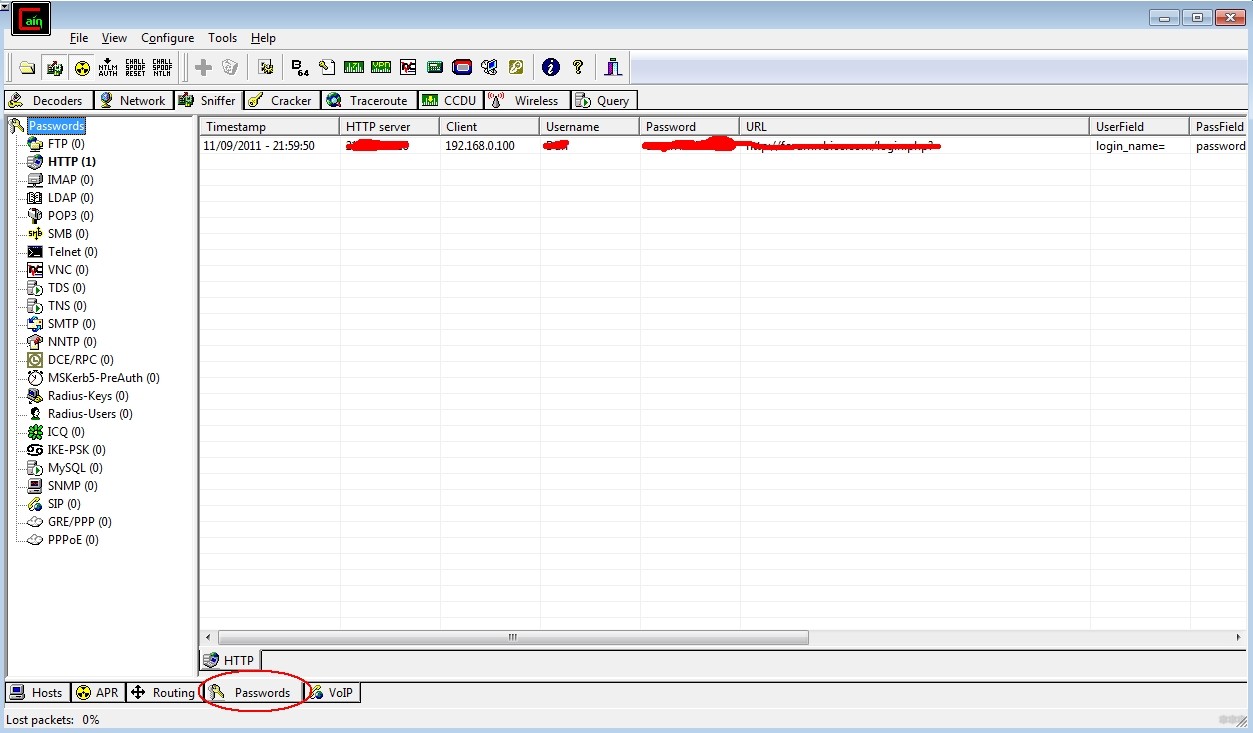

- На вкладке Passwords будут перехваченные данные.

Airodump и Wireshark

Использование этих инструментов не ограничено этим частным случаем.

Этот очень краткий раздел посвящен пользователям Kali Linux. Все знают, что здесь есть готовые средства использования перехвата, поэтому знатокам исключительно для справки. Примерный алгоритм действий (для использования беспроводного адаптера):

- Переходим нашу Wi-Fi карту в режим монитора. В таком режиме беспроводной адаптер не фильтрует все пакеты (которые были отправлены не ему), а принимает все. Вариантов сделать это много, наверняка знаете свой самый удобный.

- Запускаете Airodump. Например, следующая команда выведет открытые сети:

sudo airodump-ng wlan0 -t OPN

- А теперь для выбранного канала можно начать перехват данных и запись их в отдельный файл:

sudo airodump-ng ИНТЕРФЕЙС –channel НОМЕР –write openap

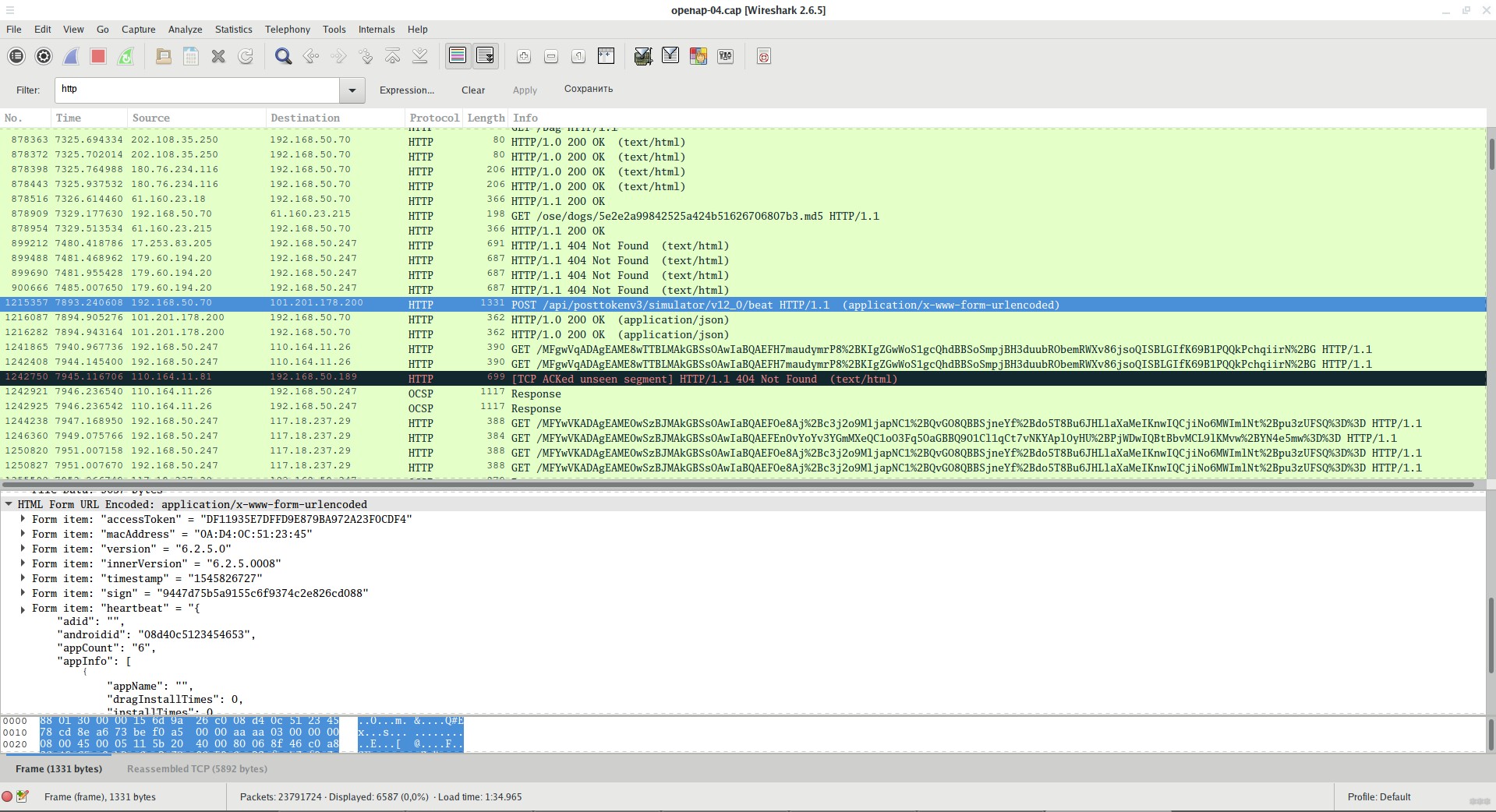

- Перехваченные данные собираются в файл с известным расширением .cap. Открывать и читать его могут много программ, но самая известная из них – WireShark. Т.е. запускаете Вайршарк, скармливаете ей этот файл и уже самостоятельно разбираете полученные пакеты так, как вам нужно или с какой целью планировали перехватить данные. На скриншоте ниже установлен фильтр на анализ HTTP пакетов (именно на нем работают сайты):

Intercepter-NG

Еще одна понятная и простая утилита. Среди новых статей именно ее отмечают больше, чем даже классику Каина-Авеля. Так что кратко разберем и эту чудо-утилитку.

Т.е. здесь делается все то же самое – выбираются устройства, создается подмена, ожидаются пакеты, из которых уже извлекаются пароли. Бонусом при чуть более глубоком исследовании обнаруживаются приятные инструменты вроде подмены HTTPS и сайтов (да, это очередной швейцарский нож, который не только делает перехват трафика).

А что для Android?

А Android и тем более всякие iOS лично я вообще не рекомендую использовать в профессии безопасника на текущий день. Если только не использовать мобильную Кали… Из доступных же общей публике сейчас не осталось почти ничего для перехвата трафика с телефона. Т.е. если вы не профи – мимо, если же вы разбираетесь – Кали.

В былые времена на Андроиде была доступна DroidSheep. Но со временем «овца» не так уж и много шерсти дает. Но DNS и ARP-спуфинг поддерживает. В теории возможно применение как поддельной точки доступа.

Fern Wifi Wireless Cracker

Еще одна популярная в последнее время программка на Линукс, являющая оболочкой для многих известных утилит. Это комбайн с возможностями перехватывать и сохранять данных (в том числе паролей и кук).

Подробный обзор Fern Wifi Wireless Cracker на нашем сайте.

На этом статью и заканчиваю. Инструментарий, как и технологии, меняются не так часто, но если вдруг в будущем появится инструмент, обходящий по популярности описанные выше – я его обязательно добавлю к общему списку. Вы же в свою очередь можете поделиться своим мнением в комментариях. Берегите себя и своих близких!

Применение

Разумеется, в первую очередь, данное понятие имеет то применение, о котором шла речь выше, то есть хаккерские атаки и незаконное получение пользовательских данных.

Но кроме этого, снифферы используют и в других сферах, а конкретно, в работе системных администраторов.

В частности, такие приспособления или программы помогают выполнить такие задачи:

- Обнаружение ненормального трафика. Он может быть паразитным, вирусным или просто закольцованным. Все это вредит обычному прохождению информации через канал. Самое меньшее, что могут сделать такие явления, так это загрузить и, соответственно, замедлить трафик, что уже не очень хорошо.

- Выявление несанкционированного программного обеспечения, в том числе и вирусного. Интересно, что и сами снифферы в какой-то мере являются таким ПО. В любом случае они являются отличным средством выявления и избавления от троянов, фледуров, других сканеров и тому подобных вещей.

- Локализация или, другими словами, выявление места неисправности. Таким же образом выявляются и ошибки конфигурации.

Рис. 3. Такие приспособления помогают чинить компьютерные сети

Как видим, рассматриваемые нами приспособления или программы способны очень сильно облегчить работу системных администраторов и других людей, которые пользуются сетями. А это все мы.

Теперь переходим к самому интересному – обзору программ-снифферов.

Выше мы разобрались, что они могут быть выполнены в виде физических приспособлений, но в большинстве случаев используются специальные программные коды.

Их изучением и займемся.

Где скачать Intercepter-NG

Официальным сайтом программы Intercepter-NG является sniff.su. Там же её можно скачать. Но некоторые браузеры помечают сайт как содержащий нежелательное ПО. Конечно, это не препятствует посещению сайта, но если вам не хочется нажимать несколько лишних кнопок, то ещё одни официальным сайтом, где можно скачать Intercepter-NG, является зеркало на Гитхабе: https://github.com/intercepter-ng/mirror. Там имеются все версии программы:

- файл с расширением .apk – это версия для Android (требует root прав)

- с буквами CE – консольная версия

- Intercepter-NG.v*.zip – основная версия для Windows

Скаченная программа не нуждается в установке – достаточно распаковать архив.

Профилактика ARP-спуффинга

В настоящее время ARP-спуффинг является распространенной атакой. Для того чтобы защитить свою сеть, необходимо выполнить ряд не связанных между собой действий:

- Применять для организации надежной защиты специальные программы, в частности, arpwatch, BitCometAntiARP и ряд аналогичных им;

- Проводить организацию VLAN’ов;

- Использовать PPTP и PPPoE;

- Произвести настройку в локальной сети шифровального трафика IPSec ( в том случае, когда он открыт).

Также известны ситуации, когда защита от вклинивания и перехвата вай фай трафика осуществляются механизмом Dynamic ARP Inspection (Protection). Он заключается в том, что пользователь сам задает такие порты коммутатора, которые он считает достоверными, и наоборот.

Надежный порт — это порт с подключенными клиентами.

Все заданные недостоверные порты проверяются механизмом, в то время как исходящая информация от достоверных портов не отбрасывается.

Перехват ARP-запросов и ARP-ответов от подозрительных портов осуществляется коммутатором перед отправкой. Также происходит сравнение MAC-адресов и IP-адресов на их соответствие с учетом статистических записей и баз данных привязки DHCP.

Для того, чтобы включить защиту, необходимо в коммутаторах вызвать команду «Switch(config)# ip arp inspection vlan 1».

Чтобы осуществить настройку доверенного порта, нужно ввести «Switch(config)# interface gigabitethernet1/0/1» и «Switch(config-if)# ip arp inspection trust».

При отсутствии коммутатора, призванного решить проблемы атак, можно закачать программу arpwatch. Принцип ее действия основан на отслеживании соответствия IP- и MAC-адресов. В случае обнаружения аномальных ситуаций производит их фиксацию в системном логе.

Обратите внимание! К главному недостатку данной и аналогичных программ защиты следует отнести тот факт, что им необходимо осуществлять работу на защищаемых хостах или роутере, который переводит на защищаемую сеть. Поскольку маршрутизаторы управляются не всегда посредством Linux, то есть являются коммутатором уровня под номером три, то для его защиты следует получать от него ARP-таблицу по SNMP и производить анализ данных на специальной машине

Поскольку маршрутизаторы управляются не всегда посредством Linux, то есть являются коммутатором уровня под номером три, то для его защиты следует получать от него ARP-таблицу по SNMP и производить анализ данных на специальной машине.

Cain&Abel

Cain&Abel (Каин и Авель) – классический инструмент для проведения ARP-атак. Упоминается во всех учебниках безопасников очень долгие годы (и даже в последней редакции EC-Council). Графический инструмент, Windows, все интуитивно понятно. Ниже будет пример использования.

- Запускаем программу и переходим на вкладку Сниффера:

- Нужно, чтобы здесь отобразились устройства сети. Если их нет, нажимаем на значок плюса:

- Теперь идем в ARP и снова нажимаем на плюс:

- Выбираем подмену – слева адрес жертвы, справа другое устройства (будем маскироваться под роутер):

- Смотрим статус. Poisoning означает, что перехват начался, подмена выполнена успешно:

- На вкладке Passwords будут перехваченные данные.

Фильтрация

В Charles Proxy очень много вариантов фильтрации запросов.

Начнем с вкладки Structure. Самое примитивное – скопировать хост и вставить в поле Filter. Так мы увидим только запросы с этого хоста. Примерно того же результата можно добиться, если в контекстном меню хоста выбрать Focus. Остальные запросы будут собраны в Other Hosts. Если при этом перейти на закладку Sequence и отметить настройку Focused, то в списке окажется информация только о тех запросах, которые были выбраны на вкладке Structure.

На вкладке Sequence есть аналогичный фильтр.

Charles Proxy умеет работать с регулярными выражениями. Для этого на вкладке Sequence выбираем Settings и отмечаем пункт Filter uses regex. И вписываем в поле поиска элементарную регулярку.

Например, вот так

можно выбрать все запросы, в которых в начале имени хоста находится четыре буквы, а потом идет точка.

Там же можно включить Autoscroll списка запросов или указать максимальное количество строк.

В Charles Proxy можно фильтровать не только отображение, но и запись запросов. Для этого надо зайти в Proxy -> Record settings и задать условия на одной из вкладок – Include или Exclude – так мы включаем или выключаем запись запросов данного хоста.

Похожего результата можно добиться, используя блок-листы. Включить хост в блок лист можно из контекстного меню (команда Block list) или через добавление в Tools -> Block list, где следует отметить Enable Block list.

Блокируемый запрос можно прервать двумя способами (подходящий надо выбрать в настройках):

-

сбросить соединение;

-

вернуть ошибку 403.

От выбранного способа блокировки зависит, какой ответ мы получим.

Можно провести эксперимент. Включим наш тестовый стенд в Block list, выбрав простой сброс соединения. С помощью контекстного меню запроса повторим его (команда Repeat) и получим такой ответ:

Статус запроса – Failed, а в описании ошибки указано, что Connection dropped.

Как забрать весь интернет с wifi себе на телефон?

Кто из операторов сотовой связи разрешает раздавать wifi с мобильного устройства?

сидел на МТС безлимитище. там ограничение на раздачу,перешел в Теле 2. первые два месяца пользовался без граничений на раздачу через шнур на Пк,но сейчас при попытке включить раздачу оператор тупо отключает инет на смартфоне. Думаю снова перейти на Мтс

2 5 · Хороший ответ

Как раздать интернет на ps4 с телефона и не платить за раздачу мтс безлимитище?

Есть программа PdaNet. С ее помощью лимитный 4G hotspot интернет становится безлимитным. Работает для ipad, windows, андроид. Для linux можно раздать с другого компьютера с windows.

Как “это”, когда ты подключился к Wi-Fi, но без “интернета”? (Мне нужен развернутый).

Народ вы прочтите вопрос прежде чем ответить. Вам говорять что включение без доступа. вот у меня тоже самое. я сижу в интернете в ноуте. а вот устройство подключенное к ноуту по вай вай без доступа. Какой хрен тут не оплата. и нет интернета. когда я свободно нахожусь там. понимете? и не морочтье головы и так уже беспомощным людям. и совет мой тем.кто ищет помощь в сети. Это пустая трата времени. толковых советов вы тут не найдете.

Что лучше использовать дома: мобильный интернет или домашний Wi-Fi?

Не всё так однозначно, как может показаться на первый взгляд. Да, домашний wifi обычно быстрее мобильного интернета и, если у Вас, к примеру, умный дом или элементы, постоянно требующие интернета, к примеру различные датчики, датчики с сигнализацией, ip-камеры, то безусловно нужен стабильный домашний wifi. Но зачастую бывают случаи, когда человеку достаточно смартфона, с помощью которого можно при необходимости раздать интернет, или планшеты со своей сим-картой, то необходимость платить за домашний интернет каждый месяц отпадает. Тем более, что мобильные сети и средний домашний интернет не сильно различаются по скорости (сужу по Москве), а в скором времени разница вообще может стать незаметна обычному пользователю.

Возможна ли атака человек-посередине без доступа к локальной сети?

Если удалось получить доступ к сетевому оборудованию из Интернета (например, с помощью Router Scan by Stas’M), а доступа к локальной сети нет, то невозможно провести атаку человек-посередине. Или всё-таки возможно?

На самом деле возможно. Образец, как это сделать будет показан ниже. Более того, мы задействуем SSLStrip+ и dns2proxy для обхода HTTP Strict Transport Security (HSTS), а ещё будем использовать Net-Creds для лёгкого сбора паролей и другой чувствительной информации.

Если посмотреть порядок «обычной» атаки человек-посередине, то он заключается в следующем:

- сканирование локальной сети в поисках рабочих устройств

- ARP спуфинг, смысл которого заключается в том, что цели начинают думать, что трафик теперь нужно отправлять не через роутер, а через компьютер атакующего

- чтобы у целей работал Интернет, атакующий перенаправляет запрос с целей в глобальную сеть, а полученные ответы передаёт целям

По сути, атакующий начинает выполнять роль прокси. При этом с передаваемым трафиком атакующий может делать следующие вещи:

- анализировать его любым образом, например, для поиска паролей и любых других данных, передаваемых в незашифрованном виде

- блокировать доступ к определённым сайтам или перенаправлять на мошеннические сайты

- пытаться понизить протокол с HTTPS до HTTP, чтобы уменьшить количество данных, передаваемых в зашифрованном виде и увеличить количество передаваемых в виде простого текста

- вставлять разное содержимое в веб-страницы, в том числе способное ввести в заблуждение или привести к заражению компьютера вредоносным кодом.

Если сказать коротко – с передаваемым трафиком прокси может делать всё или почти всё. Но, напомню, это при атаке человек-посередине, которая делается в локальной сети, и которая начинается с ARP спуфинга, который в глобальной сети невозможен.

Т.е. получив доступ к роутеру, нам нужно придумать, как заставить его передавать трафик нам, т.е. взаимодействовать с глобальной сетью через нас. Функция прокси, вроде бы, в роутерах не встречается или встречается редко. Но зато VPN…

Суть VPN в том, что клиент устанавливает зашифрованный канал с сервером и уже через этот сервер выходит в глобальную сеть. Т.е. клиент сам, без разных ARP спуфингов передаёт свой трафик удалённому компьютеру! А уже на этом удалённом компьютере можно выполнять атаку человек-посередине со всеми возможностями, которые описаны чуть выше!

Если этот VPN ваш, то тот факт, что при VPN трафик передаётся по зашифрованному каналу не имеет никакого значения, поскольку на сервере трафик в любом случае расшифровывается и внутри «ящика» «гуляет» в открытом виде.

Т.е. концепция понятна:

- нужно настроить свой мошеннический VPN

- сетевое оборудование жертвы настроить так, чтобы оно работало через наш VPN

- на сервере проводить любые виды атак на перехват/модификацию/блокировку передаваемого трафика

Если уж совсем лезть в за корень, то благодаря VPN мы создаём новую локальную сеть поверх Интернет-соединения. В этой локальной сети сервер VPN является ничем иным как шлюзом и именно по этой причине получает весь трафик без ARP спуфинга.

В теории всё довольно гладко и просто. Но разные модели роутеров поддерживают разные реализации VPN. Это разнообразие не даст вместить все варианты установки и настройки VPN. Я выберу один из них – OpenVPN. Существуют роутеры, которые поддерживают OpenVPN. Но цель данной заметки показать рабочий концепт, а не сделать универсальную инструкцию. В любом случае под конкретное оборудование нужно будет делать особые настройки сервера VPN.

Кстати, OpenVPN работает на разных популярных ОС, т.е. если вы имеете доступ к сетевому оборудованию, то вы вполне можете подключить интересующие вас машины к «безопасному OpenVPN для шифрования данных, чтобы хакеры их не могли перехватить»…

Обзор приложений и основные возможности

CommView

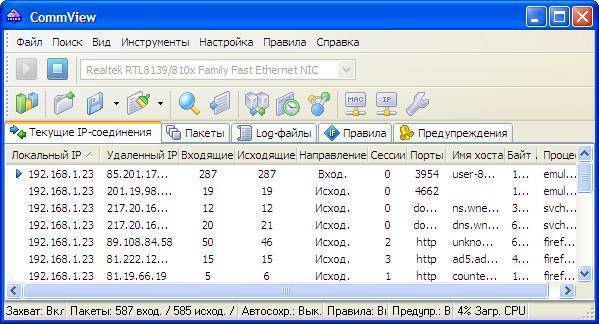

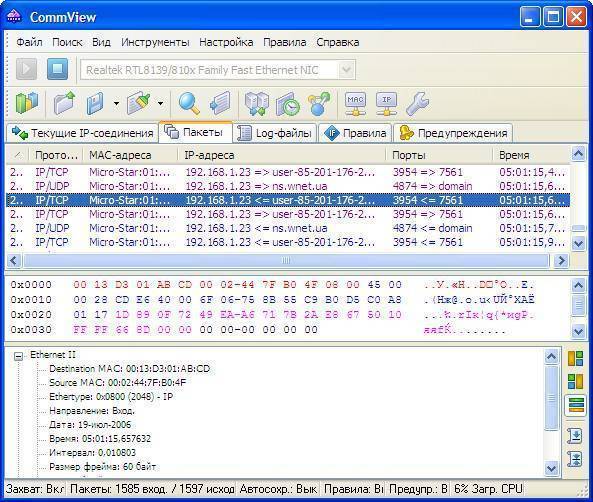

CommView декодирует пакеты переданной информации, выдает статистику используемых протоколов, в виде диаграмм. Сниффер трафика позволяет анализировать IP-пакеты, причем те, которые необходимы. Сниффер для Windows работает с известными протоколами: HTTP, HTTPS, DHCP, DDNH, DIAG, POP3, TCP, WAP и др. CommView работает с модемами Ethernet, wi-fi и другими. Захват пакетов происходит через установленное соединение, при помощи вкладки «Текущие IP-соединения», где можно создавать псевдонимы адресов.

Вкладка «Пакеты» отражает информацию о них, при этом их можно скопировать в буфер обмена.

«LOG-файлы» позволяет просматривать пакеты в формате NFC.

Вкладка «Правила». Здесь можно задать условия перехвата пакетов. Разделы данной вкладки: IP-адреса, MAC-адреса, Порты, Процесс, Формулы и Индивидуальные параметры.

«Предупреждение»: предусматривает настройку извещений в локальной сети, функционирует с помощью кнопки «Добавить». Здесь можно задать условия, тип событий:

- «Пакеты в секунду» — при превышении уровня загрузки сети.

- «Байты в секунду» — при превышении частоты передачи данных.

- «Неизвестный адрес», т. е. обнаружение несанкционированных подключений.

Вкладка «Вид» — здесь отражается статистика трафика.

CommView совместима с Windows 98, 2000, XP, 2003. Для работы с приложением необходим адаптер Ethernet.

Преимущества: удобный интерфейс на русском языке, поддерживает распространенные типы сетевых адаптеров, статистика визуализирована. К минусам можно отнести разве что высокую цену.

Spynet

Spynet выполняет функции декодирования пакетов, их перехвата. С его помощью можно воссоздать страницы, на которых побывал пользователь. Состоит из 2-х программ CaptureNet и PipeNet. Ее удобно использовать в локальной сети. CaptureNet сканирует пакеты данных, вторая программа контролирует процесс.

Интерфейс достаточно прост:

- Кнопка Modify Filter – настройка фильтров.

- Кнопка Layer 2,3 – устанавливает протоколы Flame – IP; Layer 3 – TCP.

- Кнопка Pattern Matching осуществляет поиск пакетов с заданными параметрами.

- Кнопка IP—Adresses позволяет сканировать необходимые IP-адреса, передающие интересующую информацию. (Варианты 1-2, 2-1, 2=1). В последнем случае весь трафик.

- Кнопка Ports, т. е. выбор портов.

Для перехвата данных необходимо запустить программу Capture Start (запуск), т. е. запускается процесс по перехвату данных. Файл с сохраненной информацией копируется только после команды Stop, т. е. прекращение действий по захвату.

BUTTSniffer

BUTTSniffer анализирует непосредственно сетевые пакеты. Принцип работы — это перехват передаваемых данных, а так же возможность их автоматического сохранения на носителе, что очень удобно. Запуск данной программы происходит через командную строку. Есть так же параметры фильтров. Программа состоим из BUTTSniff.exe и BUTTSniff. dll.

К значительным минусам BUTTSniffer относятся нестабильная работа, нередки частые сбои вплоть до сноса ОС (синего экрана смерти).

Помимо этих программ-снифферов, существует множество других, не менее известных: WinDump, dsniff, NatasX, NetXRay, CooperSniffer, LanExplorter, Ne Analyzer.

Также существуют онлайн-снифферы (online sniffer), которые кроме получения IP-адреса жертвы меняют IP-адрес непосредственно злоумышленника. Т.е. взломщик сначала регистрируется под каким-либо IP-адресом, посылает на компьютер жертвы картинку, которую необходимо скачать или электронное письмо, которое нужно просто открыть. После этого хакер получает все необходимые данные.

Стоит напомнить, что вмешательство к данным чужого компьютера является уголовно наказуемым деянием.

Unix’овые снифферы

Все снифферы данного обзора можно найти на packetstorm.securify.com.

linsniffer Это простой сниффер для перехвата логинов/паролей. Стандартная компиляция (gcc -o linsniffer linsniffer.c). Логи пишет в tcp.log.

linux_sniffer Linux_sniffer требуется тогда, когда вы хотите детально изучить сеть. Стандартная компиляция. Выдает всякую шнягу дополнительно, типа isn, ack, syn, echo_request (ping) и т.д.

Sniffit Sniffit — продвинутая модель сниффера написанная Brecht Claerhout. Install(нужна libcap): #./configure #make Теперь запускаем сниффер: #./sniffit usage: ./sniffit (-t | -s) | (-i|-I) | -c] Plugins Available: 0 — Dummy Plugin 1 — DNS Plugin

Как видите, сниффит поддерживает множество опций. Можно использовать сниффак в интерактивном режиме. Сниффит хоть и довольно полезная прога, но я ей не пользуюсь. Почему? Потому что у Sniffit большие проблемы с защитой. Для Sniffit’a уже вышли ремоутный рут и дос для линукса и дебиана! Не каждый сниффер себе такое позволяет:).

HUNT Это мой любимый сниффак. Он очень прост в обращении, поддерживает много прикольных фишек и на данный момент не имеет проблем с безопасностью. Плюс не особо требователен к библиотекам (как например linsniffer и Linux_sniffer). Он может в реальном времени перехватывать текущие соединения и под чистую дампить с удаленного терминала. В общем, Hijack rulezzz:). Рекомендую всем для усиленного юзания:). Install: #make Run: #hunt -i

READSMB Сниффер READSMB вырезан из LophtCrack и портирован под Unix (как ни странно:)). Readsmb перехватывает SMB пакеты.

TCPDUMP tcpdump — довольно известный анализатор пакетов. Написанный еще более известным челом — Вэн Якобсоном, который придумал VJ-сжатие для PPP и написал прогу traceroute (и кто знает что еще?). Требует библиотеку Libpcap. Install: #./configure #make Теперь запускаем ее: #tcpdump tcpdump: listening on ppp0 Все твои коннекты выводит на терминал. Вот пример вывода на пинг

ftp.technotronic.com: 02:03:08.918959 195.170.212.151.1039 > 195.170.212.77.domain: 60946+ A? ftp.technotronic.com. (38) 02:03:09.456780 195.170.212.77.domain > 195.170.212.151.1039: 60946* 1/3/3 (165) 02:03:09.459421 195.170.212.151 > 209.100.46.7: icmp: echo request 02:03:09.996780 209.100.46.7 > 195.170.212.151: icmp: echo reply 02:03:10.456864 195.170.212.151 > 209.100.46.7: icmp: echo request 02:03:10.906779 209.100.46.7 > 195.170.212.151: icmp: echo reply 02:03:11.456846 195.170.212.151 > 209.100.46.7: icmp: echo request 02:03:11.966786 209.100.46.7 > 195.170.212.151: icmp: echo reply

В общем, снифф полезен для отладки сетей, нахождения неисправностей и т.д.

Dsniff Dsniff требует libpcap, ibnet, libnids и OpenSSH. Записывает только введенные команды, что очень удобно. Вот пример лога коннекта на unix-shells.com:

02/18/01 03:58:04 tcp my.ip.1501 -> handi4-145-253-158-170.arcor-ip.net.23 (telnet) stalsen asdqwe123 ls pwd who last exit

Вот dsniff перехватил логин с паролем (stalsen/asdqwe123). Install: #./configure #make #make install

Расшифровка Wi-Fi трафика в Wireshark

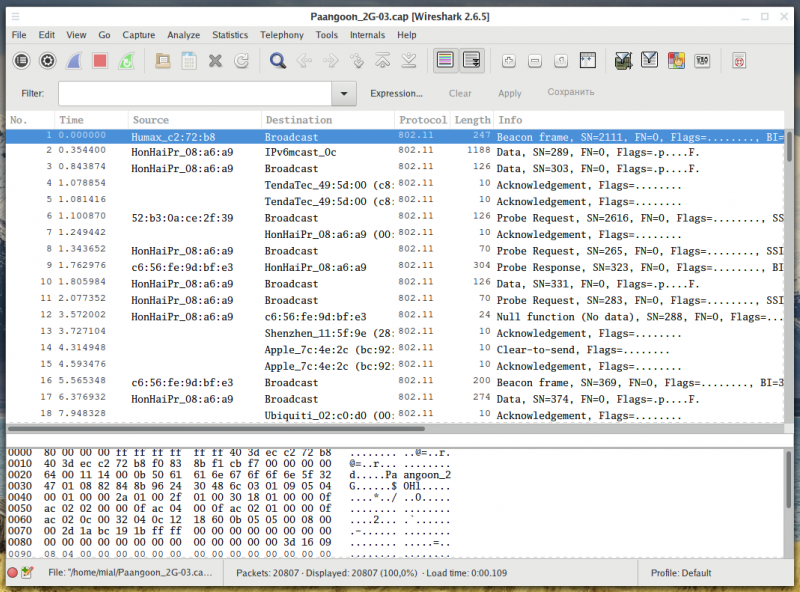

Открываем файл захвата в Wireshark. В исходном виде трафик выглядит примерно так:

То есть без расшифровки мы видим только MAC-адреса участников передачи данных, пакеты некоторых видов, а также пакеты с данными — полезная нагрузка в которых зашифрована.

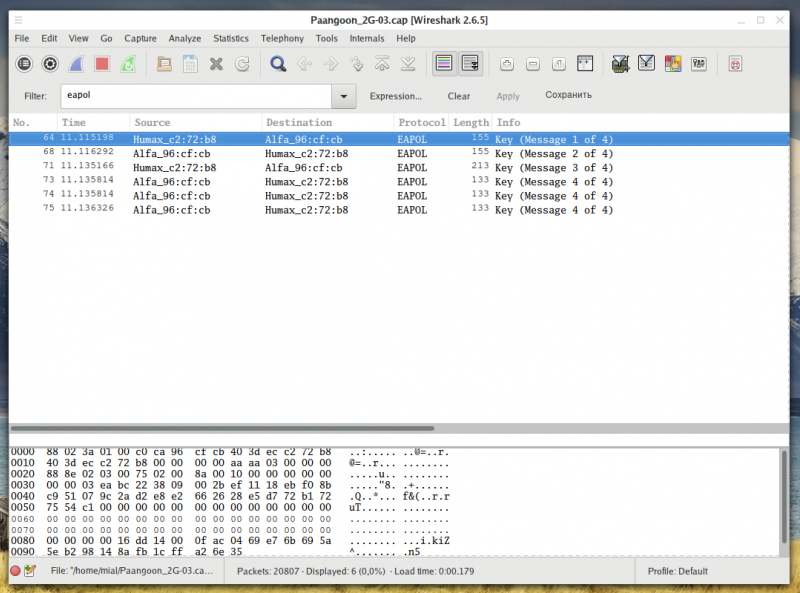

Перед расшифровкой убедимся, что имеется хендшейк, иначе продолжать нет смысла:

eapol

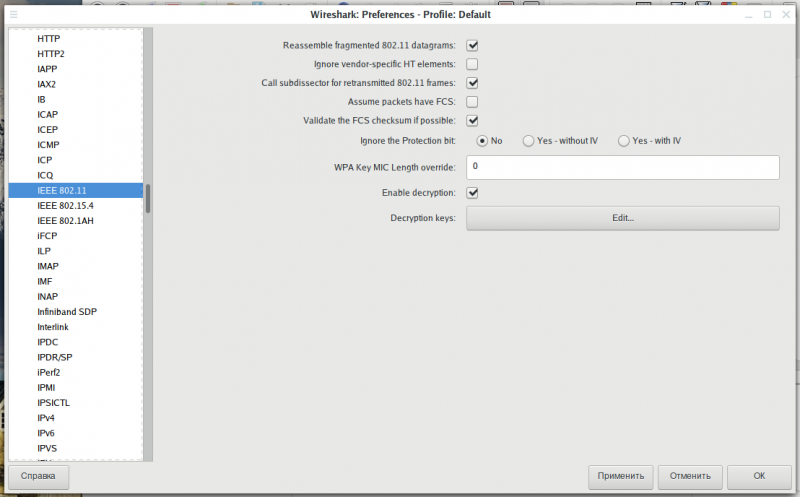

Перед расшифровкой нам нужно сделать некоторые изменения в настройках протокола IEEE 802.11.

Перейдите в Edit → Preferences, раскройте секцию protocol и выберите IEEE 802.11. Настройки должны быть такими:

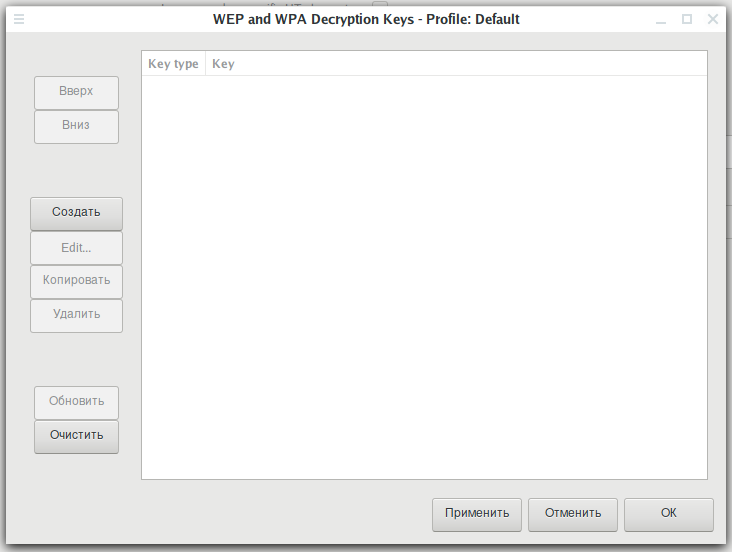

Когда у вас будут такие же настройки, как и на предыдущем скриншоте, нажмите на кнопку Edit рядом с надписью Decryption Keys (для добавления WEP/WPA ключа):

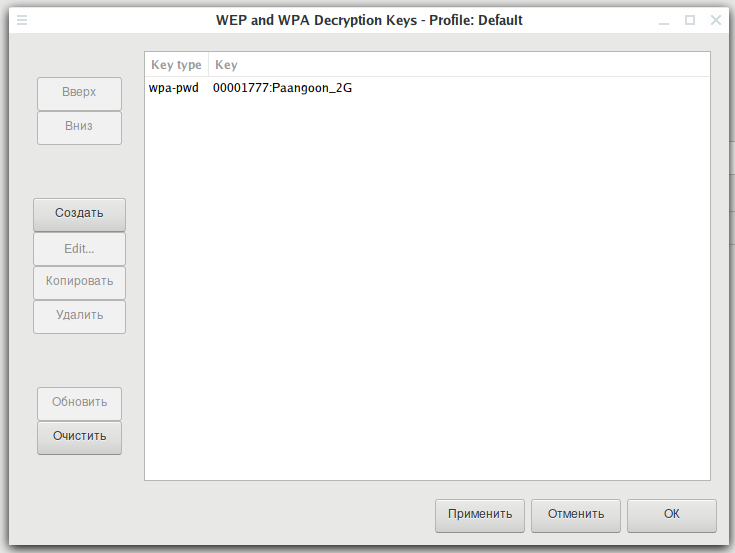

Нажмите кнопку Создать. В открывшемся окне в поле Key type выберите wpa-pwd, введите пароль от Wi-Fi сети, а через двоеточие имя (SSID) сети и нажмите ОК.

Например, в моём случае пароль 00001777, а имя сети Paangoon_2G, тогда я ввожу:

00001777:Paangoon_2G

Нажмите кнопку Применить:

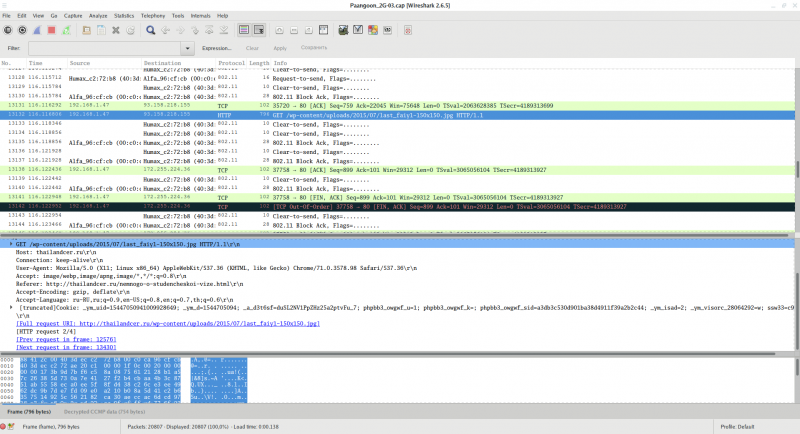

Трафик будет расшифрован:

Теперь там видны DNS, HTTP запросы и ответы, а также другие сетевые пакеты.

Если захвачен трафик не только для данной сети, но и для других сетей, работающих на этом же канале, либо для данной сети но других клиентов, для которых не захвачены рукопожатия, то этот трафик не будет расшифрован.

Заключение

Итак, думаю, главная цель заметки – показать, что VPN может использоваться в злых намерениях, достигнута.

В процессе тестирования мне пришла мысль, что использовать разнообразные прокси серверы и VPN, принадлежащие неизвестным лицам, – это, по крайней мере, рискованно. Я не говорю, что все те, кто предоставляет услуги прокси и VPN, мошенники. Но абсолютно ничего не им не мешает анализировать и записывать трафик, перехватывать в нём данные, отправленные в открытом виде. Даже если данные передаются по зашифрованным каналам, владельцы VPN или прокси внутри своих машин имеют дело с незашифрованными данными (если они не зашифрованы на ещё каком-нибудь этапе).

Многим кажется, что иметь «свой» собственный VDS сервер со своим персональным VPN – это и есть выход. Но ведь физически к вашему серверу имеют доступ третьи лица! При таком доступе, например, если файловая система не зашифрована, то не нужен никакой пароль рута для доступа к любому файлу в системе. А получив копии сертификатов вашего VPN сервера, лица без труда смогут расшифровать весь трафик VPN. Даже «задним числом», т.е. если они «снимали» (записывали) зашифрованный трафик на протяжении последнего месяца, но у них не было данных для расшифровки, то, получив сертификаты, они смогут расшифровать трафик за предыдущий месяц.

В общем «если у вас нет паранойи, то это ещё не означает, что за вами не следят».