Ручные настройки маршрутизатора /

Застрял и нужна помощь?

Поговори с человеком

Некоторые потоковые службы будут работать более надежно, если вы заблокируете определенные IP-адреса на своем маршрутизаторе. Это руководство покажет вам как заблокировать определенные IP-адреса на маршрутизаторах TP-Link, используя в качестве примера два адреса DNS-сервера Google (8.8.8.8 и 8.8.4.4).

Чтобы заблокировать определенные IP-адреса на вашем маршрутизаторе TP-Link, вам необходимо установить некоторые специальные правила маршрутизации. Эти правила гарантируют, что ваш сетевой трафик не будет проходить через указанные вами IP-адреса..

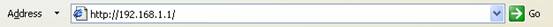

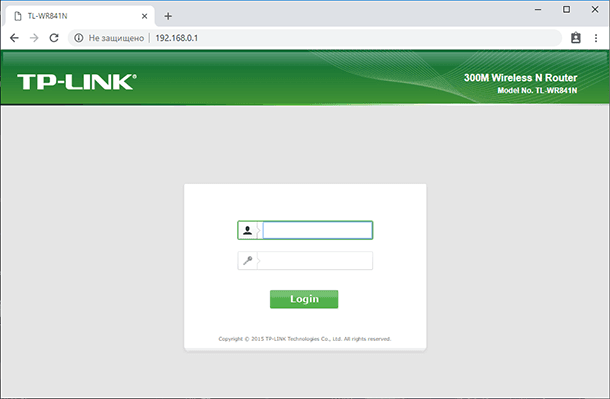

- Когда маршрутизатор подключен к Интернету, перейдите на 192.168.2.1 (или 192.168.1.1 или 192.168.0.1). Если вы застряли, см. Инструкции по поиску шлюза маршрутизатора..

- Войдите с вашим именем пользователя и паролем маршрутизатора. Имя пользователя и пароль по умолчанию обычно админ и админ.

- В верхней части страницы нажмите на продвинутый табуляция.

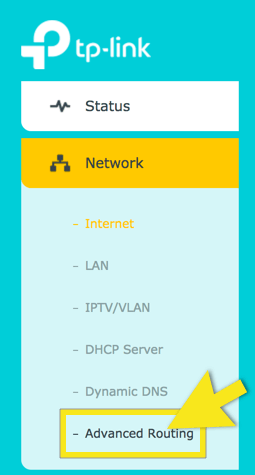

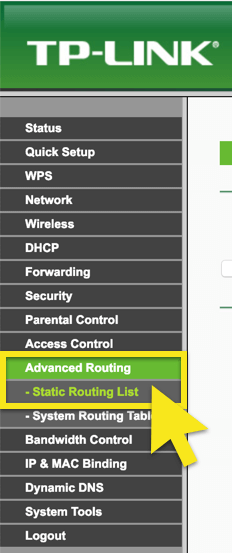

- На боковой панели перейдите к сеть > Продвинутая маршрутизация.

Если вы используете старую версию панели мониторинга маршрутизатора, нажмите Продвинутая маршрутизация > Статический список маршрутизации.

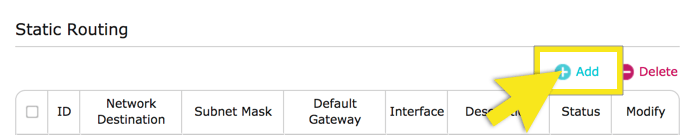

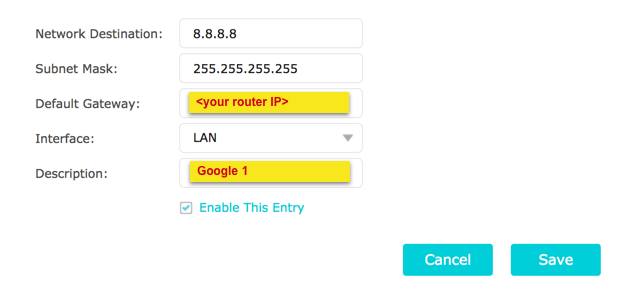

- Под статическая маршрутизация, щелчок + добавлять.

Если вы используете старую версию панели мониторинга маршрутизатора, нажмите Добавить новое…

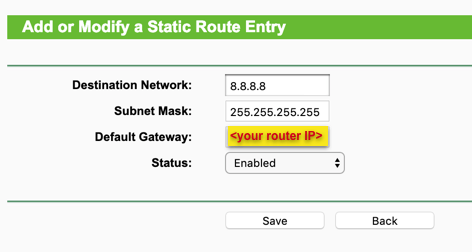

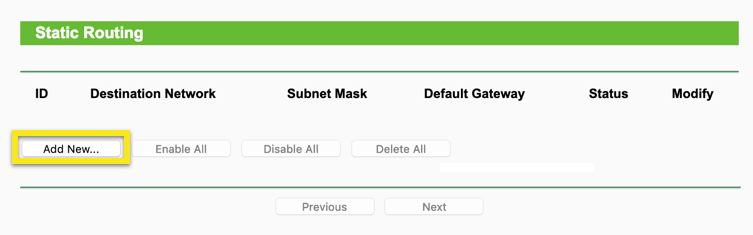

- Заполните следующую информацию:

- Сеть назначения / сеть назначения: 8.8.8.8

- Маска подсети: 255.255.255.255

- Шлюз по умолчанию: (например, 192.168.2.1)

- Интерфейс: ЛВС

- Описание: Google 1

- (Для более старых версий панели инструментов) Статус: Включено

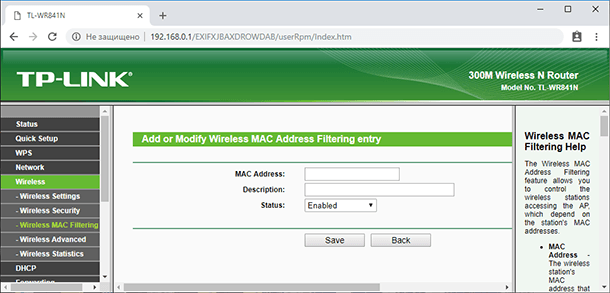

- Ваш экран должен выглядеть так:

Для более старых версий панели инструментов:

- щелчок Сохранить.

- Повторите шаги с 5 по 7, используя следующие:

- Сеть назначения / сеть назначения: 8.8.4.4

- Маска подсети: 255.255.255.255

- Шлюз по умолчанию: (например, 192.168.2.1)

- Интерфейс: ЛВС

- Описание: Google 2

- (Для более старых версий панели инструментов) Статус: Включено

- В зависимости от того, какую потоковую службу вы хотите использовать, вам может потребоваться добавить еще несколько IP-адресов. Чтобы получить список конкретных IP-адресов, обратитесь в службу поддержки ExpressVPN..

- Если вы на Windows, Откройте свой Командная строка. Если вы на макинтош, Откройте свой Терминал.

- Введите ping 8.8.8.8 и ping 8.8.4.4 (и другие заблокированные вами IP-адреса)..

- Тесты ping должны быть неудачными (например, «Timed Out» или «Destination Host Unreachable»). Если вы получили ответ, проверьте, правильно ли вы выполнили описанные выше шаги. Если проблема не устранена, перезагрузите маршрутизатор и повторите шаги, описанные выше..

- Как только вы увидите, что тесты ping не пройдены:

- Выключи свой роутер

- Отключите его от источника питания

- Подождите 30 секунд

- Подключите свой маршрутизатор

- Включи роутер

Если вы хотите

ограничить число компьютеров, имеющих доступ в Интернет, вы можете

воспользоваться функцией IP Address Filtering (Фильтрация по IP адресам).

Шаг 1

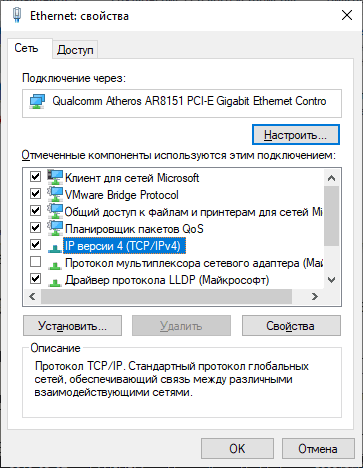

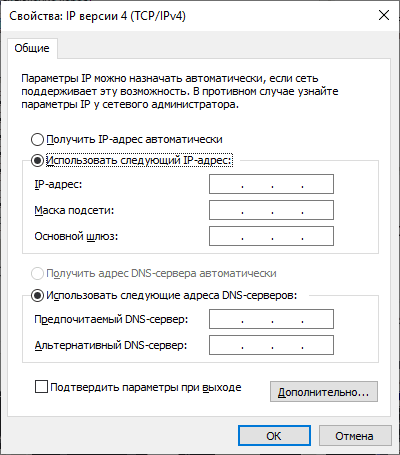

Чтобы

настроить фильтр, вам необходимо использовать статический IP адрес для вашего компьютера.

Если вы не

знаете, как изменить TCP/IP

параметры, ознакомьтесь с разделом « Как настроить TCP/IP параметры моего компьютера для подключения к

маршрутизатору TP-Link ».

Шаг 2

Откройте

браузер и введите в адресную строку IP адрес маршрутизатора (по умолчанию 192.168.1.1 ). Нажмите Enter (Ввод).

Шаг 3

Введите логин

и пароль для входа в web -интерфейс, по умолчанию и логин, и пароль

admin .

Шаг 4

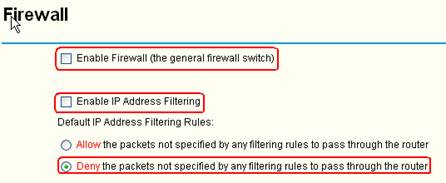

Нажмите Security -> Firewall (Безопасность

-> Брандмауэр) в левой части страницы.

Шаг 5

Выберите Enable Firewall (Включить

брандмауэр), затем укажите Enable IP Address Filtering (Включить фильтрацию по IP адресам).

Если вы хотите разрешить доступ в Интернет только

нескольким компьютерам, выберите Deny the packets not specified by any

filtering rules to pass through the router

(Отклонить пакеты, не указанные в правилах фильтрации). Те

компьютеры, IP адреса которых указаны в правилах, будут иметь доступ в Интернет. Если вы

хотите запретить доступ указанным компьютерам, выберите Deny these PCs

with enabled rules to access the Internet (Запретить компьютерам, указанным в правилах, доступ в Интернет).

Шаг 6

Нажмите Save (Сохранить), чтобы сохранить настройки.

Шаг 7

Нажмите Security -> IP

Address Filtering (Безопасность -> Фильтрация по IP адресам) в левой части страницы.

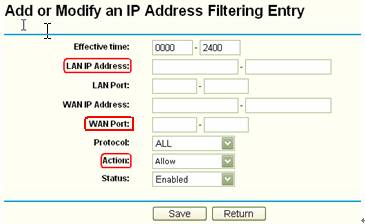

Шаг 8

Нажмите Add New (Добавить), чтобы

создать и настроить правило.

Шаг 9

Введите IP

адрес компьютера, которому вы хотите

разрешить доступ в Интернет, в соответствующее поле. Активируйте правило.

Если вы хотите

разрешить доступ в Интернет другим компьютерам, нажмите Add New (Добавить), чтобы

создать новое правило. Если IP адреса компьютеров идут по порядку, вы

можете указать эти IP адреса в виде массива, например 192.168.1.10-192.168.1.20 .

Если вы хотите,

чтобы на данном компьютере только открывались Интернет-страницы и сервисы,

установите номер порта в графе WAN

Port ( WAN Порт). Например, вы хотите сделать так, чтобы

компьютер с IP адресом 192.168.1.10 мог

открывать web -страницы, установите 80 в поле WAN

Port , поскольку номер порта для

просмотра web – 80.

Шаг 10

Нажмите Save (Сохранить), чтобы сохранить настройки.

Теперь

компьютерам, IP адреса которых прописаны в правилах, будет предоставлен доступ в Интернет. Если

вы указали номер порта WAN ,

компьютер будет иметь доступ только к тем сервисам, для которых установлены

порты.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

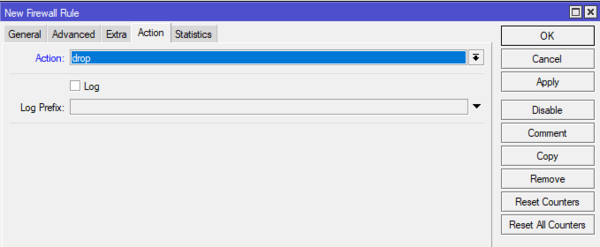

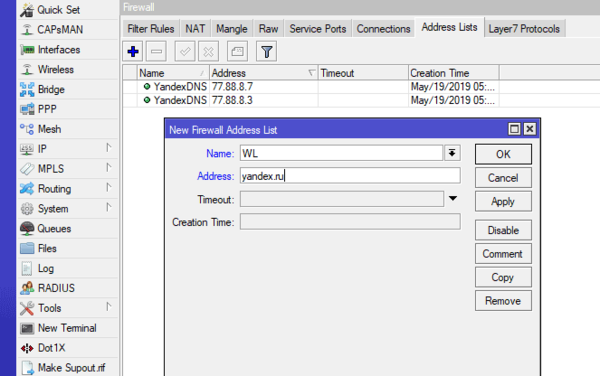

В предыдущей статье был рассмотрен проброс портов и всё, что с ним связано. Теперь остановимся на фильтрации трафика (раздел Сетевой Экран / Firewall web-интерфейса) — как транзитного, так и обращенного к локальным сервисам маршрутизатора.

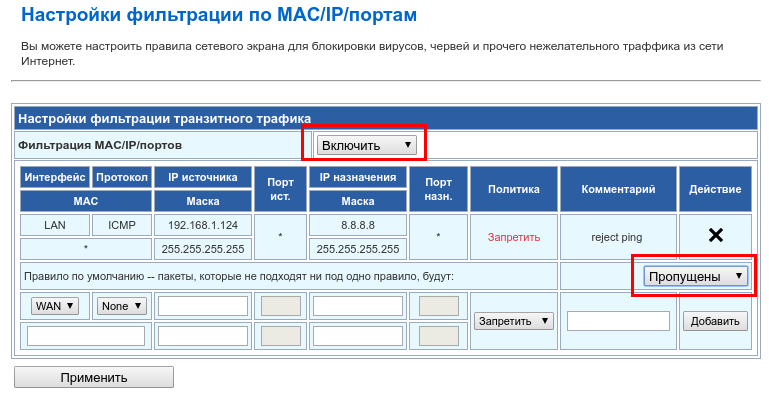

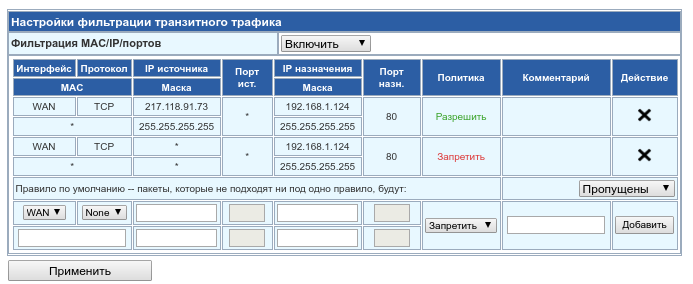

1. Настройки фильтрации транзитного трафика

Данный блок позволяет создать набор правил, регламентирующих (как запрещающих, так и разрешающих) прохождение трафика через маршрутизатор из глобальной сети в сторону клиентов и наоборот. Фильтрация может осуществляться по MAC адресам устройств, подключенных к роутеру, IP адресам устройств и внешних ресурсов, а также портам.

Чтобы начать работать с фильтрами, необходимо:

- Включить фильтрацию (по умолчанию опция отключена).

- Определиться, что будет происходить со всеми соединениями, не попадающими под правила. Варианта два: либо они пропускаются , либо блокируются. Грубо говоря, понять, какая задача стоит: разрешить доступ лишь к определенным ресурсам и определенному кругу лиц, а всё остальное — запретить; или напротив — в общем случае разрешать любые соединения всем пользователям, за определенными исключениями, оформленными в правила.

Включение фильтрации транзитного трафика на роутере

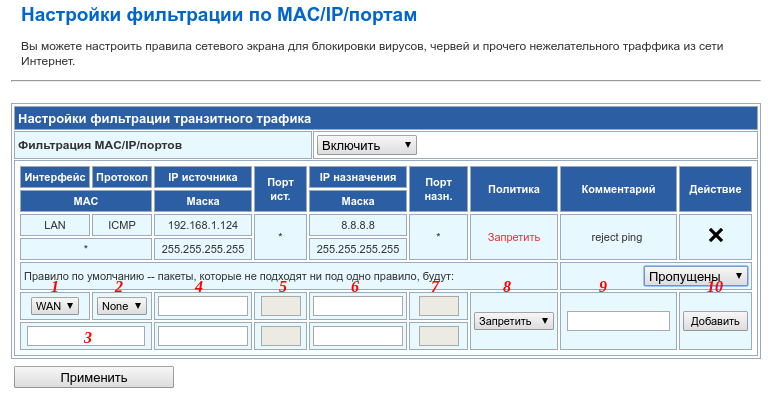

Далее, чтобы создать правило, необходимо, как и в случае с пробросом портов, внести ряд данных.

- Интерфейс, на который поступил трафик, обрабатываемый правилом. Если цель — фильтровать соединения, инициированные пользователями локальной сети, необходимо указать LAN, в случае соединений извне — WAN либо VPN в зависимости от типа подключения роутера к операторской сети.

- Протокол, на который будет распространяться правило. По умолчанию значение None, т.е любой трафик без уточнения. Но возможен выбор : TCP, UDP или ICMP.

- Если фильтрация осуществляется по MAC адресу источника соединения, то необходимо его указать.

- Также доступен вариант фильтрации по IP адресу источника соединения (как единственному, так и подсети).

- Порт, с которого производится соединение. Для ICMP протокола это поле недоступно.

- IP адрес назначения, т.е IP адрес, к которому устанавливается соединение. Это может быть как один адрес, так и подсеть.

- Порт назначения, на который производится соединение. Для ICMP протокола это поле недоступно.

- Политика, т.е определение того, что будет происходить с соединениями, попадающими под правило. Варианта два: правило может быть либо запрещающим, либо разрешающим.

- Комментарий в свободнонй форме, позволяющий не держать в голове, какое правило и зачем было создано.

- Действие, а именно — что вы хотите сделать с правилом: добавить (новое) либо удалить (уже существующее).

Настройка фильтрации трафика (firewall) на роутере

Важно: не обязательно заполнять все доступные поля. В этом случае, проверка соответствия не заполненному критерию просто не будет производиться.

Например, правило, рассмотренное на скриншоте, вида:

Интерфейс = LAN;

Протокол = ICMP;

MAC не указан;

IP источника (src) = 192.168.1.124, Маска не указана;

Порт ист. (src) / Порт назн. (dst) недоступны;

IP назначения (dst) = 8.8.8.8, Маска не указана;

Политика = Запретить;

приводит к тому, что мы теряем возможность пинговать адрес 8.8.8.8 (google dns) с устройства в локальной сети, расположенного по адресу 192.168.1.124 . К такому же результату приведет правило, в котором не будет указан IP источника, но будет указан MAC адрес этого устройства.

— Правила для LAN

Правила, созданные для интерфейса LAN, подразумевают, что в качестве источника выступает устройство, находящееся в локальной сети (т.е, инспектируемый трафик пришел на LAN интерфейс). Т.о, в качестве src (исходящего) IP будут выступать локальные IP адреса устройств , а src (исх) портами будут являться порты, с которых улетает пакет в сторону интерфейса LAN с локальных устройств.

Если необходимо ограничить доступ к определенным web-ресурсам пользователю или группе пользователей, то в IP источника (src) необходимо указать IP адрес пользователя, либо, если речь о группе, — маску, которая будет в себе содержать диапазон адресов пользователей, которых мы ограничиваем. В IP назначения (dst) необходимо будет указать адреса запрещаемого ресурса, также можно указать порты, соответствующие сервисам, которые стоит цель ограничить (например, стандартные 80, 8080 – http и 443 — https) — в случае, если заблокировать необходимо лишь часть сервисов, но не адрес целиком.

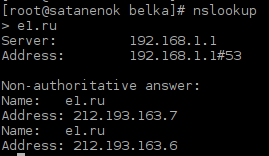

Важно: необходимо помнить, что одному доменному имени может соответствовать несколько IP адресов, а также — ограничиваемый сервис может быть доступен через не стандартные порты. Для определения IP адресов, соответствующих доменному имени, можно воспользоваться утилитой nslookup:

Вывод nslookup

Аналогичным образом можно ограничить работу любых несанкционированных служб, если известны их IP адреса назначения, или же диапазоны портов (как тех, с которых происходят обращения со стороны локальных пользователей, так и тех, на которые пользователь обращается), характерные для работы этих служб / приложений.

Если же стоит задача ограничить свободу пользователя до определенного набора разрешеных ресурсов и сервисов, то необходимо выбрать значение «Блокированы» для параметра «пакеты, которые не подходят ни под одно правило, будут:» (т.е, политика по умолчанию – запрещающая). В IP и портах назначения (dst) указываются данные (адреса/подсети и порты) тех ресурсов, которые должны быть доступны. Что касается IP адресов источников (src), то их можно не указывать вообще (тогда правило распространится на всех пользователей, работающих в локальной сети маршрутизатора), либо указать конкретный IP адрес, на который действует разрешающее правило (в этом случае, на всех, для кого не создано такое правило, по умолчанию будет действовать запрещающая политика на любую активность). Либо же — указать подсеть, если правило создается для группы пользователей (по аналогии с указанием одного адреса, на всех, кто не попал в подсеть, будет действовать общая запрещающая политика).

Важно: если необходимо создать идентичные правила для нескольких IP адресов, то можно ограничиться одним правилом, если все адреса находятся в одной подсети. Например, указанный адрес 192.168.1.1 и маска 255.255.255.240 будут означать, что правило распространяется на адреса из диапазона 192.168.1.1-192.168.1.14. Если же невозможно объединить адреса, для которых распространяется правило, в подсеть, необходимо создавать несколько дублирующих правил для каждого IP-адреса.

— Правила для WAN / VPN

Правила, созданные для WAN или VPN интерфейса, регулируют политику относительно входящего трафика в сторону маршрутизатора из внешней сети.

Например, создавая запрещающее правило для интерфейса WAN, в котором выбран протокол TCP, указан исходящий адрес 217.118.91.73 и порт 433, мы подразумеваем, что все соединения в сторону маршрутизатора, устанавливаемые со стороны 217.118.91.73:433, будут отброшены (в том случае, если мы точно знаем, с какого порта будет устанавливаться соединение).

Аналогично, если необходимо запретить входящие соединения на конкретный адрес / к конкретной службе в локальной сети, правило будет содержать адрес и порт назначения, которые нам необходимо «закрыть» снаружи.

Пример:

Запрещающее правило фильтрации транзитного трафика

Данное правило будет означать, что вне зависимости от исходящего адреса в глобальной сети, соединения, назначением которых является 80 порт устройства, проживающего по адресу 192.168.1.124, будут отброшены. В предыдущей статье мы настраивали проброс портов с WAN / 8888 на 192.168.1.124:80, таким образом отбрасываться будут соединения , устанавливаемые на 8888 порт глобального адреса маршрутизатора.

Важно: если добавленные правила противоречат друг другу , то применено будет первое, под которое попадет трафик. Порядок прохождения правил при фильтрации соответствует порядку следования этих правил в web интерфейсе.

Пример: мы хотим ограничить доступ к web интерфейсу устройства с адресом в локальной сети 192.168.1.124 (пример выше) для всех внешних соединений, кроме одного доверенного IP адреса источника. В этом случае, мы создаем два правила:

Создание двух противоречащих друг другу правил Firewall

первое из них разрешает доступ к web интерфейсу 192.168.1.124 с внешнего IP адреса 217.118.91.73, второе — запрещает все без исключения соединения извне. Таким образом, если мы с адреса 217.118.91.73 обратимся на http://my_ip:8888 (в предыдущей статье мы настроили проброс портов следующим образом: при обращении по адресу http://Ваш_IP_адрес:8888 либо http://Ваш_Домен:8888 весь TCP трафик будет перенаправляться на устройство, имеющее IP адрес 192.168.1.124 в Вашей локальной сети, а именно — на 80 порт), то на соединение распространится первое в списке правило (разрешающее) , и соединение будет установлено. Если же поменять правила местами, т.е , первым в списке сделать правило, запрещающее все соединения к 80 порту 192.168.1.124, то соединение с 217.118.91.73 будет отклонено , попросту не дойдя до разрешающего правила, под которое попадает.

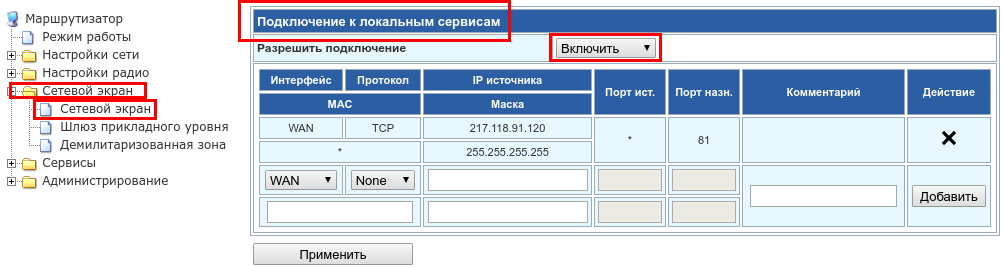

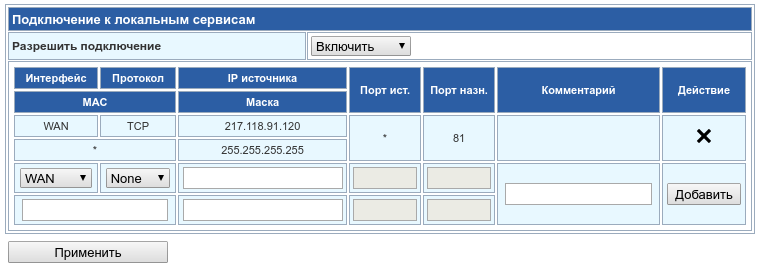

2. Подключение к локальным сервисам

Для лимитирования доступа к локальным сервисам самого маршрутизатора (не транзитного трафика!) выделен блок настроек «Подключение к локальным сервисам». По умолчанию сервис выключен. Для включения необходимо перейти в Сетевой экран → Сетевой экран → Подключение к локальным сервисам → Разрешить подключение → Включить.

Включение фильтрации трафика, обращенного к локальным сервисам маршрутизатора

Как следует из названия, данный блок настроек позволяет создавать разрешающие правила определенным хостам для доступа с указанного интерфейса к службам, запущенным на самом маршрутизаторе, при общей запрещающей политике для этого интерфейса.

По аналогии с правилами для транзитного трафика необходимо указать данные:

- Интерфейс, со стороны которого устанавливается соединение, которое необходимо разрешить. WAN, VPN или LAN.

- Протокол, на который будет распространяться правило. По умолчанию значение None, т.е любой трафик без уточнения. Но возможен выбор : TCP, UDP или ICMP.

- MAC адрес источника соединения.

- IP адрес, с которого устанавливается соединение.

- Подсеть, с которой устанавливается соединение.

- Порт, с которого производится соединение (src / ист). Для ICMP протокола это поле недоступно.

- Порт, на который устанавливается соединение (dst / назн). Для ICMP протокола это поле недоступно.

- Комментарий в свободнонй форме.

- Действие, а именно — что вы хотите сделать с правилом: добавить (новое) либо удалить (уже существующее).

Настройка правил подключения к локальным сервисам

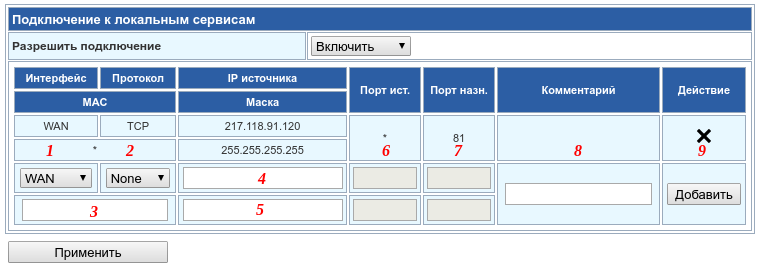

Пример:

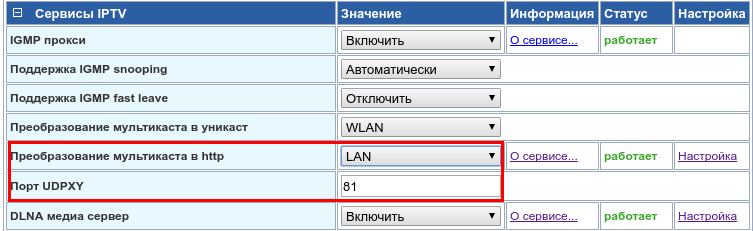

На маршрутизаторе запущен UDP Proxy (udpxy) на 81 порту. С целью обеспечения безопасности, соединение разрешено только со стороны LAN.

Включение UDPXY на роутере

При этом, стоит задача обеспечения работы iptv посредством нашего proxy для конкретного клиенского устройства, находящегося в глобальной сети. Здесь нам поможет создание правила доступа к локальным сервисам.

Правило, регулирующее доступ к локальному сервису маршрутизатора udpxy

Созданное правило означает, что соединения, устанавливаемые с WAN с IP адреса 217.118.91.120 на 81 порт маршрутизатора не будут отклоняться, несмотря на то, что в общем случае, политика доступа к udpxy на 81 порт доступны только для LAN интерфейса. Т.е, клиент находящийся на указанном IP-адресе сможет в порядке исключения пользоваться сервисом.

Важно: данный блок в частности призван управлять разрешениями доступа для сервисов, установленных из Entware, т.к по умолчанию все они имеют политику drop без каких-либо разрешающих правил и исключений. Следовательно, для сервисов из entware всегда необходимо создавать правила доступа, в противном случае доступ по умолчанию будет закрыт.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

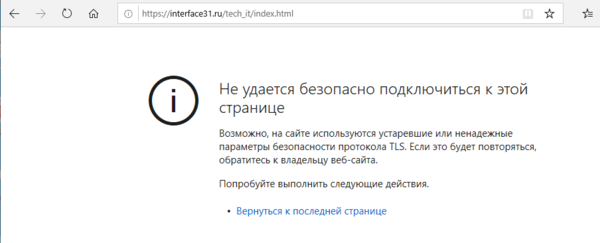

Прежде всего поговорим об особенностях фильтрации в условиях современного интернета. Основной тенденцией последних лет является массовый переход на протокол HTTPS. Что это означает? В отличие от HTTP, который передает данные открытым текстом, HTTPS использует SSL-шифрование и все, что мы можем увидеть для такого соединения — это домен назначения. Какие именно страницы посещает пользователь на указанном домене и какие данные оттуда передаются мы видеть не можем.

Из этого следует, что мы не можем блокировать отдельные страницы, но можем заблокировать домен целиком. Для большинства сценариев этого вполне достаточно. Но здесь нас подстерегает другая неприятность, многие сайты используют CDN (Content Delivery Network, сеть доставки контента), такие как CloudFlare и заблокировав нужный вам сайт вы можете также ограничить доступ к большому количеству сторонних ресурсов. Что из этого может выйти все мы видели во время ковровых блокировок РКН против Телеграм.

Также следует понимать, что блокировка посредством черных списков применима лишь к небольшому числу ресурсов, например, популярные соцсети, попытка таким образом фильтровать весь нежелательный трафик выливается в необходимость постоянной актуализации списков и может привести к высокой нагрузке на оборудование. Для таких целей лучше использовать специализированные сервисы.

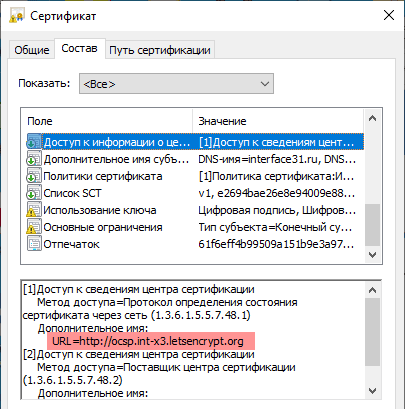

Другой вариант — белые списки, при всей видимой простоте и надежности, сталкиваются с другой проблемой. Многие сайты активно используют внешние ресурсы, с которых подгружают скрипты, шрифты, стили и т.д. и т.п. и некоторые из них могут являться критичными для обеспечения полноценной работы. Также могут возникнуть проблемы с HTTPS, если браузер не сможет проверить статус SSL-сертификата. Все это потребует грамотного анализа и добавления в белый список всех тех узлов, которые необходимы для нормальной работы каждого из разрешенных сайтов.

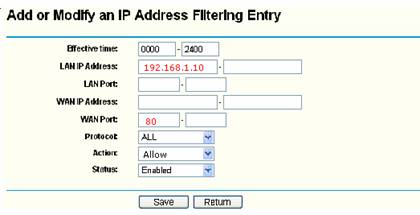

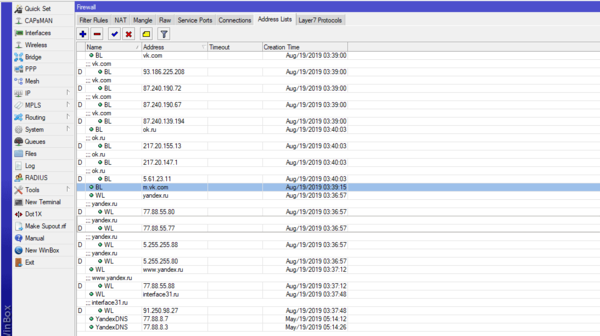

Создаем списки

Для настройки фильтрации нам понадобятся минимум два списка: список доменов и список пользователей. С доменами понятно, это те сайты, к которым мы хотим запретить доступ или, наоборот, разрешить. Создаются такие списки просто: IP — Firewall — Address Lists где добавляем новый адрес, в поле Name вписываем имя листа, если это первая запись, либо выбираем его из выпадающего списка. В поле Address указываем IP-адрес или доменное имя ресурса, при указании доменного имени в список будут внесены все IP-адреса сайта, и они будут обновляться с периодичностью указанной в TTL домена.

В командной строке это же действие можно выполнить так:

/ip firewall address-list

add address=yandex.ru list=WLТаких списков мы можем создать сколько нам нужно, причем один и тот же адрес может входить сразу в несколько списков. Это удобно, если нужно обеспечить для разных групп пользователей доступ к разному набору сайтов. В итоге у вас должно получиться примерно следующее:

С доменами разобрались, остались пользователи. Существуют две политики применения правил: разрешено всем, кроме группы пользователей и запрещено всем, кроме группы пользователей. В любом случае у нас имеется группа пользователей, которая либо подвергается ограничениям, либо выводится из-под их действия. В грамотно спроектированной системе такая группа должна являться меньшинством, что обеспечит минимальную нагрузку на сетевое оборудование.

Также вспомним, что в руках у нас роутер, т.е. устройство, работающее на сетевом уровне (L3), а значит основные параметры, с которыми он может работать — это адрес источника и адрес назначения. Адрес назначения — это домен, выше мы его уже разобрали. Адрес источника — это как раз пользователь, точнее — сетевое устройство пользователя. В самом простом случае мы можем создать еще один список и добавить туда IP-адреса нужных устройств.

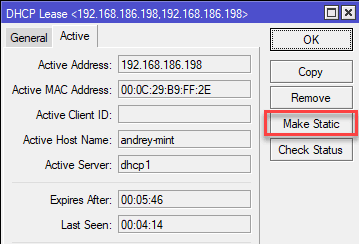

Но на практике адреса раздаются сервером DHCP, это не проблема, создаем резервирование IP-адреса, для чего следует перейти в IP — DHCP-Server — Leases и открыв запись нужного адреса нажать Make Static.

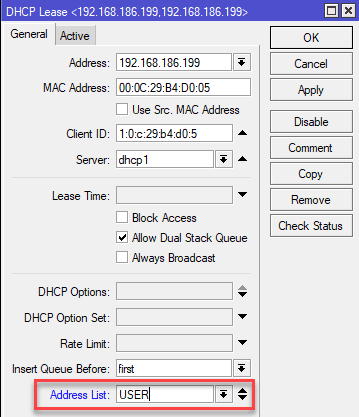

После чего закрываем и снова открываем запись и в поле Address List вводим, если это первая запись, или выбираем имя списка, куда будет добавлен IP-адрес данного компьютера, в нашем случае это список USER.

Либо через командную строку:

/ip dhcp-server lease

add address=192.168.186.199 address-lists=USER mac-address=00:0C:29:B4:D0:05 server=dhcp1Таким образом мы получаем список пользователей, либо несколько списков, в которых указанные адреса будут находиться до тех пор, пока на сервере активно резервирование.

Черный список

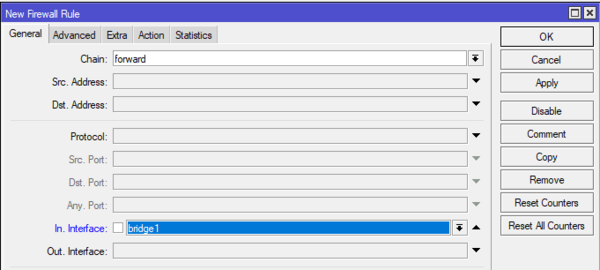

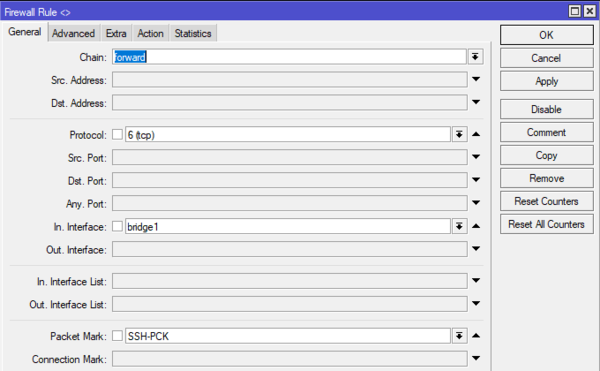

Начнем с самого простого сценария — черного списка. Сначала настроим вариант, когда такой список применяется ко всем пользователям, кроме членов списка USER. Для этого перейдем в IP — Firewall — Filter Rules и создадим новое правило. На закладке General укажем Chain — forward и In. Interface — bridge1:

Данное правило должно располагаться самым первым в цепочке FORWARD, выше FastTrack.

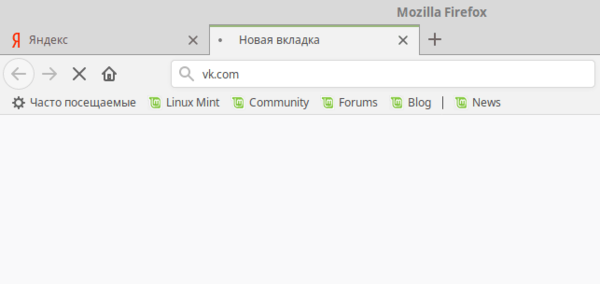

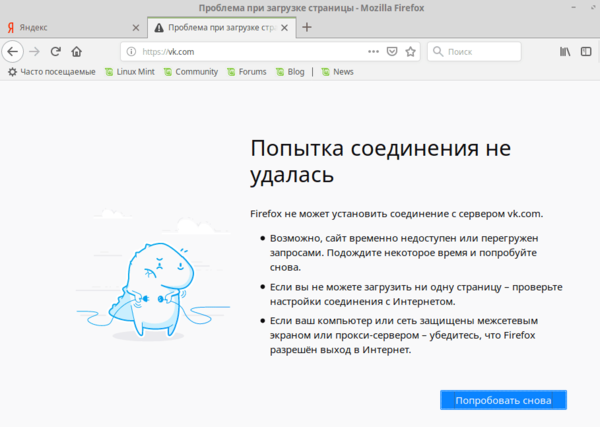

Теперь попробуем посетить запрещенный сайт:

После замены действия при повторной попытке посетить ресурс мы сразу увидим сообщение о его недоступности:

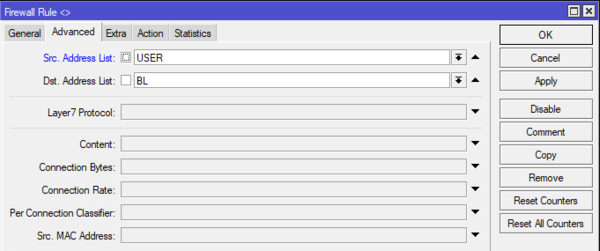

/ip firewall filter

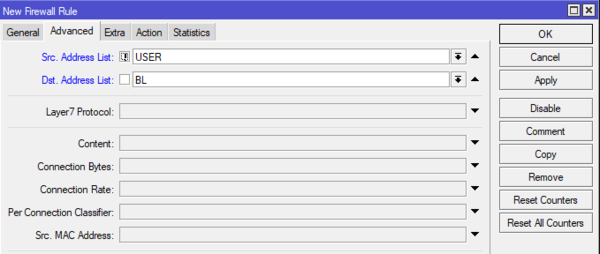

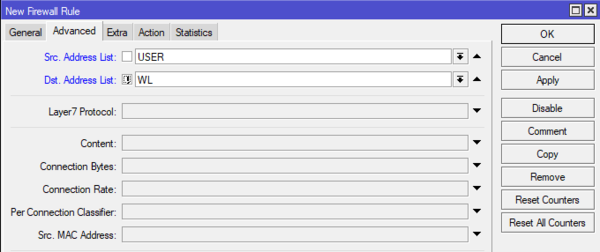

add action=reject chain=forward dst-address-list=BL in-interface=bridge1 reject-with=icmp-network-unreachable src-address-list=!USERТеперь немного изменим задачу, применим черный список только к группе USER. Для этого немного изменим условия на закладке Advanced, а именно укажем Src. Address List — USER без восклицательного знака, в итоге условие будет читаться как: если источник в группе USER и назначение в группе BL.

/ip firewall filter

add action=reject chain=forward dst-address-list=BL in-interface=bridge1 reject-with=icmp-network-unreachable src-address-list=USERТаким образом фильтрация по черным спискам не представляет особых сложностей. Все упирается в эти самые списки, которые нужно составлять и поддерживать в актуальном состоянии. Загрузить в роутер готовые списки из интернета также не очень хорошая идея, потому как каждый пакет будет проверяться на вхождение в список, что может вызвать серьезную нагрузку на роутер, при том, что подавляющее большинство адресов из этого списка ваши пользователи могут никогда не посещать. Поэтому следует трезво оценивать собственные ресурсы и возможности и применять списки там, где это действительно нужно.

Белые списки

На первый взгляд организация доступа в сеть по белым спискам ничем принципиально не отличается от черных, однако это не так, выше мы уже говорили почему и далее покажем это на примерах. А пока реализуем схему с доступом по белым спискам для всех, кроме группы USER.

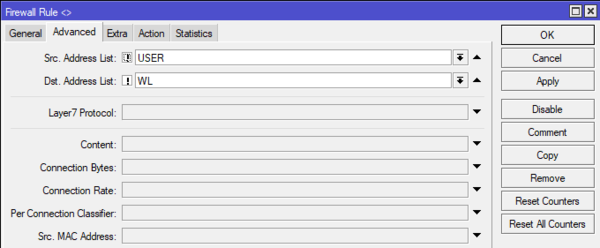

Снова перейдем в IP — Firewall — Filter Rules и создадим новое правило. На закладке General также укажем Chain — forward и In. Interface — bridge1 , на Advanced указываем Src. Address List — !USER и Dst. Address List — !WL:

Аналогичное действие через консоль:

/ip firewall filter

add action=reject chain=forward dst-address-list=!WL in-interface=bridge1 reject-with=icmp-network-unreachable src-address-list=!USERДанное правило также следует располагать первым в цепочке FORWARD.

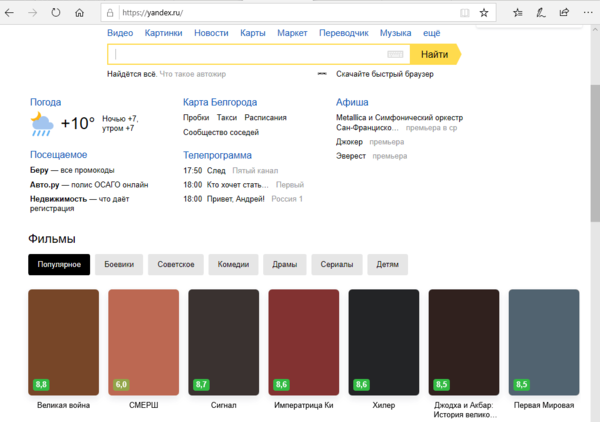

Добавим к разрешенным несколько адресов, в нашем случае yandex.ru и interface31.ru и попробуем открыть один их них. Яндекс открывается, но выглядит довольно непривычно.

Теперь попробуем открыть наш сайт. А вот тут первый неприятный сюрприз:

Для того, чтобы браузер смог проверить сертификат нам нужно разрешить доступ к сведениям центра сертификации, адреса нужных узлов можно найти в самом сертификате сайта:

Чтобы применить белый список только к участникам группы немного изменим правило: в Adwanced указываем Src. Address List — USER, т.е. без восклицательного знака. Теперь логика правила изменится и будут блокироваться все соединения для группы USER, кроме тех, которые разрешены белым списком.

/ip firewall filter

add action=reject chain=forward dst-address-list=!WL in-interface=bridge1 reject-with=icmp-network-unreachable src-address-list=USERКак видим, технически организовать доступ по белым спискам не так уж сложно, гораздо сложнее обеспечить полноценную работу разрешенных сайтов, что требует достаточно долгой и кропотливой работы по выявлению и добавлению в список связанных ресурсов.

Layer 7 protocol

Layer 7 protocol — это методика поиска определенных вхождений в ICMP/TCP/UDP потоках при помощи регулярных выражений. На первый взгляд достаточно интересная возможность, существенно расширяющая степень контроля над проходящим трафиком, но есть один существенный недостаток. Как уже понятно из названия, данный вид фильтрации работает на прикладном (L7) уровне, т.е. полностью обрабатывается CPU и даже при небольшом количестве правил способен создать сильную нагрузку на оборудование, особенно старые (не ARM) модели.

Использовать L7 для блокировки сайтов не рекомендуют сами разработчики Mikrotik, справедливо замечая, что в большинстве случаев это не будет работать так, как задумано, но при этом вы будете впустую растрачивать вычислительные ресурсы роутера. На наш взгляд использовать L7 для задач, связанных с доступом к сайтам вообще бессмысленно. Современный трафик в подавляющем большинстве шифрованный и различного рода конструкции для анализа URL просто не будут работать, а управлять доступом на основе доменного имени вполне можно и на L3 (чем мы занимались выше).

По этой же самой причине не будут работать многие размещенные в интернете инструкции, где трафик фильтровался по содержимому, типам файлов или потоков, использовал параметры запросов и т.д. и т.п. Хотя мы до сих пор встречаем статьи, в которых по L7 пытаются блокировать соцсети или Youtube, мотивируя это большим числом адресов, использованием CDN, поддоменов и т.д. и т.п. Однако все это не выдерживает никакой критики, соцсети и видеохостинги прекрасно блокируются по доменному имени.

Мы не рекомендуем использовать L7 во всех тех случаях, когда задачу можно решить иным образом, применяя его только для решения специфичных задач. Например, выявления и блокировки какого-либо вида трафика.

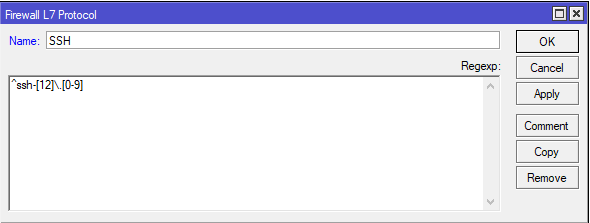

Поставим для примера следующую задачу: заблокировать возможность установления SSH-соединений для клиентов сети. Решение в лоб — заблокировать исходящие соединения на 22 порт не принесет успеха, так как SSH-сервер может работать на произвольном порту. Поэтому нужно при помощи специальных паттернов определить наличие именно SSH-трафика и каким-то образом его блокировать.

Где брать паттерны? Опытные пользователи могут запустить сетевой сканер (tcpdump, Wireshark) и проанализировать доступное содержимое пакетов и на основании полученной информации составить регулярное выражение. Либо воспользоваться сайтом l7-filter.sourceforge.net, однако большая часть паттернов оттуда работать не будет. Во-первых, сайт достаточно старый, последний раз обновлялся в 2009 году, во-вторых, очень многие протоколы перестали использоваться в открытом виде, а используют SSL-шифрование. В этом случае вы просто увидите SSL-поток, блокировать который бессмысленно, так как вы заблокируете практически весь интернет.

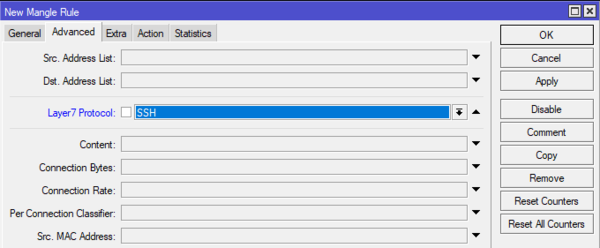

Для решения нашей задачи сначала перейдем в IP — Firewall — Layer 7 protocol и создадим новый фильтр: в поле Name напишем произвольное имя, в нашем случае SSH, а в поле Regexp внесем регулярное выражение паттерна:

^ssh-[12]\.[0-9]

/ip firewall layer7-protocol

add name=SSH regexp="^ssh-[12]\\.[0-9]"Что делать дальше? Самое очевидное решение — использовать данный фильтр в правилах брандмауэра является примером того, как делать не надо. В этом случае через L7 фильтр будет проходить каждый пакет, что вызовет сильную нагрузку на CPU роутера.

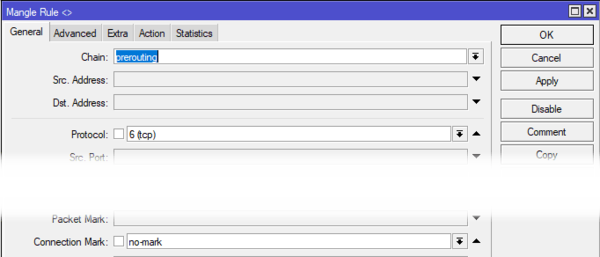

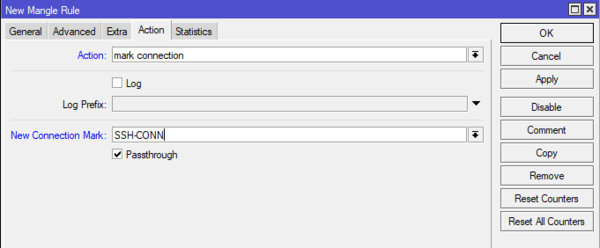

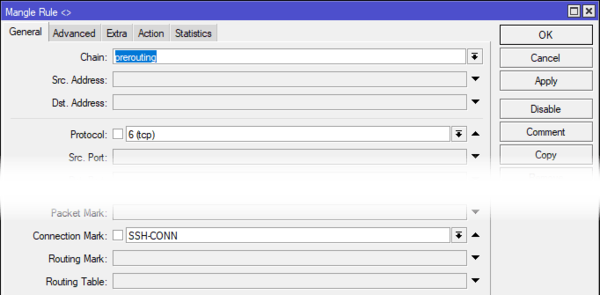

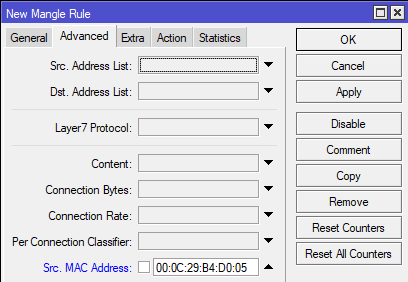

Поэтому мы пойдем другим путем и на основании L7 фильтра будем маркировать соединения, которых гораздо меньше, чем пакетов. Перейдем в IP — Firewall — Mangle и создадим новое правило: на закладке General выставляем Chain — prerouting, Protocol — tcp и Сonnection Mark — no mark:

На закладке Advanced указываем использование созданного нами фильтра Layer 7 Protocol — SSH:

/ip firewall mangle

add action=mark-connection chain=prerouting connection-mark=no-mark layer7-protocol=SSH new-connection-mark=SSH-CONN passthrough=yes protocol=tcp

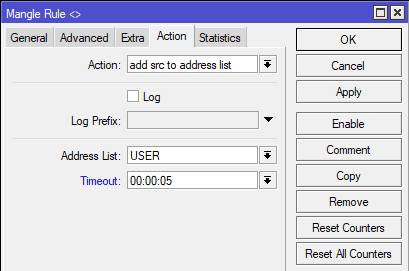

add action=mark-packet chain=prerouting connection-mark=SSH-CONN new-packet-mark=SSH-PCK passthrough=no protocol=tcpМногие читатели не работают с брандмауэром дальше таблицы Filter, поэтому что, что мы сейчас сделали в Mangle может показаться им какой-то особой магией. Коротко поясним наши действия. Первое правило проверяет все немаркированные соединения и те из них, которые сосуществуют фильтру L7, т.е. SSH-соединения получают метку SSH-CONN и продолжают движение по цепочке. Следующее правило проверяет соединения и все пакеты соединений, промаркированных как SSH-CONN снабжает меткой SSH-PCK.

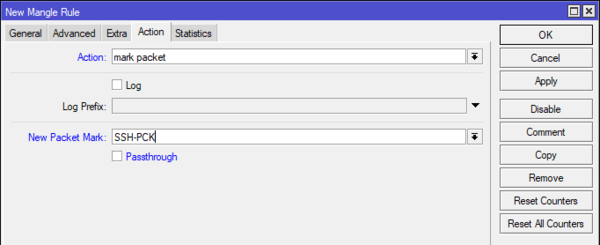

Таким образом мы пометили все пакеты, относящиеся к SSH-соединениям, но L7 фильтр мы используем только для соединений, не нагружая роутер проверкой каждого пакета. Теперь запретим транзит таких пакетов, для этого вернемся в IP — Firewall — Filter Rules и создадим правило, на закладке General которого укажем: Chain — forward, Рrotocol — tcp, In Interface — bridge1 и Packet Mark — SSH-PCK:

/ip firewall filter

add action=drop chain=forward in-interface=bridge1 packet-mark=SSH-PCK protocol=tcpСтавим это правило также в начало цепочки FORWARD и если вы все сделали правильно, то установить SSH-соединение из вашей сети больше никому не удастся.

Фильтрация по MAC-адресам

Наши читатели с завидным постоянством спрашивают нас как можно организовать фильтрацию по MAC-адресам. Мы уже говорили и повторим еще раз, что считаем такую фильтрацию не самым оптимальным способом, потому что для идентификации следует использовать более высокоуровневые параметры: пользователя или IP-адрес. Но если сильно хочется, то почему бы и нет.

Среди условий в правилах брандмауэра есть опция MAC-адреса, но в одном правиле можно указать только один адрес, т.е. для каждого MAC вам придется создать свою копию правила, что увеличит нагрузку на устройство и сделает набор правил трудночитаемым.

В тоже время MAC-адрес нам нужен для одной единственной цели — идентифицировать пользователя, что мы также можем сделать и по IP-адресу, для этого нам нужно будет преобразовать MAC в IP, который уже можно добавить в один из списков и использовать представленные нами выше правила. В этом нам снова поможет таблица Mangle.

Откроем IP — Firewall — Mangle и добавим правило, на закладке General укажем Chain — prerouting, In Interface — bridge1, на Advanced в поле Src. MAC Address укажем MAC-адрес нужного устройства.

/ip firewall mangle

add action=add-src-to-address-list address-list=USER address-list-timeout=5s chain=prerouting in-interface=bridge1 src-mac-address=00:0C:29:B9:FF:2EТеперь первый пришедший с данного устройства пакет добавит его IP-адрес в указанный нами список, тем самым связав его с текущим MAC на время указанное в Timeout. Для каждого следующего устройства необходимо создать подобное правило, также не забывайте снабжать каждое из них комментарием, чтобы впоследствии вам и вашим коллегам было понятно о каком именно устройстве идет речь.

Заключение

Как видим возможности RouterOS позволяют решать достаточно сложные задачи используя даже недорогие роутеры. Но следует понимать ограничения всех вышеперечисленных методов, осознавая их достоинства и недостатки. А также соотносить свои требования с возможностями оборудования. Если понимать и принимать во внимание эти факторы, то фильтрация по спискам на Mikrotik будет эффективным инструментом в руках администратора. В противном случае вы получите только разочарование и иные негативные последствия. Поэтому пожелаем вам благоразумия и напомним: хороший администратор выбирает для каждой задачи наиболее подходящий инструмент, что является признаком профессионализма. А фанатизм еще никого до добра не доводил.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Читайте, о настройках безопасности Wi-Fi роутера. Как обезопасить Wi-Fi сеть от несанкционированного доступа к ней сторонних лиц, установить пароль на вход в панель настроек и на Wi-Fi сеть. Как запретить доступ устройствам к вашей Wi-Fi сети отфильтровав их по MAC- или IP-адресу.

Многие пользователи пренебрегают рекомендациям настройки безопасности своей сети, мотивируя это тем, что их сеть никому не интересна и злоумышленникам в ней точно делать нечего.

Содержание

- Измените логин и пароль для входа в роутер

- Установите пароль на Wi-Fi

- Отключите функцию WPS

- Скройте имя беспроводной сети

- Фильтрация устройств по МАС-адресу

- Обновление прошивки роутера

- Страницы загрузки прошивки для других производителей роутеров:

- Отключите удаленный доступ к роутеру

- Выбор времени работы роутера

- Фильтрация устройств по IP адресам

- Проверьте наличие сторонних устройств в списке подключенных к роутеру клиентов

- Вопросы и ответы

- Комментарии

Но все это является ложным предубеждением, потому что правильная настройка безопасности может уберечь вас как от кражи персональных данных, так и от случайных действий пользователей сети. Взломщики из любопытства могут что-то изменить в настройках, тем самым нарушить ее нормальную работу и оставить вас без Интернета. Поэтому мы рекомендуем вам все же проверить настройки безопасности сети.

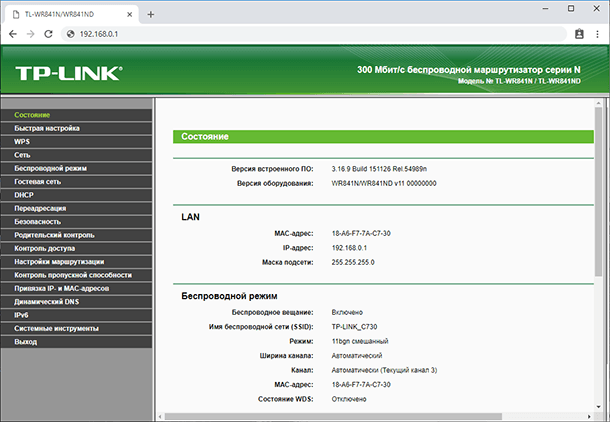

Я покажу как настроить безопасность роутера на примере популярной модели TP-LINK WR841N. Но, почти все роутеры имеют одинаковые функции поэтому данная инструкция подойдет и для других устройств. Возможны отличия только в интерфейсе меню настроек.

Перейти к просмотру

Настройка безопасности роутера в 2019: пароль, WIFI, WPS, фильтрация MAC и IP, удаленный доступ

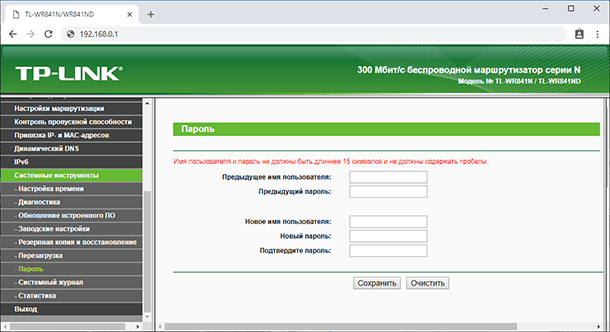

Измените логин и пароль для входа в роутер

Первое что нужно сделать это изменить стандартный пароль для доступа к настройкам роутера. Пароль защитит от несанкционированного доступа к роутеру посторонних. После смены пароля никто сторонний не сможет изменить настройки вашей сети и подключиться к интернету.

Чтобы изменить имя и пароль доступа к настройкам роутера нужно подключиться к данному устройству по Wi-Fi или с помощью сетевого кабеля, а затем в окне браузера ввести его сетевой адрес.

Сетевой адрес маршрутизатора указан на нижней его части на наклейке. Обычно это: 192.168.1.1 или 192.168.0.1, tplinkwifi.net или tplinklogin.net, и тому подобное.

Если вы все указали правильно, то на экране появится меню настроек роутера.

Перейдите во вкладку «Системные инструменты» (или «System tools») и найдите пункт «Пароль» (или «Password»).

Здесь вам нужно будет указать предыдущее имя пользователя и пароль, а после этого ввести новые и нажать клавишу «Сохранить» («Save»). Вот и все, пароль для доступа к роутеру изменен. Первый пункт по настройке безопасности выполнен. Идем далее.

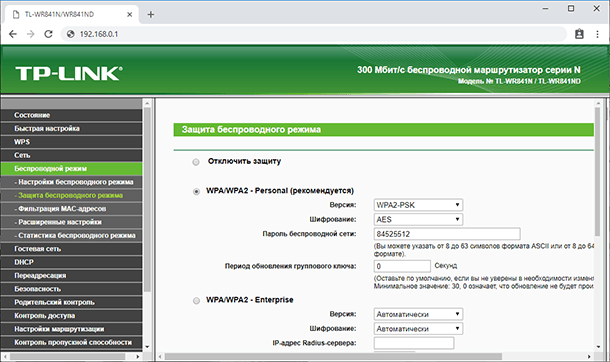

Установите пароль на Wi-Fi

Второй важный момент настройки – это установка пароля для доступа к вашей Wi-Fi сети. Это обезопасит вас от подключения к беспроводной сети сторонних пользователей.

Многие считают, что это тоже не нужно и оставляют сеть открытой. Но подключившись к вашей сети, другой пользователь может качать торренты или играть в онлайн игры, что сильно использует трафик и будет грузить ваш роутер. А он в свою очередь может глючить и подвисать, проседать скорость и качество доступа к Интернет.

Для смены пароля переходим во вкладку «Беспроводной режим» («Wireless»). И ищем пункт «Защита беспроводного режима» («Wireless Security»).

Если у вас отключена защита беспроводной сети, то активируйте её. Для этого выберите одну из предлагаемых опций защиты. Для стандартной ситуации будет достаточно рекомендуемой защиты «WPA/WPA2».

Введите желаемый пароль в поле «Пароль беспроводной сети» («Wireless Password»).

Не используйте пароли из восьми единиц или нулей, а также цифр от одного до восьми. Придумайте надежный пароль, в котором есть заглавные и строчные буквы, цифры и специальные знаки. Обязательно запишите новый пароль чтобы напомнить, если забудет.

Очень детально обо всех остальных настройках Wi-Fi, читайте в другой нашей статье.

Перейти к просмотру

Как узнать, поменять Wifi пароль роутера или модема DLink, TPLink, Ростелеком, Asus 🌐💻⚙️

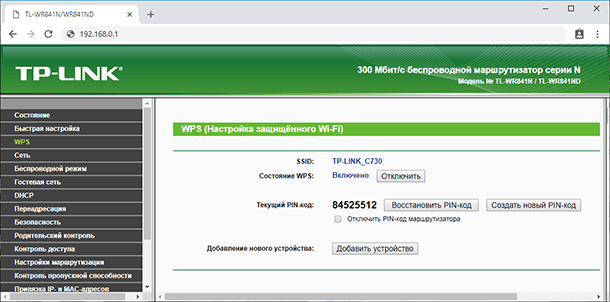

Отключите функцию WPS

Третье что нужно сделать – это отключить функцию WPS. Эта функция позволяет без ввода пароля, быстро подключиться к беспроводной сети. На практике функцией WPS мало кто пользуется, и она крайне неустойчива к взлому, поэтому рекомендуем ее отключить.

Для этого перейдите во вкладку «WPS» (иногда она расположена в меню «Беспроводной режим»/«Wireless») и выберите «Отключить» («Disable WPS»).

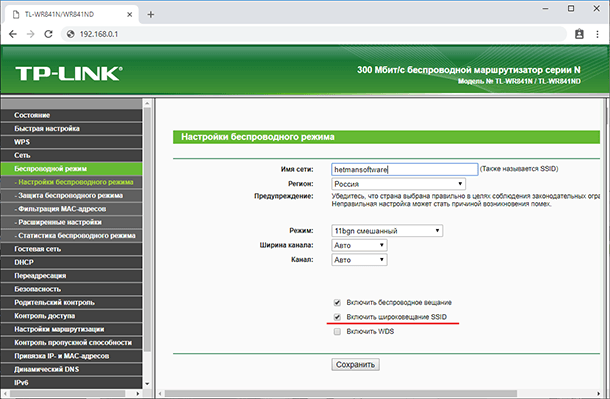

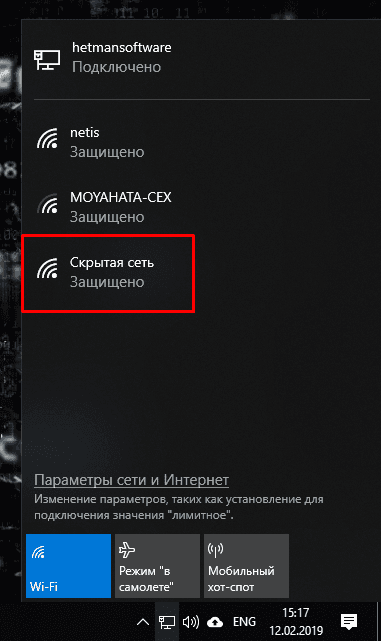

Скройте имя беспроводной сети

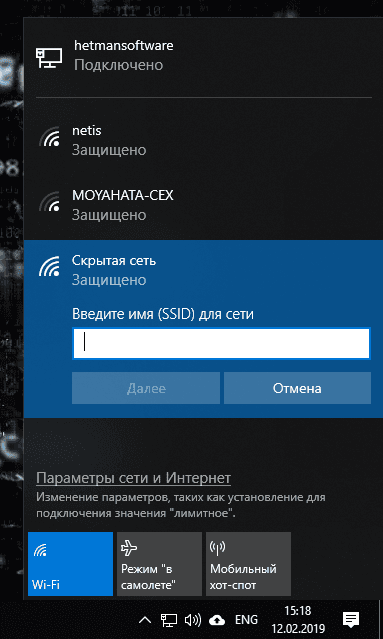

Спрячьте свою сеть от посторонних глаз. В настройках роутера есть специальная функция, которая позволяет скрывать сеть. После ее активации другие устройства перестанут видеть вашу сеть Wi-Fi. И чтобы к ней подключиться нужно будет указать не только пароль, а еще и имя сети (SSID).

Включить эту функцию можно в настройках беспроводной сети, сняв отметку напротив «Включить широковещание SSID» («Enable SSID Broadcast»).

После чего другие устройства ее не увидят, а на компьютере с Windows 10 в списке сетей вы увидите скрытую сеть. При попытке подключения вам нужно будет ввести сначала имя данной сети (SSID), а затем пароль, и, если все указано верно только после этого вы подключитесь к ней.

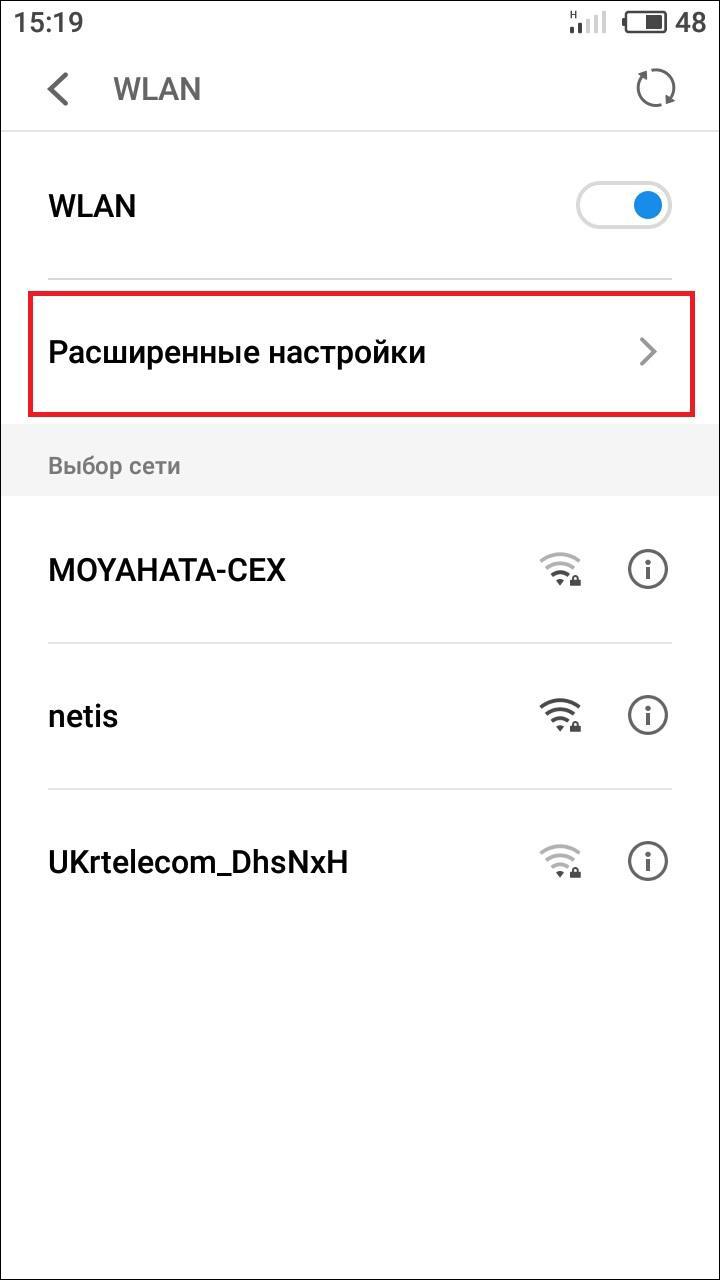

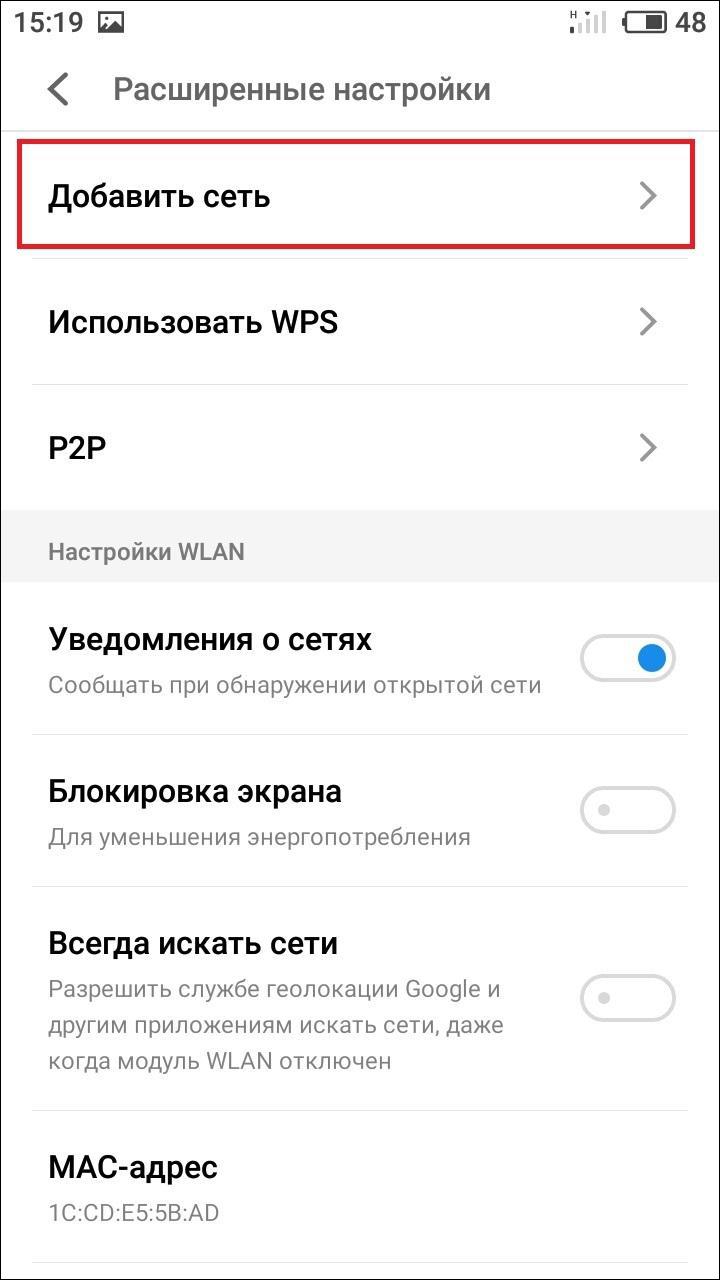

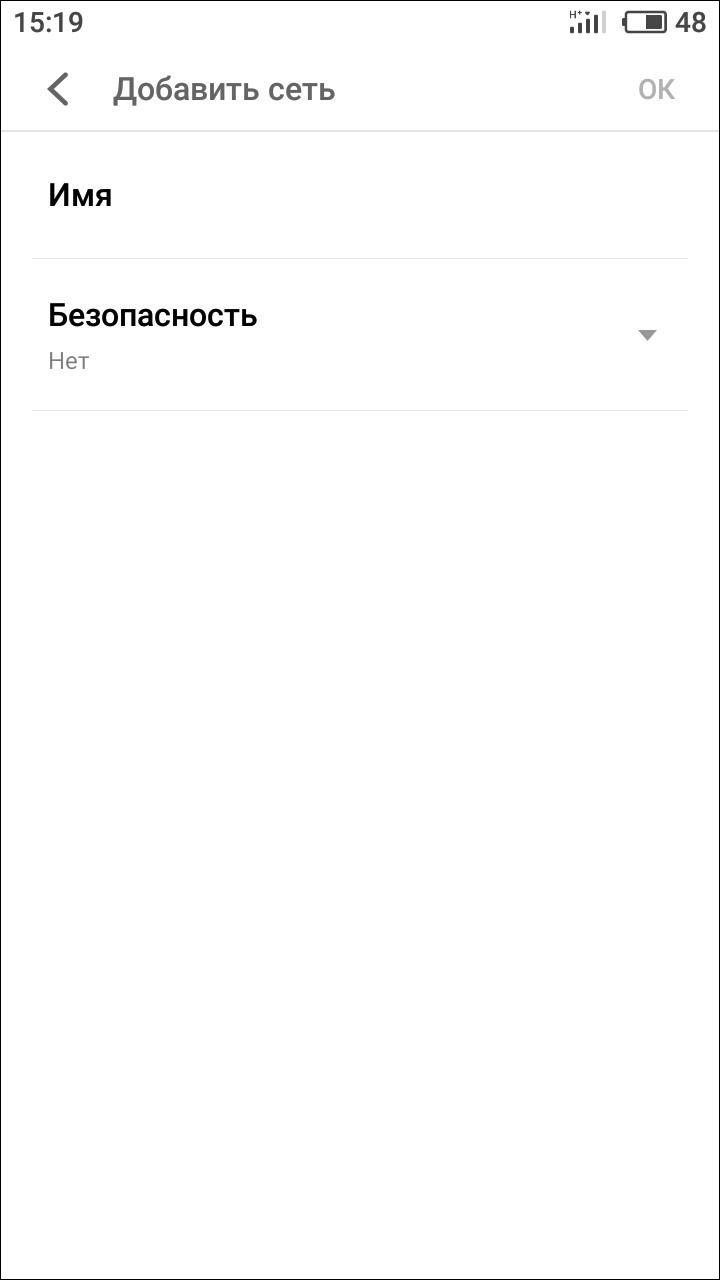

На телефоне ее вы и вовсе не увидите, для подключения нужно будет войти в настройки Wi-Fi и создать новую сеть. Затем указать имя сети (SSID) и пароль.

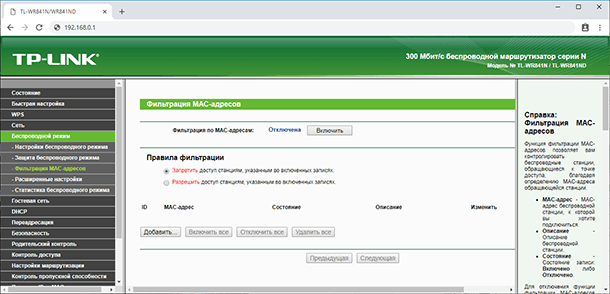

Фильтрация устройств по МАС-адресу

Следующая настройка – фильтрация МАС-адресов подключающихся устройств.

МАС-адрес это уникальный адрес устройства, каждое устройство имеет свой МАС-адрес использующийся для его идентификации. В настройках роутера вы можете прописать МАС-адреса устройств, которые смогут подключаться к вашей сети. При активации данной функции устройство, которое не внесено в данный список не сможет подключится к сети. Или же наоборот внести в этот список те устройства, которым доступ будет заблокирован.

Это самая эффективная защита роутера, но подойдет она только для организаций с конкретным количеством пользователей, так как для домашней сети при подключении новых пользователей вам придется заходить в настройки роутера и прописывать их МАС-адрес, что не очень удобно.

Для активации данной опции откройте «Фильтрация МАС-адресов» («Wireless MAC Filtering»), которая находится во вкладке настроек беспроводной сети.

Здесь нажмите «Включить» («Enable») и установите отметку напротив «Запретить доступ устройствам из списка» («Deny the stations specified by any enabled entries in the list to access») или «Разрешить…» («Allow…») и добавьте МАС-адреса этих устройств.

Для их добавления, нажмите кнопку «Добавить» («Add New»).

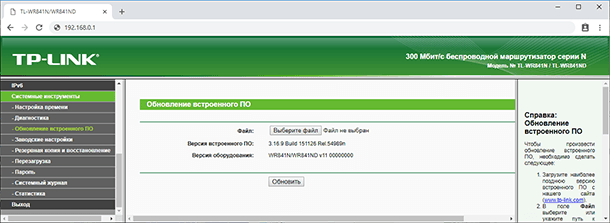

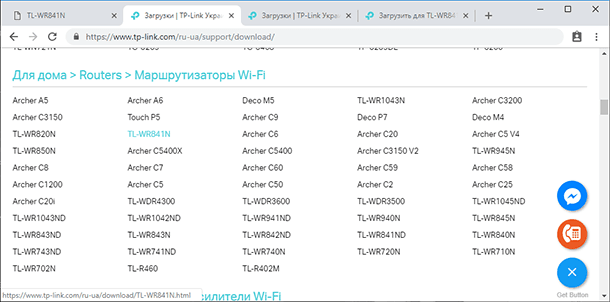

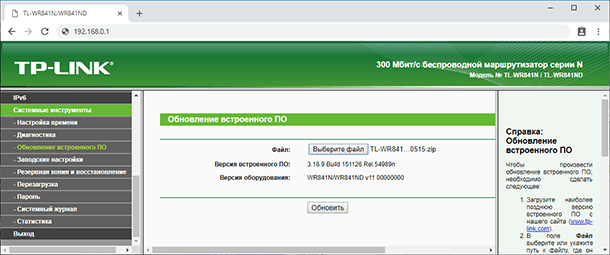

Обновление прошивки роутера

Еще один не маловажный момент, который следует учитывать при настройке безопасности — это установка на маршрутизатор новой прошивки. Свежая прошивка исправит ошибки и закроет разнообразные уязвимости устройства, позволяющие взломать сеть.

Функция обновления программного обеспечения обычно находится в меню роутера «Системные инструменты» («System Tools») / «Обновление встроенного ПО» («Firmware Upgrade»).

А загрузить последнюю версию прошивки вы сможете с официального сайта производителя конкретного роутера. В моём случае – это TP-Link. Официальный сайт компании – это https://www.tp-link.com.

На сайте перейдите в Меню / Поддержка / Загрузки (https://www.tp-link.com/ru-ua/support/download/). И найдите среди предлагаемых роутеров вашу модель.

Перед тем как скачать прошивку нужно узнать аппаратную версию роутера. Если установить прошивку другой версии это может нанести вред устройству и привести к выходу его из строя. Версия указана снизу маршрутизатора на наклейке.

Но, установить на ваш роутер можно не только стандартную прошивку, а и другую более новую или альтернативную. Главное чтобы она подходила под вашу модель устройства.

Выберите файл и укажите путь к скачанному программному обеспечению, а затем нажмите «Обновить» («Upgrade»).

После завершения процедуры обновления роутер автоматически перезагрузится.

Страницы загрузки прошивки для других производителей роутеров:

- TP-Link

- ASUS

- D-Link

- Tenda

- NETGEAR

- Linksys

- Synology

- Zyxel

- Keenetic

Практически все производители роутеров предоставляют возможность скачивать прошивки для своих роутеров. Обычно страница загрузки ПО расположена на странице поддержки компании.

Перейти к просмотру

Обновление прошивки роутеров TPLink, DLink, где скачать фирменную или альтернативную прошивку

Отключите удаленный доступ к роутеру

Следующая настройка – удаленный доступ. Если у вас включен удаленный доступ к роутеру, а вы им не пользуетесь – лучше отключите его. Потому как удаленный доступ дает возможность зайти на роутер через интернет с любого другого устройства. Это значит, что любой пользователь, который знает IP адрес вашего роутера, (WAN адрес), может зайти в его настройки.

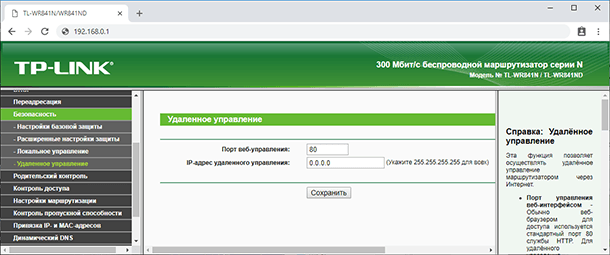

Для того чтобы отключить его перейдите во вкладку «Защита» («Security») / «Удаленное управление» («Remote Management»). И в строке IP-адрес укажите ноли. По умолчанию эта функция отключена.

Для включения общедоступного удаленного доступа IP-адрес будет иметь такой вид 255.255.255.255.

Выбор времени работы роутера

В некоторых моделях роутеров есть возможность настроить расписание его работы. К примеру, вы не пользуетесь сетью ночью и не хотите, чтобы к ней кто-то подключался в это время. Это можно сделать двумя способами, выключить роутер кнопкой или настроить расписание его работы.

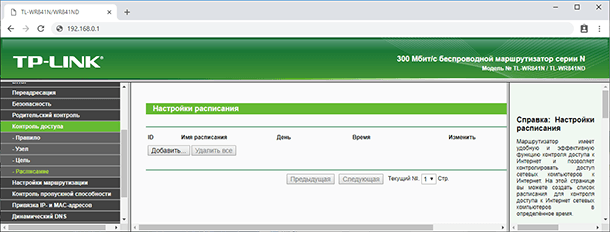

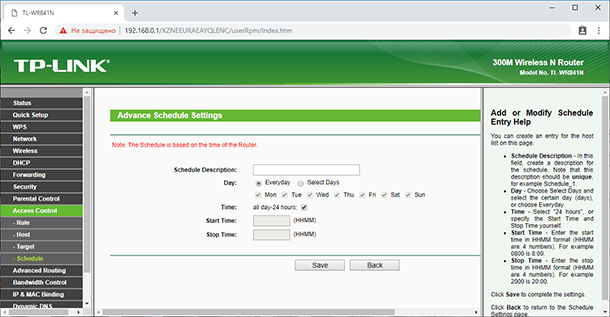

Для этого откройте вкладку «Контроль доступа» («Access Control»), перейдите к пункту «Расписание» («Schedule») и здесь нажмите «Добавить» («Add New»).

В этом окне вы сможете задать дни и часы его работы, для подтверждения расписания нажмите «Сохранить» («Save»).

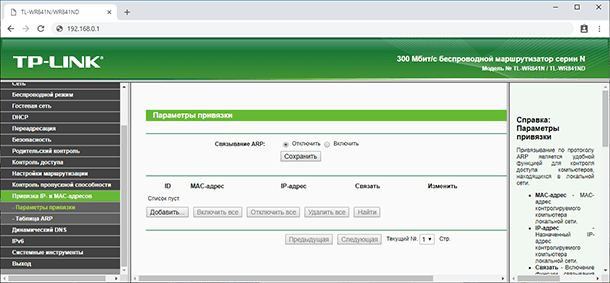

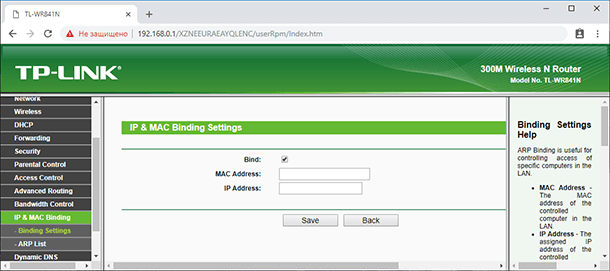

Фильтрация устройств по IP адресам

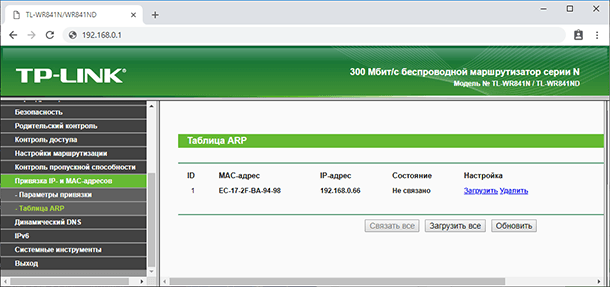

В том случае, если вам нужно ограничить доступ к интернету определенным компьютерам из сети, используйте функцию ARP. Привязывание по протоколу ARP является удобной функцией для контроля доступа компьютеров, находящихся в локальной сети.

Для настройки такого фильтра сначала нужно присвоить статический IP адрес для каждого компьютера, подключенного к сети.

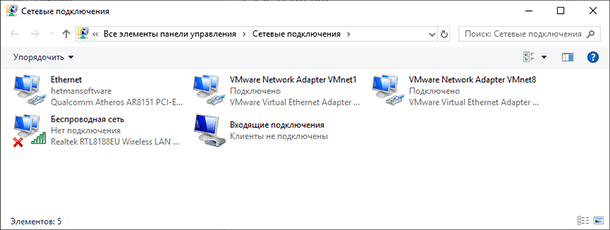

На компьютере с Windows 10, откройте Параметры / Сеть и Интернет / Настройка параметров адаптера.

Кликните по вашей сети и выберите «Свойства». Затем выделите «IP версии 4» и нажмите кнопку «Свойства».

Установите отметку напротив «Использовать следующий IP» и укажите его, а также маску и основной шлюз.

Чтобы связать IP адреса компьютера с определенным MAC-адресом и сделать так, чтобы другие компьютеры не использовали этот адрес, нужно активировать функцию “Привязки ARP” («ARP Binding») в настройках роутера во вкладке «Привязка IP- и МАС-адресов» («IP & MAC Binding»).

После этого создайте новую запись нажав кнопку «Добавить» («Add New»), введите МАС и IP-адрес, установите отметку «Связать» («Bind») и нажмите «Сохранить». В таблице ARP вы увидите все связанные устройства.

Теперь при запросе стороннего компьютера установить соединение, который не включен в этот список ему будет отказано в доступе.

Проверьте наличие сторонних устройств в списке подключенных к роутеру клиентов

А если вы заметили ухудшение трафика интернета или подозрительную работу роутера, проверьте наличие подключения к нему сторонних устройств.

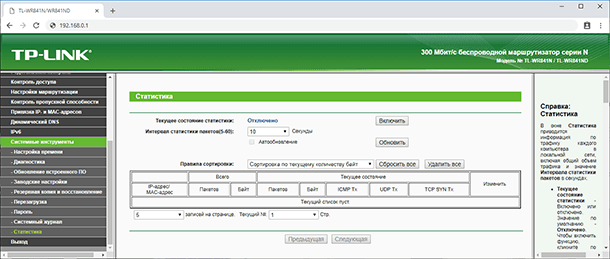

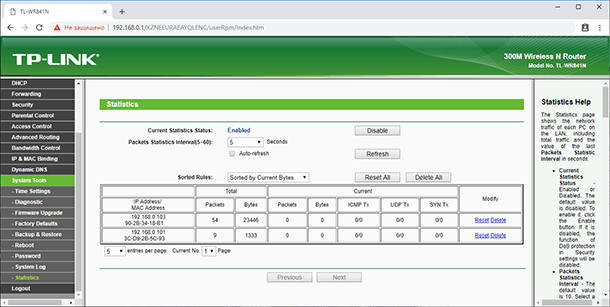

Для этого откройте вкладку «Системные инструменты» («System Tools») и здесь выберите пункт «Статистика» («Statistics»). Включите статистику трафика установив соответствующую отметку.

В таблице статистики вы увидите все подключенные устройства и сможете определить по IP адресу сторонние подключения.

Все представленные настройки безопасности не являются обязательными и каждый применяет их на свое усмотрение. Главное обезопасить роутер чтобы никто не изменил настроек и не сломал вам Интернет. Зачастую достаточным будет сменить логин и пароль для доступа к меню роутера и установить надежный пароль Wi-Fi.

На этом все. Надеюсь данная инструкция вам пригодится. Задавайте свои вопросы в комментариях.

Если вы используете старую версию панели мониторинга маршрутизатора, нажмите Продвинутая маршрутизация > Статический список маршрутизации.

Если вы используете старую версию панели мониторинга маршрутизатора, нажмите Продвинутая маршрутизация > Статический список маршрутизации.

Если вы используете старую версию панели мониторинга маршрутизатора, нажмите Добавить новое…

Если вы используете старую версию панели мониторинга маршрутизатора, нажмите Добавить новое…

Для более старых версий панели инструментов:

Для более старых версий панели инструментов: