Главная Статті Mikrotik запретить IP доступ в локальную сеть. Настройка безопасности MikroTik…

Создание домашней сети на базе устройств MikroTik: Часть 6 — Firewall защита доступа

В прошедших частях мы с Вами настроили единую локальную сеть через EoIP туннель построенном поверх OpenVPN.

К каким результатам мы пришли: У нас встает вопрос безопасности нашей локальной сети, ведь китайские боты не дремлют и повсевременно сканируют доступное сетевое место на наличие дыр и уязвимостей. Имея статический IP мы находятся под риском быть взломанными (китайские боты не спят!). Т.к. наш статический IP доступен в вебе он может подвергаться различного рода «атакам». Потому нам необходимо сделать так, чтоб только мы могли подключаться к нашим роутерам и другим сервисам в локальной сети. В принципе жесткую защиту мы делать не будем. У нас ведь не корпоративная сеть, а домашняя. Данной статьей мы попробуем закрыть самые всераспространенные пробелы в защите нашего роутера и локальной сети в общем. Компанию удаленного подключения мы разглядим в Седьмой статье т.к. эта статья вышла довольно большой по заполнению. Приступим…

За все операции обработки трафика в сетевых устройствах отвечает так именуемый «Межсетевой экран» (Eng — Firewall) Конкретно он определяет куда отправлять тот либо другой пакет, как обрабатывать соединения и почти все, почти все другое… Чтоб окутать весь диапазон работы Firewall-а не хватит не только лишь одной статьи, да и 10 либо 20 статей точно. Так значительны его способности и варианты внедрения. Кстати это касается не только лишь MikroTik RouterOS, а принципа фильтрации трафика в общем (даже на Windows)!

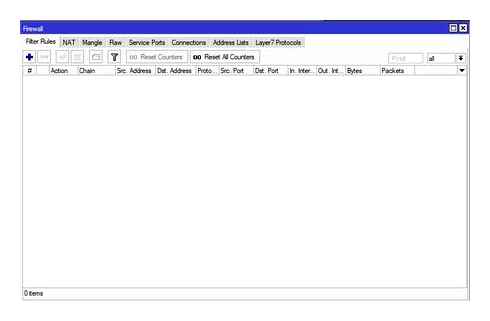

Давайте взглянем, где находится этот самый Межсетевой экран: Он находится по пути IP. Firewall

Коротко пробежимся по главным вкладкам окна: 1 — Filter Rules — здесь главные разрешающие и блокирующие правила. 2 — NAT — здесь формируются перенаправления трафика. 3 — Mangle — здесь происходит маркировка соединений и пакетов, отлов определенного вида трафика для предстоящей его обработки. Другие вкладки пока рассматривать не будем, они нам не понадобятся. 4 — Raw — здесь можно правилами отловить паразитный трафик и тем понизить нагрузку на CPU. Полезно для смягчения DOS атак. 5 — Service Ports — Для неких сетевых протоколов требуется прямое двухстороннее соединение меж конечными точками. Это не всегда может быть, так как трансляция сетевых адресов обширно употребляется для подключения клиентов к сети. Это подменю позволяет настроить «помощники отслеживания соединений» для вышеупомянутых протоколов. Эти «помощники» употребляются для обеспечения правильного обхода NAT. 6 — Connections — здесь показываются все текущие соединения проходящие через маршрутизатор. 7 — Address List — здесь списки адресов брандмауэра позволяют юзеру создавать списки Айпишников, сгруппированных под общим именованием. Потом фильтры брандмауэра, Mangle и NAT могут использовать эти списки адресов для сравнения пакетов с ними. 8 — Layer7 Protocols — здесь можно создавать шаблоны для поиска в потоках ICMP / TCP / UDP. L7 собирает 1-ые 10 пакетов соединения либо 1-ые 2KB соединения и отыскивает шаблон в собранных данных.

Часть определений может показаться непонятной, но в этом нет ничего ужасного, мы будем работать только с первым пт Filter Rules. Хотя в нем тоже, сильно много вариантов сотворения правил. Сходу необходимо обмолвиться, что полной безопасности Для вас никто не обеспечит и это принципиально осознавать! Но страшатся не стоит, мы ведь не пользующаяся популярностью компания за которой ведется промышленный шпионаж, нам довольно превентивных мер ))))

Конфигурация по дефлоту: Здесь я желаю поделиться с Вами конфигурацией, которой хватит для обычного домашнего использования.

/ip firewall filter add chain=input comment=INPUT connection-state=established,related add chain=input protocol=icmp add action=drop chain=input in-interface=WAN add action=drop chain=forward comment=FORWARD connection-state=invalid add action=drop chain=forward connection-nat-state=!dstnat connection-state=new in-interface=WAN

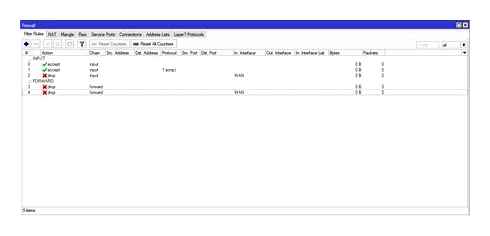

Но я делаю несколько по собственному, может быть что-то здесь не совершенно, но это мои тараканы )) 1. Перейдем к созданию правил в Filter Rules. Отступление: Все правила добавленные в таблицу используются поочередно, сверху вниз. Будьте аккуратны не добавляйте сходу правило, блокирующее все что только можно. Вы сможете утратить доступ к роутеру тогда и придется его сбрасывать и перенастраивать поновой. Я рекомендую использовать волшебную кнопку Safe Mode для таких целей. Если эта кнопка нажата и Вас отключит от роутера, опции возвратятся к моменту нажатия на эту кнопку. Очень нужная вещь, в особенности если Вы работаете удаленно.

Правила добавляются по уже знакомой нам кнопке плюс…

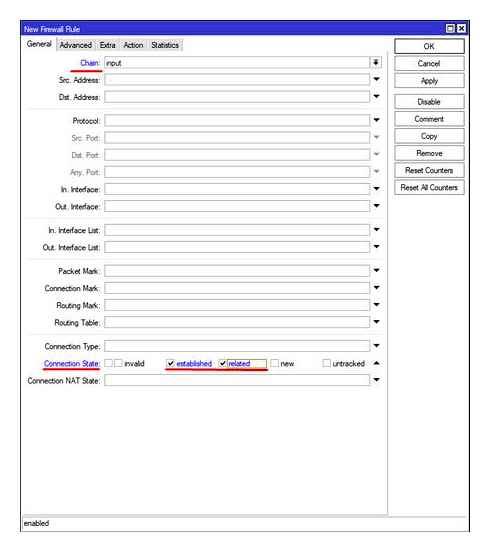

1.1. Перво наперво нам необходимо разрешить уже установленные(Established) и связанные(Related) соединения и скинуть неправильные(Invalid) соединения на входе в роутер(цепочка Input). Так мы снизим нагрузку на маршрутизатор. Для чего повторно обрабатывать эти соединения если они уже и так установлены либо неопознаны. Экономим ресурсы микропроцессора. А вот новые соединения этими правилами обрабатываться не будут, пусть даже они находятся выше в таблице.

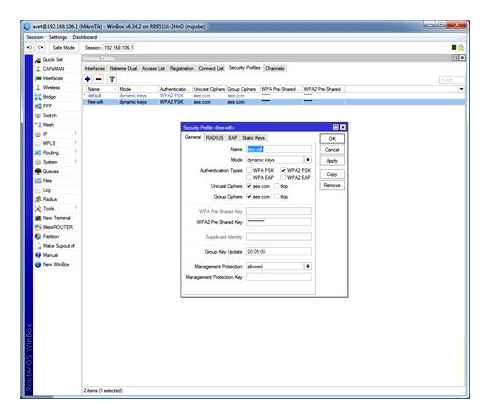

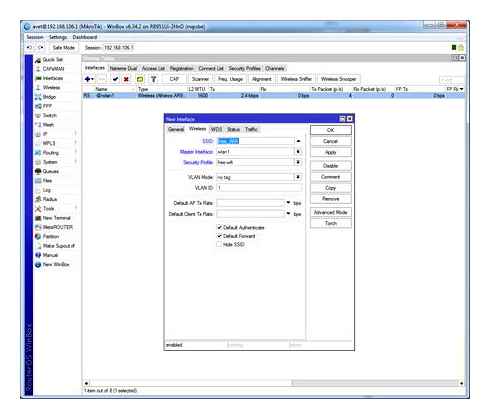

Создаем профиль безопасности для Wi-Fi

Заходим в раздел Wireless (беспроводная сеть), переходим к вкладке Security Profiles и создаем новый профиль безопасности для беспроводного соединения, в нашем случае это будет «free-Wi-Fi» (WPA2 PSK AES). Можно также выбрать «Mode: none», в этом случае для доступа к сети вводить пароль не требуется (открытая сеть).

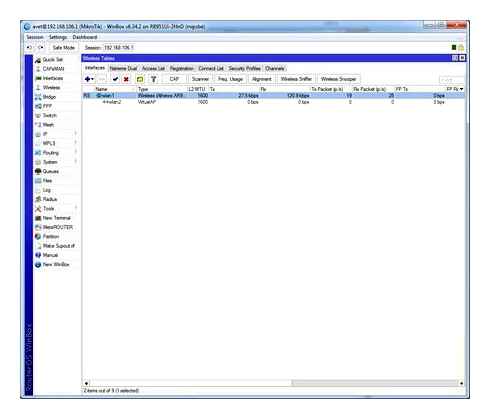

Создаем новый беспроводной интеейс

Возвращаемся на вкладку Interfaces (интеейсы), в левой части нажимаем синий плюс, затем в выпадающем меню выбираем «Virtual AP» для создания виртуальной точки доступа. Указываем желаемое имя сети (SSID), в качестве мастер-интеейса будет выступать wlan1. В поле Security Profile не забудьте выбрать созданный профиль безопасности.

После этих действий, под wlan1 добавится виртуальный интеейс.

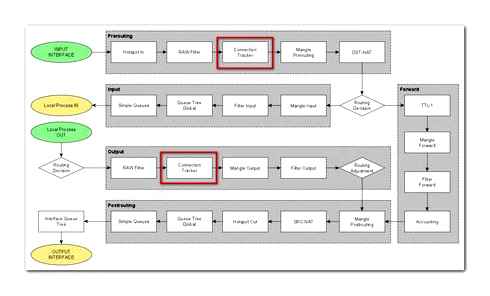

MikroTik настройка firewall. Connection Tracker

Connection Tracker выполняет следующие функции:

- Содержит информацию обо всех активных соединениях;

- Отвечает за управление соединениями;

- Отвечает за дефрагментацию пакетов;

- Влияет на загрузку процессора.

Место Connection Tracker на схеме Traffic Flow:

По умолчанию Connection Tracker работает в режиме auto. Это значит, что он будет работать тогда, когда для firewall будет создано хотя бы одно правило. Помимо этого, могут быть установлены следующие режимы:

- Yes – всегда работает.

- No – отключен. При этом не будут отслеживаться состояния подключений, NAT и большая часть функционала брандмауэра (не будет работать маркировка соединений, протокол L7 и многое другое).

Connection State. Состояние соединений

С помощью правил мы можем обрабатывать пакеты на основании их состояния. Любое соединение будет находиться в одном из следующих состояний:

- New – это новое соединение. Например, кто-то обращается к нашему маршрутизатору запросом ping и первый пакет что приходит, получит данное состояние;

- Established – после того как запрос идет дальше, он переходит в состояние установленное;

- Related – связанное. Такое состояние появляется, например, когда клиент посылает запрос серверу, который недоступен и клиент получает ответ от роутера.

- Invalid – не идентифицированное. Подключение, которое маршрутизатор не может опознать.

- Notrack – создается для Raw Filter, минуя Connection Tracker. Поэтому пакеты не фрагментируются.

Connection State не совпадает с TCP State.

Connection List

На вкладке “Connections”, можно увидеть информацию о всех подключениях. Выглядит это следующим образом:

Давайте посмотрим какие данные мы можем получить:

- Src. Address Port – исходящий IP-адрес и порт;

- Dst. Address Port – IP-адрес и порт назначения;

- Protocol – протокол;

- Connection Mark – маркировку подключения;

- Timeout – время жизни соединения;

- TCP State – состояние TCP соединения (established, close, time-wait, syn-sent, syn-received).

Все свойства, указанные во вкладке Connection List, предназначены только для чтения.

MikroTik firewall. Общее описание

Основное назначение брандмауэра является то, что на основании правил разрешать или запрещать передачу данных из одной сети в другую.

Настройка безопасности маршрутизатора MikroTik может быть реализована двумя способами:

- Нормально открытый. Данный способ организации защиты предполагает, что все будет разрешено, что не запрещено;

- Нормально закрытый. При этом виде настройки firewall все запрещено, что не разрешено.

Для данной статьи мы рассмотрим пример нормально закрытого брандмауэра. Так как, на мой взгляд, нормально открытый имеет ряд недостатков:

Важно! Рекомендуем выполнять настройку firewall при удаленном подключении к MikroTik используя режим Safe Mode.

В случае неправильной настройки бранмауэра и потери доступа к устройству, данная функция поможет восстановить подключение, отменив внесенные изменения. Подробнее узнать о безопасном режиме можно в материале: MikroTik Safe Mode.

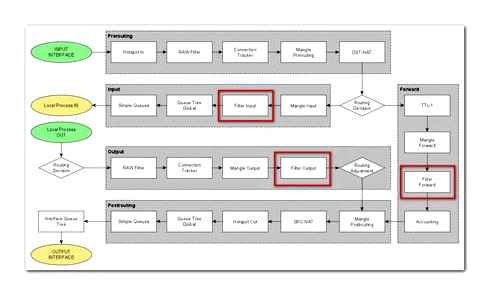

Firewall на MikroTik. Порядок расположения правил

Работу брандмауэра MikroTik условно можно разделить на две части: условие (если…) и действие (то…). Могут содержать несколько условий, при этом, чтобы правило сработало должны быть выполнены все условия.

Правила должны состоять в цепочке (chain):

А также подразделяются на терминирующие и нетерминирующие:

- терминирующие: accept, drop, fasttrack, reject, tarpit;

- нетерминирующие: add dst to address list, add source to address list, jump, log, return, passthrough.

Терминирующие правила содержат окончательное действие – принять, отклонить.

Нетерминирующие – просто производят какой-то процесс – занести в лог, добавить в address list.

При настройке firewall MikroTik важно соблюдать последовательность правил, так как обрабатываются они по порядку и сразу с нужной цепочки.

Обработка заканчивается после первого совпадения с терминирующим правилом. Если совпадения нет, то пакет отправляется на следующий этап обработки по схеме прохождения трафика.

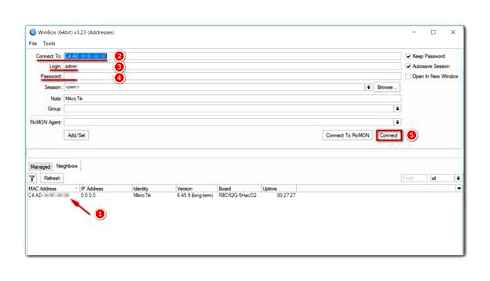

Базовая настройка MikroTik с нуля при помощи Winbox

Как говорилось ранее, базовая настройка MikroTik с нуля будет выполняться с помощью фирменной утилиты Winbox. Запустим Winbox и подключимся к маршрутизатору по MAC адресу:

Установка пароля

Так как на MikroTik пароль по умолчанию отсутствует, то его следует обязательно назначить сразу же после подключения.

MikroTik настройка WAN

Если объяснять своими словами, WAN — это интернет. Если говорим о роутере, то подразумевается разъем, куда подключается кабель интернет-провайдера. В Mikrotik для WAN может быть назначен любой порт, но мы настроим соединение с провайдером на первом порту(Ether1).

В MikroTik настройка интернета начинается с того, что нам нужно определить тип соединения, предоставляемый провайдером. Такая информация прописывается в договоре.

PPPoE

Это протокол для передачи данных. Сегодня редко используется провайдерами для предоставления своих услуг, уступая место более надежным и современным видам подключений.

Выполним настройку PPPoE-клиента для подключения к провайдеру:

На вкладке Dial Out сконфигурируем подключение, указав свои данные:

- Логин и пароль подключения (эти данные можно взять из договора с интернет-провайдером).

- Use Peer DNS – если мы хотим указать свои DNS сервера, то нужно снять галочку с этого пункта. В нашем примере мы будем использовать DNS провайдера, поэтому оставим это поле без изменений;

- Add Default Route – маршрут по умолчанию будет прописываться автоматически;

- OK.

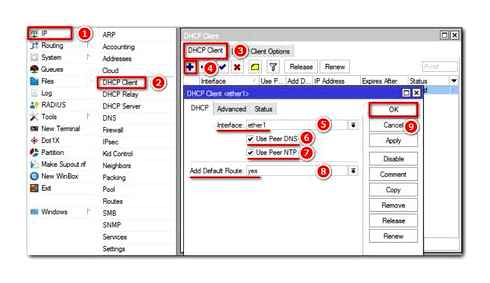

Настройка WAN: Динамический IP

Данный вид настройки подключения MikroTik для доступа в интернет считается самым простым, так как все нужные сетевые значения, присваиваются автоматически. Нам только нужно создать DHCP-клиент и указать ему интеейс. Делается это следующим образом:

В данной настройке WAN подключения интеейс Ether1 получит сетевые настройки автоматически от провайдера. Если мы хотим указать свои DNS сервера, то необходимо снять галочку с пункта «Use Peer DNS».

Если мы все сделали правильно, то в поле IP Address отобразится наш IP и статус подключения (Status) изменится на значение bound (связанный). Соединение с интернетом установлено.

Не забывайте, что если у провайдера есть привязка к MAC-адресу оборудования, то даже правильное выполнение всех перечисленных действий не даст результата. После окончания настройки необходимо позвонить провайдеру и “привязать” маршрутизатор.

Настройка WAN: статический IP

MikroTik настройка интернета со статическим адресом. При таком типе подключения мы получаем основные сетевые настройки от провайдера и настраиваем WAN подключение вручную. Для наглядности представим, что получили от интернет-провайдера следующие параметры подключения:

Обратите внимание, что маску подсети можно указать полным форматом, как показано на рисунке выше. Так и сокращенным: 172.16.13.25/24.

Следующим этапом настройки добавим шлюз (Gateway), еще его называют «маршрут по умолчанию». Для этого откроем:

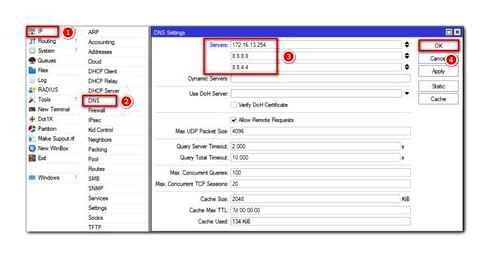

Укажем ДНС сервера провайдера или известные публичные ДНС (например, Google: 8.8.8.8, 8.8.4.4), с помощью которых будет выполняться преобразование IP-адресов в доменные имена. Откроем:

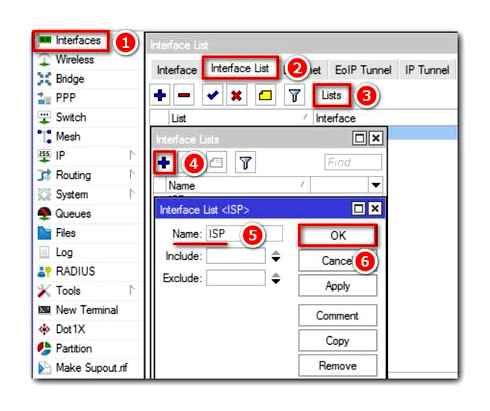

Добавим WAN в Interface List

Чтобы дальнейшая настройка Микротик была универсальна независимо от того, какой тип WAN подключения вы используете, добавим WAN-интеейс в новый Interface List.

Создадим новый интеейс лист с именем «ISP»:

Если тип подключение PPPoE, то добавлять надо именно это соединение (pppoe-out1).

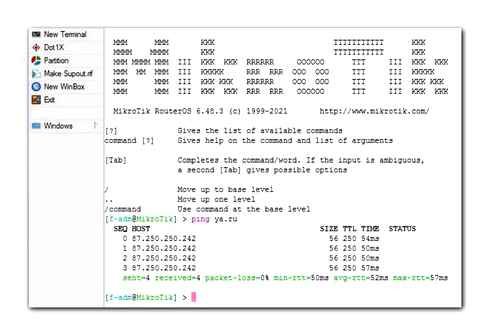

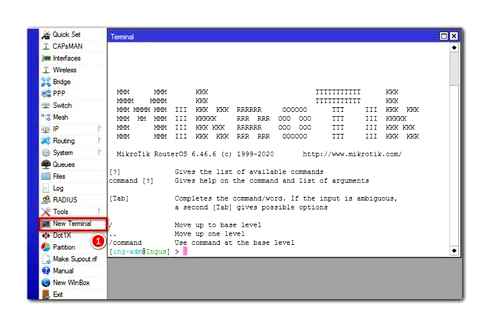

На данном этапе настройки роутера MikroTik должен появиться доступ в интернет на самом устройстве. Проверить это можно, запустив терминал (New Terminal), и опросить какой-нибудь узел глобальной сети, например ya.ru:

Мы видим время ответа узла, значит, настройка WAN выполнена правильно и MikroTik выходит в глобальную сеть.

MikroTik настройки LAN

В следующем шаге базовой настройки MikroTik мы объединим порты и беспроводные адаптеры в одну локальную сеть, настроим автоматическое получение основных сетевых настроек и разрешим хостам этой сети доступ в интернет.

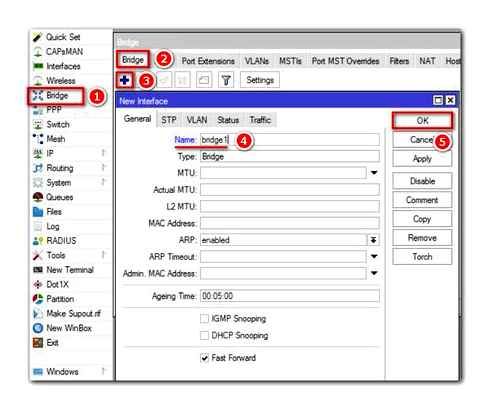

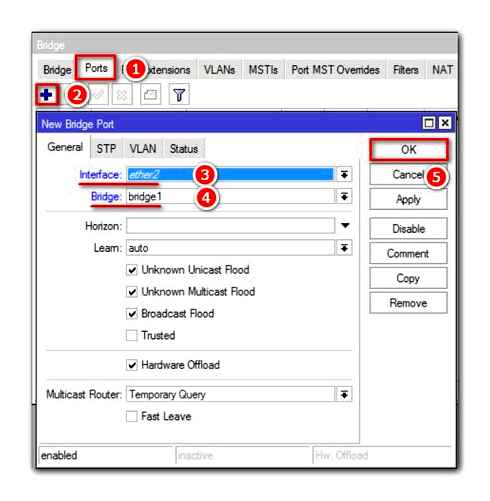

Интеейс Bridge

Чтобы объединить порты и Wi-Fi адаптеры в локальную сеть, необходимо создать интеейс Bridge. Давайте посмотрим, как это сделать:

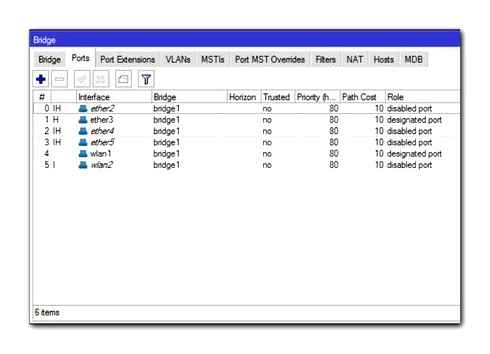

Добавим все порты (кроме WAN) и беспроводные адаптеры в интеейс Bridge1, как показано на рисунке выше. По окончании настройки у нас должно получиться следующее:

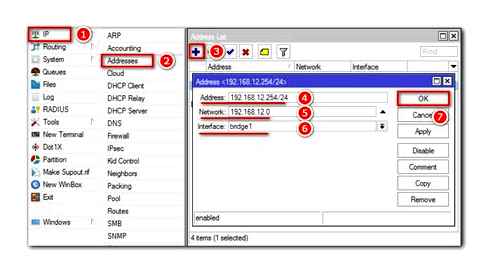

Настройка IP внутренней сети (LAN):

Назначим для внутренней подсети 12 сегмент и внутренний адрес маршрутизатора Mikrotik 192.168.12.254:

Создание и настройка DHCP-сервера

DHCP Server (Dynamic Host Configuration Protocol) – это сетевой протокол, который динамически назначает необходимые для работы в сети значения: IP адрес, маску подсети, шлюз и др.

Укажем интеейс, на котором будет работать DHCP-сервер (Bridge1). Назначим адресное пространство локальной сети.

Базовая настройка MikroTik для подступа в интернет закончена. Мы настроили WAN подключение до провайдера, сконфигурировали локальную и беспроводную сеть, выполнили настройку firewall и NAT.

Хочется дать несколько рекомендаций, которые повысят безопасность и надежность работы маршрутизатора MikroTik.

Создать нового пользователя

Создание нового пользователя с уникальным именем и сложным паролем будет дополнительной защитой от брутфорс атак.

После чего отключим системную учетную запись.

Отключить неиспользуемые сервисы

Если вы не собираетесь настраивать MikroTik через веб-интеейс, telnet и тому подобное, то есть смысл отключить данные сервисы, так как они могут нести потенциальную опасность.

Таким образом, мы оставили возможность подключения по ssh и Winbox.

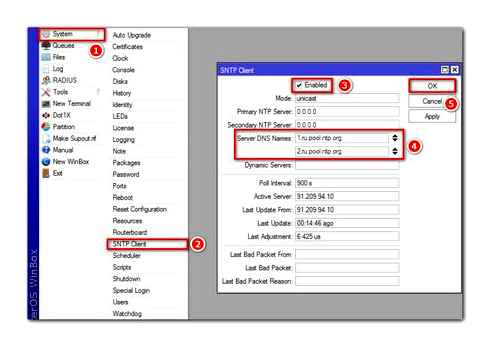

Настроить правильное время

Настроить правильное время важно по нескольким причинам:

Для синхронизации времени на MikroTik есть встроенный SNTP-клиент.

MikroTik Router | block all ip addresses login to MikroTik Router

Отключить службу MAC-Telnet и протокол MNDP

MNDP – это служба обнаружения маршрутизаторов в сети. С ее помощью MikroTik получают информацию друг о друге. Протокол передает данные о версии ОП и некоторых функциях, которые включены в роутере.

Однако если в сети несколько роутеров Микротик или Cisco, то эта функция будет полезна. Настроим ее следующим образом:

Назначим ему интеейс локальной сети(LAN).

Аналогичным образом сконфигурируем MAC-Telnet.

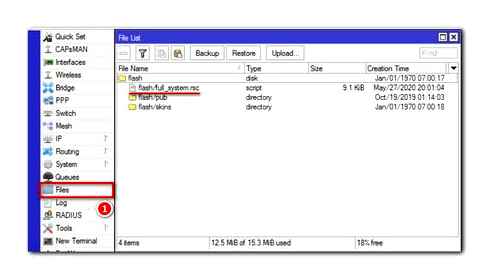

Экспорт конфигурации

MikroTik сконфигурирован и готов к работе. На этом этапе необходимо сделать полную резервную копию системы в rsc формате.

RSC файл содержит настройки системы записанную командами, его можно открыть в текстовом редакторе, развернуть на другом оборудовании и многое другое.

Экспорт делается командой: export file=full—system

Где full-system – это произвольное имя файла.

Нажимаем на файл левой кнопкой мыши, перетаскиваем его в любое место рабочего стола.

Mikrotik. Разрешаем и запрещаем.

С помощью Mikrotik routerboard мы организовали доступ к сети интернет для нескольких компьютеров, к примеру офис или несколько соседей объединённых локальной сетью. Всё хорошо, все довольны и пользуются интернетом. В офисе вместо работы — «одноклассники» и «в контакте», или онлайн игры. С соседями тоже бывают проблемы: платить не хотят, но интернетом продолжают пользоваться. Нужно решать проблему.

В mikrotik routerboard есть FIREWALL на основе Netfilter и утилиты IPTABLES.

FIREWALL — Межсетевой экран или сетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов на различных уровнях модели OSI в соответствии с заданными правилами.

Netfilter — межсетевой экран (брандмауэр), встроен в ядро Linux.

IPTABLES — утилита командной строки, является стандартным интеейсом управления работой межсетевого экрана (брандмауэра) netfilter для ядер Linux.

С их помощью можно запретить определённым пользователям доступ в интернет. Переходим непосредственно к настройке Mikrotik routerboard. Выполняем стандартную процедуру подключения к mikrotik routerboard через Winbox.

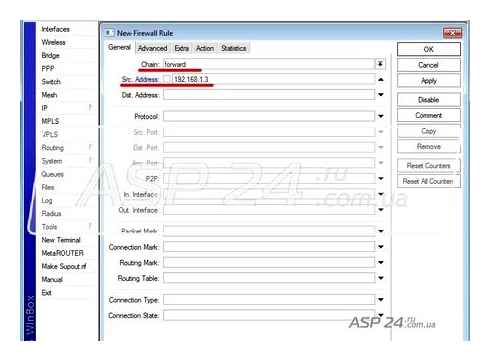

Запрещаем доступ к Интернет для компьютера с IP адресом 192.168.1.3. Переходим в раздел IP FIREWALL.

Здесь нас интересует первая вкладка Filter Rules (правила фильтра). Создаем запрещающее правило для IP 192.168.1.3.

Нажимаем плюс на вкладке General, выбираем Chain (Цепочка) – forward (проходящий трафик). В Src.Address вводим IP-адрес того компьютера, которому нужно запретить доступ. Переходим на вкладку Action (Действие).

Здесь мы выбираем нужное нам действие, то есть что делать с трафиком соответствующим этому правилу. Выбираем DROP – запрещаем прохождение трафика. Правило создано.

Балансировка через маршруты. Соединения вперемешку будут идти через WAN1 или WAN2

Метод хорошо работает при каналах приблизительно равных по скорости.

Разница по скорости каналов не должна отличаться более чем в 2 раза.

В Мангле – эти правила поднимите наверх.

Можно добавить еще маршрут без маркировки на всякий пожарный:

В IP – DHCP Client – Add Default Route – можно отключить

Важно! При каналах сильно отличающихся по скорости он мало эффективен.

В таком случае советую использовать резервирование каналов по п. 6.10.

Block IP Modem and Allow for Specified IP in Mikrotik Router

Слабый канал погоды все-равно не сделает. А скоростному мешать будет.

.12. Запрет определенных сайтов по имени.

Открываем New Terminal. И вставляем наше правило. Не забудьте поднять его наверх.

Можете также вручную кнопкой [] создать это правило.

Все. сайт mikrotik.org больше не откроется.

Тем самым Вы блокируете только исходящие запросы еще на взлете.

Роутеру уже на нужно фильтровать входящие пакеты от этого сайта,

потому как Входящих пакетов само собой дальше уже не будет.

А исходящий трафик обычно в 10-20 раз меньше входящего.

Да и фильтруются только исходящие TCP запросы.

Кроме того сами исходящие GET-запросы копеечные по трафику – до 200-500 байт. Они помещаются в один пакет.

Т.к. что нагрузка на правило content – мизерная.

Кроме того не будут блокироваться сайты, содержащие строчку Host: mikrotik.org

и будут проходить get-запросы содержащие строчку mikrotik.org.

src-address – ставим IP компьютера-жертвы.

content=”Host: mikrotik.org” – блокируемый сайт

Если нужно блокировать доступ к сайту для всех компов, убираем эту строчку src-address.

Если нужно блокировать только определенным компьютерам – то создайте во вкладке address-list, записи с IP блокируемых компьютеров. И назовите эти записи к примеру block-website.

А вот Этот адрес-лист укажите уже в записи Src.Address List. Src-address – удалите

Вместо заключения

Мы рассмотрели основные команды для выстраивания базовой защиты для устройств на базе RouterBoard, а также облачной версии Mikrotik CHR и взглянули на то, как можно парой команд настроить NAT. Разумеется, для каждого неиспользуемого сервиса можно закрыть доступ извне, исходя из используемых портов, протоколов и типа трафика.

Угроз безопасности с каждым днем становится все больше и каждая из них заслуживает внимания и адекватного ответа.

Firewall Chain

В Mikrotik существуют следующие цепочки

Input – цепочка для обработки пакетов поступающих на маршрутизатор, имеющих в качестве адреса назначение IP самого маршрутизатора.

Forward – в этой цепочки обрабатываются пакеты проходящие через маршрутизатор

Output – цепочка для обработки пакетов созданных маршрутизатором, например когда мы с маршрутизатора пингуем или подключаемся по telnet

Из описания понятно, что для защиты маршрутизатора нужно использовать цепочку input. А для обработки трафика от пользователей и к пользователям использовать chain forward. Использование Output мне не приходилось.

Firewall Action

В цепочках можно осуществлять следующие действия

| Параметр | Действие |

| Accept | Разрешить |

| add-dst-to-address-list | Добавить IP назначение в список адресов указанный в Address List |

| add-src-to-address-list | Добавить IP источника в список адресов указанный в Address List |

| Drop | запретить |

| fasttrack-connection | Обрабатывать пакеты включив FastTrack т.е пакеты будут проходить по самому быстрому маршруту, минуя остальные правила firewall и обработку в очередях |

| Jump | Прыжок, переход на другую цепочку заданную в Jump target |

| log | Запись в лог |

| passthrough | Перейти к следующему правилу не делая никаких действий(полезно для сбора статистики) |

| Reject | Отбить пакет с причиной указанной в Reject with |

| Return | Вернуть пакет в цепочку из который он пришел |

| tarpit | захватывает и поддерживает TCP-соединения (отвечает с SYN / ACK на входящий пакет TCP SYN) |

Пользователь и пароль

Теперь надо заменить пользователя по умолчанию и установить ему пароль.

Создаем нового пользователя с правами администратора.

После чего закрываем программу Winbox, запускаем его заново и заходим под новым пользователем, открываем меню System/Users и отключаем учетную запись администратора.

На этом подготовительные операции можно считать законченными. Переходим к настройке firewall.

Настройка файрвола

То есть, исходя из состояний соединения и цепочек, общие правила защиты маршрутизатора можно сформулировать как:

- Мы работаем только с цепочкой input;

- Мы пропускаем соединения с состоянием established и related, как уже установленные;

- Мы пропускаем протокол ICMP;

- Мы считаем как WAN, так и DMZ недоверенными сетями;

- Мы разрешаем прохождение некоторого трафика на маршрутизатор. Остальной трафик блокируем.

Теперь давайте определим разрешенный трафик с недоверенных интеейсов. Итак, мы разрешаем:

- TCP порт 8291 – winbox, удаленное управление снаружи;

- 65522 ssh на измененном порту;

- Предположим, что у нас в дальнейшем будет настраиваться VPN-сервер по протоколу PPTP и мы разрешим порт 1723 по протоколу TCP.

Также с этого момента мы начинаем работать с командной строкой маршрутизатора. Все команды вставляются в терминал маршрутизатора. Если необходимо – вы можете посмотреть в графическом интеейсе, что конкретно было сделано. Очень скоро вы научитесь читать команды и соотносить их с графическим интеейсом.

Определяем так называемые bogon-сети (сети приватных или не распределенных IP-адресов).

И запрещаем с этих подсетей соединения на WAN-порт маршрутизатора:

Разрешаем все уже установленные подключения (connection state=established):

Разрешаем все зависимые подключения (connection state=related):

Разрешаем новые соединения по портам 65522 и 8291 с любого интеейса:

Разрешаем новые соединения по порту 1723 (PPTP) любого интеейса:

И блокируем все новые соединения со всех интеейсов, кроме LAN:

На этом базовая настройка безопасности маршрутизатора завершена. В следующей части мы рассмотрим защиту локальной сети, демилитаризованной зоны и создание собственных цепочек фильтрации трафика.

reevvz писал(а):А можно немного подробнее?

Просто времени сейчас нет вникать очень глубоко. Нужно просто решение. Да или нет.

Но за совет спасибо.

Маска сети — это основа основ IP сетей. Знать надо!

Попробую на базе аллегорий:

В квартире Вы общаетесь с домашними просто так, разговариваете голосом,

но если Вам нужен сосед за стенкой или в соседней квартире, то Вы

уже воспользуетесь рацией, телефоном….

Так и тут, между устройствами,которая находятся в одной адресации, а маска сети

это длина выбранной адресации — общаться будут ТОЛЬКО напрямую, через роутер

трафик пойдёт когда им надо будет обратиться на «соседа» или ещё дальше.

Поэтому роутер и не участвует(не может) в локальных ограничениях.

Чтобы ограничивать один адрес от другого = надо или разделить их по разным

сегментам сети, или сужать у каждого маску (что тоже и создаёт разные сегменты)

и тем самым мы заставим их общаться через роутер.

Да, вылезут другие проблемы, но в рамках Ваших желаний только так.

Поэтому и есть понятие — локальная сеть и есть отдельная/гостевая/выделенная сеть.

И «чужих» в локальную сеть звать не надо!

На работе(ах): 2xCCR1016-12G, RB3011UiAS и hAP lite (RB941)

Дома: CCR1016-12G, RBcAP2n (standalone), RB wAP LTE kit

Для тестов(под рукой): RB3011UiAS, hAP mini (RB931) и что-то ещё по мелочи

MTCNA

MTCRE

Содержание

- — Как заблокировать соединение Ethernet?

- — Как ограничить порт LAN?

- — Можете ли вы отключить порты Ethernet?

- — Могу ли я заблокировать устройство от использования моего Интернета?

- — Как я могу контролировать скорость своей LAN?

- — Как ограничить скорость LAN?

- — Как ограничить доступ к WIFI определенным устройствам?

- — Что будет, если я отключу Ethernet?

- — Что такое Ethernet для блокировки беспроводной сети?

- — Подключение к локальной сети такое же, как и к Ethernet?

- — Как запретить телефону использовать мой Wi-Fi?

- — Что это значит, когда говорится, что это устройство заблокировано контролем доступа в маршрутизаторе?

- — Как заблокировать соседей от моего Wi-Fi?

Вы можете отключить определенные порты LAN с помощью функции VLAN. Войдите в веб-интерфейс вашего устройства и перейдите на страницу Сеть -> VLAN. Оттуда вы можете выбрать, какие порты LAN должны быть активными, а какие нет.

Как заблокировать соединение Ethernet?

Если вы спрашиваете, можете ли вы запретить кому-либо использовать ваше интернет-соединение, если они попытаются подключиться к вашему маршрутизатору через соединение Ethernet или Wi-Fi, ответ будет положительным. Все, что вам нужно сделать, это войти в роутер и настроить контроль доступа.

Как ограничить порт LAN?

Для маршрутизаторов с самоадаптирующимися портами нет необходимости различать порты WAN и LAN. Нажмите «Управление устройством», выберите телефон или компьютер, для которого вы хотите установить ограничение, переключить на предельную ставкуи щелкните значок в разделе «Значения ограничения скорости», чтобы установить максимальную скорость загрузки и выгрузки.

Можете ли вы отключить порты Ethernet?

Вы можете отключить определенные порты LAN с помощью функции VLAN. … Оттуда вы можете выбрать, какие порты LAN должны быть активными, а какие нет.

Могу ли я заблокировать устройство от использования моего Интернета?

Вы можете заблокировать определенное устройство от использования вашей сети Wi-Fi через фильтрацию MAC-адресов. Это легко сделать, если вы знаете MAC-адрес устройства, которое хотите заблокировать. … Если вы хотите запретить новым устройствам доступ к вашей домашней сети, вы также можете скрыть SSID вашей сети.

Как я могу контролировать скорость своей LAN?

Держи скорость и продолжай серфить

- Подумайте о своем ограничении данных.

- Сбросьте ваш маршрутизатор.

- Переставьте маршрутизатор.

- Используйте соединение Ethernet.

- Блокировать рекламу.

- Используйте оптимизированный браузер.

- Установите антивирусный сканер.

- Установите плагин очистки кэша.

Как ограничить скорость LAN?

Ваш маршрутизатор поддерживает управление пропускной способностью для подключенных к нему устройств. Если вам нужно установить ограничение пропускной способности для устройства, войдите в свой веб-страницу управления маршрутизатором и перейдите на страницу управления устройством.. На странице «Управление устройством» убедитесь, что параметр «Ограничение скорости» включен, а затем установите значения ограничения скорости.

Как ограничить доступ к WIFI определенным устройствам?

Перейдите в Дополнительные функции> Настройки безопасности> Родительский контроль. В области Родительский контроль щелкните значок справа, выберите устройство и установите ограничения по времени доступа в Интернет. Щелкните Сохранить. В области фильтрации веб-сайтов щелкните значок справа, выберите устройство и укажите веб-сайты, которые вы хотите ограничить.

Что будет, если я отключу Ethernet?

Если вы отключите сетевой адаптер Ethernet, любые и все соединения Ethernet, которые подключаются через него, будут отключены. Адаптер Ethernet, как и беспроводной адаптер, может подключаться к разным сетям, но если вы отключите адаптер, неважно, какую сеть вы подключаете к своей системе, он не будет подключаться.

Что такое Ethernet для блокировки беспроводной сети?

Достичь этой цели можно двумя способами: «Правило брандмауэра» для блокировки беспроводной трафик. Использование «правила блокировки устройства» для полного отключения беспроводного интерфейса. Места для «Ethernet» и «беспроводной связи» должны быть настроены для любого выбранного метода.

Подключение к локальной сети такое же, как и к Ethernet?

LAN означает локальную сеть. … Порт LAN также известен как Порт Ethernet. Оба термина относятся к одному и тому же сокету на компьютерах, серверах, модемах, маршрутизаторах Wi-Fi, коммутаторах и других сетевых устройствах.

Как запретить телефону использовать мой Wi-Fi?

Чтобы настроить контроль доступа:

- Запустите веб-браузер на компьютере или мобильном устройстве, подключенном к сети вашего маршрутизатора.

- Введите имя пользователя и пароль роутера. …

- Выберите РАСШИРЕННОЕ> Безопасность> Контроль доступа.

- Установите флажок Включить контроль доступа.

Что это значит, когда говорится, что это устройство заблокировано контролем доступа в маршрутизаторе?

Устройство заблокировано ACL — ACL (Список контроля доступа) используются для обеспечения сетевой безопасности. Они работают, ограничивая часть ваших сетевых устройств или ограничивая доступ к Интернету. Если этот сценарий применим, отключение функции контроля доступа или сброс настроек маршрутизатора.

Как заблокировать соседей от моего Wi-Fi?

Вот три способа эффективно заблокировать сигнал Wi-Fi вашего соседа:

- Измените расположение роутера дома. Самый простой способ поймать хороший сигнал — переместить маршрутизатор подальше от маршрутизатора соседа. …

- Переключитесь на другую частоту. …

- Измените канал вашей частоты.

Интересные материалы:

Сколько времени нужно, чтобы восстановить аккумулятор на 12 вольт?

Сколько времени нужно, чтобы выучить азбуку Морзе?

Сколько времени нужно, чтобы выучить физику с нуля?

Сколько времени нужно, чтобы выучить вингсьют?

Сколько времени нужно, чтобы вывести металлического дракона в Дракономании?

Сколько времени нужно, чтобы загрузить ESET?

Сколько времени нужно, чтобы закипеть полный чайник?

Сколько времени нужно, чтобы закончить «Жизнь странна», эпизод 1?

Сколько времени нужно, чтобы закончить 36 кредитных часов?

Сколько времени нужно, чтобы закончить комнату 3?

На чтение 4 мин Просмотров 47.1к. Опубликовано

Обновлено

Пришло время поговорить про то, как заблокировать на wifi роутере TP-Link компьютер определенного пользователя по IP или MAC адресу его устройства, а также ограничить доступ к конкретному сайту. Функция запрета посещения того или иного сетевоого ресурса может понадобится в том случае, если у вас, например, есть несовершеннолетний ребенок. И вы хотите ограничить его от просмотра нежелательных ресурсов в интернете, например YouTube — сделать так, чтобы сайт не открывался. Еще один способ применения блокировщика сайтов TP-Link — в офисе. Чтобы сотрудники не тратили свое рабочее время на социальные сети, типа Одноклассников, Вконтакте и т.д. В общем, с целью блокировки веб-ресурсов через маршрутизатор ТП-Линк каждый определится сам. Смотрим, как это реализовать на практике.

Ограничение доступа в интернет на роутере TP-Link может быть реализовано через блокировку IP адреса конкретного компьютера или другого устройства в локальной сети. Прежде всего необходимо подключиться к своему роутеру и войти в панель управления ТП-Линк. Как это сделать и какие сложности при этом могут возникнуть, подробно рассказано в отдельной публикации на нашем сайте, почитайте, если не знаете.

Когда же мы уже оказались в панели администратора, то заходим в «Дополнительные настройки» и открываем раздел «Родительский контроль». Здесь прежде всего необходимо активировать эту функцию — переключателем «Статус»

Теперь нужно выбрать тот определенный компьютер, для которого будут применяться «заградительные меры» по закрытию доступа в интернет. Для этого в блоке «Контролируемые устройства» жмем на ссылку добавить.

Откроется форма для ввода данных от того компьютера или смартфона, которому мы хотим запретить посещать интернет. Если он уже подключен к роутеру, то проще всего нажать на кнопку «Просмотр подключенных устройств» и выбрать его из списка.

После этого обязательно нажимаем на маленькую иконку циферблата в пункте «Ограничение доступа в Интернет» — без этого добавить компьютер в список невозможно.

И отмечаем дни и часы, в которые будет работать данное правило. Для постоянного запрета выделяем все ячейки.

Наконец, ставим галочку на пункте «Включить» и жмем на кнопку «Сохранить»

Теперь его IP адрес окажется среди заблокированных. Выйти в интернет и посетить какой-либо сайт будет невозможно.

Блокировка адреса сайта через маршрутизатор TP-Link

Следующий шаг — запретить доступ пользовательскому компьютеру к какому-то конкретному сайту. Для этого прокручиваем вниз страницу и видим блок параметров, который называется «Ограничение по названию сайта». Здесь есть два списка веб-страниц — Черный и Белый.

- Черный список — это те сайты, к которым вы хотите запретить доступ всех компьютеров, подключенных к маршрутизатору TP-Link. Чтобы добавить сюда страницу, ставим флажок на «Черный» и жмем на ссылку «Добавить новое доменное имя» и прописываем адрес плохого веб-ресурса — по одному в каждполе ввода.

- Белый список — как вы уже догадались, это те сайты, к которым всегда разрешен доступ. Сюда нужно обязательно добавить адрес wifika.ru — его можно и даже нужно читать всем детям любого возраста 😉

Для применения настроек жмем на кнопку «Сохранить».

Как закрыть доступ в интернет c роутера TP-Link через смартфон?

Владельцам моделей роутеров с поддержкой мобильного приложения TP-Link Tether повезло еще больше — ведь для того, чтобы запретить определенному компьютеру посещать интернет не нужно даже заходить в настройки через браузер. Можно просто достать мобильный телефон и сделать все в пару кликов.

На стартовой странице приложения отображается количество подключенных устройств — нажимаем на эту цифру

Далее выбираем из списка то, для которого нужно закрыть доступ в интернет

И нажимаем на кнопку «Заблокировать»

Все, теперь этот клиент оказывается в списке в разделе заблокированных и подключиться к wifi не сможет.

Видео по блокировке компьютера или сайта на TP-Link

Актуальные предложения:

Задать вопрос

- 10 лет занимается подключением и настройкой беспроводных систем

- Выпускник образовательного центра при МГТУ им. Баумана по специальностям «Сетевые операционные системы Wi-Fi», «Техническое обслуживание компьютеров», «IP-видеонаблюдение»

- Автор видеокурса «Все секреты Wi-Fi»

Что имею на данный момент:

1. Школа. 20 клиентов на стационарных ПК — подключены кабелем (информатика, библиотека, директор, бухгалтерия, охрана и т.д.) и 30 ноутбуков — подключены по Wi-Fi (педагоги).

1. Интернет от провайдера приходит в роутер TP-Link 4300. Роутер является DHCP-сервером.

2. Роутер соединен с 24-х портовым свичом.

3. Со свича уходят кабеля по кабинетам и по другим роутерам (на них DHCP отключен).

4. Все пользуются интернетом и радуются (пароль от вафли есть у всех — менять бессмысленно, узнают).

Задача:

Ограничить доступ к интернету средствами, которые есть в наличии. В сети должны быть только те пользователи, которые используют государственное оборудование (это 20 ПК по Ethenet и 30 ноутбуков по WLAN) — всех остальных в темный лес 20-го века.

Решение, которое я предполагаю:

На роутере сделать жесткую привязку по MAC-адресам и зарезервировать на них постоянные IP. То есть «забить» в роутер 50 айпишников привязаных к 50-ти мак-адресам школьных компьютеров (у стационарных — MAC LAN, у ноутбуков — MAC WLAN). После этого на роутере изменить диапазон DHCP ровно на кол-во «забитых» адресов (например, 192.168.1.50 — 192.168.1.99). Кроме этого на роутере активировать фильтрацию по МАС-адресам и занести в нее только разрешенные.

Вопрос:

Это решит задачу? Что будет с 51-м клиентом пытающимся подключиться? Может есть более продуктивные методы?

Проблемы:

1. Незначительная — меня задолбают педагоги с просьбами подключить их смартфон или планшет к вафле.

2. Значительная — после каждой «забитой» группы клиентов приходится перезагружать роутер.

3. Очень значительная — у нас в школе есть отдельный роутер, который установлен специально для учащихся (у него свой SSID и пароль, который они знают). Как его оставить в сети, но ограничить в доступе к локалке и другим роутерам? МАКи учеников я вбивать категорически не буду, но им нужен интернет….