s1rk0

-

#1

Эта тема — своего рода туториал для новичков, так что гикам здесь делать нечего.

Как обойти фильтрацию по MAC адресу?

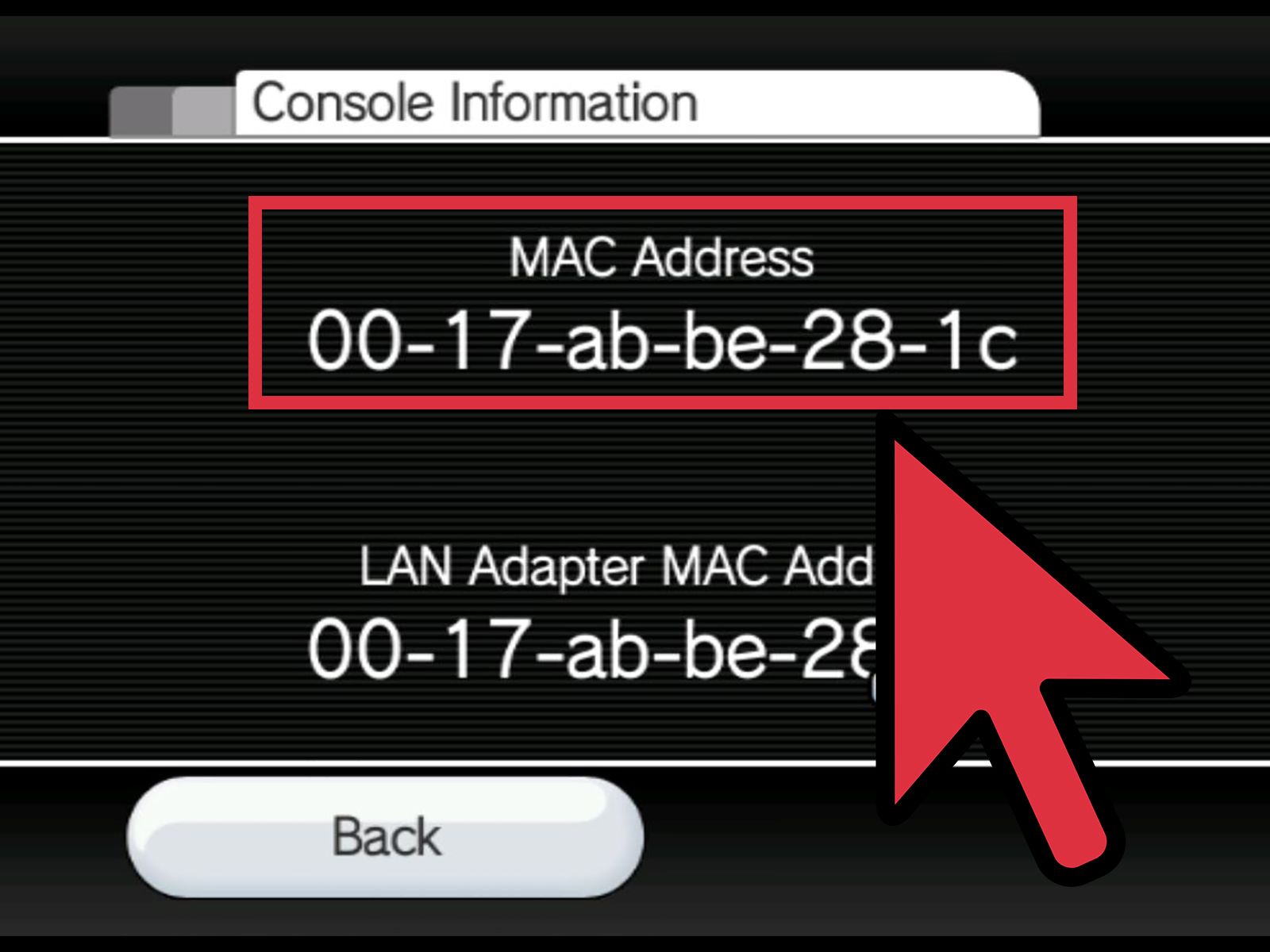

Что такое МАК адрес?

МАК адрес — это уникальный идентификатор, сопоставляется с различными типами оборудования для компьютерных сетей. Люди для общения используют имена: Катя, Саша, Толя, Петя, а роутеры, для общения с девайсами, используют МАКи. (Это всё в кратце)

Что бы узнать свой МАК, в консоле Win введите команду :

А в Линуксе:

Что такое Фильтрация по MAC?

Фильтрация по MAC — это тип защиты роутера «от соседей». Настройка очень проста. Благодаря МАКам роутер сожет блокировать или принимать соединение. Есть два типа фильтрации: Black list и White list. Соответственно при первом варианте роутер будет блокировать девайсы, чью МАК адреса в чёрном списке, а вовтором — нооборот, принимать.

Как обойти фильтрацию?

Чтобы обойти фильтрацию, вам нужно сменить свой МАК. Но в случае с Black list можно сменить его на рамдомный, а вот с White list нужно немного повозится.

Что понадобиться?

Linux (бажанно Kali)

Airodump-ng

Root-права (На андроид) (На 4PDA есть туторы для всех моделей)

Программа MAC-changer

Конечно, если у вас есть доступ к подключённому девайсу, вы можете глянуть его МАК в настройках (и no problem you have). И вам не нужен ни Линукс , ни Airodump-ng.

Ну а если же такой возможности нет, делаем следующие шаги.

В конисоли Кали Линукс прописываем:

Код:

ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

airodump-ng wlan0

Дальше видим, что на картинке выше.

Визуально осмотрим:

Первая часть — это список точек доступа, с их BSSID.

Вторая часть — єто список клиентов сети и в последней колонке видим, к какой сети подключен пользователь. НА картинке видно, что два пользователя подключены к ABUWA COFFE. Их МАКм (вторая колонка: STATION) — в болом списке роутера. Значит мы нашли то, что нам нужно.

Смена МАКа.

Для смены МАКа ужны Рут-права (На андроид)и программа MAC-changer — любая. На Win и на Андроид вставляем в нужное поле нужный МАК и нажимаем «применить». И подключаемся к заветной точке доступа.

MAC changer:

Ссылка скрыта от гостей

Android

Спасибо за внимание, если есть вопросы, пиши — я всегда помогу.

P.S. Телефонов Xiaomi (личный опыт) этот тутор не касается — там все намного сложнее).

s1rk0

-

#3

Не мои скрины). Я же все понимаю.

-

#4

Зато все красочно оформлено. Люди сейчас не привыкли много читать. Им картинки подавай. А это то что надо. Лучший способ донести информацию.

-

#5

Первая часть — это список точек доступа, с их BSSID.

Вторая часть — єто список клиентов сети и в последней колонке видим, к какой сети подключен пользователь. НА картинке видно, что два пользователя подключены к ABUWA COFFE.

Добавлю от себя по Airodump-ng, что Probe — это не ТД, к которой подключён клиент, это «пробы» точек доступа: когда у клиента включен вайфай, он посылает пробы по BSSID точек доступа, в которых он уже побывал. По этому, если вы не выключаете вай-фай на телефоне, то он автоматически подключается к вашему домашнему роутеру, когда вы приходите домой.Это, кстати говоря, можно использовать в злых целях: если устройство рядом испускает пробы, то можно поднять точку доступа с таким же BSSID (я удивился, когда опытным путём узнал, что не идёт проверка даже по мак-адресу точки доступа), телефон подключится к поддельной сети без предупреждения. Всегда выключайте поиск вай-фай, когда уходите из дома

А информация о подключении пользователей к точкам доступа указана в нижнем BSSID

Последнее редактирование:

PenGenKiddy

-

#6

Есть же MacChanger (macchanger-gtk для GUI) и под линь (Ubuntu в данном случае)

sudo apt-get install macchanger

# macchanger eth1

# macchanger -m b2:b2:e2:13:37:ae eth1

s1rk0

-

#7

Есть же MacChanger (macchanger-gtk для GUI) и под линь (Ubuntu в данном случае)

sudo apt-get install macchanger# macchanger eth1

# macchanger -m b2:b2:e2:13:37:ae eth1

Вопрос в телефоне на Андроиде или Винде. Новички редко пользуются линуксом.

-

#8

это всё на программном уровне, вот на аппаратном уровне смена мак-адреса куда интересней

s1rk0

-

#9

это всё на программном уровне, вот на аппаратном уровне смена мак-адреса куда интересней

Об этом скоро, правда это я делал только с xioami девайсами.

-

#10

Об этом скоро, правда это я делал только с xioami девайсами.

да и думаю кто сидит на окнах, должен знать, что мак-адрес на программном уровне можно просто в дровах изменить, но для новичков думаю статья будет полезной в любом случае.

King Kong

-

#11

Отличный мануальчик, сохраню в облаке и буду кидать зеленым

-

#12

Эээй стариканы,а кто нибудь подскажет может что нибудь для виндузятников,а то VolumeID что то не заводиться у меня на 7-ке?))

s1rk0

-

#13

Эээй стариканы,а кто нибудь подскажет может что нибудь для виндузятников,а то VolumeID что то не заводиться у меня на 7-ке?))

Может стоит создать отдельную тему для решения этого вопроса?..

Background

A short sketch of my situation before I formulate my question: I am on a large home network, which is privately administered by a couple of admins. The network consists of a lan and a wireless lan, and controls access centrally by filtering mac addresses (and denying/allowing based on whether they allow that specific mac address).

I have two computers that I have registered and use (and pay for monthly) on this network, one wireless connection (laptop) and one cable connection (desktop). So I have two mac addresses that are allowed on the network, and are allowed access to the internet through the network.

The problem

The problem is that the wireless access is very unreliable, and is unusable for me. The admins of the network don’t have a lot of time and are a little lax, so they won’t help me with my wireless access problems, even after repeated complaints. They basically told me to fix it myself. Which leaves me with a connection that I’m paying for, but unable to use. I don’t have control over the main routers, so I am kind of cut off from the internet on my laptop because of this, which is very frustrating.

My (partial) solution

Fortunately, the mac address filtering is rather simple. The wireless mac address that I’ve registered does not allow me to access the cable lan part of the network. So I have only one valid mac address (from the desktop) that is allowed on the cable lan part of the network.

What I have done is patch a small router (E-Tech RTVP03) to the main network, change it’s mac address to the allowed (desktop) mac address, and patch my computer and laptop to the router. This sort of works (internet access works), but there are some problems that I wasn’t able to fix:

- The mac address of my router and desktop computer network card is now the same, which causes a lot of conflicts. I have tried to change the mac address of my network card, but that didn’t help (or maybe the changing of the mac address didn’t work, I’m not sure).

- Because the router is between my computers and the rest of the network, I can no longer discover any other computers on the network. Which is a shame, because we share a lot of files on it. Could I change the settings so this becomes a possibility again?

My question

So basically, what I want the router to do, is be as transparent as possible, and only change the mac address information that is passed to the main network (to bypass the mac filtering), and to allow me to share one connection over two computers.

I still want to be able to share files with the main network, and all I want to do is to be able to connect both my computers to the cable network, and have full internet (and network) access with them (because after all, I’m paying for it).

Can anyone come up with a good solution for this?

Введение

Фильтрация MAC-адресов — это техника, используемая для ограничения доступа устройств к сети на основе их физического адреса адаптера. Эта техника широко используется администраторами сети для обеспечения безопасности и контроля доступа к сети. Однако, существуют различные методы обхода фильтрации MAC-адресов, которые позволяют пользователям обойти эти ограничения и получить доступ к интернету. В этой статье мы рассмотрим некоторые из этих методов.

1. Клонирование MAC-адресов

Одним из самых распространенных способов обхода фильтрации MAC-адресов является клонирование адреса. Это делается путем изменения MAC-адреса своего устройства на адрес, который разрешен в сети. После этого устройство может подключиться к сети, как будто оно является одним из разрешенных устройств.

2. Использование инструментов для изменения MAC-адреса

Существуют различные инструменты, которые позволяют пользователям изменять свой MAC-адрес. Эти инструменты работают на уровне операционной системы и позволяют легко изменить MAC-адрес своего устройства, чтобы обойти фильтрацию. Однако, для использования этих инструментов требуется административные привилегии.

3. Снифферы сети

Снифферы сети — это инструменты, которые позволяют пользователям перехватывать и анализировать сетевой трафик. Использование снифферов позволяет обойти фильтрацию MAC-адресов, так как они позволяют прослушивать сетевой трафик и получить информацию о MAC-адресах, разрешенных в сети. После этого пользователь может настроить свой MAC-адрес на разрешенный адрес и получить доступ к сети.

4. Взлом пароля Wi-Fi

Когда в сети установлен пароль Wi-Fi, пользователи могут попытаться взломать этот пароль, чтобы обойти фильтрацию MAC-адресов. Существуют различные инструменты и методы для взлома паролей Wi-Fi, например, атаки на словарь и brute-force атаки. Если пользователь успешно взламывает пароль Wi-Fi, то он может получить доступ к интернету, несмотря на фильтрацию MAC-адресов.

5. Маскировка MAC-адреса

Маскировка MAC-адреса — это метод, при котором пользователь изменяет свой MAC-адрес на случайный адрес. Это делает его устройство невидимым для фильтрации MAC-адресов, так как случайный адрес не будет включен в список разрешенных устройств.

Заключение

Хотя фильтрация MAC-адресов является полезным инструментом для обеспечения безопасности и контроля доступа к сети, существуют различные методы, позволяющие пользователям обойти эти ограничения и получить доступ к интернету. Администраторам сети следует быть внимательными и использовать дополнительные меры безопасности для защиты своей сети от таких атак.

Для выполнения качественного пентеста беспроводных точек доступа необходимо приобрести пару USB-адаптеров Wi-Fi с подходящими чипами и доработать их. Подключить вместо штатных направленные внешние антенны для вардрайвинга и повысить мощность передатчика, увеличив значение txpower.

Скрытое имя беспроводной сети и фильтрация клиентов по MAC-адресам слабо препятствуют ее взлому. SSID и подходящие адреса из «белого списка» легко узнать, просто дождавшись очередного хендшейка или сразу выполнив атаку деавторизации. О том как узнать имя скрытой WiFi-сети и как обойти фильтрацию по MAC мы и поговорим в этой статье.

Вся информация носит только ознакомительный характер. Ни редакция сайта, ни автор статьи не несут ответственности за ее ненадлежащее использование.

Как узнать имя скрытой сети WiFi

Имя беспроводной сети (SSID или ESSID) иногда специально скрывают для ее защиты. Действительно, так отсекаются неофиты и поток желающих подключиться к AP заметно уменьшается: если цель не видно, многие ее не атакуют. Однако узнать SSID довольно просто: эта информация постоянно транслируется в эфир.

Каждый клиент указывает в «рукопожатии» имя сети (SSID), ее цифровой идентификатор (BSSID, обычно совпадает с MAC AP) и свой MAC-адрес. Поэтому атака деавторизации успешно используется для выяснения SSID скрытых сетей. Если удастся перехватить хендшейк при подключении легального клиента к выбранной точке доступа, то мы сразу узнаем ее имя. Достаточно написать простейшую команду и подождать.

Подразумевается, что ваш адаптер для вардрайвинга определяется как wlan1, его мощность уже увеличена, а сам он переключен в режим монитора. Если еще нет, то просто выруби его (ifconfig wlan1 down), и airodump-ng сам переведет его в monitor mode.

Ждать хендшейка неопределенно долго, поэтому давайте ускорим процесс. Откроем второе окно терминала и отправим в нем широковещательную команду деавторизации, заставив всех клиентов выбранной AP заново подключиться и прокричать ее SSID на весь эфир.

|

aireplay—ng —0 5 —a D8:FE:E3:XX:XX:XX wlan1 |

Этой командой мы отправили пять пакетов deauth всем клиентам точки доступа с MAC-адресом D8:FE:E3:и так далее (часть адреса, как обычно, скрываю, наслаждаясь паранойей). Результат не заставил себя ждать.

Буквально сразу в основном окне airodump-ng появилось имя сети. Пока оно было скрыто, вместо имени отображалась его длина (в данном примере — шесть символов).

Как обойти фильтрацию по MAC-адресу

Дополнительно админы создают белые списки беспроводных устройств, разрешая подключаться только девайсам c определенными MAC-адресами. В режиме фильтрации по MAC точка доступа откажет в авторизации посторонним устройствам, даже если от них получен верный пароль.

Однако нам важно другое: если клиентское устройство соединилось с выбранной точкой доступа, значит, оно гарантированно есть в ее «белом списке». Осталось кикнуть его прочь с целевой AP и присвоить его (открыто передаваемый в эфир) MAC-адрес своему адаптеру Wi-Fi. Чтобы успеть подключиться вместо доверенного девайса, команду деавторизации лучше запустить параллельно в другом окне терминала и отправлять их со второго донгла. Вот как это выглядит поэтапно на AP из примера выше.

- Поднимаем мощность адаптера, маскируем его MAC-адрес и переводим в режим монитора.

- Слушаем эфир:

В таблице будут отображаться точки доступа и MAC-адреса подключенных к ним клиентов (см. столбец «STATION» напротив нужной AP).

Как обойти фильтрацию по MAC-адресу - Присваиваем одному из своих донглов этот MAC-адрес:

macchanger —mac=64:DB:43:XX:XX:XX wlan1

- Со второго адаптера шлем пакеты деавторизации:

aireplay—ng —0 5 —a D8:FE:E3:XX:XX:XX wlan1

- Подключаемся первым адаптером, как только настоящий клиент отрубится от AP.

На этом все. Теперь вы знаете как узнать SSID скрытой сети и узнать MAC-адреса клиентов.

Еще по теме: «Роутеры для вардрайвинга».

Подключён в студенческом общежитии к провайдеру(монополист). Роутер настроен точкой доступа (кабель от провайдера подключается не в WAN-порт) и получается так, что в интернет имеет выход только только те устройства MAC адреса которых были отправлены провайдеру и зарегистрированы ним. Как сделать так чтобы при подключению к WI-FI был доступ к интернету с любого устройства?

-

Вопрос задан

-

900 просмотров

Роутер настроен точкой доступа (кабель от провайдера подключается не в WAN-порт) — то есть это просто wi-fi-свич? Ну так поставь раутер, навесь ему на внешний порт мак из разрешенных, включи NAT и наслаждайся.

Поставить роутер с WiFi, включить на нем маскарадинг (домашние роутер это изначально делают), присвоить wan-порту нужный MAC, наслаждаться жизнью.

Если раздача интернета идёт по WiFi, то роутер, который может работать в режиме точки доступа и расширения сети.

Пригласить эксперта

В лоб — никак. Только поставить роутер роутером, на тот порт, что идет к прову — мак из списка разрешенных, на самом роутере нат в нужный IP и вуаля.

-

Показать ещё

Загружается…

09 окт. 2023, в 23:10

100000 руб./за проект

09 окт. 2023, в 23:07

1000 руб./за проект

09 окт. 2023, в 23:04

5000 руб./за проект