По умолчанию, все операционные системы семейства Windows автоматически получают и обновляют корневые сертификаты с сайта Microsoft. Компания MSFT в рамках программы корневых сертификатов Microsoft Trusted Root Certificate Program, ведет и публикует в своем онлайн хранилище сертификаты для клиентов и устройств Windows. Если проверяемый сертификат в своей цепочке сертификации относится к корневому CA, который участвует в этой программе, Windows автоматически скачает с узла Microsoft Update и добавит такой корневой сертификат в доверенные на вашем компьютере.

Windows запрашивает обновление списка корневых сертификатов (certificate trust lists — CTL) один раз в неделю. Если в Windows отсутствует прямой доступ к каталогу Windows Update, то система не сможет обновить корневые сертификаты, соответственно у пользователя могут быть проблемы с открытием сайтов (SSL сертификаты которых подписаны недоверенными CA, см. статью об ошибке в Chrome Этот сайт не может обеспечить безопасное соединение), либо с установкой запуском подписанных приложений или скриптов.

В этой статье попробуем разобраться, как в Windows вручную обновить список корневых сертификатов в TrustedRootCA в изолированных сетях, или компьютерах/серверах без прямого подключения к Интернету.

Содержание:

- Управление корневыми сертификатами в Windows 10 и 11

- Включить/отключить автоматическое обновление корневых сертификатов в Windows

- Ручное обновление корневых сертификатов в Windows 10 и 11

- Список корневых сертификатов в формате STL

- Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

- Обновление корневых сертификатов в Windows 7

- Утилита rootsupd.exe для обновления сертификатов в Windows XP

Примечание. Если ваши компьютеры выходят в Интернет через прокси-сервер, для автоматического обновления корневых сертификатов Microsoft рекомендует открыть прямой доступ (bypass) к веб-узлам Microsoft. Но это не всегда возможно/применимо.

Управление корневыми сертификатами в Windows 10 и 11

Как посмотреть список корневых сертификатов на устройстве Windows?

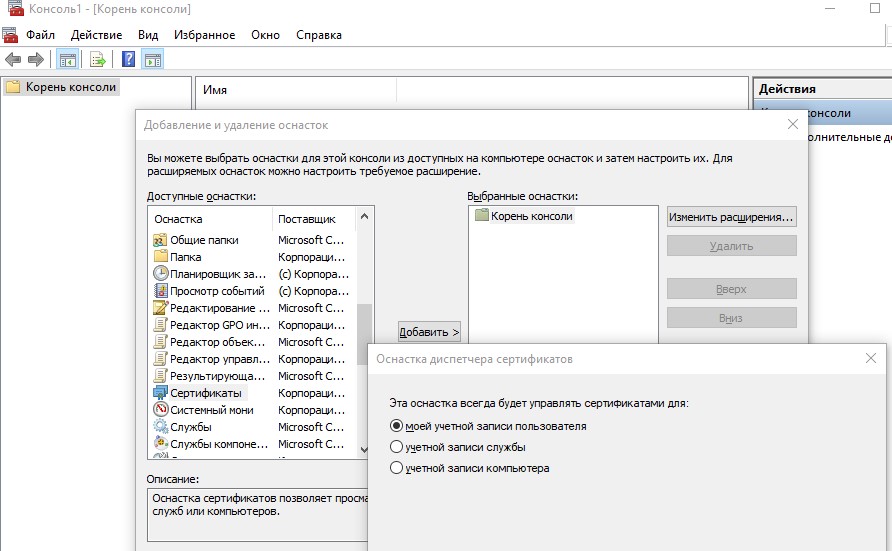

- Чтобы открыть хранилище корневых сертификатов компьютера в Windows /Windows Server, запустите консоль

mmc.exe

; - Нажмите Файл (File) -> Добавить или удалить оснастку (Add/Remove Snap-in), в списке оснасток выберите Сертификаты (Certificates) -> Добавить (Add);

- В диалоговом окне выберите что вы хотите управлять сертификатами учетной записи компьютера (Computer account);

- Далее -> Ok -> Ok;

- Разверните Certificates (Сертификаты) -> Trusted Root Certification Authorities Store (Доверенные корневые сертификаты). В этом списке содержится список доверенных корневых сертификатов вашего компьютера.

Вы можете вывести список доверенных корневых сертификатов на вашем компьютере со сроками их действия с помощью PowerShell:

Get-Childitem cert:\LocalMachine\root |format-list

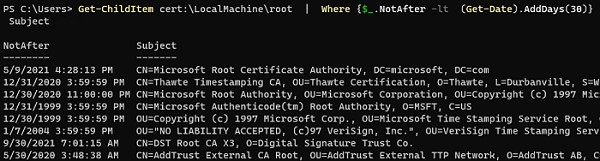

Можно вывести список истекших сертификатов, или которые истекут в ближайшие 30 дней:

Get-ChildItem cert:\LocalMachine\root| Where {$_.NotAfter -lt (Get-Date).AddDays(30)} |select NotAfter, Subject

В целях безопасности рекомендует периодически проверять хранилище доверенных сертификатов на наличие поддельных сертификатов с помощью утилиты Sigcheck. Утилита позволяет сравнить список сертификатов, установленных на компьютере со списком корневых сертификатов на сайте Microsoft (можно скачать офлайн файл с актуальными сертификатами authrootstl.cab).

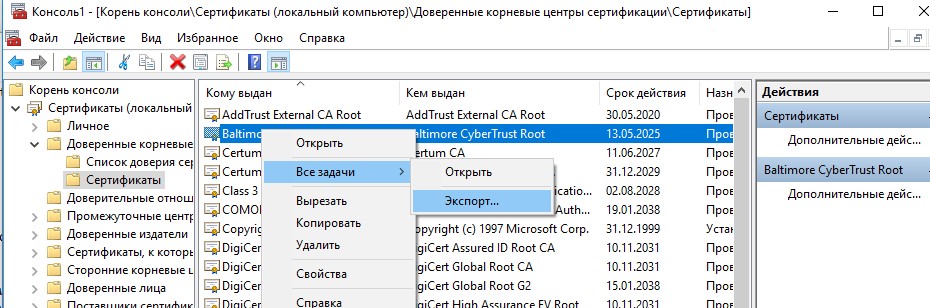

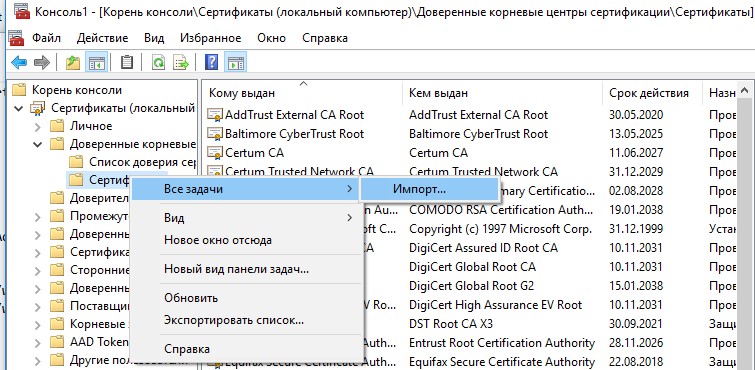

Вы можете вручную перенести файл корневого сертификата с одного компьютера на другой с помощью функцию Экспорта/Импорта.

- Вы можете экспортировать любой сертификат .CER в файл, щелкнув по нему и выбрав “Все задачи” -> “Экспорт”;

- Затем с помощью команды Импорт можно импортировать этот сертификат на другом компьютере.

Включить/отключить автоматическое обновление корневых сертификатов в Windows

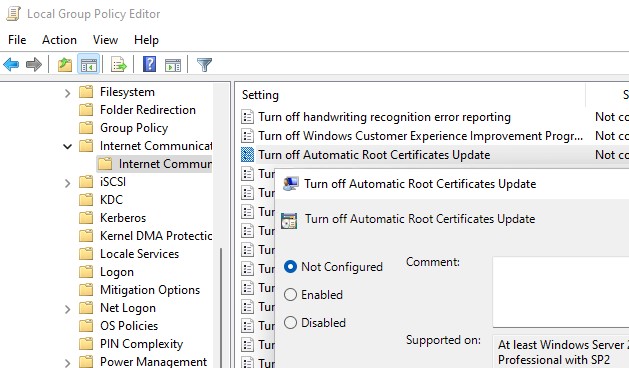

Как мы уже упомянули, Windows по умолчанию сама обновляет корневые сертификаты. Вы можете включить или отключить обновление сертификатов в Windows через GPO или реестр.

Откройте локальный редактор групповой политики (gpedit.msc) и перейдите в раздел Computer Configuration -> Administrative Templates -> System -> Internet Communication Management -> Internet Communication.

Параметр Turn off Automatic Root Certificates Update в этом разделе позволяет отключить автоматическое обновление корневых сертификатов через сайт Windows Update. По умолчанию это политика не настроена и Windows всегда пытается автоматически обновлять корневые сертификаты.

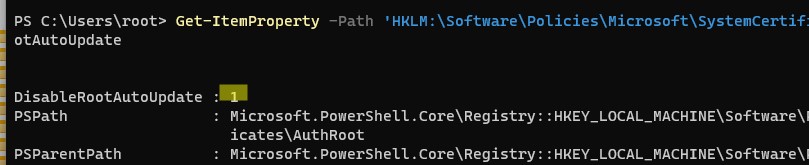

Если эта политика не настроена, а сертификаты не обновляются автоматически, проверьте не включен ли вручную параметр реестра, отвечающий за эту настройку. Проверьте значение параметра реестра с помощью PowerShell:

Get-ItemProperty -Path 'HKLM:\Software\Policies\Microsoft\SystemCertificates\AuthRoot' -Name DisableRootAutoUpdate

Если команда вернет, что значение ключа

DisableRootAutoUpdate=1

, значит на вашем компьютере отключено обновление корневых сертификатов. Чтобы включить его, измените значение параметра на 0.

Ручное обновление корневых сертификатов в Windows 10 и 11

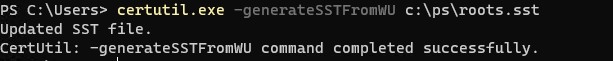

Утилита управления и работы с сертификатами Certutil (появилась в Windows 10, для Windows 7 доступна в виде отдельного обновления), позволяет скачать с узлов Windows Update и сохранить в SST файл актуальный список корневых сертификатов.

Для генерации SST файла, на компьютере Windows 10/11 с доступом в Интернет, выполните с правами администратора команду:

certutil.exe -generateSSTFromWU c:\PS\roots.sst

Updated SST file. CertUtil: -generateSSTFromWU command completed successfully.

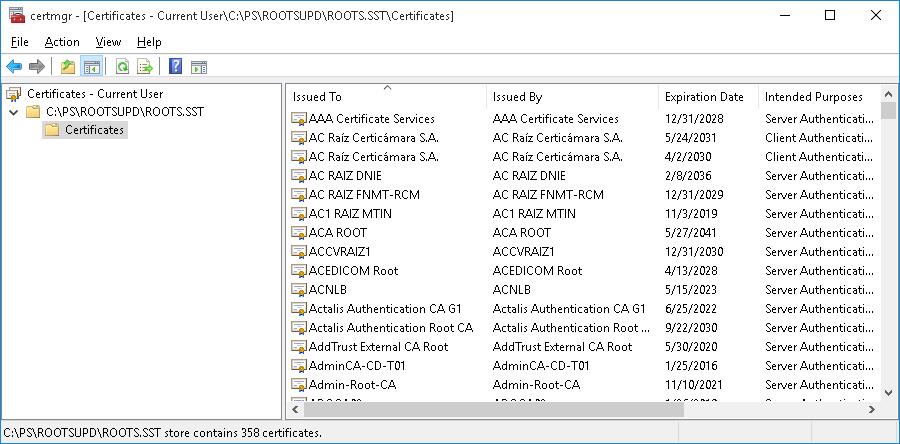

В результате в целевом каталоге появится файл SST, содержащий актуальный список сертификатов. Дважды щелкните по нему для открытия. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты.

В указанном каталоге появится файл SST, содержащий актуальный список сертификатов. Данный файл представляет собой контейнер, содержащий доверенные корневые сертификаты. Дважды щелкните по нему.

В открывшейся

mmc

консоли вы можете экспортировать любой из полученных сертификатов. В моем случае, список сертификатов содержал 436 элементов. Естественно, экспортировать сертификаты и устанавливать по одному не рационально.

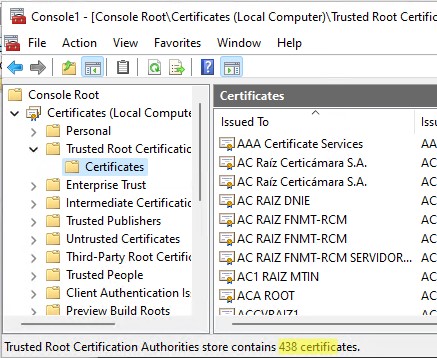

Для установки всех сертификатов из SST файла и добавления их в список корневых сертификатов компьютера можно воспользоваться командами PowerShell:

$sstStore = ( Get-ChildItem -Path C:\ps\rootsupd\roots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:\LocalMachine\Root

Запустите оснастку certmgr.msc и убедитесь, что все сертификаты были добавлены в хранилище Trusted Root Certification Authority. В нашем примере на Windows 11 количество корневых сертификатов увеличилось с 34 до 438.

Чистая копия Windows после установки содержит в корневом хранилище лишь небольшое количество сертификатов. Если компьютер подключен к интернету, остальные корневые сертификаты будут устанавливаться автоматически (по требованию), если ваше устройство попытается получить доступ к HTTPS сайту/SSL сертификату, в чей цепочке доверия есть отпечаток из CTL Microsoft. Поэтому как правило, нет необходимости добавлять в свое локальное хранилище сразу все сертификаты, доверенные Microsoft.

Список корневых сертификатов в формате STL

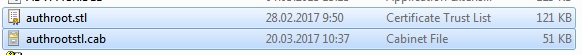

Есть еще один способ получения списка сертификатов с сайта Microsoft. Для этого нужно скачать файл http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab (обновляется дважды в месяц).С помощью любого архиватора (или проводника Windows) распакуйте содержимое архива authrootstl.cab. Он содержит один файл authroot.stl.

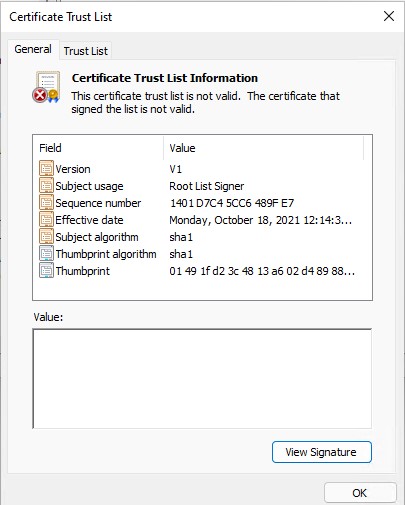

Файл authroot.stl представляет собой контейнер со списком отпечатков (thumbprint) доверенных сертификатов Microsoft в формате Certification Trust List.

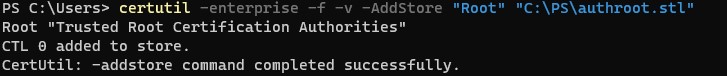

Данный файл можно установить в системе с помощью утилиты certutil:

certutil -enterprise -f -v -AddStore "Root" "C:\PS\authroot.stl"

Root "Trusted Root Certification Authorities" CTL 0 added to store. CertUtil: -addstore command completed successfully.

Также вы можете импортировать сертификаты из консоли управления сертификатами (Trust Root CertificationAuthorities –>Certificates -> All Tasks > Import). Укажите путь к вашему STL файлу сертификатами.

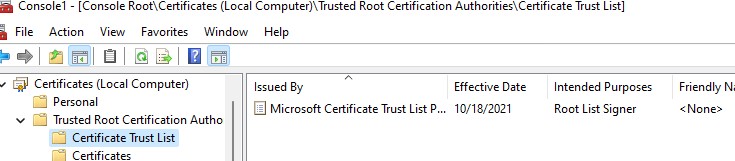

После выполнения команды, в консоли управления сертификатами (

certmgr.msc

) в контейнере Trusted Root Certification Authorities (Доверенные корневые сертификаты) появится новый раздел с именем Certificate Trust List (Список доверия сертификатов).

Аналогичным образом можно скачать и установить список с отозванными сертификатами, которые были исключены из программы Root Certificate Program. для этого, скачайте файл disallowedcertstl.cab (http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcertstl.cab), распакуйте его и добавьте в раздел Untrusted Certificates командой:

certutil -enterprise -f -v -AddStore disallowed "C:\PS\disallowedcert.stl "

Обновление корневых сертификатов в Windows с помощью GPO в изолированных средах

Если у вас возникла задача регулярного обновления корневых сертификатов в изолированном от Интернета домене Active Directory, есть несколько более сложная схема обновления локальных хранилищ сертификатов на компьютерах домена с помощью групповых политик. В изолированных сетях Windows вы можете настроить обновление корневых сертификатов на компьютерах пользователей несколькими способами.

Первый способ предполагает, что вы регулярно вручную скачиваете и копируете в вашу изолированную сеть файл с корневыми сертификатами, полученный так:

certutil.exe –generateSSTFromWU roots.sst

Затем сертификаты из данного файла можно установить через SCCM или PowerShell логон скрипт в GPO:

$sstStore = ( Get-ChildItem -Path \\dc01\SYSVOL\winitpro.ru\rootcert\roots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:\LocalMachine\Root

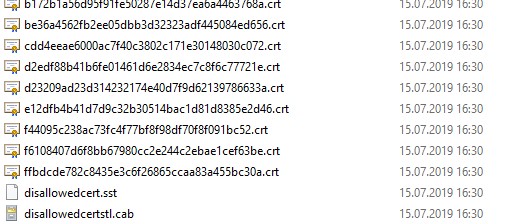

Второй способ предполагает получение актуальных корневых сертификатов с помощью команды:

Certutil -syncWithWU -f \\dc01\SYSVOL\winitpro.ru\rootcert\

В указанном сетевом каталоге появится ряд файлов корневых сертификатов (CRT) и в том числе файлы (authrootstl.cab, disallowedcertstl.cab, disallowedcert.sst, thumbprint.crt).

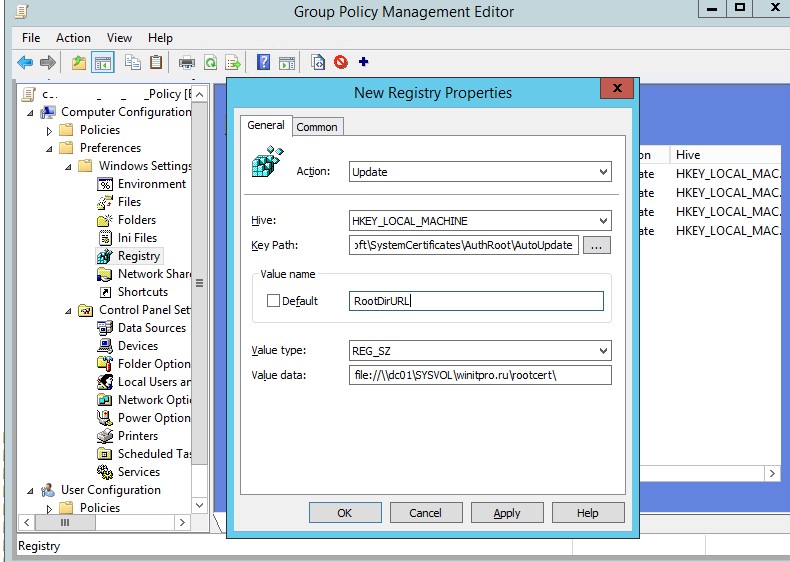

Затем с помощью GPP нужно изменить значение параметра реестра RootDirURL в ветке HKLM\Software\Microsoft\SystemCertificates\AuthRoot\AutoUpdate. Этот параметр должен указывать на сетевую папку, из которой клиентам нужно получать новые корневые сертификаты. Перейдите в секцию редактора GPO Computer Configuration -> Preferences -> Windows Settings -> Registry. И создайте новый параметр реестра со значениями:

Action: Update

Hive: HKLM

Key path: Software\Microsoft\SystemCertificates\AuthRoot\AutoUpdate

Value name: RootDirURL

Type: REG_SZ

Value data: file://\\dc01\SYSVOL\winitpro.ru\rootcert\

Осталось назначить эту политику на компьютеры и после обновления настроек GPO на клиенте проверить появление новых корневых сертификатов в хранилище.

Политика Turn off Automatic Root Certificates Update в разделе Computer Configuration -> Administrative Templates -> System -> Internet Communication Management -> Internet Communication settings должна быть выключена или не настроена.

Обновление корневых сертификатов в Windows 7

Несмотря на то, что Windows 7 уже снята с поддержки, есть много пользователей и компаний, в которых она еще используется.

После установки чистой Windows 7 из образа вы может столкнуться, что многие современные программы и инструменты на ней не работают из-за того, что они подписаны с помощью новых сертификатов. В частности, были жалобы, что в Windows 7 64 без обновления сертификатов не удается установить .Net Framework 4.8. или

vs_Community.exe с ошибкой:

installer manifest failed signature validation

Чтобы обновить корневые сертификаты в Windows 7, нужно скачать и установить MSU обновление KB2813430 (https://support.microsoft.com/en-us/topic/an-update-is-available-that-enables-administrators-to-update-trusted-and-disallowed-ctls-in-disconnected-environments-in-windows-0c51c702-fdcc-f6be-7089-4585fad729d6).

После этого вы можете использовать утилиту certutil для генерации SST файла с сертификатами (на этом или на другом компьютере):

certutil.exe -generateSSTFromWU c:\ps\roots.sst

Теперь можно импортировать сертификаты в доверенные:

MMC -> add snap-in -> certificates -> computer account > local computer. Перейдите в раздел Trusted root certification authority, выберите All Tasks -> Import, найдите ваш SST файл (в типе файлов выберите Microsoft Serialized Certificate Store — *.sst) -> Open -> Place all certificates in the following store -> Trusted Root Certification Authorities

Утилита rootsupd.exe для обновления сертификатов в Windows XP

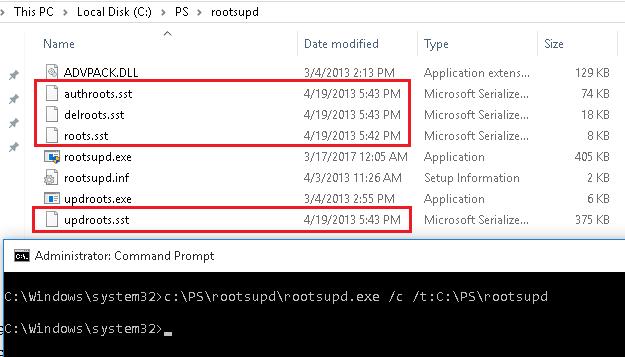

В Windows XP для обновления корневых сертификатов использовалась утилита rootsupd.exe. В этой утилита содержится список корневых и отозванных сертификатов, зашитых в которой регулярно обновлялся. Сама утилита распространялась в виде отдельного обновления KB931125 (Update for Root Certificates).

- Скачайте утилиту rootsupd.exe, перейдя по ссылке (по состоянию на 15.07.2019 ссылка не работает, возможно в Microsoft решили убрать ее из общего доступа. На данный момент вы можете скачать утилиту с сайта kaspersky.com — http://media.kaspersky.com/utilities/CorporateUtilities/rootsupd.zip);

- Для установки корневых сертификатов Windows, достаточно запустить файл rootsupd.exe. Но мы попробуем более внимательно рассмотреть его содержимое, распаковав его с помощью команды:

rootsupd.exe /c /t:C:\PS\rootsupd

- Сертификаты содержатся в SST файлах: authroots.sst, delroot.sst и т.п. Для удаления/установки сертификатов можно воспользоваться командами:

updroots.exe authroots.sst

updroots.exe -d delroots.sst

Но, как вы видите, дата создания этих файлов 4 апреля 2013 (почти за год до окончания официальной поддержки Windows XP). Таким образом, с этого времени утилита не обновлялась и не может быть использована для установки актуальных сертификатов. Однако нам чуть позже понадобится файл updroots.exe.

Была информация, что утилиту updroots.exe нежелательно использовать в современных билдах Windows 10 1803+, т.к. она может сломать корневой сертификат Microsoft Root Certificate Authority.

В этой статье мы рассмотрели несколько способов обновления корневых сертификатов на компьютерах Windows, изолированных от Интернета.

Over time I have installed several additional trusted CA certificates to Windows trust store, sometimes because an app pushed me to do so, other times for reasons of development and testing.

Is there any command to restore the default (or currently MS recommended) trusted CA certificates and delete any other entries?

asked Oct 22, 2014 at 5:29

Jaime HablutzelJaime Hablutzel

2,7883 gold badges18 silver badges18 bronze badges

4

Theoretically, you could apply the following method:

-

Delete all root CA certificates except the ones that are absolutely needed by Windows itself, as indicated here.

-

Install the current list of trusted root CA from the current package. Note that validation of this package requires that you still trust one of the «necessary» root CA, which is why you must keep them in the first step.

I emphasize that I have not tested this method. As a preparatory step, you may want to first make a backup of all these certificates: run certmgr.msc, open the Root store, select them all (e.g. with Ctrl-A), then right-click and choose to export them all as a PKCS#7 file. That file will contain a copy of all the certificates, which should allow you to repair things, if the method above fails in some way. There again, the recovery is untested.

Be wary of the multiplicity of stores. certmgr.msc shows an aggregate view containing certificates from various sources («physical stores»). To understand what you are about to do, in the certificate manager, right-click on the Certificates node (root node of the tree in the left pane), select View then Options, and select the Physical certificate stores box. This process is described in this blog entry (with screenshots).

Glorfindel

2,2656 gold badges20 silver badges30 bronze badges

answered Oct 22, 2014 at 12:42

3

I found the following simple method to remove the locally trusted CA certificates not present in the official and current Microsoft Certificate Trust List:

First download Sigcheck (https://docs.microsoft.com/en-us/sysinternals/downloads/sigcheck) and then execute:

>sigcheck.exe -tuv

...

Listing valid certificates not rooted to the Microsoft Certificate Trust List:

User\Root:

Test Purpose CA

Cert Status: Valid

Valid Usage: All

Cert Issuer: Some development Root CA

Serial Number: 01

Thumbprint: 9CB31B0AE15867B5E29C4F7E21FE195C2AF24FE3

Algorithm: sha1RSA

Valid from: 2:10 PM 2/5/2015

Valid to: 2:10 PM 2/5/2025

LLAMA.PE Root CA - R2

Cert Status: Valid

Valid Usage: All

Cert Issuer: Some third party Root CA

Serial Number: 01 E0 DA 86 CC 7D 58 ED D8 62 E6 47 A2

Thumbprint: 1B4AEFF4FB8E2BEFEB3A8FE60D03D24269AB4A6B

Algorithm: sha256RSA

Valid from: 7:00 PM 3/14/2017

Valid to: 7:00 PM 3/14/2037

...

Then simply delete all the displayed CAs with something like certmgr.msc.

Notes

- This method will only help to delete locally trusted CA certificates that don’t exist in the Microsoft Certificate Trust List, but it won’t install the Microsoft Certificate Trust List CAs not currently installed in the local store (e.g. the manually removed ones).

- This checks the current user store, not the machine store. For checking the machine store, just omit the

uin the arguments. - The output seems to include only valid certificates, e.g. I’ve observed that a locally trusted CA with a signature that Windows was unable to validate wasn’t listed and I had to check it and remove it manually.

Credits to the following site, http://woshub.com/how-to-check-trusted-root-certification-authorities-for-suspicious-certs/.

answered Aug 22, 2019 at 20:31

Jaime HablutzelJaime Hablutzel

2,7883 gold badges18 silver badges18 bronze badges

1

- Create a VirtualBox VM or download a pre-made VM by microsoft (Premade VM will include a few extra certs for code signing and visual studio)

- Install Windows 10 here is a wrapper that uses the official Windows 10 Media Creation Tool, but it will include enterprise releases and serials pre-activating your ISO

- Load mmc.msc

- Add certificates snap-in

- Choose «computer»

- Note the certificates listed

- Export what you are missing and copy them to your main PC

- Back up & then delete every cert on your primary PC that you don’t see in Windows 10 VM.

- Import VM Certs into primary windows system.

Ignore the votes if they are sabotaged, this is the only solution listed here to actually reset to default. I had a lot of illegitimate and distrusted certs in my trusted certificate list thanks to the Rootsupd.exe utility tutorial here. No bad cert detection tool, anti-virus or security software detected them. Thus I removed over 300 Trusted Root certs from my Windows 10 installation and have only 36 left without any issue. I did this because each certificate, even legit ones, increase the attack surface.

- Create a VirtualBox VM or download a pre-made VM by microsoft (Premade VM will include a few extra certs for code signing and visual studio)

- Install Windows 10 here is a wrapper that uses the official Windows 10 Media Creation Tool, but it will include enterprise releases and serials pre-activating your ISO

- Load mmc.msc

- Add certificates snap-in

- Choose «computer»

- Note the certificates listed

- Export what you are missing and copy them to your main PC

- Back up & then delete every cert on your primary PC that you don’t see in Windows 10 VM.

- Import VM Certs into primary windows system.

This worked better for me than any other method listed above, as I had a lot of illegitimate and distrusted certs in my trusted certificate list thanks to the Rootsupd.exe utility tutorial here. No bad cert detection tool, anti-virus or security software detected them. Thus I removed over 300 Trusted Root certs from my Windows 10 installation and have only 36 left without any issue. I did this because each certificate, even legit ones, increase the attack surface.

Importing the entire list is not a reset to default, and is a potential security hazard, however if you want to import the entire list of 400 certs you may download the list from Windows Update:

In Powershell/CMD Run cd C:\ps\rootsupd\ then certutil.exe -generateSSTFromWU roots.sst

Then In Powershell:

$sstStore = ( Get-ChildItem -Path C:\ps\rootsupd\roots.sst )

$sstStore | Import-Certificate -CertStoreLocation Cert:\LocalMachine\Root

Or

Import certs from Windows Update using just powershell:

cd c:\certs\

certutil.exe -generateSSTFromWU roots.sst

$sst = ( Get-ChildItem -Path C:\certs\roots.sst )

$sst = ( Get-ChildItem roots.sst )

$sst| Import-Certificate -CertStoreLocation Cert:\LocalMachine\Root

schroeder♦

127k55 gold badges293 silver badges332 bronze badges

answered Dec 1, 2019 at 21:28

TylerTyler

4256 silver badges13 bronze badges

10

Not the answer you’re looking for? Browse other questions tagged

.

Not the answer you’re looking for? Browse other questions tagged

.

На чтение 3 мин Опубликовано Обновлено

Сертификаты в Windows 10 — это цифровые файлы, используемые для аутентификации и шифрования данных. Эти сертификаты могут быть различных типов, таких как личные или корпоративные.

Иногда может возникнуть необходимость экспортировать сертификаты для их использования на другом компьютере или программном обеспечении. Если вы хотите узнать, как экспортировать сертификаты в Windows 10, то вам пригодится это полное руководство.

Процесс экспорта сертификатов может быть очень полезным, особенно если вы хотите создать резервную копию своих сертификатов или передать их другому пользователю или системе. В этом руководстве мы рассмотрим основные шаги по экспорту сертификатов с использованием встроенных инструментов в Windows 10.

Когда вы освоите процесс экспорта сертификатов в Windows 10, вы сможете легко передавать сертификаты между различными компьютерами и программным обеспечением, устанавливать их на других устройствах и обеспечивать безопасность своих данных.

Создание резервной копии сертификатов

Для создания резервной копии сертификатов в Windows 10 выполните следующие шаги:

| Шаг 1: | Откройте «Панель управления» и выберите «Пользовательские учетные записи». |

| Шаг 2: | Выберите «Сертификаты пользователей» или «Сертификаты компьютера», в зависимости от того, какие сертификаты вы хотите сохранить. |

| Шаг 3: | Выделите нужный сертификат, щелкнув на нем правой кнопкой мыши, и выберите «Все задачи» -> «Экспорт». |

| Шаг 4: | В мастере экспорта сертификатов выберите «Да, экспортировать закрытый ключ», если у вас есть закрытый ключ сертификата и вы хотите сохранить его, или «Нет, не экспортировать закрытый ключ», если вы хотите сохранить только открытый ключ. |

| Шаг 5: | Выберите формат файла для сохранения резервной копии сертификата и задайте имя и расположение файла. |

| Шаг 6: | Укажите пароль, который будет использоваться для защиты файла резервной копии сертификата. |

| Шаг 7: | Нажмите «Далее» и дождитесь завершения процесса создания резервной копии. |

| Шаг 8: | Повторите шаги 3-7 для каждого сертификата, который вы хотите сохранить. |

После завершения процесса создания резервной копии вы можете сохранить файлы с расширением .pfx или .p12 на внешний носитель, в облако или на другое надежное хранилище.

Важно помнить, что файлы с резервными копиями сертификатов содержат конфиденциальную информацию, поэтому необходимо обеспечить их безопасность и хранить их в надежном месте.

Почему вам нужно делать резервную копию сертификатов

Сертификаты играют важную роль в безопасности вашей работы в Windows 10. Они используются для аутентификации, шифрования данных и цифровой подписи. Потеря сертификатов может привести к серьезным проблемам, включая неспособность доступа к защищенным данным, проблемы с подключением к серверам и потерю доверия к вашей цифровой личности.

Поэтому резервное копирование сертификатов является важной процедурой. Это позволяет восстановить вашу безопасность в случае потери или повреждения сертификатов.

Преимущества создания резервной копии сертификатов:

- Восстановление после сбоя системы: если ваш компьютер перестал загружаться или вы испытываете проблемы с операционной системой, резервная копия сертификатов поможет восстановить вашу идентичность и безопасный доступ к данным.

- Перенос на новый компьютер: если вы переходите на новый компьютер или обновляете операционную систему, резервная копия сертификатов позволит вам сохранить ваши безопасные соединения и защищенные данные.

- Защита от утери данных: если ваш компьютер или устройство были потеряны или украдены, резервная копия сертификатов даст вам возможность восстановить доступ к вашим защищенным данным и предотвратить их несанкционированное использование.

- Резервирование работных сертификатов: если у вас есть сертификаты для рабочих приложений или организаций, создание резервной копии позволит вам продолжать вашу работу и обмениваться защищенными данными без перебоев.

Создание резервной копии сертификатов в Windows 10 очень важно для вашей безопасности и защиты данных. Убедитесь, что вы регулярно выполняете эту процедуру, чтобы минимизировать возможные риски и проблемы, связанные с потерей сертификатов.

Актуальные системы семейства Windows, подключенные к Интернету, могут автоматически обновлять корневые сертификаты. В противном случае, обновление необходимо выполнять вручную. Если это не делать, мы можем столкнуться с рядом проблем:

- Не открываются или выдают предупреждение безопасности некоторые (или все) сайты, работающие по https.

- Некорректная работа отдельных приложений (например, антивирусных систем).

- Ошибки при подключении по удаленному рабочему столу.

Это пример ошибок, который не претендует на свою полному. Чаще всего, проблемы встречаются на системах, снятых с обслуживания компанией Microsoft (Windows XP, 7, а также Server 2003, 2008).

Обновление сертификатов

Обновление доверенных корневых сертификатов выполняется во время обновления операционной системы. Если последнее включено, то нашего участия не требуется, иначе, можно установить обновление вручную. Пример такого пакета — KB931125 (ссылка).

Однако, если операционная система устарела, разработчик прекращает выпуск обновлений, и мы не можем воспользоваться средствами обновления системы. В таком случае, необходимо сделать выгрузку корневых сертификатов на актуальной системе и перенести их на устаревший.

Получение актуальных сертификатов

Для начала, выгрузим сертификаты на компьютере с актуальной версией Windows (10) и подключением к сети Интернет.

Создадим каталог, в который будет выгружен файл с корневыми сертификатами, например, C:\CA (папка CA на диске C).

Открываем командную строку от администратора и вводим команду:

certutil.exe -generateSSTFromWU C:\CA\roots.sst

* где C:\CA — каталог, который мы создали; roots.sst — файл, в который будут выгружены сертификаты.

** если мы получили ошибку Не удается найти указанный файл. 0x80070002, то необходимо убедиться, что каталог CA создан (в нашем примере в корне диска С).

*** необхоидимо убедиться, что каталог, в который мы сохраняем файл roots.sst чистый (в нем нет данного файла).

В папке C:\CA мы должны увидеть файл roots.sst.

Установка/обновление корневых сертификатов

Полученный на предыдущем этапе файл переносим на компьютер, где необходимо обновить доверенные корневые сертификаты, например, также в папку C:\CA. Скачиваем утилиту rootsupd и распаковываем ее в этот же каталог.

Открываем командную строку от администратора и вводим команду:

C:\CA\rootsupd.exe /c /t:C:\CA

* где C:\CA — папка, в которую мы перенесли корневые сертификаты.

В появившемся окне Roots Update:

… выбираем No, чтобы не переписывать наш файл roots.sst.

В папке C:\CA должны появится новые файлы, в том числе, утилита updroots. Вводим теперь команду:

C:\CA\updroots.exe C:\CA\roots.sst

Готово.

Была ли полезна вам эта инструкция?

Да Нет

Сертификаты в операционной системе Windows 10 являются важным инструментом безопасности, позволяющим подтвердить подлинность программного обеспечения и веб-сайтов. Однако, иногда пользователи сталкиваются с проблемами, связанными с сертификатами, и их требуется сбросить. В этой статье мы рассмотрим, как сбросить сертификаты в Windows 10 и решить возникающие проблемы.

Важно помнить, что сброс сертификатов может повлиять на безопасность вашей системы, поэтому убедитесь, что вы понимаете последствия этого действия. Если вы сомневаетесь, лучше проконсультируйтесь с профессионалами или специалистами по безопасности.

Перед тем, как сбросить сертификаты, рекомендуется создать точку восстановления или резервную копию системы, чтобы в случае проблем можно было вернуться к предыдущему состоянию.

Шаг 1: Откройте «Панель управления». Для этого щелкните правой кнопкой мыши по кнопке «Пуск» и выберите «Панель управления» в контекстном меню.

Содержание

- Как и когда сбросить сертификаты Windows 10

- Подготовка к сбросу сертификатов

- Шаги по сбросу сертификатов в операционной системе Windows 10

- Проверка успешности сброса сертификатов

- Сброс сертификатов через командную строку

- Восстановление сброшенных сертификатов

Как и когда сбросить сертификаты Windows 10

Сертификаты в операционной системе Windows 10 используются для проверки подлинности веб-сайтов, приложений и других сетевых соединений. В некоторых случаях может возникнуть необходимость сбросить сертификаты, чтобы исправить проблемы с безопасностью или доступом.

Если вы столкнулись с ошибками при подключении к веб-сайтам или приложениям, связанными с сертификатами, или вы просто хотите начать с чистого листа, вот как сбросить сертификаты Windows 10:

- Откройте меню «Пуск» и выберите «Настройки».

- В окне «Настройки» выберите «Сеть и Интернет».

- В разделе «Сеть и Интернет» выберите «Сертификаты».

- В открывшемся окне «Сертификаты» выберите вкладку «Персональный» или «Доверенные корневые центры сертификации» в зависимости от того, какой сертификат вы хотите сбросить.

- Выберите сертификат, который вы хотите сбросить, и нажмите кнопку «Удалить».

- Подтвердите удаление сертификата в появившемся диалоговом окне.

После сброса сертификатов Windows 10 может потребоваться перезапуск компьютера или браузера, чтобы изменения вступили в силу.

Важно помнить, что сброс сертификатов может привести к потере доступа к защищенным ресурсам или вызвать ошибки при подключении к защищенным сайтам. Поэтому рекомендуется сбрасывать сертификаты только при необходимости и после предварительного сохранения всех важных данных.

Подготовка к сбросу сертификатов

Перед тем, как приступить к сбросу сертификатов на компьютере под управлением Windows 10, необходимо выполнить несколько предварительных шагов:

1. Создайте резервные копии важных данных: перед сбросом сертификатов рекомендуется создать резервные копии всех важных данных на компьютере. Это позволит восстановить информацию в случае непредвиденных ситуаций.

2. Удалите ненужные сертификаты: перейдите в раздел «Управление компьютером» в меню «Пуск» и выберите «Сертификаты». Удалите все ненужные сертификаты, чтобы избежать возможных проблем при сбросе.

3. Ознакомьтесь с документацией: перед сбросом сертификатов рекомендуется ознакомиться с официальной документацией Microsoft и другими доступными ресурсами. Это поможет избежать потенциальных ошибок и проблем в процессе сброса.

4. Подготовьте учетные данные: для выполнения некоторых операций при сбросе сертификатов может потребоваться ввод пароля администратора или учетных данных, имеющих права на изменение системных настройк

Шаги по сбросу сертификатов в операционной системе Windows 10

Если у вас возникла необходимость сбросить сертификаты в операционной системе Windows 10, следуйте этим простым шагам:

Шаг 1: Откройте «Панель управления». Для этого щелкните правой кнопкой мыши по кнопке «Пуск» в левом нижнем углу экрана и выберите «Панель управления» из контекстного меню.

Шаг 2: В «Панели управления» найдите и выберите «Сеть и интернет», а затем в разделе «Центр управления сетями и общим доступом» щелкните дважды на названии вашего активного подключения.

Шаг 3: В окне «Статус подключения» выберите вкладку «Свойства»

Шаг 4: В разделе «Сетевой протокол версии 4 (TCP/IPv4)» щелкните «Свойства»

Шаг 5: В открывшемся окне «Свойства протокола TCP/IP версии 4» нажмите на кнопку «Дополнительно»

Шаг 6: В следующем окне выберите вкладку «Сертификаты»

Шаг 7: В этой вкладке будет отображен список сертификатов, которые установлены на вашем компьютере. Чтобы сбросить сертификаты, выберите нужный сертификат и нажмите на кнопку «Сброс»

Шаг 8: Появится предупреждение о том, что это действие необратимо и сертификаты не могут быть восстановлены. Если вы уверены, что хотите продолжить, нажмите «ОК».

Шаг 9: После завершения сброса сертификатов вы можете закрыть все окна и вернуться к обычной работе на компьютере.

Теперь вы знаете как сбросить сертификаты в операционной системе Windows 10. Пожалуйста, помните, что сброс сертификатов может повлиять на работу определенных программ и функций, поэтому будьте осторожны и уверены в своих действиях.

Проверка успешности сброса сертификатов

После завершения процедуры сброса сертификатов Windows 10, вы можете проверить успешность выполнения этой операции.

Для начала откройте любой веб-браузер на вашем компьютере под учетной записью, для которой был выполнен сброс сертификатов.

Далее введите адрес веб-страницы, которая ранее выдавала ошибку связанную с сертификатами, в адресную строку браузера и нажмите Enter.

Если после сброса сертификатов проблема с истекшим сертификатом была устранена, то веб-страница должна загрузиться без ошибок и вы получите доступ к ней.

Убедитесь, что браузер не показывает предупреждение о недействительном сертификате или ошибку SSL.

Также можно проверить успешность выполнения сброса сертификатов, выполнив любую другую операцию, требующую использования сертификатов, например, установку доверия к системным корневым сертификатам.

Если в результате сброса сертификатов вы все еще сталкиваетесь с проблемами, связанными с сертификатами, рекомендуется обратиться к специалисту по безопасности или технической поддержке операционной системы Windows 10 для получения дополнительной помощи.

Сброс сертификатов через командную строку

Чтобы сбросить сертификаты Windows 10 с помощью командной строки, следуйте приведенным ниже инструкциям:

Шаг 1: Откройте командную строку с правами администратора. Для этого щелкните правой кнопкой мыши по кнопке «Пуск» и выберите «Командная строка (администратор)».

Шаг 2: В командной строке введите следующую команду:

certutil -delstore * Серийный_номер_сертификата

Замените «Серийный_номер_сертификата» на фактический серийный номер сертификата, который вы хотите сбросить. Вы можете получить этот номер, открыв сертификат и перейдя на вкладку «Детали».

Шаг 3: Нажмите клавишу «Enter», чтобы выполнить команду. Вам может потребоваться ввести пароль администратора для продолжения.

После выполнения этих шагов выбранный сертификат будет сброшен, и его необходимо будет повторно установить, если это необходимо.

Восстановление сброшенных сертификатов

Если вы случайно сбросили сертификаты в Windows 10 и теперь не можете получить к ним доступ, не отчаивайтесь. Восстановление сброшенных сертификатов в операционной системе Windows 10 возможно с помощью нескольких простых шагов.

- Войдите в систему от имени администратора.

- Откройте «Управление компьютером», нажав правой кнопкой мыши по кнопке «Пуск» и выбрав соответствующий пункт в контекстном меню.

- В левой панели Управления компьютером выберите «Службы и приложения», а затем «Сертификаты».

- В окне «Сертификаты» выберите нужную категорию сертификатов, например, «Личные» или «Доверенные корневые центры сертификации».

- Найдите сброшенные сертификаты, щелкнув правой кнопкой мыши по ним, и выберите пункт меню «Восстановить».

- Следуйте указаниям мастера восстановления сертификатов, убедитесь, что указаны правильные параметры и пути к файлам сертификатов.

- По завершении процесса восстановления, проверьте работу сертификатов, открыв веб-браузер и перейдя на защищенные сайты.

Восстановление сброшенных сертификатов в Windows 10 позволяет восстановить доступ к защищенным ресурсам и прекратить возникающие ошибки при использовании сертификатов. Следуйте приведенным выше шагам и восстановите свои сертификаты без лишних проблем!