These quick fixes have been tested by our team

by Farhad Pashaei

As a technophile, Farhad has spent the last decade getting hands-on experience with a variety of electronic devices, including smartphones, laptops, accessories, wearables, printers, and so on. When… read more

Updated on

- Windows Hello is not available on the domain issue happens because it has been discontinued on the domain following the 1607 update.

- To use Windows Hello on the domain, you must deploy this service on a business account.

- Installing OS updates is the first step in fixing any software-related issue.

Due to security concerns, Windows Hello is not available on a domain with the release of Windows 10 Update 1607. You must now configure domain access for Windows Hello for Business.

But how? The following deployment guide provides the information required to successfully implement Windows Hello for Business in an existing environment and solve any potential issues.

So, stick with us as we go into great depth and provide you with five different fixes to any potential Windows Hello business.

How do I set up Windows Hello for Business?

Cert-Trust and Key-Trust are two distinct implementations of Hello for Business by Microsoft. The default and simplest to set up is Key-Trust.

Each of these techniques needs certain software and apps. Visit this page on how to Setup Windows Hello for Business because the instructions are too lengthy to fit in one article.

How we test, review and rate?

We have worked for the past 6 months on building a new review system on how we produce content. Using it, we have subsequently redone most of our articles to provide actual hands-on expertise on the guides we made.

For more details you can read how we test, review, and rate at WindowsReport.

But if you have set up Hello for Business but it still doesn’t work on the domain, here are five quick fixes.

What can I do if Windows Hello is not available on domain?

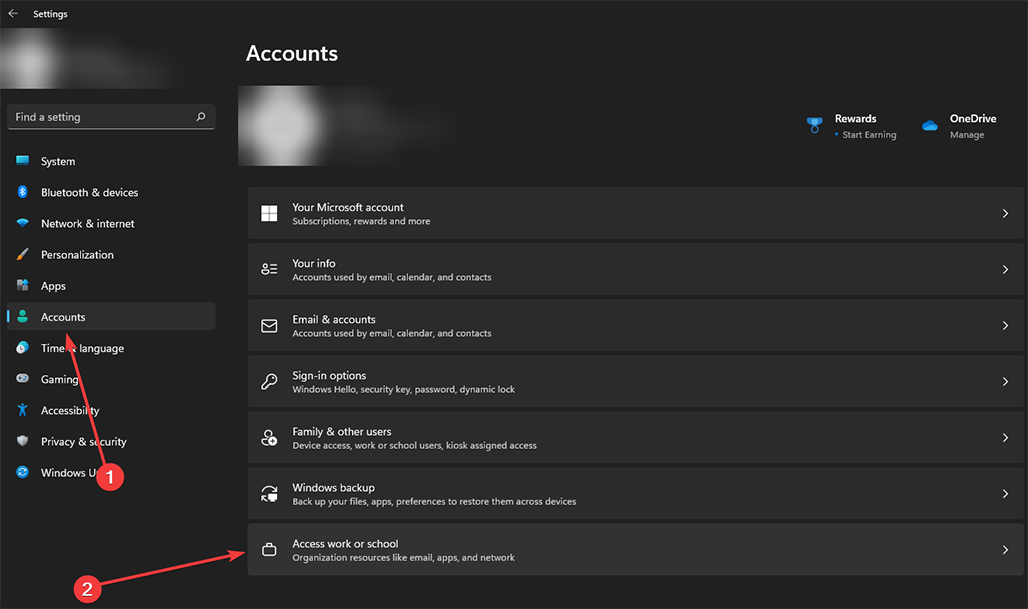

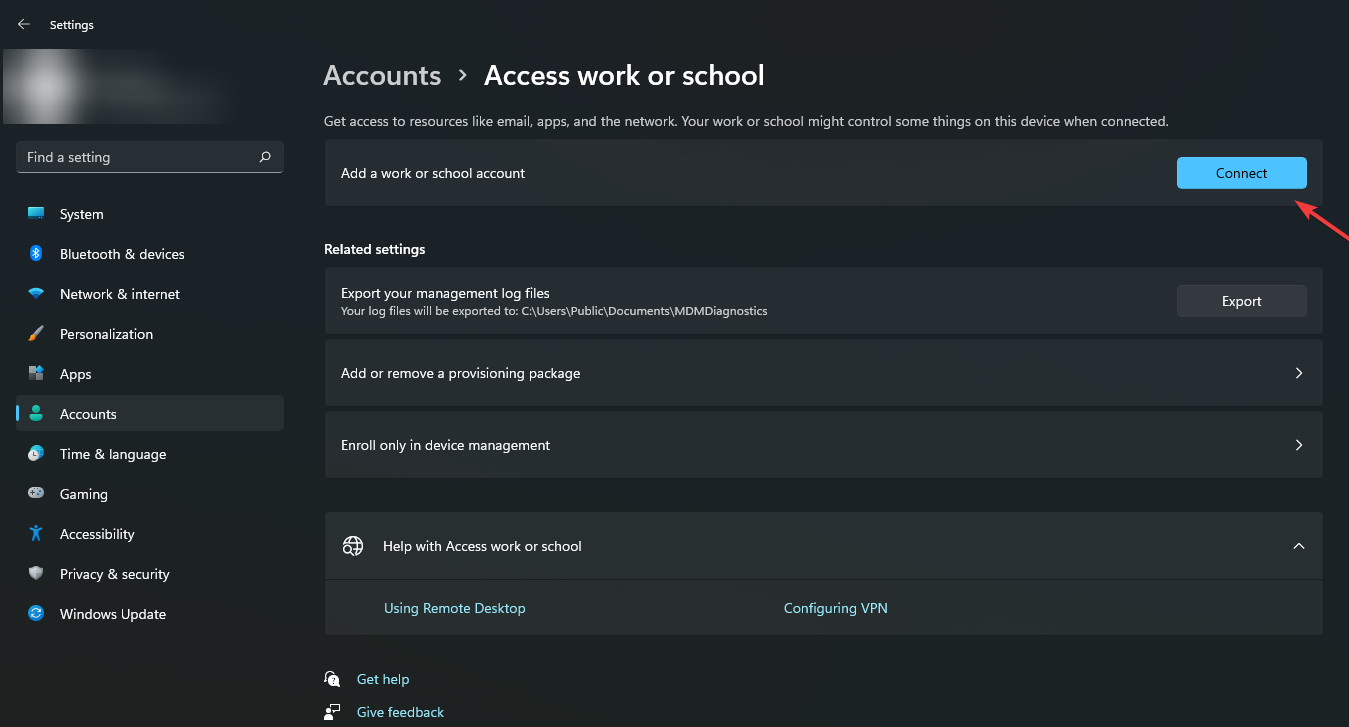

1. Disconnect from Work or School Account

- You may find the Access Work or School option by going to Windows Settings and then Accounts.

- Disconnect the Work or School Account setting with the bright Windows logo next to it.

- You shouldn’t change the Connected to domain setting.

- Next, select Sign-in Options. PIN and fingerprint are no longer grayed out. Make sure convenience PIN sign-in is enabled if it’s still grayed out.

- Select PIN first, then set fingerprints.

- Go back to Settings, Accounts, and select Access Work or School.

- Enter the user’s email address and password after clicking Connect.

You must disconnect the Work or School Account service and then reconnect if your company’s PCs are domain-joined. By disconnecting, you may set up your PIN and fingerprint.

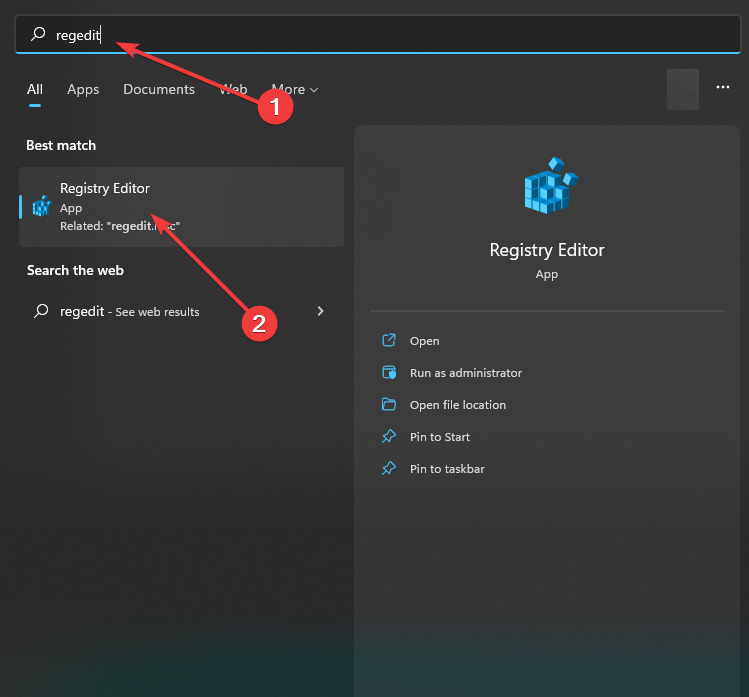

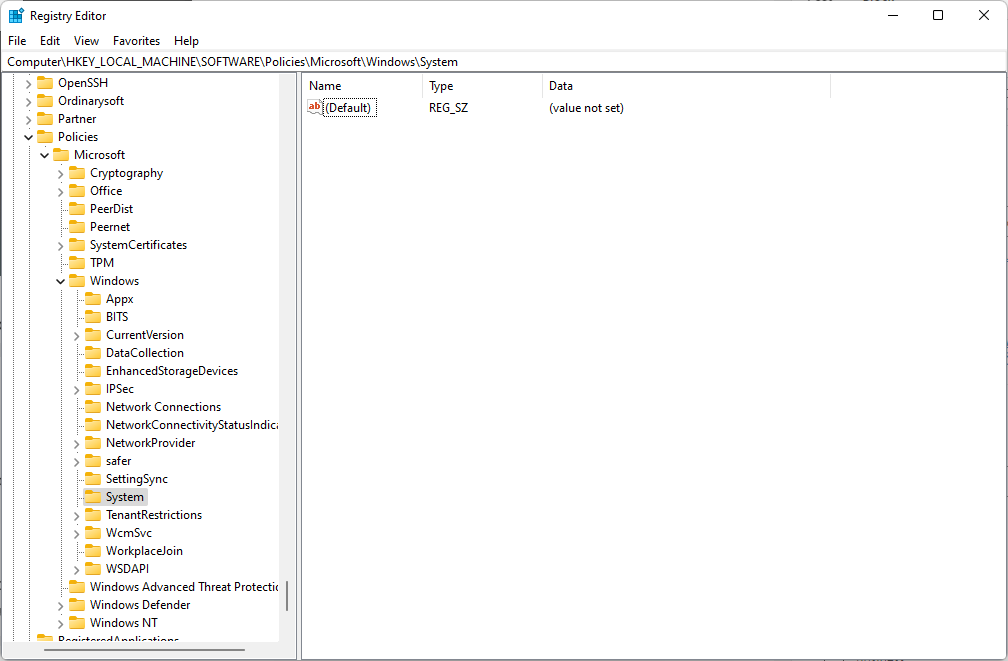

2. Set registry key

- Open the Windows Registry Editor by typing Regedit in the Start menu search box.

- Go to the following location to continue:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\System - When you get to the directory, make a DWORD called AllowDomainPINLogon by right-clicking on the page.

- Put 1 as the value.

- Restart your computer.

Registry Editor is a useful application to alter registries to fix issues with Windows Hello.

- How to Make a Program Available to All Users on Windows 11

- How to Download & Install Microsoft LifeCam Drivers on Windows 11

- How to Quickly Turn Off Accents on Keyboard in Windows 11

- CredentialUIBroker.exe Error: How to Fix it on Windows 11

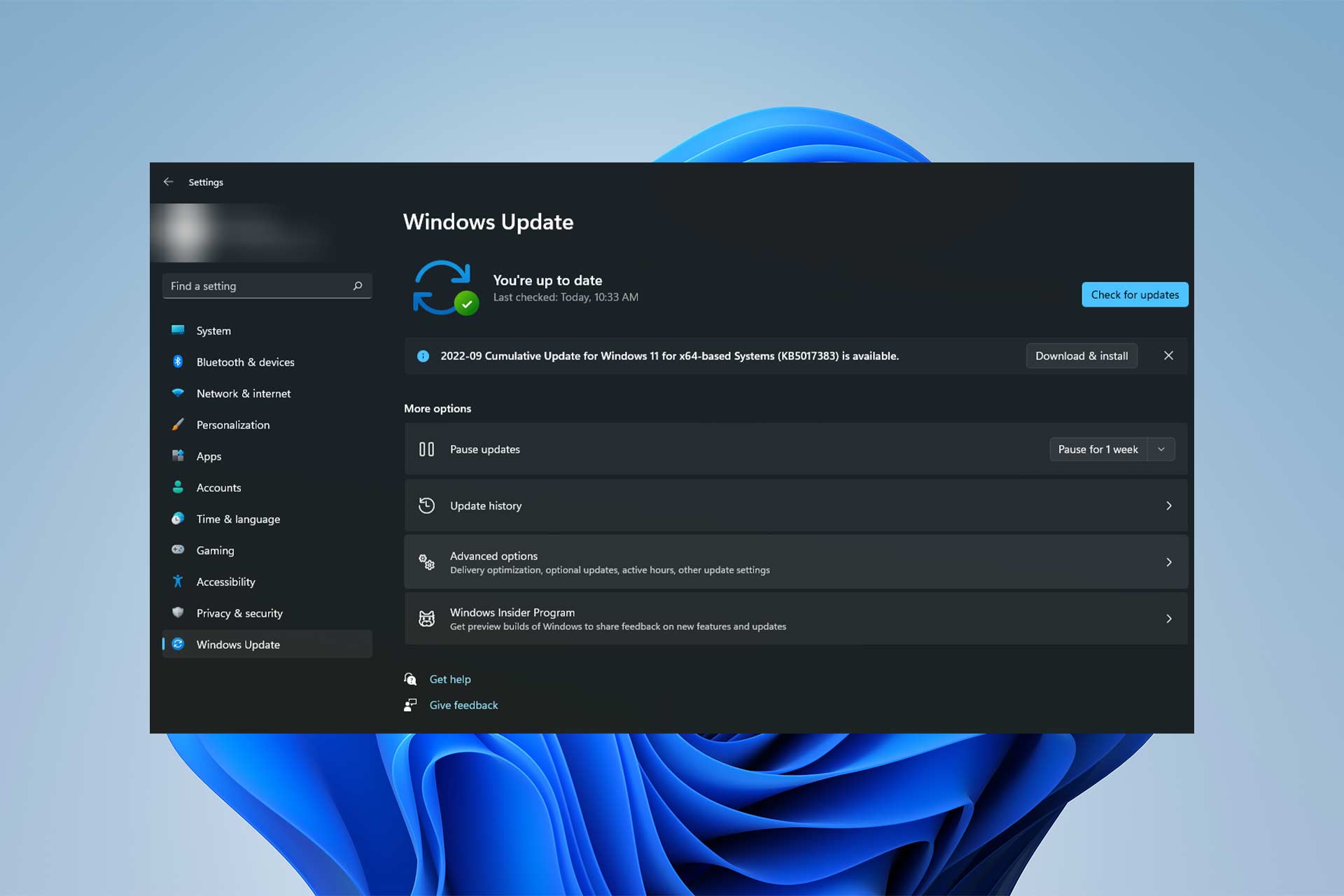

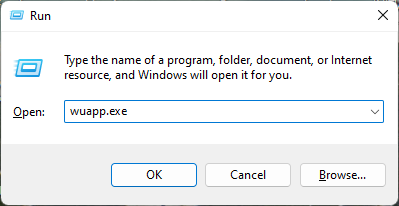

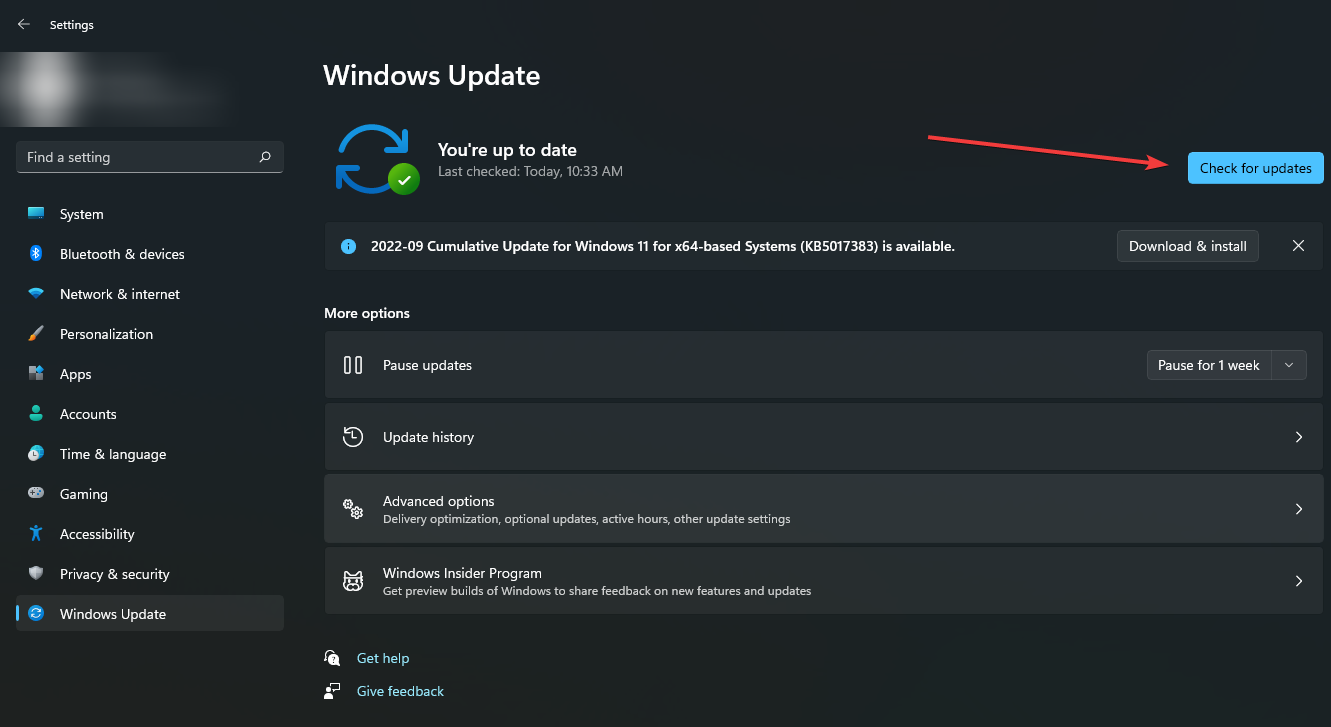

3. Update Windows

- A Run dialog box will appear if you simultaneously click the Windows key and R on your keyboard.

- Enter wuapp.exe in the text box and hit Enter to launch the Windows Update tab of the Settings app. (Or look for the Windows update tab in Settings.)

- When you reach the Windows Update screen, click Check for updates.

- Next, install each pending update by following the on-screen instructions that appear.

- After each Windows update has been installed, restart your computer.

Updating Windows is always the first step in fixing any issue since Windows patches often fix bugs and errors in the OS.

4. Make sure you have the Pre-requirements installed

- Install Active Directory Domain Services on a Domain Controller running Windows Server 2016 or later.

- Make sure that the Active Directory Schema is 2016 or above.

- Active Directory Certificate Services (ADCS) 2012 or above is required.

- An HTTP-accessible certificate revocation list (CRL) is required.

- You need a resolvable DNS for the CRL on the client.

- A new Kerberos Authentication Template will be created, which must be deployed on all Domain Controllers (overwriting the previous one).

- Setup, configure and synchronize users from on-premise AD into AAD with Azure AD Connect.

- Licensing for Azure AD Premium P1 or P2 or equivalent.

- Installation of the Domain Controller Root Certificate for the clients.

Before attempting to deploy Windows Hello for business, make sure you have the necessary preparations.

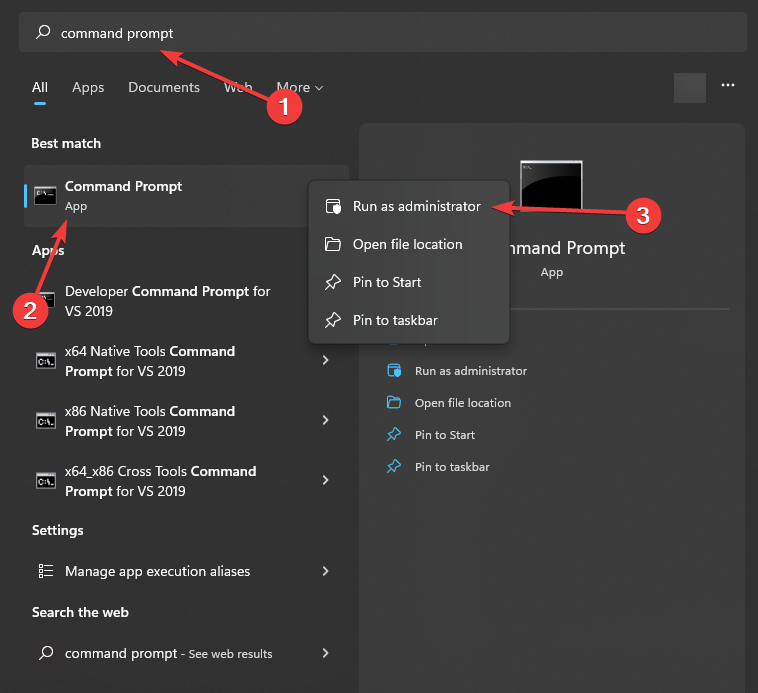

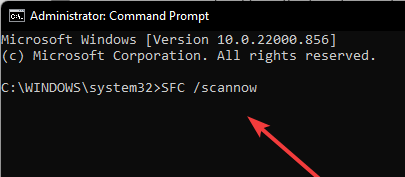

5. Run an SFC scan

- Type Command Prompt or CMD into the Start Menu search box, right-click the top result and select Run as administrator.

- Type the following after starting the tool:

sfc /scannow. - The System File Checker will now perform an integrity check on your computer’s protected operating system files.

- It might take some time to finish. Once you’ve started the process, you can’t stop it before it’s finished.

- Restart your computer.

System file corruption can possibly cause every issue, and Windows Hello dysfunction is also one of them. SFC scan will automatically find and repair the corrupted file in minutes.

Windows Hello offers secure, integrated biometric authentication based on fingerprint or facial recognition.

Windows Hello uses a combination of specialized infrared (IR) cameras and software to improve accuracy and prevent spoofing.

Although implementing this feature might be challenging, it is well worth it. And if you run into any potential problems along the way, this article will help you with the above solutions.

In the comment section below, let us know if you were able to successfully fix Windows Hello not available on the domain issue.

Доброго времени суток, Уважаемый. Сейчас я постараюсь рассказать что такое Windows Hello для бизнеса и как это настроить.

Windows Hello — это система аутентификации в Windows 10, на основе PIN кода, биометрических данных или гравифеского пароля. Приставка для бизнеса значит, что все это будет работать в домене.

Почему пароль уже не очень хорошо? Потому что! Если серьезно, то можно почитать тут.

Что нам надо?

- Active Directory — Минимум 1 контроллер домена на базе Windows Server 2016. Уровень домена не ниже Windows Server 2012 R2.

- Public Key Infrastructure

- Azure Active Directory.

- Windows 10 в качестве клиента.

Настройка сертификатов контроллера домена

Клиенты должны доверять контроллерам домена; лучший способ это обеспечить — предоставить каждому контроллеру домена сертификат проверки подлинности Kerberos. Установка сертификата на контроллер домена позволяет центру распространения ключей (KDC) подтверждать свою подлинность другим членам домена.

Войдите в центр сертификации или на рабочие станции управления, используя учетные данные, эквивалентные администратору домена.

- Откройте консоль управления Центр сертификации.

- Щелкните правой кнопкой мыши элемент Шаблоны сертификатов и затем выберите Управление.

- В консоли «Шаблон сертификата» щелкните правой кнопкой мыши шаблон Проверка подлинности Kerberos в области сведений, а затем щелкните Скопировать шаблон.

- На вкладке Совместимость снимите флажок Показать последующие изменения. Выберите Windows Server 2012 или Windows Server 2012 R2 из списка Центр сертификации. Выберите Windows Server 2012 или Windows Server 2012 R2 из списка Получатель сертификата.

- На вкладке Общие в поле отображаемого имени шаблона введите Проверка подлинности контроллера домена (Kerberos). Измените срок действия и период обновления в соответствии с потребностями вашей организации. Примечание: если используются другие имена шаблонов, их необходимо помнить и заменить на эти имена в разных частях лаборатории.

- На вкладке Субъект нажмите кнопку Строится на основе данных Active Directory, если она еще не нажата. Выберите пункт Нет в списке Формат имени субъекта. Выберите DNS-имя в списке Включить эту информацию в альтернативное имя субъекта. Снимите все остальные флажки.

- На вкладке Шифрование выберите Поставщик хранилища ключей из списка Категория поставщика. Из списка Имя алгоритма выберите RSA. Введите 2048 в текстовое поле Минимальный размер ключей. Выберите SHA256 из списка Хэш запроса. Нажмите кнопку OK.

- Закройте консоль.

Замена существующего сертификата контроллера домена

Большое количество контроллеров домена может иметь существующий сертификат контроллера домена. Службы сертификатов Active Directory предоставляют шаблона сертификата по умолчанию от контроллеров домена — шаблон сертификата контроллера домена. Более поздние версии включают новый шаблон сертификата — шаблон сертификата проверки подлинности контроллера домена. Эти шаблоны сертификатов были предоставлены до обновления спецификации Kerberos, в которой указано, что центры распространения ключей (KDC), выполняющие проверку подлинности сертификатов, должны включать расширение KDC для проверки подлинности.

Шаблон сертификата проверки подлинности Kerberos — самый новый шаблон сертификата, предназначенный для контроллеров домена, и именно его следует развернуть на всех контроллерах домена (2008 или более поздней версии). Функция автоматической регистрации в Windows позволяет легко заменить эти сертификаты контроллеров домена. Можно использовать следующую конфигурацию для замены более старых сертификатов контроллеров домена новыми сертификатами с помощью шаблона сертификата проверки подлинности Kerberos.

Войдите в центр сертификации или на рабочие станции управления, используя учетные данные, эквивалентные администратору предприятия.

- Откройте консоль управления Центр сертификации.

- Щелкните правой кнопкой мыши элемент Шаблоны сертификатов и затем выберите Управление.

- В консоли «Шаблоны сертификатов» щелкните правой кнопкой мыши шаблон Проверки подлинности на контроллере домена (Kerberos) (или имя шаблона сертификата, созданного в предыдущем разделе) в области сведений и нажмите кнопку Свойства.

- Выберите вкладку Устаревшие шаблоны. Нажмите кнопку Добавить.

- Из диалогового окна Добавление устаревшего шаблона выберите шаблон сертификата Контроллер домена и нажмите кнопку ОК. Нажмите Добавить.

- Из диалогового окна Добавление устаревшего шаблона выберите шаблон сертификата Проверка подлинности контроллера домена и нажмите кнопку ОК.

- Из диалогового окна Добавление устаревшего шаблона выберите шаблон сертификата Проверка подлинности Kerberos и нажмите кнопку ОК.

- Добавьте другие шаблоны сертификатов предприятия, настроенные ранее для контроллеров домена, на вкладку Устаревшие шаблоны.

- Нажмите кнопку ОК и закройте консоль Шаблоны сертификатов.

Шаблон сертификата настроен для замены всех шаблонов сертификатов, перечисленных в списке устаревших шаблонов сертификатов.

Публикация шаблонов сертификатов в центр сертификации

Центр сертификации может выдавать только сертификаты, соответствующие шаблонам сертификатов, опубликованным в этот центр сертификации.

- Откройте консоль управления Центр сертификации.

- Разверните родительский узел в области навигации.

- В области навигации щелкните Шаблоны сертификатов.

- Щелкните правой кнопкой мыши узел Шаблоны сертификатов. Выберите пункт Создать и щелкните выдаваемый Шаблон сертификата.

- В окне Включение шаблонов сертификатов выберите шаблон Проверка подлинности контроллера домена (Kerberos), созданный в предыдущих шагах. Нажмите кнопку ОК для публикации выбранного шаблона сертификатов в центр сертификации.

- Если вы опубликовали шаблон сертификата проверки подлинности контроллера домена (Kerberos), следует отменить публикацию шаблонов сертификатов, включенных в список устаревших шаблонов.

- Чтобы отменить публикацию шаблона сертификата, щелкните правой кнопкой мыши шаблон сертификата, публикацию которого вы хотите отменить, в области сведений консоли «Центр сертификации», а затем выберите Удалить. Нажмите кнопку Да для подтверждения операции.

- Закройте консоль.

Настройка контроллеров домена для автоматической регистрации сертификатов

Контроллеры домена автоматически запрашивают сертификат на основе шаблона сертификата контроллера домена. Однако контроллер домена не знает о более новых шаблонах сертификатов или устаревших конфигурациях шаблонов сертификатов. Чтобы продолжить автоматическую регистрацию и обновление сертификатов контроллера домена, которые знают о более новых шаблонах сертификатов и устаревших конфигурациях шаблона сертификата, создайте и настройте объект групповой политики для автоматической регистрации сертификатов и свяжите объект групповой политики с OU контроллеров домена.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Щелкните правой кнопкой мыши Объект групповой политики и выберите Создать.

- Введите Автоматическая регистрация сертификатов контроллера домена в поле имени и нажмите кнопку ОК.

- Щелкните правой кнопкой мыши объект групповой политики Автоматическая регистрация сертификатов контроллера домена и щелкните Изменить.

- В области навигации в узле Конфигурация компьютера разверните Политики.

- Разверните Параметры Windows, Параметры безопасности и выберите Политики открытого ключа.

- В области сведений щелкните правой кнопкой мыши Клиент служб сертификации: автоматическая регистрация и выберите Свойства.

- В окне Модель конфигурации выберите Включено.

- Установите флажок Обновлять сертификаты с истекшим сроком действия или в состоянии ожидания и удалять отозванные сертификаты.

- Установите флажок Обновлять сертификаты, использующие шаблоны сертификатов.

- Нажмите кнопку OK. Закройте Редактор управления групповыми политиками.

- В области навигации разверните домен и узел, имя которого соответствует имени вашего домена Active Directory. Щелкните правой кнопкой мыши подразделение Контроллеры домена и щелкните Связать существующий объект групповой политики…

- В диалоговом окне Выбор объекта групповой политики выберите Автоматическая регистрация сертификатов контроллера домена или имя объекта групповой политики регистрации сертификата контроллера домена, созданный ранее, и нажмите кнопку ОК.

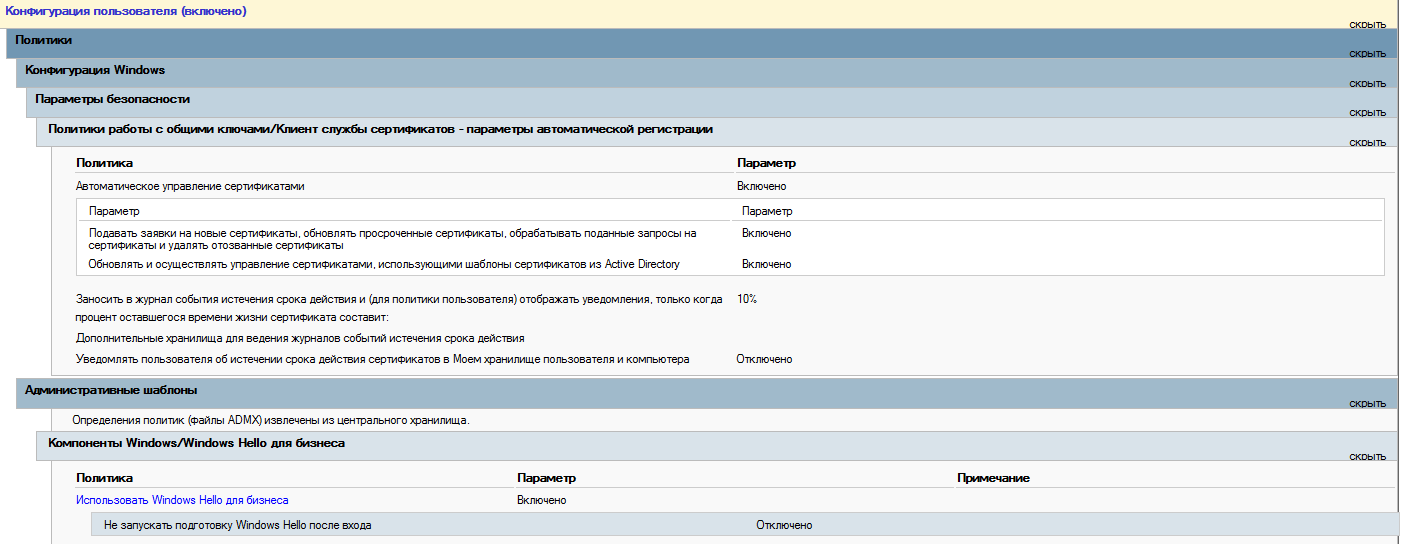

Групповая политика «Включить Windows Hello для бизнеса»

Параметр групповой политики «Включить Windows Hello для бизнеса» необходим Windows для определения того, следует ли пользователю пытаться регистрироваться в Windows Hello для бизнеса. Пользователь будет пытаться регистрироваться только в случае, если этот параметр политики включен.

Создание объекта групповой политики Windows Hello для бизнеса

Объект групповой политики содержит параметры политики, необходимые для запуска подготовки Windows Hello для бизнеса, а также для обеспечения автоматического продления сертификатов проверки подлинности Windows Hello для бизнеса.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Щелкните правой кнопкой мыши Объект групповой политики и выберите Создать.

- Введите Включить Windows Hello для бизнеса в поле имени и нажмите кнопку ОК.

- В области содержимого щелкните правой кнопкой мыши объект групповой политики Включить Windows Hello для бизнеса и выберите Изменить.

- В области навигации в узле Конфигурация пользователя разверните Политики.

- Разверните Административные шаблоны, Компонент Windows и выберите Windows Hello для бизнеса.

- В области содержимого дважды щелкните Использовать Windows Hello для бизнеса. Щелкните Включить и нажмите кнопку ОК.

- Закройте Редактор управления групповыми политиками.

Настройка безопасности в объекте групповой политики Windows Hello для бизнеса

Самый лучший способ развертывания объекта групповой политики Windows Hello для бизнеса— это использование фильтрации по группам безопасности. Благодаря этому можно легко управлять пользователями, которые должны получить Windows Hello для бизнеса, просто добавляя их в группу. Это позволяет развернуть Windows Hello для бизнеса в несколько этапов.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Дважды щелкните объект групповой политики Включить Windows Hello для бизнеса.

- В разделе Фильтрация ограничений безопасности области содержимого нажмите кнопку Добавить. Введите Пользователи Windows Hello для бизнеса или имя ранее созданной группы безопасности и нажмите кнопку ОК.

- Перейдите на вкладку Делегирование, выберите Прошедшие проверку и нажмите кнопку Дополнительно.

- В списке Группы или пользователи выберите Прошедшие проверку. В списке Разрешения для прошедших проверку пользователей снимите флажок Разрешить для разрешения Применить групповую политику. Нажмите кнопку OK.

Развертывание объекта групповой политики Windows Hello для бизнеса

При применении объекта групповой политики Windows Hello для бизнеса используется фильтрация по группам безопасности. Это позволяет привязать объект групповой политики к домену, что гарантирует, что объект групповой политики будет находиться в пределах области для всех пользователей. Тем не менее, фильтрация по группам безопасности гарантирует, что только пользователи, входящие в глобальную группу Пользователи Windows Hello для бизнеса, будут получать и применять объект групповой политики, что приводит к подготовке Windows Hello для бизнеса.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен, щелкните правой кнопкой мыши узел с именем вашего домена Active Directory и выберите Связать существующий объект групповой политики…

- В диалоговом окне Выбор объекта групповой политики выберите Включить Windows Hello для бизнеса или имя ранее созданного объекта групповой политики Windows Hello для бизнеса и нажмите кнопку ОК.

Azure Active Directory

Теперь важно обновить структуру синхронизации Active Directory с Azure Active Directory. Если этого не сделать, то при вводе PIN кода, пользователи будут видеть ошибку вида «функция (входа по PIN коду) временно недоступна».

Windows 10

Можно приступать к настроке PIN кода, отпечатка пальцев и т.д.

Для того чтобы включить Windows Hello в домене, следуйте этим шагам:

1. Убедитесь, что ваш компьютер соответствует минимальным требованиям для использования Windows Hello. Windows Hello требует наличия камеры и сканера отпечатков пальцев. Также убедитесь, что в компьютер установлены все доступные обновления.

2. Войдите в систему под учетной записью администратора.

3. Откройте приложение «Настройки» и выберите «Аккаунты».

4. В разделе «Вход с помощью Windows Hello» выберите «Настроить».

5. Введите PIN-код и убедитесь, что отпечатки пальцев добавлены (если возможно).

6. Перейдите в доменную учетную запись и убедитесь, что она подходит для использования Windows Hello.

7. Откройте «Политика безопасности» и перейдите в раздел «Локальные политики» > «Права доступа локальной консоли входа в систему».

8. Добавьте группу пользователей «Windows Hello for Business» к списку разрешенных пользователей.

9. Перезапустите компьютер.

10. После перезапуска Windows Hello должен заработать в доменной среде.

Если у вас возникнут проблемы с включением Windows Hello в домене, может быть полезно обратиться за помощью к системному администратору.

Включение Windows Hello в домене может значительно улучшить безопасность вашей компьютерной системы. Эта функция позволяет пользователям авторизоваться на компьютере с помощью сканера отпечатков пальцев или камеры.

Однако, чтобы включить Windows Hello в доменной среде, необходимо выполнить ряд дополнительных шагов. Некоторые из них могут быть сложными и требуют определенных знаний и навыков. Поэтому, для того чтобы избежать ошибок и проблем, следуйте инструкциям внимательно и, при необходимости, обращайтесь за помощью к специалисту.

Кроме того, стоит заметить, что Windows Hello имеет определенные ограничения и требования к оборудованию. Например, для использования сканера отпечатков пальцев необходимо наличие соответствующего оборудования. Также важно убедиться, что ваш компьютер соответствует минимальным требованиям для работы с Windows Hello.

В целом, включение Windows Hello в домене может быть полезным и эффективным решением для повышения безопасности вашей компьютерной системы. Однако, перед тем как приступать к настройке, необходимо убедиться, что вы понимаете все необходимые шаги и имеете соответствующие знания и навыки.

Есть контроллер домена AD WS2016.

Пользователь с ноутбуком ZenBook Flip 14 UM462DA (в домене), хочет осуществлять вход в с систему посредством «Распознавания лиц Windows Hello». (на устройстве такая техническая возможность присутствует)

Но «что то пошло не так»

Решил применить в AD групповую политику(нашел мануалы в инете), но ничего не изменилось.

Как все такие реализовать вход в систему с помощью Windows Hello?

-

Вопрос задан

-

2354 просмотра

Windows Hello – это инновационная технология аутентификации в операционных системах Windows 10 и Windows Server 2016. Она позволяет пользователям авторизовываться с помощью биометрических данных, таких как отпечатки пальцев, распознавание лица или сканирование радужной оболочки глаза. Однако настройка и использование Windows Hello в доменной сети требует некоторых специфических действий.

Настройка Windows Hello в домене начинается с добавления устройств в Active Directory – каталог службы домена Windows. Для этого администратору необходимо привязать свои учетные данные к устройству и создать принцип обнаружения, чтобы разрешить использование Windows Hello. Затем следует установить политики безопасности в групповой политике, чтобы разрешить или запретить использование Windows Hello на определенных компьютерах в домене.

Функционал Windows Hello в доменной сети позволяет пользователям войти в систему с помощью своих биометрических данных, что значительно повышает безопасность и удобство. Эта технология также позволяет делать покупки из Windows Store и подтверждать их с помощью биометрических данных, а также выполнять другие задачи, требующие подтверждения личности пользователя.

Windows Hello в домене представляет собой удобный и безопасный способ аутентификации. С его помощью пользователи могут быстро и надежно войти в систему, используя свои биометрические данные. Настройка и использование Windows Hello в доменной сети требует некоторых специальных действий, но в конечном итоге оно обеспечивает повышенную безопасность и удобство для всех пользователей.

Содержание

- Что такое Windows Hello и как он работает в домене?

- Преимущества использования Windows Hello в доменной среде

- Как настроить Windows Hello в домене

- Возможности Windows Hello в домене

- Уровни безопасности Windows Hello в домене

- Ограничения и требования Windows Hello в домене

- Использование Windows Hello в домене: практические советы

Что такое Windows Hello и как он работает в домене?

Windows Hello представляет собой функцию аутентификации, доступную в операционной системе Windows 10, которая позволяет пользователям войти в свою учетную запись с помощью биометрических или других способов аутентификации без использования пароля. В доменной среде Windows Hello предоставляет дополнительные функции и возможности для более безопасного и удобного доступа к ресурсам и приложениям.

Основные способы аутентификации, поддерживаемые Windows Hello, включают использование отпечатка пальца, сканера лица и PIN-кода. За счет применения специальных аппаратных модулей Trusted Platform Module (TPM) гарантируется высокий уровень безопасности при использовании Windows Hello.

В доменной среде Windows Hello может быть интегрировано с сервисом управления идентификацией Azure Active Directory, что позволяет аутентифицировать пользователей с использованием Windows Hello на компьютерах, связанных с корпоративным доменом. При этом учетные записи пользователей и данные Windows Hello могут быть синхронизированы между устройствами и использованы для доступа к сетевым ресурсам, облачным службам и приложениям.

Windows Hello позволяет дополнительно повысить безопасность в доменной среде с помощью многофакторной аутентификации. Например, можно настроить аутентификацию пользователя с использованием отпечатка пальца в сочетании с PIN-кодом, что обеспечивает более надежную защиту от несанкционированного доступа к компьютеру или сетевым ресурсам.

Windows Hello также позволяет внедрять политики безопасности, устанавливать ограничения на повторное использование паролей и контролировать доступ пользователей к различным ресурсам и приложениям в доменной среде. Благодаря этим возможностям, Windows Hello обеспечивает высокий уровень безопасности и удовлетворяет требованиям современных корпоративных сетей.

Преимущества использования Windows Hello в доменной среде

Windows Hello представляет собой дальнейшую эволюцию технологий аутентификации, позволяющую пользователям входить в систему без использования пароля. При использовании Windows Hello в доменной среде имеется ряд преимуществ, которые делают данное решение наиболее удобным и безопасным.

- Высокий уровень безопасности: Windows Hello использует современные методы аутентификации, такие как распознавание лица, отпечатков пальцев или сканер радужной оболочки глаза. Это позволяет устранить уязвимости связанные с паролями, такие как кража, утечка или использование слабых паролей.

- Удобство использования: Вместо ввода пароля или использования карты доступа, пользователь может использовать биометрические данные для авторизации. Это делает процесс входа быстрым и удобным.

- Простота настройки и управления: Windows Hello можно настроить и управлять в рамках домена с помощью средств групповой политики. Администраторы могут легко управлять доступом пользователей и настройками безопасности.

- Минимизация затрат на обслуживание: Использование Windows Hello позволяет снизить затраты на сброс паролей и обслуживание инфраструктуры аутентификации.

- Поддержка современных устройств: Windows Hello работает с различными типами устройств, поддерживающих сенсоры биометрической аутентификации. Это позволяет использовать Windows Hello на ноутбуках, планшетах и смартфонах.

В итоге, использование Windows Hello в доменной среде обеспечивает высокий уровень безопасности, удобство использования и простоту управления аутентификацией. Это позволяет организациям повысить производительность и защитить свои данные от несанкционированного доступа.

Как настроить Windows Hello в домене

Windows Hello представляет собой удобную и безопасную функцию аутентификации пользователей в операционной системе Windows. Она позволяет заменить стандартный пароль для входа в систему при помощи биометрических данных, таких как отпечаток пальца или распознавание лица.

Если ваш компьютер находится в доменной сети, Windows Hello также может быть настроен для использования в рамках этой сети. Это упрощает процесс входа в систему и повышает безопасность, так как данные о пользователе хранятся на сервере Active Directory, а не на самом устройстве.

Для настройки Windows Hello в домене следуйте этим шагам:

- Откройте «Настройки» (кнопка «Пуск» на панели задач, затем шестеренка).

- Выберите «Учетные записи» и перейдите на вкладку «Параметры входа в систему».

- В разделе «Windows Hello» нажмите кнопку «Настройка».

- При первом запуске, если у вас уже настроена PIN-код, вам нужно будет ввести его.

- Выберите тип биометрических данных, с которыми вы хотите использовать Windows Hello.

- Пройдите по инструкциям на экране для настройки выбранного метода аутентификации. Обычно это требует нескольких шагов и требует от пользователя выполнения нескольких действий (например, придерживание лица перед камерой или сканирование отпечатка пальца).

- После завершения настройки вы сможете использовать Windows Hello для входа в систему.

Обратите внимание, что для использования Windows Hello в доменной сети ваш администратор должен разрешить эту функцию и настроить ее на сервере Active Directory.

Теперь вы знаете, как настроить Windows Hello в доменной сети. Это позволит вам войти в систему быстро и удобно, с повышенным уровнем безопасности.

Возможности Windows Hello в домене

Windows Hello в домене имеет значительные преимущества и возможности, которые обеспечивают удобство и безопасность для пользователей и организаций.

Биометрическая аутентификация

Windows Hello в домене позволяет пользователям использовать биометрические данные, такие как сканер отпечатка пальца или камера для распознавания лица, для автоматического входа в систему без необходимости ввода пароля. Это значительно упрощает процесс аутентификации и делает его более безопасным, так как биометрические данные уникальны для каждого пользователя и трудно подделать.

Многофакторная аутентификация

Windows Hello в домене поддерживает многофакторную аутентификацию, позволяя пользователям использовать несколько способов аутентификации, таких как пароль, отпечаток пальца или распознавание лица, одновременно. Это дополнительно повышает уровень безопасности, так как злоумышленнику будет гораздо сложнее получить доступ к системе, даже если он узнал пароль.

Управление централизованно

Windows Hello в домене позволяет администраторам управлять настройками и политиками аутентификации централизованно. Администраторы могут ограничивать доступ к определенным методам аутентификации, устанавливать сложность паролей и управлять другими настройками безопасности. Это дает организациям большой контроль над аутентификацией пользователей и повышает безопасность данных.

Интеграция с другими службами

Windows Hello в домене интегрируется с другими службами, такими как Active Directory, Azure Active Directory и серверами сетевых политик группы (Group Policy Server). Это упрощает процесс развертывания и настройки Windows Hello в сети и позволяет администраторам использовать существующую инфраструктуру для управления и контроля аутентификацией.

Все эти возможности делают Windows Hello в домене мощным инструментом для обеспечения безопасного входа в систему и управления аутентификацией пользователей в корпоративной среде.

Уровни безопасности Windows Hello в домене

Windows Hello в домене предлагает несколько уровней безопасности для обеспечения безопасных и защищенных входов в систему. Каждый уровень предлагает разные методы аутентификации и соответствующие требования к оборудованию.

Вот некоторые из уровней безопасности, предлагаемых Windows Hello в доменной среде:

Уровень 1: Пароль PIN

Пароль PIN является наиболее простым и удобным методом аутентификации в Windows Hello. Для использования пароля PIN пользователь должен создать уникальный код, состоящий из цифр или символов, который будет использоваться вместо пароля.

Уровень 2: USB-ключ

В Windows Hello можно использовать USB-ключ для аутентификации. Для этого нужно иметь специальный USB-ключ, который подключается к компьютеру для прохождения процедуры аутентификации.

Уровень 3: Биометрическая аутентификация

Самый продвинутый уровень безопасности Windows Hello включает использование биометрических данных для аутентификации пользователя. Это может быть распознавание лица или сканирование отпечатков пальцев. Для использования этого уровня требуется соответствующие датчики и программное обеспечение.

Уровень 4: Двухфакторная аутентификация

Двухфакторная аутентификация предлагает использование двух разных методов аутентификации для повышения безопасности. Например, можно использовать пароль PIN в сочетании с биометрическими данными. Это обеспечивает дополнительный уровень защиты и предотвращает несанкционированный доступ.

Выбор уровня безопасности Windows Hello в домене зависит от требований вашей организации и доступного оборудования.

Ограничения и требования Windows Hello в домене

- Windows Hello в домене поддерживается только начиная с Windows 10 на компьютерах с поддержкой TPM 2.0 (Trusted Platform Module).

- Для использования Windows Hello необходимо наличие сертификата удостоверяющего центра в домене.

- Ограничение по типу устройств – Windows Hello поддерживается на компьютерах и планшетах, но не доступен на серверах или виртуальных машинах.

- Необходима поддержка доменных служб – для работы Windows Hello в домене необходимо наличие Active Directory и соответствующей настройки.

- Windows Hello работает с биометрическими данными, такими как скан отпечатка пальца или распознавание лица. Однако, не все компьютера поддерживают различные типы биометрии, поэтому проверьте поддержку конкретного устройства перед настройкой Windows Hello.

Учитывая эти ограничения и требования, вы сможете успешно настроить и использовать Windows Hello для авторизации пользователей в вашем домене.

Использование Windows Hello в домене: практические советы

- Настройте групповые политики: Перед тем, как использовать Windows Hello в домене, необходимо настроить соответствующие групповые политики в Active Directory. Это позволит вам управлять доступом пользователей к Windows Hello и настроить требования безопасности.

- Регистрация учетных записей Windows Hello: Пользователи должны зарегистрировать свои учетные записи Windows Hello на своих компьютерах. Для этого им потребуется войти в учетную запись под учетной записью домена и перейти в раздел «Настройки» — «Учетные записи» — «Параметры входа в систему». Затем пользователи могут выбрать «Добавить» под разделом «Windows Hello» и следовать инструкциям.

- Использование двухфакторной аутентификации: Если вы хотите повысить безопасность входа в систему, вы можете настроить двухфакторную аутентификацию с использованием Windows Hello. Для этого пользователи должны зарегистрировать устройство для двухфакторной аутентификации и настроить его в разделе «Настройки» — «Учетные записи» — «Параметры входа в систему». Затем они могут выбрать «Добавить» под разделом «Дополнительные параметры аутентификации» и следовать инструкциям.

- Обновление программного обеспечения и драйверов: Чтобы удостовериться, что Windows Hello работает правильно в доменной среде, важно регулярно обновлять программное обеспечение и драйверы на компьютерах пользователя. Это поможет предотвратить возможные проблемы и обеспечить отличную производительность.

Следуйте этим практическим советам и вы сможете успешно использовать Windows Hello в доменной среде. Windows Hello не только обеспечивает удобство входа, но и повышает уровень безопасности вашей системы.