Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

В прошлых материалах мы уже коротко рассматривали типы VPN и обращали внимание на неоднозначность используемой терминологии, традиционно термином VPN называют клиент-серверные соединения, где кроме туннельного протокола применяются вспомогательные технологии для установления соединения и контроля его состояния, аутентификации пользователя, согласования параметров подключения и т.д. и т.п. Одним из таких протоколов является PPP.

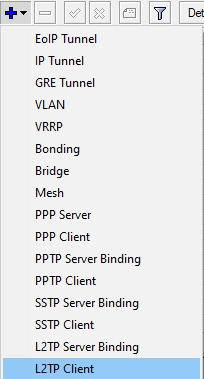

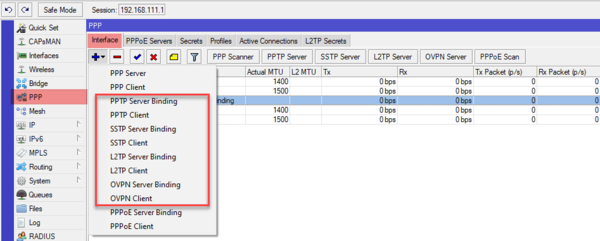

В рамках данной статьи мы будем рассматривать варианты настройки Mikrotik именно в качестве клиента для поддерживаемых типов VPN-серверов, оставив за кадром туннельные подключения (GRE, IP-IP, EoIP и т.д.). Для работы с этим типом соединений используется специальный раздел PPP, на закладке Interfaces которого можно добавить сетевой интерфейс для нужного типа VPN-клиента. Поддерживаются PPTP, L2TP, SSTP и OpenVPN подключения. Также в списке присутствуют устаревший PPP и PPPoE, который используется для организации доступа в интернет, в данном контексте эти протоколы интереса не представляют.

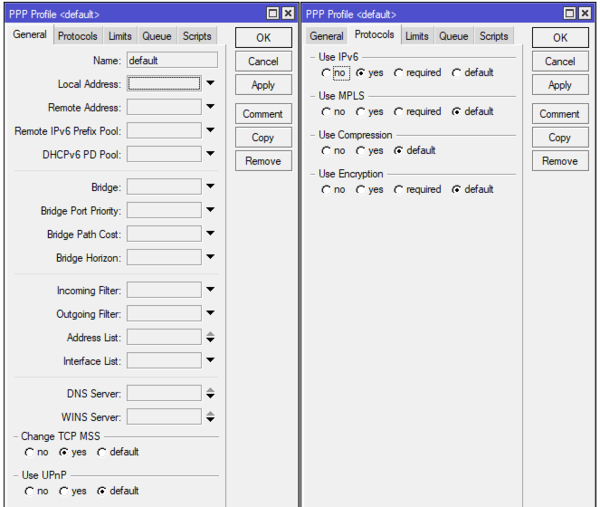

Означает ли это, что если мы выберем профиль default, то ваше соединение не будет шифроваться? Нет, если сервер использует шифрование и не допускает небезопасных подключений, то ваше соединение также будет зашифровано. Но вот если сервер разрешает небезопасные подключения, то клиент вполне может подключиться без шифрования, таким образом можно осуществить атаку с подменой сервера, когда вы получите незашифрованное подключение и не будете знать об этом. Поэтому если вам явно требуется шифрование канала всегда выбирайте профиль default-encryption.

Мы не советуем менять настройки в стандартных профилях, если вам нужно явно задать иные настройки подключения, то создайте собственный профиль. Также учтите, что опция Use Compression игнорируется для OpenVPN соединений, которые в реализации от Mikrotik не могут использовать сжатие трафика.

PPTP-клиент

Пожалуй, это самый простой в настройке тип соединений. Несмотря на то, что используемое в PPTP шифрование не является надежным, этот протокол продолжает широко использоваться благодаря низким накладным расходам и высокой скорости работы, например, для доступа в интернет.

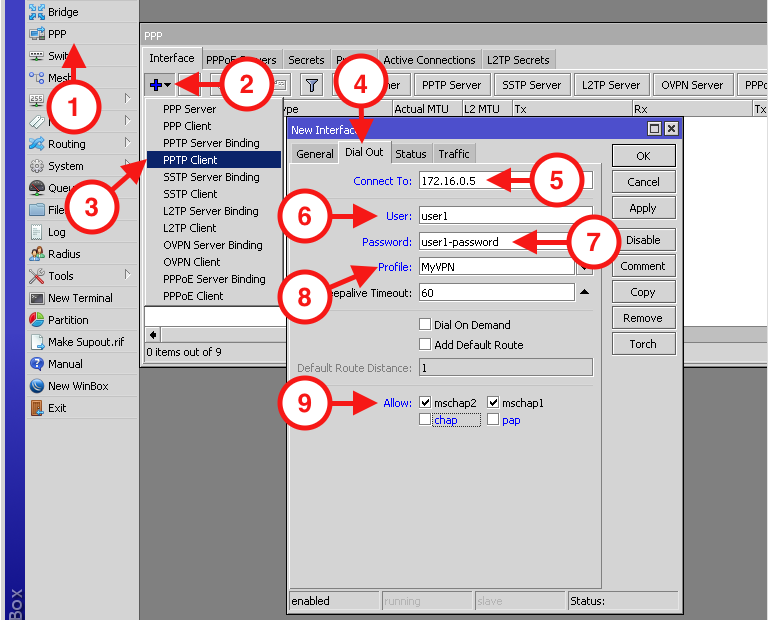

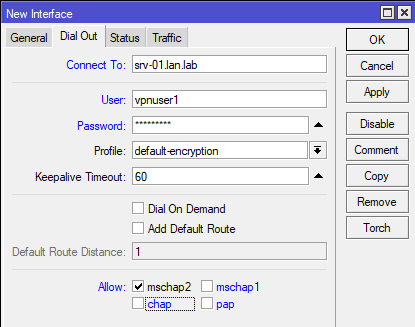

Для настройки PPTP клиента добавьте интерфейс типа PPTP Client и перейдите на закладку Dial Out, где расположены сетевые настройки.

Опция Keepalive Timeout указывает время переподключения соединения в случае обрыва связи. Бытует мнение, что лучше делать это значение поменьше, мол быстрее будет переподключаться туннель. Но это не так, во-первых, при неполадках на сервере вы будете активно забивать канал и нагружать сервер служебным трафиком, а во-вторых, при кратковременных перебоях связи короткое время будет вызывать переподключение с обрывом всех соединений в канале, а большее значение позволит сохранить туннель. Особенно это актуально для мобильного интернета или беспроводных каналов.

Опция Add Default Route создаст маршрут по умолчанию через туннель, т.е. направит туда весь исходящий трафик, указывайте ее только в том случае, если данный туннель основной способ доступа в интернет.

Никаких иных особенностей и подводных камней здесь нет и если вы правильно указали настройки, то клиент должен будет без проблем подключиться к серверу.

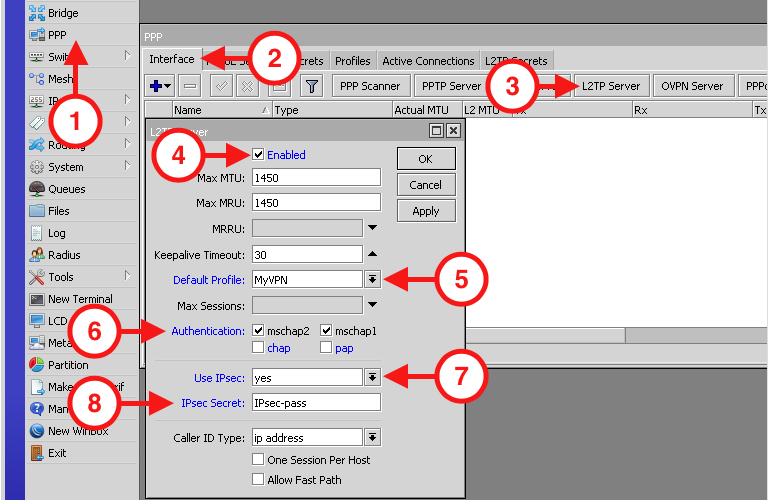

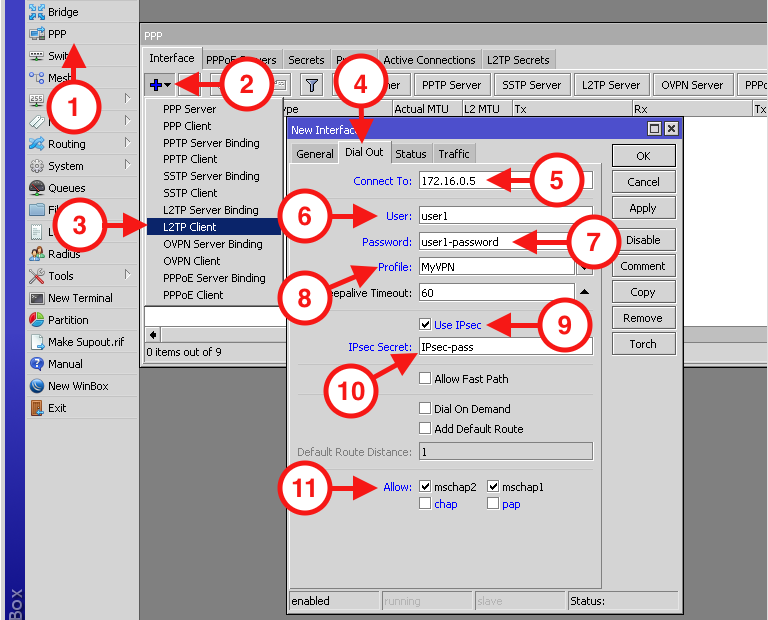

L2TP-клиент

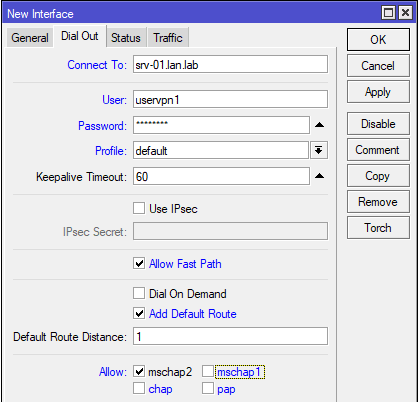

Говоря про L2TP, обычно подразумевают L2TP/IPsec, потому как без шифрования данный протокол в корпоративной среде не используется. Но есть и исключения, некоторые провайдеры, например, Билайн, используют чистый L2TP без шифрования. В этом случае настройки подключения будут выглядеть так:

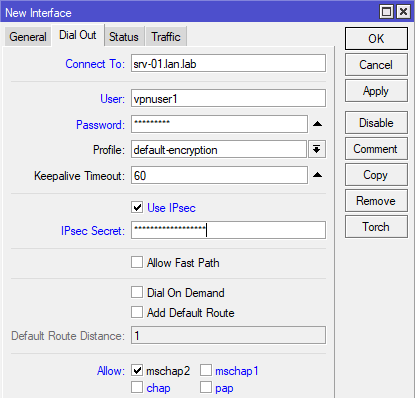

Для работы с L2TP/IPsec настройки будут немного иные, во-первых, используем профиль default-encryption и включаем использование IPsec установкой флага Use IPsec, при этом становится активным поле IPsec Secret, куда вводим предварительный ключ.

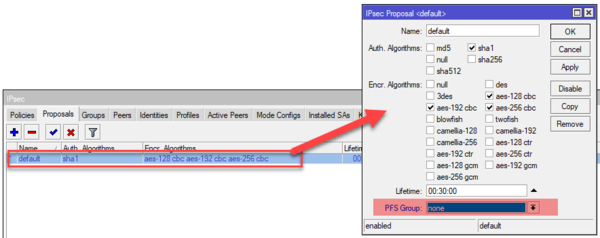

Вроде бы тоже ничего сложного в настройках L2TP/IPsec нет, но если вы попытаетесь подключиться к Windows Server, то у вас ничего не получится. В чем же дело? А дело в настройках IPsес, перейдем в IP — IPsec — Proposal и откроем настройку по умолчанию. Proposal или предложение IPsec содержит список алгоритмов защиты канала, которые устройство предлагает для установления соединения. Понятно, что для успешного установления канала поддерживаемые методы защиты должны совпадать.

Windows Server по умолчанию не поддерживает совершенную прямую секретность, поэтому PFS Group нужно выставить в состояние none, после чего соединение успешно установится.

Обратите внимание, что в данном случае мы изменили настройку по умолчанию, но в данном случае это оправдано. Настройки IPsec достаточно сложны и вряд-ли человек не имеющий опыта работы с данной технологией сможет все правильно настроить с первого раза. Но это изменение следует учитывать при создании других соединений, использующих IPsec и приводить настройки с обоих сторон к общему виду.

Хотя более правильным является создание своего предложения (Proposal) и политики (Police) для каждого соединения, но эта тема далеко выходит за рамки статьи.

SSTP-клиент

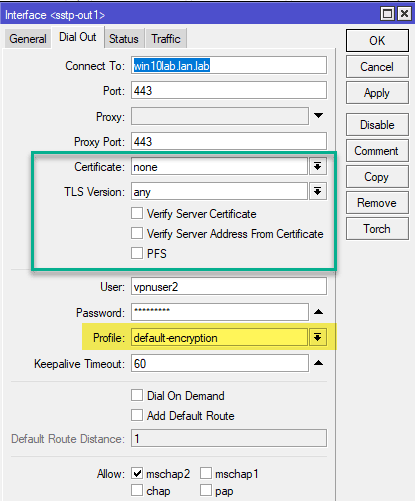

Мы не будем останавливаться на уже описанных нами опциях, которые общие для всех видов коммутируемых подключений, а сосредоточимся на новых, свойственных именно этому типу VPN. SSTP относится к отдельной подгруппе SSL VPN, которые используют трафик практически не отличимый от HTTPS, что серьезно затрудняет выявление и блокирование таких туннелей.

На что следует обратить внимание при настройке? Давайте сначала посмотрим на окно настроек:

Также вспоминаем, что SSTP всегда использует шифрование канала, поэтому оно будет работать вне зависимости от выбранного профиля, в данном случае default и default-encryption будут работать одинаково.

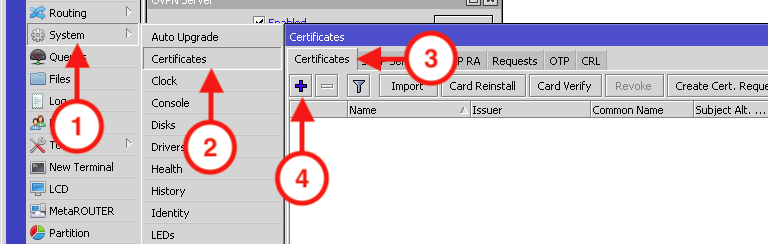

Теперь перейдем к специфичным для протокола настройкам, которые мы обвели зеленой рамкой. Поле Certificate используется для указания клиентского сертификата в том случае, если сервер использует аутентификацию по сертификатам, в этом случае его потребуется загрузить на устройство и импортировать в разделе System — Certificates. Во всех остальных случаях в поле должно стоять none.

TLS Version указывает на допустимые к использованию версии TLS, однако это определяется сервером, но следует стараться использовать только протокол TLS 1.2, что позволяет исключить атаки с понижением протокола.

Опция Verify Server Certificate не является обязательной, но позволяет проверить подлинность сервера, исключая атаки типа человек посередине, для этого потребуется импортировать на Mikrotik сертификат центра сертификации (СА) выдавшего сертификат серверу.

Опция Verify Server Address From Certificate позволяет убедиться, что IP-адрес подключения соответствует адресу для имени, указанного в сертификате. Также не является обязательной, но позволяет дополнительно убедиться, что подключаетесь вы именно к тому серверу.

Установка флага в поле PFS включает совершенную прямую секретность, но эта опция должна поддерживаться со стороны сервера.

OpenVPN-клиент

Реализация OpenVPN в Mikrotik вызывает много нареканий, так как сводит на нет все сильные стороны данной технологии и делает ощутимыми слабые. OVPN-клиент не поддерживает сжатие данных и работу по протоколу UDP, если первое не столь значимо на современных каналах, то OpenVPN поверх TCP имеет очень большие накладные расходы и вызывает как повышенную нагрузку на оборудование, так и плохую утилизацию канала. Поэтому от использования OpenVPN на Mikrotik по возможности следует отказаться.

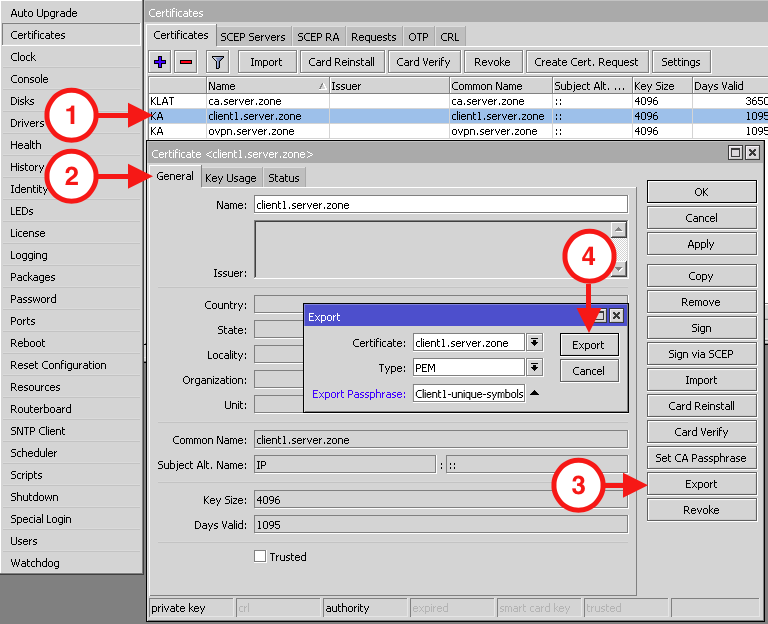

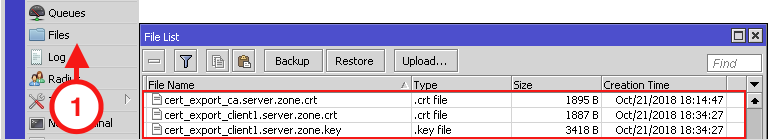

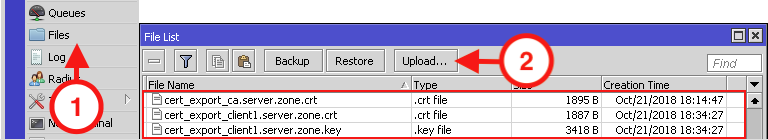

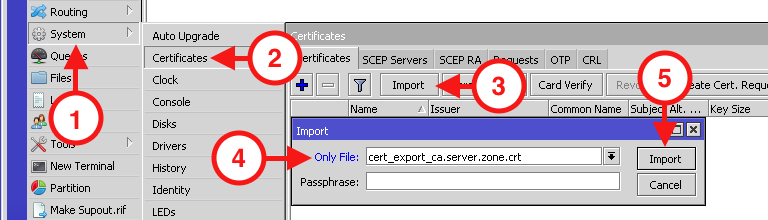

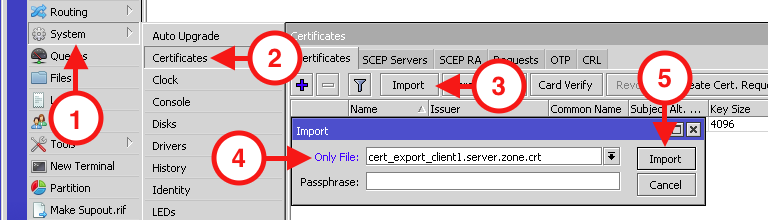

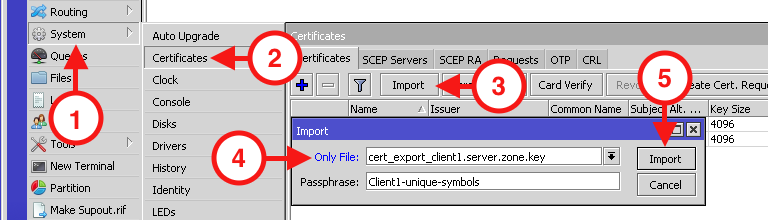

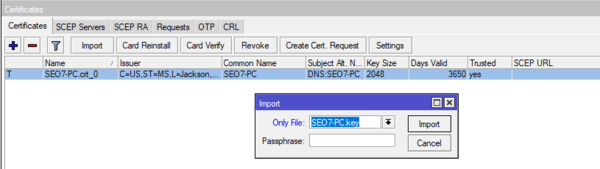

Обычно комплект для подключения OpenVPN клиента составляют сертификат СA, сертификат и закрытый ключ клиента, конфигурационный файл. Нам понадобятся только сертификат и ключ клиента, а если мы хотим проверять подлинность сервера, то еще и сертификат CA, но он не является обязательным для настройки подключения.

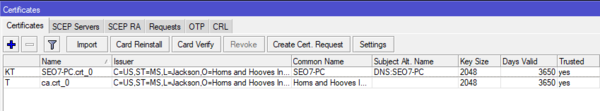

Прежде всего загрузим сертификаты и ключи на Mikrotik, затем перейдем в System — Certificates и импортируем сертификат клиента. Он появится в списке сертификатов и напротив него будет буква T, что обозначает trusted, т.е. устройство доверяет этому сертификату. Затем импортируем ключ, здесь важно соблюдать именно эту последовательность, сначала сертификат, потом ключ.

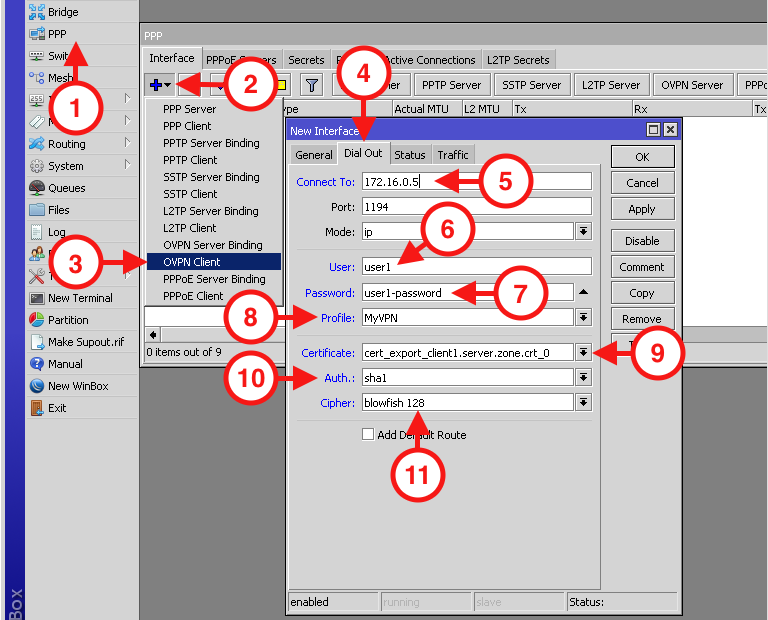

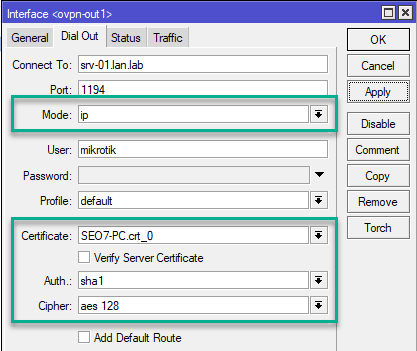

Теперь рассмотрим поближе окно настроек подключения, адрес подключения и порт не должны вызвать затруднений, а вот остальные опции нуждаются в пояснении, значимые мы выделили зеленой рамкой.

Mode задает режим работы канала, в терминах OpenVPN ip — это tun (L3), а ethernet — это tap (L2), следует помнить, что режим работы определяется сервером. В поле Certificate укажите импортированный сертификат клиента. Опции Auth и Cipher указывают на используемые сервером криптографические алгоритмы для аутентификации и шифрования, если вы укажете отличные от указанных в конфигурации сервера — то соединение установить не удастся. Если алгоритм аутентификации явно не указан в конфигурации сервера, то по умолчанию используется SHA1.

При настройке OpenVPN клиента на Mikrotik следует помнить, что сервер должен поддерживать соединения по протоколу TCP, без сжатия и TLS-аутентификации, в противном случае подключиться к серверу не удастся.

Опция Verify Server Certificate позволяет проверить подлинность сертификата сервера, что защищает от атак типа человек посередине, но требует импорта сертификата CA сервера.

Маршрутизация

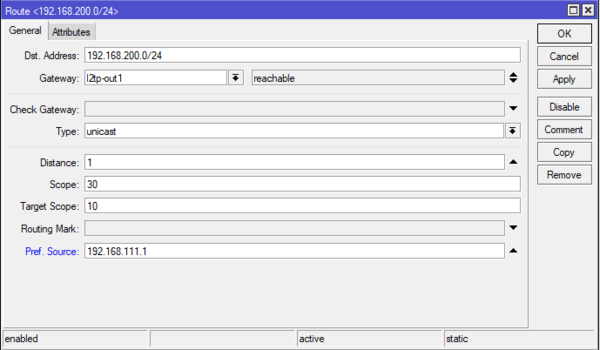

Если VPN соединение используется для доступа к корпоративной сети или предназначено для связи сетей, то вам потребуется указать маршруты для правильной пересылки пакетов. Так если мы хотим получить доступ к сети за VPN-севером, то нам потребуется создать маршрут к этой сети, указав в качестве шлюза интерфейс нашего VPN-клиента, например так:

Отдельного внимания заслуживает опция Pref. Source, которая не является обязательной, но ее следует указывать, если роутер обслуживает несколько сетей, в ней указывается адрес, с которого роутер будет посылать пакеты по указанному маршруту. Без ее указания доступ роутера к ресурсам удаленных сетей может оказаться невозможным (как и удаленных сетей к нему), на работу клиентов в сетях это не влияет. В качестве значения следует указать адрес, принадлежащий той сети, к которой имеется маршрут с противоположной стороны (т.е. сети за сервером).

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Mikrotik is one of the most used router and wireless products in internet service providers and networking companies because of its award-winning RouterOS. If you are using the MikroTik router in multiple locations and do not have a public IP address to access remotely and manage from a centralized location. This is a simple configuration for How to setup a VPN server in a MikroTik router. Mikrotik Router supports multiple types of VPN services like PPTP VPN which use a PPTP port, L2TP VPN, site-to-site VPN and MikroTik IPsec VPN.

- How to Check Who is connected to My WiFi

All the VPN types can be used for creating a virtual network tunnel between more than one private network. The best thing about microtik RouterOS is it gives you a secure network as well as stable networks.

However, VPN (a virtual private network) will help you to access Mikrotik CCR router remotely without public IP addresses using a VPN client. You can configure VPN in any MikroTik Routerboard to access remotely from a different location.

- Factory Reset of MikroTik Router | 3 Method

Login MikroTik Router to setup VPN

To configure VPN in the Mikrotik router board need to access the router via a Winbox or web login.

Connect Mikrotik router using LAN port and open in Winbox configuration utility.

Use MikroTik default username admin and MikroTik default password not required and leave the password option blank. If you are using configured MikroTik device use the password you have configured before to log in.

- 192.168.88.1 Login MikroTik RouterOS with Admin

Enable VPN in MikroTik Router board

To configure the VPN on Mikrotik device enable VPN first and setup the VPN password.

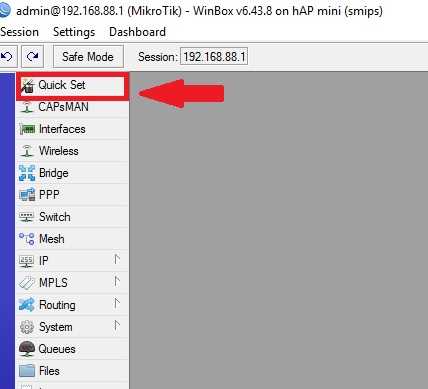

Go to the Quick Set option as shown below image.

Find the VPN settings just Below the Local Network option.

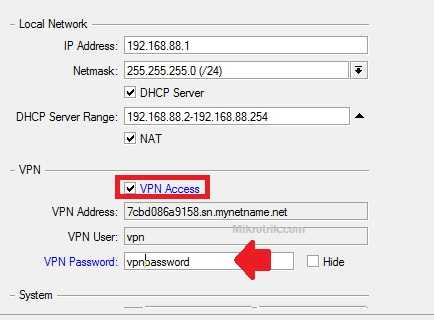

Check VPN Access Option to enable it.

VPN User: VPN (default username)

VPN Address: It will show automatically.

VPN Password: create a VPN password.

After VPN access settings now create profile settings and add DNS and gateway.

- MikroTik RB2011UiAS Vs MikroTik RB3011UiAS | Which one Best?

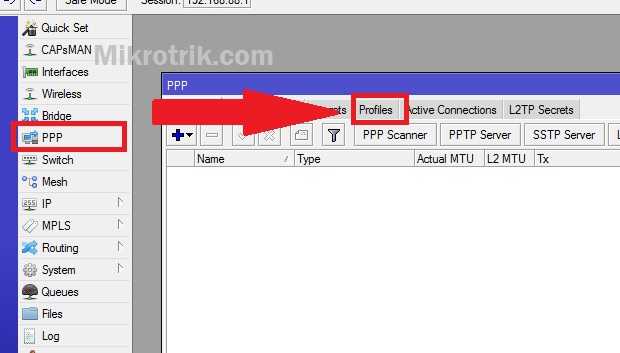

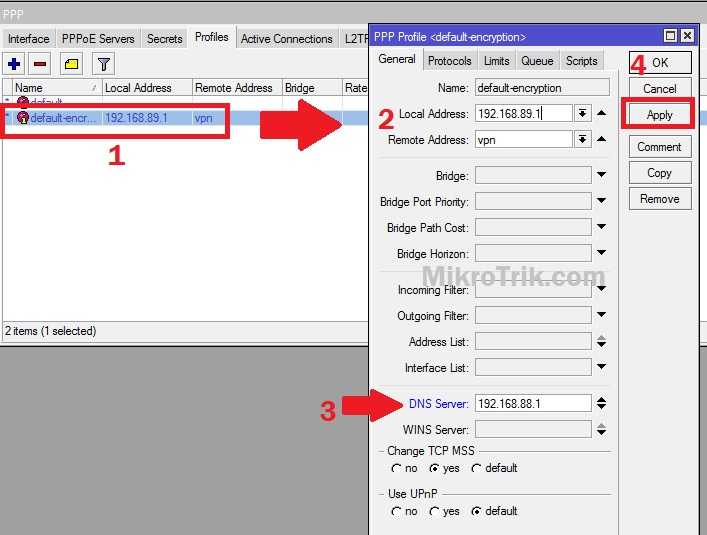

Go to the PPP option and click on the Profile tab as shown below image.

1: Now double-click one default encryption.

2: Local Address: 192.168.89.1 (this address will auto-configure while VPN enable)

Remote Address: this will auto-configure.

3: DNS Server: give MikroTik LAN IP to DNS.

4: Click Apply and OK buttons to finish settings.

MikroTik VPN setup for remote access of router finish now test the VPN configuration.

- How to Setup MikroTik WiFi Router as Repeater mode

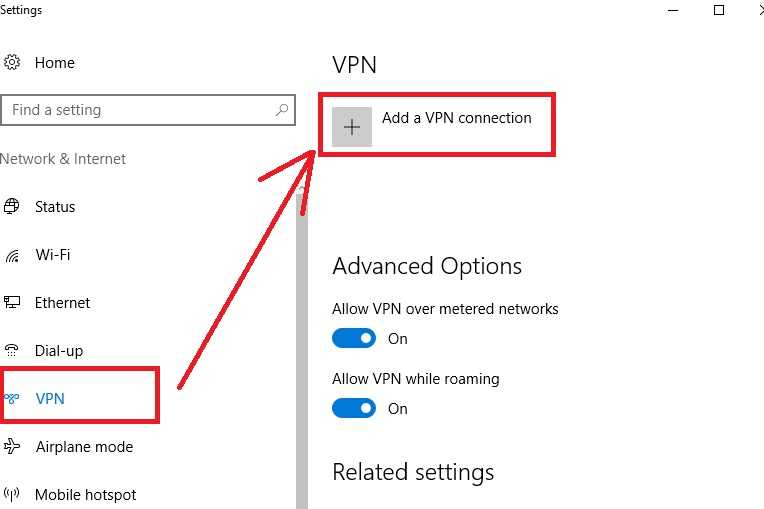

Create a VPN client connection in Windows 10

If you are using Windows 10 or Windows 8.1 you can directly create a VPN connection using a VPN client option.

Just open the start menu and search for VPN.

Click on VPN

“Add a VPN Connection”

Create a New VPN connection

VPN provider: Windows (built-in)

Connection Name: give the name of the VPN connection

Server Name or address: give the WAN IP address of the Mikrotik router you have set up a VPN.

VPN type: Automatic

Type of Sing-in info: username and password

Username: VPN

Password: (use the password set on the VPN password)

Click the Save button.

Connect VPN connection from Windows 10

Click on VPN connection and press the Connect button to dial VPN.

Wait for a VPN connection connecting to the Mikrotik Router VPN tunnel.

Successful authentication will show the connected status on the VPN connection name.

See the below image for reference.

Now you can access your MikroTik CCR RB3011 or any MikroTik cloud core router as well as other device using VPN server configuration.

If you are using older Windows you can configure OpenVPN in MikroTik or also can use OpenVPN client software to access the Mikrotik VPN network from different networks.

Related Post

- Mikrotik groove Login and AP Mode configuration

- TP-Link AC1750 Range Extender Mode Setup [Archer C8]

- How to Access Phone screen to PC (Mirror Phone)

- TP-link L2 Managed Switch Bandwidth limit configuration

- Login Time Warner Router to change WiFi password

Время на прочтение

3 мин

Количество просмотров 132K

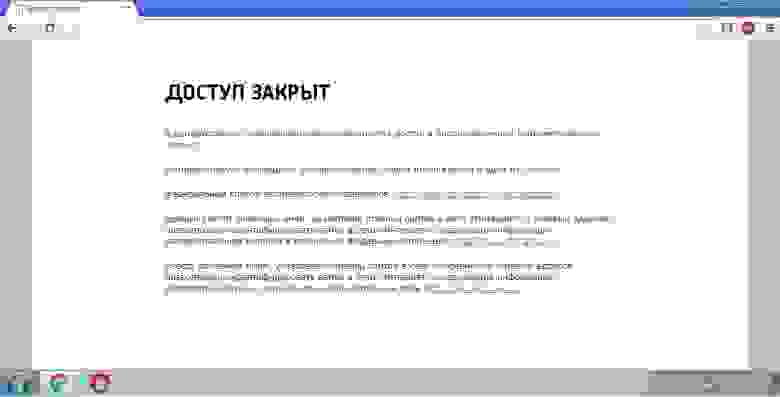

В этом пошаговом руководстве я расскажу, как настроить Mikrotik, чтобы запрещённые сайты автоматом открывались через этот VPN и вы могли избежать танцев с бубнами: один раз настроил и все работает.

В качестве VPN я выбрал SoftEther: он настолько же прост в настройке как и RRAS и такой же быстрый. На стороне VPN сервера включил Secure NAT, других настроек не проводилось.

В качестве альтернативы рассматривал RRAS, но Mikrotik не умеет с ним работать. Соединение устанавливается, VPN работает, но поддерживать соединение без постоянных реконнектов и ошибок в логе Mikrotik не умеет.

Настройка производилась на примере RB3011UiAS-RM на прошивке версии 6.46.11.

Теперь по порядку, что и зачем.

1. Устанавливаем VPN соединение

В качестве VPN решения был выбран, конечно, SoftEther, L2TP с предварительным ключом. Такого уровня безопасности достаточно кому угодно, потому что ключ знает только роутер и его владелец.

Переходим в раздел interfaces. Сначала добавляем новый интерфейс, а потом вводим ip, логин, пароль и общий ключ в интерфейс. Жмем ок.

То же самое командой:

/interface l2tp-client

name="LD8" connect-to=45.134.254.112 user="Administrator" password="PASSWORD" profile=default-encryption use-ipsec=yes ipsec-secret="vpn"

SoftEther заработает без изменения ipsec proposals и ipsec profiles, их настройку не рассматриваем, но скриншоты своих профилей, на всякий случай, автор оставил.

Для RRAS в IPsec Proposals достаточно изменить PFS Group на none.

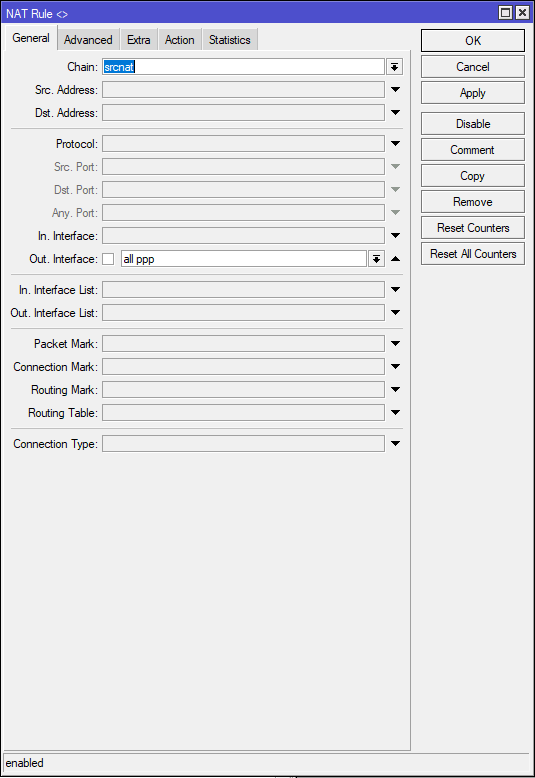

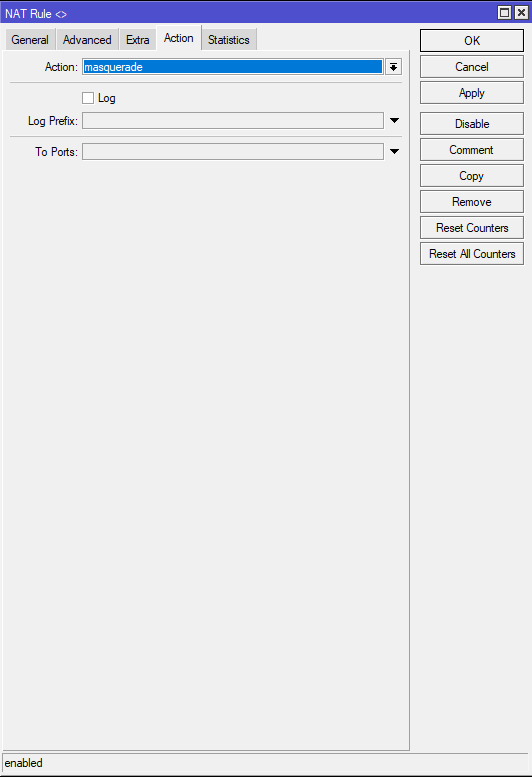

Теперь нужно встать за NAT этого VPN сервера. Для этого нам нужно перейти в IP > Firewall > NAT.

Тут включаем masquerade для конкретного, или всех PPP интерфейсов. Роутер автора подключен сразу к трём VPN’ам, поэтому сделал так:

То же самое командой:

/ip firewall nat

chain=srcnat action=masquerade out-interface=all-ppp

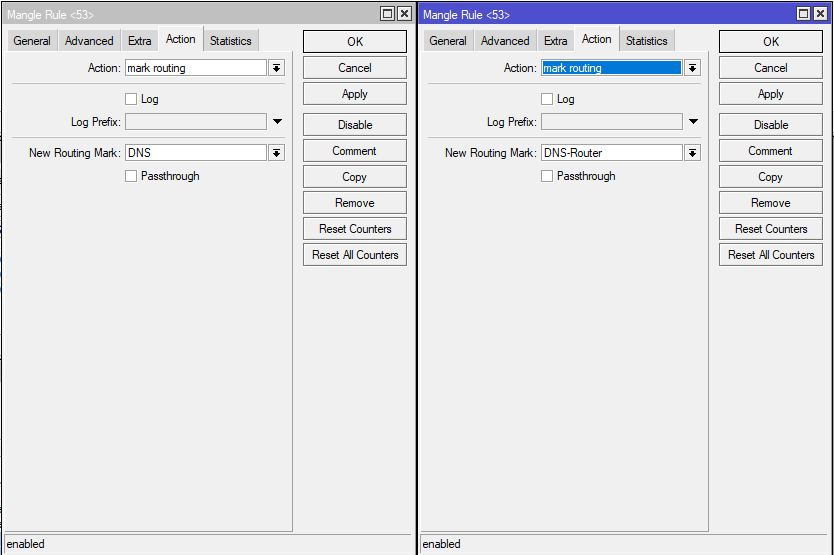

2. Добавляем правила в Mangle

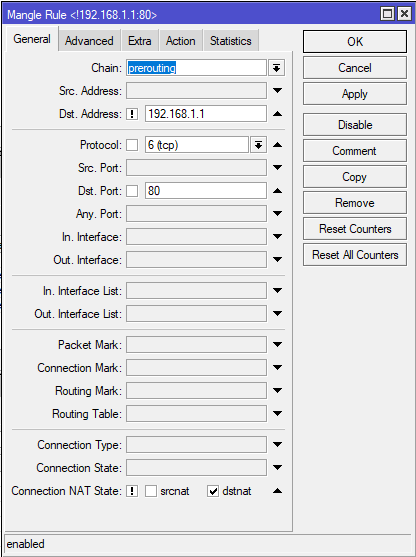

Первым делом хочется, конечно, защитить все самое ценное и беззащитное, а именно DNS и HTTP трафик. Начнем с HTTP.

Переходим в IP → Firewall → Mangle и создаем новое правило.

В правиле, Chain выбираем Prerouting.

Если перед роутером стоит Smart SFP или еще один роутер, и вы хотите к нему подключаться по веб интерфейсу, в поле Dst. Address нужно ввести его IP адрес или подсеть и поставить знак отрицания, чтобы не применять Mangle к адресу или к этой подсети. У автора стоит SFP GPON ONU в режиме бриджа, таким образом автор сохранил возможность подключения к его вебморде.

По умолчанию Mangle будет применять свое правило ко всем NAT State’ам, это сделает проброс порта по вашему белому IP невозможным, поэтому в Connection NAT State ставим галочку на dstnat и знак отрицания. Это позволит нам отправлять по сети исходящий трафик через VPN, но все еще прокидывать порты через свой белый IP.

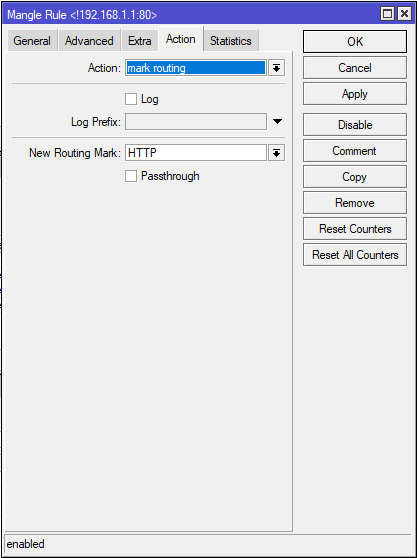

Далее на вкладке Action выбираем mark routing, обзываем New Routing Mark так, чтобы было в дальнейшем нам понятно и едем дальше.

То же самое командой:

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=HTTP passthrough=no connection-nat-state=!dstnat protocol=tcp dst-address=!192.168.1.1 dst-port=80

Теперь переходим к защите DNS. В данном случае нужно создать два правила. Одно для роутера, другое для устройств подключенных к роутеру.

Если вы пользуетесь встроенным в роутер DNS, что делает и автор, его нужно тоже защитить. Поэтому для первого правила, как и выше мы выбираем chain prerouting, для второго же нужно выбрать output.

Output это цепь которые использует сам роутер для запросов с помощью своего функционала. Тут все по аналогии с HTTP, протокол UDP, порт 53.

То же самое командами:

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=DNS passthrough=no protocol=udp

add chain=output action=mark-routing new-routing-mark=DNS-Router passthrough=no protocol=udp dst-port=53

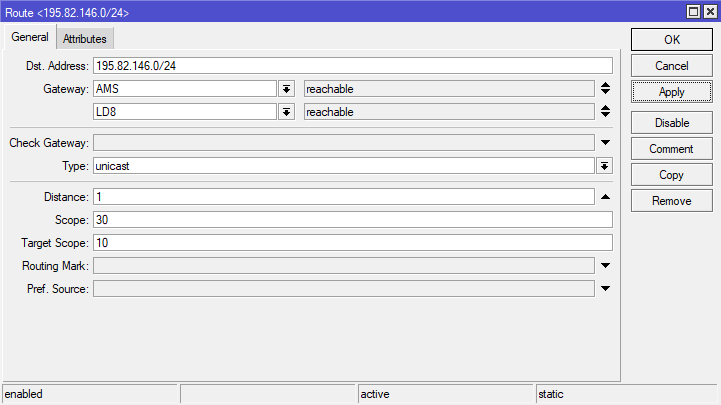

3. Строим маршрут через VPN

Переходим в IP → Routes и создаем новые маршруты.

Маршрут для маршрутизации HTTP по VPN. Указываем название наших VPN интерфейсов и выбираем Routing Mark.

На этом этапе вы уже почувствовали, как ваш оператор перестал встраивать рекламу в ваш HTTP трафик.

То же самое командой:

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=HTTP distance=2 comment=HTTP

Ровно так же будут выглядеть правила для защиты DNS, просто выбираем нужную метку:

Тут вы ощутили, как ваши DNS запросы перестали прослушивать. То же самое командами:

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS distance=1 comment=DNS

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS-Router distance=1 comment=DNS-Router

Ну под конец, разблокируем Rutracker. Вся подсеть принадлежит ему, поэтому указана подсеть.

Вот настолько было просто вернуть себе интернет. Команда:

/ip route

add dst-address=195.82.146.0/24 gateway=LD8 distance=1 comment=Rutracker.Org

Ровно этим же способом, что и с рутрекером вы можете прокладывать маршруты корпоративных ресурсов и других заблокированных сайтов.

Автор надеется, что вы оцените удобство захода на рутрекер и корпоративный портал в одно и тоже время не снимая свитер.

MikroTik производят профессиональное сетевое оборудование с возможностью тонкой настройки. Поэтому для VPN-сервера или клиента маршрутизаторы этой фирмы подходят просто отлично.

Выбор протокола для VPN

В этой статье мы рассмотрим два наиболее популярных протокола: PPPoE и PPtP.

PPtP чаще всего используется для удалённого доступа к корпоративной сети. К его преимуществам относят простоту настройки и стабильность. Среди минусов — сравнительно слабая система защиты, наличие изъянов в безопасности, невозможность использовать динамические IP-адреса. Настройку PPtP можно представить в виде простой последовательности:

- Создание сервера на маршрутизаторе.

- Создание и подключение профилей пользователей.

- Запись исключений для файервола.

PPPoE — протокол, популярный среди провайдеров интернета. Он отличается хорошей масштабируемостью (вы без особого труда сможете расширить сеть), стабильностью, устойчивостью к атакам, использующим уязвимости протокола ARP. При подключении на PPPoE можно использовать динамические адреса и не прописывать IP каждому конечному узлу сети. Минус РРРоЕ — более сложный процесс подключения.

MikroTik также поддерживают протоколы L2TP, OpenVPN, IPSec. Но они встречаются реже и настраиваются сложнее, поэтому их касаться в этой статье, ориентированной на начинающих, не будем.

Настройка VPN на MikroTik

Маршрутизаторы MikroTik настраиваются через утилиту WinBox, которая доступна для скачивания на официальном сайте. Поэтому перед началом работы скачайте и установите её.

Нажав на кнопку Winbox, вы увидите список версий, доступных для скачивания

Сервер PPtP

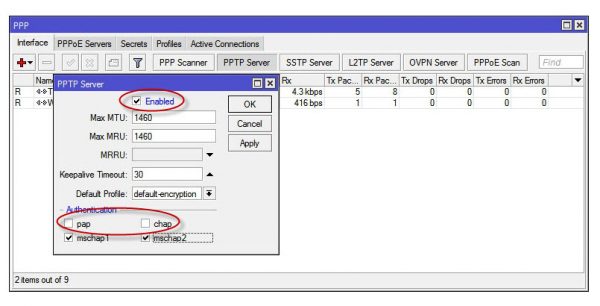

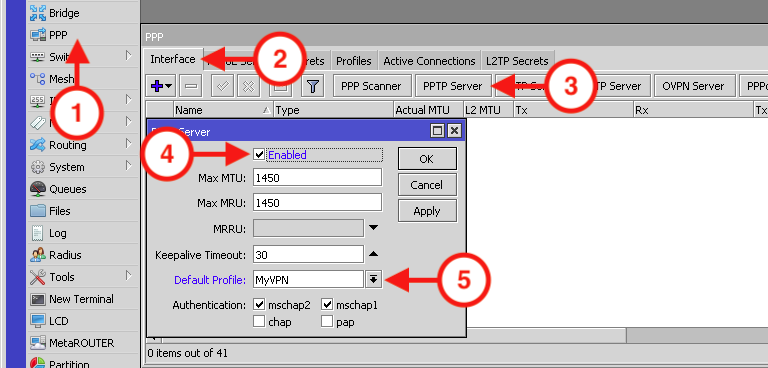

Для начала включим сам сервер:

- Откройте Winbox и выберите раздел PPP.

- Выберите в верху окна вкладку Interface.

- Чуть ниже вы найдёте кнопку PPTP Server. Нажмите её.

- У вас откроется окно настроек сервера. Поставьте галочку напротив строки Enabled — это включит сервер с протоколом PPtP.

- Теперь перейдём к его настройке. Установите максимальные значения MTU и MRU на 1460.

- Снимите галочки с рар и chap.

- Установите галочки напротив mschap1 и mschap2.

Так должно выглядеть окошко настроенного сервера PPtP

- Нажмите Apply, затем OK.

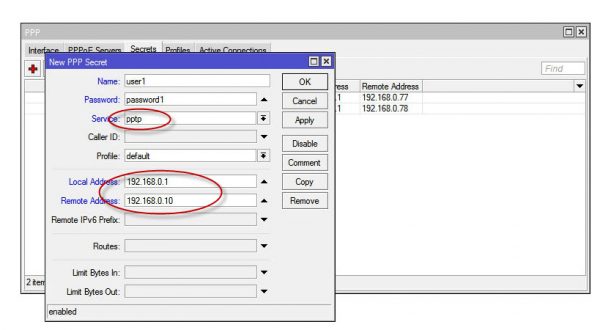

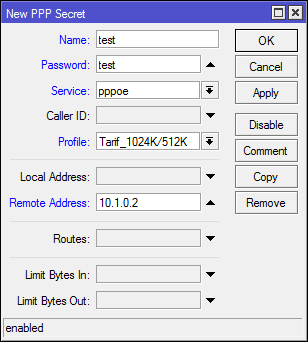

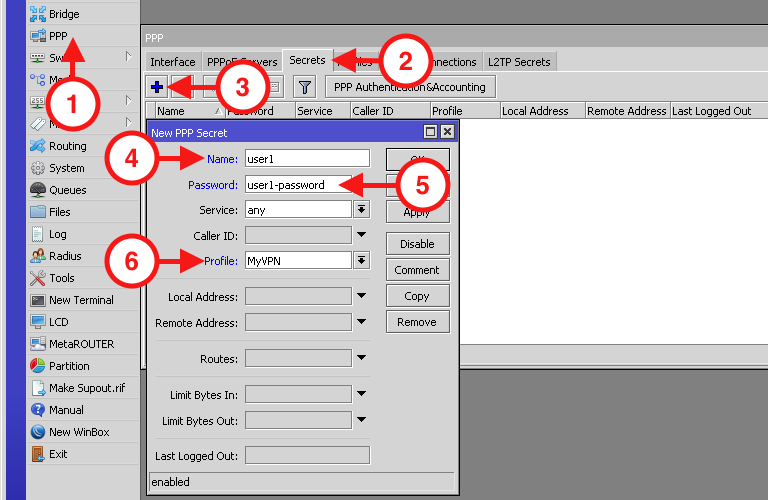

Теперь добавим пользователей, которые смогут пользоваться нашим зашифрованным туннелем:

- Не выходим из PPP.

- Переходим на вкладку Secrets.

- Слева вверху видим плюсик. Он нам и нужен — нажимаем.

- Откроется окно создания пользователей. Первые две строки — логин и ключ для будущего юзера. Именно их нужно будет вводить потом при подключении к маршрутизатору, поэтому лучше сразу запишите их.

- В третьей строке (Service) выбираем протокол. В нашем случае — PPtP.

- Профиль оставьте default.

- Далее нужно вписать два IP-адреса. В строке Local мы указываем адрес нашего MikroTik — то есть сервера. В строке Remote — IP пользовательского компьютера, который планируем подключать.

В каждом окошке вы создаёте нового пользователя, поэтому действия придётся повторить, если вы хотите подключить больше одного

- Нажимаем Apply, затем OK.

Мы создали нашего первого пользователя! Если вы хотите подключить больше пользователей, то снова повторите шаги с 2 по 7, вводя новые имя, пароль и remote-адрес.

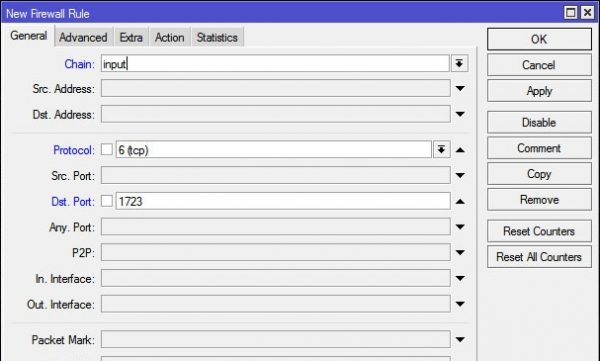

Теперь пришло время добавить исключения в Firewall, чтобы обеспечить подключение. Нам нужно добавить правило, чтобы открыть порт. Для этого:

- Выберите раздел IP.

- Перейдите на вкладку Firewall.

- Найдите кнопку Filter Rules.

- Справа вверху вы увидите красный плюсик. Нажмите его — так мы создадим новое правило.

- В новом окошке убедитесь, что находитесь на вкладке General.

- В первое поле (Chain) введите input.

- В поле Protocol выберите 6 (tcp).

- В Dst. Port пропишите 1723 — это и есть номер нужного порта.

Мы сделали правило, которое откроет 1723 порт

- Нажмите Apply. Закрывать окошко пока не надо.

- Перейдите на вкладку Action. Выберите в выпадающем списке пункт accept.

- Нажмите Apply, затем ОК.

Теперь нужно добавить разрешение на использование протокола GRE:

- Ещё раз нажмите на красный плюсик, чтобы создать новое правило.

- Заполните первую строку как input

- В поле Protocol из выпадающего списка выберите протокол gre (пусть вас не смущает строчное написание).

- Поле Dst.Port оставьте пустым. Нажмите Apply.

- Перейдите на вкладку Action и выберите accept из выпадающего списка.

- Apply — OK.

Создав правила, перетяните их в самый верх списка на вкладке Filter Rules, иначе они будут подавляться другими правилами.

На этом настройка VPN-сервера на протоколе PPtP завершена.

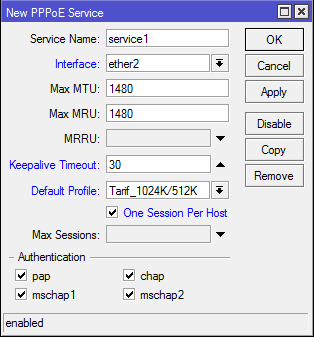

Настройка PPPoE-сервера

Для настройки PPPoE мы также будем использовать Winbox:

- Перейдите в раздел PPP, откройте пункт Profiles.

- Нажмите красный плюсик в углу окна.

- В открывшемся окне на вкладке General введите произвольное название профиля, укажите IP-адрес сервера (то есть маршрутизатора) и поставьте флажок Yes в разделе Change TSP MSS.

Корректировка MSS обеспечивает правильное открытие сайтов

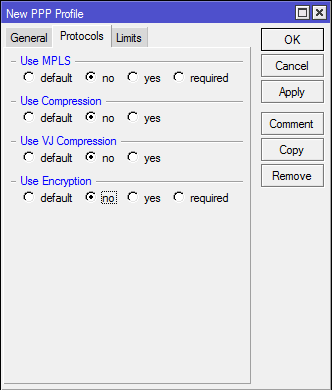

- На вкладке Protocols поставьте все флажки, кроме последнего, в позицию no. Это улучшит производительность сервера. Последний флажок (Use Encryption) установите в положение yes.

Шифрование (Encryption) лучше оставить включённым, потому что в противном случае VPN-соединение становится не таким защищённым

- Перейдём на вкладку Limits. Из выпадающего списка выберите желаемое ограничение скорости. Флажок в разделе Only One указывает, смогут ли два и более пользователей подключиться по одной паре «логин-пароль». Если вы этого хотите, поставьте no.

На этой вкладке мы вводим ограничения на использование нашего сервера

- Нажмите Apply, затем OK.

Мы создали профиль сервера, теперь пришло время добавить пользователей, которые смогут к нему подключаться:

- Как и в прошлый раз, идём в раздел РРР, переходим на вкладку Secrets и нажимаем на красный плюсик.

- Заполнять форму теперь нужно чуть по-другому. В первых двух полях укажите имя и пароль для будущего юзера.

- В поле Service выберите рррое.

- В поле Profile выберите профиль, который мы только что создали.

- Адрес маршрутизатора вводить не нужно. В строке Remote введите IP устройства-клиента.

Как и прежде, для создания нескольких пользователей проделайте этот алгоритм нужное количество раз

- Нажмите Apply, OK.

Теперь привяжем интерфейс маршрутизатора к профилю:

- В разделе РРР находим кнопку PPPoE Servers.

- В поле Default Profile выбираем из выпадающего списка настроенный ранее профиль.

- В поле Interface выбираем интерфейс маршрутизатора. Это физический порт, к которому подсоединяют устройства-клиенты. Его номер можно посмотреть на корпусе.

- В поле Keepalive Timeout рекомендуется поставить 30 секунд, но при малой пропускной способности туннеля или слабом сервере стоит установить 40–50 секунд.

Последние четыре галочки можно оставить, но продвинутые пользователи для улучшения работоспособности могут снять ненужные им

- Apply, OK.

Если вы создавали локальный сервер без доступа в интернет, то на этом настройка закончена. Если же вас интересует доступ к глобальной сети, то нужно также настроить NAT:

- Перейдите в раздел IP.

- Выберите пункт Firewall.

- Нажмите на красный плюсик. Мы создаём новое правило.

- В поле Chain пропишите srcnat.

- В поле Src.Address мы укажем диапазон адресов. Прописывается он так: 10.1.0.0/16.

- В поле Dst.Address вначале вводим восклицательный знак, а затем 10.0.0.0/8. Это тоже диапазон адресов, а не конкретный IP.

NAT обеспечит вам защищённый доступ в интернет

- Переходим на вкладку Action и выбираем из выпадающего меню masquerade.

- Apply, OK.

Теперь ваш сервер готов к работе в глобальной сети.

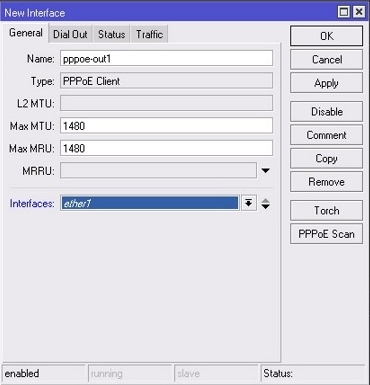

Настройка маршрутизатора как клиента сервера

Если же наш маршрутизатор будет использоваться не в качестве сервера, а в качестве его клиента, подключение осуществляем следующим образом:

- В Winbox открываем раздел РРР.

- В нём выбираем пункт Interface.

- Находим строку «PPPoE-клиент» и нажимаем на плюсик.

- В открывшемся окне настроек в последней строке выбираем тот интерфейс, через который маршрутизатор подключён к серверу. Больше на вкладке General ничего не меняем.

Значения MTU и MRU оставляем нетронутыми

- Переходим на вторую вкладку — Dial.

- Вводим логин в поле User и пароль в поле Password.

- Ставим галочку Use Peer DNS.

- Снимаем галочку Dial on Demand.

- В разделе Allow вы увидите четыре галочки: pap, chap, mschap1 и mschap2. Их нужно выставить так же, как они стоят на сервере.

Логин и пароль вы можете уточнить у владельца сервера

- Как обычно, нажимаем Apply, а затем ОК.

Настройка VPN-сервера не так сложна, как может показаться на первый взгляд. И хотя утилита Winbox может поначалу отпугнуть своей сложностью и огромной функциональностью, благодаря пошаговым инструкциям можно без труда разобраться в настройке MikroTik.

- Распечатать

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(3 голоса, среднее: 4.7 из 5)

Поделитесь с друзьями!

Пожалуй самой востребованной функцией после Wi-Fi в MikroTik’ах является VPN. Вообще данный сервис набирает особые обороты в последнее время для построения частных защищённых сетей или для получения доступа к ресурсам Интернет с другого IP адреса. К примеру определённые Интернет ресурсы в некоторых странах блокируют доступ с IP адресов из других стран, или из за того, что провайдер использует общий IP адрес, некоторые ресурсы блокируют доступ, по причине большого количества запросов с одного IP, воспринимая это как атаку. В решении всех этих проблем нам поможет VPN. Для начала разберёмся что это, как работает и какие виды VPN существуют.

Предидущие статьи:

MikroTik настройка для начинающих. Часть 1 — Настройка интернет в MikroTik

MikroTik настройка для начинающих. Часть 2 — Настройка Wi-Fi в MikroTik

Следующие статьи:

MikroTik настройка для начинающих. Часть 4 — Интернет для детей в MikroTik

Настройка VPN в MikroTik (PPTP, L2TP, OpenVPN)

Существует три наиболее часто используемых протокола VPN — это PPTP, L2TP и OpenVPN. Не углубляясь в технические особенности каждого (всё есть на Вики и повторяться не имеет смысла), нам для понимания принципа нужно знать одну простую вещь. VPN — это тоннель точка-точка. Т.е. это то, что позволяет соединить одно устройство с другим через сеть Интернет, создав при этом прямой изолированный тоннель между данными устройствами. Настроить VPN в MikroTik достаточно просто. Всё что нам потребуется для этого знать — это данные для подключения к удалённому VPN серверу и используемый протокол. Как всегда три простых шага.

- Настройка профиля;

- Настройка сервера;

- Настройка клиента.

Русскоязычный онлайн-курс по MikroTik от нашего коллеги Дмитрия Скромнова. Здесь можно изучить MikroTik и RouterOS самостоятельно по курсу «Настройка оборудования MikroTik». Курс основан на официальной программе MTCNA, но содержит больше информации. Это 162 видеоурока и большая практическая задача, разбитая на 45 лабораторных работ. Время на изучение неограниченно – все материалы передаются бессрочно и их можно пересматривать сколько нужно. Первые 25 уроков можно посмотреть бесплатно, оставив заявку на странице курса.

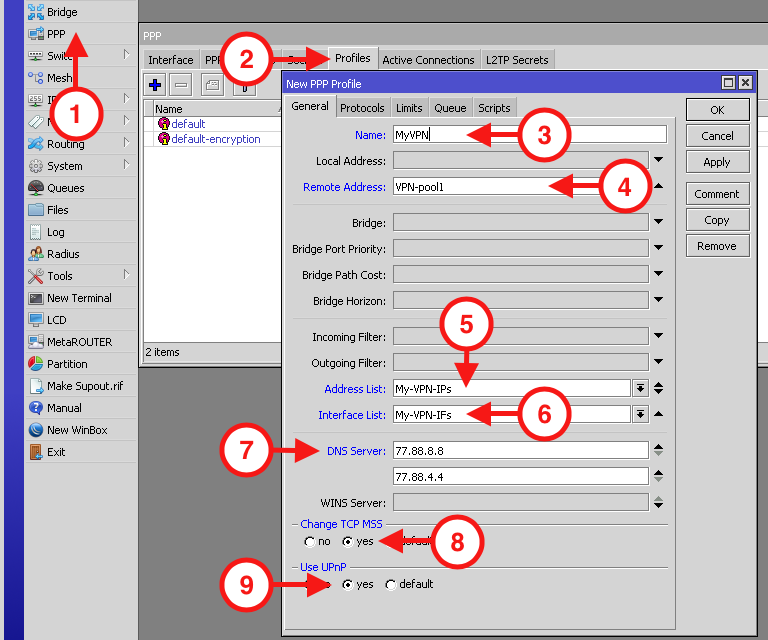

Настройка профиля

Конечно, можно использовать предустановленный профиль, но тогда не будет полного понимания конфигурации, да и не все протоколы смогут работать с профилем по умолчанию. В независимости от типа VPN, сконфигурированный профиль понадобится и на сервере и на клиенте, за исключением того, что на клиенте поля Local Address и Remote Address не заполняются, соответственно пул создавать не нужно. Никаких специфических настроек мы вносить не будем, единственное что я рекомендую делать — это создавать адрес лист и интерфейс лист для VPN, изменять TCP MSS (бывает очень полезно если у вас PPPoE) и использовать UPnP. Эти нехитрые опции в дальнейшем могут пригодиться.

Для начала создадим список интерфейсов с именем My-VPN-IFs, и пул адресов (на сервере) с именем VPN-pool1 как это сделать, можно прочитать в первой и второй части. Теперь переходим к настройке профиля. Здесь мы указываем имя профиля, имя пула адресов, имя списка адресов, выбираем ранее созданный список интерфейсов и указываем DNS серверы. В качестве DNS можно указать локальный адрес вашего MikroTik’а если у вас присутствуют локальные доменные имена или иные статические записи DNS.

Теперь сохраняем профиль и переходим к настройке сервера. Естественно, подразумевается что сервером VPN выступает один MikroTik, а клиентом другой.

Важно!!! Для OpenVPN, в профиле, поле Local Address не должно быть пустым! Здесь необходимо указать IP из той же сети что и указанный пул, но при этом этот адрес не должен входить в указанный пул. Проще говоря, если мы используем сеть 10.0.3.0/24, из которой используется пул 10.0.3.10-10.0.3.100, то локальный адрес должен быть в промежутке между 10.0.3.1-10.0.3.9 или 10.0.3.101-10.0.3.254.

Настройка сервера

Сложность Настройки VPN сервера в MikroTik напрямую зависит от выбранного протокола. Рассмотрим каждый, в порядке возрастания сложности, предварительно создав пользователя(ей) для аутентификации на нашем сервере. Данная конфигурация идентична для всех типов VPN.

В дальнейшем именно эти данные будут использованны для аутентификации на нашем VPN сервере. Помимо логина и пароля, здесь для каждого пользователя можно указать к какому сервису данный пользователь будет иметь доступ (Service), указать локальный и клиентский IP адрес (Local/Remote address), добавить маршрут (Routes) и установить ограничения (Limit *).

PPTP — самый простой тип VPN как с точки зрения конфигурации, так и защищённости. Считается наиболее производительным за счёт отсутствия вменяемого шифрования, однако это очень древний протокол, который стоит использовать только в крайнем случае.

L2TP — промышленный стандарт среди VPN. В связке с IPsec используется повсеместно всевозможными банками, ритейл сетями и прочими крупными компаниями. Требует дополнительных ресурсов за счёт шифрования, однако считается одним из наиболее защищённых. Из минусов здесь только один IPsec пароль. Это значит, что все пользователи этого VPN сервера будут использовать один IPsec пароль при разных паролях аутентификации. Из рекомендаций пожалуй самые очевидные — включить IPsec и отключить chap и pap, чтобы пароли не летали в открытом или плохо шифрованном виде.

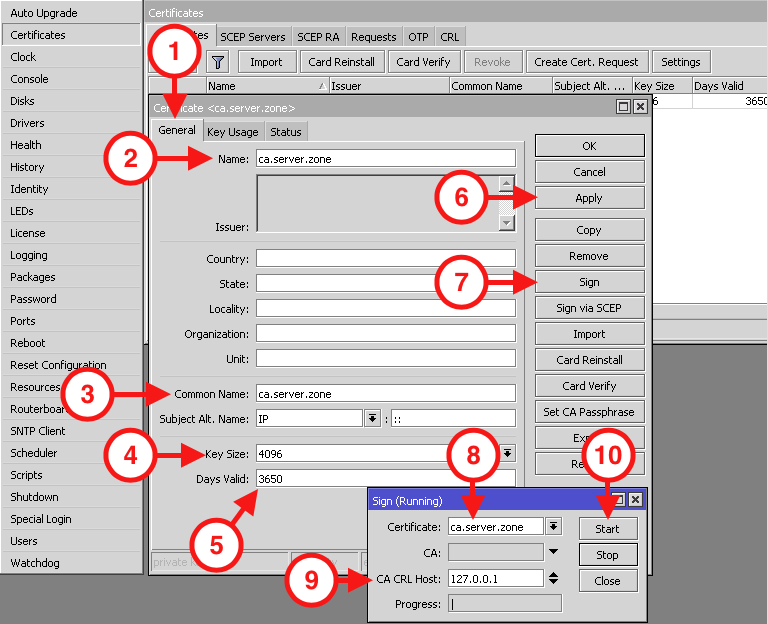

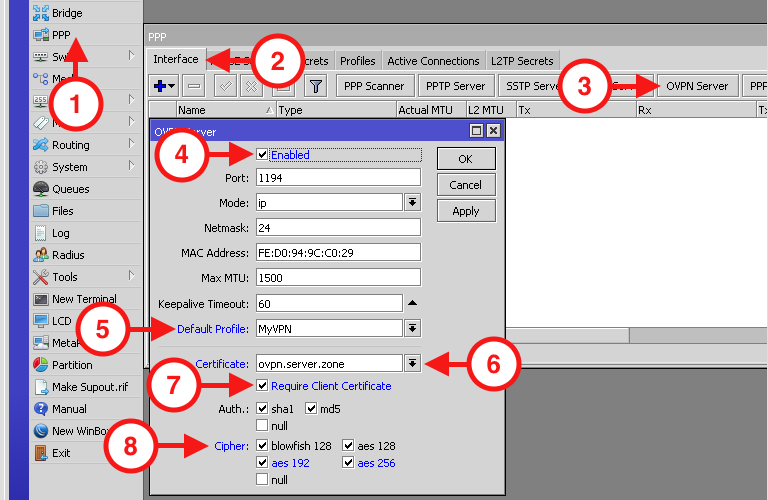

OpenVPN — на мой взгляд это самый достойный протокол, который обеспечит идеальный баланс скорости, защиты данных и надежности. Собственно говоря, именно этот протокол стоит использовать и именно он используется в качестве основного всевозможными VPN-сервисами. Для работы этого протокола, на обеих сторонах (клиент-сервер) используются (опционально) SSL сертификаты, которые нам необходимо сгенерировать. Для начала генерируем корневой сертификат (УЦ).

Рекомендуется указывать 127.0.0.1 для корневого сертификата, однако любой действующий IP адрес на данном MikroTik’е тоже подойдёт. По завершению процесса в поле Progress появится надпись done. После её появления, закрываем все окошки. Вообще, стоит заполнять все реквизиты SSL сертификата, но мы здесь чуток поленимся 😉 .

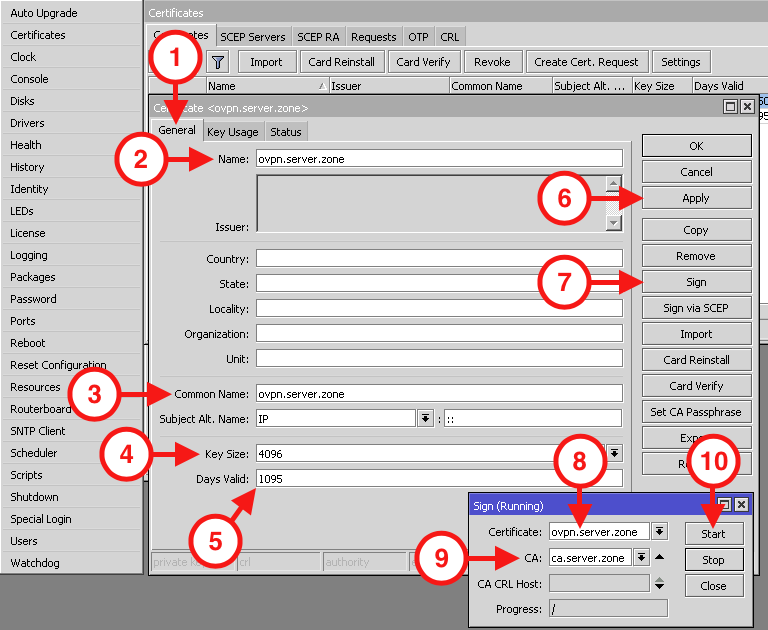

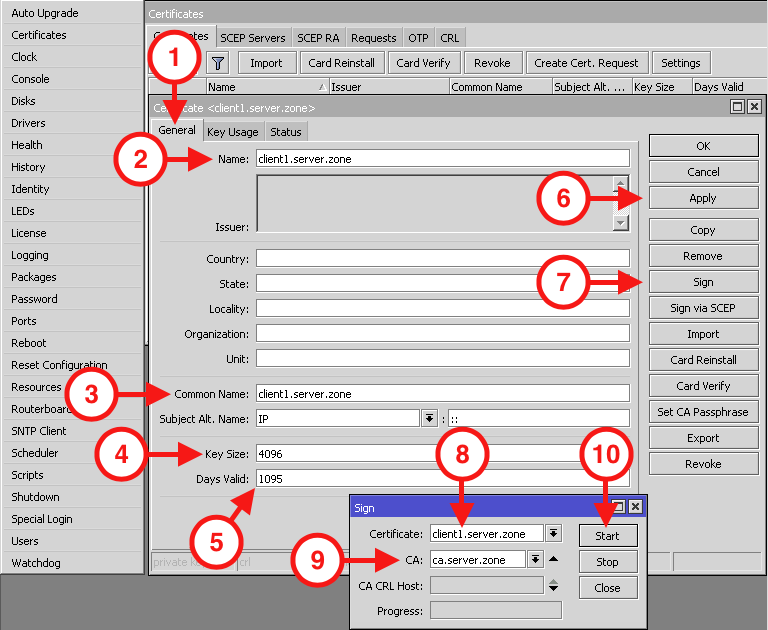

Теперь переходим к созданию сертификата OpenVPN сервера и клиента. Процесс аналогичен предыдущему, за исключением пары пунктов. Здесь мы указываем не IP хоста, а корневой сертификат УЦ (CA) и естественно другое (уникальное) имя создаваемого сертификата.

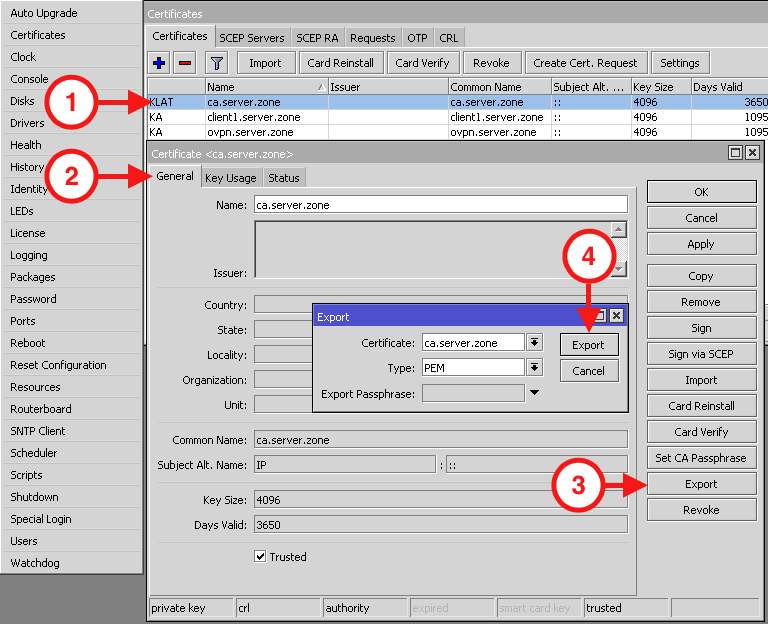

После того как все сертификаты созданы, нужно экспортировать корневой сертификат и сертификат+ключ всех клиентов. Важно! Корневой сертификат в отличие от клиентских экспортируется без закрытого ключа, поэтому поле Export Passphrase оставляем пустым. В то же время, все пароли у ключей клиентских сертификатов должны быть разными (уникальными) и не совпадать с паролями этих клиентов. Эти пароли необходимо запомнить/записать!!! Экспортированные сертификаты можно найти в файлах на локальном диске.

Справившись с сертификатами, переходим к настройке OpenVPN сервера. Здесь выбираем сертификат OpenVPN сервера, указываем на необходимость клиентского сертификата и выбираем способы шифрования.

Так выглядит конфигурация VPN сервера в MikroTik для наиболее популярных протоколов. Естественно, чтобы не углубляться в подробности, здесь опущено много параметров, поэтому если возникают вопросы по какому-то из них, не стесняемся, оставляем комментарии, задаём вопросы.

Настройка клиента

Теперь рассмотрим настройки клиентов применительно к каждому протоколу. Аналогично серверу, начнём по мере возрастания сложности. Напомню, что на клиенте так же как и на сервере необходимо создать профиль VPN, в котором в отличие от сервера поля Local Address и Remote Address не заполняются, а пул не создаётся.

PPTP — в поле Connect To вводим IP адрес или доменное имя нашего сервера. Далее логин, пароль, профиль и тип шифрования пароля. Жмём Apply, получаем результат. Как только увидели в нижней части окна running и Status: connected, можем переходить к использованию.

L2TP — от предыдущего отличается только опциями IPsec, поэтому действуем по аналогии.

OpenVPN — как и сервер, требует в нашей конфигурации SSL, поэтому импортируем экспортированные с сервера сертификаты и ключ. Для начала загружаем их в систему.

Теперь загруженные сертификаты необходимо импортировать в систему. Для закрытого ключа используем ранее введённый на сервере пароль.

Выполнив эти нехитрые действия, можем переходить к настройке OpenVPN клиента. Аналогично предыдущим, за исключением поля выбора сертификата и типа аутентификации. Если вдруг не получилось с первого раза, напомню про поле Local Address в профиле на сервере.

Вот собственно и всё, теперь можно использовать VPN как душе угодно! Если вдруг возникли сложности, вопросы или предложения, пишем в форме для комментариев ниже, именно благодаря вашим комментариям я выбираю наиболее актуальные для вас темы, ну а пока, буду делать следующий рецепт как «готовить» MikroTik.

Друзья, для тех, кто хочет стать настоящим профи, я рекомендую пройти Онлайн-курс по MikroTik на русском от нашего коллеги Дмитрия Скромнова. Здесь можно изучить MikroTik и RouterOS самостоятельно по курсу «Настройка оборудования MikroTik». Курс основан на официальной программе MTCNA, но содержит больше информации. Это 162 видеоурока и большая практическая задача, разбитая на 45 лабораторных работ. Время на изучение неограниченно – все материалы передаются бессрочно и их можно пересматривать сколько нужно. Первые 25 уроков можно посмотреть бесплатно, оставив заявку на странице курса.