Устанавливаем и настраиваем личный сервер с ВПН на роутере Кинетик. Подключаемся к собственному роутеру с сервером в любой точке мира.

Настраиваем свой VPN-сервер на Keenetic

Сервер позволяет подключить к другой сети, роутеру (все лучшие VPN для роутеров любой фирмы), или маршрутизатору Keenetic. Это обеспечивает возможность удаленного доступа через смартфон, планшет или с любого другого устройства, даже если пользователь находится не дома.

Вход в настройки и включение DDNS

Подключить к локальной сети Keenetic можно двумя способами:

- Кабелем через локальный порт;

- По Wi-Fi.

Для использования интерфейса в браузере нужно ввести IP-адрес роутера (192.168.1.1) или адрес сайта — my.keenetic.net. Остается авторизоваться в системе, используя логин и пароль (если не были изменены, то их можно найти на коробке с устройством).

Смысл сервера – в доступе к нему извне. Подключение производится через внешний адрес маршрутизатора. Однако есть нюансы. Провайдеры выдают два адреса:

- Белый динамический;

- Серый статический.

Обязательно, чтобы провайдер выдал внешний фиксированный (белый) адрес. Если нет – на новых прошивках KeenDNS есть возможность подключиться к статистическому IP. Создается облачный DDNS, работающую напрямую или через облако. При взаимодействии с последними сборками прошивки:

- Перейдите в параметр «Доменное имя» и вводим любое название, нажимаем «Зарегистрировать».

- Если имя не занято – роутер уведомит об этом и выдаст 3 поддомена (можно выбрать любой).

- Для серого IP перейдите в «Общие настройки» и активируйте «Keenetic Cloud».

- На экране появится диалоговое окно – дождитесь, пока оборудование загрузит SSL-сертификаты. Затем выберите «Режим работы»: через облако – для серого IP, прямой доступ – для белого адреса.

Если на роутере старая прошивка, то с серым IP ничего не сделать. Можно только подключиться к другому провайдеру или купить новую модель Keenetic. Для пользователей с белым IP – нужно аналогично настроить DDNS:

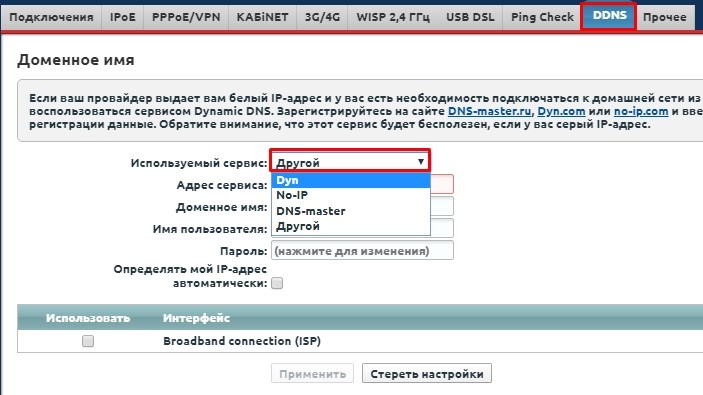

- Зайдите в параметр «Интернет», затем в «DDNS».

- Изучите список серверов. В стандартном варианте доступны: Dyn, No-Ip и DNS-Master.

- Зайдите на сайт этих серверов, зарегистрируйте и сформируете DDNS.

- Зайдите обратно в настройки и введите параметры DDNS.

Настройка WireGuard-сервера

Из-за особенностей протокола обозначения «клиент» и «сервер» становятся условными. Возможность организовать WireGuard-туннель появилась в версии ПО KeeneticOS 3.3 — функция работает только на новых устройствах. Подключение работает в формате «Site-To-Site VPN». Если у одного из интернет-центров есть белый IP — лучше настроить его как сервер. WireGuard можно использовать только для связи двух сетей (обычно роутеров) в одну локальную.

Другой важный нюанс – настройка производится на обоих устройствах сразу. К примеру, параметры сервера обозначены с компьютера, а клиента – со смартфона (лучшие VPN для телефона смотрите отдельно). При этом можно организовать туннель между роутерами в разных точках мира. Например, если подключается связь к серверу VPN-сервиса.Для настройки зайдите в компоненты и добавьте WireGuard. Затем:

- В названии укажите имя английскими буквами. Для примера: на одном устройстве (сервере) – Sev, на другом (клиенте) – CL. Оба должны быть открыты.

- Кликните на «Генерацию пары ключей».

- В строке с адресом впишите IP-туннель с bitmask (допускается указание любого спектра из частного диапазона). Если проще, частные адреса – это те, что действуют внутри локальной сети и не доступны в интернете. Для примера возьмем 172.16.82.1/24, номер порта – 16632 (через него и будет оформляться подключение устройств, роутер сам его откроет). Нажмите на «Добавить».

- В роутере CL добавьте подключение с названием Sev и кликните на «Генерация пары ключей», затем сразу на «Сохранить публичный ключ в буфер обмена».

- Вернитесь в параметре сервера, где появится страница с настройкой пиров. Введите туда данные (при этом нельзя закрывать настройки клиента): имя пира (как в клиенте), публичный ключ – из буфера обмена; разрешенные подсети (спектр локальных адресов клиента – в данном случае 172.16.82.2), настройка маски — /32. При этом нужно не забыть указать о спектре локальных клиентских сетей (192.168.100.0/24). В периодичности проверке аёктивности подключения выберите 15 секунд.

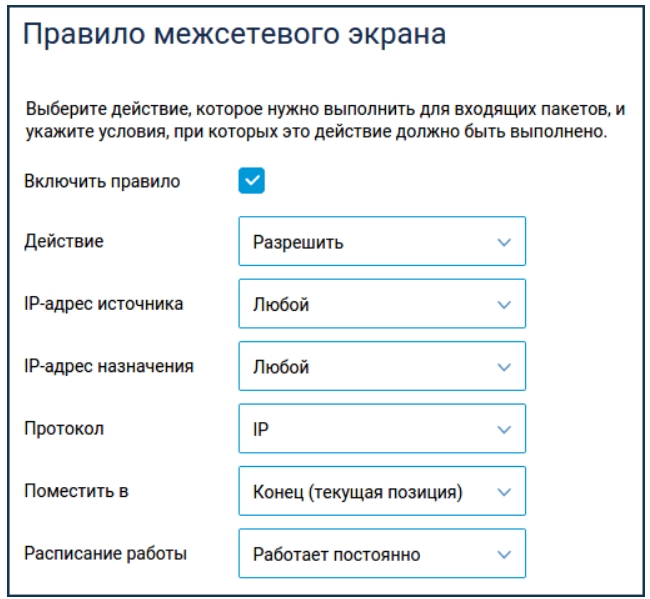

Теперь остается настроить межсетевой экран. Откройте параметр подключение и сформулируйте правило для доступа извне. Далее:

- Разрешайте все настройки.

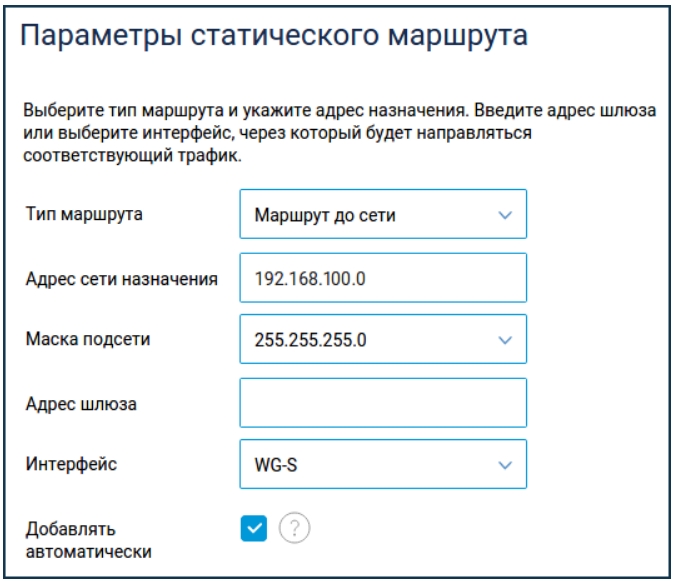

- Пропишите статический адрес для туннеля в разделе с маршрутизацией: тип маршрута – до сети, адрес – пул маршрутизатора CL, маска подсети — 255.255.255.0, в интерфейсе выберите подключение Sev.

- Вернитесь в созданное подключение и сохраните ключ – он понадобится для клиента.

- Перейдите в настройки CL и в параметре адреса укажите туннель 172.16.82.2 и маску /24.

- Добавьте пир с именем как на сервере, вставьте ключ из буфера обмена, укажите внешний адрес или тот, что создан с DDNS, затем после знака «:» введите порт сервера. В разрешенных подсетях вбейте туннель 172.16.82.1/32 и укажите спектр локальных устройств. Проверка активности – аналогично на 15 секунд.

- В межсетевом экране добавьте те же настройки, что и на сервере.

- Создайте статистический маршрут как на сервере, но в адреса введите изначальный пул Sev, а в интерфейсе CL.

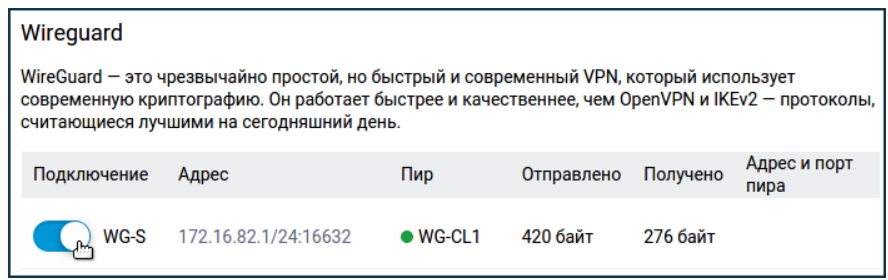

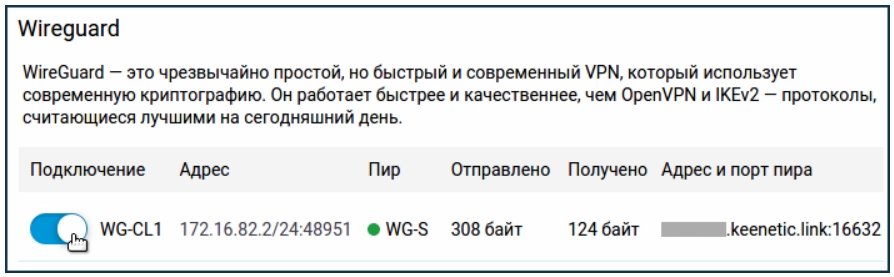

Если конфигурация проделана правильно, то в разделе «WireGuard» на роутерах в графе «Пир» будет зеленый кружек и указано название второго устройства.

Читайте также:

Настройка OpenVPN-сервера

Вначале нужно установить компоненты OpenVPN (приведено в инструкции по настройки сервера PPTP/SSTP). Режим работы протокола определяется его файлом конфигурации. Рассмотрим самый простой вариант соединения двух роутеров с использованием общего секретного ключа.

- Создайте секретный ключ (нужно скачать и установить OpenVPN с сайта). В примере используется сборка 2.4.6-I602 для Win.

- Перезагрузите ПК. В директории, в которую установлен OpenVPN, найдите файл командной строки bin – откройте его от имени администратора и введите команду: Openvpn.exe —genkey —secret static.key.

- Откройте файл с ключом в Блокноте и скопируйте из него текст, вставив его в места настройки файлов конфигурации обоих устройств.

- Перейдите к параметрам первого роутера. Нажмите «Другие подключения» и добавьте соединение с протоколом «OpenVPN».

- В графе с именем введите название подключения, а в строке конфигурации вставьте содержимое файла конфигурации и сохраните настройки.

- Аналогично проделайте настройку второго роутера, но используйте конфигурацию клиента.

Также на стороне устройства-сервера в веб-интерфейсе нужно выполнить команду:

- Interface OpenVPN0 no ip global

- Interface OpenVPN0 security-level private

Для разрешения трафика между двумя роутерами с приватной безопасностью используется команда no isolate-private. Если сервер будет использован для доступа к Интернету, то понадобится использовать Ip nat 10.1.0.2 255.255.255.255. Проделанные настройки сохраняются командой system configuration save.

Остается открыть порт для соединения по протоколу: сформулируйте правило в Межсетевом экране для параметра «Провайдер» или для того, которое используется для выхода в интернет.

В правиле фильтрации, в графе «Действие» нужно выдать разрешение, а в строке «Протокол», значении «UDP» и «Номер порта назначение» выбрать 1194. На этом простейший вариант настройки соединения по OpenVPN. Для проверки сети можно провести диагностику через системный журнал.

Настройка PPTP/SSTP-сервера

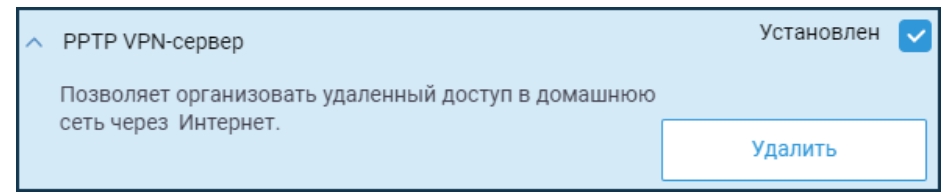

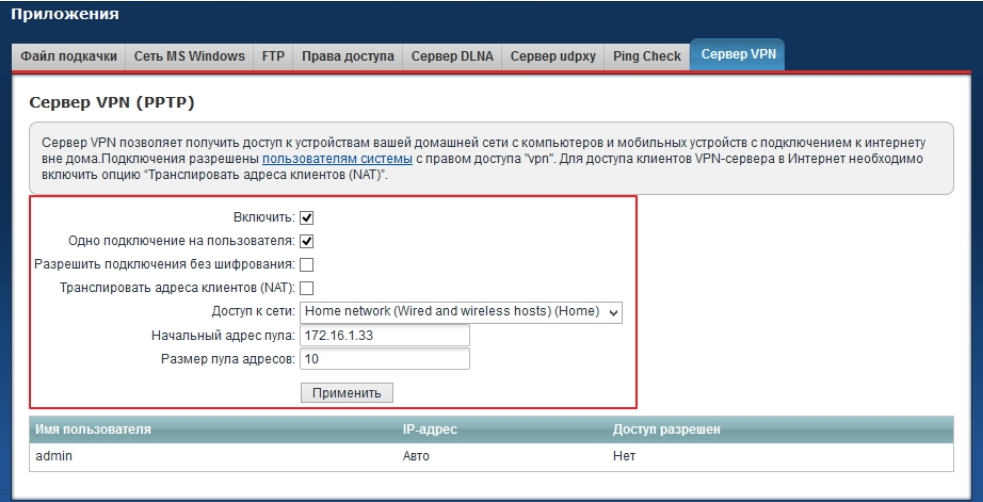

Для работы сервера потребуются дополнение «PPTP VPN-сервер». Зайдите на страницу «Общие настройки» в графе «Обновление и компоненты», затем кликните на «Изменить набор компонентов». В окне «Приложения» найдите строку «VPN-сервер PPTP» и кликните по ссылке. Настройте сервер:

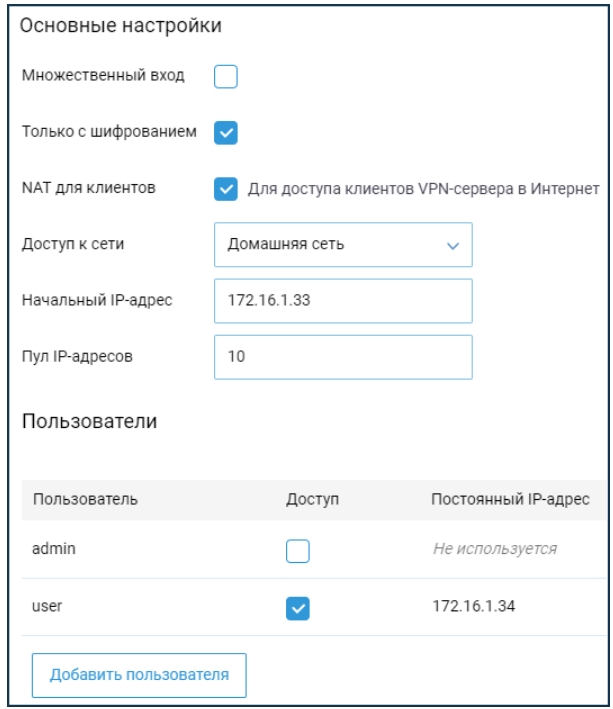

- Графа «Множественный вход» позволяет организовать несколько одновременных подключения при использовании одинаковых данных. Это влияет на безопасность и усложняет мониторинг, но упрощает использование.

- Пункт «Только с шифрованием» — оставьте галочку, иначе трафик не будет защищен;

- «NAT для клиентов» — настройка доступа сервера в Интернет.

- «Доступ к сети» — выбрать «Домашнюю сеть», если к ней подразумевается подключение.

- «Начальный IP-адрес» — стандартный пул адресов для клиентов (не должны пересекаться с сервером, потому лучше изменить параметр);

- Спектр адресов — до 10;

- «Пользователи» — допускается создание разных учетных записей.

Подключить к серверу в качестве клиента можно через другой роутер, смартфон на базе Android (список лучших VPN для Андроид) или компьютер на базе Windows (смотрите все лучшие VPN для ПК с Windows).

Для настройки SSTP-сервера используется аналогичное дополнение — «SSTP VPN-сервер». В этом случае кроме активной службы KeenDNS, нужно выбрать имя в домене keenetic: .link, .pro или .name и выдать доступ извне при помощи протокола HTTPS:

- Зайти в «Пользователи и доступ».

- Открыть «Удаленный доступ» и разрешить настройку по протоколам «HTTP и HTTP» или «Только HTTPS».

В остальном настройка SSTP-сервера производится по аналогии с PPTP-сервером. Для подключения роутера к VPN-сервису:

- Перейдите на страницу «Другие подключения».

- Откройте раздел «VPN-подключения» и выберите «Добавить подключение».

- В «Параметры VPN» найдите графу «Тип» и выберите значение «PPTP».

- В «Имя подключения» впишите название соединения, а в качестве имени укажите доменное имя или IP-адрес сервера.

- В разделе «Имя пользователя» и «Пароль» введите информацию об открытом профиле.

Необходимую информацию для доступа к серверу в качестве клиентов можно запросить у поставщика VPN услуг, если используется премиум-сервис. Подробнее о подключении роутера к VPN можно прочитать в нашей статье.

Настройка L2TP/IPsec-сервера и клиентский сервис

Установите компонент «VPN-сервер L2TP/IPsec» по инструкции выше. При регистрации сервера в параметре «Общий ключ IPsec» введите ключ безопасности. Настройте параметры соединения по аналогии с PPTP/SSTP-сервером. Подключение клиентов также производится по стандартному алгоритму: единственное, в «Параметры VPN» в поле «Тип» нужно выбрать «L2TP/IPsec».

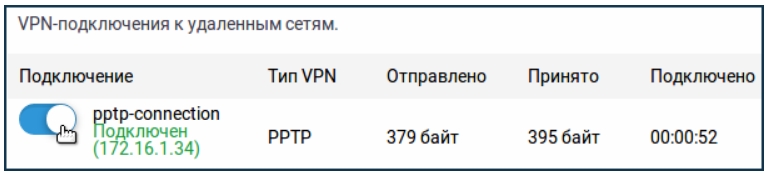

Проверка работоспособности VPN на Keenetic

Для проверки VPN зайдите в настройки маршрутизатора, откройте параметр «Пользователя» — там есть вся информация о подключениях, клиентах и обмене трафика. В случае с OpenVPN выполните пинг обоих концов туннеля. Для сервера используйте команду:

- ping 10.1.0.1

- ping 10.1.0.2

Для клиента:

- ping 192.168.1.1

- ping 192.168.2.1

Если вы подключили Keenetic в качестве клиента к серверу VPN, то проверить работоспособность соединения вы можете на сайте ExpressVPN или NordVPN — система автоматически укажет, если защита трафика отсутствует. Также встроенные технологии укажут на утечку DNS.

Всех горячо приветствую! Такая дичь написана на других сайтах по данному вопросу, что мне пришлось основательно подготовиться и написать свою инструкцию. Даже на официальной странице поддержки Keenetic не описаны некоторые моменты, что может привести к внезапному возгласу: «А почему не работает?!». Сегодня я расскажу вам, как правильно настроить VPN-сервер на роутере ZyXEL Keenetic, а также как к нему подключиться с разных устройств.

Если вам не нужно настраивать VPN-сервер, а нужно подключиться к публичному, то просто смотрите главу «ШАГ 4…» – подглава «Роутер ZyXEL Keenetic». Там же я оставил ссылку на бесплатные публичные VPN.

Если же вы хотите настроить сервер, а также подключиться, то я описал 3 способа подключения: PPTP, L2TP/IPSec и WireGuard. Первые два настраиваются достаточно просто, но подключение там идет прямое, и вы можете приконнектиться к серверу как с Windows, Android, iOS или с отдельного роутера любой модели (TP-Link, ASUS, D-Link и т.д.)

А вот WireGuard (Keenetic VPN) настраивается исключительно на новых маршрутизаторах – то есть у вас должно быть два роутера с последней прошивкой. В общем вы можете выбрать все варианты. На самом деле все делается просто, но в настройках есть много нюансов, о которых я подробно написал в статье. Некоторые сложности могут возникнуть с WireGuard. Именно поэтому я постарался описать все по шагам с картинками и пояснениями. Не торопитесь и читайте очень внимательно. В любом случае вы всегда можете обратиться ко мне в комментариях. Поехали!

Содержание

- ШАГ 1: Вход в настройки роутера

- ШАГ 2: Включение DDNS

- Новая прошивка

- Старая прошивка

- ШАГ 3: Настройка сервера

- VPN PPTP

- Новая прошивка

- Старая прошивка версии NDMS 2.11 и меньше

- VPN-сервер L2TP/IPsec

- VPN WireGuard

- ШАГ 4: Подключение к VPN

- Роутер ZyXEL Keenetic

- Windows

- Android

- iOS

- Задать вопрос автору статьи

ШАГ 1: Вход в настройки роутера

Сначала вам нужно подключиться к локальной сети маршрутизатора – это можно сделать двумя способами:

- По кабелю, подключившись к локальному порту.

- По Wi-Fi.

Далее открываем браузер и вводим в адресную строку один из адресов:

- 192.168.1.1

- my.keenetic.net

Далее авторизовываемся.

Если у вас есть проблемы со входом, то читаем эту инструкцию.

ШАГ 2: Включение DDNS

Наш план достаточно простой. Наш роутер Keenetic будет выступать в качестве VPN сервера. Причем не важно, какой именно сервер мы будет настраивать – будь это PPTP, IPSec или новый WireGuard. Смысл в том, что мы должны иметь доступ к этому роутеру извне – то бишь из интернета. У роутера есть внешний IP адрес. Конечно, мы можем использовать его. Но как правило, современные провайдеры по умолчанию выдают два вида адрес:

- Белый динамический

- Серый

Нужно, чтобы ваш провайдер обязательно использовал белый IP адрес, в противном случае доступ к VPN-серверу будет недоступен. Про белые и серые IP, а также про то, как узнать какой адрес у вас – читаем эту инструкцию. На новых прошивках есть возможность подключаться и к серым IP, но при использовании KeenDNS (это облачный DDNS сервис, который работает напрямую, так и через облако, поэтому его можно использовать даже с серыми IP).

В общем на первом шаге мы подключим службу DDNS, если ваш IP не является статичным.

Более подробно про DDNS читаем тут.

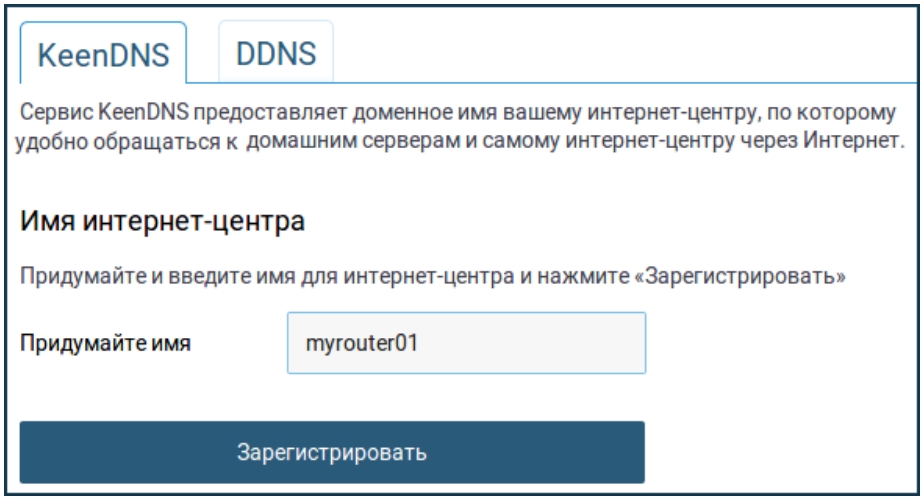

Новая прошивка

- Для начала нам нужно настроить DDNS, можно использовать стандартный и бесплатный KeenDNS от Keenetic. Переходим в раздел «Доменное имя» и вводим любое наименование, которое мы будем использовать для подключения. Далее нажимаем «Зарегистрировать».

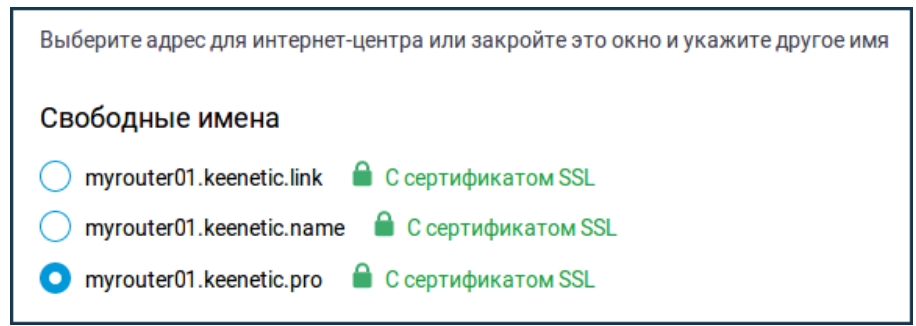

- Если имя свободное, то роутер сообщит об этом и предложит вам 3 поддоменных имени – выберите любое.

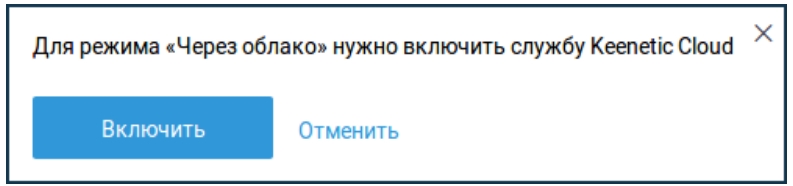

- Если у вас серый IP, то вам нужно перейти в «Общие настройки» и включить «Keenetic Cloud».

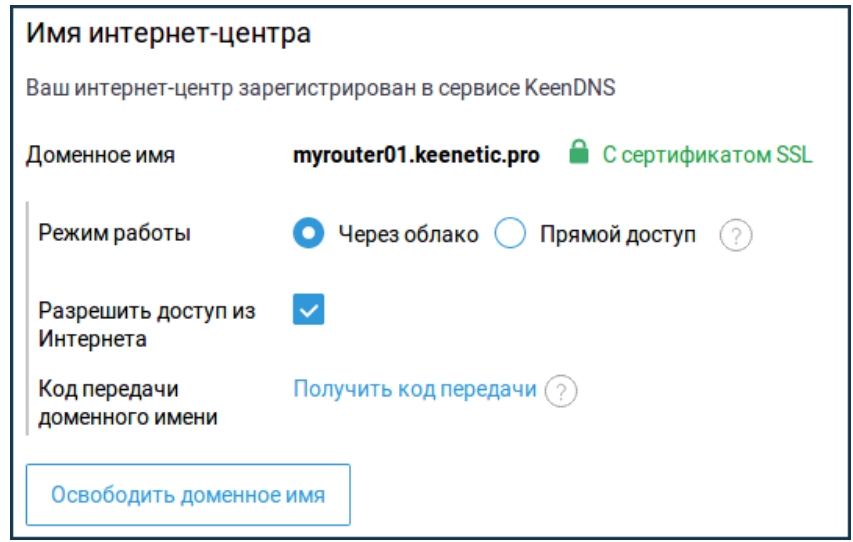

- Высветится вот такое окошко, подождите пока роутер получит SSL сертификаты. После этого вам нужно выбрать «Режим работы»:

- Через облако – если у вас серый IP.

- Прямой доступ – если IP белый.

Старая прошивка

Понятно дело, используя внешний IP адрес, но что, если он динамический или серый. Хочу расстроить пользователей с серыми IP, тут ничего не поделаешь и единственный выход – это искать провайдера с белым IP. Второй вариант – это купить более новый роутер Keenetic, на котором есть облачная служба KeenDNS – она позволит прокинуть подключение даже с серым IP. Для тех, у кого белый IP, нам в любом случае нужно настроить DDNS, так как скорее всего у вас он конечно же белый, но динамический адрес, а поэтому, когда он поменяется – соединение просто отвалится.

В разделе «Интернет» перейдите в «DDNS» и посмотрите в список «Используемых серверов». По умолчанию у нас есть Dyn, No-Ip и DNS-Master – это все сторонние сервисы. Что вам нужно сделать? – вам нужно зайти на официальные сайты этих сервисов, зарегистрироваться и создать DDNS. Далее переходим сюда и вводим данные DDNS.

ШАГ 3: Настройка сервера

Выберите один из вариантов подключения. Напомню, что для WireGuard у вас должно быть два роутера Кинетик с последней прошивкой.

VPN PPTP

При подключении по PPTP идет шифрование MPPE (Microsoft Point-to-Point Encryption).

Новая прошивка

- Теперь нужно установить компонент VPN-сервера – переходим в «Общие настройки» -«Обновления и компоненты» – кликаем по кнопочке «Изменить набор компонентов» и устанавливаем «PPTP VPN-сервер».

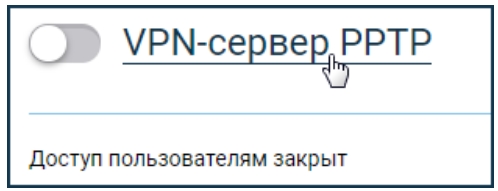

- Переходим в «Приложения» и включаем наш сервер.

- Откроются настройки. Давайте пройдемся по пунктикам:

- Множественный вход – когда один и тот же логин и пароль используют несколько клиентов. Небезопасно, зато удобно.

- Только шифрование – не убираем эту галочку, иначе канал связи будет не зашифрован и данные могут перехватить.

- NAT для клиентов – использование интернета.

- Доступ к сети – ставим «Домашняя сеть», ведь именно к этой сети мы будем иметь доступ.

- Начальный IP-адрес – это начальный пул адресов для клиентов. Очень важно, чтобы клиентские адреса и адреса ваших локальных машин не пересекались, поэтому лучше установить другие настройки IP.

- Пул IP-адресов – максимальное число 10.

- Пользователи – тут вы можете использовать одного или создать несколько учетных записей.

Старая прошивка версии NDMS 2.11 и меньше

Возможность настроить VPN сервер появилась с выходом версии операционной системы NDMS V2.04.B2. Также по PPTP к одному серверу можно подключить до 10 клиентов.

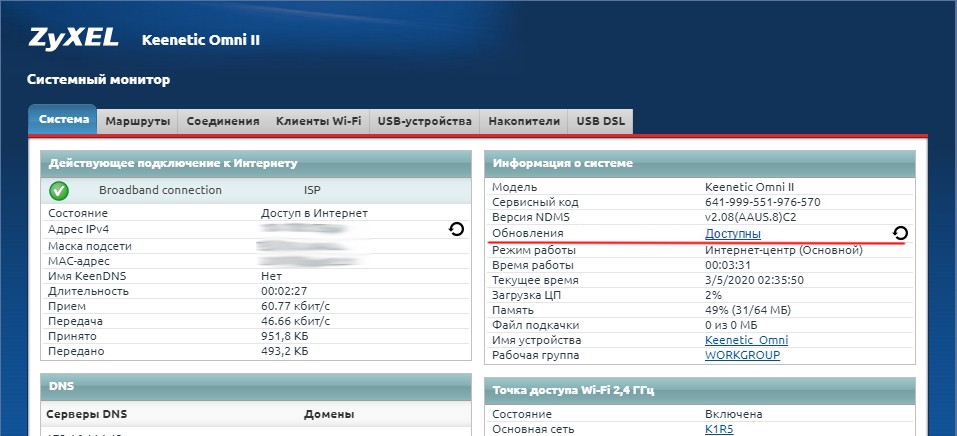

- Для начала нужно убедиться, что установлен компонент VPN-сервер. На главной нажмите по ссылке «Доступно» в разделе «Обновления».

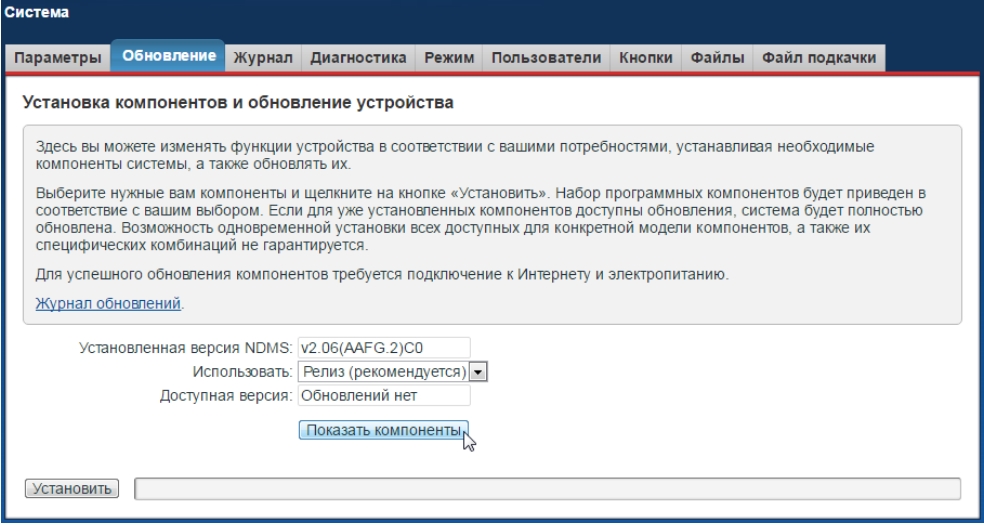

- Или вы можете перейти в раздел «Система», нажать по вкладке «Обновление» и далее ниже нажать «Показать компоненты».

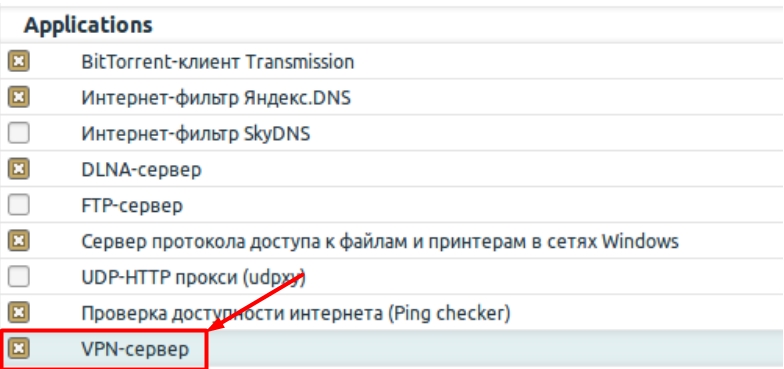

- Найдите VPN-сервер и выделите его.

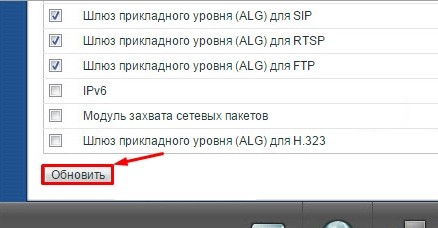

- Далее нажмите по кнопке «Обновить».

- Теперь переходим в «Приложения» и открываем вкладку «Сервер VPN» (если такой вкладки нет, то вы не установили компонент). Включаем сервер. Ставим галочку «Одно подключение на пользователя». В строке «Доступ к сети» нужно указать наименование вашей локальной сети этого роутера – по умолчанию это «Home network». Ниже нужно указать начальный адрес пула – что это такое? Это пул адресов, который будут выдаваться клиентам подключенным к этому серверу. Нужно обязательно разделить разрешенный пул домашней сети «Home network» и пул адресов VPN сервера. На самом деле можно использовать одну подсеть, но разный пул. Например, для домашней сети пул будет 192.168.1.50-192.168.1.70. А здесь указать начальный пул 192.168.1.200. Или сделайте как я, просто указать другой начальный адрес 172.16.1 33 пула. И ниже указываем размер пула – так как максимальное число клиентов 10, то больше указывать не стоит. Для безопасности, вы можете указать меньшее число клиентов. «Транслировать адреса клиентов (NAT)» – эта галочка нужна для того, чтобы клиенты VPN-сервера могли выходить в интернет через этот роутер. Если вы хотите иметь только доступ к локальной сети, то уберите эту галочку.

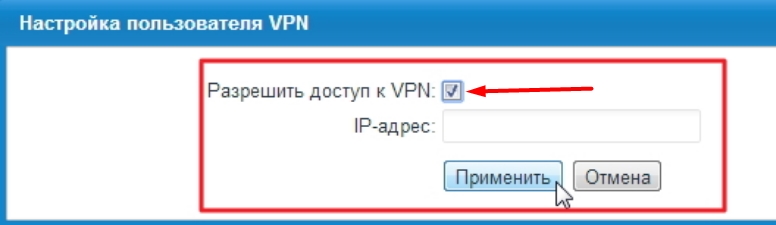

- Для удобства мы будем использовать учетную запись администратора, нажмите по ней.

- Как видите в строке «Доступ разрешен» стоит значение «Нет» – это значит этот пользователь не может использоваться для VPN подключения. Давайте это исправим – нажимаем по этой учетке и включаем галочку «Разрешить доступ к VPN».

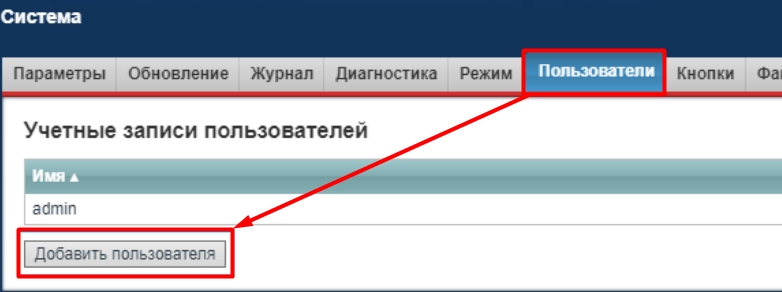

- Admin пользователя можно использовать для нескольких подключений. Но если вам нужно несколько пользователей (для безопасности), то перейдите в раздел «Система» – «Пользователи» – нажмите по кнопке добавления.

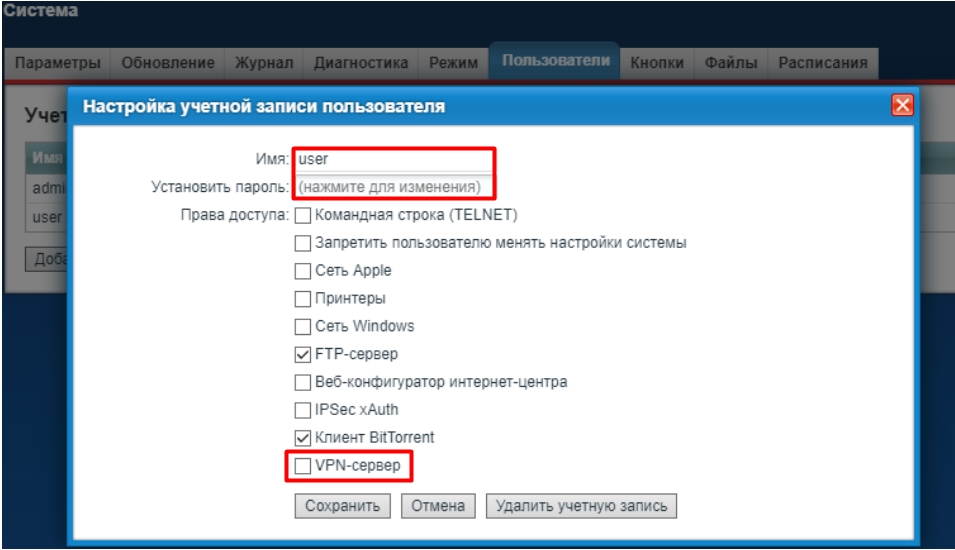

- Укажите логин, пароль клиента, а также не забудьте указать доступ к «VPN-серверу».

VPN-сервер L2TP/IPsec

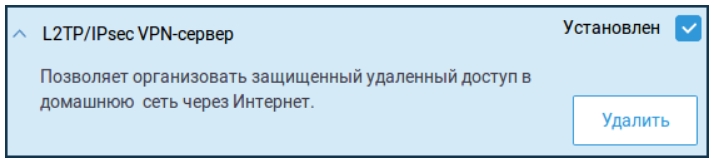

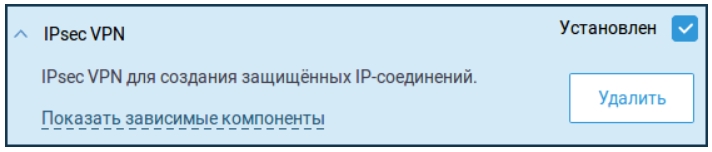

- Устанавливаем компонент: «Общие настройки» – «Обновления и компоненты» – «Изменить набор компонентов». Находим компонент «L2TP/IPsec VPN-сервер, ставим галочку и устанавливаем его, если он не установлен.

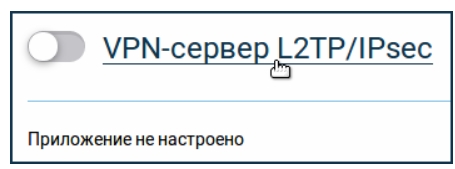

- В приложениях включаем наш VPN.

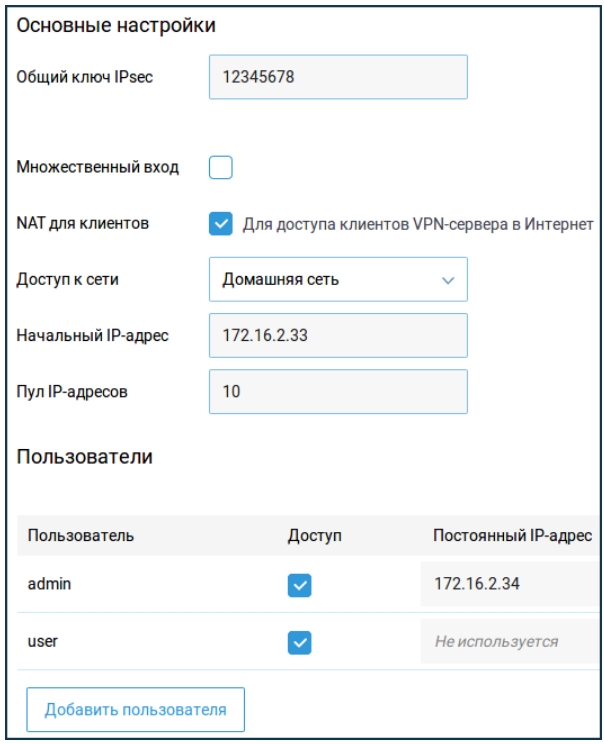

- Теперь вводим данные:

- Общий ключ IPsec – указываем любой ключ.

- Множественный вход – для того, чтобы использовать одну учетную запись на разных компах.

- NAT для клиента – чтобы подключенные клиенты имели доступ к интернету в этой сети.

- Доступ к сети – указываем «Домашняя сеть».

- Начальный IP-адрес – это адреса локальной сети, которые будут выдавать VPN клиентам. Они не должны совпадать с теми адресами, которые уже зарезервированы в вашей локальной сети. Поэтому лучше указать другой пул частных адресов.

- Пул IP-адресов – максимальное число поддерживаемых клиентов 10.

- В поле «Пользователь» можно создать новых пользователей, которые и будут подключаться к VPN. Для теста можете использовать администратора (admin).

VPN WireGuard

WireGuard был добавлен в версии KeeneticOS 3.3 и работает только с новой прошивкой. Аналогично данная штуковина работает только между двумя роутерами Keenetic. Наше подключение еще можно назвать «Site-To-Site VPN». Если у вас у одного из роутера есть белый IP, то лучше использовать его в качестве сервера. По сути мы объединим две сети в одну виртуальную локальную сеть.

И еще очень важный момент, мы будем производить настройки одновременно на двух роутерах. То есть Web-интерфейс должен быть открыть сразу. Например, «Сервер» мы будем настраивать с компьютера, а «Клиент» с телефона. Но ничего страшного, если вы будете настраивать туннель между маршрутизаторами, которые находятся в разных точках мира.

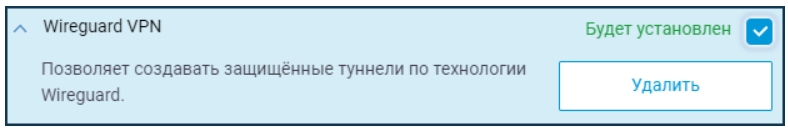

- «Общие настройки» – «Обновления и компоненты» – кликаем «Изменить набор компонентов» и устанавливаем наш компонент.

- Переходим: «Другие подключения» – «WireGuard» – нажимаем по кнопке добавления.

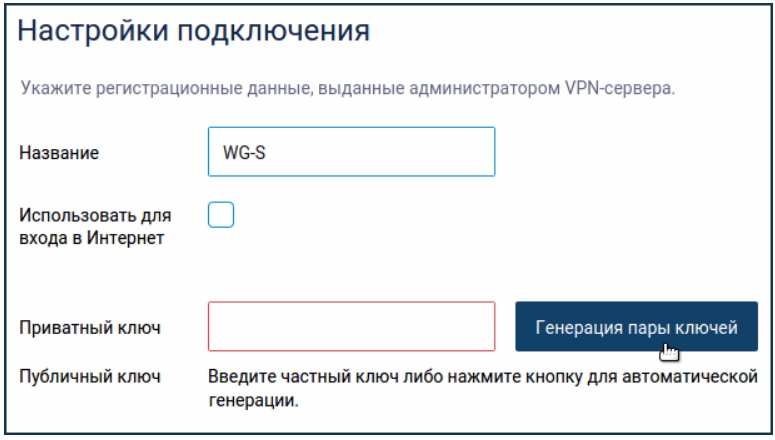

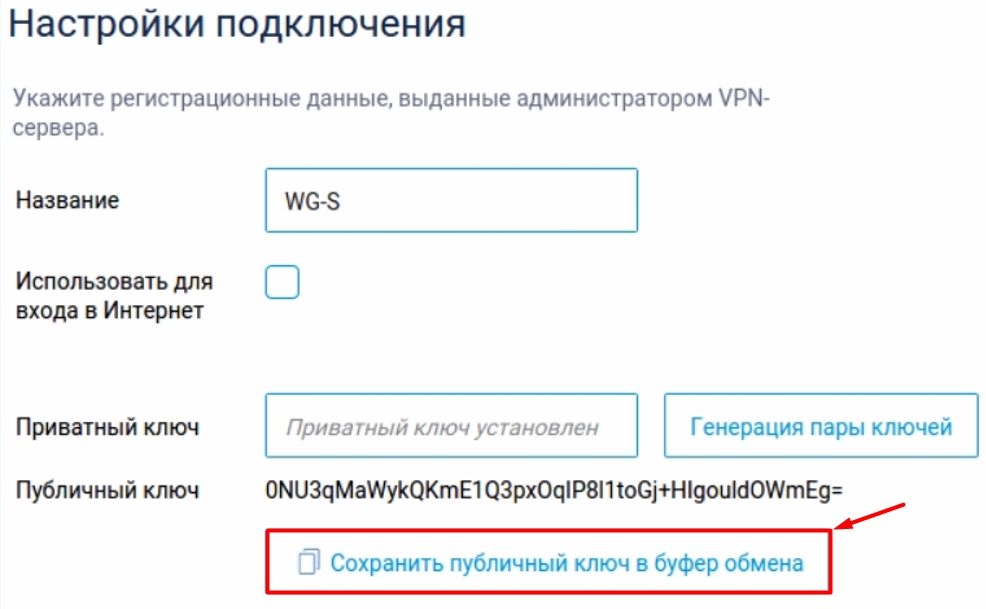

- В поле название нужно ввести английское наименование. Я в качестве примера введу на одном «WG-S» (Сервер), а на втором «WG-CL1» (Клиент). При этом оба окна должны быть открыты.

- Нажимаем «Генерацию пары ключей».

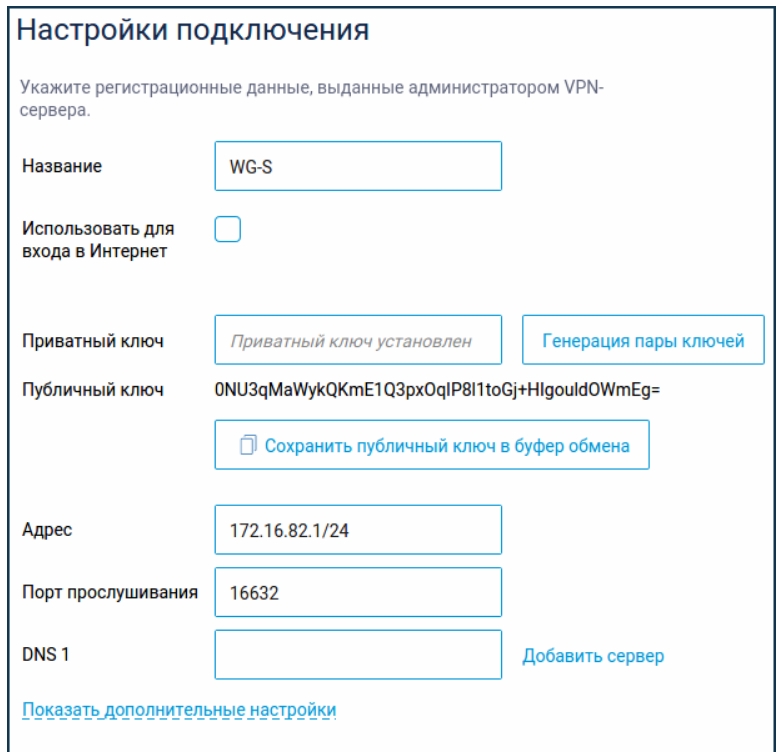

- В поле «Адрес» вписываем IP туннеля с bitmask указать можно любой пул из частного диапазона:

10.0.0.0 – 10.255.255.255 (маска 255.0.0.0 или /8)

172.16.0.0 – 172.31.255.255 (маска 255.240.0.0 или /12)

192.168.0.0 – 192.168.255.255 (маска 255.255.0.0 или /16)

100.64.0.0 – 100.127.255.255 (маска 255.192.0.0 или /10)

- Если коротко, то частные адреса – это те, которые используются только в локальной сети, и их нет в интернете. Я в качестве примера указал 172.16.82.1/24. Также указываем порт номер 16632, именно на него и будет идти подключение от клиента к серверу. Роутер сам автоматически его откроет, поэтому его пробрасывать не нужно. Кликаем по кнопке «Добавить».

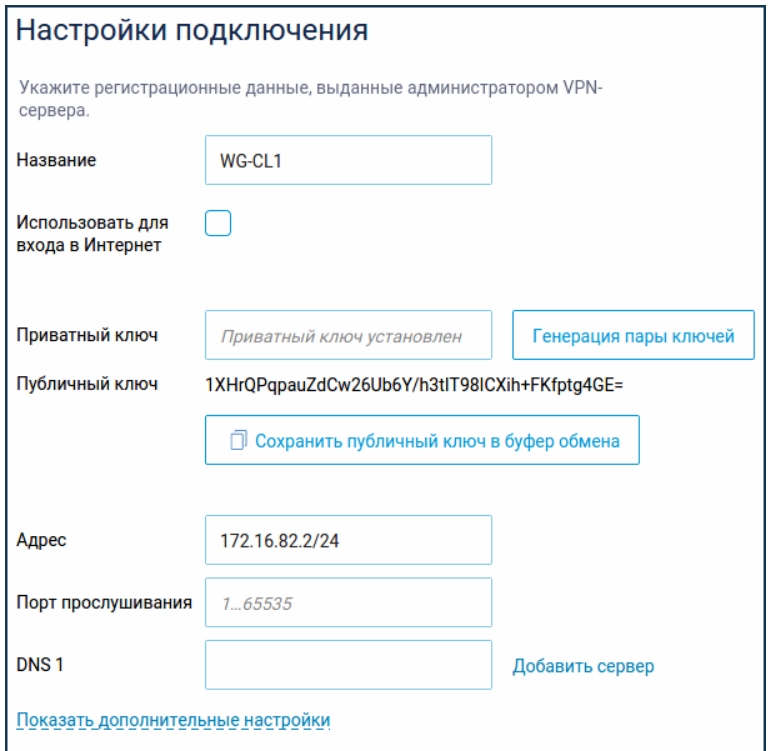

- Переходим на вкладку роутера-клиента (WG-CL1). Добавляем подключение, вводим название «WG-CL1», нажимаем «Генерация пары ключей» и тут же нажимаем «Сохранить публичный ключ в буфер обмена».

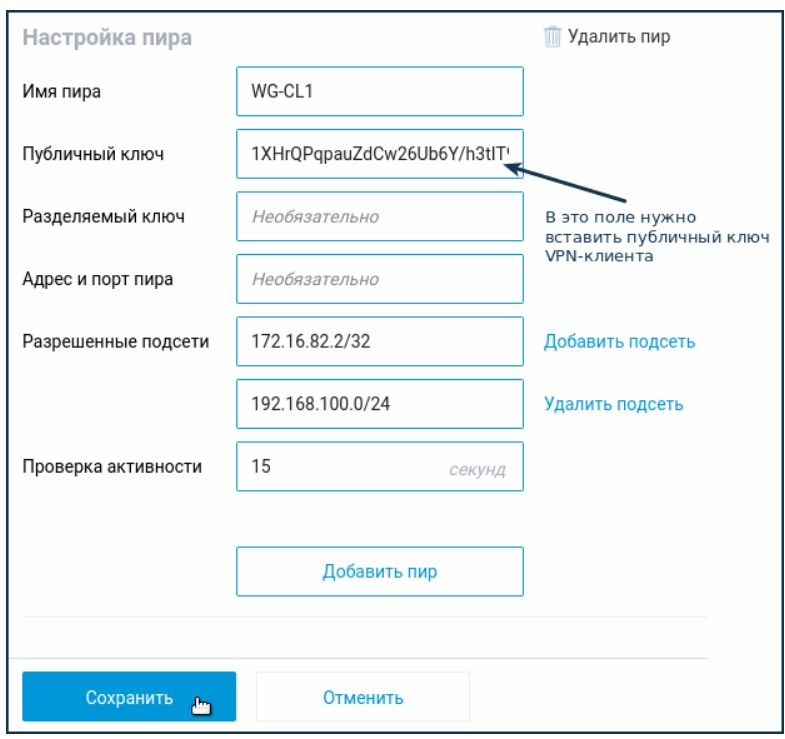

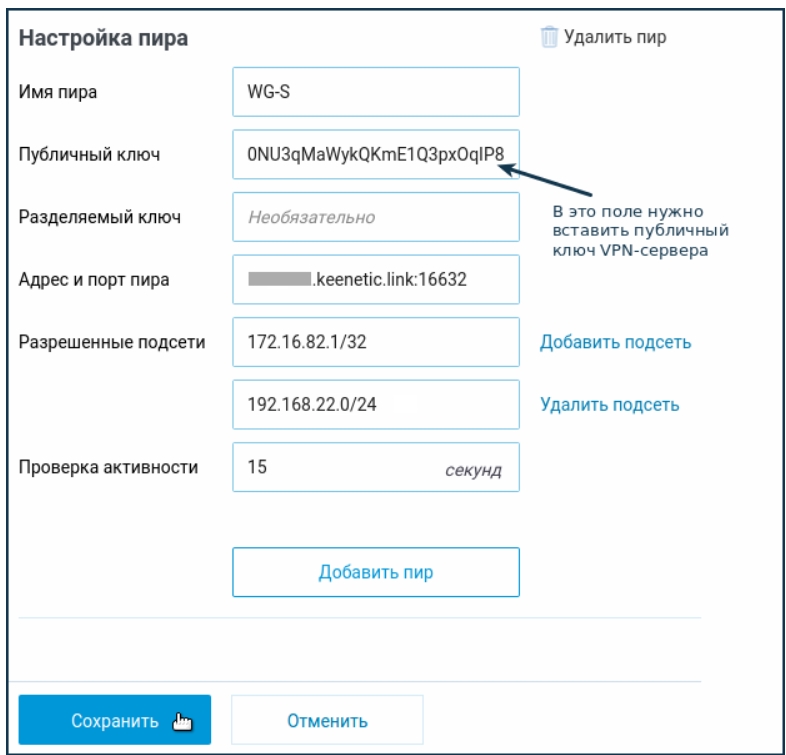

- Теперь нужно вернуться в настройки сервера там откроется окошко «Настройка пира» вводим данные (При этом ни в коем случае не закрывайте настройки клиентского роутера):

- Имя пира – указываем точное наименование, какое вы указали в клиенте.

- Публичный ключ – вставляем из буфера, тот который мы получили от клиента. Если вы настраиваете роутеры в разных местах, то ключ можно отправить по почте или с помощью мессенджера.

- Разрешенные подсети – сюда нужно вписать пул локальных адресов нашего клиента. То есть те адреса, которые смогут иметь доступ к серверу. То есть нам нужно указать адрес туннеля, который будет прописан в клиенте. В сервере мы указали 172.16.82.1. На клиенте мы потом укажем адрес 172.16.82.2, значит здесь же его и указываем. И в качестве настройки маски пишем еще /32. И не забываем указать пул локальных адресов клиента – 192.168.100.0/24.

- Проверка активности – ставим 15 секунд.

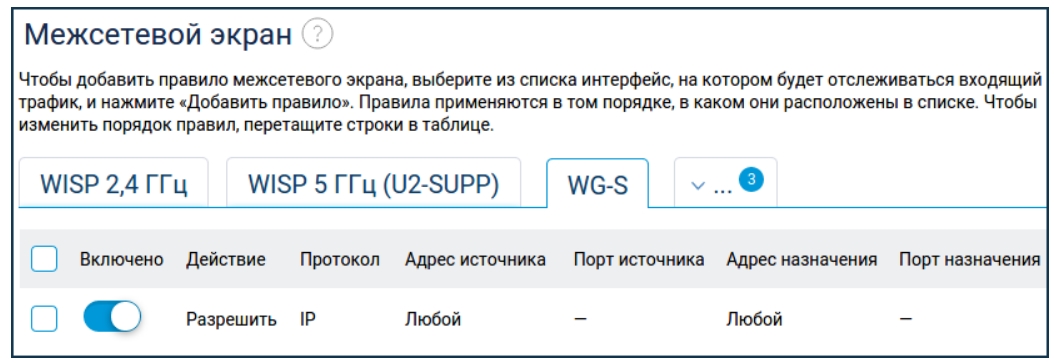

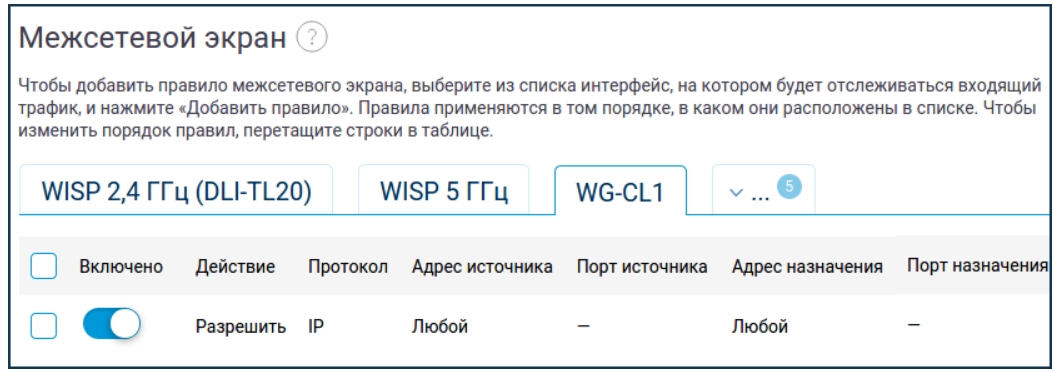

- Это еще не все, нужно настроить «Межсетевой экран» – переходим в этот раздел. Открываем вкладку нашего подключения и добавляем правило для того, чтобы доступ к клиенту и серверу был разрешен извне.

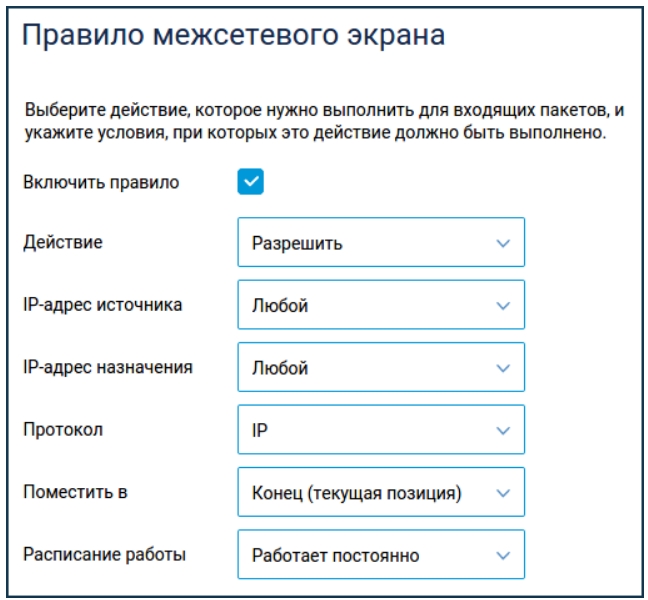

- Устанавливаем настройки как на картинке ниже – просто все разрешаем.

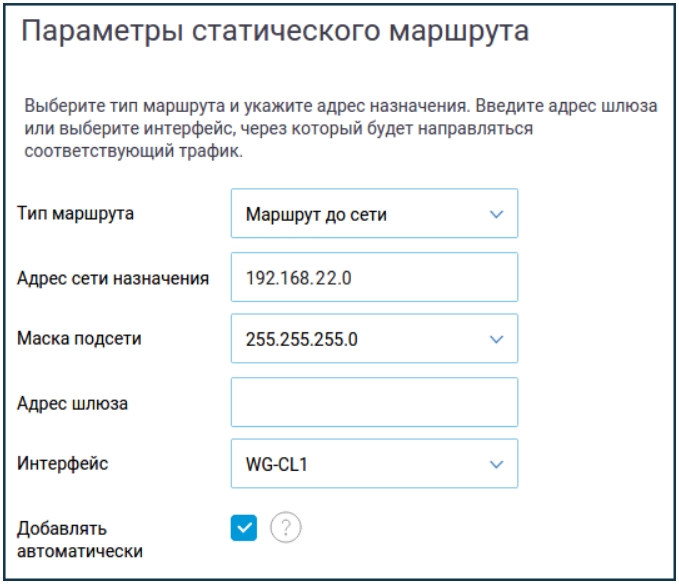

- Теперь нужно прописать статический маршрут для нашего туннеля – «Маршрутизация» – «Добавить маршрут»:

- Тип маршрута – маршрут до сети.

- Адрес сети назначения – указываем пул клиентского роутера.

- Маска подсети – 255.255.255.0

- Интерфейс – указываем наше созданное подключение WG-S.

- Вернитесь обратно в то подключение, которое мы создали и нажмите по кнопке, чтобы сохранить ключ – мы его будем вводить в настройки клиентского роутера.

- Переходим на вкладку настройки клиентского роутера, вводим название. В поле адрес вписываем адрес туннеля. На серверной машине мы указали 172.16.82.1, тут указываем 172.16.82.2. И не забываем указать /24. Добавляем пир.

- Настраиваем теперь пир:

- Имя пира – указываем то, что на сервере.

- Публичный ключ – вставляем тот, который получили, также от сервера.

- Адрес и порт пира – вот тут указываем внешний IP или тот DDNS, который мы ранее создали. Я использую KeenDNS. После этого ставим двоеточие и указываем порт, которые мы используем на сервере. Например: keenetic.link:16632

- Разрешенные подсети – указываем подсеть туннеля сервера 172.16.82.1/32. Еще не забываем указать пул адресов локальных машин сервера. У меня это 192.168.22.0/24.

- Проверка активности – также ставим 15.

- Теперь нужно настроить межсетевой экран. Добавляем правило.

- Тут настройки такие же как на сервере.

- Теперь добавляем статический маршрут как на сервере. Все настройки такие же кроме:

- Адрес сети назначения – указываем начальный адрес пула локальных устройств сервера.

- Интерфейс – тут указываем интерфейс WG-CL1, через который мы и подключаемся к туннелю.

- Если вы все сделали верно, то на вкладке «Wireguard» на обоих устройствах в колонке «Пир» вы увидите зеленый кружок с название второго роутера.

Роутер ZyXEL Keenetic

ПРИМЕЧАНИЕ! Если вы не настраивали VPN-сервер и хотите подключиться к публичному, то можете попробовать бесплатные ВПН от Японского университета – про него подробно написано тут. Там также есть конфигурация с настройками.

Проверьте, чтобы были установлены компонент «IPsec VPN», если вы настраивали L2TP/IPSec подключение. Если вы настраивали PPTP, то ничего делать не нужно, так как этот компонент уже установлен по умолчанию.

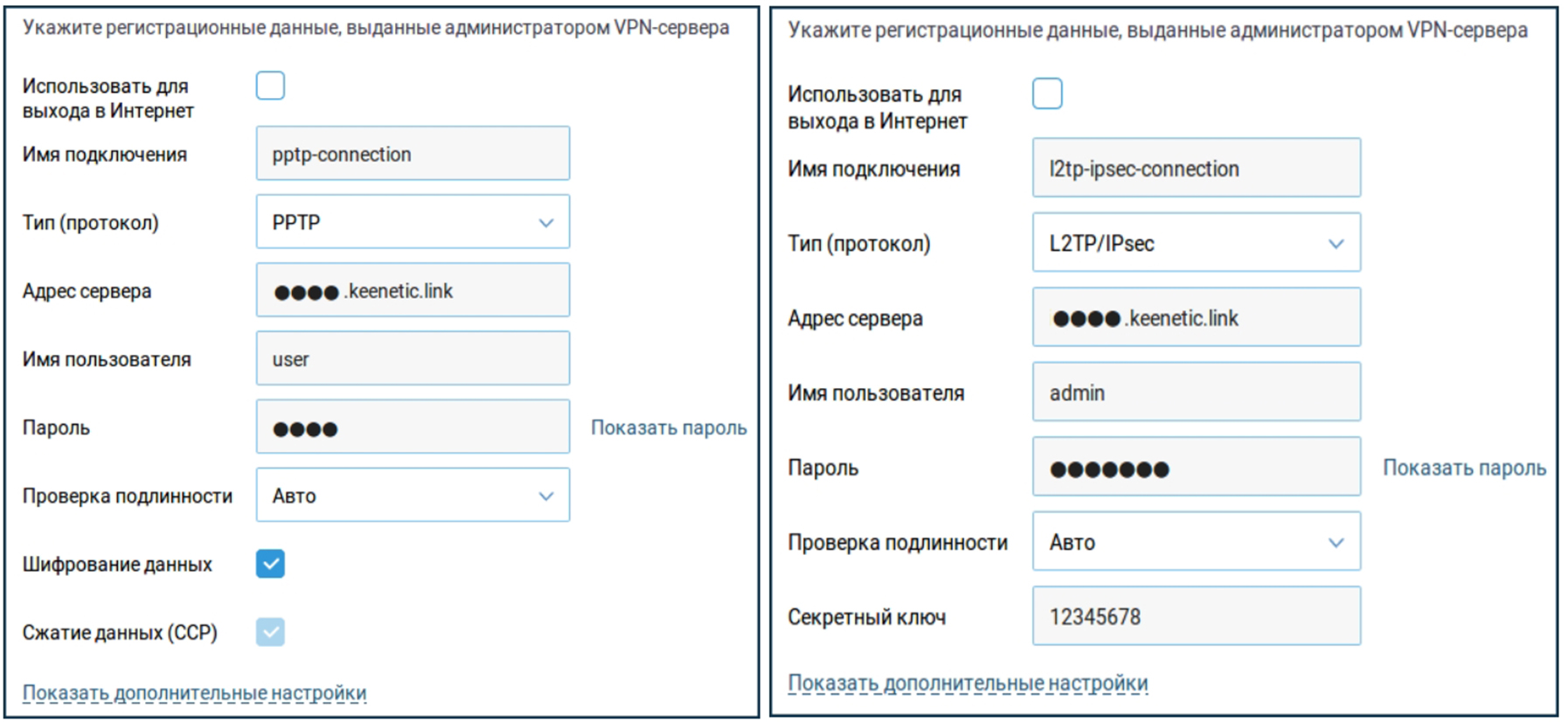

Переходим в раздел «Другие подключения» – «VPN-подключения», кликаем «Добавить подключение». Теперь вводим настройки:

- Имя подключения – указываем любое название.

- Тип (протокол) – PPTP.

- Адрес сервера – наш DDNS или ваш статический IP.

- Имя пользователя и пароль – указываем учетную запись, которую мы используем для VPN.

- У L2TP/IPsec нужно также указать секретный ключ, который мы создали.

Как только настройки будут введены, сохраните все и не забудьте включить само подключение.

Windows

Есть небольшая проблема в том, что Keenetic использует тип шифрования MPPE с ключом 40 бит – это связано с законодательством в РФ, Белоруссии и Казахстане. А на ОС Windows используется ключ 128 бит. Если вы прямо сейчас приступите к настройке, то подключение не произойдет. Но есть два выхода. Первый – мы изменим некоторые настройки в роутере. Второй – поменяем конфигурацию в Windows.

ВНИМАНИЕ! Выберите только один из двух вариантов.

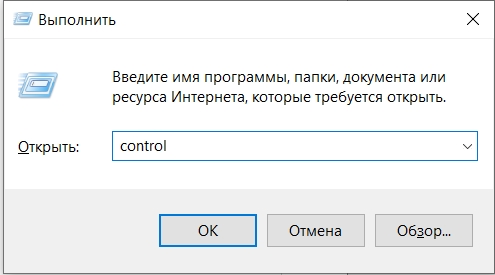

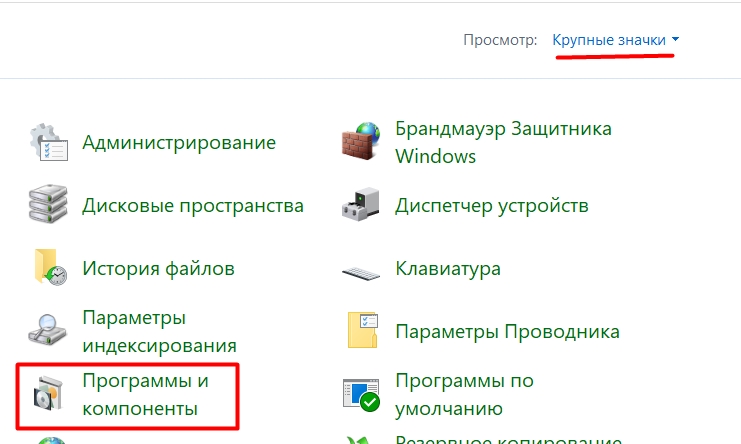

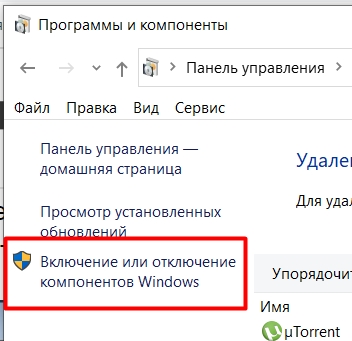

Изменение настроек роутера

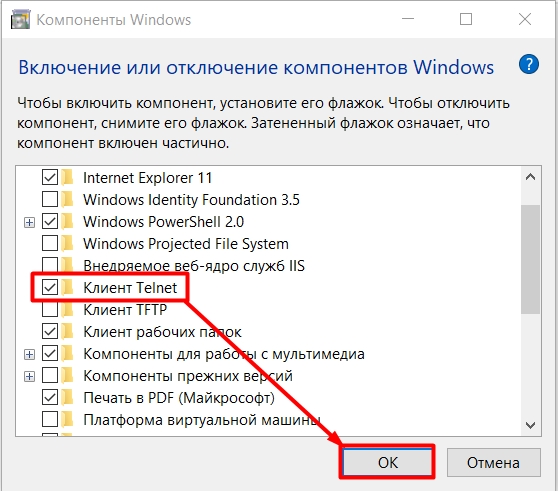

- Нам нужно включить Telnet на Windows – для этого перейдите в «Панель управления». В Windows 10 нажмите на кнопки «Win» и «R» и введите команду:

control

- «Программы и компоненты».

- «Включение или отключение компонентов Windows».

- Включаем «Клиент Telnet».

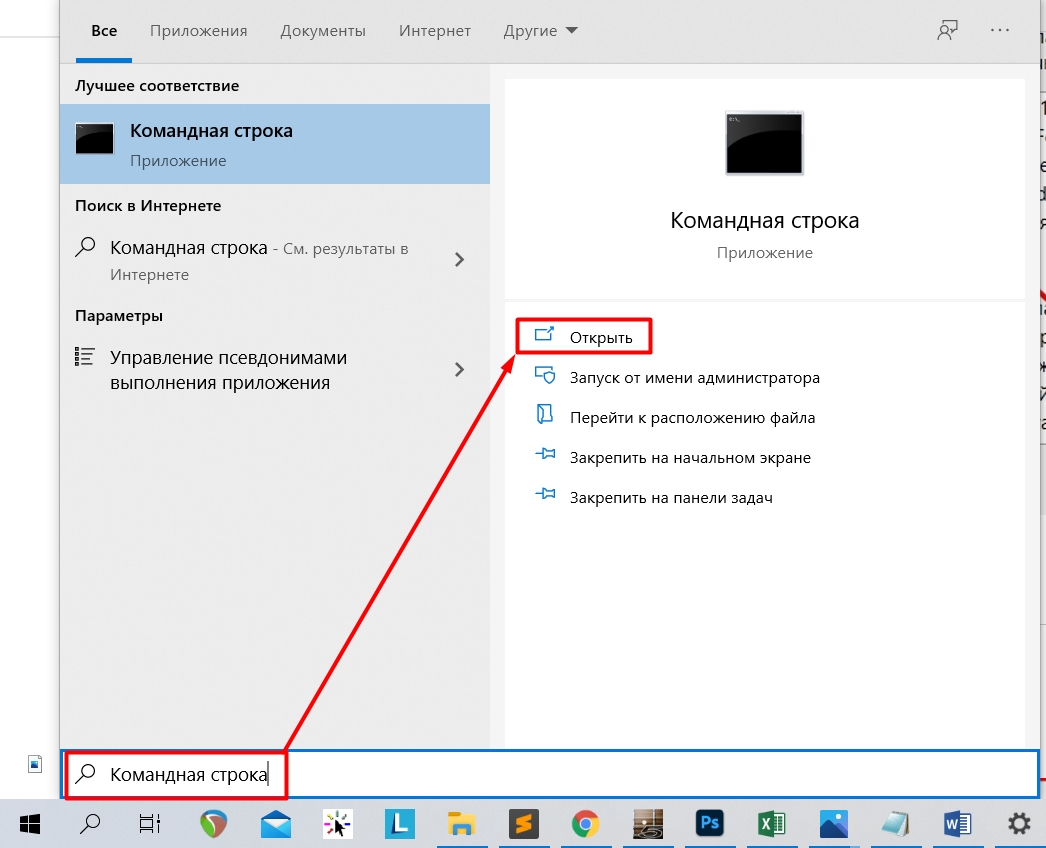

- Запускаем командную строку через поиск.

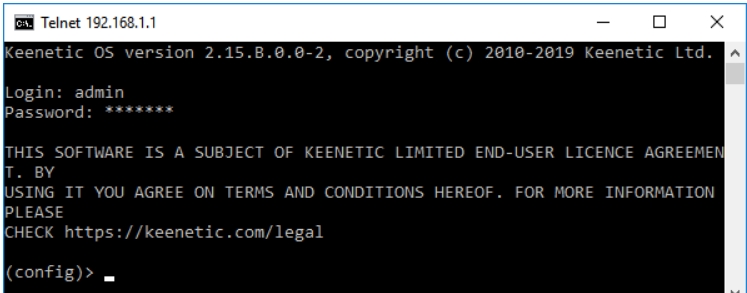

- Вводим команду для входа в роутер.

telnet 192.168.1.1

- Далее введите пароль от админки роутера.

- Вводим команды:

vpn-server mppe 128

system configuration save

exit

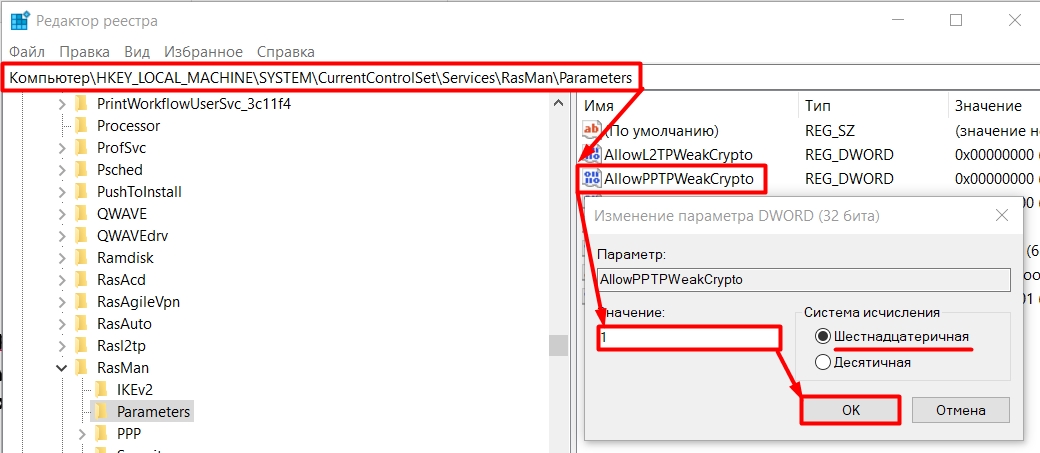

Изменение настроек в Windows

- Заходим в редактор реестра – нажимаем по кнопке «Win» и «R» и вводим команду:

regedit

- Копируем путь:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters

- И вставляем его в верхнюю строку. Или вы можете по нему пройти самостоятельно.

- Находим параметр «AllowPPTPWeakCrypto», открываем и меняем на 1.

- Нажимаем «ОК».

- Перезагружаем комп.

Теперь переходим к подключению.

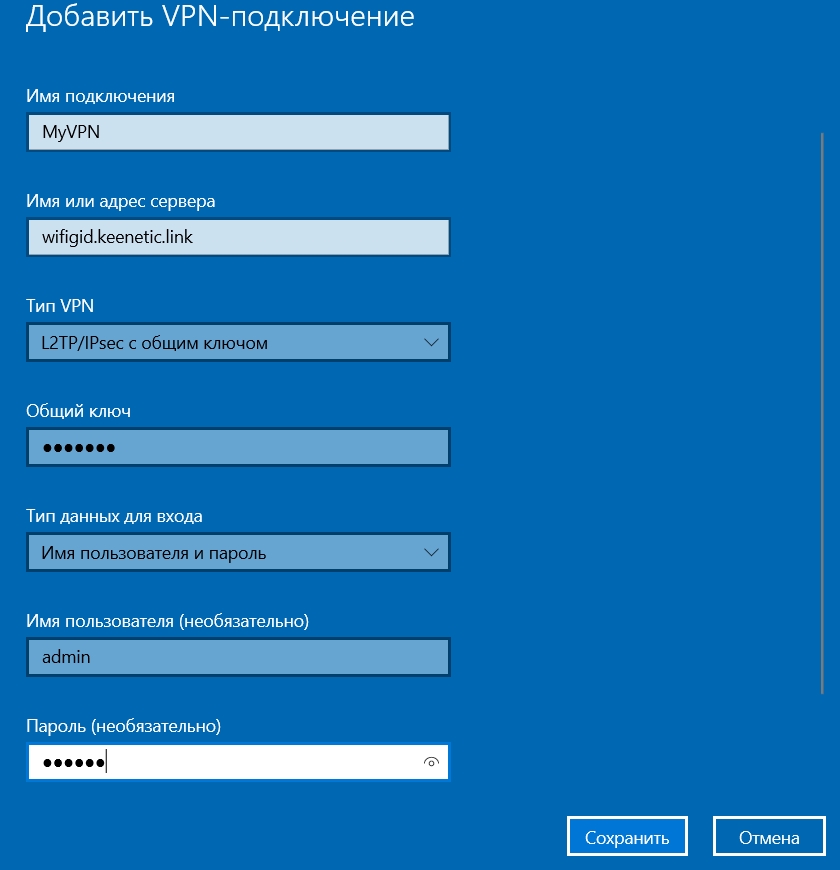

Windows 10

- «Пуск» – «Параметры».

- «Сеть и Интернет».

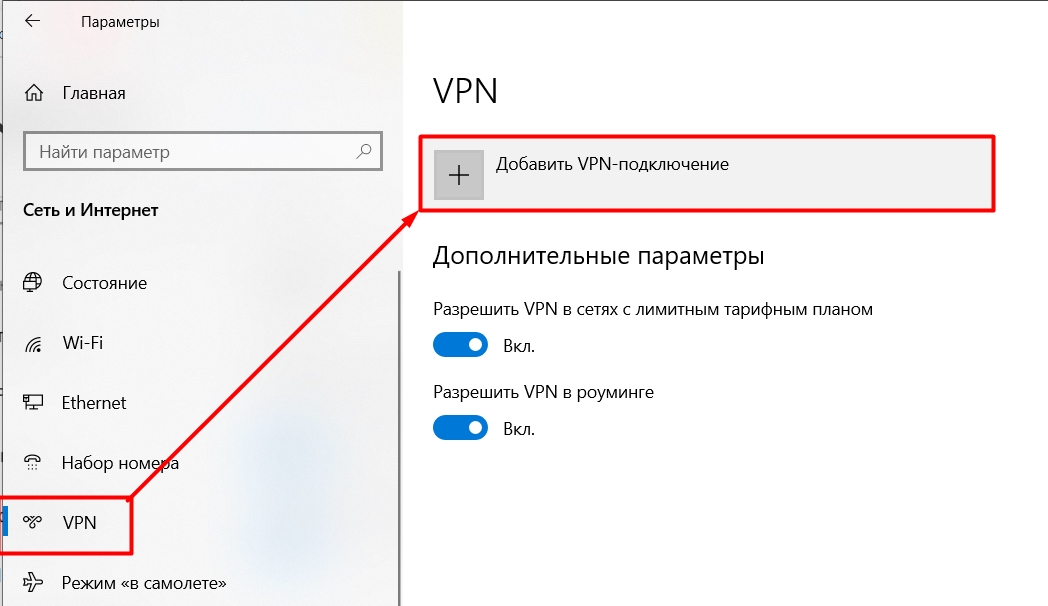

- В разделе «VPN» нажимаем по кнопке с плюсиком.

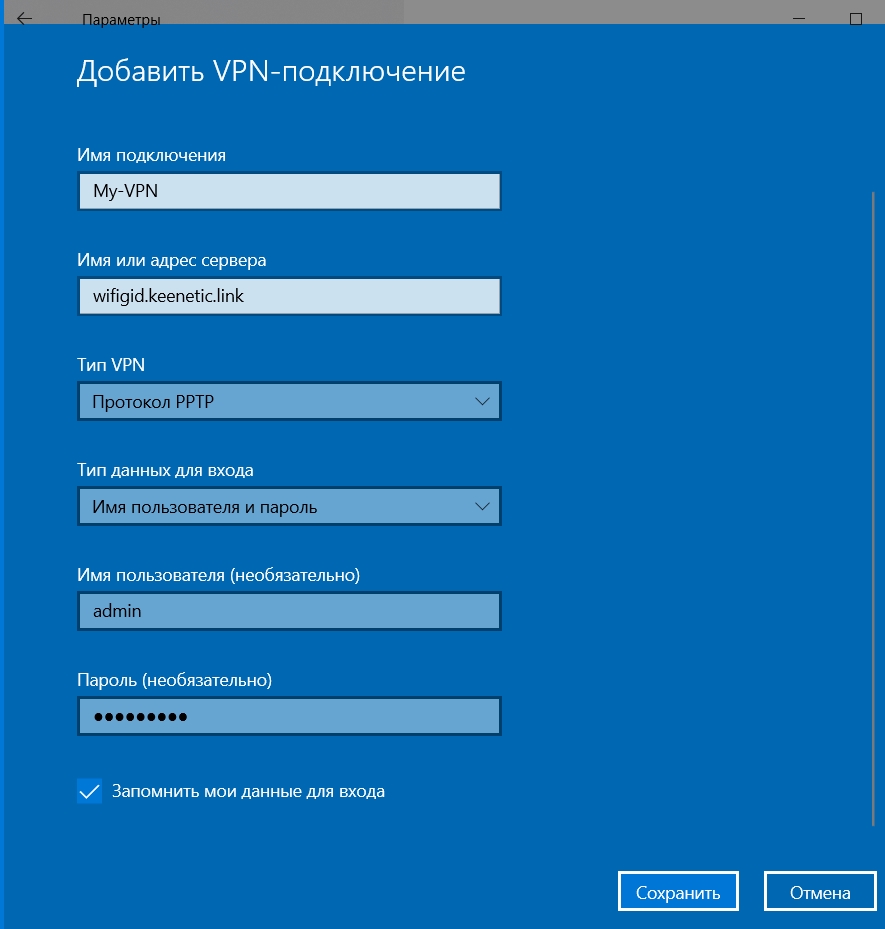

- Заполняем данные:

- Имя подключения – вводим любое наименование, оно будет отображаться только у вас в винде.

- Имя или адрес сервера – указываем наш DDNS или IP.

- Тип VPN – «PPTP» или «L2TP/IPsec с общим ключом».

- Общий ключ (только для L2TP/IPsec) – указываем тот самый ключ.

- Тип данных для входа – «Имя пользователя и пароль».

- Ниже вводим логин и пароль от учетки, которую мы создали в роутере. Можно использовать для проверки пользователя admin.

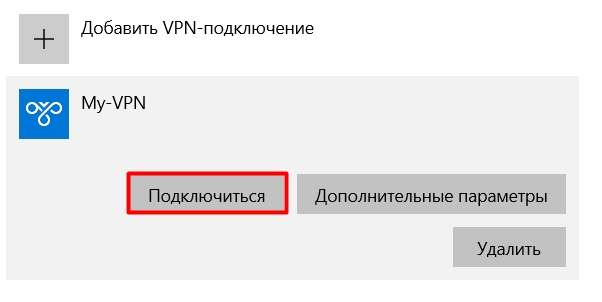

- Нажимаем «Сохранить». Далее нажимаем «Подключиться».

Windows 7

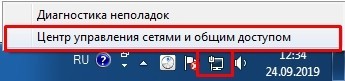

- Кликаем ПКМ по подключению и заходим в центр управления.

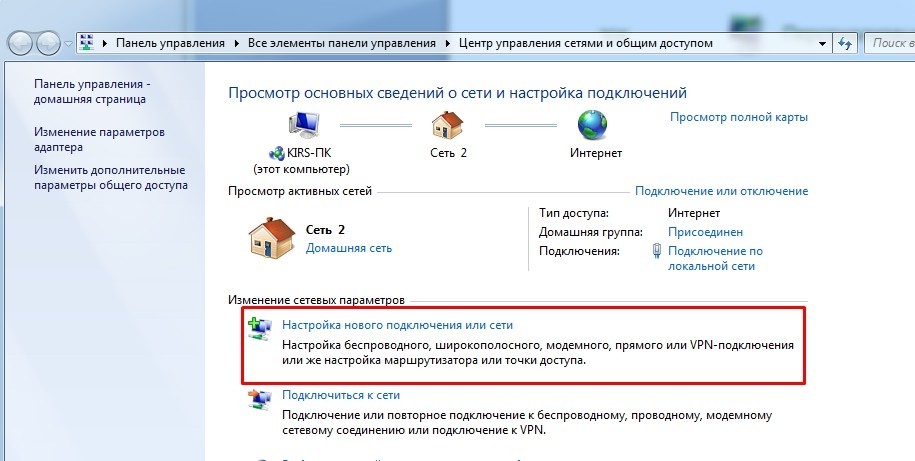

- Нажимаем «Настроить новое подключение…»

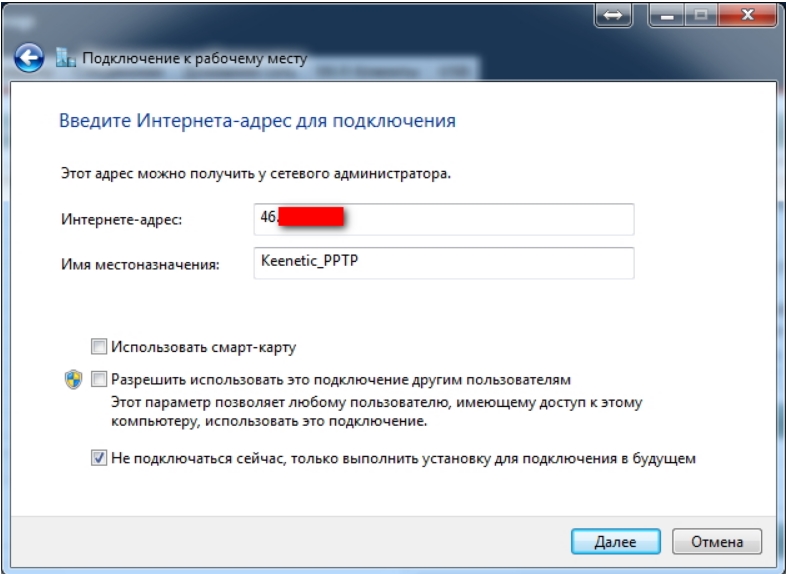

- «Подключение к рабочему месту» – установите настройку «Нет, создать новое подключение». Идем далее и выбираем «Использовать мое подключение к Интернету (VPN)». Сначала вводим адрес роутера с VPN-сервера – это может быть DDNS или внешний IP. Имя указываем любое.

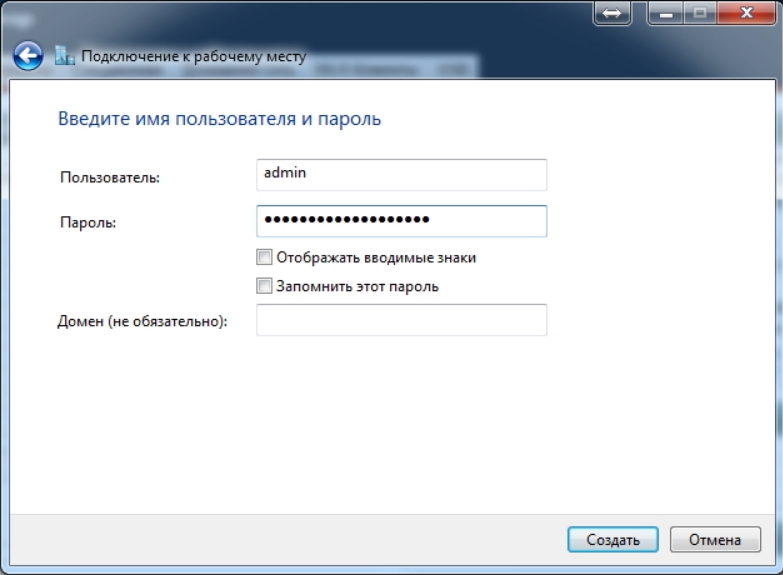

- Вводим логин и пароль. Поставьте галочку «Запомнить этот пароль», чтобы его постоянно не вводить.

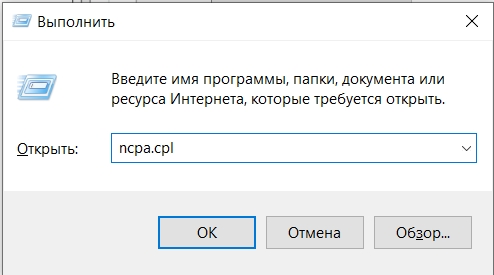

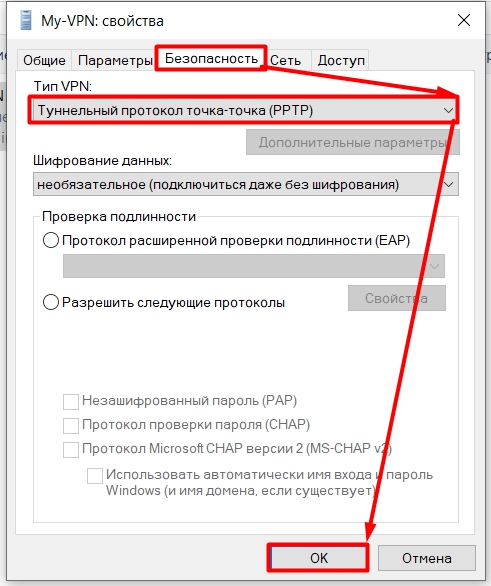

- Теперь нам нужно установить тип PPTP – это конечно можно и не делать, но тогда подключение будет очень долгим, так как винда будет перебирать все возможные варианты. Для настройки нажимаем на + R и вводим команду:

ncpa.cpl

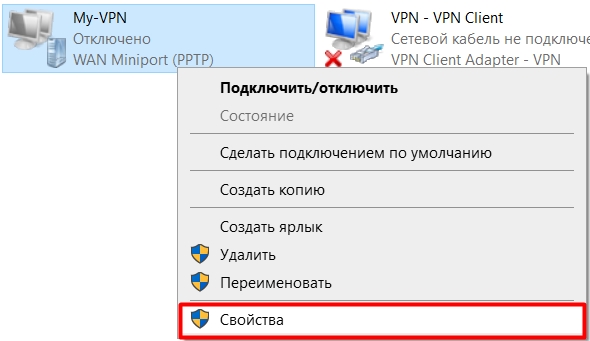

- Кликаем ПКМ по нашему подключению и заходим в «Свойства».

- На вкладке «Безопасность» установите тип VPN как PPTP или IPSec – смотря, какой тип сервера вы создавали в интернет-центре.

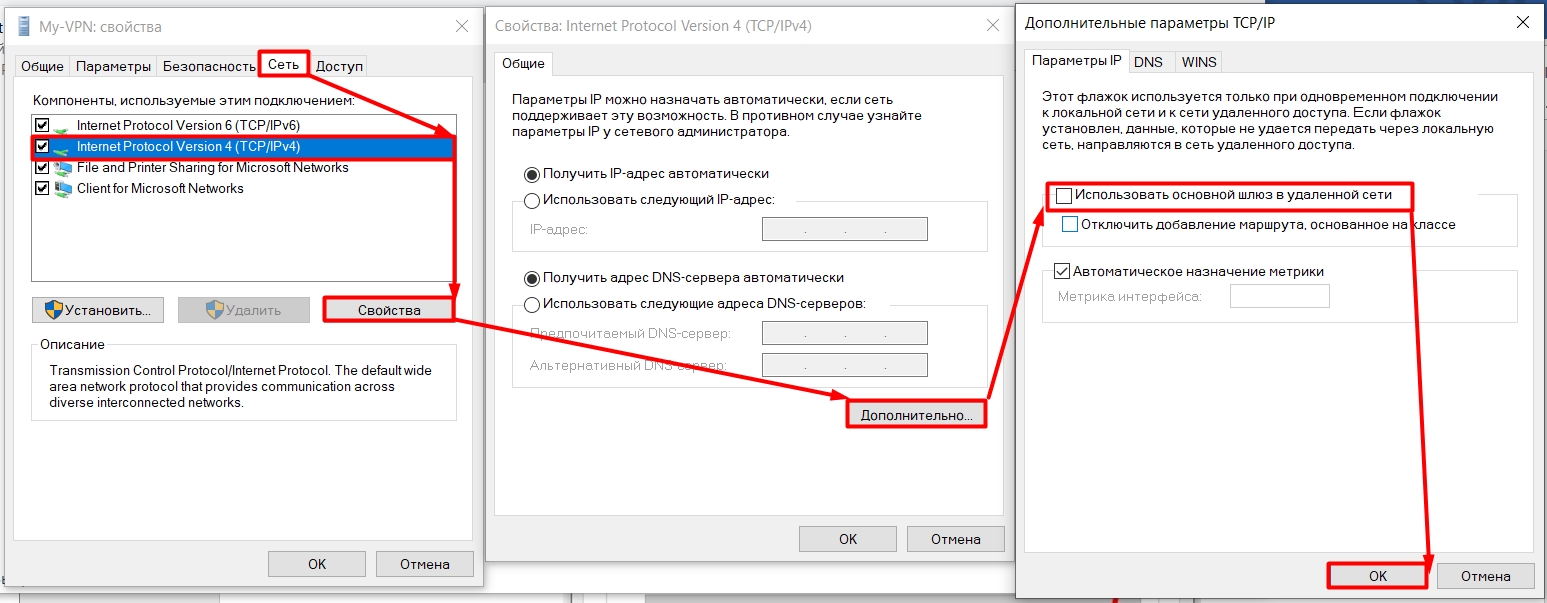

- Там же перейдите в раздел «Сеть» и, выделив протокол TCPv4, перейдите в «Свойства» – «Дополнительно» – уберите галочку сверху.

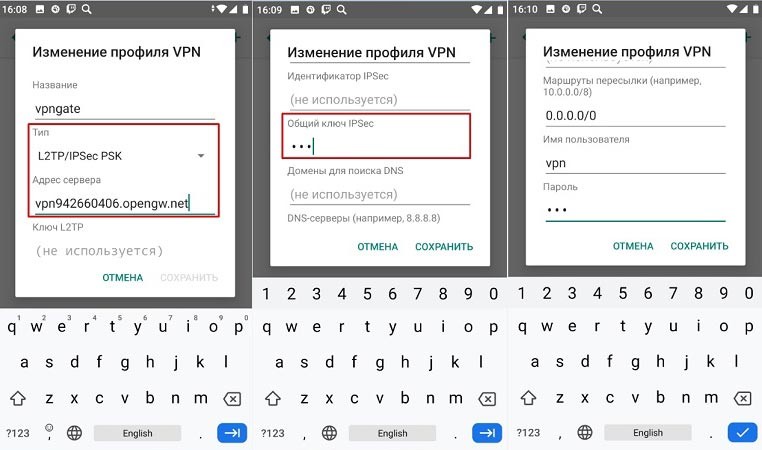

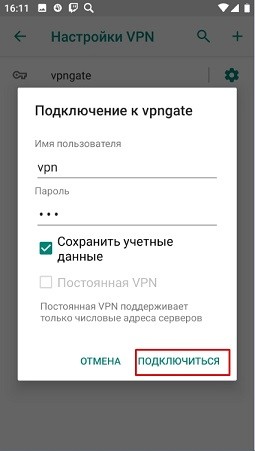

Android

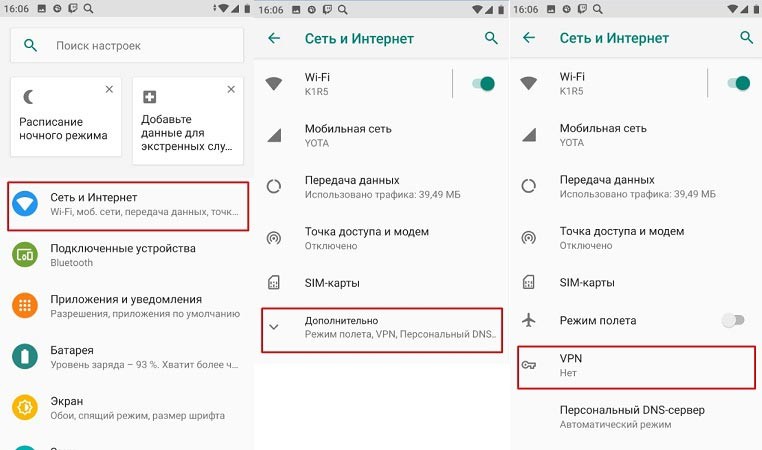

- «Настройки».

- «Сеть и интернет» – «Дополнительно» – «VPN».

- Добавляем профиль.

- Название – вводим любое.

- Тип – указываем PPTP или L2TP/IPSec PSK.

- Адрес сервера – внешний IP или DDNS.

- Общий ключ IPsec – указываем наш ключик.

- И в самом низу вводим имя пользователя и пароль.

- Подключаемся.

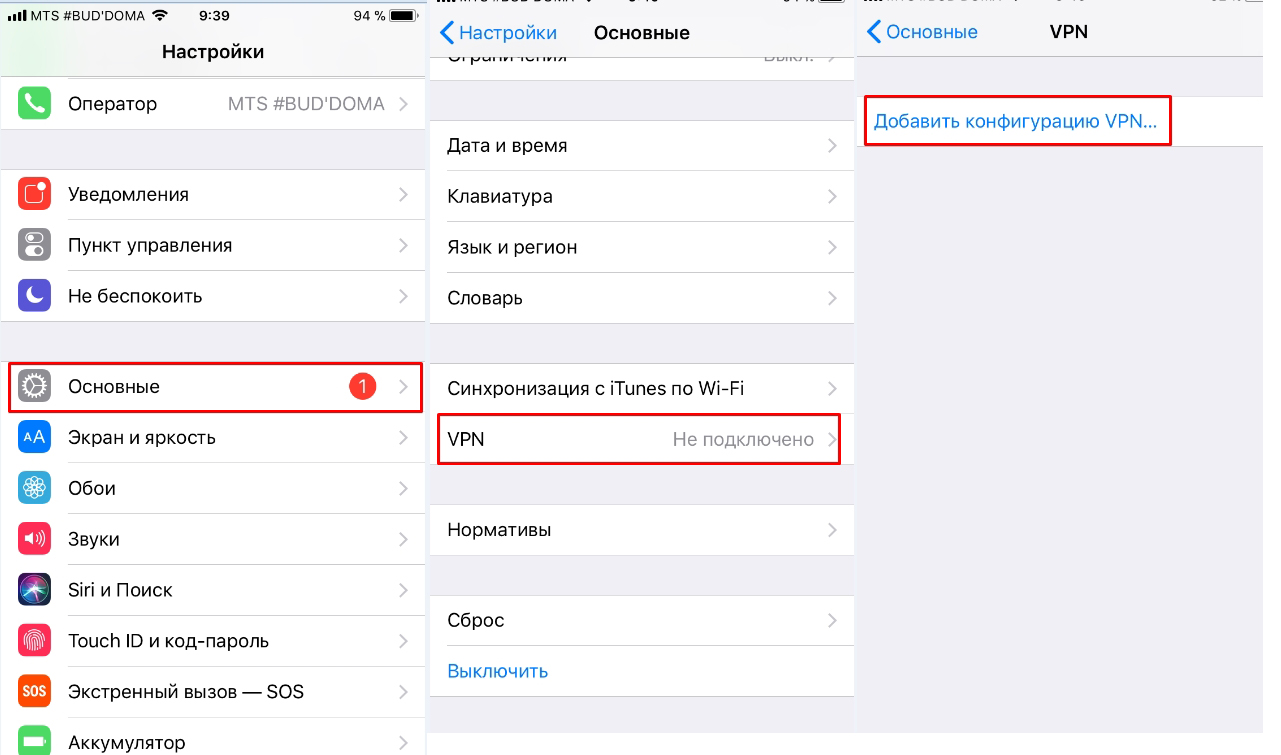

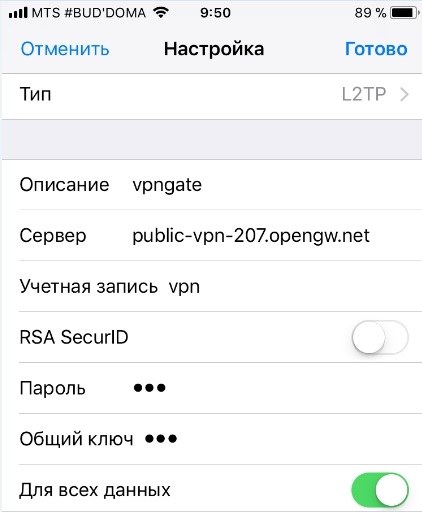

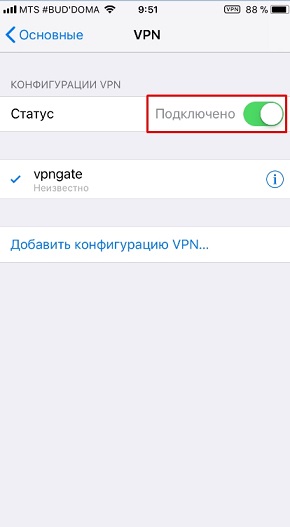

iOS

- «Настройки» – «Основные» – «Добавить конфигурацию VPN».

- Вводим:

- Тип – указываем L2TP или PPTP.

- Описание – вводим любое название.

- Сервер – DDNS или IP нашего роутера.

- Учетная запись – это логин.

- Пароль – это пароль.

- Общий ключ – нужен только для IPSec.

- Подключаемся.

Пошаговая инструкция по подключению к VPN BlancVPN на роутерах Keenetic

Обновлено больше недели назад

Вам потребуется файл конфигурации .ovpn, логин и пароль. Вы получите их в боте BlancVPN после выбора локации или в личном кабинете BlancVPN.

Настройка состоит из трех этапов – установка клиента OpenVPN, получение и редактирование файла конфигурации и загрузка его в настройки роутера Keenetic.

Для настройки OpenVPN обязательно нужно установить компонент системы «Клиент и сервер OpenVPN«.

-

Откройте веб-интерфейс вашего роутера. По умолчанию для этого в браузере нужно перейти по адресу

192.168.1.1илиmy.keenetic.net. Введите логин и пароль от веб-интерфейса роутера (они могут быть написаны на наклейке на нижней части устройства). -

Перейдите в раздел «Общие настройки», нажмите кнопку «Изменить набор компонентов».

-

Найдите компонент «Клиент и сервер OpenVPN» и установите его. В процессе установки интернет-соединение может временно пропасть.

Настройка файла конфигурации

-

Скачайте из личного кабинета или бота BlancVPN файл конфигурации .ovpn для любой нужной вам локации.

-

Откройте файл конфигурации любым текстовым редактором. Например, Блокнотом, Text или Notepad++ (кликните на файле правой кнопкой мыши и выберите «Открыть с помощью»).

-

Найдите в тексте строку

auth-user-passи удалите её. -

Вместо неё впишите блок с логином и паролем, который предоставляется вам вместе файлом конфигурации:

<auth-user-pass>

blancvpn

4815162342

</auth-user-pass>

Первая строчка – в нашем примере это blancvpn – это логин. Вторая строчка – в нашем примере это 4815162342 – это пароль.

Файл сохранять не обязательно. Но пока не закрывайте.

Настройка VPN на роутере Keenetic

-

Откройте веб-интерфейс вашего роутера. По умолчанию для этого в браузере нужно перейти по адресу

192.168.1.1илиmy.keenetic.net. Введите логин и пароль от веб-интерфейса роутера (они могут быть написаны на наклейке на нижней части устройства). -

Перейдите в раздел «Другие подключения», в подразделе «VPN-подключения» нажмите кнопку «Добавить подключение».

-

В открывшемся окне «Параметры VPN-подключения» в поле «Тип (протокол)» выберите «OpenVPN».

-

Откройте изменённый файл конфигурации подключения, в который вы вписали ваш логин и пароль, выберите весь текст (например, нажав

Ctrl+A) и копируйте его (например, нажавCtrl+C). -

Вернитесь в настройки «Параметры VPN-подключения», перейдите в поле ввода «Конфигурация OpenVPN» и вставьте туда скопированный текст (например, нажав

Ctrl+V). -

По желанию вы можете изменить имя подключения, чтобы было понятнее. Например, указав регион.

-

По желанию вы также можете настроить расписание работы или определение интерфейса. Для этого нажмите «Показать дополнительные настройки».

-

Если больше ничего менять не нужно, сохраните подключение, нажав соответствующую кнопку.

-

Установите этому соединению самый высокий приоритет – тогда весь трафик будет защищён VPN-соединением. Перейдите в раздел «Приоритеты подключений», переместите VPN-подключение так, чтобы оно было над подключением провайдера, и сохраните изменения.

-

В этом же разделе нажмите кнопку «+ Добавить политику».

Дайте ей любое название и нажмите ОК

Включите в эту политику подключений только ваше VPN подключение и сохраните.

-

Затем в этом же разделе перейдите к подразделу «Применение политик». Перенесите в вашу недавно созданную политику доступа ваши устройства (Домашняя сеть).

В вашей политике доступа должна содержаться как минимум «Домашняя сеть», если вы не настраивали этот пункт отдельно.

-

Теперь вы можете включать и выключать VPN-подключение на роутере, просто переводя переключатель в разделе «Другие подключения» → «VPN-подключения» в соответствующее положение.

После подключения проверьте, изменился ли ваш IP-адрес. Для этого откройте наш сайт blancvpn.com и посмотрите на панель наверху страницы: там будет указан ваш новый IP-адрес и локация.

Если возникли сложности или что-то пошло не так – напишите нам в Telegram-бот https://t.me/FCK_RKN_bot, поможем!

-

Совет: можно настроить раздельное туннелирование трафика через политику приоритетов подключений, если требуется направлять через VPN только трафик определённых устройств. Например, игровые приставки и смартфоны – через VPN, а остальные (компьютер или NAS, качающий торренты) — через основной провайдерский Интернет. Кроме того, это открывает возможности балансировки нагрузки при использовании 3G/4G-модемов с лимитированным трафиком. Инструкция по настройке раздельного туннелирования указана в разделе «Приоритеты подключений» на сайте Keenetic.

-

Совет: если весь ваш трафик перенаправляется через VPN на роутере, не нужно включать VPN на отдельных устройствах, которые подключены к роутеру.

-

Совет: если после настройки VPN на роутере у вас не загружаются некоторые заблокированные сайта, поменяйте DNS подключений на 8.8.8.8. Для этого перейдите в раздел Другие подключения, Показать дополнительные настройки и нажмите на нужное VPN подключение, отредактируйте поле «DNS 1» и сохраните.

Типовые ошибки и пути решения:

-

Сильно снижается скорость при использовании VPN на роутере

Протокол OpenVPN очень требователен к ресурсам. MIPS-процессор роутера при активном подключении к VPN «нагружается» постоянным шифрованием и дешифрованием трафика. Кроме того, в силу своей специфики OpenVPN – значительно более «тяжёлый» протокол, чем WireGuard, поэтому даже на флагманских моделях роутеров (включая Keenetic Giga и Ultra) он может ощутимо снижать скорость интернета.Если замедление критично, рекомендуем подключить протокол WireGuard – его также можно настроить на роутерах Keenetic (инструкция).

-

Ошибка auth-user-pass without inline credentials data is not supported

Эта ошибка возникает, если в файле конфигурации осталась строка для ввода логина или пароля. В журнале Keenetic она отображается следующим образом:OpenVPN0 auth-user-pass without inline credentials data is not supported

OpenVPN0 Exiting due to fatal errorДля решения удалите или закомментируйте все строки вида:

auth-user-pass

Другие статьи по теме

Как настроить OpenVPN на Android

Как настроить OpenVPN на Windows

Как настроить OpenVPN на роутере ASUS

Как настроить OpenVPN на iOS (iPhone, iPad)

Как настроить WireGuard на роутере Keenetic

Нашли ответ на свой вопрос?

-

Получение необходимых данных для настройки

Прежде, чем разбираться, как настроить впн на роутере, необходимо получить все требующиеся данные для установки L2TP подключения.

Перейдите на страницу https://whoer.net/download/vpn-router, выберите протокол L2TP для подключения и введите ваш код Whoer VPN в соответствующее поле. (Код можно получить на почту при регистрации пробного аккаунта или покупке подписки).

После этого вы будете перенаправлены на страницу с вашими учетными данными (логином и паролем) и другой информацией, необходимой для подключения к серверу.

Для подключения вам понадобятся:

- имя пользователя (логин)

- пароль

- адрес хоста

Далее мы расскажем, как настроить vpn на роутере, используя полученные вами данные.

-

Как настроить vpn на роутере Keenetic, если вы делаете это впервые

Чтобы начать настройку, перейдите в Панель администратора вашего роутера. Вам понадобится ввести пароль.

В Главном меню перейдите в раздел Интернет и выберите Другие подключения.

В окошке Другие подключения кликните на Добавить подключение.

После этого откроется новое окно редактирования. Для начала выберите L2TP в выпадающем меню Тип (протокол).

Далее:

— вбейте любое имя по выбору в строке Имя подключения (например. “whoer” ),

— вставьте адрес хоста выбранного сервера whoer vpn в строке Адрес сервера (эту информацию вы должны взять из таблицы, которая доступна при вводе кода на странице https://whoer.net/download/vpn-router — смотрите начало статьи),

— вбейте ваш логин, полученный на той же странице, в строку Имя пользователя, а пароль, соответственно, в строку Пароль.

Поставьте галочку на опции “Использовать для выхода в Интернет” и нажмите кнопку Сохранить.

-

Подключение VPN

После выполнения настроек, вновь созданное впн-подключение будет доступно в меню Другие подключения. Для соединения с впн-сервером сдвиньте движок рядом с названием подключения whoer, однако, прежде чем сделать это, вам нужно задать приоритет подключения.

Перейдите по следующему пути: Главное меню > Интернет > Приоритеты подключений.

После чего переместите подключение whoer ( l2tp ) на первое место и кликните на Сохранить.

Теперь все готово для подключения впн. Вернитесь в раздел Другие подключения и сдвиньте кнопку рядом с whoer.

После того, как соединение с VPN-сервером будет установлено, состояние изменится на Готов, и вы будете видеть время подключения и трафик.

Надеемся, это руководство помогло вам разобраться, как настроить vpn через роутер. Зайдите на Главную страницу сайта whoer.net с любого устройства, подключенного к роутеру Keenetic, и проверьте, что ваш IP изменился.

Для начала дадим определение, что такое VPN.

VPN (англ. Virtual Private Network — виртуальная частная сеть) — это безопасное зашифрованное подключение пользователя к сети, с которым он может обходить локальные ограничения и сохранять конфиденциальность. Разберем название «виртуальная частная сеть». Виртуальная сеть — значит, что на ее работу не влияет то, по каким и скольким каналам связи она проложена.

Если у вас нет роутера отечественной фирмы Keenetic, Вы можете приобрести его здесь.

Далее перейдём непосредственно к самой настройке роутера.

- Заходим в настройки роутера через веб-интерфейс. В адресной строке вбиваем 192.168.1.1 и вводим логин и пароль.

Подробнее

- Переходим в вкладку СЕТЕВЫЕ ПРАВИЛА->Интернет-фильтр и отключаем Фильтр

Подробнее

- Переходим в вкладку УПРАВЛЕНИЕ->Общие настройки и нажимаем кнопку Изменить набор компонентов

Подробнее

- Откроется модальное окно Компоненты операционной системы.

Подробнее

- Далее переходим в вкладку ИНТЕРНЕТ->Проводной нас интересует Параметры IP и DNS.

Подробнее

- У некоторых провайдеров нужно менять Аутентификация у провайдера (PPPoE / PPTP / L2TP)

Подробнее

- У некоторых провайдеров нужно менять Аутентификация у провайдера (PPPoE / PPTP / L2TP)

- Формируем конфигурацию OpenVPN.

Подробнее

############################################## # ProstoVPN.AntiZapret # # http://antizapret.prostovpn.org # ############################################## ##### NOTE TO LINUX USERS ##### # OpenVPN does not handle DNS on Linux. # This also applies to ROUTERS. # # You have two workarounds: # 1. Configure OpenVPN connection using NetworkManager. # This is preferrable method. # 2. Uncomment the lines below # For Debian, Ubuntu and derivatives: # # script-security 2 # up /etc/openvpn/update-resolv-conf # down /etc/openvpn/update-resolv-conf # # For Fedora: # # script-security 2 # up /usr/share/doc/openvpn/contrib/pull-resolv-conf/client.up # down /usr/share/doc/openvpn/contrib/pull-resolv-conf/client.down # # # For routers, contact your router manufacturer, or visit # https://ntc.party/c/antizapret-prostovpn-org/5 # ############################### nobind client remote vpn.antizapret.prostovpn.org remote-cert-tls server dev tun proto tcp cipher AES-128-CBC # Allow weak (MD5) hash in certificate signature. # COMMENT OR REMOVE this line if you have error such as: # # Failed to set restricted TLS cipher list: DEFAULT:@SECLEVEL=0 # setenv opt tls-cipher "DEFAULT:@SECLEVEL=0" resolv-retry infinite persist-key persist-tun pull-filter ignore block-outside-dns route 77.88.8.8 255.255.255.255 vpn_gateway route 77.88.8.1 255.255.255.255 vpn_gateway setenv FRIENDLY_NAME "AntiZapret VPN TCP" # Keys <ca> -----BEGIN CERTIFICATE----- MIIEKzCCA5SgAwIBAgIJAJuJfmHjR7wuMA0GCSqGSIb3DQEBBQUAMIHAMQswCQYD VQQGEwJSVTELMAkGA1UECBMCUlUxETAPBgNVBAcTCEludGVybmV0MRUwEwYDVQQK EwxQcm9zdG9WUE4ucnUxEzARBgNVBAsTCkFudGlaYXByZXQxIDAeBgNVBAMTF1By b3N0b1ZQTi5BbnRpWmFwcmV0IENBMSAwHgYDVQQpExdQcm9zdG9WUE4uQW50aVph cHJldCBDQTEhMB8GCSqGSIb3DQEJARYSYWRtaW5AcHJvc3RvdnBuLnJ1MB4XDTEz MDMyMjEzNDYzMFoXDTIzMDMyMDEzNDYzMFowgcAxCzAJBgNVBAYTAlJVMQswCQYD VQQIEwJSVTERMA8GA1UEBxMISW50ZXJuZXQxFTATBgNVBAoTDFByb3N0b1ZQTi5y dTETMBEGA1UECxMKQW50aVphcHJldDEgMB4GA1UEAxMXUHJvc3RvVlBOLkFudGla YXByZXQgQ0ExIDAeBgNVBCkTF1Byb3N0b1ZQTi5BbnRpWmFwcmV0IENBMSEwHwYJ KoZIhvcNAQkBFhJhZG1pbkBwcm9zdG92cG4ucnUwgZ8wDQYJKoZIhvcNAQEBBQAD gY0AMIGJAoGBALD87/nnrvAvOv3GDSpmYUgdDy34rVjFtlKmigu24qyFKp4dGlfx x+JWurQcxzMZSBUajNgIqwb0ltJgK2fYtnIMZwRFX3aOdm7n6U0ec0rEotWx09ZY 15dGLwy3KYIRlom+CKjc9I8h95peI9CRBeKnIPLk76figBos8qU/jk9bAgMBAAGj ggEpMIIBJTAdBgNVHQ4EFgQUa1zT3sc+JvPmjh9Cq3pVA0m++GwwgfUGA1UdIwSB 7TCB6oAUa1zT3sc+JvPmjh9Cq3pVA0m++GyhgcakgcMwgcAxCzAJBgNVBAYTAlJV MQswCQYDVQQIEwJSVTERMA8GA1UEBxMISW50ZXJuZXQxFTATBgNVBAoTDFByb3N0 b1ZQTi5ydTETMBEGA1UECxMKQW50aVphcHJldDEgMB4GA1UEAxMXUHJvc3RvVlBO LkFudGlaYXByZXQgQ0ExIDAeBgNVBCkTF1Byb3N0b1ZQTi5BbnRpWmFwcmV0IENB MSEwHwYJKoZIhvcNAQkBFhJhZG1pbkBwcm9zdG92cG4ucnWCCQCbiX5h40e8LjAM BgNVHRMEBTADAQH/MA0GCSqGSIb3DQEBBQUAA4GBAKMzBQ9qWk+eAFz4WrcIsVqA Mgh9Vu1BTvDLH0vKJkFdL23yH7DHnXPs8UqkLHQtzAswaFAMNrINJAYP10MpQx8K M0orrNKF/Jv+jnuu0yq16UoBFxJCKsdmetoCZz1HuK+5Sop140BRBu1bNOdQ9uNK Ou4wOSFpotTP2gVFxctw -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE----- MIIE7DCCBFWgAwIBAgIBBjANBgkqhkiG9w0BAQUFADCBwDELMAkGA1UEBhMCUlUx CzAJBgNVBAgTAlJVMREwDwYDVQQHEwhJbnRlcm5ldDEVMBMGA1UEChMMUHJvc3Rv VlBOLnJ1MRMwEQYDVQQLEwpBbnRpWmFwcmV0MSAwHgYDVQQDExdQcm9zdG9WUE4u QW50aVphcHJldCBDQTEgMB4GA1UEKRMXUHJvc3RvVlBOLkFudGlaYXByZXQgQ0Ex ITAfBgkqhkiG9w0BCQEWEmFkbWluQHByb3N0b3Zwbi5ydTAeFw0xNzA2MzAxMTM5 NDVaFw0yNzA2MjgxMTM5NDVaMIG3MQswCQYDVQQGEwJSVTELMAkGA1UECBMCUlUx ETAPBgNVBAcTCEludGVybmV0MRYwFAYDVQQKEw1Qcm9zdG9WUE4ub3JnMRMwEQYD VQQLEwpBbnRpWmFwcmV0MR8wHQYDVQQDExZhbnRpemFwcmV0LXVzZXJhY2Nlc3My MREwDwYDVQQpEwhjaGFuZ2VtZTEnMCUGCSqGSIb3DQEJARYYYW50aXphcHJldEBw cm9zdG92cG4ub3JnMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA9fHj vzoLAqXL8N+xWUKcHPdIdi/OOr/lkFXfPG4lkcDiFupFwB81c8aM1H0IQaWD/P50 wjsDOCAJOgdZFf8rqlxIMMxgL0lwdBJDUAmUWE3fUm3Zk6Ele23w48rZuygWs6LS TUueYw+Zk0o202C5z+RLYURFxaS+B7CvYH+Y2nnLVU8TxFiAh86j8GyHiRNrO34H 6cl1IWWHxnLJXB4zZmPuW9Ff5tPjjLdpcBPSsmC4e/VNjaZe3nqvxkaU6ygIKhTP tKjZf3w6wO4kKPnwAhzUC+h3PCRack7YVBBGn5yO/bRX1y/kbgdV+tzhg0HDspq1 EL6m4By4R3qNog7okwIDAQABo4IBdzCCAXMwCQYDVR0TBAIwADAtBglghkgBhvhC AQ0EIBYeRWFzeS1SU0EgR2VuZXJhdGVkIENlcnRpZmljYXRlMB0GA1UdDgQWBBRx zBuNpVmdllM2ZhILCIkoZFvcVjCB9QYDVR0jBIHtMIHqgBRrXNPexz4m8+aOH0Kr elUDSb74bKGBxqSBwzCBwDELMAkGA1UEBhMCUlUxCzAJBgNVBAgTAlJVMREwDwYD VQQHEwhJbnRlcm5ldDEVMBMGA1UEChMMUHJvc3RvVlBOLnJ1MRMwEQYDVQQLEwpB bnRpWmFwcmV0MSAwHgYDVQQDExdQcm9zdG9WUE4uQW50aVphcHJldCBDQTEgMB4G A1UEKRMXUHJvc3RvVlBOLkFudGlaYXByZXQgQ0ExITAfBgkqhkiG9w0BCQEWEmFk bWluQHByb3N0b3Zwbi5ydYIJAJuJfmHjR7wuMBMGA1UdJQQMMAoGCCsGAQUFBwMC MAsGA1UdDwQEAwIHgDANBgkqhkiG9w0BAQUFAAOBgQCtvr8gtRUCMruJGTpwazE/ 4fp/kzbavg2UzTxHFyrBA1fRSAPLnNyQELxAdGB9Y0BR4A3soRKBtfPICtdkEgjf lGGSnrEH/QRoiDJVSuig5F/C2GP5Yl0Z6CUEm6ZJsu6HTxahBkowJ7YIoXVcf8cs LIQi0TktJeL7LvexVYHVYg== -----END CERTIFICATE----- </cert> <key> -----BEGIN PRIVATE KEY----- MIIEvAIBADANBgkqhkiG9w0BAQEFAASCBKYwggSiAgEAAoIBAQD18eO/OgsCpcvw 37FZQpwc90h2L846v+WQVd88biWRwOIW6kXAHzVzxozUfQhBpYP8/nTCOwM4IAk6 B1kV/yuqXEgwzGAvSXB0EkNQCZRYTd9SbdmToSV7bfDjytm7KBazotJNS55jD5mT SjbTYLnP5EthREXFpL4HsK9gf5jaectVTxPEWICHzqPwbIeJE2s7fgfpyXUhZYfG cslcHjNmY+5b0V/m0+OMt2lwE9KyYLh79U2Npl7eeq/GRpTrKAgqFM+0qNl/fDrA 7iQo+fACHNQL6Hc8JFpyTthUEEafnI79tFfXL+RuB1X63OGDQcOymrUQvqbgHLhH eo2iDuiTAgMBAAECggEAdMsjziGwLNezG3X+8FZzcEX2ATn+g2OxjnNZCYd9C9Q/ CYbDDNNFPO+i3R1rGFGTdkcYB0yi4LpF52qp4YpFoCcmmRXU71++qUAq+w0xhyWj 0a8czcCO3ih9Zo9kCj6lWTUPDWnFk2FLGuj5VDPwyUquiUg0ogDzxQ8gmYC+g7C4 jjlrNJhk4/F1EDle89iXEhYcR0FqEnAt031QwvdQRDJ1f1qKZNOP2Ld798yMx69E v7lW2mOkN/0MzKLOR6wn+3irykVWazjKyb22LWmmFNXO89GwaE20XWuyKzGPyj0K wA8RrEVtgUXBg4aar8YzhCm2bX+xHU/Lt+7lFxD70QKBgQD8WtnKQNjcbWQNJoqF Bku087GKpDQjp8xw0Wac4pCebQgs9M7IZGlWMUJhuPaZkdIRFs46DxnDTvXZlnHD PmafWjqjzSuXToInedkoEI3JVEyr8CrWTnlLhi8lTWuVIUhIu8NxPeidOJVuZmsJ j4vTr7Fc+G1sGCHkUnS/MCM+vwKBgQD5f1YRLxs1pVQ5KpjTCeH1/bmVbXr8MTW4 nHr4xAtXto9RDrLjDzUhBcip0RH3NF1DZTvyvep5aRxllGbiI4Oz/3DSqgi6TFvD d7VJp4jUe94b9C+zXtYbJyag9Hu0cJ5MK8hRQiz9na/e2Z8ujIlo080TZoa1QOPW Pv/gIWxfLQKBgEMUr2IZHMxzc64fOaEkzEkcomw1O/riZvDyaPF5NHI4j3zL0o/o SSv1Si0J6ttlrM6IHmfGjdWiDq45VKJO2x6u8HmMV3MQFn8B39zLkbUb6Imn/Osc zxdpYuzqiJeK0lkrOEfI6iWo3egL55YSB1xNDruk+glK3O+Bj7EmzaenAoGAFQDI MQgjJT/2uB1C4jkpwXiLf+3IdaR63kCmBX0Ta13d8LfpDT5Bfbcr7kfAWGwbEcpa 4pNkQrY7gr2cb5sHwkZVrBZOR8iXzPut0jZ9SU3oI7hJr7LjGUQRd2k9ZLI6UTU6 VsTYXr1AieUOBnAkPSPfVqvB2U5OH8IL7kVCBz0CgYAOb8+YMdAVTkEOJYa6+3TK saoB48cu1wDz+LIh17rknv9jsyFunwt6+AvlHQv9mOcTttd7nuT8HK2QylYdVBZd eOemFLtDrquRzUrRYSmFvNA0eSPEQC/3SBiz/55srqtk8qbJEJ4i4aYgAHgmH396 Zg/tuKUxCrU9CyML3Fmfiw== -----END PRIVATE KEY----- </key>

Нас интересуют строки

route 77.88.8.8 255.255.255.255 vpn_gateway route 77.88.8.1 255.255.255.255 vpn_gateway

Если вы используете другие DNS сервера, в этом случаи IP 77.88.8.8 и 77.88.8.1 меняете на свои. Если хотите использовать Яндекс DNS, оставляете код без изменений.

- Переходим в вкладку ИНТЕРНЕТ->Другие подключения, нас интересует раздел VPN-подключения, жмём кнопку Добавить подключение.

Подробнее

- Делаем всё как указано на скрине приведённом ниже.

- Даём название соединению.

- Выбираем тип протокола OpenVPN.

- Ставим галочку Получать маршруты от удаленной стороны.

- В пункте Конфигурация OpenVPN вставляем код приведенный в пункте 6

- Нажимаем кнопку Сохранить.

- Включаем VPN-подключение.

Подробнее

- На всякий случай перезагружаем компьютер.

Подробнее