Продукт

GT-AX11000 Pro, GT-AX6000, ROG Rapture GT-AXE16000, RT-AX86U Pro, RT-AX88U Pro, ZenWiFi Pro ET12, ZenWIFI Pro XT12

[Беспроводной маршрутизатор] Что такое VLAN и как его настроить?

VLAN (виртуальная локальная сеть) — это логическая сеть, которая создается внутри более крупной физической сети. Виртуальные сети VLAN позволяют сегментировать сеть на более мелкие виртуальные подсети, которые можно использовать для изоляции трафика и повышения производительности сети.

Виртуальные сети часто используются в корпоративных сетях для разделения различных отделов или групп или для сегментирования различных типов трафика (таких как голос, данные и видео). Они также могут использоваться в домашних сетях для изоляции различных устройств или пользователей или для отделения гостевых сетей от основной сети.

- Trunk/магистральный порт (Tagged/тегированный порт):

VLAN trunk port/магистральный порт VLAN — это сетевой порт, который используется для передачи трафика для нескольких VLAN (виртуальных локальных сетей) по одному физическому соединению. Магистральные порты часто используются для подключения коммутаторов, маршрутизаторов и других сетевых устройств в сети и обычно настраиваются таким образом, чтобы разрешать передачу трафика для нескольких VLAN по одному каналу.

- Access port/порт доступа (Untagged/не тегированный порт):

A VLAN access port/Порт доступа — это сетевой порт, который используется для передачи трафика для одной VLAN (виртуальной локальной сети) по физическому соединению. Порты доступа часто используются для подключения к сети таких устройств, как компьютеры, принтеры и другие устройства конечных пользователей, и обычно настраиваются таким образом, чтобы разрешать передачу через порт только трафика для одной VLAN.

Примечание:

1). При создании расширенной гостевой сети (Guest network pro) также будет создана VLAN в настройках VLAN.

2). Поддерживаемые модели VLAN:

- RT-AX86U Pro, RT-AX88U Pro

- GT-AX11000 Pro, GT-AXE16000, GT-AX6000

- ZenWiFi_Pro_ET12, ZenWiFi_Pro_XT12

- ExpertWiFi Series

3). Поддерживается в версии прошивки 9.0.0.6_102_4856(Beta Version). Это предварительная стадия бета-тестирования. Эта версия может быть понижена только с помощью веб-интерфейса пользователя.

Как настроить VLAN в роутерах ASUS?

1. Подключите компьютер к маршрутизатору через проводное соединение или Wi-Fi и введите IP-адрес локальной сети Вашего маршрутизатора или URL-адрес маршрутизатора http://www.asusrouter.com для доступа на страницу настроек.

2. Введите имя пользователя и пароль вашего маршрутизатора для входа в систему.

3. Откройте страницу Локальная сеть > VLAN.

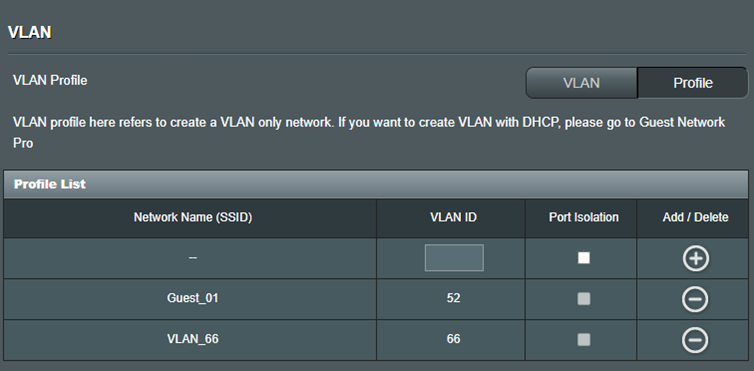

4. Создайте VLAN профиль на закладке “Профили/Profile”. Вы можете назначить свой собственный VLAN ID.

5. Изоляция портов ограничивает права доступа к различным устройствам в одной и той же VLAN.

На этой странице вы сейчас создаете “Сеть только для VLAN”, что означает сеть с VID, но без DHCP.

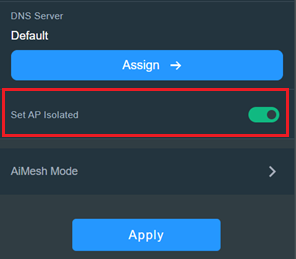

Если VLAN имеет профиль Guest Network Pro (SDN), Вы можете включить изоляцию точек доступа, чтобы ограничить права доступа к различным устройствам Wi-Fi соответственно.

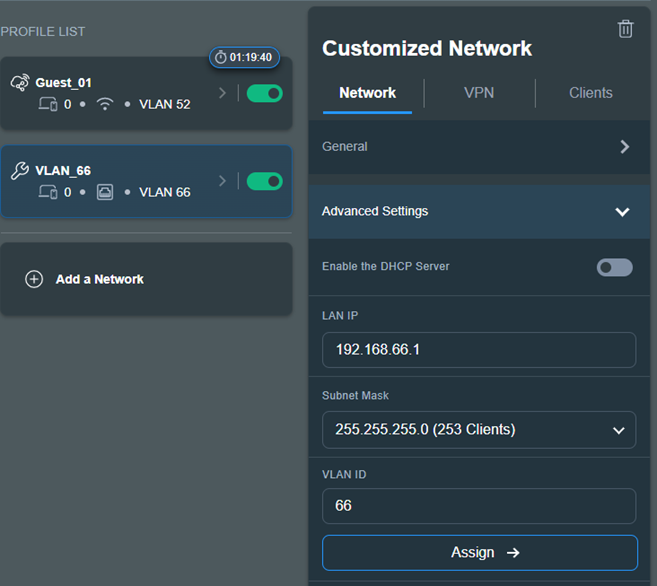

Если Вы хотите включить DHCP в этой сети VLAN, Вы можете перейти в Guest Network Pro (SDN), Дополнительные настройки для изменений.

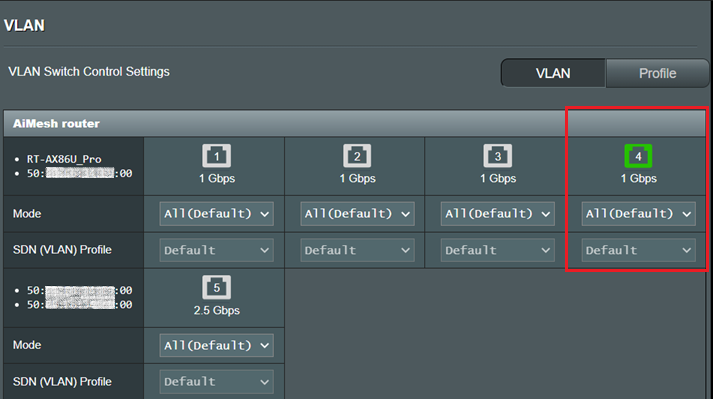

6. 6. На вкладке “VLAN” вы можете выбрать порт с определенным профилем и режимом (Trunk/Access).

Режим работы LAN:

а. По умолчанию: “Все (По умолчанию)” означает, что разрешены все помеченные (Tagged) и немаркированные (Untagged) пакеты.

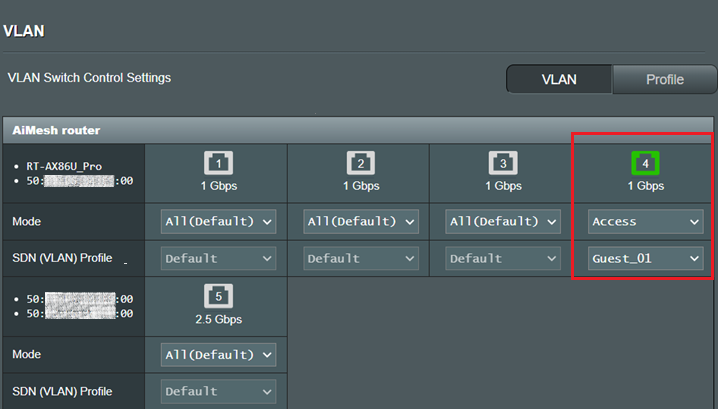

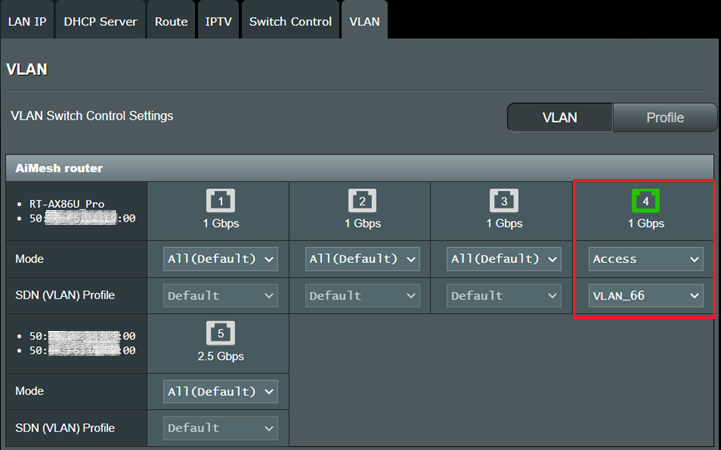

б. Access/режим доступа: Разрешить выбранную SDN(VLAN). Вы можете выбрать профили, созданные либо с помощью Guest Network pro, либо с помощью VLAN.

Например, если у нас есть Guest_01(гостевая сеть) с VID=52, выберите порт 4 в качестве режима доступа, а профиль — Guest_01, этот порт предоставит те же права, что и Guest_01.

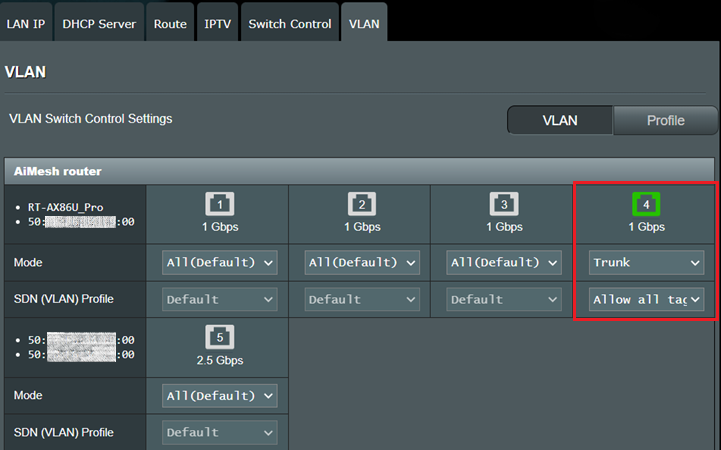

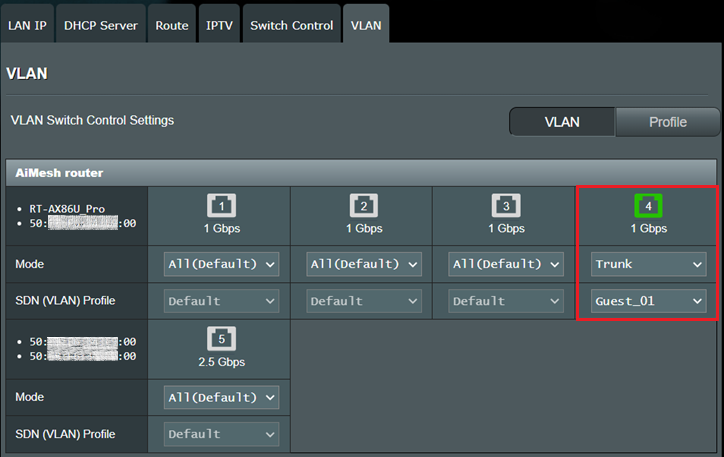

в. Trunk/магистральный режим:

-Разрешить все помеченные: Разрешены все помеченные пакеты, не помеченные тегами будут отброшены.

-С выбранным SDN(VLAN): разрешен только выбранный SDN или VLAN.

Вы можете использовать режим магистрали для подключения маршрутизатора к управляемому коммутатору.

Как получить (Утилиты / Прошивку)?

Вы можете загрузить последние версии драйверов, программного обеспечения, встроенного ПО и руководств пользователя через Центр загрузки ASUS.

Если вам нужна дополнительная информация о Центре загрузки ASUS, пожалуйста, перейдите по Ссылке.

VLAN (Virtual Local Area Network / Виртуальная локальная сеть) – это технология, которая позволяет подключить хосты с общим набором требований к широковещательному домену независимо от их местонахождения. Также технология позволит решить проблемы вещания, например, логически разделить одну LAN сеть на несколько виртуальных VLAN, вследствии чего хосты будут взаимодействовать только с теми хостами, которые находятся в их VLAN.

Пример:

Как показано на рисунке, к коммутатору подключены две разные группы хостов. Нам требуется, чтобы компьютеры из разных групп не взаимодействовали друг с другом, при этом все имели доступ в интернет через роутер.

Схема конфигурации

Конфигурация 802.1Q VLAN на роутере:

- Создайте VLAN 2 и 3, добавьте порт 5 (порт LAN) для обоих виртуальной сетей с правилом выхода (тегированный).

Конфигурация 802.1Q VLAN на коммутаторе:

- Создайте VLAN 2. Добавьте порты 1 и 2 к сети 2

- Создайте VLAN 3. Добавьте порты 1 и 3 к сети 3

Конфигурация VLAN на роутере:

| VLAN | Egress rule | PVID | |

| Port 1 | VLAN 2-3 | Tagged | — |

| Port 2 | VLAN 2 | Untagged | 2 |

| Port 3 | VLAN 3 | Untagged | 3 |

Конфигурация VLAN на коммутаторе:

| VLAN | Egress rule | PVID | |

| Port 1 | VLAN 2-3 | Tagged | — |

| Port 2 | VLAN 2 | Untagged | 2 |

| Port 3 | VLAN 3 | Untagged | 3 |

Значение PVID «-» означает, что вам не надо настраивать PVID для этого порта, просто оставьте значение по умолчанию.

Пошаговая настройка:

В качестве примера возьмем роутер TL-R600VPN и свич TL-SG105E.

Настройка 802.11Q VLAN на роутере

Перейдите в меню Network >VLAN > VLAN, и нажмите для загрузки страницы конфигурации.

Создайте VLAN 2.3 и добавьте порт 5 к обоим VLAN’ам, задав правило выхода “Tag”

Настройка 802.11Q VLAN на коммутаторе

Шаг 1

Перейдите в меню VLAN > 802.1Q VLAN, чтобы открыть страницу настройки. Включите функцию 802.11Q VLAN поставив значение Enable (Включить). Добавьте порты 1, 2 в VAN2 и VLAN3 как “Untagged Ports”. Укажите правило входа порта 1, как “Tagged ports” в настройке VLAN2 и VLAN3. Укажите правило входа порта 2 в VLAN2, как “Untagged”. Укажите правило входа порта 3 в VLAN3 как “Untagget”.

Шаг 2

Перейдите в меню VLAN > 802.1Q PVID Setting, чтобы загрузить файл настройки. Укажите PVID для портов 2,3 значения 2 и 3 соответственно, для порта 1 оставьте значение 1.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Время на прочтение

5 мин

Количество просмотров 133K

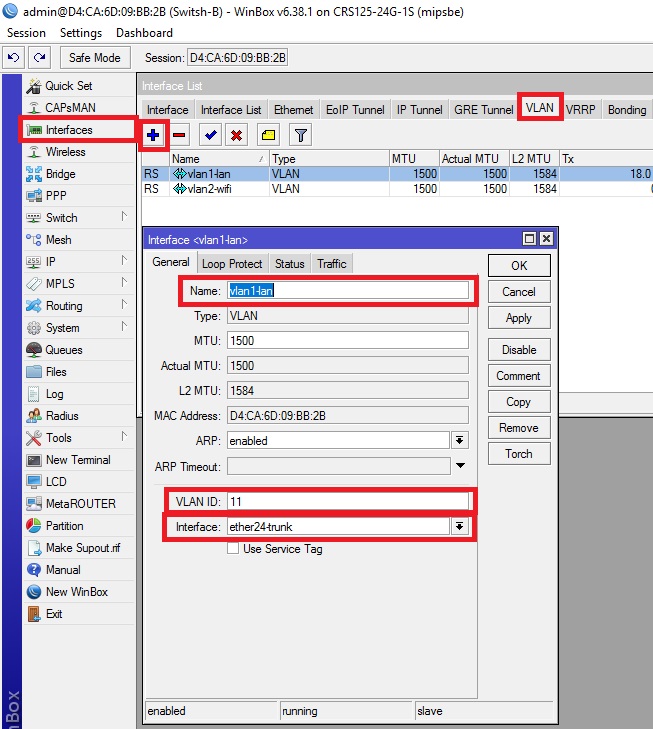

Для наглядного примера я буду использовать маршрутизатор Mikrotik CCR1036-8G-2S+ и коммутатор CRS125-24G-1S.

Этот вариант на данный момент работает в нескольких гостиницах Москвы и Московской области.

Поставим условную задачу, чтобы на каждом коммутационном узле присутствовала сеть класса А (10.1.0.0/24) для работников фирмы и сеть класса С (192.168.1.0/24) для WiFi для посетителей.

Допустим, у нас имеется коммутационный узел A c маршрутизатором Mikrotik CCR1036-8G-2S+, коммутационный узел B с коммутатором CRS125-24G-1S. Коммутационные узлы А и В будут соединены каналом связи (Trunk) в нашем случае по витой паре (каналов связи (trunk) может быть несколько в зависимости от количества коммутационных узлов; также если имеется ВОЛС и оптический модуль SFP mikrotik, то можно trunk назначить и на SFP). Приведу ниже схему с использованием trunk по витой паре.

Приступим к настройке коммутационного узла A с маршрутизатором Mikrotik CCR1036-8G-2S+.

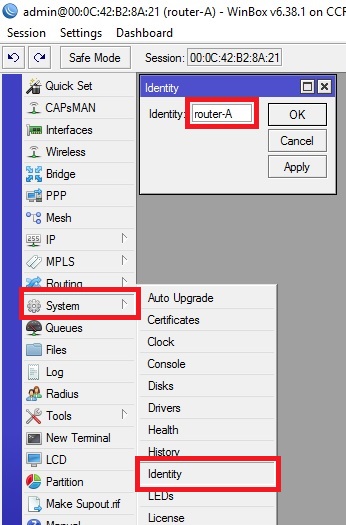

Назовем наш маршрутизатор «router-A».

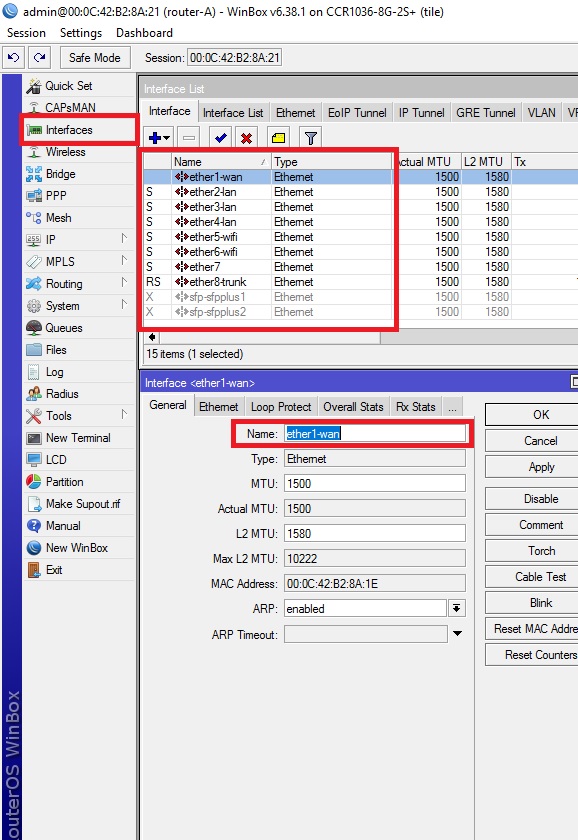

system identity set name=router-AОбозначим физические порты так, чтобы не возникало путаницы, каким сетям они принадлежат. Обозначим маркировкой lan физические порты, которые будут принадлежать сети (класса А) 10.1.0.0/24, маркировкой wifi физические порты, которые будут принадлежать сети (класса С) 192.168.1.0/24 и маркировкой trunk физические порты, которые будут использоваться под канал связи типа trunk.

interface ethernet set [ find default-name=ether1 ] name=ether1-wan

interface ethernet set [ find default-name=ether2 ] name=ether2-lan

interface ethernet set [ find default-name=ether3 ] name=ether3-lan

interface ethernet set [ find default-name=ether4 ] name=ether4-lan

interface ethernet set [ find default-name=ether5 ] name=ether5-wifi

interface ethernet set [ find default-name=ether6 ] name=ether6-wifi

interface ethernet set [ find default-name=ether8 ] name=ether8-trunk

interface ethernet set [ find default-name=sfp-sfpplus1 ] disabled=yes

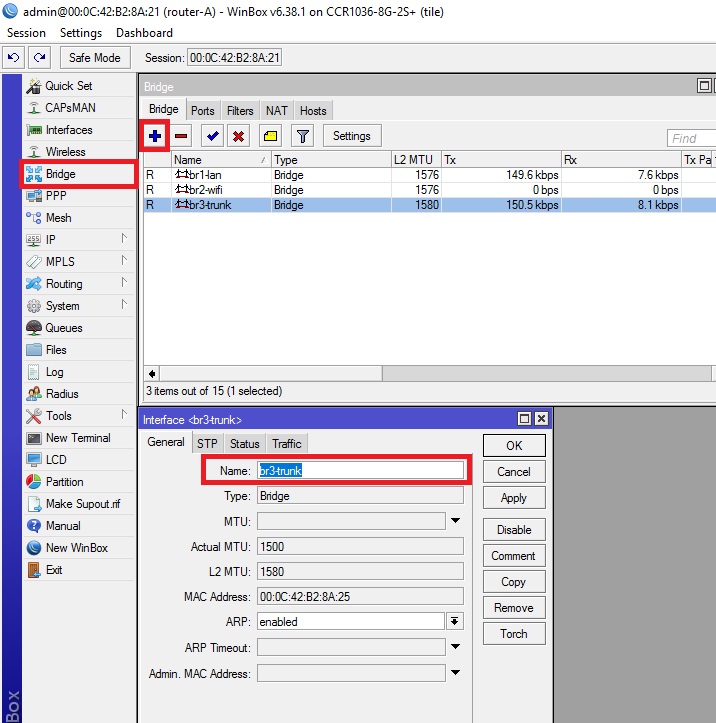

interface ethernet set [ find default-name=sfp-sfpplus2 ] disabled=yesСоздадим виртуальные интерфейсы во вкладке bridge, для объединения LAN портов.

interface bridge add name=br1-lan

interface bridge add name=br2-wifi

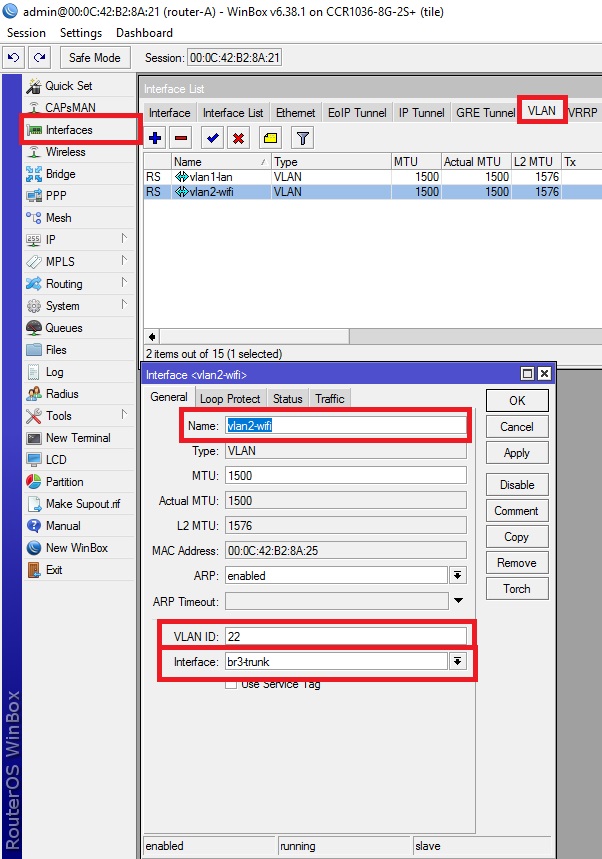

interface bridge add name=br3-trunkСоздаем Vlan интерфейсы, с помощью которых будут транспортироваться сети 10.1.0.0/24 и 192.168.1.0/24 до коммутационного узла B по каналу связи типа trunk. VLAN id для сети 10.1.0.0/24 будет 11, а для сети 192.168.1.0/24 будет 22. С помощью этих id будет передаваться информация о принадлежности трафика к vlan1-lan и vlan2-wifi.

interface vlan add interface=br3-trunk name=vlan1-lan vlan-id=11

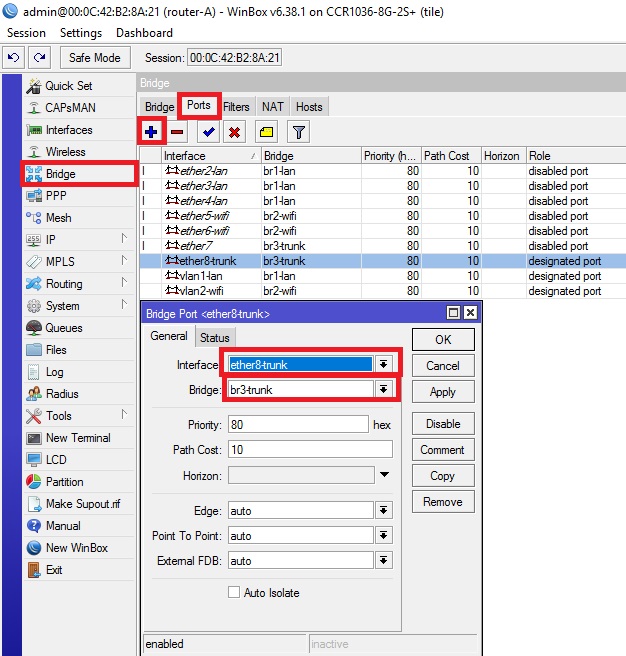

interface vlan add interface=br3-trunk name=vlan2-wifi vlan-id=22Назначаем LAN порты маршрутизатора виртуальным интерфейсам (bridge) согласно вышеуказанной схеме

interface bridge port add bridge=br1-lan interface=ether2-lan

interface bridge port add bridge=br1-lan interface=ether3-lan

interface bridge port add bridge=br1-lan interface=ether4-lan

interface bridge port add bridge=br2-wifi interface=ether5-wifi

interface bridge port add bridge=br2-wifi interface=ether6-wifi

interface bridge port add bridge=br3-trunk interface=ether8-trunk

interface bridge port add bridge=br1-lan interface=vlan1-lan

interface bridge port add bridge=br2-wifi interface=vlan2-wifi

interface bridge port add bridge=br3-trunk interface=ether7(Добавлю этот LAN порт для возможно будущего коммутационного узла С, на всякий пожарный)

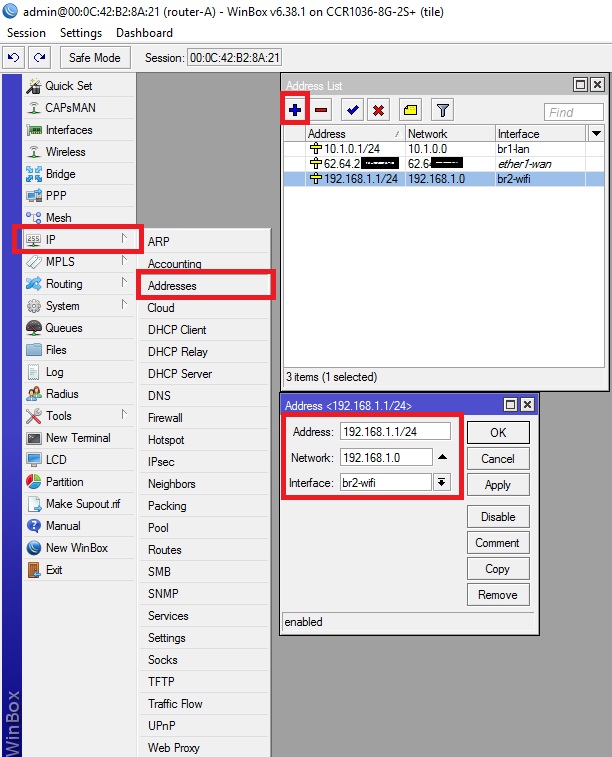

Назначаем сети виртуальным интерфейсам

ip address add address=10.1.0.1/24 interface=br1-lan network=10.1.0.0

ip address add address=192.168.1.1/24 interface=br2-wifi network=192.168.1.0

ip address add address=62.64.2.0/0 interface=ether1-wan network=62.64.2.0Провайдер предоставляет мне интернет по протоколу EOiP. Поэтому вы на эту команду не обращайте внимания, а настраивайте доступ в интернет по wan-порту согласно настройкам, предоставленным Вашим провайдером

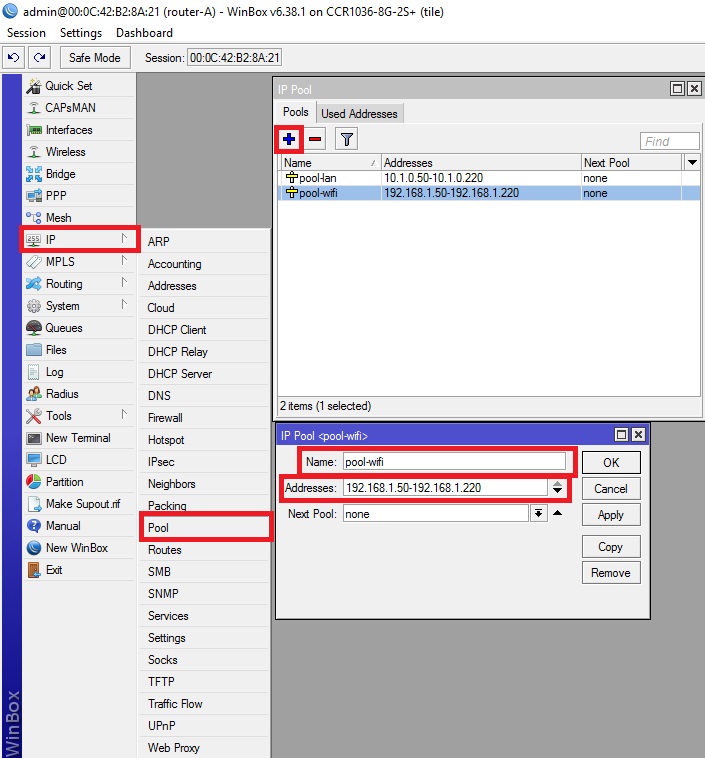

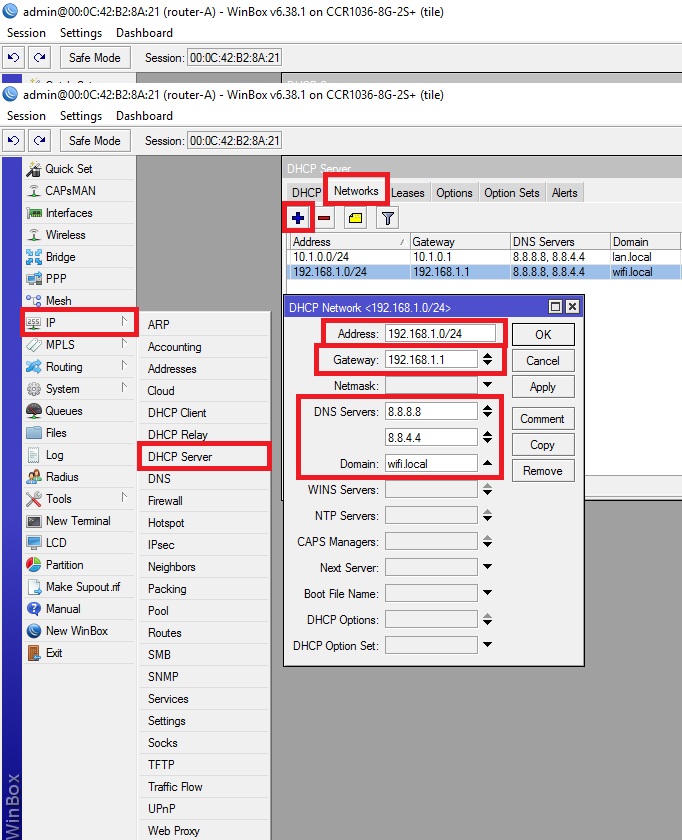

Настроим Пул раздаваемых адресов сетям, настроим dhcp

ip pool add name=pool-wifi ranges=192.168.1.50-192.168.1.220

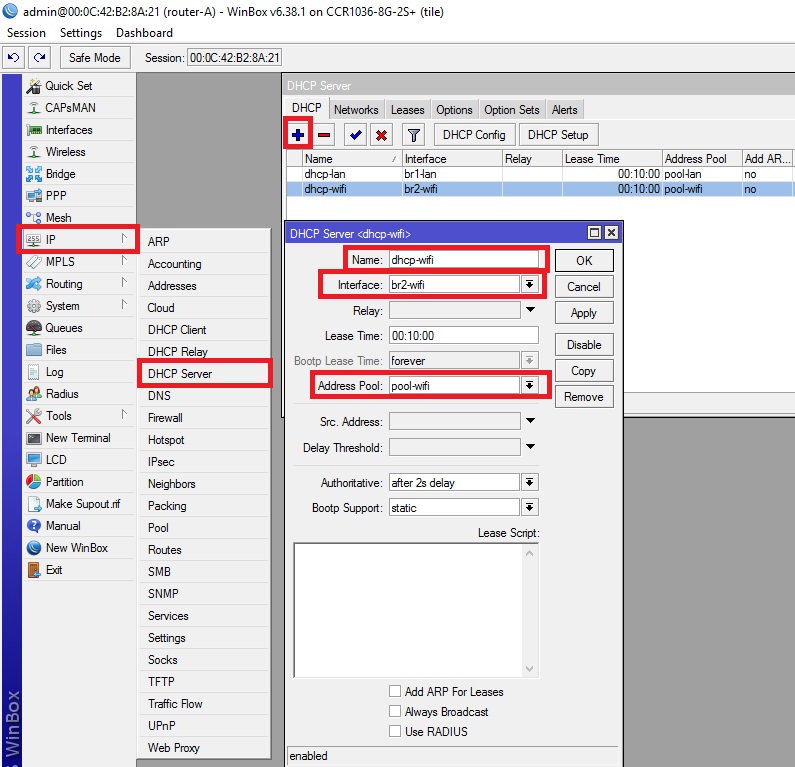

ip pool add name=pool-lan ranges=10.1.0.50-10.1.0.220ip dhcp-server add address-pool=pool-lan disabled=no interface=br1-lan name=dhcp-lan

ip dhcp-server add address-pool=pool-wifi disabled=no interface=br2-wifi name=dhcp-wifiip dhcp-server network add address=10.1.0.0/24 dns-server=8.8.8.8,8.8.4.4 domain=lan.local gateway=10.1.0.1

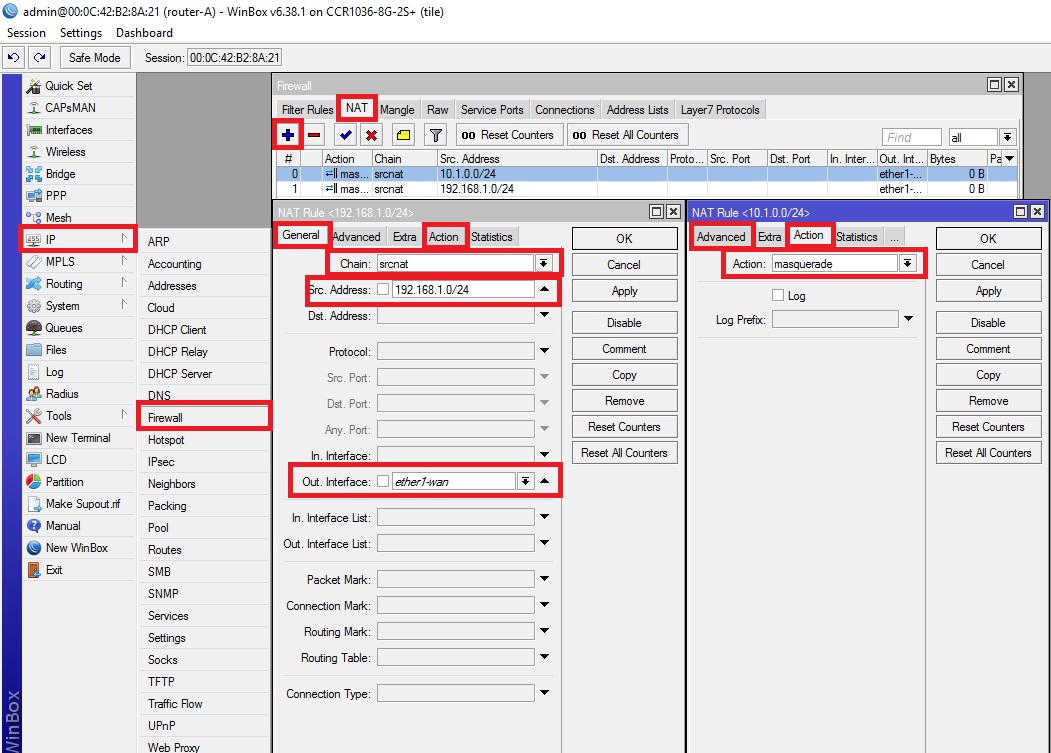

ip dhcp-server network add address=192.168.1.0/24 dns-server=8.8.8.8,8.8.4.4 domain=wifi.local gateway=192.168.1.1Включим NAT, чтобы устройства, находящиеся в сетях 192.168.1.0/24 и 10.1.0.0/24, имели выход в интернет.

ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-wan src-address=10.1.0.0/24

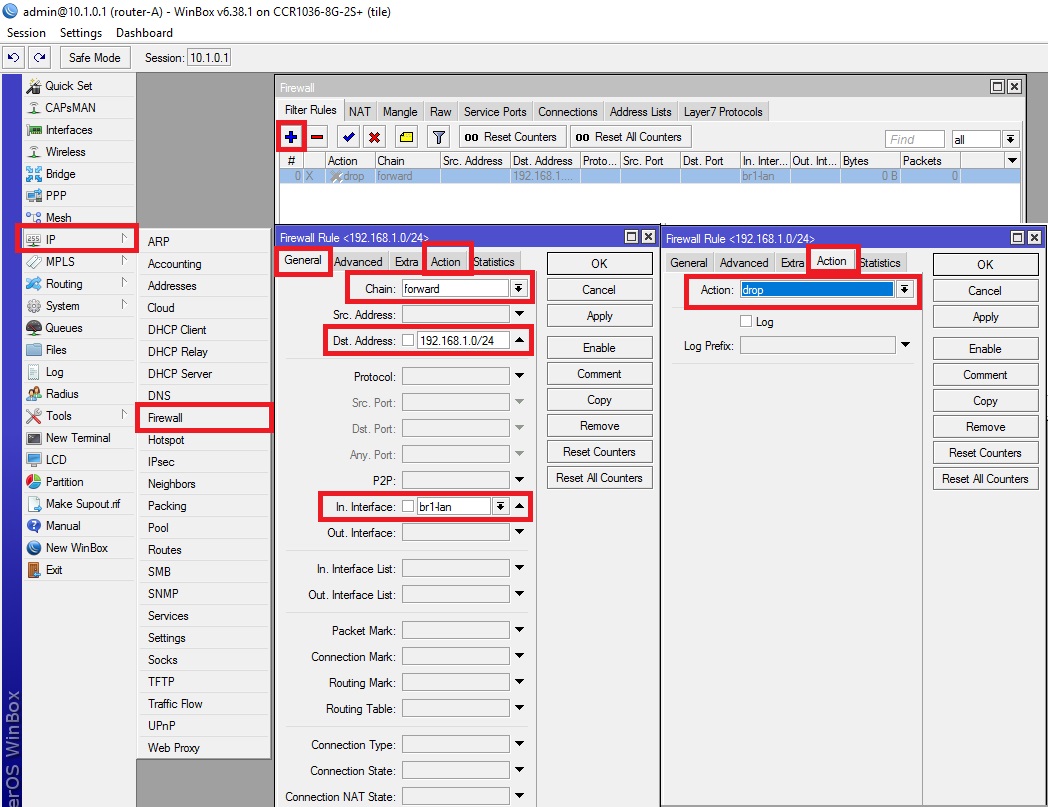

ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-wan src-address=192.168.1.0/24Изолируем подсети, чтобы устройства из сети 192.168.1.0/24 не видели и не использовали устройства, находящиеся в сети 10.1.0.0/24. (Я предпочитаю таким способом осуществить изоляцию; есть еще способ изолировать подсети с помощью Route Rules, но я буду использовать правило Firewall)

ip firewall filter add action=drop chain=forward disabled=yes dst-address=192.168.1.0/24 in-interface=br1-lanДанное правило можно включать и отключать в зависимости от вашей потребности в доступе к устройствам из сети 10.1.0.0/24 в 192.168.1.0/24 или наоборот.

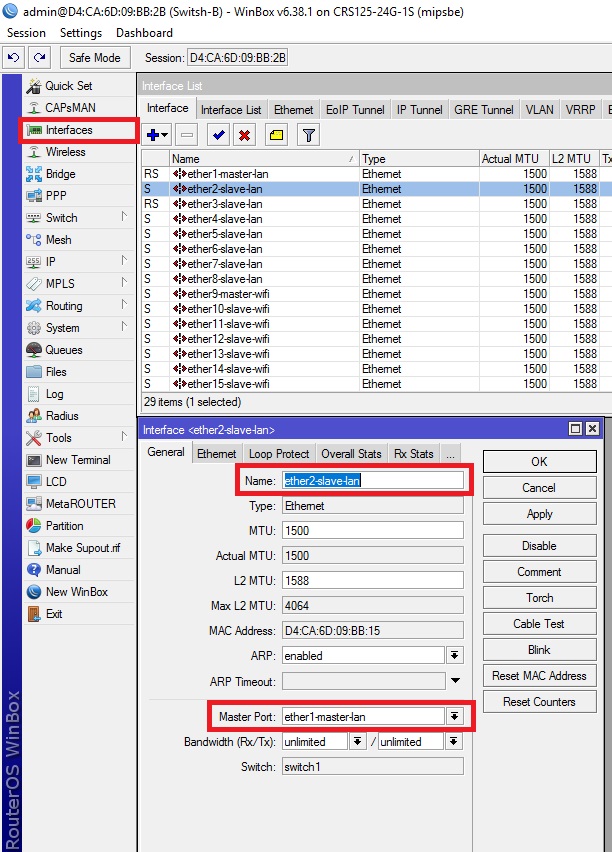

Теперь настроим коммутационный узел B с коммутатором Mikrotik CRS125-24G-1S

Назовем наш коммутатор «switch-B»:

system identity set name=switch-BОбозначим физические LAN порты. Объединим порты с 1 по 8 включительно в общий аппаратный коммутатор с мастер портом ether-1 и обозначим его master, остальные со 2 по 8 включительно обозначим slave. Аналогично сделаем и с портами с 9 по 16 включительно с мастер портом ether-9.

interface ethernet set [ find default-name=ether1 ] name=ether1-master-lan

interface ethernet set [ find default-name=ether2 ] master-port=ether1-master-lan name=ether2-slave-lan

interface ethernet set [ find default-name=ether3 ] master-port=ether1-master-lan name=ether3-slave-lan

interface ethernet set [ find default-name=ether4 ] master-port=ether1-master-lan name=ether4-slave-lan

interface ethernet set [ find default-name=ether5 ] master-port=ether1-master-lan name=ether5-slave-lan

interface ethernet set [ find default-name=ether6 ] master-port=ether1-master-lan name=ether6-slave-lan

interface ethernet set [ find default-name=ether7 ] master-port=ether1-master-lan name=ether7-slave-lan

interface ethernet set [ find default-name=ether8 ] master-port=ether1-master-lan name=ether8-slave-lan

interface ethernet set [ find default-name=ether9 ] name=ether9-master-wifi

interface ethernet set [ find default-name=ether10 ] master-port=ether9-master-wifi name=ether10-slave-wifi

interface ethernet set [ find default-name=ether11 ] master-port=ether9-master-wifi name=ether11-slave-wifi

interface ethernet set [ find default-name=ether12 ] master-port=ether9-master-wifi name=ether12-slave-wifi

interface ethernet set [ find default-name=ether13 ] master-port=ether9-master-wifi name=ether13-slave-wifi

interface ethernet set [ find default-name=ether14 ] master-port=ether9-master-wifi name=ether14-slave-wifi

interface ethernet set [ find default-name=ether15 ] master-port=ether9-master-wifi name=ether15-slave-wifi

interface ethernet set [ find default-name=ether16 ] master-port=ether9-master-wifi name=ether16-slave-wifi

interface ethernet set [ find default-name=ether24 ] name=ether24-trunkСоздаем Vlan интерфейсы на физическом 24 lan-порту, с помощью которых будут транспортироваться сети 10.1.0.0/24 и 192.168.1.0/24 от коммутационного узла А по каналу связи типа trunk. Не забываем указать тот vlan id, который мы указали в соответствии с начальной схемой.

interface vlan add interface=ether24-trunk name=vlan1-lan vlan-id=11

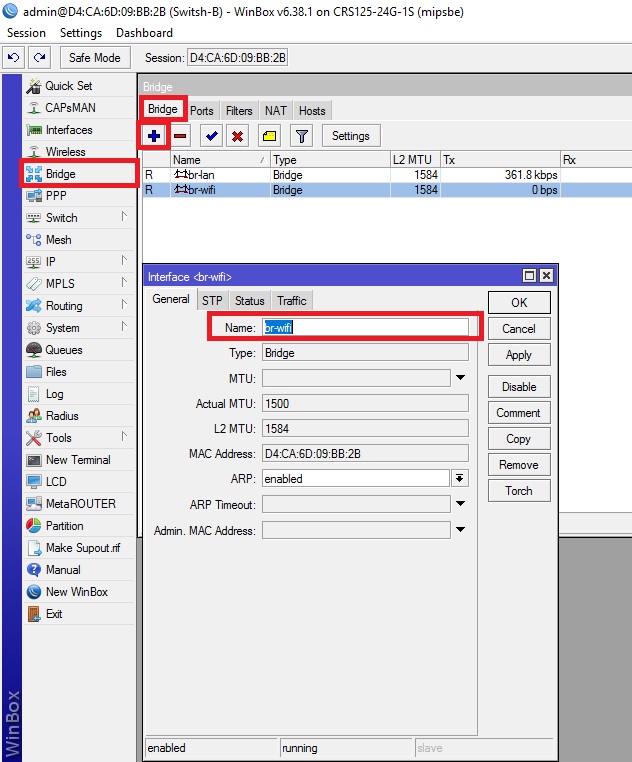

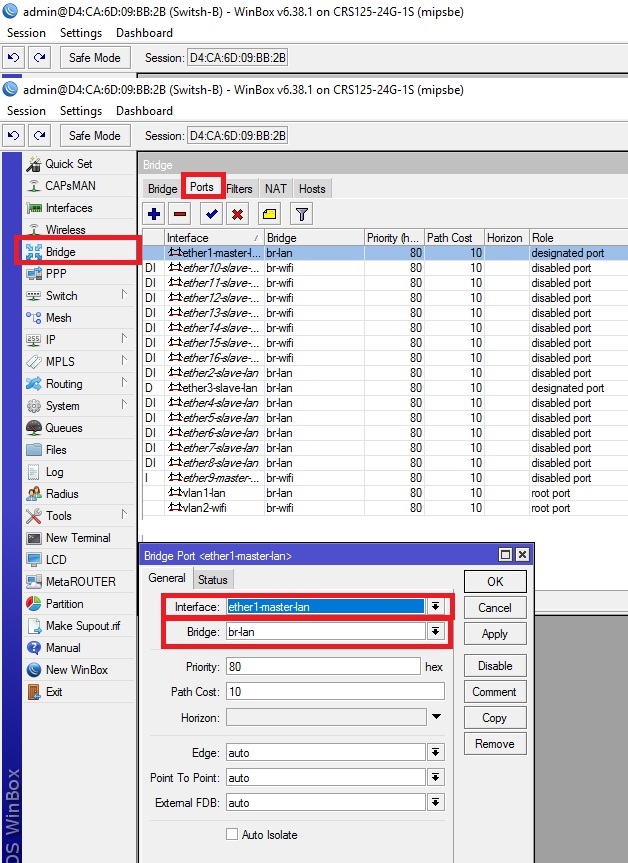

interface vlan add interface=ether24-trunk name=vlan2-wifi vlan-id=22Создадим виртуальные интерфейсы во вкладке bridge для объединения LAN портов.

interface bridge add name=br-lan

interface bridge add name=br-wifiinterface bridge port add bridge=br-lan interface=vlan1-lan

interface bridge port add bridge=br-wifi interface=vlan2-wifi

interface bridge port add bridge=br-lan interface=ether1-master-lan

interface bridge port add bridge=br-wifi interface=ether9-master-wifiТаким образом, мы имеем связь между коммутационными узлами А и В, соединенные витой парой, по которой проходят две разные сети 10.1.0.0/24 и 192.168.1.0/24 с помощью VLAN.

Назначение VLAN

VLAN (Virtual local area network) – виртуальная локальная сеть

Используется для:

- Сегментации сетей – деление локальных сетей логическим образом.

- Повышение уровня безопасности

- Разделение сети по функциональному назначению

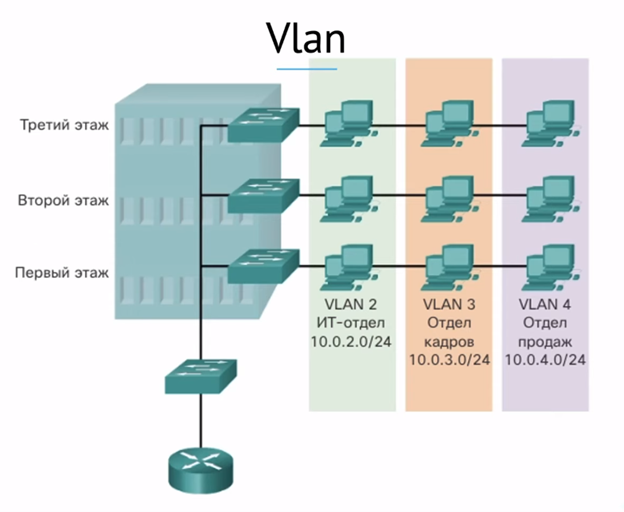

Сегментация сетей

Сегментация сетей – деление локальных сетей логическим образом. Например, при большом количестве устройств не всем нужно иметь доступ друг к другу (напр. отделу юриспруденции не нужно иметь доступ к принтеру, который находится в отделе финансистов. Или нужно ограничить доступ группы устройств до определенных серверов или видеонаблюдения).

Конечно, сегментацию можно проводить и физическим методом, взяв коммутатор и подключив к нему все устройства, а в случае переезда, брать оборудование с собой и тянуть провода заново.

Однако, в тех случаях, когда компания большая и подобных перестановок много, это может приводить к очень медленной реализации тех задач, которые значительно тормозят бизнес. Так же разбираться в физической топологии такой сети будет достаточно сложно.

Поэтому был придуман подход, в котором изначально планируется сеть на максимальное количество устройств, т. е. устанавливается максимальное количество коммутаторов в стойку, и они все коммутируются до рабочих мест. Все дальнейшие вопросы, связанные с настройкой (напр. переездами рабочих мест), выполняются на логическом уровне: на управляемых коммутаторах меняется принадлежность интерфейсов к разным отделам.

Например, первые 5 интерфейсов — это отдел IT, интерфейсы на другом коммутаторе с 3 по 10 — это отдел кадров и т. д. (Рис. 47.1). Это приводит к тому, что решение организационных вопросов происходит гораздо быстрее, сохраняя при этом сегментацию сетей. Ко всему прочему, когда компания выходит за определенные рамки, в одном broadcast-домене становится большое количество устройств, в современном мире это будет работать, но правилом хорошего тона будет придерживаться размера /24 (254 устройства) или, например, /23.

Повышение уровня безопасности

Повышение безопасности сети заключается в том, что одно устройство не может получить доступ к другому устройству. Так же становятся невозможен ряд атак типа arp-spoofing, подмены mac-адресов и прочие атаки, присутствующие в L2 сегменте.

Разделение сети по функциональному назначению

Например, в сети могут быть телефоны и компьютеры. ПК должны иметь доступ в интернет, подключаться к серверам, возможно, иметь настройки прокси. Телефоны же имеют совершенно другую задачу, доступ в интернет не требуется, доступ нужен только до телефонной станции или до tftp-сервера для загрузки обновлений или получения автоматических настроек.

Может быть так, что настройки будут конфликтовать друг с другом, а разделение по функциональному назначению поможет решить этот конфликт. Например, через протокол DHCP ПК будут получать одни настройки, в то время как телефоны могут получать совершенно другие настройки.

Описание работы VLAN

VLAN-ом является 802.1Q стандарт, который поддерживается всеми производителями. Это значит, что настроенные на MikroTik VLAN смогут работать с настроенными на cisco VLAN.

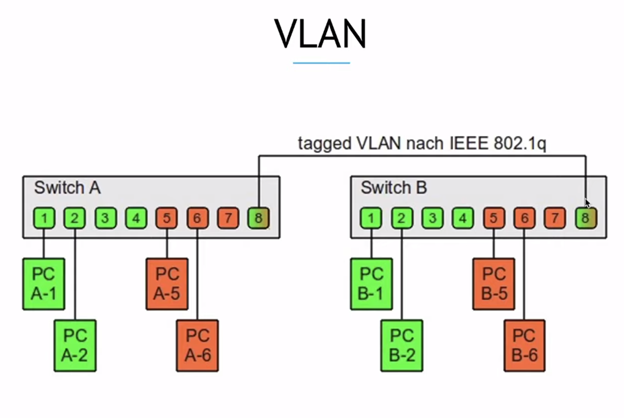

С точки зрения устройств возможны 2 варианта (Рис. 47.2):

- Работа идет без VLAN – кадр идет в исходном состоянии без изменений. Чаще всего так происходит с рабочими станциями, когда рабочая станция подключается к локальной сети, и на интерфейсе самой рабочей станции не происходит никаких настроек. Такой тип интерфейса на коммутаторе называется access VLAN (untag VLAN – не тегированный VLAN).

- Кадр передается с VLAN – в кадре уже имеется метка VLAN. Соединение между коммутаторами как раз иллюстрирует подобный тип подключения (Рис. 47.3). Между SwitchA port8 и SwitchB port8 существует тегированный VLAN (tagged VLAN nach IEEE 802.1q), это значит, что по этому интерфейсу идут несколько виртуальных локальных сетей в параллель, и они не перемешиваются между собой.

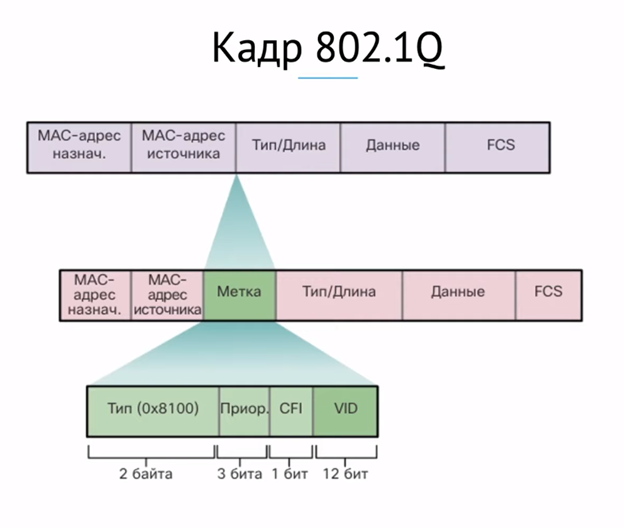

Разделение сетей достигается добавлением дополнительной 4-байтовой метки в заголовок (Рис. 47.2):

- Тип – Tag Protocol Identifier (TPID, Идентификатор протокола тегирования, 16 бит). Указывает используемый протокол для тегирования. Для 802.1Q используется значение 0x8100.

- TCI – Tag control information (16 бит) состоит из:

- Приор. – Priority code point (PCP, 3 бит) используется стандартом 802.1q для задания приоритета передаваемого трафика

- DEI – Drop eligible indicator (DEI, 1 бит) (Прежде Canonical Format Indicator, CFI) Индикатор допустимости удаления. Может использоваться отдельно или совместно с PCP для указания кадров, которые могут быть отброшены при наличии перегрузки

- VID – — VLAN Identifier (VID, идентификатор VLAN, 12 бит) указывает к какому VLAN принадлежит кадр. Диапазон возможных значений от 0 до 4095.

При планировании локальной сети так же нужно учитывать, что VID равные 4095 могут быть зарезервированы за оборудованием, поэтому рекомендуется не использовать значения выше 4093, так же вопросы могут возникнуть с VID выше 1000, а также с 1000 по 1100. Цифры VID в целом ничего не значат и никакой логики между собой не несут, это лишь цифры, которые позволяют в рамках одного интерфейса не смешивать кадры между собой.

Например (Рис. 47.3) если устройство PC A-1 пытается общаться с устройством PC B-1, то коммутатор А, просмотрев свою таблицу коммутации, видит, что mac-адрес устройства PC B-1 находится за 8м портом, но 8й порт является тегированным портом (например VID = 2) и на mac-адресе PC B-1 указан VLAN 2. Следовательно, перед передачей данных, кадр будет видоизменен – будет добавлена метка с VLAN и указан vid = 2. Switch B, получив этот кадр, видит, что PC B-1 находится за 1м портом, так же не указано, что кадр должен быть видоизменен, следовательно, кадр меняется в обратную сторону – с него убирается метка VLAN, и кадр передается в том виде, в котором он был изначально. Если необходим доступ между устройствами, находящимися в разных VLAN, то общение должно происходить через роутер, т. е. данные будут отправляться роутеру, а роутер в свою очередь маршрутизировать их, и в свою очередь тут возникает вопрос по политикам безопасности между сетями, которые нужно настраивать для защиты сетей друг от друга.

Настройка VLAN в Mikrotik

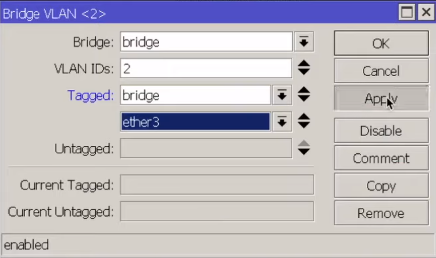

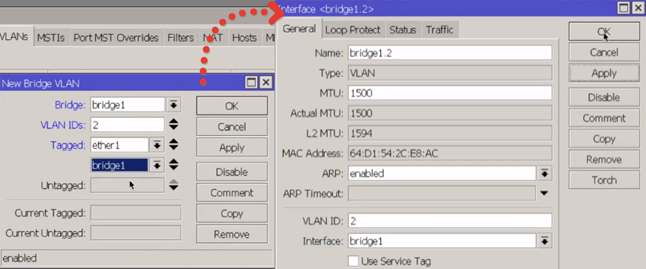

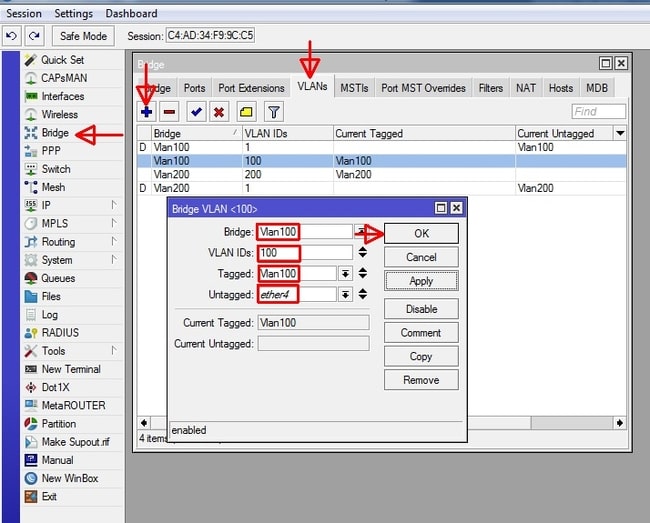

Добавление VLAN осуществляется на вкладке Bridge -> VLANs

Для того, чтобы с VLAN-ом можно было работать на роутере (напр. назначить ip-адрес или добавить dhcp-сервер) и вообще взаимодействовать с ним на роутере, необходимо в VLAN добавить самого себя – bridge для того, чтобы с него снять тэг, настроить sub-интерфейс, на котором в свою очередь будут настроены ip-адреса, dhcp-серверы и пр. Так же добавляется порт ether3, которым текущий коммутатор подключен к соседнему коммутатору.

Или командой:

/interface bridge VLAN add bridge=bridge1 tagged=bridge1,ether5 VLAN-ids=2

Для просмотра созданных VLAN можно воспользоваться командой:

/interface bridge VLAN print

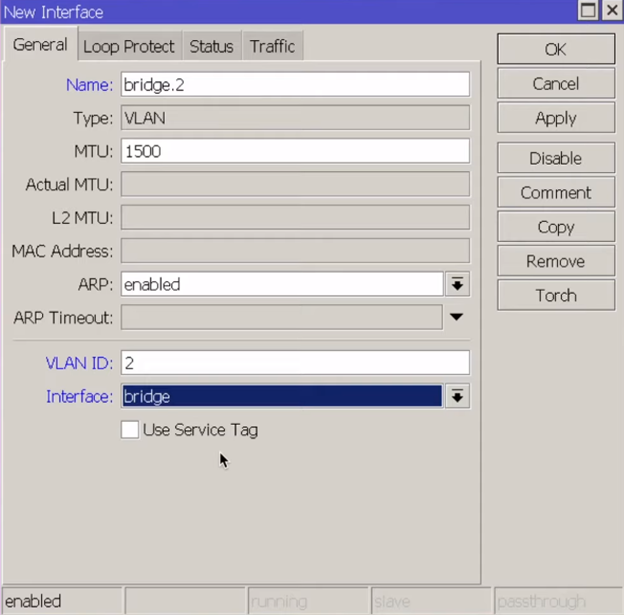

Следующим шагом будет создание VLAN интерфейса, на который будет назначаться ip-адрес, для этого в разделе Interfaces -> VLAN (Рис. 47.5)

При создании интерфейса указываем Name (bridge.2 – на линуксовый манер, в котором указывается имя интерфейса и через точку номер VLAN), VLAN ID (2), Interface (bridge) – интерфейс, на котором будет сниматься тегированный VLAN.

Командой:

/interface VLAN add name=bridge.2 VLAN-id=2 interface=bridge

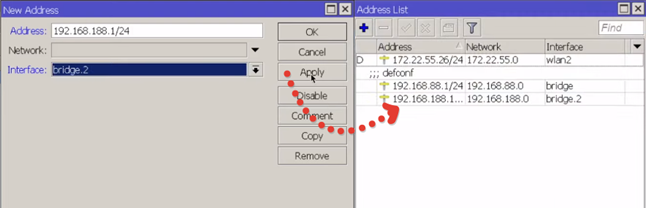

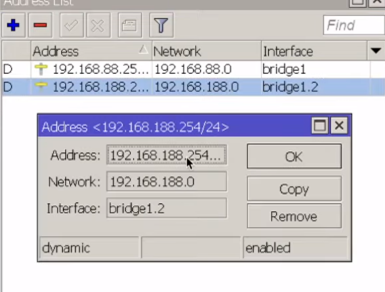

Далее необходимо на интерфейс назначить ip-адрес, для этого в разделе IP->Addresses добавляем новый адрес: 192.168.188.1/24 и указываем sub-интерфейс bridge.2(Рис. 47.6).

Командой:

/ip address add address=192.168.188.1/24 interface=bridge.2

На другом устройстве необходимо повторить те же действия (Рис. 47.7).

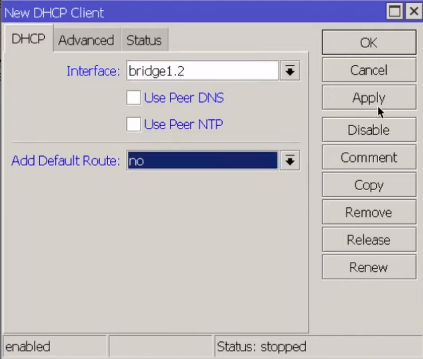

Указание bridge1 в тегированных портах необходимо для получения ip-адреса на данном устройстве. Так же необходимо добавить DHCP-клиент на sub-интерфейсе, для этого в разделе IP->DHCP-client создается новый клиент (Рис.47.8).

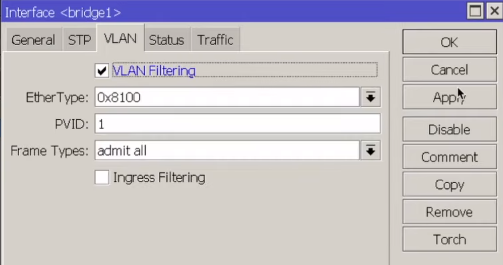

Подобная настройка необходима для того, чтобы работа с VLAN происходила не глобально на бридже, а на тех портах, на которых было разрешение.

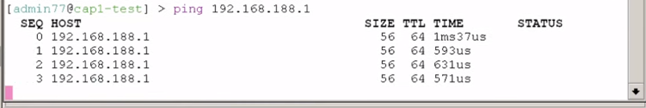

Для проверки можно как проверить полученный адрес на устройстве (Рис. 47.10), так и пропинговать устройство (Рис. 47.11).

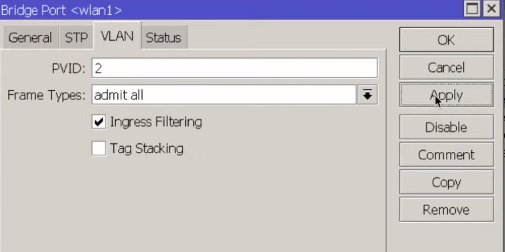

В случаях, когда возникает необходимость настроить интерфейсы, что будут принадлежать к нужному VLAN, необходимо в разделе bridge назначить конкретному интерфейсу конкретный VLAN (Рис. 47.12)

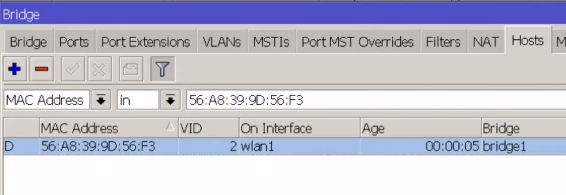

В итоге, все устройства, подключенные к интерфейсу wlan1, автоматически будут попадать в необходимую сеть. Подключенные устройства можно просмотреть на вкладке Bridge -> Hosts, как на первом коммутаторе, так и на втором (Рис. 47.13).

По тому же принципу могут настраиваться гостевые сети.

Итоги

Для настройки VLAN необходимо выполнить несколько шагов:

- Необходимо разметить порты по принадлежности к тому или иному VLAN (Рис. 47.4).

- Создание sub-интерфейса VLAN с необходимым VLAN ID на бридже (Рис. 47.5).

- Добавить ip-адрес в Address List и повесить его на созданный интерфейс (Рис. 47.6), настроить необходимые службы.

- Включение Bridge VLAN Filtering.

В современной версии RouterOS нет необходимости создавать несколько бриджей для разделения L2 доменов на разделение на разные домены, это делается с помощью VLAN-ов. Так же при создании нескольких бриджей, есть вероятность, что работать аппаратно будет только один, т. е. работа с Hardware Offloading будет возможна только на 1 бридже (актуально для коммутаторов 3й серии).

На этом базовая настройка VLAN в Mikrotik завершена.

В данной статье разбираемся с настройкой виртуальной локальной сети VLAN для сетевого оборудования Mikrotik поэтапно в состояние: access, trunk, и в двух состояниях одновременно.

Для начала разберемся, что же означает VLAN. VLAN – это аббревиатура Virtual Local Area Network виртуальная локальная сеть. Другими словами — эта технология позволяет, на основе реальной сети, создавать виртуальные сети с разными уровнями доступа и распределением пользователей. Виртуальные сети повышают безопасность локальной сети, как пример, отделив рабочую сеть от гостевой и запретив гостевой сети доступ в рабочую, можно использовать физически одну точку доступа для доступа в сеть интернет как для сотрудников, так и для гостей компании. Или разделив сети для разных подразделений или отделов одной компании упростив тем самым обслуживание и мониторинг сети. Сегментируя сеть можно обеспечить отдельные сети для разных компаний в большом бизнес центре, таким образом можно соединить в одну сеть офисы расстояние которых превышает физическую длину сегмента Ethernet кабеля (100-150 метров). Благодаря разделу сети на сегменты с помощью VLAN, можно уменьшить нагрузку на оборудование, а также более точно определить и исправлять ошибки возникающие в сети.

ВАЖНО! Для построения сети с продержкой VLAN нужно использовать оборудование, которое поддерживает данный функционал. Также желательно использовать оборудование одного производителя или же убедиться, что все оборудование в сети поддерживаю модификацию стандарта VLAN.

Технические параметры и стандарты

В одном сегменте локальной сети нет возможности сделать нескончаемое число виртуальных сетей, все дело в ограничении стандарта, он ограничен – 4096 сегментов (от 0 до 4095). Надо учесть тот факт, что VLAN с идентификатором 1 является основным или native и по умолчанию используется на всех портах сетевых устройств.

Стандартные настройки состояния порта

- access port или не тегированный – порт транслирует только один VLAN. Это порт, к которому непосредственно подключается конечное устройство(компьютер, точка доступа, принтер и другие устройства).

- trunk port или тегированный – порт транслирует несколько VLAN. Этот порт передает несколько идентификаторов VLAN с одного сетевого устройства на другое.

Ввиду особенности оборудования MikroTik настройка VLAN можно делать разными способами. К сожалению, не все способы настройки VLAN будут совместимы с настройками оборудования других производителей, и по этой причине, в данной статье будет рассмотрены настройки которые будут максимально совместимы с оборудованием разных производителей. В данной статье настройки оборудования MikroTik будут осуществляться через программу WinBox.

Пример №1: Настройка VLAN в состоянии access

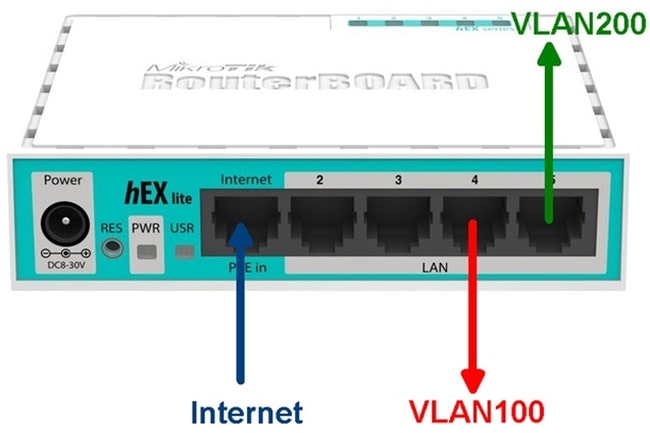

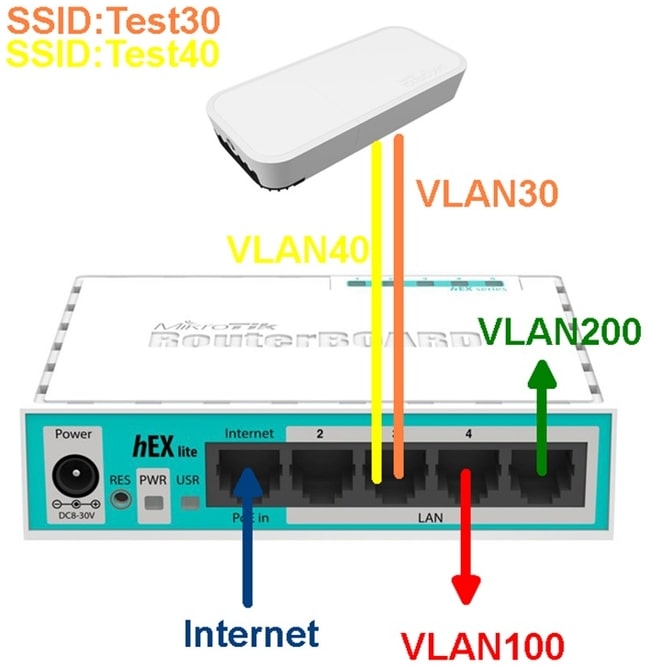

В первом примере рассмотрим настройку VLAN на устройстве RB750r2 (hEx lite) у которого порты будут в разных VLAN-ах и в режиме access. Схема приведена ниже.

Первый порт будет использоваться для подключению к интернет провайдеру, второй и третий порты для общей сети и останутся в базовой конфигурации. А на четвертый и пятый порты будут навешены VLAN, на четвертый – VLAN100 (VLAN с меткой сто), а на пятый порт – VLAN200 (VLAN с меткой двести).

Настройка VLAN

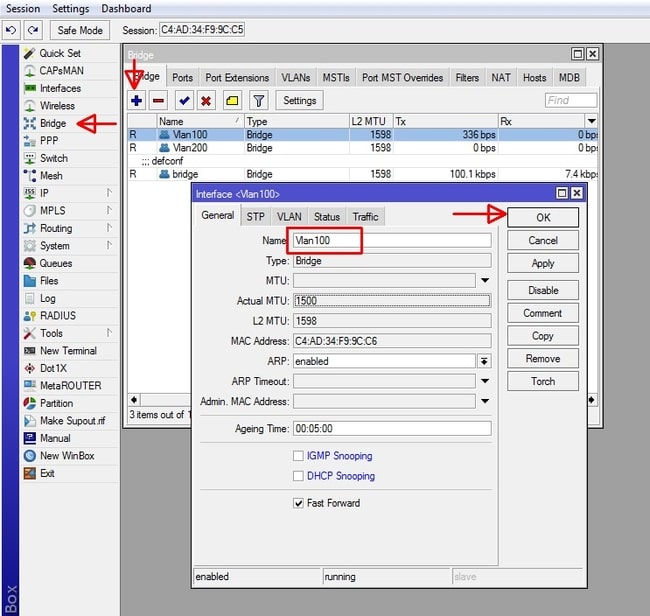

Создадим Bridge для каждого из VLAN-ов — Vlan100 и Vlan200. Главное меню – Bridge, нажимаем «+» для создания bridge. Далее задаем имя (в примере будем использовать Vlan100) и нажимаем кнопку ОК. И повторяем такие же действия для создания bridge Vlan200.

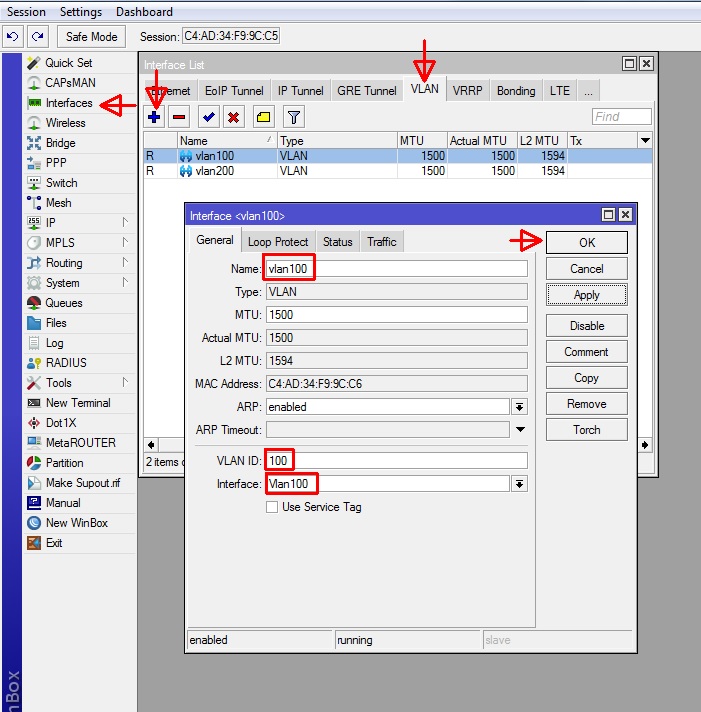

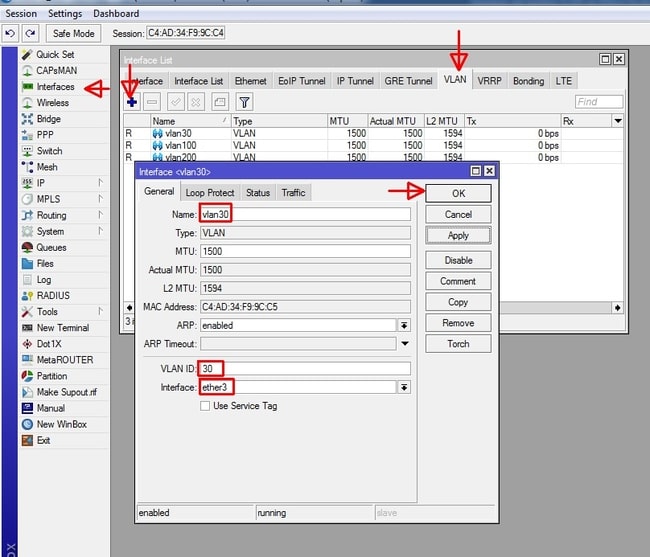

Вторым этапом нам потребуется создать непосредственно VLAN с метками 100 и 200. Главное меню – Interfaces — вкладка VLAN, нажимаем «+» для создания VLAN. Далее даем ему имя и ставим метку согласно нашему VLAN, а также выбираем интерфейс, к которому будет принадлежать VLAN, выбираем ранее созданный нами bridge – Vlan100 и Vlan200 соответственно для 100 и 200 VBLAN-ов.

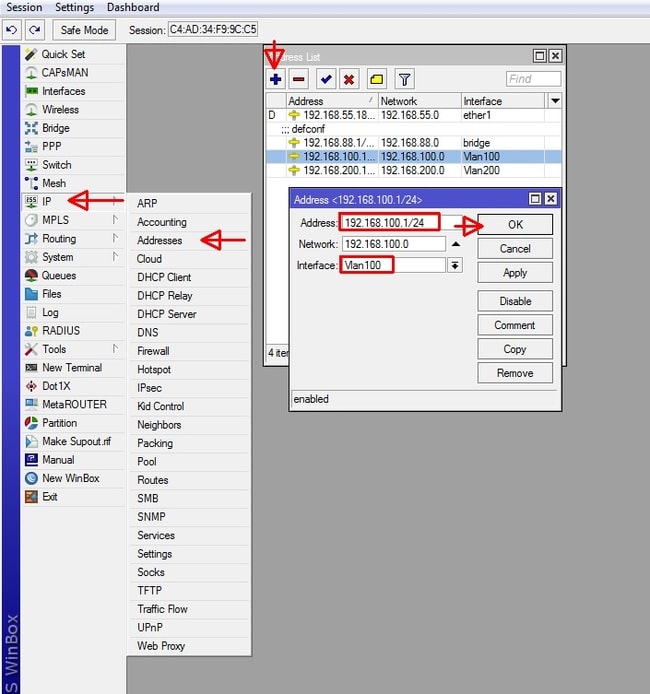

Следующий этап, назначим IP адрес для каждого VLAN-на. Главное меню – IP – Addresses, нажимаем «+» для назначения IP адреса, задаем адресного пространства и выбираем интерфейс, как и в предыдущем шаге нашем интерфейсом служит bridge Vlan100 и Vlan200.

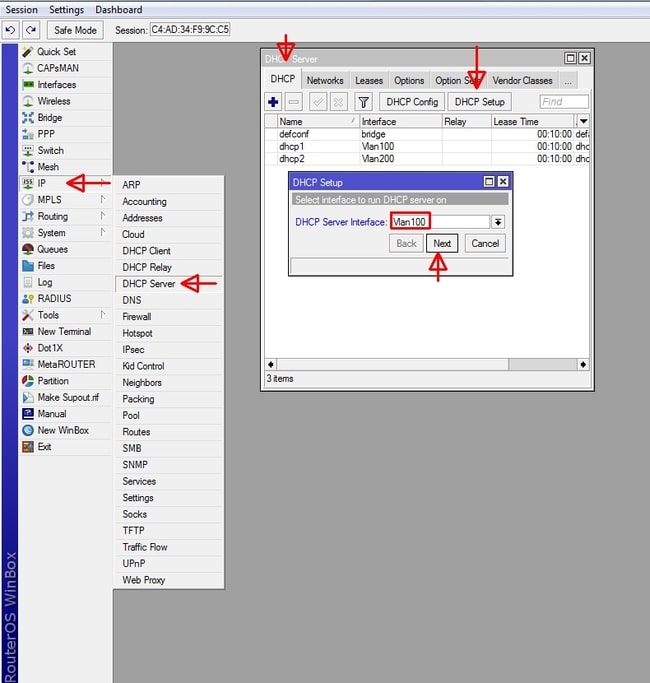

Теперь настроим DHCP Server для каждого из VLAN bridge, для примера будет использоваться наиболее простой и быстрый вариант создание DHCP Server. Главное меню – IP – DHCP Server, нажимаем «DHCP Setup» выбираем интерфейс bridge Vlan100 и нажимаем кнопку «Next», в конце нажимаем «ОК», и повторяем процедуру для следующего интерфейса bridge Vlan200.

Следующий этап — переводим четвертый и пятый порт в состояние access. Главное меню – Bridges, вкладка VLANs, нажимаем «+» и создаем настройки для VLAN100, в качестве Bridge – выбираем созданный ранее Bridge Vlan100, метка VLAN 100, далее выбираем какой VLAN будет передаваться – Tagged — Bridge Vlan100 и последнее выбираем какой порт будет в состояние access (Untagged – порт 4), нажимаем «ОК» и правило готово. И создаем еще одно правило, но теперь для VLAN200 подставляя все значения для двухсотого VLAN-на, а в качестве access порта выбираем пятый порт согласно нашей схеме. Vlan100 и Vlan200 с меткой 1 создается автоматически, так как VLAN с меткой 1 это VLAN управления, по умолчанию назначается всем портам и bridges. Это означает, что пользователи VLAN100 и VLAN 200 могут попасть в служебную сеть. В следующем этане настроек мы создадим правила, которые помогут изолировать сети одну от другой.

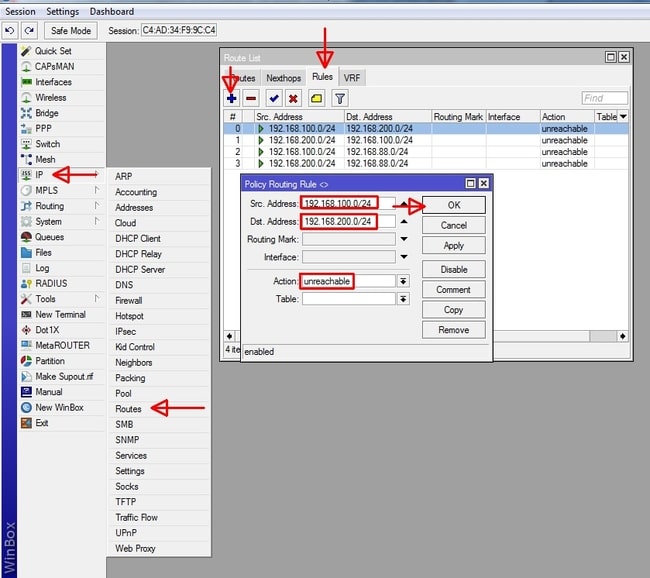

Последним действием будет изолирование VLAN-ов один от одного, а также от VLAN с меткой 1, сети управления. Главное меню IP – Routes вкладка Rules нажимаем «+» и создаем правило. Сеть 192.168.100.0/24 недоступна (unreachable) сеть 192.168.200.0/24 и наоборот, а также сетям 192.168.100.0/24 и 192.168.200.0/24 не будет доступна сеть управления 192.168.88.0/24. Для каждого такого ограничения создаться отдельное правило.

В итоге мы получили маршрутизатор с настроенными в режиме access четвертого и пятого портов, согласно нашей схеме.

Пример №2: Настройка VLAN в состоянии trunk

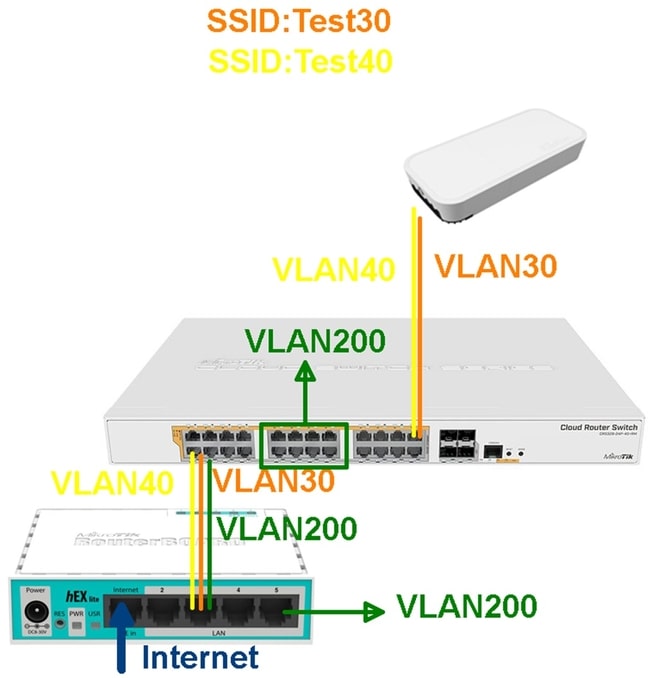

Во втором примере к предыдущим настройкам добавим VLAN 40 и 30 в состоянии trunk на третий порт RB750r2 (hEx lite). Для примера подключим к третьему порту точку доступа и назначим разные VLAN-ны разным беспроводным сетям VLAN30 – Test30, а VLAN40 – Test40. В качестве точки доступа будет использоваться точка RBwAPG-5HacD2HnD (wAP ac), подключенная к третьему порту RB750r2 (hEx lite).

C начала настроим маршрутизатор. Создадим VLAN 30 и 40. Главное меню – Interfaces — VLAN, нажимаем «+» для создания VLAN. Далее даем ему имя и ставим метку согласно нашему VLAN, и выбираем третий порт, к которому будет принадлежать VLAN. В отличии от предыдущего примера VLAN 30 и 40 будут принадлежать к одному порту (ether3).

Следующий этап, назначим IP адрес для каждого VLAN-на. Главное меню – IP – Addresses, нажимаем «+» для назначения адреса, задаем адресного пространства 192168.30.0 для интерфейса Vlan30, а для интерфейса Vlan40 назначаем адрес пространства 192.168.40.0.

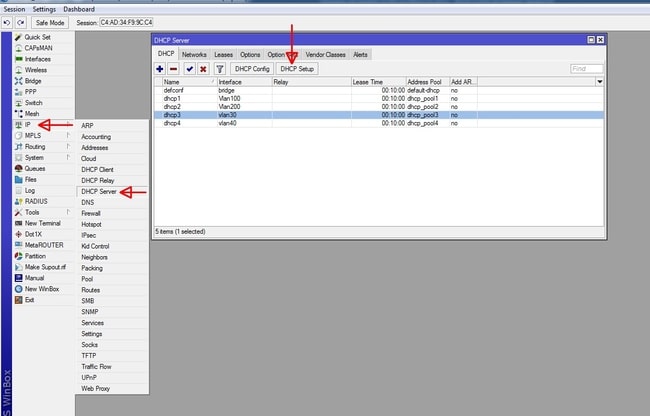

Теперь настроим DHCP Server для каждого из VLAN-ов. Главное меню – IP – DHCP Server, нажимаем «DHCP Setup» выбираем интерфейс VLAN30 и жмем кнопку «Next», в конце нажимаем «ОК», и повторяем процедуру для интерфейса VLAN40.

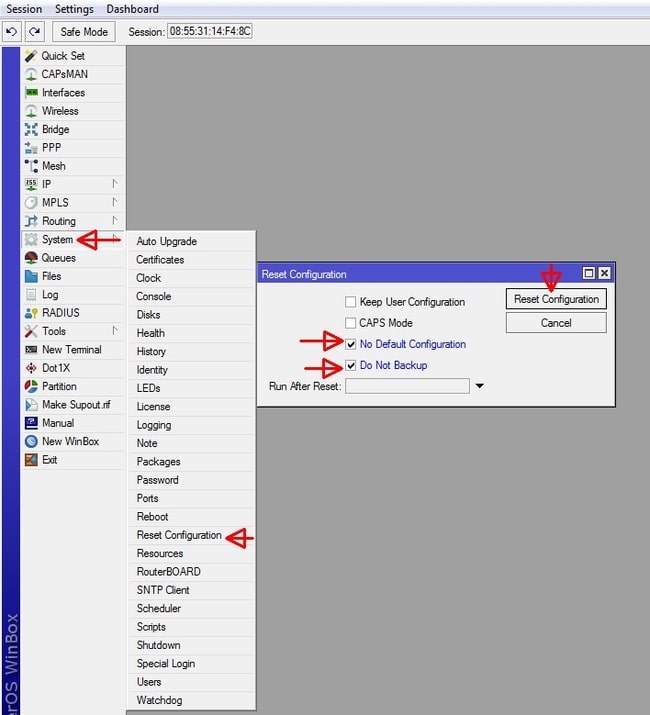

Переходим к настройкам точки доступа RBwAPG-5HacD2HnD (wAP ac). Первым этапом удалим все настройки, а также не будем использовать заводские настройки при загрузке устройства. Главное меню – System – Reset Configuration, выбираем пункты No Default Configuration и Do Not Backup далее нажимаем кнопку Reset Configuration.

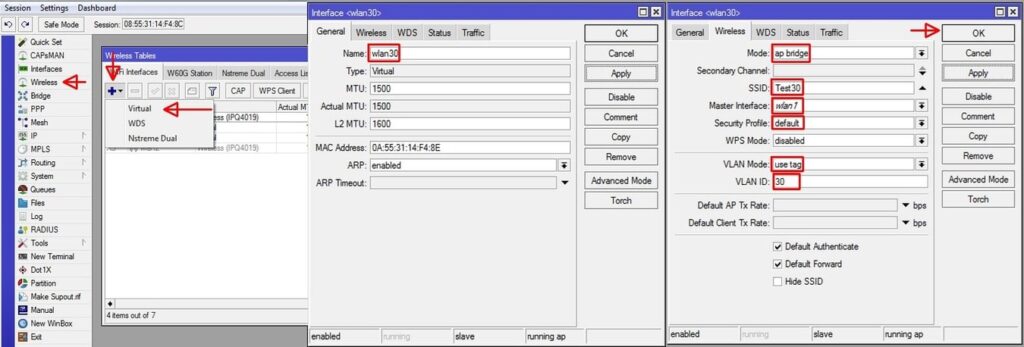

После перезагрузки приступим к настройке беспроводной сети. Главное меню – Wireless, нажимаем «+» для создания Virtual (виртуальной сети), во вкладке General называем беспроводный интерфейс (в примере wlan30 и wlan40 для VLAN 30 и VLAN40 соответственно), далее переходим во вкладку Wireless и настраиваем беспроводный интерфейс: Mode – ap bridge (тип вещания радиомодуля), SSID – Test30 (название беспроводной сети), Master Interface – wlan1 (так как был создан виртуальный беспроводный интерфейс нужно определить к какому радиомодулю он будет относиться, в данном примере виртуальные интерфейсы будут относиться к радиомодулю с частотой 2,4ГГц), Security Profile – default (профиль безопасности беспроводной сети, в примере будем использовать профиль по умолчанию, изменить параметры которого можно во вкладке Security (Гласное меню – Wireless вкладка Security)), VLAN Mode – use tag (выбираем использовать метку VLAN, другими словами переводим беспроводный интерфейс в access), VLAN ID – 30 ( прописываем метку VLAN). Нажимаем «ОК» и создаем еще один беспроводный интерфейс, но уже для VLAN 40 (он будет отличаться от предыдущих настроек следующими параметрами SSID – Test40, VLAN ID – 40, а также может быть выбран другой профиль безопасности).

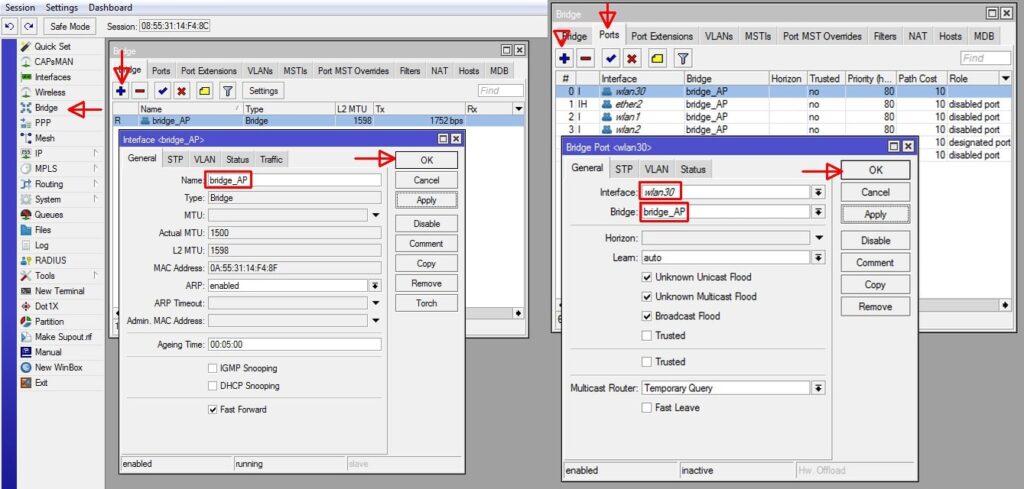

Cледующим шагом будет создание и объединение всех интерфейсов (физических и виртуальных) в один Bridge. Главное меню – Bridge, нажимаем «+» для создания bridge. Далее даем ему имя (в примере bridge_AP) и нажимаем кнопку ОК. Переходим во вкладку Ports и нажимаем «+» добавляем все порты в созданный ранее bridge_AP. После этого этапа оборудование будет настроено согласно нашей схеме. Так же эта схема в этом примере будет работать если в разрыв между точкой доступа и маршрутизатором установить неуправляемый коммутатором. Далее в следующем примере рассмотрим схему с использованием управляемого коммутатора для расширения нашей сети.

Пример №3: Настройка VLAN в состоянии trunk и access

В данном примере мы расширим нашу сеть при помощи коммутатора CRS328-24P-4S+RM под управлением операционной системой SwitchOS. На первый порт коммутатора будут оправлены три VLAN (VLAN30, VLAN40 и VLAN200) в режиме trunk, с двадцать четвертого порта VLAN30 и VLAN40, также в trunk, будут уходить на точку доступа RBwAPG-5HacD2HnD (wAP ac). А VLAN200 будет на портах с девятого по шестнадцатый в режиме access. Схема представлена ниже. В данном примере будут продолжаться настройки создание в первом и втором примерах. Будут изменены настройки RB750r2 (hEx lite), а настройки на точке доступа RBwAPG-5HacD2HnD (wAP ac) останутся без изменений. Коммутатор CRS328-24P-4S+RM будет настроен под нашу задачу из базовой конфигурации. Поэтому, перед тем как перейти к третей части, нужно ознакомиться с первым и вторым примером, а настройки коммутатора привести к базовым.

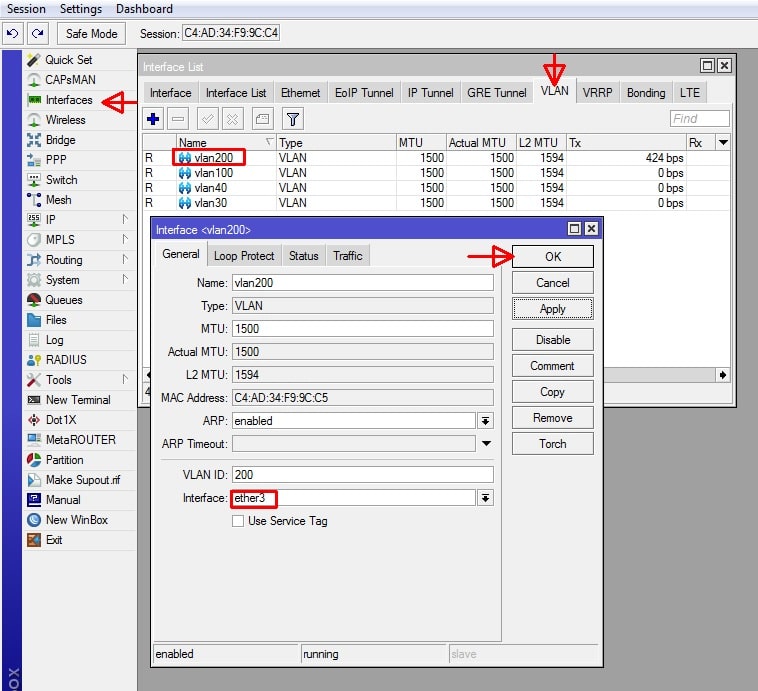

Первым этапом на маршрутизаторе RB750r2 (hEx lite нужно изменить настройки VLAN200. Главное меню – Interface, вкладка VLAN , выбираем VLAN200 и меняем интерфейс к которому принадлежит этот VLAN с bridge Vlan200 на ethernet3. Нажимаем «ОК».

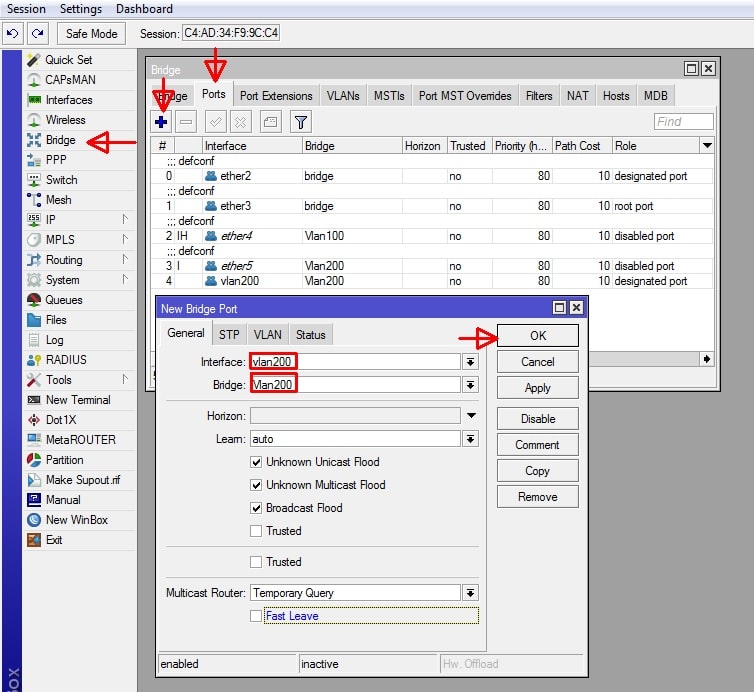

Далее. Главное меню – Bridges, вкладка Ports нажимаем «+« добавим vlan200 в bridge Vlan200. Нажимаем «ОК», и переходим к следующему этапу.

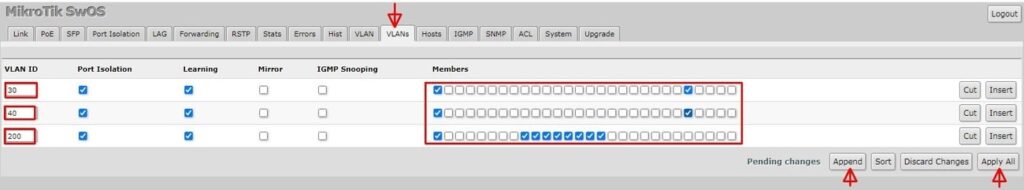

Следующий этап – это настройка коммутатора CRS328-24P-4S+RM. Обратите внимание, что оборудование MikroTik под управлением Switch OS настраивается не через привычный интерфейс программы WinBox, а не посредственно через веб-интерфейс. IP – адрес по умолчанию (192.168.88.1) такой же как и в большинстве устройств MikroTik. Логин admin, а поле пароля пустое. Используя веб-браузер заходим на устройство CRS328-24P-4S+RM (в данном примере настройки будут касаться VLAN). Добавляем выше созданные VLAN200, VLAN40 и VLAN30. Переходим во вкладку VLANs, жмем Append и добавляем идентификатор VLAN вторым шагом выбираем, к которому порту будет принадлежать тот или иной VLAN (в примере VLAN30 и VLAN40 транслируется на двадцать четвертый порт к которому подключена точка доступа, а VLAN200 отдаем с девятого по шестнадцатый порты). Первый порт будет содержат все три VLAN-на, так как в это порт подключен маршрутизатор сети RB750r2 (hEx lite) третьим портом. Нажимаем кнопку Apply All применяем создание настройки. Теперь VLAN30 и VLAN40 транслируется на двадцать четвертый.

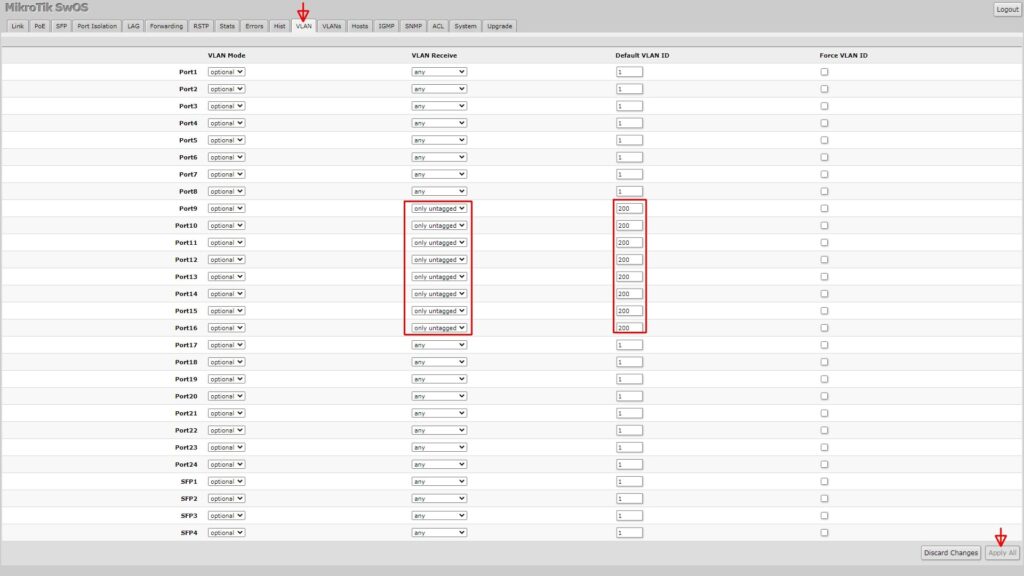

Следующим шагом отдадим VLAN200 в режиме access. Переходим во вкладку VLAN переводим нужные порты в состояние only untagged (access) и идентификатор VLAN 200, нажимаем кнопку Apply All. Все этапы настроек в третьем примере выполнены, сеть работает согласно нашей схеме.