При настройке WiFi на роутерах mikrotik существует немало нюансов, на которые стоило бы обратить внимание начинающих сисадминов.

Поэтому в данной статье мы рассмотрим, как настроить wifi и создать точку доступа на маршрутизаторах модельного ряда mikrotik.

Как подключиться к роутеру mikrotik для настройки wifi сети?

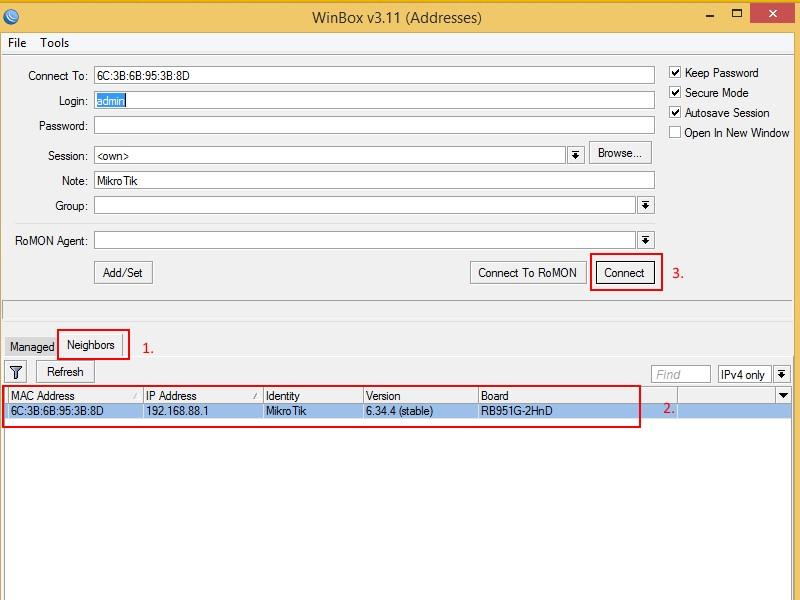

Итак, чтобы настроить вай фай на роутере mikrotik необходимо зайти в специальную программу «winbox» (скачать ее можно на сайте производителя). Далее вам стоит перейти на вкладку «Neighbors» – через некоторое время программа найдет ваш роутер.

Теперь вам нужно кликнуть по Mac-адресу и нажать кнопку «Connect». Обратите внимание, что по умолчанию у аппаратов семейства «Mikrotik» пароль остаётся пустым, а логин – как и на всех стандартных моделях – admin.

После того как вы успешно подключились к роутеру, вам следует зайти на вкладку «Interface» и кликнуть по вкладке « Wireless», затем выбрать точку под названием «Wlan1» и кликнуть по синей галочке. Эти действия позволят активировать вам беспроводной интерфейс роутера.

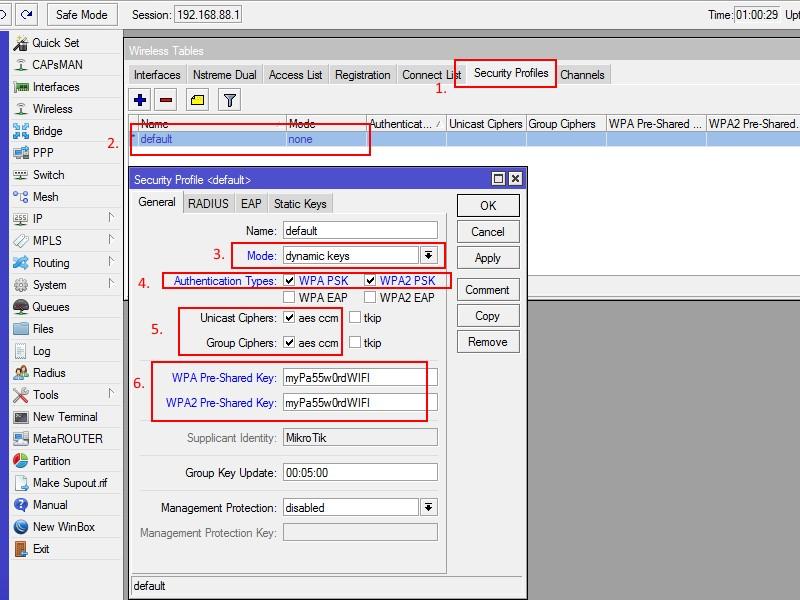

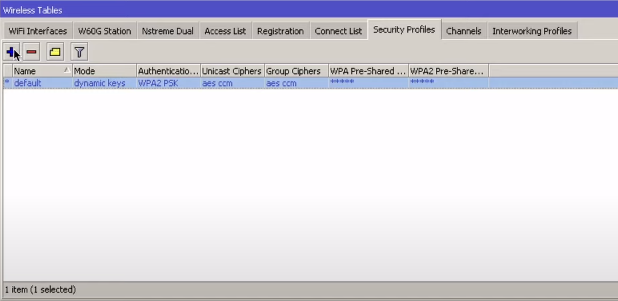

Теперь необходимо перейти на вкладку « Security profiles», а затем кликнуть по основному профилю «default».

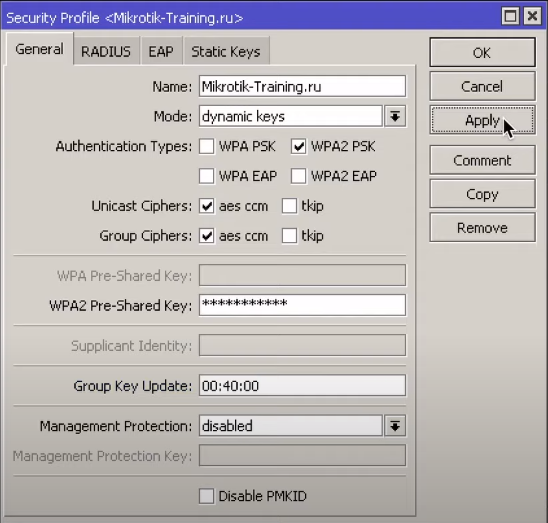

Откроется окно, в котором нужно изменить вкладку «Mode» на «dynamic keys», потом отметить галочками поля WPA PSK и WPA2 PSK и aes ccm. Осталось поставить пароль на wifi mikrotik: для этого введите пароль в поля безопасности беспроводной сети, после чего сохраните настройки.

Как настроить точку доступа wifi на mikrotik?

Вернитесь на предыдущую вкладку «Interface», потом кликните по интерфейсу «wlan 1» и перейдите на вкладку « Wireless».

Откроется окно настройки беспроводной сети, где вам нужно будет выставить следующие значения:

- 1. В поле Mode – выставить значение «AP bridge» (позволяет клиентам подключаться к данной точке доступа в режиме «bridge»)

- 2. В поле Band – выставить значение «2 Ghz B/G/N» (протокол подключения клиентов по заданной частоте).

- 3. В поле Channel Width – выставить значение «20/40 Mhz HT Above» (Возможность выбора ширины канала беспроводной сети wifi. К примеру, 20 Mhz дают лучшую производительность на большие дистанции).

- 4. В поле Frequency – выставить значение «2412» (основная частота, желательно задавать частоту wifi, отличную от соседских точек доступа).

- 5. В поле SSID – записать любое понравившееся вам имя, так как это будет название вашей точки доступа, которую будут видеть мобильные устройства и компьютеры.

- 6. В поле Wireless Protocol – выбрать значение «unspecified» (выбор производительности беспроводной точки, самая высокая производительность при данном значении).

- 7. В поле Security Profile – оставляем значение «default» (выбор типа шифрования: в начале настройки в профиле «default» мы уже выставили пароль и тип шифрования).

- 8. В поле WMM suport – переключаем на «enabled» (включение поддержки WiFi мультимедиа, что дает возможность как голосовым, так и другим мультимедиа приложениям работать с наименьшим числом ошибок).

- 9. В поле Default Forward – установить галочку (при отключении галочки, клиенты беспроводной сети не смогут обмениваться данными).

- 10. Если в поле Hide SSID – вы поставите галочку, то ваша сеть будет скрыта, и вам нужно будет вручную набирать имя и пароль сети.

Теперь вам нужно сохранить эти настройки, кликнув по кнопке «ОК». Проверьте на любом устройстве, заработала ли точка доступа wifi на mikrotik. На этом настройка wifi точки на базе устройств mikrotik успешно завершена.

- Распечатать

Оцените статью:

- 5

- 4

- 3

- 2

- 1

(30 голосов, среднее: 4 из 5)

Поделитесь с друзьями!

Материал из MikroTik Wiki

Введение

В статье рассматривается пример настройки простой беспроводной сети с защитой WPA2 PSK. В нашем примере предполагается, что Wi-Fi раздается с того же маршрутизатора который отвечает за выход в интернет и маршрутизация уже настроены.

Полезные материалы по MikroTik

Через графический интерфейс

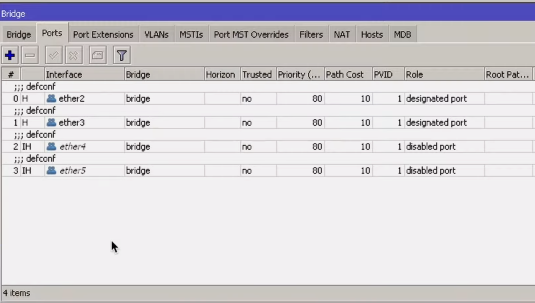

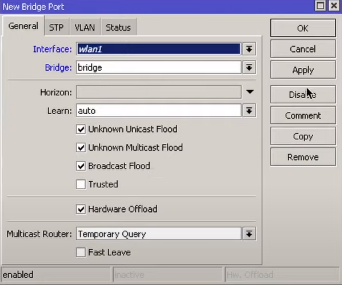

На «шаге 1» предполагается, что у вас в разделе Bridge, создан bridge (мост) с именем bridge-local и в него добавлены все необходимые проводные и беспроводные интерфейсы. Мы добавляем сюда wlan1 или беспроводной интерфейс чтобы проводная и беспроводная сети были логически одной сетью, поэтому такой логический элемент называется мостом (физически разные порты, а иногда и логически разные сети — объединяются в единую сеть).

На «шаге 2» мы задаем параметры безопасности будущей сети под именем profile_local_wi-fi. Выбираем тип аутентификации WPA2, отключив остальные так как они менее стойкие в плане безопасности. Пароль задается в поле №6 WPA2 Pre-Shared Key. Пароль должен быть не менее 8 символов.

На «шаге 3» мы можем поменять имя интерфейса. Далее мы включаем режим настройки «Advanced Mode» чтобы иметь возможность полной настройки параметров беспроводного интерфейса.

На «шаге 4» мы задаем имя сети (поле №5). Связываем профиль безопасности с интерфейсом (поле №7). Остальные параметры указаны оптимально для настройки, рекомендуется выставить их так как показано в этой статье. Более подробно это будет раскрыто отдельно.

На «шаге 5» выставляются основные параметры для улучшения сигнала.

На «шаге 6» выставляются дополнительные параметры для улучшения сигнала.

Через консоль

/interface bridge port

add bridge=bridge-local interface=wlan1

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

add authentication-types=wpa2-psk eap-methods="" mode=dynamic-keys name=\

profile_local_wi-fi supplicant-identity="" wpa2-pre-shared-key=\

Pass66word!

/interface wireless

set [ find default-name=wlan1 ] adaptive-noise-immunity=ap-and-client-mode \

band=2ghz-b/g/n channel-width=20/40mhz-Ce country=russia disabled=no \

distance=indoors frequency=auto frequency-mode=regulatory-domain \

hw-protection-mode=rts-cts mode=ap-bridge noise-floor-threshold=-110 \

security-profile=profile_local_wi-fi ssid=vetriks wireless-protocol=\

802.11 wmm-support=enabled

Проверка

Вы должны подключиться к беспроводной сети и у вас должен быть доступ в локальную сеть и сеть Интернет.

Полезные материалы по MikroTik

Возникли сложности с настройкой? Инструкция прежде всего предназначена для людей, впервые столкнувшихся с оборудованием MikroTik, и содержит пошаговый мануал.

Комментариев: 16Просмотров: 138894

Введение

Данную инструкцию можно применять ко всей линейке hAP от MikroTika и модельному ряду Routerboard из сегмента Wireless for Home and Office, а именно:

- Линейка hAP (hAP mini; hAP lite; hAP lite classic; hAP; hAP ac lite; hAP ac lite tower; hAP ac);

- Линейка Routerboard (RB951Ui; RB951G; RB2011UiAS).

Если вы искали инструкцию по настройке роутеров Mikrotik других моделей, посмотрите статью по ссылке.

Первое, что нужно сделать, — это скачать программу для управления роутером Микротик RB951G 2HnD Winbox с официального сайта mikrotik.com.

Далее необходимо скачать файл последней версии прошивки.

Подключиться через Winbox к роутеру. Для этого подключаем кабель в один из портов маршрутизатора (кроме первого). Запускаем Winbox.

- Далее необходимо выбрать вкладку Neighbors;

- Выбрать наш роутер RB951G, щелкнув по MAC-адресу устройства. Ввести в поле Login – admin, а поле password оставить пустым;

- Кликнуть Connect.

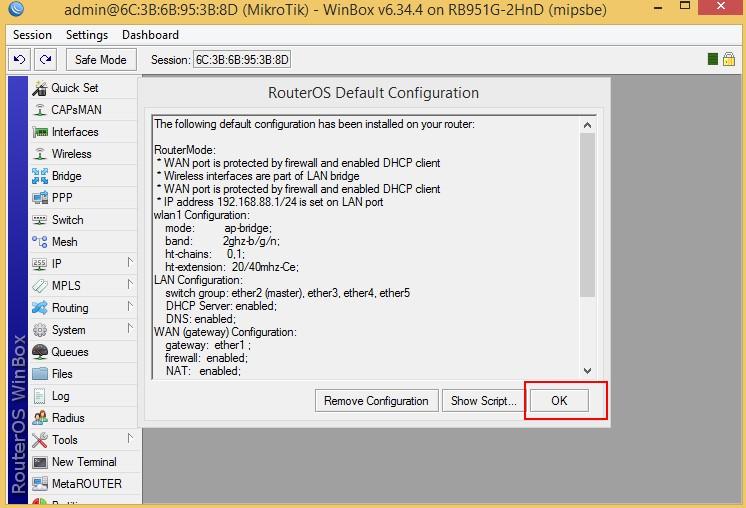

Здесь необходимо применить Default Configuration, нажав кнопку OK.

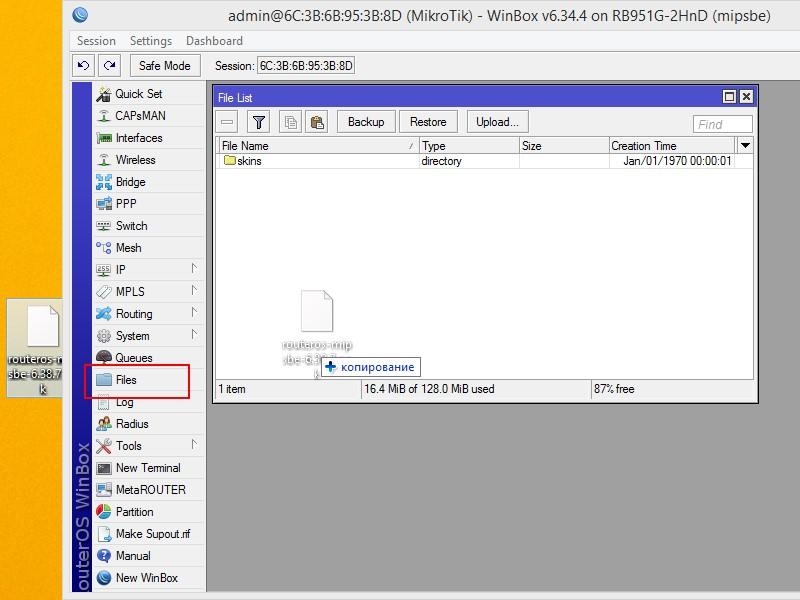

Установим последнею версию прошивки RouterOS. Для этого скопируем скачанный нами файл прошивки на роутер. Откроем меню Files и с помощью drag-and-drop перетащим файл прошивки .npk. После этого необходимо зайти в system→reboot и перезагрузить роутер для обновления RouterOS.

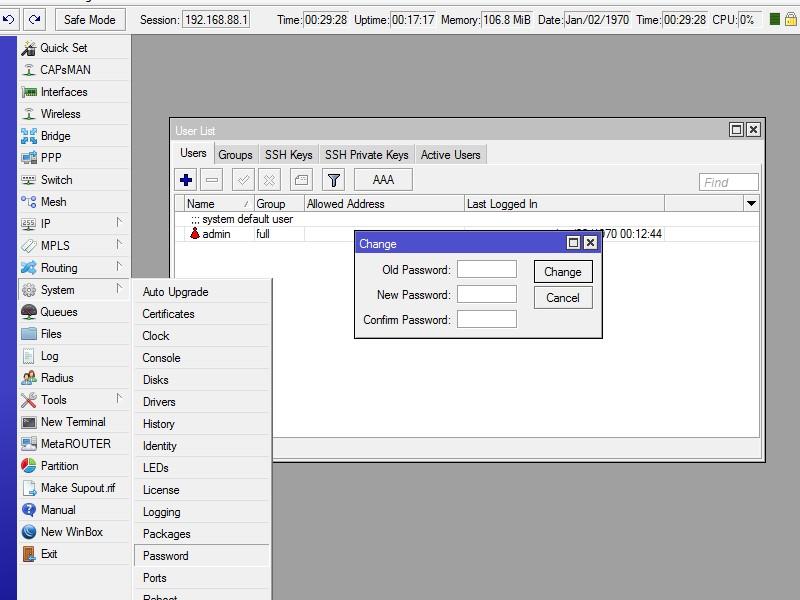

Прежде чем приступить к другим настройкам MikroTik RB951G, необходимо установить пароль на пользователя Admin. Делается это в меню System→Password.

Настройка WiFi на MikroTik RB951G-2HnD

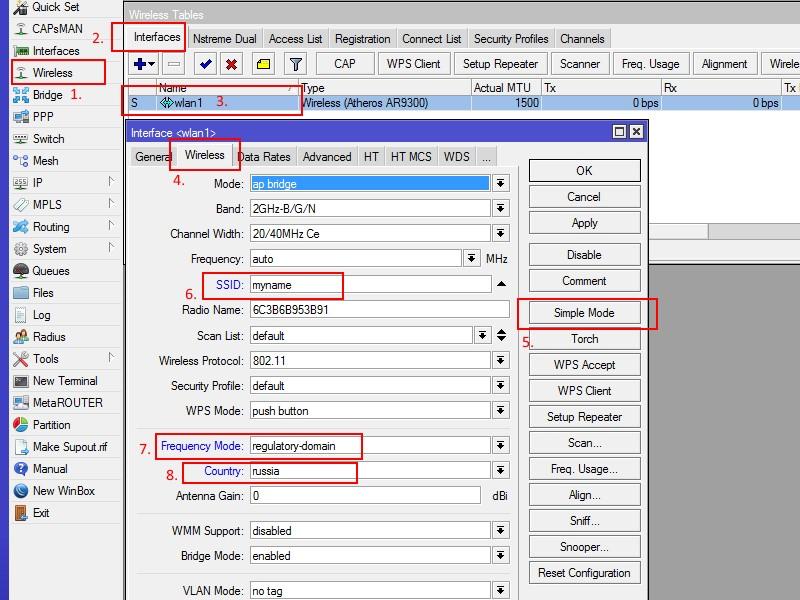

- Для настройки WiFi на MikroTik RB951G-2HnD необходимо зайти в меню Wireless;

- Выбрать вкладку interface;

- Выбрать беспроводной интерфейс wlan1, щелкнув по нему два раза левой кнопкой мыши. Откроются основные настройки WI-FI;

- Здесь необходимо выбрать вкладку Wireless;

- Далее включить расширенный режим нажав кнопку Advance Mode;

- Настроить имя сети WiFI в поле SSID;

- Выбрать в поле Frequency Mode — regulatory-domain;

- В поле Country необходимо выбрать Russia.

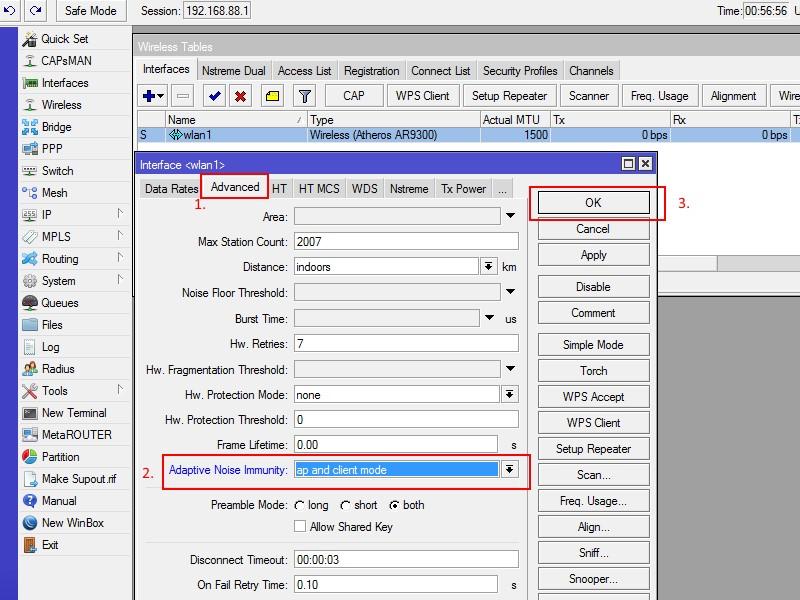

Затем переходим во вкладку Advance;

- В поле Adaptive Noise Immunity необходимо выбрать режим ap and client mode;

- Нажимаем кнопку OK для применения всех изменённых настроек.

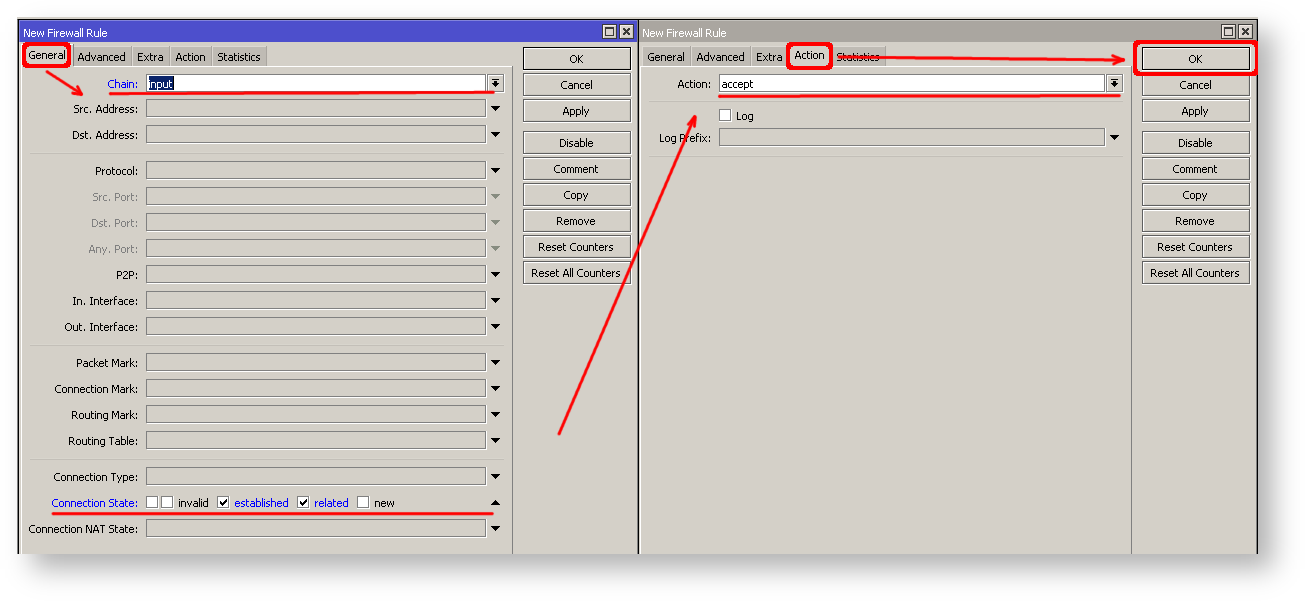

Далее переходим к настройке security profiles (пароля) на Wi-Fi, для этого необходимо:

- В Wireless Tables выбрать Security Profiles;

- Зайти в настройки профиля, кликнув два раза левой кнопкой мыши;

- Во вкладке general, выбрать в поле mode-dynamic keys;

- Authentication Types выставить значения WPA PSK и WPA2 PSK;

- Выставить алгоритм шифрования aes com;

- Ввести пароль на сеть WiFI в поле WPA Pre-Shared Key и WPA2 Pre-Shared Key.

Применить все настройки кнопкой OK. На этом настройка Wi-FI завершена, вы должны видеть свою беспроводную Wi-FI-сеть, и подключаться к ней с помощью заданного ранее пароля.

Настройка сетевых интерфейсов в MikroTik RB951Ui-2HnD

Перейдем к настройке сетевых параметров провайдера на роутере микротик RB951Ui 2HnD. Бывают различные схемы настройки доступа к сети Интернета от провайдеров, вот основные из них:

- Автоматическое получение IP-параметров. (Automatic IP);

- Ручное назначение IP-параметров (Static IP);

- PPPoE (point-to-point over Ethernet);

- PPtP\l2tp (tunnel).

Рассмотрим настройки каждого в отдельности более подробно.

Автоматическое получение IP параметров

В данном варианте никаких дополнительных настроек на RB951Ui 2HnD не требуется. Включите кабель от провайдера в первый сетевой интерфейс — WAN. Вы получите все настройки от провайдера в автоматическом режиме, и Интернет появится на всех устройствах в вашей сети без дополнительных настроек.

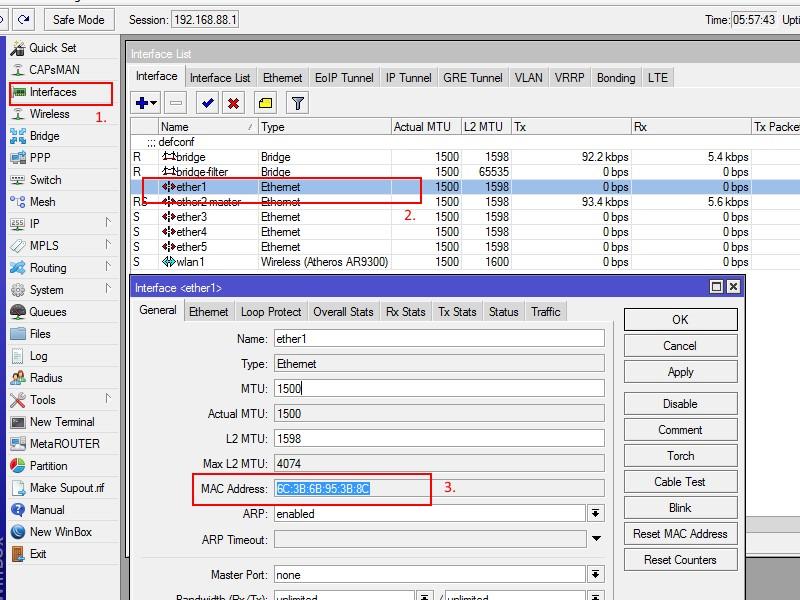

Часто в домашних сетях применяется так называемая блокировка по MAC-адресу для неизвестных устройств. Это означает, что новый роутер не заработает, пока его не внесут в белый список. Данную блокировку можно устранить двумя способами:

- Позвонить на линию техподдержки своего провайдера и попросить внести новый MAC-адрес в разрешенные. MAC-address нашего устройства можно посмотреть на задней стороне роутера или через winbox. Необходимо зайти в interface→ether1 и в поле MAC Address можно найти требуемое значения.

- Установить MAC-address старого устройства на WAN-порт (первый порт). Сделать это можно в WinBox, выбрав menu New Terminal командой:

/interface ethernet set ether1 mac-address=00:00:00:00:00:00 (старый MAC)

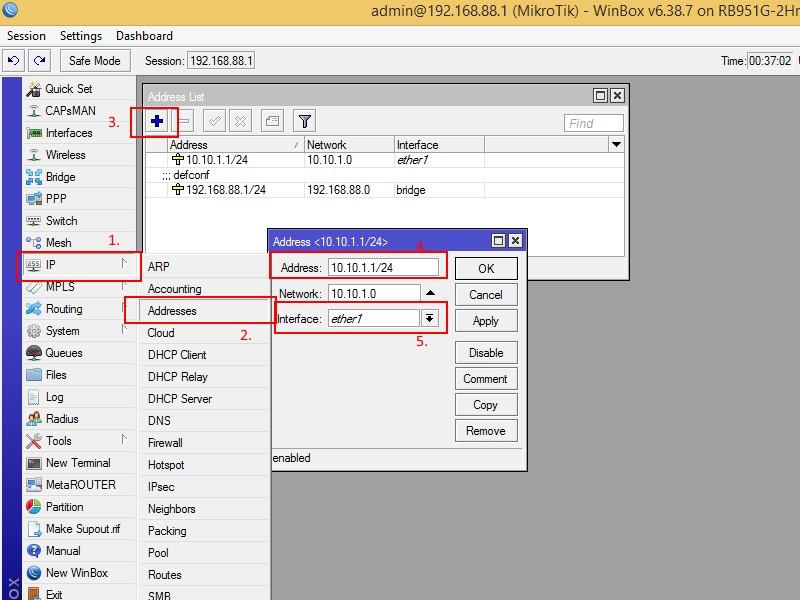

Ручное назначение IP параметров

При ручном назначении все настройки IP параметров на mikrotik rb951g 2hnd необходимо установить самому.

Вам необходимо узнать (обычно пишут в договоре) ваши IP параметры подключения вида:

Ваш IP — IP address – 10.10.1.1

Маска подсети — MASK 255.255.255.0 (или/24)

Шлюз — 10.10.1.2

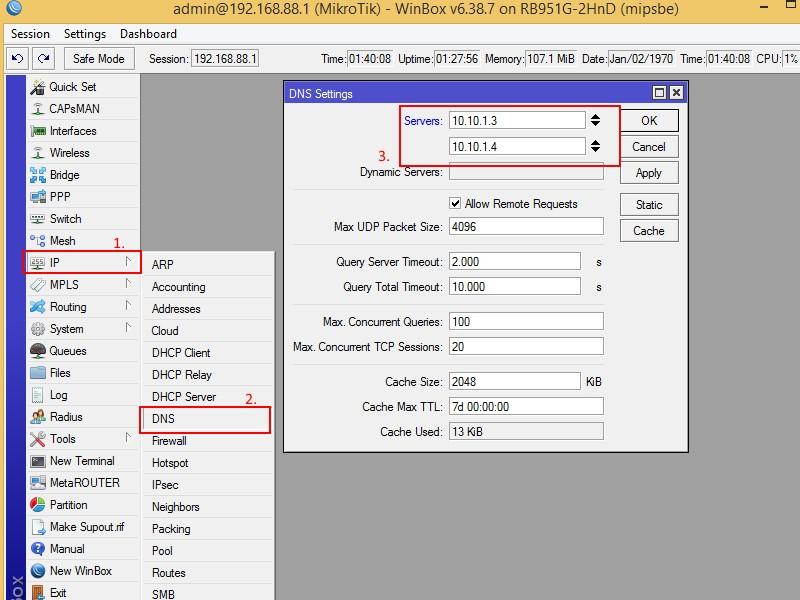

DNS server — 10.10.1.3

Ручное назначение IP параметров Микротик rb951g

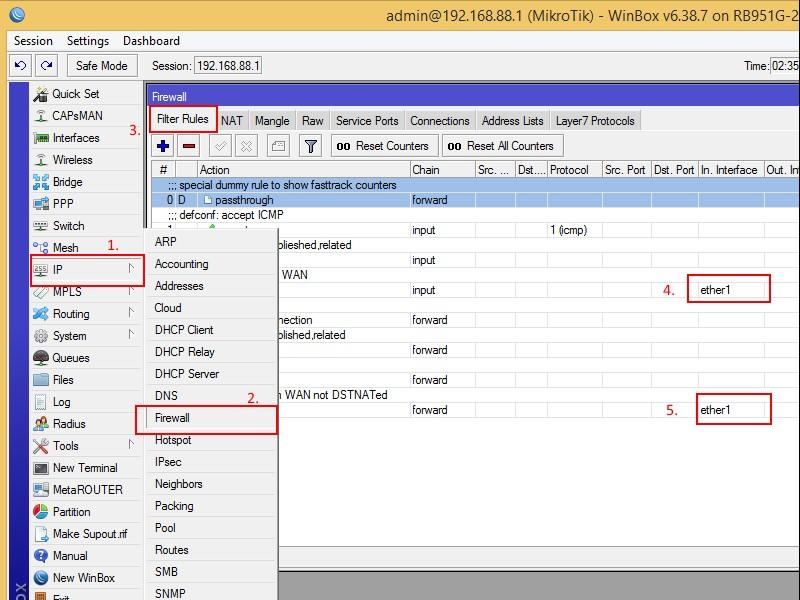

Установим IP адрес на интерфейс WAN, который соответствует значению — ваш IP. Для этого необходимо зайти в меню IP(1)→address(2→plus(3) Введем IP address в поле Address (4) и выбреем интерфейс ether1 в поле Interface(5).

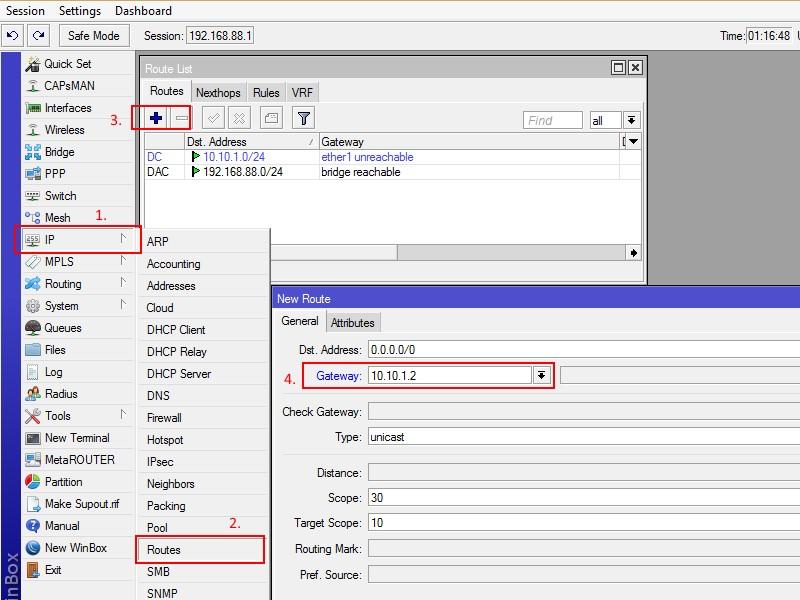

Далее необходимо настроить основной шлюз (gate). Делается это в меню IP(1)→Routes(2)→plus(3)

В открывшимся окне необходимо ввести значение IP address вашего шлюза в поле Gateway(4).

Последнее что нужно сделать, это настроить пересылку dns. Делается это в меню IP(1)→DNS(2) В поле Servers вводим предоставленные провайдером IP address DNS серверов.

На этом настройка завершена, на всех устройствах вашей сети должен был появиться Интернет.

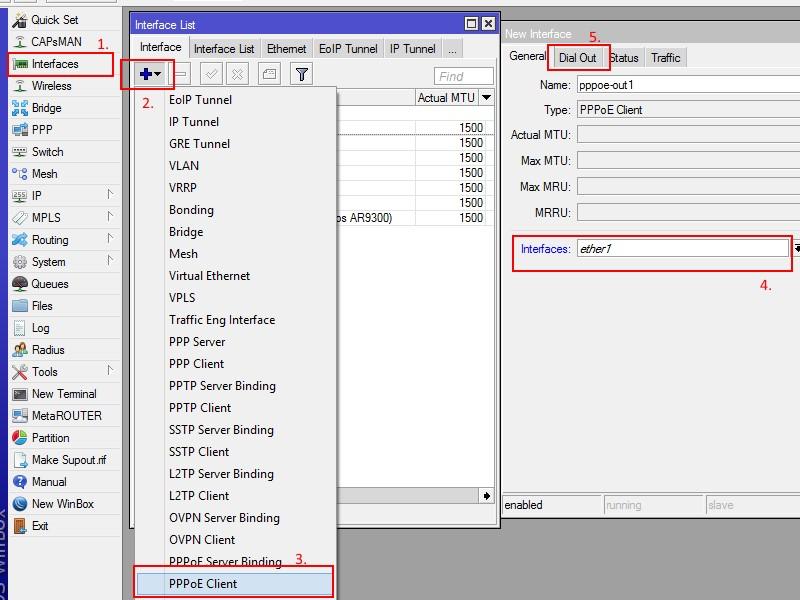

Настройка PPPoE на mikrotik

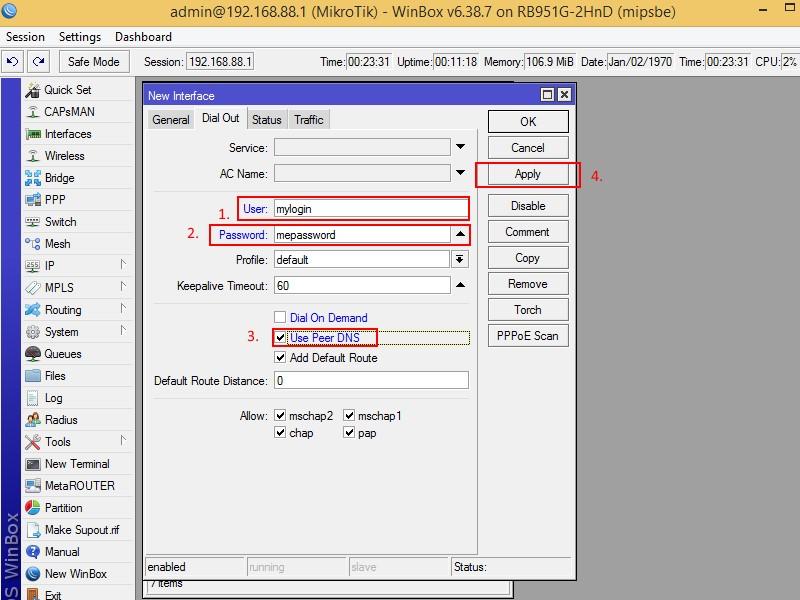

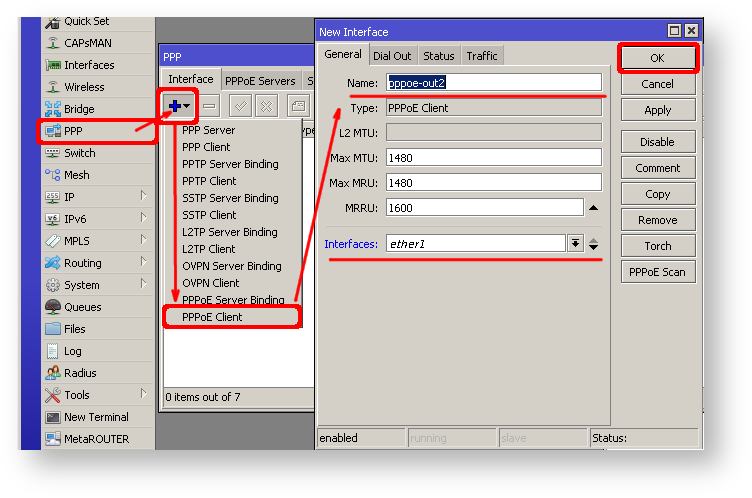

Технология доступа к сети Интернет через Ethernet c авторизацией. В этом случаи провайдер предоставляет вам логин и пароль для подключения к сети. Настройка осуществляется следующим образом. Необходимо зайти в меню Interface(1)→plus(2)→PPPoE Client(3)→ во кладке General установить в поле Interface(4) ether1→выбрать вкладку dial Out(5).

Далее необходимо заполнить логин и пароль в поле User(1) и Password(2) соответственно. Поставить галочку в поле Use Peer DNS и применить настройки Apply(4).

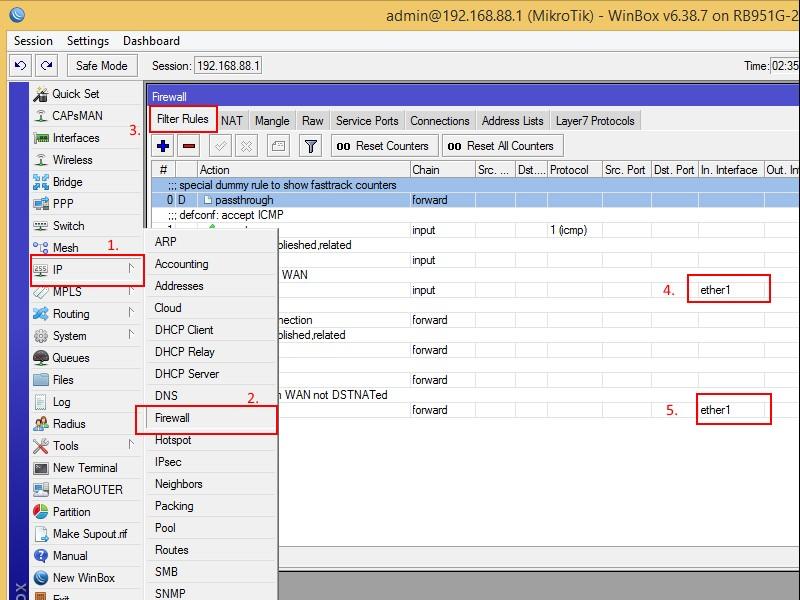

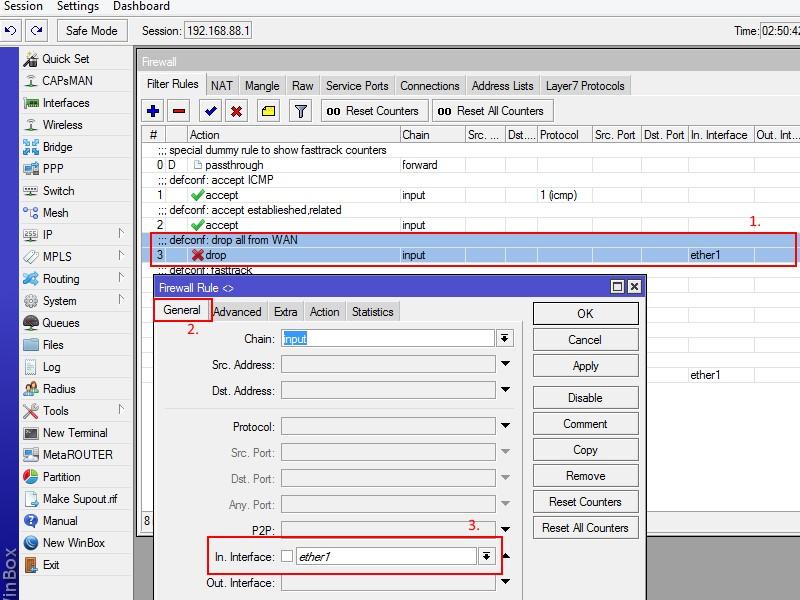

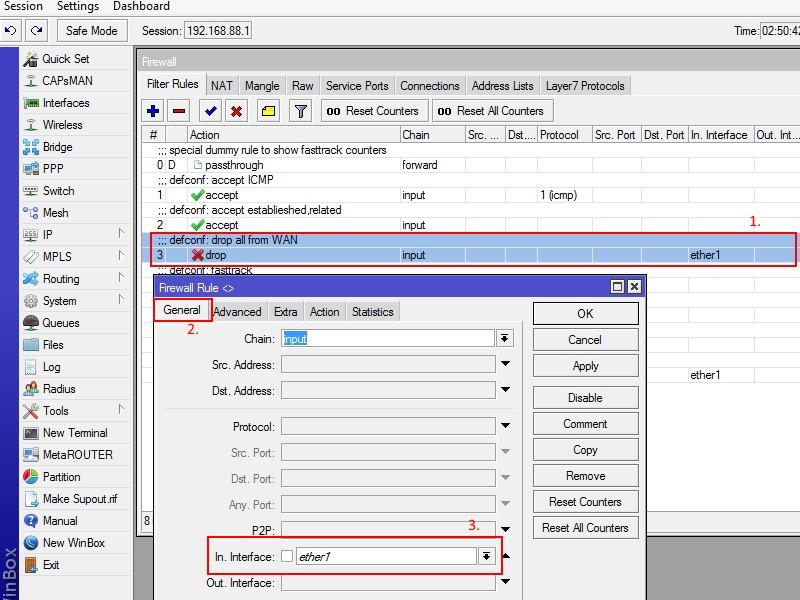

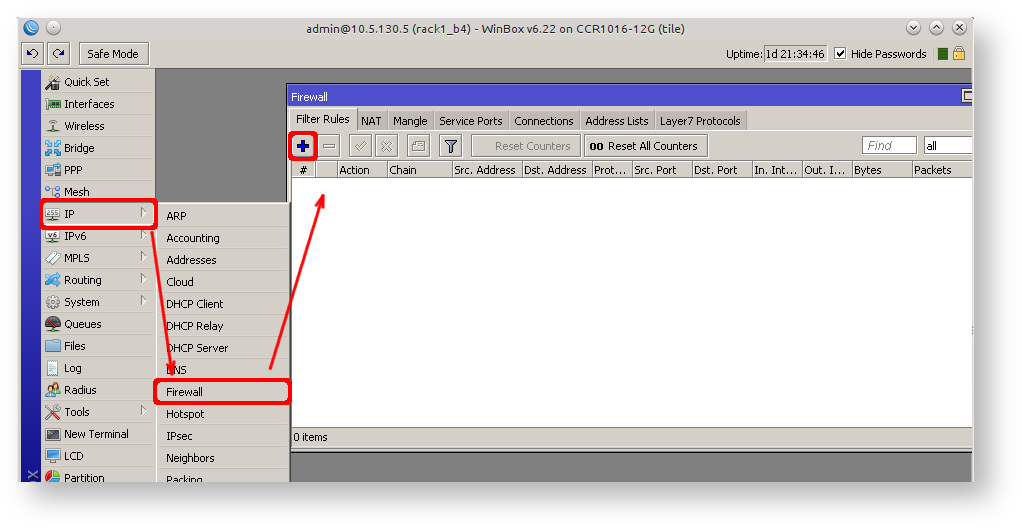

Перейдем к настройкам Firewall. Для этого зайдите IP(1)→Firewall(2)→Filter Rules(3)→здесь необходимо изменить правила где In. Interface стоит значение ether1(4)(5) на pppoe-out1.

Выбираем необходимое привило и щелкаем два раза левой кнопкой мыши (1), провалившись в настройки во вкладке General(2) в поле In. Interface(3) выбираем pppoe-out1.

Эту же процедур необходимо выполнить и для второго правила. После этого можно переходить к следующему разделу настройки.

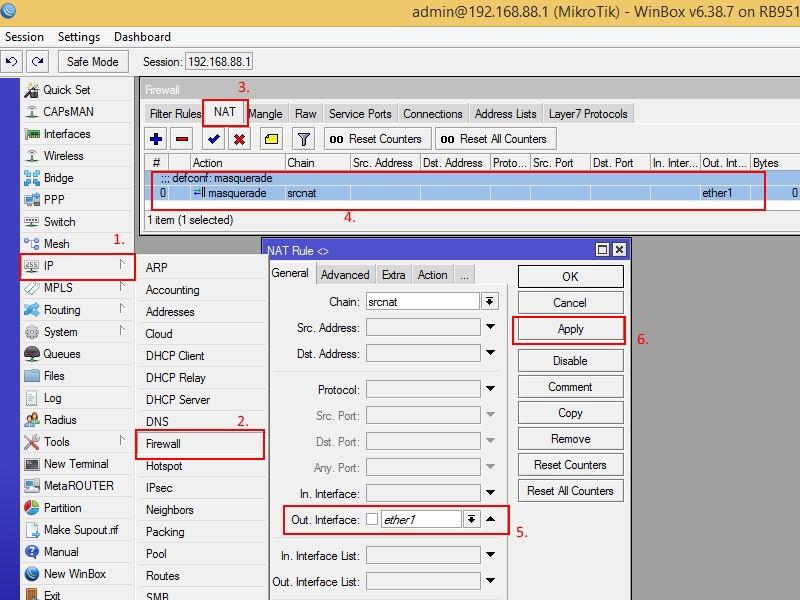

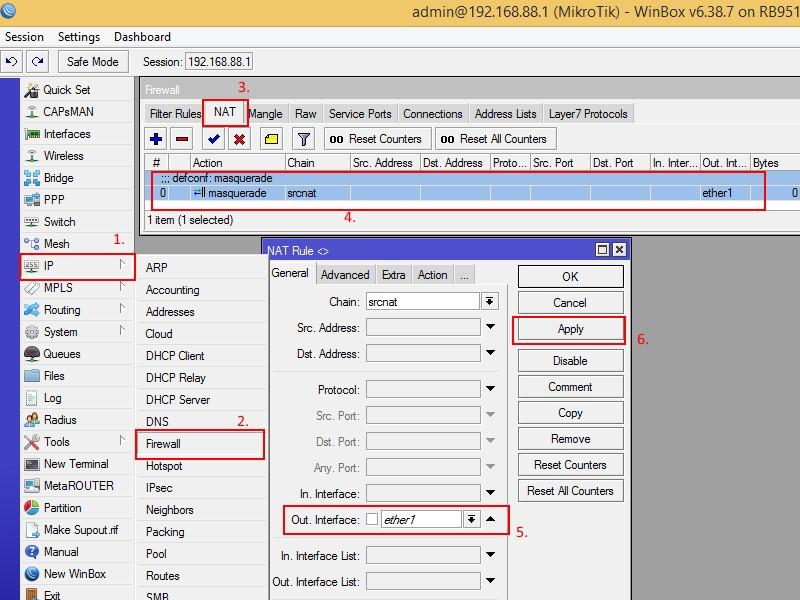

Дальше настроим NAT на Микротик rb951g 2hnd. Выберем меню IP(1)→Firewall(2)→NAT(3)→щелкнув два раза по правило mascaquerade(4)→установим в поле Out Interface(5) pppoe-out1→применим настройки Apply(6).

Если все сделано правильно, Интернет станет доступным со всех устройств в вашей сети.

Настройка PPtP и l2tp client на mikrotik

Еще одна распространённая технология настройки подключения к сети провайдеров – это туннельный протокол PPtP или l2tp, которая позволяет подключаться к провайдеру с использованием авторизации. В данном варианте у вас должны быть следующие IP параметры, которые вам дает провайдер:

IP address server – 172.16.16.1

Login – mylogin

Password – mypassword

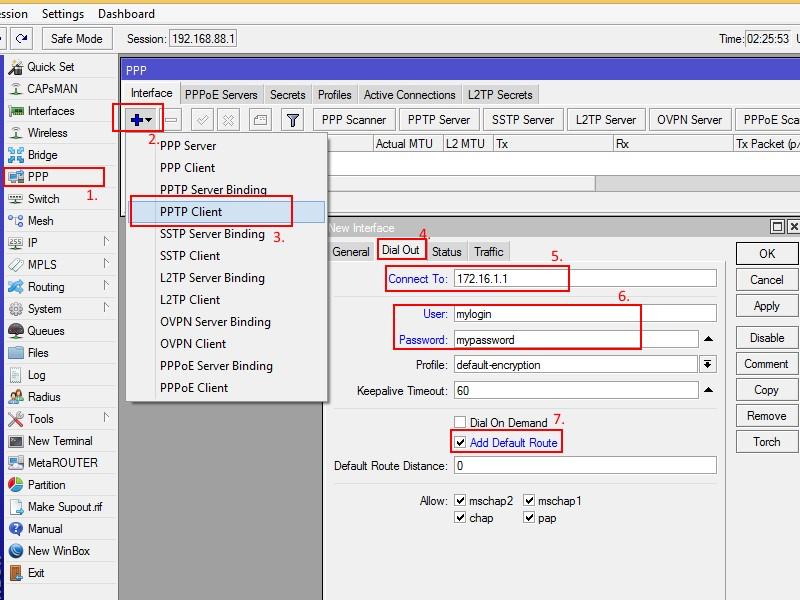

Настроим клиента pptp на mikrotik. Все настройки, произведённые ниже, также можно применять к настройке клиента l2tp. Выберем меню PPP(1)→plus(2)→PPTP Client(3)→Dial Out(4)→заполним IP address сервера предоставленный провайдером в поле Connect To(5)→введем login(6) и password(6)→выставим галочку в Add default route(7). Нажмем OK для завершения данной настройки.

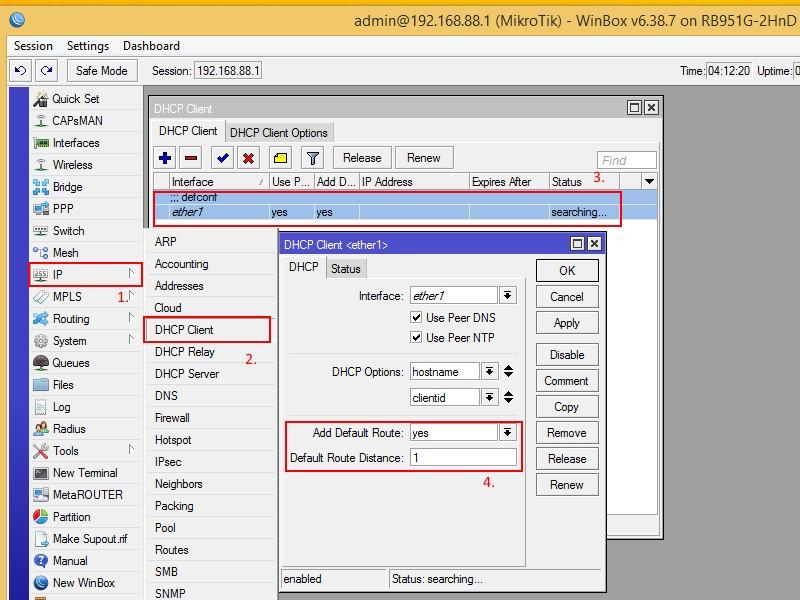

Дальше необходимо настроить dhcp-client на интерфейс ether1. Для этого пройдем в IP(1)→DHCP Client(2)→щелкнем по клиенту два раза левой кнопкой мыши→отредактируем поле 4 в соответствии со скриншотом.

Перейдем к настройкам Firewall. Для этого зайдите IP(1)→Firewall(2)→Filter Rules(3)→здесь необходимо изменить правила где In. Interface стоит значение ether1(4)(5) на pptp-out1.

Выбираем необходимое привило и щелкаем два раза левой кнопкой мыши (1), провалившись в настройки во вкладке General(2) в поле In. Interface(3) выбираем pptp-out1.

Эту же процедур необходимо выполнить и для второго правила. После этого можно переходить к следующему разделу настройки.

Произведем настройку NAT Микротик rb951g 2hnd. Выберем меню IP(1)→Firewall(2)→NAT(3)→щелкнув два раза по правило mascaquerade(4)→установим в поле Out Interface(5) pptp-out1→применим настройки Apply(6).

На этом настройка завершена. Осталось проверить работоспособность.

Благодарим за помощь Владимира Садилова @Volodayo_0

12146

В данной статье мы поговорим о настройке Wifi на RouterOS

Разница в настройках с RouterOS 6 небольшая, так что для 6-ой версии данная инструкция тоже актуальна (речь идет о стандартном пакете без использования пакета WifiWave2).

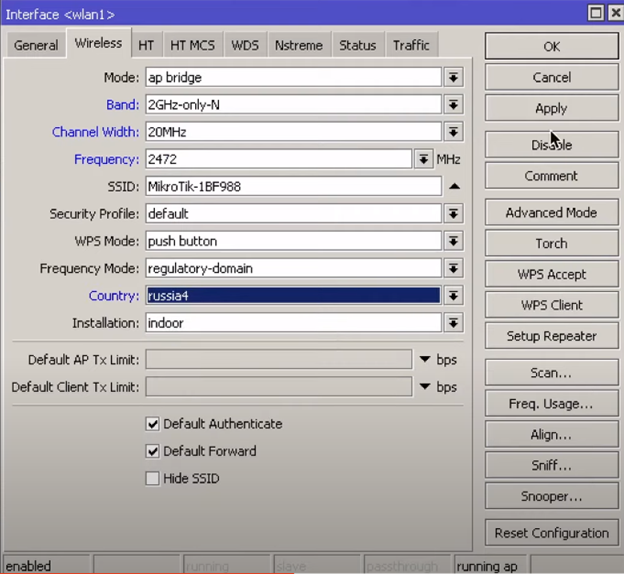

Для того, чтобы настроить точку доступа, нам понадобиться зайти в раздел Wireless бокового меню нашего устройства mikrotik. Выбираем доступный интерфейс и заходим в его настройки. Переходим на вкладку Wireless.

-

- Mode — выбор режима работы интерфейса. Режим, отвечающий за работу точки доступа, называется ap bridge, указан по умолчанию на беспроводном интерфейсе, оставляем его.

- Band — – поддерживаемые стандарты Wifi. По умолчанию выставлен режим совместимости. Как правило большинство беспроводных устройств имеет поддержку стандарта N, a В и G считаются устаревшими. Если нет в использовании старых устройств, то лучше выбрать режим 2GHz-only-NB, для 5GHz 5GHz-A или 5GHz-N/AC.

- Channel Width — ширина канала. Если мы планируем использовать частоту 2.4GHz, то рекомендуется использовать ширину канала 20MHz. Это связано с тем, что в России мы имеем всего 13 каналов, из которых 3 не пересекаемые. Это 1(2412), 6(2437) и 11(2462). Если рядом есть точки, работающие на тех же самых каналах, то мы будем взаимно мешать друг другу.

- Frequency — каналы. Как упоминалось ранее, лучше использовать один из не пересекаемых: 1, 6, 11. Касательно 13(2472) канала, который есть у нас в России, его можно использовать при условии, что рядом нет точек, работающих на этом канале. Для того чтобы была возможность использовать 13 канал в России, нужно выбрать страну в параметре country.

- SSID — имя точки доступа.

- Security Profile — настройки профиля безопасности нашей точки доступа. Нужно предварительно настроить профиль. Можно использовать профиль default, но лучше создадим свой. Переходим на вкладку Security Profiles пункта Wireless нашего устройства mikrotik и нажимаем Add.

Настроим параметры нашего профиля безопасности.

Name — имя профиля безопасности. Задаем имя.

- Mode — режим шифрования профиля безопасности. Выбираем режим dynamic-keys.

- dynamic-keys – WPA режим.

- none — шифрование не используется.

- static key optional — WEP-режим. Поддерживает шифрование и дешифрование, но позволяет также получать и отправлять незашифрованные кадры.

- static key required — WEP-режим. Не принимать и не отправлять незашифрованные кадры.

Authentication Types — набор поддерживаемых типов аутентификации. Выбираем WPA2 PSK. WPA PSK устарел, лучше не использовать, только если у вас есть устройства, которые не поддерживают современные стандарты. WPA2 EAP и WPA EAP используется при Radius авторизации. WPA3 пока еще не поддерживается большим количеством устройств mikrotik.

Unicast Ciphers — точка доступа объявляет, что поддерживает указанные шифры, можно выбрать несколько значений.

- Group Ciphers — точка доступа объявляет один из этих шифров, можно выбрать несколько значений.

- tkip – протокол целостности временного ключа — протокол шифрования, совместимый с устаревшим оборудованием WEP.

- aes-ccm — более безопасный протокол шифрования WPA, основанный на надежном AES (Advanced Encryption Standard).

В обоих вышеописанных параметрах выбираем aes-ccm. Tkip достаточно старый стандарт и он не поддерживает современные модуляции выше 54 мб/с.

WPA2 Pre-Shared Key – пароль нашей wifi точки. Вбиваем какой-нибудь пароль.

Group Key Update — определяет, как часто точка доступа обновляет групповой ключ. По умолчанию стоит 5 минут. Лучше увеличить этот параметр, например, до 40 минут, как у нас в примере. Дело в том, что некоторые клиентские операционные системы могут негативно относиться к параметру по умолчанию. Если этого не происходит, параметр Group Key Update можно оставить по умолчанию.

То же самое вы можете сделать через терминал.

/interface wireless security-profiles add name=Mikrotik-Training.ru mode=dynamic-keys authentication-types=wpa2-psk unicast-ciphers=aes-ccm group-ciphers=aes-ccm wpa2-pre-shared-key=12345678 group-key-update=40m

Сохраняем настройки профиля безопасности и возвращаемся в настройки беспроводного интерфейса. Теперь наш профиль можно выбрать в Security Profile.

- WPS Mode — передачу пароля по воздуху. Оставляем по умолчанию push button. Есть 4 режима:

- Выключено;

- Нажать на кнопку 1 раз;

- Держать кнопку 5 сек;

- Виртуальное нажатие через WPS Accept.

- Frequency mode — частотные режимы. Оставляем по умолчанию regulatory-domain. Доступно 3 режима:

- regulatory-domain — ограничение доступных каналов и максимальной мощности передачи для каждого канала в зависимости от стоимости страны.

- manual-txpower — то же, что и выше, но не ограничивайте максимальную мощность передачи.

- superchannel — режим тестирования соответствия. Разрешить все каналы, поддерживаемые картой.

Country – выбор региона. Так как мы находимся в России, то и остановимся на russia. В выпадающем списке регионов russia (russia1, russia2, russia3) может быть не столько. Выбираем russia4, это наиболее современный стандарт сертификации беспроводных каналов под wifi.

Installation — список сканирования, чтобы использовать внутренние, наружные или все частоты для страны, которая установлена. Оставляем по умолчанию indoor.

Сохраняем настройки.

/interface wireless set [find default-name=wlan1] band=2ghz-onlyn channel-width=20mhz frequency=2472 ssid=Mikrotik-Traiming.ru security-profile=Mikrotik-Training.ru country=Russia

Если на вашем устройстве mikrtoik конфигурация по умолчанию, то дальнейшие настройки вам скорее всего не потребуются.

Помимо настроек точки доступу нам так же требуется добавить ее к нашей сети. На данном этапе настройки наша беспроводная точка доступа не раздает ip адреса.

Открываем раздел Bridge бокового меню нашего устройства. Переходим на вкладку Ports.

Добавляем беспроводной интерфейс wlan1 в brige интерфейс.

Точка доступа готова к использованию.

Connecting to the Router

There are two types of routers:

- With default configuration

- Without default configuration. When no specific configuration is found, IP address 192.168.88.1/24 is set on ether1 or combo1, or sfp1.

More information about the current default configuration can be found in the Quick Guide document that came with your device. The quick guide document will include information about which ports should be used to connect for the first time and how to plug in your devices.

This document describes how to set up the device from the ground up, so we will ask you to clear away all defaults.

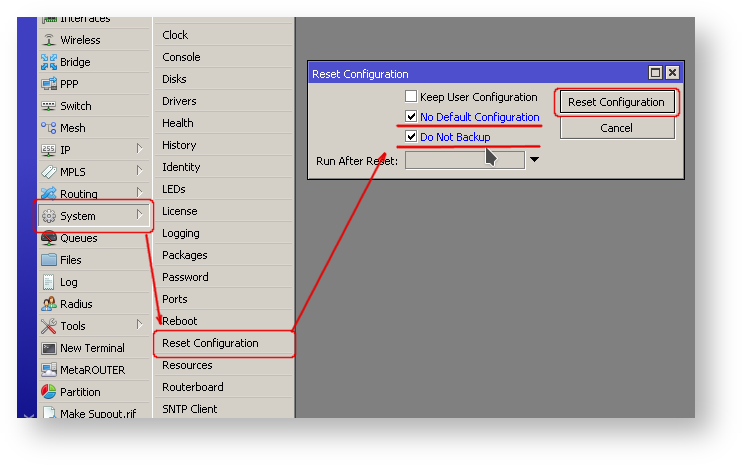

When connecting the first time to the router with the default username admin and no password (for some models, check user password on the sticker), you will be asked to reset or keep the default configuration (even if the default config has only an IP address). Since this article assumes that there is no configuration on the router you should remove it by pressing «r» on the keyboard when prompted or click on the «Remove configuration» button in WinBox.

Router without Default Configuration

If there is no default configuration on the router you have several options, but here we will use one method that suits our needs.

Connect Routers ether1 port to the WAN cable and connect your PC to ether2. Now open WinBox and look for your router in neighbor discovery. See detailed example in Winbox article.

If you see the router in the list, click on MAC address and click Connect.

The simplest way to make sure you have absolutely clean router is to run

/system reset-configuration no-defaults=yes skip-backup=yes

Or from WinBox (Fig. 1-1):

Configuring IP Access

Since MAC connection is not very stable, the first thing we need to do is to set up a router so that IP connectivity is available:

- add bridge interface and bridge ports;

- add an IP address to LAN interface;

- set up a DHCP server.

Set bridge and IP address are quite easy:

/interface bridge add name=local /interface bridge port add interface=ether2 bridge=local /ip address add address=192.168.88.1/24 interface=local

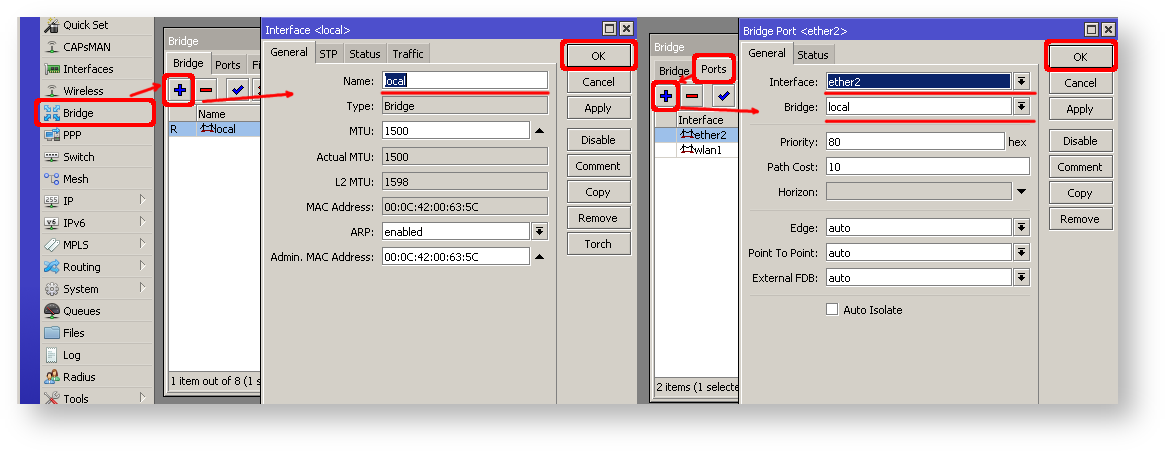

If you prefer WinBox/WeBfig as configuration tools:

- Open Bridge window, Bridge tab should be selected;

- Click on the + button, a new dialog will open, enter bridge name local and click on OK;

- Select the Ports tab and click on the + button, a new dialog will open;

- select interface ether2 and bridge local form drop-down lists and click on the OK button to apply settings;

- You may close the bridge dialog.

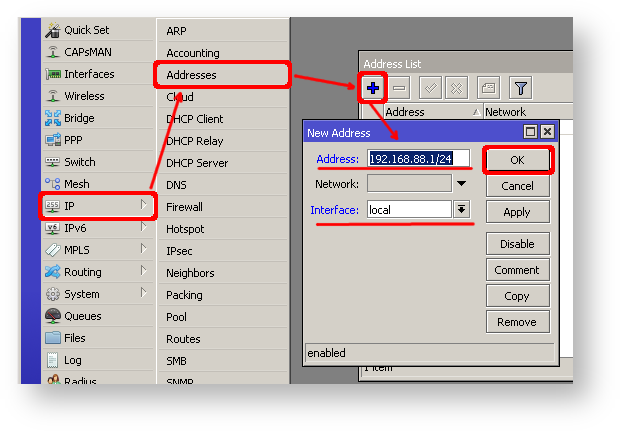

- Open Ip -> Addresses dialog;

- Click on the + button, a new dialog will open;

- Enter IP address 192.168.88.1/24 select interface local from the drop-down list and click on OK button;

The next step is to set up a DHCP server. We will run the setup command for easy and fast configuration:

[admin@MikroTik] /ip dhcp-server setup [enter]

Select interface to run DHCP server on

dhcp server interface: local [enter]

Select network for DHCP addresses

dhcp address space: 192.168.88.0/24 [enter]

Select gateway for given network

gateway for dhcp network: 192.168.88.1 [enter]

Select pool of ip addresses given out by DHCP server

addresses to give out: 192.168.88.2-192.168.88.254 [enter]

Select DNS servers

dns servers: 192.168.88.1 [enter]

Select lease time

lease time: 10m [enter]

Notice that most of the configuration options are automatically determined and you just simply need to hit the enter key.

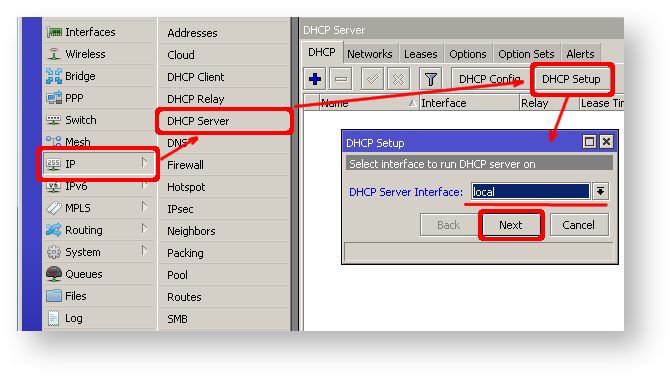

The same setup tool is also available in WinBox/WeBfig:

- Open Ip -> DHCP Server window, DHCP tab should be selected;

- Click on the DHCP Setup button, a new dialog will open, enter DHCP Server Interface local and click on Next button;

- Follow the wizard to complete the setup.

Now connected PC should be able to get a dynamic IP address. Close the Winbox and reconnect to the router using IP address (192.168.88.1)

Configuring Internet Connection

The next step is to get internet access to the router. There can be several types of internet connections, but the most common ones are:

- dynamic public IP address;

- static public IP address;

- PPPoE connection.

Dynamic Public IP

Dynamic address configuration is the simplest one. You just need to set up a DHCP client on the public interface. DHCP client will receive information from an internet service provider (ISP) and set up an IP address, DNS, NTP servers, and default route for you.

/ip dhcp-client add disabled=no interface=ether1

After adding the client you should see the assigned address and status should be bound

[admin@MikroTik] /ip dhcp-client> print Flags: X - disabled, I - invalid # INTERFACE USE ADD-DEFAULT-ROUTE STATUS ADDRESS 0 ether1 yes yes bound 1.2.3.100/24

Static Public IP

In the case of static address configuration, your ISP gives you parameters, for example:

- IP: 1.2.3.100/24

- Gateway: 1.2.3.1

- DNS: 8.8.8.8

These are three basic parameters that you need to get the internet connection working

To set this in RouterOS we will manually add an IP address, add a default route with a provided gateway, and set up a DNS server

/ip address add address=1.2.3.100/24 interface=ether1 /ip route add gateway=1.2.3.1 /ip dns set servers=8.8.8.8

PPPoE Connection

PPPoE connection also gives you a dynamic IP address and can configure dynamically DNS and default gateway. Typically service provider (ISP) gives you a username and password for the connection

/interface pppoe-client

add disabled=no interface=ether1 user=me password=123 \

add-default-route=yes use-peer-dns=yes

Winbox/Webfig actions:

- Open PPP window, Interfaces tab should be selected;

- Click on the + button, and choose PPPoE Client from the dropdown list, new dialog will open;

- Select interface ether1 from the dropdown list and click on the OK button to apply settings.

Further in configuration WAN interface is now pppoe-out interface, not ether1.

Verify Connectivity

After successful configuration, you should be able to access the internet from the router.

Verify IP connectivity by pinging known IP address (google DNS server for example)

[admin@MikroTik] > /ping 8.8.8.8 HOST SIZE TTL TIME STATUS 8.8.8.8 56 47 21ms 8.8.8.8 56 47 21ms

Verify DNS request

[admin@MikroTik] > /ping www.google.com HOST SIZE TTL TIME STATUS 173.194.32.49 56 55 13ms 173.194.32.49 56 55 12ms

If everything is set up correctly, ping in both cases should not fail.

In case of failure refer to the Troubleshooting section

Protecting the Router

Now anyone over the world can access our router so it is the best time to protect it from intruders and basic attacks

User Password Access

MikroTik routers require password configuration, we suggest using a password generator tool to create secure and non-repeating passwords. With secure password we mean:

- Minimum 12 characters;

- Include numbers, Symbols, Capital and lower case letters;

- Is not a Dictionary Word or Combination of Dictionary Words;

/user set 0 password="!={Ba3N!40TуX+GvKBzjTLIUcx/,"

Another option to set a password,

We strongly suggest using a second method or Winbox interface to apply a new password for your router, just to keep it safe from other unauthorized access.

[admin@MikroTik] > / password old password: new password: ****** retype new password: ******

Make sure you remember the password! If you forget it, there is no recovery. You will need to reinstall the router!

You can also add more users with full or limited router access in /user menu

The best practice is to add a new user with a strong password and disable or remove the default admin user.

/user add name=myname password=mypassword group=full /user remove admin

Note: login to the router with new credentials to check that the username/password is working.

MAC Connectivity Access

By default mac server runs on all interfaces, so we will disable default all entry and add a local interface to disallow MAC connectivity from the WAN port. MAC Telnet Server feature allows you to apply restrictions to the interface «list».

First, create an interface list:

[admin@MikroTik] > /interface list add name=listBridge

Then, add your previously created bridge named «local» to the interface list:

[admin@MikroTik] > /interface list member add list=listBridge interface=local

Apply newly created «list» (of interfaces) to the MAC server:

[admin@MikroTik] > tool mac-server set allowed-interface-list=listBridge

Do the same for Winbox MAC access

[admin@MikroTik] > tool mac-server mac-winbox set allowed-interface-list=listBridge

Winbox/Webfig actions:

- Open Interfaces → Interface List → Lists window and add a new list by clicking «+»;

- Input the interface list name «listBridge» into the Name field and click OK;

- Go back to the Interfaces → Interface List section and click «+»;

- Select «listBridge» from the dropdown List options and select «local» from the dropdown Interface options and click OK;

- Open Tools -> Mac Server window;

- Click on the «MAC Telnet Server» button, a new dialog will open;

- Select the newly created list «listBridge» from the dropdown list and click on OK button to apply settings.

Do the same in the MAC Winbox Server tab to block Mac Winbox connections from the internet.

Neighbor Discovery

MikroTik Neighbor discovery protocol is used to show and recognize other MikroTik routers in the network. Disable neighbor discovery on public interfaces:

/ip neighbor discovery-settings set discover-interface-list=listBridge

IP Connectivity Access

Besides the fact that the firewall protects your router from unauthorized access from outer networks, it is possible to restrict username access for the specific IP address

/user set 0 allowed-address=x.x.x.x/yy

x.x.x.x/yy — your IP or network subnet that is allowed to access your router.

IP connectivity on the public interface must be limited in the firewall. We will accept only ICMP(ping/traceroute), IP Winbox, and ssh access.

/ip firewall filter add chain=input connection-state=established,related action=accept comment="accept established,related"; add chain=input connection-state=invalid action=drop; add chain=input in-interface=ether1 protocol=icmp action=accept comment="allow ICMP"; add chain=input in-interface=ether1 protocol=tcp port=8291 action=accept comment="allow Winbox"; add chain=input in-interface=ether1 protocol=tcp port=22 action=accept comment="allow SSH"; add chain=input in-interface=ether1 action=drop comment="block everything else";

In case if a public interface is a pppoe, then the in-interface should be set to «pppoe-out».

The first two rules accept packets from already established connections, so we assume those are OK to not overload the CPU. The third rule drops any packet which connection tracking thinks is invalid. After that, we set up typical accept rules for specific protocols.

If you are using Winbox/Webfig for configuration, here is an example of how to add an established/related rule:

- Open Ip -> Firewall window, click on Filter rules tab;

- Click on the + button, a new dialog will open;

- Select chain input, click on Connection state, and select checkboxes for established and related;

- Click on the Action tab and make sure action accept is selected;

- Click on the Ok button to apply settings.

To add other rules click on + for each new rule and fill the same parameters as provided in the console example.

Administrative Services

Although the firewall protects the router from the public interface, you may still want to disable RouterOS services.

Most of RouterOS administrative tools are configured at the /ip service menu

Keep only secure ones,

/ip service disable telnet,ftp,www,api

Change default service ports, this will immediately stop most of the random SSH brute force login attempts:

/ip service set ssh port=2200

Additionally, each service can be secured by allowed IP address or address range(the address service will reply to), although more preferred method is to block unwanted access in firewall because the firewall will not even allow to open socket

/ip service set winbox address=192.168.88.0/24

Other Services

A bandwidth server is used to test throughput between two MikroTik routers. Disable it in the production environment.

/tool bandwidth-server set enabled=no

A router might have DNS cache enabled, which decreases resolving time for DNS requests from clients to remote servers. In case DNS cache is not required on your router or another router is used for such purposes, disable it.

/ip dns set allow-remote-requests=no

Some RouterBOARDs have an LCD module for informational purposes, set pin or disable it.

It is good practice to disable all unused interfaces on your router, in order to decrease unauthorized access to your router.

/interface print /interface set x disabled=yes

Where «X» is a number of the unused interfaces.

RouterOS utilizes stronger crypto for SSH, most newer programs use it, to turn on SSH strong crypto:

/ip ssh set strong-crypto=yes

Following services are disabled by default, nevertheless, it is better to make sure that none of then were enabled accidentally:

- MikroTik caching proxy,

- MikroTik socks proxy,

- MikroTik UPNP service,

- MikroTik dynamic name service or IP cloud,

/ip cloud set ddns-enabled=no update-time=no

At this point, PC is not yet able to access the Internet, because locally used addresses are not routable over the Internet. Remote hosts simply do not know how to correctly reply to your local address.

The solution for this problem is to change the source address for outgoing packets to routers public IP. This can be done with the NAT rule:

/ip firewall nat add chain=srcnat out-interface=ether1 action=masquerade

In case if a public interface is a pppoe, then the out-interface should be set to «pppoe-out».

Another benefit of such a setup is that NATed clients behind the router are not directly connected to the Internet, that way additional protection against attacks from outside mostly is not required.

Port Forwarding

Some client devices may need direct access to the internet over specific ports. For example, a client with an IP address 192.168.88.254 must be accessible by Remote desktop protocol (RDP).

After a quick search on Google, we find out that RDP runs on TCP port 3389. Now we can add a destination NAT rule to redirect RDP to the client’s PC.

/ip firewall nat

add chain=dstnat protocol=tcp port=3389 in-interface=ether1 \

action=dst-nat to-address=192.168.88.254

If you have set up strict firewall rules then RDP protocol must be allowed in the firewall filter forward chain.

Setting up Wireless

For ease of use bridged wireless setup will be made so that your wired hosts are in the same Ethernet broadcast domain as wireless clients.

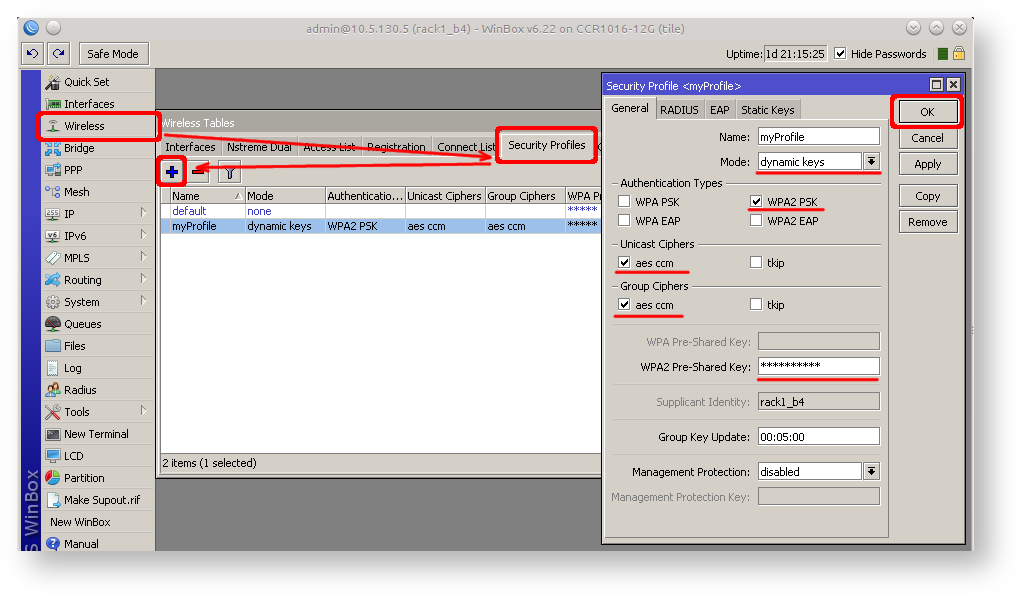

The important part is to make sure that our wireless is protected, so the first step is the security profile.

Security profiles are configured from /interface wireless security-profiles menu in a terminal.

/interface wireless security-profiles

add name=myProfile authentication-types=wpa2-psk mode=dynamic-keys \

wpa2-pre-shared-key=1234567890

in Winbox/Webfig click on Wireless to open wireless windows and choose the Security Profile tab.

If there are legacy devices that do not support WPA2 (like Windows XP), you may also want to allow WPA protocol.

WPA and WPA2 pre-shared keys should not be the same.

Now when the security profile is ready we can enable the wireless interface and set the desired parameters

/interface wireless

enable wlan1;

set wlan1 band=2ghz-b/g/n channel-width=20/40mhz-Ce distance=indoors \

mode=ap-bridge ssid=MikroTik-006360 wireless-protocol=802.11 \

security-profile=myProfile frequency-mode=regulatory-domain \

set country=latvia antenna-gain=3

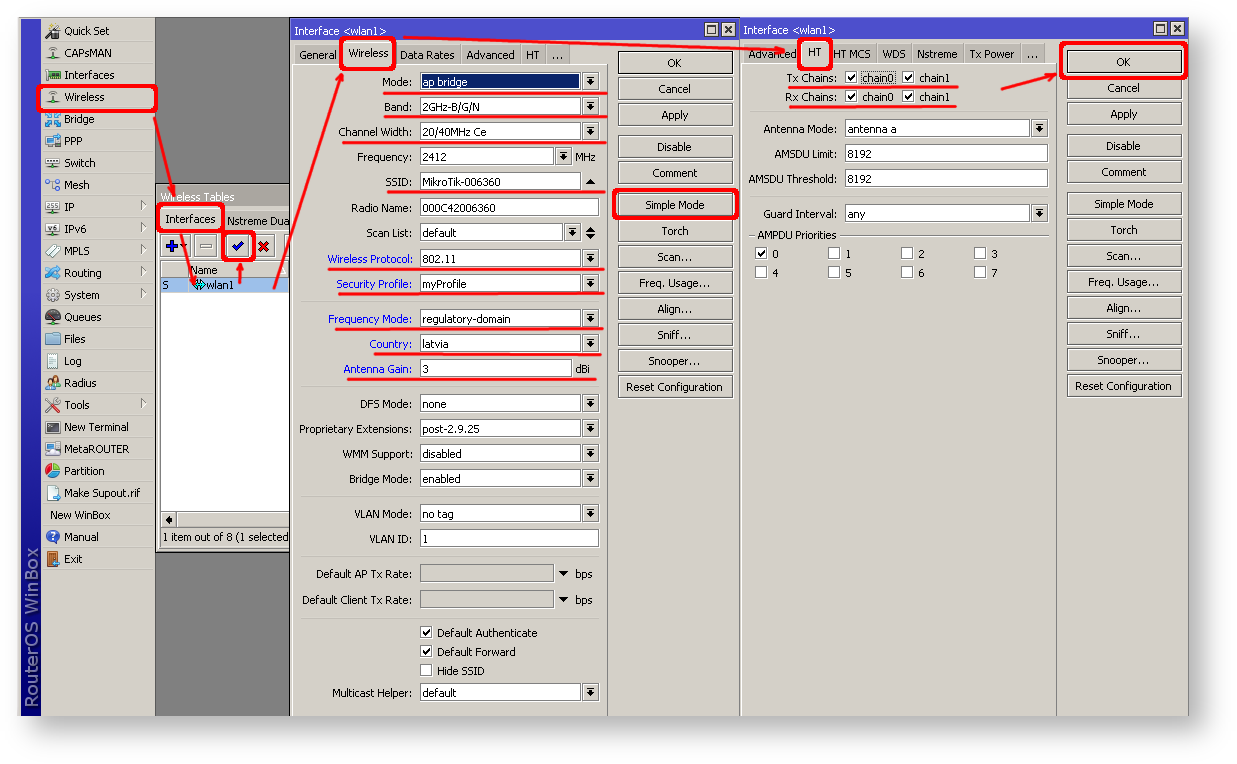

To do the same from Winbox/Webfig:

- Open Wireless window, select wlan1 interface, and click on the enable button;

- Double click on the wireless interface to open the configuration dialog;

- In the configuration dialog click on the Wireless tab and click the Advanced mode button on the right side. When you click on the button additional configuration parameters will appear and the description of the button will change to Simple mode;

- Choose parameters as shown in the screenshot, except for the country settings and SSID. You may want to also choose a different frequency and antenna gain;

- Next, click on the HT tab and make sure both chains are selected;

- Click on the OK button to apply settings.

The last step is to add a wireless interface to a local bridge, otherwise connected clients will not get an IP address:

/interface bridge port add interface=wlan1 bridge=local

Now wireless should be able to connect to your access point, get an IP address, and access the internet.

Protecting the Clients

Now it is time to add some protection for clients on our LAN. We will start with a basic set of rules.

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related \

comment="fast-track for established,related";

add chain=forward action=accept connection-state=established,related \

comment="accept established,related";

add chain=forward action=drop connection-state=invalid

add chain=forward action=drop connection-state=new connection-nat-state=!dstnat \

in-interface=ether1 comment="drop access to clients behind NAT from WAN"

A ruleset is similar to input chain rules (accept established/related and drop invalid), except the first rule with action=fasttrack-connection. This rule allows established and related connections to bypass the firewall and significantly reduce CPU usage.

Another difference is the last rule which drops all new connection attempts from the WAN port to our LAN network (unless DstNat is used). Without this rule, if an attacker knows or guesses your local subnet, he/she can establish connections directly to local hosts and cause a security threat.

For more detailed examples on how to build firewalls will be discussed in the firewall section, or check directly Building Your First Firewall article.

Blocking Unwanted Websites

Sometimes you may want to block certain websites, for example, deny access to entertainment sites for employees, deny access to porn, and so on. This can be achieved by redirecting HTTP traffic to a proxy server and use an access-list to allow or deny certain websites.

First, we need to add a NAT rule to redirect HTTP to our proxy. We will use RouterOS built-in proxy server running on port 8080.

/ip firewall nat

add chain=dst-nat protocol=tcp dst-port=80 src-address=192.168.88.0/24 \

action=redirect to-ports=8080

Enable web proxy and drop some websites:

/ip proxy set enabled=yes /ip proxy access add dst-host=www.facebook.com action=deny /ip proxy access add dst-host=*.youtube.* action=deny /ip proxy access add dst-host=:vimeo action=deny

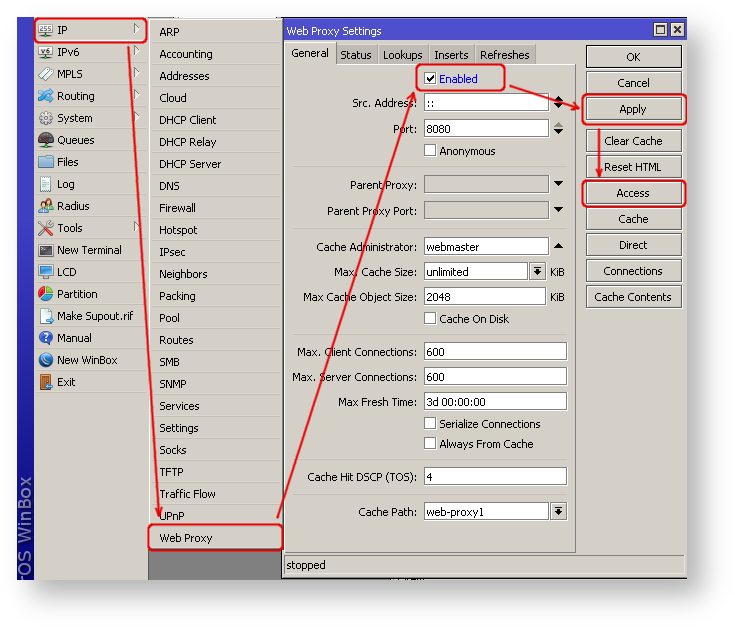

Using Winbox:

- On the left menu navigate to IP -> Web Proxy

- Web proxy settings dialog will appear.

- Check the «Enable» checkbox and click on the «Apply» button

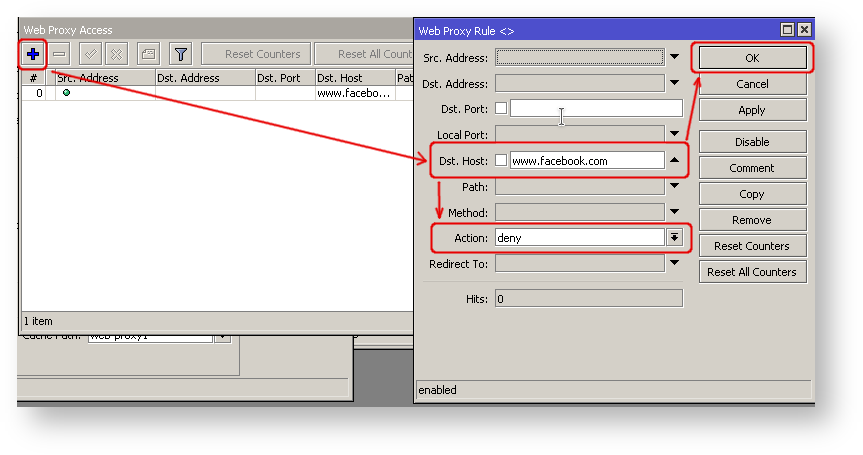

- Then click on the «Access» button to open the «Web Proxy Access» dialog

- In the «Web Proxy Access» dialog click on «+» to add a new Web-proxy rule

- Enter Dst hostname that you want to block, in this case, «www.facebook.com», choose the action «deny»

- Then click on the «Ok» button to apply changes.

- Repeat the same to add other rules.

Troubleshooting

RouterOS has built-in various troubleshooting tools, like ping, traceroute, torch, packet sniffer, bandwidth test, etc.

We already used the ping tool in this article to verify internet connectivity.

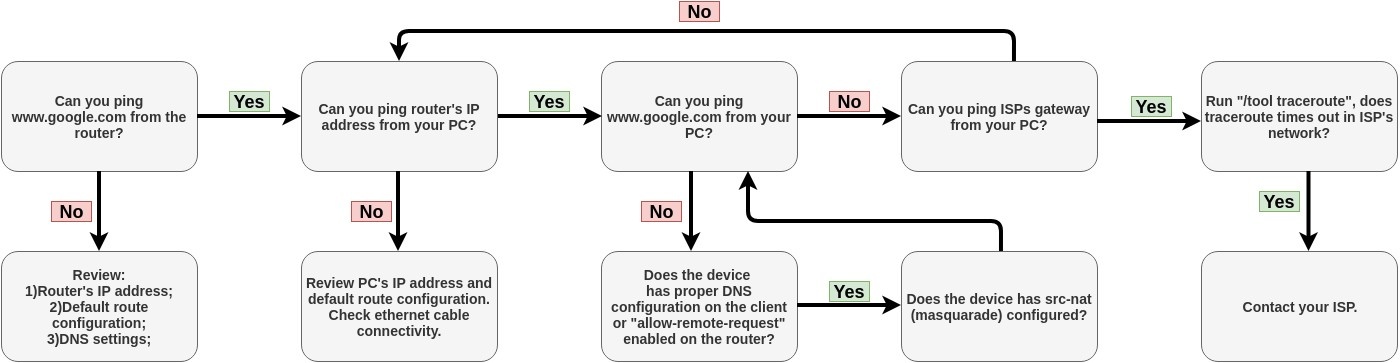

Troubleshoot if ping fails

The problem with the ping tool is that it says only that destination is unreachable, but no more detailed information is available. Let’s overview the basic mistakes.

You cannot reach www.google.com from your computer which is connected to a MikroTik device:

If you are not sure how exactly configure your gateway device, please reach MikroTik’s official consultants for configuration support.