По-умолчанию в Windows Server 2016/2019 и Windows 10 (начиная с билда 1709) отключена поддержка сетевого протокола для общего доступа к файлам в сетевых папках Server Message Block 1.0 (SMBv1). Этот протокол в большинстве случаев нужно только для обеспечения работы устаревших систем, например снятых с поддержки Windows XP, Windows Server 2003 и т.д. В этой статье мы рассмотрим, как включить или корректно отключить поддержку клиента и сервера SMBv1 в Windows 10 и Windows Server 2016/2019.

Если вашей сети не осталось устройств, которые поддерживают только протокол SMB 1.1, нужно полностью отключить протокол SMBv1 на всех Windows компьютерах в целях безопасности. Отключив SMB 1, вы защитите компьютеры Windows от большого количества уязвимостей, которые есть в этом устаревшем протоколе (самый известный публичный эксплоит для SMBv1 — EternalBlue). В результате клиенты при доступе к общим сетевым SMB шарам будут использовать новые более производительные, безопасные и

функциональные

версии протокола SMB.

В одной из предыдущих статей мы приводили таблицу совместимости версий протокола SMB на стороне клиента и сервера. Согласно этой таблице, старые версии клиентов (XP, Server 2003 и некоторые устаревшие *nix клиенты) могут использовать для доступа к файловым ресурсам только протокол SMB 1.0. Если таких клиентов в сети не осталось, можно полностью отключить SMB 1.0 на стороне файловых серверов (в том числе контролерах домена AD) и клиентских станциях.

В Windows 10 и Windows Server 2016 протокол SMBv1 разделен на два отдельных компонента – SMB клиент и SMB сервер, которые можно включать/отключать отдельно.

Содержание:

- Аудит доступа к файловому серверу по SMB v1.0

- Включение/отключение SMB 1.0 в Windows Server 2016/2019

- Включить/отключить SMB 1.0 в Windows 10

- Отключение SMBv1 с помощью групповых политик

Аудит доступа к файловому серверу по SMB v1.0

Перед отключением и полным удалением драйвера SMB 1.0 на стороне файлового SMB сервера желательно убедится, что в сети не осталось устаревших клиентов, которые используют для подключения протокол SMB v1.0. Для этого, нужно включить аудит доступа к файловому серверу по SMB1 протоколу с помощью команды PowerShell:

Set-SmbServerConfiguration –AuditSmb1Access $true

Через пару дней откройте на сервере журнал событий Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit и проверьте, были ли зафиксированы попытки доступа к ресурсам сервера по протоколу SMB1.

В нашем примере в журнале обнаружено событие с EventID 3000 от источника SMBServer, в котором указано что клиент 192.168.1.10 пытается обратиться к сервереу по протоколу SMB1.

SMB1 access Client Address: 192.168.1.10 Guidance: This event indicates that a client attempted to access the server using SMB1. To stop auditing SMB1 access, use the Windows PowerShell cmdlet Set-SmbServerConfiguration.

Вам нужно найти в сети этот компьютер или устройство, при необходимости обновить ОС или прошивку, до версии поддерживающий, более новые протоколы SMB: SMBv2 или SMBv3.

В данном случае, мы проигнорируем эту информацию, но нужно учитывать тот факт, что в дальнейшем данный клиент не сможет получить SMB доступ к общим папкам на этом сервере.

Включение/отключение SMB 1.0 в Windows Server 2016/2019

В Windows Server 2016, начиная с билда 1709, и Windows Server 2019 по умолчанию отключен протокол SMBv1. Чтобы включить поддержку клиентского протокола SMBv1в новых версиях Windows Server, нужно установить отдельный компонент SMB 1.0/CIFS File Sharing Support.

Вы можете установить компонент поддержки клиента SMBv1 с помощью Server Manager, или через PowerShell.

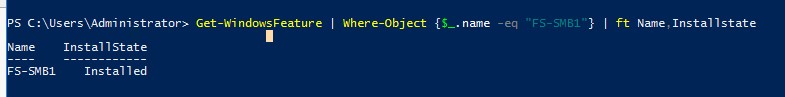

Проверить, что SMBv1 включен можно командой PowerShell:

Get-WindowsFeature | Where-Object {$_.name -eq "FS-SMB1"} | ft Name,Installstate

Чтобы установить компонент FS-SMB1, выполните:

Install-WindowsFeature FS-SMB1

Для удаления SMBv1 клиента (понадобится перезагрузка), выполните:

Uninstall-WindowsFeature –Name FS-SMB1 –Remove

Еще одна PowerShell команда, которая также позволяет удалить протокол SMB1Protocol:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Remove

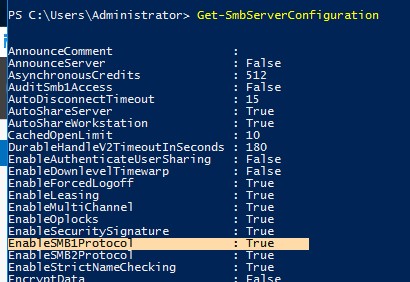

Чтобы ваш сервер мог обрабатывать доступ клиентов по протоколу SMBv1, кроме компонента FS-SMB1 нужно, чтобы поддержка протокола SMBv1 была включена на уровне файлового сервера SMB. Чтобы проверить, что на вашем сервере включен доступ по SMBv1 к сетевым папкам, выполните:

Get-SmbServerConfiguration

Строка “

EnableSMB1Protocol: True

” говорит о том, что у вас разрешен доступ по протоколу SMBv1 к сетевым папкам на сервере. Чтобы отключить поддержку сервера SMBv1 в Windows Server, выполните команду:

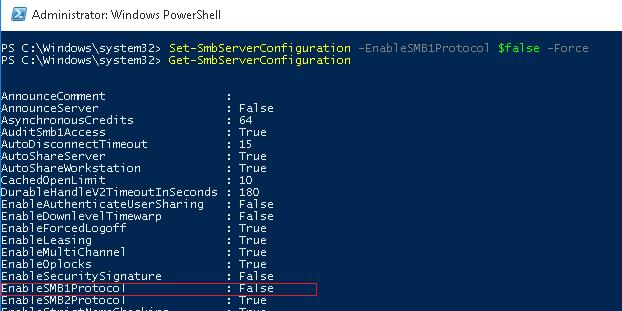

Set-SmbServerConfiguration -EnableSMB1Protocol $false -Force

Теперь с помощью командлета

Get-SmbServerConfiguration

убедитесь, что протокол SMB1 отключен.

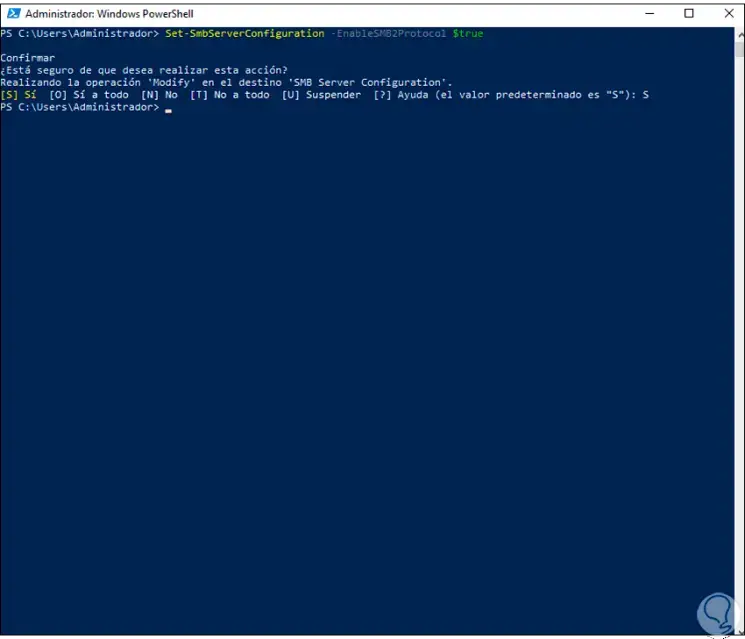

Чтобы включить поддержку протокола SMBv1 на сервере, выполните команду:

Set-SmbServerConfiguration -EnableSMB1Protocol $True -Force

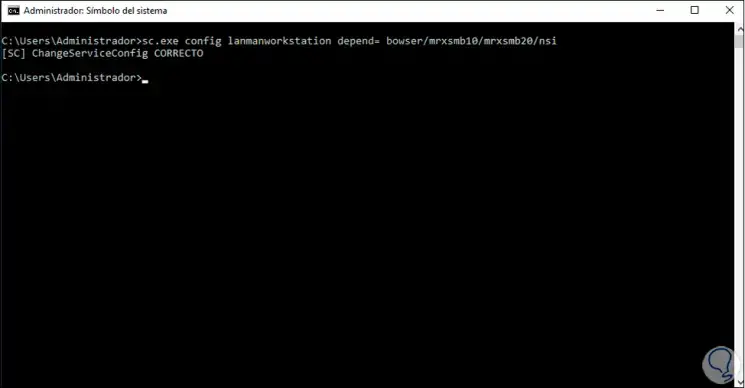

В Windows 7/8 и Windows Server 2008 R2/ 2012 для отключения клиента SMB нужно отключать службу и драйвер доступа по SMBv1 командами:

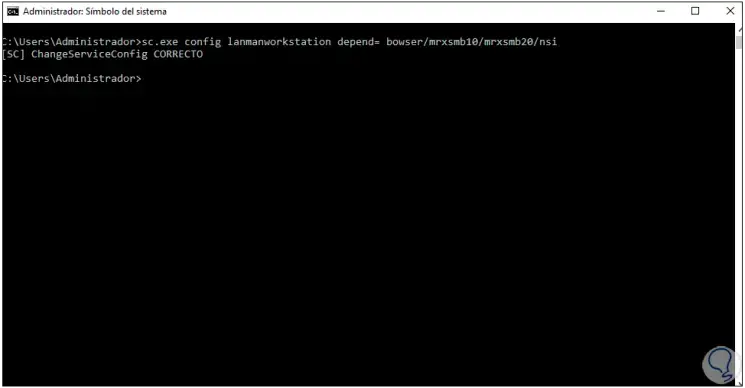

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить/отключить SMB 1.0 в Windows 10

Как мы уже говорили, начиная с Windows 10 1709, во всех новых билдах поддержка протокола SMB1 отключена (также отключен гостевой доступ по протоколу SMBv2).

В Windows 10 вы можете проверить статус компонентов SMBv1 протокола командой DISM:

Dism /online /Get-Features /format:table | find "SMB1Protocol"

В нашем примере видно, что все компоненты SMBv1 отключены:

SMB1Protocol | Disabled SMB1Protocol-Client | Disabled SMB1Protocol-Server | Disabled SMB1Protocol-Deprecation | Disabled

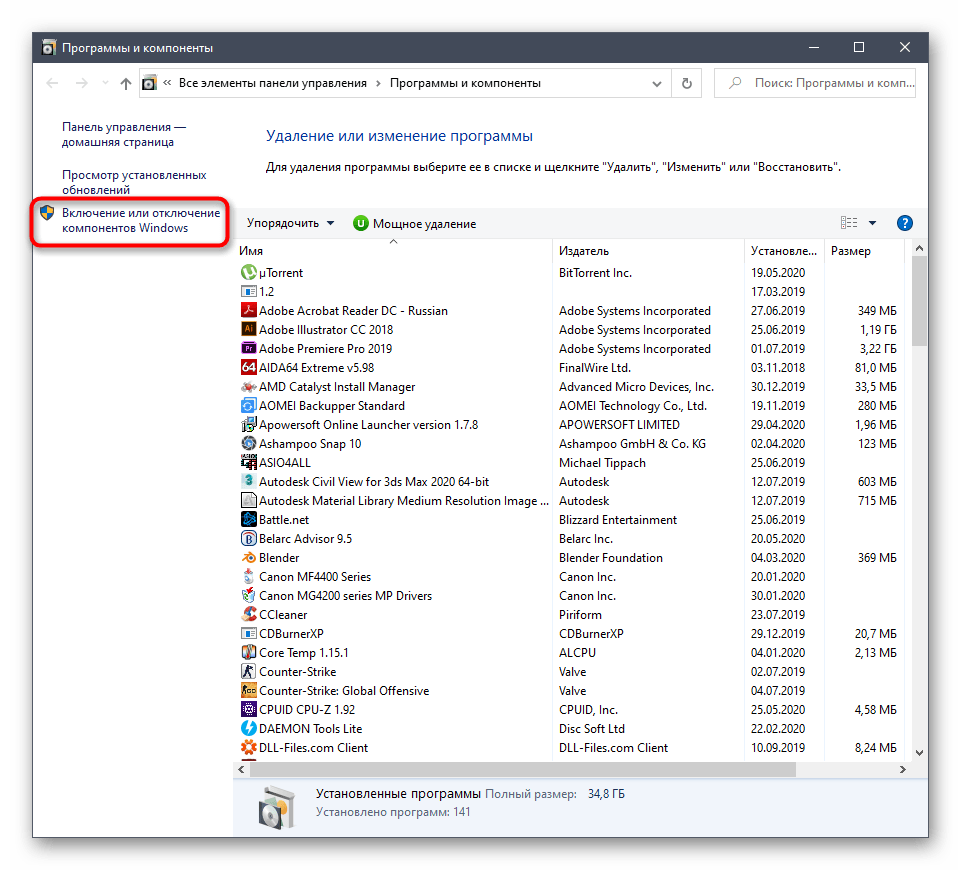

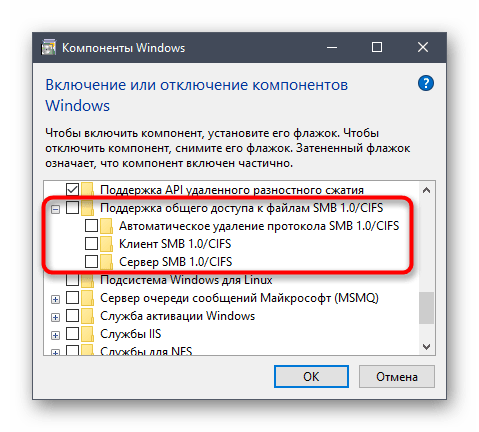

В Windows 10 также можно управлять компонентами SMB 1 из панели управления компонентами (

optionalfeatures.exe

). Разверните ветку Поддержка общего доступа к файлам SMB 1.0 /CIFS. Как вы видите здесь также доступны 3 компонента:

- Клиент SMB0/CIFS

- Сервер SMB0/CIFS

- Автоматическое удаление протокола SMB0/CIFS

Вы можете включить клиент и сервер SMBv1 в Windows 10 из окна управления компонентами или командой:

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Server"

Также можно включить сервер и клиент SMBv1 с помощью PowerShell:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Server

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Если после включения SMBv1 клиента, он не используется более 15 дней, он автоматически отключается.

Автоматическое отключение клиента SMBv1 это разовая операция. Если администратор включит SMBv1 вручную еще раз, он не будет отключаться автоматически.

Чтобы отключить поддержку клиента и сервера SMB1 в Windows 10, выполните следующие команды DISM:

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Server"

Если вы отключили поддержку SMBv1 клиента в Windows 10, то при доступе к сетевой папке на файловом сервере, который поддерживает только SMBv1 (протоколы SMBv2 и v3 отключены или не поддерживаются), появятся ошибки вида:

- 0x80070035 — не найден сетевой путь;

-

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

Unable to connect to file shares because it is not secure. This share requires the obsolete SMB1 protocol, which is not secure and could expose your system to attacks

;

-

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколуSMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher).

Также при отключении клиента SMBv1 на компьютере перестает работать служба Computer Browser (Обозреватель компьютеров), которая используется устаревшим протоколом NetBIOS для обнаружения устройств в сети. Для корректгого отобрражения соседних компьютеров в сети Windows 10 нужно настроить службу Function Discovery Provider Host (см. статью).

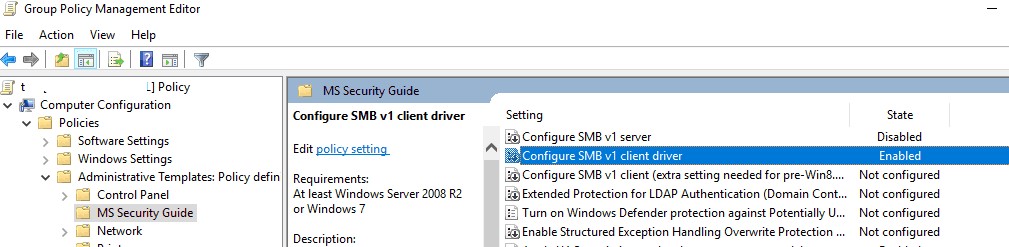

Отключение SMBv1 с помощью групповых политик

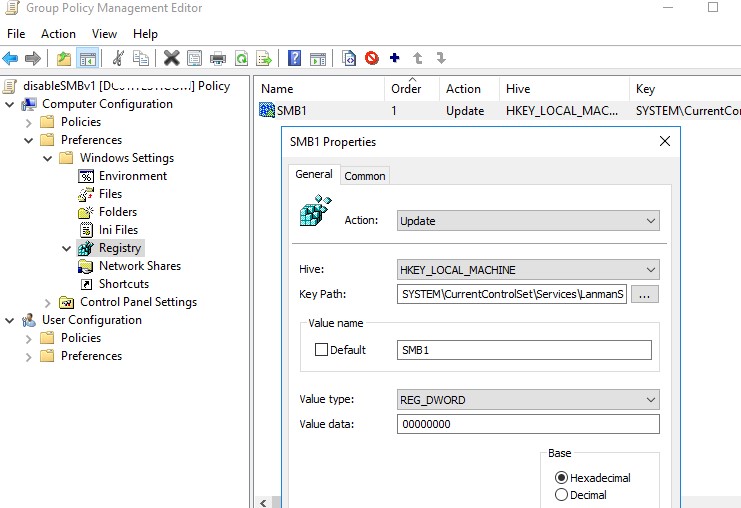

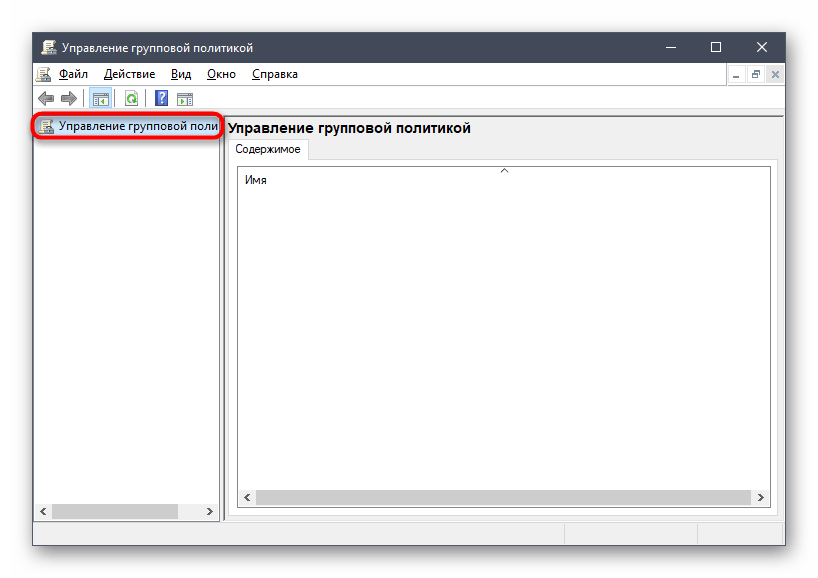

В доменной среде Active Directory вы можете отключить протокол SMBv1 на всех серверах и компьютеров с помощью групповой политики. Т.к. в стандартных политиках Windows нет политики настройки компонентов SMB, придется отключать его через политику реестра.

- Откройте консоль управления Group Policy Management (gpmc.msc), создайте новый объект GPO (disableSMBv1) и назначьте его на OU с компьютерами, на которых нужно отключить SMB1;

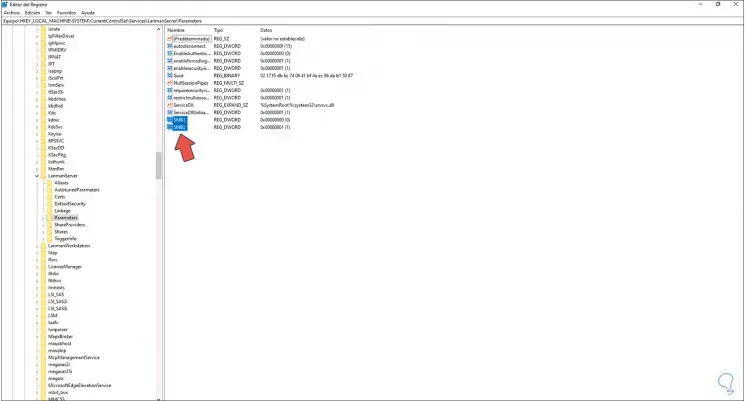

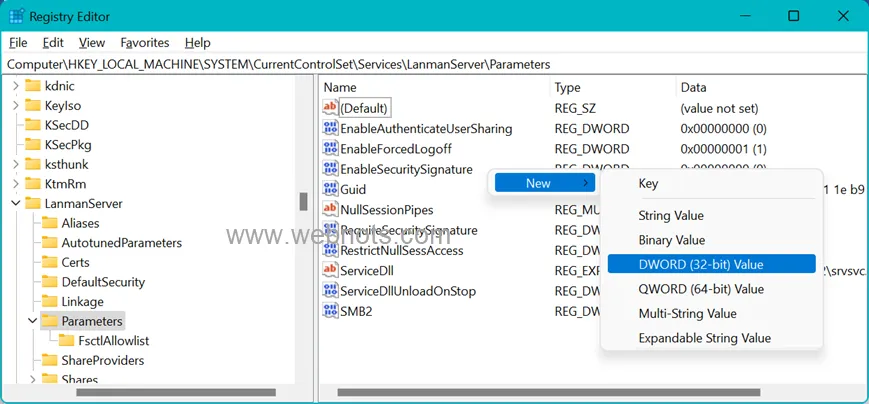

- Перейдите в режим редактирования политики. Выберите Computer Configuration -> Preferences -> Windows Settings -> Registry;

- Создайте новый параметр реестра (Registry Item) со следующими настройками:

Action:

Update

Hive:

HKEY_LOCAL_MACHINE

Key Path:

SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Value name:

SMB1

Value type:

REG_DWORD

Value data:

0

Данная политика отключит через реестр поддержку компонента сервер SMBv1 на всех компьютерах.Если в вашем домене остались компьютеры с Windows XP/Server 2003, можно использовать отдельный WMI фильтр политики, чтобы исключить эти версии Windows из-под действия политики.

Если вы хотите через GPO отключить на компьютерах SMB клиент, создайте дополнительно два параметра реестра:

- Параметр Start (типа REG_DWORD) со значением 4 в ветке реестра HKLM\SYSTEM\CurrentControlSet\services\mrxsmb10;

- Параметр DependOnService (типа REG_MULTI_SZ) со значением Bowser, MRxSmb20, NSI (каждое значение с новой строки) в ветке реестра HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation.

Осталось обновить настройки групповых политик на клиентах и после перезагрузки проверить, что компоненты SMBv1 полностью отключены.

В групповых политиках Security Baseline из Microsoft Security Compliance Toolkit есть отдельный административный шаблон (файлы SecGuide.adml и SecGuide.ADMX), в которых есть отдельные параметры для отключения сервера и клиента SMB:

- Configure SMB v1 server;

- Configure SMB v1 client driver.

There are several protocols to perform specific tasks in Windows Server and one of them is the SMB protocol (Server Message Block — Server Message Block Protocol) which is focused on one of the most popular tasks such as file transfer. The protocol dates back more than 20 years since the SMB1 version was developed, and today we have the SMB3 version, which significantly improves the security and reliability of the information..

The SMB protocol is a file sharing protocol called in other terms Microsoft’s SMB protocol, it is made up of a group of message packets which defines the version of the protocol or the protocol of the common Internet file system (CIFS).

SMB Features

Some of the main functions of SMB are:

- File and record lock

- Managing Microsoft SMB protocol servers on the network or local network browsing

- Extended handling of file attributes

- Dialect negotiation

- Allows you to perform printing tasks on the local network

- File and directory change notification for added control

- Unicode support

SMB packages

The SMB protocol handles various types of packets such as:

- Session control packets: your task is to grant a connection to the server shares

- File access packages: its role is to access and work on the files and directories on the remote server

- General message packages: its action is to send data to print queues, mailing lists and generate data on the status of print queues.

SMB functions

SMB1 has been classified as a security threat for Windows systems in general and that is why SMB2 offers us:

- Support for symbolic links

- Oplock customer lease model

- Support for older versions of SMB

- More extensive reads and writes for task optimization

- Better utilization of the network

- Improved scalability for file sharing

With this in mind we are going to see how to activate both SMB1 and SMB2 in Windows Server 2022..

To stay up to date, remember to subscribe to our YouTube channel! SUBSCRIBE

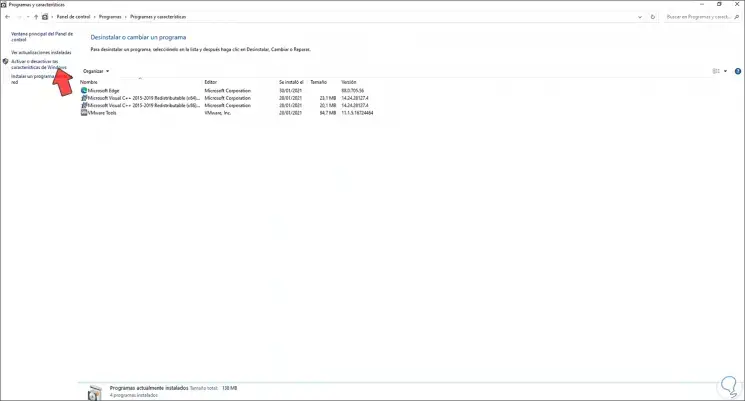

1. Activate SMB1 in Windows Server 2022 from Control Panel

Step 1

We are going to:

- Control Panel

- Programs

- Programs and characteristics

Step 2

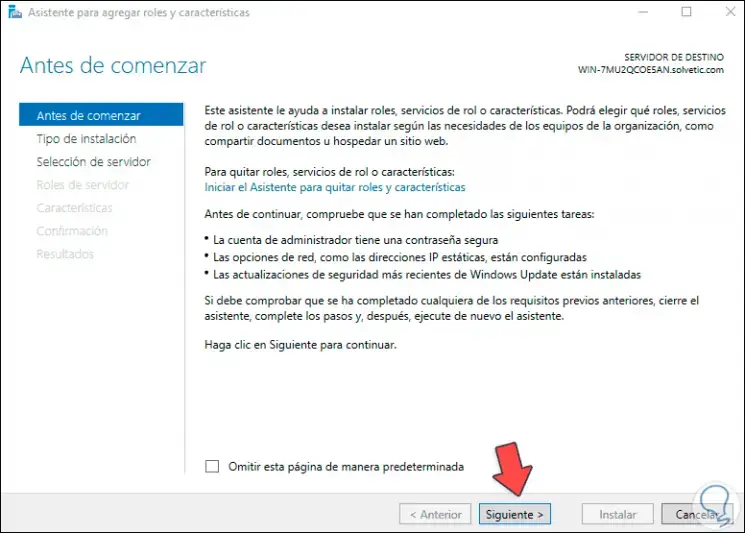

We click on «Enable or disable Windows features» and this redirects us to the Server Manager, there we will see the following:

Step 3

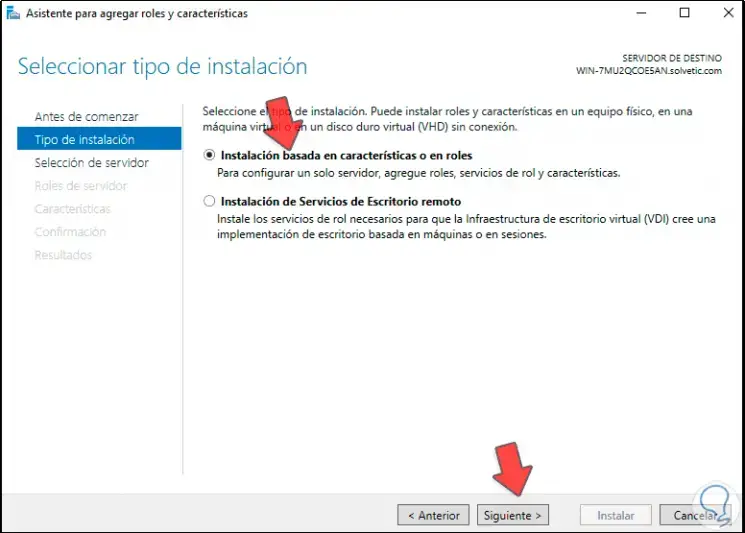

Click Next and activate the «Role-based or feature-based installation» box:

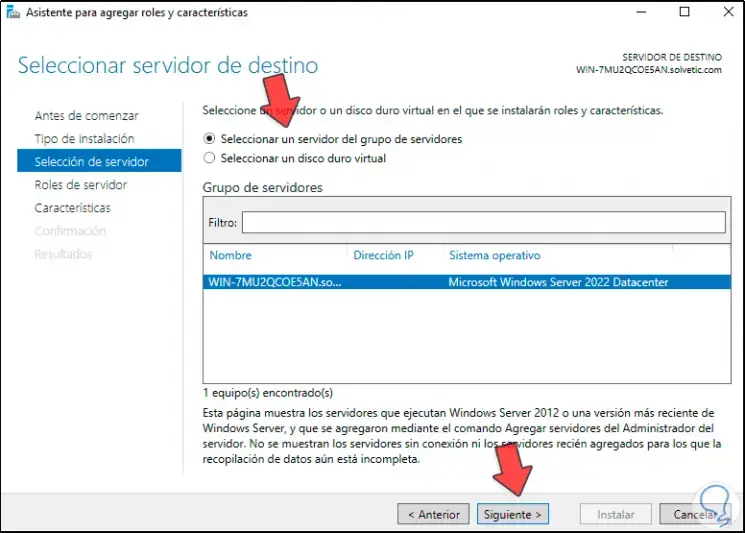

Step 4

In the next window we select the server:

Step 5

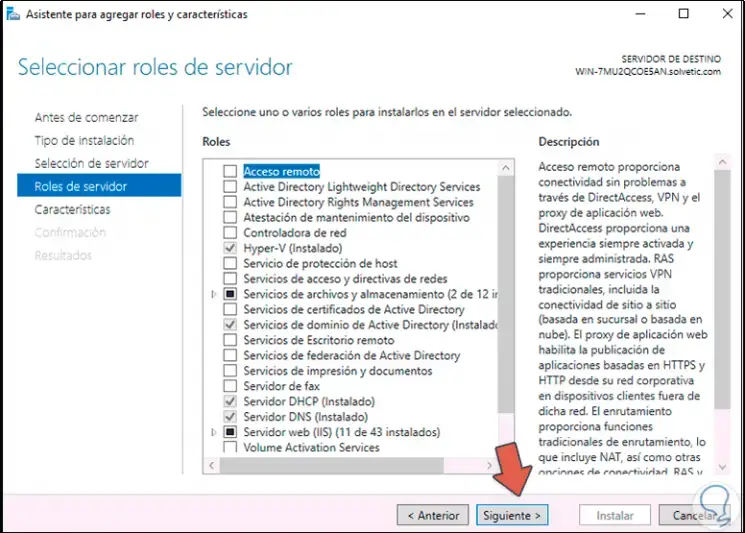

In the next window we will see the role options for Windows Server 2022:

Step 6

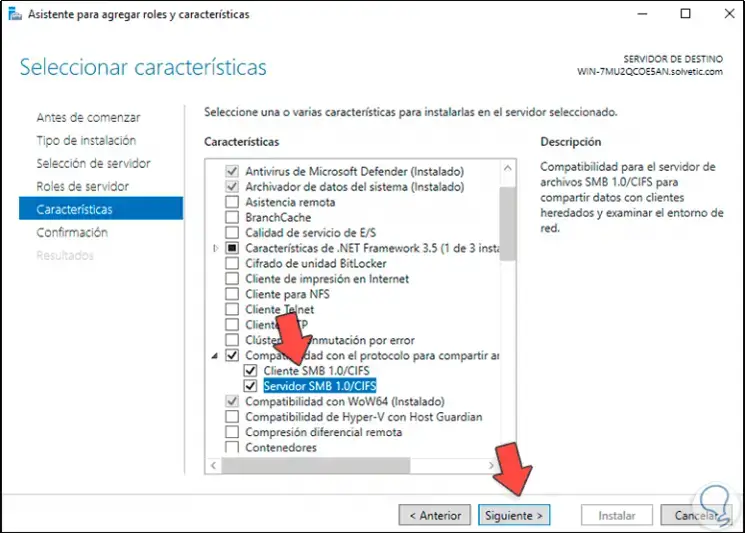

In this case we do not add any role, we go to the «Features» section and activate the box «Compatibility with the protocol for sharing SMB 1.0 / CIFS files», we display its options and activate the desired boxes «SMB Client 1.0 / CIFS / SMB Server 1.0 / CIFS «:

Step 7

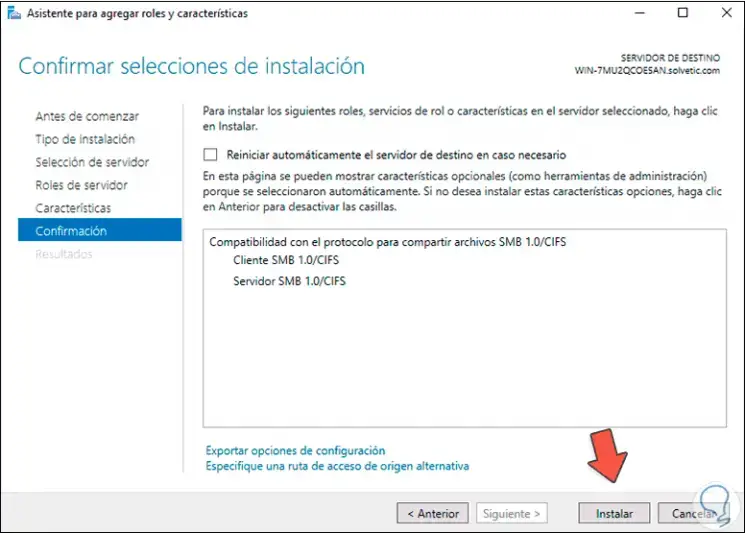

Click Next to see a summary of the feature to install:

Step 8

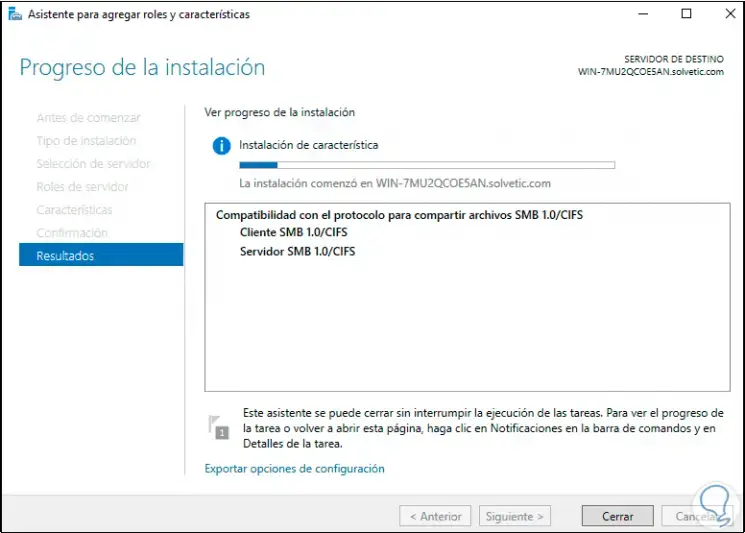

Click Install to start the process:

Step 9

At the end of this task we will see the following:

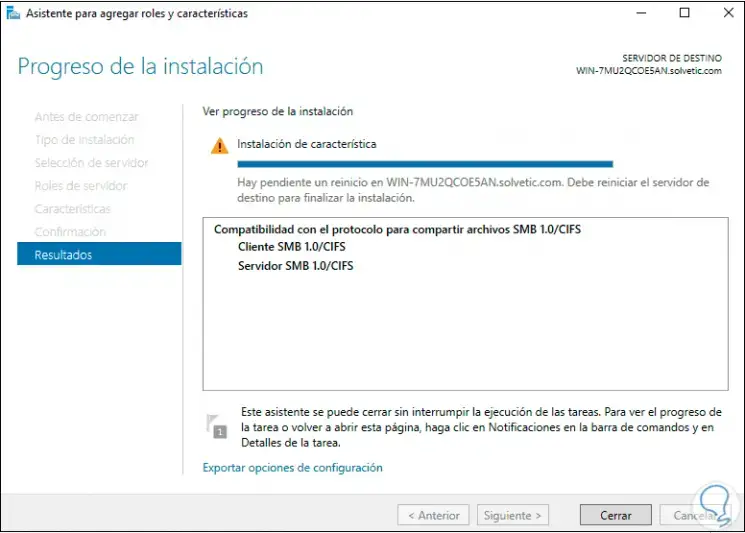

Step 10

Restart Windows Server 2022 to complete the process as it is necessary:

2 . Activate SMB1 in Windows Server 2022 from PowerShell

Step 1

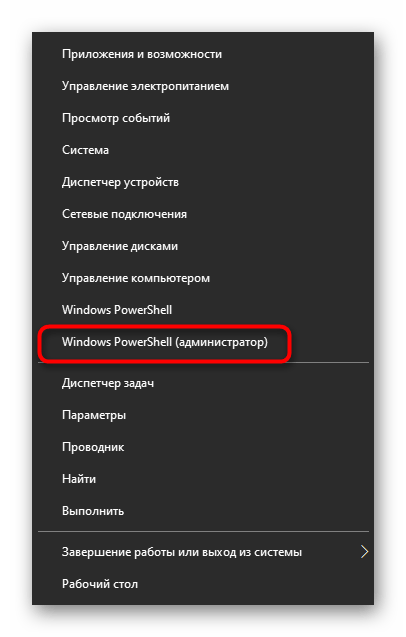

We open PowerShell as administrator:

Step 2

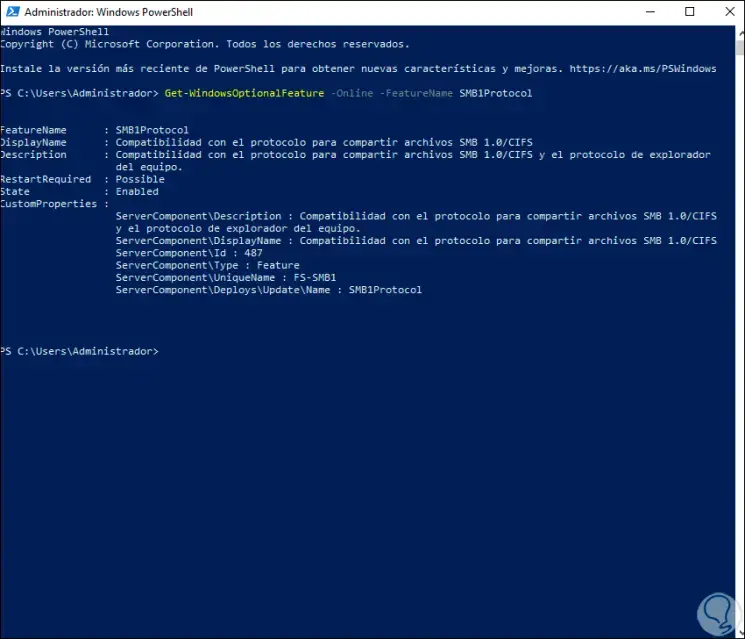

First, we are going to detect the SMB1 protocol with the command:

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Step 3

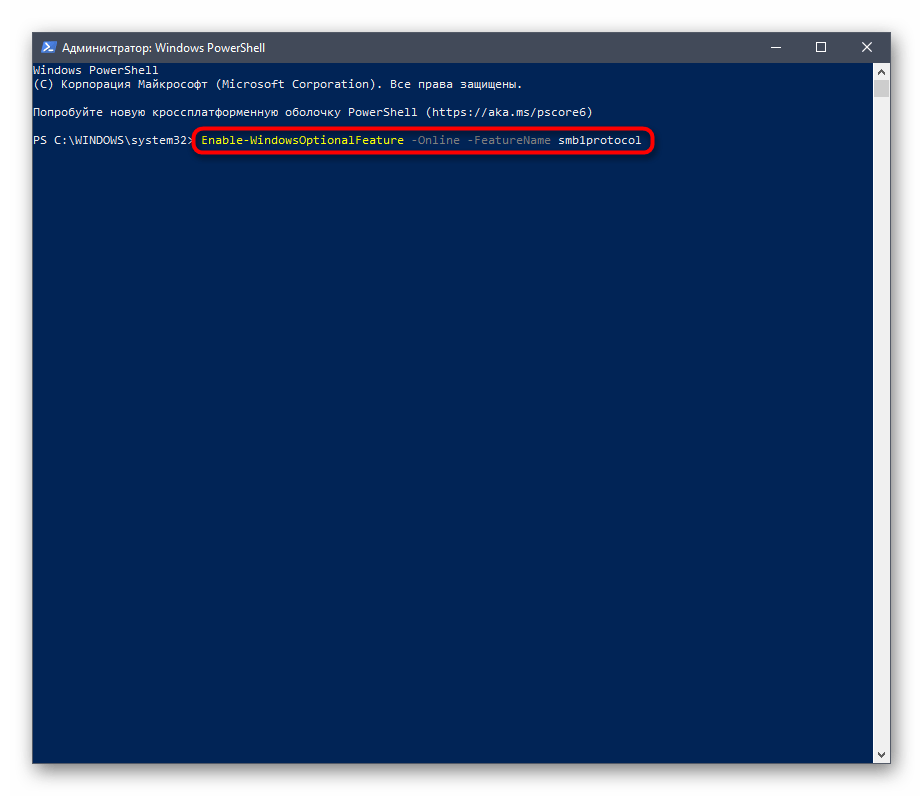

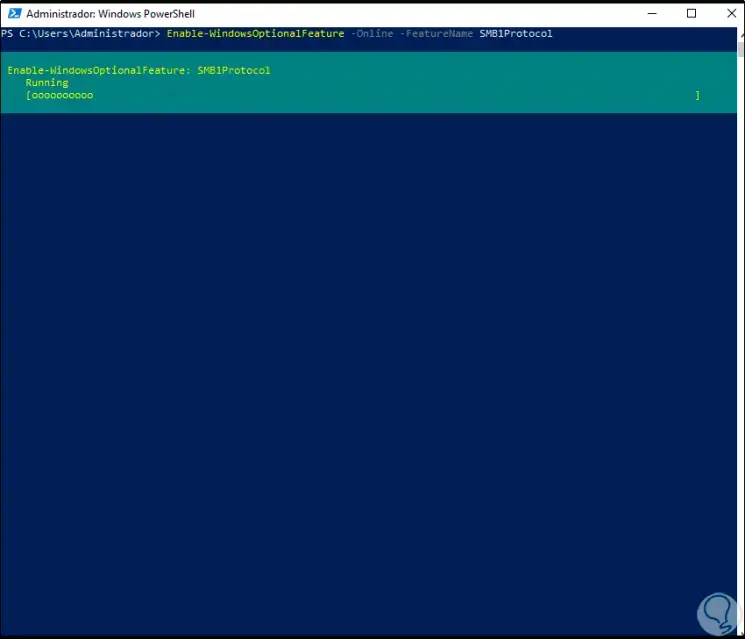

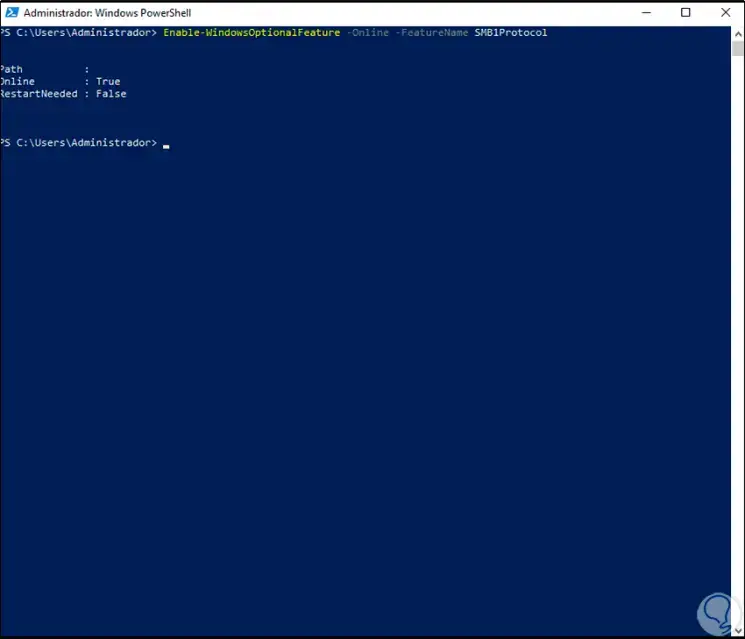

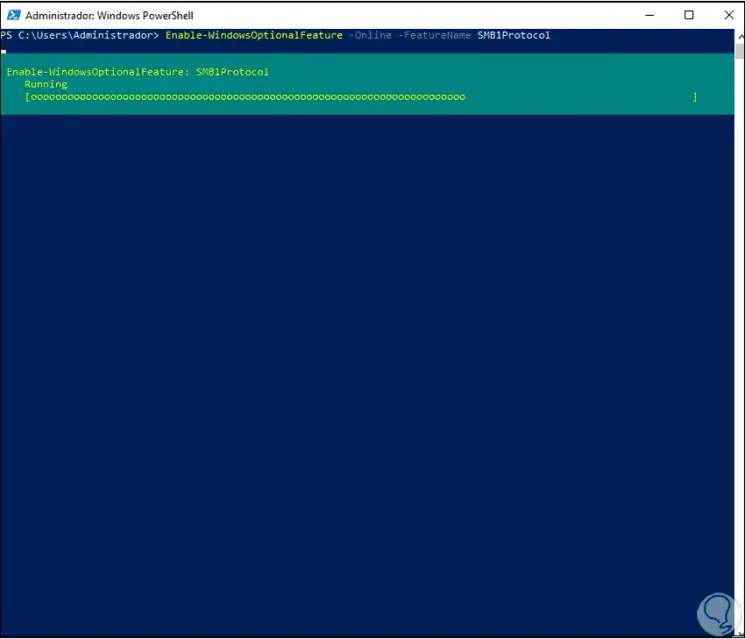

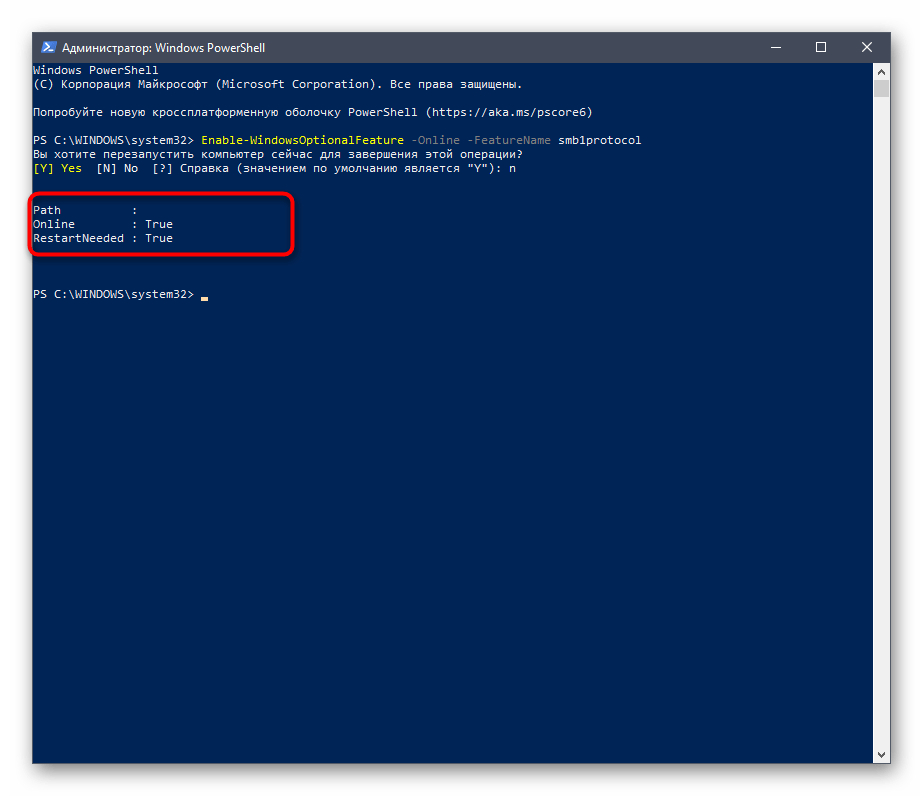

There we see specific details of the protocol, we enable SMB1 in Windows Server 2022 with the command:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

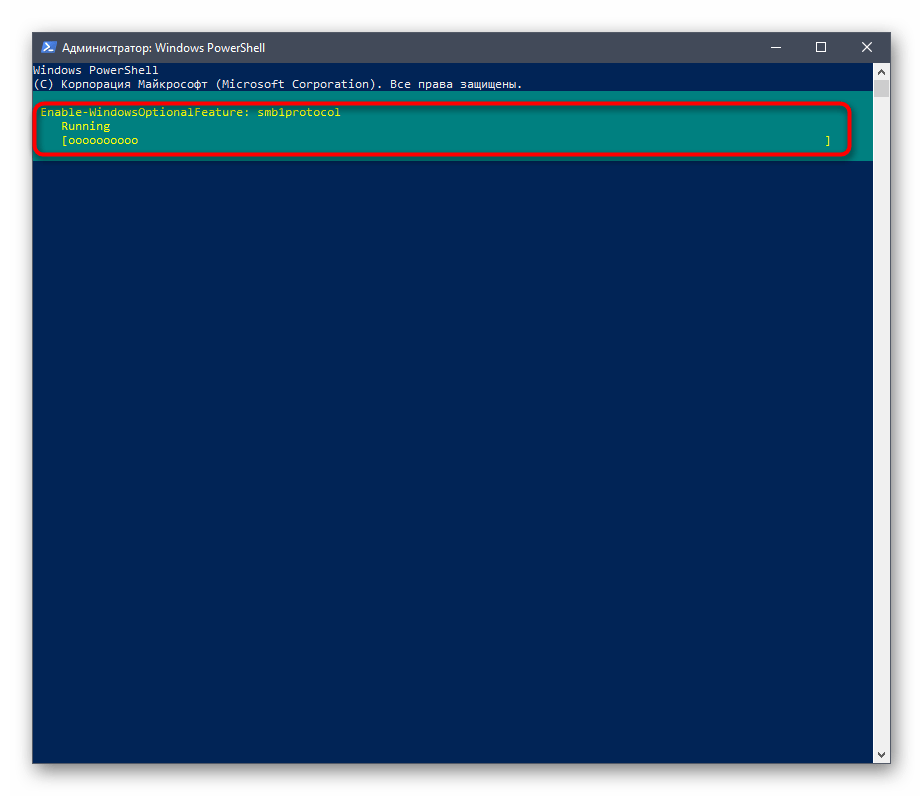

Step 4

This will load all the necessary plugins and at the end we will see the following:

3 . Activate SMB2 on Windows Server 2022 from PowerShell

Step 1

To activate this protocol in Windows Server 2022 we are going to open PowerShell as administrator:

Step 2

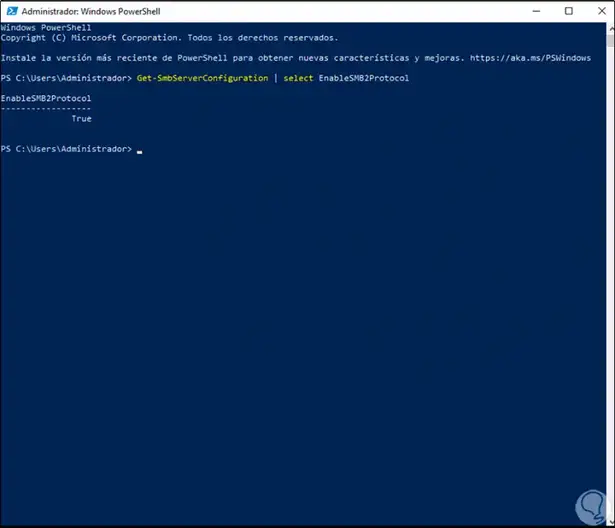

We are going to detect the SMB2 protocol with the command:

Get-SmbServerConfiguration | select EnableSMB2Protocol

Step 3

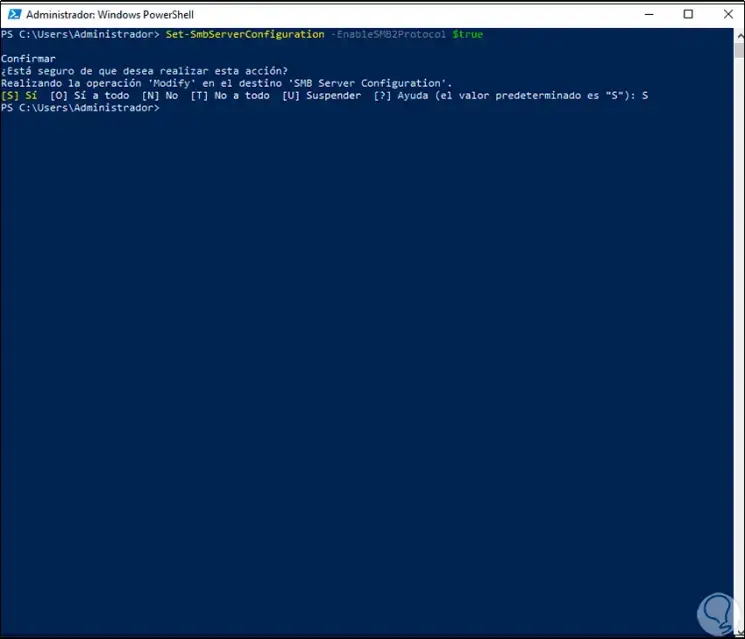

Now enabled by SMB2. We enter the letter S to confirm the process.

Set-SmbServerConfiguration –EnableSMB2Protocol $ true

Step 4

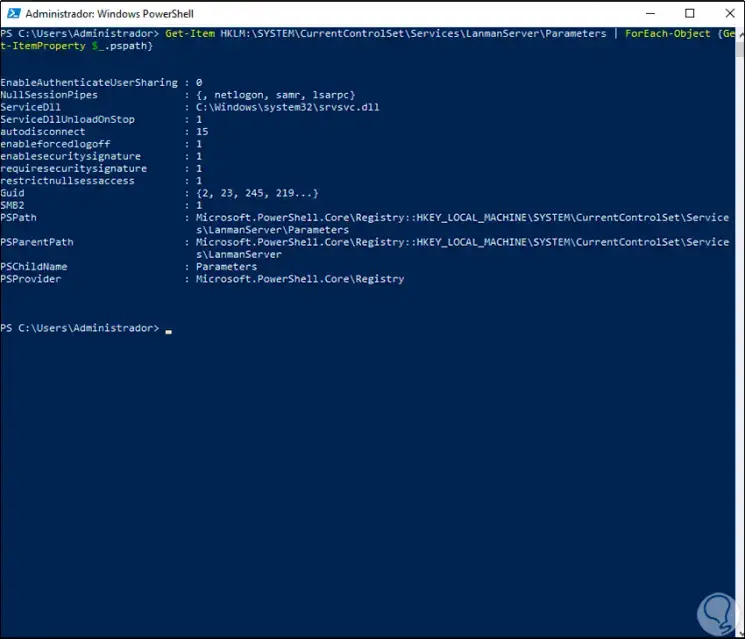

In this same PowerShell console we are going to detect the SMB1 server:

Get-Item HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters | ForEach-Object {Get-ItemProperty $ _. Pspath}

Step 5

This command gives us complete details about the SMB1 server, to enable it from here, the SMB1 server, we execute:

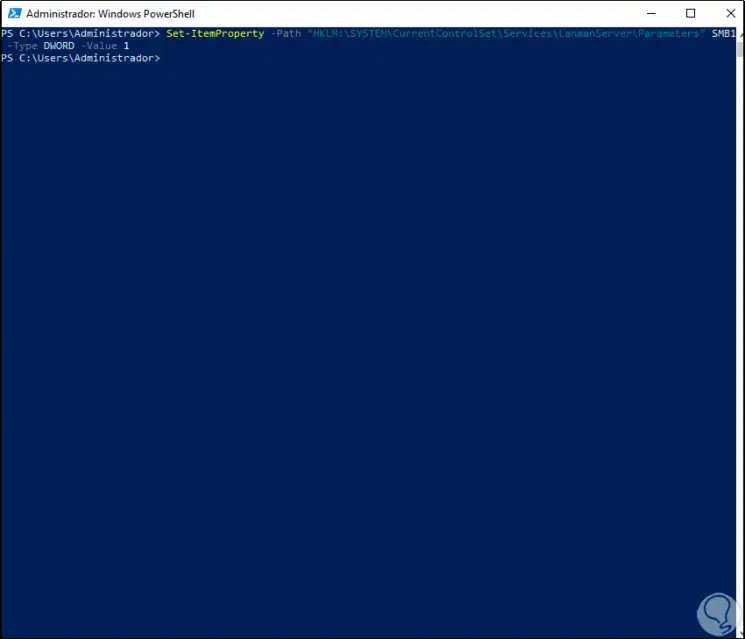

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB1 -Type DWORD -Value 1

Step 6

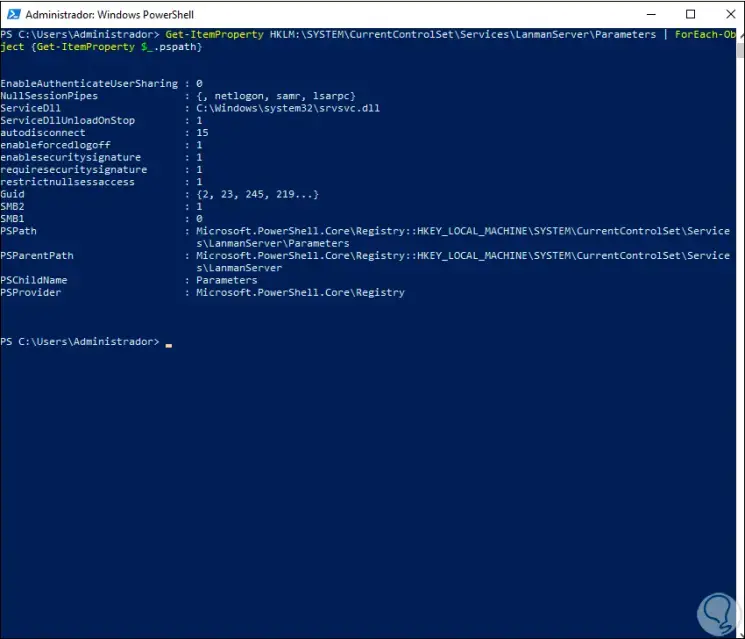

In the same way we are going to detect the SMB2 server:

Get-ItemProperty HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters | ForEach-Object {Get-ItemProperty $ _. Pspath}

Step 7

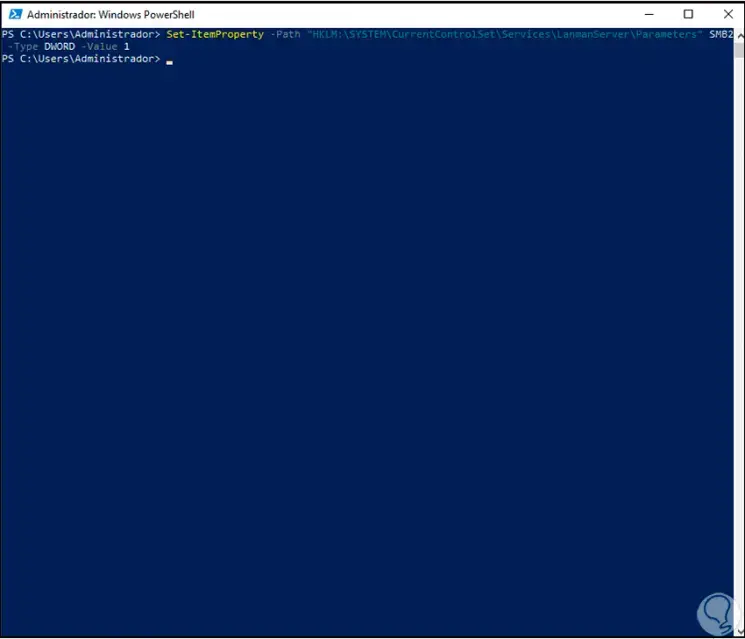

To enable the SMB2 server we execute:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters" SMB2 -Type DWORD -Value 1

4. Enable SMB1 and SMB2 in Windows Server 2022 from Registry Editor

Step 1

Before executing this process it is advisable to create a restore point or backup, after this we access the registry editor:

Step 2

Now we go to the path «HKEY_LOCAL_MACHINE — SYSTEM — CurrentControlSet — Services — LanmanServer — Parameters»:

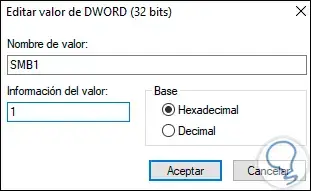

Step 3

There we find the SMB1 and SMB2 values, to enable them, we double click on each one and enter 1 in the Value information field so that its status becomes enabled. Apply the changes.

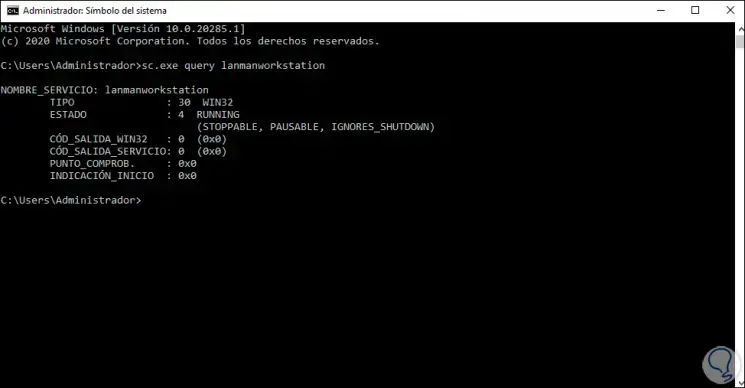

5. Activate SMB1 and SMB2 in Windows Server 2022 from CMD

Step 1

Another of the available methods is the command prompt console, we access CMD:

Step 2

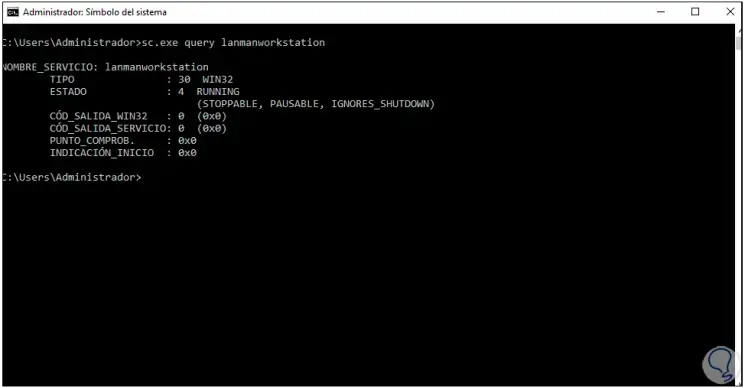

, To detect SMB1 we execute:

sc.exe query lanmanworkstation

Step 3

We enable SMB1 with the following command:

sc.exe config lanmanworkstation depend = bowser / mrxsmb10 / mrxsmb20 / nsi

Step 4

To detect SMB2 we execute:

sc.exe query lanmanworkstation

Step 5

To enable SMB2 we use the command:

sc.exe config lanmanworkstation depend = bowser / mrxsmb10 / mrxsmb20 / nsi

6 . Activate SMB1 and SMB2 in Windows Server 2022 from PowerShell

Step 1

Finally we can resort again to PowerShell, we open PowerShell as administrators and to activate SMB1 we execute:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

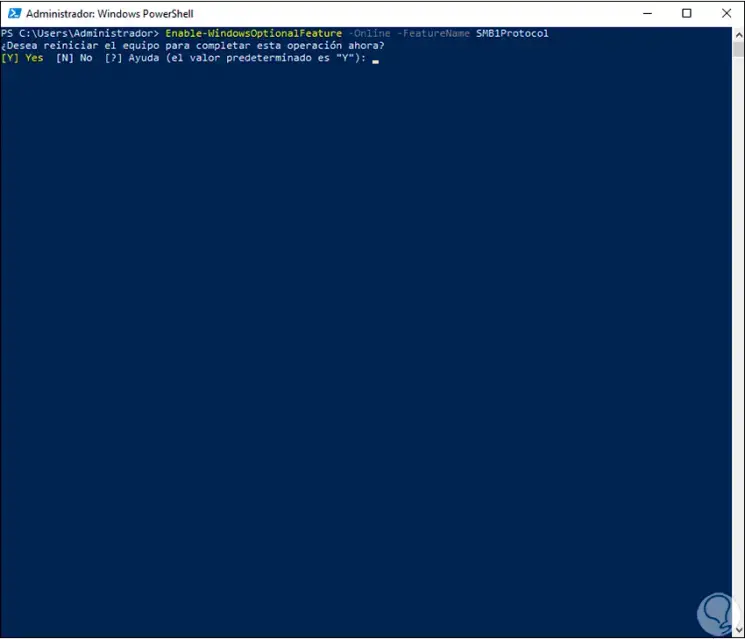

Step 2

At the end we will see the following. There we enter the letter Y to restart the computer or N to do it later.

Step 3

Now we activate SMB2 with the command. With the letter S we confirm the process.

Set-SmbServerConfiguration -EnableSMB2Protocol $ true

These are the methods that TechnoWikis gives you to activate SMB1 and SMB2 in Windows Server 2022.

В этой инструкции подробно о том, как включить протокол SMB1 на сервере и клиенте в Windows 11 и Windows 10. Примечание: указанный протокол в настоящее время считается небезопасным и без необходимости включать его не следует.

Включение компонента SMB 1.0

Прежде всего, в новых версиях Windows 11/10 потребуется включить отключенный по умолчанию компонент для поддержки SMBv1, для этого:

- Нажмите клавиши Win+R на клавиатуре, введите appwiz.cpl и нажмите Enter.

- В открывшемся окне в списке слева нажмите «Включение или отключение компонентов Windows».

- Включите компонент «Поддержка общего доступа к файлам SMB 1.0/CIFS» и нажмите «Ок».

- Дождитесь установки необходимых компонентов и перезагрузите компьютер.

Также вы можете включить компонент с помощью команды PowerShell:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

После того, как компонент был установлен, может потребоваться включить использование протокола SMB1 для сервера или клиента — в Windows 11 и 10 это выполняется отдельно.

Проверка и включение SMB 1 на клиенте

Для проверки состояния клиентской части протокола SMB1 в Windows 11 и Windows 10 используйте PowerShell или командную строку, запущенную от имени администратора и следующую команду:

sc.exe qc lanmanworkstation

Если в разделе «Зависимости» отсутствует запись mrxsmb10, протокол 1-й версии отключен. Для его включения можно использовать команды:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc.exe config mrxsmb10 start= auto

То же самое можно проделать в редакторе реестра:

- В разделе

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

для параметра Start установить значение 2

- В разделе

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation

изменить параметр DependOnService, добавив в него строку mrxsmb10

После внесения изменений в реестре, перезагрузите компьютер.

На сервере

Чтобы проверить состояние сервера SMB1 в Windows 11/10 используйте команду

PowerShell Get-SmbServerConfiguration | Select EnableSMB1Protocol

Если в результате вы увидите значение True, использование протокола включено.

При значении False вы можете включить его с помощью команды:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

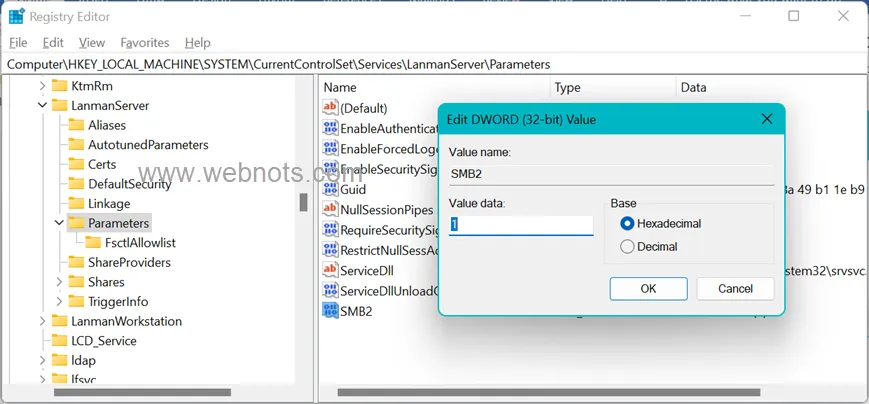

Для включения SMBv1 на сервере в реестре, измените значение параметра DWORD с именем SMB1 на 1 в разделе реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Внимание: по умолчанию параметр отсутствует в этом разделе реестра (при его отсутствии считается, что серверный протокол SMB1 включен). При необходимости вы можете его создать.

Внеся изменения в реестр, выполните перезагрузку компьютера.

Содержание

- Способ 1: Включение компонента Windows

- Способ 2: Команда для PowerShell

- Способ 3: Управление групповой политикой

- Вопросы и ответы

Перед началом ознакомления со следующими способами отметим, что использование SMBv1 в качестве средства удаленного доступа обычному пользователю чаще всего не нужно, поскольку проще его организовать при помощи других вспомогательных технологий. Более детальную информацию по этому поводу предлагаем прочесть в статьях по ссылкам ниже.

Подробнее:

Подключение к удаленному компьютеру

Способы подключения к удаленному рабочему столу в Windows 10

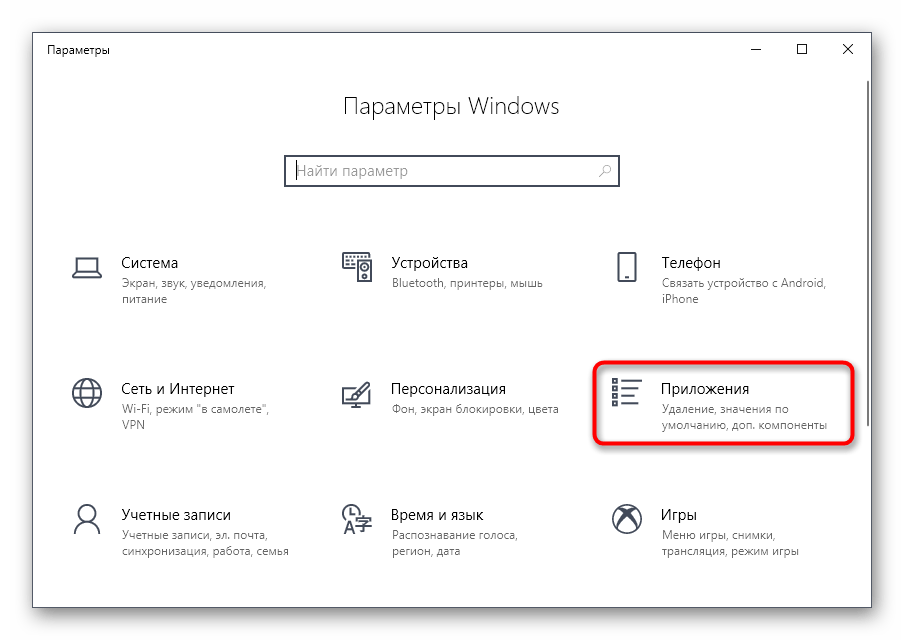

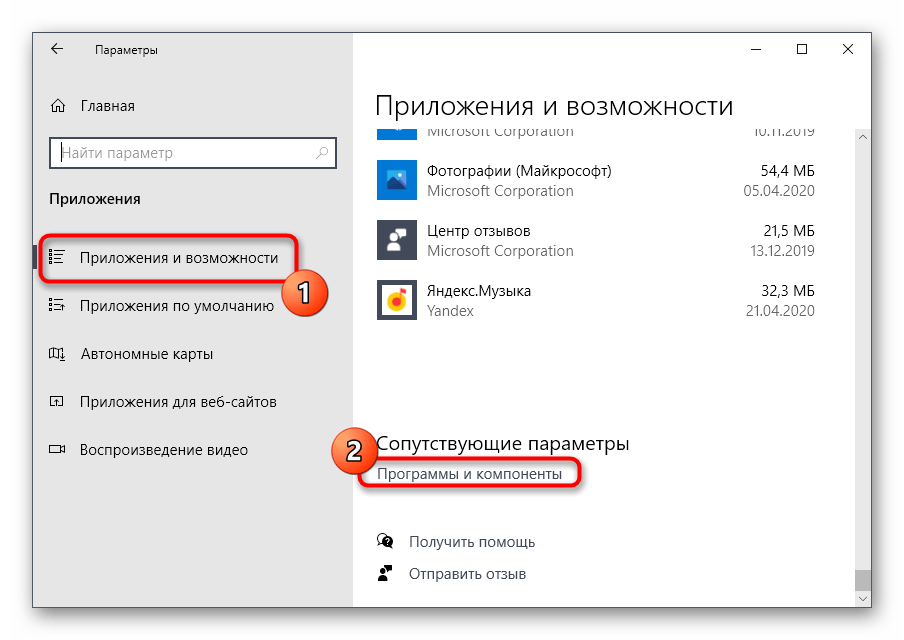

В Windows 10 существует отдельный модуль, позволяющий подключать различные компоненты. С его помощью активировать SMBv1 будет проще всего, а выглядит процесс так:

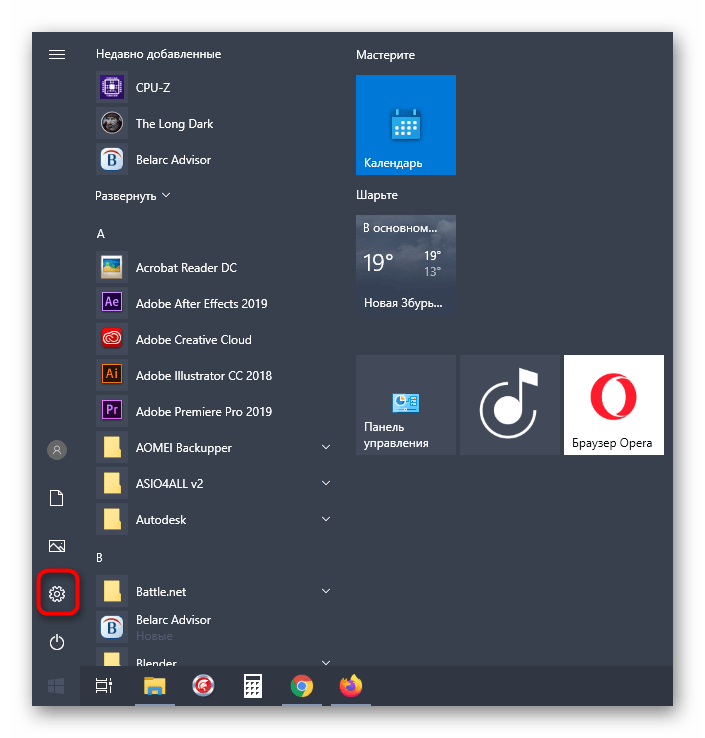

- Откройте «Пуск» и перейдите в меню «Параметры».

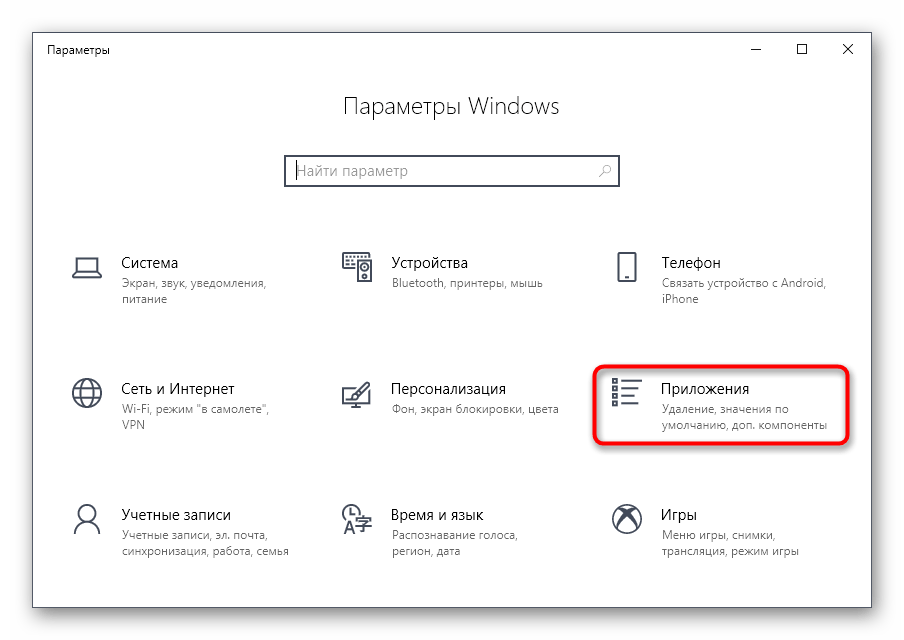

- Здесь выберите раздел «Приложения».

- В категории «Приложения и возможности» опуститесь в самый низ, где щелкните по кликабельной надписи «Программы и компоненты».

- Через левую панель вызовите окно «Включение или отключение компонентов Windows».

- Отыщите в меню директорию «Поддержка общего доступа к файлам SMB 1.0/CIFS», разверните ее и активируйте все подпапки, включая и главную категорию.

Если технология не активировалась сейчас, потребуется перезагрузить компьютер, ведь именно тогда происходит обновление параметров реестра, что и требуется для корректной работы SMB.

Способ 2: Команда для PowerShell

Если вы не боитесь взаимодействовать с оболочкой PowerShell, активировать SMBv1 можно через нее, вставив всего одну команду.

- Щелкните правой кнопкой мыши по меню «Пуск» и выберите «Windows PowerShell (администратор)».

- В PowerShell вставьте команду

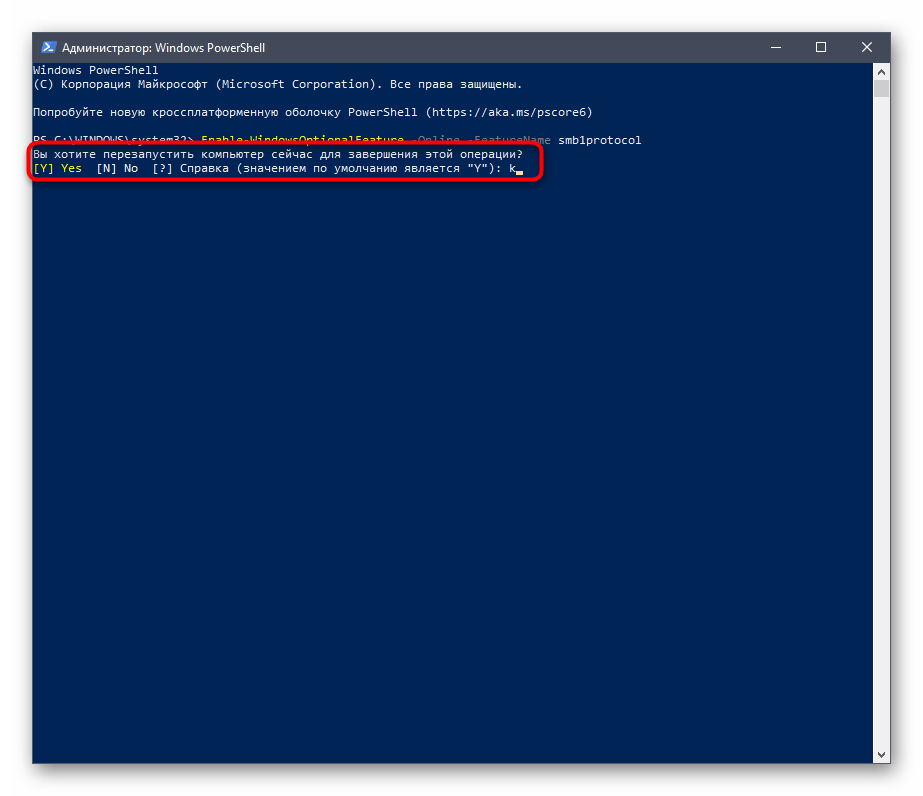

Enable-WindowsOptionalFeature -Online -FeatureName smb1protocolи нажмите на Enter. - Ожидайте завершения процедуры включения компонента, что займет несколько минут.

- После вам понадобится отправить компьютер на перезапуск, чтобы окончить операцию. Вы можете сделать это потом, выбрав сейчас отрицательный вариант ответа.

- Далее в PowerShell отобразится информация о том, что SMBv1 была успешно активирована и находится в рабочем состоянии.

Дополнительно отметим две другие команды для PowerShell, которые могут пригодиться при дальнейшей работе с рассматриваемым компонентом в Windows:

Get-WindowsFeature FS-SMB1— позволяет узнать, в каком состоянии сейчас находится SMBv1.Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol— отключает работу компонента.

Способ 3: Управление групповой политикой

Отметим, что этот вариант подойдет только владельцам доменов, которые хотят настроить SMBv1 на всех локальных компьютерах. Рядовым пользователям мы не советуем задействовать этот вариант — им лучше остановиться на двух предыдущих.

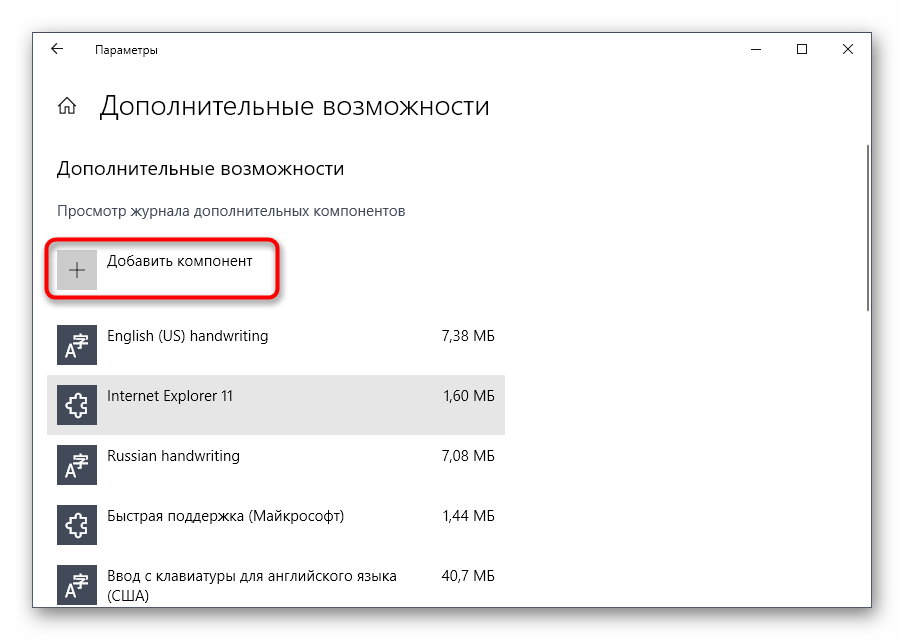

- Для начала придется добавить средство управления групповыми политиками в ОС. Для этого откройте «Пуск» и перейдите в «Параметры».

- Откройте раздел «Приложения».

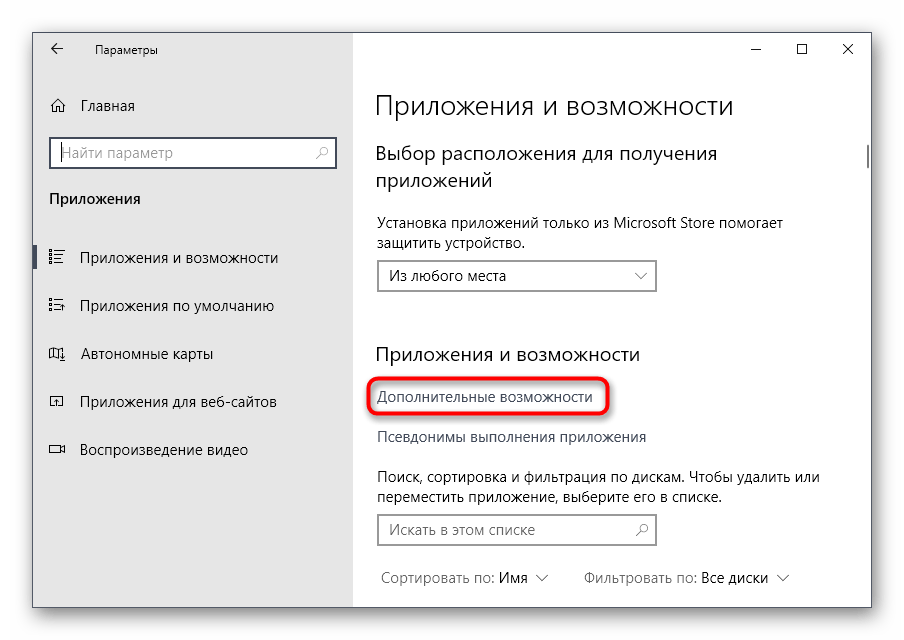

- В первой же категории вас интересует кликабельная надпись «Дополнительные возможности».

- Нажмите «Добавить компонент», чтобы перейти к его выбору.

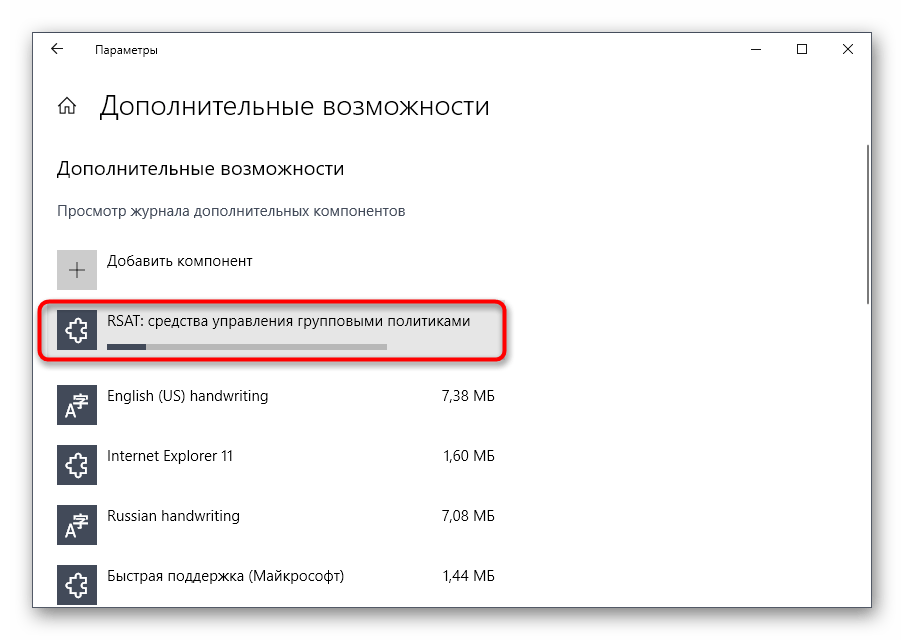

- В списке отыщите «RSAT: средства управления групповыми политиками» и запустите установку.

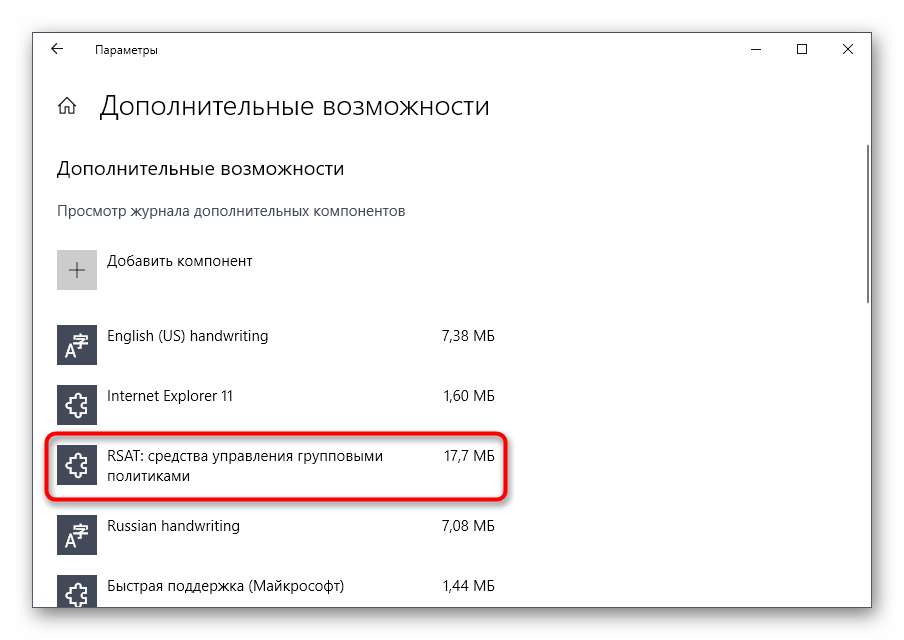

- Вернитесь в предыдущее меню и отслеживайте прогресс инсталляции.

- После проверьте компонент на наличие его в списке и перезагрузите компьютер, чтобы все изменения вступили в силу.

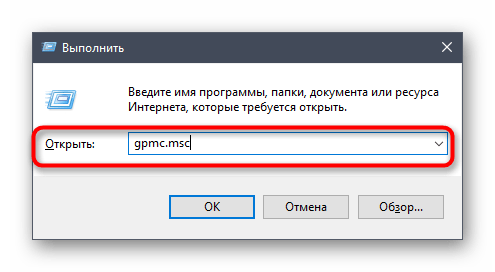

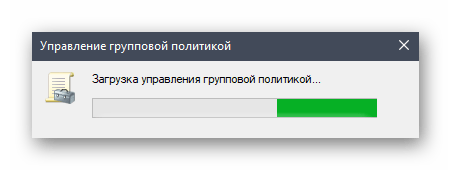

- Войдите в операционную систему под именем владельца домена, откройте утилиту «Выполнить» через Win + R и пропишите

gpmc.msc, нажав затем на клавишу Enter. - Ожидайте загрузки управления групповой политикой.

- Там откройте главный раздел «Управление групповой политики» и найдите реестр.

Остается только заполнить сведения реестра в соответствии с приведенным далее списком

- Действие:

Создать - Куст:

HKEY_LOCAL_MACHINE - Путь раздела:

SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters - Имя параметра:

SMB1 - Тип параметра:

REG_DWORD - Значение:

1

Остается только сохранить изменения для реестра и перезапустить компьютер, чтобы они вступили в силу. Если захотите в будущем отключить параметр, измените его значение на «0».

Еще статьи по данной теме:

Помогла ли Вам статья?

SMB, stands for Server Message Block, is a client-server protocol. This helps to share files on network from a server or from another device. If you are having problems when connecting to a SMB server, then the first thing you should check is whether SMB is enabled on your PC. By default, SMB is disabled on Windows 11 PC and here is how you can enable SMB using different methods.

Check SMB is Enabled from PowerShell

SMB protocol has three versions V1, V2 and V3. When you enable V2, Windows will enable V3 as well. First, you can check SMB is already enabled on your PC from Windows PowerShell app.

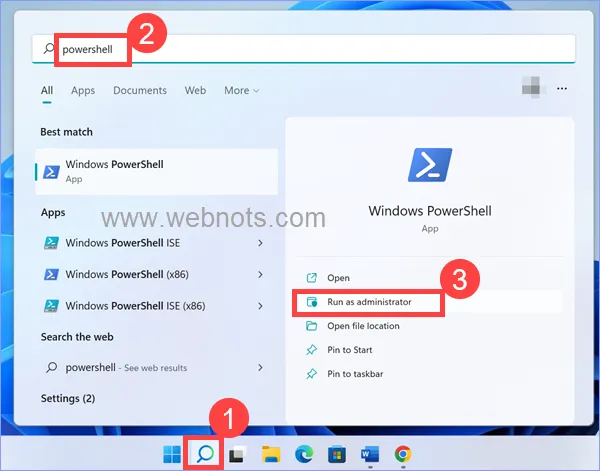

- Click on Windows Search and type “powershell” in the box.

- Find Windows PowerShell app and click on “Run as administrator” link to open the app in admin mode.

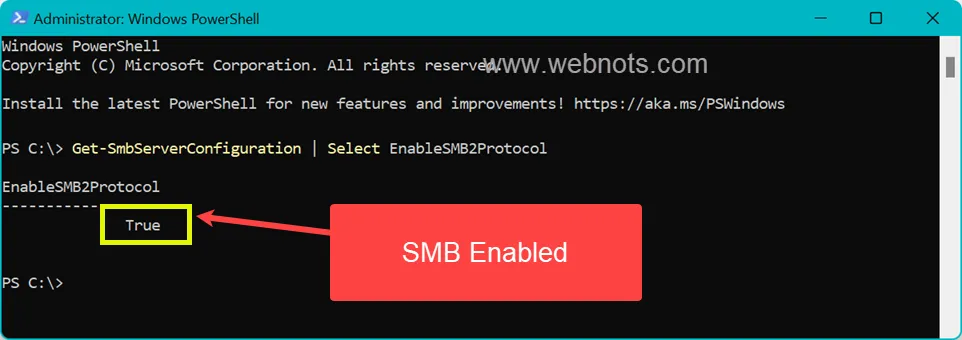

- Type the following command and press enter key.

Get-SmbServerConfiguration | Select EnableSMB2Protocol

- As you can see the status is returned as “True” indicating SMB is already enabled on the PC. If the result shows as “False” then you need to enable it on your PC.

Note: The above command checks for SMB V2. You can use EnableSMB1Protocol or EnableSMB3Protocol in the command to check respective versions.

1. Enable SMB from PowerShell in Windows

There are multiple ways to enable SMB on your PC. The easiest way is to enable from PowerShell using the following command.

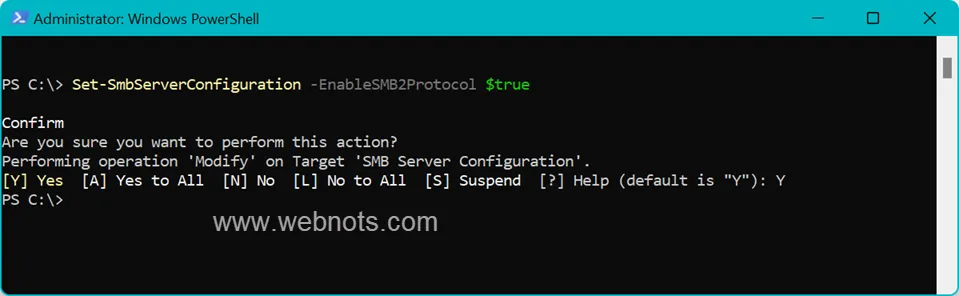

Set-SmbServerConfiguration -EnableSMB2Protocol $truePaste the command and press enter key, you will be prompted to confirm the action. Type Y and press enter to enable SMB server.

You can also use the following command if for any reasons you want to disable SMB server.

Set-SmbServerConfiguration -EnableSMB2Protocol $falseYou can again enable and check if that resolves your problems.

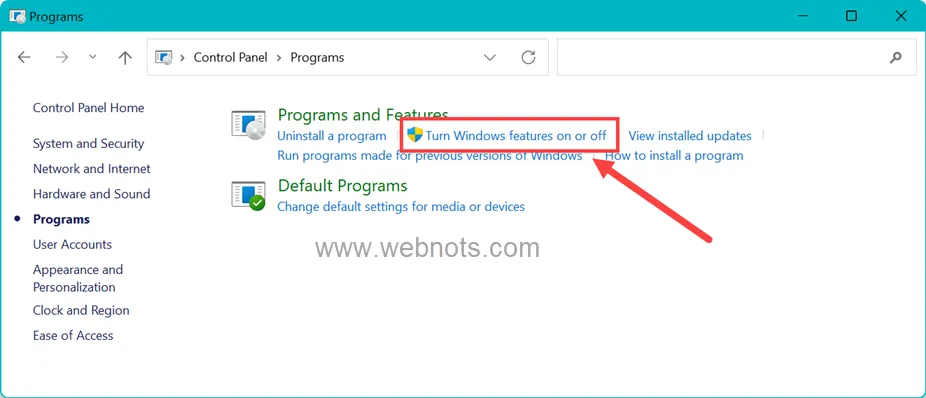

2. Enable SMB from Control Panel

If you are not able to use PowerShell, then you can use Control Panel to enable SMB.

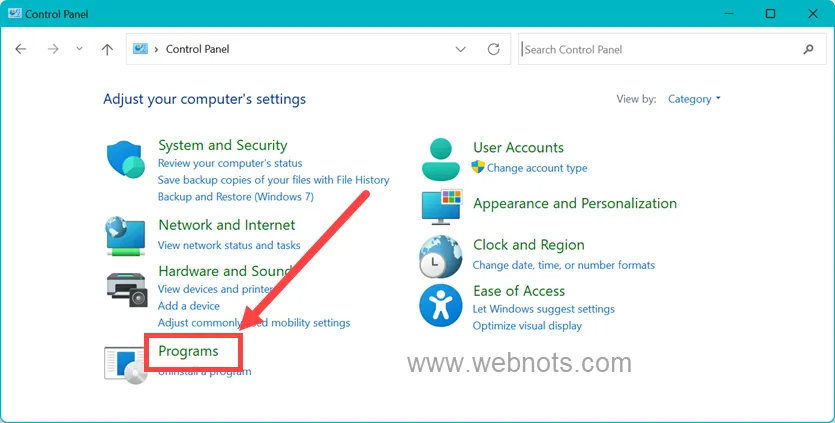

- Click Windows Search icon on taskbar and search for “control panel”.

- Find and open Control Panel app from the result.

- Change the “View by” to “Category” and click on “Programs” option.

- On the next screen, click “Turn Windows features on or off” option under “Programs and Features” section.

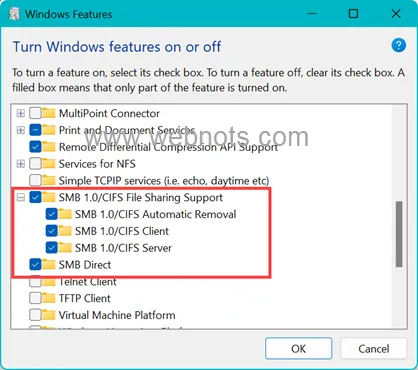

- It will open “Windows Features” pop-up showing various Windows features. Scroll to the middle in the pop-up and enable “SMB 1.0/CIFS File Sharing Support” option. This option has three sub-items, make sure all the items are enabled.

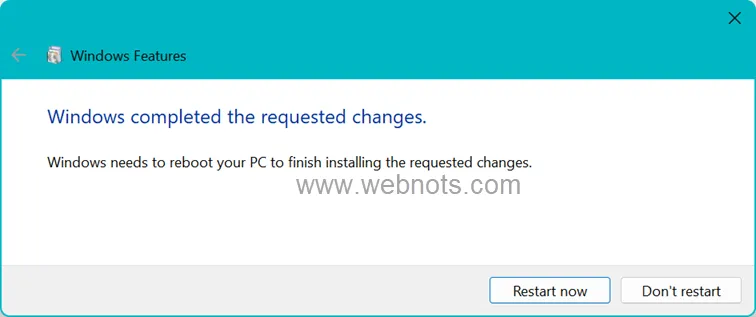

- Click “OK” button to apply the changes. Windows will search for required files and show the success message that requested changes are completed. Click on “Restart now” button to enable SMB immediately or select “Don’t restart” to apply the changes later when you restart the computer.

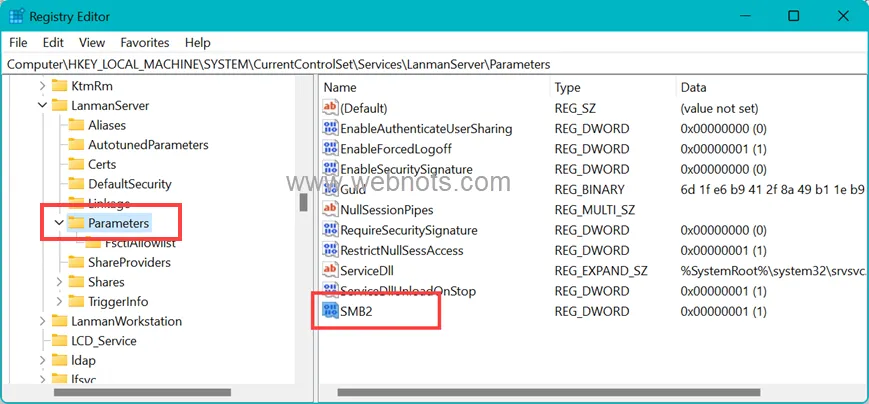

3. Enable SMB from Registry Editor

We recommend using one of the above two options whichever is easier. However, if you are the registry guy then you can enable SMB from the Registry Editor.

- Press “Win + R” to open Run prompt.

- Type regedit and press “OK” button to open Registry Editor.

- Copy the below path, paste in the Registry Editor’s address bar and press enter key.

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters- Check if there is any key with the name “SMB2” or similar available in the right pane.

- If the key is not available, right click and select “New > DWORD (32-bit) Value” option and name the key as SMB2.

- Double on the SMB2 and set the value data as 1. This indicates the SMB is enabled on your PC while the value 0 indicates the option is disabled.

Similarly, you can create SMB1 or SMB3 keys and assign the value as 1 to enable SMB V1 or V3 if you need.