TP-LINK Archer C6 AC1200 — Включить HTTPS

TP-LINK Archer C6 AC1200 — Включить HTTPS

Хотите узнать, как включить HTTPS на TP-LINK ARCHER C6 AC1200? В этом учебнике мы собираемся настроить HTTPS на маршрутизаторе AC1200.

• TP-LINK ARCHER C6 AC1200 — Version 2.0

Список оборудования:

В следующем разделе представлен список оборудования, используемого для создания этого учебника.

Каждую часть оборудования, перечисленных выше, можно найти на веб-сайте Amazon.

TPLINK — Похожий учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с TP-LINK.

Арчер C6 AC1200 — Включить HTTPS

Откройте браузер и введите IP-адрес беспроводного маршрутизатора.

В нашем примере в браузер был введен следующий URL::

• http://192.168.0.1

Веб-интерфейс AC1200 должен быть представлен.

На экране входа введите пароль управления.

Доступ к расширенной вкладке в верхней части экрана.

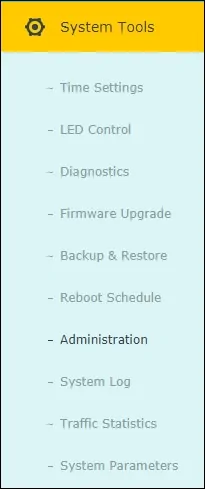

Получите доступ к меню SYSTEM TOOLS и выберите опцию ADMINISTRATION.

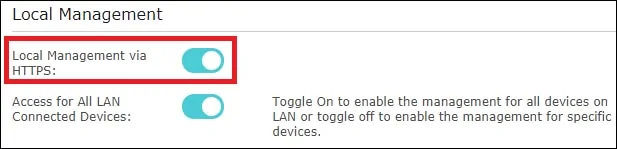

В области местного управления включите следующий вариант:

• Местное управление через HTTPS

Нажмите на кнопку Сохранить.

Откройте браузер и введите IP-адрес беспроводного маршрутизатора.

В нашем примере в браузер был введен следующий URL::

• https://192.168.0.1

Веб-интерфейс AC1200 должен быть представлен.

Поздравляем, вы закончили конфигурацию HTTPS на маршрутизаторе AC1200.

VirtualCoin CISSP, PMP, CCNP, MCSE, LPIC22020-11-14T02:07:48-03:00

Related Posts

Page load link

Ok

В этой статье я хочу рассказать как включить поддержку протокола DNS over HTTPS (DoH) в веб-браузере, который позволяет шифровать DNS-трафик, тем самым повышая конфиденциальность пользователя в глобальной паутине. Это будет интересно в первую очередь тем, кто сильно переживает по поводу своей анонимности в Интернете и боится, что с введением закона Яровой кому-то потребуется статистика его веб-серфинга. Тем более, что поддержку этого протокола внедрена практически во всех современных веб-браузерах и даже больше — производители роутеров начинают постепенно внедрять его в своё программное обеспечение. Яркий пример — Keenetic OS и OpenWRT. Осталось всего лишь включить и настроить!

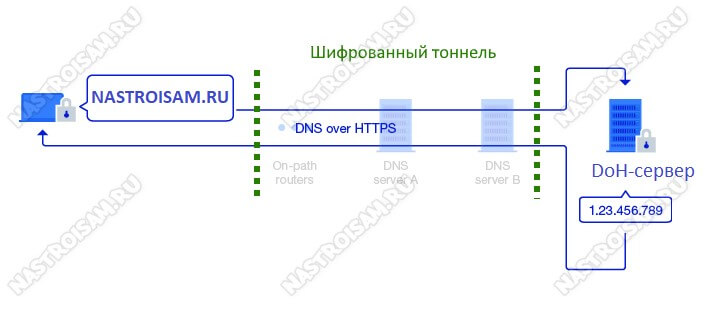

Схема работы DoH

Сегодня DNS-серверы это один из ключевых элементов работы глобальной сети Интернет. С их помощью идет обработка запросов пользователя. В самом простом приближении это выглядит так: человек вводит адрес сайта в адресной строке браузере, после этого идёт обращение к ДНС-серверу, который в свою очередь определяет IP сайта и возвращает результат обратно пользователю, чтобы он мог перейти на нужный ему сайт. В таком виде запросы достаточно просто перехватить, просмотреть и даже подменить. Конечно, провайдер подменой заниматься не будет, а вот злоумышленники очень даже могут!

Если же мы используем DNS over HTTPS, то все запросы отправляются напрямую к DoH-совместимому серверу, в обход серверов провайдера и используя для шифрования этих данных протокол HTTPS. Выполняется TCP-подключение на порт 443, как при обычном серфинге и запрос к серверу теряется в общем объёме трафика. Таким образом можно быть уверенным, что ни провайдер, ни владельцы общедоступных или частных WiFi-хотспотов, ни какие-либо злоумышленники не смогут перехватить Ваши данные.

Ещё одна полезная особенность протокола — DNS over HTTPS позволяет обходить простые системы блокировки сайтов, работающие на основе запросов DNS. Но тут не торопитесь радоваться, такие системы работают у мелких операторов связи. У крупных провайдеров вроде Ростелеком, Дом.ру или Билайна обойти блокировки РКН таким образом не выйдет.

Включаем DoH в браузере

В настоящий момент, поддержка протокола DNS over HTTPS реализована во всех веб-браузерах. Главное — обновить его до самой последней, актуальной версии.

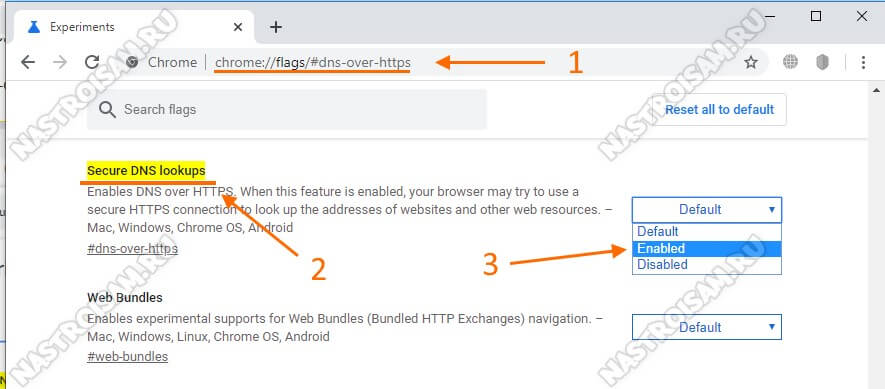

Google Chrome

В адресной строке вводим вот такой URL-адрес:

chrome://flags/#dns-over-https

Нажимаем клавишу «Enter» и попадаем вот на такую страницу:

Первым будет параметр «Secure DNS Lookups» — он то нам и нужен. Напротив него в выпадающем списке выбираем пункт Enable и перезапускаем приложение.

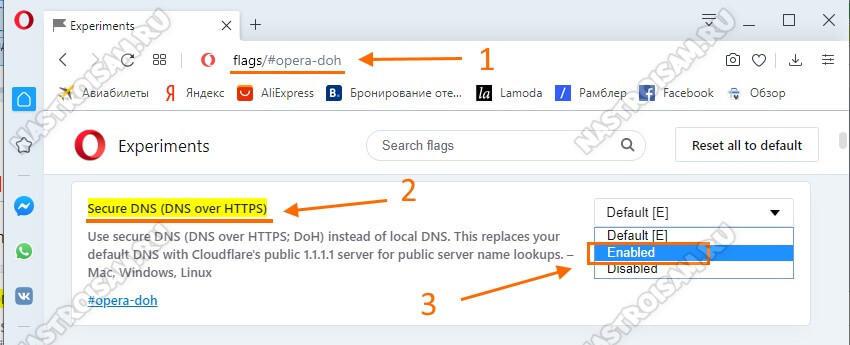

Opera

В браузере Opera порядок действий такой же, как и в хроме, только URL-запрос нужно вводить вот такой:

opera://flags/#opera-doh

Искомый параметр называется «Secure DNS». Вот он:

Ставим ему значение Enable и перезапускаем Оперу. После этого браузер будет использовать ДНС-сервер Cloudflare 1.1.1.1 через защифрованное соединение.

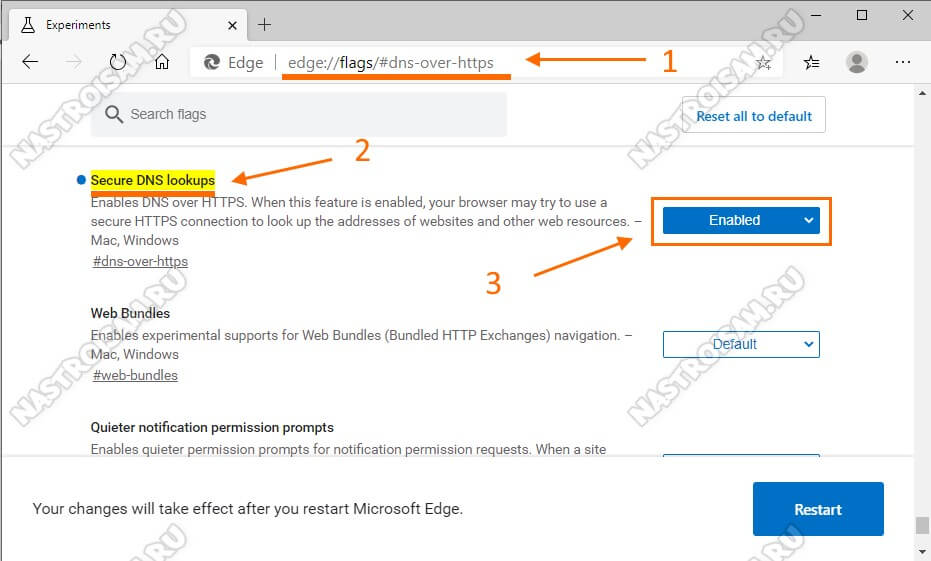

Microsoft Edge

С этим браузером получилось интересней всего. Старая платформа ( версия 44 и ниже) не умеют работать с DNS over HTTPS. Поэтому сначала надо сходить на сайт Майкрософта и обновить Edge до версии 80 и выше, которая построена уже на движке Chromium.

В адресную строку вводим URL:

edge://flags/#dns-over-https

Параметру «Secure DNS lookups» ставим значение «Enable» и нажимаем на кнопку «Restart» внизу странички чтобы перезапустить браузер.

Mozilla Firefox

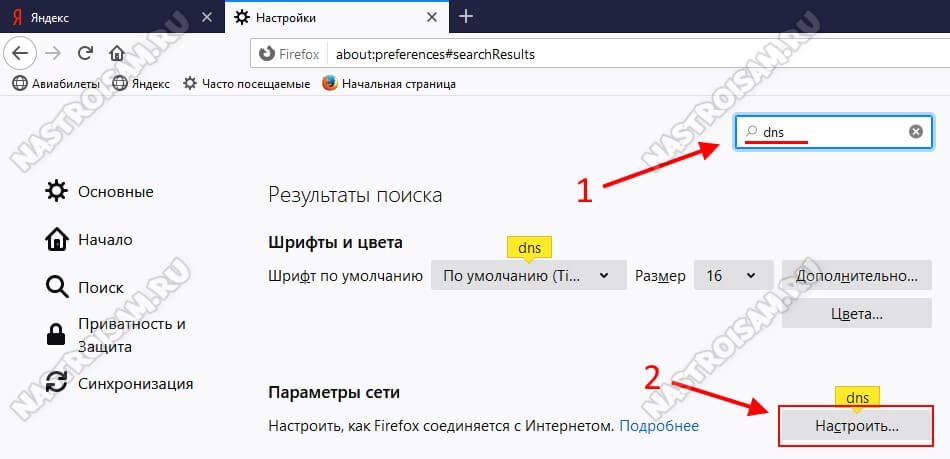

Чтобы настроить DNS over HTTPS в браузере Firefox, нужно зайти в его настройки и в поиске по параметрам ввести запрос — dns:

В результатах видим, что нужно зайти в параметры сети. Кликаем на кнопку «Настроить» и видим вот такое окно:

В самой нижней его части надо поставить галочку «Включить DNS через HTTPS». Что мне больше всего понравилось, это то, что можно выбрать какой сервер будет использован — Cloudflare, Google или какой-то иной. Нажимаем на кнопку «ОК» и перезагружаем Firefox.

Как я уже сказал, некоторые WiFi маршрутизаторы уже умеют работать с этим протоколом. Правда, не из коробки — в каждом случае нужно устанавливать дополнения для операционной системы. Я покажу это на примере роутера Keenetic.

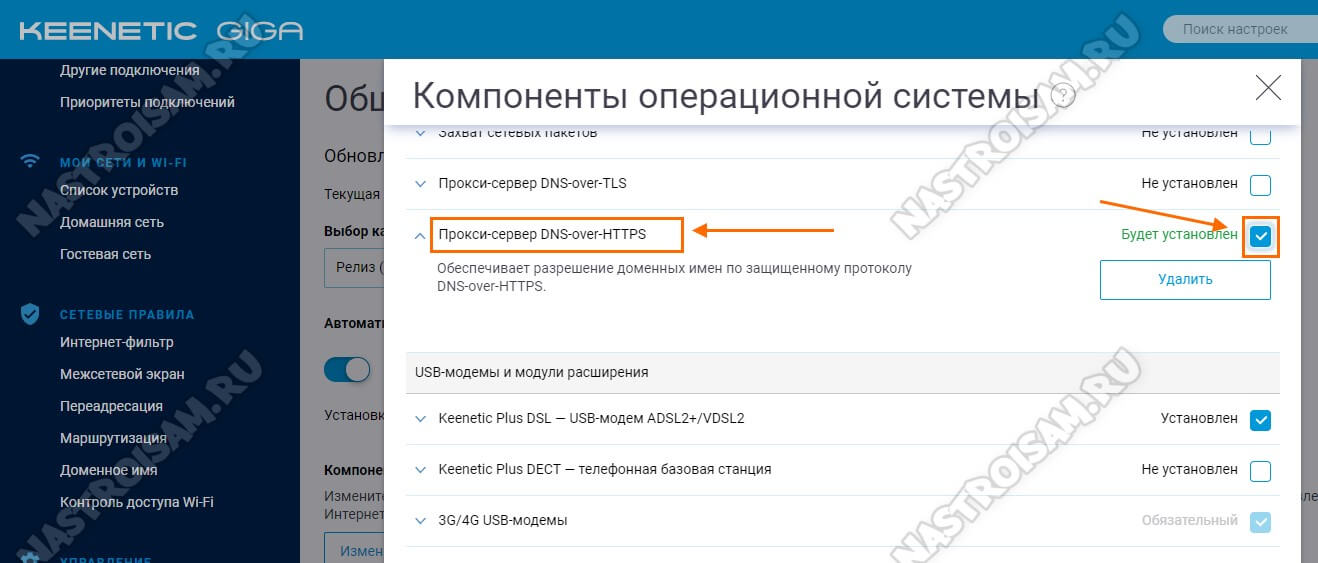

Начинаем с того, что заходим в «Общие настройки», находим раздел «Обновления и компоненты» и кликаем там на ссылку «Изменить набор компонентов». Там надо найти и установить компонент DNS-over-HTTPS proxy. После этого устройство перезапуститься и в разделе Интернет-фильтр появится ещё один подраздел «Серверы DNS over HTTPS».

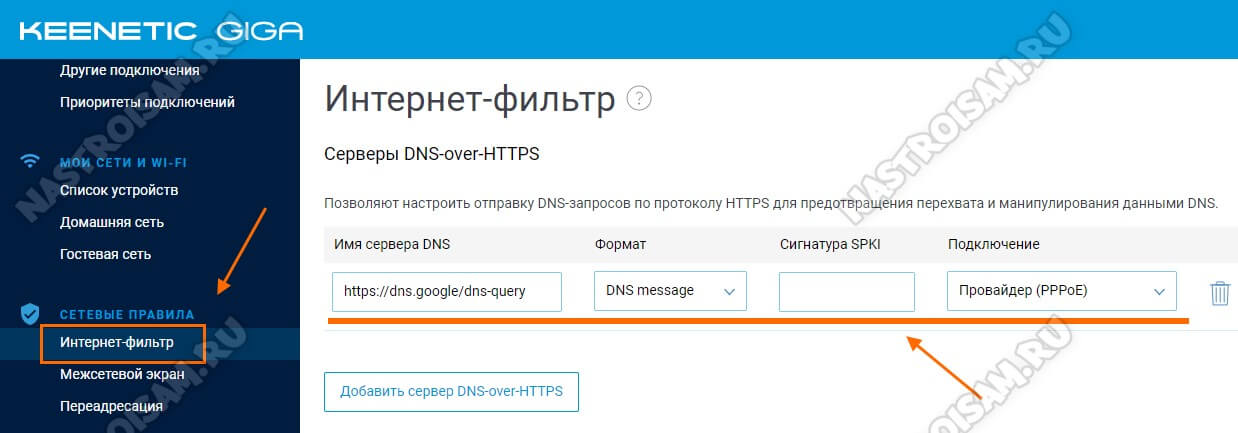

Кликаем на кнопку «Добавить сервер» чтобы появились поля параметров. Тут нужно прописать имя сервера DNS. Я использую вот эти:

https://cloudflare-dns.com/dns-query https://dns.google/dns-query

Формат можно использовать JSON, который идёт по умолчанию, либо или DNS message, как у меня. Так же я указал WAN-интерфейс на котором будет работать протокол.

Если Вы пропишите несколько ДНС, то предпочитаемым будет тот, который быстрее отвечает.

Проверка работы протокола

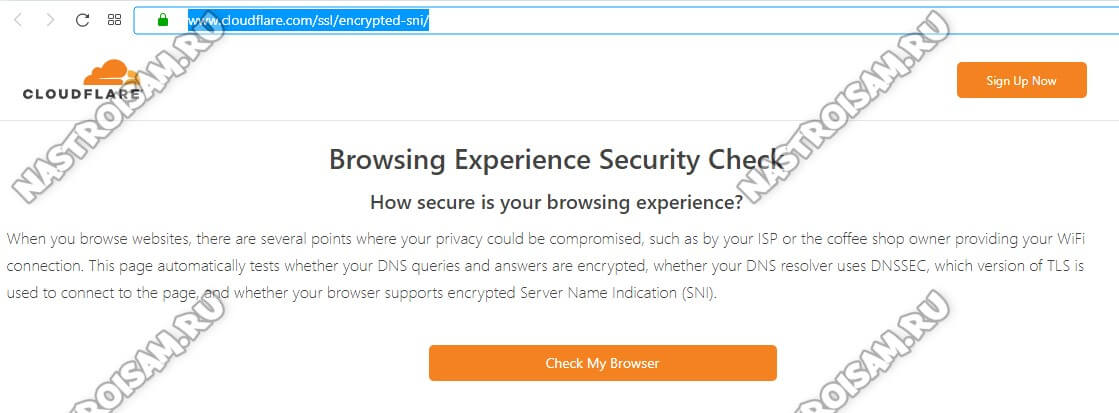

Настраивали мы, настраивали, а как проверить работает ли DNS over HTTPS после всех наших манипуляций или нет. В настоящий момент я для этих целей использую сервис от Cloudflare — ссылка. Выглядит он вот таким образом:

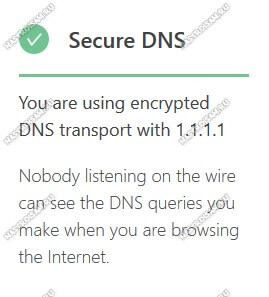

Нажимаем кнопочку «Check my browser» и смотрим что будет показано в результатах. А именно, нас интересует пункт «Secure DNS» — он должен быть помечен зеленой галочкой:

Единственный момент, о котором стоит упомянуть — если Вы используете публичные ДНС от Google то этот тест не всегда удаётся пройти. Всё же Cloudflare продвигает свой сервис и поэтому удивляться не стоит.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Чтобы понять суть проблемы незащищенного DNS немного углубимся в историю: на заре формирования глобальной сети интернет в том виде, в каком мы ее знаем встал вопрос использования простых и запоминающихся имен вместо цифровых адресов. Для того чтобы решить эту задачу был создана система DNS, которая должна была хранить соответствия имен цифровым адресам и сообщать их, получив запрос по специальному протоколу. Со временем возможности DNS росли и расширялись, но основной функцией по-прежнему остается сопоставление доменных имен IP-адресам, это одна из ключевых служб современного интернета, обойтись без нее невозможно.

В далеком 1987 году, когда принимались первые спецификации DNS вопросы безопасности были далеко не на первом месте и поэтому протокол дожил до наших дней практически в первозданном виде, передавая данные без какой-либо защиты. Чем это чревато? Давайте посмотрим.

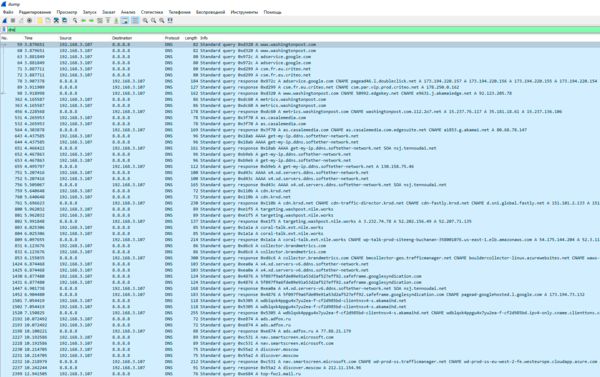

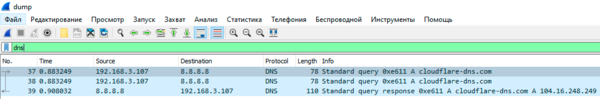

Мы развернули в нашей виртуальной лаборатории небольшую сеть, которая выходит в интернет через виртуальный роутер Mikrotik. Вышестоящим узлом для него (читай — провайдером) является наш домашний роутер, с которого мы сняли дамп проходящего трафика. Даже беглого взгляда хватает, чтобы понять — вся интернет жизнь абонента как на ладони.

— Позвольте, — скажет иной пользователь, — но мне нечего скрывать!

К сожалению, это не так. Информацию на основе ваших DNS-запросов могут использовать в рекламных целях и далеко не факт, что это будет ненавязчивая реклама в браузере. Кроме того, она позволяет составить достаточно наглядную картину вашей интернет-деятельности и далеко не все ее эпизоды вы захотите сделать общественным достоянием. Причем речь тут даже не о каких-то порочащих моментах, но вряд ли широкой общественности надо знать, что вы храните деньги в банке А и регулярно делаете покупки на площадке Б.

Поэтому сокрытие данной информации — это вопрос личной цифровой безопасности, а не попытка скрыть какие-либо неприглядные факты, тем более что провайдер может легко сопоставить такие запросы с реальной личностью: IP-адрес — номер договора — ФИО — адрес — паспортные данные.

Чтобы избежать раскрытия данных о DNS-запросах был реализован протокол DNS over HTTPS (DoH), который осуществляет взаимодействие с DNS-серверами по защищенному HTTPS-каналу, что исключает перехват запросов, теперь о вашей интернет активности будете знать только вы и DNS-сервер.

В RouterOS возможность использовать DoH появилась начиная с версии 6.47, но в ней имеется ряд уязвимостей, которые могут привести к утечке DNS, поэтому минимальной версией для DoH следует считать 6.47.1.

Следующий вопрос — какие сервера DoH использовать? Мы рекомендуем крупных публичных провайдеров, благо есть из чего выбирать, ниже приведены провайдеры и URL-адреса DoH серверов:

OpenDNS - https://doh.opendns.com/dns-query

Quad9 - https://dns.quad9.net/dns-query

Cloudflare - https://cloudflare-dns.com/dns-query

Google Public DNS - https://dns.google/dns-query

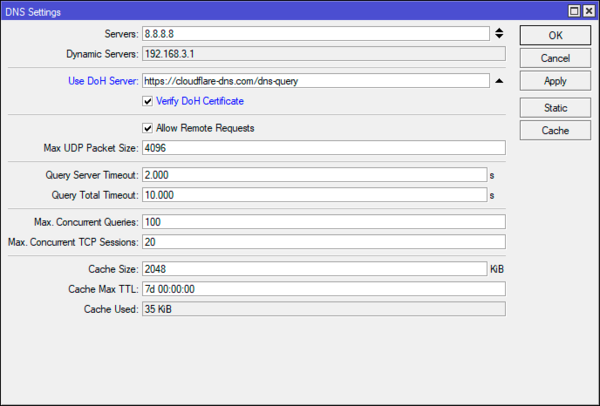

Для настройки DNS over HTTPS перейдем в IP — DNS и внесем в поле Use DoH Server URL-адрес одного из DoH-серверов, в нашем случае это Cloudflare. Также обязательно установим флаг Verify DoH Certificate.

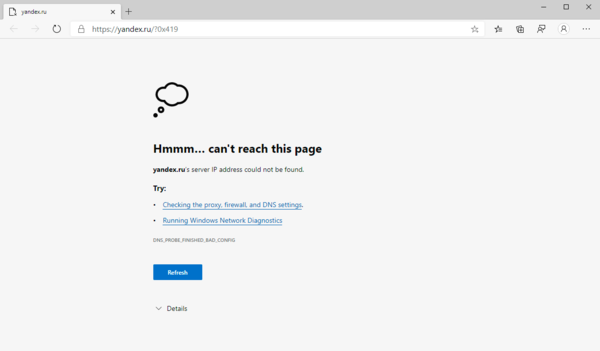

Вроде бы все настроено правильно, но после применения данных настроек доступ в интернет на клиентах пропадет. А в качестве причины будет указана невозможность разрешения DNS-запросов.

Но почему сертификат не проходит проверку? Да потому что RouterOS не имеет возможности ее выполнить. Для того чтобы проверить валидность сертификата нам потребуется корневой сертификат центра сертификации (CA), во «взрослых» ОС такие сертификаты хранятся в защищенном системном хранилище и обновляются средствами системы, в RouterOS нам нужно добавить такие сертификаты самостоятельно.

Для работы с Google Public DNS нам потребуется корневой сертификат GlobalSign Root CA — R2, а для остальных провайдеров — DigiCert Global Root CA, формат скачиваемых сертификатов — PEM.

GlobalSign Root CA — R2

SHA-256: 69:E2:D0:6C:30:F3:66:16:61:65:E9:1D:68:D1:CE:E5:CC:47:58:4A:80:22:7E:76:66:60:86:C0:10:72:41:EB

DigiCert Global Root CA

SHA-256: 43:48:A0:E9:44:4C:78:CB:26:5E:05:8D:5E:89:44:B4:D8:4F:96:62:BD:26:DB:25:7F:89:34:A4:43:C7:01:61

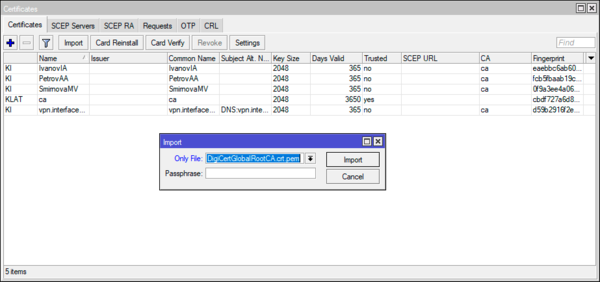

Данные сертификаты следует скопировать на Mikrotik и находясь в System — Certificates выполнить их импорт.

Корневые сертификаты CA не являются секретными, но именно они отвечают за доверие ко всем выпущенным этим удостоверяющим центром сертификатам, поэтому скачивайте их только с официальных источников (на нашем сайте ссылки именно оттуда) и обязательно проверяйте контрольные суммы, которые отображаются в колонке Fingerprint на Mikrotik.

После того, как мы импортируем корневой сертификат доступ во всемирную сеть появится. А что теперь у нас видит провайдер? Снова снимем дамп трафика на промежуточном роутере и изучим его. На этот раз не густо, единственное что можно узнать — это то, что мы используем DoH от Cloudflare.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

HTTPS (Hypertext Transfer Protocol Secure) — это защищенная версия протокола передачи данных HTTP, которая обеспечивает безопасность и конфиденциальность при обмене информацией между пользователем и веб-сервером. В связи с повышением требований к безопасности, использование HTTPS становится все более важным.

В данной статье будет рассмотрена пошаговая инструкция по настройке HTTPS на маршрутизаторе Zyxel Keenetic. Это поможет обеспечить защищенное соединение с вашим маршрутизатором и защитить передаваемые данные от несанкционированного доступа.

Первым шагом в настройке HTTPS на Zyxel Keenetic является вход в веб-интерфейс маршрутизатора. Для этого откройте любой веб-браузер и введите IP-адрес вашего маршрутизатора в адресной строке. После этого введите логин и пароль, которые вы указали при первой настройке маршрутизатора.

После того, как вы вошли в веб-интерфейс маршрутизатора, найдите раздел «Настройки безопасности» или «HTTPS». В этом разделе вы сможете включить поддержку HTTPS и настроить сертификат SSL для вашего маршрутизатора. Возможно, вам придется сгенерировать или загрузить сертификат SSL с помощью соответствующих инструментов, доступных в веб-интерфейсе маршрутизатора.

Важно помнить, что после включения HTTPS все дальнейшие обращения к веб-интерфейсу маршрутизатора должны осуществляться по протоколу HTTPS, иначе вы получите ошибку соединения.

Как только вы настроили HTTPS и сертификат SSL на маршрутизаторе Zyxel Keenetic, вам следует проверить работу HTTPS, открыв веб-браузер и вводя в адресной строке «https://IP-адрес», где IP-адрес – это адрес вашего маршрутизатора. Если все сделано правильно, вы должны увидеть защищенное соединение с маршрутизатором и сертификат SSL, которым он подтверждается.

Содержание

- Системные требования для настройки HTTPS на Zyxel Keenetic

- Подготовка к настройке HTTPS на Zyxel Keenetic

- Создание и установка сертификата для HTTPS на Zyxel Keenetic

- Включение HTTPS на Zyxel Keenetic

Системные требования для настройки HTTPS на Zyxel Keenetic

Для успешной настройки HTTPS на роутере Zyxel Keenetic необходимо удостовериться, что выполнены следующие системные требования:

| Операционная система | Windows, MacOS, Linux |

| Браузер | Google Chrome, Mozilla Firefox, Safari, Microsoft Edge |

| Версия браузера | Поддержка TLS 1.2 и выше |

| Доступ к интернету | Стабильное подключение к сети с высокой скоростью |

| Учетные данные | Логин и пароль для доступа к административной панели роутера |

Если все системные требования выполнены, вы можете продолжить с настройкой HTTPS на вашем роутере Zyxel Keenetic.

Подготовка к настройке HTTPS на Zyxel Keenetic

Для настройки HTTPS на роутере Zyxel Keenetic важно выполнить несколько предварительных шагов.

1. Убедитесь, что ваш роутер имеет последнюю версию прошивки. Для этого можно проверить наличие обновлений в меню «Обновление прошивки».

2. Установите и настройте любой доменное имя, которое вы хотите использовать для доступа к интерфейсу управления роутером через HTTPS. Например, можно зарегистрировать доменное имя в службе DNS или использовать динамический DNS.

3. Перейдите в меню «Настройки HTTPS» и включите возможность использования HTTPS. Выберите порт, на котором будет работать защищенное соединение (по умолчанию используется порт 443).

4. Сгенерируйте самоподписанный сертификат или загрузите сертификат, полученный от центра сертификации. Если вы хотите использовать самоподписанный сертификат, выберите это в настройках и заполните необходимые поля.

5. После настройки HTTPS, убедитесь, что запросы по протоколу HTTP перенаправляются на HTTPS. Это можно сделать в настройках роутера, добавив соответствующее правило.

После выполнения этих шагов вы будете готовы к дальнейшей настройке и использованию HTTPS на роутере Zyxel Keenetic.

Создание и установка сертификата для HTTPS на Zyxel Keenetic

Вот пошаговая инструкция о том, как создать и установить сертификат для HTTPS на Zyxel Keenetic:

- Зайдите в веб-интерфейс маршрутизатора, введя его IP-адрес в адресную строку браузера.

- Авторизуйтесь в системе, введя свои учетные данные.

- Перейдите во вкладку «Сертификаты» или «Настройки безопасности».

- Нажмите кнопку «Создать сертификат» или аналогичную.

- Укажите необходимую информацию, такую как название сертификата, доменное имя и др. Затем нажмите кнопку «Создать».

- Подождите, пока сертификат будет создан.

- После создания сертификата нажмите кнопку «Установить» или аналогичную.

- Выберите созданный сертификат из списка и установите его.

- Подтвердите установку сертификата и дождитесь окончания процесса.

- После установки сертификата настройте HTTPS на Zyxel Keenetic, следуя инструкциям производителя.

Поздравляю! Вы успешно создали и установили сертификат для HTTPS на Zyxel Keenetic. Теперь ваше соединение будет защищено и безопасно.

Включение HTTPS на Zyxel Keenetic

Шаг 1: Зайдите во веб-интерфейс вашего роутера Zyxel Keenetic, введя IP-адрес роутера в адресную строку браузера.

Шаг 2: Войдите в систему, используя свои учетные данные администратора.

Шаг 3: В меню настройки найдите раздел «Безопасность» или «Настройки HTTPS».

Шаг 4: Включите опцию «Включить HTTPS» или «Включить защищенное соединение».

Шаг 5: Настройте параметры HTTPS, такие как порт и сертификат.

Шаг 6: Сохраните изменения и перезагрузите роутер.

Примечание: После включения HTTPS, обратите внимание на использование протокола HTTP при доступе к веб-интерфейсу роутера. Теперь вы должны использовать HTTPS вместо HTTP (например, введите «https://192.168.1.1» вместо «http://192.168.1.1»). Это обеспечит безопасную связь с вашим роутером.

[Беспроводное устройство] Как сделать работу роутера более безопасной?

Для получения более подробной информации можно также ознакомиться с видео от ASUS на платформе Youtube: https://www.youtube.com/watch?v=cYKG28jtXz4

Базовые настройки

1. Задайте для локальной сети тип шифрования WPA2-AES

С запуском QIS (мастера быстрой настройки) система роутера устанавливает WPA2-AES в качестве шифрования по умолчанию. Несмотря на то, что система поддерживает несколько способов шифрования, рекомендуется оставить по умолчанию шифрование WPA2-AES и без особых причин не менять его.

2. Задайте отдельные пароли для локальной сети и для входа в настройки

С запуском QIS (мастера быстрой настройки) пользователю необходимо задать пароль к беспроводной сети и пароль администратора (для входа в меню настроек). Пожалуйста, используйте два разных пароля, чтобы кто-то, кто знает пароль к беспроводной сети, не смог войти на страницу настроек (веб-интерфейс) маршрутизатора ASUS .

3. Используйте более длинные и сложные пароли

Используйте пароли длиной более 8 символов, для повышения уровня безопасности используйте вперемешку заглавные буквы, цифры и специальные символы. Не используйте пароли с последовательностью цифр или букв, например такие как 12345678, abcdefgh или qwertyuiop.

4. Обновите прошивку до последней версии

В новые версии прошивок, как правило, вносятся исправления по безопасности. Наличие новой прошивки можно проверить через меню настроек роутера или через приложение ASUS Router.

5. Включите межсетевой экран

Раздел межсетевого экрана (Firewall) находится в дополнительных настройках меню. По умолчанию он включен. Убедительная просьба: не выключайте межсетевой экран без особой необходимости.

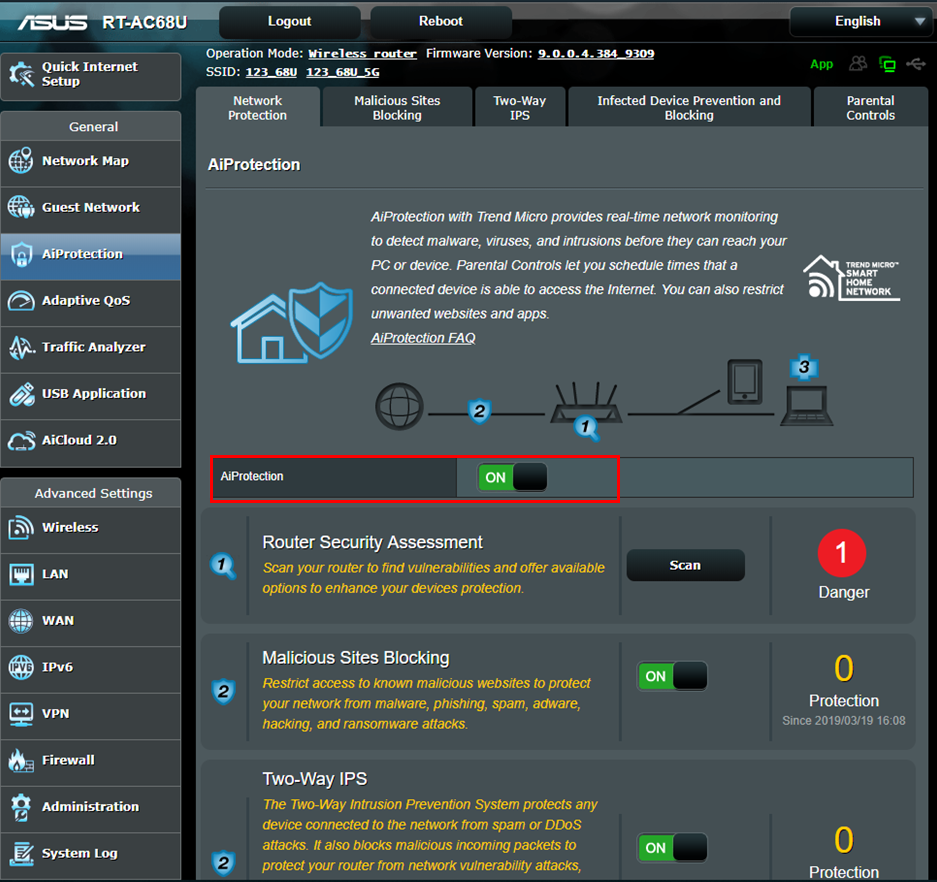

6. Включите AiProtection

Включите AiProtection, если Ваша модель маршрутизатора поддерживает эту функцию. Это защитит Ваш маршрутизатор и клиентские устройства локальной сети от потенциальных угроз и повысит уровень безопасности.

Подробная информация — по ссылке: AiProtection | ASUS в СНГ

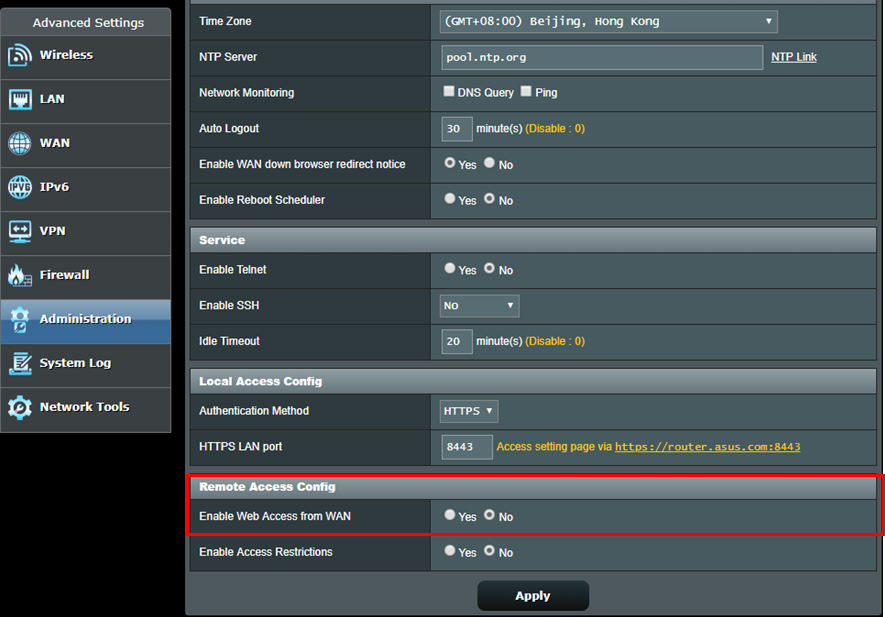

7. Отключите веб-доступ из WAN

Доступ из глобальной сети WAN позволяет получить доступ к маршрутизатору из сети Интернет. Значение по умолчанию для этой функции отключено. Не включайте эту функцию без необходимости. Откройте раздел «Дополнительные настройки» -> «Администрирование» -> Конфигурация удалённого доступа -> Включить веб-доступ из WAN.

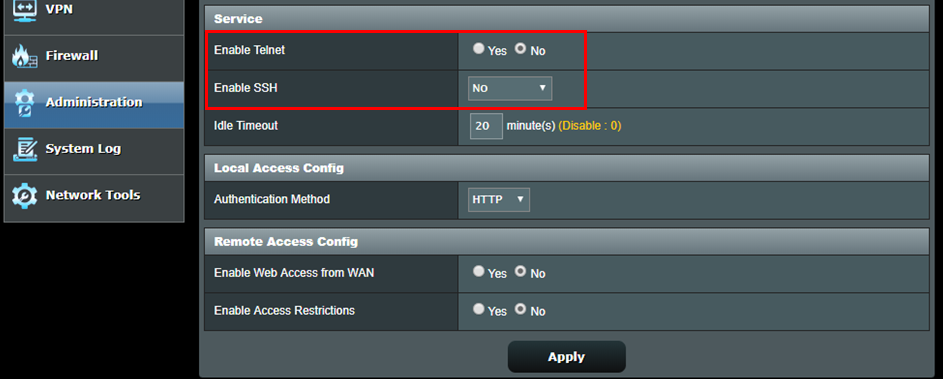

8. Выключите Telnet и SSH

Протоколы Telnet и SSH позволяют использовать команды Linux для управления маршрутизатором. По умолчанию функционал выключен. Без необходимости не включайте. Перейдите в раздел «Дополнительные настройки» -> «Администрирование» -> Службы.

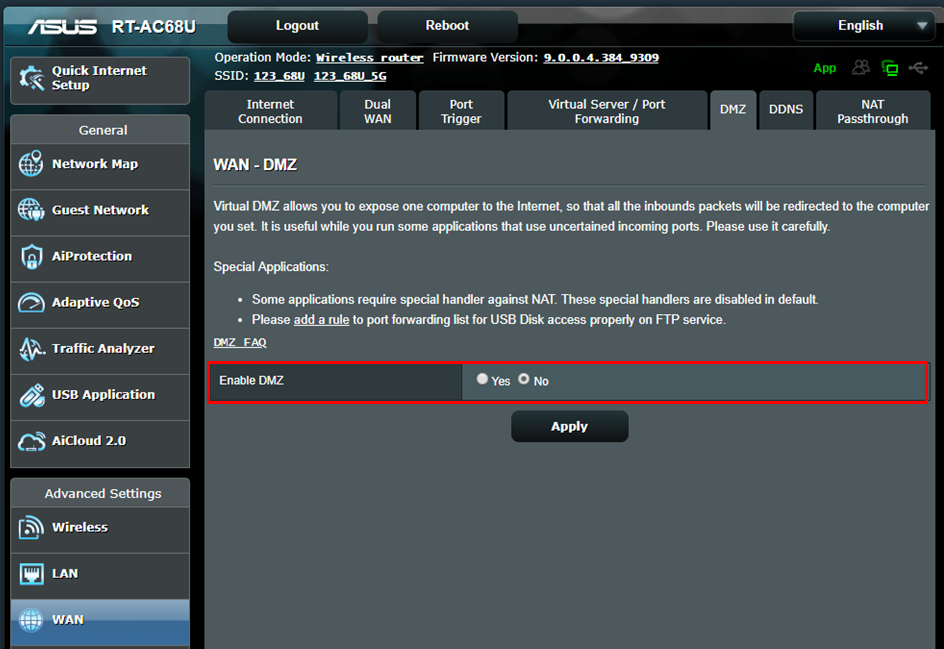

9. Не запускайте DMZ

Если клиентские устройства в Вашей локальной сети используются для доступа других устройств из глобальной сети в качестве FTP-серверов, видеосерверов или файловых серверов, настройте правила переадресации портов для каждой службы. Не включайте эту функцию без необходимости. Некоторые форумы программного обеспечения P2P предлагают пользователям добавить IP-адрес ПК в DMZ, но это увеличивает риск потенциальной атаки. Мы настоятельно рекомендуем не делать этого.

Дополнительные настройки:

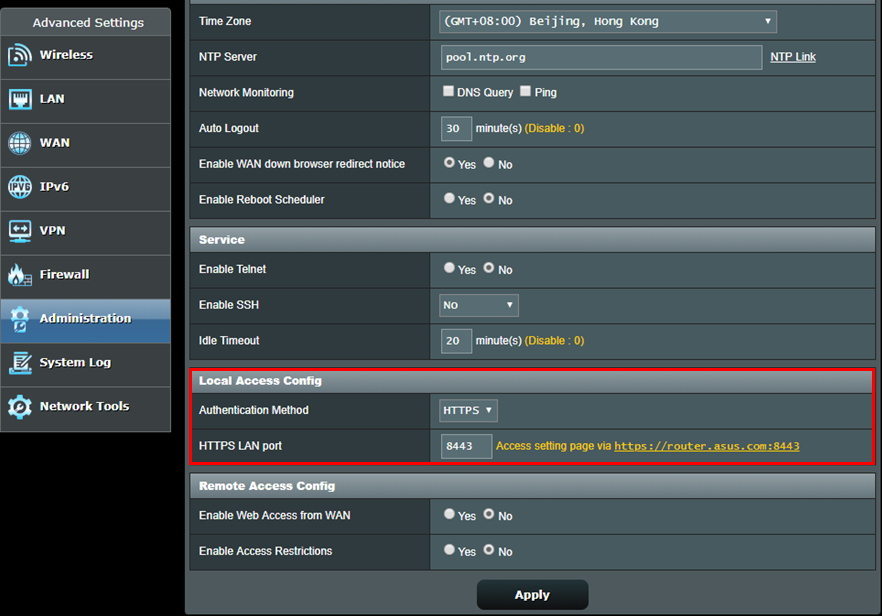

1. Включите протокол https для входа в настройки роутера ASUS (Веб-меню)

Https — это стандартный HTTP-протокол, с дополнительным уровнем шифрования SSL/TLS при использовании WPA-AES. Страница настроек маршрутизатора ASUS (веб-интерфейс) с шифрованием WPA-AES по умолчанию подключает Вас к http, учитывая простоту использования этого протокола. Откройте раздел «Дополнительные настройки»-> «Администрирование» -> «Система» -> Конфигурация локального доступа, чтобы поменять метод аутентификации на https. После включения https не забудьте вручную ввести https:// в начале URL-адреса и добавить номер порта 8443 (порт по умолчанию) в конце URL-адреса (https://router.asus.com:8443).

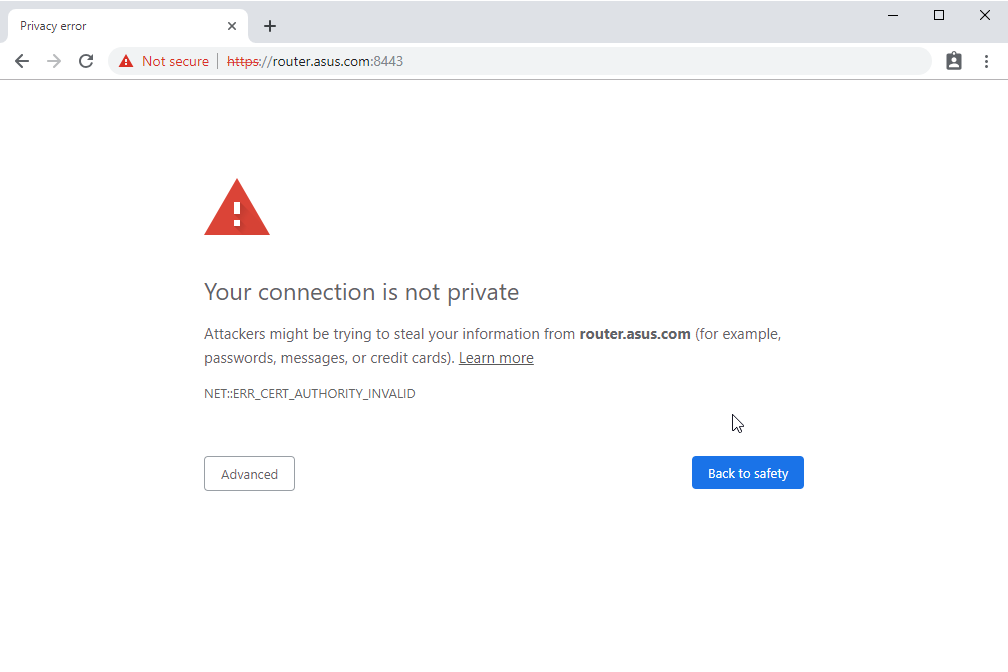

Поскольку маршрутизаторы используют самоподписные сертификаты, браузер покажет предупреждающее сообщение, как показано на следующем снимке экрана. Игнорируйте это предупреждение, потому что Ваш маршрутизатор является доверенным устройством. Откройте раздел «Дополнительно» и перейдите на страницу настроек маршрутизатора ASUS (веб-интерфейс).

* Если увидите такое же предупреждение при посещении других веб-сайтов, будьте бдительны. Это может быть опасный сайт.

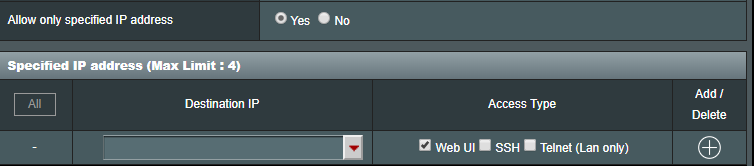

2. Разрешить вход в настройки роутера ASUS только с определённого IP-адреса (веб-меню)

Откройте раздел «Дополнительные настройки» -> «Администрирование» -> «Система» -> Указанный IP-адрес , чтобы можно было с определённого IP-адреса заходить в настройки роутера ASUS (веб-интерфейс). Это повысит уровень сетевой безопасности.

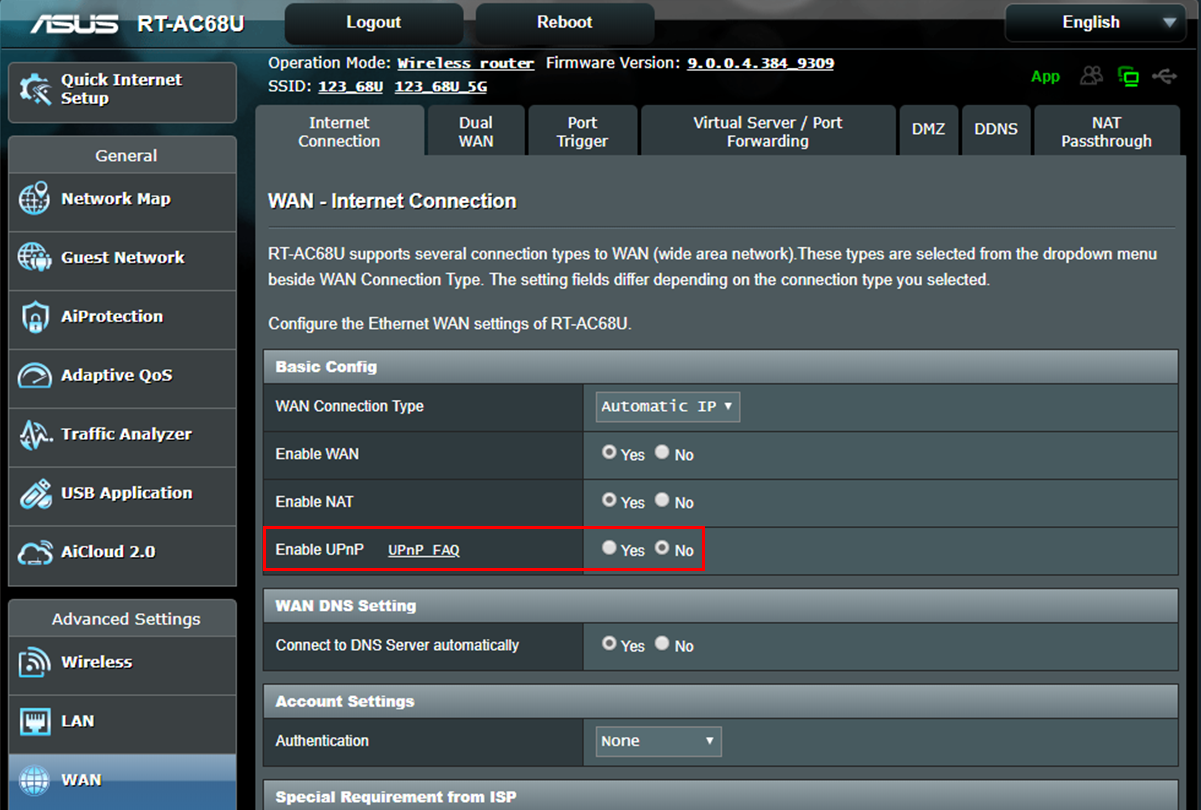

3. Отключите службу UPnP

Некоторые клиентские устройства используют протоколы UPnP. По умолчанию в настройках роутера работа UPnP запущена. Чтобы отключить UPnP, зайдите в раздел «Дополнительные настройки» -> вкладка «WAN»(Интернет) -> закладка «Подключение» -> включить UPnP -> Нет. Если отсутствует потребность в использовании протоколов UPnP, обратно можно не включать.

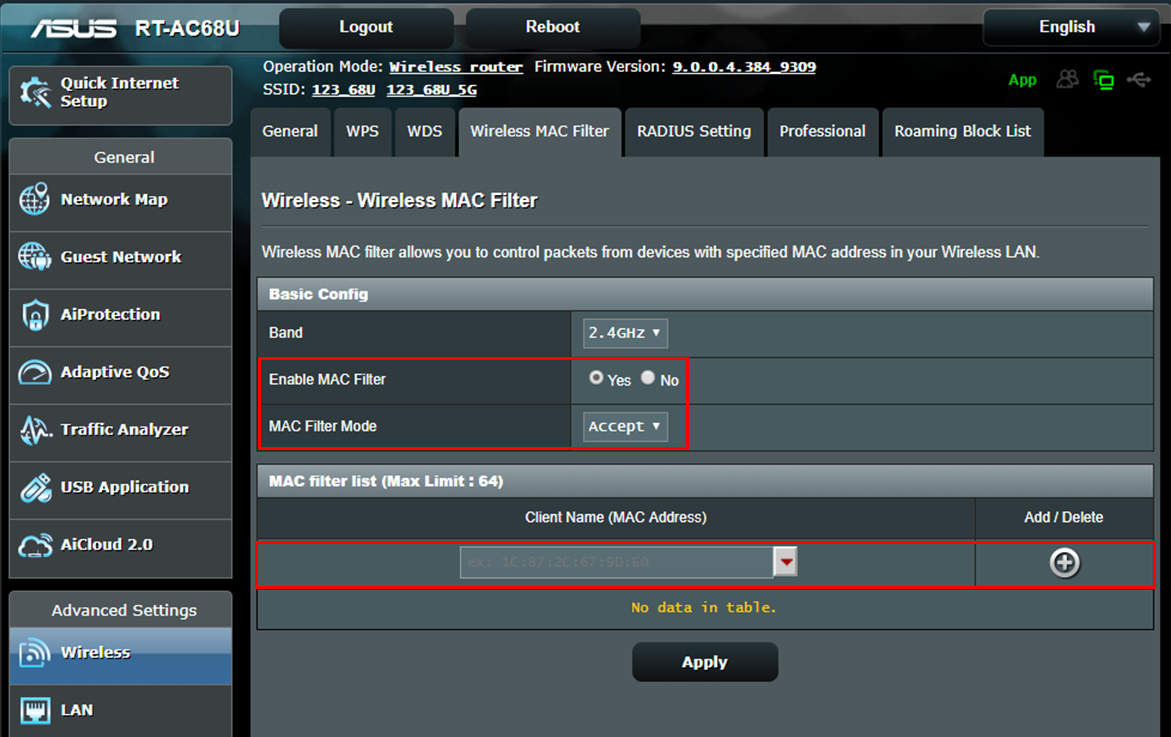

4. Включите фильтрацию по MAC-адресам для локальной сети роутера:

Если к сети роутера подключаются одни и те же клиентские устройства, можно сделать их список подключения через фильтр MAC-адресов. Откройте раздел «Дополнительные настройки» -> «Беспроводная сеть» -> «Фильтр MAC-адресов беспроводной сети» -> «Включить фильтр MAC-адресов» -> «Да» и добавьте MAC-адрес в список. Устройства с другими MAC-адресами подключить к сети роутера будет нельзя.