person

access_time30-10-2019, 18:35

visibility6 108

chat_bubble_outline0

Если вам необходима удобная и функциональная ОС для работы и бизнеса, то вы можете купить Windows 7, редакции Максимальная или Корпоративная. Эта система имеет приемлемые требования по характеристикам ПК или ноутбука, поддерживает все актуальное ПО и стандарты. И поэтому отлично подходит для работы. Причем по многим вопросам. Например, вам нужно обеспечить дополнительную безопасность для файлов, используемых в работе. Для этого в системе есть встроенная (проприетарная) технология — Битлокер Windows 7. Она используется для шифрования дисков, что позволяет полностью защитить важные данные от вмешательства со стороны: корпоративные документы, личные фотографии и пр.

Важные нюансы

Технология Bitlocker позволяет шифровать диски, установленные в ПК, в том числе и USB-носители и SD карты, посредством нескольких алгоритмов:

AES 128;

AES 256 и др.

Важно отметить, что при включении защиты и шифровании диска получить доступ к данным можно только с помощью пароля или специального ключа. При этом это актуально не только на том компьютере, где был использован модуль, но и на любом другом. То есть даже при подключении диска в другой ПК защита останется. Сам модуль встроен в систему, поэтому нет необходимости скачать Bitlocker Windows 7 – его нужно только включить.

Еще необходимо отметить, что шифрование затрагивает том, а не сам физический диск. То есть можно зашифровать только часть диска или том, состоящий из нескольких ЖД. Для работы модуля потребуются NTFSтома и не менее 1.5 Гб свободного пространства. Для расшифровки и получения доступа к данным существует три механизма:

Прозрачный. Основан на возможностях TPM обеспечения, что обеспечивает стандартный режим работы для пользователей. Ключ для шифровки встроен в чип TPM и активируется при загрузке ОС;

Проверка подлинности. Доступ пользователь может получить только при прохождении аутентификации – ввода PIN кода в момент загрузки системы;

USB-ключ. На внешний носитель в виде USB устройства записывается ключ запуска. Для получения доступа в защищенную среду необходимо вставить носитель в USB порт для считывания кода. Для работы этого режима в BIOS должна быть включена функция чтения USB в загрузочной среде.

Теперь вы знаете, что такое Bitlocker Windows 7. Следует отметить, что функция может работать только при условии, что на материнской плате компьютера есть модуль TPM. Однако такое требование не совсем верно, поскольку шифрование можно включить и без него при определенных настройках.

Как включить Битлокер

Мы разобрались в том, что в системе есть встроенная функция шифрования дисков для обеспечения безопасности и сохранности данных, чтобы к ним имели доступ только вы. Теперь нужно понять, как включить Bitlocker в Windows 7. Для этого необходимо сделать следующее:

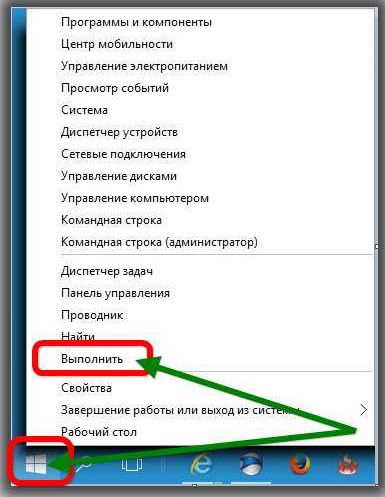

Откройте меню «Пуск» и выберите пункт «Выполнить». Также получить к нему доступ можно, нажав комбинацию Win + R;

Введите в строку «gpedit.msc». Нажмите Ок или кнопку Enter на клавиатуре. Перед вами появится окно для редактирования настроек групповой политики;

В левом меню экрана найдите строку «Конфигурация компьютера» и в подменю выделите «Административные шаблоны»;

Перейдите в пункт «Компоненты Windows»;

В правом меню выберите пункт «Шифрование дисков Bitlocker» и активируйте его;

В новом окне найдите строку для работы с дисками ОС. Активируйте ее;

Откройте и раскройте параметр для настройки дополнительной проверки;

Нажмите «Включить» для активации функции;

Поставьте галочку напротив пункта, который отвечает за используемый модуль. Если ваша материнская плата поддерживает чип TPM, то используйте соответствующий чекбокс. Если же нет, то найдите и активируйте пункт для использования Bitlocker без этого модуля.

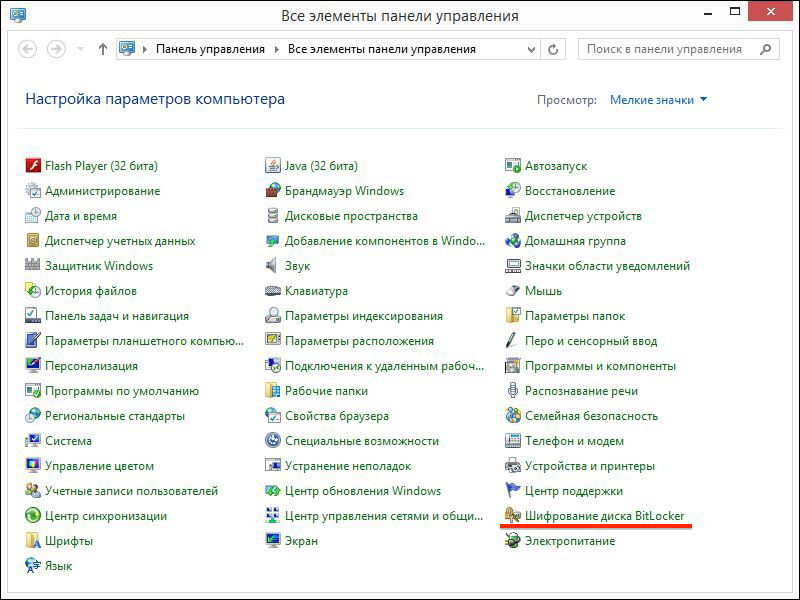

Готово. Теперь нужно в Панели управления найти строку про Битлокер, перейти по ней и включать функцию.

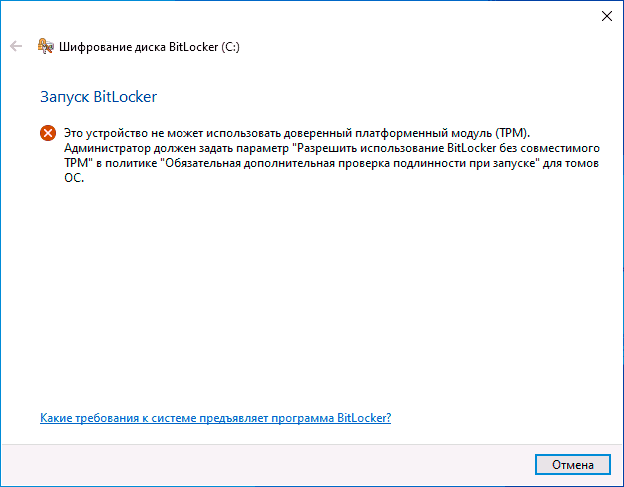

Однако, при включении шифрования BitLocker для системного раздела жесткого диска, большинство пользователей сталкиваются с сообщением о том, что «Это устройство не может использовать доверенный платформенный модуль (TPM). Администратор должен задать параметр Разрешить использование BitLocker без совместимого TPM». О том, как это сделать и зашифровать системный диск с помощью BitLocker без TPM и пойдет речь в этой короткой инструкции. См. также: Как поставить пароль на флешку с помощью BitLocker.

Краткая справка: TPM — специальный криптографический аппаратный модуль, использующийся для задач шифрования, может быть интегрирован в материнскую плату или подключаться к ней. Примечание: если ваш компьютер или ноутбук оснащен модулем TPM, а вы видите указанное сообщение, это может означать, что по какой-то причине TPM отключен в БИОС или не инициализирован в Windows (нажмите клавиши Win+R и введите tpm.msc для управления модулем).

Разрешить BitLocker без совместимого TPM в Windows 10 последней версии

В последней версии Windows 10 (1903 May 2019 Update) расположение политики, отвечающей за разрешение использования BitLocker для шифрования системного раздела диска без модуля TPM несколько изменилось (для предыдущих версий расположение описывается в следующем разделе).

Для включения шифрования BitlLocker без TPM в новой версии ОС проделайте следующие шаги:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter.

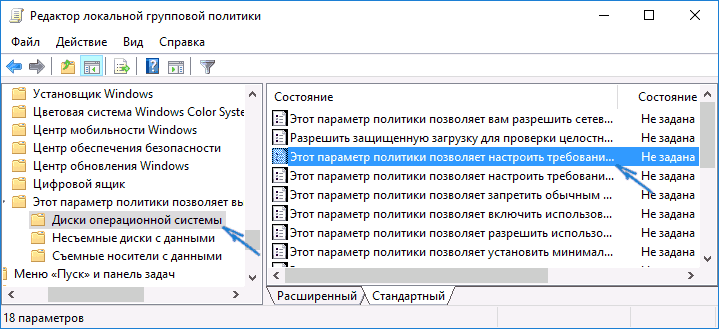

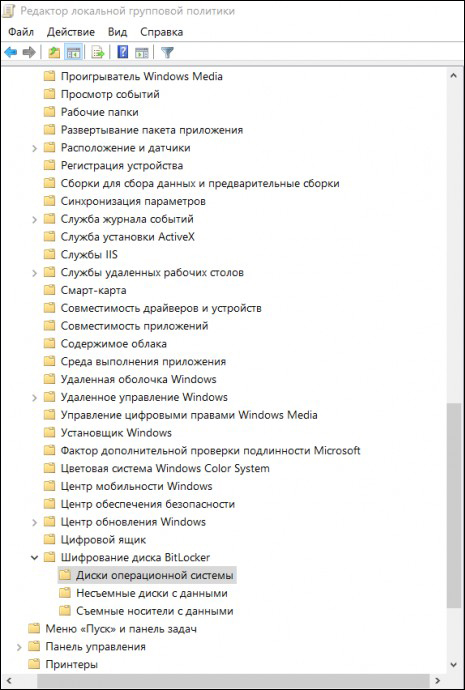

- Откроется редактор локальной групповой политики. Перейдите к разделу: Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Шифрование диска BitLocker — Диски операционной системы.

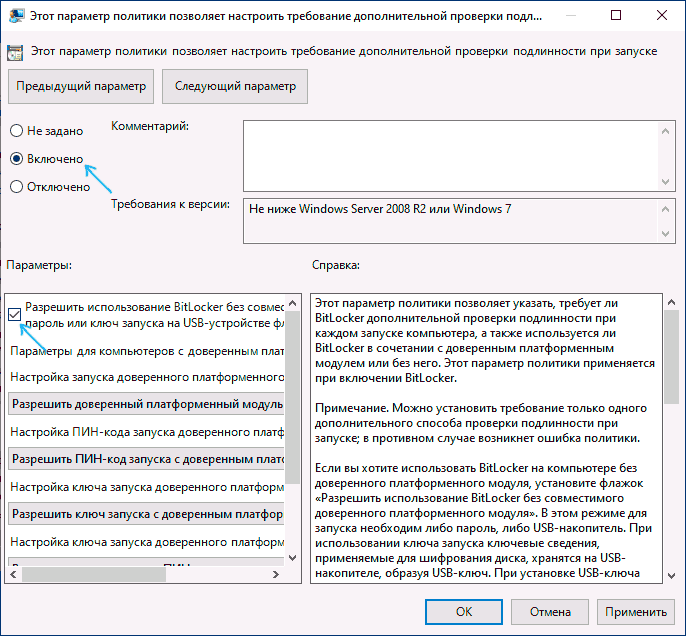

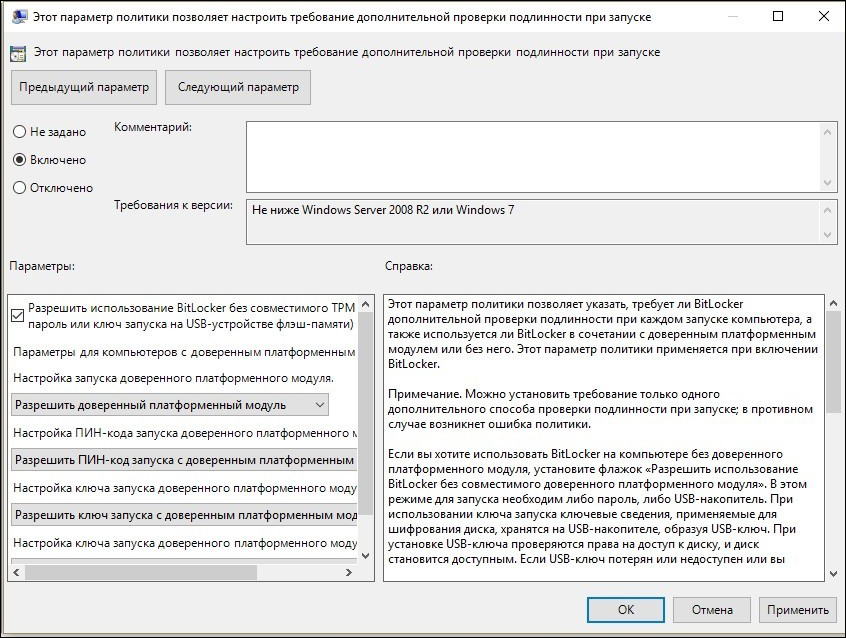

- В правой панели редактора локальной групповой политики найдите параметр «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и дважды кликните по нему мышью. Обратите внимание, что в списке есть два параметра с таким именем, нам требуется тот, который без указания Windows Server.

- В открывшемся окне выберите пункт «Включено» и убедитесь, что пункт «Разрешить использование BitLocker без совместимого TPM включен». Примените сделанные настройки.

На этом процесс завершен и теперь вы можете включить шифрование BitLocker для системного раздела диска Windows 10.

Это же разрешение вы можете включить и с помощью редактора реестра: для этого в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE создайте параметр DWORD с именем EnableBDEWithNoTPM и установите для него значение 1.

Разрешение использования BitLocker без совместимого TPM в Windows 10, 8 и Windows 7

Для того, чтобы возможно было зашифровать системный диск с помощью BitLocker без TPM, достаточно изменить один единственный параметр в редакторе локальной групповой политики Windows.

- Нажмите клавиши Win+R и введите gpedit.msc для запуска редактора локальной групповой политики.

- Откройте раздел (папки слева): Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Этот параметр политики позволяет выбрать шифрование диска BitLocker — Диски операционной системы.

- В правой части дважды кликните по параметру «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

- В открывшемся окне, установите «Включено», а также убедитесь, что стоит отметка «Разрешить BitLocker без совместимого доверенного платформенного модуля» (см. скриншот).

- Примените сделанные изменения.

После этого вы можете использовать шифрование дисков без сообщений об ошибках: просто выберите системный диск в проводнике, кликните по нему правой кнопкой мыши и выберите пункт контекстного меню «Включить BitLocker», после чего следуйте указаниям мастера шифрования. Также этом можно сделать в «Панель управления» — «Шифрование диска BitLocker».

Вы сможете либо задать пароль для получения доступа к зашифрованному диску, либо создать USB-устройство (флешку), которая будет использоваться в качестве ключа.

Примечание: в ходе шифрования диска в Windows 10 и 8 вам будет предложено сохранить данные для расшифровки в том числе в вашей учетной записи Майкрософт. Если она у вас должным образом настроена, рекомендую это сделать — по собственному опыту использования BitLocker, код восстановления доступа к диску из учетной записи в случае возникновения проблем может оказаться единственным способом не потерять свои данные.

Сегодня мы с вами все чаще и чаще используем ноутбуки и нетбуки и дома и на работе. Это неудивительно, так как это просто удобно, как в работе, так и дома.

Однако не стоит забывать, что именно мобильная техника все чаще и чаще приводит к утечкам конфиденциальной информации или персональных данных. Таким образом мобильность это не только достоинство, но и недостаток. В связи с этим возникает проблема защиты хранимой на портативных устройствах информации.

Приведем примеры.

Не так давно было проведено исследование Ponemon Institute, которое показало, что в аэропортах США ежегодно теряется около 637 тыся ноутбуков

Чаще всего, согласно отчету Ponemon Institute, ноутбуки теряются при проверке на контрольно-пропускных пунктах. В 69 случаях из ста владельцы не заявляют о пропаже. 77% опрошенных заявили, что не надеются найти свой ноутбук в случае пропажи, 16% заявили, что не предприняли бы никаких действий. Около 53 % участников опроса сообщили, что потерянные компьютеры содержат конфиденциальные данные, принадлежащие работодателю, 65% из них не предпринимали никаких мер по защите информации. (http://www.securitylab.ru/news/355447.php)

В большинстве стран ноутбуки чаще всего оставляют в номерах гостиниц. Потеря ноутбука в арендованной машине или в зале ожидания аэропорта занимает 2 и 3 места в списке самых частых причин утраты служебного ПК в США, Германии, Франции и Великобритании. Напротив, в Бразилии и Мексике чаще всего ноутбуки пропадают в результате квартирной кражи – их воруют прямо из дома владельца.

Опрошенные респонденты сообщили, что в их организациях ноутбук в качестве основного ПК используют от 23 до 33% сотрудников. В ближайшие

5 лет респонденты ожидают увеличения этой доли до 55% в Мексике (минимальный результат), 64% в США и 65% в Германии (максимальный результат. (http://www.securitylab.ru/news/378016.php)

В распоряжении группы канадских студентов оказался жесткий диск с информацией о многомиллионном контракте, заключенном между министерством обороны США и подрядчиком Northrop Grumman. Студенты приобрели носитель с гостайнами всего за 40 долларов на «блошином» рынке в африканской республике Гана.

(http://www.securitylab.ru/news/381956.php?pagen=1)

Что объединяет все эти происшествия? Да то, что ни в одном случае данные не были зашифрованы! А ведь это решило бы все вышеуказанные проблемы.

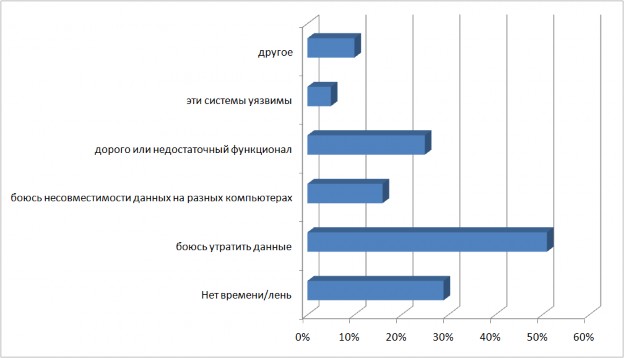

О шифровании много говорят и много пишут, однако, как показало исследование, проведенное компанией InfoWatch (рис.1) главной проблемой является не технология шифрования а все же люди.

(http://www.infowatch.ru/press/news/risks/2484/)

Рисунок 1 Причины отказа от внедрения шифрования

И все же шифрование сегодня это необходимость. В данной статье мы с вами рассмотрим шифрование в Windows 7 шаг за шагом.

Естественно, в том случае, если вы все же решите внедрять шифрование, не забудьте о том, что вначале вы должны внедрить шифрование в тестовой среде, а уж потом внедрять его в организации.

Что такое BitLocker?

BitLocker – составная часть системы безопасности Windows 7, предназначенная в качестве последней линии физической обороны, шифрование системного раздела, разделов данных или внешних (съемных) дисков и USB-флеш.

С моей точки зрения, наиболее эффективно применение данной технологии на компьютерах, оборудованных TPM-модулем версии не ниже 1.2.

При использовании данного модуля возможно использование многофакторной аутентификации при шифровании

Подробнее о различиях в аутентификации и хранении ключей шифрования мы поговорим далее в данной статье.

Аппаратно-программные требования, предъявляемые к компьютеру для шифрования BitLocker

- Компьютер должен удовлетворять минимальным требованиям для ОС Windows 7

- ТРМ-модуль версии 1.2

- Trusted Computing Group (TCG) –совместимый BIOS для шифрования раздела операционной системы

- В BIOS первым загрузочным устройством установлен жесткий диск

Примечание пункты 2 и 3 являются желательными, но не обязательными. В случае, когда они не выполнимы, ваш BIOS должен поддерживать обращение к USB-флеш диску во время загрузки.

Шифрование системного раздела

Шифрование системного раздела компьютера, оборудованного ТРМ

Доступ к ТРМ без ПИН-кода

Учтите, что для проведения шифрования у вас должны быть права администратора на данном ПК. Кроме того, необходимо заранее сконфигурировать принтер для печати пароля восстановления.

Для шифрования системного раздела необходимо сделать следующее:

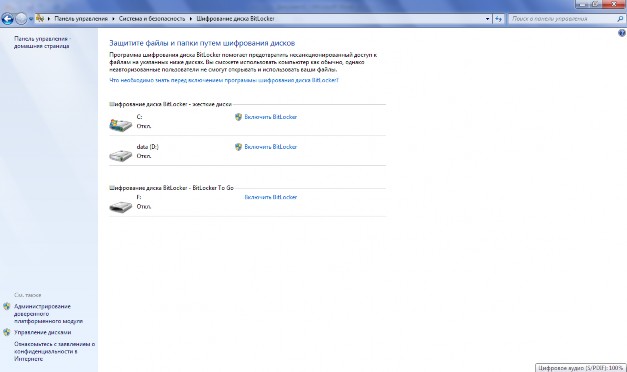

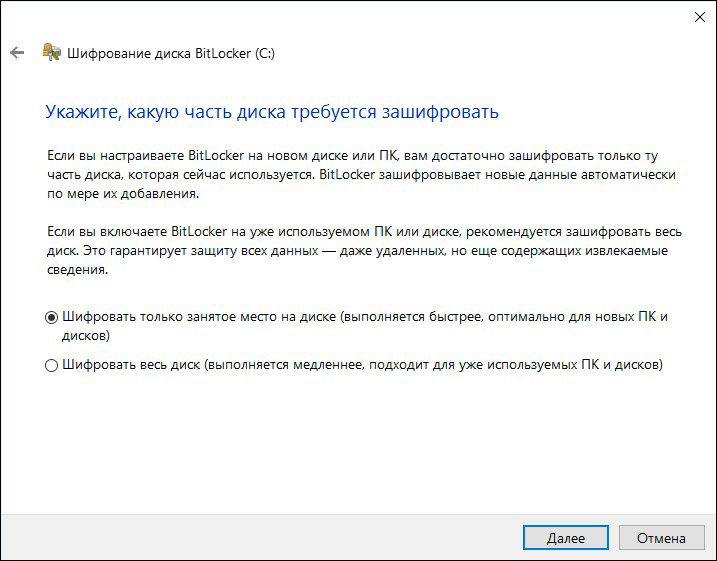

- Пуск – Панель управления – Система и Безопасность – Шифрование диска BitLocker

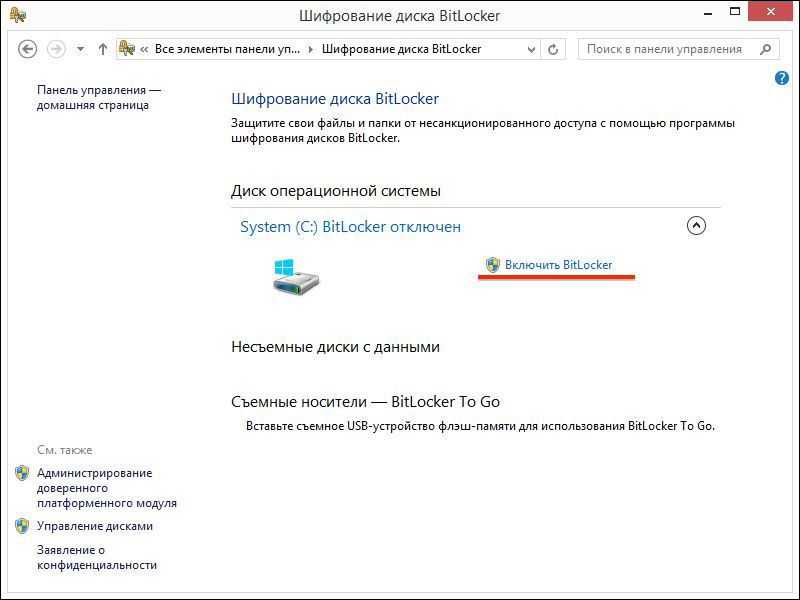

- Включить BitLocker на системном разделе (рис.2).

Рисунок 2 Шифрование диска BitLocker

- После этого начнется проверка, удовлетворяет ли ваш компьютер системным требованиям.

- Если Да, то на следующем шаге начнется подготовка диска, включение ТРМ и шифрование диска[1].

- Если ТРМ не будет проинициализирован, мастер установки BitLocker потребует вытащить CD, DVD или USB-диск и перезагрузить компьютер для включения ТРМ.

- После подтверждения о наличии ТРМ запустится ОС и произойдет инициализация ТРМ модуля

- После окончания процесса инициализации TPM вы должны выбрать метод хранения пароля восстановления. Существуют следующие способы:

Сохранить пароль восстановления на USB-флеш диске

Сохранить пароль восстановления в текстовом файле

Распечатать пароль восстановления

Рекомендуется выбрать несколько вариантов хранения пароля восстановления. Пароль восстановления состоит из 48 символов.

По окончании процедуры шифрования ваш жесткий диск будет зашифрован. При этом ключ шифрования будет храниться в ТРМ.

Недостатком данного метода является то, что если вы выбрали просто пароль для входа в систему, либо вообще ваша учетная запись не имеет пароля, то при хищении вашего ноутбука данные тоже могут быть похищены.

Доступ к ТРМ с ПИН-кодом

Для обеспечения повышенного уровня безопасности необходимо применение многофакторной аутентификации. Для этого необходимо внести изменения на уровне локальных групповых политик, запустив gpedit.msc

В окне Редактора локальной групповой политики выбрать —

Административные шаблоны – Компоненты Windows – Шифрование BitLocker – Диски операционной системы.

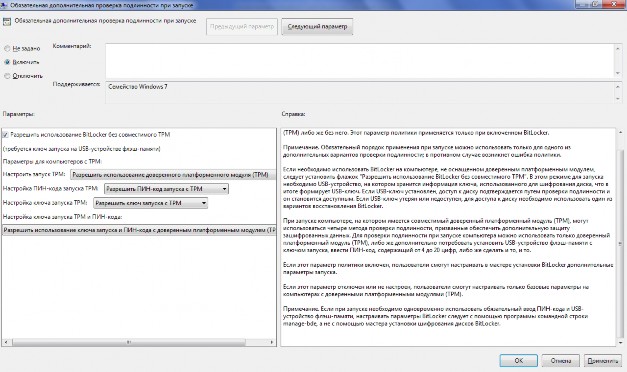

Далее выбрать параметр Обязательная дополнительная проверка подлинности при запуске.

Этот параметр политики позволяет указать, требует ли BitLocker дополнительную проверку подлинности при каждом запуске компьютера, а также указать, используется ли BitLocker в сочетании с доверенным платформенным модулем (TPM) либо же без него.

При запуске компьютере, на котором имеется совместимый доверенный платформенный модуль (TPM), могут использоваться четыре метода проверки подлинности, призванные обеспечить дополнительную защиту зашифрованных данных. Для проверки подлинности при запуске компьютера можно использовать только доверенный платформенный модуль (TPM), либо же дополнительно потребовать установить USB-устройство флэш-памяти с ключом запуска, ввести ПИН-код, содержащий от 4 до 20 цифр, либо же сделать и то, и то.

В дальнейшем при запуске шифрования пользователя попросят ввести ПИНкод. Ввод ПИН-кода будет необходим при каждой перезагрузке системы.

Сам процесс шифрования за исключением процедуры ввода ПИН-кода ничем не отличается от приведенной выше.

Для некоторых ПК возможно применение расширенного ПИН-кода (в случае если BIOS позволяет эту процедуру). В таком случае ПИН-код будет включать не только цифры, а и буквы, что, безусловно, делает его еще более устойчивым к подбору.

Шифрование системного раздела на компьютерах, не оборудованных ТРМ

В связи с тем, что согласно законодательства некоторых стран, в том числе

России, в них запрещен ввоз компьютеров, оборудованных ТРМ-модулем, рассмотрим случай, когда необходимо шифровать системный раздел на компьютере, не оборудованном ТРМ.

В этом случае, аналогично приведенному выше сценарию, нам придется вначале изменить правило в локальной групповой политике.

Для этого запускаем gpedit.msc и находим то же самое правило

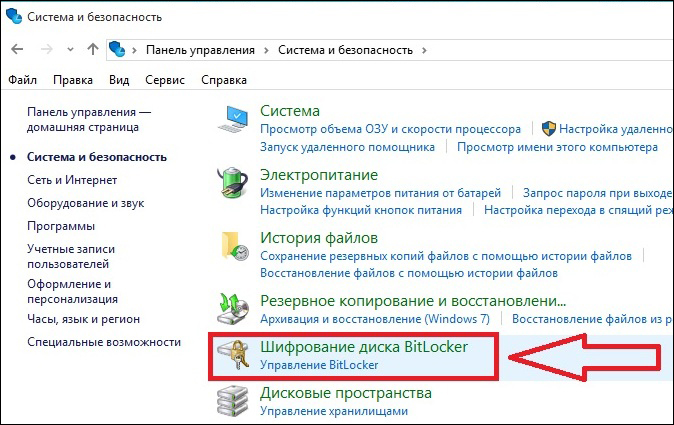

Обязательная дополнительная проверка подлинности при запуске. Далее нам необходимо включить данное правило (рис.3) и разрешить использование BitLocker без совместимого ТРМ.

Рисунок 3 Обязательная дополнительная проверка подлинности при запуске

Следует учесть, что такое использование шифрования куда менее надежно, чем использование ТРМ, ведь чаще всего пользователь будет хранить USBфлеш диск в той же сумке, в которой он хранит ноутбук, что существенно облегчит работу злоумышленника.

В дальнейшем процесс шифрования производится по описанному выше сценарию.

Шифрование диска данных

Шифрование диска данных проводится

Для шифрования системного раздела необходимо сделать следующее:

- Пуск – Панель управления – Система и Безопасность – Шифрование диска BitLocker

- Включить BitLocker на диске данных.

- Мастер шифрования BitLocker как вы хотите расшифровывать диск. Диск данных может быть расшифрован:

Автоматически (данный вариант рекомендуется в случае если вы зашифровали системный раздел).

После ввода пароля

После того как вставлена смарт-карта

- До начала процесса шифрования вы должны сохранить пароль восстановления одним из следующих способов:

Сохранить пароль восстановления на USB-флеш диске

Сохранить пароль восстановления в текстовом файле

Распечатать пароль восстановления

- Используя локальные групповые политики вы сможете настроить параметры использования USB-флеш диска, однако, по-моему, это актуально для корпоративной среды. При это можно использовать следующие параметры:

Запретить запись на съемные диски, не защищенные BitLocker. При этом запись разрешается только на диски, чьи поля идентификации совпадают с полями идентификации компьютера. Если выполняется доступ к съемному диску, он проверяется на наличие допустимого поля идентификации и разрешенных полей идентификации. Они задаются параметром политики «Предоставлять уникальные идентификаторы для организации».

Разрешить доступ к съемным дискам, защищенным BitLocker из более ранних версий Windows. При этом доступ из более ранних версий будет осуществлен только по чтению.

Настроить использование паролей для съемных дисков с данными. Этот параметр политики определяет, требуется ли пароль для разблокировки съемных дисков с данными, защищенными с помощью Bitlocker. Если разрешить использование пароля, можно сделать его обязательным, установить требования к его сложности и задать минимальную длину пароля.

Для обновления шифрования BitLocker вручную вы должны сделать следующее:

- Пуск – Панель управления – Безпасность – Шифрование диска BitLocker

- Отключите BitLocker и выберите Отключить BitLocker, однако не расшифровывайте диск.

- Установите Windows 7

- После окончания установки выберите Старт – Панель управления – Система и Безопасность – Шифрование диска BitLocker — Продолжить шифрование. Обновить мета данные BitLocker вы сможете с помощью утилиты командной строки Manage-bde.

- Для этого выполните вызов окна командной строки с правами

Администратора и в этом окне наберите manage-bde.exe -upgrade

Рекомендуемые настройки правил групповой политики

| Категория | Наименование правила | Рекомендуемое значение |

| Общие | Выберите метод шифрования диска истойкость шифра | Включена. Используйте AES 256-бит с диффузором |

| Общие | Укажите уникальные идентификаторы для организации | Включена. Ввести идентификатор организации в поле идентификации |

| Общие | Запретить перезапись памяти при перезагрузке | Не задана |

| Диски операционной системы | Выбор методов восстановления дисков операционной системы, защищенных спомощьюBitLocker | Включена. Для компьютеров включенных в доменв разделе «Сохранить данные восстановления BitLocker в AD DS для дисков операционной системы» следует выбрать, какие данные восстановления BitLocker для дисков операционной системы следует хранить в AD DS. Если выбран вариант «Копировать пароль восстановления и пакет ключей», в AD DS будет сохранен как пароль восстановления BitLocker, так и пакет ключей. Подобный способ хранения пакета ключей обеспечивает поддержку восстановления данных на физически поврежденных дисках. |

| Диски операционной системы | Установить минимальную длину ПИН-кода для запуска | Включена. Минимальная длина ПИН-кода 6 символов |

| Диски операционной системы | Обязательная дополнительная проверка подлинности при запуске | Включена. Для компьютеров с ТРМ обязательно применение ПИН-кода |

| Жесткие диски с данными | Выбор методов восстановления жестких дисков, защищенных спомощьюBitLocker | Включена. В разделе «Сохранить данные восстановления BitLocker в AD DS для фиксированных дисков с данными» следует выбрать, какие данные восстановления BitLocker для жестких дисков с данными следует хранить в AD DS. Если выбран вариант «Копировать пароль восстановления и пакет ключей», в AD DS будет сохранен как пароль восстановления BitLocker, так и пакет ключей. Подобный способ хранения пакета ключей обеспечивает поддержку восстановления данных на физически поврежденных дисках. Если выбран вариант «Копировать только пароль восстановления», в AD DS сохраняется только пароль восстановления.Установите флажок «Не включать BitLocker до сохранения данных восстановления в AD DS дляфиксированных дисков с данными», если следует запретить пользователям включать BitLocker в случае, если компьютер не подключен к домену и не было успешно выполнено резервное копирование данных восстановления BitLocker в AD DS. |

| Жесткие диски с данными | Настроить использование паролей для фиксированных дисков с данными | Если в организации не используется инфраструктура публичных ключей (PKI), включите и установите требования к сложности пароля |

| Съемные диски с данными | Выбор методов восстановления съемных дисков, защищенных спомощьюBitLocker | Аналогично соответствующему правилу для жестких дисков с данными |

| Съемные диски с данными | Настроить использование паролей для съемных дисков с данными | Аналогично соответствующему правилу для жестких дисков с данными |

| Съемные диски с данными | Запретить запись на сменные диски не защищенныеBGitLocker | Включено. Запретить запись на съемные диски, сконфигурированные в других организациях |

Заключение

Хотелось бы верить, что данные материалы помогут вам в использовании шифрования BitLocker в операционной системе Windows 7. Однако вместе с тем хочу вас предупредить, что использование шифрования это всего лишь один из методов защиты ваших данных и не является своего рода панацеей. Кроме того, неправильное понимание средств и методов использования шифрования может нанести вашей организации непоправимый вред. Так что будьте внимательны.

Никого совсем не удивляет тот факт, что на персональном компьютере может храниться сугубо личная информация или же корпоративные данные, представляющие повышенную ценность. Нежелательно, если такие сведения попадут в руки сторонних лиц, которые могут ими воспользоваться, провоцируя серьёзные проблемы у бывшего владельца ПК.

В зависимости от обстоятельств Bitlocker можно активировать и деактивировать.

Именно по этой причине многие пользователи выражают желание предпринять какие-то действия, ориентированные на ограниченный доступ ко всем файлам, сохраняющимся на компьютере. Такая процедура, действительно, существует. Проделав определённые манипуляции, никто из посторонних, не зная пароль или ключ к его восстановлению, не сможет получить доступ к документам.

Защитить важную информацию от ознакомления сторонними лицами удаётся, если провести шифрование диска Bitlocker. Такие действия помогают обеспечить полную конфиденциальность документам не только на конкретном ПК, но и в том случае, когда кем-то жёсткий диск извлечён и вставлен в другой персональный компьютер.

Алгоритм включения и выключения функции

Шифрование диска Bitlocker осуществляется на Windows 7, 8 и 10, но только не всех версий. Предполагается, что на материнской плате, которой оснащён конкретный компьютер, на котором пользователь желает провести шифрование, должен наличествовать модуль TPM.

СОВЕТ. Не расстраивайтесь, если вы точно знаете, что такого специального модуля на вашей материнке нет. Существуют некоторые хитрости, позволяющие «игнорировать» такое требование, соответственно, устанавливать и без такого модуля.

Прежде чем приступить к процессу шифрования всех файлов, важно учесть, что эта процедура достаточно продолжительная. Точное количество времени назвать предварительно затруднительно. Всё зависит от того, какой объём информации имеется на жёстком диске. В процессе шифрования Windows 10 будет продолжать работать, но вряд ли своей работоспособностью сможет порадовать вас, поскольку показатель производительности будет существенно снижен.

Включение функции

Если на вашем компьютере установлен Windows 10, при этом вы испытываете активное желание включить шифрование данных, воспользуйтесь нашими советами, чтобы вам не только всё удалось, но и путь реализации такого желания не был затруднительным. Первоначально найдите на своей клавиатуре клавишу «Win», иногда она сопровождается пиктограммой Windows, зажмите её, одновременно с нею зажмите клавишу «R». Зажатие этих двух клавиш одновременно вызывает открытие окна «Выполнить».

В открывшемся окне вы обнаружите пустую строку, в которую вам потребуется ввести «gpedit.msc». После нажатия на кнопку «Ok», откроется новое окно «Редактор локальной групповой политики». В этом окне нам предстоит проделать небольшой путь.

С левой стороны окна найдите и сразу же кликните по строке «Конфигурация компьютера», в открывшемся подменю найдите «Административные шаблоны», а затем в очередном открывшемся подменю перейдите на параметр, расположенный на первом месте в списке и именуемый «Компоненты Windows».

Теперь переведите свой взгляд на правую сторону окна, в нём найдите «Шифрование диска Bitlocker», двойным щелчком клавиши мышки активируйте его. Теперь откроется новый список, в котором вашей очередной целью должна стать строка «Диски операционной системы». Кликните также и по этой строке, вам остаётся совершить ещё один переход, чтобы приблизиться к окну, где будет осуществляться непосредственная настройка Bitlocker, позволяющая его включить, чего именно вам так хочется.

Найдите строку «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске», раскройте этот параметр двойным щелчком. В открытом окне вы найдёте желанное слово «Включить», возле которого рядом обнаружите чекбокс, в нём вам нужно поставить специфическую отметку в виде галочки своего согласия.

Чуть ниже в этом окне находится подраздел «Платформы», в нём вам нужно установить галочку в чекбоксе возле предложения использования BitLocker без специального модуля. Это очень важно, особенно если в вашем Windows 10 нет модуля TPM.

Настройка желаемой функции в этом окне завершается, поэтому его можно закрыть. Теперь наведите курсор мышки на значок «Windows», только кликните по нему правой клавишей, что позволит появиться дополнительному подменю. В нём вы найдёте строку «Панель управления», перейдите на неё, а затем на следующую строку «Шифрование диска Bitlocker».

Не забудьте обозначить, где вы желаете осуществить шифрование. Это можно проделать и на жёстком, и на съёмном дисках. После выбора желаемого объекта нажмите на клавишу «Включить Bitlocker».

Теперь Windows 10 запустит автоматический процесс, изредка привлекая ваше внимание, предлагая вам конкретизировать ваши желания. Безусловно, лучше всего перед выполнением такого процесса сделать резервную копию. В противном случае при потере пароля и ключа к нему даже владелец ПК не сможет восстановить информацию.

Далее начнётся процесс подготовки диска к последующему шифрованию. Во время выполнения этого процесса не разрешается выключать компьютер, поскольку таким действием можно нанести серьёзный вред операционной системе. После такого сбоя вы просто не сможете запустить ваш Windows 10, соответственно, вместо шифрования вам предстоит установить новую операционную систему, потратив лишнее время.

Как только подготовка диска успешно завершается, начинается непосредственно сама настройка диска к шифрованию. Вам будет предложено ввести пароль, обеспечивающий доступ впоследствии к зашифрованным файлам. Также будет предложено придумать и ввести ключ восстановления. Оба этих важных компонента лучше всего сохранить в надёжном месте, лучше всего распечатать. Очень глупо хранить пароль и ключ к восстановлению на самом ПК.

В процессе шифрования система может поинтересоваться у вас, какую часть конкретно вы желаете зашифровать. Лучше всего такой процедуре подвергнуть полностью всё пространство диска, хотя имеется вариант зашифровать только занятое пространство.

Остаётся выбрать такой вариант действий, как «Новый режим шифрования», а после этого запустить автоматическую проверку операционной системы BitLocker. Далее система благополучно продолжит процесс, после чего к вам поступит предложение перезагрузить ваш ПК. Безусловно, выполните это требование, осуществите перезагрузку.

После очередного запуска Windows 10 вы убедитесь в том, что доступ к документам без введения пароля будет невозможен. Процесс шифрования будет продолжаться, контролировать его можно при нажатии на значок BitLocker, располагающийся на панели уведомлений.

Отключение функции

Если по каким-либо причинам файлы на вашем компьютере перестали представлять повышенную важность, а вам не очень нравится каждый раз вводить пароль, чтобы получить к ним доступ, тогда предлагаем вам просто отключить функцию шифрования.

Чтобы выполнить такие действия, перейдите в панель уведомлений, найдите там значок BitLocker, кликните по нему. В нижней части открытого окна вы найдёте строку «Управление BitLocker», нажмите на неё.

Теперь система предложит вам выбрать, какое действие для вас является предпочтительным:

- провести архивацию ключа восстановления;

- изменить пароль доступа к зашифрованным файлам;

- удалить ранее установленный пароль;

- отключить BitLocker.

Безусловно, если вы решили отключить BitLocker, вам следует выбрать последний предлагаемый вариант. На экране сразу возникнет новое окно, в котором система пожелает убедиться в том, что вы действительно желаете отключить функцию шифрования.

ВНИМАНИЕ. Как только вы нажмёте на кнопку «Отключить BitLocker», сразу начнётся процесс дешифровки. К сожалению, и этот процесс не характеризуется высокой стремительностью, поэтому вам однозначно придётся настроиться на некоторое время, в ходе которого вам просто придётся ожидать.

Конечно, если вам нужно пользоваться в этот момент компьютером, вы можете себе это позволить, никакого категорического запрета на это нет. Однако следует себя настроить на то, что производительность ПК в этот момент может быть крайне низкой. Понять причину такой медлительности несложно, ведь операционной системе приходится разблокировать огромный объём информации.

Особенности Bitlocker в Windows 7

Несмотря на прекращение поддержки этой версии системы, многие продолжают её использовать. При этом возникает много вопросов по процессу включения функции шифрования в Windows 7.

На самом деле этот процесс почти не отличается от описанного выше – он одинаков для всех версий Windows – «семёрки», «восьмёрки», «десятки». Но в «семёрке» эта функция реализована только в версиях «Расширенная», «Корпоративная», и «Профессиональная». В «Домашней», например, её просто нет и нет смысла её там искать.

Итак, имея желание зашифровать или дешифровать файлы на компьютере, достаточно ознакомиться с нашими рекомендациями, после этого без поспешности выполнять каждый шаг обозначенного алгоритма, а по завершении порадоваться достигнутому результату.

Вы задумывались над вопросом: как защитить информацию, находящуюся на HDD? Оказывается, для этого не обязательно устанавливать дополнительный софт. Поможет специальная служба BitLocker, встроенная в Windows 7 и выше. Рассмотрим подробнее как это работает.

Содержание

- Что это такое

- Как работает

- Особенности

- Шифрование диска Windows 10 если на плате установлен модуль TPM

- BitLocker Windows 10, как включить без TPM

- Как отключить BitLocker Windows 10

- BitLocker Windows 7 как включить

- BitLocker to Go

- BitLocker Windows 10 как разблокировать

- Вывод

Что это такое

BitLocker (Битлокер) — это технология которая защищает информацию при помощи шифрования разделов HDD. Это служба Windows которая самостоятельно защищает директории и файлы путем шифрования, создавая текстовый ключ TPM.

TPM — криптопроцессор в котором расположены ключи, защищающие доступ к информации. Используется для:

- Защиты информации, копирования данных;

- Аутентификации.

Как работает

Оказывается, компьютер обрабатывает зашифрованную информацию, отображающуюся в читабельном виде. Доступ к ней не заблокирован. Защита сработает при попытке извне получить доступ к информации.

Технология основана на шифровании при помощи алгоритма AES 128 и 256. Для хранения ключей самый простой способ — пароль.

Особенности

Можно зашифровать любой HDD (кроме сетевого), информацию с SD-карты, флешки. Ключ восстановления шифра сохраняется на ПК, сменном носителе или чипе TPM.

Процесс шифрования занимает продолжительное время. Зависит от мощности ПК и объема информации на HDD. При шифровании система сможет работать с меньшей производительностью.

В современных ОС эта технологи поддерживается. Поэтому BitLocker скачать для Windows 7 и более поздних версий не понадобятся. Она доступна совершенно бесплатно.

Шифрование диска Windows 10 если на плате установлен модуль TPM

- Открываем «Мой компьютер», выбираем HDD, который будем шифровать. Далее, как на скриншоте;

- Пропишите надежный пароль. При включении ПК ОС спросит его для расшифровки информации;

- Определитесь со способом сохранения резервной копии: учетная записи Microsoft, распечатать, скопировать на флешку;

- Определитесь что шифровать: весь HDD, свободное место. Рекомендую выбирать весь диск;

- После завершения работы перезагрузите ПК, пропишите пароль.

Если появится сообщение про ошибку, где говорится о разрешении запуска службы без TPM, значит на плате его нет. Рассмотрим, что предпринять.

BitLocker Windows 10, как включить без TPM

Для шифрования диска BitLocker выполните последовательность таких действий:

- Нажмите «Win+R», далее пропишите «gpedit.msc»;

- Переходим как на скриншоте;

- Нажмите «Диски»;

- Далее, как на скриншоте;

- Выберите «Включено»;

- Закройте редактор;

- Нажмите «Пуск»-«Программы»-«Служебные»-«Панель управления»;

- Кликните по ссылке «Шифрование»;

- Далее «Включить»;

- Подождите пока закончится проверка;

- При утере пароля доступ к информации будет закрыт, поэтому создайте резервную копию;

- Запустится процесс подготовки. Не выключайте ПК, иначе загрузочный раздел может повредиться и Windows не загрузится;

- Кликните «Далее»;

- Пропишите пароль, который будете использовать для разблокировки. Рекомендую сделать его не таким как при входе в систему;

- Определите, способ сохранения ключа. Он используется для доступа к диску, если вы забудете пароль. Его сохраните в: запись Майкрософт, текстовый документ, запишите на бумаге;

Сохраните его отдельно от ПК.

- Рекомендую выбрать шифрование всего диска. Это надежнее. Нажмите «Далее»;

- Выберите «Новый режим»;

- Отметьте чекбокс напротив пункта «Запустить проверку»;

- В системном трее появится значок BitLocker и уведомление, что нужно перезагрузить ПК;

- Далее появится окно для ввода пароля. Пропишите тот, что указывали при шифровании;

- Шифрование запустится после загрузки системы. Нажмите значок в системном трее чтобы посмотреть сколько процентов работы выполнено;

Как отключить BitLocker Windows 10

- Кликните на значок в системном трее;

- Нажмите ссылку «Управление»;

- Далее «Отключить»;

BitLocker Windows 7 как включить

Многие пользователи спросят: как BitLocker скачать для Windows 7? Оказывается, ничего загружать не нужно. Так же как и для Windows десятой серии. Служба активируется в системе. Действия, аналогичные описанным выше.

BitLocker to Go

Технология используется для шифрования информации на съемных носителях: SD- картах, внешних HDD, USB-устройств. Защищает информацию от кражи носителя.

Устройство определяется системой автоматически. Для расшифровывания человеку остается прописать учетные данные для разблокировки. Технология снимает защиту если пользовать знает логин, пароль или ключ восстановления. Применяется для защиты всех файлов, находящихся на носителе. BitLocker скачать можно с официального сайта Microsoft.

Для шифрования используйте действия, описанные выше. В локальных групповых политиках, отметьте опции как на скриншоте.

BitLocker Windows 10 как разблокировать

Чтобы разблокировать данные, используется пароль или ключ восстановления. При шифровании, пароль создается обязательно. Находим ключ восстановления, далее выполните последовательность таких действий:

- Нажмите на носителе правой кнопкой мышки, далее «Разблокировать»;

- Справа вверху откроется окно, куда пропишите пароль. Кликните по ссылке «Дополнительные параметры»;

- Кликните по ссылке «Ввести ключ»;

- Пропишите 48-значный ключ, далее «Разблокировать».

Если BitLocker заблокировал диск, а ключ утерян, откатите систему к созданной ранее точке восстановления. Если ее нет, откатите систему до начального состояния. Для этого перейдите: «Параметры» (Win+I)-«Обновление»-«Восстановление»-«Начать».

Вывод

Мы рассмотрели, как включить BitLocker в Windows 10. Используйте описанные выше способы, чтобы обезопасить данные. Главное — запомните пароль. Он используется, даже если извлечь HDD из одного ПК и подключить к другому.

Читайте также:

Как установить пароль на флешку

Как поставить пароль на архив