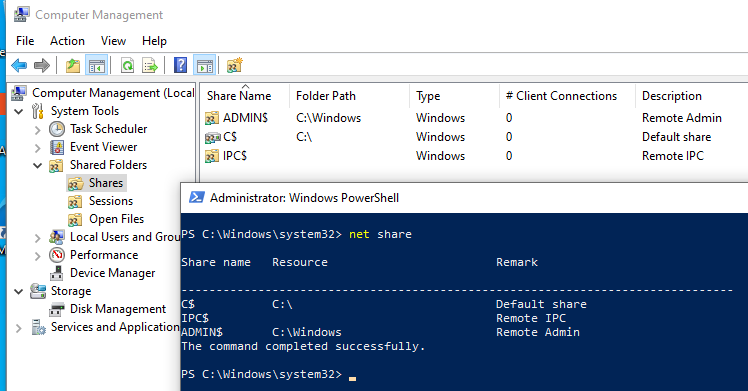

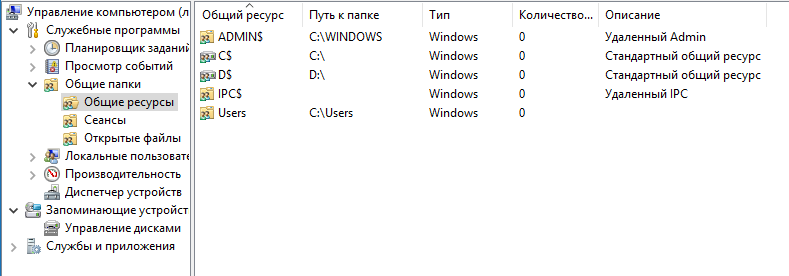

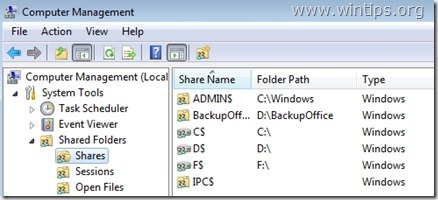

Административные общие ресурсы (шары) используются в Windows для удаленного доступа и управления компьютером. Если открыть консоль управления компьютером (

compmgmt.msc

), развернуть секцию System Tools -> Shared Folders -> Share (Общие папки -> Общие ресурсы) или выполнить команду

net share

, вы увидите список административных общих папок (эти папки скрыты в сетевом окружении и доступ к ним ограничен).

По-умолчанию Windows создает следующие админ шары:

-

Admin$

— Remote admin (это каталог %SystemRoot%) -

IPC$

— Remote IPC (используется в named pipes) -

C$

— Default Share

Если на компьютере имеются другие разделы, которым назначена буква диска, они также автоматически публикуются в виде административных шар (

D$

,

E$

и т.д.). Если вы предоставляете общий доступ к принтеру, то должна быть шара

Print$

или

FAX$

— при использовании факс-сервера.

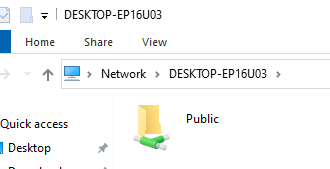

Обратите внимание, что имена общих административных шар заканчиваются знаком $. Этот знак заставляет службу LanmanServer скрывать данные SMB ресурсы при доступе по сети (конкретные файлы и папки в общем сетевом каталоге можно скрыть с помощью Access-Based Enumeration). Если вы попытаетесь в проводнике отобразить список доступных на компьютере сетевых папок (

\\computername

), вы не увидите их в списке доступных общих SMB каталогов.

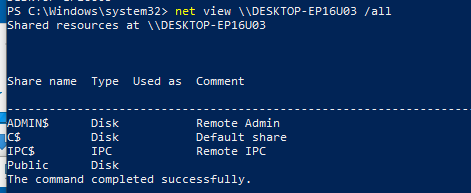

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \\computername /all

В большинстве сторонних файловых менеджеров для Windows доступна опция, позволяющая автоматически показывать доступные административные ресурсы на удаленных компьютерах.

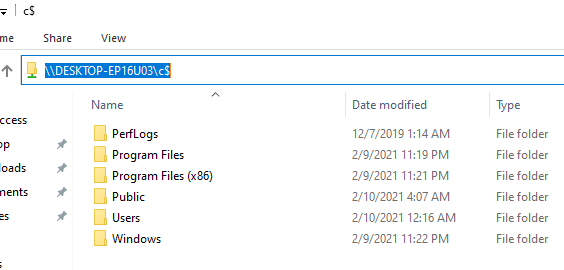

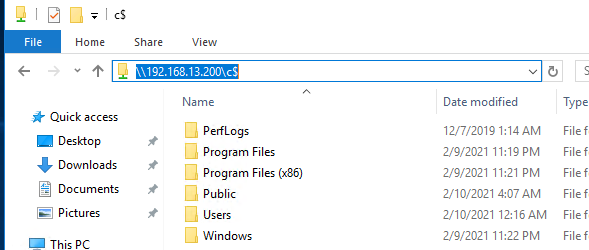

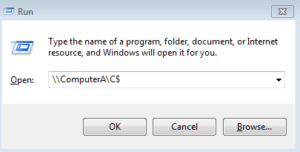

Чтобы открыть содержимое административной шары из File Explorer, нужно указать ее полное имя. Например,

\\computername\c$

. Данная команда откроет содержимое локального диска C и позволит вам получить полноценный доступ к файловой системе системного диска удаленного компьютера.

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Содержание:

- Как отключить/включить административные шары в Windows 10?

- Разрешаем удаленный доступ к административным шарам Windows 10

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

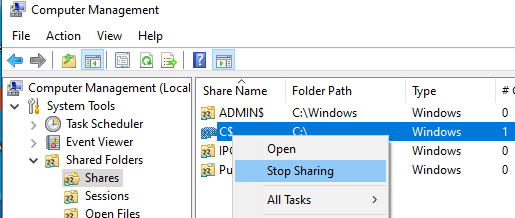

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду

net share IPC$ /delete

). Однако после перезагрузки Windows она пересоздастся автоматически.

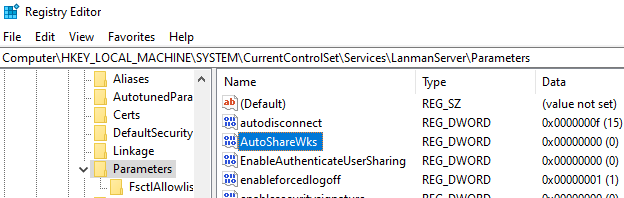

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

или

New-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Type DWORD -Value 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

Set-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Value 1

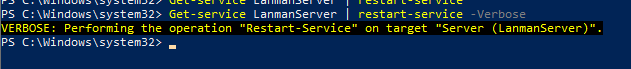

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Get-service LanmanServer | restart-service

Разрешаем удаленный доступ к административным шарам Windows 10

При работе с административными шарами Windows на компьютере, который по умолчанию она отключена) такой доступ работает.

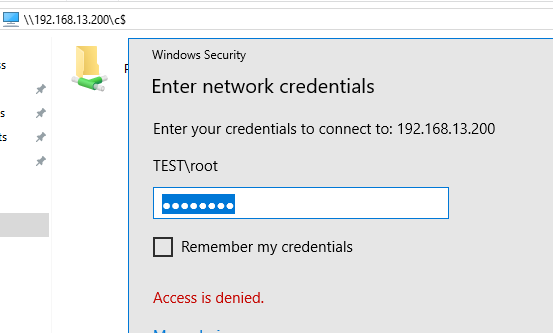

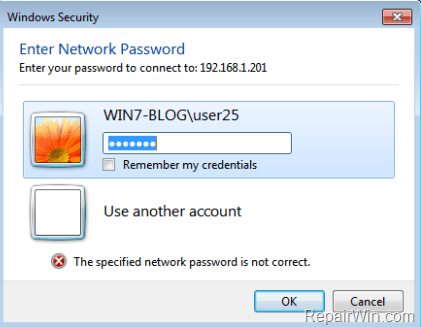

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

- \

\win10_pc\C$ -

\\win10_pc\IPC$ -

\\win10_pc\Admin$

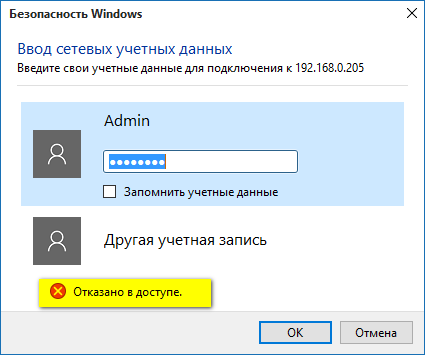

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

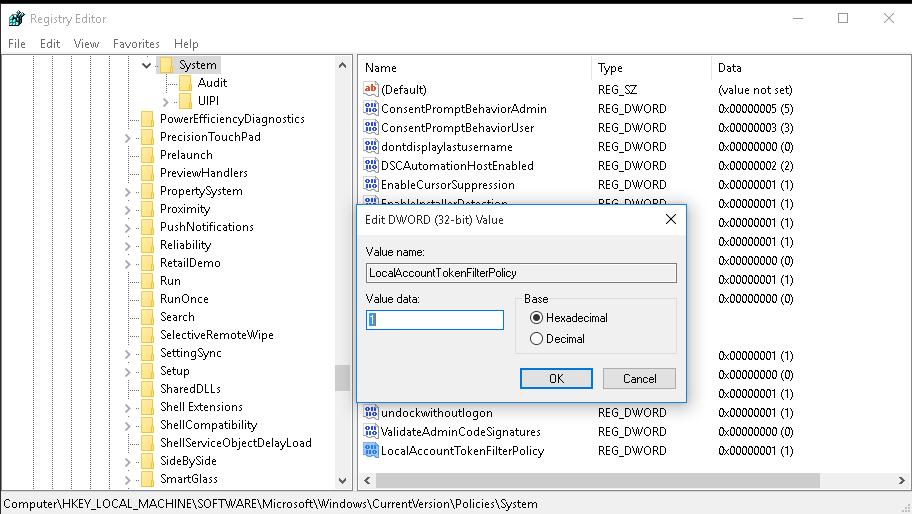

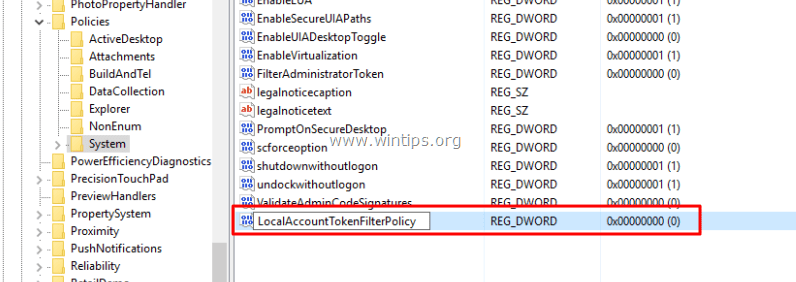

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

Совет. Эта операция несколько снижает уровень безопасности Windows.

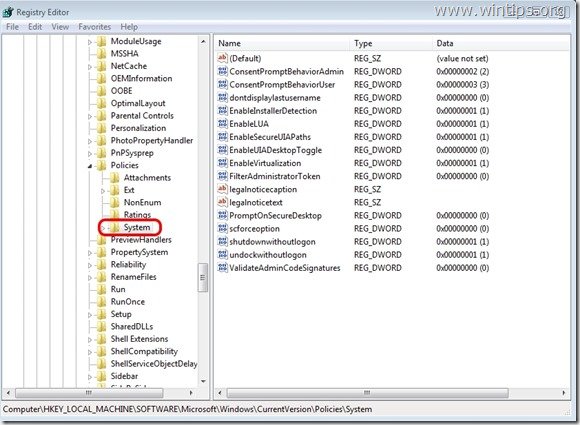

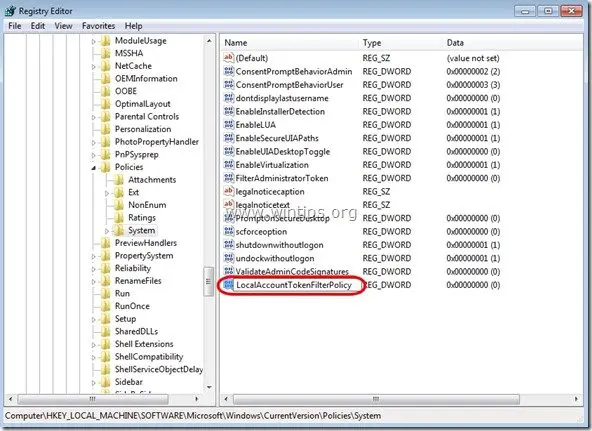

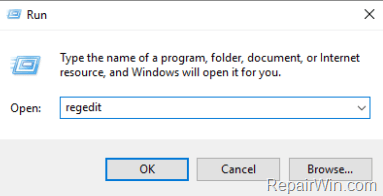

- Откройте редактор реестра (regedit.exe);

- Перейдите в ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System ;

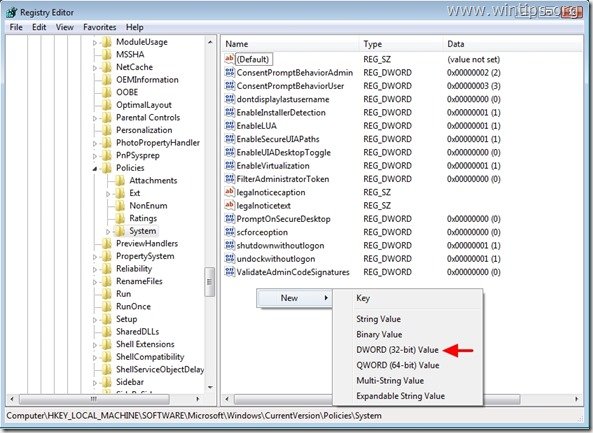

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy;

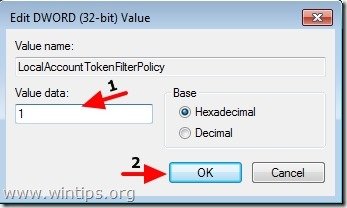

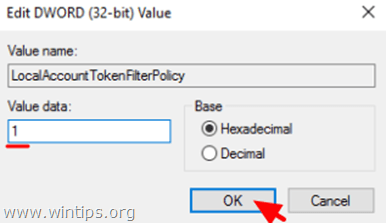

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1;

- Для применения изменений потребуется перезагрузить компьютер

Примечание. Создать параметр LocalAccountTokenFilterPolicy можно всего одной командой

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

После перезагрузки попробуйте удаленно открыть административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:\.

Примечание. После этого станет доступен и другой функционал удаленного управления Windows 10. В том числе теперь можно удаленно подключиться к компьютеру с помощью оснастки Computer Management (Управление компьютером) и другими стандартными консолями.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

Административные шары (Admin$, IPC$, C$, D$) – это скрытые сетевые ресурсы, предоставляющие доступ к определенным директориям на компьютере Windows. Admin$ предоставляет доступ к директории Windows, IPC$ – к интерпретатору команд, C$ и D$ – к корневым директориям на дисках C и D соответственно.

Управление административными шарами можно осуществлять на уровне компьютера или групповой политики.

Для управления административными шарами на уровне компьютера можно использовать реестр. Необходимо зайти в редактор реестра, перейти к разделу HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters и изменить значения параметров:

- AutoShareServer – отвечает за шару Admin$;

- AutoShareWks – отвечает за шары C$, D$ и IPC$.

Установите значение AutoShareServer и/или AutoShareWks в 0, чтобы отключить соответствующий административный шар.

Для управления административными шарами с помощью групповой политики необходимо создать новую групповую политику и задать параметры:

- Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options\Network access: Shares that can be accessed anonymously – для управления доступом к административным шарам с использованием анонимного доступа;

- Computer Configuration\Administrative Templates\Network\Lanman Workstation\Enable insecure guest logons – для разрешения или запрещения использования анонимного доступа.

Задайте нужные значения параметров и примените групповую политику к нужным компьютерам в домене.

Административные общие ресурсы (общие ресурсы) используются в Windows для удаленного доступа и управления компьютером. Если вы откроете Консоль управления компьютером (

compmgmt.msc

), развернете Системные инструменты -> Общие папки -> Раздел «Общий доступ» или запустите команду

net share

, вы увидите список административных общих папок (эти папки скрыты в Моей сети и доступ к ним ограничен).

По умолчанию Windows создает следующие области администрирования:

Admin$– Удаленный администратор (это каталог% SystemRoot%)IPC$– удаленный IPC (используется в именованных каналах)C$– Совместное использование по умолчанию

Если на компьютере есть другие разделы, которым назначена буква диска, они также автоматически публикуются как административные общие ресурсы (

D$

,

E$

и т.д.). Если вы используете общий принтер, должен быть шар

Print$

или

FAX$

– при использовании факс-сервера.

Обратите внимание, что общие названия административных шаров заканчиваются на $. Этот токен заставляет службу LanmanServer скрывать эти ресурсы SMB при доступе к сети (определенные файлы и папки в общей сетевой папке могут быть скрыты с помощью перечисления на основе входа в систему). Если вы попытаетесь просмотреть список сетевых папок (

\\computername

), доступных на вашем компьютере, в проводнике Windows, вы не увидите их в списке доступных общих ресурсов SMB.

вы можете получить список административных общих ресурсов, доступных на удаленном компьютере, с помощью команды:

net view \\computername /all

Большинство сторонних файловых менеджеров для Windows имеют возможность автоматически отображать административные ресурсы, доступные на удаленных компьютерах.

Чтобы открыть содержимое административного общего ресурса из проводника, необходимо указать его полное имя. Например,

\\computername\c$

. Эта команда откроет содержимое локального диска C и позволит вам получить полный доступ к файловой системе системного диска удаленного компьютера.

Только члены группы администраторов локального компьютера (и группы операторов резервного копирования) могут получить доступ к административным сферам при условии, что SMB включен, общий доступ к файлам и принтерам включен и доступ через TCP-порт 445 не заблокирован из брандмауэра Защитника Windows.

Сферы администрирования Windows полезны для удаленного администрирования компьютеров, но они сопряжены с дополнительными рисками безопасности (как минимум, вы не должны использовать один и тот же пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

Самый простой способ – щелкнуть правой кнопкой мыши имя административного ресурса в оснастке «Управление компьютером» и выбрать «Остановить совместное использование» (или использовать команду

net share IPC$ /delete

). Однако после перезапуска Windows он будет автоматически создан заново.

Чтобы Windows не публиковала административные общие ресурсы, вам необходимо открыть редактор реестра regedit.exe, перейти в раздел реестра HKLM \ System \ CurrentControlSet \ Services \ LanmanServer \ Parameters и добавить параметр Dword с именем AutoShareWks (для настольных версий Windows) или AutoShareServer (для Windows Server) и значение 0.

Вы можете создать этот параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

или

New-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Type DWORD -Value 0

Вы можете распространить этот раздел реестра на компьютеры домена с помощью объекта групповой политики.

Теперь после перезагрузки административные сферы создаваться не будут. В этом случае утилиты удаленного управления компьютером, в том числе psexec, перестанут работать.

Если вы хотите включить шарики админки, вам нужно изменить значение параметра на 1 или удалить его.

Set-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Value 1

Чтобы Windows воссоздала административные общие ресурсы, просто перезапустите службу сервера с помощью команды:

Get-service LanmanServer | restart-service

Разрешаем удаленный доступ к административным шарам Windows 10

При работе с административными сферами Windows на компьютере, который не присоединен к домену Active Directory (принадлежит рабочей группе), есть важная особенность. Windows 10 блокирует удаленный доступ к предопределенным административным сферам под пользователем, который является членом группы локальных администраторов. Также этот вход работает со встроенной учетной записью локального администратора (по умолчанию она отключена.

Еще несколько подробностей о том, как выглядит проблема. Я пытаюсь с удаленного компьютера получить доступ к интегрированным административным ресурсам компьютера с Windows 10, который находится в рабочей группе (с отключенным брандмауэром) следующим образом:

- \

\win10_pc\C$ \\win10_pc\IPC$\\win10_pc\Admin$

В окне авторизации я ввожу имя и пароль учетной записи, которая является членом группы локальных администраторов Windows 10, которая отображает ошибку доступа (Доступ запрещен). В то же время доступ к сетевым каталогам и общим принтерам в Windows 10 работает нормально (компьютер отображается в «Мое сетевое окружение»). Доступ к административным ресурсам со встроенной учетной записью администратора также работает. Если этот компьютер входит в домен Active Directory, доступ к сферам администрирования не блокируется даже в учетных записях домена с правами администратора.

Дело в другом аспекте политики безопасности, появившейся в UAC: так называемом удаленном UAC (User Account Control for Remote Connections), который фильтрует токены доступа для локальных учетных записей и учетных записей Microsoft, блокируя удаленный административный доступ под этими учетными записями. Это ограничение не применяется при входе в систему с учетной записью домена.

Вы можете отключить удаленный UAC, создав параметр LocalAccountTokenFilterPolicy в реестре

Совет. Эта операция несколько снижает уровень безопасности Windows.

- Откройте редактор реестра (regedit.exe);

- Перейдите в ветку реестра HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System ;

- Создайте новый параметр DWORD (32-разрядный) с именем LocalAccountTokenFilterPolicy;

- Установите для параметра LocalAccountTokenFilterPolicy значение 1;

- Вам нужно будет перезагрузить компьютер, чтобы изменения вступили в силу

Примечание. Вы можете создать параметр LocalAccountTokenFilterPolicy с помощью одной команды

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

После перезагрузки попробуйте удаленно открыть административный каталог C $ на компьютере с Windows 10. Войдите в систему, используя учетную запись, которая является членом группы локальных администраторов. Должно открыться окно проводника с содержимым диска C:\.

Примечание. Позже будут доступны и другие функции удаленного управления Windows 10. Теперь вы можете удаленно подключаться к компьютеру с помощью оснастки «Управление компьютером» и других стандартных консолей.

Итак, мы разобрались, как использовать параметр LocalAccountTokenFilterPolicy, чтобы разрешить удаленный доступ к скрытым административным ресурсам для всех локальных администраторов на компьютере с Windows. Инструкции также применимы к Windows 8.1, 7 и Windows Server.

Источник изображения: winitpro.ru

Если ПК не в домене, то по-умолчанию включен сетевой UAC

В реестре надо прописать:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System]

«LocalAccountTokenFilterPolicy»=dword:00000001

При этом локальный UAC на затрагивается

Так наверное учетка которой авторизуетесь не имеет таких привлегий как использовать шару?

специально для вас проверил. У меня ПК в домене, авторизация для шары от учетки в live.com.

ps. и да у меня включен пин

Сергей, спасибо за ответ, но банальщину я проверяю в первую очередь, а потом пишу сюда вопросы.

Сайпутдин, учетка естественно админская, ПК у меня, к счастью, не в домене, и учетку с live.com я не связывал…

As “Administrative shares” are defined all the default network shares that can be accessed remotely only from network administrators. The Admin shares are hidden and they are disabled by default in a Windows 7 based computers in order to prevent unauthorized users to access or modify them through a network environment.

In this tutorial, we explain how to SECURELY enable Admin$ shares for your disk volumes (C$, D$, etc.) on a Windows 7, 8 or 10 based computer, so they will be accessible (from another computer on your network) only by specific users.

How to enable Administrative shares on Windows 7, 8, 8.1 or 10 OS.

To enable the default (hidden) shares (C$, D$, etc.) on Windows 10, 8 or 10 OS:

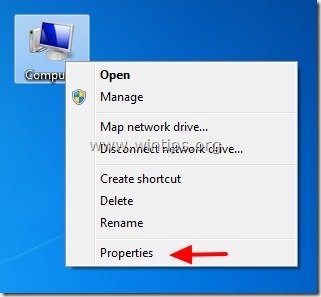

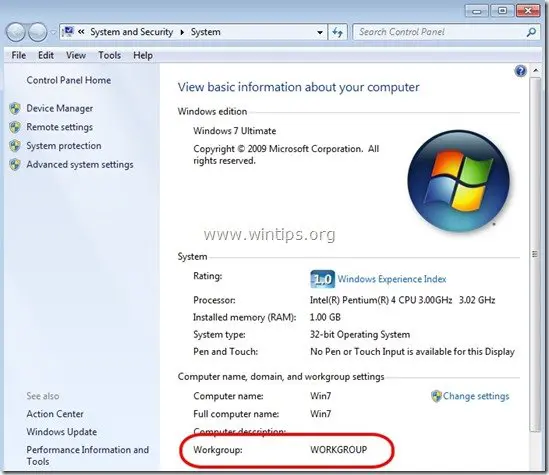

Step 1: Ensure that both computers belong to the same Workgroup.

To check if both computers belong to the same workgroup, do the following:

1. Right-click on “Computer-Name” icon on your desktop and choose “Properties” or (additionally) navigate to Windows Control Panel, choose “System and Security” and select “System”,

2. Look at “WORKGROUP” name at the right and ensure that it is the same name on both computers (e.g. WORKGROUP)

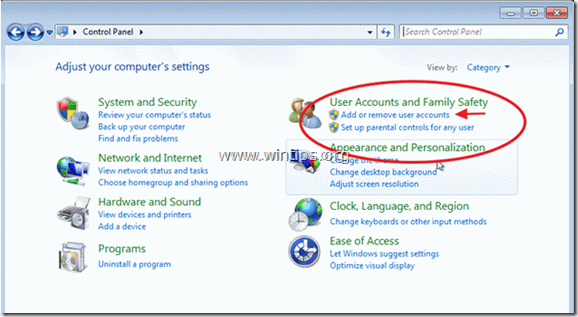

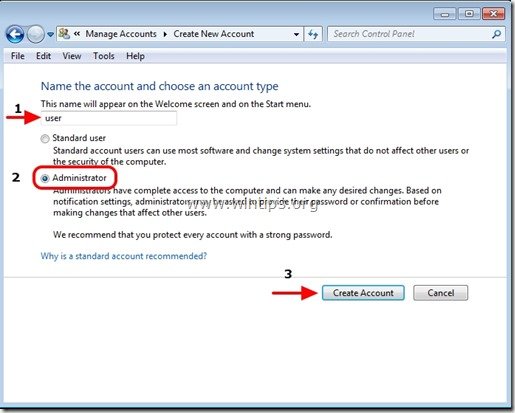

Step 2: Specify which user(s) can access the Admin Shares (Disk Volumes).

The Administrative shares can be (and must be) accessed from Administrator users only. So if you want a user from your network to be able to access Admin($) shares, you must give to this user local Administrative rights on the computer that you want to enable Admin shares. To do that:

1. Go to your Windows control panel (“Start” > “Control Panel”).

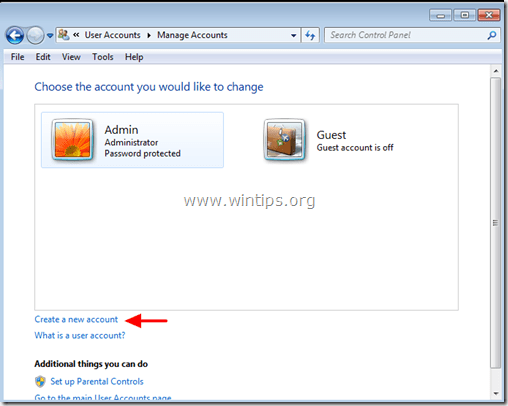

2. Open “Add or remove user accounts”

3. Now create a new account on your computer with Administrative privileges. Additionally, if you have already setup an account, ensure that he has Administrator privileges (choose the Account you want, select “Change the account type” option and set him as “Administrator”).

4. Give a username for your new account (e.g. user), set it up as an Administrator user and press “Create Account” button.

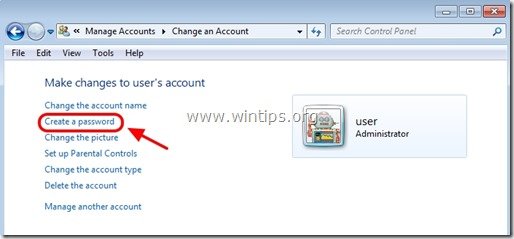

5. At this point the “Manage Accounts” options window should look like this:

6. After you create your account your must specify a password. So click on the new account (e.g. user) and press “Create a password”.

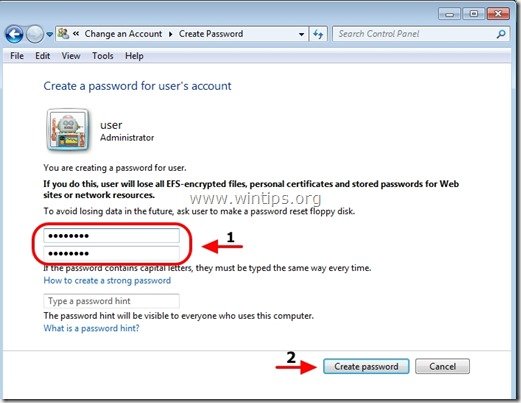

7. Type a strong password (2 times) and press “Create password” button.

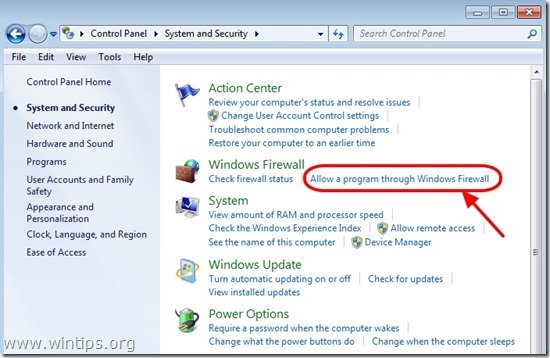

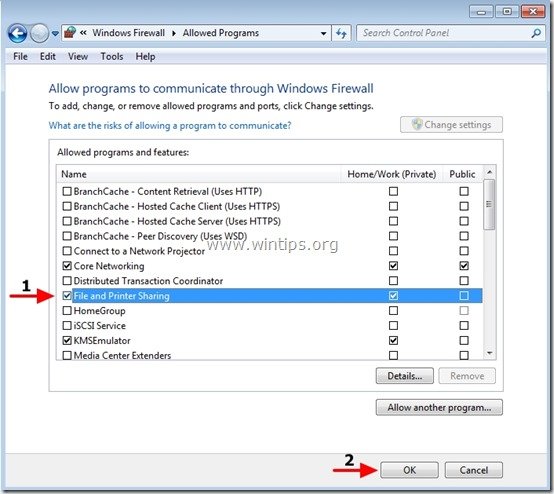

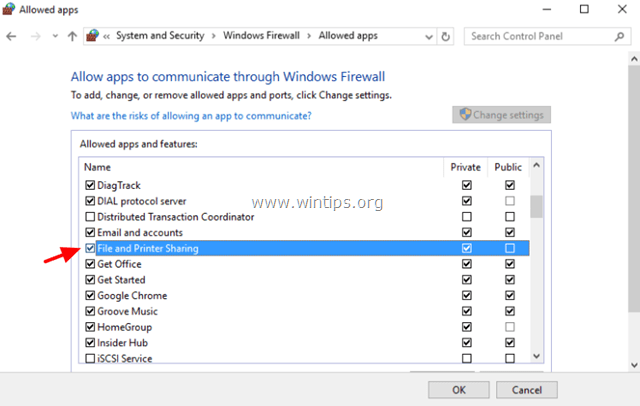

Step 3: Enable “File and print sharing” through Windows Firewall.

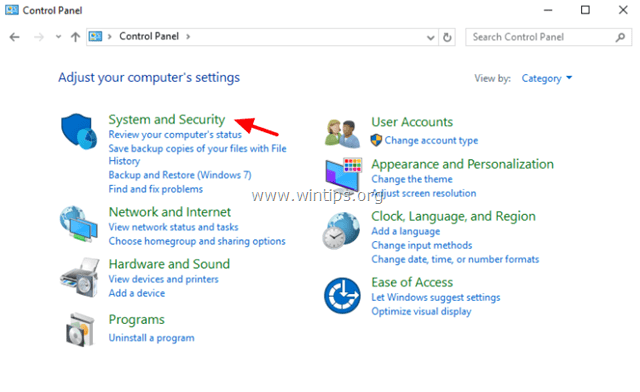

1. Navigate to Windows control panel and click on “System and Security”.

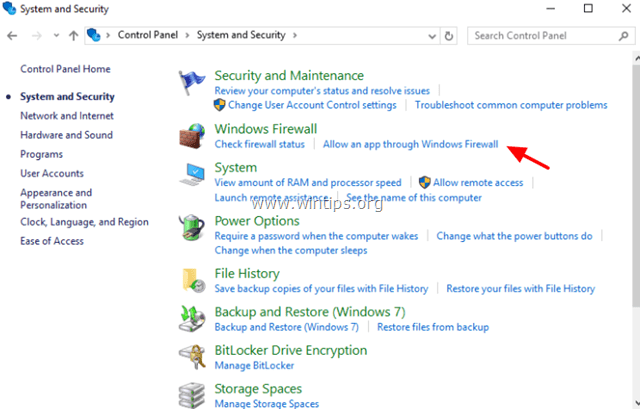

2. On “Windows Firewall” section, press the “Allow a program through Windows Firewall” option.

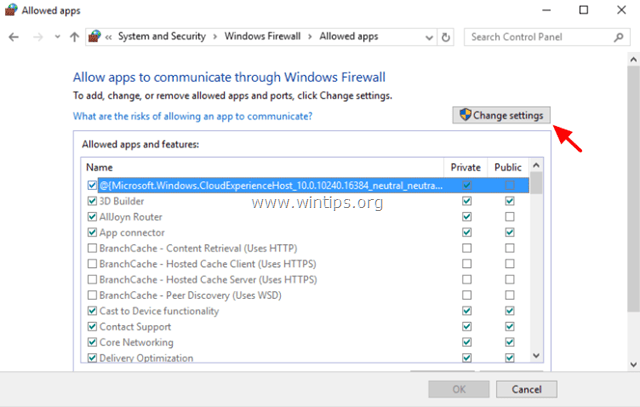

3. In”Allowed programs and features” list, check to enable the “File and Printer Sharing” feature and press “OK”. (In Windows 10 uncheck and re-check)

4. Restart your computer (Optionally).

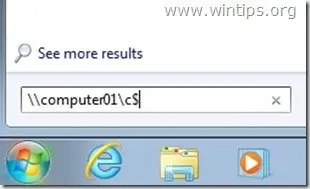

Step 4. Check if you can access the admin shares from another computer.

1. From another computer press the “Start” buton and in the search box type the following command:

“\\<ComputerName>\<DiskVolumeName>$” (without the quotes) and hit “Enter”.

Note: As “<ComputerName>” put the name of the computer with the Admin Shares enabled on it (e.g. “Computer01”) and as “<DiskVolumeName>” put the name of the volume that you want to access, (e.g. “C$” = Disk Volume C:\ , “D$” = Disk Volume D:\, etc.)

2. Now type the username & the password to access the remote computer’s admin shares (as specified in Step 1) & hit “Enter”.

3. If you follow the above steps as described, then you can access the remote computer’s admin shares without any problems.

Step 5: Modify registry settings on the computer with the Admin Shares Enabled(Optional)

Note: Perform this step ONLY if you face problems/errors when you try to access Admin Shares (e.g.logon failure).

1. Go to the remote computer (with the Admin Shares enabled on it) and open Registry Editor. To do that, press “Start” button and in the search box type “regedit” and hit “Enter”.

2. In registry editor navigate to the following path:

“HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System”

3. Right-click on the right pane and choose “New” > “DWORD (32-bit) Value”.

4. Type the “LocalAccountTokenFilterPolicy” for value name and press “Enter”.

5. Double click on “LocalAccountTokenFilterPolicy” value to modify the “Value Data” from “0” to “1” and press “OK”

6. Exit Registry Editor and try again to access administrative shares on the remote computer.

In some cases there is the need to enable the Admin Shares of local hard disks, commonly for administrative purposes. The Admin shares are the default shares (aka Administrative shares) of all disk drives (C$, D$, etc.) on a Windows computer and by default are hidden and inaccessible from the network.

Windows Vista and newer versions of Windows (Windows 7, 8 & 10) prevents local accounts from accessing administrative shares through the network. As a result of that, you receive an «access denied message» whenever you try to connect from a network computer to the default Admin shares (e.g. to C$) on a another workstation of your local network, or you receive the following error message: «Logon unsuccessful: Windows is unable to log you on. Make sure that your user name and password are correct«.

In this guide you can find instructions, on how to successfully enable the default –hidden- Administrative shares of local disks, on a Windows 10, 8.1, 8 or 7 based computer.

How to enable the Default Admin Shares – C$ – on Windows 10, 8 or 7 OS.

Important: In order to access admin shares, you must ensure that Host* and Guest** computers belongs to the same Workgroup or Domain (Both have the same Workgroup or Domain name). To find that information, open Windows Explorer & right click at the Computer icon. Then select Properties in order to view (or change) the Workgroup name.

* Host computer = the computer with the Admin shares enabled.

** Guest computer = any other computer on the network that will be connect to the Admin Shares on the Host computer.

Step 1. Enable Administrator account & Set a Password.

If you want to access the Admin shares on a computer (Host), by using the «Administrator» user account, then you must enable and set a password to the Administrator account on that computer. To do that:

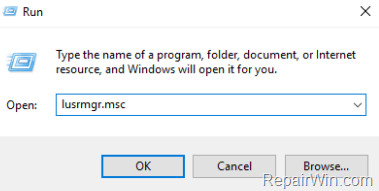

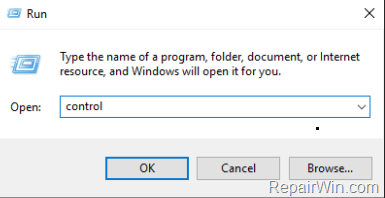

1. Press Windows + R keys to open the run command box.

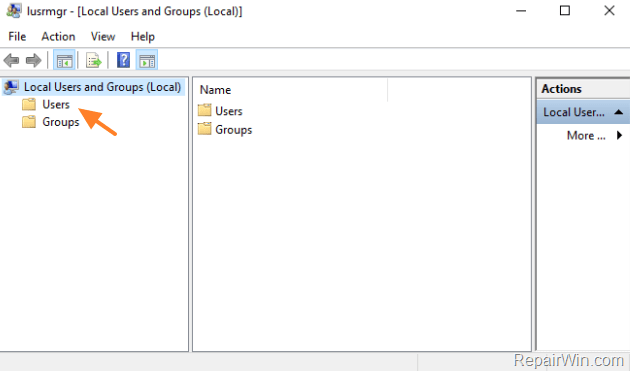

2. Type lusrmgr.msc and press Enter.

3. Open Users.

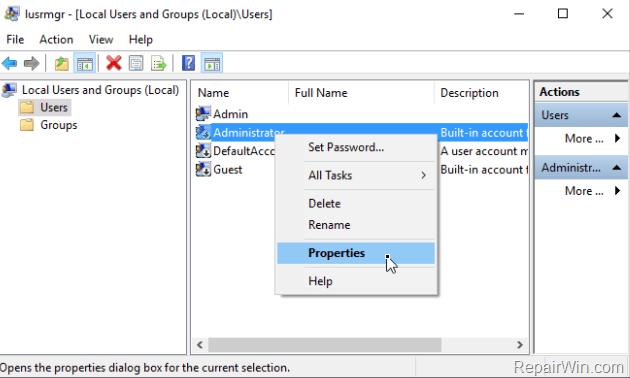

4. Right click on Administrator and select Properties.

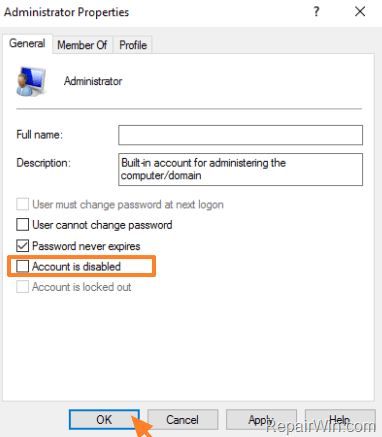

5. Uncheck the Account is disabled checkbox and press OK.

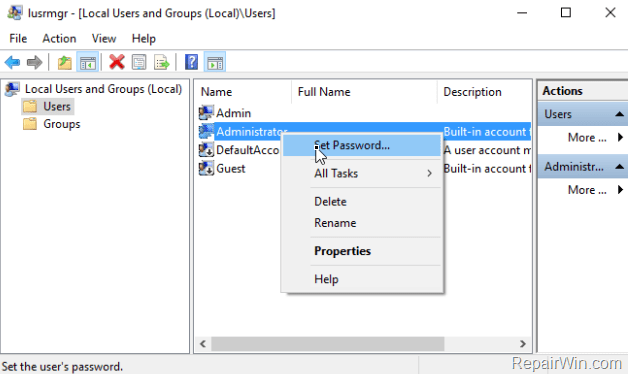

6. Right click on Administrator account again and select Set Password.

7. Specify a password for he Administrator account and click OK.

Step 2. Enable File and Print Sharing on Windows Firewall.

The next step is to enable «File and Print Sharing» through Windows Firewall. (at Host computer)

1. Press Windows + R keys to open the run command box.

2. Type control and press Enter to open Control Panel.

3. In Control Panel: open System and Security.

4. Choose Allow an app through Windows Firewall.

5. Click Change settings.

6. Uncheck and then re-Check the File and Printer Sharing feature and then press OK.

Step 3. Add the «LocalAccountTokenFilterPolicy» value in registry.

Finally modify the registry as described below (at Host computer):

1. Press Windows + R keys to open the run command box.

2. Type regedit and press OK to open Registry Editor.

3. In Registry editor, navigate from the left pane, to this key:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

4. Right click on System key and select New –> DWORD (32-bit) value.

5. Name the new value as: LocalAccountTokenFilterPolicy & press Enter.

6. Then open (double-click) the LocalAccountTokenFilterPolicy and set the value data to 1.

7. Close Registry editor.

8. Restart the computer.

9. Finally, after restart you’ll be able to access the admin shared disk(s) on the host computer, from any other computer on your network (Guest), by typing in RUN (or SEARCH) box the name (or the IP address) of the host machine and the drive letter of the disk that you want to access, followed by the dollar ($) symbol.

e.g If you want to access the disk «C:\» on the «ComputerA», you have to type at Run box: \\ComputerA\C$

That’s all folks! Did it work for you?

Please leave a comment in the comment section below or even better: like and share this blog post in the social networks to help spread the word about this solution.

If this article was useful for you, please consider supporting us by making a donation. Even $1 can a make a huge difference for us.