Эта статья подходит для:

TL-WR841ND , TL-WR842ND , TL-WR843ND , TL-WR720N , TL-WR841N , TL-MR3220 , TL-WR710N , TL-WR842N , TL-WR740N , TL-MR3020 , TL-WR741ND , TL-WR840N , TL-WR940N , TL-MR3040 , TL-WR743ND , TL-WR841HP , TL-WR941ND , TL-WR1043ND , TL-WR1042ND , TL-WR702N , TL-WR700N , TL-WR810N , TL-WR843N , TL-MR3420

На беспроводных маршрутизаторах TP — LINK 11 N можно настроить блокировку сайтов, для этого необходимо выполнить следующие шаги (возьмем в качестве примера TL — WR 1043 ND )

Шаг 1: Зайдите на ваш маршрутизатор TL — WR 1043 ND

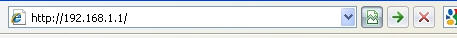

Откройте веб-браузер и введите в адресную строку LAN IP -адрес вашего маршрутизатора ( IP -адрес маршрутизаторов TP — LINK по умолчанию — 192.168.1.1), затем нажмите Enter .

Когда вам будет предложено, введите имя пользователя и пароль маршрутизатора TL — WR 1043 ND (имя пользователя и пароль по умолчанию — admin )

Шаг 2: Зайдите Access Control (Контроль доступа)-> Host (Узел), затем нажмите » Add New …» ( Создать …)

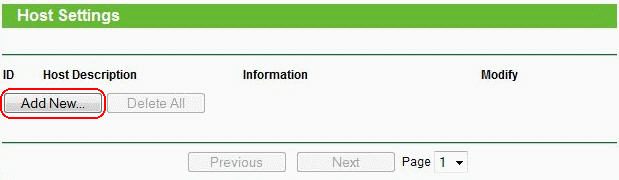

Выберите » IP Address «, затем укажите краткое описание правила, которое вы хотите задать в поле » Host Description :» (Описание узла). Введите диапазон IP -адресов вашей сети, которым вы хотите заблокировать доступ (например, 192.168.1.100 — 192.168.1.199, будет происходить блокировка доступа к сайту (сайтам), которые вы укажите в следующих шагах для всех компьютеров, которым автоматически маршрутизатор TL — WR 1043 ND назначает IP -адрес).

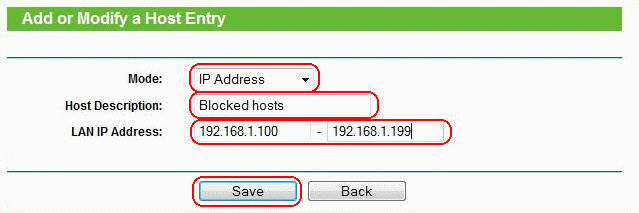

Нажмите » Save » (Сохранить) – новое Правило узла появится на странице » Host Settings » (Настройки узла).

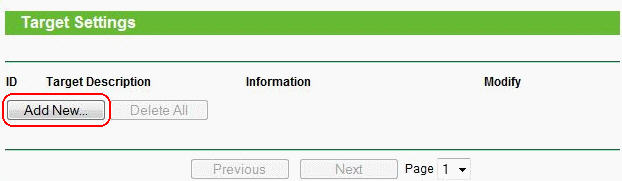

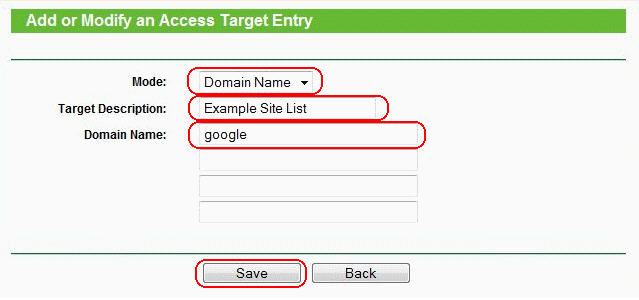

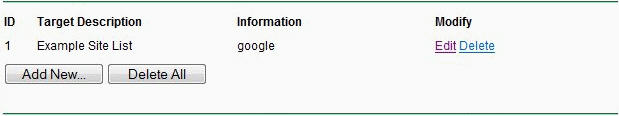

Шаг 3: Зайдите Access Control (Контроль доступа) -> Target (Цель), затем нажмите » Add New …» ( Создать )

Выберите » Domain Name » (Доменное имя) в поле » Mode :»(Режим), затем укажите краткое описание создаваемого правила. В поле (полях) » Domain Name :» (Доменное имя) введите ключевые слова сайтов, которые вы хотите, чтобы маршрутизатор блокировал (не обязательно полные названия сайтов, таких как www . google . com – можно просто указать » google » – и вы создадите правило, согласно которому будет производиться блокировка всех сайтов, которые в своем адресе содержат слово » google «)

Нажмите » Save » (Сохранить) – новое правило цели отобразиться на странице » Target Settings » (Настройки цели).

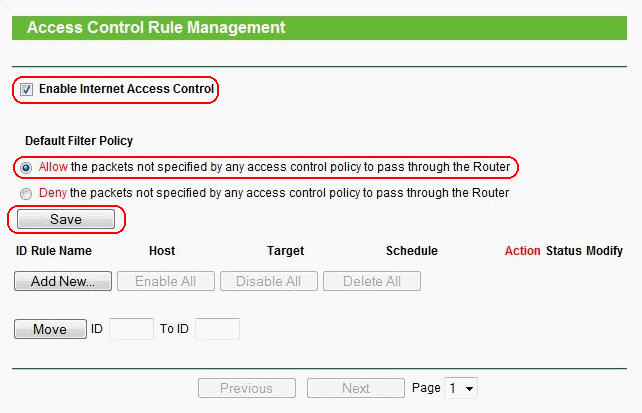

Шаг 4: Зайдите в Access Control (Контроль доступа) -> Rule (Правило) и отметьте » Enable Internet Access Control » (Включить контроль доступа в Интернет), затем выберите опцию » Allow the packets not specified by any access control policy to pass through the Router » (Позволить пакетам не указанным политикой контроля доступа проходить через маршрутизатор) (если будет установлена опция » Deny » (Запретить), все веб-сайты, кроме тех, для которых вы задали правила узла/цели будут заблокированы), затем нажмите » Save » (Сохранить).

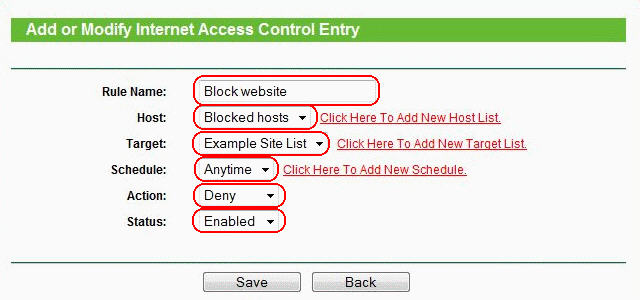

В разделе Access Control (Контроль доступа) -> Rule (Правило), нажмите » Add New …» (Создать), затем введите краткое описание правила в поле » Rule Name :» (Имя правила)

В поле «Host:» ( Узел ), select the Host rule you defined in Step 2

В поле «Target:» ( Цель ), select the target rule you defined in Step 3

В поле » Schedule :» (Расписание), выберите » Anytime » (В любое время) (правило будет всегда активным)

В поле » Action :» (Действие), выберите » Deny » (Запретить)

В поле » Status :» (Состояние), выберите » Enabled » (Включено)

Нажмите » Save » (Сохранить) – новое правило контроля доступа появится на странице » Access Control Rule Management » (Управление правилом контроля доступа).

Шаг 5: Чтобы проверить это правило, попытайтесь зайти на сайт, который вы заблокировали с узлового компьютера в пределах диапазона IP -адресов, которые вы указали в Правиле узла в Шаге 1 (напимер, http :// www . google . com ). Веб-сайт будет заблокирован и ваш веб-браузер будет выдавать сообщение что этот сайт/сервер не может быть найден.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Всем здравствуйте! Наконец-то мы дошли до настоящих тем. Тема сегодняшней статьи, а точнее вопрос, который мы будем решать – как заблокировать сайт на роутере. Как не странно, у большинства маршрутизаторов делается это по-разному из-за разности прошивок, а также банально из-за разных производителей. Именно поэтому лучше разобрать эту тему поподробнее с картинками и пояснениями.

Для начала вам нужно подключиться к сети роутера. Это можно сделать как на прямую по кабелю, так и воздушным путем через Wi-Fi. После этого просто вписываем IP адрес или DNS адрес интернет-центра. Подробно про это я писать не буду. Если вы не знаете, как это делать, то можете прочесть мою инструкцию по данной тематике тут.

ПОМОЩЬ! Если в процессе блокировки у вас возникнут трудности, вылезет ошибка или произойдет что-то ещё – пишите об этом в комментариях.

Содержание

- TP-Link

- Старая прошивка

- Новая прошивка

- Zyxel Keenetic

- Новая прошивка

- Старая прошивка

- ASUS

- D-Link

- Задать вопрос автору статьи

TP-Link

Для входа внутрь используем обычный DNS адрес – tplinklogin.net. В качестве логина и пароля по умолчанию обычно используются: admin-admin. Далее я расскажу – как быстро запретить, заблокировать доступ к любым сайтам, в том числе к таким ресурсам как вконтакте, одноклассники – через роутер.

Старая прошивка

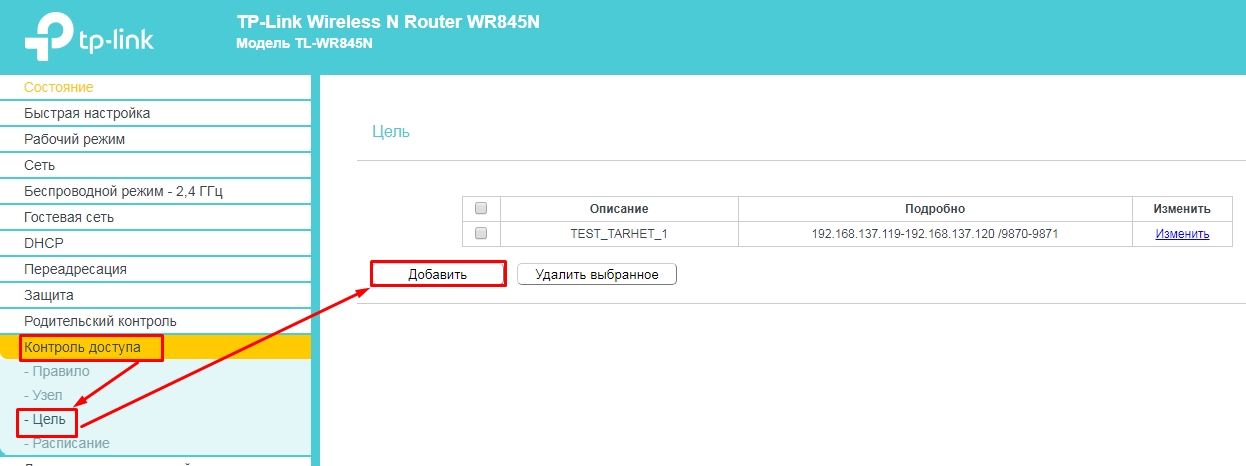

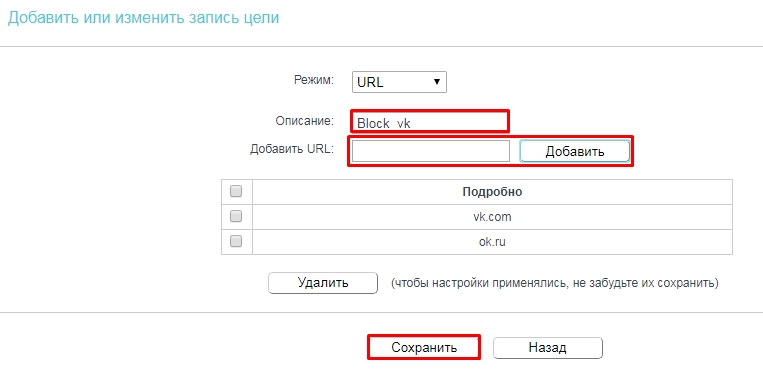

- Сначала нам нужно задать список адресов, к которым нужно заблокировать доступ. Заходим по пути: «Контроль доступа» – «Цель» – нажимаем «Добавить».

- Режим имеет несколько типов, но лучше всего использовать IP или URL. В строке «Описание» можно написать любое название. Далее вводим URL или IP адрес и нажимаем «Добавить». Адресов можно ввести несколько. В конце нажимаем «Сохранить».

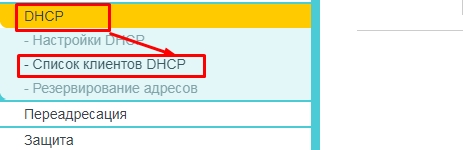

- Блокировку мы будем делать по MAC-адресу устройства, которое подключено к роутеру. Можно, конечно, сделать и по IP, но это не надежно, учитывая, что у роутеров обычно адреса динамические и постоянно меняются. МАК можно посмотреть по пути: «DHCP» – «Список клиентов DHCP».

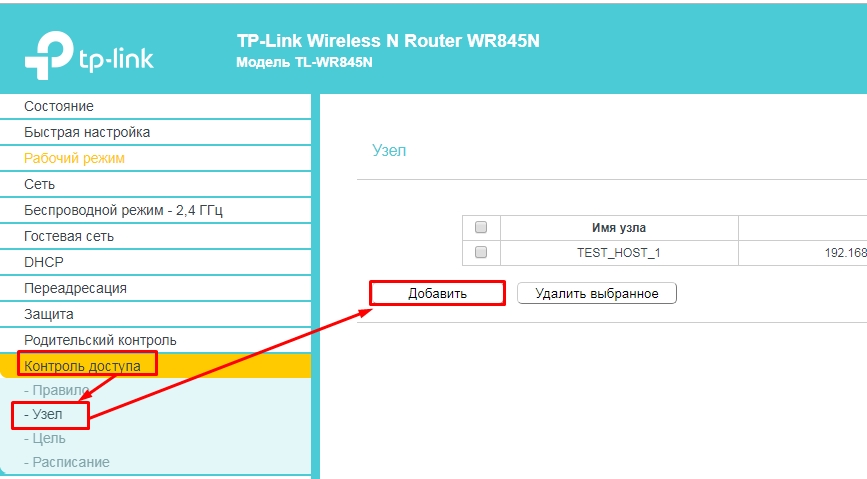

- «Контроль доступа» – «Узел» – «Добавить».

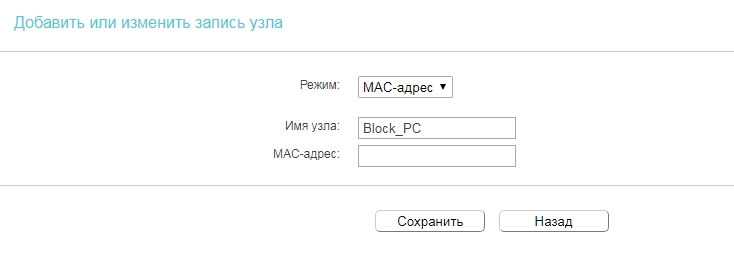

- Теперь выбираем режим «MAC-адрес», указываем имя узла и вводим MAC-адрес. В некоторых прошивках МАК можно выбрать из подключенных устройств. Не забудьте в конце «Сохранить» узел.

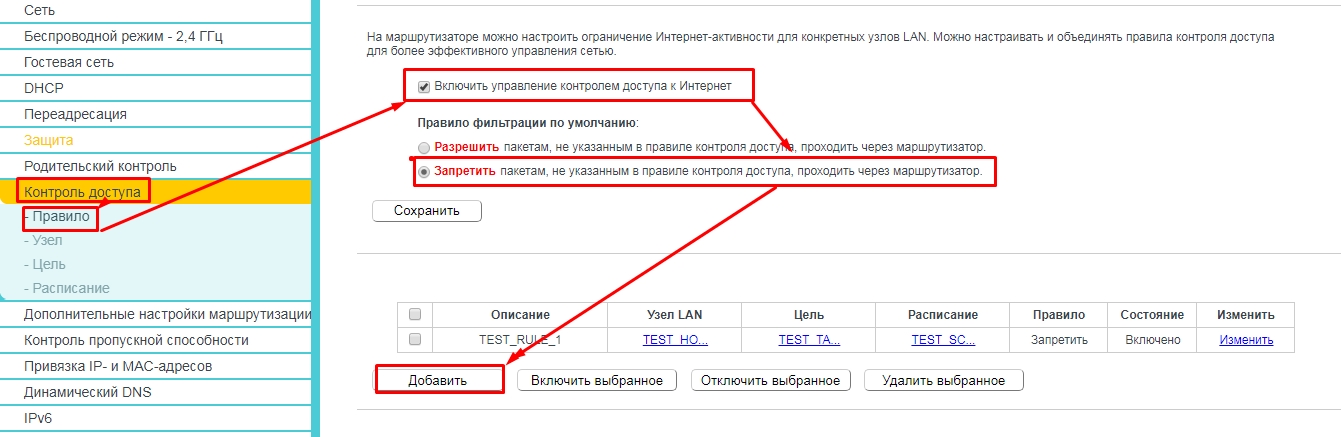

- «Контроль доступа» – «Правило». Включаем режим, выделяя верхнюю галочку. Теперь надо перевести режим в «Запретить» и нажимаем «Добавить».

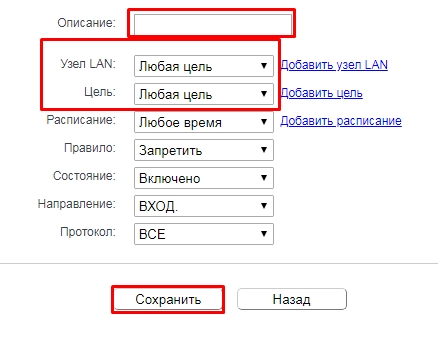

- Вписываем любое описание, а также выбираем узел и цель, которую мы создали ранее. Нажимаем «Сохранить». После этого для данного MAC-адреса будут заблокированы сайты. Также вы можете наоборот сделать блокировку для всех устройств, кроме остальных — это удобно при создании гостевой сети.

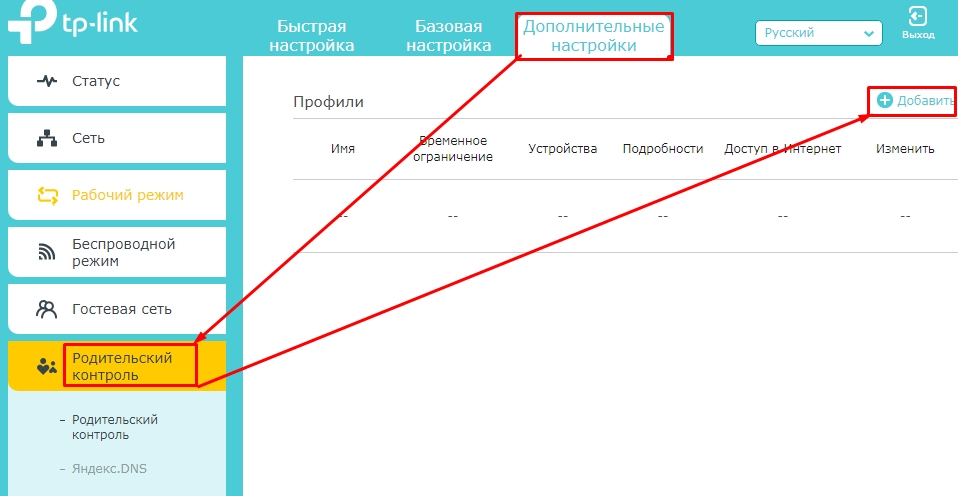

Новая прошивка

- «Дополнительные настройки» – «Родительский контроль» – нажимаем по кнопке «Добавить».

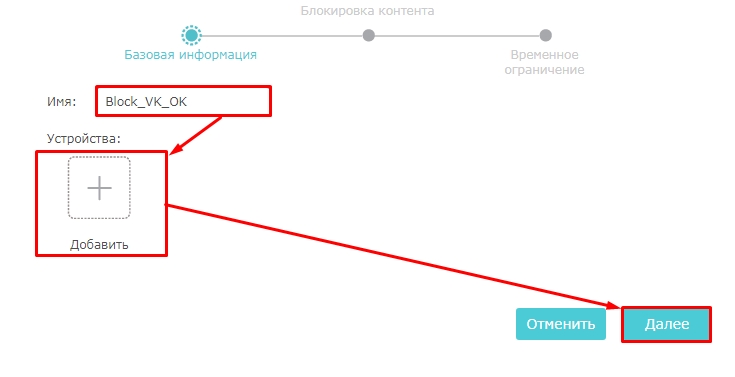

- Вводим название правила, а также добавляем устройство, для которого будет распространяться фильтр.

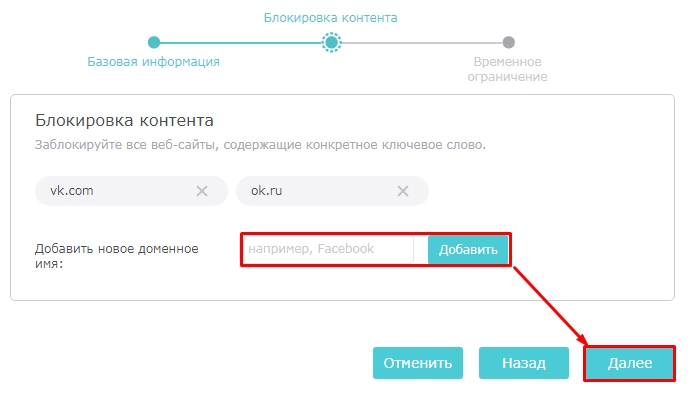

- Теперь поочередно вводим адреса, которые будут позже заблокированы. Нажимаем «Далее».

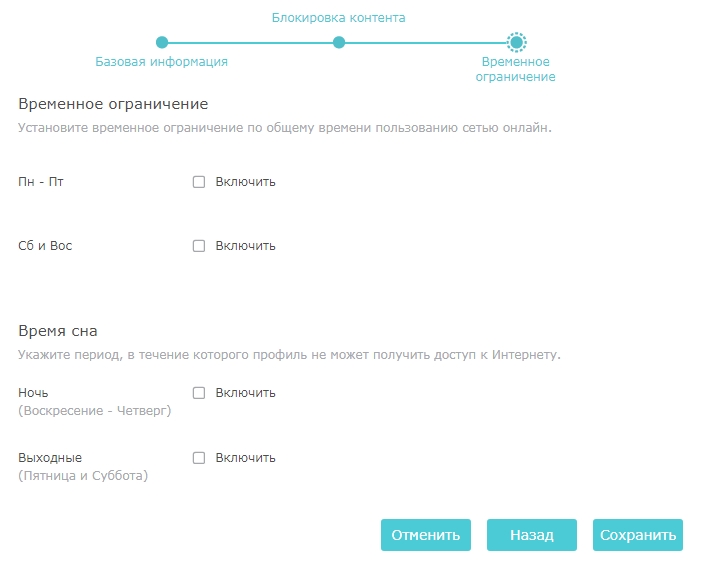

- В самом конце можно установить расписание, которое будет действовать для заблокированного устройства. Не забудьте в самом конце сохраниться.

Zyxel Keenetic

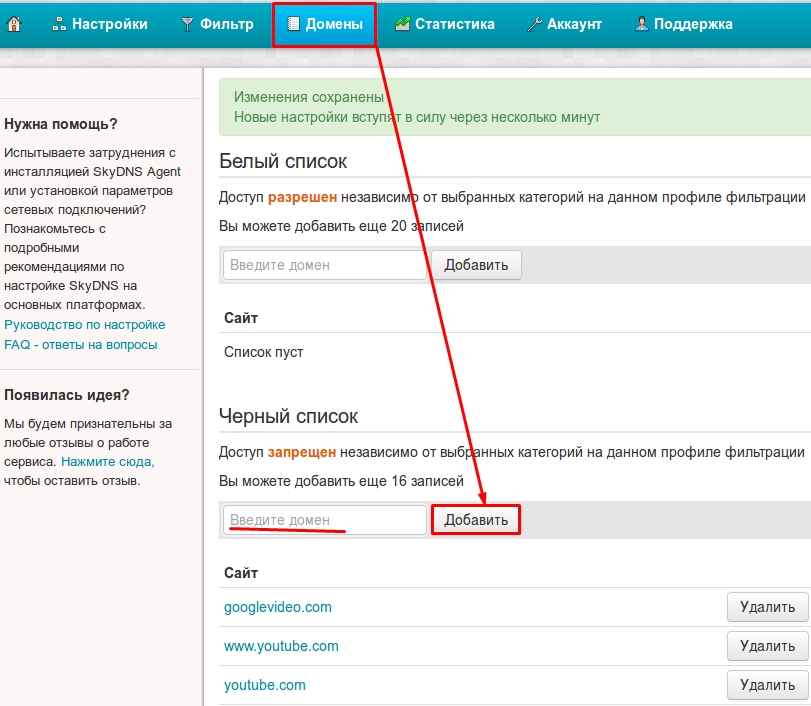

Самым простым способом заблокировать некоторый сайты — это воспользоваться сервисом SkyDNS. Для начала нужно зайти и зарегистрироваться в личном кабинете этого сервиса. После этого заходим в лк и переходим во вкладку «Домены». На бесплатной версии «FREE» вы можете добавить до 20 URL адресов, которые будут заблокированы.

Новая прошивка

На вкладе «Домены» в разделе «Черный список» просто вводим список нужных адресов и нажимаем «Добавить». Для того, чтобы ограничить или убрать какой-то сайт нужно опять заходить в личный кабинет «СкайДНС».

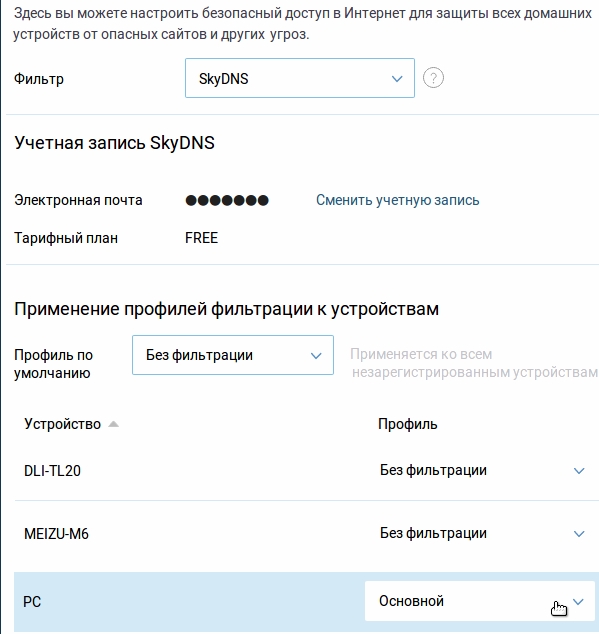

Теперь внутри настроек роутера (Адрес: my.keenetic.net) переходим в «Интернет фильтр» и включаем «SkyDNS». Внизу у вас будут зарегистрированные устройства, напротив нужного выбираем «Основной». Не забываем сохраниться.

Старая прошивка

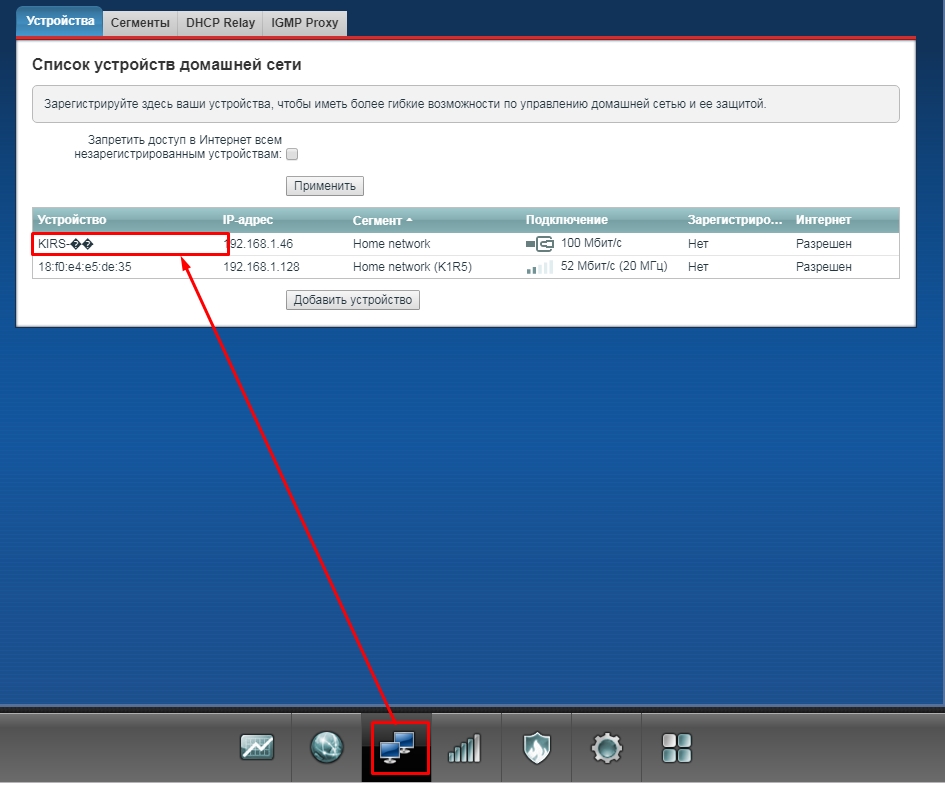

Для начала нам надо зарегистрировать локальное устройство. Для этого переходим во вкладку локальных подключений и нажимаем по нужному.

Теперь вводим наименование. Можно также указать постоянный IP для этого устройства, а также обрезать ему скорость.

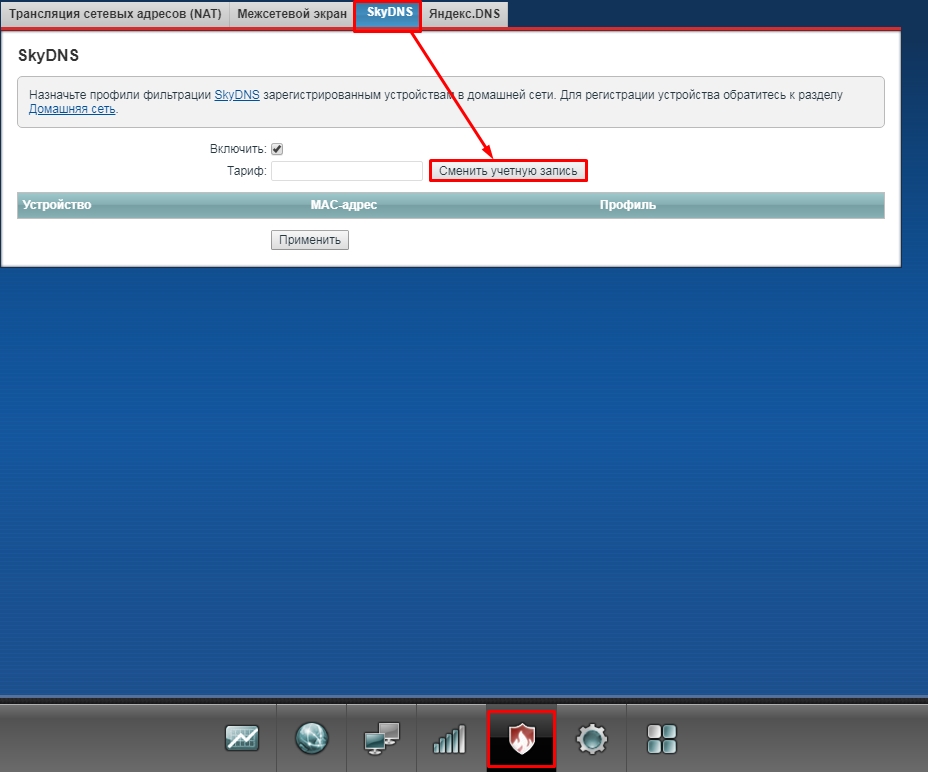

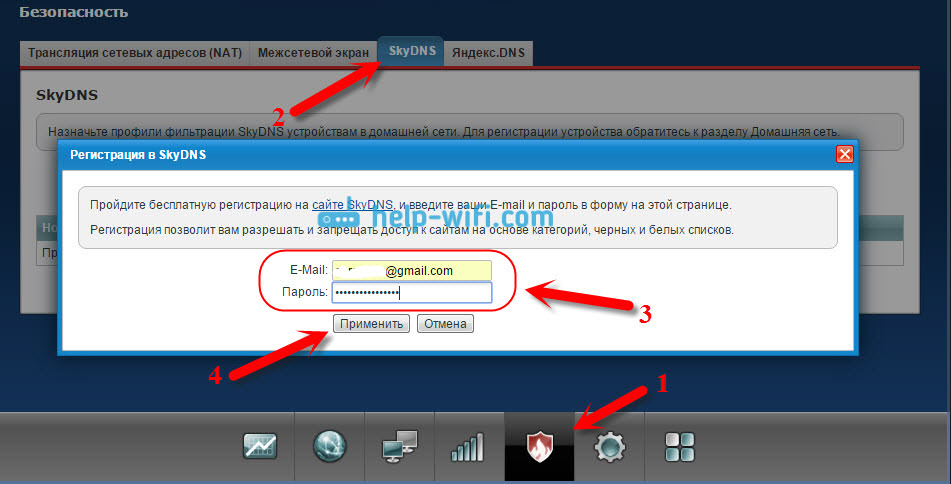

Теперь нажимаем по значку «Щита» и переходим во вкладку «SkyDNS». Включаем режим и нажимаем «Сменить учетную запись». Далее вводим логин и пароль от учетки «SkyDNS». Как только вы войдете ниже просто добавляем устройство и списка и присваиваем ему режим фильтра.

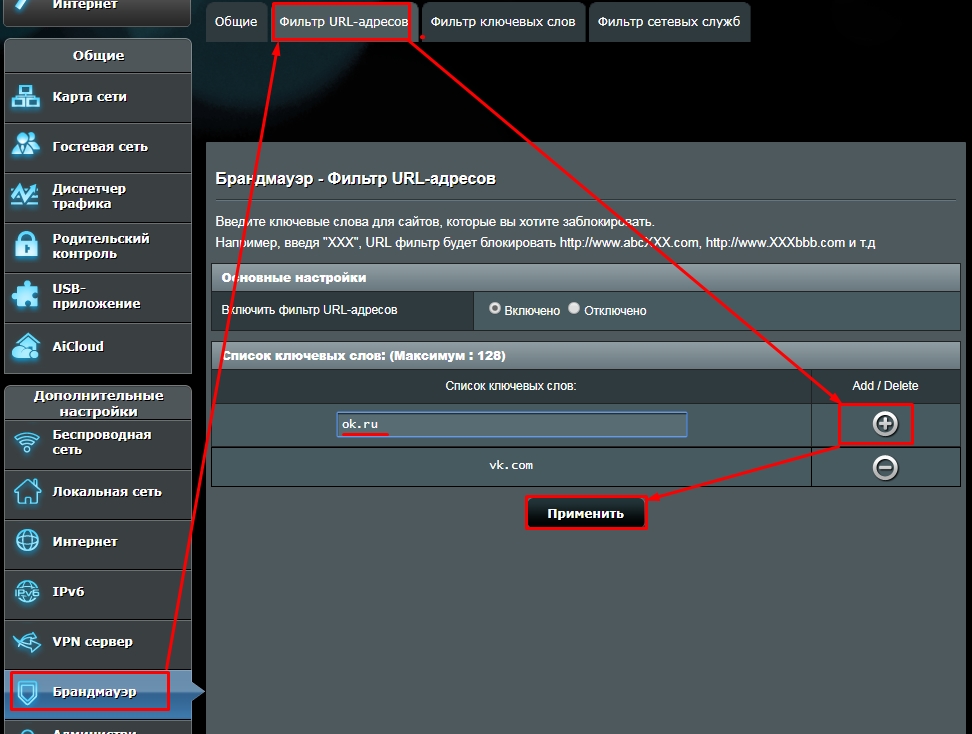

ASUS

«Брандмауэр» – «Фильтр URL-адресов». Теперь ничего сложного нет – просто вписываем название адресов, а далее для добавления нажимаем на «Плюсик». Обязательно также не забываем «Включить» фильтр чуть выше. Кстати, вы можете также заблокировать сайты по ключевым словам в следующей вкладке «Фильтр ключевых слов». К сожалению, но ограничение будет висеть на все устройства.

D-Link

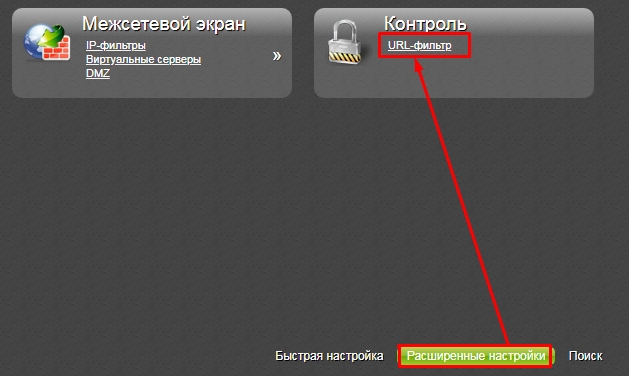

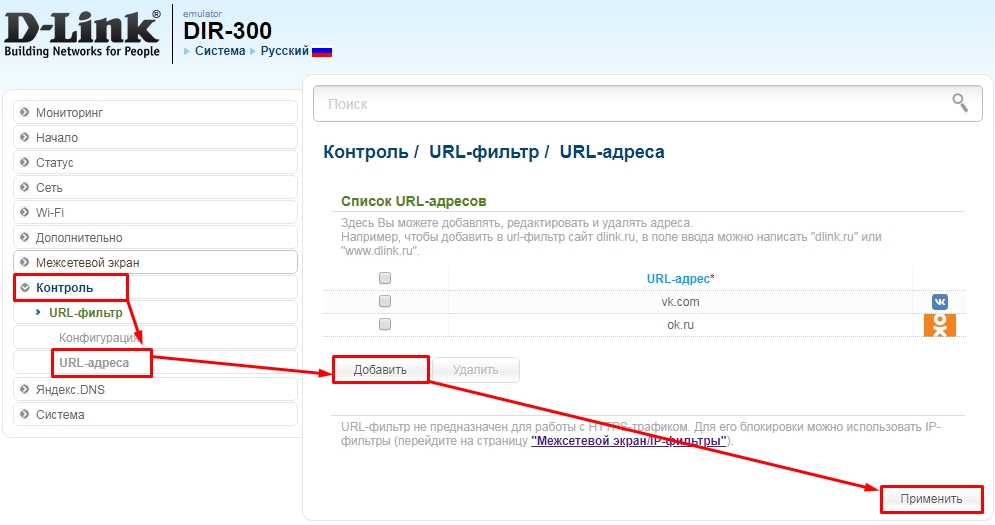

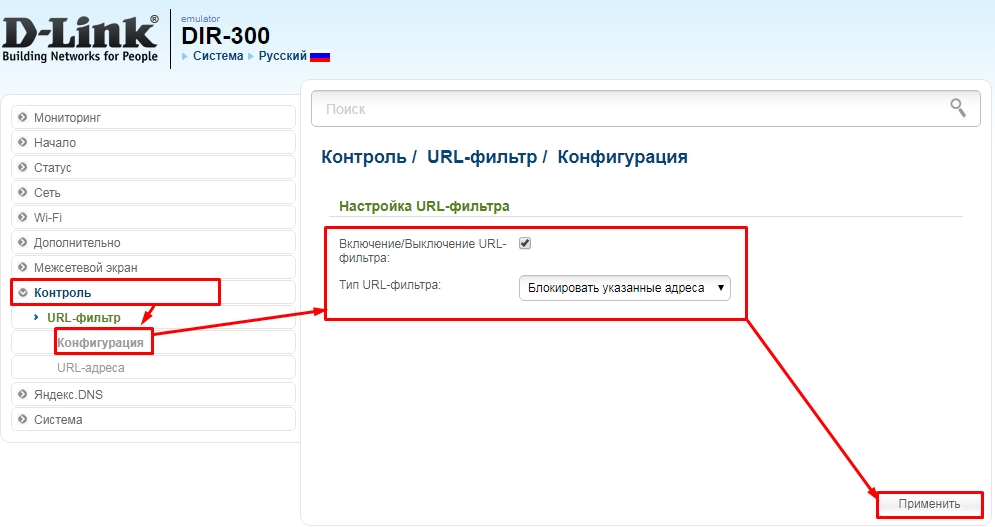

Для входа используйте адрес – dlinkrouter.local. Вообще у Д-Линк две прошивки: новая и старая, но сами пункты имеют одинаковое назначение. Далее инструкция будет по классической, старой прошивке. В новой все делается аналогично, но пункт меню находится по пути: «Расширенные настройки» – «URL-фильтр».

- «Контроль» – «URL-адреса». Теперь нажимаем кнопку «Добавить» и вводим URL адрес заблокированного сайта.

- Чтобы адреса применились там же переходим в «Конфигурация», включаем фильтр и указываем тип фильтрации. В конце нажимаем «Применить».

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Прежде всего поговорим об особенностях фильтрации в условиях современного интернета. Основной тенденцией последних лет является массовый переход на протокол HTTPS. Что это означает? В отличие от HTTP, который передает данные открытым текстом, HTTPS использует SSL-шифрование и все, что мы можем увидеть для такого соединения — это домен назначения. Какие именно страницы посещает пользователь на указанном домене и какие данные оттуда передаются мы видеть не можем.

Из этого следует, что мы не можем блокировать отдельные страницы, но можем заблокировать домен целиком. Для большинства сценариев этого вполне достаточно. Но здесь нас подстерегает другая неприятность, многие сайты используют CDN (Content Delivery Network, сеть доставки контента), такие как CloudFlare и заблокировав нужный вам сайт вы можете также ограничить доступ к большому количеству сторонних ресурсов. Что из этого может выйти все мы видели во время ковровых блокировок РКН против Телеграм.

Также следует понимать, что блокировка посредством черных списков применима лишь к небольшому числу ресурсов, например, популярные соцсети, попытка таким образом фильтровать весь нежелательный трафик выливается в необходимость постоянной актуализации списков и может привести к высокой нагрузке на оборудование. Для таких целей лучше использовать специализированные сервисы.

Другой вариант — белые списки, при всей видимой простоте и надежности, сталкиваются с другой проблемой. Многие сайты активно используют внешние ресурсы, с которых подгружают скрипты, шрифты, стили и т.д. и т.п. и некоторые из них могут являться критичными для обеспечения полноценной работы. Также могут возникнуть проблемы с HTTPS, если браузер не сможет проверить статус SSL-сертификата. Все это потребует грамотного анализа и добавления в белый список всех тех узлов, которые необходимы для нормальной работы каждого из разрешенных сайтов.

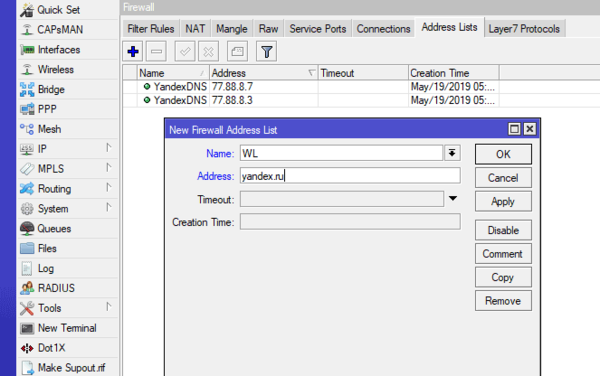

Создаем списки

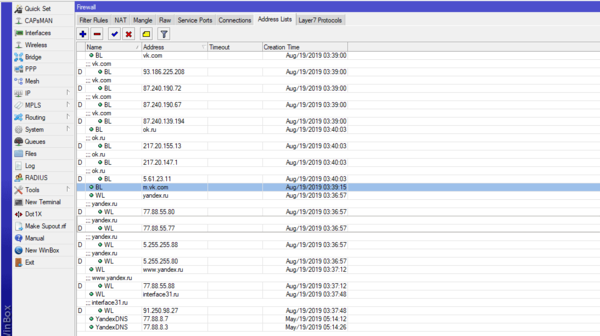

Для настройки фильтрации нам понадобятся минимум два списка: список доменов и список пользователей. С доменами понятно, это те сайты, к которым мы хотим запретить доступ или, наоборот, разрешить. Создаются такие списки просто: IP — Firewall — Address Lists где добавляем новый адрес, в поле Name вписываем имя листа, если это первая запись, либо выбираем его из выпадающего списка. В поле Address указываем IP-адрес или доменное имя ресурса, при указании доменного имени в список будут внесены все IP-адреса сайта, и они будут обновляться с периодичностью указанной в TTL домена.

В командной строке это же действие можно выполнить так:

/ip firewall address-list

add address=yandex.ru list=WLТаких списков мы можем создать сколько нам нужно, причем один и тот же адрес может входить сразу в несколько списков. Это удобно, если нужно обеспечить для разных групп пользователей доступ к разному набору сайтов. В итоге у вас должно получиться примерно следующее:

С доменами разобрались, остались пользователи. Существуют две политики применения правил: разрешено всем, кроме группы пользователей и запрещено всем, кроме группы пользователей. В любом случае у нас имеется группа пользователей, которая либо подвергается ограничениям, либо выводится из-под их действия. В грамотно спроектированной системе такая группа должна являться меньшинством, что обеспечит минимальную нагрузку на сетевое оборудование.

Также вспомним, что в руках у нас роутер, т.е. устройство, работающее на сетевом уровне (L3), а значит основные параметры, с которыми он может работать — это адрес источника и адрес назначения. Адрес назначения — это домен, выше мы его уже разобрали. Адрес источника — это как раз пользователь, точнее — сетевое устройство пользователя. В самом простом случае мы можем создать еще один список и добавить туда IP-адреса нужных устройств.

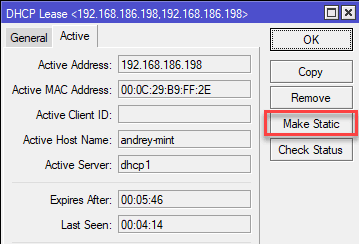

Но на практике адреса раздаются сервером DHCP, это не проблема, создаем резервирование IP-адреса, для чего следует перейти в IP — DHCP-Server — Leases и открыв запись нужного адреса нажать Make Static.

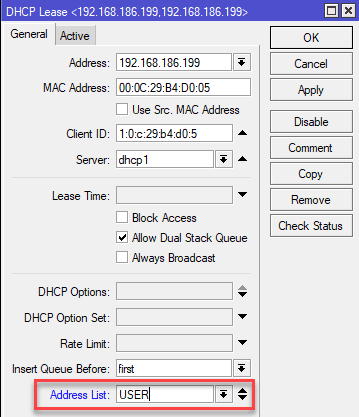

После чего закрываем и снова открываем запись и в поле Address List вводим, если это первая запись, или выбираем имя списка, куда будет добавлен IP-адрес данного компьютера, в нашем случае это список USER.

Либо через командную строку:

/ip dhcp-server lease

add address=192.168.186.199 address-lists=USER mac-address=00:0C:29:B4:D0:05 server=dhcp1Таким образом мы получаем список пользователей, либо несколько списков, в которых указанные адреса будут находиться до тех пор, пока на сервере активно резервирование.

Черный список

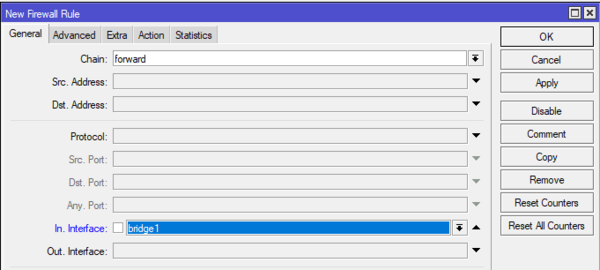

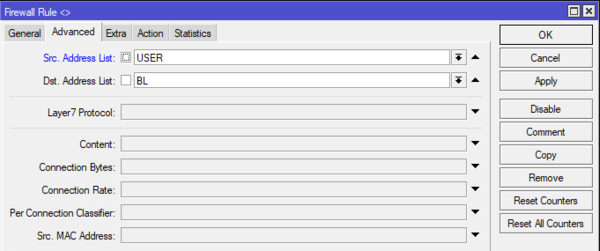

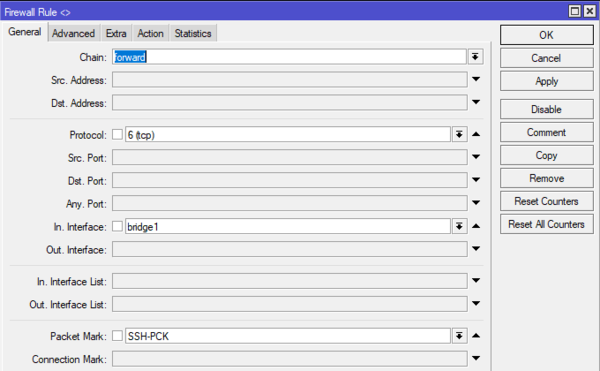

Начнем с самого простого сценария — черного списка. Сначала настроим вариант, когда такой список применяется ко всем пользователям, кроме членов списка USER. Для этого перейдем в IP — Firewall — Filter Rules и создадим новое правило. На закладке General укажем Chain — forward и In. Interface — bridge1:

Данное правило должно располагаться самым первым в цепочке FORWARD, выше FastTrack.

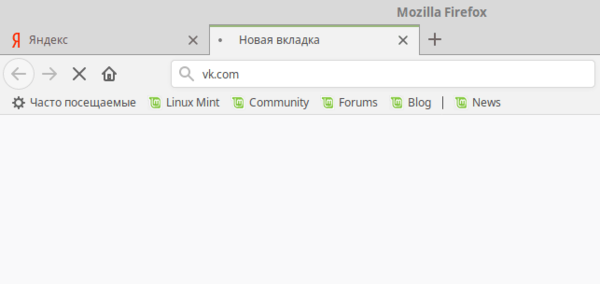

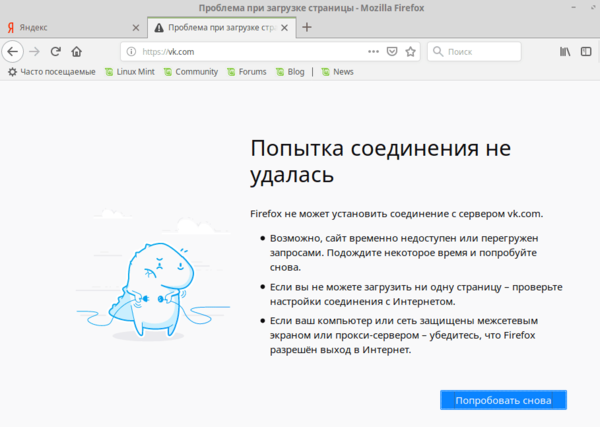

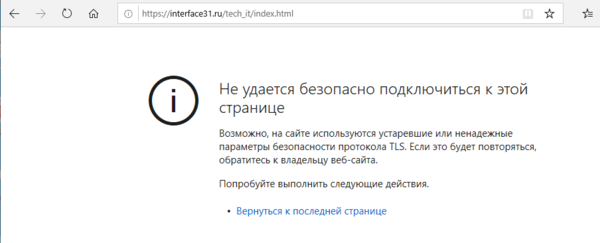

Теперь попробуем посетить запрещенный сайт:

После замены действия при повторной попытке посетить ресурс мы сразу увидим сообщение о его недоступности:

/ip firewall filter

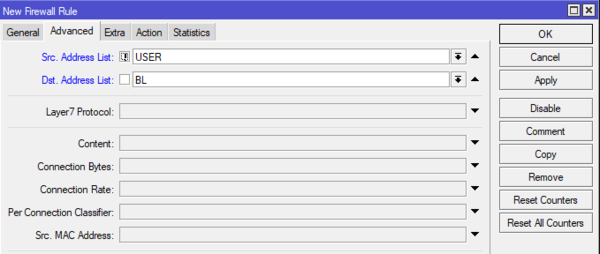

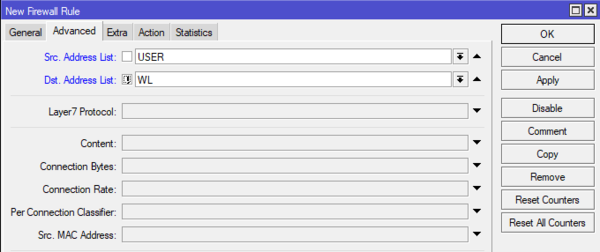

add action=reject chain=forward dst-address-list=BL in-interface=bridge1 reject-with=icmp-network-unreachable src-address-list=!USERТеперь немного изменим задачу, применим черный список только к группе USER. Для этого немного изменим условия на закладке Advanced, а именно укажем Src. Address List — USER без восклицательного знака, в итоге условие будет читаться как: если источник в группе USER и назначение в группе BL.

/ip firewall filter

add action=reject chain=forward dst-address-list=BL in-interface=bridge1 reject-with=icmp-network-unreachable src-address-list=USERТаким образом фильтрация по черным спискам не представляет особых сложностей. Все упирается в эти самые списки, которые нужно составлять и поддерживать в актуальном состоянии. Загрузить в роутер готовые списки из интернета также не очень хорошая идея, потому как каждый пакет будет проверяться на вхождение в список, что может вызвать серьезную нагрузку на роутер, при том, что подавляющее большинство адресов из этого списка ваши пользователи могут никогда не посещать. Поэтому следует трезво оценивать собственные ресурсы и возможности и применять списки там, где это действительно нужно.

Белые списки

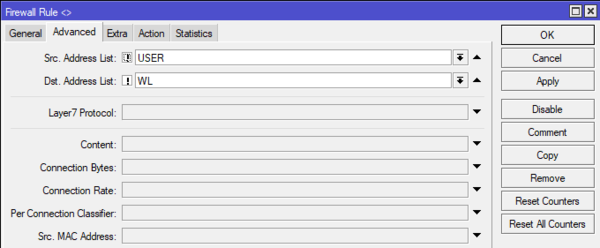

На первый взгляд организация доступа в сеть по белым спискам ничем принципиально не отличается от черных, однако это не так, выше мы уже говорили почему и далее покажем это на примерах. А пока реализуем схему с доступом по белым спискам для всех, кроме группы USER.

Снова перейдем в IP — Firewall — Filter Rules и создадим новое правило. На закладке General также укажем Chain — forward и In. Interface — bridge1 , на Advanced указываем Src. Address List — !USER и Dst. Address List — !WL:

Аналогичное действие через консоль:

/ip firewall filter

add action=reject chain=forward dst-address-list=!WL in-interface=bridge1 reject-with=icmp-network-unreachable src-address-list=!USERДанное правило также следует располагать первым в цепочке FORWARD.

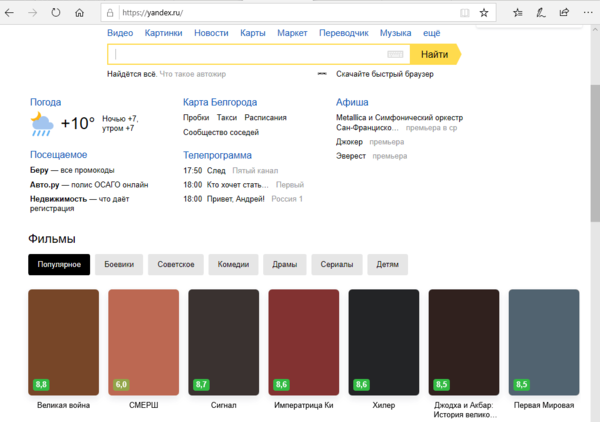

Добавим к разрешенным несколько адресов, в нашем случае yandex.ru и interface31.ru и попробуем открыть один их них. Яндекс открывается, но выглядит довольно непривычно.

Теперь попробуем открыть наш сайт. А вот тут первый неприятный сюрприз:

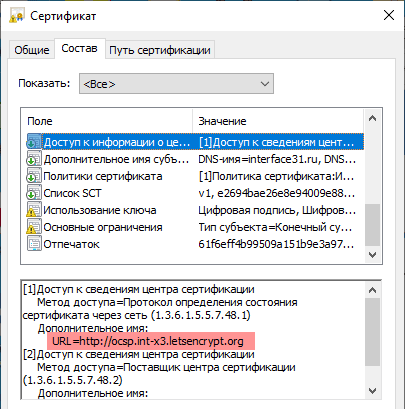

Для того, чтобы браузер смог проверить сертификат нам нужно разрешить доступ к сведениям центра сертификации, адреса нужных узлов можно найти в самом сертификате сайта:

Чтобы применить белый список только к участникам группы немного изменим правило: в Adwanced указываем Src. Address List — USER, т.е. без восклицательного знака. Теперь логика правила изменится и будут блокироваться все соединения для группы USER, кроме тех, которые разрешены белым списком.

/ip firewall filter

add action=reject chain=forward dst-address-list=!WL in-interface=bridge1 reject-with=icmp-network-unreachable src-address-list=USERКак видим, технически организовать доступ по белым спискам не так уж сложно, гораздо сложнее обеспечить полноценную работу разрешенных сайтов, что требует достаточно долгой и кропотливой работы по выявлению и добавлению в список связанных ресурсов.

Layer 7 protocol

Layer 7 protocol — это методика поиска определенных вхождений в ICMP/TCP/UDP потоках при помощи регулярных выражений. На первый взгляд достаточно интересная возможность, существенно расширяющая степень контроля над проходящим трафиком, но есть один существенный недостаток. Как уже понятно из названия, данный вид фильтрации работает на прикладном (L7) уровне, т.е. полностью обрабатывается CPU и даже при небольшом количестве правил способен создать сильную нагрузку на оборудование, особенно старые (не ARM) модели.

Использовать L7 для блокировки сайтов не рекомендуют сами разработчики Mikrotik, справедливо замечая, что в большинстве случаев это не будет работать так, как задумано, но при этом вы будете впустую растрачивать вычислительные ресурсы роутера. На наш взгляд использовать L7 для задач, связанных с доступом к сайтам вообще бессмысленно. Современный трафик в подавляющем большинстве шифрованный и различного рода конструкции для анализа URL просто не будут работать, а управлять доступом на основе доменного имени вполне можно и на L3 (чем мы занимались выше).

По этой же самой причине не будут работать многие размещенные в интернете инструкции, где трафик фильтровался по содержимому, типам файлов или потоков, использовал параметры запросов и т.д. и т.п. Хотя мы до сих пор встречаем статьи, в которых по L7 пытаются блокировать соцсети или Youtube, мотивируя это большим числом адресов, использованием CDN, поддоменов и т.д. и т.п. Однако все это не выдерживает никакой критики, соцсети и видеохостинги прекрасно блокируются по доменному имени.

Мы не рекомендуем использовать L7 во всех тех случаях, когда задачу можно решить иным образом, применяя его только для решения специфичных задач. Например, выявления и блокировки какого-либо вида трафика.

Поставим для примера следующую задачу: заблокировать возможность установления SSH-соединений для клиентов сети. Решение в лоб — заблокировать исходящие соединения на 22 порт не принесет успеха, так как SSH-сервер может работать на произвольном порту. Поэтому нужно при помощи специальных паттернов определить наличие именно SSH-трафика и каким-то образом его блокировать.

Где брать паттерны? Опытные пользователи могут запустить сетевой сканер (tcpdump, Wireshark) и проанализировать доступное содержимое пакетов и на основании полученной информации составить регулярное выражение. Либо воспользоваться сайтом l7-filter.sourceforge.net, однако большая часть паттернов оттуда работать не будет. Во-первых, сайт достаточно старый, последний раз обновлялся в 2009 году, во-вторых, очень многие протоколы перестали использоваться в открытом виде, а используют SSL-шифрование. В этом случае вы просто увидите SSL-поток, блокировать который бессмысленно, так как вы заблокируете практически весь интернет.

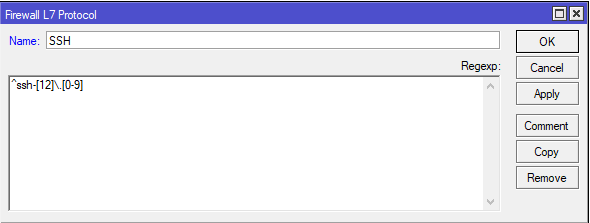

Для решения нашей задачи сначала перейдем в IP — Firewall — Layer 7 protocol и создадим новый фильтр: в поле Name напишем произвольное имя, в нашем случае SSH, а в поле Regexp внесем регулярное выражение паттерна:

^ssh-[12]\.[0-9]

/ip firewall layer7-protocol

add name=SSH regexp="^ssh-[12]\\.[0-9]"Что делать дальше? Самое очевидное решение — использовать данный фильтр в правилах брандмауэра является примером того, как делать не надо. В этом случае через L7 фильтр будет проходить каждый пакет, что вызовет сильную нагрузку на CPU роутера.

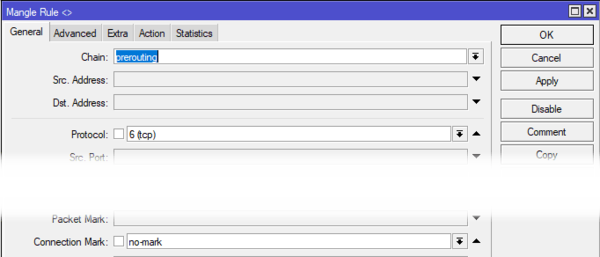

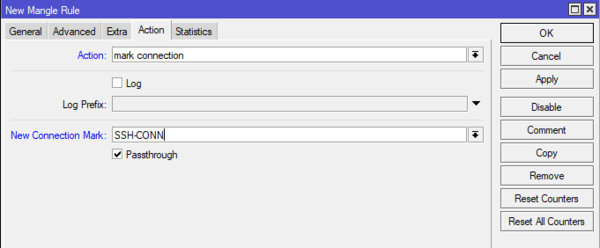

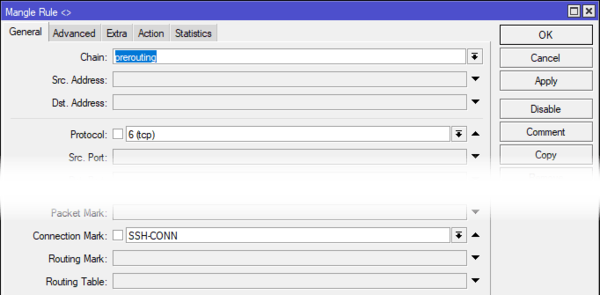

Поэтому мы пойдем другим путем и на основании L7 фильтра будем маркировать соединения, которых гораздо меньше, чем пакетов. Перейдем в IP — Firewall — Mangle и создадим новое правило: на закладке General выставляем Chain — prerouting, Protocol — tcp и Сonnection Mark — no mark:

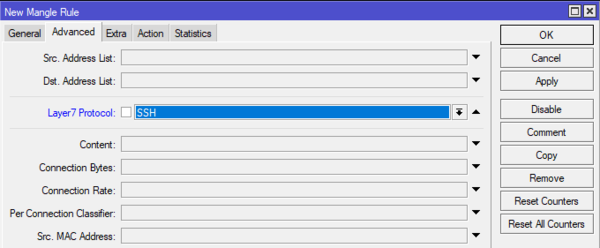

На закладке Advanced указываем использование созданного нами фильтра Layer 7 Protocol — SSH:

/ip firewall mangle

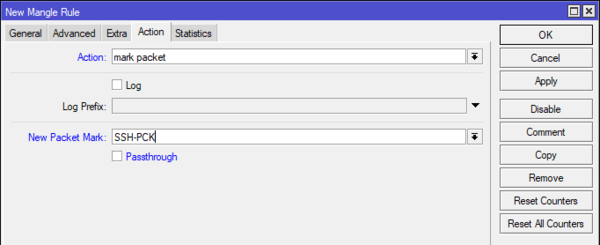

add action=mark-connection chain=prerouting connection-mark=no-mark layer7-protocol=SSH new-connection-mark=SSH-CONN passthrough=yes protocol=tcp

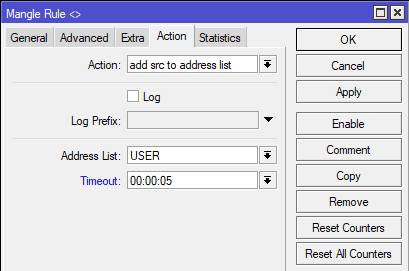

add action=mark-packet chain=prerouting connection-mark=SSH-CONN new-packet-mark=SSH-PCK passthrough=no protocol=tcpМногие читатели не работают с брандмауэром дальше таблицы Filter, поэтому что, что мы сейчас сделали в Mangle может показаться им какой-то особой магией. Коротко поясним наши действия. Первое правило проверяет все немаркированные соединения и те из них, которые сосуществуют фильтру L7, т.е. SSH-соединения получают метку SSH-CONN и продолжают движение по цепочке. Следующее правило проверяет соединения и все пакеты соединений, промаркированных как SSH-CONN снабжает меткой SSH-PCK.

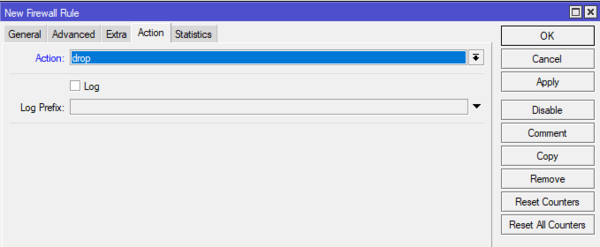

Таким образом мы пометили все пакеты, относящиеся к SSH-соединениям, но L7 фильтр мы используем только для соединений, не нагружая роутер проверкой каждого пакета. Теперь запретим транзит таких пакетов, для этого вернемся в IP — Firewall — Filter Rules и создадим правило, на закладке General которого укажем: Chain — forward, Рrotocol — tcp, In Interface — bridge1 и Packet Mark — SSH-PCK:

/ip firewall filter

add action=drop chain=forward in-interface=bridge1 packet-mark=SSH-PCK protocol=tcpСтавим это правило также в начало цепочки FORWARD и если вы все сделали правильно, то установить SSH-соединение из вашей сети больше никому не удастся.

Фильтрация по MAC-адресам

Наши читатели с завидным постоянством спрашивают нас как можно организовать фильтрацию по MAC-адресам. Мы уже говорили и повторим еще раз, что считаем такую фильтрацию не самым оптимальным способом, потому что для идентификации следует использовать более высокоуровневые параметры: пользователя или IP-адрес. Но если сильно хочется, то почему бы и нет.

Среди условий в правилах брандмауэра есть опция MAC-адреса, но в одном правиле можно указать только один адрес, т.е. для каждого MAC вам придется создать свою копию правила, что увеличит нагрузку на устройство и сделает набор правил трудночитаемым.

В тоже время MAC-адрес нам нужен для одной единственной цели — идентифицировать пользователя, что мы также можем сделать и по IP-адресу, для этого нам нужно будет преобразовать MAC в IP, который уже можно добавить в один из списков и использовать представленные нами выше правила. В этом нам снова поможет таблица Mangle.

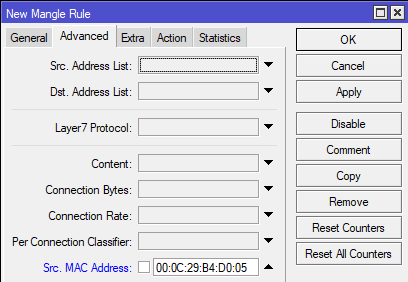

Откроем IP — Firewall — Mangle и добавим правило, на закладке General укажем Chain — prerouting, In Interface — bridge1, на Advanced в поле Src. MAC Address укажем MAC-адрес нужного устройства.

/ip firewall mangle

add action=add-src-to-address-list address-list=USER address-list-timeout=5s chain=prerouting in-interface=bridge1 src-mac-address=00:0C:29:B9:FF:2EТеперь первый пришедший с данного устройства пакет добавит его IP-адрес в указанный нами список, тем самым связав его с текущим MAC на время указанное в Timeout. Для каждого следующего устройства необходимо создать подобное правило, также не забывайте снабжать каждое из них комментарием, чтобы впоследствии вам и вашим коллегам было понятно о каком именно устройстве идет речь.

Заключение

Как видим возможности RouterOS позволяют решать достаточно сложные задачи используя даже недорогие роутеры. Но следует понимать ограничения всех вышеперечисленных методов, осознавая их достоинства и недостатки. А также соотносить свои требования с возможностями оборудования. Если понимать и принимать во внимание эти факторы, то фильтрация по спискам на Mikrotik будет эффективным инструментом в руках администратора. В противном случае вы получите только разочарование и иные негативные последствия. Поэтому пожелаем вам благоразумия и напомним: хороший администратор выбирает для каждой задачи наиболее подходящий инструмент, что является признаком профессионализма. А фанатизм еще никого до добра не доводил.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Тема блокировки разных сайтов, особенно социальных сетей, очень популярная. В основном все ищут как заблокировать в настройках роутера Вконтакте, Одноклассники, Facebook и т. д. И как ограничить доступ к интернету отдельным пользователям. В этой статье мы будем блокировать сайты на роутерах Zyxel Keenetic. Покажу на примере, как заблокировать любой сайта на Zyxel. Так же, мы ограничим доступ к интернету на Zyxel Keenetic по категориям разных сайтов. Точно такая же статья уже есть для роутеров Tp-Link.

Кто-то блокирует сайты для своих сотрудников, что бы те работали, а не сидели в социальных сетях, кто-то хочет ограничить доступ к отдельным сайтам своим детям, родным, и т. д. Да, закрыть доступ к определенному сайту можно, но есть много способов обойти эту блокировку:) Во многих случаях, такая блокировка просто бессмысленна.

На самом деле, тема немного сложная и запутанная. Я сейчас все проверил, у меня получилось заблокировать контакт, но там очень много разных настроек, и непонятных моментов. Я постараюсь сделать эту инструкцию простой и понятной. В любом случае, если у меня получилось, то и у вас все получится.

Блокируем сайты на Zyxel Keenetic (Вконтакте, Одноклассники и т. д.)

На роутерах Zyxel, уже в прошивке предустановлены два сервиса (если у вас нет, обновите ПО), с помощью которых можно блокировать сайты и делать интернет более безопасным. Это: SkyDNS и Яндекс DNS. Пользоваться мы будем SkyDNS, так как Яндекс DNS нам не очень подходит. Там есть только возможность фильтровать сайты по категориям: базовый, безопасный, и семейный. Нет возможности указать конкретно, какой сайт блокировать, а какой нет.

SkyDNS это не полностью бесплатный сервис, я так понял, что там какие-то просто платные тарифы, которые можно не покупать. Можно использовать сервис бесплатно, просто в ограниченном режиме. Не будет доступна возможность создавать профили для разных устройств. И еще, никакой рекламы. Zyxel и SkyDNS сотрудничают, и что бы рассказать вам о блокировке, я должен писать о SkyDNS.

Ближе к делу

Заходим в настройки нашего роуетера Zyxel Keenetic. Для этого перейдите в браузере по адресу 192.168.1.1. Если у вас что-то не получается, то смотрите подробную инструкцию по входу в настройки на Zyxel.

В настройках перейдите на вкладку Безопасность и сверху выберите вкладку SkyDNS. Появится окно с предложением войти в свой аккаунт. Если вы еще не зарегистрированы в SkyDNS, то нажмите на ссылку, что бы перейти на сайт и зарегистрироваться.

Сайт откроется в новой вкладке. Настройки роутера не закрывайте, мы к ним сейчас вернемся.

Регистрация в SkyDNS

Сейчас мы быстренько зарегистрируемся, добавим нужные сайты для блокировки, и вернемся к настройкам роутера. Значит на сайте https://www.skydns.ru сверху нажмите на ссылочку Регистрация.

Заполните поле E-mail, и укажите два раза пароль, придумайте какой-то. Тариф я выбрал Премиум, там просто пробный период на 15 дней. Дальше сервис будет работать в бесплатном режиме, за тариф можно не платить. Нажмите на кнопку Регистрация.

Вы будете перенаправлены в личный кабинет. Давайте сразу настроим блокировку по категориям, и определенным адресам сайтов, и уже тогда перейдем к настройке роутера. Что бы потом не путаться.

Настройка блокировки сайтов в SkyDNS

В личном кабинете, вверху перейдите на вкладку Фильтр и выберите категории сайтов, которые вы будете блокировать. Получается, что выбрав категорию например Социальные сети, вы одним махом заблокируете доступ к ВКонтакте, Одноклассникам и т. д. Но, если вы хотите запретить доступ только к определенным сайтам (указать их адреса), а доступ ко всем остальным сайтам разрешить, то на вкладке Фильтр вы можете выбрать Разрешить все (снять галочки со всех категорий). А заблокируем мы только нужные нам сайты по их адресам.

Если же вы хотите заблокировать нужные вам категории сайтов, то просто выделите их и нажмите кнопку Сохранить. Это очень полезно, если вы хотите задать настройки доступ к интернету для своих детей. Вы можете запретить им доступ к сайтам для взрослых и т. д.

Если же вы хотите заблокировать только определенные сайты, например vk.com, одноклассники, или любой другой сайт, тогда переходим на кладку Домены (вверху) и в разделе Черный список, добавляем нужные нам адреса сайтов. Я для примера уже добавил vk.com, и добавляю ok.ru. Все очень просто.

Вы можете добавлять нужные вам адреса сайтов и удалять уже добавленные. Это практически все настройки, которые нужно будете делать на сайте skydns.ru. Здесь вы сможете всегда управлять доступом к интернету для устройств, которые подключены к вашему роутеру Zyxel Keenetic.

Еще можно создавать профили с разными настройками, для разных устройств. Например: для двух компьютеров доступ открыт ко всем сайтам, а для остальных заданы определенные настройки блокировки. Профили можно создавать только в платных тарифа. На бесплатном, будет только один профиль. В конце этой статьи, я покажу как настраивать разные профили для разных устройств, если вы решите покупать платный тариф в SkyDNS. Я просто не покупал платный тариф, он мне не нужен.

Значит так, нужные сайты мы заблокировали, сайт SkyDNS можете пока не закрывать. А еще лучше, добавьте его в закладки в своем браузере.

Zyxel Keenetic: настройка параметров блокировки на роутере

Переходим к настройкам на роутере. Открываем страницу с настройкам, и снова переходим на кладку Безопасность — SkyDNS. Появится окно, в котором укажите E-mail и пароль, под которыми вы зарегистрировались в SkyDNS.

Дальше установите галочку возле пункта Включить, и нажмите на кнопку Применить. Настройки будут сохранены.

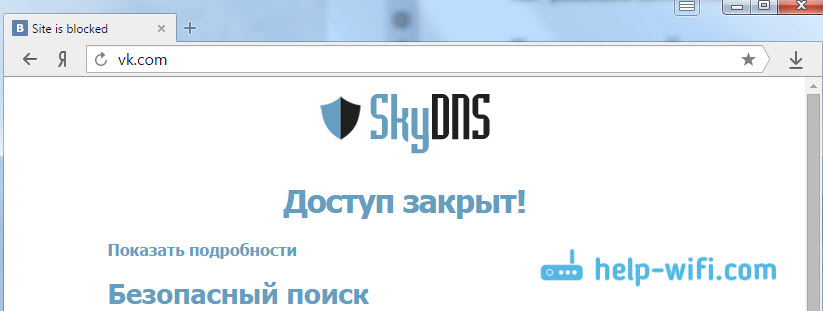

Все, настройка блокировки сайтов уже будет работать. Но, эти настройки будут работать для всех устройств, которые вы подключите к своему маршрутизатору. То есть, я у себя заблокировал социальную сеть vk.com. И на всех устройствах, которые подключены через этот роутер Zyxel Keenetic, сайт vk.com будет недоступен. Будет появляться вот такая ошибка:

И еще один важный момент, приложение ВКонтакте у меня на телефоне так же не работало. Это важно.

Если пользоваться сервисом SkyDNS на бесплатной основе, то на этом настройки закончены. Единственный большой минус в том, что нельзя создавать профили (в бесплатном тарифе), что бы для разных устройств задавать разные настройки доступа.

Если вам действительно нужно, и вы решите покупать платный аккаунт, то я сейчас покажу, как создавать профили, и как применять эти профили к разным устройствам. Что бы на одном устройстве, например, был доступ к социальным сетям, а на другом он был ограничен.

Настройка профилей и добавление устройств в домашнюю сеть (платный тариф SkyDNS)

Эти настройки нужно делать только в том случае, если вы будете покупать на skydns.ru платный премиум тариф.

Хорошо подумайте, нужно ли это вам. Я бы лично не стал тратить деньги. По сути, мы платим за то, что бы была возможность настроить ограничение доступа к разным сайтам для разных устройств (компьютеров, смартфонов, планшетов и т. д.).

Сначала, на сайте skydns.ru, в своем профиле перейдите на вкладку Настройки — Профили. Задайте имя профиля, и нажмите на кнопку Добавить. Вы можете создавать и удалять профили.

Дальше, когда вы будете задавать настройки блокировки на кладках Фильтр, или Домены, то вам слева нужно будет выбрать профиль, для которого вы задаете настройки.

Задайте параметры фильтрации для каждого профиля.

Возвращаемся к настройкам на роутере Zyxel: регистрируем устройства в домашней сети

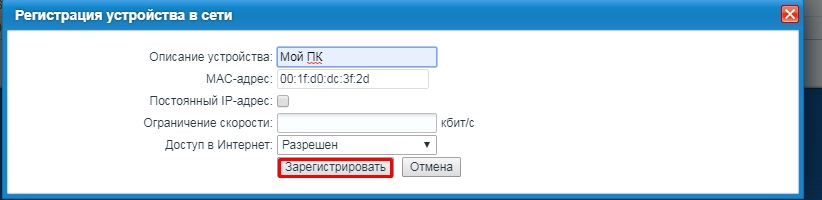

В настройках своего Zyxel Keenetic перейдите на кладку Домашняя сеть. Устройства, должны быть подключены к роутеру. Нажмите в списке на устройство, которое вы хотите прикрепить к домашней сети (что бы иметь возможность задать ему профиль).

Откроется новое окно, в котором установите галочку возле пункта Постоянный IP-адрес, и нажмите на кнопку Зарегистрировать. Повторите такую процедуру со всеми устройствами, для которых хотите задать отдельный профиль фильтрации.

Для тех устройств, которые не будут зарегистрированы в домашней сети, или будут зарегистрированы, но им не будет задан определенный профиль, можно будет присвоить общий профиль.

Зарегистрированное устройство будет выделено. Вы можете отменить регистрацию.

Задаем профили для разных устройств

Осталось только присвоить каждому устройству отдельный профиль, с настройками блокировки доступа к интернету. Для этого, снова перейдите на вкладку Безопасность — SkyDNS. Там вы уже увидите зарегистрированные устройства (если список не появится сразу, просто немного подождите, ничего не нажимайте). Напротив каждого устройства можно будет выбрать профиль с определенными настройками.

Не забудьте сохранить настройки нажав на кнопку Применить.

Внесенные вами настройки применяются не мгновенно. Поэтому, что бы сайт был заблокирован, возможно придется подождать несколько минут.

Послесловие

Функция блокировки сайтов на роутере конечно же очень полезная и необходимая, но жаль, что в компании Zyxel не сделали возможность настраивать ограничение доступа стандартными средствами, без сторонних сервисов. Да, пакетная блокировка сайтов, штука полезная. Тот же сервис Яндекс DNS. Но там нет возможности задать определенные сайты, к которым нужно закрыть доступ.

В SkyDNS хоть и есть такая возможность, но что бы пользоваться, нужно уже платить. Можно использовать бесплатный тариф, но там настройки применяются ко всем подключенным устройствам, что не очень удобно. Нужно иметь возможность настраивать ограничение доступа к сайтам для каждого устройства индивидуально, а это уже платные функции.

Download Article

A simple guide to blocking websites and keywords on your home network

Download Article

- Using Your Router’s Block Function

- Using Linksys Parental Controls

- Expert Q&A

- Tips

|

|

|

Do you want to prevent people on your home or office network from opening certain websites? If you want to keep prying eyes away from certain sites, you don’t have to fork out cash for a net monitoring program. Nearly all home routers, including Netgear, TP-Link, and Xfinity, have built-in firewalls and/or parental control options that make it easy to block sites like YouTube, Facebook, and just about anything else. You’ll just need to log in to your router’s admin website through your web browser, which is easy to do. This wikiHow article will walk you through blocking unwanted websites on any router.

Things You Should Know

- If you purchased your own router, chances are that you can access its settings to filter sites that you don’t want to allow.

- In case you rent your router and don’t have the option to access its settings, you can instead edit the «Host» file on your Windows computer.

- For Macs, use Screen Time to prevent specific pages, like YouTube, from opening.

-

1

Open your router’s configuration page. The steps to block a website on your router are going to be very different depending on your router model. In most cases, you’ll need to access your router’s admin page, which you can get to by visiting its IP address in your web browser.

- Check out our guide to find your router’s IP address, or try these common options for the most popular routers:

- Linksys – https://myrouter.local

- D-Link — http://192.168.0.1

-

Netgear – http://www.routerlogin.net[1]

- Belkin — http://192.168.2.1

- ASUS — http://192.168.50.1/

- AT&T U-verse — http://192.168.1.254

- Xfinity — http://10.0.0.1

-

2

Log in to your router. Your router has a default username and password (or sometimes just a password, depending on the router). If you haven’t changed the login information, you can visit https://www.routerpasswords.com and search for your model to find the default login information.

Advertisement

-

3

Find the URL Filtering or Blocking section. The location of this will vary depending on your router. You may find this in the «Firewall» menu, or in the «Security» section.

- On a Netgear router, go to Advanced > Security > Block Sites.[2]

- If you have a TP-Link router, look for Access Control and select Host to block websites.[3]

- On most Arris routers, you’ll need to go to Firewall > Access Control.[4]

- Some routers have built-in parental controls that make it easy to block websites. For example, on a Huawei router, you can go to More Functions > Security Settings > Parental Controls to block any site or service.[5]

- On an Xfinity router (non-xFi), go to Parental Controls > Managed Services, choose Enable, and you’ll see the option for Blocked Sites.[6]

- On a Netgear router, go to Advanced > Security > Block Sites.[2]

-

4

Add the URLs or keywords that you want to block. Enter each URL that you want to block on your connected devices.[7]

- For example, if you have a Netgear router, you can enter «www.youtube.com» to block the YouTube website, but you can also enter «Roblox» if you want to block everything that mentions «Roblox.»

-

5

Save your settings. Click the «Save» or «Apply» button to save your settings. Your router will apply the settings and reboot, which may take about a minute.

- After saving your settings, try visiting the sites you added to your blocked list. If you can still access the sites, try using this guide to block websites from all browsers on your computer instead.

Advertisement

-

1

-

2

Click Parental Controls. It’s in the menu on the left side of the page, the third icon from the top that looks like a triangle.

-

3

Click the switch to turn it on

. You’ll see this switch under the «Enable parental controls» header.

-

4

Click the device that you want to manage. In the box under the header «Restrict Internet access on», you’ll see a list of all the devices on your network. Click one to be able to manage its access to the internet.

-

5

Configure that device’s settings. You can restrict that device «Never», «Always», or «Specific Times.» Once you select either «Always» or «Specific Times,» you’ll be able to add URLs and keywords you want to block.

-

6

Click OK. This saves your changes.[8]

- Your child can still access those restricted sites if they use a different network other than your own, like a cell phone using mobile data instead of Wi-Fi.

Advertisement

Add New Question

-

Question

How do I block unwanted sites on Google Chrome?

Stan Kats is a Professional Technologist and the COO and Chief Technologist for The STG IT Consulting Group in West Hollywood, California. Stan provides comprehensive technology solutions to businesses through managed IT services, and for individuals through his consumer service business, Stan’s Tech Garage. Stan holds a BA in International Relations from The University of Southern California. He began his career working in the Fortune 500 IT world. Stan founded his companies to offer an enterprise-level of expertise for small businesses and individuals.

Professional Technologist

Expert Answer

Use the built-in software that your router already has. Most routers have spots where you can enter specific sites that you don’t want people to visit.

-

Question

How can I see the WiFi password in LAN connected computer?

Look for the default Gateway, it’s generally the IP address of the Router. Open that address in a web browser. Then login to the login page of router (the general id is «admin» and password is «password» or «admin» or look on the net for default router passwords). Look for wireless settings, there you can get the password. Note: this won’t work if the default credentials are changed for the router login page or if they are using a firewall.

-

Question

Can I block Google Hangouts?

Yes, you do it the same way as any other site, the method is explained well in the article above.

See more answers

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

-

Many modern routers have simple mobile apps that make it easy to configure your router from your phone or tablet. For example, you can install the Linksys or Xfinity mobile app to manage your parental controls on the go.

Advertisement

About This Article

Thanks to all authors for creating a page that has been read 857,767 times.