В современных версиях Windows уже есть встроенный SSH сервер на базе пакета OpenSSH. В этой статье мы покажем, как установить и настроить OpenSSH сервер в Windows 10/11 и Windows Server 2022/2019 и подключиться к нему удаленно по защищенному SSH протоколу (как к Linux).

Содержание:

- Установка сервера OpenSSH в Windows

- Настройка SSH сервера в Windows

- Sshd_config: Конфигурационный файл сервера OpenSSH

- Подключение по SSH к Windows компьютеру

- Логи SSH подключений в Windows

Установка сервера OpenSSH в Windows

Пакет OpenSSH Server включен в современные версии Windows 10 (начиная с 1803), Windows 11 и Windows Server 2022/2019 в виде Feature on Demand (FoD). Для установки сервера OpenSSH достаточно выполнить PowerShell команду:

Get-WindowsCapability -Online | Where-Object Name -like ‘OpenSSH.Server*’ | Add-WindowsCapability –Online

Или при помощи команды DISM:

dism /Online /Add-Capability /CapabilityName:OpenSSH.Server~~~~0.0.1.0

Если ваш компьютер подключен к интернету, пакет OpenSSH.Server будет скачан и установлен в Windows.

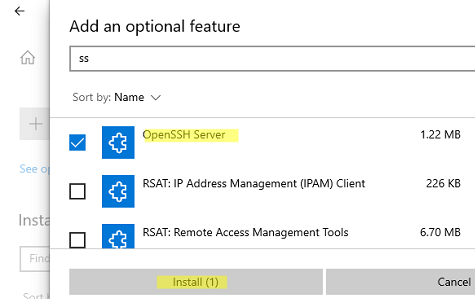

Также вы можете установить сервер OpenSSH в Windows через современную панель Параметры (Settings -> Apps and features -> Optional features -> Add a feature, Приложения -> Управление дополнительными компонентами -> Добавить компонент. Найдите в списке OpenSSH Server и нажмите кнопку Install).

На изолированных от интернета компьютерах вы можете установить компонент с ISO образа Features On Demand (доступен в личном кабинете на сайте Microsoft: MSDN или my.visualstudio.com). Скачайте диск, извлеките его содержимое в папку c:\FOD (достаточно распаковать извлечь файл

OpenSSH-Server-Package~31bf3856ad364e35~amd64~~.cab

), выполните установку из локального репозитория:

Add-WindowsCapability -Name OpenSSH.Server~~~~0.0.1.0 -Online -Source c:\FOD

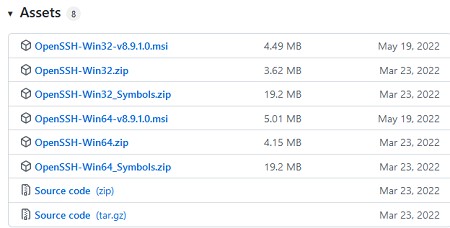

Также доступен MSI установщик OpenSSH для Windows в официальном репозитории Microsoft на GitHub (https://github.com/PowerShell/Win32-OpenSSH/releases/). Например, для Windows 10 x64 нужно скачать и установить пакет OpenSSH-Win64-v8.9.1.0.msi. Следующая PowerShell команда скачает MSI файл и установит клиент и сервер OpenSSH:

Invoke-WebRequest https://github.com/PowerShell/Win32-OpenSSH/releases/download/v8.9.1.0p1-Beta/OpenSSH-Win64-v8.9.1.0.msi -OutFile $HOME\Downloads\OpenSSH-Win64-v8.9.1.0.msi -UseBasicParsing

msiexec /i c:\users\root\downloads\OpenSSH-Win64-v8.9.1.0.msi

Также вы можете вручную установить OpenSSH сервер в предыдущих версиях Windows (Windows 8.1, Windows Server 2016/2012R2). Пример установки Win32-OpenSSH есть в статье “Настройка SFTP сервера (SSH FTP) в Windows”.

Чтобы проверить, что OpenSSH сервер установлен, выполните:

Get-WindowsCapability -Online | ? Name -like 'OpenSSH.Ser*'

State : Installed

Настройка SSH сервера в Windows

После установки сервера OpenSSH в Windows добавляются две службы:

- ssh-agent (OpenSSH Authentication Agent) – можно использовать для управления закрытыми ключами если вы настроили SSH аутентификацию по ключам;

- sshd (OpenSSH SSH Server) – собственно сам SSH сервер.

Вам нужно изменить тип запуска службы sshd на автоматический и запустить службу с помощью PowerShell:

Set-Service -Name sshd -StartupType 'Automatic'

Start-Service sshd

С помощью nestat убедитесь, что теперь в системе запущен SSH сервер и ждет подключений на порту TCP:22 :

netstat -na| find ":22"

Проверьте, что включено правило брандмауэра (Windows Defender Firewall), разрешающее входящие подключения к Windows по порту TCP/22.

Get-NetFirewallRule -Name *OpenSSH-Server* |select Name, DisplayName, Description, Enabled

Name DisplayName Description Enabled ---- ----------- ----------- ------- OpenSSH-Server-In-TCP OpenSSH SSH Server (sshd) Inbound rule for OpenSSH SSH Server (sshd) True

Если правило отключено (состоянии Enabled=False) или отсутствует, вы можете создать новое входящее правило командой New-NetFirewallRule:

New-NetFirewallRule -Name sshd -DisplayName 'OpenSSH Server (sshd)' -Enabled True -Direction Inbound -Protocol TCP -Action Allow -LocalPort 22

Рассмотрим, где храниться основные компоненты OpenSSH:

- Исполняемые файлы OpenSSH Server находятся в каталоге

C:\Windows\System32\OpenSSH\

(sshd.exe, ssh.exe, ssh-keygen.exe, sftp.exe и т.д.) - Конфигурационный файл sshd_config (создается после первого запуска службы):

C:\ProgramData\ssh - Файлы authorized_keys и ssh ключи можно хранить в профиле пользователей:

%USERPROFILE%\.ssh\

Sshd_config: Конфигурационный файл сервера OpenSSH

Настройки сервере OpenSSH хранятся в конфигурационном файле %programdata%\ssh\sshd_config. Это обычный текстовый файл с набором директив. Для редактирования можно использовать любой текстовый редактор (я предпочитаю notepad++). Можно открыть с помощью обычного блокнота:

start-process notepad C:\Programdata\ssh\sshd_config

Например, чтобы запретить SSH подключение для определенного доменного пользователя (и всех пользователей указанного домена), добавьте в конце файле директивы:

DenyUsers winitpro\[email protected] DenyUsers corp\*

Чтобы разрешить подключение только для определенной доменной группы:

AllowGroups winitpro\sshadmins

Либо можете разрешить доступ для локальной группы:

AllowGroups sshadmins

По умолчанию могут к openssh могут подключаться все пользователи Windows. Директивы обрабатываются в следующем порядке: DenyUsers, AllowUsers, DenyGroups,AllowGroups.

Можно запретить вход под учетными записями с правами администратора, в этом случае для выполнения привилегированных действий в SSH сессии нужно делать runas.

DenyGroups Administrators

Следующие директивы разрешают SSH доступ по ключам (SSH аутентификации в Windows с помощью ключей описана в отдельной статье) и по паролю:

PubkeyAuthentication yes PasswordAuthentication yes

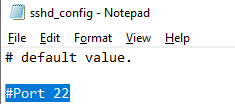

Вы можете изменить стандартный SSH порт TCP/22, на котором принимает подключения OpenSSH в конфигурационном файле sshd_config в директиве Port.

После любых изменений в конфигурационном файле sshd_config нужно перезапускать службу sshd:

restart-service sshd

Подключение по SSH к Windows компьютеру

Теперь вы можете попробовать подключиться к своей Windows 10 через SSH клиент (в этом примере я использую putty).

Вы можете использовать встроенный SSH клиентом Windows для подключения к удаленному хосту. Для этого нужно в командной строке выполнить команду:

ssh [email protected]

В этом примере

alexbel

– имя пользователя на удаленном Windows компьютере, и 192.168.31.102 – IP адрес или DNS имя компьютера.

Обратите внимание что можно использовать следующие форматы имен пользователей Windows при подключении через SSH:

-

alex@server1

– локальный пользователь Windows -

[email protected]@server1

–пользователь Active Directory (в виде UPN) или аккаунт Microsoft/ Azure(Microsoft 365) -

winitpro\alex@server1

– NetBIOS формат имени

В домене Active Directory можно использовать Kerberos аутентификацию в SSH. Для этого в sshd_config нужно включить параметр:

GSSAPIAuthentication yes

После этого можно прозрачно подключать к SSH сервер с Windows компьютера в домене из сессии доменного подключается. В этом случае пароль пользователя не указывается и выполняется SSO аутентификация через Kerberos:

ssh -K server1

При первом подключении появится стандартный запрос на добавление узла в список известных SSH хостов.

Нажимаем Да, и в открывшееся окне авторизуемся под пользователем Windows.

При успешном подключении запускается командная оболочка cmd.exe со строкой-приглашением.

admin@win10tst C:\Users\admin>

В командной строке вы можете выполнять различные команды, запускать скрипты и программы.

Я предпочитаю работать в командной строке PowerShell. Чтобы запустить интерпретатор PowerShell, выполните:

powershell.exe

Чтобы изменить командную оболочку (Shell) по умолчанию в OpenSSH с cmd.exe на PowerShell, внесите изменение в реестр такой командой:

New-ItemProperty -Path "HKLM:\SOFTWARE\OpenSSH" -Name DefaultShell -Value "C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -PropertyType String –Force

Осталось перезапустить SSH подключение и убедиться, что при подключении используется командный интерпретатор PowerShell (об этом свидетельствует приглашение

PS C:\Users\admin>

).

В SSH сессии запустилась командная строка PowerShell, в которой работают привычные функции: авто дополнение, раскраска модулем PSReadLine, история команд и т.д. Если текущий пользователь входит в группу локальных администраторов, то все команды в его сессии выполняются с повышенными правами даже при включенном UAC.

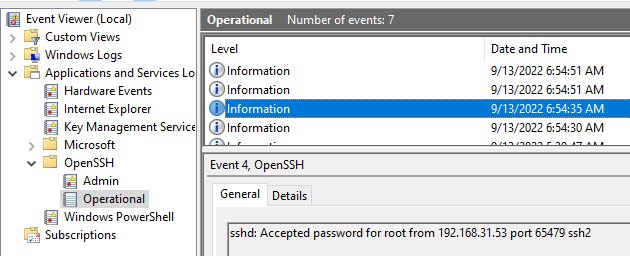

Логи SSH подключений в Windows

В Windows логи подключений к SSH серверу по-умолчанию пишутся не в текстовые файлы, а в отдельный журнал событий через Event Tracing for Windows (ETW). Откройте консоль Event Viewer (

eventvwr.msc

>) и перейдите в раздел Application and services logs -> OpenSSH -> Operational.

При успешном подключении с помощью к SSH серверу с помощью пароля в журнале появится событие:

EventID: 4 sshd: Accepted password for root from 192.168.31.53 port 65479 ssh2

Если была выполнена аутентификация с помощью SSH ключа, событие будет выглядеть так:

sshd: Accepted publickey for locadm from 192.168.31.53 port 55772 ssh2: ED25519 SHA256:FEHDEC/J72Fb2zC2oJNb45678967kghH43h3bBl31ldPs

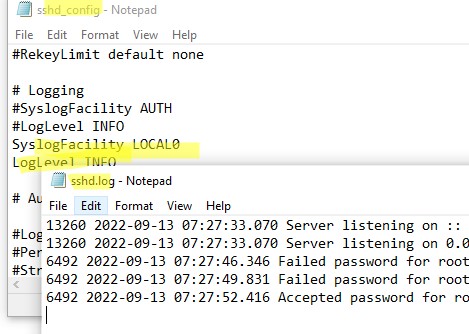

Если вы хотите, чтобы логи писались в локальный текстовый файл, нужно в файле sshd_config включить параметры:

SyslogFacility LOCAL0 LogLevel INFO

Перезапустите службу sshd и провеьте, что теперь логи SSH сервера пишутся в файл C:\ProgramData\ssh\logs\sshd.log

How do I Determine if a Port is Open on a Windows Server?

On the server itself, use netstat an to check to see which ports are listening. From outside, just use telnet host port or telnet host:port on Unix systems to see if the connection is refused, accepted, or timeouts.

How do I Find my SSH Port Number in Windows?

Use telnet to check SSH port

The easiest approach has traditionally been to use telnet command. Its also a more universal way of checking SSH port because telnet is usually found in Windows operating system. In fact, you can check any port using telnet.

How do I Find my SSH Port?

$ grep -i port /etc/ssh/sshd_config.

$ sudo nano /etc/ssh/sshd_config.

$ ssh -p @

How can I Tell if SSH is Running on Windows?

You can verify that your Windows 10 version has it enabled by opening Windows Settings and navigating to Apps > Optional features and verifying that Open SSH Client is shown.

How do I Check if a Port is Open Ssh?

Open a terminal application i.e. shell prompt.

Run any one of the following command on Linux to see open ports : sudo lsof i P n | grep LISTEN. sudo netstat tulpn | grep LISTEN. sudo ss tulpn | grep LISTEN.

For the latest version of Linux use the ss command. For example, ss tulw.

В современных версиях Windows уже есть встроенный SSH сервер на базе пакета OpenSSH. В этой статье мы покажем, как установить и настроить OpenSSH сервер в Windows 10/11 и Windows Server 2022/2019 и подключиться к нему удаленно по защищенному SSH протоколу (как к Linux).

Содержание:

- Установка сервера OpenSSH в Windows

- Настройка SSH сервера в Windows

- Sshd_config: Конфигурационный файл сервера OpenSSH

- Подключение по SSH к Windows компьютеру

- Логи SSH подключений в Windows

Установка сервера OpenSSH в Windows

Пакет OpenSSH Server включен в современные версии Windows 10 (начиная с 1803), Windows 11 и Windows Server 2022/2019 в виде Feature on Demand (FoD). Для установки сервера OpenSSH достаточно выполнить PowerShell команду:

Get-WindowsCapability -Online | Where-Object Name -like ‘OpenSSH.Server*’ | Add-WindowsCapability –Online

Или при помощи команды DISM:

dism /Online /Add-Capability /CapabilityName:OpenSSH.Server~~~~0.0.1.0

Если ваш компьютер подключен к интернету, пакет OpenSSH.Server будет скачан и установлен в Windows.

Также вы можете установить сервер OpenSSH в Windows через современную панель Параметры (Settings -> Apps and features -> Optional features -> Add a feature, Приложения -> Управление дополнительными компонентами -> Добавить компонент. Найдите в списке OpenSSH Server и нажмите кнопку Install).

На изолированных от интернета компьютерах вы можете установить компонент с ISO образа Features On Demand (доступен в личном кабинете на сайте Microsoft: MSDN или my.visualstudio.com). Скачайте диск, извлеките его содержимое в папку c:FOD (достаточно распаковать извлечь файл

OpenSSH-Server-Package~31bf3856ad364e35~amd64~~.cab

), выполните установку из локального репозитория:

Add-WindowsCapability -Name OpenSSH.Server~~~~0.0.1.0 -Online -Source c:FOD

Также доступен MSI установщик OpenSSH для Windows в официальном репозитории Microsoft на GitHub (https://github.com/PowerShell/Win32-OpenSSH/releases/). Например, для Windows 10 x64 нужно скачать и установить пакет OpenSSH-Win64-v8.9.1.0.msi. Следующая PowerShell команда скачает MSI файл и установит клиент и сервер OpenSSH:

Invoke-WebRequest https://github.com/PowerShell/Win32-OpenSSH/releases/download/v8.9.1.0p1-Beta/OpenSSH-Win64-v8.9.1.0.msi -OutFile $HOMEDownloadsOpenSSH-Win64-v8.9.1.0.msi -UseBasicParsing

msiexec /i c:usersrootdownloadsOpenSSH-Win64-v8.9.1.0.msi

Также вы можете вручную установить OpenSSH сервер в предыдущих версиях Windows (Windows 8.1, Windows Server 2016/2012R2). Пример установки Win32-OpenSSH есть в статье “Настройка SFTP сервера (SSH FTP) в Windows”.

Чтобы проверить, что OpenSSH сервер установлен, выполните:

Get-WindowsCapability -Online | ? Name -like 'OpenSSH.Ser*'

State : Installed

Настройка SSH сервера в Windows

После установки сервера OpenSSH в Windows добавляются две службы:

- ssh-agent (OpenSSH Authentication Agent) – можно использовать для управления закрытыми ключами если вы настроили SSH аутентификацию по ключам;

- sshd (OpenSSH SSH Server) – собственно сам SSH сервер.

Вам нужно изменить тип запуска службы sshd на автоматический и запустить службу с помощью PowerShell:

Set-Service -Name sshd -StartupType 'Automatic'

Start-Service sshd

С помощью nestat убедитесь, что теперь в системе запущен SSH сервер и ждет подключений на порту TCP:22 :

netstat -na| find ":22"

Проверьте, что включено правило брандмауэра (Windows Defender Firewall), разрешающее входящие подключения к Windows по порту TCP/22.

Get-NetFirewallRule -Name *OpenSSH-Server* |select Name, DisplayName, Description, Enabled

Name DisplayName Description Enabled ---- ----------- ----------- ------- OpenSSH-Server-In-TCP OpenSSH SSH Server (sshd) Inbound rule for OpenSSH SSH Server (sshd) True

Если правило отключено (состоянии Enabled=False) или отсутствует, вы можете создать новое входящее правило командой New-NetFirewallRule:

New-NetFirewallRule -Name sshd -DisplayName 'OpenSSH Server (sshd)' -Enabled True -Direction Inbound -Protocol TCP -Action Allow -LocalPort 22

Рассмотрим, где храниться основные компоненты OpenSSH:

- Исполняемые файлы OpenSSH Server находятся в каталоге

C:WindowsSystem32OpenSSH

(sshd.exe, ssh.exe, ssh-keygen.exe, sftp.exe и т.д.) - Конфигурационный файл sshd_config (создается после первого запуска службы):

C:ProgramDatassh - Файлы authorized_keys и ssh ключи можно хранить в профиле пользователей:

%USERPROFILE%.ssh

Sshd_config: Конфигурационный файл сервера OpenSSH

Настройки сервере OpenSSH хранятся в конфигурационном файле %programdata%sshsshd_config. Это обычный текстовый файл с набором директив. Для редактирования можно использовать любой текстовый редактор (я предпочитаю notepad++). Можно открыть с помощью обычного блокнота:

start-process notepad C:Programdatasshsshd_config

Например, чтобы запретить SSH подключение для определенного доменного пользователя (и всех пользователей указанного домена), добавьте в конце файле директивы:

DenyUsers winitpro[email protected] DenyUsers corp*

Чтобы разрешить подключение только для определенной доменной группы:

AllowGroups winitprosshadmins

Либо можете разрешить доступ для локальной группы:

AllowGroups sshadmins

По умолчанию могут к openssh могут подключаться все пользователи Windows. Директивы обрабатываются в следующем порядке: DenyUsers, AllowUsers, DenyGroups,AllowGroups.

Можно запретить вход под учетными записями с правами администратора, в этом случае для выполнения привилегированных действий в SSH сессии нужно делать runas.

DenyGroups Administrators

Следующие директивы разрешают SSH доступ по ключам (SSH аутентификации в Windows с помощью ключей описана в отдельной статье) и по паролю:

PubkeyAuthentication yes PasswordAuthentication yes

Вы можете изменить стандартный SSH порт TCP/22, на котором принимает подключения OpenSSH в конфигурационном файле sshd_config в директиве Port.

После любых изменений в конфигурационном файле sshd_config нужно перезапускать службу sshd:

restart-service sshd

Подключение по SSH к Windows компьютеру

Теперь вы можете попробовать подключиться к своей Windows 10 через SSH клиент (в этом примере я использую putty).

Вы можете использовать встроенный SSH клиентом Windows для подключения к удаленному хосту. Для этого нужно в командной строке выполнить команду:

ssh [email protected]

В этом примере

alexbel

– имя пользователя на удаленном Windows компьютере, и 192.168.31.102 – IP адрес или DNS имя компьютера.

Обратите внимание что можно использовать следующие форматы имен пользователей Windows при подключении через SSH:

-

[email protected]

– локальный пользователь Windows -

[email protected]@server1

–пользователь Active Directory (в виде UPN) или аккаунт Microsoft/ Azure(Microsoft 365) -

winitpro[email protected]

– NetBIOS формат имени

В домене Active Directory можно использовать Kerberos аутентификацию в SSH. Для этого в sshd_config нужно включить параметр:

GSSAPIAuthentication yes

После этого можно прозрачно подключать к SSH сервер с Windows компьютера в домене из сессии доменного подключается. В этом случае пароль пользователя не указывается и выполняется SSO аутентификация через Kerberos:

ssh -K server1

При первом подключении появится стандартный запрос на добавление узла в список известных SSH хостов.

Нажимаем Да, и в открывшееся окне авторизуемся под пользователем Windows.

При успешном подключении запускается командная оболочка cmd.exe со строкой-приглашением.

[email protected] C:Usersadmin>

В командной строке вы можете выполнять различные команды, запускать скрипты и программы.

Я предпочитаю работать в командной строке PowerShell. Чтобы запустить интерпретатор PowerShell, выполните:

powershell.exe

Чтобы изменить командную оболочку (Shell) по умолчанию в OpenSSH с cmd.exe на PowerShell, внесите изменение в реестр такой командой:

New-ItemProperty -Path "HKLM:SOFTWAREOpenSSH" -Name DefaultShell -Value "C:WindowsSystem32WindowsPowerShellv1.0powershell.exe" -PropertyType String –Force

Осталось перезапустить SSH подключение и убедиться, что при подключении используется командный интерпретатор PowerShell (об этом свидетельствует приглашение

PS C:Usersadmin>

).

В SSH сессии запустилась командная строка PowerShell, в которой работают привычные функции: авто дополнение, раскраска модулем PSReadLine, история команд и т.д. Если текущий пользователь входит в группу локальных администраторов, то все команды в его сессии выполняются с повышенными правами даже при включенном UAC.

Логи SSH подключений в Windows

В Windows логи подключений к SSH серверу по-умолчанию пишутся не в текстовые файлы, а в отдельный журнал событий через Event Tracing for Windows (ETW). Откройте консоль Event Viewer (

eventvwr.msc

>) и перейдите в раздел Application and services logs -> OpenSSH -> Operational.

При успешном подключении с помощью к SSH серверу с помощью пароля в журнале появится событие:

EventID: 4 sshd: Accepted password for root from 192.168.31.53 port 65479 ssh2

Если была выполнена аутентификация с помощью SSH ключа, событие будет выглядеть так:

sshd: Accepted publickey for locadm from 192.168.31.53 port 55772 ssh2: ED25519 SHA256:FEHDEC/J72Fb2zC2oJNb45678967kghH43h3bBl31ldPs

Если вы хотите, чтобы логи писались в локальный текстовый файл, нужно в файле sshd_config включить параметры:

SyslogFacility LOCAL0 LogLevel INFO

Перезапустите службу sshd и провеьте, что теперь логи SSH сервера пишутся в файл C:ProgramDatasshlogssshd.log

25 мая, 2017 11:40 дп

89 152 views

| Комментариев нет

Linux, SSH

В первой статье этой серии вы узнали о том, как и в каких ситуациях вы можете попробовать исправить ошибки SSH. Остальные статьи расскажут, как определить и устранить ошибки:

- Ошибки протокола: в этой статье вы узнаете, что делать, если сбрасываются клиентские соединения, клиент жалуется на шифрование или возникают проблемы с неизвестным или измененным удаленным хостом.

- Ошибки аутентификации: поможет устранить проблемы с парольной аутентификацией или сбросом SSH-ключей.

- Ошибки оболочки: это руководство поможет исправить ошибки ветвления процессов, валидации оболочки и доступа к домашнему каталогу.

Для взаимодействия SSH-клиента с SSH-сервером необходимо установить базовое сетевое подключение. Это руководство поможет определить некоторые общие ошибки подключения, исправить их и предотвратить их возникновение в будущем.

Требования

- Убедитесь, что можете подключиться к виртуальному серверу через консоль.

- Проверьте панель на предмет текущих проблем, влияющих на работу и состояние сервера и гипервизора.

Основные ошибки

Разрешение имени хоста

Большинство ошибок подключения возникает тогда, когда ссылка на хост SSH не может быть сопоставлена с сетевым адресом. Это почти всегда связано с DNS, но первопричина часто бывает не связана с DNS.

На клиенте OpenSSH эта команда:

ssh user@example.com

может выдать ошибку:

ssh: Could not resolve hostname example.com: Name or service not known

В PuTTY может появиться такая ошибка:

Unable to open connection to example.com Host does not exist

Чтобы устранить эту ошибку, можно попробовать следующее:

- Проверьте правильность написания имени хоста.

- Убедитесь, что вы можете разрешить имя хоста на клиентской машине с помощью команды ping. Обратитесь к сторонним сайтам (WhatsMyDns.net, например), чтобы подтвердить результаты.

Если у вас возникают проблемы с разрешением DNS на любом уровне, в качестве промежуточного решения можно использовать IP-адрес сервера, например:

ssh user@111.111.111.111

# вместо

ssh user@example.com.

Истечение времени соединения

Эта ошибка значит, что клиент попытался установить соединение с SSH-сервером, но сервер не смог ответить в течение заданного периода ожидания.

На клиенте OpenSSH следующая команда:

ssh user@111.111.111.111

выдаст такую ошибку:

ssh: connect to host 111.111.111.111 port 22: Connection timed out

В PuTTY ошибка выглядит так:

Network error: Connection timed out

Чтобы исправить ошибку:

- Убедитесь, что IP-адрес хоста указан правильно.

- Убедитесь, что сеть поддерживает подключение через используемый порт SSH. Некоторые публичные сети могут блокировать порт 22 или пользовательские SSH-порты. Чтобы проверить работу порта, можно, например, попробовать подключиться к другим хостам через этот же порт. Это поможет вам определить, не связана ли проблема с самим сервером.

- Проверьте правила брандмауэра. Убедитесь, что политика по умолчанию – не DROP.

Отказ в соединении

Эта ошибка означает, что запрос передается на хост SSH, но хост не может успешно принять запрос.

На клиенте OpenSSH следующая команда выдаст ошибку:

ssh user@111.111.111.111

ssh: connect to host 111.111.111.111 port 22: Connection refused

В PuTTY ошибка появится в диалоговом окне:

Network error: Connection refused

Эта ошибка имеет общие с ошибкой Connection Timeout причины. Чтобы исправить её, можно сделать следующее:

- Убедиться, что IP-адрес хоста указан правильно.

- Убедиться, что сеть поддерживает подключение через используемый порт SSH. Некоторые публичные сети могут блокировать порт 22 или пользовательские SSH-порты. Чтобы проверить работу порта, можно, например, попробовать подключиться к другим хостам через этот же порт.

- Проверить правила брандмауэра. Убедитесь, что политика по умолчанию – не DROP, и что брандмауэр не блокирует этот порт.

- Убедиться, что сервис запущен и привязан к требуемому порту.

Рекомендации по исправлению ошибок подключения

Брандмауэр

Иногда проблемы с подключением возникают из-за брандмауэра. Он может блокировать отдельные порты или сервисы.

Читайте также: Что такое брандмауэр и как он работает?

В разных дистрибутивах используются разные брандмауэры. Вы должны научиться изменять правила и политики своего брандмауэра. В Ubuntu обычно используется UFW, в CentOS – FirewallD. Брандмауэр iptables используется независимо от системы.

Читайте также:

- Основы UFW: общие правила и команды фаервола

- Настройка брандмауэра FirewallD в CentOS 7

- Основы Iptables: общие правила и команды брандмауэра

Чтобы настроить брандмауэр, нужно знать порт сервиса SSH. По умолчанию это порт 22.

Чтобы запросить список правил iptables, введите:

iptables -nL

Такой вывод сообщает, что правил, блокирующих SSH, нет:

Chain INPUT (policy ACCEPT)

target prot opt source destination

Chain FORWARD (policy ACCEPT)

target prot opt source destination

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

Если в выводе вы видите правило или политику по умолчанию REJECT или DROP, убедитесь, что цепочка INPUT разрешает доступ к порту SSH.

Чтобы запросить список правил FirewallD, введите:

firewall-cmd --list-services

Список, появившийся на экране, содержит все сервисы, которые поддерживаются брандмауэром. В списке должно быть правило:

dhcpv6-client http ssh

Если вы настроили пользовательский порт SSH, используйте опцию –list-ports. Если вы создали пользовательское определение сервиса, добавьте опцию –list-services, чтобы найти SSH.

Чтобы проверить состояние UFW, введите:

ufw status

Команда вернёт доступные порты:

Status: active

To Action From

-- ------ ----

22 LIMIT Anywhere

443 ALLOW Anywhere

80 ALLOW Anywhere

Anywhere ALLOW 192.168.0.0

22 (v6) LIMIT Anywhere (v6)

443 (v6) ALLOW Anywhere (v6)

80 (v6) ALLOW Anywhere (v6)

В списке должен быть порт SSH.

Проверка состояния сервиса SSH

Если вы не можете подключиться к серверу по SSH, убедитесь, что сервис SSH запущен. Способ сделать это зависит от операционной системы сервера. В более старых версиях дистрибутивов (Ubuntu 14.04, CentOS 6, Debian используется команда service. Современные дистрибутивы на основе Systemd используют команду systemctl.

Метод проверки состояния сервиса может варьироваться от системы к системе. В более старых версиях (Ubuntu 14 и ниже, CentOS 6, Debian 6) используется команда service, поддерживаемая системой инициализации Upstart, а в более современных дистрибутивах для управления сервисом используется команда systemctl.

Примечание: В дистрибутивах Red Hat (CentOS и Fedora) сервис называется sshd, а в Debian и Ubuntu – ssh.

В более старых версия используйте команду:

service ssh status

Если процесс работает должным образом, вы увидите вывод, который содержит PID:

ssh start/running, process 1262

Если сервис не работает, вы увидите:

ssh stop/waiting

В системах на основе SystemD используйте:

systemctl status sshd

В выводе должна быть строка active:

sshd.service - OpenSSH server daemon

Loaded: loaded (/usr/lib/systemd/system/sshd.service; enabled)

Active: active (running) since Mon 2017-03-20 11:00:22 EDT; 1 months 1 days ago

Process: 899 ExecStartPre=/usr/sbin/sshd-keygen (code=exited, status=0/SUCCESS)

Main PID: 906 (sshd)

CGroup: /system.slice/sshd.service

├─ 906 /usr/sbin/sshd -D

├─26941 sshd: [accepted]

└─26942 sshd: [net]

Если сервис не работает, вы увидите в выводе inactive:

sshd.service - OpenSSH server daemon

Loaded: loaded (/usr/lib/systemd/system/sshd.service; enabled)

Active: inactive (dead) since Fri 2017-04-21 08:36:13 EDT; 2s ago

Process: 906 ExecStart=/usr/sbin/sshd -D $OPTIONS (code=exited, status=0/SUCCESS)

Process: 899 ExecStartPre=/usr/sbin/sshd-keygen (code=exited, status=0/SUCCESS)

Main PID: 906 (code=exited, status=0/SUCCESS)

Чтобы перезапустить сервис, введите соответственно:

service ssh start

systemctl start sshd

Проверка порта SSH

Существует два основных способа проверить порт SSH: проверить конфигурационный файл SSH или просмотреть запущенный процесс.

Как правило, конфигурационный файл SSH хранится в /etc/ssh/sshd_config. Стандартный порт 22 может переопределяться любой строкой в этом файле, определяющей директиву Port.

Запустите поиск по файлу с помощью команды:

grep Port /etc/ssh/sshd_config

Читайте также: Использование Grep и регулярных выражений для поиска текстовых шаблонов в Linux

Команда вернёт:

Port 22

Если вы уже убедились, что сервис работает, теперь вы можете узнать, работает ли он на требуемом порте. Для этого используйте команду ss. Команда netstat –plnt выдаст аналогичный результат, но команду ss рекомендуется использовать для запроса информации сокета из ядра.

ss -plnt

В выводе должно быть указано имя программы и порт, который она прослушивает. Например, следующий вывод сообщает, что сервис SSH прослушивает все интерфейсы и порт 22.

State Recv-Q Send-Q Local Address:Port Peer Address:Port

LISTEN 0 128 *:22 *:* users:(("sshd",pid=1493,fd=3))

LISTEN 0 128 :::22 :::* users:(("sshd",pid=1493,fd=4))

Символ * и 0.0.0.0 указывает, что все интерфейсы сервера прослушиваются. Строка 127.0.0.1 значит, что сервис не является общедоступным. В sshd_config директива ListenAddress должна быть закомментирована, чтобы прослушивать все интерфейсы, или должна содержать внешний IP-адрес сервера.

Если у вас не получается самостоятельно настроить соединение SSH, вы можете обратиться за помощью к службе поддержки своего хостинг-провайдера.

Tags: firewalld, Iptables, OpenSSH, PuTTY, SSH, UFW

List of content you will read in this article:

- 1. What is SSH? [Definition]

- 2. What is an SSH Port Number?

- 3. How does SSH work? [A Complete Guide]

- 4. Uses of SSH

- 5. What is Default SSH Port Number?

- 6. How to Change the Default SSH Port?

- 7. Conclusion

Today, secured communication is one of the biggest priorities for every organization, as major tasks are being done by transferring data from one device to another over the network. Thus various strategies are being implemented to ensure complete security to keep the integrity of the data while transferring. Some companies work on crucial data that need to be secured. Thus, they set rules for communicating with other devices over the internet. With this post, you will get a brief understanding of the SSH port number, the default SSH port, how to change and how it works.

SSH became an extension of the traditional telnet protocol. However, telnet was not that secure and thus replaced by ssh over time. If you are a system administrator, then you might have used ssh.

What is SSH? [Definition]

SSH is a network protocol to access the server remotely. It provides you with a secure way to comply with a device over any sort of unsecured network. It’s not just about the security services; it also refers to the bag of utilities that helps to implement the SSH protocol.

Features of SSH

There are ample features associated with SSH. Let’s dive in!

- It has strong password authentication, encrypted data communication, and public-key authentication.

- It manages systems and applications remotely and allows others to use another computer and perform several functions.

- It is a cryptographic network protocol and uses the client/server model

- You can create secure tunnels for different application protocols too. Application protocols are further used for terminal emulation or for transferring the files

Now it’s time to understand the SSH port number.

What is an SSH Port Number?

Every communication done by ssh needs ports to connect and start the communication. Whether wired or wireless device, it will require an SSH port. More than 65k communication ports are available, and you can start communication using any of these ports. All communication is done by default port number, which can be changed and set to any other available port number. Whenever the user runs the Linux command to start the communication between the two devices over the network, the connection will use Default SSH port number 22.

But, if you are carrying out any crucial communication that requires safety, it is recommended that you change the default ssh port number to another to avoid a brute-force attack. Everyone knows that 22 is the default ssh port number and is most prone to attacks, and any hacker will easily hack your transferred data. Using an ssh port, you can implement the SSH protocol.

How does SSH work? [A Complete Guide]

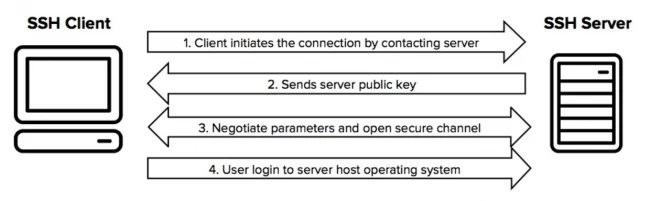

The SSH protocol works in the client-server model, where one device is the server and the other acts as a client. The SSH client will establish the connection process and uses public-key cryptography to verify the identity of the SSH server. After the connection has been set up, the SSH protocol will use strong symmetric encryption and hashing algorithms to ensure the privacy and integrity of the data that is being transferred between the client and server.

The image below will show the server and client data flow.

In the process of working on the SSH protocol, we will be discussing various steps that take place.

- Establishing an SSH connection.

- Session encryption negotiation.

- User authentication.

Step 1: Establishing an SSH connection

To create an SSH connection, you need to run a command from the client’s machine, as shown below.

ssh [username]@[server_ip_or_hostname]

Once the command runs, a session encryption negotiation process will start.

Step 2: Session encryption negotiation

Once the request has been sent to the server, the server will send the client a set of encryption protocols being supported by the server. The server will then use the public key as the authentication method. The client will match the server’s set of protocols with its own. If the protocol matches, then both machines will agree to establish the connection and start the data transfer.

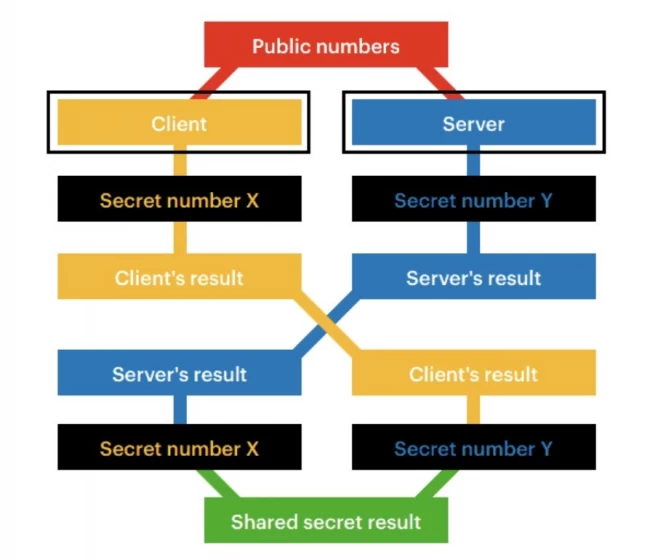

The client will compare the server’s public key to the locally stored private key while establishing the connection for the first time. If both the keys match, the client and server will start the symmetric encryption method for communicating during the SSH session. For this communication to occur, they will start communicating using an asymmetrically encrypted process that works on the Diffie-Hellman (DH) key exchange algorithm for securely creating a cryptographic key over a public network. For generating a key, the machines will be performing the following steps:

- Both the machines will agree on two numbers which are a modulus and a base number. To prevent brute force key decryption, you must choose a modulus as a prime number of at least 600 digits.

- The machines will individually choose one number and apply it to the two public numbers equation.

- The server and the client will then exchange these calculated values.

- Each machine will perform a calculation based on the result received from the other, as shown below.

After the process, a shared secret key will be generated that will be shared between both devices.

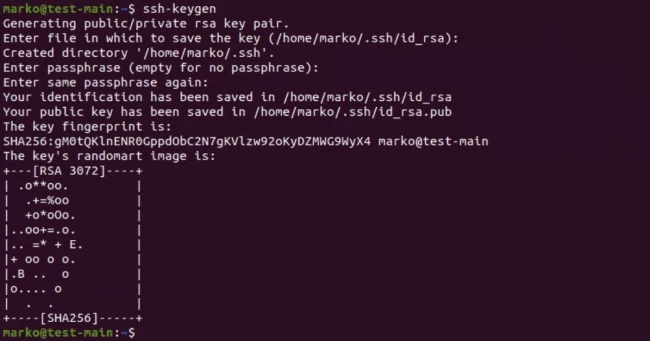

Step 3: User authentication

The most commonly used SSH user authentication methods are passwords and SSH keys. The clients will send the encrypted passwords to the server securely. However, in some scenarios, the passwords are considered a risky authentication method as the password’s strength depends on how the user creates the password.

While using the asymmetrically encrypted SSH public-private key pairs is considered a better option than passwords. Once the client decrypts the message, the server will then grant the required system access to the client.

To generate an SSH key pair, you must type ssh-keygen in the terminal. Then, the system will generate and store the keys, as shown below.

SSH was introduced to update the insecure terminal emulation, for instance, rlogin or Telnet. SSH performs the same functions with more flexibility and comfort. Not just this, but it also replaces several file transfer programs. For instance, File Transfer Protocol and Remote Copy.

The primary aim of SSH is to connect the remote host in case of a terminal session. You use the following command to achieve the task:

ssh UserName@SSHserver.example.com

What does this Linux command do?

Well, this command will help the client to connect to the server.

Moving onto the next segment, SSH has various associated uses, which are listed below.

Uses of SSH

- By default, you will get the SSH terminal for MAC, Windows, and Unix system.

- Various kinds of communications can be secured with the help of SSH connections between a remote host and a local machine.

- It is also used to manage routers, virtualization platforms, server hardware, file transfer applications, and much more.

- You can also connect to servers and use tools or the terminal to upload and exit.

- SSH keys come with SSO, or single sign-on, that helps the users to move between the accounts without inserting the password every time

Additionally, it plays an important role in access management and identity management. The SSH traffic is highly encrypted as well. It also assists you with the secure issuance of commands on several remote devices. You can expect secured as well as automated file transfers. Also, be assured of the security management of your network infrastructure components.

In a nutshell, SSH is widely used in scripts and several other software to access data and resources remotely and securely. Now, let us incline our focus on our core topic, that is, the SSH default port.

What is Default SSH Port Number?

This Default SSH port number 22 is considered unsafe for crucial data transfers. Changing the default port number to another port is smart to avoid brute-force attacks. In total, there are 65,536 communication ports.

Now, Every connection initializes through this port. Besides, there are several instances where there is a need to change the default SSH port number for security purposes. Security measures become necessary to protect the server from brute force attacks.

When we talk about the brute force attack, it is an error method to crack the incorrect data. For instance, figuring out passwords via exhaustive efforts instead of algorithms. It means to hit and try until you crack the code. Additionally, as it is evident that Port 22 is the default communication port, it becomes easier for unauthorized parties to access data.

When you switch this port to another, the hacker has to try several other ports to find an open port ultimately. Therefore, to put any hacker out of bounds, this step can be taken.

But the question is, how to change the default SSH port?

How to Change the Default SSH Port?

1. To change default SSH port, you must edit the sshd_config file. Besides, keeping a backup of your file is always a good option. Use this command to create a backup first:

ubuntu@ubuntu:~$ cp /etc/ssh/sshd_config /etc/ssh/sshd_config_backup

This command creates a copy of the file in the same directory.

2. The next step is to change the default SSH port. Open the ssh_config file in any editor. Now, enter the following command:

ubuntu@ubuntu:~$ gedit /etc/ssh/sshd_config

3. After you execute this command, the mentioned file opens in the text editor. Search this line in the code:

#Port 22

4. Now, say you want to shift your port number to 45673. For that, remove the hash (#) sign and insert the desired port number instead of 22. Take a look:

Port 45673

5. Besides, do not forget to whitelist this port on your firewall to avoid locking yourself from your device.

Moving on, it’s time to restart SSH.

6. To restart the server to load the changes, you must follow this command as given below:

ubuntu@ubuntu:~$ sudo service sshd restart

As soon as you restart your device, you can see the changes that you made. Keep in your mind the most important security configuration is changing the default ssh port number just after you Purchase Linux VPS.

You can easily test the changes without logging out of your SSH session.

How to Test the Changes?

After you successfully change the default port, you must mention the port number to establish a connection with the server. Here is the command that you need to execute:

ubuntu@ubuntu:~$ ssh username@userIP -p 45673

You set your port number as 45673.

Therefore, you can see that the process is extremely easy and simple. You need to execute a few commands and are good to go.

Conclusion

This secure shell network is the commonly used process to secure the connection between devices over the network. Many companies have implemented SSH protocols to ensure complete data transfer safety. The default SSH port number is 22. Still, it becomes risky in many scenarios where you need to transfer crucial data. You need to change the SSH port number to prevent a brute-force attack.

In this article, we have mentioned various features and working of SSH Port Number, and It’s working. Using this guide, you can change the Default SSH port number per your requirement.

People are also reading:

- What is the Difference Between Telnet and SSH?

- How to change SSH port

- How to SSH Linux

- How to generate SSH key

- What is an SSH KEY?

I have this server that is configured to use another port instead of 22 for ssh. How may I figure out which port number it is?

slm

9,98910 gold badges49 silver badges57 bronze badges

asked Jun 15, 2010 at 17:28

Assuming you don’t have access to command line (otherwise you would already know what the port number was), you can do a port scan to try and identify which port the SSH service is running on. I would suggest running nmap. There’s no guarantee though that it will find it.

answered Jun 15, 2010 at 17:34

DaisetsuDaisetsu

5,8914 gold badges33 silver badges44 bronze badges

1

Run nmap -sV <hostname/ip> — which is nmap with service detection, meaning it works out what’s actually listening on the port, rather than guessing the service based on the port it’s using.

This will give you output that looks something like:

PORT STATE SERVICE VERSION

666/tcp open ssh OpenSSH 5.3p1 Debian 3ubuntu4 (protocol 2.0)

If it still doesn’t find the port, run nmap -p- -sV <hostname/IP> — this will scan all 65k ports — it’s slower, but it will find it if it’s running on a high up port.

answered Jun 15, 2010 at 17:42

DentrasiDentrasi

11.2k4 gold badges27 silver badges28 bronze badges

If you have access to the commandline, and read access to /etc/ssh/sshd_config, run

grep Port /etc/ssh/sshd_config

answered Jun 15, 2010 at 17:43

quack quixotequack quixote

42.2k14 gold badges106 silver badges129 bronze badges

2

Both answers here (nmap and grep on the config file) are nice.

Although, for completion — if you do have access to the said «command line», I would use this:

ss -ltp

This should give you all the listening ports (with their respective app names)

(Sometimes you might have a custom dropbear for ssh — or just another custom solution that doesn’t necessarily use /etc/ssh/sshd_config)

Have fun «linuxing» away relentlessly!

Eventually, you can use grep to filter your wanted info:

ss -ltp | grep ssh

Although you need to know that openssh is not the only application that provides the ssh service (I actually use the complementary mosh app for some functionality that I consider better than the ssh

answered May 24 at 13:37

You must log in to answer this question.

Not the answer you’re looking for? Browse other questions tagged

.

Not the answer you’re looking for? Browse other questions tagged

.

SSH (Secure Shell) – протокол сетевого уровня, который применяется для защиты соединения между двумя компьютерами. Обычно SSH используется для удаленного управления серверами или компьютерами. Один из ключевых моментов, который необходимо учесть при использовании SSH, это изменение стандартного порта. Это повышает безопасность соединения, так как большинство атак на SSH пытается проникнуть именно через стандартный порт.

На операционных системах Windows изменение порта SSH может показаться сложной задачей, однако с помощью нескольких простых шагов можно без проблем изменить порт SSH и улучшить безопасность своей системы.

Хорошая новость заключается в том, что каждый может легко изменить порт SSH на своей Windows-машине без использования дополнительного программного обеспечения. Продолжайте читать, чтобы узнать, как это сделать.

В этой инструкции рассмотрим, как изменить порт SSH на Windows и применить несколько других мер безопасности для более защищенного и надежного соединения.

SSH (Secure Shell) — это протокол для безопасной передачи данных между удаленными компьютерами с использованием шифрования. Порт SSH по умолчанию — 22. Однако, из соображений безопасности рекомендуется изменить порт SSH на другой, чтобы затруднить попытки несанкционированного доступа к вашему серверу.

Для изменения порта SSH на Windows нужно выполнить следующие шаги:

- Откройте файл конфигурации SSH. Файл конфигурации находится в папке, куда вы установили SSH сервер. Например, для OpenSSH это может быть папка C:\Program Files\OpenSSH. Файл называется sshd_config.

- Найдите и измените параметр «Port». В файле конфигурации найдите параметр «Port» и замените значение на желаемый порт. Например, 50000. Убедитесь, что выбранный порт не конфликтует с другими службами, использующими порты.

- Сохраните изменения. Сохраните изменения в файле конфигурации.

- Перезапустите службу SSH. Чтобы внести изменения вступили в силу, необходимо перезапустить службу SSH. Для этого откройте командную строку от имени администратора и выполните команду

net stop sshd, а затемnet start sshd. После этого SSH сервер будет использовать новый порт. - Проверьте подключение к новому порту. Подключитесь к SSH серверу с использованием нового порта, например:

ssh username@your_server_ip -p 50000. Убедитесь, что подключение работает корректно.

Теперь вы успешно изменили порт SSH на Windows для повышения безопасности. Помните, что при смене порта необходимо обновить конфигурацию SSH клиента и использовать новый порт при подключении.

Почему важно менять порт SSH на Windows?

Secure Shell (SSH) является протоколом сетевой безопасности, который обеспечивает защищенное соединение между удаленными компьютерами. Этот протокол широко используется администраторами систем для удаленного администрирования и передачи данных.

По умолчанию порт SSH на Windows установлен на 22, что делает его уязвимым для злоумышленников и брутфорс атак. Взломщики могут перебирать пароли на этом порту и получать несанкционированный доступ к системе.

Изменение порта SSH на Windows повышает безопасность системы и уменьшает вероятность успешной атаки. Злоумышленники, сканирующие сеть в поисках уязвимых компьютеров, не будут обращать внимания на приложение, запущенное на нестандартном порту. Это делает процесс обнаружения и атаки сложнее.

Когда порт SSH на Windows изменен, необходимо обновить настройки брандмауэра, чтобы разрешить входящие соединения на новом порту. Это можно сделать с помощью настроек обработки пакетов брандмауэра, добавив правило, которое разрешает трафик на новом порту SSH.

Изменение порта SSH на Windows также является хорошей практикой для обеспечения безопасности. Это одно из многочисленных слоев безопасности, которые помогают предотвратить несанкционированный доступ к системам и защитить их от взлома.

Несмотря на то, что изменение порта SSH может затруднить удаленный доступ к системе для легальных пользователей, это небольшая жертва за повышенную безопасность, которая может защитить систему от множества угроз.

Увеличение безопасности системы

Мы все знаем, что безопасность наших систем и данных имеет огромное значение. В данной статье мы рассмотрим несколько ключевых шагов, которые помогут вам увеличить безопасность вашей системы.

1. Установка обновлений системы

Один из главных способов обезопасить вашу систему — это регулярно устанавливать все доступные обновления операционной системы. Разработчики выпускают обновления, чтобы исправить уязвимости и ошибки в программном обеспечении, поэтому их установка является крайне важной.

2. Установка антивирусной программы

Антивирусная программа является неотъемлемой частью системы безопасности. Она поможет защитить вашу систему от вредоносных программ и вирусов. Установите надежную антивирусную программу и обновляйте ее регулярно, чтобы быть защищеным от новых угроз.

3. Включение брандмауэра

Брандмауэр — это программа, которая контролирует и фильтрует сетевой трафик, защищая вашу систему от неавторизованного доступа. Убедитесь, что брандмауэр включен и настроен правильно, чтобы обеспечить безопасность вашей системы.

4. Использование сложных паролей

Создание сложных паролей — это один из лучших способов защитить вашу учетную запись от взлома. Используйте длинные пароли, содержащие комбинацию цифр, букв верхнего и нижнего регистров, а также специальных символов. Также важно использовать разные пароли для разных аккаунтов.

5. Ограничение прав доступа

Ограничение прав доступа для различных пользователей является еще одним способом повысить безопасность вашей системы. Последующий аудит и регулярное обновление прав доступа поможет убедиться, что каждый пользователь имеет только те права, которые необходимы для выполнения своих задач.

6. Резервное копирование данных

Регулярное резервное копирование данных является важной частью безопасности системы. В случае атаки или сбоя в системе, резервные копии помогут восстановить данные и минимизировать потери.

7. Обучение пользователей

Самый важный ресурс вашей системы — это пользователи. Обучение пользователей лучшим практикам безопасности, таким как неоткрывание подозрительных ссылок, нескачивание неизвестных файлов и использование безопасных паролей, поможет предотвратить возможные атаки.

Следуя этим советам, вы сможете значительно увеличить безопасность вашей системы и защитить свои данные от потенциальных угроз.

Защита от попыток несанкционированного доступа

Для обеспечения дополнительной защиты SSH-сервера на Windows, помимо изменения порта, есть и другие методы, которые помогут предотвратить попытки несанкционированного доступа к вашей системе.

1. Использование ключей SSH вместо паролей:

- Генерируйте пару ключей на клиентской машине (публичный и приватный ключи).

- На сервере создавайте учетную запись пользователя с ограниченными правами.

- Добавьте публичный ключ на сервер, чтобы авторизовать доступ клиентской машины.

2. Ограничение доступа по IP-адресу:

- Настроить брандмауэр для ограничения доступа к SSH-серверу только с определенных IP-адресов.

- Укажите список разрешенных IP-адресов в настройках брандмауэра.

3. Использование двухфакторной аутентификации:

- Включите двухфакторную аутентификацию для SSH-сервера.

- Настройте сервер для работы с генератором одноразовых паролей (OTP) или смарт-картой.

4. Установка обновлений:

- Регулярно обновляйте операционную систему и все установленные компоненты, включая SSH-сервер.

- Установите автоматическое обновление системы, чтобы быть в курсе выхода новых версий и исправления уязвимостей.

5. Анализ лог-файлов:

- Проводите анализ лог-файлов SSH-сервера для выявления подозрительной активности.

- Настройте систему регистрации (логирования) для регистрации попыток неуспешной аутентификации.

6. Использование интегральных систем безопасности:

- Рассмотрите возможность установки специализированного программного обеспечения для обнаружения и предотвращения несанкционированного доступа.

- Настройте систему мониторинга на предупреждение о попытках взлома и других подозрительных действиях.

Соблюдение этих мер позволит значительно повысить безопасность SSH-сервера на Windows и уменьшить вероятность успешного взлома.

Как узнать, какой порт SSH используется в Windows?

SSH (Secure Shell) является протоколом, который позволяет безопасно подключаться к удаленному компьютеру и управлять им через зашифрованный канал. В Windows, SSH-сервер может быть установлен и настроен для работы на определенном порту.

Если вы хотите узнать, какой порт SSH используется в вашей системе Windows, следуйте следующим шагам:

- Откройте командную строку. Нажмите Win + R, введите cmd и нажмите Enter.

- Введитe следующую команду: netstat -an | findstr «LISTENING». Нажмите Enter.

- Найдите строку, содержащую «0.0.0.0:* номер_порта«.

- Порт, указанный после «0.0.0.0:*», является портом SSH.

Например, если вы видите строку «0.0.0.0:* 22» в выводе команды, это означает, что порт SSH установлен на порт 22.

Теперь вы знаете, как узнать, какой порт SSH используется в Windows. Запомните этот номер порта для дальнейших настроек или подключений к удаленным серверам.

Использование команды «netstat» в командной строке

Команда «netstat» является утилитой командной строки, которая предоставляет информацию о сетевых соединениях и сетевых интерфейсах на компьютере. Эта команда может быть полезна при настройке и анализе работы сети, включая обнаружение проблем с сетевыми подключениями или поиск вредоносного ПО.

Для использования команды «netstat» в командной строке, необходимо открыть командную строку Windows. Затем введите «netstat» и нажмите клавишу Enter. По умолчанию команда «netstat» отобразит список активных сетевых соединений и открытых портов на вашем компьютере.

Чтобы получить более подробную информацию, можно использовать различные параметры команды «netstat». Например, параметр «-a» отобразит все активные сетевые соединения и порты, а также соединения в ожидании. Параметр «-b» позволит узнать, какие приложения или процессы используют каждое сетевое соединение.

С помощью команды «netstat» можно также определить, какие порты открыты на компьютере, а какие закрыты. Для этого можно использовать параметр «-o». С помощью параметра «-o» команда «netstat» отобразит также ID процесса, связанного с каждым сетевым соединением.

Дополнительные параметры команды «netstat», такие как «-n» для отображения сетевых адресов в числовом формате, а не в символьном, или «-p» для отображения протоколов, могут быть использованы для получения более подробной информации о сетевых соединениях и портах. С помощью команды «netstat» можно также отслеживать сетевой трафик, узнавать IP-адреса удаленных хостов и многое другое.

Важно отметить, что команда «netstat» требует административных прав для выполнения. Поэтому перед использованием этой команды, убедитесь, что вы запускаете командную строку с правами администратора.

Проверка конфигурационных файлов SSH

Проверка настроек SSH является важной частью обеспечения безопасности вашего сервера. Правильная конфигурация файлов SSH поможет предотвратить несанкционированный доступ и обеспечит защищенное соединение.

Важно проверить следующие конфигурационные файлы SSH:

- /etc/ssh/sshd_config — файл настроек для сервера SSH.

- /etc/ssh/ssh_config — файл настроек для клиента SSH.

В этих файлах содержатся параметры, которые определяют различные аспекты работы SSH. Важно убедиться, что эти параметры настроены безопасным образом:

- Проверьте наличие параметра «Port» в файле /etc/ssh/sshd_config. Убедитесь, что он содержит значение порта, отличного от стандартного (по умолчанию 22), чтобы уменьшить риск атаки на ваш сервер. Например, Port 2222.

- Убедитесь, что параметр «PermitRootLogin» в файле /etc/ssh/sshd_config установлен в «no». Это предотвратит возможность входа в систему от имени пользователя root по SSH, что повысит безопасность сервера.

- Проверьте наличие параметра «PasswordAuthentication» в файле /etc/ssh/sshd_config. Лучше установить его значение в «no», чтобы запретить аутентификацию по паролю и использовать только ключи SSH.

- Убедитесь, что параметр «PubkeyAuthentication» в файле /etc/ssh/sshd_config установлен в «yes». Это обеспечит аутентификацию по публичным ключам и повысит безопасность процесса аутентификации.

После внесения изменений в конфигурационные файлы SSH, не забудьте перезапустить службу SSH для применения изменений.

Обратите внимание, что эти рекомендации являются лишь основными и, в зависимости от вашей конкретной ситуации, могут потребоваться дополнительные настройки безопасности SSH.

Использование специализированных средств для сканирования портов

Для обеспечения безопасности своей системы и сети важно иметь возможность проверить, какие порты открыты и доступны для подключения. Специализированные средства для сканирования портов позволяют вам провести такую проверку и выявить потенциально уязвимые места в вашей системе.

Существуют различные программы и инструменты, которые предназначены для сканирования портов и предоставляют возможность получить детальную информацию о каждом открытом порте. Некоторые из них выдают только основные данные, такие как номер порта и состояние (открыт, закрыт), а другие могут предоставить более подробную информацию о службе, которая использует данный порт.

Ниже приведены некоторые популярные программы для сканирования портов:

- Nmap — один из самых известных и мощных инструментов для сканирования сети. Nmap предоставляет широкий набор функций и возможностей, включая сканирование открытых портов.

- Zenmap — графический интерфейс для Nmap, который облегчает работу с программой и предоставляет более наглядные результаты сканирования.

- Masscan — быстрый и высокоэффективный инструмент для сканирования портов. Особенностью Masscan является его способность обрабатывать огромные диапазоны IP-адресов.

- Superscan — простой и интуитивно понятный инструмент для сканирования портов. Superscan предоставляет возможность сканирования конкретных портов или диапазонов портов с настраиваемыми параметрами.

Эти программы могут быть использованы для сканирования портов не только на локальной машине, но и на удаленных серверах и сетях. При использовании таких инструментов необходимо учитывать, что сканирование портов без разрешения может быть незаконным и нарушать правила использования сети. Поэтому важно соблюдать законодательство и получить согласие от владельца системы перед проведением сканирования.

Использование специализированных средств для сканирования портов помогает выявить потенциальные уязвимости в системе и принять соответствующие меры для повышения безопасности.

Как изменить порт SSH в Windows?

SSH (Secure Shell) — протокол сетевого уровня, который обеспечивает защищенное соединение и обмен данными между компьютерами. Порт SSH по умолчанию — 22. Однако для повышения безопасности можно изменить порт SSH на другой.

Для изменения порта SSH в Windows необходимо выполнить следующие шаги:

- Откройте командную строку (CMD) от имени администратора.

- Введите следующую команду:

| netsh | — | advfirewall | — | firewall | — | set | profiletype | domain | state | off | enabled |

Эта команда отключит брандмауэр Windows для доменного профиля. Если у вас нет доменного профиля, замените domain на private или public.

- Теперь введите следующую команду для открытия нужного порта:

| netsh | — | advfirewall | — | firewall | — | add | rule | name | «SSH Custom Port» | dir | in | action | allow | protocol | TCP | localport | НОВЫЙ_ПОРТ_SSH_ТУТ |

Замените НОВЫЙ_ПОРТ_SSH_ТУТ на номер порта, который вы хотите использовать.

- Наконец, введите следующую команду для включения брандмауэра Windows:

| netsh | — | advfirewall | — | firewall | — | set | profiletype | domain | state | on | enabled |

Теперь порт SSH в Windows должен быть изменен на указанный вами. Обязательно запомните новый порт, чтобы использовать его при подключении к SSH.

Важно отметить, что изменение порта SSH повышает безопасность, но не гарантирует полную защиту от атак. Рекомендуется также принимать другие меры безопасности, такие как использование сильных паролей и регулярное обновление операционной системы.

Открытие файла конфигурации SSH

Для изменения порта SSH в Windows необходимо открыть файл конфигурации SSH. Этот файл содержит основные настройки и параметры, которые управляют работой SSH на компьютере.

Шаги для открытия файла конфигурации SSH:

- Откройте проводник Windows и перейдите в директорию, где установлен SSH.

- Найдите файл с именем «sshd_config».

- Щелкните правой кнопкой мыши на файле «sshd_config» и выберите пункт «Открыть с помощью» -> «Блокнот».

После этого файл конфигурации SSH откроется в текстовом редакторе. В нем вы сможете изменить различные параметры, включая порт SSH.

Важно: Перед внесением изменений в файл конфигурации SSH рекомендуется создать его резервную копию, чтобы в случае ошибки можно было восстановить исходное состояние.

Редактирование параметров порта

Для изменения порта SSH на вашем компьютере под управлением операционной системы Windows, следуйте этим шагам:

- Откройте файл конфигурации «sshd_config». Обычно он находится по пути «C:\Program Files\OpenSSH\etc\sshd_config».

- Найдите строку «Port» в файле конфигурации. Эта строка определяет порт, который используется для SSH-подключений. По умолчанию, порт равен 22.

- Измените значение порта на новое значение. Рекомендуется использовать порт, отличный от стандартных значений, чтобы увеличить безопасность.

- Удалите символ «#» в начале строки, чтобы раскомментировать ее и применить изменения.

- Сохраните файл конфигурации.

После внесения изменений в файл конфигурации, перезапустите службу «OpenSSH SSH Server» через «Службы» в Панели управления или командой «net stop sshd net start sshd» в командной строке для того, чтобы изменения вступили в силу.

После перезапуска службы SSH, SSH-сервер будет работать на новом порту. Убедитесь, что для доступа по SSH используется новый порт.

Важно помнить, что после изменения порта, вам необходимо будет указывать новый порт при подключении к SSH-серверу. Например, если новый порт равен 2222, то подключение будет выглядеть следующим образом: «ssh username@hostname -p 2222».

Следование этой инструкции поможет вам улучшить безопасность вашего SSH-сервера путем изменения его порта на Windows.

Вопрос-ответ:

Как поменять порт SSH на Windows?

Чтобы поменять порт SSH на Windows, вам необходимо открыть файл конфигурации OpenSSH и изменить значение параметра «Port». После этого перезапустите службу OpenSSH.

Зачем менять порт SSH на Windows?

Меняя порт SSH на Windows, вы повышаете уровень безопасности вашего сервера. По умолчанию SSH использует порт 22, который может быть подвержен атакам. Смена порта делает ваш сервер менее уязвимым к атакам и брутфорсу паролей.

Как открыть файл конфигурации OpenSSH на Windows?

Чтобы открыть файл конфигурации OpenSSH на Windows, вам необходимо найти файл sshd_config, который находится по адресу C:\ProgramData\ssh (по умолчанию). Откройте файл в текстовом редакторе и найдите параметр «Port».

Как узнать, какой порт используется для SSH на Windows?

Чтобы узнать, какой порт используется для SSH на Windows, откройте файл конфигурации OpenSSH (sshd_config) и найдите параметр «Port». Значение этого параметра будет указывать на номер порта, который используется для SSH.

Какие преимущества смены порта SSH на Windows?

Смена порта SSH на Windows позволяет снизить риск атак со стороны злоумышленников. Подмена порта делает ваш сервер менее видимым для сканеров портов и меньше подверженным рискам атак. Это повышает безопасность вашего сервера в целом.

Какой порт лучше выбрать при смене порта SSH на Windows?

При выборе порта для SSH на Windows, рекомендуется выбрать порт выше 1024. Например, порты 2222, 3333 или 5555. Важно выбирать свободный порт, который не используется другими службами на вашем сервере. Также рекомендуется использовать порты в пределах диапазона от 1024 до 65535.

![What Is SSH Port Number? [Default SSH Port]](https://monovm.com/wp-content/uploads/2022/11/default-ssh-port-number787-847xAuto.webp)