Если в вашей организации несколько системных администраторов, у вас периодически может возникать вопрос “Кто перезагрузил сервер?”. В этой статье я покажу как найти определения пользователя, который перезагрузил или выключил компьютер/сервер Windows.

Информация об учетной записи, которая отправила команду перезагрузки Windows сохраняется в журнал событий.

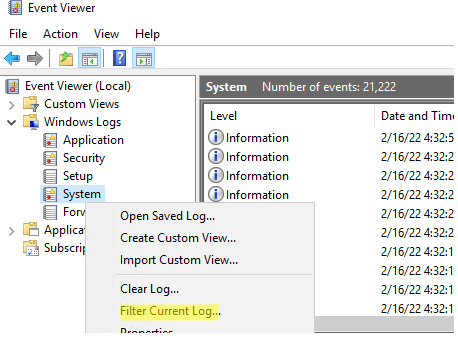

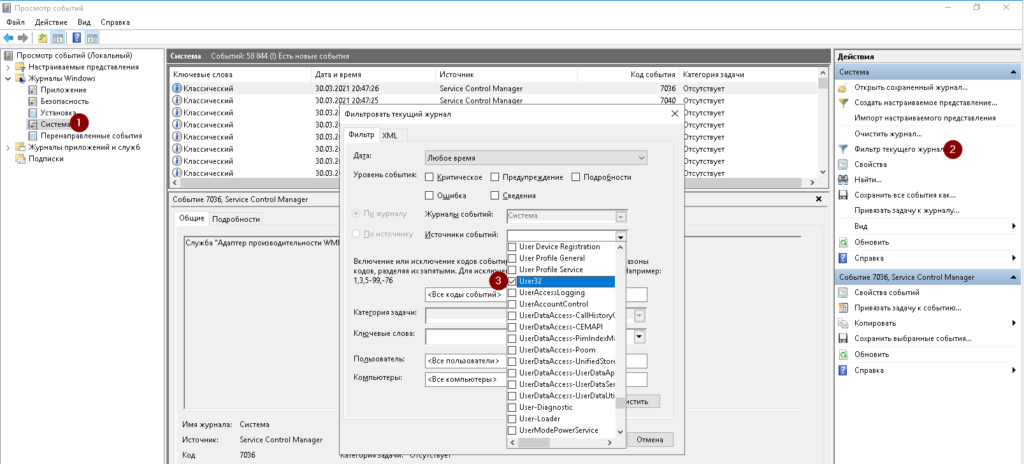

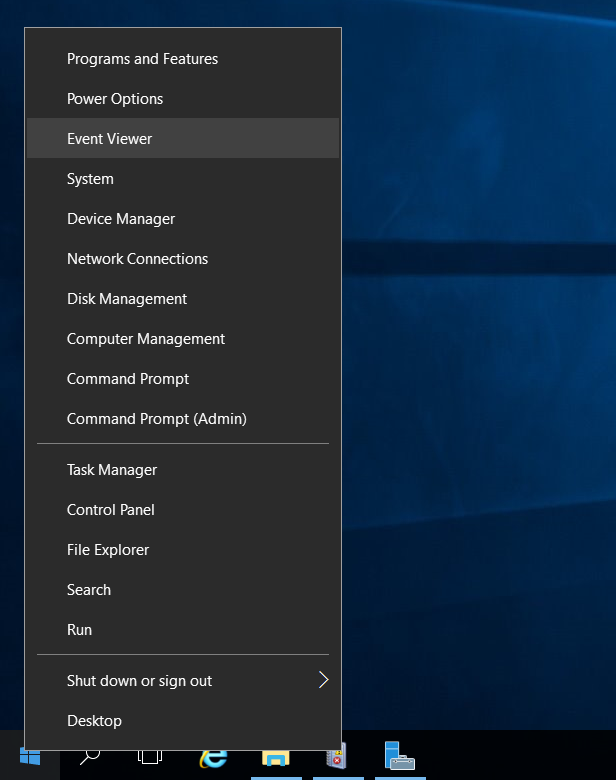

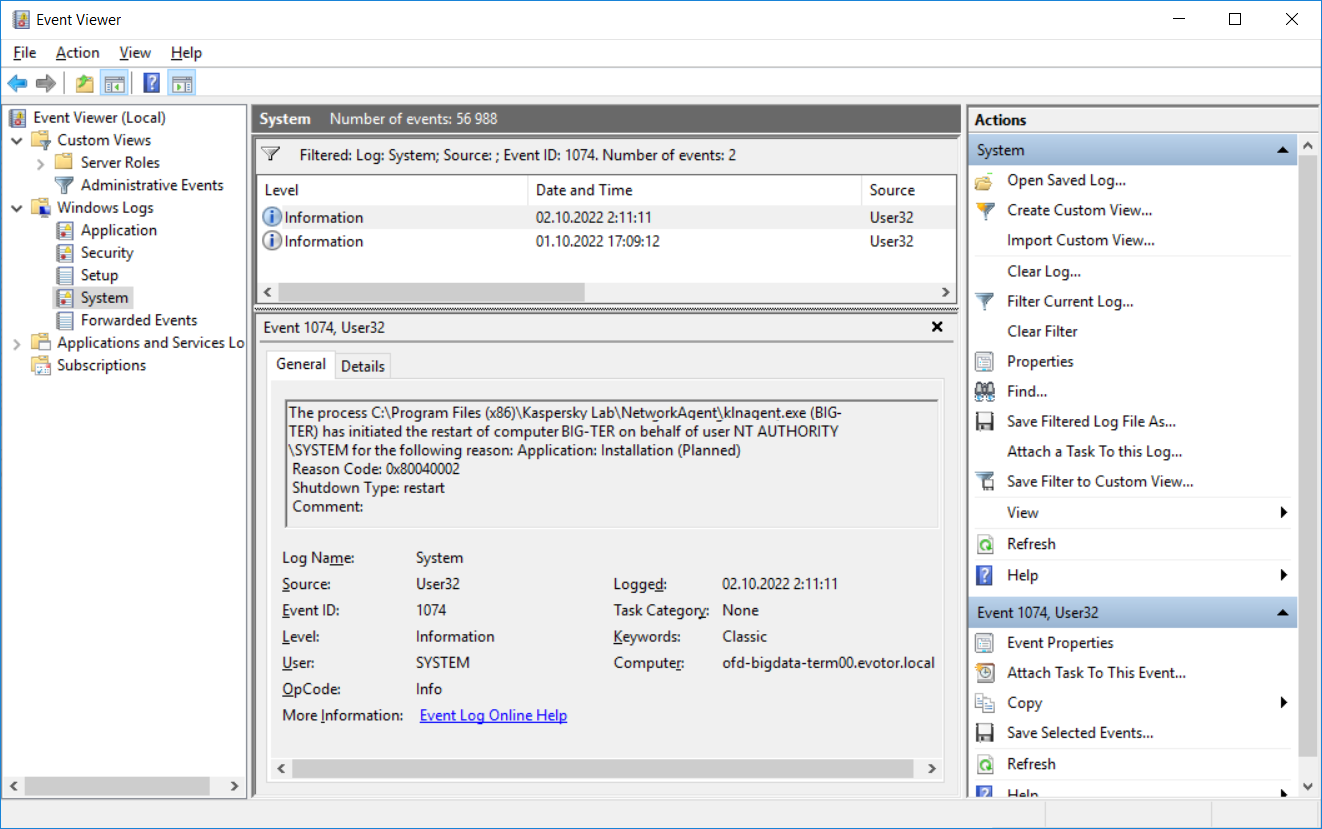

- Откройте консоль Event Viewer (

eventvwr.msc

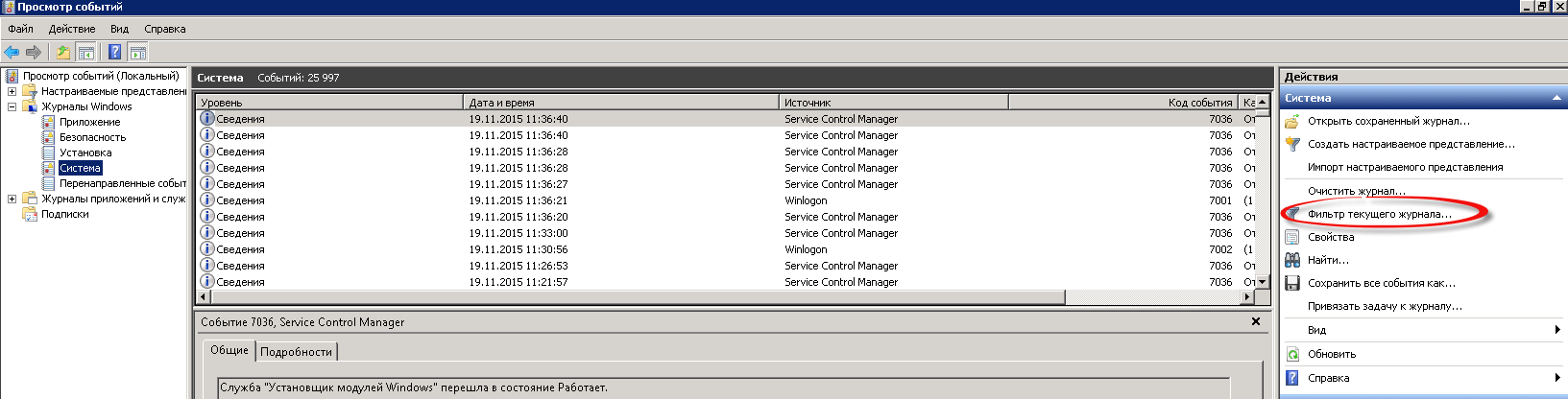

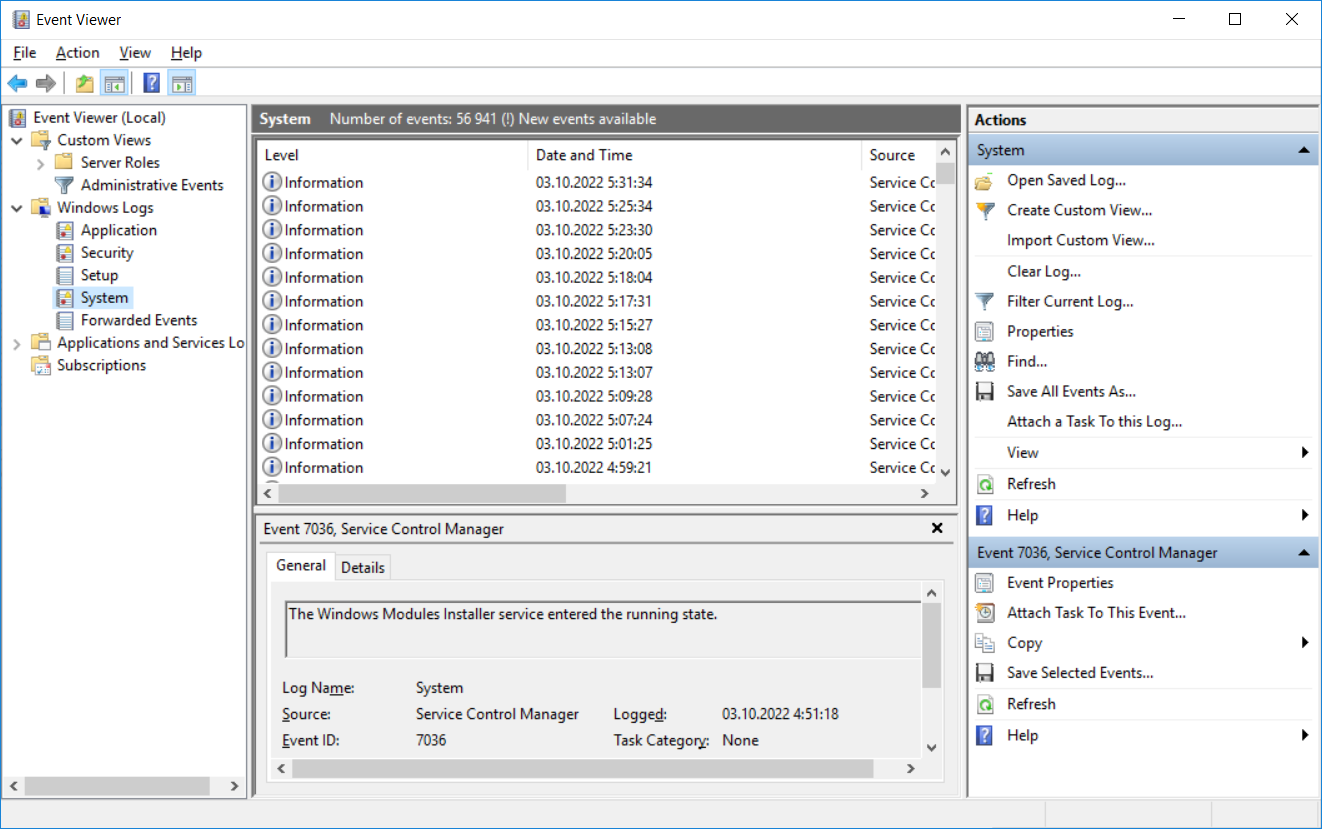

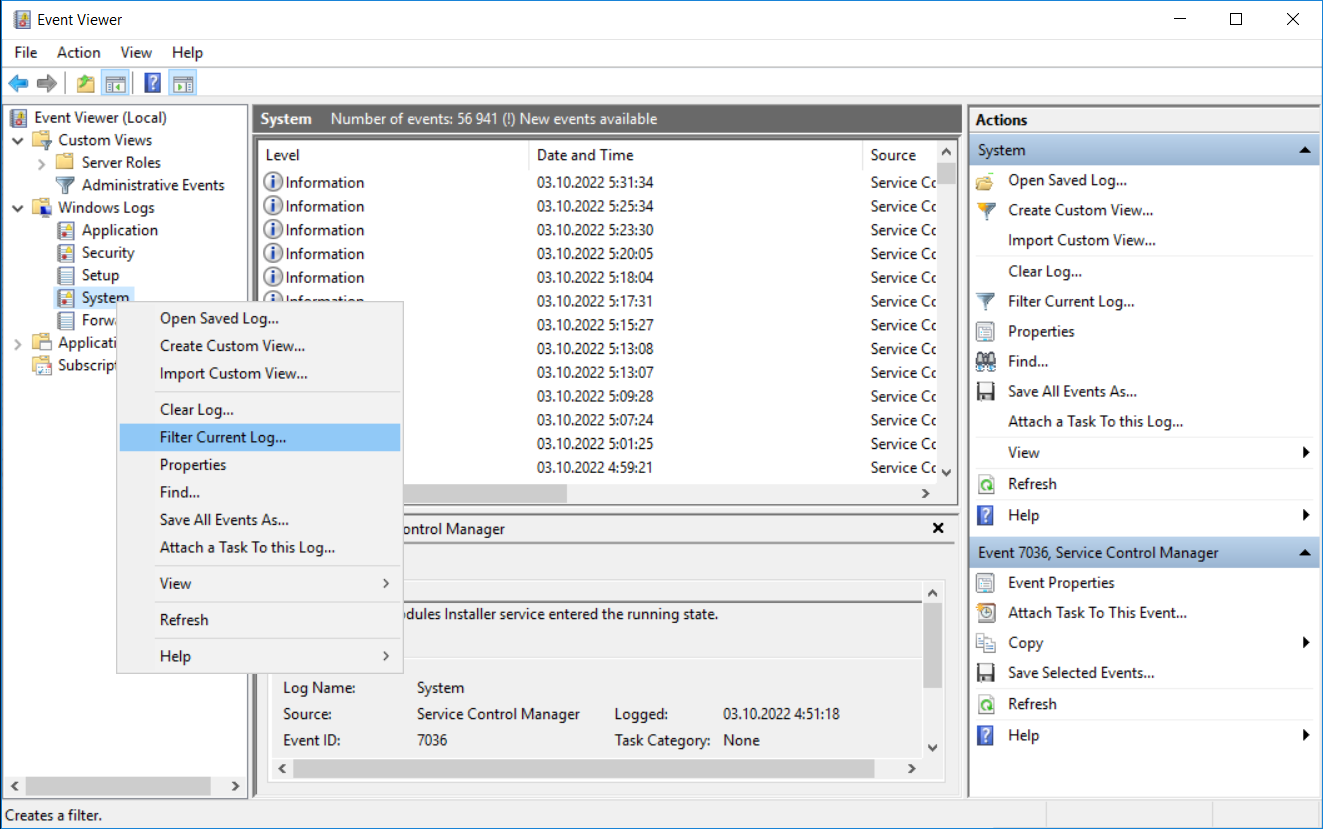

) и перейдите в раздел Windows Logs -> System; - Включите фильтр журнала событий, выбрав в контекстном меню пункт Filter Current Log;

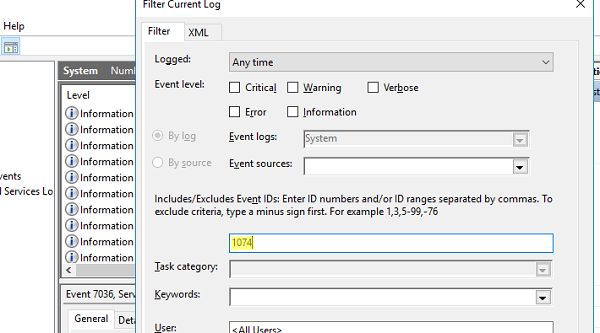

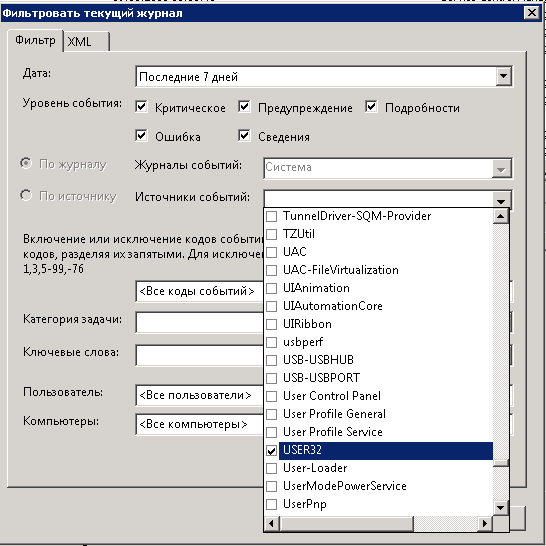

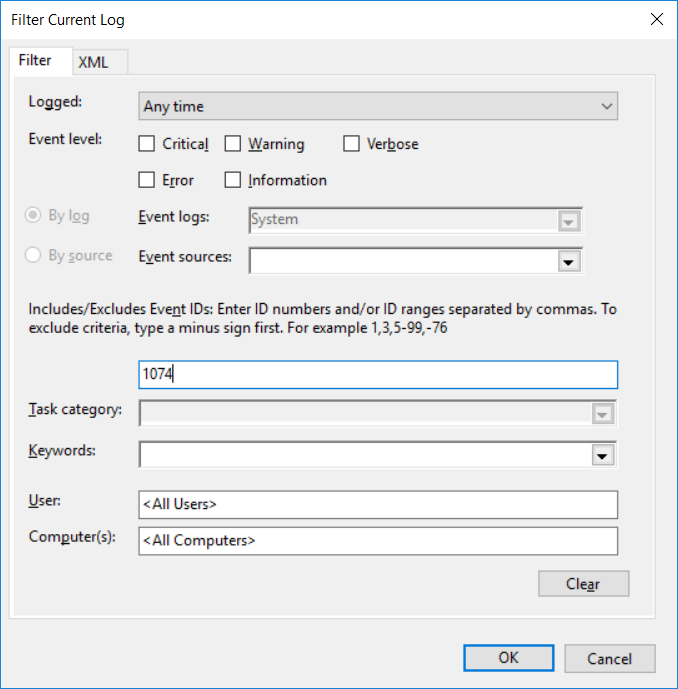

- В поле фильтра укажите EventID 1074 и нажмите OK;

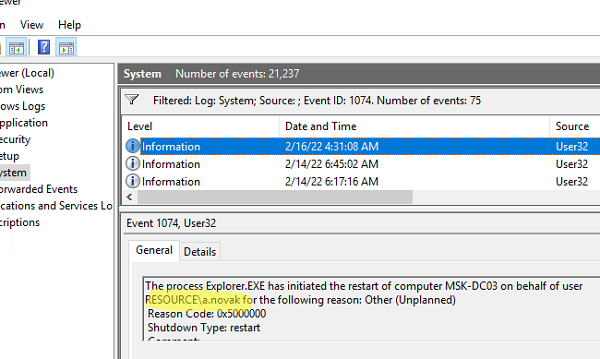

- В журнале событий останутся только события выключения (перезагрузки), откройте любое из них;

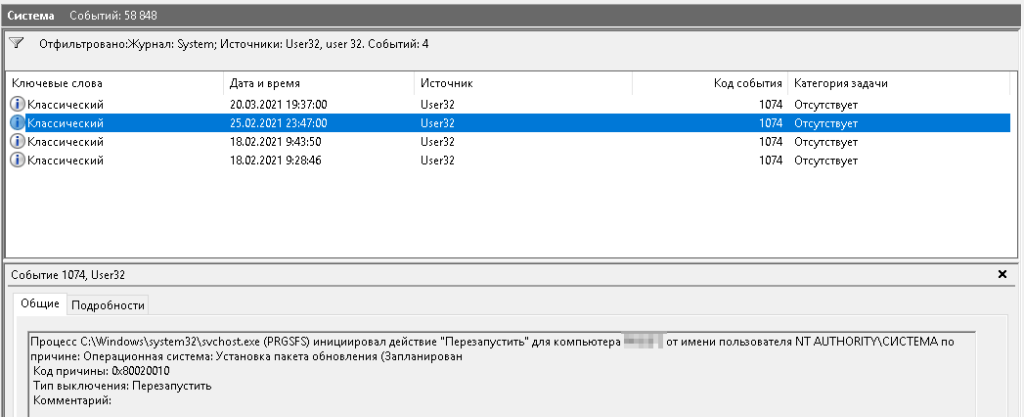

- В событии от источника User32 будет указан пользователь, который инициировал перезагрузку Windows. В этом примере это пользователь a.novak.

The process C:\Windows\Explorer.EXE (MSK-DC03) has initiated the restart of computer MSK-DC03 on behalf of user WINITPRO\a.novak for the following reason: Other (Unplanned) Reason Code: 0x5000000 Shutdown Type: restart Comment:

Рассмотрим еще несколько примеров событий перезагрузки/выключения Windows. В качестве пользователя, запустившего перезагрузку операционную систему может быть указан NT AUTHORITY\SYSTEM.

Это означает, что перезагрузку инициировала одна из служб или программ Windows, запущенная от имени SYSTEM.. Например, это может быть процесс службы

wuauserv

, который закончил установку обновлений Windows и выполнил перезагрузку согласно настроенной политике Windows Update или с помощью задания модуля PSWindowsUpdate.

The process C:\Windows\uus\AMD64\MoUsoCoreWorker.exe (WKS-PC11S22) has initiated the restart of computer WKS-PC11S22 on behalf of user NT AUTHORITY\SYSTEM for the following reason: Operating System: Service pack (Planned) Reason Code: 0x80020010 Shutdown Type: restart Comment:

Если ваша Windows запущена внутри виртуальной машины VMware, то если выполнить Restart Guest из консоли управления VMware, событие (выключения) будет выглядеть так:

The process C:\Program Files\VMware\VMware Tools\vmtoolsd.exe (MSK-DC03) has initiated the shutdown of computer MSK-DC03 on behalf of user NT AUTHORITY\SYSTEM for the following reason: Legacy API shutdown Reason Code: 0x80070000 Shutdown Type: shutdown

В этом случае выключение Windows также инициировано NT AUTHORITY\SYSTEM, т.к. службы интеграции VMware Tools запущены от имени системы.

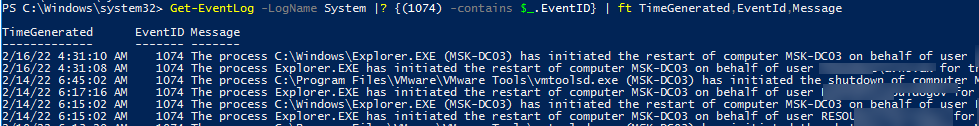

Вы можете получить информацию о событиях перезагрузки с помощью PowerShell. Следующая команда выберет все события с EventID 1074:

Get-WinEvent -FilterHashtable @{logname=’System’;id=1074}|ft TimeCreated,Id,Message

Команда вернула описания всех событий перезагрузки и выключения Windows.

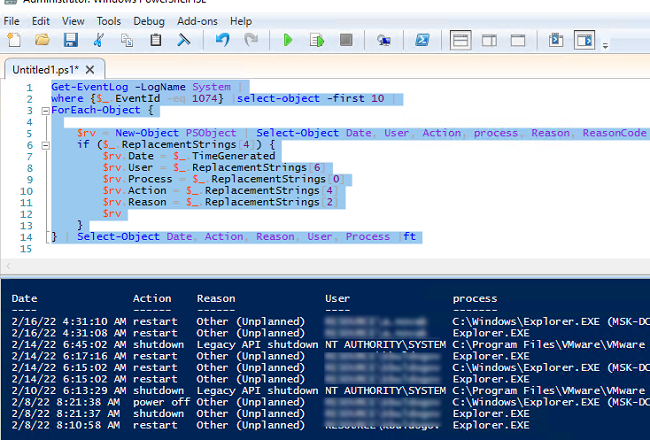

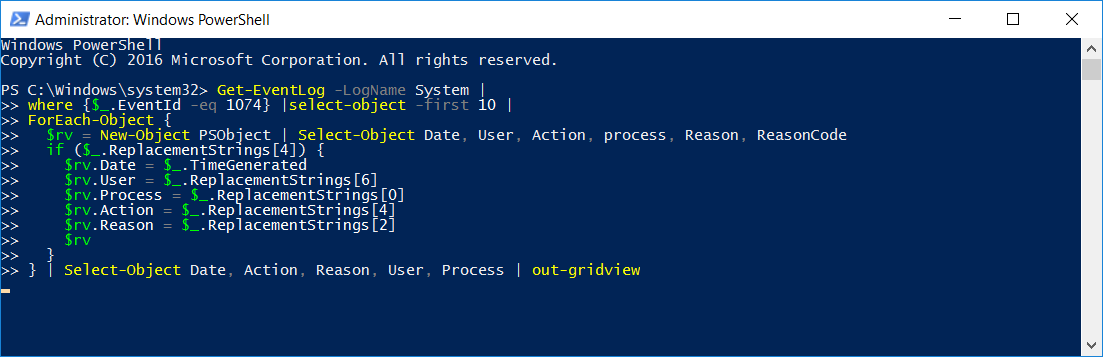

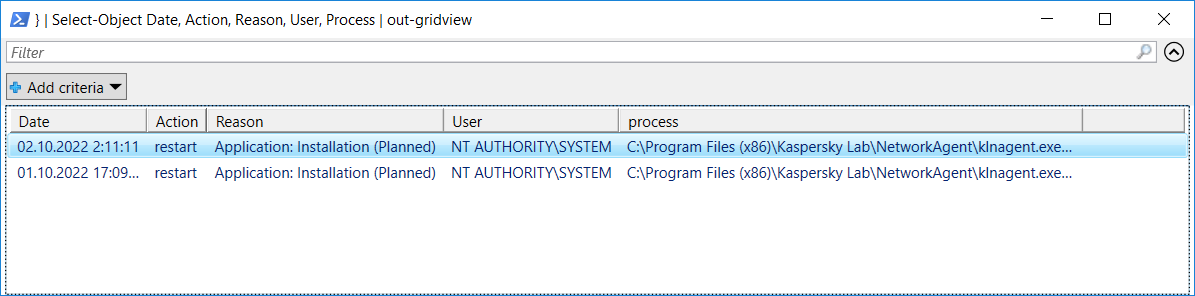

Можно использовать следующий скрипт PowerShell, который возвращает более короткий список с последними десятью событиями с именами пользователей, и процессами, которые инициировали перезагрузку/выключение сервера.

Get-EventLog -LogName System |

where {$_.EventId -eq 1074} |select-object -first 10 |

ForEach-Object {

$rv = New-Object PSObject | Select-Object Date, User, Action, process, Reason, ReasonCode

if ($_.ReplacementStrings[4]) {

$rv.Date = $_.TimeGenerated

$rv.User = $_.ReplacementStrings[6]

$rv.Process = $_.ReplacementStrings[0]

$rv.Action = $_.ReplacementStrings[4]

$rv.Reason = $_.ReplacementStrings[2]

$rv

}

} | Select-Object Date, Action, Reason, User, Process |ft

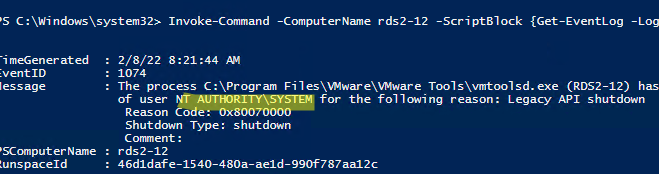

Также с помощью PowerShell можно быстро получить имя пользователя, который перезагрузил удаленный компьютер. Получить доступ к журналу событий на удаленном хосте можно с помощью формата Get-EventLog -ComputerName или вы можете подключиться к компьютеру через PSRemoting с помощью командлета Invoke-Command:

Invoke-Command -ComputerName rds2-12 -ScriptBlock {Get-WinEvent -FilterHashtable @{logname=’System’;id=1074} |select-object TimeCreated,Id,Message -first 1}

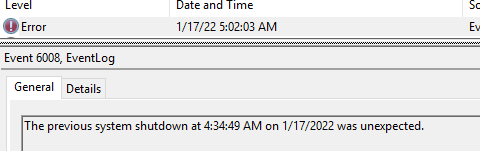

По событию 1074 можно найти только причины корректных (штатных) перезагрузок сервера. Если Windows была перезагружена не штатно (например, при потере электропитания, или появления BSOD), тогда нужно искать события с EventID 6008.

The previous system shutdown at 4:34:49 AM on 1/17/2022 was unexpected.

И конечно, вы не сможете понять, кто перезагрузил Windows, если журналы событий были очищены, или старые события перезатерты более новыми (в домене желательно настроить увеличенный размер журналов событий с помощью GPO).

Перейти к контенту

Иногда требуется посмотреть кем был перезагружен сервер Windows, человеком или СИСТЕМОЙ. Ответ на этот вопрос не сложно найти в Журнале Системных Событий.

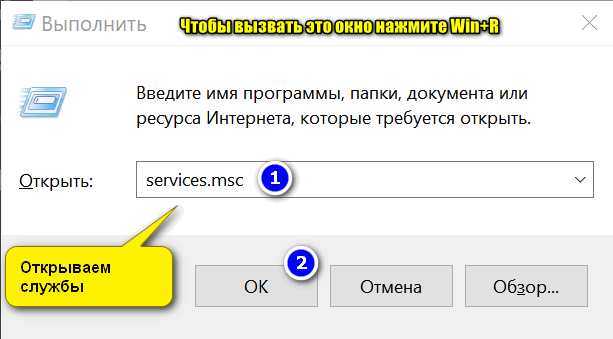

Откройте cmd и введите команду:

eventvwr.msc

Вы попадете в журнал событий системы.

Переходим в Журналы Windows – Система и фильтруем системный журнал. Нас интересует источник событий “User 32”:

Вы сразу увидите кто и когда перезапускал сервер, останется выяснить зачем:

Источник: https://winitpro.ru/index.php/2022/02/16/kto-perezagruzil-vyklyuchil-windows-server/

Решение: Информация об учетной записи, которая отправила команду перезагрузки Windows сохраняется в журнал событий.

- Открыть консоль Event Viewer (

eventvwr.msc

), перейти в раздел Windows Logs -> System; - Включить фильтр журнала событий, выбрав в контекстном меню пункт Filter Current Log;

- В поле фильтра указать EventID 1074;

- В журнале событий останутся только события выключения (перезагрузки);

- В событии от источника User32 будет указан пользователь, который инициировал перезагрузку Windows.

Можно получить информацию с помощью PowerShell. Следующая команда выберет все события с EventID 1074:

Get-WinEvent -FilterHashtable @{logname=’System’;id=1074}|ft TimeCreated,Id,Message

Если Windows была перезагружена нештатно

(например, при потере электропитания, или появления BSOD), нужно

искать события с EventID 6008.

Если в вашей организации несколько системных администраторов, у вас периодически может возникать вопрос “Кто перезагрузил сервер?”. В этой статье я покажу как найти определения пользователя, который перезагрузил или выключил компьютер/сервер Windows.

Информация об учетной записи, которая отправила команду перезагрузки Windows сохраняется в журнал событий.

- Откройте консоль Event Viewer (

eventvwr.msc

) и перейдите в раздел Windows Logs -> System; - Включите фильтр журнала событий, выбрав в контекстном меню пункт Filter Current Log;

- В поле фильтра укажите EventID 1074 и нажмите OK;

- В журнале событий останутся только события выключения (перезагрузки), откройте любое из них;

- В событии от источника User32 будет указан пользователь, который инициировал перезагрузку Windows. В этом примере это пользователь a.novak.

The process C:WindowsExplorer.EXE (MSK-DC03) has initiated the restart of computer MSK-DC03 on behalf of user WINITPROa.novak for the following reason: Other (Unplanned) Reason Code: 0x5000000 Shutdown Type: restart Comment:

Рассмотрим еще несколько примеров событий перезагрузки/выключения Windows. В качестве пользователя, запустившего перезагрузку операционную систему может быть указан NT AUTHORITYSYSTEM.

Это означает, что перезагрузку инициировала одна из служб или программ Windows, запущенная от имени SYSTEM.. Например, это может быть процесс службы

wuauserv

, который закончил установку обновлений Windows и выполнил перезагрузку согласно настроенной политике Windows Update или с помощью задания модуля PSWindowsUpdate.

The process C:WindowsuusAMD64MoUsoCoreWorker.exe (WKS-PC11S22) has initiated the restart of computer WKS-PC11S22 on behalf of user NT AUTHORITYSYSTEM for the following reason: Operating System: Service pack (Planned) Reason Code: 0x80020010 Shutdown Type: restart Comment:

Если ваша Windows запущена внутри виртуальной машины VMware, то если выполнить Restart Guest из консоли управления VMware, событие (выключения) будет выглядеть так:

The process C:Program FilesVMwareVMware Toolsvmtoolsd.exe (MSK-DC03) has initiated the shutdown of computer MSK-DC03 on behalf of user NT AUTHORITYSYSTEM for the following reason: Legacy API shutdown Reason Code: 0x80070000 Shutdown Type: shutdown

В этом случае выключение Windows также инициировано NT AUTHORITYSYSTEM, т.к. службы интеграции VMware Tools запущены от имени системы.

Вы можете получить информацию о событиях перезагрузки с помощью PowerShell. Следующая команда выберет все события с EventID 1074:

Get-WinEvent -FilterHashtable @{logname=’System’;id=1074}|ft TimeCreated,Id,Message

Команда вернула описания всех событий перезагрузки и выключения Windows.

Можно использовать следующий скрипт PowerShell, который возвращает более короткий список с последними десятью событиями с именами пользователей, и процессами, которые инициировали перезагрузку/выключение сервера.

Get-EventLog -LogName System |

where {$_.EventId -eq 1074} |select-object -first 10 |

ForEach-Object {

$rv = New-Object PSObject | Select-Object Date, User, Action, process, Reason, ReasonCode

if ($_.ReplacementStrings[4]) {

$rv.Date = $_.TimeGenerated

$rv.User = $_.ReplacementStrings[6]

$rv.Process = $_.ReplacementStrings[0]

$rv.Action = $_.ReplacementStrings[4]

$rv.Reason = $_.ReplacementStrings[2]

$rv

}

} | Select-Object Date, Action, Reason, User, Process |ft

Также с помощью PowerShell можно быстро получить имя пользователя, который перезагрузил удаленный компьютер. Получить доступ к журналу событий на удаленном хосте можно с помощью формата Get-EventLog -ComputerName или вы можете подключиться к компьютеру через PSRemoting с помощью командлета Invoke-Command:

Invoke-Command -ComputerName rds2-12 -ScriptBlock {Get-WinEvent -FilterHashtable @{logname=’System’;id=1074} |select-object TimeCreated,Id,Message -first 1}

По событию 1074 можно найти только причины корректных (штатных) перезагрузок сервера. Если Windows была перезагружена не штатно (например, при потере электропитания, или появления BSOD), тогда нужно искать события с EventID 6008.

The previous system shutdown at 4:34:49 AM on 1/17/2022 was unexpected.

И конечно, вы не сможете понять, кто перезагрузил Windows, если журналы событий были очищены, или старые события перезатерты более новыми (в домене желательно настроить увеличенный размер журналов событий с помощью GPO).

Содержание

- Код перезагрузки windows в журнале

- Windows: Shutdown/Reboot Event IDs – Get Logs

- Shutdown Event IDs

- Display Shutdown Logs in Event Viewer

- Find Shutdown Logs using PowerShell

- Журнал событий в Windows: как его открыть и найти информацию об ошибке

- Работа с журналом событий (для начинающих)

- Ищем нужные события: процессы и логи результатов

- Журнал событий Windows — как очистить?

- Читаем журнал событий самостоятельно.

- История включения компьютера Windows

- История включения компьютера в журнале событий Windows

- История включения компьютера с TurnedOnTimesView

Всем привет, сегодня небольшая заметка для начинающих системных администраторов, рассмотрим вопрос как определить кто перезагрузил сервер Windows. Бывают ситуации, что по какой то причине отваливается сервер его удаленно перезагрузили, зайдя на которой вы не видите что у него был синий экран BSOD, и значит надо искать кто то его отправил в ребут. Вам необходимо выяснить кто это был.

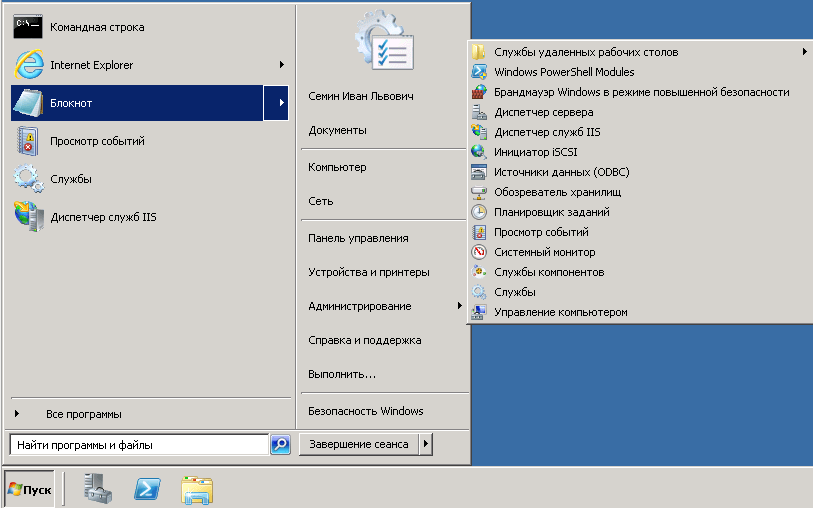

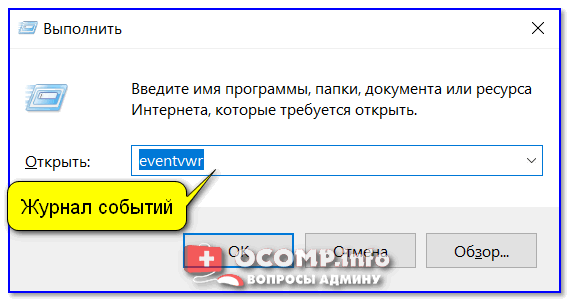

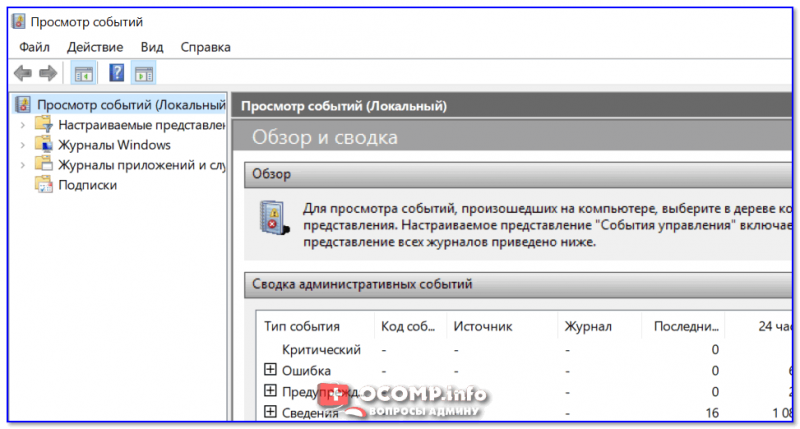

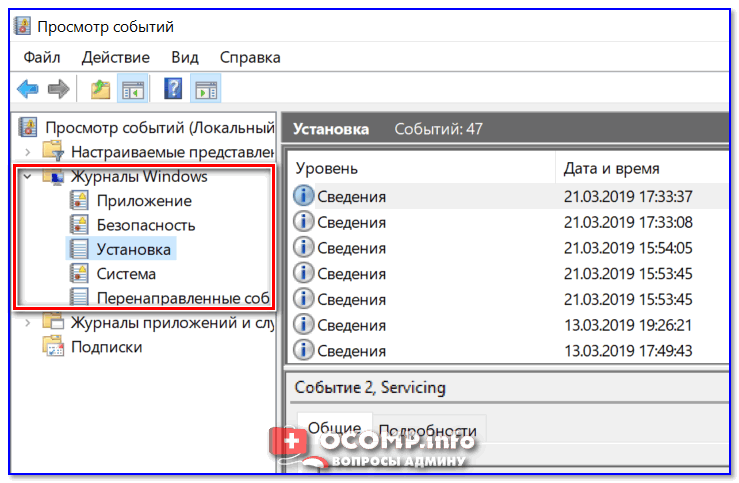

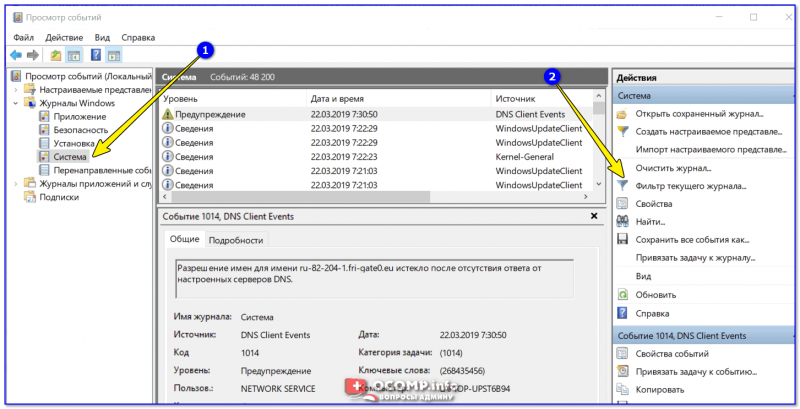

И так рассматривать кто перезагрузил сервер Windows я буду на примере Windows Server 2008 R2, но все действия абсолютно одинаковы в любой версии Windows начиная с Vista. Поможет нам в реализации нашей задачи оснастка Просмотр событий. Открыть его можно Пуск-Администрирование-Просмотр событий или нажать WIN+R и ввести там evenvwr.msc.

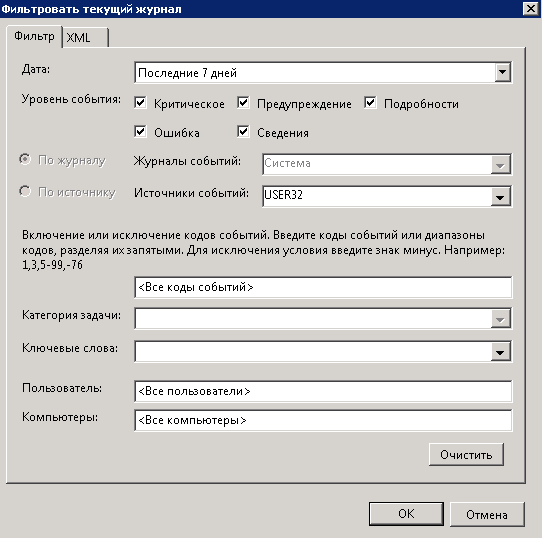

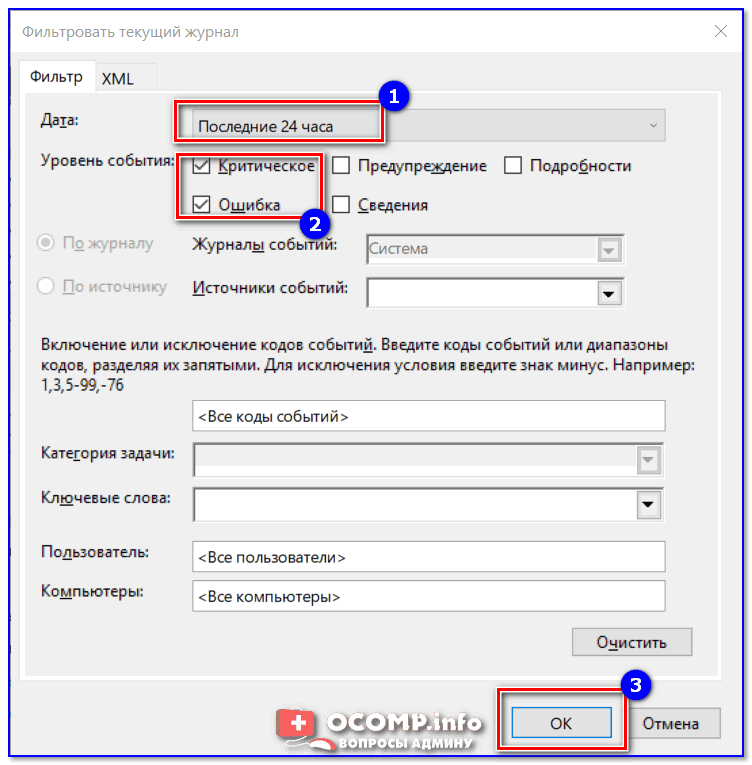

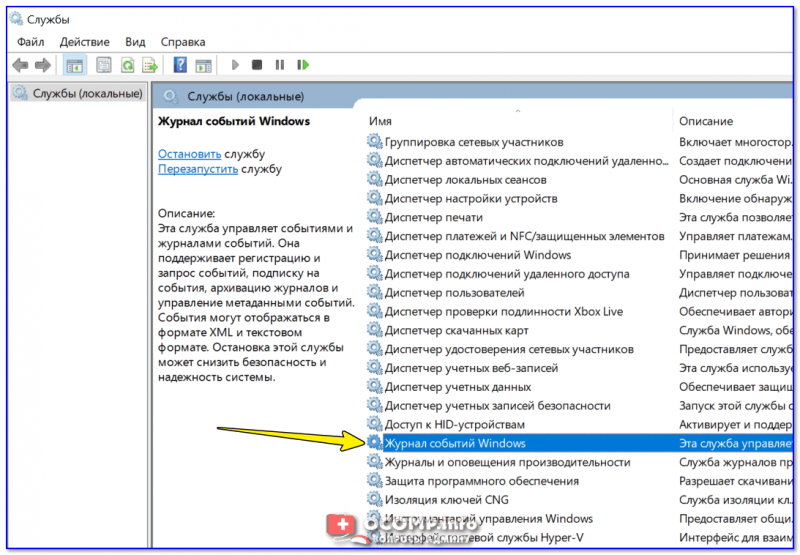

у вас откроется оснастка Просмотр событий. Вам нужно выбрать журнал Windows Система. В нем как раз и находится нужная нам информация в виде события. Проблема в том что их генерируется порой очень много, для этого придумали фильтр. Жмем справа в колонке действия Фильтр текущего журнала.

В открывшемся окне вам нужно отфильтровать данный журнал. Задаем дату, я выставил период за последнюю неделю,

можете выставить и меньше и больше. Выбираем уровень событий, ставим все и самое главное какой будет источник событий. В источнике событий выбираете USER32, он и хранит нужный лог.

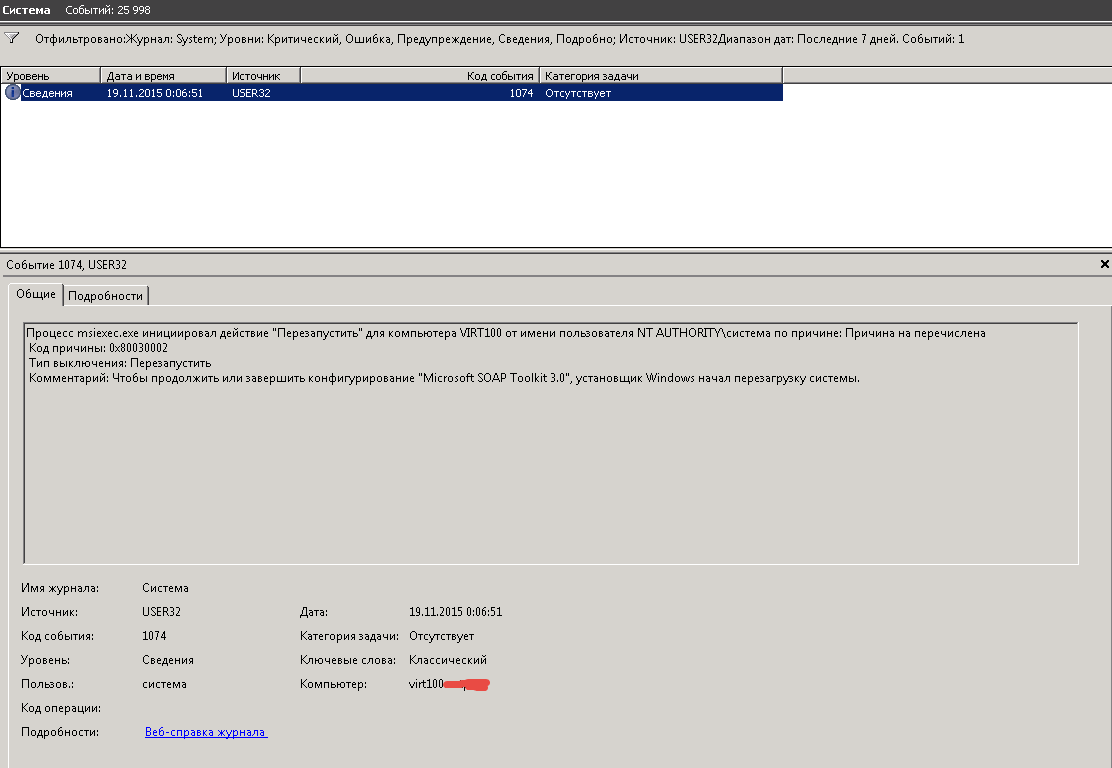

В итоге у меня получилась вот такая картина

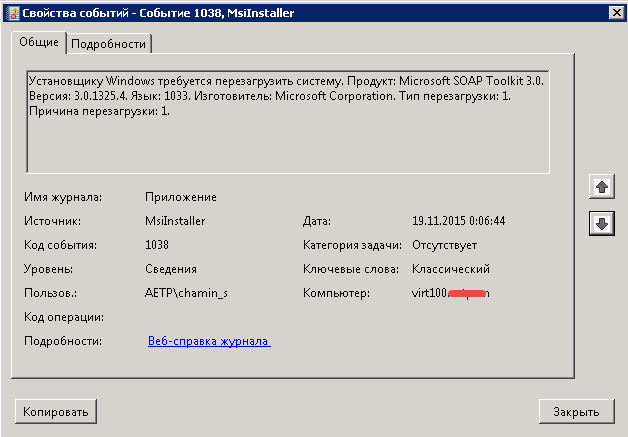

После нажатия кнопки ок вы получите отфильтрованный журнал система, у меня нашлось одно событие. Код события 1074 о том что сервер с Windows Server 2008 R2 был перезагружен системой после установки программы Microsoft SOAP Toolkit.

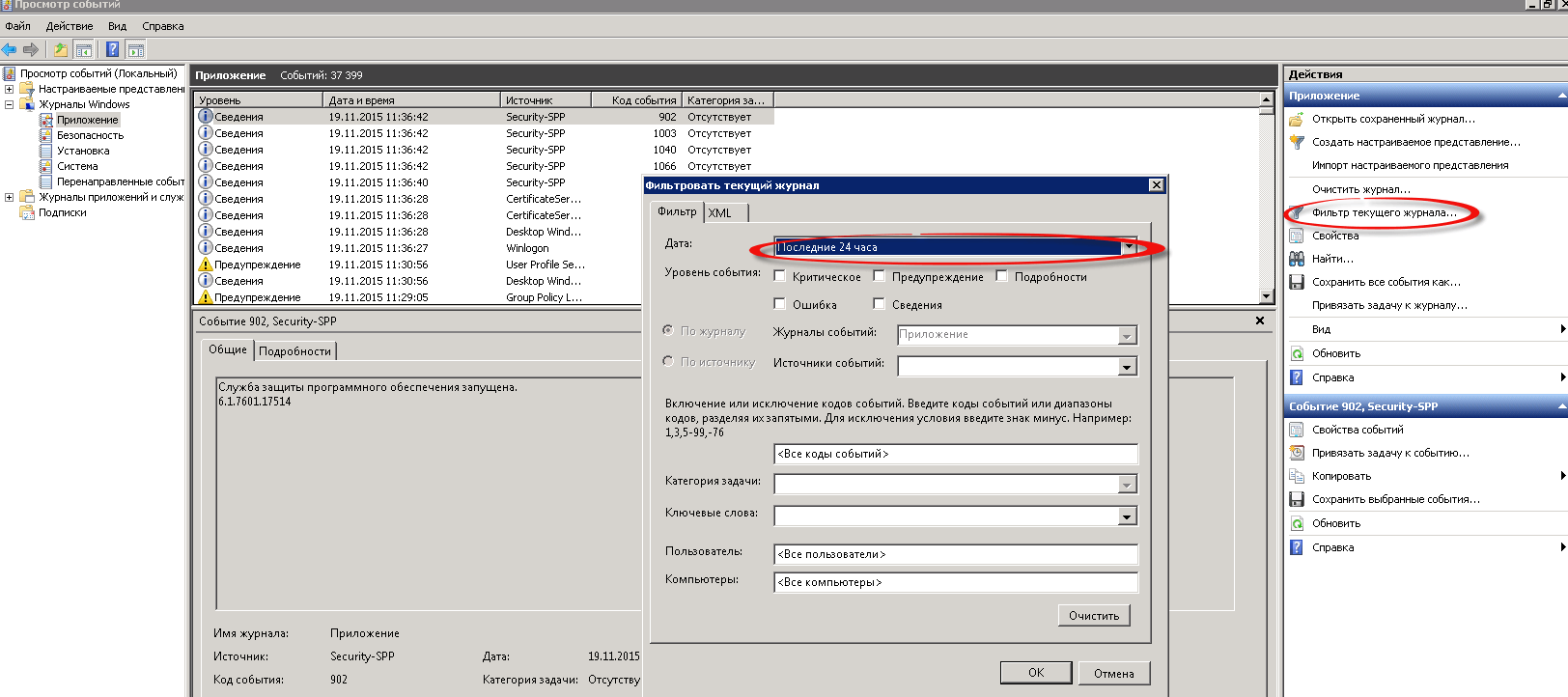

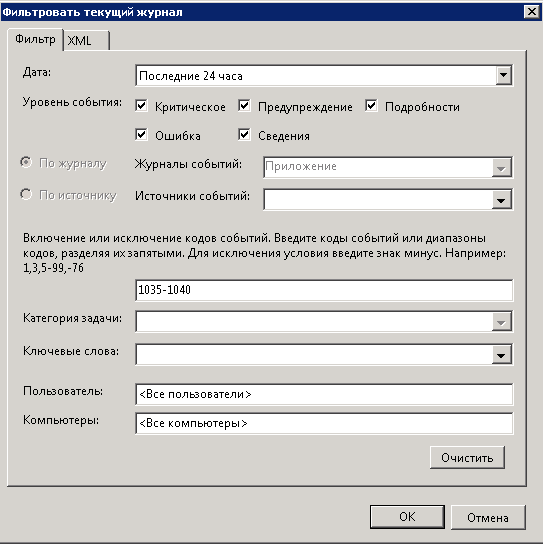

Мне этого мало и нужно понять кто начал установку данного приложения. Для этого так же переходив уже в журнал Приложения, делаем фильтр, дату ставим например тоже неделю

Еще отфильтруем по кодам событий с 1035-1040

И в итоге мы видим вот такое событие

Вот мы и выяснили кто он мистер Х. В качестве эксперимента можете удаленно перезагрузить тестовую машину или например я рассказывал как перезагрузить компьютер через командную строку.

Источник

Windows: Shutdown/Reboot Event IDs – Get Logs

While troubleshooting an issue that causes an unexpected reboot or shutdown of a Windows machine, it is important to know which event IDs are related to system reboot/shutdown and how to find the appropriate logs.

In this note i am publishing all the event IDs related to reboots/shutdowns.

I am also showing how to display the shutdown events with date and time, using a Windows Event Viewer or from the command-line using a PowerShell.

Cool Tip: How to boot Windows in Safe Mode! Read more →

Shutdown Event IDs

The list of the Windows event IDs, related to the system shutdown/reboot:

| Event ID | Description |

|---|---|

| 41 | The system has rebooted without cleanly shutting down first. |

| 1074 | The system has been shutdown properly by a user or process. |

| 1076 | Follows after Event ID 6008 and means that the first user with shutdown privileges logged on to the server after an unexpected restart or shutdown and specified the cause. |

| 6005 | The Event Log service was started. Indicates the system startup. |

| 6006 | The Event Log service was stopped. Indicates the proper system shutdown. |

| 6008 | The previous system shutdown was unexpected. |

| 6009 | The operating system version detected at the system startup. |

| 6013 | The system uptime in seconds. |

Display Shutdown Logs in Event Viewer

The shutdown events with date and time can be shown using the Windows Event Viewer.

Start the Event Viewer and search for events related to the system shutdowns:

Cool Tip: Get history of previously executed commands in PowerShell! Read more →

Find Shutdown Logs using PowerShell

For example, to filter the 10000 most recent entries in the System Event Log and display only events related to the Windows shutdowns, run:

Cool Tip: Start/Stop a service in Windows from the CMD & PowerShell! Read more →

Источник

Журнал событий в Windows: как его открыть и найти информацию об ошибке

Разумеется, в некоторых случаях эти записи могут быть очень полезными. Например, при поиске причин возникновения ошибок, синих экранов, внезапных перезагрузок и т.д. Отмечу, что если у вас установлена не официальная версия Windows — может так стать, что журналы у вас отключены. 😢

В общем, в этой заметке покажу азы работы с журналами событий в Windows (например, как найти ошибку и ее код, что несомненно поможет в диагностике).

Работа с журналом событий (для начинающих)

Как его открыть

Этот вариант универсальный и работает во всех современных версиях ОС Windows.

eventvwr — команда для вызова журнала событий

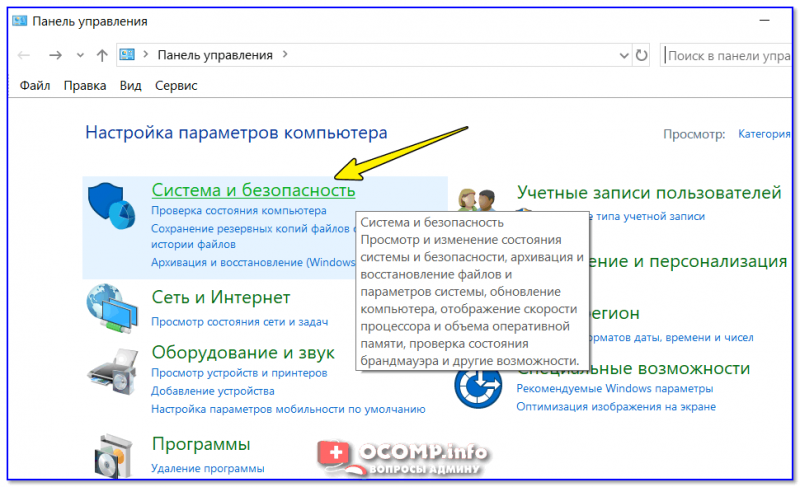

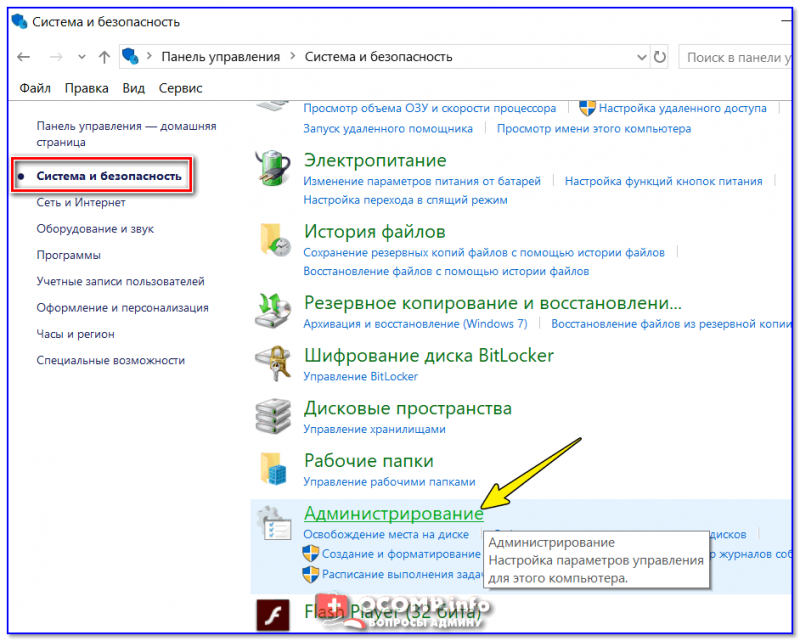

Система и безопасность

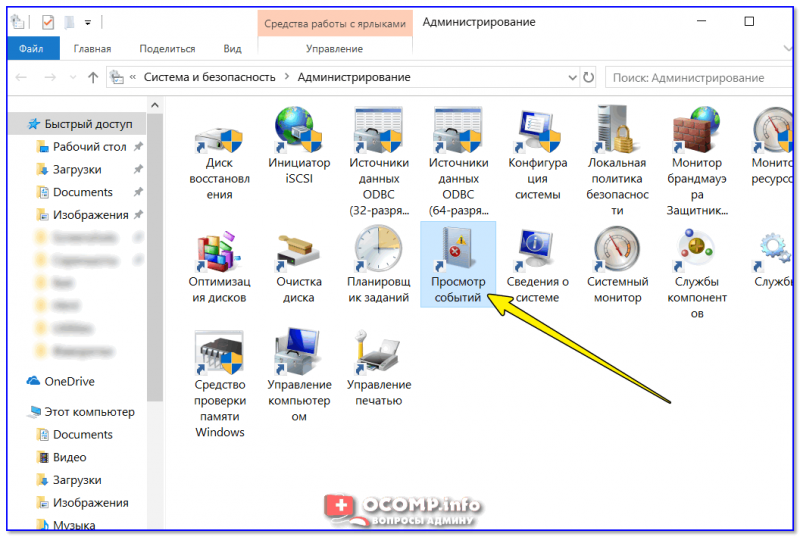

Просмотр событий — Администрирование

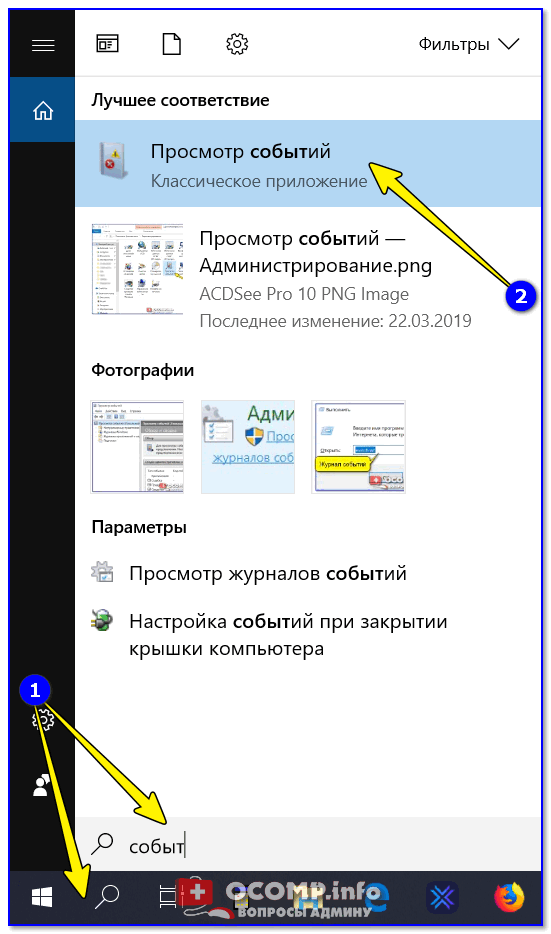

Актуально для пользователей Windows 10/11.

1) Нажать по значку с «лупой» на панели задач, в поисковую строку написать «событий» и в результатах поиска ОС Windows предоставит вам ссылку на журнал (см. скрин ниже). 👇

Windows 10 — события

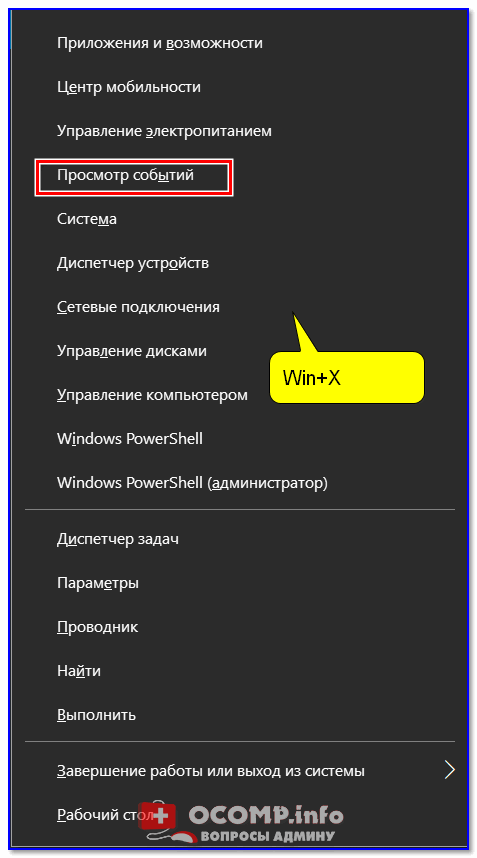

2) Еще один способ: нажать сочетание Win+X — появится меню со ссылками на основные инструменты, среди которых будет и журнал событий.

Журналы Windows

Наибольшую пользу (по крайней мере, для начинающих пользователей) представляет раздел «Журналы Windows» (выделен на скрине выше). Довольно часто при различных неполадках приходится изучать как раз его.

В нем есть 5 вкладок, из которых 3 основных: «Приложение», «Безопасность», «Система». Именно о них пару слов подробнее:

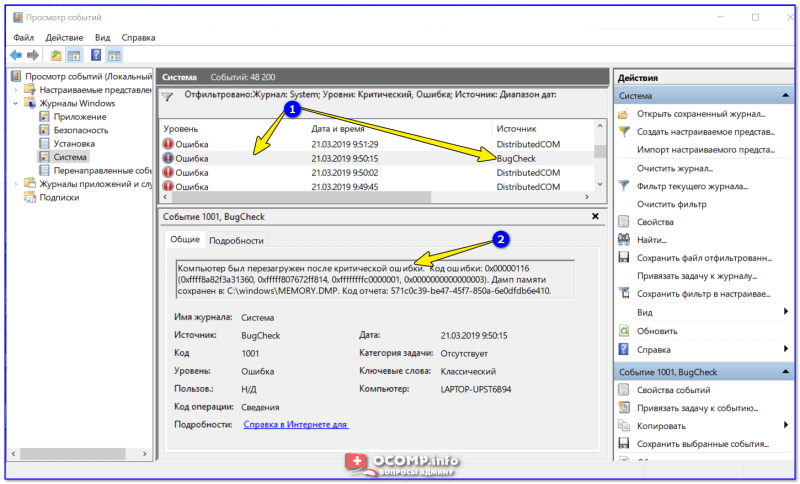

Как найти и просмотреть ошибки (в т.ч. критические)

Надо сказать, что Windows записывает в журналы очень много различной информации (вы в этом можете убедиться, открыв любой из них). Среди стольких записей найти нужную ошибку не так просто. И именно для этого здесь предусмотрены спец. фильтры. Ниже покажу простой пример их использования.

Система — фильтр текущего журнала / Кликабельно

После указать дату, уровень события (например, ошибки), и нажать OK.

В результате вы увидите отфильтрованный список событий. Ориентируясь по дате и времени вы можете найти именно ту ошибку, которая вас интересует.

Например, на своем подопытном компьютере я нашел ошибку из-за которой он перезагрузился (благодаря коду ошибки и ее подробному описанию — можно найти решение на сайте Microsoft).

Представлены все ошибки по дате и времени их возникновения / Кликабельно

Т.е. как видите из примера — использование журнала событий очень даже помогает в решении самых разных проблем с ПК.

Можно ли отключить журналы событий

Можно! Только нужно ли? (хотя не могу не отметить, что многие считают, что на этом можно сэкономить толику дискового пространства, плюс система более отзывчива и меньше нагрузка на жесткий диск)

Для отключения журналов событий нужно:

Службы — журналы событий

Источник

В нормально работающей системе пользователь сюда дорогу не знает – просто незачем. Однако при появлении ошибок (лагов) в Windows поводов заглянуть сюда появляется немало, благо отсюда есть что почерпнуть.

Где находится Журнал событий?

Самый быстрый способ попасть в него, это набрать в строке поиска после нажатия клавиши WIN слова «журналы событий». И щёлкнуть по соответствующей ссылке:

Или наберите Пуск — команда eventvwr.msc. По умолчанию, Просмотр событий откроет вкладки, в том числе со сводкой административных событий, где перечислена информация по важности для администратора. Важнейшая из них Критический тип события. Погуляйте по разделу Журналы Windows, ключевые директории Приложения и Система. Всё происходящее в системе записывается в нескольких документах. И скорее всего, вы обнаружите там несколько ошибок. Это не значит пока ровным счётом ничего. Если система стабильна, эти ошибки не критичны и не побеспокоят вас никогда. Кстати, можете присмотреться – ошибки сохраняются для программ, которых на компьютере давно уже и нет.

Игра была закрыта с помощью клавиш Alt + F4 – мама, видимо, зашла в комнату.

Теоретически, остальным программам также велено записывать важные и не очень события в Журнал, однако, на моей памяти, они эти почти не занимаются.

Читателю уже может показаться, что внимание к Журналу можно не уделять. Ан нет. Журнал поможет внимательному и думающему пользователю в случаях появления серьёзных сбоев в работе, например, при появлении BSOD или при неожиданных перезагрузках системы. Так, в Журнале легко обнаружиться «погибший» драйвер. Вам нужно лишь внимательно посмотреть на появившиеся красные значки с надписью Критический уровень и удалить указанный драйвер, а может подумать о замене устройства.

ничего страшного ещё не произошло

а здесь уже всё серьёзно: компьютер отключался

Ищем нужные события: процессы и логи результатов

К примеру, после некоторого времени работы мы обнаружили залипание мыши, пропажу некоторых папок и неработающие пути: первый признак появления сбойных секторов на диске. Для работы с ними необходимо последовательно запустить утилиту проверки состояния диска chkdsk /f, которая начнёт работу после перезагрузки, а затем проверим на целостность файловую систему самой Windows sfc /scannow. Так вот, на результаты работы как этих, так и прочих утилит можно посмотреть в том же журнале:

Так как одна из этих утилит запускается системой только перед загрузкой (для тома, который эту систему содержит), есть смысл поискать результаты по флагу Wininit (от Windows Initialisation).

В России ему аналогов нет, однако для владеющих английским и просто любопытствующих я покажу как им пользоваться. Так, для взятого выше примера, на странице сервиса введите в поля код ошибки и службу, которая её вызвала:

Остаётся закинуть наши условия в поиск, щёлкнув по кнопке Search и на странице появятся результаты с объяснением возникновения ошибки. Формально, они будут ненамного подробнее объяснений, даваемых самим Журналом, однако, если вы прокрутите страницу результатов ниже, то в описании на английском увидите ссылку на своеобразный форум с готовыми решениями проблемы или причинами, с которыми уже сталкивались пользователи при возникновении одноимённой ошибки. Всё на английском. Учиться надо было… И, если честно, ваш покорный слуга дальше этого сайта редко уходит: всё нечто похожее где-то когда-то уже происходило.

Как всегда, просмотр журнала событий – это не панацея. Однако от бессмысленных гаданий пользователя может спасти, сэкономив на поиске проблемы кучу времени.

Журнал событий Windows — как очистить?

Итак, с проблемами справились, система стабильна. Тогда давайте избавимся от ненужных в Журнале записей: если вы Журнал посещали, некую захламлённость по числу записей в нём наблюдать могли.

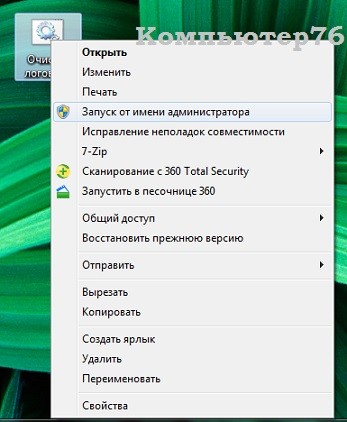

Способов очистки существует несколько. Можно это сделать через PowerShell Windows:

Можно через консоль:

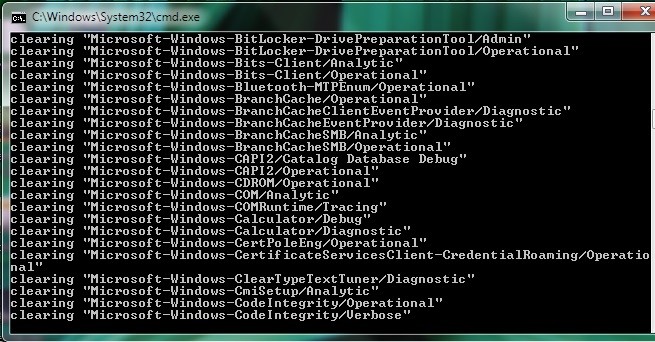

Я же предложу вам небольшой скрипт, который вы можете поместить в текстовый документ, сохранить с расширением .bat. Я свой так и назвал Очистка логов (итоговый файл запускайте с правами админа):

Дождитесь окончания работы скрипта, окно консоли само захлопнется:

Читаем журнал событий самостоятельно.

Прямо сейчас вы сможете обнаружить, например, какие службы или программы тормозят ваш компьютер во время загрузки Windows. Или мешают компьютеру побыстрее выключиться. Из строки Выполнить (WIN + R) запускаем Просмотр событий

Журналы приложений и служб — Microsoft — Windows — Diagnostics-Performance — Работает

Щёлкнем правой мышкой по параметру и выберем в меню пункт Фильтр текущего журнала

В поле Все коды событий введите код 203 (Контроль производительности при выключении):

По выбранному фильтру журнал сгруппирует те события, которые, как посчитала система, привели к задержке при завершении сеанса пользователя…

… с указанием имени службы, точного занимаемого на это времени и т.п. По необходимости вы можете свериться в сети по имени сервиса, за чем он закреплён и по желанию отключить его. Если служба появляется рандомно, беспокоиться, поверьте, оснований нет. Однако в том случае, когда оно и то же имя мелькает частенько и основательно в этом Журнале прописалось, стоит задуматься. Далее. Если предпринятые вами действия возымели результат, проверьте теперь загрузку. Код событий — 103:

Источник

История включения компьютера Windows

Могут быть разные ситуации, когда необходимо посмотреть историю включения и отключения компьютера. Эта информация может быть полезна не только системным администраторам в целях устранения неполадок. Также проверки времени запуска и завершения работы компьютера, может быть хорошим средством контроля пользователей.

В этой статье мы обсудим два способа отслеживания времени выключения и запуска ПК.

Первый способ сложнее, но не требует использования дополнительных программ. Второй намного проще, программа бесплатная и не требует установки.

История включения компьютера в журнале событий Windows

Windows Event Viewer — это отличный инструмент Windows, который сохраняет все системные события, происходящие на компьютере. Во время каждого события средство просмотра событий регистрирует запись. Средство просмотра событий обрабатывается службой журнала событий, которую нельзя остановить или отключить вручную, поскольку это базовая служба Windows.

Средство просмотра событий также регистрирует время начала и окончания службы журнала событий. Мы можем использовать это время, чтобы понять, когда был запущен или выключен компьютер.

События службы журнала событий регистрируются с двумя кодами событий. Идентификатор события 6005 указывает, что служба журнала событий была запущена, а идентификатор события 6009 указывает, что службы журнала событий были остановлены. Давайте пройдем через весь процесс извлечения этой информации из журнала Windows.

Если вы хотите дополнительно изучить журнал событий, вы можете просмотреть код события 6013, который будет отображать время работы компьютера, а код события 6009 указывает информацию о процессоре, обнаруженную во время загрузки. Событие с кодом 6008 сообщит вам, что система запустилась после того, как она не была выключена должным образом.

История включения компьютера с TurnedOnTimesView

TurnedOnTimesView — это простой, портативный инструмент для анализа журнала событий на время запуска и завершения работы. Утилита может использоваться для просмотра списка времени выключения и запуска локальных компьютеров или любого удаленного компьютера, подключенного к сети.

Поскольку это портэйбл версия (не требует установки), вам нужно всего лишь распаковать и запустить файл TurnedOnTimesView.exe. В нем сразу будут перечислены время запуска, время выключения, продолжительность времени безотказной работы между каждым запуском и выключением, причина выключения и код выключения.

event_turnedonview

Причина выключения обычно связана с компьютерами Windows Server, где мы должны указать причину, когда мы выключаем сервер.

event_remote_computer

Хотя вы всегда можете использовать средство просмотра событий для подробного анализа времени запуска и завершения работы, TurnedOnTimesView служит для этой цели с очень простым интерфейсом и точными данными. С какой целью вы контролируете время запуска и выключения вашего компьютера? Какой метод вы предпочитаете для мониторинга?

Источник

Потихоньку все глубже и глубже осваиваю MS Windows 2012. Пускай будет здесь — полезно знать и помнить.

Узнать кто перезагружал систему server 2012

Event Viewer -> Windows Logs -> System (Filter Current Log)

Event id 1074

Event id 6008 — Не штатное выключение сервера. (либо отключали электричество, либо перезагрузили через ilo)

Event id 26 — Сервер выключил УПС по истечении 20 минут. Application popup: System Shutdown

Event id 1076 Выключение системы

Event id 4478 Кто заходит на сервер с помощью RDP

Узнать кто успешно залогинился на сервере Windows Server 2008

Event id 1149

Узнать кто изменял пароль на учетную запись — Event id 4738

Параметр Password Last Set — отмечает дату когда был изменен пароль для учетной записи.

Level: Information

Контроллеры доменов

Event ID — (Категория) — Описание

1) 675 или 4771

(Аудит событий входа в систему)

Событие 675/4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. Обычно причиной этого является несоответствующий пароль, но код ошибки указывает, почему именно аутентификация была неудачной. Таблица кодов ошибок Kerberos приведена ниже.

2) 676, или Failed 672 или 4768

(Аудит событий входа в систему)

Событие 676/4768 логгируется для других типов неудачной аутентификации. Таблица кодов Kerberos приведена ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 672 вместо 676.

3) 681 или Failed 680 или 4776

(Аудит событий входа в систему)

Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через

NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной.

Коды ошибок NTLM приведены ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 680 вместо 681.

4) 642 или 4738

(Аудит управления учетными записями)

Событие 642/4738 указывает на изменения в указанной учетной записи, такие как сброс пароля или активация деактивированной до этого учетной записи. Описание события уточняется в соответствие с типом изменения.

5) 632 или 4728; 636 или 4732; 660 или 4756

(Аудит управления учетными записями)

Все три события указывают на то, что указанный пользователь был добавлен в определенную группу. Обозначены Глобальная (Global), Локальная (Local) и Общая (Universal) соответственно для каждого ID.

6) 624 или 4720

(Аудит управления учетными записями)

Была создана новая учетная запись пользователя

7) 644 или 4740

(Аудит управления учетными записями)

Учетная запись указанного пользователя была заблокирована после нескольких попыток входа

517 или 1102

(Аудит системных событий)

Указанный пользователь очистил журнал безопасности

Вход и выход из системы (Logon/Logoff)

Event Id — Описание

528 или 4624 — Успешный вход в систему

529 или 4625 — Отказ входа в систему – Неизвестное имя пользователя или неверный пароль

530 или 4625 Отказ входа в систему – Вход в систему не был осуществлен в течение обозначенного периода времени

531 или 4625 — Отказ входа в систему – Учетная запись временно деактивирована

532 или 4625 — Отказ входа в систему – Срок использования указанной учетной записи истек

533 или 4625 — Отказ входа в систему – Пользователю не разрешается осуществлять вход в систему на данном компьютере

534 или 4625 или 5461 — Отказ входа в систему – Пользователь не был разрешен запрашиваемый тип входа на данном компьютере

535 или 4625 — Отказ входа в систему – Срок действия пароля указанной учетной записи истек

539 или 4625 — Отказ входа в систему – Учетная запись заблокирована

540 или 4624 — Успешный сетевой вход в систему (Только Windows 2000, XP, 2003)

Типы входов в систему (Logon Types)

Тип входа в систему — Описание

2 — Интерактивный (вход с клавиатуры или экрана системы)

3 — Сетевой (например, подключение к общей папке на этом компьютере из любого места в сети или IIS вход — Никогда не заходил 528 на Windows Server 2000 и выше. См. событие 540)

4 — Пакет (batch) (например, запланированная задача)

5 — Служба (Запуск службы)

7 — Разблокировка (например, необслуживаемая рабочая станция с защищенным паролем скринсейвером)

8 — NetworkCleartext (Вход с полномочиями (credentials), отправленными в виде простого текст. Часто обозначает вход в IIS с “базовой аутентификацией”)

9 — NewCredentials

10 — RemoteInteractive (Терминальные службы, Удаленный рабочий стол или удаленный помощник)

11 — CachedInteractive (вход с кешированными доменными полномочиями, например, вход на рабочую станцию, которая находится не в сети)

Коды отказов Kerberos

Код ошибки — Причина

6 — Имя пользователя не существует

12 — Ограничение рабочей машины; ограничение времени входа в систему

18 — Учетная запись деактивирована, заблокирована или истек срок ее действия

23 — Истек срок действия пароля пользователя

24 — Предварительная аутентификация не удалась; обычно причиной является неверный пароль

32 — Истек срок действия заявки. Это нормальное событие, которое логгируется учетными записями компьютеров

37 — Время на рабочей машины давно не синхронизировалось со временем на контроллере домена

Коды ошибок NTLM

Код ошибки (десятичная система) — Код ошибки (16-ричная система) — Описание

3221225572 — C0000064 — Такого имени пользователя не существует

3221225578 — C000006A — Верное имя пользователя, но неверный пароль

3221226036 — C0000234 — Учетная запись пользователя заблокирована

3221225586 — C0000072 — Учетная запись деактивирована

3221225583 — C000006F — Пользователь пытается войти в систему вне обозначенного периода времени (рабочего времени)

3221225584 — C0000070 — Ограничение рабочей станции

3221225875 — C0000193 — Истек срок действия учетной записи

3221225585 — C0000071 — Истек срок действия пароля

3221226020 — C0000224 — Пользователь должен поменять пароль при следующем входе в систему

На выходных ночью перезагрузился сервер. Операционка — Windows Server 2016 Standard. Никаких ошибок нет, сервер перезагрузился штатно. Никто в перезагрузке не признаётся, а разработчики бегают злые, — что-то там у них было запущено.

Выясняем причину перезагрузки. Открываем журнал событий (Event Viewer):

eventvwr.mscИли правой кнопкой на Пуск → Event Viewer.

Открывается оснастка журнала событий. Windows Logs → System.

Правой кнопкой на System → Filter Current Log.

Указываем Event ID «1074».

OK.

В результате фильтрации в журнале останутся только события с Event ID 1074.

Источник User32. Здесь можно посмотреть имя пользователя или название процесса от имени пользователя NT AUTHORITY\SYSTEM, послужившего источником перезагрузки. В моём случае причина перезагрузки следующая:

The process C:\Program Files (x86)\Kaspersky Lab\NetworkAgent\klnagent.exe (BIG-TER) has initiated the restart of computer BIG-TER on behalf of user NT AUTHORITY\SYSTEM for the following reason: Application: Installation (Planned)

Reason Code: 0x80040002

Shutdown Type: restart

Comment:

Бл#$&кий Каспер…

Примечания

Если Windows была перезагружена не штатно, то нужно искать событиt с Event ID 6008.

Список последних 10 событий Event ID 1074 через PowerShell:

Get-EventLog -LogName System |

where {$_.EventId -eq 1074} |select-object -first 10 |

ForEach-Object {

$rv = New-Object PSObject | Select-Object Date, User, Action, process, Reason, ReasonCode

if ($_.ReplacementStrings[4]) {

$rv.Date = $_.TimeGenerated

$rv.User = $_.ReplacementStrings[6]

$rv.Process = $_.ReplacementStrings[0]

$rv.Action = $_.ReplacementStrings[4]

$rv.Reason = $_.ReplacementStrings[2]

$rv

}

} | Select-Object Date, Action, Reason, User, Process | out-gridviewТаблица отобразится в отдельном окне с помощью команды out-gridview.