Уровень сложности

Средний

Время на прочтение

8 мин

Количество просмотров 70K

Руководство по анализу трафика сети посредством Wireshark

1. Что такое Wireshark?

Wireshark – это широко распространённый инструмент для захвата и анализа сетевого трафика, который активно используется как для образовательных целей, так и для устранения неполадок на компьютере или в сети. Wireshark работает практически со всеми протоколами модели OSI, обладает понятным для обычного пользователя интерфейсом и удобной системой фильтрации данных. Помимо всего этого, программа является кроссплатформенной и поддерживает следующие операционные системы: Windows, Linux, Mac OS X, Solaris, FreeBSD, NetBSD, OpenBSD.

В этом руководстве мы рассмотрим основной функционал программы Wireshark, соотнесём её с моделью OSI, научимся анализировать сетевой трафик и обезопасим своё нахождение в глобальной сети Интернет.

2. Как установить Wireshark?

Для начала нам необходимо скачать и установить программу Wireshark. Так как программа распространяется под лицензией GNU GPL v2 (т.е. может свободно распространяться), то несложно найти любую версию программы в свободном доступе. В руководстве мы будем использовать функционал более ранней версии программы (1.12.3). Это вызвано тем, что в этой версии сразу встроен протокол SSL, который используется в главе 6. Установка более ранней версии облегчает подготовку к работе с программой, поэтому мы выбрали её. Найти установщик можно на официальном сайте.

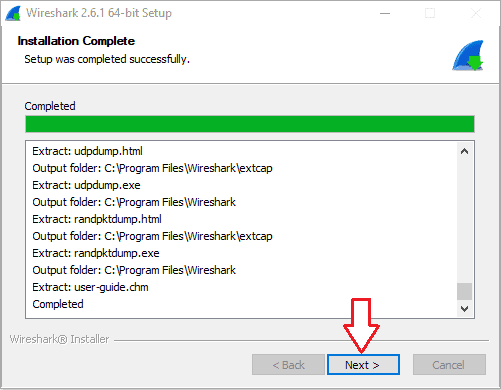

Дальнейшая установка программы проста – нажимаем «Next» — «Next» — «Next».

После успешной установки на Вашем рабочем столе появится ярлык Wireshark. Мы можем приступать к рассмотрению функционала!

3. Как пользоваться программой Wireshark?

Одна из главных возможностей программы – это захват трафика сети. Поэтому для начала необходимо научиться захватывать трафик Вашей сети.

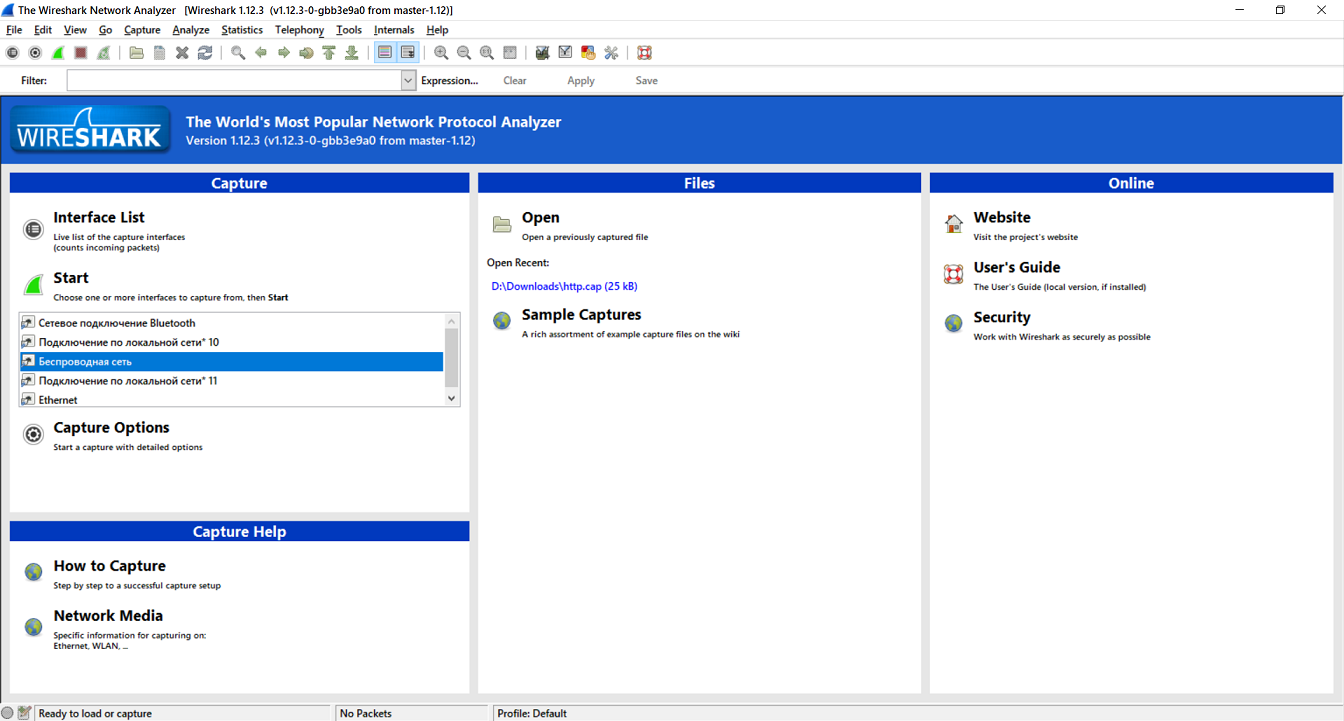

Запустим программу! Нас сразу встречает стартовое меню, на котором можно увидеть доступные для захвата интерфейсы компьютера, руководства от разработчиков программы и множество других интересных вещей.

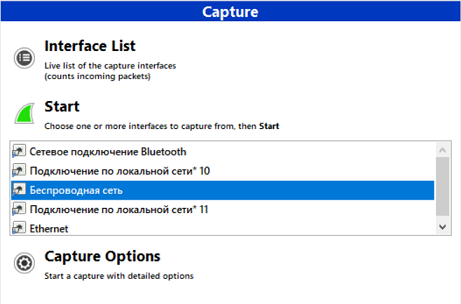

Из всего этого нам необходимо обратить внимание на эту область программы.

Здесь нужно выбрать тот сетевой интерфейс, через который Вы подключены к Интернету.

Сетевой интерфейс – это программное обеспечение, которое взаимодействует с сетевым драйвером и с уровнем IP. Он обеспечивает уровню IP доступ ко всем имеющимся сетевым адаптерам, трафик которых мы будет перехватывать. Чаще всего в программе Wireshark можно встретить сетевой интерфейс беспроводной (Wi-Fi) и кабельный (Ethernet).

В руководстве используется Wi-Fi, поэтому мы выполняем захват «Беспроводной сети», после чего нажимаем «Start».

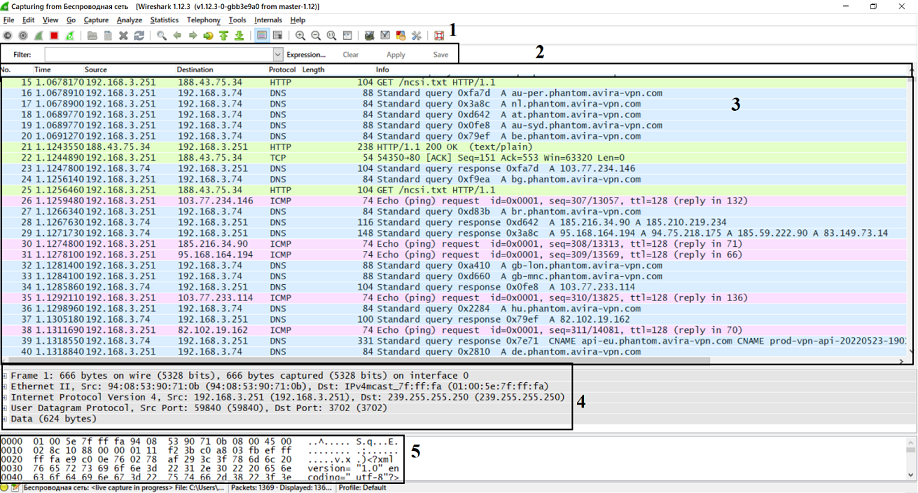

Если Вы выбрали правильный интерфейс, то сможете увидеть следующее.

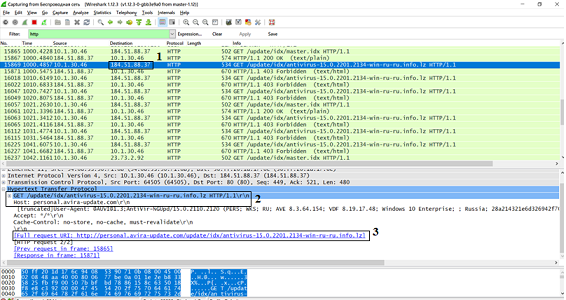

Рассмотрим подробнее это окно по пунктам, указанным на нём:

-

Панель фильтров, позволяющая найти необходимую информацию. Подробнее о неё рассказано в пятой главе руководства.

-

Панель наименований, разделяющая информацию из пункта 3 на номер, временя с начала захвата трафика, источник и адресат, а также используемый протокол, размер пакета и небольшую информацию о сетевом пакете.

-

Панель пакетов, обновляющаяся в реальном времени. Здесь информация о пакетах разделена по столбцам, определённым на панели наименований.

-

Панель уровней, описывающая уровни модели OSI выбранного сетевого пакета.

-

Панель метаданных, представляющая данные в шестнадцатеричном коде и символах.

Поздравляем! Вы успешно захватили трафик Вашей сети. Теперь можно увидеть пакеты данных, проходящих по сети, а также некоторую информацию о них: адреса отправителя и получателя, использующиеся протоколы и содержание пакета.

Теперь можно приступить к анализу сетевого трафика.

4. Как найти скрытую информацию?

Перед началом анализа трафика необходимо иметь базовые знания о протоколах сетевой модели OSI. Достаточно прочитать статью в Википедии.

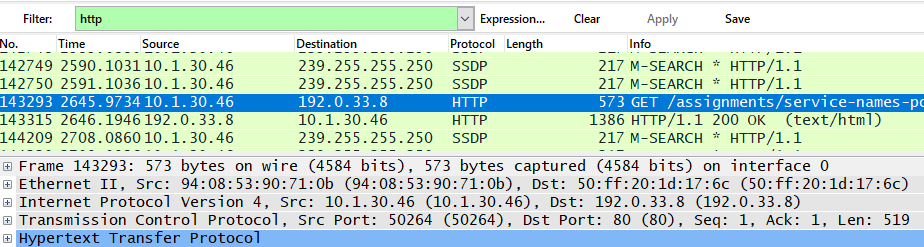

Во многих программах для передачи информации используется протокол HTTP, который позволяет получать различные ресурсы из Интернета и обратно. Рассмотрим один из пакетов, переданных по протоколу HTTP.

В протоколе HTTP для передачи данных используются запросы GET (предназначен для получения данных) и POST (предназначен для отправки данных).

На рисунке в поле 1 мы видим IP-адрес адресата (в данном случае, это адрес моего компьютера). В поле 2 мы узнаём, что сервер антивируса послал запрос GET для того, чтобы запросить некоторые данные о моём компьютере. Это необходимо для корректного обновления программы. И в поле 3 мы видим то, как выглядит этот запрос в виде URL (Интернет-ссылки).

Небольшое домашнее задание!

Для закрепления материала попробуйте проанализировать любой пакет протокола HTTP на Вашем компьютере и попытайтесь объяснить, для чего он был отправлен.

5. Как среди всех пакетов найти необходимые?

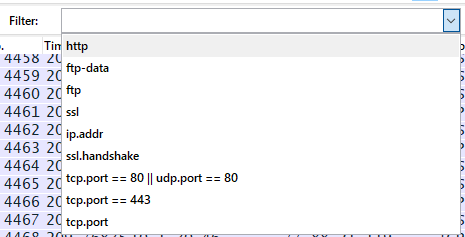

При выполнении домашнего задания у Вас могла возникнуть проблема нахождения необходимого пакета. Для её решения в программе Wireshark есть решение – фильтрация! В специальном поле «Filter» можно ввести необходимые команды или воспользоваться подсказками.

Чаще всего используется фильтрация по IP-адресам, по номерам порта и по протоколам. Давайте посмотрим, как это происходит.

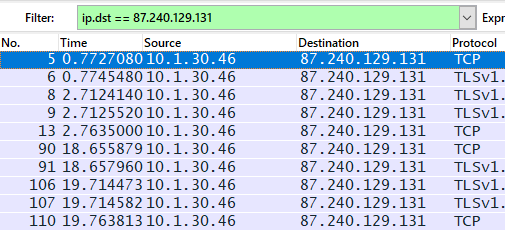

Фильтрация по IP-адресу позволяет нам просматривать все пакеты, приходящие от кого-либо или уходящие кому-либо. Например, отберём все пакеты, приходящие от IP-адреса 10.1.30.46 с помощью ввода в фильтре «ip.src == x.x.x.x».

Также можно отфильтровать трафик сети по IP-адресу получателя пакетов с помощью команды «ip.dst == x.x.x.x».

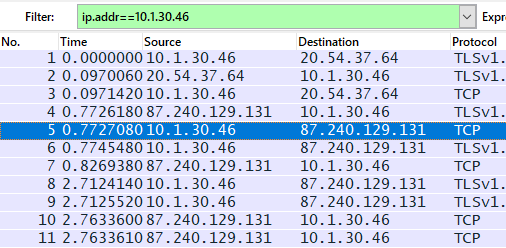

Кроме того, можно увидеть пакеты вне зависимости от направления трафика с помощью «ip.addr == x.x.x.x».

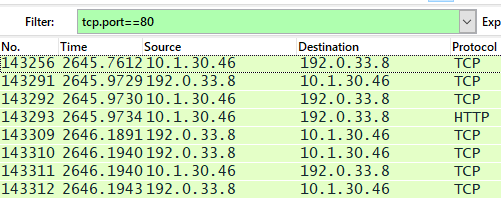

Для фильтрации по номеру порта используется «.port = x» после названия протокола. Например, для просмотра TCP-порта 80, используемого для незашифрованного трафика HTTP, используем команду «tpc.port == 80».

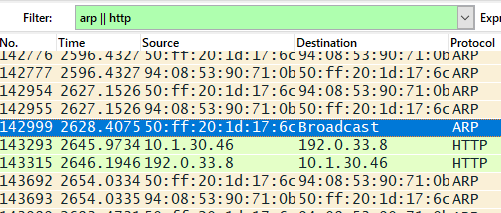

И, наконец, для фильтрации трафика по используемым пакетами протоколам необходимо просто ввести название протокола.

Обратите внимание, что фильтры можно комбинировать при помощи логических операторов И «and/&&», ИЛИ «or/||» и НЕ «not/!»

Снова домашнее задание!

Чтобы попрактиковаться в поиске необходимой информации, попробуйте посмотреть количество пакетов того или иного протокола и подумайте, почему их так много.

6. Как перехватить данные, передающиеся по защищённым каналам связи?

Разобравшись с основным функционалом Wireshark, мы можем приступить к более сложному и полезному.

Передача данных в глобальной сети Интернет является небезопасной, особенно если никак не защищать их. В современных браузерах используется протокол SSL/TLS, который шифрует информацию и позволяет безопасно передать её.

Иногда пользователю или системного администратору необходимо проверить трафик на наличие подозрительной активности или на корректную работу программы. Из-за этого возникает необходимость расшифровывать перехваченный защищённый трафик.

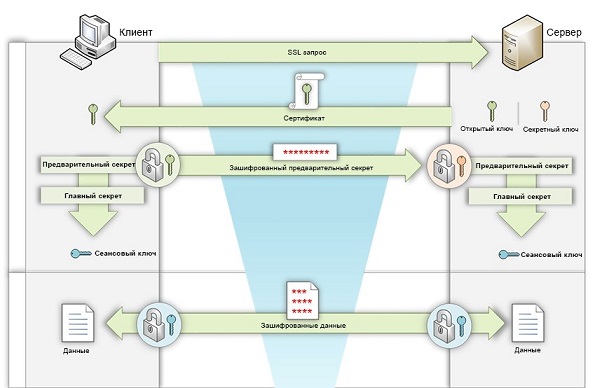

Для начала разберёмся в том, как работает протокол SSL/TLS. Перед обменом шифрованными данными используется процесс установки соединения, также называемый рукопожатием.

На этапе рукопожатия клиент и сервер проходят аутентификацию (проверку подлинности), обмениваются информацией о своих возможностях и лишь после этого начинают согласование общего сеансового ключа.

Для согласования по незащищённому каналу связи существует множество алгоритмов. Выбор происходит из списка алгоритмов, которые поддерживаются клиентом, на начальной стадии рукопожатия.

Наиболее распространённым алгоритмом обмена сеансовым ключом является RSA. Рассмотрим инфографику, описывающую механизм работы алгоритма.

В момент рукопожатия клиент создаёт случайное число, называемое предварительным секретом, и отправляет его, зашифровав открытым ключом сервера. Далее обе стороны конвертируют предварительный секрет в главный и создают сеансовый ключ, который и используется для дальнейшего обмена информацией.

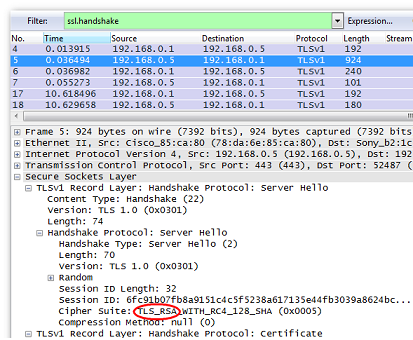

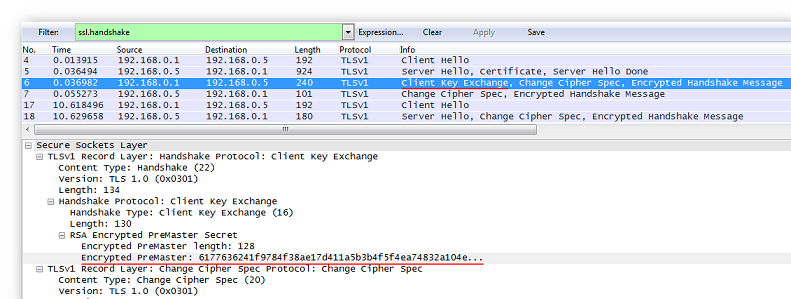

Теперь попробуем перехватить защищённую информацию в программе Wireshark. Выполним подготовительные действия, а именно проверим используемый для согласования сеансовых ключей алгоритм и настроим браузер. Для начала находим рукопожатие с помощью фильтра, введя «ssl.handshake», и проверяем сообщение сервера.

В поле «Cipher Suite» мы можем увитель «TLS_RSA». Это значит, что мы можем приступать к дальнейшим действиям.

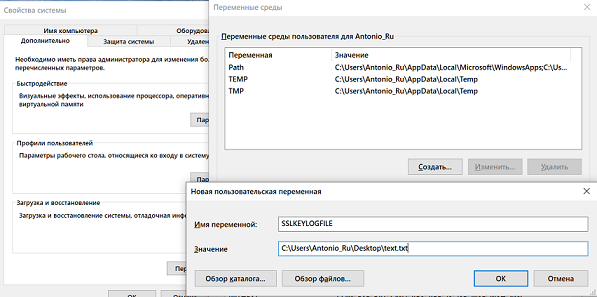

Настройка браузера в операционной система Windows довольно проста. Открываем свойства компьютера, затем «Дополнительные параметры системы» и выбираем «Переменные среды…».

Добавляем новую пользовательскую переменную «SSKEYLOGFILE» и указываем путь до файла, куда мы ходим его сохранять.

Рассмотрим ответное сообщение клиента: оно содержит зашифрованное значение предварительного секрета текущей сессии.

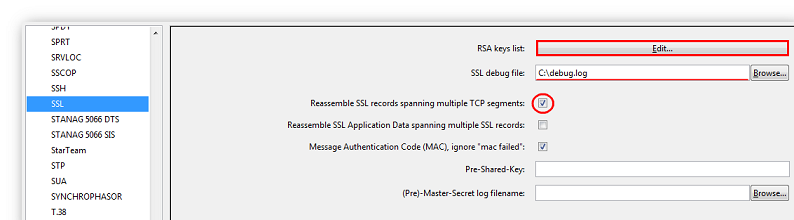

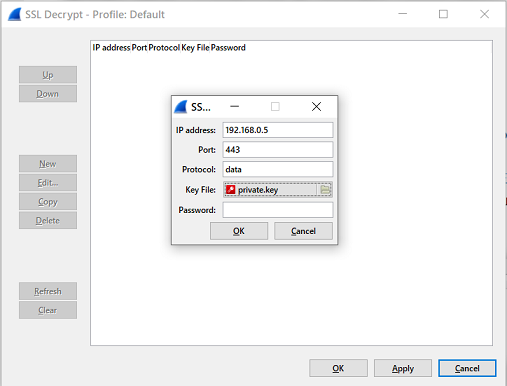

Далее переходим к настройке программы Wireshark. Комбинацией клавиш «Ctrl+Shift+P» открываем меню «Preferences», затем раскрываем ветку «Protocols» и выбираем «SSL».

Проверяем установку необходимых полей, показанных на картинке, и жмём кнопку «Edit». В появившемся окне нажимаем на кнопку «New» и заполняем следующие поля: IP Address (IP-адрес SSL-сервера), Port (порт SSL-сервера), Protocol (протокол, использующий шифрацию SSL. При неизвестном указывать data), Key File (путь к файлу с секретным ключом сервера, который мы указывали в Переменных средах) и Password (если секретный ключ защищён паролем).

Теперь можно подтвердить настройки и приступить к просмотру расшифрованного трафика. Не забывайте использовать фильтр!

Закрепление пройденного материала!

Попробуйте самостоятельно подключиться к серверу какого-либо сайта и посмотреть, какими пакетами обменивается Вам компьютер с ним.

7. Какие возможности даёт захват защищённого трафика?

Захват защищённого трафика даёт множество возможностей. Одной из них является перехват HTTPS-запросов пользователей, подключённых к сети. Давайте рассмотрим, как это сделать и какой результат мы получим.

Для начала повторяем действия из предыдущего пункта, но в качестве IP-адреса SSL-сервера указываем адрес необходимого сайта. Для передачи паролей зачастую используется протокол передачи данных HTTP. О используемых в нём методах мы уже говорили в главе 4. Чтобы использовать фильтрацию HTTP-трафика по методам, можно использовать команду «http.request.method == “название метода”». Так как мы хотим перехватить данные, отправленные клиентом на сервер, то будем рассматривать POST-запросы. Для этого применим фильтр «http.request.method == “POST”».

Проделав эти несложные действия, мы получили важные данные другого пользователя. Поэтому следует помнить, что общедоступные сети являются небезопасными и представляют угрозу даже для защищённого трафика.

Небольшая практика!

Попробуйте захватить защищённый трафик сервера электронной почты и авторизуйтесь, используя логин и пароль. Найдите POST-запрос и посмотрите, что там находится.

Скорее всего, важные данные будут зашифрованы. Таким способом почтовый сервис защищает Ваши данные, но риск взлома всё равно остаётся.

8. Как можно соотнести модель OSI и программу Wireshark?

Рассмотрев весь функционал программы Wireshark, мы можем соотнести её с сетевой моделью OSI. Но для начала следует вспомнить, что из себя представляет эта модель.

OSI – это набор сетевых протоколов, посредством которого различные сетевые устройства взаимодействуют друг с другом. Модель определяет семь уровней взаимодействия систем. Рассмотрим таблицу уровней модели OSI.

|

Уровень |

Тип данных |

Функции |

Примеры |

|

7. Прикладной |

Данные |

Доступ к сетевым службам |

HTTP, FTP |

|

6. Представления |

Данные |

Представление и шифрование данных |

ASCII, JPEG |

|

5. Сеансовый |

Данные |

Управление сеансом связи |

RPC, PAP |

|

4. Транспортный |

Сегменты |

Прямая связь между конечными пунктами и надёжность |

TCP, UDP |

|

3. Сетевой |

Пакеты |

Определение маршрута и логическая адресация |

IPv4, IPv6, ICMP |

|

2. Канальный |

Кадры |

Физическая адресация |

Ethernet, ARP |

|

1. Физический |

Биты |

Работа со средой передачи, сигналами и двоичными данными |

USB, RJ |

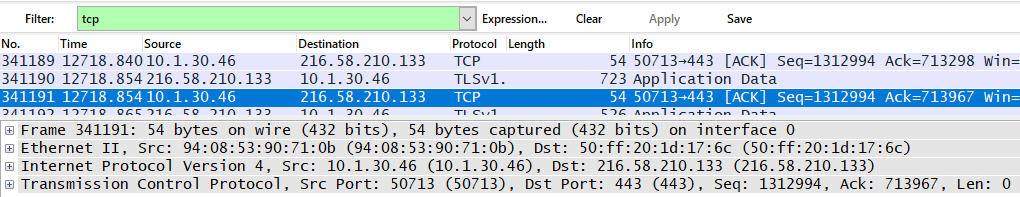

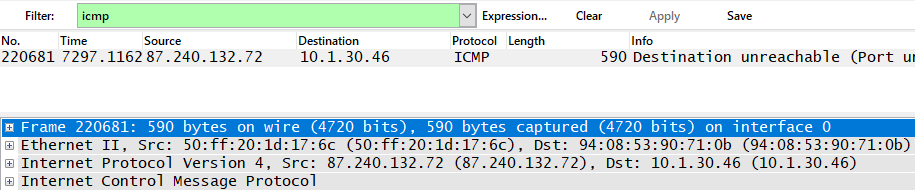

Теперь соотнесём эти уровни с Wireshark. Рассмотрим наиболее часто встречающиеся при анализе трафика протоколы, а именно HTTP, TCP и ICMP.

Протокол HTTP в программе Wireshark имеет 4 уровня по модели OSI, а именно прикладной (Hypertext Transfer Protocol), транспортный (TCP), сетевой (IPv4) и канальный (Ethernet II).

Протокол TCP имеет 3 уровня по модели OSI, в которые входят транспортный (TCP), сетевой (IPv4) и канальный (Ethernet II).

Протокол ICMP вообще имеет лишь 2 уровня по модели OSI: сетевой (IPv4) и канальный (Ethernet II).

Всего в программе Wireshark определяется лишь 5 уровней модели OSI: прикладной, транспортный, сетевой, канальный и физический. В зависимости от протокола можно увидеть разные уровни.

Подведение итогов

Прочитав это руководство, мы научились анализировать трафик и искать скрытую информацию, а также перехватывать защищённую информацию. Для будущих специалистов по информационной безопасности это очень важные навыки, которые обязательно пригодятся в будущем и послужат фундаментом для будущего профессионального развития.

Wireshark is software that is widely used in the analysis of data packets in a network. Wireshark is completely free and open source. This packet analyzer is used for a variety of purposes like troubleshooting networks, understanding communication between two systems, developing new protocols, etc. The original name of Wireshark was Ethereal which was changed in 2006 due to some company’s copyright issues. This software is written in C and C++, and its initial release was in the year 1998. Its latest release is 3.6.0 which got released on 22 November 2021. Wireshark is a cross-platform software, it can be run on Linux, windows, mac, and any other operating system.

Installing Wireshark on Windows:

Follow the below steps to install Wireshark on Windows:

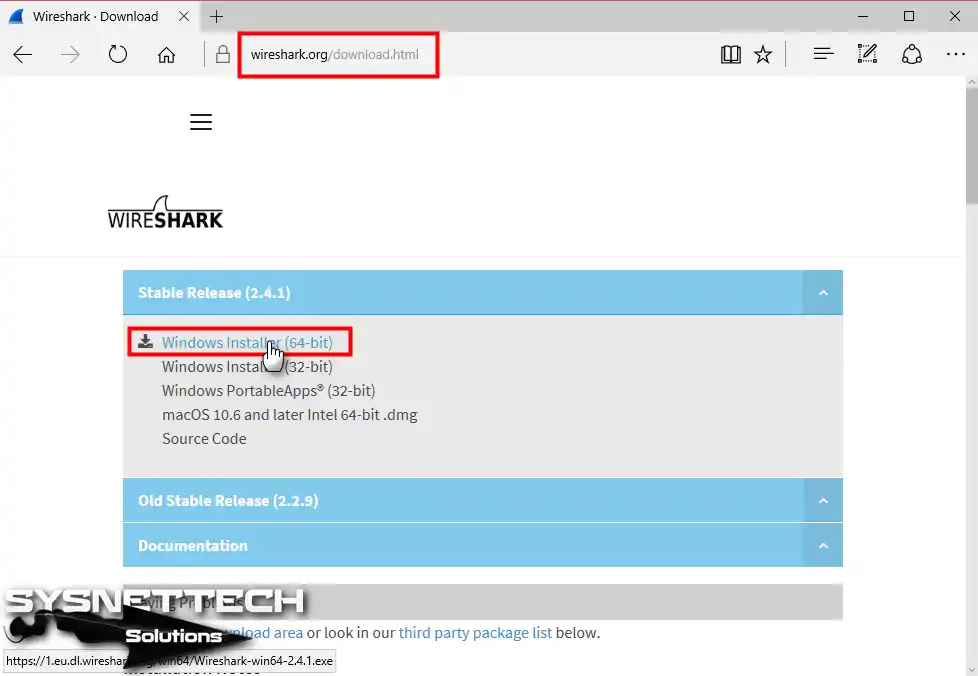

Step 1: Visit the official Wireshark website using any web browser.

Step 2: Click on Download, a new webpage will open with different installers of Wireshark.

Step 3: Downloading of the executable file will start shortly. It is a small 73.69 MB file that will take some time.

Step 4: Now check for the executable file in downloads in your system and run it.

Step 5: It will prompt confirmation to make changes to your system. Click on Yes.

Step 6: Setup screen will appear, click on Next.

Step 7: The next screen will be of License Agreement, click on Noted.

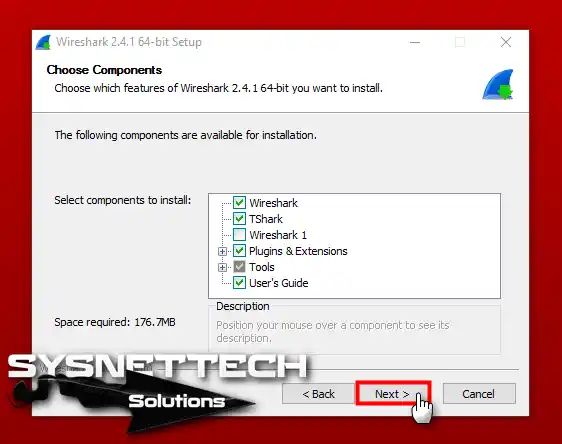

Step 8: This screen is for choosing components, all components are already marked so don’t change anything just click on the Next button.

Step 9: This screen is of choosing shortcuts like start menu or desktop icon along with file extensions which can be intercepted by Wireshark, tick all boxes and click on Next button.

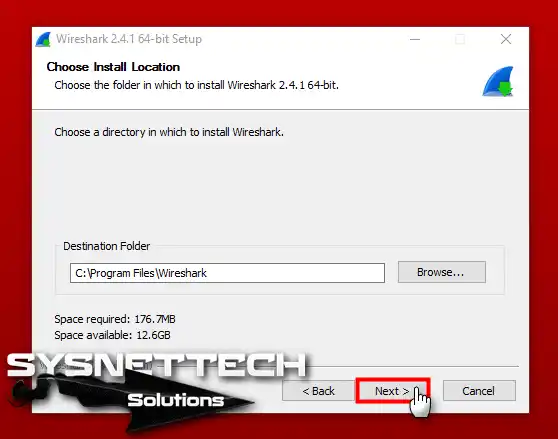

Step 10: The next screen will be of installing location so choose the drive which will have sufficient memory space for installation. It needed only a memory space of 223.4 MB.

Step 11: Next screen has an option to install Npcap which is used with Wireshark to capture packets pcap means packet capture so the install option is already checked don’t change anything and click the next button.

Step 12: Next screen is about USB network capturing so it is one’s choice to use it or not, click on Install.

Step 13: After this installation process will start.

Step 14: This installation will prompt for Npcap installation as already checked so the license agreement of Npcap will appear to click on the I Agree button.

Step 15: Next screen is about different installing options of npcap, don’t do anything click on Install.

Step 16: After this installation process will start which will take only a minute.

Step 17: After this installation process will complete click on the Next button.

Step 18: Click on Finish after the installation process is complete.

Step 19: After this installation process of Wireshark will complete click on the Next button.

Step 20: Click on Finish after the installation process of Wireshark is complete.

Wireshark is successfully installed on the system and an icon is created on the desktop as shown below:

Now run the software and see the interface.

Congratulations!! At this point, you have successfully installed Wireshark on your windows system.

Last Updated :

16 Dec, 2021

Like Article

Save Article

The official Windows packages can be downloaded from the Wireshark main page or the download page.

Installer names contain the version and platform.

For example, Wireshark-4.2.0-x64.exe installs Wireshark 4.2.0 for Windows on 64-bit Intel processors.

The Wireshark installer includes Npcap which is required for packet capture.

Windows packages automatically update.

See Section 2.8, “Updating Wireshark” for details.

Simply download the Wireshark installer from https://www.wireshark.org/download.html and execute it.

Official packages are signed by Wireshark Foundation.

You can choose to install several optional components and select the location of the installed package.

The default settings are recommended for most users.

2.3.1. Installation Components

On the Choose Components page of the installer you can select from the following:

- Wireshark — The network protocol analyzer that we all know and mostly love.

-

TShark — A command-line network protocol analyzer. If you haven’t tried it

you should. -

Plugins & Extensions — Extras for the Wireshark and TShark dissection engines

- Codec Plugins — Additional codec support.

- Configuration Profiles — Additional configuration profiles.

- Dissector Plugins — Additional protocol dissectors.

- File Type Plugins — capture file support — Extend wiretap support for capture file types. (e.g. usbdump)

-

Mate — Meta Analysis and Tracing Engine — User configurable extension(s)

of the display filter engine, see Chapter 12, MATE for details. - SNMP MIBs — SNMP MIBs for a more detailed SNMP dissection.

- TRANSUM — performance analysis — Plugin to calculate Response Time Element (RTE) statistics.

- Tree Statistics Plugin — Extended statistics. (see stats_tree in WSDG; Packet Lengths in WSUG)

-

Tools — Additional command line tools to work with capture files and troubleshoot

- Capinfos — Print information about capture files.

- Captype — Print the type(format) of capture files.

- DFTest — Show display filter byte-code, for debugging dfilter routines.

-

Editcap — Copy packets to a new file, optionally trimming packets, omitting them,

or saving to a different format. - Mergecap — Combine multiple saved capture files into a single output file.

-

MMDBResolve — MaxMind Database resolution tool — read IPv4 and IPv6 addresses and

print their IP geolocation information. - Randpkt — Create a pcap trace file full of random packets. (randpkt produces very bad packets)

- Rawshark — Dump and analyze raw pcap data.

- Reordercap — Copy packets to a new file, sorted by time.

- Text2Pcap — Generate a capture file from an ASCII hexdump of packets.

-

External Capture (extcap) — External Capture Interfaces

- Androiddump — Provide capture interfaces from Android devices.

- Etwdump — Provide an interface to read Event Tracing for Windows (ETW) event trace (ETL).

- Randpktdump — Provide an interface to the random packet generator. (see also randpkt)

- Sshdump, Ciscodump, and Wifidump — Provide remote capture through SSH. (tcpdump, Cisco EPC, wifi)

- UDPdump — Provide capture interface to receive UDP packets streamed from network devices.

-

Documentation — Local installation of the User’s Guide and FAQ. The Help buttons on

most dialogs will require an internet connection to show help pages if the

User’s Guide is not installed locally.

2.3.2. Additional Tasks

- Wireshark Start Menu Item — Add a shortcut to the start menu.

- Wireshark Desktop Icon — Add a Wireshark icon to the desktop.

- Associate trace file extensions with Wireshark — Associate standard network trace files to Wireshark.

2.3.3. Install Location

By default Wireshark installs into %ProgramFiles%\Wireshark on 32-bit Windows

and %ProgramFiles64%\Wireshark on 64-bit Windows. This expands to C:\Program on most systems.

Files\Wireshark

2.3.4. Installing Npcap

The Wireshark installer contains the latest Npcap installer.

If you don’t have Npcap installed you won’t be able to capture live network

traffic but you will still be able to open saved capture files. By default the

latest version of Npcap will be installed. If you don’t wish to do this or if

you wish to reinstall Npcap you can check the Install Npcap box as needed.

For more information about Npcap see https://npcap.com/ and

https://gitlab.com/wireshark/wireshark/-/wikis/Npcap.

2.3.5. Windows installer command line options

For special cases, there are some command line parameters available:

-

/Sruns the installer or uninstaller silently with default values. The

silent installer will not install Npcap. -

/desktopiconinstallation of the desktop icon,=yes— force installation,

=no— don’t install, otherwise use default settings. This option can be

useful for a silent installer. -

/quicklaunchiconinstallation of the quick launch icon,=yes— force

installation,=no— don’t install, otherwise use default settings. -

/Dsets the default installation directory ($INSTDIR), overriding InstallDir

and InstallDirRegKey. It must be the last parameter used in the command line

and must not contain any quotes even if the path contains spaces. -

/NCRCdisables the CRC check. We recommend against using this flag. -

/EXTRACOMPONENTScomma separated list of optional components to install.

The following extcap binaries are supported.-

androiddump— Provide interfaces to capture from Android devices -

ciscodump— Provide interfaces to capture from a remote Cisco router through SSH -

randpktdump— Provide an interface to generate random captures using randpkt -

sshdump— Provide interfaces to capture from a remote host through SSH using a remote capture binary -

udpdump— Provide a UDP receiver that gets packets from network devices

-

Example:

> Wireshark-4.2.5-x64.exe /NCRC /S /desktopicon=yes /quicklaunchicon=no /D=C:\Program Files\Foo > Wireshark-4.2.5-x64.exe /S /EXTRACOMPONENTS=sshdump,udpdump

Running the installer without any parameters shows the normal interactive installer.

2.3.6. Manual Npcap Installation

As mentioned above, the Wireshark installer also installs Npcap.

If you prefer to install Npcap manually or want to use a different version than the

one included in the Wireshark installer, you can download Npcap from

the main Npcap site at https://npcap.com/.

2.3.7. Update Npcap

Wireshark updates may also include a new version of Npcap.

Manual Npcap updates instructions can be found on the Npcap web

site at https://npcap.com/. You may have to reboot your machine after installing

a new Npcap version.

2.3.8. Uninstall Wireshark

You can uninstall Wireshark using the Programs and Features control panel.

Select the “Wireshark” entry to start the uninstallation procedure.

The Wireshark uninstaller provides several options for removal. The default is

to remove the core components but keep your personal settings and Npcap.

Npcap is kept in case other programs need it.

2.3.9. Uninstall Npcap

You can uninstall Npcap independently of Wireshark using the Npcap entry

in the Programs and Features control panel. Remember that if you uninstall

Npcap you won’t be able to capture anything with Wireshark.

Wireshark is a free tool that should be part of every networking professional’s arsenal. While it can be a rather intimidating and cumbersome tool, it allows for inspection of packets in their dissected form.

The beauty of that is packets never lie. When you’re experiencing networking issues or just need to know what’s going on in your network you can trust the data from Wireshark.

Wireshark is potentially one of the best packet analyzer tools available today.

Fortunately, downloading and installing Wireshark is super simple.

How to Download Wireshark for Windows 10 (or Windows Server)

- Head over to https://www.wireshark.org/download.html and click on the appropriate installer for your operating system (Windows 10 64-bit in this example, would also apply to Windows Server).

- Note that a Wireshark-win64-2.6.1.exe file (file name as of July 2018) will be saved to your default downloads location.

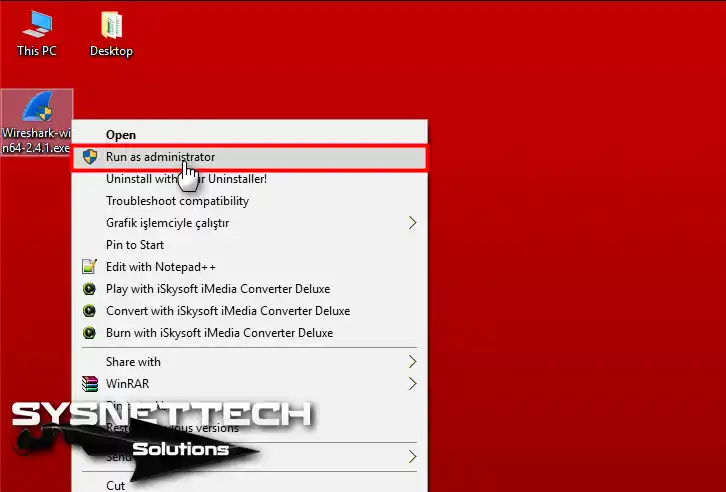

- Run the exe installer that was downloaded.

- Click Next on the Welcome to Wireshark screen.

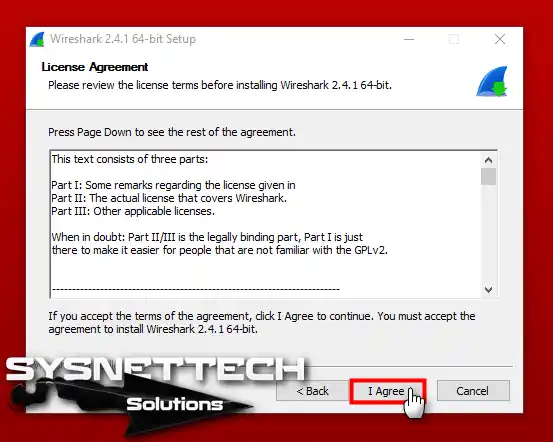

- Read the license agreement and click I Agree.

- At the Choose Components screen leave the defaults checked and click Next. You can read more about the different components here.

- At the Select Additional Tasks screen choose your preferred shortcuts and leave the radio button for “associate trace file extensions to Wireshark” selected. Click Next.

- Choose the install location you prefer and click Next.

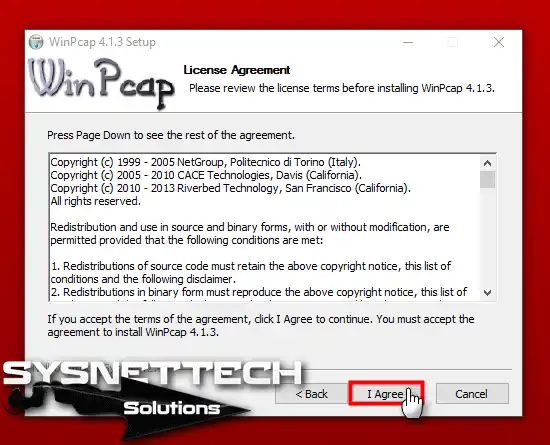

- At the Packet Capture page make sure Install WinPcap 4.1.3 is selected. You need this to capture traffic with Wireshark. Without it you can still view Wireshark capture files. Click Next.

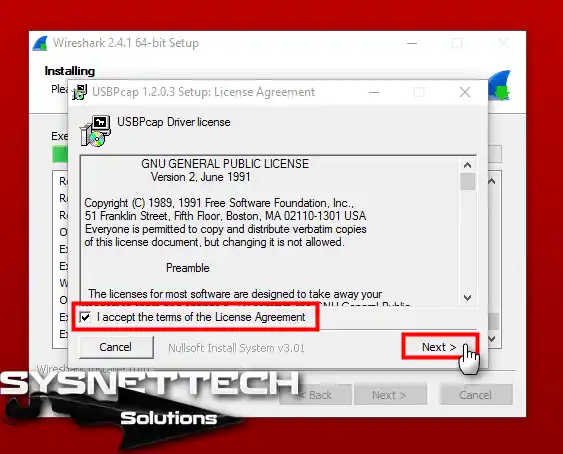

- At the USB Capture page you can choose to Install USBPcap. Check the box next to Install USBPcap 1.2.0.3 if you desire to capture raw usb traffic as well (such as from a USB to RJ45 Ethernet adapter). Click Install.

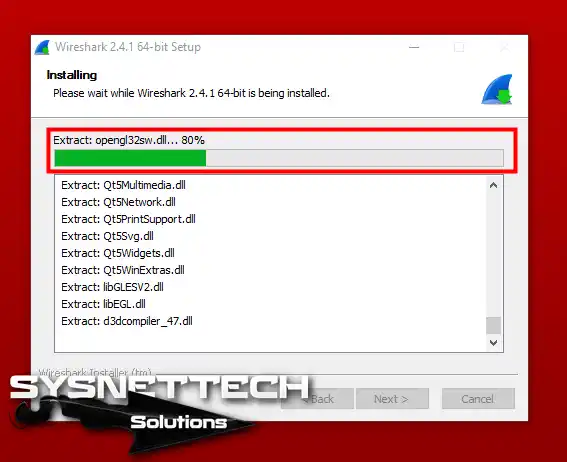

- The software will begin installing.

- Eventually the installer will pause at “Execute: “C:\Program Files\Wiresharek\WinPcap_4_1_3.exe” and lunch a new installer window for WinPcap. Click Next in this window.

- Read the license agreement and click I Agree.

- Make sure the check box is checked next to “Automatically start the WinPcap driver at boot time” unless you have a good reason for disabling this and click Install.

- The install will begin and eventually complete. Click Finish.

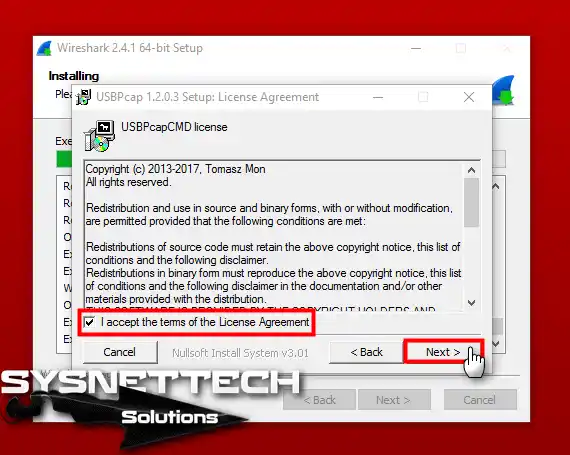

- Next the installer for USBPcap will launch. Read the USBPcap Driver license agreement, check the “I accept” box, and click Next.

- Read the USBPcapCMD license, check the “I accept” box, and click Next.

- Leave the Installation Options set to Full and click Next.

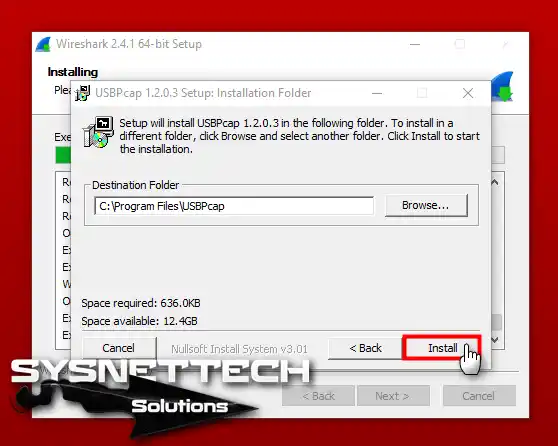

- Choose your Installation Folder and click Install. The install will begin.

- When the USBpcap install finishes click close and the Wireshark install will continue.

- At the Installation Complete screen click Next.

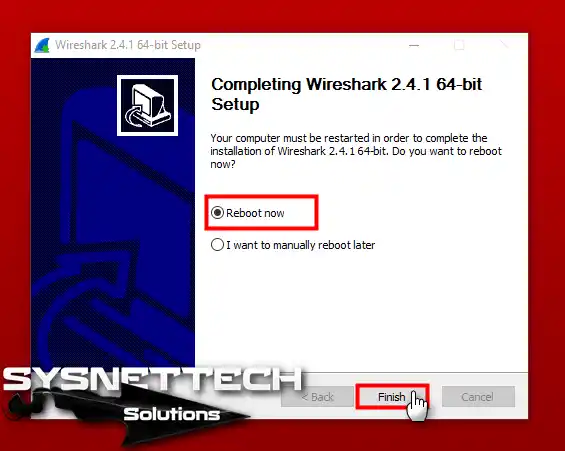

- Wireshark will now ask to reboot your machine to complete installation. You can either choose to reboot now or manually reboot later. You will not be able to run packet captures until you reboot your machine. I suggest rebooting right away.

Once your machine has rebooted you should find the Wireshark shortcuts in the locations you specified in the install. For this example the shortcut was found in the Start Menu.

Related: Wireshark User Interface (GUI) Overview

Things You Can Do with Wireshark

- Deep inspection of numerous protocols

- Live capture with offline analysis

- Standard three-pane packet browser

- Run it on Windows, Linux, OS X, Solaris, FreeBSD, NetBSD, and many others

- Browse captured network data via a GUI, or via the TTY-mode TShark utility

- Rich VoIP analysis

- Read/write numerous capture file formats

- Read live data from Ethernet, IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, and FDDI

- Apply coloring rules to the packet list for quick, intuitive analysis

- Export output to XML, PostScript, CSV, or plain text

What’s new in Wireshark 2.6.1

- The Windows installers are now shipped with Qt 5.9.5.

- Wireshark 2.6 last version that supports the legacy (GTK+) UI. Wireshark 3.0 will not support it.

- Many UI improvements

Bug Fixes

- Dumpcap might not quit if Wireshark or TShark crashes. (Bug 1419)

New and updated Wireshark features since 2.5.0

- HTTP Request sequences now supported

- Wireshark supports MaxMind DB files

- Support for GeoIP and GeoLite Legacy databases removed

- Windows packages built using Microsoft Visual Studio 2017

- IP map has been removed

- Display filter buttons can be edited, disabled, and removed directly from the toolbar

- Drag & Drop filter fields to the display filter toolbar or edit to create a button on the fly or apply the filter as a display filter

- TShark now supports color

- Matches display filter operator is now case-insensitive

- Display expression preferences converted to a UAT

- SMI private enterprise numbers now read from the enterprises.tsv config file

- QUIC dissector renamed to Google QUIC (quic → gquic)

- Show selected packet number in the Status Bar by enabling Preferences → Appearance → Layout → Show selected packet number

- File load time in Status Bar is disabled by default

- Support for G.729A codec in RTP Player is added through the bcg729 library

- Support for hardware-timestamping of packets

See the full release notes for 2.6.1 here.

Recommended for You: SolarWinds Network Performance Monitor (Free Trial)

Network issues literally keeping you up at night?

SolarWinds Network Performance Monitor provides 24/7 monitoring with advanced alerts to identify issues before users complain.

Gain instant insight into device health, packet loss, bandwidth usage, critical failures, and more with intelligent mapping and performance analysis. No advanced configuration or coding skills needed. NPM is ready out of the box.

Download the free trial now to take control and rest easy knowing your network is under constant, intelligent surveillance.

Network Engineer III

I am a CCNP certified Network Engineer III who has spent the last decade elbow deep in enterprise System Administration and Networking in the local government and energy sectors. I can usually be found trying to warm up behind the storage arrays in the datacenter.

This article will guide you through installing Wireshark to monitor the network traffic passing through the network adapters of your Windows 10 or earlier versions of computers or virtual machines.

How to Set Up Wireshark on Windows 10?

As you know, Wireshark is a network analysis program. This software allows you to analyze and report all incoming and outgoing IP packets on the interface connected to the Internet. Regardless of your operating system, downloading the appropriate Wireshark program and performing a seamless installation is entirely feasible.

Upon successfully installing Wireshark on your Windows 10 system, you can conduct data analysis and filtering on network protocols like USB, Bluetooth, and Ethernet to facilitate data transfer. It makes it easier for you to identify the source of problems occurring in your network, and in addition, you can quickly audit the web for activities or leaks.

The Wireshark packet sniffer program, which raises your network security to the maximum level, works harmoniously with Windows, Linux, macOS, and other operating systems. The software is amenable to customization to serve individual needs due to its open-source nature, offering users greater flexibility.

How to Download and Install Wireshark Step by Step on PC

Suppose you have a 1 Ghz processor speed, at least 300-500 MB free disk space, and 1 GB or 2 GB memory for system requirements. You can install your system’s Wireshark network protocol analysis program in that case.

Step 1

Downloading the setup file from the internet website onto your computer depends on the operating system that your computer utilizes.

Step 2

Run the installation file with the EXE extension as an administrator.

Step 3

After double-clicking the setup file, continue by clicking the Next button in the setup wizard that opens.

Step 4

Click the “I Agree” button to acknowledge the Wireshark license agreement.

Step 5

As the Choose Components screen selects the necessary tools by default, proceed with the suitable options.

Step 6

In the Select Additional Tasks window, edit the program shortcuts you want to create and configure file extension diagnostics on your system.

Step 7

On the Choose Install Location screen, leave the default location for the program to work correctly and continue.

Step 8

The most important utility of this software is WinPcap. Since we recommend installing it, select the Install WinPcap option in this window and click Next.

Step 9

The USBPcap program is required to capture USB devices. If you want to install this program, continue by selecting the Install USBPcap option.

Step 10

Please wait while the installation starts and extracts the required files for Wireshark.

Step 11

Click the Next button to install the WinPcap program.

Step 12

Accept the WinPcap license agreement.

Step 13

Select the option below to start the WinPcap driver automatically when your computer boots up and click Next.

Step 14

After completing the WinPcap installation, click Finish to start the USBPcap installation.

Step 15

Accept the USBPcap driver’s license agreement and click Next.

Step 16

Accept the USBPcapCMD license and proceed to the installation.

Step 17

Leave the USBPcap installation type options as default and continue with the installation.

Step 18

Start the USBPcap installation.

Step 19

After the installation is complete, the wizard will continue for the building.

Step 20

Wait while the network analysis program copies the necessary files to your system.

Step 21

After completing the installation steps, you may move to the subsequent phase by clicking the Next button.

Step 22

Upon completion of the essential measures, it is advisable to restart your computer to ensure that the alterations take effect.

Step 23

Upon opening the network activity control program after restarting your computer, you can see the first boot image below. After this stage, you must select the network card you are connected to on the Internet or in your test environment to analyze the LAN and WAN traffic.

Provided you are utilizing a Wifi adapter for Internet connectivity, access the adapter by double-clicking on it.

Step 24

While your computer is accessing the Internet, the program will analyze the IP packets and report them as follows.

Step 25

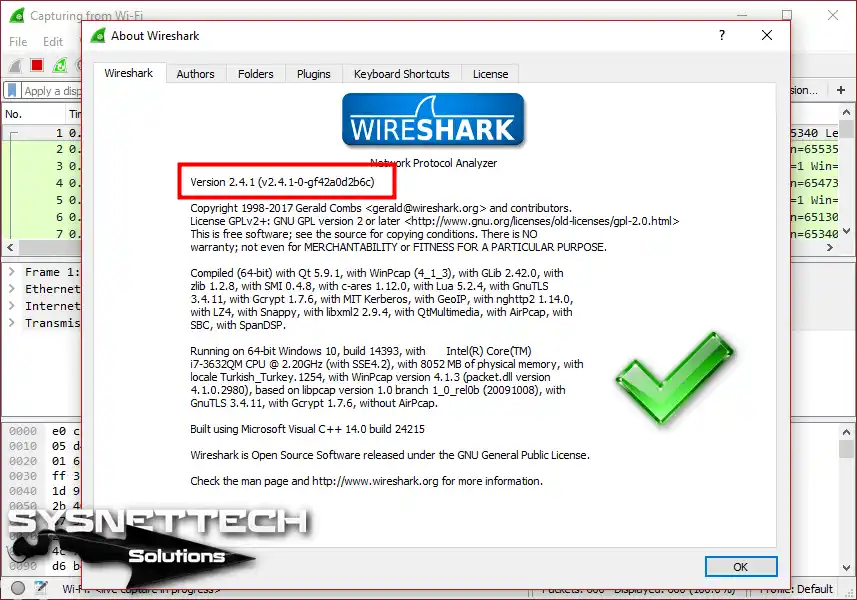

You can check the version of the network analysis program installed on your computer from the Help / About section.

How to Analyze Network Packets? ⇒ Video

By subscribing to our YouTube channel, you can provide support while learning how to carry out the installation steps demonstrated in the video below.

Conclusion

This article outlined installing the Wireshark 64-bit program on a Windows 10 64-bit operating system. In the upcoming articles, we’ll extensively cover utilizing this program.

Related Articles

♦ What is Ping?

♦ What is DHCP?

♦ How to Run Wireshark on Ubuntu

♦ How to Use SecureCRT

♦ What is DNS?

TolgaBagci

Hello, I’m Tolga! I am a computer specialist who has been specializing in computer technologies for about 20 years. I provide solutions to problems encountered in many areas such as hardware, system, network, virtualization, server systems, and operating systems, and create relevant content on my website by explaining how to solve these problems. My goal is to be a reliable source of expert, quality, and trustworthy solutions for your computer problems. By following innovations and using the latest technologies, I aim to be successful in my job and provide you with the best service. Don’t hesitate to contact me for any questions or curiosity about technology. Have a nice day, stay up to date