Victor V

unread,

Aug 20, 2014, 10:06:25 PM8/20/14

to sc-sec…@googlegroups.com

Здравствуйте.

Можно уточнить как работает «усиленной аутентификации по паролю»,

или с моей стороны — почему не работает?

Secrret Net 7. (локальная)

Проверял на ОС XP и 7-ке.

У вас в инструкции есть картинка:

Где хорошо видно, что если не задан пароль в SN, то

его не должна система пускать при усиленной аутентификации

по паролю, что и делает возможность выполнять пункт

усиленного контроля входа «… контроль средствами СЗИ…».

Но проверяя на деле хорошо отрабатывает только функция

«по ключу», там всё выполняется.

Тут же как не пытался, снимать ставить эту галочки,

заводить новых пользователей, менять им пароли,

SN7 сразу всех добавляет и пускает.

На примере ПО «DALLAS LOCK» там в отличии от SN

заносится пользователь «администратор безопасности»

и пока он не добавит сам кого то из пользователей,

вход им не возможен — вот тут сразу видно выполнение.

Хотелось бы уточнить как так же сделать средствами SN7

если это возможно, как и где можно стереть пароли для

учётных записей в SN7?

Или эта функция не работает получается.

Victor V

unread,

Aug 25, 2014, 9:15:48 PM8/25/14

to sc-sec…@googlegroups.com

Ну что специалисты, проверили — если тишина, значит всё верно?

Молчание знак согласия — не работает ваш каменные цветок?

y.amineva

unread,

Sep 8, 2014, 3:33:00 PM9/8/14

to sc-sec…@googlegroups.com

Добрый день.

Для решения Вашей ситуации понадобится дополнительный анализ, для этого просим Вас написать в Службу технической поддержки по адресу: support@securitycode.ru

la…@securitycode.ru

unread,

Sep 11, 2014, 11:17:50 PM9/11/14

to sc-sec…@googlegroups.com

Добрый день!

Все работает.

Просто при создании локальных пользователей мы перехватываем функцию задания пароля пользователя и сохраняем в БД Secret Net.

Соответственно, проверка пароля срабатывает, когда пользователь вводит свой пароль.

Режим «доверять аутентификации Windows» предназначен для того, чтобы 1 раз пропустить проверку Secret Net и сохранить пароль пользователя (и администратору не нужно бы было сбрасывать пароли пользователей или их задавать). После сохранения этот режим выключается.

Для проверки (в автономном варианте) можно сделать следующее (естественно, режим усиленной аутентификации по паролю должен быть включен).

Вариант 1. Ввести компьютер в домен. Добавить доменного пользователя. Отключить галку «доверять парольной аутентификации Windows».

Сменить пароль пользователю на контроллере домена (НЕ на этом компьютере).

Попробовать зайти на этот комьпютер. Не пустит.

Вариант 2 (при отсутствии домена). Удалить SN. Создать нескольких пользователей. Установить Secret Net. Открыть программу управления.

Проверить состояние галки «доверять …». Снять ее у тех пользователей, что не жалко. Включить режим усиленной аутентификации по паролю.

Попробовать войти (теми, что не жалко). Не пустит.

Смысл в том, что при установленном SN при смене пароля пользователем в модуле входа или администратором — пароль (точнее — данные для проверки) сразу прописывается и в базу SN, и в Windows. Т.е., пароли синхронизируются.

Если очень нужно рассинхронизировать — надо это делать там, где Secret Net не установлен.

Операция стирания паролей не предусмотрена. Не представляем, зачем она нужна.

Victor V

unread,

Sep 12, 2014, 4:35:02 AM9/12/14

to sc-sec…@googlegroups.com

Спасибо, я так и понял что она синхронно работает и перехватывает.

…

А для чего явно не давать или удалять, это просто соображения, что логичнее одному

пользователе (администратор безопасности) должно было бы доверие давать такие

разрешения, т.к. зачастую и другие пользователи имеют учётные как админ., иногда

так по работе не обходимо, а иногда временно надо и в это время они могут (или вернее

им то это зачем, но им могут помочь — так сказать) создать ещё пользователей, которым

не положено быть.

Потому тут другие средства СЗИ где это требуется явным указанием «выигрывают».

…

Понятно что всё решается и средствами ОС, создать отдельную уч. запись, разрешить

только ей работать с программой, но это как писали ниже где то уже лишние движения,

когда спокойно всё это можно было реализовать в самой ПО.

…

А так всё понятно.

Не хватило времени добраться до того чтоб создать отдельно пользователей

и ещё думал создать тогда когда службы SN отменяются (или в ЗЩ.Р. или отменной

принудительной) и как раз проверить до конца.

Спасибо.

Добрый день!

Все работает.

Просто при создании локальных пользователей мы перехватываем функцию задания пароля пользователя и сохраняем в БД Secret Net.

Соответственно, проверка пароля срабатывает, когда пользователь вводит свой пароль.

Victor V

unread,

Sep 12, 2014, 4:39:46 PM9/12/14

to sc-sec…@googlegroups.com

Проверил ваш вариант и свой и итог — не получится рассинхронизоровать.

1) Снять «галочку» не возможно без занесения пароля в базу SN, т.к. при её снятии

сразу требует пароль пользователя, а иначе не снимает.

тогда отпадает полностью смысл.

2) Всем новым пользователям до установки SN эти галочки автоматически ставятся,

потому вариант 2 ни как не подходит.

3) Если попататься через защищённый режим поменять пароль, когда галочка снята,

то при не работающем SN думал потом он не даст войти, но ОС ругается что SN не работает

(несколько раз там ошибки про модели) и вроде как итог пароль установлен,

НО всё это фикция т.к. пароль на самом деле не изменяется и остаётся прежним.

4) Если завести пользователя в защищённом и задать пароль, то при входе с политикой

«Усиленная аутентификация по паролю»- включена, на «пустоё» значение пароля (или не верное),

видно что отрабатывает служба SN и выдаёт своё сообщение только на тех, кто ранее был

и попал под SN. а тот пользователь который не проходил ещё синхронизацию выдаёт

обычную ошибку ОС.

Так же надо учесть, что он был введён в защ. режиме при не работающей политике SN

потому синхронизацию не прощёл (т.е. как бы левый) и он то точно не должен был

войти пока его админ. безопасности не одобрит (по хорошему). т.е. не поставит в ручную

эту «галочку доверия», но пробуем войти и — всё нормальное, SN его спокойно запускает,

записывает себе, что по хорошему не должно быть.

Вот именно поэтому если у вас было как в DL есть и сейчас, что пока не добавить кого нужно,

не кто левый не зайдёт было и вы всё спустили на самотёк — это минус считаю.

Ну а так да, получается типа отрабатывает функция по сообщению.

la…@securitycode.ru

unread,

Sep 12, 2014, 6:58:39 PM9/12/14

to sc-sec…@googlegroups.com

Добрый день!

Система была разработана в предположении, что у пользователей нет административных привилегий (кстати, реально категорически не рекомендую их давать (при наличии любого СЗИ), потому что при соответствующей квалификации пользователь с такими правами сделает с системой все что угодно).

Соответственно, «левым» пользователям в системе просто не откуда взяться.

=> Вариант, реализованный в Secret Net не требует дополнительных действий от администратора после установки.

Как пользователи работали — так и продолжают работать.

На наш взгляд, в большинстве сценариев это гораздо удобнее, чем дополнительная процедура добавления пользователей, которые итак уже один раз были введены в систему (которая обязательно требуется в DL).

P.S. А «левым» пользователям просто не место в системе — и лучше и безопаснее их просто удалить.

Victor V

unread,

Sep 18, 2014, 5:33:24 PM9/18/14

to sc-sec…@googlegroups.com

Спасибо. Прекрасно понимаю ваши слова и так же такого же мнения,

но вот пойдите и предложите это «царю» или «королевне» — лишить их прав..

И хорошо если просто живым потом уйти, а то же и лишить могут головы и других

частей тела за такое))) ..

Принцип того ролики про «5 перпендикулярных красных линях» — если не видели, посмотрите

и поймёте почему не бывает иногда всё так просто и правильно как хотелось бы.

А тут ещё когда и не знаешь всех способов и подавно страшно

===

Ну а так без шуток повторяю, что понял вашу политику и проверил ещё на другой ОС (XP)

как работает и там даже видел как успевает строчка проскальзывать наподобие «применение политики бе..»

ну хотя и так уже понял что работает — ладно.

Но появились другие вопросы… поищу сейчас ответы на них тут,

если нет то снова спрошу.

А эта тема думаю РЕШЕНА.

как тут нажать такую отметку не нашёл

пятница, 12 сентября 2014 г., 21:58:39 UTC+7 пользователь la…@securitycode.ru написал:

Система была разработана в предположении, что у пользователей нет административных привилегий (кстати, реально категорически не рекомендую их давать (при наличии любого СЗИ), потому что при соответствующей квалификации пользователь с такими правами сделает с системой все что угодно).

Алексей Фортуна

unread,

Sep 19, 2014, 3:31:43 PM9/19/14

to sc-sec…@googlegroups.com

Добрый день.

Большое спасибо за информацию.

При возникновении каких-либо вопросов, пишите нам на форум или на sup…@securitycode.ru.

четверг, 18 сентября 2014 г., 17:33:24 UTC+4 пользователь Victor V написал:

Listen to this article

Защита рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийных устройств.

Предназначен для решения следующих задач:

- Защита конфиденциальной информации

- Защита от проникновения и несанкционированных

действий злоумышленника внутри системы - Выполнение требований и рекомендаций по защите

конечных точек

Защита конечных точек с помощью Secret Net Studio

Обучение Secret Net Studio

Требования к железу

Операционная система:

Windows 10 (версии 1903 – 2009);

Windows 8.1 Rollup Update KB2919355;

Windows 7 SP1;

Windows Server 2019;

Windows Server 2016;

Windows Server 2012/Server 2012 R2 Rollup Update KB2919355;

Windows Server 2008 R2 SP1

Поддерживаются 32 — и 64 — разрядные версии ОС с установленными пакетами обновлений не ниже указанных

Процессор:

В соответствии с требованиями ОС, установленной на компьютер

Оперативная память:

Минимально – 2 ГБ

Рекомендуется – 4 ГБ

Жесткий диск:

До 4 ГБ (свободного пространства)

Secret Net заблокировал вход в ОС! Исправляем ошибку входа в систему Windows вызванную SNS

При включении компьютера при инициализации системных сервисов Secret Net на Windows не проходит инициализацию подсистема контроля целостности: зависает.

Код безопасности SNS: функциональный контроль предназначен для обеспечения гарантии того, что к моменту завершения загрузки ОС все ключевые компоненты Secret Net загружены и функционируют. Функциональный контроль осуществляется перед входом пользователя в систему.

При функциональном контроле проверяется наличие в системе и работоспособность следующих компонентов:

- ядро Secret Net;

- модуль входа в систему;

- криптоядро;

- модуль репликации;

- подсистема контроля целостности;

- подсистема аппаратной поддержки.

В случае нарушении функциональной целостности:

- В журнале Secret Net регистрируется факт нарушения. Это возможно при условии работоспособности ядра Secret Net.

- Администратор информируется об ошибочном завершении функционального контроля.

- Вход в систему разрешается только пользователям, входящим в локальную группу администраторов компьютера.

Запуск функционального контроля инициирует модуль входа в систему. При обнаружении нарушений этот модуль управляет административным входом пользователя в систему. Кроме того, он информирует администратора об ошибках контроля.

Если нарушен и сам модуль входа в систему, то при входе пользователя в систему функциональный контроль проводит модуль репликации. Он проверяет, был ли выполнен функциональный контроль, и если нет — инициирует его выполнение. Далее при обнаружении нарушений он управляет административным входом пользователя в систему и информирует администратора об ошибках контроля.

При старте системы Windows 7 Professional появилась ошибка:

Перезагрузка и проверка на наличие ошибок жесткого диска не помогают. После авторизации под админом, SNS не даёт войти в локальный центр управления, пишет, что служба ядра не смогла завершить инициализацию.

Secret Net Studio: как исправить?

Данная проблема проявляется при наличии в системе старых версий компонентов Secret Net или SNS. Также такое может возникнуть при некорректном обновлении, когда обновлению мешают антивирусы, не входящие в список совместимых, или установленный параметр в модуле затирания данных (оперативной памяти). В данном случае необходимо проверить перечисленные выше случаи, очистить старые записи от SNS, путем установки нужной версии SN или SNS которые были ранее установлены и замечены в системе, а затем последовательного удаления. Впоследствии устанавливать актуальную на данный момент версию.

Сделайте резервные копии удаляемых файлов

Вариант исправления 1

1) В папке C:Program FilesSecret NetClientetalons удаляем всё, кроме файла SnIcEtlDB.sdb

2) В папке C:Program FilesSecret NetClienticheck удаляем всё, кроме файла snicdb.sdb

3) Перезагружаем компьютер.

После этого Secret Net заново запустит подсистему контроля целостности с настройками по-умолчанию. Проблема в том, что Secret Net не может прочитать log-файл, находящийся в папке etalons

Вариант исправления 2

СКАЧАТЬ ФАЙЛ С GoogleDrive

В данном архиве находится две папки. Первая содержит некоторые системные компоненты от программы Secret Net Client. А во второй находятся куски от VipNET клиента.

Для исправления компонентов этих программ, просто распакуйте архив. И переместите все папки и файлы по своим местам на системном диске вашей ОС. Все это делаем с заменой существующих файлов.

Все это подходит для версии программы:

Все операции выполнять на Windows 7 Pro x64. На других версиях Windows нет никаких гарантий, что данные файлы не повредят вашу копию программы.

Для того чтобы получить доступ к всем файлам на диске компьютера от имени системы и безпрепятственно произвести копирование с заменой, вам нужно заранее сделать загрузочную флешку с реаниматором. Например Multibott 2k10. Скачать образ данного реаниматора можно — тут.

Вариант исправления 3

Просто позвонить или написать в техническую поддержку.

Узнать официальные контакты можно на сайте производителя — по этой ссылке

Защита входа в систему или как происходит идентификация и аутентификация пользователей в OS Windows SNS

Идентификация и аутентификация пользователя выполняются при каждом входе в систему. Штатная для ОС Windows процедура входа предусматривает ввод имени и пароля пользователя или использование аппаратных средств, поддерживаемых операционной системой.

Для обеспечения дополнительной защиты входа в Secret Net могут применяться средства идентификации и аутентификации на базе идентификаторов eToken, iKey, Rutoken или iButton. Такие устройства должны быть зарегистрированы (присвоены пользователям) средствами системы защиты и могут использоваться в составе аппаратных средств защиты.

Кроме того, предусмотрен режим усиленной аутентификации, основанный на дополнительной проверке подлинности предъявленной ключевой информации пользователя. Носителями ключевой информации могут являться идентификаторы или сменные носители, такие как дискеты, Flash-карты, Flash-накопители и т. п. Генерация ключевой информации выполняется средствами системы Secret Net.

В системе Secret Net идентификация и аутентификация пользователей может выполняться в следующих режимах:

- «Стандартный» — пользователь может войти в систему, выполнив ввод имени и пароля, или используя аппаратные средства, стандартные для ОС Windows;

- «Смешанный» — пользователь может войти в систему, выполнив ввод имени и пароля, а также может использовать персональный идентификатор, поддерживаемый системой Secret Net 6;

- «Только по идентификатору» — каждый пользователь для входа в систему должен обязательно использовать персональный идентификатор, поддерживаемый системой Secret Net 6.

Для повышения степени защищенности компьютеров от несанкционированного использования предусмотрены следующие возможности:

- включение режима разрешения интерактивного входа только для доменных пользователей — в этом режиме блокируется вход в систему локальных учетных записей (не зарегистрированных в домене);

- включение режима запрета вторичного входа в систему — в этом режиме блокируется запуск команд и сетевых подсоединений с вводом учетных данных другого пользователя (не выполнившего интерактивный вход в систему).

Под блокировкой компьютера понимается запрет доступа пользователей (исключая администратора) к работе на данном компьютере. Механизм временной блокировки предназначен для предотвращения несанкционированного использования компьютера.

Для пользователей могут быть установлены ограничения на количество неудачных попыток входа в систему. В дополнение к стандартным возможностям ОС Windows (блокировка учетной записи пользователя после определенного числа попыток ввода неправильного пароля) система Secret Net контролирует неудачные попытки аутентификации пользователя по ключевой информации.

Если в режиме усиленной аутентификации пользователь определенное количество раз предъявляет неверную ключевую информацию, система блокирует компьютер. Разблокирование компьютера осуществляется администратором. Счетчик неудачных попыток обнуляется при удачном входе пользователя или после разблокирования компьютера.

Для временной блокировки компьютера используется стандартный механизм ОС Windows. Режим временной блокировки может быть включен самим пользователем или системой после некоторого периода простоя компьютера. Длительность интервала неактивности (простоя компьютера), после которого автоматически включается режим блокировки, устанавливается настройкой параметров и распространяется на всех пользователей. Для снятия блокировки необходимо указать пароль текущего пользователя.

Блокировка компьютера предусмотрена и в алгоритмах работы защитных механизмов. Такой тип блокировки используется в следующих ситуациях:

- при нарушении функциональной целостности системы Secret Net;

- при нарушении аппаратной конфигурации компьютера;

- при нарушении целостности контролируемых объектов.

Разблокирование компьютера в перечисленных случаях осуществляется администратором.

Если Вам понравилась статья — поделитесь с друзьями

5 573 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

Общие сведения

Назначение системы

Система Secret Net Studio предназначена для обеспечения безопасности информационных систем на компьютерах, функционирующих под управлением операционных систем MS Windows 10/8/7/Vista и Windows Server 2012/2008.

При использовании соответствующих подсистем изделие обеспечивает:

-

- защиту от НСД к информационным ресурсам компьютеров;

- контроль устройств, подключаемых к компьютерам;

- обнаружение вторжений в информационную систему;

- антивирусную защиту;

- межсетевое экранирование сетевого трафика;

- авторизацию сетевых соединений;

Управление функционированием системы Secret Net Studio может осуществляться централизованно или локально.

Основные функции

Система Secret Net Studio реализует следующие основные функции:

-

- Контроль входа пользователей в систему (идентификация и аутентификация пользователей).

- Дискреционное разграничение доступа к файловым ресурсам, устройствам, принтерам.

- Мандатное (полномочное) разграничение доступа к файловым ресурсам, устройствам, принтерам, сетевым интерфейсам, включая:

- контроль потоков конфиденциальной информации в системе;

- контроль вывода информации на съемные носители.

- Контроль состояния устройств компьютера с возможностями:

- блокирования компьютера при изменении состояния заданных устройств;

- блокирования подключения запрещенного устройства (устройства из запрещенной группы).

- Теневое копирование информации, выводимой на внешние носители и на печать.

- Автоматическая маркировка документов, выводимых на печать.

- Контроль целостности файловых объектов и реестра.

- Создание замкнутой программной среды для пользователей (контроль запуска исполняемых модулей, загрузки динамических библиотек, исполнения скриптов по технологии Active Scripts).

- Очистка оперативной и внешней памяти при ее перераспределении.

- Изоляция процессов (выполняемых программ) в оперативной памяти.

- Защита содержимого локальных жестких дисков при несанкционированной загрузке операционной системы.

- Антивирусная защита компьютеров.

- Обнаружение вторжений.

- Межсетевое экранирование сетевого трафика.

- Авторизация сетевых соединений.

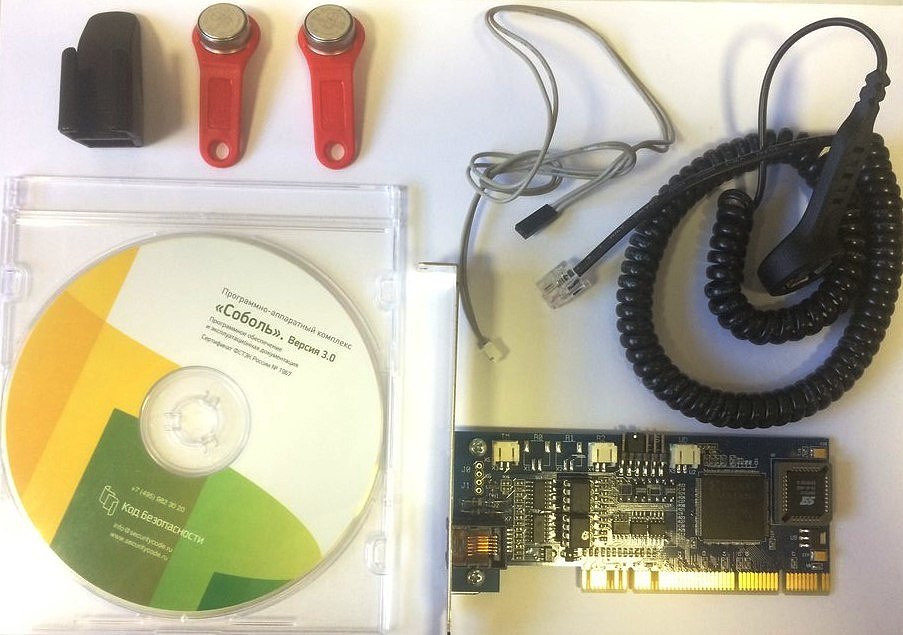

- Управление ПАК «Соболь» (управление пользователями, контролем целостности, получение событий безопасности).

- Функциональный контроль ключевых защитных подсистем.

- Регистрация событий безопасности.

- Централизованное и локальное управление параметрами работы механизмов защиты.

- Централизованное и локальное управление параметрами работы пользователей.

- Мониторинг и оперативное управление защищаемыми компьютерами.

- Централизованный сбор, хранение и архивирование журналов.

Состав устанавливаемых компонентов

Система Secret Net Studio состоит из следующих программных пакетов, устанавливаемых на компьютерах:

- «Secret Net Studio» (далее — клиент).

- «Secret Net Studio — Сервер безопасности» (далее — сервер безопасности или СБ).

- «Secret Net Studio — Центр управления» (далее — программа управления).

Назначение компонентов

Клиент

Клиент системы Secret Net Studio предназначен для реализации защиты компьютера, на котором установлен данный компонент. Защита реализуется путем применения защитных механизмов, расширяющих и дополняющих средства безопасности ОС Windows. Защитные механизмы — это совокупность настраиваемых программных средств, входящих в состав клиента и обеспечивающих безопасное использование ресурсов.

Клиент может функционировать в следующих режимах:

-

- автономный режим — предусматривает только локальное управление защитными механизмами;

- сетевой режим — предусматривает локальное и централизованное управление защитными механизмами, а также централизованное получение информации и изменение состояния защищаемых компьютеров.

Режим функционирования определяется при установке клиентского ПО.

Сервер безопасности

Сервер безопасности реализует возможности централизованного управления клиентами в сетевом режиме функционирования. Данный компонент обеспечивает:

-

- хранение данных централизованного управления;

- координацию работы других компонентов в процессе централизованного управления системой;

- получение от клиентов и обработку информации о состоянии защищаемых компьютеров;

- управление пользователями и авторизацией сетевых соединений;

- централизованный сбор, хранение и архивирование журналов.

Программа управления

Программа управления используется для централизованного управления серверами безопасности и клиентами в сетевом режиме функционирования. Данный компонент обеспечивает:

-

- управление параметрами объектов;

- отображение информации о состоянии защищаемых компьютеров и произошедших событиях тревоги;

- загрузку журналов событий;

- оперативное управление компьютерами.

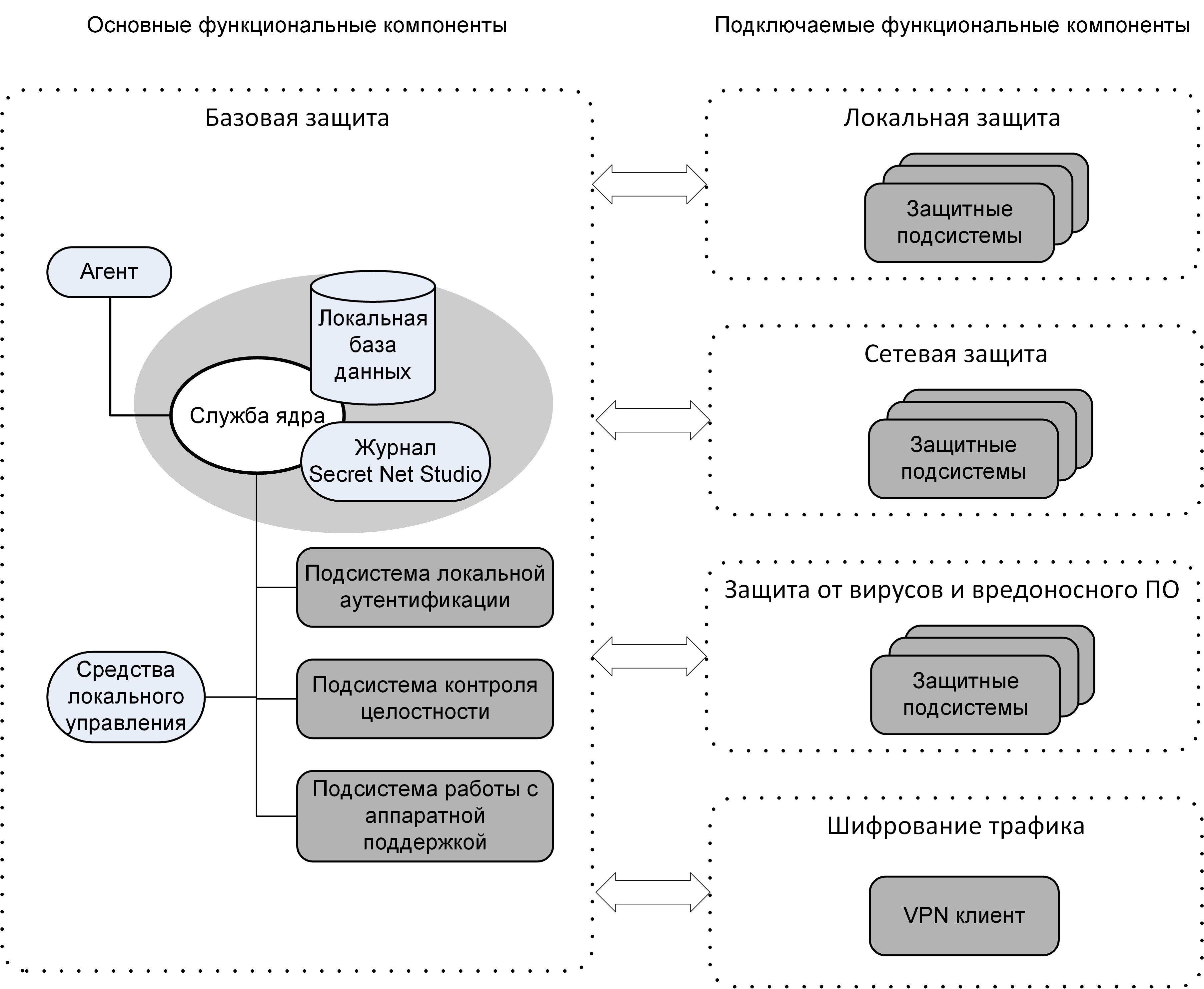

Составные части клиента Secret Net Studio

Группы функциональных компонентов клиента

В состав клиента системы Secret Net Studio входят следующие функциональные компоненты:

-

- основные программные службы, модули и защитные подсистемы (базовая защита);

- дополнительно подключаемые функциональные компоненты, условно разделенные на следующие группы:

- локальная защита;

- сетевая защита;

- защита от вирусов и вредоносного ПО;

- шифрование трафика.

Обобщенная структурная схема клиента представлена на следующем рисунке.

Базовая защита

В базовую защиту входят следующие программные службы, модули и защитные подсистемы:

-

- ядро;

- агент;

- средства локального управления;

- подсистема локальной аутентификации;

- подсистема контроля целостности;

- подсистема работы с аппаратной поддержкой.

Ядро

Служба ядра автоматически запускается на защищаемом компьютере при его включении и функционирует на протяжении всего времени работы компьютера. Она осуществляет управление подсистемами и обеспечивает их взаимодействие.

Ядро выполняет следующие функции:

-

- обеспечивает обмен данными между подсистемами клиента и обработку поступающих команд;

- обеспечивает доступ других компонентов к информации, хранящейся в локальной базе данных Secret Net Studio;

- обрабатывает поступающую информацию о событиях, связанных с безопасностью системы, и регистрирует их в журнале Secret Net Studio.

Подсистема регистрации является одним из элементов ядра клиента. Она предназначена для управления регистрацией событий, связанных с работой системы защиты. Такие события регистрируются в журнале Secret Net Studio. Эта информация поступает от подсистем Secret Net Studio, которые следят за происходящими событиями. Перечень событий Secret Net Studio, подлежащих регистрации, устанавливается администратором безопасности.

В локальной БД Secret Net Studio хранится информация о настройках системы защиты, необходимых для работы защищаемого компьютера. Локальная БД размещается в реестре ОС Windows и специальных файлах.

Агент

Агентом является программный модуль в составе клиента, обеспечивающий взаимодействие с сервером безопасности. Агент принимает команды от сервера безопасности и отправляет ему данные о состоянии компьютера.

Агент используется только в сетевом режиме функционирования клиента.

Средства локального управления

Средства локального управления обеспечивают:

-

- управление объектами защиты (устройствами, файлами, каталогами);

- управление параметрами пользователей и защитных механизмов;

- формирование заданий на контроль целостности;

- просмотр локальных журналов.

Подсистема локальной аутентификации

Подсистема используется в механизме защиты входа в систему. Cовместно с ОС Windows подсистема обеспечивает:

-

- проверку возможности входа пользователя в систему;

- оповещение остальных модулей о начале или завершении работы пользователя;

- блокировку работы пользователя;

- загрузку данных с персональных идентификаторов пользователя;

- усиленную аутентификацию пользователя при входе в систему.

При обработке входа пользователя в систему осуществляется формирование контекста пользователя: определение его привилегий, уровня допуска и др. Дополнительно с помощью модуля входа в систему реализуется функциональный контроль работоспособности системы Secret Net Studio.

Подсистема контроля целостности

Подсистема контроля целостности обеспечивает проверку неизменности ресур сов компьютера: каталогов, файлов, ключей и значений реестра. В составе механизма контроля целостности подсистема реализует защиту от подмены ресурсов, сравнивая их с определенными эталонными значениями. Данная подсистема выполняет контролирующие функции не при обращении пользователя к ресурсам, а при наступлении определенных событий в системе (загрузка, вход пользователя, контроль по расписанию).

Подсистема аппаратной поддержки

Подсистема используется в механизме защиты входа в систему для работы с устройствами аппаратной поддержки. Она обеспечивает взаимодействие системы Secret Net Studio с определенным набором устройств и состоит из следующих модулей:

-

- модуль, обеспечивающий единый интерфейс обращения ко всем поддерживаемым устройствам аппаратной поддержки;

- модули работы с устройствами (каждый модуль обеспечивает работу с конкретным устройством);

- драйверы устройств аппаратной поддержки (если они необходимы).

Подключаемые функциональные компоненты клиента

Локальная защита

К группе локальной защиты относятся подсистемы, реализующие применение следующих механизмов защиты:

-

- контроль устройств;

- контроль печати;

- замкнутая программная среда;

- полномочное управление доступом;

- дискреционное управление доступом к ресурсам файловой системы;

- затирание данных;

- защита информации на локальных дисках;

- шифрование данных в криптоконтейнерах.

Сетевая защита

К группе сетевой защиты относятся подсистемы, реализующие применение следующих механизмов защиты:

-

- межсетевой экран;

- авторизация сетевых соединений.

Защита от вирусов и вредоносного ПО

К группе защиты от вирусов и вредоносного ПО относятся подсистемы, реализующие применение следующих механизмов защиты:

-

- обнаружение и предотвращение вторжений;

- антивирус.

Шифрование трафика (VPN клиент)

Подсистема шифрования трафика обеспечивает безопасную передачу данных через общедоступные незащищенные сети. Для организации передачи данных используется технология «виртуальной частной сети» (Virtual Private Network — VPN), реализуемая аппаратно- программным комплексом шифрования (АПКШ) «Континент». При установлении соединения с сервером доступа АПКШ «Континент» подсистема шифрования трафика выступает в роли VPN клиента.

Механизмы защиты, реализуемые клиентом

Защита входа в систему

Защита входа в систему обеспечивает предотвращение доступа посторонних лиц к компьютеру. К механизму защиты входа относятся следующие средства:

-

- средства для идентификации и аутентификации пользователей;

- средства блокировки компьютера;

- аппаратные средства защиты от загрузки ОС со съемных носителей.

Идентификация и аутентификация пользователей

Идентификация и аутентификация пользователя выполняются при каждом входе в систему. Штатная для ОС Windows процедура входа предусматривает ввод имени и пароля пользователя или использование аппаратных средств, поддерживаемых операционной системой.

В системе Secret Net Studio идентификация пользователей может выполняться в следующих режимах:

-

- «По имени» — для входа в систему пользователь может ввести свои учетные данные (имя и пароль) или использовать аппаратныесредства, поддерживаемые ОС;

- «Смешанный» — для входа в систему пользователь может ввести свои учетные данные (имя и пароль) или использовать персональный идентификатор, поддерживаемый системой Secret Net Studio;

- «Только по идентификатору» — каждый пользователь для входа в систему должен обязательно использовать персональный идентификатор, поддерживаемый системой Secret Net Studio.

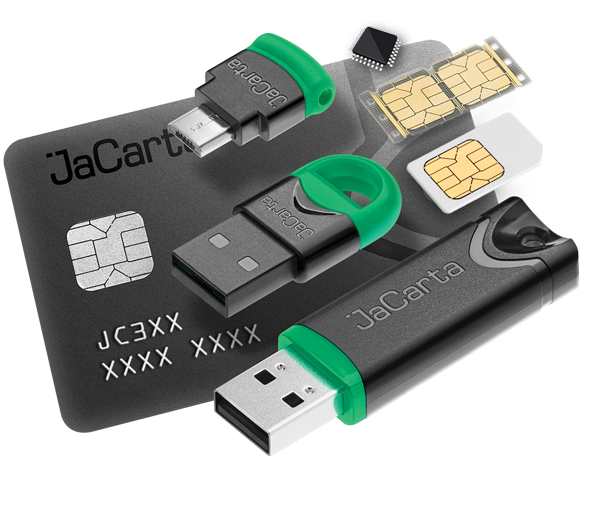

В качестве персональных идентификаторов в Secret Net Studio применяются средства идентификации и аутентификации на базе идентификаторов eToken, Rutoken, JaCarta, ESMART или iButton. Чтобы использовать эти устройства, необходимо зарегистрировать их в системе защиты (присвоить пользователям).

Аутентификация пользователей может выполняться в усиленном режиме с дополнительной проверкой пароля пользователя системой Secret Net Studio. В режиме усиленной аутентификации пароли пользователей проверяются на соответствие требованиям политики паролей как в операционной системе, так и в Secret Net Studio.

Дополнительно для защиты компьютеров в Secret Net Studio предусмотрены следующие режимы:

-

- разрешение интерактивного входа только для доменных пользователей — в этом режиме блокируется вход в систему локальных пользователей (под локальными учетными записями);

- запрет вторичного входа в систему — в этом режиме блокируется запуск команд и сетевых подключений с вводом учетных данных другого пользователя (не выполнившего интерактивный вход в систему).

Блокировка компьютера

Средства блокировки компьютера предназначены для предотвращения несанкционированного использования компьютера. В этом режиме блокируются устройства ввода (клавиатура и мышь) и экран монитора.

Блокировка при неудачных попытках входа в систему

Для пользователей могут быть установлены ограничения на количество неудачных попыток входа в систему. В дополнение к стандартным возможностям ОС Windows (блокировка учетной записи пользователя после определенного числа попыток ввода неправильного пароля) система Secret Net Studio может контролировать неудачные попытки входа в систему при включенном режиме усиленной аутентификации по паролю. Если пользователь определенное коли- чество раз вводит пароль, который не был сохранен в БД Secret Net Studio, — сис- тема блокирует компьютер. Разблокирование компьютера осуществляется администратором. Счетчик неудачных попыток обнуляется при удачном входе пользователя или после разблокирования компьютера.

Временная блокировка компьютера

Режим временной блокировки включается в следующих случаях:

-

- если пользователь выполнил действие для включения блокировки;

- если истек заданный интервал неактивности (простоя) компьютера.

Для включения блокировки пользователь может применить стандартный способ блокировки рабочей станции или изъять свой идентификатор из считывателя. Чтобы выполнялась блокировка при изъятии идентификатора, администратору необходимо настроить реакцию на это действие в политиках с помощью программы управления. Блокировка при изъятии идентификатора выполняется при условии, что пользователь выполнил вход в систему с использованием этого идентификатора.

Блокировка по истечении заданного интервала неактивности осуществляется автоматически и распространяется на всех пользователей компьютера.

Для снятия временной блокировки необходимо указать пароль текущего пользователя или предъявить его идентификатор.

Блокировка компьютера при работе защитных подсистем

Блокировка компьютера предусмотрена и в алгоритмах работы защитных подсистем. Такой тип блокировки используется в следующих ситуациях:

-

- при нарушении функциональной целостности системы Secret Net Studio;

- при изменениях аппаратной конфигурации компьютера;

- при нарушении целостности контролируемых объектов.

Разблокирование компьютера в перечисленных случаях осуществляется администратором.

Блокировка компьютера администратором оперативного управления

В сетевом режиме функционирования блокировка и разблокирование защищаемого компьютера могут осуществляться удаленно по команде пользователя программы управления.

Аппаратные средства защиты

В Secret Net Studio поддерживается работа с аппаратными средствами, перечисленными в следующей таблице.

| Аппаратные средства | Основные решаемые задачи |

| Средства идентификации и аутентификации на базе идентификаторов eToken, Rutoken, JaCarta и ESMART |

|

| Программно-

аппаратный комплекс (ПАК) «Соболь» версии 3.0 |

|

Рис. Запрос персонального идентификатора после включения компьютера.

Для идентификации и аутентификации пользователей могут применяться следующие средства:

-

- идентификаторы iButton (поддерживаемые типы DS1992 — DS1996). Считывающее устройство iButton подключается к разъему платы ПАК «Соболь» или Secret Net Card;

-

- USB-ключи eToken PRO, eToken PRO (Java), Rutoken, Rutoken S, Rutoken ЭЦП, Rutoken Lite, JaCarta PKI, JaCarta PKI Flash, JaCarta ГОСТ, JaCarta ГОСТ Flash, JaCarta-2 PKI/ГОСТ, ESMART Token, ESMART Token ГОСТ;

- контактные смарт- карты eToken PRO, eToken PRO (Java), Rutoken ЭЦП, Rutoken Lite, JaCarta PKI, JaCarta ГОСТ, ESMART Token, ESMART Token ГОСТ с любыми совместимыми USB-считывателями.

Функциональный контроль подсистем

Функциональный контроль предназначен для обеспечения гарантии того, что к моменту входа пользователя в ОС (т. е. к моменту начала работы пользователя) все ключевые защитные подсистемы загружены и функционируют.

В случае успешного завершения функционального контроля этот факт регистрируется в журнале Secret Net Studio.

При неуспешном завершении функционального контроля в журнале Secret Net Studio регистрируется событие с указанием причин (это возможно при условии работоспособности ядра Secret Net Studio). Вход в систему разрешается только пользователям, входящим в локальную группу администраторов компьютера.

Одной из важных задач функционального контроля является обеспечение защиты ресурсов компьютера при запуске ОС в безопасном режиме (Safe mode). Безопасный режим запуска не является штатным режимом функционирования для системы Secret Net Studio, однако при необходимости администратор может его использовать для устранения неполадок. Поскольку в безопасном режиме не действуют некоторые функции системы защиты, функциональный контроль в этих условиях завершается с ошибкой. В результате блокируется вход любых пользователей, кроме администраторов. Поэтому при надлежащем соблюдении правил политики безопасности, когда никто из обычных пользователей не обладает полномочиями администратора, доступ к ресурсам компьютера в обход механизмов защиты невозможен.

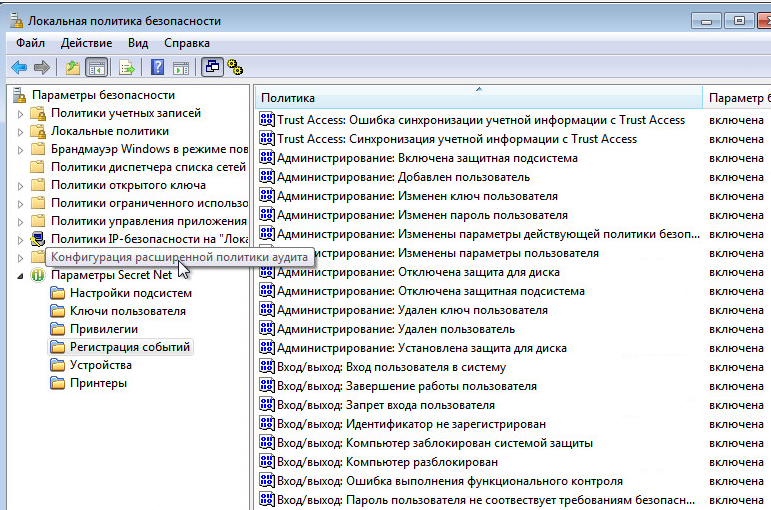

Регистрация событий

В процессе работы системы Secret Net Studio события, происходящие на компьютере и связанные с безопасностью системы, регистрируются в журнале Secret Net Studio. Все записи журнала хранятся в файле на системном диске. Формат данных идентичен формату журнала безопасности ОС Windows.

Предоставляются возможности для настройки перечня регистрируемых событий и параметров хранения журнала. Это позволяет обеспечить оптимальный объем сохраняемых сведений с учетом размера журнала и нагрузки на систему.

Контроль целостности

Механизм контроля целостности осуществляет слежение за неизменностью контролируемых объектов. Контроль проводится в автоматическом режиме в соответствии с заданным расписанием.

Объектами контроля могут быть файлы, каталоги, элементы системного реестра и секторы дисков (последние только при использовании ПАК «Соболь»). Каждый тип объектов имеет свой набор контролируемых параметров. Например, файлы могут контролироваться на их существование, целостность содержимого, неизменность прав доступа, атрибутов.

В системе предусмотрена возможность настройки периодичности контроля по определенным дням и времени в течение дня. Запуск процесса контроля может выполняться при загрузке ОС, при входе пользователя в систему или после входа.

При проверке целостности могут применяться различные варианты реакции системы на выполнение заданий контроля. Можно настраивать регистрацию определенных типов событий (успех или ошибка проверки отдельного объекта, либо всего задания контроля) и действия в случае нарушения целостности (игнорировать ошибку, заблокировать компьютер или принять новое значение как эталон).

Вся информация об объектах, методах, расписаниях контроля сосредоточена в специальной структуре, которая называется модель данных. Модель данных хранится в локальной базе данных системы Secret Net Studio и представляет собой иерархический список объектов с описанием связей между ними.

Используются следующие категории объектов в порядке от низшего уровня иерархии к высшему:

-

- ресурсы;

- группы ресурсов;

- задачи;

- задания;

- субъекты управления (компьютеры, пользователи, группы компьютеров и пользователей).

Модель данных является общей для механизмов контроля целостности и замкнутой программной среды.

Управление локальными моделями данных на защищаемых компьютерах можно осуществлять централизованно (для клиентов в сетевом режиме функционирования). Для централизованного управления в глобальном каталоге создаются две модели данных — для компьютеров под управлением 32- разрядных версий ОС Windows и для компьютеров с 64- разрядными версиями операционных систем. Такое разделение позволяет учитывать специфику используемого ПО на защищаемых компьютерах с различными платформами.

Каждая из централизованных моделей данных является общей для всех защищаемых компьютеров под управлением версий ОС Windows соответствующей разрядности (32- или 64- разрядные версии). При изменении параметров централизованной модели выполняется локальная синхронизация этих изменений на защищаемом компьютере. Новые параметры из централизованного хранилища передаются на компьютер, помещаются в локальную модель данных и затем используются защитными механизмами.

Синхронизация может выполняться в следующие моменты:

-

- при загрузке компьютера;

- при входе пользователя в систему;

- после входа (в фоновом режиме во время работы пользователя);

- периодически через определенные интервалы времени;

- принудительно по команде администратора;

- непосредственно после внесения изменений в ЦБД КЦ-ЗПС.

Редактирование централизованных моделей данных осуществляется со следующими особенностями: для изменения доступна та модель данных, которая соответствует разрядности ОС Windows на рабочем месте администратора. Модель данных другой разрядности доступна только для чтения (при этом можно экспортировать данные из этой модели в другую). Таким образом, если в системе имеются защищаемые компьютеры с версиями ОС различной разрядности, для централизованного управления моделями данных администратору следует организовать два рабочих места — на компьютере с 32- разрядной версией ОС Windows и на компьютере с 64-разрядной версией ОС.

Дискреционное управление доступом к ресурсам файловой системы

В состав системы Secret Net Studio входит механизм дискреционного управления доступом к ресурсам файловой системы. Этот механизм обеспечивает:

-

- разграничение доступа пользователей к каталогам и файлам на локальных дисках на основе матрицы доступа субъектов (пользователей, групп) к объектам доступа;

- контроль доступа к объектам при локальных или сетевых обращениях, включая обращения от имени системной учетной записи;

- невозможность доступа к объектам в обход установленных прав доступа (если используются стандартные средства ОС или прикладные программы без собственных драйверов для работы с файловой системой);

- независимость действия от встроенного механизма избирательного разграничения доступа ОС Windows. То есть установленные права доступа к файловым объектам в системе Secret Net Studio не влияют на аналогичные права доступа в ОС Windows и наоборот.

Аналогично реализации в ОС Windows матрица доступа в системе Secret Net Studio представляет собой списки файловых объектов, в которых определены учетные записи с правами доступа. Права устанавливают разрешения или запреты на выполнение операций. Перечень предусмотренных прав доступа представлен в следующей таблице.

| Право доступа | Действие для каталога | Действие для файла |

| Чтение (R) | Разрешает или запрещает просмотр имен файлов и подкаталогов | Разрешает или запрещает чтение данных |

| Разрешает или запрещает просмотр атрибутов файлового объекта | ||

| Запись (W) | Разрешает или запрещает создание подкаталогов и файлов | Разрешает или запрещает внесение изменений |

| Разрешает или запрещает смену атрибутов файлового объекта | ||

| Выполнение (X) | Разрешает или запрещает перемещение по структуре подкаталогов | Разрешает или запрещает выполнение |

| Удаление (D) | Разрешает или запрещает удаление файлового объекта | |

| Изменение прав доступа (P) | Разрешает или запрещает изменение прав доступа к файловому объекту. Пользователь, имеющий разрешение на изменение прав доступа к ресурсу, условно считается администратором ресурса |

Права доступа для файлового объекта могут быть заданы явно или наследоваться от вышестоящего элемента иерархии. Явно заданные права имеют более высокий приоритет по сравнению с наследуемыми правами. Права доступа считаются заданными явно, если для объекта отключен режим наследования прав.

Для управления списками доступа к любым файловым объектам предусмотрена специальная привилегия «Дискреционное управление доступом: Управление правами доступа». Пользователи, обладающие этой привилегией, могут изменять права доступа для всех каталогов и файлов на локальных дисках (независимо от установленных прав доступа к объектам).

По умолчанию привилегией на управление правами доступа обладают пользователи, входящие в локальную группу администраторов. При этом для всех пользователей действуют разрешающие права доступа к любым ресурсам на чтение, запись, выполнение и удаление (RWXD). Эти права наследуются от корневых каталогов логических разделов. Во избежание непреднамеренной блокировки работы ОС, которая может произойти из- за некорректно установленных прав доступа к ресурсам, — отсутствует возможность изменения прав доступа для корневого каталога системного диска (%SystemDrive%) и всего системного каталога (%SystemRoot%).

Копирование и перемещение файловых объектов

При копировании файлового объекта для его копии принудительно включается режим наследования прав доступа, даже если оригинальный объект обладает явно заданными правами.

Перемещение файлового объекта в пределах своего логического раздела осуществляется с сохранением явно заданных прав доступа для этого объекта. Если для объекта включен режим наследования — после перемещения вступают в дей- ствие права того каталога, в который перемещен объект. При перемещении объекта в другой логический раздел принудительно включается режим наследования прав.

Аудит операций с файловыми объектами

При работе механизма дискреционного управления доступом в журнале Secret Net Studio могут регистрироваться события успешного доступа к объектам, запрета доступа или изменения прав. По умолчанию регистрация событий успешного доступа не осуществляется, а события запрета доступа и изменения прав регистрируются для всех файловых объектов. Включение и отключение регистрации указанных событий осуществляется администратором безопасности при настройке параметров групповых политик.

Для файловых объектов можно детализировать аудит по выполняемым операциям, которые требуют определенных прав доступа. Например, включить аудит успешного доступа при выполнении операций записи в файл или его удаления. Включение и отключение аудита операций может выполнять администратор ресурса при настройке дополнительных параметров прав доступа к файловому объекту.

Затирание удаляемой информации

Затирание удаляемой информации обеспечивает невозможность восстановления и повторного использования данных после удаления. Гарантированное уничтожение достигается путем записи случайных последовательностей чисел на место удаленной информации в освобождаемой области памяти. Для большей надежности может быть выполнено несколько циклов (проходов) затирания.

При настройке механизма можно установить различное количество циклов затирания для локальных и сменных дисков, оперативной памяти, а также для файловых объектов, удаляемых с помощью специальной команды.

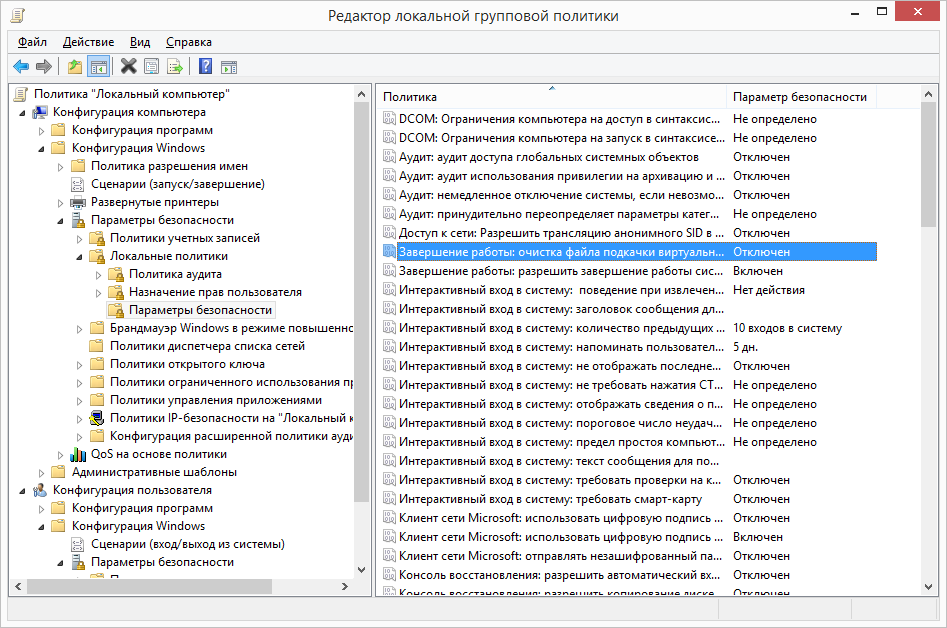

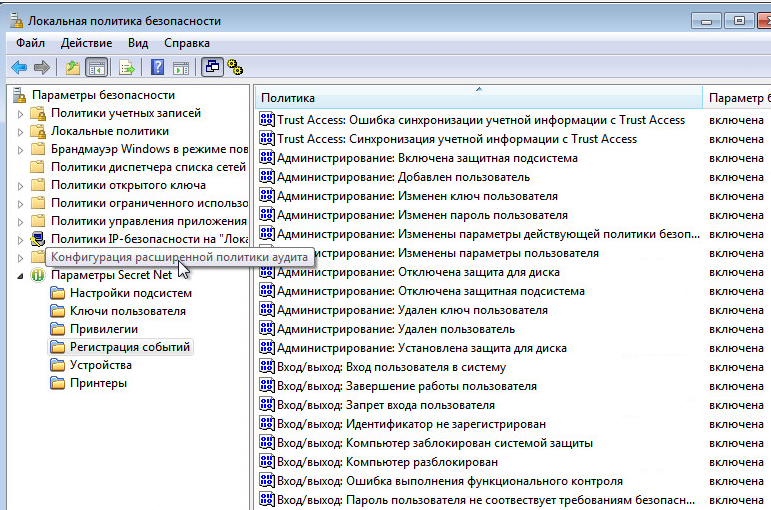

Затирание файла подкачки виртуальной памяти выполняется стандартными средствами ОС Windows при выключении компьютера. Если в Secret Net Studio включен режим затирания оперативной памяти, рекомендуется дополнительно в политиках Windows включить действие стандартного параметра «Завершение работы: очистка файла подкачки виртуальной памяти» (размещается в разделе Конфигурация компьютераПараметры WindowsПараметры безопасностиЛокальные политикиПараметры безопасности).

Не осуществляется затирание файлов при их перемещении в папку «Корзина», так как во время нахождения в этой папке файлы не удаляются с диска. Затирание таких файлов происходит после очистки содержимого «Корзины».

Контроль подключения и изменения устройств компьютера

Механизм контроля подключения и изменения устройств компьютера обеспечивает:

-

- своевременное обнаружение изменений аппаратной конфигурации компьютера и реагирование на эти изменения;

- поддержание в актуальном состоянии списка устройств компьютера, который используется механизмом разграничения доступа к устройствам.

Изменения аппаратной конфигурации отслеживаются системой защиты для устройств с включенным режимом контроля «Устройство постоянно подключено к компьютеру».

Начальная аппаратная конфигурация компьютера определяется на этапе установки системы. При этом значения параметров контроля задаются по умолчанию. Настройку политики контроля можно выполнить индивидуально для каждого устройства или применять к устройствам наследуемые параметры от моделей, классов и групп, к которым относятся устройства.

Используются следующие методы контроля конфигурации:

-

- Статический контроль конфигурации. Каждый раз при загрузке компьютера подсистема получает информацию об актуальной аппаратной конфигурации и сравнивает ее с эталонной.

- Динамический контроль конфигурации. Во время работы компьютера (а также при выходе из спящего режима) драйвер- фильтр устройств отслеживает факты подключения, отключения или изменения параметров устройств. Если произошло изменение конфигурации, драйвер- фильтр выдает оповещение об этом и система выполняет определенные действия.

При обнаружении изменений аппаратной конфигурации система ожидает утверждения этих изменений администратором безопасности. Процедура утверждения аппаратной конфигурации необходима для санкционирования обнаруженных изменений и принятия текущей аппаратной конфигурации в качестве эталонной.

Разграничение доступа к устройствам

Разграничение доступа пользователей к устройствам выполняется на основании списков устройств, которые формируются механизмом контроля подключения и изменения устройств.

Система Secret Net Studio предоставляет следующие возможности для разграничения доступа пользователей к устройствам:

-

- установка стандартных разрешений и запретов на выполнение операций с устройствами;

- назначение устройствам категорий конфиденциальности или допустимых уровней конфиденциальности сессий пользователей — чтобы разграничить доступ с помощью механизма полномочного управления доступом.

Возможности по разграничению доступа зависят от типов устройств. Разграничение не осуществляется полностью или частично для устройств, имеющих особую специфику использования или необходимых для функционирования компьютера. Например, не ограничивается доступ к процессору и оперативной памяти, ограничены возможности разграничения доступа для портов ввода/вывода.

Для устройств с отключенным режимом контроля или запрещенных для подключения не действует разграничение доступа по установленным разрешениям и запретам на выполнение операций. Права доступа пользователей к таким устройствам не контролируются.

При установке клиентского ПО системы Secret Net Studio выставляются права доступа для всех обнаруженных устройств, поддерживающих такое разграничение доступа. По умолчанию предоставляется полный доступ трем стандартным группам пользователей: «Система», «Администраторы» и «Все». То есть всем пользователям разрешен доступ без ограничений ко всем устройствам, обнаруженным на компьютере. Далее администратор безопасности разграничивает доступ пользователей к устройствам в соответствии с требованиями политики безопасности. Для этого можно выполнить настройку прав доступа непосредственно для устройств или для классов и групп, к которым относятся устройства.

Настройка прав доступа для классов и групп позволяет подготовить систему защиты к возможным подключениям новых устройств. При подключении новое устройство включается в соответствующую группу, класс и модель (если есть). Доступ пользователей к этому устройству будет разграничен автоматически — в соответствии с правилами, которые установлены для группы, класса или модели.

Разграничение доступа пользователей к устройствам с назначенными категориями конфиденциальности или уровнями конфиденциальности сессий осуществляется механизмом полномочного управления доступом.

Замкнутая программная среда

Механизм замкнутой программной среды позволяет определить для любого пользователя компьютера индивидуальный перечень программного обеспечения, разрешенного для использования. Система защиты контролирует и обеспечивает запрет использования следующих ресурсов:

-

- файлы запуска программ и библиотек, не входящие в перечень разрешенных для запуска и не удовлетворяющие определенным условиям;

- сценарии, не входящие в перечень разрешенных для запуска и не зарегистрированные в базе данных.

Попытки запуска неразрешенных ресурсов регистрируются в журнале как события тревоги.

На этапе настройки механизма составляется список ресурсов, разрешенных для запуска и выполнения. Список может быть сформирован автоматически на основании сведений об установленных на компьютере программах или по записям журналов (журнал безопасности или журнал Secret Net Studio), содержащих сведения о запусках программ, библиотек и сценариев.

Для файлов, входящих в список, можно включить проверку целостности с использованием механизма контроля целостности. По этой причине механизм замкнутой программной среды и механизм контроля целостности используют единую модель данных.

Механизм замкнутой программной среды не осуществляет блокировку запускаемых программ, библиотек и сценариев в следующих случаях:

-

- при наличии у пользователя привилегии «Замкнутая программная среда: Не действует» (по умолчанию привилегия предоставлена администраторам компьютера) — контроль запускаемых пользователем ресурсов не осуществляется;

- при включенном мягком режиме работы подсистемы замкнутой программной среды — в этом режиме контролируются попытки запуска программ, библиотек и сценариев, но разрешается использование любого ПО. Этот режим обычно используется на этапе настройки механизма.

Изоляция процессов

В системе Secret Net Studio может применяться режим изоляции процессов для предотвращения стороннего доступа к данным определенных исполняемых модулей. При действующем режиме контролируются следующие операции с данными, которыми обмениваются различные процессы:

-

- чтение данных из буфера обмена;

- чтение данных в окне другого процесса;

- запись данных в окно другого процесса;

- перетаскивание данных между процессами методом drag-and-drop.

Процесс считается изолированным, если в модели данных включена изоляция для ресурса, соответствующего исполняемому файлу этого процесса. Для изолированного процесса обмен данными с другими процессами невозможен. Разрешается использование буфера обмена только при записи и чтении данных одного и того же процесса. Неизолированные процессы обмениваются данными без ограничений.

Изоляция процессов реализуется при включенном механизме замкнутой программной среды (должен функционировать драйвер механизма). Режим работы механизма ЗПС может быть любым. При этом для исключения возможностей

запуска копий исполняемых файлов в неизолированной среде рекомендуется настроить механизм ЗПС и включить жесткий режим работы механизма.

Полномочное управление доступом

Механизм полномочного управления доступом обеспечивает:

-

- разграничение доступа пользователей к информации, которой назначена категория конфиденциальности (конфиденциальная информация);

- контроль подключения и использования устройств с назначенными категориями конфиденциальности;

- контроль потоков конфиденциальной информации в системе;

- контроль использования сетевых интерфейсов, для которых указаны допустимые уровни конфиденциальности сессий пользователей;

- контроль печати конфиденциальных документов.

По умолчанию в системе предусмотрены следующие категории конфиденциальности:

- «неконфиденциально» (для общедоступной информации),

- «конфиденциально»,

- «строго конфиденциально».

При необходимости можно увеличить количество используемых категорий и задать для них названия в соответствии со стандартами, принятыми в вашей организации. Максимально возможное количество категорий — 16.

Категорию конфиденциальности можно назначить для следующих ресурсов:

-

- локальные физические диски (кроме диска с системным логическим разделом) и любые устройства, включаемые в группы устройств USB, PCMCIA, IEEE1394 или Secure Digital;

- каталоги и файлы на дисках.

Доступ пользователя к конфиденциальной информации осуществляется в соответствии с его уровнем допуска. Если уровень допуска пользователя ниже, чем категория конфиденциальности ресурса, — система блокирует доступ к этому ресурсу. После получения доступа к конфиденциальной информации уровень конфиденциальности программы (процесса) повышается до категории конфиденциальности ресурса. Это необходимо для того, чтобы исключить возможность сохранения конфиденциальных данных в файлах с меньшей категорией конфиденциальности.

Полномочное разграничение доступа на уровне устройств осуществляется следующим образом. Если устройство подключается во время сеанса работы пользователя c уровнем допуска ниже, чем категория устройства, система блокирует подключение устройства. При подключении такого устройства до начала сеанса работы пользователя — запрещается вход пользователя в систему. В режиме контроля потоков уровень конфиденциальности сессии пользователя должен соответствовать категориям всех подключенных устройств.

Функционирование устройства разрешено независимо от уровня допуска пользователя, если для этого устройства включен режим «Устройство доступно без учета категории конфиденциальности». Данный режим включен по умолчанию.

Доступ к содержимому конфиденциального файла предоставляется пользователю, если категория файла не превышает уровень допуска пользователя. При этом категория конфиденциальности устройства, на котором располагается файл, также анализируется и имеет более высокий приоритет по сравнению с категорией конфиденциальности файла. Если категория файла ниже категории конфиденциальности устройства — система считает категорию файла равной категории устройства. При обратной ситуации, когда категория файла превы- шает категорию конфиденциальности устройства, такое состояние расценивается как некорректное и доступ к файлу запрещается.

Режим контроля потоков

При использовании механизма в режиме контроля потоков конфиденциальной информации всем процессам обработки данных в системе присваивается единый уровень конфиденциальности. Нужный уровень конфиденциальности из числа

доступных пользователю выбирается перед началом сессии работы на компьютере. Этот уровень нельзя изменить до окончания сессии.

В режиме контроля потоков сохранение информации разрешено только с категорией, равной уровню конфиденциальности сессии. Полностью запрещается доступ к данным, категория которых превышает уровень конфиденциальности сессии (даже если уровень допуска пользователя позволяет доступ к таким данным). Таким образом, режим контроля потоков обеспечивает строгое соблюдение принципов полномочного разграничения доступа и предотвращает несанкционированное копирование или перемещение конфиденциальной информации.

В режиме контроля потоков запрещается использование устройств, которым назначена категория конфиденциальности, отличающаяся от выбранного уровня сессии. Если на момент входа пользователя к компьютеру подключены устройства с различными категориями конфиденциальности, вход запрещается по причине конфликта подключенных устройств. Использование устройств, которым назначена категория конфиденциальности выше, чем уровень допуска пользователя, ограничивается так же, как и при отключенном режиме контроля потоков.

Режим контроля потоков позволяет установить ограничения на использование сетевых интерфейсов. Для каждого сетевого интерфейса можно выбрать уровни конфиденциальности сессий, в которых этот интерфейс будет доступен пользователю. Если открыта сессия с другим уровнем конфиденциальности, функционирование этого интерфейса блокируется системой защиты. Это позволяет организовать работу пользователя в различных сетях в зависимости от выбранного уровня конфиденциальности сессии.

Для сетевых интерфейсов предусмотрен режим доступности «Адаптер доступен всегда» (включен по умолчанию). В этом режиме функционирование сетевого интерфейса разрешено независимо от уровня конфиденциальности сессии.

Вывод конфиденциальной информации

Механизм полномочного управления доступом осуществляет контроль вывода конфиденциальной информации на внешние носители. Внешними носителями в системе Secret Net Studio считаются сменные диски, для которых включен режим доступа «без учета категории конфиденциальности». При копировании или перемещении конфиденциального ресурса на таком носителе может не сохраниться исходная категория конфиденциальности ресурса. Поэтому чтобы осуществлять вывод конфиденциальной информации на внешие носители в режиме контроля потоков, пользователь должен обладать соответствующей привилегией.

Для предотвращения несанкционированного вывода конфиденциальных документов на локальные и сетевые принтеры используется механизм контроля печати. Механизм обеспечивает вывод конфиденциальных документов на печать только при наличии соответствующей привилегии. Также в распечатываемые документы может автоматически добавляться специальный маркер (гриф), в котором указывается категория конфиденциальности документа. События печати регистрируются в журнале Secret Net Studio.

Контроль печати

Механизм контроля печати обеспечивает:

-

- разграничение доступа пользователей к принтерам;

- регистрацию событий вывода документов на печать в журнале Secret Net Studio;

- вывод на печать документов с определенной категорией конфиденциальности;

- автоматическое добавление грифа в распечатываемые документы (маркировка документов);

- теневое копирование распечатываемых документов.

Для реализации функций маркировки и/или теневого копирования распечатываемых документов в систему добавляются драйверы «виртуальных принтеров». Виртуальные принтеры соответствуют реальным принтерам, установленным на компьютере. Список виртуальных принтеров автоматически формируется при включении контроля печати и режима теневого копирования. Печать в этом случае разрешается только на виртуальные принтеры.

При печати на виртуальный принтер выполняются дополнительные преобразования для получения образа распечатываемого документа в формате XML Paper Specification (XPS). Далее XPS- документ копируется в хранилище теневого копирования (если для принтера включена функция теневого копирования), модифицируется нужным образом и после этого передается для печати в соответствующее печатающее устройство.

Теневое копирование выводимых данных

Механизм теневого копирования обеспечивает создание в системе дубликатов данных, выводимых на съемные носители информации. Дубликаты (копии) сохраняются в специальном хранилище, доступ к которому имеют только уполномоченные пользователи. Действие механизма распространяется на те устройства, для которых включен режим сохранения копий при записи информации.

При включенном режиме сохранения копий вывод данных на внешнее устройство возможен только при условии создания копии этих данных в хранилище теневого копирования. Если по каким-либо причинам создать дубликат невозможно, операция вывода данных блокируется.

Теневое копирование поддерживается для устройств следующих видов:

-

- подключаемые сменные диски;

- дисководы гибких дисков;

- дисководы оптических дисков с функцией записи;

- принтеры.

При выводе данных на подключаемый сменный диск (например, USB- флеш- накопитель) в хранилище теневого копирования создаются копии файлов, записанных на носитель в ходе операции вывода. Если файл открыт для редактирования непосредственно со сменного носителя, при сохранении новой версии файла в хранилище будет создан его отдельный дубликат.

Для устройства записи оптических дисков механизм теневого копирования создает в хранилище образ диска, если для записи используется интерфейс Image Mastering API (IMAPI), или копии файлов, если запись осуществляется в формате файловой системы Universal Disk Format (UDF).

Некоторые программные пакеты, имеющие функцию записи оптических дисков, используют собственные драйверы управления устройствами. Такие драйверы могут осуществлять доступ к устройству в обход механизма теневого копирования. Для обеспечения гарантированного контроля запись дисков необходимо осуществлять только с использованием штатных средств ОС MS Windows.

Теневое копирование распечатываемых документов осуществляется с использованием механизма контроля печати. В качестве копии выводимой на печать информации сохраняется образ печатаемого документа в формате XPS (сокр. от XML Paper Specification) — открытый графический формат фиксированной разметки на базе языка XML, разработанный компанией Microsoft.

Контроль вывода данных с помощью механизма теневого копирования является одной из задач аудита. События вывода данных регистрируются в журнале Secret Net Studio. Доступ к дубликатам в хранилище теневого копирования осуществляется с помощью программы управления Secret Net Studio в локальном режиме работы.

Администратор настраивает функционирование механизма теневого копирования в программе управления. При настройке определяются параметры хранилища теневого копирования, а также включается или отключается действие механизма для устройств или принтеров.

Защита информации на локальных дисках

Механизм защиты информации на локальных дисках компьютера (механизм защиты дисков) предназначен для блокирования доступа к жестким дискам при несанкционированной загрузке компьютера. Загрузка считается санкционированной, если она выполнена средствами операционной системы с установленным клиентским ПО Secret Net Studio. Все другие способы загрузки ОС считаются несанкционированными (например, загрузка с внешнего носителя или загрузка другой ОС, установленной на компьютере).

Механизм обеспечивает защиту информации при попытках доступа, осуществляемых с помощью штатных средств операционной системы.

Действие механизма защиты дисков основано на модификации загрузочных секторов (boot-секторов) логических разделов на жестких дисках компьютера. Содержимое загрузочных секторов модифицируется путем кодирования с использованием специального ключа, который автоматически генерируется при включении механизма. При этом часть служебных данных для механизма защиты дисков сохраняется в системном реестре.

Модификация позволяет скрыть информацию о логических разделах при несанкционированной загрузке компьютера — разделы с модифицированными загрузочными секторами будут восприниматься системой как неформатированные или поврежденные. При санкционированной загрузке компьютера осуществляется автоматическое раскодирование содержимого boot- секторов защищенных логических разделов при обращении к ним.

Выбор логических разделов, для которых устанавливается режим защиты (то есть модифицируются boot-секторы), осуществляет администратор.

Механизм защиты дисков может использоваться при условии, если физический диск, с которого выполняется загрузка ОС, относится к одному из следующих типов:

-

- диск с таблицей разделов на идентификаторах GUID (GUID Partition Table — GPT) на компьютере с интерфейсом UEFI (Unified Extensible Firmware Interface). При включении механизма на диск записывается специальный загрузчик Secret Net Studio в скрытом системном UEFI-разделе, после чего загрузчик регистрируется в UEFI;

- диск с основной загрузочной записью (Master Boot Record — MBR). При включении механизма на этом диске модифицируется MBR и часть остального пространства нулевой дорожки диска.

При работе механизма обеспечивается защита до 128 логических разделов при общем количестве физических дисков до 32. Логические разделы, для которых устанавливается режим защиты, должны иметь файловую систему FAT, NTFS или ReFS.

ReFS— это новейшая файловая система Майкрософт, которая повышает уровень доступности данных, обеспечивает эффективное масштабирование для очень крупных наборов данных и различных вариантов нагрузки и гарантирует целостность данных благодаря устойчивости к повреждениям. Она используется для растущего числа сценариев хранения данных и служит основой для будущих нововведений.

Разделы могут быть на физических дисках с основной загрузочной записью (MBR) или с таблицей разделов на идентификаторах GUID (GPT). Диски с другими типами разбиения на логические разделы не поддерживаются (например, динамические диски).

При использовании механизма защиты дисков на компьютере должна быть установлена только одна операционная система. Если установлено несколько ОС, после включения механизма в одной из них не гарантируется устойчивая работа остальных ОС.

Шифрование данных в криптоконтейнерах

Система Secret Net Studio предоставляет возможность шифрования содержимого объектов файловой системы (файлов и папок). Для операций зашифрования и расшифрования используются специальные хранилища — криптографические контейнеры или криптоконтейнеры.

Физически криптоконтейнер представляет собой файл, который можно подключить к системе в качестве дополнительного диска. Криптоконтейнер является образом диска, но все действия с ним выполняются через драйвер механизма шифрования. Драйвер обеспечивает работу с пользовательскими данными в контейнере в режиме «прозрачного шифрования». То есть пользователь, после подключения криптоконтейнера в качестве диска, выполняет операции с файлами на этом диске так же, как и на любом другом носителе. Дополнительных действий для зашифрования или расшифрования файлов не требуется. Все криптографические операции с файлами выполняются автоматически.

Криптоконтейнеры можно подключать к системе с локальных дисков, сменных носителей или с сетевых ресурсов. Доступный объем для записи данных указывается при создании криптоконтейнера. Предельное ограничение объема определяется исходя из свободного пространства на ресурсе и типа файловой системы. Минимальный размер контейнера — 1 МБ.

Для разграничения доступа пользователей к криптоконтейнерам в системе Secret Net Studio предусмотрены следующие права:

-

- чтение данных — предоставляет только возможности чтения файлов в криптоконтейнере;

- полный доступ к данным — предоставляет возможности чтения и записи файлов в криптоконтейнере;

- управление криптоконтейнером — предоставляет возможности управления списком пользователей, имеющих доступ к криптоконтейнеру, а также чтения и записи файлов.

Создание криптоконтейнеров доступно пользователям с соответствующей привилегией. По умолчанию эта привилегия предоставлена всем учетным записям, которые входят в локальные группы администраторов или пользователей.

Пользователь, создавший криптоконтейнер, получает право на управление им и в дальнейшем может делегировать (предоставить) это право доступа другому пользователю. При необходимости создатель криптоконтейнера может быть удален из списка пользователей с правами доступа с тем условием, что в списке будет присутствовать хотя бы один пользователь с правами на управление криптоконтейнером.

Для работы с шифрованными ресурсами пользователи должны иметь ключи шифрования. Процедуры генерации и выдачи ключей выполняются администратором безопасности. Для пользователей создаются ключевые пары, каждая из которых состоит из открытого и закрытого ключей. Открытые ключи хранятся в общем хранилище (для ключей локальных пользователей используется локальная БД Secret Net Studio, для доменных — хранилище глобального каталога). Закрытые ключи хранятся в ключевых носителях, присвоенных пользователям. Носителями для хранения закрытых ключей (ключевой информации) могут являться идентификаторы или сменные носители, такие как флеш- карты, флеш-накопители и т. п.

Общие сведения о ключевой схеме

Реализация ключевой схемы шифрования криптоконтейнеров базируется на алгоритмах ГОСТ Р34.10-2012, ГОСТ Р34.11-2012 и ГОСТ 28147–89. Во время криптографических операций генерируются и вычисляются определенные наборы ключей и дополнительных значений, используемых для доступа к криптоконтейнеру.

Криптоконтейнер содержит следующие группы данных:

-

- управляющая информация криптоконтейнера — представляет собой структуру зашифрованных ключей и значений для доступа к криптоконтейнеру;

- зашифрованные данные пользователей — криптографически преобразованные файлы, помещенные в криптоконтейнер пользователями.

Управляющая информация криптоконтейнера формируется при его создании. Изначально в этой структуре совместно с другими сведениями сохраняется открытый ключ пользователя, создавшего криптоконтейнер. Далее в процессе формирования списка пользователей, имеющих доступ к контейнеру, открытые ключи этих пользователей также помещаются в структуру. С использованием открытых ключей шифруются соответствующие части структуры.

Файлы, помещаемые пользователями в криптоконтейнер, шифруются с использованием ключей шифрования, рассчитанных на основе базового ключа шифрования — общего для всех пользователей криптоконтейнера. Базовый ключ шифрования генерируется при создании криптоконтейнера. Вычисление ключа осуществляется при доступе к криптоконтейнеру с помощью закрытого ключа пользователя.

Для дополнительной защиты базового ключа шифрования может использоваться специальный «корпоративный ключ». Данный ключ генерируется при создании криптоконтейнера, если включен параметр «использовать корпоративный ключ». Ключ сохраняется в системном реестре компьютера и применяется для зашифрования и расшифрования базового ключа.

При использовании корпоративного ключа доступ к криптоконтейнеру возможен при условии, если ключ хранится в системном реестре (в зашифрованном виде). Поэтому для доступа к криптоконтейнеру на другом компьютере корпоративный ключ необходимо импортировать в реестр этого компьютера.

Смена ключей

В процессе эксплуатации системы следует регулярно выполнять смену ключей пользователей и базовых ключей шифрования криптоконтейнеров.

Смена ключей пользователя выполняется самим пользователем или администратором безопасности. Периодичность смены ключей пользователей контролируется системой и может настраиваться путем ограничения максимального и минимального сроков действия ключей. При смене ключей пользователя в системе сохраняются две ключевые пары — текущая и предыдущая. Предыдущая ключевая пара необходима для перешифрования на новом ключе соответствующей части управляющей информации в криптоконтейнерах пользователя. Процесс перешифрования управляющей информации запускается автоматически после смены ключей.

Смена базового ключа шифрования криптоконтейнера выполняется поль- зователем с правами на управление криптоконтейнером. Для смены базового ключа пользователь инициирует процедуру перешифрования криптоконтейнера, в результате чего все зашифрованные данные криптоконтейнера будут перешифрованы на новом базовом ключе. При использовании корпоративного ключа его смена происходит автоматически при смене базового ключа.

Межсетевой экран

Система Secret Net Studio обеспечивает контроль сетевого трафика на сетевом, транспортном и прикладном уровнях на основе формируемых правил фильтрации.

Подсистема межсетевого экранирования Secret Net Studio реализует следующие основные функции:

-

- фильтрация на сетевом уровне с независимым принятием решений по каждому пакету;

- фильтрация пакетов служебных протоколов (ICMP, IGMP и т.д.), необходимых для диагностики и управления работой сетевых устройств;

- фильтрация с учетом входного и выходного сетевого интерфейса для проверки подлинности сетевых адресов;

- фильтрация на транспортном уровне запросов на установление виртуальных соединений (TCP-сессий);

- фильтрация на прикладном уровне запросов к прикладным сервисам (фильтрация по символьной последовательности в пакетах);

- фильтрация с учетом полей сетевых пакетов;

- фильтрация с учетом даты/времени суток.

Фильтрация сетевого трафика осуществляется на интерфейсах Ethernet (IEEE 802.3) и Wi-Fi (IEEE 802.11b/g/n). События, связанные с работой межсетевого экрана, регистрируются в журнале Secret Net Studio.

Авторизация сетевых соединений

При действующем механизме авторизации сетевых соединений осуществляется добавление специальной служебной информации к сетевым пакетам, с помощью которой обеспечивается аутентичность и целостность передаваемых данных и защита от атак типа Man in the Middle.

Подсистема авторизации сетевых соединений обеспечивает:

-

- получение с сервера авторизации, входящего в состав компонента «Secret Net Studio — Сервер безопасности», правил авторизации соединений (список параметров соединений, в которые будет добавляться служебная информация);

- получение с сервера авторизации сессионных данных для добавления служебной информации;

- добавление в сетевой трафик специальной служебной информации для пакетов, удовлетворяющих правилам авторизации;

- разбор специальной служебной информации во входящих пакетах и передачу информации о контексте удаленного пользователя в подсистему межсетевого экранирования для фильтрации по правилам.

Авторизация сетевых соединений осуществляется на интерфейсах Ethernet (IEEE 802.3) и Wi-Fi (IEEE 802.11b/g/n).

Обнаружение и предотвращение вторжений

Secret Net Studio реализует обнаружение и блокирование внешних и внутренних вторжений, направленных на защищаемый компьютер.

Настройка параметров механизма осуществляется администратором безопасности с помощью групповых и локальных политик в программе управления Secret Net Studio.

Вся информация об активности механизма обнаружения и предотвращения вторжений регистрируется в журнале Secret Net Studio.

| Функция | Описание |