В этой статье мы покажем, как настроить сервер централизованной аутентификации, авторизации и аккаунтинга (RADIUS) на операционной системе Windows Server 2016, а также как настроить Radius-аутентификацию на Cisco устройствах с помощью службы Политики сети и доступа (Network Policy Server).

RADIUS (англ. Remote Authentication in Dial-In User Service) — протокол для реализации аутентификации, авторизации и сбора сведений об использованных ресурсах, разработанный для передачи сведений между центральным севером и различными сетевым оборудованием и клиентами.

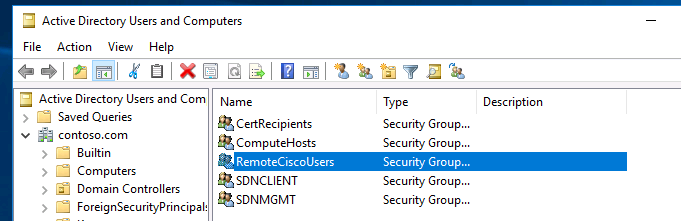

В первую очередь создайте в домене Active Directory группу безопасности AllowRemoteCiscoUsers, в которую нужно добавить пользователей, которым будет разрешена аутентификации на маршрутизаторах и коммутаторах Cisco.

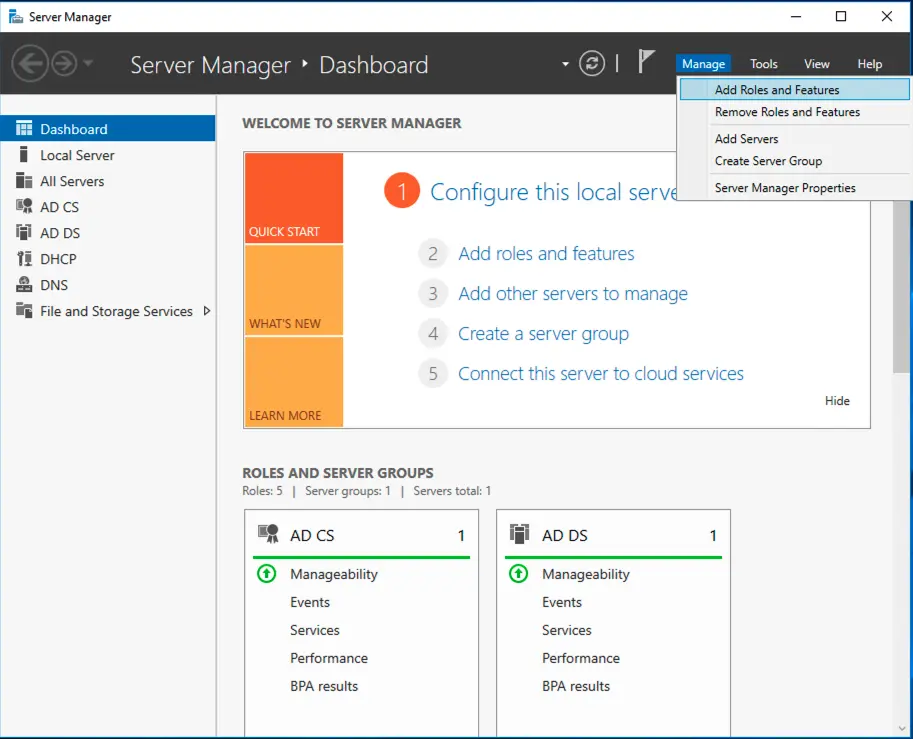

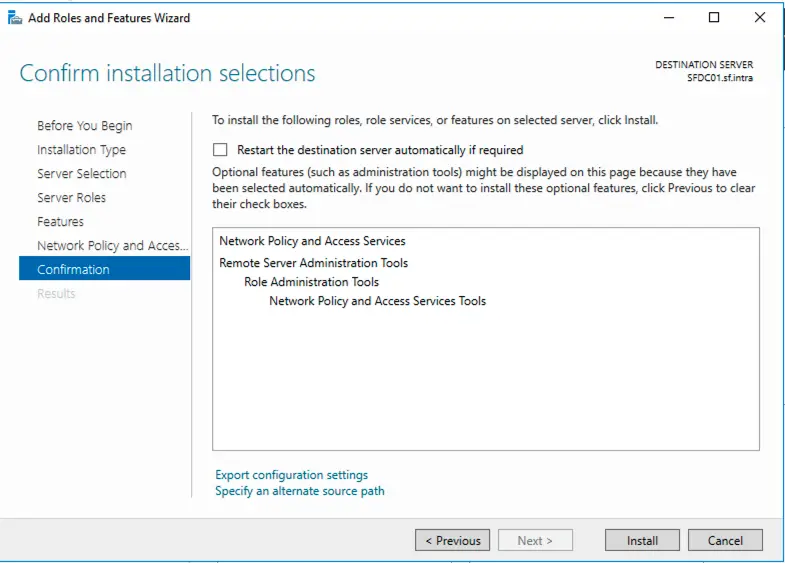

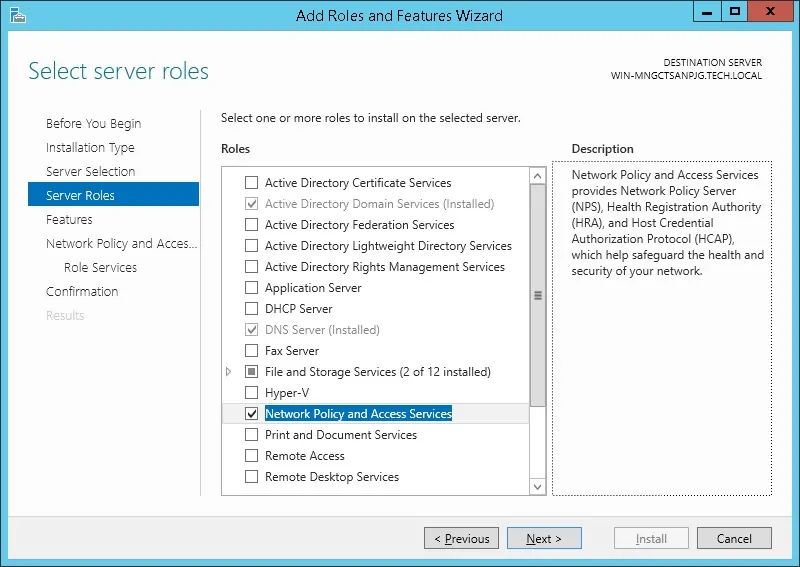

Далее нужно установить на сервере, с помощью которого будет выполнятся аутентификация клиентов и назначаться права доступа, роль RADIUS сервера. Для этого на сервере Windows Server 2016 откройте оснастку Server Manager и вызовите мастер добавления ролей — Add Roles and features.

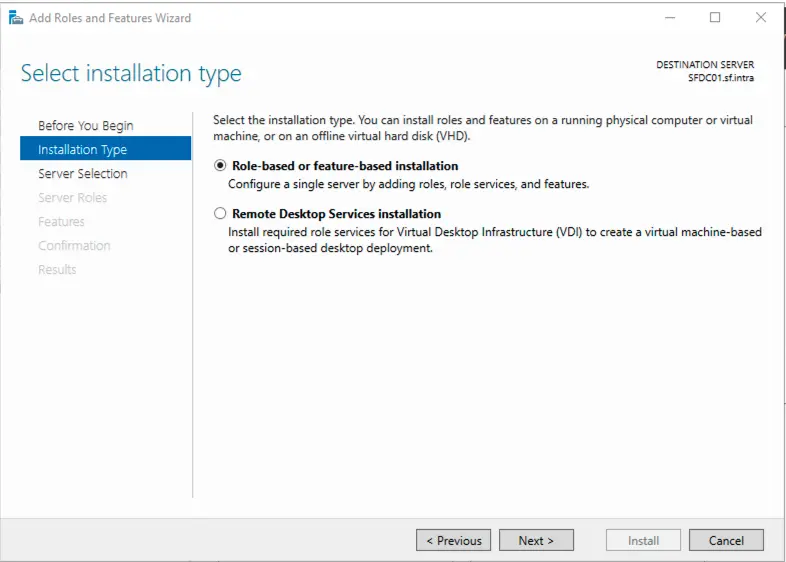

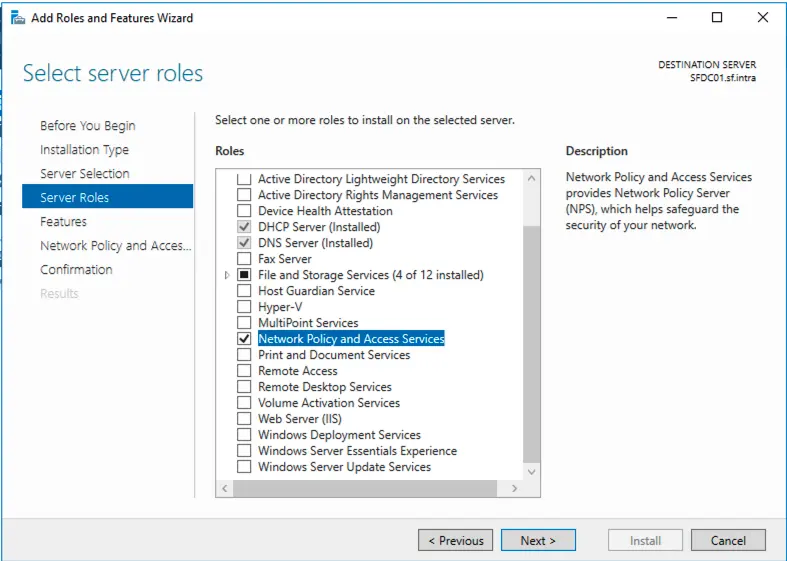

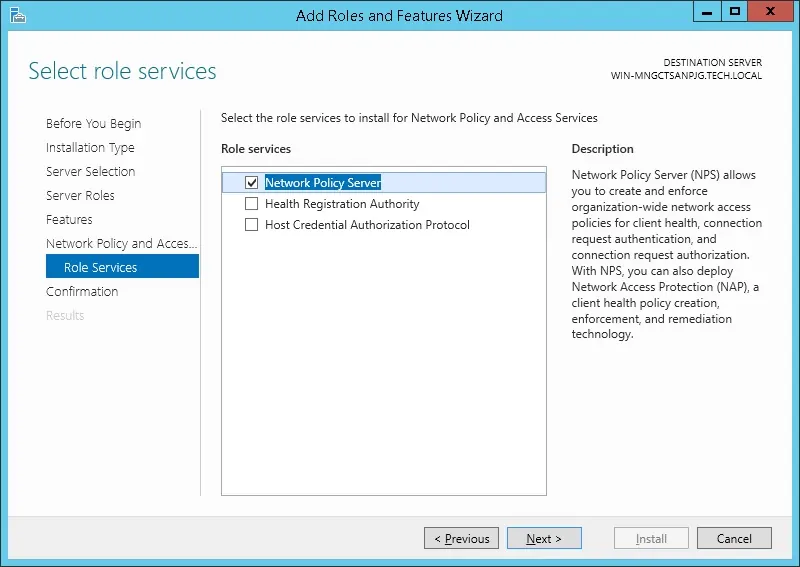

В открывшемся мастере на шаге выбора ролей отметьте роль Network Policy and Access Services. На шаге выбора служб роли в нашей ситуации достаточно будет выбрать только службу Network Policy Server.

Протокол Remote Authentication Dial In User Service (RADIUS) в Windows Server 2016 включен в состав роли Network Policy Server.

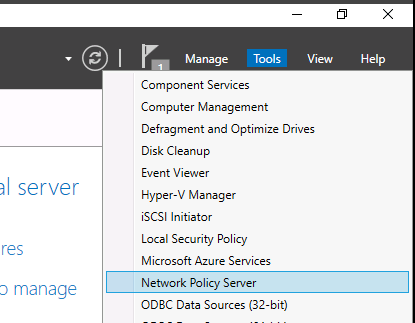

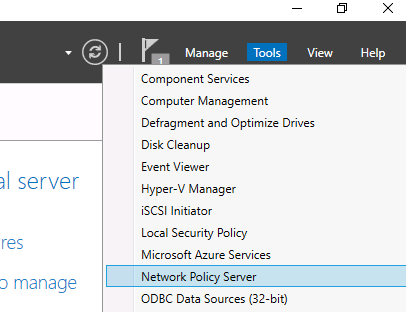

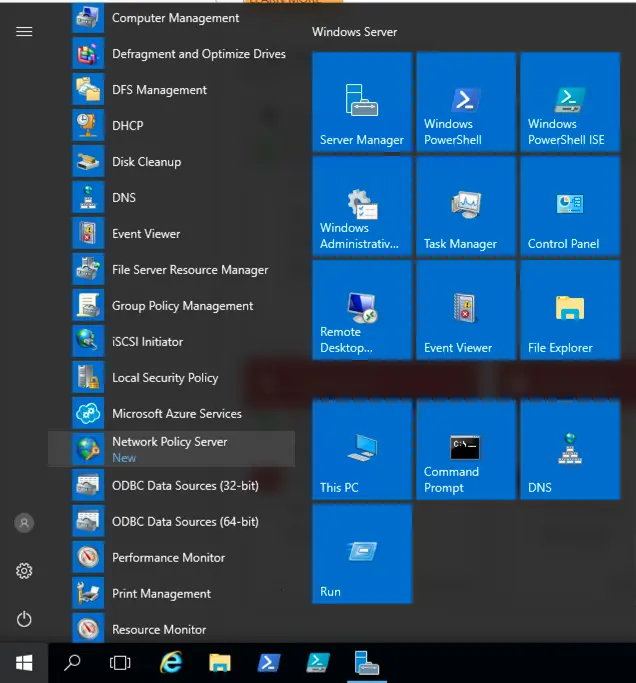

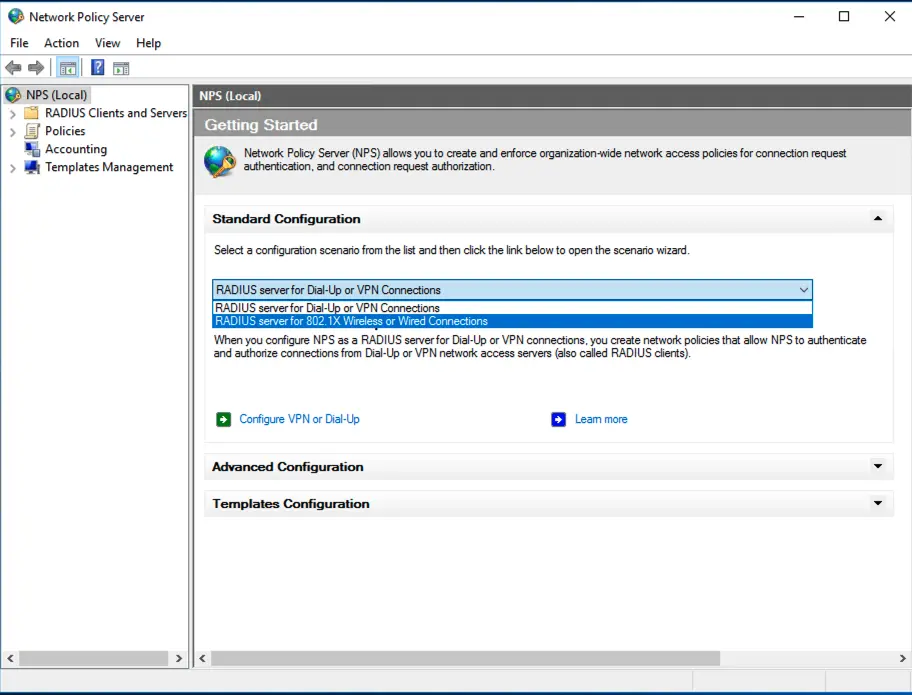

В консоли Server Manager выберите меню Tools и откройте консоль Network Policy Server (nps.msc).

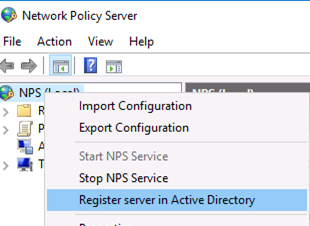

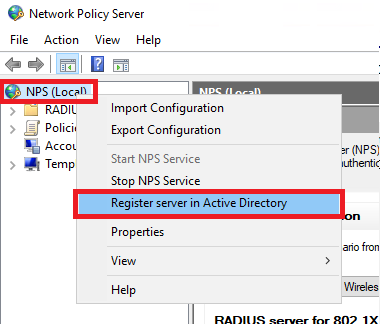

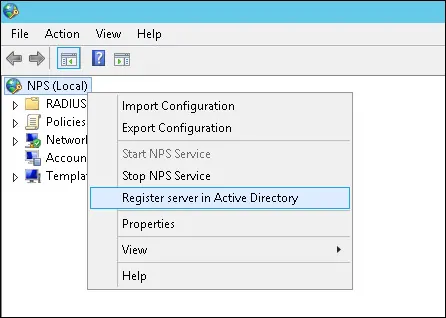

Для полноценного использования NPS-сервера в домене необходимо зарегистрировать его в домене Active Directory. В оснастке на NPS, щелкните ПКМ по вашему NPS узлу и выберите Register server in Active Directory.

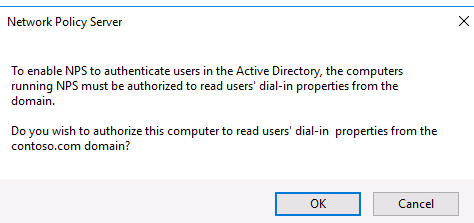

Подтвердите регистрацию сервера в Active Directory:

При этом мы должны предоставите серверу полномочия на чтение свойств учётных записей пользователей, касающихся удалённого доступа. Сервер при этом будет добавлен во встроенную доменную группу RAS and IAS Servers.

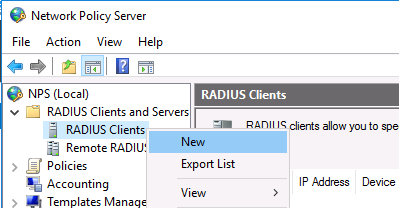

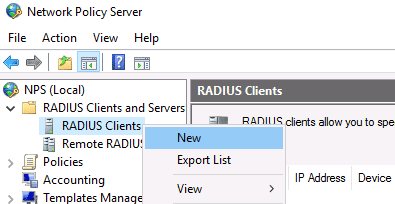

Теперь можно добавить клиента Radius. Для этого в дереве консоли NPS разверните раздел RADIUS Clients and Servers и на элементе RADIUS Clients выберите пункт New.

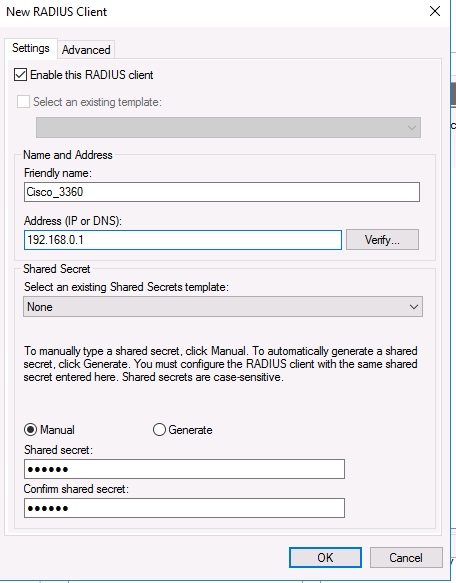

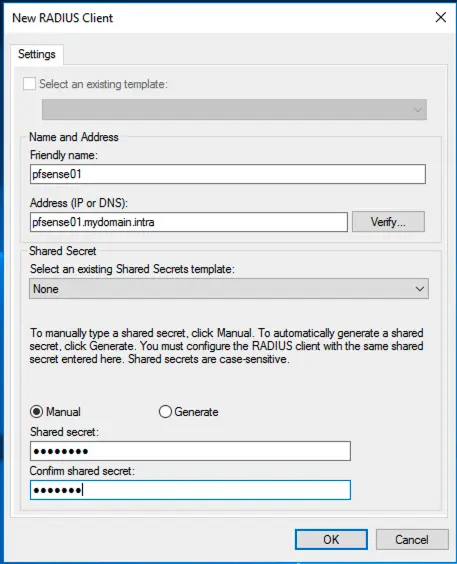

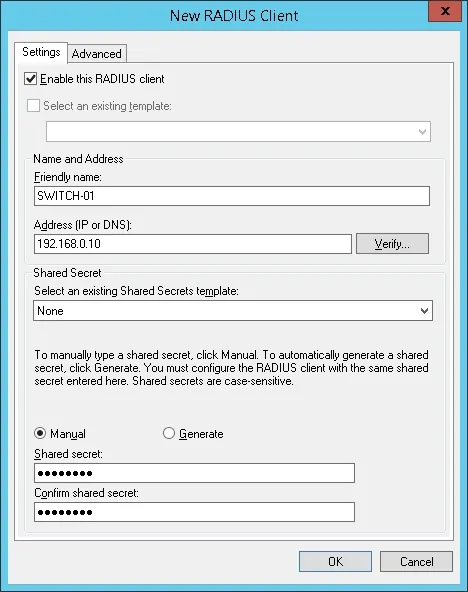

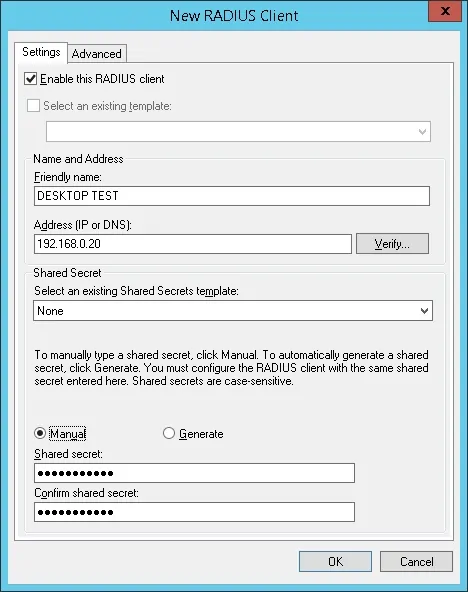

На вкладке Settings заполните поля Friendly name, Client address (можно указать IP адрес или DNS имя подключающегося сетевого устройства) и пароль — Shared Secret + Confirm shared (этот пароль вы будете использовать в настройках коммутатора или маршрутизатора Cisco для установления доверительных отношений с Radius сервером).

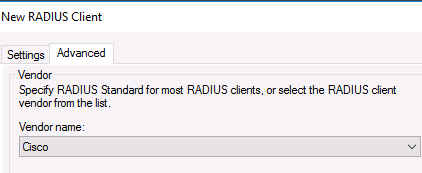

Во вкладке Advanced выберите в поле Vendor name — Cisco.

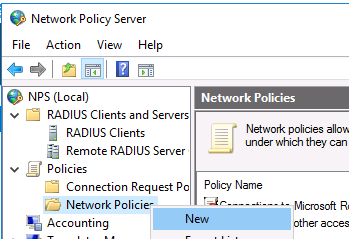

Теперь нужно создать политики доступа на сервере RADIUS. С помощью политик доступа мы свяжем клиента Radius и доменную группу пользователей.

Раскройте ветку Policies —> Network Policies, и выберите пункт меню New:

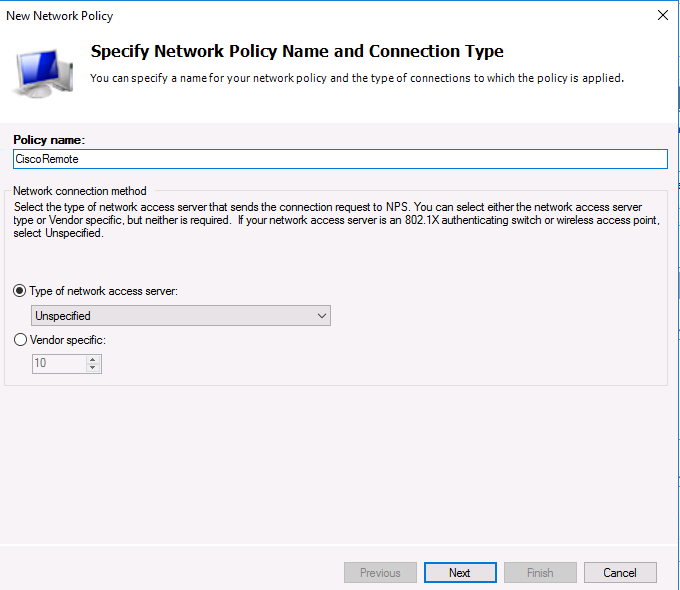

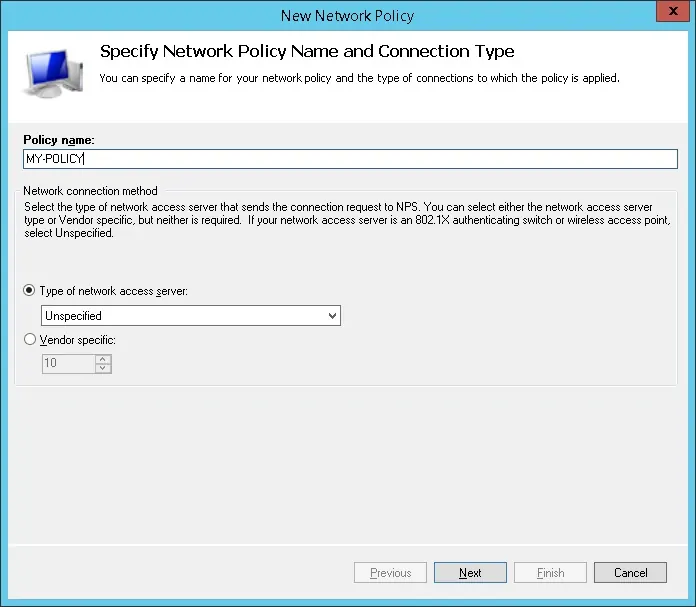

Укажите Имя политики (Policy name). Тип сервера доступа к сети (Type of network access server) оставьте без изменения (Unspecified):

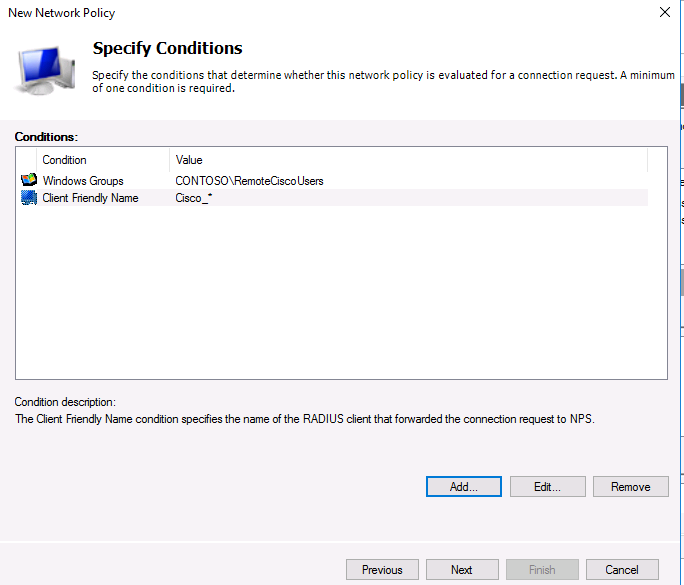

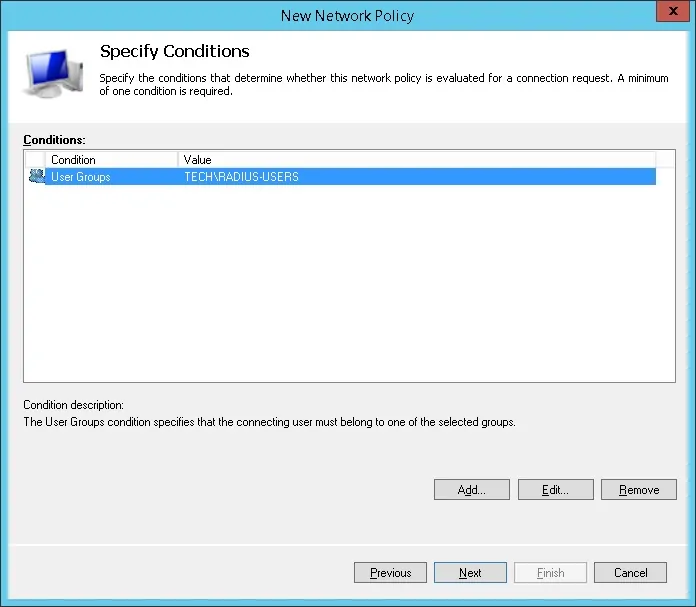

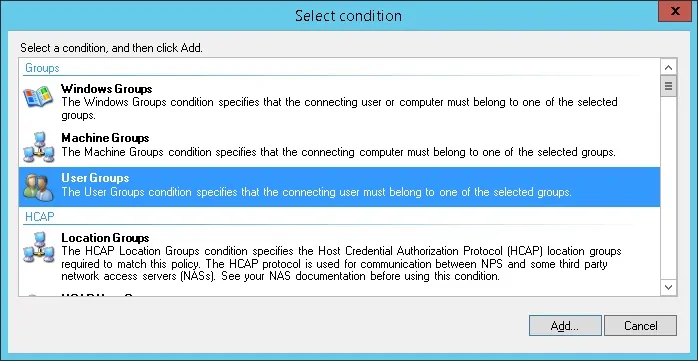

На следующем шаге Specify conditions нам нужно добавить условия, при которых будет применяться данная политика RADIUS. Добавим два условия: вы хотите, что для успешной авторизации пользователь входил в определенную доменную группу безопасности, и устройство, к которому осуществляется доступ, имело определённое имя. С помощью кнопки Add добавим сначала условие, выбрав тип Windows Group (добавьте группу RemoteCiscoUsers) и укажите Client Friendly Name (Cisco_*).

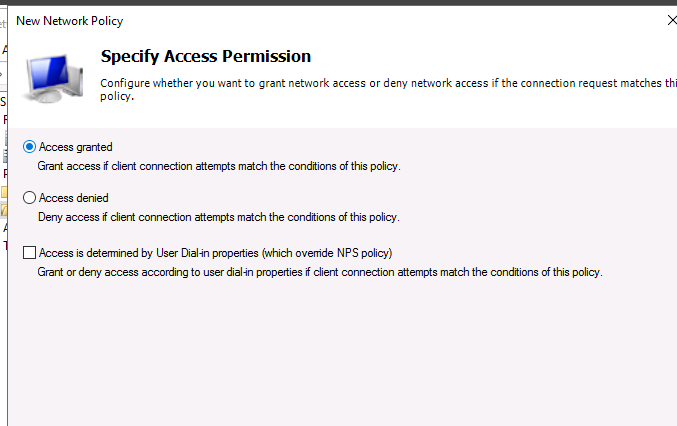

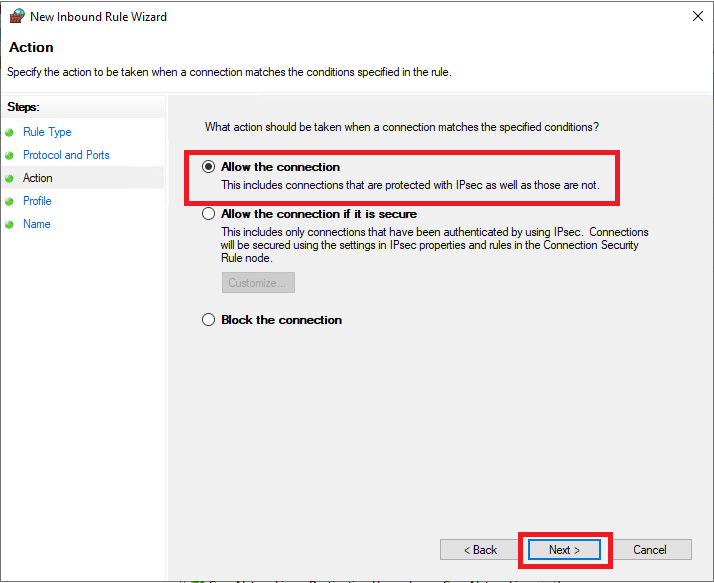

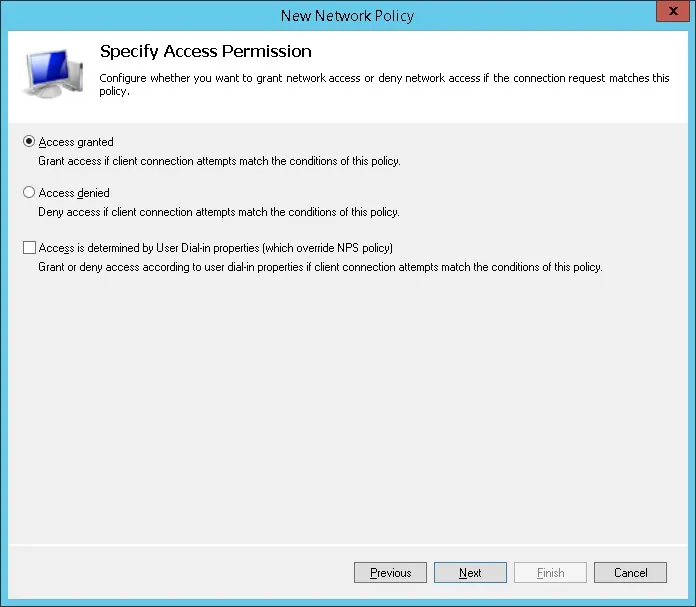

На следующем выберите значение Доступ разрешен (Access Granted).

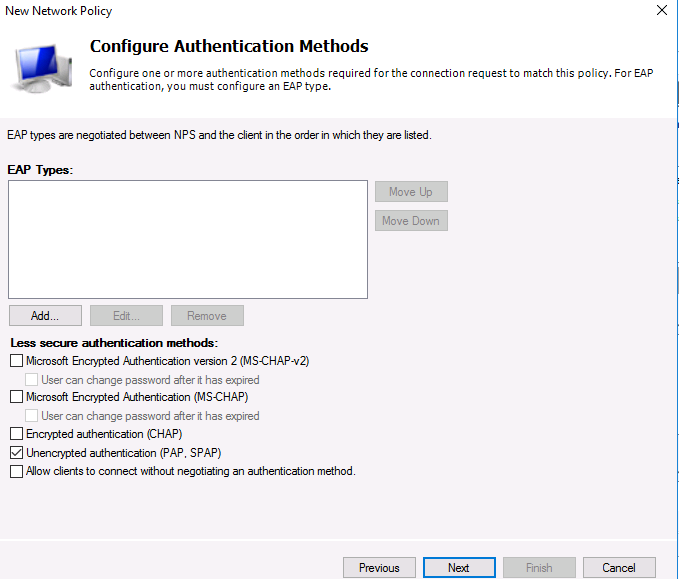

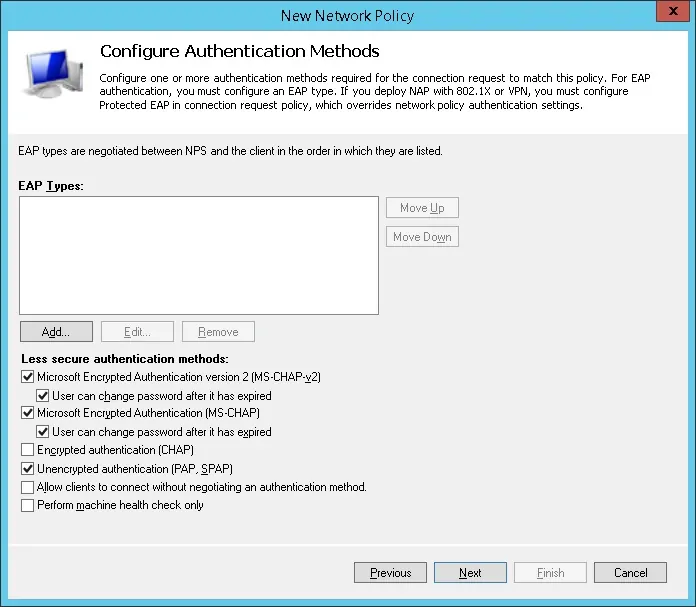

Т.к. наш коммутатор Cisco поддерживает только метод аутентификации Unencrypted authentication (PAP, SPAP), снимите все остальные флажки.

Следующий шаг настройки ограничений (Constraints) мы пропустим.

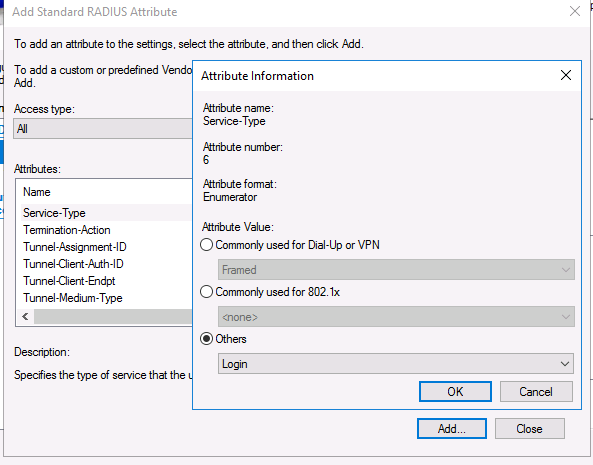

В разделе Configure Settings перейдите секцию RADIUS Attributes -> Standard. Удалите имеющиеся там атрибуты и нажмите кнопку Add.

Выберите Access type -> All, затем Service-Type->Add. Укажите Others=Login.

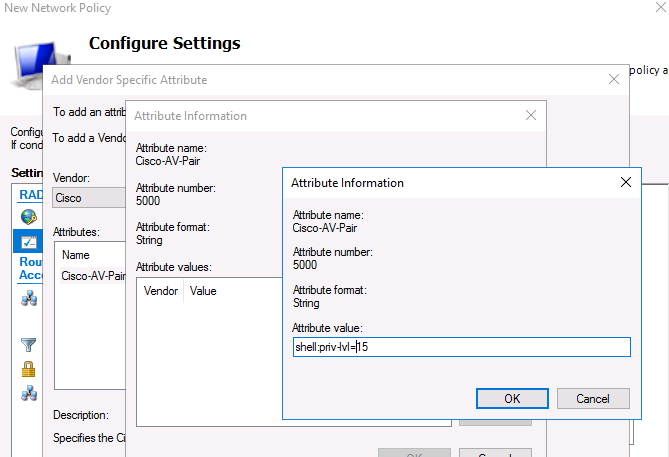

Теперь в секции RADIUS Attributes -> Vendor Specific добавьте новый атрибут. В пункте Vendor, найдите Cisco и нажмите Add. Здесь нужно добавить сведения об атрибуте. Нажмите Add и укажите следующее значение атрибута:

shell: priv-lvl = 15

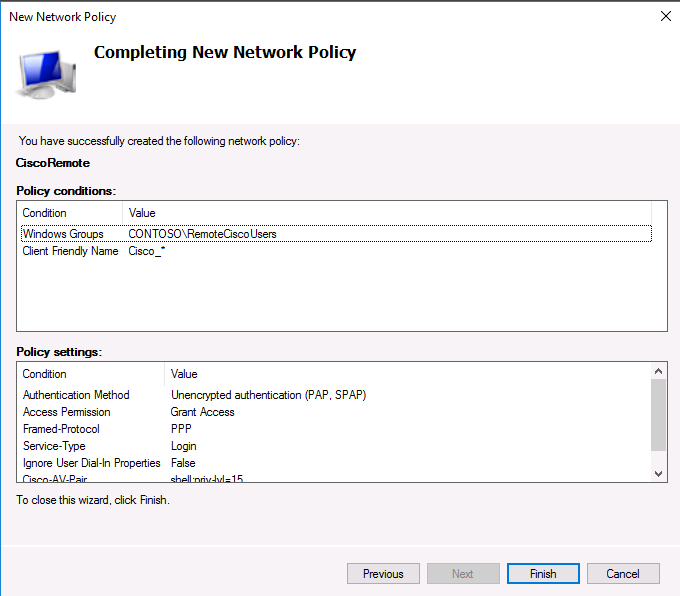

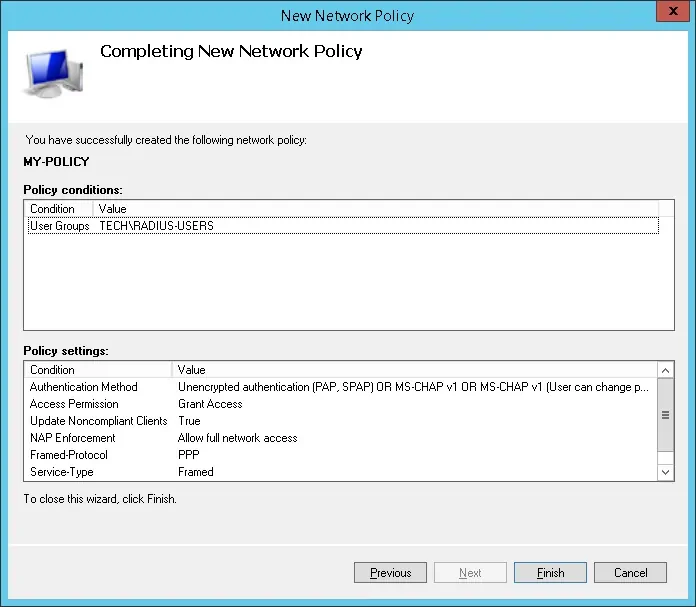

На последнем экране будут указаны все созданные вами настройки политики NPS. Нажмите Finish:

При создании и планировании политик обратите внимание на то, что имеет значение их порядок. Политики обрабатываются сверху вниз, и все условия очередной политике соблюдены, эта политика применяется к клиенту, а дальнейшая обработка других политик прекращается. То есть с точки зрения безопасности и разрешения конфликтов между политиками правильнее будет располагать политики в порядке возрастания административных полномочий.

После создания политики, можно переходить к настройке маршрутизаторов и коммутаторов Cisco для аутентификации на сервере Radius NPS.

AAA работает таким образом, что, если не получен ответ от сервера, клиент предполагает, что аутентификация не выполнена. Чтобы не потерять доступ к своим сетевым устройствам, которые вы переключаете на авторизацию на Radius сервера, обязательно создайте локальных пользователей на случай если RADIUS сервер станет недоступен по какой-либо причине.

Ниже пример конфигурации для авторизации на Radius (NPS) сервере для коммутатора Cisco Catalyst:

aaa new-model

aaa authentication login default group radius local

aaa authorization exec default group radius if-authenticated

radius-server host 192.168.1.16 key R@diu$pa$$

service password-encryption

На этом минимальная настройка коммутатора закончена и можно испытать новый механизм аутентификации и авторизации в действии.

Установка radius Server на Windows 2012

Установка radius Server на Windows 2012

Хотите узнать, как выполнить установку radius Server на Windows 2012? В этом учебнике мы покажем вам, как установить и настроить службу Radius на сервере Windows.

• Windows 2012 R2

Сетевая политика и служба доступа

В нашем примере сервер Radius использует IP-адрес 192.168.0.50.

В нашем примере сетевой коммутатор использует IP-адрес 192.168.0.10.

В нашем примере на рабочем столе под управлением Windows 10 используется IP-адрес 192.168.0.20.

Как сетевой коммутатор, так и рабочий стол хотят проверить подлинность в базе данных Radius.

Плейлист Windows:

На этой странице мы предлагаем быстрый доступ к списку видео, связанных с установкой Windows.

Не забудьте подписаться на наш канал YouTube под названием FKIT.

Windows Связанные Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с Windows.

Учебник — Установка сервера радиуса на Windows

Откройте приложение «Менеджер сервера».

Доступ к меню Управления и нажмите на Добавление ролей и функций.

Получите доступ к экрану ролей сервера, выберите опцию Сетевой политики и службы доступа.

Нажмите на кнопку «Следующая».

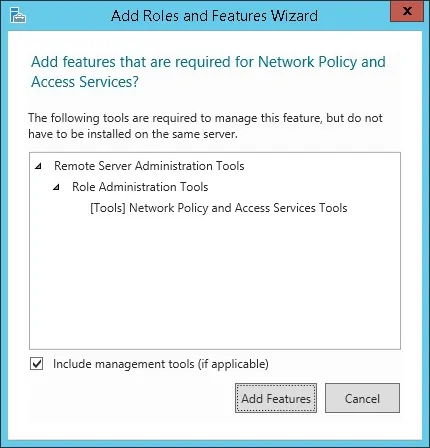

На следующем экране нажмите на кнопку Добавить функции.

На экране службы ролей нажмите на кнопку Next Button.

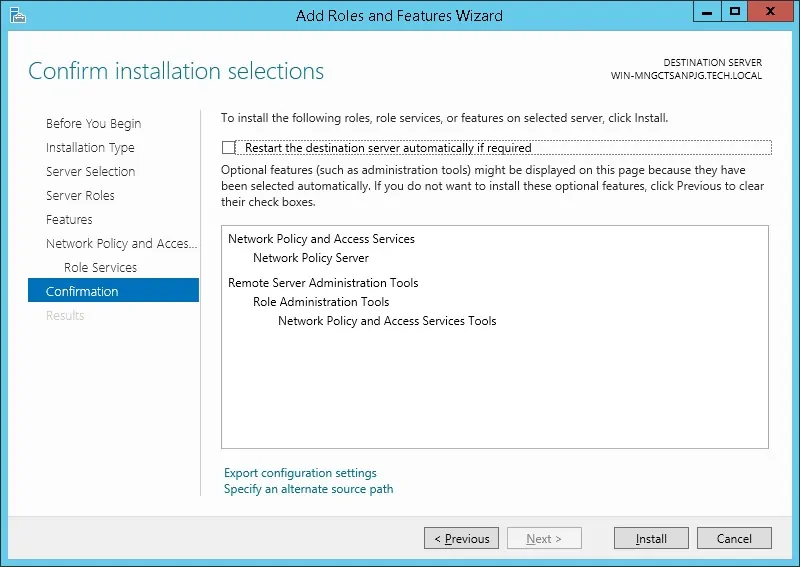

На следующем экране нажмите на кнопку «Установка».

Вы закончили установку сервера Radius на Windows 2012.

Учебный Радиус Сервер — Активная интеграция каталога

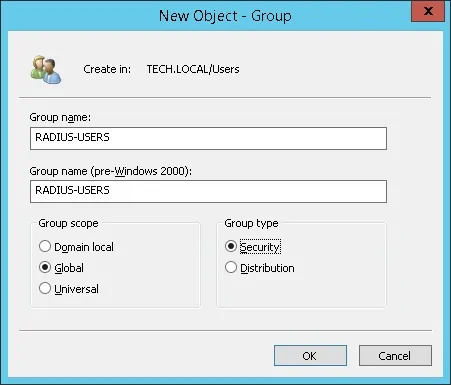

Далее необходимо создать группу авторизованных пользователей для проверки подлинности с помощью Radius.

Группа RADIUS-USERS перечислит учетные записи пользователей, которые могут быть проверены на сервере Radius.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

Создайте новую группу внутри контейнера пользователей.

Создайте новую группу под названием RADIUS-USERS.

Членам этой группы будет разрешено проверить подлинность на сервере Radius.

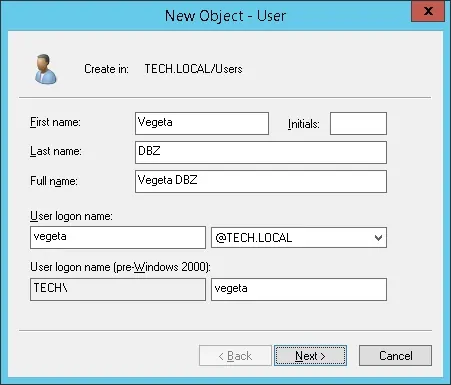

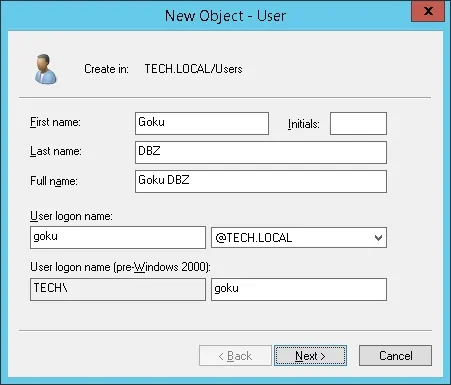

Мы также создадим 2 учетные записи пользователей для проверки нашей конфигурации.

Создайте новую учетную запись пользователя в контейнере пользователей.

Создание новой учетной записи пользователя под названием: VEGETA

Учетная запись пользователя Vegeta будет разрешена для проверки подлинности на сервере Radius.

Установите учетную запись пользователя Vegeta в качестве члена группы RADIUS-USERS.

Далее создайте новую учетную запись пользователя под названием: GOKU

Учетная запись пользователя Goku не будет членом группы RADIUS-USERS.

Учетная запись пользователя Goku не будет допущена к аутентификации на сервере Radius.

В нашем примере участникам RADIUS-USERS разрешается проверку подлинности на сервере Radius.

В нашем примере учетная запись пользователя Vegeta является членом группы RADIUS-USERS.

В нашем примере учетная запись пользователя Goku не является членом группы RADIUS-USERS.

Вы закончили необходимую конфигурацию Active Directory.

Учебный Радиус Сервер — Добавление клиентских устройств

На сервере Radius откройте приложение под названием: Network Policy Server

Вам необходимо авторизовать сервер Radius в базе данных Active.

Нажмите на NPS (LOCAL) и выберите сервер Регистра в опции Active Directory.

На экране подтверждения нажмите на кнопку OK.

Далее необходимо настроить клиенты Radius.

Клиенты Radius являются устройствами, которым будет разрешено запрашивать аутентификацию с сервера Radius.

Важно! Не путайте клиентов Radius с пользователями Radius.

Нажмите на папку Radius Clients и выберите новый вариант.

Вот пример клиента, настроенного для подключения коммутатора Cisco к серверу Radius.

Необходимо установить следующую конфигурацию:

• Дружелюбное название устройства.

• IP-адрес устройства

• Общий секрет устройства.

Общий секрет будет использоваться для разрешения устройства на использование сервера Radius.

Добавьте еще одно клиентское устройство, установите IP-адрес вашего рабочего стола и общий секретный kamisma123.

Вы закончили конфигурацию клиента Radius.

Учебный Радиус сервера — Настройка сетевой политики

Теперь вам нужно создать политику сети, чтобы позволить аутентификацию.

Нажмите на папку «Сетевые политики» и выберите новый вариант.

Введите имя в сетевой политики и нажмите на кнопку Next.

Нажмите на кнопку «Добавить условие».

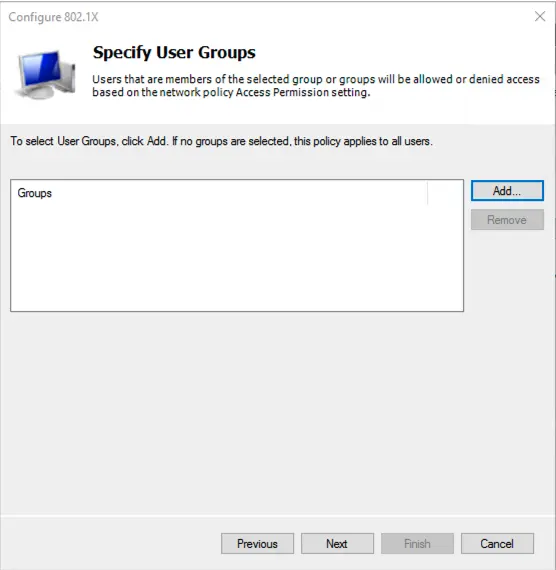

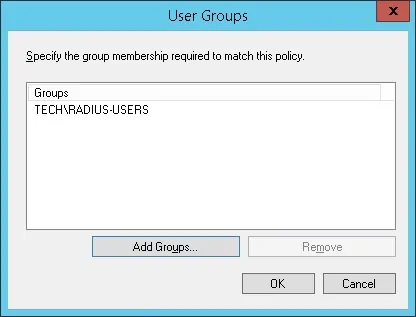

Мы позволим членам группы RADIUS-SERS проверить подлинность.

Выберите опцию группы пользователей и нажмите на кнопку Добавить.

Нажмите на кнопку «Добавить группы» и найдите группу RADIUS-USERS.

Выберите предоставленную опцию Доступа и нажмите на кнопку Next.

Это позволит членам группы RADIUS-USERS проверить подлинность на сервере Radius.

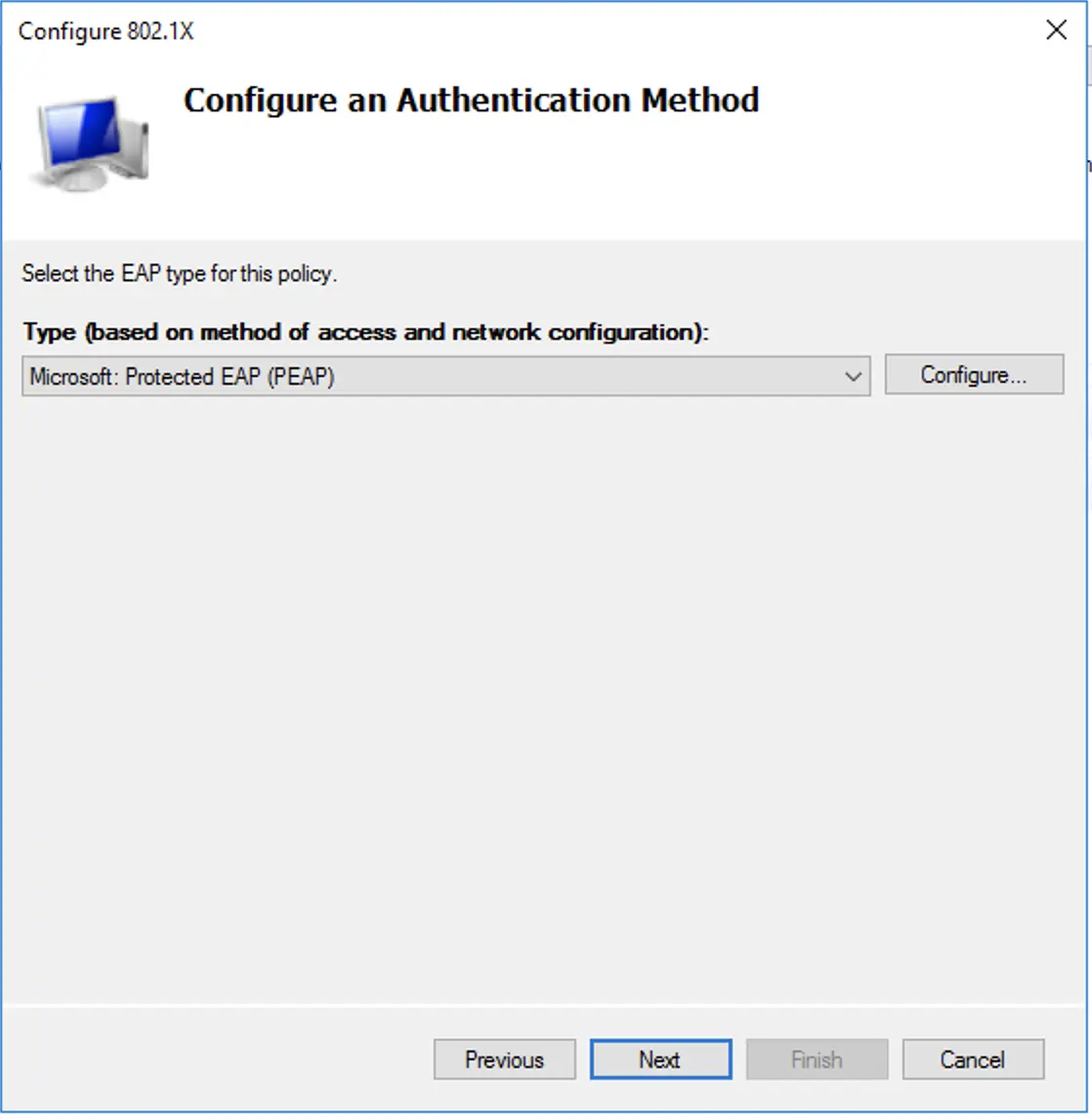

На экране «Методы аутентификации» выберите опцию Unencrypted authentication (PAP, SPAP).

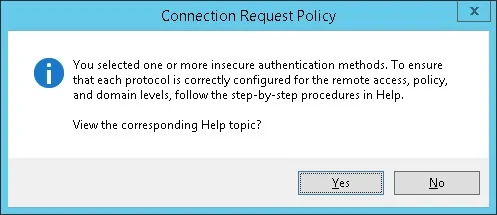

Если представлено следующее предупреждение, нажмите на кнопку «Нет».

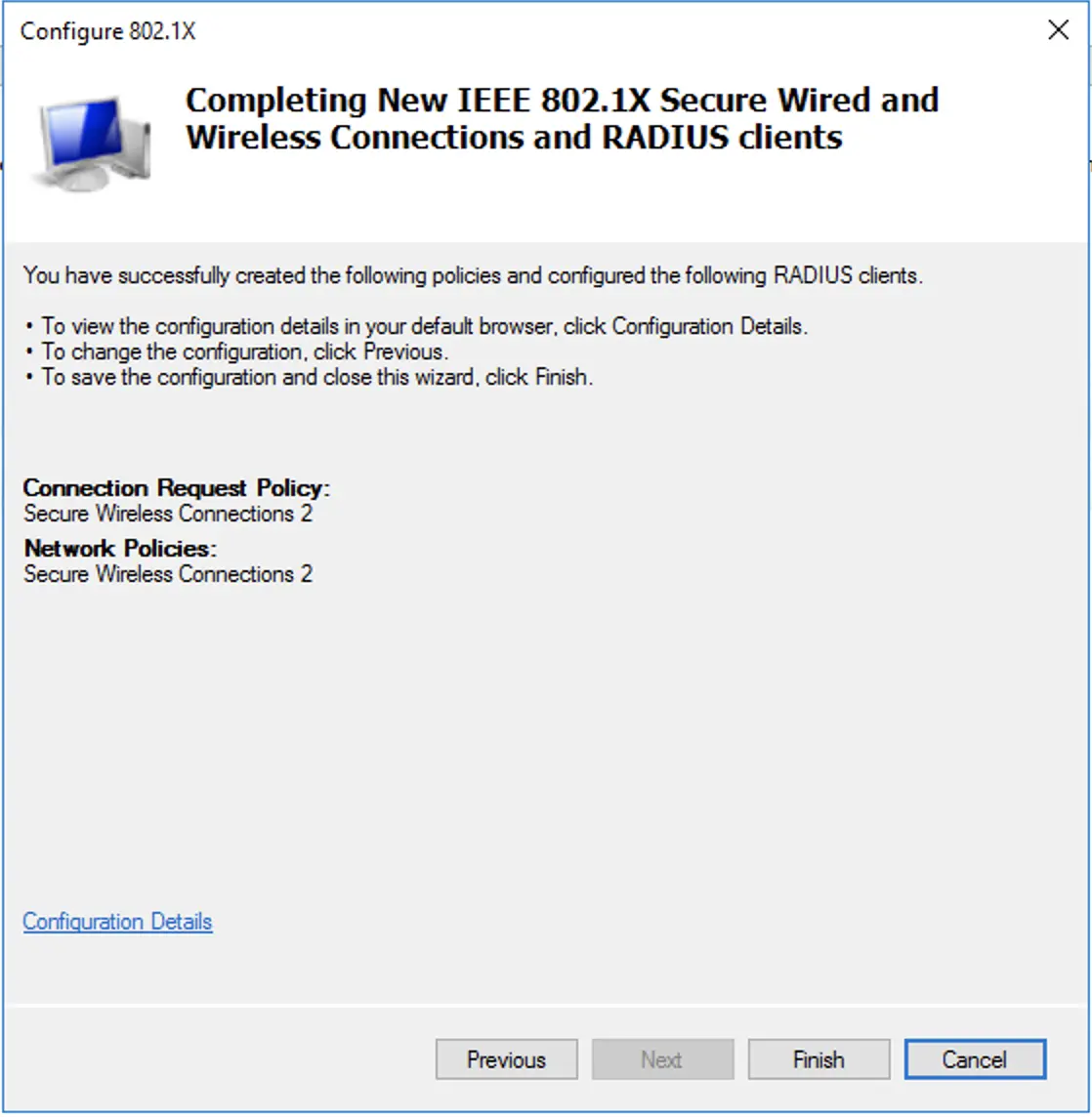

Проверьте резюме конфигурации сервера Radius и нажмите на кнопку Finish.

Поздравляю! Вы закончили конфигурацию сервера Radius.

Учебный радиус сервера — Тест на аутентификацию

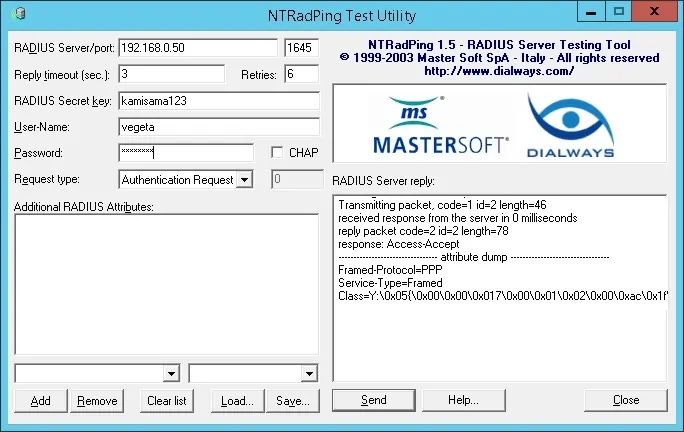

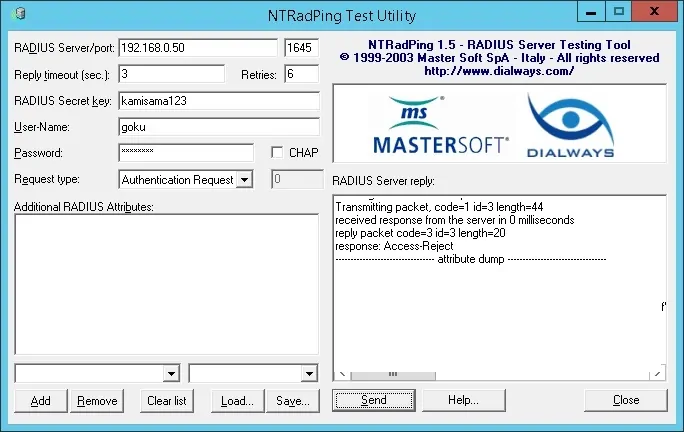

Проверьте проверку подлинности радиуса на рабочем столе с помощью программного обеспечения NTRadPing.

Устройство под управлением программного обеспечения NTRadPing должно быть настроено как клиент Radius на сервере Radius.

Вот пример теста проверки подлинности Radius.

В нашем примере мы использовали наш рабочий стол в качестве клиентского устройства Radius.

В нашем примере учетная запись пользователя Vegeta смогла проверить подлинность на сервере Radius.

В нашем примере учетная запись пользователя Goku не смогла проверить подлинность на сервере Radius.

Учетная запись пользователя Goku не является членом группы RADIUS-USERS в Active Directory.

VirtualCoin CISSP, PMP, CCNP, MCSE, LPIC22020-12-26T17:12:01-03:00

Related Posts

Leave A Comment

You must be logged in to post a comment.

Page load link

Ok

Using NPS as a RADIUS Server

A RADIUS server authenticates users’ identities and authorizes them for network use. A user becomes authorized for network access after enrolling for a certificate from the PKI ( Public Key Infrastructure) or confirming their credentials. Each time the user connects, the RADIUS confirms they have the correct certificate or credentials and prevents any unapproved users from accessing the network. Check out how a SecureW2 client upgraded their network infrastructure to eliminate any risk of MITM attacks with a RADIUS-backed network.

If you’re using Windows, RADIUS servers are typically implemented through NPS (Network Policy Server). Originally created to enforce network access policies, NPS is frequently used as a RADIUS server itself.

NPS allows you to authenticate clients using Active Directory (AD) through a wide variety of access points, including the following:

- 802.1x switches

- Wi-Fi

- VPN

- Dial-up

- Router-to-router

While the integration between NPS and AD is more or less manageable, it’s an aging technology that is difficult to integrate into more modern infrastructures. This is especially noteworthy if you’re working in the cloud, which Microsoft doesn’t offer a RADIUS solution for.

How To Set Up Windows RADIUS with NPS

This walkthrough will guide you through installing RADIUS server roles in Windows server 2019.

1. Set up a Security Group

In the Active Directory domain, create a security group. Add all of the users that will authenticate through your new RADIUS.

2. Add Network Policy and Access Services Role

The Server Manager console contains the Add Roles and Features wizard. That wizard handles the installation and configuration of all of the optional Windows Server features, including NPS. Select the Network Policy and Access Services role.

After the role installation is completed, open the Network Policy Server (nps.msc) in the Tools menu.

3. Snap-In NPS to AD

Find the root labeled “NPS (Local)” and right-click on it. Choose “Register server in Active Directory”.

Select OK in the confirmation dialogue box that pops up.

4. Add RADIUS Client to NPS

In your NPS console tree, there should be a RADIUS Clients and Servers folder. To add the new RADIUS client, expand the RADIUS Clients and Servers section in the NPS console tree and select New on the RADIUS Clients item.

On the Settings tab, fill the following fields. “Friendly Name” is your client nickname, “Address” can be the IP or DNS name, and “Shared Secret” should have been determined when you configured the access point.

Note: Shared secrets are a weak form of authentication security. Digital certificates offer the best security. Certificates are similarly easy to authorize. Add your access point certificate to the personal certification store on the Local Machine, then request and import the certificate to the NPS server.

SecureW2 allows you to easily generate a custom private CA and export the .p12 to then import into NPS. Or, you can import your AD CS certificates and use SecureW2 to enroll end-user devices to self-service themselves for client certificates for your AD CS Certificate Authority.

If you’re using a major access point vendor, such as Aruba or Cisco, navigate to the advanced tab and select the vendor from the “Vendor Name” list.

Your Windows Server RADIUS is now ready to go! Users will need to be manually added and removed from the security group unless you use an onboarding solution like the one offered by SecureW2. Click here to check out our world-class automatic enrollment suite JoinNow.

Cloud RADIUS + Windows: A Better Solution

A major issue with NPS is that using it essentially locks you into using Windows as your vendor. NPS is only compatible with Active Directory through the LDAP protocol. While you can use third-party vendors to overcome this hurdle, it creates unnecessary complications for your infrastructure, putting your network at risk.

Furthermore, NPS was designed to be used as an on-premise solution with AD, because it was made long before cloud solutions were so prevalent. There is no native ability to connect NPS with cloud directories. It doesn’t even work with Microsoft’s own cloud platform, Azure.

Forward-thinking companies know that the future is in the cloud, so your RADIUS should be, too.

Cloud RADIUS is a turnkey solution that allows you to bridge the gap between on-prem and cloud without the expensive forklift upgrade you would need with Azure. SecureW2’s RADIUS and Managed PKI Services integrate seamlessly with every major vendor. We’ve worked with countless organizations to migrate to an all-cloud environment using Azure with Cloud RADIUS. Check out our pricing page to see how we can help you.

Eytan Raphaely

Eytan Raphaely is a digital marketing professional with a true passion for writing things that he thinks are really funny, that other people think are mildly funny. Eytan is a graduate of University of Washington where he studied digital marketing. Eytan has diverse writing experience, including studios and marketing consulting companies, digital comedy media companies, and more.

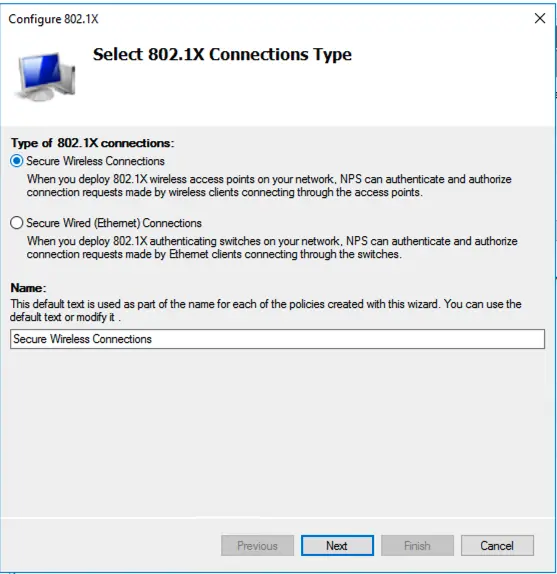

In this post I will show how to set up a RADIUS server on Windows Server 2019 to provide 802.1X Wireless Connections to

Install the RADIUS server role

So first I will install the Network Policy and Access Services (NPAS) server role either on a domain controller or member server.

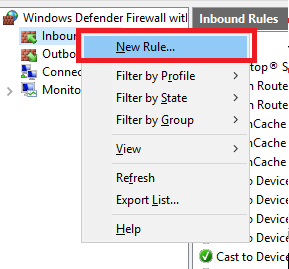

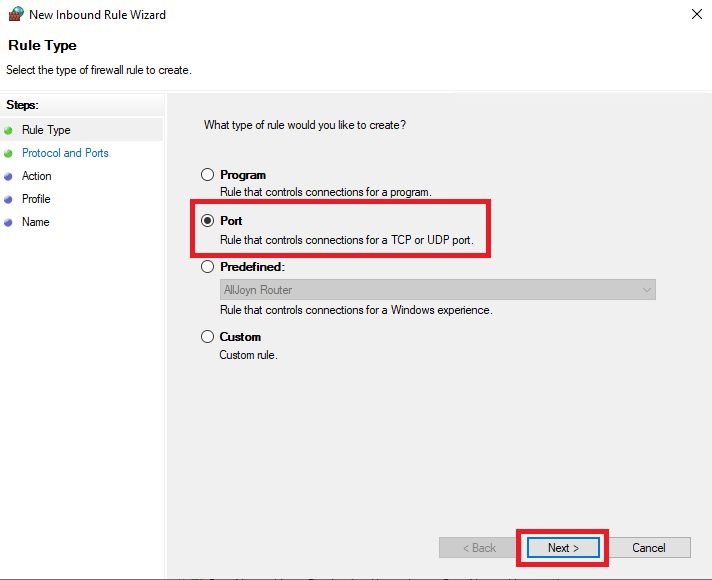

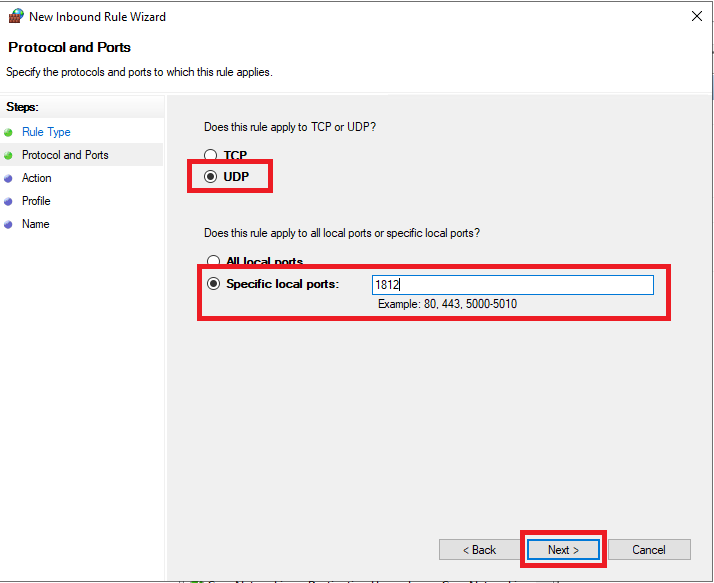

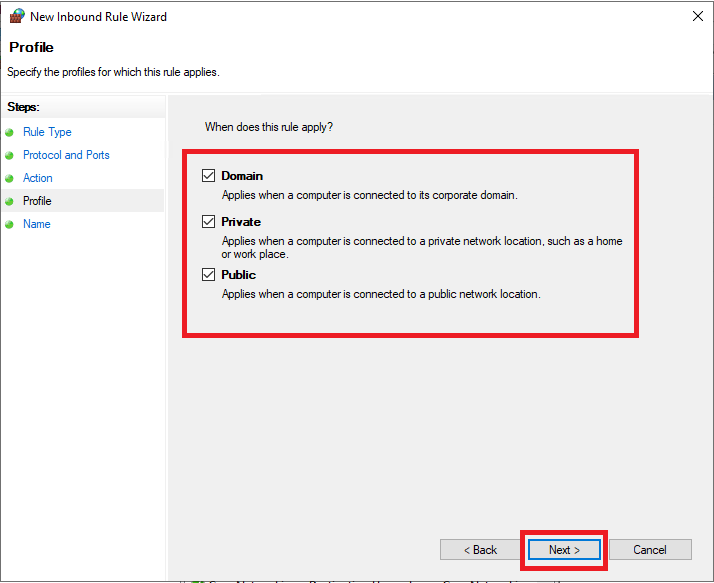

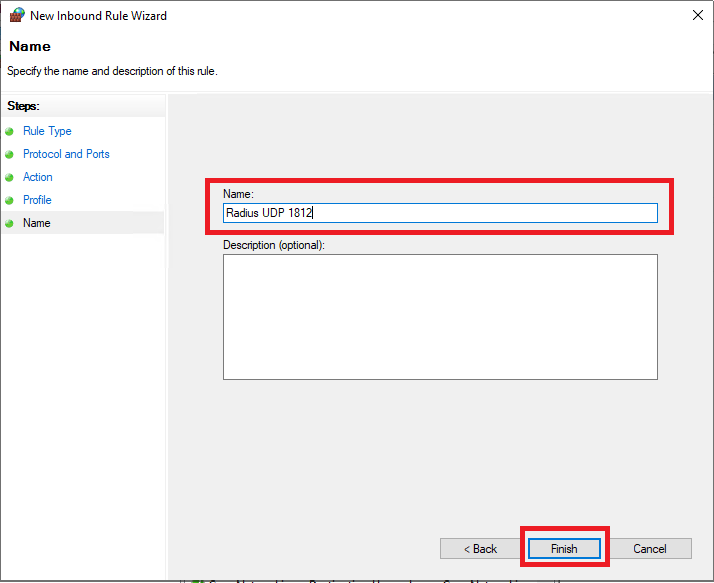

Configure Firewall

Open Windows Defender Firewall with Advanced Security and create a New rule for the incoming port 1812 and 1813:

Configure RADIUS server

Open the Network Policy Server console and select the RADIUS server for 802.1X Wireless or Wired Connections template to configure NPS by using the wizard.

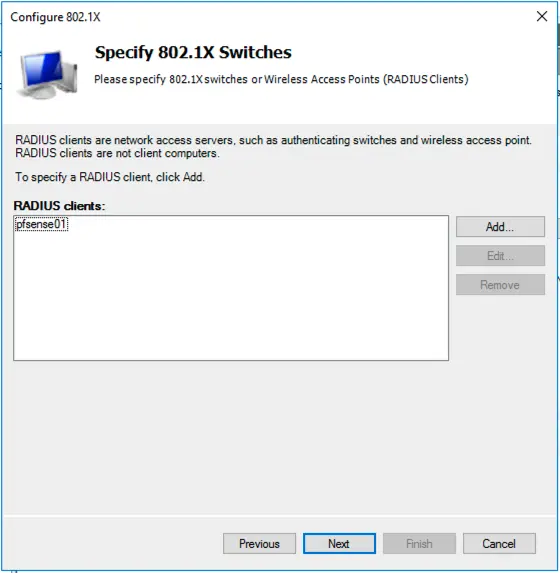

In the example I added pfsense as client but you need to add all the Unifi APs.

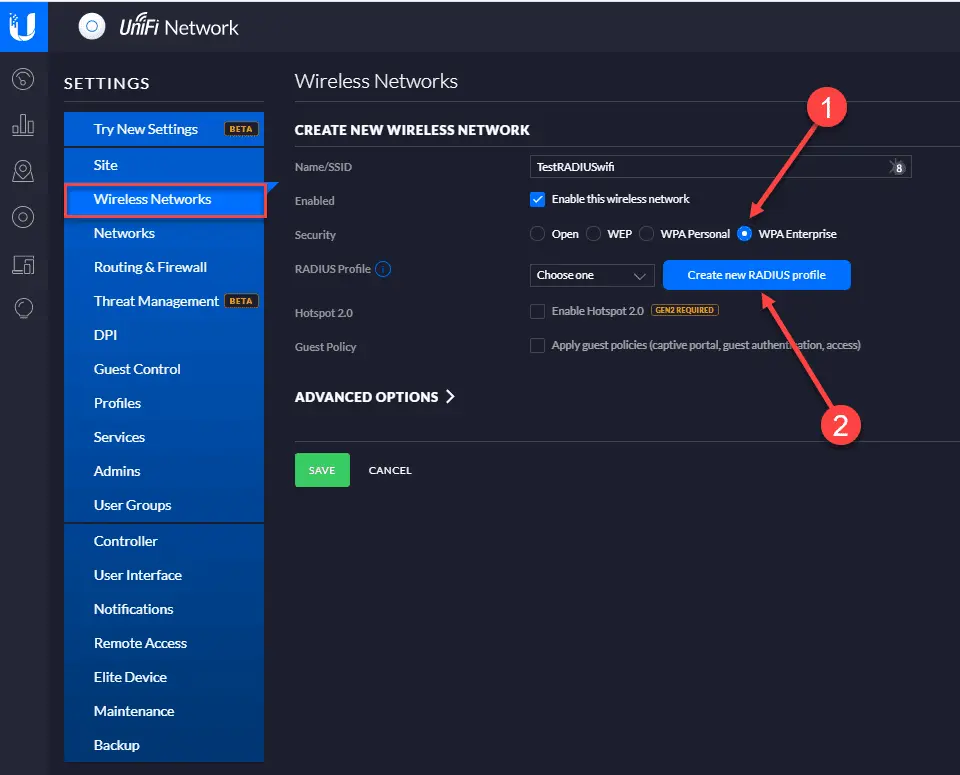

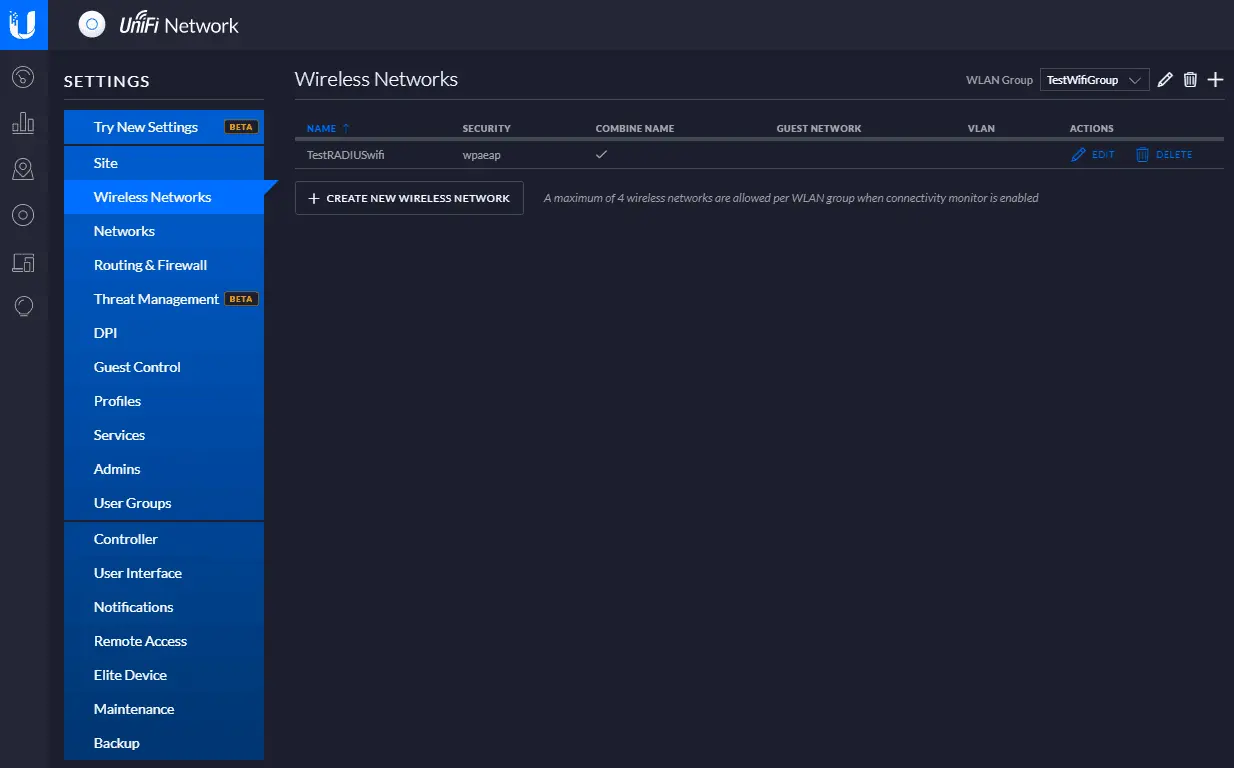

Connect Unifi Controller to RADIUS server

First we need to create a new wireless network in our Unifi controller UI. We need to set it to WPA Enterprise and enable Security Settins

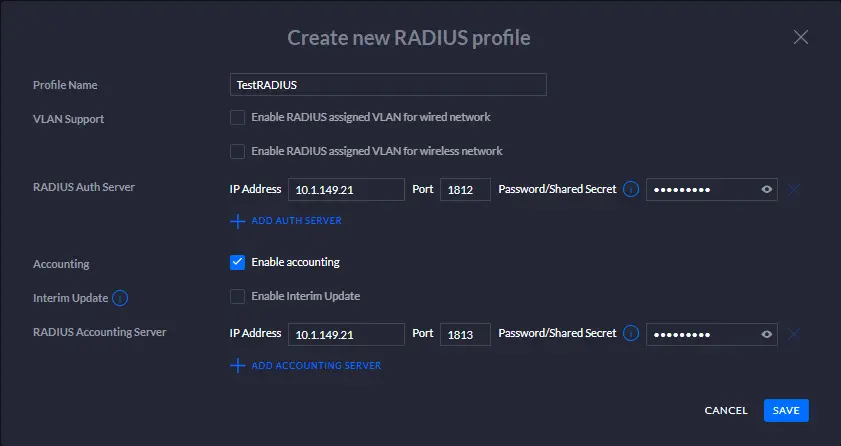

In the Create new RADIUS profile dialog box, name the profile and set the addresses for both the RADIUS Auth Server and the Accounting server.

In the Password/Shared Secret, enter the shared password that will be used by the Unifi APs to authenticate with the RADIUS server.

RADIUS (Remote Authentication in Dial-In User Service) is a network protocol implementing authentication, authorization, and the collection of information about the resources being used. It is designed to transfer information between the central platform and network clients/devices. Your remote access (RADIUS) server can communicate with a central server/service (for example, Active Directory domain controller) to authenticate remote dial-in clients and authorize them to access specific network services or resources. NPS allows you to authenticate remote users against Active Directory, allowing them to connect using different client devices and connection types (Wi-Fi access points, wireless controllers, VPN, Dial-up, 802.1x switches, routers, etc.)

In this article, we’ll show how to configure a RADIUS server on Windows Server 2022, 2019, or 2016, and how to configure RADIUS authentication on Cisco and Mikrotik switches/routers (act as RADIUS clients)using the Network Policy Server (NPS) service.

Installing RADIUS (NPS) Role on Windows Server 2022/2019/2016

Assuming you have already deployed Active Directory Domain Services environment, because we are going to configure the authentication on the network devices under the AD user accounts.

First, create a new security group in the Active Directory domain (for example, RemoteCiscoUsers) and add all users who will be allowed to authenticate on Cisco routers and switches to this group.

So, you need to install the RADIUS server role on your Windows Server 2022/2019/2016. Open the Server Manager console and run the Add Roles and Features wizard. The Remote Authentication Dial-In User Service (RADIUS) protocol in Windows Server is a part of the Network Policy Server (NPS) role. NPS role allows you to authenticate remote clients against Active Directory using the Radius protocol.

In the wizard that appears, select the Network Policy and Access Services role in the role selection step.

Note. Also, you can install NPS role and management tools from an elevated PowerShell console:

Install-WindowsFeature NPAS –IncludeManagementTools

Check if the NPAS role is installed on your Windows Server host:

Get-WindowsFeature -Name NPAS

After the role installation is completed, open the Network Policy Server (nps.msc) in the Tools menu.

To use the NPS server in the domain, you must register it in the Active Directory. In the NPS snap-in, right-click on a root and select Register server in Active Directory.

Confirm the registration of the server in Active Directory.

Also, you can register your NPS server in Active Directory with a command:

netsh ras add registeredserver

In this case, the server will be given permission to read the properties of Active Directory user accounts to authenticate users. Your NPS host computer account will be added to the built-in domain group RAS and IAS Servers.

Now you can add the Radius client. Radius client is the device from which your server will receive authentication requests. This could be a Cisco router, switch, Wi-Fi access point, etc.

To add the new Radius client, expand the RADIUS Clients and Servers section in the NPS console tree and select New on the RADIUS Clients item.

On the Settings tab, fill the fields Friendly name, client Address (you can specify IP address or DNS name), and Shared Secret + Confirm shared password (you will use this password in the configuration of the Cisco switch/router).

Note. The shared secret password is rarely used in large corporate networks due to the problems with the distribution of shared secrets. Instead of shared passwords, it is recommended to use certificates. If you have a corporate Certification Authority (CA) deployed to implement PKI infrastructure, you can request a *.p12 certificate for the Radius/NPS server. Just import the certificate to the personal certification store of the Local Machine.

In the Advanced tab, select Vendor name – Cisco.

You can use the PowerShell command instead of the NPS GUI to add a new RADIUS client. In this case, you can use the New-NpsRadiusClient PowerShell cmdlet:

New-NpsRadiusClient –Address "192.168.31.1" –Name "cisco2960" –SharedSecret "Zb+kp^JUy]v\ePb-h.Q*d=weya2AY?hn+npRRp[/J7d"

Note. If you are running Datacenter Edition of Windows Server 2022/2019/2016 on the NPS host, you can configure RADIUS clients on NPS by IP address range. This allows you to quickly add a large number of generic RADIUS clients (such as wireless access points) to the NPS console, rather than adding them individually. Specify the IP address range instead of the IP address of the device, using the format 10.1.0.0/22.

By default, NPS uses the following UDP ports to send and receive RADIUS traffic: 1812, 1813, 1645, and 1646. When you install the NPS role on Windows Server, rules for these ports are automatically created and enabled for Windows Defender Firewall. You can list these Windows Firewall rules using PowerShell:

Get-NetFirewallRule -DisplayGroup "Network Policy Server"

If your RADIUS client is located in a DMZ network or an external security perimeter, you must create the appropriate firewall rules.

Configuring NPS Policies on the RADIUS Server

NPS policies allow you to authenticate remote users and grant them access permissions configured in the NPS role. Using NPS access policies, you link the RADIUS client to the domain security group that determines the user privileges on CISCO devices.

There are two types of policy on a RADIUS server:

- Connection request policies — these policies define a set of conditions that determine which RADIUS servers should authenticate and authorize connection requests received from RADIUS clients;

- Network policies — a set of conditions and settings that allow you to specify who is authorized to connect to your network and a list of assigned privileges. These policies are processed sequentially from top to bottom;

In our case, we will use only the NPS Network policies. Expand the Policies > Network Policies branch and select New:

Specify the Policy name, the type of network access server should remain unchanged (Unspecified).

In the next step Specify conditions, you need to add the conditions under which this RADIUS policy will be applied. Let’s add two conditions — the authorized user must be a member of a specific domain security group, and the device you want to access has a specific name. Use the Add option to create a new condition by selecting the Windows Group type (add the RemoteCiscoUsers group) and specifying the Client Friendly Name (Cisco_*).

Note. The Client Friendly Name field may differ from the DNS name of your device. We will need it in the further steps to identify a specific network device when creating a Remote Access Policy. For example, you can use this name to specify a mask through which several different RADIUS clients are processed by a single access policy.

On the next screen, select Access Granted.

Our Cisco switch supports only the Unencrypted authentication method (PAP, SPAP), so that’s why we’ll uncheck all other options.

Skip the next configuration Constraints step.

In the Configure Settings section, go to the RADIUS Attributes > Standard section. Delete the existing attributes there and click the Add button.

Select Access type > All, then Service-Type > Add. Specify Others = Login.

Now add a new attribute in the RADIUS Attributes > Vendor Specific section. Under Vendor, select Cisco, and click Add. Here you need to add information about the attribute. Click Add and specify the following value:

shell: priv-lvl = 15

This value means that the user authorized by this policy will be granted a maximum (15) administrative access privileges on the Cisco device.

The last screen displays all selected NPS policy settings. Click Finish.

Hint. You can back up the current NPS server configuration to the XML file using the command:

Export-NpsConfiguration -Path c:\ps\backup_nps.xml

If you need to restore the NPS configuration from a previously created backup file, run:

Import-NpsConfiguration -Path c:\ps\backup_nps.xml

When creating and planning RADIUS policies, pay attention to what matters in their order. NPS policies are processed from the top to down, and when it turns out that all the conditions in the next policy are met, their further processing is terminated. You can change the priority of policies in the NPS console using the Processing Order value.

To enable the user account to be used for Radius authentication, open the Active Directory Users and Computers snap-in (dsa.msc), find the user, open its properties, go to the Dial-In tab and select the Control access through NPS Network Policy option in the Network Access Permission section.

Also, you can check the current option value using PowerShell:

Get-ADUser richard.doe -Properties msNPAllowDialin -Server dc1.theitbros.com

If the above command did not return any result (empty), this means that the default value “Control access through NPS Network Policy” is used.

If you want to reset this user attribute to the default state, use the command:

Set-ADUser richard.doe -Clear msNPAllowDialin -Server dc1.theitbros.com

Or you can reset this attribute for all users in the specific Active Directory OU using the LDAP filter:

Get-ADUser -SearchBase "ou=Users,ou=Paris,dc=theitbros,dc=com" -LDAPFilter "(msNPAllowDialin=*)" | % {Set-ADUser $_ -Clear msNPAllowDialin}

Configuring RADIUS Authentication on Cisco Devices

Once you have created the NFS policy, you can proceed to configure your Cisco routers or switches for authentication on the newly installed RADUIS server.

Because we use domain accounts for authorization, the user credentials must be transmitted over the network in an encrypted form. To do this, disable the telnet protocol on the switch and enable SSHv2 on Cisco device using the following commands in configuration mode:

configure terminal crypto key generate rsa modulus 1024 ip ssh version 2

This is how the Authentication, Authorization, and Accounting (AAA) service works in Cisco IOS: if the response from the server is not received, the client assumes that the authentication has failed. Make sure you created a local user to access your Cisco device in case the RADIUS server is unavailable for any reason.

You can create a local user with the following command:

username cisco_local password $UPerrP@ssw0rd

To make the use of SSH mandatory and disable remote access using Telnet, execute the following commands:

line vty 5 15 transport input ssh

Below is an example of the configuration for authorizing a Radius server for the Cisco Catalyst Switch:

aaa new-model aaa authentication login default group radius local aaa authorization exec default group radius if-authenticated radius-server host 192.168.1.16 key Sfs34e#sf #Specify your RADIUS server IP address and key for encryption (the shared secret that we specified on the RADIUS server) service password-encryption # Enable password encryption

If you have several Radius servers, add them to the group:

aaa group server radius radius_srv_group server 192.168.1.16 server 192.168.101.16

This completes the minimum switch configuration and you can try to check Radius authentication on your Cisco device.

How to Enable Microtik (RouterOS) User Authentication via RADIUS?

In this part, we will show you how to configure RADIUS authentication for VPN user connections via a Mikrotik router (RouterOS based).

Open the Network Policy Server console (nps.msc) and create a new Radius client.

Select New RADIUS Client and configure the following settings:

- Enable this RADIUS Client;

- Friendly Name — enter the name of your Mikrotik router here;

- Address — specific the IP address of the Mikrotik router;

- Specify your Pre-shared secret key.

Create a new Network Policy with the following settings:

- User Groups — specify the name of the domain user group that is allowed to authenticate on your Mikrotik router;

- Authentication Type — MS-CHAPv2;

- Tunnel Type — Point-to-Point Tunneling Protocol (PPTP);

- Access Permissions — Access granted;

- In the Configure Authentication Methods window, leave only MS-CHAPv2 and allow users to change expired passwords (User can change password after it has expired option);

- Multilink and Bandwidth Allocation Protocol (BAP) – Do not allow Multilink connections;

- In the Standard section, remove Service-Type – Framed and leave only Framed-Protocol PPP;

- Encryptions — leave only the strongest encryption (MPP 128-bit) method.

Once you have created a new policy, open the Network Policy Server settings.

Leave only the following UDP ports for the RADIUS server communications:

- Authentication — 1812;

- Accounting — 1813.

Check if these UDP ports are open in Microsoft Defender Firewall Rules. If not, open them manually.

Now you need to configure the connection settings for Windows Server RADIUS in the Mikrotik configuration (we assume that PPP VPN Server is already configured on RouterOS).

Check in the PPTP server settings that only mschap2 is allowed to use for authentication.

Now we need to configure the connection to Radius NPS server. Select New Radius Server and specify the following options:

- Service: ppp;

- Address: IP address of the RADIUS server;

- Secret: pre-shared key that you specified in the network policy settings;

- Src/ Address: Mikrotik IP address from which traffic will be sent to NPS;

- Authentication Port: 1812;

- Accounting Port: 1813.

Add appropriate access rules to Mikrotik Firewall.

Then go to Secrets > PPP Authentication and Accounting and enable the Use Radius option.

It remains to configure a PPTP VPN connection to your Mikrotik VPN on users’ computers. Users can use their Active Directory account credentials to authenticate against Mikrotik (accounts must be added to the AD group that you have specified when creating the Miktotik Network Policy on NPS).

How to View the NPS/RADIUS Event Logs on Windows?

To enable NPS Server Radius Authentication logging, you need to enable the Network Policy Server audit policy. You can enable this policy via the local Group Policy Editor (gpedit.msc). Go to Computer Configuration > Policies > Windows Settings > Security Settings > Advanced Audit Policy Configuration > Audit Policies > Logon/Logoff > Audit Network Policy Server and check the option to audit both success and failure logon attempts.

Or you can enable this NPS audit policy with the following commands:

auditpol /get /subcategory:"Network Policy Server" auditpol /set /subcategory:"Network Policy Server" /success:enable /failure:enable

Now you can open the Event Viewer console (eventvwr.msc), go to the Windows Logs > Security, and filter the event by the Event ID 6272.

Network Policy Server granted access to a user.

If the user has entered an incorrect password or is not authorized to log on through the RADIUS Client, Event ID 6272 is displayed:

Network Policy Server denied access to a user.

If a user enters an incorrect password multiple times, their account will be locked out in accordance with your Account Lockout Policy in AD.

Event ID: 6279

Network Policy Server locked the user account due to repeated failed authentication attempts.

If you need to find all NPS authorizations events for the specific user (Richard.Doe in this example), use the next PowerShell script:

$Query = @"

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">

*[EventData[Data[@Name='SubjectUserName'] and (Data=theitbros\richard.doe')]] and

*[System[(EventID='6272')]]

</Select>

</Query>

</QueryList>

"@

$events = Get-WinEvent -FilterXML $Query

$ipaddr = @{ label="IP"; Expression={$_.properties[9].value} }

$events | select $ipaddr | group "IP" | format-table Count, Name -autosize