Bitlocker- инструментальное средство обеспечивающее шифрование данных на уровне томов (том может занимать часть диска, а может включать в себя массив из нескольких дисков.) Bitlocker служит для защиты ваших данных в случае потери или кражи ноутбука\компьютера. В первоначальной версии BitLocker обеспечивал защиту только одного тома — диска с операционной системой. Средство BitLocker входит в комплект поставки всех редакций Server 2008 R2 и Server 2008 (за исключением редакции для Itanium), кроме того, Windows 7 Ultimate и Enterprise, а также Windows Vista. В версиях Windows Server 2008 и Vista SP1 Microsoft реализовала средства защиты различных томов, в том числе томов локальных данных. В версиях Windows Server 2008 R2 и Windows 7 разработчиками была добавлена поддержка съемных накопителей данных (USB-устройств флэш-памяти и внешних жестких дисков). Эта функция называется BitLocker To Go. В технологии BitLocker используется AES алгоритм шифрования, ключ может хранится в TMP (Trusted Platform Module- специальная схема установленная в компьютер во время его производства, обеспечивающий хранение ключей шифрования)либо в USB-устройстве. Возможны следующие комбинации для доступа:

— TPM

— TPM + PIN

— TPM + PIN + USB-ключ

— TPM + USB-ключ

— USB-ключ

Поскольку зачастую в компьютерах нет TMP, хочу описать пошагово настройку BitLocker с USB-накопителем.

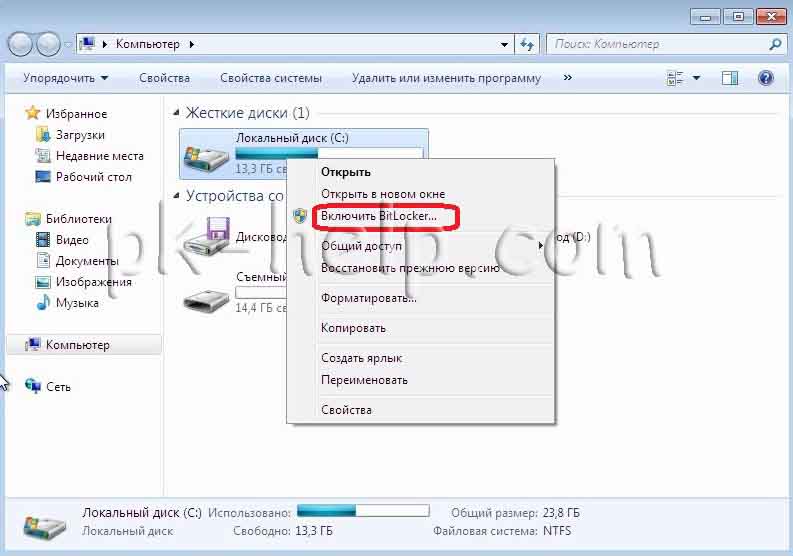

Заходим в «Компьютер» и правой кнопкой мыши нажимаем на локальном диске, который мы хотим зашифровать (в данном примере будем шифровать локальный диск С) и выбираем «Включить BitLocker».

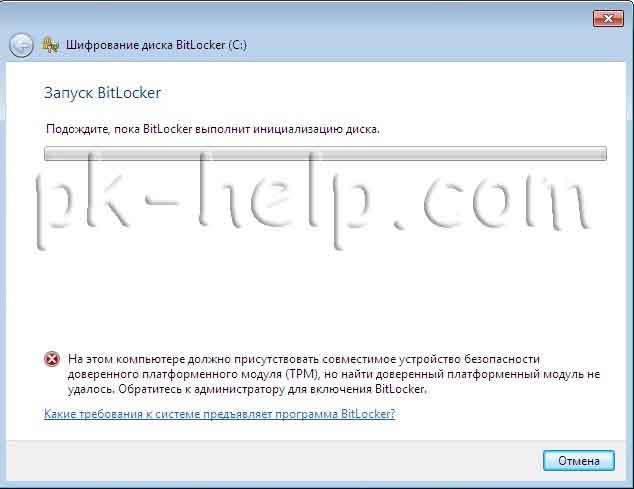

После этих шагов мы увидим ошибку.

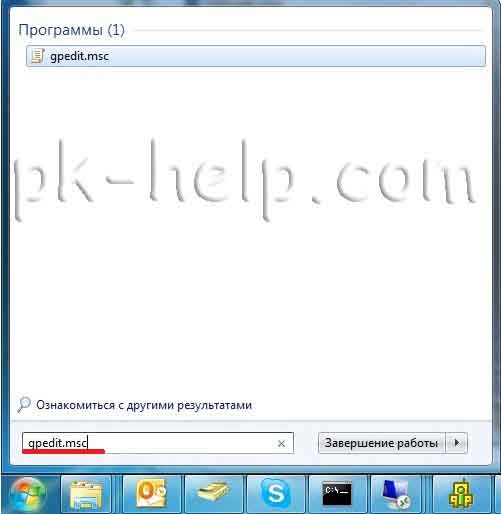

Оно и понятно, как я уже писал- на этом компьютере нету модуля TMP и вот результат, но это все легко исправляется, достаточно зайти в локальные политики компьютера и изменить там настройки, для этого необходимо зайти в редактор локальных политик- пишем в поле поиска gpedit.msc и нажимаем «Enter».

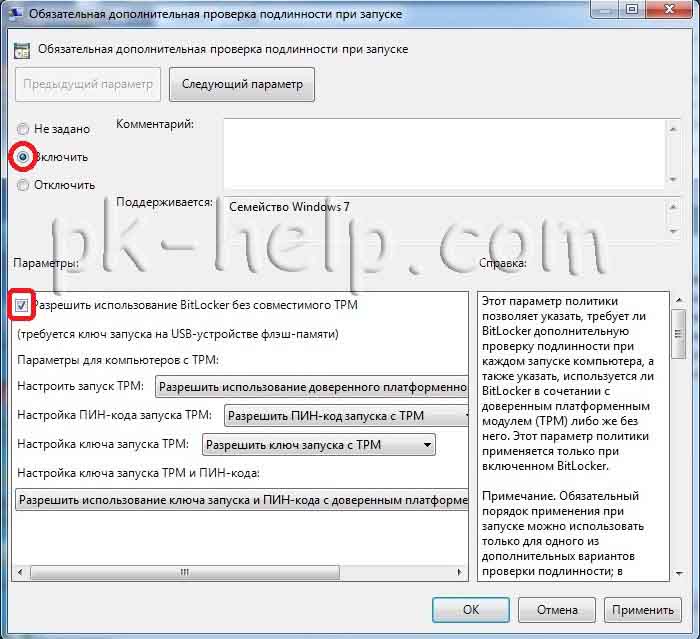

В результате откроется окно локальных политик, заходим по пути «Конфигурация компьютера- Административные шаблоны -Компоненты Windows — Шифрование диска BitLocker — Диски операционной системы» (Computer Configuration — Administrative Templates -Windows Components -Bit-Locker Drive Encryption — Operating System Drives) и в политике Обязательная дополнительная проверка подлинности при запуске ставим Включить, необходимо так же обратить внимание что бы стояла галочка Разрешить использование BitLocker без совместимого TPM Нажимаем «Ок».

В дальнейшем если у вас AD рекомендую сделать доменную политику, для облегчения своей работы.

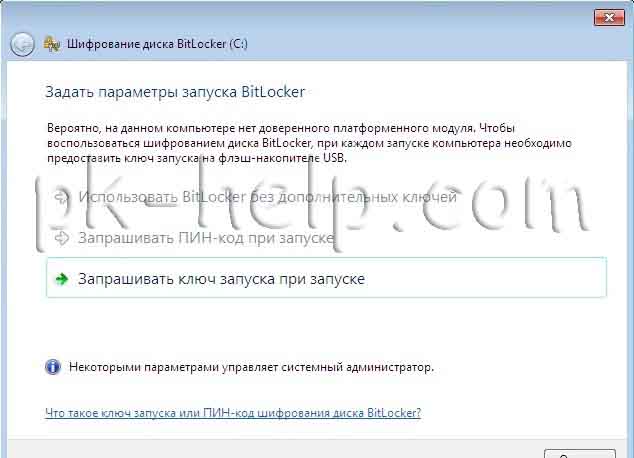

Теперь если повторить первые шаги по включению BitLocker на локальном диске, откроется окно по настройке шифрования диска, выбираем «Запрашивать ключ запуска» при запуске (впрочем выбора у нас и не было, связано это с отсутствием TPM).

В следующем окне выбираем то USB устройство на котором будет хранится ключ.

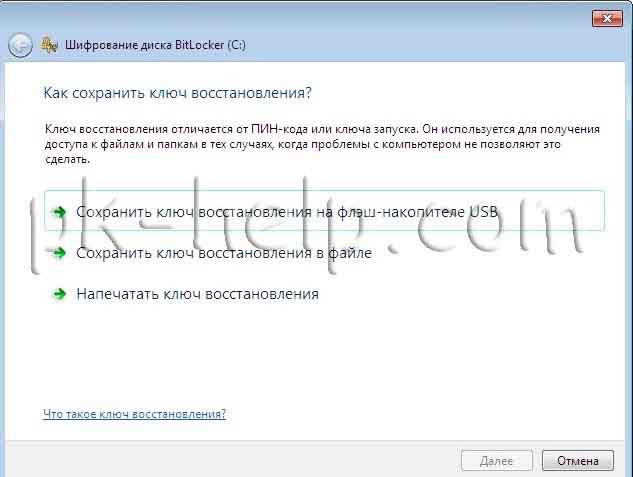

Затем выбираем куда сохраним ключ восстановления (это ключ который вводится в ручную в случае потери носителя с основным ключом), рекомендую сделать это другой на USB- носитель, либо на другой компьютер или же распечатайте его, в случае если вы сохраните ключ восстановления на этом же компьютере или на этом же USB-носителе вы не сможете запустить Windows потеряв USB на котором сохранен ключ. В данном примере я сохранил на другой USB-носитель.

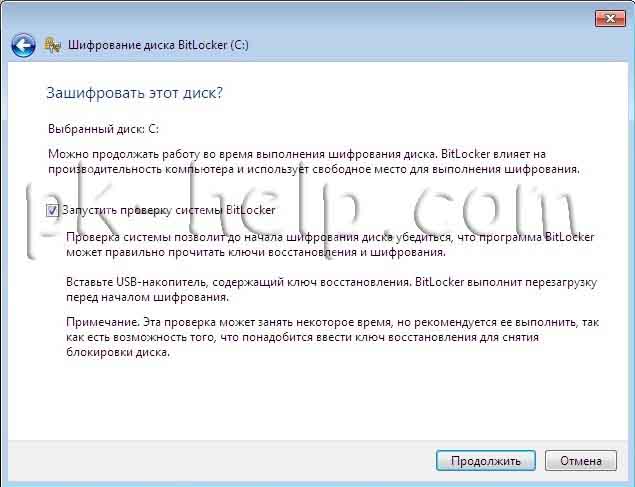

В следующем окне запускаем проверку системы Bitlocker с помощью нажатия кнопки «Продолжить», после этого компьютер будет перезагружен.

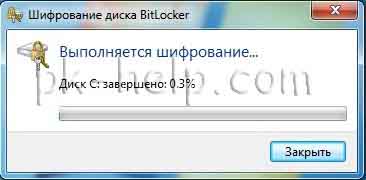

После загрузки компьютера появится окно процесса шифрования. Зачастую это длительная процедура, требующая нескольких часов.

В результате мы имеем зашифрованный диск С, который без USB-накопителя с ключом или ключа восстановления не запустится.

Я очень надеюсь, моя статья помогла Вам! Просьба поделиться ссылкой с друзьями:

Шифрование диска Bitlocker

Битлокер — BitLocker (полное название BitLockerDrive Encryption) — это технология шифрования диска, встроенная в операционные системы Windows Vista Ultimate/Enterprise, Windows 7 Ultimate, Windows Server 2008 R2, Windows Server 2012 и Windows 8.

С помощью BitLocker можно зашифровать полностью весь носитель данных (логический диск, SD-карту, USB-брелок). При этом поддерживаются алгоритмы шифрования AES 128 и AES 256.

Вас также может заинтересовать статья «Взлом Bitlocker», в которой мы пытались разобраться возможен ли взлом шифрования дисков Windows.

Ключ восстановления к шифру может храниться в компьютере, на USB-устройстве или в аппаратном чипе TPM (Trusted Platform Module, доверенный платформенный модуль). Можно также сохранить копию ключа в своей учет-ной записи Майкрософт (вот только зачем?).

ПОЯСНЕНИЕ Хранить ключ в чипе TPM можно только на тех компьютерах, где чип TPM вмонтирован в материнскую плату. Если материнская плата компьютера оснащена чипом TPM, тогда ключ может быть прочитан из него или после аутентификации с помощью USB-ключа/смарт-карты, или после ввода PIN-кода.

В самом простом случае можно аутентифицировать пользователя и по обычному паролю. Такой способ Джеймсу Бонду, конечно, не подойдет, но большинству обычных пользователей, которые хотят скрыть некоторые свои данные от коллег или родственников, его будет вполне достаточно.

С помощью BitLocker можно зашифровать любой том, в том числе и загрузочный — тот, с которого происходит загрузка Windows. Тогда пароль нужно будет вводить при загрузке (или использовать другие средства аутентификации, например, TPM).

СОВЕТ Я настоятельно не рекомендую вам шифровать загрузочный том. Во-первых, снижается производительность. На сайте technet.microsoft сообщают, что обычно снижение производительности составляет 10 %, однако в вашем конкретном случае можно ожидать большего «торможения» компьютера — все зависит от его конфигурации. Да и шифровать, по сути, нужно далеко не все данные. Зачем шифровать те же программные файлы? В них нет ничего конфиденциального. Во-вторых, если что-то случится с Windows, боюсь, все может закончиться плачевно — форматированием тома и потерей данных.

Поэтому лучше всего зашифровать один какой-то том — отдельный логический диск, внешний USB-диск и т. п. А затем на этот зашифрованный диск поместить все ваши секретные файлы. На зашифрованный диск также можно установить и программы, требующие защиты, — например, ту же 1С Бухгалтерию.

Такой диск вы будете подключать только при необходимости — щелкнул двойным щелчком на значке диска, ввел пароль и получил доступ к данным.

Что можно зашифровать с помощью BitLocker?

Можно зашифровать любой диск, кроме сетевого и оптического. Вот список поддерживаемых типов подключения дисков: USB, Firewire, SATA, SAS, ATA, IDE, SCSI, eSATA, iSCSI, Fiber Channel.

Не поддерживается шифрование томов, подключенных по Bluetooth. И хоть карта памяти мобильного телефона, подключенного к компьютеру по Bluetooth, выглядит как отдельный носитель данных, зашифровать его нельзя.

Поддерживаются файловые системы NTFS, FAT32, FAT16, ExFAT. Не поддерживаются прочие файловые системы, в том числе CDFS, NFS, DFS, LFS, программные RAID-массивы (аппаратные RAID-массивы поддерживаются).

Можно зашифровать твердотельные накопители: (SSD-накопители, флешки, SD-карты), жесткие диски (в том числе, подключаемые по USB). Шифрование других типов дисков не поддерживается.

Шифрование диска Bitlocker

Перейдите на рабочий стол, запустите Проводник и щелкните правой кнопкой мыши по диску, который вы хотите зашифровать. Напомню, что это может быть логический том, SD-карта, флешка, USB-диск, SSD-накопитель. Из появившегося меню выберите команду Включить BitLocker.

Первым делом вас спросят, как вы будете снимать блокировку с зашифрованного диска: с помощью пароля или смарт-карты. Нужно выбрать один из вариантов (или оба: тогда будут задействованы и пароль, и смарт-карта), иначе кнопка Далее не станет активной.

На следующем шаге вам будет предложено создать резервную копию ключа

восстановления.

ПОЯСНЕНИЕ Ключ восстановления используется для разблокировки диска в случае, когда вы забыли пароль или потеряли смарт-карту. Отказаться от создания ключа восстановления нельзя. И это правильно, потому что, приехав из отпуска, свой пароль к зашифрованному диску я-таки забыл. Эта же ситуация может повториться и у вас. Поэтому выбираем один из предложенных способов архивирования ключа восстановления.

- Сохранение ключа в учетную запись Майкрософта. Этот способ я не рекомендую: нет соединения с Интернетом — получить свой ключ не получится.

- Сохранение в файл — оптимальный способ. Файл с ключом восстановления будет записан на рабочий стол.

- Сами понимаете, его оттуда следует перенести в более надежное место, на-пример на флешку. Также желательно его переименовать, чтобы по имени файла не было сразу понятно, что это как раз тот самый ключ. Можно открыть этот файл (позже вы увидите, как он выглядит) и скопировать сам ключ восстановления в какой-то файл, чтобы только вы знали, что это за строка и в каком файле она находится. Оригинальный файл с ключом восстановления лучше потом удалить. Так будет надежнее.

- Распечатка ключа восстановления — идея довольно дикая, разве что потом вы поместите этот лист бумаги в сейф и закроете на семь замков.

Теперь нужно определить, какую часть диска требуется шифровать.

Можно зашифровать только занятое место, а можно — сразу весь диск. Если ваш диск практически пуст, то намного быстрее зашифровать только занятое место. Рассмотрим варианты:

- пусть на флешке в 16 Гбайт имеется всего 10 Мбайт данных. Выберите первый вариант, и диск будет зашифрован мгновенно. Новые же файлы, записываемые на флешку, будут шифроваться «на лету», т. е. автоматически;

- второй вариант подойдет, если на диске много файлов, и он почти полностью заполнен. Впрочем, для той же 16-гигабайтной флешки, но заполненной до 15 Гбайт, разница во времени шифрования по первому или второму варианту будет практически неразличима (что 15 Гбайт, что 16 — будут шифроваться

практически одно и то же время); - однако если на диске мало данных, а вы выбрали второй вариант, то шифрование будет длиться мучительно долго по сравнению с первым способом.

Итак, осталось только нажать кнопку Начать шифрование.

Дождаться, пока диск будет зашифрован. Не выключайте питание компьютера и не перезагружайте его до тех пор, пока шифрование не завершится — об этом вы получите соответствующее сообщение.

Если произойдет сбой питания, то шифрование при запуске Windows будет продолжено с того самого момента, где оно было остановлено. Так написано на сайте Майкрософт. Верно ли это для системного диска, я не проверял — не захотелось рисковать.

Работа с зашифрованным диском

В Проводнике Windows зашифрованный диск помечен значком замка: у заблокированного диска замок закрыт, у разблокированного — открыт.

Свежеподключенный зашифрованный диск заблокирован, и чтобы его разблокировать, следует щелкнуть по нему двойным щелчком. Если вы выбрали только защиту паролем, понадобится ввести этот пароль, а если была выбрана и смарт-карта, то для успешной аутентификации и разблокировки диска нужно еще вставить и ее.

После разблокировки с зашифрованным диском вы можете работать так же, как с обычным.

Теперь рассмотрим ситуацию, когда вы забыли пароль или потеряли смарт-карту.

Откройте файл, содержащий ключ восстановления и скопируйте содержащийся там ключ в буфер обмена.

Нажмите в окне ввода пароля кнопку Дополнительные параметры.

Выберите в открывшемся окне команду Введите ключ восстановления.

Вам останется только вставить в соответствующее поле ключ восстановления из буфера обмена.

Рассмотрим еще две ситуации: изменение пароля BitLocker и управление зашифрованным диском.

Щелкните правой кнопкой на разблокированном зашифрованном диске и найдите в открывшемся контекстном меню команды Изменить пароль BitLocker и Управление BitLocker.

Первая команда, как вы уже догадались, позволяет изменить пароль для разблокировки зашифрованного диска. Процедура смены пароля обычная: нужно ввести старый пароль, новый пароль и его подтверждение.

Выберите теперь команду Управление BitLocker. В открывшемся окне вы увидите список как незашифрованных, так и зашифрованных дисков.

Для зашифрованного диска доступны следующие команды:

- Архивировать ключ восстановления — если вы потеряли файл с ключом восстановления, вы можете сделать его копию в любой момент (естественно, пока вы еще помните пароль разблокировки);

- Сменить пароль — с этой командой вы уже знакомы;

- Удалить пароль — удаляет пароль, но перед этим нужно выполнить команду Добавить смарт-карту. Иначе, если удалить пароль, то как потом будет осуществляться доступ к зашифрованному диску?

- Добавить смарт-карту — добавляет смарт-карту, которая будет использоваться для разблокировки диска. Если раньше был добавлен пароль, то для разблокировки диска теперь понадобятся и смарт-карта, и пароль.

Если хотите использовать только лишь смарт-карту, тогда добавьте ее, а потом удалите пароль; - Включить автоматическую разблокировку — позволяет включить автоматическую разблокировку диска на этом компьютере;

- Отключить BitLocker — отключает шифрование. После этого данные на диске не будут зашифрованными, и вводить пароль для разблокирования диска более не понадобится.

Команда Администрирование доверенного платформенного модуля позволяет управлять TPM-чипом, если таковой имеется в вашем компьютере. У меня его не оказалось, поэтому вместо консоли управления я увидел сообщение о том, что TPM-чип не найден.

ВНИМАНИЕ! Чип TPM, если он в компьютере имеется, сначала нужно включить через BIOS SETUP. Изучите документацию по материнской плате, чтобы узнать, как это сделать. Если читать документацию не с руки, ищите в BIOS SETUP параметры, связанные с TPM, например: TPM Security, TPM Activation. Эти параметры нужно включить (значения Enabled, On,Activated и т. п.). Названия параметров и значений могут отличаться в зависимости от используемой BIOS.

Если вам необходимо быстро и легко скрыть и зашифровать папку или файл. Я вам могу посоветовать использовать программу AxCrypt, про которую мы подробно рассказывали в статье «Как поставить пароль на папку».

BitLocker Drive

Encryption is a data protection feature available for windows 7, 8 and 10

users, so this feature is not available for previous versions of windows.

BitLocker enables a drive or a folder to be password protected so that no

unauthorized user can access the data. This is the most widely used password

protection system for Hard Disk’s and other drives on windows machines.

If you try to open Bitlocker encrypted drive on windows xp, it doesnt even show a drive in most of the cases, even if the drive is detected on windows xp, it display’s the memory as «0 Bytes» and you need to format the drive to gain access

Error Message Shown is «Drive is not Formatted, you need to Format it to open it», even if you click on format, Nothing’s going to happen. So Microsoft developed a software to open such drives on Windows XP.

How To Install BitLocker

No need to install BitLocker it is

installed automatically as part of the operating system installation. However,

BitLocker is not enabled until it is turned on by using the BitLocker setup

wizard, which can be accessed from either the Control Panel or by

right-clicking the drive-in Windows Explorer.

At any time after installation and

initial operating system setup, the system administrator can use the BitLocker

setup wizard to initialize BitLocker. There are two steps in the initialization

process:

- On computers that have a TPM, initialize the

TPM by using the TPM Initialization Wizard, the BitLocker Drive

Encryption item in Control Panel, or by running a script designed

to initialize it. - Set up BitLocker. Access the BitLocker setup

wizard from the Control Panel, which guides you through setup and presents

advanced authentication options.

When a local administrator

initializes BitLocker, the administrator should also create a recovery password

or a recovery key. Without a recovery key or recovery password, all data on the

encrypted drive may be inaccessible and unrecoverable if there is a problem

with the BitLocker-protected drive.

As Bitlocker works only

on the later versions of windows 7, Microsoft released a software for windows

xp users so that they can access data from Bitlocker Encrypted Hard drives/disks.

Bitlocker to Go Reader is the software that helps in accessing Bitlocker

encrypted drives in windows Xp

Steps to Open Bitlocker

Encrypted Drive on Windows XP

1)

Download Bitlocker to go reader from

the link given above, Select your preferred operating system and download

according to it

2)

Install Bitlocker to Go Reader

3)

Insert Bitlocker Encryped Hard Drive /Disk

/ Pendirve /Flash Drive

4)

Now Open Bitlocker To Go Reader

5)

That’s it, Enter the password and you

can gain access to it

======== Hacking Don’t Need Agreements ========

Just Remember One Thing You Don’t Need To Seek Anyone’s Permission To Hack Anything Or Anyone As Long As It Is Ethical, This Is The Main Principle Of Hacking Dream

Thank You for Reading My Post, I Hope It Will Be Useful For You

I Will Be Very Happy To Help You So For Queries or Any Problem Comment Below Or You Can Mail Me At Bhanu@HackingDream.net

Обычно мы считаем, что данные, содержащиеся на жестких дисках наших компьютеров, защищены паролем для входа. В некоторой степени это верно, но что, если мы оставим сеанс открытым или наш компьютер или жесткий диск будут потеряны или украдены? Данные, содержащиеся на жестких дисках, доступны каждому, достаточно было бы снять жесткий диск с одного компьютера и подключить его к другому с помощью адаптера «диск — USB», и мы получили бы доступ ко всей содержащейся в нем информации. Другими словами, операционная система защищает содержимое наших дисков во время работы, но не при выключении компьютера или в процессе загрузки. Сегодня в RedesZone мы поговорим о BitLocker, инструмент Microsoft для Windows, который позволит нам зашифровать все наши данные.

BitLocker — это инструмент, предлагаемый Microsoft в версиях Professional и Enterprise своей операционной системы Windows, который позволяет шифровать содержимое внутренних жестких дисков, загрузочных дисков, внешних дисков, а также USB-ключей, которые мы подключаем к нашему компьютеру. Таким образом, даже если мы подключим их к другому компьютеру, данные будут по-прежнему зашифрованы и защищены. BitLocker доступен начиная с версии Windows Vista в операционных системах для настольных ПК и в Windows Server 2008 для серверных версий.

Индекс:

- Что такое шифрование накопителя?

- Как изменить метод и силу (безопасность) шифрования с помощью групповой политики в BitLocker

- Включение BitLocker на внутреннем накопителе

- Сохраните ключ восстановления

- Выберите объем диска для шифрования

- Настройки BitLocker на зашифрованных дисках

- BitLocker на дисках операционной системы

- BitLocker на внешних или съемных носителях

- Как: использовать BitLocker без TPM

- Как разблокировать диск BitLocker с помощью ключа восстановления

- Доступ удаленного рабочего стола к зашифрованным дискам

- Откройте зашифрованные диски BitLocker в Windows XP или Vista

1. Что такое шифрование накопителя?

Шифрование — это процедура, с помощью которой алгоритм шифрования и заданный ключ делают сообщение нечитаемым и непонятным для тех, у кого нет ключа. Это также относится к данным, хранящимся на дисках и флеш-накопителях.

Этот инструмент используется для шифрования содержимого полных единиц хранения, для этого в своей начальной версии он использует Стандартный алгоритм шифрования AES (Advanced Encryption Standard) со 128-битным ключом, который можно изменить на AES-256 с помощью групповых политик. . В последней версии Windows 10 реализовано гораздо более безопасное шифрование XTS-AES.

При шифровании диска нам потребуется ввести пароль для защиты зашифрованной информации. Мы не должны терять или забывать этот пароль, так как мы будем вынуждены использовать ключ восстановления шифрования диска, иначе мы больше не сможем получить доступ к данным. Когда мы сохраняем или копируем файл на зашифрованный диск, он автоматически шифруется. Когда мы копируем или открываем файл с зашифрованного диска, он автоматически расшифровывается.

Если мы используем Bitlocker для шифрования загрузочного диска операционной системы, как только мы запускаем компьютер и перед запуском Windows, он попросит нас ввести пароль доступа Bitlocker, который мы ранее настроили. Если мы не введем правильный пароль, операционная система не запустится. Этот процесс полностью не зависит от последующей аутентификации пользователей и администраторов, то есть у нас будет пароль доступа для запуска операционной системы, а затем аутентификация пользователя.

Если мы используем Bitlocker для шифрования раздела операционной системы (кроме раздела операционной системы) или для шифрования другого жесткого диска, то что нам нужно будет делать каждый раз при загрузке операционной системы, так это дважды щелкнуть по устройству, и он спросит нас для ввода пароля для доступа к Bitlocker, для расшифровки и шифрования содержимого при копировании информации. Этот пароль не зависит от разрешений, которые могут иметь папки и файлы на указанном разделе или жестком диске, он предназначен только для шифрования и дешифрования данных с помощью Bitlocker.

Как видите, Bitlocker позволит нам зашифровать все содержимое жесткого диска, разделов, внешних жестких дисков и даже операционной системы. Если у вас есть компьютер с Windows и вы хотите полностью защитить его, вам следует зашифровать не только раздел данных или жесткие диски с помощью Bitlocker, но и диск операционной системы, чтобы избежать этого с помощью компьютерных криминалистических методов, некоторая конфиденциальная информация может быть восстановлена.

BitLocker, инструмент шифрования дисковых накопителей Microsoft Windows, по умолчанию настроен на использование XTS-AES в качестве алгоритма шифрования и 128-битного ключа для внутренних загрузочных дисков и дисков с данными. По умолчанию он использует алгоритм шифрования AES-CBC со 128-битным ключом для внешних дисков и USB-накопителей. Разница между этими двумя методами шифрования XTX-AES и AES-CBC заключается в том, как они шифруют, насколько они защищены от атак и насколько быстро они шифруют и дешифруют данные.

- XTS-AES — это новейший алгоритм шифрования, который, как и почти все в вычислительной технике, имеет своих сторонников и противников. Это более быстрый из двух алгоритмов и теоретически более безопасный. Мы всегда будем рекомендовать RedesZone использовать этот тип алгоритма, более того, он также используется по умолчанию такими программами, как VeraCrypt, и даже инструментами, специально разработанными для операционных систем Linux, как на настольных компьютерах, так и на серверах Linux.

- AES-CBC — это алгоритм, который по-прежнему поддерживает Microsoft Windows, и он немного медленнее, чем предыдущий, хотя почти такой же безопасный, если используется правильный пароль.

Длина ключа одинакова для обоих алгоритмов, хотя ее можно изменить с помощью локальных групповых политик для использования из ключи к 256 биты для шифрование диска вместо 128-битных ключей . В целях безопасности мы рекомендуем всегда использовать 256-битные ключи, так как производительность операционной системы будет по-прежнему отличной, а безопасность будет максимально возможной.

Обычно считается, что чем больше бит имеет ключ, тем сложнее его взломать, чтобы расшифровать данные с помощью грубой силы. Почему не всегда используются максимально длинные ключи? Ну, в основном потому, что чем больше бит имеет ключ, тем больше времени требуется для шифрования и дешифрования, криптография всегда стремится достичь достаточно безопасного шифрования по разумной цене.

Что такое групповая политика?

Политики операционной системы Microsoft Windows позволяют редактировать и изменять настройки. С помощью директив мы можем управлять несколькими задачами и функциями операционной системы как на уровне компьютера, так и на уровне пользователя.

Редактирование групповых политик

Чтобы изменить алгоритм шифрования и длину ключа с помощью групповых политик, запускаем команду gpedit.msc на из опции запуска Windows (нажимаем клавишу Windows + R чтобы открыть опцию запуска). Эта команда открывает консоль Microsoft, где мы можем изменять локальные групповые политики.

В консоли редактор групповой политики, мы следуем следующему пути навигации: Политика локального компьютера / Конфигурация компьютера / Административные шаблоны / Компоненты Windows / Шифрование диска BitLocker .

В этой категории у нас есть три директивы:

Выберите метод шифрования и установите стойкость шифрования для (Windows 8, 8.1, 10 [версия 1507] и Windows Server 2012 и 2012 R2), что позволяет изменить длину ключа шифрования и выбрать шифрование AES с методом распространения или без него. Broadcaster — это метод шифрования, применяемый для обеспечения дополнительной защиты данных при переходе от открытой к зашифрованной форме.

Выберите метод шифрования и жесткость шифрования для (Windows 10 [версия 1511] и новее):

Эта директива позволяет нам по-разному изменять алгоритм и длину ключа для внутренних загрузочных дисков, внутренних дисков с данными, съемных дисков и USB-накопителей.

Выберите метод шифрования и жесткость шифрования для (Windows Vista, 7 и Server 2008 и 2008 R2):

Возможности конфигурации различаются в зависимости от операционной системы и ее версии. Мы можем увидеть версию операционной системы, открыв Центр действие / Все настройки / Система / О программе .

В каждом из них он предлагает параметры конфигурации для алгоритма и длины ключа шифрования, используемого BitLocker для шифрования дисков. Изменение конфигурации не повлияет на уже зашифрованные диски, которые будут продолжать использовать настройки, которые были на месте, когда они были зашифрованы.

Эти рекомендации применимы только в том случае, если операционная система и версия соответствуют установленным на компьютере. Изменив параметры, диски, зашифрованные с этого момента, будут использовать новые параметры.

Включение настроенной групповой политики

После изменения групповой политики изменения вступят в силу примерно через 90 минут; Мы можем нажать клавишу Windows + R, чтобы открыть параметр запуска, и написать команду «gpupdate / target: Computer / force», чтобы изменения вступили в силу немедленно и результат можно было проверить. Если запустить gpupdate.exe /? из командной консоли вы сможете увидеть другие параметры команды и их подробное описание.

3. Включение BitLocker на внутреннем накопителе.

Мы увидим процесс шифрования диска с данными, то есть диска без операционной системы, который не является загрузочным.

Чтобы активировать Bitlocker из меню конфигурации Windows 10 , щелкаем мышкой по иконке панели уведомлений в панели задач:

и выбираем опцию «Открыть центр активности»; нажмите «Все конфигурации» и «Система»; Нажав на последнюю опцию «О программе», мы получаем доступ к окну, содержащему информацию о нашей установке Windows. Внизу у нас есть опция «Конфигурация BitLocker», при нажатии на эту опцию появится окно, в котором мы можем включать, отключать и управлять BitLocker на наших дисках и съемных дисках.

Чтобы активировать BitLocker из проводника, мы щелкаем правой кнопкой мыши диск, который нужно зашифровать, из проводника файлов и в появившемся контекстном меню выбираем опцию » Включить BitLocker .

В окне «Панель управления», если для режима «Просмотр по» установлено значение «Категория», нажмите «Система и безопасность».

В следующем окне мы теперь можем выбрать опцию «Шифрование диска BitLocker».

BitLocker отображает диски хранения, сгруппированные по категориям в зависимости от того, как их обнаружила операционная система. Мы можем использовать BitLocker только на отформатированных дисках, которым присвоена буква диска.

На изображении мы видим внутренний диск C: с загрузкой операционной системы, в которой отключен BitLocker. Внешний диск с отключенным шифрованием и USB-накопитель с включенным BitLocker.

Мы отображаем параметры BitLocker для диска, который нужно зашифровать, и он показывает нам параметр «Активировать BitLocker», при нажатии на этот параметр появляется мастер для настройки шифрования на указанном устройстве.

Сначала мы пишем пароль, чтобы разблокировать устройство после того, как оно было зашифровано; Пароль должен состоять из прописных и строчных букв, цифр и специальных символов, таких как точка, знак и т. Д.

4. Сохраните ключ восстановления.

Затем он дает нам различные варианты сохранения ключа восстановления на случай, если мы забудем пароль из предыдущего пункта.

При резервном копировании ключа восстановления BitLocker создает специальный ключ при первом шифровании диска. После того, как диск был зашифрован, мы можем снова сгенерировать ключ восстановления из меню настройки, которое появляется рядом с зашифрованным диском в диалоговом окне «Включить BitLocker».

Windows запросит этот ключ восстановления, если в процессе запуска компьютера с зашифрованным диском операционной системы обнаружит странную ситуацию, которая не позволяет разблокировать указанный диск. Это также произойдет в случае, если мы использовали BitLocker для шифрования съемного диска или флэш-памяти и когда мы не помним пароль для разблокировки зашифрованного диска.

Мастер шифрования дает нам различные варианты хранения ключа восстановления.

- «Сохранить в учетную запись Microsoft»: Сохраните ключ восстановления в OneDrive, чтобы использовать этот параметр, необходимо войти на наш компьютер с учетной записью Microsoft, а не с локальной учетной записью, и этот компьютер не является частью компьютерного домена.

Windows 10 хранит этот пароль в нашем профиле OneDrive, если у нас есть учетная запись Microsoft, по этой ссылке мы можем получить доступ к нашему паролю BitLocker: https://onedrive.live.com/recoverykey

Этот вариант наиболее рекомендуется корпорацией Майкрософт для компьютеров, не входящих в домен.

Чтобы настроить учетную запись Microsoft на нашем компьютере вместо локальной учетной записи, нам необходимо иметь учетную запись Microsoft (например, учетную запись электронной почты Hotmail или Outlook) и получить доступ к меню «Настройки» из раздела «Центр действий». , нажмите на опцию «Учетные записи» и в разделе «Ваша информация» выберите ссылку «Вместо этого войдите в систему с учетной записью Microsoft».

- «Сохранить на USB-ключ»: utilisez USB-ключ кто записывать сказал ключ, ключ USB не может быть зашифрован с помощью BitLocker.

- «Сохранить в файл»: создает текстовый файл, в котором хранится этот ключ. Это тот же файл, который вы создали с помощью предыдущего варианта.

- «Распечатать ключ восстановления»: распечатать ключ из восстановление на принтере. Текст такой же, как и в ранее созданных файлах.

В случае, если мы шифруем несколько дисков и имеем несколько ключей восстановления шифрования, имя файла содержит значение, которое должно совпадать со значением, запрошенным мастером разблокировки диска BitLocker с ключом восстановления. Ключ восстановления BitLocker 0555236F -D828-4038-A990-DF3F90DA81A6.TXT

5. Выберите объем диска для шифрования.

На следующем этапе он спрашивает нас, хотим ли мы зашифровать только часть используемого диска (для новых дисков быстрее, за счет меньшего количества информации) или зашифровать весь диск (лучший вариант для использованных дисков, поскольку файлы были удалены, они все еще находятся на диске и могут быть восстановлены, это медленнее, чем предыдущее).

Следующий диалог информирует нас о совместимости шифрования BitLocker с предыдущими версиями Windows 10.

Мы можем проверить нашу версию Windows в пункте «О программе» меню «Система» в конфигурации «Центр активности».

Если мы собираемся зашифровать внутренние диски нашего компьютера, мы можем использовать первый вариант, но если мы собираемся зашифровать съемные носители, лучше использовать вариант совместимости, чтобы у нас не было проблем, когда использование указанного блока в системах с версиями без обновления. Windows 10. Затем начинается шифрование диска, этот процесс займет определенное время в зависимости от размера диска и выбранных опций. Когда шифрование диска завершено, мы видим замок рядом с зашифрованным диском.

6. Настройки BitLocker на зашифрованных дисках.

Когда у нас есть зашифрованные диски BitLocker на нашем компьютере, под зашифрованным диском появится меню конфигурации.

Первый вариант

BitLocker — это программа, которая позволяет шифровать файлы в OS Windows. Это софт, который является официальным инструментом от Microsoft и позволяет получать доступ информации, которая записана на диски с защитой BitLocker. Софт работает на разных сборках OS Windows.

BitLocker можно закачать для компьютера с 32 и 64 разрядной системой. Не забывайте, что её нужно инсталлировать на ОS Windows XP и Vista. В OS Windows 7 и выше этот софт является встроенным в оболочку системы. На новых операционных системах не нужно устанавливать дополнительные алгоритмы шифрования.

О назначении

Программа подходит для пользователей, которые хотят зашифровать внешние накопители, используя технологию BitLocker. Софт подходит для дисков, которые форматировались в файловой системе FAT. Сняв блокировку с них, вы увидите все данные, которые распознаются в автоматическом режиме. После этого нужно ввести данные для авторизации.

Основная проблема входа на старых версиях OS Windows заключается в отсутствии авторизации. В этом нет ничего странного, ведь в OS Windows XP и Vista нет встроенного режима шифрования с помощью алгоритма BitLocker.

Разработчики не добавили функцию шифрования BitLocker в новых обновлениях ServicePack. Так что обновление, которое позволяет защищать флешки и SD-карты на старых OS нужно инсталлировать в ручном режиме.

Хоть это и не совсем удобно, но установка длится несколько секунд. Установочные файлы занимают несколько килобайт. Вы можете закачать их в бесплатном режиме. Закачав все файлы, вам не нужно перезагружать систему и выполнять вспомогательные настройки и операции.

О методе шифрования

BitLocker является частной технологией, которая создана Microsoft, чтобы защитить информацию на съемных накопителях. Она обеспечивает использование внешних накопителей, как ключей доступа.

В технологии поддерживается новые алгоритмы, которые шифруют томы: AES 128 и AES 256. Алгоритм BitLocker начал полноценно работать в OS Windows 7. Сейчас каждая версия операционной системы укомплектована этой технологией шифрования.

Ключевые особенности

- быстрый вход к информации, которая хранится на носителях с этой технологией;

- инсталляция в быстром режиме;

- BitLocker существует дляOS Windows с 32 и 64 разрядной структурой библиотек;

- необходимые сервисы интегрируются в автоматическом режиме;

- технология обновляется в бесплатном режиме.