Отключаем удаленное управление компьютером

Запрещаем удаленный доступ

Как уже было сказано выше, мы будем менять исключительно системные настройки, позволяющие сторонним пользователям просматривать содержимое дисков, менять параметры и совершать иные действия на нашем ПК. Имейте в виду, если вы пользуетесь удаленными рабочими столами или машина является частью локальной сети с общим доступом к устройствам и программному обеспечению, то приведенные ниже действия могут нарушить работу всей системы. Это же касается и тех ситуаций, когда требуется подключаться к удаленным компьютерам или серверам.

Отключение удаленного доступа выполняется в несколько этапов или шагов.

- Общий запрет удаленного управления.

- Выключение помощника.

- Отключение соответствующих системных служб.

Шаг 1: Общий запрет

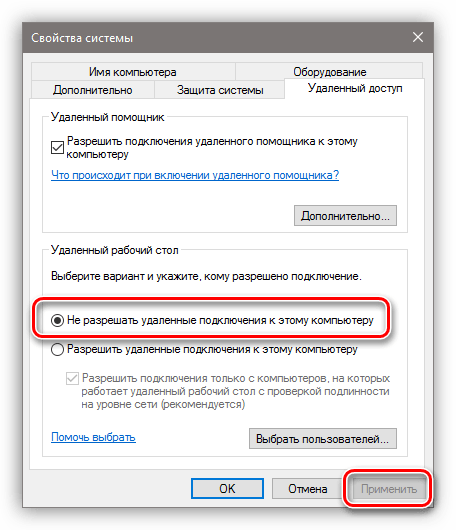

Данным действием мы отключаем возможность подключения к вашему рабочему столу с помощью встроенной функции Windows.

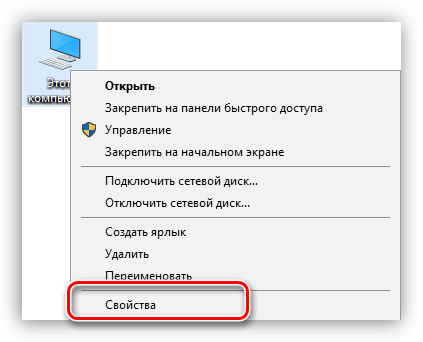

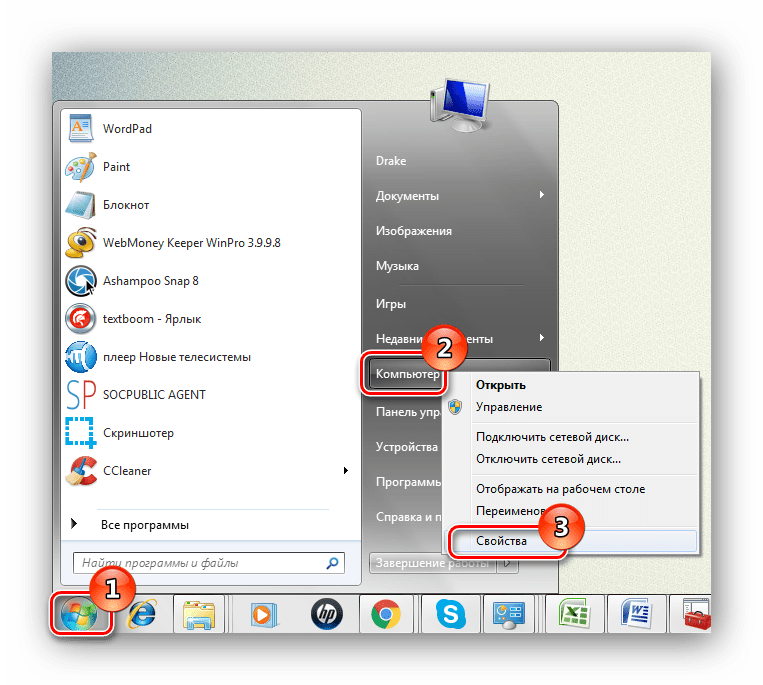

- Жмем правой кнопкой мыши по значку «Этот компьютер» (или просто «Компьютер» в Windows 7) и переходим к свойствам системы.

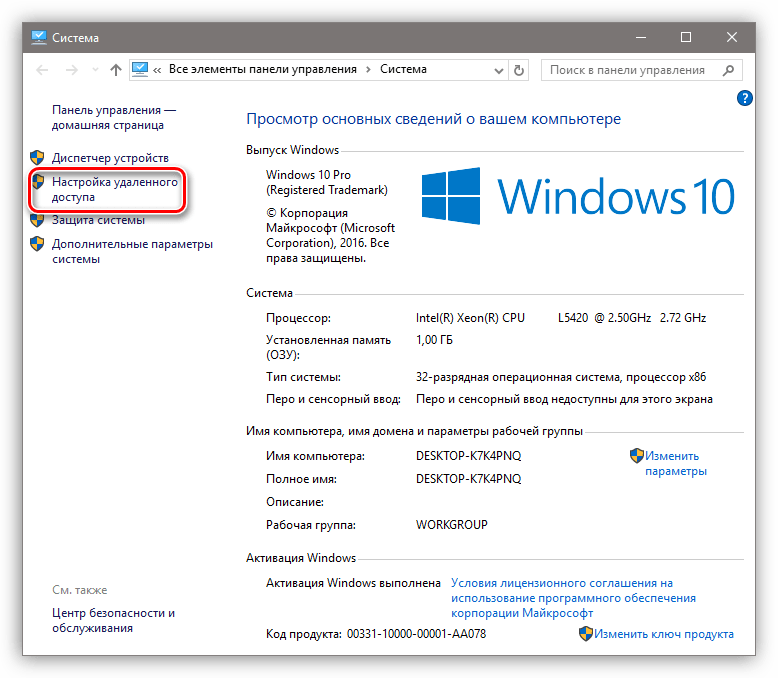

Далее идем в настройки удаленного доступа.

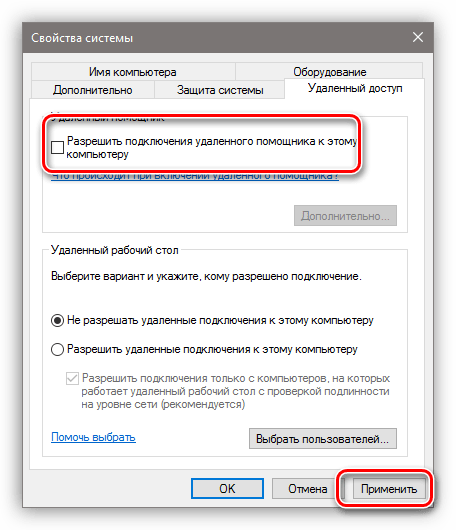

В открывшемся окне ставим переключатель в положение, запрещающее подключение и нажимаем «Применить».

Доступ отключен, теперь сторонние пользователи не смогут выполнять действия на вашем компьютере, но смогут просматривать события, используя помощник.

Шаг 2: Отключение помощника

Удаленный помощник позволяет пассивно просматривать рабочий стол, а точнее, все действия, которые вы выполняете – открытие файлов и папок, запуск программ и настройка параметров. В том же окне, где мы отключали общий доступ, снимаем галку возле пункта, разрешающего подключение удаленного помощника и жмем «Применить».

Шаг 3: Отключение служб

На предыдущих этапах мы запретили совершать операции и вообще просматривать наш рабочий стол, но не спешите расслабляться. Злоумышленники, получив доступ к ПК вполне могут изменить эти настройки. Еще немного повысить уровень безопасности можно с помощью отключения некоторых системных служб.

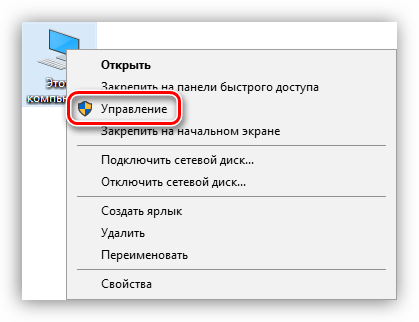

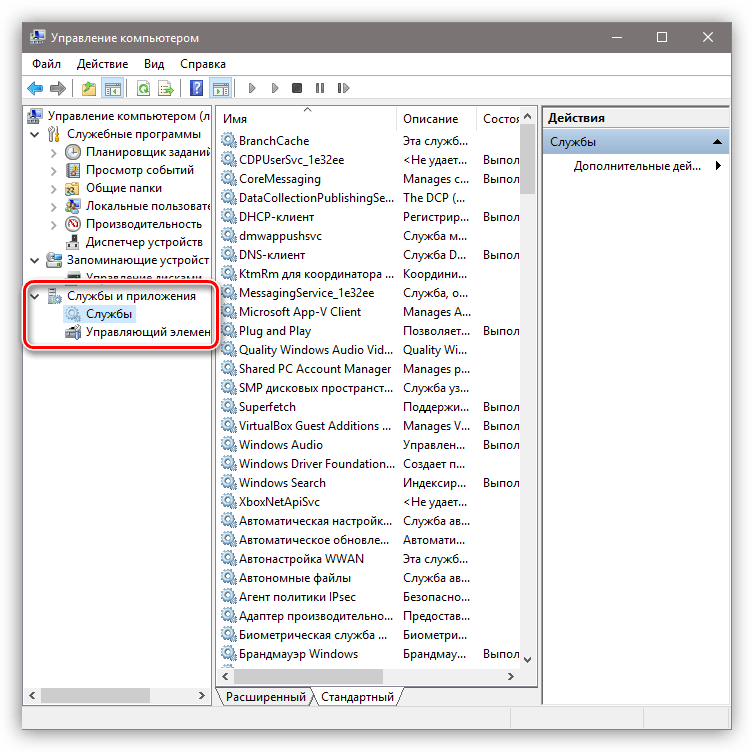

- Доступ к соответствующей оснастке осуществляется путем нажатия ПКМ по ярлыку «Этот компьютер» и переходом к пункту «Управление».

Далее открываем ветку, указанную на скриншоте, и кликаем по «Службам».

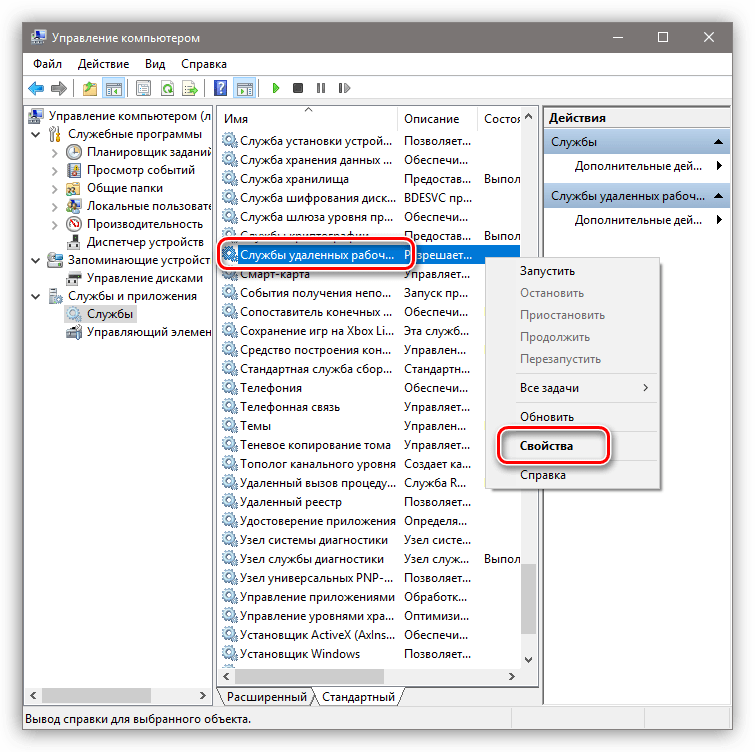

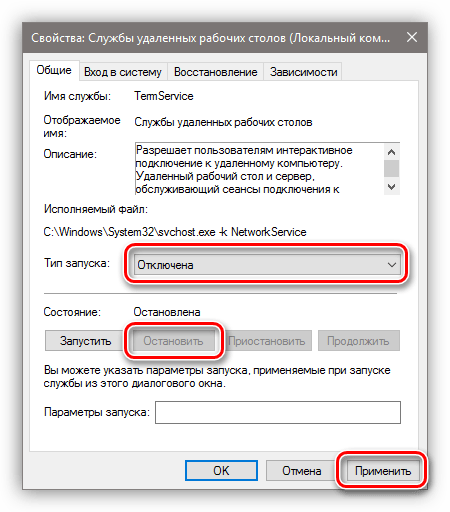

Первым делом отключаем «Службы удаленных рабочих столов». Для этого кликаем по названию ПКМ и переходим к свойствам.

Если служба запущена, то останавливаем ее, а также выбираем тип запуска «Отключена», после чего жмем «Применить».

- «Служба Telnet», которая позволяет управлять компьютером с помощью консольных команд. Название может быть другим, ключевое слово «Telnet».

- «Служба удаленного управления Windows (WS-Management)» – дает почти такие же возможности, что и предыдущая.

- «NetBIOS» – протокол для обнаружения устройств в локальной сети. Здесь также могут быть разные названия, как и в случае с первой службой.

- «Удаленный реестр», который позволяет менять настройки системного реестра пользователям сети.

- «Служба удаленного помощника», о котором мы говорили ранее.

Все действия, приведенные выше, можно выполнить только под учетной записью администратора или введя соответствующий пароль. Именно поэтому для предотвращения внесения изменений в параметры системы извне необходимо работать только под «учеткой», имеющей обычные права (не «админские»).

Заключение

Теперь вы знаете, как отключить удаленное управление компьютером через сеть. Действия, описанные в данной статье, помогут повысить безопасность системы и избежать многих проблем, связанных с сетевыми атаками и вторжениями. Правда, почивать на лаврах не стоит, поскольку никто не отменял зараженные вирусами файлы, которые попадают на ПК через интернет. Будьте бдительны, и неприятности обойдут вас стороной.

Источник

Как удалить сетевое подключение в Windows 7

Бывают такие ситуации, что пользователь создал много различных подключений к интернету, которыми сейчас не пользуется, и они видны на панели «Текущие подключения». Рассмотрим, как избавиться от незадействованных сетевых соединений.

Удаление сетевого подключения

Чтобы деинсталлировать лишние соединения с интернетом, заходим в Виндовс 7 с правами администратора.

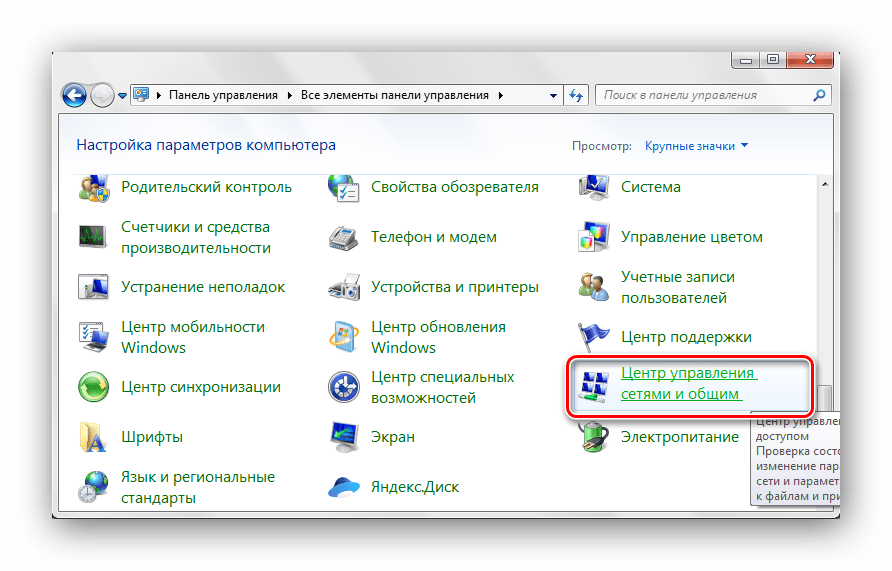

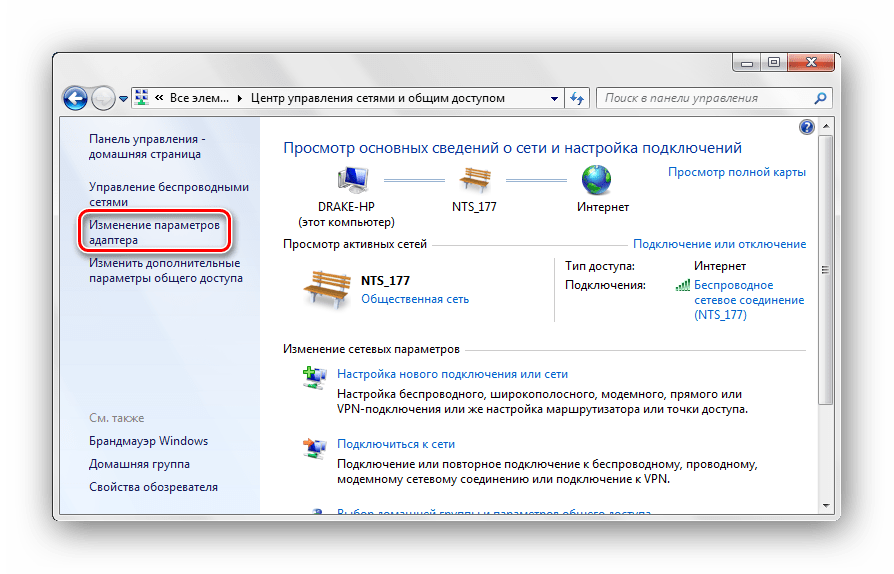

Способ 1: «Центр управления сетями и общим доступом»

Данный способ подойдет для начинающего пользователя Виндовс 7.

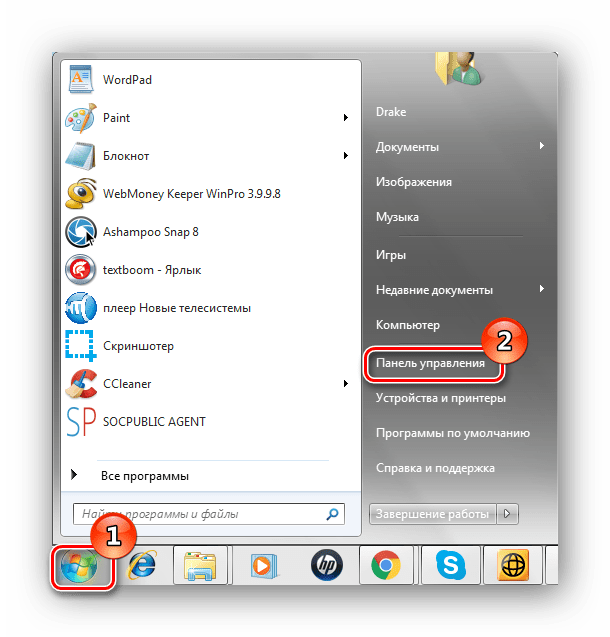

- Заходим в «Пуск», идём в «Панель управления».

В подразделе «Просмотр» выставляем значение «Крупные значки».

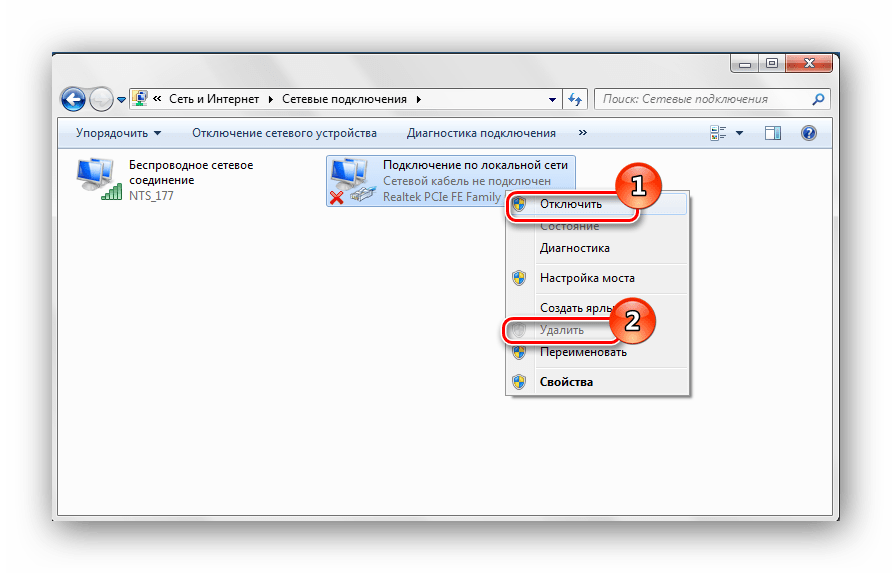

Перемещаемся в «Изменение параметров адаптера».

Сначала выключаем (если включено) нужное подключение. После чего жмём ПКМ и щелкаем по «Удалить».

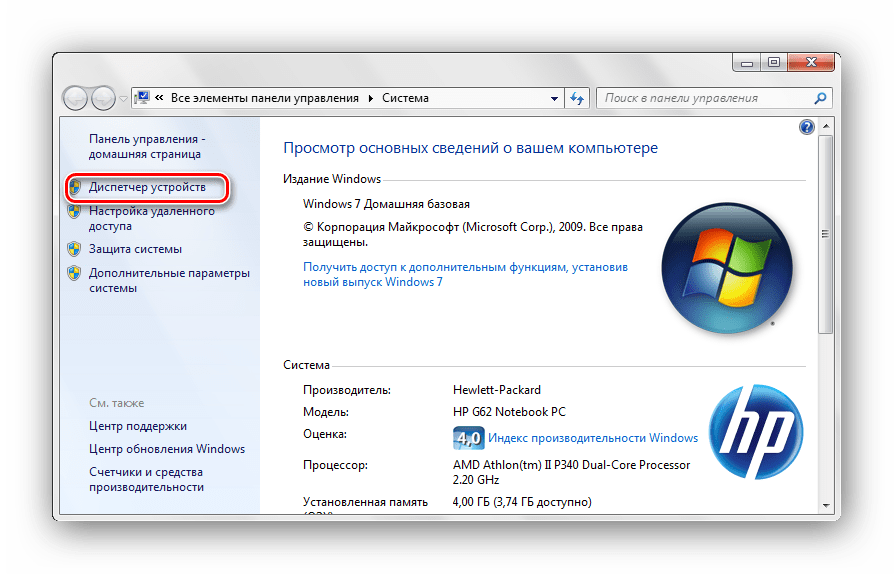

Способ 2: «Диспетчер устройств»

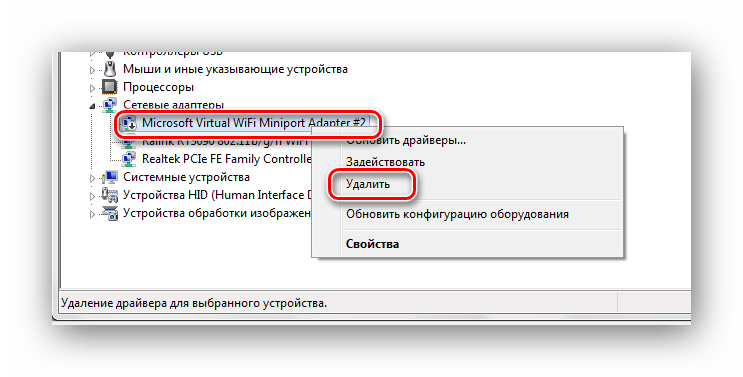

Возможна такая ситуация, что на компьютере было создано виртуальное сетевое устройство и сетевое подключение, которое связано с ним. Чтобы избавится от данного подключения, потребуется деинсталлировать сетевое устройство.

- Открываем «Пуск» и жмём ПКМ по наименованию «Компьютер». В контекстном меню переходим в «Свойства».

Производим удаление объекта, который связан с ненужным сетевым подключением. Жмём ПКМ по нему и щелкаем по пункту «Удалить».

Будьте внимательны, не производите удаления физических устройств. Это может привести систему в нерабочее состояние.

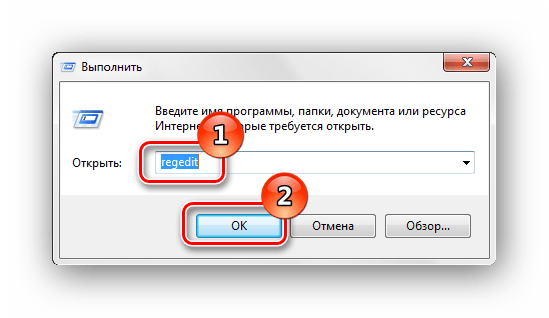

Способ 3: «Редактор реестра»

Данный способ подойдет для более опытных пользователей.

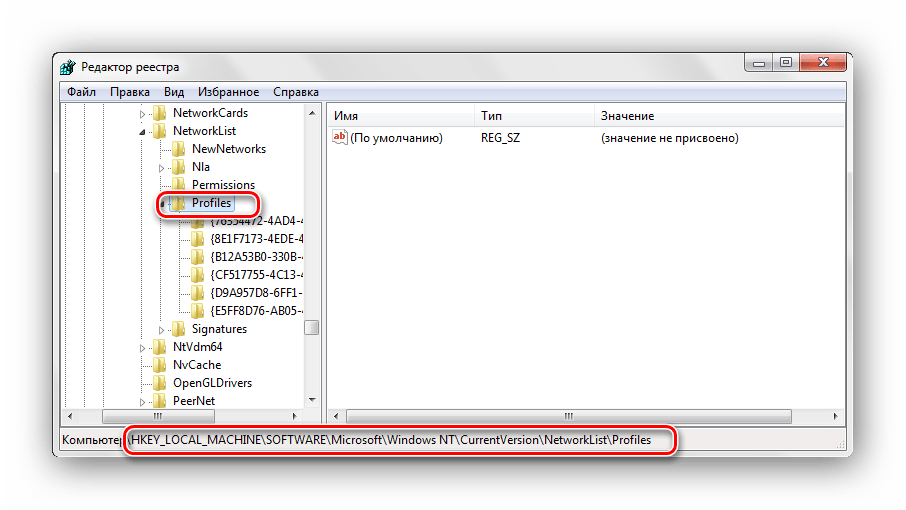

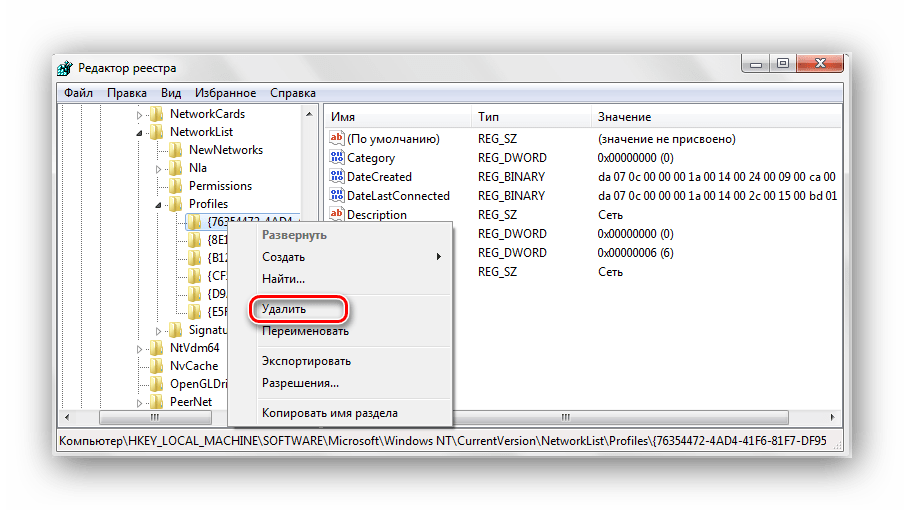

- Нажимаем комбинацию клавиш «Win+R» и вводим команду regedit .

Удаляем профили. Кликаем ПКМ по каждому из них и выбираем «Удалить».

Перезагружаем ОС и устанавливаем подключение заново.

При помощи несложных действий, описанных выше, избавляемся от ненужного сетевого подключения в Виндовс 7.

Источник

Как удалить лишние сетевые подключения в Windows

Столкнулся тут с неожиданной проблемой. При подключении к разным сетям Windows создает профили подключения Сеть 1, Сеть 2, Сеть 3 и т.д. Я не вполне понимаю зачем такое понадобилось в принципе, но суть не в этом — в какой-то момент компьютер просто перестал получать нормальные настройки по DHCP.

При заведении правильных настроек сетевому адаптеру вручную, создавался дополнительный профиль, допустим «Сеть 2» и отображалось что установлено одновременно два соединения: «Сеть 1» и «Сеть 2». Не перезагрузки, не отключение/включение сетевого адаптера, не удаление и замена драйверов не принесли результата.

В общем, было решено прибить вообще все профили и тут меня ждал сюрприз. Такой возможности в Windows 8 нас лишили. В Windows 7, к примеру, можно было воспользоваться объединением сетей и устранить подобное.

Удаляем лишние сетевые подключения в windows 8

Сделать это всё-таки можно для чего воспользуемся редактором реестра. Профили сетей живут по следующему пути:

Видим один или несколько разделов с идентификаторами сетей. Идентификатор конечно нам не о чем скажет, а вот зайдя внутрь раздела, находим параметр ProfileName, значение которого соответствует имени сети (отображается в «Центре управления сетями»).

Собственно, остается только удалить папки с идентификаторами сетей которые не нужны. Я вообще вынес всё.

Изменяем тип сети в Windows 8 через реестр

Начиная с Windows Vista для обеспечения большей сетевой безопасности в системе используются различные сетевые профили. В Win7 были профили «Общедоступная сеть» (накладывает большие ограничений на передачу данных) и «Домашняя сеть» /в Windows 8 профиль «Домашняя сеть» переименовали в «Частная сеть»/.

При создании новой сети, по умолчанию восьмерка присваивает ей профиль «Общедоступная сеть». Изменить тип профиля позволяет параметр «Category» (ветка реестра та же):

- 0 — Общедоступная сеть

- 1 — Частная сеть

- 2 — Сеть домена

ЕСЛИ СЧИТАЕТЕ СТАТЬЮ ПОЛЕЗНОЙ,

НЕ ЛЕНИТЕСЬ СТАВИТЬ ЛАЙКИ И ДЕЛИТЬСЯ С ДРУЗЬЯМИ

Источник

В современном цифровом мире важно обеспечить безопасность своей операционной системы. Windows 7, выпущенная в 2009 году, может быть подвержена ряду уязвимостей, которые могут быть использованы злоумышленниками. Один из таких рисков — это удаленный доступ и использование виртуальных частных сетей (VPN) без вашего ведома.

Удаленный доступ позволяет внешним пользователям подключаться к вашему компьютеру через сеть Интернет. Это может быть полезно в некоторых случаях, но если вы не используете этот функционал, то лучше его отключить, чтобы предотвратить несанкционированный доступ к вашей системе.

Также важно уделить внимание виртуальным частным сетям (VPN). Они обеспечивают защищенное соединение между вашим компьютером и удаленной сетью. Однако, если вы не пользуетесь VPN, то лучше его отключить, чтобы уменьшить вероятность злоупотребления вашей сетью.

Чтобы безопасно отключить удаленный доступ и виртуальные частные сети в Windows 7, следуйте инструкциям ниже.

Существуют несколько способов отключить удаленный доступ и VPN в Windows 7. Один из них — отключение соответствующих служб в системе. Другой — изменение настроек сетевых подключений. Прежде чем внести изменения, рекомендуется создать точку восстановления системы, чтобы можно было вернуться к предыдущей конфигурации, если что-то пойдет не так.

Если вы хотите отключить удаленный доступ и VPN, следуйте данным инструкциям и убедитесь, что ваша операционная система Windows 7 будет защищена от внешних угроз и злоумышленников.

Содержание

- Как отключить удаленный доступ в Windows 7

- Получение административных прав

- Отключение удаленного доступа для пользователей

- Отключение удаленного доступа в настройках системы

- Отключение удаленного доступа через реестр

- Защита от удаленного доступа через брандмауэр

- Отключение и настройка виртуальных частных сетей

Как отключить удаленный доступ в Windows 7

Удаленный доступ в Windows 7 позволяет пользователям подключаться и управлять компьютером удаленно, используя сеть Интернет. Однако, иногда может возникнуть необходимость отключить эту функцию по соображениям безопасности или просто по своему усмотрению.

Чтобы отключить удаленный доступ в Windows 7, выполните следующие шаги:

- Нажмите правой кнопкой мыши на значок «Компьютер» на рабочем столе и выберите «Свойства».

- В левой части окна «Свойства системы» нажмите на ссылку «Дополнительные параметры системы».

- В открывшемся окне «Системные свойства» перейдите на вкладку «Удаленный доступ».

- Снимите флажок с опции «Разрешить подключение к этому компьютеру».

- Автоматически будут отключены все доступные методы удаленного доступа, включая программы типа «Подключение к удаленному рабочему столу».

- Нажмите «ОК», чтобы сохранить изменения.

После выполнения этих шагов удаленный доступ будет отключен на вашем компьютере с операционной системой Windows 7. Будьте внимательны при отключении этой функции, так как она может потребоваться вам в будущем. Если вы хотите снова включить удаленный доступ, повторите указанные выше шаги и поставьте флажок обратно.

Получение административных прав

Для отключения удаленного доступа и виртуальных частных сетей в Windows 7 требуются административные права. Это позволит вам получить полный доступ к системе и вносить необходимые изменения. Следуйте этой инструкции, чтобы получить административные права:

-

Нажмите на кнопку «Пуск» в левом нижнем углу экрана.

-

Выберите пункт «Панель управления» из списка.

-

В открывшемся окне «Панель управления» найдите раздел «Учетные записи пользователей» и кликните по нему.

-

Выберите пункт «Управление учетными записями пользователей» из списка.

-

В открывшемся окне выберите свою учетную запись и нажмите на кнопку «Сделать администратором».

-

Подтвердите свое действие, введя пароль администратора, если это требуется.

-

После успешного выполнения этих действий вы получите полные административные права в Windows 7.

Обратите внимание, что для выполнения этих действий вам потребуются права администратора или доступ к администраторской учетной записи. Будьте внимательны и поступайте в соответствии с политикой безопасности вашей системы.

Отключение удаленного доступа для пользователей

Для обеспечения безопасности системы и защиты от несанкционированного доступа следует отключить удаленный доступ для пользователей в операционной системе Windows 7. Это позволит предотвратить возможность удаленного подключения к компьютеру через сеть.

Чтобы отключить удаленный доступ для пользователей, выполните следующие шаги:

- Откройте меню «Пуск» и выберите «Панель управления».

- В панели управления выберите «Система и безопасность», а затем «Система».

- На странице «Система» выберите «Удаленный доступ к компьютеру» во вкладке «Дополнительные параметры системы».

- В открывшемся окне снимите галочку с пункта «Разрешить подключение к этому компьютеру» и нажмите «OK».

После выполнения этих шагов удаленный доступ будет отключен для всех пользователей на компьютере. Это поможет усилить безопасность системы и предотвратит возможные атаки через удаленное подключение.

Отключение удаленного доступа в настройках системы

Вот как вы можете отключить удаленный доступ:

- Нажмите на кнопку «Пуск» и выберите «Панель управления».

- В окне «Панель управления» найдите раздел «Система и безопасность» и выберите «Система».

- На странице «Система» выберите «Удаленный доступ к компьютеру» в левой части окна.

- В открывшемся окне снимите флажок с пункта «Разрешить удаленное управление этим компьютером».

- Нажмите кнопку «Применить» и затем «OK», чтобы сохранить изменения.

Таким образом, вы успешно отключили удаленный доступ к вашему компьютеру в настройках системы Windows 7. Теперь ваша система будет защищена от внешних угроз и вам необходим будет физически находиться рядом с компьютером для доступа к нему.

Помните, что безопасность вашего компьютера – это ваша ответственность. Убедитесь, что вы применяете все необходимые меры безопасности, чтобы защитить свои данные и предотвратить несанкционированный доступ к вашему компьютеру.

Отключение удаленного доступа через реестр

Для отключения удаленного доступа в Windows 7 можно воспользоваться реестром операционной системы. Следуйте этим шагам, чтобы выполнить данную операцию:

- Нажмите клавишу Win + R, чтобы открыть «Выполнить».

- Введите regedit и нажмите Enter, чтобы открыть Редактор реестра.

- Перейдите к следующему пути: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server.

- В правой части окна найдите ключ fDenyTSConnections.

- Дважды щелкните по ключу fDenyTSConnections, чтобы открыть его редактор.

- Измените значение ключа fDenyTSConnections на 1.

- Нажмите OK, чтобы сохранить изменения.

После того, как вы выполните эти шаги, удаленный доступ к вашему компьютеру будет отключен. Пожалуйста, имейте в виду, что эти изменения в реестре могут повлиять на другие функции операционной системы, поэтому будьте осторожны и сделайте резервную копию реестра перед внесением изменений.

В случае необходимости вернуть удаленный доступ, просто измените значение ключа fDenyTSConnections снова на 0.

Защита от удаленного доступа через брандмауэр

Чтобы убедиться, что ваш компьютер защищен от удаленного доступа, необходимо проверить настройки брандмауэра.

1. Откройте «Панель управления», выберите «Система и безопасность», а затем «Брандмауэр Windows».

2. Удостоверьтесь, что брандмауэр включен. Если он отключен, щелкните правой кнопкой мыши и выберите «Включить».

3. Проверьте список программ и служб, которым разрешено использование сетевого трафика. Если вы не уверены в какой-либо программе или службе, выберите «Заблокировать для подключений» или «Запретить доступ» в соответствующем контекстном меню.

4. Дополнительно, вы можете настроить исключения в брандмауэре, чтобы разрешить доступ к определенным программам или портам.

Строгая настройка брандмауэра может помочь предотвратить несанкционированный доступ к вашему компьютеру и защитить ваши данные. Регулярно проверяйте настройки брандмауэра и вносите необходимые изменения, чтобы сохранить вашу систему защищенной.

Отключение и настройка виртуальных частных сетей

В Windows 7 настройка виртуальных частных сетей (VPN) позволяет использовать защищенное соединение для доступа к удаленным ресурсам. Однако, в некоторых случаях может быть необходимо отключить или настроить VPN для повышения безопасности.

Чтобы отключить VPN в Windows 7, следуйте этим шагам:

- Откройте меню «Пуск» и выберите «Панель управления».

- В панели управления выберите «Сеть и интернет».

- Выберите «Центр управления сетями и общим доступом».

- В левой части окна выберите «Изменение параметров адаптера».

- Найдите соединение VPN, которое хотите отключить, и щелкните правой кнопкой мыши на нем.

- Выберите «Отключить» в контекстном меню.

Если вам требуется изменить настройки VPN, вы можете сделать это следующим образом:

- Откройте меню «Пуск» и выберите «Панель управления».

- В панели управления выберите «Сеть и интернет».

- Выберите «Центр управления сетями и общим доступом».

- В левой части окна выберите «Настройка нового подключения или сети».

- Выберите «Подключиться к рабочему месту» и нажмите «Далее».

- Выберите «Использовать мое Интернет-подключение (VPN)».

- Введите настройки VPN, предоставленные вашим провайдером VPN, и нажмите «Далее».

- Дайте соединению имя и завершите настройку.

Отключение и настройка виртуальных частных сетей в Windows 7 позволяет легко управлять безопасным удаленным доступом и настроить VPN под свои нужды.

Как удалить сетевое подключение в Windows 7

Как #отключить #удаленный #доступ к #компьютеру

Как отключить сетевой доступ к реестру Windows 7

Похожие:

Наш проект живет и развивается для тех, кто ищет ответы на свои вопросы и стремится не потеряться в бушующем море зачастую бесполезной информации. На этой странице мы рассказали (а точнее — показали

Если вам не сложно — оставьте, пожалуйста, свой отзыв, насколько полной и полезной была размещенная на нашем сайте информация о том, Как удалить удаленный доступ и виртуальные частные сети windows 7.

Windows 7 – одна из самых популярных операционных систем семейства Windows, которую используют миллионы пользователей по всему миру. Однако, она может быть подвержена различным уязвимостям, которые могут быть использованы злоумышленниками для получения удаленного доступа к вашему компьютеру или создания виртуальных частных сетей.

Удаленный доступ – это возможность управлять компьютером или получить к нему доступ удаленно, не находясь рядом с ним. Это может быть полезно в определенных случаях, но также может представлять угрозу для вашей системы безопасности, если на него пытаются получить доступ злоумышленники.

Виртуальные частные сети (VPN) – это технология, позволяющая создавать защищенное соединение через общедоступные сети, такие как интернет. Однако, некоторые злоумышленники могут использовать VPN для получения доступа к вашей системе и ваших личных данных без вашего согласия.

В этой статье мы расскажем, как отключить удаленный доступ и виртуальные частные сети на операционной системе Windows 7, чтобы обезопасить ваш компьютер и ваши личные данные.

Содержание

- Определение удаленного доступа

- Вред, причиняемый удаленным доступом

- Определение виртуальных частных сетей

- Зачем отключать виртуальные частные сети

- Как отключить удаленный доступ на Windows 7

- Шаги для отключения удаленного доступа

- Как отключить виртуальные частные сети на Windows 7

Определение удаленного доступа

Удаленный доступ может быть полезен во многих сценариях, например:

| Дистанционная поддержка | Сотрудник службы технической поддержки может подключиться к компьютеру пользователя для решения проблем, не выходя из своего офиса. |

| Работа из дома | Сотрудник может получить доступ к своему рабочему компьютеру и файлам, находящимся в офисе, без необходимости физически присутствовать в офисе. |

| Доступ к файлам | Пользователь может получить доступ к файлам на удаленном сервере или виртуальной частной сети (VPN), которые необходимы для работы или обмена информацией. |

Удаленный доступ может быть полезным и удобным инструментом, но также представляет определенные риски для безопасности. Поэтому важно знать, как отключить удаленный доступ и виртуальные частные сети, если они не нужны или могут быть использованы нежелательными лицами.

Вред, причиняемый удаленным доступом

Удаленный доступ может предоставить злоумышленникам возможность получить несанкционированный доступ к вашей системе и скрытно выполнять различные операции. Вот некоторые примеры вреда, который может быть причинен удаленным доступом:

| Тип вреда | Описание |

|---|---|

| Кража личных данных | Злоумышленники могут использовать удаленный доступ для получения доступа к вашим личным данным, таким как пароли, номера социального страхования и финансовые сведения. После этого они могут использовать эти данные для мошенничества или продать их на черном рынке. |

| Установка вредоносного ПО | С помощью удаленного доступа злоумышленники могут установить на вашу систему вредоносное программное обеспечение, такое как троянские программы или шпионское ПО. Это может вредить вашей системе, украсть конфиденциальные данные или даже полностью контролировать ваш компьютер. |

| Вымогательство и шантаж | При наличии удаленного доступа злоумышленники могут шантажировать вас, угрожая разглашением компрометирующей информации или блокировкой вашего компьютера. Они могут потребовать выкуп в обмен на восстановление доступа к вашей системе или непубликацию комpromетирующей информации. |

| Нарушение конфиденциальности | Удаленный доступ может привести к нарушению конфиденциальности. Злоумышленники могут получить доступ к вашим личным файлам, электронной почте или хранилищам облачных данных, что может привести к утечке конфиденциальной информации. |

| Ущерб бизнесу | В случае удаленного доступа к компьютерной сети организации, злоумышленники могут нанести ущерб бизнесу, прерывая работу серверов, украдя информацию о клиентах или нарушая работоспособность важных бизнес-приложений. |

Все эти проблемы могут оказаться крайне неприятными и привести к серьезным последствиям для вас, ваших личных данных и вашего бизнеса. Поэтому важно принимать все необходимые меры для защиты от удаленного доступа и обеспечить безопасность вашей системы.

Определение виртуальных частных сетей

Виртуальные частные сети используются для обеспечения безопасности и конфиденциальности данных, а также для обхода ограничений доступа к ресурсам в Интернете. При использовании VPN вся передаваемая информация проходит через шифрование, что делает ее недоступной для несанкционированного доступа.

VPN-соединение может быть настроено на уровне операционной системы, что позволяет всем приложениям и службам на компьютере использовать защищенное подключение. Также существуют специализированные программы, которые предоставляют VPN-сервисы и обеспечивают удобный и быстрый доступ к удаленным ресурсам.

VPN-технологии стали неотъемлемой частью современного интернет-сообщества, предоставляя удобный и безопасный способ передачи данных через общедоступные сети.

Зачем отключать виртуальные частные сети

Однако, есть ситуации, когда отключение виртуальных частных сетей может быть полезным. Вот несколько причин, по которым вы можете рассмотреть отключение VPN:

- Улучшение скорости интернет-соединения: VPN может добавлять некоторую задержку в передаче данных из-за необходимости шифрования и дополнительного маршрутизации. Если вам не требуется дополнительная безопасность и конфиденциальность, отключение VPN может увеличить скорость вашего интернет-соединения.

- Расширение доступа к локальным ресурсам: в некоторых случаях, VPN может ограничивать доступ к локальным сетевым ресурсам, таким как принтеры, файловые серверы и т.д. В этом случае, отключение VPN позволит вам свободно использовать эти ресурсы.

- Решение проблем с подключением: в некоторых случаях, VPN может вызывать проблемы с подключением к определенным сетям или сервисам. Отключение VPN может помочь исправить эти проблемы и установить стабильное соединение.

- Улучшение безопасности: хотя VPN обеспечивает дополнительный уровень безопасности, в некоторых случаях могут возникать угрозы безопасности, связанные с настройками VPN. Отключение VPN может устранить эти угрозы и повысить общую безопасность вашей системы.

Конечно, решение отключить виртуальные частные сети должно быть взвешенным и основываться на ваших индивидуальных потребностях и обстоятельствах. Если вы все же решите отключить VPN, убедитесь, что вы принимаете все необходимые меры для обеспечения безопасности своей системы в других аспектах.

Как отключить удаленный доступ на Windows 7

Удаленный доступ к компьютеру может быть полезным, но при неправильной конфигурации может создать уязвимость для вашей системы. Если вы хотите отключить удаленный доступ на Windows 7, следуйте инструкциям ниже.

- Щелкните правой кнопкой мыши на значке «Мой компьютер» и выберите «Свойства».

- На странице «Система» выберите «Дополнительные параметры системы» в левой панели.

- В открывшемся окне выберите вкладку «Удаленный доступ».

- Убедитесь, что в разделе «Удаленный доступ к компьютеру» отключены все флажки.

- Нажмите кнопку «ОК», чтобы сохранить изменения.

Теперь удаленный доступ будет отключен на вашем компьютере с операционной системой Windows 7. Вы можете повторить эти шаги, чтобы снова включить удаленный доступ, если потребуется. Важно помнить, что при отключении удаленного доступа вы можете лишиться некоторых возможностей удаленного управления компьютером.

Шаги для отключения удаленного доступа

Чтобы отключить удаленный доступ на операционной системе Windows 7, следуйте следующим шагам:

1. Нажмите правой кнопкой мыши на значке «Мой компьютер» на рабочем столе и выберите «Свойства».

2. В открывшемся окне «Система» выберите «Удаленный доступ к компьютеру» в левой панели.

3. В разделе «Удаленный доступ» снимите флажок рядом с пунктом «Разрешить удаленное управление этим компьютером».

4. Нажмите «Применить» и «ОК», чтобы сохранить изменения и закрыть окно.

Теперь удаленный доступ будет отключен на вашем компьютере.

Как отключить виртуальные частные сети на Windows 7

Виртуальные частные сети (VPN) могут быть очень полезными инструментами для обеспечения безопасности и конфиденциальности при использовании Интернета. Однако, в некоторых случаях, вы можете захотеть отключить VPN на компьютере под управлением операционной системы Windows 7. В этой статье мы рассмотрим, как отключить виртуальные частные сети на Windows 7.

Следуйте этим простым шагам, чтобы отключить VPN:

- Щелкните на значке «Пуск» в левом нижнем углу экрана.

- Выберите «Панель управления» в меню «Пуск».

- Выберите «Сеть и Интернет» в категории «Панель управления».

- Выберите «Центр управления сетями и общим доступом».

- На левой панели выберите «Изменение параметров адаптера».

- В этом окне вы должны увидеть список всех доступных подключений, включая VPN-соединение. Щелкните правой кнопкой мыши на VPN-соединении, которое вы хотите отключить, и выберите «Отключить» в контекстном меню.

После выполнения этих шагов VPN-соединение будет отключено, и вы больше не будете подключены к виртуальной частной сети на Windows 7. Если вы захотите снова использовать VPN, просто повторите эти шаги и выберите «Подключить» вместо «Отключить» в контекстном меню.

Отключение виртуальных частных сетей может быть полезным, если вы хотите использовать обычное соединение с Интернетом или если вы больше не хотите использовать VPN-сервисы и хотите сохранить ресурсы компьютера.

Будьте осторожны и следуйте инструкциям, чтобы не отключить неправильное соединение или не нарушить работу вашей сети.

Обновлено: 08.10.2023

Наиболее часто используемыми методами удаленного доступа являются протокол удаленного рабочего стола Microsoft и виртуальные частные сети. Первый позволяет пользователям получать доступ к своим офисным настольным компьютерам и управлять ими через Интернет. Второй позволяет пользователям получать доступ к общим сетевым ресурсам, находясь за пределами корпоративного брандмауэра.

Помимо того, что они популярны среди компаний, они также являются излюбленной мишенью для киберпреступников. Многие из самых серьезных нарушений безопасности за последние несколько лет произошли из-за недостатков безопасности в этих устаревших технологиях безопасности.

В этой статье мы объясним, почему компании продолжают использовать протокол удаленного рабочего стола и виртуальные частные сети. Затем мы обсудим недостатки безопасности, присущие этим системам. Мы закончим тем, что познакомим вас с более современными подходами к управлению доступом, которые являются более безопасными, эффективными и простыми в управлении.

Что такое протокол удаленного рабочего стола (RDP)?

Протокол удаленного рабочего стола позволяет получить доступ к компьютеру или серверу через Интернет. В своей простейшей форме клиент RDP инициирует соединение между устройством пользователя и хост-компьютером. Удаленный пользователь может управлять компьютером, как если бы он физически сидел перед ним.

Случаи использования RDP

Сетевые администраторы часто используют простое прямое подключение RDP для управления серверами в центрах обработки данных. Не выходя из офиса, они могут использовать RDP для обслуживания системы.

Малый или средний бизнес консолидирует свой RDP-трафик через сервер шлюза удаленных рабочих столов. Помимо того, что сервер более эффективен, он интегрируется с существующими системами аутентификации и авторизации компаний.

Большие предприятия используют RDP с виртуализацией рабочих столов. Они запускают экземпляры Windows на сервере или в облаке, чтобы избежать накладных расходов на физические рабочие столы. RDP превращает любое устройство в тонкий клиент для виртуального компьютера.

Преимущества RDP

Простой удаленный доступ

RDP не требует сложного обучения, поскольку он без проблем работает с инструментами управления сетью Microsoft и решениями виртуализации.

Повышение производительности пользователей

Сотрудникам, которые переходят на работу из дома, также приходится меньшему учиться, поскольку они получают те же возможности рабочего стола, что и в офисе.

Упрощение управления BYOD

Использование собственных политик для устройств часто увеличивает административные издержки. С минимальной конфигурацией RDP-клиенты Microsoft легко работают на настольных компьютерах Windows и Mac, а также на мобильных устройствах Android и iOS.

Безопасность данных

Вывод данных на дисплей хост-компьютера — это единственные данные, которые получают персональные устройства пользователей. Приложения и файлы остаются в системах, контролируемых компанией, поэтому корпоративные данные вашей компании находятся в большей безопасности.

Недостатки RDP

Зависимость RDP от производительности сети

Отправка выходных данных монитора рабочего стола удаленным пользователям превращает ваш бизнес в службу потокового видео. Возможно, вам придется инвестировать в дополнительное сетевое оборудование, чтобы уменьшить возникшую перегрузку.

Видимость RDP для хакеров

RDP использует общедоступные открытые порты для обеспечения удаленных подключений. Киберпреступники могут легко сканировать Интернет, чтобы найти любой из более чем четырех миллионов видимых портов RDP.

Ненадежные политики паролей RDP

Многие конфигурации RDP контролируют доступ с помощью существующих паролей рабочего стола. Слабые или плохо применяемые политики паролей делают простые атаки методом полного перебора более эффективными.

Что такое виртуальная частная сеть (VPN)?

В течение почти трех десятилетий предпочтительным решением для удаленного доступа были виртуальные частные сети. VPN создает зашифрованные порталы через периметр защищенной сети, чтобы удаленные сотрудники могли получать доступ к электронной почте и другим сетевым ресурсам.

Случаи использования VPN

Первоначальной целью VPN было создание безопасных глобальных сетей через Интернет. Для компаний это был доступный способ подключения удаленных офисов к центральным вычислительным ресурсам.

Поставщики решений VPN адаптировали этот метод, чтобы предоставить конечным пользователям удаленный доступ. Зашифрованный туннель между VPN-клиентом пользователя и VPN-шлюзом компании расширил сеть до устройства пользователя.

Преимущества VPN

Безопасный удаленный доступ

Учитывая низкую безопасность общедоступных интернет-соединений, отправка данных удаленных пользователей через зашифрованные туннели защищает информацию о компании от посторонних глаз.

Совместимость с сетевыми системами

Решения VPN для бизнеса доступны уже много лет, что позволяет относительно легко найти решение VPN, которое можно интегрировать с существующими системами безопасности и администрирования вашей сети.

Масштабируемая экосистема

От малого до крупного предприятия — вы можете найти VPN-решение, отвечающее потребностям ваших пользователей, политикам безопасности и бюджету.

Недостатки VPN

Влияние VPN на производительность сети

Шлюз VPN является узким местом для удаленного трафика вашей компании. Единственный способ решить проблемы транзита трафика, перегрузки полосы пропускания и задержек — приобрести больше шлюзов или более дорогие шлюзы.

Стоимость VPN

Многих аппаратных ограничений можно избежать, реализовав решения VPN в программном обеспечении. Однако сложные структуры ценообразования быстро обходятся дорого.

Влияние VPN на безопасность

Как и хосты RDP, VPN-шлюзы должны быть видны в Интернете. Вы рискуете нарушить систему безопасности, если не сможете исправить свои шлюзы быстрее, чем хакеры смогут сканировать Интернет. Поскольку VPN-шлюзы предоставляют полный доступ к защищенной сети, злоумышленники могут нанести значительный ущерб.

Проблемы развертывания

Решения VPN часто требуют опыта работы с сетями для развертывания и поддержки в организации. Безопасная реализация корпоративной VPN может также потребовать перенастройки существующей сетевой инфраструктуры, что приведет к интенсивному процессу развертывания.

Чем отличаются RDP и VPN?

Хотя и RDP, и VPN обеспечивают удаленный доступ, они удовлетворяют различные потребности бизнеса. Основная цель RDP — предоставить пользователям удаленный доступ к файлам и приложениям, хранящимся локально на компьютере. Основная цель VPN — предоставить пользователям удаленный доступ к общим сетевым ресурсам.

VPN лучше, когда…

Ваш бизнес следует философии ИТ, ориентированной на сеть, которая:

- Требуется сетевое хранилище для всех файлов.

- Размещает бизнес-приложения на серверах компании.

- Использует облачные приложения и решения X-as-a-Service.

RDP лучше, когда…

Ваш бизнес следует философии ИТ, ориентированной на настольные компьютеры, которая:

- Разрешить сотрудникам хранить файлы локально.

- Опирается на настольные приложения.

Используйте и RDP, и VPN, когда…

Вы хотите улучшить безопасность RDP. Хотя у вас все еще есть недостатки VPN, вы снижаете риски безопасности RDP, размещая его за VPN-шлюзом (хотя и перенося некоторые риски безопасности на сам VPN-шлюз).

Честно говоря, ни одна из технологий не является лучшим вариантом по сравнению с более безопасными современными альтернативами.

Какие альтернативные решения для удаленного доступа существуют помимо RDP и VPN?

Решением для удаленного доступа, которое предлагает наилучшее сочетание безопасности, гибкости и ценности, является продукт доступа к сети с нулевым доверием (ZTNA), который позволяет реализовать программно-определяемый периметр (SDP).

Доступ к сети с нулевым доверием

Традиционные подходы к сетевой безопасности основаны на принципе доверия после того, как пользователи, устройства или сети соответствуют первоначальным критериям безопасности. Это основная слабость, открывающая дыры в безопасности таких технологий, как RDP и VPN. Доверие никогда не предполагается в системе управления доступом ZTNA, которая работает по трем принципам:

Никогда не доверяй, всегда проверяй

ZTNA относится к руководителю, работающему в офисе, так же, как к подрядчику, работающему в аэропорту. Каждый пользователь должен подтверждать свою личность при каждом подключении, независимо от того, какую сеть он использует для подключения.

Предполагать нарушения

Вы никогда не можете предсказать, когда сработает кибератака, поэтому считайте, что ваша защита уже скомпрометирована. Используйте наименее привилегированные права доступа на основе ролей, чтобы свести к минимуму ущерб от успешных атак.

Подтвердить явным образом

Не полагайтесь на простое имя пользователя и пароль для проверки. Процессы аутентификации и авторизации должны использовать несколько критериев, включая многофакторную аутентификацию, положение устройства и местоположение пользователя, чтобы определить степень доступа, который получает пользователь.

Программно определяемые периметры

Проблема с традиционными безопасными периметрами заключается в том, что успешные нарушения дают киберпреступникам доступ ко всему в защищенной сети. SDP переориентирует безопасность с сети на то, что действительно важно: ресурсы компании. Ни локальные серверы, ни облачные приложения нельзя увидеть, а тем более получить к ним доступ без прохождения через систему контроля доступа SDP. Хорошо реализованный SDP также позволяет действительно скрыть RDP-серверы от посторонних глаз в общедоступном Интернете, а не просто переложить проблему на VPN-шлюз, который сам виден.

Помимо безопасности: преимущества SDP + ZTNA

Хотя безопасность вызывает большой интерес к SDP и ZTNA, эти решения доступа предлагают ряд других преимуществ.

Единое управление

Традиционные методы защиты работают только в определенных сценариях. Люди, работающие локально, удаленные работники, проприетарные сети и облачные ресурсы защищены разными системами. Решения на основе SDP и ZTNA поддерживают все эти сценарии в единой административной системе.

Эффективная сетевая архитектура

Сегментация сети и другие попытки смягчить недостатки устаревших систем требуют дорогостоящих инвестиций и значительных накладных расходов.SDP создает максимальную сегментацию, создавая безопасный периметр вокруг каждого ресурса без необходимости в дополнительном оборудовании.

Улучшенная производительность сети

После аутентификации и авторизации система SDP создает прямое соединение между ресурсом и устройством пользователя. Это устраняет узкие места, создаваемые VPN и другими конечными точками сети. Системы SDP также могут использовать раздельное туннелирование для отправки второстепенного трафика напрямую через общедоступный Интернет, а не сначала через сети компании.

Масштабируемость

Системы контроля доступа на основе SDP и ZTNA лучше реагируют на меняющиеся потребности бизнеса, чем традиционные подходы. Подключение и удаление пользователей, изменение ролей и другие административные задачи можно выполнять с помощью простых централизованных консолей.

Почему многие компании продолжают использовать RDP и VPN, несмотря на их недостатки в безопасности?

Несмотря на явные преимущества современных решений, компании меняются медленно. Исторически корпоративные решения были несовместимы с существующими системами. Переход на SDP означал вложение средств в полную архитектуру до перехода. При всех своих ресурсах даже Google потребовались годы, чтобы внедрить систему нулевого доверия.

Ситуация начала меняться. Новая государственная политика требует, чтобы федеральные агентства приняли принципы нулевого доверия и SDP. Волновой эффект этих решений распространится на частный сектор и ускорит принятие безопасности с нулевым доверием.

Twingate уже предлагает решение для контроля доступа, которое упрощает внедрение SDP и ZTNA. Совместимость с вашей существующей инфраструктурой и стеком безопасности позволяет развертывать Twingate поэтапно. Вы можете защитить локальные и облачные ресурсы, упростив подключение пользователей.

После развертывания управление доступом пользователей потребует меньше усилий благодаря простым административным консолям Twingate. Пользовательский интерфейс улучшится, так как прозрачный, всегда активный клиент Twingate автоматически управляет их доступом на основе ролей.

Замените устаревшие решения для удаленного доступа на Twingate

Самые популярные решения для удаленного доступа, включая RDP и VPN, существуют уже несколько десятилетий. Хотя это делает их известными величинами, обе технологии делают неотъемлемые предположения, которые расширяют поверхность атаки вашей организации. Переход на удаленную работу выявил эти недостатки безопасности, как никогда раньше. И все чаще компании ищут лучший и более безопасный способ предоставления доступа к конфиденциальным ресурсам.

Современное решение Twingate использует сетевой доступ с нулевым доверием и программно-определяемые периметры для улучшения доступа к ресурсам компании и повышения безопасности. Наше решение для доступа с нулевым доверием делает ваши сети более гибкими, производительными и масштабируемыми. Узнайте больше сегодня.

Удаляет DirectAccess (DA) и VPN, как VPN удаленного доступа (RA), так и VPN типа «сеть-сеть».

Синтаксис

Описание

Командлет Unistall-RemoteAccess удаляет DirectAccess (DA) и VPN, как VPN удаленного доступа (RA), так и VPN типа «сеть-сеть».

Пользователи должны указать, какую технологию RA следует удалить, используя соответствующий параметр. Если ни одна из технологий не указана, все будет удалено.

Этот командлет не обрабатывает удаление роли RA и других зависимых ролей.

Ниже приведен список сценариев, поддерживаемых или не поддерживаемых этим командлетом.

— Если настроена только VPN или S2S VPN, ее можно отменить.

— Если настроены и DA, и VPN, то VPN можно отменить, но нельзя отключить только DA.

— Если были настроены и DA, и S2S VPN, то S2S VPN можно отменить, но нельзя отключить только DA.

— Если настроен только DA, его можно отменить.

Загрузить сбалансированный кластер.

— Если настроены и DA, и VPN.

—- VPN можно не настраивать. Поскольку VPN настроен для кластера, его удаление приведет к удалению VPN из всего кластера.

—- И DA, и VPN можно не настраивать. Это приведет к удалению настроек кластера, а также настроек RA из развертывания.

— Если настроены и DA, и S2S VPN.

—- DA и S2S VPN можно не настраивать. Примечание. S2S VPN можно удалить только с компьютера, указанного в командлете. Если он присутствует на других узлах в развертывании, он не будет удален оттуда.

— Если был настроен только DA, то его также можно отменить. Это удалит параметры кластера, а также параметры DA из развертывания и переведет его в ненастроенное состояние. Чтобы удалить DA на одном из узлов кластера балансировки нагрузки, удалите узел из кластера с помощью командлета Remove-RemoteAccessLoadBalancerNode.

— Если настроены и DA, и VPN.

—- VPN можно не настраивать. Поскольку VPN настроен для конкретной точки входа, ее удаление приведет к удалению VPN из точки входа.Если в развертывании несколько точек входа и необходимо полностью удалить VPN, то его необходимо удалить из каждой точки входа отдельно.

—- И DA, и VPN можно не настраивать. Это приведет к удалению настроек кластера, а также настроек RA из развертывания.

— Если настроены и DA, и S2S VPN.

—- DA и S2S VPN можно не настраивать. Примечание. S2S VPN можно удалить только с компьютера, указанного в командлете. Если он присутствует на других узлах в развертывании, он не будет удален оттуда.

— Если настроен только DA, его также можно отменить. Это удалит настройки DA из всех точек входа в развертывании и переведет его в ненастроенное состояние. Чтобы удалить DA из точки входа, используйте командлет Remove-DAEntryPoint.

Примеры

ПРИМЕР 1

В этом примере DA удаляется со всех сайтов. Перед удалением предупреждает пользователей о последствиях. Поскольку в этом случае NLS работает на сервере DA, в предупреждении также описывается влияние удаления на возможность подключения клиентов внутри корпоративной сети.

ПРИМЕР 2

В этом примере удаляется VPN. Этот командлет сначала предложит подтвердить удаление VPN.

ПРИМЕР 3

В этом примере DA и VPN удаляются на одном сайте. При запуске командлеты удаляют как DA, так и VPN. Следует проявлять осторожность, чтобы не запускать этот вариант командлета в многосайтовой среде с S2S VPN, так как это может привести к довольно неожиданному поведению, когда DA удаляется, а S2S VPN удаляется с текущего компьютера, но другая конечная точка S2S VPN на другом компьютере или сервере не будет удален.

Параметры

Запускает командлет как фоновое задание. Используйте этот параметр для запуска команд, выполнение которых занимает много времени.

| Тип: | SwitchParameter |

| Позиция: | Именованный |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | False |

| Допускать подстановочные знаки: | False |

Запускает командлет в удаленном сеансе или на удаленном компьютере. Введите имя компьютера или объект сеанса, например выходные данные командлета New-CimSession или Get-CimSession. По умолчанию используется текущий сеанс на локальном компьютере.

| Тип: | CimSession [ ] |

| Псевдонимы: | Сессия |

| Позиция: | Имя |

| Значение по умолчанию: | Нет |

| Принимать ввод конвейера: | False |

| Допускать подстановочные знаки: | False< /td> |

Указывает адрес IPv4 или IPv6 или имя хоста компьютера, на котором должны выполняться определенные задачи компьютера сервера RA. Если указан этот параметр и пользователь пытается удалить VPN, то VPN на этом сервере RA удаляется.

Запрашивает подтверждение перед запуском командлета.

| Тип: | String |

| Псевдонимы: | Cn |

| Позиция: | Имя |

| Значение по умолчанию: | Нет |

| Принимать ввод конвейера: | False |

| Допускать подстановочные знаки: | False |

< /tr> < /tr>

Указывает имя сайта в многосайтовом развертывании. Командлет удаляет VPN на этом сайте. В многосайтовом развертывании вы должны удалять VPN на одном сайте за раз. Этот параметр не применяется к DA.

Если этот параметр не указан, командлет использует имя точки входа для сервера, на котором выполняется командлет. С помощью параметра ComputerName можно указать компьютер, на котором выполняется командлет. Если указать и этот параметр, и параметр ComputerName, а компьютер, указанный в параметре ComputerName, не является хостом сайта, указанного в этом параметре, командлет использует сайт, указанный в этом параметре.

| Тип: | SwitchParameter |

| Псевдонимы: | cf |

| Позиция: | Имя |

| Значение по умолчанию: | False |

| Принимать ввод конвейера: | False |

| Допускать подстановочные знаки: | False |

| Тип: | Строка |

| Позиция: | Именованный |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | Истина |

| Допускать подстановочные знаки: | False |

Принудительно запускает команду без запроса подтверждения пользователя.

При отключении командлет требует подтверждения пользователя для следующих условий.

— Удаление RA, после чего пользователи не смогут удаленно подключаться к корпоративной сети.

— Если NLS находится на сервере DA, то удаление приведет к выводу из эксплуатации URL-адреса NLS, а клиенты, которые не получили обновленные политики, всегда будут определяться как находящиеся за пределами корпоративной сети и не смогут получить доступ к корпоративным ресурсам, находясь внутри. корпоративная сеть.

| Тип: | SwitchParameter |

| Позиция: | Именованный |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | False |

| Допускать подстановочные знаки: | False |

Указывает максимальное количество одновременных операций, которое может быть установлено для запуска командлета. Если этот параметр опущен или введено значение 0, Windows PowerShell® вычисляет оптимальный предел регулирования для командлета на основе количества командлетов CIM, запущенных на компьютере. Предел регулирования применяется только к текущему командлету, а не к сеансу или компьютеру.

| Тип: | Int32 |

| Позиция: | Именованный |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | False |

| Допускать подстановочные знаки: | False |

Вот инструкции по настройке VPN-подключения на ПК с Windows 7 для быстрого удаленного подключения к рабочему компьютеру.

Если вам нужно работать удаленно, вы можете использовать VPN-клиент, встроенный в Windows 7, для подключения к сети на рабочем месте. Возможность удаленного подключения к сети имеет свои преимущества. Например, благодаря VPN-подключению вы можете выполнять свою работу практически из любого места, вам не нужно тратить время и деньги на поездку в определенное место, вы можете получить доступ к удаленным файлам и даже удаленно подключиться к своему рабочему компьютеру. .

Для тех, кто не знаком, VPN-подключение (виртуальная частная сеть) — это метод использования общедоступной сети, например Интернета, для безопасного подключения компьютера к частной сети (часто это деловая или корпоративная сеть), поскольку зашифровано, и только авторизованные пользователи могут иметь к нему доступ.

Обратите внимание, что если вам нужен доступ к вашей рабочей сети, вам может потребоваться запросить у сетевого администратора учетные данные и имя VPN-сервера, прежде чем продолжить.

Как настроить VPN-подключение в Windows 7

Откройте Пуск, введите Центр управления сетями и общим доступом и нажмите Enter.

В разделе «Изменить параметры сети» нажмите ссылку «Настроить новое подключение или сеть».

Откроется мастер настройки подключения или сети, выберите Подключиться к рабочему месту и нажмите Далее.

Теперь выберите, как вы хотите подключиться, в этом случае мы собираемся выбрать — что будет в большинстве случаев — вариант Использовать мое подключение к Интернету (VPN).

- Интернет-адрес: это IP-адрес или доменное имя VPN-сервера. Эту информацию можно получить у администратора сети.

- Имя описания: это имя соединения, оно может быть каким угодно, но постарайтесь использовать что-нибудь описательное.

В зависимости от сети, к которой вы пытаетесь подключиться, достаточно настроить первые два параметра. Просто обратите внимание, что параметр Разрешить другим людям использовать это подключение может представлять угрозу безопасности, поскольку он позволяет любому, кто получает доступ к вашему компьютеру, использовать подключение.

Введите данные своей учетной записи VPN и нажмите кнопку «Создать». Если вы один из тех пользователей, которые забывают пароли, установите флажок «Запомнить этот пароль», но помните, что это также может быть угрозой безопасности, поскольку любой, кто использует ваш компьютер, войдя в систему с вашей учетной записью, может подключиться к VPN.

Наконец, проверьте подключение VPN-клиента Windows 7, нажав Подключить сейчас, или вы можете сделать это позже, нажав кнопку Закрыть.

Если вы решили закрыть мастер без подключения к удаленной сети, вы можете сделать это позже, зайдя в меню «Пуск», введите сетевые подключения, найдите и дважды щелкните VPN-подключение для подключения.

Как отключить удаленный сеанс VPN

Чтобы отключиться от VPN-подключения, просто щелкните значок сети, выберите подключение, к которому вы в данный момент подключены, и нажмите кнопку «Отключить».

Как изменить настройки VPN-подключения

Откройте Пуск, введите Центр управления сетями и общим доступом и нажмите Enter.

Найдите имя настроенного VPN-подключения, щелкните его правой кнопкой мыши и выберите «Свойства» или «Удалить».

Кроме того, контекстное меню предлагает ряд различных параметров, таких как «Создать ярлык», чтобы создать ссылку на рабочий стол Windows 7 для облегчения доступа, а если вам нужно создать дополнительные VPN-подключения с аналогичными настройками, используйте параметр «Создать копию», вместо того, чтобы начинать новое подключение с нуля, а затем просто изменить настройки.

Pureinfotech рассчитывает на вашу поддержку. Вы можете внести свой вклад с помощью кнопки ниже, чтобы продолжать создавать отличный контент.

Мы можем получать комиссию за покупки по нашим ссылкам, чтобы продолжать предлагать бесплатный контент. Информация о политике конфиденциальности.

Все материалы на этом сайте предоставляются без каких-либо явных или подразумеваемых гарантий. Используйте любую информацию на свой страх и риск. Всегда делайте резервную копию вашего устройства и файлов, прежде чем вносить какие-либо изменения. Информация о политике конфиденциальности.

Технология VPN (виртуальная частная сеть) позволяет компьютеру, использующему общедоступное подключение к Интернету, подключаться к частной сети посредством безопасного «туннеля» между этим компьютером и сетью. Это защищает данные от просмотра или подделки злоумышленниками. Двумя наиболее распространенными вариантами использования являются потребительские VPN-сервисы, которые позволяют отдельным пользователям просматривать веб-страницы в частном порядке из дома или общедоступного места, и решения, ориентированные на бизнес, которые позволяют сотрудникам безопасно подключаться к корпоративной сети удаленно.

Теперь, когда так много людей вынуждено работать из дома из-за пандемии короновируса, мы подтвердили, что эта процедура актуальна и работает, как описано. Вы также можете ознакомиться с нашим руководством по работе из дома с техническими советами и общими соображениями по настройке, основанными на нашем обширном личном опыте работы в домашних офисах.

В большинстве случаев VPN-подключения обрабатываются специальным программным обеспечением, таким как многие рассмотренные нами потребительские VPN-сервисы, или сторонним универсальным программным обеспечением, таким как клиент OpenVPN или Cisco AnyConnect.

Лучший VPN в целом

Маллвад

Еще один вариант, который обычно поддерживается большинством виртуальных частных сетей, – это использование встроенного VPN-клиента Microsoft. Это полезно, когда некоторые VPN не предоставляют собственного клиента или если вы хотите использовать протокол VPN, не поддерживаемый вашим клиентом VPN, например IKEv2.

Недостаток встроенного клиента заключается в том, что вам нужно выбрать конкретный сервер для использования, а не переключаться между разными местоположениями, как это можно сделать с помощью коммерческого VPN-сервиса. С другой стороны, большинство VPN, предоставляемых работодателями, предлагают ограниченное количество серверов, к которым вы можете подключиться, что делает использование этого клиента идеальным.

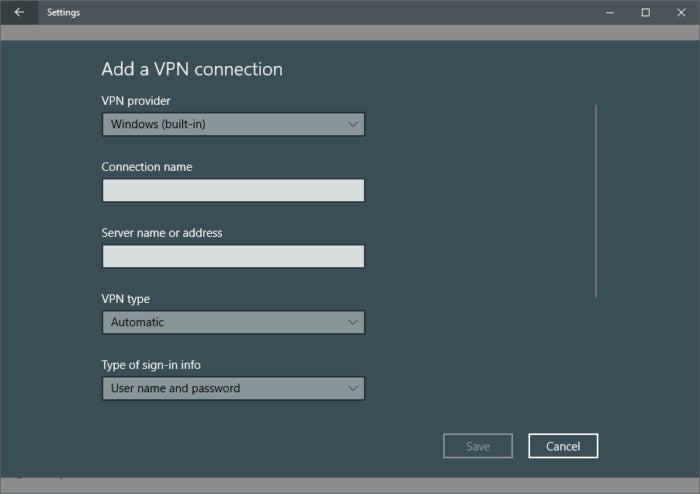

Шаг за шагом: как настроить VPN в Windows 10

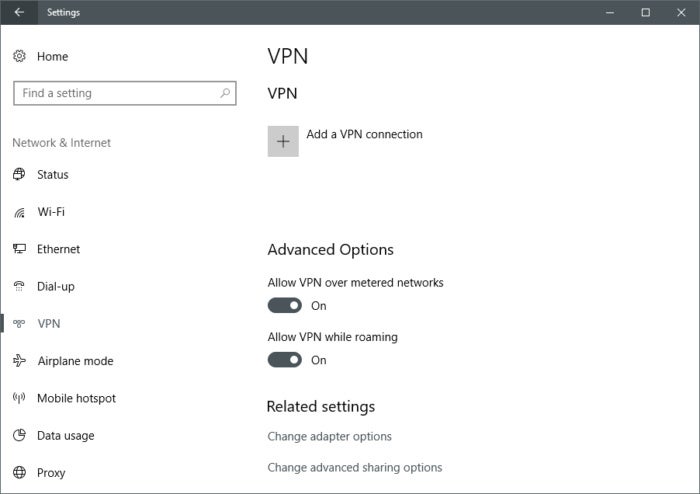

Шаг 1. Нажмите на строку поиска Cortana или кнопку на панели задач и введите vpn.

Шаг 2. Лучше всего выбрать Изменить виртуальные частные сети (VPN). Либо откройте приложение «Настройки» и выберите Сеть и Интернет > VPN

.

Встроенные настройки VPN-клиента Windows 10.

Шаг 3. В верхней части экрана VPN в приложении «Настройки» нажмите Добавить VPN-подключение.

Встроенное в Windows 10 окно настройки VPN-клиента.

Шаг 4. На появившемся экране введите сведения о своем VPN-соединении. В раскрывающемся меню «VPN-провайдер» выберите Windows (встроенная). Это также изменит «Тип VPN» на Автоматически, а «Тип данных для входа» на Имя пользователя и пароль.

Шаг 5. Затем заполните поля «Имя подключения» и «Имя или адрес сервера». Они различаются в зависимости от вашего провайдера VPN — будь то сторонняя служба или работодатель. В этом примере мы используем Acevpn, бесклиентский VPN-сервис, который поддерживает различные типы подключения, такие как IKEv2, L2TP и PPTP.

Шаг 6. Прокрутите этот экран вниз, и вы увидите место для ввода имени пользователя и пароля для VPN, которые также предоставляются вашим VPN-сервисом. После ввода информации нажмите Сохранить и закройте приложение «Настройки».

Подключение VPN IKEv2 готово к работе в Windows 10.

Шаг 7. Нажмите значок Wi-Fi на панели задач на панели задач и выберите только что созданное VPN-подключение, которое должно быть вверху списка. Он должен автоматически начать подключение, и если все пойдет хорошо, процесс подключения должен произойти относительно быстро.

Описанный выше процесс работает для более простых типов VPN-подключений, таких как PPTP и L2TP, но если вы хотите использовать IKEv2, вам потребуется установить корневой сертификат от вашего провайдера VPN. Имейте в виду, что не все службы поддерживают IKEv2, поэтому использование этого метода во многом зависит от вашего поставщика услуг VPN или работодателя.

Как бы то ни было, вот как это работает в Windows 10.

Сначала загрузите сертификат IKEv2 поставщика VPN на свой рабочий стол или в другое удобное место. Затем дважды щелкните файл сертификата, и появится всплывающее предупреждение системы безопасности. Нажмите Открыть.

В следующем открывшемся окне нажмите Установить сертификат…

Мастер импорта сертификатов Windows 10.

Теперь мы добрались до мастера импорта сертификатов. Выберите переключатель Локальный компьютер и нажмите Далее.

На следующем экране обязательно установите переключатель с надписью Поместить все сертификаты в следующее хранилище и нажмите Обзор…

Откроется меньшее окно с деревом папок. Выберите Доверенные корневые центры сертификации и нажмите ОК. Теперь мы вернулись к окну мастера импорта сертификатов. Отсюда нажмите Далее

Сложная часть позади. На следующем экране нажмите Готово, а затем ОК в меньшем окне.

Теперь, когда сертификат установлен, мы можем настроить IKEv2 VPN, используя те же пошаговые инструкции, что и выше. Просто убедитесь, что вы выбрали IKEv2 в разделе «Тип VPN», а затем используйте имя сервера, адрес, имя пользователя и пароль, предоставленные вашим поставщиком услуг.

Однако одним из простых и распространенных способов устранения проблем с IKEv2 является щелчок правой кнопкой мыши по значку Wi-Fi или Ethernet на панели задач и выбор Открыть центр управления сетями и общим доступом в контекстном меню. Когда откроется панель управления, нажмите Изменить настройки адаптера слева, затем щелкните правой кнопкой мыши имя вашего VPN-подключения и выберите Свойства > Протокол Интернета версии 4 (TCP/IPv4) > Свойства. > Дополнительно… > Настройки IP. Установите флажок «Использовать шлюз по умолчанию в удаленной сети» и нажмите ОК. Закройте все окна и повторите попытку утечки IP-адресов.

Пошаговое руководство: как настроить VPN в Windows 7

Шаг 1 Нажмите кнопку Пуск. В строке поиска введите vpn и выберите Настроить подключение к виртуальной частной сети (VPN).

Шаг 2. Введите IP-адрес или доменное имя сервера, к которому вы хотите подключиться. Если вы подключаетесь к рабочей сети, лучший адрес может предоставить ваш ИТ-администратор.

Шаг 3. Если вы хотите установить подключение, но не подключаться, выберите Не подключаться сейчас; в противном случае оставьте поле пустым и нажмите Далее.

Шаг 4. На следующем экране вы можете ввести свое имя пользователя и пароль или оставить это поле пустым. Вам будет предложено ввести его снова при фактическом подключении. Нажмите Подключить.

Шаг 5. Чтобы подключиться, щелкните логотип сети Windows в правой нижней части экрана; затем выберите Подключить в разделе «VPN-подключение».

Шаг 6. В поле «Подключить VPN-подключение» введите соответствующий домен и учетные данные для входа; затем нажмите Подключить.

Шаг 7. Если вы не можете подключиться, проблема может быть связана с конфигурацией сервера. (Существуют разные типы VPN.) Узнайте у своего сетевого администратора, какой тип используется, например PPTP, а затем на экране «Подключить VPN-подключение» выберите Свойства.

Шаг 8. Перейдите на вкладку «Безопасность» и выберите конкретный «Тип VPN» в раскрывающемся списке. Возможно, вам также придется снять флажок Включить домен входа в Windows на вкладке «Параметры». Затем нажмите ОК и Подключить.

Для этого требуется немного усилий, но настроить VPN с помощью встроенного клиента Windows можно относительно быстро, и пользователю полезно иметь такой навык.

Читайте также:

- Показать все значки на панели задач Windows 7

- Проводник зависает в Windows 7, как исправить

- Замена материнской платы без переустановки Windows 10

- Установка принтерного устройства Windows 10 продолжается бесконечно

- Как отключить экран блокировки в Windows 10 при выходе из спящего режима