В этой статье мы рассмотрим процедуры корректного удаления контроллера домена Active Directory на Windows Server 2022/2019/2016/2012R2. Обычно при удалении контроллера домена рассматривается один из сценариев:

Содержание:

- Понижение контроллера домена с удалением роли Active Directory Domain Services

- Удаление неисправного контроллера домена Active Directory

Понижение контроллера домена с удалением роли Active Directory Domain Services

Если вы выполняете плановое удаление (декомиссию) одного из существующих контроллеров домена AD (обычного DC или RODC), то прежде чем понизить контроллер домена до рядового Windows Server и удалить роль ADDS, нужно выполнить ряд подготовительных шагов.

- Проверьте состояние вашего контроллера домена, Active Directory и репликации. На сайте есть отдельная статья с описанием команд диагностики здоровья контроллера домена и репликации в AD с помощью

dcdiag

,

repadmin

и скриптов PowerShell. Исправьте найденные проблемы. Для вывода списка ошибок на конкретном контроллере домена выполните команду:

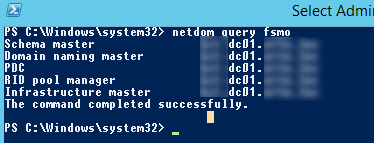

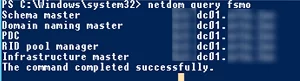

dcdiag.exe /s:dc01 /q - Убедитесь, что на контроллере домена не запущены FSMO роли AD:

netdom query fsmo

Если нужно, перенесите роли FSMO на другой DC;

- Убедитесь, что на DC не запушена роль DHCP сервера. Если запущена, мигрируйте ее на другой сервер;

- Измените настройки DNS для DHCP областей, которые выдаются клиентам IP адреса. Перенастройте DHCP клиентов на другой DNS сервер (дождитесь окончания времени аренды IP адресов, чтобы все клиенты получили новые настройки DNS). Вы можете вывести список DNS серверов, заданных для всех зон (DNS Servers Option 006) на определенном сервере с помощью следующей команды PowerShell (подробнее об управлении DHCP в Windows Server с помощью PowerShell):

Get-DhcpServerv4Scope -ComputerName msk-dhcp01.winitpro.ru| Get-DhcpServerv4OptionValue | Where-Object {$_.OptionID -like 6} | FT Value - Некоторые клиенты могут быть настроены на использование DNS сервера на DC вручную (сетевые устройства, сервера, принтеры, сканеры и т.д.). Вам нужно найти такие устройства и перенастроить их на другой DNS сервер. Проще всего обнаружить устройства, обращающиеся к DNS серверу по его логам. Вот подробная статья: Аудит DNS запросов клиентов в Windows Server по DNS логам;

- Если на контроллере домена запущен центр сертификации (роль Certificate Authority), нужно мигрировать его на другой сервер;

- Если на контроллере домена запущены другие службы (например, KMS сервер, Raduis/NPS, WSUS и т.д.), решите нужно ли переносить их на другие сервера;

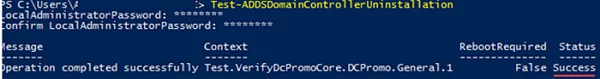

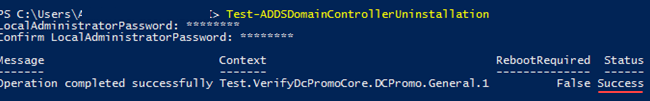

- Воспользуйтесь командлетом

Test-ADDSDomainControllerUninstallation

, чтобы проверить оставшиеся зависимости и проблемы, с которыми вы можете столкнуться при удалении DC. Если командлет вернет статус

Sucсess

, можете продолжить.

Теперь можно приступить к понижению роли контроллера домена до рядового сервера. До Windows Server 2012 для этого использовалась команда dcpromo. В современных версиях Windows Server этот инструмент считается устаревшим и не рекомендуется к использованию.

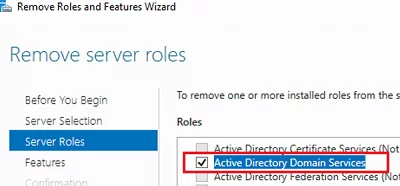

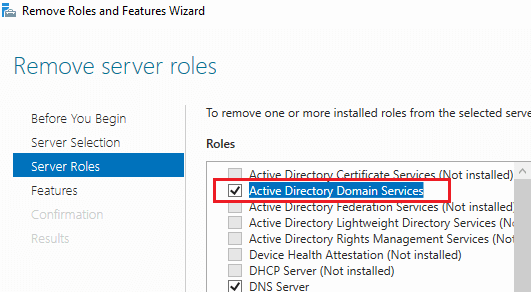

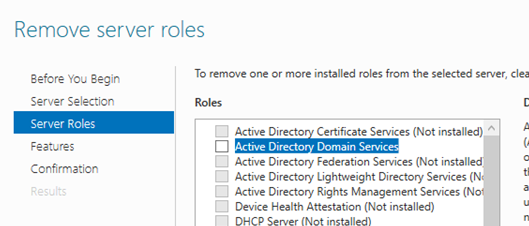

Вы можете понизить роль контроллера домена с помощью Server Manager. Запустите Server Manager -> Remote Roles and Features -> снимите чекбокс Active Directory Domain Services в секции Server Roles.

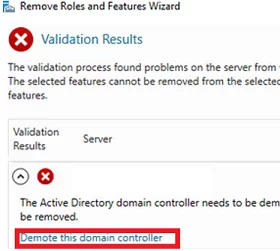

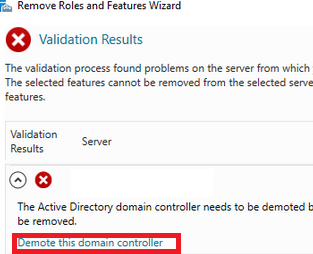

Нажмите на кнопку Demote this domain controller.

Должно открыться окно Active Directory Domain Services Configuration Wizard. Опцию Force the removal of this domain controller используется при удалении последнего контроллера домена. Включать ее не нужно. В дальнейшем мы удалим метаданные о DC вручную.

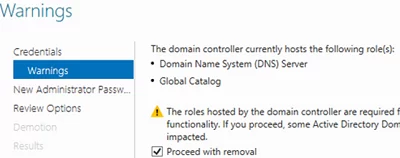

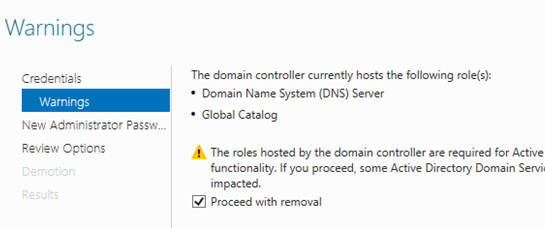

В следующем окне отметьте опцию Proceed with removal.

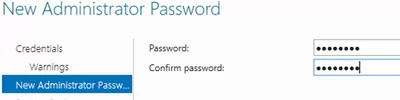

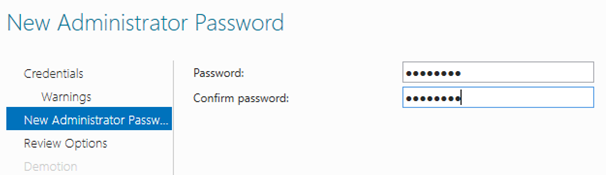

Затем задайте пароль учетной записи локального администратора сервера.

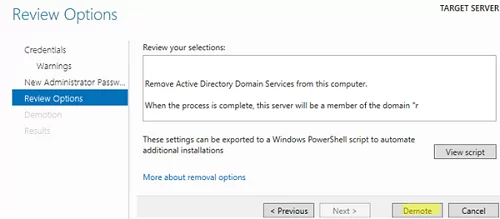

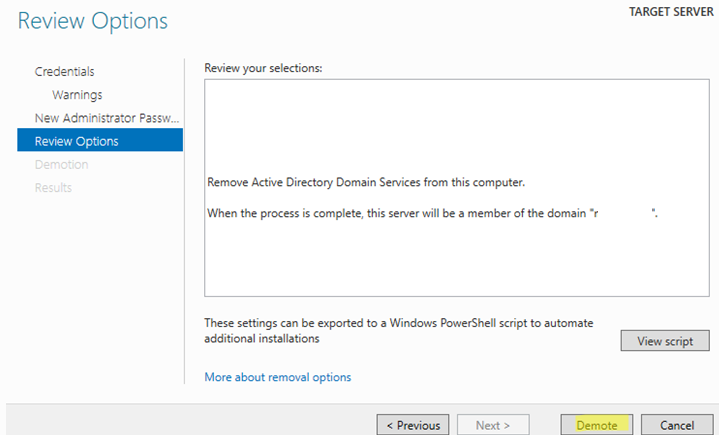

На последнем этапе останется нажать кнопку Demote.

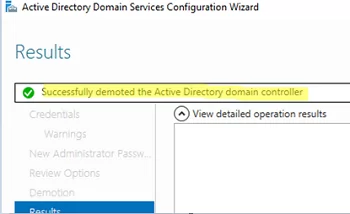

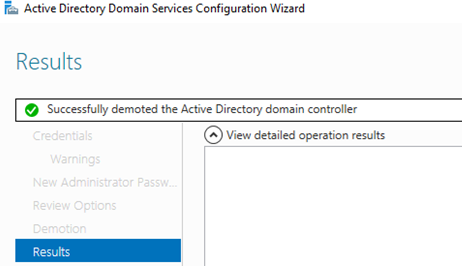

Дождитесь окончания понижения контроллера домена. Должна появится надпись Successfully demoted the Active Directory Domain Controller.

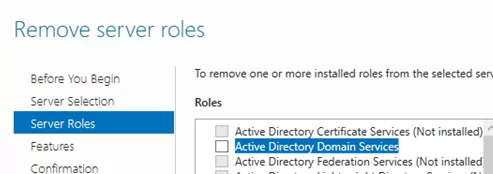

Перезагрузите сервер, еще раз запустите Server Manager для удаления роли Active Directory Domain Services.

При удалении роли ADDS по-умолчанию будут удалены следующие компоненты:

- Модуль Active Directory Module for Windows PowerShell

- AD DS and AD LDS Tools feature

- Active Directory Administrative Center

- AD DS Snap-ins and Command-line Tools

- DNS Server

- Консоль Group Policy Management Console (

gpmc.msc

)

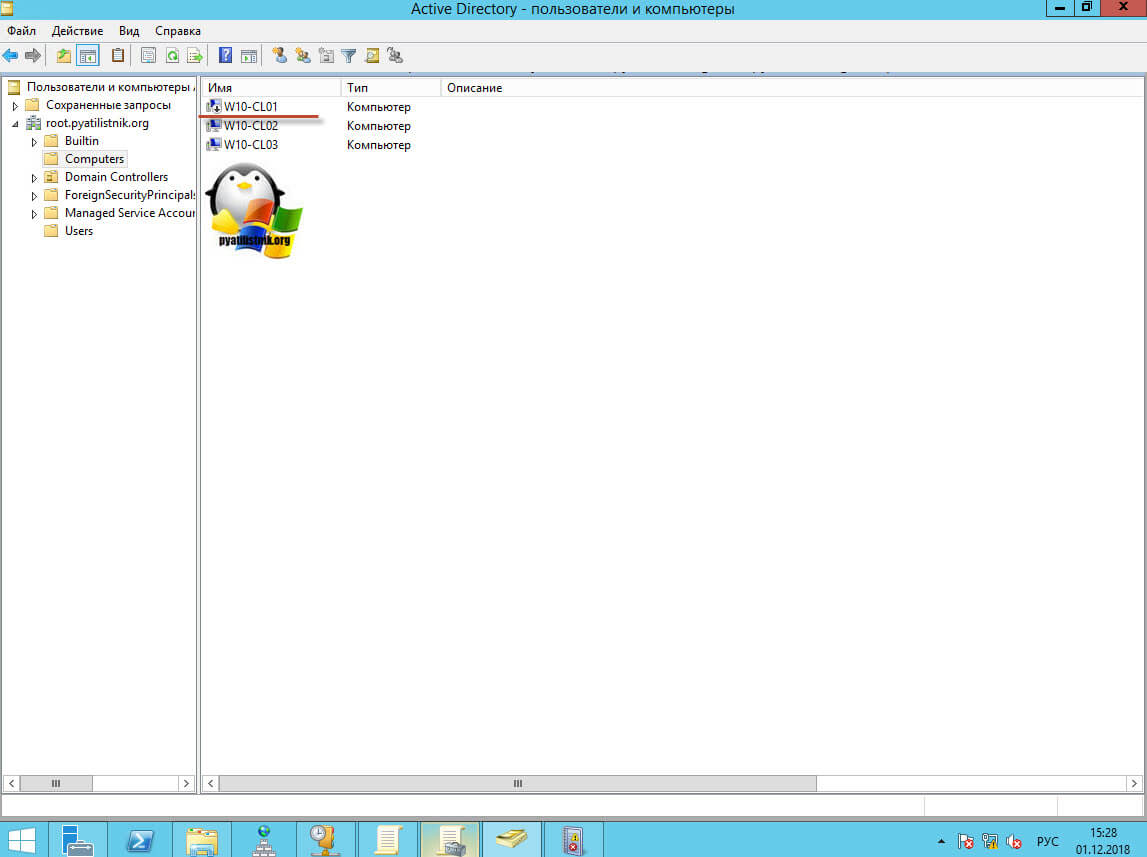

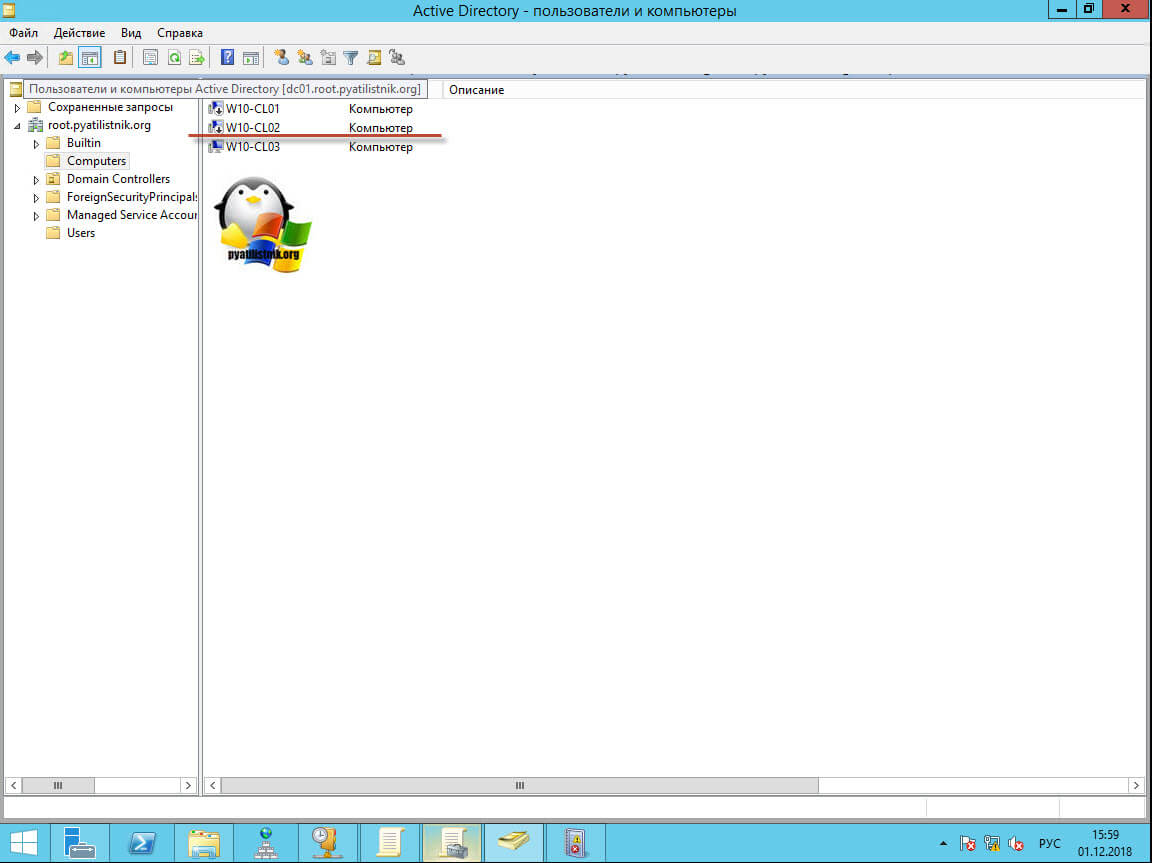

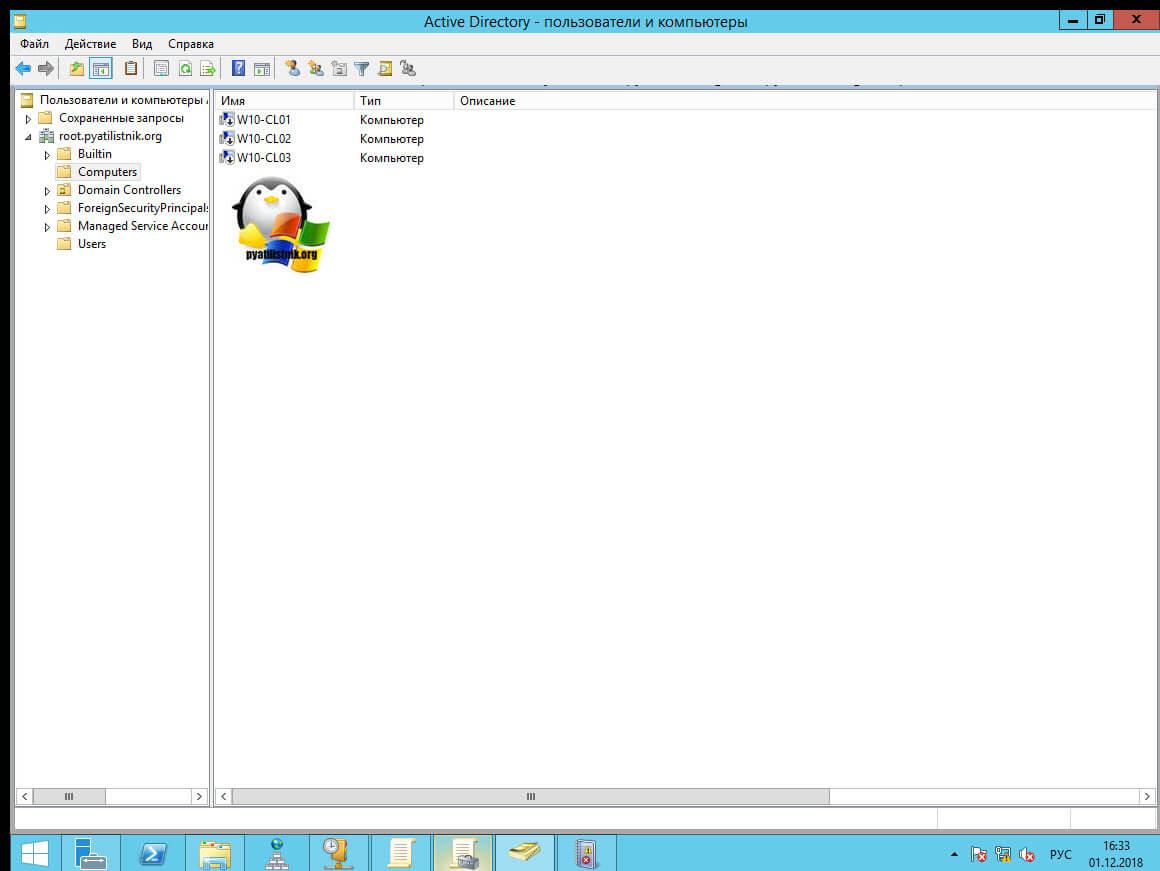

Запустите консоль Active Directory Users and Computers (dsa.msc) и убедитесь, что учетная запись контроллера домена была удалена из OU Domain Controllers.

Также вы можете удалить контроллер домена с помощью PowerShell командлета

Uninstall-ADDSDomainController

. Команда попросит вас задать пароль локального администратора и подтвердить понижение DC.

После перезагрузки останется с помощью PowerShell удалить роль ADDS:

Uninstall-WindowsFeature AD-Domain-Services -IncludeManagementTools

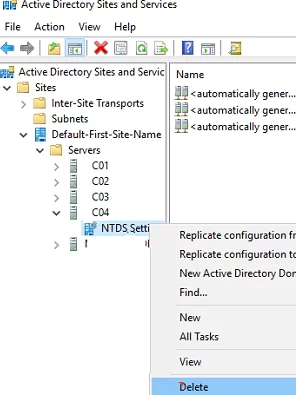

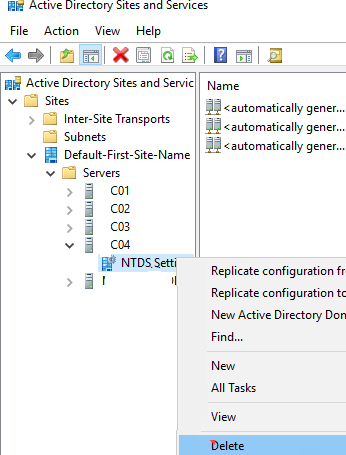

Теперь запустите консоль Active Directory Sites and Services (

dssite.msс

), найдите сайт контроллера домена и его учетную запись в разделе Servers. Разверните DC, щелкните ПКМ по NTDS Settings и выберите Delete.

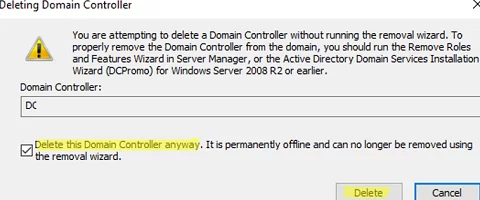

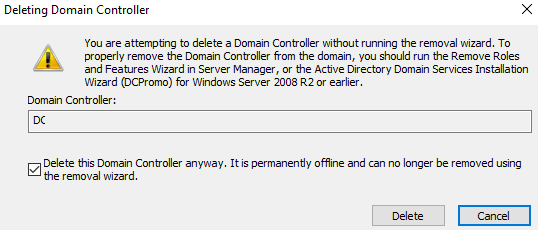

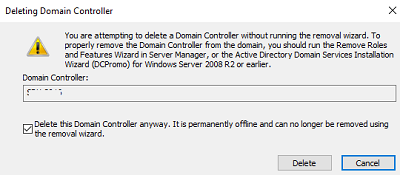

Подтвердите удаление DC, отметив опцию Delete This Domain controller anyway. It is permanently offline and ac no longer be removed using the removal wizard.

Затем удалите учетную запись сервера.

Дождитесь окончания репликации в AD и проверьте состояние домена с помощью

dcdiag

и

repadmin

(как описано выше).

Удаление неисправного контроллера домена Active Directory

Если ваш контроллер домена вышел из строя (физический сервер или файлы виртуального DC на хранилище) и вы не планируете восстанавливать DC его из созданной ранее резервной копии контроллера домена, можно удалить его принудительно.

Важно. Удаленный таким образом контроллер домена ни в коем случае нельзя включать в сеть.

До Windows Server 2008 R2 для удаления неисправного контроллера домена и очистки его метаданных в AD использовалась консольная утилита ntdsutil. В современных версиях Windows Server 2022/2019/2016/2012 вы можете удалить вышедший из строя DC и корректно очистить метаданные с помощью графических

mmc

оснасток управления AD.

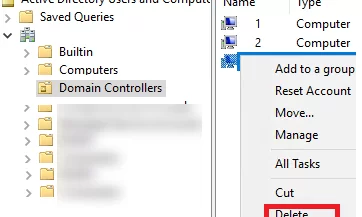

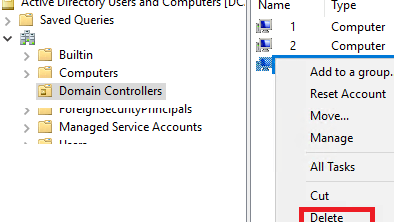

Откройте консоль ADUC (

dsa.msc

) и перейдите в контейнер Domain Controllers. Найдите учетную запись вашего DC и удалите ее.

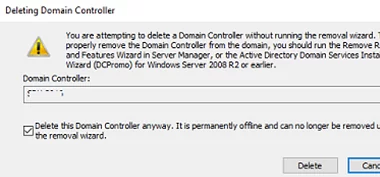

Появится окно с подтверждением удаления DC. Включите опцию Delete this Domain Controller anyway. И нажмите кнопку Delete.

Active Directory автоматически очистит метаданные об удаленном DC из базы ntds.dit.

Теперь нужно удалить контроллер домена в консоли AD Sites and Services как описано выше.

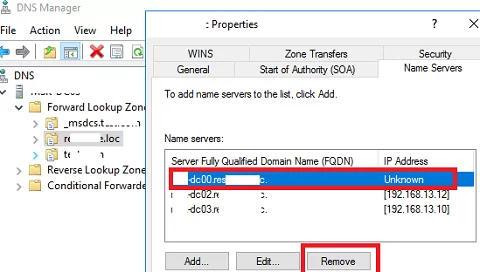

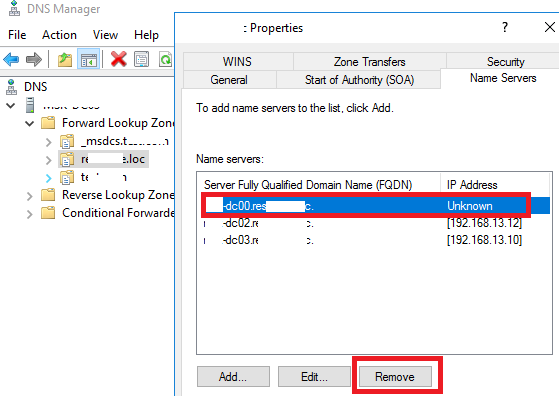

И последний шаг – удаление записей о контроллере домена в DNS. Откройте консоль DNS Manager (

dnsmgmt.msc

).

Удалите сервер из списка Name Servers в настройках зоны.

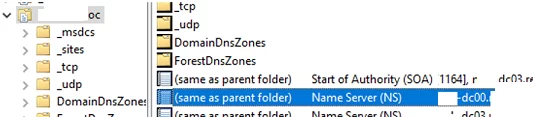

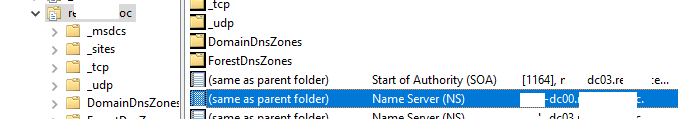

Удалите статические записи Name Servers (NS), оставшиеся от удаленного DC в вашей DNS зоне и разделах

_msdcs

,

_sites

,

_tcp

,

_udp

, и PTR записи в обратной зоне.

Или воспользуйтесь PowerShell для поиска и удаления записей в DNS.

Итак, в этой статье мы описали пошаговую процедуру, которая поможет вам понизить контроллер домена или удалить неисправный DC из Active Directory.

In this article, we’ll show how to correctly remove (demote) an Active Directory domain controller on Windows Server 2022/2019/2016/2012R2. When removing a domain controller, usually one of the following scenarios is used.

Contents:

- Removing an Active Directory Domain Controller and ADDS Role (Step-by-Step)

- How to Remove a Failed Domain Controller in Active Directory?

Removing an Active Directory Domain Controller and ADDS Role (Step-by-Step)

If you are going to decommission one of your AD domain controllers (common DC or read-only domain controller – RODC), you have to take some preparatory steps before demoting your domain controller to a member server and removing the Active Directory Domain Services (ADDS) role.

- Check the state of your domain controller, Active Directory, and replication. There is a separate article on how to check a domain controller’s health and replication in AD using

dcdiag,repadmin, and PowerShell scripts. Fix the issues if found. To display a list of errors on a specific domain controller, run the following command:dcdiag.exe /s:mun-dc03 /q - Make sure that the AD FSMO roles are not running on the domain controller:

netdom query fsmoIf needed, move the FSMO roles to another DC.

- Make sure that the DHCP server role is not running on the domain controller. If it is, migrate it to another server;

- Change DNS settings for the DHCP scopes that are assigning IP addresses to the clients. Change the configuration of the DHCP scopes so that they assign a different DNS server address (wait for the IP lease time to expire so that all clients get new DNS server settings). You can display a list of DNS servers set for all zones (DNS Servers Option 006) on a server using the following PowerShell command (learn more about how to manage DHCP in Windows Server using PowerShell):

Get-DhcpServerv4Scope -ComputerName mun-dhcp.woshub.com| Get-DhcpServerv4OptionValue | Where-Object {$_.OptionID -like 6} | FT Value - Some clients may be manually set to use a DNS server on the DC (network devices, servers, printers, scanners, etc.). You need to find such devices and reconfigure them to another DNS server. It is easier to find such devices accessing your DNS server by its logs. Here is a detailed article: How to Audit Client DNS Queries in Windows Server;

- If a Certificate Authority role is running on the domain controller, migrate it to another server;

- If other services (like a KMS server, Radius/NPS, WSUS, etc.) are running on the domain controller, decide whether you want to move them to other hosts;

- Use the

Test-ADDSDomainControllerUninstallationcmdlet to make sure if there are any dependencies or issues you may come across when removing a DC. If the cmdlet returns Success, you may move on.

You are now ready to demote the domain controller to a member server. Prior to Windows Server 201, the dcpromo command was used for this. In modern Windows Server editions, this tool is deprecated and is not recommended to be used.

You can demote your domain controller using the Server Manager. Open Server Manager -> Remote Roles and Features -> uncheck Active Directory Domain Services in the Server Roles section.

Click Demote this domain controller.

The Active Directory Domain Services Configuration Wizard appears. Force the removal of this domain controller option is used to remove the last domain controller in adomain. Do not use it. Later we will delete all DC metadata manually.

In the next screen, check the Proceed with removal option.

Then set the local server administrator password.

Then you just need to click Demote.

Wait till the domain controller demotion is over. The following message will appear: Successfully demoted the Active Directory Domain Controller.

Restart your Windows Server host. Open the Server Manager again to remove the Active Directory Domain Services role.

When removing the ADDS role, the following components will be removed by default:

- Active Directory Module for Windows PowerShell

- AD DS and AD LDS Tools feature

- Active Directory Administrative Center

- AD DS Snap-ins and Command-line Tools

- DNS Server

- Group Policy Management Console (

gpmc.msc)

Run the Active Directory Users and Computers console (dsa.msc) and make sure that the domain controller computer account has been removed from the Domain Controllers OU.

You can also uninstall a domain controller using the Uninstall-ADDSDomainController PowerShell cmdlet. The command will prompt you to set a local administrator password and confirm the DC demotion.

After the restart, you will just remove the ADDS role using PowerShell:

Uninstall-WindowsFeature AD-Domain-Services -IncludeManagementTools

Then open the Active Directory Sites and Services (dssite.msc) console, find the domain controller site, and its account in the Servers section. Expand the DC, right-click the NTDS Settings, and select Delete.

Confirm the DC removal by checking Delete This Domain controller anyway. It is permanently offline and can no longer be removed using the removal wizard.

Then delete the server account.

Wait till the AD replication is over and check the domain state using dcdiag and repadmin commands (described above).

How to Remove a Failed Domain Controller in Active Directory?

If your domain controller has failed (physical server or virtual DC files on storage) and you are not going to restore the DC from the domain controller backup created earlier, you can force delete it.

Important. A domain controller removed in this way should never be brought online.

In Windows Server 2008 R2 or earlier, the ntdsutil tool was used to remove a failed domain controller and clear its metadata from AD. In the current Windows Server 2022/2019/2016/2012, you can delete the failed DC and clear its metadata correctly using graphic AD management MMC snap-ins.

Open the ADUC console (dsa.msc) and navigate to the Domain Controllers. Find your DC account and delete it.

A window to confirm deleting the domain controller appears. Check Delete this Domain Controller anyway. Click Delete.

Active Directory will automatically clear the metadata of the removed DC from the ntds.dit database.

Then delete the domain controller in the AD Sites and Services console as shown above.

And the last step is to remove the domain controller records from the DNS. Open the DNS Manager (dnsmgmt.msc).

Remove the server from the Name Servers list in the zone settings.

Remove static Name Servers (NS) records related to the deleted DC in your DNS zone and _msdcs, _sites, _tcp, _udp sections, as well as PTR records in the reverse lookup zone.

Or use PowerShell to find and remove records in DNS.

Here is a step-by-step guide showing how to uninstall a domain controller or delete a failed DC from Active Directory.

Важно, чтобы системные администраторы знали, как включить оснастку Active Directory на ПК с Windows 10. Эта программа помогает защищать данные, управлять ими и контролировать работу объектов в их сети. Чтобы активировать оснастку, вам необходимо загрузить инструмент RSAT на свой компьютер. Вы можете установить эту программу только на компьютер с Win 10 Professional или Enterprise.

В Windows 10 не предусмотрена отдельная установка оснастки Active Directory Users and Computers (ADUC) из коробки. Однако, есть несколько способов, чтобы получить доступ к Active Directory на компьютере под управлением Windows 10:

- Установка удаленного сервера администрирования (RSAT) на компьютер под управлением Windows 10: RSAT – это набор инструментов для управления удаленными серверами, в том числе и Active Directory. RSAT можно скачать с официального сайта Microsoft по ссылке https://www.microsoft.com/en-us/download/details.aspx?id=45520. После установки RSAT на компьютере, вы можете получить доступ к Active Directory через консоль управления сервером (Server Manager).

- Использование сторонних программ для управления Active Directory: на рынке есть много сторонних программ для управления Active Directory, которые можно скачать и установить на компьютере под управлением Windows 10. Некоторые из них, например, Adaxes или ManageEngine ADManager Plus, предоставляют расширенный функционал и удобный интерфейс для управления Active Directory.

- Использование облачных сервисов Active Directory: если вы используете облачную версию Active Directory, такую как Azure Active Directory, то вы можете управлять ею через облачный портал Microsoft Azure.

Независимо от того, какой метод вы выберете, перед использованием инструментов для управления Active Directory, убедитесь, что вы имеете соответствующие права доступа и учетные данные для доступа к Active Directory.

Как включить оснастку Active Directory в Windows 10

Для включения оснастки Active Directory Users and Computers (ADUC) на компьютере под управлением Windows 10 необходимо установить набор инструментов RSAT (Remote Server Administration Tools). Для этого следуйте этим шагам:

- Перейдите на страницу загрузки RSAT на официальном сайте Microsoft: https://www.microsoft.com/en-us/download/details.aspx?id=45520.

- Выберите язык и версию Windows, установленную на вашем компьютере.

- Скачайте установочный файл RSAT для Windows 10.

- Запустите скачанный файл и следуйте инструкциям мастера установки.

- В окне “Возможности” найдите пункт “Active Directory-удаленные инструменты сервера” и выберите нужные для установки компоненты, включая “Active Directory Users and Computers”.

- Нажмите “Установить” и дождитесь окончания процесса установки.

- После установки RSAT найдите ярлык “Active Directory Users and Computers” в меню “Пуск” или в списке установленных программ на компьютере.

- Запустите ADUC и введите учетные данные для подключения к домену Active Directory.

После выполнения этих действий вы сможете использовать ADUC для управления Active Directory на компьютере под управлением Windows 10.

Что такое Active Directory в Windows 10 и для чего это нужно

Microsoft разработала новую программу, которая позволяет объединить все сетевые объекты (компьютеры, маршрутизаторы, принтеры, профили пользователей, серверы) в одну систему. Это хранилище называется Active Directory или Active Directory (сокращенно AD).

Для реализации этой программы вам понадобится специальный сервер, а точнее контроллер домена. В нем будет храниться вся информация. С его помощью выполняется аутентификация (по протоколу Kerberos) пользователей и различных устройств в сети. Контроллер домена будет отслеживать доступ к объектам в своей сети, то есть разрешать запрошенное действие или, наоборот, блокировать его.

Использование Active Directory дает несколько преимуществ. Эта программа обеспечивает безопасную работу, упрощает взаимодействие различных объектов в одной сети. С помощью AD вы можете ограничить количество функций для определенных пользователей. Данные, хранящиеся на этом сервере, защищены от внешнего доступа. Сервисы AD обеспечивают удобный обмен файлами (на основе технологии DFS), объединяют все объекты в одну систему (поддерживается стандарт LDAP). Возможна интеграция с Windows Server по протоколу RADIUS.

Active Directory можно использовать в Win10 Professional Edition. Существует специальный инструмент управления доменом (оснастка ADUC), который позволяет адаптировать AD к вашей операционной системе. Этот адаптер позволяет отслеживать сетевые объекты и управлять ими. Перед использованием ADUC рекомендуется установить службу RSAT, которая включает командную строку, Power Shell и средства удаленного администрирования сервера.

Active Directory служит каталогом, хранилищем информации о пользователях и сетевой инфраструктуре. Этот проект реализуется через контроллер домена. Этот сервер контролирует доступ (разрешает или блокирует запросы) к объектам в своей сети. AD рекомендуется для крупных компаний.

Где скачать и как установить

Во-первых, вам нужно установить RSAT на свой компьютер. По умолчанию этого инструмента нет в Win 10. RSAT можно использовать для удаленного управления сетевыми объектами с помощью диспетчера сервера. Эту услугу нельзя загрузить на ноутбук с версией Home или Standard. RSAT можно загрузить на мощные ПК с выпуском Win 10 Professional или Enterprise.

Как скачать RSAT самостоятельно:

- перейти на сайт Microsoft»;

- найдите «Средства удаленного администрирования сервера» (для конкретной редакции Win 10);

- выбрать пакет, соответствующий определенной разрядности (x64 или x86);

- нажмите Скачать;

- добавить RSAT на свой компьютер;

- во время установки активируйте установку соответствующих обновлений;

- в конце перезагрузите ПК.

После завершения загрузки RSAT рекомендуется активировать этот инструмент на своем ПК:

- вызвать Панель управления;

- найдите подпункт «Программы и возможности»;

- нажмите «Активировать или деактивировать функции Windows»;

- появится окно «Win Feature»;

- найдите «Инструменты удаленного администрирования сервера»;

- открыть филиал;

- найдите «Инструменты администрирования ролей»;

- флажок «AD DS и AD LDS Tools» и другие строчки в этой ветке (по умолчанию должны быть активны);

- выделите «Инструменты AD DS» и нажмите «ОК».

Установку ADUC можно выполнить из «Командной строки» с помощью следующих команд:

- “Dism / online / enable-feature / featurename: RSAT Client-Roles-AD»;

- “Dism / online / enable-feature / featurename: RSAT Client-Roles-AD-DS»;

- Dism / online / enable-feature / featurename: RSAT Client-Roles-AD-DS-SnapIns».

После скачивания инструментов необходимо открыть Панель управления и перейти в подпункт «Администрирование». Должна появиться новая опция под названием «Пользователи и компьютеры Active Directory». После появления этого инструмента разрешено подключение к контроллеру. Пользователь сможет выполнить это действие самостоятельно.

Подключение консоли ADUC к домену из рабочей группы

Как подключиться к контроллеру с ПК:

- вызвать командную строку;

- запустите команду для запуска оснастки от имени другого пользователя;

- введите: “runas / netonly / user: winitpro \ aaivanov mmc»;

- появится окно «MMC»;

- открыть в окне «Файл»;

- выберите «Добавить / удалить оснастку»;

- откроется окно «Добавить или удалить оснастку»;

- в левом списке «Ловушка» этого окна найдите «Пользователи и компьютеры Active Directory»;

- переместите найденный инструмент в правый список «Корень консоли»;

- после переноса нажмите «Active Directory – пользователи и компьютеры»;

- появится выпадающее меню;

- выберите «Сменить домен»;

- укажите ваше доменное имя;

- подключите ADUC к контроллеру домена.

Основные понятия, встречающиеся в ходе работы

В процессе активации инструментов встречаются следующие термины:

- леса: члены структуры AD, которые содержат домены;

- DNS – доменное имя разрешенное в AD;

- сервер: компьютер (который выполняет определенные функции в домене);

- Контроллер домена – контроллер домена (сервер, внутри которого находится Хранилище данных – каталог, в который поступают запросы пользователей);

- домен – это элемент AD, который включает сетевые объекты (ПК, принтеры, профили пользователей.

Возможные проблемы

В процессе активации AD и RSAT может возникнуть ряд трудностей, например, возможность запускать программы от имени другого пользователя заранее не активируется. Также следует помнить, что средство удаленного управления не может быть установлено на ПК с домашней или стандартной версией Win 10. Средство RSAT можно добавить только в деловую или профессиональную операционную систему.

Этот инструмент можно найти на веб-сайте Microsoft. Разработчики предлагают программы для конкретной версии Win 10. Если тип ревизии не указан, вам необходимо использовать RTM (полную версию ОС Windows) для загрузки RSAT.

Чтобы скачать надстройки для работы на удаленном сервере, вам не нужно искать специальное программное обеспечение. Это действие можно выполнить с помощью мастера добавления компонентов. Рекомендуется заранее добавить резервный контроллер домена, чтобы избежать возможных сбоев в работе.

Основные принципы работы

Инструмент Active Directory – это главный узел инфраструктуры, который управляет и контролирует доступ к объектам в сети. В случае отказа AD все устройства и серверы будут недоступны. Вы можете защитить свою систему от этой проблемы, используя один или несколько дублирующих контроллеров домена.

Принципы Active Directory:

- работает бесперебойно и круглосуточно;

- вся информация хранится в каталогах на контроллере домена и в их дубликатах;

- позволяет сделать резервную копию для восстановления производительности сервера;

- обеспечивает взаимодействие объектов в сети;

- контролирует доступ к объектам (защищает информацию).

Источник изображения: it-tehnik.ru

Как вывести компьютер из домена без прав администратора

Сообщения: 3

Благодарности: 1

Здравствуйте,

У меня возникла проблема, прочитал ваш и несколько других форумов, и куча других сайтов но не могу найти ответ. Везде пишут введите в командной строке через «запуск от прав админа» и в таком духе, но я не могу этого сделать так как просит логин и пароль.

Месяц назад начались проблемы с правами администратора, при запуске любой программы требующей их подтвердить запускается окно в котором нужно ввести логин и пароль от домена, которого я не знаю. Раньше ноутбук бы в домене бизнес компании, однако давно уже не используется для этого. Раньше права администратора подтверждались простым кликом на «да» и всё. Но в один день все изменилось и теперь постоянно требует имя пользователя и пароль. Уже пробовал вставлять от компьютера, пишет «запрошенная операция требует повышения».

Версия Windows 7 Профессиональная. В идеале я хочу вернуть права администратора и выйти с домена. Если это важно ноутбук Fujitsu u772 red. Домен замазал, так как компания была не моя.

У меня была идея может это как то связано с Microsoft Outlook, но это вам виднее. И на компьютере Диск С всего 1(нет остальных D и тд), поэтому не хотел бы потерять файлы. Вариант с переустановкой Винды идет как крайняя мера, хотел бы увидеть другие варианты

Как вывести компьютер из домена без прав администратора

Добрый день! Уважаемые читатели и гости, одного из крупнейших IT блогов рунета Pyatilistnik.org. В прошлый раз я вам показал, все методы ввода Windows 10 в домен, сегодня я хочу показать обратную задачу, и научу вас правильно выводить компьютеры из домена, будь то клиентские версии Windows 7, 8.1 или же серверные Windows Server. Расскажу для чего, это нужно уметь и почему нельзя просто забить на такие компьютеры. Уверен, что данная информация окажется для начинающих системных администраторов полезное, ее кстати любят спрашивать на собеседованиях. Ну приступаем.

Для чего выводить компьютеры из домена?

И так если вы задались этим вопросом, то у вас как минимум есть домен Actvie Directory и вы хотели бы в нем навести порядок (Если не знаете, что такое Active Directory, то читайте об этом по ссылке слева). Наверняка многие пользователи могут спросить, зачем вообще проводить эту процедуру, на это есть ряд причин:

- Обычно операцию вывода из домена (Unjoin Windows) производят в ситуациях, когда компьютер может вылетать из домена, пример он не был активен более одного месяца, был банальный ремонт, а потом его решили ввести в эксплуатацию, в таких ситуациях люди ловят ошибку «отсутствуют серверы, которые могли бы обработать запрос».

- Просто для правильного соблюдения рекомендаций Microsoft, чтобы у вас не оставались лишние, ненужные объекты в AD, в противном случае, вам придется производить самостоятельный поиск неактивных компьютеров в Active Directory и вычищать все вручную.

- Третья причина, это переустановка сервера, например, обновление редакции, и если до этого вы правильно не вывели компьютер из домена, то при попытке ввести в домен Windows Server вы получите ошибку, что такой компьютер уже есть.

Методы исключения компьютера из домена

- Первый метод, это классический, через оснастку свойства системы

- Второй метод, это применимый для Windows 10 и Windows Server 2016

- Второй метод вывода компьютера из домена, это использование PowerShell

- Третий метод, это через утилиту netdom, но это для Windows Server платформ, хотя вам никто не мешает ее закачать отдельно, она идет в составе Windows Server 2003 Resource Kit Tools, про него я вам рассказывал в статье про утилиту Robocopy, принцип ее получения такой же.

Меры предосторожности

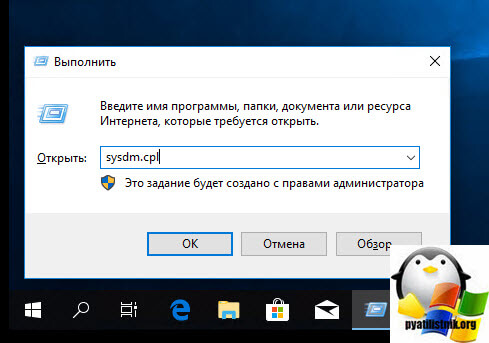

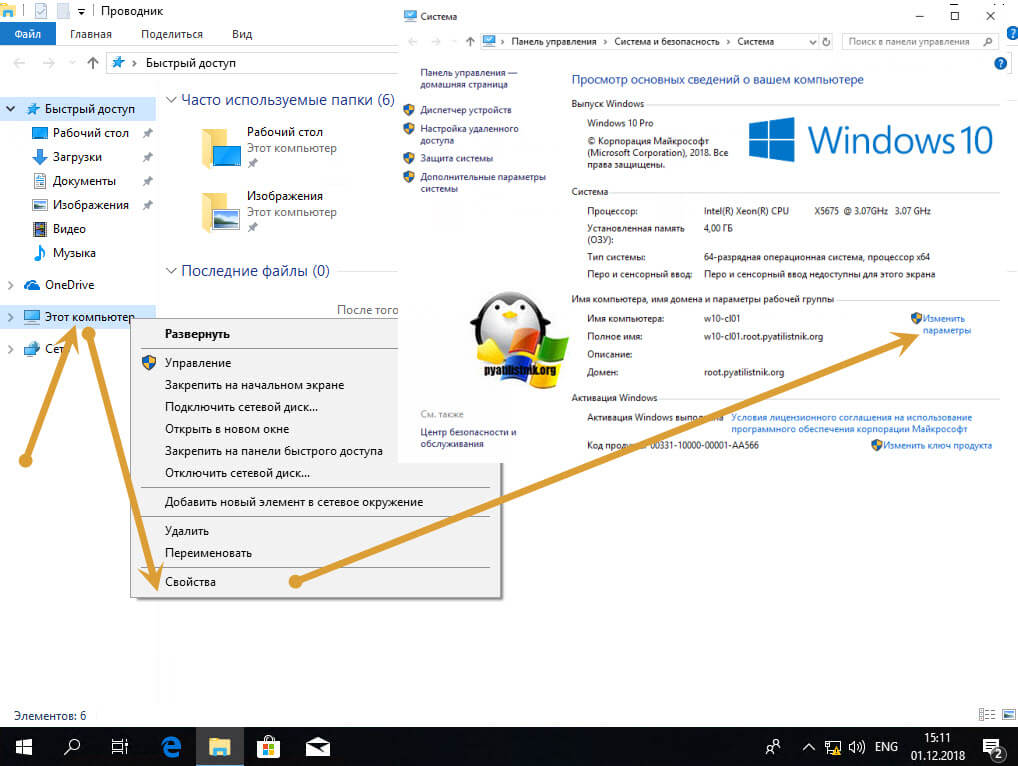

Вывод компьютера из домена классическим методом

Данный метод подойдет абсолютно для любой версии Windows, начиная с Vista. Тут все просто вы открываете всем известное окно выполнить (Сочетанием клавиш WIN и R) и пишите в нем вот такую команду sysdm.cpl и нажмите OK.

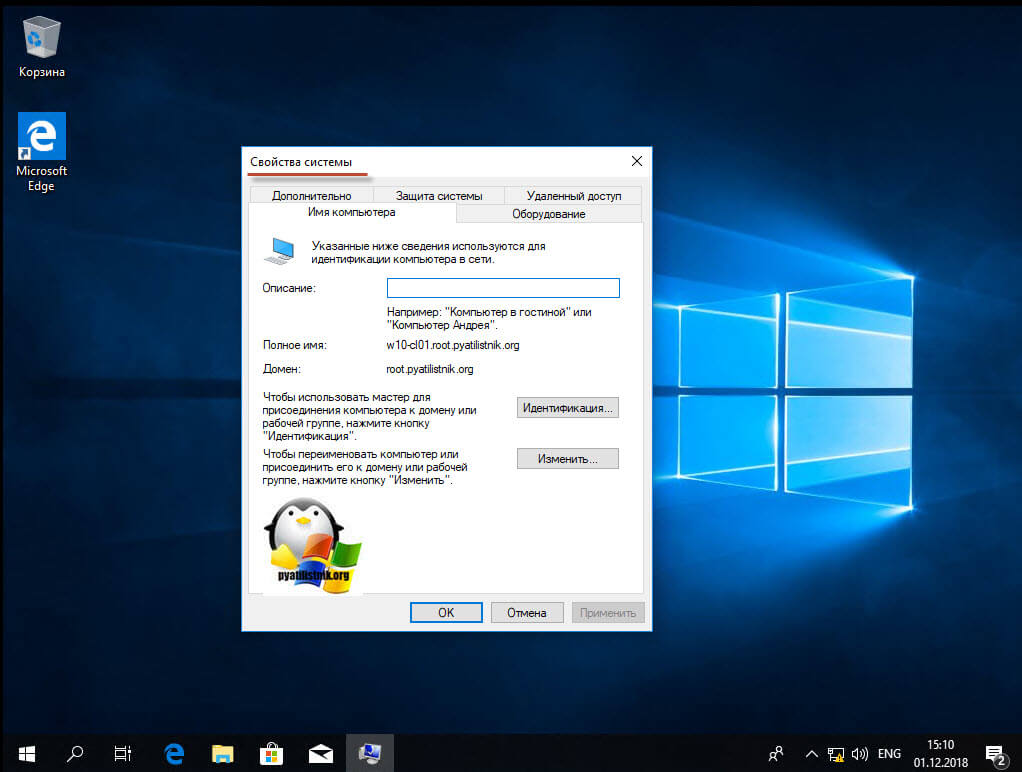

У вас откроется окно «Свойства системы — Имя компьютера»

Так же в него можно попасть и другим методом, через свойства значка «Этот компьютер». Щелкните по нему правым кликом и выберите свойства. В открывшемся окне «Система» выберите пункт «Изменить параметры»

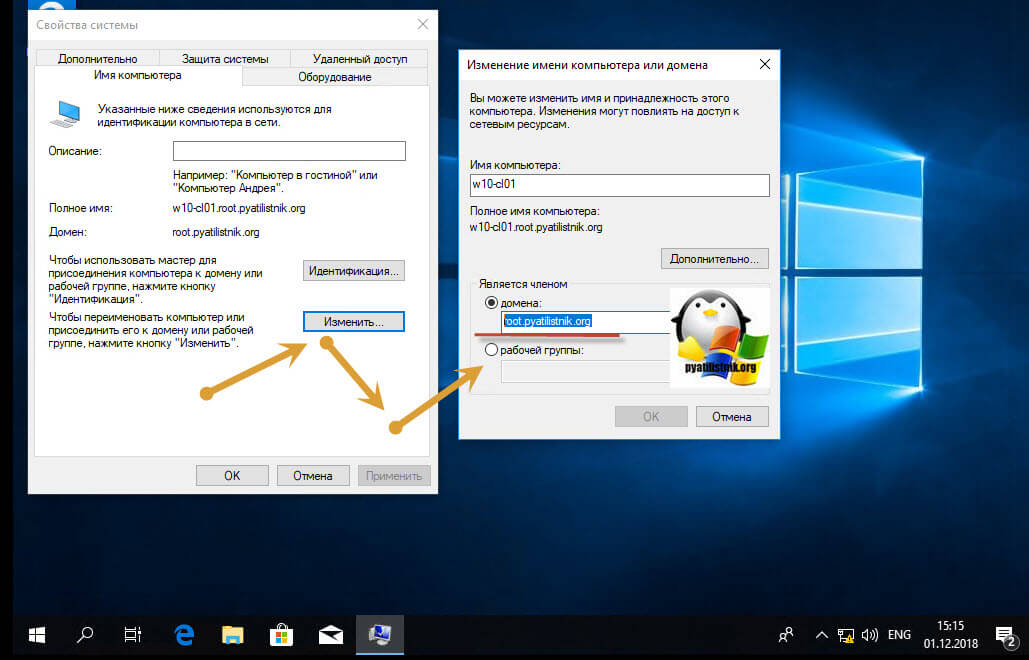

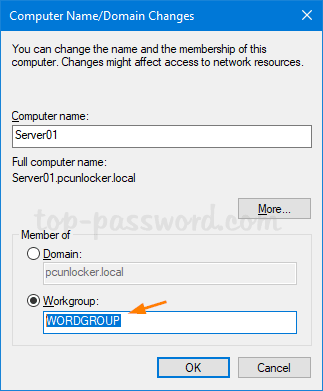

В окне «Имя компьютера» нажмите кнопку «Изменить», далее в открывшемся окошке «Изменение имени компьютера или домена» деактивируйте поля «Является членом домена» и выставите рабочей группы.

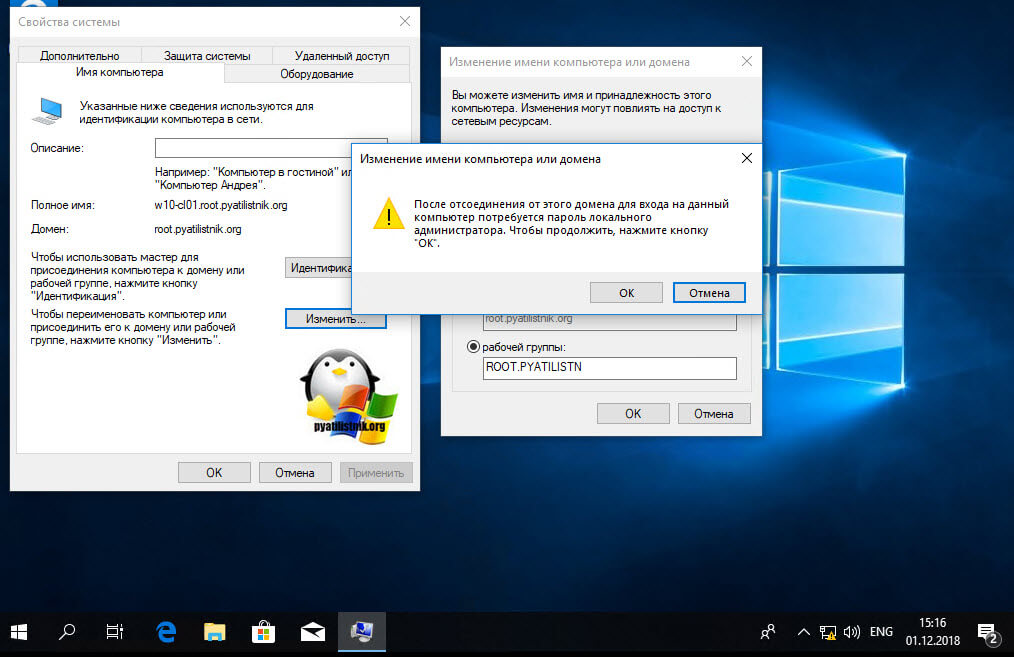

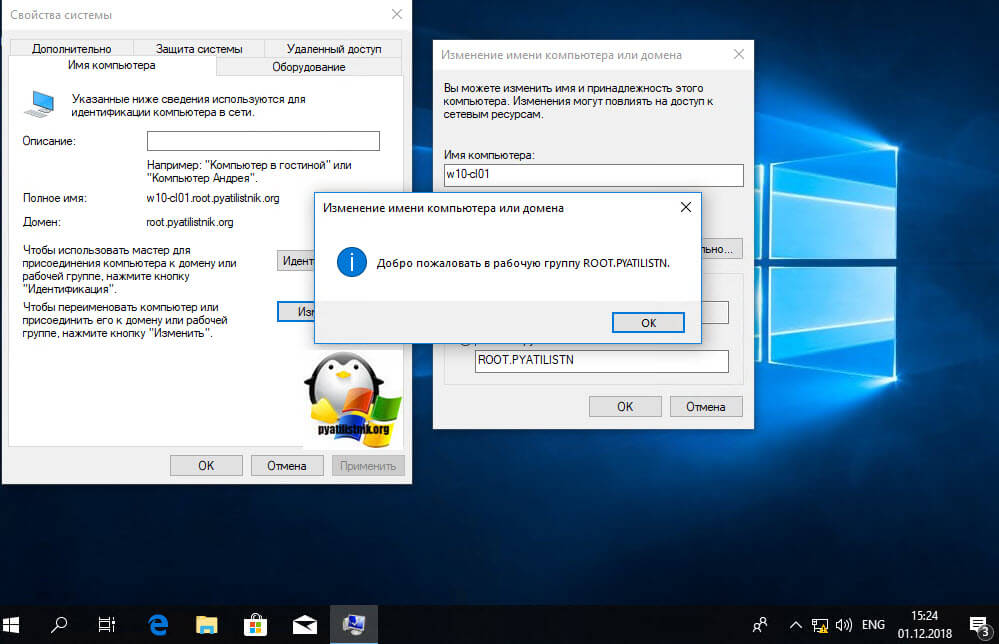

Заполните поле имени рабочей группы и нажмите кнопку «OK», у вас появится окно:

Вам сообщат, что вы теперь являетесь членом рабочей группы. Будет произведена перезагрузка вашей рабочей станции, в моем примере, это Windows 10.

При правильном выводе компьютера из Active Directory, вы увидите, что в оснастке ADUC, данный компьютер будет отключен в контейнере, где он располагался. Об этом будет говорить стрелка вниз на его значке. Напоминаю, что это классический метод исключения из AD, подходит абсолютно для всех систем Windows.

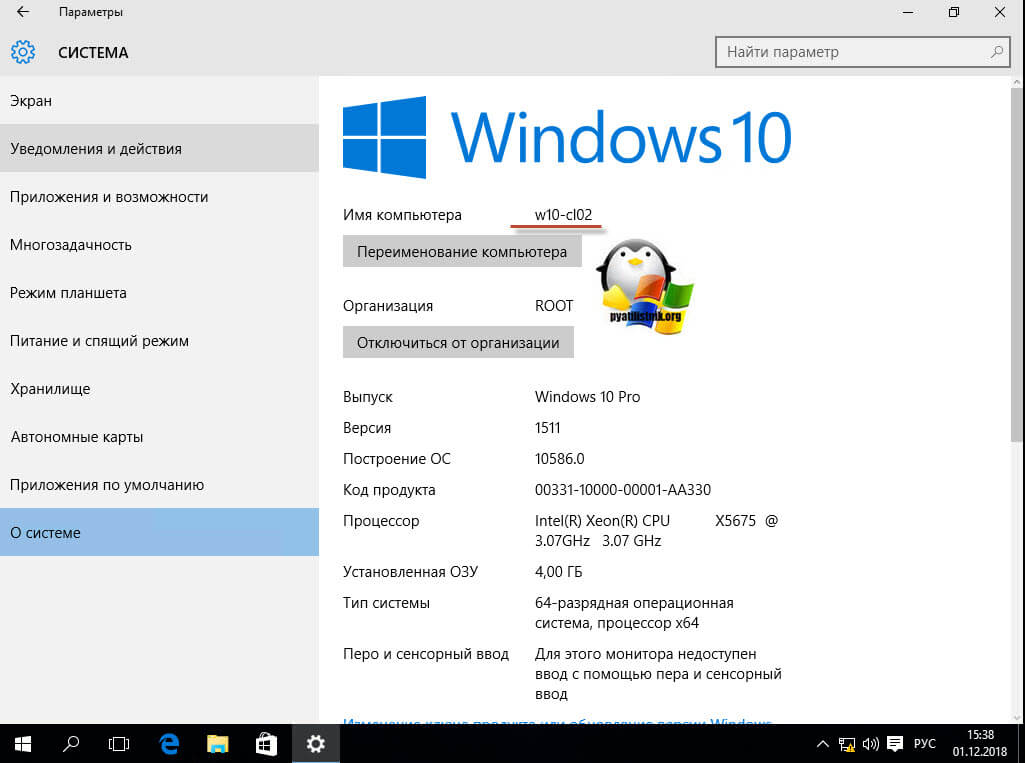

Исключение из домена Windows 10 и Windows Server 2016

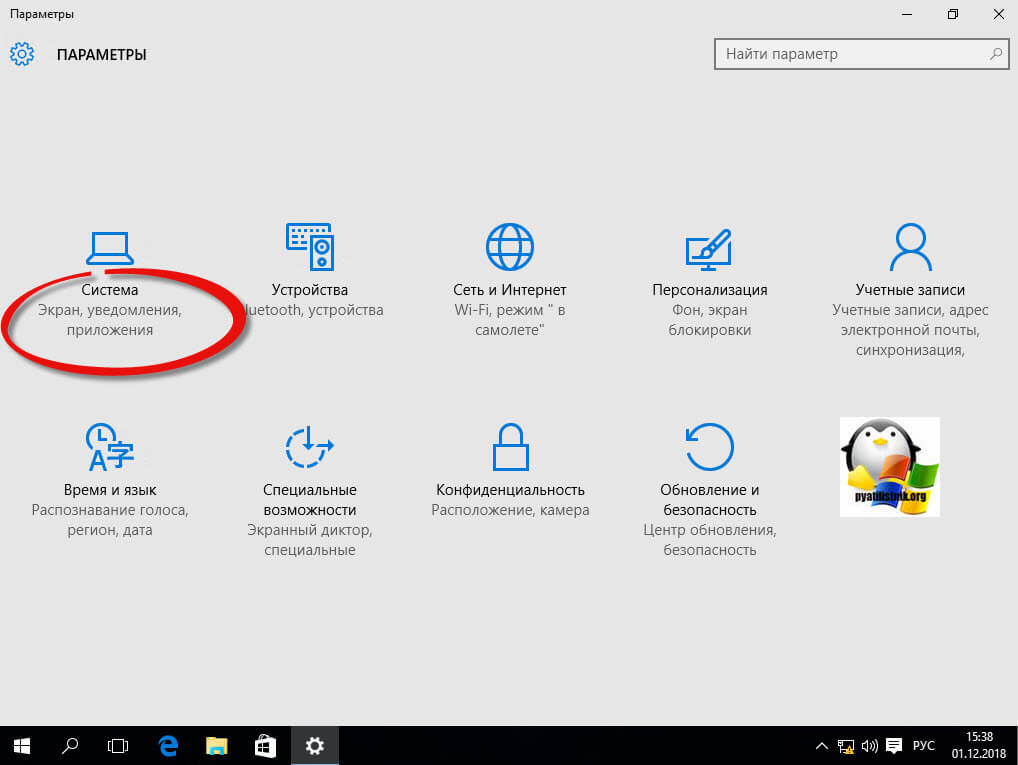

Данный метод, будет подходить исключительно для последних версий систем Windows 10 и Windows Server 2016, на момент написания статьи. В случае с десяткой, где интерфейс кардинально меняется от версии к версии, последовательность действий будет разниться.

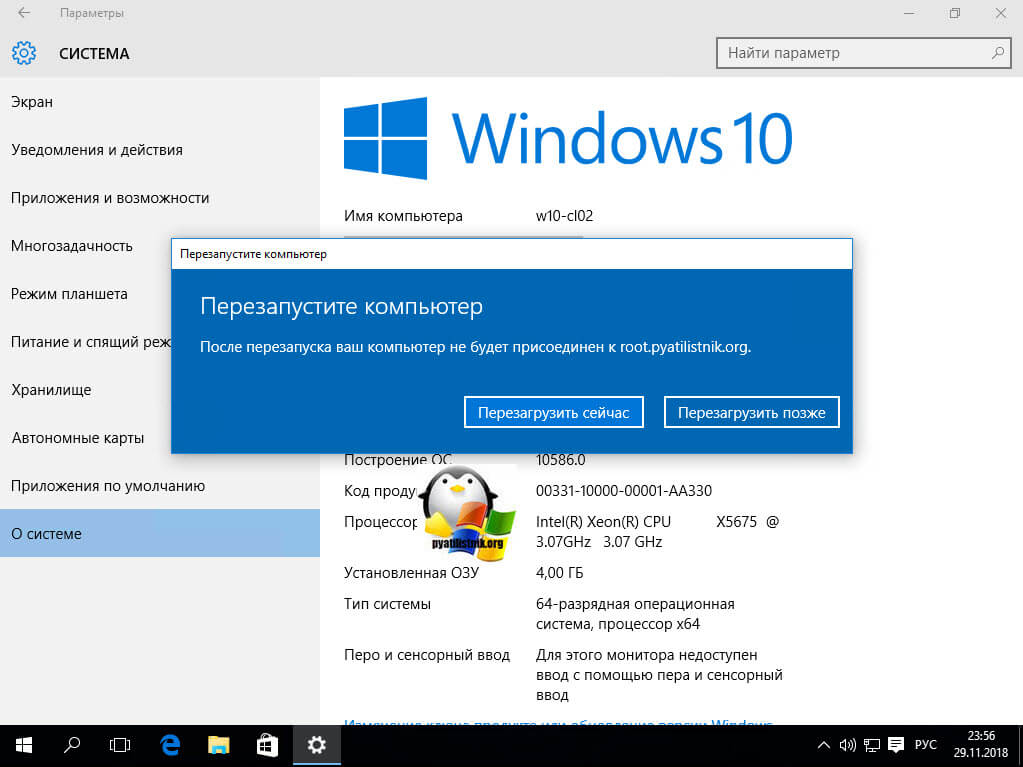

Метод вывода для Windows 10 версий 1503-1511

Данный метод для Windows 10 Threshold и Threshold 2. Если не знаете, какая у вас версия, то вот вам статья, как определить версию Windows. Вам необходимо открыть параметры системы, делается, это либо через кнопку «Пуск» или же сочетанием клавиш WIN и I одновременно. Находим там пункт «Система».

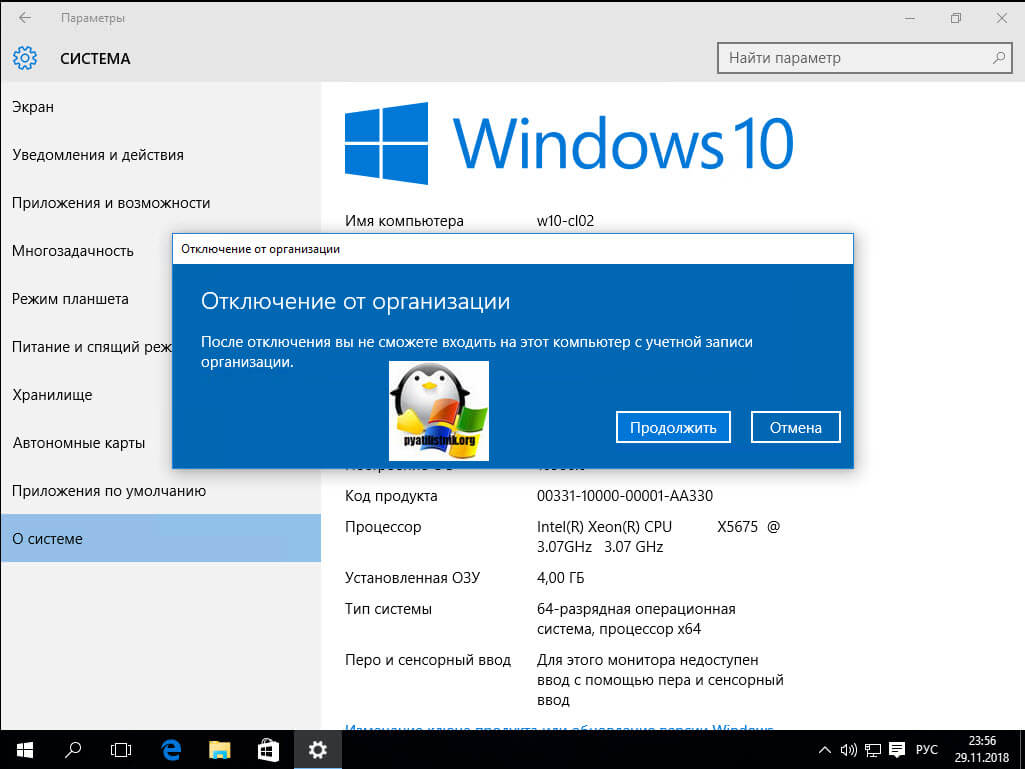

В самом низу находим пункт «О Системе» и видим кнопку «Отключиться от организации», нажимаем ее.

В окне «Отключение от организации» просто нажмите продолжить.

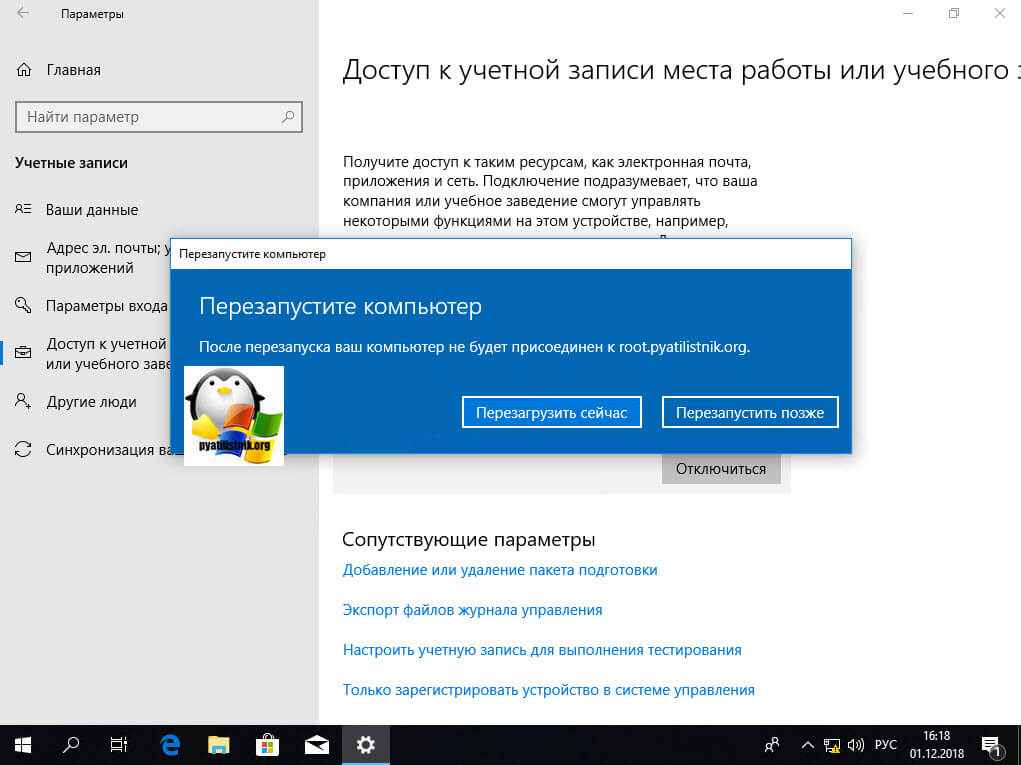

У вас просто появится окно с предложением о перезагрузке, соглашаемся.

В оснастке ADUC данный компьютер так же был отключен.

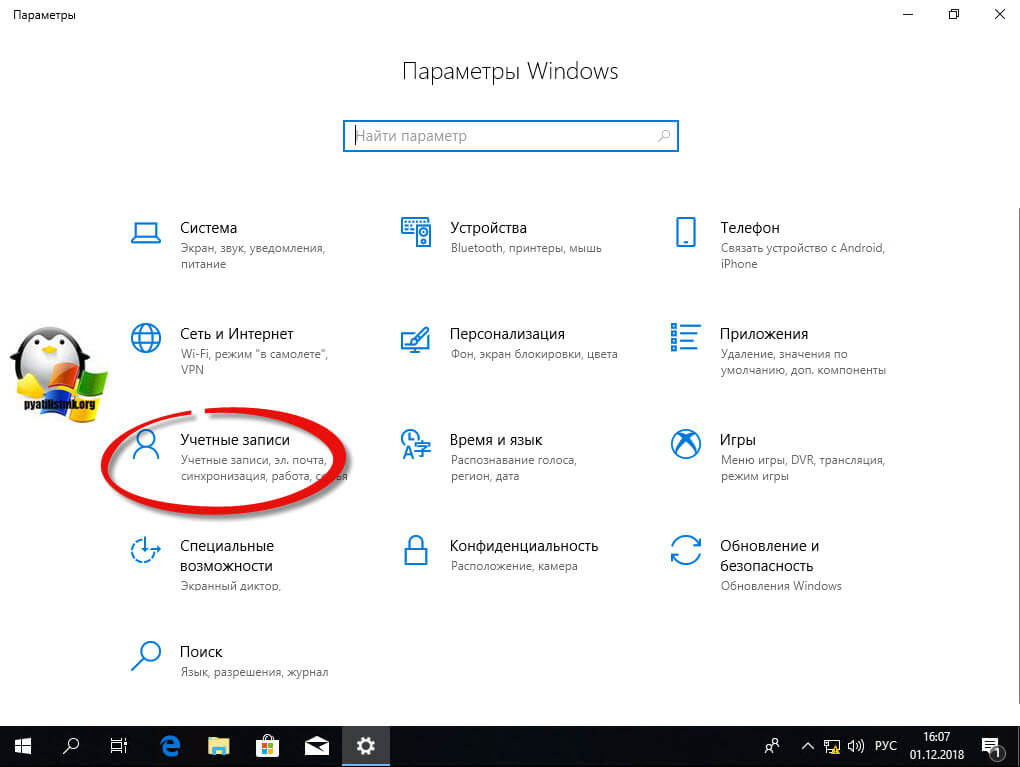

Метод вывода для Windows 10 версий 1607 и выше

Данный метод будет рассмотрен для версии Windows 10 1803, так как я писал, что концепция изменилась, функционал перенесли в другое место. Вы все так же открываете «Параметры Windows 10», но уже переходите в пункт «Учетные записи»

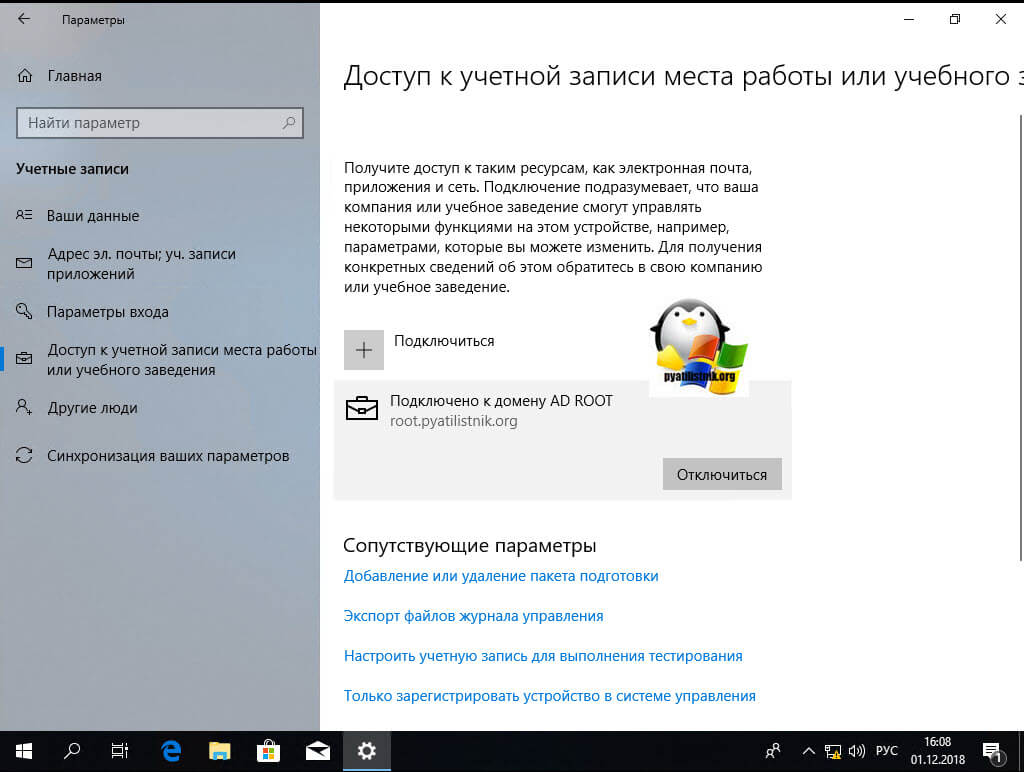

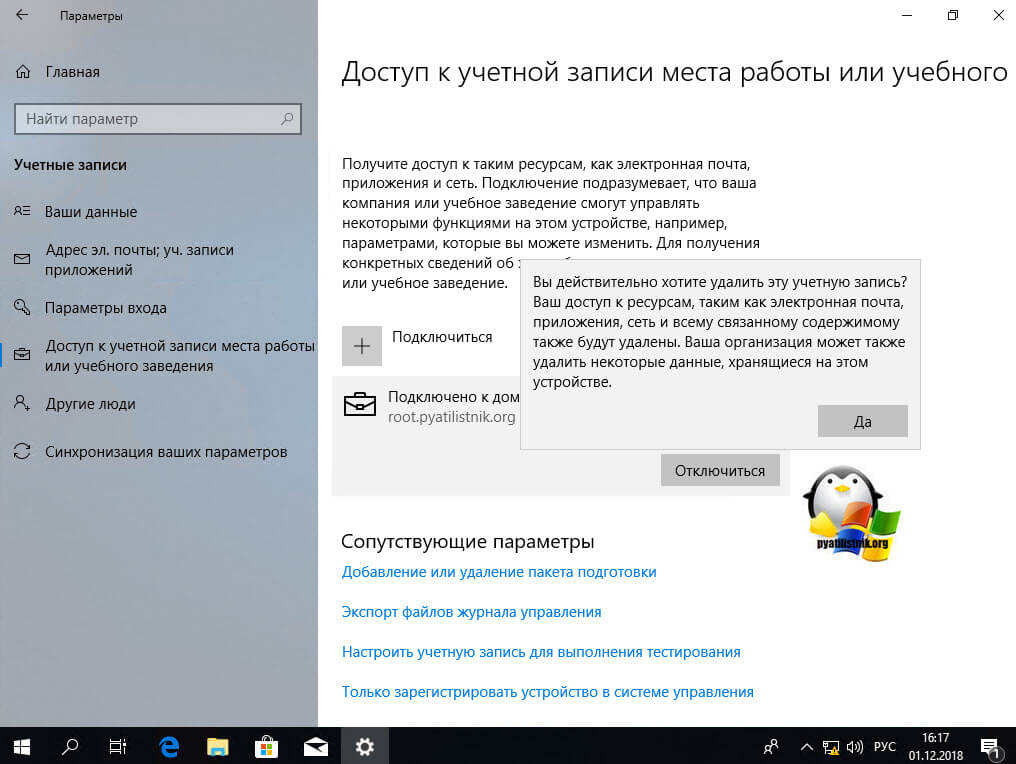

Далее находите пункт «Доступ к учетной записи места работы или учебного заведения» и нажимаете отключиться.

У вас выскочит окно с уведомлением:

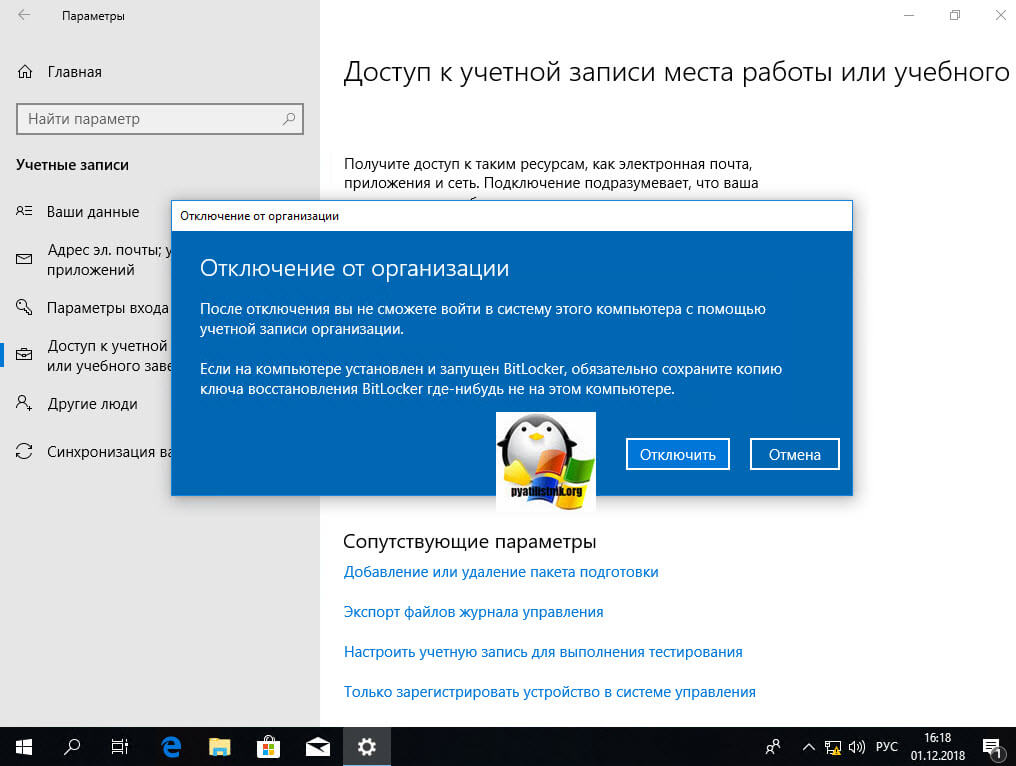

После подтверждения, у вас появится еще одно окно, в котором вас еще раз уведомят и захотят удостовериться в ваших действиях.

Нажимаем кнопку «Отключить»

Открыв оснастку ADUC, я обратил внимание, что учетная запись компьютера, которого я вывел из домена, не отключилась, что очень странно, поэтому сделайте это в ручную.

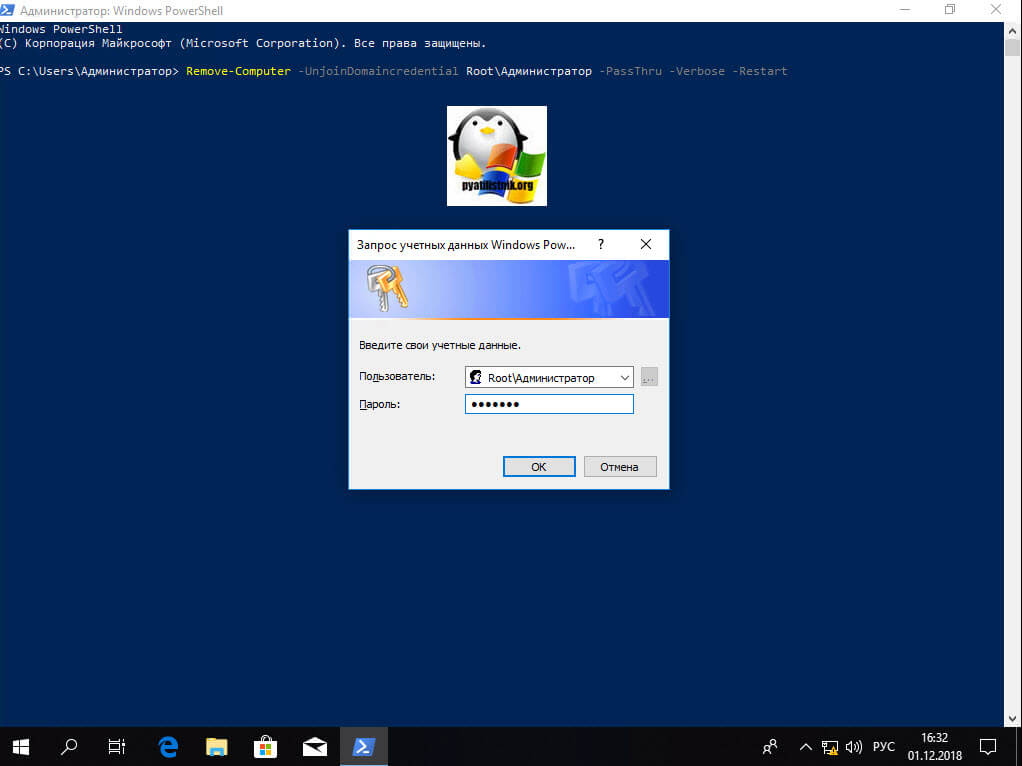

Исключение из домена через PowerShell

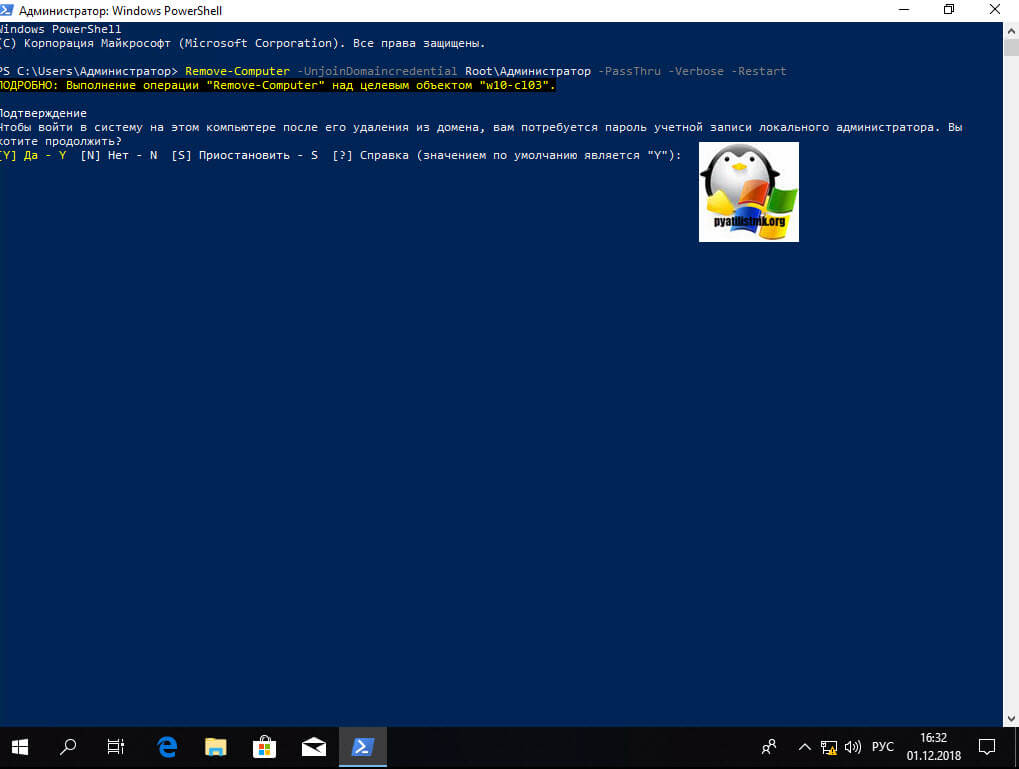

Я вам не перестаю повторять, что PowerShell, просто обязан быть в вашем инструментарии системного администратора, он умеет если не все, то почти все. Открываем оснастку PowerShell от имени администратора и вводим команду:

У вас откроется форма с вводом пароля учетной записи,что вы указали для вывода рабочей станции из AD, указываем пароль и нажимаем «OK»

У вас спросят подтверждения на ваши действия, соглашаемся и вводим Y.

Все ваш Windows 10 с помощью PowerShell был выведен из состава домена Active Directory. В оснастке ADUC, данный компьютер был отключен, в отличии от предыдущего метода.

Исключение из домена через NETDOM.EXE

Напоминаю, что на клиентских Windows системах этой утилиты нет и ее нужно отдельно скачивать, она идет в составе Windows Server 2003 Resource Kit Tools. Сама команда вывода из домена выглядит вот так и запускается в cmd от имени администратора:

3 способа удалить компьютер с Windows 10 из домена, который больше не существует

Как удалить компьютер из домена, который больше не существует, или выйти из домена и присоединиться к нему, не сбрасывая профиль пользователя? В этом руководстве TipsMake покажет вам 3 метода удаления компьютера с Windows 10 из домена.

Примечание. Перед запуском вам необходимо войти в Windows 10 с учетной записью локального администратора вместо учетной записи домена.

Метод 1: удалите компьютер с Windows 10 из домена с помощью свойств системы

1. Нажмите клавишу Win + R на клавиатуре, затем введите sysdm.cpl в поле «Выполнить» и нажмите Enter.

2. Когда откроется окно «Свойства системы», нажмите кнопку «Изменить» в нижней части вкладки «Имя компьютера».

3. Выберите «Рабочая группа», введите имя рабочей группы, членом которой вы хотите стать после отмены домена. Щелкните ОК.

4. При появлении запроса нажмите ОК.

Вам потребуется перезагрузить компьютер, чтобы изменения можно было применить.

Метод 2: удалите компьютер с Windows 10 из домена с помощью приложения «Настройки»

1. Откройте приложение «Настройки» и выберите «Учетные записи»> «Доступ к работе или учебе». Справа щелкните значок «Подключен к домену AD (ваш домен)», а затем нажмите «Отключить».

2. Щелкните Да для подтверждения.

3. Когда появится запрос «Отключиться от организации», нажмите «Отключиться».

4. После перезагрузки компьютер с Windows 10 не сможет присоединиться к домену Active Directory.

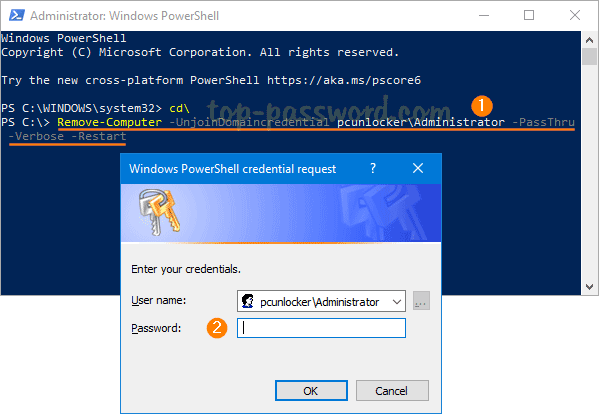

Метод 3: удалите компьютеры с Windows 10 из домена с помощью PowerShell

1. Откройте Windows PowerShell от имени администратора, введите следующую команду, чтобы выйти из домена.

Remove-Computer -UnjoinDomaincredential Имя_доменаAdministrator -PassThru -Verbose -Restart -Force

При появлении запроса введите пароль домена администратора и нажмите OK.

2. Вы увидите предупреждение: После того, как вы покинете домен, вам нужно будет знать пароль учетной записи локального администратора для входа на этот компьютер. ( После того, как вы покинете домен, вам нужно будет знать пароль учетной записи локального администратора для входа на этот компьютер. .) Введите Y, чтобы продолжить.

Понижение контроллера домена и удаление роли AD DS

Используемые термины: Active Directory, FSMO.

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

1. Подготовка среды AD

Перенос ролей контроллера домена

Проверка состояния AD

2. Понижение уровня контроллера домена до рядового сервера

Графический интерфейс

Powershell

3. Удаление роли AD DS

Графический интерфейс

Powershell

4. Вывод сервера из домена

Графический интерфейс

Powershell

Вопросы и ответы

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитывает 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Move-ADDirectoryServerOperationMasterRole <имя сервера, куда переносим> <название роли>

… передать роль.

Подробнее о передаче и захвате в инструкции Управление FSMO ролями Active Directory с помощью Powershell.

Проверка состояния AD

На любом из контроллеров домена вводим команду:

dcdiag /a /q

Данная команда запустит проверку состояния среды AD и выдаст ошибки, если такие будут. Необходимо обратить внимание на сообщения и, по возможности, решить проблемы.

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

Открываем Диспетчер серверов и переходим в Управление — Удалить роли и компоненты:

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

… и нажимаем Далее.

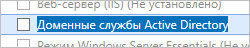

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

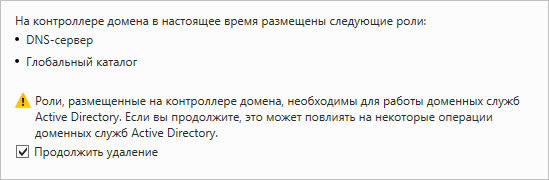

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

Открываем консоль Powershell от администратора и вводим:

Uninstall-ADDSDomainController

Если в нашей сети это последний контроллер домена, то команда для удаления будет следующей:

Uninstall-ADDSDomainController -LastDomainControllerInDomain -RemoveApplicationPartitions

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да — Y [A] Да для всех — A [N] Нет — N [L] Нет для всех — L [S] Приостановить — S [?] Справка

(значением по умолчанию является «Y»): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление — Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

Галочка для доменных служб будет снята:

… кликаем по Далее несколько раз.

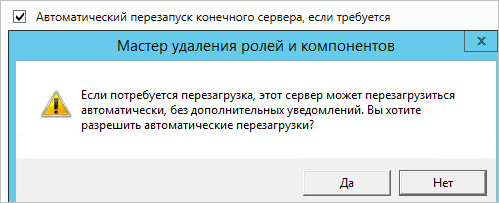

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

Роль контроллера будет удалена. Мы должны увидеть сообщение:

ПРЕДУПРЕЖДЕНИЕ: Чтобы завершить удаление, вам необходимо перезапустить этот сервер.

Перезагружаем сервер:

shutdown -r -t 0

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

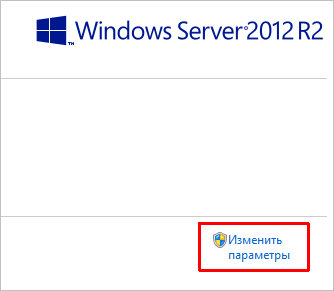

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmosk\master -PassThru -Verbose

* где dmosk\master — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да — Y [N] Нет — N [S] Приостановить — S [?] Справка (значением по умолчанию является «Y»): Y

Перезагружаем компьютер:

shutdown -r -t 0

… или выключаем:

shutdown -s -t 0

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

dcpromo /forceremoval

Если нужно, перенесите роли FSMO на другой DC;

Если нужно, перенесите роли FSMO на другой DC;

If needed, move the FSMO roles to another DC.

If needed, move the FSMO roles to another DC.