В статье подробно разберем процесс развертывания контроллер домена на базе Windows Server 2012 R2 и настройка служб AD DS, DNS, DHCP.

Наша задача:

- Установить Windows Server 2012 R2 и подготовить систему к развертыванию служб.

- Развернуть службы Active Directory + DNS, выполнить настройку служб.

- Развернуть службу DHCP, выполнить настройку обслуживания подсети 192.168.0.0/24.

Проделываться все действия будут на виртуальной машине.

Установка Windows Server 2012 R2 и настройка

При выборе типа устанавливаемой системы, выбираем Windows Server 2012 R2 Standart with GUI. Далее саму установку я пропущу, т.к. она полностью тривиальная.

После установки системы, обязательно обновляем систему до актуального состояния. Изменяем имя ПК (прим. DC1).

В настройках TCP/IP указываем статические IP-адреса (прим. как на скриншоте ниже)

Изменяем временную зону, выбираем относящуюся к нам зону (+03:00 Moscow, St. Petersburg, Volgograd).

На этом базовая подготовка системы выполнена, можно приступать к развертыванию служб.

Разворачиваем службы Active Directory + DNS

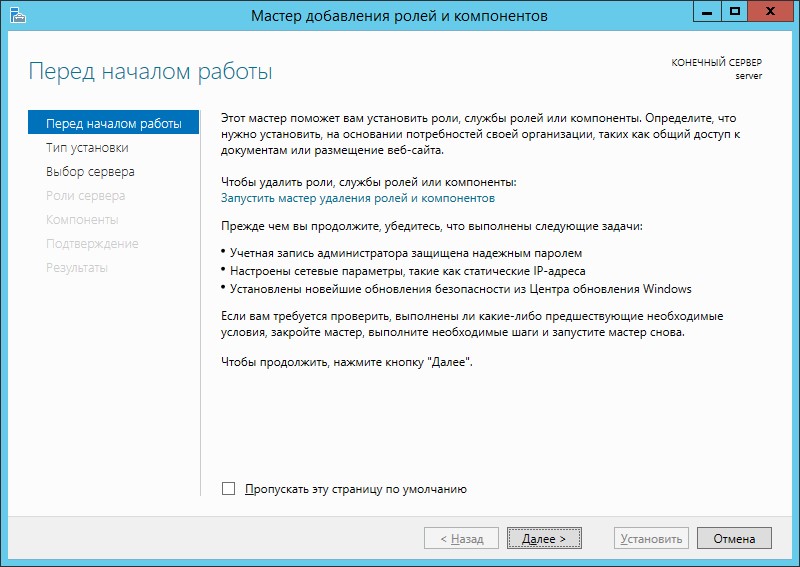

Добавляем новую роль Server Manager — Manage — Add Roles and Features. Отмечаем галочкой пункт Skip this page by default (чтобы в будущем не видеть эту страницу) и нажимаем Next.

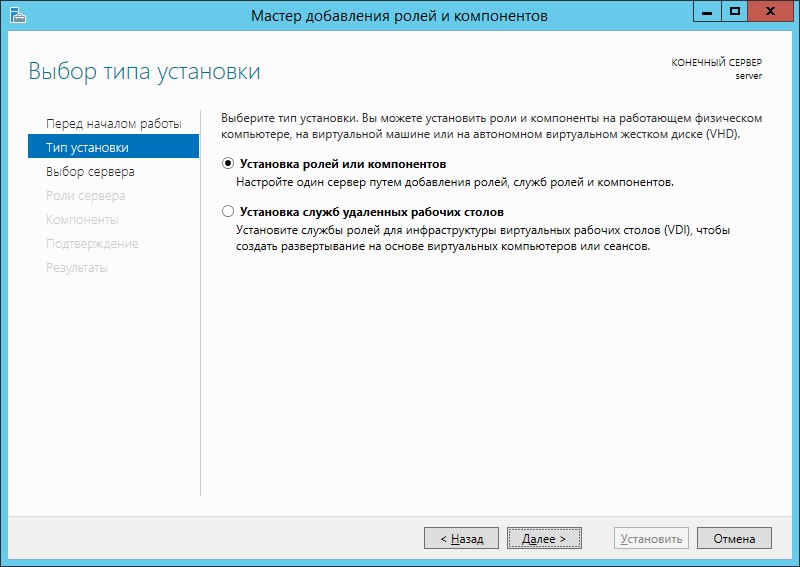

Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Второй пункт Remote Desktop Service installtion предназначен только для установки роли удаленных рабочих столов. Нажимаем Next.

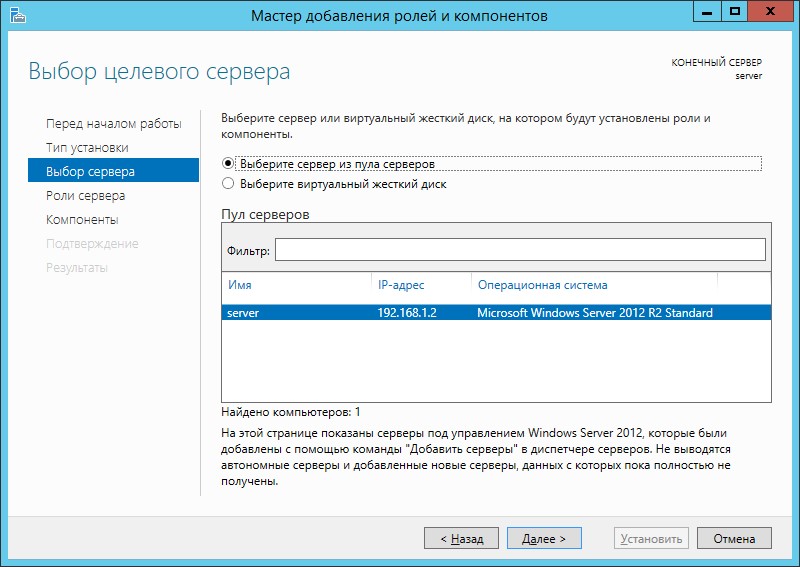

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Пункт Select a virtual hard disk позволяет указать сервер расположенный на VHD-диске. Нажимаем Next.

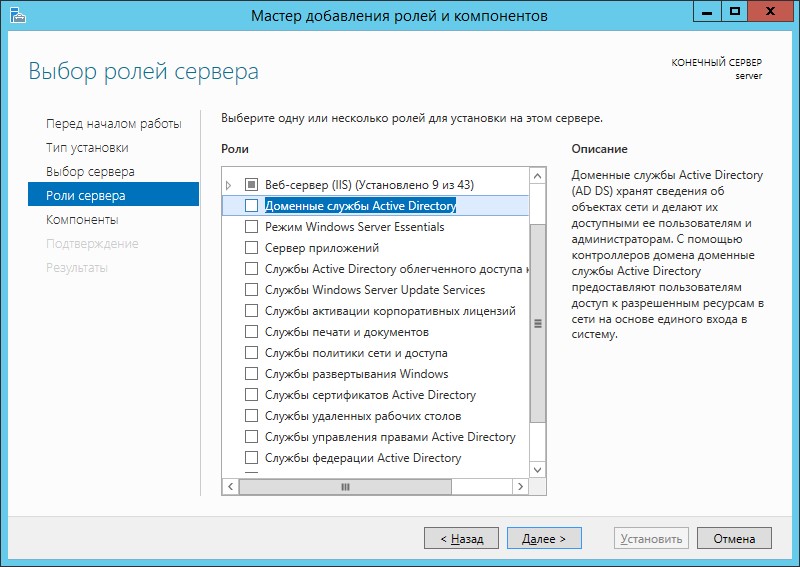

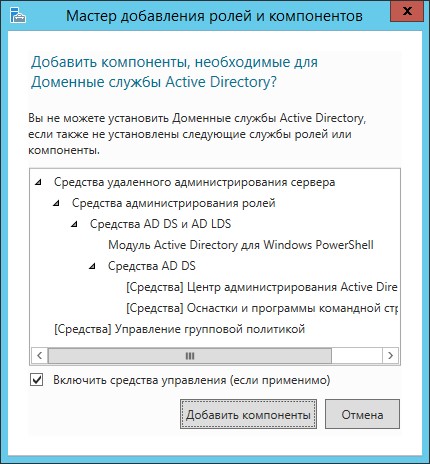

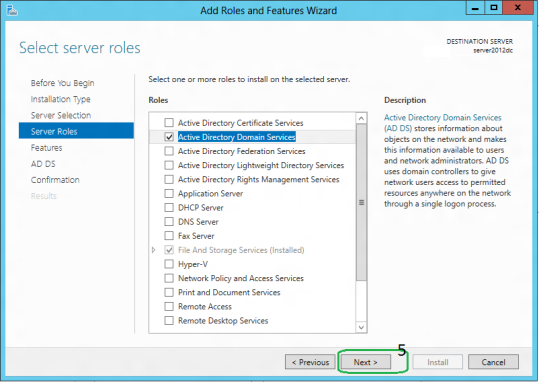

Отмечаем галочкой роль Active Directory Domain Services, в подтверждающем запросе добавления роли и компонентов, необходимых для установки AD нажимаем Add Features и после нажимаем Next.

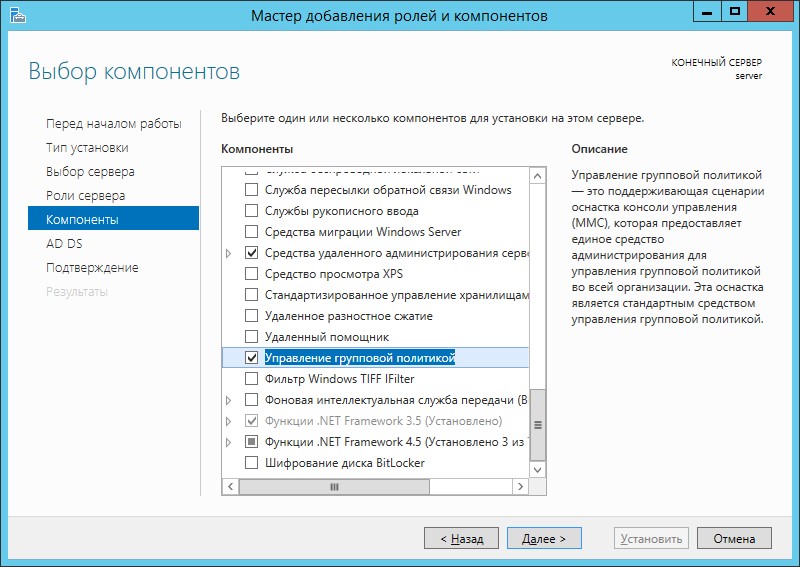

В этом окне предлагается выбрать дополнительные компоненты, в моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

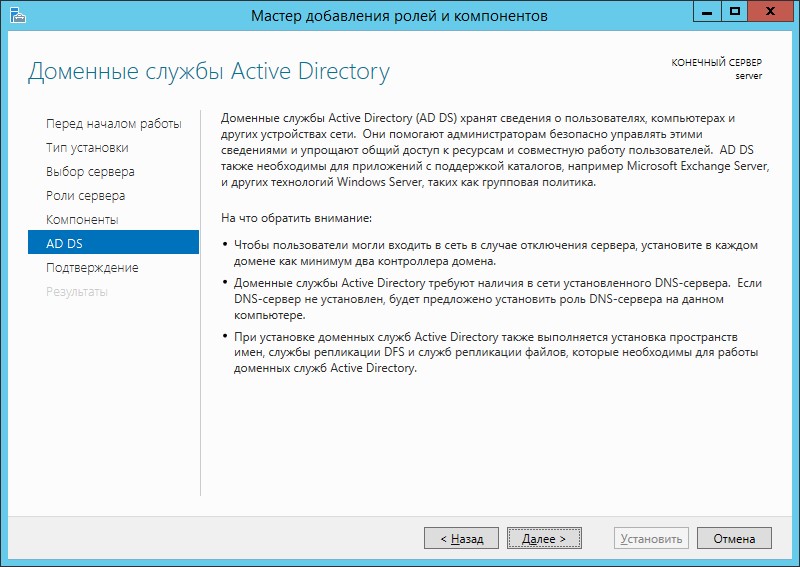

Информационная страница на которой обращается внимание на то что желательно иметь несколько контроллеров домена, на случай выхода из строя основного. Служба AD DS требует установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить, а так же AD DS требует установки дополнительных служб DFS Namesspases (пространства имен), DFS Replication (DFS репликации) и File Replication (Файловой репликации). Нажимаем Next.

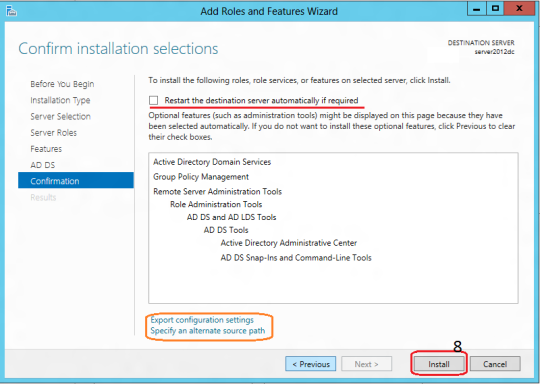

На завершающей странице мастера отображается информация по устанавливаемым компонентам. Так же здесь можно экспортировать конфигурацию в xml-файл (Export configuration settings), на случай если нужно развернуть идентичный сервер. Нажимаем Install.

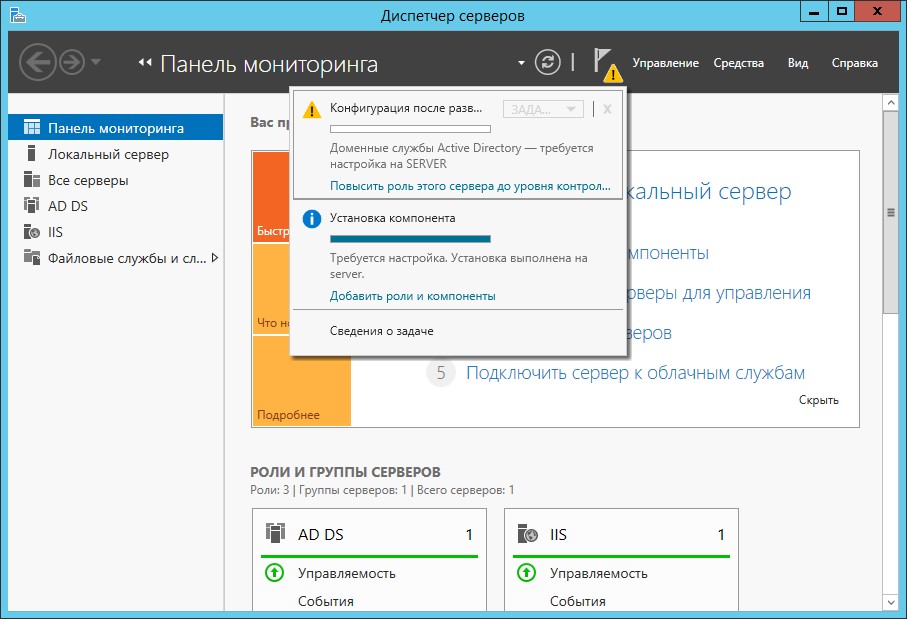

После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Promote this server to a domain controller (Повысить этот сервер до контроллера домена). Запустится мастер конфигурирования AD DS.

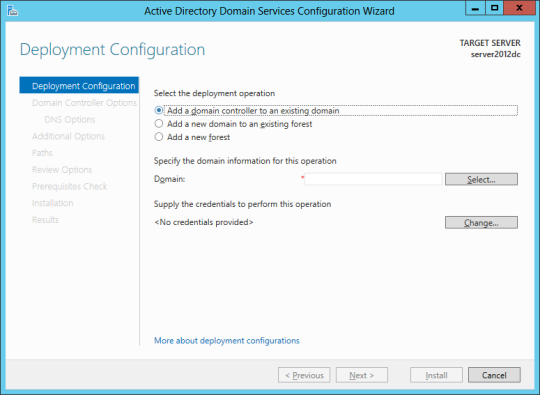

Необходимо выбрать вариант развертывания AD DS.

- Add a domain controller to an existing domain — добавить дополнительный контроллер домена в существующем домене.

- Add a new domain to an existing forest — добавить новый домен в существующем лесу:

- Tree Domain — корневой домен нового дерева в существующем лесу

- Child Domain — дочерний домен в существующем лесу

- Add New Forest — создать новый корневой домен в новом лесу.

Выбираем вариант Add New Forest, указываем корневое имя домена, нажимаем Next.

В параметрах контроллера домена оставляем по умолчанию функционал леса и домена, проверяем отмечен ли галочкой пункт Domain Name System (DNS), будет автоматически поднята роль DNS и задаем пароль для режима восстановления служб каталогов. Нажимаем Next.

Не обращаем внимание на предупреждение ошибки делегирования для этого DNS-сервера, т.к. роль DNS поднимается в процессе конфигурации AD DS. Нажимаем Next.

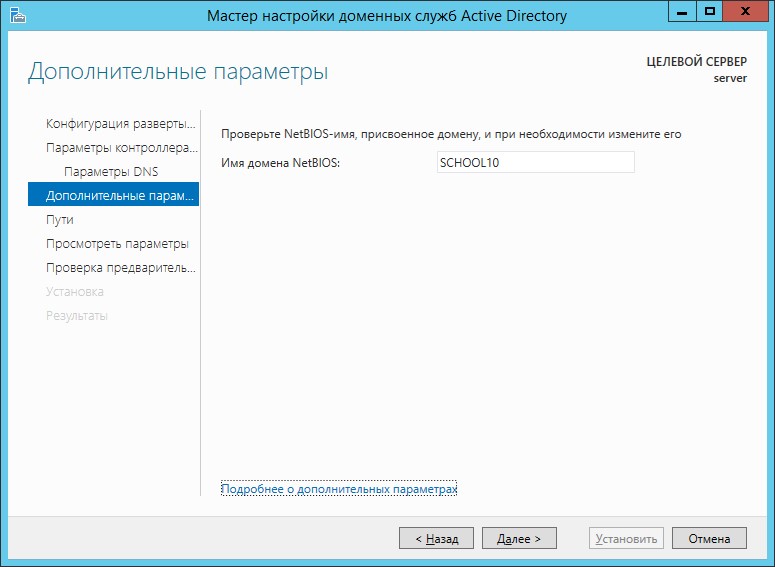

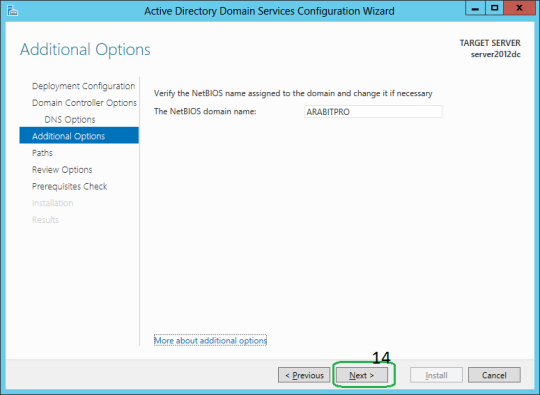

Оставляем подставленное мастером NetBIOS имя. Нажимаем Next.

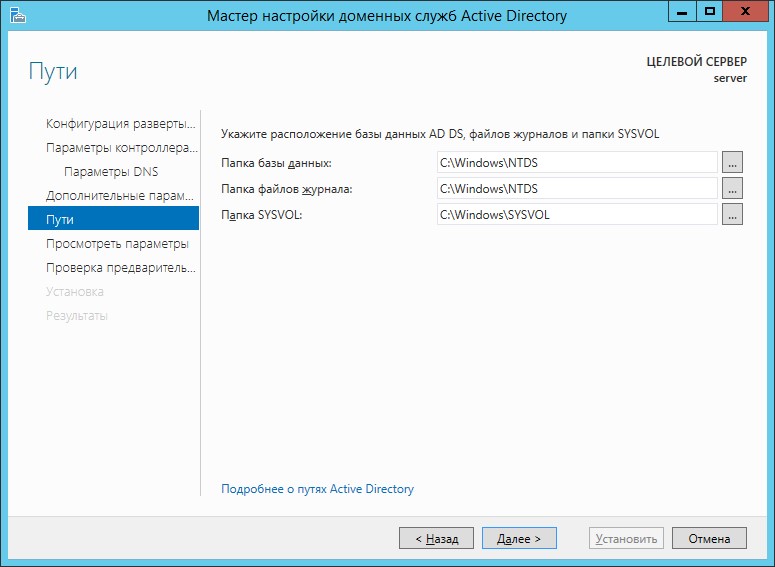

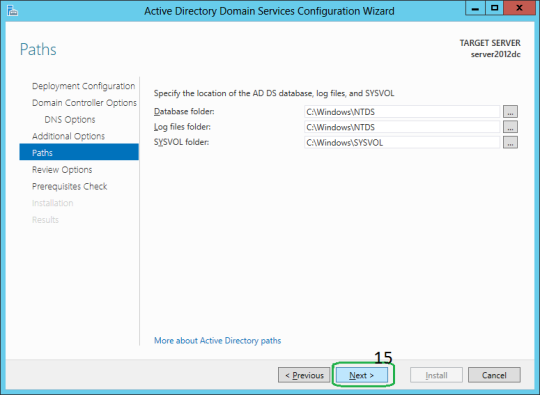

Пути к каталогам оставляем по-умолчанию. Нажимаем Next.

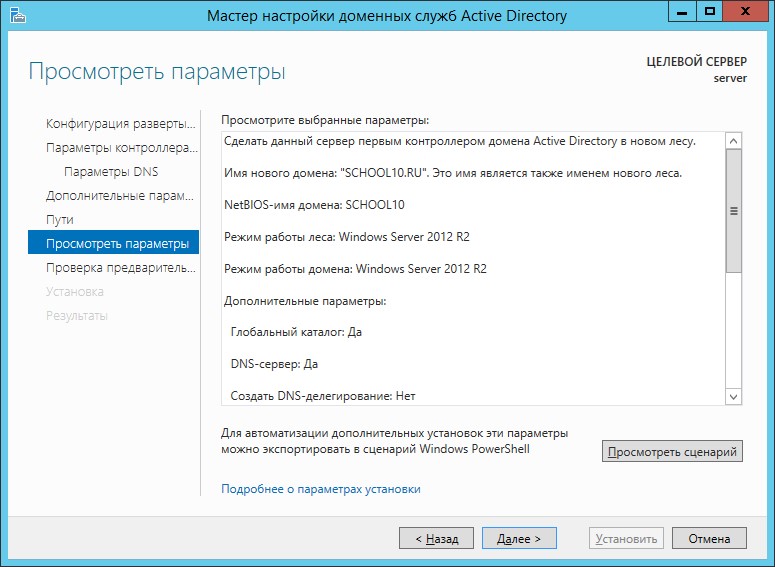

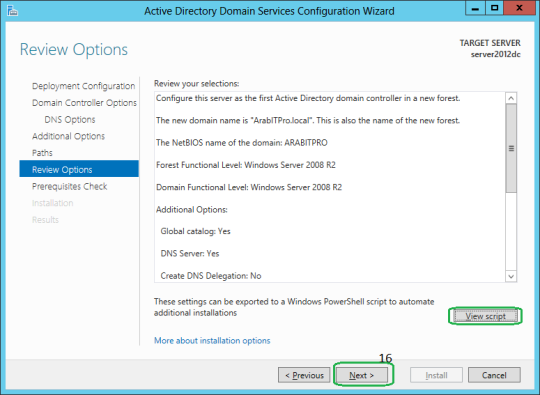

Вывод сводной информации по настройке AD DS. Нажимаем Next.

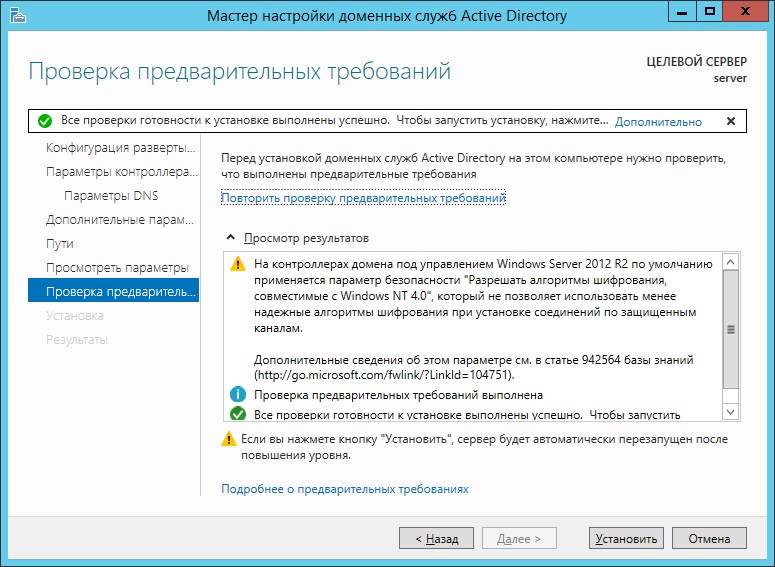

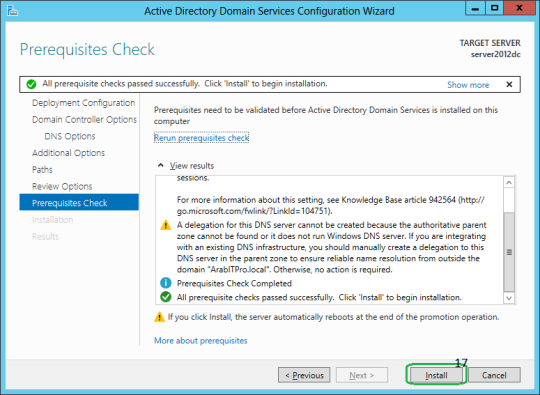

Дожидаемся выполнения предварительной проверки и если проверка прошла успешно, то мастер нам сообщит об этом: All prerequisite checks are passed successfully. Click «install» to begin installation. (Все предварительные проверки пройдены успешно. Нажмите кнопку «установить», чтобы начать установку.). Нажимаем Install.

В ходе установки конфигурации AD DS, система будет перезагружена. После перезагрузки добавим зону обратного просмотра в DNS. Зоны обратного просмотра служат для разрешения IP-адресов в имена устройств.

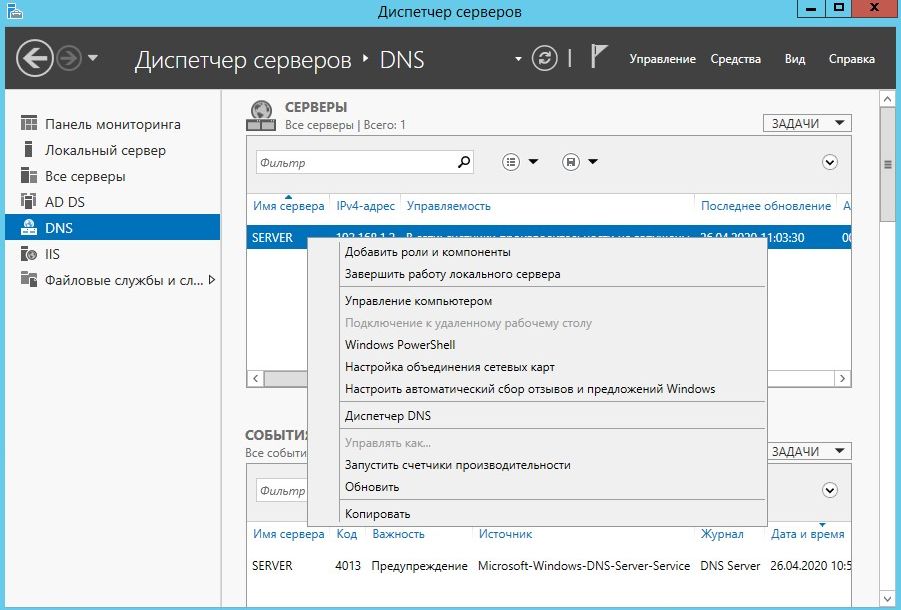

Запускаем Server Manager, выбираем роль DNS и на сервере жмем правой кнопкой мыши. Выбираем пункт DNS Manager (Диспетчер DNS).

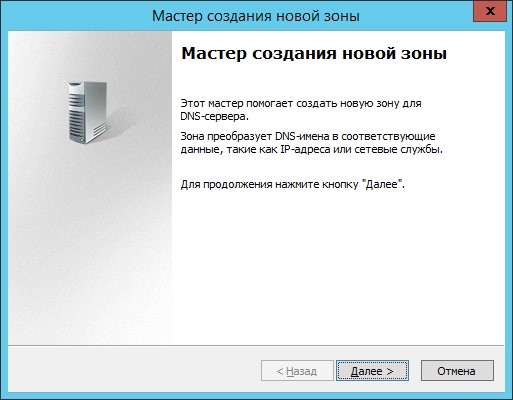

Выделяем вкладку Reverse Lookup Zones, нажимаем правой кнопкой и выбираем New Zone.

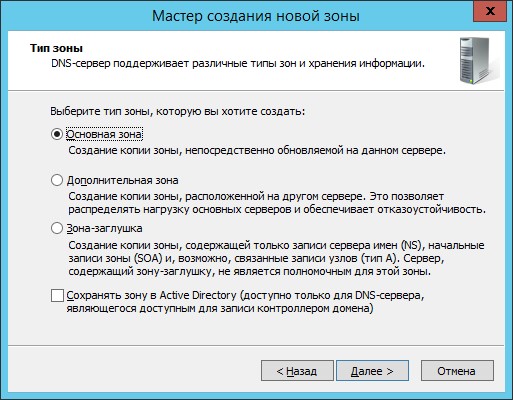

Задаем тип добавляемой зоны:

- Primary zone — Основная зона. Зона хранится на DNS-сервере, является основной. DNS-сервер становится основным источником сведений об этой зоне.

- Secondary zone — Дополнительная зона. DNS-сервер становится дополнительным источником сведений о зоне. Зона на этом сервере должна быть получена от другого удаленного компьютера DNS-сервера, который также хранит зону.

- Stub zone — Зона заглушка. DNS-сервер становится источником сведений только о полномочных серверах имен для этой зоны.

Выбираем Primary zone и нажимаем Next.

Предлагается выбрать как будет выполнятся репликация добавляемой зоны:

- То all DNS servers running on domain controllers in this forest — Репликации во всем лесу AD включая все деревья доменов.

- То all DNS servers running on domain controllers in this domain — Репликация внутри текущего домена и его дочерних доменов.

- То all domain controllers in this domain — Репликация на все контроллеры домена внутри текущего домена и его дочерних доменов.

- To all domain controllers specified in the scope of this directory partition — Репликация на все контроллеры домена, но DNS-зона располагается в специальном каталоге приложений. Поле будет доступно для выбора, после создания каталога.

Выбираем То all DNS servers running on domain controllers in this domain. Нажимаем Next.

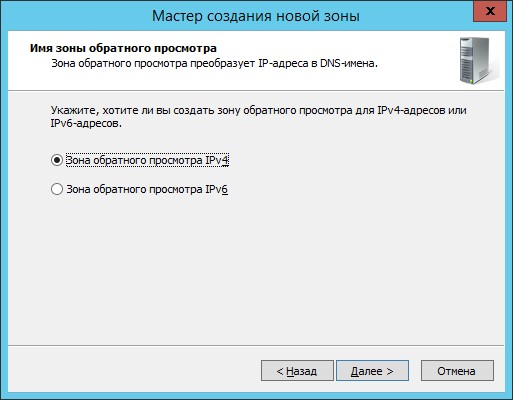

Выбираем протокол заданный по умолчанию IPv4 Reverse Lookup Zone. Нажимаем Next.

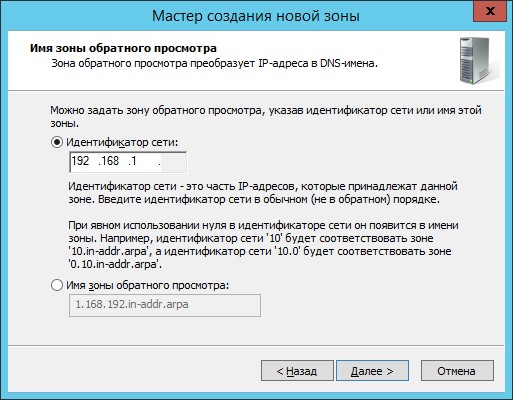

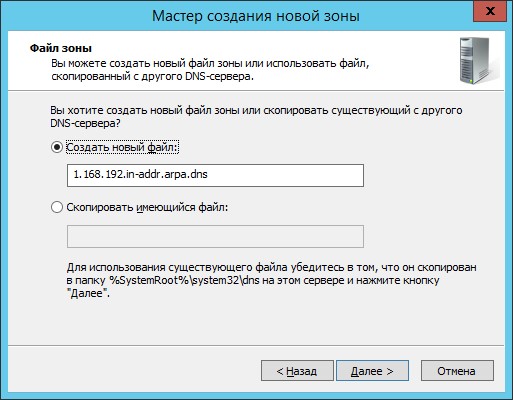

Задаем параметр Network ID. В моем случае 192.168.0. В поле Reverse Lookup Zone Name автоматически подставится адрес зоны обратного просмотра. Нажимаем Next.

Выбор параметра динамического обновления:

- Allow only secure dynamic updates (recommended for Active Directory) — Разрешить только безопасные динамические обновления.

- Allow both nonsecure and secure dynamic updates — Разрешить любые динамические обновления, как безопасные так и нет.

- Do not allow dynamic updates — Не разрешать динамические обновления.

Выбираем Allow both nonsecure and secure dynamic updates. Нажимаем Next.

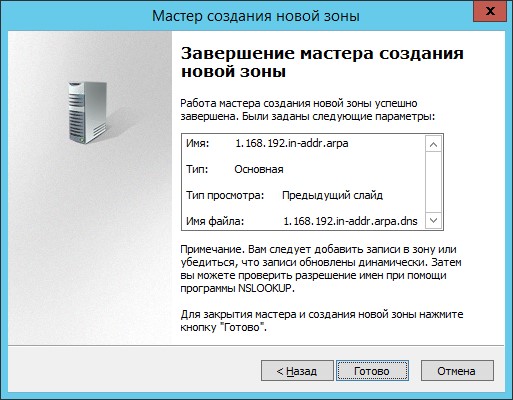

В завершении добавлении зоны обратного просмотра нажимаем Finish.

Теперь укажем Forwarders (Серверы пересылки). Серверы пересылки служат для того чтобы кэшировать и перенаправлять DNS-запросы с локального DNS-сервера на внешний DNS-сервер в сети интернет. Это нужно для того чтобы локальные компьютеры доменной сети смогли получить доступ в интернет.

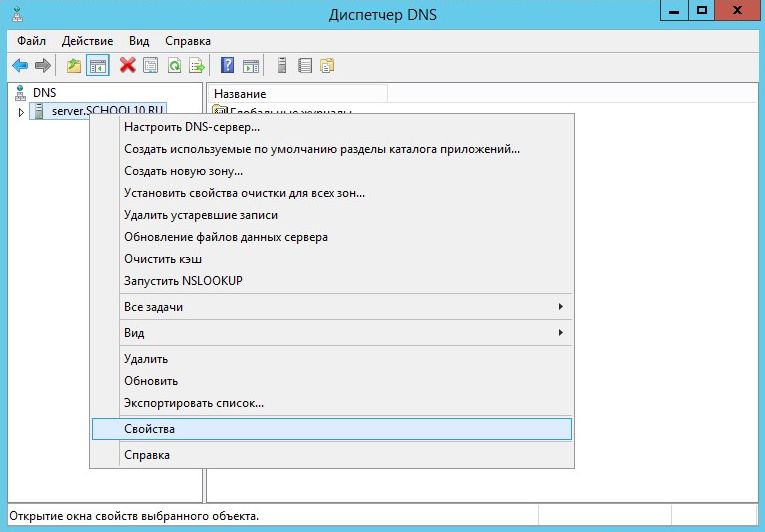

В оснастке DNS Manage (Диспетчер DNS) выделяем наш сервер и нажимаем правой кнопкой мыши. Выбираем Properties. Переходим во вкладку Forwarders и нажимаем на Edit.

В поле <Click here to add an IP Address or DNS Name> вбиваем IP-адрес или DNS имя, например провайдера или можно 8.8.8.8 (DNS Google). Нажимаем OK.

Теперь локальные компьютеры состоящие в доменной сети, смогут выходить в интернет.

Поднимаем службу DHCP и выполняем настройку ее

Добавляем новую роль Server Manager — Manage — Add Roles and Features. Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Нажимаем Next.

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Нажимаем Next.

Отмечаем галочкой роль DHPC Server, в подтверждающем запросе добавления роли и компонентов, необходимых для установки DHCP Server нажимаем Add Features и после нажимаем Next.

В моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

Информационная страница на которой обращается внимание на то что необходимо настроить на компьютере статический IP-адрес и перед установкой DHCP сервера нужно спланировать подсеть, области и исключения. Нажимаем Next.

На завершающем этапе установки, нажимаем Install.

После установки Роли, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Complete DHCP configuration (Завершить конфигурацию DHCP). Запустится мастер после установочной конфигурации DHCP.

Информационная страница, на которой сообщается что будут созданы группы безопасности администратора и пользователя DHCP-сервера, и будет произведена авторизация в AD. Нажимаем Next.

На следующем экране нажимаем Commit что бы завершить процесс авторизации в Active Directory.

Если процесс создания групп безопасности и авторизация в AD прошли успешно, то получим вывод Done. Нажимаем Close.

Запускаем Server Manager, выбираем роль DHCP и на сервере жмем правой кнопкой мыши. Выбираем пункт DHCP Manager (Диспетчер DHCP).

Выполним настройку DHCP. Создадим рабочий диапазон адресов из которого будут выдаваться адреса клиентам. Создавать диапазон будем в зоне IPv4. Выбираем протокол IPv4 и нажимаем Action — New Scope… или на иконку отмеченную ниже.

Задаем имя области и ее описание. Нажимаем Next.

Определяем начальный и конечный адрес диапазона подсети. Нажимаем Next.

По желанию можно задать диапазон адресов которые не будут выдаваться клиентам. Для задания диапазона исключения указываем начальный адрес и конечный и нажимаем Add. По окончании нажимаем Next.

Задаем время аренды выданного IP-адреса. Нажимаем Next.

Указываем Yes, I want to configure these options now (Да, я хочу настроить опции сейчас). Нажимаем Next.

Указываем адрес шлюза. Нажимаем Next.

Параметры задания доменного имени, DNS сервера и WINS Servers пропускаем, оставляем указанных значения по-умолчанию. Нажимаем Next.

Соглашаемся с активацией заданной области, выбираем Yes, I want to activate thisscope now. Нажимаем Next.

На этом установка и настройка AD DS, DNS, DHCP завершена.

Сервер готов к работе, можно заводить компьютеры в домен.

Понравилась или оказалась полезной статья, поблагодари автора

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОБЛАГОДАРИ АВТОРА

Загрузка…

Поднимаем контроллер домена на Windows Server 2012 R2

Поднимаем контроллер домена на Windows Server 2012 R2

В рамках данной статьи не будем углубляться в принципы работы и организации клиент-серверных технологий. Говоря простым языком, если вы задолбались настраивать одно и тоже на десятках или сотнях компьютерах, то вам определённо пора задуматься о создании доменной сети.

Для этого вначале нужно развернуть контроллер доменной сети.

И здесь мы рассмотрим, как «поднять» контроллер домена в Windows Server 2012 R2

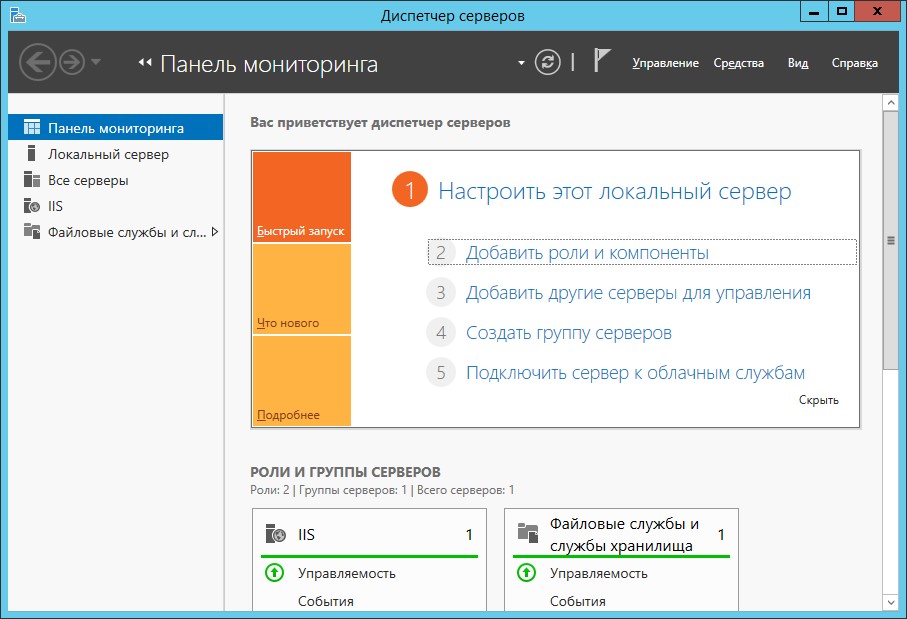

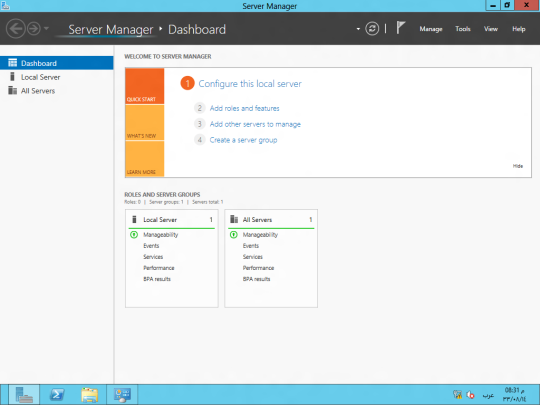

Запускаем «Диспетчер серверов» и жмём «Добавить роли и компоненты»

Помогать нам будет «Мастер добавления ролей и компонентов», который шаг за шагом приведёт нас к заветной цели.

Ознакомившись с информацией и при необходимости выполнив рекомендации, приступаем к работе. Выбираем пункт «Установка ролей или компонентов».

Указываем сервер, на котором будет развёрнут контролер. У меня он один, поэтому оставляю как есть

Отмечаем галочкой «Доменные службы Active Directory» и подтверждаем.

Далее можно выбрать дополнительные компоненты. В моём случае дополнительно ничего не нужно, поэтому оставляю как есть.

Во время установки выводятся подсказки и рекомендации, например о том, желательно иметь несколько контроллеров домена, на случай выхода из строя основного.

Последний шанс отказаться. Но это нам не подходит. Ставим галочку «Автоматический перезапуск…» и жмём «Установить».

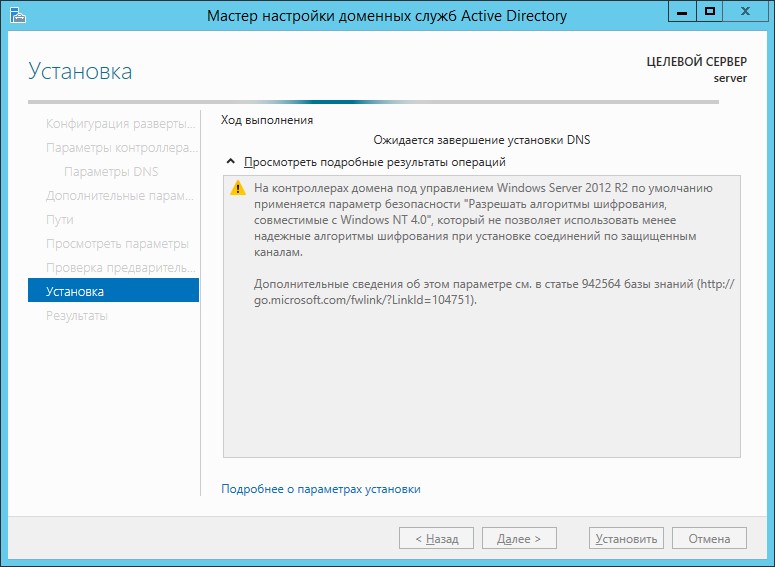

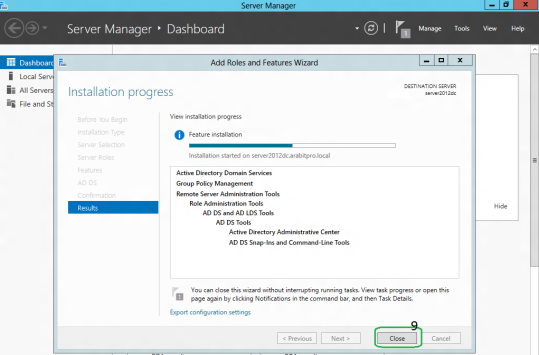

Пошла установка. По окончанию сервер автоматически будет перезагружен.

Роль установлена, но сервер как контролер домена ещё не работает. Переходим к следующему этапу.

В диспетчере серверов нажимаем на появившийся значок с восклицательным знаком и выбираем «Повысить этот сервер до контроллера домена».

Здесь нужно выбрать вариант, который нам подходит: добавить контроллер в существующий домен, добавить новый домен в существующий лес или добавить новый лес. В моём случае оставляю последний вариант, т.к. разворачиваю всё с нуля.

Автоматически будет поднята роль DNS. Задаем пароль для режима восстановления служб каталогов. Не забудьте его записать себе. Жмём «Далее».

Галочку «Создать делегирование DNS» нужно снять.

Предупреждение игнорируем, т.к. роль DNS поднимается в процессе конфигурации AD DS. Нажимаем «Далее».

Мастер подставляет NetBIOS имя. Оставляем его.

Пути к каталогам тоже оставляем по умолчанию.

Далее выводится итоговая информация по выбранным параметрам.

Дожидаемся окончания выполнения предварительной проверки и если она прошла успешно, то выйдет сообщение: «Все проверки выполнены успешно. Нажмите кнопку «установить», чтобы начать установку».

Запускается установка.

В ходе установки конфигурации, компьютер будет перезагружен. После перезагрузки добавляем зону обратного просмотра в DNS. Она служит для разрешения IP-адресов и имён устройств.

Запускаем «Диспетчер серверов», выбираем роль «DNS» и на сервере жмём правой кнопкой мыши. Выбираем пункт «Диспетчер DNS».

Выбираем вкладку «Зоны обратного просмотра», жмём по ней правой кнопкой и выбираем «Новая зона».

Задаём тип добавляемой зоны. Описания зон представлены в этом же окне.

Оставляем «Основная зона» и жмём «Далее».

Задаем параметр «Идентификатор сети». В моем случае 192.168.1. В поле «Имя зоны обратного просмотра» автоматически подставится адрес. Нажимаем «Далее».

Выбираем параметр динамического обновления:

- Разрешить только безопасные динамические обновления.

- Разрешить любые динамические обновления.

- Запретить динамические обновления.

Выбираем второй вариант.

Теперь указываем Серверы пересылки. Они служат для кэширования и перенаправления DNS-запросов с локального DNS-сервера на внешний DNS-сервер. Это нужно для того, чтобы локальные компьютеры доменной сети смогли получить доступ в интернет.

В оснастке «Диспетчер DNS» находим наш сервер и жмём по нему правой кнопкой мыши. Выбираем «Свойства».

На вкладке «Сервер пересылки» нажимаем на «Изменить».

Я указал адрес роутера. Так же можно указать другой ip, например, у Google (8.8.8.8).

На этом настройка контроллера домена завершена. Далее будем добавлять пользователей, компьютеры, разделять их по группам, создавать различные правила, групповые политики и др. Но об этом в других статьях.

Download Article

Download Article

In most corporate environments, to accomplish certain tasks inexpensively and quickly, you need a domain. You can configure a Windows Server 2012 R2 server to host a domain, and when the configuration completes, the server is called a domain controller. A domain controller serves many purposes, but is used primarily for user logon management, organization through security groups, and centralized management of policies and properties on computers throughout a network. Use this guide to start on your path towards simplifying control of your network!

-

1

Add Roles and Features.

- Boot your Windows 2012 R2 server, if it is not running.

- Log on to the server when it completes booting.

- Notice that Server Manager is displayed upon a successful login when using an administrator account at the initial logon prompt.

- Click Add Roles and Features to display the Add Roles and Features Wizard. This wizard helps you easily manage roles, role services, and features.

- Verify you have completed the requirements for the role to be installed.

- Click Next to display Select Installation Type.

-

2

Review Select Installation Type options.

- Note that this is a role-based and feature-based installation.

- Click Next to display Select destination server.

Advertisement

-

3

Choose a Destination Server.

- Note that this selection lets you select the server on which you want to do the installation. In this example there is only one server, so there is only one option.

- Click Next to display the Server Role and Feature Wizard so you can make a server role selection.

-

4

Select roles.

- Note that you can highlight a name in the center pane so that you can read the description in the right pane.

- Click the checkbox next to Active Directory Domain Service.

- Click Next to display Add Roles and Features.

-

5

Select features.

- Observe the popup informing you that in order for Active Directory Domain Service to be installed, additional features, not already on the machine, need to be installed.

- Click Add Features, the popup disappears, and you are shown the Active Directory Domain Service checkbox checked.

- Click Next to display a list of features that you can add.

- Note that in this step no additional selections are needed.

- Click Next to display a screen that gives an overview of Active Directory Domain Service.

- Click Next to display the Confirmation installation selections.

-

6

Review the Confirmation installation selections.

- Use the confirmation window to review your choices, then hit continue to accept the selection.

- Click install.

- Keep all windows open.

- Move on to creating your domain, and keep learning.

Advertisement

When the domain creation is complete, the Windows Server 2012 R2 computer is made the domain controller.

-

1

Verify Active Directory Domain Service is installed.

- Take note of the blue progress bar, and beneath it, you are reminded that Additional steps are required to make this machine a domain controller.

- Move your mouse and hover over the blue progress bar to see when installation is 100% complete.

-

2

Promote server.

- Observe that at this point, only the Active Directory Domain Service is installed. In other words, the server is not yet a domain controller.

- Note the link, in blue, Promote this server to a domain controller.

- Click Promote this server to a domain controller to display the Active Directory Domain Services Configuration Wizard.

- Notice under Select the deployment operation are three radio buttons; please review them, because they are very different.

- Click Add a new forest.

- Type your desired domain name under Specify the domain information for this operation, and to the right of Root domain name.

- Click Next to display Active Directory Domain Services Wizard.

-

3

Configure domain controller options.

- Notice that these are options, which means you are not required to install any.

- Notice that even though DNS is selected you can un-check it, since it is optional, but that is possible only if you have another DNS server in your domain. Since a DNS server does not exist yet in your domain you must leave it checked.

- Click the box under Type the Directory Service Restore Mode (DSRM) password.

- Type the restore password you desire. Don’t forget it!

- Click Next to display DNS options.

-

4

Configure name service options.

- Notice that the message in the yellow box is informing you that a domain could not be found with which to associate; the reason is because your domain is the first domain in the forest.

- Click Next to display additional name options.

- Notice that the wizard lets you select more options.

- Click Next to display Active Directory configuration settings.

-

5

Configure the path name.

- Notice the default location for saving active directory files, which you can accept or modify where Active Directory configuration will be stored.

- Click Next to accept the default location and display the options you have selected.

-

6

Review the selection.

- Review the selected options.

- Click Next to begin the installation prerequisite check.

-

7

Install the selection.

- Observe the green circle and the white check mark.

- Click Install to begin installing the options you have selected.

- Note that at this point the installation process goes through several displays, including reboot followed by the sign in prompt.

- Keep all windows open.

- Continue to Part 3, and keep learning.

Advertisement

-

1

Execute Ctrl+Alt+Delete

- Notice that the sign in prompt is an indication that the installation is complete.

- Issue Ctrl+Alt+Delete to display yourdomainnamehere\Administrator, which is requesting the Administrator password.

-

2

Log on to the domain.

- Notice that you are about to logon to the domain, and not the server, and that only the account Administrator can logon using the domain controller console logon prompt.

- Observe that this prompt means you are logging on to your domain using the user account Administrator and its password.

- Type the password for Administrator and click the arrow to display Server Manager, if logon is successful.

- Continue to Part 4, Create domain memberships, and keep learning.

Advertisement

At this point you are ready to make other configuration changes to test the functionality of your domain; one way to test is by creating memberships with other computers; these computers may have Windows server or Windows client operating system installed.

-

1

Verify connectivity.

- Take note that in this example you will configure membership using Windows 7, but you can use any other Windows machine.

- Boot a Windows 7 machine, if it is not up.

- Logon.

- Verify that your Windows 7 machine and your Windows 2012 R2 server can ping each other by IP address.

-

2

Join your Windows 7 computer to the domain.

- Go to Control Panel on your Windows 7 computer.

- Click System to display basic information about your computer.

- Click Advanced system settings to display System Properties.

- Click Computer Name.

- Click Change to display Computer Name/Domain Changes.

- Click the radio button next to Domain, Under Member of.

- Type yourdomainnamehere. (Ex. kim.local)

- Click OK to display User name and Password prompt; note that this is the administrator account on the domain controller.

- Note that Administrator is the only account that has authorization to add a computer to the domain.

- Type Administrator into the username field and use the password you’ve created.

- Click OK.

- Note that shortly after you will see a popup welcoming you to your domain.

- Click OK and you are prompted to restart the client.

-

3

Logon the domain.

- Click OK to return to System Properties.

- Click Close and you are prompted to Restart Now or Restart Later

- Click Restart Now to restart the client.

- Issue Ctrl+Alt+Delete, after the restart, to display the logon prompt.

- Notice that you can logon to the local computer with your normal Windows 7 user account. However, if that same account tries to logon to the domain, it will fail, for two reasons:

- Because so far only one domain user, Administrator, has been configured.

- Your Windows 7 local users is not a member of your domain.

- Click Switch User to display Select a user for logon, so you can logon as Administrator.

- Click Other User to display the domain logon prompt.

- Notice that under Password, Logon to: yourdomainnamehere displays; informing you that you are about to logon with a domain logon and not a local logon.

- Type Administrator into the username field and use the password you’ve created.

- You are now logged on to the domain, not your local Windows 7 computer.

Advertisement

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

-

You are highly encouraged to change the name and set a static IP address on your Windows 2012 R2 server prior to using this guide.

-

If the domain logon fails, make sure you are typing yourdomainnamehere\Administrator instead of just Administrator.

-

If you mistakenly closed the Installation progress display, click the yellow triangle to the left of Manage in Server Manager, so you can Promote this server to a domain controller.

Show More Tips

Thanks for submitting a tip for review!

Advertisement

-

Before you join the client to the domain be sure that the

- Machines can ping each other by IP address

- Client can ping the domain name

Advertisement

Things You’ll Need

- Windows computer, such as Windows 7 or 8.1.

- Windows 2012 R2 server.

References

- Microsoft. (2014, March 5). Server Roles and Technologies in Windows Server 2012 R2 and Windows Server 2012. Retrieved from TechNet: https://technet.microsoft.com/library/hh831669.aspx

About This Article

Thanks to all authors for creating a page that has been read 32,081 times.

Is this article up to date?

Что такое Active Directory простыми словами.

Подготовка системы

Установка роли AD

Повышение сервера до контроллера домена

Дополнительные настройки

Поиск ошибок в работе AD

Дополнительная информация

1. Подготовка системы

Для контроллера домена необходимо заранее задать имя компьютера и настроить статический IP-адрес. Это важно, так как смена этих настроек на рабочем активном каталоге может привести к потери работоспособности системы.

Проверяем настройку системного времени и часового пояса. Данный параметр также важен для устанавливаемой роли.

2. Установка роли AD DS

Открываем Диспетчер серверов

Нажимаем Управление — Добавить роли и компоненты:

Если откроется окно с приветствием, просто нажимаем Далее. В следующем окне оставляем Установка ролей и компонентов и нажимаем Далее:

Выбираем сервер, на который будет установлена роль контроллера домена (по умолчанию выбран локальный сервер) и нажимаем Далее:

Среди всех ролей выбираем следующие:

- DNS-сервер.

- Доменные службы Active Directory.

- DHCP-сервер (чаще всего используется, но не обязательно).

* на самом деле, для работы роли контроллера домена не обязательна установка первых двух. Они могут быть настроены на других серверах.

В следующем окне Выбор компонентов просто нажимаем Далее.

Досчелкиваем Далее до конца и нажимаем Установить:

Те же действия можно выполнить командой Powershell:

Install-WindowsFeature -Name DNS, DHCP, AD-Domain-Services -IncludeManagementTools

Или без DHCP:

Install-WindowsFeature -Name DNS, AD-Domain-Services -IncludeManagementTools

После завершения установки роли не торопимся закрывать окно. Кликаем по пункту меню Повысить роль этого сервера до уровня контроллера домена:

* если мы перезагрузим сервер, повысить роль можно вернувшись в диспетчер серверов.

В открывшемся окне выбираем операцию развертывания. Если разворачивается первый контроллер домена в сети, оставляем выбор на Добавить новый лес, вводим имя домена и нажимаем Далее:

В следующем окне оставляем все как есть и вводим надежный пароль для режима восстановления:

В окне Параметры DNS нажимаем Далее.

В окне Дополнительные параметры автоматически будет подобрано имя NetBIOS. Его менять не обязательно — просто нажимаем Далее:

В окне Пути стоит оставить все, как есть. Нажимаем Далее. В окне Просмотреть параметры проверяем правильность введенных данных и нажимаем Далее.

Начнется проверка системы на соответствие требованиям. Если ошибок не будет, активируется кнопка Установить. Прочитайте все предупреждения, нажмите на данную кнопку и дождитесь окончания повышения сервера до контроллера домена. Сервер будет перезагружен, а после перезагрузки станет контроллером.

Настройка после развертывания сервиса

После развертывания контроллера домера, выполняем следующие действия.

Синхронизация времени

На контроллере домена с ролью PDC Emulator необходимо настроить источник синхронизации времени. Для этого открываем командную строку от администратора и вводим команду:

w32tm /config /manualpeerlist:»time.nist.gov,0x8 time.windows.com,0x8″ /syncfromflags:manual /reliable:yes /update

* данная команда задаст в качестве источника времени 2 сервера — time.nist.gov и time.windows.com.

* если мы не знаем, на каком контроллере у нас роль PDC Emulator, воспользуемся инструкцией Управление FSMO через powershell.

Соответствие рекомендациям Best Practice

1. Создание коротких имен файлов должно быть отключено

Ранее в DOS все файлы называли в формате 8.3 — 8 символов под имя, 3 для расширения. Необходимость такого подхода сильно устарело, однако по умолчанию для обеспечения совместимости может быть включено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Готово — поддержка создания коротких имен отключено.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В обычной командной строке от имени администратора вводим:

sc config srv start= demand

3. Некоторые сетевые адаптеры поддерживают RSS, но эта возможность отключена.

Необходимо для сетевого адаптера, который используется для подключения к сети, включить RSS.

Вводим команду в Powershell:

Enable-NetAdapterRss -Name *

4. Некоторые сетевые адаптеры поддерживают IPsec TOv2, но эта возможность отключена.

Вводим команду в Powershell:

Enable-NetAdapterIPsecOffload -Name *

5. Некоторые сетевые адаптеры поддерживают LSO, но эта возможность отключена.

Вводим команду в Powershell:

Enable-NetAdapterLso -Name *

6. Значение … не соответствует рекомендуемому на этом сервере.

Система может предложить более оптимальные параметры для опций:

- Smb2CreditsMin — 512.

- Smb2CreditsMax — 8192.

- DurableHandleV2TimeoutInSeconds — 180.

- AutoDisconnectTimeout — 15.

- CachedOpenLimit — 10.

- AsynchronousCredits — 512.

Данные значения могут различаться в разных версиях Windows.

Выставить данные опции можно командой Set-SmbServerConfiguration:

Set-SmbServerConfiguration -Smb2CreditsMin 512 -Smb2CreditsMax 8192 -DurableHandleV2TimeoutInSeconds 180 -AutoDisconnectTimeout 15 -CachedOpenLimit 10 -AsynchronousCredits 512 -Confirm:$false

7. Для повышения производительности SmbDirect отключите подписывание и шифрование.

Вводим команду в Powershell:

Disable-NetAdapterRdma *

Настройка DNS

Как правило, на один сервер с ролью контроллера домена устанавливается DNS. В этом случае необходимо выполнить ряд действий.

1. Настройка перенаправления.

Если наш сервер DNS не может ответить на запрос, он должен передавать его на внешний сервер. Для настройки перенаправления открываем консоль управления сервером имен и кликаем правой кнопкой по названию сервера — выбираем Свойства:

Переходим на вкладку Сервер пересылки:

Кликаем по кнопке Изменить:

Вводим адреса серверов, на которые хотим переводить запросы:

* это могут быть любые DNS, например, глобальные от Google или Яндекса, а также серверы от Интернет-провайдера.

2. Удаление корневых ссылок

Если наш сервер не работает по Ipv6, стоит удалить корневые ссылки, которые работают по этой адресации. Для этого заходим в свойства нашего сервера DNS:

Переходим во вкладку Корневые ссылки:

Мы увидим список серверов имен — удаляем все с адресами IPv6.

3. Включение очистки

Чтобы в DNS не хранилось много ненужных записей, настраиваем автоматическую читску. Для этого открываем настройки сервера имен:

Переходим на вкладку Дополнительно:

Ставим галочку Разрешить автоматическое удаление устаревших записей и ставим количество дней, по прошествию которых считать запись устаревшей:

Готово.

Проверка корректности работы AD

После выполнения всех процедур по настройке сервера, ждем около 15 минут. После открываем командную строку от администратора и вводим:

dcdiag /a /q

Данная команда выполнит диагностику работы контроллера домена и отобразит все замечания. Если такие будут, необходимо самостоятельно найти решение в сети.

Читайте также

Дополнительные сведения по работе с контроллерами домена:

1. Как добавить компьютер с Windows к домену.

2. Понижение контроллера домена и удаление роли AD DS.

3. Как перенести групповые политики на новый контроллер домена.

4. Ручное удаление контроллера домена.

Table of Contents

- Using Server Manager (UI):

- Installing the AD DS role

- Promoting Windows 2012 Server to Domain Controller

- Installing the AD DS role

- Using PowerShell

- Other Languages

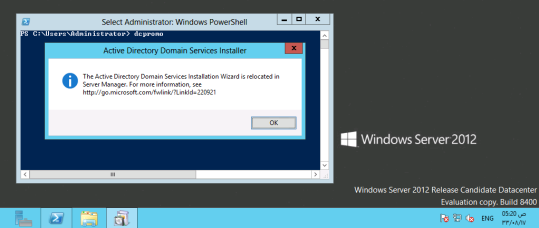

In Windows Server 2012, dcpromo has been deprecated.

Using Server Manager (UI):

In order to make the windows server 2012 domain controller we will install ADDS (Active Directory Domain Services) role from the server manager on Windows Server 2012.

All the Latest security updates must applied before installing the Role.

First we will change the server name let say DC01 and the IP address 10.10.21.1 (try to avoid using default 192.168.0.1)

Installing the AD DS role

“Before You Begin” screen provides you basic information such as configuring strong passwords, IP addresses and Windows updates.

On Installation Type page, select the first option “Role-based or Feature-based Installation“.

Scenario-based Installation option applied only to Remote Desktop services.

On the “Server Selection” Page, select a server from the server pool

and click next.

To install AD DS, select Active Directory Domain Services in turn it will pop-up to add other AD DS related tools. Click on

Add Features.

After clicking “Add Features” above, you will be able to click “Next >” as shown in the screen below.

On the “Select Features” Page, Group Policy Management feature

automatically installed during the promotion. Click next.

On the “Active Directory Domain Services” page, it gives basic information about AD DS. Click Next.

On the “Confirmation” Page, You need to confirm this to continue with this configuration. It will provide you an option to export the configuration settings and also if you want the server to be restarted automatically as required.

After clicking “Install” the selected role binaries will be installed on the server.

After “Active Directory Domain Services” role binaries have been installed and now it is time to promote the server to a Domain Controller.

TechNet Article:

- Install Active Directory Domain Services.

Promoting Windows 2012 Server to Domain Controller

To create a new AD forest called “ArabITPro.local”, select add a new forest.

Type the name ArabITPro.local

Specify the FFL, DFL, whether or not it should be a DNS Server and also the DSRM administrator password.

As you can see, it has selected the GC option by default and you cannot deselect it.

The reason for this is that is the very first DC of the AD forest and at least one needs to be a GC.

DNS delegation warning.

Checks the NetBIOS name already assigned.

Specify the location of the AD related folders and then click next.

Summary Of All Installation Options/Selections.

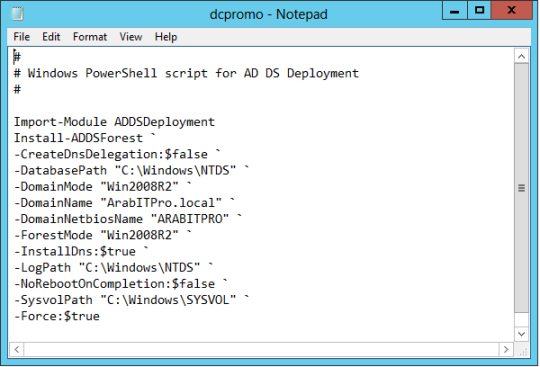

Click View script for single command line PowerShell script for dcpromo.

Before the actual install of AD, all prerequisites are checked. If All prerequisite checks are passed successfully then click

Install.

When you click Install, DNS and the GPMC are installed automatically.

After the promotion of the server to a DC finished server restart automatically.

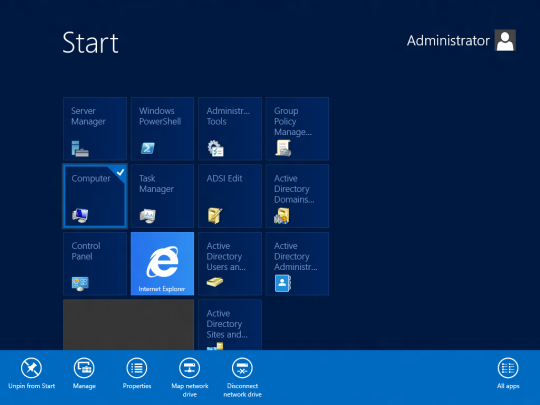

Once the server is booted and you logon to it, click on Server Manager | Tools , will notice that following have been installed:

- Active Directory Administrative Center

- Active Directory Domains and Trusts

- Active Directory Module for Windows PowerShell

- Active Directory Sites and Services

- Active Directory Users and Computers

- ADSI Edit

- DNS

- Group Policy Management

TODO: Next step is to install the replica domain controller for high availability.

Using PowerShell

TODO

Other Languages

- Guía paso a paso para configurar el controlador de dominio de Windows Server 2012 (es-ES)

- Windows Server 2012: Konfiguracja kontrolera domeny krok po kroku (pl-PL)