Время на прочтение

8 мин

Количество просмотров 178K

По мнению специалистов, именно кража ноутбука является одной из основных проблем в сфере информационной безопасности (ИБ).

В отличие от других угроз ИБ, природа проблем «украденный ноутбук» или «украденная флешка» довольно примитивна. И если стоимость исчезнувших устройств редко превышает отметку в несколько тысяч американских долларов, то ценность сохраненной на них информации зачастую измеряется в миллионах.

По данным Dell и Ponemon Institute, только в американских аэропортах ежегодно пропадает 637 тысяч ноутбуков. А представьте сколько пропадает флешек, ведь они намного меньше, и выронить флешку случайно проще простого.

Когда пропадает ноутбук, принадлежащий топ-менеджеру крупной компании, ущерб от одной такой кражи может составить десятки миллионов долларов.

Как защитить себя и свою компанию?

Мы продолжаем цикл статей про безопасность Windows домена. В первой статье из цикла мы рассказали про настройку безопасного входа в домен, а во второй — про настройку безопасной передачи данных в почтовом клиенте:

- Как при помощи токена сделать Windows домен безопаснее? Часть 1.

- Как при помощи токена сделать Windows домен безопаснее? Часть 2.

В этой статье мы расскажем о настройке шифрования информации, хранящейся на жестком диске. Вы поймете, как сделать так, чтобы никто кроме вас не смог прочитать информацию, хранящуюся на вашем компьютере.

Мало кто знает, что в Windows есть встроенные инструменты, которые помогают безопасно хранить информацию. Рассмотрим один из них.

Наверняка, кто-то из вас слышал слово «BitLocker». Давайте разберемся, что же это такое.

Что такое BitLocker?

BitLocker (точное название BitLocker Drive Encryption) — это технология шифрования содержимого дисков компьютера, разработанная компанией Microsoft. Она впервые появилась в Windows Vista.

С помощью BitLocker можно было шифровать тома жестких дисков, но позже, уже в Windows 7 появилась похожая технология BitLocker To Go, которая предназначена для шифрования съемных дисков и флешек.

BitLocker является стандартным компонентом Windows Professional и серверных версий Windows, а значит в большинстве случаев корпоративного использования он уже доступен. В противном случае вам понадобится обновить лицензию Windows до Professional.

Как работает BitLocker?

Эта технология основывается на полном шифровании тома, выполняемом с использованием алгоритма AES (Advanced Encryption Standard). Ключи шифрования должны храниться безопасно и для этого в BitLocker есть несколько механизмов.

Самый простой, но одновременно и самый небезопасный метод — это пароль. Ключ получается из пароля каждый раз одинаковым образом, и соответственно, если кто-то узнает ваш пароль, то и ключ шифрования станет известен.

Чтобы не хранить ключ в открытом виде, его можно шифровать либо в TPM (Trusted Platform Module), либо на криптографическом токене или смарт-карте, поддерживающей алгоритм RSA 2048.

TPM — микросхема, предназначенная для реализации основных функций, связанных с обеспечением безопасности, главным образом с использованием ключей шифрования.

Модуль TPM, как правило, установлен на материнской плате компьютера, однако, приобрести в России компьютер со встроенным модулем TPM весьма затруднительно, так как ввоз устройств без нотификации ФСБ в нашу страну запрещен.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

Схема работы BitLocker:

- При активации BitLocker с помощью генератора псевдослучайных чисел создается главная битовая последовательность. Это ключ шифрования тома — FVEK (full volume encryption key). Им шифруется содержимое каждого сектора. Ключ FVEK хранится в строжайшей секретности.

- FVEK шифруется при помощи ключа VMK (volume master key). Ключ FVEK (зашифрованный ключом VMK) хранится на диске среди метаданных тома. При этом он никогда не должен попадать на диск в расшифрованном виде.

- Сам VMK тоже шифруется. Способ его шифрования выбирает пользователь.

- Ключ VMK по умолчанию шифруется с помощью ключа SRK (storage root key), который хранится на криптографической смарт-карте или токене. Аналогичным образом это происходит и с TPM.

К слову, ключ шифрования системного диска в BitLocker нельзя защитить с помощью смарт-карты или токена. Это связано с тем, что для доступа к смарт-картам и токенам используются библиотеки от вендора, а до загрузки ОС, они, понятное дело, не доступны.

Если нет TPM, то BitLocker предлагает сохранить ключ системного раздела на USB-флешке, а это, конечно, не самая лучшая идея. Если в вашей системе нет TPM, то мы не рекомендуем шифровать системные диски.

И вообще шифрование системного диска является плохой идеей. При правильной настройке все важные данные хранятся отдельно от системных. Это как минимум удобнее с точки зрения их резервного копирования. Плюс шифрование системных файлов снижает производительность системы в целом, а работа незашифрованного системного диска с зашифрованными файлами происходит без потери скорости. - Ключи шифрования других несистемных и съемных дисков можно защитить с помощью смарт-карты или токена, а также TPM.

Если ни модуля TPM ни смарт-карты нет, то вместо SRK для шифрования ключа VMK используется ключ сгенерированный на основе введенного вами пароля.

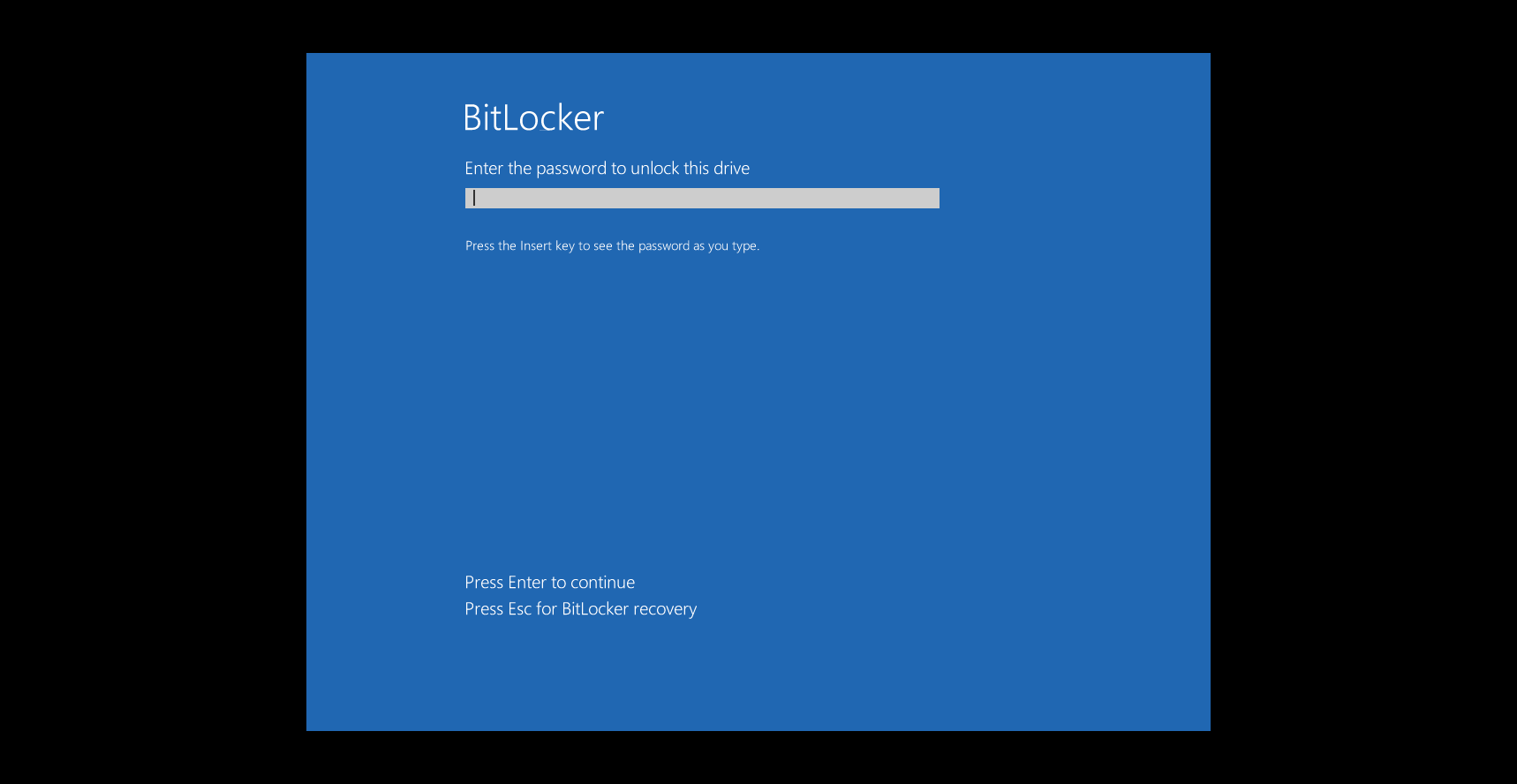

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей — проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Как включить шифрование данных на жестком диске?

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске.

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

Даже в процессе шифрования системой Windows можно будет пользоваться, но, вряд ли она сможет порадовать вас своей производительностью. В итоге, после шифрования, производительность дисков снижается примерно на 10%.

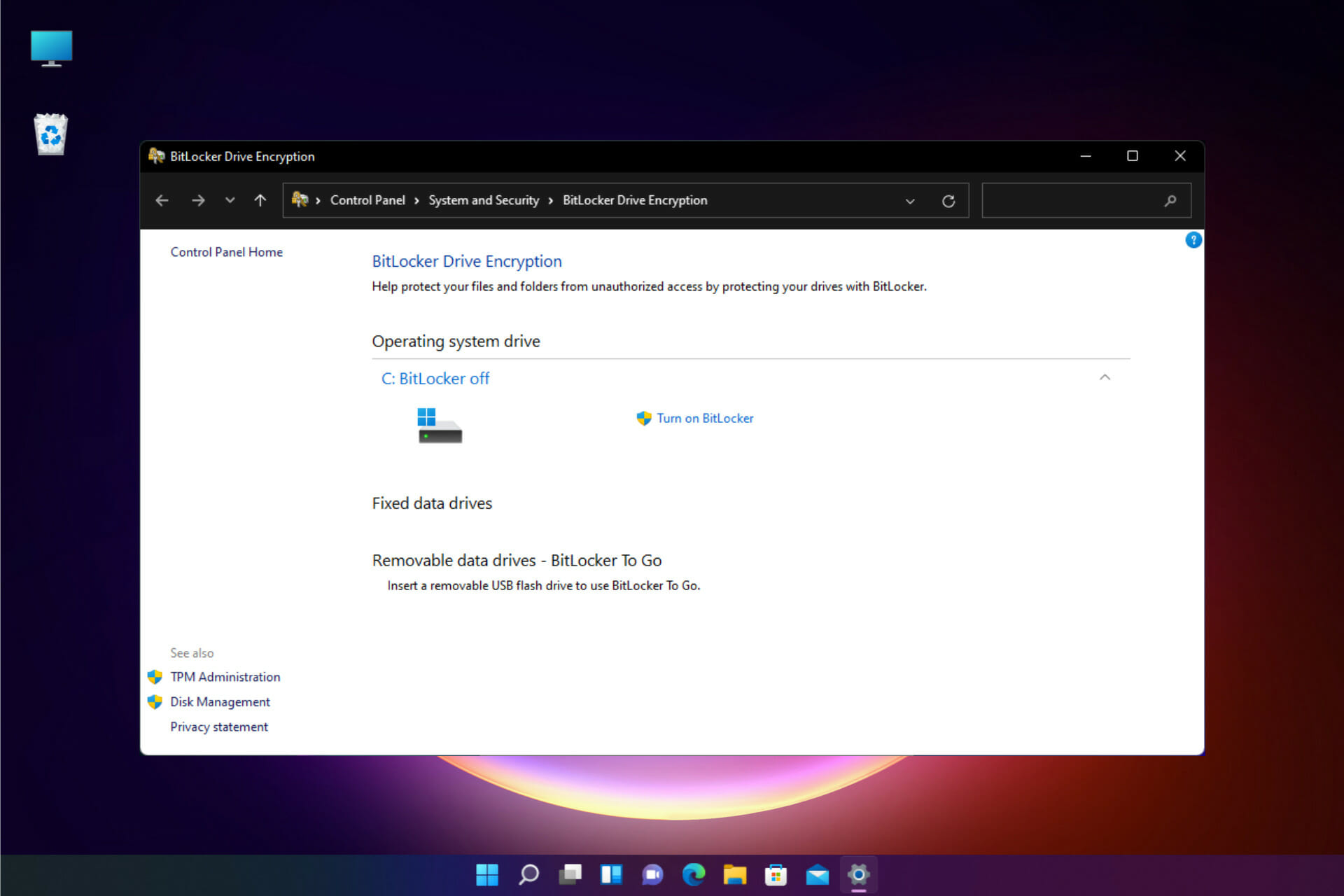

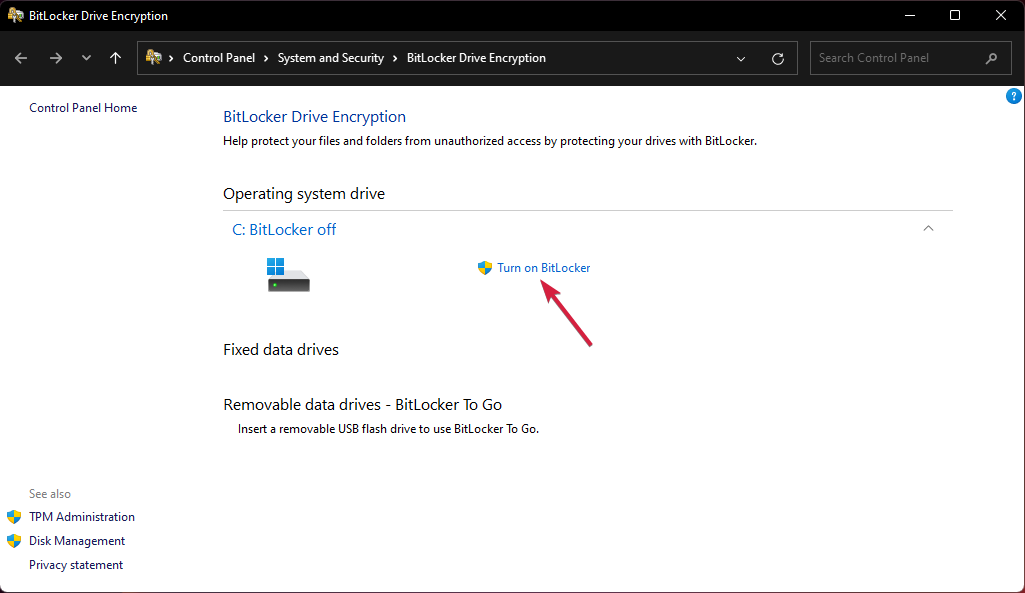

Если BitLocker доступен в вашей системе, то при клике правой кнопкой на названии диска, который необходимо зашифровать, в открывшемся меню отобразится пункт Turn on BitLocker.

На серверных версиях Windows необходимо добавить роль BitLocker Drive Encryption.

Приступим к настройке шифрования несистемного тома и защитим ключ шифрования с помощью криптографического токена.

Мы будем использовать токен производства компании «Актив». В частности, токен Рутокен ЭЦП PKI.

I. Подготовим Рутокен ЭЦП PKI к работе.

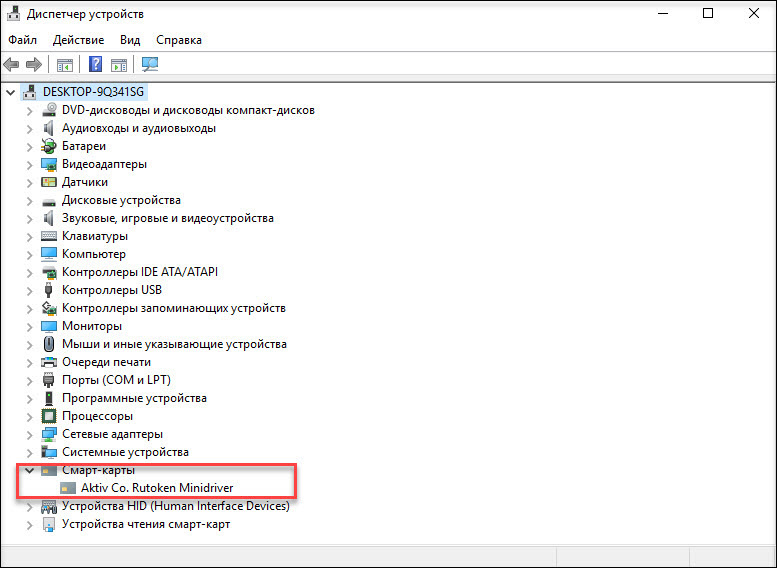

В большинстве нормально настроенных системах Windows, после первого подключения Рутокен ЭЦП PKI автоматически загружается и устанавливается специальная библиотека для работы с токенами производства компании «Актив» — Aktiv Rutoken minidriver.

Процесс установки такой библиотеки выглядит следующим образом.

Наличие библиотеки Aktiv Rutoken minidriver можно проверить через Диспетчер устройств.

Если загрузки и установки библиотеки по каким-то причинам не произошло, то следует установить комплект Драйверы Рутокен для Windows.

II. Зашифруем данные на диске с помощью BitLocker.

Щелкнем по названию диска и выберем пункт Turn on BitLocker.

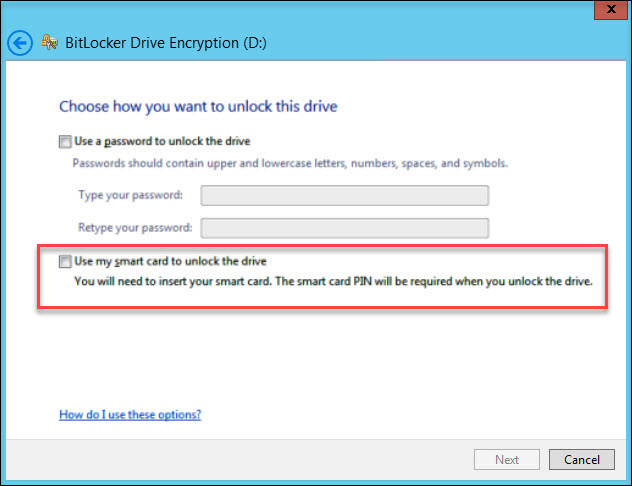

Как мы говорили ранее, для защиты ключа шифрования диска будем использовать токен.

Важно понимать, что для использования токена или смарт-карты в BitLocker, на них должны находиться ключи RSA 2048 и сертификат.

Если вы пользуетесь службой Certificate Authority в домене Windows, то в шаблоне сертификата должна присутствовать область применения сертификата «Disk Encryption» (подробнее про настройку Certificate Authority в первой части нашего цикла статей про безопасность Windows домена).

Если у вас нет домена или вы не можете изменить политику выдачи сертификатов, то можно воспользоваться запасным путем, с помощью самоподписанного сертификата, подробно про то как выписать самому себе самоподписанный сертификат описано здесь.

Теперь установим соответствующий флажок.

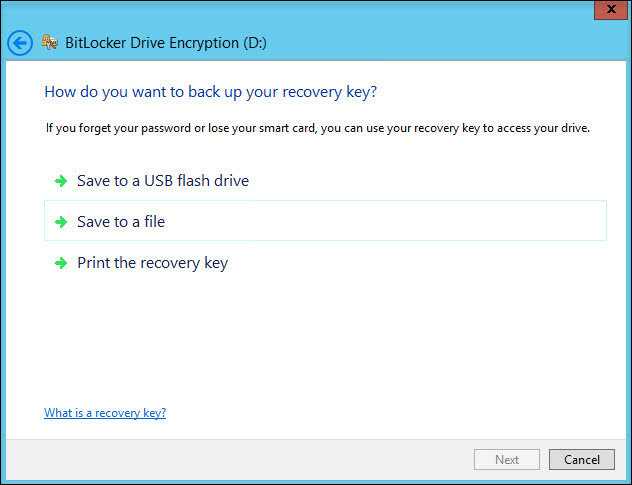

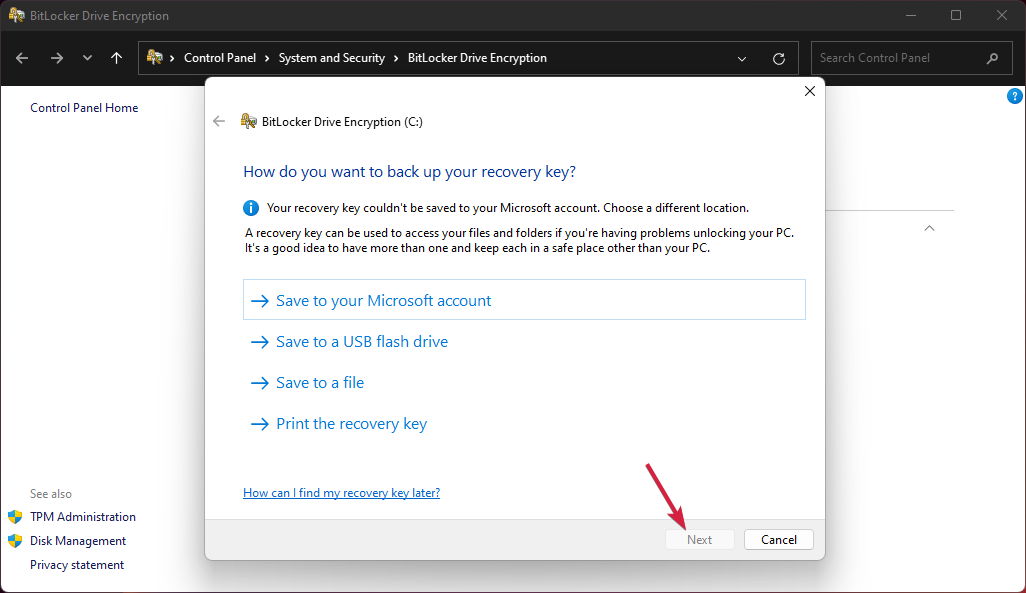

На следующем шаге выберем способ сохранения ключа восстановления (рекомендуем выбрать Print the recovery key).

Бумажку с напечатанным ключом восстановления необходимо хранить в безопасном месте, лучше в сейфе.

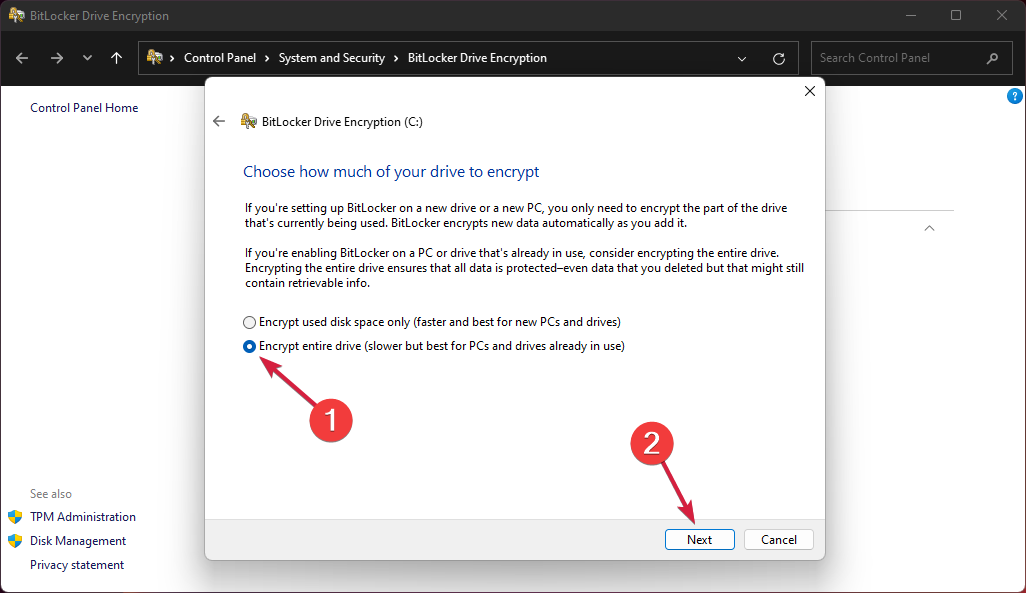

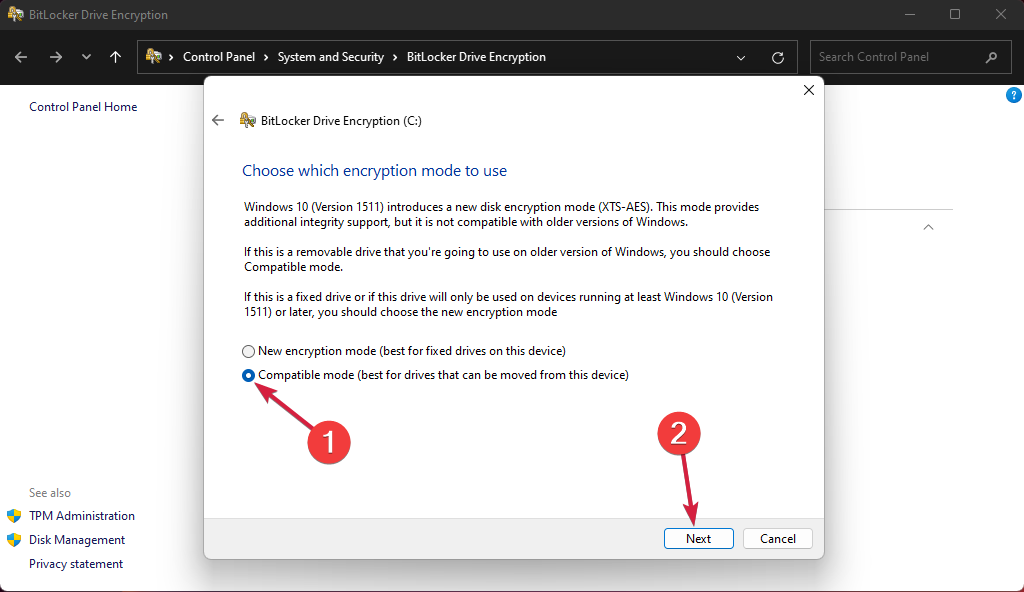

Далее выберем, какой режим шифрования будет использоваться, для дисков, уже содержащих какие-то ценные данные (рекомендуется выбрать второй вариант).

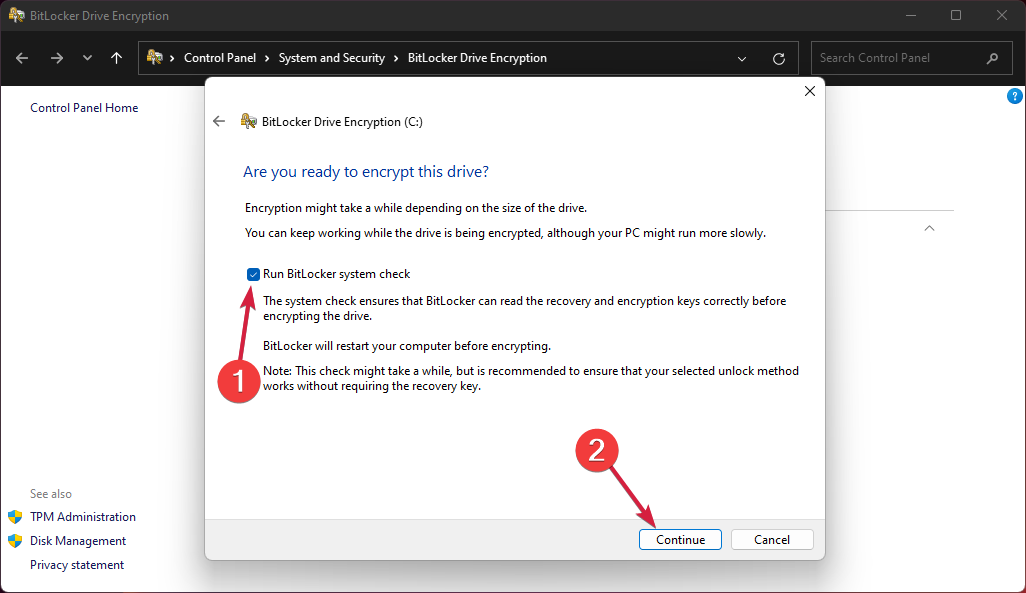

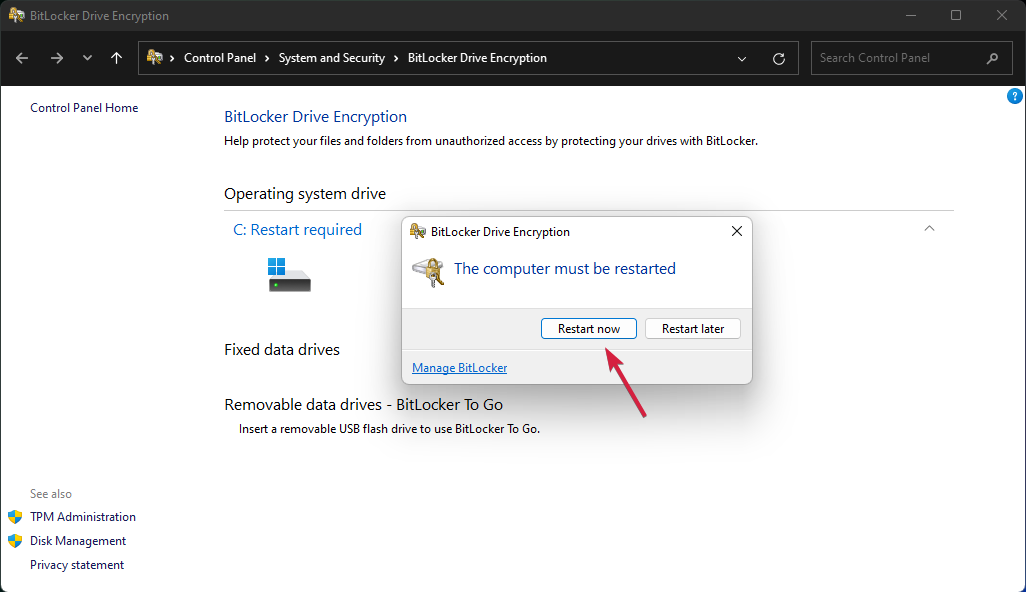

На следующем этапе запустим процесс шифрования диска. После завершения этого процесса может потребоваться перезагрузить систему.

При включении шифрования иконка зашифрованного диска изменится.

И теперь, когда мы попытаемся открыть этот диск, система попросит вставить токен и ввести его PIN-код.

Развертывание и настройку BitLocker и доверенного платформенного модуля можно автоматизировать с помощью инструмента WMI или сценариев Windows PowerShell. Способ реализации сценариев будет зависеть от среды. Команды для BitLocker в Windows PowerShell описаны в статье.

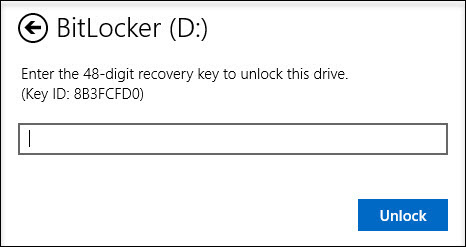

Как восстановить данные, зашифрованные BitLocker, если токен потеряли?

Если вы хотите открыть зашифрованные данные в Windows

Для этого понадобится ключ восстановления, который мы распечатали ранее. Просто вводим его в соответствующее поле и зашифрованный раздел откроется.

Если вы хотите открыть зашифрованные данные в системах GNU/Linux и Mac OS X

Для этого необходима утилита DisLocker и ключ восстановления.

Утилита DisLocker работает в двух режимах:

- FILE — весь раздел, зашифрованный BitLocker, расшифровывается в файл.

- FUSE — расшифровывается только тот блок, к которому обращается система.

Для примера мы будем использовать операционную систему Linux и режим утилиты FUSE.

В последних версиях распространенных дистрибутивов Linux, пакет dislocker уже входит в состав дистрибутива, например, в Ubuntu, начиная с версии 16.10.

Если пакета dislocker по каким-то причинам не оказалось, тогда нужно скачать утилиту DisLocker и скомпилировать ее:

tar -xvjf dislocker.tar.gz

Откроем файл INSTALL.TXT и проверим, какие пакеты нам необходимо доустановить.

В нашем случае необходимо доустановим пакет libfuse-dev:

sudo apt-get install libfuse-dev

Приступим к сборке пакета. Перейдем в папку src и воспользуемся командами make и make install:

cd src/

make

make install

Когда все скомпилировалось (или вы установили пакет) приступим к настройке.

Перейдем в папку mnt и создадим в ней две папки:

- Encrypted-partition— для зашифрованного раздела;

- Decrypted-partition — для расшифрованного раздела.

cd /mnt

mkdir Encrypted-partition

mkdir Decrypted-partition

Найдем зашифрованный раздел. Расшифруем его с помощью утилиты и переместим его в папку Encrypted-partition:

dislocker -r -V /dev/sda5 -p recovery_key /mnt/Encrypted-partition</b>(вместо recovery_key подставьте свой ключ восстановления)

Выведем на экран список файлов, находящихся в папке Encrypted-partition:

ls Encrypted-partition/

Введем команду для монтирования раздела:

mount -o loop Driveq/dislocker-file Decrypted-partition/

Для просмотра расшифрованного раздела перейдем в папку Encrypted-partition.

Резюмируем

Включить шифрование тома при помощи BitLocker очень просто. Все это делается без особых усилий и бесплатно (при условии наличия профессиональной или серверной версии Windows, конечно).

Для защиты ключа шифрования, которым шифруется диск, можно использовать криптографический токен или смарт-карту, что существенно повышает уровень безопасности.

Protect your data from unauthorized users

by Claudiu Andone

Oldtimer in the tech and science press, Claudiu is focused on whatever comes new from Microsoft. His abrupt interest in computers started when he saw the first Home… read more

Updated on

Reviewed by

Vlad Turiceanu

Passionate about technology, Windows, and everything that has a power button, he spent most of his time developing new skills and learning more about the tech world. Coming… read more

- If you want to keep all files safe on your drive, it’s important to use device encryption.

- It’s pretty simple to do that by using a built-in tool from Windows 11.

- You will have to protect important data with a password or a USB key but make sure you store them securely or another storage device.

If you want to protect your sensitive data, it’s important to use drive encryption on Windows 11.

And the great news is that the OS (except for the Home version) comes with a built-in tool to do that, called BitLocker.

Here, we will explain how to encrypt your hard drive on Windows 11 and use BitLocker on Microsoft’s operating system.

However, we will start by telling you a few things you should know about drive encryption and security.

What is drive encryption, and why do we need it?

Hard-drive encryption is the process of encrypting the data stored on a hard drive using mathematical functions.

This way, essential data will not be seen by anyone who doesn’t have access to the key or password you set up. This is an essential layer of security against ransomware and other online attacks.

Here’s how it works: when a file is written to the drive, it is encrypted automatically with the help of specialized software.

In the same way, when you access a file on the drive, the same tool decrypts it, but only if you can provide the password you set up when you encrypted the drive. Windows 11 comes with Device Encryption and BitLocker Encryption.

How we test, review and rate?

We have worked for the past 6 months on building a new review system on how we produce content. Using it, we have subsequently redone most of our articles to provide actual hands-on expertise on the guides we made.

For more details you can read how we test, review, and rate at WindowsReport.

There’s a catch! You can’t use BitLocker if your PC has no TPM 2.0 chip installed. However, we have a workaround for that, too, so read on.

How to manage the encryption of my hard drive on Windows 11?

1. Enable hard drive encryption

You can encrypt your disk on your Windows 11 device using the built-in BitLocker tool from Control Panel. This tool allows users to encrypt their data so that it is only accessible to those who either insert a designated USB drive upon booting, or input the required password.

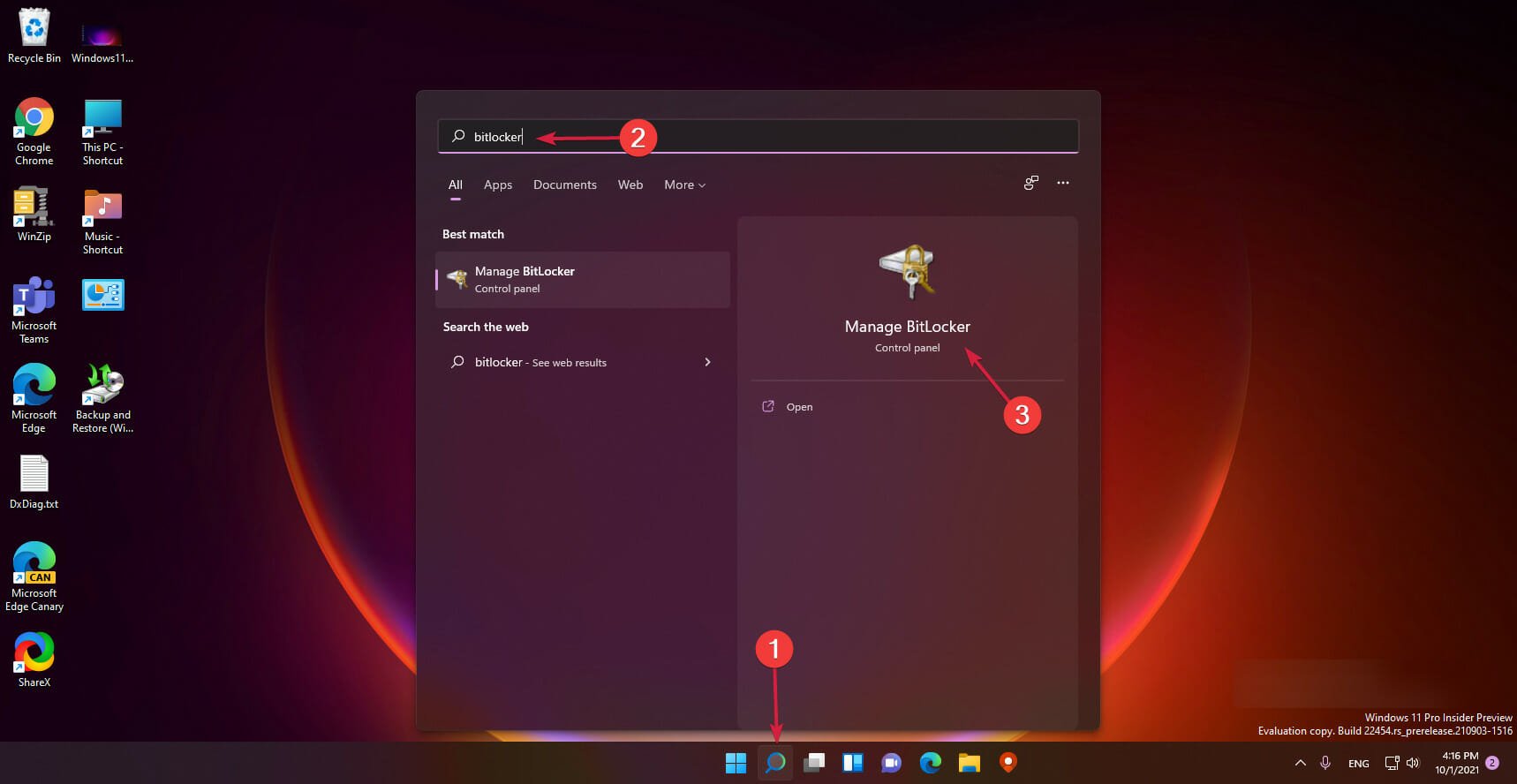

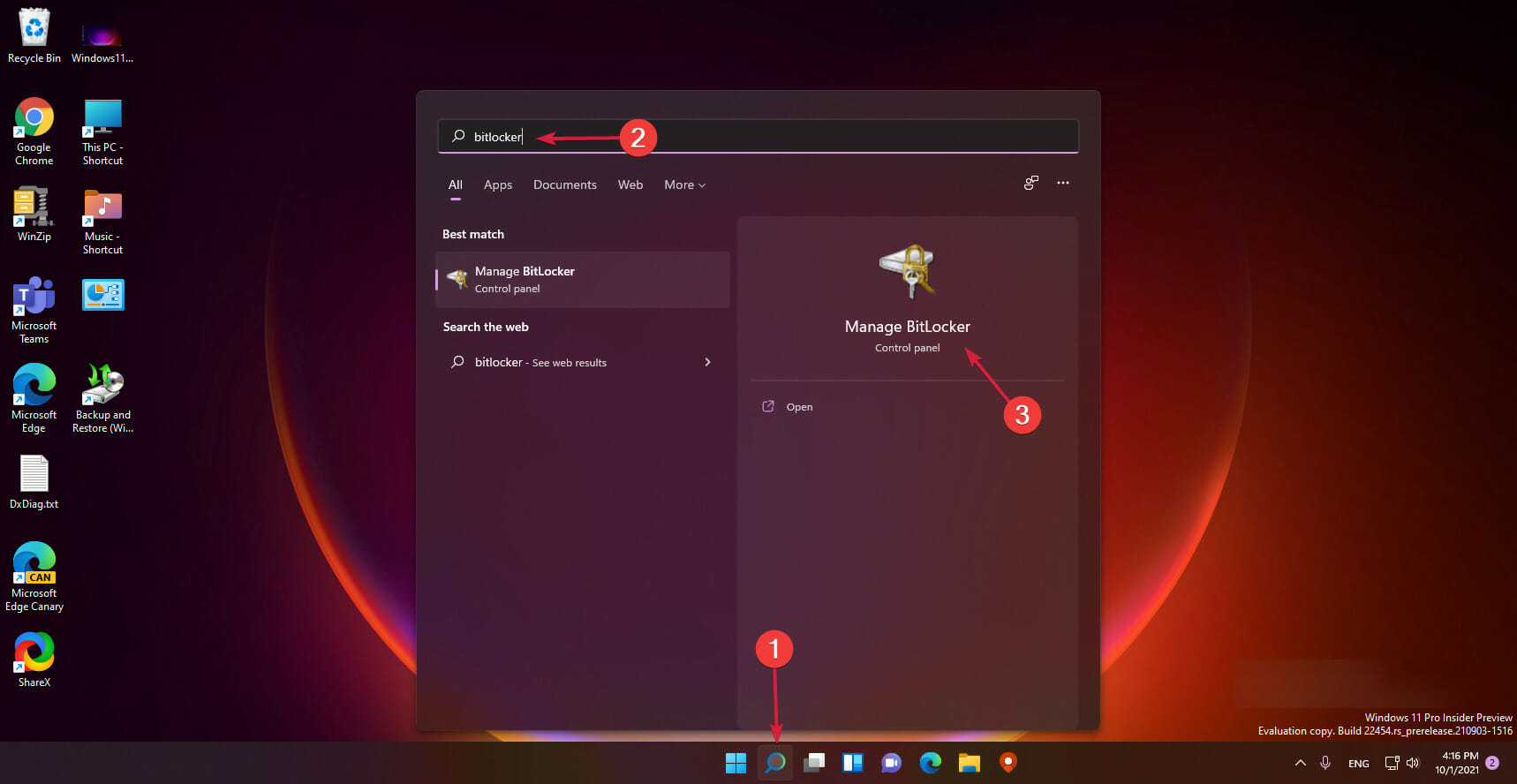

1. Click the Search icon on your Taskbar.

2. Type BitLocker in the search box that opened and click on the app from the results.

3. Select Turn on BitLocker.

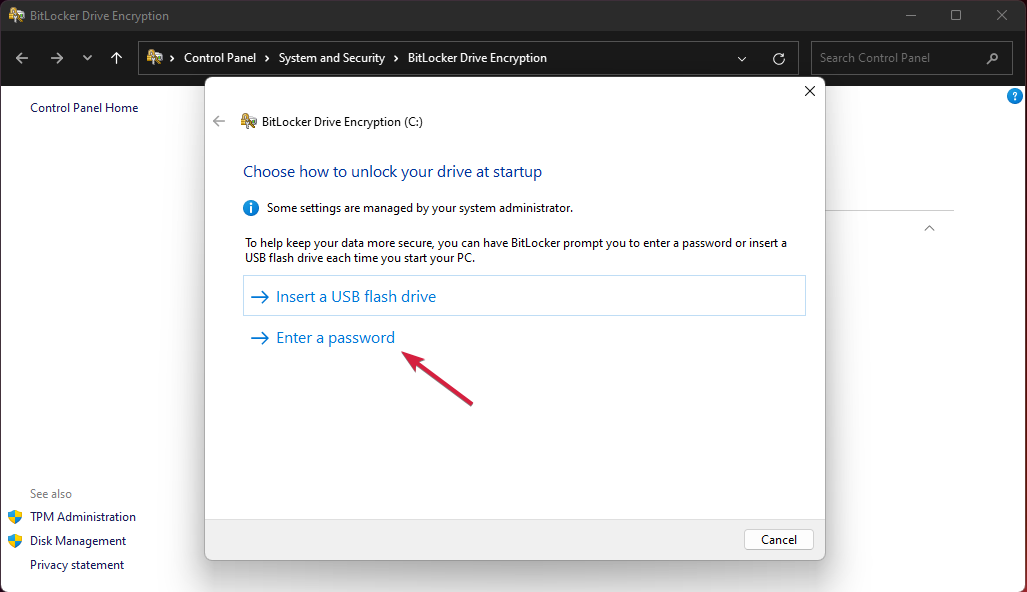

4. You will be prompted to select a method to unlock your drive at startup. We recommend using the password method but you can also use a USB key that you need to provide.

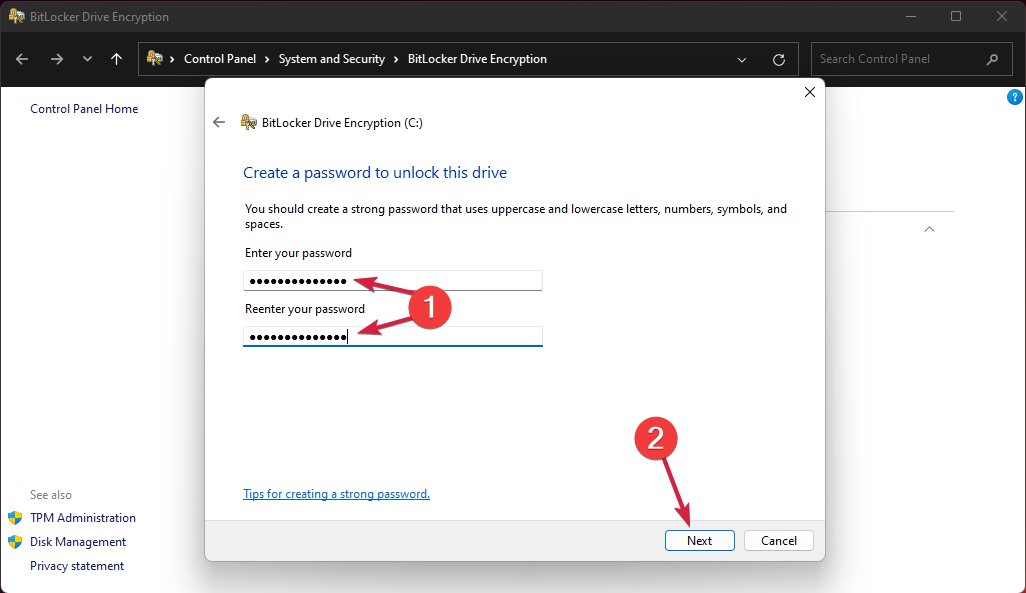

5. Enter the password and re-enter it, then click Next.

6. After that, you will be asked to save the key in another way too. You can save it in your Microsoft account, on a file, on a USB stick or just print it.

7. The next step is to choose whether you want to encrypt the whole drive or just the used part.

8. Make your selection, then click Next.

9. Now you need to choose the encryption mode you want to use. As you’re using Windows 11, you can go with the first option, for fixed drives, but you can also select the second one if you plan on moving your drive.

10. At last, check the Run BitLocker system check box and then click Continue.

11. You will now be prompted to Restart.

12. After the reboot, you will be prompted to enter the password to unlock your drive.

2. Encrypt your drive if your PC is not TPM 2.0 compatible

If after you click on the BitLocker drive encryption from Device encryption you see the message that Device encryption is not available for this device, that means your PC is not TPM 2.0 ready.

Don’t worry, we can take care of that with a few easy steps to perform.

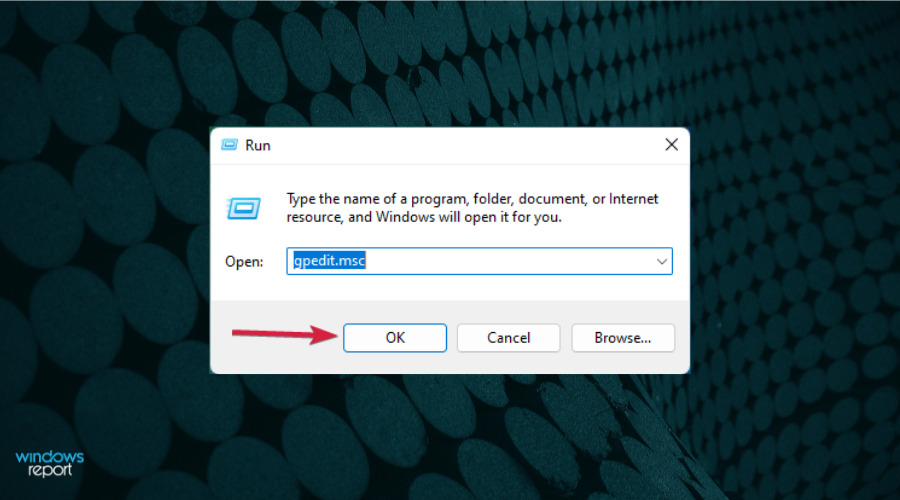

- Press the Windows key + R to start Run, type gpedit.msc and press Enter or click OK.

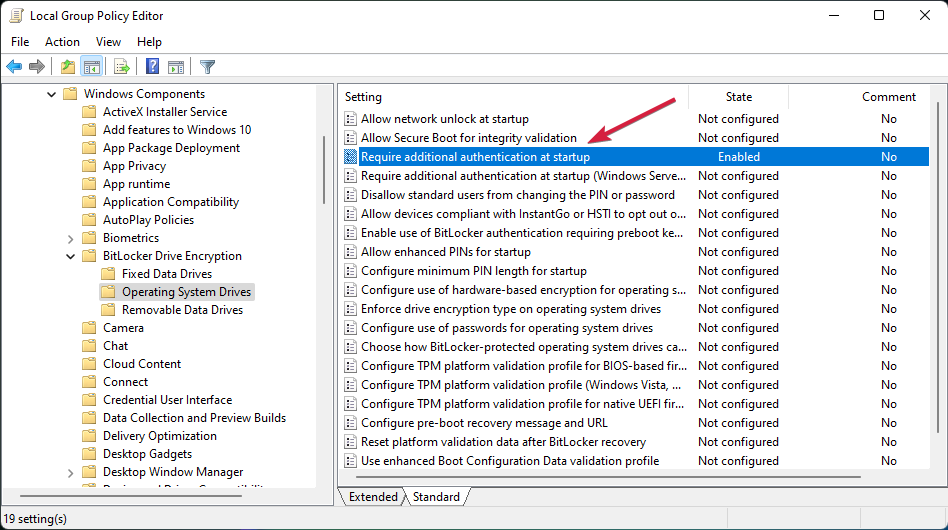

- In the Group Policy Editor, go to the following path:

Local Computer Policy\Computer Configuration\Administrative Templates\Windows Components\BitLocker Drive Encryption\Operating System Drives - Now double click the Require additional authentication at startup key to open it.

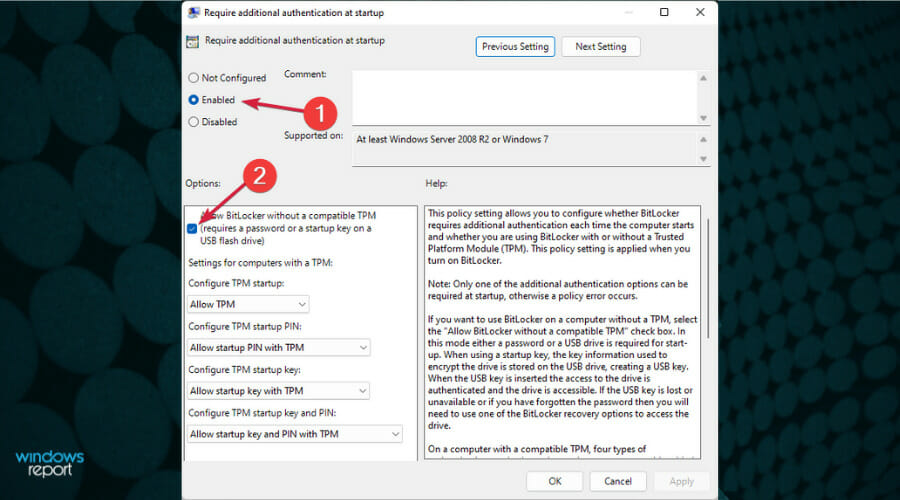

- Check the Enabled option from the top, then check the Allow BitLocker without compatible TPM (requires a password or a startup key on a USB flash drive) box, then click OK.

- Now, repeat the steps from the first solution to enable BitLocker encryption.

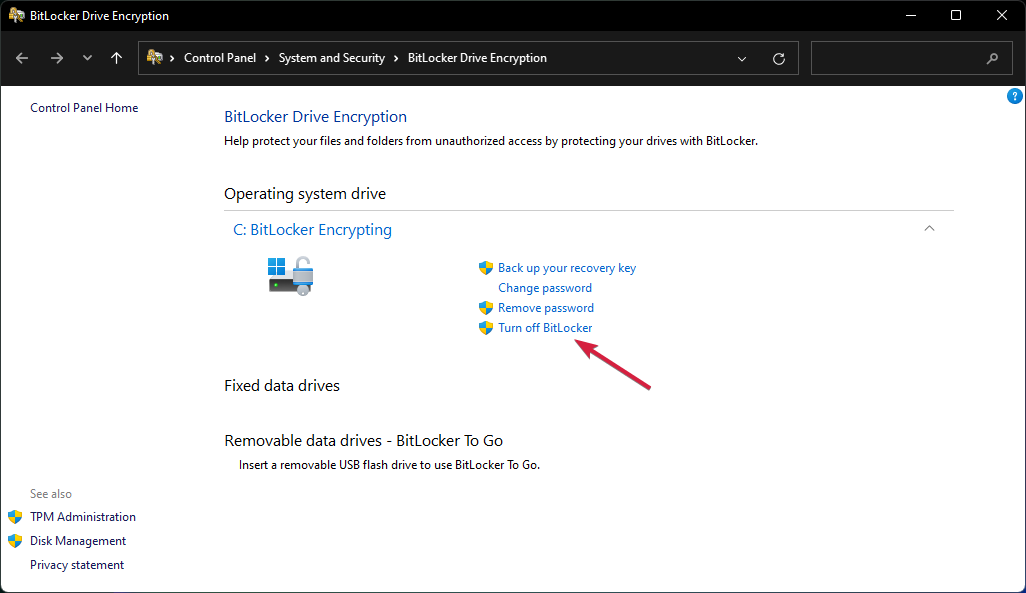

3. Disable drive encryption

If you have changed your mind and down want to use drive encryption on your Windows 11 PC, you can do that by following these steps:

- Click the Search icon from the Taskbar, type bitlocker and select the app from results.

- Now click on Turn off BitLocker.

- Confirm your choice clicking again on Turn off BitLocker.

- Wait until BitLocker finishes to decrypt your drive before restarting or shutting down your PC.

Encrypting the drive is essential for all sensitive data from your PC and will enforce an additional layer of protection against attacks and even prying eyes.

However, this can be a two-way street because if you don’t take all precautions in managing your unlocking keys or your password, you will be unable to access your data yourself. But many, when setting up the feature, found that Device Encryption is missing in Windows 11.

You might also be interested in our guide on how to protect a folder in Windows 11 and only secure certain files. You can check out more with our in-depth comparison of Device Encryption and BitLocker Encryption.

We hope our guide helped you enable drive encryption on Windows 11 and that your data is safe now.

If you have any questions or suggestions, write them down in a comment in the dedicated section below, and we will get back to you as soon as possible.

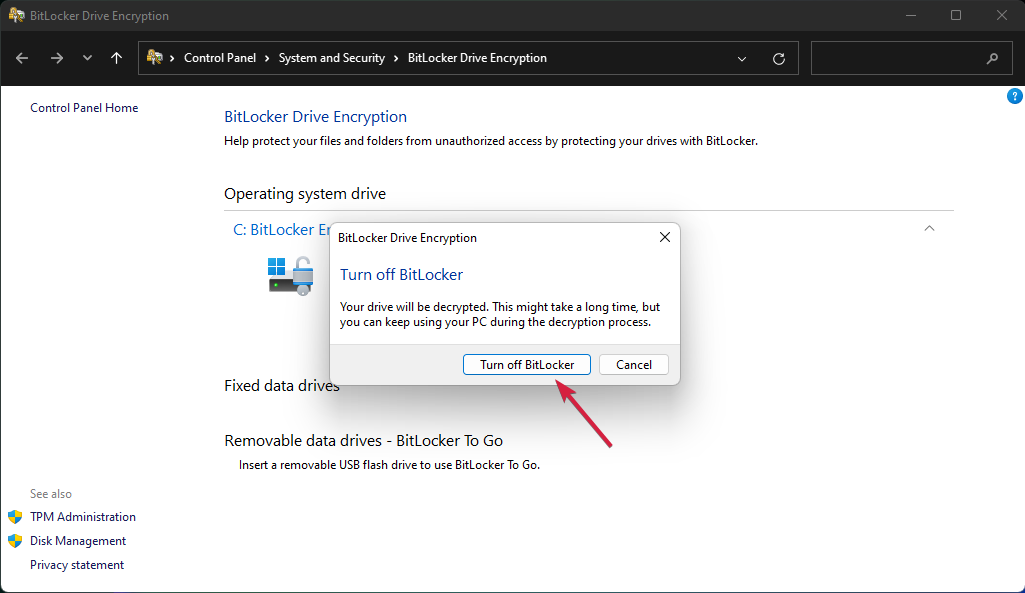

BitLocker позиционируется как средство шифрования в профессиональных и корпоративных изданиях. Однако эта технология уже много лет работает и в домашних изданиях под псевдонимом «шифрование устройства», о чем владельцы современных ноутбуков, планшетов и гибридов 2-в-1 могут и не подозревать.

Тайным знанием это не является, поскольку за прошедшие шесть лет функцию более-менее задокументировали. Однако существуют технические, терминологические и маркетинговые дымовые завесы. Я буду их рассеивать с помощью сведений из разных официальных источников, своей практики и тестов читателей.

[+] Сегодня в программе

В статье базы знаний KB4502379 Microsoft проводит границу между терминами и доступностью этих видов шифрования. Из текста выводы получаются такие:

- шифрование устройства доступно во всех изданиях, а шифрование BitLocker – только в Pro и выше

- оба вида шифрования доступны только на поддерживаемых устройствах

При этом не уточняется, какие устройства поддерживаются для каждого вида шифрования. Равно как явно не говорится, что в обоих случаях используется одна и та же технология BitLocker.

Несмотря на путаницу, я прямо в заголовке статьи ввел еще и свой термин — автоматическое шифрование BitLocker. Он наиболее точно отражает технологию и процесс, которые в совокупности Microsoft нарекла терминами шифрование устройства в статьях базы знаний и шифрование устройств BitLocker (BitLocker device encryption) в документации для ИТ-специалистов.

Шифрование BitLocker, несмотря на оговорку в MS KB, фактически поддерживается на любых устройствах. Да, чип TPM обеспечивает аппаратную защиту, но BitLocker может работать и без него – при запуске требуется пароль или ключ на флэшке.

А вот с устройствами, подходящими для автоматического шифрования, все сложнее…

Устройства с поддержкой автоматического шифрования

Я мог бы сразу дать ссылку на требования, но так неинтересно

В официальном сравнении изданий Windows 10 есть упоминание InstantGo/AOAC/HSTI с отсылкой в статью KB4028713, которая этих терминов не разъясняет. Давайте разбираться!

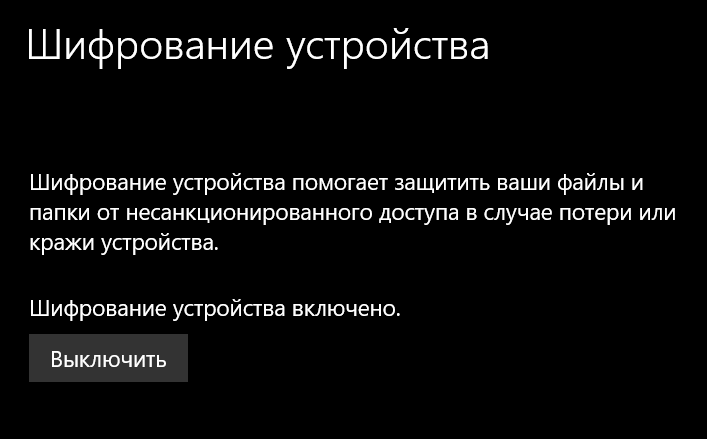

Modern Standby

Режим Modern Standby (он же InstantGo, он же Connected Standby, он же AOAC, он же режим ожидания с подключением, он же Элла Кацнельбоген

В Windows 8.x такие устройства вместо стандартного сна уходили в режим пониженного энергопотребления, при этом оставаясь подключенными к сети (отсюда, например, и AOAC — Always On, Always Connected). В Windows 10 режим эволюционировал — так, сетевым картам теперь необязательно поддерживать подключение.

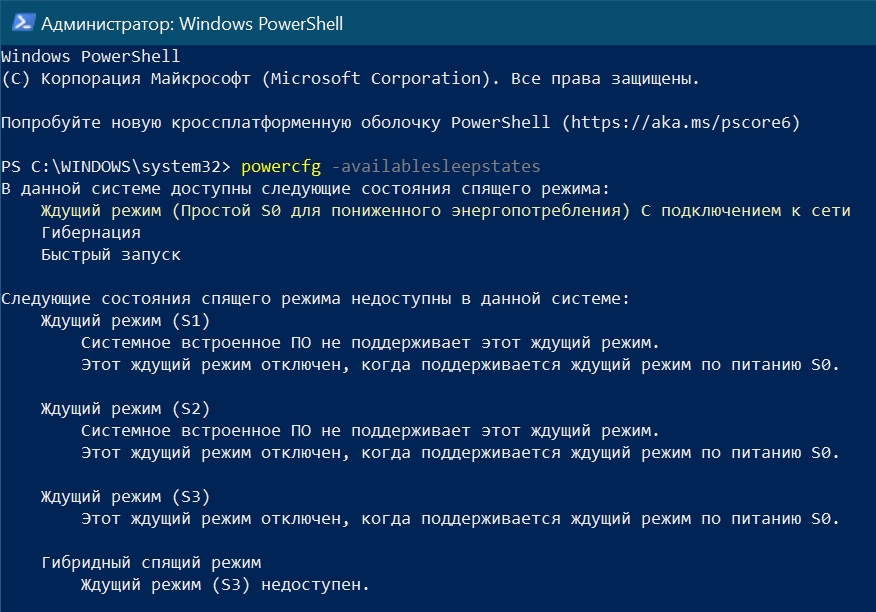

В классификации режимов электропитания Modern Standby называется S0 Low Power Idle. Посмотреть все поддерживаемые режимы своего ПК вы можете командой:

powercfg -availablesleepstates

На картинке вывод команды на Surface Go. Заодно обратите внимание на полное русское название режима.

В документации для ИТ-специалистов говорится, что в Windows 10 существенно расширился спектр устройств с поддержкой шифрования. Занятно, что тут оно называется шифрование устройства BitLocker

With Windows 10, Microsoft offers BitLocker Device Encryption support on a much broader range of devices, including those that are Modern Standby, and devices that run Windows 10 Home edition.

Формулировка подразумевает, что поддерживаются не только устройства с Modern Standby, но подробностей не раскрывает. На самом деле это ограничение никуда не делось, просто аппаратные требования к поддержке режима изменились. Сетевые карты я упомянул выше, а из прочего интересно включение в спецификацию HDD, в т.ч. в конфигурациях SSD + HDD или SSHD.

HSTI

Hardware Security Testability Specification, HSTI – это набор тестов, проверяющих конфигурацию устройства на соответствие требованиям безопасности Microsoft. Устройства должны создаваться так, чтобы Windows могла опросить их и определить состояние безопасности аппаратной и программной платформы.

В свою очередь, документация для ОЕМ-изготовителей объясняет, каким образом эти тесты связаны с шифрованием устройства.

Компьютер должен соответствовать требованиям Modern Standby. А начиная с Windows 10 1703 изготовители могут проверить это по результатам теста HSTI.

Помимо Modern Standby требуются чип TPM 1.2 или 2.0, а также включенные UEFI Secure Boot, Platform Secure Boot (Boot Integrity) и Direct Memory Access.

Как проверить поддержку шифрования на своем устройстве

В Параметры — Обновление и безопасность в самом низу предусмотрен раздел Шифрование устройства. Если его нет, технология не поддерживается. Соответственно, в этом случае параметры умалчивают о причине, а статьи базы знаний не объясняют, как ее определить.

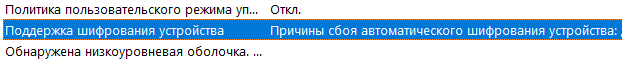

Покровы срывает встроенное приложение «Сведения о системе». Запустите msinfo32 от имени администратора и прокрутите вниз до строки Поддержка шифрования устройства (Device Encryption Support).

Там может быть длинный список, но наверняка вы найдете в нем отсутствие TPM и/или провал теста HSTI вкупе с несоответствием требованиям Modern Standby. На моем уже не новом ноутбуке Thinkpad с TPM сообщение такое:

Reasons for failed automatic device encryption: PCR7 binding is not supported, Hardware Security Test Interface failed and device is not Modern Standby, Un-allowed DMA capable bus/device(s) detected.

Как работает автоматическое шифрование устройства

Процесс описан в уже упомянутой документации для ИТ-специалистов. Для шифрования нужно поддерживаемое устройство и один вход в Windows с административным аккаунтом, связанным с учетной записью Microsoft (MSA).

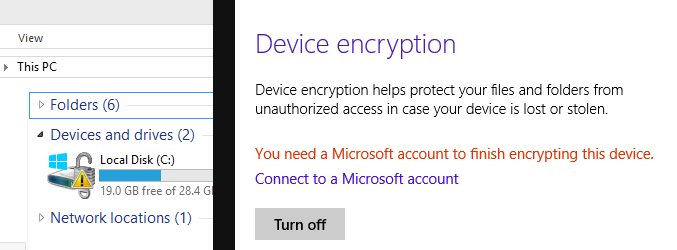

Во время чистой установки по окончании этапа OOBE шифрование раздела с ОС и прочих несъемных дисков инициализируется с незащищенным ключом и приостанавливается. Если войти с локальной учетной записью, в графическом интерфейсе на диске отображается предупреждающий значок, а в параметрах — сообщение, что нужно войти с MSA (на картинке Windows 8.1).

Когда администратор с MSA выполняет первый вход, шифрование активируется и защищается TPM, а 48-значный пароль восстановления сохраняется в OneDrive (в домене – в AD DS).

Все это происходит незаметно, и думаю, многие домашние пользователи даже не подозревают, что их устройство зашифровано. Правда, некоторые люди внезапно узнают о шифровании, когда им требуется войти в среду восстановления!

Потому что приходится вводить пароль восстановления BitLocker, чтобы расшифровать раздел с Windows. Сам раздел с Windows RE не шифруется, иначе в среду невозможно было бы загрузиться без установочной флэшки.

Предотвратить инициализацию шифрования при установке системы можно путем внесения изменений в реестр. Из документации непонятно, работает ли параметр файла ответов PreventDeviceEncryption в Windows 10. Однако должна сработать команда в setupcomplete.cmd.

reg add “HKLM\SYSTEM\CurrentControlSet\Control\BitLocker” /v PreventDeviceEncryption /t REG_DWORD /d 1

Управление автоматическим шифрованием в домашних изданиях

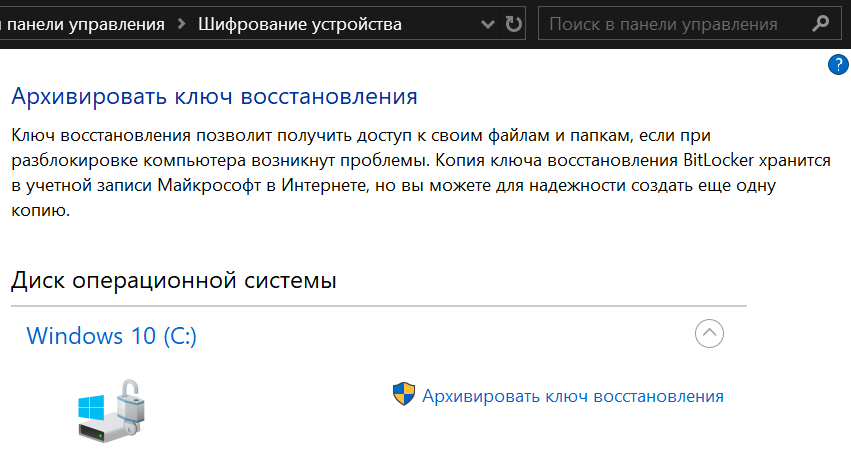

В упомянутой выше KB4028713 утверждается, что BitLocker отсутствует в домашних изданиях. Действительно, в них нет ключевых элементов графического интерфейса. Так, при включенном шифровании устройства в классической панели управления раздел BitLocker позволяет лишь архивировать 48-значный пароль для восстановления.

Однако отсутствие GUI компенсируется консолью. Для этого в командной строке есть manage-bde, а в PowerShell – набор командлетов.

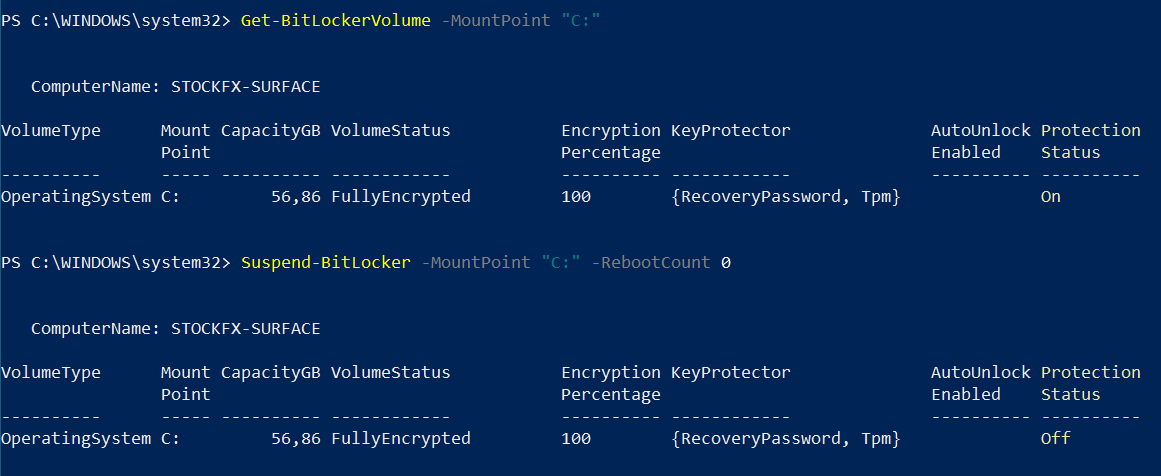

Команды ниже последовательно выводят статус шифрования, приостанавливают его и возобновляют.

Get-BitLockerVolume -MountPoint "C:" Suspend-BitLocker -MountPoint "C:" -RebootCount 0 Resume-BitLocker -MountPoint "C:"

По моей просьбе их любезно выполнил на планшете Surface Go с домашним изданием участник чата @winsiders Александр. Обратите внимание, как меняется статус защиты (третья команда на картинку не попала).

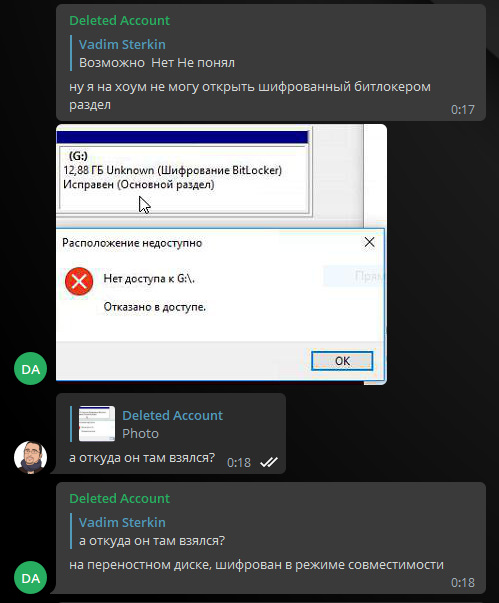

Знание этого нюанса домашних изданий может пригодиться даже в системах, где шифрование BitLocker не поддерживается. Вот пример специалиста, который ходит чинить чужие ПК. Любимый инструментарий он принес с собой на внешнем диске, который для надежности зашифровал BitLocker.

ПК оказался с домашним изданием, и компьютерный мастер впал в ступор, не обнаружив в панели управления нужных элементов. В итоге узнал про консольные средства

Впрочем, ограничение домашних изданий не позволяет шифровать тома с помощью BitLocker.

Мое мнение о шифровании Windows

Я приветствую автоматическое шифрование устройств с Windows и принимаю аппаратные требования к этой технологии – они обеспечивают должный уровень защиты и внятный UX. Однако в эпоху зашифрованных смартфонов в каждом кармане маркетинговое ограничение домашних изданий Windows в этой сфере выглядят нелепо. Опытным пользователям хватило бы и консольных средств.

Зашифрованный том с паролем при запуске лучше, чем незашифрованный.

Microsoft, очевидно, уже перевернула страницу, реализовав технологию для современных устройств. Но если Modern Standby теперь вполне доступен, то аппаратный чип TPM – де-факто атрибут бизнес-линеек. Им не комплектуются устройства в нижнем ценовом сегменте, а в среднем еще надо поискать (для начала попробуйте найти в популярных магазинах и агрегаторах фильтр по TPM). Впрочем, сейчас уже стала нормой реализация TPM от изготовителя оборудования на уровне прошивки чипсета (Intel PTT) или процессора (AMD fTPM).

Так или иначе, дома вполне можно извлечь пользу из шифрования. Например, с его помощью вы можете блокировать несанкционированный доступ со стороны домашних кулхацкеров. А в случае кражи или потери устройства на порядок повышается конфиденциальность.

Благодаря шифрованию значительно затрудняется доступ злоумышленника к вашим файлам, а зачастую – еще и к переписке в мессенджерах и аккаунтам в интернете.

Владельцам изданий Pro и выше ничто не мешает использовать BitLocker. Для его включения в домашних изданиях даже есть утилиты, но доверять неподдерживаемым решениям в такой области нельзя. Лучше использовать сторонние программы типа VeraCrypt.

Дискуссия и опрос

В обсуждениях шифрования Windows, как правило, всплывают два тезиса, которые я бы хотел предвосхитить.

- Мифический бэкдор в BitLocker. В отсутствие доказательств тезис остается на уровне теории заговора. Все просто – если вы не доверяете реализации Microsoft, используйте стороннюю.

- Отсутствие важных данных на ПК. Здесь нередко недооценивается важность. Любой аккаунт мессенджера или соцсети мошенники могут использовать против ваших родственников и знакомых, чтобы развести их на деньги.

С выбором из пунктов опроса, касающихся BitLocker, поможет командлет Get-BitLockerVolume. При включенном шифровании в свойстве KeyProtector помимо прочего всегда фигурирует Recovery Password — тот самый 48-значный пароль восстановления, который в GUI и документации упорно именуют ключом. И да, его можно вывести этим же командлетом.

В комментариях расскажите, какие личные устройства с Windows и как именно вы шифруете… или почему не шифруете!

Шифруете ли вы несъемные диски целиком хотя бы на одном личном домашнем ПК?

- Не шифрую, и мне это не нужно (47%, голосов: 87)

- Не шифрую, но теперь хочу (24%, голосов: 44)

- Да, Bitlocker (настроен вручную, защищен TPM) (8%, голосов: 15)

- Да, но не BitLocker (8%, голосов: 15)

- Не знаю / Моего варианта тут нет (5%, голосов: 10)

- Да, BitLocker (настроен вручную, защищен только паролем на запуск) (5%, голосов: 9)

- Да, автоматическое шифрование устройства BitLocker (описано в статье) (2%, голосов: 4)

- Да, BitLocker (настроен вручную, защищен TPM плюс PIN и/или USB-ключ) (1%, голосов: 1)

Проголосовало: 185 [архив опросов]

Загрузка …

Эта функция доступна в версиях Frontline Starter и Frontline Standard, Business Plus, Enterprise Standard и Enterprise Plus, Education Standard и Education Plus, Enterprise Essentials и Enterprise Essentials Plus, Cloud Identity Premium. Сравнение версий

Как администратор, вы можете указать, как выполняется шифрование на устройствах с Microsoft Windows 10 или 11, зарегистрированных в службе управления устройствами Windows. Если на устройстве включено шифрование BitLocker, заданные вами параметры вступят в силу. Чаще всего настраивают:

- шифрование диска;

- дополнительную аутентификацию при запуске;

- способы восстановления из предзагрузочной среды;

- шифрование данных на жестких дисках;

- способы восстановления жестких дисков;

- шифрование данных на съемных носителях.

Подготовка

Чтобы настройки шифрования применялись, устройства должны быть зарегистрированы в службе управления устройствами Windows. Подробнее об управлении устройствами Windows…

Как настроить шифрование BitLocker

- Нажмите Настройки BitLocker.

- Чтобы применить настройки ко всем пользователям, выберите организационное подразделение верхнего уровня. В обратном случае выберите дочернее подразделение.

- В разделе Шифрование диска выберите в списке значение Включено.

- Задайте нужные настройки (развернуть все): Шифрование диска

- Способ шифрования данных на системных дисках. Выберите алгоритм и надежность ключа для шифрования дисков операционной системы.

- Дополнительная аутентификация при запуске. Укажите, должен ли BitLocker требовать дополнительную аутентификацию при каждом запуске компьютера и используется ли доверенный платформенный модуль (TPM). Если этот параметр включен, доступны следующие настройки:

- Разрешить использование BitLocker без совместимого TPM. Установите этот флажок, чтобы для запуска требовался пароль или USB-накопитель.

- Настроить запуск TPM без PIN-кода или ключа. Вы можете требовать аутентификацию при запуске с помощью TPM вместо PIN-кода или ключа.

- PIN-код запуска TPM. Можно указать, что перед запуском нужно ввести PIN-код (от 6 до 20 цифр). Вы также можете настроить минимальную длину PIN-кода.

- Ключ запуска TPM. Вы можете требовать от пользователей проходить аутентификацию с помощью ключа запуска TPM, чтобы получить доступ к диску. Ключ запуска – это USB-ключ с информацией для шифрования диска. При подключении USB-ключа происходит аутентификация доступа к диску. После этого диск готов к использованию.

- Настройка ключа и PIN-кода запуска TPM. Вы можете указать, что нужно использовать и ключ, и PIN-код запуска.

- Способы восстановления из предзагрузочной среды. Включите этот параметр, чтобы настроить сообщение или изменить URL, которые отображаются на экране восстановления ключа перед загрузкой, если системный диск заблокирован.

- Способы восстановления системных дисков. Включите этот параметр, чтобы указать доступные пользователям способы восстановления данных с системных дисков, защищенных с помощью BitLocker. Если параметр включен, доступны следующие настройки:

- Разрешить агент восстановления данных. Под агентами восстановления данных подразумеваются пользователи, чьи сертификаты инфраструктуры открытых ключей используются для создания предохранителя сетевого ключа BitLocker. Если это разрешено, такие пользователи могут разблокировать диски, защищенные с помощью BitLocker, указав свои учетные данные PKI.

- Задать пароль восстановления (48 цифр). Укажите, могут или должны ли пользователи создать пароль восстановления из 48 цифр.

- 256-разрядный ключ восстановления. Укажите, могут или должны ли пользователи создать 256-разрядный ключ восстановления.

- Скрыть варианты восстановления в мастере настройки BitLocker. Установите этот флажок, чтобы запретить пользователям выбирать способ восстановления диска при включении BitLocker.

- Сохранить данные для восстановления, связанные с BitLocker, в доменных службах Active Directory. Если этот флажок установлен, вы можете выбрать, какие данные для восстановления, связанные с BitLocker, должны храниться в Active Directory. Вы можете хранить ключ и пароль восстановления или только пароль восстановления. Если этот параметр включен, доступна следующая настройка:

- Не включать BitLocker, пока данные восстановления не будут сохранены в Active Directory. Если выбран этот вариант, пользователи смогут включить шифрование BitLocker только после того, как компьютер подключится к домену и данные для восстановления будут сохранены в Active Directory.

Шифрование данных на жестких дисках

- Шифрование данных на жестких дисках. При включении этого параметра запись на жесткие диски будет разрешена только в том случае, если они зашифрованы. Если этот параметр включен, доступны следующие настройки:

- Способ шифрования данных на жестких дисках. Выберите алгоритм и надежность ключа для шифрования жестких дисков.

- Способы восстановления жестких дисков. Включите, чтобы выбрать доступные пользователям способы восстановления данных с жестких дисков, защищенных с помощью BitLocker. Если этот параметр включен, доступны следующие настройки:

- Разрешить агент восстановления данных. Под агентами восстановления данных подразумеваются пользователи, чьи сертификаты инфраструктуры открытых ключей используются для создания предохранителя сетевого ключа BitLocker. Если это разрешено, такие пользователи могут разблокировать диски, защищенные с помощью BitLocker, указав свои учетные данные PKI.

- Пароль восстановления (48 цифр). Укажите, могут или должны ли пользователи создать пароль восстановления из 48 цифр.

- 256-разрядный ключ восстановления. Укажите, могут или должны ли пользователи создать 256-разрядный ключ восстановления.

- Скрыть варианты восстановления в мастере настройки BitLocker. Установите этот флажок, чтобы запретить пользователям выбирать способ восстановления диска при включении BitLocker.

- Сохранить данные для восстановления, связанные с BitLocker, в доменных службах Active Directory. Если этот флажок установлен, вы можете выбрать, какие данные для восстановления, связанные с BitLocker, должны храниться в Active Directory. Вы можете хранить ключ и пароль восстановления или только пароль восстановления. Если этот параметр включен, доступна следующая настройка:

- Не включать BitLocker, пока данные восстановления не будут сохранены в Active Directory. Если выбран этот вариант, пользователи смогут включить шифрование BitLocker только после того, как компьютер подключится к домену и данные для восстановления будут сохранены в Active Directory.

Шифрование данных на съемных носителях

- Шифрование данных на съемных носителях. Включите этот параметр, чтобы разрешить запись на съемные носители только в том случае, если они зашифрованы. Если этот параметр включен, доступны следующие настройки:

- Способ шифрования данных на съемных носителях. Выберите алгоритм и надежность ключа для шифрования съемных носителей.

- Запретить запись на устройства, настроенные в другой организации. Если флажок установлен, запись возможна только на те диски, поля идентификации которых совпадают с полями идентификации компьютера. Эти поля задаются групповой политикой организации.

- Нажмите Сохранить. В дочернем организационном подразделении можно выбрать вариант Наследовать или Переопределить для настроек родительского подразделения.

Изменения вступают в силу в течение 24 часов (обычно быстрее). Подробнее…

Как установить для шифрования диска значение «Не настроено»

Если выбрать для параметра Шифрование диска значение Не настроено, заданные в консоли администратора правила BitLocker перестанут применяться. В этом случае для правил на устройствах пользователей начнет действовать прежняя настройка. Если устройство зашифровано, его настройки или данные на нем не будут изменены.

Как отключить шифрование BitLocker

- Нажмите Настройки BitLocker.

- Чтобы отключить профиль только для некоторых пользователей, в списке слева выберите нужное организационное подразделение. Если этого не сделать, настройки будут применены ко всем пользователям в организации.

- В разделе Шифрование диска выберите в списке значение Отключено.

- Нажмите Сохранить. В дочернем организационном подразделении можно выбрать вариант Наследовать или Переопределить для настроек родительского подразделения.

Статьи по теме

- Включите управление устройствами Windows.

- Как зарегистрировать устройство в службе управления устройствами Windows

Google, Google Workspace, а также другие связанные знаки и логотипы являются товарными знаками компании Google LLC. Все другие названия компаний и продуктов являются товарными знаками соответствующих компаний.

Эта информация оказалась полезной?

Как можно улучшить эту статью?

Автоматический перевод этой страницы выполнен Microsoft Translator

Шифрование устройств не дает возможность несанкционированному доступу к вашему устройству и данным.

Ваш компьютер может поддерживать шифрование дисков BitLocker (на английском языке) или Device Encryption (на английском языке). Можно проверить, поддерживает ли ваше устройство стандартное шифрование BitLocker или Device Encryption.

Не забудьте сохранить ключ восстановления, так как он может потребоваться после выполнения определенных действий, например,

обновления BIOS. При необходимости несколько способов получить ключ восстановления.

Защита данных с помощью шифрования дисков BitLocker

Шифрование дисков BitLocker, также известное как стандартное шифрование BitLocker, доступно на поддерживаемых устройствах,

работающих под управлением операционных систем Windows 11 и 10 Pro, Enterprise или для образовательных учреждений.

Прим.:

Шифрование дисков BitLocker недоступно на устройствах, работающих под управлением ОС Windows 11 и Windows 10 Home.

Если в вашем устройстве используется шифрование дисков BitLocker для шифрования данных, необходимо активировать BitLocker.

В процессе активации вы можете выбрать, где сохранить ключ восстановления. Процедура резервного копирования ключей восстановления

вручную запускается при включении BitLocker.

Защита данных с помощью шифрования устройств

Шифрование устройств – это ограниченная функциональным ограничением версия BitLocker, которая шифрует всю систему. Шифрование

устройств также называется BitLocker Device Encryption или BitLocker Automatic Device Encryption.

Windows автоматически включает шифрование устройств на устройствах, поддерживающих современный режим ожидания (на английском языке). Microsoft предлагает поддержку шифрования устройств на различных устройствах, включая устройства,

которые выпускают Windows 11 и 10 Home Edition. См . обзор шифрования устройств BitLocker в Windows.

Шифрование устройств включается автоматически при входе в устройство с учетной записью Microsoft или при входе в корпоративную

доменную учетную запись. Ключ восстановления автоматически загружается в учетную запись Microsoft или в корпоративный домен.

Включение шифрования дисков BitLocker или шифрования устройств

Можно включить шифрование дисков BitLocker или шифрование устройств, используя следующие процедуры.

Включение шифрования дисков BitLocker

Шифрование дисков BitLocker может быть включено во время исходной настройки компьютера или в любое время после входа в свою

учетную запись Microsoft.

-

Выполните вход в ОС Windows с использованием учетной записи администратора.

-

В Winows найдите и откройте Manage BitLocker.

-

Включите BitLocker и следуйте инструкциям на экране.

-

При появлении запроса выберите способ резервного копирования ключа восстановления.

Прим.:

При необходимости позже можно создать резервную копию ключа восстановления. В Windows выполните поиск и откройте Manage BitLocker,

затем выберите Резервное копирование ключа восстановления. -

Следуйте инструкциям на экране для выбранного метода резервного копирования. Параметры могут различаться в зависимости от

типа BitLocker.-

Сохранение в учетную запись Microsoft: Сохраните ключ восстановления в учетной записи Microsoft, чтобы получить доступ к нему в Интернете.

-

Сохранение в учетную запись домена в облаке: Сохраните ключ восстановления в облачном домене своей компании.

-

Сохраните данные на USB-накопитель: Сохраните ключ восстановления на съемный USB-накопитель.

-

Сохранить в файл: Сохраните ключ восстановления в файл .txt, сохраненный на жестком диске компьютера.

-

Распечатайте ключ восстановления: Распечатайте копию ключа восстановления и уберите его в надежное место.

Прим.:

HP не рекомендует печатать ключи восстановления или сохранять их в файл. Вместо этого HP рекомендует использовать активное

резервное копирование каталогов или резервное копирование на основе облачных вычислений. Резервное копирование на основе облачных

вычислений включает Службу Active Directory (Intel AD) и вашу учетную запись Microsoft. -

-

После сохранения ключа восстановления следуйте инструкциям на экране для завершения процесса шифрования дисков BitLocker.

Включить шифрование устройств

Шифрование устройств может быть включено во время исходной настройки компьютера или в любое время после входа в учетную запись

Microsoft или путем входа в домен.

Включение шифрования устройств во время настройки компьютера с использованием учетной записи Microsoft

Шифрование устройств можно активировать во время настройки компьютера следующим образом.

-

Для выполнения настройки компьютера следуйте инструкциям на экране.

-

После выполнения лицензионного соглашения для конечного пользователя (EULA) появится запрос на добавление или создание учетной

записи Microsoft. Введите сообщение электронной почты, номер телефона или имя пользователя Skype, ассоциированного с вашей

учетной записью Microsoft, затем выберите «Далее» или выберите «Создать учетную запись» и следуйте инструкциям на экране. -

Введите пароль, затем нажмите » Далее».

-

Для завершения настройки компьютера следуйте инструкциям на экране.

-

После завершения настройки компьютера проверьте, включено ли шифрование устройств. В ОС Windows выполните поиск и откройте

Параметры. -

Выберите «Обновление и безопасность«, затем выберите » Шифрование устройств». Шифрование устройств включено, и выполняется шифрование всех файлов, а также всех файлов, добавленных в систему.

Прим.:

Кроме того, при поиске и открытии проводника на диске операционной системы отображается значок блокировки.

Включение шифрования устройств после настройки компьютера с использованием учетной записи Microsoft

Шифрование устройств можно активировать после настройки компьютера следующим образом.

-

Выполните вход в ОС Windows с использованием учетной записи администратора.

-

В Windows выполните поиск и откройте «Параметры», выберите «Обновление и безопасность», затем выберите » Шифрование устройств».

-

Вместо этого выберите вход под учетной записью Microsoft. Откроется страница «Учетные записи».

Прим.:

Если шифрование устройств включено, но было выключено, выберите «Включить».

-

На странице «Учетные записи » выберите вход под учетной записью Microsoft.

-

Введите сообщение электронной почты, номер телефона или имя пользователя Skype, ассоциированного с вашей учетной записью Microsoft, затем выберите «Далее» или выберите «Создать учетную запись» и следуйте инструкциям на экране.

-

Введите пароль, затем нажмите » Далее».

-

Для завершения настройки учетной записи и входа в свою учетную запись Microsoft следуйте инструкциям на экране.

-

После завершения настройки компьютера проверьте, включено ли шифрование устройств. В ОС Windows выполните поиск и откройте

Параметры. -

Выберите «Обновление и безопасность«, затем выберите » Шифрование устройств». Шифрование устройств включено, и выполняется шифрование всех файлов, а также всех файлов, добавленных в систему.

Прим.:

Кроме того, при поиске и открытии проводника на диске операционной системы отображается значок блокировки.

Используйте ключ восстановления

Для компьютеров, зашифрованных с помощью шифрования дисков BitLocker или шифрования устройств, может потребоваться ввод ключа

восстановления после одного из следующих событий:

-

Обновление BIOS

-

Сброс по нажатию кнопки Microsoft

-

Отключение модуля безопасной загрузки или доверенной платформы (TPM)

-

Изменения в оборудовании, такие как добавление или извлечение видеокарты или сетевой карты

Дополнительные примеры см. в руководстве по восстановлению BitLocker (на английском языке).

Как правило, резервная копию ключа восстановления выполняется при включенном BitLocker. При включении шифрования дисков BitLocker

необходимо вручную выбрать место хранения ключа восстановления в процессе активации. Если включить шифрование устройств с

использованием учетной записи Microsoft, шифрование начнется автоматически и ключ восстановления будет резервен для вашей

учетной записи Microsoft.Извлеките и введите ключ восстановления для повторного использования компьютера.

Извлечение ключа восстановления из учетной записи Microsoft

При входе в систему с использованием учетной записи Microsoft шифрование устройств запускается автоматически и ключ восстановления

резервную копию вашей учетной записи Microsoft. При использовании шифрования дисков BitLocker необходимо вручную сохранить

ключ восстановления в учетной записи Microsoft, чтобы воспользоваться этой процедурой. Если возникла проблема, и не удается

выполнить вход, необходимо использовать для входа ключ восстановления.

-

Войдите в свою учетную запись Microsoft и получите ключ восстановления.

-

Выполните вход на странице ключа восстановления Microsoft.

-

Перейдите на другой компьютер или мобильное https://windows.microsoft.com/recoverykey устройство (на английском языке).

-

В параметре учетной записи Microsoft выберите пункт » Вход в свою учетную запись Microsoft».

-

Следуйте инструкциям на экране для входа в учетную запись Microsoft.

-

Если у вас несколько компьютеров, вы можете определить правильный ключ, совпадая с именем устройства.

-

-

Выполните вход со страницы учетной записи Microsoft.

-

Перейдите на другой компьютер или мобильное https://account.microsoft.com/account устройство (на английском языке).

-

Войдите в учетную запись Microsoft, которая используется на компьютере и требует ключ восстановления.

-

Выберите «Все устройства», найдите имя устройства, которое соответствует компьютеру с проблемой шифрования, затем выберите » Показать подробные сведения».

-

-

-

Ключ восстановления — это ключ восстановления с именем устройства, который совпадает с идентификатором ключа восстановления в запросе восстановления.

-

Введите ключ восстановления в поле «Ввод ключа восстановления » в Windows, затем нажмите кнопку «Продолжить «.

Другие варианты извлечения ключа восстановления

Поиск ключа восстановления зависит от метода, который использовался для резервного копирования ключа. Для поиска ключа восстановления

можно использовать следующие параметры резервного копирования.

Дополнительную информацию см. в документе Where to look for your BitLocker recovery key (на английском языке).

Использование учетной записи домена в облаке

Если ваш компьютер подключен к домену, например, в школе или на работу, ключ восстановления может быть сохранен в школе или

в облаке. Обратитесь к системным администраторам за помощью в поиске ключа восстановления. Обязательно сообщите администратору

идентификатор ключа восстановления из приглашения системы на компьютере.

Используйте флэш-накопитель USB

Если ключ восстановления BitLocker был сохранен на USB-накопитель, вставьте USB-накопитель в usb-порт компьютера и следуйте

инструкциям на экране. Если инструкции по поиску ключа восстановления не отображаются автоматически, возможно, ключ восстановления

был сохранен в виде текстового файла. Вставьте флэш-накопитель USB в порт USB на другом компьютере, чтобы открыть текстовый

файл (.txt).

Откройте локальный файл

Ключ может быть сохранен в виде локального текста (.txt), сохраненного на другом устройстве. Если ключ хранится на зашифрованном

диске, получить к нему доступ будет невозможно.

Используйте напечатанную копию ключа

Возможно, вы напечатли копию ключа восстановления при настройке шифрования устройств. Проверьте место, где хранится информация,

относянаяся к компьютеру, для распечатки ключа восстановления.

Использование учетной записи Active Directory

Если вы ранее использовали учетную запись электронной почты для работы или учебы для входа в организации, используя учетную

запись aD Active Directory (AD), ключ восстановления компьютера может быть сохранен в учетной записи Программы AD этой организации,

связанной с вашим сообщением электронной почты. Ключ восстановления можно получить через эту учетную запись, либо попросить

системного администратора найти ключ восстановления.

Доступ к другой учетной записи Microsoft

Если на одном компьютере используется несколько учетных записей Microsoft, например, если один компьютер используется несколькими

пользователями, выполните вход в другую учетную запись с правами администратора, чтобы разблокировать компьютер с помощью

ключа восстановления.