Рано или поздно многие пользователи Windows, заинтересованные в более глубоком использовании своего персонального компьютера, сталкиваются с проблемами, которые вызваны ограничениями прав доступа самой операционной системы. В рамках данной статьи поговорим о том, как решить одну из таких проблем, а именно, как получить доступ к папке в Windows. Вся инструкция будет сопровождаться большим количеством скриншотов для полного понимания каждого шага настроек. все изображения кликабельны.

Содержание статьи:

Ошибка доступа к папке в ОС Windows может возникать как при попытке открыть папку, так и при попытке удалить или изменить её содержимое, а также провести какие-либо манипуляции с самим каталогом.

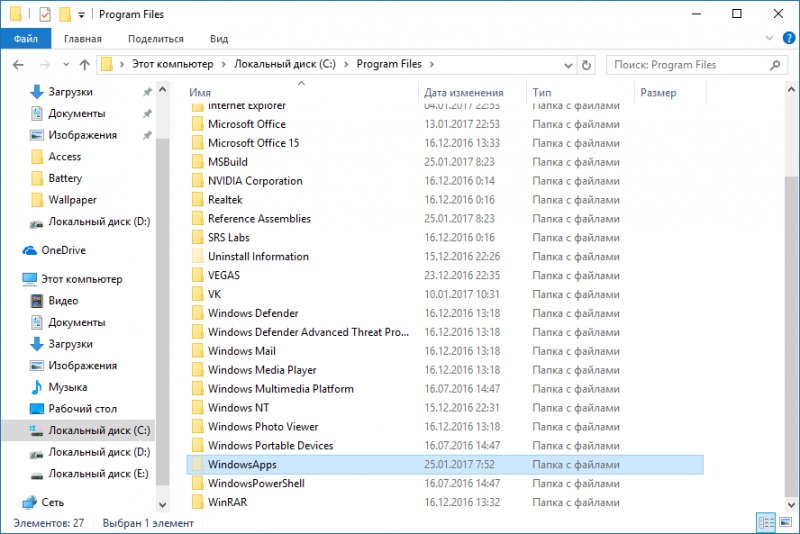

Существует множество папок, доступ к которым может быть ограничен системой, в рамках текущей статьи мы рассмотрим способ устранения ошибки доступа к папке на примере каталога WindowsApps, который в системах Windows 8 и Windows 10 является местом расположения служебных файлов для программ и игр из Microsoft Store, то есть для всех метро-приложений. По умолчанию данный каталог является скрытым и расположен по пути:

C:\Program Files\WindowsApps\

При желание расположение метро-приложений можно изменить из меню параметров системы. Чтобы изменить раздел для установки приложений из магазина Microsoft Store, нужно в разделе Хранилище изменить место сохранения для новых приложений

Если же нам нужно переместить установленное приложение, то сделать это можно в разделе Приложения, нажав кнопку Переместить и выбрав нужный локальный диск

Но если мы попытаемся вручную переименовать вышеупомянутый каталог, удалить его или даже просто открыть, то, возможно, нас встретит следующее предупреждение: У вас нет разрешений на доступ к этой папке

Данное уведомление говорит о том, что для доступа к содержимому каталога необходимо обладать правами администратора. Если у нашего пользователя есть права администратора, то просто нажимаем кнопку Продолжить, если же таких прав у нас нет, то нужно провести требуемые манипуляции из под учётной записи, наделённой таковыми, подробнее о правах администратора говорится в статье Запрошенная операция требует повышения. Администратор Windows.

Однако, даже после подтверждения прав доступа от администратора мы можем столкнуться со следующей ошибкой: Вам отказано в доступе к этой папке

А вот это уже говорит о том, что нашего пользователя нет в списке разрешённых для доступа к папке. Давайте рассмотрим, как получить права на доступ к папке, для этого сначала коснёмся темы, как стать владельцем папки в Windows для полного доступа к ней.

Владелец папки в Windows

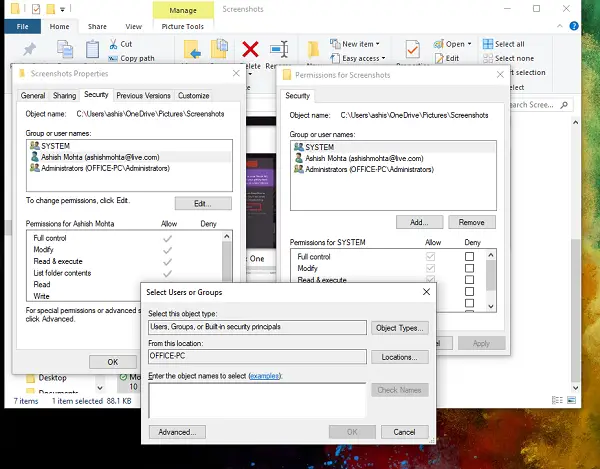

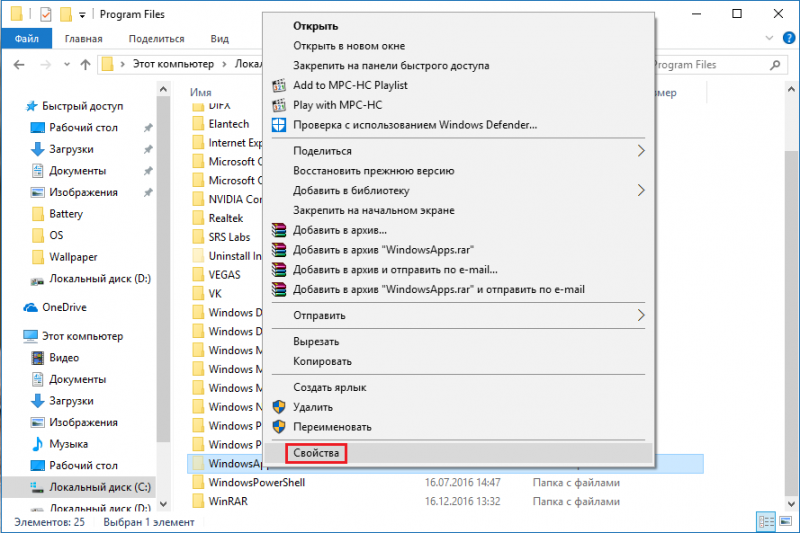

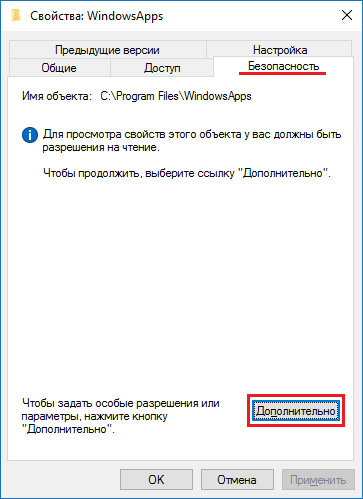

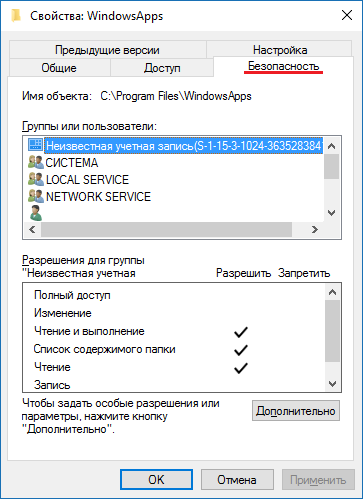

Итак, теперь без лишних слов приступаем к делу. Щёлкаем правой кнопкой мышки на папку, владельцем которой нам нужно стать, и открываем её Свойства. В окне свойств каталога переходим на вкладку Безопасность и нажимаем на кнопку Дополнительно.

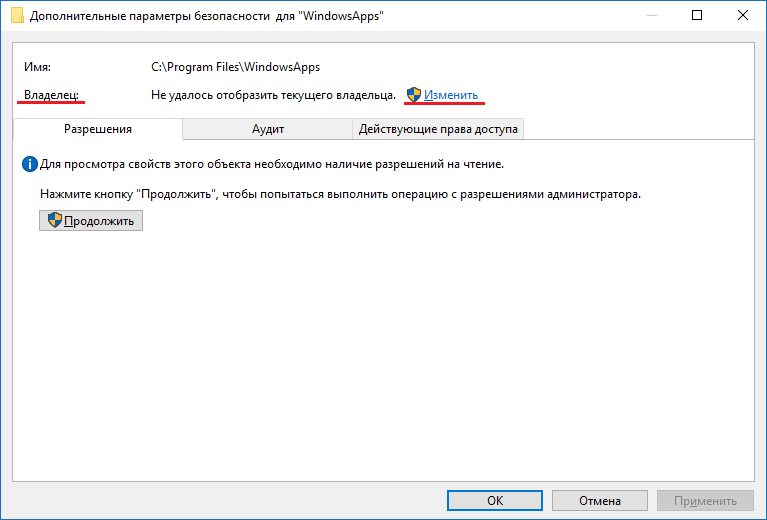

Перед нами предстанет окно Дополнительные параметры безопасности для папки. Его содержимое скрыто настройками приватности системы, для отображения прав пользователей нажимаем на кнопку Продолжить в нижней части окна. Вероятно, у пользователя, под которым мы входим в систему Windows не будет прав на полный доступ. Это нужно исправить. Сперва сделаем свою учётную запись владельцем папки.

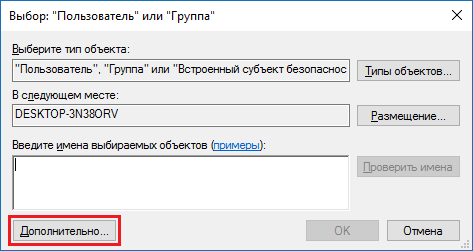

В верхней части окна напротив пункта Владелец мы видим некий параметр TrustedInstaller. Это системный компонент Windows. Чтобы изменить владельца каталога на свою учётную запись, нажимаем на ссылку Изменить. Откроется небольшое окошко для выбора пользователя и группы.

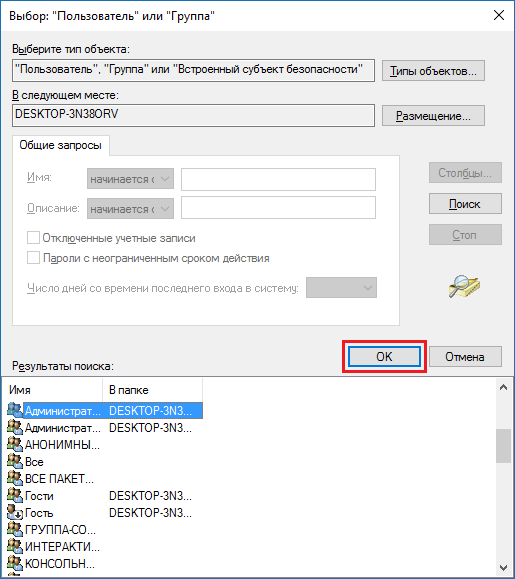

В области Введите имена выбираемых объектов вводим имя своей учётной записи и нажимаем на кнопку Проверить имена. После того, как система найдёт нашего пользователя в каталоге локального компьютера, нажимаем на кнопку OK.

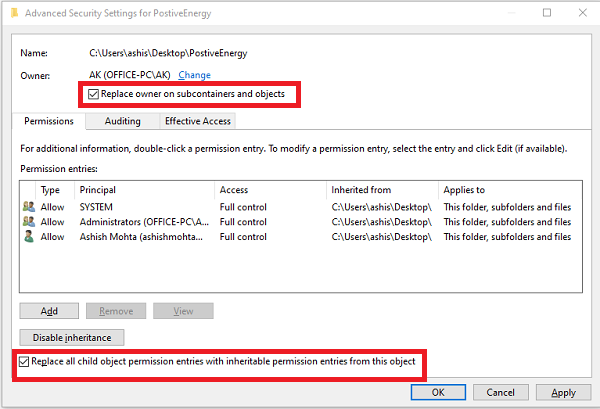

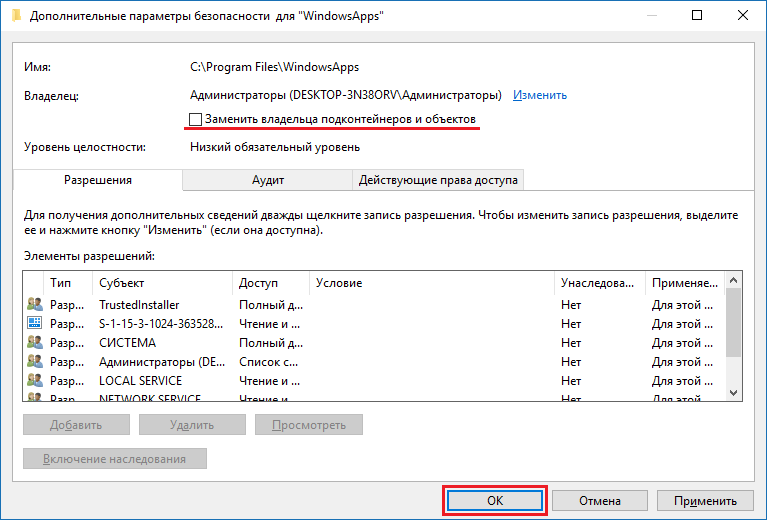

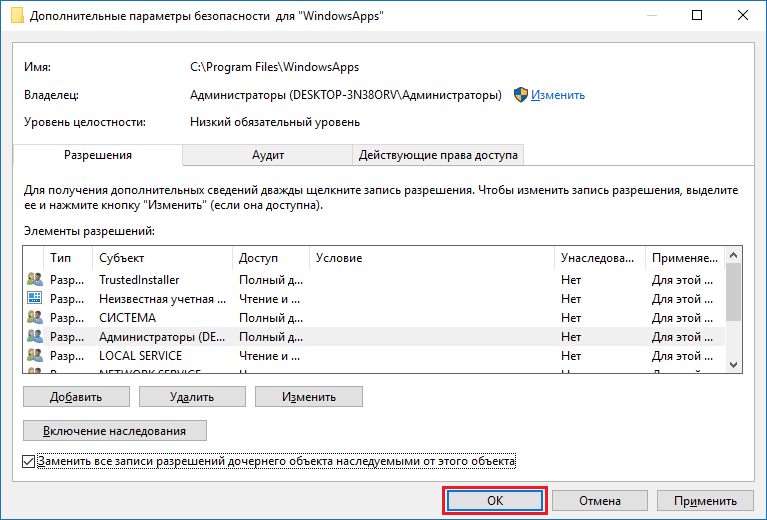

Теперь в окне Дополнительные параметры безопасности ставим флаг-галку на пункт Заменить владельца подконтейнеров и объектов, чтобы изменения коснулись не только исходного каталога, но и файлов всех вложенных папок. Нажимаем кнопку OK.

Запустится процесс смены владельца папки.

Настройка завершена, используемый нами пользователь — владелец папки. Уже теперь мы имеем доступ к содержимому каталога.

Однако, для некоторых операций даже сейчас будет выдаваться ошибка: Нет доступа к целевой папке

Для устранения этой ошибки нужно получить полный доступ к папке.

Отказано в доступе к каталогу. Полный доступ к папке

Рассмотрим, как получить полный доступ к папке в системе Windows.

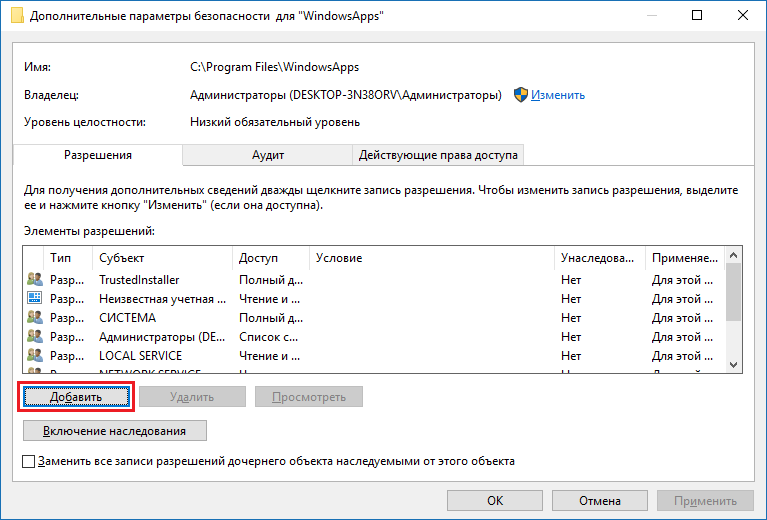

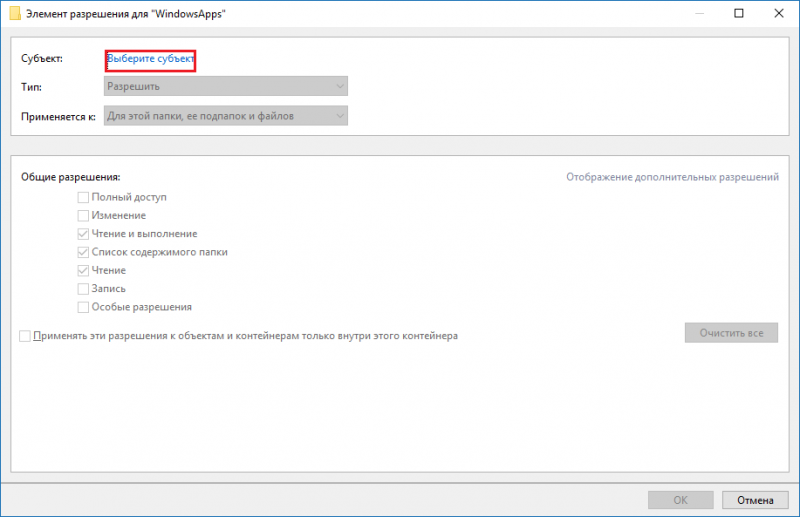

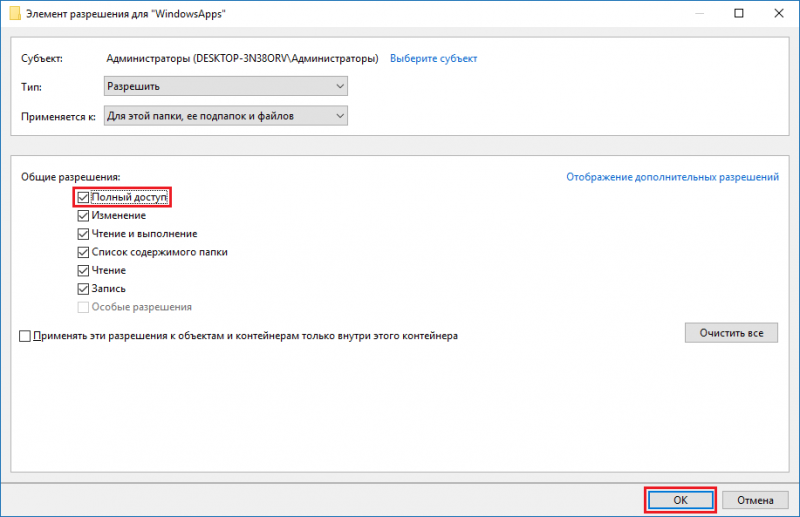

В первую очередь, снова переходим на вкладку Безопасность в свойствах каталога и кликаем на кнопку Дополнительно. Под списком Элемент разрешения нажимаем кнопку Добавить. В окне Элемент разрешения у пункта Субъект нажимаем на ссылку Выберите субъект и повторяем уже известную нам процедуру добавления пользователя.

Теперь в окне Элемент разрешения проставляем галочки на все пункты разрешений, можно это сделать установкой одной флаг-галки Полный доступ. Нажимаем кнопку OK. В окошке дополнительных параметров ставим галочку напротив опции Заменить все записи разрешений дочернего объекта наследуемыми от этого объекта и снова кликаем OK.

Соглашаемся с внесением изменений и дожидаемся окончания процесса установки безопасности для папки.

На этом процедура получения прав на папку закончена, мы сделали своего пользователя владельцем и дали ему полный доступ к каталогу в системе Windows.

Нет доступа к папке. Windows.old

В заключении рассмотрим ситуацию, при которой мы являемся владельцами папки, у нас открыт к ней полный доступ, но, тем не менее, не удаётся открыть каталог для работы.

Рассмотрим две возможные причины блокировки доступа к каталогам Windows:

- Доступ к некоторым системным папкам может быть заблокирован сторонним антивирусом. Соответственно, для снятия подобной блокировки, достаточно просто отключить антивирус, выгрузить его из памяти или приостановить действие модулей защиты.

- В случае, если вы обновляли свою систему, к примеру, как показано в статье Обновление Windows 7 и Windows 8/8.1 до Windows 10 после 29.07.2016, то при попытке получить доступ к файлам, хранящимся в папке пользователя, вы также можете столкнуться с ошибкой доступа. Тогда у нас есть два варианта устранения проблемы. Либо мы самостоятельно переходим в каталог

C:\Windows.old\Пользователи\Имя_пользователя\

и копируем из папок все необходимые файлы в папки, расположенные по пути

C:\Пользователи\Имя_пользователя\

Либо скачиваем на свой компьютер средство устранение неполадок после «миграции» Windows от компании Microsoft: windowsmigration_ENUS, запускаем его и следуем подсказкам программы, которая попытается в автоматическом режиме устранить возникшие проблемы, а затем просто проверяем доступность файлов в новой системе.

На этом описание настроек прав доступа к папке в Windows и изменения владельца папки в рамках данной статьи можно считать законченным.

Одной из типичных задач для администратора Windows является управление разрешениями NTFS для папок и файлов в файловой системе.

Чтобы управлять разрешениями NTFS, вы можете использовать графический интерфейс Проводника (вкладка «Безопасность» в свойствах папки или файла) или встроенную утилиту командной строки iCACLS.

В этой статье мы рассмотрим пример использования команды iCACLS для просмотра и управления разрешениями на папки и файлы.

Содержание

- Использование команды iCACLS

- Настройки наследования iCACLS:

- Список основных прав доступа:

- Подробные права:

- Использовать iCACLS для предоставления разрешений или изменения списков доступа для папки

- Примеры

Использование команды iCACLS

Команда iCACLS позволяет отображать или изменять списки управления доступом (ACL) для файлов и папок в файловой системе.

Предшественником утилиты iCACLS.EXE является команда CACLS.EXE (используется в Windows XP).

Чтобы просмотреть текущие разрешения для определенной папки (например, C: \ PS), откройте командную строку и запустите команду:

icacls c:\PS

Эта команда вернет вам список всех пользователей и групп, которым назначены права для этого каталога.

Попробуем понять синтаксис разрешений, возвращаемых командой iCACLS:

c:\PS CORP\someusername:(OI)(CI)(M) NT AUTHORITY\SYSTEM:(I)(OI)(CI)(F) BUILTIN\Administrators:(I)(OI)(CI)(F) BUILTIN\Users:(I)(OI)(CI)(RX) CREATOR OWNER:(I)(OI)(CI)(IO)(F) Successfully processed 1 files; Failed processing 0 files

Права доступа указываются с использованием сокращений.

Рассмотрим разрешения для пользователя CORP \ someusername.

Для этого пользователя назначаются следующие разрешения:

(OI) – наследование объекта

(CI) – наследование контейнера

(M) – доступ на изменение

Это означает, что у этого пользователя есть права на запись и изменение данных в этом каталоге.

Эти права наследуются ко всем дочерним объектам в этом каталоге.

Ниже приведен полный список разрешений, которые можно установить с помощью утилиты icacls:

Настройки наследования iCACLS:

(OI) – наследование объекта

(CI) – наследование контейнера

(IO) – наследовать только

(NP) – не распространять наследование

(I) – разрешение, унаследованное от родительского контейнера

Список основных прав доступа:

- D – доступ на удаление

- F – полный доступ

- N – нет доступа

- M – изменение

- RX – чтение и выполнение

- R – доступ только для чтения

- W – доступ только для записи

Подробные права:

DE – удаление

RC – контроль чтения

WDAC – запись в DAC

WO – владелец записи

S – синхронизировать

AS – безопасность системы доступа

MA – максимальные права

GR – общий текст

GW – общая запись

GE – общий запуск

GA – общий

RD – чтение данных / список каталогов

WD – записать данные / добавить файл

AD – добавить данные / добавить подкаталог

REA – чтение расширенных атрибутов

WEA – писать расширенные атрибуты

X – выполнение / траверс

DC – удаление дочерних

RA – читать атрибуты

WA – атрибуты записи

Используя команду icacls, вы можете сохранить текущий ACL объекта в файле, а затем применить сохраненный список к тем же или другим объектам (своего рода резервный ACL-путь).

Чтобы экспортировать текущий ACL папки C: \ PS и сохранить их в файле PS_folder_ACLs.txt, выполните команду:

icacls C:\PS\* /save c:\temp\PS_folder_ACLs.txt /t

Эта команда сохраняет ACL не только о самом каталоге, но и о всех подпапках и файлах.

Полученный текстовый файл можно открыть с помощью блокнота или любого текстового редактора.

Чтобы применить ACL выполните команду:

icacls C:\PS /restore c:\temp\PS_folder_ACLs.txt

Использовать iCACLS для предоставления разрешений или изменения списков доступа для папки

Таким образом, процесс передачи ACL из одной папки в другую, становится намного проще.

С помощью команды icacls вы можете изменить списки доступа для этой папки.

Примеры

Например, вы хотите предоставить пользователю John разрешения на редактирование содержимого папки C: \ PS.

Выполните команду:

icacls C:\PS /grant John:M

Вы можете удалить все права Джона, используя команду:

icacls C:\PS /remove John

Кроме того, вы можете запретить пользователю или группе пользователей доступ к файлу или папке следующим образом:

icacls c:\ps /deny "NYUsers:(CI)(M)"

Имейте в виду, что запрещающие правила имеет более высокий приоритет, чем разрешающие правила.

Используя команду icacls, вы можете изменить владельца каталога или папки, например:

icacls c:\ps\secret.docx /setowner John /T /C /L /Q

Вы можете изменить владельца всех файлов в каталоге:

icacls c:\ps\* /setowner John /T /C /L /Q

Также с помощью icacls вы можете сбросить текущие разрешения на объектах файловой системы:

ICACLS C:\ps /T /Q /C /RESET

Для управления доступом к файлам и папкам в Windows на каждый объект файловой системы NTFS (каталог или файл) назначается специальный ACL (Access Control List, список контроля доступа). В ACL объекта задаются доступные операции (разрешения), которые может совершать с этим объектом пользователь и/или группы . В большинстве случаев администраторы Window для управления NFTS разрешениями на файлы и папки используют графический интерфейс File Explorer (свойства папки/файла -> вкладка Security/Безопасность) или консольную утилиту icacls. В этой статье мы рассмотрим способы управления разрешениями на объекты файловой системы NTFS из PowerShell. Вы можете использовать эти команды в скриптах и для автоматизации управлением NTFS разрешениями на файловых серверах Windows.

Содержание:

- Встроенные командлеты для управления ACL в NTFS: Get-Acl и Set-Acl

- Используем модуль NTFSSecurity для управления разрешениями из PowerShell

- Проверка эффективных NTFS разрешений на объекты из PowerShell

Встроенные командлеты для управления ACL в NTFS: Get-Acl и Set-Acl

В PowerShell v5 (Windows 10 / Windows Server 2016) для управления ACL имеется два отдельных встроенных командлета (входят в модуль Microsoft.PowerShell.Security):

- Get-Acl — позволяет получить текущие ACL для конкретного объекта на файловой системе NTFS;

- Set-Acl – используется для добавления/изменения текущих ACL объекта.

Мы не будем подробно останавливаться на этих встроенных командлетах, т.к. их функционал в большинстве случае недостаточен для управления NTFS разрешениями в реальных задачах. Рассмотрим лишь несколько типовых примеров их использования.

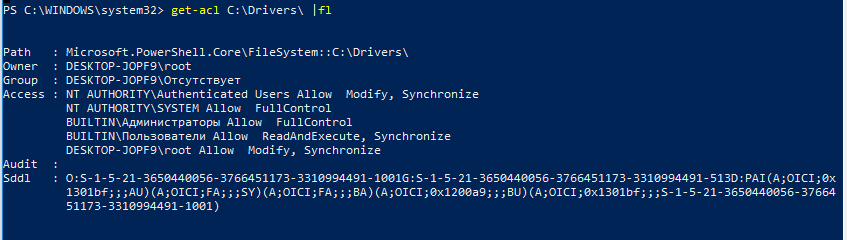

Выведем текущего владельца папки (файла) и список назначенных NTFS разрешений:

get-acl C:\Drivers\ |fl

Path : Microsoft.PowerShell.Core\FileSystem::C:\Drivers\

Owner : WORKSTAT1\root

Group : WORKSTAT1\Отсутствует

Access : NT AUTHORITY\Authenticated Users Allow Modify, Synchronize

NT AUTHORITY\SYSTEM Allow FullControl

BUILTIN\Администраторы Allow FullControl

BUILTIN\Пользователи Allow ReadAndExecute, Synchronize

WORKSTAT1\root Allow Modify, Synchronize

Audit :

Sddl : O:S-1-5-21-3650440056-3766451173-3310994491-1001G:S-1-5-21-3650440056-766451173-3310994491-513D:PAI(A;OICI;0x 1301bf;;;AU)(A;OICI;FA;;;SY)(A;OICI;FA;;;BA)(A;OICI;0x1200a9;;;BU)(A;OICI;0x1301bf;;;S-1-5-21-3650440056-37664 51173-3310994491-1001)

Как вы видите, текущие разрешения также представлены в виде SDDL строки – мы вкратце рассматривали этот формат описания доступа в статье Управление правами на службы Windows.

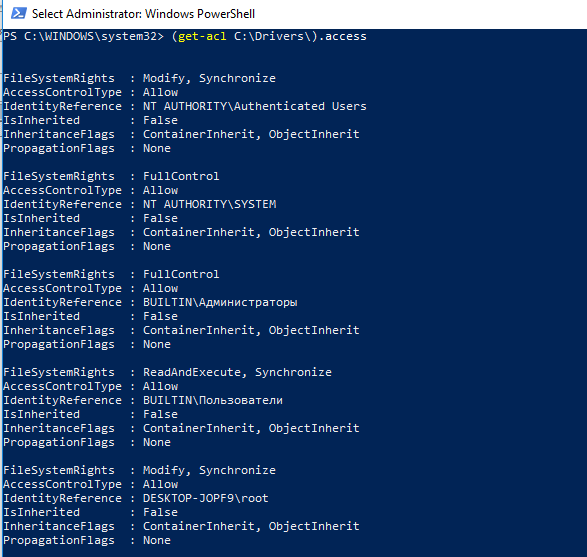

Можно вывести только списки NTFS разрешений в более понятном формате:

(get-acl C:\Drivers\).access

С помощью следящей команды можно скопировать NTFS разрешения с одной папки и применить их на другую:

Get-Acl C:\Drivers | Set-Acl C:\Distr

Для выполнения этой операции учетная запись должна быть владельцем ресурса (Owner) и обладать правами Take Ownership.

Главная проблема при использовании Set-ACL – командлет всегда пытается сменить владельца ресурса, даже если вы просто хотите изменить NTFS разрешения. В результате, чтобы добавить права на объект нужно использовать такую конструкцию:

$path = "c:\drivers"

$user = "WORKSTAT1\user1"

$Rights = "Read, ReadAndExecute, ListDirectory"

$InheritSettings = "Containerinherit, ObjectInherit"

$PropogationSettings = "None"

$RuleType = "Allow"

$acl = Get-Acl $path

$perm = $user, $Rights, $InheritSettings, $PropogationSettings, $RuleType

$rule = New-Object -TypeName System.Security.AccessControl.FileSystemAccessRule -ArgumentList $perm

$acl.SetAccessRule($rule)

$acl | Set-Acl -Path $path

Чтобы убрать NTFS доступ к папке для пользователя или группы:

$path = "c:\drivers"

$acl = Get-Acl $path

$rules = $acl.Access | where IsInherited -eq $false

$targetrule = $rules | where IdentityReference -eq "WORKSTAT1\user1"

$acl.RemoveAccessRule($targetrule)

$acl | Set-Acl -Path $path

Чтобы отключить наследование для папки из PowerShell:

$path = 'C:\dist'

$acl = Get-ACL -Path $path

$acl.SetAccessRuleProtection($True, $True) # первый $True указывает, является ли данный каталог защищенным, второй $True – нужно ли скопировать текущие NTFS разрешения

Set-Acl -Path $path -AclObject $acl

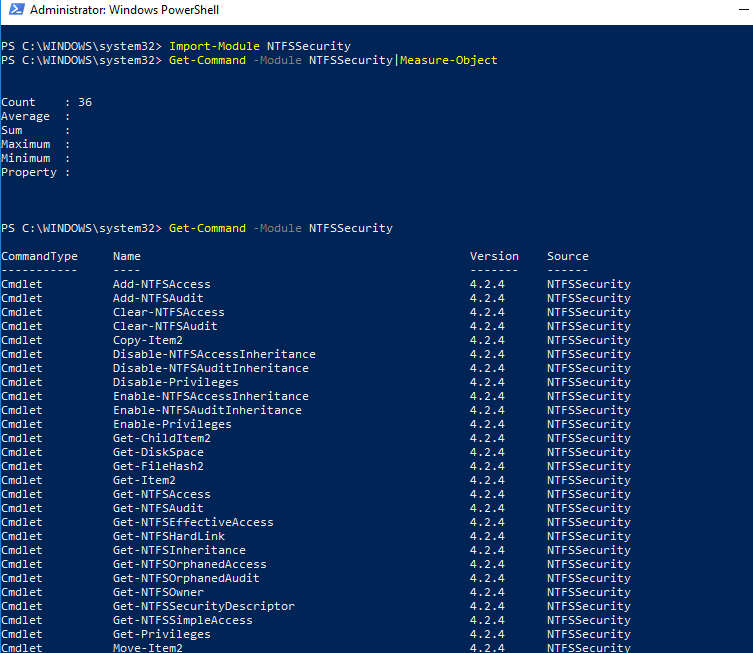

Используем модуль NTFSSecurity для управления разрешениями из PowerShell

Как я уже говорил, встроенный модуль для управления ACL на объекты в PowerShell не самый удобный. Для управления NTFS правами на файлы и папки в Windows лучше использовать отдельный модуль их галереи PowerShell – NTFSSecurity. Последнюю версию модуля NTFSSecurity (4.2.4 на данный момент) можно установить командой

Install-Module -Name NTFSSecurity

, или скачать вручную (линк). При ручной установке достаточно распаковать содержимое архива модуля в каталог C:\Windows\System32\WindowsPowerShell\v1.0\Modules\NTFSSecurity (не забудьте разблокировать скачанные файлы).

Импортируйте модуль NTFSSecurity в сессию PowerShell:

Import-Module NTFSSecurity

Выведем список команд, доступных в модуле (доступно 36 командлетов):

Get-Command -Module NTFSSecurity

Выведем текущие NTFS разрешения на каталог:

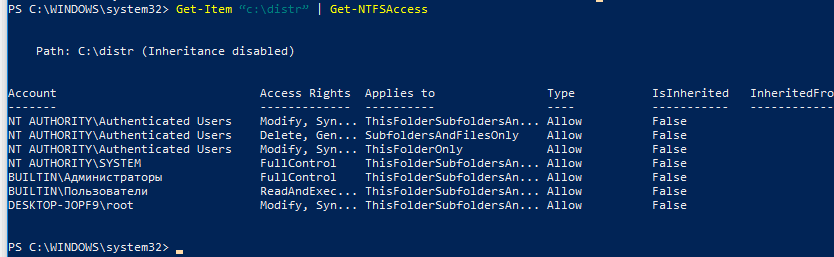

Get-Item 'c:\distr' | Get-NTFSAccess

Как вы видите, текущие разрешения представлены в более удобной форме.

Чтобы предоставить конкретному пользователю и группе группе полные права на папку, выполните команду:

Add-NTFSAccess -Path C:\distr -Account 'WORKSTAT1\confroom','BUILTIN\Администраторы' -AccessRights 'Fullcontrol' -PassThru

Совет. По умолчанию командлеты модуля NTFSSecurity не возвращают никаких данных, чтобы команда после выполнения выводила новые ACL, используйте параметр PassThru.

Чтобы предоставить права только на верхнем уровне и не изменять разрешения на вложенные объекты (только на папку), используйте команду:

Add-NTFSAccess c:\data\public -Account corp\aaivanov -AccessRights Modify -AppliesTo ThisFolderOnly

Удалить назначенные NTFS разрешения:

Remove-NTFSAccess -Path C:\distr -Account 'WORKSTAT1\confroom' -AccessRights FullControl -PassThru

Следующей командой можно лишить указанную учетную прав на все вложенные объекты в указанной папке (наследованные разрешения будут пропущены):

Get-ChildItem -Path C:\distr -Recurse | Get-NTFSAccess -Account 'WORKSTAT1\confroom' -ExcludeInherited |Remove-NTFSAccess -PassThru

Следующей командой можно назначить учетную запись Administrator владельцем всех вложенных объектов в каталоге:

Get-ChildItem -Path C:\distr -Recurse -Force | Set-NTFSOwner -Account 'Administrator'

Чтобы очистить все разрешения, назначенные на объекты каталога вручную (не будет удалены унаследованные разрешения):

Get-ChildItem -Path C:\distr -Recurse -Force | Clear-NTFSAccess

Включить NTFS наследование для всех объектов в каталоге:

Get-ChildItem -Path C:\distr -Recurse -Force | Enable-NTFSAccessInheritance

Чтобы вывести все разрешения, которые назначены вручную, исключая унаследованные разрешения:

dir C:\distr | Get-NTFSAccess –ExcludeInherited

Можно вывести разрешения, назначенные для определенного аккаунта (не путайте с эффективными разрешениями, речь о них ниже):

dir C:\distr | Get-NTFSAccess -Account corp\aaivanov

Проверка эффективных NTFS разрешений на объекты из PowerShell

Вы можете проверить эффективные NTFS разрешения на конкретный файл или папку с помощью командлета

Get-EffectiveAccess

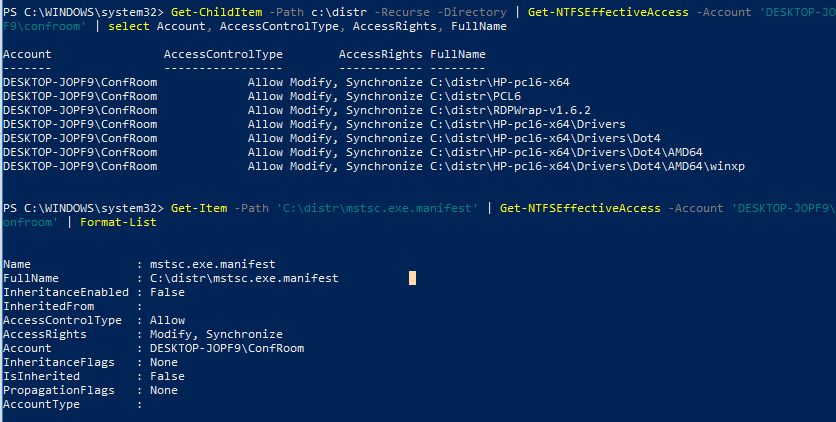

. Допустим вы предоставили доступ на некоторую папку нескольким группам безопасности AD и теперь хотите понять, есть ли у конкретного аккаунта (SID) доступ к данной папке или нет. Как это сделать, не выводя состав групп AD, в которых входит его учетная запись? В этой ситуации как раз поможет функция проверки эффективные NTFS разрешений. Допустим, нужно проверить эффективные права на все вложенные папки в каталоге для пользователя confroom.

Get-ChildItem -Path c:\distr -Recurse -Directory | Get-NTFSEffectiveAccess -Account 'WORKSTAT1\confroom' | select Account, AccessControlType, AccessRights, FullName

Либо вы можете проверить эффективные разрешения на конкретный файл:

Get-Item -Path 'C:\distr\mstsc.exe.manifest' | Get-NTFSEffectiveAccess -Account 'WORKSTAT1\confroom' | Format-List

Every file and folder on Windows 11/10 has permission attributes. It gives you the authority to edit, read, write, execute, and modify it. It is relatively easy to change file and folder permissions in Windows 11/10. However, it depends on the specific criteria. In this post, we will show how you can change file and folder permissions in Windows 11/10.

I was talking about individual criteria that you need to meet. Those criteria are user authority or power. If you are an admin user, you can almost change anything in Windows. It includes the ability to modify files that are owned by others. However, if you are standard users, you are limited to changing files that only belong to you. In this post, we will discuss the following:

- Types of Users and Permissions

- Change Files and Folders Permissions which you own

- Manage permission when sharing a file or folder with other users

- Change Files and Folders Permissions which you DON’T own.

While it looks complicated, it is relatively easy to manage permissions. What you need to be careful about is the type of permissions.

1] Type of users in Windows & Permissions

While its not necessary, I think its a good idea that you know about this. There are broadly two types of users— local user accounts and local system accounts.

- Local user accounts include Administrators, Standard users, Child, and Guest account.

- Windows OS manages local System accounts. Accounts with a name such as System, Network service, Local service are all system accounts.

An Administrator can also take over System accounts as well or at least modify the file permissions along with other local user accounts.

Another essential thing, but you should know this. Some of these permissions will not be available for files.

- Full Control

- Modify

- Read and Execute

- List folder contents

- Read

- Write

- Special Permissions

2] Change File and Folder Permissions which you own in Windows 11/10

This section applies to all kinds of users. As long as you are managing files and folders which you won, there is not much of a problem. But at times, users have experienced that they are not able to edit files that they own or are created by them. Follow the steps to fix those problems.

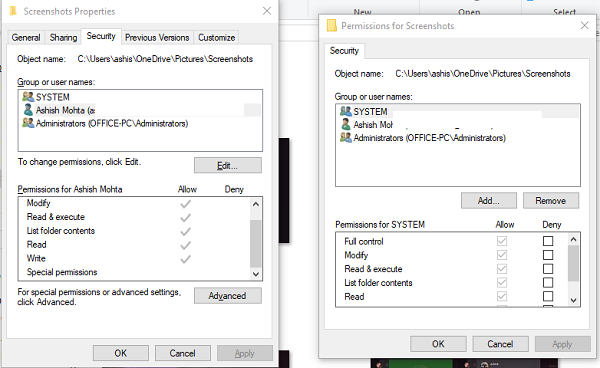

- Right-click on any folder or file and click on Properties.

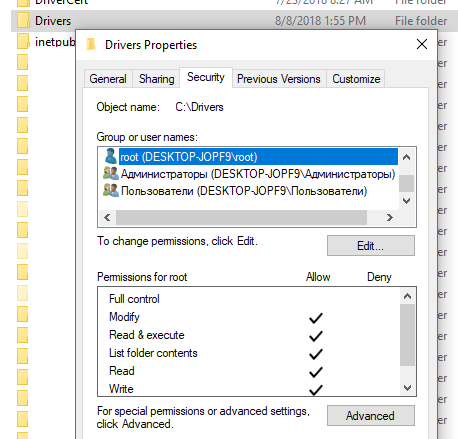

- Switch to Security tab, and you should see two sections

- Group or usernames that have an ownership right on that file

- Permissions for the selected user

- If you have trouble editing the file or copying files into that folder, then you need to change the permission. Click on the Edit button.

- It will open another window where you can select a user, and add missing permissions by checking the box against the type of permission.

- Once you are done, click on ok, and then apply the changes.

When changing permission for yourself, it is best to check on the box against Full Control. It will keep you off from any trouble you were having with the file or folder.

How to apply the same permission to subfolders and files

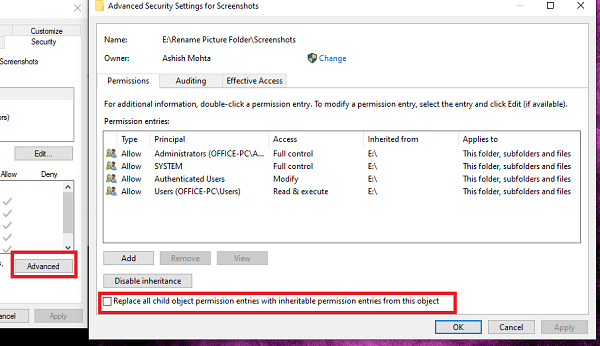

It only makes sense to have full control of all the files and folders inside it. Doing it one by one is cumbersome, and thats where you need to use the Advanced button.

- First, make sure to choose the set of permissions or Full control for the top folder

- Then go back to the Security tab, click on the Advanced button.

- Then select the user, which is yourself, and check the box which says—Replace all child object permission entries with inheritable permission entries from this object.

- Click on Apply and then Ok button.

In simple words, whatever the permission, the object, i.e. User, which in this case is you, will be applied to all files, and subfolders.

3] Manage permission when sharing a file or folder with other users

There can be multiple scenarios here:

- The file can be shared, but it cannot be modified.

- Folders shared with multiple users, but they are not allowed to delete the file or add any file.

- Some users are allowed to modify files while others can have read-only access.

Open the permission window by clicking on the Edit button. Next, select the user for which you want to modify. If the user is not there, you can add a new user by clicking on the Add button. It will open a search window which you can use to find the user. Add when you find it.

Once the user is available, select it and then assign appropriate permission. Select what you want to allow, and what you want to deny. It is how you would assign for yourself, except that you are doing it for some other account.

4] Change Files and Folders Permissions which you DONT own

That is where ownership comes into the picture. If you do not own a folder or someone else has modified files in such a way, then you can change it. However, only an admin user can change it for you.

Follow our detailed guide to learn how to take ownership of files and folders which you don’t own.

It might be too much to grasp for once, but once you are through, there will be no confusion left. I hope you were able to understand it clearly.

PS: Attribute Changer lets you change file & folder attributes in Windows 11/10 easily.

Случается так, что Windows 10 отказывает пользователям в предоставлении доступа к файлам и папкам, хранящимся на компьютере. В основном, данная проблема связана с тем, что юзеры не обладают соответствующими правами, даже несмотря на наличие учетной записи с правами администратора. Обычно такое происходит в случае с системными файлами / папками, либо с теми, что ранее принадлежали пользователю, чья учетная запись более не существует. Что делать, если отказано в доступе к файлу или папке в Windows 10? Если данная проблема мучает и вас, вам должна помочь эта инструкция, в которой описано, как получить полный доступ к файлам или папкам в Windows 10.

Получить полный доступ к файлу или папке в Windows 10 через Проводник

- Откройте Проводник и отыщите нужный файл или папку. Если файл или папку в проводнике не видно, не забудьте включить отображение скрытых файлов и папок.

- Правой кнопкой мышки щелкните по файлу или папке и нажмите на пункт Свойства.

- Перейдите в Безопасность и нажмите на кнопку Дополнительно.

- В окне Дополнительные параметры безопасности нажмите на ссылку Изменить.

- Нажмите на Дополнительно — Поиск.

- Из перечня пользователей и групп выберите предпочитаемого владельца и нажмите ОК.

- Установите галочку напротив Заменить владельца подконтейнеров и объектов, и нажмите на ОК.

- Вновь щелкните правой кнопкой мышки по файлу или папке и откройте Свойства – Безопасность.

- Нажмите на Дополнительно – Добавить.

- Щелкните по ссылке Выберите субъект.

- Нажмите на Дополнительно – Поиск, выберите субъект из списка и нажмите ОК.

- Под надписью Общие разрешения поставьте галочку напротив пункта Полный доступ и нажмите на ОК.

- Поставьте галочку напротив пункта Заменить все записи разрешений дочернего объекта наследуемыми от этого объекта.

- Нажмите на ОК для применения всех изменений.

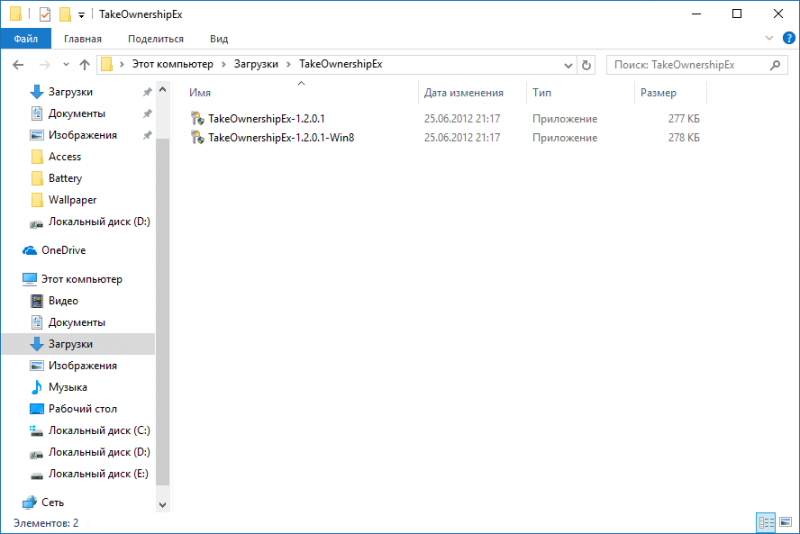

Стать владельцем файла или папки в Windows 10 с помощью утилиты TakeOwnershipEx

В качестве альтернативного варианта вы можете использовать утилиту TakeOwnershipEx. Она позволяет заменить владельца файла или папки и получить полный доступ к ним в несколько простых нажатий. Пользователям достаточно сделать следующее:

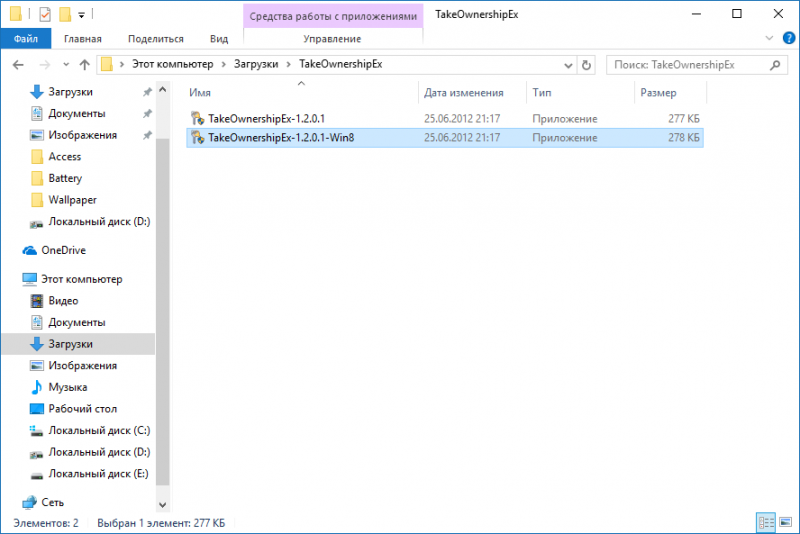

- Скачать архив с установщиками и распаковать их в удобную вам директорию.

- Открыть файл TakeOwnershipEx-1.2.0.1-Win8 и следовать подсказкам мастера установки.

- Запустить установленную утилиту TakeOwnershipEx. В окне Компоненты Windows нажать на Скачать и установить этот компонент.

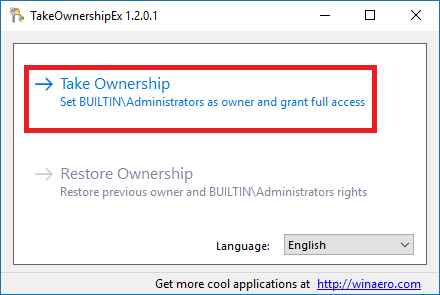

- Повторно запустить утилиту. Нажать на кнопку TakeOwnership или Получить права доступа, если вы выбрали русский язык в окне программы.

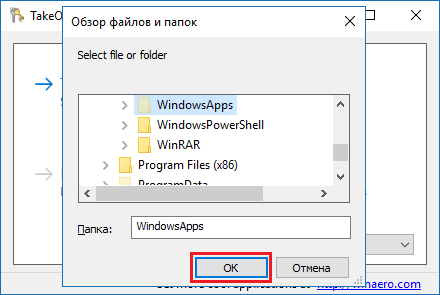

- Выбрать нужный файл или папку и нажать ОК.

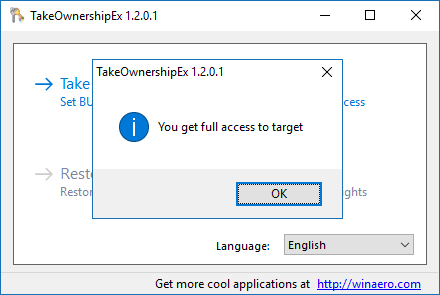

- В случае успешного выполнения команды должно появиться окно с сообщением: You get full access to target или Получен полный доступ к файлу/папке.

Оказалась ли полезной данная инструкция? Помогла ли она вам в решении проблемы с получением доступа к файлам и папкам в Windows 10? Напишите свой ответ в комментариях.