LastActivityView

для Windows

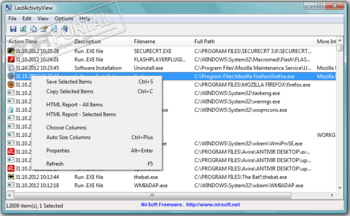

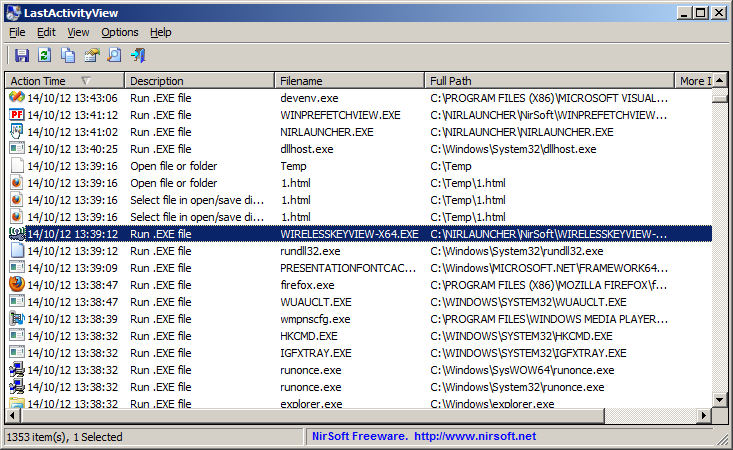

LastActivityView — небольшая бесплатная утилита, которая предназначена для сбора информации об активности пользователя ПК и отображения журнала событий.

Программа позволяет узнать какие исполнительные файлы запускались, время данного события, сведения о времени включения и выключения компьютера, используемые сетевые подключения и устанавливаемые приложения, открываемые папки и файлы в Проводнике и многое другое.

Полученную информацию можно легко экспортировать в CSV/XML/HTML файл или скопировать ее в буфер обмена. Программа не требует инсталляции.

- Русификатор LastActivityView (1 Кб)

ТОП-сегодня раздела «Мониторинг»

MSI Afterburner 4.6.5

MSI Afterburner — настоящая находка для истинного оверклокера, с помощью которой можно…

SpeedFan 4.52

SpeedFan — бесплатный и удобный в использовании инструмент для контроля за температурой и…

Speccy 1.32.803

Speccy — небольшая бесплатная программа, позволяющая узнать массу полезной информации об…

FPS Monitor 5440

Приложение отслеживает состояние компонентов ПК и отображает информацию поверх экрана…

LastActivityView 1.37

LastActivityView — небольшая бесплатная утилита, которая предназначена для сбора информации об…

Отзывы о программе LastActivityView

АбраКадабра про LastActivityView 1.32 [01-07-2020]

Отличная находка для шпиона, установите на ноут своей жене, если она у вас есть и наслаждайтесь шоу.OJO

14 | 16 | Ответить

| LastActivityView v1.37 Copyright (c) 2012 — 2023 Nir Sofer |

See Also

- TurnedOnTimesView — View the time/date ranges that your computer was turned on

- NK2Edit — Edit, merge and repair the AutoComplete files (.NK2) of Microsoft Outlook.

Description

LastActivityView is a tool for Windows operating system that collects information from various sources on a running system,

and displays a log of actions made by the user and events occurred on this computer.

The activity displayed by LastActivityView includes: Running .exe file, Opening open/save dialog-box, Opening file/folder from Explorer or other software,

software installation, system shutdown/start, application or system crash, network connection/disconnection and more…

You can easily export this information into csv/tab-delimited/xml/html file or copy it to the clipboard and then paste into Excel or other software.

System Requirements

This utility works on any version of Windows, starting from Windows 2000 and up to Windows 11.

Both 32-bit and 64-bit systems are supported.

Known Limitations

This tool gathers information from various sources, including the Registry, the events log of Windows, the Prefetch folder of Windows (C:\windows\Prefetch), the MiniDump folder of Windows

(C:\Windows\Minidump), and more…

The accuracy and the availability of the information displayed by LastActivityView might be different from one system to another. For example, if the user or a software makes changes in the Registry,

the action time displayed by LastActivityView might be wrong, because it’s based on the modified time of some Registry keys.

Also, for every type of action/event, there is some limitation according to the way that the information is saved in the system.

For example, the ‘Select file in open/save dialog-box’ action is limited for one action of every file extension, so if the user opened 2 .doc files with the open/save dialog-box, only the last one will be displayed.

Versions History

- Version 1.37:

- Fixed bug: LastActivityView crashed when trying to read empty or invalid Prefetch file.

- Version 1.36:

- Added ‘Show Milliseconds In Time’ option.

- Version 1.35:

- Added ‘Data Source’ column, which displays the Registry key or filename where the activity information was found.

- Added ‘Add Header Line To CSV/Tab-Delimited File’ option (Turned on by default).

- Version 1.32:

- Fix bug: On Windows 10/8 — In some folder names of ‘View Folder in Explorer’ items, LastActivityView omitted the first 2 characters.

- Version 1.31:

- Added ‘Task Run’ action, which is displayed when a task was executed by the ‘Task Scheduler’ of Windows. (Works on Windows Vista or later)

- Version 1.30:

- Added ‘Quick Filter’ feature (View -> Use Quick Filter or Ctrl+Q). When it’s turned on, you can type a string in the text-box added under the toolbar and LastActivityView will instantly filter the actions list, showing only lines that contain the string you typed.

- Version 1.27:

- You can now choose whether to read the archive log files (Options -> Read Archive Log Files)

- Version 1.26:

- Added ‘Sleep’ action.

- Version 1.25:

- LastActivityView now automatically reads archive log files (Archive-*.evtx) .

- Version 1.20:

- Added ‘Wireless Network Connected’ and ‘Wireless Network Disconnected’ actions (For Windows Vista and later).

This information is collected from Microsoft-Windows-WLAN-AutoConfig/Operational event log.

- Added ‘Wireless Network Connected’ and ‘Wireless Network Disconnected’ actions (For Windows Vista and later).

- Version 1.16:

- For ‘Run .EXE file’ actions, the version information of the .exe file is now displayed in the ‘More Information’ column.

- Version 1.15:

- Added option to show only the activity in the last xx seconds/minutes/hours/days (In ‘Advanced Options’ window).

- Version 1.12:

- You can now choose the desired encoding (ANSI, UTF-8, UTF-16) to save the csv/xml/text/html files. (Under the Options menu)

- Version 1.11:

- LastActivityView now uses the 8 date/time values stored in the Prefetch files of Windows 8 and Windows 10 (‘Run .EXE file’ action).

- Version 1.10:

- Fixed LastActivityView to detect the ‘Run .EXE file’ action on Windows 10.

- Version 1.09:

- Explorer context menu inside LastActivityView: When you right-click on a single item with a file or folder while holding down the shift key, LastActivityView now displays the context menu of Windows Explorer, instead of the LastActivityView context menu.

- Version 1.08:

- Fixed bug: LastActivityView failed to remember the last size/position of the main window if it was not located in the primary monitor.

- Version 1.07:

- Added ‘Copy Files List’ option.

- Added ‘Open Folder In Explorer’ option.

- Fixed to find the correct item when typing the string you want to search into the main List View.

- Version 1.06:

- Fixed to show properly the folder path of ‘View Folder In Explorer’ action on Windows 8.1 .

- Version 1.05:

- Added ‘File Extension’ column.

- Added secondary sorting support: You can now get a secondary sorting, by holding down the shift key while clicking the column header. Be aware that you only have to hold down the shift key when clicking the second/third/fourth column. To sort the first column you should not hold down the Shift key.

- Version 1.04:

- Fixed to display date/time properly according to daylight saving time settings.

- Version 1.03:

- Added secondary sorting: When clicking the ‘Description’ column header, the list is sorted by the Description, and then

by the ‘Action time’ column.

- Added secondary sorting: When clicking the ‘Description’ column header, the list is sorted by the Description, and then

- Version 1.02:

- User information is now displayed for ‘User Logoff’ event.

- Fixed the flickering occurred while scrolling the actions/events list.

- Version 1.01:

- Added ‘Mark Odd/Even Rows’ option, under the View menu. When it’s turned on, the odd and even rows are displayed in different color, to make it easier to read a single line.

- Version 1.00 — First release.

Start Using LastActivityView

LastActivityView doesn’t require any installation process or additional dll files. In order to start using it,

simply run the executable file — LastActivityView.exe

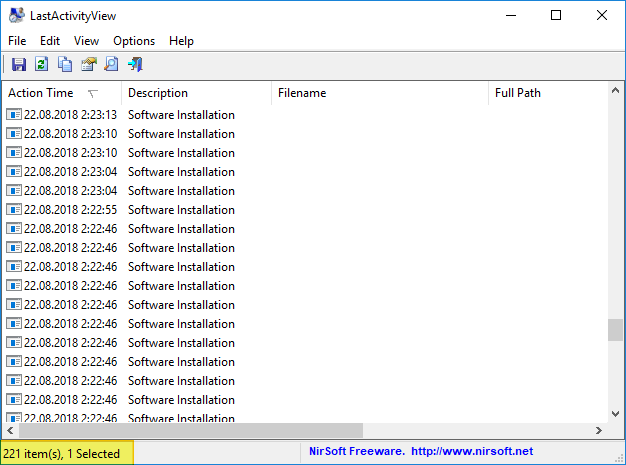

After you run LastActivityView, it scans your computer and displays all actions and events found on your system.

You can select one or more items and then save them into xml/html/csv/tab-delimited file (Ctrl+S) or copy them to the clipboard (Ctrl+C), and then

paste the data to Excel or other software.

Actions/Events List

The following actions and events are currently supported by LastActivityView:

- Run .EXE file:

.EXE file run directly by the user, or by another software/service running in the background. - Select file in open/save dialog-box:

The user selected the specified filename from the standard Save/Open dialog-box of Windows. - Open file or folder:

The user opened the specified filename from Windows Explorer or from another software. - View Folder in Explorer:

The user viewed the specified folder in Windows Explorer. - Software Installation:

The specified software has been installed or updated. - System Started:

The computer has been started. - System Shutdown:

The system has been shut down, directly by the user, or by a software that initiated a reboot. - Sleep:

The computer has been placed into sleep mode. - Resumed from sleep:

The computer has been resumed from sleep mode. - Network Connected:

Network connected, after previously disconnected. - Network Disconnected:

Network has been disconnected - Software Crash:

The specified software has been crashed. - Software stopped responding (hang):

The specified software stopped responding. - Blue Screen:

Blue screen event has been occurred on the system. - User Logon:

The user logged on to the system. - User Logoff:

The user logged off from the system. This even might caused by a software that initiated a reboot. - Restore Point Created:

Restore point has been created by Windows operating system. - Windows Installer Started

- Windows Installer Ended

- Wireless Network Connected:

Windows connected to a wireless network, the connection information is displayed in the ‘More Information’ column. - Wireless Network Disconnected:

Windows disconnected from a wireless network, the connection information is displayed in the ‘More Information’ column.

How to delete the information displayed by LastActivityView…

Since the release of LastActivityView utility, many people contact me with the same question:

How do I delete the information displayed by LastActivityView ?

Unfortunately, there is no simple answer to this question because the information is collected from multiple sources, and currently

LastActivityView doesn’t provide an option to automatically delete this information.

Also, some of the data collected by LastActivityView is essential to normal functioning of Windows operating system and deleting it may cause some problems.

In the following section, you can find the list of all sources that LastActivityView uses to collect the activity information and how to optionally delete them.

Be aware that deleting any data from your computer is on your own risk, and I cannot give any kind of support for people who want to recover data they deleted from their computer according to this article.

- Events log of Windows operating system:

The following events are taken from the Events log of Windows:

User Logon, User Logoff, Windows Installer Started, Windows Installer Ended, System Started, System Shutdown, Resumed from sleep,

Restore Point Created, Network Connected, Network Disconnected, Software Crash, Software stopped responding (hang)

Windows operating system doesn’t allow you to delete individual items from the events log, but you can easily clear the entire events log.

In order to to clear the entire events log, simply go to Control Panel -> Administrative Tools -> Event Viewer , and then choose to clear (Action -> Clear All Events)

all major types of events logs (Application, Security, System…) - Windows Prefetch Folder:

The Prefetch folder of Windows is usually located under C:\windows\Prefetch and

it’s used by windows to optimize the performances of running applications.

Every time that you run an executable (.exe) file, .pf file is generated under this folder.

LastActivityView uses this folder for ‘Run .EXE file’ event.

In order to delete all ‘Run .EXE file’ events shown by LastActivityView, simply delete all .pf files under the Prefetch folder. - Open/Save MRU list in the Registry:

Every time that you choose a filename in a standard open/save dialog-box of Windows, a new Registry entry is added under the following key:

On Windows XP and previous systems:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSaveMRU

On Windows 7/8/2008:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRULastActivityView uses the above Registry keys for the ‘Select file in open/save dialog-box’ event.

If you delete the entries under the above Registry keys (with RegEdit), Windows will not rememeber your last saved file/folder.

- Recent Folder:

Every time that you open a file, a new shortcut to this file is added to the recent folder of Windows,

located under C:\Documents and Settings\[User Profile]\Recent or C:\Users\[User Profile]\Recent

LastActivityView uses the recent folder of Windows to add the ‘Open file or folder’ event.

You can delete this type of event simply by deleting all shortcuts under the recent folder of Windows. - Windows Shell Bags Regsitry key:

Windows Explorer remembers the settings (position, Size, columns position, and so on) or every folder you open by storing it under the following Registry keys:

HKEY_CURRENT_USER\Software\Microsoft\Windows\ShellNoRoam

HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell

HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\ShellLastActivityView uses the above Registry keys to add the ‘View Folder in Explorer’ event.

If you delete the subkeys under the above Registry keys (With RegEdit), Windows will «forget» the settings of all folders. - Software Uninstall Registry Key:

The ‘Software Installation’ event is taken from the following Registry keys:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Uninstall

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\UninstallWarning !!!!

If you delete any Entry from these Registry keys, you’ll not be able to uninstall the software in the future !

Command-Line Options

| /stext <Filename> | Save the actions and events list into a regular text file. |

| /stab <Filename> | Save the actions and events list into a tab-delimited text file. |

| /scomma <Filename> | Save the actions and events list into a comma-delimited text file (csv). |

| /stabular <Filename> | Save the actions and events list into a tabular text file. |

| /shtml <Filename> | Save the actions and events list into HTML file (Horizontal). |

| /sverhtml <Filename> | Save the actions and events list into HTML file (Vertical). |

| /sxml <Filename> | Save the actions and events list into XML file. |

Translating LastActivityView to other languages

In order to translate LastActivityView to other language, follow the instructions below:

- Run LastActivityView with /savelangfile parameter:

LastActivityView.exe /savelangfile

A file named LastActivityView_lng.ini will be created in the folder of LastActivityView utility. - Open the created language file in Notepad or in any other text editor.

- Translate all string entries to the desired language.

Optionally, you can also add your name and/or a link to your Web site.

(TranslatorName and TranslatorURL values) If you add this information, it’ll be

used in the ‘About’ window. - After you finish the translation, Run LastActivityView, and all translated

strings will be loaded from the language file.

If you want to run LastActivityView without the translation, simply rename the language file, or move

it to another folder.

License

This utility is released as freeware.

You are allowed to freely distribute this utility via floppy disk, CD-ROM,

Internet, or in any other way, as long as you don’t charge anything for this and you don’t

sell it or distribute it as a part of commercial product.

If you distribute this utility, you must include all files in

the distribution package, without any modification !

Disclaimer

The software is provided «AS IS» without any warranty, either expressed or implied,

including, but not limited to, the implied warranties of merchantability and fitness

for a particular purpose. The author will not be liable for any special, incidental,

consequential or indirect damages due to loss of data or any other reason.

Feedback

If you have any problem, suggestion, comment, or you found a bug in my utility,

you can send a message to nirsofer@yahoo.com

LastActivityView is also available in other languages. In order to change the language of

LastActivityView, download the appropriate language zip file, extract the ‘lastactivityview_lng.ini’,

and put it in the same folder that you Installed LastActivityView utility.

| Language | Translated By | Date | Version |

|---|---|---|---|

| Arabic | Fcmam5 | 23/02/2013 | 1.01 |

| Brazilian Portuguese | Paulo Guzmán | 09/09/2018 | 1.32 |

| Czech | Lukáš Měsíček | 30/11/2012 | 1.00 |

| Dutch | Jan Verheijen | 29/03/2023 | 1.37 |

| French | Mickaël S. | 27/10/2012 | 1.00 |

| French | Anthony MAGNAN (Netbew) | 09/02/2022 | 1.35 |

| French | Skorpix38 (oct 2016) | 05/10/2016 | 1.20 |

| German | «Latino» auf WinTotal.de | 29/03/2023 | 1.37 |

| Greek | Θανάσης Κατσαγεώργης | 09/10/2018 | 1.32 |

| Hungarian | Timinoun | 12/12/2022 | 1.35 |

| Italian | AleK e R.B. | 01/04/2023 | 1.37 |

| Persian | DinoTechno | 08/04/2023 | 1.37 |

| Polish | Hightower | 15/10/2022 | 1.36 |

| Polish | Strony internetowe Kraków | 26/10/2012 | 1.00 |

| Polish | Le Blog Du Hacker | 13/04/2017 | 1.06 |

| Romanian | Jaff (Oprea Nicolae) | 13/04/2023 | 1.11 |

| Russian | Dmitry Yerokhin | 10/10/2022 | 1.36 |

| Simplified Chinese | DickMoore | 15/10/2022 | 1.36 |

| Slovak | František Fico | 09/04/2023 | 1.37 |

| Spanish | Marcelo Camacho | 15/11/2012 | 1.00 |

| Traditional Chinese | Danfong Hsieh | 18/07/2019 | 1.35 |

| Turkish | HARUN ARI | 29/03/2023 | 1.37 |

| Ukrainian | IT-Linker | 30/01/2018 | 1.31 |

LastActivityView — это инструмент, предоставленный разработчиком Nir Sofer, обладает возможность получения всей истории по активности пользователя компьютера и формирования журнала всех сделанных им событий. Приложение позволяет узнать все о проведенном запуске всех исполняемых файлов, время и дату проведенных действий, получить информацию по включении и отключении ПК, использовании подключений к сети, установке программных компонентов, открытии каталогов и прочие данные.

Особенности программы LastActivityView:

- минималистичный интерфейс с ограниченным набором инструментов;

- формирование журнала действий в системе;

- отслеживание проведенных пользователями действий;

- экспорт полученной информации о результатах деятельности в отдельный файл;

- получение всех данных о файле, с которым проводились операции.

Приложение доступно для загрузки в портативном виде, поддерживается семейством ОС Windows и распространяется на бесплатных условиях.

Ниже мы разберем основные методы просмотра последних событий на компьютере, а также расскажем про следы, которые оставляет после себя каждый пользователь Windows.

Содержание

- История браузера

- Просмотр измененных файлов

- Поиск удаленных данных в корзине

- Просмотр папки «Загрузки»

- Просмотр последних установленных программ

- Поиск последних запущенных программ

- Дополнительные методы выявления последних действий

- Что делать если в ходе несанкционированного доступа были удалены важные данные?

Операционная система Windows и многие программы, работающие в ней, оставляют после себя множество следов, при помощи которых можно определить, что происходило с компьютером во время отсутствия пользователя. Данное руководство поможет выявить куда заходили, что смотрели, какие программы запускались и какие файлы изменялись при несанкционированном доступе к Вашей системе.

Просмотр последних действий является комплексной мерой, требующей поочередной проверки отдельных элементов системы и программного обеспечения, где могли остаться следы после доступа к ПК третьих лиц.

История браузера

Первым делом следует проверить историю Вашего интернет-обозревателя, где всегда сохраняются адреса сайтов, на которые был совершен переход с браузера.

История браузера должна проверяться первым делом, поскольку с его помощью можно получить данные для входа в социальные сети, банковские аккаунты, учетные записи онлайн-сервисов цифровой дистрибуции (к примеру, Steam, Origin, Epic Games Store и т.д.) и другие сервисы, откуда злоумышленники могут получить данные платежных карт и другую материальную выгоду.

Чтобы просмотреть историю браузера Google Chrome, достаточно открыть интернет-обозреватель и нажать комбинацию клавиш Ctrl+H, либо ввести в поисковую строку путь «chrome://history/» или нажать по иконке трех точек в правом верхнем углу и в открывшемся меню выбрать пункт «История».

В открывшемся окне можно просмотреть дату, время и посещенные ресурсы, по которым можно определить, что искали третьи лица при несанкционированном доступе к ПК.

Если Вы обнаружили, что история браузера была очищена, хотя Вы этого не делали, это означает, что во время несанкционированного доступа кто-то пытался скрыть следы работы за компьютером.

В таком случае следует воспользоваться нашим руководством «Как восстановить историю браузера после очистки», где можно узнать про восстановление и просмотр истории во всех популярных браузерах.

Помимо истории, браузер Google сохраняет многие действия, совершенные в сети с компьютера, в специальном разделе «Мои действия», где можно более детально просмотреть вводившиеся поисковые запросы, просмотренные видеоролики на YouTube и другую информацию.

Для перехода в меню «Мои действия», достаточно скопировать и вставить в адресную строку ссылку https://myaccount.google.com/activitycontrols, после чего выбрать требуемый пункт (к примеру, выберем пункт «История приложений и веб-поиска», но также здесь можно просмотреть историю местоположений, история просмотров и поисков YouTube, данные с синхронизированных устройств и т.д.) и нажать по кнопке «Управление историей».

В открывшемся окне можно детально ознакомиться со всеми действиями, просмотрами и введенными поисковыми запросами, которые были совершены в ближайшее время.

Просмотр измененных файлов

Ознакомившись с историей в браузере следует приступить к выявлению действий, которые были совершены непосредственно с компьютером и личной информацией.

Чтобы просмотреть файлы, документы и другие данные, подвергнувшиеся изменению при несанкционированном доступе следует воспользоваться функцией просмотра именных файлов.

Чтобы сделать это необходимо:

Шаг 1. Нажимаем правой кнопкой мыши по «Пуск» и в открывшемся меню выбираем пункт «Выполнить». В строке открывшегося окна вводим команду «recent» и подтверждаем действие «Ок».

Шаг 2. В открывшемся окне можно обнаружить последние файлы, фотографии, документы и другие данные с которыми выполнялись какие-либо действия, а также точную дату их изменения.

Стоит отметить, что «подкованные» злоумышленники могут удалить все данные из этой папки, но это станет явным следом деятельности третьих лиц с системой и информацией.

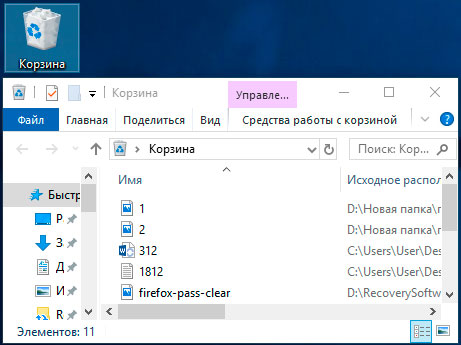

Поиск удаленных данных в корзине

Если во время несанкционированного доступа к Вашему компьютеру были удалены какие-либо данные, они могли попасть в корзину, где можно посмотреть время удаления, а также быстро восстановить удаленные файлы.

При стандартных настройках интерфейса Windows, корзина всегда располагается на рабочем столе.

Если есть подозрения, что файлы были удалены при несанкционированном доступе, а корзина была очищена, рекомендуем срочно ознакомиться с темой «Как восстановить файлы после удаления в «Корзину» и ее очистки», поскольку если не восстановить данные сразу, в скором времени они могут быть уничтожены из-за перезаписи!

Просмотр папки «Загрузки»

Помимо корзины, обязательно следует посетить папку «Загрузки», поскольку в ней могут содержаться последние данные, скачанные на компьютер из интернета.

Это могут быть и вредоносные программы, и специальные утилиты для слежки, а также другое вредоносное и опасное ПО, способное навредить системе и конфиденциальности пользователя. Проще всего перейти в папку из каталога «Мой компьютер» или «Этот компьютер» в Windows 10.

В открывшемся окне следует внимательно проверить скачанные установочные данные и другие подозрительные файлы. В случае обнаружения таких, следует немедленно их удалить, поскольку запуск исполняемых файлов может привести к заражению.

Просмотр последних установленных программ

Во время несанкционированного доступа к Вашему компьютеру, в систему могли быть установлены сторонние программы, майнеры, рекламные приложения и другое нежелательное ПО, поэтому следует проверить список последних установленных программ.

Чтобы сделать это, следует:

Шаг 1. Нажимаем левой кнопкой мыши по иконке «Поиск» (изображение лупы возле кнопки «Пуск») и вводим в строку фразу «Панель управления», после чего переходим в непосредственно сам пункт «Панель управления».

Шаг 2. Находясь в панели управления, включаем режим отображения «Категория» и нажимаем по пункту «Удаление программы».

Шаг 3. В открывшемся списке нажимаем по графе «Установлено», чтобы выровнять перечень программ по дате установки, после чего внимательно просматриваем все недавно установленные программы на наличие подозрительных.

При обнаружении неизвестных утилит, лучшим решением будет их удаление. Это можно сделать при двойном нажатии левой кнопкой мыши в списке. Важно! В данном окне могут отображаться системные программы и утилиты, поэтому следует знать, что нужно удалить, а что лучше оставить.

Поиск последних запущенных программ

Система Windows также позволяет узнать в какое время и какие программы были запущенны, что поможет лучше понять, что происходило во время несанкционированного доступа.

Чтобы воспользоваться поиском последних запущенных программ необходимо:

Шаг 1. Переходим в каталог «Этот компьютер» и в правом верхнем углу вводим в поиск «.exe» — ключ, который позволит найти все исполняемые файлы на компьютере.

Шаг 2. Нажимаем правой кнопкой мыши по любому из колонок списка и в открывшемся меню выбираем «Сортировка», после чего «Подробнее».

Шаг 3. В открывшемся меню ставим галочку напротив пункта «Дата доступа», что позволит выровнять список по последним запущенным исполнительным файлам программ.

Дополнительные методы выявления последних действий

Помимо вышеописанных способов, опытные пользователи смогут воспользоваться просмотром журналов Windows, которые позволяют найти, когда были запущены различные приложения или, когда выполнялся вход и выход из системы.

Стоит отметить, что журнал событий является средством, предназначенным для системных администраторов, поэтому пользователи, не знающие коды конкретных событий, не смогут найти нужную информацию в журналах.

Помимо вышеописанных способов, можно на постоянной основе пользоваться специальными программами для слежения за компьютером (к примеру: NeoSpy, Snitch, Actual Spy и другие). В данном случае, утилиты будут показывать все действия, произведенные с компьютером в удобном меню и в понятной для любого пользователя форме.

Что делать если в ходе несанкционированного доступа были удалены важные данные?

Если Вы обнаружили, что кто-то намеренно удалил важные данные, фотографии, документы или любую другую информацию с компьютера, рекомендуем немедленно воспользоваться специальной утилитой для восстановления информации RS Partition Recovery.

С её помощью можно быстро вернуть данные, которые были удалены комбинацией клавиш Shift+Delete, отформатированы с носителя, удалены вирусным ПО, или уничтожены в ходе изменения логической структуры носителя.

RS Partition Recovery обладает крайне низкими системными требованиями, что позволяет использовать программу даже на ноутбуках и офисных машинах. Помимо этого, утилита для восстановления данных имеет интуитивно-понятный интерфейс, в котором сможет разобраться абсолютно любой пользователь.

Чтобы вернуть утерянные файлы, достаточно провести быстрое или полное сканирование накопителя. Это поможет выявить недавно удаленные файлы или все данные, возможные для восстановления. Чтобы ознакомиться с другими возможностями и преимуществами работы с RS Partition Recovery, рекомендуем посетить официальную страницу программы.

Часто задаваемые вопросы

Чтобы просмотреть историю браузера Google Chrome, достаточно его открыть и нажать комбинацию клавиш Ctrl+H, либо ввести в поисковую строку путь «chrome://history/» или нажать по иконке трех точек в правом верхнем углу и в открывшемся меню выбрать пункт «История».

Да. Могут. Дело в том, что «Корзина» для хранения удаленных файлов использует пространство жесткого диска, а не какой-то изолированный участок памяти. Соответственно, файлы, находящиеся в «Корзине», могут взаимодействовать с другими компонентами операционной системы без особых проблем. Поэтому настоятельно рекомендуется использовать антивирус.

Воспользуйтесь программой RS Partition Recovery. Она позволяет вернуть утерянный файл практически в несколько кликов мышки.

Чтобы проверить какие приложения запускались последними откройте окно «Этот Компьютер» и справа вверху в поле поиска введите .exe Перед вами откроются все исполняемые файлы приложений. Затем отсортируйте результаты по дате доступа. Более подробно вы можете прочесть на нашем сайте

Чтобы проверить какие приложения были установлены последними откройте «Панель Управления», затем раздел «Установка и удаление программ». Перед вами откроется список всех установленных приложений. Отсортируйте их по дате, начиная от самой новой. Таким образом вы сможете узнать, какие программы были установлены последними. Более детально вы можете прочесть на нашем сайте.

Как узнать, когда в Windows запускалось то или иное приложение

И опять обратимся к разработкам компании NirSoft. Утилита LastActivityView делает получение сведений о запусках программ относительно простым делом.

Конечно, в Windows есть встроенный журнал событий. К сожалению, этот инструмент не особо удобен в использовании, так как отображает сразу же все события с кучей идентификаторов. Что, конечно, затрудняет поиск записи конкретного приложения.

LastActivityView — портативная утилита, которая сразу после запуска считывает данные журнала и выводит список действий: запуск исполняемых файлов, моменты начала и завершения работы Windows, входы и выходы из системы пользователя.

Для каждого события указываются точная дата и время запуска файла, его имя и путь, расширение и источник. LastActivityView учитывает записи системных компонентов, поэтому стоит ожидать, что список действий будет так же длинен.

LastActivityView поддерживает поиск событий UWP-приложений, но запрос в поисковой строке нужно делать на английском языке.

Также, можно отфильтровать записи по времени, указав время показа активности за последний день, час, минуту и даже секунду.

Скачать LastActivityView для Windows 10

Спасибо, что читаете! Подписывайтесь на мои каналы в Telegram, Яндекс.Мессенджере и Яндекс.Дзен. Только там последние обновления блога и новости мира информационных технологий.

Респект за пост! Спасибо за работу!

Хотите больше постов? Узнавать новости технологий? Читать обзоры на гаджеты? Для всего этого, а также для продвижения сайта, покупки нового дизайна и оплаты хостинга, мне необходима помощь от вас, преданные и благодарные читатели. Подробнее о донатах читайте на специальной странице.

Заранее спасибо! Все собранные средства будут пущены на развитие сайта. Поддержка проекта является подарком владельцу сайта.

Forensic resistance 1 или Last-икActivityView. Данные об активности пользователя в Windows 10 и как их удалить

Доброго времени прочтения, уважаемые читатели Хабра.

А возникновению данного побуждения способствовало то, что, как оказалось, интерес к вопросу «как удалить историю», выдаваемую эпичной LastActivityView, до сих пор будоражит умы

при этом, зачастую, на форумах вопрос остается без ответа. Масла в огонь подливает то, что ванильный CCleaner в случае с LastActivityView не помогает.

Те, кому в основном интересна практическая сторона вопроса, насчет кнопки «Удалить все», могут сразу перейти к концу статьи — там предлагаю варианты решения.

А в статье — хочу поделиться результатами этих изысканий с теми, кого это заинтересует. Речь пойдет о тех данных, которые хранятся ОС Windows 10 локально и к которым можно просто и быстро получить доступ с использованием «бесплатных и общедоступных средств форензики», в том числе и утилит NirSoft. Хотя речь пойдет не о них (почему — смотреть ниже).

Сразу хочу оговориться — я не являюсь специалистом в области компьютерной безопасности или криминалистического анализа, не имею криминального опыта или побуждений, мамой клянусь, век воли не видать.

Целевая операционная система

В данной статье рассматривается ОС Windows 10. Другие выпуски Windows, естественно, так же грешны сбором и хранением данных, но у них ключи реестра, папки, службы и т.п. отличаются.

Причем тут форензика

В статье вопрос касается использования ее методов и средств для доступа к приватным данным пользователя. И, в связи с их распространением и доступностью, вполне вероятно — всуе, доморощенными форензиками-кулцхакерами, троянских дел мастерами и прочими любителями вычислять по IP или легкой наживы, да и просто недружелюбными любопытными, так как для скачивания, запуска и чтениях\сохранения данных, выдаваемых той же LastActivityView, Ниром Софером быть совсем необязательно.

Почему речь не про NirSoft

Во «вступлении» я не случайно дал ссылку на LastActivityView на Софт Портале. Там и впрямь только краткое описание функционала данной утилиты, зато на русском. А на офф. страничке своих утилит Нир Софер пишет многабукфф да еще и по-англицки шпрехает. Но, зато, почти для каждой его утилиты там есть описание, откуда она берет данные. Для LastActivityView в самом низу, под заголовком «How to delete the information displayed by LastActivityView».

Надо признать, что я и сам такой же Зоркий Глаз — когда-то, как и он, только через неделю заметил, что «у сарая одной стены нет». Но, правда, сия неделя была несколько раньше, чем LastActivityView стали пугать пользователей или, что вероятнее, когда они добрались до Софт Портала и сами научились ее пугаться.

Хотя утилиты NirSoft, наряду с SysInternals, ИМХО образец профессионализма для программиста и крайне удобны для администрирования. Да и для проведения расследований их и впрямь зачастую рекомендуют. ПруфПример: Хакер №229. Форензика и он далеко не единственный.

Хотя, думаю, подобное направление их использования само собой приходило в голову тем, кто так или иначе имел с ними дело.

Какие данные хранятся Windows

Хранится все, что связанно с доступом к файлам и папкам и их местоположением, использованием программ (в т.ч. и protable), подключением устройств хранения информации (в том числе и шифрованных файловых контейнеров).

Да, это не во всех случаях, что-то сохраняется только при определенных событиях, а что-то может быть отключено, но лучше, все же, исходить из того, что все и всегда. Что подключали, какие папки-файлы открывали, какие программы использовали.

И еще из того, что с журналами Windows — непредсказуемо, что туда будет записано. В связи хотя бы с тем, что это сильно зависит и от конкретных настроек конкретной ОС и каждой ее подсистемы, и журналы эти доступны для записи в них сообщений сторонними программами.

А причем тут «доступ» и «местоположение»? Сильно утрированный пример: номер банковской карты и ее pin-код так и останутся в файле «D:\МояСуперСекретнаяПапка\CardPin.docx», никуда в Windows не запишутся, а вот факт доступа и «говорящие» имена папки и файла, то, что был использован, например, MS Office 2007 portable, а так же дата-время как минимум последнего (иногда и каждого) доступа\запуска — зафиксируется Windows, причем размазано тонким слоем по всей системе.

Про некоторые другие данные — можете почитать ниже по тексту, под заголовком «Прочие источники утечек информации известные мне, но не попадающие под тематику статьи»

Стало быть, коль подключали, запускали, открывали что-то такое, что не хотелось бы, чтоб стало достоянием широкой общественности — не худо бы потом и следы замести.

Совершенно справедливый комментарий от Hanabishi — «Зато тема реального логгирования не затронута вообще никак… не упоминается ничего относящегося к телеметрии и Win10 в частности» — прошу прощения, толком не описал, что речь в статье идет о приватных данных, хранящихся локально, на ПК пользователей. Вопросы слежки, как и вопросы анонимности в сети, все-таки другая, отдельная тема.

Зачем Windows собирает данные и чем чревато их удаление

Большинство данных Windows собирает для удобства пользователя — например, для ускорения запуска приложений, для отображения папок в проводнике с теми настройками, которые задал пользователь, отображения списка ранее открытых файлов и т.д. и т.п. Затереть только данные, не лишившись при этом удобств — не получится.

Так же, часть данных собирается для оценки производительности и состояния компьютера и ОС (в том числе о сбоях и ошибках) IT-специалистами и специализированным ПО для решения возникающих у пользователя проблем. Без этих данных — решить проблемы, если они возникнут, будет сложно.

И все это еще один повод задуматься над вопросом, когда действительно необходимо стирать данные, а когда не стоит и может быть не надо стирать их огулом при каждом включении-выключении компа.

Совершенно справедливый комментарий от Hanabishi — «зачем чистить логи служб, если можно просто отключить эти самые службы?» Не упомянул я об этом. Можно. Как штатными средствами, так и танцами с бубном. Но это опять же означает — раз и навсегда лишиться удобняшек, которые наше все.

Что мне будет от Винды за масштабное выпиливание приватных данных, в том числе, с помощью предложенного тут решения?

Эпик фейлов случиться не должно, особенно если внимательно познакомиться с описанием каждого правила «очистки» и, если что, его отключить. Но и новой шапки, с новой буркой, тоже ждать не приходится.

Где эти данные хранятся?

После заявленных во вступлении «изысканий» и сверки свежеизысканного с окружающей действительностью у меня сложилось впечатление, что кроме IBM-286 уже успели еще что-то изобрести основные «заповедные места» не поменялись еще со времен XP, разве что местоположение и формат некоторых изменились. И кое-что добавилось, но, вроде бы, немного. Посему поэтому уверен, что Америк не открою, тем более специалистам, но может быть кого-то заинтересует эта подборка, в связи с подъемом интереса к вопросам анонимности и безопасности.

Сразу хочу предупредить — это далеко не все, только самое основное и информативное (в смысле описания не все, стирается в предложенном решении гораздо больше) и не развернуто и «галопом по Eвропам». Для тех, кому данная тема действительно интересна, в конце этой главы — известные мне интересные материалы для самостоятельного изучения + ряд конкретных «заповедных мест» приведены в решениях для их зачистики.

Основные, известные мне, источники утечек информации об активности пользователя

Данная служба ведет логи активности, правда, хранятся эти логи до перезагрузки компьютера (что подтвердилось проверкой), но все же не комильфо.

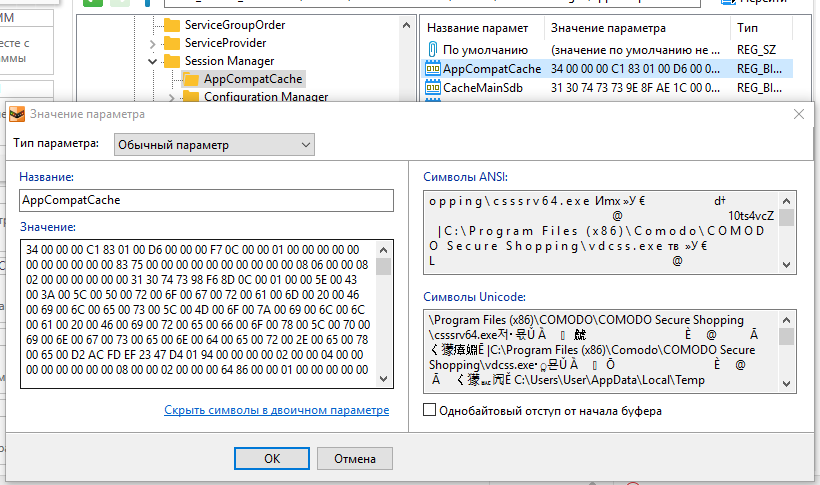

Особо умилили результаты такого эксперимента: запускаем любимый многими TrueCrypt (protable), монтируем файл-контейнер, запускаем из него LastActivityView.

Видим в реестре запись:

То есть, теоретически, после запуска таких портабельных утилит, надо бы или перезагружаться или затирать.

Пытаться отключить службу BAM — не стоит, словите синий экран.

История «монтирования» дисков MountPoints2 (тоже содержит записи типа «TrueCryptVolumeK»)

Параметр AppCompatCache ключа реестра AppCompatCache, тоже крайне интересен (хранит данные в бинарном виде).

Ключ реестра DiagnosedApplications. Почему-то нигде на форензик-форумах мне потом не встретилось упоминание (возможно, просто плохо искал) ключа реестра:

Служебная информация Windows для отладки утечек памяти в программах.

Журналы Windows: ну, тут без комментариев… даже совершенно справедливых.

Есть еще несколько мест в реестре и на диске, но они гораздо менее информативны и не очень интересны (см. в «решениях», ниже). И есть еще море других мест, навроде файлов «*.log» разных служб и даже не всегда Microsoft. Правда, обнадеживает то, что CCleaner на стероидах (см. ниже) затирается почти все.

Прочие источники утечек информации известные мне, но не попадающие под тематику статьи по тем или иным причинам. И тут тоже надо отметить, что почти все затирается CCleaner-ом или имеются другие свободно распространяемые утилиты.

1. Все, что связанно с сетью и Интернетом (это не входит в данную статью о «локально» хранимых историях). Но с этим справляются CCleaner и Privazer. Тут же надо отмеить, что у CCleaner-а на стероидах, из решений в конце статьи, способности к этому повышаются в разы.

2. Все, что связанно с историей подключением USB-девайсов. Для ее просмотра и удаления можно использовать, например, Usboblivion.

3. Все, что связанно с файловой системой. «Безвозвратное» удаление файлов и очистка свободного места (то же «безвозвратное удаление», но уже ранее удаленных файлов, оставшихся в дебрях файловой системы). В общем вопросы, связанны с тем, что удаленные файлы можно восстановить. Заодно надо упомянуть и про кэши эскизов изображений Windows, которые имеют свойство хранить эскизы даже уже удаленных изображений. CCleaner и Privazer это тоже умеют все зачищать.

4. Все, что связанно с точками восстановления («теневыми копиями»), в которых сохраняется файлы, в том числе и системный реестр с незатертыми данными. Подключиться, просмотреть и восстановить из них файлы\папки (не делая откаты системы) можно и с помощью утилит NirSoft (так же с их помощь можно и прочитать информацию из файлов реестра оттуда), но, удобнее, на мой взгляд — ShadowExplorer. Удалить точки восстановления можно с помощью CCleaner. А перед созданием точек — можно запускать «зачистку», чтоб выпилить ненужную информацию до ее сохранения.

5. Вот эта ветка реестра.

Сюда пишут свои данные программы, в том числе portable. И они тут и остаются. И если хочется скрыть использование какой-то программы, то неплохо бы проверить эту ветку и, если что, данные удалить.

6. Все, что связанно с установкой нелицензионного ПО и что извлекается на свет Божий полицейской программой Defacto. Есть и «свободный аналог» Lpro (хотя, есть у меня не очень обоснованное предположение, что движок Defacto на ее основе или на ее идее был сделан). Но она, в отличии от Defacto, определяет только, что ПО платное, а не «нарушение авторских и смежных прав».

Выход, ИМХО — не использовать подобное. Кроме всем известного Софт Портала по этой теме могу еще предложить (если что, это не реклама, отношения к данным сайтам я не имею):

— GiveAwayOfTheDay. Каждый день раздают одну лицензионную программу (можно подписаться на рассылку).

— Бесплатные лицензии на сайте COMSS. Бесплатное (по разным акциям) лицензионное ПО и подписки. Как пример — там есть сейчас акция бесплатного VPN на год. И удобный редактор реестра из Reg Organizer, который я использовал для изысканий. И даже Acronis True Image и криптованное облачное хранилище на 2Тб и еще много чего. «Сколько?» — «Халява, сэр» (с). (можно подписаться на рассылку; не бородатых анекдотов, в смысле, а этого сайта).

Материалы по данной тематике, кроме «источников» в конце статьи

Так как, в конце-концов, их затереть-то?

Предлагаю на рассмотрение и критику следующий вариант: Прокачать CCleaner (что, думаю, и удобнее пользователям и правовернее, ибо исключает изобретение очередного велосипеда) и

использовать bat-файл для затирания журналов windows.

Прокачать CCleaner + добавить ему свои правила + bat-файл для стирания журналов Windows

Для начала, надо скачивать и запустить CCEnhancer, выполнить «обновление» (по инструкции на страничке). Только непременно выбрать и нажать на данный пункт меню (предварительно закрыв CCleaner, если он запустился):

Иначе в файле winapp2.ini окажется 100500 правил, крайне доставляющих своей актуальностью для широких масс, таких, как правила очистки для эмулятора «Заики Спектрума» (может тут кто даже вспомнит такой комп), но при этом сильно тормозящих CCleaner.

Затем надо перейти в ту папку, где установлен CCleaner. Найти там файл winapp2.ini, поздравить его с облегчением и открыть (например, в nodepad++).

2. Запускать его необходимо от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

На всякий случай, перед первым запуском, надо создать точку восстановления

Можно дополнительно почитать развернутое и понятное описание всех основных правил CCleaner-а и последствий их применения, тут (рус.)

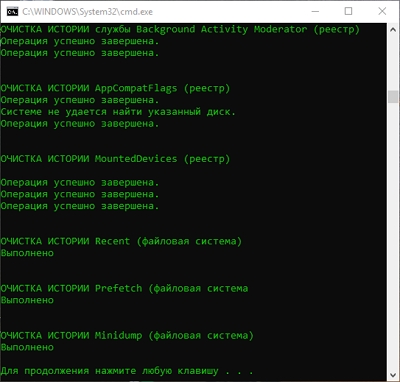

Запустить bat-файл. Дождаться, пока закончит работу.

Открыть ССleaner, перейти в нем в «Очистку».

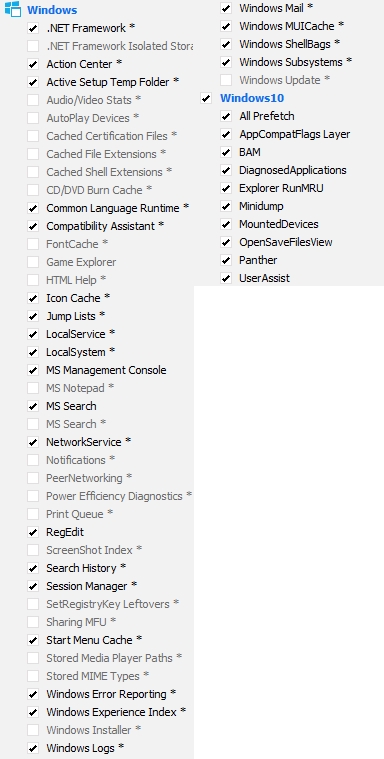

На вкладке «Windows»

На вкладке «Приложения»

Если используете FireFox и Thunderbird, предлагаю использовать следующие правила:

При этом необходимо учесть, что для FireFox — сотрутся сохраненные пароли к сайтам (придется вводить заново, при входе на сайт). Но можно снять галочку с правила «сохраненные пароли».

2 вариант — Использовать bat-файл

Это альфа-версия и, теоретически, может что-то таки сломать, так что используем на свой страх и риск. Первый раз, перед запуском, сделав точку восстановления системы.

2. Внимательно ознакомится с комментариями к его коду (т.к. там описаны и отрицательные моменты, связанные с затиранием)

3. Запустить его от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

4. Если каких-то ключей реестра или папок нет, скрипт должен это действие пропустить.

(это не ошибки, это не найдено и пропущено)

Прощу прощения, подсветки batch-файлов не нашел.

После использования первого или второго варианта можно запустить утилиты NirSoft, для того, чтоб посмотреть, достигли ли мы желаемого эффекта.

Профит… Теперь, главное, покормить собак и ничего не трогать. А то она опять начнет оперу писать…

Возможные сценарии использования решений bat и CCleaner

Источники

Кстати, а почему Forensic resistance 1?

Сие станет понятно, если дело когда-нибудь дойдет до 2.

[Из песочницы] Forensic resistance 1 или Last-икActivityView. Данные об активности пользователя в Windows 10 и как их удалить

Побуждением к изысканиям, опубликованным в данной статье, стало набирающее все большую и большую популярность слово «форензика» и желание разобраться в вопросе — какие данные о цифровой жизнедеятельности рядового пользователя собирает ОС Windows 10, где их хранит и как сделать кнопку — «Удалить все и разом». Я бы взял частями, но мне нужно сразу (с) Остап Бендер.

А возникновению данного побуждения способствовало то, что, как оказалось, интерес к вопросу «как удалить историю», выдаваемую эпичной LastActivityView, до сих пор будоражит умы

при этом, зачастую, на форумах остается без ответа.

Те, кому в основном интересна практическая сторона вопроса, насчет кнопки «Удалить все», могут сразу перейти к концу статьи — там предлагаю два варианта решения: как прокачать CCleaner до ForensiCCleaner-а и просто текст bat-файла «зачистки».

А в статье — хочу поделиться результатами этих изысканий с теми, кого это заинтересует. Речь пойдет о тех данных, которые хранятся ОС Windows 10 локально и к которым можно просто и быстро получить доступ с использованием «бесплатных и общедоступных средств», в том числе и утилит NirSoft. Хотя речь пойдет не о них (почему — смотреть ниже).

Сразу хочу оговориться — я не являюсь специалистом в области компьютерной безопасности или криминалистического анализа, не имею криминального опыта или побуждений, мамой клянусь, век воли не видать.

Целевая операционная система

В данной статье рассматривается ОС Windows 10. Другие выпуски Windows, естественно, так же грешны сбором и хранением данных, но у них ключи реестра, папки, службы и т.п. отличаются.

Почему речь не про NirSoft

Во «вступлении» я не случайно дал ссылку на LastActivityView на Софт Портале. Там и впрямь только краткое описание функционала данной утилиты, зато на русском. А на офф. страничке своих утилит Нир Софер пишет многабукфф да еще и по-англицки шпрехает. Но, зато, почти для каждой его утилиты там есть описание, откуда она берет данные. Для LastActivityView в самом низу, под заголовком «How to delete the information displayed by LastActivityView».

Надо признать, что я и сам такой же Зоркий Глаз — когда-то, как и он, только через неделю заметил, что «у сарая одной стены нет». Но, правда, сия неделя была несколько раньше, чем LastActivityView стали пугать пользователей или, что вероятнее, когда они добрались до Софт Портала и сами научились ее пугаться.

Хотя утилиты NirSoft, наряду с SysInternals, ИМХО образец профессионализма для программиста и крайне удобны для администрирования. Да и для проведения расследований их и впрямь зачастую рекомендуют. ПруфПример: Хакер №229. Форензика и он далеко не единственный.

Хотя, думаю, подобное направление их использования само собой приходило в голову тем,

Так откуда дровишки?

После заявленных во вступлении «изысканий» и сверки свежеизысканного с окружающей действительностью у меня сложилось впечатление, что кроме IBM-286 уже успели еще что-то выпустить основные «заповедные места» не поменялись еще со времен XP, разве что местоположение и формат некоторых изменились. И кое-что добавилось, но, вроде бы, немного. Посему поэтому уверен, что Америк не открою, тем более специалистам, но может быть кого-то заинтересует эта подборка, в связи с подъемом интереса к вопросам анонимности и безопасности.

Журналы Windows: Без комментариев.

И добавилось еще 2-3 новых «хлебных местечка» (хотя, гугл глаголит, что почти все они были уже в Windows 7). Зато вот «дополнительных», навроде файлов «*.log» разных служб и даже не всегда Microsoft — нашлось очень много. Правда, обнадеживает то, что если как следует разогнать CCleaner (см. ниже), то затирается почти все.

Данная служба ведет логи активности, правда, хранятся эти логи до перезагрузки компьютера (что подтвердилось проверкой), но все же не комильфо.

Особо умилили результаты такого эксперимента: запускаем любимый многими TrueCrypt (protable), монтируем файл-контейнер, запускаем из него LastActivityView.

Видим в реестре потрясающую запись:

То есть, теоретически, после запуска таких портабельных утилит, надо бы или перезагружаться или затирать.

2. История «монтирования» дисков MountPoints2 (так же содержат записи типа «TrueCryptVolumeK»)

3. Параметр AppCompatCache ключа реестра AppCompatCache, тоже крайне интересен (хранит данные в бинарном виде).

4. Ключ реестра HeapLeakDetection. Почему-то нигде на форензик-форумах мне потом не встретилось упоминание (возможно, просто плохо искал) ключа реестра:

Служебная информация Windows для отладки утечек памяти в программах.

5. Папка Panther в каталоге Windows. Тут хранится информация для отката, если вы обновляли версию Windows.

Есть еще несколько мест в реестре и на диске, но они гораздо менее информативны и не очень интересны (см. в «решениях», ниже).

Прочие источники утечек информации об активности известные мне, но не попадающие под тематику статьи по тем или иным причинам. И тут тоже надо отметить, что почти все затирается CCleaner-ом или имеются другие свободно распространяемые утилиты.

2. Все, что связанно с историей подключением USB-девайсов. Для ее просмотра и удаления можно использовать, например, Usboblivion.

3. Все, что связанно с файловой системой. «Безвозвратное» удаление файлов и очистка свободного места (то же «безвозвратное удаление», но уже ранее удаленных файлов, оставшихся в дебрях файловой системы). В общем вопросы, связанны с тем, что удаленные файлы можно восстановить. Заодно надо упомянуть и про кэши эскизов изображений Windows, которые имеют свойство хранить эскизы даже уже удаленных изображений. CCleaner и Privazer это тоже умеют все зачищать.

4. Все, что связанно с точками восстановления («теневыми копиями»), в которых сохраняется файлы, в том числе и системный реестр с незатертыми данными. Подключиться, просмотреть и восстановить из них файлыпапки (не делая откаты системы) можно и с помощью утилит NirSoft (так же с их помощь можно и прочитать информацию из файлов реестра оттуда), но, удобнее, на мой взгляд — ShadowExplorer. Удалить точки восстановления можно с помощью CCleaner. А перед созданием точек — можно запускать «зачистку», чтоб выпилить ненужную информацию до ее сохранения.

5. Вот эта ветка реестра.

Сюда пишут свои данные программы, в том числе portable. И они тут и остаются. И если хочется скрыть использование какой-то программы, то неплохо бы проверить эту ветку и, если что, данные удалить.

6. Все, что связанно с установкой нелицензионного ПО и что извлекается на свет Божий полицейской программой Defacto. Есть и «свободный аналог» Lpro (хотя, есть у меня не очень обоснованное предположение, что движок Defacto на ее основе или на ее идее был сделан). Но она, в отличии от Defacto, определяет только, что ПО платное, а не «нарушение авторских и смежных прав».

Выход, ИМХО — не использовать подобное. Кроме всем известного Софт Портала по этой теме могу еще предложить (если что, это не реклама, отношения к данным сайтам я не имею):

— GiveAwayOfTheDay. Каждый день раздают одну лицензионную программу (можно подписаться на рассылку).

— Бесплатные лицензии на сайте COMSS. Бесплатное (по разным акциям) лицензионное ПО и подписки. Как пример — там есть сейчас акция бесплатного VPN на год. И удобный редактор реестра из Reg Organizer, который я использовал для изысканий. И даже Acronis True Image и криптованное облачное хранилище на 2Тб и еще много чего. «Сколько?» — «Халява, сэр» (с). (можно подписаться на рассылку; не бородатых анекдотов, в смысле, а этого сайта).

Так как затереть-то?

Предлагаю на рассмотрение и критику следующие два варианта: Прокачать CCleaner (что, думаю, и удобнее пользователям и правовернее, ибо исключает изобретение очередного велосипеда) и собственное решение, пока что в виде bat-файла, а не программы.

1 вариант — Прокачиваем CCleaner + добавляем ему свои правила

После этого апгрейда — интерфейс CCleaner, при переходе в окне «Очистка» на вкладку «Приложения», будет ощутимо подтормаживать! (Лечение — выпилить потом из файла winapp2.ini (см. ниже) ненужные правила, но это отдельная песня, какие из них не нужны… хотя, конечно, правило для эмулятора «Заики Спектрума», может тут кто даже вспомнит такой комп, доставляет своей актуальностью для широких масс).

Для начала, скачиваем и запускаем CCEnhancer (по инструкции на страничке). Сей шедевр, насколько я понял, умеет скачивать набор дополнительных правил для CCleaner-а, написанных добрыми людьми. Половина нужного нам функционала в них уже будет, а в качестве бонуса, будет еще 100500 правил, сильно расширяющих очистку всего и вся.

Скачали, запустили, обновили — все по инструкции. Теперь переходим в ту папку, где установлен CCleaner. Находим и открываем там файл winapp2.ini (лучше в nodepad++).

На всякий случай, перед первым запуском, лучше создать точку восстановления

Теперь открываем ССleaner, переходим в нем в «Очистку» и там на вкладку «Приложения». Крутим панельку с правилами вниз, попутно радуясь, сколько всего прибавилось (особенно в браузерах). Внизу должны появиться группы правил «Windows» и, еще ниже, «Windows10», там, где добавленные нами правила.

Можно выделить все пункты «Windows10».

В группе «Windows» тоже, в принципе, можно выделить все, на что не выдается сообщение с предупреждением. Но, по теме статьи — в первую очередь интересуют: «Compatibility Assistant», «Windows ShellBags», «Session Manager» (это AppCompatCache, см. выше), «Windows MUICache», «MS Search», «Jump List». Только предлагаю все-таки ознакомиться с текстом bat-файла ниже, точнее с комментариями в тексте, там указаны последствия. Сломать ничего не должно, но хотя бы для понимания.

Если будет интерес — напишу отдельную статью с подробным описанием по каждому правилу CCleaner, какой с их применения можно гешефт поиметь и каких проблем отхватить.

2 вариант — Использовать bat-файл

Помним о том, что это альфа-версия и, теоретически, может что-то таки сломать, так что используем на свой страх и риск. Первый раз, перед запуском, сделав точку восстановления системы.

2. Внимательно знакомимся с комментариями к его коду (т.к. там описаны и отрицательные моменты, связанные с затиранием)

3. Запускаем от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

4. Если каких-то ключей реестра или папок нет, скрипт должен это действие пропустить.

(это не ошибки, это не найдено и пропущено)

После использования первого или второго варианта можно запустить утилиты NirSoft, для того, чтоб посмотреть, достигли ли мы желаемого эффекта.

Профит… Теперь, главное, покормить собак и ничего не трогать. А то она опять начнет оперу писать…

Возможные сценарии использования bat и CCleaner

Источники:

Кстати, а почему Forensic resistance 1?

Сие станет понятно, если дело когда-нибудь дойдет до 2.